情報機器管理システム、情報処理装置、及びICカード

【課題】 電源がOFF状態でも、ユーザの利便性を損なうことなく、可搬型情報機器に記録されたデータを安全に保つことを保証する。

【解決手段】 可搬型情報機器に記録された情報の復号化の可否を、情報機器の持ち出し管理と連動させて制御する。具体的には、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。さらにこの非接触ICカードは、情報機器が稼働していない状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態にする。

【解決手段】 可搬型情報機器に記録された情報の復号化の可否を、情報機器の持ち出し管理と連動させて制御する。具体的には、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。さらにこの非接触ICカードは、情報機器が稼働していない状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態にする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報機器に記録された情報のアクセス制御の技術に関し、とくにノートPCなどの可搬型の情報機器、記憶媒体に記録された情報の漏洩防止手段を提供する。

【背景技術】

【0002】

可搬型の情報機器は盗難、紛失の危険性が大きく、内部に機密情報が記録されている場合、情報漏洩につながる可能性が大きい。

【0003】

情報漏洩防止の手段として、従来はデータの暗号化によって保護する方法が広く用いられている。さらに、電子ファイルを機密性の水準や開示範囲によって分類し、アクセス権限を制御する方法が知られている。

【0004】

また、携帯型のPC自体には情報を蓄積せず、情報はすべてサーバー上に置き、通信回線経由でアクセスする方法も用いられている。

【0005】

また、利用者の居場所に応じてデータへのアクセス権限を制御する方法として、たとえば特許文献1に、利用者が所持する入退室管理用ICカードから居場所の情報を取得し、その情報によってデータへのアクセスの可否を判定することにより、利用者の居場所によってデータへのアクセス可否を制御する方法が開示されている。

【0006】

さらに、例えば特許文献2には、携帯装置内に記憶されているデータの参照を入退場態様に応じて制御する方法が開示されている。

【0007】

【特許文献1】特開2008−65376号公報

【特許文献2】特開2008−9609号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

従来のデータ暗号化による方法は、暗号化、復号化の操作を利用者が行うため、操作が煩雑であり、また操作誤りを無くすことが本質的に難しいという問題があった。さらに、重大な情報漏洩の大多数を占める意図的な機密情報の不正持ち出しに対する防止効果は十分でなかった。

【0009】

また、情報をすべてサーバー上に置き通信回線経由でアクセスする方法は、操作性が通信回線の品質に大きく依存し、必要なときに必要な情報にアクセスできない危険性があった。

【0010】

特許文献1に開示する方法は、端末装置からのファイルのアクセス可否を当該端末装置とネットワークを介して接続されたファイルアクセス管理端末装置で設定するため、端末装置の記憶装置そのものを物理的手段でアクセスするような解読に対する保護は実現できず、可搬型の情報処理装置の紛失や盗難に対して装置内のデータを安全に保つことはできなかった。

【0011】

また、特許文献2に開示する方法は、携帯装置全体のアクセス可否を変更するものであり、データの機密性の水準や開示範囲によって分類し、アクセス権限を制御することはできなかった。さらに、携帯装置の電源がOFF状態でアクセス可否を変更する手段については開示しないため、電源がOFF状態では携帯装置内のデータを安全に保つことが保証されず、かつ、ユーザの利便性が損なわれるおそれがあった。

【課題を解決するための手段】

【0012】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、下記のとおりである。情報処理装置は、データを記録する記録媒体を有し、ICカードは、暗号鍵と暗号鍵の利用可否を示す情報とを対応づけて記録する。記録媒体に記録されたデータは、暗号鍵を用いて暗号化され、暗号鍵の利用可否を示す情報はICカードリーダーから送信されるコマンドに基づいて設定される。

【発明の効果】

【0013】

本発明によれば、情報機器を外部に持ち出す場合に、利用者の複雑な操作によらずに、機密情報の復号化を不可能にすることができ、情報機器の盗難、紛失等の場合でも機密情報の漏洩を防ぐことができる。

【0014】

さらに、情報機器が稼働していない状態でも動作可能な非接触ICカードを用いることにより、たとえばPCの電源を投入しなくても、暗号鍵の利用を不可能な状態に変更することができる。これにより、持ち出し時の処理を短時間で行うことができる。

【発明を実施するための最良の形態】

【0015】

本実施形態を説明する前に、本発明の特徴について説明する。本発明によるデータアクセス制御方法では、可搬型情報機器に記録された情報の復号化の可否を、情報機器の持ち出し管理と連動させて制御する。

【0016】

具体的には、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態にする。これにより、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0017】

また、非接触ICカードは、情報機器が稼働していない状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。これにより、情報機器が稼動していない状態でもデータの安全性を保証し、かつ、利用者の利便性を向上させることができる。

【0018】

さらに、機密データ復号化用の暗号鍵を、情報機器に装着された、耐タンパ性を有するICカード内部に保管する。これにより、開封、針当てによる電流観測などの物理的手段を用いた暗号鍵の解読、不正使用に対しても安全性を確保することができる。

【0019】

さらに、情報機器内の電子情報は、機密性の水準や開示可能な範囲によって類別し、その種類毎に異なるラベルを付与し、異なる暗号鍵を用いて暗号化を行う。外部に持ち出す情報機器の中で、特定の相手に提供すべき機密情報がある場合には、その情報を復号化するための暗号鍵を利用可能にする。これにより、利便性を確保すると同時に、開示対象でない機密情報の漏洩を防ぐことが可能になる。

【実施例1】

【0020】

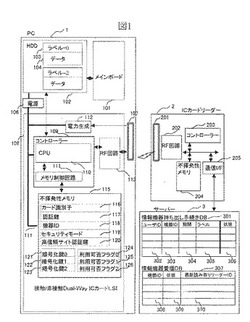

図1に本発明の実施例であるPCと非接触ICカードリーダー、サーバーの構成を示す。

【0021】

PC1は、非接触ICカード108を内蔵する。非接触ICカード108は、ICカードリーダーと非接触通信を行うためのアンテナ107、RF回路113、不揮発性メモリ115を有し、不揮発性メモリ115にはカード識別子116、認証鍵117、機器識別子118を記録する。さらに、セキュリティモード119、高信頼サイト認証鍵120、複数の暗号鍵121〜123、各暗号鍵に対応した利用可否フラグ124〜126を記録する。ここで、高信頼サイト認証鍵120とは、ICカードリーダーからセキュリティモード変更コマンドを受信し、セキュリティモードを通常モードに変更可能であるか否かを判断する際の判断基準となるものであり、ICカード内で安全性の高いサイトであるか否かを区別するためのものである。

【0022】

非接触ICカードは電力生成回路112を有し、PCの電源が投入されていない状態でも、ICカードリーダー2からの無線による電力供給によって動作することができる。また、非接触ICカード108は、PCの電源106にも接続され、PCの電源からの電力供給によって動作することが出来る。非接触ICカード108は、これらの電力供給によって、コントローラー109内のCPU110、メモリ制御回路111を動作させることにより、図3及び図6で説明する処理を実行する。

【0023】

PC1は情報を記録するためのハードディスク装置102(HDDと記す)、ハードディスク装置に記録された情報のアクセス等を制御するメインボード101を有し、HDD102内に各種電子ファイル104を記録する。電子ファイル104にはそれぞれラベル103が付され、各々のラベルに対応した暗号鍵によって暗号化されて記録される。

【0024】

ICカードリーダー2は、ICカード108と非接触通信によって通信を行うためのアンテナ201、RF回路202、動作制御を行うコントローラー203、制御プログラムおよびデータを格納する不揮発性メモリ204、サーバーとの通信を行うための通信インタフェース205を有する。

【0025】

サーバー3は情報機器持ち出し手続きDB301、情報機器管理DB307を有する。情報機器持ち出し手続きDB301の各エントリは、ユーザーID302、機器ID303、持ち出し許可期間304、ラベル305、状態306からなる。ここで、ラベル305とは、データの機密性の水準や開示可能な範囲に基づくデータの属性情報である。各ラベルには1以上のデータが対応づけられる。また、状態306は、情報機器が持ち出された否か等の履歴を示すものである。サーバー3は、情報機器持ち出し申請が承認された際に、認可内容を各エントリとして登録する。情報機器持ち出し申請は、たとえば電子化されたワークフローによって行うようにすることができる。

【0026】

情報機器管理DB307の各エントリは機器ID308、状態309、最新読み取りリーダーID310からなり、ICカードリーダーが情報機器に装着されたICカードを読み取ると情報を更新する。

【0027】

図2は、本発明による可搬型情報機器の運用の概念を示す図である。

【0028】

利用者が通常業務を行うオフィスと外部との間には入退室管理を行うゲートが設けられており、入退室者の認証を行ってゲートの開閉を制御する。入退室者の認証はたとえば非接触ICカードを用いて行う。

【0029】

利用者は退室時にPCを携行する場合、PCに装着されたICカードをICカードリーダーで読み取らせる。これによりPCはセキュアモード、あるいは準セキュアモードに設定される。

【0030】

例えば、社内他部門のような、予め登録されたセキュリティが保たれた場所に到着すると、PCに装着されたICカードを入室ゲートのICカードリーダーで読み取らせる。これにより、PCは通常モードに変更され、PC上の機密情報へのアクセスが可能になる。ここで、通常モードとは、すべての情報にアクセス可能なモードであり、セキュアモードとは、公開が許可された情報のみアクセス可能なモードであり、準セキュアモードとは、閲覧が許可された情報にのみアクセス可能なモードである。

【0031】

また、特定の場所(例えば、出張先)限定的に機密情報を開示する場合は、社内から構外の退出時にセキュアモードに設定し、特定の場所(例えば、出張先)の入室時にセキュアモードから準セキュアモードに設定する。あるいは、退出時にPCに装着されたICカードをリーダーが読み取ると、リーダーはPCを準セキュアモードに設定することも可能である。これらのモード設定は、ICカードリーダーがICカードを読み取り、予めサーバーに登録された情報を用いることにより実現される。具体的には、持ち出し対象PCおよび対象データのラベルを予めサーバーに登録しておく。そして、利用者の退出時あるいは入室時にICカードリーダーがICカードを読み取ることにより、準セキュアモードに設定変更することができる。また、利用者の退出時にICカードリーダーが読み取った場合にはセキュアモードに設定変更するようにしてもよい。

【0032】

このように、セキュアモードに設定された場合には、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0033】

また、準セキュアモードに設定された場合には、外部に持ち出す情報機器の中で、特定の相手に提供すべき機密情報があるときに、利便性を確保すると同時に、開示対象でない機密情報の漏洩を防ぐことが可能になる。

【0034】

図3は図1において入退室時にPC1に装着されたICカード108をICカードリーダー2が読み取るときの、ICカードの処理フローを示す図である。

【0035】

ICカードはリーダーの電磁界から電力を得ると、まずリセットされ(310)、次にリーダーとの間で相互認証を行う(311)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0036】

ICカードはリーダーが正規のリーダーであることを確認すると、リーダーからのコマンドを受信する(312)。

【0037】

リーダーからのコマンドを受信すると、セキュリティモード変更コマンドであるかどうかを検査する(313)。セキュリティモード変更コマンドを受信すると、高信頼サイト認証鍵等に基づいて要求されたセキュリティモードの変更が可能であるか否かを検査する(314)。遷移可能な場合は指定されたセキュリティモードの変更を行い(315)、更にコマンド中に開示対象データラベルがあるかどうかを検査する(316)。開示対象データラベルがある場合は、該ラベルに対応する暗号鍵の利用可否フラグを「利用可」の状態に設定して(317)、停止する(318)。なお、セキュリティモード遷移コマンドでない場合、ICカードは、受信したコマンドに基づいて他の処理を行う(319)。

【0038】

要求されたセキュリティモードの変更が不可である場合は、リーダーに対しセキュリティモード変更失敗を通知する(320)。ICカードリーダーは、セキュリティモード変更失敗の応答を受信すると、警告音を発し(321)、停止する(322)。

【0039】

図4は、退出ゲートに設置されたICカードリーダーの制御フローを示す図である。

【0040】

待機状態で(401)、ICカードリーダーは通信可能範囲内に読み取り可能なICカードを検知すると(402)、カードとの相互認証を行う(403)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0041】

ICカードが正規のものであることを確認すると、情報機器持ち出し手続きDBに問い合わせ(405)、対象の情報機器が持ち出し許可された物であるかどうかを判定し(405)、持ち出し申請が承認済みの場合はセキュアモードあるいは準セキュアモードへの変更コマンドを送信する(407)。さらに、持ち出し対象データのラベルがある場合には、該ラベルに対応する暗号鍵を「利用可」に変更することを要求するコマンドを送信し(409)、情報機器持ち出し手続きDBの状態306に情報を登録して処理を終了する(411)。正規のICカードでなかった場合、および持ち出し手続きの承認が済んでいない場合、リーダーは警告音を発して状態不正をICカードに返信し(412)、処理を終了する(413)。

【0042】

図5は、退出ゲートにおけるICカードリーダーとICカードの通信シーケンスを示す。

【0043】

リーダーがICカードを検知すると、ICカードとリーダーは相互認証を行う(501)。その後、リーダーはICカードに機器IDとセキュリティモードを問い合わせ(502)、ICカードが応答メッセージを返す(503)。

【0044】

リーダーはサーバーに該機器IDの持ち出し手続きDBを問い合わせる(504)。サーバーは機器IDを用いて持ち出し手続きDBを検索し(506)、持ち出し手続きが完了している場合には、開示対象データのラベルも含めて結果をリーダーに対して応答する(507)。

【0045】

持ち出し手続きが完了している場合、リーダーはICカードにセキュリティモード変更コマンドを送信する(508)。ICカードはコマンドの内容に従ってセキュリティモードを変更し(509)、変更が正しく行われると完了を応答する(510)。

【0046】

更に、開示対象データがある場合は、リーダーは対象データに対応する暗号化鍵を利用可能にする暗号鍵利用可否フラグ変更コマンドを送信する(511)。ICカードは暗号鍵利用可否フラグの変更処理を行い(512)、設定が完了するとリーダーに対し完了を応答する(513)。リーダーは、サーバーに対して機器の状態変更記録を送信し(514)、サーバーは機器管理DBおよび情報機器持ち出し手続きDBを更新する(515)。

【0047】

図6は、構内への入場時におけるPCに装着されたICカードの処理フローを示す図である。

【0048】

ICカードはリーダーの電磁界から電力を得ると、まずリセットされ(601)、次にリーダーとの間で相互認証を行う(602)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0049】

ICカードはリーダーが正規のリーダーであることを確認すると、リーダーからのコマンドを受信する(603)。

【0050】

リーダーからのコマンドを受信すると、セキュリティモード変更コマンドであるかどうかを判別する(604)。

【0051】

セキュリティモード遷移コマンドでない場合、ICカードは、受信したコマンドに基づいて他の処理を行う(612)。セキュリティモード遷移コマンドである場合、ICカードは、リーダーに予め記録され、送信されるサイト識別子及びICカード内に保持する認証鍵を用いて、セキュリティモードを変更可能か検査する(605)。具体的には、サイト識別子が高信頼サイト認証鍵と対応する場合には、ICカードはセキュリティモードを「通常モード」に設定して(606)、処理を終了する(607)。サイト識別子が予め登録された情報開示先の認証鍵と対応する場合は、ICカードはセキュリティモードを「準セキュアモード」に設定し(608)、さらに開示対象情報を示すラベルがあるかどうかを検査し(609)、開示対象データがある場合はそのラベルに対応する暗号鍵を「利用可」に設定して(610)、処理を終了する(611)。サイト識別子が上記の何れにも属さないと判定された場合は、リーダーに対して要求が不正であることを応答して(613)、停止する(614)。

【0052】

以上説明したように、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態、あるいは、特定の暗号鍵のみを利用可能にする。これにより、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0053】

また、非接触ICカードは、情報機器の電源がOFFの状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。これにより、情報機器が稼動していない状態でもデータの安全性を保証し、かつ、ユーザの負荷を軽減することが可能になる。

【0054】

図7は、PC上で機密情報の含まれたファイルがアクセスされた場合の、ICカードの処理フローを示す図である。尚、PCとICカードの通信は、PC内の通信路111を介して行われる。

【0055】

ICカードはPCからのコマンドによってリセットされ(701)、続いてPCとの間で相互認証を行う(702)。PCからのコマンドを受信すると(703)、コマンド内容を判定し、暗号鍵使用要求コマンドの場合には(703)、現在のセキュリティモードを判定する(704)。

【0056】

通常モードの場合は要求された暗号鍵を返信して(706)、停止する(707)。準セキュアモードの場合は、要求された暗号鍵の利用可否フラグを参照し(705) 、「使用可」の場合には該暗号鍵をPCに返信して(706)、停止する(707)。セキュアモードである場合、および準セキュアモードで暗号鍵使用可否フラグが「使用不可」の場合には、PCに対して「暗号鍵使用不可」のメッセージを返信し(708)、停止する(707)。

【0057】

このように、PC上で機密情報の含まれたファイルがアクセスされた場合に、ICカードのセキュリティモードに応じて暗号鍵の使用可否を判定することにより、機密情報の漏洩を防ぐことが可能となる。

【0058】

図8は、PC上で機密情報の含まれたファイルがアクセスされた際の、PCとICカードの間の通信シーケンスをそれぞれ示す図である。

【0059】

PC上で機密情報を含み暗号化されたファイルがアクセスされると(801)、PCはICカードをリセットし(802)、ICカードとの間で相互認証を行い(803)、ICカードに暗号鍵使用要求コマンドを送る(804)。

【0060】

ICカードはセキュリティモード判定し(805)、ラベルに対応する暗号鍵の利用可否の判定を行い(806)、暗号鍵をPCに供給する(807)。PCは暗号鍵を受け取ってファイルの復号化処理を行う(808)。

【0061】

図9は本発明の実施例によるPCのセキュリティモードの状態遷移図を示す。PCは「通常モード」(901)、セキュアモード(902)、準セキュアモード(903)、のモードをもつ。PCはオフィス内などの高信頼サイトでは「通常モード」に設定され、退出ゲート通過時に「セキュアモード」に遷移する(904)。高信頼サイトへの入場時には再度「通常モード」に遷移する(906,907) 。訪問先などの予め登録された機密情報開示先への入場時には「準セキュアモード」に遷移する(908)。「準セキュアモード」にあるPCは、訪問先からの退去時に再び「セキュアモード」に設定される(905)。

【0062】

上記実施例では、PCに装着したICカードを入退室管理のゲートに設置されたICカードリーダーに読み取らせることでセキュリティモードを変更する方法を示したが、セキュリティモードの変更はこれに限定されず、周囲環境、入退室管理の方法等に応じた方法をとることができる。たとえば、通常業務を行う事務所内にICカードリーダーを置き、PCを持ち出す際に予めPCに装着したICカードをICカードリーダーに読み取らせてセキュアモードに変更する。入退室管理ゲートに設置されたICカードリーダーではセキュアモードに設定されているかどうかを検証し、セキュアモードでない場合に警告を発するようにすることもできる。通常業務を行う事務所内のICカードリーダーを用いることにより、セキュアモードの変更に際し、ユーザの操作性の向上を図ることができる。

【0063】

セキュアモードと準セキュアモードの間の移行は、前述のように訪問先からの退出時に「セキュアモード」に設定する方法以外に、予め「準セキュアモード」にすべき時間を決めておき、該定められた時間が経過した時点で「セキュアモード」に設定されるよう構成することもできる。これにより、情報機器の盗難、紛失等の場合であっても安全性を確保することができる。

【0064】

セキュリティモードを変更する他の方法として、たとえばGPS(Global Positioning System)端末をPCに接続し、PCが予め決められた場所にあるときにセキュアモードから準セキュアモードに移行するように構成することも可能である。

【0065】

データを格納する媒体として、上記実施例ではPC内蔵ハードディスク装置としたが、これに限定されず、外付けハードディスク装置、USBメモリ等のPCに接続される外部記憶媒体であってもよい。さらに、CDROM、DVDなどの、ドライブ装置を介してPCからアクセスされる記録メディアであってもよい。

【0066】

また、上記実施例ではデータのアクセス可否を、暗号鍵の利用可否によって制御する方法を示したが、データのアクセス制御の方法はこれに限定されない。たとえば、ファイルのラベルに対応するアクセス権限の情報をICカード内に保管し、ファイルアクセス時にPCのファイル管理システムがICカード内の情報を参照し、アクセス可能となっている場合のみファイルアクセス処理を継続し、ICカード内の情報でアクセス不可となっている場合は処理を中断するように実装することも可能である。これによりデータのアクセスを高速化することができる。

【0067】

また、上記実施例ではPC上の暗号化されたファイルをアクセスする際、PCがICカードから暗号鍵を読み出して復号化する方法を示したが、これに限定されず、PCが暗号化されたファイルをICカードに送信し、ICカード内でファイルの復号化を行う方法も可能である。この方法によれば、暗号鍵がICカードの外に読み出されることがないため、安全性を高めることができる。

【0068】

また、データを暗号化するための暗号鍵は、上記実施例ではファイルの属性情報であるラベル毎に異なる鍵をICカード内に格納する方法を示したが、これに限定されず、ICカードが単一の秘密鍵をもち、ラベルと秘密鍵とから暗号鍵を生成するように構成することも可能である。ラベルとICカードの秘密鍵からファイル暗号化用の鍵を安全に生成する方法としては、たとえば楕円曲線のペアリングを用いたIDベース暗号の手法を利用することもできる。この方法によれば、ラベル毎に異なる鍵を必要な時点で生成するため、ICカード内に多数の暗号鍵を保管する必要がなく、不揮発性メモリの使用量を削減することができる。

【0069】

前述の例では、PCに非接触ICカードを装着する構成を示したが、ハードウェアの構成はこれに限定されず、たとえばPCが非接触ICカードに加えて、非接触ICカードリーダーを装着するように構成することも可能である。

【0070】

また別の実施形態では、PCは非接触ICカードリーダーを備え、利用者がICカードを所持し、機密情報にアクセスする際に該ICカードをPCに装着したICカードリーダーに読み取らせるように構成することも可能である。また、ICカードは入退室管理に用いるICカードを兼ねるように構成することもできる。

【0071】

さらに、ICカードは携帯電話に内蔵されるように構成し、さらにICカードが通信回線を経由してサーバーと通信可能に構成することもできる。このような構成においては、セキュリティモードの変更、暗号鍵の利用可否の設定を、通信回線を経由してサーバー側から安全に行うことができる。

【0072】

以上、本発明の実施形態について説明したが、本発明は上記実施形態に限定されるものではなく、種々変形実施可能であり、上述した各実施形態を適宜組み合わせることが可能であることは、当業者に理解されよう。

【産業上の利用可能性】

【0073】

本発明は、情報記録機能を有する可搬型情報機器に用いることができる。

【図面の簡単な説明】

【0074】

【図1】本実施例によるPC、ICカードリーダー、サーバーの構成を示す図の一例である。

【図2】本実施例によるPC管理方法の概念を示す図の一例である。

【図3】PCに装着されたICカードの処理フローを示す図の一例である。

【図4】退室ゲートに設置されたICカードリーダーの処理フローを示す図の一例である。

【図5】退室ゲートに於けるICカードとリーダーの通信シーケンスを示す図の一例である。

【図6】PCに装着されたICカードの処理フローを示す別の図の一例である。

【図7】PC上のファイルをアクセスする際の、PCに装着されたICカードの処理フローを示す図の一例である。

【図8】PC上のファイルをアクセスする際の、PCとICカードの通信シーケンスを示す図での一例ある。

【図9】本実施例によるPCのセキュリティモードの状態遷移を示す図の一例である。

【符号の説明】

【0075】

1 PC

2 ICカードリーダー

3 サーバー

101 メインボード

102 ハードディスク装置

106 電源

108 ICカード

【技術分野】

【0001】

本発明は、情報機器に記録された情報のアクセス制御の技術に関し、とくにノートPCなどの可搬型の情報機器、記憶媒体に記録された情報の漏洩防止手段を提供する。

【背景技術】

【0002】

可搬型の情報機器は盗難、紛失の危険性が大きく、内部に機密情報が記録されている場合、情報漏洩につながる可能性が大きい。

【0003】

情報漏洩防止の手段として、従来はデータの暗号化によって保護する方法が広く用いられている。さらに、電子ファイルを機密性の水準や開示範囲によって分類し、アクセス権限を制御する方法が知られている。

【0004】

また、携帯型のPC自体には情報を蓄積せず、情報はすべてサーバー上に置き、通信回線経由でアクセスする方法も用いられている。

【0005】

また、利用者の居場所に応じてデータへのアクセス権限を制御する方法として、たとえば特許文献1に、利用者が所持する入退室管理用ICカードから居場所の情報を取得し、その情報によってデータへのアクセスの可否を判定することにより、利用者の居場所によってデータへのアクセス可否を制御する方法が開示されている。

【0006】

さらに、例えば特許文献2には、携帯装置内に記憶されているデータの参照を入退場態様に応じて制御する方法が開示されている。

【0007】

【特許文献1】特開2008−65376号公報

【特許文献2】特開2008−9609号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

従来のデータ暗号化による方法は、暗号化、復号化の操作を利用者が行うため、操作が煩雑であり、また操作誤りを無くすことが本質的に難しいという問題があった。さらに、重大な情報漏洩の大多数を占める意図的な機密情報の不正持ち出しに対する防止効果は十分でなかった。

【0009】

また、情報をすべてサーバー上に置き通信回線経由でアクセスする方法は、操作性が通信回線の品質に大きく依存し、必要なときに必要な情報にアクセスできない危険性があった。

【0010】

特許文献1に開示する方法は、端末装置からのファイルのアクセス可否を当該端末装置とネットワークを介して接続されたファイルアクセス管理端末装置で設定するため、端末装置の記憶装置そのものを物理的手段でアクセスするような解読に対する保護は実現できず、可搬型の情報処理装置の紛失や盗難に対して装置内のデータを安全に保つことはできなかった。

【0011】

また、特許文献2に開示する方法は、携帯装置全体のアクセス可否を変更するものであり、データの機密性の水準や開示範囲によって分類し、アクセス権限を制御することはできなかった。さらに、携帯装置の電源がOFF状態でアクセス可否を変更する手段については開示しないため、電源がOFF状態では携帯装置内のデータを安全に保つことが保証されず、かつ、ユーザの利便性が損なわれるおそれがあった。

【課題を解決するための手段】

【0012】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、下記のとおりである。情報処理装置は、データを記録する記録媒体を有し、ICカードは、暗号鍵と暗号鍵の利用可否を示す情報とを対応づけて記録する。記録媒体に記録されたデータは、暗号鍵を用いて暗号化され、暗号鍵の利用可否を示す情報はICカードリーダーから送信されるコマンドに基づいて設定される。

【発明の効果】

【0013】

本発明によれば、情報機器を外部に持ち出す場合に、利用者の複雑な操作によらずに、機密情報の復号化を不可能にすることができ、情報機器の盗難、紛失等の場合でも機密情報の漏洩を防ぐことができる。

【0014】

さらに、情報機器が稼働していない状態でも動作可能な非接触ICカードを用いることにより、たとえばPCの電源を投入しなくても、暗号鍵の利用を不可能な状態に変更することができる。これにより、持ち出し時の処理を短時間で行うことができる。

【発明を実施するための最良の形態】

【0015】

本実施形態を説明する前に、本発明の特徴について説明する。本発明によるデータアクセス制御方法では、可搬型情報機器に記録された情報の復号化の可否を、情報機器の持ち出し管理と連動させて制御する。

【0016】

具体的には、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態にする。これにより、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0017】

また、非接触ICカードは、情報機器が稼働していない状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。これにより、情報機器が稼動していない状態でもデータの安全性を保証し、かつ、利用者の利便性を向上させることができる。

【0018】

さらに、機密データ復号化用の暗号鍵を、情報機器に装着された、耐タンパ性を有するICカード内部に保管する。これにより、開封、針当てによる電流観測などの物理的手段を用いた暗号鍵の解読、不正使用に対しても安全性を確保することができる。

【0019】

さらに、情報機器内の電子情報は、機密性の水準や開示可能な範囲によって類別し、その種類毎に異なるラベルを付与し、異なる暗号鍵を用いて暗号化を行う。外部に持ち出す情報機器の中で、特定の相手に提供すべき機密情報がある場合には、その情報を復号化するための暗号鍵を利用可能にする。これにより、利便性を確保すると同時に、開示対象でない機密情報の漏洩を防ぐことが可能になる。

【実施例1】

【0020】

図1に本発明の実施例であるPCと非接触ICカードリーダー、サーバーの構成を示す。

【0021】

PC1は、非接触ICカード108を内蔵する。非接触ICカード108は、ICカードリーダーと非接触通信を行うためのアンテナ107、RF回路113、不揮発性メモリ115を有し、不揮発性メモリ115にはカード識別子116、認証鍵117、機器識別子118を記録する。さらに、セキュリティモード119、高信頼サイト認証鍵120、複数の暗号鍵121〜123、各暗号鍵に対応した利用可否フラグ124〜126を記録する。ここで、高信頼サイト認証鍵120とは、ICカードリーダーからセキュリティモード変更コマンドを受信し、セキュリティモードを通常モードに変更可能であるか否かを判断する際の判断基準となるものであり、ICカード内で安全性の高いサイトであるか否かを区別するためのものである。

【0022】

非接触ICカードは電力生成回路112を有し、PCの電源が投入されていない状態でも、ICカードリーダー2からの無線による電力供給によって動作することができる。また、非接触ICカード108は、PCの電源106にも接続され、PCの電源からの電力供給によって動作することが出来る。非接触ICカード108は、これらの電力供給によって、コントローラー109内のCPU110、メモリ制御回路111を動作させることにより、図3及び図6で説明する処理を実行する。

【0023】

PC1は情報を記録するためのハードディスク装置102(HDDと記す)、ハードディスク装置に記録された情報のアクセス等を制御するメインボード101を有し、HDD102内に各種電子ファイル104を記録する。電子ファイル104にはそれぞれラベル103が付され、各々のラベルに対応した暗号鍵によって暗号化されて記録される。

【0024】

ICカードリーダー2は、ICカード108と非接触通信によって通信を行うためのアンテナ201、RF回路202、動作制御を行うコントローラー203、制御プログラムおよびデータを格納する不揮発性メモリ204、サーバーとの通信を行うための通信インタフェース205を有する。

【0025】

サーバー3は情報機器持ち出し手続きDB301、情報機器管理DB307を有する。情報機器持ち出し手続きDB301の各エントリは、ユーザーID302、機器ID303、持ち出し許可期間304、ラベル305、状態306からなる。ここで、ラベル305とは、データの機密性の水準や開示可能な範囲に基づくデータの属性情報である。各ラベルには1以上のデータが対応づけられる。また、状態306は、情報機器が持ち出された否か等の履歴を示すものである。サーバー3は、情報機器持ち出し申請が承認された際に、認可内容を各エントリとして登録する。情報機器持ち出し申請は、たとえば電子化されたワークフローによって行うようにすることができる。

【0026】

情報機器管理DB307の各エントリは機器ID308、状態309、最新読み取りリーダーID310からなり、ICカードリーダーが情報機器に装着されたICカードを読み取ると情報を更新する。

【0027】

図2は、本発明による可搬型情報機器の運用の概念を示す図である。

【0028】

利用者が通常業務を行うオフィスと外部との間には入退室管理を行うゲートが設けられており、入退室者の認証を行ってゲートの開閉を制御する。入退室者の認証はたとえば非接触ICカードを用いて行う。

【0029】

利用者は退室時にPCを携行する場合、PCに装着されたICカードをICカードリーダーで読み取らせる。これによりPCはセキュアモード、あるいは準セキュアモードに設定される。

【0030】

例えば、社内他部門のような、予め登録されたセキュリティが保たれた場所に到着すると、PCに装着されたICカードを入室ゲートのICカードリーダーで読み取らせる。これにより、PCは通常モードに変更され、PC上の機密情報へのアクセスが可能になる。ここで、通常モードとは、すべての情報にアクセス可能なモードであり、セキュアモードとは、公開が許可された情報のみアクセス可能なモードであり、準セキュアモードとは、閲覧が許可された情報にのみアクセス可能なモードである。

【0031】

また、特定の場所(例えば、出張先)限定的に機密情報を開示する場合は、社内から構外の退出時にセキュアモードに設定し、特定の場所(例えば、出張先)の入室時にセキュアモードから準セキュアモードに設定する。あるいは、退出時にPCに装着されたICカードをリーダーが読み取ると、リーダーはPCを準セキュアモードに設定することも可能である。これらのモード設定は、ICカードリーダーがICカードを読み取り、予めサーバーに登録された情報を用いることにより実現される。具体的には、持ち出し対象PCおよび対象データのラベルを予めサーバーに登録しておく。そして、利用者の退出時あるいは入室時にICカードリーダーがICカードを読み取ることにより、準セキュアモードに設定変更することができる。また、利用者の退出時にICカードリーダーが読み取った場合にはセキュアモードに設定変更するようにしてもよい。

【0032】

このように、セキュアモードに設定された場合には、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0033】

また、準セキュアモードに設定された場合には、外部に持ち出す情報機器の中で、特定の相手に提供すべき機密情報があるときに、利便性を確保すると同時に、開示対象でない機密情報の漏洩を防ぐことが可能になる。

【0034】

図3は図1において入退室時にPC1に装着されたICカード108をICカードリーダー2が読み取るときの、ICカードの処理フローを示す図である。

【0035】

ICカードはリーダーの電磁界から電力を得ると、まずリセットされ(310)、次にリーダーとの間で相互認証を行う(311)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0036】

ICカードはリーダーが正規のリーダーであることを確認すると、リーダーからのコマンドを受信する(312)。

【0037】

リーダーからのコマンドを受信すると、セキュリティモード変更コマンドであるかどうかを検査する(313)。セキュリティモード変更コマンドを受信すると、高信頼サイト認証鍵等に基づいて要求されたセキュリティモードの変更が可能であるか否かを検査する(314)。遷移可能な場合は指定されたセキュリティモードの変更を行い(315)、更にコマンド中に開示対象データラベルがあるかどうかを検査する(316)。開示対象データラベルがある場合は、該ラベルに対応する暗号鍵の利用可否フラグを「利用可」の状態に設定して(317)、停止する(318)。なお、セキュリティモード遷移コマンドでない場合、ICカードは、受信したコマンドに基づいて他の処理を行う(319)。

【0038】

要求されたセキュリティモードの変更が不可である場合は、リーダーに対しセキュリティモード変更失敗を通知する(320)。ICカードリーダーは、セキュリティモード変更失敗の応答を受信すると、警告音を発し(321)、停止する(322)。

【0039】

図4は、退出ゲートに設置されたICカードリーダーの制御フローを示す図である。

【0040】

待機状態で(401)、ICカードリーダーは通信可能範囲内に読み取り可能なICカードを検知すると(402)、カードとの相互認証を行う(403)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0041】

ICカードが正規のものであることを確認すると、情報機器持ち出し手続きDBに問い合わせ(405)、対象の情報機器が持ち出し許可された物であるかどうかを判定し(405)、持ち出し申請が承認済みの場合はセキュアモードあるいは準セキュアモードへの変更コマンドを送信する(407)。さらに、持ち出し対象データのラベルがある場合には、該ラベルに対応する暗号鍵を「利用可」に変更することを要求するコマンドを送信し(409)、情報機器持ち出し手続きDBの状態306に情報を登録して処理を終了する(411)。正規のICカードでなかった場合、および持ち出し手続きの承認が済んでいない場合、リーダーは警告音を発して状態不正をICカードに返信し(412)、処理を終了する(413)。

【0042】

図5は、退出ゲートにおけるICカードリーダーとICカードの通信シーケンスを示す。

【0043】

リーダーがICカードを検知すると、ICカードとリーダーは相互認証を行う(501)。その後、リーダーはICカードに機器IDとセキュリティモードを問い合わせ(502)、ICカードが応答メッセージを返す(503)。

【0044】

リーダーはサーバーに該機器IDの持ち出し手続きDBを問い合わせる(504)。サーバーは機器IDを用いて持ち出し手続きDBを検索し(506)、持ち出し手続きが完了している場合には、開示対象データのラベルも含めて結果をリーダーに対して応答する(507)。

【0045】

持ち出し手続きが完了している場合、リーダーはICカードにセキュリティモード変更コマンドを送信する(508)。ICカードはコマンドの内容に従ってセキュリティモードを変更し(509)、変更が正しく行われると完了を応答する(510)。

【0046】

更に、開示対象データがある場合は、リーダーは対象データに対応する暗号化鍵を利用可能にする暗号鍵利用可否フラグ変更コマンドを送信する(511)。ICカードは暗号鍵利用可否フラグの変更処理を行い(512)、設定が完了するとリーダーに対し完了を応答する(513)。リーダーは、サーバーに対して機器の状態変更記録を送信し(514)、サーバーは機器管理DBおよび情報機器持ち出し手続きDBを更新する(515)。

【0047】

図6は、構内への入場時におけるPCに装着されたICカードの処理フローを示す図である。

【0048】

ICカードはリーダーの電磁界から電力を得ると、まずリセットされ(601)、次にリーダーとの間で相互認証を行う(602)。ICカードとリーダーとの相互認証は、たとえば暗号鍵を用いたチャレンジ-レスポンス型の認証を用いる。

【0049】

ICカードはリーダーが正規のリーダーであることを確認すると、リーダーからのコマンドを受信する(603)。

【0050】

リーダーからのコマンドを受信すると、セキュリティモード変更コマンドであるかどうかを判別する(604)。

【0051】

セキュリティモード遷移コマンドでない場合、ICカードは、受信したコマンドに基づいて他の処理を行う(612)。セキュリティモード遷移コマンドである場合、ICカードは、リーダーに予め記録され、送信されるサイト識別子及びICカード内に保持する認証鍵を用いて、セキュリティモードを変更可能か検査する(605)。具体的には、サイト識別子が高信頼サイト認証鍵と対応する場合には、ICカードはセキュリティモードを「通常モード」に設定して(606)、処理を終了する(607)。サイト識別子が予め登録された情報開示先の認証鍵と対応する場合は、ICカードはセキュリティモードを「準セキュアモード」に設定し(608)、さらに開示対象情報を示すラベルがあるかどうかを検査し(609)、開示対象データがある場合はそのラベルに対応する暗号鍵を「利用可」に設定して(610)、処理を終了する(611)。サイト識別子が上記の何れにも属さないと判定された場合は、リーダーに対して要求が不正であることを応答して(613)、停止する(614)。

【0052】

以上説明したように、情報機器に非接触ICカードを装着し、情報の暗号化・復号化の鍵をICカード内に保管する。情報機器を外部に持ち出す際には、退出ゲートに設置されたICカードリーダーを用いて暗号鍵を利用不可能な状態、あるいは、特定の暗号鍵のみを利用可能にする。これにより、利用者の操作に依らずに秘匿すべきデータへのアクセスを不可能にし、情報機器を紛失した場合でも機密情報の漏洩を防ぐことが可能になる。

【0053】

また、非接触ICカードは、情報機器の電源がOFFの状態でも非接触ICカードリーダーからの電力供給によって動作可能なように構成する。これにより、情報機器が稼動していない状態でもデータの安全性を保証し、かつ、ユーザの負荷を軽減することが可能になる。

【0054】

図7は、PC上で機密情報の含まれたファイルがアクセスされた場合の、ICカードの処理フローを示す図である。尚、PCとICカードの通信は、PC内の通信路111を介して行われる。

【0055】

ICカードはPCからのコマンドによってリセットされ(701)、続いてPCとの間で相互認証を行う(702)。PCからのコマンドを受信すると(703)、コマンド内容を判定し、暗号鍵使用要求コマンドの場合には(703)、現在のセキュリティモードを判定する(704)。

【0056】

通常モードの場合は要求された暗号鍵を返信して(706)、停止する(707)。準セキュアモードの場合は、要求された暗号鍵の利用可否フラグを参照し(705) 、「使用可」の場合には該暗号鍵をPCに返信して(706)、停止する(707)。セキュアモードである場合、および準セキュアモードで暗号鍵使用可否フラグが「使用不可」の場合には、PCに対して「暗号鍵使用不可」のメッセージを返信し(708)、停止する(707)。

【0057】

このように、PC上で機密情報の含まれたファイルがアクセスされた場合に、ICカードのセキュリティモードに応じて暗号鍵の使用可否を判定することにより、機密情報の漏洩を防ぐことが可能となる。

【0058】

図8は、PC上で機密情報の含まれたファイルがアクセスされた際の、PCとICカードの間の通信シーケンスをそれぞれ示す図である。

【0059】

PC上で機密情報を含み暗号化されたファイルがアクセスされると(801)、PCはICカードをリセットし(802)、ICカードとの間で相互認証を行い(803)、ICカードに暗号鍵使用要求コマンドを送る(804)。

【0060】

ICカードはセキュリティモード判定し(805)、ラベルに対応する暗号鍵の利用可否の判定を行い(806)、暗号鍵をPCに供給する(807)。PCは暗号鍵を受け取ってファイルの復号化処理を行う(808)。

【0061】

図9は本発明の実施例によるPCのセキュリティモードの状態遷移図を示す。PCは「通常モード」(901)、セキュアモード(902)、準セキュアモード(903)、のモードをもつ。PCはオフィス内などの高信頼サイトでは「通常モード」に設定され、退出ゲート通過時に「セキュアモード」に遷移する(904)。高信頼サイトへの入場時には再度「通常モード」に遷移する(906,907) 。訪問先などの予め登録された機密情報開示先への入場時には「準セキュアモード」に遷移する(908)。「準セキュアモード」にあるPCは、訪問先からの退去時に再び「セキュアモード」に設定される(905)。

【0062】

上記実施例では、PCに装着したICカードを入退室管理のゲートに設置されたICカードリーダーに読み取らせることでセキュリティモードを変更する方法を示したが、セキュリティモードの変更はこれに限定されず、周囲環境、入退室管理の方法等に応じた方法をとることができる。たとえば、通常業務を行う事務所内にICカードリーダーを置き、PCを持ち出す際に予めPCに装着したICカードをICカードリーダーに読み取らせてセキュアモードに変更する。入退室管理ゲートに設置されたICカードリーダーではセキュアモードに設定されているかどうかを検証し、セキュアモードでない場合に警告を発するようにすることもできる。通常業務を行う事務所内のICカードリーダーを用いることにより、セキュアモードの変更に際し、ユーザの操作性の向上を図ることができる。

【0063】

セキュアモードと準セキュアモードの間の移行は、前述のように訪問先からの退出時に「セキュアモード」に設定する方法以外に、予め「準セキュアモード」にすべき時間を決めておき、該定められた時間が経過した時点で「セキュアモード」に設定されるよう構成することもできる。これにより、情報機器の盗難、紛失等の場合であっても安全性を確保することができる。

【0064】

セキュリティモードを変更する他の方法として、たとえばGPS(Global Positioning System)端末をPCに接続し、PCが予め決められた場所にあるときにセキュアモードから準セキュアモードに移行するように構成することも可能である。

【0065】

データを格納する媒体として、上記実施例ではPC内蔵ハードディスク装置としたが、これに限定されず、外付けハードディスク装置、USBメモリ等のPCに接続される外部記憶媒体であってもよい。さらに、CDROM、DVDなどの、ドライブ装置を介してPCからアクセスされる記録メディアであってもよい。

【0066】

また、上記実施例ではデータのアクセス可否を、暗号鍵の利用可否によって制御する方法を示したが、データのアクセス制御の方法はこれに限定されない。たとえば、ファイルのラベルに対応するアクセス権限の情報をICカード内に保管し、ファイルアクセス時にPCのファイル管理システムがICカード内の情報を参照し、アクセス可能となっている場合のみファイルアクセス処理を継続し、ICカード内の情報でアクセス不可となっている場合は処理を中断するように実装することも可能である。これによりデータのアクセスを高速化することができる。

【0067】

また、上記実施例ではPC上の暗号化されたファイルをアクセスする際、PCがICカードから暗号鍵を読み出して復号化する方法を示したが、これに限定されず、PCが暗号化されたファイルをICカードに送信し、ICカード内でファイルの復号化を行う方法も可能である。この方法によれば、暗号鍵がICカードの外に読み出されることがないため、安全性を高めることができる。

【0068】

また、データを暗号化するための暗号鍵は、上記実施例ではファイルの属性情報であるラベル毎に異なる鍵をICカード内に格納する方法を示したが、これに限定されず、ICカードが単一の秘密鍵をもち、ラベルと秘密鍵とから暗号鍵を生成するように構成することも可能である。ラベルとICカードの秘密鍵からファイル暗号化用の鍵を安全に生成する方法としては、たとえば楕円曲線のペアリングを用いたIDベース暗号の手法を利用することもできる。この方法によれば、ラベル毎に異なる鍵を必要な時点で生成するため、ICカード内に多数の暗号鍵を保管する必要がなく、不揮発性メモリの使用量を削減することができる。

【0069】

前述の例では、PCに非接触ICカードを装着する構成を示したが、ハードウェアの構成はこれに限定されず、たとえばPCが非接触ICカードに加えて、非接触ICカードリーダーを装着するように構成することも可能である。

【0070】

また別の実施形態では、PCは非接触ICカードリーダーを備え、利用者がICカードを所持し、機密情報にアクセスする際に該ICカードをPCに装着したICカードリーダーに読み取らせるように構成することも可能である。また、ICカードは入退室管理に用いるICカードを兼ねるように構成することもできる。

【0071】

さらに、ICカードは携帯電話に内蔵されるように構成し、さらにICカードが通信回線を経由してサーバーと通信可能に構成することもできる。このような構成においては、セキュリティモードの変更、暗号鍵の利用可否の設定を、通信回線を経由してサーバー側から安全に行うことができる。

【0072】

以上、本発明の実施形態について説明したが、本発明は上記実施形態に限定されるものではなく、種々変形実施可能であり、上述した各実施形態を適宜組み合わせることが可能であることは、当業者に理解されよう。

【産業上の利用可能性】

【0073】

本発明は、情報記録機能を有する可搬型情報機器に用いることができる。

【図面の簡単な説明】

【0074】

【図1】本実施例によるPC、ICカードリーダー、サーバーの構成を示す図の一例である。

【図2】本実施例によるPC管理方法の概念を示す図の一例である。

【図3】PCに装着されたICカードの処理フローを示す図の一例である。

【図4】退室ゲートに設置されたICカードリーダーの処理フローを示す図の一例である。

【図5】退室ゲートに於けるICカードとリーダーの通信シーケンスを示す図の一例である。

【図6】PCに装着されたICカードの処理フローを示す別の図の一例である。

【図7】PC上のファイルをアクセスする際の、PCに装着されたICカードの処理フローを示す図の一例である。

【図8】PC上のファイルをアクセスする際の、PCとICカードの通信シーケンスを示す図での一例ある。

【図9】本実施例によるPCのセキュリティモードの状態遷移を示す図の一例である。

【符号の説明】

【0075】

1 PC

2 ICカードリーダー

3 サーバー

101 メインボード

102 ハードディスク装置

106 電源

108 ICカード

【特許請求の範囲】

【請求項1】

データを記録する記録媒体を有する情報処理装置と、

ICカードと、

ICカードリーダーと、を備え

上記ICカードは、暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録し、

上記データは、上記暗号鍵を用いて暗号化され、

上記暗号鍵の利用可否を示す情報は、上記ICカードリーダーから送信されるコマンドに基づいて設定されることを特徴とする情報機器管理システム。

【請求項2】

請求項1において、

上記情報機器管理システムは、上記情報処理装置の識別子と上記データの属性情報とを対応づけて記録するデータベースを有するサーバーをさらに備え、

上記ICカードリーダーは、上記ICカードから上記情報処理装置の識別子を受信し、

上記サーバーは上記データベースに基づいて、上記ICカードリーダーから受信する上記情報処理装置の識別子に対応するデータの属性情報を特定し、

上記暗号鍵の利用可否を示す情報は、上記コマンドに上記特定されたデータの属性情報が含まれている場合に変更されることを特徴とする情報機器管理システム。

【請求項3】

請求項1において、

上記暗号鍵の利用可否を示す情報を、上記ICカードを用いた入退室管理システムのICカードリーダーを用いて書き換えることを特徴とする情報機器管理システム。

【請求項4】

請求項1において、

上記ICカードは上記情報処理装置に内蔵され、上記ICカードリーダーと無線によって通信を行う非接触ICカードであることを特徴とする情報機器管理システム。

【請求項5】

請求項1において、

上記情報処理装置は、上記ICカードリーダーを内蔵することを特徴とする情報機器管理システム。

【請求項6】

データを記録する記録媒体と、

暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録するICカードと、を備え、

上記データは、上記暗号鍵を用いて暗号化され、

上記暗号鍵の利用可否を示す情報は、ICカードリーダーを用いて変更可能であることを特徴とする情報処理装置。

【請求項7】

請求項6において、

上記ICカードは、上記ICカードリーダーと無線によって通信を行う非接触ICカードであることを特徴とする情報処理装置。

【請求項8】

請求項6において、

上記情報処理装置は、上記ICカードリーダーを内蔵することを特徴とする情報処理装置。

【請求項9】

暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録し、

情報処理装置の記録媒体に記録されたデータは、上記暗号鍵を用いて暗号化され、

ICカードリーダーから送信されるコマンドに基づいて上記暗号鍵の利用可否を示す情報を設定することを特徴とするICカード。

【請求項10】

請求項9において、

上記情報処理装置に内蔵され、非接触ICカードリーダーと無線によって通信を行う機能を有することを特徴とするICカード。

【請求項1】

データを記録する記録媒体を有する情報処理装置と、

ICカードと、

ICカードリーダーと、を備え

上記ICカードは、暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録し、

上記データは、上記暗号鍵を用いて暗号化され、

上記暗号鍵の利用可否を示す情報は、上記ICカードリーダーから送信されるコマンドに基づいて設定されることを特徴とする情報機器管理システム。

【請求項2】

請求項1において、

上記情報機器管理システムは、上記情報処理装置の識別子と上記データの属性情報とを対応づけて記録するデータベースを有するサーバーをさらに備え、

上記ICカードリーダーは、上記ICカードから上記情報処理装置の識別子を受信し、

上記サーバーは上記データベースに基づいて、上記ICカードリーダーから受信する上記情報処理装置の識別子に対応するデータの属性情報を特定し、

上記暗号鍵の利用可否を示す情報は、上記コマンドに上記特定されたデータの属性情報が含まれている場合に変更されることを特徴とする情報機器管理システム。

【請求項3】

請求項1において、

上記暗号鍵の利用可否を示す情報を、上記ICカードを用いた入退室管理システムのICカードリーダーを用いて書き換えることを特徴とする情報機器管理システム。

【請求項4】

請求項1において、

上記ICカードは上記情報処理装置に内蔵され、上記ICカードリーダーと無線によって通信を行う非接触ICカードであることを特徴とする情報機器管理システム。

【請求項5】

請求項1において、

上記情報処理装置は、上記ICカードリーダーを内蔵することを特徴とする情報機器管理システム。

【請求項6】

データを記録する記録媒体と、

暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録するICカードと、を備え、

上記データは、上記暗号鍵を用いて暗号化され、

上記暗号鍵の利用可否を示す情報は、ICカードリーダーを用いて変更可能であることを特徴とする情報処理装置。

【請求項7】

請求項6において、

上記ICカードは、上記ICカードリーダーと無線によって通信を行う非接触ICカードであることを特徴とする情報処理装置。

【請求項8】

請求項6において、

上記情報処理装置は、上記ICカードリーダーを内蔵することを特徴とする情報処理装置。

【請求項9】

暗号鍵と上記暗号鍵の利用可否を示す情報とを対応づけて記録し、

情報処理装置の記録媒体に記録されたデータは、上記暗号鍵を用いて暗号化され、

ICカードリーダーから送信されるコマンドに基づいて上記暗号鍵の利用可否を示す情報を設定することを特徴とするICカード。

【請求項10】

請求項9において、

上記情報処理装置に内蔵され、非接触ICカードリーダーと無線によって通信を行う機能を有することを特徴とするICカード。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2009−294886(P2009−294886A)

【公開日】平成21年12月17日(2009.12.17)

【国際特許分類】

【出願番号】特願2008−147562(P2008−147562)

【出願日】平成20年6月5日(2008.6.5)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成21年12月17日(2009.12.17)

【国際特許分類】

【出願日】平成20年6月5日(2008.6.5)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]