情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システム

【課題】記録媒体に記録された電子情報をコンピュータに複製する場合に、その電子情報を暗号化して複製し、複製された電子情報に対してアクセスが行われると、USBメモリが接続されかつこれを利用するための認証が成功した場合にのみその電子情報を復号化し、情報の漏洩を抑止する。

【解決手段】生体認証手段を備えた記録媒体を着脱可能に接続する情報漏洩抑止装置であり、記録媒体に記録されている情報を複製/移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段と、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に情報を複製手段から入力して暗号化し、暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段と、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合記録手段に記録された情報を復号化し、認証失敗の場合情報を復号化しない復号化手段を備えた構成としてある。

【解決手段】生体認証手段を備えた記録媒体を着脱可能に接続する情報漏洩抑止装置であり、記録媒体に記録されている情報を複製/移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段と、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に情報を複製手段から入力して暗号化し、暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段と、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合記録手段に記録された情報を復号化し、認証失敗の場合情報を復号化しない復号化手段を備えた構成としてある。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータに記録された情報の漏洩抑止技術に関し、特にコンピュータに記録されている情報がUSBメモリなどの記録媒体に格納されて持ち出された場合に、その情報の追跡を可能にし、情報の漏洩を抑止する情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムに関する。

【背景技術】

【0002】

近年、情報処理技術の発展に伴い、企業活動等において生み出された各種情報は、電子化されてコンピュータに記録され、その管理や利用がなされることが一般的になってきている。

このような状況において、電子情報を複数のコンピュータで利用する場合等に、その情報をあるコンピュータから一旦USBメモリなどの記録媒体に記録し、これを他のコンピュータで使用したり、複製することがしばしば行われている。

また、会社内のコンピュータに記録されている電子情報を記録媒体に記録して自宅に持ち帰り、その記録媒体を個人用のコンピュータに接続して、記録した電子情報を用いた作業が行われることもある。

【0003】

しかしながら、電子情報が営業秘密など漏洩を防止すべきものである場合、このような使用は大変リスクを伴うという問題があった。

すなわち、電子情報が一旦記録媒体に記録されてしまうと、その電子情報の漏洩を適切に防ぐことは非常に困難であった。

たとえば、社員が会社の営業秘密に関する情報を記録媒体に記録して自宅に持ち帰り、その情報を自宅の個人用のコンピュータに複製して利用した場合、その利用の後に社員がその情報を適切に削除しなければ、営業秘密に関する情報が個人用のコンピュータに残されたままとなり、情報漏洩のリスクが高くなってしまうという問題があった。

【0004】

一方、会社側は、営業秘密に関する情報などが会社のコンピュータから記録媒体に記録されたという履歴については、会社のコンピュータに記録しておくことで把握することが可能である。

しかしながら、記録媒体に電子情報が記録されて持ち出された後は、その情報が誰にどのように利用されたかということや、どのコンピュータに保存されたかということを把握することはできなかった。

もちろん、営業秘密に関する情報など重要な情報については、一律に記録媒体に記録することができないようにすれば、このような問題は発生しないが、重要な情報を記録媒体に格納して、その情報の受け渡しを行うことは広く一般に行われており、そのニーズは非常に高い状況にある。

このため、コンピュータに保存されている電子情報を記録媒体に記録する場合に、その情報の漏洩リスクを低減させることは重要である。

【0005】

このようなリスクを低減する技術としては、たとえば記録媒体に電子情報を記録する際に、その電子情報を暗号化する方法が実用化されている。この方法では、記録媒体を使用するにあたってユーザの認証を行い、認証が成功した場合にのみ、記録された電子情報の復号化を可能とするため、記録媒体が第三者に渡っても、記録された電子情報は復号化されず、その漏洩を抑止することが可能となっている。

このため、この方法を用いれば、第三者によって、記録媒体に記録された電子情報が不正に使用されることを排除することが可能になる。

しかしながら、この方法を用いても、ユーザ本人が、自宅の個人用のコンピュータなどで記録媒体に記録された電子情報を使用した場合、会社側は、その電子情報がどのように利用されたかを把握することはできなかった。また、その電子情報が個人用のコンピュータに複製されても、会社側はそれを把握することができなかった。

【0006】

同様に、記録媒体に記録する電子情報を暗号化する技術としては、たとえば特許文献1に記載の電子機器及びその制御方法を挙げることができる。この方法によれば、電子機器に着脱可能な記録媒体に記録された情報の暗号化、復号化を、その記録媒体に一定の保守IDが記録されていることを条件に、電子機器から着脱する際に、自動的に行うことが可能になっている。

この制御方法によれば、記録媒体に記録された情報を特定の電子機器においてのみ復号化して用いることが可能となる。

しかしながら、この方法によっても、上述した従来技術と同様に、記録媒体に記録された情報が、その後どのように使用されたのかということを追跡することはできない。

【0007】

また、コンピュータに保存されている情報を記録媒体に記録する場合における情報漏洩のリスクを低減可能な手法として、たとえば特許文献2に記載の不正使用通知システムを備えた周辺装置を挙げることもできる。

この不正使用通知システムを備えた周辺装置は、ホスト装置の個別情報と通知先情報の記憶手段、及び不正使用情報の送信手段を備え、記憶手段に個別情報と通知先情報を登録しておき、周辺装置使用の際に周辺装置と接続されたホスト装置の個別情報と周辺装置に登録された個別情報とを対比照合して、個別情報が同じであれば周辺装置を使用可能とし、異なる場合には周辺装置を使用不可能とし、送信手段により登録された通知先に不正使用情報を送信する構成としてある。

この周辺装置の機能を記録媒体に持たせれば、当該記録媒体を事前に登録された一定のコンピュータでのみ利用可能とすることができ、他のコンピュータで使用された場合には、不正使用の通報機能により、情報漏洩のリスクをより一層低減する効果が得られると考えられる。

【0008】

【特許文献1】特開2006−202158号公報

【特許文献2】特開2005−346396号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、このように記録媒体に不正使用通知システムを備えても、記憶媒体が事前に登録された一定のコンピュータで使用される場合、その記録媒体に記録された情報がどのように利用されたかということについては、企業側は把握することができない。また、この登録された一定のコンピュータに、重要な情報が複製されても企業側はそれを把握することができず、記録媒体に記録された電子情報の漏洩を適切に防止することはできないという問題がある。

【0010】

これに対して、記録媒体に電子情報が記録された場合に、その記録された電子情報がその後どのように使用されたかということについて、企業側が把握できることができれば、情報漏洩の抑止効果は向上すると考えられる。しかしながら、このような効果をもたらす技術は、本発明の出願以前には存在していなかった。

また、記録媒体からコンピュータに電子情報が複製された場合には、この複製された電子情報によって、情報漏洩が発生する可能性があるが、これを適切に抑止する技術も、本発明の出願以前には存在していなかった。

一方、上述したように、記録媒体を使用して電子情報の受け渡しを行うことには、企業活動上大きなニーズがあり、その際における情報漏洩の抑止は、社会的に重要な課題となっている。

【0011】

本発明は、上記の事情にかんがみなされたものであり、記録媒体に記録された電子情報をコンピュータに複製する場合に、その電子情報を暗号化して複製し、複製された電子情報に対してアプリケーションプログラムなどにもとづくアクセスが行われると、USBメモリが接続され、かつこれを利用するための認証が成功した場合にのみ、その電子情報を復号化する情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムを提供することを目的とする。

【0012】

また、本発明は、ある情報がコンピュータから記録媒体に複製されて持ち出され、オフライン環境下にある他のコンピュータで使用された場合などに、その情報へのアクセス履歴を記録媒体に記録するとともに、当該記録媒体が次にオンライン環境下で使用された場合に、そのアクセス履歴をサーバ装置に送信することで、持ち出された情報の監視追跡を可能とした情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムを提供することを目的とする。

【課題を解決するための手段】

【0013】

上記目的を達成するため、本発明の情報漏洩抑止装置は、生体認証手段を備えた記録媒体を着脱可能に接続する情報漏洩抑止装置であって、記録媒体に記録されている情報を複製又は移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段と、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段と、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段とを備えた構成としてある。

【0014】

情報漏洩抑止装置をこのような構成にすれば、記録媒体に記録された情報を、情報漏洩抑止装置に複製する場合に、その情報を暗号化して複製することができる。そして、情報漏洩抑止装置に記録媒体が接続され、認証が成功している場合にのみ、暗号化された情報を復号化して、使用を可能とすることができる。

このため、たとえば会社のコンピュータ(情報漏洩抑止装置)に保存されている情報を記録媒体に記録して、自宅に持ち帰り、個人用のコンピュータ(情報漏洩抑止装置)にその情報を複製して作業を行った場合、記録媒体を個人用のコンピュータから取り外してしまえば、その情報を復号化して使用することはできない。

したがって、社員が、個人用のコンピュータに情報を複製して、そのまま削除することなく忘れてしまったような場合でも、適切な記録媒体をコンピュータに接続して認証に成功しない限り、複製された情報を復号することはできないため、第三者にその内容が漏洩することを抑止することが可能となる。

【0015】

また、本発明における復号化手段を、生体認証手段により記録媒体の使用が許可された場合、当該情報漏洩抑止装置におけるアプリケーションプログラムの実行にもとづいて、当該情報漏洩抑止装置のCPUが複製された情報に対してアクセスすると、複製された情報を復号化してCPUに渡す構成とすることも好ましい。

このようにすれば、アプリケーションプログラムの実行にもとづき複製されたファイルが使用される場合に、そのファイルの復号化を行うことが可能となる。

【0016】

なお、本発明の情報漏洩抑止装置は、後述する情報漏洩抑止プログラムを実行しているコンピュータとして実現することができる。

また、この情報漏洩抑止プログラムは、記録媒体に記録しておくことで、コンピュータに記録媒体を接続した際に、コンピュータに自動的にインストールし、そのコンピュータを情報漏洩抑止装置として機能させることができる。

【0017】

また、本発明の情報漏洩抑止装置は、通信回線を介してサーバ装置に接続されるとともに、所定のプログラムの起動時に認証処理を行い、当該情報漏洩抑止装置の管理者の認証情報が入力された場合にのみ認証処理を成功させて所定のプログラムを実行するプログラム実行手段と、所定のプログラムの起動時に、通信回線を介して、サーバ装置にアクセスし、サーバ装置から管理者の認証情報を受信する管理者権限情報取得手段とを備え、プログラム実行手段が、管理者権限情報取得手段から管理者の認証情報を入力して認証処理を行い、所定のプログラムを実行する構成としてある。

【0018】

情報漏洩抑止装置をこのような構成にすれば、上記の情報漏洩抑止装置において実行される処理等のうち、管理者権限を必要とするプログラムにより実行されるものがある場合には、その管理者権限を取得するために必要な認証情報を情報漏洩抑止装置がサーバ装置から自動的に取得し、この認証情報を用いて、上記管理者権限を必要とするプログラムを実行することができる。

すなわち、上記の情報漏洩抑止装置において実行されるプログラムのうち、その起動にあたって管理者認証情報(管理者のID及びパスワード)による認証を必要とするものがある場合には、その認証情報を情報漏洩抑止装置がサーバ装置から自動的に取得し、この認証情報を用いて認証処理を行い、上記管理者権限を必要とするプログラムを実行することができる。

【0019】

このため、情報漏洩抑止装置の使用者に管理者権限を付与する必要がなくなり、管理者権限を不必要に多数の人に与えることを防止することができるとともに、情報漏洩抑止装置を使用する度に管理者権限を有する人が必要になるといった煩雑な事態を回避することも可能となる。

なお、管理者とは、情報漏洩抑止装置のOS(オペレーティングシステム)による各種処理を特別な制限を受けることなく実行できる者であり、例えばWindows(登録商標)における「administrator」を意味している。

【0020】

また、本発明の情報漏洩抑止装置は、通信回線を介してサーバ装置に接続されるとともに、記録媒体に対して当該情報漏洩抑止装置により行われたアクセスの履歴を、記録媒体に書き込むログ記録手段と、ログ記録手段により記録媒体に書き込まれたアクセス履歴を、記録媒体から読み出して、サーバ装置に送信するログ送信手段とを備えた構成としてある。

【0021】

情報漏洩抑止装置をこのような構成にすれば、当該情報漏洩抑止装置に接続されたUSBメモリなどの記録媒体に保有されているファイルなどの情報に対するアクセス履歴を、その記録媒体自体に記録することができる。

そして、このように記録媒体に記録されたアクセス履歴を情報漏洩抑止装置からサーバ装置に送信し、これをサーバ装置において管理することができる。

このため、記録媒体に保有されている情報が、どのように使用されたかということを適切に管理追跡することが可能となる。

なお、「アクセス履歴」とは、記録媒体に記録された情報に対して行われた各種操作の履歴であって、たとえばアクセス時刻、アクセスした情報のファイル名、アクセス内容(作成、書き込み、読み込み、削除、名前変更)、コンピュータ名(及び/又はコンピュータID)、記録媒体のデバイスID、認証した人すなわち記録媒体の使用者のユーザIDなどを含む情報とすることができる。

【0022】

また、本発明の情報漏洩抑止装置は、ログ記録手段が、アクセス履歴として、少なくともアクセス時刻、アクセス対象のファイル名、アクセスの内容、アクセスを行った当該情報漏洩抑止装置の識別情報、記録媒体の識別情報、又は記録媒体の使用者の識別情報のいずれかを記録媒体に書き込む構成としてある。

【0023】

また、本発明の情報漏洩抑止装置は、アクセスの内容が、新規ファイルの作成、ファイルへの情報の書き込み、ファイルからの情報の読み込み、ファイルの削除、又はファイルの名前変更のいずれかである構成としてある。

【0024】

情報漏洩抑止装置をこのような構成にすれば、記録媒体に上記各種情報を備えた適切なログを記録することが可能となる。

【0025】

また、本発明の情報漏洩抑止装置は、ログ送信手段によるアクセス履歴のサーバ装置への送信が、ログ記録手段によりアクセス履歴が記録媒体に書き込まれた後に、直ちに行われる構成としてある。

【0026】

情報漏洩抑止装置をこのような構成にすれば、情報漏洩抑止装置がサーバ装置に接続している場合には、記録媒体にログが記録されると、直ちにその記録したログをサーバ装置に送信することができる。

このため、サーバ装置側では記録媒体へのアクセス履歴を迅速に把握することが可能となる。

【0027】

また、本発明の情報漏洩抑止装置は、ログ記録手段によるアクセス履歴の記録媒体への書き込みが、当該情報漏洩抑止装置がサーバ装置に接続していないときに行われた場合、当該情報漏洩抑止装置がサーバ装置に接続したときに、ログ送信手段が、アクセス履歴のサーバ装置への送信を行う構成としてある。

【0028】

情報漏洩抑止装置をこのような構成にすれば、ある情報漏洩抑止装置から記録媒体に情報を記録した後に、その記録媒体をオフライン状態の他の情報漏洩抑止装置に接続して、記録された情報を使用した場合、その情報に対するアクセス履歴を記録媒体に記録することができる。

そして、当該他の情報漏洩抑止装置がオンラインになった場合や、その記録媒体がオンライン状態のさらに他の情報漏洩抑止装置に次に接続された場合に、記録されたアクセス履歴をサーバ装置に送信することができる。

このため、オフライン状態の情報漏洩抑止装置に記録媒体を接続して、当該記録媒体に記録された情報が使用された場合でも、その情報に対するアクセス履歴を適切に記録することができ、サーバ装置において管理することが可能となる。

【0029】

なお、本発明において、「オンライン」とは、情報漏洩抑止装置がサーバ装置に接続している状態をいい、「オフライン」とは、情報漏洩抑止装置がサーバ装置に接続していない状態をいう。

したがって、本発明でいう「オフライン」とは、通信回線を介した通信が一切行えない状態を含むが、必ずしもこの状態のみを意味するものではない。

【0030】

また、本発明の情報漏洩抑止プログラムは、生体認証手段を備えた記録媒体を着脱可能に接続するコンピュータに、情報漏洩を抑止させる情報漏洩抑止プログラムであって、コンピュータを、記録媒体に記録されている情報を複製又は移動し、当該コンピュータにおける所定の記録手段に記録させる複製手段、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段、及び、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段として機能させる構成としてある。

【0031】

情報漏洩抑止プログラムをこのような構成にすれば、コンピュータにインストールされて実行されることにより、コンピュータに情報漏洩抑止機能を持たせることができる。

すなわち、コンピュータに接続された記録媒体から、その記録媒体に記録されている情報をコンピュータに複製する場合、コンピュータにその情報を暗号化した上で複製させることができる。そして、複製された情報の復号化は、コンピュータに記録媒体が接続され、認証が成功している場合にのみ可能とさせることができる。

【0032】

このため、あるコンピュータから記録媒体に情報が記録され、さらにその記録媒体から情報が他のコンピュータに複製されても、その複製された情報を有効に使用するためには、当該他のコンピュータに記録媒体を接続して認証に成功することが必要となる。

したがって、本発明によれば、コンピュータに保存されている情報がUSBメモリなどの記録媒体に記録されて持ち出された場合でも、その情報が不適切に使用され、漏洩するリスクを抑止することが可能となっている。

【0033】

また、本発明の情報漏洩抑止記録媒体は、上記の情報漏洩抑止プログラムを記録した構成としてある。

【0034】

情報漏洩抑止記録媒体をこのような構成にすれば、当該記録媒体にコンピュータを情報漏洩抑止装置として機能させるための上記情報漏洩抑止プログラムを保有させることができる。

ここで、Windows(登録商標)のOS(オペレーティングシステム)などには、ある決められた名前のファイルをUSBメモリなどの記録媒体に保存しておくとともに、そのファイルの中に実行したいファイル名を記載しておくことで、記録媒体をコンピュータに接続したときに、そのファイルを自動的に実行する仕組みがある。

【0035】

そこで、このような仕組みを利用すれば、当該記録媒体をWindows(登録商標)のOSなどを備えたコンピュータに接続したときに、コンピュータに情報漏洩抑止プログラムが存在しない場合には、これを記録媒体からコンピュータに複製して起動することができる。

このため、本発明の情報漏洩抑止記録媒体を用いれば、これを接続したコンピュータを全て情報漏洩抑止装置として機能させることができ、本発明の情報漏洩抑止を有効に実現することが可能となる。

【0036】

また、本発明の情報漏洩抑止システムは、記録媒体に記録された情報の漏洩を抑止する情報漏洩抑止システムであって、生体認証手段を備え、かつ情報漏洩抑止装置に着脱可能に接続する記録媒体と、記録媒体に記録されている情報を複製又は移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段、及び、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段を備えた情報漏洩抑止装置とを有する構成としてある。

【0037】

情報漏洩抑止システムをこのような構成にすれば、記録媒体に記録されている情報を情報漏洩抑止装置に複製する場合には、その情報を暗号化して複製することができるとともに、複製された情報の復号化は、情報漏洩抑止装置に記録媒体が接続され、認証が成功している場合にのみ行わせることができる。

すなわち、ある情報漏洩抑止装置から記録媒体に情報が記録され、この記録媒体が他の情報漏洩抑止装置に接続されて、その情報が他の情報漏洩抑止装置に複製された場合に、その情報を使用するためには、情報漏洩抑止装置に記録媒体を接続して認証に成功する必要がある。

【0038】

このため、たとえば、会社内のコンピュータに本発明の情報漏洩抑止記録媒体を接続して、当該記録媒体に情報を記録し、これを自宅に持ち帰って、個人用のコンピュータに複製した場合、情報漏洩抑止記録媒体がなければ、その複製した情報を使用することができない。

したがって、このように情報を会社から自宅に持ち帰って個人用のコンピュータに複製したような場合でも、この複製した情報を、情報漏洩抑止記録媒体を持たない第三者が利用することはできず、その情報の漏洩を適切に抑止することが可能となる。

【発明の効果】

【0039】

本発明によれば、記録媒体に記録された情報を他のコンピュータに複製する場合、これを暗号化した上で複製することができ、記録媒体がコンピュータに接続されて認証に成功している場合にのみこの複製した情報の復号化を行うことができる。

このため、あるコンピュータの情報が記録媒体に記録されて持ち出され、他のコンピュータに複製された場合でも、その複製された情報は、情報漏洩抑止記録媒体を所持している者しか使用することができず、当該情報の漏洩を適切に抑止することが可能となる。

【0040】

また、本発明によれば、あるコンピュータから、それに接続された記録媒体に情報が記録され、その記録媒体が他のコンピュータで使用されるような場合でも、その記録媒体に記録された情報に対するアクセス履歴を記録媒体自体に記録することができる。

そして、他のコンピュータがオンラインの場合や、他のコンピュータがオフラインの場合であってかつ記録媒体が次にオンライン状態のコンピュータに接続されたときに、アクセス履歴をサーバ装置に送信することができる。

このため、サーバ装置において、記録媒体に記録された情報に対するアクセス履歴を適切に管理することができ、その使用状況を追跡することが可能となる。

【発明を実施するための最良の形態】

【0041】

以下、本発明に係る情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムの好ましい実施形態について、図面を参照しつつ説明する。

【0042】

[第一実施形態]

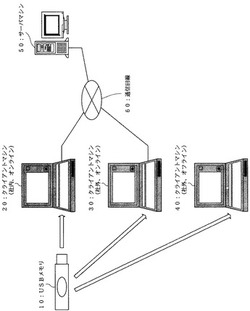

まず、本発明の第一実施形態の構成について、図1〜図6を参照して説明する。図1は、本発明の第一実施形態の情報漏洩抑止システムの構成を示すブロック図である。図2は、同システムにおけるUSBメモリの構成を示すブロック図である。図3〜図5は、同システムにおけるクライアントマシンの構成を示すブロック図であり、それぞれ社内かつオンライン、社外かつオンライン、及び社外かつオフラインの状態にある場合の状態を示すものである。図6は、同システムにおけるサーバマシンの構成を示すブロック図である。

【0043】

図1に示すように、本実施形態の情報漏洩抑止システムは、USBメモリ10、クライアントマシン20(社内,オンライン)、クライアントマシン30(社外,オンライン)、クライアントマシン40(社外,オフライン)、サーバマシン50、及び通信回線60を有している。なお、図1において、クライアントマシン40は通信回線60に接続していないが、これはクライアントマシン40がサーバマシン50に接続しないことを端的に示した例であり、以下の説明においては、クライアントマシン40がサーバマシン50に接続しない限り、クライアントマシン40をインターネットなどの通信回線60に接続する構成としてもかまわない。

【0044】

[USBメモリ10]

USBメモリ10は、生体認証機能を備えた記録媒体である。このUSBメモリ10としては、汎用のものを使用することができるが、以下に説明するように、情報漏洩抑止プログラムを格納することにより、情報漏洩抑止記録媒体として機能する。

USBメモリ10は、図2に示すように、認証情報記録部11、情報漏洩抑止プログラム記録部12、生体認証手段13、暗号化処理A手段14、USBメモリ認証履歴記録部15、ファイルアクセス履歴記録部16、及びファイル(暗号化処理A済)記録部17を備えている。

【0045】

認証情報記録部11は、USBメモリ10を情報漏洩抑止装置に接続した際に、情報漏洩抑止装置がそのUSBメモリ10を使用可能状態にするかどうかを判定するための認証情報等を記録する。

このような認証情報等として、認証情報記録部11は、デバイスID11a、生体認証情報11b、最長オフライン時間11c、直近オンライン時刻11d、オフライン可能時間11eを保有する。

【0046】

デバイスID11aは、USBメモリ10を識別するための情報である。このデバイスID11aにもとづいて、情報漏洩抑止装置は、特定のデバイスID11aを備えたUSBメモリ10のみを使用可能とすることができる。

生体認証情報11bは、たとえばユーザの指紋情報やその生体認証情報を特定するための識別情報等の情報である。本実施形態のUSBメモリ10は、後述するように、この生体認証情報11bを用いて、情報漏洩抑止装置による当該USBメモリ10の使用を許可するか否かを判定することができようになっている。

【0047】

最長オフライン時間11cは、USBメモリ10をオフラインのコンピュータに接続して使用する最長の時間を規定する情報である。また、直近オフライン時刻11dは、情報漏洩抑止装置がオンラインであった時刻として情報漏洩抑止装置によりUSBメモリ10に書き込まれた直近の認証完了時刻である。さらに、オフライン可能時間11eは、USBメモリ10をオフラインで使用することができる残り時間を示す情報である。

【0048】

情報漏洩抑止プログラム記録部12は、情報漏洩抑止プログラムを格納する。この情報漏洩抑止プログラムは、USBメモリ10をクライアントマシン20に接続してサーバマシン50からダウンロードすることにより情報漏洩抑止プログラム記録部12に記録させることができる。

また、上述した通り、Windows(登録商標)のOSには、USBメモリをコンピュータに接続した際に、USBメモリ内の所定のファイル(図示しない)を実行する機能がある。

本実施形態では、情報漏洩抑止プログラムを情報漏洩抑止プログラム記録部12に格納するにあたり、上記所定のファイル内に、USBメモリ10を接続したコンピュータ上で情報漏洩抑止プログラムを起動状態とするための自動インストールプログラムを格納する。

【0049】

この自動インストールプログラムにもとづいて、USBメモリ10を接続したコンピュータのCPUは、当該コンピュータにおいて、情報漏洩抑止プログラムが実行中であるかどうかを判定する。そして、情報漏洩抑止プログラムが実行中の場合は、そのまま処理を終了する。

情報漏洩抑止プログラムが実行されていない場合は、コンピュータに情報漏洩抑止プログラムが存在するかどうかを判定する。そして、存在する場合は、その情報漏洩抑止プログラムを起動する。一方、存在しない場合は、情報漏洩抑止プログラム記録部12に格納されている情報漏洩抑止プログラムをコンピュータに複製して、この複製した情報漏洩抑止プログラムを起動する。

【0050】

生体認証手段13は、生体認証情報を入力し、その生体認証情報が認証情報11において生体認証情報11bとして登録されているかどうかを判定する。そして、登録されている場合、生体認証手段13は、USBメモリ10を使用可能とする。すなわち、USBメモリ10を接続したコンピュータによるUSBメモリ10内の情報へのアクセスを可能とする。

一方、登録されていない場合、生体認証手段13は、USBメモリ10を使用不可とする。この使用不可の方法としては、特に限定されないが、たとえばUSBメモリ10を接続したコンピュータによるUSBメモリ10内の情報へのアクセスを禁止するなどの方法を用いることができる。

USBメモリ10の使用可能、使用不可の方法に関しては、本発明におけるその他の認証についても同様である。

【0051】

この生体認証手段13としては、従来公知の指紋認証機能付きUSBメモリに備えられているものを用いることができる。

なお、本発明の情報漏洩抑止記録媒体において認証情報として利用する生体認証情報は、指紋情報に限定されるものではなく、音声情報や虹彩情報、その他生体認証に利用可能な各種生体情報を用いることが可能である。

また、本実施形態のUSBメモリ10は、生体認証情報として指紋情報を用いることを想定したものであるが、音声情報を用いる場合には、携帯電話機などの音声入力装置を接続可能な記録媒体を、本発明の情報漏洩抑止記録媒体として使用することもでき、その他入力する生体認証情報の種類に応じた各種入力装置を記録媒体に接続する構成としても良い。

【0052】

暗号化処理A手段14は、USBメモリ10にファイルが書き込まれる際に、これを暗号化した後に、ファイル17に記録する。本発明では、これとは別個の暗号化処理も行うため、この別個の暗号化処理と区別するために、USBメモリ10による当該暗号化処理を暗号化処理Aと称している。

また、暗号化処理A手段14は、ファイル17に記録されたファイルがUSBメモリ10に接続されたコンピュータにより読み出される場合や、当該コンピュータに複製される場合は、そのファイルの復号化を行う。なお、上記の通り、USBメモリ10は、これを利用するための各種認証(デバイス認証、生体認証、オフライン時間認証)が成功した場合にのみ、使用可能とされる。したがって、上記の暗号化及び復号化は、USBメモリ10を利用するための認証が完了した後に行われ、第三者の操作によって不適切に行われることはない。

本実施形態におけるこのような暗号化処理A手段14としては、従来公知の指紋認証機能つきUSBメモリに備えられたものを利用することができる。

【0053】

USBメモリ認証履歴記録部15は、USBメモリについて行われた認証処理等の履歴を記録するログを格納する。このUSBメモリ認証履歴記録部15に記録されるログのレコードの項目としては、たとえばアクセス時刻、アクセス内容(認証、生体認証情報の追加,削除)、アクセス結果(成功、失敗、禁止されてるため拒絶、中断)、コンピュータ名(及び/又はコンピュータID)、USBメモリのデバイスID、認証した人のユーザID、ログインしているユーザのユーザID(ログインID)などとすることができる。

【0054】

ファイルアクセス履歴記録部16は、USBメモリ10に記録されたファイルに対するアクセス履歴を記録するログを格納する。このファイルアクセス履歴記録部16に記録されるログのレコードの項目としては、たとえばアクセス時刻、アクセスしたファイル名、アクセス内容(作成、書き込み、読み込み、削除、名前変更)、コンピュータ名(及び/又はコンピュータID)、USBメモリのデバイスID、認証した人のユーザID、当該操作を行ったプロセス名(たとえば、Excel.exe)、ログインしているログイン名などとすることができる。

【0055】

ファイル(暗号化処理A済)記録部17は、USBメモリ10が接続されたコンピュータにより当該USBメモリ10に作成されたファイルを格納する。

このファイル記録部17に格納されるファイルは、暗号化処理A手段14により暗号化されて保存される。

そして、上述した通り、このファイル記録部17に格納された暗号化処理A済ファイルは、暗号化処理A手段14により復号化されて読み出される。

【0056】

[クライアントマシン20(社内、オンライン)]

クライアントマシン20は、本発明の情報漏洩抑止システムを使用する会社内で用いられるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能する。

本実施形態においては、このクライアントマシン20は、オンライン環境下で使用され、通信回線60を介してサーバマシン50に接続している。

【0057】

このクライアントマシン20は、図3に示すように、情報漏洩抑止手段21及び記録手段22により構成されている。

情報漏洩抑止手段21は、サーバ接続手段21a、デバイス認証手段21b、ユーザ認証手段21c、オフライン時間認証手段21d、ログ記録手段21e、ログ送信手段21f、ログ削除手段21g、暗号化手段21h、及び復号化手段21iを備えている。また、記録手段22は、情報漏洩抑止プログラム22a、アプリケーションプログラム22b、及びファイル(暗号化されていない)22cを格納している。

なお、クライアントマシン20は、その他にも入力手段や表示手段等を備えているが、これらは本発明の本質的な構成ではないため省略している。クライアントマシン30,40、及びサーバマシン50についても同様である。

【0058】

記録手段22に格納されている情報漏洩抑止プログラム22aを起動すると、このプログラムがクライアントマシン20のメモリ上に展開され、クライアントマシン20のCPUにより実行される。

情報漏洩抑止手段21における各手段は、このように情報漏洩抑止プログラム22aを実行することで、クライアントマシン20におけるメモリ及びCPUにより構成される。

【0059】

サーバ接続手段21aは、通信回線60を介して、クライアントマシン20をサーバマシン50に接続する。

デバイス認証手段21bは、USBメモリ10がクライアントマシン20に接続され、生体認証に成功した後、サーバ接続手段21aによりクライアントマシン20とサーバマシン50との接続が行われると、USBメモリ10からデバイスID11aを読み出し、このデバイスID11aが、サーバマシン50において、使用可能なUSBメモリ10のIDとして登録されているかどうかを確認する。

そして、登録されている場合、デバイス認証手段21bは、USBメモリ10を使用可能とする。一方、登録されていなければ、USBメモリ10を使用不可とする。

【0060】

ユーザ認証手段21cは、USBメモリ10において生体認証の結果得られた認証情報にもとづいて、ユーザがUSBメモリ10を使用できる者であるかどうかの認証を行う。

このとき、ユーザ認証手段21cは、USBメモリ10から生体認証情報を特定するための識別情報を入力して、この識別情報をサーバマシン50に送信し、この識別情報を含むユーザ管理情報が記録手段51におけるユーザ管理情報等51bとして登録されているかどうかを確認する。そして、登録されていない場合には、USBメモリ10を使用不可とする。

【0061】

なお、サーバマシン50において、USBメモリ10の使用を禁止するユーザの生体認証情報を特定するための識別情報を予め登録しておき、これに登録されていない場合にUSBメモリ10の使用を可能とし、登録されている場合に使用を不可とするようにすることも可能である。

このユーザ認証手段21cによるユーザ認証処理は、デバイス認証手段21bによるデバイス認証処理に引き続いて実行することが好ましい。

【0062】

オフライン時間認証手段21dは、USBメモリ10がオフラインで使用することができるかどうかを判定する。

このオフライン時間認証手段21dは、オンライン時においてUSBメモリを接続した際に全ての認証処理に成功すると、USBメモリ10の直近オンライン時刻11dに、現在日時を保存する。

また、オフライン時間認証手段21dは、USBメモリ10を接続したコンピュータがオフラインである場合、すなわちサーバ接続手段21aによりサーバマシン50に接続されない場合に、直近オンライン時刻を用いてオフライン時間認証処理を実行する。なお、クライアントマシン20はオンライン状態であるため、オフライン時間認証手段21dによる当該処理は行われない。このオフライン時間認証処理については、後述のクライアントマシン40の説明等において詳細に解説する。

【0063】

ログ記録手段21eは、USBメモリ10に対して、USBメモリ認証履歴情報、及びファイルアクセス履歴情報を記録する。

すなわち、ログ記録手段21eは、USBメモリ10を使用した生体認証処理が行われた場合には、その認証履歴をUSBメモリ10におけるUSBメモリ認証履歴記録部15に記録する。また、生体認証情報の追加や削除が行われた場合にも、その履歴をUSBメモリ認証履歴記録部15に記録する。この履歴情報のレコードの構成は、USBメモリ10の説明において、上述した通りである。

【0064】

また、ログ記録手段21eは、USBメモリ10におけるファイル記録部17に記録されているファイルに対するアクセスがあった場合、その履歴をファイルアクセス履歴記録部16に記録する。この履歴情報のレコードの構成についても、USBメモリ10の説明において、上述した通りである。

なお、ユーザIDは、後述するクライアントマシンの初期設定において、USBメモリ10の生体認証情報11bに含めて記録しておくことができるため、ログ記録手段は、オンライン時のみならずオフライン時であっても、上記各履歴情報にユーザIDを含めて記録することができる。

勿論、オンライン時であれば、USBメモリ10から入力した生体認証情報を特定するための識別情報をキーとして、サーバマシン50からユーザ管理情報51bに含まれるユーザIDを取得することができ、これを上記各履歴情報に含めて記録することもできる。

【0065】

ログ送信手段21fは、USBメモリ10におけるUSBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16に履歴情報が記録されると、この履歴情報を随時サーバマシン50に送信する。

ログ削除手段21gは、ログ送信手段21fによる履歴情報のサーバマシン50への送信が成功すると、USBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16から送信した履歴情報を削除する。

このように、USBメモリ10にログが書き込まれると、その都度書き込んだログをサーバマシン50に送信し、送信が成功すると、その送信したログをUSBメモリ10から削除することで、USBメモリ10の記録容量を有効活用することが可能となっている。

【0066】

なお、USBメモリ10が接続されたコンピュータがオフラインである場合にのみ、USBメモリ10にログを記録し、オンライン時には、USBメモリ10にログを記録することなく、USBメモリ10が接続されたコンピュータからサーバマシン50に直接そのログを送信する構成とすることも可能である。

ただし、本実施形態では、USBメモリ10における操作に関する履歴情報については、USBメモリ10自体に保存し、サーバマシン50に接続することができる場合に、その履歴情報をサーバマシン50に送信することで、USBメモリ10を接続したコンピュータの通信環境の状況に拘わらず、USBメモリ10に記録されたファイルの操作履歴を安定して記録し、その履歴情報をより確実に管理追跡可能なものとしている。

【0067】

暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製する場合に、当該ファイルを暗号化する。この暗号化処理は、USBメモリ10により実行される暗号化とは別個のものであるため、本実施形態では、この暗号化処理を暗号化処理Bと称する。

なお、この暗号化処理Bの処理内容自体は、本発明の対象ではなく、従来公知の任意のものを適宜用いてかまわない。

【0068】

この暗号化手段21hによる暗号化処理は、USBメモリ10が接続されるコンピュータごとに、それを実行するかどうかを判断して行うことができる。

すなわち、暗号化手段21hは、サーバ接続手段21aにより当該コンピュータとサーバマシン50とが接続されている場合、当該コンピュータの識別情報がサーバマシン50において、上記暗号化処理Bを行う必要のないコンピュータのものとして登録されているかどうかを確認する。

そして、登録されている場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行しない。

これにより、社内において使用するクライアントマシン20に対して、USBメモリ10からファイルを複製する場合などには、暗号化手段21hによる暗号化処理を実行しないようにすることが可能となっている。

【0069】

一方、当該コンピュータの識別情報がサーバマシン50において、上記暗号化処理Bを行う必要のないコンピュータのものとして登録されていない場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行する。

また、サーバ接続手段21aにより当該コンピュータとサーバマシン50とが接続されていない場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行する。

【0070】

本実施形態においては、クライアントマシン20は、社内のオンライン端末であり、USBメモリ10に記録されているファイルを当該クライアントマシン20に複製する際に、そのファイルの暗号化を行う必要がない。

したがって、クライアントマシン20の識別情報は、サーバマシン50において、暗号化処理Bを行う必要がないものとして登録されており、暗号化手段21hによる暗号化処理は行われない。

【0071】

復号化手段21iは、暗号化手段21hにより暗号化処理Bが行われてコンピュータ上に複製されたファイルを使用する場合に、一定条件下でそのファイルを復号化する。

この条件としては、当該コンピュータにUSBメモリ10が接続されていること、及びそのUSBメモリ10を使用するにあたって生体認証処理が成功していることを用いることができる。

クライアントマシン20におけるファイル22cは暗号化されないため、ファイル22cについては復号化手段21iによる復号化処理は行われない。

【0072】

記録手段22は、クライアントマシン20における記録装置であり、たとえばハードディスクや各種メモリ等により構成することができる。

この記録手段22は、図3に示す通り、情報漏洩抑止プログラム22a、アプリケーションプログラム22b、及びファイル22cを格納する。

【0073】

情報漏洩抑止プログラム22aは、クライアントマシン20などにおいては、サーバマシン50からダウンロードして記録手段22に記録することができる。

また、情報漏洩抑止プログラム22aを格納しているUSBメモリ10をクライアントマシン20に接続することで、USBメモリ10から情報漏洩抑止プログラム22aを複製することもできる。

【0074】

アプリケーションプログラム22bは、ファイル22cを使用するプログラムである。

このアプリケーションプログラム22bの実行によって、当該アプリケーションプログラム22bが展開したメモリ及びクライアントマシン20のCPUによりファイル22cに対する読み込みや書き込み等の各種操作が行われる。

【0075】

[クライアントマシン30(社外、オンライン)]

クライアントマシン30は、会社外におけるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能する。

本実施形態においては、このクライアントマシン30は、オンライン環境下で使用され、通信回線60を介してサーバマシン50に接続している。

【0076】

このクライアントマシン30は、図4に示すように、情報漏洩抑止手段31及び記録手段32により構成されており、情報漏洩抑止手段31は、サーバ接続手段31a、デバイス認証手段31b、ユーザ認証手段31c、オフライン時間認証手段31d、ログ記録手段31e、ログ送信手段31f、ログ削除手段31g、暗号化手段31h、及び復号化手段31iを備えている。また、記録手段32は、情報漏洩抑止プログラム32a、アプリケーションプログラム32b、及びファイル(暗号化処理B済)32cを格納している。

【0077】

本実施形態のクライアントマシン30の機能は、クライアントマシン20と同様であるが、これらは使用される環境が異なっているために、各種機能の実行の可否やその実行内容が異なっている。

すなわち、クライアントマシン30は、社外のコンピュータであるため、当該コンピュータの識別情報は、サーバマシン50において暗号化処理Bを行わないものとしての登録は行われていない。

したがって、USBメモリ10に記録されているファイル17をクライアントマシン30に複製する場合、暗号化手段31hは、当該ファイルに対して暗号化処理Bを実行する。

このため、記録手段32におけるファイル32cは、暗号化処理B済のものとなっている。

【0078】

また、復号化手段31iは、暗号化されたファイル32cに対するアクセスがあると、一定の条件が満されているかどうかを判定し、満たされている場合には、暗号化処理Bが行われたファイルを復号化する。

たとえば、アプリケーションプログラム32bの実行により、ファイル32cに対するアクセスが行われると、復号化手段31iは、USBメモリ10がクライアントマシン30に接続され、かつ、USBメモリ10を使用するにあたり生体認証が成功しているかどうかを判定する。

【0079】

そして、これらの条件が満たされている場合には、復号化手段31iは、ファイル32cを復号化して、アプリケーションプログラム32bの実行による要求に対して返却する。一方、条件が満たされていない場合は、復号化手段31iは、復号化を行わない。

【0080】

以上の通り、本発明の情報漏洩抑止記録媒体であるUSBメモリ10から、社外のコンピュータであるクライアントマシン30にファイルが複製される場合、クライアントマシン30は情報漏洩抑止装置として機能して、ファイルは暗号化処理Bを施された上でクライアントマシン30上に複製される。

そして、このようにクライアントマシン30上に暗号化されて複製されたファイルは、USBメモリ10をクライアントマシン30に接続して生体認証に成功しなければ、復号化して利用することができない。

【0081】

このように、本発明の情報漏洩抑止装置、情報漏洩抑止プログラム、及び情報漏洩抑止記録媒体によれば、社内のクライアントマシン20からUSBメモリ10にファイルが記録されて、このUSBメモリ10が社外に持ち出され、自宅などにおけるクライアントマシン30に接続されて、記録されているファイルがクライアントマシン30に複製されたとしても、USBメモリ10の認証を行うことのできるユーザ自身が、USBメモリ10を接続してクライアントマシン30を操作しない限り、当該ファイルを復号化して参照することはできず、情報漏洩を適切に抑止することが可能になっている。

【0082】

クライアントマシン30に関するこれら以外の点については、基本的にクライアントマシン20と同様である。

【0083】

[クライアントマシン40(社外、オフライン)]

クライアントマシン40は、クライアントマシン30と同様に会社外におけるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能するものであるが、クライアントマシン30とは異なり、サーバマシン50に接続されていない。

【0084】

このクライアントマシン40は、図5に示すように、情報漏洩抑止手段41及び記録手段42により構成されており、情報漏洩抑止手段41は、サーバ接続手段41a、デバイス認証手段41b、ユーザ認証手段41c、オフライン時間認証手段41d、ログ記録手段41e、ログ送信手段41f、ログ削除手段41g、暗号化手段41h、及び復号化手段41iを備えている。また、記録手段42は、情報漏洩抑止プログラム42a、アプリケーションプログラム42b、及びファイル(暗号化処理B済)42cを格納している。

本実施形態のクライアントマシン40の機能は、クライアントマシン20と同様であるが、これらは使用される環境が異なっているために、各種機能の実行の可否やその実行内容が異なっている。

【0085】

すなわち、サーバ接続手段41aは、通信回線60を介して、サーバマシン50に接続する機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、サーバ接続手段41aは、クライアントマシン40をサーバマシン50に接続することができない。

デバイス認証手段41bは、デバイス認証手段21bと同様にデバイスIDの認証機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、本手段による処理は実行されない。

ユーザ認証手段41cは、ユーザがUSBメモリ10の使用を禁止されている者でないかどうかの認証を行う機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、本手段による処理は実行されない。

【0086】

オフライン時間認証手段41dは、USBメモリ10をオフラインとして使用する時間が、そのUSBメモリ10をオフラインとして使用することが認められている最大時間としての最長オフライン時間を超えているかどうかを判断し、超えている場合には、USBメモリ10を使用不可とする。

具体的には、オフライン時間認証手段41dは、次の二通りの方法で、認証処理を実行する。

【0087】

(1)クライアントマシン40がサーバマシン50に接続しないが、インターネットには接続できる場合

オフライン時間認証手段41dは、通信回線60を介して、インターネット上に公開されているタイムサーバの値を取得し、この値とUSBメモリ10における直近オンライン時刻の差分を計算し、この差分が最長オフライン時間を超えたかどうかを判定し、超えている場合には、オフライン可能時間が経過したと判断してUSBメモリ10を使用不可とする。

【0088】

(2)クライアントマシン40が全く外部と接続できない場合

オフライン時間認証手段41dは、一定の時間が経過するごとに、USBメモリ10に格納されているオフライン可能時間11eからその一定の時間を減算し、オフライン可能時間11eが0になった時点で、USBメモリ10を使用不可とする。

【0089】

ログ記録手段41e、ログ送信手段41f、ログ削除手段41gの機能は、それぞれ上述したクライアントマシン20におけるログ記録手段21e、ログ送信手段21f、ログ削除手段21gの機能と同様である。

ただし、クライアントマシン40は、オフラインであるため、ログ送信手段41f及びログ削除手段41gによる処理は実行されない。

【0090】

なお、クライアントマシン40はオフラインであるため、ファイルアクセスが極めて多い場合などには、USBメモリ10の記録容量以上のログが発生する可能性がある。このような場合にファイルアクセスを認めると適切なログ追跡を行うことができなくなるため、ログ記録手段41eは、次のような処理を実行する。

すなわち、USBメモリ10のUSBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16にログを記録した際に、USBメモリ10の記録容量が一定以下になると、ログ記録手段41eは、図示しないクライアントマシン40の表示手段に、「これ以上アクセスするとログの記録ができないので、アクセスを禁止します」などのメッセージを表示する。

【0091】

また、次にファイルアクセスを行おうとしたときには、ログ記録手段41e等により「ログの記録ができないのでアクセスを禁止しました。オンラインにしてログをサーバに送信してください」などのメッセージを表示手段に表示させ、USBメモリ10におけるファイル17へのアクセスを禁止する。

これにより、USBメモリ10をオフラインのコンピュータに接続して使用した場合でも、全てのファイルアクセス履歴を確実にUSBメモリ10に記録することが可能となる。

【0092】

また、暗号化手段41h、復号化手段41iの機能は、それぞれ上述したクライアントマシン30における暗号化手段31h、復号化手段31iの機能と同様である。

さらに、記録手段42の機能も、上述したクライアントマシン30における記録手段32の機能と同様であり、これに保有されている情報も記録手段32と同様のものとなっている。

【0093】

なお、USBメモリ10をオフラインのクライアントマシン40で使用するために、予め社内のオンライン端末であるクライアントマシン20にUSBメモリ10を接続して、サーバマシン50に一定のオフライン許可登録を行った後に、当該USBメモリ10をクライアントマシン40において、利用可能とすることも好ましい。

このオフライン許可登録に関する処理は、クライアントマシン20における図示しないオフライン許可登録手段(情報漏洩抑止プログラムの実行により生成する)により、たとえば以下のように行うことができる。

【0094】

まず、オフライン許可登録手段は、USBメモリ10における生体認証手段13により生体認証を実行させる。生体認証に失敗した場合は、処理を終了し、オフライン使用を許可しない。

次に、生体認証に成功すると、オフライン許可登録手段は、USBメモリ10から生体情報を特定するための識別情報を入力して、これを当該USBメモリ10のデバイスIDとともにサーバマシン50に送信し、サーバマシン50からデバイスIDに対応する最長オフライン時間51cと、生体情報を特定するための識別情報に対応するユーザIDを受信する。

【0095】

そして、オフライン許可登録手段は、受信した最長オフライン時間51cをUSBメモリ10における最長オフライン時間11cに記録するとともに、ユーザIDを生体認証情報11bに記録する。

その後、USBメモリ10をクライアントマシン40に接続して使用する場合には、オフライン許可登録手段によりUSBメモリ10に記録された最長オフライン時間11cだけ、USBメモリ10をオフラインで使用可能とすることができる。なお、サーバマシン50において、最長オフライン時間51cを0と登録しておけば、オフライン使用を禁止することができる。

【0096】

上記生体認証に失敗した場合に、オフライン使用を禁止する仕組みについては、種々の方法をとることができるが、たとえばUSBメモリ10における最長オフライン時間11cの初期値を0としておくことで、オフライン許可登録手段により有効な最長オフライン時間が記録されない限り、USBメモリ10のオフライン使用ができないようにすることが可能である。

また、USBメモリ10における最長オフライン時間11cの初期値を0としない場合は、生体認証に失敗した場合に、オフライン許可登録手段によりUSBメモリ10における最長オフライン時間11cを0に更新することで、そのオフライン使用を禁止することもできる。

オフラインでの使用について、このようなオフライン許可登録を必要とすることにより、サーバマシン50において、USBメモリ10がオフラインで使用されることを把握することが可能となる。

【0097】

[サーバマシン50]

サーバマシン50は、USBメモリ10のユーザについての情報を管理するとともに、USBメモリ10の認証履歴、及びUSBメモリ10に記録されたファイルのアクセス履歴を記録する。また、情報漏洩抑止プログラムを管理し、クライアントマシン20からの要求に応じて、これをクライアントマシン20に送信する。

【0098】

サーバマシン50は、図6に示すように、記録手段51を備え、この記録手段51は、デバイスID51aごとに、一又は二以上のユーザ管理情報等51b、最長オフライン時間51c、USBメモリ認証履歴51d、ファイルアクセス履歴51eを保有するとともに、情報漏洩抑止プログラム51fも保有している。サーバマシン50は、CPUやメモリ、その他各種手段をも備えるが、これらについては、本発明の本質的事項ではないため省略している。

【0099】

デバイスID51aは、サーバマシン50により管理する一又は二以上のUSBメモリ10の識別情報である。

ユーザ管理情報等51bは、生体認証情報を特定するための識別情報、ユーザID、パスワード等を含む情報である。

生体認証情報を特定するための識別情報は、サーバマシン50に生体認証情報自体を直接登録しない場合に、ユーザごとの生体認証情報を識別可能にするために、デバイスIDごとに一又は二以上割り振られた連番などの識別情報である。

たとえば、生体情報が指紋情報であり、USBメモリ10ごとに9つの指紋情報を登録可能とする場合は、この識別情報としては、1〜9までの連番などを用いることができる。

【0100】

最長オフライン時間51cは、USBメモリ10をオフラインで使用することを許可する最大の時間である。

USBメモリ認証履歴51d、ファイルアクセス履歴51eは、それぞれクライアントマシン20又はクライアントマシン30から送信されてきたUSBメモリ認証履歴情報、ファイルアクセス履歴情報を保有する。

【0101】

情報漏洩抑止プログラム51fは、本発明の情報漏洩抑止処理をコンピュータに実行させるプログラムであり、クライアントマシン20に送信され、当該クライアントマシン20において実行されることで、このクライアントマシン20を情報漏洩抑止装置として機能させる。そして、クライアントマシン20によりUSBメモリ10に格納され、このUSBメモリ10を接続したクライアントマシン30やクライアントマシン40に複製されて実行され、これらのクライアントマシンを情報漏洩抑止装置として機能させる。

【0102】

[通信回線60]

通信回線60は、従来公知の任意好適な公衆回線、商業回線又は専用回線を用いることができる。またクライアントマシン20、クライアントマシン30、サーバマシン50のそれぞれの間においては、同一又は別個の通信回線で構成することができる。

さらに、通信回線60は、クライアントマシン20、クライアントマシン30、サーバマシン50のそれぞれの間を、無線あるいは有線で接続可能な回線であり、例えば、公衆回線網、専用回線網、インターネット回線網及びイントラネット網により構成することができる。

【0103】

[情報漏洩抑止システムにおける処理手順]

次に、本実施形態の情報漏洩抑止システムにおける処理手順について、図7〜図12を参照して説明する。図7、図8は、それぞれ同システムにおけるサーバマシンへの初期設定処理手順、クライアントマシンへの初期設定処理手順を示すフローチャートである。図9(図9a、図9b)、図10(図10a、図10b)、図11(図11a、図11b)は、それぞれ同システムにおけるクライアントマシン(社内、オンライン)、クライアントマシン(社外、オンライン)、クライアントマシン(社外、オフライン)にUSBメモリを接続した場合の処理手順を示すフローチャートである。図12は、同システムにおける情報漏洩抑止プログラムによる暗号化処理及び出力阻止処理の概念図である。

なお、本実施形態の情報漏洩抑止システムにおける各処理は、イベントドリブン型で実行されるものである。したがって、各図面において、本実施形態の処理手順を例示しているが、これらの処理の実行順序については、まとまりのある一定の処理ごとに適宜入れ替えることができるものである。

【0104】

<サーバマシン50への初期設定>

まず、図7を参照して、サーバマシン50への初期設定処理手順について説明する。

サーバマシン50は、USBメモリ10を識別するデバイスIDごとに、USBメモリ10への生体認証情報の登録を許可するユーザのユーザ管理情報(ユーザID、パスワード)、最長オフライン時間を入力して、これらを記録手段51に保存する(ステップ10)。

【0105】

<クライアントマシン20への初期設定>

次に、図8を参照して、クライアントマシン20への初期設定処理手順について説明する。

クライアントマシン20は、サーバマシン50から情報漏洩抑止プログラムを受信し、記録手段22に保存してインストールし(ステップ20)、インストールした情報漏洩抑止プログラムを起動する(ステップ21)。

【0106】

クライアントマシン20は、USBメモリ10を接続する(ステップ22)。

次に、クライアントマシン20は、入力されたユーザ管理情報(ユーザID,パスワード)がサーバマシン50の記録手段51に登録されているかどうかを確認し(ステップ23,24)、登録されている場合は、USBメモリ10に生体認証情報を入力させるとともに、デバイスIDごとに当該生体認証情報に対応付けて割り振られた連番などの識別情報である、生体認証情報を特定するための識別情報をUSBメモリ10から入力する(ステップ25)。

【0107】

そして、クライアントマシン20は、この生体認証情報を特定するための識別情報と、ユーザ管理情報を対応付けてサーバマシン50に送信し、記録手段51におけるユーザ管理情報等51bとして記録させる(ステップ26)。

さらに、クライアントマシン20は、USBメモリ10に、生体認証情報等(生体認証情報を特定するための識別情報、ユーザIDを含む)、デバイスID、最長オフライン時間、情報漏洩抑止プログラムを記録する(ステップ27)。

【0108】

<クライアントマシン20(社内、オンライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図9(図9a,図9b)を参照して、クライアントマシン20にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン20にUSBメモリ10を接続すると、クライアントマシン20は、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ30)。

このとき、クライアントマシン20は、USBメモリ10の情報漏洩抑止プログラム12の説明において上述した通り、当該クライアントマシン20において、情報漏洩抑止プログラムが起動しているかどうか、存在しているかどうかを確認し、存在して起動していなければ起動し、存在していなければUSBメモリ10の情報漏洩抑止プログラム12をクライアントマシン20に複製して起動する。

【0109】

次に、USBメモリ10の生体認証手段から生体情報をUSBメモリ10に入力して、当該生体認証手段により生体認証を実行する(ステップ31,32)。

この生体認証としては、たとえば指紋認証を用いることができ、USBメモリ10の生体認証手段は、指紋入力部から入力した指紋情報が当該USBメモリ10における生体認証情報と一致するかどうかを判定することで、生体認証を実行する。このような指紋認証は、従来公知の方法を用いることができる。

【0110】

クライアントマシン20は、USBメモリ10から生体認証が成功したことを示す情報を入力すると、次にサーバ接続手段21aによりサーバマシン50に接続する(ステップ33)。

そして、クライアントマシン20のデバイス認証手段21bは、USBメモリ10からデバイスIDを入力し、これがサーバマシン50の記録手段51に登録されているかどうかの認証を行う(ステップ34,35)。そして、USBメモリ10のデバイスIDがサーバマシン50に登録されておらず、認証に成功しなかった場合には、クライアントマシン20は、当該USBメモリ10を使用不可とする。

【0111】

次に、クライアントマシン20は、ユーザ認証を実行する(ステップ36,37)。このとき、クライアントマシン20のユーザ認証手段21cは、USBメモリ10から認証に成功した生体認証情報を特定するための識別情報を入力し、これをデバイスIDとともにサーバマシン50に送信して、サーバマシン50において、当該識別情報が、USBメモリ10の使用禁止対象となっているユーザのものとして登録されていないかどうかを確認する。

そして、使用禁止対象として登録されている場合には、USBメモリ10を使用不可とする。

【0112】

以上の認証処理に成功すると、クライアントマシン20のオフライン時間認証手段21dは、USBメモリ10における直近オンライン時刻11dに、現在日時を保存する(ステップ38)。この直近オンライン時刻11dは、オフライン時において、その使用時間を最長オフライン時間内に制限するために使用される。

さらに、クライアントマシン20のログ記録手段21eは、USBメモリ10におけるUSBメモリ認証履歴記録部15に、当該USBメモリ10の認証履歴情報を記録する(ステップ39)。この認証履歴は、上述したように、アクセス時刻、アクセス内容、アクセス結果等の情報を保有する。

【0113】

そして、クライアントマシン20のログ送信手段21fは、USBメモリ10の認証履歴情報をサーバマシン50に送信し(ステップ40)、クライアントマシン20のログ削除手段21gは、送信した認証履歴情報をUSBメモリ10から削除する(ステップ41)。

一方、サーバマシン50は、受信した認証履歴情報をUSBメモリ認証履歴51dに記録する。これによって、サーバマシン50側において、USBメモリ認証履歴を管理することが可能となる。以下、サーバマシン50により認証履歴情報が受信されると同様にその記録が行われる。

【0114】

次に、クライアントマシン20に保存されているファイルを、USBメモリ10に複製する場合について説明する。なお、本実施形態におけるファイルの複製に関する処理は、当該ファイルを移動する場合についても同様に適用することが可能である。

クライアントマシン20が、ファイル22cのUSBメモリ10への複製を開始すると(ステップ42)、USBメモリ10の暗号化処理A手段14は、当該ファイルに暗号化処理Aを行って暗号化し、これをファイル17として保存する(ステップ43)。このように、USBメモリ10にファイルを複製する際に暗号化処理Aを行うことは公知の技術であり、本発明においても、この暗号化処理Aについては公知技術を用いることができる。

【0115】

次に、クライアントマシン20のログ記録手段21eは、USBメモリ10におけるUSBメモリ認証履歴記録部15にファイルアクセス履歴情報を記録する(ステップ44)。この履歴情報は、上述の通り、アクセス時刻、アクセスしたファイル名、アクセス内容等を保有する。

次に、クライアントマシン20のログ送信手段21fは、USBメモリ10のファイルアクセス履歴情報をサーバマシン50に送信し(ステップ45)、クライアントマシン20のログ削除手段21gは、送信したファイルアクセス履歴情報をUSBメモリ10から削除する(ステップ46)。

一方、サーバマシン50は、受信したファイルアクセス履歴情報をファイルアクセス履歴51eに記録する。これによって、サーバマシン50側において、ファイルアクセス履歴を管理することが可能となる。以下、サーバマシン50によりファイルアクセス履歴情報が受信されると同様にその記録が行われる。

【0116】

<クライアントマシン30(社外、オンライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図10(図10a,図10b)を参照して、クライアントマシン30にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン30にUSBメモリ10を接続すると、クライアントマシン30は、図9aのステップ30と同様にして、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ60)。このとき、クライアントマシン30に情報漏洩抑止プログラムが存在しなければ、クライアントマシン30は、USBメモリ10における情報漏洩抑止プログラム12をクライアントマシン30自身に複製して記録手段32に情報漏洩抑止プログラム32aとして格納するとともに、当該情報漏洩抑止プログラムを起動する。

【0117】

次に、生体認証処理から認証履歴情報をUSBメモリ10から削除するまでの動作(ステップ61〜ステップ71)については、図9a、図9bに示すクライアントマシン20に関する動作(ステップ31〜ステップ41)と同様である。

なお、ステップ63において、サーバマシン50にはクライアントマシン30のIPアドレスが送信される。また、サーバマシン50にクライアントマシン30のMACアドレス等を送信することもできる。したがって、サーバマシン50側では、USBメモリ10が使用されている社外のクライアントマシン30を特定することが可能である。

【0118】

次に、USBメモリ10に保存されているファイル(暗号化処理Aの行われたもの)をクライアントマシン30に複製する場合について説明する。

USBメモリ10の暗号化ファイル17のクライアントマシン30への複製を開始すると(ステップ72)、USBメモリ10の暗号化処理A手段14は、当該ファイル17を復号化する。次に、クライアントマシン30の暗号化手段31hが、復号化された当該ファイルに暗号化処理Bを施した後、記録手段32にファイル(暗号化処理B済)32cとして複製する(ステップ73)。

このように、本発明によれば、USBメモリ10から社外のコンピュータであるクライアントマシン30にファイルの複製を行う場合に、暗号化処理を施すことができる。

【0119】

このようにして暗号化されたファイルは、クライアントマシン30にUSBメモリ10が接続され、生体認証に成功していれば、復号化手段31iによって復号化され、参照することが可能である。したがって、この場合、クライアントマシン30におけるアプリケーションプログラム32bの実行にもとづいて、ファイル32cに対するアクセスが行われると、ファイル32は復号化手段31iにより復号化されて、アプリケーションプログラム32bを実行するクライアントマシン30のCPUに渡される。このため、アプリケーションプログラム32bを実行するにあたり、ファイル32cは暗号化されているようには見えない。

【0120】

一方、クライアントマシン30からUSBメモリ10が取り外された後は、再度USBメモリ10を接続して生体認証に成功しなければ、復号化手段31iはファイル32cの復号化を行わない。したがって、この場合、クライアントマシン30におけるアプリケーションプログラム32bの実行にもとづいて、ファイル32cに対するアクセスが行われても、ファイル32cは暗号化されたままであり、ユーザは当該ファイルを使用することができない。

よって、本発明によれば、ユーザが社内のコンピュータからある情報をUSBメモリ10に記録して、これを自宅の個人用のコンピュータに複製して作業を行った後に当該複製した情報を消去し忘れたような場合でも、その情報を参照するためにはUSBメモリ10をクライアントマシン30に接続した上で生体認証に成功する必要があるため、この持ち出された情報を第三者が使用することはできない。

【0121】

次に、クライアントマシン30のログ記録手段31eは、USBメモリ10のファイルアクセス履歴記録部16にファイルアクセス履歴情報を記録し(ステップ74)、クライアントマシン30のログ送信手段31fは、当該履歴情報をサーバマシン50に送信して(ステップ75)、クライアントマシン30のログ削除手段31gは、当該履歴情報をUSBメモリ10のファイルアクセス履歴記録部16から削除する(ステップ76)。

【0122】

<クライアントマシン40(社外、オフライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図11(図11a,図11b)を参照して、クライアントマシン40にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン40にUSBメモリ10を接続すると、クライアントマシン40は、図9aのステップ30と同様にして、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ80)。このとき、クライアントマシン40に情報漏洩抑止プログラムが存在しなければ、クライアントマシン40は、USBメモリ10における情報漏洩抑止プログラム12をクライアントマシン40自身に複製して記録手段42に情報漏洩抑止プログラム42aとして格納するとともに、当該情報漏洩抑止プログラムを起動する。

【0123】

次に、生体認証処理の動作(ステップ81,82)については、図9aに示すクライアントマシン20に関する動作(ステップ31,32)と同様である。

次に、クライアントマシン40のサーバ接続手段41aは、サーバマシン50にアクセスを試みるが、クライアントマシン40はサーバマシン50に接続しない場合を説明するものであり、サーバ接続手段41aによる接続は成功しない(ステップ83)。なお、手動によりサーバ接続手段41aの機能を停止してオフライン状態とし、当該ステップの処理を行わずに、以降オフラインの処理を実行するようにすることもできる。

【0124】

サーバ接続手段41aによりサーバマシン50に対するアクセスが行われないため、クライアントマシン40のオフライン時間認証手段41dは、図5を用いて上述した二通りの方法のうちのいずれかによりオフライン可能時間の認証処理を実行する(ステップ84,85)。

そして、オフライン時間が最長オフライン時間を超えている場合には、USBメモリ10を使用不可とする。この場合、当該USBメモリ10は、オンラインでなければ使用することができない。

【0125】

オフライン時間が最長オフライン時間を超えていない場合には、オフライン時の認証処理は、これで完了する。

次に、クライアントマシン40のログ記録手段41eは、USBメモリ10の認証履歴情報をUSBメモリ10のUSBメモリ認証履歴記録部15に記録する(ステップ86)。ただし、クライアントマシン40の場合は、クライアントマシン20やクライアントマシン30の場合と異なり、オフラインであるため、クライアントマシン40のログ送信手段41fによる認証履歴情報のサーバマシン50への送信は行われず、クライアントマシン40のログ削除手段41gによる認証履歴情報の削除も行われない。

【0126】

次に、USBメモリ10に保存されているファイル(暗号化処理B済)42cに対して、読み込みや書き込みなどのファイルアクセスが行われると(ステップ87)、クライアントマシン40のログ記録手段41eは、ファイルアクセス履歴情報をUSBメモリ10のファイルアクセス履歴記録部16に記録する(ステップ88)。

この場合も、クライアントマシン40はオフラインのため、認証履歴情報の場合と同様に、ファイルアクセス履歴情報のサーバマシン50への送信や削除は行われず、これらの履歴情報はUSBメモリ10内に蓄積される。

【0127】

このようにしてUSBメモリ10に蓄積された履歴情報は、USBメモリ10がオンラインのコンピュータに接続され、全ての認証に成功すると直ちにサーバマシン50に送信することができる。

たとえば、履歴情報がUSBメモリ10内に蓄積された後に、USBメモリ10がクライアントマシン30に接続された場合には、図10aに示すステップ67の直後に、ログ送信手段31fにより当該履歴情報をサーバマシン50に送信し、これをログ削除手段31gによりUSBメモリ10のUSBメモリ認証履歴記録部15及び/又はファイルアクセス履歴記録部16から削除することが可能である。

【0128】

次に、USBメモリ10に保存されているファイルを、クライアントマシン40に複製する場合については、図10bのステップ72〜ステップ74における場合と同様に、クライアントマシン40の暗号化手段41hによって暗号化処理Bが行われて複製され、ファイルアクセス履歴情報の保存が行われる(ステップ89〜ステップ91)。ただし、この場合も、履歴情報のサーバマシン50への送信と、USBメモリ10からの削除は行われずに蓄積され、次にUSBメモリ10がオンラインのコンピュータに接続され、全ての認証に成功した場合に、これらの送信及び削除処理が実行される。

【0129】

クライアントマシン40の記録手段42に保存されているファイル(暗号化処理B済)42cにアプリケーションプログラムの実行にもとづきクライアントマシン40のCPUによるアクセスが行われた場合、クライアントマシン40の復号化手段41iは、ファイル42cを復号化して、このクライアントマシン40のCPUに渡す(ステップ92)。

これによって、アプリケーションプログラムを実行するにあたっては、ファイル42cは、暗号化されていないように見える。

【0130】

アプリケーションプログラムの実行にもとづきクライアントマシン40のCPUが、復号化手段41iにより復号化されたファイルを、別のファイル名で保存する場合、クライアントマシン40の暗号化手段41hにより当該ファイルが暗号化された後、クライアントマシン40のハードディスクなどに保存される(ステップ93)。

【0131】

USBメモリ10をクライアントマシン40から取り外した場合は、クライアントマシン40の復号化手段41iは、復号化処理を実行しない(ステップ94)。

したがって、この場合において、クライアントマシン40のファイル(暗号化処理B済)42cに対して、アプリケーションプログラムの実行にもとづきクライアントマシン40のCPUによるアクセスが行われた場合、復号化手段41iによるファイル42cの復号化は行われない。このため、ユーザは、ファイル42cを使用することができない。

【0132】

なお、上述した通り、本発明の情報漏洩抑止システムにおける各処理はイベントの発生に応じて行われるものであり、必ずしもフローチャートに示した手順に限定して実行されるものではない。たとえば図11a,図11bにおけるステップ87〜88、ステップ89〜ステップ91、ステップ92、ステップ93、ステップ94は任意の順で実行することが可能である。

【0133】

次に、図12を用いて、図11bを用いて説明した情報漏洩抑止プログラムにもとづく暗号化手段と、出力阻止処理について説明する。なお、図12における「プログラム」とは、そのプログラムの実行によりプログラムに規定された処理を行うクライアントマシン40のCPU及びメモリを示している。

USBメモリ10からクライアントマシン40のハードディスクに複製されたファイルは、同図のハードディスク内に示すように暗号化して保存される。

【0134】

クライアントマシン40内で情報漏洩抑止プログラムが実行されている場合であって、クライアントマシン40にUSBメモリ10が接続され、その全ての認証処理が成功した場合に、アプリケーションプログラムから暗号化されたファイルへのアクセスが行われた場合、情報漏洩抑止プログラムの実行によってクライアントマシン40内に生成された復号化手段41iにより当該ファイルは復号化される。

このため、アプリケーションプログラムにもとづく処理にあたっては、ハードディスクにおける暗号化ファイルは、復号化されて使用される。

【0135】

また、アプリケーションプログラムにもとづく処理により、復号化されたファイルを別のファイル名で保存しようとしても、情報漏洩抑止プログラムの実行によってクライアントマシン40内に生成された暗号化手段41hにより当該ファイルは暗号化される。

したがって、ハードディスクに保存された暗号化ファイルに対応する復号化ファイルを別個に作成することはできない。

【0136】

さらに、アプリケーションプログラムの実行に際して、復号化手段41iにより復号化されたファイルを、プリンタで印刷しようとしても、クライアントマシン40における図示しない印刷制限手段によって、当該印刷は実行不可とされる。

また、同様に、復号化されたファイルをネットワークカードや一定のディスプレイ装置に出力しようとしても、印刷制限手段によって、これらの処理を実行不可とすることが可能である。

【0137】

[第二実施形態]

次に、本発明の第二実施形態の構成について、図13及び図14を参照して説明する。図13は、本発明の第二実施形態の情報漏洩抑止システムにおけるクライアントマシン(社内、オンライン)の構成を示すブロック図である。図14は、同情報漏洩抑止システムにおけるサーバマシンの構成を示すブロック図である。

本実施形態の情報漏洩抑止システムは、第一実施形態における構成に加え、クライアントマシン20が管理者権限を必要とする処理を実行するにあたり、自動的に管理者権限を取得することができる点で第一実施形態と異なる。その他の構成については、第一実施形態におけるものと同様である。

【0138】

すなわち、本実施形態におけるクライアントマシン20は、図13に示す通り、第一実施形態における構成に加え、管理者権限情報取得手段21j、判定手段21k、管理者権限情報必要プログラム実行手段21l、管理者権限が必要なプログラム22dを備えている。なお、これらの手段も、クライアントマシン20において本実施形態の情報漏洩抑止プログラムを実行することで、クライアントマシン20におけるCPU及びメモリにより構成される。

【0139】

管理者権限情報取得手段21jは、サーバマシン50から管理者権限情報を受信する。

ここで、OSは、ログインIDごとに、その実行可能な処理の範囲を規定している。本発明における管理者権限情報とは、あらゆる種類の処理の実行をOSにより許可されるログインIDと、そのパスワードからなる認証情報を意味している。

また、管理者とは、情報漏洩抑止装置のOS(オペレーティングシステム)による各種処理を特別な制限を受けることなく実行できる者を意味している。

なお、OSにより管理者の権限が一定の処理の範囲毎に区分されている場合には、管理者権限情報とは、それぞれ区分された範囲内におけるあらゆる種類の処理の実行をOSにより許可される認証情報を意味し、管理者とは、その範囲内における各種処理を特別な制限を受けることなく実行できる者を意味する。

【0140】

判定手段21kは、サーバマシン50からの管理者情報の受信が成功したかどうかを判定する。そして、成功した場合には、受信した管理者権限情報を管理者権限情報必要プログラム実行手段21lに出力する。

管理者情報の受信に失敗した場合、判定手段21kは、管理者情報の手動入力画面をクライアントマシン20のディスプレイに表示し、その入力を可能とする。そして、入力された管理者権限情報を管理者権限情報必要プログラム実行手段21lに出力する。

【0141】

管理者権限情報必要プログラム実行手段21lは、入力した管理者権限情報を用いてOSに再ログインし、管理者権限が必要なプログラム22dの起動を試みる。

そして、管理者権限にもとづき認証処理が行われて、当該プログラム22dが起動すると、管理者権限が必要な各種処理を実行することが可能となる。

【0142】

また、図14に示す通り、サーバマシン50は、第一実施形態における構成に加え、管理者権限情報51gを備えている。

この管理者権限情報51gは、管理者としてあらゆる種類の処理の実行がOSにより許可されるログインID(ユーザID)と、そのパスワードの情報である。

【0143】

次に、本実施形態の情報漏洩抑止システムにおける処理手順について、図15及び図16を参照して説明する。図15は、本実施形態の情報漏洩抑止システムにおける処理手順(サーバマシンへの管理者権限情報の設定)を示すフローチャートである。図16は、同システムにおける処理手順(管理者権限の自動取得)を示すフローチャートである。

【0144】

まず、図15を参照して、サーバへの管理者権限情報の設定処理手順について説明する。

サーバマシン50は、入力された管理者権限情報(ユーザID、パスワード)を、記録手段51に管理者権限情報51gとして保存する(ステップ100)。

【0145】

次に、図16を参照して、管理者権限が必要な処理を実行する際の管理者権限の自動取得処理手順について説明する。

まず、クライアントマシン20が、管理者権限が必要な処理を実行すると、管理者権限情報取得手段21jは、通信回線60を介してサーバマシン50にアクセスし、記録手段51に格納されている管理者権限情報51gを受信する(ステップ110)。

【0146】

クライアントマシン20の判定手段21kは、この受信が成功したかどうかを判定し(ステップ111)、成功した場合は、受信した管理者権限情報をクライアントマシン20の管理者権限情報必要プログラム実行手段21lに出力する。

一方、受信に失敗した場合は、判定手段21kは、管理者権限情報の手動入力画面を図示しない表示手段に表示する。そして、図示しない入力手段により管理者権限情報を入力すると、これを管理者権限情報必要プログラム実行手段21lに出力する(ステップ112)。

【0147】

次に、管理者権限情報必要プログラム実行手段21lは、入力した管理者権限情報を用いて、OSに再ログインし、管理者権限が必要なプログラム22dの起動を試みる(ステップ113)。

そして、管理者権限が必要なプログラム22dを起動できると(ステップ114)、クライアントマシン20は、このプログラムによる管理者権限の必要な各種処理を実行することが可能となる(ステップ115)。

【0148】

なお、管理者権限が必要なプログラム22dのみならず、情報漏洩抑止プログラムの実行により、管理者権限の必要な処理を行う場合には、同様にして、クライアントマシン20により自動的に管理者権限を取得し、その処理を行うようにすることが可能である。

また、本実施形態の管理者権限の自動取得処理を、クライアントマシン30により行うようにすることも可能である。

【0149】

このように、本実施形態の情報漏洩抑止システムによれば、管理者権限を有しないユーザが、USBメモリ10をクライアントマシン20等に接続して各種処理を行っている場合に、管理者権限を必要とするプログラムを実行する必要が生じた場合、管理者権限情報を自動的にサーバマシン50から取得してそのプログラムを実行することができる。

このため、多くのユーザに管理者権限を与えることを排除することができ、また管理者権限を有する者の作業負担を軽減することが可能となる。

【0150】

本発明は、以上の実施形態に限定されるものではなく、本発明の範囲内において、種々の変更実施が可能であることは言うまでもない。

例えば、USBメモリに変えて、他の規格の記録媒体を用い、当該記録媒体にログを記録することでログ追跡を可能とすることができる。また、当該他の記録媒体からコンピュータにファイルを複製する際に、暗号化処理を施すことで、情報漏洩の抑止を行うなど適宜変更することが可能である。

【産業上の利用可能性】

【0151】

本発明の情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムは、コンピュータに保存されている情報を、USBメモリなどの記録媒体に保存して、他のコンピュータで使用する場合、その情報の漏洩を効果的に抑止し得るものとして、好適に用いることが可能である。

【図面の簡単な説明】

【0152】

【図1】本発明の第一実施形態の情報漏洩抑止システムの構成を示すブロック図である。

【図2】本発明の第一実施形態の情報漏洩抑止システムにおけるUSBメモリの構成を示すブロック図である。

【図3】本発明の第一実施形態の情報漏洩抑止システムにおけるクライアントマシン(社内、オンライン)の構成を示すブロック図である。

【図4】本発明の第一実施形態の情報漏洩抑止システムにおけるクライアントマシン(社外、オンライン)の構成を示すブロック図である。

【図5】本発明の第一実施形態の情報漏洩抑止システムにおけるクライアントマシン(社外、オフライン)の構成を示すブロック図である。

【図6】本発明の第一実施形態の情報漏洩抑止システムにおけるサーバマシンの構成を示すブロック図である。

【図7】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(サーバマシンへの初期設定)を示すフローチャートである。

【図8】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシンへの初期設定)を示すフローチャートである。

【図9a】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社内、オンライン)にUSBメモリを接続した場合(前半))を示すフローチャートである。

【図9b】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社内、オンライン)にUSBメモリを接続した場合(後半))を示すフローチャートである。

【図10a】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社外、オンライン)にUSBメモリを接続した場合(前半))を示すフローチャートである。

【図10b】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社外、オンライン)にUSBメモリを接続した場合(後半))を示すフローチャートである。

【図11a】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社外、オフライン)にUSBメモリを接続した場合(前半))を示すフローチャートである。

【図11b】本発明の第一実施形態の情報漏洩抑止システムにおける処理手順(クライアントマシン(社外、オフライン)にUSBメモリを接続した場合(後半))を示すフローチャートである。

【図12】本発明の第一実施形態の情報漏洩抑止システムにおける情報漏洩抑止プログラムによる暗号化処理及び出力阻止処理の概念図である。

【図13】本発明の第二実施形態の情報漏洩抑止システムにおけるクライアントマシン(社内、オンライン)の構成を示すブロック図である。

【図14】本発明の第二実施形態の情報漏洩抑止システムにおけるサーバマシンの構成を示すブロック図である。

【図15】本発明の第二実施形態の情報漏洩抑止システムにおける処理手順(サーバマシンへの管理者権限情報の設定)を示すフローチャートである。

【図16】本発明の第二実施形態の情報漏洩抑止システムにおける処理手順(管理者権限の自動取得)を示すフローチャートである。

【符号の説明】

【0153】

10 USBメモリ

11 認証情報記録部

11a デバイスID

11b 生体認証情報

11c 最長オフライン時間

11d 直近オンライン時間

11e オフライン可能時間

12 情報漏洩抑止プログラム記録部

13 生体認証手段

14 暗号化処理A手段

15 USBメモリ認証履歴(ログ)記録部

16 ファイルアクセス履歴(ログ)記録部

17 ファイル(暗号化処理A済)記録部

20 クライアントマシン(社内、オンライン)

21 情報漏洩抑止手段

21a サーバ接続手段

21b デバイス認証手段

21c ユーザ認証手段

21d オフライン時間認証手段

21e ログ記録手段

21f ログ送信手段

21g ログ削除手段

21h 暗号化手段

21i 復号化手段

21j 管理者権限情報取得手段

21k 判定手段

21l 管理者権限情報必要プログラム実行手段

22 記録手段

22a 情報漏洩抑止プログラム

22b アプリケーションプログラム

22c ファイル(暗号化されていない)

22d 管理者権限が必要なプログラム

30 クライアントマシン(社外、オンライン)

31 情報漏洩抑止手段

31a サーバ接続手段

31b デバイス認証手段

31c ユーザ認証手段

31d オフライン時間認証手段

31e ログ記録手段

31f ログ送信手段

31g ログ削除手段

31h 暗号化手段

31i 復号化手段

32 記録手段

32a 情報漏洩抑止プログラム

32b アプリケーションプログラム

32c ファイル(暗号化処理B済)

40 クライアントマシン(社外、オフライン)

41 情報漏洩抑止手段

41a サーバ接続手段

41b デバイス認証手段

41c ユーザ認証手段

41d オフライン時間認証手段

41e ログ記録手段

41f ログ送信手段

41g ログ削除手段

41h 暗号化手段

41i 復号化手段

42 記録手段

42a 情報漏洩抑止プログラム

42b アプリケーションプログラム

42c ファイル(暗号化処理B済)

50 サーバマシン

51 記録手段

51a デバイスID

51b ユーザ管理情報

51c 最長オフライン時間

51d USBメモリ認証履歴(ログ)

51e ファイルアクセス履歴(ログ)

51f 情報漏洩抑止プログラム

51g 管理者権限情報

60 通信回線

【技術分野】

【0001】

本発明は、コンピュータに記録された情報の漏洩抑止技術に関し、特にコンピュータに記録されている情報がUSBメモリなどの記録媒体に格納されて持ち出された場合に、その情報の追跡を可能にし、情報の漏洩を抑止する情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムに関する。

【背景技術】

【0002】

近年、情報処理技術の発展に伴い、企業活動等において生み出された各種情報は、電子化されてコンピュータに記録され、その管理や利用がなされることが一般的になってきている。

このような状況において、電子情報を複数のコンピュータで利用する場合等に、その情報をあるコンピュータから一旦USBメモリなどの記録媒体に記録し、これを他のコンピュータで使用したり、複製することがしばしば行われている。

また、会社内のコンピュータに記録されている電子情報を記録媒体に記録して自宅に持ち帰り、その記録媒体を個人用のコンピュータに接続して、記録した電子情報を用いた作業が行われることもある。

【0003】

しかしながら、電子情報が営業秘密など漏洩を防止すべきものである場合、このような使用は大変リスクを伴うという問題があった。

すなわち、電子情報が一旦記録媒体に記録されてしまうと、その電子情報の漏洩を適切に防ぐことは非常に困難であった。

たとえば、社員が会社の営業秘密に関する情報を記録媒体に記録して自宅に持ち帰り、その情報を自宅の個人用のコンピュータに複製して利用した場合、その利用の後に社員がその情報を適切に削除しなければ、営業秘密に関する情報が個人用のコンピュータに残されたままとなり、情報漏洩のリスクが高くなってしまうという問題があった。

【0004】

一方、会社側は、営業秘密に関する情報などが会社のコンピュータから記録媒体に記録されたという履歴については、会社のコンピュータに記録しておくことで把握することが可能である。

しかしながら、記録媒体に電子情報が記録されて持ち出された後は、その情報が誰にどのように利用されたかということや、どのコンピュータに保存されたかということを把握することはできなかった。

もちろん、営業秘密に関する情報など重要な情報については、一律に記録媒体に記録することができないようにすれば、このような問題は発生しないが、重要な情報を記録媒体に格納して、その情報の受け渡しを行うことは広く一般に行われており、そのニーズは非常に高い状況にある。

このため、コンピュータに保存されている電子情報を記録媒体に記録する場合に、その情報の漏洩リスクを低減させることは重要である。

【0005】

このようなリスクを低減する技術としては、たとえば記録媒体に電子情報を記録する際に、その電子情報を暗号化する方法が実用化されている。この方法では、記録媒体を使用するにあたってユーザの認証を行い、認証が成功した場合にのみ、記録された電子情報の復号化を可能とするため、記録媒体が第三者に渡っても、記録された電子情報は復号化されず、その漏洩を抑止することが可能となっている。

このため、この方法を用いれば、第三者によって、記録媒体に記録された電子情報が不正に使用されることを排除することが可能になる。

しかしながら、この方法を用いても、ユーザ本人が、自宅の個人用のコンピュータなどで記録媒体に記録された電子情報を使用した場合、会社側は、その電子情報がどのように利用されたかを把握することはできなかった。また、その電子情報が個人用のコンピュータに複製されても、会社側はそれを把握することができなかった。

【0006】

同様に、記録媒体に記録する電子情報を暗号化する技術としては、たとえば特許文献1に記載の電子機器及びその制御方法を挙げることができる。この方法によれば、電子機器に着脱可能な記録媒体に記録された情報の暗号化、復号化を、その記録媒体に一定の保守IDが記録されていることを条件に、電子機器から着脱する際に、自動的に行うことが可能になっている。

この制御方法によれば、記録媒体に記録された情報を特定の電子機器においてのみ復号化して用いることが可能となる。

しかしながら、この方法によっても、上述した従来技術と同様に、記録媒体に記録された情報が、その後どのように使用されたのかということを追跡することはできない。

【0007】

また、コンピュータに保存されている情報を記録媒体に記録する場合における情報漏洩のリスクを低減可能な手法として、たとえば特許文献2に記載の不正使用通知システムを備えた周辺装置を挙げることもできる。

この不正使用通知システムを備えた周辺装置は、ホスト装置の個別情報と通知先情報の記憶手段、及び不正使用情報の送信手段を備え、記憶手段に個別情報と通知先情報を登録しておき、周辺装置使用の際に周辺装置と接続されたホスト装置の個別情報と周辺装置に登録された個別情報とを対比照合して、個別情報が同じであれば周辺装置を使用可能とし、異なる場合には周辺装置を使用不可能とし、送信手段により登録された通知先に不正使用情報を送信する構成としてある。

この周辺装置の機能を記録媒体に持たせれば、当該記録媒体を事前に登録された一定のコンピュータでのみ利用可能とすることができ、他のコンピュータで使用された場合には、不正使用の通報機能により、情報漏洩のリスクをより一層低減する効果が得られると考えられる。

【0008】

【特許文献1】特開2006−202158号公報

【特許文献2】特開2005−346396号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、このように記録媒体に不正使用通知システムを備えても、記憶媒体が事前に登録された一定のコンピュータで使用される場合、その記録媒体に記録された情報がどのように利用されたかということについては、企業側は把握することができない。また、この登録された一定のコンピュータに、重要な情報が複製されても企業側はそれを把握することができず、記録媒体に記録された電子情報の漏洩を適切に防止することはできないという問題がある。

【0010】

これに対して、記録媒体に電子情報が記録された場合に、その記録された電子情報がその後どのように使用されたかということについて、企業側が把握できることができれば、情報漏洩の抑止効果は向上すると考えられる。しかしながら、このような効果をもたらす技術は、本発明の出願以前には存在していなかった。

また、記録媒体からコンピュータに電子情報が複製された場合には、この複製された電子情報によって、情報漏洩が発生する可能性があるが、これを適切に抑止する技術も、本発明の出願以前には存在していなかった。

一方、上述したように、記録媒体を使用して電子情報の受け渡しを行うことには、企業活動上大きなニーズがあり、その際における情報漏洩の抑止は、社会的に重要な課題となっている。

【0011】

本発明は、上記の事情にかんがみなされたものであり、記録媒体に記録された電子情報をコンピュータに複製する場合に、その電子情報を暗号化して複製し、複製された電子情報に対してアプリケーションプログラムなどにもとづくアクセスが行われると、USBメモリが接続され、かつこれを利用するための認証が成功した場合にのみ、その電子情報を復号化する情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムを提供することを目的とする。

【0012】

また、本発明は、ある情報がコンピュータから記録媒体に複製されて持ち出され、オフライン環境下にある他のコンピュータで使用された場合などに、その情報へのアクセス履歴を記録媒体に記録するとともに、当該記録媒体が次にオンライン環境下で使用された場合に、そのアクセス履歴をサーバ装置に送信することで、持ち出された情報の監視追跡を可能とした情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムを提供することを目的とする。

【課題を解決するための手段】

【0013】

上記目的を達成するため、本発明の情報漏洩抑止装置は、生体認証手段を備えた記録媒体を着脱可能に接続する情報漏洩抑止装置であって、記録媒体に記録されている情報を複製又は移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段と、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段と、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段とを備えた構成としてある。

【0014】

情報漏洩抑止装置をこのような構成にすれば、記録媒体に記録された情報を、情報漏洩抑止装置に複製する場合に、その情報を暗号化して複製することができる。そして、情報漏洩抑止装置に記録媒体が接続され、認証が成功している場合にのみ、暗号化された情報を復号化して、使用を可能とすることができる。

このため、たとえば会社のコンピュータ(情報漏洩抑止装置)に保存されている情報を記録媒体に記録して、自宅に持ち帰り、個人用のコンピュータ(情報漏洩抑止装置)にその情報を複製して作業を行った場合、記録媒体を個人用のコンピュータから取り外してしまえば、その情報を復号化して使用することはできない。

したがって、社員が、個人用のコンピュータに情報を複製して、そのまま削除することなく忘れてしまったような場合でも、適切な記録媒体をコンピュータに接続して認証に成功しない限り、複製された情報を復号することはできないため、第三者にその内容が漏洩することを抑止することが可能となる。

【0015】

また、本発明における復号化手段を、生体認証手段により記録媒体の使用が許可された場合、当該情報漏洩抑止装置におけるアプリケーションプログラムの実行にもとづいて、当該情報漏洩抑止装置のCPUが複製された情報に対してアクセスすると、複製された情報を復号化してCPUに渡す構成とすることも好ましい。

このようにすれば、アプリケーションプログラムの実行にもとづき複製されたファイルが使用される場合に、そのファイルの復号化を行うことが可能となる。

【0016】

なお、本発明の情報漏洩抑止装置は、後述する情報漏洩抑止プログラムを実行しているコンピュータとして実現することができる。

また、この情報漏洩抑止プログラムは、記録媒体に記録しておくことで、コンピュータに記録媒体を接続した際に、コンピュータに自動的にインストールし、そのコンピュータを情報漏洩抑止装置として機能させることができる。

【0017】

また、本発明の情報漏洩抑止装置は、通信回線を介してサーバ装置に接続されるとともに、所定のプログラムの起動時に認証処理を行い、当該情報漏洩抑止装置の管理者の認証情報が入力された場合にのみ認証処理を成功させて所定のプログラムを実行するプログラム実行手段と、所定のプログラムの起動時に、通信回線を介して、サーバ装置にアクセスし、サーバ装置から管理者の認証情報を受信する管理者権限情報取得手段とを備え、プログラム実行手段が、管理者権限情報取得手段から管理者の認証情報を入力して認証処理を行い、所定のプログラムを実行する構成としてある。

【0018】

情報漏洩抑止装置をこのような構成にすれば、上記の情報漏洩抑止装置において実行される処理等のうち、管理者権限を必要とするプログラムにより実行されるものがある場合には、その管理者権限を取得するために必要な認証情報を情報漏洩抑止装置がサーバ装置から自動的に取得し、この認証情報を用いて、上記管理者権限を必要とするプログラムを実行することができる。

すなわち、上記の情報漏洩抑止装置において実行されるプログラムのうち、その起動にあたって管理者認証情報(管理者のID及びパスワード)による認証を必要とするものがある場合には、その認証情報を情報漏洩抑止装置がサーバ装置から自動的に取得し、この認証情報を用いて認証処理を行い、上記管理者権限を必要とするプログラムを実行することができる。

【0019】

このため、情報漏洩抑止装置の使用者に管理者権限を付与する必要がなくなり、管理者権限を不必要に多数の人に与えることを防止することができるとともに、情報漏洩抑止装置を使用する度に管理者権限を有する人が必要になるといった煩雑な事態を回避することも可能となる。

なお、管理者とは、情報漏洩抑止装置のOS(オペレーティングシステム)による各種処理を特別な制限を受けることなく実行できる者であり、例えばWindows(登録商標)における「administrator」を意味している。

【0020】

また、本発明の情報漏洩抑止装置は、通信回線を介してサーバ装置に接続されるとともに、記録媒体に対して当該情報漏洩抑止装置により行われたアクセスの履歴を、記録媒体に書き込むログ記録手段と、ログ記録手段により記録媒体に書き込まれたアクセス履歴を、記録媒体から読み出して、サーバ装置に送信するログ送信手段とを備えた構成としてある。

【0021】

情報漏洩抑止装置をこのような構成にすれば、当該情報漏洩抑止装置に接続されたUSBメモリなどの記録媒体に保有されているファイルなどの情報に対するアクセス履歴を、その記録媒体自体に記録することができる。

そして、このように記録媒体に記録されたアクセス履歴を情報漏洩抑止装置からサーバ装置に送信し、これをサーバ装置において管理することができる。

このため、記録媒体に保有されている情報が、どのように使用されたかということを適切に管理追跡することが可能となる。

なお、「アクセス履歴」とは、記録媒体に記録された情報に対して行われた各種操作の履歴であって、たとえばアクセス時刻、アクセスした情報のファイル名、アクセス内容(作成、書き込み、読み込み、削除、名前変更)、コンピュータ名(及び/又はコンピュータID)、記録媒体のデバイスID、認証した人すなわち記録媒体の使用者のユーザIDなどを含む情報とすることができる。

【0022】

また、本発明の情報漏洩抑止装置は、ログ記録手段が、アクセス履歴として、少なくともアクセス時刻、アクセス対象のファイル名、アクセスの内容、アクセスを行った当該情報漏洩抑止装置の識別情報、記録媒体の識別情報、又は記録媒体の使用者の識別情報のいずれかを記録媒体に書き込む構成としてある。

【0023】

また、本発明の情報漏洩抑止装置は、アクセスの内容が、新規ファイルの作成、ファイルへの情報の書き込み、ファイルからの情報の読み込み、ファイルの削除、又はファイルの名前変更のいずれかである構成としてある。

【0024】

情報漏洩抑止装置をこのような構成にすれば、記録媒体に上記各種情報を備えた適切なログを記録することが可能となる。

【0025】

また、本発明の情報漏洩抑止装置は、ログ送信手段によるアクセス履歴のサーバ装置への送信が、ログ記録手段によりアクセス履歴が記録媒体に書き込まれた後に、直ちに行われる構成としてある。

【0026】

情報漏洩抑止装置をこのような構成にすれば、情報漏洩抑止装置がサーバ装置に接続している場合には、記録媒体にログが記録されると、直ちにその記録したログをサーバ装置に送信することができる。

このため、サーバ装置側では記録媒体へのアクセス履歴を迅速に把握することが可能となる。

【0027】

また、本発明の情報漏洩抑止装置は、ログ記録手段によるアクセス履歴の記録媒体への書き込みが、当該情報漏洩抑止装置がサーバ装置に接続していないときに行われた場合、当該情報漏洩抑止装置がサーバ装置に接続したときに、ログ送信手段が、アクセス履歴のサーバ装置への送信を行う構成としてある。

【0028】

情報漏洩抑止装置をこのような構成にすれば、ある情報漏洩抑止装置から記録媒体に情報を記録した後に、その記録媒体をオフライン状態の他の情報漏洩抑止装置に接続して、記録された情報を使用した場合、その情報に対するアクセス履歴を記録媒体に記録することができる。

そして、当該他の情報漏洩抑止装置がオンラインになった場合や、その記録媒体がオンライン状態のさらに他の情報漏洩抑止装置に次に接続された場合に、記録されたアクセス履歴をサーバ装置に送信することができる。

このため、オフライン状態の情報漏洩抑止装置に記録媒体を接続して、当該記録媒体に記録された情報が使用された場合でも、その情報に対するアクセス履歴を適切に記録することができ、サーバ装置において管理することが可能となる。

【0029】

なお、本発明において、「オンライン」とは、情報漏洩抑止装置がサーバ装置に接続している状態をいい、「オフライン」とは、情報漏洩抑止装置がサーバ装置に接続していない状態をいう。

したがって、本発明でいう「オフライン」とは、通信回線を介した通信が一切行えない状態を含むが、必ずしもこの状態のみを意味するものではない。

【0030】

また、本発明の情報漏洩抑止プログラムは、生体認証手段を備えた記録媒体を着脱可能に接続するコンピュータに、情報漏洩を抑止させる情報漏洩抑止プログラムであって、コンピュータを、記録媒体に記録されている情報を複製又は移動し、当該コンピュータにおける所定の記録手段に記録させる複製手段、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段、及び、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段として機能させる構成としてある。

【0031】

情報漏洩抑止プログラムをこのような構成にすれば、コンピュータにインストールされて実行されることにより、コンピュータに情報漏洩抑止機能を持たせることができる。

すなわち、コンピュータに接続された記録媒体から、その記録媒体に記録されている情報をコンピュータに複製する場合、コンピュータにその情報を暗号化した上で複製させることができる。そして、複製された情報の復号化は、コンピュータに記録媒体が接続され、認証が成功している場合にのみ可能とさせることができる。

【0032】

このため、あるコンピュータから記録媒体に情報が記録され、さらにその記録媒体から情報が他のコンピュータに複製されても、その複製された情報を有効に使用するためには、当該他のコンピュータに記録媒体を接続して認証に成功することが必要となる。

したがって、本発明によれば、コンピュータに保存されている情報がUSBメモリなどの記録媒体に記録されて持ち出された場合でも、その情報が不適切に使用され、漏洩するリスクを抑止することが可能となっている。

【0033】

また、本発明の情報漏洩抑止記録媒体は、上記の情報漏洩抑止プログラムを記録した構成としてある。

【0034】

情報漏洩抑止記録媒体をこのような構成にすれば、当該記録媒体にコンピュータを情報漏洩抑止装置として機能させるための上記情報漏洩抑止プログラムを保有させることができる。

ここで、Windows(登録商標)のOS(オペレーティングシステム)などには、ある決められた名前のファイルをUSBメモリなどの記録媒体に保存しておくとともに、そのファイルの中に実行したいファイル名を記載しておくことで、記録媒体をコンピュータに接続したときに、そのファイルを自動的に実行する仕組みがある。

【0035】

そこで、このような仕組みを利用すれば、当該記録媒体をWindows(登録商標)のOSなどを備えたコンピュータに接続したときに、コンピュータに情報漏洩抑止プログラムが存在しない場合には、これを記録媒体からコンピュータに複製して起動することができる。

このため、本発明の情報漏洩抑止記録媒体を用いれば、これを接続したコンピュータを全て情報漏洩抑止装置として機能させることができ、本発明の情報漏洩抑止を有効に実現することが可能となる。

【0036】

また、本発明の情報漏洩抑止システムは、記録媒体に記録された情報の漏洩を抑止する情報漏洩抑止システムであって、生体認証手段を備え、かつ情報漏洩抑止装置に着脱可能に接続する記録媒体と、記録媒体に記録されている情報を複製又は移動し、当該情報漏洩抑止装置における所定の記録手段に記録させる複製手段、複製手段により情報が記録手段に記録されるにあたり、当該記録の前に、情報を複製手段から入力して暗号化し、この暗号化した情報を記録手段に記録される情報として複製手段に出力する暗号化手段、及び、生体認証手段が生体情報を入力して認証処理を実行し、認証成功の場合に、記録手段に記録された情報を復号化し、認証失敗の場合には情報を復号化しない復号化手段を備えた情報漏洩抑止装置とを有する構成としてある。

【0037】

情報漏洩抑止システムをこのような構成にすれば、記録媒体に記録されている情報を情報漏洩抑止装置に複製する場合には、その情報を暗号化して複製することができるとともに、複製された情報の復号化は、情報漏洩抑止装置に記録媒体が接続され、認証が成功している場合にのみ行わせることができる。

すなわち、ある情報漏洩抑止装置から記録媒体に情報が記録され、この記録媒体が他の情報漏洩抑止装置に接続されて、その情報が他の情報漏洩抑止装置に複製された場合に、その情報を使用するためには、情報漏洩抑止装置に記録媒体を接続して認証に成功する必要がある。

【0038】

このため、たとえば、会社内のコンピュータに本発明の情報漏洩抑止記録媒体を接続して、当該記録媒体に情報を記録し、これを自宅に持ち帰って、個人用のコンピュータに複製した場合、情報漏洩抑止記録媒体がなければ、その複製した情報を使用することができない。

したがって、このように情報を会社から自宅に持ち帰って個人用のコンピュータに複製したような場合でも、この複製した情報を、情報漏洩抑止記録媒体を持たない第三者が利用することはできず、その情報の漏洩を適切に抑止することが可能となる。

【発明の効果】

【0039】

本発明によれば、記録媒体に記録された情報を他のコンピュータに複製する場合、これを暗号化した上で複製することができ、記録媒体がコンピュータに接続されて認証に成功している場合にのみこの複製した情報の復号化を行うことができる。

このため、あるコンピュータの情報が記録媒体に記録されて持ち出され、他のコンピュータに複製された場合でも、その複製された情報は、情報漏洩抑止記録媒体を所持している者しか使用することができず、当該情報の漏洩を適切に抑止することが可能となる。

【0040】

また、本発明によれば、あるコンピュータから、それに接続された記録媒体に情報が記録され、その記録媒体が他のコンピュータで使用されるような場合でも、その記録媒体に記録された情報に対するアクセス履歴を記録媒体自体に記録することができる。

そして、他のコンピュータがオンラインの場合や、他のコンピュータがオフラインの場合であってかつ記録媒体が次にオンライン状態のコンピュータに接続されたときに、アクセス履歴をサーバ装置に送信することができる。

このため、サーバ装置において、記録媒体に記録された情報に対するアクセス履歴を適切に管理することができ、その使用状況を追跡することが可能となる。

【発明を実施するための最良の形態】

【0041】

以下、本発明に係る情報漏洩抑止装置、情報漏洩抑止プログラム、情報漏洩抑止記録媒体、及び情報漏洩抑止システムの好ましい実施形態について、図面を参照しつつ説明する。

【0042】

[第一実施形態]

まず、本発明の第一実施形態の構成について、図1〜図6を参照して説明する。図1は、本発明の第一実施形態の情報漏洩抑止システムの構成を示すブロック図である。図2は、同システムにおけるUSBメモリの構成を示すブロック図である。図3〜図5は、同システムにおけるクライアントマシンの構成を示すブロック図であり、それぞれ社内かつオンライン、社外かつオンライン、及び社外かつオフラインの状態にある場合の状態を示すものである。図6は、同システムにおけるサーバマシンの構成を示すブロック図である。

【0043】

図1に示すように、本実施形態の情報漏洩抑止システムは、USBメモリ10、クライアントマシン20(社内,オンライン)、クライアントマシン30(社外,オンライン)、クライアントマシン40(社外,オフライン)、サーバマシン50、及び通信回線60を有している。なお、図1において、クライアントマシン40は通信回線60に接続していないが、これはクライアントマシン40がサーバマシン50に接続しないことを端的に示した例であり、以下の説明においては、クライアントマシン40がサーバマシン50に接続しない限り、クライアントマシン40をインターネットなどの通信回線60に接続する構成としてもかまわない。

【0044】

[USBメモリ10]

USBメモリ10は、生体認証機能を備えた記録媒体である。このUSBメモリ10としては、汎用のものを使用することができるが、以下に説明するように、情報漏洩抑止プログラムを格納することにより、情報漏洩抑止記録媒体として機能する。

USBメモリ10は、図2に示すように、認証情報記録部11、情報漏洩抑止プログラム記録部12、生体認証手段13、暗号化処理A手段14、USBメモリ認証履歴記録部15、ファイルアクセス履歴記録部16、及びファイル(暗号化処理A済)記録部17を備えている。

【0045】

認証情報記録部11は、USBメモリ10を情報漏洩抑止装置に接続した際に、情報漏洩抑止装置がそのUSBメモリ10を使用可能状態にするかどうかを判定するための認証情報等を記録する。

このような認証情報等として、認証情報記録部11は、デバイスID11a、生体認証情報11b、最長オフライン時間11c、直近オンライン時刻11d、オフライン可能時間11eを保有する。

【0046】

デバイスID11aは、USBメモリ10を識別するための情報である。このデバイスID11aにもとづいて、情報漏洩抑止装置は、特定のデバイスID11aを備えたUSBメモリ10のみを使用可能とすることができる。

生体認証情報11bは、たとえばユーザの指紋情報やその生体認証情報を特定するための識別情報等の情報である。本実施形態のUSBメモリ10は、後述するように、この生体認証情報11bを用いて、情報漏洩抑止装置による当該USBメモリ10の使用を許可するか否かを判定することができようになっている。

【0047】

最長オフライン時間11cは、USBメモリ10をオフラインのコンピュータに接続して使用する最長の時間を規定する情報である。また、直近オフライン時刻11dは、情報漏洩抑止装置がオンラインであった時刻として情報漏洩抑止装置によりUSBメモリ10に書き込まれた直近の認証完了時刻である。さらに、オフライン可能時間11eは、USBメモリ10をオフラインで使用することができる残り時間を示す情報である。

【0048】

情報漏洩抑止プログラム記録部12は、情報漏洩抑止プログラムを格納する。この情報漏洩抑止プログラムは、USBメモリ10をクライアントマシン20に接続してサーバマシン50からダウンロードすることにより情報漏洩抑止プログラム記録部12に記録させることができる。

また、上述した通り、Windows(登録商標)のOSには、USBメモリをコンピュータに接続した際に、USBメモリ内の所定のファイル(図示しない)を実行する機能がある。

本実施形態では、情報漏洩抑止プログラムを情報漏洩抑止プログラム記録部12に格納するにあたり、上記所定のファイル内に、USBメモリ10を接続したコンピュータ上で情報漏洩抑止プログラムを起動状態とするための自動インストールプログラムを格納する。

【0049】

この自動インストールプログラムにもとづいて、USBメモリ10を接続したコンピュータのCPUは、当該コンピュータにおいて、情報漏洩抑止プログラムが実行中であるかどうかを判定する。そして、情報漏洩抑止プログラムが実行中の場合は、そのまま処理を終了する。

情報漏洩抑止プログラムが実行されていない場合は、コンピュータに情報漏洩抑止プログラムが存在するかどうかを判定する。そして、存在する場合は、その情報漏洩抑止プログラムを起動する。一方、存在しない場合は、情報漏洩抑止プログラム記録部12に格納されている情報漏洩抑止プログラムをコンピュータに複製して、この複製した情報漏洩抑止プログラムを起動する。

【0050】

生体認証手段13は、生体認証情報を入力し、その生体認証情報が認証情報11において生体認証情報11bとして登録されているかどうかを判定する。そして、登録されている場合、生体認証手段13は、USBメモリ10を使用可能とする。すなわち、USBメモリ10を接続したコンピュータによるUSBメモリ10内の情報へのアクセスを可能とする。

一方、登録されていない場合、生体認証手段13は、USBメモリ10を使用不可とする。この使用不可の方法としては、特に限定されないが、たとえばUSBメモリ10を接続したコンピュータによるUSBメモリ10内の情報へのアクセスを禁止するなどの方法を用いることができる。

USBメモリ10の使用可能、使用不可の方法に関しては、本発明におけるその他の認証についても同様である。

【0051】

この生体認証手段13としては、従来公知の指紋認証機能付きUSBメモリに備えられているものを用いることができる。

なお、本発明の情報漏洩抑止記録媒体において認証情報として利用する生体認証情報は、指紋情報に限定されるものではなく、音声情報や虹彩情報、その他生体認証に利用可能な各種生体情報を用いることが可能である。

また、本実施形態のUSBメモリ10は、生体認証情報として指紋情報を用いることを想定したものであるが、音声情報を用いる場合には、携帯電話機などの音声入力装置を接続可能な記録媒体を、本発明の情報漏洩抑止記録媒体として使用することもでき、その他入力する生体認証情報の種類に応じた各種入力装置を記録媒体に接続する構成としても良い。

【0052】

暗号化処理A手段14は、USBメモリ10にファイルが書き込まれる際に、これを暗号化した後に、ファイル17に記録する。本発明では、これとは別個の暗号化処理も行うため、この別個の暗号化処理と区別するために、USBメモリ10による当該暗号化処理を暗号化処理Aと称している。

また、暗号化処理A手段14は、ファイル17に記録されたファイルがUSBメモリ10に接続されたコンピュータにより読み出される場合や、当該コンピュータに複製される場合は、そのファイルの復号化を行う。なお、上記の通り、USBメモリ10は、これを利用するための各種認証(デバイス認証、生体認証、オフライン時間認証)が成功した場合にのみ、使用可能とされる。したがって、上記の暗号化及び復号化は、USBメモリ10を利用するための認証が完了した後に行われ、第三者の操作によって不適切に行われることはない。

本実施形態におけるこのような暗号化処理A手段14としては、従来公知の指紋認証機能つきUSBメモリに備えられたものを利用することができる。

【0053】

USBメモリ認証履歴記録部15は、USBメモリについて行われた認証処理等の履歴を記録するログを格納する。このUSBメモリ認証履歴記録部15に記録されるログのレコードの項目としては、たとえばアクセス時刻、アクセス内容(認証、生体認証情報の追加,削除)、アクセス結果(成功、失敗、禁止されてるため拒絶、中断)、コンピュータ名(及び/又はコンピュータID)、USBメモリのデバイスID、認証した人のユーザID、ログインしているユーザのユーザID(ログインID)などとすることができる。

【0054】

ファイルアクセス履歴記録部16は、USBメモリ10に記録されたファイルに対するアクセス履歴を記録するログを格納する。このファイルアクセス履歴記録部16に記録されるログのレコードの項目としては、たとえばアクセス時刻、アクセスしたファイル名、アクセス内容(作成、書き込み、読み込み、削除、名前変更)、コンピュータ名(及び/又はコンピュータID)、USBメモリのデバイスID、認証した人のユーザID、当該操作を行ったプロセス名(たとえば、Excel.exe)、ログインしているログイン名などとすることができる。

【0055】

ファイル(暗号化処理A済)記録部17は、USBメモリ10が接続されたコンピュータにより当該USBメモリ10に作成されたファイルを格納する。

このファイル記録部17に格納されるファイルは、暗号化処理A手段14により暗号化されて保存される。

そして、上述した通り、このファイル記録部17に格納された暗号化処理A済ファイルは、暗号化処理A手段14により復号化されて読み出される。

【0056】

[クライアントマシン20(社内、オンライン)]

クライアントマシン20は、本発明の情報漏洩抑止システムを使用する会社内で用いられるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能する。

本実施形態においては、このクライアントマシン20は、オンライン環境下で使用され、通信回線60を介してサーバマシン50に接続している。

【0057】

このクライアントマシン20は、図3に示すように、情報漏洩抑止手段21及び記録手段22により構成されている。

情報漏洩抑止手段21は、サーバ接続手段21a、デバイス認証手段21b、ユーザ認証手段21c、オフライン時間認証手段21d、ログ記録手段21e、ログ送信手段21f、ログ削除手段21g、暗号化手段21h、及び復号化手段21iを備えている。また、記録手段22は、情報漏洩抑止プログラム22a、アプリケーションプログラム22b、及びファイル(暗号化されていない)22cを格納している。

なお、クライアントマシン20は、その他にも入力手段や表示手段等を備えているが、これらは本発明の本質的な構成ではないため省略している。クライアントマシン30,40、及びサーバマシン50についても同様である。

【0058】

記録手段22に格納されている情報漏洩抑止プログラム22aを起動すると、このプログラムがクライアントマシン20のメモリ上に展開され、クライアントマシン20のCPUにより実行される。

情報漏洩抑止手段21における各手段は、このように情報漏洩抑止プログラム22aを実行することで、クライアントマシン20におけるメモリ及びCPUにより構成される。

【0059】

サーバ接続手段21aは、通信回線60を介して、クライアントマシン20をサーバマシン50に接続する。

デバイス認証手段21bは、USBメモリ10がクライアントマシン20に接続され、生体認証に成功した後、サーバ接続手段21aによりクライアントマシン20とサーバマシン50との接続が行われると、USBメモリ10からデバイスID11aを読み出し、このデバイスID11aが、サーバマシン50において、使用可能なUSBメモリ10のIDとして登録されているかどうかを確認する。

そして、登録されている場合、デバイス認証手段21bは、USBメモリ10を使用可能とする。一方、登録されていなければ、USBメモリ10を使用不可とする。

【0060】

ユーザ認証手段21cは、USBメモリ10において生体認証の結果得られた認証情報にもとづいて、ユーザがUSBメモリ10を使用できる者であるかどうかの認証を行う。

このとき、ユーザ認証手段21cは、USBメモリ10から生体認証情報を特定するための識別情報を入力して、この識別情報をサーバマシン50に送信し、この識別情報を含むユーザ管理情報が記録手段51におけるユーザ管理情報等51bとして登録されているかどうかを確認する。そして、登録されていない場合には、USBメモリ10を使用不可とする。

【0061】

なお、サーバマシン50において、USBメモリ10の使用を禁止するユーザの生体認証情報を特定するための識別情報を予め登録しておき、これに登録されていない場合にUSBメモリ10の使用を可能とし、登録されている場合に使用を不可とするようにすることも可能である。

このユーザ認証手段21cによるユーザ認証処理は、デバイス認証手段21bによるデバイス認証処理に引き続いて実行することが好ましい。

【0062】

オフライン時間認証手段21dは、USBメモリ10がオフラインで使用することができるかどうかを判定する。

このオフライン時間認証手段21dは、オンライン時においてUSBメモリを接続した際に全ての認証処理に成功すると、USBメモリ10の直近オンライン時刻11dに、現在日時を保存する。

また、オフライン時間認証手段21dは、USBメモリ10を接続したコンピュータがオフラインである場合、すなわちサーバ接続手段21aによりサーバマシン50に接続されない場合に、直近オンライン時刻を用いてオフライン時間認証処理を実行する。なお、クライアントマシン20はオンライン状態であるため、オフライン時間認証手段21dによる当該処理は行われない。このオフライン時間認証処理については、後述のクライアントマシン40の説明等において詳細に解説する。

【0063】

ログ記録手段21eは、USBメモリ10に対して、USBメモリ認証履歴情報、及びファイルアクセス履歴情報を記録する。

すなわち、ログ記録手段21eは、USBメモリ10を使用した生体認証処理が行われた場合には、その認証履歴をUSBメモリ10におけるUSBメモリ認証履歴記録部15に記録する。また、生体認証情報の追加や削除が行われた場合にも、その履歴をUSBメモリ認証履歴記録部15に記録する。この履歴情報のレコードの構成は、USBメモリ10の説明において、上述した通りである。

【0064】

また、ログ記録手段21eは、USBメモリ10におけるファイル記録部17に記録されているファイルに対するアクセスがあった場合、その履歴をファイルアクセス履歴記録部16に記録する。この履歴情報のレコードの構成についても、USBメモリ10の説明において、上述した通りである。

なお、ユーザIDは、後述するクライアントマシンの初期設定において、USBメモリ10の生体認証情報11bに含めて記録しておくことができるため、ログ記録手段は、オンライン時のみならずオフライン時であっても、上記各履歴情報にユーザIDを含めて記録することができる。

勿論、オンライン時であれば、USBメモリ10から入力した生体認証情報を特定するための識別情報をキーとして、サーバマシン50からユーザ管理情報51bに含まれるユーザIDを取得することができ、これを上記各履歴情報に含めて記録することもできる。

【0065】

ログ送信手段21fは、USBメモリ10におけるUSBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16に履歴情報が記録されると、この履歴情報を随時サーバマシン50に送信する。

ログ削除手段21gは、ログ送信手段21fによる履歴情報のサーバマシン50への送信が成功すると、USBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16から送信した履歴情報を削除する。

このように、USBメモリ10にログが書き込まれると、その都度書き込んだログをサーバマシン50に送信し、送信が成功すると、その送信したログをUSBメモリ10から削除することで、USBメモリ10の記録容量を有効活用することが可能となっている。

【0066】

なお、USBメモリ10が接続されたコンピュータがオフラインである場合にのみ、USBメモリ10にログを記録し、オンライン時には、USBメモリ10にログを記録することなく、USBメモリ10が接続されたコンピュータからサーバマシン50に直接そのログを送信する構成とすることも可能である。

ただし、本実施形態では、USBメモリ10における操作に関する履歴情報については、USBメモリ10自体に保存し、サーバマシン50に接続することができる場合に、その履歴情報をサーバマシン50に送信することで、USBメモリ10を接続したコンピュータの通信環境の状況に拘わらず、USBメモリ10に記録されたファイルの操作履歴を安定して記録し、その履歴情報をより確実に管理追跡可能なものとしている。

【0067】

暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製する場合に、当該ファイルを暗号化する。この暗号化処理は、USBメモリ10により実行される暗号化とは別個のものであるため、本実施形態では、この暗号化処理を暗号化処理Bと称する。

なお、この暗号化処理Bの処理内容自体は、本発明の対象ではなく、従来公知の任意のものを適宜用いてかまわない。

【0068】

この暗号化手段21hによる暗号化処理は、USBメモリ10が接続されるコンピュータごとに、それを実行するかどうかを判断して行うことができる。

すなわち、暗号化手段21hは、サーバ接続手段21aにより当該コンピュータとサーバマシン50とが接続されている場合、当該コンピュータの識別情報がサーバマシン50において、上記暗号化処理Bを行う必要のないコンピュータのものとして登録されているかどうかを確認する。

そして、登録されている場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行しない。

これにより、社内において使用するクライアントマシン20に対して、USBメモリ10からファイルを複製する場合などには、暗号化手段21hによる暗号化処理を実行しないようにすることが可能となっている。

【0069】

一方、当該コンピュータの識別情報がサーバマシン50において、上記暗号化処理Bを行う必要のないコンピュータのものとして登録されていない場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行する。

また、サーバ接続手段21aにより当該コンピュータとサーバマシン50とが接続されていない場合、暗号化手段21hは、USBメモリ10に記録されているファイル17を、USBメモリ10が接続されたコンピュータに複製するにあたって、暗号化処理Bを実行する。

【0070】

本実施形態においては、クライアントマシン20は、社内のオンライン端末であり、USBメモリ10に記録されているファイルを当該クライアントマシン20に複製する際に、そのファイルの暗号化を行う必要がない。

したがって、クライアントマシン20の識別情報は、サーバマシン50において、暗号化処理Bを行う必要がないものとして登録されており、暗号化手段21hによる暗号化処理は行われない。

【0071】

復号化手段21iは、暗号化手段21hにより暗号化処理Bが行われてコンピュータ上に複製されたファイルを使用する場合に、一定条件下でそのファイルを復号化する。

この条件としては、当該コンピュータにUSBメモリ10が接続されていること、及びそのUSBメモリ10を使用するにあたって生体認証処理が成功していることを用いることができる。

クライアントマシン20におけるファイル22cは暗号化されないため、ファイル22cについては復号化手段21iによる復号化処理は行われない。

【0072】

記録手段22は、クライアントマシン20における記録装置であり、たとえばハードディスクや各種メモリ等により構成することができる。

この記録手段22は、図3に示す通り、情報漏洩抑止プログラム22a、アプリケーションプログラム22b、及びファイル22cを格納する。

【0073】

情報漏洩抑止プログラム22aは、クライアントマシン20などにおいては、サーバマシン50からダウンロードして記録手段22に記録することができる。

また、情報漏洩抑止プログラム22aを格納しているUSBメモリ10をクライアントマシン20に接続することで、USBメモリ10から情報漏洩抑止プログラム22aを複製することもできる。

【0074】

アプリケーションプログラム22bは、ファイル22cを使用するプログラムである。

このアプリケーションプログラム22bの実行によって、当該アプリケーションプログラム22bが展開したメモリ及びクライアントマシン20のCPUによりファイル22cに対する読み込みや書き込み等の各種操作が行われる。

【0075】

[クライアントマシン30(社外、オンライン)]

クライアントマシン30は、会社外におけるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能する。

本実施形態においては、このクライアントマシン30は、オンライン環境下で使用され、通信回線60を介してサーバマシン50に接続している。

【0076】

このクライアントマシン30は、図4に示すように、情報漏洩抑止手段31及び記録手段32により構成されており、情報漏洩抑止手段31は、サーバ接続手段31a、デバイス認証手段31b、ユーザ認証手段31c、オフライン時間認証手段31d、ログ記録手段31e、ログ送信手段31f、ログ削除手段31g、暗号化手段31h、及び復号化手段31iを備えている。また、記録手段32は、情報漏洩抑止プログラム32a、アプリケーションプログラム32b、及びファイル(暗号化処理B済)32cを格納している。

【0077】

本実施形態のクライアントマシン30の機能は、クライアントマシン20と同様であるが、これらは使用される環境が異なっているために、各種機能の実行の可否やその実行内容が異なっている。

すなわち、クライアントマシン30は、社外のコンピュータであるため、当該コンピュータの識別情報は、サーバマシン50において暗号化処理Bを行わないものとしての登録は行われていない。

したがって、USBメモリ10に記録されているファイル17をクライアントマシン30に複製する場合、暗号化手段31hは、当該ファイルに対して暗号化処理Bを実行する。

このため、記録手段32におけるファイル32cは、暗号化処理B済のものとなっている。

【0078】

また、復号化手段31iは、暗号化されたファイル32cに対するアクセスがあると、一定の条件が満されているかどうかを判定し、満たされている場合には、暗号化処理Bが行われたファイルを復号化する。

たとえば、アプリケーションプログラム32bの実行により、ファイル32cに対するアクセスが行われると、復号化手段31iは、USBメモリ10がクライアントマシン30に接続され、かつ、USBメモリ10を使用するにあたり生体認証が成功しているかどうかを判定する。

【0079】

そして、これらの条件が満たされている場合には、復号化手段31iは、ファイル32cを復号化して、アプリケーションプログラム32bの実行による要求に対して返却する。一方、条件が満たされていない場合は、復号化手段31iは、復号化を行わない。

【0080】

以上の通り、本発明の情報漏洩抑止記録媒体であるUSBメモリ10から、社外のコンピュータであるクライアントマシン30にファイルが複製される場合、クライアントマシン30は情報漏洩抑止装置として機能して、ファイルは暗号化処理Bを施された上でクライアントマシン30上に複製される。

そして、このようにクライアントマシン30上に暗号化されて複製されたファイルは、USBメモリ10をクライアントマシン30に接続して生体認証に成功しなければ、復号化して利用することができない。

【0081】

このように、本発明の情報漏洩抑止装置、情報漏洩抑止プログラム、及び情報漏洩抑止記録媒体によれば、社内のクライアントマシン20からUSBメモリ10にファイルが記録されて、このUSBメモリ10が社外に持ち出され、自宅などにおけるクライアントマシン30に接続されて、記録されているファイルがクライアントマシン30に複製されたとしても、USBメモリ10の認証を行うことのできるユーザ自身が、USBメモリ10を接続してクライアントマシン30を操作しない限り、当該ファイルを復号化して参照することはできず、情報漏洩を適切に抑止することが可能になっている。

【0082】

クライアントマシン30に関するこれら以外の点については、基本的にクライアントマシン20と同様である。

【0083】

[クライアントマシン40(社外、オフライン)]

クライアントマシン40は、クライアントマシン30と同様に会社外におけるコンピュータであり、本発明の情報漏洩抑止プログラムをインストールして起動することによって、情報漏洩抑止装置として機能するものであるが、クライアントマシン30とは異なり、サーバマシン50に接続されていない。

【0084】

このクライアントマシン40は、図5に示すように、情報漏洩抑止手段41及び記録手段42により構成されており、情報漏洩抑止手段41は、サーバ接続手段41a、デバイス認証手段41b、ユーザ認証手段41c、オフライン時間認証手段41d、ログ記録手段41e、ログ送信手段41f、ログ削除手段41g、暗号化手段41h、及び復号化手段41iを備えている。また、記録手段42は、情報漏洩抑止プログラム42a、アプリケーションプログラム42b、及びファイル(暗号化処理B済)42cを格納している。

本実施形態のクライアントマシン40の機能は、クライアントマシン20と同様であるが、これらは使用される環境が異なっているために、各種機能の実行の可否やその実行内容が異なっている。

【0085】

すなわち、サーバ接続手段41aは、通信回線60を介して、サーバマシン50に接続する機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、サーバ接続手段41aは、クライアントマシン40をサーバマシン50に接続することができない。

デバイス認証手段41bは、デバイス認証手段21bと同様にデバイスIDの認証機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、本手段による処理は実行されない。

ユーザ認証手段41cは、ユーザがUSBメモリ10の使用を禁止されている者でないかどうかの認証を行う機能を備えるが、クライアントマシン40はオフライン環境下で使用されるため、本手段による処理は実行されない。

【0086】

オフライン時間認証手段41dは、USBメモリ10をオフラインとして使用する時間が、そのUSBメモリ10をオフラインとして使用することが認められている最大時間としての最長オフライン時間を超えているかどうかを判断し、超えている場合には、USBメモリ10を使用不可とする。

具体的には、オフライン時間認証手段41dは、次の二通りの方法で、認証処理を実行する。

【0087】

(1)クライアントマシン40がサーバマシン50に接続しないが、インターネットには接続できる場合

オフライン時間認証手段41dは、通信回線60を介して、インターネット上に公開されているタイムサーバの値を取得し、この値とUSBメモリ10における直近オンライン時刻の差分を計算し、この差分が最長オフライン時間を超えたかどうかを判定し、超えている場合には、オフライン可能時間が経過したと判断してUSBメモリ10を使用不可とする。

【0088】

(2)クライアントマシン40が全く外部と接続できない場合

オフライン時間認証手段41dは、一定の時間が経過するごとに、USBメモリ10に格納されているオフライン可能時間11eからその一定の時間を減算し、オフライン可能時間11eが0になった時点で、USBメモリ10を使用不可とする。

【0089】

ログ記録手段41e、ログ送信手段41f、ログ削除手段41gの機能は、それぞれ上述したクライアントマシン20におけるログ記録手段21e、ログ送信手段21f、ログ削除手段21gの機能と同様である。

ただし、クライアントマシン40は、オフラインであるため、ログ送信手段41f及びログ削除手段41gによる処理は実行されない。

【0090】

なお、クライアントマシン40はオフラインであるため、ファイルアクセスが極めて多い場合などには、USBメモリ10の記録容量以上のログが発生する可能性がある。このような場合にファイルアクセスを認めると適切なログ追跡を行うことができなくなるため、ログ記録手段41eは、次のような処理を実行する。

すなわち、USBメモリ10のUSBメモリ認証履歴記録部15又はファイルアクセス履歴記録部16にログを記録した際に、USBメモリ10の記録容量が一定以下になると、ログ記録手段41eは、図示しないクライアントマシン40の表示手段に、「これ以上アクセスするとログの記録ができないので、アクセスを禁止します」などのメッセージを表示する。

【0091】

また、次にファイルアクセスを行おうとしたときには、ログ記録手段41e等により「ログの記録ができないのでアクセスを禁止しました。オンラインにしてログをサーバに送信してください」などのメッセージを表示手段に表示させ、USBメモリ10におけるファイル17へのアクセスを禁止する。

これにより、USBメモリ10をオフラインのコンピュータに接続して使用した場合でも、全てのファイルアクセス履歴を確実にUSBメモリ10に記録することが可能となる。

【0092】

また、暗号化手段41h、復号化手段41iの機能は、それぞれ上述したクライアントマシン30における暗号化手段31h、復号化手段31iの機能と同様である。

さらに、記録手段42の機能も、上述したクライアントマシン30における記録手段32の機能と同様であり、これに保有されている情報も記録手段32と同様のものとなっている。

【0093】

なお、USBメモリ10をオフラインのクライアントマシン40で使用するために、予め社内のオンライン端末であるクライアントマシン20にUSBメモリ10を接続して、サーバマシン50に一定のオフライン許可登録を行った後に、当該USBメモリ10をクライアントマシン40において、利用可能とすることも好ましい。

このオフライン許可登録に関する処理は、クライアントマシン20における図示しないオフライン許可登録手段(情報漏洩抑止プログラムの実行により生成する)により、たとえば以下のように行うことができる。

【0094】

まず、オフライン許可登録手段は、USBメモリ10における生体認証手段13により生体認証を実行させる。生体認証に失敗した場合は、処理を終了し、オフライン使用を許可しない。

次に、生体認証に成功すると、オフライン許可登録手段は、USBメモリ10から生体情報を特定するための識別情報を入力して、これを当該USBメモリ10のデバイスIDとともにサーバマシン50に送信し、サーバマシン50からデバイスIDに対応する最長オフライン時間51cと、生体情報を特定するための識別情報に対応するユーザIDを受信する。

【0095】

そして、オフライン許可登録手段は、受信した最長オフライン時間51cをUSBメモリ10における最長オフライン時間11cに記録するとともに、ユーザIDを生体認証情報11bに記録する。

その後、USBメモリ10をクライアントマシン40に接続して使用する場合には、オフライン許可登録手段によりUSBメモリ10に記録された最長オフライン時間11cだけ、USBメモリ10をオフラインで使用可能とすることができる。なお、サーバマシン50において、最長オフライン時間51cを0と登録しておけば、オフライン使用を禁止することができる。

【0096】

上記生体認証に失敗した場合に、オフライン使用を禁止する仕組みについては、種々の方法をとることができるが、たとえばUSBメモリ10における最長オフライン時間11cの初期値を0としておくことで、オフライン許可登録手段により有効な最長オフライン時間が記録されない限り、USBメモリ10のオフライン使用ができないようにすることが可能である。

また、USBメモリ10における最長オフライン時間11cの初期値を0としない場合は、生体認証に失敗した場合に、オフライン許可登録手段によりUSBメモリ10における最長オフライン時間11cを0に更新することで、そのオフライン使用を禁止することもできる。

オフラインでの使用について、このようなオフライン許可登録を必要とすることにより、サーバマシン50において、USBメモリ10がオフラインで使用されることを把握することが可能となる。

【0097】

[サーバマシン50]

サーバマシン50は、USBメモリ10のユーザについての情報を管理するとともに、USBメモリ10の認証履歴、及びUSBメモリ10に記録されたファイルのアクセス履歴を記録する。また、情報漏洩抑止プログラムを管理し、クライアントマシン20からの要求に応じて、これをクライアントマシン20に送信する。

【0098】

サーバマシン50は、図6に示すように、記録手段51を備え、この記録手段51は、デバイスID51aごとに、一又は二以上のユーザ管理情報等51b、最長オフライン時間51c、USBメモリ認証履歴51d、ファイルアクセス履歴51eを保有するとともに、情報漏洩抑止プログラム51fも保有している。サーバマシン50は、CPUやメモリ、その他各種手段をも備えるが、これらについては、本発明の本質的事項ではないため省略している。

【0099】

デバイスID51aは、サーバマシン50により管理する一又は二以上のUSBメモリ10の識別情報である。

ユーザ管理情報等51bは、生体認証情報を特定するための識別情報、ユーザID、パスワード等を含む情報である。

生体認証情報を特定するための識別情報は、サーバマシン50に生体認証情報自体を直接登録しない場合に、ユーザごとの生体認証情報を識別可能にするために、デバイスIDごとに一又は二以上割り振られた連番などの識別情報である。

たとえば、生体情報が指紋情報であり、USBメモリ10ごとに9つの指紋情報を登録可能とする場合は、この識別情報としては、1〜9までの連番などを用いることができる。

【0100】

最長オフライン時間51cは、USBメモリ10をオフラインで使用することを許可する最大の時間である。

USBメモリ認証履歴51d、ファイルアクセス履歴51eは、それぞれクライアントマシン20又はクライアントマシン30から送信されてきたUSBメモリ認証履歴情報、ファイルアクセス履歴情報を保有する。

【0101】

情報漏洩抑止プログラム51fは、本発明の情報漏洩抑止処理をコンピュータに実行させるプログラムであり、クライアントマシン20に送信され、当該クライアントマシン20において実行されることで、このクライアントマシン20を情報漏洩抑止装置として機能させる。そして、クライアントマシン20によりUSBメモリ10に格納され、このUSBメモリ10を接続したクライアントマシン30やクライアントマシン40に複製されて実行され、これらのクライアントマシンを情報漏洩抑止装置として機能させる。

【0102】

[通信回線60]

通信回線60は、従来公知の任意好適な公衆回線、商業回線又は専用回線を用いることができる。またクライアントマシン20、クライアントマシン30、サーバマシン50のそれぞれの間においては、同一又は別個の通信回線で構成することができる。

さらに、通信回線60は、クライアントマシン20、クライアントマシン30、サーバマシン50のそれぞれの間を、無線あるいは有線で接続可能な回線であり、例えば、公衆回線網、専用回線網、インターネット回線網及びイントラネット網により構成することができる。

【0103】

[情報漏洩抑止システムにおける処理手順]

次に、本実施形態の情報漏洩抑止システムにおける処理手順について、図7〜図12を参照して説明する。図7、図8は、それぞれ同システムにおけるサーバマシンへの初期設定処理手順、クライアントマシンへの初期設定処理手順を示すフローチャートである。図9(図9a、図9b)、図10(図10a、図10b)、図11(図11a、図11b)は、それぞれ同システムにおけるクライアントマシン(社内、オンライン)、クライアントマシン(社外、オンライン)、クライアントマシン(社外、オフライン)にUSBメモリを接続した場合の処理手順を示すフローチャートである。図12は、同システムにおける情報漏洩抑止プログラムによる暗号化処理及び出力阻止処理の概念図である。

なお、本実施形態の情報漏洩抑止システムにおける各処理は、イベントドリブン型で実行されるものである。したがって、各図面において、本実施形態の処理手順を例示しているが、これらの処理の実行順序については、まとまりのある一定の処理ごとに適宜入れ替えることができるものである。

【0104】

<サーバマシン50への初期設定>

まず、図7を参照して、サーバマシン50への初期設定処理手順について説明する。

サーバマシン50は、USBメモリ10を識別するデバイスIDごとに、USBメモリ10への生体認証情報の登録を許可するユーザのユーザ管理情報(ユーザID、パスワード)、最長オフライン時間を入力して、これらを記録手段51に保存する(ステップ10)。

【0105】

<クライアントマシン20への初期設定>

次に、図8を参照して、クライアントマシン20への初期設定処理手順について説明する。

クライアントマシン20は、サーバマシン50から情報漏洩抑止プログラムを受信し、記録手段22に保存してインストールし(ステップ20)、インストールした情報漏洩抑止プログラムを起動する(ステップ21)。

【0106】

クライアントマシン20は、USBメモリ10を接続する(ステップ22)。

次に、クライアントマシン20は、入力されたユーザ管理情報(ユーザID,パスワード)がサーバマシン50の記録手段51に登録されているかどうかを確認し(ステップ23,24)、登録されている場合は、USBメモリ10に生体認証情報を入力させるとともに、デバイスIDごとに当該生体認証情報に対応付けて割り振られた連番などの識別情報である、生体認証情報を特定するための識別情報をUSBメモリ10から入力する(ステップ25)。

【0107】

そして、クライアントマシン20は、この生体認証情報を特定するための識別情報と、ユーザ管理情報を対応付けてサーバマシン50に送信し、記録手段51におけるユーザ管理情報等51bとして記録させる(ステップ26)。

さらに、クライアントマシン20は、USBメモリ10に、生体認証情報等(生体認証情報を特定するための識別情報、ユーザIDを含む)、デバイスID、最長オフライン時間、情報漏洩抑止プログラムを記録する(ステップ27)。

【0108】

<クライアントマシン20(社内、オンライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図9(図9a,図9b)を参照して、クライアントマシン20にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン20にUSBメモリ10を接続すると、クライアントマシン20は、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ30)。

このとき、クライアントマシン20は、USBメモリ10の情報漏洩抑止プログラム12の説明において上述した通り、当該クライアントマシン20において、情報漏洩抑止プログラムが起動しているかどうか、存在しているかどうかを確認し、存在して起動していなければ起動し、存在していなければUSBメモリ10の情報漏洩抑止プログラム12をクライアントマシン20に複製して起動する。

【0109】

次に、USBメモリ10の生体認証手段から生体情報をUSBメモリ10に入力して、当該生体認証手段により生体認証を実行する(ステップ31,32)。

この生体認証としては、たとえば指紋認証を用いることができ、USBメモリ10の生体認証手段は、指紋入力部から入力した指紋情報が当該USBメモリ10における生体認証情報と一致するかどうかを判定することで、生体認証を実行する。このような指紋認証は、従来公知の方法を用いることができる。

【0110】

クライアントマシン20は、USBメモリ10から生体認証が成功したことを示す情報を入力すると、次にサーバ接続手段21aによりサーバマシン50に接続する(ステップ33)。

そして、クライアントマシン20のデバイス認証手段21bは、USBメモリ10からデバイスIDを入力し、これがサーバマシン50の記録手段51に登録されているかどうかの認証を行う(ステップ34,35)。そして、USBメモリ10のデバイスIDがサーバマシン50に登録されておらず、認証に成功しなかった場合には、クライアントマシン20は、当該USBメモリ10を使用不可とする。

【0111】

次に、クライアントマシン20は、ユーザ認証を実行する(ステップ36,37)。このとき、クライアントマシン20のユーザ認証手段21cは、USBメモリ10から認証に成功した生体認証情報を特定するための識別情報を入力し、これをデバイスIDとともにサーバマシン50に送信して、サーバマシン50において、当該識別情報が、USBメモリ10の使用禁止対象となっているユーザのものとして登録されていないかどうかを確認する。

そして、使用禁止対象として登録されている場合には、USBメモリ10を使用不可とする。

【0112】

以上の認証処理に成功すると、クライアントマシン20のオフライン時間認証手段21dは、USBメモリ10における直近オンライン時刻11dに、現在日時を保存する(ステップ38)。この直近オンライン時刻11dは、オフライン時において、その使用時間を最長オフライン時間内に制限するために使用される。

さらに、クライアントマシン20のログ記録手段21eは、USBメモリ10におけるUSBメモリ認証履歴記録部15に、当該USBメモリ10の認証履歴情報を記録する(ステップ39)。この認証履歴は、上述したように、アクセス時刻、アクセス内容、アクセス結果等の情報を保有する。

【0113】

そして、クライアントマシン20のログ送信手段21fは、USBメモリ10の認証履歴情報をサーバマシン50に送信し(ステップ40)、クライアントマシン20のログ削除手段21gは、送信した認証履歴情報をUSBメモリ10から削除する(ステップ41)。

一方、サーバマシン50は、受信した認証履歴情報をUSBメモリ認証履歴51dに記録する。これによって、サーバマシン50側において、USBメモリ認証履歴を管理することが可能となる。以下、サーバマシン50により認証履歴情報が受信されると同様にその記録が行われる。

【0114】

次に、クライアントマシン20に保存されているファイルを、USBメモリ10に複製する場合について説明する。なお、本実施形態におけるファイルの複製に関する処理は、当該ファイルを移動する場合についても同様に適用することが可能である。

クライアントマシン20が、ファイル22cのUSBメモリ10への複製を開始すると(ステップ42)、USBメモリ10の暗号化処理A手段14は、当該ファイルに暗号化処理Aを行って暗号化し、これをファイル17として保存する(ステップ43)。このように、USBメモリ10にファイルを複製する際に暗号化処理Aを行うことは公知の技術であり、本発明においても、この暗号化処理Aについては公知技術を用いることができる。

【0115】

次に、クライアントマシン20のログ記録手段21eは、USBメモリ10におけるUSBメモリ認証履歴記録部15にファイルアクセス履歴情報を記録する(ステップ44)。この履歴情報は、上述の通り、アクセス時刻、アクセスしたファイル名、アクセス内容等を保有する。

次に、クライアントマシン20のログ送信手段21fは、USBメモリ10のファイルアクセス履歴情報をサーバマシン50に送信し(ステップ45)、クライアントマシン20のログ削除手段21gは、送信したファイルアクセス履歴情報をUSBメモリ10から削除する(ステップ46)。

一方、サーバマシン50は、受信したファイルアクセス履歴情報をファイルアクセス履歴51eに記録する。これによって、サーバマシン50側において、ファイルアクセス履歴を管理することが可能となる。以下、サーバマシン50によりファイルアクセス履歴情報が受信されると同様にその記録が行われる。

【0116】

<クライアントマシン30(社外、オンライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図10(図10a,図10b)を参照して、クライアントマシン30にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン30にUSBメモリ10を接続すると、クライアントマシン30は、図9aのステップ30と同様にして、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ60)。このとき、クライアントマシン30に情報漏洩抑止プログラムが存在しなければ、クライアントマシン30は、USBメモリ10における情報漏洩抑止プログラム12をクライアントマシン30自身に複製して記録手段32に情報漏洩抑止プログラム32aとして格納するとともに、当該情報漏洩抑止プログラムを起動する。

【0117】

次に、生体認証処理から認証履歴情報をUSBメモリ10から削除するまでの動作(ステップ61〜ステップ71)については、図9a、図9bに示すクライアントマシン20に関する動作(ステップ31〜ステップ41)と同様である。

なお、ステップ63において、サーバマシン50にはクライアントマシン30のIPアドレスが送信される。また、サーバマシン50にクライアントマシン30のMACアドレス等を送信することもできる。したがって、サーバマシン50側では、USBメモリ10が使用されている社外のクライアントマシン30を特定することが可能である。

【0118】

次に、USBメモリ10に保存されているファイル(暗号化処理Aの行われたもの)をクライアントマシン30に複製する場合について説明する。

USBメモリ10の暗号化ファイル17のクライアントマシン30への複製を開始すると(ステップ72)、USBメモリ10の暗号化処理A手段14は、当該ファイル17を復号化する。次に、クライアントマシン30の暗号化手段31hが、復号化された当該ファイルに暗号化処理Bを施した後、記録手段32にファイル(暗号化処理B済)32cとして複製する(ステップ73)。

このように、本発明によれば、USBメモリ10から社外のコンピュータであるクライアントマシン30にファイルの複製を行う場合に、暗号化処理を施すことができる。

【0119】

このようにして暗号化されたファイルは、クライアントマシン30にUSBメモリ10が接続され、生体認証に成功していれば、復号化手段31iによって復号化され、参照することが可能である。したがって、この場合、クライアントマシン30におけるアプリケーションプログラム32bの実行にもとづいて、ファイル32cに対するアクセスが行われると、ファイル32は復号化手段31iにより復号化されて、アプリケーションプログラム32bを実行するクライアントマシン30のCPUに渡される。このため、アプリケーションプログラム32bを実行するにあたり、ファイル32cは暗号化されているようには見えない。

【0120】

一方、クライアントマシン30からUSBメモリ10が取り外された後は、再度USBメモリ10を接続して生体認証に成功しなければ、復号化手段31iはファイル32cの復号化を行わない。したがって、この場合、クライアントマシン30におけるアプリケーションプログラム32bの実行にもとづいて、ファイル32cに対するアクセスが行われても、ファイル32cは暗号化されたままであり、ユーザは当該ファイルを使用することができない。

よって、本発明によれば、ユーザが社内のコンピュータからある情報をUSBメモリ10に記録して、これを自宅の個人用のコンピュータに複製して作業を行った後に当該複製した情報を消去し忘れたような場合でも、その情報を参照するためにはUSBメモリ10をクライアントマシン30に接続した上で生体認証に成功する必要があるため、この持ち出された情報を第三者が使用することはできない。

【0121】

次に、クライアントマシン30のログ記録手段31eは、USBメモリ10のファイルアクセス履歴記録部16にファイルアクセス履歴情報を記録し(ステップ74)、クライアントマシン30のログ送信手段31fは、当該履歴情報をサーバマシン50に送信して(ステップ75)、クライアントマシン30のログ削除手段31gは、当該履歴情報をUSBメモリ10のファイルアクセス履歴記録部16から削除する(ステップ76)。

【0122】

<クライアントマシン40(社外、オフライン)にUSBメモリ10を接続した場合の情報漏洩抑止処理>

次に、図11(図11a,図11b)を参照して、クライアントマシン40にUSBメモリ10を接続した場合の情報漏洩抑止処理手順について説明する。

クライアントマシン40にUSBメモリ10を接続すると、クライアントマシン40は、図9aのステップ30と同様にして、情報漏洩抑止プログラムの存在確認処理を実行する(ステップ80)。このとき、クライアントマシン40に情報漏洩抑止プログラムが存在しなければ、クライアントマシン40は、USBメモリ10における情報漏洩抑止プログラム12をクライアントマシン40自身に複製して記録手段42に情報漏洩抑止プログラム42aとして格納するとともに、当該情報漏洩抑止プログラムを起動する。

【0123】

次に、生体認証処理の動作(ステップ81,82)については、図9aに示すクライアントマシン20に関する動作(ステップ31,32)と同様である。

次に、クライアントマシン40のサーバ接続手段41aは、サーバマシン50にアクセスを試みるが、クライアントマシン40はサーバマシン50に接続しない場合を説明するものであり、サーバ接続手段41aによる接続は成功しない(ステップ83)。なお、手動によりサーバ接続手段41aの機能を停止してオフライン状態とし、当該ステップの処理を行わずに、以降オフラインの処理を実行するようにすることもできる。

【0124】

サーバ接続手段41aによりサーバマシン50に対するアクセスが行われないため、クライアントマシン40のオフライン時間認証手段41dは、図5を用いて上述した二通りの方法のうちのいずれかによりオフライン可能時間の認証処理を実行する(ステップ84,85)。

そして、オフライン時間が最長オフライン時間を超えている場合には、USBメモリ10を使用不可とする。この場合、当該USBメモリ10は、オンラインでなければ使用することができない。

【0125】

オフライン時間が最長オフライン時間を超えていない場合には、オフライン時の認証処理は、これで完了する。

次に、クライアントマシン40のログ記録手段41eは、USBメモリ10の認証履歴情報をUSBメモリ10のUSBメモリ認証履歴記録部15に記録する(ステップ86)。ただし、クライアントマシン40の場合は、クライアントマシン20やクライアントマシン30の場合と異なり、オフラインであるため、クライアントマシン40のログ送信手段41fによる認証履歴情報のサーバマシン50への送信は行われず、クライアントマシン40のログ削除手段41gによる認証履歴情報の削除も行われない。

【0126】

次に、USBメモリ10に保存されているファイル(暗号化処理B済)42cに対して、読み込みや書き込みなどのファイルアクセスが行われると(ステップ87)、クライアントマシン40のログ記録手段41eは、ファイルアクセス履歴情報をUSBメモリ10のファイルアクセス履歴記録部16に記録する(ステップ88)。

この場合も、クライアントマシン40はオフラインのため、認証履歴情報の場合と同様に、ファイルアクセス履歴情報のサーバマシン50への送信や削除は行われず、これらの履歴情報はUSBメモリ10内に蓄積される。

【0127】

このようにしてUSBメモリ10に蓄積された履歴情報は、USBメモリ10がオンラインのコンピュータに接続され、全ての認証に成功すると直ちにサーバマシン50に送信することができる。

たとえば、履歴情報がUSBメモリ10内に蓄積された後に、USBメモリ10がクライアントマシン30に接続された場合には、図10aに示すステップ67の直後に、ログ送信手段31fにより当該履歴情報をサーバマシン50に送信し、これをログ削除手段31gによりUSBメモリ10のUSBメモリ認証履歴記録部15及び/又はファイルアクセス履歴記録部16から削除することが可能である。

【0128】

次に、USBメモリ10に保存されているファイルを、クライアントマシン40に複製する場合については、図10bのステップ72〜ステップ74における場合と同様に、クライアントマシン40の暗号化手段41hによって暗号化処理Bが行われて複製され、ファイルアクセス履歴情報の保存が行われる(ステップ89〜ステップ91)。ただし、この場合も、履歴情報のサーバマシン50への送信と、USBメモリ10からの削除は行われずに蓄積され、次にUSBメモリ10がオンラインのコンピュータに接続され、全ての認証に成功した場合に、これらの送信及び削除処理が実行される。

【0129】

クライアントマシン40の記録手段42に保存されているファイル(暗号化処理B済)42cにアプリケーションプログラムの実行にもとづきクライアントマシン40のCPUによるアクセスが行われた場合、クライアントマシン40の復号化手段41iは、ファイル42cを復号化して、このクライアントマシン40のCPUに渡す(ステップ92)。

これによって、アプリケーションプログラムを実行するにあたっては、ファイル42cは、暗号化されていないように見える。

【0130】

アプリケーションプログラムの実行にもとづきクライアントマシン40のCPUが、復号化手段41iにより復号化されたファイルを、別のファイル名で保存する場合、クライアントマシン40の暗号化手段41hにより当該ファイルが暗号化された後、クライアントマシン40のハードディスクなどに保存される(ステップ93)。

【0131】

USBメモリ10をクライアントマシン40から取り外した場合は、クライアントマシン40の復号化手段41iは、復号化処理を実行しない(ステップ94)。

したがって、この場合において、クライアントマシン40のファイル(暗号化処理B済)42cに対して、アプリケーションプログラムの実行にもとづきクライアントマシン40のCPUによるアクセスが行われた場合、復号化手段41iによるファイル42cの復号化は行われない。このため、ユーザは、ファイル42cを使用することができない。

【0132】

なお、上述した通り、本発明の情報漏洩抑止システムにおける各処理はイベントの発生に応じて行われるものであり、必ずしもフローチャートに示した手順に限定して実行されるものではない。たとえば図11a,図11bにおけるステップ87〜88、ステップ89〜ステップ91、ステップ92、ステップ93、ステップ94は任意の順で実行することが可能である。

【0133】