情報生成装置及び情報生成プログラム及び記録媒体及び情報生成方法

【課題】Certificate Revocation List(CRL:証明書失効リスト)の格納方法を工夫することで、省メモリ化を図る。

【解決手段】検証サーバ装置100は、CA端末装置300から提供される証明書失効リスト(CRL)から、公開鍵証明書ごとにシリアル番号と発行者とを抽出する失効情報抽出部103と、抽出されたシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの公開鍵証明書のシリアル番号と、失効した公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された差分と生成されたハッシュ値との対応関係をハッシュテーブルとして生成するハッシュ表生成部104とを備えた。

【解決手段】検証サーバ装置100は、CA端末装置300から提供される証明書失効リスト(CRL)から、公開鍵証明書ごとにシリアル番号と発行者とを抽出する失効情報抽出部103と、抽出されたシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの公開鍵証明書のシリアル番号と、失効した公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された差分と生成されたハッシュ値との対応関係をハッシュテーブルとして生成するハッシュ表生成部104とを備えた。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、Certificate Revocation List(以下、CRL:証明書失効リスト)の格納方法を工夫することで、署名データおよび証明書を省メモリで検証可能なサーバ装置に関する。

【背景技術】

【0002】

日本では、2003年以降、「住民基本台帳カード」やパスポート、運転免許証などにICカードの採用が進んだことと並行し、それらと強く結びつく大規模なセキュリティインフラであるPublic Key Infrastructure(以下、PKI)の環境が整備され始めている。大規模PKIにおいて検証サーバと呼ばれるユーザの代わりに署名データもしくは公開鍵証明書の検証を行うサーバが高速検証を行う場合、ハッシュ関数を用いてCertificate Authority(以下、CA:認証局)の発行するCRLから失効の判定を行う。

【0003】

ハッシュ関数を細かく分類すると、

(1)通常のハッシュ関数、

(2)完全ハッシュ関数、

(3)最小完全ハッシュ関数に分けることができる。

「(1)通常のハッシュ関数」は、構造がシンプルであるため実装が容易かつハッシュテーブルの構築が高速であるが、ハッシュ値の衝突する可能性があり、出来る限り大きな関数領域を確保しなければならないため、メモリ空間を大幅に使わなければならない欠点がある。

「(2)完全ハッシュ関数」は、通常のハッシュ関数よりもメモリ空間を使わない代わりに、ハッシュテーブル構築が遅くなる欠点がある。

「(3)最小完全ハッシュ関数」は、無駄なメモリ空間を全く使わない代わりに完全ハッシュ関数よりもハッシュテーブル構築が遅くなる。

近年、技術進歩によってメモリ容量が増大し、情報を管理するデバイスがハードディスクよりも50倍〜5000倍高速に検索可能なメモリへ変更され始めている。今後、メモリからCPUキャッシュへ、より高速な媒体を用いて情報を管理する可能性が高く、従来よりも高速に検索するために格納する情報量を出来る限り小さくする必要がある。我々の検証への高速化アプローチとして、ハッシュ関数が誕生してから50年以上経過し、アルゴリズムの高速化手法としては飽和状態にあると考え、今後さらなる高速化を考えた場合、より高速に処理可能なデバイスを用いる方法を取ることで、高速化と省メモリ化両方を実現することができると考える。また、CAの運用次第ではあるが、CRLの発行が1回/日程度であるならば、ハッシュテーブル構築の遅さは大きな問題になることはなく、それよりもメモリ空間の効率化や今後の高速化アプローチの利点が大きくなる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−174518号公報

【特許文献2】特開2004−179724号公報

【特許文献3】特開2004−032706号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

CAがCRLを発行するたびに検証サーバへ通知する機能を持ち、検証サーバは通知されるたびにCRLの格納領域を更新し続ける機能を持つ。それら機能によって、検証結果の精度を保てる方式が特開2006−174518である。ただし、これらの機能を実現するためには特殊なCAが必要不可欠で、PKIのような標準化されたインフラに用いることは困難である。検証サーバが一度有効性を確認できた証明書を格納することで、高速に検証することを可能にする方式が特開2004−179724である。ただし、CRLと類似する情報を2重に持つ必要があるため、大規模のインフラを想定した場合、格納しなければならない情報が膨大になる。

検証サーバは二つの要素、

(1)CRLから装置識別子(発行者やIDなど)と、

(2)有効性判別情報(True or falseなど)を格納し、

その格納した情報を用いて検証結果を判別する提案方式が特開2004−032706である。この方式では、通常の一方向関数を用いているため、表には空きがあり、無駄なメモリ空間を確保しなければならない。また、この方法で最小完全ハッシュ関数を用いると、無駄なメモリ空間のない最小完全ハッシュ関数は、どのような値を入力しても衝突が発生しないため、有効性判別情報はTrue or Falseの情報だけでなく、シリアル番号など判別情報そのものを格納しなければならず、格納する情報量が増加する。

【0006】

本発明は、最小完全ハッシュ関数を用いると共に、CRLの判別情報の持ち方に工夫を施してキャッシュすることで、省メモリ化を実現する情報生成装置の提供を目的とする。

【課題を解決するための手段】

【0007】

この発明の情報生成装置は、

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する抽出部と、

前記抽出部によって抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成するハッシュ対応情報生成部と

を備えたことを特徴とする。

【発明の効果】

【0008】

この発明により、CRL情報を格納する際の、省メモリ化を図ることができる。

【図面の簡単な説明】

【0009】

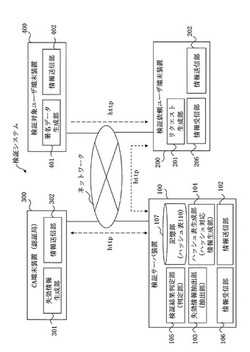

【図1】実施の形態1における検証システムの構成。

【図2】実施の形態1における検証対象ユーザ端末装置400の動作フロー。

【図3】実施の形態1における検証依頼ユーザ端末装置200の動作フロー。

【図4】実施の形態1におけるCA端末装置300の動作フロー。

【図5】実施の形態1における検証サーバ装置100の動作フロー。

【図6】実施の形態1における失効情報リスト310を示す図。

【図7】実施の形態1におけるハッシュテーブル110を示す図。

【図8】実施の形態2における検証サーバ装置100の外観の一例を示す図。

【図9】実施の形態2における検証サーバ装置100のハードウェア資源を示す図。

【発明を実施するための形態】

【0010】

実施の形態1.

CAサーバ装置、証明書や署名データを検証するサービスを行う検証サーバ装置、検証サービスを依頼するユーザ端末装置、検証対象の情報を持つユーザ端末装置がネットワークに接続した検証システムにおいて、検証サーバ装置は、検証対象の公開鍵証明書を検証するために必要な必要最低限の情報を持ち、高速に検証できる手法を提案する。

【0011】

以下に説明する手法の特徴は、検証サーバ装置が保有するハッシュテーブル110にある。後述のように、ハッシュテーブル110において、失効した公開鍵証明書のシリアル番号をそのまま持つのではなく、CRLにおける公開鍵証明書ごとに、その公開鍵証明書のシリアル番号からCRLにおける公開鍵証明書の先頭シリアル番号を減算した情報を対応付けて、ハッシュテーブル110として保有する。このように、シリアル番号をそのまま持つのではなく、差分として持つことで、従来の方法と比較して、確保しなければならない検証サーバ装置の記憶装置におけるメモリ領域が少なくて済むようになる。

【0012】

図1は、実施の形態1における検証システムの全体構成を示すブロック図である。

【0013】

(検証サーバ装置100)

検証サーバ装置100は、ユーザに依頼された情報を検証し、その結果を返す。

(1)情報送信部102は、生成した情報を送信する。

(2)失効情報抽出部103は、受信したCRLから失効情報を抽出する。

(3)ハッシュ表生成部104は、検証結果を判定するためのテーブルを生成する。

(4)検証結果判定部105は、検証結果を判定する。

(5)情報受信部106は、送信された情報を受信する。

【0014】

(検証依頼ユーザ端末装置200)

検証依頼ユーザ端末装置200は、検証対象の情報を検証サーバ装置100に送付する。

(1)リクエスト生成部201は、検証依頼情報を生成する。

(2)情報送信部202は、生成した情報を送信する。

(3)情報受信部206は、送信された情報を受信する。

【0015】

(CA端末装置300)

CA端末装置300は、検証に必要な証明書・失効情報を作成・管理する。特定のサーバもしくはユーザにそれら情報を送付する。

(1)失効情報生成部301は、失効済の公開鍵証明書のリストを生成する。

(2)情報送信部302は、生成した情報を送信する。

【0016】

(検証対象ユーザ端末装置400)

検証対象ユーザ端末装置400は、検証対象の情報を所有する。

(1)署名データ生成部401は、署名データを生成する。

(2)情報送信部402は、生成した情報を送信する。

【0017】

(前提条件)

(1)CA端末装置300は、検証対象ユーザ端末装置400になんらかの方法を用いて、検証対象ユーザ端末装置400の公開鍵証明書を配布済みである。その公開鍵証明書はCA端末装置300の下位の公開鍵証明書とする。

(2)検証サーバ装置100はなんらかの方法を用いて、CA端末装置300の公開鍵証明書を取得している。検証サーバ装置100はその証明書を検証できる。

(3)検証依頼ユーザ端末装置200はなんらかの方法を用いて、検証サーバ装置100の公開鍵証明書を取得している。検証依頼ユーザ端末装置200はその証明書を検証できる。

(4)検証サーバ装置100はなんらかの方法を用いて、検証依頼ユーザ端末装置200の公開鍵証明書を取得している。検証サーバ装置100はその証明書を検証できる。

【0018】

図1〜図5を参照してシステム全体の流れを説明する。

【0019】

(検証対象ユーザ端末装置400)

検証対象ユーザ端末装置400は、署名データ生成部401を用いて、検証依頼ユーザ端末装置200の情報に改ざん防止用の署名を付けた署名付き検証依頼ユーザ情報と、検証対象ユーザ端末装置400の公開鍵証明書を添付する(ステップS11)。情報送信部402は、その署名と公開鍵証明書とが付与された情報を、検証依頼ユーザ端末装置200に送付する(ステップS12)。

【0020】

(検証依頼ユーザ端末装置200)

検証依頼ユーザ端末装置200は、検証対象ユーザ端末装置400から送付された情報を、情報受信部206で受信する(ステップS21)。検証依頼ユーザ端末装置200は、検証対象ユーザ端末装置400の公開鍵証明書および署名データを取得するが、検証する情報を持っていないため、検証サーバ装置100に検証を依頼する。リクエスト生成部201は、検証対象ユーザ端末装置400の公開鍵証明書もしくは署名データに検証依頼ユーザ端末装置200の署名を付与してリクエスト210を生成する(ステップS22)。検証依頼ユーザ端末装置200は情報送信部202を介して、検証サーバ装置100にリクエスト210を送信する(ステップS23)。

【0021】

(CA端末装置300)

CA端末装置300は、検証サーバ装置100から失効情報リクエストがあるたびにリクエストを送付する。

図6は、CA端末装置300が検証サーバ装置100にリクエストとして送付する失効情報310(CRL)を示す。CA端末装置300は、図6のような失効情報310にCA端末装置300の公開鍵証明書で署名されたデータを検証サーバ装置100に送付する。CA端末装置300は、そのデータをCAの運用で決められたタイミングで生成する(ステップS31)。CA端末装置300は、検証サーバ装置100からリクエストがあったタイミングで、そのデータを検証サーバ装置100に送信する(ステップS32)。

【0022】

(検証サーバ装置100)

検証サーバ装置100の情報受信部106は、CA端末装置300から失効情報リクエストを受信する(ステップS41)。検証サーバ装置100の失効情報抽出部103は、失効情報310に付与されている署名を検証し、検証に成功した場合のみ、CA端末装置300から送信された失効情報310に含まれる各公開鍵証明書のシリアル番号と発行者とを抽出する(ステップS42)。検証サーバ装置100のハッシュ表生成部104は、各公開鍵証明書から抽出された二つの情報(シリアル番号、発行者)を最小完全ハッシュ関数に入力し、ハッシュ値を取得する。ハッシュ表生成部104はそのハッシュ値をKeyとし、Keyに対応するValueとして、「その公開鍵証明書のシリアル番号から先頭シリアル番号」を引き算し、その値である「その公開鍵証明書シリアル番号−先頭シリアル番号」を格納する。

図7は、「その公開鍵証明書シリアル番号−先頭シリアル番号」としたハッシュテーブル110(ハッシュ対応情報)を示す。ここでの先頭シリアル番号とは、ステップS42で抽出できたシリアル番号で最も小さい値となる(ステップS43)。図7では、最少のシリアル番号が「08」であった場合を示している。また、Valueには引き算の結果の値が格納される。Valueを先頭シリアル番号を基準としたシリアル番号の差分値とすることで、Valueは3バイト程度で十分である。

【0023】

(検証サーバ装置100による検証)

検証サーバ装置100の情報受信部106は、検証依頼ユーザ端末装置200から、ステップS23で送信されたリクエスト210を受信する(ステップS44)。検証サーバ装置100の検証結果判定部105は、検証依頼ユーザ端末装置200のリクエスト210を検証する。検証に成功した場合、検証結果判定部105はリクエスト210に添付された「署名データもしくは公開鍵証明書」(検証対象情報)からシリアル番号と発行者を抽出する。検証結果判定部105は、「署名データもしくは公開鍵証明書」から抽出したシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成する。また、検証結果判定部105は、「署名データもしくは公開鍵証明書」から抽出したシリアル番号から最小のシリアル番号(S42で抽出した際、記憶部106に記憶しておく)を引き算し、「「(a)引き算の結果」と生成したハッシュ値との組」が図7のハッシュテーブルに在するかどうかを判定する。存在する場合、検証結果判定部105は、リクエスト210の情報(リクエスト210の示す公開鍵証明書)は失効していると判定し、合致しなければリクエスト210の情報(リクエスト210の示す公開鍵証明書)は失効していないと判定する(ステップS45)。検証サーバ装置100の情報送信部102は、検証依頼ユーザ端末装置200にステップS45で判定した結果を送信する(ステップS46)。

【0024】

なお、図7のハッシュテーブル110では、「その公開鍵証明書シリアル番号−先頭シリアル番号」としたが、先頭シリアル番号から「その公開鍵証明書シリアル番号」を引いた値を用いてもよいし、絶対値を用いてもよい。絶対値を記憶するように構成するときは、上記「(a)引き算の結果」の絶対値と比較を行う。

【0025】

実施の形態1の検証サーバ装置100によれば、最小完全ハッシュ関数を使用すると共にValueにシリアル番号の差分値を格納することによって、無駄なメモリ空間を確保する必要がなる。このため、仮に100万ユーザの失効を想定した場合、Valueを2^24bit(3byte)で表記でき、従来の20byteと比較すると格納領域が1/6になる効果がある。

【0026】

以上のように、検証サーバ装置100は、ハッシュテーブル110のValueでシリアル番号そのものを格納するのではなく、「その公開鍵証明書シリアル番号−先頭シリアル番号」の引き算の値を格納するので、検証サーバ装置の記憶装置における省メモリ化を図ることができる。

また検証サーバ装置100での検証の際には、ハッシュ値をKeyとし、Valueとして「その公開鍵証明書シリアル番号−先頭シリアル番号」の引き算の値をハッシュテーブルから検索する。この場合、Valueは3バイト程度であるから、検索が高速になる。

【0027】

以上説明したように、検証サーバ装置100は、CA端末装置300から送信された失効情報310(CRL)からシリアル番号と発行者を取り出し、それら値を最小完全ハッシュ関数に入力し、ハッシュ値を出力する。

このハッシュ値をKeyとし、「シリアル番号−先頭シリアル番号」をValueとするハッシュテーブル110を作成する。

検証サーバ装置100は、このハッシュテーブル110を用いて検証結果を判別する。一般のハッシュテーブルではシリアル番号などの有効性が判別可能な情報をそのまま格納しなければならず、仮にシリアル番号をそのまま格納した場合、RFC5280の規定に従い20byteのメモリ空間を確保しなければならない。しかし、多くのCAの運用としてシリアル番号は、初期値から新規の証明書が発行されるたびにインクリメントされている。よって、「シリアル番号−先頭シリアル番号」をValueとするハッシュテーブル110を作成することで、Valueの必要なバイト数を3バイト程度にすることができる。

【0028】

実施の形態2.

実施の形態2は、コンピュータである検証サーバ装置100のハードウェア構成を説明する。図8は、コンピュータである検証サーバ装置100の外観の一例を示す図である。

図9は、検証サーバ装置100のハードウェア資源の一例を示す図である。

【0029】

外観を示す図8において、検証サーバ装置100は、システムユニット830、CRT(Cathode・Ray・Tube)やLCD(液晶)の表示画面を有する表示装置813、キーボード814(Key・Board:K/B)、マウス815、FDD817(Flexible・Disk・ Drive)、コンパクトディスク装置818(CDD:Compact Disk Drive)、プリンタ装置819などのハードウェア資源を備え、これらはケーブルや信号線で接続されている。システムユニット830はネットワークを介して、検証依頼ユーザ端末装置200、CA端末装置300、検証対象ユーザ端末装置400と接続している。

【0030】

またハードウェア資源を示す図9において、検証サーバ装置100は、プログラムを実行するCPU810(Central Processing Unit)を備えている。CPU810は、バス825を介してROM(Read Only Memory)811、RAM(Random Access Memory)812、表示装置813、キーボード814、マウス815、通信ボード816、FDD817、CDD818、プリンタ装置819、磁気ディスク装置820と接続され、これらのハードウェアデバイスを制御する。磁気ディスク装置820の代わりに、光ディスク装置、フラッシュメモリなどの記憶装置でもよい。

【0031】

RAM812は、揮発性メモリの一例である。ROM811、FDD817、CDD818、磁気ディスク装置820等の記憶媒体は、不揮発性メモリの一例である。これらは、「記憶装置」あるいは記憶部、格納部、バッファの一例である。通信ボード816、キーボード814、FDD817などは、入力部、入力装置の一例である。また、通信ボード816、表示装置813、プリンタ装置819などは、出力部、出力装置の一例である。

【0032】

通信ボード816は、ネットワーク(LAN等)に接続されている。通信ボード816は、LANに限らず、インターネット、ISDN等のWAN(ワイドエリアネットワーク)などに接続されていても構わない。

【0033】

磁気ディスク装置820には、オペレーティングシステム821(OS)、ウィンドウシステム822、プログラム群823、ファイル群824が記憶されている。プログラム群823のプログラムは、CPU810、オペレーティングシステム821、ウィンドウシステム822により実行される。

【0034】

上記プログラム群823には、以上の実施の形態1の説明において「〜部」として説明した機能を実行するプログラムが記憶されている。プログラムは、CPU810により読み出され実行される。

【0035】

ファイル群824には、以上の実施の形態1の説明において、「〜の判定結果」、「〜の算出結果」、「〜の抽出結果」、「〜の生成結果」、「〜の処理結果」として説明した情報や、データや信号値や変数値やパラメータなどが、「〜ファイル」や「〜データベース」の各項目として記憶されている。「〜ファイル」や「〜データベース」は、ディスクやメモリなどの記録媒体に記憶される。ディスクやメモリなどの記憶媒体に記憶された情報やデータや信号値や変数値やパラメータは、読み書き回路を介してCPU810によりメインメモリやキャッシュメモリに読み出され、抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示などのCPUの動作に用いられる。抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示のCPUの動作の間、情報やデータや信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0036】

また、以上に述べた実施の形態1の説明において、データや信号値は、RAM812のメモリ、FDD817のフレキシブルディスク、CDD818のコンパクトディスク、磁気ディスク装置820の磁気ディスク、その他光ディスク、ミニディスク、DVD(Digital・Versatile・Disk)等の記録媒体に記録される。また、データや信号は、バス825や信号線やケーブルその他の伝送媒体によりオンライン伝送される。

【0037】

また、以上の実施の形態の説明において、「〜部」として説明したものは、「〜手段」、「〜回路」、「〜機器」であってもよく、また、「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明したものは、ROM811に記憶されたファームウェアで実現されていても構わない。或いは、ソフトウェアのみ、或いは、素子・デバイス・基板・配線などのハードウェアのみ、或いは、ソフトウェアとハードウェアとの組み合わせ、さらには、ファームウェアとの組み合わせで実施されても構わない。ファームウェアとソフトウェアは、プログラムとして、磁気ディスク、フレキシブルディスク、光ディスク、コンパクトディスク、ミニディスク、DVD等の記録媒体に記憶される。プログラムはCPU810により読み出され、CPU810により実行される。すなわち、プログラムは、以上に述べた「〜部」としてコンピュータを機能させるものである。あるいは、以上に述べた「〜部」の手順や方法をコンピュータに実行させるものである。

【0038】

以上の実施の形態では、検証システム、検証サーバ装置100等を説明したが、検証サーバ装置100の動作をコンピュータに実行させる情報生成プログラムとして把握することも可能である。あるいは、情報生成プログラムを記録したコンピュータ読み取り可能な記録媒体として把握することも可能である。さらに、検証サーバ装置100の動作を情報生成方法として把握することも可能である。

【符号の説明】

【0039】

100 検証サーバ装置、102 情報送信部、103 失効情報抽出部、104 ハッシュ表生成部、105 検証結果判定部、106 情報受信部、110 ハッシュテーブル、200 検証依頼ユーザ端末装置、201 リクエスト生成部、206 情報受信部、210 リクエスト、300 CA端末装置、301 失効情報生成部、302 情報送信部、310 失効情報、400 検証対象ユーザ端末装置、401 署名データ生成部、402 情報送信部。

【技術分野】

【0001】

本発明は、Certificate Revocation List(以下、CRL:証明書失効リスト)の格納方法を工夫することで、署名データおよび証明書を省メモリで検証可能なサーバ装置に関する。

【背景技術】

【0002】

日本では、2003年以降、「住民基本台帳カード」やパスポート、運転免許証などにICカードの採用が進んだことと並行し、それらと強く結びつく大規模なセキュリティインフラであるPublic Key Infrastructure(以下、PKI)の環境が整備され始めている。大規模PKIにおいて検証サーバと呼ばれるユーザの代わりに署名データもしくは公開鍵証明書の検証を行うサーバが高速検証を行う場合、ハッシュ関数を用いてCertificate Authority(以下、CA:認証局)の発行するCRLから失効の判定を行う。

【0003】

ハッシュ関数を細かく分類すると、

(1)通常のハッシュ関数、

(2)完全ハッシュ関数、

(3)最小完全ハッシュ関数に分けることができる。

「(1)通常のハッシュ関数」は、構造がシンプルであるため実装が容易かつハッシュテーブルの構築が高速であるが、ハッシュ値の衝突する可能性があり、出来る限り大きな関数領域を確保しなければならないため、メモリ空間を大幅に使わなければならない欠点がある。

「(2)完全ハッシュ関数」は、通常のハッシュ関数よりもメモリ空間を使わない代わりに、ハッシュテーブル構築が遅くなる欠点がある。

「(3)最小完全ハッシュ関数」は、無駄なメモリ空間を全く使わない代わりに完全ハッシュ関数よりもハッシュテーブル構築が遅くなる。

近年、技術進歩によってメモリ容量が増大し、情報を管理するデバイスがハードディスクよりも50倍〜5000倍高速に検索可能なメモリへ変更され始めている。今後、メモリからCPUキャッシュへ、より高速な媒体を用いて情報を管理する可能性が高く、従来よりも高速に検索するために格納する情報量を出来る限り小さくする必要がある。我々の検証への高速化アプローチとして、ハッシュ関数が誕生してから50年以上経過し、アルゴリズムの高速化手法としては飽和状態にあると考え、今後さらなる高速化を考えた場合、より高速に処理可能なデバイスを用いる方法を取ることで、高速化と省メモリ化両方を実現することができると考える。また、CAの運用次第ではあるが、CRLの発行が1回/日程度であるならば、ハッシュテーブル構築の遅さは大きな問題になることはなく、それよりもメモリ空間の効率化や今後の高速化アプローチの利点が大きくなる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−174518号公報

【特許文献2】特開2004−179724号公報

【特許文献3】特開2004−032706号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

CAがCRLを発行するたびに検証サーバへ通知する機能を持ち、検証サーバは通知されるたびにCRLの格納領域を更新し続ける機能を持つ。それら機能によって、検証結果の精度を保てる方式が特開2006−174518である。ただし、これらの機能を実現するためには特殊なCAが必要不可欠で、PKIのような標準化されたインフラに用いることは困難である。検証サーバが一度有効性を確認できた証明書を格納することで、高速に検証することを可能にする方式が特開2004−179724である。ただし、CRLと類似する情報を2重に持つ必要があるため、大規模のインフラを想定した場合、格納しなければならない情報が膨大になる。

検証サーバは二つの要素、

(1)CRLから装置識別子(発行者やIDなど)と、

(2)有効性判別情報(True or falseなど)を格納し、

その格納した情報を用いて検証結果を判別する提案方式が特開2004−032706である。この方式では、通常の一方向関数を用いているため、表には空きがあり、無駄なメモリ空間を確保しなければならない。また、この方法で最小完全ハッシュ関数を用いると、無駄なメモリ空間のない最小完全ハッシュ関数は、どのような値を入力しても衝突が発生しないため、有効性判別情報はTrue or Falseの情報だけでなく、シリアル番号など判別情報そのものを格納しなければならず、格納する情報量が増加する。

【0006】

本発明は、最小完全ハッシュ関数を用いると共に、CRLの判別情報の持ち方に工夫を施してキャッシュすることで、省メモリ化を実現する情報生成装置の提供を目的とする。

【課題を解決するための手段】

【0007】

この発明の情報生成装置は、

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する抽出部と、

前記抽出部によって抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成するハッシュ対応情報生成部と

を備えたことを特徴とする。

【発明の効果】

【0008】

この発明により、CRL情報を格納する際の、省メモリ化を図ることができる。

【図面の簡単な説明】

【0009】

【図1】実施の形態1における検証システムの構成。

【図2】実施の形態1における検証対象ユーザ端末装置400の動作フロー。

【図3】実施の形態1における検証依頼ユーザ端末装置200の動作フロー。

【図4】実施の形態1におけるCA端末装置300の動作フロー。

【図5】実施の形態1における検証サーバ装置100の動作フロー。

【図6】実施の形態1における失効情報リスト310を示す図。

【図7】実施の形態1におけるハッシュテーブル110を示す図。

【図8】実施の形態2における検証サーバ装置100の外観の一例を示す図。

【図9】実施の形態2における検証サーバ装置100のハードウェア資源を示す図。

【発明を実施するための形態】

【0010】

実施の形態1.

CAサーバ装置、証明書や署名データを検証するサービスを行う検証サーバ装置、検証サービスを依頼するユーザ端末装置、検証対象の情報を持つユーザ端末装置がネットワークに接続した検証システムにおいて、検証サーバ装置は、検証対象の公開鍵証明書を検証するために必要な必要最低限の情報を持ち、高速に検証できる手法を提案する。

【0011】

以下に説明する手法の特徴は、検証サーバ装置が保有するハッシュテーブル110にある。後述のように、ハッシュテーブル110において、失効した公開鍵証明書のシリアル番号をそのまま持つのではなく、CRLにおける公開鍵証明書ごとに、その公開鍵証明書のシリアル番号からCRLにおける公開鍵証明書の先頭シリアル番号を減算した情報を対応付けて、ハッシュテーブル110として保有する。このように、シリアル番号をそのまま持つのではなく、差分として持つことで、従来の方法と比較して、確保しなければならない検証サーバ装置の記憶装置におけるメモリ領域が少なくて済むようになる。

【0012】

図1は、実施の形態1における検証システムの全体構成を示すブロック図である。

【0013】

(検証サーバ装置100)

検証サーバ装置100は、ユーザに依頼された情報を検証し、その結果を返す。

(1)情報送信部102は、生成した情報を送信する。

(2)失効情報抽出部103は、受信したCRLから失効情報を抽出する。

(3)ハッシュ表生成部104は、検証結果を判定するためのテーブルを生成する。

(4)検証結果判定部105は、検証結果を判定する。

(5)情報受信部106は、送信された情報を受信する。

【0014】

(検証依頼ユーザ端末装置200)

検証依頼ユーザ端末装置200は、検証対象の情報を検証サーバ装置100に送付する。

(1)リクエスト生成部201は、検証依頼情報を生成する。

(2)情報送信部202は、生成した情報を送信する。

(3)情報受信部206は、送信された情報を受信する。

【0015】

(CA端末装置300)

CA端末装置300は、検証に必要な証明書・失効情報を作成・管理する。特定のサーバもしくはユーザにそれら情報を送付する。

(1)失効情報生成部301は、失効済の公開鍵証明書のリストを生成する。

(2)情報送信部302は、生成した情報を送信する。

【0016】

(検証対象ユーザ端末装置400)

検証対象ユーザ端末装置400は、検証対象の情報を所有する。

(1)署名データ生成部401は、署名データを生成する。

(2)情報送信部402は、生成した情報を送信する。

【0017】

(前提条件)

(1)CA端末装置300は、検証対象ユーザ端末装置400になんらかの方法を用いて、検証対象ユーザ端末装置400の公開鍵証明書を配布済みである。その公開鍵証明書はCA端末装置300の下位の公開鍵証明書とする。

(2)検証サーバ装置100はなんらかの方法を用いて、CA端末装置300の公開鍵証明書を取得している。検証サーバ装置100はその証明書を検証できる。

(3)検証依頼ユーザ端末装置200はなんらかの方法を用いて、検証サーバ装置100の公開鍵証明書を取得している。検証依頼ユーザ端末装置200はその証明書を検証できる。

(4)検証サーバ装置100はなんらかの方法を用いて、検証依頼ユーザ端末装置200の公開鍵証明書を取得している。検証サーバ装置100はその証明書を検証できる。

【0018】

図1〜図5を参照してシステム全体の流れを説明する。

【0019】

(検証対象ユーザ端末装置400)

検証対象ユーザ端末装置400は、署名データ生成部401を用いて、検証依頼ユーザ端末装置200の情報に改ざん防止用の署名を付けた署名付き検証依頼ユーザ情報と、検証対象ユーザ端末装置400の公開鍵証明書を添付する(ステップS11)。情報送信部402は、その署名と公開鍵証明書とが付与された情報を、検証依頼ユーザ端末装置200に送付する(ステップS12)。

【0020】

(検証依頼ユーザ端末装置200)

検証依頼ユーザ端末装置200は、検証対象ユーザ端末装置400から送付された情報を、情報受信部206で受信する(ステップS21)。検証依頼ユーザ端末装置200は、検証対象ユーザ端末装置400の公開鍵証明書および署名データを取得するが、検証する情報を持っていないため、検証サーバ装置100に検証を依頼する。リクエスト生成部201は、検証対象ユーザ端末装置400の公開鍵証明書もしくは署名データに検証依頼ユーザ端末装置200の署名を付与してリクエスト210を生成する(ステップS22)。検証依頼ユーザ端末装置200は情報送信部202を介して、検証サーバ装置100にリクエスト210を送信する(ステップS23)。

【0021】

(CA端末装置300)

CA端末装置300は、検証サーバ装置100から失効情報リクエストがあるたびにリクエストを送付する。

図6は、CA端末装置300が検証サーバ装置100にリクエストとして送付する失効情報310(CRL)を示す。CA端末装置300は、図6のような失効情報310にCA端末装置300の公開鍵証明書で署名されたデータを検証サーバ装置100に送付する。CA端末装置300は、そのデータをCAの運用で決められたタイミングで生成する(ステップS31)。CA端末装置300は、検証サーバ装置100からリクエストがあったタイミングで、そのデータを検証サーバ装置100に送信する(ステップS32)。

【0022】

(検証サーバ装置100)

検証サーバ装置100の情報受信部106は、CA端末装置300から失効情報リクエストを受信する(ステップS41)。検証サーバ装置100の失効情報抽出部103は、失効情報310に付与されている署名を検証し、検証に成功した場合のみ、CA端末装置300から送信された失効情報310に含まれる各公開鍵証明書のシリアル番号と発行者とを抽出する(ステップS42)。検証サーバ装置100のハッシュ表生成部104は、各公開鍵証明書から抽出された二つの情報(シリアル番号、発行者)を最小完全ハッシュ関数に入力し、ハッシュ値を取得する。ハッシュ表生成部104はそのハッシュ値をKeyとし、Keyに対応するValueとして、「その公開鍵証明書のシリアル番号から先頭シリアル番号」を引き算し、その値である「その公開鍵証明書シリアル番号−先頭シリアル番号」を格納する。

図7は、「その公開鍵証明書シリアル番号−先頭シリアル番号」としたハッシュテーブル110(ハッシュ対応情報)を示す。ここでの先頭シリアル番号とは、ステップS42で抽出できたシリアル番号で最も小さい値となる(ステップS43)。図7では、最少のシリアル番号が「08」であった場合を示している。また、Valueには引き算の結果の値が格納される。Valueを先頭シリアル番号を基準としたシリアル番号の差分値とすることで、Valueは3バイト程度で十分である。

【0023】

(検証サーバ装置100による検証)

検証サーバ装置100の情報受信部106は、検証依頼ユーザ端末装置200から、ステップS23で送信されたリクエスト210を受信する(ステップS44)。検証サーバ装置100の検証結果判定部105は、検証依頼ユーザ端末装置200のリクエスト210を検証する。検証に成功した場合、検証結果判定部105はリクエスト210に添付された「署名データもしくは公開鍵証明書」(検証対象情報)からシリアル番号と発行者を抽出する。検証結果判定部105は、「署名データもしくは公開鍵証明書」から抽出したシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成する。また、検証結果判定部105は、「署名データもしくは公開鍵証明書」から抽出したシリアル番号から最小のシリアル番号(S42で抽出した際、記憶部106に記憶しておく)を引き算し、「「(a)引き算の結果」と生成したハッシュ値との組」が図7のハッシュテーブルに在するかどうかを判定する。存在する場合、検証結果判定部105は、リクエスト210の情報(リクエスト210の示す公開鍵証明書)は失効していると判定し、合致しなければリクエスト210の情報(リクエスト210の示す公開鍵証明書)は失効していないと判定する(ステップS45)。検証サーバ装置100の情報送信部102は、検証依頼ユーザ端末装置200にステップS45で判定した結果を送信する(ステップS46)。

【0024】

なお、図7のハッシュテーブル110では、「その公開鍵証明書シリアル番号−先頭シリアル番号」としたが、先頭シリアル番号から「その公開鍵証明書シリアル番号」を引いた値を用いてもよいし、絶対値を用いてもよい。絶対値を記憶するように構成するときは、上記「(a)引き算の結果」の絶対値と比較を行う。

【0025】

実施の形態1の検証サーバ装置100によれば、最小完全ハッシュ関数を使用すると共にValueにシリアル番号の差分値を格納することによって、無駄なメモリ空間を確保する必要がなる。このため、仮に100万ユーザの失効を想定した場合、Valueを2^24bit(3byte)で表記でき、従来の20byteと比較すると格納領域が1/6になる効果がある。

【0026】

以上のように、検証サーバ装置100は、ハッシュテーブル110のValueでシリアル番号そのものを格納するのではなく、「その公開鍵証明書シリアル番号−先頭シリアル番号」の引き算の値を格納するので、検証サーバ装置の記憶装置における省メモリ化を図ることができる。

また検証サーバ装置100での検証の際には、ハッシュ値をKeyとし、Valueとして「その公開鍵証明書シリアル番号−先頭シリアル番号」の引き算の値をハッシュテーブルから検索する。この場合、Valueは3バイト程度であるから、検索が高速になる。

【0027】

以上説明したように、検証サーバ装置100は、CA端末装置300から送信された失効情報310(CRL)からシリアル番号と発行者を取り出し、それら値を最小完全ハッシュ関数に入力し、ハッシュ値を出力する。

このハッシュ値をKeyとし、「シリアル番号−先頭シリアル番号」をValueとするハッシュテーブル110を作成する。

検証サーバ装置100は、このハッシュテーブル110を用いて検証結果を判別する。一般のハッシュテーブルではシリアル番号などの有効性が判別可能な情報をそのまま格納しなければならず、仮にシリアル番号をそのまま格納した場合、RFC5280の規定に従い20byteのメモリ空間を確保しなければならない。しかし、多くのCAの運用としてシリアル番号は、初期値から新規の証明書が発行されるたびにインクリメントされている。よって、「シリアル番号−先頭シリアル番号」をValueとするハッシュテーブル110を作成することで、Valueの必要なバイト数を3バイト程度にすることができる。

【0028】

実施の形態2.

実施の形態2は、コンピュータである検証サーバ装置100のハードウェア構成を説明する。図8は、コンピュータである検証サーバ装置100の外観の一例を示す図である。

図9は、検証サーバ装置100のハードウェア資源の一例を示す図である。

【0029】

外観を示す図8において、検証サーバ装置100は、システムユニット830、CRT(Cathode・Ray・Tube)やLCD(液晶)の表示画面を有する表示装置813、キーボード814(Key・Board:K/B)、マウス815、FDD817(Flexible・Disk・ Drive)、コンパクトディスク装置818(CDD:Compact Disk Drive)、プリンタ装置819などのハードウェア資源を備え、これらはケーブルや信号線で接続されている。システムユニット830はネットワークを介して、検証依頼ユーザ端末装置200、CA端末装置300、検証対象ユーザ端末装置400と接続している。

【0030】

またハードウェア資源を示す図9において、検証サーバ装置100は、プログラムを実行するCPU810(Central Processing Unit)を備えている。CPU810は、バス825を介してROM(Read Only Memory)811、RAM(Random Access Memory)812、表示装置813、キーボード814、マウス815、通信ボード816、FDD817、CDD818、プリンタ装置819、磁気ディスク装置820と接続され、これらのハードウェアデバイスを制御する。磁気ディスク装置820の代わりに、光ディスク装置、フラッシュメモリなどの記憶装置でもよい。

【0031】

RAM812は、揮発性メモリの一例である。ROM811、FDD817、CDD818、磁気ディスク装置820等の記憶媒体は、不揮発性メモリの一例である。これらは、「記憶装置」あるいは記憶部、格納部、バッファの一例である。通信ボード816、キーボード814、FDD817などは、入力部、入力装置の一例である。また、通信ボード816、表示装置813、プリンタ装置819などは、出力部、出力装置の一例である。

【0032】

通信ボード816は、ネットワーク(LAN等)に接続されている。通信ボード816は、LANに限らず、インターネット、ISDN等のWAN(ワイドエリアネットワーク)などに接続されていても構わない。

【0033】

磁気ディスク装置820には、オペレーティングシステム821(OS)、ウィンドウシステム822、プログラム群823、ファイル群824が記憶されている。プログラム群823のプログラムは、CPU810、オペレーティングシステム821、ウィンドウシステム822により実行される。

【0034】

上記プログラム群823には、以上の実施の形態1の説明において「〜部」として説明した機能を実行するプログラムが記憶されている。プログラムは、CPU810により読み出され実行される。

【0035】

ファイル群824には、以上の実施の形態1の説明において、「〜の判定結果」、「〜の算出結果」、「〜の抽出結果」、「〜の生成結果」、「〜の処理結果」として説明した情報や、データや信号値や変数値やパラメータなどが、「〜ファイル」や「〜データベース」の各項目として記憶されている。「〜ファイル」や「〜データベース」は、ディスクやメモリなどの記録媒体に記憶される。ディスクやメモリなどの記憶媒体に記憶された情報やデータや信号値や変数値やパラメータは、読み書き回路を介してCPU810によりメインメモリやキャッシュメモリに読み出され、抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示などのCPUの動作に用いられる。抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示のCPUの動作の間、情報やデータや信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0036】

また、以上に述べた実施の形態1の説明において、データや信号値は、RAM812のメモリ、FDD817のフレキシブルディスク、CDD818のコンパクトディスク、磁気ディスク装置820の磁気ディスク、その他光ディスク、ミニディスク、DVD(Digital・Versatile・Disk)等の記録媒体に記録される。また、データや信号は、バス825や信号線やケーブルその他の伝送媒体によりオンライン伝送される。

【0037】

また、以上の実施の形態の説明において、「〜部」として説明したものは、「〜手段」、「〜回路」、「〜機器」であってもよく、また、「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明したものは、ROM811に記憶されたファームウェアで実現されていても構わない。或いは、ソフトウェアのみ、或いは、素子・デバイス・基板・配線などのハードウェアのみ、或いは、ソフトウェアとハードウェアとの組み合わせ、さらには、ファームウェアとの組み合わせで実施されても構わない。ファームウェアとソフトウェアは、プログラムとして、磁気ディスク、フレキシブルディスク、光ディスク、コンパクトディスク、ミニディスク、DVD等の記録媒体に記憶される。プログラムはCPU810により読み出され、CPU810により実行される。すなわち、プログラムは、以上に述べた「〜部」としてコンピュータを機能させるものである。あるいは、以上に述べた「〜部」の手順や方法をコンピュータに実行させるものである。

【0038】

以上の実施の形態では、検証システム、検証サーバ装置100等を説明したが、検証サーバ装置100の動作をコンピュータに実行させる情報生成プログラムとして把握することも可能である。あるいは、情報生成プログラムを記録したコンピュータ読み取り可能な記録媒体として把握することも可能である。さらに、検証サーバ装置100の動作を情報生成方法として把握することも可能である。

【符号の説明】

【0039】

100 検証サーバ装置、102 情報送信部、103 失効情報抽出部、104 ハッシュ表生成部、105 検証結果判定部、106 情報受信部、110 ハッシュテーブル、200 検証依頼ユーザ端末装置、201 リクエスト生成部、206 情報受信部、210 リクエスト、300 CA端末装置、301 失効情報生成部、302 情報送信部、310 失効情報、400 検証対象ユーザ端末装置、401 署名データ生成部、402 情報送信部。

【特許請求の範囲】

【請求項1】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する抽出部と、

前記抽出部によって抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成するハッシュ対応情報生成部と

を備えたことを特徴とする情報生成装置。

【請求項2】

前記情報生成装置は、さらに、

検証の対象となると共に、所定のシリアル番号と所定の発行者とを含む検証対象情報を受信する情報受信部と、

前記情報受信部によって受信された前記検証対象情報から前記シリアル番号と、前記発行者と抽出し、前記検証対象情報から抽出された前記シリアル番号と前記発行者とに前記ハッシュ関数を適用させて前記検証対象情報に対応するハッシュ値を生成すると共に、前記検証対象情報の前記シリアル番号と、失効した前記公開鍵証明書の中で前記最小のシリアル番号との差分を計算し、計算された前記差分と前記検証対象情報に対応するハッシュ値との組が前記ハッシュ対応情報生成部によって生成された前記ハッシュ対応情報に存在するかどうかを判定する判定部と

を備えたことを特徴とする請求項1記載の情報生成装置。

【請求項3】

前記情報生成装置は、前記ハッシュ関数として、

最小完全ハッシュ関数を使用することを特徴とする請求項1または2のいずれかに記載の情報生成装置。

【請求項4】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する処理と、

抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成する処理と、

失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成する処理と

をコンピュータに実行させることを特徴とする情報生成プログラム。

【請求項5】

前記情報生成プログラムを記録したコンピュータ読み取り可能な記録媒体。

【請求項6】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する工程と、

抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成する工程と、

失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成する工程と

を備えた情報生成方法。

【請求項1】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する抽出部と、

前記抽出部によって抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成するハッシュ対応情報生成部と

を備えたことを特徴とする情報生成装置。

【請求項2】

前記情報生成装置は、さらに、

検証の対象となると共に、所定のシリアル番号と所定の発行者とを含む検証対象情報を受信する情報受信部と、

前記情報受信部によって受信された前記検証対象情報から前記シリアル番号と、前記発行者と抽出し、前記検証対象情報から抽出された前記シリアル番号と前記発行者とに前記ハッシュ関数を適用させて前記検証対象情報に対応するハッシュ値を生成すると共に、前記検証対象情報の前記シリアル番号と、失効した前記公開鍵証明書の中で前記最小のシリアル番号との差分を計算し、計算された前記差分と前記検証対象情報に対応するハッシュ値との組が前記ハッシュ対応情報生成部によって生成された前記ハッシュ対応情報に存在するかどうかを判定する判定部と

を備えたことを特徴とする請求項1記載の情報生成装置。

【請求項3】

前記情報生成装置は、前記ハッシュ関数として、

最小完全ハッシュ関数を使用することを特徴とする請求項1または2のいずれかに記載の情報生成装置。

【請求項4】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する処理と、

抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成する処理と、

失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成する処理と

をコンピュータに実行させることを特徴とする情報生成プログラム。

【請求項5】

前記情報生成プログラムを記録したコンピュータ読み取り可能な記録媒体。

【請求項6】

失効した複数の公開鍵証明書の各公開鍵証明書に少なくともシリアル番号と発行者とが対応付けられた証明書失効リスト(CRL:Certificate Revocation List)から、前記公開鍵証明書ごとに前記シリアル番号と前記発行者とを抽出する工程と、

抽出された前記シリアル番号と前記発行者とにハッシュ関数を適用させてハッシュ値を生成する工程と、

失効したそれぞれの前記公開鍵証明書のシリアル番号と、失効した前記公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された前記差分と生成された前記ハッシュ値との対応関係をハッシュ対応情報として生成する工程と

を備えた情報生成方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2011−193409(P2011−193409A)

【公開日】平成23年9月29日(2011.9.29)

【国際特許分類】

【出願番号】特願2010−60069(P2010−60069)

【出願日】平成22年3月17日(2010.3.17)

【出願人】(000006013)三菱電機株式会社 (33,312)

【出願人】(394013002)三菱電機インフォメーションシステムズ株式会社 (251)

【Fターム(参考)】

【公開日】平成23年9月29日(2011.9.29)

【国際特許分類】

【出願日】平成22年3月17日(2010.3.17)

【出願人】(000006013)三菱電機株式会社 (33,312)

【出願人】(394013002)三菱電機インフォメーションシステムズ株式会社 (251)

【Fターム(参考)】

[ Back to top ]