情報端末に組み込まれたソフトウェアの更新時の認証方法、そのシステム及びそのプログラム

【課題】サーバやネットワーク負荷の増加を最小限に抑えつつ、認証サーバを必要とせず、改ざんされたソフトウェアをダウンロードすることを防止する。

【解決手段】サーバが、有効期限付きの認証キーを作成し、更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりハッシュテーブルを作成し、ハッシュテーブルを認証キーで暗号化し、ユニットが、暗号化されたハッシュテーブル及び認証キーをサーバより取得し、情報端末が、ユニットから暗号化されたハッシュテーブルを取得し、ユニットから認証キーを取得し、認証キーの期限が有効であるかどうかを判定し、判定の結果が有効であれば、サーバから暗号化されたハッシュテーブルを取得し、テーブルを認証キーで復号化し、復号後のテーブルを比較して、同一であれば更新用ソフトウェアのダウンロードを開始する。

【解決手段】サーバが、有効期限付きの認証キーを作成し、更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりハッシュテーブルを作成し、ハッシュテーブルを認証キーで暗号化し、ユニットが、暗号化されたハッシュテーブル及び認証キーをサーバより取得し、情報端末が、ユニットから暗号化されたハッシュテーブルを取得し、ユニットから認証キーを取得し、認証キーの期限が有効であるかどうかを判定し、判定の結果が有効であれば、サーバから暗号化されたハッシュテーブルを取得し、テーブルを認証キーで復号化し、復号後のテーブルを比較して、同一であれば更新用ソフトウェアのダウンロードを開始する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は情報端末に組み込まれたソフトウェア更新の際のセキュリティ確保に関する。

【背景技術】

【0002】

情報端末に組み込まれたソフトウェアを更新する際には様々な方法が取られているが、ネットワーク上のサーバから更新用ソフトウェアをダウンロードまたは配信する方法が一般的である。この方法では、サーバに更新用のソフトウェアをアップロードし、情報端末がサーバからダウンロードして更新できるため、複数台ある情報端末に対して直接ソフトウェア更新作業を行う必要がなくなり、作業負担が削減される利点がある。また、ダウンロードする際には情報端末が正しいかどうか認証を行うサーバを設置し、情報端末間で認証を行ってからダウンロードを許可する方法等でセキュリティを高めているものもある。特に電子決済を行う端末などセキュリティが重視される情報端末においては、ソフトウェアの改ざんにより利用者の暗証番号などの機密情報の流出を防ぐためにこのような方法がとられている。

【0003】

そのような一般的なソフトウェア更新などの認証システムの一例が、下記特許文献に記載されている。

【0004】

特許文献1に記載の技術では、端末認証用の鍵を配信するために、ネットワーク上に仮認証端末を設置し、仮認証端末と端末が認証を行うことで、サーバへのネットワーク負荷を軽減させるものである。

【0005】

特許文献2に記載の技術では認証サーバと端末間でサーバ、端末間しか知りえない暗号文に、GPSで端末の位置情報を付加してサーバと認証を行い、ダウンロードを行う内容である。

【0006】

特許文献3に記載の技術ではPCからサーバにユーザIDを送信し、サーバはIDを基にキーと乱数を生成してキーを2次元コードに変換しPCに送信する。送信された2次元データのハッシュ値を再度サーバへ送信し、サーバ認証を行う内容である。

【0007】

特許文献4に記載の技術ではインターネットサービス課金システムにおいて認証を行う課金サーバとコンテンツサーバを分離し、コンテンツサーバが課金処理を確認した場合に、コンテンツサーバからPCにプログラムをダウンロードする内容である。

【0008】

特許文献5に記載の技術では、ネットワーク上の中継装置にサーバからのダウンロードデータをあらかじめ蓄えておき、ネットワークの負荷の軽減を図る内容である。

【0009】

また特許文献6に記載の技術についても、特許文献5に記載の技術の構成部分がPCがプリンタに変わったものであり、内容としては同様である。

【0010】

特許文献7に記載の技術では、ダウンロードサーバのネットワーク負荷軽減と処理負荷軽減のために、クライアント端末が更新ソフトウェアをダウンロード済みの場合は、別のクライアント端末はダウンロードサーバからではなく、更新ソフトウェアをクライアント端末から取得できる内容である。

【先行技術文献】

【特許文献】

【0011】

【特許文献1】特開2005−157497号公報

【特許文献2】特開2004−70593号公報

【特許文献3】特開2008−003754号公報

【特許文献4】特開2006−190038号公報

【特許文献5】特開2009−124605号公報

【特許文献6】特開2005−148840号公報

【特許文献7】特開2008−65611号公報

【発明の概要】

【発明が解決しようとする課題】

【0012】

上述のような技術を用いることによりセキュリティの確保が可能となる。しかしながら上述の技術のそれぞれには下記のような問題点があった。

【0013】

特許文献1に記載の技術では、仮認証端末が多数に渡り設置されている場合はネットワーク負荷を軽減できない問題があった。

【0014】

特許文献2に記載の技術の場合、端末自体の設置場所が変わるたびに、再度端末側の位置情報を設定しなければならず、モバイル用途には適していない。

【0015】

特許文献3に記載の技術では認証はサーバ側で行うためネットワーク負荷がかかり、この認証方法を使用してソフトウェア更新を行おうとした場合、ダウンロード後のファイルが改ざんされていないかどうかについて言及していない。

【0016】

特許文献4に記載の技術の場合、ダウンロードしたソフトウェアが改ざんされていないかどうかについては考慮されていない。

【0017】

特許文献5に記載の技術では、中継装置がダウンしていた場合、ダウンロードできないという問題とデータの改ざんという観点では中継装置、サーバ、PCの3つの装置が正しいデータを受け渡しているか判断していないため、セキュリティが確保されていない。また特許文献6に記載の技術についても、特許文献5に記載の技術の構成要素の一つであるPCがプリンタに変わったものであり、同様の問題点がある。

【0018】

特許文献7に記載の技術では、クライアント端末は他のクライアント端末からソフトウェアを受信できる権限を持っており、この場合なりすましが可能であり更新ソフトウェアを改ざんすることができてしまうことを考慮していない。

【0019】

上述の問題点をまとめると下記のような三点になる。

【0020】

1.認証サーバに障害が発生していた場合、ソフトウェア更新できない。

【0021】

2.複数台の情報端末と認証するためにサーバやネットワーク負荷が増加する。

【0022】

3.ダウンロード先のサーバがなりすまされた場合、改ざんされたソフトウェアをダウンロードしてしまい、セキュリティを確保できない。

【0023】

そこで、本発明はサーバやネットワーク負荷の増加を最小限に抑えつつ、認証サーバを必要とせず、改ざんされたソフトウェアをダウンロードすることを防止可能な情報端末に組み込まれたソフトウェアの更新時の認証方法、そのシステム及びそのプログラムを提供することを目的とする。

【課題を解決するための手段】

【0024】

本発明の第1の観点によれば、情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有する情報端末のソフトウェア更新システムにおいて、前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新システムが提供される。

【0025】

本発明の第2の観点によれば、自らに搭載されているソフトウェアの更新を行う情報端末において、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末が提供される。

【0026】

本発明の第3の観点によれば、情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有するシステムの、前記情報端末のソフトウェア更新方法において、前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新方法が提供される。

【0027】

本発明の第4の観点によれば、情報端末が自らに搭載されているソフトウェアの更新を行う際のソフトウェア更新方法において、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とするソフトウェア更新方法が提供される。

【0028】

本発明の第5の観点によれば、自らに搭載されているソフトウェアの更新を行う情報端末に組み込まれるソフトウェア更新プログラムにおいて、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始する情報端末としてコンピュータを機能させることを特徴とするソフトウェア更新プログラムが提供される。

【発明の効果】

【0029】

本発明によれば、サーバやネットワーク負荷の増加を最小限に抑えつつ、認証サーバを必要とせず、改ざんされたソフトウェアをダウンロードすることを防止することが可能となる。

【図面の簡単な説明】

【0030】

【図1】本発明の実施形態であるシステム全体の基本的構成を表す図である。

【図2】本発明の実施形態の情報端末の基本的構成を表す図である。

【図3】本発明の実施形態のセキュリティユニットの基本的構成を表す図である。

【図4】本発明の実施形態のソフトウェアダウンロードサーバの基本的構成を表す図である。

【図5】本発明の実施形態の動作の概要を表すフローチャートである。

【図6】本発明の実施形態の動作におけるステップS401及びステップS402の詳細を表すフローチャートである。

【図7】本発明の実施形態の動作におけるステップS403の詳細を表すフローチャート(1/2)である。

【図8】本発明の実施形態の動作におけるステップS403の詳細を表すフローチャート(2/2)である。

【図9】本発明の実施形態の変形例である第1の変形例の基本的構成を表す図である。

【図10】本発明の実施形態の変形例である第2の変形例の基本的構成を表す図である。

【図11】本発明の実施形態の変形例である第3の変形例の基本的構成を表す図である。

【発明を実施するための形態】

【0031】

まず、本発明の実施形態の概略を説明する。本発明の実施形態は、概略、セキュリティを確保するために情報端末のソフトウェア更新方法を以下の1項から5項の手段を用いて行うというものである。

【0032】

1.認証するサーバの役割を別の情報端末またはそれに準ずる装置が担う。

【0033】

2.認証に使用する通信手段にBluetooth(登録商標)のような近距離無線を用いる。

【0034】

3.ダウンロードするサーバが正しいかどうか情報端末側で判断を行う。

【0035】

4.アプリケーションが改ざんされていないか確認する。

【0036】

5.特定の有効期限を持つ時限式の暗号鍵を用いる。

【0037】

次に、本発明の実施形態の構成について図面を参照して詳細に説明する。

【0038】

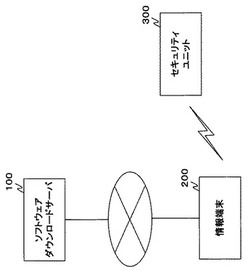

図1は、本実施形態であるソフトウェアの更新システム全体の概要を示す図である。

【0039】

本実施形態は、ソフトウェアダウンロードサーバ100と、情報端末200とセキュリティユニット300を有している。

【0040】

ソフトウェアダウンロードサーバ100は情報端末200とネットワークを介して接続することができるものとする。

【0041】

また、情報端末200とセキュリティユニット300は、Bluetoothのような近接無線で接続できるものとする。この実施形態では近接無線方式の代表例としてBluetoothに準拠した接続をすることにする。なお、Bluetoothはあくまで一例に過ぎず、Bluetooth以外の他の規格に準拠した接続方法を用いてもよい。

【0042】

図2は、情報端末200の構成について示している。ここで、情報端末200の具体的な代表例としては、パソコンやPDA(Personal Digital Assistant)などのモバイル端末などが挙げられる。

【0043】

情報端末200は、Bluetooth通信部201と、CPU202と、入力部203と、メモリ部204と、ネットワーク通信部205と、表示部206を有している。

【0044】

Bluetooth通信部201は、セキュリティユニット300と近接無線接続するための部分である。CPU202は、情報端末200を制御する部分である。入力部203は、キーボードなどに代表される、ユーザからの入力を受け付ける部分である。

【0045】

メモリ部204は、OSなど情報端末が動作するためのソフトウェアを格納できる部分である。ネットワーク通信部205は、ソフトウェアダウンロードサーバ100とネットワーク接続するための部分である。表示部206はディスプレイに代表される、情報を提示する部分である。

【0046】

また、ソフトウェア更新時は情報端末200のメモリ部204にソフトウェアダウンロードサーバ100より更新ソフトウェアと有効期限付き認証キーをダウンロードし、格納する機能を持っているものとする。

【0047】

図3では、セキュリティユニット300の構成について示している。

【0048】

セキュリティユニット300は、Bluetooth通信部301と、CPU302と、メモリ部303を有している。

【0049】

Bluetooth通信部301は、情報端末200と近接無線接続するための部分である。CPU302は、セキュリティユニット300を制御する部分である。

【0050】

メモリ部303は、セキュリティユニット300が動作するためのソフトウェアを格納できる部分である。メモリ部303は、OSなどの他に有効期限付き認証キーやハッシュテーブルを格納できる機能を持っている。

【0051】

また、図3には図示していないが、セキュリティユニット300は有効期限付き認証キーやハッシュテーブルを格納するための物理的な外部インターフェースを持っているものとする。なお、当該外部インターフェースがどのような規格に準拠したものであるかは本実施形態の要旨ではない。そのため外部インターフェースとしては、任意の規格に準拠したものを採用することが可能である。例えば有効期限付き認証キーとハッシュテーブルはセキュリティユニット300外で作成し、USBやPCカード、SDカードのI/F(物理的な外部インターフェース)を使用して格納することが考えられる。

【0052】

図4では、ソフトウェアダウンロードサーバ100の構成について示している。

【0053】

ソフトウェアダウンロードサーバ100は、ネットワーク通信部101とCPU102とメモリ部103を有している。

【0054】

ネットワーク通信部101は、情報端末200とネットワーク接続するための部分である。CPU102は、ソフトウェアダウンロードサーバ100を制御する部分である。

【0055】

メモリ部103には、情報端末200の更新用にダウンロードするために使用するハッシュテーブルや更新用ソフトが格納できる機能を持っている。

【0056】

なお、図1から図4では、本実施形態の要旨では無い電源部などの部分についての記載は省略している。

【0057】

次に、図5のフローチャートを参照して本発明のソフトウェア更新の簡単な流れについて説明する。

【0058】

1.ソフトウェア更新の準備として、期限付き有効期限付き認証キーの作成を行う。また、更新用ソフトのファイルについて、ハッシュ値を計算して一覧にしたハッシュテーブルを作成し有効期限付き認証キーで暗号化する(図5のステップS401)。

【0059】

2.図5のステップS401で作成した期限付き有効期限付き認証キー、ハッシュテーブルをセキュリティユニット300に格納する(図5のステップS402)。

【0060】

上記1、2項の内容については図6を参照して詳細に後述する。

【0061】

3.情報端末200はセキュリティユニット300とBluetooth通信し有効期限付き認証キーとハッシュテーブルを取得する。またソフトウェアダウンロードサーバ101とはネットワーク通信を行い、ハッシュテーブルを取得する。ハッシュテーブルを復号化有効期限付き認証キーで比較し同じものであればダウンロード処理を行う(図5のステップS403)。

【0062】

上記3項の内容については図7、8を参照して詳細に後述する。

【0063】

次に図6のフローチャートを参照して、前述の1,2項について説明する。

【0064】

ソフトウェアダウンロードサーバ100において、有効期限付きの有効期限付き認証キー(図面においては「時限付き有効期限付き認証キー」と記載する。)を作成する(図6のステップS501)。有効期限付きの有効期限付き認証キーにすることにより、万が一有効期限付き認証キーが盗まれた場合でも有効期限が過ぎた有効期限付き認証キーは無効になることから、セキュリティを確保することができる。

【0065】

また、有効期限付き認証キーを作成するのがソフトウェアダウンロードサーバ100でなくともよい。例えば、図1に図示されている装置以外の他の装置が有効期限付き認証キーを作成し、ソフトウェアダウンロードサーバ100やセキュリティユニット300に作成した有効期限付き認証キーを引き渡すようにしてもよい。

【0066】

次に、更新用ソフトウェアの複数あるファイルについてそれぞれのハッシュ値を計算しハッシュテーブルを作成する(図6のステップS502)。このハッシュテーブルは、各ファイルのハッシュ値の一覧となる。ハッシュテーブルについては、ダウンロードされた更新用ソフトのファイルが改ざんされていないかどうかを判断するために使用する。なお、ハッシュテーブルを図面においては「Hashテーブル」と記載する。

【0067】

次に、ステップS502で作成したハッシュテーブルを、ステップS501において作成した有効期限付き認証キーにて暗号化を行う(図6のステップS503)。

【0068】

続いて、ステップS503で作成した暗号化されたハッシュテーブルと更新用のソフトウェアをソフトウェアダウンロードサーバ100に格納する。併せて、暗号化されたハッシュテーブルと有効期限付き認証キーをセキュリティユニット300に格納する(図6のステップS504)。

【0069】

これにより、情報端末200のソフトウェア更新処理の準備が完了となる。

【0070】

次に、図7、8のフローチャートを参照して、情報端末200のソフトウェア更新処理について説明する。

【0071】

はじめに、情報端末200は、セキュリティユニット300とBluetooth接続を行い、あらかじめセキュリティユニット300に格納しておいた有効期限付き認証キーと暗号化されたハッシュテーブルを取得する(図7のステップS601)。

【0072】

ステップS601で取得した有効期限付き認証キーの期限が有効かどうか判定する(図7のステップS602)。

【0073】

期限が有効であれば(ステップS602においてYes)、ステップS603に進む。一方、期限切れであれば(ステップS602においてNo)、ダウンロード処理を行えず終了する。

【0074】

次にソフトウェアダウンロードサーバ100より、暗号化されたハッシュテーブルを取得する(図7のステップS603)。ソフトウェアダウンロードサーバ100から取得したハッシュテーブルとセキュリティユニット300から取得したハッシュテーブルは同じ暗号キーで暗号化されたものである。

【0075】

それぞれ取得したハッシュテーブルを情報端末200内で復号化する(図7のステップS604)。有効期限付き認証キーはセキュリティユニット300から図7のステップS601において取得しており、復号にはこのキーを用いる。

【0076】

情報処理端末200内で復号した2つのハッシュテーブルを比較し(ステップS605)、同じものであれば(図8のステップS606においてYes)更新用ソフトウェアのダウンロードを開始するべくステップS607に進む。一方ハッシュテーブルが異なるものであれば(図8のステップS606においてNo)、動作は終了となる。

【0077】

更新用ソフトウェアをダウンロードする際には、情報端末200に対して有効期限付き認証キーの取得から更新用ソフトウェアのダウンロードまでを確実に実行するためにセキュリティユニット300の存在確認を行う(図8のステップS607)。これは有効期限付き認証キーを取得後に情報端末200が盗難にあった場合等に、不正にダウンロードできないようにするためである。セキュリティユニット300の存在確認は、タイマーのように一定の間隔にて行い、存在が確認できない場合は即時ダウンロードを中止し、終了する。また、存在確認の間隔は一定ではなく不定に行うようにしてもよい。例えばダウンロードが開始されたばかりの時は頻繁に確認を行うようにする、或いはダウンロードの終了が近づいた場合に頻繁に確認を行うようにする、といったように設定してもよい。

【0078】

セキュリティユニット300の存在を確認できたら(図8のステップS607においてYes)、ソフトウェアダウンロードサーバ100から更新用ソフトウェアのダウンロードを行う(図8のステップS608)。ダウンロード中は上述のとおり、セキュリティユニット300の存在確認を行う(図8のステップS609においてNo)。

【0079】

一方、セキュリティユニット300の存在を確認できない場合は(図8のステップS607においてNo)、動作は終了となる。

【0080】

ダウンロードが完了したら(図8のステップS609においてYes)、情報端末200内でダウンロードしたソフトのハッシュ値を計算する(図8のステップS610)。計算したハッシュ値を取得したハッシュテーブルと比較する(図8のステップS611)。

【0081】

比較の結果、同じハッシュ値であれば(図8のステップS611においてYes)、ソフトウェア更新処理を終了し、ソフトウェアの起動を許可する(図8のステップS612)。

【0082】

一方、ハッシュ値が正しくない場合は(図8のステップS611においてNo)、ソフトウェアが改ざんされているとし、起動は許可しない(図8のステップS613)。

【0083】

以上説明した本発明の実施形態は、以下に示すような多くの効果を奏する。

【0084】

第1の効果はネットワーク負荷を軽減できることである。

【0085】

その理由は、認証処理において、ネットワークを使用するのはハッシュテーブルの取得のみであり、情報端末200内で認証処理を行う方法であるためである。

【0086】

第2の効果は不正にダウンロードすることを防止できることである。

【0087】

その理由は、ダウンロード時は、情報端末200がBluetoothにてセキュリティユニット300と存在確認をしないとダウンロードできないためである。

【0088】

第3の効果は有効期限付き認証キーに有効期限を設定することで、不正なダウンロードを防止できることである。

【0089】

第4の効果は情報端末200側で改ざんされたソフトウェアの動作をさせないように判断できることである。

【0090】

その理由は、情報端末200がソフトウェアのハッシュ値計算し、ハッシュテーブルと比較するからである。

【0091】

また、本実施形態では、認証でネットワークを使用するのはハッシュテーブルの取得のみで認証処理は情報端末内で行うため、サーバとの認証処理におけるネットワーク負荷は発生しない。よって、特許文献1に記載の技術での問題点を解消している。

【0092】

また、本実施形態では近接無線においてセキュリティユニットの存在確認を行うため、設置場所が変わった場合でも位置情報等の再設定は必要ない。よって、特許文献2に記載の技術での問題点を解消している。

【0093】

更に、本実施形態では上述の構成に基づいて上記第1乃至第4の効果を奏することから特許文献3乃至7に記載の技術での問題点を解消している。

【0094】

次に、上述した本実施形態の変形例について説明する。本実施形態は種々の変形が可能であるが、その中から以下に3つの変形例を示す。

【0095】

第1の変形例を図9に示す。図9のようにシステム構成を、セキュリティユニット300ではなく、情報端末200と同じ構成の情報端末210に置き換えてもよい。情報端末210は図2に示した情報端末200と同じ構成であり、セキュリティユニット300と同じ機能を満足できる。

【0096】

ソフトウェアダウンロードする処理については、セキュリティユニット300を情報端末200に置き換えたものと同じであるため、処理の流れについては図示しない。

【0097】

次に、第2の変形例を図10に、第3の変形例を図11に示す。

【0098】

これらの変形例は、セキュリティユニット300とBluetooth規格ではない、近接無線通信手段を使用する例である。

【0099】

図10のようにシステム構成を、セキュリティユニット300ではなく、社員証のような非接触ICカード700に置き換えてもよい。非接触ICカード700と情報端末200はBluetooth通信の代わりに近接無線通信を行う。ソフトウェアダウンロード処理時に、セキュリティユニットとの代わりに情報端末200と近接無線通信を行うことで、同じ処理を実現できる。

【0100】

図11のようにシステム構成を、セキュリティユニット300ではなく、クレードル800に置き換えてもよい。クレードル800と情報端末200はBluetooth通信や、赤外線などの近接無線通信手段を用いれば、ソフトウェアダウンロード処理時にセキュリティユニットの代わりに情報端末200と近接無線通信を行うことで同じ処理を実現することができる。

【0101】

なお、上述のセキュリティユニット300をどのように利用するかは、利用者の自由である。例えば、情報端末200のソフトウェア更新作業を行うシステムエンジニアまたは保守員が情報端末200の存在する現地に出向いて更新作業を行うようにしてもよい。また、ハッシュテーブル、有効期限付き認証キーを格納したものを情報端末200の直接のユーザに送付して更新作業をユーザが行うようにしてもよい。

【0102】

また、上述の説明では認証キーが有効期限付きである前提で話を進めているが、必ずしも有効期限を設定する必要はない。もっとも、セキュリティの観点からは、キーの有効期限をあえて設け、その期限内でしか更新作業できないという方が適切である。また、有効期限付きであっても有効期限を100年後などに設定してしまい、実質的に有効期限が無いと同じにするように運用してもよい。本実施形態では有効期限を任意の長さに設定することが可能である。

【0103】

なお、本発明の実施形態である情報端末に組み込まれたソフトウェアの更新システムが有する各装置は、ハードウェアにより実現することもできるが、コンピュータをその情報端末に組み込まれたソフトウェアの更新システムが有する各装置として機能させるためのプログラムをコンピュータがコンピュータ読み取り可能な記録媒体から読み込んで実行することによっても実現することができる。

【0104】

また、本発明の実施形態による情報端末に組み込まれたソフトウェアの更新方法は、ハードウェアにより実現することもできるが、コンピュータにその方法を実行させるためのプログラムをコンピュータがコンピュータ読み取り可能な記録媒体から読み込んで実行することによっても実現することができる。

【0105】

また、上述した実施形態は、本発明の好適な実施形態ではあるが、上記実施形態のみに本発明の範囲を限定するものではなく、本発明の要旨を逸脱しない範囲において種々の変更を施した形態での実施が可能である。

【符号の説明】

【0106】

100 ソフトウェアダウンロードサーバ

101、205 ネットワーク通信部

102、202、302 CPU

103、204、303 メモリ部

200、210 情報端末

201、301 Bluetooth通信部

203 入力部

206 表示部

300 セキュリティユニット

700 非接触ICカード

800 クレードル

【技術分野】

【0001】

本発明は情報端末に組み込まれたソフトウェア更新の際のセキュリティ確保に関する。

【背景技術】

【0002】

情報端末に組み込まれたソフトウェアを更新する際には様々な方法が取られているが、ネットワーク上のサーバから更新用ソフトウェアをダウンロードまたは配信する方法が一般的である。この方法では、サーバに更新用のソフトウェアをアップロードし、情報端末がサーバからダウンロードして更新できるため、複数台ある情報端末に対して直接ソフトウェア更新作業を行う必要がなくなり、作業負担が削減される利点がある。また、ダウンロードする際には情報端末が正しいかどうか認証を行うサーバを設置し、情報端末間で認証を行ってからダウンロードを許可する方法等でセキュリティを高めているものもある。特に電子決済を行う端末などセキュリティが重視される情報端末においては、ソフトウェアの改ざんにより利用者の暗証番号などの機密情報の流出を防ぐためにこのような方法がとられている。

【0003】

そのような一般的なソフトウェア更新などの認証システムの一例が、下記特許文献に記載されている。

【0004】

特許文献1に記載の技術では、端末認証用の鍵を配信するために、ネットワーク上に仮認証端末を設置し、仮認証端末と端末が認証を行うことで、サーバへのネットワーク負荷を軽減させるものである。

【0005】

特許文献2に記載の技術では認証サーバと端末間でサーバ、端末間しか知りえない暗号文に、GPSで端末の位置情報を付加してサーバと認証を行い、ダウンロードを行う内容である。

【0006】

特許文献3に記載の技術ではPCからサーバにユーザIDを送信し、サーバはIDを基にキーと乱数を生成してキーを2次元コードに変換しPCに送信する。送信された2次元データのハッシュ値を再度サーバへ送信し、サーバ認証を行う内容である。

【0007】

特許文献4に記載の技術ではインターネットサービス課金システムにおいて認証を行う課金サーバとコンテンツサーバを分離し、コンテンツサーバが課金処理を確認した場合に、コンテンツサーバからPCにプログラムをダウンロードする内容である。

【0008】

特許文献5に記載の技術では、ネットワーク上の中継装置にサーバからのダウンロードデータをあらかじめ蓄えておき、ネットワークの負荷の軽減を図る内容である。

【0009】

また特許文献6に記載の技術についても、特許文献5に記載の技術の構成部分がPCがプリンタに変わったものであり、内容としては同様である。

【0010】

特許文献7に記載の技術では、ダウンロードサーバのネットワーク負荷軽減と処理負荷軽減のために、クライアント端末が更新ソフトウェアをダウンロード済みの場合は、別のクライアント端末はダウンロードサーバからではなく、更新ソフトウェアをクライアント端末から取得できる内容である。

【先行技術文献】

【特許文献】

【0011】

【特許文献1】特開2005−157497号公報

【特許文献2】特開2004−70593号公報

【特許文献3】特開2008−003754号公報

【特許文献4】特開2006−190038号公報

【特許文献5】特開2009−124605号公報

【特許文献6】特開2005−148840号公報

【特許文献7】特開2008−65611号公報

【発明の概要】

【発明が解決しようとする課題】

【0012】

上述のような技術を用いることによりセキュリティの確保が可能となる。しかしながら上述の技術のそれぞれには下記のような問題点があった。

【0013】

特許文献1に記載の技術では、仮認証端末が多数に渡り設置されている場合はネットワーク負荷を軽減できない問題があった。

【0014】

特許文献2に記載の技術の場合、端末自体の設置場所が変わるたびに、再度端末側の位置情報を設定しなければならず、モバイル用途には適していない。

【0015】

特許文献3に記載の技術では認証はサーバ側で行うためネットワーク負荷がかかり、この認証方法を使用してソフトウェア更新を行おうとした場合、ダウンロード後のファイルが改ざんされていないかどうかについて言及していない。

【0016】

特許文献4に記載の技術の場合、ダウンロードしたソフトウェアが改ざんされていないかどうかについては考慮されていない。

【0017】

特許文献5に記載の技術では、中継装置がダウンしていた場合、ダウンロードできないという問題とデータの改ざんという観点では中継装置、サーバ、PCの3つの装置が正しいデータを受け渡しているか判断していないため、セキュリティが確保されていない。また特許文献6に記載の技術についても、特許文献5に記載の技術の構成要素の一つであるPCがプリンタに変わったものであり、同様の問題点がある。

【0018】

特許文献7に記載の技術では、クライアント端末は他のクライアント端末からソフトウェアを受信できる権限を持っており、この場合なりすましが可能であり更新ソフトウェアを改ざんすることができてしまうことを考慮していない。

【0019】

上述の問題点をまとめると下記のような三点になる。

【0020】

1.認証サーバに障害が発生していた場合、ソフトウェア更新できない。

【0021】

2.複数台の情報端末と認証するためにサーバやネットワーク負荷が増加する。

【0022】

3.ダウンロード先のサーバがなりすまされた場合、改ざんされたソフトウェアをダウンロードしてしまい、セキュリティを確保できない。

【0023】

そこで、本発明はサーバやネットワーク負荷の増加を最小限に抑えつつ、認証サーバを必要とせず、改ざんされたソフトウェアをダウンロードすることを防止可能な情報端末に組み込まれたソフトウェアの更新時の認証方法、そのシステム及びそのプログラムを提供することを目的とする。

【課題を解決するための手段】

【0024】

本発明の第1の観点によれば、情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有する情報端末のソフトウェア更新システムにおいて、前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新システムが提供される。

【0025】

本発明の第2の観点によれば、自らに搭載されているソフトウェアの更新を行う情報端末において、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末が提供される。

【0026】

本発明の第3の観点によれば、情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有するシステムの、前記情報端末のソフトウェア更新方法において、前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新方法が提供される。

【0027】

本発明の第4の観点によれば、情報端末が自らに搭載されているソフトウェアの更新を行う際のソフトウェア更新方法において、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とするソフトウェア更新方法が提供される。

【0028】

本発明の第5の観点によれば、自らに搭載されているソフトウェアの更新を行う情報端末に組み込まれるソフトウェア更新プログラムにおいて、ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始する情報端末としてコンピュータを機能させることを特徴とするソフトウェア更新プログラムが提供される。

【発明の効果】

【0029】

本発明によれば、サーバやネットワーク負荷の増加を最小限に抑えつつ、認証サーバを必要とせず、改ざんされたソフトウェアをダウンロードすることを防止することが可能となる。

【図面の簡単な説明】

【0030】

【図1】本発明の実施形態であるシステム全体の基本的構成を表す図である。

【図2】本発明の実施形態の情報端末の基本的構成を表す図である。

【図3】本発明の実施形態のセキュリティユニットの基本的構成を表す図である。

【図4】本発明の実施形態のソフトウェアダウンロードサーバの基本的構成を表す図である。

【図5】本発明の実施形態の動作の概要を表すフローチャートである。

【図6】本発明の実施形態の動作におけるステップS401及びステップS402の詳細を表すフローチャートである。

【図7】本発明の実施形態の動作におけるステップS403の詳細を表すフローチャート(1/2)である。

【図8】本発明の実施形態の動作におけるステップS403の詳細を表すフローチャート(2/2)である。

【図9】本発明の実施形態の変形例である第1の変形例の基本的構成を表す図である。

【図10】本発明の実施形態の変形例である第2の変形例の基本的構成を表す図である。

【図11】本発明の実施形態の変形例である第3の変形例の基本的構成を表す図である。

【発明を実施するための形態】

【0031】

まず、本発明の実施形態の概略を説明する。本発明の実施形態は、概略、セキュリティを確保するために情報端末のソフトウェア更新方法を以下の1項から5項の手段を用いて行うというものである。

【0032】

1.認証するサーバの役割を別の情報端末またはそれに準ずる装置が担う。

【0033】

2.認証に使用する通信手段にBluetooth(登録商標)のような近距離無線を用いる。

【0034】

3.ダウンロードするサーバが正しいかどうか情報端末側で判断を行う。

【0035】

4.アプリケーションが改ざんされていないか確認する。

【0036】

5.特定の有効期限を持つ時限式の暗号鍵を用いる。

【0037】

次に、本発明の実施形態の構成について図面を参照して詳細に説明する。

【0038】

図1は、本実施形態であるソフトウェアの更新システム全体の概要を示す図である。

【0039】

本実施形態は、ソフトウェアダウンロードサーバ100と、情報端末200とセキュリティユニット300を有している。

【0040】

ソフトウェアダウンロードサーバ100は情報端末200とネットワークを介して接続することができるものとする。

【0041】

また、情報端末200とセキュリティユニット300は、Bluetoothのような近接無線で接続できるものとする。この実施形態では近接無線方式の代表例としてBluetoothに準拠した接続をすることにする。なお、Bluetoothはあくまで一例に過ぎず、Bluetooth以外の他の規格に準拠した接続方法を用いてもよい。

【0042】

図2は、情報端末200の構成について示している。ここで、情報端末200の具体的な代表例としては、パソコンやPDA(Personal Digital Assistant)などのモバイル端末などが挙げられる。

【0043】

情報端末200は、Bluetooth通信部201と、CPU202と、入力部203と、メモリ部204と、ネットワーク通信部205と、表示部206を有している。

【0044】

Bluetooth通信部201は、セキュリティユニット300と近接無線接続するための部分である。CPU202は、情報端末200を制御する部分である。入力部203は、キーボードなどに代表される、ユーザからの入力を受け付ける部分である。

【0045】

メモリ部204は、OSなど情報端末が動作するためのソフトウェアを格納できる部分である。ネットワーク通信部205は、ソフトウェアダウンロードサーバ100とネットワーク接続するための部分である。表示部206はディスプレイに代表される、情報を提示する部分である。

【0046】

また、ソフトウェア更新時は情報端末200のメモリ部204にソフトウェアダウンロードサーバ100より更新ソフトウェアと有効期限付き認証キーをダウンロードし、格納する機能を持っているものとする。

【0047】

図3では、セキュリティユニット300の構成について示している。

【0048】

セキュリティユニット300は、Bluetooth通信部301と、CPU302と、メモリ部303を有している。

【0049】

Bluetooth通信部301は、情報端末200と近接無線接続するための部分である。CPU302は、セキュリティユニット300を制御する部分である。

【0050】

メモリ部303は、セキュリティユニット300が動作するためのソフトウェアを格納できる部分である。メモリ部303は、OSなどの他に有効期限付き認証キーやハッシュテーブルを格納できる機能を持っている。

【0051】

また、図3には図示していないが、セキュリティユニット300は有効期限付き認証キーやハッシュテーブルを格納するための物理的な外部インターフェースを持っているものとする。なお、当該外部インターフェースがどのような規格に準拠したものであるかは本実施形態の要旨ではない。そのため外部インターフェースとしては、任意の規格に準拠したものを採用することが可能である。例えば有効期限付き認証キーとハッシュテーブルはセキュリティユニット300外で作成し、USBやPCカード、SDカードのI/F(物理的な外部インターフェース)を使用して格納することが考えられる。

【0052】

図4では、ソフトウェアダウンロードサーバ100の構成について示している。

【0053】

ソフトウェアダウンロードサーバ100は、ネットワーク通信部101とCPU102とメモリ部103を有している。

【0054】

ネットワーク通信部101は、情報端末200とネットワーク接続するための部分である。CPU102は、ソフトウェアダウンロードサーバ100を制御する部分である。

【0055】

メモリ部103には、情報端末200の更新用にダウンロードするために使用するハッシュテーブルや更新用ソフトが格納できる機能を持っている。

【0056】

なお、図1から図4では、本実施形態の要旨では無い電源部などの部分についての記載は省略している。

【0057】

次に、図5のフローチャートを参照して本発明のソフトウェア更新の簡単な流れについて説明する。

【0058】

1.ソフトウェア更新の準備として、期限付き有効期限付き認証キーの作成を行う。また、更新用ソフトのファイルについて、ハッシュ値を計算して一覧にしたハッシュテーブルを作成し有効期限付き認証キーで暗号化する(図5のステップS401)。

【0059】

2.図5のステップS401で作成した期限付き有効期限付き認証キー、ハッシュテーブルをセキュリティユニット300に格納する(図5のステップS402)。

【0060】

上記1、2項の内容については図6を参照して詳細に後述する。

【0061】

3.情報端末200はセキュリティユニット300とBluetooth通信し有効期限付き認証キーとハッシュテーブルを取得する。またソフトウェアダウンロードサーバ101とはネットワーク通信を行い、ハッシュテーブルを取得する。ハッシュテーブルを復号化有効期限付き認証キーで比較し同じものであればダウンロード処理を行う(図5のステップS403)。

【0062】

上記3項の内容については図7、8を参照して詳細に後述する。

【0063】

次に図6のフローチャートを参照して、前述の1,2項について説明する。

【0064】

ソフトウェアダウンロードサーバ100において、有効期限付きの有効期限付き認証キー(図面においては「時限付き有効期限付き認証キー」と記載する。)を作成する(図6のステップS501)。有効期限付きの有効期限付き認証キーにすることにより、万が一有効期限付き認証キーが盗まれた場合でも有効期限が過ぎた有効期限付き認証キーは無効になることから、セキュリティを確保することができる。

【0065】

また、有効期限付き認証キーを作成するのがソフトウェアダウンロードサーバ100でなくともよい。例えば、図1に図示されている装置以外の他の装置が有効期限付き認証キーを作成し、ソフトウェアダウンロードサーバ100やセキュリティユニット300に作成した有効期限付き認証キーを引き渡すようにしてもよい。

【0066】

次に、更新用ソフトウェアの複数あるファイルについてそれぞれのハッシュ値を計算しハッシュテーブルを作成する(図6のステップS502)。このハッシュテーブルは、各ファイルのハッシュ値の一覧となる。ハッシュテーブルについては、ダウンロードされた更新用ソフトのファイルが改ざんされていないかどうかを判断するために使用する。なお、ハッシュテーブルを図面においては「Hashテーブル」と記載する。

【0067】

次に、ステップS502で作成したハッシュテーブルを、ステップS501において作成した有効期限付き認証キーにて暗号化を行う(図6のステップS503)。

【0068】

続いて、ステップS503で作成した暗号化されたハッシュテーブルと更新用のソフトウェアをソフトウェアダウンロードサーバ100に格納する。併せて、暗号化されたハッシュテーブルと有効期限付き認証キーをセキュリティユニット300に格納する(図6のステップS504)。

【0069】

これにより、情報端末200のソフトウェア更新処理の準備が完了となる。

【0070】

次に、図7、8のフローチャートを参照して、情報端末200のソフトウェア更新処理について説明する。

【0071】

はじめに、情報端末200は、セキュリティユニット300とBluetooth接続を行い、あらかじめセキュリティユニット300に格納しておいた有効期限付き認証キーと暗号化されたハッシュテーブルを取得する(図7のステップS601)。

【0072】

ステップS601で取得した有効期限付き認証キーの期限が有効かどうか判定する(図7のステップS602)。

【0073】

期限が有効であれば(ステップS602においてYes)、ステップS603に進む。一方、期限切れであれば(ステップS602においてNo)、ダウンロード処理を行えず終了する。

【0074】

次にソフトウェアダウンロードサーバ100より、暗号化されたハッシュテーブルを取得する(図7のステップS603)。ソフトウェアダウンロードサーバ100から取得したハッシュテーブルとセキュリティユニット300から取得したハッシュテーブルは同じ暗号キーで暗号化されたものである。

【0075】

それぞれ取得したハッシュテーブルを情報端末200内で復号化する(図7のステップS604)。有効期限付き認証キーはセキュリティユニット300から図7のステップS601において取得しており、復号にはこのキーを用いる。

【0076】

情報処理端末200内で復号した2つのハッシュテーブルを比較し(ステップS605)、同じものであれば(図8のステップS606においてYes)更新用ソフトウェアのダウンロードを開始するべくステップS607に進む。一方ハッシュテーブルが異なるものであれば(図8のステップS606においてNo)、動作は終了となる。

【0077】

更新用ソフトウェアをダウンロードする際には、情報端末200に対して有効期限付き認証キーの取得から更新用ソフトウェアのダウンロードまでを確実に実行するためにセキュリティユニット300の存在確認を行う(図8のステップS607)。これは有効期限付き認証キーを取得後に情報端末200が盗難にあった場合等に、不正にダウンロードできないようにするためである。セキュリティユニット300の存在確認は、タイマーのように一定の間隔にて行い、存在が確認できない場合は即時ダウンロードを中止し、終了する。また、存在確認の間隔は一定ではなく不定に行うようにしてもよい。例えばダウンロードが開始されたばかりの時は頻繁に確認を行うようにする、或いはダウンロードの終了が近づいた場合に頻繁に確認を行うようにする、といったように設定してもよい。

【0078】

セキュリティユニット300の存在を確認できたら(図8のステップS607においてYes)、ソフトウェアダウンロードサーバ100から更新用ソフトウェアのダウンロードを行う(図8のステップS608)。ダウンロード中は上述のとおり、セキュリティユニット300の存在確認を行う(図8のステップS609においてNo)。

【0079】

一方、セキュリティユニット300の存在を確認できない場合は(図8のステップS607においてNo)、動作は終了となる。

【0080】

ダウンロードが完了したら(図8のステップS609においてYes)、情報端末200内でダウンロードしたソフトのハッシュ値を計算する(図8のステップS610)。計算したハッシュ値を取得したハッシュテーブルと比較する(図8のステップS611)。

【0081】

比較の結果、同じハッシュ値であれば(図8のステップS611においてYes)、ソフトウェア更新処理を終了し、ソフトウェアの起動を許可する(図8のステップS612)。

【0082】

一方、ハッシュ値が正しくない場合は(図8のステップS611においてNo)、ソフトウェアが改ざんされているとし、起動は許可しない(図8のステップS613)。

【0083】

以上説明した本発明の実施形態は、以下に示すような多くの効果を奏する。

【0084】

第1の効果はネットワーク負荷を軽減できることである。

【0085】

その理由は、認証処理において、ネットワークを使用するのはハッシュテーブルの取得のみであり、情報端末200内で認証処理を行う方法であるためである。

【0086】

第2の効果は不正にダウンロードすることを防止できることである。

【0087】

その理由は、ダウンロード時は、情報端末200がBluetoothにてセキュリティユニット300と存在確認をしないとダウンロードできないためである。

【0088】

第3の効果は有効期限付き認証キーに有効期限を設定することで、不正なダウンロードを防止できることである。

【0089】

第4の効果は情報端末200側で改ざんされたソフトウェアの動作をさせないように判断できることである。

【0090】

その理由は、情報端末200がソフトウェアのハッシュ値計算し、ハッシュテーブルと比較するからである。

【0091】

また、本実施形態では、認証でネットワークを使用するのはハッシュテーブルの取得のみで認証処理は情報端末内で行うため、サーバとの認証処理におけるネットワーク負荷は発生しない。よって、特許文献1に記載の技術での問題点を解消している。

【0092】

また、本実施形態では近接無線においてセキュリティユニットの存在確認を行うため、設置場所が変わった場合でも位置情報等の再設定は必要ない。よって、特許文献2に記載の技術での問題点を解消している。

【0093】

更に、本実施形態では上述の構成に基づいて上記第1乃至第4の効果を奏することから特許文献3乃至7に記載の技術での問題点を解消している。

【0094】

次に、上述した本実施形態の変形例について説明する。本実施形態は種々の変形が可能であるが、その中から以下に3つの変形例を示す。

【0095】

第1の変形例を図9に示す。図9のようにシステム構成を、セキュリティユニット300ではなく、情報端末200と同じ構成の情報端末210に置き換えてもよい。情報端末210は図2に示した情報端末200と同じ構成であり、セキュリティユニット300と同じ機能を満足できる。

【0096】

ソフトウェアダウンロードする処理については、セキュリティユニット300を情報端末200に置き換えたものと同じであるため、処理の流れについては図示しない。

【0097】

次に、第2の変形例を図10に、第3の変形例を図11に示す。

【0098】

これらの変形例は、セキュリティユニット300とBluetooth規格ではない、近接無線通信手段を使用する例である。

【0099】

図10のようにシステム構成を、セキュリティユニット300ではなく、社員証のような非接触ICカード700に置き換えてもよい。非接触ICカード700と情報端末200はBluetooth通信の代わりに近接無線通信を行う。ソフトウェアダウンロード処理時に、セキュリティユニットとの代わりに情報端末200と近接無線通信を行うことで、同じ処理を実現できる。

【0100】

図11のようにシステム構成を、セキュリティユニット300ではなく、クレードル800に置き換えてもよい。クレードル800と情報端末200はBluetooth通信や、赤外線などの近接無線通信手段を用いれば、ソフトウェアダウンロード処理時にセキュリティユニットの代わりに情報端末200と近接無線通信を行うことで同じ処理を実現することができる。

【0101】

なお、上述のセキュリティユニット300をどのように利用するかは、利用者の自由である。例えば、情報端末200のソフトウェア更新作業を行うシステムエンジニアまたは保守員が情報端末200の存在する現地に出向いて更新作業を行うようにしてもよい。また、ハッシュテーブル、有効期限付き認証キーを格納したものを情報端末200の直接のユーザに送付して更新作業をユーザが行うようにしてもよい。

【0102】

また、上述の説明では認証キーが有効期限付きである前提で話を進めているが、必ずしも有効期限を設定する必要はない。もっとも、セキュリティの観点からは、キーの有効期限をあえて設け、その期限内でしか更新作業できないという方が適切である。また、有効期限付きであっても有効期限を100年後などに設定してしまい、実質的に有効期限が無いと同じにするように運用してもよい。本実施形態では有効期限を任意の長さに設定することが可能である。

【0103】

なお、本発明の実施形態である情報端末に組み込まれたソフトウェアの更新システムが有する各装置は、ハードウェアにより実現することもできるが、コンピュータをその情報端末に組み込まれたソフトウェアの更新システムが有する各装置として機能させるためのプログラムをコンピュータがコンピュータ読み取り可能な記録媒体から読み込んで実行することによっても実現することができる。

【0104】

また、本発明の実施形態による情報端末に組み込まれたソフトウェアの更新方法は、ハードウェアにより実現することもできるが、コンピュータにその方法を実行させるためのプログラムをコンピュータがコンピュータ読み取り可能な記録媒体から読み込んで実行することによっても実現することができる。

【0105】

また、上述した実施形態は、本発明の好適な実施形態ではあるが、上記実施形態のみに本発明の範囲を限定するものではなく、本発明の要旨を逸脱しない範囲において種々の変更を施した形態での実施が可能である。

【符号の説明】

【0106】

100 ソフトウェアダウンロードサーバ

101、205 ネットワーク通信部

102、202、302 CPU

103、204、303 メモリ部

200、210 情報端末

201、301 Bluetooth通信部

203 入力部

206 表示部

300 セキュリティユニット

700 非接触ICカード

800 クレードル

【特許請求の範囲】

【請求項1】

情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有する情報端末のソフトウェア更新システムにおいて、

前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、

前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、

前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新システム。

【請求項2】

請求項1に記載の情報端末のソフトウェア更新システムにおいて、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とする情報端末のソフトウェア更新システム。

【請求項3】

請求項1又は2に記載の情報端末のソフトウェア更新システムにおいて、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とする情報端末のソフトウェア更新システム。

【請求項4】

請求項1乃至3の何れか1項に記載の情報端末のソフトウェア更新システムにおいて、

前記セキュリティユニットは前記携帯端末としても動作可能であり、且つ、前記携帯端末は前記セキュリティユニットとしても動作可能であることを特徴とする情報端末のソフトウェア更新システム。

【請求項5】

自らに搭載されているソフトウェアの更新を行う情報端末において、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末。

【請求項6】

情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有するシステムの、前記情報端末のソフトウェア更新方法において、

前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、

前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、

前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新方法。

【請求項7】

請求項6に記載の情報端末のソフトウェア更新方法において、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とする情報端末のソフトウェア更新方法。

【請求項8】

請求項6又は7に記載の情報端末のソフトウェア更新方法において、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とする情報端末のソフトウェア更新方法。

【請求項9】

請求項6乃至8の何れか1項に記載の情報端末のソフトウェア更新方法において、

前記セキュリティユニットは前記携帯端末としても動作可能であり、且つ、前記携帯端末は前記セキュリティユニットとしても動作可能であることを特徴とする情報端末のソフトウェア更新方法。

【請求項10】

情報端末が自らに搭載されているソフトウェアの更新を行う際のソフトウェア更新方法において、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とするソフトウェア更新方法。

【請求項11】

自らに搭載されているソフトウェアの更新を行う情報端末に組み込まれるソフトウェア更新プログラムにおいて、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始する情報端末としてコンピュータを機能させることを特徴とするソフトウェア更新プログラム。

【請求項12】

請求項11に記載のソフトウェア更新プログラムにおいて、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とするソフトウェア更新プログラム。

【請求項13】

請求項11又は12に記載のソフトウェア更新プログラムにおいて、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とするソフトウェア更新プログラム。

【請求項1】

情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有する情報端末のソフトウェア更新システムにおいて、

前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、

前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、

前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新システム。

【請求項2】

請求項1に記載の情報端末のソフトウェア更新システムにおいて、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とする情報端末のソフトウェア更新システム。

【請求項3】

請求項1又は2に記載の情報端末のソフトウェア更新システムにおいて、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とする情報端末のソフトウェア更新システム。

【請求項4】

請求項1乃至3の何れか1項に記載の情報端末のソフトウェア更新システムにおいて、

前記セキュリティユニットは前記携帯端末としても動作可能であり、且つ、前記携帯端末は前記セキュリティユニットとしても動作可能であることを特徴とする情報端末のソフトウェア更新システム。

【請求項5】

自らに搭載されているソフトウェアの更新を行う情報端末において、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末。

【請求項6】

情報端末と、前記情報端末とネットワークを介して接続されており更新用ソフトウェアが格納されているソフトウェアダウンロードサーバと、前記情報端末と近接無線により通信可能なセキュリティユニットと、を有するシステムの、前記情報端末のソフトウェア更新方法において、

前記ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化し、

前記セキュリティユニットが、前記暗号化されたハッシュテーブル及び前記認証キーを前記ソフトウェアダウンロードサーバより取得し、

前記情報端末が、前記セキュリティユニットから前記暗号化されたハッシュテーブルを第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバから前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからの前記更新用ソフトウェアのダウンロードを開始することを特徴とする情報端末のソフトウェア更新方法。

【請求項7】

請求項6に記載の情報端末のソフトウェア更新方法において、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とする情報端末のソフトウェア更新方法。

【請求項8】

請求項6又は7に記載の情報端末のソフトウェア更新方法において、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とする情報端末のソフトウェア更新方法。

【請求項9】

請求項6乃至8の何れか1項に記載の情報端末のソフトウェア更新方法において、

前記セキュリティユニットは前記携帯端末としても動作可能であり、且つ、前記携帯端末は前記セキュリティユニットとしても動作可能であることを特徴とする情報端末のソフトウェア更新方法。

【請求項10】

情報端末が自らに搭載されているソフトウェアの更新を行う際のソフトウェア更新方法において、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始することを特徴とするソフトウェア更新方法。

【請求項11】

自らに搭載されているソフトウェアの更新を行う情報端末に組み込まれるソフトウェア更新プログラムにおいて、

ソフトウェアダウンロードサーバが、有効期限付きの認証キーを作成し、前記更新用ソフトウェアに含まれるファイルのハッシュ値をファイル毎に計算することによりファイルのハッシュ値を一覧にしたハッシュテーブルを作成し、当該ハッシュテーブルを前記認証キーで暗号化することにより作成した、当該暗号化されたハッシュテーブルを、近接無線により通信可能なセキュリティユニットから第1のテーブルとして取得し、前記セキュリティユニットから前記認証キーを取得し、当該認証キーの期限が有効であるかどうかを判定し、当該判定の結果が有効であれば、前記ソフトウェアダウンロードサーバからネットワークを介して前記暗号化されたハッシュテーブルを第2のテーブルとして取得し、前記第1のテーブル及び第2のテーブルを前記認証キーで復号化し、復号後の前記第1のテーブル及び第2のテーブルを比較して、同一であれば前記ソフトウェアダウンロードサーバからネットワークを介して前記更新用ソフトウェアのダウンロードを開始する情報端末としてコンピュータを機能させることを特徴とするソフトウェア更新プログラム。

【請求項12】

請求項11に記載のソフトウェア更新プログラムにおいて、

前記情報端末が、前記開始した前記ダウンロードが終了するまでの間は前記セキュリティユニットの存在確認を一定又は不定の間隔で試み、前記試みの結果前記セキュリティユニットの存在が確認できなかった場合は前記ダウンロードを中止することを特徴とするソフトウェア更新プログラム。

【請求項13】

請求項11又は12に記載のソフトウェア更新プログラムにおいて、

前記情報端末が、前記ダウンロードが完了したら、ダウンロードした更新用ソフトウェアのハッシュ値を計算し、当該計算をしたハッシュ値と、前記復号後の前記第1のテーブル又は第2のテーブルの何れかのハッシュ値とを比較して、同一であれば前記ダウンロードした更新用ソフトウェアの起動を許可することを特徴とするソフトウェア更新プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2011−100328(P2011−100328A)

【公開日】平成23年5月19日(2011.5.19)

【国際特許分類】

【出願番号】特願2009−254920(P2009−254920)

【出願日】平成21年11月6日(2009.11.6)

【出願人】(000227205)NECインフロンティア株式会社 (1,047)

【Fターム(参考)】

【公開日】平成23年5月19日(2011.5.19)

【国際特許分類】

【出願日】平成21年11月6日(2009.11.6)

【出願人】(000227205)NECインフロンティア株式会社 (1,047)

【Fターム(参考)】

[ Back to top ]