情報端末装置および情報処理方法

【課題】 パーソナルコンピュータにセキュリティ対策が施されていること自体を意識させずに使用させ、その使用自体によってパーソナルコンピュータの存在位置や、利用状況に関する情報を所定のサーバ等に通知するパーソナルコンピュータ等の情報端末装置提供することを課題とする。

【解決手段】情報端末装置に認証情報が所定時間内に入力されたか否かを検出する検出部と、前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有する。

【解決手段】情報端末装置に認証情報が所定時間内に入力されたか否かを検出する検出部と、前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、パーソナルコンピュータなどの情報端末装置に情報漏洩監視機能を付加した情報端末装置に関し、より詳しくは、端末装置内の所定の情報が漏洩したか否かを通知可能な情報漏洩監視機能を有した情報端末装置に関する。

【背景技術】

【0002】

近年、パーソナルコンピュータの機能が向上し、小型パーソナルコンピュータであっても、大容量の記憶装置を備え、高速で処理が可能になってきている。その小型、高性能化したパーソナルコンピュータは、携帯に至便となり、また、各種のデータを大量に記憶して使用される機会が多くなっている。容易に携帯可能になったことにより、パーソナルコンピュータが盗難に会い易く、また紛失する機会も多くなっている。この様な事態に対処するために、パーソナルコンピュータ内部に記憶格納されているデータを、第三者がアクセスし辛くし、また盗難、紛失したパーソナルコンピュータ自体の所在を確認する方法が種々開発されている。例えば、特許文献1には、第三者にはダミーデータを見せて、携帯端末がセキュリティモードで動作していることを分からないようにして、第三者の操作履歴の追跡が可能な携帯端末に関する技術が開示されている。また、特許文献2には、パスワードを用いることなく、また特別なハードウェアの追加なしに、十分にセキュリティ性の高いユーザ認証を実現した情報端末装置が開示されている。

【0003】

上記特許文献1の発明は、ダミーデータとして、例えば偽電話帳などを表示することが記載されているが、この様なダミーデータは、容易に分かる様に、一度その電話帳に表示されている電話番号に第三者が通話を行えば、表示されている電話帳がダミーデータであることが発覚し、延いては、使用している携帯端末が情報漏洩防止のために何らかのモードに設定されていることが発覚し、セキュリティモードに設定されていることが見破られる可能性が高い。また、特許文献2に記載の発明では、個人情報を基に、ユーザ認証用問題を表示し、その回答に基づいて、認証を行う方法であり、第三者には正解を出し難いものの、このユーザ認証問題が認証を行う機能自体であることが、第三者に明白に分かるので、第三者がこの問題の回答に注力することにより、セキュリティが破られる可能性が高いという問題を含んでいる。この様に、パーソナルコンピュータなどの携帯端末や、携帯電話などのセキュリティに関する技術は、ユーザ認証やダミーデータなどで、パーソナルコンピュータに対する利用制限やアクセス制限を実施するものが主流であり、上記した様な問題を有したものであった。

【特許文献1】特開2006−14158号公報

【特許文献2】特開2006−11959号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明は、パーソナルコンピュータにセキュリティ対策が施されていること自体を意識させずに使用させ、その使用自体によってパーソナルコンピュータの存在位置や、利用状況に関する情報を所定のサーバ等に通知する様にして、当パーソナルコンピュータの奪回乃至は、当パーソナルコンピュータに格納されている機密情報自体が漏洩しているか否かを検出可能なパーソナルコンピュータ等の情報端末装置を提供することを課題とする。

【課題を解決するための手段】

【0005】

上記した様に、本発明は、盗難や紛失によって第三者にわたったパーソナルコンピュータなどの情報端末装置中の機密情報は、隠蔽しておき、第三者にむしろ、当パーソナルコンピュータを容易に使用できる様に構成しておくとの従来技術には無い着想を得てなされたものである。すなわち、第三者が頻繁にパーソナルコンピュータを使用し、この頻繁な使用中に、第三者が当パーソナルコンピュータを通信回線などに接続した場合に、当パーソナルコンピュータの存在位置に関する情報を取得できる様にすれば、パーソナルコンピュータ自体の奪還が可能になる。また、パーソナルコンピュータが紛失した場合に、実際に当パーソナルコンピュータに格納されているデータ情報が漏洩しているのか否かをも確認可能に構成し、漏洩していれば機密情報漏洩に対する対策などが迅速にとり得る、との着想を得てなされたものである。

【0006】

本発明の実施例の1側面において、認証情報が所定時間内に入力されたか否かを検出する検出部と、前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有した情報端末装置が提供される。

【0007】

また、上記側面において、予め設定されているアドレス先との通信を行うための通信インターフェース部を有し、前記ログ処理部に記憶格納されている前記履歴情報を前記アドレスに送信する送信処理部を有することも好ましい。さらに、前記検出部が前記認証情報を前記所定時間内に検出し、前記判定部が前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記処理部は第2のモードによる処理を行うように構成することも好ましい。さらに、第1の情報と第2の情報とを記憶格納するための記憶部を有し、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合の回数を計数する計数部を有し、前記計数部の前記回数の計数値が所定の計数値を超えた場合に、前記第1のモードでは使用しない前記第2の情報を前記記憶部から消去または、変更するための機密情報処理部を有する構成も好ましい。

【0008】

また、本発明の実施例の他の側面において、情報端末装置の処理部が、認証情報が所定時間内に入力されたか否かを検出するステップと、前記認証情報が所定の認証情報と一致するか否かを判定するステップと、前記所定時間内に前記認証情報が検出されなかった場合、または、前記所定時間内に前記認証情報が検出され、前記所定の認証情報と一致しないと判定された場合に、第1のモードによる処理を行うステップと、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するステップとを有した情報処理方法が提供される。

【0009】

また、上記側面において、予め設定されているアドレスに接続するステップと、前記操作履歴情報を前記アドレスに送信するステップとを有することも好ましく、さらに、認証情報が所定時間内に入力されたか否かを検出するステップで、前記認証情報が前記所定時間内に検出され、前記認証情報が所定の認証情報と一致するか否かを判定するステップで、前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記第1のモードと異なる第2のモードによる処理を行うステップを有することも好ましい。

【発明の効果】

【0010】

上記した様に、本発明は、盗難や紛失によって第三者にわたったパーソナルコンピュータなどの情報端末装置中の機密情報は、隠蔽しておき、第三者にむしろ、当パーソナルコンピュータを容易に使用できる様に構成しておくので、第三者の頻繁なパーソナルコンピュータの使用を誘発し易く、この頻繁な使用中に、第三者が当パーソナルコンピュータを通信回線などに接続した場合に、当パーソナルコンピュータの存在位置に関する情報を取得することが可能になり、また、パーソナルコンピュータが紛失した場合に、実際に当パーソナルコンピュータに格納されているデータ情報が漏洩しているのか否かをも確認可能に構成し、漏洩していれば機密情報漏洩に対する対策などが迅速にとり得る。

【発明を実施するための最良の形態】

【0011】

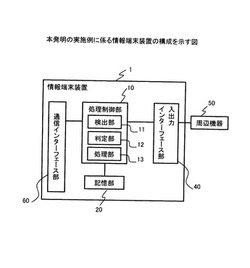

図1および図2を参照して、本発明の実施例に係る情報端末装置1の構成と、この情報端末装置1の記憶部20の構成を説明する。この記憶部20はハードディスクで構成することが好ましいが、半導体メモリや書き込み、読み出しが可能な記録媒体で構成してもよく、さらに、読み取り専用のCD(コンパクトディスク)と書き込み可能な記憶媒体等を併用しても良い。

【0012】

情報端末装置1には、CPU(Central Processing Unit)を有した処理制御部10に、キーボード、マウス等の周辺機器50からの入力を検出する検出部11、所定の値や条件との比較などの判定処理を行う判定部12、記憶部20に記憶格納されたプログラムなどを読み取り、そのプログラムに記載された命令を実行する処理部13等の各機能部が構成されている。その他処理制御部10には、図示していないインターネットなどの通信回線と接続可能で通信回線とのインターフェースを有する通信インターフェース部60や、キーボード、表示装置、外部記憶装置等の周辺機器50との接続を可能にし、情報の送受を行うための入出力インターフェース40の制御を行う機能が搭載されている。

【0013】

図2は、記憶部20に記憶格納されている各プログラムやデータ領域、作業領域等を示した図である。暗号化処理部70は、記憶部20に格納する各種のデータや、図示していないサーバ等と通信を行う際に、データの暗号化を行うプログラムが格納されている。セキュリティ対象領域72は、本発明で、機密性や秘匿性を重視したデータ等を格納する領域である。認証部73は、本情報端末装置1の立ち上げの際に、認証処理を行うためのプログラムが格納されている。ログ処理部74は、利用者がアクセスしたデータや、アクセス時刻などの情報をログ情報として、記憶部20に記憶するためのプログラムが格納されている。通信処理部76には、通信インターフェース部60、通信回線を介して入力乃至は記憶格納されているアドレス先との接続を行うための各種通信プログラムが格納されている。アプリケーション領域78には、各種のアプリケーションのプログラムが格納されている。通常データ領域80は、セキュリティを重視するデータを格納するためのセキュリティ対象データ領域72と異なり、秘匿性の低いデータや、通常の処理の際に使用したり、生成されるデータを記憶格納するための領域である。このセキュリティ対象領域72と通常データ領域80との2つの領域を有して、記憶部20を使用している点は本発明の特徴でもある。さらに、起動制御部82には、情報端末装置1に電源が投入された際に、起動されるBAIOS(BASIC INPUT/OUTPUT SYSTEM)等のプログラムが格納されており、OS(Operating System)はOS84に記憶格納されている。

【0014】

この図2に示す各プログラムまたはデータ領域と、本発明の2つのモードとの関係を図3に示す。本発明で動作のモードを、裏モードである第1のモードと通常モードである第2のモードに分けた理由は、この裏モードであっても、情報端末装置1を通常、利用していない者には、情報端末装置1は、通常の動作を行なっている様に認識させるためであり、第2のモードは、秘匿性の高い処理を行うためである。したがって、第1のモードで、情報端末装置1が動作していても、通常、当情報端末装置1を使用していない利用者にとっては、違和感無く情報端末装置1を使用できる。

【0015】

この第2の通常モードで稼働するプログラム乃至はデータや作業領域は、全プログラム乃至は全領域であり、この通常モードで稼働するプログラム乃至は記憶領域中の暗号化処理部70、セキュリティ対象領域72を除いた認証部73からOS84までに限定したものが第1モード(裏モード)で稼働するプログラム乃至は領域である。

【0016】

つぎに、この様に構成し、モードにより稼働するプログラム乃至は領域を分けた本発明の1実施例の動作を図4に示す処理フローに従って説明する。情報端末装置1に電源が投入されると、起動制御部82が動作し、情報端末装置1の入力画面はパスワード入力画面になる。ここで、本実施例では、入力画面に通常のパーソナルコンピュータなどの入力画面の様に、パスワード入力画面は表示されずに、例えば壁紙のみが表示される(ステップ200)。この表示のまま、例えば、検出部11によって、パスワード等の認証に必要な入力があるか否かが判定される(ステップ202)。入力が有ると(ステップ202でYESの場合)、この入力されたデータが、情報端末装置1に記憶されている認証情報と一致するか否かが判定される(ステップ204)。この判定により、入力されたデータと記憶されている認証情報とが一致する場合(ステップ204でYESの場合)、通常モードで情報端末装置1のシステムは起動される(ステップ206)。ステップ204で、認証情報と入力されたデータが一致しない場合には(ステップ204でNOの場合)、処理はステップ210に進む。またステップ202でNOの場合にも、処理はステップ210に進み、情報端末装置1に電源が投入された後、所定時間が経過したか否かが判定される。所定時間が経過していない場合には、処理はステップ200に戻り、パスワード入力待ちとなる。

【0017】

所定時間が経過した場合(ステップ210でYESの場合)、ステップ212に進む。この場合は、パスワードなど認証に必要なデータが入力されないか、入力データが認証情報に一致せず、所定の時間が経過した場合であり、この情報端末装置1を通常使用している利用者ではないと判断できる。本情報端末装置1では、この考えのもとに、ステップ210でYESの判定の場合には、今、情報端末装置1を操作している利用者は、警戒すべきものと推定し、裏モードで情報端末装置1のシステムを起動する(ステップ212)。この情報端末装置1の開始から、ステップ212までの処理の回数は、例えば処理部13でカウントおよび回数を記憶しておくので、ステップ214において、この起動回数が所定数を超えたか否かが判定される。なお、この起動回数は、一度、通常モードで起動された場合にリセットされる様に構成することが好ましいが、リセットのトリガは、これ以外でも良い。

【0018】

ステップ214でYESの場合、裏モードでの起動が、所定回数を超えたので、この情報端末装置1は、通常の使用方法を知らない、例えば第三者がかなりの期間使用していることが推定され、秘密保持すべき暗号化処理部70やセキュリティ対象領域72のデータがこの第三者に見破れ無い様に、これらを消去乃至は破壊、上書きにより解読乃至は使用不可にする(ステップ216)。ステップ214でNOの場合には、現在、操作されているデータや、時刻などの履歴情報を取得し(ステップ220)、この履歴情報をログ処理部74にログ情報として記録する。このログ情報の記録データの例を図5(A)に示す。図5(A)で、No.欄92は、ログデータの発生順序を示し、データ名94は、操作によりアクセスされたデータ名を示し、時刻96は、その操作の発生時刻を年、月、日、時刻の順に記録したものである。また、操作が通信回線などを使用した場合の履歴情報としては、図5(A)の記録データに加え、通信先アドレス98を付加した図5(B)に示す記録データの形式が好ましい。つぎに、このログ情報が発生し、記録されると、情報端末装置1の処理部13は、情報端末装置1は、通信回線に接続されているか、通信先のアドレスが設定されているかなどの通信可能か否かの情報を通信インターフェース部60の状態を検出して取得し(ステップ230、ステップ240)、通信可能であると判断できた場合には(ステップ240でYESの場合)、記憶されているログデータを、所定の通信先に通知し(ステップ250)、一連の処理を終了する。またステップ240でNOの場合にも、一連の処理を終了する。なお、ステップ240でNOの場合、およびステップ250の処理が終了した場合に、再度、ステップ220に戻り、履歴情報を取得する様に処理を行っても良く、さらに一連の処理の終了は、情報端末装置1の電源断等のイベント検出後に行う様に処理を行っても良い。

【産業上の利用可能性】

【0019】

情報端末装置1の電源を投入するとBIOSレベルでユーザ認証を行う際に、画面上にはパスワード要求をおこなうメッセージ等は表示せず、この情報端末装置1の持ち主のみ分かるタイミングでパスワードが入力可能な入力時間を設定したり、上記タイミングで正しいパスワードが入力された場合、パソコンの持ち主が本来の環境で使用すべき状況(通常モード)で起動させ、認証に必要なパスワード等が入力されなかっても、情報端末装置1の入手者を油断させてそのまま利用させ、標準的なアプリケーションのみが使用可能な状態(裏モード)で起動し、重要情報等はファイル/フォルダごと見えない状況でオペレーティングシステムが起動させても良い。このとき利用者の操作を全てトレースし、隠しファイルに操作履歴を格納するとともに各種ネットワーク設定情報を収集する。定期的に通報用サーバに接続を試み、接続可能な状態であれば収集した操作履歴と各種ネットワーク情報を通報用サーバに送信する。

【0020】

上記した様に、サーバに操作履歴情報が送信され、この情報を分析することにより、情報端末装置1が、どこのネットワークに接続されているか、またどんな操作がおこなわれているかを確認できる。従って、情報端末装置1の入手者の居場所を探るとともに、重要なファイルにアクセスの手がのびていないかが確認できる。

【図面の簡単な説明】

【0021】

【図1】本発明の実施例に係る情報端末装置の構成を示す図。

【図2】本発明の実施例に係る記憶部の構成を示す図。

【図3】各プログラムまたは領域とモードの関係を示す図。

【図4】本発明の実施例における処理フローを示す図。

【図5】ログの記録データの例を示す図。

【符号の説明】

【0022】

1・・・・端末装置

10・・・処理制御部

20・・・記憶部

70・・・暗号化処理部

72・・・セキュリティ対象データ領域

80・・・通常データ領域

84・・・OS

【技術分野】

【0001】

本発明は、パーソナルコンピュータなどの情報端末装置に情報漏洩監視機能を付加した情報端末装置に関し、より詳しくは、端末装置内の所定の情報が漏洩したか否かを通知可能な情報漏洩監視機能を有した情報端末装置に関する。

【背景技術】

【0002】

近年、パーソナルコンピュータの機能が向上し、小型パーソナルコンピュータであっても、大容量の記憶装置を備え、高速で処理が可能になってきている。その小型、高性能化したパーソナルコンピュータは、携帯に至便となり、また、各種のデータを大量に記憶して使用される機会が多くなっている。容易に携帯可能になったことにより、パーソナルコンピュータが盗難に会い易く、また紛失する機会も多くなっている。この様な事態に対処するために、パーソナルコンピュータ内部に記憶格納されているデータを、第三者がアクセスし辛くし、また盗難、紛失したパーソナルコンピュータ自体の所在を確認する方法が種々開発されている。例えば、特許文献1には、第三者にはダミーデータを見せて、携帯端末がセキュリティモードで動作していることを分からないようにして、第三者の操作履歴の追跡が可能な携帯端末に関する技術が開示されている。また、特許文献2には、パスワードを用いることなく、また特別なハードウェアの追加なしに、十分にセキュリティ性の高いユーザ認証を実現した情報端末装置が開示されている。

【0003】

上記特許文献1の発明は、ダミーデータとして、例えば偽電話帳などを表示することが記載されているが、この様なダミーデータは、容易に分かる様に、一度その電話帳に表示されている電話番号に第三者が通話を行えば、表示されている電話帳がダミーデータであることが発覚し、延いては、使用している携帯端末が情報漏洩防止のために何らかのモードに設定されていることが発覚し、セキュリティモードに設定されていることが見破られる可能性が高い。また、特許文献2に記載の発明では、個人情報を基に、ユーザ認証用問題を表示し、その回答に基づいて、認証を行う方法であり、第三者には正解を出し難いものの、このユーザ認証問題が認証を行う機能自体であることが、第三者に明白に分かるので、第三者がこの問題の回答に注力することにより、セキュリティが破られる可能性が高いという問題を含んでいる。この様に、パーソナルコンピュータなどの携帯端末や、携帯電話などのセキュリティに関する技術は、ユーザ認証やダミーデータなどで、パーソナルコンピュータに対する利用制限やアクセス制限を実施するものが主流であり、上記した様な問題を有したものであった。

【特許文献1】特開2006−14158号公報

【特許文献2】特開2006−11959号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明は、パーソナルコンピュータにセキュリティ対策が施されていること自体を意識させずに使用させ、その使用自体によってパーソナルコンピュータの存在位置や、利用状況に関する情報を所定のサーバ等に通知する様にして、当パーソナルコンピュータの奪回乃至は、当パーソナルコンピュータに格納されている機密情報自体が漏洩しているか否かを検出可能なパーソナルコンピュータ等の情報端末装置を提供することを課題とする。

【課題を解決するための手段】

【0005】

上記した様に、本発明は、盗難や紛失によって第三者にわたったパーソナルコンピュータなどの情報端末装置中の機密情報は、隠蔽しておき、第三者にむしろ、当パーソナルコンピュータを容易に使用できる様に構成しておくとの従来技術には無い着想を得てなされたものである。すなわち、第三者が頻繁にパーソナルコンピュータを使用し、この頻繁な使用中に、第三者が当パーソナルコンピュータを通信回線などに接続した場合に、当パーソナルコンピュータの存在位置に関する情報を取得できる様にすれば、パーソナルコンピュータ自体の奪還が可能になる。また、パーソナルコンピュータが紛失した場合に、実際に当パーソナルコンピュータに格納されているデータ情報が漏洩しているのか否かをも確認可能に構成し、漏洩していれば機密情報漏洩に対する対策などが迅速にとり得る、との着想を得てなされたものである。

【0006】

本発明の実施例の1側面において、認証情報が所定時間内に入力されたか否かを検出する検出部と、前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有した情報端末装置が提供される。

【0007】

また、上記側面において、予め設定されているアドレス先との通信を行うための通信インターフェース部を有し、前記ログ処理部に記憶格納されている前記履歴情報を前記アドレスに送信する送信処理部を有することも好ましい。さらに、前記検出部が前記認証情報を前記所定時間内に検出し、前記判定部が前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記処理部は第2のモードによる処理を行うように構成することも好ましい。さらに、第1の情報と第2の情報とを記憶格納するための記憶部を有し、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合の回数を計数する計数部を有し、前記計数部の前記回数の計数値が所定の計数値を超えた場合に、前記第1のモードでは使用しない前記第2の情報を前記記憶部から消去または、変更するための機密情報処理部を有する構成も好ましい。

【0008】

また、本発明の実施例の他の側面において、情報端末装置の処理部が、認証情報が所定時間内に入力されたか否かを検出するステップと、前記認証情報が所定の認証情報と一致するか否かを判定するステップと、前記所定時間内に前記認証情報が検出されなかった場合、または、前記所定時間内に前記認証情報が検出され、前記所定の認証情報と一致しないと判定された場合に、第1のモードによる処理を行うステップと、前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するステップとを有した情報処理方法が提供される。

【0009】

また、上記側面において、予め設定されているアドレスに接続するステップと、前記操作履歴情報を前記アドレスに送信するステップとを有することも好ましく、さらに、認証情報が所定時間内に入力されたか否かを検出するステップで、前記認証情報が前記所定時間内に検出され、前記認証情報が所定の認証情報と一致するか否かを判定するステップで、前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記第1のモードと異なる第2のモードによる処理を行うステップを有することも好ましい。

【発明の効果】

【0010】

上記した様に、本発明は、盗難や紛失によって第三者にわたったパーソナルコンピュータなどの情報端末装置中の機密情報は、隠蔽しておき、第三者にむしろ、当パーソナルコンピュータを容易に使用できる様に構成しておくので、第三者の頻繁なパーソナルコンピュータの使用を誘発し易く、この頻繁な使用中に、第三者が当パーソナルコンピュータを通信回線などに接続した場合に、当パーソナルコンピュータの存在位置に関する情報を取得することが可能になり、また、パーソナルコンピュータが紛失した場合に、実際に当パーソナルコンピュータに格納されているデータ情報が漏洩しているのか否かをも確認可能に構成し、漏洩していれば機密情報漏洩に対する対策などが迅速にとり得る。

【発明を実施するための最良の形態】

【0011】

図1および図2を参照して、本発明の実施例に係る情報端末装置1の構成と、この情報端末装置1の記憶部20の構成を説明する。この記憶部20はハードディスクで構成することが好ましいが、半導体メモリや書き込み、読み出しが可能な記録媒体で構成してもよく、さらに、読み取り専用のCD(コンパクトディスク)と書き込み可能な記憶媒体等を併用しても良い。

【0012】

情報端末装置1には、CPU(Central Processing Unit)を有した処理制御部10に、キーボード、マウス等の周辺機器50からの入力を検出する検出部11、所定の値や条件との比較などの判定処理を行う判定部12、記憶部20に記憶格納されたプログラムなどを読み取り、そのプログラムに記載された命令を実行する処理部13等の各機能部が構成されている。その他処理制御部10には、図示していないインターネットなどの通信回線と接続可能で通信回線とのインターフェースを有する通信インターフェース部60や、キーボード、表示装置、外部記憶装置等の周辺機器50との接続を可能にし、情報の送受を行うための入出力インターフェース40の制御を行う機能が搭載されている。

【0013】

図2は、記憶部20に記憶格納されている各プログラムやデータ領域、作業領域等を示した図である。暗号化処理部70は、記憶部20に格納する各種のデータや、図示していないサーバ等と通信を行う際に、データの暗号化を行うプログラムが格納されている。セキュリティ対象領域72は、本発明で、機密性や秘匿性を重視したデータ等を格納する領域である。認証部73は、本情報端末装置1の立ち上げの際に、認証処理を行うためのプログラムが格納されている。ログ処理部74は、利用者がアクセスしたデータや、アクセス時刻などの情報をログ情報として、記憶部20に記憶するためのプログラムが格納されている。通信処理部76には、通信インターフェース部60、通信回線を介して入力乃至は記憶格納されているアドレス先との接続を行うための各種通信プログラムが格納されている。アプリケーション領域78には、各種のアプリケーションのプログラムが格納されている。通常データ領域80は、セキュリティを重視するデータを格納するためのセキュリティ対象データ領域72と異なり、秘匿性の低いデータや、通常の処理の際に使用したり、生成されるデータを記憶格納するための領域である。このセキュリティ対象領域72と通常データ領域80との2つの領域を有して、記憶部20を使用している点は本発明の特徴でもある。さらに、起動制御部82には、情報端末装置1に電源が投入された際に、起動されるBAIOS(BASIC INPUT/OUTPUT SYSTEM)等のプログラムが格納されており、OS(Operating System)はOS84に記憶格納されている。

【0014】

この図2に示す各プログラムまたはデータ領域と、本発明の2つのモードとの関係を図3に示す。本発明で動作のモードを、裏モードである第1のモードと通常モードである第2のモードに分けた理由は、この裏モードであっても、情報端末装置1を通常、利用していない者には、情報端末装置1は、通常の動作を行なっている様に認識させるためであり、第2のモードは、秘匿性の高い処理を行うためである。したがって、第1のモードで、情報端末装置1が動作していても、通常、当情報端末装置1を使用していない利用者にとっては、違和感無く情報端末装置1を使用できる。

【0015】

この第2の通常モードで稼働するプログラム乃至はデータや作業領域は、全プログラム乃至は全領域であり、この通常モードで稼働するプログラム乃至は記憶領域中の暗号化処理部70、セキュリティ対象領域72を除いた認証部73からOS84までに限定したものが第1モード(裏モード)で稼働するプログラム乃至は領域である。

【0016】

つぎに、この様に構成し、モードにより稼働するプログラム乃至は領域を分けた本発明の1実施例の動作を図4に示す処理フローに従って説明する。情報端末装置1に電源が投入されると、起動制御部82が動作し、情報端末装置1の入力画面はパスワード入力画面になる。ここで、本実施例では、入力画面に通常のパーソナルコンピュータなどの入力画面の様に、パスワード入力画面は表示されずに、例えば壁紙のみが表示される(ステップ200)。この表示のまま、例えば、検出部11によって、パスワード等の認証に必要な入力があるか否かが判定される(ステップ202)。入力が有ると(ステップ202でYESの場合)、この入力されたデータが、情報端末装置1に記憶されている認証情報と一致するか否かが判定される(ステップ204)。この判定により、入力されたデータと記憶されている認証情報とが一致する場合(ステップ204でYESの場合)、通常モードで情報端末装置1のシステムは起動される(ステップ206)。ステップ204で、認証情報と入力されたデータが一致しない場合には(ステップ204でNOの場合)、処理はステップ210に進む。またステップ202でNOの場合にも、処理はステップ210に進み、情報端末装置1に電源が投入された後、所定時間が経過したか否かが判定される。所定時間が経過していない場合には、処理はステップ200に戻り、パスワード入力待ちとなる。

【0017】

所定時間が経過した場合(ステップ210でYESの場合)、ステップ212に進む。この場合は、パスワードなど認証に必要なデータが入力されないか、入力データが認証情報に一致せず、所定の時間が経過した場合であり、この情報端末装置1を通常使用している利用者ではないと判断できる。本情報端末装置1では、この考えのもとに、ステップ210でYESの判定の場合には、今、情報端末装置1を操作している利用者は、警戒すべきものと推定し、裏モードで情報端末装置1のシステムを起動する(ステップ212)。この情報端末装置1の開始から、ステップ212までの処理の回数は、例えば処理部13でカウントおよび回数を記憶しておくので、ステップ214において、この起動回数が所定数を超えたか否かが判定される。なお、この起動回数は、一度、通常モードで起動された場合にリセットされる様に構成することが好ましいが、リセットのトリガは、これ以外でも良い。

【0018】

ステップ214でYESの場合、裏モードでの起動が、所定回数を超えたので、この情報端末装置1は、通常の使用方法を知らない、例えば第三者がかなりの期間使用していることが推定され、秘密保持すべき暗号化処理部70やセキュリティ対象領域72のデータがこの第三者に見破れ無い様に、これらを消去乃至は破壊、上書きにより解読乃至は使用不可にする(ステップ216)。ステップ214でNOの場合には、現在、操作されているデータや、時刻などの履歴情報を取得し(ステップ220)、この履歴情報をログ処理部74にログ情報として記録する。このログ情報の記録データの例を図5(A)に示す。図5(A)で、No.欄92は、ログデータの発生順序を示し、データ名94は、操作によりアクセスされたデータ名を示し、時刻96は、その操作の発生時刻を年、月、日、時刻の順に記録したものである。また、操作が通信回線などを使用した場合の履歴情報としては、図5(A)の記録データに加え、通信先アドレス98を付加した図5(B)に示す記録データの形式が好ましい。つぎに、このログ情報が発生し、記録されると、情報端末装置1の処理部13は、情報端末装置1は、通信回線に接続されているか、通信先のアドレスが設定されているかなどの通信可能か否かの情報を通信インターフェース部60の状態を検出して取得し(ステップ230、ステップ240)、通信可能であると判断できた場合には(ステップ240でYESの場合)、記憶されているログデータを、所定の通信先に通知し(ステップ250)、一連の処理を終了する。またステップ240でNOの場合にも、一連の処理を終了する。なお、ステップ240でNOの場合、およびステップ250の処理が終了した場合に、再度、ステップ220に戻り、履歴情報を取得する様に処理を行っても良く、さらに一連の処理の終了は、情報端末装置1の電源断等のイベント検出後に行う様に処理を行っても良い。

【産業上の利用可能性】

【0019】

情報端末装置1の電源を投入するとBIOSレベルでユーザ認証を行う際に、画面上にはパスワード要求をおこなうメッセージ等は表示せず、この情報端末装置1の持ち主のみ分かるタイミングでパスワードが入力可能な入力時間を設定したり、上記タイミングで正しいパスワードが入力された場合、パソコンの持ち主が本来の環境で使用すべき状況(通常モード)で起動させ、認証に必要なパスワード等が入力されなかっても、情報端末装置1の入手者を油断させてそのまま利用させ、標準的なアプリケーションのみが使用可能な状態(裏モード)で起動し、重要情報等はファイル/フォルダごと見えない状況でオペレーティングシステムが起動させても良い。このとき利用者の操作を全てトレースし、隠しファイルに操作履歴を格納するとともに各種ネットワーク設定情報を収集する。定期的に通報用サーバに接続を試み、接続可能な状態であれば収集した操作履歴と各種ネットワーク情報を通報用サーバに送信する。

【0020】

上記した様に、サーバに操作履歴情報が送信され、この情報を分析することにより、情報端末装置1が、どこのネットワークに接続されているか、またどんな操作がおこなわれているかを確認できる。従って、情報端末装置1の入手者の居場所を探るとともに、重要なファイルにアクセスの手がのびていないかが確認できる。

【図面の簡単な説明】

【0021】

【図1】本発明の実施例に係る情報端末装置の構成を示す図。

【図2】本発明の実施例に係る記憶部の構成を示す図。

【図3】各プログラムまたは領域とモードの関係を示す図。

【図4】本発明の実施例における処理フローを示す図。

【図5】ログの記録データの例を示す図。

【符号の説明】

【0022】

1・・・・端末装置

10・・・処理制御部

20・・・記憶部

70・・・暗号化処理部

72・・・セキュリティ対象データ領域

80・・・通常データ領域

84・・・OS

【特許請求の範囲】

【請求項1】

情報端末装置であって、

認証情報が所定時間内に入力されたか否かを検出する検出部と、

前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、

前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、

前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有した情報端末装置。

【請求項2】

予め設定されているアドレス先との通信を行うための通信インターフェース部を有し、前記ログ処理部に記憶格納されている前記履歴情報を前記アドレス先に送信する送信処理部を有した請求項1に記載の情報端末装置。

【請求項3】

前記検出部が前記認証情報を前記所定時間内に検出し、前記判定部が前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記処理部は第2のモードによる処理を行うことを特徴とする請求項1または請求項2のいずれかに記載の情報端末装置。

【請求項4】

第1の情報と第2の情報とを記憶格納するための記憶部を有し、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合の回数を計数する計数部を有し、前記計数部の前記回数の計数値が所定の計数値を超えた場合に、前記第1のモードでは使用しない前記第2の情報を前記記憶部から消去または、変更するための機密情報処理部を有する請求項1乃至請求項3のいずれかに記載の情報端末装置。

【請求項5】

情報端末装置において、前記情報端末装置の処理部が、

認証情報が所定時間内に入力されたか否かを検出するステップと、

前記認証情報が所定の認証情報と一致するか否かを判定するステップと、

前記所定時間内に前記認証情報が検出されなかった場合、または、前記所定時間内に前記認証情報が検出され、前記所定の認証情報と一致しないと判定された場合に、第1のモードによる処理を行うステップと、

前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するステップとを有した情報処理方法。

【請求項6】

予め設定されているアドレス先に接続するステップと、前記操作履歴情報を前記アドレス先に送信するステップとを有した請求項5に記載の情報処理方法。

【請求項7】

認証情報が所定時間内に入力されたか否かを検出するステップで、前記認証情報が前記所定時間内に検出され、前記認証情報が所定の認証情報と一致するか否かを判定するステップで、前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記第1のモードと異なる第2のモードによる処理を行うステップを有する請求項5または請求項6のいずれかに記載の情報処理方法。

【請求項1】

情報端末装置であって、

認証情報が所定時間内に入力されたか否かを検出する検出部と、

前記認証情報が所定の認証情報と一致するか否かを判定する判定部と、

前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合に、第1のモードによる処理を行う処理部と、

前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するログ処理部とを有した情報端末装置。

【請求項2】

予め設定されているアドレス先との通信を行うための通信インターフェース部を有し、前記ログ処理部に記憶格納されている前記履歴情報を前記アドレス先に送信する送信処理部を有した請求項1に記載の情報端末装置。

【請求項3】

前記検出部が前記認証情報を前記所定時間内に検出し、前記判定部が前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記処理部は第2のモードによる処理を行うことを特徴とする請求項1または請求項2のいずれかに記載の情報端末装置。

【請求項4】

第1の情報と第2の情報とを記憶格納するための記憶部を有し、前記所定時間内に前記認証情報が前記検出部で検出されなかった場合、または、前記所定時間内に前記認証情報が前記検出部で検出され、前記所定の認証情報と一致しないと前記判定部で判定された場合の回数を計数する計数部を有し、前記計数部の前記回数の計数値が所定の計数値を超えた場合に、前記第1のモードでは使用しない前記第2の情報を前記記憶部から消去または、変更するための機密情報処理部を有する請求項1乃至請求項3のいずれかに記載の情報端末装置。

【請求項5】

情報端末装置において、前記情報端末装置の処理部が、

認証情報が所定時間内に入力されたか否かを検出するステップと、

前記認証情報が所定の認証情報と一致するか否かを判定するステップと、

前記所定時間内に前記認証情報が検出されなかった場合、または、前記所定時間内に前記認証情報が検出され、前記所定の認証情報と一致しないと判定された場合に、第1のモードによる処理を行うステップと、

前記第1のモードによる処理が行われている間に操作された操作履歴情報を記憶格納するステップとを有した情報処理方法。

【請求項6】

予め設定されているアドレス先に接続するステップと、前記操作履歴情報を前記アドレス先に送信するステップとを有した請求項5に記載の情報処理方法。

【請求項7】

認証情報が所定時間内に入力されたか否かを検出するステップで、前記認証情報が前記所定時間内に検出され、前記認証情報が所定の認証情報と一致するか否かを判定するステップで、前記検出された前記認証情報が前記所定の認証情報に一致と判定した場合に、前記第1のモードと異なる第2のモードによる処理を行うステップを有する請求項5または請求項6のいずれかに記載の情報処理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2009−245079(P2009−245079A)

【公開日】平成21年10月22日(2009.10.22)

【国際特許分類】

【出願番号】特願2008−89661(P2008−89661)

【出願日】平成20年3月31日(2008.3.31)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

【公開日】平成21年10月22日(2009.10.22)

【国際特許分類】

【出願日】平成20年3月31日(2008.3.31)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

[ Back to top ]