情報管理システム、ユーザ端末、情報管理方法および情報管理プログラム

【課題】ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことを課題とする。

【解決手段】ユーザ端末10は、ダウンロード専用アプリ11aをサーバ20に接続してダウンロード要求を行う。そして、サーバ20は、ダウンロード専用アプリケーション11aからダウンロード要求を受け付けた場合に、ダウンロード要求された情報をダウンロードすることを許可するように制御する。そして、ユーザ端末10は、許可された情報をダウンロード専用アプリケーション11aを用いて、ダウンロードする。その後、ユーザ端末10は、ダウンロードされた情報へのアクセスをアプリケーション11から受け付けた場合に、アプリケーション11の情報へのアクセスが許可されたアクセスであるか判定する。

【解決手段】ユーザ端末10は、ダウンロード専用アプリ11aをサーバ20に接続してダウンロード要求を行う。そして、サーバ20は、ダウンロード専用アプリケーション11aからダウンロード要求を受け付けた場合に、ダウンロード要求された情報をダウンロードすることを許可するように制御する。そして、ユーザ端末10は、許可された情報をダウンロード専用アプリケーション11aを用いて、ダウンロードする。その後、ユーザ端末10は、ダウンロードされた情報へのアクセスをアプリケーション11から受け付けた場合に、アプリケーション11の情報へのアクセスが許可されたアクセスであるか判定する。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、情報管理システム、ユーザ端末、情報管理方法および情報管理装置に関し、特に、ユーザ端末に保存された情報に対して、アクセスできるアプリケーションとアクセス手段を限定することにより、情報の管理を行なう情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムに関する。

【背景技術】

【0002】

従来、重要な情報を扱う手段として、大きく2つの手段が存在している。第一の手段としては、重要な情報をサーバ側で管理し、ユーザ端末をサーバに接続しないと使えないように構成し、ユーザ端末には情報を格納させない、シンクライアント型と呼ばれるシステムで運用する方法がある。

【0003】

また、第二の手段としては、ユーザ端末に情報を格納させて、ユーザ端末で情報の管理を行なうことを許すが、情報の格納されているハードディスクを丸ごと暗号化して保護する、または、重要な情報が格納されている一部の格納領域を暗号化することにより保護するといった手段(特許文献1参照)、および、リムーバブルメディアへの書込みをユーザ端末が出来なくするといった手段がある(特許文献2参照)。

【0004】

【特許文献1】特開2004−164604号公報

【特許文献2】特開2001−147850号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

ところで、上記したユーザ端末に情報を格納させないシンクライアント型のシステムでは、ユーザ端末がネットワーク接続ができない環境にある場合には、サーバ側が管理している情報を利用することができないという問題がある。また、ネットワークの速度が遅い場合には、プレゼンに十分な性能を出せないなどの問題や、サーバ側が管理している情報をユーザ端末に持ち出す必要がある場合には、シンクライアント型を利用できないという問題がある。

【0006】

また、上記したハードディスクを丸ごと暗号化する、またはリムーバブルメディアへの書込みを禁止してユーザ端末で情報の管理を行う方法では、E−Mail等によるユーザの故意による情報漏洩の危険性があるので、安全に情報を管理することができないという問題がある。

【0007】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、ユーザ端末で情報の管理を行なえるようにしつつ、安全に情報を管理することを目的とする。

【課題を解決するための手段】

【0008】

このシステムの特徴は、サーバと当該サーバに接続可能なユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、前記サーバは、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、前記ユーザ端末は、前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、を備えることを要件とする。

【発明の効果】

【0009】

開示のシステムは、サーバが特定のアプリケーション(例えば、ダウンロード専用アプリケーション)のみに情報をダウンロードすることを許可し、当該ダウンロードされた情報に対するアプリケーションのアクセスが、許可されたアプリケーションによる許可されたアクセスであるか判定するので、ユーザ端末で情報の管理を行なえるようにしつつ、ダウンロードされた情報に対して許可されたアプリケーションが許可されたアクセスのみをできるように制御して、ダウンロードされた情報の外部への出力や複製を制限する結果、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができるという効果を奏する。

【発明を実施するための最良の形態】

【0010】

以下に添付図面を参照して、この発明に係る情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムの実施例を詳細に説明する。

【実施例1】

【0011】

以下の実施例では、実施例1に係る情報管理システムの概要および特徴、情報管理システムの構成および処理の流れを順に説明し、最後に実施例1による効果を説明する。

【0012】

[実施例1に係る情報管理システムの概要および特徴]

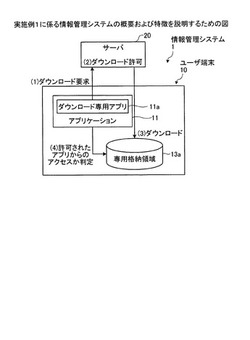

まず最初に、図1を用いて、実施例1に係る情報管理システムの概要および特徴を説明する。図1は、実施例1に係る情報管理システムの概要および特徴を説明するための図である。

【0013】

実施例1の情報管理システム1では、サーバ20と、そのサーバ20に接続可能なユーザ端末10により構成され、サーバ20が管理する情報をユーザ端末10の格納領域に格納することを概要とする。そして、この情報管理システム1では、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができる点に主たる特徴がある。

【0014】

この主たる特徴について具体的に説明すると、ユーザ端末10は、記録領域の少なくとも一部に専用格納領域13aを設け、ユーザ端末10で管理したい情報を専用格納領域13aに格納する。また、ユーザ端末10は、各種アプリケーション11を備え、そのうち、サーバ20からダウンロードして専用格納領域13aに情報を格納できるダウンロード専用アプリケーション11aを備える。

【0015】

このような構成のもと、ユーザ端末10は、ダウンロード専用アプリ11aをサーバ20に接続してダウンロード要求を行う(図1の(1)参照)。そして、サーバ20は、ダウンロード専用アプリケーション11aからダウンロード要求を受け付けた場合に、ダウンロード要求された情報をダウンロードすることを許可するように制御する(図2の(2)参照)。

【0016】

具体的には、サーバ20は、ダウンロード専用アプリケーション11aでダウンロードファイルが指定され、ユーザ認証を行った後にダウンロードすることを許可し、ダウンロードされた情報に対して、何時(後に説明する図3の「格納日時」参照)、誰が(ユーザ情報)、どの端末(端末情報)にどの情報をダウンロードしたか等を管理する。

【0017】

そして、ユーザ端末10は、許可された情報をダウンロード専用アプリケーション11aを用いて、ダウンロードする(図1の(3)参照)。具体的には、ユーザ端末10は、許可された保護形式の情報をダウンロード専用アプリケーション11aを用いて、ダウンロードし、専用格納領域13aに格納する。

【0018】

その後、ユーザ端末10は、ダウンロードされた情報へのアクセスをアプリケーション11から受け付けた場合に、そのアプリケーションの情報へのアクセスが許可されたアクセスであるか判定する(図1の(4)参照)。

【0019】

具体的には、ユーザ端末10は、専用格納領域へのアクセスである場合に、ファイル操作として何を行おうとしているのか判定(例えば、「Copy」、「Rename」、「Write」、「Delete」のいずれのアクセスか判定)し、専用格納領域に格納された情報へのアクセスが許可されているアプリケーションであるか否かを判定する。その結果、許可されているアプリケーションであり、そのアプリケーションに許可されているファイル操作であれば、そのファイル操作を許可するように制御する。

【0020】

このように、サーバ20がダウンロード専用アプリケーション11aのみに情報をダウンロードすることを許可し、ダウンロードされた情報に対するアプリケーションのアクセスが、許可されたアプリケーションによる許可されたアクセスであるか判定するので、ユーザ端末10で情報の管理を行なえるようにしつつ、ダウンロードされた情報に対して許可されたアプリケーションが許可されたアクセスのみをできるように制御して、ダウンロードされた情報の外部への出力や複製を制限する結果、上記した主たる特徴のごとく、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができるという効果を奏する。

【0021】

[情報管理システムの構成]

次に、図2〜図9を用いて、図1に示した情報管理システム1の構成を説明する。図2は、実施例1に係る情報管理システム1の構成を示すブロック図であり、図3は、サーバ側の管理情報の一例を示す図であり、図4は、アクセス制御機能の実装例を示す図であり、図5は、ユーザ端末のサーバ接続時における処理を説明するための図であり、図6は、専用格納領域に格納される情報の形式の一例を示す図であり、図7は、専用領域の判定処理を説明するための図であり、図8は、アプリケーション判定処理を説明するための図であり、図9は、ファイルアクセス判定許可処理を説明するための図である。

【0022】

図2に示すように、この情報管理システム1は、ネットワーク30を介して接続されるユーザ端末10とサーバ20とで構成される。このサーバ20は、暗号化された保護形式の情報を管理し、ユーザ端末10からダウンロード要求を受け付けた場合に、そのダウンロードを要求したアプリケーションがダウンロード専用アプリケーション11aであって、かつ、ユーザ認証に成功した場合には、ダウンロード要求された情報をダウンロードすることを許可するように制御する。

【0023】

また、サーバ20は、ダウンロード専用アプリ11aによりアクセスが行なわれた時に、ファイルのダウンロードが行われると共に、格納期限を超過したファイルを削除ファイルとして指定する。その後、サーバ20は、ダウンロード専用アプリ11aから削除をした旨の通知を受け付けると、その消去した日時を消去日時として後述する情報管理データデータベース21に格納する。このように、サーバ20は、ダウンロードされた情報を管理するために、情報管理データデータベース(図2では、情報管理DB)21を備える。

【0024】

具体的には、情報管理データデータベース21は、図3に例示するように、ユーザを一意に識別する「ユーザ情報」、端末を一意に識別する「端末情報」、ダウンロードされた情報を一意に識別する「情報」、ダウンロードされた日時(つまり、ユーザ端末10の専用格納領域13aに格納された日時)を示す「格納日時」、ダウンロードされた情報をいつまでユーザ端末10が格納して良いかを示す「格納期限」、ユーザ端末10の専用格納領域13aに格納された情報が消去された日時を示す「消去日時」をそれぞれ対応付けて記憶する。

【0025】

この情報管理データデータベース21は、このようなテーブル情報をユーザ端末ごとに保有している。なお、情報管理データベース21のエントリの数は増え続けるが、一定の期間後には古くなったエントリを削除するようにしてもよい。

【0026】

また、ユーザ端末10は、アプリケーション11、アクセス制御部12および記憶部13を備える。以下にこれらの各部の処理を説明する。なお、このユーザ端末10は、図4に示すように、アクセス制御機能自体をOS自体に組み込んでおり、一般的に、OS自体に手を入れることができる場合には、OS自体に組み込む方法によりファイルシステムの上位に組み込まれる。

【0027】

アプリケーション11は、各種アプリによって種々の処理を実行するが、特に本発明に密接に関連するものとしては、ダウンロード専用アプリケーション11aを備える。ダウンロード専用アプリケーション11aは、サーバ20に許可された情報をダウンロードする。

【0028】

具体的には、ダウンロード専用アプリケーション11aは、サーバ20に接続し、ユーザ認証を行った後、特定の情報をサーバ20からダウンロードし、専用格納領域13aに格納する。つまり、情報をダウンロードするユーザは、ダウンロード専用アプリ11aを用いてのみ、情報をダウンロードして専用格納領域13aに情報を格納することができる。

【0029】

ここで、図5を用いて、サーバ接続時におけるダウンロード専用アプリケーション11aの具体的な処理を説明する。ダウンロード専用アプリケーション11aは、ダウンロード専用アプリでダウンロードファイルを指定し、ユーザ認証を行なうと、サーバからファイルがダウンロードできるようになる。この時に、サーバ20側では、ダウンロード専用アプリ11aによりダウンロードされた情報に対して、何時、誰が、どの端末に情報を格納したかを情報管理データベース21に格納し、さらに、その情報をいつまでユーザ端末10に保存して良いかを示す格納期限の情報を格納する(図3参照)。

【0030】

その後、サーバ20は、ダウンロード専用アプリ11aによりアクセスが行なわれた時に、ファイルのダウンロードと共に、格納期限を超過したファイルを削除ファイルとして指定する。そして、ダウンロード専用アプリ11aは、ダウンロードされた保護形式ファイルを格納するとともに、削除ファイル指定を受け取ると、専用領域に格納されている削除ファイル指定で指定されたファイルを削除し、サーバに削除をした旨を通知する。これにより、サーバの情報管理データベース21の削除日時を設定することにより、サーバ20側で情報が削除されたことを確認できるようになる。

【0031】

図2の説明に戻ると、記憶部13は、サーバ20から取得したデータやプログラムアクセス制御部12による各種処理に必要なデータを格納するが、特に本発明に密接に関連するものとしては、専用格納領域13aが設けられている。この専用格納領域13aは、ダウンロード専用アプリ11aによってサーバ20からダウンロードされた情報を格納する領域である。

【0032】

ここで、専用格納領域13aに格納される情報の形式について、図6を用いて説明する。同図に示すように、情報自体に暗号化が施されており、情報ヘッダが付加されている。この情報ヘッダには、文書を特定するために、文書IDが格納されている。なお、サーバ20上でも、保護形式で格納されているのが一般的であるが、サーバからダウンロードする場合に、保護形式に変更されても良い。また、専用格納領域の安全性次第では、情報自体に暗号化を施さないようにしてもよい。

【0033】

図2の説明に戻ると、アクセス制御部12は、各種の処理手順などを規定したプログラムおよび所要データを格納するための内部メモリを有し、これらによって種々の処理を実行するが、特に本発明に密接に関連するものとしては、許可アプリ判定部12a、ファイルアクセス判定許可部12b、専用領域判定部12cを備える。

【0034】

許可アプリ判定部12aは、アプリケーション11から記憶部13へのアクセスを受け付け、そのアプリケーションの種別を特定する。具体的には、許可アプリ判定部12aは、図7に示すように、アプリケーション11による記憶部13へのファイルアクセスを受け付けると、そのアプリケーション11から「プロセスID」を受信する(図7の(1)参照)。そして、許可アプリ判定部12aは、受信されたプロセスIDからアプリケーションのファイルパスを取得し(図7の(2)〜(3)参照)、ファイルパスからアプリケーションを特定し(図7の(4)参照)、アプリケーション情報として、後述するファイルアクセス判定許可部12bに通知する。

【0035】

ファイルアクセス判定許可部12bは、ダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する。具体的には、ファイルアクセス判定許可部12bは、図8に示すように、アプリケーション11が記憶部13にアクセスする場合に、アプリケーション11のアクセス対象となる情報を示す為に指定されるファイルパスがアプリケーション11から通知される(図8の(1)参照)。

【0036】

そして、ファイルアクセス判定許可部12bは、後述する専用領域判定部12cにファイルパスを送信し(図8の(2)参照)、専用格納領域13aを特定するための専用領域情報(例えば、専用格納領域13aにおけるフォルダに対するファイルパス)に指定されたファイルパスが含まれているか否かが専用領域判定部12cによって判定され(図8の(3)参照)、その判定結果を受信する(図8の(4)参照)。

【0037】

続いて、ファイルアクセス判定許可部12bは、図9に示すように、許可アプリ判定部12aから受信したアプリケーション情報と、専用領域判定部12cから受信した判定結果とを受信した後、アプリケーション情報および判定結果を用いてアプリケーションからのファイルアクセス命令を許可するか否か判定し、アクセスを許可する場合には、ファイルアクセス処理を行う。

【0038】

ここで、上記したファイルアクセス命令を許可するか否かの判定処理とファイルアクセス処理についてより詳しく説明すると、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し、専用領域以外へのアクセスでない場合には、通常のアクセス処理を行なう。一方、ファイルアクセス判定許可部12bは、専用領域へのアクセスである場合には、CopyまたはRename操作か否か判定する。

【0039】

その結果、ファイルアクセス判定許可部12bは、CopyまたはRename操作である場合には、処理を中断するように制御し、CopyまたはRename操作でない場合には、WriteまたはDeleteのアクセスか否か判定する。その結果、ファイルアクセス判定許可部12bは、WriteまたはDeleteのアクセスである場合には、ダウンロード専用アプリ11aからのアクセスであるか判定する。

【0040】

その結果、ファイルアクセス判定許可部12bは、ダウンロード専用アプリ11aからのアクセスでない場合には、処理を中断し、また、ダウンロード専用アプリ11aからのアクセスである場合には、ファイル操作を許可するように制御してアクセス処理を行なう。

【0041】

一方、ファイルアクセス判定許可部12bは、WriteまたはDeleteのアクセスでない場合には、許可されたアプリからのReadアクセスであるか否か判定する。この許可されたアプリか否かの判定は、情報ヘッダに記憶されている「許可アプリ」(図6参照)と、許可アプリ判定部12aから受信したアプリ情報とが一致するか否か判定し、一致する場合には、許可されたアプリであると判定する。

【0042】

その結果、ファイルアクセス判定許可部12bは、許可されたアプリからのReadアクセスでない場合には、処理を中断し、また、許可されたアプリからのReadアクセスである場合には、ファイルを復号してアプリに渡す処理を行う。

【0043】

図2の説明に戻ると、専用領域判定部12cは、アプリケーションによるファイルアクセスが専用格納領域13aへのアクセスであるか否かを判定する。具体的には、専用領域判定部12cは、専用格納領域13aを特定するための専用領域情報(例えば、専用格納領域13aのフォルダに対するファイルパス)を保持し、ファイルアクセス判定許可部12bからファイルパスを受信すると、専用領域情報(例えば、専用格納領域13aにおけるフォルダに対するファイルパス)に受信されたファイルパスが含まれているか否かを判定し、その判定結果をファイルアクセス判定許可部12bに送信する(図8参照)。

【0044】

[ユーザ端末による処理]

次に、図10を用いて、実施例1に係るユーザ端末10による処理を説明する。図10は、実施例1に係るユーザ端末10の処理動作を示すフローチャートである。

【0045】

同図に示すように、ユーザ端末10は、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると(ステップS101肯定)、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し(ステップS102)、専用領域以外へのアクセスでない場合には(ステップS102否定)、通常のアクセス処理を行なう(ステップS103)。一方、ユーザ端末10は、専用格納領域13aへのアクセスである場合には(ステップS102肯定)、CopyまたはRename操作か否か判定する(ステップS104)。

【0046】

その結果、ユーザ端末10は、CopyまたはRename操作である場合には(ステップS104肯定)、処理を中断するように制御し(ステップS105)、CopyまたはRename操作でない場合には(ステップS104否定)、WriteまたはDeleteのアクセスか否か判定する(ステップS106)。その結果、ユーザ端末10は、WriteまたはDeleteのアクセスである場合には(ステップS106肯定)、ダウンロード専用アプリ11aからのアクセスであるか判定する(ステップS107)。

【0047】

その結果、ユーザ端末10は、ダウンロード専用アプリ11aからのアクセスでない場合には(ステップS107否定)、処理を中断し(ステップS108)、また、ダウンロード専用アプリ11aからのアクセスである場合には(ステップS107肯定)、ファイル操作を許可するように制御してアクセス処理を行なう(ステップS109)。

【0048】

一方、ユーザ端末10は、WriteまたはDeleteのアクセスでない場合には(ステップS106否定)、許可されたアプリからのReadアクセスであるか否か判定する(ステップS110)。この許可されたアプリか否かの判定は、情報ヘッダに記憶されている「許可アプリ」(図6参照)と「アプリ情報」とが一致するか否か判定し、一致する場合には、許可されたアプリであると判定する。

【0049】

その結果、ユーザ端末10は、許可されたアプリからのReadアクセスでない場合には(ステップS110否定)、処理を中断し(ステップS111)、また、許可されたアプリからのReadアクセスである場合には(ステップS110肯定)、ファイルを復号してアプリに渡す処理を行う(ステップS112)。

【0050】

[実施例1の効果]

上述してきたように、情報管理システム1は、サーバが特定のアプリケーション(例えば、ダウンロード専用アプリケーション)のみに情報をダウンロードすることを許可し、当該ダウンロードされた情報に対してアクセスするアプリケーションが、許可されたアプリケーションであるか判定するので、特定のアプリケーションのみに情報のダウンロードを許可して、ユーザ端末で情報の管理を行なえるようにしつつ、許可されたアプリケーションが許可されたアクセスのみをできるようにして、ダウンロードされた情報の外部への出力やダウンロードされた情報の複製を制限する結果、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことが可能である。

【0051】

また、実施例1によれば、サーバ20が情報をダウンロードすることを許可するように制御した場合に、ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を情報管理データベース21に記憶し、情報管理データベース21に記憶された格納期限を超過した場合には、格納期限を超過した情報を指定して削除を要求し、ユーザ端末10が、削除要求を受け付けた場合には、削除要求によって指定された情報を削除するので、必要な期間のみユーザ端末に情報の格納を許可し、所定の期限を経過した後は削除するようにして、安全な情報の運用を行うことが可能である。

【0052】

また、実施例1によれば、削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバ20に通知するので、サーバ20側で情報が削除されたことを確認できるようにして、安全な情報の運用を行うことが可能である。

【実施例2】

【0053】

ところで、上記の実施例1では、サーバ20からダウンロードされた情報を格納する専用格納領域13aを設ける場合を説明したが、本発明はこれに限定されるものではなく、専用格納領域13aを用いずに構成するようにしてもよい。

【0054】

そこで、以下の実施例2では、専用格納領域13aを設けずに、管理を行なう情報であることを示す情報種別を付加して情報管理を行う場合として、図11および図12を用いて、実施例2における情報管理システムの構成およびユーザ端末の処理について説明する。図11は、実施例2に係る情報管理システムの構成を示すブロック図であり、図12は、実施例2に係るユーザ端末の処理動作を示すフローチャートである。

【0055】

まず最初に、実施例2に係る情報管理システム1aの構成を説明する。図11に示すように、情報管理システム1aは、実施例1と同様に、ネットワーク30を介して接続されるユーザ端末10aとサーバ20とで構成される。

【0056】

そして、実施例1とは異なり、実施例2に係るユーザ端末10aは、記憶部13に専用格納領域13aが設けられていない。また、ユーザ端末10aは、専用領域判定部12cの代わりに、情報種別判定部12dを新たに備え、ダウンロード専用アプリ11bが新たに情報種別を付加する点が相違する。

【0057】

すなわち、ダウンロード専用アプリ11bは、サーバ20に許可された情報をダウンロードするとともに、ダウンロードされた情報に対して、管理を行なう情報であることを示す情報種別を付加して、記憶部13に格納する。なお、この情報は、例えば、ファイルの拡張子(例えば、「.prt」など)であっても良いし、それ以外の情報とリンクされた分離できない情報として提供されても良いが、以下の説明では、拡張子を用いた場合の例で説明する。

【0058】

情報種別判定部12dは、アプリケーション11から記憶部13に格納されている情報へのアクセスがあった場合に、情報種別が付加された情報へのアクセスか否か判定し、その判定結果をファイル判定許可部12bに通知する。

【0059】

ファイルアクセス判定許可部12bは、許可アプリ判定部12aから受信したアプリケーション情報と、情報種別判定部12dから受信した判定結果とを受信した後、アプリケーション情報および判定結果を用いてアプリケーションからのファイルアクセス命令を許可するか否か判定し、アクセスが許可されているアプリだけが、特定の拡張子が付けられている情報へRead操作のみを許可するように制御を行なう。これにより、特定の拡張子が付けられた情報に対して、情報の拡張子を変更したり、特定の拡張子の付いた情報の複製や、名前の変更、削除等の操作などを禁止することができる機能を提供する。

【0060】

次に、図12を用いて実施例2に係るユーザ端末10aの情報管理処理について説明する。実施例2のアクセス制御処理は、図10に示した実施例1に係る情報管理処理と比較して、専用格納領域へのアクセスか判定する代わりに、特定の情報種別へのアクセスであるか判定する点が相違する。

【0061】

すなわち、図12に示すように、ユーザ端末10aは、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると(ステップS201肯定)、特定の拡張子が付けられている情報へのアクセスであるか否か判定する(ステップS202)。その結果、特定の拡張子が付けられている情報へのアクセスである場合には(ステップS202肯定)、実施例1と同様に、アクセスが許可されているアプリだけが、特定の拡張子が付けられている情報へアクセスを許可するように制御する(ステップS204〜S212)。

【0062】

このように、実施例2によれば、専用領域を用いずに、安全な情報の運用を行うことができる。また、例えば、特定の拡張子が付けられている情報へRead操作のみを許可するように制御した場合に、特定の拡張子が付けられた情報に対して、情報の拡張子を変更したり、特定の拡張子の付いた情報の複製や、名前の変更、削除等の操作などを禁止することが可能である。

【実施例3】

【0063】

ところで、上記の実施例1では、専用格納領域13aから読み込んだ情報に対して、編集後に保存を行なった場合に、編集前の情報と編集後の情報両方が削除されるように管理してもよい。

【0064】

そこで、以下の実施例3では、編集元の情報と編集後の情報とを対応付けて管理し、編集元の情報を削除する場合には、編集後の情報も削除する場合として、図13および図14を用いて、実施例3におけるユーザ端末10aが保持するテーブルと処理について説明する。図13は、実施例3に係るユーザ端末が備える情報保存テーブルの一例を示す図であり、図14は、実施例3に係るユーザ端末の処理動作を示すフローチャートである。

【0065】

実施例3に係るユーザ端末は、実施例1に係るユーザ端末と比較して、図13に示すように、編集元の情報と編集後の情報とを対応付けて記憶する情報保存テーブルを新たに備える点が相違する。同図に示すように、情報保存テーブルは、編集後の情報の識別子である「情報」と、編集元の情報の識別子である「作成元情報」とを対応付けて記憶する。

【0066】

つまり、専用格納領域に書込みを行なって、別名保存を行なった場合には、管理しなければならないファイルが増えることになり、増えていることを管理するためのテーブルとして、情報保存テーブルが作成される。例えば、文書ID−Aから文書ID−Cを作成して保存された後、文書ID−Aの情報を消去しなければならない場合には、文書ID−Cの情報を削除しなければならないことが分かるようにテーブルが作成される。なお、削除の時には、文書ID−Aの情報と文書ID−Cの情報の両方の情報が削除された場合に、文書ID−Aの情報を削除した旨をサーバに通知して管理を行なう。

【0067】

次に、実施例3に係るユーザ端末の処理動作について説明する。実施例3のアクセス制御処理は、図10に示した実施例1に係る情報管理処理と比較して、専用格納領域から情報を読み込まれた情報を編集した後に保存を行う場合に、アプリケーションが専用格納領域にのみ書込みを行うように制御する点が相違する。

【0068】

すなわち、図14に示すように、ユーザ端末は、ファイルアクセス命令を受け付けると(ステップS301肯定)、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し(ステップS302)、専用領域以外へのアクセスでない場合には(ステップS302否定)、専用格納領域を読み込んだアプリケーションのプロセスであるか判定する(ステップS303)。

【0069】

その結果、ユーザ端末は、専用格納領域を読み込んだアプリケーションのプロセスである場合には(ステップS303肯定)、「Copy」、「Rename」、「Write」、「Delete」のいずれのアクセスか判定し(ステップS305〜S312)、許可されたアプリケーションのWriteアクセスである場合には(ステップS312肯定)、ファイルを暗号化して専用格納領域に保存し、情報保存テーブルを作成する(ステップS314)。つまり、ユーザ端末は、専用格納領域から情報を読み込まれた情報を編集した後に保存を行う場合に、アプリケーションが専用格納領域にのみ書込みを行うように制御する。

【0070】

このように実施例3によれば、削除要求によって指定された情報が編集されていた場合に、編集前の情報と編集後の情報両方を削除するので、ダウンロードされた情報を基に編集が行われ、編集前の情報と編集後の情報とがユーザ端末内に存在する場合に、その両方を削除することができるようにして、より安全な情報の運用を行うことが可能である。

【実施例4】

【0071】

さて、これまで本発明の実施例について説明したが、本発明は上述した実施例以外にも、種々の異なる形態にて実施されてよいものである。そこで、以下では実施例4として本発明に含まれる他の実施例を説明する。

【0072】

(1)アクセス制御機能の実装例

上記の実施例1では、アクセス制御機能自体をOS自体に組み込んでいる場合を説明したが、本発明はこれに限定されるものではなく、アクセス制御機能をOSのAPIを使ってアドイン形式で組み込むようにしてもよい。このアドイン形式で組む込む場合には、図15に例示するように、OSの中間層や、OSとアプリケーションのAPIの間に組み込むことが可能である。

【0073】

このように、アクセス制御機能がOSのAPIを使ってアドイン形式で組み込まれるので、OSに直接手を加えることなくアクセス制御機能を組み込むことが可能である。

【0074】

(2)許可アプリの設定

また、上記の実施例1では、専用格納領域に格納されている情報の情報ヘッダにアクセスを許可するアプリケーションを含ませることによって(図6参照)、文書毎に許可アプリを設定する場合を説明したが、本発明はこれに限定されるものではなく、情報の種別(例えば、拡張子)とその情報種別の情報に対するアクセスを許可する許可アプリとを対応付けて記憶しておき、文書種別毎に許可アプリを設定するようにしてもよい。

【0075】

具体的には、ユーザ端末は、図16に例示するように、情報の種別を示す「拡張子種別」と、その情報種別の情報に対するアクセスを許可する「許可アプリ」とを対応付けて記憶するテーブルを備えるようにする。このように文書種別毎に許可アプリを設定する場合には、図17に示すように、専用格納領域に格納されている情報の情報ヘッダには、許可アプリを含まない。

【0076】

このように、情報の種別と、その情報種別の情報に対するアクセスを許可する許可アプリとを対応付けて記憶しておき、文書種別毎に許可アプリを設定するので、専用格納領域に格納される情報の情報ヘッダに許可アプリを含ませる処理を省略することが可能である。

【0077】

(3)削除処理

また、上記の実施例1では、サーバ20が格納期限を管理し、ダウンロード要求時にサーバ20が削除ファイルをユーザ端末10に指定して、専用格納領域に格納された情報を削除する場合を説明したが、本発明はこれに限定されるものではなく、ユーザ端末が格納期限を管理し、専用格納領域に格納された情報を自動削除するようにしてもよい。

【0078】

具体的には、図18に示すように、ユーザ端末は、専用格納領域に格納された情報の情報ヘッダ内に削除期限を格納している。また、ユーザ端末は、図19に例示するように、情報の識別子と、情報が消去された日時を示す消去日時とを対応付けて記憶する管理テーブルを専用管理領域に備える。このような構成のもと、ユーザ端末は、一例として、アクセスされた情報の情報ヘッダ内の削除期限と現在日時をチェックして、削除期限が来ていた場合には、その情報を削除すると共に、情報を削除したことを管理テーブルに記憶させる。

【0079】

その後、ユーザ端末は、次にサーバへアクセスが行なわれた時に、管理テーブルに記憶された情報をサーバに転送することで、サーバでも情報が削除されたことを確認できる。なお、管理テーブルの情報は、専用管理領域以外でも不正な書き換えや削除から保護されている領域が存在する場合(ハード的な保護も含む)には、保護された領域で管理を行なっても良いし、また、削除対象となっている情報へアクセスした時ではなく、定期的に削除すべき情報が存在するかを、チェックするようにしてもよい。

【0080】

また、専用格納領域に格納された情報を自動削除する上記とは別の方法として、文書毎に削除期限を設けるのではなく、削除期限を管理テーブルに記憶して管理するようにしてもよい(図20参照)。そして、ユーザ端末は、情報をダウンロード専用アプリが専用格納領域に格納した時に、専用格納領域に管理テーブルを作成する。この管理テーブルでは、削除前に消去日時が書かれておらず、実際に消去が行なわれてた時点で消去日時が書き込まれる。消去のタイミングは、対象情報に実際にアクセスされた時でも、定期的にチェックするようにしてもよい。

【0081】

このように、ユーザ端末が専用格納領域に格納された情報を自動削除するので、サーバから削除を指示を受けることなく格納期限が切れた情報を削除できる結果、より安全な情報の運用が可能である。

【0082】

(4)システム構成等

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。例えば、許可アプリ判定部12aとファイルアクセス判定許可部12bを統合してもよい。さらに、各装置にて行なわれる各処理機能は、その全部または任意の一部が、CPUおよび当該CPUにて解析実行されるプログラムにて実現され、あるいは、ワイヤードロジックによるハードウェアとして実現され得る。

【0083】

(5)プログラム

ところで、上記の実施例で説明した各種の処理は、あらかじめ用意されたプログラムをコンピュータで実行することによって実現することができる。そこで、以下では、図21を用いて、上記の実施例と同様の機能を有するプログラムを実行するコンピュータの一例を説明する。図21は、情報管理プログラムを実行するコンピュータを示す図である。

【0084】

同図に示すように、ユーザ端末としてのコンピュータ600は、HDD610、RAM620、ROM630およびCPU640をバス650で接続して構成される。

【0085】

そして、ROM630には、上記の実施例と同様の機能を発揮する情報管理プログラム、つまり、図21に示すように、許可アプリ判定プログラム631、ファイルアクセス判定許可プログラム632、専用領域判定プログラム633が予め記憶されている。なお、プログラム631〜633については、図2に示したユーザ端末の各構成要素と同様、適宜統合または分散してもよい。

【0086】

そして、CPU640が、これらのプログラム631〜633をROM630から読み出して実行することで、図21に示すように、各プログラム631〜633は、許可アプリ判定プロセス641、ファイルアクセス判定許可プロセス642、専用領域判定プロセス643として機能するようになる。各プロセス641〜643は、図2に示した許可アプリ判定部12a、ファイルアクセス判定許可部12b、専用領域判定部12cにそれぞれ対応する。

【0087】

また、HDD610には、図21に示すように、専用格納領域611が設けられる。なお、専用格納領域611は、図2に示した専用格納領域13aに対応する。そして、CPU640は、専用格納領域611に対してデータを登録するとともに、専用格納領域611からデータを読み出してRAM620に格納し、RAM620に格納されたデータに基づいて処理を実行する。

【0088】

以下の実施例1〜4を含む実施形態に関し、更に以下の付記を開示する。

【0089】

(付記1)サーバと当該サーバに接続されたユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、

前記サーバは、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、

前記ユーザ端末は、

前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、

を備えることを特徴とする情報管理システム。

【0090】

(付記2)前記サーバは、

前記ダウンロード制御手段によって前記情報をダウンロードすることを許可するように制御した場合に、当該ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を所定の記憶部に記憶させる格納期限記憶手段と、

前記所定の記憶部に記憶された格納期限を超過した場合には、当該格納期限を超過した情報を指定して削除を要求する削除要求を前記ユーザ端末に通知する削除要求通知手段と、をさらに備え、

前記ユーザ端末は、

前記削除要求通知手段によって通知された前記削除要求を受け付けた場合には、当該削除要求によって指定された情報を削除する削除手段をさらに備えることを特徴とする付記1に記載の情報管理システム。

【0091】

(付記3)前記削除手段は、前記削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバに通知することを特徴とする付記2に記載の情報管理システム。

【0092】

(付記4)前記削除手段は、前記削除要求によって指定された編集前の情報と編集後の情報両方を削除することを特徴とする付記2または3に記載の情報管理システム。

【0093】

(付記5)前記ユーザ端末は、

前記ダウンロード手段によってダウンロードされた情報を格納する専用格納領域をさらに備え、

前記ダウンロード手段は、情報をダウンロードした後に、前記特定のアプリケーションを用いて、前記情報を前記専用格納領域に格納し、

前記許可判定手段は、前記専用格納領域に格納された情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定することを特徴とする付記1〜4のいずれか一つに記載の情報管理システム。

【0094】

(付記6)前記ダウンロード手段は、情報をダウンロードするとともに、当該ダウンロードされた情報に管理を行う情報であることを示す情報種別を付加し、

前記許可判定手段は、前記情報種別が付加されている情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定することを特徴とする付記1〜4のいずれか一つに記載の情報管理システム。

【0095】

(付記7)接続されたサーバが管理する情報を所定の格納領域に格納するユーザ端末であって、

前記サーバによってダウンロードが許可された情報を、ダウンロードが許可されたアプリケーションである特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する許可判定手段と、

を備えることを特徴とするユーザ端末。

【0096】

(付記8)サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法であって、

前記サーバが、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御工程と、

前記ユーザ端末が、前記ダウンロード制御工程によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード工程と、

前記ユーザ端末が、前記ダウンロード工程によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定工程と、

を含んだことを特徴とする情報管理方法。

【0097】

(付記9)サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法をコンピュータに実行させる情報管理プログラムであって、

前記サーバとしてのコンピュータに、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手順を実行させ、

前記ユーザ端末としてのコンピュータに、

前記ダウンロード制御手順によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手順と、

前記ダウンロード手順によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手順と、

を実行させることを特徴とする情報管理プログラム。

【産業上の利用可能性】

【0098】

以上のように、本発明に係る情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムは、サーバが管理する情報をユーザ端末の格納領域に格納する場合に有用であり、特に、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことに適する。

【図面の簡単な説明】

【0099】

【図1】実施例1に係る情報管理システムの概要および特徴を説明するための図である。

【図2】実施例1に係る情報管理システムの構成を示すブロック図である。

【図3】サーバ側の管理情報の一例を示す図である。

【図4】アクセス制御機能の実装例を示す図である。

【図5】ユーザ端末のサーバ接続時における処理を説明するための図である。

【図6】専用格納領域に格納される情報の形式の一例を示す図である。

【図7】専用領域の判定処理を説明するための図である。

【図8】アプリケーション判定処理を説明するための図である。

【図9】ファイルアクセス判定許可処理を説明するための図である。

【図10】実施例1に係るユーザ端末の処理動作を示すフローチャートである。

【図11】実施例2に係る情報管理システムの構成を示すブロック図である。

【図12】実施例2に係るユーザ端末の処理動作を示すフローチャートである。

【図13】実施例3に係るユーザ端末が備える情報保存テーブルの一例を示す図である。

【図14】実施例3に係るユーザ端末の処理動作を示すフローチャートである。

【図15】アクセス制御機能の実装例を示す図である。

【図16】専用格納領域に格納される情報の形式の一例を示す図である。

【図17】許可アプリテーブルの一例を示す図である。

【図18】専用格納領域に格納される情報の形式の一例を示す図である。

【図19】ユーザ端末側の管理テーブルの一例を示す図である。

【図20】ユーザ端末側の管理テーブルの一例を示す図である。

【図21】情報管理プログラムを実行するコンピュータを示す図である。

【符号の説明】

【0100】

1 情報管理システム

10、10a ユーザ端末

11 アプリケーション

11a ダウンロード専用アプリ

12 アクセス制御部

12a 許可アプリ判定部

12b ファイルアクセス判定許可部

12c 専用領域判定部

13 記憶部

13a 専用格納領域

【技術分野】

【0001】

この発明は、情報管理システム、ユーザ端末、情報管理方法および情報管理装置に関し、特に、ユーザ端末に保存された情報に対して、アクセスできるアプリケーションとアクセス手段を限定することにより、情報の管理を行なう情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムに関する。

【背景技術】

【0002】

従来、重要な情報を扱う手段として、大きく2つの手段が存在している。第一の手段としては、重要な情報をサーバ側で管理し、ユーザ端末をサーバに接続しないと使えないように構成し、ユーザ端末には情報を格納させない、シンクライアント型と呼ばれるシステムで運用する方法がある。

【0003】

また、第二の手段としては、ユーザ端末に情報を格納させて、ユーザ端末で情報の管理を行なうことを許すが、情報の格納されているハードディスクを丸ごと暗号化して保護する、または、重要な情報が格納されている一部の格納領域を暗号化することにより保護するといった手段(特許文献1参照)、および、リムーバブルメディアへの書込みをユーザ端末が出来なくするといった手段がある(特許文献2参照)。

【0004】

【特許文献1】特開2004−164604号公報

【特許文献2】特開2001−147850号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

ところで、上記したユーザ端末に情報を格納させないシンクライアント型のシステムでは、ユーザ端末がネットワーク接続ができない環境にある場合には、サーバ側が管理している情報を利用することができないという問題がある。また、ネットワークの速度が遅い場合には、プレゼンに十分な性能を出せないなどの問題や、サーバ側が管理している情報をユーザ端末に持ち出す必要がある場合には、シンクライアント型を利用できないという問題がある。

【0006】

また、上記したハードディスクを丸ごと暗号化する、またはリムーバブルメディアへの書込みを禁止してユーザ端末で情報の管理を行う方法では、E−Mail等によるユーザの故意による情報漏洩の危険性があるので、安全に情報を管理することができないという問題がある。

【0007】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、ユーザ端末で情報の管理を行なえるようにしつつ、安全に情報を管理することを目的とする。

【課題を解決するための手段】

【0008】

このシステムの特徴は、サーバと当該サーバに接続可能なユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、前記サーバは、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、前記ユーザ端末は、前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、を備えることを要件とする。

【発明の効果】

【0009】

開示のシステムは、サーバが特定のアプリケーション(例えば、ダウンロード専用アプリケーション)のみに情報をダウンロードすることを許可し、当該ダウンロードされた情報に対するアプリケーションのアクセスが、許可されたアプリケーションによる許可されたアクセスであるか判定するので、ユーザ端末で情報の管理を行なえるようにしつつ、ダウンロードされた情報に対して許可されたアプリケーションが許可されたアクセスのみをできるように制御して、ダウンロードされた情報の外部への出力や複製を制限する結果、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができるという効果を奏する。

【発明を実施するための最良の形態】

【0010】

以下に添付図面を参照して、この発明に係る情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムの実施例を詳細に説明する。

【実施例1】

【0011】

以下の実施例では、実施例1に係る情報管理システムの概要および特徴、情報管理システムの構成および処理の流れを順に説明し、最後に実施例1による効果を説明する。

【0012】

[実施例1に係る情報管理システムの概要および特徴]

まず最初に、図1を用いて、実施例1に係る情報管理システムの概要および特徴を説明する。図1は、実施例1に係る情報管理システムの概要および特徴を説明するための図である。

【0013】

実施例1の情報管理システム1では、サーバ20と、そのサーバ20に接続可能なユーザ端末10により構成され、サーバ20が管理する情報をユーザ端末10の格納領域に格納することを概要とする。そして、この情報管理システム1では、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができる点に主たる特徴がある。

【0014】

この主たる特徴について具体的に説明すると、ユーザ端末10は、記録領域の少なくとも一部に専用格納領域13aを設け、ユーザ端末10で管理したい情報を専用格納領域13aに格納する。また、ユーザ端末10は、各種アプリケーション11を備え、そのうち、サーバ20からダウンロードして専用格納領域13aに情報を格納できるダウンロード専用アプリケーション11aを備える。

【0015】

このような構成のもと、ユーザ端末10は、ダウンロード専用アプリ11aをサーバ20に接続してダウンロード要求を行う(図1の(1)参照)。そして、サーバ20は、ダウンロード専用アプリケーション11aからダウンロード要求を受け付けた場合に、ダウンロード要求された情報をダウンロードすることを許可するように制御する(図2の(2)参照)。

【0016】

具体的には、サーバ20は、ダウンロード専用アプリケーション11aでダウンロードファイルが指定され、ユーザ認証を行った後にダウンロードすることを許可し、ダウンロードされた情報に対して、何時(後に説明する図3の「格納日時」参照)、誰が(ユーザ情報)、どの端末(端末情報)にどの情報をダウンロードしたか等を管理する。

【0017】

そして、ユーザ端末10は、許可された情報をダウンロード専用アプリケーション11aを用いて、ダウンロードする(図1の(3)参照)。具体的には、ユーザ端末10は、許可された保護形式の情報をダウンロード専用アプリケーション11aを用いて、ダウンロードし、専用格納領域13aに格納する。

【0018】

その後、ユーザ端末10は、ダウンロードされた情報へのアクセスをアプリケーション11から受け付けた場合に、そのアプリケーションの情報へのアクセスが許可されたアクセスであるか判定する(図1の(4)参照)。

【0019】

具体的には、ユーザ端末10は、専用格納領域へのアクセスである場合に、ファイル操作として何を行おうとしているのか判定(例えば、「Copy」、「Rename」、「Write」、「Delete」のいずれのアクセスか判定)し、専用格納領域に格納された情報へのアクセスが許可されているアプリケーションであるか否かを判定する。その結果、許可されているアプリケーションであり、そのアプリケーションに許可されているファイル操作であれば、そのファイル操作を許可するように制御する。

【0020】

このように、サーバ20がダウンロード専用アプリケーション11aのみに情報をダウンロードすることを許可し、ダウンロードされた情報に対するアプリケーションのアクセスが、許可されたアプリケーションによる許可されたアクセスであるか判定するので、ユーザ端末10で情報の管理を行なえるようにしつつ、ダウンロードされた情報に対して許可されたアプリケーションが許可されたアクセスのみをできるように制御して、ダウンロードされた情報の外部への出力や複製を制限する結果、上記した主たる特徴のごとく、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことができるという効果を奏する。

【0021】

[情報管理システムの構成]

次に、図2〜図9を用いて、図1に示した情報管理システム1の構成を説明する。図2は、実施例1に係る情報管理システム1の構成を示すブロック図であり、図3は、サーバ側の管理情報の一例を示す図であり、図4は、アクセス制御機能の実装例を示す図であり、図5は、ユーザ端末のサーバ接続時における処理を説明するための図であり、図6は、専用格納領域に格納される情報の形式の一例を示す図であり、図7は、専用領域の判定処理を説明するための図であり、図8は、アプリケーション判定処理を説明するための図であり、図9は、ファイルアクセス判定許可処理を説明するための図である。

【0022】

図2に示すように、この情報管理システム1は、ネットワーク30を介して接続されるユーザ端末10とサーバ20とで構成される。このサーバ20は、暗号化された保護形式の情報を管理し、ユーザ端末10からダウンロード要求を受け付けた場合に、そのダウンロードを要求したアプリケーションがダウンロード専用アプリケーション11aであって、かつ、ユーザ認証に成功した場合には、ダウンロード要求された情報をダウンロードすることを許可するように制御する。

【0023】

また、サーバ20は、ダウンロード専用アプリ11aによりアクセスが行なわれた時に、ファイルのダウンロードが行われると共に、格納期限を超過したファイルを削除ファイルとして指定する。その後、サーバ20は、ダウンロード専用アプリ11aから削除をした旨の通知を受け付けると、その消去した日時を消去日時として後述する情報管理データデータベース21に格納する。このように、サーバ20は、ダウンロードされた情報を管理するために、情報管理データデータベース(図2では、情報管理DB)21を備える。

【0024】

具体的には、情報管理データデータベース21は、図3に例示するように、ユーザを一意に識別する「ユーザ情報」、端末を一意に識別する「端末情報」、ダウンロードされた情報を一意に識別する「情報」、ダウンロードされた日時(つまり、ユーザ端末10の専用格納領域13aに格納された日時)を示す「格納日時」、ダウンロードされた情報をいつまでユーザ端末10が格納して良いかを示す「格納期限」、ユーザ端末10の専用格納領域13aに格納された情報が消去された日時を示す「消去日時」をそれぞれ対応付けて記憶する。

【0025】

この情報管理データデータベース21は、このようなテーブル情報をユーザ端末ごとに保有している。なお、情報管理データベース21のエントリの数は増え続けるが、一定の期間後には古くなったエントリを削除するようにしてもよい。

【0026】

また、ユーザ端末10は、アプリケーション11、アクセス制御部12および記憶部13を備える。以下にこれらの各部の処理を説明する。なお、このユーザ端末10は、図4に示すように、アクセス制御機能自体をOS自体に組み込んでおり、一般的に、OS自体に手を入れることができる場合には、OS自体に組み込む方法によりファイルシステムの上位に組み込まれる。

【0027】

アプリケーション11は、各種アプリによって種々の処理を実行するが、特に本発明に密接に関連するものとしては、ダウンロード専用アプリケーション11aを備える。ダウンロード専用アプリケーション11aは、サーバ20に許可された情報をダウンロードする。

【0028】

具体的には、ダウンロード専用アプリケーション11aは、サーバ20に接続し、ユーザ認証を行った後、特定の情報をサーバ20からダウンロードし、専用格納領域13aに格納する。つまり、情報をダウンロードするユーザは、ダウンロード専用アプリ11aを用いてのみ、情報をダウンロードして専用格納領域13aに情報を格納することができる。

【0029】

ここで、図5を用いて、サーバ接続時におけるダウンロード専用アプリケーション11aの具体的な処理を説明する。ダウンロード専用アプリケーション11aは、ダウンロード専用アプリでダウンロードファイルを指定し、ユーザ認証を行なうと、サーバからファイルがダウンロードできるようになる。この時に、サーバ20側では、ダウンロード専用アプリ11aによりダウンロードされた情報に対して、何時、誰が、どの端末に情報を格納したかを情報管理データベース21に格納し、さらに、その情報をいつまでユーザ端末10に保存して良いかを示す格納期限の情報を格納する(図3参照)。

【0030】

その後、サーバ20は、ダウンロード専用アプリ11aによりアクセスが行なわれた時に、ファイルのダウンロードと共に、格納期限を超過したファイルを削除ファイルとして指定する。そして、ダウンロード専用アプリ11aは、ダウンロードされた保護形式ファイルを格納するとともに、削除ファイル指定を受け取ると、専用領域に格納されている削除ファイル指定で指定されたファイルを削除し、サーバに削除をした旨を通知する。これにより、サーバの情報管理データベース21の削除日時を設定することにより、サーバ20側で情報が削除されたことを確認できるようになる。

【0031】

図2の説明に戻ると、記憶部13は、サーバ20から取得したデータやプログラムアクセス制御部12による各種処理に必要なデータを格納するが、特に本発明に密接に関連するものとしては、専用格納領域13aが設けられている。この専用格納領域13aは、ダウンロード専用アプリ11aによってサーバ20からダウンロードされた情報を格納する領域である。

【0032】

ここで、専用格納領域13aに格納される情報の形式について、図6を用いて説明する。同図に示すように、情報自体に暗号化が施されており、情報ヘッダが付加されている。この情報ヘッダには、文書を特定するために、文書IDが格納されている。なお、サーバ20上でも、保護形式で格納されているのが一般的であるが、サーバからダウンロードする場合に、保護形式に変更されても良い。また、専用格納領域の安全性次第では、情報自体に暗号化を施さないようにしてもよい。

【0033】

図2の説明に戻ると、アクセス制御部12は、各種の処理手順などを規定したプログラムおよび所要データを格納するための内部メモリを有し、これらによって種々の処理を実行するが、特に本発明に密接に関連するものとしては、許可アプリ判定部12a、ファイルアクセス判定許可部12b、専用領域判定部12cを備える。

【0034】

許可アプリ判定部12aは、アプリケーション11から記憶部13へのアクセスを受け付け、そのアプリケーションの種別を特定する。具体的には、許可アプリ判定部12aは、図7に示すように、アプリケーション11による記憶部13へのファイルアクセスを受け付けると、そのアプリケーション11から「プロセスID」を受信する(図7の(1)参照)。そして、許可アプリ判定部12aは、受信されたプロセスIDからアプリケーションのファイルパスを取得し(図7の(2)〜(3)参照)、ファイルパスからアプリケーションを特定し(図7の(4)参照)、アプリケーション情報として、後述するファイルアクセス判定許可部12bに通知する。

【0035】

ファイルアクセス判定許可部12bは、ダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する。具体的には、ファイルアクセス判定許可部12bは、図8に示すように、アプリケーション11が記憶部13にアクセスする場合に、アプリケーション11のアクセス対象となる情報を示す為に指定されるファイルパスがアプリケーション11から通知される(図8の(1)参照)。

【0036】

そして、ファイルアクセス判定許可部12bは、後述する専用領域判定部12cにファイルパスを送信し(図8の(2)参照)、専用格納領域13aを特定するための専用領域情報(例えば、専用格納領域13aにおけるフォルダに対するファイルパス)に指定されたファイルパスが含まれているか否かが専用領域判定部12cによって判定され(図8の(3)参照)、その判定結果を受信する(図8の(4)参照)。

【0037】

続いて、ファイルアクセス判定許可部12bは、図9に示すように、許可アプリ判定部12aから受信したアプリケーション情報と、専用領域判定部12cから受信した判定結果とを受信した後、アプリケーション情報および判定結果を用いてアプリケーションからのファイルアクセス命令を許可するか否か判定し、アクセスを許可する場合には、ファイルアクセス処理を行う。

【0038】

ここで、上記したファイルアクセス命令を許可するか否かの判定処理とファイルアクセス処理についてより詳しく説明すると、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し、専用領域以外へのアクセスでない場合には、通常のアクセス処理を行なう。一方、ファイルアクセス判定許可部12bは、専用領域へのアクセスである場合には、CopyまたはRename操作か否か判定する。

【0039】

その結果、ファイルアクセス判定許可部12bは、CopyまたはRename操作である場合には、処理を中断するように制御し、CopyまたはRename操作でない場合には、WriteまたはDeleteのアクセスか否か判定する。その結果、ファイルアクセス判定許可部12bは、WriteまたはDeleteのアクセスである場合には、ダウンロード専用アプリ11aからのアクセスであるか判定する。

【0040】

その結果、ファイルアクセス判定許可部12bは、ダウンロード専用アプリ11aからのアクセスでない場合には、処理を中断し、また、ダウンロード専用アプリ11aからのアクセスである場合には、ファイル操作を許可するように制御してアクセス処理を行なう。

【0041】

一方、ファイルアクセス判定許可部12bは、WriteまたはDeleteのアクセスでない場合には、許可されたアプリからのReadアクセスであるか否か判定する。この許可されたアプリか否かの判定は、情報ヘッダに記憶されている「許可アプリ」(図6参照)と、許可アプリ判定部12aから受信したアプリ情報とが一致するか否か判定し、一致する場合には、許可されたアプリであると判定する。

【0042】

その結果、ファイルアクセス判定許可部12bは、許可されたアプリからのReadアクセスでない場合には、処理を中断し、また、許可されたアプリからのReadアクセスである場合には、ファイルを復号してアプリに渡す処理を行う。

【0043】

図2の説明に戻ると、専用領域判定部12cは、アプリケーションによるファイルアクセスが専用格納領域13aへのアクセスであるか否かを判定する。具体的には、専用領域判定部12cは、専用格納領域13aを特定するための専用領域情報(例えば、専用格納領域13aのフォルダに対するファイルパス)を保持し、ファイルアクセス判定許可部12bからファイルパスを受信すると、専用領域情報(例えば、専用格納領域13aにおけるフォルダに対するファイルパス)に受信されたファイルパスが含まれているか否かを判定し、その判定結果をファイルアクセス判定許可部12bに送信する(図8参照)。

【0044】

[ユーザ端末による処理]

次に、図10を用いて、実施例1に係るユーザ端末10による処理を説明する。図10は、実施例1に係るユーザ端末10の処理動作を示すフローチャートである。

【0045】

同図に示すように、ユーザ端末10は、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると(ステップS101肯定)、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し(ステップS102)、専用領域以外へのアクセスでない場合には(ステップS102否定)、通常のアクセス処理を行なう(ステップS103)。一方、ユーザ端末10は、専用格納領域13aへのアクセスである場合には(ステップS102肯定)、CopyまたはRename操作か否か判定する(ステップS104)。

【0046】

その結果、ユーザ端末10は、CopyまたはRename操作である場合には(ステップS104肯定)、処理を中断するように制御し(ステップS105)、CopyまたはRename操作でない場合には(ステップS104否定)、WriteまたはDeleteのアクセスか否か判定する(ステップS106)。その結果、ユーザ端末10は、WriteまたはDeleteのアクセスである場合には(ステップS106肯定)、ダウンロード専用アプリ11aからのアクセスであるか判定する(ステップS107)。

【0047】

その結果、ユーザ端末10は、ダウンロード専用アプリ11aからのアクセスでない場合には(ステップS107否定)、処理を中断し(ステップS108)、また、ダウンロード専用アプリ11aからのアクセスである場合には(ステップS107肯定)、ファイル操作を許可するように制御してアクセス処理を行なう(ステップS109)。

【0048】

一方、ユーザ端末10は、WriteまたはDeleteのアクセスでない場合には(ステップS106否定)、許可されたアプリからのReadアクセスであるか否か判定する(ステップS110)。この許可されたアプリか否かの判定は、情報ヘッダに記憶されている「許可アプリ」(図6参照)と「アプリ情報」とが一致するか否か判定し、一致する場合には、許可されたアプリであると判定する。

【0049】

その結果、ユーザ端末10は、許可されたアプリからのReadアクセスでない場合には(ステップS110否定)、処理を中断し(ステップS111)、また、許可されたアプリからのReadアクセスである場合には(ステップS110肯定)、ファイルを復号してアプリに渡す処理を行う(ステップS112)。

【0050】

[実施例1の効果]

上述してきたように、情報管理システム1は、サーバが特定のアプリケーション(例えば、ダウンロード専用アプリケーション)のみに情報をダウンロードすることを許可し、当該ダウンロードされた情報に対してアクセスするアプリケーションが、許可されたアプリケーションであるか判定するので、特定のアプリケーションのみに情報のダウンロードを許可して、ユーザ端末で情報の管理を行なえるようにしつつ、許可されたアプリケーションが許可されたアクセスのみをできるようにして、ダウンロードされた情報の外部への出力やダウンロードされた情報の複製を制限する結果、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことが可能である。

【0051】

また、実施例1によれば、サーバ20が情報をダウンロードすることを許可するように制御した場合に、ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を情報管理データベース21に記憶し、情報管理データベース21に記憶された格納期限を超過した場合には、格納期限を超過した情報を指定して削除を要求し、ユーザ端末10が、削除要求を受け付けた場合には、削除要求によって指定された情報を削除するので、必要な期間のみユーザ端末に情報の格納を許可し、所定の期限を経過した後は削除するようにして、安全な情報の運用を行うことが可能である。

【0052】

また、実施例1によれば、削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバ20に通知するので、サーバ20側で情報が削除されたことを確認できるようにして、安全な情報の運用を行うことが可能である。

【実施例2】

【0053】

ところで、上記の実施例1では、サーバ20からダウンロードされた情報を格納する専用格納領域13aを設ける場合を説明したが、本発明はこれに限定されるものではなく、専用格納領域13aを用いずに構成するようにしてもよい。

【0054】

そこで、以下の実施例2では、専用格納領域13aを設けずに、管理を行なう情報であることを示す情報種別を付加して情報管理を行う場合として、図11および図12を用いて、実施例2における情報管理システムの構成およびユーザ端末の処理について説明する。図11は、実施例2に係る情報管理システムの構成を示すブロック図であり、図12は、実施例2に係るユーザ端末の処理動作を示すフローチャートである。

【0055】

まず最初に、実施例2に係る情報管理システム1aの構成を説明する。図11に示すように、情報管理システム1aは、実施例1と同様に、ネットワーク30を介して接続されるユーザ端末10aとサーバ20とで構成される。

【0056】

そして、実施例1とは異なり、実施例2に係るユーザ端末10aは、記憶部13に専用格納領域13aが設けられていない。また、ユーザ端末10aは、専用領域判定部12cの代わりに、情報種別判定部12dを新たに備え、ダウンロード専用アプリ11bが新たに情報種別を付加する点が相違する。

【0057】

すなわち、ダウンロード専用アプリ11bは、サーバ20に許可された情報をダウンロードするとともに、ダウンロードされた情報に対して、管理を行なう情報であることを示す情報種別を付加して、記憶部13に格納する。なお、この情報は、例えば、ファイルの拡張子(例えば、「.prt」など)であっても良いし、それ以外の情報とリンクされた分離できない情報として提供されても良いが、以下の説明では、拡張子を用いた場合の例で説明する。

【0058】

情報種別判定部12dは、アプリケーション11から記憶部13に格納されている情報へのアクセスがあった場合に、情報種別が付加された情報へのアクセスか否か判定し、その判定結果をファイル判定許可部12bに通知する。

【0059】

ファイルアクセス判定許可部12bは、許可アプリ判定部12aから受信したアプリケーション情報と、情報種別判定部12dから受信した判定結果とを受信した後、アプリケーション情報および判定結果を用いてアプリケーションからのファイルアクセス命令を許可するか否か判定し、アクセスが許可されているアプリだけが、特定の拡張子が付けられている情報へRead操作のみを許可するように制御を行なう。これにより、特定の拡張子が付けられた情報に対して、情報の拡張子を変更したり、特定の拡張子の付いた情報の複製や、名前の変更、削除等の操作などを禁止することができる機能を提供する。

【0060】

次に、図12を用いて実施例2に係るユーザ端末10aの情報管理処理について説明する。実施例2のアクセス制御処理は、図10に示した実施例1に係る情報管理処理と比較して、専用格納領域へのアクセスか判定する代わりに、特定の情報種別へのアクセスであるか判定する点が相違する。

【0061】

すなわち、図12に示すように、ユーザ端末10aは、ファイルアクセス判定許可部12bは、ファイルアクセス命令を受け付けると(ステップS201肯定)、特定の拡張子が付けられている情報へのアクセスであるか否か判定する(ステップS202)。その結果、特定の拡張子が付けられている情報へのアクセスである場合には(ステップS202肯定)、実施例1と同様に、アクセスが許可されているアプリだけが、特定の拡張子が付けられている情報へアクセスを許可するように制御する(ステップS204〜S212)。

【0062】

このように、実施例2によれば、専用領域を用いずに、安全な情報の運用を行うことができる。また、例えば、特定の拡張子が付けられている情報へRead操作のみを許可するように制御した場合に、特定の拡張子が付けられた情報に対して、情報の拡張子を変更したり、特定の拡張子の付いた情報の複製や、名前の変更、削除等の操作などを禁止することが可能である。

【実施例3】

【0063】

ところで、上記の実施例1では、専用格納領域13aから読み込んだ情報に対して、編集後に保存を行なった場合に、編集前の情報と編集後の情報両方が削除されるように管理してもよい。

【0064】

そこで、以下の実施例3では、編集元の情報と編集後の情報とを対応付けて管理し、編集元の情報を削除する場合には、編集後の情報も削除する場合として、図13および図14を用いて、実施例3におけるユーザ端末10aが保持するテーブルと処理について説明する。図13は、実施例3に係るユーザ端末が備える情報保存テーブルの一例を示す図であり、図14は、実施例3に係るユーザ端末の処理動作を示すフローチャートである。

【0065】

実施例3に係るユーザ端末は、実施例1に係るユーザ端末と比較して、図13に示すように、編集元の情報と編集後の情報とを対応付けて記憶する情報保存テーブルを新たに備える点が相違する。同図に示すように、情報保存テーブルは、編集後の情報の識別子である「情報」と、編集元の情報の識別子である「作成元情報」とを対応付けて記憶する。

【0066】

つまり、専用格納領域に書込みを行なって、別名保存を行なった場合には、管理しなければならないファイルが増えることになり、増えていることを管理するためのテーブルとして、情報保存テーブルが作成される。例えば、文書ID−Aから文書ID−Cを作成して保存された後、文書ID−Aの情報を消去しなければならない場合には、文書ID−Cの情報を削除しなければならないことが分かるようにテーブルが作成される。なお、削除の時には、文書ID−Aの情報と文書ID−Cの情報の両方の情報が削除された場合に、文書ID−Aの情報を削除した旨をサーバに通知して管理を行なう。

【0067】

次に、実施例3に係るユーザ端末の処理動作について説明する。実施例3のアクセス制御処理は、図10に示した実施例1に係る情報管理処理と比較して、専用格納領域から情報を読み込まれた情報を編集した後に保存を行う場合に、アプリケーションが専用格納領域にのみ書込みを行うように制御する点が相違する。

【0068】

すなわち、図14に示すように、ユーザ端末は、ファイルアクセス命令を受け付けると(ステップS301肯定)、判定結果を用いて専用格納領域13aへのアクセスか否かを判定し(ステップS302)、専用領域以外へのアクセスでない場合には(ステップS302否定)、専用格納領域を読み込んだアプリケーションのプロセスであるか判定する(ステップS303)。

【0069】

その結果、ユーザ端末は、専用格納領域を読み込んだアプリケーションのプロセスである場合には(ステップS303肯定)、「Copy」、「Rename」、「Write」、「Delete」のいずれのアクセスか判定し(ステップS305〜S312)、許可されたアプリケーションのWriteアクセスである場合には(ステップS312肯定)、ファイルを暗号化して専用格納領域に保存し、情報保存テーブルを作成する(ステップS314)。つまり、ユーザ端末は、専用格納領域から情報を読み込まれた情報を編集した後に保存を行う場合に、アプリケーションが専用格納領域にのみ書込みを行うように制御する。

【0070】

このように実施例3によれば、削除要求によって指定された情報が編集されていた場合に、編集前の情報と編集後の情報両方を削除するので、ダウンロードされた情報を基に編集が行われ、編集前の情報と編集後の情報とがユーザ端末内に存在する場合に、その両方を削除することができるようにして、より安全な情報の運用を行うことが可能である。

【実施例4】

【0071】

さて、これまで本発明の実施例について説明したが、本発明は上述した実施例以外にも、種々の異なる形態にて実施されてよいものである。そこで、以下では実施例4として本発明に含まれる他の実施例を説明する。

【0072】

(1)アクセス制御機能の実装例

上記の実施例1では、アクセス制御機能自体をOS自体に組み込んでいる場合を説明したが、本発明はこれに限定されるものではなく、アクセス制御機能をOSのAPIを使ってアドイン形式で組み込むようにしてもよい。このアドイン形式で組む込む場合には、図15に例示するように、OSの中間層や、OSとアプリケーションのAPIの間に組み込むことが可能である。

【0073】

このように、アクセス制御機能がOSのAPIを使ってアドイン形式で組み込まれるので、OSに直接手を加えることなくアクセス制御機能を組み込むことが可能である。

【0074】

(2)許可アプリの設定

また、上記の実施例1では、専用格納領域に格納されている情報の情報ヘッダにアクセスを許可するアプリケーションを含ませることによって(図6参照)、文書毎に許可アプリを設定する場合を説明したが、本発明はこれに限定されるものではなく、情報の種別(例えば、拡張子)とその情報種別の情報に対するアクセスを許可する許可アプリとを対応付けて記憶しておき、文書種別毎に許可アプリを設定するようにしてもよい。

【0075】

具体的には、ユーザ端末は、図16に例示するように、情報の種別を示す「拡張子種別」と、その情報種別の情報に対するアクセスを許可する「許可アプリ」とを対応付けて記憶するテーブルを備えるようにする。このように文書種別毎に許可アプリを設定する場合には、図17に示すように、専用格納領域に格納されている情報の情報ヘッダには、許可アプリを含まない。

【0076】

このように、情報の種別と、その情報種別の情報に対するアクセスを許可する許可アプリとを対応付けて記憶しておき、文書種別毎に許可アプリを設定するので、専用格納領域に格納される情報の情報ヘッダに許可アプリを含ませる処理を省略することが可能である。

【0077】

(3)削除処理

また、上記の実施例1では、サーバ20が格納期限を管理し、ダウンロード要求時にサーバ20が削除ファイルをユーザ端末10に指定して、専用格納領域に格納された情報を削除する場合を説明したが、本発明はこれに限定されるものではなく、ユーザ端末が格納期限を管理し、専用格納領域に格納された情報を自動削除するようにしてもよい。

【0078】

具体的には、図18に示すように、ユーザ端末は、専用格納領域に格納された情報の情報ヘッダ内に削除期限を格納している。また、ユーザ端末は、図19に例示するように、情報の識別子と、情報が消去された日時を示す消去日時とを対応付けて記憶する管理テーブルを専用管理領域に備える。このような構成のもと、ユーザ端末は、一例として、アクセスされた情報の情報ヘッダ内の削除期限と現在日時をチェックして、削除期限が来ていた場合には、その情報を削除すると共に、情報を削除したことを管理テーブルに記憶させる。

【0079】

その後、ユーザ端末は、次にサーバへアクセスが行なわれた時に、管理テーブルに記憶された情報をサーバに転送することで、サーバでも情報が削除されたことを確認できる。なお、管理テーブルの情報は、専用管理領域以外でも不正な書き換えや削除から保護されている領域が存在する場合(ハード的な保護も含む)には、保護された領域で管理を行なっても良いし、また、削除対象となっている情報へアクセスした時ではなく、定期的に削除すべき情報が存在するかを、チェックするようにしてもよい。

【0080】

また、専用格納領域に格納された情報を自動削除する上記とは別の方法として、文書毎に削除期限を設けるのではなく、削除期限を管理テーブルに記憶して管理するようにしてもよい(図20参照)。そして、ユーザ端末は、情報をダウンロード専用アプリが専用格納領域に格納した時に、専用格納領域に管理テーブルを作成する。この管理テーブルでは、削除前に消去日時が書かれておらず、実際に消去が行なわれてた時点で消去日時が書き込まれる。消去のタイミングは、対象情報に実際にアクセスされた時でも、定期的にチェックするようにしてもよい。

【0081】

このように、ユーザ端末が専用格納領域に格納された情報を自動削除するので、サーバから削除を指示を受けることなく格納期限が切れた情報を削除できる結果、より安全な情報の運用が可能である。

【0082】

(4)システム構成等

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。例えば、許可アプリ判定部12aとファイルアクセス判定許可部12bを統合してもよい。さらに、各装置にて行なわれる各処理機能は、その全部または任意の一部が、CPUおよび当該CPUにて解析実行されるプログラムにて実現され、あるいは、ワイヤードロジックによるハードウェアとして実現され得る。

【0083】

(5)プログラム

ところで、上記の実施例で説明した各種の処理は、あらかじめ用意されたプログラムをコンピュータで実行することによって実現することができる。そこで、以下では、図21を用いて、上記の実施例と同様の機能を有するプログラムを実行するコンピュータの一例を説明する。図21は、情報管理プログラムを実行するコンピュータを示す図である。

【0084】

同図に示すように、ユーザ端末としてのコンピュータ600は、HDD610、RAM620、ROM630およびCPU640をバス650で接続して構成される。

【0085】

そして、ROM630には、上記の実施例と同様の機能を発揮する情報管理プログラム、つまり、図21に示すように、許可アプリ判定プログラム631、ファイルアクセス判定許可プログラム632、専用領域判定プログラム633が予め記憶されている。なお、プログラム631〜633については、図2に示したユーザ端末の各構成要素と同様、適宜統合または分散してもよい。

【0086】

そして、CPU640が、これらのプログラム631〜633をROM630から読み出して実行することで、図21に示すように、各プログラム631〜633は、許可アプリ判定プロセス641、ファイルアクセス判定許可プロセス642、専用領域判定プロセス643として機能するようになる。各プロセス641〜643は、図2に示した許可アプリ判定部12a、ファイルアクセス判定許可部12b、専用領域判定部12cにそれぞれ対応する。

【0087】

また、HDD610には、図21に示すように、専用格納領域611が設けられる。なお、専用格納領域611は、図2に示した専用格納領域13aに対応する。そして、CPU640は、専用格納領域611に対してデータを登録するとともに、専用格納領域611からデータを読み出してRAM620に格納し、RAM620に格納されたデータに基づいて処理を実行する。

【0088】

以下の実施例1〜4を含む実施形態に関し、更に以下の付記を開示する。

【0089】

(付記1)サーバと当該サーバに接続されたユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、

前記サーバは、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、

前記ユーザ端末は、

前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、

を備えることを特徴とする情報管理システム。

【0090】

(付記2)前記サーバは、

前記ダウンロード制御手段によって前記情報をダウンロードすることを許可するように制御した場合に、当該ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を所定の記憶部に記憶させる格納期限記憶手段と、

前記所定の記憶部に記憶された格納期限を超過した場合には、当該格納期限を超過した情報を指定して削除を要求する削除要求を前記ユーザ端末に通知する削除要求通知手段と、をさらに備え、

前記ユーザ端末は、

前記削除要求通知手段によって通知された前記削除要求を受け付けた場合には、当該削除要求によって指定された情報を削除する削除手段をさらに備えることを特徴とする付記1に記載の情報管理システム。

【0091】

(付記3)前記削除手段は、前記削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバに通知することを特徴とする付記2に記載の情報管理システム。

【0092】

(付記4)前記削除手段は、前記削除要求によって指定された編集前の情報と編集後の情報両方を削除することを特徴とする付記2または3に記載の情報管理システム。

【0093】

(付記5)前記ユーザ端末は、

前記ダウンロード手段によってダウンロードされた情報を格納する専用格納領域をさらに備え、

前記ダウンロード手段は、情報をダウンロードした後に、前記特定のアプリケーションを用いて、前記情報を前記専用格納領域に格納し、

前記許可判定手段は、前記専用格納領域に格納された情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定することを特徴とする付記1〜4のいずれか一つに記載の情報管理システム。

【0094】

(付記6)前記ダウンロード手段は、情報をダウンロードするとともに、当該ダウンロードされた情報に管理を行う情報であることを示す情報種別を付加し、

前記許可判定手段は、前記情報種別が付加されている情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定することを特徴とする付記1〜4のいずれか一つに記載の情報管理システム。

【0095】

(付記7)接続されたサーバが管理する情報を所定の格納領域に格納するユーザ端末であって、

前記サーバによってダウンロードが許可された情報を、ダウンロードが許可されたアプリケーションである特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する許可判定手段と、

を備えることを特徴とするユーザ端末。

【0096】

(付記8)サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法であって、

前記サーバが、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御工程と、

前記ユーザ端末が、前記ダウンロード制御工程によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード工程と、

前記ユーザ端末が、前記ダウンロード工程によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定工程と、

を含んだことを特徴とする情報管理方法。

【0097】

(付記9)サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法をコンピュータに実行させる情報管理プログラムであって、

前記サーバとしてのコンピュータに、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手順を実行させ、

前記ユーザ端末としてのコンピュータに、

前記ダウンロード制御手順によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手順と、

前記ダウンロード手順によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手順と、

を実行させることを特徴とする情報管理プログラム。

【産業上の利用可能性】

【0098】

以上のように、本発明に係る情報管理システム、ユーザ端末、情報管理方法および情報管理プログラムは、サーバが管理する情報をユーザ端末の格納領域に格納する場合に有用であり、特に、ユーザ端末で情報の管理を行なえるようにしつつ、安全な情報の運用を行うことに適する。

【図面の簡単な説明】

【0099】

【図1】実施例1に係る情報管理システムの概要および特徴を説明するための図である。

【図2】実施例1に係る情報管理システムの構成を示すブロック図である。

【図3】サーバ側の管理情報の一例を示す図である。

【図4】アクセス制御機能の実装例を示す図である。

【図5】ユーザ端末のサーバ接続時における処理を説明するための図である。

【図6】専用格納領域に格納される情報の形式の一例を示す図である。

【図7】専用領域の判定処理を説明するための図である。

【図8】アプリケーション判定処理を説明するための図である。

【図9】ファイルアクセス判定許可処理を説明するための図である。

【図10】実施例1に係るユーザ端末の処理動作を示すフローチャートである。

【図11】実施例2に係る情報管理システムの構成を示すブロック図である。

【図12】実施例2に係るユーザ端末の処理動作を示すフローチャートである。

【図13】実施例3に係るユーザ端末が備える情報保存テーブルの一例を示す図である。

【図14】実施例3に係るユーザ端末の処理動作を示すフローチャートである。

【図15】アクセス制御機能の実装例を示す図である。

【図16】専用格納領域に格納される情報の形式の一例を示す図である。

【図17】許可アプリテーブルの一例を示す図である。

【図18】専用格納領域に格納される情報の形式の一例を示す図である。

【図19】ユーザ端末側の管理テーブルの一例を示す図である。

【図20】ユーザ端末側の管理テーブルの一例を示す図である。

【図21】情報管理プログラムを実行するコンピュータを示す図である。

【符号の説明】

【0100】

1 情報管理システム

10、10a ユーザ端末

11 アプリケーション

11a ダウンロード専用アプリ

12 アクセス制御部

12a 許可アプリ判定部

12b ファイルアクセス判定許可部

12c 専用領域判定部

13 記憶部

13a 専用格納領域

【特許請求の範囲】

【請求項1】

サーバと当該サーバに接続されたユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、

前記サーバは、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、

前記ユーザ端末は、

前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、

を備えることを特徴とする情報管理システム。

【請求項2】

前記サーバは、

前記ダウンロード制御手段によって前記情報をダウンロードすることを許可するように制御した場合に、当該ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を所定の記憶部に記憶させる格納期限記憶手段と、

前記所定の記憶部に記憶された格納期限を超過した場合には、当該格納期限を超過した情報を指定して削除を要求する削除要求を前記ユーザ端末に通知する削除要求通知手段と、をさらに備え、

前記ユーザ端末は、

前記削除要求通知手段によって通知された前記削除要求を受け付けた場合には、当該削除要求によって指定された情報を削除する削除手段をさらに備えることを特徴とする請求項1に記載の情報管理システム。

【請求項3】

前記削除手段は、前記削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバに通知することを特徴とする請求項2に記載の情報管理システム。

【請求項4】

前記削除手段は、前記削除要求によって指定された情報が編集されていた場合に、編集前の情報と編集後の情報両方を削除することを特徴とする請求項2または3に記載の情報管理システム。

【請求項5】

接続されたサーバが管理する情報を所定の格納領域に格納するユーザ端末であって、

前記サーバによってダウンロードが許可された情報を、ダウンロードが許可されたアプリケーションである特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する許可判定手段と、

を備えることを特徴とするユーザ端末。

【請求項6】

サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法であって、

前記サーバが、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御工程と、

前記ユーザ端末が、前記ダウンロード制御工程によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード工程と、

前記ユーザ端末が、前記ダウンロード工程によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定工程と、

を含んだことを特徴とする情報管理方法。

【請求項7】

サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法をコンピュータに実行させる情報管理プログラムであって、

前記サーバとしてのコンピュータに、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手順を実行させ、

前記ユーザ端末としてのコンピュータに、

前記ダウンロード制御手順によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手順と、

前記ダウンロード手順によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手順と、

を実行させることを特徴とする情報管理プログラム。

【請求項1】

サーバと当該サーバに接続されたユーザ端末により構成され、前記サーバが管理する情報を前記ユーザ端末の格納領域に格納する情報管理システムであって、

前記サーバは、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手段を備え、

前記ユーザ端末は、

前記ダウンロード制御手段によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手段と、

を備えることを特徴とする情報管理システム。

【請求項2】

前記サーバは、

前記ダウンロード制御手段によって前記情報をダウンロードすることを許可するように制御した場合に、当該ダウンロードされた情報をユーザ端末が保持できる期限である格納期限を所定の記憶部に記憶させる格納期限記憶手段と、

前記所定の記憶部に記憶された格納期限を超過した場合には、当該格納期限を超過した情報を指定して削除を要求する削除要求を前記ユーザ端末に通知する削除要求通知手段と、をさらに備え、

前記ユーザ端末は、

前記削除要求通知手段によって通知された前記削除要求を受け付けた場合には、当該削除要求によって指定された情報を削除する削除手段をさらに備えることを特徴とする請求項1に記載の情報管理システム。

【請求項3】

前記削除手段は、前記削除要求によって指定された情報を削除するとともに、当該情報の削除をした旨をサーバに通知することを特徴とする請求項2に記載の情報管理システム。

【請求項4】

前記削除手段は、前記削除要求によって指定された情報が編集されていた場合に、編集前の情報と編集後の情報両方を削除することを特徴とする請求項2または3に記載の情報管理システム。

【請求項5】

接続されたサーバが管理する情報を所定の格納領域に格納するユーザ端末であって、

前記サーバによってダウンロードが許可された情報を、ダウンロードが許可されたアプリケーションである特定のアプリケーションを用いて、ダウンロードするダウンロード手段と、

前記ダウンロード手段によってダウンロードされた情報へアクセスするアプリケーションが、当該情報へのアクセスを許可されたアプリケーションであるか判定する許可判定手段と、

を備えることを特徴とするユーザ端末。

【請求項6】

サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法であって、

前記サーバが、ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御工程と、

前記ユーザ端末が、前記ダウンロード制御工程によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード工程と、

前記ユーザ端末が、前記ダウンロード工程によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定工程と、

を含んだことを特徴とする情報管理方法。

【請求項7】

サーバが管理する情報を当該サーバに接続されたユーザ端末の格納領域に格納する情報管理方法をコンピュータに実行させる情報管理プログラムであって、

前記サーバとしてのコンピュータに、

ダウンロードを許可されたアプリケーションである特定のアプリケーションからダウンロード要求を受け付けた場合に、当該情報をダウンロードすることを許可するように制御するダウンロード制御手順を実行させ、

前記ユーザ端末としてのコンピュータに、

前記ダウンロード制御手順によって許可された情報を前記特定のアプリケーションを用いて、ダウンロードするダウンロード手順と、

前記ダウンロード手順によってダウンロードされた情報へのアクセスをアプリケーションから受け付けた場合に、当該アプリケーションの情報へのアクセスが許可されたアクセスであるか判定する許可判定手順と、

を実行させることを特徴とする情報管理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【公開番号】特開2009−181461(P2009−181461A)

【公開日】平成21年8月13日(2009.8.13)

【国際特許分類】

【出願番号】特願2008−21583(P2008−21583)

【出願日】平成20年1月31日(2008.1.31)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

【公開日】平成21年8月13日(2009.8.13)

【国際特許分類】

【出願日】平成20年1月31日(2008.1.31)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

[ Back to top ]