情報管理装置、情報管理プログラム及び情報管理システム

【課題】複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理項目を追加する際の管理者の管理負担を軽減すること。

【解決手段】GUIDが指定された情報の読み出し命令を取得し、GUIDによって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求し、GUIDが読み出し対象の情報を指定するための情報として用いられていないことを確認し、GUIDとデータベースのフィールド名とが関連付けられたGUID情報に基づいて指定されたGUIDに関連付けられているフィールド名を取得し、取得されたフィールド名によって指定される情報を要求することを特徴とする情報管理サービス部304を含むことを特徴とする。

【解決手段】GUIDが指定された情報の読み出し命令を取得し、GUIDによって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求し、GUIDが読み出し対象の情報を指定するための情報として用いられていないことを確認し、GUIDとデータベースのフィールド名とが関連付けられたGUID情報に基づいて指定されたGUIDに関連付けられているフィールド名を取得し、取得されたフィールド名によって指定される情報を要求することを特徴とする情報管理サービス部304を含むことを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報管理装置、情報管理プログラム及び情報管理システムに関し、特に、データベースに記憶されている情報項目の管理に関する。

【背景技術】

【0002】

現在、MFP(MultiFunction Peripheral:複合機)や、PC(Personal Computer)にインストールされて動作しているアプリケーションからのネットワークを介した認証要求に応じてユーザの認証処理を行い、認証の成否及び認証対象のユーザの属性情報を返信するような認証サーバが用いられている。また、ユーザの認証処理に限らず、MFPやアプリケーションからネットワークを介して情報を要求し、その要求に応じて、ユーザ毎に管理されている情報を返信する情報管理サーバも用いられている。

【0003】

また、様々なサーバに分散されている情報を一括して管理、使用するための方法として、様々なサーバの前段において一括して認証要求や情報要求を受けるサービスサーバを設ける、複数階層の認証管理、情報管理サービスが用いられることもある。この複数階層のサービスにおいては、上記サービスサーバが、ネットワークを介して認証要求や情報開示要求を受けた場合に、独自に管理している情報については独自に認証結果や情報を返信し、他のサーバによって管理されている情報については、他のサーバに問い合わせた上で認証結果や情報を返信する。

【0004】

このような情報管理のシステムとして、シングルサインオンにより多様なアプリケーションの利用を管理する際に、各アプリケーション固有の利用条件の設定をも可能にする方法が提案されている(例えば、特許文献1参照)。特許文献1に開示された発明においては、ユーザが認証された際、アクセス権限情報とユーザ識別情報とを関連付けて格納するものであり、アクセス権限情報は、ユーザ識別情報に関連付けられたユーザ属性情報に基づいて格納する。これにより、ユーザの属性に応じたアクセス権限が設定される。

【発明の概要】

【発明が解決しようとする課題】

【0005】

このような認証管理、情報管理サービスにおいては、上述したMFPやアプリケーション毎に、独自管理を行う項目が予め定められており、MFP及びアプリケーション側は、その項目を指定する識別情報をキーとして情報を要求する必要がある。情報を管理するアプリケーションを追加する場合、そのアプリケーション固有のキーを設定し、アプリケーション側においては、そのキーを用いて情報を要求するようにプログラムを構成すると共に、サーバ側においては、そのキーがそのアプリケーション固有のものとなるように、他のアプリケーションとの間で調整を行う必要があり、管理者の負担が大きい。更に、上述したような複数階層の認証管理や情報管理を行うシステムにおいては、調整を行う対象のアプリケーションやMFPが多く、管理者の負担は更に大きくなる。

【0006】

特許文献1においては、既に管理対象となっているアプリケーション固有の利用条件の設定を可能としているが、管理対象のアプリケーションが追加される場合の管理者の負担軽減については言及されておらず、上記の課題は解決されていない。

【0007】

本発明は、このような課題を解決するためになされたものであり、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理対象を追加する際の管理者の管理負担を軽減することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の一態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理装置であって、前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする。

【0009】

また、本発明の他の態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理プログラムであって、前記識別子が指定された情報の読み出し命令を取得して記憶媒体に記憶するステップと、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する信号を出力するステップと、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得して記憶媒体に記憶するステップと、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を、前記情報記憶部に要求する信号を出力するステップと、いずれかの前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信するステップとを含むことを特徴とする。

【0010】

また、本発明の更に他の態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムであって、前記情報処理装置及び前記要求を受ける情報管理装置を含み前記情報管理装置は、前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする。

【発明の効果】

【0011】

本発明によれば、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理対象を追加する際の管理者の管理負担を軽減することができる。

【図面の簡単な説明】

【0012】

【図1】本発明の実施形態に係る情報管理システムの運用形態を示す図である。

【図2】本発明の実施形態に係る情報処理端末のハードウェア構成を模式的に示すブロック図である。

【図3】本発明の実施形態に係る認証サービスサーバの機能構成を示すブロック図である。

【図4】本発明の実施形態に係る管理対象情報の例を示す図である。

【図5】本発明の実施形態に係るGUID情報の例を示す図である。

【図6】本発明の実施形態に係る画像形成装置の機能構成を示す図である。

【図7】本発明の実施形態に係る情報管理システムの一般的な動作を示すシーケンス図である。

【図8】本発明の実施形態に係る情報要求において送信される情報の例を示す図である。

【図9】本発明の実施形態に係る情報管理システムの動作を示すシーケンス図である。

【図10】本発明の実施形態に係る情報要求において送信される情報の例を示す図である。

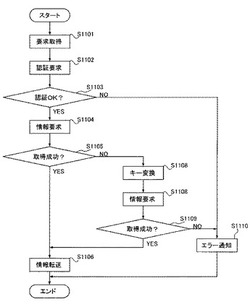

【図11】本発明の実施形態に係る情報管理サービス部の動作を示すフローチャートである。

【図12】本発明の実施形態に係る情報管理システムの動作を示すシーケンス図である。

【図13】本発明の実施形態に係る登録要求において送信される情報の例を示す図である。

【図14】本発明の実施形態に係るGUIDの更新態様を示す図である。

【図15】本発明の実施形態に係る管理対象情報の更新態様を示す図である。

【発明を実施するための形態】

【0013】

以下、図面を参照して、本発明の実施形態を詳細に説明する。本実施形態においては、情報管理システムの例として、独自の認証管理、情報管理機能を有すると共に、外部に設置された認証サーバとの仲介機能を有するサーバが設けられた情報管理システムを例として説明する。

【0014】

図1は、本実施の形態に係る情報管理システムの運用形態の例を示す図である。図1に示すように、本実施形態に係る情報管理システムは、プリンタやスキャナ等の入出力機能を含む画像形成装置1、ユーザが操作するPC(Personal Computer)等の情報処理端末であるユーザ端末2、本実施形態の要旨に係る機能を提供する認証サービスサーバ3及び認証サービスサーバ3の管理者が操作するPC等の情報処理端末である管理者端末4を含む。また、本実施形態に係る情報管理システムは、インターネットや電話回線等の公衆回線6を介して、他のネットワークに接続された外部認証サーバ6と接続されている。

を含む。

【0015】

画像形成装置1は、撮像機能、画像形成機能及び通信機能等を備えることにより、プリンタ、ファクシミリ、スキャナ、複写機として利用可能な複合機である。ユーザ端末2は、ユーザが操作する情報処理端末であり、認証サービスサーバ3に認証や情報を要求する機能を含むアプリケーションがインストールされている。管理者端末4は、認証サービスサーバ3を管理するための情報処理端末であり、管理用のアプリケーション若しくは管理画面を表示するためのブラウザがインストールされている。

【0016】

認証サービスサーバ3は本実施形態の要旨に係る構成であり、上述したように、画像形成装置1やユーザ端末2にインストールされて動作するアプリケーションからの認証要求や情報要求に応じて、独自に管理している情報に基づいて返信すると共に、管理対象外の情報については、外部認証サーバ5に問い合わせた上でその結果を返信する機能を含む情報管理装置である。

【0017】

尚、本実施形態においては、認証サービスサーバ3の機能を実現するプログラムがサーバ等の情報処理端末にインストールされて独立して動作する場合を例として説明するが、例えば画像形成装置1に上記プログラムをインストールすることにより、画像形成装置1において本実施形態の要旨に係る認証サービスサーバ3の機能を実現することも可能である。

【0018】

また、本実施形態においては、認証サービスサーバ3が、本実施形態の要旨に係る認証管理機能や情報管理機能(以降、管理機能とする)と、認証情報等の管理対象の情報が格納されたデータベースとの両方を含む場合を例として説明するが、上記管理機能とデータベースとを夫々異なるサーバにおいて実現することも可能である。更に、図1においては、外部認証サーバ5を1つだけ示しているが、認証サービスサーバ3は、管理対象、認証対象に応じて複数の外部サーバとネットワークを介して通信可能である。

【0019】

次に、本実施形態に係る画像形成装置1、ユーザ端末2、認証サービスサーバ3及び管理者端末4のハードウェア構成について説明する。図2は、本実施形態に係る認証サービスサーバ3のハードウェア構成を示すブロック図である。以下の説明においては、認証サービスサーバ3のハードウェア構成を例として説明するが、画像形成装置1、ユーザ端末2及び管理者端末4についても同様である。

【0020】

図2に示すように、本実施形態に係る認証サービスサーバ3は、一般的なサーバやPC等と同様の構成を含む。即ち、本実施形態に係る認証サービスサーバ3は、CPU(Central Processing Unit)10、RAM(Random Access Memory)20、ROM(Read Only Memory)30、HDD(Hard Disk Drive)40及びI/F50がバス80を介して接続されている。また、I/F50にはLCD(Liquid Crystal Display)60及び操作部70が接続されている。

【0021】

CPU10は演算手段であり、認証サービスサーバ3全体の動作を制御する。RAM20は、情報の高速な読み書きが可能な揮発性の記憶媒体であり、CPU10が情報を処理する際の作業領域として用いられる。ROM30は、読み出し専用の不揮発性記憶媒体であり、ファームウェア等のプログラムが格納されている。HDD40は、情報の読み書きが可能な不揮発性の記憶媒体であり、OS(Operating System)や各種の制御プログラム、アプリケーション・プログラム等が格納される。

【0022】

I/F50は、バス80と各種のハードウェアやネットワーク等を接続し制御する。LCD60は、ユーザが認証サービスサーバ3の状態を確認するための視覚的ユーザインタフェースである。操作部70は、キーボードやマウス等、ユーザがクライアント端末3に情報を入力するためのユーザインタフェースである。尚、図1において説明したように、本実施形態に係る認証サービスサーバ3は、サーバとして運用される。従って、LCD60及び操作部70等のユーザインタフェースは省略可能である。また、画像形成装置1は、図2に示すハードウェア構成に加えて、スキャナ、プリンタ等を実現するためのエンジンを備える。

【0023】

このようなハードウェア構成において、ROM30やHDD40若しくは図示しない光学ディスク等の記憶媒体に格納されたプログラムがRAM20に読み出され、CPU10の制御に従って動作することにより、ソフトウェア制御部が構成される。このようにして構成されたソフトウェア制御部と、ハードウェアとの組み合わせによって、本実施形態に係る画像形成装置1、ユーザ端末2、認証サービスサーバ3及び管理者端末4の機能を実現する機能ブロックが構成される。

【0024】

次に、本実施形態に係る認証サービスサーバ3の機能構成について、図3を参照して説明する。図3は、本実施形態に係る認証サービスサーバ3の機能構成を示すブロック図である。図3に示すように、本実施形態に係る認証サービスサーバ3は、コントローラ300、ネットワークI/F310、管理対象情報320を含む。また、コントローラ300は、LDAP API(Lightweight Directory Access Protocol Application Program Interface)301、MFP API302、管理UI(User Interface)部303、情報管理サービス部304及びデータベース制御部305を含む

【0025】

ネットワークI/F310は、認証サービスサーバ3がネットワークを介して他の機器と通信するためのインタフェースであり、Ethernet(登録商標)やUSB(Universal Serial Bus)インタフェースが用いられる。ネットワークI/F302は、図2に示すI/F50によって実現される。

【0026】

管理対象情報DB320は、本実施形態において認証サービスサーバ3がデータベースとして管理している情報を記憶している記憶部である。図4を参照して、管理対象情報DB320が記憶している管理対象情報について説明する。図4は、管理対象情報の例を示す図である。図4に示すように、管理対象情報DB320は、本実施形態に係る情報管理システムを利用するユーザを識別するユーザID毎に、認証のパスワード(PASSWD)や管理情報を関連付けて記憶している。

【0027】

また、管理対象情報DB320は、“APP1”、“APP2”、“APP3”・・・のように、アプリケーション毎に管理される情報を、同じくユーザIDと関連付けて記憶している。このアプリケーション毎に管理される情報とは、ユーザ端末2にインストールされて動作するアプリケーション毎に用いられる情報である。これにより、本実施形態に係る認証サービスサーバ3においては、ユーザ端末2にインストールされて動作するアプリケーションにおいて用いられる情報を、ユーザ毎に管理することが可能である。

【0028】

更に、管理対象情報DB320は、図5に示すように、上述した“APP1”、“APP2”等、管理対象情報DB320における管理項目であるアプリケーション固有の情報を指定するためのキーとなる情報(以降、項目指定情報)と、GUID(Globally Unique IDentifier)とが関連付けられたGUID情報を記憶している。GUIDとは、ソフトウェア上で使用され、その名の通り世界で一意な識別子として用いられる。即ち、GUID情報とは、識別子関連付け情報である。但し、完全に世界で一意であるわけではなく、生成される識別子の種類の膨大さにより世界で一意であることを達成している情報である。

【0029】

本実施形態に係るGUIDは128ビットの情報としてユーザ端末2にインストールされて動作するアプリケーションの実行ファイルに基づいて生成される情報であり、Windows(登録商標)によって生成されるものが用いられる。即ち、異なる実行ファイルに基づいてGUIDを生成する場合、異なるGUIDが生成される可能性が極めて高く、実質的に世界で一意のIDとして用いることができる。

【0030】

即ち、管理対象情報DB320は、図4に示す管理対象情報に加えて、夫々のアプリケーション固有の情報を指定するための項目指定情報と、夫々のアプリケーションの実行ファイルに基づいて生成されたGUIDとが関連付けられたGUID情報を記憶している。これが、本実施形態の要旨に係る構成の1つである。

【0031】

コントローラ300は、ソフトウェアとハードウェアとの組み合わせによって構成される。具体的には、ROM30や不揮発性メモリ並びにHDD40や光学ディスク等の不揮発性記憶媒体に格納されたプログラムが、RAM20等の揮発性メモリ(以下、メモリ)にロードされ、そのプログラムに従ってCPU10が演算を行うことにより構成されるソフトウェア制御部と集積回路などのハードウェアとによってコントローラ300が構成される。コントローラ300は、クライアント端末3全体を制御する制御部であり、要旨となる機能を実現する。

【0032】

LDAP API301は、認証サービスサーバ3において、ユーザ端末2にインストールされて動作するアプリケーションからの認証要求や情報要求を受け、それに応答する窓口となる機能を提供する。MFP API302は、認証サービスサーバ3において、画像形成装置1からの認証要求や情報要求を受け、それに応答する窓口となる機能を提供する。

【0033】

管理UI部303は、管理者端末4を介した管理者による認証サービスサーバ3の管理において、管理者用のユーザインタフェースを提供する。具体的には、管理UI部303は、認証サービスサーバ3の管理用の画面を表示するためのウェブサイト等の情報を保持しており、管理者は、管理者端末4にインストールされているブラウザ・アプリケーションを介して、認証サービスサーバ3の管理用の画面を閲覧し、操作する。その他、認証サービスサーバ3の管理用アプリケーションが管理者端末4にインストールされており、管理UI部303が、管理アプリケーションとの間で情報をやり取りすることにより管理UIを実現することも可能である。

【0034】

情報管理サービス部304は、LDAP API301及びMFP API302を介して入力された要求に基づき、認証処理や情報の読み出し処理並びに、外部認証サーバ5への問い合わせ等を行う。また、情報管理サービス部304は、本実施形態の要旨に係る機能として、管理対象情報DB320に格納されているGUID情報に基づき、LDAP API301を介して入力された要求を処理する。情報管理サービス部304の機能については後に詳述する。

【0035】

次に、本実施形態に係る画像形成装置1の機能構成について、図6を参照して説明する。図6に示すように、本実施形態に係る画像形成装置1は、コントローラ100、ADF(Auto Documennt Feeder:原稿自動搬送装置)101、スキャナユニット102、排紙トレイ103、ディスプレイパネル104、給紙テーブル105、プリントエンジン106、排紙トレイ107及びネットワークI/F108を有する。

【0036】

また、コントローラ100は、主制御部110、エンジン制御部120、画像処理部130、操作表示制御部140及び入出力制御部150を含む。図6に示すように、本実施形態に係る画像形成装置1は、スキャナユニット102、プリントエンジン106を有する複合機として構成されている。尚、図6においては、電気的接続を実線の矢印で示しており、用紙若しくは文書束の流れを破線の矢印で示している。

【0037】

ディスプレイパネル104は、画像形成装置1の状態を視覚的に表示する出力インタフェースであると共に、タッチパネルとしてユーザが画像形成装置1を直接操作し、若しくは画像形成装置1に対して情報を入力する際の入力インタフェース(操作部)でもある。ディスプレイパネル104は、図2に示すLCD60及び操作部70によって実現される。また、ディスプレイパネル104には、ユーザが画像形成装置1を使用する際にカード認証を行うためのカード読み取り用のモジュールが設けられている。尚、このようなカード読み取り用モジュールは、画像形成装置1の他、必要に応じてユーザ端末2や管理者端末4にも設けられる。

【0038】

ネットワークI/F108は、画像形成装置1がネットワークを介して他の機器と通信するためのインタフェースであり、Ethernet(登録商標)やUSB(Universal Serial Bus)インタフェースが用いられる。ネットワークI/F108は、図2に示すI/F50によって実現される。また、ネットワークI/F108には、FAXモデムとしての機能も含まれ、画像形成装置1がネットワークを介してFAX送受信を行うためのインタフェースとしても機能する。

【0039】

コントローラ100は、ソフトウェアとハードウェアとの組み合わせによって構成される。具体的には、ROM30や不揮発性メモリ並びにHDD40や光学ディスク等の不揮発性記憶媒体に格納されたプログラムが、RAM20等の揮発性メモリ(以下、メモリ)にロードされ、そのプログラムに従ってCPU10が演算を行うことにより構成されるソフトウェア制御部と集積回路などのハードウェアとによってコントローラ100が構成される。コントローラ100は、画像形成装置1全体を制御する制御部として機能する。

【0040】

主制御部110は、コントローラ100に含まれる各部を制御する役割を担い、コントローラ100の各部に命令を与える。エンジン制御部120は、プリントエンジン106やスキャナユニット102等を制御若しくは駆動する駆動手段としての役割を担う。また、主制御部110は、ディスプレイパネル104に設けられたカード読み取り用のモジュールによって読み取られたカード情報を取得し、その情報に基づいて入出力制御部150を制御することにより、認証サービスサーバ3への認証要求を送信する。そして、入出力制御部150を介して認証サービスサーバ3からの認証結果を取得すると、その認証結果に応じて操作表示制御部140を制御し、画像形成装置1を使用可能な状態に遷移させる。

【0041】

画像処理部130は、主制御部110の制御に従い、印刷出力すべき画像情報に基づいて描画情報を生成する。この描画情報とは、画像形成部であるプリントエンジン106が画像形成動作において形成すべき画像を描画するための情報である。また、画像処理部130は、スキャナユニット102から入力される撮像データを処理し、画像データを生成する。この画像データとは、スキャナ動作の結果物として画像形成装置1の記憶領域に格納され若しくはネットワークI/F108を介してクライアント端末2やワークフローサーバ3に送信される情報である。

【0042】

操作表示制御部140は、ディスプレイパネル104に情報表示を行い若しくはディスプレイパネル104を介して入力された情報を主制御部110に通知する。また、操作表示制御部140は、ディスプレイパネル104に設けられたカード読み取り用のモジュールによって読み取られたカード情報を、主制御部110に入力する。操作表示制御部140は、ユーザが画像形成装置1を利用するために認証処理を経ていない場合、ディスプレイパネル104にはユーザインタフェース機能の無い画面を表示している。そして、カード読み取りによる認証処理を経ると、主制御部110による制御に従ってディスプレイパネル104にユーザインタフェース画面を表示し、画像形成装置1を利用可能な状態に遷移させる。

【0043】

入出力制御部150は、ネットワークI/F108を介して入力される情報を主制御部110に入力する。また、主制御部110は、入出力制御部150を制御し、ネットワークI/F108及びネットワークを介してクライアント端末2やワークフローサーバ3若しくは公衆回線4に接続された他の機器にアクセスする。

【0044】

画像形成装置1がプリンタとして動作する場合は、まず、入出力制御部150がネットワークI/F108を介して印刷ジョブを受信する。入出力制御部150は、受信した印刷ジョブを主制御部110に転送する。主制御部110は、印刷ジョブを受信すると、画像処理部130を制御して印刷ジョブに含まれる文書情報若しくは画像情報に基づいて描画情報を生成する。

【0045】

画像処理部130によって描画情報が生成されると、エンジン制御部120は、プリントエンジン106を制御し、上記生成された描画情報に基づき、給紙テーブル105から搬送される用紙に対して画像形成を実行させる。プリントエンジン106の具体的態様としては、インクジェット方式による画像形成機構や電子写真方式による画像形成機構等を用いることが可能である。プリントエンジン106によって画像形成が施された文書は排紙トレイ107に排紙される。

【0046】

画像形成装置1がスキャナとして動作する場合は、ユーザによるディスプレイパネル104の操作若しくはネットワークI/F108を介して外部のクライアント端末3等から入力されるスキャン実行指示に応じて、操作表示制御部140若しくは入出力制御部150が主制御部110にスキャン実行信号を転送する。主制御部110は、受信したスキャン実行信号に基づき、エンジン制御部120を制御する。

【0047】

エンジン制御部120は、ADF101を駆動し、ADF101にセットされた撮像対象原稿をスキャナユニット102に搬送する。また、エンジン制御部120は、スキャナユニット102を駆動し、ADF101から搬送される原稿を撮像する。また、ADF101に原稿がセットされておらず、スキャナユニット102に直接原稿がセットされた場合、スキャナユニット102は、エンジン制御部120の制御に従い、セットされた原稿を撮像する。即ち、スキャナユニット102が撮像部として動作する。

【0048】

撮像動作においては、スキャナユニット102に含まれるCCD等の撮像素子が原稿を光学的に走査し、光学情報に基づいて生成された撮像情報が生成される。エンジン制御部120は、スキャナユニット102が生成した撮像情報を画像処理部130に転送する。画像処理部130は、主制御部110の制御に従い、エンジン制御部120から受信した撮像情報に基づき画像情報を生成する。画像処理部130が生成した画像情報はHDD40等の画像形成装置1に装着された記憶媒体に保存される。即ち、スキャナユニット102、エンジン制御部120及び画像処理部130が連動して、原稿読み取り部として機能する。

【0049】

画像処理部130によって生成された画像情報は、ユーザの指示に応じてそのままHDD40等に格納され若しくは入出力制御部150及びネットワークI/F108を介してクライアント端末3等の外部の装置に送信される。

【0050】

また、画像形成装置1が複写機として動作する場合は、エンジン制御部120がスキャナユニット102から受信した撮像情報若しくは画像処理部130が生成した画像情報に基づき、画像処理部130が描画情報を生成する。その描画情報に基づいてプリンタ動作の場合と同様に、エンジン制御部120がプリントエンジン106を駆動する。尚、描画情報と撮像情報との情報形式が同一である場合は、撮像情報をそのまま描画情報として用いることも可能である。

【0051】

また、画像形成装置1がファクシミリとして動作する場合は、まず、スキャナ動作の場合と同様に画像処理部130によって画像情報が生成される。そして、主制御部110が入出力制御部150を制御し、FAX送信を実行させる。FAX送信に際しては、入出力制御部150が、主制御部110の制御に従い、ネットワークI/F108のうちFAXモデムの機能を駆動して指定された送信先に画像を送信する。

【0052】

このような情報管理システムにおいて、本実施形態に係る要旨は、認証サービスサーバ3がユーザ端末2にインストールされたアプリケーションから認証要求や情報要求を受けた場合の、情報管理サービス部304の動作に関する。以下、本実施形態に係る情報管理サービス部304の機能について説明する。

【0053】

先ず、本実施形態に係る情報管理サービス部304の一般的な動作について説明する。図7は、本実施形態に係る情報管理サービス部304の一般的な動作を示すシーケンス図である。図7に示すように、まずは、ユーザ端末2が、内部で動作するアプリケーションに対するユーザの操作に応じて、アプリケーションにおいて用いる情報を認証サービスサーバ3に要求する(S701)。S701においてユーザ端末2が認証サービスサーバ3に送信する情報の例を図8に示す。

【0054】

図8に示すように、ユーザ端末2は、S701において、ユーザID、パスワード及び要求する情報を指定するための要求キーを含む。この要求キーとは、管理対象情報DB320におけるテーブルの項目を指定するための情報であり、図8の例においては、図4に示す“管理情報”が指定されている。認証サービスサーバ3に入力された要求は、管理対象情報DB320からの情報の読み出し命令としてネットワークI/F310、LDAP API301を介して情報管理サービス部304に入力される。即ち情報管理サービス部304が、読み出し命令取得部として機能する。

【0055】

情報管理サービス部304は、情報要求を取得すると、まず、図8に示すユーザID及びパスワードを用いて、データベース制御部305に認証要求を行う(S702)。データベース制御部305は、管理対象情報320に格納されている“UserID”や“PASSWD”を参照して認証処理を行い、情報管理サービス部304に応答する(S703)。即ち、情報管理サービス部304が、ユーザ認証部として機能する。

【0056】

認証処理が完了して応答を受けると、情報管理サービス部304は、図8に示す要求キーを指定して、データベース制御部305に情報要求を行う(S704)。即ち、情報管理サービス部304が、情報要求部として機能する。データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320から情報を取得し、取得した情報を情報管理サービス部304に返すことで応答する(S705)。図7、図8の例において、データベース制御部305は、図4に示す“管理情報”を管理対象情報DB320から取得し、情報管理サービス部304に送信する。

【0057】

データベース制御部305から情報を取得した情報管理サービス部304は、取得した情報を、要求元であるユーザ端末2のアプリケーションに転送し(S706)、処理を終了する。即ち、情報管理サービス部304が、情報送信部として機能する。このような処理が、情報管理サービス部304の一般的な動作である。

【0058】

尚、情報管理サービス部304の一般的な動作としては、S702やS704において、データベース制御部305に認証要求や情報要求を行う場合の他、図1に示す外部認証サーバ5に対して認証要求や情報要求を行う場合もあり得る。

【0059】

次に、本実施形態の要旨に係る動作について、図9を参照して説明する。図9に示すように、本実施形態の要旨に係る動作においても、S904までは図7のS704までと同様の動作が実行される。ここで、図9の動作においては、S901において、図10に示すように、要求キーとしてGUID情報に登録されている“GUID002”が指定される。

【0060】

情報管理サービス部304がデータベース制御部305に対して情報要求を行うと(904)、データベース制御部305は、図7の場合と同様に、管理対象情報DB320を参照して情報の取得を試みるが、“GUID002”は、管理対象情報においてフィールドとして用いられていないため、データベース制御部305は情報の取得に失敗し、その結果を情報管理サービス部304に応答する(S905)。

【0061】

情報管理サービス部304は、データベース制御部305から情報取得が失敗した結果の応答を受けると、データベース制御部305に対して、要求キーである“GUID002”のキー変換を要求する(S906)。データベース制御部305は、キー変換要求を受けると、図5において説明したGUID情報を参照し、要求キーであるGUIDをフィールド名に変換して情報管理サービス部304に応答する(S907)。即ち、情報管理サービス部304が、キー取得部として機能する。

【0062】

S907において、データベース制御部305は、要求キーである“GUID002”に基づいて管理対象情報DB320のGUID情報を参照し、“GUID002”に関連付けられているフィールド名を取得して情報管理サービス部304に送信する。図5の例においては、“GUID002”は“APP2”と関連付けられているため、データベース制御部305は、“APP2”というフィールド名を取得する。

【0063】

変換後の要求キーであるフィールド名を取得しした情報管理サービス部304は、取得したフィールド名を要求キーとして再度データベース制御部305に情報要求を行う(S908)。フィールド名を要求キーとする情報要求に対して、データベース制御部305は、図7のS705と同様に管理対象情報DB320から情報を取得し、取得した情報を情報管理サービス部304に返すことで応答する(S909)。

【0064】

データベース制御部305から情報を取得した情報管理サービス部304は、取得した情報を、要求元であるユーザ端末2のアプリケーションに転送し(S910)、処理を終了する。このような処理が、本件の要旨に係る情報管理サービス部304の動作である。

【0065】

このような処理によれば、図5に示すようなフィールド名とGUIDとが関連付けられた情報をGUID情報として管理対象情報DB320に格納しておくことにより、ユーザ端末2において動作しているアプリケーションは、管理対象情報DB320におけるフィールド名を直接指定することなく、自らのGUIDを指定することで認証サービスサーバ3に情報を要求することが可能となる。

【0066】

ユーザ端末2において動作しているアプリケーションが情報要求の際に指定するのは、自らのGUIDであり、GUIDはOS(Operation System)の機能等によりユーザ端末2側において生成することが可能であるため、夫々のアプリケーションにおいて予め組み込んでおく必要がなく、容易に実装可能である。即ち、本実施形態に係る情報管理システムが構築され、認証サービスサーバ3が運用開始した後においても、容易に管理対象のアプリケーションを増やすことが可能である。

【0067】

更に、GUID情報は、実質的に世界で唯一の識別情報であるため、新たに管理対象とするアプリケーションのGUIDが管理対象情報DB320のGUID情報に登録される際、既に登録されているGUIDとの重複チェック等、アプリケーション間の調停が不要であるため、GUIDの登録処理を自動化することが容易であり、認証サービスサーバ3を管理する管理者の負担を軽減することができる。

【0068】

本実施形態に係る情報管理サービス部304の動作の詳細について、図11のフローチャートを参照して説明する。図11に示すように、情報管理サービス部304は、S701やS901の処理により要求を取得すると(S1101)、データベース制御部305に対して認証要求を行う(S1102)。ユーザID及びパスワードが認証された場合(S1103/YES)、情報管理サービス部304は、S704やS904のように、データベース制御部305に対して情報要求を行う(S1104)。

【0069】

情報要求の結果、図7の場合のように、情報の取得に成功すると(S1105/YES)、情報管理サービス部304は、ユーザ端末2に情報を転送し(S1106)、処理を終了する。他方、図9のS905の場合のように情報の取得に失敗すると(S1105/NO)、情報管理サービス部304は、データベース制御部305にキー変換を要求して、変換後のキーであるフィールド名を取得する(S1107)。

【0070】

即ち、情報管理サービス部304は、要求キーであるGUIDが、管理対象情報DB320において読み出し対象の情報を指定するための情報、即ちフィールド名として用いられていない場合、GUID情報においてそのGUIDに関連付けられているフィールド名をキー情報として取得する。そして、フィールド名を用いて、再度情報要求を行う(S1109)。

【0071】

再度の情報要求により情報の取得に成功すると(S1109/YES)、情報管理サービス部304は、ユーザ端末2に情報を転送し(S1106)、処理を終了する。他方、認証に失敗した場合(S1103/NO)や、GUIDが未登録である等の要因により再度の情報取得に失敗した場合(S1109/NO)、情報管理サービス部304はユーザ端末2にエラー通知を行い(S1110)、処理を終了する。このような処理により、本実施形態に係る情報管理サービス部304の動作が完了する。

【0072】

次に、本実施形態に係る情報管理システムにおいて、新たなGUIDが登録される際の動作について説明する。本実施形態に係る情報管理システムにおいて、図5に示すGUID情報への新たなGUIDの登録処理は、未登録のGUIDをキーとして、管理対象情報への情報の登録が要求された場合に自動的に実行される。これにより、認証サービスサーバ3の管理者が手動で管理する必要がなく、管理者負担を軽減することができる。

【0073】

図12は、本実施形態に係る情報管理システムにおいて、未登録のGUIDをキーとして管理対象情報への情報の登録が要求された場合の動作を示すシーケンス図である。図12に示すように、まずは、ユーザ端末2が、内部で動作するアプリケーションに対するユーザの操作に応じて、アプリケーションにおいて用いる情報の認証サービスサーバ3への登録を要求する(S1201)。S1201においてユーザ端末2が認証サービスサーバ3に送信する情報の例を図13に示す。

【0074】

図13に示すように、ユーザ端末2は、S1201において、ユーザID、パスワードに加えて、登録を要求する情報“ABCD”及び情報を登録するべきフィールドを指定するキーとして未登録のGUIDである“GUID005”を送信する。認証サービスサーバ3に入力された登録要求は、情報の登録命令として情報管理サービス部304に入力される。即ち、情報管理サービス部304が、登録命令取得部として機能する。

【0075】

情報管理サービス部304は、登録要求を取得すると、まず、図12に示すユーザID及びパスワードを用いて、データベース制御部305に認証要求を行う(S1202)。データベース制御部305は、管理対象情報320に格納されている“UserID”や“PASSWD”を参照して認証処理を行い、情報管理サービス部304に応答する(S1203)。

【0076】

認証処理が完了して応答を受けると、情報管理サービス部304は、図12に示す要求キーを指定して、データベース制御部305に情報の登録要求を行う(S1204)。即ち、情報管理サービス部304が、登録要求部として機能する。データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320のフィールドを参照し、情報を登録するべきフィールドを探すが、“GUID005”は図4に示すようにフィールド名ではないため登録は失敗し、データベース制御部305はその結果を情報管理サービス部304に応答する(S1205)。

【0077】

情報管理サービス部304は、データベース制御部305から情報登録が失敗した結果の応答を受けると、データベース制御部305に対して、要求キーである“GUID005”のキー変換を要求する(S1206)。データベース制御部305は、キー変換要求を受けると、図5において説明したGUID情報を参照し、要求キーであるGUIDをフィールド名に変換することを試みる。しかしながら、図5に示すように“GUID005”はGUID情報に登録されていないため、データベース制御部305はキーの変換に失敗し、その結果を情報管理サービス部304に応答する(S1207)。

【0078】

情報管理サービス部304は、データベース制御部305からキー変換が失敗した結果の応答を受けると、データベース制御部305に対して、“GUID005”のGUID情報への登録を要求する(S1208)。データベース制御部305は、GUIDの登録要求を受けると、図5において説明したGUID情報において未だGUIDが関連付けられていないフィールド名に関連付けて“GUID005”を登録する。これにより、図14に示すように、GUIDが未登録であった“APP4”と関連付けて“GUID005”が登録される。

【0079】

データベース制御部305は、図14に示すようにGUIDを登録し、その結果として、登録されたGUIDが関連付けられたフィールド名を返すことにより、情報管理サービス部304に応答する(S1209)。GUIDの登録結果としてフィールド名を取得した情報管理サービス部304は、そのフィールド名を要求キーとして再度データベース制御部305に情報の登録要求を行う(S1210)。

【0080】

フィールド名を要求キーとする登録要求に対して、データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320のフィールドを参照し、情報を登録するべきフィールドを探し、図15に示すように、“UserA”についての“APP4”の情報として“ABCD”を登録し、その結果を情報管理サービス部304に応答する(S1211)。情報管理サービス部304は、情報登録の応答を受けると、その結果を要求元であるユーザ端末2に通知し(S1212)、処理を終了する。

【0081】

このような処理により、GUID情報に新たなGUIDが登録される。以降、“GUID005”が要求キーとして情報の登録が要求された場合、図12のS1207において、“APP4”というフィールド名に変換され、そのまま登録処理が実行される。即ち、本実施形態に係る情報管理システムが運用開始した後、新しいアプリケーションがリリースされて様々なユーザにより使用され始めた場合、そのアプリケーションを介して認証サービスサーバ3に情報登録が行われる際も、管理者はなんら管理者端末4を操作する必要がなく、GUIDが自動的に登録されて、以降はGUIDとフィールド名との変換機能により管理対象情報への読み出し、書き込みが実行される。

【0082】

尚、図12においては、情報の登録動作を例として説明しているが、情報の削除若しくは更新動作も、図12に示すようなシーケンス図と同様に実行される。ここで、情報の削除若しくは更新の場合、既に情報が登録されていることが前提であり、GUIDが未登録ということはあり得ないため、S1207においてキー変換が成功し、そのまま情報の削除若しくは更新が実行される。

【0083】

以上、説明したように、本実施形態に係る情報管理システムにおいては、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理項目を追加する際の管理者の管理負担を軽減することができる。

【0084】

尚、上記実施形態においては、図12において説明したように、異なるGUIDは、夫々異なるフィールド名に自動的に関連付けられる場合を例として説明した。これにより、管理者の負担が軽減されることは上述の通りである。他方、アプリケーションには異なるバージョンがあり、同一タイトルのアプリケーションであっても、異なるバージョンやアップデート状況であれば異なる実行ファイルとなり、生成されるGUIDも異なる。

【0085】

図12の例によれば、同一タイトルでバージョンやアップデート状況が異なるアプリケーションは、GUIDが異なるため、夫々異なるフィールド名に関連付けられることになる。これに対して、管理者が、管理者端末4を介してGUID情報を操作することにより、同一タイトルでバージョンやアップデート状況の異なるアプリケーションの実行ファイルに基づいて生成されたGUIDを同一のフィールド名に関連付けることができる。これにより、同一タイトルのアプリケーションについては、バージョンやアップデート状況の異なる場合であっても、情報を共有することが可能となる。

【符号の説明】

【0086】

1 画像形成装置、

2 ユーザ端末、

3 認証サービスサーバ、

4 管理者、

5 外部認証、

10 CPU、

20 RAM、

30 ROM、

40 HDD、

50 I/F、

60 LCD、

70 操作部、

80 バス、

100 コントローラ、

101 ADF、

102 スキャナユニット、

103 排紙トレイ、

104 ディスプレイパネル、

105 給紙テーブル、

106 プリントエンジン、

107 排紙トレイ、

108 ネットワークI/F、

110 主制御部、

120 エンジン制御部、

130 画像処理部、

140 操作表示制御部、

150 入出力制御部、

300 コントローラ、

301 LDAP API、

302 MFP API、

303 管理UI部、

304 ディレクトリサービス部、

305 データベース制御部、

310 ネットワークI/F、

320 管理対象情報DB

【先行技術文献】

【特許文献】

【0087】

【特許文献1】特開2009−237671号公報

【技術分野】

【0001】

本発明は、情報管理装置、情報管理プログラム及び情報管理システムに関し、特に、データベースに記憶されている情報項目の管理に関する。

【背景技術】

【0002】

現在、MFP(MultiFunction Peripheral:複合機)や、PC(Personal Computer)にインストールされて動作しているアプリケーションからのネットワークを介した認証要求に応じてユーザの認証処理を行い、認証の成否及び認証対象のユーザの属性情報を返信するような認証サーバが用いられている。また、ユーザの認証処理に限らず、MFPやアプリケーションからネットワークを介して情報を要求し、その要求に応じて、ユーザ毎に管理されている情報を返信する情報管理サーバも用いられている。

【0003】

また、様々なサーバに分散されている情報を一括して管理、使用するための方法として、様々なサーバの前段において一括して認証要求や情報要求を受けるサービスサーバを設ける、複数階層の認証管理、情報管理サービスが用いられることもある。この複数階層のサービスにおいては、上記サービスサーバが、ネットワークを介して認証要求や情報開示要求を受けた場合に、独自に管理している情報については独自に認証結果や情報を返信し、他のサーバによって管理されている情報については、他のサーバに問い合わせた上で認証結果や情報を返信する。

【0004】

このような情報管理のシステムとして、シングルサインオンにより多様なアプリケーションの利用を管理する際に、各アプリケーション固有の利用条件の設定をも可能にする方法が提案されている(例えば、特許文献1参照)。特許文献1に開示された発明においては、ユーザが認証された際、アクセス権限情報とユーザ識別情報とを関連付けて格納するものであり、アクセス権限情報は、ユーザ識別情報に関連付けられたユーザ属性情報に基づいて格納する。これにより、ユーザの属性に応じたアクセス権限が設定される。

【発明の概要】

【発明が解決しようとする課題】

【0005】

このような認証管理、情報管理サービスにおいては、上述したMFPやアプリケーション毎に、独自管理を行う項目が予め定められており、MFP及びアプリケーション側は、その項目を指定する識別情報をキーとして情報を要求する必要がある。情報を管理するアプリケーションを追加する場合、そのアプリケーション固有のキーを設定し、アプリケーション側においては、そのキーを用いて情報を要求するようにプログラムを構成すると共に、サーバ側においては、そのキーがそのアプリケーション固有のものとなるように、他のアプリケーションとの間で調整を行う必要があり、管理者の負担が大きい。更に、上述したような複数階層の認証管理や情報管理を行うシステムにおいては、調整を行う対象のアプリケーションやMFPが多く、管理者の負担は更に大きくなる。

【0006】

特許文献1においては、既に管理対象となっているアプリケーション固有の利用条件の設定を可能としているが、管理対象のアプリケーションが追加される場合の管理者の負担軽減については言及されておらず、上記の課題は解決されていない。

【0007】

本発明は、このような課題を解決するためになされたものであり、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理対象を追加する際の管理者の管理負担を軽減することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の一態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理装置であって、前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする。

【0009】

また、本発明の他の態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理プログラムであって、前記識別子が指定された情報の読み出し命令を取得して記憶媒体に記憶するステップと、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する信号を出力するステップと、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得して記憶媒体に記憶するステップと、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を、前記情報記憶部に要求する信号を出力するステップと、いずれかの前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信するステップとを含むことを特徴とする。

【0010】

また、本発明の更に他の態様は、情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムであって、前記情報処理装置及び前記要求を受ける情報管理装置を含み前記情報管理装置は、前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする。

【発明の効果】

【0011】

本発明によれば、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理対象を追加する際の管理者の管理負担を軽減することができる。

【図面の簡単な説明】

【0012】

【図1】本発明の実施形態に係る情報管理システムの運用形態を示す図である。

【図2】本発明の実施形態に係る情報処理端末のハードウェア構成を模式的に示すブロック図である。

【図3】本発明の実施形態に係る認証サービスサーバの機能構成を示すブロック図である。

【図4】本発明の実施形態に係る管理対象情報の例を示す図である。

【図5】本発明の実施形態に係るGUID情報の例を示す図である。

【図6】本発明の実施形態に係る画像形成装置の機能構成を示す図である。

【図7】本発明の実施形態に係る情報管理システムの一般的な動作を示すシーケンス図である。

【図8】本発明の実施形態に係る情報要求において送信される情報の例を示す図である。

【図9】本発明の実施形態に係る情報管理システムの動作を示すシーケンス図である。

【図10】本発明の実施形態に係る情報要求において送信される情報の例を示す図である。

【図11】本発明の実施形態に係る情報管理サービス部の動作を示すフローチャートである。

【図12】本発明の実施形態に係る情報管理システムの動作を示すシーケンス図である。

【図13】本発明の実施形態に係る登録要求において送信される情報の例を示す図である。

【図14】本発明の実施形態に係るGUIDの更新態様を示す図である。

【図15】本発明の実施形態に係る管理対象情報の更新態様を示す図である。

【発明を実施するための形態】

【0013】

以下、図面を参照して、本発明の実施形態を詳細に説明する。本実施形態においては、情報管理システムの例として、独自の認証管理、情報管理機能を有すると共に、外部に設置された認証サーバとの仲介機能を有するサーバが設けられた情報管理システムを例として説明する。

【0014】

図1は、本実施の形態に係る情報管理システムの運用形態の例を示す図である。図1に示すように、本実施形態に係る情報管理システムは、プリンタやスキャナ等の入出力機能を含む画像形成装置1、ユーザが操作するPC(Personal Computer)等の情報処理端末であるユーザ端末2、本実施形態の要旨に係る機能を提供する認証サービスサーバ3及び認証サービスサーバ3の管理者が操作するPC等の情報処理端末である管理者端末4を含む。また、本実施形態に係る情報管理システムは、インターネットや電話回線等の公衆回線6を介して、他のネットワークに接続された外部認証サーバ6と接続されている。

を含む。

【0015】

画像形成装置1は、撮像機能、画像形成機能及び通信機能等を備えることにより、プリンタ、ファクシミリ、スキャナ、複写機として利用可能な複合機である。ユーザ端末2は、ユーザが操作する情報処理端末であり、認証サービスサーバ3に認証や情報を要求する機能を含むアプリケーションがインストールされている。管理者端末4は、認証サービスサーバ3を管理するための情報処理端末であり、管理用のアプリケーション若しくは管理画面を表示するためのブラウザがインストールされている。

【0016】

認証サービスサーバ3は本実施形態の要旨に係る構成であり、上述したように、画像形成装置1やユーザ端末2にインストールされて動作するアプリケーションからの認証要求や情報要求に応じて、独自に管理している情報に基づいて返信すると共に、管理対象外の情報については、外部認証サーバ5に問い合わせた上でその結果を返信する機能を含む情報管理装置である。

【0017】

尚、本実施形態においては、認証サービスサーバ3の機能を実現するプログラムがサーバ等の情報処理端末にインストールされて独立して動作する場合を例として説明するが、例えば画像形成装置1に上記プログラムをインストールすることにより、画像形成装置1において本実施形態の要旨に係る認証サービスサーバ3の機能を実現することも可能である。

【0018】

また、本実施形態においては、認証サービスサーバ3が、本実施形態の要旨に係る認証管理機能や情報管理機能(以降、管理機能とする)と、認証情報等の管理対象の情報が格納されたデータベースとの両方を含む場合を例として説明するが、上記管理機能とデータベースとを夫々異なるサーバにおいて実現することも可能である。更に、図1においては、外部認証サーバ5を1つだけ示しているが、認証サービスサーバ3は、管理対象、認証対象に応じて複数の外部サーバとネットワークを介して通信可能である。

【0019】

次に、本実施形態に係る画像形成装置1、ユーザ端末2、認証サービスサーバ3及び管理者端末4のハードウェア構成について説明する。図2は、本実施形態に係る認証サービスサーバ3のハードウェア構成を示すブロック図である。以下の説明においては、認証サービスサーバ3のハードウェア構成を例として説明するが、画像形成装置1、ユーザ端末2及び管理者端末4についても同様である。

【0020】

図2に示すように、本実施形態に係る認証サービスサーバ3は、一般的なサーバやPC等と同様の構成を含む。即ち、本実施形態に係る認証サービスサーバ3は、CPU(Central Processing Unit)10、RAM(Random Access Memory)20、ROM(Read Only Memory)30、HDD(Hard Disk Drive)40及びI/F50がバス80を介して接続されている。また、I/F50にはLCD(Liquid Crystal Display)60及び操作部70が接続されている。

【0021】

CPU10は演算手段であり、認証サービスサーバ3全体の動作を制御する。RAM20は、情報の高速な読み書きが可能な揮発性の記憶媒体であり、CPU10が情報を処理する際の作業領域として用いられる。ROM30は、読み出し専用の不揮発性記憶媒体であり、ファームウェア等のプログラムが格納されている。HDD40は、情報の読み書きが可能な不揮発性の記憶媒体であり、OS(Operating System)や各種の制御プログラム、アプリケーション・プログラム等が格納される。

【0022】

I/F50は、バス80と各種のハードウェアやネットワーク等を接続し制御する。LCD60は、ユーザが認証サービスサーバ3の状態を確認するための視覚的ユーザインタフェースである。操作部70は、キーボードやマウス等、ユーザがクライアント端末3に情報を入力するためのユーザインタフェースである。尚、図1において説明したように、本実施形態に係る認証サービスサーバ3は、サーバとして運用される。従って、LCD60及び操作部70等のユーザインタフェースは省略可能である。また、画像形成装置1は、図2に示すハードウェア構成に加えて、スキャナ、プリンタ等を実現するためのエンジンを備える。

【0023】

このようなハードウェア構成において、ROM30やHDD40若しくは図示しない光学ディスク等の記憶媒体に格納されたプログラムがRAM20に読み出され、CPU10の制御に従って動作することにより、ソフトウェア制御部が構成される。このようにして構成されたソフトウェア制御部と、ハードウェアとの組み合わせによって、本実施形態に係る画像形成装置1、ユーザ端末2、認証サービスサーバ3及び管理者端末4の機能を実現する機能ブロックが構成される。

【0024】

次に、本実施形態に係る認証サービスサーバ3の機能構成について、図3を参照して説明する。図3は、本実施形態に係る認証サービスサーバ3の機能構成を示すブロック図である。図3に示すように、本実施形態に係る認証サービスサーバ3は、コントローラ300、ネットワークI/F310、管理対象情報320を含む。また、コントローラ300は、LDAP API(Lightweight Directory Access Protocol Application Program Interface)301、MFP API302、管理UI(User Interface)部303、情報管理サービス部304及びデータベース制御部305を含む

【0025】

ネットワークI/F310は、認証サービスサーバ3がネットワークを介して他の機器と通信するためのインタフェースであり、Ethernet(登録商標)やUSB(Universal Serial Bus)インタフェースが用いられる。ネットワークI/F302は、図2に示すI/F50によって実現される。

【0026】

管理対象情報DB320は、本実施形態において認証サービスサーバ3がデータベースとして管理している情報を記憶している記憶部である。図4を参照して、管理対象情報DB320が記憶している管理対象情報について説明する。図4は、管理対象情報の例を示す図である。図4に示すように、管理対象情報DB320は、本実施形態に係る情報管理システムを利用するユーザを識別するユーザID毎に、認証のパスワード(PASSWD)や管理情報を関連付けて記憶している。

【0027】

また、管理対象情報DB320は、“APP1”、“APP2”、“APP3”・・・のように、アプリケーション毎に管理される情報を、同じくユーザIDと関連付けて記憶している。このアプリケーション毎に管理される情報とは、ユーザ端末2にインストールされて動作するアプリケーション毎に用いられる情報である。これにより、本実施形態に係る認証サービスサーバ3においては、ユーザ端末2にインストールされて動作するアプリケーションにおいて用いられる情報を、ユーザ毎に管理することが可能である。

【0028】

更に、管理対象情報DB320は、図5に示すように、上述した“APP1”、“APP2”等、管理対象情報DB320における管理項目であるアプリケーション固有の情報を指定するためのキーとなる情報(以降、項目指定情報)と、GUID(Globally Unique IDentifier)とが関連付けられたGUID情報を記憶している。GUIDとは、ソフトウェア上で使用され、その名の通り世界で一意な識別子として用いられる。即ち、GUID情報とは、識別子関連付け情報である。但し、完全に世界で一意であるわけではなく、生成される識別子の種類の膨大さにより世界で一意であることを達成している情報である。

【0029】

本実施形態に係るGUIDは128ビットの情報としてユーザ端末2にインストールされて動作するアプリケーションの実行ファイルに基づいて生成される情報であり、Windows(登録商標)によって生成されるものが用いられる。即ち、異なる実行ファイルに基づいてGUIDを生成する場合、異なるGUIDが生成される可能性が極めて高く、実質的に世界で一意のIDとして用いることができる。

【0030】

即ち、管理対象情報DB320は、図4に示す管理対象情報に加えて、夫々のアプリケーション固有の情報を指定するための項目指定情報と、夫々のアプリケーションの実行ファイルに基づいて生成されたGUIDとが関連付けられたGUID情報を記憶している。これが、本実施形態の要旨に係る構成の1つである。

【0031】

コントローラ300は、ソフトウェアとハードウェアとの組み合わせによって構成される。具体的には、ROM30や不揮発性メモリ並びにHDD40や光学ディスク等の不揮発性記憶媒体に格納されたプログラムが、RAM20等の揮発性メモリ(以下、メモリ)にロードされ、そのプログラムに従ってCPU10が演算を行うことにより構成されるソフトウェア制御部と集積回路などのハードウェアとによってコントローラ300が構成される。コントローラ300は、クライアント端末3全体を制御する制御部であり、要旨となる機能を実現する。

【0032】

LDAP API301は、認証サービスサーバ3において、ユーザ端末2にインストールされて動作するアプリケーションからの認証要求や情報要求を受け、それに応答する窓口となる機能を提供する。MFP API302は、認証サービスサーバ3において、画像形成装置1からの認証要求や情報要求を受け、それに応答する窓口となる機能を提供する。

【0033】

管理UI部303は、管理者端末4を介した管理者による認証サービスサーバ3の管理において、管理者用のユーザインタフェースを提供する。具体的には、管理UI部303は、認証サービスサーバ3の管理用の画面を表示するためのウェブサイト等の情報を保持しており、管理者は、管理者端末4にインストールされているブラウザ・アプリケーションを介して、認証サービスサーバ3の管理用の画面を閲覧し、操作する。その他、認証サービスサーバ3の管理用アプリケーションが管理者端末4にインストールされており、管理UI部303が、管理アプリケーションとの間で情報をやり取りすることにより管理UIを実現することも可能である。

【0034】

情報管理サービス部304は、LDAP API301及びMFP API302を介して入力された要求に基づき、認証処理や情報の読み出し処理並びに、外部認証サーバ5への問い合わせ等を行う。また、情報管理サービス部304は、本実施形態の要旨に係る機能として、管理対象情報DB320に格納されているGUID情報に基づき、LDAP API301を介して入力された要求を処理する。情報管理サービス部304の機能については後に詳述する。

【0035】

次に、本実施形態に係る画像形成装置1の機能構成について、図6を参照して説明する。図6に示すように、本実施形態に係る画像形成装置1は、コントローラ100、ADF(Auto Documennt Feeder:原稿自動搬送装置)101、スキャナユニット102、排紙トレイ103、ディスプレイパネル104、給紙テーブル105、プリントエンジン106、排紙トレイ107及びネットワークI/F108を有する。

【0036】

また、コントローラ100は、主制御部110、エンジン制御部120、画像処理部130、操作表示制御部140及び入出力制御部150を含む。図6に示すように、本実施形態に係る画像形成装置1は、スキャナユニット102、プリントエンジン106を有する複合機として構成されている。尚、図6においては、電気的接続を実線の矢印で示しており、用紙若しくは文書束の流れを破線の矢印で示している。

【0037】

ディスプレイパネル104は、画像形成装置1の状態を視覚的に表示する出力インタフェースであると共に、タッチパネルとしてユーザが画像形成装置1を直接操作し、若しくは画像形成装置1に対して情報を入力する際の入力インタフェース(操作部)でもある。ディスプレイパネル104は、図2に示すLCD60及び操作部70によって実現される。また、ディスプレイパネル104には、ユーザが画像形成装置1を使用する際にカード認証を行うためのカード読み取り用のモジュールが設けられている。尚、このようなカード読み取り用モジュールは、画像形成装置1の他、必要に応じてユーザ端末2や管理者端末4にも設けられる。

【0038】

ネットワークI/F108は、画像形成装置1がネットワークを介して他の機器と通信するためのインタフェースであり、Ethernet(登録商標)やUSB(Universal Serial Bus)インタフェースが用いられる。ネットワークI/F108は、図2に示すI/F50によって実現される。また、ネットワークI/F108には、FAXモデムとしての機能も含まれ、画像形成装置1がネットワークを介してFAX送受信を行うためのインタフェースとしても機能する。

【0039】

コントローラ100は、ソフトウェアとハードウェアとの組み合わせによって構成される。具体的には、ROM30や不揮発性メモリ並びにHDD40や光学ディスク等の不揮発性記憶媒体に格納されたプログラムが、RAM20等の揮発性メモリ(以下、メモリ)にロードされ、そのプログラムに従ってCPU10が演算を行うことにより構成されるソフトウェア制御部と集積回路などのハードウェアとによってコントローラ100が構成される。コントローラ100は、画像形成装置1全体を制御する制御部として機能する。

【0040】

主制御部110は、コントローラ100に含まれる各部を制御する役割を担い、コントローラ100の各部に命令を与える。エンジン制御部120は、プリントエンジン106やスキャナユニット102等を制御若しくは駆動する駆動手段としての役割を担う。また、主制御部110は、ディスプレイパネル104に設けられたカード読み取り用のモジュールによって読み取られたカード情報を取得し、その情報に基づいて入出力制御部150を制御することにより、認証サービスサーバ3への認証要求を送信する。そして、入出力制御部150を介して認証サービスサーバ3からの認証結果を取得すると、その認証結果に応じて操作表示制御部140を制御し、画像形成装置1を使用可能な状態に遷移させる。

【0041】

画像処理部130は、主制御部110の制御に従い、印刷出力すべき画像情報に基づいて描画情報を生成する。この描画情報とは、画像形成部であるプリントエンジン106が画像形成動作において形成すべき画像を描画するための情報である。また、画像処理部130は、スキャナユニット102から入力される撮像データを処理し、画像データを生成する。この画像データとは、スキャナ動作の結果物として画像形成装置1の記憶領域に格納され若しくはネットワークI/F108を介してクライアント端末2やワークフローサーバ3に送信される情報である。

【0042】

操作表示制御部140は、ディスプレイパネル104に情報表示を行い若しくはディスプレイパネル104を介して入力された情報を主制御部110に通知する。また、操作表示制御部140は、ディスプレイパネル104に設けられたカード読み取り用のモジュールによって読み取られたカード情報を、主制御部110に入力する。操作表示制御部140は、ユーザが画像形成装置1を利用するために認証処理を経ていない場合、ディスプレイパネル104にはユーザインタフェース機能の無い画面を表示している。そして、カード読み取りによる認証処理を経ると、主制御部110による制御に従ってディスプレイパネル104にユーザインタフェース画面を表示し、画像形成装置1を利用可能な状態に遷移させる。

【0043】

入出力制御部150は、ネットワークI/F108を介して入力される情報を主制御部110に入力する。また、主制御部110は、入出力制御部150を制御し、ネットワークI/F108及びネットワークを介してクライアント端末2やワークフローサーバ3若しくは公衆回線4に接続された他の機器にアクセスする。

【0044】

画像形成装置1がプリンタとして動作する場合は、まず、入出力制御部150がネットワークI/F108を介して印刷ジョブを受信する。入出力制御部150は、受信した印刷ジョブを主制御部110に転送する。主制御部110は、印刷ジョブを受信すると、画像処理部130を制御して印刷ジョブに含まれる文書情報若しくは画像情報に基づいて描画情報を生成する。

【0045】

画像処理部130によって描画情報が生成されると、エンジン制御部120は、プリントエンジン106を制御し、上記生成された描画情報に基づき、給紙テーブル105から搬送される用紙に対して画像形成を実行させる。プリントエンジン106の具体的態様としては、インクジェット方式による画像形成機構や電子写真方式による画像形成機構等を用いることが可能である。プリントエンジン106によって画像形成が施された文書は排紙トレイ107に排紙される。

【0046】

画像形成装置1がスキャナとして動作する場合は、ユーザによるディスプレイパネル104の操作若しくはネットワークI/F108を介して外部のクライアント端末3等から入力されるスキャン実行指示に応じて、操作表示制御部140若しくは入出力制御部150が主制御部110にスキャン実行信号を転送する。主制御部110は、受信したスキャン実行信号に基づき、エンジン制御部120を制御する。

【0047】

エンジン制御部120は、ADF101を駆動し、ADF101にセットされた撮像対象原稿をスキャナユニット102に搬送する。また、エンジン制御部120は、スキャナユニット102を駆動し、ADF101から搬送される原稿を撮像する。また、ADF101に原稿がセットされておらず、スキャナユニット102に直接原稿がセットされた場合、スキャナユニット102は、エンジン制御部120の制御に従い、セットされた原稿を撮像する。即ち、スキャナユニット102が撮像部として動作する。

【0048】

撮像動作においては、スキャナユニット102に含まれるCCD等の撮像素子が原稿を光学的に走査し、光学情報に基づいて生成された撮像情報が生成される。エンジン制御部120は、スキャナユニット102が生成した撮像情報を画像処理部130に転送する。画像処理部130は、主制御部110の制御に従い、エンジン制御部120から受信した撮像情報に基づき画像情報を生成する。画像処理部130が生成した画像情報はHDD40等の画像形成装置1に装着された記憶媒体に保存される。即ち、スキャナユニット102、エンジン制御部120及び画像処理部130が連動して、原稿読み取り部として機能する。

【0049】

画像処理部130によって生成された画像情報は、ユーザの指示に応じてそのままHDD40等に格納され若しくは入出力制御部150及びネットワークI/F108を介してクライアント端末3等の外部の装置に送信される。

【0050】

また、画像形成装置1が複写機として動作する場合は、エンジン制御部120がスキャナユニット102から受信した撮像情報若しくは画像処理部130が生成した画像情報に基づき、画像処理部130が描画情報を生成する。その描画情報に基づいてプリンタ動作の場合と同様に、エンジン制御部120がプリントエンジン106を駆動する。尚、描画情報と撮像情報との情報形式が同一である場合は、撮像情報をそのまま描画情報として用いることも可能である。

【0051】

また、画像形成装置1がファクシミリとして動作する場合は、まず、スキャナ動作の場合と同様に画像処理部130によって画像情報が生成される。そして、主制御部110が入出力制御部150を制御し、FAX送信を実行させる。FAX送信に際しては、入出力制御部150が、主制御部110の制御に従い、ネットワークI/F108のうちFAXモデムの機能を駆動して指定された送信先に画像を送信する。

【0052】

このような情報管理システムにおいて、本実施形態に係る要旨は、認証サービスサーバ3がユーザ端末2にインストールされたアプリケーションから認証要求や情報要求を受けた場合の、情報管理サービス部304の動作に関する。以下、本実施形態に係る情報管理サービス部304の機能について説明する。

【0053】

先ず、本実施形態に係る情報管理サービス部304の一般的な動作について説明する。図7は、本実施形態に係る情報管理サービス部304の一般的な動作を示すシーケンス図である。図7に示すように、まずは、ユーザ端末2が、内部で動作するアプリケーションに対するユーザの操作に応じて、アプリケーションにおいて用いる情報を認証サービスサーバ3に要求する(S701)。S701においてユーザ端末2が認証サービスサーバ3に送信する情報の例を図8に示す。

【0054】

図8に示すように、ユーザ端末2は、S701において、ユーザID、パスワード及び要求する情報を指定するための要求キーを含む。この要求キーとは、管理対象情報DB320におけるテーブルの項目を指定するための情報であり、図8の例においては、図4に示す“管理情報”が指定されている。認証サービスサーバ3に入力された要求は、管理対象情報DB320からの情報の読み出し命令としてネットワークI/F310、LDAP API301を介して情報管理サービス部304に入力される。即ち情報管理サービス部304が、読み出し命令取得部として機能する。

【0055】

情報管理サービス部304は、情報要求を取得すると、まず、図8に示すユーザID及びパスワードを用いて、データベース制御部305に認証要求を行う(S702)。データベース制御部305は、管理対象情報320に格納されている“UserID”や“PASSWD”を参照して認証処理を行い、情報管理サービス部304に応答する(S703)。即ち、情報管理サービス部304が、ユーザ認証部として機能する。

【0056】

認証処理が完了して応答を受けると、情報管理サービス部304は、図8に示す要求キーを指定して、データベース制御部305に情報要求を行う(S704)。即ち、情報管理サービス部304が、情報要求部として機能する。データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320から情報を取得し、取得した情報を情報管理サービス部304に返すことで応答する(S705)。図7、図8の例において、データベース制御部305は、図4に示す“管理情報”を管理対象情報DB320から取得し、情報管理サービス部304に送信する。

【0057】

データベース制御部305から情報を取得した情報管理サービス部304は、取得した情報を、要求元であるユーザ端末2のアプリケーションに転送し(S706)、処理を終了する。即ち、情報管理サービス部304が、情報送信部として機能する。このような処理が、情報管理サービス部304の一般的な動作である。

【0058】

尚、情報管理サービス部304の一般的な動作としては、S702やS704において、データベース制御部305に認証要求や情報要求を行う場合の他、図1に示す外部認証サーバ5に対して認証要求や情報要求を行う場合もあり得る。

【0059】

次に、本実施形態の要旨に係る動作について、図9を参照して説明する。図9に示すように、本実施形態の要旨に係る動作においても、S904までは図7のS704までと同様の動作が実行される。ここで、図9の動作においては、S901において、図10に示すように、要求キーとしてGUID情報に登録されている“GUID002”が指定される。

【0060】

情報管理サービス部304がデータベース制御部305に対して情報要求を行うと(904)、データベース制御部305は、図7の場合と同様に、管理対象情報DB320を参照して情報の取得を試みるが、“GUID002”は、管理対象情報においてフィールドとして用いられていないため、データベース制御部305は情報の取得に失敗し、その結果を情報管理サービス部304に応答する(S905)。

【0061】

情報管理サービス部304は、データベース制御部305から情報取得が失敗した結果の応答を受けると、データベース制御部305に対して、要求キーである“GUID002”のキー変換を要求する(S906)。データベース制御部305は、キー変換要求を受けると、図5において説明したGUID情報を参照し、要求キーであるGUIDをフィールド名に変換して情報管理サービス部304に応答する(S907)。即ち、情報管理サービス部304が、キー取得部として機能する。

【0062】

S907において、データベース制御部305は、要求キーである“GUID002”に基づいて管理対象情報DB320のGUID情報を参照し、“GUID002”に関連付けられているフィールド名を取得して情報管理サービス部304に送信する。図5の例においては、“GUID002”は“APP2”と関連付けられているため、データベース制御部305は、“APP2”というフィールド名を取得する。

【0063】

変換後の要求キーであるフィールド名を取得しした情報管理サービス部304は、取得したフィールド名を要求キーとして再度データベース制御部305に情報要求を行う(S908)。フィールド名を要求キーとする情報要求に対して、データベース制御部305は、図7のS705と同様に管理対象情報DB320から情報を取得し、取得した情報を情報管理サービス部304に返すことで応答する(S909)。

【0064】

データベース制御部305から情報を取得した情報管理サービス部304は、取得した情報を、要求元であるユーザ端末2のアプリケーションに転送し(S910)、処理を終了する。このような処理が、本件の要旨に係る情報管理サービス部304の動作である。

【0065】

このような処理によれば、図5に示すようなフィールド名とGUIDとが関連付けられた情報をGUID情報として管理対象情報DB320に格納しておくことにより、ユーザ端末2において動作しているアプリケーションは、管理対象情報DB320におけるフィールド名を直接指定することなく、自らのGUIDを指定することで認証サービスサーバ3に情報を要求することが可能となる。

【0066】

ユーザ端末2において動作しているアプリケーションが情報要求の際に指定するのは、自らのGUIDであり、GUIDはOS(Operation System)の機能等によりユーザ端末2側において生成することが可能であるため、夫々のアプリケーションにおいて予め組み込んでおく必要がなく、容易に実装可能である。即ち、本実施形態に係る情報管理システムが構築され、認証サービスサーバ3が運用開始した後においても、容易に管理対象のアプリケーションを増やすことが可能である。

【0067】

更に、GUID情報は、実質的に世界で唯一の識別情報であるため、新たに管理対象とするアプリケーションのGUIDが管理対象情報DB320のGUID情報に登録される際、既に登録されているGUIDとの重複チェック等、アプリケーション間の調停が不要であるため、GUIDの登録処理を自動化することが容易であり、認証サービスサーバ3を管理する管理者の負担を軽減することができる。

【0068】

本実施形態に係る情報管理サービス部304の動作の詳細について、図11のフローチャートを参照して説明する。図11に示すように、情報管理サービス部304は、S701やS901の処理により要求を取得すると(S1101)、データベース制御部305に対して認証要求を行う(S1102)。ユーザID及びパスワードが認証された場合(S1103/YES)、情報管理サービス部304は、S704やS904のように、データベース制御部305に対して情報要求を行う(S1104)。

【0069】

情報要求の結果、図7の場合のように、情報の取得に成功すると(S1105/YES)、情報管理サービス部304は、ユーザ端末2に情報を転送し(S1106)、処理を終了する。他方、図9のS905の場合のように情報の取得に失敗すると(S1105/NO)、情報管理サービス部304は、データベース制御部305にキー変換を要求して、変換後のキーであるフィールド名を取得する(S1107)。

【0070】

即ち、情報管理サービス部304は、要求キーであるGUIDが、管理対象情報DB320において読み出し対象の情報を指定するための情報、即ちフィールド名として用いられていない場合、GUID情報においてそのGUIDに関連付けられているフィールド名をキー情報として取得する。そして、フィールド名を用いて、再度情報要求を行う(S1109)。

【0071】

再度の情報要求により情報の取得に成功すると(S1109/YES)、情報管理サービス部304は、ユーザ端末2に情報を転送し(S1106)、処理を終了する。他方、認証に失敗した場合(S1103/NO)や、GUIDが未登録である等の要因により再度の情報取得に失敗した場合(S1109/NO)、情報管理サービス部304はユーザ端末2にエラー通知を行い(S1110)、処理を終了する。このような処理により、本実施形態に係る情報管理サービス部304の動作が完了する。

【0072】

次に、本実施形態に係る情報管理システムにおいて、新たなGUIDが登録される際の動作について説明する。本実施形態に係る情報管理システムにおいて、図5に示すGUID情報への新たなGUIDの登録処理は、未登録のGUIDをキーとして、管理対象情報への情報の登録が要求された場合に自動的に実行される。これにより、認証サービスサーバ3の管理者が手動で管理する必要がなく、管理者負担を軽減することができる。

【0073】

図12は、本実施形態に係る情報管理システムにおいて、未登録のGUIDをキーとして管理対象情報への情報の登録が要求された場合の動作を示すシーケンス図である。図12に示すように、まずは、ユーザ端末2が、内部で動作するアプリケーションに対するユーザの操作に応じて、アプリケーションにおいて用いる情報の認証サービスサーバ3への登録を要求する(S1201)。S1201においてユーザ端末2が認証サービスサーバ3に送信する情報の例を図13に示す。

【0074】

図13に示すように、ユーザ端末2は、S1201において、ユーザID、パスワードに加えて、登録を要求する情報“ABCD”及び情報を登録するべきフィールドを指定するキーとして未登録のGUIDである“GUID005”を送信する。認証サービスサーバ3に入力された登録要求は、情報の登録命令として情報管理サービス部304に入力される。即ち、情報管理サービス部304が、登録命令取得部として機能する。

【0075】

情報管理サービス部304は、登録要求を取得すると、まず、図12に示すユーザID及びパスワードを用いて、データベース制御部305に認証要求を行う(S1202)。データベース制御部305は、管理対象情報320に格納されている“UserID”や“PASSWD”を参照して認証処理を行い、情報管理サービス部304に応答する(S1203)。

【0076】

認証処理が完了して応答を受けると、情報管理サービス部304は、図12に示す要求キーを指定して、データベース制御部305に情報の登録要求を行う(S1204)。即ち、情報管理サービス部304が、登録要求部として機能する。データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320のフィールドを参照し、情報を登録するべきフィールドを探すが、“GUID005”は図4に示すようにフィールド名ではないため登録は失敗し、データベース制御部305はその結果を情報管理サービス部304に応答する(S1205)。

【0077】

情報管理サービス部304は、データベース制御部305から情報登録が失敗した結果の応答を受けると、データベース制御部305に対して、要求キーである“GUID005”のキー変換を要求する(S1206)。データベース制御部305は、キー変換要求を受けると、図5において説明したGUID情報を参照し、要求キーであるGUIDをフィールド名に変換することを試みる。しかしながら、図5に示すように“GUID005”はGUID情報に登録されていないため、データベース制御部305はキーの変換に失敗し、その結果を情報管理サービス部304に応答する(S1207)。

【0078】

情報管理サービス部304は、データベース制御部305からキー変換が失敗した結果の応答を受けると、データベース制御部305に対して、“GUID005”のGUID情報への登録を要求する(S1208)。データベース制御部305は、GUIDの登録要求を受けると、図5において説明したGUID情報において未だGUIDが関連付けられていないフィールド名に関連付けて“GUID005”を登録する。これにより、図14に示すように、GUIDが未登録であった“APP4”と関連付けて“GUID005”が登録される。

【0079】

データベース制御部305は、図14に示すようにGUIDを登録し、その結果として、登録されたGUIDが関連付けられたフィールド名を返すことにより、情報管理サービス部304に応答する(S1209)。GUIDの登録結果としてフィールド名を取得した情報管理サービス部304は、そのフィールド名を要求キーとして再度データベース制御部305に情報の登録要求を行う(S1210)。

【0080】

フィールド名を要求キーとする登録要求に対して、データベース制御部305は、指定された要求キーに基づいて管理対象情報DB320のフィールドを参照し、情報を登録するべきフィールドを探し、図15に示すように、“UserA”についての“APP4”の情報として“ABCD”を登録し、その結果を情報管理サービス部304に応答する(S1211)。情報管理サービス部304は、情報登録の応答を受けると、その結果を要求元であるユーザ端末2に通知し(S1212)、処理を終了する。

【0081】

このような処理により、GUID情報に新たなGUIDが登録される。以降、“GUID005”が要求キーとして情報の登録が要求された場合、図12のS1207において、“APP4”というフィールド名に変換され、そのまま登録処理が実行される。即ち、本実施形態に係る情報管理システムが運用開始した後、新しいアプリケーションがリリースされて様々なユーザにより使用され始めた場合、そのアプリケーションを介して認証サービスサーバ3に情報登録が行われる際も、管理者はなんら管理者端末4を操作する必要がなく、GUIDが自動的に登録されて、以降はGUIDとフィールド名との変換機能により管理対象情報への読み出し、書き込みが実行される。

【0082】

尚、図12においては、情報の登録動作を例として説明しているが、情報の削除若しくは更新動作も、図12に示すようなシーケンス図と同様に実行される。ここで、情報の削除若しくは更新の場合、既に情報が登録されていることが前提であり、GUIDが未登録ということはあり得ないため、S1207においてキー変換が成功し、そのまま情報の削除若しくは更新が実行される。

【0083】

以上、説明したように、本実施形態に係る情報管理システムにおいては、複数種類の管理対象からの要求に対して応答する情報管理システムにおいて、管理項目を追加する際の管理者の管理負担を軽減することができる。

【0084】

尚、上記実施形態においては、図12において説明したように、異なるGUIDは、夫々異なるフィールド名に自動的に関連付けられる場合を例として説明した。これにより、管理者の負担が軽減されることは上述の通りである。他方、アプリケーションには異なるバージョンがあり、同一タイトルのアプリケーションであっても、異なるバージョンやアップデート状況であれば異なる実行ファイルとなり、生成されるGUIDも異なる。

【0085】

図12の例によれば、同一タイトルでバージョンやアップデート状況が異なるアプリケーションは、GUIDが異なるため、夫々異なるフィールド名に関連付けられることになる。これに対して、管理者が、管理者端末4を介してGUID情報を操作することにより、同一タイトルでバージョンやアップデート状況の異なるアプリケーションの実行ファイルに基づいて生成されたGUIDを同一のフィールド名に関連付けることができる。これにより、同一タイトルのアプリケーションについては、バージョンやアップデート状況の異なる場合であっても、情報を共有することが可能となる。

【符号の説明】

【0086】

1 画像形成装置、

2 ユーザ端末、

3 認証サービスサーバ、

4 管理者、

5 外部認証、

10 CPU、

20 RAM、

30 ROM、

40 HDD、

50 I/F、

60 LCD、

70 操作部、

80 バス、

100 コントローラ、

101 ADF、

102 スキャナユニット、

103 排紙トレイ、

104 ディスプレイパネル、

105 給紙テーブル、

106 プリントエンジン、

107 排紙トレイ、

108 ネットワークI/F、

110 主制御部、

120 エンジン制御部、

130 画像処理部、

140 操作表示制御部、

150 入出力制御部、

300 コントローラ、

301 LDAP API、

302 MFP API、

303 管理UI部、

304 ディレクトリサービス部、

305 データベース制御部、

310 ネットワークI/F、

320 管理対象情報DB

【先行技術文献】

【特許文献】

【0087】

【特許文献1】特開2009−237671号公報

【特許請求の範囲】

【請求項1】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理装置であって、

前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、

前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、

前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする情報管理装置。

【請求項2】

前記識別子及び登録すべき情報が指定された情報の登録命令を取得する登録命令取得部と、

前記登録すべき情報を、前記情報記憶部において前記指定された識別子によって指定される読み出し対象の情報として登録することを要求する登録要求部とを含み、

前記キー取得部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、前記識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得し、

前記登録要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される読み出し対象の情報として、前記登録すべき情報の登録を再度要求し、

前記キー取得部は、前記指定された識別子が前記識別子関連付け情報に登録されていない場合、前記識別子関連付け情報においてアプリケーションの実行ファイルに基づいて生成された識別子と未だ関連付けられていないキーであって、前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられているキーに前記指定された識別子を関連付け、その関連付けたキーを取得することを特徴とする請求項1に記載の情報管理装置。

【請求項3】

実行ファイルの異なる同一タイトルの複数のアプリケーションの前記実行ファイルに基づいて夫々生成された複数の識別子は、前記識別子関連付け情報において同一のキーに関連付けられていることを特徴とする請求項1または2に記載の情報管理装置。

【請求項4】

ユーザを認証するための認証情報に基づいて前記ユーザを認証するユーザ認証部を含み、

前記読み出し命令は、前記認証情報を含み、

前記情報要求部は、前記ユーザが認証された場合に前記識別子によって指定される情報を要求することを特徴とする請求項1乃至3いずれかに記載の情報管理装置。

【請求項5】

ユーザを認証するための認証情報に基づいて前記ユーザを認証するユーザ認証部を含み、

前記登録命令は、前記認証情報を含み、

前記登録要求部は、前記ユーザが認証された場合に前記登録すべき情報の登録を要求することを特徴とする請求項2に記載の情報管理装置。

【請求項6】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理プログラムであって、

前記識別子が指定された情報の読み出し命令を取得して記憶媒体に記憶するステップと、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する信号を出力するステップと、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得して記憶媒体に記憶するステップと、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を、前記情報記憶部に要求する信号を出力するステップと、

いずれかの前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信するステップとを含むことを特徴とする情報管理プログラム。

【請求項7】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムであって、

前記情報処理装置及び前記要求を受ける情報管理装置を含み

前記情報管理装置は、

前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、

前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、

前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする情報管理システム。

【請求項1】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理装置であって、

前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、

前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、

前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする情報管理装置。

【請求項2】

前記識別子及び登録すべき情報が指定された情報の登録命令を取得する登録命令取得部と、

前記登録すべき情報を、前記情報記憶部において前記指定された識別子によって指定される読み出し対象の情報として登録することを要求する登録要求部とを含み、

前記キー取得部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、前記識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得し、

前記登録要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される読み出し対象の情報として、前記登録すべき情報の登録を再度要求し、

前記キー取得部は、前記指定された識別子が前記識別子関連付け情報に登録されていない場合、前記識別子関連付け情報においてアプリケーションの実行ファイルに基づいて生成された識別子と未だ関連付けられていないキーであって、前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられているキーに前記指定された識別子を関連付け、その関連付けたキーを取得することを特徴とする請求項1に記載の情報管理装置。

【請求項3】

実行ファイルの異なる同一タイトルの複数のアプリケーションの前記実行ファイルに基づいて夫々生成された複数の識別子は、前記識別子関連付け情報において同一のキーに関連付けられていることを特徴とする請求項1または2に記載の情報管理装置。

【請求項4】

ユーザを認証するための認証情報に基づいて前記ユーザを認証するユーザ認証部を含み、

前記読み出し命令は、前記認証情報を含み、

前記情報要求部は、前記ユーザが認証された場合に前記識別子によって指定される情報を要求することを特徴とする請求項1乃至3いずれかに記載の情報管理装置。

【請求項5】

ユーザを認証するための認証情報に基づいて前記ユーザを認証するユーザ認証部を含み、

前記登録命令は、前記認証情報を含み、

前記登録要求部は、前記ユーザが認証された場合に前記登録すべき情報の登録を要求することを特徴とする請求項2に記載の情報管理装置。

【請求項6】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムにおいて情報を管理する情報管理プログラムであって、

前記識別子が指定された情報の読み出し命令を取得して記憶媒体に記憶するステップと、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する信号を出力するステップと、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得して記憶媒体に記憶するステップと、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を、前記情報記憶部に要求する信号を出力するステップと、

いずれかの前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信するステップとを含むことを特徴とする情報管理プログラム。

【請求項7】

情報処理装置にインストールされて動作するアプリケーションが、そのアプリケーションの実行ファイルに基づいて生成された識別子を指定して情報を要求する情報管理システムであって、

前記情報処理装置及び前記要求を受ける情報管理装置を含み

前記情報管理装置は、

前記識別子が指定された情報の読み出し命令を取得する読み出し命令取得部と、

前記指定された識別子によって指定される情報を、読み出し対象の情報が格納されている情報記憶部に要求する情報要求部と、

前記要求に基づいて取得された情報を前記読み出し命令の発信元に送信する情報送信部と、

前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合、アプリケーションの実行ファイルに基づいて生成された識別子と前記情報記憶部において前記読み出し対象の情報を指定するためのキーとが関連付けられた識別子関連付け情報に基づき、前記指定された識別子に関連付けられているキーを取得するキー取得部とを含み、

前記情報要求部は、前記指定された識別子が前記情報記憶部において前記読み出し対象の情報を指定するための情報として用いられていない場合に取得された前記キーによって指定される情報を前記情報記憶部に要求することを特徴とする情報管理システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2012−89086(P2012−89086A)

【公開日】平成24年5月10日(2012.5.10)

【国際特許分類】

【出願番号】特願2010−237698(P2010−237698)

【出願日】平成22年10月22日(2010.10.22)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

【公開日】平成24年5月10日(2012.5.10)

【国際特許分類】

【出願日】平成22年10月22日(2010.10.22)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

[ Back to top ]