情報記録装置、情報再生装置、および情報記録方法、情報再生方法、並びにコンピュータ・プログラム

【課題】コンテンツ記録再生における正確かつ効率的な著作権対応制御を可能とした記録再生装置を提供する。

【解決手段】記録媒体の格納コンテンツの対応著作権情報として、記録コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、記録コンテンツ中のコピー制御情報の変化点に関する情報を含む著作権情報を生成して記録媒体に格納した。コンテンツ再生に際して、タイトル対応のコンテンツ全体の再生に際しては、コピー制御情報のうちもっとも厳しいコピー制御情報に従った再生制御を実行し、また変化点に関する情報を適用して部分的なコンテンツ出力を実行可能とした。

【解決手段】記録媒体の格納コンテンツの対応著作権情報として、記録コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、記録コンテンツ中のコピー制御情報の変化点に関する情報を含む著作権情報を生成して記録媒体に格納した。コンテンツ再生に際して、タイトル対応のコンテンツ全体の再生に際しては、コピー制御情報のうちもっとも厳しいコピー制御情報に従った再生制御を実行し、また変化点に関する情報を適用して部分的なコンテンツ出力を実行可能とした。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報記録装置、情報再生装置、および情報記録方法、情報再生方法、並びにコンピュータ・プログラムに関し、さらに詳細には、著作権保護等を目的とした利用制限の付加されたコンテンツの記録媒体に対する格納処理、および記録媒体からの再生処理の改良を図った情報記録装置、情報再生装置、および情報記録方法、情報再生方法、並びにコンピュータ・プログラムに関する。

【背景技術】

【0002】

デジタル信号処理技術の進歩、発展に伴い、近年においては、情報をデジタル的に記録する記録装置や記録媒体が普及しつつある。このようなデジタル記録装置および記録媒体によれば、例えば画像や音声を劣化させることなく記録、再生を繰り返すことができる。このようにデジタルデータは画質や音質を維持したまま何度もコピーを繰り返し実行することができるため、コピーが違法に行われた記録媒体が市場に流通することになると、音楽、映画等各種コンテンツの著作権者、あるいは正当な販売権者等の利益が害されることになる。昨今では、このようなデジタルデータの不正なコピーを防ぐため、デジタル記録装置および記録媒体に違法なコピーを防止するための様々な処理構成が実現または提案されている。

【0003】

違法なコピーを防止するため、コンテンツに対応付けたコピー制御情報が用いられる。代表的なコピー制御情報としては、SCMS:Serial Copy Management SystemやCGMS:Copy Generation Management Systemがある。これらのコピー制御情報の内容は、その情報が付加されたデータは制限なくコピーが許可されていることを示すコピーフリー(Copy Free)、1世代のみのコピーを許可する1世代コピー許可(One Generation Copy Allowed)、コピーを認めないコピー禁止(Copy Prohibited)などの情報である。

【0004】

CGMS方式は、アナログ映像信号(CGMS−Aと呼ばれる)であれば、その輝度信号の垂直ブランキング期間内の特定の1水平区間、例えばNTSC信号の場合には、第20水平区間の有効映像部分に重畳する20ビットの付加情報のうちの2ビットを複製制御用の情報として重畳し、また、デジタル映像信号(CGMS−Dと呼ばれる)であれば、デジタル映像データに挿入付加する付加情報として、複製制御用の2ビットの情報を含めて伝送する方式である。

【0005】

このCGMS方式の場合の2ビットの情報(以下、CGMS情報という)の意味内容は、[00]……複製可能[10]……1回複製可能(1世代だけ複製可能)

[11]……複製禁止(絶対複製禁止)

である。

【0006】

映像情報に付加されたCGMS情報が[10]であった場合に、CGMS対応の記録装置では、その映像情報の複製記録が可能であると判断して記録を実行するが、記録された映像信号には[11]に書き換えられたCGMS情報が付加される。そして、記録しようとする映像情報に付加されたCGMS情報が[11]の場合には、CGMS対応の記録装置では、その画像信号の複製記録は禁止であるとして記録の実行が禁止される。デジタル映像データのインターフェースとして、IEEE1394インターフェースがあるが、このインターフェースにおいては、CGMS情報を用いて著作権保護を行う方法が提案されている。

【0007】

また、例えば、MD(ミニディスク)(MDは商標)装置において、違法なコピーを防止する方法として、SCMS(Serial Copy Management System)が採用されている。SCMSは、データ再生側において、オーディオデータとともにSCMS信号をデジタルインタフェース(DIF)から出力し、データ記録側において、再生側からのSCMS信号に基づいて、再生側からのオーディオデータの記録を制御することにより違法なコピーを防止するシステムである。

【0008】

具体的にはSCMS信号は、オーディオデータが、何度でもコピーが許容されるコピーフリー(copy free)のデータであるか、1度だけコピーが許されている(copy once allowed)データであるか、またはコピーが禁止されている(copy prohibited)データであるかを表す信号である。データ記録側において、DIFからオーディオデータを受信すると、そのオーディオデータとともに送信されるSCMS信号を検出する。そして、SCMS信号が、コピーフリー(copy free)となっている場合には、オーディオデータをSCMS信号とともにミニディスクに記録する。また、SCMS信号が、コピーを1度のみ許可(copy once allowed)となっている場合には、SCMS信号をコピー禁止(copy prohibited)に変更して、オーディオデータとともに、ミニディスクに記録する。さらに、SCMS信号が、コピー禁止(copy prohibited)となっている場合には、オーディオデータの記録を行わない。このようなSCMSを使用した制御を行なうことで、ミニディスク装置では、SCMSによって、著作権を有するオーディオデータが、違法にコピーされるのを防止するようになっている。

【0009】

上述のコピー制御情報を具体的に適用した構成としては、本特許出願人であるソニー株式会社を含む企業5社の共同体の提案する5C−DTCP(Digital Transmission Content Protection)に従ったコピー制御情報(CCI:Copy Control Information)がある。これは、IEEE1394インタフェースからのコンテンツ入力の場合や、衛星・地上波のデジタルテレビ放送などにおけるコンテンツに対するコピー制御情報(CCI:Copy Control Information)の送信方法を規定し、またコンテンツを記録、再生する記録再生装置におけるコピー制御処理を規定している。

【0010】

さらに、上述の手法以外に、電子透かし(ウォーターマーク(WM))を用いたコピー制御情報の付加構成がある。電子透かし(ウォーターマーク(WM))は、通常のコンテンツ(画像データまたは音声データ)の再生状態では視覚あるいは知覚困難なデータをコンテンツに重畳し、例えばコンテンツの記録、再生等の際に電子透かしを検出して、制御を行なうものである。コンテンツがアナログデータであっても電子透かしの埋め込み、検出が可能であり用途は広い。しかし、電子透かしの検出、埋め込み処理専用の構成が必要となる。

【発明の開示】

【発明が解決しようとする課題】

【0011】

上述したように、コンテンツの著作権保護を目的としたコピー制御情報のコンテンツに対する付加手法は多様であり、コンテンツを格納し、再生する記録再生装置としても、上述した様々なコピー制御情報の処理が可能な対応機器、不可能な非対応機器等、様々な機器が存在する。

【0012】

このように多様な機器が存在する現状では、機器間のコンテンツ入出力、コピー処理が実行された場合、コピー制御情報の正確な取り扱いが困難になる場合がある。例えば上述した5C−DTCP(Digital Transmission Content Protection)システムで提唱するコピー制御情報(CCI:Copy Control Information)と、電子透かし(ウォーターマーク(WM))を用いたコピー制御情報との双方が付加されたコンテンツについての処理を実行する場合、コンテンツ処理装置が電子透かし(ウォーターマーク(WM))の検出が実行できない機器である場合、電子透かし(ウォーターマーク(WM))の検出は可能であるが、埋め込み処理が実行できない機器である場合、検出、埋め込みの双方が可能な機器である場合などにおいて、CCIおよび電子透かし各コピー制御情報の読み取り、書き換え処理が機器に応じて異なる態様で実行され、正確な更新処理が実行されないなどの事態が発生する。

【0013】

例えば、電子透かし(ウォーターマーク(WM))の検出値に応じて、CCIの書き換えを行なう機器があり、また、電子透かし(ウォーターマーク(WM))の検出値を取得せずにCCIの書き換えのみを行なったり、あるいは電子透かし(ウォーターマーク(WM))と、CCIとの双方を書き換えるなど、その機器の処理可能な態様に応じて様々な処理が実行される。この結果、CCIとWMの不整合の問題等が発生し、正しいコピー制御が実行不可能になる場合がある。

【0014】

さらに、記録コンテンツの入力ソースによっては、記録媒体に記録したコンテンツの出力態様を制限する要求を伴ってコンテンツを提供するソースがある。このような場合、入力ソースの情報を破棄してしまうと、予め入力ソースに応じて規定された再生制限が正確に実行されず、コンテンツ再生、コンテンツコピーが無秩序に実行される可能性がある。

【0015】

本発明は、上述の問題点に鑑みてなされたものであり、様々なコンテンツ入力ソースがあり、また、様々なコピー制御情報取り扱い機器が混在する現状において、入力ソースに応じ、またコンテンツに付与されたコピー制御情報に従った正確なコンテンツ制御を実行可能とした情報記録装置、情報再生装置、および情報記録方法、情報再生方法、並びにコンピュータ・プログラムを提供することを目的とする。

【課題を解決するための手段】

【0016】

本発明の第1の側面は、

記録媒体に対してコンテンツの記録処理を実行する情報記録装置であり、

記録対象コンテンツに対応する著作権情報を生成し、前記記録対象コンテンツを格納する記録媒体に前記著作権情報を格納する処理を行う処理部を有し、

前記著作権情報は、前記記録対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記記録対象コンテンツ中のコピー制御情報の変化点に関する情報を含む情報記録装置にある。

【0017】

さらに、本発明の情報記録装置の一実施態様において、前記記録媒体に記録される前記記録対象コンテンツは、前記記録対象コンテンツに対応して設定されるタイトル単位の暗号鍵であるタイトルキーによって暗号化された暗号化コンテンツであり、前記著作権情報は、1つのタイトルキーで暗号化された暗号化コンテンツに対応して設定され、該暗号化コンテンツ中に含まれるコンテンツ構成単位のコピー制御情報のうちもっとも厳しいコピー制御情報と、コピー制御情報の変化点に関する情報を含む。

【0018】

さらに、本発明の情報記録装置の一実施態様において、前記変化点に関する情報は、コンテンツの構成パケットのパケット識別子である。

【0019】

さらに、本発明の情報記録装置の一実施態様において、前記情報記録装置は、前記著作権情報に対応する改竄チェック用データを生成し、記録媒体に著作権情報とともに格納する。

【0020】

さらに、本発明の第2の側面は、

記録媒体からのコンテンツ再生処理を実行する情報再生装置であり、

再生対象コンテンツに対応する著作権情報を、前記記録媒体から読み出して、前記再生対象コンテンツの著作権情報に対応した再生制御を行なう処理部を有し、

前記著作権情報は、前記再生対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記再生対象コンテンツ中のコピー制御情報の変化点に関する情報を含み、

前記処理部は、前記もっとも厳しいコピー制御情報に従ったコンテンツ再生処理、および、前記変化点を適用したコンテンツ選択出力処理を実行する情報再生装置にある。

【0021】

さらに、本発明の情報再生装置の一実施態様において、前記記録媒体に記録された前記再生対象コンテンツは、前記再生対象コンテンツに対応して設定されるタイトル単位の暗号鍵であるタイトルキーによって暗号化された暗号化コンテンツであり、前記著作権情報は、1つのタイトルキーで暗号化された暗号化コンテンツに対応して設定され、該暗号化コンテンツ中に含まれるコンテンツ構成単位のコピー制御情報のうちもっとも厳しいコピー制御情報と、コピー制御情報の変化点に関する情報を含む。

【0022】

さらに、本発明の情報再生装置の一実施態様において、前記変化点に関する情報は、コンテンツの構成パケットのパケット識別子である。

【0023】

さらに、本発明の情報再生装置の一実施態様において、前記情報再生装置は、前記著作権情報に対応する改竄チェック用データを、前記記録媒体から読み出した著作権情報に基づいて生成し、該生成データと、前記記録媒体に格納済みの改竄チェック値との照合により、著作権情報の改竄検証を実行し、改竄無しの結果取得を条件として、コンテンツ再生処理を実行する構成を有することを特徴とする。

【0024】

さらに、本発明の第3の側面は、

情報記録装置において、記録媒体に対するコンテンツ記録処理を実行する情報記録方法であり、

記録対象コンテンツに対応する著作権情報を生成する著作権情報生成処理と、

前記記録対象コンテンツを格納する記録媒体に前記著作権情報を格納する著作権情報格納処理を実行し、

前記著作権情報生成処理においては、前記記録対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記記録対象コンテンツ中のコピー制御情報の変化点に関する情報を含めた著作権情報の生成処理を実行する情報記録方法にある。

【0025】

さらに、本発明の第4の側面は、

情報再生装置において、記録媒体からのコンテンツ再生処理を実行する情報再生方法であり、

再生対象コンテンツに対応する著作権情報を前記記録媒体から読み出す著作権情報読み出し処理と、

前記再生対象コンテンツの著作権情報に対応した再生制御を行なう再生制御処理を実行し、

前記著作権情報は、前記再生対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記再生対象コンテンツ中のコピー制御情報の変化点に関する情報を含み、

前記生成制御処理においては、前記もっとも厳しいコピー制御情報に従ったコンテンツ再生処理、および、前記変化点を適用したコンテンツ選択出力処理を実行する情報再生方法にある。

【0026】

さらに、本発明の第5の側面は、

情報記録装置において、記録媒体に対するコンテンツ記録処理を実行させるプログラムであり、

記録対象コンテンツに対応する著作権情報を生成する著作権情報生成処理と、

前記記録対象コンテンツを格納する記録媒体に前記著作権情報を格納する著作権情報格納処理を実行させ、

前記著作権情報生成処理においては、前記記録対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記記録対象コンテンツ中のコピー制御情報の変化点に関する情報を含めた著作権情報の生成処理を実行させるプログラムにある。

【0027】

さらに、本発明の第6の側面は、

情報再生装置において、記録媒体からのコンテンツ再生処理を実行させるプログラムであり、

再生対象コンテンツに対応する著作権情報を前記記録媒体から読み出す著作権情報読み出し処理と、

前記再生対象コンテンツの著作権情報に対応した再生制御を行なう再生制御処理を実行させ、

前記著作権情報は、前記再生対象コンテンツの構成単位ごとに設定されたコピー制御情報のうちもっとも厳しいコピー制御情報と、前記再生対象コンテンツ中のコピー制御情報の変化点に関する情報を含み、

前記生成制御処理においては、前記もっとも厳しいコピー制御情報に従ったコンテンツ再生処理、および、前記変化点を適用したコンテンツ選択出力処理を実行させるプログラムにある。

【0028】

なお、本発明のコンピュータ・プログラムは、例えば、様々なプログラム・コードを実行可能なコンピュータ・システムに対して、コンピュータ可読形式で提供する記憶媒体、通信媒体、例えば、CDやFD、MOなどの記録媒体、あるいは、ネットワークなどの通信媒体によって提供可能なコンピュータ・プログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、コンピュータ・システム上でプログラムに応じた処理が実現される。

【0029】

本発明のさらに他の目的、特徴や利点は、後述する本発明の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【図面の簡単な説明】

【0030】

【図1】本発明の記録再生装置の構成例(その1)を示すブロック図である。

【図2】本発明の記録再生装置の構成例(その2)を示すブロック図である。

【図3】本発明の記録再生装置のデータ記録処理フローを示す図である。

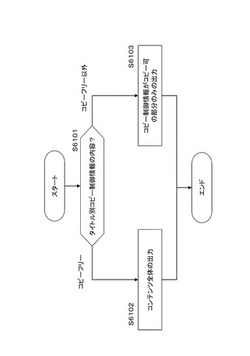

【図4】本発明の記録再生装置のデータ再生処理フローを示す図である。

【図5】本発明の記録再生装置において処理されるデータフォーマットを説明する図である。

【図6】本発明の記録再生装置におけるトランスポート・ストリーム(TS)処理手段の構成を示すブロック図である。

【図7】本発明の記録再生装置において処理されるトランスポート・ストリームの構成を説明する図である。

【図8】本発明の記録再生装置におけるトランスポート・ストリーム(TS)処理手段の構成を示すブロック図である。

【図9】本発明の記録再生装置におけるトランスポート・ストリーム(TS)処理手段の構成を示すブロック図である。

【図10】本発明の記録再生装置において処理されるブロックデータの付加情報としてのブロック・データの構成例を示す図である。

【図11】入力ソースの出力制限の規則例を示す図である。

【図12】本発明の記録再生装置において処理される伝送1394パケットにおけるEMI格納位置(5CDTCP規格)を示す図である。

【図13】本発明の記録再生装置における著作権情報のデータとしてのコピー制御情報変化点情報の構成例を示す図である。

【図14】本発明の記録再生装置に対するマスターキー、メディアキー等の鍵の暗号化処理について説明するツリー構成図である。

【図15】本発明の記録再生装置に対するマスターキー、メディアキー等の鍵の配布に使用される有効化キーブロック(EKB)の例を示す図である。

【図16】本発明の記録再生装置におけるマスターキーの有効化キーブロック(EKB)を使用した配布例と復号処理例を示す図である。

【図17】本発明の記録再生装置におけるマスターキーの有効化キーブロック(EKB)を使用した復号処理フローを示す図である。

【図18】本発明の記録再生装置におけるコンテンツ記録処理におけるマスターキーの世代比較処理フローを示す図である。

【図19】本発明の記録再生装置において、データ記録処理時の暗号化処理を説明するブロック図(その1)である。

【図20】本発明の記録再生装置において、データ記録処理時の暗号化処理を説明するブロック図(その2)である。

【図21】本発明の記録再生装置におけるディスク固有キーの生成例を説明する図である。

【図22】本発明の記録再生装置におけるコンテンツ記録をデータ解析記録方式(Cognizant Mode)によって実行するか、データ非解析記録方式(Non-Cognizant Mode)で実行するかを決定するプロセスを説明するフロー図である。

【図23】本発明の記録再生装置において、データ記録時のタイトル固有キーの生成処理例を示す図である。

【図24】本発明の記録再生装置におけるブロック・キーの生成方法を説明する図である。

【図25】本発明の記録再生装置における著作権情報格納処理例(例1)を示すフロー図である。

【図26】本発明の記録再生装置における著作権情報格納処理例(例2)を示すフロー図である。

【図27】本発明の記録再生装置における著作権情報格納処理例(例3)を示すフロー図である。

【図28】本発明の記録再生装置における著作権情報MAC算出処理例を示す図である。

【図29】本発明の記録再生装置において、データ記録処理を説明するフローチャートである。

【図30】本発明の記録再生装置におけるタイトル固有キーの生成処理フローを示す図である。

【図31】本発明の記録再生装置において、データ再生処理時のコンテンツデータ復号処理を説明するブロック図である。

【図32】本発明の記録再生装置において、データ再生処理を説明するフローチャートである。

【図33】本発明の記録再生装置において、データ再生処理における再生可能制判定処理の詳細を示すフローチャートである。

【図34】本発明の記録再生装置において、データ再生処理における著作権情報に基づく再生可能制判定処理(例1)を示すフローチャートである。

【図35】本発明の記録再生装置において、データ再生処理における著作権情報に基づく再生可能制判定処理(例2)を示すフローチャートである。

【図36】本発明の記録再生装置において、データ再生処理における著作権情報に基づく再生可能制判定処理(例3)を示すフローチャートである。

【図37】本発明の記録再生装置において、データ再生時のタイトル固有キーの生成処理フローを示す図である。

【図38】本発明の記録再生装置において、データ再生処理における著作権情報に基づく再生処理(例1)を示すフローチャートである。

【図39】本発明の記録再生装置において、データ再生処理における著作権情報に基づく再生処理(例2)を示すフローチャートである。

【図40】本発明の記録再生装置におけるメディアキーの有効化キーブロック(EKB)を使用した配布例と復号処理例を示す図である。

【図41】本発明の記録再生装置におけるメディアキーの有効化キーブロック(EKB)を使用した復号処理フローを示す図である。

【図42】本発明の記録再生装置におけるメディアキーを使用したコンテンツ記録処理フローを示す図である。

【図43】本発明の記録再生装置において、メディアキーを使用したデータ記録処理時の暗号化処理を説明するブロック図(その1)である。

【図44】本発明の記録再生装置において、メディアキーを使用したデータ記録処理時の暗号化処理を説明するブロック図(その2)である。

【図45】本発明の記録再生装置において、メディアキーを使用したデータ記録処理を説明するフローチャートである。

【図46】本発明の記録再生装置において、メディアキーを使用したデータ再生処理時の暗号処理を説明するブロック図である。

【図47】本発明の記録再生装置において、メディアキーを使用したデータ再生処理を説明するフローチャートである。

【図48】本発明の記録再生装置において、メディアキーを使用したデータ再生処理における再生可能性判定処理の詳細を示すフローチャートである。

【図49】情報記録再生装置の処理手段構成を示したブロック図である。

【発明を実施するための形態】

【0031】

以下、本発明の構成について図面を参照して詳細に説明する。なお、説明手順は、以下の項目に従って行なう。

1.記録再生装置の構成

2.記録、再生処理

3.トランスポートストリーム(TS)処理

4.電子透かし(WM)処理

5.著作権情報

6.キー配信構成としてのツリー(木)構造について

7.マスターキーを用いた暗号処理によるコンテンツの記録再生

8.メディアキーを用いた暗号処理によるコンテンツの記録再生

9.記録再生装置ハードウェア構成

【0032】

[1.記録再生装置の構成]

図1は、本発明の情報処理装置としての記録再生装置100の一実施例構成を示すブロック図である。記録再生装置100は、例えば、データ記録再生可能なRAMディスクを装着し、RAMディスクに対するデータの読書きを実行するDVRシステム、あるいはデータ記録再生可能なハードディスクを装着し、ハードディスクに対するデータの読書きを実行するHDRシステムなどであり、DVD、CD等の光ディスク、光磁気ディスク、HD等の磁気ディスク、磁気テープ、あるいはRAM等の半導体メモリ等のデジタルデータの記憶可能な媒体に対するデータの記録再生を実行する装置である。

【0033】

記録再生装置100は、入出力I/F(Interface)として、USB対応の入出力I/F(Interface)121、IEEE1394対応の入出力I/F(Interface)122、MPEG(Moving Picture Experts Group)コーデック130、A/D,D/Aコンバータ141を備えたアナログデータ対応の入出力I/F(Interface)140、暗号処理手段150、ROM(Read Only Memory)160、CPU(Central Processing Unit)170、メモリ180、記録媒体195のドライブ190、トランスポート・ストリーム処理手段(TS処理手段)300、電子透かし(ウォーターマーク(WM))検出、埋め込み手段185、さらに、地上波RF信号を受信する地上波チューナ,コンバータ501、衛星波RF信号を受信する衛星波チューナ,コンバータ502を有し、これらはバス110によって相互に接続されている。

【0034】

入出力I/F121,122は、外部からそれぞれUSB,IEEE1394バス介して供給される画像、音声、プログラム等の各種コンテンツを構成するデジタル信号を受信し、バス110上に出力するとともに、バス110上のデジタル信号を受信し、外部に出力する。MPEGコーデック130は、バス110を介して供給されるMPEG符号化されたデータを、MPEGデコードし、入出力I/F140に出力するとともに、入出力I/F140から供給されるデジタル信号をMPEGエンコードしてバス110上に出力する。入出力I/F140は、A/D,D/Aコンバータ141を内蔵している。入出力I/F140は、外部から供給されるコンテンツとしてのアナログ信号を受信し、A/D,D/Aコンバータ141でA/D(Analog Digital)変換することで、デジタル信号として、MPEGコーデック130に出力するとともに、MPEGコーデック130からのデジタル信号を、A/D,D/Aコンバータ141でD/A(Digital Analog)変換することで、アナログ信号として、外部に出力する。

【0035】

暗号処理手段150は、例えば、1チップのLSI(Large Scale Integrated Circuit)で構成され、バス110を介して供給されるコンテンツとしてのデジタル信号を暗号化し、または復号し、バス110上に出力する構成を持つ。なお、暗号処理手段150は1チップLSIに限らず、各種のソフトウェアまたはハードウェアを組み合わせた構成によって実現することも可能である。ソフトウェア構成による処理手段としての構成については後段で説明する。

【0036】

ROM160は、例えば、記録再生装置ごとに固有の、あるいは複数の記録再生装置のグループごとに固有のデバイスキーであるリーフキーと、複数の記録再生装置、あるいは複数のグループに共有のデバイスキーであるノードキーを記憶している。さらに、記録再生装置の電子透かし世代情報を格納している。電子透かし世代情報については後段で詳細に説明する。

【0037】

CPU170は、メモリ180に記憶されたプログラムを実行することで、MPEGコーデック130や暗号処理手段150等を制御する。CPU170は、後述する著作権情報の生成処理を暗号処理手段150他とともに実行する。メモリ180は、例えば、不揮発性メモリで、CPU170が実行するプログラムや、CPU170の動作上必要なデータを記憶する。また、メモリ180は、後述する入力ソースに応じた出力制限規則データを格納している。

【0038】

ドライブ190は、デジタルデータを記録再生可能な記録媒体195を駆動することにより、記録媒体195からデジタルデータを読み出し(再生し)、バス110上に出力するとともに、バス110を介して供給されるデジタルデータを、記録媒体195に供給して記録させる。また、プログラムをROM160に、デバイスキーをメモリ180に記憶するようにしてもよい。

【0039】

記録媒体195は、例えば、DVD、CD等の光ディスク、光磁気ディスク、HD等の磁気ディスク、磁気テープ、あるいはRAM等の半導体メモリ等のデジタルデータの記憶可能な媒体であり、本実施の形態では、ドライブ190に対して着脱可能な構成であるとする。但し、記録媒体195は、記録再生装置100に内蔵する構成としてもよい。

【0040】

トランスポート・ストリーム処理手段(TS処理手段)300は、後段において図を用いて詳細に説明するが、例えば複数のTVプログラム(コンテンツ)が多重化されたトランスポートストリームから特定のプログラム(コンテンツ)に対応するトランスポートパケットを取り出して、取り出したトランスポートストリームの出現タイミング情報を各パケットとともに記録媒体195に格納するためのデータ処理および、記録媒体195からの再生処理時の出現タイミング制御処理を行なう。

【0041】

トランスポートストリームには、各トランスポートパケットの出現タイミング情報としてのATS(Arrival Time Stamp:着信時刻スタンプ)が設定されており、このタイミングはMPEG2システムズで規定されている仮想的なデコーダであるT−STD(Transport stream System Target Decoder)を破綻させないように符号化時に決定され、トランスポートストリームの再生時には、各トランスポートパケットに付加されたATSによって出現タイミングを制御する。トランスポート・ストリーム処理手段(TS処理手段)300は、これらの制御を実行する。例えば、トランスポートパケットを記録媒体に記録する場合には、各パケットの間隔を詰めたソースパケットとして記録するが、各トランスポートパケットの出現タイミングを併せて記録媒体に保存することにより、再生時に各パケットの出力タイミングを制御することが可能となる。トランスポート・ストリーム処理手段(TS処理手段)300は、DVD等の記録媒体195へのデータ記録時に、各トランスポートパケットの入力タイミングを表すATS(Arrival Time Stamp:着信時刻スタンプ)を付加して記録する。

【0042】

本発明の記録再生装置100は、上述のATSの付加されたトランスポートストリームによって構成されるコンテンツについて、暗号処理手段150において暗号化処理を実行し、暗号化処理のなされたコンテンツを記録媒体195に格納する処理が可能である。さらに、暗号処理手段150は、記録媒体195に格納された暗号化コンテンツの復号処理を実行する。これらの処理の詳細については、後段で説明する。

【0043】

電子透かし(ウォーターマーク(WM))検出、埋め込み手段185は、記録媒体に対する格納対象コンテンツ、あるいは記録媒体からの再生処理対象コンテンツに対応するコピー制御情報を電子透かしとして埋め込む処理を実行し、また埋め込まれた電子透かしの検出処理を実行する。なお、コピー制御情報の書き換え処理としての電子透かし埋め込み処理も実行する。これらの処理の詳細については、後段で説明する。

【0044】

記録媒体195には、例えばディスクの製造時のスタンパー毎に設定されるスタンパーID、ディスク毎に異なって設定されるディスクID、コンテンツ毎に異なって設定するコンテンツID、あるいは暗号処理用のキー等、様々な識別データ、暗号処理鍵等の秘密情報が格納される。

【0045】

記録媒体195に格納された各種の秘密情報は、それらが暗号化情報である場合は、暗号処理手段150において復号され、復号した情報を用いて記録媒体に対するコンテンツ記録、再生時に適用する暗号処理鍵を生成する。秘密情報は暗号処理手段150内で実行されるコンテンツ暗号化キー生成においてのみ使用される構成であり、秘密情報の外部への漏洩を防止した構成となっている。

【0046】

なお、図1に示す暗号処理手段150、TS処理手段300、電子透かし(WM)検出、埋め込み手段185は、理解を容易にするため、別ブロックとして示してあるが、各機能を実行する1つまたは複数のLSIとして構成してもよく、また、各機能のいずれかをソフトウェアまたはハードウェアを組み合わせた構成によって実現する構成としてもよい。

【0047】

本発明の記録再生装置の構成例としては図1に示す構成の他に図2に示す構成が可能である。図2に示す記録再生装置200では、記録媒体205はドライブ装置としての記録媒体インタフェース(I/F)210から着脱が可能であり、この記録媒体205を別の記録再生装置に装着してもデータの読み出し、書き込みが可能な構成としたものである。

【0048】

[2.記録、再生処理]

次に、図1あるいは図2の記録再生装置における記録媒体に対するデータ記録処理および記録媒体からのデータ再生処理について、図3および図4のフローチャートを参照して説明する。外部からのデジタル信号のコンテンツを、記録媒体195に記録する場合においては、図3(A),(B)のフローチャートにしたがった記録処理が行われる。図3(A)は、企業5社の共同提案としての5C−DTCP(Digital Transmission Content Protection)システムで提唱するコピー制御情報(CCI:Copy Control Information)によって保護されたデジタル信号処理を実行する場合の処理フローであり、図3(B)は、5C−DTCPシステムで提唱するコピー制御情報(CCI)によって保護されていないデジタル信号処理を実行する場合の処理フローである。

【0049】

図3(A)に示すフローについて説明する。デジタル信号のコンテンツ(デジタルコンテンツ)が、例えば、IEEE(Institute of Electrical and Electronics Engineers)1394シリアルバス等を介して、入出力I/F122に供給されると、ステップS301において、入出力I/F120は、供給されるデジタルコンテンツを受信し、バス110を介して、TS処理手段300に出力する。

【0050】

TS処理手段300は、ステップS302において、トランスポートストリームを構成する各トランスポートパケットにATS(Arrival Time Stamp(着信時刻スタンプ))を付加したブロックデータを生成して、バス110を介して、暗号処理手段150に出力する。

【0051】

暗号処理手段150は、ステップS303において、受信したデジタルコンテンツに対する暗号化処理を実行し、その結果として得られる暗号化コンテンツをバス110を介して、ドライブ190、あるいは記録媒体I/F210に出力する。暗号化コンテンツは、ドライブ190、あるいは記録媒体I/F210を介して記録媒体195に記録(S304)され、記録処理を終了する。なお、暗号処理手段150における暗号処理については後段で説明する。

【0052】

なお、IEEE1394シリアルバスを介して接続した装置相互間で、デジタルコンテンツを伝送するときの、デジタルコンテンツを保護するための規格として、5CDTCP(Five Company Digital Transmission Content Protection)が定められているが、このDTCPでは、コピーフリーでないデジタルコンテンツを装置相互間で伝送する場合、データ伝送に先立って、送信側と受信側が、コピーを制御するためのコピー制御情報(CCI)を正しく取り扱えるかどうかの認証を相互に行い、その後、送信側において、デジタルコンテンツを暗号化して伝送し、受信側において、その暗号化されたデジタルコンテンツ(暗号化コンテンツ)を復号し、コピー制御情報(CCI)に従った処理を実行し、コピー制御情報(CCI)の更新処理を実行するようになっている。

【0053】

DTCPにより規定されたコピー制御情報(CCI)は、トランポートパケットに対して例えば2ビット情報が付加され、その情報が付加されたデータは制限なくコピーが許可されていることを示すコピーフリー(Copy Free)、1世代のみのコピーを許可する1世代コピー許可(One Generation Copy Allowed)、コピーを認めないコピー禁止(Copy Prohibited)などの情報を示す。具体的には、CGMS方式の場合、2ビットの情報の意味内容は、[00]……コピーフリー、[10]……コピー1世代可、[11]……コピー禁止となる。

【0054】

記録再生装置がDTCPに準拠した装置である場合は、入力情報のCCIに基づいて、コンテンツの格納(コピー)が可能か否かを判定し、判定に従った処理を実行する。例えば入力コンテンツに対して設定されたCCI:11(コピー禁止)である場合は、コンテンツの記録媒体に対する格納処理は実行されないことになる。また、入力コンテンツに対して設定されたCCI:10(コピー1世代可)である場合は、コンテンツの格納時にCCIの書き換えを行ない、CCI:11(コピー禁止)として、コンテンツの格納処理を実行することになる。

【0055】

また、DTCPに規格に基づくデータ送受信においては、データ受信側の入出力I/F122は、ステップS301で、IEEE1394シリアルバスを介して暗号化コンテンツを受信し、その暗号化コンテンツを、DTCP規格に準拠して復号し、平文のコンテンツとして、その後、暗号処理手段150に出力する。

【0056】

DTCPによるデジタルコンテンツの暗号化は、時間変化するキーを生成し、そのキーを用いて行われる。暗号化されたデジタルコンテンツは、その暗号化に用いたキーを含めて、IEEE1394シリアルバス上を伝送され、受信側では、暗号化されたデジタルコンテンツを、そこに含まれるキーを用いて復号する。

【0057】

なお、DTCPによれば、正確には、キーの初期値と、デジタルコンテンツの暗号化に用いるキーの変更タイミングを表すフラグとが、暗号化コンテンツに含められる。そして、受信側では、その暗号化コンテンツに含まれるキーの初期値を、やはり、その暗号化コンテンツに含まれるフラグのタイミングで変更していくことで、暗号化に用いられたキーが生成され、暗号化コンテンツが復号される。但し、ここでは、暗号化コンテンツに、その復号を行うためのキーが含まれていると等価であると考えても差し支えないため、以下では、そのように考えるものとする。ここで、DTCPについては、例えば、http://www.dtcp.comのURL(Uniform Resource Locator)で特定されるWebページにおいて概要情報が開示されている。

【0058】

図3(B)に示すフローについて説明する。図3(B)のフローは、5C−DTCPシステムで提唱するコピー制御情報(CCI)によって保護されていないデジタル信号処理を実行する場合の処理フローであり、デジタル信号のコンテンツ(デジタルコンテンツ)が、例えば、USB等を介して入出力I/F121に供給、あるいはIEEE1394バスを介して入出力I/F122に供給されると、ステップS311において、供給されるデジタルコンテンツを受信し、バス110を介して、電子透かし検出、埋め込み手段185に出力する。

【0059】

電子透かし検出、埋め込み手段185は、入力コンテンツに埋め込まれている電子透かしとしてのコピー制御情報を検出し、コピー制御情報に従った処理を実行する。電子透かし(WM:Watermark)は、まずコンテンツが製作されるときに、もともとのコンテンツのコピー情報としてプライマリ・マーク(Primary Mark)がコンテンツに埋め込まれる。これはたとえば、11(コピー禁止)、10(1世代コピー可)、00(コピーフリー)の2ビット情報である。記録装置がコピーを作る際には、10のプライマリ・マークに対して、コピーマーク(Copy Mark)と呼ばれる1ビットの値1を付加し、101という値にしてコンテンツに対して電子透かしの再埋め込みを実行することにより、コンテンツがコピーであることを示す。プライマリ・マークが00(コピーフリー)の場合にはコピーマークを付加する必要がなく、11(コピー禁止)の場合にはコピー禁止であるので記録機器はコピーを作らない。このように電子透かしとして埋め込まれたコピー制御情報に従ってコンテンツの記録を行なう。

【0060】

ただし、電子透かしの処理可能な機器と不可能な機器が存在する。これらは例えば3つの世代の機器として、下記のように区分される。

第1世代:電子透かしの検出、埋め込みを実行しない機器。

第2世代:検出のみが可能な機器(プライマリ・マーク検出は可能、コピー・マーク付加処理は不可能)。

第3世代:検出、埋め込み可能な機器(プライマリ・マーク、コピー・マーク付加処理が可能)。

これらの機器において、実行される処理は、それぞれ異なることになる。これらの処理の具体的態様については、後段で説明する。

【0061】

図3(B)のフローの説明を続ける。電子透かしの処理がステップS312で実行されると、ステップS313において、TS処理手段300に出力する。

【0062】

TS処理手段300における処理には、記録媒体に格納するトランスポートストリームデータに対するコピー制御情報(CCI)の設定処理が含まれることになるが、図3(B)の入力データは、CCIの制御を実行していないデジタル信号であり、入力データに付加されているCCIは信用できない可能性がある。この場合、前述のステップS312の電子透かし処理において検出した電子透かしに基づくコピー制御情報に基づいて、新たなCCI設定が記録媒体に格納するトランスポートストリームデータに対して実行される。

【0063】

すなわち、CCI非保護データを入力した場合は、入力情報の電子透かしに基づいて、コンテンツの格納(コピー)が可能か否かを判定し、判定に従った処理を実行する。例えば入力コンテンツに対して埋め込まれた電子透かしが11(コピー禁止)である場合は、コンテンツの記録媒体に対する格納処理は実行されないことになる。また、入力コンテンツに対して設定された電子透かしが10(コピー1世代可)である場合は、TS処理手段300において、コンテンツの格納時にCCIを11(コピー禁止)として、コンテンツの格納処理を実行することになる。

【0064】

このように、CCI非保護データの処理においては、電子透かし(WM)に基づいてトランスポートストリーム中のCCIが設定されることになる。

【0065】

以下のステップS314,S315の処理は、図3(A)のS303,S304と同様の処理である。なお、電子透かしの埋め込み可能な機器においては、更新されたコピー制御情報を電子透かしとして埋め込んだコンテンツが記録媒体に格納されることになる。

【0066】

次に、外部からのアナログ信号のコンテンツを、記録媒体195に記録する場合の処理について、図3(C)のフローチャートに従って説明する。アナログ信号のコンテンツ(アナログコンテンツ)が、入出力I/F140に供給されると、入出力I/F140は、ステップS321において、そのアナログコンテンツを受信し、ステップS322に進み、内蔵するA/D,D/Aコンバータ141でA/D変換して、デジタル信号のコンテンツ(デジタルコンテンツ)とする。

【0067】

このデジタルコンテンツは、MPEGコーデック130に供給され、ステップS323において、MPEGエンコード、すなわちMPEG圧縮による符号化処理が実行され、バス110を介して、暗号処理手段150に供給される。

【0068】

以下、ステップSS324、S325、S326において、図3(B)のステップS312、S313、S314における処理と同様の処理が行われる。すなわち、電子透かし検出、埋め込み手段185による電子透かしの検出、更新、TS処理手段300によるトランスポートパケットに対するATS付加、検出電子透かしに基づくCCI(コピー制御情報)付加、暗号処理手段150における暗号化処理が実行され、その結果得られる暗号化コンテンツを、記録媒体195に記録して、記録処理を終了する。

【0069】

上述したように、本発明の情報処理装置としての記録再生装置におけるコンテンツの記録処理は、そのコンテンツの入力ソースによって変更して実行される。5CDTCPを用いたIEEE1394からのコンテンツ入力の場合や、衛星・地上波のデジタルテレビ放送など、そのコンテンツのコピー制御情報(CCI)を送信する方法が規定されており、またその情報が保護されている場合には、それに基づいて記録コンテンツのCCIを判断する。これに対し、5CDTCPによりコンテンツやCCIを保護していないIEEE1394入力や、アナログ入力においては、そのコンテンツのCCIを定めるために、入力されたコンテンツの電子透かしを、記録処理中ずっと検出しつづける必要がある。この結果、確定したCCIによっては、記録を停止する処理を実行する場合がある。すなわち、電子透かし検出情報から取得されるコピー制御情報がコピー禁止であった場合などには、コンテンツを記録しない。

【0070】

なお、本発明の記録再生装置においては、コンテンツの記録に際して著作権情報(Copyright Information)を、格納コンテンツに対応付けて記録媒体に記録する。格納する著作権情報(Copyright Information)は、例えば、入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、後述する記録モードの各情報、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報(タイトル別コピー制御情報)、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報などであり、これらの情報中から1以上の情報を著作権情報として設定して記録媒体に格納する。これらの情報の詳細、および格納処理例については後述する。

【0071】

タイトル別コピー制御情報について説明する。コンテンツ中には、一般に様々なデータが混在しており、コピー禁止の部分や、コピーフリーの部分、コピー1世代可として設定した部分が混在する。これらの検出された様々なコピー制御情報から最も制限の厳しいものとして選択された最厳格コピー制御情報をタイトル別コピー制御情報として設定し、コンテンツに対応付けて記録媒体に格納する。なお、本発明の記録再生装置においては、記録媒体に格納するコンテンツにはコンテンツに対応して設定されるタイトル毎に生成される暗号処理鍵としてのタイトルキーがコンテンツに対応付けられて記録媒体に格納され、タイトルキーを用いた暗号処理が実行される。これらの処理については、後述する。

【0072】

なお、制限の厳しいコピー制御情報は、例えばコピー禁止、1世代コピー可、コピーフリーの順である。1つのタイトルキーに対応付けられて記録媒体に格納される記録対象コンテンツに例えば、1世代コピー可、コピーフリーの2つのコピー制御情報が含まれる場合には、タイトル別コピー制御情報として[1世代コピー可]が設定される。コピー禁止が含まれる場合には[コピー禁止]が設定されることになる。コピーフリーのみの場合に限り、タイトル別コピー制御情報として[コピーフリー]が設定されることになる。

【0073】

次に、記録媒体195に記録されたコンテンツを再生して、デジタルコンテンツ、あるいはアナログコンテンツとして出力する処理について図4のフローに従って説明する。再生時の処理は、その再生対象コンテンツに対応付けられて記録媒体に格納された著作権情報(Copyright Information)内の情報である入力ソース情報、すなわちどの入力ソースから来たコンテンツかの情報に応じて、また、タイトル別コピー制御情報が記録されているかに応じて変更される。

【0074】

まず、タイトル別コピー制御情報が記録されている場合には、それに基づいてコンテンツのコピー制御態様としての処理態様を判断し、再生してよいかどうかを決める。タイトル別コピー制御情報が記録されていない場合には、電子透かしを検出しながら再生処理を行い、その結果に応じて再生してよいかどうかを決める。そして、再生してよいという場合には、入力ソースによって、それぞれの入力ソースで決められたルールに従った形態で出力を行う。一般的には、コンテンツがコピーフリーでない場合には、出力時にコンテンツを保護する必要がある。デジタル出力の場合は、たとえば5CDTDPの規定に従ってトランスポートストリームに対するCCI設定を行ないながら出力し、アナログ出力の場合には、たとえばマクロビジョン(Macrovision)信号をコンテンツに付加しながら出力する。映像信号の場合、例えば、CGMS方式の付加情報(以下、CGMS情報という。)や、AGCの方式の相違を利用して、複製された映像信号の正常な利用を不能にするためのAGCパルス信号(マクロビジョン方式の複製防止用の擬似同期信号)を付加して出力する。

【0075】

図4(A)の処理フローは、CCI保護入力ソースから入力されたデータを記録媒体に格納した場合の記録データを記録媒体から再生して出力する処理の手順を示している。

【0076】

まず最初に、ステップS401において、ドライブ190または記録媒体I/F210によって、記録媒体195に記録された暗号化コンテンツおよび、暗号化コンテンツに対応する著作権情報が読み出される。著作権情報中には、前述したように、入力ソース情報、記録機器の電子透かし世代情報、後述する記録モードの各情報、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報としてのタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報の少なくとも1以上の情報が格納され、これらの情報に基づいてコンテンツの再生、出力の可否が判定される。これらの処理については、後述する。再生出力可である場合は、暗号化コンテンツは、バス110を介して、暗号処理手段150に出力される。

【0077】

暗号処理手段150では、ステップS402において、ドライブ190または記録媒体I/F210から供給される暗号化コンテンツの復号処理が実行され、復号データがバス110を介して、TS処理手段300に出力される。

【0078】

TS処理手段300は、ステップS403において、トランスポートストリームを構成する各トランスポートパケットのATSから出力タイミングを判定し、ATSに応じた制御を実行して、バス110を介して、入出力I/F120に供給する。また、トランスポートストリーム中のコピー制御情報(CCI)を検出して、CCIに基づく制御を行なう。

【0079】

ステップS404では、出力形態がアナログデあるか、デジタルであるかを判定し、デジタル出力であれば、デジタル入出力I/F121,122を介して、TS処理手段300からのデジタルコンテンツを、外部に出力し、再生処理を終了する。なお、TS処理手段300の処理、暗号処理手段150におけるデジタルコンテンツの復号処理については後述する。

【0080】

なお、入出力I/F120は、ステップS405で、IEEE1394シリアルバスを介してデジタルコンテンツを出力する場合には、DTCPの規格に準拠して、上述したように、相手の装置との間で認証を相互に行い、その後、デジタルコンテンツを暗号化して伝送する。

【0081】

アナログコンテンツとして出力する場合には、暗号処理手段150において得られた復号されたデジタルコンテンツは、バス110を介して、MPEGコーデック130に供給される。

【0082】

ステップS406において、MPEGコーデック130でデジタルコンテンツがMPEGデコード、すなわち伸長処理され、入出力I/F140に供給される。入出力I/F140は、ステップS407において、MPEGコーデック130でMPEGデコードされたデジタルコンテンツを、内蔵するA/D,D/Aコンバータ141でD/A変換(S425)して、アナログコンテンツとする。そして、ステップS408に進み、入出力I/F140は、そのアナログコンテンツを、外部に出力し、再生処理を終了する。

【0083】

一方、図4(B)の処理フローは、CCI非保護入力ソースから入力されたデータを記録媒体に格納した場合の記録データを記録媒体から再生して出力する処理の手順を示している。この場合は、トランスポートストリーム中のブロックデータに付加されたCCIではなく、コンテンツの電子透かしを検出して取得されるコピー制御情報に基づく再生制御を実行する。

【0084】

図4(B)の処理フローでは、TS処理(S413)の後のステップとしてステップS414の電子透かし(WM)処理がある点が(A)に示す処理と異なる。この電子透かし(WM)処理は、再生コンテンツのデータ中の電子透かしを検出し、電子透かしからコピー制御情報を読み取り、読み取った電子透かしに基づいて再生制御を行なう処理である。例えばコピー禁止を示す電子透かしが検出された場合は、外部出力を伴う再生は実行しないなどの制御がなされる。

【0085】

本発明の記録再生装置においては、上述したように、記録媒体に対するコンテンツの記録に際して著作権情報(Copyright Information)が記録媒体に格納され、再生時には、再生対象コンテンツに対応する著作権情報(Copyright Information)が取得されて著作権情報中の各種情報に従った制御がなされる。これらの処理については、後段で説明する。

【0086】

[3.トランスポートストリーム(TS)処理]

次に、図5以下を用いて、本発明における記録媒体上のデータフォーマットを説明する。ここで説明するデータフォーマットは、例えばDVRシステムにおいてメデイアに格納されるデータ・フォーマットである。以下、記録媒体上のデータの読み書きの最小単位をブロック(block)という名前で呼ぶ。1ブロックは、192*X(エックス)バイト(例えばX=32)の大きさとなっている。

【0087】

本発明では、MPEG2のTS(トランスポート・ストリーム)パケット(188バイト)にATSを付加して192バイトとして、それをX個集めて1ブロックのデータとしている。ATSは24乃至32ビットの着信時刻を示すデータであり、先にも説明したようにArrival Time Stamp(着信時刻スタンプ)の略である。ATSは各パケットの着信時刻に応じたランダム性のあるデータとして構成される。記録媒体のひとつのブロック(セクタ)には、ATSを付加したTS(トランスポート・ストリーム)パケットをX個記録する。本発明の構成では、トランスポートストリームを構成する各ブロックの第1番目のTSパケットに付加されたATSを用いてそのブロック(セクタ)のデータを暗号化するブロックキーを生成する。

【0088】

ランダム性のあるATSを用いて暗号化用のブロックキーを生成することにより、ブロック毎に異なる固有キーが生成される。生成されたブロック固有キーを用いてブロック毎の暗号化処理を実行する。また、ATSを用いてブロックキーを生成する構成とすることにより、各ブロック毎の暗号化鍵を格納するための記録媒体上の領域が不要となり、メインデータ領域が有効に使用可能となる。さらに、データの記録、再生時にメインデータ部以外のデータをアクセスする必要もなくなり、処理が効率的になる。

【0089】

なお、図5に示すブロック・シード(Block Seed)は、ATSを含む付加情報である。ブロック・シードは、さらにATSだけでなくコピー制御情報(CCI:Copy Control Information)も付加される。この場合、ATSとCCIを用いてブロックキーを生成する構成とすることができる。

【0090】

なお、ここで、ブロック・シードに含まれるコピー制限情報(CCI:Copy Control Information)は、前述した5C DTCP(Digital Transmission Content Protection)システムで提唱するコピー制御情報(CCI:Copy Control Information)であり、デバイスの能力に応じた2種類の情報、すなわち、EMI(Encryption Mode Indicator)、あるいは、コピー制御情報を送るための場所があらかじめ確保されているようなフォーマットにおいて適用されるコンテンツに埋め込まれたコピー制御情報(CCI)である埋め込みCCI(Embedded CCI)のいずれかの情報を反映したものとなる。

【0091】

なお、本発明の構成においては、DVD等の記録媒体上にデータを格納する場合、コンテンツの大部分のデータは暗号化されるが、図5の最下段に示すように、ブロックの先頭のm(たとえば、m=8または16)バイトは暗号化されずに平文(Unencrypted data)のまま記録され、残りのデータ(m+1バイト以降)が暗号化される。これは暗号処理が8バイト単位としての処理であるために暗号処理データ長(Encrypted data)に制約が発生するためである。なお、もし、暗号処理が8バイト単位でなく、たとえば1バイト単位で行なえるなら、m=4として、ブロックシード以外の部分をすべて暗号化してもよい。

【0092】

ここで、ATSの機能について詳細に説明する。ATSは、先にも説明したように入力トランスポートストリーム中の各トランスポートパケットの出現タイミングを保存するために付加する着信時刻スタンプである。

【0093】

すなわち、例えば複数のTVプログラム(コンテンツ)が多重化されたトランスポートストリームの中から1つまたは幾つかのTVプログラム(コンテンツ)を取り出した時、その取り出したトランスポートストリームを構成するトランスポートパケットは、不規則な間隔で現れる(図7(a)参照)。トランスポートストリームは、各トランスポートパケットの出現タイミングに重要な意味があり、このタイミングはMPEG2システムズ(ISO/IEC 13818−1)で規定されている仮想的なデコーダであるT−STD(Transport stream System Target Decoder)を破綻させないように符号化時に決定される。

【0094】

トランスポートストリームの再生時には、各トランスポートパケットに付加されたATSによって出現タイミングが制御される。従って、記録媒体にトランスポートパケットを記録する場合には、トランスポートパケットの入力タイミングを保存する必要があり、トランスポートパケットをDVD等の記録媒体に記録する時に、各トランスポートパケットの入力タイミングを表すATSを付加して記録する。

【0095】

図6に、デジタルインタフェース経由で入力されるトランスポートストリームをDVD等の記録媒体であるストレージメディアに記録する時のTS処理手段300において実行する処理を説明するブロック図を示す。端子600からは、デジタル放送等のデジタルデータとしてトランスポートストリームが入力される。図1または図2においては、入出力I/F120を介して、あるいは入出力I/F140、MPEGコーデック130を介して端子600からトランスポートストリームが入力される。

【0096】

トランスポートストリームは、ビットストリームパーサー(parser)602に入力される。ビットストリームパーサー602は、入力トランスポートストリームの中からPCR(Program Clock Reference)パケットを検出する。ここで、PCRパケットとは、MPEG2システムズで規定されているPCRが符号化されているパケットである。PCRパケットは、100msec以内の時間間隔で符号化されている。PCRは、トランスポートパケットが受信側に到着する時刻を27MHzの精度で表す。

【0097】

そして、27MHzPLL603において、記録再生器が持つ27MHzクロックをトランスポートストリームのPCRにロック(Lock)させる。タイムスタンプ発生回路604は、27MHzクロックのクロックのカウント値に基づいたタイムスタンプを発生する。そして、ブロック・シード(Block seed)付加回路605は、トランスポートパケットの第1バイト目がスムージングバッファ606へ入力される時のタイムスタンプをATSとして、そのトランスポートパケットに付加する。

【0098】

ATSが付加されたトランスポートパケットは、スムージングバッファ606を通って、端子607から、暗号処理手段150に出力され、後段で説明する暗号処理が実行された後、ドライブ190(図1)、記録媒体I/F210(図2)を介してストレージメディアである記録媒体195に記録される。

【0099】

図7は、入力トランスポートストリームが記録媒体に記録される時の処理の例を示す。図7(a)は、ある特定プログラム(コンテンツ)を構成するトランスポートパケットの入力を示す。ここで横軸は、ストリーム上の時刻を示す時間軸である。この例ではトランスポートパケットの入力は、図7(a)に示すように不規則なタイミングで現れる。

【0100】

図7(b)は、ブロック・シード(Block Seed)付加回路605の出力を示す。ブロック・シード(Block Seed)付加回路605は、トランスポートパケット毎に、そのパケットのストリーム上の時刻を示すATSを含むブロック・シード(Block Seed)を付加して、ソースパケットを出力する。図7(c)は記録媒体に記録されたソースパケットを示す。ソースパケットは、図7(c)に示すように間隔を詰めて記録媒体に記録される。このように間隔を詰めて記録することにより記録媒体の記録領域を有効に使用できる。

【0101】

図8は、記録媒体195に記録されたトランスポートストリームを再生する場合のTS処理手段300の処理構成ブロック図を示している。端子800からは、後段で説明する暗号処理手段において復号されたATS付きのトランスポートパケットが、ブロック・シード(Block seed)分離回路801へ入力され、ATSとトランスポートパケットが分離される。タイミング発生回路804は、再生器が持つ27MHzクロック805のクロックカウンター値に基づいた時間を計算する。

【0102】

なお、再生の開始時において、一番最初のATSが初期値として、タイミング発生回路804にセットされる。比較器803は、ATSとタイミング発生回路804から入力される現在の時刻を比較する。そして、タイミング発生回路804が発生する時間とATSが等しくなった時、出力制御回路802は、そのトランスポートパケットをMPEGコーデック130またはデジタル入出力I/F120へ出力する。

【0103】

図9は、入力AV信号を記録再生器100のMPEGコーデック130においてMPEGエンコードして、さらにTS処理手段300においてトランスポートストリームを符号化する構成を示す。従って図9は、図1または、図2おけるMPEGコーデック130とTS処理手段300の両処理構成を併せて示すブロック図である。端子901からは、ビデオ信号が入力されており、それはMPEGビデオエンコーダ902へ入力される。

【0104】

MPEGビデオエンコーダ902は、入力ビデオ信号をMPEGビデオストリームに符号化し、それをバッファビデオストリームバッファ903へ出力する。また、MPEGビデオエンコーダ902は、MPEGビデオストリームについてのアクセスユニット情報を多重化スケジューラ908へ出力する。ビデオストリームのアクセスユニットとは、ピクチャであり、アクセスユニット情報とは、各ピクチャのピクチャタイプ,符号化ビット量,デコードタイムスタンプである。ここで、ピクチャタイプは、I/P/Bピクチャ(picture)の情報である。また、デコードタイムスタンプは、MPEG2システムズで規定されている情報である。

【0105】

端子904からは、オーディオ信号が入力されており、それはMPEGオーディオエンコーダ905へ入力される。MPEGオーディオエンコーダ905は、入力オーディオ信号をMPEGオーディオストリームに符号化し、それをバッファ906へ出力する。また、MPEGオーディオエンコーダ905は、MPEGオーディオストリームについてのアクセスユニット情報を多重化スケジューラ908へ出力する。オーディオストリームのアクセスユニットとは、オーディオフレームであり、アクセスユニット情報とは、各オーディオフレームの符号化ビット量,デコードタイムスタンプである。

【0106】

多重化スケジューラ908には、ビデオとオーディオのアクセスユニット情報が入力される。多重化スケジューラ908は、アクセスユニット情報に基づいて、ビデオストリームとオーディオストリームをトランスポートパケットに符号化する方法を制御する。多重化スケジューラ908は、内部に27MHz精度の基準時刻を発生するクロックを持ち、そして、MPEG2で規定されている仮想的なデコーダモデルであるT−STDを満たすようにして、トランスポートパケットのパケット符号化制御情報を決定する。パケット符号化制御情報は、パケット化するストリームの種類とストリームの長さである。

【0107】

パケット符号化制御情報がビデオパケットの場合、スイッチ976はa側になり、ビデオストリームバッファ903からパケット符号化制御情報により指示されたペイロードデータ長のビデオデータが読み出され、トランスポートパケット符号化器909へ入力される。

【0108】

パケット符号化制御情報がオーディオパケットの場合、スイッチ976はb側になり、オーディオストリームバッファ906から指示されたペイロードデータ長のオーディオデータが読み出され、トランスポートパケット符号化器909へ入力される。

【0109】

パケット符号化制御情報がPCRパケットの場合、トランスポートパケット符号化器909は、多重化スケジューラ908から入力されるPCRを取り込み、PCRパケットを出力する。パケット符号化制御情報がパケットを符号化しないことを指示する場合、トランスポートパケット符号化器909へは何も入力されない。

【0110】

トランスポートパケット符号化器909は、パケット符号化制御情報がパケットを符号化しないことを指示する場合、トランスポートパケットを出力しない。それ以外の場合、パケット符号化制御情報に基づいてトランスポートパケットを生成し、出力する。したがって、トランスポートパケット符号化器909は、間欠的にトランスポートパケットを出力する。到着(Arrival)タイムスタンプ(time stamp)計算手段910は、多重化スケジューラ908から入力されるPCRに基づいて、トランスポートパケットの第1バイト目が受信側に到着する時刻を示すATSを計算する。

【0111】

多重化スケジューラ908から入力されるPCRは、MPEG2で規定されるトランスポートパケットの10バイト目の受信側への到着時刻を示すので、ATSの値は、PCRの時刻から10バイト前のバイトが到着する時刻となる。

【0112】

ブロック・シード(Block Seed)付加回路911は、トランスポートパケット符号化器909から出力されるトランスポートパケットにATSを付加する。ブロック・シード(Block seed)付加回路911から出力されるATS付きのトランスポートパケットは、スムージングバッファ912を通って、暗号処理手段150ヘ入力され、後段で説明する暗号処理が実行された後、ストレージメディアである記録媒体195へ格納される。

【0113】

記録媒体195へ格納されるATS付きのトランスポートパケットは、暗号処理手段150で暗号化される前に図7(c)に示すように間隔を詰めた状態で入力され、その後、記録媒体195に格納される。トランスポートパケットが間隔を詰めて記録されても、ATSを参照することによって、そのトランスポートパケットの受信側への入力時刻を制御することができる。

【0114】

ところで、ATSの大きさは32ビットに決まっているわけではなく、24ビット乃至31ビットでも構わない。ATSのビット長が長いほど、ATSの時間カウンターが一周する周期が長くなる。例えば、ATSが27MHz精度のバイナリーカウンターである場合、24−bit長のATSが一周する時間は、約0.6秒である。この時間間隔は、一般のトランスポートストリームでは十分な大きさである。なぜなら、トランスポートストリームのパケット間隔は、MPEG2の規定により、最大0.1秒と決められているからである。しかしながら、十分な余裕を見て、ATSを24−bit以上にしても良い。

【0115】

このように、ATSのビット長を様々な長さとした場合、ブロックデータの付加データであるブロックシードの構成としていくつかの構成が可能となる。ブロック・シードの構成例を図10に示す。図10の例1は、ATSを32ビット分使用する例である。図10の例2は、ATSを30ビットとし、コピー制御情報(CCI)を2ビット分使用する例である。コピー制御情報は、それが付加されたデータのコピー制御の状態を表す情報であり、SCMS:Serial Copy Management SystemやCGMS:Copy Generation Management Systemが有名である。これらのコピー制御情報では、その情報が付加されたデータは制限なくコピーが許可されていることを示すコピーフリー(Copy Free)、1世代のみのコピーを許可する1世代コピー許可(One Generation Copy Allowed)、コピーを認めないコピー禁止(Copy Prohibited)などの情報が表せる。

【0116】

図10に示す例3は、ATSを24ビットとし、CCIを2ビット使用し、さらに他の情報を6ビット使用する例である。他の情報としては、たとえばこのデータがアナログ出力される際に、アナログ映像データのコピー制御機構であるマクロビジョン(Macrovision)のオン/オフ(On/Off)を示す情報など、様々な情報を利用することが可能である。

【0117】

[4.電子透かし(WM)処理]

次に、電子透かしによるコピー制御処理について説明する。電子透かし(WM:Watermark)は、コンテンツに電子透かしパターンを埋め込み、例えば同一の電子透かしパターンとの相関値に基づいて電子透かしの有無を検出し、検出に応じてビット情報を取得するものである。検出されるビット情報に従って、コピーフリー、コピー1世代可、コピー禁止等の制御情報が示される。電子透かしによるコピー制御情報は、アナログ領域においてもコピー情報を残すことが可能であり、D/A,A/D変換がなされてもコピー制御情報を伝達することが可能となる。

【0118】

電子透かしを用いたコピー制御情報の設定処理について説明する。まずコンテンツが製作されるときに、もともとのコンテンツのコピー制御情報としてプライマリマーク(Primary Mark)がコンテンツに埋め込まれる。これはたとえば、2ビット情報であり、11(コピー禁止)、10(1世代コピー可)、00(コピーフリー)である。そして、記録装置がコピーを作る際には、10(1世代コピー可)のプライマリマーク(Primary Mark)の付加されたコンテンツを記録する場合は、10に対して、コピーマーク(Copy Mark)と呼ばれる1ビットの値1を付加し、101という値にして、電子透かしの再埋め込みを行なって記録媒体に記録する。この処理により、記録媒体に格納されたコンテンツはコピーであることが示される。プライマリマーク(Primary Mark)が00の場合にはコピーマーク(Copy Mark)を付加する必要がなく、11の場合にはコピー禁止であるので記録機器はコピーを作らない。

【0119】

また、電子透かし(WM)は、上記のようなコピー制限のみでなく、再生制限にも用いられ得る。すなわち、ユーザ書き込み可能(user writable)なディスク上に、もともとコピー禁止を示す11という情報を電子透かしとして埋め込まれたコンテンツがあったら、その再生をしない、という制御を実行することが可能である。また、サービス体系によっても異なるが、ユーザ書き込み可能(user writable)なディスク上にもともと1世代コピー可を示す10というコピー情報を持つコンテンツを記録した場合には、上記のように コピーマーク(Copy Mark)が付加されて101というコピー情報とした電子透かしを埋め込むことが通常なので、1世代コピー可を示す10というコピー情報を持つコンテンツが、ユーザ書き込み可能(user writable)なディスク上にあった場合にそれを再生しないように制限する構成とすることも可能である。

【0120】

ところが、この電子透かしによるコピー制御情報の取り扱い方式は、コンテンツの態様によって様々な方式が提案されており、動画コンテンツに限っても多数の方式がある。現時点では広く規格化もしくはデファクトスタンダード化されているものはまだない。現時点での業界動向を鑑みるに、初期にはプライマリマーク(Primary Mark)のみが規格化もしくはデファクトスタンダード化され、その後にコピーマーク(Copy Mark)も含められると考えられる。つまり、現時点から将来に渡って、電子透かし(Watermak)の方式が定まるにつれてそれに対応した製品が市場にでると予測される。

【0121】

すなわち、記録再生装置は電子透かし(WM:Watermark)の対応について、前述したように次の3つの世代に分けられる。

第1世代:電子透かし(WM)の対応をしない。(検出、付加ともにしない)

【0122】

第2世代:プライマリマーク(Primary Mark)のみ対応する。(検出はできるが付加はできない)第2世代機器におけるデータ記録時の具体的制御は下記のようになる。

記録時:記録されるコンテンツの電子透かしを検出する。

11(コピー禁止)のコンテンツ:記録しない

10(コピー1世代可)のコンテンツ:記録する。電子透かしは更新せずそのまま。

00(コピーフリー)のコンテンツ:記録する。電子透かしは更新せずそのまま。

【0123】

第2世代機器におけるデータ再生時の具体的制御は下記のようになる。

再生時:ユーザ書き込み可能(user writable)なディスク上記録されている、再生するコンテンツの電子透かしを検出する。

11(コピー禁止)のコンテンツ:再生しない。

10(コピー1世代可)のコンテンツ:再生する。

00(コピーフリー)のコンテンツ:再生する。

【0124】

第3世代:コピーマーク(Copy Mark)も含めて対応する。(検出、付加ともにできる)第3世代機器におけるデータ記録時の具体的制御は下記のようになる。

記録時:記録されるコンテンツの電子透かしを検出する。

11(コピー禁止)のコンテンツ:記録しない

10(コピー1世代可)のコンテンツ:記録する。電子透かしを101(それ以上コピー禁止)に更新(電子透かしの再書き込み)処理を実行する。

00(コピーフリー)のコンテンツ:記録する。電子透かしはそのまま。

101(それ以上コピー禁止)のコンテンツ:記録しない。

【0125】

第3世代機器におけるデータ再生時の具体的制御は下記のようになる。

再生時:ユーザ書き込み可能(user writable)なディスク上に記録されている、再生するコンテンツの電子透かしを検出する。

11(コピー禁止)のコンテンツ:再生しない。

10(コピー1世代可)のコンテンツ:再生しない。

00(コピーフリー)のコンテンツ:再生する。

101(それ以上コピー禁止)のコンテンツ:再生する。

【0126】

各世代の記録再生装置の基本的な記録再生のルールは上記のようになる。ところがこのような処理が行なわれた場合、ある世代の機器で記録したコンテンツを他の世代の機器で再生したようとしたとき、電子透かしとして記録されたコピー制御情報に従った正確な処理が行われない場合がある。例えば、第2世代の機器が10(コピー1世代可)のプライマリマーク(Primary Mark)を持つコンテンツを記録した媒体を第3世代の機器で再生しようとすると、第3世代の機器の再生ルールに基づいて、このコンテンツの再生が行えなくなってしまう。

【0127】

[5.著作権情報]

本発明は、上記問題のようなコピー制御処理における誤った処理を防止するものであり、記録媒体に対するコンテンツ格納処理の際に、著作権情報(Copyright Information)を記録媒体に記録し、再生時に著作権情報を参照し、著作権情報中に格納された各種の情報に基づいて制御を行なう。著作権情報(Copyright Information)には、コンテンツの入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報と、コンテンツ中から取得されるコピー制御情報であるCCIから選択された最も厳しい最厳格コピー制御情報としてのタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報などがあり、これらの情報中から1以上の情報を著作権情報として設定して記録媒体に格納する。著作権情報(Copyright Information)は、容易に改ざんされないように、正当性検査コードとしてのMAC(Message Authentication Code)が付加されて記録媒体に格納する。本発明の情報処理装置としての記録再生装置では、コンテンツの記録に際し、コンテンツに対応付けた著作権情報を生成して記録媒体に格納し、コンテンツ再生時には、コンテンツに対応して格納した著作権情報のMAC検証の後、改竄がないことが確認された著作権情報に従った再生、出力制御を行なう。

【0128】

(1)電子透かし世代情報

著作権情報(Copyright Information)に含まれ得る各情報について説明する。電子透かしの世代情報については、上述した第1世代、第2世代、第3世代の情報であり、コンテンツを記録する記録装置内のROMに電子透かし世代情報が格納され、著作権情報生成時には、ROMから電子透かし世代情報を取得して、著作権情報中に格納する。

【0129】

コンテンツの再生時に著作権情報内の電子透かし世代情報を取得して、記録機器の世代を確認することで、データ出力時の誤ったコピー制御を防止することが可能となる。具体的には、例えば、第2世代の機器が10(コピー1世代可)のプライマリマーク(Primary Mark)を持つコンテンツを記録した媒体を第3世代の機器で再生しようとした場合、第3世代の機器は、再生コンテンツに対応する著作権情報を読み出し、著作権情報に格納された電子透かし世代情報に基づいて、コンテンツが第2世代の機器において記録されたコンテンツであることを確認する。第2世代の機器では、電子透かしの書き込みが実行されないことから、プライマリマーク(10)がそのままの形で電子透かしとして残存していることが確認される。従って、第3世代の機器における再生処理は、コンテンツに格納された電子透かし制御情報(10)は、第3世代における制御コードとしての101に対応するコードであると判断し、再生が可能となる。このようにコンテンツ記録機器の電子透かし世代情報をコンテンツ記録時に著作権情報として格納することにより、再生処理において、記録機器における世代に応じた正しい処理が可能となる。

【0130】

(2)入力ソース情報

次に著作権情報として格納される入力ソース情報について説明する。入力ソース情報とは、記録対象コンテンツの入力ソースを示すものであり、例えば前述した5CDTCPに準拠した入力ソースからのコンテンツであるか、BS,CS等の衛星配信コンテンツであるか、地上波デジタルコンテンツであるか、地上波アナログコンテンツであるかなどの入力ソース情報である。

【0131】

入力ソース情報としては、IEEE1394インタフェースを介するコピー制御情報を持つコンテンツ入力であるか否かを示す情報が含まれ、また、デジタルデータ入力であるかアナログデータ入力であるかを示す情報等が含まれる。これらは、データ入力を行なった入力インタフェースによって識別可能である。さらに、入力コンテンツが5CDTCPに準拠したコピー制御情報を有するか、具体的にはデジタルデータとしてのTSパケットに付加されたコピー制御情報を有するか、または電子透かしとして付加されたコピー制御情報を有するかを示す情報等、コンテンツに設定されたコピー制御情報の態様が判別可能な情報を含めることが好ましい。5CDTCPに従ったデジタルデータ入力、あるいはBS,CS等の配信コンテンツには、コピー制御情報の態様がコンテンツに対する付加情報として配信する構成が実現または検討されており、記録再生装置は、このような付加情報からコピー制御情報の詳細情報の取得が可能である。

【0132】

入力ソース情報を著作権情報として格納する理由について説明する。これは、入力ソースによって、そのコンテンツの取り扱いルールが異なる場合があるからであり、どんなソースからの入力かを再生処理時に取得して、再生処理における出力形態の決定、再生制限情報として用いる。たとえば、5CDTCPなどのコンテンツ保護方式においては、その方式で保護されたコンテンツを受信した機器は、その格納コンテンツの出力態様が規定される。

【0133】

図11に入力ソースに対応する出力制限例を示す。たとえば、入力ソースが、5CDTCPに従ったソースからのデータ入力である場合の記録データについての再生出力は、アナログ出力の場合には、水平ラインが500本以下で、アナログコピー防止方式であるマクロビジョン(MacroVision)の信号を付加すれば出力が許可される。また、デジタル出力の場合には、5Cが認めたコンテンツ保護方式でコンテンツが保護される場合にのみ、出力が許される。その他、BS,CSからの入力データを記録したデータ、地上波データ、その他各種の入力ソースからのデータに対応してそれぞれアナログ出力、デジタル出力の態様が規制される。なお、図11に示す例は1つの規制例として示すものであり、現実の規制内容に必ずしも一致するものではない。

【0134】

出力制限規定はそれぞれの保護方式によって違うので、統一的に扱おうとすると、一番制限の強いものに合わせなければならない。しかしできればよりよい画質、音質をユーザに提供したいので、再生側でディスク上に記録されたそれぞれのコンテンツのソースがわかるようにしておき、それに基づいて従うべき出力規定を参照すれば、その中で任意の方式を選択することが可能になる。コンテンツに対応して記録媒体に格納する著作権情報中にソース情報を含めることにより、再生処理時の規制に従った再生出力が可能となる。再生出力処理については、後段で説明する。

【0135】

(3)タイトル別コピー制御情報

次に、タイトル別コピー制御情報について説明する。記録媒体の格納コンテンツを、ある機器から別の機器に高速でコピーすることを考える。コンテンツは暗号化された状態で記録されている。復号、再暗号化には処理が必要となるため、暗号化された状態のまま高速コピーを行いたい。しかし、コンテンツが、「コピー禁止」の制御情報を持つ場合には、コピーは行えず、「コピーフリー」のコンテンツ(もしくは部分)についてのみ処理が可能となる。コンテンツ記録の単位であるブロック毎には、コピー制御情報(CCI)が記されているが、これはもし改ざんされたら、コンテンツの正しい復号が行えない、という機構で保護されている。

【0136】

しかし、コンテンツの復号を行なわずにコピーを実行する場合、コピー制御情報に基づく正しいコピー制御が実行されない危険性がある。すなわち、「コピー禁止」というコピー制御情報を持つブロックが含まれるコンテンツに対して、不正なユーザが、1)そのブロックのCCIを「コピーフリー」に書きかえ、2)高速コピーを行い、3)コピー元とコピー先の両方のブロックのコピー制御情報を「コピー禁止」に書きかえる、という手順を踏むことによって、「コピー禁止」のコンテンツのコピーを作るという不正コピー処理が行なわれる可能性がある。

【0137】

このため、復号処理を行なわないコピーであっても有効なコピー制御を行うことを可能とするためタイトル別コピー制御情報をコンテンツにリンクさせて記録する。なお、後段で説明するが、本発明の記録再生装置においては、記録媒体に対する1つの格納処理コンテンツは暗号処理キーとしてタイトルキーが対応付けられる。タイトル別コピー制御情報は、記録媒体に対する1つの格納処理コンテンツに含まれるブロックのCCIから選択された最も制限の厳しい最厳格コピー制御情報である。例えば格納コンテンツのコピー制御情報として、コピーフリーと1世代コピー可が検出された場合には、タイトル別コピー制御情報として(1世代コピー可をコピーした後の)「これ以上のコピー禁止」が記録される。こうしておけば、少なくとも最終的なコピー制御情報がコピーフリーであるコンテンツは、それに含まれるどのコピー制御情報もコピーフリーであることがわかるため、暗号を復号しなくても、高速コピーのために送信してよいということが判断でき、処理の軽減が行える。

【0138】

次に、著作権情報中に含まれる記録モードについて、説明する。記録モードとは、コンテンツ記録をデータ解析記録方式(Cognizant Mode)、またはデータ非解析記録方式(Non-Cognizant Mode)のいずれのモードで実行したかを区別したデータである。

【0139】

コンテンツはそれぞれあらかじめコンテンツ提供者によっていかなる条件で複製が可能かを指定されている。そこで、ネットワーク接続においてもその指定された条件を正しく相手の機器に伝える必要性があり、企業5社の共同提案としての5C DTCP(Digital Transmission Content Protection)システムではコピー制御情報(CCI:Copy Control Information)という方法を用いて解決している。コピー制御情報(CCI)はデバイスの能力に応じて2種類の伝達方法が規定されている。

【0140】

エンクリプションモード・インディケータ(EMI:Encryption Mode Indicator) はパケットヘッダにあるSyビットの上位2ビットを使ってコピー制御情報(CCI)を送るメカニズムであり、受信デバイスが簡単にアクセスする事ができると同時に、この値がコンテンツを暗号化する鍵に作用するため安全に送ることができるようになっている。

【0141】

EMIによりそのパケットの暗号化モードを示し、コンテンツ暗号・復号鍵の生成モードを指定する。EMIをIEEE1394パケットヘッダに置くことにより、受信機器は例えばMPEG転送ストリーム(MPEG transport stream)の中に埋め込まれている埋め込みコピー制御情報(Embedded CCI)(後述)を取り出すことなく簡単にどのモードでコンテンツが暗号化されているかを知ることがでる。

【0142】

図12にIEEE1394パケットフォーマットを示す。データフィールド(Data Field)中には、音楽データ、画像データ等、様々なコンテンツが格納され、コピー制御情報(CCI)としてのエンクリプション・モード・インディケータ(EMI:Encryption Mode Indicator) はパケットヘッダにあるSyビットの上位2ビットに設定される。

【0143】

EMIの2ビット情報は、設定値に応じてコンテンツの異なる取り扱いを規定する。具体的には、値00は認証も暗号化も必要がなく、コンテンツは自由にコピーが可能なコピーフリー(Copy Free)を示し、値01は一世代コピーの作成が可能な コピー1ジェネレーション(Copy One Generation)を、値10は前述のCopy One Generation が一度記録された後の、再コピーが禁止されているノーモアコピー(No More Copies)を、値11はコンテンツがリリース時点からコピー禁止であるネバーコピー(Never Copy)を表す。

【0144】

D−VHSやハードディスクのような記録されるデータのフォーマットを認識しないようなビットストリームレコーダでも正しく著作物を取り扱えるように、記録時に埋め込みCCI(Embedded CCI)の更新(ex.Copy One Generation から No More Copies へ)を必要とせず、EMIの更新のみ行えばよい、という記録方法がデータ非解析(Non-Cognizant)記録方式である。

【0145】

一方、こういったコピー制御情報を送るための場所があらかじめ確保されているようなフォーマット(たとえばDVフォーマット:DV−format)においては、CCIはコンテンツの一部として伝送することができる。このように、コンテンツの一部としてコンテンツに埋め込まれたコピー制御情報(CCI)を埋め込みCCI(Embedded CCI)と呼ぶ。通常、コンテンツが暗号化されて転送される場合、埋め込みCCI(Embedded CCI)もコンテンツと同様に暗号化されて転送され、埋め込みCCI(Embedded CCI)の故意の変更は困難とされている。

【0146】

ここで、前述したEMIの2ビットのコピー制御情報と、埋め込みCCI(Embedded CCI)との双方を持つコンテンツの場合、コンテンツ記録を実行するある記録デバイスは、EMIおよび埋め込みCCI(Embedded CCI)の双方のコピー制御情報の更新を行なう。しかし、埋め込みCCI(Embedded CCI)の解析能力のない記録デバイスの場合、EMIは更新するが、埋め込みCCI(Embedded CCI)の更新は実行しないことになる。

【0147】

コンテンツ記録時に、記録デバイスがコンテンツの一部として伝送された埋め込みCCI(Embedded CCI)の更新を行ってコンテンツとともに記録する記録方式をデータ解析(Cognizant)記録方式という。データ解析(Cognizant)記録方式と、データ非解析(Non-Cognizant)記録方式では、データ非解析(Non-Cognizant)記録方式の方が埋め込みCCI(Embedded CCI)の更新を行わなくてよい分、負荷が軽く実装しやすいが、5C DTCPのルールとして、その機器がコンテンツをMPEGデコードしてアナログ端子から映像信号を表示するためにはその機器はデータ解析記録方式(Cognizant Mode)でなければならないというルールがあり、デコード/表示機能を持つ機器はデータ解析記録方式(Cognizant Mode)を実行する機能を備えていることが必要である。

【0148】

しかしまた、データ解析記録方式(Cognizant Mode)を実行するためには、コンテンツの一部として埋め込まれている埋め込みCCI(Embedded CCI)の位置や意味を完全に知る必要があり、たとえばある機器が市場に出た後に制定された新規のあるいは更新されたデータフォーマットについては、その新しいデータフォーマットに対して、古い機器がデータ解析記録方式(Cognizant Mode)を実行するのは非常に困難となる場合がある。

【0149】

従って、コンテンツを記録するある機器が、特定のデータフォーマットについては、もしくは、特定の機能を実現するときには、データ解析記録方式(Cognizant Mode)を実行し、また異なるデータフォーマットのコンテンツ記録時には、データ非解析記録方式(Non-Cognizant Mode)を実行するといった、両方の記録方式を実行することが考えられる。

【0150】

また、すべてのコンテンツに対して、データ非解析記録方式(Non-Cognizant Mode)の記録しか行わない機器も存在する。また、逆に埋め込みCCI(Embedded CCI)を理解できるフォーマットを持つコンテンツの処理しか実行しない機器、すなわちデータ解析記録方式(Cognizant Mode)のみ実行する機器も存在することが考えられる。

【0151】

このように、2つのコピー制御情報、すなわちEMIと埋め込みCCI(Embedded CCI)が存在し、またコンテンツ記録を実行する機器としても、データ解析記録方式(Cognizant Mode)を実行する機器と、データ非解析記録方式(Non-Cognizant Mode)の記録を実行する機器が混在する状況においては、データ解析記録方式(Cognizant Mode)で記録したコンテンツと、データ非解析記録方式(Non-Cognizant Mode)で記録したコンテンツは明確に区別されることが好ましい。

【0152】

すなわち、データ解析記録方式(Cognizant Mode)でコンテンツを記録した場合にはEMIも埋め込みCCI(Embedded CCI)の双方のコピー制御情報が更新されるが、データ非解析記録方式(Non-Cognizant Mode)でコンテンツの記録が実行された場合は、EMIのみが更新され、埋め込みCCI(Embedded CCI)の更新が行なわれない。その結果、記録媒体上のEMIと埋め込みCCI(Embedded CCI)に不整合がおこり、その両者が混ざると混乱が生じるためである。従って、2つのコピー制御情報の不整合を発生させないためには、データ解析記録方式(Cognizant Mode)で記録されたコンテンツは、データ解析記録方式(Cognizant Mode)モードでの記録再生処理を実行し、データ非解析記録方式(Non-Cognizant Mode)で記録されたコンテンツはデータ非解析記録方式(Non-Cognizant Mode)モードで記録再生処理を実行する構成とすることが必要となる。

【0153】

このためには、このデータ解析記録方式(Cognizant Mode)と、データ非解析記録方式(Non-Cognizant Mode)とをまったく別の記録方式とすることも一案ではあるが、この場合、1つの機器において両方のモードを選択的に実行可能とするためには、1機器に両モードの実行処理構成を装備することが必要となり、これは、機器のコスト高を招くという問題がある。

【0154】

本発明の記録再生装置では、この2つの記録方式、すなわちデータ解析記録方式(Cognizant Mode)と、データ非解析記録方式(Non-Cognizant Mode)のいずれの方式を適用するかに応じて、コンテンツ暗号処理用の鍵を異なる鍵として生成して使用する構成とすることで、機器および記録方式に応じて2つの記録方式を明確に区別して、両方式が無秩序に混在して実行される事態を解消し、機器および記録方式に応じたいずれか一方の統一的な記録方式によるコンテンツ処理構成を、機器の装備および処理負荷を増大させることなく実現している。

【0155】

具体的には、データ解析記録方式(Cognizant Mode)記録用の秘密情報(再生時にも必要)としての暗号化、復号処理鍵生成用のキー(データ解析記録方式用キー(Cognizant Key))をデータ解析記録方式(Cognizant Mode)による記録または再生を行える機能を持つ機器にのみ提供して機器内に格納する構成とし、一方、データ非解析記録方式(Non-Cognizant Mode)記録用の秘密情報(再生時にも必要)としての暗号化、復号処理鍵生成用のキー(データ非解析記録方式用キー(Non-Cognizant Key))を、データ非解析記録方式(Non-Cognizant Mode)による記録または再生を行える機能を持つ機器にのみ提供して機器内に格納する構成とした。

【0156】

著作権情報中に記録モードを格納することにより、例えば、データ解析記録方式(Cognizant Mode)で記録されたコンテンツについて、バグを原因として、あるいはデータの改竄、記録再生プログラムの不正改造等によって、データ非解析記録方式(Non-Cognizant Mode)の記録再生機能のみを有する機器において、誤ってまたは不正な記録再生の実行を防止することができる。

【0157】

(4)コピー制御情報変化点

次に、著作権情報中に格納する記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報について説明する。コンテンツ中には、一般に様々なデータが混在しており、コピー禁止の部分や、コピーフリーの部分、コピー1世代可として設定した部分が混在する。これらの検出された様々なコピー制御情報の変化点をその変化したコピー制御情報とともに著作権情報中に記録する。

【0158】

変化点は、具体的には、トランスポートストリームを構成するTSパケットの識別子としてのパケットNoが使用可能である。図13に著作権情報中に格納するコピー制御情報変化点データ例を示す。図13に示す例は、TSパケット番号[00]においてコピーフリー(00)であり、その後、TSパケット番号[30000]が変化点として抽出され、この変化点においてコピー1世代可(10)に変化し、さらに、変化点:TSパケット[100000]においてコピーフリー(00)に変化し、さらに、変化点:TSパケット[1234567]においてコピー1世代可(10)に変化したコンテンツであることを示している。

【0159】

このようなコピー制御情報の変化点を著作権情報中に格納することにより、例えばコピーフリーの部分のみを抽出してコピー(記録媒体に格納)する処理が効率的に実行可能となり、特に高速コピー処理において有効となる。

【0160】

このように、著作権情報(Copyright Information)には、コンテンツの入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報と、コンテンツ中から取得されるコピー制御情報であるCCIから選択された最も厳しい最厳格コピー制御情報としてのタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報があり、これらの情報中から1以上の情報を著作権情報として設定し、MAC(Message Authentication Code)を生成、付加して記録媒体に格納する。これら著作権情報の格納処理、利用処理については、後段のコンテンツの記録再生処理の説明中において、再度詳細に説明する。

【0161】

[6.キー配信構成としてのツリー(木)構造について]

本発明の記録再生装置は、コンテンツの暗号化処理を行なって記録媒体に格納する処理が可能な構成を持つものであり、コンテンツ暗号処理に直接または間接的に適用する鍵を正当なライセンスを受けている記録再生装置にのみ安全に配布するためにキー配信構成としてのツリー(木)構造が用いられる。以下、このキー配信構成について説明する。

【0162】

図1または図2に示した記録再生装置が、データを記録媒体に記録、もしくは記録媒体から再生する際に必要なマスターキーを、各機器に配布する構成について説明する。図14は、本方式を用いた記録システムにおける記録再生装置の鍵の配布構成を示した図である。図14の最下段に示すナンバ0〜15が個々の記録再生装置である。すなわち図14に示す木(ツリー)構造の各葉(リーフ:leaf)がそれぞれの記録再生装置に相当する。

【0163】

各デバイス0〜15は、製造時(出荷時)に、あらかじめ定められている初期ツリーにおける、自分のリーフからルートに至るまでのノードに割り当てられた鍵(ノードキー)および各リーフのリーフキーを自身で格納する。図14の最下段に示すK0000〜K1111が各デバイス0〜15にそれぞれ割り当てられたリーフキーであり、最上段のKRから、最下段から2番目の節(ノード)に記載されたキー:KR〜K111をノードキーとする。

【0164】

図14に示すツリー構成において、例えばデバイス0はリーフキーK0000と、ノードキー:K000、K00、K0、KRを所有する。デバイス5はK0101、K010、K01、K0、KRを所有する。デバイス15は、K1111、K111、K11、K1、KRを所有する。なお、図14のツリーにはデバイスが0〜15の16個のみ記載され、ツリー構造も4段構成の均衡のとれた左右対称構成として示しているが、さらに多くのデバイスがツリー中に構成され、また、ツリーの各部において異なる段数構成を持つことが可能である。

【0165】

また、図14のツリー構造に含まれる各記録再生器には、様々な記録媒体、例えばDVD、CD、MD、HD、メモリスティック(商標)等を使用する様々なタイプの記録再生器が含まれている。さらに、様々なアプリケーションサービスが共存することが想定される。このような異なるデバイス、異なるアプリケーションの共存構成の上に図14に示すキー配布構成が適用されている。

【0166】

これらの様々なデバイス、アプリケーションが共存するシステムにおいて、例えば図14の点線で囲んだ部分、すなわちデバイス0,1,2,3を同一の記録媒体を用いるひとつのグループとして設定する。例えば、この点線で囲んだグループ内に含まれるデバイスに対しては、まとめて、共通のコンテンツを暗号化してプロバイダから送付したり、共通に使用するマスターキーを送付したり、あるいは各デバイスからプロバイダあるいは決済機関等にコンテンツ料金の支払データをやはり暗号化して出力するといった処理が実行される。コンテンツプロバイダ、あるいは決済処理機関等、各デバイスとのデータ送受信を行なう機関は、図14の点線で囲んだ部分、すなわちデバイス0,1,2,3を1つのグループとして一括してデータを送付する処理を実行する。このようなグループは、図14のツリー中に複数存在する。

【0167】

なお、ノードキー、リーフキーは、ある1つの鍵管理センタによって統括して管理してもよいし、各グループに対する様々なデータ送受信を行なうプロバイダ、決済機関等によってグループごとに管理する構成としてもよい。これらのノードキー、リーフキーは例えばキーの漏洩等の場合に更新処理が実行され、この更新処理は鍵管理センタ、プロバイダ、決済機関等が実行する。

【0168】

このツリー構造において、図14から明らかなように、1つのグループに含まれる3つのデバイス0,1,2,3はノードキーとして共通のキーK00、K0、KRを保有する。このノードキー共有構成を利用することにより、例えば共通のマスターキーをデバイス0,1,2,3のみに提供することが可能となる。たとえば、共通に保有するノードキーK00自体をマスターキーとして設定すれば、新たな鍵送付を実行することなくデバイス0,1,2,3のみが共通のマスターキーの設定が可能である。また、新たなマスターキーKmasterをノードキーK00で暗号化した値Enc(K00,Kmaster)を、ネットワークを介してあるいは記録媒体に格納してデバイス0,1,2,3に配布すれば、デバイス0,1,2,3のみが、それぞれのデバイスにおいて保有する共有ノードキーK00を用いて暗号Enc(K00,Kmaster)を解いてマスターキー:Kmasterを得ることが可能となる。なお、Enc(Ka,Kb)はKbをKaによって暗号化したデータであることを示す。

【0169】

また、ある時点tにおいて、デバイス3の所有する鍵:K0011,K001,K00,K0,KRが攻撃者(ハッカー)により解析されて露呈したことが発覚した場合、それ以降、システム(デバイス0,1,2,3のグループ)で送受信されるデータを守るために、デバイス3をシステムから切り離す必要がある。そのためには、ノードキー:K001,K00,K0,KRをそれぞれ新たな鍵K(t)001,K(t)00,K(t)0,K(t)Rに更新し、デバイス0,1,2にその更新キーを伝える必要がある。ここで、K(t)aaaは、鍵Kaaaの世代(Generation):tの更新キーであることを示す。

【0170】

更新キーの配布処理ついて説明する。キーの更新は、例えば、図15(A)に示す有効化キーブロック(EKB:Enabling Key Block)と呼ばれるブロックデータによって構成されるテーブルをたとえばネットワーク、あるいは記録媒体に格納してデバイス0,1,2に供給することによって実行される。

【0171】

図15(A)に示す有効化キーブロック(EKB)には、ノードキーの更新の必要なデバイスのみが更新可能なデータ構成を持つブロックデータとして構成される。図15の例は、図14に示すツリー構造中のデバイス0,1,2において、世代tの更新ノードキーを配布することを目的として形成されたブロックデータである。図14から明らかなように、デバイス0,デバイス1は、更新ノードキーとしてK(t)00、K(t)0、K(t)Rが必要であり、デバイス2は、更新ノードキーとしてK(t)001、K(t)00、K(t)0、K(t)Rが必要である。

【0172】

図15(A)のEKBに示されるようにEKBには複数の暗号化キーが含まれる。最下段の暗号化キーは、Enc(K0010,K(t)001)である。これはデバイス2の持つリーフキーK0010によって暗号化された更新ノードキーK(t)001であり、デバイス2は、自身の持つリーフキーによってこの暗号化キーを復号し、K(t)001を得ることができる。また、復号により得たK(t)001を用いて、図15(A)の下から2段目の暗号化キーEnc(K(t)001,K(t)00)を復号可能となり、更新ノードキーK(t)00を得ることができる。以下順次、図15(A)の上から2段目の暗号化キーEnc(K(t)00,K(t)0)を復号し、更新ノードキーK(t)0、図15(A)の上から1段目の暗号化キーEnc(K(t)0,K(t)R)を復号しK(t)Rを得る。一方、デバイス0,1は、ノードキーK000は更新する対象に含まれておらず、更新ノードキーとして必要なのは、K(t)00、K(t)0、K(t)Rである。デバイス0,1は、図15(A)の上から3段目の暗号化キーEnc(K000,K(t)00)を復号しK(t)00、を取得し、以下、図15(A)の上から2段目の暗号化キーEnc(K(t)00,K(t)0)を復号し、更新ノードキーK(t)0、図15(A)の上から1段目の暗号化キーEnc(K(t)0,K(t)R)を復号しK(t)Rを得る。このようにして、デバイス0,1,2は更新した鍵K(t)Rを得ることができる。なお、図15(A)のインデックスは、復号キーとして使用するノードキー、リーフキーの絶対番地を示す。

【0173】

図14に示すツリー構造の上位段のノードキー:K0,KRの更新が不要であり、ノードキーK00のみの更新処理が必要である場合には、図15(B)の有効化キーブロック(EKB:Enabling Key Block)を用いることで、更新ノードキーK(t)00をデバイス0,1,2に配布することができる。

【0174】

図15(B)に示すEKBは、例えば特定のグループにおいて共有する新たなマスターキーを配布する場合に利用可能である。具体例として、図14に点線で示すグループ内のデバイス0,1,2,3がある記録媒体を用いており、新たな共通のマスターキーK(t)masterが必要であるとする。このとき、デバイス0,1,2,3の共通のノードキーK00を更新したK(t)00を用いて新たな共通の更新マスターキー:K(t)masterを暗号化したデータEnc(K(t),K(t)master)を図15(B)に示すEKBとともに配布する。この配布により、デバイス4など、その他のグループの機器においては復号されないデータとしての配布が可能となる。

【0175】

すなわち、デバイス0,1,2はEKBを処理して得たK(t)00を用いて上記暗号文を復号すれば、t時点でのマスターキーK(t)masterを得ることが可能になる。

【0176】

(EKBを使用したマスターキーの配布)

図16に、t時点でのマスターキーK(t)masterを得る処理例として、K(t)00を用いて新たな共通のマスターキーK(t)masterを暗号化したデータEnc(K(t)00,K(t)master)と図15(B)に示すEKBとを記録媒体を介して受領したデバイス0の処理を示す。

【0177】

図16に示すように、デバイス0は、記録媒体に格納されている世代:t時点のEKBと自分があらかじめ格納しているノードキーK000を用いて上述したと同様のEKB処理により、ノードキーK(t)00を生成する。さらに、復号した更新ノードキーK(t)00を用いて更新マスターキーK(t)masterを復号して、後にそれを使用するために自分だけが持つリーフキーK0000で暗号化して格納する。なお、デバイス0が更新マスターキーK(t)masterを安全に自身内に格納できる場合、リーフキーK0000で暗号化する必要はない。

【0178】

また、この更新マスターキーの取得処理を図17のフローチャートにより説明する。なお、記録再生装置は出荷時にその時点で最新のマスターキー:K(c)masterを与えられ、自身のメモリに安全に(具体的にはたとえば、自身のリーフキーで暗号化して)格納しているものとする。

【0179】

更新マスターキーK(n)masterとEKBの格納された記録媒体が、記録再生装置にセットされると、まず最初に、ステップS1401において、記録再生装置は、記録媒体から、記録媒体に格納されているマスターキーK(n)masterの時点(世代)番号:n(これを、プレ(pre−recording)記録世代情報(Generation#n)と呼ぶことにする)を読み出す。記録媒体には、予め、マスターキーK(n)masterの時点(世代)番号:nが記憶されている。また、自身が保持している暗号化マスターキーCを読み出し、ステップS1402において、その暗号化マスターキーの世代:cと、プレ記録世代情報Generation#nが表す世代:nとを比較して、その世代の前後を判定する。

【0180】

ステップS1402において、プレ記録世代情報Generation#nが表す世代:nの方が、自身のメモリに記憶された暗号化マスターキーCの世代:cよりも後でない(新しくない)と判定された場合、即ち、メモリに記憶された暗号化マスターキーCの世代:cが、プレ記録世代情報Generation#nが表す世代:nと同一か、または後の場合、ステップS1403乃至S1408をスキップして、マスターキー更新処理を終了する。即ち、この場合、自身のメモリに記憶されたマスターキーK(c)master(暗号化マスターキーC)の更新は行う必要がないので、その更新は行われない。

【0181】

一方、ステップS1402において、プレ記録世代情報Generation#nが表す世代:nの方が、メモリに記憶された暗号化マスターキーCの世代:cよりも後である(新しい)と判定された場合、即ち、メモリに記憶された暗号化マスターキーCの世代が、プレ記録世代情報Generation#nが表す世代nよりも前の世代である場合、ステップS1403に進み、記録再生装置は、記録媒体から、有効化キーブロック(EKB:Enabling Key Block)を読み出す。

【0182】

ステップS1404において、記録再生装置は、ステップS1403で読み出したEKBと、自身がメモリに格納しているリーフキー(図14のデバイス0におけるK0000)およびノードキー(図14のデバイス0におけるK000,K00...)を用いて、プレ記録世代情報Generation#n(図16におけるt)時点でのノード00の鍵K(t)00を計算する。

【0183】

ステップS1405では、ステップS1404においてK(t)00を得られたか否かを検査する。得られなかった場合は、その時点においてその記録再生装置がツリー構成のグループからリボーク(排除)されていることを示すので、ステップS1406乃至S1408をスキップしてマスターキー更新処理を終了する。

【0184】

K(t)00を得られた場合、ステップS1406に進み、記録媒体からEnc(K(t)00,K(t)master)、すなわち、K(t)00を用いてt時点でのマスターキーを暗号化した値を読み出す。そしてステップS1407において、この暗号文をK(t)00を用いて復号してK(t)masterを計算する。

【0185】

ステップS1408では、自身のみが持つリーフキー(図14のデバイス0におけるK0000)を用いてK(t)masterを暗号化してメモリに格納する。以上で、マスターキーの更新処理が完了する。

【0186】

ところで、マスターキーは、時点(世代)0から昇順に使用されていくが、新しい世代のマスターキーから、古い世代のマスターキーを計算によりシステム内の各機器が求められる構成とすることが望ましい。すなわち、記録再生装置は、一方向性関数fを保持しており、その一方向性関数fに、自身が持つマスターキーを、そのマスターキーの世代と、必要なマスターキーの世代との差に対応する回数だけ適用することにより、調べた世代のマスターキーを作成する。

【0187】

具体的には、例えば、記録再生装置に記憶されているマスターキーMKの世代が世代i+1であり、あるデータの再生に必要な(記録時に使用された)マスターキーMKの世代が世代i−1である場合、マスターキーK(i−1)masterは、記録再生装置において、一方向性関数fが2回用いられ、f(f(K(i+1)master))を計算することにより生成される。

【0188】

また、記録再生装置に記憶されているマスターキーの世代が世代i+1であり、必要なマスターキーの世代が世代i−2である場合、マスターキーK(i−2)masterは、一方向性関数fを3回用いて、f(f(f(K(i+1)master)))を計算することにより生成される。

【0189】

ここで、一方向性関数としては、例えば、ハッシュ(hash)関数を用いることができる。具体的には、例えば、MD5(Message Digest 5)や、SHA−1(Secure Hash Algorithm - 1)等を採用することができる。キーを発行するキー発行機関は、これらの一方向性関数を用いて自身の世代より前の世代を生成可能なマスターキーK(0)master,K(1)master,K(2)master・・・,K(N)masterを、あらかじめ求めておく。即ち、まず最初に、第N世代のマスターキーK(N)masterを設定し、そのマスターキーK(N)masterに、一方向性関数を1回ずつ適用していくことで、それより前の世代のマスターキーK(N−1)master,K(N−2)master,・・・,K(1)master,K(0)masterを順次生成しておく。そして、世代の小さい(前の)マスターキーK(0)masterから順番に使用していく。なお、自身の世代より前の世代のマスターキーを生成するのに用いる一方向性関数は、すべての記録再生装置に設定されているものとする。

【0190】

また、一方向性関数としては、例えば、公開鍵暗号技術を採用することも可能である。この場合、キー発行機関は、公開鍵暗号方式の秘密鍵を所有し、その秘密鍵に対する公開鍵を、すべての再生装置に与えておく。そして、キー発行機関は、第0世代のマスターキーK(0)masterを設定し、そのマスターキーK(0)masterから使用していく。即ち、キー発行機関は、第1世代以降のマスターキーK(i)masterが必要になったら、その1世代前のマスターキーK(i−1)masterを、秘密鍵で変換することにより生成して使用する。この場合、キー発行機関は、一方向性関数を用いて、N世代のマスターキーを、あらかじめ生成しておく必要がない。また、この方法によれば、理論上は、無制限の世代のマスターキーを生成することができる。なお、記録再生装置では、ある世代のマスターキーを有していれば、そのマスターキーを、公開鍵で変換することにより、その世代より前の世代のマスターキーを得ることができる。

【0191】

[7.マスターキーを用いた暗号処理によるコンテンツの記録再生]

次に、マスターキーを用いた暗号処理によるコンテンツの記録再生処理について説明する。まず、記録再生装置がコンテンツを自身の記録媒体に記録する場合に実行されるマスターキーの判別処理について図18のフローチャートを用いて説明する。コンテンツデータは、ある世代のマスターキーにより暗号化されてネットワークあるいは記録媒体を介してコンテンツプロバイタから各記録再生装置に配布される。

【0192】

まず最初に、ステップS1501において、記録再生装置は、記録媒体から、プレ記録世代情報Generation#nを読み出す。また、自身のメモリが記憶している暗号化マスターキーCの世代cを取得し、ステップS1502において、その暗号化マスターキーの世代cと、プレ記録世代情報Generation#nが表す世代nとを比較して、その世代の前後を判定する。

【0193】

ステップS1502において、メモリに記憶された暗号化マスターキーCの世代cが、プレ記録世代情報Generation#nが表す世代n以後でないと判定された場合、即ち、メモリに記憶された暗号化マスターキーCの世代cが、プレ記録世代情報Generation#nが表す世代nよりも古い世代である場合、ステップS1503をスキップして、すなわち、コンテンツデータの記録処理を行わずに終了する。

【0194】

一方、ステップS1502において、自身の記録再生装置内のメモリに記憶された暗号化マスターキーCの世代が、プレ記録世代情報Generation#nが表す世代n以後であると判定された場合、即ち、メモリに記憶された暗号化マスターキーCの世代が、プレ記録世代情報Generation#nが表す世代nと同一か、またはそれよりも新しい場合、ステップS1503に進み、コンテンツデータの記録処理を行う。

【0195】

コンテンツデータの記録処理に際しては、前述したように、記録装置自体の該当する電子透かし処理態様に従った電子透かし検出処理、埋め込み処理が実行される。これは、上述した第1世代、第2世代、第3世代の各世代に従って、第1世代であれば電子透かしの検出、埋め込み双方の処理の非実行、第2世代であれば検出のみ、第3世代であれば検出、および埋め込みを実行する。さらに、コンテンツに対応して生成する著作権情報内に記録装置の電子透かし世代情報を格納する。

【0196】

これらの電子透かしに対する処理に並列して、コンテンツの格納のための暗号化処理が実行される。以下、マスターキーを用いたコンテンツ暗号化処理の詳細について説明する。なお、マスターキーは上述したように世代管理のなされたキーである。ここでは、先に説明したトランスポートストリームによって構成されるデータを世代管理されたマスターキーを利用してブロックキーを生成してブロックキーによりコンテンツデータを暗号化して記録媒体に格納する処理について説明する。

【0197】

図19、図20のブロック図を用いて説明する。図19、図20は、暗号処理手段150における処理を説明するため、各データ、処理をブロック化して示した図である。なお、ここでは、記録媒体として光ディスクを例とする。この実施例では、記録媒体上のデータのbit-by-bitコピーを防ぐために、記録媒体固有の識別情報としてのディスクID(Disc ID)を、データを暗号化する鍵に作用させるようにしている。

【0198】

記録再生装置1600は自身のメモリ180(図1,2参照)に格納しているマスターキー1601、データ解析記録方式用キー(コグニザントキー:Cognizant Key)1631もしくはデータ非解析記録方式用キー(ノンコグニザントキー: Non-Cognizant Key)1632を読み出す。

【0199】

マスターキー1601は、先に説明した図17のフローに従って記録再生装置のメモリに格納された秘密キーであり、前述のように世代管理がなされており、それぞれに世代番号が対応付けられている。このマスターキーは、複数の記録再生装置に共通なキー、例えば図14に示す点線枠のグループに属するデバイスに共通なキーである。デバイスIDは記録再生装置1600の識別子であり、予め記録再生装置に格納されている例えば製造番号等の識別子である。このデバイスIDは公開されていてもよい。データ解析記録方式用キー(Cognizant Key)1631、データ非解析記録方式用キー(Non-Cognizant Key)1632は、それぞれの記録モードに対応したキーであり、複数の記録再生装置に共通のキーである。これらは予め記録再生装置1600のメモリに格納されている。

【0200】

記録再生装置1600は例えば光ディスクである記録媒体1620に識別情報としてのディスクID(Disc ID)1603が既に記録されているかどうかを検査する。記録されていれば、ディスクID(Disc ID)1603を読出し(図19に相当)、記録されていなければ、暗号処理手段150においてランダムに、もしくはあらかじめ定められた例えば乱数発生等の方法でディスクID(Disc ID)1701を生成し、ディスクに記録する(図20に相当)。ディスクID(Disc ID)1603はそのディスクにひとつあればよいので、リードインエリアなどに格納することも可能である。

【0201】

記録再生装置1600は、次にマスターキーと、特殊な読み取り方法でのみディスクから読み取り可能な秘密情報として記録されたスタンパーID(Stamper ID)1680と、ディスクID1603を用いて、ディスク固有キー(Disc Unique Key)を生成1602する。

【0202】

マスターキーと秘密情報としてのスタンパーID(Stamper ID)1680とディスクID1603とを用いディスク固有キー(Disc Unique Key)の具体的な生成方法を図21を用いて説明する。図21に示すように、ブロック暗号関数を用いたハッシュ関数にマスターキー(Master Key)とスタンパーID(Stamper ID)とディスクID(Disc ID)を入力して得られた結果を用いる例1の方法や、FIPS 180-1で定められているハッシュ関数SHA−1に、マスターキーとスタンパーID(Stamper ID)とディスクID(Disc ID)とのビット連結により生成されるデータを入力し、その160ビットの出力から必要なデータ長のみをディスク固有キー(Disc Unique Key)として使用する例2の方法が適用できる。

【0203】

上述したように、スタンパーID(Stamper ID)1680は、あらかじめディスクに記録されている高度な秘密情報であり、その読出しおよび読み出されたスタンパーID(Stamper ID)を利用したディスク固有キー(Disc Unique Key)の生成などの演算処理は、秘密が保たれるように暗号処理手段内部で実行される。すなわち、ディスクから読み出された秘密情報は暗号処理手段内においてセキュアに保護される。

【0204】

このように、本発明の構成においては、正当なデバイスのみが、たとえばLSI内に実装されて高度に保護された暗号鍵の生成を実行する暗号処理部においてセキュアな保護の下にコンテンツ暗号処理用の鍵生成処理を実行する構成であり、不正なコンテンツの再生処理を効果的に防止することが可能となる。

【0205】

記録再生装置1600は、次に、記録コンテンツごとの固有鍵であるタイトルキー(Title Key)1604を暗号処理手段150(図1,2,参照)においてランダムに、もしくはあらかじめ定められた例えば乱数発生等の方法で生成1604し、ディスク1620に記録する。

【0206】

記録再生装置1600は、さらに、使用するマスターキーの世代番号、すなわち、自身が格納するマスターキーの世代番号[記録時世代番号(Generation#n)]1650を取得して、これを記録媒体1620に記録時世代番号1651として格納する。

【0207】

ディスク上には、どこのデータがどんなタイトルを構成するかという情報が格納されたデータ管理ファイルがあり、このファイルにタイトルキー1605、記録モードフラグ1635、マスターキーの世代番号[記録時世代番号(Generation#n)]1651を格納することができる。

【0208】

なお、記録媒体1620には、予め、プレ(pre−recording)世代番号が格納されており、プレ世代番号と同一またはプレ世代番号より新しい世代のマスターキーを用いて暗号化されて格納されたコンテンツのみの再生を可能とする構成となっている。この構成については、後段の再生処理の欄で説明する。

【0209】

次にディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)、あるいは、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ非解析記録方式用キー(Non-Cognizant Key)、いずれかの組合せから、タイトル固有キー(Title Unique Key)を生成する。

【0210】

すなわち、記録モードがデータ解析記録方式(Cognizant Mode)である場合には、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)とからタイトル固有キー(Title Unique Key)を生成し、記録モードがデータ非解析記録方式(Non-Cognizant Mode)である場合には、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ非解析記録方式用キー(Non-Cognizant Key)とからタイトル固有キー(Title Unique Key)を生成する。

【0211】

前述したように、データ解析記録方式(Cognizant Mode)記録用の秘密情報としての暗号化、復号処理鍵生成用のキー(データ解析記録方式用キー(Cognizant Key)は、データ解析記録方式(Cognizant Mode)による記録または再生を行える機能を持つ機器のみが有し、一方、データ非解析記録方式(Non-Cognizant Mode)記録用の秘密情報としての暗号化、復号処理鍵生成用のキー(データ非解析記録方式用キー(Non-Cognizant Key)は、データ非解析記録方式(Non-Cognizant Mode)による記録または再生を行える機能を持つ機器のみが有する。従って、一方の記録方式にのみ対応した機器においては、いずれか一方のモードのみを選択してコンテンツ記録が実行される。すなわち、データ解析記録方式用キー(Cognizant Key)を用いるか、あるいはデータ非解析記録方式用キー(Non-Cognizant Key)を用いるかの一方のみに限られることとなる。

【0212】

しかし、両者のキーを格納し、両モードの記録方式を実行可能な機器においては、いずれのモードによる記録を実行するかを決定する処理が必要となる。このモード決定プロセス処理について、すなわち、コンテンツの記録をデータ解析記録方式(Cognizant Mode)によって実行するか、データ非解析記録方式(Non-Cognizant Mode)で実行するかを決定するプロセスについて図22を用いて説明する。

【0213】

基本的には、コンテンツ記録は、できる限りデータ解析記録方式(Cognizant Mode)によって実行するのが望ましい。これは、前述したように、EMIと埋め込みCCI(Embedded CCI)との不整合を生じさせないためである。ただし、前述したように、新規なデータフォーマットの出現等によるデータ解析エラー等の発生の可能性もあり、このような場合に、データ非解析記録方式(Non-Cognizant Mode)での記録処理を実行する。

【0214】

図22の各ステップについて説明する。ステップS5001では、記録装置は、データ・フォーマットを解析可能か否かを判定する。先に説明したように、埋め込みCCI(Embedded CCI)は、コンテンツの内部に埋め込まれており、データフォーマットの解析が不可能であれば、埋め込みCCI(Embedded CCI)の読み取りが不可能となるので、この場合は、データ非解析記録方式(Non-Cognizant Mode)での記録処理を実行する。

【0215】

データフォーマットの解析が可能であれば、ステップS5002に進み、記録装置が、データ(コンテンツ)のデコード処理、埋め込みCCI(Embedded CCI)の読み取り、更新処理が可能か否かを判定する。コンテンツおよび埋め込みCCI(Embedded CCI)は通常、符号化(エンコード)されており、埋め込みCCI(Embedded CCI)の読み取りには復号(デコード)を実行することが必要となる。例えば多チャンネル同時記録などの際に、復号回路が他に使用されているなど理由で、機器が復号処理可能でない場合は、埋め込みCCI(Embedded CCI)の読み取りができないので、データ非解析記録方式(Non-Cognizant Mode)での記録処理を実行する。

【0216】

ステップS5002のデータ(コンテンツ)のデコード処理、埋め込みCCI(Embedded CCI)の読み取り、更新処理が可能であると判定されると、ステップS5003において、記録装置に対するユーザ入力中に、データ非解析モードでの記録処理の実行指定入力があるか、否かが判定される。この処理は、ユーザの指定によるモード選択を可能とした機器においてのみ実行されるステップであり、通常の機器、すなわちユーザによるモード指定を許容しない機器においては実行されない。ユーザ入力によるデータ非解析記録方式(Non-Cognizant Mode)での記録処理指定があった場合は、データ非解析記録方式(Non-Cognizant Mode)での記録処理が実行される。

【0217】

次に、ステップS5004において、コンテンツパケット(ex.受信データ)中に、データ非解析モードでの記録処理の実行指定があるか否かが判定される。データ中にデータ非解析モードでの記録処理の実行指定がある場合は、データ非解析記録方式(Non-Cognizant Mode)での記録処理が実行される。指定がない場合は、データ解析記録方式(Cognizant Mode)での記録処理が実行される。

【0218】

データ解析記録方式(Cognizant Mode)での記録処理、およびデータ非解析記録方式(Non-Cognizant Mode)での記録処理の双方を選択的に実行可能な機器においては、上述したモード決定プロセス処理によって、いずれのモードでの記録を実行するかが決定される。ただし、図21の処理フローからも理解されるように、データ解析記録方式(Cognizant Mode)での記録が可能な場合は、基本的にデータ解析記録方式(Cognizant Mode)での処理が実行されることになる。

【0219】

前述したように、記録モードをデータ解析記録方式(Cognizant Mode)とした場合は、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)からタイトル固有キー(Title Unique Key)を生成し、記録モードをデータ非解析記録方式(Non-Cognizant Mode)とした場合は、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ非解析記録方式用キー(Non-Cognizant Key)とからタイトル固有キー(Title Unique Key)を生成する。

【0220】

タイトル固有キー(Title Unique Key)生成の具体的な方法を図23に示す。図23に示すように、ブロック暗号関数を用いたハッシュ関数にタイトルキー(Title Key)とディスク固有キー(Disc Unique Key)と、データ解析記録方式用キー(Cognizant Key)(データ解析記録方式(Cognizant Mode)の場合)、もしくは、データ非解析記録方式用キー(Non-Cognizant Key)(データ非解析記録方式(Non-Cognizant Mode)の場合)を入力して得られた結果を用いる例1の方法、あるいは、FIPS 180-1で定められているハッシュ関数SHA−1に、マスターキーとディスクID(Disc ID)とデータ解析記録方式用キー(Cognizant Key)(データ解析記録方式(Cognizant Mode)の場合)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)(データ非解析記録方式(Non-Cognizant Mode)の場合)とのビット連結により生成されるデータを入力し、その160ビットの出力から必要なデータ長のみをタイトル固有キー(Title Unique Key)として使用する例2の方法が適用できる。

【0221】

なお、上記の説明では、マスターキー(Master Key)とスタンパーID(Stamper ID)とディスクID(Disc ID)からディスク固有キー(Disc Unique Key)を生成し、これとタイトルキー(Title Key)とデータ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)からタイトル固有キー(Title Unique Key)をそれぞれ生成するようにしているが、ディスク固有キー(Disc Unique Key)を不要としてマスターキー(Master Key)とディスクID(Disc ID)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)から直接タイトル固有キー(Title Unique Key)を生成してもよく、また、タイトルキー(Title Key)を用いずに、マスターキー(Master Key)とディスクID(Disc ID)と、データ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)からタイトル固有キー(Title Unique Key)相当の鍵を生成してもよい。

【0222】

たとえば上記の5CDTCPに規定される伝送フォーマットのひとつを使用した場合、データはMPEG2のTSパケットで伝送される場合がある。たとえば、衛星放送を受信したセットトップボックス(STB:Set Top Box)がこの放送を記録機に5CDTCPを用いて伝送する際に、STBは衛星放送通信路で伝送されたMPEG2 TSパケットをIEEE1394上も伝送することが、データ変換の必要がなく望ましい。

【0223】

記録再生装置1600は記録すべきコンテンツデータをこのTSパケットの形で受信し、前述したTS処理手段300において、各TSパケットを受信した時刻情報であるATSを付加する。なお、先に説明したように、ブロックデータに付加されるブロック・シードは、ATSとコピー制御情報、さらに他の情報を組み合わせた値から構成してもよい。

【0224】

ATSを付加したTSパケットをX個(例えばX=32)並べて、1ブロックのブロックデータが形成(図5の上の図参照)され、図19、図20の下段に示すように、被暗号化データとして入力されるブロックデータの先頭の第1〜4バイトが分離され(セレクタ1608)て出力される32ビットのATSを含むブロックシード(Block Seed)と、先に生成したタイトル固有キー(Title Unique Key)とから、そのブロックのデータを暗号化する鍵であるブロック・キー(Block Key)が生成1607される。

【0225】

ブロック・キー(Block Key)の生成方法の例を図24に示す。図24では、いずれも32ビットのブロック・シード(Block Seed)と、64ビットのタイトル固有キー(Title Unique Key)とから、64ビットのブロックキー(Block Key)を生成する例を2つ示している。

【0226】

上段に示す例1は、鍵長64ビット、入出力がそれぞれ64ビットの暗号関数を使用している。タイトル固有キー(Title Unique Key)をこの暗号関数の鍵とし、ブロックシード(Block Seed)と32ビットの定数(コンスタント)を連結した値を入力して暗号化した結果をブロックキー(Block Key)としている。

【0227】

例2は、FIPS 180-1のハッシュ関数SHA−1を用いた例である。タイトル固有キー(Title Unique Key)とブロックシード(Block Seed)を連結した値をSHA−1に入力し、その160ビットの出力を、たとえば下位64ビットのみ使用するなど、64ビットに縮約したものをブロックキー(Block Key)としている。

【0228】

なお、上記ではディスク固有キー(Disc Unique key)、タイトル固有キー(Title Unique Key)、ブロックキー(Block Key)をそれぞれ生成する例を説明したが、たとえば、ディスク固有キー(Disc Unique Key)とタイトル固有キー(Title Unique Key)の生成を実行することなく、ブロックごとにマスターキー(Master Key)と スタンパーID(Stamper ID)とディスクID(Disc ID)とタイトルキー(Title Key)とブロックシード(Block Seed)と、データ解析記録方式用キー(Cognizant Key)(Cognizant Mode の場合)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)(データ非解析記録方式(Non-Cognizant Mode)の場合)を用いてブロックキー(Block Key)を生成してもよい。

【0229】

ブロックキーが生成されると、生成されたブロックキー(Block Key)を用いてブロックデータを暗号化する。図19、図20の下段に示すように、ブロックシード(Block Seed)を含むブロックデータの先頭の第1〜mバイト(たとえばm=8)は分離(セレクタ1608)されて暗号化対象とせず、m+1バイト目から最終データまでを暗号化1609する。なお、暗号化されないmバイト中にはブッロク・シードとしての第1〜4バイトも含まれる。セレクタ1608により分離された第m+1バイト以降のブロックデータは、暗号処理手段150に予め設定された暗号化アルゴリズムに従って暗号化1609される。暗号化アルゴリズムとしては、たとえばFIPS 46-2で規定されるDES(Data Encryption Standard)を用いることができる。

【0230】

また、前述したようにブロック・シードには、コピー制限情報(CCI:Copy Control Information)を含ませることが可能であり、データ解析記録方式(Cognizant Mode)での記録処理を実行した場合には、コンテンツデータ内部に埋め込まれたコピー制御情報(CCI)である埋め込みCCI(Embedded CCI)に対応するコピー制御情報が記録され、また、データ非解析記録方式(Non-Cognizant Mode)での記録処理を実行した場合には、図20で説明したパケットヘッダ上のEMI(Encyrption Mode Indicator)を反映したコピー制御情報が記録される。

【0231】

すなわち、データ解析記録方式(Cognizant Mode)による情報記録処理の場合、データ部内の埋め込みコピー制御情報(CCI)に基づくコピー制御情報を含むブロックシードを、1以上のパケットからなるブロックデータに付加した記録情報生成処理を実行し、データ非解析記録方式(Non-Cognizant Mode)による情報記録処理の場合、パケットに含まれるコピー制御情報としてのエンクリプション・モード・インディケータ(EMI)に基づくコピー制御情報を含むブロックシードを、1以上のパケットからなるブロックデータに付加した記録情報生成処理を実行する。

【0232】

ここで、使用する暗号アルゴリズムのブロック長(入出力データサイズ)がDESのように8バイトであるときは、Xを例えば32とし、mを例えば8の倍数とすることで、端数なくm+1バイト目以降のブロックデータ全体が暗号化できる。

【0233】

すなわち、1ブロックに格納するTSパケットの個数をX個とし、暗号アルゴリズムの入出力データサイズをLバイトとし、nを任意の自然数とした場合、192*X=m+n*Lが成り立つようにX,m、Lを定めることにより、端数処理が不要となる。

【0234】

暗号化した第m+1バイト以降のブロックデータは暗号処理のされていない第1〜mバイトデータとともにセレクタ1610により結合されて暗号化コンテンツ1612として記録媒体1620に格納される。

【0235】

さらに、本発明の記録再生装置においては、記録処理に係るコンテンツに対応する著作権情報(Copyright Information)を生成し、さらに、その改竄チェック値としてのMAC(Message Authentication Code)を生成1651して、ディスク1620に著作権情報&MAC1652を記録する。

【0236】

前述したように、著作権情報(Copyright Information)は、例えば、入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報であるタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報などであり、これらの情報中から1以上の情報を著作権情報として設定して記録媒体に格納する

【0237】

様々な著作権情報の生成処理例を図25、図26、図27を参照して説明する。図25は、著作権情報として、入力ソース情報、記録機器電子透かし世代情報、記録モードを格納する例である。記録モード(Recording Mode)は、実行する情報記録モードが、データ解析記録方式(Cognizant Mode)であるか、データ非解析記録方式(Non-Cognizant Mode)であるかを示す。

【0238】

図25のステップS5101では、入力ソースを判定し、8ビットの入力ソース情報を生成格納する。入力ソース情報は、5CDTCPに準拠した入力ソースからのコンテンツであるか、BS,CS等の衛星配信コンテンツであるか、地上波デジタルコンテンツであるか、地上波アナログコンテンツであるかなどの入力ソース情報である。入力ソース情報の構成例を以下に示す。

【0239】

入力ソース:

0x00:IEEE1394 with 5C

0x01:IEEE1394 without 5C

0x02:USB with 5C

0x03:USB without 5C

0x04:内蔵 BS Tuner

0x05:内蔵 CS Tuner

0x06:内蔵地上波 Tuner

0x07:アナログ

0x08-ff:リザーブ

【0240】

ステップS5102では、自装置のROMに格納された記録機器の電子透かし世代情報(8ビット)を取得してする。記録機器の電子透かし世代情報は、前述したように、電子透かしの処理態様で区分した第1〜第3世代の機器を示すものであり、コンテンツの記録を実行する自己装置の情報を示す。電子透かし世代情報の構成例を以下に示す。

【0241】

記録機器電子透かし世代情報:

0x00:第1世代

0x01:第2世代

0x02:第3世代

0x03-ff:リザーブ

【0242】

ステップS5103では、コンテンツの記録モードを取得する。記録モードは、データ解析記録方式(Cognizant Mode)かデータ非解析記録方式(Non-cognizant)かを示す1ビット情報である。記録モードの情報構成例を以下に示す。

【0243】

記録モード:

0:データ解析記録方式(Cognizant Mode)

1:データ非解析記録方式(Non-cognizant)

【0244】

ステップS5104では、著作権情報を64ビット構成とするために残りビットとして47ビットのリザーブデータ"0"を格納する。この処理によって、64ビットの著作権情報が生成される。

【0245】

図26は、著作権情報として、記録対象コンテンツ中の各ブロックデータから取得されるCCIから最も厳しい最厳格コピー制御情報を選択してこれをタイトル別コピー制御情報として格納し、さらに、記録モードを格納する例である。記録モード(Recording Mode)は、実行する情報記録モードが、データ解析記録方式(Cognizant Mode)であるか、データ非解析記録方式(Non-Cognizant Mode)であるかを示す。

【0246】

図26のステップS5201では、記録動作中、各ブロックデータに付与されたコピー制御情報(CCI)を検証し、最も厳しい最厳格コピー制御情報を選択する。厳しいコピー制御情報は、コピー禁止、1世代コピー可、これ以上コピー禁止、コピーフリーの順である。選択したコピー制御情報を8ビットのタイトル別コピー制御情報とする。タイトル別コピー制御情報の構成例を以下に示す。

【0247】

タイトル別コピー制御情報:

0x00:コピーフリー

0x01:これ以上コピー禁止

0x02:1世代コピー可

0x03:コピー禁止

0x04-ff:リザーブ

【0248】

ステップS5202では、コンテンツの記録モードを取得する。記録モードは、データ解析記録方式(Cognizant Mode)かデータ非解析記録方式(Non-cognizant)かを示す情報である。

【0249】

ステップS5203では、著作権情報を64ビット構成とするために残りビットとして55ビットのリザーブデータ"0"を格納する。この処理によって、64ビットの著作権情報が生成される。

【0250】

図27は、著作権情報として、記録モードおよびコピー制御情報の変化点情報を格納する例である。

【0251】

ステップS5301では、、コンテンツの記録モードを取得する。記録モードは、データ解析記録方式(Cognizant Mode)かデータ非解析記録方式(Non-cognizant)かを示す情報である。

【0252】

次に、ステップS5302では、記録対象コンテンツ中の各ブロックデータから取得されるCCIの変化点を取得し、変化点の位置情報を示すパケットNo.と変化点におけるコピー制御情報のデータを取得する。これは、例えば先に図13を用いて説明したデータであり、変化点を示すバケットNoを30ビット、対応するコピー制御情報を2ビットとしたデータである。

【0253】

さらに、ステップS5303では、著作権情報を64ビットまたは64ビットの倍数構成とするために残りビットのパディング処理として調整ビットに"0"を格納する。この処理によって、64ビットの倍数の著作権情報が生成される。

【0254】

このように、著作権情報として格納されるデータ構成は様々な態様が可能である。上述した例では説明していないが、入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報であるタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報のすべてを著作権情報として格納してもよい。

【0255】

上述した様々な著作権情報に対して改竄検証値データとしてのMACが生成されて、著作権情報はMACとともに記録媒体に格納される。MAC生成処理例を図28を用いて説明する。図28に示すように、64ビットブロック暗号関数を用いたハッシュ関数にディスク固有キーとタイトルキーと、上述した著作権情報を入力して算出した結果をMAcとする例1の方法や、FIPS 180-1で定められているハッシュ関数SHA−1に、ディスク固有キーとタイトルキーと著作権情報とのビット連結により生成されるデータを入力し、その160ビットの出力から必要なデータ長のみを著作権情報MAC値として使用する例2の方法が適用可能である。

【0256】

以上の処理により、コンテンツはブロック単位で、世代管理されたマスターキー、ATSを含むブロック・シード等に基づいて生成されるブロック鍵で暗号化が施されて記録媒体に格納されるとともに、コンテンツに対応する著作権情報が改竄チェック用のMACと共に格納される。

【0257】

上述のように、本構成では、世代管理されたマスターキーによりコンテンツデータが暗号化され記録媒体に格納されているので、その記録媒体を他の記録再生器における再生処理は、少なくとも同一世代、あるいはデータを記録した際に使用されたマスターキーの世代より新しい世代を有する記録再生器であることが復号、すなわち再生可能となる条件となる。

【0258】

さらに、コンテンツに対応して記録媒体に著作権情報が格納され、再生、出力時に記録媒体に格納された暗号化コンテンツの復号を行なうことなく著作権情報を取得することが可能となり、再生制御、出力制御が正しく実行される。また、記録媒体を他の再生装置に設定して再生する場合においても、著作権情報中にソース情報、あるいは電子透かし世代情報を参照することにより、コンテンツ記録機器において設定されたコピー制御情報を正しく判定することが可能となるので、正しい再生制御が実行される。なお、コンテンツ再生処理の詳細については、後段で説明する。

【0259】

次に図29に示すフローチャートに従って、データ記録処理にともなって実行されるTS処理手段300におけるATS、CCI付加処理および暗号処理手段150における暗号処理の処理全体の流れをまとめて説明する。なお、電子透かし検出、埋め込み処理手段185における処理は、記録機器の電子透かし世代に従った処理が、図29に示す処理フローに並列して実行されるものとする。すなわち、機器が第1世代であれば、電子透かしの検出、埋め込みとも実行されず、第2世代であれば検出のみ実行し、第3世代であれば、検出、埋め込みの双方の処理が実行されるものとする。図29の処理フローは、これら電子透かし処理と並列して実行されるTS処理手段300におけるATS、CCI付加処理および暗号処理手段150における暗号処理の処理を説明するフローである。

【0260】

図29のS1801において、記録再生装置は自身のメモリ180に格納しているマスターキーおよび データ解析記録方式用キー(Cognizant Key)(データ解析記録方式(Cognizant Mode)の場合)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)(データ非解析記録方式(Non-Cognizant Mode)の場合)を読み出す。また、ディスクからスタンパーID(Stamper ID)を読み出す。

【0261】

S1802において、記録媒体に識別情報としてのディスクID(Disc ID)が既に記録されているかどうかを検査する。記録されていればS1803でこのディスクIDを読出し、記録されていなければS1804で、ランダムに、もしくはあらかじめ定められた方法でディスクIDを生成し、ディスクに記録する。次に、S1805では、マスタキーと スタンパーID(Stamper ID)とディスクIDを用いて、ディスク固有キーを生成する。ディスク固有キーは先に図21を用いて説明したように、例えば、FIPS 180-1で定められているハッシュ関数SHA−1を用いる方法やブロック暗号に基づくハッシュ関数を使用する方法などを適用することで求める。

【0262】

次にS1806に進み、その一回の記録ごとの固有の鍵としてのタイトルキー(Title Key)を生成し、マスターキーの世代番号とともにディスクに記録する。

【0263】

次にS1807で、上記のディスク固有キーとタイトルキーと、データ解析記録方式用キー(Cognizant Key)(データ解析記録方式(Cognizant Mode)の場合)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)(データ非解析記録方式(Non-Cognizant Mode)の場合)から、タイトル固有キーを生成する。

【0264】

タイトル固有キーの生成の詳細フローを図30に示す。暗号処理手段150は、ステップS2001において、記録モードにより分岐する。この分岐は、記録再生器のプログラムや、記録再生器を使用するユーザによって入力された指示データに基づいて判定される。

【0265】

S2001で記録モードがデータ解析記録方式(Cognizant Mode)、すなわち、Cognizant 記録の場合は、ステップS2002に進み、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)とから、タイトル固有キー(Title Unique Key)を生成する。

【0266】

S2001で記録モードがデータ非解析記録方式(Non-Cognizant Mode)、すなわち、Non-Cognizant 記録の場合は、ステップS2003に進みディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ非解析記録方式用キー(Non-Cognizant Key)とから、タイトル固有キー(Title Unique Key)を生成する。キー生成には、SHA−1を用いる方法やブロック暗号に基づくハッシュ関数を使用する。

【0267】

S1808では、記録再生装置は記録すべきコンテンツデータの被暗号化データをTSパケットの形で受信する。S1809で、TS処理手段300は、各TSパケットを受信した時刻情報であるATSを付加する。あるいはコピー制御情報CCIとATS、さらに他の情報を組み合わせた値を付加する。次に、S1810で、ATSを付加したTSパケットを順次受信し、1ブロックを形成する例えばX=32に達したか、あるいはパケットの終了を示す識別データを受信したかを判定する。いずれかの条件が満足された場合はステップS1811に進み、X個、あるいはパケット終了までのパケットを並べて、1ブロックのブロックデータを形成する。

【0268】

次に、暗号処理手段150は、S1812で、ブロックデータの先頭の32ビット(ATSを含むブロック・シード)とS1807で生成したタイトル固有キーとから、そのブロックのデータを暗号化する鍵であるブロックキーを生成する。

【0269】

S1813では、ブロックキーを用いてS1811で形成したブロックデータを暗号化する。なお、先にも説明したように、暗号化の対象となるのは、ブロックデータのm+1バイト目から最終データまでである。暗号化アルゴリズムは、たとえばFIPS 46-2で規定されるDES(Data Encryption Standard)が適用される。

【0270】

S1814で、暗号化したブロックデータを記録媒体に記録する。S1815で、全データを記録したかを判断する。全データを記録していれば、記録処理を終了し、全データを記録していなければS1808に戻って残りのデータの処理を実行する。

【0271】

さらに、ステップS1816、S1817において、この記録処理に係るコンテンツに対応する著作権情報(Copyright Information)を生成し、さらに、その改竄チェック値としてのMAC(Message Authentication Code)を生成して、ディスクに著作権情報&MACを記録する。前述したように、著作権情報(Copyright Information)は、例えば、入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報であるタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報などであり、これらの情報中から1以上の情報を著作権情報として設定して記録媒体に格納する。著作権情報の生成処理例は、先に、図25、図26、図27を参照して説明した通りであり、MAC生成処理は、図28を用いて説明した処理にしたがって実行される。

【0272】

上述の処理にしたがって、コンテンツに対応して記録媒体に著作権情報が格納され、再生、出力時に記録媒体に格納された暗号化コンテンツの復号を行なうことなく著作権情報を取得することが可能となり、再生制御、出力制御が正しく実行される。また、記録媒体を他の再生装置に設定して再生する場合においても、著作権情報に格納されたソース情報、あるいは電子透かし世代情報を参照することにより、コンテンツ記録機器において設定されたコピー制御情報を正しく判定することが可能となるので、正しい再生制御が実行される。

【0273】

次に、上記のようにして記録媒体に記録された暗号化コンテンツを復号して再生する処理について図31の処理ブロック図と、図32のフローを用いて説明する。

【0274】

図32に示すフローチャートに従って、復号処理および再生処理について、処理の流れを説明する。図32のS2401において、記録再生装置2300(図31参照)はディスク2320からディスクID2302とプレ(pre−recording)記録世代番号とスタンパーID(Stamper ID)2380を読み出し、また自身のメモリからマスターキー2301、データ解析記録方式用キー(Cognizant Key)2331および/あるいはデータ非解析記録方式用キー(Non-Cognizant Key)2332を読み出す。先の記録処理の説明から明らかなように、ディスクIDはディスクにあらかじめ記録されているか、そうでない場合は記録再生器において生成してディスクに記録したディスク固有の識別子である。

【0275】

プレ(pre−recording)記録世代番号2360は、予め記録媒体であるディスクに格納されたディスク固有の世代情報である。このプレ(pre−recording)世代番号と、データ記録時のマスターキーの世代番号、すなわち記録時世代番号2350を比較して再生処理の可否を制御する。マスターキー2301は、図17のフローにより記録再生装置のメモリに格納され世代管理のなされた秘密キーである。データ解析記録方式用キー(Cognizant Key)およびデータ非解析記録方式用キー(Non-Cognizant Key)は、それぞれデータ解析(Cognizant)記録モードおよびデータ非解析(Non-Cognizant)記録モードに対応したシステム共通の秘密キーである。

【0276】

記録再生装置2300は、次に、S2402で、ディスクから読み出すべきデータのタイトルキー、改竄チェックデータとしてのMACの付加された著作権情報、さらに、データを記録したときに使用したマスターキーの世代番号(Generation #)すなわち記録時世代番号2350を読み出す。著作権情報(Copyright Information)には、コンテンツの入力ソース情報、記録機器の電子透かし世代情報(前述の第1、2,3世代)、記録モードの各情報と、コンテンツ中から取得されるコピー制御情報であるCCIから選択された最も厳しい最厳格コピー制御情報としてのタイトル別コピー制御情報、さらに、記録コンテンツにおけるコピー制御情報の変化点を示す情報としての対応パケットナンバーと変化点におけるコピー制御情報中から1以上の情報が含まれる。また、著作権情報(Copyright Information)は、容易に改ざんされないように、正当性検査コードとしてのMAC(Message Authentication Code)が付加されて記録媒体に格納されている。

【0277】

ステップS2403では、ディスクID(Disc ID)とマスターキー(Master Key)とスタンパーID(Stamper ID)を用いてディスク固有キー(Disc Unique Key)を生成2302する。このキー生成方法は、先に図21を用いて説明した通りであり、例えば、FIPS 180-1で定められているハッシュ関数SHA-1に、マスターキーとディスクID(Disc ID)とのビット連結により生成されるデータを入力し、その160ビットの出力から必要なデータ長のみをディスク固有キー(Disc Unique Key)として使用する方法や、ブロック暗号関数を用いたハッシュ関数にマスターキー(Master Key)とディスクID(Disc ID)を入力して得られた結果を用いるなどの方法が挙げられる。ここで使用するマスターキーは、図27のステップS2402で記録媒体から読み出した、そのデータの記録時世代番号が表す世代(時点)のマスターキーである。もし記録再生装置がこれよりも新しい世代のマスターキーを保持している場合には、それを用いてディスク固有キー(Disc Unique Key)を生成してもよい。

【0278】

次に、ステップS2404において、著作権情報のMACの計算を実行する。MAC計算は、先に図28を用いて説明した処理によって実行され、図28に示すように、64ビットブロック暗号関数を用いたハッシュ関数にディスク固有キーとタイトルキーと著作権情報を入力して得られた結果を用いる例1の方法や、FIPS 180-1で定められているハッシュ関数SHA−1に、ディスク固有キーとタイトルキーと著作権情報とのビット連結により生成されるデータを入力し、その160ビットの出力から必要なデータ長のみを著作権情報MAC値として使用する例2の方法が適用できる。

【0279】

著作権情報とともに記録媒体に格納されたMAC値と、読み出した著作権情報に基づいて新たに生成したMAC値とが等しいと判断されれば、著作権情報の改竄はないものと判断される。

【0280】

ステップS2405では、このMAC判定を含む判定結果に基づいて再生可能性の判定が実行される。判定処理の詳細フローを図33に示す。

【0281】

図33のステップS2501において、記録再生装置は、S2401で読み出したプレ世代番号と、S2402で読み出した記録時世代番号の新旧を判定する。記録時世代番号が示す世代が、プレ記録世代情報が表す世代以後でないと判定された場合、即ち、データ記録時世代情報が表す世代が、プレ記録世代情報が表す世代よりも古い世代である場合、再生不可能と判断し、図32のステップS2406以下をスキップして、再生処理を行わずに処理を終了する。従って、記録媒体に記録されたコンテンツが、プレ記録世代情報が表す世代よりも古い世代のマスターキーに基づいて暗号化されたものである場合には、その再生は許可されず、再生は行われない。

【0282】

即ち、この処理は、不正が発覚して、最新の世代のマスターキーが与えられなくなった不正な記録装置で、古い世代のマスターキーに基づいて、データが暗号化され、記録媒体に記録された場合に該当するものと判断し、そのような不正な装置によってデータが記録された記録媒体の再生は行わないとした処理である。これにより、不正な記録装置の使用を排除することができる。

【0283】

一方、図33のステップS2501において、記録時世代番号が表す世代が、プレ記録世代番号が表す世代以後であると判定された場合、即ち、記録時世代情報が表す世代が、プレ記録世代番号が表す世代nと同一か、または新しい世代であり、従って、記録媒体に記録されたコンテンツが、プレ記録世代情報が表す世代以後の世代のマスターキーに基づいて暗号化されたものである場合には、ステップS2502に進み、記録再生装置は、自身のメモリが記憶している暗号化マスターキーCの世代情報を取得し、その暗号化マスターキーの世代と、暗号時世代情報が表す世代を比較して、その世代の前後を判定する。

【0284】

ステップS2502において、メモリに記憶されたマスターキーCの世代が、記録時世代情報が表す世代以後でないと判定された場合、即ち、メモリに記憶されたマスターキーCの世代が、記録時世代情報が表す世代よりも古い世代である場合、再生不可能と判断し、図32のステップS2406以下をスキップして、再生処理を行わずに処理を終了する。

【0285】

一方、ステップS2502において、メモリに記憶された暗号化マスターキーCの世代が、記録時世代情報が表す世代以後であると判定された場合、即ち、メモリに記憶されたマスターキーCの世代が、記録時世代情報が表す世代と同一か、またはそれよりも新しい場合、ステップS2503に進み、記録時のモードに対応する鍵、すなわちデータ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)を、再生機器自身が所有しているかどうかを判断する。

【0286】

ステップS2503において、記録時のモードに対応する鍵であるデータ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key)を、再生機器自身が所有している場合、再生可能と判定する。記録時のモードに対応する鍵(データ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key))を、再生機器自身が所有していない場合、再生不可能と判定する。

【0287】

ステップS2503において、。記録時のモードに対応する鍵(データ解析記録方式用キー(Cognizant Key)もしくはデータ非解析記録方式用キー(Non-Cognizant Key))を、再生機器自身が所有していると判定された場合は、ステップS2504に進み、図32のステップS2404で計算したMACが正しいか否か、すなわち、記録媒体に格納されたMACと計算値としてのMACが等しいか否かが判定される。等しい場合は、ステップS2505に進み、不一致の場合は、著作権情報に改竄ありと判定されて再生不可能の処理となる。

【0288】

ステップS2505では、記録媒体から読み出した著作権情報の検討が実行され、著作権情報に基づいて再生の可否が判定される。

【0289】

著作権情報には、前述したように様々な態様の情報格納形態があり、その情報形態によって再生可能性の判定処理も異なることになる。図34に著作権情報中の入力ソース情報に基づいて再生可否を判定する場合の処理フロー、図35に著作権情報中の電子透かし世代情報に基づいて再生可否を判定する場合の処理フロー、図36に著作権情報中のタイトル別コピー制御情報に基づいて再生可否を判定する場合の処理フローをそれぞれ示す。著作権情報に基づく再生可否は、著作権情報中に含まれる情報に従って、図34,図35、図36のフローを1以上選択して実行することになる。

【0290】

まず、図34のフローについて説明する。図34は、入力ソース情報に基づいて再生可否を判定する場合であり、まず、ステップS5501でユーザにより出力形態の指定があったか否かが判定される。出力形態とは、例えばデジタル出力としてのIEEE1394I/Fを介した出力であり、5CDTCPに準拠した出力、またはUSBI/Fを介したデジタル出力、あるいはアナログI/Fを介したアナログ出力などである。

【0291】

ユーザが出力形態を指定している場合は、ステップS5502に進み、記録媒体から再生しようとしているコンテンツに対応した著作権情報中の入力ソース情報を参照し、予め記録再生装置内のメモリに格納している出力制限情報との対応により出力の可否を判定する。記録再生装置内のメモリに格納している出力制限情報は先に図11を用いて説明した入力ソースに関する出力制限情報と同様のものである。

【0292】

例えばユーザが指定した出力が5CDTCPに準拠した出力であり、再生(出力)予定コンテンツの著作権情報に格納された入力ソース情報が5CDTCPのデータであれば、図11の表に示す最上段のラインのデータに相当し、出力が許可される。また、例えばユーザが指定した出力がデジタル出力であり、再生(出力)コンテンツの著作権情報に格納された入力ソース情報がBSであった場合は、図11に示すルールでは出力が許可されていないので再生は行われない。ステップS5503ではこのような著作権情報に格納した入力ソースに基づく出力可否の判定がなされる。

【0293】

一方、ステップS5501で、ユーザが出力形態の指定を実行していなかった場合には、ステップS5504、S5505において、入力ソース情報に基づく出力可能形態の有無が記録再生装置内のメモリに格納している出力制限情報(図11に示す情報に相当する)に基づいて判定される。出力可能な形態があれば、ステップS5505でYesの判定となり、再生可能となり、出力可能な形態がない場合には、再生不可能と判定される。

【0294】

次に、図35のフローについて説明する。図35は、電子透かし世代情報に基づいて再生可否を判定する場合である。電子透かし世代情報は、再生しようとするコンテンツを記録した記録装置の電子透かし世代(第1,第2,第3世代)であり、コンテンツ記録時にコンテンツに対応する著作権情報中に格納されたものである。

【0295】

なお、本判定は、コンテンツ中から電子透かしを検出する装置において有効であり、電子透かし世代としては前述したいわゆる第2世代、第3世代の記録再生装置においてのみ実行される。また電子透かしが暗号化コンテンツではなく、復号コンテンツに対して検出、埋め込みがなされる場合は、図35に示す判定処理は、図32の処理フローのステップS2409のブロックデータ復号処理の後ステップにおいて実行されることになる。暗号処理データに対して電子透かしの埋め込みがなされている場合は、図32のS2405の再生可能判定ステップにおいて実行される。

【0296】

図35のフローについて説明する。まず、ステップS5601において、検出された電子透かし情報がコピー禁止を示すか、1世代コピー可、それ以外(コピーフリーまたは、これ以上コピー禁止)であるかを判定する。コピー禁止を示している場合には、再生出力は禁止されることになる。コピーフリーまたは、これ以上コピー禁止を示している場合は、再生可と判定する。1世代コピー可である電子透かしの検出がなされた場合には、ステップS5602に進み、著作権情報中の記録機器の電子透かし世代情報を読み取り、コンテンツを記録した記録機器の電子透かし世代情報が第2世代以下である場合には、再生可と判定し、第3世代以上である場合は、再生不可と判定する。

【0297】

コンテンツが第2世代の機器において記録されたコンテンツである場合は、電子透かしの更新が実行されないことから、ユーザ書き込み可能な記録媒体にコピーされたコンテンツにコピー1世代可を示すプライマリマーク(10)がそのままの形で電子透かしとして残存する。記録装置が第3世代であれば、コピー1世代可を示すプライマリマーク(10)のコンテンツをコピーした場合はこれ以上コピー禁止を示す(101)に更新されていることになる。

【0298】

再生を実行しようとする装置が、コンテンツ記録装置の電子透かし世代情報を著作権情報から取得することにより、記録装置の処理が把握でき、例えば記録装置が第2世代の機器であることが著作権情報中の電子透かし世代情報に基づいて判定された場合は、再生を実行するとするものである。この処理により、異なる世代の機器において記録、再生が実行される場合でも、電子透かし時様補に基づく正確なコピー制御が実行されることになる。

【0299】

次に、図36のフローについて説明する。図36は、タイトル別コピー制御情報に基づいて再生可否を判定する場合である。タイトル別コピー制御情報は、コンテンツ中から取得されるコピー制御情報としてのCCIから選択された最も厳しい最厳格コピー制御情報に対応した情報である。

【0300】

ステップS5701において、再生を実行しようとするコンテンツに対応する著作権情報中のタイトル別コピー制御情報を取得して、タイトル別コピー制御情報がコピー禁止を示す場合は、再生不可と判定し、それ以外の場合は、再生可と判定する。

【0301】

図34、図35、図36の処理フローは、著作権情報中に格納された1つの情報に基づく判定処理フローを個別的に記載してあるが、例えば複数の情報が、再生予定のコンテンツに対応して記録媒体に格納された著作権情報に含まれる場合は、複数の情報に基づく判定処理をシーケンシャルにあるいはパラレルに実行して、すべての判定において再生可と判定された場合においてのみ最終的に再生可と判定し、いずれかの判定において、1つでも再生不可の判定がなされた場合には、再生不可とする処理を行なう構成とする。

【0302】

これらの判定の結果に基づいて、図33の再生可能性の判定処理が終了し、すべての条件が満足し、再生可能と判定されれば、図32に示すステップS2406に移行する。なお、前述したように電子透かしの判定処理が復号データに対する電子透かし検出に基づいて実行される場合は、電子透かしに基づく再生可能性の判定は、図32のステップS2409のプロックデータの復号処理の後に実行する。

【0303】

図32のフローに戻り、再生処理について説明を続ける。ステップS2406では、タイトル固有キーの生成を行なう。タイトル固有キーの生成の詳細フローを図37に示す。暗号処理手段150は、ステップS2601において、記録モードの判定を実行する。この判定は、ディスクから読み出した著作権情報に格納された記録モード(Recording Mode)に基づいて実行される。

【0304】

S2601において、記録モードがデータ解析記録方式(Cognizant Mode)であると判定された場合は、ステップS2602に進み、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ解析記録方式用キー(Cognizant Key)とから、タイトル固有キー(Title Unique Key)を生成する。

【0305】

S2601において、記録モードがデータ非解析記録方式(Non-Cognizant Mode)であると判定された場合は、ステップS2603に進み、ディスク固有キー(Disc Unique Key)とタイトルキー(Title Key)と、データ非解析記録方式用キー(Non-Cognizant Key)とから、タイトル固有キー(Title Unique Key)を生成する。キー生成には、SHA−1を用いる方法やブロック暗号に基づくハッシュ関数を使用する。

【0306】