接続管理システム

【課題】遠隔地に設置された情報処理サーバを用いての業務管理において、セキュリティを確保しながら、効率的にシステム管理を行なうための接続管理システムを提供する。

【解決手段】ネットワークに接続されたシンクライアント端末10、KVM装置20、認証装置50を用いる、このKVM装置20にはブレードPC32を介して業務サーバ40に接続される。シンクライアント端末10が起動された場合、認証装置50は、KVMログインのための個人認証処理を実行する。個人認証を完了した場合には、利用権限を有する業務を特定し、この業務に利用可能なブレードPC32の使用状況を取得する。ブレードPC32が選択された場合、このブレードPC32はログイン認証処理を行なう。そして、ブレードPC32における操作ログの記録処理を開始するとともに、業務サーバへのログイン認証処理を実行する。

【解決手段】ネットワークに接続されたシンクライアント端末10、KVM装置20、認証装置50を用いる、このKVM装置20にはブレードPC32を介して業務サーバ40に接続される。シンクライアント端末10が起動された場合、認証装置50は、KVMログインのための個人認証処理を実行する。個人認証を完了した場合には、利用権限を有する業務を特定し、この業務に利用可能なブレードPC32の使用状況を取得する。ブレードPC32が選択された場合、このブレードPC32はログイン認証処理を行なう。そして、ブレードPC32における操作ログの記録処理を開始するとともに、業務サーバへのログイン認証処理を実行する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、遠隔地に設置された情報処理サーバを用いて業務管理を行なうための接続管理システムに関する。

【背景技術】

【0002】

利用者がサーバを用いて情報処理を行なう場合、このサーバに接続されたコンピュータ端末を利用する。このようなコンピュータ端末のセキュリティ確保のための技術として、シンクライアント(Thin client )システムが利用されている。シンクライアントとは、ユーザが使うクライアント端末に必要最小限の処理をさせ、ほとんどの処理をサーバ側に集中させたシステムアーキテクチャ全般のことを意味する。このシンクライアント端末側においては、データを保持させないため、情報漏洩対策に効果的である。

【0003】

また、複数のシンクライアント端末をサーバやブレードコンピュータに接続したり、複数のサーバやブレードコンピュータに接続したりするために、KVM(Keyboard, Video,

Mouse)スイッチが利用される。

【0004】

そして、遠隔地に設置されたサーバを利用するために、ブレードサーバやKVM装置から構成されたシステムが検討されている(例えば、特許文献1を参照。)。この文献に記載された技術においては、ブレードシャーシは1つ以上のブレードサーバ及びKVM装置を挿着するためのスロットを有する。ブレードシャーシに挿着されたブレードサーバ及びKVM装置はブレードシャーシのバックプレーンに配設された共通線を介して相互に接続される。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−149100号公報(第1頁、図3)

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1に記載された技術によれば、複数のサーバ機能を集約したブレードシステムを利用する。既に業務やサービスの提供のための情報処理サーバを用いている場合、サーバ構成を構築し直す必要があるため、経済的負担が大きくなる。従って、セキュリティの向上を検討する場合においても、既存のサーバ構成を変更しないことが望ましい。

【0007】

利用者が用いるコンピュータ端末のセキュリティ確保の観点では、シンクライアントシステムの利用が有効である。ここで、シンクライアントシステムにおいて直接サーバにアクセスすることも可能である。しかしながら、この場合には、サーバ装置毎にKVM装置を設ける必要がある。複数のサーバ装置を用いる場合には、設備投資の負担が大きくなる。

【0008】

また、サーバに接続されるコンピュータ端末には保守やアップデートが必要である。更に、セキュリティ確保の観点から、コンピュータ端末における操作状況を監視する必要がある。このようなコンピュータ端末が分散して設置されている場合には、保守やアップデート、監視のための設備負担や作業付加が大きくなるという課題がある。

【0009】

本発明は、上記問題点を解決するためになされたものであり、遠隔地に設置された情報処理サーバを用いての業務管理において、セキュリティを確保しながら、効率的にシステ

ム管理を行なうための接続管理システムを提供することにある。

【課題を解決するための手段】

【0010】

上記問題点を解決するために、請求項1に記載の発明は、第1のネットワークを介して、利用者端末とCPU切替器とが接続され、前記CPU切替器には、エンクロージャに格納された各ブレードコンピュータが接続され、前記エンクロージャに格納された各ブレードコンピュータが、第2のネットワークを介して、情報処理サーバに接続されていることを要旨とする。

【0011】

請求項2に記載の発明は、請求項1に記載の接続管理システムにおいて、前記CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続されていることを要旨とする。

請求項3に記載の発明は、請求項1又は2に記載の接続管理システムにおいて、前記第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置が接続されており、前記認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、前記個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定し、前記ブレードコンピュータが、第2のネットワークを介して、前記利用者端末を情報処理サーバに接続させることを要旨とする。

【0012】

請求項4に記載の発明は、請求項1〜3のいずれか一つに記載の接続管理システムにおいて、前記ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、

前記ブレードコンピュータが、前記利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にしたことを要旨とする。

【0013】

請求項5に記載の発明は、請求項1〜4のいずれか一つに記載の接続管理システムにおいて、前記エンクロージャには操作監視サーバが接続されており、前記操作監視サーバが、前記エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積することを要旨とする。

【0014】

請求項6に記載の発明は、請求項1〜5のいずれか一つに記載の接続管理システムにおいて、前記ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、前記他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力することを要旨とする。

【0015】

(作用)

請求項1に記載の発明によれば、第1のネットワークを介して、利用者端末とCPU切替器を接続する。このCPU切替器には、エンクロージャに格納された各ブレードコンピュータを接続する。このエンクロージャに格納された各ブレードコンピュータを、第2のネットワークを介して、情報処理サーバに接続する。これにより、利用者端末が、CPU切替器、ブレードコンピュータを介して、情報処理サーバに接続されるため、情報処理サーバが離れた場所に設置されている場合にも、ネットワークを介して遠隔操作を行なうことができる。例えば、CPU切替器としては、複数のコンピュータを1つの入出力手段(キーボード、ディスプレイ、マウス)から操作したり、複数の入出力手段により一つのコンピュータを操作したりするためのKVM装置を用いることが可能である。

【0016】

請求項2に記載の発明によれば、CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続する。これにより、キーボード、ディスプレイ、マウス等の入出

力手段の接続に用いられているコンソールケーブルを用いて、ブレードコンピュータに接続することができる。

【0017】

請求項3に記載の発明によれば、第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置を接続する。認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、この個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定する。そして、ブレードコンピュータが、利用者端末を、第2のネットワークを介して、情報処理サーバに接続させる。これにより、個人認証の認証結果に基づいてブレードコンピュータの利用が可能になるので、情報処理サーバのセキュリティを向上させることができる。

【0018】

請求項4に記載の発明によれば、ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、ブレードコンピュータが、利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にした。これにより、情報処理サーバにアクセスする場合に用いるブレードコンピュータにより、情報処理サーバのセキュリティを向上させることができる。

【0019】

請求項5に記載の発明によれば、エンクロージャには操作監視サーバを接続し、操作監視サーバが、エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積する。エンクロージャには、利用者端末から接続されるブレードコンピュータが集積されているので、効率的に操作履歴を収集して蓄積することができる。

【0020】

請求項6に記載の発明によれば、ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力する。これにより、利用者は、利用者端末が接続されているブレードコンピュータを介して、他の業務に用いるブレードコンピュータの使用状況を把握することができる。

【発明の効果】

【0021】

本発明によれば、遠隔地に設置された情報処理サーバを用いて、効率的かつ的確な業務管理を行なうための接続管理システムを提供することができる。

【図面の簡単な説明】

【0022】

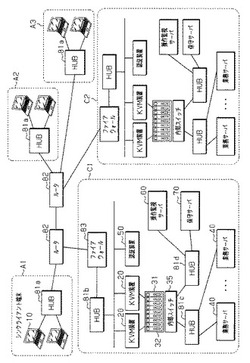

【図1】本発明の実施形態の接続管理システムの説明図。

【図2】本実施形態の処理手順の説明図。

【図3】本実施形態の処理手順の説明図。

【発明を実施するための形態】

【0023】

以下、本発明を具体化した接続管理システムの一実施形態を図1〜図3に従って説明する。本実施形態では、図1に示すように、複数の拠点に設けられた端末エリア(A1〜A3)に設置されたシンクライアント端末10(利用者端末)を用いて、各サーバエリア(C1、C2)に設置されている業務サーバ40を利用する作業を行なう場合を想定する。この場合、ネットワークに接続された各種通信機器を利用して、通信による遠隔作業を行なう。

【0024】

業務サーバ40は情報処理サーバとして機能し、各種業務のための情報処理を実行するコンピュータシステムである。本実施形態では、一つの業務(以下、業務グループと呼ぶ

)について、1又は複数の業務サーバ40を用いる場合を想定する。業務サーバ40は、利用可能な利用者に予め付与されたログインコード及びパスワードを保持している。そして、業務サーバ40に対する認証要求を取得した場合に、ログインコード及びパスワードを用いて利用者認証を行なう。

【0025】

端末エリア(A1〜A3)に設置されたシンクライアント端末10は、HUB81aを介して、各エリアからの通信を制御するルータ82に接続されている。端末エリア(A1〜A3)には、入室管理を行なうために、セキュリティゲートが設けられている。このセキュリティゲートは、予め利用者に付与された入退室カードに記録された情報の読み取りや所定の暗証番号のテンキー入力により、利用者照合ができた場合に端末エリア(A1〜A3)への入室を許可する。

【0026】

また、サーバエリア(C1、C2)には、ファイアウォール83が設けられている。このファイアウォール83は、各サーバエリア(C1、C2)の外部のネットワークとの通信を管理することにより、各エリア内のネットワークのセキュリティを管理している。

【0027】

各サーバエリア(C1、C2)のローカルネットワークには、HUB81bが設けられている。このローカルネットワークには、複数のKVM装置20、認証装置50が接続される。更に、KVM装置20は、エンクロージャ31に格納された複数のブレードPC32(ブレードコンピュータ)に接続される。そして、各ブレードPC32は、エンクロージャ31に備えられた内部スイッチ35を介してHUB81c、HUB81dに接続される。

この内部スイッチ35は、ブレードPC32のブレード識別子に関連付けて、このブレードPC32に割り当てられている業務グループに属する業務サーバ40のアドレスが記録されたアクセス管理テーブルを保持している。

【0028】

また、このHUB81cは、内部スイッチ35と各業務サーバ40との間の通信制御を行なう。また、HUB81dは、内部スイッチ35と操作監視サーバ60及び保守サーバ70との間の通信制御を行なう。

本実施形態においては、HUB(81a、81b)、ルータ82が接続されているネットワークが第1のネットワークとして機能し、HUB(81c、81d)が接続されているネットワークが第2のネットワークとして機能する。

【0029】

KVM装置20はCPU切替器として機能し、シンクライアント端末10から取得した操作入力情報をブレードPC32に転送するとともに、ブレードPC32から取得した出力画面情報をシンクライアント端末10に転送する処理を実行する。本実施形態では、IPネットワークによりシンクライアント端末10と接続されて遠隔操作可能なデジタルKVMスイッチを用いる。そして、KVM装置20は、アナログ信号を送信するコンソールケーブルによりブレードPC32に接続される。

【0030】

ブレードPC32は、シンクライアント端末10における操作入力情報をKVM装置20から取得し、この操作入力情報に対応する情報処理を実行する。具体的には、シンクライアント端末10において指定された業務サーバ40へのアクセスを行なう。本実施形態では、各ブレードPC32は、予め決められた業務グループに属する業務サーバ40のみにアクセス可能に設定されている。そして、ブレードPC32は、アクセス可能な業務サーバ40のサーバ識別子を保持している。なお、各業務グループに対するブレードPC32の割り当て台数は、各業務グループにおけるアクセス頻度に応じて決定されている。

【0031】

更に、ブレードPC32は、利用可能な利用者に予め付与されたログインコード及びパスワードを保持している。本実施形態では、このログインコードは、業務グループ毎に付

与されている。そして、ブレードPC32に対する認証要求を取得した場合に、ログインコード及びパスワードを用いて利用者認証を行なう。

【0032】

認証装置50は、シンクライアント端末10の利用者の本人認証を行なう処理を実行する。この認証装置50は、利用者情報記憶部及びPC管理情報記憶部を備えている。この利用者情報記憶部には、利用者の権限を特定するための利用者管理レコードが記録されている。この利用者管理レコードは、業務サーバ40の使用申請が行なわれたときに登録される。利用者管理レコードには、利用者コード、パスワード、利用権限に関する情報が記録されている。

【0033】

利用者コード、パスワードの各データ領域には、個人認証を行なう場合に、本人を特定するための利用者識別子及び本人を確認するためのパスワードが記録されている。

利用権限データ領域には、この利用者が利用することができる業務サーバ40が属する業務グループを特定するための業務グループ識別子が記録されている。

【0034】

PC管理情報記憶部には、各業務グループに割り当てられたブレードPC32を特定するためのPC管理テーブルが記録されている。このPC管理テーブルは、各業務グループに属する業務サーバ40にアクセス可能なブレードPC32が登録された場合に記録される。PC管理テーブルには、業務グループ識別子に関連づけて、この業務グループに属する業務サーバ40にアクセス可能なブレードPC32のブレード識別子が記録されている。

【0035】

操作監視サーバ60は、各シンクライアント端末10における操作入力情報を、ブレードPC32から取得して、操作ログを記録する処理を実行する。この操作ログを用いることにより、アクセス者における業務サーバ40の使用状況を確認することができる。この操作監視サーバ60は、各シンクライアント端末10における操作内容についての操作ログレコードを記録するための操作ログ記憶部を備えている。この操作ログレコードには、利用者コード、サーバ識別子、操作日時、操作内容に関する情報が記録される。

【0036】

利用者コード、サーバ識別子の各データ領域には、シンクライアント端末10の利用者を特定するための利用者識別子、このシンクライアント端末10のアクセス先である業務サーバ40のサーバ識別情報が記録されている。

操作日時、操作内容の各データ領域には、この業務サーバ40において行なわれた操作内容(操作入力情報や出力画面情報)が時系列に記録される。

【0037】

保守サーバ70は、ブレードPC32のシステム環境を最新の状態に維持するためのアップデート管理処理を実行する。この保守サーバ70は、ブレードPC32の各機能をアップデートするために必要なアップデートデータが蓄積されている。そして、外部から新たなアップデートデータを取得した場合には、各ブレードPC32の機能をアップデートする処理を実行する。

【0038】

次に、この接続管理システムにおける動作を、図2、図3を用いて説明する。ここでは、図2に示す操作開始処理、図3に示す操作終了処理の順番に説明する。

(操作開始処理)

まず、図2を用いて操作開始処理を説明する。

業務サーバ40を利用する場合には、まず、シンクライアント端末10の起動処理を行なう(ステップS1−1)。具体的には、利用者は、所望の操作エリア(A1〜A3)に入室する。そして、操作エリア(A1〜A3)に設置されているシンクライアント端末10を起動するとともに、ブラウザを起動する。この場合、シンクライアント端末10は、通信機器(HUB81a、ルータ82、ファイアウォール83、HUB81b)を介して

、認証装置50にアクセスする。

【0039】

次に、認証装置50は、KVMログインのための個人認証処理を実行する(ステップS1−2)。具体的には、認証装置50は、KVM装置20の使用状況を確認する。そして、使用可能なKVM装置20を検知した場合、認証装置50は、シンクライアント端末10のディスプレイにKVMログイン画面(初期画面)を出力する。このKVMログイン画面には、利用者の利用者コード及びパスワードの入力欄が設けられている。KVMログイン画面の入力欄に利用者コード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求を認証装置50に送信する。この認証要求には、KVMログイン画面に入力された利用者コード及びパスワードを含める。

【0040】

認証要求を受信した認証装置50は、取得した利用者コード及びパスワードを含む利用者管理レコードが利用者情報記憶部に登録されているかどうかを確認する。利用者管理レコードが登録されておらず、個人認証ができない場合には、認証装置50は、ログインを拒否する。

【0041】

一方、利用者情報記憶部を用いて認証を完了した場合には、認証装置50は、個人認証の認証結果に基づいて権限を有する業務の特定処理を実行する(ステップS1−3)。具体的には、認証装置50は、認証された利用者管理レコードの利用権限データ領域に記録された業務グループ識別子を取得する。そして、認証装置50は、PC管理情報記憶部から、この業務グループ識別子に関連付けられたブレード識別子を取得することにより、利用可能なブレードPC32を特定する。ここで、利用権限データ領域に複数の業務グループ識別子が記録されている場合には、すべての業務グループ識別子に対応するブレード識別子を特定する。

【0042】

次に、認証装置50は、特定した業務に利用可能なブレードPC32の使用状況の取得処理を実行する(ステップS1−4)。具体的には、認証装置50は、特定したブレードPC32のログイン状況を確認することにより使用状況(ログイン状況)を取得する。ここで、利用者が利用権限を有している業務グループについて複数の業務グループ識別子を取得した場合には、すべての業務グループ識別子に対応するブレードPC32の使用状況を取得する。

【0043】

次に、認証装置50は、使用可能なブレードPC32の表示処理を実行する(ステップS1−5)。具体的には、認証装置50は、シンクライアント端末10のディスプレイに、使用状況画面を出力する。この使用状況画面には、利用権限を有している各ブレードPC32のログイン状況情報を含める。更に、使用状況画面には、ログイン状況において使用されていないブレードPC32(使用可能なブレードPC32)については、ログインするためのログインアイコンを出力する。

【0044】

そして、認証装置50は、利用者がログアウトするまで、利用権限を有している各ブレードPC32のログイン状況を定期的に取得し、この使用状況画面におけるログイン状況情報の表示を更新する。

【0045】

ここで、使用状況画面において、所望のブレードPC32のログインアイコンが選択された場合、認証装置50は、選択されたブレードPC32に対して、シンクライアント端末10を接続させるためのアクセス要求を送信する。このアクセス要求には、個人認証された利用者コードを含める。

【0046】

次に、ブレードPC32は、ログイン認証処理を実行する(ステップS1−6)。具体的には、ブレードPC32は、シンクライアント端末10のディスプレイにPCログイン

画面を出力する。このPCログイン画面には、ログインコード及びパスワードの入力欄が設けられている。PCログイン画面の入力欄にログインコード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求をブレードPC32に送信する。この認証要求には、PCログイン画面に入力されたログインコード及びパスワードを含める。

【0047】

認証要求を受信したブレードPC32は、取得したログインコード及びパスワードが予め登録されているかどうかを確認する。ログインコード及びパスワードが登録されておらずログイン認証ができない場合には、ブレードPC32は、ログインを拒否する。

【0048】

一方、ログイン認証を完了した場合には、操作監視サーバ60は、ブレードPC32における操作ログの記録処理を開始する(ステップS1−7)。具体的には、操作監視サーバ60が、ブレードPC32へのログインを検知した場合、HUB81dを介して、ブレードPC32から個人認証された利用者コードを取得する。更に、操作監視サーバ60は、このブレードPC32における操作入力情報や出力画面情報を取得する。そして、操作監視サーバ60は、ブレードPC32から取得した利用者コードに関連づけて、操作日時、操作内容を含む操作ログレコードを操作ログ記憶部に記録する。

【0049】

そして、業務サーバ40は、ログイン認証処理を実行する(ステップS1−8)。具体的には、ブレードPC32は、シンクライアント端末10のディスプレイに、PC操作画面を出力する。そして、このPC操作画面を用いて、アクセス先を指定するためのアドレス入力画面を出力させる。このアドレス入力画面には、アクセス先のアドレス入力欄及び接続実行ボタンが設けられている。ブレードPC32は、アドレス入力欄にアドレスが入力されて、接続実行ボタンの押下を検知した場合、内部スイッチ35にアクセス要求を供給する。このアクセス要求には、アクセス先のアドレス、ブレード識別子に関するデータを含める。

【0050】

この場合、アクセス要求に設定されたアクセス先のアドレスが、アクセス管理テーブルにおいて、このブレードPC32のブレード識別子に関連付けられている場合、内部スイッチ35は、アクセス要求を業務サーバ40に転送する。一方、アクセス要求に設定されたアクセス先のアドレスが、アクセス管理テーブルにおいて、このブレードPC32のブレード識別子に関連付けられていない場合、内部スイッチ35はアクセス要求の転送を拒否する。

【0051】

アクセス要求を受信した業務サーバ40は、シンクライアント端末10のディスプレイにサーバログイン画面を出力する。このサーバログイン画面には、業務サーバ40にログインするためのログインコード及びパスワードの入力欄が設けられている。サーバログイン画面の入力欄にログインコード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求を業務サーバ40に送信する。この認証要求には、サーバログイン画面に入力されたログインコード及びパスワードを含める。

認証要求を受信した業務サーバ40は、取得したログインコード及びパスワードが予め登録されているかどうかを確認する。ログインコード及びパスワードが登録されておらずログイン認証ができない場合には、業務サーバ40は、ログインを拒否する。

一方、ログイン認証を完了した場合には、業務サーバ40は、ブレードPC32を介して、シンクライアント端末10のディスプレイに操作画面を出力する。そして、シンクライアント端末10から、この操作画面を介して取得した指示に基づいて、各種処理を実行する。

【0052】

(操作終了処理)

次に、図3を用いて操作終了処理を説明する。この処理は、すべての作業を終了する場

合や、同一業務グループの他の業務サーバ40を利用する場合、他の業務グループの業務サーバ40を利用する場合に行なわれる。

【0053】

ここでは、まず、業務サーバ40は、ログアウト処理を実行する(ステップS2−1)。具体的には、ログアウトする場合には、シンクライアント端末10において出力された業務サーバ40の操作画面に表示されたログアウトアイコンを選択する。ここで、ログアウトアイコンの選択を検知したブレードPC32は、業務サーバ40に対してログアウト指示を送信する。これにより、業務サーバ40における処理を終了する。この場合、ブレードPC32は、シンクライアント端末10のディスプレイに、PC操作画面を出力する。

【0054】

ブレードPC32は、ログアウト又は新たなアクセスかについての判定処理を実行する(ステップS2−2)。具体的には、ブレードPC32は、PC操作画面における操作により判定する。PC操作画面における操作によりアドレス入力画面が表示され、アドレスの入力、接続実行ボタンの押下を検知した場合には、業務サーバ40への新たなアクセスと判定する。一方、PC操作画面においてログアウトアイコンの選択を検知したブレードPC32は、ログアウトと判定する。

【0055】

アドレスの入力、接続実行ボタンの押下を検知し、新たなアクセスと判定した場合(ステップS2−2において「新たなアクセス」の場合)には、現在のブレードPC32の使用を継続して、ステップS1−8と同様に、アドレス入力画面により指定された業務サーバ40へのログイン認証処理を実行する(ステップS2−3)。

【0056】

一方、ログアウトアイコンの選択を検知した場合(ステップS2−2において「ログアウト」の場合)には、ブレードPC32は、ログアウト処理を実行する(ステップS2−4)。具体的には、ブレードPC32は処理を終了し、シンクライアント端末10を認証装置50に接続させる。この場合、認証装置50は、シンクライアント端末10のディスプレイに、使用状況画面を出力する。

【0057】

ここで、認証装置50は、ログアウトの判定処理を実行する(ステップS2−5)。具体的には、認証装置50は、使用状況画面における操作により判定する。操作画面に表示されたログアウトアイコンの選択を検知した認証装置50は、ログアウトと判定する。

【0058】

ログアウトと判定した場合(ステップS2−5において「YES」の場合)、認証装置50は、KVMのログアウト処理を実行する(ステップS2−6)。具体的には、認証装置50は、KVM装置20に対してログアウト指示を送信する。これにより、KVM装置20における処理を終了する。そして、認証装置50は、シンクライアント端末10のディスプレイにKVMログイン画面(初期画面)を出力する。

【0059】

なお、ログアウトされない場合(ステップS2−5において「NO」の場合)、ステップS1−3〜S1−5と同様に、認証装置50は、権限を有する業務の特定処理(ステップS2−7)、利用可能なブレードPC32の使用状況の取得処理(ステップS2−8)、使用可能なブレードPC32の表示処理(ステップS2−9)を実行する。

【0060】

次に、ステップS1−6と同様に、ブレードPC32はログイン認証処理を実行する(ステップS2−10)。ステップS1−7と同様に、操作監視サーバ60は、ブレードPC32における操作ログの記録開始処理を実行する(ステップS2−11)。そして、ステップS1−8と同様に、業務サーバへのログイン認証処理を実行する(ステップS1−12)。

【0061】

なお、他のサーバエリアの業務サーバ40を利用する場合には、現在のKVM装置20からログアウトして、他のサーバエリアのKVM装置20へのアクセス処理を実行する。この場合、認証装置50は、利用者情報記憶部を用いて個人認証を完了しているので、他エリアのKVM装置20にシンクライアント端末10をそのままログインさせる。

【0062】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(1)上記実施形態では、シンクライアント端末10は、通信機器を介してブレードPC32に接続される。そして、利用者は各ブレードPC32を通じて、業務サーバ40における作業を行なう。各ブレードPC32は、エンクロージャ31に集約されて格納される。通常のコンピュータ端末を用いたサーバ・クライアント方式の場合には、各作業エリアに設置された端末の操作ログの収集を行なう必要がある。ここで、端末エリアが複数の場所に分散している場合、操作ログの収集が困難になる。上記実施形態においては、操作監視サーバ60は、集約されたブレードPC32における操作ログを収集すればよいので、シンクライアント端末10における操作状況を一箇所から効率的に収集することができる。

【0063】

更に、操作端末におけるセキュリティ確保のために、アップデート等のメンテナンスを行なう必要がある。この場合にも、各ブレードPC32はエンクロージャ31に集約されているので、効率的にアップデート処理を行なうことができる。

【0064】

(2)上記実施形態では、利用者情報記憶部を用いて認証を完了した場合、認証装置50は、個人認証の認証結果に基づいて権限を有する業務の特定処理を実行する(ステップS1−3)。そして、認証装置50は、使用可能なブレードPC32の表示処理を実行する(ステップS1−5)。これにより、利用者が利用権限を有する業務グループに属する業務サーバ40に対応したブレードPC32のみにログインさせることができる。更に、使用可能なブレードPC32が表示された使用状況画面により、利用者は所望のブレードPC32にログインして作業を行なうことができる。

【0065】

(3)上記実施形態では、シンクライアント端末10は、KVM装置20を介してブレードPC32に接続される。これにより、1台のシンクライアント端末10を用いて、複数のブレードPC32を利用することができる。そして、ブレードPC32を介して、複数の業務サーバ40にアクセスすることができる。

【0066】

なお、上記実施形態は、以下の態様に変更してもよい。

・ 上記実施形態では、各ブレードPC32は、予め決められた業務グループに属する業務サーバ40のみにアクセス可能に設定されている。ブレードPC32と業務サーバ40の割り当て方法は、これに限定されるものではない。例えば、1台のブレードPC32に対して特定の業務サーバ40のみにアクセス可能に設定してもよい。

【0067】

また、すべての業務サーバ40にアクセスできるように設定してもよい。この場合には、他の業務サーバ40を利用する場合、ブレードPC32からログアウトすることなく、継続的に作業を行なうことができる。

【0068】

・ 上記実施形態では、ネットワーク機器として、HUB(81a、81b、81c)、ルータ82、ファイアウォール83等を用いて、シンクライアント端末10と業務サーバ40とを接続する。ネットワーク機器はこれらに限定されるものではない。

【0069】

・ 上記実施形態では、認証装置50は、特定した業務に利用可能なブレードPC32の使用状況の取得処理(ステップS1−4)、使用可能なブレードPC32の表示処理(ステップS1−5)を実行する。これに代えて、シンクライアント端末10において選択

されたブレードPC32についてのみ、使用状況を取得するようにしてもよい。この場合には、認証装置50は、個人認証の認証結果に基づいて特定されたブレード識別子の一覧表示を、シンクライアント端末10のディスプレイに出力する。そして、認証装置50は、シンクライアント端末10において、一覧表示に中で選択されたブレードPC32の使用状況の取得処理を実行する(ステップS1−4)。これにより、認証装置50の使用状況の取得負担を軽減することができる。

【0070】

・ 上記実施形態では、業務サーバ40は、ログイン認証処理を実行する(ステップS1−8)。ここでは、ブレードPC32は、シンクライアント端末10のディスプレイに、アクセス先を指定するためのアドレス入力画面を出力する。そして、所望のサーバのアドレスが入力され、接続実行ボタンが選択された場合、ブレードPC32は選択された業務サーバ40にアクセス要求を送信する。業務サーバ40へのアクセス方法はこれに限定されるものではない。例えば、ブレードPC32は、シンクライアント端末10のディスプレイに、このブレードPC32が割り当てられている業務グループに属する業務サーバ40を選択するためのアイコンを含めたサーバ選択画面を出力する。このアイコンには、各業務サーバ40のアドレスを関連付けておく。そして、サーバ選択画面において、所望の業務サーバ40のアイコンが選択された場合、ブレードPC32は選択された業務サーバ40にアクセスする。これにより、業務サーバ40へのアクセスを効率的に行なうことができる。

【0071】

・ 上記実施形態では、ブレードPC32、業務サーバ40には、利用可能な利用者に予め付与されたログインコード及びパスワードを保持させる。そして、シンクライアント端末10から取得したログインコード及びパスワードを用いて、ログイン認証を行なう。ログイン認証の方法は、これに限定されるものではなく、各ネットワークに、ログインコード及びパスワードを保持させた統合認証装置を設け、この統合認証装置においてログイン認証を行なうようにしてもよい。

【符号の説明】

【0072】

A1〜A3…端末エリア、C1、C2…サーバエリア、10…シンクライアント端末、20…KVM装置、31…エンクロージャ、32…ブレードPC、40…業務サーバ、50…認証装置、60…操作監視サーバ、70…保守サーバ、81a〜81d…HUB、82…ルータ、83…ファイアウォール。

【技術分野】

【0001】

本発明は、遠隔地に設置された情報処理サーバを用いて業務管理を行なうための接続管理システムに関する。

【背景技術】

【0002】

利用者がサーバを用いて情報処理を行なう場合、このサーバに接続されたコンピュータ端末を利用する。このようなコンピュータ端末のセキュリティ確保のための技術として、シンクライアント(Thin client )システムが利用されている。シンクライアントとは、ユーザが使うクライアント端末に必要最小限の処理をさせ、ほとんどの処理をサーバ側に集中させたシステムアーキテクチャ全般のことを意味する。このシンクライアント端末側においては、データを保持させないため、情報漏洩対策に効果的である。

【0003】

また、複数のシンクライアント端末をサーバやブレードコンピュータに接続したり、複数のサーバやブレードコンピュータに接続したりするために、KVM(Keyboard, Video,

Mouse)スイッチが利用される。

【0004】

そして、遠隔地に設置されたサーバを利用するために、ブレードサーバやKVM装置から構成されたシステムが検討されている(例えば、特許文献1を参照。)。この文献に記載された技術においては、ブレードシャーシは1つ以上のブレードサーバ及びKVM装置を挿着するためのスロットを有する。ブレードシャーシに挿着されたブレードサーバ及びKVM装置はブレードシャーシのバックプレーンに配設された共通線を介して相互に接続される。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−149100号公報(第1頁、図3)

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1に記載された技術によれば、複数のサーバ機能を集約したブレードシステムを利用する。既に業務やサービスの提供のための情報処理サーバを用いている場合、サーバ構成を構築し直す必要があるため、経済的負担が大きくなる。従って、セキュリティの向上を検討する場合においても、既存のサーバ構成を変更しないことが望ましい。

【0007】

利用者が用いるコンピュータ端末のセキュリティ確保の観点では、シンクライアントシステムの利用が有効である。ここで、シンクライアントシステムにおいて直接サーバにアクセスすることも可能である。しかしながら、この場合には、サーバ装置毎にKVM装置を設ける必要がある。複数のサーバ装置を用いる場合には、設備投資の負担が大きくなる。

【0008】

また、サーバに接続されるコンピュータ端末には保守やアップデートが必要である。更に、セキュリティ確保の観点から、コンピュータ端末における操作状況を監視する必要がある。このようなコンピュータ端末が分散して設置されている場合には、保守やアップデート、監視のための設備負担や作業付加が大きくなるという課題がある。

【0009】

本発明は、上記問題点を解決するためになされたものであり、遠隔地に設置された情報処理サーバを用いての業務管理において、セキュリティを確保しながら、効率的にシステ

ム管理を行なうための接続管理システムを提供することにある。

【課題を解決するための手段】

【0010】

上記問題点を解決するために、請求項1に記載の発明は、第1のネットワークを介して、利用者端末とCPU切替器とが接続され、前記CPU切替器には、エンクロージャに格納された各ブレードコンピュータが接続され、前記エンクロージャに格納された各ブレードコンピュータが、第2のネットワークを介して、情報処理サーバに接続されていることを要旨とする。

【0011】

請求項2に記載の発明は、請求項1に記載の接続管理システムにおいて、前記CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続されていることを要旨とする。

請求項3に記載の発明は、請求項1又は2に記載の接続管理システムにおいて、前記第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置が接続されており、前記認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、前記個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定し、前記ブレードコンピュータが、第2のネットワークを介して、前記利用者端末を情報処理サーバに接続させることを要旨とする。

【0012】

請求項4に記載の発明は、請求項1〜3のいずれか一つに記載の接続管理システムにおいて、前記ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、

前記ブレードコンピュータが、前記利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にしたことを要旨とする。

【0013】

請求項5に記載の発明は、請求項1〜4のいずれか一つに記載の接続管理システムにおいて、前記エンクロージャには操作監視サーバが接続されており、前記操作監視サーバが、前記エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積することを要旨とする。

【0014】

請求項6に記載の発明は、請求項1〜5のいずれか一つに記載の接続管理システムにおいて、前記ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、前記他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力することを要旨とする。

【0015】

(作用)

請求項1に記載の発明によれば、第1のネットワークを介して、利用者端末とCPU切替器を接続する。このCPU切替器には、エンクロージャに格納された各ブレードコンピュータを接続する。このエンクロージャに格納された各ブレードコンピュータを、第2のネットワークを介して、情報処理サーバに接続する。これにより、利用者端末が、CPU切替器、ブレードコンピュータを介して、情報処理サーバに接続されるため、情報処理サーバが離れた場所に設置されている場合にも、ネットワークを介して遠隔操作を行なうことができる。例えば、CPU切替器としては、複数のコンピュータを1つの入出力手段(キーボード、ディスプレイ、マウス)から操作したり、複数の入出力手段により一つのコンピュータを操作したりするためのKVM装置を用いることが可能である。

【0016】

請求項2に記載の発明によれば、CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続する。これにより、キーボード、ディスプレイ、マウス等の入出

力手段の接続に用いられているコンソールケーブルを用いて、ブレードコンピュータに接続することができる。

【0017】

請求項3に記載の発明によれば、第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置を接続する。認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、この個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定する。そして、ブレードコンピュータが、利用者端末を、第2のネットワークを介して、情報処理サーバに接続させる。これにより、個人認証の認証結果に基づいてブレードコンピュータの利用が可能になるので、情報処理サーバのセキュリティを向上させることができる。

【0018】

請求項4に記載の発明によれば、ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、ブレードコンピュータが、利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にした。これにより、情報処理サーバにアクセスする場合に用いるブレードコンピュータにより、情報処理サーバのセキュリティを向上させることができる。

【0019】

請求項5に記載の発明によれば、エンクロージャには操作監視サーバを接続し、操作監視サーバが、エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積する。エンクロージャには、利用者端末から接続されるブレードコンピュータが集積されているので、効率的に操作履歴を収集して蓄積することができる。

【0020】

請求項6に記載の発明によれば、ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力する。これにより、利用者は、利用者端末が接続されているブレードコンピュータを介して、他の業務に用いるブレードコンピュータの使用状況を把握することができる。

【発明の効果】

【0021】

本発明によれば、遠隔地に設置された情報処理サーバを用いて、効率的かつ的確な業務管理を行なうための接続管理システムを提供することができる。

【図面の簡単な説明】

【0022】

【図1】本発明の実施形態の接続管理システムの説明図。

【図2】本実施形態の処理手順の説明図。

【図3】本実施形態の処理手順の説明図。

【発明を実施するための形態】

【0023】

以下、本発明を具体化した接続管理システムの一実施形態を図1〜図3に従って説明する。本実施形態では、図1に示すように、複数の拠点に設けられた端末エリア(A1〜A3)に設置されたシンクライアント端末10(利用者端末)を用いて、各サーバエリア(C1、C2)に設置されている業務サーバ40を利用する作業を行なう場合を想定する。この場合、ネットワークに接続された各種通信機器を利用して、通信による遠隔作業を行なう。

【0024】

業務サーバ40は情報処理サーバとして機能し、各種業務のための情報処理を実行するコンピュータシステムである。本実施形態では、一つの業務(以下、業務グループと呼ぶ

)について、1又は複数の業務サーバ40を用いる場合を想定する。業務サーバ40は、利用可能な利用者に予め付与されたログインコード及びパスワードを保持している。そして、業務サーバ40に対する認証要求を取得した場合に、ログインコード及びパスワードを用いて利用者認証を行なう。

【0025】

端末エリア(A1〜A3)に設置されたシンクライアント端末10は、HUB81aを介して、各エリアからの通信を制御するルータ82に接続されている。端末エリア(A1〜A3)には、入室管理を行なうために、セキュリティゲートが設けられている。このセキュリティゲートは、予め利用者に付与された入退室カードに記録された情報の読み取りや所定の暗証番号のテンキー入力により、利用者照合ができた場合に端末エリア(A1〜A3)への入室を許可する。

【0026】

また、サーバエリア(C1、C2)には、ファイアウォール83が設けられている。このファイアウォール83は、各サーバエリア(C1、C2)の外部のネットワークとの通信を管理することにより、各エリア内のネットワークのセキュリティを管理している。

【0027】

各サーバエリア(C1、C2)のローカルネットワークには、HUB81bが設けられている。このローカルネットワークには、複数のKVM装置20、認証装置50が接続される。更に、KVM装置20は、エンクロージャ31に格納された複数のブレードPC32(ブレードコンピュータ)に接続される。そして、各ブレードPC32は、エンクロージャ31に備えられた内部スイッチ35を介してHUB81c、HUB81dに接続される。

この内部スイッチ35は、ブレードPC32のブレード識別子に関連付けて、このブレードPC32に割り当てられている業務グループに属する業務サーバ40のアドレスが記録されたアクセス管理テーブルを保持している。

【0028】

また、このHUB81cは、内部スイッチ35と各業務サーバ40との間の通信制御を行なう。また、HUB81dは、内部スイッチ35と操作監視サーバ60及び保守サーバ70との間の通信制御を行なう。

本実施形態においては、HUB(81a、81b)、ルータ82が接続されているネットワークが第1のネットワークとして機能し、HUB(81c、81d)が接続されているネットワークが第2のネットワークとして機能する。

【0029】

KVM装置20はCPU切替器として機能し、シンクライアント端末10から取得した操作入力情報をブレードPC32に転送するとともに、ブレードPC32から取得した出力画面情報をシンクライアント端末10に転送する処理を実行する。本実施形態では、IPネットワークによりシンクライアント端末10と接続されて遠隔操作可能なデジタルKVMスイッチを用いる。そして、KVM装置20は、アナログ信号を送信するコンソールケーブルによりブレードPC32に接続される。

【0030】

ブレードPC32は、シンクライアント端末10における操作入力情報をKVM装置20から取得し、この操作入力情報に対応する情報処理を実行する。具体的には、シンクライアント端末10において指定された業務サーバ40へのアクセスを行なう。本実施形態では、各ブレードPC32は、予め決められた業務グループに属する業務サーバ40のみにアクセス可能に設定されている。そして、ブレードPC32は、アクセス可能な業務サーバ40のサーバ識別子を保持している。なお、各業務グループに対するブレードPC32の割り当て台数は、各業務グループにおけるアクセス頻度に応じて決定されている。

【0031】

更に、ブレードPC32は、利用可能な利用者に予め付与されたログインコード及びパスワードを保持している。本実施形態では、このログインコードは、業務グループ毎に付

与されている。そして、ブレードPC32に対する認証要求を取得した場合に、ログインコード及びパスワードを用いて利用者認証を行なう。

【0032】

認証装置50は、シンクライアント端末10の利用者の本人認証を行なう処理を実行する。この認証装置50は、利用者情報記憶部及びPC管理情報記憶部を備えている。この利用者情報記憶部には、利用者の権限を特定するための利用者管理レコードが記録されている。この利用者管理レコードは、業務サーバ40の使用申請が行なわれたときに登録される。利用者管理レコードには、利用者コード、パスワード、利用権限に関する情報が記録されている。

【0033】

利用者コード、パスワードの各データ領域には、個人認証を行なう場合に、本人を特定するための利用者識別子及び本人を確認するためのパスワードが記録されている。

利用権限データ領域には、この利用者が利用することができる業務サーバ40が属する業務グループを特定するための業務グループ識別子が記録されている。

【0034】

PC管理情報記憶部には、各業務グループに割り当てられたブレードPC32を特定するためのPC管理テーブルが記録されている。このPC管理テーブルは、各業務グループに属する業務サーバ40にアクセス可能なブレードPC32が登録された場合に記録される。PC管理テーブルには、業務グループ識別子に関連づけて、この業務グループに属する業務サーバ40にアクセス可能なブレードPC32のブレード識別子が記録されている。

【0035】

操作監視サーバ60は、各シンクライアント端末10における操作入力情報を、ブレードPC32から取得して、操作ログを記録する処理を実行する。この操作ログを用いることにより、アクセス者における業務サーバ40の使用状況を確認することができる。この操作監視サーバ60は、各シンクライアント端末10における操作内容についての操作ログレコードを記録するための操作ログ記憶部を備えている。この操作ログレコードには、利用者コード、サーバ識別子、操作日時、操作内容に関する情報が記録される。

【0036】

利用者コード、サーバ識別子の各データ領域には、シンクライアント端末10の利用者を特定するための利用者識別子、このシンクライアント端末10のアクセス先である業務サーバ40のサーバ識別情報が記録されている。

操作日時、操作内容の各データ領域には、この業務サーバ40において行なわれた操作内容(操作入力情報や出力画面情報)が時系列に記録される。

【0037】

保守サーバ70は、ブレードPC32のシステム環境を最新の状態に維持するためのアップデート管理処理を実行する。この保守サーバ70は、ブレードPC32の各機能をアップデートするために必要なアップデートデータが蓄積されている。そして、外部から新たなアップデートデータを取得した場合には、各ブレードPC32の機能をアップデートする処理を実行する。

【0038】

次に、この接続管理システムにおける動作を、図2、図3を用いて説明する。ここでは、図2に示す操作開始処理、図3に示す操作終了処理の順番に説明する。

(操作開始処理)

まず、図2を用いて操作開始処理を説明する。

業務サーバ40を利用する場合には、まず、シンクライアント端末10の起動処理を行なう(ステップS1−1)。具体的には、利用者は、所望の操作エリア(A1〜A3)に入室する。そして、操作エリア(A1〜A3)に設置されているシンクライアント端末10を起動するとともに、ブラウザを起動する。この場合、シンクライアント端末10は、通信機器(HUB81a、ルータ82、ファイアウォール83、HUB81b)を介して

、認証装置50にアクセスする。

【0039】

次に、認証装置50は、KVMログインのための個人認証処理を実行する(ステップS1−2)。具体的には、認証装置50は、KVM装置20の使用状況を確認する。そして、使用可能なKVM装置20を検知した場合、認証装置50は、シンクライアント端末10のディスプレイにKVMログイン画面(初期画面)を出力する。このKVMログイン画面には、利用者の利用者コード及びパスワードの入力欄が設けられている。KVMログイン画面の入力欄に利用者コード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求を認証装置50に送信する。この認証要求には、KVMログイン画面に入力された利用者コード及びパスワードを含める。

【0040】

認証要求を受信した認証装置50は、取得した利用者コード及びパスワードを含む利用者管理レコードが利用者情報記憶部に登録されているかどうかを確認する。利用者管理レコードが登録されておらず、個人認証ができない場合には、認証装置50は、ログインを拒否する。

【0041】

一方、利用者情報記憶部を用いて認証を完了した場合には、認証装置50は、個人認証の認証結果に基づいて権限を有する業務の特定処理を実行する(ステップS1−3)。具体的には、認証装置50は、認証された利用者管理レコードの利用権限データ領域に記録された業務グループ識別子を取得する。そして、認証装置50は、PC管理情報記憶部から、この業務グループ識別子に関連付けられたブレード識別子を取得することにより、利用可能なブレードPC32を特定する。ここで、利用権限データ領域に複数の業務グループ識別子が記録されている場合には、すべての業務グループ識別子に対応するブレード識別子を特定する。

【0042】

次に、認証装置50は、特定した業務に利用可能なブレードPC32の使用状況の取得処理を実行する(ステップS1−4)。具体的には、認証装置50は、特定したブレードPC32のログイン状況を確認することにより使用状況(ログイン状況)を取得する。ここで、利用者が利用権限を有している業務グループについて複数の業務グループ識別子を取得した場合には、すべての業務グループ識別子に対応するブレードPC32の使用状況を取得する。

【0043】

次に、認証装置50は、使用可能なブレードPC32の表示処理を実行する(ステップS1−5)。具体的には、認証装置50は、シンクライアント端末10のディスプレイに、使用状況画面を出力する。この使用状況画面には、利用権限を有している各ブレードPC32のログイン状況情報を含める。更に、使用状況画面には、ログイン状況において使用されていないブレードPC32(使用可能なブレードPC32)については、ログインするためのログインアイコンを出力する。

【0044】

そして、認証装置50は、利用者がログアウトするまで、利用権限を有している各ブレードPC32のログイン状況を定期的に取得し、この使用状況画面におけるログイン状況情報の表示を更新する。

【0045】

ここで、使用状況画面において、所望のブレードPC32のログインアイコンが選択された場合、認証装置50は、選択されたブレードPC32に対して、シンクライアント端末10を接続させるためのアクセス要求を送信する。このアクセス要求には、個人認証された利用者コードを含める。

【0046】

次に、ブレードPC32は、ログイン認証処理を実行する(ステップS1−6)。具体的には、ブレードPC32は、シンクライアント端末10のディスプレイにPCログイン

画面を出力する。このPCログイン画面には、ログインコード及びパスワードの入力欄が設けられている。PCログイン画面の入力欄にログインコード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求をブレードPC32に送信する。この認証要求には、PCログイン画面に入力されたログインコード及びパスワードを含める。

【0047】

認証要求を受信したブレードPC32は、取得したログインコード及びパスワードが予め登録されているかどうかを確認する。ログインコード及びパスワードが登録されておらずログイン認証ができない場合には、ブレードPC32は、ログインを拒否する。

【0048】

一方、ログイン認証を完了した場合には、操作監視サーバ60は、ブレードPC32における操作ログの記録処理を開始する(ステップS1−7)。具体的には、操作監視サーバ60が、ブレードPC32へのログインを検知した場合、HUB81dを介して、ブレードPC32から個人認証された利用者コードを取得する。更に、操作監視サーバ60は、このブレードPC32における操作入力情報や出力画面情報を取得する。そして、操作監視サーバ60は、ブレードPC32から取得した利用者コードに関連づけて、操作日時、操作内容を含む操作ログレコードを操作ログ記憶部に記録する。

【0049】

そして、業務サーバ40は、ログイン認証処理を実行する(ステップS1−8)。具体的には、ブレードPC32は、シンクライアント端末10のディスプレイに、PC操作画面を出力する。そして、このPC操作画面を用いて、アクセス先を指定するためのアドレス入力画面を出力させる。このアドレス入力画面には、アクセス先のアドレス入力欄及び接続実行ボタンが設けられている。ブレードPC32は、アドレス入力欄にアドレスが入力されて、接続実行ボタンの押下を検知した場合、内部スイッチ35にアクセス要求を供給する。このアクセス要求には、アクセス先のアドレス、ブレード識別子に関するデータを含める。

【0050】

この場合、アクセス要求に設定されたアクセス先のアドレスが、アクセス管理テーブルにおいて、このブレードPC32のブレード識別子に関連付けられている場合、内部スイッチ35は、アクセス要求を業務サーバ40に転送する。一方、アクセス要求に設定されたアクセス先のアドレスが、アクセス管理テーブルにおいて、このブレードPC32のブレード識別子に関連付けられていない場合、内部スイッチ35はアクセス要求の転送を拒否する。

【0051】

アクセス要求を受信した業務サーバ40は、シンクライアント端末10のディスプレイにサーバログイン画面を出力する。このサーバログイン画面には、業務サーバ40にログインするためのログインコード及びパスワードの入力欄が設けられている。サーバログイン画面の入力欄にログインコード及びパスワードが入力されて、実行入力が行なわれた場合、シンクライアント端末10は、認証要求を業務サーバ40に送信する。この認証要求には、サーバログイン画面に入力されたログインコード及びパスワードを含める。

認証要求を受信した業務サーバ40は、取得したログインコード及びパスワードが予め登録されているかどうかを確認する。ログインコード及びパスワードが登録されておらずログイン認証ができない場合には、業務サーバ40は、ログインを拒否する。

一方、ログイン認証を完了した場合には、業務サーバ40は、ブレードPC32を介して、シンクライアント端末10のディスプレイに操作画面を出力する。そして、シンクライアント端末10から、この操作画面を介して取得した指示に基づいて、各種処理を実行する。

【0052】

(操作終了処理)

次に、図3を用いて操作終了処理を説明する。この処理は、すべての作業を終了する場

合や、同一業務グループの他の業務サーバ40を利用する場合、他の業務グループの業務サーバ40を利用する場合に行なわれる。

【0053】

ここでは、まず、業務サーバ40は、ログアウト処理を実行する(ステップS2−1)。具体的には、ログアウトする場合には、シンクライアント端末10において出力された業務サーバ40の操作画面に表示されたログアウトアイコンを選択する。ここで、ログアウトアイコンの選択を検知したブレードPC32は、業務サーバ40に対してログアウト指示を送信する。これにより、業務サーバ40における処理を終了する。この場合、ブレードPC32は、シンクライアント端末10のディスプレイに、PC操作画面を出力する。

【0054】

ブレードPC32は、ログアウト又は新たなアクセスかについての判定処理を実行する(ステップS2−2)。具体的には、ブレードPC32は、PC操作画面における操作により判定する。PC操作画面における操作によりアドレス入力画面が表示され、アドレスの入力、接続実行ボタンの押下を検知した場合には、業務サーバ40への新たなアクセスと判定する。一方、PC操作画面においてログアウトアイコンの選択を検知したブレードPC32は、ログアウトと判定する。

【0055】

アドレスの入力、接続実行ボタンの押下を検知し、新たなアクセスと判定した場合(ステップS2−2において「新たなアクセス」の場合)には、現在のブレードPC32の使用を継続して、ステップS1−8と同様に、アドレス入力画面により指定された業務サーバ40へのログイン認証処理を実行する(ステップS2−3)。

【0056】

一方、ログアウトアイコンの選択を検知した場合(ステップS2−2において「ログアウト」の場合)には、ブレードPC32は、ログアウト処理を実行する(ステップS2−4)。具体的には、ブレードPC32は処理を終了し、シンクライアント端末10を認証装置50に接続させる。この場合、認証装置50は、シンクライアント端末10のディスプレイに、使用状況画面を出力する。

【0057】

ここで、認証装置50は、ログアウトの判定処理を実行する(ステップS2−5)。具体的には、認証装置50は、使用状況画面における操作により判定する。操作画面に表示されたログアウトアイコンの選択を検知した認証装置50は、ログアウトと判定する。

【0058】

ログアウトと判定した場合(ステップS2−5において「YES」の場合)、認証装置50は、KVMのログアウト処理を実行する(ステップS2−6)。具体的には、認証装置50は、KVM装置20に対してログアウト指示を送信する。これにより、KVM装置20における処理を終了する。そして、認証装置50は、シンクライアント端末10のディスプレイにKVMログイン画面(初期画面)を出力する。

【0059】

なお、ログアウトされない場合(ステップS2−5において「NO」の場合)、ステップS1−3〜S1−5と同様に、認証装置50は、権限を有する業務の特定処理(ステップS2−7)、利用可能なブレードPC32の使用状況の取得処理(ステップS2−8)、使用可能なブレードPC32の表示処理(ステップS2−9)を実行する。

【0060】

次に、ステップS1−6と同様に、ブレードPC32はログイン認証処理を実行する(ステップS2−10)。ステップS1−7と同様に、操作監視サーバ60は、ブレードPC32における操作ログの記録開始処理を実行する(ステップS2−11)。そして、ステップS1−8と同様に、業務サーバへのログイン認証処理を実行する(ステップS1−12)。

【0061】

なお、他のサーバエリアの業務サーバ40を利用する場合には、現在のKVM装置20からログアウトして、他のサーバエリアのKVM装置20へのアクセス処理を実行する。この場合、認証装置50は、利用者情報記憶部を用いて個人認証を完了しているので、他エリアのKVM装置20にシンクライアント端末10をそのままログインさせる。

【0062】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(1)上記実施形態では、シンクライアント端末10は、通信機器を介してブレードPC32に接続される。そして、利用者は各ブレードPC32を通じて、業務サーバ40における作業を行なう。各ブレードPC32は、エンクロージャ31に集約されて格納される。通常のコンピュータ端末を用いたサーバ・クライアント方式の場合には、各作業エリアに設置された端末の操作ログの収集を行なう必要がある。ここで、端末エリアが複数の場所に分散している場合、操作ログの収集が困難になる。上記実施形態においては、操作監視サーバ60は、集約されたブレードPC32における操作ログを収集すればよいので、シンクライアント端末10における操作状況を一箇所から効率的に収集することができる。

【0063】

更に、操作端末におけるセキュリティ確保のために、アップデート等のメンテナンスを行なう必要がある。この場合にも、各ブレードPC32はエンクロージャ31に集約されているので、効率的にアップデート処理を行なうことができる。

【0064】

(2)上記実施形態では、利用者情報記憶部を用いて認証を完了した場合、認証装置50は、個人認証の認証結果に基づいて権限を有する業務の特定処理を実行する(ステップS1−3)。そして、認証装置50は、使用可能なブレードPC32の表示処理を実行する(ステップS1−5)。これにより、利用者が利用権限を有する業務グループに属する業務サーバ40に対応したブレードPC32のみにログインさせることができる。更に、使用可能なブレードPC32が表示された使用状況画面により、利用者は所望のブレードPC32にログインして作業を行なうことができる。

【0065】

(3)上記実施形態では、シンクライアント端末10は、KVM装置20を介してブレードPC32に接続される。これにより、1台のシンクライアント端末10を用いて、複数のブレードPC32を利用することができる。そして、ブレードPC32を介して、複数の業務サーバ40にアクセスすることができる。

【0066】

なお、上記実施形態は、以下の態様に変更してもよい。

・ 上記実施形態では、各ブレードPC32は、予め決められた業務グループに属する業務サーバ40のみにアクセス可能に設定されている。ブレードPC32と業務サーバ40の割り当て方法は、これに限定されるものではない。例えば、1台のブレードPC32に対して特定の業務サーバ40のみにアクセス可能に設定してもよい。

【0067】

また、すべての業務サーバ40にアクセスできるように設定してもよい。この場合には、他の業務サーバ40を利用する場合、ブレードPC32からログアウトすることなく、継続的に作業を行なうことができる。

【0068】

・ 上記実施形態では、ネットワーク機器として、HUB(81a、81b、81c)、ルータ82、ファイアウォール83等を用いて、シンクライアント端末10と業務サーバ40とを接続する。ネットワーク機器はこれらに限定されるものではない。

【0069】

・ 上記実施形態では、認証装置50は、特定した業務に利用可能なブレードPC32の使用状況の取得処理(ステップS1−4)、使用可能なブレードPC32の表示処理(ステップS1−5)を実行する。これに代えて、シンクライアント端末10において選択

されたブレードPC32についてのみ、使用状況を取得するようにしてもよい。この場合には、認証装置50は、個人認証の認証結果に基づいて特定されたブレード識別子の一覧表示を、シンクライアント端末10のディスプレイに出力する。そして、認証装置50は、シンクライアント端末10において、一覧表示に中で選択されたブレードPC32の使用状況の取得処理を実行する(ステップS1−4)。これにより、認証装置50の使用状況の取得負担を軽減することができる。

【0070】

・ 上記実施形態では、業務サーバ40は、ログイン認証処理を実行する(ステップS1−8)。ここでは、ブレードPC32は、シンクライアント端末10のディスプレイに、アクセス先を指定するためのアドレス入力画面を出力する。そして、所望のサーバのアドレスが入力され、接続実行ボタンが選択された場合、ブレードPC32は選択された業務サーバ40にアクセス要求を送信する。業務サーバ40へのアクセス方法はこれに限定されるものではない。例えば、ブレードPC32は、シンクライアント端末10のディスプレイに、このブレードPC32が割り当てられている業務グループに属する業務サーバ40を選択するためのアイコンを含めたサーバ選択画面を出力する。このアイコンには、各業務サーバ40のアドレスを関連付けておく。そして、サーバ選択画面において、所望の業務サーバ40のアイコンが選択された場合、ブレードPC32は選択された業務サーバ40にアクセスする。これにより、業務サーバ40へのアクセスを効率的に行なうことができる。

【0071】

・ 上記実施形態では、ブレードPC32、業務サーバ40には、利用可能な利用者に予め付与されたログインコード及びパスワードを保持させる。そして、シンクライアント端末10から取得したログインコード及びパスワードを用いて、ログイン認証を行なう。ログイン認証の方法は、これに限定されるものではなく、各ネットワークに、ログインコード及びパスワードを保持させた統合認証装置を設け、この統合認証装置においてログイン認証を行なうようにしてもよい。

【符号の説明】

【0072】

A1〜A3…端末エリア、C1、C2…サーバエリア、10…シンクライアント端末、20…KVM装置、31…エンクロージャ、32…ブレードPC、40…業務サーバ、50…認証装置、60…操作監視サーバ、70…保守サーバ、81a〜81d…HUB、82…ルータ、83…ファイアウォール。

【特許請求の範囲】

【請求項1】

第1のネットワークを介して、利用者端末とCPU切替器とが接続され、

前記CPU切替器には、エンクロージャに格納された各ブレードコンピュータが接続され、

前記エンクロージャに格納された各ブレードコンピュータが、第2のネットワークを介して、情報処理サーバに接続されていることを特徴とする接続管理システム。

【請求項2】

前記CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続されていることを特徴とする請求項1に記載の接続管理システム。

【請求項3】

前記第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置が接続されており、

前記認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、

前記個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定し、

前記ブレードコンピュータが、前記利用者端末を、第2のネットワークを介して、情報処理サーバに接続させることを特徴とする請求項1又は2に記載の接続管理システム。

【請求項4】

前記ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、

前記ブレードコンピュータが、前記利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にしたことを特徴とする請求項3に記載の接続管理システム。

【請求項5】

前記エンクロージャには操作監視サーバが接続されており、

前記操作監視サーバが、前記エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積することを特徴とする請求項1〜4のいずれか一つに記載の接続管理システム。

【請求項6】

前記ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、

前記他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力することを特徴とする請求項1〜5のいずれか一つに記載の接続管理システム。

【請求項1】

第1のネットワークを介して、利用者端末とCPU切替器とが接続され、

前記CPU切替器には、エンクロージャに格納された各ブレードコンピュータが接続され、

前記エンクロージャに格納された各ブレードコンピュータが、第2のネットワークを介して、情報処理サーバに接続されていることを特徴とする接続管理システム。

【請求項2】

前記CPU切替器と各ブレードコンピュータとは、コンソールケーブルにより接続されていることを特徴とする請求項1に記載の接続管理システム。

【請求項3】

前記第1のネットワークには、利用者の個人認証情報と、この利用者が有するアクセス権限を特定するためのアクセス権限情報を記憶する認証装置が接続されており、

前記認証装置において、個人認証情報を用いて、利用者端末の利用者の個人認証を行ない、

前記個人認証の認証結果に基づいてアクセス権限情報を取得し、このアクセス権限により利用可能なブレードコンピュータを特定し、

前記ブレードコンピュータが、前記利用者端末を、第2のネットワークを介して、情報処理サーバに接続させることを特徴とする請求項1又は2に記載の接続管理システム。

【請求項4】

前記ブレードコンピュータには、接続可能な情報処理サーバが割り当てられており、

前記ブレードコンピュータが、前記利用者端末を、このブレードコンピュータに割り当てられている情報処理サーバにアクセス可能にしたことを特徴とする請求項3に記載の接続管理システム。

【請求項5】

前記エンクロージャには操作監視サーバが接続されており、

前記操作監視サーバが、前記エンクロージャに格納された各ブレードコンピュータに接続された利用者端末から操作されたブレードコンピュータの操作履歴を蓄積することを特徴とする請求項1〜4のいずれか一つに記載の接続管理システム。

【請求項6】

前記ブレードコンピュータは、第1のネットワークを介して利用者端末が接続されている認証装置を介して、個人認証によって特定された利用者がアクセス権限を有する他のブレードコンピュータの使用状況情報を取得し、

前記他のブレードコンピュータの使用状況情報を、利用者の利用者端末に出力することを特徴とする請求項1〜5のいずれか一つに記載の接続管理システム。

【図1】

【図2】

【図3】

【図2】

【図3】

【公開番号】特開2012−198667(P2012−198667A)

【公開日】平成24年10月18日(2012.10.18)

【国際特許分類】

【出願番号】特願2011−61436(P2011−61436)

【出願日】平成23年3月18日(2011.3.18)

【出願人】(592131906)みずほ情報総研株式会社 (187)

【Fターム(参考)】

【公開日】平成24年10月18日(2012.10.18)

【国際特許分類】

【出願日】平成23年3月18日(2011.3.18)

【出願人】(592131906)みずほ情報総研株式会社 (187)

【Fターム(参考)】

[ Back to top ]