携帯端末及び情報保護方法

【課題】携帯端末の所有者が適切に使用することができる一方で、盗難や紛失等時にセキュリティを強固に保つことができる携帯端末及び情報保護方法を提供すること。

【解決手段】携帯端末1は、第1記憶領域161と、暗号鍵を含む電子証明書を記憶する第2記憶領域162とを有する記憶部16と、記憶部16に記憶されている情報を暗号鍵により暗号化する暗号化部174と、携帯端末1のユーザを識別する識別情報を記憶するメモリを備えたICカード2を装着する第1装着部13と、第1装着部13にICカード2が装着されているか否かを判定する装着判定部171と、装着判定部171によるICカード2が装着されていないとの判定が所定時間継続した場合に、第2記憶領域162に記憶されている電子証明書を失効させる失効制御部172と、を備える。

【解決手段】携帯端末1は、第1記憶領域161と、暗号鍵を含む電子証明書を記憶する第2記憶領域162とを有する記憶部16と、記憶部16に記憶されている情報を暗号鍵により暗号化する暗号化部174と、携帯端末1のユーザを識別する識別情報を記憶するメモリを備えたICカード2を装着する第1装着部13と、第1装着部13にICカード2が装着されているか否かを判定する装着判定部171と、装着判定部171によるICカード2が装着されていないとの判定が所定時間継続した場合に、第2記憶領域162に記憶されている電子証明書を失効させる失効制御部172と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、携帯端末及び情報保護方法に関する。

【背景技術】

【0002】

近年、携帯電話の機能は著しく進歩しており、単なる電話やメール機能だけでなく様々な用途に用いられるようになっている。例えば、業務に関する情報を携帯電話に記憶しておき当該情報を外出先等で使用するといった携帯可能な記憶媒体としての用途で用いられる場合がある。しかしながら、業務に関する情報を携帯電話に記憶させた場合、盗難や紛失等により、当該情報が悪用されたり、当該情報が第三者に閲覧されたりする可能性がある。このような第三者の悪用に対しては、携帯電話にパスワードを設定しておき、一部の機能を利用する場合には当該パスワードの入力を求めるといった対応も考えられるが、一般に携帯電話に用いるパスワードは、4桁程度のものであり、総当り式に試すことで破られてしまうおそれがある。

【0003】

そのため、携帯電話のセキュリティを向上させる更なる工夫が求められており、例えば、特許文献1には、携帯電話に設けられた不揮発性メモリから取得した識別情報と、携帯電話に装着されたICカード(USIMカード)に記憶されている識別情報とを、携帯電話と通信可能に接続されたサーバにおいて照合して、携帯電話の使用可否を判定する方法が提案されている。このようにすることで、特許文献1では、異なるICカードが装着された場合の携帯電話の使用を制限し、携帯電話のセキュリティを高めている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−323568号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1で提案されている方法では、携帯電話がサーバと通信不能である場合に、使用可否を判定することができず、このような場合に、携帯電話の所有者であっても携帯電話を使用することができなくなってしまう。

【0006】

そのため、近年では、携帯電話を遠隔的に使用不可能とする遠隔ロックといったサービスが着目されている。この遠隔ロックでは、携帯電話に対して電話やメールを送信すると当該携帯電話の使用が不可能になるため、携帯電話を紛失等した場合に所有者以外の第三者に使用されてしまうことを防止できる。

【0007】

しかしながら、このような遠隔ロックは、携帯電話が通信可能な状態でのみ利用することができ、携帯電話の拾得者が、携帯端末からICカードを外したり、携帯電話を通信不能エリア等に移動させたりして、携帯端末を通信不能状態とした場合には利用することができない。このような場合には、悪意を持った拾得者は、総当りでパスワードを特定しようとする可能性もある。

【0008】

本発明は、このような問題に鑑みてなされたものであり、携帯端末の所有者が適切に使用することができる一方で、盗難や紛失等時にセキュリティを強固に保つことができる携帯端末及び情報保護方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明に係る携帯端末は、記憶手段と、暗号鍵を含む電子証明書を記憶する証明書記憶手段と、前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、前記カード装着手段にICカードが装着されているか否かを判定する装着判定手段と、前記装着判定手段による前記ICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御手段と、を備える。

【0010】

また、上記携帯端末は、外部記憶媒体を装着する記憶媒体装着手段を備え、前記暗号化手段は、前記記憶媒体装着手段に装着されている外部記憶媒体に記憶された情報、及び前記カード装着手段に装着されている前記ICカードに記憶された前記識別情報と異なる情報を、前記暗号鍵により暗号化することが好ましい。

【0011】

また、上記携帯端末では、前記証明書記憶手段は、前記識別情報に対応付けて前記電子証明書を記憶し、前記装着判定手段は、前記ICカードに記憶されている識別情報が、前記電子証明書に対応付けられている前記識別情報と一致する場合に、ICカードが装着されていると判定することが好ましい。

【0012】

本発明に係る情報保護方法は、携帯端末が、前記携帯端末に記憶されている情報を保護する情報保護方法であって、前記携帯端末は、記憶手段と、暗号鍵を含む電子証明書を記憶する証明書記憶手段と、携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、を備え、前記情報保護方法は、前記カード装着手段にICカードが装着されているか否かを判定する装着判定ステップと、前記装着判定ステップにおいてICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御ステップと、を含む。

【発明の効果】

【0013】

本発明によれば、携帯端末の所有者が適切に使用することができる一方で、盗難や紛失等時にセキュリティを強固に保つことができる。

【図面の簡単な説明】

【0014】

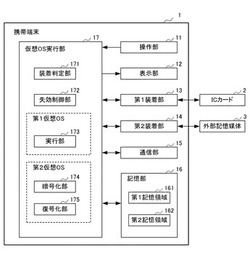

【図1】本実施形態に係る携帯端末の機能構成を示すブロック図である。

【図2】携帯端末において実行される処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、本発明の実施形態について図面に基づいて説明する。

図1は、本実施形態に係る携帯端末1の機能構成を示すブロック図である。

携帯端末1は、例えば携帯電話機であり、操作部11と、表示部12と、カード装着手段としての第1装着部13と、記憶媒体装着手段としての第2装着部14と、通信部15と、記憶部16と、仮想OS実行部17とを備える。なお、携帯端末1は、図示は省略するが、カメラ、マイク及びスピーカといった従来の携帯電話機に設けられている機能を備えているものとする。

【0016】

操作部11は、ボタン等により構成されており、携帯端末1のユーザからの入力操作を受け付ける。

表示部12は、液晶表示装置(LCD:Liquid Crystal Display)や有機EL(Organic ElectroLuminescence)等のディスプレイ装置により構成され、携帯端末1の機能に係る表示を行う。

なお、操作部11と表示部12とは、タッチパネルディスプレイにより構成するようにしてもよい。

【0017】

第1装着部13は、ICカード2を装着する。ICカード2は、例えば、SIM(Subscriber Identity Module)カードや、USIM(Universal Subscriber Identity Module)カードであり、携帯端末のユーザを識別する識別情報等を記憶するメモリを備えている。携帯端末1は、第1装着部13にICカード2が装着されることを条件に、電話やメール等の通信が可能となる。

【0018】

第2装着部14は、メモリーカード等の外部記憶媒体3を装着する。

通信部15は、基地局や他の携帯端末等の外部機器との無線通信を行う。通信部15は、例えば、電話やメール等に係る通信を行う。

【0019】

記憶部16は、メモリ等により構成され、記憶手段としての第1記憶領域161と、証明書記憶手段としての第2記憶領域162とを有する。

【0020】

第1記憶領域161は、携帯端末1のシステム情報や、携帯端末1において実行される電話やメール等を行うための各種アプリケーションに加え、携帯端末1のユーザが取得した各種情報を記憶する。また、第1記憶領域161は、後述の仮想OS実行部17において使用されるパスワードを記憶する。ここで、第1記憶領域161に記憶されるパスワードは、携帯端末1の所定の機能を利用する際に要求される。なお、所定の機能は、任意に設定することができ、携帯端末1の全ての機能であってもよく、また、携帯端末1の機能のうち第1記憶領域161に記憶された各種情報を閲覧する機能であってもよい。この点、本実施形態では、携帯端末1の電源がオンになったタイミングでパスワードを要求することとしている。

【0021】

第2記憶領域162は、電子証明書を記憶する。この電子証明書は、暗号鍵を含んでいる。暗号鍵は、いわゆる秘密鍵であり、第1記憶領域161に記憶される情報等を暗号化又は復号化する場合に用いられる。なお、暗号鍵は、秘密鍵に限らず、暗号化鍵と復号化鍵が異なる公開鍵暗号方式に対応した鍵であってもよい。

【0022】

また、第2記憶領域162は、電子証明書と、所定のICカードに記憶されている識別情報とを対応付けて記憶する。所定のICカードとは、例えば、携帯端末1の契約者に対応付けられているICカードである。

また、本実施形態に係る電子証明書は、例えば、携帯端末1をユーザに配布する事業者によって発行され、携帯端末1をユーザに配布する前に第2記憶領域162に記憶される。また、本実施形態に係る電子証明書と所定の識別情報との対応付けも、予め事業者によって行われる。

【0023】

仮想OS実行部17は、携帯端末1に係る機能を統括的に制御する制御部であり、CPU(Central Processing Unit)等により構成される。この仮想OS実行部17は、ハイパーバイザーとして機能し、複数の異なるOS(Operation System)を並列に実行する。

【0024】

図1に示すように、仮想OS実行部17は、装着判定手段としての装着判定部171と、失効制御手段としての失効制御部172と、実行部173と、暗号化部174と、復号化部175とを備える。

【0025】

装着判定部171は、第2記憶領域162に記憶されている電子証明書が利用可能である(失効されていない)場合に、第1装着部13にICカード2が装着されているか否かを判定する。ここで、装着判定部171は、第1装着部13に装着されているICカード2のメモリに記憶されている識別情報が、第2記憶領域162に記憶されている電子証明書に対応付けられている識別情報と一致する場合にのみ、ICカード2が装着されていると判定するようにしてもよい。すなわち、装着判定部171は、携帯端末1の所有者に対応するICカード2が装着されている場合に、第1装着部13にICカード2が装着されていると判定し、所有者に対応するICカード2以外のICカード2が装着されている場合に、第1装着部13にICカード2が装着されていないと判定する。

【0026】

失効制御部172は、装着判定部171による判定結果を監視し、ICカード2が装着されていないとの判定が所定時間継続したか否かを判定する。失効制御部172は、ICカード2が装着されていないとの判定が所定時間継続したと判定した場合に、第2記憶領域162に記憶されている電子証明書を失効させ、当該電子証明書を使用不能とする。なお、電子証明書が使用不能である場合には、電子証明書に含まれる暗号鍵を参照することができないものとする。

【0027】

また、所定時間は、例えば1時間〜240時間等である。仮想OS実行部17は、この所定時間について、所定のICカードのみを使用可能としている場合(いわゆるSIMロック状態の場合)、第1の時間(例えば、1時間)に設定し、所定のICカード以外も使用可能としている場合(いわゆるSIMロック解除状態の場合)、第1の時間よりも長い第2の時間(例えば、24時間)に設定するようにしてもよい。

【0028】

また、失効制御部172は、通信部15を介して外部装置から、電子証明書を失効させる情報を受信したことに応じて、第2記憶領域162に記憶されている電子証明書を失効させる。この場合、操作部11による操作を必要とすることなく電子証明書が失効される。

また、失効制御部172は、電子証明書が失効された旨を表示部12に表示させるようにしてもよい。

【0029】

実行部173は、図1に示すように、第1仮想OS上で機能する。

実行部173は、操作部11を介して携帯端末1の所定の機能(電源オン)が要求されると、表示部12に対してパスワードの入力画面を表示させて、パスワードの入力を受け付ける。実行部173は、パスワードが入力されると、第1記憶領域161に記憶されているパスワードと、入力されたパスワードとが一致するか否かを照合する。実行部173は、パスワードが一致した場合に、ユーザが要求した所定の機能を実行する。

【0030】

また、実行部173は、後述の暗号化部174及び復号化部175を制御し、第1記憶領域161、ICカード2又は外部記憶媒体3に記憶された情報を暗号化又は復号化させる。

なお、実行部173は、ファイルの種別が、所定の種別(例えば、文書ファイルや画像ファイル等)である場合に、当該ファイルを暗号化部174に暗号化させるようにしてもよい。

【0031】

暗号化部174は、図1に示すように、第2仮想OS上で機能する。

暗号化部174は、実行部173からの指令に応じて、第1記憶領域161、ICカード2、又は外部記憶媒体3に記憶される情報を、第2記憶領域162に記憶されている電子証明書に含まれている暗号鍵で暗号化する。

【0032】

復号化部175は、図1に示すように、第2仮想OS上で機能する。

復号化部175は、実行部173からの指令に応じて、第1記憶領域161、ICカード2、又は外部記憶媒体3に記憶され暗号化されている情報を、第2記憶領域162に記憶されている電子証明書に含まれている暗号鍵で復号化する。

【0033】

ここで、第2記憶領域162に記憶されている電子証明書が使用可能である場合、復号化部175は、当該電子証明書を用いて、暗号化されている情報を復号可能である。これに対して、第2記憶領域162に記憶されている電子証明書が使用可能でない場合には、復号化部175は、当該電子証明書を用いることができないため、暗号化されている情報を復号することができない。本実施形態では、ICカード2が第1装着部13に所定時間以上装着されていない場合には、第2記憶領域162に記憶されている電子証明書が失効されるため、復号化部175は、読み出すデータの復号化を行うことができない。

これにより、携帯端末1を紛失した場合に、拾得者が遠隔ロックを防止すべくICカード2を第1装着部13から取り外したとしても、携帯端末1に記憶された各種の情報の復号化を不可能にすることができ、セキュリティの向上を図ることができる。このとき、第1装着部13に携帯端末1の所有者以外のICカード2が装着された場合であっても、装着判定部171は、ICカード2が装着されていないと判定するため、セキュリティをより強固にすることができる。

なお、仮想OS実行部17は、復号化部175が読み出すデータの復号化を行うことができない場合、表示部12に対して、復号化を行うことができない旨を表示させるようにしてもよい。

【0034】

続いて、携帯端末1における処理の流れについて説明する。

図2は、携帯端末1において実行される処理の流れを示すフローチャートである。なお、このフローチャートの開始時において、第2記憶領域162に記憶されている電子証明書が利用可能であるものとする。

【0035】

ステップS1において、仮想OS実行部17(失効制御部172)は、装着判定部171による判定結果を監視し、ICカード2が装着されていないとの判定が所定時間継続したか否かを判定する。仮想OS実行部17(失効制御部172)は、この判定がYESである場合、ステップS2に処理を移し、この判定がNOである場合、ステップS3に処理を移す。

【0036】

ステップS2において、仮想OS実行部17(失効制御部172)は、第2記憶領域162に記憶されている電子証明書を失効させ、当該電子証明書を使用不能とする。仮想OS実行部17(失効制御部172)は、この処理が終了すると、本フローチャートを終了する。

【0037】

ステップS3において、仮想OS実行部17(実行部173)は、パスワード入力画面を表示部12に表示させて、操作部11を介したパスワードの入力を受け付ける。

【0038】

ステップS4において、仮想OS実行部17(実行部173)は、ステップS3においてパスワードが入力された場合に、第1記憶領域161に記憶されているパスワードと、入力されたパスワードとが一致するか否か判定する。仮想OS実行部17(実行部173)は、この判定がYESである場合、ステップS5に処理を移し、この判定がNOである場合、ステップS1に処理を移す。

【0039】

ステップS5において、仮想OS実行部17(実行部173)は、第1記憶領域161、ICカード2、又は外部記憶媒体3を記憶先として情報を記憶させるか否か(すなわち、操作部11を介して、ユーザから情報記憶要求を受け付けたか否か)を判定する。仮想OS実行部17(実行部173)は、この判定がYESの場合、ステップS6に処理を移し、この判定がNOの場合、ステップS7に処理を移す。

【0040】

ステップS6において、仮想OS実行部17(実行部173)は、記憶対象の情報を暗号化部174に暗号化させ、暗号化された情報を指定された記憶先に記憶させる。

【0041】

ステップS7において、仮想OS実行部17(実行部173)は、第1記憶領域161、ICカード2、又は外部記憶媒体3から情報を読み出して使用するか否か(すなわち、操作部11を介して、ユーザから情報読み出し要求を受け付けたか否か)を判定する。仮想OS実行部17(実行部173)は、この判定がYESの場合、ステップS8に処理を移し、この判定がNOの場合、ステップS9に処理を移す。

【0042】

ステップS8において、仮想OS実行部17(実行部173)は、読出対象の情報が暗号化されている場合には、当該情報を復号化部175に復号化させ、復号化された情報を読み出して使用する。

【0043】

ステップS9において、仮想OS実行部17(実行部173)は、携帯端末1の終了操作を受け付けたか否かを判定する。仮想OS実行部17(実行部173)は、この判定がYESである場合、携帯端末1の電源をオフにして、本フローチャートを終了する。仮想OS実行部17(実行部173)は、この判定がNOである場合、ステップS5に処理を移す。

【0044】

以上、本実施形態によれば、携帯端末1は、装着判定部171により、第1装着部13にICカード2が装着されているか否かを判定し、失効制御部172により、装着判定部171によるICカード2が装着されていないとの判定が所定時間継続した場合に、第2記憶領域162に記憶されている電子証明書を失効させる。

このようにすることで、携帯端末1の盗難や紛失時に、拾得者によってICカード2が外されたとしても、第2記憶領域162に記憶されている電子証明書を失効させることができる。よって、携帯端末1は、第1記憶領域161に記憶されている暗号化された情報を、電子証明書に含まれる暗号鍵によって復号化できない状態として、盗難や紛失等においてもセキュリティを強固に保つことができる。

【0045】

また、携帯端末1は、暗号化部174により、第2装着部14に装着されている外部記憶媒体3に記憶されている情報、及び第1装着部13に装着されているICカード2に記憶され識別情報と異なる情報を、暗号鍵により暗号化する。よって、外部記憶媒体3及びICカード2に記憶されている情報も暗号化して、セキュリティを強固にすることができる。

【0046】

また、第2記憶領域162は、所定の識別情報に対応付けて電子証明書を記憶し、装着判定部171は、ICカード2に記憶されている識別情報が、電子証明書に対応付けられている所定の識別情報と一致する場合に、ICカード2が装着されていると判定する。よって、予め対応付けられているICカード以外のICカードを装着することによって、携帯端末1を動作させることを防止することができる。

【0047】

以上、本発明の実施形態について説明したが、本発明は本実施形態に限定されるものではなく、本発明の目的を達成できる範囲での変形、改良等は本発明に含まれるものである。

【0048】

本実施形態に係る電子証明書と所定の識別情報との対応付けは、予め事業者によって行われることとしたが、これに限らない。例えば、仮想OS実行部17は、第1装着部13に対して最初に装着されたICカードに記憶されている識別情報と、電子証明書との対応付けを行うようにしてもよい。このようにすることで、携帯端末1を使用する所有者のICカードと、電子証明書との関連づけを簡易的に行うことができる。

【符号の説明】

【0049】

1 携帯端末

2 ICカード

3 外部記憶媒体

11 操作部

12 表示部

13 第1装着部

14 第2装着部

15 通信部

16 記憶部

161 第1記憶領域

162 第2記憶領域

17 仮想OS実行部

171 装着判定部

172 失効制御部

173 実行部

174 暗号化部

175 復号化部

【技術分野】

【0001】

本発明は、携帯端末及び情報保護方法に関する。

【背景技術】

【0002】

近年、携帯電話の機能は著しく進歩しており、単なる電話やメール機能だけでなく様々な用途に用いられるようになっている。例えば、業務に関する情報を携帯電話に記憶しておき当該情報を外出先等で使用するといった携帯可能な記憶媒体としての用途で用いられる場合がある。しかしながら、業務に関する情報を携帯電話に記憶させた場合、盗難や紛失等により、当該情報が悪用されたり、当該情報が第三者に閲覧されたりする可能性がある。このような第三者の悪用に対しては、携帯電話にパスワードを設定しておき、一部の機能を利用する場合には当該パスワードの入力を求めるといった対応も考えられるが、一般に携帯電話に用いるパスワードは、4桁程度のものであり、総当り式に試すことで破られてしまうおそれがある。

【0003】

そのため、携帯電話のセキュリティを向上させる更なる工夫が求められており、例えば、特許文献1には、携帯電話に設けられた不揮発性メモリから取得した識別情報と、携帯電話に装着されたICカード(USIMカード)に記憶されている識別情報とを、携帯電話と通信可能に接続されたサーバにおいて照合して、携帯電話の使用可否を判定する方法が提案されている。このようにすることで、特許文献1では、異なるICカードが装着された場合の携帯電話の使用を制限し、携帯電話のセキュリティを高めている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−323568号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1で提案されている方法では、携帯電話がサーバと通信不能である場合に、使用可否を判定することができず、このような場合に、携帯電話の所有者であっても携帯電話を使用することができなくなってしまう。

【0006】

そのため、近年では、携帯電話を遠隔的に使用不可能とする遠隔ロックといったサービスが着目されている。この遠隔ロックでは、携帯電話に対して電話やメールを送信すると当該携帯電話の使用が不可能になるため、携帯電話を紛失等した場合に所有者以外の第三者に使用されてしまうことを防止できる。

【0007】

しかしながら、このような遠隔ロックは、携帯電話が通信可能な状態でのみ利用することができ、携帯電話の拾得者が、携帯端末からICカードを外したり、携帯電話を通信不能エリア等に移動させたりして、携帯端末を通信不能状態とした場合には利用することができない。このような場合には、悪意を持った拾得者は、総当りでパスワードを特定しようとする可能性もある。

【0008】

本発明は、このような問題に鑑みてなされたものであり、携帯端末の所有者が適切に使用することができる一方で、盗難や紛失等時にセキュリティを強固に保つことができる携帯端末及び情報保護方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明に係る携帯端末は、記憶手段と、暗号鍵を含む電子証明書を記憶する証明書記憶手段と、前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、前記カード装着手段にICカードが装着されているか否かを判定する装着判定手段と、前記装着判定手段による前記ICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御手段と、を備える。

【0010】

また、上記携帯端末は、外部記憶媒体を装着する記憶媒体装着手段を備え、前記暗号化手段は、前記記憶媒体装着手段に装着されている外部記憶媒体に記憶された情報、及び前記カード装着手段に装着されている前記ICカードに記憶された前記識別情報と異なる情報を、前記暗号鍵により暗号化することが好ましい。

【0011】

また、上記携帯端末では、前記証明書記憶手段は、前記識別情報に対応付けて前記電子証明書を記憶し、前記装着判定手段は、前記ICカードに記憶されている識別情報が、前記電子証明書に対応付けられている前記識別情報と一致する場合に、ICカードが装着されていると判定することが好ましい。

【0012】

本発明に係る情報保護方法は、携帯端末が、前記携帯端末に記憶されている情報を保護する情報保護方法であって、前記携帯端末は、記憶手段と、暗号鍵を含む電子証明書を記憶する証明書記憶手段と、携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、を備え、前記情報保護方法は、前記カード装着手段にICカードが装着されているか否かを判定する装着判定ステップと、前記装着判定ステップにおいてICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御ステップと、を含む。

【発明の効果】

【0013】

本発明によれば、携帯端末の所有者が適切に使用することができる一方で、盗難や紛失等時にセキュリティを強固に保つことができる。

【図面の簡単な説明】

【0014】

【図1】本実施形態に係る携帯端末の機能構成を示すブロック図である。

【図2】携帯端末において実行される処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、本発明の実施形態について図面に基づいて説明する。

図1は、本実施形態に係る携帯端末1の機能構成を示すブロック図である。

携帯端末1は、例えば携帯電話機であり、操作部11と、表示部12と、カード装着手段としての第1装着部13と、記憶媒体装着手段としての第2装着部14と、通信部15と、記憶部16と、仮想OS実行部17とを備える。なお、携帯端末1は、図示は省略するが、カメラ、マイク及びスピーカといった従来の携帯電話機に設けられている機能を備えているものとする。

【0016】

操作部11は、ボタン等により構成されており、携帯端末1のユーザからの入力操作を受け付ける。

表示部12は、液晶表示装置(LCD:Liquid Crystal Display)や有機EL(Organic ElectroLuminescence)等のディスプレイ装置により構成され、携帯端末1の機能に係る表示を行う。

なお、操作部11と表示部12とは、タッチパネルディスプレイにより構成するようにしてもよい。

【0017】

第1装着部13は、ICカード2を装着する。ICカード2は、例えば、SIM(Subscriber Identity Module)カードや、USIM(Universal Subscriber Identity Module)カードであり、携帯端末のユーザを識別する識別情報等を記憶するメモリを備えている。携帯端末1は、第1装着部13にICカード2が装着されることを条件に、電話やメール等の通信が可能となる。

【0018】

第2装着部14は、メモリーカード等の外部記憶媒体3を装着する。

通信部15は、基地局や他の携帯端末等の外部機器との無線通信を行う。通信部15は、例えば、電話やメール等に係る通信を行う。

【0019】

記憶部16は、メモリ等により構成され、記憶手段としての第1記憶領域161と、証明書記憶手段としての第2記憶領域162とを有する。

【0020】

第1記憶領域161は、携帯端末1のシステム情報や、携帯端末1において実行される電話やメール等を行うための各種アプリケーションに加え、携帯端末1のユーザが取得した各種情報を記憶する。また、第1記憶領域161は、後述の仮想OS実行部17において使用されるパスワードを記憶する。ここで、第1記憶領域161に記憶されるパスワードは、携帯端末1の所定の機能を利用する際に要求される。なお、所定の機能は、任意に設定することができ、携帯端末1の全ての機能であってもよく、また、携帯端末1の機能のうち第1記憶領域161に記憶された各種情報を閲覧する機能であってもよい。この点、本実施形態では、携帯端末1の電源がオンになったタイミングでパスワードを要求することとしている。

【0021】

第2記憶領域162は、電子証明書を記憶する。この電子証明書は、暗号鍵を含んでいる。暗号鍵は、いわゆる秘密鍵であり、第1記憶領域161に記憶される情報等を暗号化又は復号化する場合に用いられる。なお、暗号鍵は、秘密鍵に限らず、暗号化鍵と復号化鍵が異なる公開鍵暗号方式に対応した鍵であってもよい。

【0022】

また、第2記憶領域162は、電子証明書と、所定のICカードに記憶されている識別情報とを対応付けて記憶する。所定のICカードとは、例えば、携帯端末1の契約者に対応付けられているICカードである。

また、本実施形態に係る電子証明書は、例えば、携帯端末1をユーザに配布する事業者によって発行され、携帯端末1をユーザに配布する前に第2記憶領域162に記憶される。また、本実施形態に係る電子証明書と所定の識別情報との対応付けも、予め事業者によって行われる。

【0023】

仮想OS実行部17は、携帯端末1に係る機能を統括的に制御する制御部であり、CPU(Central Processing Unit)等により構成される。この仮想OS実行部17は、ハイパーバイザーとして機能し、複数の異なるOS(Operation System)を並列に実行する。

【0024】

図1に示すように、仮想OS実行部17は、装着判定手段としての装着判定部171と、失効制御手段としての失効制御部172と、実行部173と、暗号化部174と、復号化部175とを備える。

【0025】

装着判定部171は、第2記憶領域162に記憶されている電子証明書が利用可能である(失効されていない)場合に、第1装着部13にICカード2が装着されているか否かを判定する。ここで、装着判定部171は、第1装着部13に装着されているICカード2のメモリに記憶されている識別情報が、第2記憶領域162に記憶されている電子証明書に対応付けられている識別情報と一致する場合にのみ、ICカード2が装着されていると判定するようにしてもよい。すなわち、装着判定部171は、携帯端末1の所有者に対応するICカード2が装着されている場合に、第1装着部13にICカード2が装着されていると判定し、所有者に対応するICカード2以外のICカード2が装着されている場合に、第1装着部13にICカード2が装着されていないと判定する。

【0026】

失効制御部172は、装着判定部171による判定結果を監視し、ICカード2が装着されていないとの判定が所定時間継続したか否かを判定する。失効制御部172は、ICカード2が装着されていないとの判定が所定時間継続したと判定した場合に、第2記憶領域162に記憶されている電子証明書を失効させ、当該電子証明書を使用不能とする。なお、電子証明書が使用不能である場合には、電子証明書に含まれる暗号鍵を参照することができないものとする。

【0027】

また、所定時間は、例えば1時間〜240時間等である。仮想OS実行部17は、この所定時間について、所定のICカードのみを使用可能としている場合(いわゆるSIMロック状態の場合)、第1の時間(例えば、1時間)に設定し、所定のICカード以外も使用可能としている場合(いわゆるSIMロック解除状態の場合)、第1の時間よりも長い第2の時間(例えば、24時間)に設定するようにしてもよい。

【0028】

また、失効制御部172は、通信部15を介して外部装置から、電子証明書を失効させる情報を受信したことに応じて、第2記憶領域162に記憶されている電子証明書を失効させる。この場合、操作部11による操作を必要とすることなく電子証明書が失効される。

また、失効制御部172は、電子証明書が失効された旨を表示部12に表示させるようにしてもよい。

【0029】

実行部173は、図1に示すように、第1仮想OS上で機能する。

実行部173は、操作部11を介して携帯端末1の所定の機能(電源オン)が要求されると、表示部12に対してパスワードの入力画面を表示させて、パスワードの入力を受け付ける。実行部173は、パスワードが入力されると、第1記憶領域161に記憶されているパスワードと、入力されたパスワードとが一致するか否かを照合する。実行部173は、パスワードが一致した場合に、ユーザが要求した所定の機能を実行する。

【0030】

また、実行部173は、後述の暗号化部174及び復号化部175を制御し、第1記憶領域161、ICカード2又は外部記憶媒体3に記憶された情報を暗号化又は復号化させる。

なお、実行部173は、ファイルの種別が、所定の種別(例えば、文書ファイルや画像ファイル等)である場合に、当該ファイルを暗号化部174に暗号化させるようにしてもよい。

【0031】

暗号化部174は、図1に示すように、第2仮想OS上で機能する。

暗号化部174は、実行部173からの指令に応じて、第1記憶領域161、ICカード2、又は外部記憶媒体3に記憶される情報を、第2記憶領域162に記憶されている電子証明書に含まれている暗号鍵で暗号化する。

【0032】

復号化部175は、図1に示すように、第2仮想OS上で機能する。

復号化部175は、実行部173からの指令に応じて、第1記憶領域161、ICカード2、又は外部記憶媒体3に記憶され暗号化されている情報を、第2記憶領域162に記憶されている電子証明書に含まれている暗号鍵で復号化する。

【0033】

ここで、第2記憶領域162に記憶されている電子証明書が使用可能である場合、復号化部175は、当該電子証明書を用いて、暗号化されている情報を復号可能である。これに対して、第2記憶領域162に記憶されている電子証明書が使用可能でない場合には、復号化部175は、当該電子証明書を用いることができないため、暗号化されている情報を復号することができない。本実施形態では、ICカード2が第1装着部13に所定時間以上装着されていない場合には、第2記憶領域162に記憶されている電子証明書が失効されるため、復号化部175は、読み出すデータの復号化を行うことができない。

これにより、携帯端末1を紛失した場合に、拾得者が遠隔ロックを防止すべくICカード2を第1装着部13から取り外したとしても、携帯端末1に記憶された各種の情報の復号化を不可能にすることができ、セキュリティの向上を図ることができる。このとき、第1装着部13に携帯端末1の所有者以外のICカード2が装着された場合であっても、装着判定部171は、ICカード2が装着されていないと判定するため、セキュリティをより強固にすることができる。

なお、仮想OS実行部17は、復号化部175が読み出すデータの復号化を行うことができない場合、表示部12に対して、復号化を行うことができない旨を表示させるようにしてもよい。

【0034】

続いて、携帯端末1における処理の流れについて説明する。

図2は、携帯端末1において実行される処理の流れを示すフローチャートである。なお、このフローチャートの開始時において、第2記憶領域162に記憶されている電子証明書が利用可能であるものとする。

【0035】

ステップS1において、仮想OS実行部17(失効制御部172)は、装着判定部171による判定結果を監視し、ICカード2が装着されていないとの判定が所定時間継続したか否かを判定する。仮想OS実行部17(失効制御部172)は、この判定がYESである場合、ステップS2に処理を移し、この判定がNOである場合、ステップS3に処理を移す。

【0036】

ステップS2において、仮想OS実行部17(失効制御部172)は、第2記憶領域162に記憶されている電子証明書を失効させ、当該電子証明書を使用不能とする。仮想OS実行部17(失効制御部172)は、この処理が終了すると、本フローチャートを終了する。

【0037】

ステップS3において、仮想OS実行部17(実行部173)は、パスワード入力画面を表示部12に表示させて、操作部11を介したパスワードの入力を受け付ける。

【0038】

ステップS4において、仮想OS実行部17(実行部173)は、ステップS3においてパスワードが入力された場合に、第1記憶領域161に記憶されているパスワードと、入力されたパスワードとが一致するか否か判定する。仮想OS実行部17(実行部173)は、この判定がYESである場合、ステップS5に処理を移し、この判定がNOである場合、ステップS1に処理を移す。

【0039】

ステップS5において、仮想OS実行部17(実行部173)は、第1記憶領域161、ICカード2、又は外部記憶媒体3を記憶先として情報を記憶させるか否か(すなわち、操作部11を介して、ユーザから情報記憶要求を受け付けたか否か)を判定する。仮想OS実行部17(実行部173)は、この判定がYESの場合、ステップS6に処理を移し、この判定がNOの場合、ステップS7に処理を移す。

【0040】

ステップS6において、仮想OS実行部17(実行部173)は、記憶対象の情報を暗号化部174に暗号化させ、暗号化された情報を指定された記憶先に記憶させる。

【0041】

ステップS7において、仮想OS実行部17(実行部173)は、第1記憶領域161、ICカード2、又は外部記憶媒体3から情報を読み出して使用するか否か(すなわち、操作部11を介して、ユーザから情報読み出し要求を受け付けたか否か)を判定する。仮想OS実行部17(実行部173)は、この判定がYESの場合、ステップS8に処理を移し、この判定がNOの場合、ステップS9に処理を移す。

【0042】

ステップS8において、仮想OS実行部17(実行部173)は、読出対象の情報が暗号化されている場合には、当該情報を復号化部175に復号化させ、復号化された情報を読み出して使用する。

【0043】

ステップS9において、仮想OS実行部17(実行部173)は、携帯端末1の終了操作を受け付けたか否かを判定する。仮想OS実行部17(実行部173)は、この判定がYESである場合、携帯端末1の電源をオフにして、本フローチャートを終了する。仮想OS実行部17(実行部173)は、この判定がNOである場合、ステップS5に処理を移す。

【0044】

以上、本実施形態によれば、携帯端末1は、装着判定部171により、第1装着部13にICカード2が装着されているか否かを判定し、失効制御部172により、装着判定部171によるICカード2が装着されていないとの判定が所定時間継続した場合に、第2記憶領域162に記憶されている電子証明書を失効させる。

このようにすることで、携帯端末1の盗難や紛失時に、拾得者によってICカード2が外されたとしても、第2記憶領域162に記憶されている電子証明書を失効させることができる。よって、携帯端末1は、第1記憶領域161に記憶されている暗号化された情報を、電子証明書に含まれる暗号鍵によって復号化できない状態として、盗難や紛失等においてもセキュリティを強固に保つことができる。

【0045】

また、携帯端末1は、暗号化部174により、第2装着部14に装着されている外部記憶媒体3に記憶されている情報、及び第1装着部13に装着されているICカード2に記憶され識別情報と異なる情報を、暗号鍵により暗号化する。よって、外部記憶媒体3及びICカード2に記憶されている情報も暗号化して、セキュリティを強固にすることができる。

【0046】

また、第2記憶領域162は、所定の識別情報に対応付けて電子証明書を記憶し、装着判定部171は、ICカード2に記憶されている識別情報が、電子証明書に対応付けられている所定の識別情報と一致する場合に、ICカード2が装着されていると判定する。よって、予め対応付けられているICカード以外のICカードを装着することによって、携帯端末1を動作させることを防止することができる。

【0047】

以上、本発明の実施形態について説明したが、本発明は本実施形態に限定されるものではなく、本発明の目的を達成できる範囲での変形、改良等は本発明に含まれるものである。

【0048】

本実施形態に係る電子証明書と所定の識別情報との対応付けは、予め事業者によって行われることとしたが、これに限らない。例えば、仮想OS実行部17は、第1装着部13に対して最初に装着されたICカードに記憶されている識別情報と、電子証明書との対応付けを行うようにしてもよい。このようにすることで、携帯端末1を使用する所有者のICカードと、電子証明書との関連づけを簡易的に行うことができる。

【符号の説明】

【0049】

1 携帯端末

2 ICカード

3 外部記憶媒体

11 操作部

12 表示部

13 第1装着部

14 第2装着部

15 通信部

16 記憶部

161 第1記憶領域

162 第2記憶領域

17 仮想OS実行部

171 装着判定部

172 失効制御部

173 実行部

174 暗号化部

175 復号化部

【特許請求の範囲】

【請求項1】

記憶手段と、

暗号鍵を含む電子証明書を記憶する証明書記憶手段と、

前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、

携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、

前記カード装着手段にICカードが装着されているか否かを判定する装着判定手段と、

前記装着判定手段による前記ICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御手段と、

を備える携帯端末。

【請求項2】

外部記憶媒体を装着する記憶媒体装着手段を備え、

前記暗号化手段は、前記記憶媒体装着手段に装着されている外部記憶媒体に記憶された情報、及び前記カード装着手段に装着されている前記ICカードに記憶された前記識別情報と異なる情報を、前記暗号鍵により暗号化する、

請求項1に記載の携帯端末。

【請求項3】

前記証明書記憶手段は、前記識別情報に対応付けて前記電子証明書を記憶し、

前記装着判定手段は、前記ICカードに記憶されている識別情報が、前記電子証明書に対応付けられている前記識別情報と一致する場合に、ICカードが装着されていると判定する、

請求項1又は2に記載の携帯端末。

【請求項4】

携帯端末が、前記携帯端末に記憶されている情報を保護する情報保護方法であって、

前記携帯端末は、

記憶手段と、

暗号鍵を含む電子証明書を記憶する証明書記憶手段と、

携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、

前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、を備え、

前記情報保護方法は、

前記カード装着手段にICカードが装着されているか否かを判定する装着判定ステップと、

前記装着判定ステップにおいてICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御ステップと、

を含む情報保護方法。

【請求項1】

記憶手段と、

暗号鍵を含む電子証明書を記憶する証明書記憶手段と、

前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、

携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、

前記カード装着手段にICカードが装着されているか否かを判定する装着判定手段と、

前記装着判定手段による前記ICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御手段と、

を備える携帯端末。

【請求項2】

外部記憶媒体を装着する記憶媒体装着手段を備え、

前記暗号化手段は、前記記憶媒体装着手段に装着されている外部記憶媒体に記憶された情報、及び前記カード装着手段に装着されている前記ICカードに記憶された前記識別情報と異なる情報を、前記暗号鍵により暗号化する、

請求項1に記載の携帯端末。

【請求項3】

前記証明書記憶手段は、前記識別情報に対応付けて前記電子証明書を記憶し、

前記装着判定手段は、前記ICカードに記憶されている識別情報が、前記電子証明書に対応付けられている前記識別情報と一致する場合に、ICカードが装着されていると判定する、

請求項1又は2に記載の携帯端末。

【請求項4】

携帯端末が、前記携帯端末に記憶されている情報を保護する情報保護方法であって、

前記携帯端末は、

記憶手段と、

暗号鍵を含む電子証明書を記憶する証明書記憶手段と、

携帯端末のユーザを識別する識別情報を記憶するメモリを備えたICカードを装着するカード装着手段と、

前記記憶手段に記憶されている情報を前記暗号鍵により暗号化する暗号化手段と、を備え、

前記情報保護方法は、

前記カード装着手段にICカードが装着されているか否かを判定する装着判定ステップと、

前記装着判定ステップにおいてICカードが装着されていないとの判定が所定時間継続した場合に、前記証明書記憶手段に記憶されている電子証明書を失効させる失効制御ステップと、

を含む情報保護方法。

【図1】

【図2】

【図2】

【公開番号】特開2013−115619(P2013−115619A)

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願番号】特願2011−260152(P2011−260152)

【出願日】平成23年11月29日(2011.11.29)

【出願人】(000211307)中国電力株式会社 (6,505)

【出願人】(503320061)株式会社エネルギア・コミュニケーションズ (92)

【Fターム(参考)】

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願日】平成23年11月29日(2011.11.29)

【出願人】(000211307)中国電力株式会社 (6,505)

【出願人】(503320061)株式会社エネルギア・コミュニケーションズ (92)

【Fターム(参考)】

[ Back to top ]