携帯端末装置、暗証番号認証プログラム、及び暗証番号認証方法

【課題】 安全性が高く、利便性及び簡易性に優れた暗証番号認証システムを備えた携帯端末装置を安価に実現する。

【解決手段】 暗証番号の登録の際に、生体検出部29で検出された生体情報を暗号化鍵として用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、これをEEPROM23に記憶しておく。そして、暗証番号の認証の際に、生体検出部29で検出された暗証番号を復号化鍵として用いて、上記EEPROM23に記憶されている生体暗号化暗証番号に対して復号化処理を施すことで暗証番号を再生し、この暗証番号をSIMカード28に供給する。SIMカード28は、上記復号化された暗証番号と、当該SIMカード28のメモリ内に予め記憶されている暗証番号とを比較することで、電話機能等を使用可能とするための暗証番号認証を行う。

【解決手段】 暗証番号の登録の際に、生体検出部29で検出された生体情報を暗号化鍵として用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、これをEEPROM23に記憶しておく。そして、暗証番号の認証の際に、生体検出部29で検出された暗証番号を復号化鍵として用いて、上記EEPROM23に記憶されている生体暗号化暗証番号に対して復号化処理を施すことで暗証番号を再生し、この暗証番号をSIMカード28に供給する。SIMカード28は、上記復号化された暗証番号と、当該SIMカード28のメモリ内に予め記憶されている暗証番号とを比較することで、電話機能等を使用可能とするための暗証番号認証を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、暗証番号認証機能及び生体検出機能を合わせ持つ、例えば携帯電話機,PHS電話機(PHS:Personal Handyphone System)、無線通信機能を備えたPDA装置(PDA:Personal Digital Assistant),ノート型のパーソナルコンピュータ装置等に適用して好適な携帯端末装置、暗証番号認証プログラム、及び暗証番号認証方法に関する。

【背景技術】

【0002】

今日において、例えばGSM方式(GSM:Global System for Mobile Communications)の携帯電話機等のように、機器本体に対して着脱可能とされたSIMカード(SIM:Subscriber Identity Module)によりユーザ認証を行う携帯電話機が知られている。具体的には、このSIMカードには、加入者情報や暗証番号等が記憶されており、ユーザは、携帯電話機を使用する際に、操作部を操作して暗証番号の入力を行う。このユーザにより入力された暗証番号は、SIMカードに記憶されている暗証番号と比較され、両者が一致した場合にのみ、携帯電話機の使用が許可されるようになっている。

【0003】

一方、近年において、指紋や虹彩或いは静脈パターン等の生体情報を用いたユーザ認証が実用化されつつある。

【0004】

【特許文献1】特表2002−512409号公報(第6頁〜第8頁:図1)

【発明の開示】

【発明が解決しようとする課題】

【0005】

ここで、今日においては、暗証番号認証を行う携帯電話機が広く普及しているのであるが、この中で、携帯電話機に対して生体認証を採用しようとする動きがある。この場合、単に、暗証番号認証を行う携帯電話機に対して生体認証を付加しただけでは、ユーザに対して2つの認証方式の使い分け、或いは2重のユーザ認証を強いることとなり好ましいことではない。

【0006】

本発明は上述の課題に鑑みてなされたものであり、広く普及している暗証番号認証と、これから普及する生体認証の両立を図り、安全性が高く、利便性及び簡易性に優れ、かつ、安価に実現可能な新たな認証方式を設けた携帯端末装置、暗証番号認証プログラム、及び暗証番号認証方法の提供を目的とする。

【課題を解決するための手段】

【0007】

本発明に係る携帯端末装置は、上述の課題を解決するための手段として、

生体情報を検出する生体情報検出手段と、

暗証番号の登録の際に、上記生体情報検出手段からの生体情報に基づいて暗号化鍵を形成する暗号化鍵形成手段と、

暗証番号の登録の際に、上記暗号化鍵形成手段で形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成する暗号化手段と、

暗証番号の登録の際に、上記暗号化手段で形成された上記生体暗号化暗証番号を記憶する暗号化暗証番号記憶手段と、

暗証番号の認証の際に、上記生体情報検出手段で検出された生体情報に基づいて復号化鍵を形成する復号化鍵形成手段と、

暗証番号の認証の際に、上記復号化鍵形成手段で形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化することで暗証番号を再生する復号化手段と、

上記復号化手段で再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う暗証番号認証手段と

を有する。

【0008】

また、本発明に係る暗証番号認証プログラムは、上述の課題を解決するために、

暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するように暗号化鍵形成手段を制御する暗号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の登録の際に、上記暗号化鍵形成制御手段としてコンピュータを機能させることで上記暗号化鍵形成手段で形成された上記暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するように暗号化手段を制御する暗号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するように復号化鍵形成手段を制御する復号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化鍵形成制御手段としてコンピュータを機能させることで上記復号化鍵形成手段で形成された上記復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するように復号化手段を制御する復号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化制御手段としてコンピュータを機能させることで再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うように暗証番号認証手段を制御する暗証番号認証制御手段としてコンピュータを機能させる。

【0009】

また、本発明に係る暗証番号認証方法は、上述の課題を解決するための手段として、

暗証番号の登録の際に、暗号化鍵形成手段が、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するステップと、

暗証番号の登録の際に、暗号化手段が、上記ステップで形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するステップと、

暗証番号の認証の際に、復号化鍵形成手段が、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するステップと、

暗証番号の認証の際に、復号化手段が、上記ステップで形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するステップと、

暗証番号の認証の際に、暗証番号認証手段が、上記復号化手段により再生された上記暗証番号と、上記暗証番号の登録の際に上記暗証番号記憶手段に記憶された暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うステップと

を有する。

【0010】

このような本発明は、暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成し、この暗号鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し暗号化暗証番号記憶手段に記憶しておく。

【0011】

そして、暗証番号の認証の際に、生体検出手段で検出された暗証番号に基づいて形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている生体暗号化暗証番号を復号化して暗証番号を再生し、この暗証番号を暗証番号認証手段に供給する。暗証番号認証手段は、上記復号化され再生された暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う。

【発明の効果】

【0012】

本発明は、安全性が高く、利便性及び簡易性に優れた新たな認証方式を備えた携帯端末装置を安価に実現することができる。

【0013】

また、本発明は、安全性が高く、利便性及び簡易性に優れた新たな認証システムを安価に実現することができる。

【発明を実施するための最良の形態】

【0014】

本発明は、SIMカード(SIM:Subscriber Identity Module)に記憶されている暗証番号と、ユーザにより入力された暗証番号とを比較し、両者が一致した場合に所定の機能を使用可能とする暗証番号認証を行う携帯電話機に適用することができる。

【0015】

[携帯電話機の構成及び一般的な動作]

本発明の実施の形態となる携帯電話機は、図1のブロック図を示す構成を有しており、受信時においては、アンテナ1で基地局から受信された受信信号がセレクタ2を介して受信RF部3に供給される。受信RF部3は、周波数変換処理に必要なレベルまで受信信号を増幅してミキサ4に供給する。このミキサ4は、局発部11から供給される中間周波数変換信号に基づいて、受信信号を中間周波数に変換し、これを受信IF部5に供給する。

【0016】

受信IF部5は、この中間周波数に変換された受信信号に対してA/D変換処理を施すことでデジタル化し、一定のビットレートのサンプル信号として受信復調部6に供給する。受信復調部6は、このサンプル信号に対して誤り訂正処理等を施し、音声データ及び通信データに分離する。そして、音声データは音声復号部7に供給し、通信データは通信データ復号部10に供給する。

【0017】

音声復号部7は、音声データに対して伸長処理等を施すことでビットレート変換すると共に、D/A変換処理によりアナログ化し、このアナログ音声信号をスピーカアンプ8を介してスピーカ9に供給する。これにより、アンテナ1で受信された受信信号に対応する音響出力がスピーカ9を介して得られることとなる。

【0018】

これに対して通信データ復号部10は、供給された通信データに対して所定の復調処理を施して復調する。この復調された通信データは、例えばRAM22等に記憶制御され、或いは表示部30に表示等される。

【0019】

一方、送信時において、マイクロホン18で集音された音声は、マイクアンプ17により所定の利得で増幅され、音声符号化部16に供給される。音声符号化部16は、この音声信号に対してA/D変換処理を施すことでデジタル化し、圧縮処理を施すことでビットレートの変換を行う。そして、この音声データを、送信変調部15に供給する。なお、この音声データは、CPUバスライン25を介して中央処理部24(CPU)へも供給可能となっている。

【0020】

これに対して、この音声データ以外の通信データは、通信データ符号化部19により、圧縮処理が施され、また、誤り訂正符号等が付加され送信変調部15に供給される。

【0021】

送信変調部15は、音声データ或いは通信データに対して所定の変調符号化処理を施すと共にD/A変換処理を施し、アナログ化して送信IF部14に供給する。送信IF部14は、このアナログ化された音声信号或いは通信信号を中間周波数に変換し、必要なレベルまで増幅し、これをミキサ13に供給する。

【0022】

ミキサ13は、局発部11から供給される送信周波数変換信号に基づいて、この音声信号或いは通信信号を送信周波数に変換し、これを送信RF部12に供給する。送信RF部12は、この送信周波数に変換された音声信号或いは通信信号を所定の利得で増幅し、これをセレクタ2を介してアンテナ1に供給する。これにより、音声信号或いは通信信号が、アンテナ1を介して基地局に送信されることとなる。

【0023】

次に、このような携帯電話機は、表示部30、操作部31及びデータインターフェイス32(データIF)が入出力部20(I/O)及びCPUバスライン25を介してCPU24に接続されている。

【0024】

また、ROM21、RAM22、EEPROM23の各メモリがCPUバスライン25を介してCPU24に接続されると共に、タイマ26(RTC:Real Time Clock)、大記憶容量のHDD27、機器本体に対して着脱可能なSIMカード28、及び生体検出部29がCPUバスライン25を介して、CPU24に接続されている。

【0025】

タイマ26は、現在時刻を計時し、この計時情報をCPU24に供給する。不揮発性メモリであるROM21には、通信プログラム等の他、暗証番号認証プログラムが記憶されている。CPU24は、このROM21に記憶されている暗証番号認証プログラムに基づいて、後に説明するユーザ認証処理を実行制御するようになっている。

【0026】

読み出し及び書き込みが可能なRAM22は、CPU24がデータ処理を行う際に、このデータ処理の中間で一時的に発生するデータを記憶するようになっている。

【0027】

電気的な書き込み及び消去が可能なEEPROM23は、ユーザが操作部31を操作することで個人的に設定した、当該携帯電話機の設定条件等を記憶するようになっている。また、このEEPROM23には、ユーザ認証に用いられる「生体パラメータ」と、ユーザにより予め選択設定されている、認証に暗証番号認証を用いるか否かを示すと共に、暗証番号認証を行う場合に、この暗証番号認証に生体認証をリンクさせるか否かを示す情報である「認証選択情報」と、暗証番号の登録時に、ユーザの生体パラメータに基づいて形成された暗号化鍵により暗号化された「生体暗号化暗証番号」等が記憶されるようになっている。

【0028】

生体検出部29は、例えばユーザの指紋、虹彩、静脈パターン等の生体情報を検出して出力するようになっている。EEPROM23に記憶されている生体パラメータは、この生体検出部29で検出された生体情報に基づいて形成された生体パラメータである。

【0029】

SIMカード28は、このSIMカード28の発行元の通信事業者が、ユーザ(加入者)に対して契約内容や、通信に必要な情報、或いは電話帳等が記憶されている。また、このSIMカード28は、独自にCPUを有すると共に、暗証番号が記憶された暗証番号メモリを有している。このSIMカード28のCPUは、当該実施の形態の携帯電話機のCPU24と通信することで、ユーザ等から入力された暗証番号と、上記暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に(ユーザ認証により真のユーザであることが認証された場合に)、当該SIMカード28内に記憶されている各種情報に対するアクセスを許可する。そして、このアクセスが許可されることで、当該実施の形態の携帯電話機の電話機能等が使用できるようになっている。

【0030】

[認証モード]

この実施の形態の携帯電話機は、暗証番号によるユーザ認証を行うか否かを予め選択設定すると共に、暗証番号によるユーザ認証を行うことを選択設定した場合に、暗証番号のみでユーザ認証を行うか、或いは暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うかを予め選択設定するようになっている。

【0031】

この選択設定情報は、EEPROM23に上記「認証選択情報」として記憶されるようになっており、CPU24は、ユーザ認証を行う際に、このEEPROM23に記憶されている認証選択情報を確認し、この認証選択情報が、暗証番号によるユーザ認証を行わないことを示す認証選択情報であった場合、ユーザ認証を行うことなくSIMカード28に対してアクセスを行う。

【0032】

これに対して、EEPROM23に記憶されている認証選択情報が、暗証番号のみによるユーザ認証を行うことを示す認証選択情報であった場合、ユーザ認証の際にCPU24は「手動入力認証モード」に移行し、表示部30に対して暗証番号の入力画面を表示する。そして、操作部31を介してユーザにより暗証番号の入力がなされると、これをSIMカード28に供給する。

【0033】

SIMカード28のCPUは、このユーザにより入力された暗証番号と、暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に、上記暗証番号の入力を行ったユーザを当該携帯電話機の真のユーザであると認証し、当該SIMカード28に対するアクセスを許可するアクセスイネーブル情報を当該携帯電話機のCPU24に供給する。当該携帯電話機のCPU24は、このアクセスイネーブル情報を受信することで、SIMカード28に対するアクセスを行う。これにより、SIMカード28内に記憶されている契約者情報等に基づいて、当該携帯電話機の各種機能の使用が可能となる。

【0034】

一方、EEPROM23に記憶されている認証選択情報が、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うことを示す認証選択情報であった場合、CPU24はユーザ認証の際に「自動入力認証モード」に移行し、ROM21に記憶されている暗証番号認証プログラムに基づいて、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせたかたちの新規なユーザ認証を行う。

【0035】

この新規なユーザ認証を実行可能とするためには、予めユーザの生体パラメータの登録と、SIMカード28に記憶されている暗証番号と同じ暗証番号の登録を行っておく必要がある。

【0036】

[生体パラメータの登録]

上述のユーザ認証の選択の際に、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うことがユーザにより選択されると、CPU24は、ROM21に記憶されている暗証番号認証プログラムに基づいて、表示部30に対して、生体情報の入力を促すメッセージを表示する。

【0037】

この生体情報の入力を促すメッセージが表示部30に表示されると、生体検出部29が例えば指紋センサであった場合、ユーザは、この指紋センサ上に指を載置して指紋情報の入力を行う。或いは、生体検出部29が例えば虹彩センサであった場合、ユーザは、カメラ装置により自分の虹彩を撮像して虹彩情報の入力を行う。

【0038】

このように生体検出部29で生体情報が検出されると、CPU24は、この生体情報に基づいてユーザの生体パラメータを形成し、これをEEPROM23に登録する。これにより、生体パラメータの登録行程が完了する。

【0039】

[暗証番号(生体暗号化暗証番号)の登録]

次に、上述の生体パラメータの登録が完了すると、CPU24は、ROM21に記憶されている暗証番号認証プログラムに基づいて、ユーザにより入力された、SIMカード28に記憶されている暗証番号と同じ暗証番号を当該携帯電話機内に登録する。図2のフローチャートに、この暗証番号登録動作の流れ示す。

【0040】

この図2のフローチャートにおいて、上述の生体パラメータの登録が完了すると、当該携帯電話機のCPU24は、ステップS1において、例えば生体情報の入力を促すメッセージを表示部30に表示する。ユーザは、このメッセージに対応して、上述のように生体検出部29を介して生体情報の入力を行う。

【0041】

生体検出部29でユーザの生体情報が検出されると、CPU24は処理をステップS2に進め、ユーザにより入力された生体情報に基づいて生体パラメータを形成し、この生体パラメータと、上述の生体パラメータの登録時にEEPROM23に予め登録しておいた生体パラメータとを比較し、両者が一致したか否かを判別する。

【0042】

上記2つの生体パラメータが一致しない場合、CPU24は、生体情報の入力を行ったユーザは、当該携帯電話機のユーザ本人ではないと判別し、処理をステップS14に進め、該生体情報の入力を行ったユーザによる当該携帯電話機の使用を拒否するメッセージを表示部30に表示して、この図2のフローチャートに示すルーチンの実行を終了する。

【0043】

これに対して、上記ステップS2において、上記2つの生体パラメータが一致した場合、CPU24は、生体情報の入力を行ったユーザは、当該携帯電話機のユーザ本人であると判別し、処理をステップS3に進め、EEPROM23に記憶されている認証選択情報に基づいて、暗証番号の入力によるユーザ認証を行う設定がなされているか否かを判別する。

【0044】

暗証番号の入力によるユーザ認証を行う設定がなされていないということは、生体情報のみに基づいてユーザ認証を行うことを意味している。このため、ステップS3において、暗証番号の入力によるユーザ認証を行う設定がなされていないと判別した場合には、CPU24は、そのままこの図2のフローチャートに示すルーチンの実行を終了する。

【0045】

これに対して、ステップS3において、暗証番号の入力によるユーザ認証を行う設定がなされているものと判別した場合、CPU24は、ステップS4に処理を進め、EEPROM23に記憶されている認証選択情報に基づいて、暗証番号の入力によるユーザ認証と、生体情報の入力によるユーザ認証とを併合して用いる(リンクさせる)設定がなされているか否かを判別する。そして、上記両方のユーザ認証をリンクさせる設定がなされていない場合には、そのまま、この図2のフローチャートに示すルーチンの実行を終了し、上記両方のユーザ認証をリンクさせる設定がなされている場合には、処理をステップS5に進める。

【0046】

以下に説明するが、当該実施の形態の携帯電話機においては、SIMカード28に記憶されている暗証番号と同じ暗証番号をユーザに入力させ、このユーザにより入力された暗証番号を生体パラメータで暗号化して生体暗号化暗証番号を形成し、これをEEPROM23に記憶しておくようになっている。このため、ステップS5では、CPU24が、EEPROM23に、既に上記生体暗号化暗証番号が登録済みであるか否かを判別する。そして、EEPROM23に既に上記生体暗号化暗証番号が登録済みであった場合には、そのまま、この図2のフローチャートに示すルーチンの実行を終了する。

【0047】

これに対して、EEPROM23に上記生体暗号化暗証番号が登録されていない場合、CPU24は処理をステップS6に進め、SIMカード28に記憶されている暗証番号と同じ暗証番号の入力を促すメッセージを表示部30に表示して処理をステップS7に進める。

【0048】

ユーザは、このメッセージに対応して、ユーザ自身が記憶しているSIMカード28の暗証番号と同じ暗証番号を、操作部31を操作することで入力するのであるが、ステップS7では、CPU24が、ユーザによる上記暗証番号の入力を監視し、該暗証番号の入力がなされた際に処理をステップS8に進める。

【0049】

ステップS8では、CPU24が、ユーザにより入力された暗証番号をSIMカード28に転送する。SIMカード28のCPUは、この転送された暗証番号(=ユーザにより入力された暗証番号)と、当該SIMカード28に設けられている暗証番号メモリに記憶している暗証番号(=真の暗証番号)とを比較する。そして、この比較結果を当該携帯電話機のCPU24に送信する。CPU24は、ステップS8において、このSIMカード28から受信した比較結果が、ユーザにより入力された暗証番号と、上記暗証番号メモリに記憶している真の暗証番号との不一致を示す比較結果であった場合、処理をステップS12に進め、上記両方の暗証番号の一致を示す比較結果であった場合、処理をステップS9に進める。

【0050】

上記両方の暗証番号の不一致を示す比較結果を受信することで処理をステップS12に進めると、CPU24は、誤った暗証番号の入力がなされたことを示すメッセージを表示部30に表示して処理をステップS13に進める。

【0051】

一例ではあるが、当該実施の形態の携帯電話機においては、この暗証番号の入力の際に、誤った暗証番号が例えば3回入力されると、CPU24は、それ以降のSIMカード28へのアクセスを禁止して当該携帯電話機の機能を使用できなようにブロックするようになっている。このため、CPU24は、上記ステップS12において、誤った暗証番号の入力がなされたことを示すメッセージを表示部30に表示すると、処理をステップS13を介してステップS6に戻すことで、誤った暗証番号の入力が所定回数(この例の場合上記3回)以上なされ、SIMカード28に対するアクセスが禁止となったか否かを判別する。そして、SIMカード28に対するアクセスが禁止となった際に、すなわち、ユーザが所定回数以上、誤った暗証番号の入力を行った際に処理をステップS14に進め、当該携帯電話機の機能を使用することができない旨のメッセージを表示部30に表示して、この図2のフローチャートに示すルーチンの実行を終了する。

【0052】

一方、上ステップS8において、上記両方の暗証番号の一致を示す比較結果を受信することで処理をステップS9に進めると、CPU24は、暗証番号の入力によるユーザ認証が正常に終了した旨のメッセージを表示部30に表示して処理をステップS10に進める。

【0053】

ステップS10では、ユーザにより入力された暗証番号は、SIMカード28に記憶されている暗証番号と一致する暗証番号であるため、CPU24は、このユーザにより入力された暗証番号を、EEPROM23に記憶されている、そのユーザの生体パラメータを用いて暗号化し「生体暗号化暗証番号」を形成する。

【0054】

すなわち、この暗証番号の暗号化の際には、EEPROM23に記憶されている生体パラメータを暗号化鍵として用いて、上記ユーザにより入力された暗証番号の暗号化を行う。

【0055】

このようにして暗証番号を暗号化すると、CPU24は、ステップS11において、この「生体暗号化暗証番号」をEEPROM23に記憶して、この図2のフローチャートに示すルーチンの実行を終了する。これにより、暗証番号の登録が完了することとなる。

【0056】

[生体認証及び暗証番号認証を併合したユーザ認証]

次に、このようにEEPROM23に対する生体暗号化暗証番号の登録が完了すると、生体情報によるユーザ認証及び暗証番号によるユーザ認証を併合した新規なユーザ認証が可能となる。

【0057】

具体的には、当該携帯電話機のいずれかのキーの操作を検出すると、CPU24はEEPROM23に記憶されている認証選択情報に基づいて、この生体情報によるユーザ認証及び暗証番号によるユーザ認証を併合してユーザ認証を行う設定となっているか否かを判別し、両者を併合するユーザ認証を行う設定となっている場合、ROM21に記憶されている暗証番号認証プログラムに基づいて、生体情報の入力を促すメッセージを表示部30に表示する。ユーザは、このメッセージに対応して、上述のように生体検出部29を介して自分の生体情報の入力を行う。

【0058】

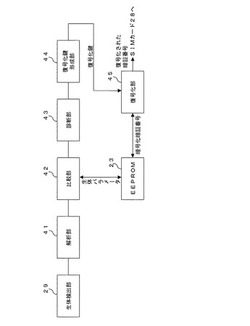

図3は、このユーザにより入力された生体情報に基づいて、EEPROM23に記憶されている生体暗号化暗証番号が復号化されSIMカード28に転送される様子を示したCPU24の機能ブロック図である。なお、この図3のうち、EEPROM23及び生体検出部29を除く、解析部41〜復号化部45が、上記暗証番号認証プログラムに基づいて動作するCPU24の機能ブロック図であるものと理解されたい。

【0059】

この図3において、生体検出部29でユーザの生体情報が検出されると、CPU24は解析部41として機能し、該生体検出部29で検出された生体情報を解析処理することで生体パラメータを形成する。

【0060】

次に、CPU24は、比較部42として機能し、上記解析部41として機能することで形成した生体パラメータと、上述の生体パラメータの登録時にEEPROM23に記憶された生体パラメータとを比較処理する。

【0061】

次にCPU24は、診断部43として機能し、上記比較部42として機能した際に得られた比較結果に基づいて、ユーザにより入力された生体情報に対応する生体パラメータと、EEPROM23に予め記憶されている生体パラメータとが一致したか否かの診断を行う。

【0062】

上記両方の生体パラメータが不一致であることを示す診断結果が得られた場合、CPU24は、当該携帯電話機の機能を使用することができない旨のメッセージを表示部30に表示する。これに対して、上記両方の生体パラメータが一致したことを示す診断結果が得られた場合、CPU24は、復号化鍵形成部44として機能し、このユーザの生体情報に対応する生体パラメータを復号化鍵とする。

【0063】

次に、CPU24は、復号化部45として機能し、上記復号化鍵形成部44として機能することで得られた上記生体パラメータを復号化鍵として用い、EEPROM23に記憶されている暗証化暗証番号を復号化処理することで、暗号化されていた暗証番号を復号化再生し、これをSIMカード28に供給する。

【0064】

〔復号化鍵の消去〕

また、CPU24は、この復号化処理が終了すると、当該復号化処理に用いた上記復号化鍵を消去する。すなわち、当該携帯電話機においては、このユーザ認証を行う毎に上記復号化鍵を改めて形成するようになっている。このため、復号化鍵を当該携帯電話機内に残すことがないため、ユーザ認証における安全性の向上を図ることができる。

【0065】

SIMカード28のCPUは、このユーザにより入力された生体情報に基づいて復号化再生された暗証番号と、当該SIMカード28内の暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に、上記暗証番号の入力を行ったユーザを当該携帯電話機の真のユーザであると認証し、当該SIMカード28に対するアクセスを許可するアクセスイネーブル情報を当該携帯電話機のCPU24に供給する。当該携帯電話機のCPU24は、このアクセスイネーブル情報を受信することで、SIMカード28内に記憶されてり各種情報に対してアクセスを行う。これにより、SIMカード28内に記憶されている契約者情報等に基づいて、当該携帯電話機の各種機能の使用が可能となる。

【0066】

なお、この例では、生体パラメータを暗号化鍵として用いてユーザから入力された暗証番号を暗号化し、ユーザにより入力された生体情報に基づいて形成された生体パラメータを復号化鍵と用いて、上記暗号化された暗証番号を復号化することとしたが、これは、生体パラメータに基づいて所定のを暗号化鍵を形成し、この暗号化鍵を用いてユーザから入力された暗証番号を暗号化し、ユーザにより入力された生体情報に対応する生体パラメータに基づいて、上記暗号化鍵に対応する復号化鍵を形成し、この復号化鍵を用いて、上記暗号化された暗証番号を復号化するようにしてもよい。

【0067】

また、CPU24は、上記両方の生体パラメータが一致したことを示す診断結果が得られた場合に復号化鍵を形成することとしたが、これは、解析部41として機能した際に、この解析している生体パラメータに基づいて復号化鍵を形成し、両方の生体パラメータが一致したことを示す診断結果が得られた場合に、この解析部41として機能した際に形成した復号化鍵を用いて上記生体暗号化暗証番号の復号化を行うようにしてもよい。

【0068】

[実施の形態の効果]

以上の説明から明らかなように、この実施の形態の携帯電話機は、以下の効果を得ることができる。

【0069】

〔安全性の向上〕

1.暗証番号を入力するのは最初だけ(登録時だけ)で、一旦、暗証番号を登録した後は、生体認証でユーザ認証を行うようになっているため、該暗証番号の入力時に、この入力している暗証番号を第三者に盗み見等される危険を防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0070】

2.生体認証により真のユーザであることが認証されない限り、暗号化された暗証番号を復号化することができないため、盗難や紛失等により当該携帯電話機が悪意のある第三者に不正使用される不都合を防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0071】

3.生体認証により真のユーザであることが認証されない限り、SIMカードにアクセスすることはもとより、当該携帯電話機の機能を使用することができないため、SIMカードや当該携帯電話機の偽造、改竄を強力に防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0072】

4.当該携帯電話機内に記憶されている暗証番号は、ユーザの生体認証情報に基づいて暗号化されたものであるうえ、復号化に用いられる復号化鍵は、その都度、生体認証情報に基づいて形成されるようになっており、当該携帯電話機内には復号化鍵は記憶していない。このため、悪意のある第三者に例え暗号化されている暗証番号が見つけられた場合でも、この暗号化されている暗証番号を復号化することができず、さらに、暗号化された暗証番号の復号化に用いられた復号化鍵は、該暗証番号の復号化が終了した際に消去されるため、当該携帯電話機の安全性の向上を図ることができる。

【0073】

[利便性及び簡易性の向上]

1.生体認証情報に基づいて、暗証番号によるユーザ認証を行うようになっているため、ユーザは暗証番号を記憶して置く必要がなく、暗証番号の忘却により当該携帯電話機が使用できなくなる不都合を防止することができる。

【0074】

2.暗号化されている暗証番号をユーザの生体認証情報に基づいて復号化するようになっているため、該暗号化されている暗証番号の復号化のために、特別な復号化鍵を用意する必要がなく、簡易、簡単かつ利便性の高い認証システムを備えた携帯電話機を提供することができる。

【0075】

[安価で実現可能]

1.生体認証機能を有すると共に、SIMカードに対応する携帯電話機においては、暗証番号認証プログラムによるソフトウェアのみで実現することができ、特別なハードウェアを必要としないため、安価に実現することができる。

【0076】

[変形例]

上述の実施の形態の説明では、本発明を携帯電話機に適用することとしたが、この他、PHS電話機(PHS:Personal Handyphone System)、PDA装置(PDA:Personal Digital Assistant),ノート型のパーソナルコンピュータ装置、据え置き型のパーソナルコンピュータ装置等の他の端末装置に本発明を適用してもよい。この場合でも、上述と同様の効果を得ることができる。

【0077】

最後に、上述の実施の形態は、あくまでも本発明の一例として開示したに過ぎない。このため、本発明は、上述の実施の形態に限定されることはなく、上述の実施の形態以外であっても、本発明に係る技術的思想を逸脱しない範囲であれば、設計等に応じて種々の変更が可能であることは勿論であることを付け加えておく。

【図面の簡単な説明】

【0078】

【図1】本発明を適用した実施の形態となる携帯電話機のブロック図である。

【図2】実施の形態の携帯電話機において、生体情報で暗号化した暗証番号を登録する際の動作の流れを示すフローチャートである。

【図3】実施の形態の携帯電話機において、生体情報で暗号化された暗証番号を復号化する際の動作を説明するためのCPUの機能ブロック図である。

【符号の説明】

【0079】

1 アンテナ、2 セレクタ、3 受信RF部、4 ミキサ、5 受信IF部、6 受信復調部、7 音声復号部、8 スピーカアンプ、9 スピーカ、10 通信データ復号部、11 局発部、12 送信RF部、13 ミキサ、14 送信IF部、15 送信変調部、16 音声符号化部、17 マイクロホンアンプ、18 マイクロホン、19 通信データ符号化部、20 入出力部(I/O)、21 ROM、22 RAM、23 EEPROM、24 CPU、25 CPUバスライン、26 RTC、 27 HDD、28 SIMカード、29 生体検出部

【技術分野】

【0001】

本発明は、暗証番号認証機能及び生体検出機能を合わせ持つ、例えば携帯電話機,PHS電話機(PHS:Personal Handyphone System)、無線通信機能を備えたPDA装置(PDA:Personal Digital Assistant),ノート型のパーソナルコンピュータ装置等に適用して好適な携帯端末装置、暗証番号認証プログラム、及び暗証番号認証方法に関する。

【背景技術】

【0002】

今日において、例えばGSM方式(GSM:Global System for Mobile Communications)の携帯電話機等のように、機器本体に対して着脱可能とされたSIMカード(SIM:Subscriber Identity Module)によりユーザ認証を行う携帯電話機が知られている。具体的には、このSIMカードには、加入者情報や暗証番号等が記憶されており、ユーザは、携帯電話機を使用する際に、操作部を操作して暗証番号の入力を行う。このユーザにより入力された暗証番号は、SIMカードに記憶されている暗証番号と比較され、両者が一致した場合にのみ、携帯電話機の使用が許可されるようになっている。

【0003】

一方、近年において、指紋や虹彩或いは静脈パターン等の生体情報を用いたユーザ認証が実用化されつつある。

【0004】

【特許文献1】特表2002−512409号公報(第6頁〜第8頁:図1)

【発明の開示】

【発明が解決しようとする課題】

【0005】

ここで、今日においては、暗証番号認証を行う携帯電話機が広く普及しているのであるが、この中で、携帯電話機に対して生体認証を採用しようとする動きがある。この場合、単に、暗証番号認証を行う携帯電話機に対して生体認証を付加しただけでは、ユーザに対して2つの認証方式の使い分け、或いは2重のユーザ認証を強いることとなり好ましいことではない。

【0006】

本発明は上述の課題に鑑みてなされたものであり、広く普及している暗証番号認証と、これから普及する生体認証の両立を図り、安全性が高く、利便性及び簡易性に優れ、かつ、安価に実現可能な新たな認証方式を設けた携帯端末装置、暗証番号認証プログラム、及び暗証番号認証方法の提供を目的とする。

【課題を解決するための手段】

【0007】

本発明に係る携帯端末装置は、上述の課題を解決するための手段として、

生体情報を検出する生体情報検出手段と、

暗証番号の登録の際に、上記生体情報検出手段からの生体情報に基づいて暗号化鍵を形成する暗号化鍵形成手段と、

暗証番号の登録の際に、上記暗号化鍵形成手段で形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成する暗号化手段と、

暗証番号の登録の際に、上記暗号化手段で形成された上記生体暗号化暗証番号を記憶する暗号化暗証番号記憶手段と、

暗証番号の認証の際に、上記生体情報検出手段で検出された生体情報に基づいて復号化鍵を形成する復号化鍵形成手段と、

暗証番号の認証の際に、上記復号化鍵形成手段で形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化することで暗証番号を再生する復号化手段と、

上記復号化手段で再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う暗証番号認証手段と

を有する。

【0008】

また、本発明に係る暗証番号認証プログラムは、上述の課題を解決するために、

暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するように暗号化鍵形成手段を制御する暗号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の登録の際に、上記暗号化鍵形成制御手段としてコンピュータを機能させることで上記暗号化鍵形成手段で形成された上記暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するように暗号化手段を制御する暗号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するように復号化鍵形成手段を制御する復号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化鍵形成制御手段としてコンピュータを機能させることで上記復号化鍵形成手段で形成された上記復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するように復号化手段を制御する復号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化制御手段としてコンピュータを機能させることで再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うように暗証番号認証手段を制御する暗証番号認証制御手段としてコンピュータを機能させる。

【0009】

また、本発明に係る暗証番号認証方法は、上述の課題を解決するための手段として、

暗証番号の登録の際に、暗号化鍵形成手段が、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するステップと、

暗証番号の登録の際に、暗号化手段が、上記ステップで形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するステップと、

暗証番号の認証の際に、復号化鍵形成手段が、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するステップと、

暗証番号の認証の際に、復号化手段が、上記ステップで形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するステップと、

暗証番号の認証の際に、暗証番号認証手段が、上記復号化手段により再生された上記暗証番号と、上記暗証番号の登録の際に上記暗証番号記憶手段に記憶された暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うステップと

を有する。

【0010】

このような本発明は、暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成し、この暗号鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し暗号化暗証番号記憶手段に記憶しておく。

【0011】

そして、暗証番号の認証の際に、生体検出手段で検出された暗証番号に基づいて形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている生体暗号化暗証番号を復号化して暗証番号を再生し、この暗証番号を暗証番号認証手段に供給する。暗証番号認証手段は、上記復号化され再生された暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う。

【発明の効果】

【0012】

本発明は、安全性が高く、利便性及び簡易性に優れた新たな認証方式を備えた携帯端末装置を安価に実現することができる。

【0013】

また、本発明は、安全性が高く、利便性及び簡易性に優れた新たな認証システムを安価に実現することができる。

【発明を実施するための最良の形態】

【0014】

本発明は、SIMカード(SIM:Subscriber Identity Module)に記憶されている暗証番号と、ユーザにより入力された暗証番号とを比較し、両者が一致した場合に所定の機能を使用可能とする暗証番号認証を行う携帯電話機に適用することができる。

【0015】

[携帯電話機の構成及び一般的な動作]

本発明の実施の形態となる携帯電話機は、図1のブロック図を示す構成を有しており、受信時においては、アンテナ1で基地局から受信された受信信号がセレクタ2を介して受信RF部3に供給される。受信RF部3は、周波数変換処理に必要なレベルまで受信信号を増幅してミキサ4に供給する。このミキサ4は、局発部11から供給される中間周波数変換信号に基づいて、受信信号を中間周波数に変換し、これを受信IF部5に供給する。

【0016】

受信IF部5は、この中間周波数に変換された受信信号に対してA/D変換処理を施すことでデジタル化し、一定のビットレートのサンプル信号として受信復調部6に供給する。受信復調部6は、このサンプル信号に対して誤り訂正処理等を施し、音声データ及び通信データに分離する。そして、音声データは音声復号部7に供給し、通信データは通信データ復号部10に供給する。

【0017】

音声復号部7は、音声データに対して伸長処理等を施すことでビットレート変換すると共に、D/A変換処理によりアナログ化し、このアナログ音声信号をスピーカアンプ8を介してスピーカ9に供給する。これにより、アンテナ1で受信された受信信号に対応する音響出力がスピーカ9を介して得られることとなる。

【0018】

これに対して通信データ復号部10は、供給された通信データに対して所定の復調処理を施して復調する。この復調された通信データは、例えばRAM22等に記憶制御され、或いは表示部30に表示等される。

【0019】

一方、送信時において、マイクロホン18で集音された音声は、マイクアンプ17により所定の利得で増幅され、音声符号化部16に供給される。音声符号化部16は、この音声信号に対してA/D変換処理を施すことでデジタル化し、圧縮処理を施すことでビットレートの変換を行う。そして、この音声データを、送信変調部15に供給する。なお、この音声データは、CPUバスライン25を介して中央処理部24(CPU)へも供給可能となっている。

【0020】

これに対して、この音声データ以外の通信データは、通信データ符号化部19により、圧縮処理が施され、また、誤り訂正符号等が付加され送信変調部15に供給される。

【0021】

送信変調部15は、音声データ或いは通信データに対して所定の変調符号化処理を施すと共にD/A変換処理を施し、アナログ化して送信IF部14に供給する。送信IF部14は、このアナログ化された音声信号或いは通信信号を中間周波数に変換し、必要なレベルまで増幅し、これをミキサ13に供給する。

【0022】

ミキサ13は、局発部11から供給される送信周波数変換信号に基づいて、この音声信号或いは通信信号を送信周波数に変換し、これを送信RF部12に供給する。送信RF部12は、この送信周波数に変換された音声信号或いは通信信号を所定の利得で増幅し、これをセレクタ2を介してアンテナ1に供給する。これにより、音声信号或いは通信信号が、アンテナ1を介して基地局に送信されることとなる。

【0023】

次に、このような携帯電話機は、表示部30、操作部31及びデータインターフェイス32(データIF)が入出力部20(I/O)及びCPUバスライン25を介してCPU24に接続されている。

【0024】

また、ROM21、RAM22、EEPROM23の各メモリがCPUバスライン25を介してCPU24に接続されると共に、タイマ26(RTC:Real Time Clock)、大記憶容量のHDD27、機器本体に対して着脱可能なSIMカード28、及び生体検出部29がCPUバスライン25を介して、CPU24に接続されている。

【0025】

タイマ26は、現在時刻を計時し、この計時情報をCPU24に供給する。不揮発性メモリであるROM21には、通信プログラム等の他、暗証番号認証プログラムが記憶されている。CPU24は、このROM21に記憶されている暗証番号認証プログラムに基づいて、後に説明するユーザ認証処理を実行制御するようになっている。

【0026】

読み出し及び書き込みが可能なRAM22は、CPU24がデータ処理を行う際に、このデータ処理の中間で一時的に発生するデータを記憶するようになっている。

【0027】

電気的な書き込み及び消去が可能なEEPROM23は、ユーザが操作部31を操作することで個人的に設定した、当該携帯電話機の設定条件等を記憶するようになっている。また、このEEPROM23には、ユーザ認証に用いられる「生体パラメータ」と、ユーザにより予め選択設定されている、認証に暗証番号認証を用いるか否かを示すと共に、暗証番号認証を行う場合に、この暗証番号認証に生体認証をリンクさせるか否かを示す情報である「認証選択情報」と、暗証番号の登録時に、ユーザの生体パラメータに基づいて形成された暗号化鍵により暗号化された「生体暗号化暗証番号」等が記憶されるようになっている。

【0028】

生体検出部29は、例えばユーザの指紋、虹彩、静脈パターン等の生体情報を検出して出力するようになっている。EEPROM23に記憶されている生体パラメータは、この生体検出部29で検出された生体情報に基づいて形成された生体パラメータである。

【0029】

SIMカード28は、このSIMカード28の発行元の通信事業者が、ユーザ(加入者)に対して契約内容や、通信に必要な情報、或いは電話帳等が記憶されている。また、このSIMカード28は、独自にCPUを有すると共に、暗証番号が記憶された暗証番号メモリを有している。このSIMカード28のCPUは、当該実施の形態の携帯電話機のCPU24と通信することで、ユーザ等から入力された暗証番号と、上記暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に(ユーザ認証により真のユーザであることが認証された場合に)、当該SIMカード28内に記憶されている各種情報に対するアクセスを許可する。そして、このアクセスが許可されることで、当該実施の形態の携帯電話機の電話機能等が使用できるようになっている。

【0030】

[認証モード]

この実施の形態の携帯電話機は、暗証番号によるユーザ認証を行うか否かを予め選択設定すると共に、暗証番号によるユーザ認証を行うことを選択設定した場合に、暗証番号のみでユーザ認証を行うか、或いは暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うかを予め選択設定するようになっている。

【0031】

この選択設定情報は、EEPROM23に上記「認証選択情報」として記憶されるようになっており、CPU24は、ユーザ認証を行う際に、このEEPROM23に記憶されている認証選択情報を確認し、この認証選択情報が、暗証番号によるユーザ認証を行わないことを示す認証選択情報であった場合、ユーザ認証を行うことなくSIMカード28に対してアクセスを行う。

【0032】

これに対して、EEPROM23に記憶されている認証選択情報が、暗証番号のみによるユーザ認証を行うことを示す認証選択情報であった場合、ユーザ認証の際にCPU24は「手動入力認証モード」に移行し、表示部30に対して暗証番号の入力画面を表示する。そして、操作部31を介してユーザにより暗証番号の入力がなされると、これをSIMカード28に供給する。

【0033】

SIMカード28のCPUは、このユーザにより入力された暗証番号と、暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に、上記暗証番号の入力を行ったユーザを当該携帯電話機の真のユーザであると認証し、当該SIMカード28に対するアクセスを許可するアクセスイネーブル情報を当該携帯電話機のCPU24に供給する。当該携帯電話機のCPU24は、このアクセスイネーブル情報を受信することで、SIMカード28に対するアクセスを行う。これにより、SIMカード28内に記憶されている契約者情報等に基づいて、当該携帯電話機の各種機能の使用が可能となる。

【0034】

一方、EEPROM23に記憶されている認証選択情報が、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うことを示す認証選択情報であった場合、CPU24はユーザ認証の際に「自動入力認証モード」に移行し、ROM21に記憶されている暗証番号認証プログラムに基づいて、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせたかたちの新規なユーザ認証を行う。

【0035】

この新規なユーザ認証を実行可能とするためには、予めユーザの生体パラメータの登録と、SIMカード28に記憶されている暗証番号と同じ暗証番号の登録を行っておく必要がある。

【0036】

[生体パラメータの登録]

上述のユーザ認証の選択の際に、暗証番号によるユーザ認証と、生体情報によるユーザ認証とをリンクさせてユーザ認証を行うことがユーザにより選択されると、CPU24は、ROM21に記憶されている暗証番号認証プログラムに基づいて、表示部30に対して、生体情報の入力を促すメッセージを表示する。

【0037】

この生体情報の入力を促すメッセージが表示部30に表示されると、生体検出部29が例えば指紋センサであった場合、ユーザは、この指紋センサ上に指を載置して指紋情報の入力を行う。或いは、生体検出部29が例えば虹彩センサであった場合、ユーザは、カメラ装置により自分の虹彩を撮像して虹彩情報の入力を行う。

【0038】

このように生体検出部29で生体情報が検出されると、CPU24は、この生体情報に基づいてユーザの生体パラメータを形成し、これをEEPROM23に登録する。これにより、生体パラメータの登録行程が完了する。

【0039】

[暗証番号(生体暗号化暗証番号)の登録]

次に、上述の生体パラメータの登録が完了すると、CPU24は、ROM21に記憶されている暗証番号認証プログラムに基づいて、ユーザにより入力された、SIMカード28に記憶されている暗証番号と同じ暗証番号を当該携帯電話機内に登録する。図2のフローチャートに、この暗証番号登録動作の流れ示す。

【0040】

この図2のフローチャートにおいて、上述の生体パラメータの登録が完了すると、当該携帯電話機のCPU24は、ステップS1において、例えば生体情報の入力を促すメッセージを表示部30に表示する。ユーザは、このメッセージに対応して、上述のように生体検出部29を介して生体情報の入力を行う。

【0041】

生体検出部29でユーザの生体情報が検出されると、CPU24は処理をステップS2に進め、ユーザにより入力された生体情報に基づいて生体パラメータを形成し、この生体パラメータと、上述の生体パラメータの登録時にEEPROM23に予め登録しておいた生体パラメータとを比較し、両者が一致したか否かを判別する。

【0042】

上記2つの生体パラメータが一致しない場合、CPU24は、生体情報の入力を行ったユーザは、当該携帯電話機のユーザ本人ではないと判別し、処理をステップS14に進め、該生体情報の入力を行ったユーザによる当該携帯電話機の使用を拒否するメッセージを表示部30に表示して、この図2のフローチャートに示すルーチンの実行を終了する。

【0043】

これに対して、上記ステップS2において、上記2つの生体パラメータが一致した場合、CPU24は、生体情報の入力を行ったユーザは、当該携帯電話機のユーザ本人であると判別し、処理をステップS3に進め、EEPROM23に記憶されている認証選択情報に基づいて、暗証番号の入力によるユーザ認証を行う設定がなされているか否かを判別する。

【0044】

暗証番号の入力によるユーザ認証を行う設定がなされていないということは、生体情報のみに基づいてユーザ認証を行うことを意味している。このため、ステップS3において、暗証番号の入力によるユーザ認証を行う設定がなされていないと判別した場合には、CPU24は、そのままこの図2のフローチャートに示すルーチンの実行を終了する。

【0045】

これに対して、ステップS3において、暗証番号の入力によるユーザ認証を行う設定がなされているものと判別した場合、CPU24は、ステップS4に処理を進め、EEPROM23に記憶されている認証選択情報に基づいて、暗証番号の入力によるユーザ認証と、生体情報の入力によるユーザ認証とを併合して用いる(リンクさせる)設定がなされているか否かを判別する。そして、上記両方のユーザ認証をリンクさせる設定がなされていない場合には、そのまま、この図2のフローチャートに示すルーチンの実行を終了し、上記両方のユーザ認証をリンクさせる設定がなされている場合には、処理をステップS5に進める。

【0046】

以下に説明するが、当該実施の形態の携帯電話機においては、SIMカード28に記憶されている暗証番号と同じ暗証番号をユーザに入力させ、このユーザにより入力された暗証番号を生体パラメータで暗号化して生体暗号化暗証番号を形成し、これをEEPROM23に記憶しておくようになっている。このため、ステップS5では、CPU24が、EEPROM23に、既に上記生体暗号化暗証番号が登録済みであるか否かを判別する。そして、EEPROM23に既に上記生体暗号化暗証番号が登録済みであった場合には、そのまま、この図2のフローチャートに示すルーチンの実行を終了する。

【0047】

これに対して、EEPROM23に上記生体暗号化暗証番号が登録されていない場合、CPU24は処理をステップS6に進め、SIMカード28に記憶されている暗証番号と同じ暗証番号の入力を促すメッセージを表示部30に表示して処理をステップS7に進める。

【0048】

ユーザは、このメッセージに対応して、ユーザ自身が記憶しているSIMカード28の暗証番号と同じ暗証番号を、操作部31を操作することで入力するのであるが、ステップS7では、CPU24が、ユーザによる上記暗証番号の入力を監視し、該暗証番号の入力がなされた際に処理をステップS8に進める。

【0049】

ステップS8では、CPU24が、ユーザにより入力された暗証番号をSIMカード28に転送する。SIMカード28のCPUは、この転送された暗証番号(=ユーザにより入力された暗証番号)と、当該SIMカード28に設けられている暗証番号メモリに記憶している暗証番号(=真の暗証番号)とを比較する。そして、この比較結果を当該携帯電話機のCPU24に送信する。CPU24は、ステップS8において、このSIMカード28から受信した比較結果が、ユーザにより入力された暗証番号と、上記暗証番号メモリに記憶している真の暗証番号との不一致を示す比較結果であった場合、処理をステップS12に進め、上記両方の暗証番号の一致を示す比較結果であった場合、処理をステップS9に進める。

【0050】

上記両方の暗証番号の不一致を示す比較結果を受信することで処理をステップS12に進めると、CPU24は、誤った暗証番号の入力がなされたことを示すメッセージを表示部30に表示して処理をステップS13に進める。

【0051】

一例ではあるが、当該実施の形態の携帯電話機においては、この暗証番号の入力の際に、誤った暗証番号が例えば3回入力されると、CPU24は、それ以降のSIMカード28へのアクセスを禁止して当該携帯電話機の機能を使用できなようにブロックするようになっている。このため、CPU24は、上記ステップS12において、誤った暗証番号の入力がなされたことを示すメッセージを表示部30に表示すると、処理をステップS13を介してステップS6に戻すことで、誤った暗証番号の入力が所定回数(この例の場合上記3回)以上なされ、SIMカード28に対するアクセスが禁止となったか否かを判別する。そして、SIMカード28に対するアクセスが禁止となった際に、すなわち、ユーザが所定回数以上、誤った暗証番号の入力を行った際に処理をステップS14に進め、当該携帯電話機の機能を使用することができない旨のメッセージを表示部30に表示して、この図2のフローチャートに示すルーチンの実行を終了する。

【0052】

一方、上ステップS8において、上記両方の暗証番号の一致を示す比較結果を受信することで処理をステップS9に進めると、CPU24は、暗証番号の入力によるユーザ認証が正常に終了した旨のメッセージを表示部30に表示して処理をステップS10に進める。

【0053】

ステップS10では、ユーザにより入力された暗証番号は、SIMカード28に記憶されている暗証番号と一致する暗証番号であるため、CPU24は、このユーザにより入力された暗証番号を、EEPROM23に記憶されている、そのユーザの生体パラメータを用いて暗号化し「生体暗号化暗証番号」を形成する。

【0054】

すなわち、この暗証番号の暗号化の際には、EEPROM23に記憶されている生体パラメータを暗号化鍵として用いて、上記ユーザにより入力された暗証番号の暗号化を行う。

【0055】

このようにして暗証番号を暗号化すると、CPU24は、ステップS11において、この「生体暗号化暗証番号」をEEPROM23に記憶して、この図2のフローチャートに示すルーチンの実行を終了する。これにより、暗証番号の登録が完了することとなる。

【0056】

[生体認証及び暗証番号認証を併合したユーザ認証]

次に、このようにEEPROM23に対する生体暗号化暗証番号の登録が完了すると、生体情報によるユーザ認証及び暗証番号によるユーザ認証を併合した新規なユーザ認証が可能となる。

【0057】

具体的には、当該携帯電話機のいずれかのキーの操作を検出すると、CPU24はEEPROM23に記憶されている認証選択情報に基づいて、この生体情報によるユーザ認証及び暗証番号によるユーザ認証を併合してユーザ認証を行う設定となっているか否かを判別し、両者を併合するユーザ認証を行う設定となっている場合、ROM21に記憶されている暗証番号認証プログラムに基づいて、生体情報の入力を促すメッセージを表示部30に表示する。ユーザは、このメッセージに対応して、上述のように生体検出部29を介して自分の生体情報の入力を行う。

【0058】

図3は、このユーザにより入力された生体情報に基づいて、EEPROM23に記憶されている生体暗号化暗証番号が復号化されSIMカード28に転送される様子を示したCPU24の機能ブロック図である。なお、この図3のうち、EEPROM23及び生体検出部29を除く、解析部41〜復号化部45が、上記暗証番号認証プログラムに基づいて動作するCPU24の機能ブロック図であるものと理解されたい。

【0059】

この図3において、生体検出部29でユーザの生体情報が検出されると、CPU24は解析部41として機能し、該生体検出部29で検出された生体情報を解析処理することで生体パラメータを形成する。

【0060】

次に、CPU24は、比較部42として機能し、上記解析部41として機能することで形成した生体パラメータと、上述の生体パラメータの登録時にEEPROM23に記憶された生体パラメータとを比較処理する。

【0061】

次にCPU24は、診断部43として機能し、上記比較部42として機能した際に得られた比較結果に基づいて、ユーザにより入力された生体情報に対応する生体パラメータと、EEPROM23に予め記憶されている生体パラメータとが一致したか否かの診断を行う。

【0062】

上記両方の生体パラメータが不一致であることを示す診断結果が得られた場合、CPU24は、当該携帯電話機の機能を使用することができない旨のメッセージを表示部30に表示する。これに対して、上記両方の生体パラメータが一致したことを示す診断結果が得られた場合、CPU24は、復号化鍵形成部44として機能し、このユーザの生体情報に対応する生体パラメータを復号化鍵とする。

【0063】

次に、CPU24は、復号化部45として機能し、上記復号化鍵形成部44として機能することで得られた上記生体パラメータを復号化鍵として用い、EEPROM23に記憶されている暗証化暗証番号を復号化処理することで、暗号化されていた暗証番号を復号化再生し、これをSIMカード28に供給する。

【0064】

〔復号化鍵の消去〕

また、CPU24は、この復号化処理が終了すると、当該復号化処理に用いた上記復号化鍵を消去する。すなわち、当該携帯電話機においては、このユーザ認証を行う毎に上記復号化鍵を改めて形成するようになっている。このため、復号化鍵を当該携帯電話機内に残すことがないため、ユーザ認証における安全性の向上を図ることができる。

【0065】

SIMカード28のCPUは、このユーザにより入力された生体情報に基づいて復号化再生された暗証番号と、当該SIMカード28内の暗証番号メモリに記憶されている暗証番号とを比較し、両者が一致した場合に、上記暗証番号の入力を行ったユーザを当該携帯電話機の真のユーザであると認証し、当該SIMカード28に対するアクセスを許可するアクセスイネーブル情報を当該携帯電話機のCPU24に供給する。当該携帯電話機のCPU24は、このアクセスイネーブル情報を受信することで、SIMカード28内に記憶されてり各種情報に対してアクセスを行う。これにより、SIMカード28内に記憶されている契約者情報等に基づいて、当該携帯電話機の各種機能の使用が可能となる。

【0066】

なお、この例では、生体パラメータを暗号化鍵として用いてユーザから入力された暗証番号を暗号化し、ユーザにより入力された生体情報に基づいて形成された生体パラメータを復号化鍵と用いて、上記暗号化された暗証番号を復号化することとしたが、これは、生体パラメータに基づいて所定のを暗号化鍵を形成し、この暗号化鍵を用いてユーザから入力された暗証番号を暗号化し、ユーザにより入力された生体情報に対応する生体パラメータに基づいて、上記暗号化鍵に対応する復号化鍵を形成し、この復号化鍵を用いて、上記暗号化された暗証番号を復号化するようにしてもよい。

【0067】

また、CPU24は、上記両方の生体パラメータが一致したことを示す診断結果が得られた場合に復号化鍵を形成することとしたが、これは、解析部41として機能した際に、この解析している生体パラメータに基づいて復号化鍵を形成し、両方の生体パラメータが一致したことを示す診断結果が得られた場合に、この解析部41として機能した際に形成した復号化鍵を用いて上記生体暗号化暗証番号の復号化を行うようにしてもよい。

【0068】

[実施の形態の効果]

以上の説明から明らかなように、この実施の形態の携帯電話機は、以下の効果を得ることができる。

【0069】

〔安全性の向上〕

1.暗証番号を入力するのは最初だけ(登録時だけ)で、一旦、暗証番号を登録した後は、生体認証でユーザ認証を行うようになっているため、該暗証番号の入力時に、この入力している暗証番号を第三者に盗み見等される危険を防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0070】

2.生体認証により真のユーザであることが認証されない限り、暗号化された暗証番号を復号化することができないため、盗難や紛失等により当該携帯電話機が悪意のある第三者に不正使用される不都合を防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0071】

3.生体認証により真のユーザであることが認証されない限り、SIMカードにアクセスすることはもとより、当該携帯電話機の機能を使用することができないため、SIMカードや当該携帯電話機の偽造、改竄を強力に防止することができる。このため、当該携帯電話機の安全性の向上を図ることができる。

【0072】

4.当該携帯電話機内に記憶されている暗証番号は、ユーザの生体認証情報に基づいて暗号化されたものであるうえ、復号化に用いられる復号化鍵は、その都度、生体認証情報に基づいて形成されるようになっており、当該携帯電話機内には復号化鍵は記憶していない。このため、悪意のある第三者に例え暗号化されている暗証番号が見つけられた場合でも、この暗号化されている暗証番号を復号化することができず、さらに、暗号化された暗証番号の復号化に用いられた復号化鍵は、該暗証番号の復号化が終了した際に消去されるため、当該携帯電話機の安全性の向上を図ることができる。

【0073】

[利便性及び簡易性の向上]

1.生体認証情報に基づいて、暗証番号によるユーザ認証を行うようになっているため、ユーザは暗証番号を記憶して置く必要がなく、暗証番号の忘却により当該携帯電話機が使用できなくなる不都合を防止することができる。

【0074】

2.暗号化されている暗証番号をユーザの生体認証情報に基づいて復号化するようになっているため、該暗号化されている暗証番号の復号化のために、特別な復号化鍵を用意する必要がなく、簡易、簡単かつ利便性の高い認証システムを備えた携帯電話機を提供することができる。

【0075】

[安価で実現可能]

1.生体認証機能を有すると共に、SIMカードに対応する携帯電話機においては、暗証番号認証プログラムによるソフトウェアのみで実現することができ、特別なハードウェアを必要としないため、安価に実現することができる。

【0076】

[変形例]

上述の実施の形態の説明では、本発明を携帯電話機に適用することとしたが、この他、PHS電話機(PHS:Personal Handyphone System)、PDA装置(PDA:Personal Digital Assistant),ノート型のパーソナルコンピュータ装置、据え置き型のパーソナルコンピュータ装置等の他の端末装置に本発明を適用してもよい。この場合でも、上述と同様の効果を得ることができる。

【0077】

最後に、上述の実施の形態は、あくまでも本発明の一例として開示したに過ぎない。このため、本発明は、上述の実施の形態に限定されることはなく、上述の実施の形態以外であっても、本発明に係る技術的思想を逸脱しない範囲であれば、設計等に応じて種々の変更が可能であることは勿論であることを付け加えておく。

【図面の簡単な説明】

【0078】

【図1】本発明を適用した実施の形態となる携帯電話機のブロック図である。

【図2】実施の形態の携帯電話機において、生体情報で暗号化した暗証番号を登録する際の動作の流れを示すフローチャートである。

【図3】実施の形態の携帯電話機において、生体情報で暗号化された暗証番号を復号化する際の動作を説明するためのCPUの機能ブロック図である。

【符号の説明】

【0079】

1 アンテナ、2 セレクタ、3 受信RF部、4 ミキサ、5 受信IF部、6 受信復調部、7 音声復号部、8 スピーカアンプ、9 スピーカ、10 通信データ復号部、11 局発部、12 送信RF部、13 ミキサ、14 送信IF部、15 送信変調部、16 音声符号化部、17 マイクロホンアンプ、18 マイクロホン、19 通信データ符号化部、20 入出力部(I/O)、21 ROM、22 RAM、23 EEPROM、24 CPU、25 CPUバスライン、26 RTC、 27 HDD、28 SIMカード、29 生体検出部

【特許請求の範囲】

【請求項1】

生体情報を検出する生体情報検出手段と、

暗証番号の登録の際に、上記生体情報検出手段からの生体情報に基づいて暗号化鍵を形成する暗号化鍵形成手段と、

暗証番号の登録の際に、上記暗号化鍵形成手段で形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成する暗号化手段と、

暗証番号の登録の際に、上記暗号化手段で形成された上記生体暗号化暗証番号を記憶する暗号化暗証番号記憶手段と、

暗証番号の認証の際に、上記生体情報検出手段で検出された生体情報に基づいて復号化鍵を形成する復号化鍵形成手段と、

暗証番号の認証の際に、上記復号化鍵形成手段で形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化することで暗証番号を再生する復号化手段と、

上記復号化手段で再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う暗証番号認証手段と

を有する携帯端末装置。

【請求項2】

請求項1に記載の携帯端末装置であって、

暗証番号の登録の際に、上記生体検出手段で検出された上記生体情報を記憶する生体情報記憶手段と、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録時に上記生体情報記憶手段に記憶された生体情報とを比較する比較手段とを有し、

上記復号化鍵形成手段は、上記生体検出手段で検出された生体情報と、上記生体情報記憶手段に記憶されている生体情報との一致を示す比較結果が上記比較手段から得られた際に、該生体検出手段で検出された上記生体情報に基づいて上記を復号化鍵を形成すること

を特徴とする携帯端末装置。

【請求項3】

請求項1又は請求項2に記載の携帯端末装置であって、

上記復号化手段による上記復号化が終了した際に、上記復号化鍵を消去する情報消去手段を有すること

を特徴とする携帯端末装置。

【請求項4】

請求項1から請求項3のうち、いずれか一項に記載の携帯端末装置であって、

上記暗証番号認証手段において、上記復号化手段で復号化された上記暗証番号を用いて上記暗証番号認証を行う自動入力認証モードと、ユーザが操作手段を介して直接的に入力した暗証番号を用いて上記暗証番号認証を行う手動入力認証モードとを備え、

上記暗証番号認証手段は、上記いずれかのモードのうち、ユーザにより予め選択されたモードで上記暗証番号認証を行うこと

を特徴とする携帯端末装置。

【請求項5】

暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するように暗号化鍵形成手段を制御する暗号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の登録の際に、上記暗号化鍵形成制御手段としてコンピュータを機能させることで上記暗号化鍵形成手段で形成された上記暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するように暗号化手段を制御する暗号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するように復号化鍵形成手段を制御する復号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化鍵形成制御手段としてコンピュータを機能させることで上記復号化鍵形成手段で形成された上記復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するように復号化手段を制御する復号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化制御手段としてコンピュータを機能させることで再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うように暗証番号認証手段を制御する暗証番号認証制御手段としてコンピュータを機能させること

を特徴とする暗証番号認証プログラム。

【請求項6】

請求項5に記載の暗証番号認証プログラムであって、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録の際に上記生体情報記憶手段に記憶された生体認証情報とを比較するように比較手段を制御する比較制御手段としてコンピュータを機能させ、

上記暗証番号の認証の際に上記復号化鍵形成制御手段としてコンピュータを機能させる際に、上記比較制御手段としてコンピュータを機能させることで、上記生体検出手段で検出された生体情報と、上記生体認証情報記憶手段に記憶されている生体情報との一致を示す比較結果が得られた際に、該生体検出手段からの生体情報に基づいて復号化鍵を形成するように上記復号化鍵形成手段を制御する上記復号化鍵形成制御手段としてコンピュータを機能させること

を特徴とする暗証番号認証プログラム。

【請求項7】

暗証番号の登録の際に、暗号化鍵形成手段が、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するステップと、

暗証番号の登録の際に、暗号化手段が、上記ステップで形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するステップと、

暗証番号の認証の際に、復号化鍵形成手段が、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するステップと、

暗証番号の認証の際に、復号化手段が、上記ステップで形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するステップと、

暗証番号の認証の際に、暗証番号認証手段が、上記復号化手段により再生された上記暗証番号と、上記暗証番号の登録の際に上記暗証番号記憶手段に記憶された暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うステップと

を有する暗証番号認証方法。

【請求項8】

請求項7に記載の暗証番号認証方法であって、

暗証番号の認証の際に、比較手段が、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録時に上記生体情報記憶手段に記憶された生体情報とを比較するステップを有し、

上記復号化鍵を形成するステップでは、上記生体検出手段により検出された生体情報と、上記生体情報記憶手段に記憶されている上記生体情報との一致を示す比較結果が上記比較手段から得られた際に、上記復号化鍵形成手段が、上記生体検出手段からの生体情報に基づいて上記復号化鍵を形成すること

を特徴とする暗証番号認証方法。

【請求項1】

生体情報を検出する生体情報検出手段と、

暗証番号の登録の際に、上記生体情報検出手段からの生体情報に基づいて暗号化鍵を形成する暗号化鍵形成手段と、

暗証番号の登録の際に、上記暗号化鍵形成手段で形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成する暗号化手段と、

暗証番号の登録の際に、上記暗号化手段で形成された上記生体暗号化暗証番号を記憶する暗号化暗証番号記憶手段と、

暗証番号の認証の際に、上記生体情報検出手段で検出された生体情報に基づいて復号化鍵を形成する復号化鍵形成手段と、

暗証番号の認証の際に、上記復号化鍵形成手段で形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化することで暗証番号を再生する復号化手段と、

上記復号化手段で再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行う暗証番号認証手段と

を有する携帯端末装置。

【請求項2】

請求項1に記載の携帯端末装置であって、

暗証番号の登録の際に、上記生体検出手段で検出された上記生体情報を記憶する生体情報記憶手段と、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録時に上記生体情報記憶手段に記憶された生体情報とを比較する比較手段とを有し、

上記復号化鍵形成手段は、上記生体検出手段で検出された生体情報と、上記生体情報記憶手段に記憶されている生体情報との一致を示す比較結果が上記比較手段から得られた際に、該生体検出手段で検出された上記生体情報に基づいて上記を復号化鍵を形成すること

を特徴とする携帯端末装置。

【請求項3】

請求項1又は請求項2に記載の携帯端末装置であって、

上記復号化手段による上記復号化が終了した際に、上記復号化鍵を消去する情報消去手段を有すること

を特徴とする携帯端末装置。

【請求項4】

請求項1から請求項3のうち、いずれか一項に記載の携帯端末装置であって、

上記暗証番号認証手段において、上記復号化手段で復号化された上記暗証番号を用いて上記暗証番号認証を行う自動入力認証モードと、ユーザが操作手段を介して直接的に入力した暗証番号を用いて上記暗証番号認証を行う手動入力認証モードとを備え、

上記暗証番号認証手段は、上記いずれかのモードのうち、ユーザにより予め選択されたモードで上記暗証番号認証を行うこと

を特徴とする携帯端末装置。

【請求項5】

暗証番号の登録の際に、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するように暗号化鍵形成手段を制御する暗号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の登録の際に、上記暗号化鍵形成制御手段としてコンピュータを機能させることで上記暗号化鍵形成手段で形成された上記暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するように暗号化手段を制御する暗号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するように復号化鍵形成手段を制御する復号化鍵形成制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化鍵形成制御手段としてコンピュータを機能させることで上記復号化鍵形成手段で形成された上記復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するように復号化手段を制御する復号化制御手段としてコンピュータを機能させ、

暗証番号の認証の際に、上記復号化制御手段としてコンピュータを機能させることで再生された上記暗証番号と、予め暗証番号記憶手段に記憶されている暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うように暗証番号認証手段を制御する暗証番号認証制御手段としてコンピュータを機能させること

を特徴とする暗証番号認証プログラム。

【請求項6】

請求項5に記載の暗証番号認証プログラムであって、

暗証番号の認証の際に、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録の際に上記生体情報記憶手段に記憶された生体認証情報とを比較するように比較手段を制御する比較制御手段としてコンピュータを機能させ、

上記暗証番号の認証の際に上記復号化鍵形成制御手段としてコンピュータを機能させる際に、上記比較制御手段としてコンピュータを機能させることで、上記生体検出手段で検出された生体情報と、上記生体認証情報記憶手段に記憶されている生体情報との一致を示す比較結果が得られた際に、該生体検出手段からの生体情報に基づいて復号化鍵を形成するように上記復号化鍵形成手段を制御する上記復号化鍵形成制御手段としてコンピュータを機能させること

を特徴とする暗証番号認証プログラム。

【請求項7】

暗証番号の登録の際に、暗号化鍵形成手段が、生体検出手段で検出された生体情報に基づいて暗号化鍵を形成するステップと、

暗証番号の登録の際に、暗号化手段が、上記ステップで形成された暗号化鍵を用いて所定の暗証番号を暗号化することで生体暗号化暗証番号を形成し、この生体暗号化暗証番号を暗号化暗証番号記憶手段に記憶するステップと、

暗証番号の認証の際に、復号化鍵形成手段が、上記生体検出手段で検出された上記生体情報に基づいて復号化鍵を形成するステップと、

暗証番号の認証の際に、復号化手段が、上記ステップで形成された復号化鍵を用いて、上記暗号化暗証番号記憶手段に記憶されている上記生体暗号化暗証番号を復号化して暗証番号を再生するステップと、

暗証番号の認証の際に、暗証番号認証手段が、上記復号化手段により再生された上記暗証番号と、上記暗証番号の登録の際に上記暗証番号記憶手段に記憶された暗証番号とを比較することで、所定の機能を使用可能とするための暗証番号認証を行うステップと

を有する暗証番号認証方法。

【請求項8】

請求項7に記載の暗証番号認証方法であって、

暗証番号の認証の際に、比較手段が、上記生体検出手段で検出された上記生体情報と、上記暗証番号の登録時に上記生体情報記憶手段に記憶された生体情報とを比較するステップを有し、

上記復号化鍵を形成するステップでは、上記生体検出手段により検出された生体情報と、上記生体情報記憶手段に記憶されている上記生体情報との一致を示す比較結果が上記比較手段から得られた際に、上記復号化鍵形成手段が、上記生体検出手段からの生体情報に基づいて上記復号化鍵を形成すること

を特徴とする暗証番号認証方法。

【図1】

【図2】

【図3】

【図2】

【図3】

【公開番号】特開2007−18050(P2007−18050A)

【公開日】平成19年1月25日(2007.1.25)

【国際特許分類】

【出願番号】特願2005−196063(P2005−196063)

【出願日】平成17年7月5日(2005.7.5)

【出願人】(501431073)ソニー・エリクソン・モバイルコミュニケーションズ株式会社 (810)

【Fターム(参考)】

【公開日】平成19年1月25日(2007.1.25)

【国際特許分類】

【出願日】平成17年7月5日(2005.7.5)

【出願人】(501431073)ソニー・エリクソン・モバイルコミュニケーションズ株式会社 (810)

【Fターム(参考)】

[ Back to top ]