暗号タグ管理システム、情報端末、タグ情報の隠蔽方法およびプログラム

【課題】 1つの無線IDタグ(以下、「RFID」)に施した暗号が破られてしまったとしても、その影響が及ぶ範囲を最小化できる暗号タグ管理システムの提供。

【解決手段】 暗号タグ管理システムは、RFIDに、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える。

【解決手段】 暗号タグ管理システムは、RFIDに、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、暗号タグ管理システム、タグ情報の隠蔽方法およびプログラムに関し、特に、無線IDタグ(以下、「RFID」)の管理を行う暗号タグ管理システム、タグ情報の隠蔽方法およびプログラムに関する。

【背景技術】

【0002】

RFIDタグや二次元バーコードは、流通・販売される商品のIDを付与し、在庫管理や流通管理に有効である。しかし、離れた所や梱包された中でも読めるRFIDタグについては、例えば消費者が製品をバッグ内に見えないように持っている製品を、悪意のある者がハンディのRFIDリーダを用いて、消費者本人に気づかれないように所持品の種類などを読み取るようなスキミングが懸念される。

【0003】

こうしたスキミング対策として、RFIDタグ内のタグ情報を暗号化することが提案されている。例えば、特許文献1には、暗号化に用いる共通鍵を保有する暗号タグ管理部を設け、共通鍵の盗難を防止することができるようにした構成が開示されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2009−9421号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1の構成では、共通鍵をただ一つ有する構成であるがゆえに、共通鍵が知られるところとなってしまった場合、すべてのRFIDに対策を施さなくてはならないという問題点がある。

【0006】

本発明は、上記した事情に鑑みてなされたものであって、その目的とするところは、1つのRFIDに施した暗号が破られてしまったとしても、その影響が及ぶ範囲を最小化できる構成を提供することにある。

【課題を解決するための手段】

【0007】

本発明の第1の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える暗号タグ管理システムが提供される。

【0008】

本発明の第2の視点によれば、RFIDから、RFIDの固有の識別情報と、暗号化されたタグ情報を読み出すリーダ部と、前記読み出したRFIDの固有の識別情報と、暗号化されたタグ情報とを、上記した暗号タグ管理システムに対して送信して、タグ情報またはタグ情報に対応付けられた情報を受信するユーザアプリケーション部とを備えた情報端末が提供される。

【0009】

本発明の第3の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込むステップと、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するステップと、を含むRFIDのタグ情報の隠蔽方法が提供される。

【0010】

本発明の第4の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む処理と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答する処理と、を暗号タグ管理システムを構成するコンピュータに実行させるプログラムが提供される。

【発明の効果】

【0011】

本発明によれば、1つのRFIDに施した暗号が破られてしまったとしても、その影響が及ぶ範囲を最小化することが可能になる。その理由は、RFID毎に用意した暗号鍵を用いて、タグ情報を暗復号する構成を採用したことにある。

【図面の簡単な説明】

【0012】

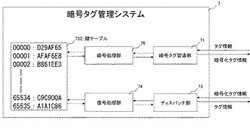

【図1】本発明の概要を説明するための図である。

【図2】本発明の第1の実施形態の構成を表した図である。

【図3】本発明の第1の実施形態におけるRFIDに書き込まれる情報を説明するための図である。

【図4】本発明の第1の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【図5】本発明の第1の実施形態の動作(暗号化RFIDの利用)を表したシーケンス図である。

【図6】本発明の第2の実施形態に係る暗号タグ管理システムの構成を表した図である。

【図7】本発明の第2の実施形態におけるRFIDに書き込まれる情報を説明するための図である。

【図8】本発明の第2の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【図9】本発明の第2の実施形態の動作(暗号化RFIDの利用)を表したシーケンス図である。

【発明を実施するための形態】

【0013】

はじめに、本発明の概要について図1を参照して説明する。本発明で暗号化に用いる暗号鍵は、RFID毎に暗号タグ管理システム7内の鍵テーブル752に用意される。

【0014】

暗号タグ製造部71は、暗号処理部76を制御し、RFIDから読み取ったタグ情報を暗号化して書き込む処理を行う。

【0015】

暗号処理部76は、鍵テーブル752から、暗号タグ製造部71から指示されたRFIDの暗号鍵を読み出し、暗号化する処理を行う。

【0016】

ディスパッチ部73は、復号処理部74を制御し、復号化したタグ情報を返す処理を行う。

【0017】

暗号処理部76は、鍵テーブル752から、ディスパッチ部73から指示されたRFIDの暗号鍵を読み出し、復号化する処理を行う。

【0018】

以上により、例えば、図1の鍵テーブル752中の#00001の鍵「AFAF6E8」が盗まれたとしても、その鍵を用いて他のRFIDのタグ情報が解読されてしまう事態の発生を防ぐことが可能になる。

【0019】

[第1の実施形態]

続いて、本発明の第1の実施形態について図面を参照して詳細に説明する。図2は、本発明の第1の実施形態の構成を表した図である。図2を参照すると、UID(ユニークID)入りチップ11を製造するRFIDチップ製造メーカ1と、RFID21を製造するRFIDタグ製造メーカ2と、暗号タグ管理システム7の暗号タグ製造部71が作成した暗号化SID78を製品31に組み込む製品製造部32を持つ製品メーカ3と、RFIDが付された製品を消費者6に届けるまでの流通上にある流通業4と小売業5と、リーダ部61およびユーザアプリケーション62を有する消費者6とが示されている。

【0020】

RFIDチップ製造メーカ1は、RFID21に組み込む、不揮発性メモリなどから作られるチップ11を製造するメーカであり、一般的なRFIDタグ用のチップメーカであればよい。

【0021】

RFIDタグ製造メーカ2は、RFIDチップ製造メーカ1から納品されたチップ11に対してアンテナや保護加工などを施してRFID21を製造するメーカであり、一般的なRFIDタグのメーカであればよい。

【0022】

本実施形態に係る暗号タグ管理システム7は、上記流通過程におけるRFIDタグ製造メーカ2と製品メーカ3との間に位置し、RFIDタグ製造メーカ2によって製造されたRFID21のUID(ユニークID)を利用して、暗号化したタグ情報として、シリアルID(SID)を暗号化した暗号化SIDをRFIDに書き込んで、製品メーカ3に出荷する。

【0023】

製品メーカ3の製品製造部32は、暗号タグ管理システム7から供給された暗号化RFID77などを付けた製品を製造する。製品メーカ3も、一般的な製造メーカであればよい。製品メーカ3はいわゆるファブレスメーカであってもよく、製品製造部32は、当該メーカが委託する外部の業者が保有している場合も含まれる。

【0024】

流通業4は、製品を流通させる業者であり、一般的な業者であればよい。

【0025】

小売業5は、消費者6に対して製品を小売する業者であり、一般的な業者であればよい。

【0026】

消費者6のユーザアプリケーション62は、消費者6のパーソナルコンピュータの携帯電話やデジタルテレビなどの情報端末6aにインストールされたアプリケーションプログラムである。具体的には、消費者6のユーザアプリケーション62は、これら情報端末6aに備えられたリーダ部61を介して、RFIDのUIDと暗号化SIDを読み出す機能と、ネットワーク100を介して暗号タグ管理システム7のディスパッチ部73と通信する機能とを備えている。

【0027】

ここで、RFIDに保持されるタグ情報の構造について概説する。図3は、本実施形態の暗号タグ管理システム7によりRFIDに書き込まれる情報を説明するための図である。

【0028】

図3を参照すると、RFID21(暗号化RFID77も同様)は、ユニークなIDを保持したUIDのエリアと、UIDエリア以外でリライト可能な領域とを持つ。RFIDタグ製造メーカ2がRFID21を製造した時点では、UIDエリア以外でリライト可能な領域には、意味のあるデータは通常書き込まれていない。一方、暗号タグ管理システム7の暗号タグ製造部71により暗号化SID78が書き込まれることにより、暗号化RFID77となる。

【0029】

再度、図2を参照して、暗号タグ管理システム7の各部の構成について説明する。

【0030】

暗号タグ管理システム7は、暗号タグ製造部71と、製品/メーカマップテーブル72と、ディスパッチ部73と、復号処理部74と、共通鍵処理部75と、暗号処理部76とを備えており、これらはそれぞれ次のように動作する。

【0031】

暗号タグ製造部71は、暗号処理部76を制御し、RFIDから読み取ったUIDに対応する共通鍵を用いてタグ情報を暗号化した暗号化SID78をRFIDに書き込む処理を行う。

【0032】

製品/メーカマップテーブル72は、各製品メーカ毎に、RFIDに書き込むべきSID(シリアルID)番号帯と、タグ情報に対応付けられた情報としてのURLと、を対応付けたテーブルである。このURLとしては、例えば、各製品のメーカが、顧客サービスのために開設したサイトのURLなどが設定される。

【0033】

ディスパッチ部73は、復号処理部74を制御し、消費者6のユーザアプリケーション62から受け付けたUIDに対応する共通鍵を用いて、暗号化SID78を復号化し、SIDを得る。ディスパッチ部73は、製品/メーカマップテーブル72を参照し、復号したSIDに対応するURLを得てユーザアプリケーション62にURLを返却する。

【0034】

復号処理部74は、共通鍵処理部75から、ディスパッチ部73が受け付けたUIDに対応する共通鍵を得て、暗号化SID78を復号する処理を行う。

【0035】

共通鍵処理部75は、SIDを暗復号するために複数かつ大量の共通鍵をもち、UIDのハッシュ値を検索キーとして、個々のRFIDの暗復号に用いる共通鍵を特定可能な鍵テーブル752と、鍵テーブル752から、ハッシュ関数を用いてUIDのハッシュ値に対応する鍵を検索する鍵索引部751とを含んで構成される。なお、本実施形態では、鍵テーブル752の長さは、2バイト=65536個であるものとする。

【0036】

暗号処理部76は、共通鍵処理部75から、RFIDから読み取ったUIDに対応する共通鍵を得て、SIDを暗号化して暗号化SIDを出力する処理を行う。

【0037】

暗号タグ管理システム7における暗号タグ製造部71と、暗号処理部76と、ディスパッチ部73と、復号処理部74とは、物理的に同じ場所にあってもよいが、セキュアな環境で共通鍵処理部75と接続されていれば遠隔地にあってもよい。

【0038】

また、上記暗号タグ管理システム7における暗号タグ製造部71と、製品/メーカマップテーブル72と、ディスパッチ部73と、復号処理部74と、共通鍵処理部75と、暗号処理部76とは、それぞれ暗号タグ管理システム7を構成するコンピュータに上記した各処理を実行させるプログラムにより実現することができる。

【0039】

続いて、本実施形態の動作について図面を参照して詳細に説明する。図4は、本発明の第1の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【0040】

図4を参照すると、まず、RFIDタグ製造メーカ2では、RFIDチップ製造メーカから供給されたUID入りチップ11を用いて、RFID21を製造し、暗号タグ管理システム7の暗号タグ製造部71へ供給する(ステップA01)。

【0041】

暗号タグ製造部71は、RFID21から、UID入りチップ11内のUIDを読み出し、製品/メーカマップテーブル72からこのRFIDタグ21に書き込むべきSID番号帯を取り出し、UIDとともに暗号処理部76へ渡す(ステップA02)。

【0042】

暗号処理部76は、UIDを入力として鍵テーブル752と同じ長さのハッシュ値を出力するハッシュ関数を用いて、UIDのハッシュ値を求め、鍵索引部751に、当該ハッシュ値に対応する共通鍵を要求する(ステップA03)。なお、ハッシュ関数としては、SHA(Secure Hash Algorithm)−1、SHA−2等の一方向ハッシュ関数を用いることができる。

【0043】

鍵索引部751は、鍵テーブル752を参照し、暗号処理部76が指定したハッシュ値に対応する共通鍵を求めて暗号処理部76へ返す(ステップA04)。

【0044】

暗号処理部76は、鍵索引部751から受け取った共通鍵を用い、RFID21に書き込むべきSIDを、3DES(トリプルDES)などの共通鍵暗号方式により暗号化して暗号化SID78を生成し、暗号タグ製造部71へ返す(ステップA05)。

【0045】

暗号タグ製造部71は、暗号処理部76より返された暗号化SID78をRFID21に書き込んで、暗号化RFID77を製造する。製造された暗号化RFID77は、製品メーカ3へ渡される(ステップA06)。

【0046】

製品メーカ3は、製品製造部32を用いて、暗号化RFID77を付した製品31aを製造する(ステップA07)。

【0047】

その後、暗号化RFID77を付した製品31aは、流通業4、小売業5を経て、消費者6に販売される。

【0048】

図5は、上記のようにして販売された暗号化RFIDが付された製品を入手した消費者6がその所持する情報端末6aにRFIDを読み取らせて情報を得る過程を表したシーケンス図である。図5を参照すると、まず、消費者6が、情報端末6aのユーザアプリケーション62を起動し、そのユーザインタフェースに従って、リーダ部61を介して、製品31aに付けられた暗号化RFID77内の暗号化SID78とUIDを読み出す(ステップB01)。

【0049】

ユーザアプリケーション62は、ネットワーク100を介し、暗号タグ管理システム7のディスパッチ部73に暗号化SID78とUIDを送信する(ステップB02)。

【0050】

ディスパッチ部73は、暗号化SID78とUIDを復号処理部74に入力し、復号を要求する(ステップB03)。

【0051】

復号処理部74は、上記暗号時と同一のハッシュ関数(UIDを入力として鍵テーブル752の長さのハッシュ値を出力するハッシュ関数)を用いて、UIDのハッシュ値を求め、鍵索引部751に、当該ハッシュ値に対応する共通鍵を要求する(ステップB04)。

【0052】

鍵索引部751は、鍵テーブル752を参照し、復号処理部74が指定したハッシュ値に対応する共通鍵を求め、復号処理部74へ返す(ステップB05)。

【0053】

復号処理部74は、鍵索引部751から受け取った共通鍵を用い、ディスパッチ部73から受け取った暗号化SID78を、暗号時と同一の共通鍵暗号方式(例えば、3DES(トリプルDES))により復号化してSIDを生成し、ディスパッチ部73へ返す(ステップB06)。

【0054】

ディスパッチ部73は、製品/メーカマップテーブル72から、SIDに対応付けられたURLを抽出し、ネットワーク100を介してユーザアプリケーション62に返却する(ステップB07)。

【0055】

ユーザアプリケーション62では、ディスパッチ部73から得たURLをパラメータとしてWebブラウザを起動し、画面表示させる(ステップB08)。例えば、引数部分にSIDを含めたURLにてアクセスすると、該当する製品メーカ3の顧客サービスサイトに接続され、製品購入ユーザの登録処理や、特典の受け取りや、プレゼント抽選申込といった手続きをすることが可能となる。

【0056】

以上のとおり、本実施形態によれば、RFID本来のSIDを隠蔽し、かつ、解読が困難な態様で、RFIDを流通・利用させることが可能となる。また、本実施形態によれば、一のRFIDの共通鍵が盗まれてしまったとしても、他のRFIDの安全性は保たれるようになっている。その理由は、複数かつ大量の鍵をもつ鍵テーブルを用意し、この鍵テーブルから、RFID固有のUIDのハッシュ値に対応する共通鍵を用いて暗復号する構成を採用したことにある。

【0057】

[第2の実施形態]

続いて、上記した第1の実施形態の暗号タグ管理システムに鍵の世代更新機能を追加した本発明の第2の実施形態について図面を参照して詳細に説明する。

【0058】

図6は、本発明の第2の実施形態に係る暗号タグ管理システムの構成を表した図である。上記した第1の実施形態の暗号タグ管理システムとの相違点は、共通鍵処理部75内に、複数の鍵テーブル752が用意されている点と、鍵世代番号管理部79が追加されている点である。なお、図6の例では、鍵テーブルA(752A)、鍵テーブルB(752B)、鍵テーブルC(752C)との3つの鍵テーブルを示しているが、鍵テーブルの数は3つに限られるものではなく、随時、所定の条件で、各ハッシュ値についてそれぞれ新しい共通鍵を作成し、追加することとしてもよい。以下、上記した第1の実施形態の暗号タグ管理システムとの相違点を中心に、本実施形態の構成を説明する。

【0059】

各鍵テーブル752A〜Cのハッシュ値の数は同じであるが、各ハッシュ値に対応する鍵は、鍵テーブル752A〜C間でそれぞれ異なっている。

【0060】

鍵世代番号管理部79は、RFID21のSIDを暗復号する際の共通鍵の世代番号を管理する。鍵世代番号(鍵世代情報)は、鍵テーブル752A〜Cのいずれのテーブルから共通鍵を取り出すかを決めるための数字または文字列であり、所定のタイミングで更新される。例えば、鍵世代番号が「0」の場合は鍵テーブルA(752A)、鍵世代番号が「1」の場合は鍵テーブルB(752B)、鍵世代番号が「2」の場合は鍵テーブルC(752C)というように決定される。また、鍵世代番号が「3」の場合は、再び、鍵テーブルA(752A)を用いるというように繰り返して使用することも可能である。

【0061】

図7は、本実施形態の暗号タグ管理システム7によりRFIDに書き込まれる情報を説明するための図である。図7を参照すると、本実施形態の暗号タグ管理システム7は、暗号化SIDとは別に、鍵世代番号記録エリアを設けている点で、図3に示した暗号RFIDの構成と相違している。

【0062】

続いて、本実施形態の動作について図面を参照して詳細に説明する。図8は、本発明の第2の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【0063】

図8を参照すると、まず、RFIDタグ製造メーカ2では、RFIDチップ製造メーカから供給されたUID入りチップ11を用いて、RFID21を製造し、暗号タグ管理システム7の暗号タグ製造部71へ供給する(ステップC01)。

【0064】

暗号タグ製造部71は、RFID21から、UID入りチップ11内のUIDを読み出し、製品/メーカマップテーブル72からこのRFIDタグ21に書き込むべきSID番号帯を取り出し、UID、鍵世代番号管理部79から出力された鍵世代番号およびSID番号帯を、暗号処理部76へ渡す(ステップC02)。

【0065】

暗号処理部76は、UIDを入力として鍵テーブル752と同じ長さのハッシュ値を出力するハッシュ関数を用いて、UIDのハッシュ値を求め、鍵索引部751対して、鍵世代番号管理部79から出力された鍵世代番号を指定して当該ハッシュ値に対応する共通鍵を要求する(ステップC03)。なお、ハッシュ関数としては、上記した第1の実施形態と同様に、SHA(Secure Hash Algorithm)−1、SHA−2等の一方向ハッシュ関数を用いることができる。

【0066】

鍵索引部751は、鍵テーブル752A〜Cのうち、指定された鍵世代番号に対応する鍵テーブルを参照し、暗号処理部76が指定したハッシュ値に対応する共通鍵を求めて暗号処理部76へ返す(ステップC04)。例えば、鍵世代番号が「1」の場合、鍵索引部751は、鍵テーブルB(752B)を参照して入力されたハッシュ値に対応する共通鍵を検索する。

【0067】

暗号処理部76は、鍵索引部751から受け取った共通鍵を用い、RFID21に書き込むべきSIDを、3DES(トリプルDES)などの共通鍵暗号方式により暗号化して暗号化SID78を生成し、暗号タグ製造部71へ返す(ステップC05)。

【0068】

暗号タグ製造部71は、暗号処理部76より返された暗号化SID78を鍵世代番号とともにRFID21に書き込んで、鍵世代番号付きの暗号化RFID77を製造する。製造された鍵世代番号付き暗号化RFID77は、製品メーカ3へ渡される(ステップC06)。

【0069】

製品メーカ3は、製品製造部32を用いて、鍵世代番号付き暗号化RFID77を付した製品31aを製造する(ステップC07)。

【0070】

その後、鍵世代番号付き暗号化RFID77を付した製品31aは、流通業4、小売業5を経て、消費者6に販売される。

【0071】

図9は、上記のようにして販売された世代番号付き暗号化RFIDが付された製品を入手した消費者6がその所持する情報端末6aにRFIDを読み取らせて情報を得る過程を表したシーケンス図である。図9を参照すると、まず、消費者6が、情報端末6aのユーザアプリケーション62を起動し、そのユーザインタフェースに従って、リーダ部61を介して、製品31aに付けられた世代番号付き暗号化RFID77内の暗号化SID78とUIDと鍵世代番号とを読み出す(ステップD01)。

【0072】

ユーザアプリケーション62は、ネットワーク100を介し、暗号タグ管理システム7のディスパッチ部73に暗号化SID78とUIDと鍵世代番号とを送信する(ステップD02)。

【0073】

ディスパッチ部73は、暗号化SID78とUIDと鍵世代番号とを復号処理部74に入力し、復号を要求する(ステップD03)。

【0074】

復号処理部74は、上記暗号時と同一のハッシュ関数(UIDを入力として鍵テーブル752の長さのハッシュ値を出力するハッシュ関数)を用いて、UIDのハッシュ値を求め、鍵索引部751に、鍵世代番号を指定して当該ハッシュ値に対応する共通鍵を要求する(ステップD04)。

【0075】

鍵索引部751は、指定された鍵世代番号に対応する鍵テーブル752を参照し、復号処理部74が指定したハッシュ値に対応する共通鍵を求め、復号処理部74へ返す(ステップD05)。

【0076】

復号処理部74は、鍵索引部751から受け取った共通鍵を用い、ディスパッチ部73から受け取った暗号化SID78を、暗号時と同一の共通鍵暗号方式(例えば、3DES(トリプルDES))により復号化してSIDを生成し、ディスパッチ部73へ返す(ステップD06)。

【0077】

ディスパッチ部73は、製品/メーカマップテーブル72から、SIDに対応付けられたURLを抽出し、ネットワーク100を介してユーザアプリケーション62に返却する(ステップD07)。

【0078】

ユーザアプリケーション62では、ディスパッチ部73から得たURLをパラメータとしてWebブラウザを起動し、画面表示させる(ステップD08)。

【0079】

以上のとおり、本実施形態では、上記した第1の実施形態に加えて鍵の世代更新機能が追加されているため、流通過程において暗号タグ管理システム7を利用することにより、鍵の世代を更新し、セキュリティを高めることが可能となる。

【0080】

以上、本発明の好適な実施形態を説明したが、本発明は、上記した実施形態に限定されるものではなく、本発明の基本的技術的思想を逸脱しない範囲で、更なる変形・置換・調整を加えることができる。例えば、上記した実施形態では、SIDを暗号化するものとして説明したが、その他の情報を暗号化の対象に加えても良い。

【0081】

また例えば、上記した実施形態では、鍵テーブルを用いるものとして説明したが、ハッシュ値と共通鍵とを対応付けて記憶できるその他の手段に置き換えることも可能である。

【0082】

また例えば、上記した実施形態では、鍵テーブルの検索キーとしてUIDから求めたハッシュ値を用いるものとして説明したが、UID等のRFID固有の情報から、共通鍵を一意に取りだせるものであればよい。例えば、UIDを所定の規則で線形変換する関数等を用いることも可能である。

【0083】

また例えば、上記した実施形態では、共通鍵方式を用いてタグ情報を暗号化するものとして説明したが、RFIDの用途等に応じて公開鍵方式を用いてタグ情報を暗号化することも可能である。この場合、暗号タグ管理システム7で暗号化も行う場合には、上述した鍵テーブルには、公開鍵と秘密鍵のペアが格納されることになる。また公開鍵方式を用いる場合、第三者に、シリアルID(SID)と公開鍵のペアを渡して、暗号化RFIDの製造処理を委託することも可能となる。

【符号の説明】

【0084】

1 RFIDチップ製造メーカ

2 RFIDタグ製造メーカ

3 製品メーカ

4 流通業

5 小売業

6 消費者

6a 情報端末

7 暗号タグ管理システム

11 チップ

21 RFID

31、31a 製品

32 製品製造部

61 リーダ部

62 ユーザアプリケーション

71 暗号タグ製造部

72 製品/メーカマップテーブル

73 ディスパッチ部

74 復号処理部

75 共通鍵処理部

751 鍵索引部

752、752A〜752C 鍵テーブル

76 暗号処理部

77 暗号化RFID

78 暗号化SID(暗号化シリアルID)

79 鍵世代番号管理部

100 ネットワーク

【技術分野】

【0001】

本発明は、暗号タグ管理システム、タグ情報の隠蔽方法およびプログラムに関し、特に、無線IDタグ(以下、「RFID」)の管理を行う暗号タグ管理システム、タグ情報の隠蔽方法およびプログラムに関する。

【背景技術】

【0002】

RFIDタグや二次元バーコードは、流通・販売される商品のIDを付与し、在庫管理や流通管理に有効である。しかし、離れた所や梱包された中でも読めるRFIDタグについては、例えば消費者が製品をバッグ内に見えないように持っている製品を、悪意のある者がハンディのRFIDリーダを用いて、消費者本人に気づかれないように所持品の種類などを読み取るようなスキミングが懸念される。

【0003】

こうしたスキミング対策として、RFIDタグ内のタグ情報を暗号化することが提案されている。例えば、特許文献1には、暗号化に用いる共通鍵を保有する暗号タグ管理部を設け、共通鍵の盗難を防止することができるようにした構成が開示されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2009−9421号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1の構成では、共通鍵をただ一つ有する構成であるがゆえに、共通鍵が知られるところとなってしまった場合、すべてのRFIDに対策を施さなくてはならないという問題点がある。

【0006】

本発明は、上記した事情に鑑みてなされたものであって、その目的とするところは、1つのRFIDに施した暗号が破られてしまったとしても、その影響が及ぶ範囲を最小化できる構成を提供することにある。

【課題を解決するための手段】

【0007】

本発明の第1の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える暗号タグ管理システムが提供される。

【0008】

本発明の第2の視点によれば、RFIDから、RFIDの固有の識別情報と、暗号化されたタグ情報を読み出すリーダ部と、前記読み出したRFIDの固有の識別情報と、暗号化されたタグ情報とを、上記した暗号タグ管理システムに対して送信して、タグ情報またはタグ情報に対応付けられた情報を受信するユーザアプリケーション部とを備えた情報端末が提供される。

【0009】

本発明の第3の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込むステップと、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するステップと、を含むRFIDのタグ情報の隠蔽方法が提供される。

【0010】

本発明の第4の視点によれば、無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む処理と、前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答する処理と、を暗号タグ管理システムを構成するコンピュータに実行させるプログラムが提供される。

【発明の効果】

【0011】

本発明によれば、1つのRFIDに施した暗号が破られてしまったとしても、その影響が及ぶ範囲を最小化することが可能になる。その理由は、RFID毎に用意した暗号鍵を用いて、タグ情報を暗復号する構成を採用したことにある。

【図面の簡単な説明】

【0012】

【図1】本発明の概要を説明するための図である。

【図2】本発明の第1の実施形態の構成を表した図である。

【図3】本発明の第1の実施形態におけるRFIDに書き込まれる情報を説明するための図である。

【図4】本発明の第1の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【図5】本発明の第1の実施形態の動作(暗号化RFIDの利用)を表したシーケンス図である。

【図6】本発明の第2の実施形態に係る暗号タグ管理システムの構成を表した図である。

【図7】本発明の第2の実施形態におけるRFIDに書き込まれる情報を説明するための図である。

【図8】本発明の第2の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【図9】本発明の第2の実施形態の動作(暗号化RFIDの利用)を表したシーケンス図である。

【発明を実施するための形態】

【0013】

はじめに、本発明の概要について図1を参照して説明する。本発明で暗号化に用いる暗号鍵は、RFID毎に暗号タグ管理システム7内の鍵テーブル752に用意される。

【0014】

暗号タグ製造部71は、暗号処理部76を制御し、RFIDから読み取ったタグ情報を暗号化して書き込む処理を行う。

【0015】

暗号処理部76は、鍵テーブル752から、暗号タグ製造部71から指示されたRFIDの暗号鍵を読み出し、暗号化する処理を行う。

【0016】

ディスパッチ部73は、復号処理部74を制御し、復号化したタグ情報を返す処理を行う。

【0017】

暗号処理部76は、鍵テーブル752から、ディスパッチ部73から指示されたRFIDの暗号鍵を読み出し、復号化する処理を行う。

【0018】

以上により、例えば、図1の鍵テーブル752中の#00001の鍵「AFAF6E8」が盗まれたとしても、その鍵を用いて他のRFIDのタグ情報が解読されてしまう事態の発生を防ぐことが可能になる。

【0019】

[第1の実施形態]

続いて、本発明の第1の実施形態について図面を参照して詳細に説明する。図2は、本発明の第1の実施形態の構成を表した図である。図2を参照すると、UID(ユニークID)入りチップ11を製造するRFIDチップ製造メーカ1と、RFID21を製造するRFIDタグ製造メーカ2と、暗号タグ管理システム7の暗号タグ製造部71が作成した暗号化SID78を製品31に組み込む製品製造部32を持つ製品メーカ3と、RFIDが付された製品を消費者6に届けるまでの流通上にある流通業4と小売業5と、リーダ部61およびユーザアプリケーション62を有する消費者6とが示されている。

【0020】

RFIDチップ製造メーカ1は、RFID21に組み込む、不揮発性メモリなどから作られるチップ11を製造するメーカであり、一般的なRFIDタグ用のチップメーカであればよい。

【0021】

RFIDタグ製造メーカ2は、RFIDチップ製造メーカ1から納品されたチップ11に対してアンテナや保護加工などを施してRFID21を製造するメーカであり、一般的なRFIDタグのメーカであればよい。

【0022】

本実施形態に係る暗号タグ管理システム7は、上記流通過程におけるRFIDタグ製造メーカ2と製品メーカ3との間に位置し、RFIDタグ製造メーカ2によって製造されたRFID21のUID(ユニークID)を利用して、暗号化したタグ情報として、シリアルID(SID)を暗号化した暗号化SIDをRFIDに書き込んで、製品メーカ3に出荷する。

【0023】

製品メーカ3の製品製造部32は、暗号タグ管理システム7から供給された暗号化RFID77などを付けた製品を製造する。製品メーカ3も、一般的な製造メーカであればよい。製品メーカ3はいわゆるファブレスメーカであってもよく、製品製造部32は、当該メーカが委託する外部の業者が保有している場合も含まれる。

【0024】

流通業4は、製品を流通させる業者であり、一般的な業者であればよい。

【0025】

小売業5は、消費者6に対して製品を小売する業者であり、一般的な業者であればよい。

【0026】

消費者6のユーザアプリケーション62は、消費者6のパーソナルコンピュータの携帯電話やデジタルテレビなどの情報端末6aにインストールされたアプリケーションプログラムである。具体的には、消費者6のユーザアプリケーション62は、これら情報端末6aに備えられたリーダ部61を介して、RFIDのUIDと暗号化SIDを読み出す機能と、ネットワーク100を介して暗号タグ管理システム7のディスパッチ部73と通信する機能とを備えている。

【0027】

ここで、RFIDに保持されるタグ情報の構造について概説する。図3は、本実施形態の暗号タグ管理システム7によりRFIDに書き込まれる情報を説明するための図である。

【0028】

図3を参照すると、RFID21(暗号化RFID77も同様)は、ユニークなIDを保持したUIDのエリアと、UIDエリア以外でリライト可能な領域とを持つ。RFIDタグ製造メーカ2がRFID21を製造した時点では、UIDエリア以外でリライト可能な領域には、意味のあるデータは通常書き込まれていない。一方、暗号タグ管理システム7の暗号タグ製造部71により暗号化SID78が書き込まれることにより、暗号化RFID77となる。

【0029】

再度、図2を参照して、暗号タグ管理システム7の各部の構成について説明する。

【0030】

暗号タグ管理システム7は、暗号タグ製造部71と、製品/メーカマップテーブル72と、ディスパッチ部73と、復号処理部74と、共通鍵処理部75と、暗号処理部76とを備えており、これらはそれぞれ次のように動作する。

【0031】

暗号タグ製造部71は、暗号処理部76を制御し、RFIDから読み取ったUIDに対応する共通鍵を用いてタグ情報を暗号化した暗号化SID78をRFIDに書き込む処理を行う。

【0032】

製品/メーカマップテーブル72は、各製品メーカ毎に、RFIDに書き込むべきSID(シリアルID)番号帯と、タグ情報に対応付けられた情報としてのURLと、を対応付けたテーブルである。このURLとしては、例えば、各製品のメーカが、顧客サービスのために開設したサイトのURLなどが設定される。

【0033】

ディスパッチ部73は、復号処理部74を制御し、消費者6のユーザアプリケーション62から受け付けたUIDに対応する共通鍵を用いて、暗号化SID78を復号化し、SIDを得る。ディスパッチ部73は、製品/メーカマップテーブル72を参照し、復号したSIDに対応するURLを得てユーザアプリケーション62にURLを返却する。

【0034】

復号処理部74は、共通鍵処理部75から、ディスパッチ部73が受け付けたUIDに対応する共通鍵を得て、暗号化SID78を復号する処理を行う。

【0035】

共通鍵処理部75は、SIDを暗復号するために複数かつ大量の共通鍵をもち、UIDのハッシュ値を検索キーとして、個々のRFIDの暗復号に用いる共通鍵を特定可能な鍵テーブル752と、鍵テーブル752から、ハッシュ関数を用いてUIDのハッシュ値に対応する鍵を検索する鍵索引部751とを含んで構成される。なお、本実施形態では、鍵テーブル752の長さは、2バイト=65536個であるものとする。

【0036】

暗号処理部76は、共通鍵処理部75から、RFIDから読み取ったUIDに対応する共通鍵を得て、SIDを暗号化して暗号化SIDを出力する処理を行う。

【0037】

暗号タグ管理システム7における暗号タグ製造部71と、暗号処理部76と、ディスパッチ部73と、復号処理部74とは、物理的に同じ場所にあってもよいが、セキュアな環境で共通鍵処理部75と接続されていれば遠隔地にあってもよい。

【0038】

また、上記暗号タグ管理システム7における暗号タグ製造部71と、製品/メーカマップテーブル72と、ディスパッチ部73と、復号処理部74と、共通鍵処理部75と、暗号処理部76とは、それぞれ暗号タグ管理システム7を構成するコンピュータに上記した各処理を実行させるプログラムにより実現することができる。

【0039】

続いて、本実施形態の動作について図面を参照して詳細に説明する。図4は、本発明の第1の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【0040】

図4を参照すると、まず、RFIDタグ製造メーカ2では、RFIDチップ製造メーカから供給されたUID入りチップ11を用いて、RFID21を製造し、暗号タグ管理システム7の暗号タグ製造部71へ供給する(ステップA01)。

【0041】

暗号タグ製造部71は、RFID21から、UID入りチップ11内のUIDを読み出し、製品/メーカマップテーブル72からこのRFIDタグ21に書き込むべきSID番号帯を取り出し、UIDとともに暗号処理部76へ渡す(ステップA02)。

【0042】

暗号処理部76は、UIDを入力として鍵テーブル752と同じ長さのハッシュ値を出力するハッシュ関数を用いて、UIDのハッシュ値を求め、鍵索引部751に、当該ハッシュ値に対応する共通鍵を要求する(ステップA03)。なお、ハッシュ関数としては、SHA(Secure Hash Algorithm)−1、SHA−2等の一方向ハッシュ関数を用いることができる。

【0043】

鍵索引部751は、鍵テーブル752を参照し、暗号処理部76が指定したハッシュ値に対応する共通鍵を求めて暗号処理部76へ返す(ステップA04)。

【0044】

暗号処理部76は、鍵索引部751から受け取った共通鍵を用い、RFID21に書き込むべきSIDを、3DES(トリプルDES)などの共通鍵暗号方式により暗号化して暗号化SID78を生成し、暗号タグ製造部71へ返す(ステップA05)。

【0045】

暗号タグ製造部71は、暗号処理部76より返された暗号化SID78をRFID21に書き込んで、暗号化RFID77を製造する。製造された暗号化RFID77は、製品メーカ3へ渡される(ステップA06)。

【0046】

製品メーカ3は、製品製造部32を用いて、暗号化RFID77を付した製品31aを製造する(ステップA07)。

【0047】

その後、暗号化RFID77を付した製品31aは、流通業4、小売業5を経て、消費者6に販売される。

【0048】

図5は、上記のようにして販売された暗号化RFIDが付された製品を入手した消費者6がその所持する情報端末6aにRFIDを読み取らせて情報を得る過程を表したシーケンス図である。図5を参照すると、まず、消費者6が、情報端末6aのユーザアプリケーション62を起動し、そのユーザインタフェースに従って、リーダ部61を介して、製品31aに付けられた暗号化RFID77内の暗号化SID78とUIDを読み出す(ステップB01)。

【0049】

ユーザアプリケーション62は、ネットワーク100を介し、暗号タグ管理システム7のディスパッチ部73に暗号化SID78とUIDを送信する(ステップB02)。

【0050】

ディスパッチ部73は、暗号化SID78とUIDを復号処理部74に入力し、復号を要求する(ステップB03)。

【0051】

復号処理部74は、上記暗号時と同一のハッシュ関数(UIDを入力として鍵テーブル752の長さのハッシュ値を出力するハッシュ関数)を用いて、UIDのハッシュ値を求め、鍵索引部751に、当該ハッシュ値に対応する共通鍵を要求する(ステップB04)。

【0052】

鍵索引部751は、鍵テーブル752を参照し、復号処理部74が指定したハッシュ値に対応する共通鍵を求め、復号処理部74へ返す(ステップB05)。

【0053】

復号処理部74は、鍵索引部751から受け取った共通鍵を用い、ディスパッチ部73から受け取った暗号化SID78を、暗号時と同一の共通鍵暗号方式(例えば、3DES(トリプルDES))により復号化してSIDを生成し、ディスパッチ部73へ返す(ステップB06)。

【0054】

ディスパッチ部73は、製品/メーカマップテーブル72から、SIDに対応付けられたURLを抽出し、ネットワーク100を介してユーザアプリケーション62に返却する(ステップB07)。

【0055】

ユーザアプリケーション62では、ディスパッチ部73から得たURLをパラメータとしてWebブラウザを起動し、画面表示させる(ステップB08)。例えば、引数部分にSIDを含めたURLにてアクセスすると、該当する製品メーカ3の顧客サービスサイトに接続され、製品購入ユーザの登録処理や、特典の受け取りや、プレゼント抽選申込といった手続きをすることが可能となる。

【0056】

以上のとおり、本実施形態によれば、RFID本来のSIDを隠蔽し、かつ、解読が困難な態様で、RFIDを流通・利用させることが可能となる。また、本実施形態によれば、一のRFIDの共通鍵が盗まれてしまったとしても、他のRFIDの安全性は保たれるようになっている。その理由は、複数かつ大量の鍵をもつ鍵テーブルを用意し、この鍵テーブルから、RFID固有のUIDのハッシュ値に対応する共通鍵を用いて暗復号する構成を採用したことにある。

【0057】

[第2の実施形態]

続いて、上記した第1の実施形態の暗号タグ管理システムに鍵の世代更新機能を追加した本発明の第2の実施形態について図面を参照して詳細に説明する。

【0058】

図6は、本発明の第2の実施形態に係る暗号タグ管理システムの構成を表した図である。上記した第1の実施形態の暗号タグ管理システムとの相違点は、共通鍵処理部75内に、複数の鍵テーブル752が用意されている点と、鍵世代番号管理部79が追加されている点である。なお、図6の例では、鍵テーブルA(752A)、鍵テーブルB(752B)、鍵テーブルC(752C)との3つの鍵テーブルを示しているが、鍵テーブルの数は3つに限られるものではなく、随時、所定の条件で、各ハッシュ値についてそれぞれ新しい共通鍵を作成し、追加することとしてもよい。以下、上記した第1の実施形態の暗号タグ管理システムとの相違点を中心に、本実施形態の構成を説明する。

【0059】

各鍵テーブル752A〜Cのハッシュ値の数は同じであるが、各ハッシュ値に対応する鍵は、鍵テーブル752A〜C間でそれぞれ異なっている。

【0060】

鍵世代番号管理部79は、RFID21のSIDを暗復号する際の共通鍵の世代番号を管理する。鍵世代番号(鍵世代情報)は、鍵テーブル752A〜Cのいずれのテーブルから共通鍵を取り出すかを決めるための数字または文字列であり、所定のタイミングで更新される。例えば、鍵世代番号が「0」の場合は鍵テーブルA(752A)、鍵世代番号が「1」の場合は鍵テーブルB(752B)、鍵世代番号が「2」の場合は鍵テーブルC(752C)というように決定される。また、鍵世代番号が「3」の場合は、再び、鍵テーブルA(752A)を用いるというように繰り返して使用することも可能である。

【0061】

図7は、本実施形態の暗号タグ管理システム7によりRFIDに書き込まれる情報を説明するための図である。図7を参照すると、本実施形態の暗号タグ管理システム7は、暗号化SIDとは別に、鍵世代番号記録エリアを設けている点で、図3に示した暗号RFIDの構成と相違している。

【0062】

続いて、本実施形態の動作について図面を参照して詳細に説明する。図8は、本発明の第2の実施形態の動作(暗号化RFIDの製造過程)を表したシーケンス図である。

【0063】

図8を参照すると、まず、RFIDタグ製造メーカ2では、RFIDチップ製造メーカから供給されたUID入りチップ11を用いて、RFID21を製造し、暗号タグ管理システム7の暗号タグ製造部71へ供給する(ステップC01)。

【0064】

暗号タグ製造部71は、RFID21から、UID入りチップ11内のUIDを読み出し、製品/メーカマップテーブル72からこのRFIDタグ21に書き込むべきSID番号帯を取り出し、UID、鍵世代番号管理部79から出力された鍵世代番号およびSID番号帯を、暗号処理部76へ渡す(ステップC02)。

【0065】

暗号処理部76は、UIDを入力として鍵テーブル752と同じ長さのハッシュ値を出力するハッシュ関数を用いて、UIDのハッシュ値を求め、鍵索引部751対して、鍵世代番号管理部79から出力された鍵世代番号を指定して当該ハッシュ値に対応する共通鍵を要求する(ステップC03)。なお、ハッシュ関数としては、上記した第1の実施形態と同様に、SHA(Secure Hash Algorithm)−1、SHA−2等の一方向ハッシュ関数を用いることができる。

【0066】

鍵索引部751は、鍵テーブル752A〜Cのうち、指定された鍵世代番号に対応する鍵テーブルを参照し、暗号処理部76が指定したハッシュ値に対応する共通鍵を求めて暗号処理部76へ返す(ステップC04)。例えば、鍵世代番号が「1」の場合、鍵索引部751は、鍵テーブルB(752B)を参照して入力されたハッシュ値に対応する共通鍵を検索する。

【0067】

暗号処理部76は、鍵索引部751から受け取った共通鍵を用い、RFID21に書き込むべきSIDを、3DES(トリプルDES)などの共通鍵暗号方式により暗号化して暗号化SID78を生成し、暗号タグ製造部71へ返す(ステップC05)。

【0068】

暗号タグ製造部71は、暗号処理部76より返された暗号化SID78を鍵世代番号とともにRFID21に書き込んで、鍵世代番号付きの暗号化RFID77を製造する。製造された鍵世代番号付き暗号化RFID77は、製品メーカ3へ渡される(ステップC06)。

【0069】

製品メーカ3は、製品製造部32を用いて、鍵世代番号付き暗号化RFID77を付した製品31aを製造する(ステップC07)。

【0070】

その後、鍵世代番号付き暗号化RFID77を付した製品31aは、流通業4、小売業5を経て、消費者6に販売される。

【0071】

図9は、上記のようにして販売された世代番号付き暗号化RFIDが付された製品を入手した消費者6がその所持する情報端末6aにRFIDを読み取らせて情報を得る過程を表したシーケンス図である。図9を参照すると、まず、消費者6が、情報端末6aのユーザアプリケーション62を起動し、そのユーザインタフェースに従って、リーダ部61を介して、製品31aに付けられた世代番号付き暗号化RFID77内の暗号化SID78とUIDと鍵世代番号とを読み出す(ステップD01)。

【0072】

ユーザアプリケーション62は、ネットワーク100を介し、暗号タグ管理システム7のディスパッチ部73に暗号化SID78とUIDと鍵世代番号とを送信する(ステップD02)。

【0073】

ディスパッチ部73は、暗号化SID78とUIDと鍵世代番号とを復号処理部74に入力し、復号を要求する(ステップD03)。

【0074】

復号処理部74は、上記暗号時と同一のハッシュ関数(UIDを入力として鍵テーブル752の長さのハッシュ値を出力するハッシュ関数)を用いて、UIDのハッシュ値を求め、鍵索引部751に、鍵世代番号を指定して当該ハッシュ値に対応する共通鍵を要求する(ステップD04)。

【0075】

鍵索引部751は、指定された鍵世代番号に対応する鍵テーブル752を参照し、復号処理部74が指定したハッシュ値に対応する共通鍵を求め、復号処理部74へ返す(ステップD05)。

【0076】

復号処理部74は、鍵索引部751から受け取った共通鍵を用い、ディスパッチ部73から受け取った暗号化SID78を、暗号時と同一の共通鍵暗号方式(例えば、3DES(トリプルDES))により復号化してSIDを生成し、ディスパッチ部73へ返す(ステップD06)。

【0077】

ディスパッチ部73は、製品/メーカマップテーブル72から、SIDに対応付けられたURLを抽出し、ネットワーク100を介してユーザアプリケーション62に返却する(ステップD07)。

【0078】

ユーザアプリケーション62では、ディスパッチ部73から得たURLをパラメータとしてWebブラウザを起動し、画面表示させる(ステップD08)。

【0079】

以上のとおり、本実施形態では、上記した第1の実施形態に加えて鍵の世代更新機能が追加されているため、流通過程において暗号タグ管理システム7を利用することにより、鍵の世代を更新し、セキュリティを高めることが可能となる。

【0080】

以上、本発明の好適な実施形態を説明したが、本発明は、上記した実施形態に限定されるものではなく、本発明の基本的技術的思想を逸脱しない範囲で、更なる変形・置換・調整を加えることができる。例えば、上記した実施形態では、SIDを暗号化するものとして説明したが、その他の情報を暗号化の対象に加えても良い。

【0081】

また例えば、上記した実施形態では、鍵テーブルを用いるものとして説明したが、ハッシュ値と共通鍵とを対応付けて記憶できるその他の手段に置き換えることも可能である。

【0082】

また例えば、上記した実施形態では、鍵テーブルの検索キーとしてUIDから求めたハッシュ値を用いるものとして説明したが、UID等のRFID固有の情報から、共通鍵を一意に取りだせるものであればよい。例えば、UIDを所定の規則で線形変換する関数等を用いることも可能である。

【0083】

また例えば、上記した実施形態では、共通鍵方式を用いてタグ情報を暗号化するものとして説明したが、RFIDの用途等に応じて公開鍵方式を用いてタグ情報を暗号化することも可能である。この場合、暗号タグ管理システム7で暗号化も行う場合には、上述した鍵テーブルには、公開鍵と秘密鍵のペアが格納されることになる。また公開鍵方式を用いる場合、第三者に、シリアルID(SID)と公開鍵のペアを渡して、暗号化RFIDの製造処理を委託することも可能となる。

【符号の説明】

【0084】

1 RFIDチップ製造メーカ

2 RFIDタグ製造メーカ

3 製品メーカ

4 流通業

5 小売業

6 消費者

6a 情報端末

7 暗号タグ管理システム

11 チップ

21 RFID

31、31a 製品

32 製品製造部

61 リーダ部

62 ユーザアプリケーション

71 暗号タグ製造部

72 製品/メーカマップテーブル

73 ディスパッチ部

74 復号処理部

75 共通鍵処理部

751 鍵索引部

752、752A〜752C 鍵テーブル

76 暗号処理部

77 暗号化RFID

78 暗号化SID(暗号化シリアルID)

79 鍵世代番号管理部

100 ネットワーク

【特許請求の範囲】

【請求項1】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える暗号タグ管理システム。

【請求項2】

前記RFID毎に予め作成した暗号鍵を格納した鍵テーブルを用いて、前記タグ情報の暗復号に用いる暗号鍵を管理する請求項1の暗号タグ管理システム。

【請求項3】

前記鍵テーブルは、個々のRFIDに付与されたユニークID(以下、「UID」)のハッシュ値と暗号鍵とを対応付けて構成され、

前記RFIDから読み取ったUIDから求めたハッシュ値を用いて、暗復号に用いるRFIDの暗号鍵を特定する請求項1の暗号タグ管理システム。

【請求項4】

前記鍵テーブル内の暗号鍵は、所定の条件に従って更新され、

前記暗号タグ製造部は、RFIDに、前記更新された鍵テーブルから取得した暗号鍵を用いて暗号化したタグ情報とともに、前記鍵テーブルの世代を示す鍵世代情報を書き込み、

前記ディスパッチ部は、RFIDを読み取った端末から暗号化したタグ情報と鍵世代情報を受信し、前記鍵世代情報に対応する鍵テーブルから取得した暗号鍵を用いて前記暗号化したタグ情報を復号する請求項2または3の暗号タグ管理システム。

【請求項5】

前記タグ情報は、RFIDが添付された製品を識別するためのシリアルID(SID)である請求項1から4いずれか一の暗号タグ管理システム。

【請求項6】

RFIDから、RFIDの固有の識別情報と、暗号化されたタグ情報を読み出すリーダ部と、

前記読み出したRFIDの固有の識別情報と、暗号化されたタグ情報とを、請求項1から5いずれか一の暗号タグ管理システムに対して送信して、タグ情報またはタグ情報に対応付けられた情報を受信するユーザアプリケーション部とを備えた情報端末。

を送信し、

【請求項7】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込むステップと、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するステップと、を含むRFIDのタグ情報の隠蔽方法。

【請求項8】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む処理と、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答する処理と、を暗号タグ管理システムを構成するコンピュータに実行させるプログラム。

【請求項1】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む暗号タグ製造部と、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するディスパッチ部と、を備える暗号タグ管理システム。

【請求項2】

前記RFID毎に予め作成した暗号鍵を格納した鍵テーブルを用いて、前記タグ情報の暗復号に用いる暗号鍵を管理する請求項1の暗号タグ管理システム。

【請求項3】

前記鍵テーブルは、個々のRFIDに付与されたユニークID(以下、「UID」)のハッシュ値と暗号鍵とを対応付けて構成され、

前記RFIDから読み取ったUIDから求めたハッシュ値を用いて、暗復号に用いるRFIDの暗号鍵を特定する請求項1の暗号タグ管理システム。

【請求項4】

前記鍵テーブル内の暗号鍵は、所定の条件に従って更新され、

前記暗号タグ製造部は、RFIDに、前記更新された鍵テーブルから取得した暗号鍵を用いて暗号化したタグ情報とともに、前記鍵テーブルの世代を示す鍵世代情報を書き込み、

前記ディスパッチ部は、RFIDを読み取った端末から暗号化したタグ情報と鍵世代情報を受信し、前記鍵世代情報に対応する鍵テーブルから取得した暗号鍵を用いて前記暗号化したタグ情報を復号する請求項2または3の暗号タグ管理システム。

【請求項5】

前記タグ情報は、RFIDが添付された製品を識別するためのシリアルID(SID)である請求項1から4いずれか一の暗号タグ管理システム。

【請求項6】

RFIDから、RFIDの固有の識別情報と、暗号化されたタグ情報を読み出すリーダ部と、

前記読み出したRFIDの固有の識別情報と、暗号化されたタグ情報とを、請求項1から5いずれか一の暗号タグ管理システムに対して送信して、タグ情報またはタグ情報に対応付けられた情報を受信するユーザアプリケーション部とを備えた情報端末。

を送信し、

【請求項7】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込むステップと、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答するステップと、を含むRFIDのタグ情報の隠蔽方法。

【請求項8】

無線IDタグ(以下、「RFID」)に、RFID毎に用意した暗号鍵を用いて、タグ情報を暗号化してから書き込む処理と、

前記RFID毎に用意した暗号鍵を用いて、前記RFIDを読み取った端末から受信した前記暗号化されたタグ情報を復号し、タグ情報またはタグ情報に対応付けられた情報を前記端末に応答する処理と、を暗号タグ管理システムを構成するコンピュータに実行させるプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2010−239257(P2010−239257A)

【公開日】平成22年10月21日(2010.10.21)

【国際特許分類】

【出願番号】特願2009−82915(P2009−82915)

【出願日】平成21年3月30日(2009.3.30)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成22年10月21日(2010.10.21)

【国際特許分類】

【出願日】平成21年3月30日(2009.3.30)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]