暗号トラヒック識別装置及びそれを備える暗号トラヒック識別システム

【課題】ネットワーク内の通信におけるトラヒックの特徴となるデータを取得又は算出し、そのデータに基づいてトラヒックが暗号文であるのか否かを正確に判定する暗号トラヒック識別装置及びこの識別装置を備えるシステムを得る。

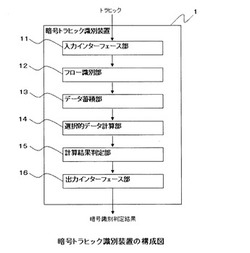

【解決手段】暗号トラヒック識別装置1は、トラヒックを入力する入力インターフェース部11と、フロー別に識別するフロー識別部12と、特徴量データを蓄積するデータ蓄積部13と、特徴量データに基づいて評価演算を実施する選択的データ計算部14と、その評価演算値に基づいてトラヒックが暗号化されているか否か、又は、暗号化されている場合、その暗号形式は何であるかの閾値判定を実施する計算結果判定部15と、上記の判定結果を外部に出力する出力インターフェース部16を備える。

【解決手段】暗号トラヒック識別装置1は、トラヒックを入力する入力インターフェース部11と、フロー別に識別するフロー識別部12と、特徴量データを蓄積するデータ蓄積部13と、特徴量データに基づいて評価演算を実施する選択的データ計算部14と、その評価演算値に基づいてトラヒックが暗号化されているか否か、又は、暗号化されている場合、その暗号形式は何であるかの閾値判定を実施する計算結果判定部15と、上記の判定結果を外部に出力する出力インターフェース部16を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、インターネット等のネットワーク上のノード又は端末において、そのネットワーク上を流れるトラヒックを監視し、そのトラヒックが暗号文であるのか、平文であるのかを容易かつ高い精度で識別する暗号トラヒック識別装置及び暗号トラヒック識別システムに関する。

【背景技術】

【0002】

従来の暗号化データの特徴を抽出する技術として以下のものがある。まず、事前に既知の暗号化方法で暗号化した暗号文を暗号化信号送出機能部より発信し、その試験通信暗号データを収集してその特徴を求める。次に、トラヒックの種別が不明な通信情報に対して、暗号判定機能部において、特徴情報を集め、先に求めた既知の暗号文の特徴情報と比較し、一致した場合、そのトラヒックが既知の暗号化方法で暗号化されたデータであると推定する。この方法によれば、暗号化通信の種別として、使用されている通信アプリケーション、暗号通信ソフト、及び、暗号化プロトコルの組み合わせを示すことができる。その暗号化プロトコルとして、WEBサービスの場合はHTTPS:Hypertext Transfer Protocol Security(SSL:Secure Socket Layer)、VPN:Virtual Private Networkの場合はDES:Data Encryption Standard、3DES及びAES:Advanced Encryption Standard等を使用可能とする。また、暗号データの特徴を抽出する手段としての情報として、

(1)通信セッションの発生間隔

(2)通信セッション中のパケット発生間隔

(3)通信セッション中のパケットサイズ

(4)通信セッション中の総パケット数

(5)通信セッション中のパケット送受信方向の関係

(6)通信セッション中のパケット送受信方向比

(7)通信セッション中のプロトコル占有率

(8)通信セッション開始時の各パケットサイズ

(9)通信セッション開始時の総パケット数

(10)通信セッション開始時の総データサイズ

(11)長期間のSource/Destination IP分布

(12)長期間のDestination Port分布

(13)長期間のDNSサーバーへの問合せの有無

(14)通信アプリケーション側から何も通信していない時に送信されるデータの有無

を挙げている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2006−146039号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、特許文献1に係る発明においては、上記の(1)〜(14)に係る情報を用いれば、どのような通信が行われているか、具体的には、その通信に係るトラヒックが暗号文であるのか否かを容易に判定できるとは限らないという問題点がある。

【0005】

そのため、ネットワーク内の通信におけるトラヒックの特徴となるデータを取得又は算出し、そのデータに基づいてトラヒックが暗号文であるのか否かを容易かつ正確に判定する暗号トラヒック識別装置が望まれていた。

【課題を解決するための手段】

【0006】

本発明に係る暗号トラヒック識別装置は、トラヒックが入力される入力インターフェース部と、前記入力されたトラヒックを少なくとも送信元アドレス及び送信先アドレスに基づいてフロー別に識別するフロー識別部と、前記フロー別に前記トラヒックの特徴量データを蓄積するデータ蓄積部と、前記特徴量データに基づいて評価演算を実施する選択的データ計算部と、その評価演算値に基づいて前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかの閾値判定を実施する計算結果判定部と、その判定結果を出力する出力インターフェース部とを備え、前記選択的データ計算部は、前記特徴量データのうち特定のデータのみを使用して評価演算を実施するものである。

【発明の効果】

【0007】

本発明に係る暗号トラヒック識別装置では、従来技術と比較して容易に精度の高い暗号文と平文の暗号識別の判定が可能となり、さらに暗号文である場合、その暗号形式の識別も可能となる。

また、本発明に係るシステムは上記暗号トラヒック識別装置を備えるので、従来技術と比較して容易かつ高い精度で暗号識別の判定、暗号形式の識別が可能になり、これら暗号識別に用いるデータ量の削減を図ることができる。

【図面の簡単な説明】

【0008】

【図1】本発明の実施の形態1に係る暗号トラヒック識別装置の全体構成図である。

【図2】同暗号トラヒック識別装置の暗号識別動作を示すフローチャートである。

【図3】本発明の実施の形態2に係る暗号トラヒック識別装置の全体構成図である。

【図4】本発明の実施の形態3に係る暗号トラヒック識別装置の全体構成図である。

【図5】本発明の実施の形態4に係る暗号トラヒック識別システムの全体構成図である。

【図6】実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケットの到着間隔時間に基づく評価演算値の分布グラフである。

【図7】実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケット長に基づく評価演算値の分布グラフである。

【発明を実施するための形態】

【0009】

実施の形態1.

(暗号トラヒック識別装置の全体構成)

図1は、本発明の実施の形態1に係る暗号トラヒック識別装置の全体構成図である。

図1において、入力インターフェース部11は、観測対象とするトラヒックを入力する。その入力インターフェース部11は、入力されたトラヒックをこのトラヒックが有する送信元IPアドレス及び送信先IPアドレス等に基づいてフロー別に識別するフロー識別部12に接続されている。ここで、フローとは、送信元アドレス及び送信先アドレスが同じであるパケットをひとまとめにしたデータを表す。また、パケットとは、トラヒック又はフローを構成する送受信データの構成単位である。フロー識別部12は、フロー識別部12で識別されたフローにおける特徴量データをそのフロー別に蓄積するデータ蓄積部13に接続されている。このデータ蓄積部13は、上記の特徴量データに基づいて評価演算を実施する選択的データ計算部14に接続されている。この選択的データ計算部14は、上記の評価演算値に基づいてトラヒックが暗号化されているか否か、又は、暗号化されている場合、その暗号形式は何であるかの閾値判定を実施する計算結果判定部15に接続されている。そして、この計算結果判定部15は、上記の判定結果を外部に出力する出力インターフェース部16に接続されている。暗号トラヒック識別装置1は、以上のような、入力インターフェース部11、フロー識別部12、データ蓄積部13、選択的データ計算部14、計算結果判定部15及び出力インターフェース部16を含む構成となっている。なお、暗号トラヒック識別装置1を構成する上記の構成要素は、物理的に独立したユニットであってもよいし、暗号トラヒック識別装置1の制御装置(図示せず)が備える概念的な機能を表すものとしてもよいし、上記各構成要件11〜16が異なる装置としてそれぞれ接続されていてもよい。

【0010】

(暗号トラヒック識別装置の暗号識別動作)

図2は、本発明の実施の形態1に係る暗号トラヒック識別装置の暗号識別動作を示すフローチャートである。

(S11)

入力インターフェース部11は、外部のLAN又はインターネット等のネットワークにおいて暗号識別の観測対象となる場所から、そのネットワーク上を通信しているトラヒックを取り出し入力する。例えば、入力インターフェース部11は、タップ装置又はルーター若しくはスイッチングハブ等に設置されているミラーポートからネットワーク上を通信しているトラヒックを取り出し入力する。

(S12)

入力インターフェース部11は、入力したトラヒックをフロー識別部12に送信する。

(S13)

フロー識別部12は、受信したトラヒックが内包する送信元IPアドレス及び送信先IPアドレス、並びに、送信元ポート番号及び送信先ポート番号に基づいてトラヒックをフロー別に識別する。

(S14)

フロー識別部12は、識別したフローをデータ蓄積部13に送信する。

(S15)

データ蓄積部13は、受信したフローに基づいてそのトラヒックに係る特徴量データを取得しフロー別に蓄積する。このフロー別に特徴量データを蓄積する方法としては、物理的に分離した記憶媒体にそれぞれ格納する構成としてもよく、同一の記憶媒体に時系列に蓄積し、どのデータがどのフローに属するものか識別可能なように、識別情報を付加する構成としてもよく、その他、公知の手段によってフロー別にトラヒックに係る特徴量データを取得することができる構成とすればよい。本実施の形態においては、トラヒックに係る特徴量データは、そのトラヒックを構成するパケットの到着間隔時間であるものとする。

(S16)

選択的データ計算部14は、データ蓄積部13において全てのフロー毎に蓄積された特徴量データの中から、暗号識別の観測対象となる特定のフローにアクセスし、そのフローにおける特徴量データのデータ列の中から、特定の特徴量データのデータ列を選択して評価演算を実施する。本実施の形態では、以下の方法で評価演算値を求める。即ち、選択的データ計算部14は、上記のようにアクセスした特定の特徴量データであるパケットの到着間隔時間のデータ列を、その到着間隔時間が短い順に整列し、所定の部分(例えば、短い方からデータ列総数の75%番目)に該当する到着間隔時間のデータを取得して評価演算値とする。

(S17)

選択的データ計算部14は、上記の方法によって求めた評価演算値を、計算結果判定部15に送信する。

(S18)

計算結果判定部15は、受信した評価演算値に対して、所定の閾値に基づいて閾値判定を実施し、暗号識別の観測対象であるトラヒックが、暗号化された暗号文であるのか、暗号化されていない平文であるのかを判定し、さらに、暗号文である場合、その暗号形式は何であるのかを判定する。

(S19)

計算結果判定部15は、ステップS18における暗号識別の判定結果を出力インターフェース部16に送信する。

(S20)

出力インターフェース部16は、受信した暗号識別の判定結果を外部に出力する。

【0011】

上記の動作は、常時繰り返し実施される構成としてもよく、ネットワークの管理者等が必要な時刻に必要な時間だけ実施する構成としてもよい。

【0012】

(実施の形態1の効果)

以上のような構成及び動作によって、従来技術と比較して精度の高い暗号文と平文の暗号識別の判定が可能となる。さらに、暗号文である場合、その暗号形式の識別も可能となる。

【0013】

なお、上記のステップS15において、受信したフローにおいてトラヒックに係る特徴量データを取得しフロー別に蓄積する構成としたが、常にその特徴量データの全てを蓄積するのではなく、最初に、又は、一定時間間隔で平均値を計算して除外すべき特徴量データを求め、明らかに評価演算値とする所定の部分のデータから外れるデータについては、蓄積せずに除外し、最小値近傍と考えられるデータ及び最大値近傍と考えられるデータのみを記憶する構成としてもよい。この場合、処理の負荷を軽減することが可能となる。

また、本実施の形態においては、暗号トラヒック識別装置1は単数である構成としているが、暗号トラヒック識別装置1を複数設置し入力されるトラヒックを分散させる構成としてもよく、又は、トラヒックのすべてを入力するのではなく、トラヒックを所定周期でサンプリングする構成としてよい。この場合、暗号トラヒック識別装置1が、超高速回線で構成されるネットワークに接続され、そのネットワークから入力インターフェース部11にトラヒックが入力されるようなネットワーク環境である場合等に、暗号トラヒック識別装置1の処理負荷を軽減することができる。

また、選択的データ計算部14による評価演算としては、上記で示したものに限られるものではなく、例えば、上記のように到着間隔時間の短い順に整列したデータ列のうち、所定の範囲のデータ(例えば、短い方からデータ列総数の0%番目〜75%番目のデータ)の平均値を演算し、その平均値を評価演算値とするものとしてもよい。この方法のようにデータの平均値をとることによって、上記のステップS16で示した75%番目に該当する到着間隔時間のデータが異常なデータ等となった場合に暗号識別の判定不良が発生することを回避することができる。

あるいは、選択的データ計算部14は、下記の式(1)によって到着間隔時間指標値を算出し、この到着間隔時間指標値を評価演算値とすることもできる。

【0014】

到着間隔時間指標値=Σ{(x番目の到着間隔時間)2/(a+(x/N−0.75)2)}

・・・(1)

N:データ列の総数

x:整列されたデータ列の先頭データからの順番数

a:所定の定数(正の定数。75%番目の影響の強さを規定する。)

【0015】

本発明者の知見によれば、上記の式(1)で算出される到着間隔時間指標値は、75%番目に近いデータ程この到着間隔時間指標値の値を決定する際の影響度が大きくなるものとなり、上記と同様にステップS16で示した75%番目に該当する到着間隔時間のデータが異常なデータ等となった場合に暗号識別の判定不良が発生することを回避することができる共に、75%番目のデータを用いる場合のような高い暗号識別の精度に近づけることができる。なお、上記の式(1)は75%番目の値を基準にして演算したものであるが、本実施の形態で75%近傍という場合には、同様の結果を示す前後1%程度の領域を含む。75%番目が良好な値を示す結果を得たが、本実施の形態においては、75%番目のデータに限られるものではなく、その他の順番数を基準としてもよい。全く別の値、例えば50%プラスマイナス5%でも、同様に良い結果を得られる可能性もある。

また、データ蓄積部13は、上記の説明においては、トラヒックに係る特徴量データとして、そのトラヒックを構成するパケットの到着間隔時間を取得するものとしたが、これに限られるものではなく、例えば、フローを構成するパケットのパケット長を特徴量データとして蓄積するものとしてもよい。この場合、選択的データ計算部14は、データ蓄積部13に蓄積されている特徴量データであるパケット長のデータ列にアクセスし、そのパケット長のデータ列の分散値を算出して、その分散値を評価演算値としてもよい。

そして、データ蓄積部13は、例えば、受信したフローを構成するパケットにおいてACKパケットを除いたパケットのパケット長を特徴量データとして蓄積するものとしてもよい。この場合、選択的データ計算部14は、データ蓄積部13に蓄積されている特徴量データであるACKパケットを除いたパケットのパケット長のデータ列にアクセスし、そのパケット長のデータ列の平均値を算出して、その平均値を評価演算値としてもよい。

【0016】

実施の形態2.

(暗号トラヒック識別装置の全体構成)

図3は、本発明の実施の形態2に係る暗号トラヒック識別装置の全体構成図である。前述の実施の形態1と相違する構成及び動作を中心に説明する。

図3で示されるように、本実施の形態に係る暗号トラヒック識別装置1は、実施の形態1に係る暗号トラヒック識別装置1に、最適化実行部17が追加されて構成されている。この最適化実行部17は、フロー識別部12、データ蓄積部13、選択的データ計算部14及び計算結果判定部15に接続されている。なお、この最適化実行部17は、物理的に独立したユニットであってもよいし、暗号トラヒック識別装置1の制御装置(図示せず)が備える概念的な機能を表すものとしてもよい。

【0017】

(最適化実行部17の最適化動作)

最適化実行部17は、データ蓄積部13に蓄積されているフロー別の特徴量データにアクセスし、その特徴量データに基づいて、以下で説明するように、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作を変動させる。

【0018】

最適化実行部17は、フロー識別部12に対して、実施の形態1における図2で示されるステップS13で示されるトラヒックのフロー識別方法の他、異なる方法によるフローの識別動作に切り替えさせ、暗号識別の判定に最適なフローの識別方法によって識別させる。

【0019】

また、最適化実行部17は、データ蓄積部13に対して、フロー識別部12から送信される識別されたフローから、記憶媒体に蓄積する暗号識別の判定に最適な特徴量データとしてパケットの到着間隔時間、又は、パケットのパケット長等を適宜選択させる。このとき、データ蓄積部13は、フロー識別部12によって実施の形態1に係る方法とは異なる方法でフローが識別された場合、そのフローに係る特徴量データを実施の形態1に係る方法で識別したフローに係る特徴量データを蓄積した記憶媒体上の領域とは異なる領域に蓄積する。なお、上記のように、記憶媒体上の異なる領域に蓄積する代わりに、蓄積する特徴量データに新たなフロー分類用の識別情報を付加して蓄積するものとしてもよい。

【0020】

また、最適化実行部17は、選択的データ計算部14に対して、データ蓄積部13にアクセスした特徴量データに基づいて評価演算する際に、使用する特徴量データ、又は、使用する特徴量データのデータ列の範囲を適宜切り替えさせ、暗号識別の判定に最適な演算方法によって評価演算値を演算させる。

【0021】

そして、最適化実行部17は、計算結果判定部15に対して、選択的データ計算部14によって演算された評価演算値に対して閾値判定を実施する際、その判定の閾値を適宜切り替えさせ、暗号識別の判定に最適な閾値によって判定をさせる。評価演算値は後述する実施例1の方法等によって算出することができ、最適化は実施例1では75%番目としていたのを、より暗号化識別に適している値を用いる事を言う。「最適」とは、具体的には例えば、図6(B)において、グラフの各線(平文、HTTPS、PPTP:Point−to−Point Tunneling Protocol)の横軸上での最接近距離が最大となる値を用いる事で、誤判定率を低下させる事ができる。あるいは、最接近距離が一部の領域で多少下がっても、他の多くの場合に距離が広がり、全体として誤判定率が最小化するような値を言う。なお「最適」とは、暗号の識別力についての最高レベルを必ずしも指し示すものではなく、最適化実行部17を用いた場合に、最適化実行部を用いない場合(本実施の形態においては実施の形態1)と比較して、より暗号の識別力が向上できるレベルのものを包含するものとする。

【0022】

(実施の形態2の効果)

以上の構成及び動作のように、最適化実行部17によって、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作の変動を実施させることによって、ネットワーク環境等に依存せず、フロー識別、特徴量データ、その評価演算値、及び、その判定閾値について暗号識別の判定に最適なものを動的に選択し決定することができる。

【0023】

実施の形態3.

(暗号トラヒック識別装置の全体構成)

図4は、本発明の実施の形態3に係る暗号トラヒック識別装置の全体構成図である。前述の実施の形態2と相違する構成及び動作を中心に説明する。

図4で示されるように、本実施の形態に係る暗号トラヒック識別装置1は、実施の形態2に係る暗号トラヒック識別装置1のフロー識別部12の代わりに、フロー識別異常判定部18が設置されている。なお、実施の形態3においては、フロー識別異常判定部18は前述のフロー識別部12の機能をも担うものである。

【0024】

(フロー識別異常判定部18の動作)

外部のLAN及びインターネット等のネットワークにおいて暗号識別の観測対象となる場所から、トラヒックを入力した入力インターフェース部11は、フロー識別異常判定部18にそのトラヒックを送信する。そのトラヒックを受信したフロー識別異常判定部18は、実施の形態2におけるフロー識別部12と同様にフロー別に識別するのと同時に、そのフローの異常判定を実施する。そして、フロー識別異常判定部18は、そのフローが異常であると判定した場合、その異常原因に関する情報、例えば、その異常フローがどのネットワークから送出されたものであるのか、又は、そのネットワーク上のどのノードから送信されたものであるのか等の情報を出力インターフェース部16に送信する。また、フロー識別異常判定部18は、その異常フローをデータ蓄積部13に送信する。その後、異常フローについては、実施の形態2と同様に暗号識別の判定が実施される。そして、出力インターフェース部16は、受信した異常原因に関する情報を外部に出力する。

【0025】

(実施の形態3の効果)

以上のような構成及び動作によって、異常なフローを出力しているネットワーク又はノードについての情報を警告として外部に出力することが可能となり、その警告を確認したネットワークの管理者等は、出力された異常原因に関する情報を、異常を解消するために利用することが可能となる。

【0026】

なお、本実施の形態において、フロー識別異常判定部18によって異常と判定されたフローは、その後段の選択的データ計算部14及び計算結果判定部15によって暗号識別の判定が実施される構成となっているが、これに限られるものではなく、フロー識別異常判定部18は、異常フローに関しては暗号識別の判定が必要がない場合、その異常原因に関する情報を出力するのみとし、その後段における暗号識別の判定は実施しない動作としてもよい。

また、本実施の形態において、フロー識別異常判定部18においては、正常なフロー及び異常なフロー双方について、暗号識別する構成としているが、これに限られるものではなく、異常なフローが識別された場合のみ、暗号識別の判定を実施する構成としてもよい。この場合、ネットワークの管理者等が常時監視していなくても、異常なフローが識別された段階で、自動的に暗号識別の判定が実施され、その結果を管理者等に連絡し対応することができ、暗号トラヒック識別装置1の省力化にも寄与する。

なお、上記のフロー識別異常判定部18は、実施の形態2におけるフロー識別部12の機能を担って設置されると説明したが、フロー識別部12の機能を担うものではなく、別途、暗号トラヒック識別装置1の内部又は外部、かつ、入力インターフェース部11の前段にフローの異常判定機能を備える構成として、フロー識別部12と別にして設けてもよい。

また、本実施の形態においては、フロー識別異常判定部18は、フローに異常があると判定した場合、その異常原因に関する情報を直接、出力インターフェース部16に送信する構成となっているが、これに限られるものではなく、例えば、その異常原因に関する情報が、データ蓄積部13、選択的データ計算部14及び計算結果判定部15を介して出力インターフェース部16に送信される構成としてもよい。いずれにしても、フロー識別異常判定部18が出力した異常原因に関する情報が、出力インターフェース部16に送信される構成であればよい。

【0027】

実施の形態4.

(暗号トラヒック識別システムの全体構成)

図5は、本発明の実施の形態4に係る暗号トラヒック識別システムの全体構成図である。実施の形態4は、前述の実施の形態2の暗号トラヒック装置を用いたシステムであり、実施の形態2の暗号トラヒック装置以外の構成及び動作を中心に説明する。

図5で示されるように、本実施の形態に係る暗号トラヒック識別システム21は、実施の形態2に係る暗号トラヒック識別装置1及び外部に試験用のトラヒックを送出する試験信号送出装置2を含む構成となっている。なお、この試験信号送出装置2は、暗号トラヒック識別装置1の内部に組み込まれる構成としてもよい。ただし、この場合でも、暗号トラヒック識別装置1及び試験信号送出装置2を含むシステムとして、暗号トラヒック識別システム21と呼ぶものとする。試験信号送出装置と暗号トラヒック識別装置は、ネットワーク的にある程度離れた距離にあることが望ましい。これにより、評価するトラヒックは、自分以外のネットワークから来るので、通過する途中の通信回線の影響を受けるのと同様に、最適値を得る為に流す試験信号も、通信回線の影響を受けた後の状態で受信させることができる。同一筐体に組み込まれる場合は、両者の接続は異なるプロバイダにしたり、複数のネットワーク的に離れた暗号トラヒック識別システムを用意して、両者間で試験信号を送受信するのが好適である。

【0028】

(暗号トラヒック識別システムの動作)

まず、試験信号送出装置2は、ネットワーク31に対して、試験用のトラヒックを送出する。次に、暗号トラヒック識別装置1は、ネットワーク31を介して、その試験用トラヒックを受信し、その試験用トラヒックに対して、実施の形態2において説明したように、暗号トラヒック識別装置1における最適化実行部17によって、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作を変動させることによって、フロー識別、特徴量データ、その評価演算値、及び、その判定閾値について暗号識別の判定に最適なものを選択される。なお、上記で示した構成に対し、外部の試験信号送出装置2と本体である暗号トラヒック識別装置1との間に制御信号が送受信できる機能を実装させることによって、試験信号送出装置2が送出する信号が何であるのかを予め決定し、その送出信号が何であるかを暗号トラヒック識別装置1に送信しておくことによって、暗号形式毎に暗号識別の判定のための最適条件を決定し記憶しておくことができ、より好適である。

【0029】

(実施の形態4の効果)

以上の構成及び動作によって、ネットワーク環境等毎の暗号識別のための最適条件を正確に決定することができる。

【0030】

なお、本実施の形態における暗号トラヒック識別システム21は、実施の形態2に係る暗号トラヒック識別装置1を構成要素として備えている旨を説明したが、実施の形態1又は実施の形態3に係る暗号トラヒック識別装置1を備えるものとしてもよい。特に実施の形態1に係る暗号トラヒック識別装置1を備えた場合、外部の試験信号送出装置2が、ネットワーク31を介して、多種の暗号形式によって暗号化された試験用トラヒックを送出することによって、その暗号トラヒック識別装置1がそれらの試験用トラヒックに対して正確な暗号識別が可能かどうかを確認することができ、最適な暗号識別条件を設定することが可能となる。

【実施例】

【0031】

以下、本発明の暗号トラヒック識別装置及び暗号トラヒック識別システムにおいて、評価演算値を求める方法について説明するが、本発明の評価演算値を求める方法は、下記に制限されるものではない。

実施例1.

図6は、実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケットの到着間隔時間に基づく評価演算値の分布グラフである。

本実施例においては、まず4Mバイトのデータを、平文、SSLによって暗号化されたデータを送受信するプロトコルであるHTTPS、及び、VPN上において暗号文のデータ通信をするためのプロトコルであるPPTPの3つの方法で各々100回転送する。100回実施される各転送セッションで用いられたパケットの長さが仮に平均1000バイトだった場合、1回の転送セッションでは、約4000個のパケットが転送されたことになる。ただし、暗号化や通信プロトコルのオーバヘッドがあるので、実際には4000個ちょうどではなく、4000個よりもやや多い。

【0032】

1〜100回の転送セッション毎に約4000個のパケットの到着間隔時間を計測し、その平均値を評価演算値として算出し、短い順に整列させて、

(1)平文によって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFtxt(k)

(2)HTTPSによって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFssl(k)

(3)PPTPによって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFpptp(k)

とし、到着間隔時間の平均値をX軸(横軸)、そして、kをY軸(縦軸)で示したものが図6(A)のグラフである。

【0033】

この図6(A)で示されるように、パケットの到着間隔時間の平均値の分布に関して、平文の通信は、HTTPSによる暗号文通信及びPPTPによる暗号文通信よりも短い傾向は見られるが、平均値が重なっている部分があり、到着間隔時間の平均値が、特定の値であることによって、観測対象であるトラヒックが平文又は暗号文の通信であるとの識別はつきにくいことがわかる。

【0034】

これに対し、図6(B)は、パケットの到着間隔時間の平均値の分布ではなく、以下の方法によって求めた算出値の分布である。転送するデータの条件は、図6(A)における場合と同様である。

まず、観測対象とするトラヒックにおいて、送受信IPアドレス及び送受信ポート番号に基づいてフロー別に分離する。そして、このフローを構成するパケットの到着間隔時間について短い順に整列し、その整列した到着間隔時間のデータ列のうち短い方から75%番目のデータを評価演算値として使用する。仮に、1回の転送セッションを4000パケットとした場合、その75%番目は、短い方から約3000番目のパケットの到着間隔時間を評価演算値とすることになる。前述のように転送セッションは1〜100回なので、100個分の評価演算値を取得し、さらにこれを、平文、HTTPS及びPPTPによる暗号文の転送について実施し、その評価演算値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットの到着間隔時間について短い順に整列したデータ列のうち短い方から75%番目のデータについての分布を示したものが図6(B)である。ただし、図6(B)において、グラフを見やすくするための便宜上、平文、HTTPSによって転送する暗号文及びPPTPによって転送する暗号文の評価演算値の各々のデータ列を、さらにその値が短い順に整列して表示してある。

【0035】

以上のように、パケットの到着間隔時間の平均値ではなく、その到着間隔時間が短い順に整列されたパケットの短い方から75%番目の値を評価演算値としてグラフにすると、観測対象とするトラヒックが平文であるのか、暗号文であるのかを正確に識別でき、さらに暗号文である場合、その暗号形式(本実施例の場合、HTTPSに係る暗号文と、PPTPに係る暗号文)が何であるのかを正確に識別することが可能である。

【0036】

実施例2.

図7は、実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケット長に基づく評価演算値の分布グラフである。本実施例においても、転送するデータの条件は、実施例1と同様である。

【0037】

最初に、図7(A)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に、仮に全パケット数が4000個として、4000個のパケットのパケット長を計測する。そして、そのパケット長の平均値を評価演算値として算出する。そして、この平均値のデータ列を短い順に整列させ、この評価演算値であるパケット長の平均値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットのパケット長の平均値について分布を示したのが図7(A)である。

【0038】

この図7(A)で示されるように、図6(A)で示される分布と同様に、観測対象であるトラヒックが必ずしも平文又は暗号文の通信であるのか、明確に識別できる結果とはならなかった。

【0039】

次に、図7(B)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に同じく仮に全パケット数が4000個として、4000個のパケットのパケット長を計測する。そして、そのパケット長について平均値ではなく分散値を算出し、この分散値を評価演算値とする。そして、この分散値のデータ列を短い順に整列させ、この評価演算値であるパケット長の分散値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットのパケット長の分散値について分布を示したのが図7(B)である。

【0040】

この図7(B)で示されるように、パケットのパケット長の平均値ではなく、分散値を評価演算値としてグラフにして、図7(A)と比較した場合、観測対象とするトラヒックが平文であるのか、暗号文であるのかをより明確に識別することができる傾向がある。

【0041】

そして、図7(C)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に同じく仮に全パケット数が4000個として、そのパケットのうちACKパケットを除いたパケットについてのみパケット長を計測する。そして、そのACKパケットを除外したパケットのパケット長の平均値(以下、ACK除外平均値という)を評価演算値として算出する。そして、このACK除外平均値のデータ列を短い順に整列させ、この評価演算値であるACK除外平均値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、ACK除外平均値について分布を示したのが図7(C)である。

【0042】

この図7(C)で示されるように、パケットのパケット長の平均値ではなく、ACK除外平均値を評価演算値としてグラフにして、図7(A)と比較した場合、図7(B)と同様に、観測対象とするトラヒックが平文であるのか、暗号文であるのかをより明確に識別することができる。

【0043】

以上のように、本発明の評価演算値は、上記方法を採用して求めることにより、トラヒックが暗号文であるのか、平文であるのかを容易かつ高い精度で識別するために用いることができるが、評価演算値は、システムの構成によってパケット数等のパラメータを適宜調整して求めることができる。

したがって、上記評価演算値を求めるための各パラメータの設定等はシステムの構成、条件に従って種々変更することができ、特に制限されるものではない。

【符号の説明】

【0044】

1 暗号トラヒック識別装置、2 試験信号送出装置、11 入力インターフェース部、12 フロー識別部、13 データ蓄積部、14 選択的データ計算部、15 計算結果判定部、16 出力インターフェース部、17 最適化実行部、18 フロー識別異常判定部、21 暗号トラヒック識別システム、31 ネットワーク。

【技術分野】

【0001】

本発明は、インターネット等のネットワーク上のノード又は端末において、そのネットワーク上を流れるトラヒックを監視し、そのトラヒックが暗号文であるのか、平文であるのかを容易かつ高い精度で識別する暗号トラヒック識別装置及び暗号トラヒック識別システムに関する。

【背景技術】

【0002】

従来の暗号化データの特徴を抽出する技術として以下のものがある。まず、事前に既知の暗号化方法で暗号化した暗号文を暗号化信号送出機能部より発信し、その試験通信暗号データを収集してその特徴を求める。次に、トラヒックの種別が不明な通信情報に対して、暗号判定機能部において、特徴情報を集め、先に求めた既知の暗号文の特徴情報と比較し、一致した場合、そのトラヒックが既知の暗号化方法で暗号化されたデータであると推定する。この方法によれば、暗号化通信の種別として、使用されている通信アプリケーション、暗号通信ソフト、及び、暗号化プロトコルの組み合わせを示すことができる。その暗号化プロトコルとして、WEBサービスの場合はHTTPS:Hypertext Transfer Protocol Security(SSL:Secure Socket Layer)、VPN:Virtual Private Networkの場合はDES:Data Encryption Standard、3DES及びAES:Advanced Encryption Standard等を使用可能とする。また、暗号データの特徴を抽出する手段としての情報として、

(1)通信セッションの発生間隔

(2)通信セッション中のパケット発生間隔

(3)通信セッション中のパケットサイズ

(4)通信セッション中の総パケット数

(5)通信セッション中のパケット送受信方向の関係

(6)通信セッション中のパケット送受信方向比

(7)通信セッション中のプロトコル占有率

(8)通信セッション開始時の各パケットサイズ

(9)通信セッション開始時の総パケット数

(10)通信セッション開始時の総データサイズ

(11)長期間のSource/Destination IP分布

(12)長期間のDestination Port分布

(13)長期間のDNSサーバーへの問合せの有無

(14)通信アプリケーション側から何も通信していない時に送信されるデータの有無

を挙げている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2006−146039号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、特許文献1に係る発明においては、上記の(1)〜(14)に係る情報を用いれば、どのような通信が行われているか、具体的には、その通信に係るトラヒックが暗号文であるのか否かを容易に判定できるとは限らないという問題点がある。

【0005】

そのため、ネットワーク内の通信におけるトラヒックの特徴となるデータを取得又は算出し、そのデータに基づいてトラヒックが暗号文であるのか否かを容易かつ正確に判定する暗号トラヒック識別装置が望まれていた。

【課題を解決するための手段】

【0006】

本発明に係る暗号トラヒック識別装置は、トラヒックが入力される入力インターフェース部と、前記入力されたトラヒックを少なくとも送信元アドレス及び送信先アドレスに基づいてフロー別に識別するフロー識別部と、前記フロー別に前記トラヒックの特徴量データを蓄積するデータ蓄積部と、前記特徴量データに基づいて評価演算を実施する選択的データ計算部と、その評価演算値に基づいて前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかの閾値判定を実施する計算結果判定部と、その判定結果を出力する出力インターフェース部とを備え、前記選択的データ計算部は、前記特徴量データのうち特定のデータのみを使用して評価演算を実施するものである。

【発明の効果】

【0007】

本発明に係る暗号トラヒック識別装置では、従来技術と比較して容易に精度の高い暗号文と平文の暗号識別の判定が可能となり、さらに暗号文である場合、その暗号形式の識別も可能となる。

また、本発明に係るシステムは上記暗号トラヒック識別装置を備えるので、従来技術と比較して容易かつ高い精度で暗号識別の判定、暗号形式の識別が可能になり、これら暗号識別に用いるデータ量の削減を図ることができる。

【図面の簡単な説明】

【0008】

【図1】本発明の実施の形態1に係る暗号トラヒック識別装置の全体構成図である。

【図2】同暗号トラヒック識別装置の暗号識別動作を示すフローチャートである。

【図3】本発明の実施の形態2に係る暗号トラヒック識別装置の全体構成図である。

【図4】本発明の実施の形態3に係る暗号トラヒック識別装置の全体構成図である。

【図5】本発明の実施の形態4に係る暗号トラヒック識別システムの全体構成図である。

【図6】実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケットの到着間隔時間に基づく評価演算値の分布グラフである。

【図7】実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケット長に基づく評価演算値の分布グラフである。

【発明を実施するための形態】

【0009】

実施の形態1.

(暗号トラヒック識別装置の全体構成)

図1は、本発明の実施の形態1に係る暗号トラヒック識別装置の全体構成図である。

図1において、入力インターフェース部11は、観測対象とするトラヒックを入力する。その入力インターフェース部11は、入力されたトラヒックをこのトラヒックが有する送信元IPアドレス及び送信先IPアドレス等に基づいてフロー別に識別するフロー識別部12に接続されている。ここで、フローとは、送信元アドレス及び送信先アドレスが同じであるパケットをひとまとめにしたデータを表す。また、パケットとは、トラヒック又はフローを構成する送受信データの構成単位である。フロー識別部12は、フロー識別部12で識別されたフローにおける特徴量データをそのフロー別に蓄積するデータ蓄積部13に接続されている。このデータ蓄積部13は、上記の特徴量データに基づいて評価演算を実施する選択的データ計算部14に接続されている。この選択的データ計算部14は、上記の評価演算値に基づいてトラヒックが暗号化されているか否か、又は、暗号化されている場合、その暗号形式は何であるかの閾値判定を実施する計算結果判定部15に接続されている。そして、この計算結果判定部15は、上記の判定結果を外部に出力する出力インターフェース部16に接続されている。暗号トラヒック識別装置1は、以上のような、入力インターフェース部11、フロー識別部12、データ蓄積部13、選択的データ計算部14、計算結果判定部15及び出力インターフェース部16を含む構成となっている。なお、暗号トラヒック識別装置1を構成する上記の構成要素は、物理的に独立したユニットであってもよいし、暗号トラヒック識別装置1の制御装置(図示せず)が備える概念的な機能を表すものとしてもよいし、上記各構成要件11〜16が異なる装置としてそれぞれ接続されていてもよい。

【0010】

(暗号トラヒック識別装置の暗号識別動作)

図2は、本発明の実施の形態1に係る暗号トラヒック識別装置の暗号識別動作を示すフローチャートである。

(S11)

入力インターフェース部11は、外部のLAN又はインターネット等のネットワークにおいて暗号識別の観測対象となる場所から、そのネットワーク上を通信しているトラヒックを取り出し入力する。例えば、入力インターフェース部11は、タップ装置又はルーター若しくはスイッチングハブ等に設置されているミラーポートからネットワーク上を通信しているトラヒックを取り出し入力する。

(S12)

入力インターフェース部11は、入力したトラヒックをフロー識別部12に送信する。

(S13)

フロー識別部12は、受信したトラヒックが内包する送信元IPアドレス及び送信先IPアドレス、並びに、送信元ポート番号及び送信先ポート番号に基づいてトラヒックをフロー別に識別する。

(S14)

フロー識別部12は、識別したフローをデータ蓄積部13に送信する。

(S15)

データ蓄積部13は、受信したフローに基づいてそのトラヒックに係る特徴量データを取得しフロー別に蓄積する。このフロー別に特徴量データを蓄積する方法としては、物理的に分離した記憶媒体にそれぞれ格納する構成としてもよく、同一の記憶媒体に時系列に蓄積し、どのデータがどのフローに属するものか識別可能なように、識別情報を付加する構成としてもよく、その他、公知の手段によってフロー別にトラヒックに係る特徴量データを取得することができる構成とすればよい。本実施の形態においては、トラヒックに係る特徴量データは、そのトラヒックを構成するパケットの到着間隔時間であるものとする。

(S16)

選択的データ計算部14は、データ蓄積部13において全てのフロー毎に蓄積された特徴量データの中から、暗号識別の観測対象となる特定のフローにアクセスし、そのフローにおける特徴量データのデータ列の中から、特定の特徴量データのデータ列を選択して評価演算を実施する。本実施の形態では、以下の方法で評価演算値を求める。即ち、選択的データ計算部14は、上記のようにアクセスした特定の特徴量データであるパケットの到着間隔時間のデータ列を、その到着間隔時間が短い順に整列し、所定の部分(例えば、短い方からデータ列総数の75%番目)に該当する到着間隔時間のデータを取得して評価演算値とする。

(S17)

選択的データ計算部14は、上記の方法によって求めた評価演算値を、計算結果判定部15に送信する。

(S18)

計算結果判定部15は、受信した評価演算値に対して、所定の閾値に基づいて閾値判定を実施し、暗号識別の観測対象であるトラヒックが、暗号化された暗号文であるのか、暗号化されていない平文であるのかを判定し、さらに、暗号文である場合、その暗号形式は何であるのかを判定する。

(S19)

計算結果判定部15は、ステップS18における暗号識別の判定結果を出力インターフェース部16に送信する。

(S20)

出力インターフェース部16は、受信した暗号識別の判定結果を外部に出力する。

【0011】

上記の動作は、常時繰り返し実施される構成としてもよく、ネットワークの管理者等が必要な時刻に必要な時間だけ実施する構成としてもよい。

【0012】

(実施の形態1の効果)

以上のような構成及び動作によって、従来技術と比較して精度の高い暗号文と平文の暗号識別の判定が可能となる。さらに、暗号文である場合、その暗号形式の識別も可能となる。

【0013】

なお、上記のステップS15において、受信したフローにおいてトラヒックに係る特徴量データを取得しフロー別に蓄積する構成としたが、常にその特徴量データの全てを蓄積するのではなく、最初に、又は、一定時間間隔で平均値を計算して除外すべき特徴量データを求め、明らかに評価演算値とする所定の部分のデータから外れるデータについては、蓄積せずに除外し、最小値近傍と考えられるデータ及び最大値近傍と考えられるデータのみを記憶する構成としてもよい。この場合、処理の負荷を軽減することが可能となる。

また、本実施の形態においては、暗号トラヒック識別装置1は単数である構成としているが、暗号トラヒック識別装置1を複数設置し入力されるトラヒックを分散させる構成としてもよく、又は、トラヒックのすべてを入力するのではなく、トラヒックを所定周期でサンプリングする構成としてよい。この場合、暗号トラヒック識別装置1が、超高速回線で構成されるネットワークに接続され、そのネットワークから入力インターフェース部11にトラヒックが入力されるようなネットワーク環境である場合等に、暗号トラヒック識別装置1の処理負荷を軽減することができる。

また、選択的データ計算部14による評価演算としては、上記で示したものに限られるものではなく、例えば、上記のように到着間隔時間の短い順に整列したデータ列のうち、所定の範囲のデータ(例えば、短い方からデータ列総数の0%番目〜75%番目のデータ)の平均値を演算し、その平均値を評価演算値とするものとしてもよい。この方法のようにデータの平均値をとることによって、上記のステップS16で示した75%番目に該当する到着間隔時間のデータが異常なデータ等となった場合に暗号識別の判定不良が発生することを回避することができる。

あるいは、選択的データ計算部14は、下記の式(1)によって到着間隔時間指標値を算出し、この到着間隔時間指標値を評価演算値とすることもできる。

【0014】

到着間隔時間指標値=Σ{(x番目の到着間隔時間)2/(a+(x/N−0.75)2)}

・・・(1)

N:データ列の総数

x:整列されたデータ列の先頭データからの順番数

a:所定の定数(正の定数。75%番目の影響の強さを規定する。)

【0015】

本発明者の知見によれば、上記の式(1)で算出される到着間隔時間指標値は、75%番目に近いデータ程この到着間隔時間指標値の値を決定する際の影響度が大きくなるものとなり、上記と同様にステップS16で示した75%番目に該当する到着間隔時間のデータが異常なデータ等となった場合に暗号識別の判定不良が発生することを回避することができる共に、75%番目のデータを用いる場合のような高い暗号識別の精度に近づけることができる。なお、上記の式(1)は75%番目の値を基準にして演算したものであるが、本実施の形態で75%近傍という場合には、同様の結果を示す前後1%程度の領域を含む。75%番目が良好な値を示す結果を得たが、本実施の形態においては、75%番目のデータに限られるものではなく、その他の順番数を基準としてもよい。全く別の値、例えば50%プラスマイナス5%でも、同様に良い結果を得られる可能性もある。

また、データ蓄積部13は、上記の説明においては、トラヒックに係る特徴量データとして、そのトラヒックを構成するパケットの到着間隔時間を取得するものとしたが、これに限られるものではなく、例えば、フローを構成するパケットのパケット長を特徴量データとして蓄積するものとしてもよい。この場合、選択的データ計算部14は、データ蓄積部13に蓄積されている特徴量データであるパケット長のデータ列にアクセスし、そのパケット長のデータ列の分散値を算出して、その分散値を評価演算値としてもよい。

そして、データ蓄積部13は、例えば、受信したフローを構成するパケットにおいてACKパケットを除いたパケットのパケット長を特徴量データとして蓄積するものとしてもよい。この場合、選択的データ計算部14は、データ蓄積部13に蓄積されている特徴量データであるACKパケットを除いたパケットのパケット長のデータ列にアクセスし、そのパケット長のデータ列の平均値を算出して、その平均値を評価演算値としてもよい。

【0016】

実施の形態2.

(暗号トラヒック識別装置の全体構成)

図3は、本発明の実施の形態2に係る暗号トラヒック識別装置の全体構成図である。前述の実施の形態1と相違する構成及び動作を中心に説明する。

図3で示されるように、本実施の形態に係る暗号トラヒック識別装置1は、実施の形態1に係る暗号トラヒック識別装置1に、最適化実行部17が追加されて構成されている。この最適化実行部17は、フロー識別部12、データ蓄積部13、選択的データ計算部14及び計算結果判定部15に接続されている。なお、この最適化実行部17は、物理的に独立したユニットであってもよいし、暗号トラヒック識別装置1の制御装置(図示せず)が備える概念的な機能を表すものとしてもよい。

【0017】

(最適化実行部17の最適化動作)

最適化実行部17は、データ蓄積部13に蓄積されているフロー別の特徴量データにアクセスし、その特徴量データに基づいて、以下で説明するように、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作を変動させる。

【0018】

最適化実行部17は、フロー識別部12に対して、実施の形態1における図2で示されるステップS13で示されるトラヒックのフロー識別方法の他、異なる方法によるフローの識別動作に切り替えさせ、暗号識別の判定に最適なフローの識別方法によって識別させる。

【0019】

また、最適化実行部17は、データ蓄積部13に対して、フロー識別部12から送信される識別されたフローから、記憶媒体に蓄積する暗号識別の判定に最適な特徴量データとしてパケットの到着間隔時間、又は、パケットのパケット長等を適宜選択させる。このとき、データ蓄積部13は、フロー識別部12によって実施の形態1に係る方法とは異なる方法でフローが識別された場合、そのフローに係る特徴量データを実施の形態1に係る方法で識別したフローに係る特徴量データを蓄積した記憶媒体上の領域とは異なる領域に蓄積する。なお、上記のように、記憶媒体上の異なる領域に蓄積する代わりに、蓄積する特徴量データに新たなフロー分類用の識別情報を付加して蓄積するものとしてもよい。

【0020】

また、最適化実行部17は、選択的データ計算部14に対して、データ蓄積部13にアクセスした特徴量データに基づいて評価演算する際に、使用する特徴量データ、又は、使用する特徴量データのデータ列の範囲を適宜切り替えさせ、暗号識別の判定に最適な演算方法によって評価演算値を演算させる。

【0021】

そして、最適化実行部17は、計算結果判定部15に対して、選択的データ計算部14によって演算された評価演算値に対して閾値判定を実施する際、その判定の閾値を適宜切り替えさせ、暗号識別の判定に最適な閾値によって判定をさせる。評価演算値は後述する実施例1の方法等によって算出することができ、最適化は実施例1では75%番目としていたのを、より暗号化識別に適している値を用いる事を言う。「最適」とは、具体的には例えば、図6(B)において、グラフの各線(平文、HTTPS、PPTP:Point−to−Point Tunneling Protocol)の横軸上での最接近距離が最大となる値を用いる事で、誤判定率を低下させる事ができる。あるいは、最接近距離が一部の領域で多少下がっても、他の多くの場合に距離が広がり、全体として誤判定率が最小化するような値を言う。なお「最適」とは、暗号の識別力についての最高レベルを必ずしも指し示すものではなく、最適化実行部17を用いた場合に、最適化実行部を用いない場合(本実施の形態においては実施の形態1)と比較して、より暗号の識別力が向上できるレベルのものを包含するものとする。

【0022】

(実施の形態2の効果)

以上の構成及び動作のように、最適化実行部17によって、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作の変動を実施させることによって、ネットワーク環境等に依存せず、フロー識別、特徴量データ、その評価演算値、及び、その判定閾値について暗号識別の判定に最適なものを動的に選択し決定することができる。

【0023】

実施の形態3.

(暗号トラヒック識別装置の全体構成)

図4は、本発明の実施の形態3に係る暗号トラヒック識別装置の全体構成図である。前述の実施の形態2と相違する構成及び動作を中心に説明する。

図4で示されるように、本実施の形態に係る暗号トラヒック識別装置1は、実施の形態2に係る暗号トラヒック識別装置1のフロー識別部12の代わりに、フロー識別異常判定部18が設置されている。なお、実施の形態3においては、フロー識別異常判定部18は前述のフロー識別部12の機能をも担うものである。

【0024】

(フロー識別異常判定部18の動作)

外部のLAN及びインターネット等のネットワークにおいて暗号識別の観測対象となる場所から、トラヒックを入力した入力インターフェース部11は、フロー識別異常判定部18にそのトラヒックを送信する。そのトラヒックを受信したフロー識別異常判定部18は、実施の形態2におけるフロー識別部12と同様にフロー別に識別するのと同時に、そのフローの異常判定を実施する。そして、フロー識別異常判定部18は、そのフローが異常であると判定した場合、その異常原因に関する情報、例えば、その異常フローがどのネットワークから送出されたものであるのか、又は、そのネットワーク上のどのノードから送信されたものであるのか等の情報を出力インターフェース部16に送信する。また、フロー識別異常判定部18は、その異常フローをデータ蓄積部13に送信する。その後、異常フローについては、実施の形態2と同様に暗号識別の判定が実施される。そして、出力インターフェース部16は、受信した異常原因に関する情報を外部に出力する。

【0025】

(実施の形態3の効果)

以上のような構成及び動作によって、異常なフローを出力しているネットワーク又はノードについての情報を警告として外部に出力することが可能となり、その警告を確認したネットワークの管理者等は、出力された異常原因に関する情報を、異常を解消するために利用することが可能となる。

【0026】

なお、本実施の形態において、フロー識別異常判定部18によって異常と判定されたフローは、その後段の選択的データ計算部14及び計算結果判定部15によって暗号識別の判定が実施される構成となっているが、これに限られるものではなく、フロー識別異常判定部18は、異常フローに関しては暗号識別の判定が必要がない場合、その異常原因に関する情報を出力するのみとし、その後段における暗号識別の判定は実施しない動作としてもよい。

また、本実施の形態において、フロー識別異常判定部18においては、正常なフロー及び異常なフロー双方について、暗号識別する構成としているが、これに限られるものではなく、異常なフローが識別された場合のみ、暗号識別の判定を実施する構成としてもよい。この場合、ネットワークの管理者等が常時監視していなくても、異常なフローが識別された段階で、自動的に暗号識別の判定が実施され、その結果を管理者等に連絡し対応することができ、暗号トラヒック識別装置1の省力化にも寄与する。

なお、上記のフロー識別異常判定部18は、実施の形態2におけるフロー識別部12の機能を担って設置されると説明したが、フロー識別部12の機能を担うものではなく、別途、暗号トラヒック識別装置1の内部又は外部、かつ、入力インターフェース部11の前段にフローの異常判定機能を備える構成として、フロー識別部12と別にして設けてもよい。

また、本実施の形態においては、フロー識別異常判定部18は、フローに異常があると判定した場合、その異常原因に関する情報を直接、出力インターフェース部16に送信する構成となっているが、これに限られるものではなく、例えば、その異常原因に関する情報が、データ蓄積部13、選択的データ計算部14及び計算結果判定部15を介して出力インターフェース部16に送信される構成としてもよい。いずれにしても、フロー識別異常判定部18が出力した異常原因に関する情報が、出力インターフェース部16に送信される構成であればよい。

【0027】

実施の形態4.

(暗号トラヒック識別システムの全体構成)

図5は、本発明の実施の形態4に係る暗号トラヒック識別システムの全体構成図である。実施の形態4は、前述の実施の形態2の暗号トラヒック装置を用いたシステムであり、実施の形態2の暗号トラヒック装置以外の構成及び動作を中心に説明する。

図5で示されるように、本実施の形態に係る暗号トラヒック識別システム21は、実施の形態2に係る暗号トラヒック識別装置1及び外部に試験用のトラヒックを送出する試験信号送出装置2を含む構成となっている。なお、この試験信号送出装置2は、暗号トラヒック識別装置1の内部に組み込まれる構成としてもよい。ただし、この場合でも、暗号トラヒック識別装置1及び試験信号送出装置2を含むシステムとして、暗号トラヒック識別システム21と呼ぶものとする。試験信号送出装置と暗号トラヒック識別装置は、ネットワーク的にある程度離れた距離にあることが望ましい。これにより、評価するトラヒックは、自分以外のネットワークから来るので、通過する途中の通信回線の影響を受けるのと同様に、最適値を得る為に流す試験信号も、通信回線の影響を受けた後の状態で受信させることができる。同一筐体に組み込まれる場合は、両者の接続は異なるプロバイダにしたり、複数のネットワーク的に離れた暗号トラヒック識別システムを用意して、両者間で試験信号を送受信するのが好適である。

【0028】

(暗号トラヒック識別システムの動作)

まず、試験信号送出装置2は、ネットワーク31に対して、試験用のトラヒックを送出する。次に、暗号トラヒック識別装置1は、ネットワーク31を介して、その試験用トラヒックを受信し、その試験用トラヒックに対して、実施の形態2において説明したように、暗号トラヒック識別装置1における最適化実行部17によって、暗号トラヒック識別装置1を構成する各構成要素に対し動的にその動作を変動させることによって、フロー識別、特徴量データ、その評価演算値、及び、その判定閾値について暗号識別の判定に最適なものを選択される。なお、上記で示した構成に対し、外部の試験信号送出装置2と本体である暗号トラヒック識別装置1との間に制御信号が送受信できる機能を実装させることによって、試験信号送出装置2が送出する信号が何であるのかを予め決定し、その送出信号が何であるかを暗号トラヒック識別装置1に送信しておくことによって、暗号形式毎に暗号識別の判定のための最適条件を決定し記憶しておくことができ、より好適である。

【0029】

(実施の形態4の効果)

以上の構成及び動作によって、ネットワーク環境等毎の暗号識別のための最適条件を正確に決定することができる。

【0030】

なお、本実施の形態における暗号トラヒック識別システム21は、実施の形態2に係る暗号トラヒック識別装置1を構成要素として備えている旨を説明したが、実施の形態1又は実施の形態3に係る暗号トラヒック識別装置1を備えるものとしてもよい。特に実施の形態1に係る暗号トラヒック識別装置1を備えた場合、外部の試験信号送出装置2が、ネットワーク31を介して、多種の暗号形式によって暗号化された試験用トラヒックを送出することによって、その暗号トラヒック識別装置1がそれらの試験用トラヒックに対して正確な暗号識別が可能かどうかを確認することができ、最適な暗号識別条件を設定することが可能となる。

【実施例】

【0031】

以下、本発明の暗号トラヒック識別装置及び暗号トラヒック識別システムにおいて、評価演算値を求める方法について説明するが、本発明の評価演算値を求める方法は、下記に制限されるものではない。

実施例1.

図6は、実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケットの到着間隔時間に基づく評価演算値の分布グラフである。

本実施例においては、まず4Mバイトのデータを、平文、SSLによって暗号化されたデータを送受信するプロトコルであるHTTPS、及び、VPN上において暗号文のデータ通信をするためのプロトコルであるPPTPの3つの方法で各々100回転送する。100回実施される各転送セッションで用いられたパケットの長さが仮に平均1000バイトだった場合、1回の転送セッションでは、約4000個のパケットが転送されたことになる。ただし、暗号化や通信プロトコルのオーバヘッドがあるので、実際には4000個ちょうどではなく、4000個よりもやや多い。

【0032】

1〜100回の転送セッション毎に約4000個のパケットの到着間隔時間を計測し、その平均値を評価演算値として算出し、短い順に整列させて、

(1)平文によって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFtxt(k)

(2)HTTPSによって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFssl(k)

(3)PPTPによって転送した場合のパケットの到着間隔時間(μ秒)の平均値でk番目に短かった値をFpptp(k)

とし、到着間隔時間の平均値をX軸(横軸)、そして、kをY軸(縦軸)で示したものが図6(A)のグラフである。

【0033】

この図6(A)で示されるように、パケットの到着間隔時間の平均値の分布に関して、平文の通信は、HTTPSによる暗号文通信及びPPTPによる暗号文通信よりも短い傾向は見られるが、平均値が重なっている部分があり、到着間隔時間の平均値が、特定の値であることによって、観測対象であるトラヒックが平文又は暗号文の通信であるとの識別はつきにくいことがわかる。

【0034】

これに対し、図6(B)は、パケットの到着間隔時間の平均値の分布ではなく、以下の方法によって求めた算出値の分布である。転送するデータの条件は、図6(A)における場合と同様である。

まず、観測対象とするトラヒックにおいて、送受信IPアドレス及び送受信ポート番号に基づいてフロー別に分離する。そして、このフローを構成するパケットの到着間隔時間について短い順に整列し、その整列した到着間隔時間のデータ列のうち短い方から75%番目のデータを評価演算値として使用する。仮に、1回の転送セッションを4000パケットとした場合、その75%番目は、短い方から約3000番目のパケットの到着間隔時間を評価演算値とすることになる。前述のように転送セッションは1〜100回なので、100個分の評価演算値を取得し、さらにこれを、平文、HTTPS及びPPTPによる暗号文の転送について実施し、その評価演算値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットの到着間隔時間について短い順に整列したデータ列のうち短い方から75%番目のデータについての分布を示したものが図6(B)である。ただし、図6(B)において、グラフを見やすくするための便宜上、平文、HTTPSによって転送する暗号文及びPPTPによって転送する暗号文の評価演算値の各々のデータ列を、さらにその値が短い順に整列して表示してある。

【0035】

以上のように、パケットの到着間隔時間の平均値ではなく、その到着間隔時間が短い順に整列されたパケットの短い方から75%番目の値を評価演算値としてグラフにすると、観測対象とするトラヒックが平文であるのか、暗号文であるのかを正確に識別でき、さらに暗号文である場合、その暗号形式(本実施例の場合、HTTPSに係る暗号文と、PPTPに係る暗号文)が何であるのかを正確に識別することが可能である。

【0036】

実施例2.

図7は、実施の形態1に係る暗号トラヒック識別装置において実施された平文及び暗号文2種類のパケット長に基づく評価演算値の分布グラフである。本実施例においても、転送するデータの条件は、実施例1と同様である。

【0037】

最初に、図7(A)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に、仮に全パケット数が4000個として、4000個のパケットのパケット長を計測する。そして、そのパケット長の平均値を評価演算値として算出する。そして、この平均値のデータ列を短い順に整列させ、この評価演算値であるパケット長の平均値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットのパケット長の平均値について分布を示したのが図7(A)である。

【0038】

この図7(A)で示されるように、図6(A)で示される分布と同様に、観測対象であるトラヒックが必ずしも平文又は暗号文の通信であるのか、明確に識別できる結果とはならなかった。

【0039】

次に、図7(B)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に同じく仮に全パケット数が4000個として、4000個のパケットのパケット長を計測する。そして、そのパケット長について平均値ではなく分散値を算出し、この分散値を評価演算値とする。そして、この分散値のデータ列を短い順に整列させ、この評価演算値であるパケット長の分散値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、パケットのパケット長の分散値について分布を示したのが図7(B)である。

【0040】

この図7(B)で示されるように、パケットのパケット長の平均値ではなく、分散値を評価演算値としてグラフにして、図7(A)と比較した場合、観測対象とするトラヒックが平文であるのか、暗号文であるのかをより明確に識別することができる傾向がある。

【0041】

そして、図7(C)で示される評価演算値の分布について説明する。

まず、1〜100回の転送セッション毎に同じく仮に全パケット数が4000個として、そのパケットのうちACKパケットを除いたパケットについてのみパケット長を計測する。そして、そのACKパケットを除外したパケットのパケット長の平均値(以下、ACK除外平均値という)を評価演算値として算出する。そして、このACK除外平均値のデータ列を短い順に整列させ、この評価演算値であるACK除外平均値をX軸(横軸)、そして、評価演算値のデータ列(100個分)の順番数kをY軸(縦軸)としてグラフ化する。このようにして、ACK除外平均値について分布を示したのが図7(C)である。

【0042】

この図7(C)で示されるように、パケットのパケット長の平均値ではなく、ACK除外平均値を評価演算値としてグラフにして、図7(A)と比較した場合、図7(B)と同様に、観測対象とするトラヒックが平文であるのか、暗号文であるのかをより明確に識別することができる。

【0043】

以上のように、本発明の評価演算値は、上記方法を採用して求めることにより、トラヒックが暗号文であるのか、平文であるのかを容易かつ高い精度で識別するために用いることができるが、評価演算値は、システムの構成によってパケット数等のパラメータを適宜調整して求めることができる。

したがって、上記評価演算値を求めるための各パラメータの設定等はシステムの構成、条件に従って種々変更することができ、特に制限されるものではない。

【符号の説明】

【0044】

1 暗号トラヒック識別装置、2 試験信号送出装置、11 入力インターフェース部、12 フロー識別部、13 データ蓄積部、14 選択的データ計算部、15 計算結果判定部、16 出力インターフェース部、17 最適化実行部、18 フロー識別異常判定部、21 暗号トラヒック識別システム、31 ネットワーク。

【特許請求の範囲】

【請求項1】

トラヒックが入力される入力インターフェース部と、

前記入力されたトラヒックを少なくとも送信元アドレス及び送信先アドレスに基づいてフロー別に識別するフロー識別部と、

前記フロー別に前記トラヒックの特徴量データを蓄積するデータ蓄積部と、

前記特徴量データに基づいて評価演算を実施する選択的データ計算部と、

その評価演算値に基づいて前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかの閾値判定を実施する計算結果判定部と、

その判定結果を出力する出力インターフェース部と、

を備え、

前記選択的データ計算部は、前記特徴量データのうち特定のデータを使用して評価演算を実施する

ことを特徴とする暗号トラヒック識別装置。

【請求項2】

前記特徴量データは、前記トラヒックを構成するパケット毎の前記入力インターフェース部への到着間隔時間を元データとして使用するものである

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項3】

前記選択的データ計算部は、前記到着間隔時間のデータ列を短い順に整列し、その短い順に整列した前記到着間隔時間のデータ列のうち、特定の部分の到着間隔時間を前記評価演算値とし、又は、所定の範囲の前記到着間隔時間のデータ列の平均値を前記評価演算値として算出する

ことを特徴とする請求項2記載の暗号トラヒック識別装置。

【請求項4】

前記選択的データ計算部は、前記短い順に整列した到着間隔時間のデータ列のうち、短い方から75%番目近傍の前記到着間隔時間を前記評価演算値とし、又は、短い方から0%番目〜略75%番目の範囲の前記到着間隔時間のデータ列の平均値を前記評価演算値として算出する

ことを特徴とする請求項3記載の暗号トラヒック識別装置。

【請求項5】

前記選択的データ計算部は、前記到着間隔時間のデータ列を短い順に整列し、そのデータ列のデータ総数をNとし、aを定数とし、その短い順に整列したデータ列のうち、短い方から0%番目から所定のn%番目までの範囲において、短い方から数えてx番目のデータについて定められる到着間隔時間指標値を次の式によって前記評価演算値として算出する

ことを特徴とする請求項2記載の暗号トラヒック識別装置。

到着間隔時間指標値=Σ{(x番目の到着間隔時間)2 /(a+(x/N−(n/100)2)}

【請求項6】

前記選択的データ計算部は、前記所定のn%番目を75%番目とし、前記評価演算値を算出する

ことを特徴とする請求項5記載の暗号トラヒック識別装置。

【請求項7】

前記特徴量データは、前記トラヒックを構成するパケットのパケット長を元データとして使用するものである

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項8】

前記選択的データ計算部は、前記パケット長のデータ列の分散値を前記評価演算値として算出する

ことを特徴とする請求項7記載の暗号トラヒック識別装置。

【請求項9】

前記選択的データ計算部は、前記トラヒックを構成するパケットのうちACKパケットを除いたパケットのパケット長の平均値を前記評価演算値として算出する

ことを特徴とする請求項7記載の暗号トラヒック識別装置。

【請求項10】

前記トラヒックが暗号化されているか否かを判定するための判定実施条件を動的に最適化する最適化実行部と、

を備え、

該最適化実行部は、暗号化された前記トラヒックの前記特徴量データと暗号化されていない前記トラヒックの前記特徴量データとの差が略最大になるように前記判定実施条件を最適化する

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項11】

前記トラヒックが暗号化されているか否かを判定するための判定実施条件を動的に最適化する最適化実行部と、

を備え、

該最適化実行部は、暗号化され前記トラヒックの前記特徴量データと暗号化されていない前記トラヒックの前記特徴量データとの重なり部分が略最小となるように前記判定実施条件を最適化する

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項12】

前記最適化実行部は、前記判定実施条件を最適化するために、前記フロー識別部に、複数の前記フローの識別方法のうちから適宜切り替えて前記フローの識別を実施させる

ことを特徴とする請求項10又は請求項11記載の暗号トラヒック識別装置。

【請求項13】

前記最適化実行部は、前記判定実施条件を最適化するために、前記データ蓄積部に、蓄積する前記特徴量データとして、前記トラヒックを構成するパケット毎の前記入力インターフェース部への到着間隔時間、及び、前記トラヒックを構成するパケットのパケット長のうちから適宜切り替えて蓄積させる

ことを特徴とする請求項10〜請求項12のいずれかに記載の暗号トラヒック識別装置。

【請求項14】

前記最適化実行部は、前記判定実施条件を最適化するための初期設定として、

前記データ蓄積部に、蓄積する前記特徴量データとして、前記到着間隔時間を設定させ、

前記選択的データ計算部に、前記到着間隔時間のデータ列のうち、所定の箇所の前記到着間隔時間を前記評価演算値とすることを設定させる

ことを特徴とする請求項13記載の暗号トラヒック識別装置。

【請求項15】

前記最適化実行部は、前記判定実施条件を最適化するために、前記選択的データ計算部に、前記特徴量データに基づいて評価演算する際、前記特徴量データのデータ列のうち、使用する前記特徴量データ、又は、使用する前記特徴量データのデータ列の範囲を適宜切り替えさせる

ことを特徴とする請求項10〜請求項14のいずれかに記載の暗号トラヒック識別装置。

【請求項16】

前記最適化実行部は、前記判定実施条件を最適化するために、前記計算結果判定部に、前記選択的データ計算部による評価演算結果に対して前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかを判定する閾値を適宜切り替えさせる

ことを特徴とする請求項10〜請求項15のいずれかに記載の暗号トラヒック識別装置。

【請求項17】

前記フロー識別部は、前記トラヒックにおいて異常なフローを検出した場合に、前記異常フローの異常原因に関する情報を生成し、

前記出力インターフェース部は、前記異常原因に関する情報を出力する

ことを特徴とする請求項1〜請求項16のいずれかに記載の暗号トラヒック識別装置。

【請求項18】

前記入力インターフェース部の前段に配置されたトラヒック異常検知装置と、

を備え、

該トラヒック異常検知装置は、

前記トラヒックに異常なものを検出した場合に、前記入力インターフェース部に、前記異常なトラヒック及びその異常原因に関する情報を出力し、

前記出力インターフェース部は、前記異常原因に関する情報を出力する

ことを特徴とする請求項1〜請求項16のいずれかに記載の暗号トラヒック識別装置。

【請求項19】

請求項1〜請求項18のいずれかに記載の暗号トラヒック識別装置と、

暗号化されている、又は、暗号化されていない試験用トラヒックを送出する試験信号送出装置と、

を備え、

前記試験信号送出装置は、前記暗号トラヒック識別装置内又はその外部に設置され、

前記暗号トラヒック識別装置は、前記試験信号送出装置から受信する前記試験用トラヒックに対して暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかを判定する

ことを特徴とする暗号トラヒック識別システム。

【請求項1】

トラヒックが入力される入力インターフェース部と、

前記入力されたトラヒックを少なくとも送信元アドレス及び送信先アドレスに基づいてフロー別に識別するフロー識別部と、

前記フロー別に前記トラヒックの特徴量データを蓄積するデータ蓄積部と、

前記特徴量データに基づいて評価演算を実施する選択的データ計算部と、

その評価演算値に基づいて前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかの閾値判定を実施する計算結果判定部と、

その判定結果を出力する出力インターフェース部と、

を備え、

前記選択的データ計算部は、前記特徴量データのうち特定のデータを使用して評価演算を実施する

ことを特徴とする暗号トラヒック識別装置。

【請求項2】

前記特徴量データは、前記トラヒックを構成するパケット毎の前記入力インターフェース部への到着間隔時間を元データとして使用するものである

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項3】

前記選択的データ計算部は、前記到着間隔時間のデータ列を短い順に整列し、その短い順に整列した前記到着間隔時間のデータ列のうち、特定の部分の到着間隔時間を前記評価演算値とし、又は、所定の範囲の前記到着間隔時間のデータ列の平均値を前記評価演算値として算出する

ことを特徴とする請求項2記載の暗号トラヒック識別装置。

【請求項4】

前記選択的データ計算部は、前記短い順に整列した到着間隔時間のデータ列のうち、短い方から75%番目近傍の前記到着間隔時間を前記評価演算値とし、又は、短い方から0%番目〜略75%番目の範囲の前記到着間隔時間のデータ列の平均値を前記評価演算値として算出する

ことを特徴とする請求項3記載の暗号トラヒック識別装置。

【請求項5】

前記選択的データ計算部は、前記到着間隔時間のデータ列を短い順に整列し、そのデータ列のデータ総数をNとし、aを定数とし、その短い順に整列したデータ列のうち、短い方から0%番目から所定のn%番目までの範囲において、短い方から数えてx番目のデータについて定められる到着間隔時間指標値を次の式によって前記評価演算値として算出する

ことを特徴とする請求項2記載の暗号トラヒック識別装置。

到着間隔時間指標値=Σ{(x番目の到着間隔時間)2 /(a+(x/N−(n/100)2)}

【請求項6】

前記選択的データ計算部は、前記所定のn%番目を75%番目とし、前記評価演算値を算出する

ことを特徴とする請求項5記載の暗号トラヒック識別装置。

【請求項7】

前記特徴量データは、前記トラヒックを構成するパケットのパケット長を元データとして使用するものである

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項8】

前記選択的データ計算部は、前記パケット長のデータ列の分散値を前記評価演算値として算出する

ことを特徴とする請求項7記載の暗号トラヒック識別装置。

【請求項9】

前記選択的データ計算部は、前記トラヒックを構成するパケットのうちACKパケットを除いたパケットのパケット長の平均値を前記評価演算値として算出する

ことを特徴とする請求項7記載の暗号トラヒック識別装置。

【請求項10】

前記トラヒックが暗号化されているか否かを判定するための判定実施条件を動的に最適化する最適化実行部と、

を備え、

該最適化実行部は、暗号化された前記トラヒックの前記特徴量データと暗号化されていない前記トラヒックの前記特徴量データとの差が略最大になるように前記判定実施条件を最適化する

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項11】

前記トラヒックが暗号化されているか否かを判定するための判定実施条件を動的に最適化する最適化実行部と、

を備え、

該最適化実行部は、暗号化され前記トラヒックの前記特徴量データと暗号化されていない前記トラヒックの前記特徴量データとの重なり部分が略最小となるように前記判定実施条件を最適化する

ことを特徴とする請求項1記載の暗号トラヒック識別装置。

【請求項12】

前記最適化実行部は、前記判定実施条件を最適化するために、前記フロー識別部に、複数の前記フローの識別方法のうちから適宜切り替えて前記フローの識別を実施させる

ことを特徴とする請求項10又は請求項11記載の暗号トラヒック識別装置。

【請求項13】

前記最適化実行部は、前記判定実施条件を最適化するために、前記データ蓄積部に、蓄積する前記特徴量データとして、前記トラヒックを構成するパケット毎の前記入力インターフェース部への到着間隔時間、及び、前記トラヒックを構成するパケットのパケット長のうちから適宜切り替えて蓄積させる

ことを特徴とする請求項10〜請求項12のいずれかに記載の暗号トラヒック識別装置。

【請求項14】

前記最適化実行部は、前記判定実施条件を最適化するための初期設定として、

前記データ蓄積部に、蓄積する前記特徴量データとして、前記到着間隔時間を設定させ、

前記選択的データ計算部に、前記到着間隔時間のデータ列のうち、所定の箇所の前記到着間隔時間を前記評価演算値とすることを設定させる

ことを特徴とする請求項13記載の暗号トラヒック識別装置。

【請求項15】

前記最適化実行部は、前記判定実施条件を最適化するために、前記選択的データ計算部に、前記特徴量データに基づいて評価演算する際、前記特徴量データのデータ列のうち、使用する前記特徴量データ、又は、使用する前記特徴量データのデータ列の範囲を適宜切り替えさせる

ことを特徴とする請求項10〜請求項14のいずれかに記載の暗号トラヒック識別装置。

【請求項16】

前記最適化実行部は、前記判定実施条件を最適化するために、前記計算結果判定部に、前記選択的データ計算部による評価演算結果に対して前記トラヒックが暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかを判定する閾値を適宜切り替えさせる

ことを特徴とする請求項10〜請求項15のいずれかに記載の暗号トラヒック識別装置。

【請求項17】

前記フロー識別部は、前記トラヒックにおいて異常なフローを検出した場合に、前記異常フローの異常原因に関する情報を生成し、

前記出力インターフェース部は、前記異常原因に関する情報を出力する

ことを特徴とする請求項1〜請求項16のいずれかに記載の暗号トラヒック識別装置。

【請求項18】

前記入力インターフェース部の前段に配置されたトラヒック異常検知装置と、

を備え、

該トラヒック異常検知装置は、

前記トラヒックに異常なものを検出した場合に、前記入力インターフェース部に、前記異常なトラヒック及びその異常原因に関する情報を出力し、

前記出力インターフェース部は、前記異常原因に関する情報を出力する

ことを特徴とする請求項1〜請求項16のいずれかに記載の暗号トラヒック識別装置。

【請求項19】

請求項1〜請求項18のいずれかに記載の暗号トラヒック識別装置と、

暗号化されている、又は、暗号化されていない試験用トラヒックを送出する試験信号送出装置と、

を備え、

前記試験信号送出装置は、前記暗号トラヒック識別装置内又はその外部に設置され、

前記暗号トラヒック識別装置は、前記試験信号送出装置から受信する前記試験用トラヒックに対して暗号化されているか否か、又は、暗号化されている場合その暗号形式は何であるかを判定する

ことを特徴とする暗号トラヒック識別システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2010−204289(P2010−204289A)

【公開日】平成22年9月16日(2010.9.16)

【国際特許分類】

【出願番号】特願2009−48176(P2009−48176)

【出願日】平成21年3月2日(2009.3.2)

【出願人】(506122327)公立大学法人大阪市立大学 (122)

【出願人】(504176911)国立大学法人大阪大学 (1,536)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

【公開日】平成22年9月16日(2010.9.16)

【国際特許分類】

【出願日】平成21年3月2日(2009.3.2)

【出願人】(506122327)公立大学法人大阪市立大学 (122)

【出願人】(504176911)国立大学法人大阪大学 (1,536)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

[ Back to top ]