暗号処理プログラム、暗号処理装置および暗号処理方法

【課題】ファイルの安全性の向上を容易に実現すること。

【解決手段】暗号化手段1aは、情報処理装置2から受信した平文ファイル3を暗号化して生成した暗号化ファイル4を情報処理装置2に送信する。情報処理装置2は、暗号化ファイル4を復号して取得した平文ファイル3の補助記憶装置2aへの出力を制限して暗号化ファイル4の編集を行う。復号手段1bは、情報処理装置2から暗号化ファイル4を編集した暗号化ファイル4aを受信すると、暗号化ファイル4aを復号して平文ファイル3aを生成し、平文ファイル3に対応するファイルとして平文ファイル3aを情報処理装置2に送信する。

【解決手段】暗号化手段1aは、情報処理装置2から受信した平文ファイル3を暗号化して生成した暗号化ファイル4を情報処理装置2に送信する。情報処理装置2は、暗号化ファイル4を復号して取得した平文ファイル3の補助記憶装置2aへの出力を制限して暗号化ファイル4の編集を行う。復号手段1bは、情報処理装置2から暗号化ファイル4を編集した暗号化ファイル4aを受信すると、暗号化ファイル4aを復号して平文ファイル3aを生成し、平文ファイル3に対応するファイルとして平文ファイル3aを情報処理装置2に送信する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は暗号処理プログラム、暗号処理装置および暗号処理方法に関する。

【背景技術】

【0002】

従来、組織内部で扱うデータの機密性を確保するため、組織内部から外部へのファイルの持出しを管理することが行われている。例えば、所定の条件を満たす管理対象ファイルにつき、外部記録媒体等への書き出しを禁止するものがある。(例えば、特許文献1,2参照)。また、持出しが許可されたファイルにつき、所定の出力許可時間帯に、外部記録媒体への出力を有効にするものがある(例えば、特許文献3参照)。

【0003】

また、持出すファイルを暗号化することも行われている。暗号化したファイル(暗号化ファイル)は、復号するための鍵がなければ内容を参照することはできない。したがって、記憶デバイスに出力するファイルを暗号化しておけば、記憶デバイスが盗難に遭った場合の情報漏洩リスクを低減できる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−293671号公報

【特許文献2】特開2007−34651号公報

【特許文献3】特開2009−86811号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、情報処理装置が暗号化ファイルを復号して得た平文ファイルを、補助記憶装置に格納できるとすると、補助記憶装置の盗難時の情報漏洩リスクが高まる。そこで、主記憶装置上では暗号化ファイルの復号・編集・再暗号化を可能としつつ、暗号化ファイルを復号して得た平文ファイルの補助記憶装置への出力を制限することが考えられる。

【0006】

しかし、暗号化ファイルに対してこのような制限を加えると、情報漏洩リスクを低減できる反面、ユーザによる自由なファイル操作が制限される。例えば、外部から持帰った際に、組織内部の情報処理装置が備える(盗難等の危険性の少ない)安全な補助記憶装置上への平文ファイルの取出しも行えなくなり、不便である。このように、ユーザのファイル操作へ与える影響も考慮して、ファイルの安全性の向上をどのように容易に実現するか問題となる。

【0007】

本発明はこのような点に鑑みてなされたものであり、ファイルの安全性の向上を容易に実現できるようにした暗号処理プログラム、暗号処理装置および暗号処理方法を提供することを目的とする。

【課題を解決するための手段】

【0008】

暗号化ファイルを復号して取得した平文ファイルの補助記憶装置への出力を制限して暗号化ファイルの編集を行う情報処理装置と通信するコンピュータの暗号処理プログラムが

提供される。この暗号処理プログラムを実行するコンピュータは、情報処理装置から受信した第1の平文ファイルを暗号化して生成した第1の暗号化ファイルを情報処理装置に送信する。そして、情報処理装置から第1の暗号化ファイルに対応する第2の暗号化ファイルを受信すると、第2の暗号化ファイルを復号して第2の平文ファイルを生成し、第1の平文ファイルに対応するファイルとして第2の平文ファイルを情報処理装置に送信する。

【0009】

また、暗号化ファイルを復号して取得した平文ファイルの補助記憶装置への出力を制限して暗号化ファイルの編集を行う情報処理装置と通信する暗号処理装置が提供される。この暗号処理装置は、暗号化手段と復号手段とを有する。暗号化手段は、情報処理装置から受信した第1の平文ファイルを暗号化して生成した第1の暗号化ファイルを情報処理装置に送信する。復号手段は、情報処理装置から第1の暗号化ファイルに対応する第2の暗号化ファイルを受信すると、第2の暗号化ファイルを復号して第2の平文ファイルを生成し、第1の平文ファイルに対応するファイルとして第2の平文ファイルを情報処理装置に送信する。

【0010】

また、暗号処理プログラムを実行するコンピュータの暗号処理方法が提供される。

【発明の効果】

【0011】

上記暗号処理プログラム、暗号処理装置および暗号処理方法によれば、ファイルの安全性の向上を容易に実現できる。

【図面の簡単な説明】

【0012】

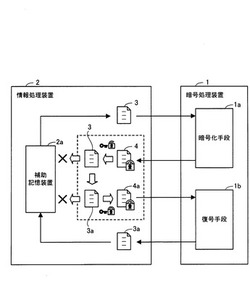

【図1】第1の実施の形態に係る暗号処理装置を示す図である。

【図2】第2の実施の形態に係るファイル管理システムを示す図である。

【図3】暗号化ファイルの操作に対する制限を示す図である。

【図4】外部記録媒体へのファイルの出力制限を示す図である。

【図5】管理サーバのハードウェア例を示す図である。

【図6】管理サーバおよび端末装置の機能構成を示す図である。

【図7】ユーザ管理テーブルのデータ構造例を示す図である。

【図8】持出し申請管理テーブルのデータ構造例を示す図である。

【図9】申請状態の遷移を示す図である。

【図10】持出しファイル管理テーブルのデータ構造例を示す図である。

【図11】持帰りファイル管理テーブルのデータ構造例を示す図である。

【図12】暗号化ファイルのデータ構造例を示す図である。

【図13】固有情報のデータ構造例を示す図である。

【図14】画面遷移を示す図である。

【図15】持出し申請一覧画面を例示する図である。

【図16】持出し申請画面を例示する第1の図である。

【図17】持出し申請画面を例示する第2の図である。

【図18】持出し申請詳細画面を例示する第1の図である。

【図19】持出し申請詳細画面を例示する第2の図である。

【図20】持出し申請詳細画面を例示する第3の図である。

【図21】第2の実施の形態の持出し申請処理を示すフローチャートである。

【図22】承認処理を示すフローチャートである。

【図23】持出しファイルダウンロード処理を示すフローチャートである。

【図24】外部記録媒体へのファイル出力処理を示すフローチャートである。

【図25】平文ファイル取出し処理を示すフローチャートである。

【図26】第2の実施の形態の復号制御を示すフローチャートである。

【図27】第3の実施の形態の重要度テーブルのデータ構造例を示す図である。

【図28】第3の実施の形態の持出し申請処理を示すフローチャートである。

【図29】第3の実施の形態の復号制御を示すフローチャートである。

【発明を実施するための形態】

【0013】

以下、本実施の形態を図面を参照して説明する。

[第1の実施の形態]

図1は、第1の実施の形態に係る暗号処理装置を示す図である。暗号処理装置1は、情報処理装置2と通信する。暗号処理装置1は、情報処理装置2が扱うデータを暗号処理する。情報処理装置2は補助記憶装置2aを有する。補助記憶装置2aは、平文ファイル3を記憶する。平文ファイル3は情報処理装置2が扱うデータである。

【0014】

情報処理装置2は、暗号処理装置1が生成した暗号化ファイルを復号して取得した平文ファイルの、補助記憶装置2aへの出力を制限して当該暗号化ファイルの編集を行う。例えば、情報処理装置2が暗号化ファイル4を復号して平文ファイル3を取得したとする。その場合、平文ファイル3の補助記憶装置2aへの出力が制限される。

【0015】

ここで、補助記憶装置2aへの出力を制限するという場合、補助記憶装置2a内の特定の(例えば、アクセス制限がなされていない)領域への出力を禁止することを意味する。例えば、情報処理装置2は暗号化ファイルを暗号処理するために、補助記憶装置2aにアクセス制限の課された作業用のテンポラリ領域を設けて、当該領域を一時的に利用することは可能である(以下、同様)。

【0016】

なお、暗号化ファイルの編集には、暗号化ファイルを復号して取得した平文ファイルを編集し再度暗号化して暗号化ファイルとすることを含む。具体的には、暗号化ファイル4を復号して得た平文ファイル3を取得し、平文ファイル3を編集して平文ファイル3aとした後、平文ファイル3aを再度暗号化して暗号化ファイル4aとする操作である。また、暗号化ファイル4aは暗号化ファイル4と同一(編集なし)であってもよい。

【0017】

暗号処理装置1は、暗号化手段1aおよび復号手段1bを有する。

暗号化手段1aは、情報処理装置2から受信した平文ファイル3を暗号化して生成した暗号化ファイル4を情報処理装置2に送信する。このとき、暗号化手段1aは、承認者による承認が行われた平文ファイルのみを暗号化するようにしてもよい。また、暗号化手段1aは、暗号化ファイル4を生成する際に、種々の属性を暗号化ファイル4に設定してもよい。例えば、暗号化ファイル4を利用可能な有効期間を設定することが考えられる。また、暗号化ファイル4の外部記録媒体への出力可否を設定することが考えられる。また、復号する際にユーザに求める鍵の入力回数の制限値を設定することが考えられる。

【0018】

復号手段1bは、情報処理装置2から暗号化ファイル4に対応する暗号化ファイル4aを受信すると、暗号化ファイル4aを復号して平文ファイル3aを生成し、平文ファイル3に対応するファイルとして平文ファイル3aを情報処理装置2に送信する。このとき、復号手段1bは、暗号化手段1aによって情報処理装置2に送信された暗号化ファイル(編集後のものを含む)のみを復号するようにしてもよい。また、平文ファイル3aにつき承認者による承認が行われた場合にのみ、平文ファイル3aを情報処理装置2へ送信可能としてもよい。承認は、例えば平文ファイル3の重要度に応じて行うようにしてもよい。

【0019】

暗号処理装置1によれば、暗号化手段1aにより、情報処理装置2から受信した平文ファイル3が暗号化されて生成された暗号化ファイル4が情報処理装置2に送信される。復号手段1bにより、情報処理装置2から暗号化ファイル4に対応する暗号化ファイル4aが受信されると、暗号化ファイル4aが復号されて平文ファイル3aが生成される。そして、復号手段1bにより、平文ファイル3に対応するファイルとして平文ファイル3aが情報処理装置2に送信される。

【0020】

これにより、ファイルの安全性の向上を容易に実現できる。具体的には、情報処理装置2において補助記憶装置2aへの出力を制限して暗号化ファイル4を扱えると共に、対応する(例えば、編集後の)暗号化ファイル4aを暗号処理装置1に復号させることができる。そして、暗号処理装置1から復号により得られた平文ファイル3aを取得し、平文ファイル3の編集後のファイルとして補助記憶装置2aに格納できる。

【0021】

このように、暗号化ファイル4,4aのファイル操作を厳しく制限して、補助記憶装置2aに平文ファイル3,3aを取出せないものとしても、暗号処理装置1により暗号化ファイル4,4aから平文ファイル3,3aを取出せる。このため、暗号化ファイル4,4aに格納されたファイルの安全性を向上できる。併せて、ユーザによる自由なファイル操作への影響を低減できる。

【0022】

また、暗号化手段1aは、上述したように承認されたファイルのみを暗号化したり、暗号化ファイル4の操作に関して種々の制限を設定したりしてもよい。更に、復号手段1bは、上述したように暗号化ファイル4,4aの対応関係に基づいて復号可否を判断してもよい。また、復号手段1bは承認された平文ファイルのみを情報処理装置2に送信可能としてもよい。このようにすれば、ファイルの安全性を一層向上できる。

【0023】

以下の説明では、組織内部から外部へのファイルの持出しおよび持帰りを管理する情報処理システム(ファイル管理システム)に暗号処理装置1を適用する場合を例示する。

[第2の実施の形態]

図2は、第2の実施の形態に係るファイル管理システムを示す図である。このファイル管理システムは、管理サーバ100、端末装置200,200aおよび外部記録媒体300を含む。管理サーバ100および端末装置200,200aはネットワーク10に接続されている。管理サーバ100および端末装置200,200aは社内に設けられた情報処理装置である。このファイル管理システムでは、外部記録媒体300への平文ファイルの出力を制限する。すなわち、端末装置200,200aは、暗号化ファイルのみを外部記録媒体300へ出力可能である。

【0024】

管理サーバ100は、ファイルの持出し・持帰りを管理する情報処理装置である。管理サーバ100は、端末装置200,200aからファイル持出しの申請を受け付ける。管理サーバ100は、ファイル持出しの申請が承認されると、申請されたファイルを暗号化した暗号化ファイルを生成して記憶する。また、管理サーバ100は申請したユーザによる暗号化ファイルのダウンロードを可能とする。

【0025】

更に、管理サーバ100は、端末装置200,200aを介して、社外から持帰られた暗号化ファイルを受け付ける。管理サーバ100は、暗号化ファイルを復号して平文ファイルを生成し、記憶する。そして、管理サーバ100は、当該暗号化ファイルを持帰ったユーザによる平文ファイルのダウンロードを可能とする。

【0026】

ここで、管理サーバ100はWebサーバ機能を有する。端末装置200,200aは、ブラウザを介して、管理サーバ100の機能を利用できる。

端末装置200,200aは、社員であるユーザが利用する情報処理装置である。ユーザは、その権限に応じて2種類に区分される。すなわち、ファイル持出しの申請のみを行える申請者と、当該申請に対して承認を行う承認者である。申請者は、端末装置200,200aを操作して、管理サーバ100にファイル持出しの申請を行える。承認者は、端末装置200,200aを操作して、ファイル持出しの申請に対する承認を行える。申請者は、端末装置200,200aを操作して、承認された申請につき管理サーバ100から暗号化ファイルをダウンロードし、外部記録媒体300に出力して持出せる。

【0027】

更に、申請者は端末装置200,200aを操作して、持帰った暗号化ファイルを管理サーバ100にアップロードして復号させ、管理サーバ100から平文ファイルをダウンロードできる。

【0028】

ここで、以下では説明を容易とするため、端末装置200は主に申請者により利用され、端末装置200aは主に承認者により利用されるとする。

端末装置200bは、社外に設けられた情報処理装置である。申請者は、社内から外部記録媒体300に持出した暗号化ファイルを端末装置200bで編集できる。

【0029】

ここで、端末装置200,200a,200bで暗号化ファイルを編集する際には次のような制限が課される。

図3は、暗号化ファイルの操作に対する制限を示す図である。暗号化ファイル400は、管理サーバ100によって生成される暗号化されたファイルである。暗号化ファイル400には、1以上のファイルが格納される。図3の例では、暗号化ファイル400には格納ファイル411,412が格納されている。格納ファイル411,412は、暗号化ファイル400に格納された状態では暗号化されており、所定の鍵により復号しなければ内容を参照できない。

【0030】

ここで、端末装置200は主記憶装置201および補助記憶装置202を有する。端末装置200で(例えば、所定のアプリケーションを用いて)格納ファイル411を編集する際、端末装置200は所定の鍵を用いて格納ファイル411を復号し、平文ファイル511を得る。平文ファイル511は主記憶装置201の所定の領域に格納される。平文ファイル511を編集するアプリケーションは、主記憶装置201に格納された平文ファイル511を参照して当該ファイルの編集を行える。ただし、編集後の平文ファイル511を再度暗号化して暗号化ファイル400に格納することはできるが、補助記憶装置202に出力することは制限されている。

【0031】

ここで、端末装置200の構成を示して説明したが端末装置200a,200bについても同様である。このように、暗号化ファイル400につき、端末装置200,200a,200bでの操作を厳しく制限することで、持出し先での不適切なファイルの取り扱いを防止し、情報漏洩リスクを低減する。

【0032】

更に、端末装置200,200aでは、次に示すように外部記録媒体300へのファイル出力も制限される。

図4は、外部記録媒体へのファイルの出力制限を示す図である。端末装置200は、外部記録媒体300と接続し、外部記録媒体300にファイルを出力、あるいは外部記録媒体300からファイルを取得できる。外部記録媒体300は、例えばUSB(Universal Serial Bus)メモリである。端末装置200は、平文ファイル511の外部記録媒体300への出力が制限される。他方、端末装置200では、暗号化ファイル400であれば外部記録媒体300への出力が許容される。端末装置200aに関しても同様である。このように、外部へ持出せるファイルを暗号化ファイルに限ることで、外部記録媒体300を紛失した際の情報漏洩リスクを低減する。

【0033】

なお、暗号化ファイル400は、外部記録媒体300に出力して社内から社外へ持出したり、社外から社内へ持帰ったりできるファイルである。そして、ファイル管理システムでは、持出し時と持帰り時とで、暗号化ファイル400の取り扱いが異なる。そこで、以下の説明では暗号化ファイル400が持出す際のものか、持帰った際のものかを区別したい場合に、次のように呼び分ける。すなわち、社内から社外へ持出す際の暗号化ファイル400を“持出しファイル”と称することがある。また、社外から社内へ持帰った際の暗号化ファイル400を“持帰りファイル”と称することがある。

【0034】

図5は、管理サーバのハードウェア例を示す図である。管理サーバ100は、CPU(Central Processing Unit)101、ROM(Read Only Memory)102、RAM(Random Access Memory)103、HDD(Hard Disk Drive)104、グラフィック処理装置105、入力インタフェース106、記録媒体読取装置107および通信インタフェース108を有する。

【0035】

CPU101は、管理サーバ100全体を制御する。

ROM102は、管理サーバ100上のBIOS(Basic Input / Output System)のプログラムなどを記憶する。

【0036】

RAM103は、CPU101に実行させるOS(Operating System)プログラムやアプリケーションプログラムの少なくとも一部を一時的に記憶する。また、RAM103は、CPU101による処理に必要な各種データを記憶する。

【0037】

HDD104は、OSプログラムやアプリケーションプログラムを記憶する。また、HDD104はCPU101による処理に必要な各種データを記憶する。なお、HDD104に代えて(または、HDD104と併せて)、SSD(Solid State Drive)など他の種類の記憶装置を用いてもよい。

【0038】

グラフィック処理装置105は、モニタ11と接続される。グラフィック処理装置105は、CPU101からの命令に従って画像をモニタ11の画面に表示させる。

入力インタフェース106は、キーボード12とマウス13と接続される。入力インタフェース106は、キーボード12やマウス13から送られてくる信号をCPU101に送信する。

【0039】

記録媒体読取装置107は、記録媒体14に記憶されたデータを読み取る読取装置である。例えば、管理サーバ100が有すべき機能は、その機能の処理内容を記述したプログラムをコンピュータが実行することで実現できる。プログラムは、コンピュータ読み取り可能な記録媒体14に記録して配布することができる。

【0040】

記録媒体14としては、例えば、磁気記録装置、光ディスク、光磁気記録媒体、半導体メモリを使用できる。磁気記録装置には、HDD、フレキシブルディスク(FD:Flexible Disk)、磁気テープなどがある。光ディスクには、CD(Compact Disc)、CD−R(Recordable)/RW(ReWritable)、DVD(Digital Versatile Disc)、DVD−R/RW/RAMなどがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。半導体メモリには、USBメモリなどのフラッシュメモリがある。

【0041】

また、ネットワーク10に接続されたプログラム配信サーバ(図示せず)にプログラムを格納してもよい。この場合、管理サーバ100は、ネットワーク10を介してプログラム配信サーバからプログラムをダウンロードすることができる。

【0042】

通信インタフェース108は、ネットワーク10と接続される。通信インタフェース108は、ネットワーク10を介して端末装置200,200aを含む他の情報処理装置とデータ通信する。

【0043】

なお、端末装置200,200a,200bも管理サーバ100と同様のハードウェア構成により実現できる。

図6は、管理サーバおよび端末装置の機能構成を示す図である。管理サーバ100は、制御情報記憶部110、ファイル記憶部120、ログ記憶部130、通信部140、ファイル管理部150、画面生成部160、暗号化部170および復号部180を有する。これらのユニットの機能は、CPU101が所定のプログラムを実行することにより管理サーバ100上に実現される。ただし、これらのユニットの機能の全部または一部を専用のハードウェアで実現してもよい。

【0044】

制御情報記憶部110は、制御情報を記憶する。制御情報には、ユーザ管理テーブル、持出し申請管理テーブル、持出しファイル管理テーブルおよび持帰りファイル管理テーブルが含まれる。ユーザ管理テーブルは、ファイル管理システムを利用するユーザや暗号化に用いる鍵を管理するためのテーブルである。持出し申請管理テーブルは、申請者による申請を管理するためのテーブルである。持出しファイル管理テーブルは、持出しファイルの内容を管理するためのテーブルである。持帰りファイル管理テーブルは、持帰りファイルの内容を管理するためのテーブルである。

【0045】

ファイル記憶部120は、持出し申請の対象となっている平文ファイルや平文ファイルを暗号化した暗号化ファイル(持出しファイル)を記憶する。また、ファイル記憶部120は、持帰られた暗号化ファイル(持帰りファイル)から取出した平文ファイルを記憶する。なお、ファイル記憶部120はネットワーク10に接続された別の情報処理装置に設けられてもよい。

【0046】

ログ記憶部130は、ファイル管理システムで発生するイベントの履歴を記憶する。イベントは、例えば、持出し申請の発生、承認、暗号化、持出しファイルの端末装置200への送信、持帰りファイルの端末装置200からの受信、持帰りファイルの復号および持帰りファイルから取出したファイルの端末装置200への送信などである。各イベントは、例えば、発生した時間(年月日時分秒)や申請者および承認者の識別情報などと共に記録される。

【0047】

通信部140は、端末装置200とデータ通信する。通信部140は、ファイル管理部150から取得したファイルを端末装置200に送信し、端末装置200から受信したファイルをファイル管理部150に出力する。また、通信部140は、画面生成部160から取得した画面データを端末装置200に送信し、端末装置200から受信した当該画面データに対する操作情報を画面生成部160に出力する。

【0048】

ファイル管理部150は、制御情報記憶部110、ファイル記憶部120およびログ記憶部130に格納された各データを参照・更新して、ファイル管理の機能を実現する。

具体的には、ファイル管理部150は申請者による持出し申請を受け付ける。ファイル管理部150は、持出し申請されたファイルをファイル記憶部120に格納して管理する。ファイル管理部150は、持出し申請に対する承認者の承認/否認の判断を受け付ける。ファイル管理部150は、承認されたファイルを暗号化部170に暗号化させ、暗号化ファイル(持出しファイル)を生成させてファイル記憶部120に格納する。ファイル管理部150は、端末装置200からのリクエストに応じてファイル記憶部120から持出しファイルを取得し、通信部140を介して端末装置200に送信する。

【0049】

更に、ファイル管理部150は、通信部140を介して端末装置200から暗号化ファイル(持帰りファイル)を受信すると、ファイル記憶部120に格納して管理する。ファイル管理部150は、持帰りファイルを復号部180に復号させて平文ファイルを取出し、ファイル記憶部120に格納する。ファイル管理部150は、端末装置200からの要求に応じてファイル記憶部120から取出した平文ファイルを取得し、通信部140を介して端末装置200に送信する。

【0050】

また、ファイル管理部150は、各処理を行うたびに、各処理に対応するイベントのログを生成してログ記憶部130に格納する。

画面生成部160は、申請者が申請操作を行うための画面データや、承認者が承認操作を行うための画面データを通信部140を介して端末装置200に送信する。ここで、画面データは、例えば、HTML(HyperText Markup Language)形式のデータである。画面生成部160は、画面データを生成するための所定の情報をファイル管理部150から取得する。例えば、持出しファイルや持帰りファイルなどの管理サーバ100上の所在を示す情報である。

【0051】

暗号化部170は、ファイル管理部150により入力された平文ファイルを暗号化して暗号化ファイルを生成し、ファイル管理部150に出力する。

復号部180は、ファイル管理部150により入力された暗号化ファイルを復号して平文ファイルを生成し、ファイル管理部150に出力する。

【0052】

端末装置200は、ファイル記憶部210、通信部220、ブラウザ230、暗号化ファイル処理部240および媒体出力制御部250を有する。これらのユニットの機能は、端末装置200が備えるCPUが所定のプログラムを実行することにより端末装置200上に実現される。ただし、これらのユニットの機能の全部または一部を専用のハードウェアで実現してもよい。

【0053】

ファイル記憶部210は、端末装置200で扱うファイルを記憶する。なお、ファイル記憶部210はネットワーク10に接続された別の情報処理装置に設けられてもよい。

通信部220は、管理サーバ100とデータ通信する。通信部220は、管理サーバ100から受信したファイルや画面データをブラウザ230に出力する。通信部220は、ブラウザ230が出力したリクエストを管理サーバ100に送信する。

【0054】

ブラウザ230は、通信部220から取得した画面データを解析して、端末装置200に接続されたモニタに申請用画面や承認用画面を表示させる。ブラウザ230は、各画面に従ったユーザの操作入力を受け付け、当該操作入力に応じたリクエストを生成し、通信部220を介して管理サーバ100に送信する。

【0055】

暗号化ファイル処理部240は、ファイル記憶部210に格納された暗号化ファイルを暗号処理する。その際、図3で説明したようにファイル操作を制限する。すなわち、暗号化ファイル処理部240は、主記憶装置201上の所定領域に復号した平文ファイルを格納し、平文ファイルの補助記憶装置202への出力を制限する。アプリケーションは、主記憶装置201上の当該領域を参照して平文ファイルの編集を行える。アプリケーションによる編集が完了すると、暗号化ファイル処理部240は当該平文ファイルを再度暗号化して暗号化ファイルに格納する。暗号化ファイル処理部240が暗号処理に用いる鍵は、例えばファイル記憶部210に予め格納される。あるいは、鍵は、暗号処理を行う際に端末装置200のユーザにより入力される。

【0056】

媒体出力制御部250は、ファイル記憶部210に格納されたファイルを外部記録媒体300に出力する。その際、図4で説明したようにファイルの内容によって出力を制限する。すなわち、媒体出力制御部250は、管理サーバ100で承認され、暗号化された暗号化ファイルを外部記録媒体300へ出力可能とし、それ以外のファイルの出力を制限する。

【0057】

なお、端末装置200aも端末装置200と同様の機能構成により実現できる。

図7は、ユーザ管理テーブルのデータ構造例を示す図である。ユーザ管理テーブル111は、制御情報記憶部110に予め格納される。ユーザ管理テーブル111には、ユーザID(Identifier)、パスワード、ユーザ名、所属、役職、承認者およびメールアドレスの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1ユーザの情報を示す。

【0058】

ユーザIDの項目には、ファイル管理システムにおけるユーザIDが設定される。パスワードの項目には、ファイル管理システムを利用するためのパスワードが設定される。ユーザ名の項目には、ユーザの名称が設定される。所属の項目には、所属している部署が設定される。役職の項目には、役職が設定される。承認者の項目には、承認の権限を有しているか否かを示すフラグが設定される。メールアドレスの項目は、電子メールのアドレスが設定される。

【0059】

例えば、ユーザ管理テーブル111には、ユーザIDが“tarou”、パスワードが“abcdefg”、ユーザ名が“BSC太郎”、所属が“AP本部”、役職が“担当”、承認者が“×”(バツ印)、メールアドレスが“tarou@xxx.xxx”という情報が設定される。

【0060】

これは、“BSC太郎”というユーザに対してファイル管理システム上で、ユーザID“tarou”、パスワード“abcdefg”が与えられていること、当該ユーザが“AP本部”に所属し、役職が“担当”であること、承認権限を有していない(“×”)こと、連絡先のメールアドレスが“tarou@xxx.xxx”であることを示している。

【0061】

なお、承認者が“○”(丸印)のユーザは、承認権限を有していることを示す。ユーザ管理テーブル111の例では、“hanako”というユーザIDのレコードが対応する。すなわち、このユーザIDに対応するユーザ“BSC花子”は、承認者であることを示す。

【0062】

図8は、持出し申請管理テーブルのデータ構造例を示す図である。持出し申請管理テーブル112は、申請者によってなされた持出し申請を管理するためのデータである。持出し申請管理テーブル112は、制御情報記憶部110に格納される。持出し申請管理テーブル112は、ファイル管理部150によって更新される。持出し申請管理テーブル112には、申請ID、申請日時、申請者ID、承認者ID、持出し先、持出し理由、申請状態、持出し日時、鍵、ファイル管理ID、持帰り予定日時および持帰り日時の項目が設けられている。

【0063】

申請IDの項目には、申請IDが設定される。申請日時の項目には、申請が行われた時間(年月日時分秒)が設定される。申請者IDの項目には、申請者のユーザIDが設定される。承認者IDの項目には、承認者のユーザIDが設定される。持出し先の項目には、持出し先が設定される。持出し理由の項目には、持出し理由が設定される。申請状態の項目には、現時点での当該申請の状態が設定される。申請状態とは、例えば当該申請の未承認・承認、承認されて生成された持出しファイルの持出し・持帰りなどを示す。持出し日時の項目には、持出しファイルが持出された時間(年月日時分秒)が設定される。鍵の項目には、暗号処理に用いる鍵が設定される。ファイル管理IDの項目には、持出し申請されたファイルおよび持出しファイルを管理するためのファイル管理IDが設定される。持帰り予定日時の項目には、持出しファイルを持帰る予定の時間(年月日時分秒)が設定される。持帰り日時の項目には、持出しファイルを持帰った時間(年月日時分秒)が設定される。

【0064】

例えば、持出し申請管理テーブル112には、申請IDが“A0001”、申請日時が“2011/1/21 10:00:00”、申請者IDが“tarou”、承認者IDが“hanako”、持出し先が“X社”、持出し理由が“客先作業”、申請状態が“持出し済”、持出し日時が“2011/1/21 12:10:30”、鍵が“qwertyu”、ファイル管理IDが“3F2504E0−4F89”、持帰り予定日時が“2011/1/23 17:00:00”、持帰り日時が“−”(ハイフン)という情報が設定される。

【0065】

これは、申請者ID“tarou”に対応するユーザが、承認者ID“hanako”に対応するユーザを承認者として、2011年1月21日10時00分00秒に、ファイルの持出し申請を行っており、当該申請を識別する情報として申請ID“A0001”が付与されていることを示す。また、この申請では、持出し先が“X社”、持出し理由が“客先作業”、申請状態が“持出し済”、持出し日時が2011年1月21日12時10分30秒であることを示す。更に、暗号処理に用いる鍵が“qwertyu”であり、ファイル管理IDが“3F2504E0−4F89”であることを示す。また、持帰り予定日時が2011年1月23日17時00分00秒であることを示し、持帰り日時が未設定(“−”)であることを示す。

【0066】

ここで、持出し申請の申請状態について説明する。

図9は、申請状態の遷移を示す図である。図9では、各申請状態に符号を振って申請状態の遷移を説明する。あるファイルについて持出し申請がなされると、当該申請に申請IDが付与されて、持出し申請管理テーブル112に登録される。このとき、申請状態は未承認51となる。

【0067】

そして、当該申請が承認者により承認されると、申請状態は未承認51から承認52に遷移する。一方、当該申請が承認者により否認されると、申請状態は未承認51から否認53に遷移する。

【0068】

申請状態が承認52の申請につき、申請者が持出しファイルを管理サーバ100からダウンロードすると、申請状態は承認52から持出し済54に遷移する。申請状態が持出し済54の申請につき、申請者が持帰りファイルを管理サーバ100にアップロードすると、申請状態は持出し済54から持帰り済55に遷移する。

【0069】

更に、管理サーバ100が持帰りファイルの復号に成功し、格納されたファイルの取出しが完了すると、申請状態は、持帰り済55から取出し済56に遷移する。

ファイル管理部150は、申請状態が変化すると、持出し申請管理テーブル112の申請状態の項目を変化後の設定に更新する。

【0070】

図10は、持出しファイル管理テーブルのデータ構造例を示す図である。持出しファイル管理テーブル113は、持出し申請されたファイルおよび持出しファイルを管理するためのデータである。持出しファイル管理テーブル113は、制御情報記憶部110に格納される。持出しファイル管理テーブル113は、ファイル管理部150によって更新される。持出しファイル管理テーブル113には、ファイル管理ID、持出しファイル名、作成日時、格納ファイル名(1)、格納ファイルのハッシュ(1)、格納ファイル名(2)、格納ファイルのハッシュ(2)、・・・、持出しファイル設定、有効期間、パスワード回数制限および格納ディレクトリの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1つの持出しファイルとそれに格納される1以上のファイルの情報を示す。

【0071】

ファイル管理IDの項目には、ファイル管理IDが設定される。持出しファイル名の項目には、持出しファイルの名称が設定される。作成日時の項目には、持出しファイルが作成された時間(年月日時分秒)が設定される。

【0072】

格納ファイル名(1)の項目には、格納される1つ目のファイルの名称が設定される。格納ファイルのハッシュ(1)の項目には、格納される1つ目のファイルのハッシュ値が設定される。格納ファイル名(2)の項目には、格納される2つ目のファイルの名称が設定される。格納ファイルのハッシュ(2)の項目には、格納される2つ目のファイルのハッシュ値が設定される。格納ファイル名およびそのファイルのハッシュは、持出しファイルに格納されるファイル数分設定される。格納ファイルが3以上ある場合には、格納ファイル名の項目および格納ファイルのハッシュの項目が更に設けられる。

【0073】

持出しファイル設定の項目には、持出しファイルのファイル操作に課される制限が設定される。例えば、図3に示したように補助記憶装置202への出力を制限する旨の設定(ファイル取出し制限)がなされる。また、その上で更なる制限の設定がなされてもよい(例えば、印刷の禁止など)。有効期間の項目には、持出しファイルを利用可能な期間が設定される。パスワード回数制限の項目には、復号時にパスワード入力を求める際に許容する入力回数が設定される。格納ディレクトリの項目には、持出しファイルおよび格納ファイル群を格納した管理サーバ100上のディレクトリが設定される。

【0074】

例えば、持出しファイル管理テーブル113には、ファイル管理IDが“3F2504E0−4F89”、持出しファイル名が“作業用ファイル.dat”、作成日時が“2011/1/21 11:30:30”、格納ファイル名(1)が“a.txt”、格納ファイルのハッシュ(1)が“15ac8f9dcb”、格納ファイル名(2)が“b.txt”、格納ファイルのハッシュ(2)が“c589a01a3f”、持出しファイル設定のファイル取出し制限が“ON”、有効期間が“2日間“、パスワード回数制限が“5”、格納ディレクトリが“/APP1/3F2504E0−4F89”という情報が設定される。

【0075】

これは、ファイル管理ID“3F2504E0−4F89”が持出しファイル名“作業用ファイル.dat”に対応するものであることを示す。また、当該持出しファイルは、2011年1月21日11時30分30秒に作成され、“a.txt”および“b.txt”というファイルが格納されていることを示す。そして、“a.txt”のハッシュ値が“15ac8f9dcb”であり、“b.txt”のハッシュ値が“c589a01a3f”であることを示す。また、持出しファイルにつき補助記憶装置202への出力が制限されていること、持出しファイルを利用可能な期間が作成日時から2日間であること、パスワードを入力可能な回数が5回であること、を示している。

【0076】

ここで、承認後、持出しファイルを利用可能な期間が経過すると、例えば持出しファイルに格納されたファイルの閲覧が不可能となる。また、パスワード回数制限を超えてパスワードを入力ミスすると、例えば持出しファイルに格納されたファイルの復号が不可能となる。

【0077】

更に、持出しファイルおよび格納ファイルが管理サーバ100上のディレクトリ“/APP1/3F2504E0−4F89”配下に格納されていることを示す。ここで、“APP1”は、ファイル記憶部120のディレクトリであるとする。すなわち、本例では、持出しファイルおよびその格納ファイルは、ファイル記憶部120内のディレクトリ“/APP1”配下のファイル管理IDと同名のディレクトリに格納されている。

【0078】

図11は、持帰りファイル管理テーブルのデータ構造例を示す図である。持帰りファイル管理テーブル114は、持帰りファイルを管理するためのデータである。持帰りファイル管理テーブル114は、制御情報記憶部110に格納される。持帰りファイル管理テーブル114は、ファイル管理部150によって更新される。持帰りファイル管理テーブル114には、ファイル管理ID、持帰りファイル名、取出し日時、格納ファイル名(1)、格納ファイルのハッシュ(1)、格納ファイル名(2)、格納ファイルのハッシュ(2)、・・・、および格納ディレクトリの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1つの持帰りファイルとそれから取出された1以上のファイルの情報を示す。

【0079】

ファイル管理IDの項目には、ファイル管理IDが設定される。持帰りファイル名の項目には、持帰りファイルの名称が設定される。取出し日時の項目には、持帰りファイルを復号して格納されたファイルを取出した時間(年月日時分秒)が設定される。

【0080】

格納ファイル名(1)の項目には、格納された1つ目のファイルの名称が設定される。格納ファイルのハッシュ(1)の項目には、格納された1つ目のファイルのハッシュ値が設定される。格納ファイル名(2)の項目には、格納された2つ目のファイルの名称が設定される。格納ファイルのハッシュ(2)の項目には、格納された2つ目のファイルのハッシュ値が設定される。格納ファイル名およびそのファイルのハッシュ値は、持帰りファイルに格納されるファイル数分設定される。格納ファイルが3以上ある場合には、格納ファイル名の項目および格納ファイルのハッシュの項目が更に設けられる。

【0081】

格納ディレクトリの項目には、持帰りファイルおよび持帰りファイルから取出された格納ファイル群を格納した管理サーバ100上のディレクトリが設定される。

以下、図10で示したファイル管理ID“3F2504E0−4F89”の持出しファイルが社外から社内へ持帰られた場合を想定して、持帰りファイル管理テーブル114の設定を例示する。

【0082】

例えば、持帰りファイル管理テーブル114には、ファイル管理IDが“3F2504E0−4F89”、持帰りファイル名が“作業用ファイル.dat”、取出し日時が“2011/1/22/16:00:00”、格納ファイル名(1)が“a.txt”、格納ファイルのハッシュ(1)が“b98a763f0d”、格納ファイル名(2)が“b.txt”、格納ファイルのハッシュ(2)が“c589a01a3f”、格納ディレクトリが“/APP2/3F2504E0−4F89”という情報が設定される。

【0083】

これは、ファイル管理ID“3F2504E0−4F89”が持帰りファイル名“作業用ファイル.dat”に対応するものであることを示す。また、当該持帰りファイルは、2011年1月22日16時00分00秒に復号されて、“a.txt”および“b.txt”が取出されたことを示す。そして、“a.txt”のハッシュ値が“b98a763f0d”であり、“b.txt”のハッシュ値が“c589a01a3f”であることを示す。

【0084】

更に、持帰りファイルおよび取出された格納ファイルが管理サーバ100上のディレクトリ“APP2/3F2504E0−4F89”配下に格納されていることを示す。ここで、“APP2”は、ファイル記憶部120のディレクトリであるとする。すなわち、本例では、持帰りファイルおよびそこから取出された格納ファイルは、ファイル記憶部120内のディレクトリ“/APP2”配下のファイル管理IDと同名のディレクトリに格納されている。

【0085】

次に、暗号化ファイル(持出しファイルまたは持帰りファイル)のデータ構造について説明する。

図12は、暗号化ファイルのデータ構造例を示す図である。暗号化ファイル400は、管理情報401、格納ファイル411,412、格納ファイル情報421および固有情報431を含む。

【0086】

管理情報401は、OSのファイルシステムで用いるファイル管理用の情報(暗号化ファイル400のファイル名など)を格納するデータ領域である。管理情報401は、暗号化されないデータである。

【0087】

格納ファイル411,412は、格納ファイルのデータ本体である。図12では、格納ファイル411,412の2つのファイルを例示しているが、暗号化ファイル400には1以上のファイルを格納し得る。

【0088】

格納ファイル情報421は、格納ファイル411,412の各ファイルを識別するための情報である。具体的には、格納ファイル411,412のファイル名、データサイズ、暗号化ファイル400内における格納ファイル411,412の相対アドレスなどを示す情報を含む。例えば、格納ファイル411のファイル名として“a.txt”が、格納ファイル412のファイル名として“b.txt”が設定される。

【0089】

端末装置200,200a,200bは、格納ファイル情報421に基づき各ファイルのファイル名、開始位置および終了位置などを特定できる。また、端末装置200,200a,200bでは、格納ファイル情報421を参照することで、格納ファイル411,412の復号を行う前に、暗号化ファイル400に含まれる格納ファイルの一覧を取得できる。

【0090】

固有情報431は、暗号化ファイル400に設定されたファイル管理ID、持出しファイル設定の内容および暗号化ファイル400に対する操作履歴などを格納した情報である。

【0091】

格納ファイル411,412、格納ファイル情報421および固有情報431は、暗号化されるデータである。

次に、固有情報431のデータ構造を詳細に説明する。

【0092】

図13は、固有情報のデータ構造例を示す図である。固有情報431は、ファイル管理ID、持出しファイル設定、作成日時および操作履歴の項目を含む。

ファイル管理IDの項目には、ファイル管理IDが設定される。持出しファイル設定の項目には、持出しファイルに対する制限内容が設定される。作成日時の項目には、暗号化ファイル400の作成日時(年月日時分秒)が設定される。操作履歴の項目には、暗号化ファイル400に対する端末装置200,200a,200bでの操作の履歴が設定される。操作履歴の項目には、例えば、1つの操作につき操作種別、操作時間および端末情報が記録される。固有情報431の例では、1操作に関するこれらの情報の組を括弧記号“()”内の同一数字で示している(例えば、“(1)”など)。具体的には、ある1操作につき、操作種別(1)、操作時間(1)および端末情報(1)の情報のセットが記録されている。

【0093】

ここで、操作種別には具体的な操作の内容を示す情報が設定される。例えば、“a.txtを開く”、“a.txtの編集”、“a.txtを閉じる”などといった操作である。“a.txtを開く”は、格納ファイル411を復号して得た平文ファイル511を主記憶装置201上に配置した旨を示す。“a.txtの編集”は、主記憶装置201上に配置した平文ファイル511の編集を行った旨を示す。“a.txtを閉じる”は、編集後の平文ファイル511を暗号化し、格納ファイル411に置き換えて、暗号化ファイル400に格納した旨を示す。

【0094】

また、操作時間には、例えば、操作時間(1)として“2011/1/22 10:30:30”という情報が設定されている。これは、2011年1月22日10時30分30秒に操作種別(1)の操作が行われたことを示す。

【0095】

更に、端末情報には操作種別の操作を行った端末装置の識別情報および所在を示す情報などが設定される。例えば、端末情報に設定される情報としては、次の内容が考えられる(端末情報(1)で例示する)。

【0096】

第1には、IP(Internet Protocol)アドレスである。端末情報(1)では“192.168.0.44”が設定されている。第2には、MAC(Media Access Control)アドレスである。端末情報(1)では“00−XX−AA−DD−EE−FF”が設定されている。第3には、当該端末装置のOSなどにより設定されたホスト名である。端末情報(1)では“hostname”が設定されている。第4には、当該端末装置の位置座標(緯度,経度)である。端末情報(1)では“(35.627533,139.778801)”が設定されている。位置座標は、例えば、端末装置200,200a,200bにGPS(Global Position System)デバイスを設け、当該GPSデバイスから取得して設定できる。

【0097】

図14は、画面遷移を示す図である。画面生成部160は、GUI(Graphical User Interface)生成に用いる画面データを生成する。端末装置200,200aが備えるブラウザは、当該画面データに基づきGUIを生成する。このGUIは、端末装置200,200aが備えるモニタに表示される。このGUIには、ログイン画面600、持出し申請一覧画面610、持出し申請画面620および持出し申請詳細画面630が含まれる。

【0098】

ログイン画面600は、申請者および承認者といったユーザが自己のユーザIDおよびパスワードを入力して当該システムにログインするための画面である。

持出し申請一覧画面610は、ログイン画面600で入力された情報によりユーザ認証が成功した後に、ユーザが処理すべき申請の一覧を表示する画面である。申請者にとっては、自己が申請した内容の一覧を確認できる。承認者にとっては、自己を承認者に指定して申請された内容の一覧を確認できる。また、持出し申請一覧画面610には、持出し申請画面620および持出し申請詳細画面630へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請画面620または持出し申請詳細画面630に移動できる。なお、ユーザは端末装置200,200aに設けられたキーボードやポインティングデバイス(例えば、マウス)を操作して、当該リンクの選択操作を行える(以下、同様)。

【0099】

持出し申請画面620は、申請者が新たに持出し申請を行う際に、その申請内容を入力するための画面である。持出し申請画面620には、持出し申請一覧画面610へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請一覧画面610に移動できる。

【0100】

持出し申請詳細画面630は、持出し申請一覧画面610で選択された申請の詳細内容を表示する画面である。持出し申請詳細画面630では、持出しファイルを管理サーバ100からダウンロードできる。また、持出し申請詳細画面630では、持帰りファイルを管理サーバ100にアップロードできる。持出し申請詳細画面630には、持出し申請一覧画面610へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請一覧画面610に移動できる。

【0101】

次に、上記各画面の表示例を詳細に説明する。

図15は、持出し申請一覧画面を例示する図である。持出し申請一覧画面610は、検索条件入力領域611、検索ボタン612、持出し申請一覧表示領域613、リンク614,615を有する。ポインタPは、ユーザが操作対象とするフォームを選択したり、ボタンの押下操作を行ったりするためのものである(以下、持出し申請画面620および持出し申請詳細画面630も同様にポインタPにより操作可能である)。

【0102】

検索条件入力領域611は、持出し申請一覧表示領域613に表示させる申請の条件を入力するフォーム群である。例えば、検索条件入力領域611には、申請日時(開始)、申請日時(終了)、申請者、承認者、申請ファイル名および申請状態を入力可能である。

【0103】

検索ボタン612は、ファイル管理部150による持出し申請管理テーブル112の検索を開始させるためのボタンである。ファイル管理部150は、検索条件入力領域611に入力された条件に基づき検索を行う。ファイル管理部150は、当該検索の結果を画面生成部160に出力し、持出し申請一覧表示領域613に検索結果を表示させる。

【0104】

持出し申請一覧表示領域613は、ファイル管理部150による検索結果を表示する領域である。一覧には、例えば申請日時、申請者、承認者、申請ファイル名および申請状態が表示される。更に、申請日時には持出し申請詳細画面630へのリンク613a,613b,613c(図中ではリンクを下線で示している。以下同様)が設定されており、ユーザは、当該リンクをポインタPにより選択できる。例えば、リンク613aを選択すれば、その申請に対応する申請詳細画面へ移動できる。

【0105】

なお、申請ファイル名の欄には、複数のファイルが申請されていても単一のファイル名を表示する例を示している。ただし、申請ファイル名の欄に、申請された複数のファイルを表示してもよい。また、図15では申請状態の欄に表示の一例を示しているが、この欄の表示内容は申請状態の遷移により変更されるものである。

【0106】

リンク614は、持出し申請一覧画面610へのリンクである。持出し申請一覧画面610でリンク614を選択しても、同画面に遷移するのみである。

リンク615は、持出し申請画面620へのリンクである。

【0107】

申請者は、端末装置200に持出し申請一覧画面610を表示させて、自己の申請の一覧を確認できる。承認者は、端末装置200aに持出し申請一覧画面610を表示させて、自己が承認すべき申請の一覧を確認できる。

【0108】

ここで、端末装置200において、申請者がポインタPによりリンク615を選択したとする。すると、端末装置200は持出し申請画面620を表示する。

図16は、持出し申請画面を例示する第1の図である。持出し申請画面620は、申請ファイル名指定領域621、持出しファイル名指定領域622、持出し先設定領域623、持出し理由設定領域624および持出しファイル設定領域625を有する。

【0109】

申請ファイル名指定領域621には、持出し対象とするファイルの名称とその所在(端末装置200上のパス)が設定される。なお、指定されるパスは、ファイル記憶部210を示すパスでもよいし、端末装置200がアクセス可能なファイルサーバを示すパスでもよい。

【0110】

申請ファイル名指定領域621には、削除ボタン621a,621bおよび参照ボタン621cが設けられている。削除ボタン621a,621bは、申請ファイルの取消を行い、画面上から削除するためのボタンである。例えば、削除ボタン621aを押下操作すると、“/data/a.txt”の行が削除される。参照ボタン621cは、申請者にパスの指定を促すダイアログを表示させるためのボタンである。申請ファイル名は直接入力することもできるし、ダイアログから入力することもできる。

【0111】

持出しファイル名指定領域622には、持出しファイルの名称が設定される。

持出し先設定領域623には、持出し先が設定される。持出し先設定領域623には、削除ボタン623aおよび追加ボタン623bが設けられている。削除ボタン623aは、持出し先の指定の取消を行い、画面上から削除するためのボタンである。追加ボタン623bは、申請者に持出し先の指定を促すダイアログを表示させるためのボタンである。

【0112】

持出し理由設定領域624には、持出し理由が設定される。

持出しファイル設定領域625には、持出しファイルの有効期間や格納ファイルの取出し制限が設定される。格納ファイルに対する取出し操作の制限としては、主記憶装置201への出力を制限する設定(格納ファイルの取出しを制限する)に加えて、例えば次のような設定が可能である。

【0113】

第1にファイル編集時の別名保存を禁止する設定である。具体的には、ファイル編集時に当該平文ファイルに別名を付した保存を禁止する。

第2にファイル編集時の印刷を禁止する設定である。具体的には、ファイル編集時に当該平文ファイルの内容のプリンタによる印刷を制限する。

【0114】

第3にファイル編集時の画面コピー取得を禁止する設定である。具体的には、ファイル編集時にOSによる画面コピー機能を制限する。

第4にファイル編集時の共有メモリ領域へのコピーを禁止する設定である。具体的には、ファイル編集時にOSが管理する共有メモリ領域への平文ファイルのコピーを制限する。

【0115】

これらの各設定は、各設定項目に設けられたチェックボックスをオン/オフすることで行える。チェックボックスをオンにすれば、持出しファイルの作成時(申請ファイルの暗号化時)に、対応する制限を付加できる。設定内容は、持出しファイル管理テーブル113の持出しファイル設定の項目に登録される。

【0116】

図17は、持出し申請画面を例示する第2の図である。持出し申請画面620は、更に、鍵指定領域626、承認者設定領域627、持帰り予定日設定領域628および申請ボタン629を有する。

【0117】

鍵指定領域626には、暗号処理を行う鍵や鍵の入力回数制限が設定される。鍵の種別には、パスワードおよび暗号鍵を設定可能である。パスワードで鍵を設定した場合、暗号化ファイルは復号時(あるいは暗号化ファイルのオープン時)にユーザに鍵を入力させる。暗号鍵で鍵を設定した場合、端末装置200,200a,200bは、自装置に予め格納された鍵を用いて暗号処理を行う。すなわち、暗号鍵として入力された鍵を有していない端末装置では、当該暗号化ファイルの内容を参照することはできない。申請者は、鍵指定領域626に設けられたラジオボタンにより、鍵の種別をパスワードにするか、暗号鍵にするか選択できる。また、鍵の種別をパスワードにした場合に、そのパスワードの入力を何回まで許容するかを鍵入力回数制限として設定できる。

【0118】

承認者設定領域627には、承認者が設定される。承認者設定領域627では、所属やユーザ名を入力し検索ボタン627aを押下操作することで、ファイル管理部150に承認者を検索させることができる。検索結果は、承認者表示領域627bに表示される。検索結果が複数表示される場合、申請者は、ラジオボタンで何れかの承認者を選択できる。

【0119】

持帰り予定日設定領域628には、持帰り予定日が設定される。持帰り予定日は、申請者が持帰り申請をする場合に設定される。持帰り予定日を設定しておくことで、例えば申請者が持帰り予定日を過ぎても持帰りファイルのアップロードを行わない場合に、管理サーバ100から持帰りファイルのアップロードを促すメールを送信できる。

【0120】

申請ボタン629は、図16,17で示した持出し申請画面620の設定内容を管理サーバ100に送信して持出し申請を確定するためのボタンである。ファイル管理部150は、端末装置200から申請内容を取得すると、申請IDやファイル管理IDを付与して持出し申請管理テーブル112および持出しファイル管理テーブル113に登録する。

【0121】

ここで、持出し申請画面620から持出し申請一覧画面610に移動可能とすべく、持出し申請画面620にもリンク614,615を表示する(図16,17では図示を省略している)。

【0122】

図18は、持出し申請詳細画面を例示する第1の図である。持出し申請詳細画面630は、持出し申請一覧画面610で承認者(あるいは、申請者)がリンク613a,613b,613cの何れかを選択した際に端末装置200a(あるいは、端末装置200)に表示される画面である。

【0123】

持出し申請詳細画面630は、申請状態表示領域631、申請詳細表示領域632を有する。

申請状態表示領域631には、当該申請が現在どのような状態にあるかが表示される。承認者に対しては、承認者が行うべき操作内容を表示する操作説明の項目が設けられる。

【0124】

申請詳細表示領域632には、申請日時、申請者、承認者、申請ファイル名、持出し先、持出し理由、持出しファイル設定および持帰り予定日が表示される。これらの各情報は、持出し申請管理テーブル112に設定された内容がファイル管理部150により取得される。画面生成部160は、ファイル管理部150が取得した情報に基づいて、申請詳細表示領域632に各情報を表示させる。ここで、申請ファイル名には、申請者が持出しファイルに格納したいファイルのファイル名が表示され、当該ファイルへのリンク632a,632bが設けられる。承認者は、リンク632a,632bをポインタPにより選択することで、各ファイルの内容を所定のアプリケーションに実行させて、その内容を確認できる。このリンクは、持出しファイル管理テーブル113の格納ディレクトリの項目の設定値に基づいて生成できる。リンクは、例えばURI(Uniform Resource Identifier)で記述される。

【0125】

また、申請詳細表示領域632には、承認ボタン632cおよび否認ボタン632dが表示されている。承認ボタン632cは、申請を承認するためのボタンである。承認ボタン632cがポインタPにより押下操作されると、当該申請が承認される。否認ボタン632dは、申請を否認するためのボタンである。否認ボタン632dがポインタPにより押下操作されると、当該申請が否認される。なお、否認する際には、否認理由の入力フォームに否認理由を入力して申請者に通知できる。また、承認ボタン632cおよび否認ボタン632dおよび否認理由の入力フォームは、承認者のユーザIDでログインして持出し申請詳細画面630を表示させた際に操作可能である。一方、申請者のユーザIDでログインして持出し申請詳細画面630を表示させた際には、操作不可の状態(例えば、非表示やグレーアウト)となっている。

【0126】

図19は、持出し申請詳細画面を例示する第2の図である。持出し申請詳細画面630は、更に、承認詳細表示領域633および持出し詳細表示領域634を有する。

承認詳細表示領域633には、承認ボタン632cが押下されて承認された日時や承認者の情報が表示される。また、否認ボタン632dが押下されて否認された場合には、その否認日時や承認者の情報および否認理由が表示される。

【0127】

持出し詳細表示領域634には、持出しファイルに関する情報が設定される。具体的には、鍵、持出しファイル名および持出し日時である。鍵には、持出しファイルを暗号処理する鍵が表示される。持出しファイル名には、申請された1以上のファイルを暗号化して生成された持出しファイル(暗号化ファイル)の名称が設定される。持出しファイル名には、そのファイル名とともに、当該ファイルへのリンク634aが設けられる。申請者は、リンク634aをポインタPにより選択することで、持出しファイルを管理サーバ100から端末装置200にダウンロードできる。このリンクは、持出しファイル管理テーブル113の格納ディレクトリの項目の設定値に基づいて生成できる。持出し日時には、当該ファイルをダウンロードした時間が設定される。

【0128】

図20は、持出し申請詳細画面を例示する第3の図である。持出し申請詳細画面630は、更に、持帰り詳細表示領域635、アップロードボタン636、持帰り日時表示領域637および取出し詳細表示領域638を有する。

【0129】

持帰り詳細表示領域635には、持出しファイル名が表示される。また、持帰り詳細表示領域635には、持帰りファイル名とその所在(端末装置200上のパス)が設定される。指定されるパスは、ファイル記憶部210を示すパスでもよいし、端末装置200がアクセス可能な外部記録媒体300やファイルサーバなどを示すパスでもよい。なお、申請者は参照ボタン635aを押下操作して、持帰りファイルのパスの指定を促すダイアログを表示させることもできる。このように、持帰りファイル名は、直接入力することもできるし、ダイアログから入力することもできる。

【0130】

また、持帰り詳細表示領域635には、復号に用いる鍵が設定される。なお、貼付ボタン635bを押下操作することで、暗号化時に入力した鍵を入力することもできる。例えば、貼付ボタン635bが押下操作されると、ファイル管理部150は持出し申請管理テーブル112を参照して申請IDを検索キーとして鍵を取得し、画面生成部160に出力する。画面生成部160は、鍵を含む画面を生成して端末装置200に送信する。

【0131】

アップロードボタン636は、持帰り詳細表示領域635に設定された持帰りファイルおよび鍵を管理サーバ100にアップロードするためのボタンである。

持帰り日時表示領域637には、持帰りファイルが管理サーバ100に送信された時間が表示される。

【0132】

取出し詳細表示領域638には、持帰りファイルを復号して取出されたファイル名および取出し日時が表示される。なお、ファイル名には、当該ファイルへのリンク638a,638bが設けられる。申請者は、リンク638a,638bをポインタPにより選択することで、各ファイルを端末装置200にダウンロードできる。ダウンロードした各ファイルは、持出しファイルに格納された各格納ファイルに対応するファイルである。このリンクは、持帰りファイル管理テーブル114の格納ディレクトリに項目の設定値に基づいて生成できる。

【0133】

ここで、持出し申請詳細画面630から持出し申請一覧画面610に移動可能とすべく、持出し申請画面620にもリンク614を表示する(図18〜20では図示を省略している)。

【0134】

次に、以上の構成のファイル管理システムの処理手順を説明する。まず、申請者による持出し申請処理を説明する。端末装置200を用いて申請することを想定する。

図21は、第2の実施の形態の持出し申請処理を示すフローチャートである。以下、図21に示す処理をステップ番号に沿って説明する。

【0135】

(ステップS11)端末装置200は、申請者(例えば、“BSC太郎”)によりログイン画面600に入力されたユーザIDやパスワードを管理サーバ100に送信する。ファイル管理部150は、受信した情報に基づきログイン認証を行う。

【0136】

(ステップS12)画面生成部160は、ログイン認証が成功すると、持出し申請一覧画面610の画面データを端末装置200に送信する。

(ステップS13)端末装置200は、端末装置200に接続されたモニタに持出し申請一覧画面610を表示させる。端末装置200は、申請者によるリンク615の選択操作を受け付ける。すると、端末装置200はリンク615で示される持出し申請画面620を要求するリクエストを管理サーバ100に送信する。

【0137】

(ステップS14)画面生成部160は、端末装置200からリクエストを受信すると、持出し申請画面620の画面データを生成して、端末装置200に送信する。

(ステップS15)端末装置200は、持出し申請画面620をモニタに表示させる。端末装置200は、持出し申請画面620に対する申請者の申請内容の入力を受け付け、申請ボタン629の押下操作を受け付けると、入力された申請内容を管理サーバ100に送信する。ここで、申請内容は、持出し申請画面620で説明した内容であるとする。持出しファイル設定領域625では、格納ファイルの取出しを制限する旨の設定(補助記憶装置への出力制限)がなされている。

【0138】

(ステップS16)ファイル管理部150は、端末装置200から申請内容を受信すると、申請ID(例えば、“A0001”)を付与して持出し申請管理テーブル112に登録する。申請状態は、“未承認”である。このとき、ファイル管理部150は、ファイル管理ID(例えば、“3F2504E0−4F89”)を発行し、持出しファイル名や申請されたファイルの情報(ハッシュ値など)を取得して、持出しファイル管理テーブル113に登録する。

【0139】

(ステップS17)ファイル管理部150は、ユーザ管理テーブル111を参照し、承認者として選択されたユーザ(例えば、“BSC花子”)のメールアドレスを取得して、承認を促す電子メールを承認者宛に送信する。

【0140】

(ステップS18)端末装置200は、申請者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このようにして、持出し申請処理が行われる。承認者は、端末装置200aで、管理サーバ100から自身に送信された電子メールを受信し、その内容を閲覧する。この電子メールには、承認者のログイン用情報および当該申請IDに対応する持出し申請詳細画面630を要求する情報を含むリンクが設定されている。承認者がこのリンクを選択すると、承認処理が開始される。なお、承認者はログイン画面600、持出し申請一覧画面610を経由して持出し申請詳細画面630を端末装置200aに表示させることもできる。

【0141】

図22は、承認処理を示すフローチャートである。以下、図22に示す処理をステップ番号に沿って説明する。

(ステップS21)端末装置200aは、承認者(例えば、“BSC花子”)による電子メール中のリンク選択を受け付ける。すると、端末装置200aは、リンクに設定された承認者のユーザIDおよび申請ID(例えば“A0001”)を設定した持出し申請詳細画面630へのリンクなどを含むリクエストを生成して、管理サーバ100に送信する。ファイル管理部150は、受信したリクエストに基づきログイン認証を行う。

【0142】

(ステップS22)画面生成部160は、受信したリクエストに基づき持出し申請詳細画面630の画面データを生成して、端末装置200aに送信する。

(ステップS23)端末装置200aは、端末装置200aに接続されたモニタに持出し申請詳細画面630を表示させる。端末装置200aは、持出し申請詳細画面630に対する承認者の操作入力(例えば、申請されたファイルの閲覧)を受け付け、当該操作入力に応じて管理サーバ100から申請されたファイルを取得し、当該ファイルの内容を表示したりする。そして、端末装置200aは、承認者による承認ボタン632cまたは否認ボタン632dの押下操作を受け付ける。すると、端末装置200aは、押下操作されたボタンに応じたリクエストを生成して、管理サーバ100に送信する。

【0143】

(ステップS24)ファイル管理部150は、端末装置200aからリクエストを受信する。管理サーバ100は、リクエストに含まれる情報に基づき、端末装置200aでの承認ボタン632cまたは否認ボタン632dの押下を受け付ける。

【0144】

(ステップS25)ファイル管理部150は、申請が承認されたかを判定する。承認された場合、当該申請IDにつき持出し申請管理テーブル112の申請状態を“承認”に設定し、処理をステップS26に進める。否認された場合、当該申請IDにつき持出し申請管理テーブル112の申請状態を“否認”に設定し、処理をステップS27に進める。

【0145】

(ステップS26)ファイル管理部150は、申請ファイルおよび申請時に指定された鍵を暗号化部170に出力する。暗号化部170は、申請ファイルを当該鍵を用いて暗号化して持出しファイル(暗号化ファイル)を生成し、ファイル管理部150に出力する。例えば、申請ID“A0001”では、申請ファイル“a.txt”および“b.txt”について持出し申請されている。よって、これらのファイルを申請時に指定された鍵(“qwertyu”)で暗号化し、持出しファイル(“作業用ファイル.dat”)を生成する。その際、暗号化部170は、持出しファイル管理テーブル113に設定された持出しファイル設定、有効期間、パスワード回数制限に基づいて、持出しファイルに操作上の制限を設定する。ファイル管理部150は、暗号化部170から持出しファイルを取得すると、ファイル記憶部120に格納して管理する。

【0146】

(ステップS27)ファイル管理部150は、ユーザ管理テーブル111を参照し、申請者(例えば、“BSC太郎”)のメールアドレスを取得して、承認者による承認処理の結果を通知する電子メールを申請者宛に送信する。

【0147】

(ステップS28)端末装置200aは、承認者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このようにして、承認処理が行われる。申請者は、端末装置200で、管理サーバ100から自身に送信された電子メールを受信し、その内容を閲覧する。この電子メールには、申請者のログイン用情報および当該申請IDに対応する持出し申請詳細画面630を要求する情報を含むリンクが設定されている。承認された場合、申請者がこのリンクを選択すると、持出しファイルダウンロード処理が開始される。一方、否認された場合、申請者は、表示された持出し申請詳細画面630を参照して否認理由を確認できる。なお、申請者は、ログイン画面600、持出し申請一覧画面610を経由して持出し申請詳細画面630を端末装置200に表示させることもできる。

【0148】

図23は、持出しファイルダウンロード処理を示すフローチャートである。以下、図23に示す処理をステップ番号に沿って説明する。

(ステップS31)端末装置200は、申請者(例えば、“BSC太郎”)による電子メール中のリンク選択を受け付ける。すると、端末装置200は、リンクに設定された申請者のユーザIDおよび申請ID(例えば、“A0001”)を設定した持出し申請詳細画面630へのリンクなどを含むリクエストを生成して管理サーバ100に送信する。ファイル管理部150は、受信したリクエストに基づきログイン認証を行う。

【0149】

(ステップS32)画面生成部160は、受信したリクエストに基づき持出し申請詳細画面630の画面データを生成して、端末装置200に送信する。

(ステップS33)端末装置200は、持出し申請詳細画面630をモニタに表示させる。端末装置200は、申請者によるリンク634aの選択操作を受け付ける。すると、端末装置200は、リンク634aで示される持出しファイル(例えば、“作業用ファイル.dat”)を要求するリクエストを管理サーバ100に送信する。ファイル管理部150は、当該リクエストに応じて、リンク634aで示される持出しファイルを端末装置200に送信する。端末装置200は、持出しファイルを受信する。ファイル管理部150は、当該申請IDにつき持出し申請管理テーブル112の申請状態を“持出し済”に設定する。

【0150】

(ステップS34)端末装置200は、申請者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このようにして、端末装置200は管理サーバ100から持出しファイルをダウンロードする。次に、端末装置200における外部記録媒体300へのファイルの出力処理の手順を説明する。

【0151】

図24は、外部記録媒体へのファイル出力処理を示すフローチャートである。以下、図24に示す処理をステップ番号に沿って説明する。

(ステップS41)媒体出力制御部250は、持出し対象のファイルの外部記録媒体300への持出し操作を受け付ける。持出し操作とは、媒体出力制御部250に持出し対象のファイルを入力するための操作である。例えば、ユーザは当該ファイルを選択して、媒体出力制御部250を含むアプリケーションに入力する。端末装置200では、OSの機能による外部記録媒体300へのファイル出力が制限されているが、当該操作を行うことで媒体出力制御部250を介したファイル出力を行える。

【0152】

(ステップS42)媒体出力制御部250は、入力されたファイルが管理サーバ100で承認済のファイルか否かを判定する。承認済のファイルである場合、処理をステップS43に進める。承認済のファイルでない場合、処理をステップS44に進める。なお、承認済のファイルであるか否かは、持出しファイル(暗号化ファイル400)の固有情報431を参照して、ファイル管理IDが設定されているか否かによって判定できる。

【0153】

(ステップS43)媒体出力制御部250は、外部記録媒体300へファイルを出力する。

(ステップS44)媒体出力制御部250は、当該ファイルが未承認のファイルであり、外部記録媒体300への出力が不可能であることを通知するメッセージを端末装置200に接続されたモニタに表示させる。

【0154】

このようにして、媒体出力制御部250は外部記録媒体へのファイル出力を制限する。

なお、外部記録媒体へのファイル出力制限や補助記憶装置202への格納ファイルの出力制限以外にも、持出しファイルには種々の操作制限を設定できる。具体的には、前述の持出しファイルの有効期間、鍵の入力回数制限、格納ファイル編集時の別名保存禁止、印刷禁止、画面コピー禁止、OSの共有メモリ領域へのコピー禁止、などである。これらの制限設定に基づいて、暗号化ファイル処理部240は持出しファイルに対するファイル操作を制限する。端末装置200a,200bについても同様である。

【0155】

持出しファイルにこのような制限を設定することで、持出しファイルに格納されたファイルの安全性を一層向上できる。

申請者は、上記処理によって、持出しファイルを外部記録媒体300に出力し、社内から社外へ持出せる。そして、申請者は、端末装置200bで持出しファイル内の格納ファイルを復号して得た平文ファイル(“a.txt”や“b.txt”)を編集する。端末装置200bは、編集後の平文ファイルを暗号化して持出しファイルに格納する。このようにして、持出しファイルが編集される。

【0156】

その後、申請者は外部記録媒体300を社外から社内へ持帰る。そして、持帰った持出しファイル(持帰りファイル)に格納されたファイルから平文ファイルの取出しを行う。取出しの処理は、管理サーバ100が実行する。次に、このような平文ファイルの取出し処理の手順を説明する。

【0157】

図25は、平文ファイル取出し処理を示すフローチャートである。以下、図25に示す処理をステップ番号に沿って説明する。

(ステップS51)端末装置200は、申請者(例えば、“BSC太郎”)によりログイン画面600に入力されたユーザIDやパスワードを管理サーバ100に送信する。ファイル管理部150は、受信した情報に基づきログイン認証を行う。

【0158】

(ステップS52)画面生成部160は、ログイン認証が成功すると、持出し申請一覧画面610の画面データを端末装置200に送信する。

(ステップS53)端末装置200は、持出し申請一覧画面610をモニタに表示させる。端末装置200は、申請者によるリンク613bの選択操作を受け付ける。すると、端末装置200はリンク613bで示される持出し申請詳細画面630を要求するリクエストを管理サーバ100に送信する。

【0159】

(ステップS54)画面生成部160は、端末装置200からリクエストを受信すると、持出し申請詳細画面630の画面データを生成して、端末装置200に送信する。

(ステップS55)端末装置200は、持出し申請詳細画面630をモニタに表示させる。端末装置200は、持出し申請詳細画面630の持帰り詳細表示領域635に対する申請者の入力(持帰りファイル名および復号用の鍵)を受け付ける。そして、端末装置200は、アップロードボタン636の押下操作を受け付けると、入力された持帰りファイル等を管理サーバ100に送信する。

【0160】

(ステップS56)ファイル管理部150は、持帰りファイルおよび鍵を受信する。ファイル管理部150は、当該申請IDにつき持出し申請管理テーブル112の申請状態を“持帰り済”に設定する。

【0161】

(ステップS57)ファイル管理部150は、持帰りファイルの復号制御を行う(詳細は後述する)。

(ステップS58)ファイル管理部150は、復号結果(取出した平文ファイルのファイル名や所在を示す情報など)を画面生成部160に出力する。画面生成部160は、持出し申請詳細画面630の画面データを更新し、端末装置200に送信する。

【0162】

(ステップS59)端末装置200は、持出し申請詳細画面630を更新してモニタに表示させる。すると、アップロードボタン636の下部に持帰り日時表示領域637や取出し詳細表示領域638の内容が表示される。端末装置200は、申請者によるリンク638aまたはリンク638bの選択操作を受け付ける。すると、端末装置200は、リンク638a,638bで示される平文ファイル(“a.txt”や“b.txt”)を要求するリクエストを管理サーバ100に送信する。ファイル管理部150は、当該リクエストに応じて、リンク638a,638bで示される平文ファイルを端末装置200に送信する。端末装置200は、平文ファイルを受信する。

【0163】

(ステップS60)端末装置200は、申請者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このようにして、端末装置200は、管理サーバ100から持帰りファイルに格納された平文ファイルをダウンロードできる。申請者は、ダウンロードした平文ファイルをファイル記憶部210や端末装置200と通信可能なファイルサーバなどに格納することができる。

【0164】

次に、ステップS57の復号制御の手順を説明する。

図26は、第2の実施の形態の復号制御を示すフローチャートである。以下、図26に示す処理をステップ番号に沿って説明する。

【0165】

(ステップS61)ファイル管理部150は、持帰りファイルの固有情報431を参照して、ファイル管理IDを抽出する。

(ステップS62)ファイル管理部150は、抽出したファイル管理IDに一致するファイル管理IDが持出し申請管理テーブル112に設定されているか否かを判定する。一致するファイル管理IDが設定されている場合、処理をステップS63に進める。一致するファイル管理IDが設定されていない場合、処理を終了する。

【0166】

(ステップS63)ファイル管理部150は、持帰りファイルの管理情報401や固有情報431を参照して、持帰りファイルのファイル名や格納ファイルのファイル名を抽出する。また、ファイル管理部150は持帰りファイルの固有情報431を参照して、持帰りファイルの作成日時を抽出する。

【0167】

(ステップS64)ファイル管理部150は、持出しファイル管理テーブル113を参照して、ステップS61で抽出したファイル管理IDに対応する持出しファイルのファイル名、作成日時および格納ファイルのファイル名がステップS63で抽出した各情報と一致するか否か判定する。全てが一致する場合、処理をステップS65に進める。一致しない情報がある場合、処理を終了する。

【0168】

(ステップS65)ファイル管理部150は、アップロードされた持出しファイルと鍵を復号部180に出力する。復号部180は、持帰りファイルを当該鍵を用いて復号して平文ファイルを取出し、ファイル管理部150に出力する。例えば、復号部180は持帰りファイル“作業用ファイル.dat”を、鍵“qwertyu”を用いて復号し、“a.txt”および“b.txt”を取出す。ファイル管理部150は、持帰りファイル名、復号部180から取得した平文ファイル名および平文ファイルの情報(ハッシュ値など)を取得し、ファイル管理IDに対応付けて持帰りファイル管理テーブル114に設定する。また、ファイル管理部150は、持帰りファイルおよび取出した平文ファイルをファイル記憶部120に格納して管理する。ファイル管理部150は、当該申請IDにつき持出し申請管理テーブル112の申請状態を“取出し済”に設定する。

【0169】

このようにして、管理サーバ100は持帰りファイルの復号を行う。その際、持帰りファイルが管理サーバ100で管理するものでない場合(管理サーバ100で承認されたものでない場合)には、復号を行わない。これによって、不審なファイルの社内への持込みを防止できる。

【0170】

なお、上記ステップS62,S64の判断に加えて、持帰りファイルをアップロードしたユーザが、申請者と同一のユーザであるか否かに応じて、復号の可否を判断してもよい。例えば、申請者と同一のユーザである場合にのみ復号を行い、異なるユーザが持帰りファイルをアップロードした場合には、復号を行わない。このようにすれば、なりすましユーザによって不正に持帰りファイルの内容が閲覧されるのを防止できる。

【0171】

また、持出しファイルが編集されることなく持帰られると、持出しファイルと持帰りファイルとが同一となる。そのような場合にも管理サーバ100にアップロードすることで、持帰りファイルを復号し、格納されたファイルを取出せる。

【0172】

更に、端末装置200でファイルのダウンロードおよびアップロードをする場合を例示したが、端末装置200aでファイルのダウンロードおよびアップロードを行うこともできる。その場合、管理サーバ100および端末装置200aの間で、上記説明と同様の処理が行われる。例えば、端末装置200で持出しファイルをダウンロードし、端末装置200aで持帰りファイルをアップロードすることもできる。また、端末装置200aで持出しファイルをダウンロードし、端末装置200で持帰りファイルをアップロードすることもできる。

【0173】

以上で説明したように、管理サーバ100によれば、社内から社外へ持出すファイルの安全性の向上を容易に実現できる。具体的には、端末装置200,200a,200bにおいて補助記憶装置への平文ファイルの出力を制限して持出しファイルを扱える。そして、持帰りファイルを管理サーバ100に復号させることができる。更に、管理サーバ100から復号により得られた平文ファイルを取得し、持出したファイルの編集後のファイルとして補助記憶装置に格納できる。

【0174】

このように、暗号化ファイルのファイル操作を厳しく制限して、端末装置200,200a,200bの補助記憶装置に復号した平文ファイルを取出せないものとしても、管理サーバ100により暗号化ファイルから平文ファイルを取出せる。そして、ユーザは管理サーバ100から平文ファイルをダウンロードして、当該平文ファイルを所望の格納先に格納して管理できる。このため、ユーザによる自由なファイル操作への影響を低減しながら、暗号化ファイルに格納されたファイルの安全性を向上できる。

【0175】

また、管理サーバ100は、上述したように承認されたファイルのみを暗号化する。そして、端末装置200,200a,200bでの持出しファイルのファイル操作につき種々の制限を設定する。更に、上述したように持出しファイルと持帰りファイルとの対応関係に基づいて、持帰りファイルの復号可否を判断する。また、持出し申請時のユーザと持帰り時のユーザとの対応関係に基づいて、持帰りファイルの復号可否を判断する。このような機能により、ファイルの安全性を一層向上できる。

【0176】

[第3の実施の形態]

次に、第3の実施の形態について説明する。前述の第2の実施の形態との差異を主に説明し、共通の事項に関しては説明を省略する。

【0177】

第2の実施の形態では、承認された申請について持出しファイルを生成して持出し可能とした。一方、申請が行われる都度、承認を要すると、承認者の負担が過大となるおそれがある。そこで、第3の実施の形態では、持出し申請されたファイルの重要度に応じて承認の要否を判断する機能を提供する。

【0178】

また、第2の実施の形態では、持帰り時には承認を行わずに復号するものとした。しかし、持出し先での格納ファイルが編集されたことによって、持出し時にはその重要度が低かったとしても、持帰り時には重要度が高まっている可能性もある。その場合、ユーザに対して持帰ったファイルの適切な管理を促すことが望ましい。例えば、会社によっては、重要度の高低に応じてファイルの管理方法を区別し、重要度の高いファイルにつき管理方法に高セキュリティを課す場合もある。そこで、第3の実施の形態では、持出し時に重要度を判断するとともに、持帰り時にも重要度の変化を判断し、ユーザに適切に注意喚起する機能を提供する。

【0179】

ここで、第3の実施の形態におけるファイル管理システムの構成は、図2で説明した第2の実施の形態のファイル管理システムの構成と同様であるため、説明を省略する。暗号化ファイルに課される制限も図3,4で説明した通りである。また、第3の実施の形態における管理サーバや端末装置の構成も、図5,6で説明した第2の実施の形態の管理サーバ100および端末装置200,200a,200bの構成と同様であるため説明を省略する。更に、以下の説明では、管理サーバ100および端末装置200,200a,200bで示した各構成と同一の名称・符号を用いる。

【0180】

図27は、第3の実施の形態の重要度テーブルのデータ構造例を示す図である。重要度テーブル115は、ファイル管理部150が申請されたファイルや持帰りファイルに格納されたファイルの重要度を算出するために用いるデータである。重要度テーブル115は、制御情報記憶部110に予め格納される。重要度テーブル115には、区分、タイミング、条件および重要度の項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1つの重要度の判断基準を示す。

【0181】

区分の項目には、条件の属する区分を示す情報が設定される。タイミングの項目には、重要度を判断するタイミングが設定される。条件の項目には、重要度を判断する際の条件が設定される。重要度の項目には、条件を満たす場合の重要度の値が設定される。

【0182】

例えば、重要度テーブル115には、区分が“格納ファイル内キーワード”、タイミングが“持出し申請時/持帰り時”、条件が“社外秘”、重要度が“5”という情報が設定される。これは、暗号化ファイルの持出し申請時および持帰り時に重要度の判断を行うことを示しており、暗号化ファイルに格納されたファイル内にキーワード“社外秘”の文字列が存在していた場合、重要度“5”を加えることを示している。

【0183】

また、例えば重要度テーブル115には、区分が“固有情報内の履歴”、タイミングが“持帰り時”、条件が“操作履歴の端末情報1件当たり”、重要度が“1”という情報が設定される。これは、暗号化ファイルの持帰り時に重要度の判断を行うことを示しており、暗号化ファイルに格納された“操作履歴の端末情報1件当たり”につき、重要度“1”を加えることを示している(同一の端末情報は1件と数える)。

【0184】

このようにして、持出し申請時および持帰り時の重要度を算出できる。ここで、算出された重要度に応じて重要度ランクを設ける。具体的には、次の通りとする。

(1)算出された重要度が9以下の場合は重要度ランクBとする。

【0185】

(2)算出された重要度が10以上14以下の場合は重要度ランクAとする。

(3)算出された重要度が15以上の場合は重要度ランクSとする。

なお、重要度ランクSは最も重要度が高いとする(最も重要である)。次いで、重要度ランクAの重要度が高いとする。そして、重要度ランクBが最も重要度が低いとする。重要度ランクに含める重要度の幅は、ファイル管理システムの運用に応じて適宜変更できる。また、重要度ランクは2つとしてもよいし、4つ以上としてもよい。

【0186】

次に、以上の構成のファイル管理システムの処理手順を説明する。ここで、第3の実施の形態でも、承認処理、持出しファイルダウンロード処理、外部記録媒体へのファイル出力処理および平文ファイル取出し処理の手順は、第2の実施の形態と同様である。このため、これらの処理手順については説明を省略し、持出し申請処理および復号制御の処理手順を説明する。

【0187】

まず、申請者による持出し申請処理を説明する。端末装置200を用いて申請することを想定する。

図28は、第3の実施の形態の持出し申請処理を示すフローチャートである。以下、図28に示す処理をステップ番号に沿って説明する。

【0188】

(ステップS101)端末装置200は、申請者(例えば、“BSC太郎”)によりログイン画面600に入力されたユーザIDやパスワードを管理サーバ100に送信する。ファイル管理部150は、受信した情報に基づきログイン認証を行う。

【0189】

(ステップS102)画面生成部160は、ログイン認証が成功すると、持出し申請一覧画面610の画面データを端末装置200に送信する。

(ステップS103)端末装置200は、持出し申請一覧画面610をモニタに表示させる。端末装置200は、申請者によるリンク615の選択操作を受け付ける。すると、端末装置200はリンク615で示される持出し申請画面620を要求するリクエストを管理サーバ100に送信する。

【0190】

(ステップS104)画面生成部160は、端末装置200からリクエストを受信すると、持出し申請画面620の画面データを生成して、端末装置200に送信する。

(ステップS105)端末装置200は、持出し申請画面620をモニタに表示させる。端末装置200は、持出し申請画面620に対する申請者の申請内容の入力を受け付け、申請ボタン629の押下操作を受け付けると、入力された申請内容を管理サーバ100に送信する。ここで、申請内容は、持出し申請画面620(図16,17)で説明した内容であるとする。持出しファイル設定領域625では、格納ファイルの取出しを制限する旨の設定(補助記憶装置への出力制限)がなされている。

【0191】

(ステップS106)ファイル管理部150は、端末装置200から申請内容を受信すると、申請ID(例えば、“A0001”)を付与して持出し申請管理テーブル112に登録する。申請状態は、“未承認”である。このとき、ファイル管理部150は、ファイル管理ID(例えば、“3F2504E0−4F89”)を発行し、持出しファイル名や申請されたファイルの情報(ハッシュ値など)を取得して、持出しファイル管理テーブル113に登録する。

【0192】

(ステップS107)ファイル管理部150は、重要度テーブル115を参照し、申請されたファイルの重要度を算出する。具体的には、重要度テーブル115のタイミングの項目に“持出し申請時”の設定を含むレコードにつき、区分に応じた条件を判断する。重要度テーブル115の例でいえば、申請されたファイル“a.txt”内から“社外秘”や“顧客リスト”といったキーワードを検索する。そして、当該キーワードが存在する場合には対応する重要度を抽出し、加算していく。例えば、“社外秘”と“顧客リスト”というキーワードが存在すれば、各キーワードに対応する重要度の和を算出する。“b.txt”についても同様である。その結果、例えば、“a.txt”の重要度が“8”、“b.txt”の重要度が“6”というように求まる。更にこれらを加算して、当該持出し申請時の重要度が“14”(重要度ランクA)と求まる。ファイル管理部150は、例えば持出しファイル管理テーブル113に、ファイル管理IDに対応付けて、求めた重要度(重要度ランク)を記録する。

【0193】

(ステップS108)ファイル管理部150は、ステップS107で求めた重要度ランクが所定のレベル以上か否かを判定する。レベルは、ファイル管理システムの管理者が運用に応じて制御情報記憶部110に予め格納しておくことができる。例えば“重要度ランクA”が設定される。重要度ランクが当該レベル以上の場合、処理をステップS109に進める。重要度ランクが当該レベルよりも低い場合、処理をステップS110に進める。

【0194】

(ステップS109)ファイル管理部150は、ユーザ管理テーブル111を参照し、承認者として選択されたユーザ(例えば、“BSC花子”)のメールアドレスを取得して、承認を促す電子メールを承認者宛に送信する。そして、処理をステップS112に進める。

【0195】

(ステップS110)ファイル管理部150は、申請ファイルおよび申請時に指定された鍵を暗号化部170に出力する。暗号化部170は、申請ファイルを当該鍵を用いて暗号化して持出しファイル(暗号化ファイル)を生成し、ファイル管理部150に出力する。例えば、申請ID“A0001”では、申請ファイル“a.txt”および“b.txt”について持出し申請されている。よって、これらのファイルの申請時に指定された鍵(“qwertyu”)で暗号化し、持出しファイル(“作業用ファイル.dat”)を生成する。その際、暗号化部170は、持出しファイル管理テーブル113に設定された取出しファイル設定、有効期間、パスワード回数制限に基づいて、持出しファイルに操作上の制限を設定する。ファイル管理部150は、暗号化部170から持出しファイルを取得すると、ファイル記憶部120に格納して管理する。

【0196】

(ステップS111)端末装置200は、申請者の操作に応じて、持出し申請詳細画面630をモニタに表示させる。そして、端末装置200は、申請者によるリンク634aの選択操作を受け付ける。すると、端末装置200は、リンク634aで示される持出しファイル(“作業用ファイル.dat”)を要求するリクエストを管理サーバ100に送信する。ファイル管理部150は、当該リクエストに応じて、リンク634aで示される持出しファイルを端末装置200に送信する。端末装置200は、持出しファイルを受信する。

【0197】

(ステップS112)端末装置200は、申請者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このように、管理サーバ100は申請の重要度を算出し、その重要度の高低によって、承認者の承認を行うか否かを判断する。そして、重要度の低い申請に関しては、承認を省いて持出しファイルのダウンロードを可能とする。他方、重要度の高い申請に関しては、第2の実施の形態と同様に、承認後に持出しファイルのダウンロードを可能とする。

【0198】

これにより、承認者に対する承認依頼数を低減できる。よって、承認者の承認処理の負担を軽減できる。すなわち、ファイル管理システムの運用面において容易化を図れる。

なお、図28で示した手順では、ステップS107において、申請された各ファイルの重要度を加算した値に基づき申請時の重要度を求めたが、申請時の重要度の算出方法には他の方法も考えられる。例えば、申請された各ファイルのうち、最大の重要度を、当該申請の重要度としてもよい。

【0199】

更に、重要度を抽出するための条件には、申請されたファイル(格納ファイル)内のキーワードの他、種々の条件が考えられる。例えば、持出し先、持出し理由、申請者の所属および持帰り予定日時に基づいて重要度を判断してもよい。

【0200】

次に、復号制御の手順について説明する。

図29は、第3の実施の形態の復号制御を示すフローチャートである。以下、図29に示す処理をステップ番号に沿って説明する。

【0201】

(ステップS121)ファイル管理部150は、持帰りファイルの固有情報431を参照して、ファイル管理IDを抽出する。

(ステップS122)ファイル管理部150は、抽出したファイル管理IDに一致するファイル管理IDが持出し申請管理テーブル112に設定されているか否かを判定する。一致するファイル管理IDが設定されている場合、処理をステップS123に進める。一致するファイル管理IDが設定されていない場合、処理を終了する。

【0202】

(ステップS123)ファイル管理部150は、持帰りファイルの管理情報401や固有情報431を参照して、持帰りファイルのファイル名や格納ファイルのファイル名を抽出する。また、ファイル管理部150は持帰りファイルの固有情報431を参照して、持帰りファイルの作成日時を抽出する。

【0203】

(ステップS124)ファイル管理部150は、持出しファイル管理テーブル113を参照して、ステップS121で抽出したファイル管理IDに対応する持出しファイルのファイル名、作成日時および格納ファイルのファイル名がステップS123で抽出した各情報と一致するか否か判定する。全てが一致する場合、処理をステップS125に進める。一致しない情報がある場合、処理を終了する。

【0204】

(ステップS125)ファイル管理部150は、アップロードされた持出しファイルと鍵を復号部180に出力する。復号部180は、持帰りファイルを当該鍵を用いて復号して平文ファイルを取出し、ファイル管理部150に出力する。例えば、復号部180は持帰りファイル“作業用ファイル.dat”を鍵“qwertyu”を用いて復号し、“a.txt”および“b.txt”を取出す。ファイル管理部150は、持帰りファイル名、復号部180から取得した平文ファイル名および平文ファイルの情報(ハッシュ値など)を取得し、ファイル管理IDに対応付けて持帰りファイル管理テーブル114に設定する。また、ファイル管理部150は、持帰りファイルおよび取出した平文ファイルをファイル記憶部120に格納して管理する。ファイル管理部150は、当該申請IDにつき持出し申請管理テーブル112の申請状態を“取出し済”に設定する。

【0205】

(ステップS126)ファイル管理部150は、持帰りファイルから取出した平文ファイルの更新有無を確認する。具体的には、持出しファイル管理テーブル113に設定された各格納ファイルのハッシュ値と、持帰りファイル管理テーブル114に設定された各格納ファイルのハッシュ値と、を比較する。そして、当該格納ファイルにつき、ハッシュ値が異なれば更新有り、ハッシュ値が同じであれば更新無し、と判断する。例えば、持出しファイル管理テーブル113によれば、“a.txt”の持出し時のハッシュ値は“15ac8f9dcb”であり、持帰りファイル管理テーブル114によれば、“a.txt”の持帰り時のハッシュ値は“b98a763f0d”である。よって、ハッシュ値が異なるので、更新有りと判断できる。一方、“b.txt”の持出し時のハッシュ値と、持帰り時のハッシュ値とは、“c589a01a3f”で一致しているので、更新無しと判断できる。

【0206】

(ステップS127)ファイル管理部150は、重要度テーブル115を参照し、持帰りファイルの重要度を算出する。具体的には、重要度テーブル115のタイミングの項目に“持帰り時”の設定を含むレコードにつき、区分に応じた条件を判断する。重要度テーブル115の例でいえば、取出されたファイル“a.txt”や“b.txt”につき、図28のステップS107と同様にキーワードの検索を行い、重要度を算出する。また、持帰りファイルに含まれる固有情報431の操作履歴を参照し、端末情報1件(同一の端末情報は1件と数える)につき重要度に“1”を加算する。これにより、持帰り時の重要度ランクがB,A,Sの何れかに定まる。

【0207】

(ステップS128)ファイル管理部150は、ステップS127で求めた重要度ランクと持出し申請時に求めた重要度ランクとを比較し、持帰り時の方が高ランクであるか否かを判定する。持帰り時の方が高ランクである場合、処理をステップS129に進める。持帰り時の重要度ランクが持出し申請時以下の場合、処理を終了する。なお、持出し申請時の重要度(重要度ランク)は、例えばファイル管理IDに対応付けて持出しファイル管理テーブル113に記録されている。

【0208】

(ステップS129)ファイル管理部150は、持帰り時の重要度ランクを判定する。重要度ランクAの場合、処理をステップS130に進める。重要度ランクSの場合、処理をステップS131に進める。

【0209】

(ステップS130)ファイル管理部150は、ユーザ管理テーブル111を参照し、申請者(例えば、“BSC太郎”)のメールアドレスを取得して、更新確認の結果と、持出し時よりも重要度が高くなっている旨を通知する電子メールを申請者宛に送信する。そして、処理を終了する。

【0210】

(ステップS131)ファイル管理部150は、ユーザ管理テーブル111を参照し、持出し時に承認者として選択されたユーザ(例えば、“BSC花子”)のメールアドレスを取得して、承認を促す電子メールを承認者宛に送信する。ここで依頼する承認は、持帰りファイルから取出した平文ファイルを申請者によってダウンロード可能としてよいかの判断を仰ぐ承認である。なお、承認者は、当該承認依頼に対して、例えば、持出し申請詳細画面630で示した申請詳細表示領域632(図18)と同様のGUIにより、承認・否認の操作を行える。

【0211】

(ステップS132)ファイル管理部150は、承認者による承認がなされると、持帰りファイル(例えば、“作業用ファイル.dat”)から取出した平文ファイル(例えば、“a.txt”や“b.txt”)のダウンロードを可能とする。すなわち、申請者は、持出し申請詳細画面630において取出し詳細表示領域638の内容を、承認後に参照可能となる。

【0212】

このようにして、管理サーバ100は持帰り時の重要度ランクに応じて、持帰りファイルから取出されたファイルの取り扱いを変更する。すなわち、重要度ランクBから重要度ランクAと重要度が高くなっていれば、申請者に重要度の高さに応じた適切なファイルの取り扱いを報知する。また、重要度ランクB,Aから重要度ランクSと重要度が高くなっていれば、承認者の承認を経なければ平文ファイルのダウンロードを行えないようにする。

【0213】

これにより、持出し先でのファイル編集による重要度の変化に適切に対応できる。例えば、社内ポリシーにより、高い重要度のファイルにつき高セキュリティの管理義務を課している会社では、申請者に対して適切なファイルの取り扱いを促すことができる。その結果、ファイルの安全性を一層向上できる。また、重要度ランクSの場合に承認依頼を行うようにすることで、承認依頼の増加を抑制できる。よって、承認者の承認操作の負担を軽減できる。

【0214】

以上、本発明の暗号処理プログラム、暗号処理装置および暗号処理方法を図示の実施の形態に基づいて説明したが、これらに限定されるものではなく、各部の構成は同様の機能を有する任意の構成のものに置換することができる。また、他の任意の構成物や工程が付加されてもよい。更に、前述した実施の形態のうちの任意の2以上の構成(特徴)を組み合わせたものであってもよい。

【符号の説明】

【0215】

1 暗号処理装置

1a 暗号化手段

1b 復号手段

2 情報処理装置

2a 補助記憶装置

3,3a 平文ファイル

4,4a 暗号化ファイル

【技術分野】

【0001】

本発明は暗号処理プログラム、暗号処理装置および暗号処理方法に関する。

【背景技術】

【0002】

従来、組織内部で扱うデータの機密性を確保するため、組織内部から外部へのファイルの持出しを管理することが行われている。例えば、所定の条件を満たす管理対象ファイルにつき、外部記録媒体等への書き出しを禁止するものがある。(例えば、特許文献1,2参照)。また、持出しが許可されたファイルにつき、所定の出力許可時間帯に、外部記録媒体への出力を有効にするものがある(例えば、特許文献3参照)。

【0003】

また、持出すファイルを暗号化することも行われている。暗号化したファイル(暗号化ファイル)は、復号するための鍵がなければ内容を参照することはできない。したがって、記憶デバイスに出力するファイルを暗号化しておけば、記憶デバイスが盗難に遭った場合の情報漏洩リスクを低減できる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−293671号公報

【特許文献2】特開2007−34651号公報

【特許文献3】特開2009−86811号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、情報処理装置が暗号化ファイルを復号して得た平文ファイルを、補助記憶装置に格納できるとすると、補助記憶装置の盗難時の情報漏洩リスクが高まる。そこで、主記憶装置上では暗号化ファイルの復号・編集・再暗号化を可能としつつ、暗号化ファイルを復号して得た平文ファイルの補助記憶装置への出力を制限することが考えられる。

【0006】

しかし、暗号化ファイルに対してこのような制限を加えると、情報漏洩リスクを低減できる反面、ユーザによる自由なファイル操作が制限される。例えば、外部から持帰った際に、組織内部の情報処理装置が備える(盗難等の危険性の少ない)安全な補助記憶装置上への平文ファイルの取出しも行えなくなり、不便である。このように、ユーザのファイル操作へ与える影響も考慮して、ファイルの安全性の向上をどのように容易に実現するか問題となる。

【0007】

本発明はこのような点に鑑みてなされたものであり、ファイルの安全性の向上を容易に実現できるようにした暗号処理プログラム、暗号処理装置および暗号処理方法を提供することを目的とする。

【課題を解決するための手段】

【0008】

暗号化ファイルを復号して取得した平文ファイルの補助記憶装置への出力を制限して暗号化ファイルの編集を行う情報処理装置と通信するコンピュータの暗号処理プログラムが

提供される。この暗号処理プログラムを実行するコンピュータは、情報処理装置から受信した第1の平文ファイルを暗号化して生成した第1の暗号化ファイルを情報処理装置に送信する。そして、情報処理装置から第1の暗号化ファイルに対応する第2の暗号化ファイルを受信すると、第2の暗号化ファイルを復号して第2の平文ファイルを生成し、第1の平文ファイルに対応するファイルとして第2の平文ファイルを情報処理装置に送信する。

【0009】

また、暗号化ファイルを復号して取得した平文ファイルの補助記憶装置への出力を制限して暗号化ファイルの編集を行う情報処理装置と通信する暗号処理装置が提供される。この暗号処理装置は、暗号化手段と復号手段とを有する。暗号化手段は、情報処理装置から受信した第1の平文ファイルを暗号化して生成した第1の暗号化ファイルを情報処理装置に送信する。復号手段は、情報処理装置から第1の暗号化ファイルに対応する第2の暗号化ファイルを受信すると、第2の暗号化ファイルを復号して第2の平文ファイルを生成し、第1の平文ファイルに対応するファイルとして第2の平文ファイルを情報処理装置に送信する。

【0010】

また、暗号処理プログラムを実行するコンピュータの暗号処理方法が提供される。

【発明の効果】

【0011】

上記暗号処理プログラム、暗号処理装置および暗号処理方法によれば、ファイルの安全性の向上を容易に実現できる。

【図面の簡単な説明】

【0012】

【図1】第1の実施の形態に係る暗号処理装置を示す図である。

【図2】第2の実施の形態に係るファイル管理システムを示す図である。

【図3】暗号化ファイルの操作に対する制限を示す図である。

【図4】外部記録媒体へのファイルの出力制限を示す図である。

【図5】管理サーバのハードウェア例を示す図である。

【図6】管理サーバおよび端末装置の機能構成を示す図である。

【図7】ユーザ管理テーブルのデータ構造例を示す図である。

【図8】持出し申請管理テーブルのデータ構造例を示す図である。

【図9】申請状態の遷移を示す図である。

【図10】持出しファイル管理テーブルのデータ構造例を示す図である。

【図11】持帰りファイル管理テーブルのデータ構造例を示す図である。

【図12】暗号化ファイルのデータ構造例を示す図である。

【図13】固有情報のデータ構造例を示す図である。

【図14】画面遷移を示す図である。

【図15】持出し申請一覧画面を例示する図である。

【図16】持出し申請画面を例示する第1の図である。

【図17】持出し申請画面を例示する第2の図である。

【図18】持出し申請詳細画面を例示する第1の図である。

【図19】持出し申請詳細画面を例示する第2の図である。

【図20】持出し申請詳細画面を例示する第3の図である。

【図21】第2の実施の形態の持出し申請処理を示すフローチャートである。

【図22】承認処理を示すフローチャートである。

【図23】持出しファイルダウンロード処理を示すフローチャートである。

【図24】外部記録媒体へのファイル出力処理を示すフローチャートである。

【図25】平文ファイル取出し処理を示すフローチャートである。

【図26】第2の実施の形態の復号制御を示すフローチャートである。

【図27】第3の実施の形態の重要度テーブルのデータ構造例を示す図である。

【図28】第3の実施の形態の持出し申請処理を示すフローチャートである。

【図29】第3の実施の形態の復号制御を示すフローチャートである。

【発明を実施するための形態】

【0013】

以下、本実施の形態を図面を参照して説明する。

[第1の実施の形態]

図1は、第1の実施の形態に係る暗号処理装置を示す図である。暗号処理装置1は、情報処理装置2と通信する。暗号処理装置1は、情報処理装置2が扱うデータを暗号処理する。情報処理装置2は補助記憶装置2aを有する。補助記憶装置2aは、平文ファイル3を記憶する。平文ファイル3は情報処理装置2が扱うデータである。

【0014】

情報処理装置2は、暗号処理装置1が生成した暗号化ファイルを復号して取得した平文ファイルの、補助記憶装置2aへの出力を制限して当該暗号化ファイルの編集を行う。例えば、情報処理装置2が暗号化ファイル4を復号して平文ファイル3を取得したとする。その場合、平文ファイル3の補助記憶装置2aへの出力が制限される。

【0015】

ここで、補助記憶装置2aへの出力を制限するという場合、補助記憶装置2a内の特定の(例えば、アクセス制限がなされていない)領域への出力を禁止することを意味する。例えば、情報処理装置2は暗号化ファイルを暗号処理するために、補助記憶装置2aにアクセス制限の課された作業用のテンポラリ領域を設けて、当該領域を一時的に利用することは可能である(以下、同様)。

【0016】

なお、暗号化ファイルの編集には、暗号化ファイルを復号して取得した平文ファイルを編集し再度暗号化して暗号化ファイルとすることを含む。具体的には、暗号化ファイル4を復号して得た平文ファイル3を取得し、平文ファイル3を編集して平文ファイル3aとした後、平文ファイル3aを再度暗号化して暗号化ファイル4aとする操作である。また、暗号化ファイル4aは暗号化ファイル4と同一(編集なし)であってもよい。

【0017】

暗号処理装置1は、暗号化手段1aおよび復号手段1bを有する。

暗号化手段1aは、情報処理装置2から受信した平文ファイル3を暗号化して生成した暗号化ファイル4を情報処理装置2に送信する。このとき、暗号化手段1aは、承認者による承認が行われた平文ファイルのみを暗号化するようにしてもよい。また、暗号化手段1aは、暗号化ファイル4を生成する際に、種々の属性を暗号化ファイル4に設定してもよい。例えば、暗号化ファイル4を利用可能な有効期間を設定することが考えられる。また、暗号化ファイル4の外部記録媒体への出力可否を設定することが考えられる。また、復号する際にユーザに求める鍵の入力回数の制限値を設定することが考えられる。

【0018】

復号手段1bは、情報処理装置2から暗号化ファイル4に対応する暗号化ファイル4aを受信すると、暗号化ファイル4aを復号して平文ファイル3aを生成し、平文ファイル3に対応するファイルとして平文ファイル3aを情報処理装置2に送信する。このとき、復号手段1bは、暗号化手段1aによって情報処理装置2に送信された暗号化ファイル(編集後のものを含む)のみを復号するようにしてもよい。また、平文ファイル3aにつき承認者による承認が行われた場合にのみ、平文ファイル3aを情報処理装置2へ送信可能としてもよい。承認は、例えば平文ファイル3の重要度に応じて行うようにしてもよい。

【0019】

暗号処理装置1によれば、暗号化手段1aにより、情報処理装置2から受信した平文ファイル3が暗号化されて生成された暗号化ファイル4が情報処理装置2に送信される。復号手段1bにより、情報処理装置2から暗号化ファイル4に対応する暗号化ファイル4aが受信されると、暗号化ファイル4aが復号されて平文ファイル3aが生成される。そして、復号手段1bにより、平文ファイル3に対応するファイルとして平文ファイル3aが情報処理装置2に送信される。

【0020】

これにより、ファイルの安全性の向上を容易に実現できる。具体的には、情報処理装置2において補助記憶装置2aへの出力を制限して暗号化ファイル4を扱えると共に、対応する(例えば、編集後の)暗号化ファイル4aを暗号処理装置1に復号させることができる。そして、暗号処理装置1から復号により得られた平文ファイル3aを取得し、平文ファイル3の編集後のファイルとして補助記憶装置2aに格納できる。

【0021】

このように、暗号化ファイル4,4aのファイル操作を厳しく制限して、補助記憶装置2aに平文ファイル3,3aを取出せないものとしても、暗号処理装置1により暗号化ファイル4,4aから平文ファイル3,3aを取出せる。このため、暗号化ファイル4,4aに格納されたファイルの安全性を向上できる。併せて、ユーザによる自由なファイル操作への影響を低減できる。

【0022】

また、暗号化手段1aは、上述したように承認されたファイルのみを暗号化したり、暗号化ファイル4の操作に関して種々の制限を設定したりしてもよい。更に、復号手段1bは、上述したように暗号化ファイル4,4aの対応関係に基づいて復号可否を判断してもよい。また、復号手段1bは承認された平文ファイルのみを情報処理装置2に送信可能としてもよい。このようにすれば、ファイルの安全性を一層向上できる。

【0023】

以下の説明では、組織内部から外部へのファイルの持出しおよび持帰りを管理する情報処理システム(ファイル管理システム)に暗号処理装置1を適用する場合を例示する。

[第2の実施の形態]

図2は、第2の実施の形態に係るファイル管理システムを示す図である。このファイル管理システムは、管理サーバ100、端末装置200,200aおよび外部記録媒体300を含む。管理サーバ100および端末装置200,200aはネットワーク10に接続されている。管理サーバ100および端末装置200,200aは社内に設けられた情報処理装置である。このファイル管理システムでは、外部記録媒体300への平文ファイルの出力を制限する。すなわち、端末装置200,200aは、暗号化ファイルのみを外部記録媒体300へ出力可能である。

【0024】

管理サーバ100は、ファイルの持出し・持帰りを管理する情報処理装置である。管理サーバ100は、端末装置200,200aからファイル持出しの申請を受け付ける。管理サーバ100は、ファイル持出しの申請が承認されると、申請されたファイルを暗号化した暗号化ファイルを生成して記憶する。また、管理サーバ100は申請したユーザによる暗号化ファイルのダウンロードを可能とする。

【0025】

更に、管理サーバ100は、端末装置200,200aを介して、社外から持帰られた暗号化ファイルを受け付ける。管理サーバ100は、暗号化ファイルを復号して平文ファイルを生成し、記憶する。そして、管理サーバ100は、当該暗号化ファイルを持帰ったユーザによる平文ファイルのダウンロードを可能とする。

【0026】

ここで、管理サーバ100はWebサーバ機能を有する。端末装置200,200aは、ブラウザを介して、管理サーバ100の機能を利用できる。

端末装置200,200aは、社員であるユーザが利用する情報処理装置である。ユーザは、その権限に応じて2種類に区分される。すなわち、ファイル持出しの申請のみを行える申請者と、当該申請に対して承認を行う承認者である。申請者は、端末装置200,200aを操作して、管理サーバ100にファイル持出しの申請を行える。承認者は、端末装置200,200aを操作して、ファイル持出しの申請に対する承認を行える。申請者は、端末装置200,200aを操作して、承認された申請につき管理サーバ100から暗号化ファイルをダウンロードし、外部記録媒体300に出力して持出せる。

【0027】

更に、申請者は端末装置200,200aを操作して、持帰った暗号化ファイルを管理サーバ100にアップロードして復号させ、管理サーバ100から平文ファイルをダウンロードできる。

【0028】

ここで、以下では説明を容易とするため、端末装置200は主に申請者により利用され、端末装置200aは主に承認者により利用されるとする。

端末装置200bは、社外に設けられた情報処理装置である。申請者は、社内から外部記録媒体300に持出した暗号化ファイルを端末装置200bで編集できる。

【0029】

ここで、端末装置200,200a,200bで暗号化ファイルを編集する際には次のような制限が課される。

図3は、暗号化ファイルの操作に対する制限を示す図である。暗号化ファイル400は、管理サーバ100によって生成される暗号化されたファイルである。暗号化ファイル400には、1以上のファイルが格納される。図3の例では、暗号化ファイル400には格納ファイル411,412が格納されている。格納ファイル411,412は、暗号化ファイル400に格納された状態では暗号化されており、所定の鍵により復号しなければ内容を参照できない。

【0030】

ここで、端末装置200は主記憶装置201および補助記憶装置202を有する。端末装置200で(例えば、所定のアプリケーションを用いて)格納ファイル411を編集する際、端末装置200は所定の鍵を用いて格納ファイル411を復号し、平文ファイル511を得る。平文ファイル511は主記憶装置201の所定の領域に格納される。平文ファイル511を編集するアプリケーションは、主記憶装置201に格納された平文ファイル511を参照して当該ファイルの編集を行える。ただし、編集後の平文ファイル511を再度暗号化して暗号化ファイル400に格納することはできるが、補助記憶装置202に出力することは制限されている。

【0031】

ここで、端末装置200の構成を示して説明したが端末装置200a,200bについても同様である。このように、暗号化ファイル400につき、端末装置200,200a,200bでの操作を厳しく制限することで、持出し先での不適切なファイルの取り扱いを防止し、情報漏洩リスクを低減する。

【0032】

更に、端末装置200,200aでは、次に示すように外部記録媒体300へのファイル出力も制限される。

図4は、外部記録媒体へのファイルの出力制限を示す図である。端末装置200は、外部記録媒体300と接続し、外部記録媒体300にファイルを出力、あるいは外部記録媒体300からファイルを取得できる。外部記録媒体300は、例えばUSB(Universal Serial Bus)メモリである。端末装置200は、平文ファイル511の外部記録媒体300への出力が制限される。他方、端末装置200では、暗号化ファイル400であれば外部記録媒体300への出力が許容される。端末装置200aに関しても同様である。このように、外部へ持出せるファイルを暗号化ファイルに限ることで、外部記録媒体300を紛失した際の情報漏洩リスクを低減する。

【0033】

なお、暗号化ファイル400は、外部記録媒体300に出力して社内から社外へ持出したり、社外から社内へ持帰ったりできるファイルである。そして、ファイル管理システムでは、持出し時と持帰り時とで、暗号化ファイル400の取り扱いが異なる。そこで、以下の説明では暗号化ファイル400が持出す際のものか、持帰った際のものかを区別したい場合に、次のように呼び分ける。すなわち、社内から社外へ持出す際の暗号化ファイル400を“持出しファイル”と称することがある。また、社外から社内へ持帰った際の暗号化ファイル400を“持帰りファイル”と称することがある。

【0034】

図5は、管理サーバのハードウェア例を示す図である。管理サーバ100は、CPU(Central Processing Unit)101、ROM(Read Only Memory)102、RAM(Random Access Memory)103、HDD(Hard Disk Drive)104、グラフィック処理装置105、入力インタフェース106、記録媒体読取装置107および通信インタフェース108を有する。

【0035】

CPU101は、管理サーバ100全体を制御する。

ROM102は、管理サーバ100上のBIOS(Basic Input / Output System)のプログラムなどを記憶する。

【0036】

RAM103は、CPU101に実行させるOS(Operating System)プログラムやアプリケーションプログラムの少なくとも一部を一時的に記憶する。また、RAM103は、CPU101による処理に必要な各種データを記憶する。

【0037】

HDD104は、OSプログラムやアプリケーションプログラムを記憶する。また、HDD104はCPU101による処理に必要な各種データを記憶する。なお、HDD104に代えて(または、HDD104と併せて)、SSD(Solid State Drive)など他の種類の記憶装置を用いてもよい。

【0038】

グラフィック処理装置105は、モニタ11と接続される。グラフィック処理装置105は、CPU101からの命令に従って画像をモニタ11の画面に表示させる。

入力インタフェース106は、キーボード12とマウス13と接続される。入力インタフェース106は、キーボード12やマウス13から送られてくる信号をCPU101に送信する。

【0039】

記録媒体読取装置107は、記録媒体14に記憶されたデータを読み取る読取装置である。例えば、管理サーバ100が有すべき機能は、その機能の処理内容を記述したプログラムをコンピュータが実行することで実現できる。プログラムは、コンピュータ読み取り可能な記録媒体14に記録して配布することができる。

【0040】

記録媒体14としては、例えば、磁気記録装置、光ディスク、光磁気記録媒体、半導体メモリを使用できる。磁気記録装置には、HDD、フレキシブルディスク(FD:Flexible Disk)、磁気テープなどがある。光ディスクには、CD(Compact Disc)、CD−R(Recordable)/RW(ReWritable)、DVD(Digital Versatile Disc)、DVD−R/RW/RAMなどがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。半導体メモリには、USBメモリなどのフラッシュメモリがある。

【0041】

また、ネットワーク10に接続されたプログラム配信サーバ(図示せず)にプログラムを格納してもよい。この場合、管理サーバ100は、ネットワーク10を介してプログラム配信サーバからプログラムをダウンロードすることができる。

【0042】

通信インタフェース108は、ネットワーク10と接続される。通信インタフェース108は、ネットワーク10を介して端末装置200,200aを含む他の情報処理装置とデータ通信する。

【0043】

なお、端末装置200,200a,200bも管理サーバ100と同様のハードウェア構成により実現できる。

図6は、管理サーバおよび端末装置の機能構成を示す図である。管理サーバ100は、制御情報記憶部110、ファイル記憶部120、ログ記憶部130、通信部140、ファイル管理部150、画面生成部160、暗号化部170および復号部180を有する。これらのユニットの機能は、CPU101が所定のプログラムを実行することにより管理サーバ100上に実現される。ただし、これらのユニットの機能の全部または一部を専用のハードウェアで実現してもよい。

【0044】

制御情報記憶部110は、制御情報を記憶する。制御情報には、ユーザ管理テーブル、持出し申請管理テーブル、持出しファイル管理テーブルおよび持帰りファイル管理テーブルが含まれる。ユーザ管理テーブルは、ファイル管理システムを利用するユーザや暗号化に用いる鍵を管理するためのテーブルである。持出し申請管理テーブルは、申請者による申請を管理するためのテーブルである。持出しファイル管理テーブルは、持出しファイルの内容を管理するためのテーブルである。持帰りファイル管理テーブルは、持帰りファイルの内容を管理するためのテーブルである。

【0045】

ファイル記憶部120は、持出し申請の対象となっている平文ファイルや平文ファイルを暗号化した暗号化ファイル(持出しファイル)を記憶する。また、ファイル記憶部120は、持帰られた暗号化ファイル(持帰りファイル)から取出した平文ファイルを記憶する。なお、ファイル記憶部120はネットワーク10に接続された別の情報処理装置に設けられてもよい。

【0046】

ログ記憶部130は、ファイル管理システムで発生するイベントの履歴を記憶する。イベントは、例えば、持出し申請の発生、承認、暗号化、持出しファイルの端末装置200への送信、持帰りファイルの端末装置200からの受信、持帰りファイルの復号および持帰りファイルから取出したファイルの端末装置200への送信などである。各イベントは、例えば、発生した時間(年月日時分秒)や申請者および承認者の識別情報などと共に記録される。

【0047】

通信部140は、端末装置200とデータ通信する。通信部140は、ファイル管理部150から取得したファイルを端末装置200に送信し、端末装置200から受信したファイルをファイル管理部150に出力する。また、通信部140は、画面生成部160から取得した画面データを端末装置200に送信し、端末装置200から受信した当該画面データに対する操作情報を画面生成部160に出力する。

【0048】

ファイル管理部150は、制御情報記憶部110、ファイル記憶部120およびログ記憶部130に格納された各データを参照・更新して、ファイル管理の機能を実現する。

具体的には、ファイル管理部150は申請者による持出し申請を受け付ける。ファイル管理部150は、持出し申請されたファイルをファイル記憶部120に格納して管理する。ファイル管理部150は、持出し申請に対する承認者の承認/否認の判断を受け付ける。ファイル管理部150は、承認されたファイルを暗号化部170に暗号化させ、暗号化ファイル(持出しファイル)を生成させてファイル記憶部120に格納する。ファイル管理部150は、端末装置200からのリクエストに応じてファイル記憶部120から持出しファイルを取得し、通信部140を介して端末装置200に送信する。

【0049】

更に、ファイル管理部150は、通信部140を介して端末装置200から暗号化ファイル(持帰りファイル)を受信すると、ファイル記憶部120に格納して管理する。ファイル管理部150は、持帰りファイルを復号部180に復号させて平文ファイルを取出し、ファイル記憶部120に格納する。ファイル管理部150は、端末装置200からの要求に応じてファイル記憶部120から取出した平文ファイルを取得し、通信部140を介して端末装置200に送信する。

【0050】

また、ファイル管理部150は、各処理を行うたびに、各処理に対応するイベントのログを生成してログ記憶部130に格納する。

画面生成部160は、申請者が申請操作を行うための画面データや、承認者が承認操作を行うための画面データを通信部140を介して端末装置200に送信する。ここで、画面データは、例えば、HTML(HyperText Markup Language)形式のデータである。画面生成部160は、画面データを生成するための所定の情報をファイル管理部150から取得する。例えば、持出しファイルや持帰りファイルなどの管理サーバ100上の所在を示す情報である。

【0051】

暗号化部170は、ファイル管理部150により入力された平文ファイルを暗号化して暗号化ファイルを生成し、ファイル管理部150に出力する。

復号部180は、ファイル管理部150により入力された暗号化ファイルを復号して平文ファイルを生成し、ファイル管理部150に出力する。

【0052】

端末装置200は、ファイル記憶部210、通信部220、ブラウザ230、暗号化ファイル処理部240および媒体出力制御部250を有する。これらのユニットの機能は、端末装置200が備えるCPUが所定のプログラムを実行することにより端末装置200上に実現される。ただし、これらのユニットの機能の全部または一部を専用のハードウェアで実現してもよい。

【0053】

ファイル記憶部210は、端末装置200で扱うファイルを記憶する。なお、ファイル記憶部210はネットワーク10に接続された別の情報処理装置に設けられてもよい。

通信部220は、管理サーバ100とデータ通信する。通信部220は、管理サーバ100から受信したファイルや画面データをブラウザ230に出力する。通信部220は、ブラウザ230が出力したリクエストを管理サーバ100に送信する。

【0054】

ブラウザ230は、通信部220から取得した画面データを解析して、端末装置200に接続されたモニタに申請用画面や承認用画面を表示させる。ブラウザ230は、各画面に従ったユーザの操作入力を受け付け、当該操作入力に応じたリクエストを生成し、通信部220を介して管理サーバ100に送信する。

【0055】

暗号化ファイル処理部240は、ファイル記憶部210に格納された暗号化ファイルを暗号処理する。その際、図3で説明したようにファイル操作を制限する。すなわち、暗号化ファイル処理部240は、主記憶装置201上の所定領域に復号した平文ファイルを格納し、平文ファイルの補助記憶装置202への出力を制限する。アプリケーションは、主記憶装置201上の当該領域を参照して平文ファイルの編集を行える。アプリケーションによる編集が完了すると、暗号化ファイル処理部240は当該平文ファイルを再度暗号化して暗号化ファイルに格納する。暗号化ファイル処理部240が暗号処理に用いる鍵は、例えばファイル記憶部210に予め格納される。あるいは、鍵は、暗号処理を行う際に端末装置200のユーザにより入力される。

【0056】

媒体出力制御部250は、ファイル記憶部210に格納されたファイルを外部記録媒体300に出力する。その際、図4で説明したようにファイルの内容によって出力を制限する。すなわち、媒体出力制御部250は、管理サーバ100で承認され、暗号化された暗号化ファイルを外部記録媒体300へ出力可能とし、それ以外のファイルの出力を制限する。

【0057】

なお、端末装置200aも端末装置200と同様の機能構成により実現できる。

図7は、ユーザ管理テーブルのデータ構造例を示す図である。ユーザ管理テーブル111は、制御情報記憶部110に予め格納される。ユーザ管理テーブル111には、ユーザID(Identifier)、パスワード、ユーザ名、所属、役職、承認者およびメールアドレスの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1ユーザの情報を示す。

【0058】

ユーザIDの項目には、ファイル管理システムにおけるユーザIDが設定される。パスワードの項目には、ファイル管理システムを利用するためのパスワードが設定される。ユーザ名の項目には、ユーザの名称が設定される。所属の項目には、所属している部署が設定される。役職の項目には、役職が設定される。承認者の項目には、承認の権限を有しているか否かを示すフラグが設定される。メールアドレスの項目は、電子メールのアドレスが設定される。

【0059】

例えば、ユーザ管理テーブル111には、ユーザIDが“tarou”、パスワードが“abcdefg”、ユーザ名が“BSC太郎”、所属が“AP本部”、役職が“担当”、承認者が“×”(バツ印)、メールアドレスが“tarou@xxx.xxx”という情報が設定される。

【0060】

これは、“BSC太郎”というユーザに対してファイル管理システム上で、ユーザID“tarou”、パスワード“abcdefg”が与えられていること、当該ユーザが“AP本部”に所属し、役職が“担当”であること、承認権限を有していない(“×”)こと、連絡先のメールアドレスが“tarou@xxx.xxx”であることを示している。

【0061】

なお、承認者が“○”(丸印)のユーザは、承認権限を有していることを示す。ユーザ管理テーブル111の例では、“hanako”というユーザIDのレコードが対応する。すなわち、このユーザIDに対応するユーザ“BSC花子”は、承認者であることを示す。

【0062】

図8は、持出し申請管理テーブルのデータ構造例を示す図である。持出し申請管理テーブル112は、申請者によってなされた持出し申請を管理するためのデータである。持出し申請管理テーブル112は、制御情報記憶部110に格納される。持出し申請管理テーブル112は、ファイル管理部150によって更新される。持出し申請管理テーブル112には、申請ID、申請日時、申請者ID、承認者ID、持出し先、持出し理由、申請状態、持出し日時、鍵、ファイル管理ID、持帰り予定日時および持帰り日時の項目が設けられている。

【0063】

申請IDの項目には、申請IDが設定される。申請日時の項目には、申請が行われた時間(年月日時分秒)が設定される。申請者IDの項目には、申請者のユーザIDが設定される。承認者IDの項目には、承認者のユーザIDが設定される。持出し先の項目には、持出し先が設定される。持出し理由の項目には、持出し理由が設定される。申請状態の項目には、現時点での当該申請の状態が設定される。申請状態とは、例えば当該申請の未承認・承認、承認されて生成された持出しファイルの持出し・持帰りなどを示す。持出し日時の項目には、持出しファイルが持出された時間(年月日時分秒)が設定される。鍵の項目には、暗号処理に用いる鍵が設定される。ファイル管理IDの項目には、持出し申請されたファイルおよび持出しファイルを管理するためのファイル管理IDが設定される。持帰り予定日時の項目には、持出しファイルを持帰る予定の時間(年月日時分秒)が設定される。持帰り日時の項目には、持出しファイルを持帰った時間(年月日時分秒)が設定される。

【0064】

例えば、持出し申請管理テーブル112には、申請IDが“A0001”、申請日時が“2011/1/21 10:00:00”、申請者IDが“tarou”、承認者IDが“hanako”、持出し先が“X社”、持出し理由が“客先作業”、申請状態が“持出し済”、持出し日時が“2011/1/21 12:10:30”、鍵が“qwertyu”、ファイル管理IDが“3F2504E0−4F89”、持帰り予定日時が“2011/1/23 17:00:00”、持帰り日時が“−”(ハイフン)という情報が設定される。

【0065】

これは、申請者ID“tarou”に対応するユーザが、承認者ID“hanako”に対応するユーザを承認者として、2011年1月21日10時00分00秒に、ファイルの持出し申請を行っており、当該申請を識別する情報として申請ID“A0001”が付与されていることを示す。また、この申請では、持出し先が“X社”、持出し理由が“客先作業”、申請状態が“持出し済”、持出し日時が2011年1月21日12時10分30秒であることを示す。更に、暗号処理に用いる鍵が“qwertyu”であり、ファイル管理IDが“3F2504E0−4F89”であることを示す。また、持帰り予定日時が2011年1月23日17時00分00秒であることを示し、持帰り日時が未設定(“−”)であることを示す。

【0066】

ここで、持出し申請の申請状態について説明する。

図9は、申請状態の遷移を示す図である。図9では、各申請状態に符号を振って申請状態の遷移を説明する。あるファイルについて持出し申請がなされると、当該申請に申請IDが付与されて、持出し申請管理テーブル112に登録される。このとき、申請状態は未承認51となる。

【0067】

そして、当該申請が承認者により承認されると、申請状態は未承認51から承認52に遷移する。一方、当該申請が承認者により否認されると、申請状態は未承認51から否認53に遷移する。

【0068】

申請状態が承認52の申請につき、申請者が持出しファイルを管理サーバ100からダウンロードすると、申請状態は承認52から持出し済54に遷移する。申請状態が持出し済54の申請につき、申請者が持帰りファイルを管理サーバ100にアップロードすると、申請状態は持出し済54から持帰り済55に遷移する。

【0069】

更に、管理サーバ100が持帰りファイルの復号に成功し、格納されたファイルの取出しが完了すると、申請状態は、持帰り済55から取出し済56に遷移する。

ファイル管理部150は、申請状態が変化すると、持出し申請管理テーブル112の申請状態の項目を変化後の設定に更新する。

【0070】

図10は、持出しファイル管理テーブルのデータ構造例を示す図である。持出しファイル管理テーブル113は、持出し申請されたファイルおよび持出しファイルを管理するためのデータである。持出しファイル管理テーブル113は、制御情報記憶部110に格納される。持出しファイル管理テーブル113は、ファイル管理部150によって更新される。持出しファイル管理テーブル113には、ファイル管理ID、持出しファイル名、作成日時、格納ファイル名(1)、格納ファイルのハッシュ(1)、格納ファイル名(2)、格納ファイルのハッシュ(2)、・・・、持出しファイル設定、有効期間、パスワード回数制限および格納ディレクトリの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1つの持出しファイルとそれに格納される1以上のファイルの情報を示す。

【0071】

ファイル管理IDの項目には、ファイル管理IDが設定される。持出しファイル名の項目には、持出しファイルの名称が設定される。作成日時の項目には、持出しファイルが作成された時間(年月日時分秒)が設定される。

【0072】

格納ファイル名(1)の項目には、格納される1つ目のファイルの名称が設定される。格納ファイルのハッシュ(1)の項目には、格納される1つ目のファイルのハッシュ値が設定される。格納ファイル名(2)の項目には、格納される2つ目のファイルの名称が設定される。格納ファイルのハッシュ(2)の項目には、格納される2つ目のファイルのハッシュ値が設定される。格納ファイル名およびそのファイルのハッシュは、持出しファイルに格納されるファイル数分設定される。格納ファイルが3以上ある場合には、格納ファイル名の項目および格納ファイルのハッシュの項目が更に設けられる。

【0073】

持出しファイル設定の項目には、持出しファイルのファイル操作に課される制限が設定される。例えば、図3に示したように補助記憶装置202への出力を制限する旨の設定(ファイル取出し制限)がなされる。また、その上で更なる制限の設定がなされてもよい(例えば、印刷の禁止など)。有効期間の項目には、持出しファイルを利用可能な期間が設定される。パスワード回数制限の項目には、復号時にパスワード入力を求める際に許容する入力回数が設定される。格納ディレクトリの項目には、持出しファイルおよび格納ファイル群を格納した管理サーバ100上のディレクトリが設定される。

【0074】

例えば、持出しファイル管理テーブル113には、ファイル管理IDが“3F2504E0−4F89”、持出しファイル名が“作業用ファイル.dat”、作成日時が“2011/1/21 11:30:30”、格納ファイル名(1)が“a.txt”、格納ファイルのハッシュ(1)が“15ac8f9dcb”、格納ファイル名(2)が“b.txt”、格納ファイルのハッシュ(2)が“c589a01a3f”、持出しファイル設定のファイル取出し制限が“ON”、有効期間が“2日間“、パスワード回数制限が“5”、格納ディレクトリが“/APP1/3F2504E0−4F89”という情報が設定される。

【0075】

これは、ファイル管理ID“3F2504E0−4F89”が持出しファイル名“作業用ファイル.dat”に対応するものであることを示す。また、当該持出しファイルは、2011年1月21日11時30分30秒に作成され、“a.txt”および“b.txt”というファイルが格納されていることを示す。そして、“a.txt”のハッシュ値が“15ac8f9dcb”であり、“b.txt”のハッシュ値が“c589a01a3f”であることを示す。また、持出しファイルにつき補助記憶装置202への出力が制限されていること、持出しファイルを利用可能な期間が作成日時から2日間であること、パスワードを入力可能な回数が5回であること、を示している。

【0076】

ここで、承認後、持出しファイルを利用可能な期間が経過すると、例えば持出しファイルに格納されたファイルの閲覧が不可能となる。また、パスワード回数制限を超えてパスワードを入力ミスすると、例えば持出しファイルに格納されたファイルの復号が不可能となる。

【0077】

更に、持出しファイルおよび格納ファイルが管理サーバ100上のディレクトリ“/APP1/3F2504E0−4F89”配下に格納されていることを示す。ここで、“APP1”は、ファイル記憶部120のディレクトリであるとする。すなわち、本例では、持出しファイルおよびその格納ファイルは、ファイル記憶部120内のディレクトリ“/APP1”配下のファイル管理IDと同名のディレクトリに格納されている。

【0078】

図11は、持帰りファイル管理テーブルのデータ構造例を示す図である。持帰りファイル管理テーブル114は、持帰りファイルを管理するためのデータである。持帰りファイル管理テーブル114は、制御情報記憶部110に格納される。持帰りファイル管理テーブル114は、ファイル管理部150によって更新される。持帰りファイル管理テーブル114には、ファイル管理ID、持帰りファイル名、取出し日時、格納ファイル名(1)、格納ファイルのハッシュ(1)、格納ファイル名(2)、格納ファイルのハッシュ(2)、・・・、および格納ディレクトリの項目が設けられている。各項目の横方向に並べられた情報同士が互いに関連付けられて、1つの持帰りファイルとそれから取出された1以上のファイルの情報を示す。

【0079】

ファイル管理IDの項目には、ファイル管理IDが設定される。持帰りファイル名の項目には、持帰りファイルの名称が設定される。取出し日時の項目には、持帰りファイルを復号して格納されたファイルを取出した時間(年月日時分秒)が設定される。

【0080】

格納ファイル名(1)の項目には、格納された1つ目のファイルの名称が設定される。格納ファイルのハッシュ(1)の項目には、格納された1つ目のファイルのハッシュ値が設定される。格納ファイル名(2)の項目には、格納された2つ目のファイルの名称が設定される。格納ファイルのハッシュ(2)の項目には、格納された2つ目のファイルのハッシュ値が設定される。格納ファイル名およびそのファイルのハッシュ値は、持帰りファイルに格納されるファイル数分設定される。格納ファイルが3以上ある場合には、格納ファイル名の項目および格納ファイルのハッシュの項目が更に設けられる。

【0081】

格納ディレクトリの項目には、持帰りファイルおよび持帰りファイルから取出された格納ファイル群を格納した管理サーバ100上のディレクトリが設定される。

以下、図10で示したファイル管理ID“3F2504E0−4F89”の持出しファイルが社外から社内へ持帰られた場合を想定して、持帰りファイル管理テーブル114の設定を例示する。

【0082】

例えば、持帰りファイル管理テーブル114には、ファイル管理IDが“3F2504E0−4F89”、持帰りファイル名が“作業用ファイル.dat”、取出し日時が“2011/1/22/16:00:00”、格納ファイル名(1)が“a.txt”、格納ファイルのハッシュ(1)が“b98a763f0d”、格納ファイル名(2)が“b.txt”、格納ファイルのハッシュ(2)が“c589a01a3f”、格納ディレクトリが“/APP2/3F2504E0−4F89”という情報が設定される。

【0083】

これは、ファイル管理ID“3F2504E0−4F89”が持帰りファイル名“作業用ファイル.dat”に対応するものであることを示す。また、当該持帰りファイルは、2011年1月22日16時00分00秒に復号されて、“a.txt”および“b.txt”が取出されたことを示す。そして、“a.txt”のハッシュ値が“b98a763f0d”であり、“b.txt”のハッシュ値が“c589a01a3f”であることを示す。

【0084】

更に、持帰りファイルおよび取出された格納ファイルが管理サーバ100上のディレクトリ“APP2/3F2504E0−4F89”配下に格納されていることを示す。ここで、“APP2”は、ファイル記憶部120のディレクトリであるとする。すなわち、本例では、持帰りファイルおよびそこから取出された格納ファイルは、ファイル記憶部120内のディレクトリ“/APP2”配下のファイル管理IDと同名のディレクトリに格納されている。

【0085】

次に、暗号化ファイル(持出しファイルまたは持帰りファイル)のデータ構造について説明する。

図12は、暗号化ファイルのデータ構造例を示す図である。暗号化ファイル400は、管理情報401、格納ファイル411,412、格納ファイル情報421および固有情報431を含む。

【0086】

管理情報401は、OSのファイルシステムで用いるファイル管理用の情報(暗号化ファイル400のファイル名など)を格納するデータ領域である。管理情報401は、暗号化されないデータである。

【0087】

格納ファイル411,412は、格納ファイルのデータ本体である。図12では、格納ファイル411,412の2つのファイルを例示しているが、暗号化ファイル400には1以上のファイルを格納し得る。

【0088】

格納ファイル情報421は、格納ファイル411,412の各ファイルを識別するための情報である。具体的には、格納ファイル411,412のファイル名、データサイズ、暗号化ファイル400内における格納ファイル411,412の相対アドレスなどを示す情報を含む。例えば、格納ファイル411のファイル名として“a.txt”が、格納ファイル412のファイル名として“b.txt”が設定される。

【0089】

端末装置200,200a,200bは、格納ファイル情報421に基づき各ファイルのファイル名、開始位置および終了位置などを特定できる。また、端末装置200,200a,200bでは、格納ファイル情報421を参照することで、格納ファイル411,412の復号を行う前に、暗号化ファイル400に含まれる格納ファイルの一覧を取得できる。

【0090】

固有情報431は、暗号化ファイル400に設定されたファイル管理ID、持出しファイル設定の内容および暗号化ファイル400に対する操作履歴などを格納した情報である。

【0091】

格納ファイル411,412、格納ファイル情報421および固有情報431は、暗号化されるデータである。

次に、固有情報431のデータ構造を詳細に説明する。

【0092】

図13は、固有情報のデータ構造例を示す図である。固有情報431は、ファイル管理ID、持出しファイル設定、作成日時および操作履歴の項目を含む。

ファイル管理IDの項目には、ファイル管理IDが設定される。持出しファイル設定の項目には、持出しファイルに対する制限内容が設定される。作成日時の項目には、暗号化ファイル400の作成日時(年月日時分秒)が設定される。操作履歴の項目には、暗号化ファイル400に対する端末装置200,200a,200bでの操作の履歴が設定される。操作履歴の項目には、例えば、1つの操作につき操作種別、操作時間および端末情報が記録される。固有情報431の例では、1操作に関するこれらの情報の組を括弧記号“()”内の同一数字で示している(例えば、“(1)”など)。具体的には、ある1操作につき、操作種別(1)、操作時間(1)および端末情報(1)の情報のセットが記録されている。

【0093】

ここで、操作種別には具体的な操作の内容を示す情報が設定される。例えば、“a.txtを開く”、“a.txtの編集”、“a.txtを閉じる”などといった操作である。“a.txtを開く”は、格納ファイル411を復号して得た平文ファイル511を主記憶装置201上に配置した旨を示す。“a.txtの編集”は、主記憶装置201上に配置した平文ファイル511の編集を行った旨を示す。“a.txtを閉じる”は、編集後の平文ファイル511を暗号化し、格納ファイル411に置き換えて、暗号化ファイル400に格納した旨を示す。

【0094】

また、操作時間には、例えば、操作時間(1)として“2011/1/22 10:30:30”という情報が設定されている。これは、2011年1月22日10時30分30秒に操作種別(1)の操作が行われたことを示す。

【0095】

更に、端末情報には操作種別の操作を行った端末装置の識別情報および所在を示す情報などが設定される。例えば、端末情報に設定される情報としては、次の内容が考えられる(端末情報(1)で例示する)。

【0096】

第1には、IP(Internet Protocol)アドレスである。端末情報(1)では“192.168.0.44”が設定されている。第2には、MAC(Media Access Control)アドレスである。端末情報(1)では“00−XX−AA−DD−EE−FF”が設定されている。第3には、当該端末装置のOSなどにより設定されたホスト名である。端末情報(1)では“hostname”が設定されている。第4には、当該端末装置の位置座標(緯度,経度)である。端末情報(1)では“(35.627533,139.778801)”が設定されている。位置座標は、例えば、端末装置200,200a,200bにGPS(Global Position System)デバイスを設け、当該GPSデバイスから取得して設定できる。

【0097】

図14は、画面遷移を示す図である。画面生成部160は、GUI(Graphical User Interface)生成に用いる画面データを生成する。端末装置200,200aが備えるブラウザは、当該画面データに基づきGUIを生成する。このGUIは、端末装置200,200aが備えるモニタに表示される。このGUIには、ログイン画面600、持出し申請一覧画面610、持出し申請画面620および持出し申請詳細画面630が含まれる。

【0098】

ログイン画面600は、申請者および承認者といったユーザが自己のユーザIDおよびパスワードを入力して当該システムにログインするための画面である。

持出し申請一覧画面610は、ログイン画面600で入力された情報によりユーザ認証が成功した後に、ユーザが処理すべき申請の一覧を表示する画面である。申請者にとっては、自己が申請した内容の一覧を確認できる。承認者にとっては、自己を承認者に指定して申請された内容の一覧を確認できる。また、持出し申請一覧画面610には、持出し申請画面620および持出し申請詳細画面630へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請画面620または持出し申請詳細画面630に移動できる。なお、ユーザは端末装置200,200aに設けられたキーボードやポインティングデバイス(例えば、マウス)を操作して、当該リンクの選択操作を行える(以下、同様)。

【0099】

持出し申請画面620は、申請者が新たに持出し申請を行う際に、その申請内容を入力するための画面である。持出し申請画面620には、持出し申請一覧画面610へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請一覧画面610に移動できる。

【0100】

持出し申請詳細画面630は、持出し申請一覧画面610で選択された申請の詳細内容を表示する画面である。持出し申請詳細画面630では、持出しファイルを管理サーバ100からダウンロードできる。また、持出し申請詳細画面630では、持帰りファイルを管理サーバ100にアップロードできる。持出し申請詳細画面630には、持出し申請一覧画面610へのリンクが設けられている。ユーザは当該リンクを選択することで、持出し申請一覧画面610に移動できる。

【0101】

次に、上記各画面の表示例を詳細に説明する。

図15は、持出し申請一覧画面を例示する図である。持出し申請一覧画面610は、検索条件入力領域611、検索ボタン612、持出し申請一覧表示領域613、リンク614,615を有する。ポインタPは、ユーザが操作対象とするフォームを選択したり、ボタンの押下操作を行ったりするためのものである(以下、持出し申請画面620および持出し申請詳細画面630も同様にポインタPにより操作可能である)。

【0102】

検索条件入力領域611は、持出し申請一覧表示領域613に表示させる申請の条件を入力するフォーム群である。例えば、検索条件入力領域611には、申請日時(開始)、申請日時(終了)、申請者、承認者、申請ファイル名および申請状態を入力可能である。

【0103】

検索ボタン612は、ファイル管理部150による持出し申請管理テーブル112の検索を開始させるためのボタンである。ファイル管理部150は、検索条件入力領域611に入力された条件に基づき検索を行う。ファイル管理部150は、当該検索の結果を画面生成部160に出力し、持出し申請一覧表示領域613に検索結果を表示させる。

【0104】

持出し申請一覧表示領域613は、ファイル管理部150による検索結果を表示する領域である。一覧には、例えば申請日時、申請者、承認者、申請ファイル名および申請状態が表示される。更に、申請日時には持出し申請詳細画面630へのリンク613a,613b,613c(図中ではリンクを下線で示している。以下同様)が設定されており、ユーザは、当該リンクをポインタPにより選択できる。例えば、リンク613aを選択すれば、その申請に対応する申請詳細画面へ移動できる。

【0105】

なお、申請ファイル名の欄には、複数のファイルが申請されていても単一のファイル名を表示する例を示している。ただし、申請ファイル名の欄に、申請された複数のファイルを表示してもよい。また、図15では申請状態の欄に表示の一例を示しているが、この欄の表示内容は申請状態の遷移により変更されるものである。

【0106】

リンク614は、持出し申請一覧画面610へのリンクである。持出し申請一覧画面610でリンク614を選択しても、同画面に遷移するのみである。

リンク615は、持出し申請画面620へのリンクである。

【0107】

申請者は、端末装置200に持出し申請一覧画面610を表示させて、自己の申請の一覧を確認できる。承認者は、端末装置200aに持出し申請一覧画面610を表示させて、自己が承認すべき申請の一覧を確認できる。

【0108】

ここで、端末装置200において、申請者がポインタPによりリンク615を選択したとする。すると、端末装置200は持出し申請画面620を表示する。

図16は、持出し申請画面を例示する第1の図である。持出し申請画面620は、申請ファイル名指定領域621、持出しファイル名指定領域622、持出し先設定領域623、持出し理由設定領域624および持出しファイル設定領域625を有する。

【0109】

申請ファイル名指定領域621には、持出し対象とするファイルの名称とその所在(端末装置200上のパス)が設定される。なお、指定されるパスは、ファイル記憶部210を示すパスでもよいし、端末装置200がアクセス可能なファイルサーバを示すパスでもよい。

【0110】

申請ファイル名指定領域621には、削除ボタン621a,621bおよび参照ボタン621cが設けられている。削除ボタン621a,621bは、申請ファイルの取消を行い、画面上から削除するためのボタンである。例えば、削除ボタン621aを押下操作すると、“/data/a.txt”の行が削除される。参照ボタン621cは、申請者にパスの指定を促すダイアログを表示させるためのボタンである。申請ファイル名は直接入力することもできるし、ダイアログから入力することもできる。

【0111】

持出しファイル名指定領域622には、持出しファイルの名称が設定される。

持出し先設定領域623には、持出し先が設定される。持出し先設定領域623には、削除ボタン623aおよび追加ボタン623bが設けられている。削除ボタン623aは、持出し先の指定の取消を行い、画面上から削除するためのボタンである。追加ボタン623bは、申請者に持出し先の指定を促すダイアログを表示させるためのボタンである。

【0112】

持出し理由設定領域624には、持出し理由が設定される。

持出しファイル設定領域625には、持出しファイルの有効期間や格納ファイルの取出し制限が設定される。格納ファイルに対する取出し操作の制限としては、主記憶装置201への出力を制限する設定(格納ファイルの取出しを制限する)に加えて、例えば次のような設定が可能である。

【0113】

第1にファイル編集時の別名保存を禁止する設定である。具体的には、ファイル編集時に当該平文ファイルに別名を付した保存を禁止する。

第2にファイル編集時の印刷を禁止する設定である。具体的には、ファイル編集時に当該平文ファイルの内容のプリンタによる印刷を制限する。

【0114】

第3にファイル編集時の画面コピー取得を禁止する設定である。具体的には、ファイル編集時にOSによる画面コピー機能を制限する。

第4にファイル編集時の共有メモリ領域へのコピーを禁止する設定である。具体的には、ファイル編集時にOSが管理する共有メモリ領域への平文ファイルのコピーを制限する。

【0115】

これらの各設定は、各設定項目に設けられたチェックボックスをオン/オフすることで行える。チェックボックスをオンにすれば、持出しファイルの作成時(申請ファイルの暗号化時)に、対応する制限を付加できる。設定内容は、持出しファイル管理テーブル113の持出しファイル設定の項目に登録される。

【0116】

図17は、持出し申請画面を例示する第2の図である。持出し申請画面620は、更に、鍵指定領域626、承認者設定領域627、持帰り予定日設定領域628および申請ボタン629を有する。

【0117】

鍵指定領域626には、暗号処理を行う鍵や鍵の入力回数制限が設定される。鍵の種別には、パスワードおよび暗号鍵を設定可能である。パスワードで鍵を設定した場合、暗号化ファイルは復号時(あるいは暗号化ファイルのオープン時)にユーザに鍵を入力させる。暗号鍵で鍵を設定した場合、端末装置200,200a,200bは、自装置に予め格納された鍵を用いて暗号処理を行う。すなわち、暗号鍵として入力された鍵を有していない端末装置では、当該暗号化ファイルの内容を参照することはできない。申請者は、鍵指定領域626に設けられたラジオボタンにより、鍵の種別をパスワードにするか、暗号鍵にするか選択できる。また、鍵の種別をパスワードにした場合に、そのパスワードの入力を何回まで許容するかを鍵入力回数制限として設定できる。

【0118】

承認者設定領域627には、承認者が設定される。承認者設定領域627では、所属やユーザ名を入力し検索ボタン627aを押下操作することで、ファイル管理部150に承認者を検索させることができる。検索結果は、承認者表示領域627bに表示される。検索結果が複数表示される場合、申請者は、ラジオボタンで何れかの承認者を選択できる。

【0119】

持帰り予定日設定領域628には、持帰り予定日が設定される。持帰り予定日は、申請者が持帰り申請をする場合に設定される。持帰り予定日を設定しておくことで、例えば申請者が持帰り予定日を過ぎても持帰りファイルのアップロードを行わない場合に、管理サーバ100から持帰りファイルのアップロードを促すメールを送信できる。

【0120】

申請ボタン629は、図16,17で示した持出し申請画面620の設定内容を管理サーバ100に送信して持出し申請を確定するためのボタンである。ファイル管理部150は、端末装置200から申請内容を取得すると、申請IDやファイル管理IDを付与して持出し申請管理テーブル112および持出しファイル管理テーブル113に登録する。

【0121】

ここで、持出し申請画面620から持出し申請一覧画面610に移動可能とすべく、持出し申請画面620にもリンク614,615を表示する(図16,17では図示を省略している)。

【0122】

図18は、持出し申請詳細画面を例示する第1の図である。持出し申請詳細画面630は、持出し申請一覧画面610で承認者(あるいは、申請者)がリンク613a,613b,613cの何れかを選択した際に端末装置200a(あるいは、端末装置200)に表示される画面である。

【0123】

持出し申請詳細画面630は、申請状態表示領域631、申請詳細表示領域632を有する。

申請状態表示領域631には、当該申請が現在どのような状態にあるかが表示される。承認者に対しては、承認者が行うべき操作内容を表示する操作説明の項目が設けられる。

【0124】

申請詳細表示領域632には、申請日時、申請者、承認者、申請ファイル名、持出し先、持出し理由、持出しファイル設定および持帰り予定日が表示される。これらの各情報は、持出し申請管理テーブル112に設定された内容がファイル管理部150により取得される。画面生成部160は、ファイル管理部150が取得した情報に基づいて、申請詳細表示領域632に各情報を表示させる。ここで、申請ファイル名には、申請者が持出しファイルに格納したいファイルのファイル名が表示され、当該ファイルへのリンク632a,632bが設けられる。承認者は、リンク632a,632bをポインタPにより選択することで、各ファイルの内容を所定のアプリケーションに実行させて、その内容を確認できる。このリンクは、持出しファイル管理テーブル113の格納ディレクトリの項目の設定値に基づいて生成できる。リンクは、例えばURI(Uniform Resource Identifier)で記述される。

【0125】

また、申請詳細表示領域632には、承認ボタン632cおよび否認ボタン632dが表示されている。承認ボタン632cは、申請を承認するためのボタンである。承認ボタン632cがポインタPにより押下操作されると、当該申請が承認される。否認ボタン632dは、申請を否認するためのボタンである。否認ボタン632dがポインタPにより押下操作されると、当該申請が否認される。なお、否認する際には、否認理由の入力フォームに否認理由を入力して申請者に通知できる。また、承認ボタン632cおよび否認ボタン632dおよび否認理由の入力フォームは、承認者のユーザIDでログインして持出し申請詳細画面630を表示させた際に操作可能である。一方、申請者のユーザIDでログインして持出し申請詳細画面630を表示させた際には、操作不可の状態(例えば、非表示やグレーアウト)となっている。

【0126】

図19は、持出し申請詳細画面を例示する第2の図である。持出し申請詳細画面630は、更に、承認詳細表示領域633および持出し詳細表示領域634を有する。

承認詳細表示領域633には、承認ボタン632cが押下されて承認された日時や承認者の情報が表示される。また、否認ボタン632dが押下されて否認された場合には、その否認日時や承認者の情報および否認理由が表示される。

【0127】

持出し詳細表示領域634には、持出しファイルに関する情報が設定される。具体的には、鍵、持出しファイル名および持出し日時である。鍵には、持出しファイルを暗号処理する鍵が表示される。持出しファイル名には、申請された1以上のファイルを暗号化して生成された持出しファイル(暗号化ファイル)の名称が設定される。持出しファイル名には、そのファイル名とともに、当該ファイルへのリンク634aが設けられる。申請者は、リンク634aをポインタPにより選択することで、持出しファイルを管理サーバ100から端末装置200にダウンロードできる。このリンクは、持出しファイル管理テーブル113の格納ディレクトリの項目の設定値に基づいて生成できる。持出し日時には、当該ファイルをダウンロードした時間が設定される。

【0128】

図20は、持出し申請詳細画面を例示する第3の図である。持出し申請詳細画面630は、更に、持帰り詳細表示領域635、アップロードボタン636、持帰り日時表示領域637および取出し詳細表示領域638を有する。

【0129】

持帰り詳細表示領域635には、持出しファイル名が表示される。また、持帰り詳細表示領域635には、持帰りファイル名とその所在(端末装置200上のパス)が設定される。指定されるパスは、ファイル記憶部210を示すパスでもよいし、端末装置200がアクセス可能な外部記録媒体300やファイルサーバなどを示すパスでもよい。なお、申請者は参照ボタン635aを押下操作して、持帰りファイルのパスの指定を促すダイアログを表示させることもできる。このように、持帰りファイル名は、直接入力することもできるし、ダイアログから入力することもできる。

【0130】

また、持帰り詳細表示領域635には、復号に用いる鍵が設定される。なお、貼付ボタン635bを押下操作することで、暗号化時に入力した鍵を入力することもできる。例えば、貼付ボタン635bが押下操作されると、ファイル管理部150は持出し申請管理テーブル112を参照して申請IDを検索キーとして鍵を取得し、画面生成部160に出力する。画面生成部160は、鍵を含む画面を生成して端末装置200に送信する。

【0131】

アップロードボタン636は、持帰り詳細表示領域635に設定された持帰りファイルおよび鍵を管理サーバ100にアップロードするためのボタンである。

持帰り日時表示領域637には、持帰りファイルが管理サーバ100に送信された時間が表示される。

【0132】

取出し詳細表示領域638には、持帰りファイルを復号して取出されたファイル名および取出し日時が表示される。なお、ファイル名には、当該ファイルへのリンク638a,638bが設けられる。申請者は、リンク638a,638bをポインタPにより選択することで、各ファイルを端末装置200にダウンロードできる。ダウンロードした各ファイルは、持出しファイルに格納された各格納ファイルに対応するファイルである。このリンクは、持帰りファイル管理テーブル114の格納ディレクトリに項目の設定値に基づいて生成できる。

【0133】

ここで、持出し申請詳細画面630から持出し申請一覧画面610に移動可能とすべく、持出し申請画面620にもリンク614を表示する(図18〜20では図示を省略している)。

【0134】

次に、以上の構成のファイル管理システムの処理手順を説明する。まず、申請者による持出し申請処理を説明する。端末装置200を用いて申請することを想定する。

図21は、第2の実施の形態の持出し申請処理を示すフローチャートである。以下、図21に示す処理をステップ番号に沿って説明する。

【0135】

(ステップS11)端末装置200は、申請者(例えば、“BSC太郎”)によりログイン画面600に入力されたユーザIDやパスワードを管理サーバ100に送信する。ファイル管理部150は、受信した情報に基づきログイン認証を行う。

【0136】

(ステップS12)画面生成部160は、ログイン認証が成功すると、持出し申請一覧画面610の画面データを端末装置200に送信する。

(ステップS13)端末装置200は、端末装置200に接続されたモニタに持出し申請一覧画面610を表示させる。端末装置200は、申請者によるリンク615の選択操作を受け付ける。すると、端末装置200はリンク615で示される持出し申請画面620を要求するリクエストを管理サーバ100に送信する。

【0137】

(ステップS14)画面生成部160は、端末装置200からリクエストを受信すると、持出し申請画面620の画面データを生成して、端末装置200に送信する。

(ステップS15)端末装置200は、持出し申請画面620をモニタに表示させる。端末装置200は、持出し申請画面620に対する申請者の申請内容の入力を受け付け、申請ボタン629の押下操作を受け付けると、入力された申請内容を管理サーバ100に送信する。ここで、申請内容は、持出し申請画面620で説明した内容であるとする。持出しファイル設定領域625では、格納ファイルの取出しを制限する旨の設定(補助記憶装置への出力制限)がなされている。

【0138】

(ステップS16)ファイル管理部150は、端末装置200から申請内容を受信すると、申請ID(例えば、“A0001”)を付与して持出し申請管理テーブル112に登録する。申請状態は、“未承認”である。このとき、ファイル管理部150は、ファイル管理ID(例えば、“3F2504E0−4F89”)を発行し、持出しファイル名や申請されたファイルの情報(ハッシュ値など)を取得して、持出しファイル管理テーブル113に登録する。

【0139】

(ステップS17)ファイル管理部150は、ユーザ管理テーブル111を参照し、承認者として選択されたユーザ(例えば、“BSC花子”)のメールアドレスを取得して、承認を促す電子メールを承認者宛に送信する。

【0140】

(ステップS18)端末装置200は、申請者によるログアウト操作を受け付け、ファイル管理システムからログアウトする。

このようにして、持出し申請処理が行われる。承認者は、端末装置200aで、管理サーバ100から自身に送信された電子メールを受信し、その内容を閲覧する。この電子メールには、承認者のログイン用情報および当該申請IDに対応する持出し申請詳細画面630を要求する情報を含むリンクが設定されている。承認者がこのリンクを選択すると、承認処理が開始される。なお、承認者はログイン画面600、持出し申請一覧画面610を経由して持出し申請詳細画面630を端末装置200aに表示させることもできる。

【0141】

図22は、承認処理を示すフローチャートである。以下、図22に示す処理をステップ番号に沿って説明する。

(ステップS21)端末装置200aは、承認者(例えば、“BSC花子”)による電子メール中のリンク選択を受け付ける。すると、端末装置200aは、リンクに設定された承認者のユーザIDおよび申請ID(例えば“A0001”)を設定した持出し申請詳細画面630へのリンクなどを含むリクエストを生成して、管理サーバ100に送信する。ファイル管理部150は、受信したリクエストに基づきログイン認証を行う。

【0142】