暗号化システム及び暗号化プログラム及び暗号化方法及び暗号装置

【課題】操作者が暗号装置内プログラム210にパスワードを渡さず、暗号装置内プログラム210と暗号装置内暗号ライブラリ220との間でオープンされた論理セッションBにリモートログインする。

【解決手段】暗号化システム1000はユーザ操作を受付けるアプリケーション110、暗号処理依頼を受けて処理を行う暗号装置内暗号ライブラリ220、暗号装置内暗号ライブラリ220に処理を依頼する暗号装置内プログラム210を持つ。アプリケーション110はユーザ操作に応答し暗号装置内暗号ライブラリ220との間で論理セッションAを確立しログインする。暗号装置内プログラム210は暗号装置内暗号ライブラリ220との間で論理セッションBを確立する。アプリケーション110は論理セッションAにログインした状態で暗号装置内暗号ライブラリ220に論理セッションBへのリモートログイン要求を送信し論理セッションBにログインする。

【解決手段】暗号化システム1000はユーザ操作を受付けるアプリケーション110、暗号処理依頼を受けて処理を行う暗号装置内暗号ライブラリ220、暗号装置内暗号ライブラリ220に処理を依頼する暗号装置内プログラム210を持つ。アプリケーション110はユーザ操作に応答し暗号装置内暗号ライブラリ220との間で論理セッションAを確立しログインする。暗号装置内プログラム210は暗号装置内暗号ライブラリ220との間で論理セッションBを確立する。アプリケーション110は論理セッションAにログインした状態で暗号装置内暗号ライブラリ220に論理セッションBへのリモートログイン要求を送信し論理セッションBにログインする。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、所定のデータを暗号化する暗号化システム、暗号化プログラム、暗号化方法及び暗号装置に関する。

【背景技術】

【0002】

従来の暗号装置に保管された暗号鍵へのプログラムによる利用を制御するアクセス制御方式は、暗号装置がプログラムからパスワードを受け取る事でプログラムの操作者を認証し、操作者の権限に応じて暗号鍵へのアクセス制御を行っていた(例えば、非特許文献1)。まず、プログラムは一般のパーソナルコンピュータ(以下、パソコンという)上で動作し、パソコンに暗号鍵を管理する暗号装置が接続されている。パソコン上で起動されたプログラムは、非特許文献1にて規定された関数を持つ暗号ライブラリを用いて、暗号装置との間で論理セッションのオープンを行う。論理セッションをオープンした時点では、プログラムの操作者を認証できていない状態のため、未ログイン状態となる。その後、プログラムがユーザから受領したパスワードを指定して、暗号装置に対してログインの要求を行う。暗号装置は、受領したパスワードが正しいかどうかを認証し、ユーザログイン状態もしくは管理者ログイン状態となる。その後、その論理セッションを通して暗号装置に対して暗号鍵を用いた暗号処理要求を行うと、ログイン者(操作者)に応じて暗号装置が暗号鍵へのアクセスを許可する仕組みである。

【0003】

また、暗号装置内で動作するプログラムに関しては、プログラムに付けられた電子署名によって、暗号鍵へのアクセス制御を行っていた(例えば、特許文献1)。具体的には、プログラムによって利用される暗号鍵には、アクセス制御リストが添付される。このアクセス制御リストには、プログラムの電子署名を検証する公開鍵と実施可能な操作の組を1個以上指定する。また、プログラムには、インストール前に電子署名を付加する。そして、プログラム実行時、プログラムが暗号ライブラリを呼び出して暗号鍵にアクセスしたタイミングで、アクセス制御ユニットが暗号鍵へのアクセス制御を行う。これは、始めにプログラムに付加された電子署名の検証が行われ、署名検証に用いた公開鍵が特定される。次に、アクセスした暗号鍵に付加されたアクセス制御リストを取り出し、署名検証に用いた公開鍵に対応する記述があるかどうかを特定する。もし記述がある場合は、公開鍵に関連付けられた実施可能な操作を特定する。そして、プログラムが暗号鍵に対して実施しようとした操作が、公開鍵に関連付けられた実施可能な操作として記載されていれば、暗号鍵に対してのアクセスを許可する仕組みである。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特表2003−524252号公報 第11頁〜14頁、第5図、第6図

【非特許文献】

【0005】

【非特許文献1】RSA Laboratories, “PKCS #11:Cryptographic Token Interface Standard, Ver2.20”, 2004

【発明の概要】

【発明が解決しようとする課題】

【0006】

従来の暗号装置内で動作する暗号装置内プログラムが暗号鍵を利用する事を制御するアクセス制御方式は、暗号装置内プログラムが、暗号装置と接続されたパソコン上で動作するアプリケーションを操作する操作者が誰かを安全に認証して、その操作者に応じてアクセス制御を行う事ができないという課題があった。

【0007】

具体的には、暗号装置はパソコン上で動作するアプリケーションと連携して処理を行うと考えられる。手順として、アプリケーションが暗号装置内プログラムへデータを送付し、暗号装置内プログラムが暗号装置内暗号ライブラリを呼び出して暗号鍵を用いたデータ処理を実施し、その結果をアプリケーションに返送する。この時、暗号装置内暗号ライブラリは、暗号鍵を用いて良いかどうかをアクセス制御する。

【0008】

しかし、特許文献1に記載された方式では、暗号装置内プログラムに付加された電子署名を用いてのみ暗号鍵へのアクセス制御を行うため、パソコン上で動作するアプリケーションの操作者が誰かを認証する事ができない。そのため、誰がアプリケーションを操作しているかに関わらず、暗号装置内プログラムが利用可能な暗号鍵を用いてデータを処理してしまうと言う課題がある。

【0009】

また、非特許文献1に記載された方式を暗号装置内プログラムに適用した場合、暗号装置内プログラムが暗号装置内暗号ライブラリとの間でオープンした論理セッションは、オープン時点では未ログイン状態である。そのため、暗号装置内プログラムはアプリケーションと通信路を確立した後、操作者からパスワードを受領し、暗号装置内暗号ライブラリとの論理セッションをログイン状態にする必要がある。ここで、もし暗号装置内プログラムに不具合があったり、予期せぬ処理が記載されていた場合、操作者のパスワードが漏洩するリスクが発生する。更に、暗号装置内プログラムは操作者が持つ全アクセス権限を入手する事になるため、操作者が意図しない操作まで暗号装置内プログラムが実施してしまうリスクも発生する。

【0010】

この発明は、暗号装置内プログラムに操作者がパスワードを渡すことなく、暗号装置内プログラムと暗号装置内暗号ライブラリ間でオープンされた論理セッションにログインを行うリモートログインの仕組みを実現する事を目的とする。

【課題を解決するための手段】

【0011】

この発明の暗号化システムは、

ユーザの操作を受け付けるユーザ操作受付部と、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部と、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部と

を備え、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする。

【発明の効果】

【0012】

この発明の暗号化システムは、前記ユーザ操作受付部が前記暗号化部との間で確立した第1の論理セッションから、暗号化依頼部が暗号化部との間で確立した第2の論理セッションに対してログインを行う構成であるため、操作者(ユーザ)の認証情報であるパスワードなどを第2の論理セッションBにログインする必要がなくなるため、パスワード漏洩のリスクが低減できる。

【図面の簡単な説明】

【0013】

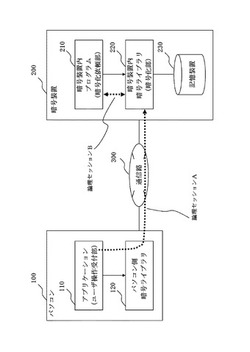

【図1】実施の形態1における暗号化システム1000の構成図。

【図2】実施の形態1における暗号装置内暗号ライブラリ220と記憶装置230の構成を示す図。

【図3】実施の形態1における暗号鍵テーブル231を示す図。

【図4】実施の形態1におけるユーザ認証ポリシ232を示す図。

【図5】実施の形態1におけるアクセス制御ポリシ233を示す図。

【図6】実施の形態1における貸与可能権限ポリシ234を示す図。

【図7】実施の形態1における論理セッション情報を示す図。

【図8】実施の形態1におけるデータバッファ2260の構成を示す図。

【図9】実施の形態1における論理セッションAの作成を示すフロー。

【図10】図9をシーケンス化した図。

【図11】実施の形態1における論理セッションBの作成を示すフロー。

【図12】図11をシーケンス化した図。

【図13】実施の形態1におけるリモートログインの動作を示すフロー。

【図14】図13をシーケンス化した図。

【図15】実施の形態1における暗号処理を示すフロー。

【図16】図13をシーケンス化した図。

【図17】実施の形態2におけるパソコン100、暗号装置200の外観の一例。

【図18】実施の形態2におけるパソコン100、暗号装置200のハードウェア資源を示す図。

【発明を実施するための形態】

【0014】

実施の形態1.

図1は、実施の形態1の暗号化システム1000の構成図である。本暗号化システムは、操作者が利用するパソコン100と、暗号鍵を管理しつつパソコン100からの要求によって暗号処理を行う暗号装置200があり、それらがLAN(Local Area Network)等の通信路300を介して接続された構成である。

【0015】

実施の形態1のシステムの目的は、暗号装置内プログラムに操作者がパスワードを渡すことなく、暗号装置内プログラムと暗号装置内暗号ライブラリ間でオープンされた論理セッションにログインを行うリモートログイン可能とすることにある。また、リモートログインを実施した際に、暗号装置内プログラムが実施可能な処理を必要最小限に制限する事により、操作者が意図しない処理まで実施されてしまうリスクを防止する事にある。

【0016】

(パソコン100)

パソコン100上では、操作者が利用する署名ソフトウェアや証明書発行サーバ等のアプリケーションプログラムであるアプリケーション110(ユーザ操作受付部の一例)が起動している。また、暗号装置200を呼び出して暗号処理を行うためのパソコン側暗号ライブラリ120がインストールされており、暗号装置200を利用したいアプリケーション110によって呼び出される。なお、このパソコン側暗号ライブラリ120は、アプリケーション110が暗号装置200を使うための手間を削減するために提供されるものであり、通常それ自身は暗号処理は実施しないものである。

【0017】

(暗号装置200)

暗号装置200では、暗号鍵やアクセス制御ポリシなどの機密情報が格納されている記憶装置230、パソコン100上で動作するパソコン側暗号ライブラリ120や暗号装置200内で動作する暗号装置内プログラム210(暗号化依頼部の一例)からの要求によって、記憶装置230内に保管された暗号鍵にて暗号処理を行う暗号装置内暗号ライブラリ220(暗号化部の一例)、パソコン100上で動作するアプリケーション110からデータを受け取って、暗号装置内暗号ライブラリ220を用いて様々な暗号処理を行う暗号装置内プログラム210から構成される。

【0018】

次に、図2を用いて、暗号装置内暗号ライブラリ220と記憶装置230内に保管される機密情報に関して、その構成要素に関して説明する。

【0019】

(暗号装置内暗号ライブラリ220)

暗号装置内暗号ライブラリ220は、論理セッション管理機能部221、ユーザ認証機能部222、鍵管理機能部223、暗号処理機能部224、リモートログイン機能部225、データ通信中継機能部226、アクセス制御機能部227から構成される。アクセス制御機能部227は内部で用いる機能であり、それ以外はパソコン側暗号ライブラリ120や暗号装置内プログラム210から利用される機能である。

【0020】

論理セッション管理機能部221は、パソコン100上のアプリケーション110や暗号装置内プログラム210からの要求に応じて論理セッションをオープンし、その論理セッションがクローズされるまでの間、論理セッション情報2210を管理するための機能である。

【0021】

ユーザ認証機能部222は、論理セッションを通してログイン認証が要求された時、ユーザ名とパスワードを受け取り、記憶装置230に格納されたユーザ認証ポリシ232を参照して、正しい操作者である事を認証するための機能である。

【0022】

鍵管理機能部223は、論理セッションを通して鍵検索要求を受けた場合、記憶装置230に格納された暗号鍵の一覧や、特定の暗号鍵と関連付けられた鍵番号を返す機能である。また、暗号処理機能部224の鍵取得要求に応じて、暗号鍵の取り出しも行う。

【0023】

暗号処理機能部224は、論理セッションを通して暗号化・復号化、署名生成・署名検証等の暗号処理要求が送付された時、鍵管理機能部223から暗号処理に用いる暗号鍵を取り出して暗号処理を行うための機能である。また、鍵生成要求を受けた場合は、暗号鍵を生成した後、鍵管理機能部223に暗号鍵の保管を要求する。

【0024】

リモートログイン機能部225は、論理セッションAを通してリモートログイン要求を受けた際、要求を受け付けた論理セッションA以外の論理セッションBに対して、ログイン者を論理セッションAと同一の操作者に設定する機能である。また、論理セッションAを通して論理セッションBへのアクセス権限貸与要求を受けた際、論理セッションBに対してアクセス権限を付与する機能も持つ。

【0025】

データ通信中継機能部226は、論理セッションAと、リモートログインを行った論理セッションBとの間で、データ通信を行う事を可能とするための機能である。

【0026】

アクセス制御機能部227は、暗号処理機能部224に対して暗号処理要求が送付された場合、鍵管理機能部223に対して鍵検索要求が出された場合など、各機能部に処理の要求が出された場合に、記憶装置230に保管されたアクセス制御ポリシ233や貸与可能権限ポリシ234を参照して、その処理を実施して良いかどうかを判断するための機能である。

【0027】

(記憶装置230)

記憶装置230には、暗号鍵テーブル231、ユーザ認証ポリシ232、アクセス制御ポリシ233、貸与可能権限ポリシ234が保管されている。

【0028】

暗号鍵テーブル231は、複数の暗号鍵を管理するためのテーブルである。その構成は、例えば図3の様に、鍵番号(231−1)、鍵名称(231−2)、暗号鍵データ(231−3)から構成されるテーブルである。鍵番号(231−1)は暗号鍵毎にユニークに割り当てられた番号、鍵名称(231−2)は暗号鍵を識別するために付けられた名称、暗号鍵データ(231−3)は暗号鍵のデータである。

【0029】

ユーザ認証ポリシ232は、複数のユーザの認証情報を管理するためのテーブルである。その構成は、例えば図4の様に、登録ユーザ名(232−1)と登録パスワード(232−2)から構成される。登録ユーザ名(232−1)は操作者を一意に特定するための文字列で、登録パスワード(232−2)は操作者が正しい事を認証するために用いる秘密の文字列である。

【0030】

アクセス制御ポリシ233は、操作者が実施可能な処理を列挙したテーブルである。その構成は、例えば図5の様に、許可ユーザ名(233−1)、許可操作内容(233−2)、許可操作対象(233−3)から構成される。許可ユーザ名(233−1)はアクセス権限を与える操作者を特定するユーザ名、許可操作内容(233−2)は実施を許可する操作、許可操作対象(233−3)は利用を許可する暗号鍵などのリソースを指定する。

【0031】

貸与可能権限ポリシ234は、操作者が論理セッションAから論理セッションBに対してリモートログインを実施した際に、論理セッションBに対して貸与可能なアクセス権限を管理するテーブルである。その構成は、例えば図6の様に、許可ユーザ名(234−1)、許可対象アプリ(234−2)、許可操作内容(234−3)、許可操作対象(234−4)から構成される。許可ユーザ名(234−1)はアクセス権限の貸与を実施可能な操作者を特定するユーザ名、許可対象アプリ(234−2)はどのプログラムが作成した論理セッションBにアクセス権限を貸与可能かを示すプログラム名、許可操作内容(234−3)と許可操作対象(234−4)はアクセス制御ポリシの構成要素である許可操作内容(233−2)と許可操作対象(233−3)と同一である。

【0032】

(論理セッション情報2210)

図7は、論理セッション管理機能部221が管理する論理セッション情報2210である。図7(a)は、論理セッション情報2210の構成を示している。また、図7(b)、(c)に示すように、論理セッション情報は、論理セッションAの一つの論理セッションごと、論理セッションBの一つの論理セッションごとに存在する。例えば図7(b)は論理セッションA2210−1〜A2210−nの複数の論理セッション情報Aを示している。図7(c)についても同様である。図7(a)を用いて、論理セッション管理機能部221が管理する論理セッション情報2210の構成に関して説明する。論理セッション情報2210は、ハンドル値2211、ログイン者2212、セッション生成者2213、リモートログイン先論理セッションハンドル値2214、リモートログイン元論理セッションハンドル値2215、貸与アクセス権限一覧2216から構成される。

【0033】

ハンドル値2211は、論理セッション管理機能部221が生成した論理セッションをユニークに特定可能な値であり、通常は整数値を割り当てる事が多い。

【0034】

ログイン者2212は、論理セッション作成後にユーザ認証を行った際に、認証の結果、操作者が誰であったかを管理するための情報である。

【0035】

セッション生成者2213は、論理セッションを作成したアプリケーション110や暗号装置内プログラム210に関する情報であり、プログラム名やプロセスID等を格納するための情報である。

【0036】

リモートログイン先論理セッションハンドル値2214は、この論理セッションを用いて他の論理セッションにリモートログインした際に、そのリモートログイン先の論理セッションのハンドル値を保持しておくための情報である。

【0037】

リモートログイン元論理セッションハンドル値2215は、他の論理セッションから、この論理セッションに対してリモートログインが行われた際に、そのリモートログイン元の論理セッションのハンドル値を保持しておくための情報である。

【0038】

貸与アクセス権限一覧2216は、リモートログインが実施された場合に、リモートログイン元論理セッションの操作者によって使用を許可された貸与アクセス権限2217の集まりである。貸与アクセス権限2217は、許可操作内容2217−1と許可操作対象2217−2から構成され、保持される情報の役割は図5で示したアクセス制御ポリシ233と同様である。

【0039】

(データバッファ2260)

次に、図8を用いて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226が、論理セッションAと論理セッションBの間で交換される処理データや結果データを管理するために作成するデータバッファ2260の構成に関して説明する。データバッファ2260は、受信者ハンドル値2261と受信データ2262の2要素から構成される。

【0040】

受信者ハンドル値2261は、受信データ2262の受信者を特定する情報であり、アプリケーション110もしくは暗号装置内プログラム210が作成した論理セッションのハンドル値を格納する。論理セッションのハンドル値は、暗号装置内暗号ライブラリ220でユニークに付けられた番号であるため、受信者を特定する事ができる。

受信データ2262は、その受信者に対して送付されたデータである。

【0041】

次に動作について説明する。

【0042】

(動作1:論理セッションAの確立)

図9は論理セッションAの作成動作のフローチャートである。図10は、図9をシーケンス化した図である。始めに、図9、図10を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内暗号ライブラリ220と論理セッションAを作成し、ログインを行う手順に関して説明する。

【0043】

(S701)

最初にS701にて、パソコン100上で動作するアプリケーション110は、ユーザからログイン要求の操作があるとこの操作に応答して、パソコン側暗号ライブラリ120に対して論理セッションのオープンを要求する。パソコン側暗号ライブラリ120は、論理セッションオープン要求を暗号装置内暗号ライブラリ220に対して送付する。

【0044】

(S702)

次にS702にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、論理セッションオープン要求を受信した後、新しい論理セッション情報A2210を作成し、それを一意に識別するためのハンドル値A2211を生成する。そして、パソコン側暗号ライブラリ120を経由して、アプリケーション110に論理セッションAのハンドル値Aを送付する。

【0045】

(S703)

次にS703にて、アプリケーション110は、操作者よりユーザ名とパスワードを受領した後、パソコン側暗号ライブラリ120に対して論理セッションAのハンドル値Aとユーザ名とパスワードをパラメータとしてログイン要求を行う。パソコン側暗号ライブラリ120は、論理セッションAのハンドル値Aとユーザ名とパスワードをパラメータとして、暗号装置内暗号ライブラリ220に対してログイン要求を送付する。なお、アプリケーション110が暗号装置200に対して処理要求を行う際にS702にて取得した論理セッションAのハンドル値Aを指定しているが、以降の手順でも同様に、暗号装置200に対して処理要求を行う場合は必ずS702で取得した論理セッションAのハンドル値Aを指定する。以降の手順では記載を省略する。

【0046】

(S704)

次にS704にて、暗号装置内暗号ライブラリ220のユーザ認証機能部222は、論理セッションAのハンドル値Aとユーザ名とパスワードを含むログイン要求を受信する。そして、ユーザ認証機能部222は、記憶装置230に記録されたユーザ認証ポリシ232から、受領したユーザ名と登録ユーザ名(232−1)が一致するエントリを検索し、ユーザ名に対応する登録パスワード(232−2)を取得し、アプリケーション110から受領したパスワードと、ユーザ認証ポリシ232から取り出した登録パスワード(232−2)を比較する。ユーザ認証機能部222は、パスワードが一致する場合はログイン成功、一致しない場合はログイン失敗を、パソコン側暗号ライブラリ120を経由して、アプリケーション110に通知する。ユーザ認証機能部222は、ログイン成功の場合は、それと同時に、論理セッション管理機能部221に論理セッションAのハンドル値Aとユーザ名を送付し、論理セッションAのログイン者2212としてユーザ名を保持するように要求する。

【0047】

(S705)

最後にS705にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、受け取った論理セッションAのハンドル値Aから該当する論理セッションAの情報を検索し(図7)、受領したユーザ名をログイン者2212に設定して保管する。

【0048】

以上によって、パソコン100上で動作するアプリケーション110は、暗号装置内暗号ライブラリと論理セッションAを作成し、ログインを行う事ができる。

【0049】

(動作2:論理セッションBの確立)

次に、図11、図12を用いて、暗号装置内プログラム210が、暗号装置内暗号ライブラリ220と論理セッションBを作成し、パソコン100上で動作するアプリケーション110によるリモートログインを受け付ける手順に関して説明する。

図11は論理セッションBの作成を示すフローチャートである。図12は、図11をシーケンス化した図である。

【0050】

(S801)

始めにS801にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して論理セッションのオープンを要求する。

【0051】

(S802)

次にS802にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、論理セッションオープン要求を受領した後、図7に示したような新しい論理セッション情報B2210を作成し、それを一意に識別するためのハンドル値B2211を生成する。その際、論理セッション情報B2210の作成を要求した暗号装置内プログラム210のプログラム名を取得し、論理セッション情報B2210のセッション生成者2213として保管する。取得方法としては、暗号装置内プログラム210からプログラム名を受け取る方法、OSのプロセス管理機能を用いてプログラム名を特定する方法など、いずれの方法を用いても良い。そして、暗号装置内プログラム210に対して論理セッション情報B2210のハンドル値B2211を送付する。

【0052】

(S803)

次にS803にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して、論理セッションBのハンドル値Bを指定して、パソコン100上で動作するアプリケーション110からのリモートログインを待つ事を要求する。なお、暗号装置内プログラム210が暗号装置内暗号ライブラリ220に対して処理要求を行う際にS802にて取得した論理セッションBのハンドル値Bを指定しているが、以降の手順でも同様に、暗号装置内暗号ライブラリ220に対して処理要求を行う場合は必ずS802で取得した論理セッションBのハンドル値Bを指定する。以降の手順では記載を省略する。

【0053】

(S804)

次にS804にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、リモートログインを待つ論理セッションBのハンドル値Bを受領する。そして、論理セッション管理機能部221にて管理されている論理セッションのうち、受領したハンドル値Bに対応する論理セッション情報B2210のログイン者2212を監視し、ログイン者2212が設定されるのを待つ。

【0054】

(S805)

最後にS805にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッションBのログイン者2212が設定済み(S905の処理による設定)になった事を確認した後、暗号装置内プログラム210に対してログイン済みになった事を通知する。

【0055】

以上によって、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220と論理セッションBを作成し、パソコン100上で動作するアプリケーション110によるリモートログインを受け付ける事ができる。

【0056】

(動作3:アプリケーション110によるリモートログイン)

次に、図13、図14を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210が作成した論理セッションBに対してリモートログインを行い、アクセス権限の貸与を行う手順に関して説明する。

図13は、リモートログインの動作を示すフローチャートである。図14は図13をシーケンス化した図である。

【0057】

(S901)

始めにS901にて、アプリケーション110は、パソコン側暗号ライブラリ120に対してオープンされている論理セッション一覧の取得を要求する。パソコン側暗号ライブラリ120は、論理セッション一覧取得要求を暗号装置内暗号ライブラリ220に対して送付する。

【0058】

(S902)

次にS902にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、図7に示した論理セッション情報を参照してオープンされている論理セッションの一覧(論理セッションB)をまとめ、パソコン側暗号ライブラリ120を経由して、アプリケーション110に対して返送する。

【0059】

(S903)

次にS903にて、アプリケーション110は、論理セッション一覧の中からリモートログインを行いたい論理セッションBのハンドル値Bを選択し、パソコン側暗号ライブラリ120に対して論理セッションBへのリモートログインを要求する。パソコン側暗号ライブラリ120は、論理セッションBのハンドル値Bをパラメータとして、リモートログイン要求を暗号装置内暗号ライブラリ220に対して送付する。

【0060】

(S904)

次にS904にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッションBのハンドル値Bを受け取った後、アクセス制御機能部227に対してリモートログインが可能かどうかのアクセス権限認証を依頼する。アクセス制御機能部227は、論理セッション管理機能部221から論理セッションAのログイン者2212の情報を取得する。そして、記憶装置230内に記録されたアクセス制御ポリシ233から、許可ユーザ名(233−1)がログイン者で、許可操作内容(233−2)がリモートログインであるエントリが存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。

【0061】

(S905)

次にS905にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、S904にて取り出したログイン者を、S904にて受け取った論理セッションBのログイン者2212として設定する事を、論理セッション管理機能部221に対して依頼する。そして、アプリケーション110に対してリモートログインが成功した事を通知する。論理セッション管理機能部221は、論理セッション情報B2210のログイン者2212として、リモートログイン機能部225から受け取ったログイン者の情報を設定する。

【0062】

(S906)

次にS906にて、アプリケーション110は、パソコン側暗号ライブラリ120に対して、S903にてリモートログインした論理セッションBに、許可操作内容と許可操作対象で示されるアクセス権限を貸与する事を要求する。パソコン側暗号ライブラリ120は、許可操作内容と許可操作対象を含むアクセス権限貸与要求を暗号装置内暗号ライブラリ220に対して送付する。

【0063】

(S907)

次にS907にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、受信したアクセス権限貸与要求から許可操作内容と許可操作対象からなるアクセス権限を取り出す。そして、論理セッション管理機能部221から論理セッションAのログイン者2212と、論理セッションBのセッション生成者2213であるプログラム名を取得する。そして、記憶装置230に保管された貸与可能権限ポリシ234から、ポリシの許可ユーザ名(234−1)が前記で特定したログイン者と、ポリシの許可対象アプリ(234−2)が前記で特定したプログラム名と、ポリシの許可操作内容(234−3)が受領した許可操作内容と、ポリシの許可操作対象(234−4)が受領した許可操作対象と一致するエントリがあるかどうかを確認する。もしエントリが存在しない場合は、権限貸与不可として処理を中断する。

【0064】

(S908)

次にS908にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッション管理機能部221に対して、論理セッションBの貸与アクセス権限一覧2216にて、許可操作内容2217−1と許可操作対象2217−2からなる貸与アクセス権限2217を保持する事を依頼する。論理セッション管理機能部221は、受け取った許可操作内容と許可操作対象からなる貸与アクセス権限を論理セッションBの貸与アクセス権限一覧2216に追加して保管する。なお、貸与アクセス権限2217は複数関連付ける事ができるため、貸与アクセス権限2217を表形式で管理する事とし、それを貸与アクセス権限一覧2216と呼ぶ。

【0065】

以上によって、パソコン100上で動作するアプリケーション110は、暗号装置内プログラム106が作成した論理セッションBに対してリモートログインを行い、アクセス権限の貸与を行う事ができる。

【0066】

(動作4:暗号装置200によるデータ処理)

次に、図15、図16を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210に対してデータ処理要求を送付し、暗号装置内プログラム210で暗号処理を行う手順について説明する。

図15は、暗号処理を行う場合のフローチャートである。図16は、図15をシーケンス化した図である。

【0067】

(S1001)

始めにS1001にて、アプリケーション110は、暗号装置内プログラム210で処理を実施したい処理データを用意し、S903にてリモートログインした論理セッションBを作成した暗号装置内プログラム210に処理データを送付する事を、パソコン側暗号ライブラリ120に対して要求する。パソコン側暗号ライブラリ120は、処理データ送信要求を暗号装置内暗号ライブラリ220に対して送付する。

【0068】

(S1002)

次にS1002にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、処理データ送信要求を受領し、処理データを取得する。そして、データ通信中継機能部226は、論理セッション管理機能部221からS903にてリモートログインした論理セッションBのハンドル値Bを取得し、論理セッションBのハンドル値Bと受信した処理データを関連付けてデータバッファ2260に保管する。そして、パソコン側暗号ライブラリ120経由でアプリケーション110に対し、データ送信処理を実施した事を通知する。

【0069】

(S1003)

次にS1003にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して、アプリケーション110からの処理データを取得する事を要求する。

【0070】

(S1004)

次にS1004にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、S1002にてアプリケーション110から受け取った、暗号装置内プログラム210が作成した論理セッションBのハンドル値Bに関連付けられた処理データをデータバッファ2260から検索し、特定する。そして、暗号装置内プログラム210に対して、処理データを送付する。

【0071】

(S1005)

次にS1005にて、暗号装置内プログラム210は、プログラム自身の処理手順に従って処理データを加工したのち、暗号装置内暗号ライブラリ220に対して暗号鍵を用いた署名などの暗号処理を依頼する。この処理を依頼する際、処理データと処理内容に加え、利用する暗号鍵の鍵番号も指定する。

【0072】

(S1006)

次にS1006にて、暗号装置内暗号ライブラリ220の暗号処理機能部224は、要求を受けた処理内容と暗号鍵の鍵番号を特定し、アクセス制御機能部227に対して処理実施可否の判定を依頼する。アクセス制御機能部227は、論理セッション管理機能部221から論理セッションBのログイン者2212と、S908で論理セッションBに関連付けた貸与アクセス権限一覧2216の情報を取得する。そして、貸与アクセス権限一覧2216から、許可操作対象2217−2がS1005にて指定された鍵番号で、許可操作内容2217−1がS1005にて指定された処理内容である貸与アクセス権限2217が存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。そして、記憶装置230内に記録されたアクセス制御ポリシ233から、許可ユーザ名(233−1)がログイン者で、許可操作対象(233−2)がS1005にて指定された鍵番号で、許可操作内容(233−3)がS1005にて指定された処理内容であるエントリが存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。一致する貸与アクセス権限2217とアクセス権限がある場合、アクセス権限有りとして暗号処理機能部224に通知を行う。

【0073】

(S1007)

次にS1007にて、暗号処理機能部224は、S1006にてアクセス権限有りと判定された場合に限り、S1005にて指定された鍵番号に対応する暗号鍵を用いて、処理データに対して暗号処理を実施する。この暗号処理は、S1005にて指定された内容に基づくもので、例として鍵を使用した処理である署名生成や復号化などの暗号処理(鍵使用処理)が該当する。そして、その処理結果である結果データを、暗号装置内プログラム210へ返送する。

【0074】

(S1008)

次にS1008にて、暗号装置内プログラム210は、S1004にて受け取った処理データの送信者であるアプリケーション110に対して、結果データを送付する事を暗号装置内暗号ライブラリ220に対して要求する。

【0075】

(S1009)

次にS1009にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、結果データと送信要求を受領する。そして、論理セッション管理機能部221からS903にてリモートログインを実施した論理セッションAのハンドル値Aを取得し、論理セッションAのハンドル値Aと結果データを関連付けてデータバッファ2260に保管する。そして、暗号装置内プログラム210に対して、データ送信処理を実施した事を通知する。

【0076】

(S1010)

次にS1010にて、アプリケーション110は、パソコン側暗号ライブラリ120に対して、暗号装置内プログラム210からの結果データを取得する事を要求する。パソコン側暗号ライブラリ120は、結果データ受信要求を暗号装置内暗号ライブラリ220に対して送付する。

【0077】

(S1011)

次にS1011にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、アプリケーション110が要求を送付した論理セッションAのハンドル値Aから、S1009にて暗号装置内プログラム210から受け取った結果データをデータバッファ2260から検索し、データバッファ2260の受信者ハンドル値2261がハンドル値Aである受信データ2262を結果データとして取得する。そして、パソコン側暗号ライブラリ120経由でアプリケーション110に対して、結果データを送付する。

【0078】

以上によって、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210に対してデータ処理要求を送付し、暗号装置内プログラム210で暗号処理を行う事ができる。

【0079】

以上のように、パソコン100上で動作するアプリケーション110が暗号装置内暗号ライブラリ220との間で作成した論理セッションAから、暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行う様にしたため、操作者の認証情報であるパスワードなどをアプリケーション110から暗号装置内プログラム210に送付して、暗号装置内プログラム210が自身が作成した論理セッションBにログインする必要がなくなるため、パスワード漏洩のリスクが低減できる。

【0080】

また、操作者が暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行ったのち、アプリケーション110と、アプリケーション110がリモートログインした暗号装置内プログラム210間でデータ交換を行って暗号処理の依頼を行う様にしたため、暗号装置内暗号ライブラリ220は、暗号装置内プログラム210が作成した論理セッションBにリモートログインした操作者のログイン者情報から、暗号装置内プログラム210に対して暗号処理を指示しているパソコン100上のアプリケーション110を操作している操作者を特定する事ができる。

【0081】

また、操作者が暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行ったのち、操作者に割り当てられたアクセス権限の中から、どのアクセス権限の使用を許可するかを明示して貸与する事ができるため、指定されたアクセス権限以外を用いた暗号処理を実施できないように暗号装置内プログラム210の動作を制限する事ができ、安全性が向上する。

【0082】

また、操作者がリモートログインした論理セッションBに対してアクセス権限の貸与を行う際、貸与可能権限ポリシ234にて許可されたアクセス権限のみを貸与する事ができるため、操作者が誤って必要以上のアクセス権限を貸与してしまうミスを防止する事ができ、さらに安全性が向上する。

【0083】

また、パソコン100上で動作するアプリケーション110が暗号装置内暗号ライブラリ220との間で作成した論理セッションAから、暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行う際に、操作者がリモートログインのアクセス権限を持つかどうかのアクセス権限認証をするようにしたため、暗号装置内プログラム210を利用可能な操作者を制限する事ができ、暗号装置内プログラム210の想定外のユーザによる利用を防止する事ができる。

【0084】

なお、本実施の形態では、アクセス制御ポリシ233に、許可ユーザ名(233−1)と許可操作内容(233−2)と許可操作対象(233−3)の組をアクセス権限として直接記載する例を示した。しかし、アクセス制御アルゴリズムは様々なものがあるため、他のアクセス制御アルゴリズムを用いても良い。例えば、Role−Based Access Controlを用いる場合、アクセス権限を貸与する代わりに、ロールを貸与するようにしても良い。

【0085】

また、本実施の形態では、アクセス制御ポリシ233や貸与可能権限ポリシ234でアクセス権限を指定する際、許可操作内容(233−2)、許可操作内容(234−3)と許可操作対象(233−3)、許可操作対象(234−4)のみを指定するシンプルな方式を用いた。しかし、一般のアクセス制御アルゴリズムでは、他にも様々な情報が付加される事があるため、それらの情報も付加するようにしても良い。例えば、アクセス権限が有効となる期間、事前に実施すべき処理などが挙げられる。

【0086】

また、本実施の形態では、貸与可能権限ポリシ234にて許可ユーザ名(234−1)と許可対象アプリ(234−2)が指定されるケースで説明したが、これらが指定されないケースでも実現可能である。このケースでは、許可ユーザ名(234−1)や許可対象アプリ(234−2)が指定されない事は、特に制限が行われない事を意味するものとして捉え、その要素の確認を実施しなければよい。なお、貸与可能権限ポリシ234から、許可ユーザ名(234−1)や許可対象アプリ(234−2)の列そのものがなくなっても良い。

【0087】

また、本実施の形態では、パソコン100上で動作するアプリケーション110から、暗号装置内で動作する暗号装置内プログラム210が作成した論理セッションBにリモートログインする例を示した。しかし、リモートログイン先の論理セッションは、暗号装置内プログラム210が作成した論理セッションBに限らず、パソコン100上で動作するその他のアプリケーション110が作成した論理セッションCであっても良い。

【0088】

また、本実施の形態では、リモートログインを行う際に、リモートログイン元の論理セッションAのログイン者2212を、リモートログイン先の論理セッションBのログイン者2212にコピーする仕組みとした。しかし、リモートログイン時に操作者から再度ユーザ名とパスワードを受け取り、操作者を認証した後、リモートログイン先の論理セッションBにログイン者2212を設定する方式でも良い。この場合、論理セッションAのログイン者2212と、論理セッションBのログイン者2212が異なるケースが発生しうるが、用途に応じて異なる操作者を許可するようにしても良い。

【0089】

また、本実施の形態では、操作者の認証を行う際、パスワードを用いた方式を用いた。しかし、パスワード以外の認証方式を用いても良い。例えば、ICカードや指紋などによる認証方式を用いても良い。

【0090】

また、本実施の形態では、暗号装置内プログラム210が暗号処理を依頼した際にアクセス制御ポリシ233の確認を実施しているが、暗号装置内プログラム210の論理セッションBにアクセス権限を貸与する際に実施するようにしても良い。この場合、アクセス制御ポリシ233の評価の回数を削減する事ができる。

【0091】

また、本実施の形態では、データ通信中継機能部226が管理するデータバッファ2260に、受信者を示す受信者ハンドル値2261のみを保管する方式としたが、送信者を示す送信者ハンドル値も関連付けて管理するようにしても良い。

【0092】

また、本実施の形態では、データ通信中継機能部226が論理セッション間で送受信される全てのデータをデータバッファ2260に格納して管理していたが、このデータバッファ2260を各論理セッション情報2210の構成要素として生成し、受信したデータを格納するようにしても良い。この場合、データバッファを保有する論理セッションが受信者であると一意に特定できるため、データバッファから受信者ハンドル値を削除しても良い。

【0093】

また、本実施の形態では、暗号装置内プログラム210が利用する暗号鍵の鍵番号は、暗号装置内プログラム210自身が知っている事を想定しているが、必ずしも暗号装置内プログラム210自身が知っている必要はない。この場合、例えばステップS1001にて、アプリケーション110が処理データを送付する際に、暗号処理に利用する暗号鍵の鍵番号を指定する事により、暗号装置内プログラム210に利用する暗号鍵を通知する事ができる。もちろん、それ以前のステップにて指定しても良い。

【0094】

また、本実施の形態では、暗号装置内プログラムは、自身が作成した論理セッションBにリモートログインを行ったアプリケーションから処理対象データを受信した。しかし、その他のアプリケーションから処理対象データを受けるようにしてもよい。

【0095】

また、本実施の形態では、暗号鍵テーブルには鍵番号、鍵名称、暗号鍵データを格納することを示した。しかし、鍵の管理を行うため、有効期間、鍵利用用途などの付加情報を関連付けて管理してもよい。

【0096】

また、S1003にて暗号装置内プログラムは処理データの取得を依頼するが、S1001にてアプリケーションが処理データを送付する前に取得要求を出し、S1001で処理データが送付されるまで待ってもよい。また、S1002にて、暗号装置内プログラムがデータを読み込んだ事を確認する前に、データ送信処理を実施した事をアプリケーションに通知しているが、これをS1004にて暗号装置内プログラムが処理データを取得した後に実施するようにしてもよい。

【0097】

実施の形態2.

図17、図18を参照して実施の形態2を説明する。

【0098】

実施の形態2は、パソコン100あるいはコンピュータである暗号装置200のハードウェア構成を説明する。パソコン100と暗号装置200とは、同様の構成を持つコンピュータであるので、以下では暗号装置200を想定して説明する。

【0099】

図17は、暗号装置200の外観の一例を示す図である。図17において、暗号装置200は、システムユニット830、CRT(Cathode・Ray・Tube)やLCD(液晶)の表示画面を有する表示装置813、キーボード814(Key・Board:K/B)、マウス815、FDD817(Flexible・Disk・ Drive)、コンパクトディスク装置818(CDD:Compact Disk Drive)、プリンタ装置819などのハードウェア資源を備え、これらはケーブルや信号線で接続されている。システムユニット830はLANに接続している。

【0100】

図18は、暗号装置200(パソコン100も同様)のハードウェア資源の一例を示す図である。図18において、暗号装置200は、プログラムを実行するCPU810(Central Processing Unit)を備えている。CPU810は、バス825を介してROM(Read Only Memory)811、RAM(Random Access Memory)812、表示装置813、キーボード814、マウス815、通信ボード816、FDD817、CDD818、プリンタ装置819、磁気ディスク装置820と接続され、これらのハードウェアデバイスを制御する。磁気ディスク装置820の代わりに、光ディスク装置、フラッシュメモリなどの記憶装置でもよい。

【0101】

RAM812は、揮発性メモリの一例である。ROM811、FDD817、CDD818、磁気ディスク装置820等の記憶媒体は、不揮発性メモリの一例である。これらは、記憶装置あるいは記憶部、格納部、バッファの一例である。通信ボード816、キーボード814、FDD817などは、入力部、入力装置の一例である。また、通信ボード816、表示装置813、プリンタ装置819などは、出力部、出力装置の一例である。

【0102】

通信ボード816は、ネットワーク(LAN等)に接続されている。通信ボード816は、LANに限らず、インターネット、ISDN等のWAN(ワイドエリアネットワーク)などに接続されていても構わない。

【0103】

磁気ディスク装置820には、オペレーティングシステム821(OS)、ウィンドウシステム822、プログラム群823、ファイル群824が記憶されている。プログラム群823のプログラムは、CPU810、オペレーティングシステム821、ウィンドウシステム822により実行される。

【0104】

上記プログラム群823には、以上の実施の形態1の説明において「〜部」として説明した機能を実行するプログラムが記憶されている。プログラムは、CPU810により読み出され実行される。なお、FPGA(Field Programmable Gate Array)やDSP(Digital Signal Processor)等で高速化を図る場合もある。

【0105】

ファイル群824には、以上の実施の形態1の説明において、「暗号鍵テーブル231」(「暗号鍵テーブル231」は、通常はSRAM(Static Random Access Memory)等の高速消去可能なメモリに格納されることが多いが、これは一例である)、「〜ポリシ」として説明した情報(記憶装置230の格納情報)や、「〜の判定結果」、「〜の算出結果」、「〜の抽出結果」、「〜の生成結果」、「〜の処理結果」として説明した情報や、データや信号値や変数値やパラメータなどが、「〜ファイル」や「〜データベース」の各項目として記憶されている。「〜ファイル」や「〜データベース」は、ディスクやメモリなどの記録媒体に記憶される。ディスクやメモリなどの記憶媒体に記憶された情報やデータや信号値や変数値やパラメータは、読み書き回路を介してCPU810によりメインメモリやキャッシュメモリに読み出され、抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示などのCPUの動作に用いられる。抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示のCPUの動作の間、情報やデータや信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0106】

また、以上に述べた実施の形態1の説明において、データや信号値は、RAM812のメモリ、FDD817のフレキシブルディスク、CDD818のコンパクトディスク、磁気ディスク装置820の磁気ディスク、その他光ディスク、ミニディスク、DVD(Digital・Versatile・Disk)等の記録媒体に記録される。また、データや信号は、バス825や信号線やケーブルその他の伝送媒体によりオンライン伝送される。

【0107】

また、以上の実施の形態1の説明において、「〜部」として説明したものは、「〜手段」、「〜回路」、「〜機器」であってもよく、また、「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明したものは、ROM811に記憶されたファームウェアで実現されていても構わない。或いは、ソフトウェアのみ、或いは、素子・デバイス・基板・配線などのハードウェアのみ、或いは、ソフトウェアとハードウェアとの組み合わせ、さらには、ファームウェアとの組み合わせで実施されても構わない。ファームウェアとソフトウェアは、プログラムとして、磁気ディスク、フレキシブルディスク、光ディスク、コンパクトディスク、ミニディスク、DVD等の記録媒体に記憶される。プログラムはCPU810により読み出され、CPU810により実行される。すなわち、プログラムは、以上に述べた「〜部」としてコンピュータを機能させるものである。あるいは、以上に述べた「〜部」の手順や方法をコンピュータに実行させるものである。

【0108】

以上の実施の形態1では、パソコン100、及び暗号装置200を説明したが、実施の形態1の最後の部分で述べたように、リモートログイン先の論理セッションは、暗号装置内プログラム210が作成した論理セッションBに限らず、パソコン100上で動作するその他のアプリケーション110が作成した論理セッションCであっても良い。したがって、パソコン100及び暗号装置200の動作を、コンピュータに実行させる暗号化プログラムとして把握することも可能である。あるいは、この暗号化プログラムを記録したコンピュータ読み取り可能な記録媒体として把握することも可能である。さらに、パソコン100及び暗号装置200の動作を暗号化方法として把握することも可能である。

【符号の説明】

【0109】

100 パソコン、110 アプリケーション、120 パソコン側暗号ライブラリ、200 暗号装置、210 暗号装置内プログラム、220 暗号装置内暗号ライブラリ、221 論理セッション管理機能部、222 ユーザ認証機能部、223 鍵管理機能部、224 暗号処理機能部、225 リモートログイン機能部、226 データ通信中継機能部、227 アクセス制御機能部、230 記憶装置、231 暗号鍵テーブル、232 ユーザ認証ポリシ、233 アクセス制御ポリシ、234 貸与可能権限ポリシ、1000 暗号化システム、2210 論理セッション情報、2260 データバッファ。

【技術分野】

【0001】

この発明は、所定のデータを暗号化する暗号化システム、暗号化プログラム、暗号化方法及び暗号装置に関する。

【背景技術】

【0002】

従来の暗号装置に保管された暗号鍵へのプログラムによる利用を制御するアクセス制御方式は、暗号装置がプログラムからパスワードを受け取る事でプログラムの操作者を認証し、操作者の権限に応じて暗号鍵へのアクセス制御を行っていた(例えば、非特許文献1)。まず、プログラムは一般のパーソナルコンピュータ(以下、パソコンという)上で動作し、パソコンに暗号鍵を管理する暗号装置が接続されている。パソコン上で起動されたプログラムは、非特許文献1にて規定された関数を持つ暗号ライブラリを用いて、暗号装置との間で論理セッションのオープンを行う。論理セッションをオープンした時点では、プログラムの操作者を認証できていない状態のため、未ログイン状態となる。その後、プログラムがユーザから受領したパスワードを指定して、暗号装置に対してログインの要求を行う。暗号装置は、受領したパスワードが正しいかどうかを認証し、ユーザログイン状態もしくは管理者ログイン状態となる。その後、その論理セッションを通して暗号装置に対して暗号鍵を用いた暗号処理要求を行うと、ログイン者(操作者)に応じて暗号装置が暗号鍵へのアクセスを許可する仕組みである。

【0003】

また、暗号装置内で動作するプログラムに関しては、プログラムに付けられた電子署名によって、暗号鍵へのアクセス制御を行っていた(例えば、特許文献1)。具体的には、プログラムによって利用される暗号鍵には、アクセス制御リストが添付される。このアクセス制御リストには、プログラムの電子署名を検証する公開鍵と実施可能な操作の組を1個以上指定する。また、プログラムには、インストール前に電子署名を付加する。そして、プログラム実行時、プログラムが暗号ライブラリを呼び出して暗号鍵にアクセスしたタイミングで、アクセス制御ユニットが暗号鍵へのアクセス制御を行う。これは、始めにプログラムに付加された電子署名の検証が行われ、署名検証に用いた公開鍵が特定される。次に、アクセスした暗号鍵に付加されたアクセス制御リストを取り出し、署名検証に用いた公開鍵に対応する記述があるかどうかを特定する。もし記述がある場合は、公開鍵に関連付けられた実施可能な操作を特定する。そして、プログラムが暗号鍵に対して実施しようとした操作が、公開鍵に関連付けられた実施可能な操作として記載されていれば、暗号鍵に対してのアクセスを許可する仕組みである。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特表2003−524252号公報 第11頁〜14頁、第5図、第6図

【非特許文献】

【0005】

【非特許文献1】RSA Laboratories, “PKCS #11:Cryptographic Token Interface Standard, Ver2.20”, 2004

【発明の概要】

【発明が解決しようとする課題】

【0006】

従来の暗号装置内で動作する暗号装置内プログラムが暗号鍵を利用する事を制御するアクセス制御方式は、暗号装置内プログラムが、暗号装置と接続されたパソコン上で動作するアプリケーションを操作する操作者が誰かを安全に認証して、その操作者に応じてアクセス制御を行う事ができないという課題があった。

【0007】

具体的には、暗号装置はパソコン上で動作するアプリケーションと連携して処理を行うと考えられる。手順として、アプリケーションが暗号装置内プログラムへデータを送付し、暗号装置内プログラムが暗号装置内暗号ライブラリを呼び出して暗号鍵を用いたデータ処理を実施し、その結果をアプリケーションに返送する。この時、暗号装置内暗号ライブラリは、暗号鍵を用いて良いかどうかをアクセス制御する。

【0008】

しかし、特許文献1に記載された方式では、暗号装置内プログラムに付加された電子署名を用いてのみ暗号鍵へのアクセス制御を行うため、パソコン上で動作するアプリケーションの操作者が誰かを認証する事ができない。そのため、誰がアプリケーションを操作しているかに関わらず、暗号装置内プログラムが利用可能な暗号鍵を用いてデータを処理してしまうと言う課題がある。

【0009】

また、非特許文献1に記載された方式を暗号装置内プログラムに適用した場合、暗号装置内プログラムが暗号装置内暗号ライブラリとの間でオープンした論理セッションは、オープン時点では未ログイン状態である。そのため、暗号装置内プログラムはアプリケーションと通信路を確立した後、操作者からパスワードを受領し、暗号装置内暗号ライブラリとの論理セッションをログイン状態にする必要がある。ここで、もし暗号装置内プログラムに不具合があったり、予期せぬ処理が記載されていた場合、操作者のパスワードが漏洩するリスクが発生する。更に、暗号装置内プログラムは操作者が持つ全アクセス権限を入手する事になるため、操作者が意図しない操作まで暗号装置内プログラムが実施してしまうリスクも発生する。

【0010】

この発明は、暗号装置内プログラムに操作者がパスワードを渡すことなく、暗号装置内プログラムと暗号装置内暗号ライブラリ間でオープンされた論理セッションにログインを行うリモートログインの仕組みを実現する事を目的とする。

【課題を解決するための手段】

【0011】

この発明の暗号化システムは、

ユーザの操作を受け付けるユーザ操作受付部と、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部と、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部と

を備え、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする。

【発明の効果】

【0012】

この発明の暗号化システムは、前記ユーザ操作受付部が前記暗号化部との間で確立した第1の論理セッションから、暗号化依頼部が暗号化部との間で確立した第2の論理セッションに対してログインを行う構成であるため、操作者(ユーザ)の認証情報であるパスワードなどを第2の論理セッションBにログインする必要がなくなるため、パスワード漏洩のリスクが低減できる。

【図面の簡単な説明】

【0013】

【図1】実施の形態1における暗号化システム1000の構成図。

【図2】実施の形態1における暗号装置内暗号ライブラリ220と記憶装置230の構成を示す図。

【図3】実施の形態1における暗号鍵テーブル231を示す図。

【図4】実施の形態1におけるユーザ認証ポリシ232を示す図。

【図5】実施の形態1におけるアクセス制御ポリシ233を示す図。

【図6】実施の形態1における貸与可能権限ポリシ234を示す図。

【図7】実施の形態1における論理セッション情報を示す図。

【図8】実施の形態1におけるデータバッファ2260の構成を示す図。

【図9】実施の形態1における論理セッションAの作成を示すフロー。

【図10】図9をシーケンス化した図。

【図11】実施の形態1における論理セッションBの作成を示すフロー。

【図12】図11をシーケンス化した図。

【図13】実施の形態1におけるリモートログインの動作を示すフロー。

【図14】図13をシーケンス化した図。

【図15】実施の形態1における暗号処理を示すフロー。

【図16】図13をシーケンス化した図。

【図17】実施の形態2におけるパソコン100、暗号装置200の外観の一例。

【図18】実施の形態2におけるパソコン100、暗号装置200のハードウェア資源を示す図。

【発明を実施するための形態】

【0014】

実施の形態1.

図1は、実施の形態1の暗号化システム1000の構成図である。本暗号化システムは、操作者が利用するパソコン100と、暗号鍵を管理しつつパソコン100からの要求によって暗号処理を行う暗号装置200があり、それらがLAN(Local Area Network)等の通信路300を介して接続された構成である。

【0015】

実施の形態1のシステムの目的は、暗号装置内プログラムに操作者がパスワードを渡すことなく、暗号装置内プログラムと暗号装置内暗号ライブラリ間でオープンされた論理セッションにログインを行うリモートログイン可能とすることにある。また、リモートログインを実施した際に、暗号装置内プログラムが実施可能な処理を必要最小限に制限する事により、操作者が意図しない処理まで実施されてしまうリスクを防止する事にある。

【0016】

(パソコン100)

パソコン100上では、操作者が利用する署名ソフトウェアや証明書発行サーバ等のアプリケーションプログラムであるアプリケーション110(ユーザ操作受付部の一例)が起動している。また、暗号装置200を呼び出して暗号処理を行うためのパソコン側暗号ライブラリ120がインストールされており、暗号装置200を利用したいアプリケーション110によって呼び出される。なお、このパソコン側暗号ライブラリ120は、アプリケーション110が暗号装置200を使うための手間を削減するために提供されるものであり、通常それ自身は暗号処理は実施しないものである。

【0017】

(暗号装置200)

暗号装置200では、暗号鍵やアクセス制御ポリシなどの機密情報が格納されている記憶装置230、パソコン100上で動作するパソコン側暗号ライブラリ120や暗号装置200内で動作する暗号装置内プログラム210(暗号化依頼部の一例)からの要求によって、記憶装置230内に保管された暗号鍵にて暗号処理を行う暗号装置内暗号ライブラリ220(暗号化部の一例)、パソコン100上で動作するアプリケーション110からデータを受け取って、暗号装置内暗号ライブラリ220を用いて様々な暗号処理を行う暗号装置内プログラム210から構成される。

【0018】

次に、図2を用いて、暗号装置内暗号ライブラリ220と記憶装置230内に保管される機密情報に関して、その構成要素に関して説明する。

【0019】

(暗号装置内暗号ライブラリ220)

暗号装置内暗号ライブラリ220は、論理セッション管理機能部221、ユーザ認証機能部222、鍵管理機能部223、暗号処理機能部224、リモートログイン機能部225、データ通信中継機能部226、アクセス制御機能部227から構成される。アクセス制御機能部227は内部で用いる機能であり、それ以外はパソコン側暗号ライブラリ120や暗号装置内プログラム210から利用される機能である。

【0020】

論理セッション管理機能部221は、パソコン100上のアプリケーション110や暗号装置内プログラム210からの要求に応じて論理セッションをオープンし、その論理セッションがクローズされるまでの間、論理セッション情報2210を管理するための機能である。

【0021】

ユーザ認証機能部222は、論理セッションを通してログイン認証が要求された時、ユーザ名とパスワードを受け取り、記憶装置230に格納されたユーザ認証ポリシ232を参照して、正しい操作者である事を認証するための機能である。

【0022】

鍵管理機能部223は、論理セッションを通して鍵検索要求を受けた場合、記憶装置230に格納された暗号鍵の一覧や、特定の暗号鍵と関連付けられた鍵番号を返す機能である。また、暗号処理機能部224の鍵取得要求に応じて、暗号鍵の取り出しも行う。

【0023】

暗号処理機能部224は、論理セッションを通して暗号化・復号化、署名生成・署名検証等の暗号処理要求が送付された時、鍵管理機能部223から暗号処理に用いる暗号鍵を取り出して暗号処理を行うための機能である。また、鍵生成要求を受けた場合は、暗号鍵を生成した後、鍵管理機能部223に暗号鍵の保管を要求する。

【0024】

リモートログイン機能部225は、論理セッションAを通してリモートログイン要求を受けた際、要求を受け付けた論理セッションA以外の論理セッションBに対して、ログイン者を論理セッションAと同一の操作者に設定する機能である。また、論理セッションAを通して論理セッションBへのアクセス権限貸与要求を受けた際、論理セッションBに対してアクセス権限を付与する機能も持つ。

【0025】

データ通信中継機能部226は、論理セッションAと、リモートログインを行った論理セッションBとの間で、データ通信を行う事を可能とするための機能である。

【0026】

アクセス制御機能部227は、暗号処理機能部224に対して暗号処理要求が送付された場合、鍵管理機能部223に対して鍵検索要求が出された場合など、各機能部に処理の要求が出された場合に、記憶装置230に保管されたアクセス制御ポリシ233や貸与可能権限ポリシ234を参照して、その処理を実施して良いかどうかを判断するための機能である。

【0027】

(記憶装置230)

記憶装置230には、暗号鍵テーブル231、ユーザ認証ポリシ232、アクセス制御ポリシ233、貸与可能権限ポリシ234が保管されている。

【0028】

暗号鍵テーブル231は、複数の暗号鍵を管理するためのテーブルである。その構成は、例えば図3の様に、鍵番号(231−1)、鍵名称(231−2)、暗号鍵データ(231−3)から構成されるテーブルである。鍵番号(231−1)は暗号鍵毎にユニークに割り当てられた番号、鍵名称(231−2)は暗号鍵を識別するために付けられた名称、暗号鍵データ(231−3)は暗号鍵のデータである。

【0029】

ユーザ認証ポリシ232は、複数のユーザの認証情報を管理するためのテーブルである。その構成は、例えば図4の様に、登録ユーザ名(232−1)と登録パスワード(232−2)から構成される。登録ユーザ名(232−1)は操作者を一意に特定するための文字列で、登録パスワード(232−2)は操作者が正しい事を認証するために用いる秘密の文字列である。

【0030】

アクセス制御ポリシ233は、操作者が実施可能な処理を列挙したテーブルである。その構成は、例えば図5の様に、許可ユーザ名(233−1)、許可操作内容(233−2)、許可操作対象(233−3)から構成される。許可ユーザ名(233−1)はアクセス権限を与える操作者を特定するユーザ名、許可操作内容(233−2)は実施を許可する操作、許可操作対象(233−3)は利用を許可する暗号鍵などのリソースを指定する。

【0031】

貸与可能権限ポリシ234は、操作者が論理セッションAから論理セッションBに対してリモートログインを実施した際に、論理セッションBに対して貸与可能なアクセス権限を管理するテーブルである。その構成は、例えば図6の様に、許可ユーザ名(234−1)、許可対象アプリ(234−2)、許可操作内容(234−3)、許可操作対象(234−4)から構成される。許可ユーザ名(234−1)はアクセス権限の貸与を実施可能な操作者を特定するユーザ名、許可対象アプリ(234−2)はどのプログラムが作成した論理セッションBにアクセス権限を貸与可能かを示すプログラム名、許可操作内容(234−3)と許可操作対象(234−4)はアクセス制御ポリシの構成要素である許可操作内容(233−2)と許可操作対象(233−3)と同一である。

【0032】

(論理セッション情報2210)

図7は、論理セッション管理機能部221が管理する論理セッション情報2210である。図7(a)は、論理セッション情報2210の構成を示している。また、図7(b)、(c)に示すように、論理セッション情報は、論理セッションAの一つの論理セッションごと、論理セッションBの一つの論理セッションごとに存在する。例えば図7(b)は論理セッションA2210−1〜A2210−nの複数の論理セッション情報Aを示している。図7(c)についても同様である。図7(a)を用いて、論理セッション管理機能部221が管理する論理セッション情報2210の構成に関して説明する。論理セッション情報2210は、ハンドル値2211、ログイン者2212、セッション生成者2213、リモートログイン先論理セッションハンドル値2214、リモートログイン元論理セッションハンドル値2215、貸与アクセス権限一覧2216から構成される。

【0033】

ハンドル値2211は、論理セッション管理機能部221が生成した論理セッションをユニークに特定可能な値であり、通常は整数値を割り当てる事が多い。

【0034】

ログイン者2212は、論理セッション作成後にユーザ認証を行った際に、認証の結果、操作者が誰であったかを管理するための情報である。

【0035】

セッション生成者2213は、論理セッションを作成したアプリケーション110や暗号装置内プログラム210に関する情報であり、プログラム名やプロセスID等を格納するための情報である。

【0036】

リモートログイン先論理セッションハンドル値2214は、この論理セッションを用いて他の論理セッションにリモートログインした際に、そのリモートログイン先の論理セッションのハンドル値を保持しておくための情報である。

【0037】

リモートログイン元論理セッションハンドル値2215は、他の論理セッションから、この論理セッションに対してリモートログインが行われた際に、そのリモートログイン元の論理セッションのハンドル値を保持しておくための情報である。

【0038】

貸与アクセス権限一覧2216は、リモートログインが実施された場合に、リモートログイン元論理セッションの操作者によって使用を許可された貸与アクセス権限2217の集まりである。貸与アクセス権限2217は、許可操作内容2217−1と許可操作対象2217−2から構成され、保持される情報の役割は図5で示したアクセス制御ポリシ233と同様である。

【0039】

(データバッファ2260)

次に、図8を用いて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226が、論理セッションAと論理セッションBの間で交換される処理データや結果データを管理するために作成するデータバッファ2260の構成に関して説明する。データバッファ2260は、受信者ハンドル値2261と受信データ2262の2要素から構成される。

【0040】

受信者ハンドル値2261は、受信データ2262の受信者を特定する情報であり、アプリケーション110もしくは暗号装置内プログラム210が作成した論理セッションのハンドル値を格納する。論理セッションのハンドル値は、暗号装置内暗号ライブラリ220でユニークに付けられた番号であるため、受信者を特定する事ができる。

受信データ2262は、その受信者に対して送付されたデータである。

【0041】

次に動作について説明する。

【0042】

(動作1:論理セッションAの確立)

図9は論理セッションAの作成動作のフローチャートである。図10は、図9をシーケンス化した図である。始めに、図9、図10を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内暗号ライブラリ220と論理セッションAを作成し、ログインを行う手順に関して説明する。

【0043】

(S701)

最初にS701にて、パソコン100上で動作するアプリケーション110は、ユーザからログイン要求の操作があるとこの操作に応答して、パソコン側暗号ライブラリ120に対して論理セッションのオープンを要求する。パソコン側暗号ライブラリ120は、論理セッションオープン要求を暗号装置内暗号ライブラリ220に対して送付する。

【0044】

(S702)

次にS702にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、論理セッションオープン要求を受信した後、新しい論理セッション情報A2210を作成し、それを一意に識別するためのハンドル値A2211を生成する。そして、パソコン側暗号ライブラリ120を経由して、アプリケーション110に論理セッションAのハンドル値Aを送付する。

【0045】

(S703)

次にS703にて、アプリケーション110は、操作者よりユーザ名とパスワードを受領した後、パソコン側暗号ライブラリ120に対して論理セッションAのハンドル値Aとユーザ名とパスワードをパラメータとしてログイン要求を行う。パソコン側暗号ライブラリ120は、論理セッションAのハンドル値Aとユーザ名とパスワードをパラメータとして、暗号装置内暗号ライブラリ220に対してログイン要求を送付する。なお、アプリケーション110が暗号装置200に対して処理要求を行う際にS702にて取得した論理セッションAのハンドル値Aを指定しているが、以降の手順でも同様に、暗号装置200に対して処理要求を行う場合は必ずS702で取得した論理セッションAのハンドル値Aを指定する。以降の手順では記載を省略する。

【0046】

(S704)

次にS704にて、暗号装置内暗号ライブラリ220のユーザ認証機能部222は、論理セッションAのハンドル値Aとユーザ名とパスワードを含むログイン要求を受信する。そして、ユーザ認証機能部222は、記憶装置230に記録されたユーザ認証ポリシ232から、受領したユーザ名と登録ユーザ名(232−1)が一致するエントリを検索し、ユーザ名に対応する登録パスワード(232−2)を取得し、アプリケーション110から受領したパスワードと、ユーザ認証ポリシ232から取り出した登録パスワード(232−2)を比較する。ユーザ認証機能部222は、パスワードが一致する場合はログイン成功、一致しない場合はログイン失敗を、パソコン側暗号ライブラリ120を経由して、アプリケーション110に通知する。ユーザ認証機能部222は、ログイン成功の場合は、それと同時に、論理セッション管理機能部221に論理セッションAのハンドル値Aとユーザ名を送付し、論理セッションAのログイン者2212としてユーザ名を保持するように要求する。

【0047】

(S705)

最後にS705にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、受け取った論理セッションAのハンドル値Aから該当する論理セッションAの情報を検索し(図7)、受領したユーザ名をログイン者2212に設定して保管する。

【0048】

以上によって、パソコン100上で動作するアプリケーション110は、暗号装置内暗号ライブラリと論理セッションAを作成し、ログインを行う事ができる。

【0049】

(動作2:論理セッションBの確立)

次に、図11、図12を用いて、暗号装置内プログラム210が、暗号装置内暗号ライブラリ220と論理セッションBを作成し、パソコン100上で動作するアプリケーション110によるリモートログインを受け付ける手順に関して説明する。

図11は論理セッションBの作成を示すフローチャートである。図12は、図11をシーケンス化した図である。

【0050】

(S801)

始めにS801にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して論理セッションのオープンを要求する。

【0051】

(S802)

次にS802にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、論理セッションオープン要求を受領した後、図7に示したような新しい論理セッション情報B2210を作成し、それを一意に識別するためのハンドル値B2211を生成する。その際、論理セッション情報B2210の作成を要求した暗号装置内プログラム210のプログラム名を取得し、論理セッション情報B2210のセッション生成者2213として保管する。取得方法としては、暗号装置内プログラム210からプログラム名を受け取る方法、OSのプロセス管理機能を用いてプログラム名を特定する方法など、いずれの方法を用いても良い。そして、暗号装置内プログラム210に対して論理セッション情報B2210のハンドル値B2211を送付する。

【0052】

(S803)

次にS803にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して、論理セッションBのハンドル値Bを指定して、パソコン100上で動作するアプリケーション110からのリモートログインを待つ事を要求する。なお、暗号装置内プログラム210が暗号装置内暗号ライブラリ220に対して処理要求を行う際にS802にて取得した論理セッションBのハンドル値Bを指定しているが、以降の手順でも同様に、暗号装置内暗号ライブラリ220に対して処理要求を行う場合は必ずS802で取得した論理セッションBのハンドル値Bを指定する。以降の手順では記載を省略する。

【0053】

(S804)

次にS804にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、リモートログインを待つ論理セッションBのハンドル値Bを受領する。そして、論理セッション管理機能部221にて管理されている論理セッションのうち、受領したハンドル値Bに対応する論理セッション情報B2210のログイン者2212を監視し、ログイン者2212が設定されるのを待つ。

【0054】

(S805)

最後にS805にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッションBのログイン者2212が設定済み(S905の処理による設定)になった事を確認した後、暗号装置内プログラム210に対してログイン済みになった事を通知する。

【0055】

以上によって、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220と論理セッションBを作成し、パソコン100上で動作するアプリケーション110によるリモートログインを受け付ける事ができる。

【0056】

(動作3:アプリケーション110によるリモートログイン)

次に、図13、図14を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210が作成した論理セッションBに対してリモートログインを行い、アクセス権限の貸与を行う手順に関して説明する。

図13は、リモートログインの動作を示すフローチャートである。図14は図13をシーケンス化した図である。

【0057】

(S901)

始めにS901にて、アプリケーション110は、パソコン側暗号ライブラリ120に対してオープンされている論理セッション一覧の取得を要求する。パソコン側暗号ライブラリ120は、論理セッション一覧取得要求を暗号装置内暗号ライブラリ220に対して送付する。

【0058】

(S902)

次にS902にて、暗号装置内暗号ライブラリ220の論理セッション管理機能部221は、図7に示した論理セッション情報を参照してオープンされている論理セッションの一覧(論理セッションB)をまとめ、パソコン側暗号ライブラリ120を経由して、アプリケーション110に対して返送する。

【0059】

(S903)

次にS903にて、アプリケーション110は、論理セッション一覧の中からリモートログインを行いたい論理セッションBのハンドル値Bを選択し、パソコン側暗号ライブラリ120に対して論理セッションBへのリモートログインを要求する。パソコン側暗号ライブラリ120は、論理セッションBのハンドル値Bをパラメータとして、リモートログイン要求を暗号装置内暗号ライブラリ220に対して送付する。

【0060】

(S904)

次にS904にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッションBのハンドル値Bを受け取った後、アクセス制御機能部227に対してリモートログインが可能かどうかのアクセス権限認証を依頼する。アクセス制御機能部227は、論理セッション管理機能部221から論理セッションAのログイン者2212の情報を取得する。そして、記憶装置230内に記録されたアクセス制御ポリシ233から、許可ユーザ名(233−1)がログイン者で、許可操作内容(233−2)がリモートログインであるエントリが存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。

【0061】

(S905)

次にS905にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、S904にて取り出したログイン者を、S904にて受け取った論理セッションBのログイン者2212として設定する事を、論理セッション管理機能部221に対して依頼する。そして、アプリケーション110に対してリモートログインが成功した事を通知する。論理セッション管理機能部221は、論理セッション情報B2210のログイン者2212として、リモートログイン機能部225から受け取ったログイン者の情報を設定する。

【0062】

(S906)

次にS906にて、アプリケーション110は、パソコン側暗号ライブラリ120に対して、S903にてリモートログインした論理セッションBに、許可操作内容と許可操作対象で示されるアクセス権限を貸与する事を要求する。パソコン側暗号ライブラリ120は、許可操作内容と許可操作対象を含むアクセス権限貸与要求を暗号装置内暗号ライブラリ220に対して送付する。

【0063】

(S907)

次にS907にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、受信したアクセス権限貸与要求から許可操作内容と許可操作対象からなるアクセス権限を取り出す。そして、論理セッション管理機能部221から論理セッションAのログイン者2212と、論理セッションBのセッション生成者2213であるプログラム名を取得する。そして、記憶装置230に保管された貸与可能権限ポリシ234から、ポリシの許可ユーザ名(234−1)が前記で特定したログイン者と、ポリシの許可対象アプリ(234−2)が前記で特定したプログラム名と、ポリシの許可操作内容(234−3)が受領した許可操作内容と、ポリシの許可操作対象(234−4)が受領した許可操作対象と一致するエントリがあるかどうかを確認する。もしエントリが存在しない場合は、権限貸与不可として処理を中断する。

【0064】

(S908)

次にS908にて、暗号装置内暗号ライブラリ220のリモートログイン機能部225は、論理セッション管理機能部221に対して、論理セッションBの貸与アクセス権限一覧2216にて、許可操作内容2217−1と許可操作対象2217−2からなる貸与アクセス権限2217を保持する事を依頼する。論理セッション管理機能部221は、受け取った許可操作内容と許可操作対象からなる貸与アクセス権限を論理セッションBの貸与アクセス権限一覧2216に追加して保管する。なお、貸与アクセス権限2217は複数関連付ける事ができるため、貸与アクセス権限2217を表形式で管理する事とし、それを貸与アクセス権限一覧2216と呼ぶ。

【0065】

以上によって、パソコン100上で動作するアプリケーション110は、暗号装置内プログラム106が作成した論理セッションBに対してリモートログインを行い、アクセス権限の貸与を行う事ができる。

【0066】

(動作4:暗号装置200によるデータ処理)

次に、図15、図16を用いて、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210に対してデータ処理要求を送付し、暗号装置内プログラム210で暗号処理を行う手順について説明する。

図15は、暗号処理を行う場合のフローチャートである。図16は、図15をシーケンス化した図である。

【0067】

(S1001)

始めにS1001にて、アプリケーション110は、暗号装置内プログラム210で処理を実施したい処理データを用意し、S903にてリモートログインした論理セッションBを作成した暗号装置内プログラム210に処理データを送付する事を、パソコン側暗号ライブラリ120に対して要求する。パソコン側暗号ライブラリ120は、処理データ送信要求を暗号装置内暗号ライブラリ220に対して送付する。

【0068】

(S1002)

次にS1002にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、処理データ送信要求を受領し、処理データを取得する。そして、データ通信中継機能部226は、論理セッション管理機能部221からS903にてリモートログインした論理セッションBのハンドル値Bを取得し、論理セッションBのハンドル値Bと受信した処理データを関連付けてデータバッファ2260に保管する。そして、パソコン側暗号ライブラリ120経由でアプリケーション110に対し、データ送信処理を実施した事を通知する。

【0069】

(S1003)

次にS1003にて、暗号装置内プログラム210は、暗号装置内暗号ライブラリ220に対して、アプリケーション110からの処理データを取得する事を要求する。

【0070】

(S1004)

次にS1004にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、S1002にてアプリケーション110から受け取った、暗号装置内プログラム210が作成した論理セッションBのハンドル値Bに関連付けられた処理データをデータバッファ2260から検索し、特定する。そして、暗号装置内プログラム210に対して、処理データを送付する。

【0071】

(S1005)

次にS1005にて、暗号装置内プログラム210は、プログラム自身の処理手順に従って処理データを加工したのち、暗号装置内暗号ライブラリ220に対して暗号鍵を用いた署名などの暗号処理を依頼する。この処理を依頼する際、処理データと処理内容に加え、利用する暗号鍵の鍵番号も指定する。

【0072】

(S1006)

次にS1006にて、暗号装置内暗号ライブラリ220の暗号処理機能部224は、要求を受けた処理内容と暗号鍵の鍵番号を特定し、アクセス制御機能部227に対して処理実施可否の判定を依頼する。アクセス制御機能部227は、論理セッション管理機能部221から論理セッションBのログイン者2212と、S908で論理セッションBに関連付けた貸与アクセス権限一覧2216の情報を取得する。そして、貸与アクセス権限一覧2216から、許可操作対象2217−2がS1005にて指定された鍵番号で、許可操作内容2217−1がS1005にて指定された処理内容である貸与アクセス権限2217が存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。そして、記憶装置230内に記録されたアクセス制御ポリシ233から、許可ユーザ名(233−1)がログイン者で、許可操作対象(233−2)がS1005にて指定された鍵番号で、許可操作内容(233−3)がS1005にて指定された処理内容であるエントリが存在するかどうかを確認する。存在しない場合は、アクセス権限無しとして処理を中断する。一致する貸与アクセス権限2217とアクセス権限がある場合、アクセス権限有りとして暗号処理機能部224に通知を行う。

【0073】

(S1007)

次にS1007にて、暗号処理機能部224は、S1006にてアクセス権限有りと判定された場合に限り、S1005にて指定された鍵番号に対応する暗号鍵を用いて、処理データに対して暗号処理を実施する。この暗号処理は、S1005にて指定された内容に基づくもので、例として鍵を使用した処理である署名生成や復号化などの暗号処理(鍵使用処理)が該当する。そして、その処理結果である結果データを、暗号装置内プログラム210へ返送する。

【0074】

(S1008)

次にS1008にて、暗号装置内プログラム210は、S1004にて受け取った処理データの送信者であるアプリケーション110に対して、結果データを送付する事を暗号装置内暗号ライブラリ220に対して要求する。

【0075】

(S1009)

次にS1009にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、結果データと送信要求を受領する。そして、論理セッション管理機能部221からS903にてリモートログインを実施した論理セッションAのハンドル値Aを取得し、論理セッションAのハンドル値Aと結果データを関連付けてデータバッファ2260に保管する。そして、暗号装置内プログラム210に対して、データ送信処理を実施した事を通知する。

【0076】

(S1010)

次にS1010にて、アプリケーション110は、パソコン側暗号ライブラリ120に対して、暗号装置内プログラム210からの結果データを取得する事を要求する。パソコン側暗号ライブラリ120は、結果データ受信要求を暗号装置内暗号ライブラリ220に対して送付する。

【0077】

(S1011)

次にS1011にて、暗号装置内暗号ライブラリ220のデータ通信中継機能部226は、アプリケーション110が要求を送付した論理セッションAのハンドル値Aから、S1009にて暗号装置内プログラム210から受け取った結果データをデータバッファ2260から検索し、データバッファ2260の受信者ハンドル値2261がハンドル値Aである受信データ2262を結果データとして取得する。そして、パソコン側暗号ライブラリ120経由でアプリケーション110に対して、結果データを送付する。

【0078】

以上によって、パソコン100上で動作するアプリケーション110が、暗号装置内プログラム210に対してデータ処理要求を送付し、暗号装置内プログラム210で暗号処理を行う事ができる。

【0079】

以上のように、パソコン100上で動作するアプリケーション110が暗号装置内暗号ライブラリ220との間で作成した論理セッションAから、暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行う様にしたため、操作者の認証情報であるパスワードなどをアプリケーション110から暗号装置内プログラム210に送付して、暗号装置内プログラム210が自身が作成した論理セッションBにログインする必要がなくなるため、パスワード漏洩のリスクが低減できる。

【0080】

また、操作者が暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行ったのち、アプリケーション110と、アプリケーション110がリモートログインした暗号装置内プログラム210間でデータ交換を行って暗号処理の依頼を行う様にしたため、暗号装置内暗号ライブラリ220は、暗号装置内プログラム210が作成した論理セッションBにリモートログインした操作者のログイン者情報から、暗号装置内プログラム210に対して暗号処理を指示しているパソコン100上のアプリケーション110を操作している操作者を特定する事ができる。

【0081】

また、操作者が暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行ったのち、操作者に割り当てられたアクセス権限の中から、どのアクセス権限の使用を許可するかを明示して貸与する事ができるため、指定されたアクセス権限以外を用いた暗号処理を実施できないように暗号装置内プログラム210の動作を制限する事ができ、安全性が向上する。

【0082】

また、操作者がリモートログインした論理セッションBに対してアクセス権限の貸与を行う際、貸与可能権限ポリシ234にて許可されたアクセス権限のみを貸与する事ができるため、操作者が誤って必要以上のアクセス権限を貸与してしまうミスを防止する事ができ、さらに安全性が向上する。

【0083】

また、パソコン100上で動作するアプリケーション110が暗号装置内暗号ライブラリ220との間で作成した論理セッションAから、暗号装置内プログラム210が暗号装置内暗号ライブラリ220との間で作成した論理セッションBに対してリモートログインを行う際に、操作者がリモートログインのアクセス権限を持つかどうかのアクセス権限認証をするようにしたため、暗号装置内プログラム210を利用可能な操作者を制限する事ができ、暗号装置内プログラム210の想定外のユーザによる利用を防止する事ができる。

【0084】

なお、本実施の形態では、アクセス制御ポリシ233に、許可ユーザ名(233−1)と許可操作内容(233−2)と許可操作対象(233−3)の組をアクセス権限として直接記載する例を示した。しかし、アクセス制御アルゴリズムは様々なものがあるため、他のアクセス制御アルゴリズムを用いても良い。例えば、Role−Based Access Controlを用いる場合、アクセス権限を貸与する代わりに、ロールを貸与するようにしても良い。

【0085】

また、本実施の形態では、アクセス制御ポリシ233や貸与可能権限ポリシ234でアクセス権限を指定する際、許可操作内容(233−2)、許可操作内容(234−3)と許可操作対象(233−3)、許可操作対象(234−4)のみを指定するシンプルな方式を用いた。しかし、一般のアクセス制御アルゴリズムでは、他にも様々な情報が付加される事があるため、それらの情報も付加するようにしても良い。例えば、アクセス権限が有効となる期間、事前に実施すべき処理などが挙げられる。

【0086】

また、本実施の形態では、貸与可能権限ポリシ234にて許可ユーザ名(234−1)と許可対象アプリ(234−2)が指定されるケースで説明したが、これらが指定されないケースでも実現可能である。このケースでは、許可ユーザ名(234−1)や許可対象アプリ(234−2)が指定されない事は、特に制限が行われない事を意味するものとして捉え、その要素の確認を実施しなければよい。なお、貸与可能権限ポリシ234から、許可ユーザ名(234−1)や許可対象アプリ(234−2)の列そのものがなくなっても良い。

【0087】

また、本実施の形態では、パソコン100上で動作するアプリケーション110から、暗号装置内で動作する暗号装置内プログラム210が作成した論理セッションBにリモートログインする例を示した。しかし、リモートログイン先の論理セッションは、暗号装置内プログラム210が作成した論理セッションBに限らず、パソコン100上で動作するその他のアプリケーション110が作成した論理セッションCであっても良い。

【0088】

また、本実施の形態では、リモートログインを行う際に、リモートログイン元の論理セッションAのログイン者2212を、リモートログイン先の論理セッションBのログイン者2212にコピーする仕組みとした。しかし、リモートログイン時に操作者から再度ユーザ名とパスワードを受け取り、操作者を認証した後、リモートログイン先の論理セッションBにログイン者2212を設定する方式でも良い。この場合、論理セッションAのログイン者2212と、論理セッションBのログイン者2212が異なるケースが発生しうるが、用途に応じて異なる操作者を許可するようにしても良い。

【0089】

また、本実施の形態では、操作者の認証を行う際、パスワードを用いた方式を用いた。しかし、パスワード以外の認証方式を用いても良い。例えば、ICカードや指紋などによる認証方式を用いても良い。

【0090】

また、本実施の形態では、暗号装置内プログラム210が暗号処理を依頼した際にアクセス制御ポリシ233の確認を実施しているが、暗号装置内プログラム210の論理セッションBにアクセス権限を貸与する際に実施するようにしても良い。この場合、アクセス制御ポリシ233の評価の回数を削減する事ができる。

【0091】

また、本実施の形態では、データ通信中継機能部226が管理するデータバッファ2260に、受信者を示す受信者ハンドル値2261のみを保管する方式としたが、送信者を示す送信者ハンドル値も関連付けて管理するようにしても良い。

【0092】

また、本実施の形態では、データ通信中継機能部226が論理セッション間で送受信される全てのデータをデータバッファ2260に格納して管理していたが、このデータバッファ2260を各論理セッション情報2210の構成要素として生成し、受信したデータを格納するようにしても良い。この場合、データバッファを保有する論理セッションが受信者であると一意に特定できるため、データバッファから受信者ハンドル値を削除しても良い。

【0093】

また、本実施の形態では、暗号装置内プログラム210が利用する暗号鍵の鍵番号は、暗号装置内プログラム210自身が知っている事を想定しているが、必ずしも暗号装置内プログラム210自身が知っている必要はない。この場合、例えばステップS1001にて、アプリケーション110が処理データを送付する際に、暗号処理に利用する暗号鍵の鍵番号を指定する事により、暗号装置内プログラム210に利用する暗号鍵を通知する事ができる。もちろん、それ以前のステップにて指定しても良い。

【0094】

また、本実施の形態では、暗号装置内プログラムは、自身が作成した論理セッションBにリモートログインを行ったアプリケーションから処理対象データを受信した。しかし、その他のアプリケーションから処理対象データを受けるようにしてもよい。

【0095】

また、本実施の形態では、暗号鍵テーブルには鍵番号、鍵名称、暗号鍵データを格納することを示した。しかし、鍵の管理を行うため、有効期間、鍵利用用途などの付加情報を関連付けて管理してもよい。

【0096】

また、S1003にて暗号装置内プログラムは処理データの取得を依頼するが、S1001にてアプリケーションが処理データを送付する前に取得要求を出し、S1001で処理データが送付されるまで待ってもよい。また、S1002にて、暗号装置内プログラムがデータを読み込んだ事を確認する前に、データ送信処理を実施した事をアプリケーションに通知しているが、これをS1004にて暗号装置内プログラムが処理データを取得した後に実施するようにしてもよい。

【0097】

実施の形態2.

図17、図18を参照して実施の形態2を説明する。

【0098】

実施の形態2は、パソコン100あるいはコンピュータである暗号装置200のハードウェア構成を説明する。パソコン100と暗号装置200とは、同様の構成を持つコンピュータであるので、以下では暗号装置200を想定して説明する。

【0099】

図17は、暗号装置200の外観の一例を示す図である。図17において、暗号装置200は、システムユニット830、CRT(Cathode・Ray・Tube)やLCD(液晶)の表示画面を有する表示装置813、キーボード814(Key・Board:K/B)、マウス815、FDD817(Flexible・Disk・ Drive)、コンパクトディスク装置818(CDD:Compact Disk Drive)、プリンタ装置819などのハードウェア資源を備え、これらはケーブルや信号線で接続されている。システムユニット830はLANに接続している。

【0100】

図18は、暗号装置200(パソコン100も同様)のハードウェア資源の一例を示す図である。図18において、暗号装置200は、プログラムを実行するCPU810(Central Processing Unit)を備えている。CPU810は、バス825を介してROM(Read Only Memory)811、RAM(Random Access Memory)812、表示装置813、キーボード814、マウス815、通信ボード816、FDD817、CDD818、プリンタ装置819、磁気ディスク装置820と接続され、これらのハードウェアデバイスを制御する。磁気ディスク装置820の代わりに、光ディスク装置、フラッシュメモリなどの記憶装置でもよい。

【0101】

RAM812は、揮発性メモリの一例である。ROM811、FDD817、CDD818、磁気ディスク装置820等の記憶媒体は、不揮発性メモリの一例である。これらは、記憶装置あるいは記憶部、格納部、バッファの一例である。通信ボード816、キーボード814、FDD817などは、入力部、入力装置の一例である。また、通信ボード816、表示装置813、プリンタ装置819などは、出力部、出力装置の一例である。

【0102】

通信ボード816は、ネットワーク(LAN等)に接続されている。通信ボード816は、LANに限らず、インターネット、ISDN等のWAN(ワイドエリアネットワーク)などに接続されていても構わない。

【0103】

磁気ディスク装置820には、オペレーティングシステム821(OS)、ウィンドウシステム822、プログラム群823、ファイル群824が記憶されている。プログラム群823のプログラムは、CPU810、オペレーティングシステム821、ウィンドウシステム822により実行される。

【0104】

上記プログラム群823には、以上の実施の形態1の説明において「〜部」として説明した機能を実行するプログラムが記憶されている。プログラムは、CPU810により読み出され実行される。なお、FPGA(Field Programmable Gate Array)やDSP(Digital Signal Processor)等で高速化を図る場合もある。

【0105】

ファイル群824には、以上の実施の形態1の説明において、「暗号鍵テーブル231」(「暗号鍵テーブル231」は、通常はSRAM(Static Random Access Memory)等の高速消去可能なメモリに格納されることが多いが、これは一例である)、「〜ポリシ」として説明した情報(記憶装置230の格納情報)や、「〜の判定結果」、「〜の算出結果」、「〜の抽出結果」、「〜の生成結果」、「〜の処理結果」として説明した情報や、データや信号値や変数値やパラメータなどが、「〜ファイル」や「〜データベース」の各項目として記憶されている。「〜ファイル」や「〜データベース」は、ディスクやメモリなどの記録媒体に記憶される。ディスクやメモリなどの記憶媒体に記憶された情報やデータや信号値や変数値やパラメータは、読み書き回路を介してCPU810によりメインメモリやキャッシュメモリに読み出され、抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示などのCPUの動作に用いられる。抽出・検索・参照・比較・演算・計算・処理・出力・印刷・表示のCPUの動作の間、情報やデータや信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0106】

また、以上に述べた実施の形態1の説明において、データや信号値は、RAM812のメモリ、FDD817のフレキシブルディスク、CDD818のコンパクトディスク、磁気ディスク装置820の磁気ディスク、その他光ディスク、ミニディスク、DVD(Digital・Versatile・Disk)等の記録媒体に記録される。また、データや信号は、バス825や信号線やケーブルその他の伝送媒体によりオンライン伝送される。

【0107】

また、以上の実施の形態1の説明において、「〜部」として説明したものは、「〜手段」、「〜回路」、「〜機器」であってもよく、また、「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明したものは、ROM811に記憶されたファームウェアで実現されていても構わない。或いは、ソフトウェアのみ、或いは、素子・デバイス・基板・配線などのハードウェアのみ、或いは、ソフトウェアとハードウェアとの組み合わせ、さらには、ファームウェアとの組み合わせで実施されても構わない。ファームウェアとソフトウェアは、プログラムとして、磁気ディスク、フレキシブルディスク、光ディスク、コンパクトディスク、ミニディスク、DVD等の記録媒体に記憶される。プログラムはCPU810により読み出され、CPU810により実行される。すなわち、プログラムは、以上に述べた「〜部」としてコンピュータを機能させるものである。あるいは、以上に述べた「〜部」の手順や方法をコンピュータに実行させるものである。

【0108】

以上の実施の形態1では、パソコン100、及び暗号装置200を説明したが、実施の形態1の最後の部分で述べたように、リモートログイン先の論理セッションは、暗号装置内プログラム210が作成した論理セッションBに限らず、パソコン100上で動作するその他のアプリケーション110が作成した論理セッションCであっても良い。したがって、パソコン100及び暗号装置200の動作を、コンピュータに実行させる暗号化プログラムとして把握することも可能である。あるいは、この暗号化プログラムを記録したコンピュータ読み取り可能な記録媒体として把握することも可能である。さらに、パソコン100及び暗号装置200の動作を暗号化方法として把握することも可能である。

【符号の説明】

【0109】

100 パソコン、110 アプリケーション、120 パソコン側暗号ライブラリ、200 暗号装置、210 暗号装置内プログラム、220 暗号装置内暗号ライブラリ、221 論理セッション管理機能部、222 ユーザ認証機能部、223 鍵管理機能部、224 暗号処理機能部、225 リモートログイン機能部、226 データ通信中継機能部、227 アクセス制御機能部、230 記憶装置、231 暗号鍵テーブル、232 ユーザ認証ポリシ、233 アクセス制御ポリシ、234 貸与可能権限ポリシ、1000 暗号化システム、2210 論理セッション情報、2260 データバッファ。

【特許請求の範囲】

【請求項1】

ユーザの操作を受け付けるユーザ操作受付部と、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部と、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部と

を備え、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化システム。

【請求項2】

前記暗号化部は、

前記ユーザ操作受付部から前記ログイン要求を受信すると、前記ログイン要求に基づいて、ログインの権限があるかどうかを判定し、ログインの権限があると判定した場合に、前記ユーザ操作受付部の前記第2論理セッションへのログインを認めることを特徴とする請求項1記載の暗号化システム。

【請求項3】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、前記第2の論理セッションに対するアクセス権限の貸与を要求するアクセス権限貸与要求を前記暗号化部に送信し、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記アクセス権限貸与要求に従って、前記鍵使用処理を実行することを特徴とする請求項1または2のいずれかに記載の暗号化システム。

【請求項4】

前記暗号化システムは、さらに、

前記第2の論理セッションへの貸与が認められるアクセス権限が記載された貸与可能権限ポリシを記憶する記憶装置を備え、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記記憶装置に記憶されている前記貸与可能権限ポリシを参照することにより前記アクセス権限貸与要求の要求する前記アクセス権限の貸与が可能かどうかを判定し、貸与が可能と判定されたアクセス権限に対応する前記鍵使用処理のみを実行する

ことを特徴とする請求項3記載の暗号化システム。

【請求項5】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、処理対象となる処理データを前記暗号化部に送信し、

前記暗号化部は、

前記処理データを受信すると前記処理データを前記暗号化依頼部に送信し、

前記暗号化依頼部は、

前記処理データに所定の加工を実施すると共に、所定の加工が実施された加工後の処理データに対する前記暗号鍵を用いた処理を前記暗号化部に依頼し、

前記暗号化部は、

前記依頼に応答して前記加工後の処理データに対して前記鍵使用処理を実行し、実行結果のデータを前記ユーザ操作受付部に送信する

ことを特徴とする請求項1〜4のいずれかに記載の暗号化システム。

【請求項6】

コンピュータを、

ユーザの操作を受け付けるユーザ操作受付部、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部

として機能させると共に、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化プログラム。

【請求項7】

ユーザ操作受付部と、暗号化部と、暗号化依頼部とを備えた暗号化システムの行う暗号化方法において、

ユーザ操作受付部が、

ユーザの操作を受け付け、

暗号化部が、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行し、

暗号化依頼部が、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させると共に、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化方法。

【請求項8】

暗号鍵を用いた処理である鍵使用処理を実行する暗号装置において、

前記鍵使用処理を実行する暗号化部であって、ユーザのログイン要求の操作に応答したユーザ操作受付部との間で前記ログイン要求に対応する第1の論理セッションを確立し、確立された前記第1の論理セッションに前記ユーザ操作受付部によってログインされると共に、前記鍵使用処理を依頼する暗号化依頼部との間で第2の論理セッションを確立し、前記第1の論理セッションにログイン中の前記ユーザ操作受付部から前記第2の論理セッションへのログインを要求するログイン要求を受信し、受信した前記第2の論理セッションへのログイン要求に基づいて、前記ユーザ操作受付部の前記第2論理セッションへのログインを認める暗号化部を備えたことを特徴とする暗号装置。

【請求項9】

前記暗号化部は、

前記ユーザ操作受付部から前記ログイン要求を受信すると、前記ログイン要求に基づいて、ログインの権限があるかどうかを判定し、ログインの権限があると判定した場合に、前記ユーザ操作受付部の前記第2論理セッションへのログインを認めることを特徴とする請求項8記載の暗号化システム。

【請求項10】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、前記第2の論理セッションに対するアクセス権限の貸与を要求するアクセス権限貸与要求を前記暗号化部に送信し、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記アクセス権限貸与要求に従って、前記鍵使用処理を実行することを特徴とする請求項8または9のいずれかに記載の暗号装置。

【請求項11】

前記暗号装置は、さらに、

前記第2の論理セッションへの貸与が認められるアクセス権限が記載された貸与可能権限ポリシを記憶する記憶装置を備え、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記記憶装置に記憶されている前記貸与可能権限ポリシを参照することにより前記アクセス権限貸与要求の要求する前記アクセス権限の貸与が可能かどうかを判定し、貸与が可能と判定されたアクセス権限に対応する前記鍵使用処理のみを実行する

ことを特徴とする請求項10記載の暗号装置。

【請求項12】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、処理対象となる処理データを前記暗号化部に送信し、

前記暗号化部は、

前記処理データを受信すると前記処理データを前記暗号化依頼部に送信し、

前記暗号化依頼部は、

前記処理データに所定の加工を実施すると共に、所定の加工が実施された加工後の処理データに対する前記暗号鍵を用いた処理を前記暗号化部に依頼し、

前記暗号化部は、

前記依頼に応答して前記加工後の処理データに対して前記鍵使用処理を実行し、実行結果のデータを前記ユーザ操作受付部に送信する

ことを特徴とする請求項8〜11のいずれかに記載の暗号装置。

【請求項1】

ユーザの操作を受け付けるユーザ操作受付部と、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部と、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部と

を備え、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化システム。

【請求項2】

前記暗号化部は、

前記ユーザ操作受付部から前記ログイン要求を受信すると、前記ログイン要求に基づいて、ログインの権限があるかどうかを判定し、ログインの権限があると判定した場合に、前記ユーザ操作受付部の前記第2論理セッションへのログインを認めることを特徴とする請求項1記載の暗号化システム。

【請求項3】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、前記第2の論理セッションに対するアクセス権限の貸与を要求するアクセス権限貸与要求を前記暗号化部に送信し、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記アクセス権限貸与要求に従って、前記鍵使用処理を実行することを特徴とする請求項1または2のいずれかに記載の暗号化システム。

【請求項4】

前記暗号化システムは、さらに、

前記第2の論理セッションへの貸与が認められるアクセス権限が記載された貸与可能権限ポリシを記憶する記憶装置を備え、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記記憶装置に記憶されている前記貸与可能権限ポリシを参照することにより前記アクセス権限貸与要求の要求する前記アクセス権限の貸与が可能かどうかを判定し、貸与が可能と判定されたアクセス権限に対応する前記鍵使用処理のみを実行する

ことを特徴とする請求項3記載の暗号化システム。

【請求項5】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、処理対象となる処理データを前記暗号化部に送信し、

前記暗号化部は、

前記処理データを受信すると前記処理データを前記暗号化依頼部に送信し、

前記暗号化依頼部は、

前記処理データに所定の加工を実施すると共に、所定の加工が実施された加工後の処理データに対する前記暗号鍵を用いた処理を前記暗号化部に依頼し、

前記暗号化部は、

前記依頼に応答して前記加工後の処理データに対して前記鍵使用処理を実行し、実行結果のデータを前記ユーザ操作受付部に送信する

ことを特徴とする請求項1〜4のいずれかに記載の暗号化システム。

【請求項6】

コンピュータを、

ユーザの操作を受け付けるユーザ操作受付部、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行する暗号化部、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させる暗号化依頼部

として機能させると共に、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化プログラム。

【請求項7】

ユーザ操作受付部と、暗号化部と、暗号化依頼部とを備えた暗号化システムの行う暗号化方法において、

ユーザ操作受付部が、

ユーザの操作を受け付け、

暗号化部が、

暗号鍵を用いた処理の依頼を受けて、前記依頼に応じた暗号化処理と復号処理とのいずれかの処理である鍵使用処理を実行し、

暗号化依頼部が、

前記暗号化部に前記暗号鍵を用いた処理を依頼して前記暗号化部に前記鍵使用処理を実行させると共に、

前記ユーザ操作受付部は、

前記ユーザの操作に応答することにより前記暗号化部との間で第1の論理セッションを確立し、確立した前記第1の論理セッションにログインし、

前記暗号化依頼部は、

前記暗号化部との間で第2の論理セッションを確立し、

前記ユーザ操作受付部は、

前記第1の論理セッションにログインした状態において、さらに、前記暗号化部に前記第2の論理セッションへのログインを要求するログイン要求を送信することにより、前記第2の論理セッションにログインすることを特徴とする暗号化方法。

【請求項8】

暗号鍵を用いた処理である鍵使用処理を実行する暗号装置において、

前記鍵使用処理を実行する暗号化部であって、ユーザのログイン要求の操作に応答したユーザ操作受付部との間で前記ログイン要求に対応する第1の論理セッションを確立し、確立された前記第1の論理セッションに前記ユーザ操作受付部によってログインされると共に、前記鍵使用処理を依頼する暗号化依頼部との間で第2の論理セッションを確立し、前記第1の論理セッションにログイン中の前記ユーザ操作受付部から前記第2の論理セッションへのログインを要求するログイン要求を受信し、受信した前記第2の論理セッションへのログイン要求に基づいて、前記ユーザ操作受付部の前記第2論理セッションへのログインを認める暗号化部を備えたことを特徴とする暗号装置。

【請求項9】

前記暗号化部は、

前記ユーザ操作受付部から前記ログイン要求を受信すると、前記ログイン要求に基づいて、ログインの権限があるかどうかを判定し、ログインの権限があると判定した場合に、前記ユーザ操作受付部の前記第2論理セッションへのログインを認めることを特徴とする請求項8記載の暗号化システム。

【請求項10】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、前記第2の論理セッションに対するアクセス権限の貸与を要求するアクセス権限貸与要求を前記暗号化部に送信し、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記アクセス権限貸与要求に従って、前記鍵使用処理を実行することを特徴とする請求項8または9のいずれかに記載の暗号装置。

【請求項11】

前記暗号装置は、さらに、

前記第2の論理セッションへの貸与が認められるアクセス権限が記載された貸与可能権限ポリシを記憶する記憶装置を備え、

前記暗号化部は、

前記アクセス権限貸与要求を受信すると、前記記憶装置に記憶されている前記貸与可能権限ポリシを参照することにより前記アクセス権限貸与要求の要求する前記アクセス権限の貸与が可能かどうかを判定し、貸与が可能と判定されたアクセス権限に対応する前記鍵使用処理のみを実行する

ことを特徴とする請求項10記載の暗号装置。

【請求項12】

前記ユーザ操作受付部は、

前記第2の論理セッションにログインした場合に、処理対象となる処理データを前記暗号化部に送信し、

前記暗号化部は、

前記処理データを受信すると前記処理データを前記暗号化依頼部に送信し、

前記暗号化依頼部は、

前記処理データに所定の加工を実施すると共に、所定の加工が実施された加工後の処理データに対する前記暗号鍵を用いた処理を前記暗号化部に依頼し、

前記暗号化部は、

前記依頼に応答して前記加工後の処理データに対して前記鍵使用処理を実行し、実行結果のデータを前記ユーザ操作受付部に送信する

ことを特徴とする請求項8〜11のいずれかに記載の暗号装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【公開番号】特開2010−262550(P2010−262550A)

【公開日】平成22年11月18日(2010.11.18)

【国際特許分類】

【出願番号】特願2009−114128(P2009−114128)

【出願日】平成21年5月11日(2009.5.11)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

【公開日】平成22年11月18日(2010.11.18)

【国際特許分類】

【出願日】平成21年5月11日(2009.5.11)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

[ Back to top ]