暗号化処理装置、情報処理装置、暗号化プログラム、及び暗号化方法

【課題】 ファイル名の変更を契機として、そのファイルを暗号化又は復号化することを可能にする。

【解決手段】 ファイルの暗号化手段と復号化手段を備えた暗号化処理装置に、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを周辺機器に記憶させる保存手段と、暗号化を行う対象であることを示す一又は二以上の文字列を記憶する文字列リストと、記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に当該保存処理をフックし、記憶装置に作成されたファイルの名称に文字列リストに記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段とを備え、暗号化手段が文字列確認手段により呼び出されると、記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる。

【解決手段】 ファイルの暗号化手段と復号化手段を備えた暗号化処理装置に、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを周辺機器に記憶させる保存手段と、暗号化を行う対象であることを示す一又は二以上の文字列を記憶する文字列リストと、記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に当該保存処理をフックし、記憶装置に作成されたファイルの名称に文字列リストに記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段とを備え、暗号化手段が文字列確認手段により呼び出されると、記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータに記憶されるファイルの暗号化技術に関する。

【背景技術】

【0002】

コンピュータからの情報漏洩を抑止するため、コンピュータに記憶される重要文書などのファイルを暗号化することが広く行われている。

たとえば、パスワードを入力してファイルを暗号化して配布し、同じパスワードを入力することでファイルを復号化させる共通鍵暗号化方式や、秘密鍵と公開鍵を利用した公開鍵暗号化方式などが、一般に使用されている。

【0003】

このような状況において、本発明者は、暗号化を行う契機につきファイル名に着目して新たな着想を得て、コンピュータに不慣れな人でもより簡単にファイルの暗号化を行うことが可能な暗号化方法を完成させた。

ファイル名に関連する暗号化技術としては、例えば特許文献1に記載の文書管理方法や、特許文献2に記載のファイルの保存・読出方法、特許文献3に記載のコンテンツのセキュリティ機能付き管理方法などを挙げることができる。

【0004】

【特許文献1】特開2007−122236号公報

【特許文献2】特開2005−234728号公報

【特許文献3】特許第3789842号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

特許文献1に記載の文書管理方法は、ルールにもとづいて文書の暗号化が行われるものであり、このルールにはファイル名も含まれる。例えば公開鍵暗号化方法により暗号化処理が実行される場合に、暗号化対象のファイル名を考慮して暗号化が行われる。

特許文献2に記載のファイルの保存・読出方法は、ファイル名を暗号化することで、ファイル内容の類推を妨げ、セキュリティの向上を図るものである。

特許文献3に記載のコンテンツのセキュリティ機能付き管理方法は、ファイル名に所定のアルゴリズムで暗号化したコンテンツIDを生成して割り当てるとともに該コンテンツIDに前記拡張子を付与して該ファイル名をファイル保存名に変更するものである。

これらの暗号化方法は、暗号化処理が起動された後に、ファイル名を暗号化処理の実行条件の判定に使用したり、そのファイル名を暗号化するものである。また、従来はファイル名の変更が、ファイル内容に影響を与えるような処理が行われることはなかった。

【0006】

これに対して、本発明は、暗号化処理を起動させる契機についての新たな着想にもとづきなされたものであり、ファイル名の変更を契機としてファイル内容の暗号化処理等を行わせるものである。

すなわち、任意のファイルのファイル名に、例えば[秘]などの特定の文字列を含めることを契機として、そのファイルを作成したアプリケーションの種類に拘わらず、当該ファイルの暗号化処理を起動させる。また、暗号化された前記ファイルのファイル名における特定の文字列が、変更されることなどにより削除されたことを契機として、当該ファイルの復号化処理を機動させる。

これにより、本発明によれば、コンピュータに不慣れな者であっても非常に簡単に暗号化処理を起動させることが可能となっている。

【0007】

一方、特許文献1〜3に記載の発明では、ファイル名に一定の文字列が含まれたことを契機として、そのファイルの暗号化処理を起動させることはできるものではない。また、その他の先行技術文献にも本発明のような機能を実現可能な技術は見あたらなかった。

【0008】

本発明は、上記のように暗号化処理の起動に関する新たな着想から得られたのであり、ファイルの作成時やファイル名の変更時に、当該処理をフックしてファイル名に所定の文字列が含まれている場合に暗号化を行うことで、利便性の高い簡易な暗号化を行うことが可能な暗号化処理装置、情報処理装置、暗号化プログラム、及び暗号化方法の提供を目的とする。

【課題を解決するための手段】

【0009】

上記目的を達成するため、本発明の暗号化処理装置は、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置であって、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、主記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段と、を備え、暗号化手段が、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる構成としてある。

【0010】

また、本発明の情報処理装置は、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、所定の処理を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出す文字列確認手段と、を備えた構成としてある。

【0011】

また、本発明の暗号化プログラムは、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えたコンピュータを、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段、主記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段として機能させ、暗号化手段に、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化させて、暗号化されたファイルを保存手段により周辺機器に記憶させる構成としてある。

【0012】

また、本発明の暗号化方法は、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置による暗号化方法であって、暗号化処理装置における文字列リスト記憶手段が、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶し、暗号化処理装置における保存手段が、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる前に、暗号化処理装置における文字列確認手段が、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出し、暗号化処理装置における暗号化手段が、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる方法としてある。

【発明の効果】

【0013】

本発明によれば、ファイル名の変更を契機として、そのファイルの暗号化又は復号化等を行うことが可能となる。

【図面の簡単な説明】

【0014】

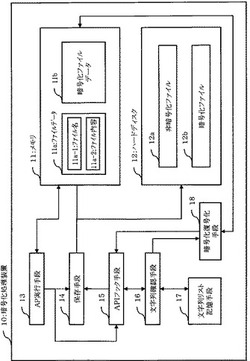

【図1】本発明の第一実施形態の暗号化処理装置の構成(ファイル作成時)を示すブロック図である。

【図2】本発明の第一実施形態の暗号化処理装置の構成(ファイル名変更時)を示すブロック図である。

【図3】本発明の第一実施形態の暗号化処理装置における画面遷移を示す図である。

【図4】本発明の第一実施形態の暗号化処理装置における処理手順(ファイル作成時)を示すフローチャートである。

【図5】本発明の第一実施形態の暗号化処理装置における処理手順(ファイル名変更時)を示すフローチャートである。

【図6】本発明の第二実施形態の暗号化処理装置における暗号化復号化手段の構成を示すブロック図である。

【図7】本発明の第二実施形態の暗号化処理装置における処理手順を示すフローチャートである。

【図8】本発明の第三実施形態の暗号化処理装置の構成を示すブロック図である。

【図9】本発明の第三実施形態の暗号化処理装置における画面遷移を示す図である。

【図10】本発明の第四実施形態の暗号化処理装置の構成を示すブロック図である。

【図11】本発明の第四実施形態の暗号化処理装置における復号可能ユーザ記憶手段の構成を示すブロック図である。

【図12】本発明の第四実施形態の暗号化処理装置における処理手順を示すフローチャートである。

【図13】本発明の第五実施形態の情報処理装置の構成を示すブロック図である。

【発明を実施するための最良の形態】

【0015】

以下、本発明の暗号化処理装置、暗号化プログラム、及び暗号化方法の好ましい実施形態について、図面を参照しつつ説明する。

なお、以下の実施形態に示す本発明の暗号化処理装置は、本発明の暗号化プログラムをコンピュータにおいて起動し、この暗号化プログラムをコンピュータにより実行することで構成することができる。コンピュータのCPUは、暗号化プログラムにもとづいてコンピュータの各構成要素に指令を送り、当該コンピュータの動作に必要となる所定の処理、例えば、APIフック処理、文字列確認処理、暗号化処理、復号化処理等を行わせる。このように、本発明の暗号化処理装置における各処理,動作は、本発明の暗号化プログラムとコンピュータとが協働した具体的手段により実現できるものである。

【0016】

[第一実施形態]

まず、本発明の第一実施形態の構成について、図1〜図3を参照して説明する。図1及び図2は、本実施形態の暗号化処理装置の構成であり、図3は、本実施形態の暗号化処理装置における画面遷移を示す図である。

本実施形態の暗号化処理装置10は、ウインドウズ(登録商標)などのAPIフック機能を備えたOSがインストールされている汎用のパーソナルコンピュータやサーバなどの情報処理装置である。この暗号化処理装置10は、図1に示すように、メモリ11、ハードディスク12、AP実行手段13、保存手段14、APIフック手段15、文字列確認手段16、文字列リスト記憶手段17、暗号化復号化手段18を備えている。

【0017】

メモリ11は、揮発性記憶装置により構成される主記憶装置であり、AP実行手段13により作成されるファイルデータ11aや、暗号化復号化手段18によりファイルデータ11aを変換して作成される暗号化ファイルデータ11bなどを記憶する。ファイルデータ11aとしては、ファイル名11a−1と、ファイルの本体のデータや属性データを含むファイル内容11a−2等が作成され得る。なお、図1の例では、ファイルデータ11aや暗号化ファイル12bの全体がメモリ11に構成されている例が示されているが、これに限定されるものではなく、各処理においてその一部が一時的に構成される場合を含んでいる。

【0018】

ハードディスク12は、非揮発性記憶手段により構成される周辺機器であり、ファイルデータ11aに対応する非暗号化ファイル12aや、これを暗号化した暗号化ファイルデータ11bが記憶され得る。暗号化ファイル12bは、暗号化されていることを識別するための属性情報を備えている。なお、非暗号化ファイル12aと暗号化ファイル12bは、一方が作成された際に他方が消去される。

【0019】

AP実行手段13は、アプリケーションプログラムを実行する手段であり、メモリ11上でファイルデータ11aを作成し、保存手段14により作成したファイルデータ11aをハードディスク12に非暗号化ファイル12aなどとして記憶させることができる。

このAP実行手段13としては、例えばメモ帳やマイクロソフトオフィスワードなどのアプリケーションプログラムを実行する手段があげられる。また、エクスプローラを実行する手段も含まれる。なお、以下の説明において、メモリ11及びハードディスク12上に作成されるファイルは、対応する種類のアプリケーションプログラムを実行するAP実行手段13により作成されたものであるとしている。

【0020】

保存手段14は、AP実行手段13からのファイルの保存要求にもとづき呼び出され、ファイルデータ11aをハードディスク12に保存する。

この保存手段14は、アプリケーションプログラムにより作成した新規ファイルを保存する場合や名前を付けて保存する場合に呼び出されるダイヤログ画面において、ファイル名11a−1が入力されて保存ボタンが押下されると、当該ファイル名を備え、ファイル内容11a−2に対応する非暗号化ファイル12aをハードディスク12に生成する。

また、エクスプローラやディスクトップ上において任意のアプリケーションプログラムにより作成されたハードディスク12上のファイルのファイル名が変更されると、その変更を保存する際に呼び出され、変更後のファイル名のファイルをハードディスク12に作成する。

【0021】

APIフック手段15は、AP実行手段13から保存手段14が呼び出されると、保存手段14による処理が行われる前にこれをフックし、文字列確認手段16を呼び出して、当該文字列確認手段16による処理を実行させた後に、保存手段14を呼び出す。

そして、APIフック手段15は、文字列確認手段16からファイルの暗号化を行う必要がないことを示す情報を入力すると、保存手段14によりハードディスク12に非暗号化ファイル12aを作成させる。

【0022】

また、APIフック手段15は、暗号化復号化手段18からファイルを暗号化したことを示す情報を入力すると、保存手段14によりハードディスク12に暗号化ファイル12bを作成させる。

なお、図1ではAPIフック処理について詳細に説明するために、APIフック手段15を文字列確認手段16と独立した構成にしているが、このAPIフック手段15を文字列確認手段16の一部として構成しても良い。この場合、上記APIフック手段15による処理は、文字列確認手段16により行われ、上記APIフック手段15と文字列確認手段16のデータの入出力は省略される。以下の実施形態においても同様である。

【0023】

ここで、APIフック手段とは、一般にアプリケーションプログラムがアプリケーションプログラムインタフェースを呼び出す際に、APIによる処理が行われる前にその制御を受け取り、各種処理を行うことを可能とした後、APIに制御を返却するものである。

【0024】

APIフックとして、アプリケーションプログラムがAPI呼び出しをする関数のアドレスを入れ替える方法や、API呼び出しを提供するDLLとよばれるライブラリーファイルを入れ替える方法などが実用化されている。いずれの場合も、アプリケーションプログラムを実行しているユーザ権限でAPIフックを行うことが可能である。

このため、コンピュータを制御するドライバーなどをインストールすることが制限された一般ユーザ権限であっても、APIフック処理が実現できる。

【0025】

したがって、本発明では、このAPIフック技術を用いて、ファイル名が付けられた時や変更された時を契機として、そのファイル名にもとづき暗号化及び復号化を行うか否かを判定している。その結果、インストール時に管理者権限が必要なファイルフィルタードライバーなどの要素をコンピュータに設定することなく、当該処理を実現することができ、一般ユーザがファイル名を変更した場合でも容易に当該ファイルの暗号化及び復号化を実現することが可能になっている。

【0026】

文字列確認手段16は、文字列リスト記憶手段17に記憶されている一又は二以上の文字列の少なくともいずれかが、保存しようとされているファイルのファイル名11a−1に含まれているか否かを判定する。

そして、当該文字列が含まれている場合、文字列確認手段16は、ファイルの暗号化を行わせるため、当該ファイルデータ11aを特定する情報と暗号化すべきことを示す情報を引数にして暗号化復号化手段18を呼び出す。

一方、当該文字列が含まれていない場合、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。

【0027】

文字列リスト記憶手段17は、暗号化を行う対象であることを示す一又は二以上の文字列を記憶する。この文字列としては、例えば「秘」、「重要」、「最重要」などとすることができる。

暗号化復号化手段18は、文字列確認手段16から呼び出されると、メモリ11におけるファイルデータ11aを暗号化して暗号化ファイル12bを作成する。このとき、使用する暗号化アルゴリズムは特に限定されず、任意のものを用いることができる。暗号化が終了すると、暗号化復号化手段18は、暗号化ファイル12bを特定する情報をAPIフック手段15に返却する。また、暗号化は、そのファイルを作成したアプリケーションの種類に拘わらず、行うことができる。

【0028】

次に、図2を参照して、ハードディスク12上に既に作成されているファイルのファイル名を変更することを契機として、当該ファイルの暗号化又は復号化を行う場合の主なデータの流れについて説明する。

まず、AP実行手段13によりハードディスク12上の非暗号化ファイル12aを選択して、ファイル名に[秘]などの文字列リスト記憶手段17に記憶されている文字列を含めて、ファイル名を変更しようとする場合について説明する。同図の例では、AP実行手段13をエクスプローラとしている。

このとき、AP実行手段13から保存手段14が呼び出されると、APIフック手段15がこれをフックし、保存手段14による処理が実行される前に文字列確認手段16を呼び出す。

【0029】

上記の例では、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列[秘]が含まれているため、文字列確認手段16は、当該非暗号化ファイル12aを特定する情報と暗号化すべきことを示す情報を引数として暗号化復号化手段18を呼び出す。

なお、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれていない場合は、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。このとき、APIフック手段15は保存手段14を呼び出して、非暗号化ファイル12aのファイル名を変更させる。

また、より詳細には文字列確認手段16は、暗号化復号化手段18を呼び出すか否かを判断するために、ファイル名を変更しようとしているファイルが暗号化ファイルであるか否かの確認処理を行うが、これについては後述する。

【0030】

暗号化復号化手段18は、文字列確認手段16から呼び出されると、ハードディスク12上の非暗号化ファイル12aをメモリ11に展開してファイルデータ11aを生成し、これを暗号化して暗号化ファイルデータ11bを作成する。

そして、暗号化復号化手段18は、暗号化が終了すると、ファイルを暗号化したことを示す情報と暗号化ファイルデータ11bを特定する情報をAPIフック手段15に返却する。

APIフック手段15は、暗号化復号化手段18からこれらの情報を入力すると、保存手段14により暗号化ファイルデータ11bに対応する暗号化ファイル12bをハードディスク12上に作成させる。

【0031】

なお、上記の例では、メモリ11上に暗号化ファイル12bを作成しているが、ハードディスク12における非暗号化ファイル12aを暗号化しつつ、暗号化ファイル12bに置き換えて保存手段により保存させるようにすることもできる。この場合、メモリ11上に暗号化ファイル12bは構成されない。復号化の場合も同様に、ハードディスク12における暗号化ファイル12bを復号化しつつ、非暗号化ファイル12aに置き換えて保存手段により保存させるようにすることもできる。この場合、メモリ11上にファイルデータ11aや暗号化ファイル12bは構成されない。当該処理は、他の実施形態においても同様に行うことが可能である。

【0032】

次に、AP実行手段13によりハードディスク12上の暗号化ファイル12bを選択し、ファイル名に含まれている[秘]などの文字列リスト記憶手段17に記憶されている文字列を削除して、ファイル名を変更しようとする場合について説明する。

このとき、AP実行手段13から保存手段14が呼び出されると、APIフック手段15がこれをフックし、保存手段14による処理が実行される前に文字列確認手段16を呼び出す。

【0033】

この場合、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれていない。

文字列確認手段16は、暗号化ファイル12bの属性情報を確認し、当該ファイルが暗号化ファイルであるため、暗号化ファイル12bを特定する情報と復号化すべきことを示す情報を引数として暗号化復号化手段18を呼び出す。

なお、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれている場合は、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、暗号化ファイル12bのファイル名を変更させる。

【0034】

暗号化復号化手段18は、文字列確認手段16から呼び出されると、ハードディスク12上の暗号化ファイル12bをメモリ11に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aを作成する。

そして、暗号化復号化手段18は、復号化が終了すると、暗号化復号化手段18からファイルを復号化したことを示す情報とファイルデータ11aを特定する情報をAPIフック手段15に返却する。

APIフック手段15は、暗号化復号化手段18からこれらの情報を入力すると、保存手段14によりファイルデータ11aに対応する非暗号化ファイル12aをハードディスク12上に作成させる。

【0035】

次に、図3を参照して、本実施形態の暗号化処理装置における画面遷移の例について説明する。

まず、暗号化処理装置10により表示されるディスプレイ上に非暗号化ファイル12aのテキストファイル「明細書」のアイコンが表示されているとする。

このファイルをアプリケーションプログラム「メモ帳」を用いて開いた場合、当該ファイルは暗号化されていないため、ファイルの中身を参照することができる。

【0036】

次に、このファイル名を選択してその表示を反転させ、ファイル名の先頭に、ファイルの暗号化を行う対象であることを識別する文字列である[秘]を入力する。そして、エンターキーを押下することなどによりこれを確定させて、保存させようとしたとする。

このとき、その保存処理に先だって、ファイル名にファイルの暗号化を行う対象であることを識別する文字列が含まれているか否かが判定される。このケースでは含まれているため、ファイルの暗号化処理が行われ、ハードディスク12上のテキストファイル「明細書」は、暗号化ファイル12bに変換されて「[秘]明細書」というファイル名で記憶される。

このファイルをアプリケーションプログラム「メモ帳」を用いて開いた場合、当該ファイルは暗号化されているため、ファイルの中身を参照することはできない。なお、同図の例では暗号化されたデータが表示されているようすを示しているが、暗号化ファイル12bを開くこと自体を禁止しても良い。

【0037】

次に、本実施形態の暗号化処理装置10における処理手順について、図4及び図5を参照して説明する。図4はファイル作成時の処理手順を、図5はファイル名変更時の処理手順を示すフローチャートである。

はじめに、図4を参照して、ファイル作成時の処理手順について説明する。

まず、メモ帳などのAP実行手段13によりファイルを開き、ファイルの内容である文書を作成する(ステップ10)。これにより、メモリ11上にファイルデータ11aが作成される。

【0038】

次に、暗号化処理装置10に名前を付けて保存を行うダイヤログ画面を表示させてファイル名を入力し(ステップ11,12)、保存ボタンを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ13)、APIフック手段15がその呼び出し処理をフックして(ステップ14)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0039】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ15)。

そして、含まれている場合(ステップ16のYES)、AP実行手段13により開かれた上記ファイルは暗号化されていないため、文字列確認手段16は、ファイルデータ11aを特定するための情報と当該ファイルを暗号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ17)。

【0040】

暗号化復号化手段18は、ファイルデータ11aを暗号化して暗号化ファイルデータ11bに変換し(ステップ18)、ハードディスク12上に暗号化ファイル12bを作成する(ステップ19)。

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ16のNO)、当該ファイルは暗号化されておらず、また暗号化する対象のものではないため、ファイルデータ11aを用いてハードディスク12上に非暗号化ファイル12aを作成する(ステップ20)。

【0041】

次に、図5を参照して、ファイル名変更時の処理手順について説明する。

まず、エクスプローラによりハードディスク12上に記憶されているファイルを選択して(ステップ30)、ファイル名を反転させ、変更後のファイル名を入力して(ステップ31)、エンターキーを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ32)、APIフック手段15がその呼び出し処理をフックして(ステップ33)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0042】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ34)。

そして、含まれている場合(ステップ35のYES)、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。ファイルが暗号化されているか否かの判定は、暗号化ファイルの属性情報に暗号化が行われていることを示す情報を付加しておき、その属性情報にもとづき行うことができる。

【0043】

上記ファイルが非暗号化ファイル12aであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれておらず、暗号化されていないと判定された場合(ステップ36のNO)、文字列確認手段16は、非暗号化ファイル12aを特定するための情報と当該ファイルを暗号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ37)。

暗号化復号化手段18は、非暗号化ファイル12aをメモリ11上に展開してファイルデータ11aを生成し、これを暗号化して暗号化ファイルデータ11bに変換する(ステップ38)。そして、この暗号化ファイルデータ11bを用いてハードディスク12上に暗号化ファイル12bを作成する(ステップ39)。

【0044】

上記ファイルが暗号化ファイル12bであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれており、既に暗号化されていると判定された場合(ステップ36のYES)、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、暗号化ファイル12bのファイル名を上記入力されたファイル名に変更させる(ステップ40)。

【0045】

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ35のNO)、文字列確認手段16は、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。

【0046】

上記ファイルが暗号化ファイル12bであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれており、暗号化されていると判定された場合(ステップ41のYES)、文字列確認手段16は、暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ42)。

暗号化復号化手段18は、暗号化ファイル12bをメモリ11上に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aに変換する(ステップ43)。そして、このファイルデータ11aを用いてハードディスク12上に非暗号化ファイル12aを作成する(ステップ44)。

【0047】

上記ファイルが非暗号化ファイル12aであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれておらず、暗号化されていないと判定された場合(ステップ41のNO)、文字列確認手段16は、ファイルの復号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、非暗号化ファイル12aのファイル名を上記入力されたファイル名に変更させる(ステップ45)。

【0048】

以上説明したように、本実施形態によれば、ファイル名が新たに入力された場合や変更されたことを契機として、そのファイル名にもとづき当該ファイルを暗号化し、又は復号化することが可能である。

【0049】

[第二実施形態]

次に、本発明の第二実施形態の構成について、図6及び図7を参照して説明する。図6は、本実施形態の暗号化処理装置における暗号化復号化手段の構成を示すブロック図である。図7は、本実施形態の暗号化処理装置における処理手順を示すフローチャートである。

本実施形態は、暗号化を行う対象であることを示す文字列ごとに異なる強度の暗号化処理を行うことができる点で第一実施形態と相違する。その他の点では、第一実施形態と同様である。

【0050】

本実施形態の暗号化処理装置10のブロック図も図1及び図2と同様のものとすることができ、本実施形態では暗号化処理装置10における暗号化復号化手段18が、図6に示すように、二以上の異なる強度の強度別暗号化手段を有する暗号化手段18−1と、二以上の異なる強度の強度別復号化手段を有する復号化手段18−2と、文字列ごとに暗号化強度及びこれに対応する強度別暗号化手段と強度別復号化手段を特定するための情報を記憶する暗号化強度記憶手段18−3とを備えている。

【0051】

同図の例では、文字列[秘]が低い強度の暗号化処理を行うものとしてあり、これに対応する低暗号化手段18−1aを特定するための情報と対応付けられている。また、文字列[重要]が中の強度の暗号化処理を行うものとしてあり、これに対応する中暗号化手段18−1bを特定するための情報と対応付けられ、文字列[最重要]が高い強度の暗号化処理を行うものとしてあり、これに対応する高暗号化手段18−1cを特定するための情報と対応付けられている。

【0052】

また、本実施形態の暗号化処理装置10における処理手順も図4及び図5と同様のものとすることができるが、さらに暗号化処理及び復号化処理において、暗号化を行う対象であることを示す文字列に応じて、異なる強度の暗号化手段及び復号化手段を呼び出すことができるようになっている。

すなわち、図4のステップ17又は図5のステップ37において、本実施形態の暗号化復号化手段18は、文字列確認手段16からファイルデータ11a又は非暗号化ファイル12aを特定するための情報と当該ファイルを暗号化すべきことを示す情報と、当該ファイル名に含まれている暗号化を行う対象であることを示す文字列を引数として入力する。

【0053】

暗号化復号化手段18は、この文字列に対応する暗号化手段を暗号化強度記憶手段18−3により特定し、暗号化手段18−1における特定された暗号化手段を取得する(ステップ50)。

そして、取得した暗号化手段によりファイルデータ11a、又は非暗号化ファイル12aを展開して得られたファイルデータ11aを暗号化して暗号化ファイルデータ11bに変換し(ステップ51)、ハードディスク12上に暗号化ファイル12bを作成する(ステップ52)。

なお、この暗号化ファイル12bの属性情報には暗号化ファイルであることを示す情報とともに、その暗号化強度情報が含められる。

【0054】

また、図5のステップ42において、本実施形態の暗号化復号化手段18は、文字列確認手段16から暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報と、暗号化強度情報を引数として入力する。

暗号化復号化手段18は、この暗号化強度情報に対応する復号化手段を暗号化強度記憶手段18−3により特定し、復号化手段18−2における特定された復号化手段を取得する(ステップ60)。

そして、取得した復号化手段により暗号化ファイル12bをメモリ11上に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aに変換して(ステップ61)、ハードディスク12上に非暗号化ファイル12aを作成する(ステップ62)。

【0055】

以上説明したように、本実施形態によれば、ファイル名に入力する文字列により、様々な強度でファイルの暗号化を行うことが可能である。

【0056】

[第三実施形態]

次に、本発明の第三実施形態の構成について、図8及び図9を参照して説明する。図8は、本実施形態の暗号化処理装置の構成を示すブロック図である。図9は、本実施形態の暗号化処理装置における画面遷移を示す図である。

本実施形態は、ユーザ認証を行い、認証が成功している場合は、暗号化ファイルを開く際に一時的に復号化して参照可能にする点で第一実施形態と相違する。その他の点では、第一実施形態と同様である。

【0057】

本実施形態の暗号化処理装置10は、図8に示すように、第一実施形態における構成に加えて、さらに認証手段19とアイコン制御手段20を備えている。

認証手段19は、ユーザの入力情報にもとづきユーザ認証を実行する手段である。認証方法については特に限定されるものでなく、例えば予めユーザの識別情報とパスワードを登録し、入力されたユーザ情報が登録されているか否かを判定することで行われる。

【0058】

アイコン制御手段20は、ハードディスク12上の非暗号化ファイル12aと暗号化ファイル12bのアイコンを暗号化処理装置10のディスプレイに表示させるにあたり、ユーザ認証の結果に応じた暗号化状況を表示させる。

すなわち、アイコン制御手段20は、以下の状況を識別して、例えば次のようなアイコンをディスプレイに表示させる。

(1)ユーザ認証が失敗又は行われていない場合

・暗号化ファイル 鍵マーク 黄色

・非暗号化ファイル 鍵マークなし

(2)ユーザ認証が成功している場合

・暗号化ファイル 鍵マーク 緑色

・非暗号化ファイル 鍵マークなし

【0059】

第一実施形態では、暗号化ファイル12bは開くことができないか、又は開いても内容がわからないように変換されたデータが表示され、ファイル内容を参照することができない。

一方、本実施形態では、暗号化ファイル12bは、ユーザ認証の成否を識別可能にアイコン制御手段20による制御が行われてアイコン表示され、ユーザ認証が成功している場合には、一時的に復号化することで、ファイル内容を参照可能にしている。

【0060】

すなわち、AP実行手段13が、ユーザ認証が成功している状況で暗号化ファイル12bを開こうとした場合、APIフック手段15がこれをフックして、暗号化復号化手段18により復号化し、これに対応するファイルデータ11aをメモリ11上に作成する。これによって、AP実行手段13により暗号化ファイル12bの内容を参照することが可能である。

また、ファイルデータ11aを変更可能にするとともに、当該ファイルを閉じる際、又は当該アプリケーションプログラムを終了させる際に、変更後のファイルデータ11aを暗号化して暗号化ファイル12bを更新させることもできる。

【0061】

次に、図9を参照して、本実施形態の暗号化処理装置における画面遷移の例について説明する。

まず、ユーザ認証をしていない状態で、暗号化を行う対象であることを示す文字列を含む暗号化ファイル「[秘]明細書」が、ディスプレイ上に表示されているとする。このとき、ファイルのアイコンには黄色鍵マークが付され、当該ファイルをオープンすると、暗号化されているため、ファイル内容を参照することはできない。

【0062】

次に、ユーザ認証に成功した場合、アイコン制御手段20はハードディスク12上の暗号化ファイル12bの表示アイコンに対して、緑色鍵マークを付加する。なお、このとき、アイコン制御手段20は暗号化ファイル12bの属性情報に一時的に復号化されていることを示す情報を付加することができる。

この緑色鍵マークを付加されたファイルをオープンすると、一時的に復号化され、ファイル内容を参照することができる。参照のみを行ってファイルを閉じる場合は、メモリ上に作成されたファイルデータ11aは消去され、ハードディスク12上の暗号化ファイル12bの属性情報から一時的に復号化されていることを示す情報が削除される。

【0063】

また、AP実行手段13によりファイルデータ11aを変更した場合、これを保存するときに、APIフック手段15がこれをフックする。

そして、文字列確認手段16により暗号化を行う対象であることを示す文字列が含まれ、かつ既に暗号化されているが、暗号化ファイル12bの属性情報から一時的に復号化されていることを確認すると、暗号化復号化手段18を呼び出して、再度暗号化処理を行わせる。

【0064】

次に、AP実行手段13によりファイル名から[秘]を削除すると、暗号化ファイル12bは復号化されて、暗号化ファイル12bは削除され、ハードディスク12上に非暗号化ファイル12aが作成される。

非暗号化ファイル12aのアイコンには鍵マークが表示されず、AP実行手段13により当該ファイルをオープンすると、内容は参照可能に表示される。

【0065】

以上説明したように、本実施形態によれば、ユーザ認証に成功している場合、暗号化ファイル12bをオープン可能にして、参照や変更などをできるようにすることが可能である。

【0066】

[第四実施形態]

次に、本発明の第四実施形態の構成について、図10及び図11を参照して説明する。図10は、本実施形態の暗号化処理装置の構成を示すブロック図であり、図11は、復号可能ユーザ記憶手段の構成を示すブロック図である。

本実施形態は、ユーザ認証の結果にもとづいて、ファイル名に含まれる文字列に応じた組織や個人のみが、当該ファイルの暗号化及び復号化を行うことができる点で第三実施形態と相違する。その他の点では、第三実施形態と同様である。

【0067】

本実施形態の暗号化処理装置10は、第三実施形態の構成に加えて、さらに復号可能ユーザ記憶手段21を備えている。

復号可能ユーザ記憶手段21は、図11に示すように、組織や個人などを表す文字列と、それぞれの文字列に対応するユーザの識別情報(同図の例では復号可能ユーザID)を記憶する。

【0068】

文字列確認手段16は、APIフック手段15により呼び出されると、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているか否かを判定する。そして、含まれている場合、含まれている文字列に対応するユーザの識別情報によりユーザ認証が行われている場合に限り、暗号化復号化手段18を呼び出す。

これにより、特定の組織などの文字列については、当該特定の組織のユーザIDを持つ者のみが、当該ファイルに暗号化を行う対象であることを示す文字列を追加して暗号化することができ、その文字列を削除して復号化を行うことが可能になる。

【0069】

次に、図12を参照して、本実施形態の暗号化処理装置における処理手順について説明する。同図は、本実施形態の暗号化処理装置の処理手順を示すフローチャートである。

まず、認証手段19により、ユーザID「gijutsu001」を用いてユーザ認証が行われ、認証が成功したとする(ステップ70)。

【0070】

次に、エクスプローラによりハードディスク12上に記憶されているファイルを選択して(ステップ71)、ファイル名を反転させ、変更後のファイル名を入力して(ステップ72)、エンターキーを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ73)、APIフック手段15がその呼び出し処理をフックして(ステップ74)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0071】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ75)。

文字列確認手段16による判定の結果、入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれている場合(ステップ76のYES)、文字列確認手段16は、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているか否かを確認する。

【0072】

そして、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれている場合には、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功しているかを判定する(ステップ77)。

例えば、入力されたファイル名が「[秘]技術部明細書」の場合は、復号可能ユーザ記憶手段21に記憶されている文字列「技術部」が含まれているため、これに対応する復号可能ユーザID「gijutsu001」でのユーザ認証が成功していると判定される。一方、復号可能ユーザ記憶手段21に記憶されている文字列が含まれているが、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していない場合は、ファイル名の変更が行われることなく処理が終了する。なお、復号可能ユーザ記憶手段21に記憶されている文字列が含まれていない場合は、ユーザの限定のないファイルであるため、次に暗号化済みであるか否かの判定を行うことができる。

【0073】

そして、以降は第一実施形態における図5のステップ36〜40と同様の処理が行われる(ステップ78〜82)。ステップ77において、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していると判定され、ファイルの暗号化が行われた場合、当該暗号化ファイル12bの属性情報として復号可能ユーザIDを記憶させ、復号化の際にはこの復号可能ユーザIDでの認証が成功している場合にのみ復号可能にさせることもできる。

【0074】

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ76のNO)、文字列確認手段16は、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。

【0075】

上記ファイルが暗号化ファイル12bである場合(ステップ83のYES)、文字列確認手段16は、ステップ77と同様に、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功しているかを判定する(ステップ84)。

認証に成功している場合、又は入力されたファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれていない場合(ステップ84のYES)、文字列確認手段16は、暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ85)。一方、入力されたファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているが、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していない場合は、復号化は許可されず、処理が終了する(ステップ84のNO)。

そして、以降は図5のステップ43〜45と同様の処理が行われる(ステップ86〜88)。

【0076】

以上説明したように、本実施形態によれば、ファイル名に一定の組織名や個人名を含ませることで、その組織や個人のみが復号化できる暗号化ファイルを作成することが可能である。

【0077】

[第五実施形態]

次に、本発明の第五実施形態の構成について、図13を参照して説明する。同図は、本実施形態の情報処理装置の構成を示すブロック図である。

本実施形態は、ファイル名が変更されたことを契機として、コンピュータにより特定の処理が行われる点で上記の各実施形態と同様である。一方、本実施形態では、ファイル名が変更されたことを契機として、当該ファイルデータを暗号化や復号化するのではなく、翻訳して、翻訳後のデータを含むファイルを作成可能な点で上記の各実施形態と異なる。その他の点は、第一実施形態と同様のものとすることができる。

【0078】

本実施形態の情報処理装置1は、第一実施形態の暗号化処理装置10の構成に加えて、さらに翻訳手段22を備えている。また、メモリ11には翻訳データ11cが生成され得、ハードディスク12には英語データファイル12c又は日本語データファイル12dが作成される例が示されている。

【0079】

本実施形態の情報処理装置における文字列リスト記憶手段17は、例えば「日本語」や「英語」といった翻訳処理の対象となる文字列を記憶する。

そして、翻訳手段22は、各文字列に対応する個別翻訳手段を備え、文字列確認手段16から入力した文字列に対応する個別翻訳手段により、当該ファイルがその言語で翻訳されたものでない場合に翻訳処理を実行する。

【0080】

例えば、翻訳手段22は、文字列「日本語」に対応する日本語翻訳手段と、文字列「英語」に対応する英語翻訳手段を備えることができる。

日本語で作成されたファイルのファイル名が変更されて「英語」が含められた場合、翻訳手段22は英語翻訳手段により当該ファイルを英語に翻訳して日本語のファイルに変換する。そして、当該ファイルの属性情報に「英語」で作成されたことを示す情報を保有させる。なお、各翻訳手段としては、従来既存の各種翻訳機能を用いることができる。変更元の言語は、ファイルの属性情報にもとづき得るようにすることができる。また、変更後の言語は、ファイル名に含まれ、文字列リスト記憶手段17に記憶されている言語である。これらの言語変換が可能な各種翻訳手段を、翻訳手段22に保有させることが好ましい。

【0081】

また、第二実施形態における暗号化強度記憶手段と同様に、本実施形態の翻訳手段22において、翻訳精度記憶手段を構成し、例えば「英語 低」「英語 中」「英語 高」の文字列にそれぞれ対応させて精度の異なる翻訳手段を用いることを可能にすることもできる。

さらに、本実施形態における翻訳手段22を、第三実施形態や第四実施形態に組み合わせ、特定のユーザに対してのみ翻訳を許可する構成にすることなども可能である。第四実施形態の復号可能ユーザ記憶手段21は、翻訳可能ユーザ記憶手段として構成することができる。

【0082】

以上説明したように、本実施形態によれば、ファイル名の変更を契機として、当該ファイルの翻訳処理を行わせることが可能である。

【0083】

本発明は、以上の実施形態に限定されるものではなく、本発明の範囲内において、種々の変更実施が可能であることは言うまでもない。

例えば、第二実施形態と第三実施形態又は第四実施形態を組み合わせて、入力された文字列にもとづき異なる強度の暗号化ファイルを作成可能にするとともに、ユーザ認証状態に応じて一時的な復号を可能にしたり、あるいは特定ユーザのみ復号化ができる暗号化ファイルを作成可能にすることができる。また、上記実施形態において、ファイル名の本体のみならず、拡張子が変更された場合に同様に暗号化や復号化等を行う構成にすることもできる。さらに、ファイル名が新たに入力された場合や変更されたことを契機として、例えば文字列「白黒」がファイル名に含まれている場合にファイルデータを白黒画像データに変換し、文字列「カラー」が含まれている場合にファイルデータをカラーデータに変換したり、文字列「圧縮」が含まれている場合にファイルデータを圧縮し、文字列「伸張」が含まれている場合にファイルデータを展開したりするなど適宜変更することが可能である。

【産業上の利用可能性】

【0084】

本発明は、コンピュータ操作に不慣れなユーザでも容易に暗号化ファイルを作成できるコンピュータを提供する場合などに好適に利用することが可能である。

【符号の説明】

【0085】

1 情報処理装置

10 暗号化処理装置

11 メモリ

11a ファイルデータ

11a−1 ファイル名

11a−2 ファイル内容

11b 暗号化ファイルデータ

11c 翻訳データ

12 ハードディスク

12a 非暗号化ファイル

12b 暗号化ファイル

12c 英語データファイル

12d 日本語データファイル

13 アプリケーションプログラム(AP)実行手段

14 保存手段

15 アプリケーションプログラムインタフェース(API)フック手段

16 文字列確認手段

17 文字列リスト記憶手段

18 暗号化復号化手段

18−1 暗号化手段

18−1a 低暗号化手段

18−1b 中暗号化手段

18−1c 高暗号化手段

18−2 復号化手段

18−2a 低復号化手段

18−2b 中復号化手段

18−2c 高復号化手段

18−3 暗号化強度記憶手段

19 認証手段

20 アイコン制御手段

21 復号可能ユーザ記憶手段

22 翻訳手段

【技術分野】

【0001】

本発明は、コンピュータに記憶されるファイルの暗号化技術に関する。

【背景技術】

【0002】

コンピュータからの情報漏洩を抑止するため、コンピュータに記憶される重要文書などのファイルを暗号化することが広く行われている。

たとえば、パスワードを入力してファイルを暗号化して配布し、同じパスワードを入力することでファイルを復号化させる共通鍵暗号化方式や、秘密鍵と公開鍵を利用した公開鍵暗号化方式などが、一般に使用されている。

【0003】

このような状況において、本発明者は、暗号化を行う契機につきファイル名に着目して新たな着想を得て、コンピュータに不慣れな人でもより簡単にファイルの暗号化を行うことが可能な暗号化方法を完成させた。

ファイル名に関連する暗号化技術としては、例えば特許文献1に記載の文書管理方法や、特許文献2に記載のファイルの保存・読出方法、特許文献3に記載のコンテンツのセキュリティ機能付き管理方法などを挙げることができる。

【0004】

【特許文献1】特開2007−122236号公報

【特許文献2】特開2005−234728号公報

【特許文献3】特許第3789842号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

特許文献1に記載の文書管理方法は、ルールにもとづいて文書の暗号化が行われるものであり、このルールにはファイル名も含まれる。例えば公開鍵暗号化方法により暗号化処理が実行される場合に、暗号化対象のファイル名を考慮して暗号化が行われる。

特許文献2に記載のファイルの保存・読出方法は、ファイル名を暗号化することで、ファイル内容の類推を妨げ、セキュリティの向上を図るものである。

特許文献3に記載のコンテンツのセキュリティ機能付き管理方法は、ファイル名に所定のアルゴリズムで暗号化したコンテンツIDを生成して割り当てるとともに該コンテンツIDに前記拡張子を付与して該ファイル名をファイル保存名に変更するものである。

これらの暗号化方法は、暗号化処理が起動された後に、ファイル名を暗号化処理の実行条件の判定に使用したり、そのファイル名を暗号化するものである。また、従来はファイル名の変更が、ファイル内容に影響を与えるような処理が行われることはなかった。

【0006】

これに対して、本発明は、暗号化処理を起動させる契機についての新たな着想にもとづきなされたものであり、ファイル名の変更を契機としてファイル内容の暗号化処理等を行わせるものである。

すなわち、任意のファイルのファイル名に、例えば[秘]などの特定の文字列を含めることを契機として、そのファイルを作成したアプリケーションの種類に拘わらず、当該ファイルの暗号化処理を起動させる。また、暗号化された前記ファイルのファイル名における特定の文字列が、変更されることなどにより削除されたことを契機として、当該ファイルの復号化処理を機動させる。

これにより、本発明によれば、コンピュータに不慣れな者であっても非常に簡単に暗号化処理を起動させることが可能となっている。

【0007】

一方、特許文献1〜3に記載の発明では、ファイル名に一定の文字列が含まれたことを契機として、そのファイルの暗号化処理を起動させることはできるものではない。また、その他の先行技術文献にも本発明のような機能を実現可能な技術は見あたらなかった。

【0008】

本発明は、上記のように暗号化処理の起動に関する新たな着想から得られたのであり、ファイルの作成時やファイル名の変更時に、当該処理をフックしてファイル名に所定の文字列が含まれている場合に暗号化を行うことで、利便性の高い簡易な暗号化を行うことが可能な暗号化処理装置、情報処理装置、暗号化プログラム、及び暗号化方法の提供を目的とする。

【課題を解決するための手段】

【0009】

上記目的を達成するため、本発明の暗号化処理装置は、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置であって、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、主記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段と、を備え、暗号化手段が、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる構成としてある。

【0010】

また、本発明の情報処理装置は、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、所定の処理を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出す文字列確認手段と、を備えた構成としてある。

【0011】

また、本発明の暗号化プログラムは、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えたコンピュータを、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段、主記憶装置に作成されたファイルを保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出す文字列確認手段として機能させ、暗号化手段に、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化させて、暗号化されたファイルを保存手段により周辺機器に記憶させる構成としてある。

【0012】

また、本発明の暗号化方法は、ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置による暗号化方法であって、暗号化処理装置における文字列リスト記憶手段が、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶し、暗号化処理装置における保存手段が、所定のアプリケーションプログラムを用いて主記憶装置に作成されたファイルを、周辺機器に記憶させる前に、暗号化処理装置における文字列確認手段が、当該保存処理をフックして、主記憶装置に作成されたファイルの名称に、文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、暗号化手段を呼び出し、暗号化処理装置における暗号化手段が、文字列確認手段により呼び出されると、主記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを保存手段により周辺機器に記憶させる方法としてある。

【発明の効果】

【0013】

本発明によれば、ファイル名の変更を契機として、そのファイルの暗号化又は復号化等を行うことが可能となる。

【図面の簡単な説明】

【0014】

【図1】本発明の第一実施形態の暗号化処理装置の構成(ファイル作成時)を示すブロック図である。

【図2】本発明の第一実施形態の暗号化処理装置の構成(ファイル名変更時)を示すブロック図である。

【図3】本発明の第一実施形態の暗号化処理装置における画面遷移を示す図である。

【図4】本発明の第一実施形態の暗号化処理装置における処理手順(ファイル作成時)を示すフローチャートである。

【図5】本発明の第一実施形態の暗号化処理装置における処理手順(ファイル名変更時)を示すフローチャートである。

【図6】本発明の第二実施形態の暗号化処理装置における暗号化復号化手段の構成を示すブロック図である。

【図7】本発明の第二実施形態の暗号化処理装置における処理手順を示すフローチャートである。

【図8】本発明の第三実施形態の暗号化処理装置の構成を示すブロック図である。

【図9】本発明の第三実施形態の暗号化処理装置における画面遷移を示す図である。

【図10】本発明の第四実施形態の暗号化処理装置の構成を示すブロック図である。

【図11】本発明の第四実施形態の暗号化処理装置における復号可能ユーザ記憶手段の構成を示すブロック図である。

【図12】本発明の第四実施形態の暗号化処理装置における処理手順を示すフローチャートである。

【図13】本発明の第五実施形態の情報処理装置の構成を示すブロック図である。

【発明を実施するための最良の形態】

【0015】

以下、本発明の暗号化処理装置、暗号化プログラム、及び暗号化方法の好ましい実施形態について、図面を参照しつつ説明する。

なお、以下の実施形態に示す本発明の暗号化処理装置は、本発明の暗号化プログラムをコンピュータにおいて起動し、この暗号化プログラムをコンピュータにより実行することで構成することができる。コンピュータのCPUは、暗号化プログラムにもとづいてコンピュータの各構成要素に指令を送り、当該コンピュータの動作に必要となる所定の処理、例えば、APIフック処理、文字列確認処理、暗号化処理、復号化処理等を行わせる。このように、本発明の暗号化処理装置における各処理,動作は、本発明の暗号化プログラムとコンピュータとが協働した具体的手段により実現できるものである。

【0016】

[第一実施形態]

まず、本発明の第一実施形態の構成について、図1〜図3を参照して説明する。図1及び図2は、本実施形態の暗号化処理装置の構成であり、図3は、本実施形態の暗号化処理装置における画面遷移を示す図である。

本実施形態の暗号化処理装置10は、ウインドウズ(登録商標)などのAPIフック機能を備えたOSがインストールされている汎用のパーソナルコンピュータやサーバなどの情報処理装置である。この暗号化処理装置10は、図1に示すように、メモリ11、ハードディスク12、AP実行手段13、保存手段14、APIフック手段15、文字列確認手段16、文字列リスト記憶手段17、暗号化復号化手段18を備えている。

【0017】

メモリ11は、揮発性記憶装置により構成される主記憶装置であり、AP実行手段13により作成されるファイルデータ11aや、暗号化復号化手段18によりファイルデータ11aを変換して作成される暗号化ファイルデータ11bなどを記憶する。ファイルデータ11aとしては、ファイル名11a−1と、ファイルの本体のデータや属性データを含むファイル内容11a−2等が作成され得る。なお、図1の例では、ファイルデータ11aや暗号化ファイル12bの全体がメモリ11に構成されている例が示されているが、これに限定されるものではなく、各処理においてその一部が一時的に構成される場合を含んでいる。

【0018】

ハードディスク12は、非揮発性記憶手段により構成される周辺機器であり、ファイルデータ11aに対応する非暗号化ファイル12aや、これを暗号化した暗号化ファイルデータ11bが記憶され得る。暗号化ファイル12bは、暗号化されていることを識別するための属性情報を備えている。なお、非暗号化ファイル12aと暗号化ファイル12bは、一方が作成された際に他方が消去される。

【0019】

AP実行手段13は、アプリケーションプログラムを実行する手段であり、メモリ11上でファイルデータ11aを作成し、保存手段14により作成したファイルデータ11aをハードディスク12に非暗号化ファイル12aなどとして記憶させることができる。

このAP実行手段13としては、例えばメモ帳やマイクロソフトオフィスワードなどのアプリケーションプログラムを実行する手段があげられる。また、エクスプローラを実行する手段も含まれる。なお、以下の説明において、メモリ11及びハードディスク12上に作成されるファイルは、対応する種類のアプリケーションプログラムを実行するAP実行手段13により作成されたものであるとしている。

【0020】

保存手段14は、AP実行手段13からのファイルの保存要求にもとづき呼び出され、ファイルデータ11aをハードディスク12に保存する。

この保存手段14は、アプリケーションプログラムにより作成した新規ファイルを保存する場合や名前を付けて保存する場合に呼び出されるダイヤログ画面において、ファイル名11a−1が入力されて保存ボタンが押下されると、当該ファイル名を備え、ファイル内容11a−2に対応する非暗号化ファイル12aをハードディスク12に生成する。

また、エクスプローラやディスクトップ上において任意のアプリケーションプログラムにより作成されたハードディスク12上のファイルのファイル名が変更されると、その変更を保存する際に呼び出され、変更後のファイル名のファイルをハードディスク12に作成する。

【0021】

APIフック手段15は、AP実行手段13から保存手段14が呼び出されると、保存手段14による処理が行われる前にこれをフックし、文字列確認手段16を呼び出して、当該文字列確認手段16による処理を実行させた後に、保存手段14を呼び出す。

そして、APIフック手段15は、文字列確認手段16からファイルの暗号化を行う必要がないことを示す情報を入力すると、保存手段14によりハードディスク12に非暗号化ファイル12aを作成させる。

【0022】

また、APIフック手段15は、暗号化復号化手段18からファイルを暗号化したことを示す情報を入力すると、保存手段14によりハードディスク12に暗号化ファイル12bを作成させる。

なお、図1ではAPIフック処理について詳細に説明するために、APIフック手段15を文字列確認手段16と独立した構成にしているが、このAPIフック手段15を文字列確認手段16の一部として構成しても良い。この場合、上記APIフック手段15による処理は、文字列確認手段16により行われ、上記APIフック手段15と文字列確認手段16のデータの入出力は省略される。以下の実施形態においても同様である。

【0023】

ここで、APIフック手段とは、一般にアプリケーションプログラムがアプリケーションプログラムインタフェースを呼び出す際に、APIによる処理が行われる前にその制御を受け取り、各種処理を行うことを可能とした後、APIに制御を返却するものである。

【0024】

APIフックとして、アプリケーションプログラムがAPI呼び出しをする関数のアドレスを入れ替える方法や、API呼び出しを提供するDLLとよばれるライブラリーファイルを入れ替える方法などが実用化されている。いずれの場合も、アプリケーションプログラムを実行しているユーザ権限でAPIフックを行うことが可能である。

このため、コンピュータを制御するドライバーなどをインストールすることが制限された一般ユーザ権限であっても、APIフック処理が実現できる。

【0025】

したがって、本発明では、このAPIフック技術を用いて、ファイル名が付けられた時や変更された時を契機として、そのファイル名にもとづき暗号化及び復号化を行うか否かを判定している。その結果、インストール時に管理者権限が必要なファイルフィルタードライバーなどの要素をコンピュータに設定することなく、当該処理を実現することができ、一般ユーザがファイル名を変更した場合でも容易に当該ファイルの暗号化及び復号化を実現することが可能になっている。

【0026】

文字列確認手段16は、文字列リスト記憶手段17に記憶されている一又は二以上の文字列の少なくともいずれかが、保存しようとされているファイルのファイル名11a−1に含まれているか否かを判定する。

そして、当該文字列が含まれている場合、文字列確認手段16は、ファイルの暗号化を行わせるため、当該ファイルデータ11aを特定する情報と暗号化すべきことを示す情報を引数にして暗号化復号化手段18を呼び出す。

一方、当該文字列が含まれていない場合、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。

【0027】

文字列リスト記憶手段17は、暗号化を行う対象であることを示す一又は二以上の文字列を記憶する。この文字列としては、例えば「秘」、「重要」、「最重要」などとすることができる。

暗号化復号化手段18は、文字列確認手段16から呼び出されると、メモリ11におけるファイルデータ11aを暗号化して暗号化ファイル12bを作成する。このとき、使用する暗号化アルゴリズムは特に限定されず、任意のものを用いることができる。暗号化が終了すると、暗号化復号化手段18は、暗号化ファイル12bを特定する情報をAPIフック手段15に返却する。また、暗号化は、そのファイルを作成したアプリケーションの種類に拘わらず、行うことができる。

【0028】

次に、図2を参照して、ハードディスク12上に既に作成されているファイルのファイル名を変更することを契機として、当該ファイルの暗号化又は復号化を行う場合の主なデータの流れについて説明する。

まず、AP実行手段13によりハードディスク12上の非暗号化ファイル12aを選択して、ファイル名に[秘]などの文字列リスト記憶手段17に記憶されている文字列を含めて、ファイル名を変更しようとする場合について説明する。同図の例では、AP実行手段13をエクスプローラとしている。

このとき、AP実行手段13から保存手段14が呼び出されると、APIフック手段15がこれをフックし、保存手段14による処理が実行される前に文字列確認手段16を呼び出す。

【0029】

上記の例では、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列[秘]が含まれているため、文字列確認手段16は、当該非暗号化ファイル12aを特定する情報と暗号化すべきことを示す情報を引数として暗号化復号化手段18を呼び出す。

なお、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれていない場合は、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。このとき、APIフック手段15は保存手段14を呼び出して、非暗号化ファイル12aのファイル名を変更させる。

また、より詳細には文字列確認手段16は、暗号化復号化手段18を呼び出すか否かを判断するために、ファイル名を変更しようとしているファイルが暗号化ファイルであるか否かの確認処理を行うが、これについては後述する。

【0030】

暗号化復号化手段18は、文字列確認手段16から呼び出されると、ハードディスク12上の非暗号化ファイル12aをメモリ11に展開してファイルデータ11aを生成し、これを暗号化して暗号化ファイルデータ11bを作成する。

そして、暗号化復号化手段18は、暗号化が終了すると、ファイルを暗号化したことを示す情報と暗号化ファイルデータ11bを特定する情報をAPIフック手段15に返却する。

APIフック手段15は、暗号化復号化手段18からこれらの情報を入力すると、保存手段14により暗号化ファイルデータ11bに対応する暗号化ファイル12bをハードディスク12上に作成させる。

【0031】

なお、上記の例では、メモリ11上に暗号化ファイル12bを作成しているが、ハードディスク12における非暗号化ファイル12aを暗号化しつつ、暗号化ファイル12bに置き換えて保存手段により保存させるようにすることもできる。この場合、メモリ11上に暗号化ファイル12bは構成されない。復号化の場合も同様に、ハードディスク12における暗号化ファイル12bを復号化しつつ、非暗号化ファイル12aに置き換えて保存手段により保存させるようにすることもできる。この場合、メモリ11上にファイルデータ11aや暗号化ファイル12bは構成されない。当該処理は、他の実施形態においても同様に行うことが可能である。

【0032】

次に、AP実行手段13によりハードディスク12上の暗号化ファイル12bを選択し、ファイル名に含まれている[秘]などの文字列リスト記憶手段17に記憶されている文字列を削除して、ファイル名を変更しようとする場合について説明する。

このとき、AP実行手段13から保存手段14が呼び出されると、APIフック手段15がこれをフックし、保存手段14による処理が実行される前に文字列確認手段16を呼び出す。

【0033】

この場合、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれていない。

文字列確認手段16は、暗号化ファイル12bの属性情報を確認し、当該ファイルが暗号化ファイルであるため、暗号化ファイル12bを特定する情報と復号化すべきことを示す情報を引数として暗号化復号化手段18を呼び出す。

なお、変更後のファイル名に、文字列リスト記憶手段17に記憶されている文字列が含まれている場合は、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、暗号化ファイル12bのファイル名を変更させる。

【0034】

暗号化復号化手段18は、文字列確認手段16から呼び出されると、ハードディスク12上の暗号化ファイル12bをメモリ11に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aを作成する。

そして、暗号化復号化手段18は、復号化が終了すると、暗号化復号化手段18からファイルを復号化したことを示す情報とファイルデータ11aを特定する情報をAPIフック手段15に返却する。

APIフック手段15は、暗号化復号化手段18からこれらの情報を入力すると、保存手段14によりファイルデータ11aに対応する非暗号化ファイル12aをハードディスク12上に作成させる。

【0035】

次に、図3を参照して、本実施形態の暗号化処理装置における画面遷移の例について説明する。

まず、暗号化処理装置10により表示されるディスプレイ上に非暗号化ファイル12aのテキストファイル「明細書」のアイコンが表示されているとする。

このファイルをアプリケーションプログラム「メモ帳」を用いて開いた場合、当該ファイルは暗号化されていないため、ファイルの中身を参照することができる。

【0036】

次に、このファイル名を選択してその表示を反転させ、ファイル名の先頭に、ファイルの暗号化を行う対象であることを識別する文字列である[秘]を入力する。そして、エンターキーを押下することなどによりこれを確定させて、保存させようとしたとする。

このとき、その保存処理に先だって、ファイル名にファイルの暗号化を行う対象であることを識別する文字列が含まれているか否かが判定される。このケースでは含まれているため、ファイルの暗号化処理が行われ、ハードディスク12上のテキストファイル「明細書」は、暗号化ファイル12bに変換されて「[秘]明細書」というファイル名で記憶される。

このファイルをアプリケーションプログラム「メモ帳」を用いて開いた場合、当該ファイルは暗号化されているため、ファイルの中身を参照することはできない。なお、同図の例では暗号化されたデータが表示されているようすを示しているが、暗号化ファイル12bを開くこと自体を禁止しても良い。

【0037】

次に、本実施形態の暗号化処理装置10における処理手順について、図4及び図5を参照して説明する。図4はファイル作成時の処理手順を、図5はファイル名変更時の処理手順を示すフローチャートである。

はじめに、図4を参照して、ファイル作成時の処理手順について説明する。

まず、メモ帳などのAP実行手段13によりファイルを開き、ファイルの内容である文書を作成する(ステップ10)。これにより、メモリ11上にファイルデータ11aが作成される。

【0038】

次に、暗号化処理装置10に名前を付けて保存を行うダイヤログ画面を表示させてファイル名を入力し(ステップ11,12)、保存ボタンを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ13)、APIフック手段15がその呼び出し処理をフックして(ステップ14)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0039】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ15)。

そして、含まれている場合(ステップ16のYES)、AP実行手段13により開かれた上記ファイルは暗号化されていないため、文字列確認手段16は、ファイルデータ11aを特定するための情報と当該ファイルを暗号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ17)。

【0040】

暗号化復号化手段18は、ファイルデータ11aを暗号化して暗号化ファイルデータ11bに変換し(ステップ18)、ハードディスク12上に暗号化ファイル12bを作成する(ステップ19)。

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ16のNO)、当該ファイルは暗号化されておらず、また暗号化する対象のものではないため、ファイルデータ11aを用いてハードディスク12上に非暗号化ファイル12aを作成する(ステップ20)。

【0041】

次に、図5を参照して、ファイル名変更時の処理手順について説明する。

まず、エクスプローラによりハードディスク12上に記憶されているファイルを選択して(ステップ30)、ファイル名を反転させ、変更後のファイル名を入力して(ステップ31)、エンターキーを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ32)、APIフック手段15がその呼び出し処理をフックして(ステップ33)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0042】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ34)。

そして、含まれている場合(ステップ35のYES)、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。ファイルが暗号化されているか否かの判定は、暗号化ファイルの属性情報に暗号化が行われていることを示す情報を付加しておき、その属性情報にもとづき行うことができる。

【0043】

上記ファイルが非暗号化ファイル12aであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれておらず、暗号化されていないと判定された場合(ステップ36のNO)、文字列確認手段16は、非暗号化ファイル12aを特定するための情報と当該ファイルを暗号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ37)。

暗号化復号化手段18は、非暗号化ファイル12aをメモリ11上に展開してファイルデータ11aを生成し、これを暗号化して暗号化ファイルデータ11bに変換する(ステップ38)。そして、この暗号化ファイルデータ11bを用いてハードディスク12上に暗号化ファイル12bを作成する(ステップ39)。

【0044】

上記ファイルが暗号化ファイル12bであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれており、既に暗号化されていると判定された場合(ステップ36のYES)、文字列確認手段16は、ファイルの暗号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、暗号化ファイル12bのファイル名を上記入力されたファイル名に変更させる(ステップ40)。

【0045】

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ35のNO)、文字列確認手段16は、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。

【0046】

上記ファイルが暗号化ファイル12bであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれており、暗号化されていると判定された場合(ステップ41のYES)、文字列確認手段16は、暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ42)。

暗号化復号化手段18は、暗号化ファイル12bをメモリ11上に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aに変換する(ステップ43)。そして、このファイルデータ11aを用いてハードディスク12上に非暗号化ファイル12aを作成する(ステップ44)。

【0047】

上記ファイルが非暗号化ファイル12aであり、当該ファイルの属性情報に暗号化が行われていることを示す情報が含まれておらず、暗号化されていないと判定された場合(ステップ41のNO)、文字列確認手段16は、ファイルの復号化を行う必要がないことを示す情報をAPIフック手段15に返却する。APIフック手段15は保存手段14を呼び出して、非暗号化ファイル12aのファイル名を上記入力されたファイル名に変更させる(ステップ45)。

【0048】

以上説明したように、本実施形態によれば、ファイル名が新たに入力された場合や変更されたことを契機として、そのファイル名にもとづき当該ファイルを暗号化し、又は復号化することが可能である。

【0049】

[第二実施形態]

次に、本発明の第二実施形態の構成について、図6及び図7を参照して説明する。図6は、本実施形態の暗号化処理装置における暗号化復号化手段の構成を示すブロック図である。図7は、本実施形態の暗号化処理装置における処理手順を示すフローチャートである。

本実施形態は、暗号化を行う対象であることを示す文字列ごとに異なる強度の暗号化処理を行うことができる点で第一実施形態と相違する。その他の点では、第一実施形態と同様である。

【0050】

本実施形態の暗号化処理装置10のブロック図も図1及び図2と同様のものとすることができ、本実施形態では暗号化処理装置10における暗号化復号化手段18が、図6に示すように、二以上の異なる強度の強度別暗号化手段を有する暗号化手段18−1と、二以上の異なる強度の強度別復号化手段を有する復号化手段18−2と、文字列ごとに暗号化強度及びこれに対応する強度別暗号化手段と強度別復号化手段を特定するための情報を記憶する暗号化強度記憶手段18−3とを備えている。

【0051】

同図の例では、文字列[秘]が低い強度の暗号化処理を行うものとしてあり、これに対応する低暗号化手段18−1aを特定するための情報と対応付けられている。また、文字列[重要]が中の強度の暗号化処理を行うものとしてあり、これに対応する中暗号化手段18−1bを特定するための情報と対応付けられ、文字列[最重要]が高い強度の暗号化処理を行うものとしてあり、これに対応する高暗号化手段18−1cを特定するための情報と対応付けられている。

【0052】

また、本実施形態の暗号化処理装置10における処理手順も図4及び図5と同様のものとすることができるが、さらに暗号化処理及び復号化処理において、暗号化を行う対象であることを示す文字列に応じて、異なる強度の暗号化手段及び復号化手段を呼び出すことができるようになっている。

すなわち、図4のステップ17又は図5のステップ37において、本実施形態の暗号化復号化手段18は、文字列確認手段16からファイルデータ11a又は非暗号化ファイル12aを特定するための情報と当該ファイルを暗号化すべきことを示す情報と、当該ファイル名に含まれている暗号化を行う対象であることを示す文字列を引数として入力する。

【0053】

暗号化復号化手段18は、この文字列に対応する暗号化手段を暗号化強度記憶手段18−3により特定し、暗号化手段18−1における特定された暗号化手段を取得する(ステップ50)。

そして、取得した暗号化手段によりファイルデータ11a、又は非暗号化ファイル12aを展開して得られたファイルデータ11aを暗号化して暗号化ファイルデータ11bに変換し(ステップ51)、ハードディスク12上に暗号化ファイル12bを作成する(ステップ52)。

なお、この暗号化ファイル12bの属性情報には暗号化ファイルであることを示す情報とともに、その暗号化強度情報が含められる。

【0054】

また、図5のステップ42において、本実施形態の暗号化復号化手段18は、文字列確認手段16から暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報と、暗号化強度情報を引数として入力する。

暗号化復号化手段18は、この暗号化強度情報に対応する復号化手段を暗号化強度記憶手段18−3により特定し、復号化手段18−2における特定された復号化手段を取得する(ステップ60)。

そして、取得した復号化手段により暗号化ファイル12bをメモリ11上に展開して暗号化ファイルデータ11bを生成し、これを復号化してファイルデータ11aに変換して(ステップ61)、ハードディスク12上に非暗号化ファイル12aを作成する(ステップ62)。

【0055】

以上説明したように、本実施形態によれば、ファイル名に入力する文字列により、様々な強度でファイルの暗号化を行うことが可能である。

【0056】

[第三実施形態]

次に、本発明の第三実施形態の構成について、図8及び図9を参照して説明する。図8は、本実施形態の暗号化処理装置の構成を示すブロック図である。図9は、本実施形態の暗号化処理装置における画面遷移を示す図である。

本実施形態は、ユーザ認証を行い、認証が成功している場合は、暗号化ファイルを開く際に一時的に復号化して参照可能にする点で第一実施形態と相違する。その他の点では、第一実施形態と同様である。

【0057】

本実施形態の暗号化処理装置10は、図8に示すように、第一実施形態における構成に加えて、さらに認証手段19とアイコン制御手段20を備えている。

認証手段19は、ユーザの入力情報にもとづきユーザ認証を実行する手段である。認証方法については特に限定されるものでなく、例えば予めユーザの識別情報とパスワードを登録し、入力されたユーザ情報が登録されているか否かを判定することで行われる。

【0058】

アイコン制御手段20は、ハードディスク12上の非暗号化ファイル12aと暗号化ファイル12bのアイコンを暗号化処理装置10のディスプレイに表示させるにあたり、ユーザ認証の結果に応じた暗号化状況を表示させる。

すなわち、アイコン制御手段20は、以下の状況を識別して、例えば次のようなアイコンをディスプレイに表示させる。

(1)ユーザ認証が失敗又は行われていない場合

・暗号化ファイル 鍵マーク 黄色

・非暗号化ファイル 鍵マークなし

(2)ユーザ認証が成功している場合

・暗号化ファイル 鍵マーク 緑色

・非暗号化ファイル 鍵マークなし

【0059】

第一実施形態では、暗号化ファイル12bは開くことができないか、又は開いても内容がわからないように変換されたデータが表示され、ファイル内容を参照することができない。

一方、本実施形態では、暗号化ファイル12bは、ユーザ認証の成否を識別可能にアイコン制御手段20による制御が行われてアイコン表示され、ユーザ認証が成功している場合には、一時的に復号化することで、ファイル内容を参照可能にしている。

【0060】

すなわち、AP実行手段13が、ユーザ認証が成功している状況で暗号化ファイル12bを開こうとした場合、APIフック手段15がこれをフックして、暗号化復号化手段18により復号化し、これに対応するファイルデータ11aをメモリ11上に作成する。これによって、AP実行手段13により暗号化ファイル12bの内容を参照することが可能である。

また、ファイルデータ11aを変更可能にするとともに、当該ファイルを閉じる際、又は当該アプリケーションプログラムを終了させる際に、変更後のファイルデータ11aを暗号化して暗号化ファイル12bを更新させることもできる。

【0061】

次に、図9を参照して、本実施形態の暗号化処理装置における画面遷移の例について説明する。

まず、ユーザ認証をしていない状態で、暗号化を行う対象であることを示す文字列を含む暗号化ファイル「[秘]明細書」が、ディスプレイ上に表示されているとする。このとき、ファイルのアイコンには黄色鍵マークが付され、当該ファイルをオープンすると、暗号化されているため、ファイル内容を参照することはできない。

【0062】

次に、ユーザ認証に成功した場合、アイコン制御手段20はハードディスク12上の暗号化ファイル12bの表示アイコンに対して、緑色鍵マークを付加する。なお、このとき、アイコン制御手段20は暗号化ファイル12bの属性情報に一時的に復号化されていることを示す情報を付加することができる。

この緑色鍵マークを付加されたファイルをオープンすると、一時的に復号化され、ファイル内容を参照することができる。参照のみを行ってファイルを閉じる場合は、メモリ上に作成されたファイルデータ11aは消去され、ハードディスク12上の暗号化ファイル12bの属性情報から一時的に復号化されていることを示す情報が削除される。

【0063】

また、AP実行手段13によりファイルデータ11aを変更した場合、これを保存するときに、APIフック手段15がこれをフックする。

そして、文字列確認手段16により暗号化を行う対象であることを示す文字列が含まれ、かつ既に暗号化されているが、暗号化ファイル12bの属性情報から一時的に復号化されていることを確認すると、暗号化復号化手段18を呼び出して、再度暗号化処理を行わせる。

【0064】

次に、AP実行手段13によりファイル名から[秘]を削除すると、暗号化ファイル12bは復号化されて、暗号化ファイル12bは削除され、ハードディスク12上に非暗号化ファイル12aが作成される。

非暗号化ファイル12aのアイコンには鍵マークが表示されず、AP実行手段13により当該ファイルをオープンすると、内容は参照可能に表示される。

【0065】

以上説明したように、本実施形態によれば、ユーザ認証に成功している場合、暗号化ファイル12bをオープン可能にして、参照や変更などをできるようにすることが可能である。

【0066】

[第四実施形態]

次に、本発明の第四実施形態の構成について、図10及び図11を参照して説明する。図10は、本実施形態の暗号化処理装置の構成を示すブロック図であり、図11は、復号可能ユーザ記憶手段の構成を示すブロック図である。

本実施形態は、ユーザ認証の結果にもとづいて、ファイル名に含まれる文字列に応じた組織や個人のみが、当該ファイルの暗号化及び復号化を行うことができる点で第三実施形態と相違する。その他の点では、第三実施形態と同様である。

【0067】

本実施形態の暗号化処理装置10は、第三実施形態の構成に加えて、さらに復号可能ユーザ記憶手段21を備えている。

復号可能ユーザ記憶手段21は、図11に示すように、組織や個人などを表す文字列と、それぞれの文字列に対応するユーザの識別情報(同図の例では復号可能ユーザID)を記憶する。

【0068】

文字列確認手段16は、APIフック手段15により呼び出されると、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているか否かを判定する。そして、含まれている場合、含まれている文字列に対応するユーザの識別情報によりユーザ認証が行われている場合に限り、暗号化復号化手段18を呼び出す。

これにより、特定の組織などの文字列については、当該特定の組織のユーザIDを持つ者のみが、当該ファイルに暗号化を行う対象であることを示す文字列を追加して暗号化することができ、その文字列を削除して復号化を行うことが可能になる。

【0069】

次に、図12を参照して、本実施形態の暗号化処理装置における処理手順について説明する。同図は、本実施形態の暗号化処理装置の処理手順を示すフローチャートである。

まず、認証手段19により、ユーザID「gijutsu001」を用いてユーザ認証が行われ、認証が成功したとする(ステップ70)。

【0070】

次に、エクスプローラによりハードディスク12上に記憶されているファイルを選択して(ステップ71)、ファイル名を反転させ、変更後のファイル名を入力して(ステップ72)、エンターキーを押下する。

これによって、AP実行手段13は保存手段14を呼び出し(ステップ73)、APIフック手段15がその呼び出し処理をフックして(ステップ74)、保存手段14が呼び出される前に、文字列確認手段16を呼び出す。

【0071】

文字列確認手段16は、文字列リスト記憶手段17を参照して、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれているか否かを判定する(ステップ75)。

文字列確認手段16による判定の結果、入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれている場合(ステップ76のYES)、文字列確認手段16は、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているか否かを確認する。

【0072】

そして、ファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれている場合には、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功しているかを判定する(ステップ77)。

例えば、入力されたファイル名が「[秘]技術部明細書」の場合は、復号可能ユーザ記憶手段21に記憶されている文字列「技術部」が含まれているため、これに対応する復号可能ユーザID「gijutsu001」でのユーザ認証が成功していると判定される。一方、復号可能ユーザ記憶手段21に記憶されている文字列が含まれているが、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していない場合は、ファイル名の変更が行われることなく処理が終了する。なお、復号可能ユーザ記憶手段21に記憶されている文字列が含まれていない場合は、ユーザの限定のないファイルであるため、次に暗号化済みであるか否かの判定を行うことができる。

【0073】

そして、以降は第一実施形態における図5のステップ36〜40と同様の処理が行われる(ステップ78〜82)。ステップ77において、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していると判定され、ファイルの暗号化が行われた場合、当該暗号化ファイル12bの属性情報として復号可能ユーザIDを記憶させ、復号化の際にはこの復号可能ユーザIDでの認証が成功している場合にのみ復号可能にさせることもできる。

【0074】

一方、上記入力されたファイル名に文字列リスト記憶手段17に記憶されている文字列が含まれていない場合(ステップ76のNO)、文字列確認手段16は、AP実行手段13により開かれた上記ファイルが暗号化されているか否かを判定する。

【0075】

上記ファイルが暗号化ファイル12bである場合(ステップ83のYES)、文字列確認手段16は、ステップ77と同様に、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功しているかを判定する(ステップ84)。

認証に成功している場合、又は入力されたファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれていない場合(ステップ84のYES)、文字列確認手段16は、暗号化ファイル12bを特定するための情報と当該ファイルを復号化すべきことを示す情報を引数として、暗号化復号化手段18を呼び出す(ステップ85)。一方、入力されたファイル名に復号可能ユーザ記憶手段21に記憶されている文字列が含まれているが、復号可能ユーザ記憶手段21において当該文字列に対応して記憶されている復号可能ユーザIDで認証が成功していない場合は、復号化は許可されず、処理が終了する(ステップ84のNO)。

そして、以降は図5のステップ43〜45と同様の処理が行われる(ステップ86〜88)。

【0076】

以上説明したように、本実施形態によれば、ファイル名に一定の組織名や個人名を含ませることで、その組織や個人のみが復号化できる暗号化ファイルを作成することが可能である。

【0077】

[第五実施形態]

次に、本発明の第五実施形態の構成について、図13を参照して説明する。同図は、本実施形態の情報処理装置の構成を示すブロック図である。

本実施形態は、ファイル名が変更されたことを契機として、コンピュータにより特定の処理が行われる点で上記の各実施形態と同様である。一方、本実施形態では、ファイル名が変更されたことを契機として、当該ファイルデータを暗号化や復号化するのではなく、翻訳して、翻訳後のデータを含むファイルを作成可能な点で上記の各実施形態と異なる。その他の点は、第一実施形態と同様のものとすることができる。

【0078】

本実施形態の情報処理装置1は、第一実施形態の暗号化処理装置10の構成に加えて、さらに翻訳手段22を備えている。また、メモリ11には翻訳データ11cが生成され得、ハードディスク12には英語データファイル12c又は日本語データファイル12dが作成される例が示されている。

【0079】

本実施形態の情報処理装置における文字列リスト記憶手段17は、例えば「日本語」や「英語」といった翻訳処理の対象となる文字列を記憶する。

そして、翻訳手段22は、各文字列に対応する個別翻訳手段を備え、文字列確認手段16から入力した文字列に対応する個別翻訳手段により、当該ファイルがその言語で翻訳されたものでない場合に翻訳処理を実行する。

【0080】

例えば、翻訳手段22は、文字列「日本語」に対応する日本語翻訳手段と、文字列「英語」に対応する英語翻訳手段を備えることができる。

日本語で作成されたファイルのファイル名が変更されて「英語」が含められた場合、翻訳手段22は英語翻訳手段により当該ファイルを英語に翻訳して日本語のファイルに変換する。そして、当該ファイルの属性情報に「英語」で作成されたことを示す情報を保有させる。なお、各翻訳手段としては、従来既存の各種翻訳機能を用いることができる。変更元の言語は、ファイルの属性情報にもとづき得るようにすることができる。また、変更後の言語は、ファイル名に含まれ、文字列リスト記憶手段17に記憶されている言語である。これらの言語変換が可能な各種翻訳手段を、翻訳手段22に保有させることが好ましい。

【0081】

また、第二実施形態における暗号化強度記憶手段と同様に、本実施形態の翻訳手段22において、翻訳精度記憶手段を構成し、例えば「英語 低」「英語 中」「英語 高」の文字列にそれぞれ対応させて精度の異なる翻訳手段を用いることを可能にすることもできる。

さらに、本実施形態における翻訳手段22を、第三実施形態や第四実施形態に組み合わせ、特定のユーザに対してのみ翻訳を許可する構成にすることなども可能である。第四実施形態の復号可能ユーザ記憶手段21は、翻訳可能ユーザ記憶手段として構成することができる。

【0082】

以上説明したように、本実施形態によれば、ファイル名の変更を契機として、当該ファイルの翻訳処理を行わせることが可能である。

【0083】

本発明は、以上の実施形態に限定されるものではなく、本発明の範囲内において、種々の変更実施が可能であることは言うまでもない。

例えば、第二実施形態と第三実施形態又は第四実施形態を組み合わせて、入力された文字列にもとづき異なる強度の暗号化ファイルを作成可能にするとともに、ユーザ認証状態に応じて一時的な復号を可能にしたり、あるいは特定ユーザのみ復号化ができる暗号化ファイルを作成可能にすることができる。また、上記実施形態において、ファイル名の本体のみならず、拡張子が変更された場合に同様に暗号化や復号化等を行う構成にすることもできる。さらに、ファイル名が新たに入力された場合や変更されたことを契機として、例えば文字列「白黒」がファイル名に含まれている場合にファイルデータを白黒画像データに変換し、文字列「カラー」が含まれている場合にファイルデータをカラーデータに変換したり、文字列「圧縮」が含まれている場合にファイルデータを圧縮し、文字列「伸張」が含まれている場合にファイルデータを展開したりするなど適宜変更することが可能である。

【産業上の利用可能性】

【0084】

本発明は、コンピュータ操作に不慣れなユーザでも容易に暗号化ファイルを作成できるコンピュータを提供する場合などに好適に利用することが可能である。

【符号の説明】

【0085】

1 情報処理装置

10 暗号化処理装置

11 メモリ

11a ファイルデータ

11a−1 ファイル名

11a−2 ファイル内容

11b 暗号化ファイルデータ

11c 翻訳データ

12 ハードディスク

12a 非暗号化ファイル

12b 暗号化ファイル

12c 英語データファイル

12d 日本語データファイル

13 アプリケーションプログラム(AP)実行手段

14 保存手段

15 アプリケーションプログラムインタフェース(API)フック手段

16 文字列確認手段

17 文字列リスト記憶手段

18 暗号化復号化手段

18−1 暗号化手段

18−1a 低暗号化手段

18−1b 中暗号化手段

18−1c 高暗号化手段

18−2 復号化手段

18−2a 低復号化手段

18−2b 中復号化手段

18−2c 高復号化手段

18−3 暗号化強度記憶手段

19 認証手段

20 アイコン制御手段

21 復号可能ユーザ記憶手段

22 翻訳手段

【特許請求の範囲】

【請求項1】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置であって、

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、

暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出す文字列確認手段と、を備え、

前記暗号化手段が、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化処理装置。

【請求項2】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、含まれていない場合、前記復号化手段を呼び出す

ことを特徴とする請求項1記載の暗号化処理装置。

【請求項3】

請求項1又は2記載の暗号化処理装置が、ユーザ認証手段を備え、

前記文字列確認手段が、周辺機器に記憶されているファイルがオープンされる際に、当該ファイルのオープン処理をフックして、当該ファイルが暗号化されているか否かを判定し、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証成功の場合、前記復号化手段を呼び出して、前記復号化手段により前記ファイルを復号化させた後に、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項4】

請求項3記載の暗号化処理装置が、ファイルごとに復号可能なユーザ情報を有する復号可能ユーザ記憶手段を備え、

前記文字列確認手段が、前記ファイルの暗号化判定の結果、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証成功の場合、前記ユーザ認証結果が認証成功であったユーザが、前記復号可能ユーザ記憶手段において、オープンされようとしている前記ファイルを復号可能なユーザとして記憶されているか否かを判定し、記憶されている場合、前記復号化手段を呼び出して、前記復号化手段により前記ファイルを復号化させた後に、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項5】

請求項1又は2記載の暗号化処理装置が、ユーザ認証手段を備え、

前記文字列確認手段が、周辺機器に記憶されているファイルがオープンされる際に、当該ファイルのオープン処理をフックして、当該ファイルが暗号化されているか否かを判定し、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証失敗又は認証が行われていない場合、前記復号化手段を呼び出すことなく、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項6】

前記暗号化手段が、暗号化強度の異なる二以上の強度別暗号化手段と、前記文字列ごとに対応する暗号化強度を記憶する暗号化強度記憶手段を備え、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、当該文字列に対応する暗号化強度の強度別暗号化手段を前記暗号化手段から取得して、当該強度別暗号化手段により前記記憶装置に作成されたファイルを暗号化する

ことを特徴とする請求項1〜5のいずれかに記載の暗号化処理装置。

【請求項7】

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、

所定の処理を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出す文字列確認手段と、を備えた

ことを特徴とする情報処理装置。

【請求項8】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出し、含まれていない場合、この所定の処理手段とは異なる他の処理手段を呼び出す

ことを特徴とする請求項7記載の情報処理装置。

【請求項9】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えたコンピュータを、

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段、

暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出す文字列確認手段として機能させ、

前記暗号化手段に、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化させて、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化プログラム。

【請求項10】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段に、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定させ、含まれている場合、前記暗号化手段を呼び出させ、含まれていない場合、前記復号化手段を呼び出させる

ことを特徴とする請求項9記載の暗号化プログラム。

【請求項11】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置による暗号化方法であって、

前記暗号化処理装置における文字列リスト記憶手段が、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶し、

前記暗号化処理装置における保存手段が、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる前に、

前記暗号化処理装置における文字列確認手段が、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、

前記暗号化処理装置における前記暗号化手段が、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化方法。

【請求項12】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、含まれていない場合、前記復号化手段を呼び出す

ことを特徴とする請求項11記載の暗号化方法。

【請求項1】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置であって、

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、

暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出す文字列確認手段と、を備え、

前記暗号化手段が、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化処理装置。

【請求項2】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、含まれていない場合、前記復号化手段を呼び出す

ことを特徴とする請求項1記載の暗号化処理装置。

【請求項3】

請求項1又は2記載の暗号化処理装置が、ユーザ認証手段を備え、

前記文字列確認手段が、周辺機器に記憶されているファイルがオープンされる際に、当該ファイルのオープン処理をフックして、当該ファイルが暗号化されているか否かを判定し、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証成功の場合、前記復号化手段を呼び出して、前記復号化手段により前記ファイルを復号化させた後に、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項4】

請求項3記載の暗号化処理装置が、ファイルごとに復号可能なユーザ情報を有する復号可能ユーザ記憶手段を備え、

前記文字列確認手段が、前記ファイルの暗号化判定の結果、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証成功の場合、前記ユーザ認証結果が認証成功であったユーザが、前記復号可能ユーザ記憶手段において、オープンされようとしている前記ファイルを復号可能なユーザとして記憶されているか否かを判定し、記憶されている場合、前記復号化手段を呼び出して、前記復号化手段により前記ファイルを復号化させた後に、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項5】

請求項1又は2記載の暗号化処理装置が、ユーザ認証手段を備え、

前記文字列確認手段が、周辺機器に記憶されているファイルがオープンされる際に、当該ファイルのオープン処理をフックして、当該ファイルが暗号化されているか否かを判定し、暗号化されている場合であって、かつ、前記ユーザ認証手段によるユーザ認証結果が認証失敗又は認証が行われていない場合、前記復号化手段を呼び出すことなく、前記ファイルのオープン処理を行わせる

ことを特徴とする暗号化処理装置。

【請求項6】

前記暗号化手段が、暗号化強度の異なる二以上の強度別暗号化手段と、前記文字列ごとに対応する暗号化強度を記憶する暗号化強度記憶手段を備え、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、当該文字列に対応する暗号化強度の強度別暗号化手段を前記暗号化手段から取得して、当該強度別暗号化手段により前記記憶装置に作成されたファイルを暗号化する

ことを特徴とする請求項1〜5のいずれかに記載の暗号化処理装置。

【請求項7】

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段と、

所定の処理を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段と、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出す文字列確認手段と、を備えた

ことを特徴とする情報処理装置。

【請求項8】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、所定の処理手段を呼び出し、含まれていない場合、この所定の処理手段とは異なる他の処理手段を呼び出す

ことを特徴とする請求項7記載の情報処理装置。

【請求項9】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えたコンピュータを、

所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる保存手段、

暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶する文字列リスト記憶手段、

前記記憶装置に作成されたファイルを前記保存手段が周辺機器に記憶させる前に、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出す文字列確認手段として機能させ、

前記暗号化手段に、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化させて、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化プログラム。

【請求項10】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段に、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定させ、含まれている場合、前記暗号化手段を呼び出させ、含まれていない場合、前記復号化手段を呼び出させる

ことを特徴とする請求項9記載の暗号化プログラム。

【請求項11】

ファイルの暗号化を行う暗号化手段と暗号化されたファイルの復号化を行う復号化手段を備えた暗号化処理装置による暗号化方法であって、

前記暗号化処理装置における文字列リスト記憶手段が、暗号化を行う対象であることを示す一又は二以上の所定の文字列を記憶し、

前記暗号化処理装置における保存手段が、所定のアプリケーションプログラムを用いて記憶装置に作成されたファイルを、周辺機器に記憶させる前に、

前記暗号化処理装置における文字列確認手段が、当該保存処理をフックして、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、

前記暗号化処理装置における前記暗号化手段が、前記文字列確認手段により呼び出されると、前記記憶装置に作成されたファイルを暗号化して、暗号化されたファイルを前記保存手段により前記周辺機器に記憶させる

ことを特徴とする暗号化方法。

【請求項12】

前記周辺機器に記憶されたファイルの名称が変更されて、当該変更されたファイルの名称が前記記憶装置に作成されると、当該ファイルの名称が前記保存手段により前記周辺機器に記憶される前に、

前記文字列確認手段が、前記記憶装置に作成されたファイルの名称に、前記文字列リスト記憶手段に記憶されている文字列が含まれているか否かを判定し、含まれている場合、前記暗号化手段を呼び出し、含まれていない場合、前記復号化手段を呼び出す

ことを特徴とする請求項11記載の暗号化方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2011−113361(P2011−113361A)

【公開日】平成23年6月9日(2011.6.9)

【国際特許分類】

【出願番号】特願2009−270058(P2009−270058)

【出願日】平成21年11月27日(2009.11.27)

【出願人】(507104164)株式会社インテリジェントソフトウェアー (5)

【Fターム(参考)】

【公開日】平成23年6月9日(2011.6.9)

【国際特許分類】

【出願日】平成21年11月27日(2009.11.27)

【出願人】(507104164)株式会社インテリジェントソフトウェアー (5)

【Fターム(参考)】

[ Back to top ]