暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラム

【課題】高度な処理能力や、長い処理時間を必要とせずに、処理指示データの他人による不正使用を抑制することのできる暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムを提供する。

【解決手段】データ暗号化機能付き処理装置1は、CPU10と、記憶部11と、入力部12と、処理部13と、を有する。記憶部11には、デバイス制御プログラム110、処理指示データ112等が格納されている。CPU10は、パスワードにユーザIDを埋め込んで処理指示データ112を生成する処理指示データ生成手段101、処理指示データ暗復号化手段102、ユーザが処理指示データ112を実行する際に、入力部12から入力したユーザIDと、処理指示データ112のパスワードに埋め込まれたユーザIDとの照合を行ってユーザの認証を行う処理指示データ実行ユーザ認証手段103等として機能する。

【解決手段】データ暗号化機能付き処理装置1は、CPU10と、記憶部11と、入力部12と、処理部13と、を有する。記憶部11には、デバイス制御プログラム110、処理指示データ112等が格納されている。CPU10は、パスワードにユーザIDを埋め込んで処理指示データ112を生成する処理指示データ生成手段101、処理指示データ暗復号化手段102、ユーザが処理指示データ112を実行する際に、入力部12から入力したユーザIDと、処理指示データ112のパスワードに埋め込まれたユーザIDとの照合を行ってユーザの認証を行う処理指示データ実行ユーザ認証手段103等として機能する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムに関する。

【背景技術】

【0002】

従来の技術として、アプリケーションが取り扱う構造化言語を含むデータに対応するセキュリティ処理手続きが記述されたセキュリティ処理情報を格納する格納手段と、前記アプリケーションが外部のアプリケーションと所定の通信媒体を用いて安全に通信するために、前記格納手段から前記セキュリティ処理情報を参照して、前記アプリケーションが取り扱う前記データに対する暗号化処理、署名処理を実行することを含むセキュリティ処理を行うセキュリティ処理手段とを具備する情報処理装置が知られている(例えば、特許文献1参照。)。

【0003】

この情報処理装置によれば、セキュリティ処理手続きを記述した情報を利用して、構造化言語で記述されたデータの一部または全部に対してセキュリティ処理を行うことにより、例えばセキュリティレベルの異なるネットワークサービスを簡便に実現することができる。更には、セキュリティ処理のための開発コストを大幅に削減するばかりでなく、最適なセキュリティシステムを最適なタイミングで導入することができる。

【特許文献1】特開2005−346569号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明の目的は、高度な処理能力や、長い処理時間を必要とせずに、処理指示データの他人による不正使用を抑制することのできる暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムを提供することにある。

【課題を解決するための手段】

【0005】

本発明の実施の態様は、上記目的を達成するため、以下の暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムを提供する。

【0006】

[1]ユーザIDを入力する入力部と、第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる、前記第1の外部装置にアクセスするための認証パスワードに、前記ユーザIDを埋め込む埋め込み手段と、第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置に入出力する入出力手段と、前記入出力手段が前記処理指示データを出力する際に前記ユーザIDが埋め込まれた前記認証パスワードを暗号化し、入力する際に前記ユーザIDが埋め込まれた前記認証パスワードを復号化する暗復号化手段と、前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理部と、前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合手段と、前記照合手段により、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセス手段と、を具備することを特徴とする暗号化機能付き処理装置。

【0007】

[2]前記ユーザIDが前記入力部から入力された際に、前記ユーザIDの認証を行うユーザID認証手段、を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0008】

[3]前記処理指示データを生成する処理指示データ生成手段、を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0009】

[4]前記処理指示データを記憶する記憶部を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0010】

[5]ネットワークに接続するための通信インターフェイスを具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0011】

[6]パスワードにユーザIDを埋め込む埋め込み手段と、前記ユーザIDが埋め込まれた前記パスワードを暗号化する暗号化手段と、を具備することを特徴とする暗号化装置。

【0012】

[7]前記パスワードおよび前記ユーザIDは、互いに異なる装置にアクセスするために用いられるものであることを特徴とする[6]に記載の暗号化装置。

【0013】

[8]前記パスワードは、外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれることを特徴とする[6]に記載の暗号化装置。

【0014】

[9]第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる、前記第1の外部装置にアクセスするための認証パスワードに、ユーザIDを埋め込む埋め込みステップと、第2の外部装置からの要求に応じて、前記ユーザIDが埋め込まれた前記認証パスワードを暗号化して、前記処理指示データを前記第2の外部装置に出力する暗号化ステップと、前記第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置から入力して、暗号化された前記ユーザIDが埋め込まれた前記認証パスワードを復号化する復号化ステップと、前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理ステップと、前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合ステップと、前記照合手段により、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセスステップと、をコンピュータに実行させるための暗号化機能付き処理プログラム。

【発明の効果】

【0015】

請求項1〜5に係る暗号化機能付き処理装置によれば、比較的簡単な処理により、処理指示データの他人による不正使用を抑制することができる。

【0016】

請求項6〜8に係る暗号化装置によれば、比較的簡単な処理により、他人による不正使用を抑制するパスワードの暗号化処理を行うことができる。

【0017】

請求項9に係る暗号化機能付き処理プログラムによれば、比較的簡単な処理により、処理指示データの他人による不正使用を抑制することができる。

【発明を実施するための最良の形態】

【0018】

[実施の形態]

(データ暗号化機能付き処理装置の構成)

図1は、データ暗号化機能付き処理装置の一例が接続されたネットワークの一例を示す概念図である。同図に示すように、データ暗号化機能付き処理装置1、外部装置2、および管理用外部装置3が、ネットワーク4を介して接続されている。管理用外部装置3は、管理者権限を有するユーザ(以下、管理ユーザと記す)が、データ暗号化機能付き処理装置1内のデータ等のメンテナンスやバックアップを行うために用いられる。

【0019】

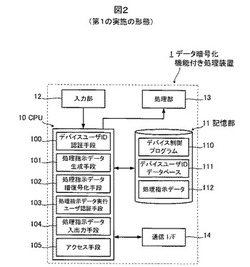

図2は、本発明の実施の形態に係るデータ暗号化機能付き処理装置の一例を示すブロック図である。このデータ暗号化機能付き処理装置1は、CPU10と、各種のプログラムやデータを記憶するHDD等からなる記憶部11と、キーボード、タッチパネル等を備えた入力部12と、プリント、スキャン、データ送信等の処理を行う処理部13と、ネットワークと接続するための通信インターフェイス(I/F)14と、を有する。データ暗号化機能付き処理装置1は、例えば、データ暗号化機能を有する複合機である。

【0020】

記憶部11には、デバイス制御プログラム110、デバイスユーザIDデータベース111、および処理指示データ112が格納されている。なお、記憶部11は、データ暗号化機能付き処理装置1の内部にあるものではなく、外部装置としてデータ暗号化機能付き処理装置1に接続されるものであってもよい。

【0021】

CPU10は、記憶部11に記憶されているデバイス制御プログラム110に従って動作することにより、入力されたデバイスユーザID201を認証するデバイスユーザID認証手段100、処理指示データ112を生成する処理指示データ生成手段101、処理指示データ112の暗号化、および復号化を行う処理指示データ暗復号化手段102、ユーザが処理指示データ112を実行する際にユーザの認証を行う処理指示データ実行ユーザ認証手段103、管理用外部装置3からの要求に応じて管理用外部装置3に処理指示データ112を入出力する処理指示データ入出力手段104、および処理指示データ112に記述された処理内容に基づいて外部装置2へのアクセスを行うアクセス手段105、等として機能する。

【0022】

デバイスユーザID認証手段100は、入力部12から入力されたデバイスユーザID201が、デバイスユーザIDデータベース111に登録されているかどうかを調べて認証を行う。

【0023】

処理指示データ生成手段101は、ユーザが入力部12から処理指示データ112生成の指示を行うと、処理指示データ112を生成して、記憶部11に格納する。なお、記憶部11は複数の処理指示データ112を格納することができる。

【0024】

処理指示データ112は、外部装置2へのアクセスを含む所定の処理を含む処理内容が記述された、ユーザ毎に固有のデータであり、外部装置のアドレス、ユーザ毎の外部装置用ユーザID202、およびユーザ毎の外部装置用認証パスワード203等の外部装置にアクセスするための情報を有する。また、処理指示データ112は、XML(Extensible Markup Language)、HTML(HyperText Markup Language)、XHTML(Extensible HyperText Markup Language)、SGML(Standard Generalized Mark-up Language)等の構造化言語で記述されたデータである。処理指示データ112としては、例えば、データ暗号化機能付き処理装置1の処理内容を記した指示書が挙げられる。

【0025】

処理指示データ112に記述される処理内容は、例えば、スキャンした画像データや文書データ、処理結果等を保存するために外部サーバやPC(Personal Computer)に送信する処理、スキャンした画像データや文書データ、処理結果等を電子メールで送信するためにメールサーバに送信する処理、スキャンした画像データや文書データ、処理結果等をインターネットを通じて送受信するためにFTP(File Transfer Protocol)サーバに送信する処理等である。

【0026】

処理指示データ生成手段101は、外部装置用認証パスワード203を含むパスワード要素の中に、デバイスユーザID201を含む要素を子要素として埋め込む。なお、この外部装置用認証パスワード203を含むパスワード要素の中に、デバイスユーザID201を含む要素を子要素として埋め込む処理は、処理指示データ生成手段101から独立した埋め込み手段により行われてもよい。

【0027】

図3は、デバイスユーザIDを埋め込む前の処理指示データの一例の一部を表し、図4は、デバイスユーザIDを埋め込んだ後の処理指示データの一例の一部を表す。図3、および図4に示すように、外部装置用認証パスワード203である“sesame”を含むPassword要素の中に、デバイスユーザID201である“12345”を含むPassword要素が埋め込まれる。なお、当然であるが、図2、および図3に示した外部装置用認証パスワード203の“sesame”、デバイスユーザID201の“12345”、および外部装置用ユーザID202の“FujiTaro”は一例に過ぎず、これらに限られるものではない。

【0028】

処理指示データ暗復号化手段102は、管理ユーザによるメンテナンス等により処理指示データ112が管理用外部装置3に取り出される際に、処理指示データ112の外部装置2にアクセスするための情報を含む部分に暗号化処理を施し、また、処理指示データ112が管理用外部装置3からデータ暗号化機能付き処理装置1に戻される際に、暗号化した部分を復号化する。処理指示データ112は、データ暗号化機能付き処理装置1の記憶部11に格納されている状態では、暗号化されていない。

【0029】

図5は、処理指示データ暗復号化手段により暗号化された処理指示データの一例の一部を表す。図5に示すように、外部装置用認証パスワード203、およびデバイスユーザID201を含むPassword要素の中身が暗号化され、暗号化部分204となる。この状態では、管理用外部装置3において管理ユーザが閲覧用ソフトウェア等を用いて処理指示データ112を閲覧しても、外部装置用認証パスワード203、およびデバイスユーザID201を知ることができない。

【0030】

処理指示データ実行ユーザ認証手段103は、ユーザが処理指示データ112を実行しようとしたときに、そのユーザがデータ暗号化機能付き処理装置1を使用するために入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致するか否かを検証し、一致した場合に処理指示データ112の実行を認証する。

【0031】

処理指示データ入出力手段104は、管理ユーザによるメンテナンス等の際に、データ暗号化機能付き処理装置1から処理指示データ112を管理用外部装置3に対して入出力する。

【0032】

(データ暗号化機能付き処理装置の動作)

ここでは、データ暗号化機能付き処理装置1を複合機として説明する。また、処理指示データ112は、「データ暗号化機能付き処理装置1によりスキャンを行った場合に、ネットワークを通して外部装置2にスキャンデータを送信する」という処理が記述された指示書であるとする。

【0033】

図6は、ユーザが、指示書である処理指示データを作成する流れの一例を示したフローチャートである。ユーザは、データ暗号化機能付き処理装置1を用いて処理指示データ112を作成する。

【0034】

まず、ユーザがデータ暗号化機能付き処理装置1を使用するために、デバイスユーザID201をデータ暗号化機能付き処理装置1の入力部12から入力する(図6ステップS1)。

【0035】

デバイスユーザID201が入力されると、デバイスユーザID認証手段100が、入入力されたデバイスユーザID201がデバイスユーザIDデータベース111に登録されているか否かを調べる(図6ステップS2)。

【0036】

デバイスユーザID201が、デバイスユーザIDデータベース111に登録されている場合は、データ暗号化機能付き処理装置1の使用が認証され、指示書である処理指示データ112の作成操作に移る(図6ステップS3)。ユーザは、「データ暗号化機能付き処理装置1によりスキャンを行った場合に、ネットワークを通して外部装置2にスキャンデータを送る」という指示内容を指定し、外部装置2のアドレス、外部装置2用のユーザIDである外部装置用ユーザID202、および外部装置2用の認証パスワードである外部装置用認証パスワード203を入力する。

【0037】

一方、図6ステップS2において、デバイスユーザID201がデバイスユーザIDデータベース111に登録されておらず、データ暗号化機能付き処理装置1の使用が認証されなかった場合は、エラーとなり、先の操作に進めない(図6ステップS4)。

【0038】

図6ステップS3を経た後は、処理指示データ生成手段101により外部装置用認証パスワード203を含む要素の中に、デバイスユーザID201を含む要素が埋め込まれ、図3に示す処理指示データ112が作成される(図6ステップS5)。

【0039】

次に、作成した指示書である処理指示データ112を実行して、処理指示データ112に記述された処理内容を実行する。

【0040】

図7は、ユーザが処理指示データを実行する流れの一例を示すフローチャートである。ユーザは、データ暗号化機能付き処理装置1を用いて処理指示データ112を実行する。

【0041】

まず、ユーザがデータ暗号化機能付き処理装置1を使用するために、デバイスユーザID201をデータ暗号化機能付き処理装置1の入力部12から入力する(図7ステップS11)。

【0042】

デバイスユーザID201が入力されると、デバイスユーザID認証手段100が、入入力されたデバイスユーザID201がデバイスユーザIDデータベース111に登録されているか否かを調べて認証を行う(図7ステップS12)。

【0043】

デバイスユーザID201が、デバイスユーザIDデータベース111に登録されている場合は、データ暗号化機能付き処理装置1の使用が認証され、指示書である処理指示データ112の実行操作に移る(図7ステップS13)。

【0044】

一方、図7ステップS12において、デバイスユーザID201がデバイスユーザIDデータベース111に登録されておらず、データ暗号化機能付き処理装置1の使用が認証されなかった場合は、エラーとなり、先の操作に進めない(図7ステップS14)。

【0045】

図7ステップS13において、ユーザにより入力部12から処理指示データ112の実行操作が行われると、処理指示データ実行ユーザ認証手段103が、ユーザが図7ステップS11において入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致するか否かを検証する(図7ステップS15)。

【0046】

入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致する場合は、処理指示データ112の実行が認証される(図7ステップS16)。この場合、データ暗号化機能付き処理装置1のスキャン機能を有する処理部13により紙媒体のスキャンを行い、スキャンデータがアクセス手段105により通信インターフェイス14、ネットワーク4を介して外部装置2に送信される。なお、外部装置2に送られるデータは、SSL(Secure Socket Layer)等の暗号化プロトコルにより暗号化されて送信される。

【0047】

スキャンデータは、処理指示データ112に記載された外部装置2のアドレス、外部装置用ユーザID202、および外部装置用認証パスワード203に基づいて外部装置2に届けられる。具体的には、例えば、スキャンデータはメタデータであり、外部装置2のアドレス、外部装置用ユーザID202、および外部装置用認証パスワード203を含んでおり、外部装置2の認証を受ける。

【0048】

一方、図7ステップS15において、入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致しない場合は、処理指示データ112の実行が認証されず、エラーとなる(図7ステップS17)。

【0049】

次に、管理ユーザが、管理者権限を利用して他ユーザの処理指示データ112を用いて不正を行う場合の流れについて説明する。

【0050】

図8A(a)〜(c)、図8B(d)〜(f)は、比較例としての、従来のデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示した概念図である。管理ユーザは、ネットワーク4を介して従来のデータ暗号化機能付き処理装置15と接続された管理用外部装置3を用いて不正操作を行うものとする。ここで、管理用外部装置3は、例えば、PCである。

【0051】

まず、図8A(a)に示すように、ユーザA5aが、ユーザA5aのデバイスユーザID201a「12345」を入力して、データ暗号化機能付き処理装置15にログインし、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を入力して、処理指示データ112aを作成する。処理指示データ112aには、入力したこれらの情報が含まれる。処理指示データ112aは、ユーザA5aのみがデータ暗号化機能付き処理装置15において取り扱うことができる。

【0052】

次に、図8A(b)に示すように、管理ユーザであるユーザB5bが、ユーザB5bのデバイスユーザID201b「56789」を入力して、データ暗号化機能付き処理装置15にログインし、外部装置2のアドレス(図示しない)、ユーザB5b外部装置用ユーザID(図示しない)、およびユーザB5b外部装置用認証パスワード203b「xyz」を入力して、処理指示データ112bを作成する。処理指示データ112bには、入力したこれらの情報が含まれる。処理指示データ112bは、ユーザB5bのみがデータ暗号化機能付き処理装置15において取り扱うことができる。

【0053】

次に、図8A(c)に示すように、管理ユーザであるユーザB5bが、管理者権限を利用して、ユーザA5aの処理指示データ112a、およびユーザB5bの処理指示データ112bをデータ暗号化機能付き処理装置15から管理用外部装置3に取り込む。処理指示データ112a、および処理指示データ112bは、データ暗号化機能付き処理装置15から出力される時点で、処理指示データ暗復号化手段102により暗号化され、図4に示したように、外部装置用認証パスワード203a、203bを含む部分がそれぞれ暗号化部分204a、204bとなる。

【0054】

なお、この処理指示データ112a、112bを管理用外部装置3に取り込む操作は、処理指示データ112a、112b等のデータのメンテナンスやバックアップの必要性から、管理ユーザに認められたものであり、この操作自体は不正操作ではない。

【0055】

次に、図8B(d)に示すように、ユーザB5bが、処理指示データ112aの暗号化部分204aをコピーして、処理指示データ112bの暗号化部分204bと置き換える。すなわち、ユーザB5bは、暗号化部分204aの内容(ユーザA5aの外部装置用認証パスワード203a「sesami」)を知ることはできないが、ユーザB5bの処理指示データ112bに貼り付けて利用することはできる。また、ユーザB5bの外部装置用ユーザID(図示しない)もユーザA5aの外部装置用ユーザID(図示しない)に置き換える。

【0056】

この暗号化部分204bを暗号化部分204aに置き換える操作、およびユーザB5bの外部装置用ユーザIDをユーザA5aの外部装置用ユーザIDに置き換える操作は、ユーザA5aの名義で処理指示データ112bを実行することを目的とした不正操作である。

【0057】

次に、図8B(e)に示すように、ユーザB5bは、処理指示データ112a、および暗号化部分204bを暗号化部分204aに置き換えた処理指示データ112bをデータ暗号化機能付き処理装置15に戻す。処理指示データ112a、112bは、データ暗号化機能付き処理装置15に入力される時点で、処理指示データ暗復号化手段102により復号化される。ただし、データ暗号化機能付き処理装置15からは、管理用外部装置3のように処理指示データ112a、112bの内容を閲覧することはできない。

【0058】

次に、図8B(f)に示すように、ユーザB5bは、データ暗号化機能付き処理装置15を用いて処理指示データ112bの実行を試みる。これにより、処理指示データ112bに記載された処理内容に基づいて処理が実行され、例えば、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を含んだメタデータ113(画像データ、文書データ等)が外部装置2に送信される。外部装置用認証パスワード203a「sesami」自体は正しいパスワードであるため、外部装置2に認証され、ユーザA5aの名義を騙った処理指示データ112bの処理が実行されてしまう。

【0059】

次に、本発明の実施の形態に係るデータ暗号化機能付き処理装置1において、管理ユーザであるユーザB5bが同様の不正操作を試みた場合について説明する。

【0060】

図9A(a)〜(c)、図9B(d)〜(f)は、本発明の実施の形態に係るデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示した概念図である。

【0061】

まず、図9A(a)に示すように、ユーザA5aが、ユーザA5aのデバイスユーザID201a「12345」を入力して、データ暗号化機能付き処理装置1にログインし、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を入力して、処理指示データ112aを作成する。処理指示データ112aには、入力したこれらの情報が含まれ、さらに、図3に示したように、外部装置用認証パスワード203aを含むパスワード要素の中に、デバイスユーザID201aを含む要素が子要素として埋め込まれる。処理指示データ112aは、ユーザA5aのみがデータ暗号化機能付き処理装置1において取り扱うことができる。

【0062】

次に、図9A(b)に示すように、管理ユーザであるユーザB5bが、ユーザB5bのデバイスユーザID201b「56789」を入力して、データ暗号化機能付き処理装置1にログインし、外部装置2のアドレス(図示しない)、ユーザB5b外部装置用ユーザID(図示しない)、およびユーザB5b外部装置用認証パスワード203b「xyz」を入力して、処理指示データ112bを作成する。処理指示データ112bには、入力したこれらの情報が含まれ、さらに、図3に示したように、外部装置用認証パスワード203bを含むパスワード要素の中に、デバイスユーザID201bを含む要素が子要素として埋め込まれる。処理指示データ112bは、ユーザB5bのみがデータ暗号化機能付き処理装置1において取り扱うことができる。

【0063】

次に、図9A(c)に示すように、管理ユーザであるユーザB5bが、管理者権限を利用して、ユーザA5aの処理指示データ112a、およびユーザB5bの処理指示データ112bをデータ暗号化機能付き処理装置1から管理用外部装置3に取り込む。処理指示データ112a、および処理指示データ112bは、データ暗号化機能付き処理装置1から出力される時点で、処理指示データ暗復号化手段102により暗号化され、図4に示したように、外部装置用認証パスワード203a、203bを含む部分がそれぞれ暗号化部分204a、204bとなる。

【0064】

次に、図9B(d)に示すように、ユーザB5bが、処理指示データ112aの暗号化部分204aをコピーして、処理指示データ112bの暗号化部分204bと置き換える。また、ユーザB5bの外部装置用ユーザID(図示しない)もユーザA5aの外部装置用ユーザID(図示しない)に置き換える。

【0065】

次に、図9B(e)に示すように、ユーザB5bは、処理指示データ112a、および暗号化部分204bを暗号化部分204aに置き換えた処理指示データ112bをデータ暗号化機能付き処理装置1に戻す。処理指示データ112a、112bは、データ暗号化機能付き処理装置1に入力される時点で、処理指示データ暗復号化手段102により復号化される。ただし、データ暗号化機能付き処理装置1からは、管理用外部装置3のように処理指示データ112a、112bの内容を閲覧することはできない。

【0066】

次に、図9B(f)に示すように、ユーザB5bは、図7に示したフローに沿って、データ暗号化機能付き処理装置1を用いて処理指示データ112bの実行を試みる。しかし、ユーザB5bが図7ステップS11において入力したデバイスユーザID201b「56789」と、処理指示データ112に埋め込まれたデバイスユーザID201a「12345」が一致しないため、処理指示データ実行ユーザ認証手段103による認証が行われず、処理指示データ112bは実行されない(図7ステップS17)。

【0067】

[他の実施の形態]

なお、本発明は、上記実施の形態に限定されず、その発明の趣旨を逸脱しない範囲で種々と変形実施が可能である。例えば、データ暗号化機能付き処理装置は複合機に限られず、ネットワーク対応の機器であればよい。

【0068】

また、処理指示データの暗号化される部分は、上記実施の形態において示したものに限られない。

【0069】

また、上記実施の形態で使用されるプログラムは、CD−ROM等の記録媒体から装置内の記憶部に読み込んでもよく、インターネット等のネットワークに接続されているサーバ等から装置内の記憶部にダウンロードしてもよい。

【0070】

また、各実施の形態では、デバイスユーザID認証手段、処理指示データ生成手段、処理指示データ暗復号化手段、処理指示データ実行ユーザ認証手段、処理指示データ入出力手段を、CPUとプログラムによって実現したが、それらの一部または全部を特定用途向け集積回路(ASIC:Application Specific IC)等のハードウェアによって実現してもよい。

【0071】

また、上記各実施の形態の構成要素を発明の趣旨を逸脱しない範囲で任意に組み合わせることができる。

【図面の簡単な説明】

【0072】

【図1】本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例が接続されたネットワークの一例を示す概念図である。

【図2】本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例を示すブロック図である。

【図3】本発明の実施の一形態に係るデバイスユーザIDを埋め込む前の処理指示データの一例の一部を表す模式図である。

【図4】本発明の実施の一形態に係るデバイスユーザIDを埋め込んだ後の処理指示データの一例の一部を表す模式図である。

【図5】本発明の実施の一形態に係る処理指示データ暗復号化手段により暗号化された処理指示データの一例の一部を表す模式図である。

【図6】本発明の実施の一形態に係る処理指示データを作成する流れの一例を示すフローチャートである。

【図7】本発明の実施の一形態に係る処理指示データを実行する流れの一例を示すフローチャートである。

【図8A】(a)〜(c)は、比較例としての、従来のデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図8B】(d)〜(f)は、比較例としての、従来のデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図9A】(a)〜(c)は、本発明の実施の一形態に係るデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図9B】(d)〜(f)は、本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【符号の説明】

【0073】

1 データ暗号化機能付き処理装置

2 外部装置

3 管理用外部装置

4 ネットワーク

5a ユーザA

5b ユーザB

10 CPU

100 デバイスユーザID認証手段

101 処理指示データ生成手段

102 処理指示データ暗復号化手段

103 処理指示データ実行ユーザ認証手段

104 処理指示データ入出力手段

105 アクセス手段

11 記憶部

110 デバイス制御プログラム

111 デバイスユーザIDデータベース

112、112a、112b 処理指示データ

113 メタデータ

12 入力部

13 処理部

14 通信インターフェイス

15 データ暗号化機能付き処理装置

201、201a、201b デバイスユーザID

202 外部装置用ユーザID

203、203a、203b 外部装置用認証パスワード

204、204a、204b 暗号化部分

【技術分野】

【0001】

本発明は、暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムに関する。

【背景技術】

【0002】

従来の技術として、アプリケーションが取り扱う構造化言語を含むデータに対応するセキュリティ処理手続きが記述されたセキュリティ処理情報を格納する格納手段と、前記アプリケーションが外部のアプリケーションと所定の通信媒体を用いて安全に通信するために、前記格納手段から前記セキュリティ処理情報を参照して、前記アプリケーションが取り扱う前記データに対する暗号化処理、署名処理を実行することを含むセキュリティ処理を行うセキュリティ処理手段とを具備する情報処理装置が知られている(例えば、特許文献1参照。)。

【0003】

この情報処理装置によれば、セキュリティ処理手続きを記述した情報を利用して、構造化言語で記述されたデータの一部または全部に対してセキュリティ処理を行うことにより、例えばセキュリティレベルの異なるネットワークサービスを簡便に実現することができる。更には、セキュリティ処理のための開発コストを大幅に削減するばかりでなく、最適なセキュリティシステムを最適なタイミングで導入することができる。

【特許文献1】特開2005−346569号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明の目的は、高度な処理能力や、長い処理時間を必要とせずに、処理指示データの他人による不正使用を抑制することのできる暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムを提供することにある。

【課題を解決するための手段】

【0005】

本発明の実施の態様は、上記目的を達成するため、以下の暗号化機能付き処理装置、暗号化装置、および暗号化機能付き処理プログラムを提供する。

【0006】

[1]ユーザIDを入力する入力部と、第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる、前記第1の外部装置にアクセスするための認証パスワードに、前記ユーザIDを埋め込む埋め込み手段と、第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置に入出力する入出力手段と、前記入出力手段が前記処理指示データを出力する際に前記ユーザIDが埋め込まれた前記認証パスワードを暗号化し、入力する際に前記ユーザIDが埋め込まれた前記認証パスワードを復号化する暗復号化手段と、前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理部と、前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合手段と、前記照合手段により、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセス手段と、を具備することを特徴とする暗号化機能付き処理装置。

【0007】

[2]前記ユーザIDが前記入力部から入力された際に、前記ユーザIDの認証を行うユーザID認証手段、を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0008】

[3]前記処理指示データを生成する処理指示データ生成手段、を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0009】

[4]前記処理指示データを記憶する記憶部を具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0010】

[5]ネットワークに接続するための通信インターフェイスを具備することを特徴とする[1]に記載の暗号化機能付き処理装置。

【0011】

[6]パスワードにユーザIDを埋め込む埋め込み手段と、前記ユーザIDが埋め込まれた前記パスワードを暗号化する暗号化手段と、を具備することを特徴とする暗号化装置。

【0012】

[7]前記パスワードおよび前記ユーザIDは、互いに異なる装置にアクセスするために用いられるものであることを特徴とする[6]に記載の暗号化装置。

【0013】

[8]前記パスワードは、外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれることを特徴とする[6]に記載の暗号化装置。

【0014】

[9]第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる、前記第1の外部装置にアクセスするための認証パスワードに、ユーザIDを埋め込む埋め込みステップと、第2の外部装置からの要求に応じて、前記ユーザIDが埋め込まれた前記認証パスワードを暗号化して、前記処理指示データを前記第2の外部装置に出力する暗号化ステップと、前記第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置から入力して、暗号化された前記ユーザIDが埋め込まれた前記認証パスワードを復号化する復号化ステップと、前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理ステップと、前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合ステップと、前記照合手段により、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセスステップと、をコンピュータに実行させるための暗号化機能付き処理プログラム。

【発明の効果】

【0015】

請求項1〜5に係る暗号化機能付き処理装置によれば、比較的簡単な処理により、処理指示データの他人による不正使用を抑制することができる。

【0016】

請求項6〜8に係る暗号化装置によれば、比較的簡単な処理により、他人による不正使用を抑制するパスワードの暗号化処理を行うことができる。

【0017】

請求項9に係る暗号化機能付き処理プログラムによれば、比較的簡単な処理により、処理指示データの他人による不正使用を抑制することができる。

【発明を実施するための最良の形態】

【0018】

[実施の形態]

(データ暗号化機能付き処理装置の構成)

図1は、データ暗号化機能付き処理装置の一例が接続されたネットワークの一例を示す概念図である。同図に示すように、データ暗号化機能付き処理装置1、外部装置2、および管理用外部装置3が、ネットワーク4を介して接続されている。管理用外部装置3は、管理者権限を有するユーザ(以下、管理ユーザと記す)が、データ暗号化機能付き処理装置1内のデータ等のメンテナンスやバックアップを行うために用いられる。

【0019】

図2は、本発明の実施の形態に係るデータ暗号化機能付き処理装置の一例を示すブロック図である。このデータ暗号化機能付き処理装置1は、CPU10と、各種のプログラムやデータを記憶するHDD等からなる記憶部11と、キーボード、タッチパネル等を備えた入力部12と、プリント、スキャン、データ送信等の処理を行う処理部13と、ネットワークと接続するための通信インターフェイス(I/F)14と、を有する。データ暗号化機能付き処理装置1は、例えば、データ暗号化機能を有する複合機である。

【0020】

記憶部11には、デバイス制御プログラム110、デバイスユーザIDデータベース111、および処理指示データ112が格納されている。なお、記憶部11は、データ暗号化機能付き処理装置1の内部にあるものではなく、外部装置としてデータ暗号化機能付き処理装置1に接続されるものであってもよい。

【0021】

CPU10は、記憶部11に記憶されているデバイス制御プログラム110に従って動作することにより、入力されたデバイスユーザID201を認証するデバイスユーザID認証手段100、処理指示データ112を生成する処理指示データ生成手段101、処理指示データ112の暗号化、および復号化を行う処理指示データ暗復号化手段102、ユーザが処理指示データ112を実行する際にユーザの認証を行う処理指示データ実行ユーザ認証手段103、管理用外部装置3からの要求に応じて管理用外部装置3に処理指示データ112を入出力する処理指示データ入出力手段104、および処理指示データ112に記述された処理内容に基づいて外部装置2へのアクセスを行うアクセス手段105、等として機能する。

【0022】

デバイスユーザID認証手段100は、入力部12から入力されたデバイスユーザID201が、デバイスユーザIDデータベース111に登録されているかどうかを調べて認証を行う。

【0023】

処理指示データ生成手段101は、ユーザが入力部12から処理指示データ112生成の指示を行うと、処理指示データ112を生成して、記憶部11に格納する。なお、記憶部11は複数の処理指示データ112を格納することができる。

【0024】

処理指示データ112は、外部装置2へのアクセスを含む所定の処理を含む処理内容が記述された、ユーザ毎に固有のデータであり、外部装置のアドレス、ユーザ毎の外部装置用ユーザID202、およびユーザ毎の外部装置用認証パスワード203等の外部装置にアクセスするための情報を有する。また、処理指示データ112は、XML(Extensible Markup Language)、HTML(HyperText Markup Language)、XHTML(Extensible HyperText Markup Language)、SGML(Standard Generalized Mark-up Language)等の構造化言語で記述されたデータである。処理指示データ112としては、例えば、データ暗号化機能付き処理装置1の処理内容を記した指示書が挙げられる。

【0025】

処理指示データ112に記述される処理内容は、例えば、スキャンした画像データや文書データ、処理結果等を保存するために外部サーバやPC(Personal Computer)に送信する処理、スキャンした画像データや文書データ、処理結果等を電子メールで送信するためにメールサーバに送信する処理、スキャンした画像データや文書データ、処理結果等をインターネットを通じて送受信するためにFTP(File Transfer Protocol)サーバに送信する処理等である。

【0026】

処理指示データ生成手段101は、外部装置用認証パスワード203を含むパスワード要素の中に、デバイスユーザID201を含む要素を子要素として埋め込む。なお、この外部装置用認証パスワード203を含むパスワード要素の中に、デバイスユーザID201を含む要素を子要素として埋め込む処理は、処理指示データ生成手段101から独立した埋め込み手段により行われてもよい。

【0027】

図3は、デバイスユーザIDを埋め込む前の処理指示データの一例の一部を表し、図4は、デバイスユーザIDを埋め込んだ後の処理指示データの一例の一部を表す。図3、および図4に示すように、外部装置用認証パスワード203である“sesame”を含むPassword要素の中に、デバイスユーザID201である“12345”を含むPassword要素が埋め込まれる。なお、当然であるが、図2、および図3に示した外部装置用認証パスワード203の“sesame”、デバイスユーザID201の“12345”、および外部装置用ユーザID202の“FujiTaro”は一例に過ぎず、これらに限られるものではない。

【0028】

処理指示データ暗復号化手段102は、管理ユーザによるメンテナンス等により処理指示データ112が管理用外部装置3に取り出される際に、処理指示データ112の外部装置2にアクセスするための情報を含む部分に暗号化処理を施し、また、処理指示データ112が管理用外部装置3からデータ暗号化機能付き処理装置1に戻される際に、暗号化した部分を復号化する。処理指示データ112は、データ暗号化機能付き処理装置1の記憶部11に格納されている状態では、暗号化されていない。

【0029】

図5は、処理指示データ暗復号化手段により暗号化された処理指示データの一例の一部を表す。図5に示すように、外部装置用認証パスワード203、およびデバイスユーザID201を含むPassword要素の中身が暗号化され、暗号化部分204となる。この状態では、管理用外部装置3において管理ユーザが閲覧用ソフトウェア等を用いて処理指示データ112を閲覧しても、外部装置用認証パスワード203、およびデバイスユーザID201を知ることができない。

【0030】

処理指示データ実行ユーザ認証手段103は、ユーザが処理指示データ112を実行しようとしたときに、そのユーザがデータ暗号化機能付き処理装置1を使用するために入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致するか否かを検証し、一致した場合に処理指示データ112の実行を認証する。

【0031】

処理指示データ入出力手段104は、管理ユーザによるメンテナンス等の際に、データ暗号化機能付き処理装置1から処理指示データ112を管理用外部装置3に対して入出力する。

【0032】

(データ暗号化機能付き処理装置の動作)

ここでは、データ暗号化機能付き処理装置1を複合機として説明する。また、処理指示データ112は、「データ暗号化機能付き処理装置1によりスキャンを行った場合に、ネットワークを通して外部装置2にスキャンデータを送信する」という処理が記述された指示書であるとする。

【0033】

図6は、ユーザが、指示書である処理指示データを作成する流れの一例を示したフローチャートである。ユーザは、データ暗号化機能付き処理装置1を用いて処理指示データ112を作成する。

【0034】

まず、ユーザがデータ暗号化機能付き処理装置1を使用するために、デバイスユーザID201をデータ暗号化機能付き処理装置1の入力部12から入力する(図6ステップS1)。

【0035】

デバイスユーザID201が入力されると、デバイスユーザID認証手段100が、入入力されたデバイスユーザID201がデバイスユーザIDデータベース111に登録されているか否かを調べる(図6ステップS2)。

【0036】

デバイスユーザID201が、デバイスユーザIDデータベース111に登録されている場合は、データ暗号化機能付き処理装置1の使用が認証され、指示書である処理指示データ112の作成操作に移る(図6ステップS3)。ユーザは、「データ暗号化機能付き処理装置1によりスキャンを行った場合に、ネットワークを通して外部装置2にスキャンデータを送る」という指示内容を指定し、外部装置2のアドレス、外部装置2用のユーザIDである外部装置用ユーザID202、および外部装置2用の認証パスワードである外部装置用認証パスワード203を入力する。

【0037】

一方、図6ステップS2において、デバイスユーザID201がデバイスユーザIDデータベース111に登録されておらず、データ暗号化機能付き処理装置1の使用が認証されなかった場合は、エラーとなり、先の操作に進めない(図6ステップS4)。

【0038】

図6ステップS3を経た後は、処理指示データ生成手段101により外部装置用認証パスワード203を含む要素の中に、デバイスユーザID201を含む要素が埋め込まれ、図3に示す処理指示データ112が作成される(図6ステップS5)。

【0039】

次に、作成した指示書である処理指示データ112を実行して、処理指示データ112に記述された処理内容を実行する。

【0040】

図7は、ユーザが処理指示データを実行する流れの一例を示すフローチャートである。ユーザは、データ暗号化機能付き処理装置1を用いて処理指示データ112を実行する。

【0041】

まず、ユーザがデータ暗号化機能付き処理装置1を使用するために、デバイスユーザID201をデータ暗号化機能付き処理装置1の入力部12から入力する(図7ステップS11)。

【0042】

デバイスユーザID201が入力されると、デバイスユーザID認証手段100が、入入力されたデバイスユーザID201がデバイスユーザIDデータベース111に登録されているか否かを調べて認証を行う(図7ステップS12)。

【0043】

デバイスユーザID201が、デバイスユーザIDデータベース111に登録されている場合は、データ暗号化機能付き処理装置1の使用が認証され、指示書である処理指示データ112の実行操作に移る(図7ステップS13)。

【0044】

一方、図7ステップS12において、デバイスユーザID201がデバイスユーザIDデータベース111に登録されておらず、データ暗号化機能付き処理装置1の使用が認証されなかった場合は、エラーとなり、先の操作に進めない(図7ステップS14)。

【0045】

図7ステップS13において、ユーザにより入力部12から処理指示データ112の実行操作が行われると、処理指示データ実行ユーザ認証手段103が、ユーザが図7ステップS11において入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致するか否かを検証する(図7ステップS15)。

【0046】

入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致する場合は、処理指示データ112の実行が認証される(図7ステップS16)。この場合、データ暗号化機能付き処理装置1のスキャン機能を有する処理部13により紙媒体のスキャンを行い、スキャンデータがアクセス手段105により通信インターフェイス14、ネットワーク4を介して外部装置2に送信される。なお、外部装置2に送られるデータは、SSL(Secure Socket Layer)等の暗号化プロトコルにより暗号化されて送信される。

【0047】

スキャンデータは、処理指示データ112に記載された外部装置2のアドレス、外部装置用ユーザID202、および外部装置用認証パスワード203に基づいて外部装置2に届けられる。具体的には、例えば、スキャンデータはメタデータであり、外部装置2のアドレス、外部装置用ユーザID202、および外部装置用認証パスワード203を含んでおり、外部装置2の認証を受ける。

【0048】

一方、図7ステップS15において、入力したデバイスユーザID201と、処理指示データ112に埋め込まれたデバイスユーザID201が一致しない場合は、処理指示データ112の実行が認証されず、エラーとなる(図7ステップS17)。

【0049】

次に、管理ユーザが、管理者権限を利用して他ユーザの処理指示データ112を用いて不正を行う場合の流れについて説明する。

【0050】

図8A(a)〜(c)、図8B(d)〜(f)は、比較例としての、従来のデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示した概念図である。管理ユーザは、ネットワーク4を介して従来のデータ暗号化機能付き処理装置15と接続された管理用外部装置3を用いて不正操作を行うものとする。ここで、管理用外部装置3は、例えば、PCである。

【0051】

まず、図8A(a)に示すように、ユーザA5aが、ユーザA5aのデバイスユーザID201a「12345」を入力して、データ暗号化機能付き処理装置15にログインし、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を入力して、処理指示データ112aを作成する。処理指示データ112aには、入力したこれらの情報が含まれる。処理指示データ112aは、ユーザA5aのみがデータ暗号化機能付き処理装置15において取り扱うことができる。

【0052】

次に、図8A(b)に示すように、管理ユーザであるユーザB5bが、ユーザB5bのデバイスユーザID201b「56789」を入力して、データ暗号化機能付き処理装置15にログインし、外部装置2のアドレス(図示しない)、ユーザB5b外部装置用ユーザID(図示しない)、およびユーザB5b外部装置用認証パスワード203b「xyz」を入力して、処理指示データ112bを作成する。処理指示データ112bには、入力したこれらの情報が含まれる。処理指示データ112bは、ユーザB5bのみがデータ暗号化機能付き処理装置15において取り扱うことができる。

【0053】

次に、図8A(c)に示すように、管理ユーザであるユーザB5bが、管理者権限を利用して、ユーザA5aの処理指示データ112a、およびユーザB5bの処理指示データ112bをデータ暗号化機能付き処理装置15から管理用外部装置3に取り込む。処理指示データ112a、および処理指示データ112bは、データ暗号化機能付き処理装置15から出力される時点で、処理指示データ暗復号化手段102により暗号化され、図4に示したように、外部装置用認証パスワード203a、203bを含む部分がそれぞれ暗号化部分204a、204bとなる。

【0054】

なお、この処理指示データ112a、112bを管理用外部装置3に取り込む操作は、処理指示データ112a、112b等のデータのメンテナンスやバックアップの必要性から、管理ユーザに認められたものであり、この操作自体は不正操作ではない。

【0055】

次に、図8B(d)に示すように、ユーザB5bが、処理指示データ112aの暗号化部分204aをコピーして、処理指示データ112bの暗号化部分204bと置き換える。すなわち、ユーザB5bは、暗号化部分204aの内容(ユーザA5aの外部装置用認証パスワード203a「sesami」)を知ることはできないが、ユーザB5bの処理指示データ112bに貼り付けて利用することはできる。また、ユーザB5bの外部装置用ユーザID(図示しない)もユーザA5aの外部装置用ユーザID(図示しない)に置き換える。

【0056】

この暗号化部分204bを暗号化部分204aに置き換える操作、およびユーザB5bの外部装置用ユーザIDをユーザA5aの外部装置用ユーザIDに置き換える操作は、ユーザA5aの名義で処理指示データ112bを実行することを目的とした不正操作である。

【0057】

次に、図8B(e)に示すように、ユーザB5bは、処理指示データ112a、および暗号化部分204bを暗号化部分204aに置き換えた処理指示データ112bをデータ暗号化機能付き処理装置15に戻す。処理指示データ112a、112bは、データ暗号化機能付き処理装置15に入力される時点で、処理指示データ暗復号化手段102により復号化される。ただし、データ暗号化機能付き処理装置15からは、管理用外部装置3のように処理指示データ112a、112bの内容を閲覧することはできない。

【0058】

次に、図8B(f)に示すように、ユーザB5bは、データ暗号化機能付き処理装置15を用いて処理指示データ112bの実行を試みる。これにより、処理指示データ112bに記載された処理内容に基づいて処理が実行され、例えば、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を含んだメタデータ113(画像データ、文書データ等)が外部装置2に送信される。外部装置用認証パスワード203a「sesami」自体は正しいパスワードであるため、外部装置2に認証され、ユーザA5aの名義を騙った処理指示データ112bの処理が実行されてしまう。

【0059】

次に、本発明の実施の形態に係るデータ暗号化機能付き処理装置1において、管理ユーザであるユーザB5bが同様の不正操作を試みた場合について説明する。

【0060】

図9A(a)〜(c)、図9B(d)〜(f)は、本発明の実施の形態に係るデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示した概念図である。

【0061】

まず、図9A(a)に示すように、ユーザA5aが、ユーザA5aのデバイスユーザID201a「12345」を入力して、データ暗号化機能付き処理装置1にログインし、外部装置2のアドレス(図示しない)、ユーザA5aの外部装置用ユーザID(図示しない)、およびユーザA5aの外部装置用認証パスワード203a「sesami」を入力して、処理指示データ112aを作成する。処理指示データ112aには、入力したこれらの情報が含まれ、さらに、図3に示したように、外部装置用認証パスワード203aを含むパスワード要素の中に、デバイスユーザID201aを含む要素が子要素として埋め込まれる。処理指示データ112aは、ユーザA5aのみがデータ暗号化機能付き処理装置1において取り扱うことができる。

【0062】

次に、図9A(b)に示すように、管理ユーザであるユーザB5bが、ユーザB5bのデバイスユーザID201b「56789」を入力して、データ暗号化機能付き処理装置1にログインし、外部装置2のアドレス(図示しない)、ユーザB5b外部装置用ユーザID(図示しない)、およびユーザB5b外部装置用認証パスワード203b「xyz」を入力して、処理指示データ112bを作成する。処理指示データ112bには、入力したこれらの情報が含まれ、さらに、図3に示したように、外部装置用認証パスワード203bを含むパスワード要素の中に、デバイスユーザID201bを含む要素が子要素として埋め込まれる。処理指示データ112bは、ユーザB5bのみがデータ暗号化機能付き処理装置1において取り扱うことができる。

【0063】

次に、図9A(c)に示すように、管理ユーザであるユーザB5bが、管理者権限を利用して、ユーザA5aの処理指示データ112a、およびユーザB5bの処理指示データ112bをデータ暗号化機能付き処理装置1から管理用外部装置3に取り込む。処理指示データ112a、および処理指示データ112bは、データ暗号化機能付き処理装置1から出力される時点で、処理指示データ暗復号化手段102により暗号化され、図4に示したように、外部装置用認証パスワード203a、203bを含む部分がそれぞれ暗号化部分204a、204bとなる。

【0064】

次に、図9B(d)に示すように、ユーザB5bが、処理指示データ112aの暗号化部分204aをコピーして、処理指示データ112bの暗号化部分204bと置き換える。また、ユーザB5bの外部装置用ユーザID(図示しない)もユーザA5aの外部装置用ユーザID(図示しない)に置き換える。

【0065】

次に、図9B(e)に示すように、ユーザB5bは、処理指示データ112a、および暗号化部分204bを暗号化部分204aに置き換えた処理指示データ112bをデータ暗号化機能付き処理装置1に戻す。処理指示データ112a、112bは、データ暗号化機能付き処理装置1に入力される時点で、処理指示データ暗復号化手段102により復号化される。ただし、データ暗号化機能付き処理装置1からは、管理用外部装置3のように処理指示データ112a、112bの内容を閲覧することはできない。

【0066】

次に、図9B(f)に示すように、ユーザB5bは、図7に示したフローに沿って、データ暗号化機能付き処理装置1を用いて処理指示データ112bの実行を試みる。しかし、ユーザB5bが図7ステップS11において入力したデバイスユーザID201b「56789」と、処理指示データ112に埋め込まれたデバイスユーザID201a「12345」が一致しないため、処理指示データ実行ユーザ認証手段103による認証が行われず、処理指示データ112bは実行されない(図7ステップS17)。

【0067】

[他の実施の形態]

なお、本発明は、上記実施の形態に限定されず、その発明の趣旨を逸脱しない範囲で種々と変形実施が可能である。例えば、データ暗号化機能付き処理装置は複合機に限られず、ネットワーク対応の機器であればよい。

【0068】

また、処理指示データの暗号化される部分は、上記実施の形態において示したものに限られない。

【0069】

また、上記実施の形態で使用されるプログラムは、CD−ROM等の記録媒体から装置内の記憶部に読み込んでもよく、インターネット等のネットワークに接続されているサーバ等から装置内の記憶部にダウンロードしてもよい。

【0070】

また、各実施の形態では、デバイスユーザID認証手段、処理指示データ生成手段、処理指示データ暗復号化手段、処理指示データ実行ユーザ認証手段、処理指示データ入出力手段を、CPUとプログラムによって実現したが、それらの一部または全部を特定用途向け集積回路(ASIC:Application Specific IC)等のハードウェアによって実現してもよい。

【0071】

また、上記各実施の形態の構成要素を発明の趣旨を逸脱しない範囲で任意に組み合わせることができる。

【図面の簡単な説明】

【0072】

【図1】本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例が接続されたネットワークの一例を示す概念図である。

【図2】本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例を示すブロック図である。

【図3】本発明の実施の一形態に係るデバイスユーザIDを埋め込む前の処理指示データの一例の一部を表す模式図である。

【図4】本発明の実施の一形態に係るデバイスユーザIDを埋め込んだ後の処理指示データの一例の一部を表す模式図である。

【図5】本発明の実施の一形態に係る処理指示データ暗復号化手段により暗号化された処理指示データの一例の一部を表す模式図である。

【図6】本発明の実施の一形態に係る処理指示データを作成する流れの一例を示すフローチャートである。

【図7】本発明の実施の一形態に係る処理指示データを実行する流れの一例を示すフローチャートである。

【図8A】(a)〜(c)は、比較例としての、従来のデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図8B】(d)〜(f)は、比較例としての、従来のデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図9A】(a)〜(c)は、本発明の実施の一形態に係るデータ暗号化機能付き処理装置、の一例および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【図9B】(d)〜(f)は、本発明の実施の一形態に係るデータ暗号化機能付き処理装置の一例、および管理用外部装置における管理ユーザによる不正操作の流れの一例を示す概念図である。

【符号の説明】

【0073】

1 データ暗号化機能付き処理装置

2 外部装置

3 管理用外部装置

4 ネットワーク

5a ユーザA

5b ユーザB

10 CPU

100 デバイスユーザID認証手段

101 処理指示データ生成手段

102 処理指示データ暗復号化手段

103 処理指示データ実行ユーザ認証手段

104 処理指示データ入出力手段

105 アクセス手段

11 記憶部

110 デバイス制御プログラム

111 デバイスユーザIDデータベース

112、112a、112b 処理指示データ

113 メタデータ

12 入力部

13 処理部

14 通信インターフェイス

15 データ暗号化機能付き処理装置

201、201a、201b デバイスユーザID

202 外部装置用ユーザID

203、203a、203b 外部装置用認証パスワード

204、204a、204b 暗号化部分

【特許請求の範囲】

【請求項1】

ユーザIDを入力する入力手段と、

第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる前記第1の外部装置にアクセスするための認証パスワードに、前記ユーザIDを埋め込む埋め込み手段と、

第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置に入出力する入出力手段と、

前記入出力手段が前記処理指示データを出力する際に前記ユーザIDが埋め込まれた前記認証パスワードを暗号化し、入力する際に前記ユーザIDが埋め込まれた前記認証パスワードを復号化する暗復号化手段と、

前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理手段と、

前記所定の処理を実行する際に、前記入力手段により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合手段と、

前記照合手段により、前記入力手段により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセス手段と、

を具備することを特徴とする暗号化機能付き処理装置。

【請求項2】

前記ユーザIDが前記入力手段から入力された際に、前記ユーザIDの認証を行うユーザID認証手段、

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項3】

前記処理指示データを生成する処理指示データ生成手段、

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項4】

前記処理指示データを記憶する記憶部

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項5】

通信手段に接続するための通信インターフェイス

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項6】

パスワードにユーザIDを埋め込む埋め込み手段と、

前記ユーザIDが埋め込まれた前記パスワードを暗号化する暗号化手段と、

を具備することを特徴とする暗号化装置。

【請求項7】

前記パスワードおよび前記ユーザIDは、

互いに異なる外部装置にアクセスするために用いられるものであることを特徴とする請求項6に記載の暗号化装置。

【請求項8】

前記パスワードは、外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれることを特徴とする請求項6に記載の暗号化装置。

【請求項9】

第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる前記第1の外部装置にアクセスするための認証パスワードに、ユーザIDを埋め込む埋め込みステップと、

第2の外部装置からの要求に応じて、前記ユーザIDが埋め込まれた前記認証パスワードを暗号化して、前記処理指示データを前記第2の外部装置に出力する暗号化ステップと、

前記第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置から入力して、暗号化された前記ユーザIDが埋め込まれた前記認証パスワードを復号化する復号化ステップと、

前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理ステップと、

前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合ステップと、

前記照合ステップにより、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセスステップと、

をコンピュータに実行させるための暗号化機能付き処理プログラム。

【請求項1】

ユーザIDを入力する入力手段と、

第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる前記第1の外部装置にアクセスするための認証パスワードに、前記ユーザIDを埋め込む埋め込み手段と、

第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置に入出力する入出力手段と、

前記入出力手段が前記処理指示データを出力する際に前記ユーザIDが埋め込まれた前記認証パスワードを暗号化し、入力する際に前記ユーザIDが埋め込まれた前記認証パスワードを復号化する暗復号化手段と、

前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理手段と、

前記所定の処理を実行する際に、前記入力手段により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合手段と、

前記照合手段により、前記入力手段により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセス手段と、

を具備することを特徴とする暗号化機能付き処理装置。

【請求項2】

前記ユーザIDが前記入力手段から入力された際に、前記ユーザIDの認証を行うユーザID認証手段、

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項3】

前記処理指示データを生成する処理指示データ生成手段、

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項4】

前記処理指示データを記憶する記憶部

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項5】

通信手段に接続するための通信インターフェイス

を具備することを特徴とする請求項1に記載の暗号化機能付き処理装置。

【請求項6】

パスワードにユーザIDを埋め込む埋め込み手段と、

前記ユーザIDが埋め込まれた前記パスワードを暗号化する暗号化手段と、

を具備することを特徴とする暗号化装置。

【請求項7】

前記パスワードおよび前記ユーザIDは、

互いに異なる外部装置にアクセスするために用いられるものであることを特徴とする請求項6に記載の暗号化装置。

【請求項8】

前記パスワードは、外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれることを特徴とする請求項6に記載の暗号化装置。

【請求項9】

第1の外部装置へのアクセスを含む所定の処理が記述された処理指示データに含まれる前記第1の外部装置にアクセスするための認証パスワードに、ユーザIDを埋め込む埋め込みステップと、

第2の外部装置からの要求に応じて、前記ユーザIDが埋め込まれた前記認証パスワードを暗号化して、前記処理指示データを前記第2の外部装置に出力する暗号化ステップと、

前記第2の外部装置からの要求に応じて、前記処理指示データを前記第2の外部装置から入力して、暗号化された前記ユーザIDが埋め込まれた前記認証パスワードを復号化する復号化ステップと、

前記処理指示データに記載された前記所定の処理に基づいて処理を実行する処理ステップと、

前記所定の処理を実行する際に、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致するか否かを照合する照合ステップと、

前記照合ステップにより、前記入力部により入力された前記ユーザIDと、前記処理指示データの前記認証パスワードに埋め込まれた前記ユーザIDとが一致していると判定されたとき、前記第1の外部装置へアクセスを行うアクセスステップと、

をコンピュータに実行させるための暗号化機能付き処理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8A】

【図8B】

【図9A】

【図9B】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8A】

【図8B】

【図9A】

【図9B】

【公開番号】特開2008−97170(P2008−97170A)

【公開日】平成20年4月24日(2008.4.24)

【国際特許分類】

【出願番号】特願2006−276025(P2006−276025)

【出願日】平成18年10月10日(2006.10.10)

【出願人】(000005496)富士ゼロックス株式会社 (21,908)

【Fターム(参考)】

【公開日】平成20年4月24日(2008.4.24)

【国際特許分類】

【出願日】平成18年10月10日(2006.10.10)

【出願人】(000005496)富士ゼロックス株式会社 (21,908)

【Fターム(参考)】

[ Back to top ]