暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法

【課題】信頼性の高い暗号機能の利用制限を容易に実現可能な、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法を提供することを目的とする。

【解決手段】暗号機能を搭載可能な装置であって、1つ以上の暗号機能提供手段6A,6Bと、暗号機能提供手段6Bの代理手段7と、暗号機能利用手段3−2と、暗号機能利用手段3−2からの暗号処理要求を受信し、暗号処理要求に含まれる暗号アルゴリズムの指定に応じて暗号処理要求を暗号機能提供手段6A,6Bの何れかに振り分ける振り分け手段4とを有し、振り分け手段4は暗号処理要求に暗号機能提供手段6A,6Bの指定が含まれていると暗号処理要求を代理手段7に振り分けることにより上記課題を解決する。

【解決手段】暗号機能を搭載可能な装置であって、1つ以上の暗号機能提供手段6A,6Bと、暗号機能提供手段6Bの代理手段7と、暗号機能利用手段3−2と、暗号機能利用手段3−2からの暗号処理要求を受信し、暗号処理要求に含まれる暗号アルゴリズムの指定に応じて暗号処理要求を暗号機能提供手段6A,6Bの何れかに振り分ける振り分け手段4とを有し、振り分け手段4は暗号処理要求に暗号機能提供手段6A,6Bの指定が含まれていると暗号処理要求を代理手段7に振り分けることにより上記課題を解決する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法に係り、特に暗号機能を搭載可能な装置における暗号機能の利用を制限する、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法に関する。

【背景技術】

【0002】

例えば暗号機能を搭載可能な装置を第三国に輸出する場合は機密の暗号アルゴリズムが利用できないような仕組みを設けておかなければ、輸出規制をクリアできない。しかしながら、機密の暗号アルゴリズムは国家の暗号政策(ポリシー)や国家間の関係等により異なるものである(例えば特許文献1〜3参照)。

【0003】

したがって、暗号機能を搭載可能な装置を第三国に輸出する場合は例えば輸出先(仕向け地)毎に異なる機密の暗号アルゴリズムが搭載されていない装置を輸出先毎に用意していた。

【特許文献1】特開平10−171648号公報

【特許文献2】特開平10−313309号公報

【特許文献3】特許第3753885号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、機密の暗号アルゴリズムが搭載されていない装置を輸出先毎に用意しておくことは、無駄が多かった。このため、暗号機能を搭載可能な装置を第三国に輸出する製造業者(メーカー)は機密の暗号アルゴリズムが利用できない信頼性の高い仕組みを容易に実現することを望んでいた。

【0005】

本発明は、上記の点に鑑みなされたもので、信頼性の高い暗号機能の利用制限を容易に実現可能な、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法を提供することを目的とする。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明は、暗号機能を搭載可能な装置であって、暗号機能を提供する1つ以上の暗号機能提供手段と、暗号機能を提供しない前記暗号機能提供手段の代理手段と、暗号機能を利用する暗号機能利用手段と、前記暗号機能利用手段からの暗号処理要求を受信し、前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を前記1つ以上の暗号機能提供手段の何れかに振り分ける振り分け手段とを有し、前記振り分け手段は前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を前記代理手段に振り分けることを特徴とする。

【0007】

また、本発明は、暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置であって、前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信する受信手段と、受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断する判断手段と、転送可能と判断した前記暗号機能提供手段を前記装置へ転送する転送手段とを有することを特徴とする。

【0008】

また、本発明は、暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置であって、自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断する判断手段と、追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加する追加手段とを有することを特徴とする。

【0009】

なお、本発明の構成要素、表現または構成要素の任意の組合せを、方法、装置、システム、コンピュータプログラム、記録媒体、データ構造などに適用したものも本発明の態様として有効である。

【発明の効果】

【0010】

本発明によれば、信頼性の高い暗号機能の利用制限を容易に実現可能な、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法を提供可能である。

【発明を実施するための最良の形態】

【0011】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。

【実施例1】

【0012】

まず、本実施例の理解を容易とするため、暗号機能を搭載可能な装置(以下、単に装置と呼ぶ)において暗号機能を利用する従来の仕組みについて説明する。図1は従来の装置のソフトウェア構成図である。図1の装置は、Java OSGi1,コンポーネント管理部(CMP管理部)2,コンポーネント(CMP)3−1〜3−4,暗号I/F部(JCE)4,アクセス制御部5,暗号ロジック部の暗号プロバイダ6A及び6Bを有する構成である。

【0013】

Java OSGi1は、プラットフォームであるフレームワーク(Framework)と、その上でサービスとして動作するバンドル(Bundle)で構成されたJava言語に基づく、SOA(Service Oriented Architecture)ベースのサービスプラットフォームである。Java OSGi1はプログラムの土台として機能し、プログラムの起動や終了を制御する。

【0014】

コンポーネント管理部2はコンポーネント3−1〜3−4のインストールを管理するものである。コンポーネント3−1〜3−4は暗号プロバイダ6A及び6Bを利用するアプリケーションである。暗号I/F部4はコンポーネント3−1〜3−4から暗号処理要求を受信し、後述のように暗号プロバイダ6A又は6Bへ振り分けるものである。

【0015】

暗号プロバイダ6A及び6Bは、受信した暗号処理要求に基づいて実際の暗号処理を行うものである。暗号プロバイダ6A及び6Bは暗号処理結果を暗号I/F部4経由で暗号処理要求の送信元であるコンポーネント3−1〜3−4の何れかに送信する。暗号プロバイダ6Aはアクセス制御機能を有するものとする。また、暗号プロバイダ6Bはアクセス制御機能を有していないものとする。

【0016】

アクセス制御部5は、アクセス制御機能を有する暗号プロバイダ6Aから利用制限確認要求を受信すると、暗号処理要求の送信元である例えばコンポーネント3−1に暗号プロバイダ6Aの利用許可があるかを確認し、その確認結果を利用制限確認応答として暗号プロバイダ6Aに送信するものである。

【0017】

図2は、アクセス制御部がコンポーネントに暗号プロバイダの利用許可があるかを確認するために利用するアクセス制御データベースの作成手順を表した一例のフローチャートである。なお、コンポーネント3−1は暗号プロバイダ6Aの利用許可があるものとして説明する。

【0018】

ステップS1に進み、コンポーネント3−1はコンポーネント管理部2にインストールを要求する。コンポーネント管理部2は、コンポーネント3−1のインストールを行うと共に、ステップS2においてアクセス制御パーミッションファイル要求をコンポーネント3−1に対して行う。

【0019】

ステップS3に進み、コンポーネント3−1はアクセス制御パーミッションファイル12をコンポーネント管理部2に提示する。ステップS4に進み、コンポーネント管理部2は提示されたアクセス制御パーミッションファイル12をアクセス制御データベースに格納してデータベース化する。アクセス制御データベース11には、コンポーネント3−1が暗号プロバイダ6Aの利用許可を有していることが格納される。

【0020】

図2のフローチャートによれば、コンポーネント3−1〜3−4毎に、暗号プロバイダ6A又は6Bの利用許可を有しているか否かがアクセス制御データベース11に格納される。従って、アクセス制御部5はアクセス制御データベース11を確認することで、暗号処理要求の送信元であるコンポーネント3−1〜3−4の何れかに暗号プロバイダ6A又は6Bの利用許可があるかを確認できる。

【0021】

図3は、起動時に暗号I/F部が行う処理の処理手順を表した一例のフローチャートである。ステップS11に進み、起動制御部21は暗号I/F部4に起動要求を行う。起動要求を受けた暗号I/F部4はステップS12に進み、プロバイダ定義ファイル22を読み出し、プロバイダロードを行う暗号プロバイダ6A及び6Bを選択する。

【0022】

ステップS13に進み、暗号I/F部4は暗号プロバイダ6Aに対して暗号プロバイダロードを行う。また、ステップS14に進み、暗号I/F部4は暗号プロバイダ6Bに対して暗号プロバイダロードを行う。ステップS13及びS14の暗号プロバイダロードにより、暗号I/F部4は暗号プロバイダ6A及び6Bの暗号アルゴリズム及び優先度を取得する。ステップS15に進み、暗号I/F部4は起動処理結果を起動制御部21に通知する。図3のフローチャートによれば、暗号I/F部4は起動した暗号プロバイダ6A及び6Bの暗号アルゴリズム及び優先度を取得し、保持しておくことができる。

【0023】

また、図4はアクセス制御機能を有する暗号プロバイダの暗号処理手順を表した一例のフローチャートである。ステップS21に進み、暗号プロバイダ6Aの利用許可があるコンポーネント3−1は暗号I/F部4に暗号処理要求を行う。ステップS21の暗号処理要求には暗号アルゴリズム及び暗号鍵の指定が含まれる。

【0024】

ステップS22に進み、暗号I/F部4はステップS21の暗号処理要求に含まれる暗号アルゴリズムの指定に基づき、その暗号アルゴリズムを利用可能な例えば暗号プロバイダ6Aに暗号処理要求を振り分ける。ステップS23に進み、暗号プロバイダ6Aはアクセス制御部5に対して利用制限確認要求を行う。

【0025】

ステップS24に進み、アクセス制御部5はアクセス制御データベース11に格納されているアクセス制御パーミッションファイル12を確認し、暗号処理要求の送信元であるコンポーネント3−1に暗号プロバイダ6Aの利用許可があることを確認する。

【0026】

ステップS25に進み、アクセス制御部5は暗号処理要求の送信元であるコンポーネント3−1に暗号プロバイダ6Aの利用許可があることを示す確認結果を暗号プロバイダ6Aに送信する。すると、暗号プロバイダ6Aはコンポーネント3−1から受信した暗号処理要求に応じた暗号処理を行う。ステップS26,S27に進み、暗号プロバイダ6Aは暗号処理結果を暗号I/F部4経由でコンポーネント3−1に送信する。

【0027】

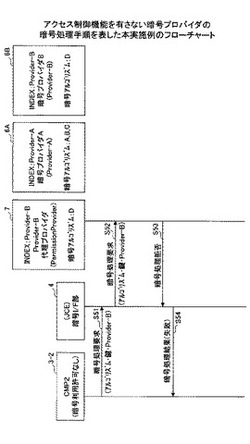

図4のフローチャートでは、アクセス制御機能を有する暗号プロバイダ6Aの暗号処理手順を表している。次に、アクセス制御機能を有さない暗号プロバイダ6Bの暗号処理手順について説明する。

【0028】

図5は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した一例のフローチャートである。ステップS31に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS31の暗号処理要求には暗号アルゴリズムD及び暗号鍵の指定が含まれる。

【0029】

ステップS32に進み、暗号I/F部4はステップS31の暗号処理要求に含まれる暗号アルゴリズムDの指定に基づき、その暗号アルゴリズムDを保持している暗号プロバイダ6Bを検索する。ステップS33に進み、暗号I/F部4はステップS32で検索した暗号プロバイダ6Bに暗号処理要求を振り分ける。ステップS33の暗号処理要求には暗号アルゴリズムD及び暗号鍵の指定が含まれる。

【0030】

暗号プロバイダ6Bはアクセス制御機能を有していない為、アクセス制御部5に対して利用制限確認要求を行わない。言い換えれば、暗号プロバイダ6Bは暗号処理要求の送信元であるコンポーネント3−2に暗号プロバイダ6Bの利用許可が有るか無いかを確認できない。

【0031】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行う。暗号プロバイダ6Bは、ステップS34,S35に進み、暗号処理結果を暗号I/F部4経由でコンポーネント3−2に送信する。

【0032】

このように、図4のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうため、問題がある。

【0033】

図6は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した他の例のフローチャートである。図6のフローチャートは暗号I/F部4が例えばコンポーネント3−2からの暗号プロバイダ6Bの直接指定を受け付ける例である。

【0034】

ステップS41に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS41の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0035】

ステップS42に進み、暗号I/F部4はステップS41の暗号処理要求に含まれる暗号プロバイダ6Bの指定に基づき、ステップS41の暗号処理要求を暗号プロバイダ6Bに振り分ける。ステップS42の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0036】

暗号プロバイダ6Bはアクセス制御機能を有していない為、アクセス制御部5に対して利用制限確認要求を行わない。言い換えれば、暗号プロバイダ6Bは暗号処理要求の送信元であるコンポーネント3−2に暗号プロバイダ6Bの利用許可が有るか無いかを確認できない。

【0037】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行う。暗号プロバイダ6Bは、ステップS43,S44に進み、暗号処理結果を暗号I/F部4経由でコンポーネント3−2に送信する。

【0038】

このように、図6のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうため、問題がある。

【0039】

そこで、本実施例では図5及び図6に示したような問題を以下のように解決する。図7は本実施例の装置のソフトウェア構成図である。図7の装置は、図1の装置の構成に代理プロバイダ7が追加された構成である。代理プロバイダ7はアクセス制御機能を有していない暗号プロバイダ6Bに対応するものであり、暗号プロバイダ6Bの代理応答を行うものである。

【0040】

代理プロバイダ7は、暗号プロバイダ6Bの代理応答を後述のように行うことで、例えばコンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうという図5及び図6に示したような問題を解決する。

【0041】

図8は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した本実施例のフローチャートである。図8のフローチャートは暗号I/F部4が例えばコンポーネント3−2からの暗号プロバイダ6Bの直接指定を受け付ける例である。

【0042】

なお、暗号I/F部4は図3に示したフローチャートの処理により代理プロバイダ7の暗号アルゴリズム及び優先度を取得しているものとする。図8の例では、暗号I/F部4が代理プロバイダ7の暗号アルゴリズム及び優先度として暗号プロバイダ6Bと同じ暗号アルゴリズムD及び暗号プロバイダ6Bよりも高い優先度を取得しているものとする。

【0043】

ステップS51に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS51の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0044】

暗号I/F部4はステップS51の暗号処理要求に含まれる暗号プロバイダ6Bの指定に基づき、暗号プロバイダ6B及び代理プロバイダ7を選択するが、最終的に暗号プロバイダ6Bよりも優先度の高い代理プロバイダ7を選択する。

【0045】

ステップS52に進み、暗号I/F部4はステップS51の暗号処理要求を代理プロバイダ7に振り分ける。ステップS52の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0046】

代理プロバイダ7は、暗号処理要求に対して暗号処理拒否応答を返すものである。したがって、代理プロバイダ7はステップS53に進み、ステップS52の暗号処理要求に応じて暗号処理拒否応答を暗号I/F部4に送信する。ステップS54に進み、暗号I/F部4は暗号処理結果(失敗)をコンポーネント3−2に送信する。

【0047】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行わない。なお、ステップS51の暗号処理要求に暗号アルゴリズムD及び暗号鍵の指定が含まれる場合であっても、暗号I/F部4は暗号アルゴリズムDの指定に基づき、その暗号アルゴリズムDを保持している暗号プロバイダ6B及び代理プロバイダ7を検索するが、最終的に暗号プロバイダ6Bよりも優先度の高い代理プロバイダを選択する。結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行わない。

【0048】

このように、図8のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できず、図5及び図6に示したような問題を解決している。本実施例の装置は、利用させたくない暗号プロバイダ6Bに対応する代理プロバイダ7を用意しておくことで、信頼性の高い暗号機能の利用制限を容易に実現できる。

【実施例2】

【0049】

図9は本実施例のシステムのハードウェア構成図である。図9のシステムは装置31とアプリケーションサーバ32とがインターネットやLAN等のネットワーク33を介してデータ通信可能に接続されている。図9の装置31は、一例としてCPU,RAM,ROM,NIC(ネットワークインターフェースカード)を有する構成を示している。

【0050】

図10は本実施例の装置のソフトウェア構成図である。装置31は、Java OSGi1,コンポーネント管理部2,コンポーネント3−1〜3−4,暗号I/F部4,アクセス制御部5,インストール実行部41,暗号プロバイダ制御部42,ネットワーク制御部43,システム起動制御部44を有する構成である。図10の装置31は暗号ロジック部に暗号プロバイダ6A及び6Bを有していないか、HTTPSができる最低強度の暗号プロバイダを有する。

【0051】

図11は本実施例のアプリケーションサーバのソフトウェア構成図である。図11のアプリケーションサーバ32は、暗号プロバイダ6−1〜6−3,暗号プロバイダ判断部51,地域情報取得部52,アプリケーション提供部53及びネットワーク制御部54を有する構成である。図11のアプリケーションサーバ32は、暗号強度「低」の暗号プロバイダ6−1,暗号強度「中」の暗号プロバイダ6−2,暗号強度「高」の暗号プロバイダ6−3を有している。

【0052】

装置31は、図12,図13のフローチャートに示すように、アプリケーションサーバ32が提供可能と判断した暗号強度の暗号プロバイダ6−1〜6−3をダウンロードして利用する。図12,図13はアプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャートである。

【0053】

ステップS61に進み、装置31のコンポーネント管理部2はネットワーク制御部43に暗号プロバイダダウンロード要求を行う。ステップS62に進み、ネットワーク制御部43はhttp(s)通信によりアプリケーションサーバ32のネットワーク制御部54へ暗号プロバイダダウンロード要求を行う。なお、ステップS62の暗号プロバイダダウンロード要求におけるhttp:body部には、装置31が設置されている地域を識別する為の地域識別情報が含まれる。

【0054】

ステップS63に進み、ネットワーク制御部54は、暗号プロバイダダウンロード要求があったことをアプリケーション提供部53へ通知する。ステップS64に進み、アプリケーション提供部53はネットワーク制御部54へ地域識別情報取得要求を行う。ネットワーク制御部54はステップS65に進み、暗号プロバイダダウンロード要求に含まれていた地域識別情報を地域情報取得部52に取得させ、地域識別情報をアプリケーション提供部53へ送信する。

【0055】

ステップS66に進み、アプリケーション提供部53は地域識別情報を暗号プロバイダ判断部51に送信する。ステップS67に進み、暗号プロバイダ判断部51は後述の図14に示すダウンロード許可判断処理により、暗号プロバイダ6−1〜6−3から装置31へ提供可能な暗号プロバイダを判断する。ここでは、暗号プロバイダ6−3が装置31へ提供可能な暗号プロバイダとして判断された例を説明する。なお、装置31へ提供可能な暗号プロバイダは複数個であってもよいし、ダウンロード要求を拒否する0個であってもよい。

【0056】

ステップS68に進み、暗号プロバイダ判断部51はステップS67で判断した提供可能な暗号プロバイダ6−3をアプリケーション提供部53に通知する。そして、ステップS69〜S71に進み、アプリケーション提供部53はステップS67で装置31へ提供可能と判断された暗号プロバイダ6−3のプログラムを、ネットワーク制御部54及び装置31のネットワーク制御部43経由でコンポーネント管理部2にダウンロードする。

【0057】

ステップS72に進み、コンポーネント管理部2はインストール実行部41に暗号プロバイダ6−3のプログラムを送信し、インストール実行要求を行う。インストール実行部41はステップS73に進み、暗号プロバイダ制御部42へ暗号プロバイダ6−3のインストール実行要求を行う。

【0058】

ステップS74に進み、暗号プロバイダ制御部42は暗号I/F部4に暗号プロバイダ追加処理要求を行う。暗号プロバイダ追加処理は、前述したプロバイダ定義ファイル22の更新等、暗号プロバイダ6−3を暗号ロジック部へ追加する為に必要な処理である。ステップS75に進み、暗号プロバイダ制御部42はシステム起動制御部44へシステム再起動要求を行い、装置31を再起動させる。再起動後、装置31は暗号ロジック部に暗号プロバイダ6−3を有している。

【0059】

図14は、ダウンロード許可判断処理の手順を示す一例のフローチャートである。アプリケーション提供部53から地域識別情報を受信すると、暗号プロバイダ判断部51はステップS100に進み、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域か判断する。

【0060】

地域識別情報は、装置31の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレス等である。例えば暗号プロバイダ判断部51は、言語コードがA言語の場合,GPS位置情報がB地域の場合,地域情報がC地域の場合,GMTエリアがD地域の場合,IPアドレスがE国の場合等に、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域でないと判断する。

【0061】

地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域であれば、暗号プロバイダ判断部51はステップS101に進み、地域識別情報により提供可能な暗号強度の暗号プロバイダを決定する。例えば暗号プロバイダ判断部51は、地域識別情報がA地域の場合に暗号強度「低」の暗号プロバイダ6−1を提供可能な暗号強度の暗号プロバイダとして決定し、地域識別情報がB地域の場合に暗号強度「高」の暗号プロバイダ6−3を提供可能な暗号強度の暗号プロバイダとして決定する。ステップS102に進み、暗号プロバイダ判断部51はステップS101で決定した提供可能な暗号強度の暗号プロバイダのダウンロードを許可する。

【0062】

一方、ステップS100において、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域でなければ、暗号プロバイダ判断部51はステップS103に進み、暗号プロバイダ6−1〜6−3のダウンロードを拒否する。

【0063】

このように、本実施例の装置31は最初、暗号ロジック部に暗号プロバイダを有しておらず、装置31が設置されている地域を識別する為の地域識別情報に基づき、提供可能な暗号強度の暗号プロバイダをアプリケーションサーバ32からダウンロードして利用するため、装置31が設置されている地域に応じて信頼性の高い暗号機能の利用制限を容易に実現できる。

【実施例3】

【0064】

図15は本実施例の装置のハードウェア構成図である。図15の装置61は、一例としてCPU,RAM,ROM,NIC及び外部記憶媒体インターフェースを有する構成を示している。

【0065】

図16は本実施例の装置のソフトウェア構成図である。装置61は、Java OSGi1,コンポーネント管理部2,コンポーネント3−1〜3−4,暗号I/F部4,アクセス制御部5,インストール実行部41,暗号プロバイダ制御部42,システム起動制御部44,外部記憶媒体制御部71を有する構成である。図16の装置61は暗号ロジック部に暗号プロバイダ6A及び6Bを有していないか、HTTPSができる最低強度の暗号プロバイダを有する。

【0066】

装置61は、図17のフローチャートに示すように、提供可能と判断した暗号強度の暗号プロバイダを外部記憶媒体からインストールして利用する。図17は外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す一例のフローチャートである。図17のフローチャートは外部記憶媒体から読み出された暗号プロバイダが暗号ロジック部に追加される例を表している。

【0067】

ステップS81に進み、外部記憶媒体制御部71は例えばスロットに挿入された外部記憶媒体を検知する。ステップS82に進み、外部記憶媒体制御部71はプログラム検知をコンポーネント管理部2に通知する。ステップS83に進み、コンポーネント管理部2はプログラム取得を外部記憶媒体制御部71に要求する。

【0068】

ステップS84に進み、外部記憶媒体制御部71は外部記憶媒体からプログラム(暗号プロバイダ)を読み出し、コンポーネント管理部2にロードする。コンポーネント管理部2はステップS85に進み、外部記憶媒体から読み出された暗号プロバイダのプログラムをインストール実行部41に送信し、インストール実行要求を行う。インストール実行部41はステップS86に進み、暗号プロバイダ制御部42へ外部記憶媒体から読み出された暗号プロバイダのインストール実行要求を行う。

【0069】

ステップS87に進み、暗号プロバイダ制御部42は前述の図14に示すダウンロード許可判断処理と同様なインストール可否判断処理により、外部記憶媒体から読み出された暗号プロバイダのうち装置61へ追加可能な暗号プロバイダを判断する。

【0070】

ステップS88に進み、暗号プロバイダ制御部42は暗号I/F部4に暗号プロバイダ追加処理要求を行う。暗号プロバイダ追加処理は、前述したプロバイダ定義ファイル22の更新等、追加可能と判断された暗号プロバイダを暗号ロジック部へ追加する為に必要な処理である。ステップS89に進み、暗号プロバイダ制御部42はシステム起動制御部44へシステム再起動要求を行い、装置61を再起動させる。再起動後、装置61は暗号ロジック部にステップS87で追加可能と判断された暗号プロバイダを有している。

【0071】

また、図18は外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す他の例のフローチャートである。図18のフローチャートは外部記憶媒体から読み出された暗号プロバイダが暗号ロジック部に追加されない例を表している。

【0072】

ステップS91〜S96の処理は図17のステップS81〜S86と同様であり、説明を省略する。ステップS97に進み、暗号プロバイダ制御部42は前述の図14に示すダウンロード許可判断処理と同様なインストール可否判断処理により、外部記憶媒体から読み出された暗号プロバイダのうち装置61へ追加可能な暗号プロバイダを判断する。

【0073】

ここでは装置61へ追加可能な暗号プロバイダが無かったものとする。ステップS98に進み、暗号プロバイダ制御部42はインストール実行部41に対し、インストール拒絶応答を行う。ステップS99に進み、インストール実行部41はコンポーネント管理部2へインストール失敗応答を行う。

【0074】

このように、本実施例の装置61は最初、暗号ロジック部に暗号プロバイダを有しておらず、装置61が設置されている地域を識別する為の地域識別情報に基づき、追加可能な暗号強度の暗号プロバイダを外部記憶媒体からインストールして利用するため、装置61が設置されている地域に応じて信頼性の高い暗号機能の利用制限を容易に実現できる。

【0075】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。例えば暗号機能を搭載可能な装置の一例としての複合機やコピー機などの画像処理装置に本発明を適用すれば、輸出先が他国となる画像処理装置に、信頼性の高い暗号機能の利用制限を容易に実現可能である。

【図面の簡単な説明】

【0076】

【図1】従来の装置のソフトウェア構成図である。

【図2】アクセス制御部がコンポーネントに暗号プロバイダの利用許可があるかを確認するために利用するアクセス制御データベースの作成手順を表した一例のフローチャートである。

【図3】起動時に暗号I/F部が行う処理の処理手順を表した一例のフローチャートである。

【図4】アクセス制御機能を有する暗号プロバイダの暗号処理手順を表した一例のフローチャートである。

【図5】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した一例のフローチャートである。

【図6】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した他の例のフローチャートである。

【図7】本実施例の装置のソフトウェア構成図である。

【図8】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した本実施例のフローチャートである。

【図9】本実施例のシステムのハードウェア構成図である。

【図10】本実施例の装置のソフトウェア構成図である。

【図11】本実施例のアプリケーションサーバのソフトウェア構成図である。

【図12】アプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャート(1/2)である。

【図13】アプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャート(2/2)である。

【図14】ダウンロード許可判断処理の手順を示す一例のフローチャートである。

【図15】本実施例の装置のハードウェア構成図である。

【図16】本実施例の装置のソフトウェア構成図である。

【図17】外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す一例のフローチャートである。

【図18】外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す他の例のフローチャートである。

【符号の説明】

【0077】

1 Java OSGi

2 コンポーネント管理部(CMP管理部)

3−1〜3−4 コンポーネント(CMP)

4 暗号I/F部(JCE)

5 アクセス制御部

6A,6B 暗号プロバイダ

7 代理プロバイダ

11 アクセス制御データベース

21 起動制御部

22 プロバイダ定義ファイル

31,61 暗号機能を搭載可能な装置

32 アプリケーションサーバ

33 ネットワーク

41 インストール実行部

42 暗号プロバイダ制御部

43,54 ネットワーク制御部

44 システム起動制御部

51 暗号プロバイダ判断部

52 地域情報取得部

53 アプリケーション提供部

71 外部記憶媒体制御部

【技術分野】

【0001】

本発明は暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法に係り、特に暗号機能を搭載可能な装置における暗号機能の利用を制限する、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法に関する。

【背景技術】

【0002】

例えば暗号機能を搭載可能な装置を第三国に輸出する場合は機密の暗号アルゴリズムが利用できないような仕組みを設けておかなければ、輸出規制をクリアできない。しかしながら、機密の暗号アルゴリズムは国家の暗号政策(ポリシー)や国家間の関係等により異なるものである(例えば特許文献1〜3参照)。

【0003】

したがって、暗号機能を搭載可能な装置を第三国に輸出する場合は例えば輸出先(仕向け地)毎に異なる機密の暗号アルゴリズムが搭載されていない装置を輸出先毎に用意していた。

【特許文献1】特開平10−171648号公報

【特許文献2】特開平10−313309号公報

【特許文献3】特許第3753885号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、機密の暗号アルゴリズムが搭載されていない装置を輸出先毎に用意しておくことは、無駄が多かった。このため、暗号機能を搭載可能な装置を第三国に輸出する製造業者(メーカー)は機密の暗号アルゴリズムが利用できない信頼性の高い仕組みを容易に実現することを望んでいた。

【0005】

本発明は、上記の点に鑑みなされたもので、信頼性の高い暗号機能の利用制限を容易に実現可能な、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法を提供することを目的とする。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明は、暗号機能を搭載可能な装置であって、暗号機能を提供する1つ以上の暗号機能提供手段と、暗号機能を提供しない前記暗号機能提供手段の代理手段と、暗号機能を利用する暗号機能利用手段と、前記暗号機能利用手段からの暗号処理要求を受信し、前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を前記1つ以上の暗号機能提供手段の何れかに振り分ける振り分け手段とを有し、前記振り分け手段は前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を前記代理手段に振り分けることを特徴とする。

【0007】

また、本発明は、暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置であって、前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信する受信手段と、受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断する判断手段と、転送可能と判断した前記暗号機能提供手段を前記装置へ転送する転送手段とを有することを特徴とする。

【0008】

また、本発明は、暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置であって、自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断する判断手段と、追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加する追加手段とを有することを特徴とする。

【0009】

なお、本発明の構成要素、表現または構成要素の任意の組合せを、方法、装置、システム、コンピュータプログラム、記録媒体、データ構造などに適用したものも本発明の態様として有効である。

【発明の効果】

【0010】

本発明によれば、信頼性の高い暗号機能の利用制限を容易に実現可能な、暗号機能を搭載可能な装置、サーバ装置及び暗号機能利用制限方法を提供可能である。

【発明を実施するための最良の形態】

【0011】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。

【実施例1】

【0012】

まず、本実施例の理解を容易とするため、暗号機能を搭載可能な装置(以下、単に装置と呼ぶ)において暗号機能を利用する従来の仕組みについて説明する。図1は従来の装置のソフトウェア構成図である。図1の装置は、Java OSGi1,コンポーネント管理部(CMP管理部)2,コンポーネント(CMP)3−1〜3−4,暗号I/F部(JCE)4,アクセス制御部5,暗号ロジック部の暗号プロバイダ6A及び6Bを有する構成である。

【0013】

Java OSGi1は、プラットフォームであるフレームワーク(Framework)と、その上でサービスとして動作するバンドル(Bundle)で構成されたJava言語に基づく、SOA(Service Oriented Architecture)ベースのサービスプラットフォームである。Java OSGi1はプログラムの土台として機能し、プログラムの起動や終了を制御する。

【0014】

コンポーネント管理部2はコンポーネント3−1〜3−4のインストールを管理するものである。コンポーネント3−1〜3−4は暗号プロバイダ6A及び6Bを利用するアプリケーションである。暗号I/F部4はコンポーネント3−1〜3−4から暗号処理要求を受信し、後述のように暗号プロバイダ6A又は6Bへ振り分けるものである。

【0015】

暗号プロバイダ6A及び6Bは、受信した暗号処理要求に基づいて実際の暗号処理を行うものである。暗号プロバイダ6A及び6Bは暗号処理結果を暗号I/F部4経由で暗号処理要求の送信元であるコンポーネント3−1〜3−4の何れかに送信する。暗号プロバイダ6Aはアクセス制御機能を有するものとする。また、暗号プロバイダ6Bはアクセス制御機能を有していないものとする。

【0016】

アクセス制御部5は、アクセス制御機能を有する暗号プロバイダ6Aから利用制限確認要求を受信すると、暗号処理要求の送信元である例えばコンポーネント3−1に暗号プロバイダ6Aの利用許可があるかを確認し、その確認結果を利用制限確認応答として暗号プロバイダ6Aに送信するものである。

【0017】

図2は、アクセス制御部がコンポーネントに暗号プロバイダの利用許可があるかを確認するために利用するアクセス制御データベースの作成手順を表した一例のフローチャートである。なお、コンポーネント3−1は暗号プロバイダ6Aの利用許可があるものとして説明する。

【0018】

ステップS1に進み、コンポーネント3−1はコンポーネント管理部2にインストールを要求する。コンポーネント管理部2は、コンポーネント3−1のインストールを行うと共に、ステップS2においてアクセス制御パーミッションファイル要求をコンポーネント3−1に対して行う。

【0019】

ステップS3に進み、コンポーネント3−1はアクセス制御パーミッションファイル12をコンポーネント管理部2に提示する。ステップS4に進み、コンポーネント管理部2は提示されたアクセス制御パーミッションファイル12をアクセス制御データベースに格納してデータベース化する。アクセス制御データベース11には、コンポーネント3−1が暗号プロバイダ6Aの利用許可を有していることが格納される。

【0020】

図2のフローチャートによれば、コンポーネント3−1〜3−4毎に、暗号プロバイダ6A又は6Bの利用許可を有しているか否かがアクセス制御データベース11に格納される。従って、アクセス制御部5はアクセス制御データベース11を確認することで、暗号処理要求の送信元であるコンポーネント3−1〜3−4の何れかに暗号プロバイダ6A又は6Bの利用許可があるかを確認できる。

【0021】

図3は、起動時に暗号I/F部が行う処理の処理手順を表した一例のフローチャートである。ステップS11に進み、起動制御部21は暗号I/F部4に起動要求を行う。起動要求を受けた暗号I/F部4はステップS12に進み、プロバイダ定義ファイル22を読み出し、プロバイダロードを行う暗号プロバイダ6A及び6Bを選択する。

【0022】

ステップS13に進み、暗号I/F部4は暗号プロバイダ6Aに対して暗号プロバイダロードを行う。また、ステップS14に進み、暗号I/F部4は暗号プロバイダ6Bに対して暗号プロバイダロードを行う。ステップS13及びS14の暗号プロバイダロードにより、暗号I/F部4は暗号プロバイダ6A及び6Bの暗号アルゴリズム及び優先度を取得する。ステップS15に進み、暗号I/F部4は起動処理結果を起動制御部21に通知する。図3のフローチャートによれば、暗号I/F部4は起動した暗号プロバイダ6A及び6Bの暗号アルゴリズム及び優先度を取得し、保持しておくことができる。

【0023】

また、図4はアクセス制御機能を有する暗号プロバイダの暗号処理手順を表した一例のフローチャートである。ステップS21に進み、暗号プロバイダ6Aの利用許可があるコンポーネント3−1は暗号I/F部4に暗号処理要求を行う。ステップS21の暗号処理要求には暗号アルゴリズム及び暗号鍵の指定が含まれる。

【0024】

ステップS22に進み、暗号I/F部4はステップS21の暗号処理要求に含まれる暗号アルゴリズムの指定に基づき、その暗号アルゴリズムを利用可能な例えば暗号プロバイダ6Aに暗号処理要求を振り分ける。ステップS23に進み、暗号プロバイダ6Aはアクセス制御部5に対して利用制限確認要求を行う。

【0025】

ステップS24に進み、アクセス制御部5はアクセス制御データベース11に格納されているアクセス制御パーミッションファイル12を確認し、暗号処理要求の送信元であるコンポーネント3−1に暗号プロバイダ6Aの利用許可があることを確認する。

【0026】

ステップS25に進み、アクセス制御部5は暗号処理要求の送信元であるコンポーネント3−1に暗号プロバイダ6Aの利用許可があることを示す確認結果を暗号プロバイダ6Aに送信する。すると、暗号プロバイダ6Aはコンポーネント3−1から受信した暗号処理要求に応じた暗号処理を行う。ステップS26,S27に進み、暗号プロバイダ6Aは暗号処理結果を暗号I/F部4経由でコンポーネント3−1に送信する。

【0027】

図4のフローチャートでは、アクセス制御機能を有する暗号プロバイダ6Aの暗号処理手順を表している。次に、アクセス制御機能を有さない暗号プロバイダ6Bの暗号処理手順について説明する。

【0028】

図5は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した一例のフローチャートである。ステップS31に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS31の暗号処理要求には暗号アルゴリズムD及び暗号鍵の指定が含まれる。

【0029】

ステップS32に進み、暗号I/F部4はステップS31の暗号処理要求に含まれる暗号アルゴリズムDの指定に基づき、その暗号アルゴリズムDを保持している暗号プロバイダ6Bを検索する。ステップS33に進み、暗号I/F部4はステップS32で検索した暗号プロバイダ6Bに暗号処理要求を振り分ける。ステップS33の暗号処理要求には暗号アルゴリズムD及び暗号鍵の指定が含まれる。

【0030】

暗号プロバイダ6Bはアクセス制御機能を有していない為、アクセス制御部5に対して利用制限確認要求を行わない。言い換えれば、暗号プロバイダ6Bは暗号処理要求の送信元であるコンポーネント3−2に暗号プロバイダ6Bの利用許可が有るか無いかを確認できない。

【0031】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行う。暗号プロバイダ6Bは、ステップS34,S35に進み、暗号処理結果を暗号I/F部4経由でコンポーネント3−2に送信する。

【0032】

このように、図4のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうため、問題がある。

【0033】

図6は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した他の例のフローチャートである。図6のフローチャートは暗号I/F部4が例えばコンポーネント3−2からの暗号プロバイダ6Bの直接指定を受け付ける例である。

【0034】

ステップS41に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS41の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0035】

ステップS42に進み、暗号I/F部4はステップS41の暗号処理要求に含まれる暗号プロバイダ6Bの指定に基づき、ステップS41の暗号処理要求を暗号プロバイダ6Bに振り分ける。ステップS42の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0036】

暗号プロバイダ6Bはアクセス制御機能を有していない為、アクセス制御部5に対して利用制限確認要求を行わない。言い換えれば、暗号プロバイダ6Bは暗号処理要求の送信元であるコンポーネント3−2に暗号プロバイダ6Bの利用許可が有るか無いかを確認できない。

【0037】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行う。暗号プロバイダ6Bは、ステップS43,S44に進み、暗号処理結果を暗号I/F部4経由でコンポーネント3−2に送信する。

【0038】

このように、図6のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうため、問題がある。

【0039】

そこで、本実施例では図5及び図6に示したような問題を以下のように解決する。図7は本実施例の装置のソフトウェア構成図である。図7の装置は、図1の装置の構成に代理プロバイダ7が追加された構成である。代理プロバイダ7はアクセス制御機能を有していない暗号プロバイダ6Bに対応するものであり、暗号プロバイダ6Bの代理応答を行うものである。

【0040】

代理プロバイダ7は、暗号プロバイダ6Bの代理応答を後述のように行うことで、例えばコンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できてしまうという図5及び図6に示したような問題を解決する。

【0041】

図8は、アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した本実施例のフローチャートである。図8のフローチャートは暗号I/F部4が例えばコンポーネント3−2からの暗号プロバイダ6Bの直接指定を受け付ける例である。

【0042】

なお、暗号I/F部4は図3に示したフローチャートの処理により代理プロバイダ7の暗号アルゴリズム及び優先度を取得しているものとする。図8の例では、暗号I/F部4が代理プロバイダ7の暗号アルゴリズム及び優先度として暗号プロバイダ6Bと同じ暗号アルゴリズムD及び暗号プロバイダ6Bよりも高い優先度を取得しているものとする。

【0043】

ステップS51に進み、暗号プロバイダ6Bの利用許可がないコンポーネント3−2は暗号I/F部4に暗号処理要求を行う。ステップS51の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0044】

暗号I/F部4はステップS51の暗号処理要求に含まれる暗号プロバイダ6Bの指定に基づき、暗号プロバイダ6B及び代理プロバイダ7を選択するが、最終的に暗号プロバイダ6Bよりも優先度の高い代理プロバイダ7を選択する。

【0045】

ステップS52に進み、暗号I/F部4はステップS51の暗号処理要求を代理プロバイダ7に振り分ける。ステップS52の暗号処理要求には暗号アルゴリズム,暗号鍵及び暗号プロバイダ6Bの指定が含まれる。

【0046】

代理プロバイダ7は、暗号処理要求に対して暗号処理拒否応答を返すものである。したがって、代理プロバイダ7はステップS53に進み、ステップS52の暗号処理要求に応じて暗号処理拒否応答を暗号I/F部4に送信する。ステップS54に進み、暗号I/F部4は暗号処理結果(失敗)をコンポーネント3−2に送信する。

【0047】

結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行わない。なお、ステップS51の暗号処理要求に暗号アルゴリズムD及び暗号鍵の指定が含まれる場合であっても、暗号I/F部4は暗号アルゴリズムDの指定に基づき、その暗号アルゴリズムDを保持している暗号プロバイダ6B及び代理プロバイダ7を検索するが、最終的に暗号プロバイダ6Bよりも優先度の高い代理プロバイダを選択する。結果として、暗号プロバイダ6Bは暗号プロバイダ6Bの利用許可のないコンポーネント3−2からの暗号処理要求に応じた暗号処理を行わない。

【0048】

このように、図8のフローチャートは、コンポーネント3−2が利用許可のない暗号プロバイダ6Bを利用できず、図5及び図6に示したような問題を解決している。本実施例の装置は、利用させたくない暗号プロバイダ6Bに対応する代理プロバイダ7を用意しておくことで、信頼性の高い暗号機能の利用制限を容易に実現できる。

【実施例2】

【0049】

図9は本実施例のシステムのハードウェア構成図である。図9のシステムは装置31とアプリケーションサーバ32とがインターネットやLAN等のネットワーク33を介してデータ通信可能に接続されている。図9の装置31は、一例としてCPU,RAM,ROM,NIC(ネットワークインターフェースカード)を有する構成を示している。

【0050】

図10は本実施例の装置のソフトウェア構成図である。装置31は、Java OSGi1,コンポーネント管理部2,コンポーネント3−1〜3−4,暗号I/F部4,アクセス制御部5,インストール実行部41,暗号プロバイダ制御部42,ネットワーク制御部43,システム起動制御部44を有する構成である。図10の装置31は暗号ロジック部に暗号プロバイダ6A及び6Bを有していないか、HTTPSができる最低強度の暗号プロバイダを有する。

【0051】

図11は本実施例のアプリケーションサーバのソフトウェア構成図である。図11のアプリケーションサーバ32は、暗号プロバイダ6−1〜6−3,暗号プロバイダ判断部51,地域情報取得部52,アプリケーション提供部53及びネットワーク制御部54を有する構成である。図11のアプリケーションサーバ32は、暗号強度「低」の暗号プロバイダ6−1,暗号強度「中」の暗号プロバイダ6−2,暗号強度「高」の暗号プロバイダ6−3を有している。

【0052】

装置31は、図12,図13のフローチャートに示すように、アプリケーションサーバ32が提供可能と判断した暗号強度の暗号プロバイダ6−1〜6−3をダウンロードして利用する。図12,図13はアプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャートである。

【0053】

ステップS61に進み、装置31のコンポーネント管理部2はネットワーク制御部43に暗号プロバイダダウンロード要求を行う。ステップS62に進み、ネットワーク制御部43はhttp(s)通信によりアプリケーションサーバ32のネットワーク制御部54へ暗号プロバイダダウンロード要求を行う。なお、ステップS62の暗号プロバイダダウンロード要求におけるhttp:body部には、装置31が設置されている地域を識別する為の地域識別情報が含まれる。

【0054】

ステップS63に進み、ネットワーク制御部54は、暗号プロバイダダウンロード要求があったことをアプリケーション提供部53へ通知する。ステップS64に進み、アプリケーション提供部53はネットワーク制御部54へ地域識別情報取得要求を行う。ネットワーク制御部54はステップS65に進み、暗号プロバイダダウンロード要求に含まれていた地域識別情報を地域情報取得部52に取得させ、地域識別情報をアプリケーション提供部53へ送信する。

【0055】

ステップS66に進み、アプリケーション提供部53は地域識別情報を暗号プロバイダ判断部51に送信する。ステップS67に進み、暗号プロバイダ判断部51は後述の図14に示すダウンロード許可判断処理により、暗号プロバイダ6−1〜6−3から装置31へ提供可能な暗号プロバイダを判断する。ここでは、暗号プロバイダ6−3が装置31へ提供可能な暗号プロバイダとして判断された例を説明する。なお、装置31へ提供可能な暗号プロバイダは複数個であってもよいし、ダウンロード要求を拒否する0個であってもよい。

【0056】

ステップS68に進み、暗号プロバイダ判断部51はステップS67で判断した提供可能な暗号プロバイダ6−3をアプリケーション提供部53に通知する。そして、ステップS69〜S71に進み、アプリケーション提供部53はステップS67で装置31へ提供可能と判断された暗号プロバイダ6−3のプログラムを、ネットワーク制御部54及び装置31のネットワーク制御部43経由でコンポーネント管理部2にダウンロードする。

【0057】

ステップS72に進み、コンポーネント管理部2はインストール実行部41に暗号プロバイダ6−3のプログラムを送信し、インストール実行要求を行う。インストール実行部41はステップS73に進み、暗号プロバイダ制御部42へ暗号プロバイダ6−3のインストール実行要求を行う。

【0058】

ステップS74に進み、暗号プロバイダ制御部42は暗号I/F部4に暗号プロバイダ追加処理要求を行う。暗号プロバイダ追加処理は、前述したプロバイダ定義ファイル22の更新等、暗号プロバイダ6−3を暗号ロジック部へ追加する為に必要な処理である。ステップS75に進み、暗号プロバイダ制御部42はシステム起動制御部44へシステム再起動要求を行い、装置31を再起動させる。再起動後、装置31は暗号ロジック部に暗号プロバイダ6−3を有している。

【0059】

図14は、ダウンロード許可判断処理の手順を示す一例のフローチャートである。アプリケーション提供部53から地域識別情報を受信すると、暗号プロバイダ判断部51はステップS100に進み、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域か判断する。

【0060】

地域識別情報は、装置31の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレス等である。例えば暗号プロバイダ判断部51は、言語コードがA言語の場合,GPS位置情報がB地域の場合,地域情報がC地域の場合,GMTエリアがD地域の場合,IPアドレスがE国の場合等に、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域でないと判断する。

【0061】

地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域であれば、暗号プロバイダ判断部51はステップS101に進み、地域識別情報により提供可能な暗号強度の暗号プロバイダを決定する。例えば暗号プロバイダ判断部51は、地域識別情報がA地域の場合に暗号強度「低」の暗号プロバイダ6−1を提供可能な暗号強度の暗号プロバイダとして決定し、地域識別情報がB地域の場合に暗号強度「高」の暗号プロバイダ6−3を提供可能な暗号強度の暗号プロバイダとして決定する。ステップS102に進み、暗号プロバイダ判断部51はステップS101で決定した提供可能な暗号強度の暗号プロバイダのダウンロードを許可する。

【0062】

一方、ステップS100において、地域識別情報が暗号プロバイダ6−1〜6−3を提供可能な地域でなければ、暗号プロバイダ判断部51はステップS103に進み、暗号プロバイダ6−1〜6−3のダウンロードを拒否する。

【0063】

このように、本実施例の装置31は最初、暗号ロジック部に暗号プロバイダを有しておらず、装置31が設置されている地域を識別する為の地域識別情報に基づき、提供可能な暗号強度の暗号プロバイダをアプリケーションサーバ32からダウンロードして利用するため、装置31が設置されている地域に応じて信頼性の高い暗号機能の利用制限を容易に実現できる。

【実施例3】

【0064】

図15は本実施例の装置のハードウェア構成図である。図15の装置61は、一例としてCPU,RAM,ROM,NIC及び外部記憶媒体インターフェースを有する構成を示している。

【0065】

図16は本実施例の装置のソフトウェア構成図である。装置61は、Java OSGi1,コンポーネント管理部2,コンポーネント3−1〜3−4,暗号I/F部4,アクセス制御部5,インストール実行部41,暗号プロバイダ制御部42,システム起動制御部44,外部記憶媒体制御部71を有する構成である。図16の装置61は暗号ロジック部に暗号プロバイダ6A及び6Bを有していないか、HTTPSができる最低強度の暗号プロバイダを有する。

【0066】

装置61は、図17のフローチャートに示すように、提供可能と判断した暗号強度の暗号プロバイダを外部記憶媒体からインストールして利用する。図17は外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す一例のフローチャートである。図17のフローチャートは外部記憶媒体から読み出された暗号プロバイダが暗号ロジック部に追加される例を表している。

【0067】

ステップS81に進み、外部記憶媒体制御部71は例えばスロットに挿入された外部記憶媒体を検知する。ステップS82に進み、外部記憶媒体制御部71はプログラム検知をコンポーネント管理部2に通知する。ステップS83に進み、コンポーネント管理部2はプログラム取得を外部記憶媒体制御部71に要求する。

【0068】

ステップS84に進み、外部記憶媒体制御部71は外部記憶媒体からプログラム(暗号プロバイダ)を読み出し、コンポーネント管理部2にロードする。コンポーネント管理部2はステップS85に進み、外部記憶媒体から読み出された暗号プロバイダのプログラムをインストール実行部41に送信し、インストール実行要求を行う。インストール実行部41はステップS86に進み、暗号プロバイダ制御部42へ外部記憶媒体から読み出された暗号プロバイダのインストール実行要求を行う。

【0069】

ステップS87に進み、暗号プロバイダ制御部42は前述の図14に示すダウンロード許可判断処理と同様なインストール可否判断処理により、外部記憶媒体から読み出された暗号プロバイダのうち装置61へ追加可能な暗号プロバイダを判断する。

【0070】

ステップS88に進み、暗号プロバイダ制御部42は暗号I/F部4に暗号プロバイダ追加処理要求を行う。暗号プロバイダ追加処理は、前述したプロバイダ定義ファイル22の更新等、追加可能と判断された暗号プロバイダを暗号ロジック部へ追加する為に必要な処理である。ステップS89に進み、暗号プロバイダ制御部42はシステム起動制御部44へシステム再起動要求を行い、装置61を再起動させる。再起動後、装置61は暗号ロジック部にステップS87で追加可能と判断された暗号プロバイダを有している。

【0071】

また、図18は外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す他の例のフローチャートである。図18のフローチャートは外部記憶媒体から読み出された暗号プロバイダが暗号ロジック部に追加されない例を表している。

【0072】

ステップS91〜S96の処理は図17のステップS81〜S86と同様であり、説明を省略する。ステップS97に進み、暗号プロバイダ制御部42は前述の図14に示すダウンロード許可判断処理と同様なインストール可否判断処理により、外部記憶媒体から読み出された暗号プロバイダのうち装置61へ追加可能な暗号プロバイダを判断する。

【0073】

ここでは装置61へ追加可能な暗号プロバイダが無かったものとする。ステップS98に進み、暗号プロバイダ制御部42はインストール実行部41に対し、インストール拒絶応答を行う。ステップS99に進み、インストール実行部41はコンポーネント管理部2へインストール失敗応答を行う。

【0074】

このように、本実施例の装置61は最初、暗号ロジック部に暗号プロバイダを有しておらず、装置61が設置されている地域を識別する為の地域識別情報に基づき、追加可能な暗号強度の暗号プロバイダを外部記憶媒体からインストールして利用するため、装置61が設置されている地域に応じて信頼性の高い暗号機能の利用制限を容易に実現できる。

【0075】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。例えば暗号機能を搭載可能な装置の一例としての複合機やコピー機などの画像処理装置に本発明を適用すれば、輸出先が他国となる画像処理装置に、信頼性の高い暗号機能の利用制限を容易に実現可能である。

【図面の簡単な説明】

【0076】

【図1】従来の装置のソフトウェア構成図である。

【図2】アクセス制御部がコンポーネントに暗号プロバイダの利用許可があるかを確認するために利用するアクセス制御データベースの作成手順を表した一例のフローチャートである。

【図3】起動時に暗号I/F部が行う処理の処理手順を表した一例のフローチャートである。

【図4】アクセス制御機能を有する暗号プロバイダの暗号処理手順を表した一例のフローチャートである。

【図5】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した一例のフローチャートである。

【図6】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した他の例のフローチャートである。

【図7】本実施例の装置のソフトウェア構成図である。

【図8】アクセス制御機能を有さない暗号プロバイダの暗号処理手順を表した本実施例のフローチャートである。

【図9】本実施例のシステムのハードウェア構成図である。

【図10】本実施例の装置のソフトウェア構成図である。

【図11】本実施例のアプリケーションサーバのソフトウェア構成図である。

【図12】アプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャート(1/2)である。

【図13】アプリケーションサーバから装置に暗号プロバイダをダウンロードして利用する処理手順を示す一例のフローチャート(2/2)である。

【図14】ダウンロード許可判断処理の手順を示す一例のフローチャートである。

【図15】本実施例の装置のハードウェア構成図である。

【図16】本実施例の装置のソフトウェア構成図である。

【図17】外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す一例のフローチャートである。

【図18】外部記憶媒体から装置に暗号プロバイダをインストールして利用する処理手順を示す他の例のフローチャートである。

【符号の説明】

【0077】

1 Java OSGi

2 コンポーネント管理部(CMP管理部)

3−1〜3−4 コンポーネント(CMP)

4 暗号I/F部(JCE)

5 アクセス制御部

6A,6B 暗号プロバイダ

7 代理プロバイダ

11 アクセス制御データベース

21 起動制御部

22 プロバイダ定義ファイル

31,61 暗号機能を搭載可能な装置

32 アプリケーションサーバ

33 ネットワーク

41 インストール実行部

42 暗号プロバイダ制御部

43,54 ネットワーク制御部

44 システム起動制御部

51 暗号プロバイダ判断部

52 地域情報取得部

53 アプリケーション提供部

71 外部記憶媒体制御部

【特許請求の範囲】

【請求項1】

暗号機能を搭載可能な装置であって、

暗号機能を提供する1つ以上の暗号機能提供手段と、

暗号機能を提供しない前記暗号機能提供手段の代理手段と、

暗号機能を利用する暗号機能利用手段と、

前記暗号機能利用手段からの暗号処理要求を受信し、前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を前記1つ以上の暗号機能提供手段の何れかに振り分ける振り分け手段と

を有し、前記振り分け手段は前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を前記代理手段に振り分けることを特徴とする装置。

【請求項2】

前記振り分け手段は、起動時に、前記暗号機能提供手段から提供可能な暗号アルゴリズムの情報を受信して設定すると共に、前記代理手段が代理する前記暗号機能提供手段と同じ暗号アルゴリズムの情報を前記代理手段から受信して設定し、前記代理手段の優先度が前記暗号機能提供手段の優先度よりも高くなるように前記代理手段と前記暗号機能提供手段との優先度を設定することを特徴とする請求項1記載の装置。

【請求項3】

前記代理手段は、利用させたくない前記暗号機能提供手段に対応するように設けられることを特徴とする請求項1又は2記載の装置。

【請求項4】

前記代理手段は、暗号機能の提供を、前記暗号機能提供手段の利用許可のある前記暗号機能利用手段に制限する機能が無い前記暗号機能提供手段に対応するように設けられることを特徴とする請求項1又は2記載の装置。

【請求項5】

暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置であって、

前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信する受信手段と、

受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断する判断手段と、

転送可能と判断した前記暗号機能提供手段を前記装置へ転送する転送手段と

を有することを特徴とするサーバ装置。

【請求項6】

前記判断手段は、前記地域識別情報に基づき、前記装置へ転送可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項5記載のサーバ装置。

【請求項7】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項5又は6記載のサーバ装置。

【請求項8】

暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置であって、

自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断する判断手段と、

追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加する追加手段と

を有することを特徴とする装置。

【請求項9】

前記判断手段は、前記地域識別情報に基づき、前記装置へ追加可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項8記載の装置。

【請求項10】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項8又は9記載の装置。

【請求項11】

暗号機能を搭載可能な装置における暗号機能利用制限方法であって、

暗号機能を利用する暗号機能利用手段からの暗号処理要求を振り分け手段が受信する受信ステップと、

前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を、暗号機能を提供する1つ以上の暗号機能提供手段の何れかに前記振り分け手段が振り分ける振り分けステップと

を有し、前記振り分けステップは前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を、暗号機能を提供しない前記暗号機能提供手段の代理手段に振り分けることを特徴とする暗号機能利用制限方法。

【請求項12】

前記振り分け手段は、起動時に、前記暗号機能提供手段から提供可能な暗号アルゴリズムの情報を受信して設定すると共に、前記代理手段が代理する前記暗号機能提供手段と同じ暗号アルゴリズムの情報を前記代理手段から受信して設定し、前記代理手段の優先度が前記暗号機能提供手段の優先度よりも高くなるように前記代理手段と前記暗号機能提供手段との優先度を設定することを特徴とする請求項11記載の暗号機能利用制限方法。

【請求項13】

前記代理手段は、利用させたくない前記暗号機能提供手段に対応するように設けられることを特徴とする請求項11又は12記載の暗号機能利用制限方法。

【請求項14】

前記代理手段は、暗号機能の提供を、前記暗号機能提供手段の利用許可のある前記暗号機能利用手段に制限する機能が無い前記暗号機能提供手段に対応するように設けられることを特徴とする請求項11又は12記載の暗号機能利用制限方法。

【請求項15】

暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置おける暗号機能利用制限方法であって、

前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信手段が受信する受信ステップと、

受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断手段が判断する判断ステップと、

転送可能と判断した前記暗号機能提供手段を転送手段が前記装置へ転送する転送ステップと

を有することを特徴とする暗号機能利用制限方法。

【請求項16】

前記判断手段は、前記地域識別情報に基づき、前記装置へ転送可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項15記載の暗号機能利用制限方法。

【請求項17】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項15又は16記載の暗号機能利用制限方法。

【請求項18】

暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置における暗号機能利用制限方法であって、

自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断手段が判断する判断ステップと、

追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加手段が追加する追加ステップと

を有することを特徴とする暗号機能利用制限方法。

【請求項19】

前記判断手段は、前記地域識別情報に基づき、前記装置へ追加可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項18記載の暗号機能利用制限方法。

【請求項20】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項18又は19記載の暗号機能利用制限方法。

【請求項1】

暗号機能を搭載可能な装置であって、

暗号機能を提供する1つ以上の暗号機能提供手段と、

暗号機能を提供しない前記暗号機能提供手段の代理手段と、

暗号機能を利用する暗号機能利用手段と、

前記暗号機能利用手段からの暗号処理要求を受信し、前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を前記1つ以上の暗号機能提供手段の何れかに振り分ける振り分け手段と

を有し、前記振り分け手段は前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を前記代理手段に振り分けることを特徴とする装置。

【請求項2】

前記振り分け手段は、起動時に、前記暗号機能提供手段から提供可能な暗号アルゴリズムの情報を受信して設定すると共に、前記代理手段が代理する前記暗号機能提供手段と同じ暗号アルゴリズムの情報を前記代理手段から受信して設定し、前記代理手段の優先度が前記暗号機能提供手段の優先度よりも高くなるように前記代理手段と前記暗号機能提供手段との優先度を設定することを特徴とする請求項1記載の装置。

【請求項3】

前記代理手段は、利用させたくない前記暗号機能提供手段に対応するように設けられることを特徴とする請求項1又は2記載の装置。

【請求項4】

前記代理手段は、暗号機能の提供を、前記暗号機能提供手段の利用許可のある前記暗号機能利用手段に制限する機能が無い前記暗号機能提供手段に対応するように設けられることを特徴とする請求項1又は2記載の装置。

【請求項5】

暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置であって、

前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信する受信手段と、

受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断する判断手段と、

転送可能と判断した前記暗号機能提供手段を前記装置へ転送する転送手段と

を有することを特徴とするサーバ装置。

【請求項6】

前記判断手段は、前記地域識別情報に基づき、前記装置へ転送可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項5記載のサーバ装置。

【請求項7】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項5又は6記載のサーバ装置。

【請求項8】

暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置であって、

自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断する判断手段と、

追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加する追加手段と

を有することを特徴とする装置。

【請求項9】

前記判断手段は、前記地域識別情報に基づき、前記装置へ追加可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項8記載の装置。

【請求項10】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項8又は9記載の装置。

【請求項11】

暗号機能を搭載可能な装置における暗号機能利用制限方法であって、

暗号機能を利用する暗号機能利用手段からの暗号処理要求を振り分け手段が受信する受信ステップと、

前記暗号処理要求に含まれる暗号アルゴリズムの指定に応じて前記暗号処理要求を、暗号機能を提供する1つ以上の暗号機能提供手段の何れかに前記振り分け手段が振り分ける振り分けステップと

を有し、前記振り分けステップは前記暗号処理要求に前記暗号機能提供手段の指定が含まれていると前記暗号処理要求を、暗号機能を提供しない前記暗号機能提供手段の代理手段に振り分けることを特徴とする暗号機能利用制限方法。

【請求項12】

前記振り分け手段は、起動時に、前記暗号機能提供手段から提供可能な暗号アルゴリズムの情報を受信して設定すると共に、前記代理手段が代理する前記暗号機能提供手段と同じ暗号アルゴリズムの情報を前記代理手段から受信して設定し、前記代理手段の優先度が前記暗号機能提供手段の優先度よりも高くなるように前記代理手段と前記暗号機能提供手段との優先度を設定することを特徴とする請求項11記載の暗号機能利用制限方法。

【請求項13】

前記代理手段は、利用させたくない前記暗号機能提供手段に対応するように設けられることを特徴とする請求項11又は12記載の暗号機能利用制限方法。

【請求項14】

前記代理手段は、暗号機能の提供を、前記暗号機能提供手段の利用許可のある前記暗号機能利用手段に制限する機能が無い前記暗号機能提供手段に対応するように設けられることを特徴とする請求項11又は12記載の暗号機能利用制限方法。

【請求項15】

暗号機能を搭載可能な装置に、暗号機能を提供する1つ以上の暗号機能提供手段を転送するサーバ装置おける暗号機能利用制限方法であって、

前記暗号機能を搭載可能な装置から前記暗号機能提供手段の転送要求を受信手段が受信する受信ステップと、

受信した前記転送要求に含まれる地域識別情報に基づき、前記装置へ転送可能な前記暗号機能提供手段を判断手段が判断する判断ステップと、

転送可能と判断した前記暗号機能提供手段を転送手段が前記装置へ転送する転送ステップと

を有することを特徴とする暗号機能利用制限方法。

【請求項16】

前記判断手段は、前記地域識別情報に基づき、前記装置へ転送可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項15記載の暗号機能利用制限方法。

【請求項17】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項15又は16記載の暗号機能利用制限方法。

【請求項18】

暗号機能を提供する1つ以上の暗号機能提供手段を外部記憶媒体から追加可能な装置における暗号機能利用制限方法であって、

自機の地域識別情報に基づき、外部記憶媒体から追加可能な前記暗号機能提供手段を判断手段が判断する判断ステップと、

追加可能と判断した前記暗号機能提供手段を前記外部記憶媒体から読み出して追加手段が追加する追加ステップと

を有することを特徴とする暗号機能利用制限方法。

【請求項19】

前記判断手段は、前記地域識別情報に基づき、前記装置へ追加可能な暗号強度の前記暗号機能提供手段を判断することを特徴とする請求項18記載の暗号機能利用制限方法。

【請求項20】

前記地域識別情報は、前記暗号機能を搭載可能な装置の言語コード,GPS(全地球測位システム)位置情報,地域情報,GMT(グリニッジ平均時)エリア,IPアドレスの何れかであることを特徴とする請求項18又は19記載の暗号機能利用制限方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【公開番号】特開2009−239725(P2009−239725A)

【公開日】平成21年10月15日(2009.10.15)

【国際特許分類】

【出願番号】特願2008−84509(P2008−84509)

【出願日】平成20年3月27日(2008.3.27)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.JAVA

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

【公開日】平成21年10月15日(2009.10.15)

【国際特許分類】

【出願日】平成20年3月27日(2008.3.27)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.JAVA

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

[ Back to top ]