暗号通信システム、管理者装置、およびプログラム

【課題】公開鍵を利用して電子情報を暗号して送受信するシステムにおいて、信頼性を確保しつつ送信者による公開鍵の電子証明発行を不要にする。

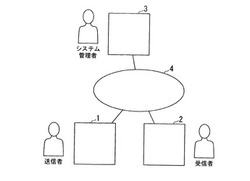

【解決手段】送信者端末1は、公開鍵である暗号化鍵を使用して電子情報を暗号化して送信する送信者が使用する端末である。受信者端末2は、暗号化された電子情報を受信して、秘密鍵である復号鍵を使用して復号を行う受信者が使用する端末である。システム管理装置3は、暗号化鍵の有効性の確認と復号チケットの発行の処理を行うシステム管理者が使用する端末である。送信者端末1、受信者端末2、システム管理装置3は、通信回線を通じてインターネット別途等のネットワーク4に接続し、相互にデータの送受信を行う。

【解決手段】送信者端末1は、公開鍵である暗号化鍵を使用して電子情報を暗号化して送信する送信者が使用する端末である。受信者端末2は、暗号化された電子情報を受信して、秘密鍵である復号鍵を使用して復号を行う受信者が使用する端末である。システム管理装置3は、暗号化鍵の有効性の確認と復号チケットの発行の処理を行うシステム管理者が使用する端末である。送信者端末1、受信者端末2、システム管理装置3は、通信回線を通じてインターネット別途等のネットワーク4に接続し、相互にデータの送受信を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、暗号通信システム、管理者装置、およびプログラムに関する。

【背景技術】

【0002】

電子情報を暗号化して送受信する場合に、電子情報の機密性又は信頼性を確保する方法としては、送信する者が、信頼のある第三者により署名された電子証明書を発行させることにより、その電子情報の真正性を証明する方法がある。

この電子証明書を発行する技術に関連して、公開鍵証明書と称される公開鍵暗号方式を用いたPKIの信頼モデルの標準規格として、ITU−Tが策定したX.509がある(例えば、非特許文献1参照)。

【0003】

また、公開鍵証明書が不要な電子情報の送受信方法としては、証明書不要の公開暗号方式(Certificate Based Encryption:CBE)がある。この方式では、まず、管理者は、鍵の生成を行うプログラム内の演算で使用するパラメータ、受信者(暗号化された電子情報を受け取る側)の電子メール・アドレスなどの特定ID、および乱数等により生成されたマスター・シークレットを生成する。

次に、管理者が、予め定められた文字列ごとに変換用の値を用いて受信者IDの変換を行い、さらにパラメータ、受信者の特定ID、マスター・シークレットと、鍵生成用のプログラムを使用して、鍵の生成を行う(例えば、特許文献1参照)。

【0004】

さらにまた、公開鍵証明書が不要な公開暗号鍵を使用した階層的IDベース暗号方式では、送信者は受信者から公開鍵と受信者IDである電子メール・アドレスを取得する。

次に、受信者IDの電子メール・アドレスが、例えば”alice@cs.univ.edu”であれば、alice、cs、univ、eduを各々IDタプルとする。

そして、送信者は暗号化したい電子情報を、公開鍵と受信者IDのIDタプルとを結合して暗号分を生成する。

上記の暗号化に使用する受信者IDは特許文献1のような変換は行われず、IDタプルに分解され使用される。この方式では、楕円曲線とペアリングという数学的構成概念を利用しているためシステムの安全性が確保される(例えば、非特許文献2参照)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−537711号公報

【非特許文献】

【0006】

【非特許文献1】情報セキュリティ技術ラボラトリー、“PKI関連技術解説(3 認証局と電子証明)”、平成19年 7月 3日、情報処理推進機構セキュリティセンター、[平成21年 2月 25日検索]、インターネット〈http://www.ipa.go.jp/security/pki/index.html〉

【非特許文献2】C.Gentry, A.Silverberg ”Hierarchical ID−Based Cryptography、”Asiacrypt 2002,8th International Conference on the Theory and Application of Cryptology and Information Security、p.548−566

【発明の概要】

【発明が解決しようとする課題】

【0007】

非特許文献1に記載の従来技術では、公開鍵を用いて電子情報を暗号化する送信者が、データの安全性を確保するために、信頼のある公開鍵の認証機関から公開鍵証明書と公開鍵の失効リストを発行させて、公開鍵の有効性を確認する必要があった。

しかしながら、一般的に、公開鍵暗号方式は、共通鍵暗号方式と比較して署名を検証するための復号を行うのに要する計算量が多くなるという課題があった。

このため、送信者が使用している端末の環境等により、公開鍵の失効確認するのが困難な場合は、公開鍵の失効確認を行わずに公開鍵を用いて暗号化し、受信者に送信を行うことがあるが、送信したデータの安全性が確保されないという課題があった。

【0008】

また、公開鍵の認証が不要な方式の特許文献1の場合は、受信者IDの文字列を一度バイナリに変換し、その後、予め定められた各文字列に対応した変換用のパラメータを用いて鍵生成の演算で行う。そのため、鍵生成プログラムで使用されるパラメータをユーザーごとに個別に用意する必要があり、この方式を利用するユーザーの増加に応じて、保存する必要があるパラメータの個数が増加する。

このパラメータは、二進数字列から循環群の1つの要素を選択することで行われる。

例えば、ユーザー数が500人の場合には、2^9=512となり、9個の要素から構成される群の要素のベクトルが必要になる。1万人の場合には、2^14=16384となり、14個の要素から構成される群の要素のベクトルが必要になる。

また、パラメータは厳重に管理する必要があるため、管理者側でデバイス上の安全な耐タンパ領域に格納する必要がある。しかし、耐タンパ領域の容量には限りがあり、この方式を利用するユーザーの増加に応じて、保存すべきパラメータ数が増加し、パラメータを格納しきれなくなるという課題があった。

【0009】

さらにまた、公開鍵の認証が不要で受信者IDの変換が不要な方式の非特許文献2の場合は、秘密鍵である復号鍵はシステム管理する側が生成と管理を行い、受信者が取得する必要があった。

このため、受信者以外のシステム管理者が、暗号化された電子情報の復号を行うことが可能なため、運用上の課題があった。

【0010】

本発明は、上記の課題に鑑みてなされたものであり、安全性を確保しつつ送信者の公開鍵証明書の発行を不要にし、さらに管理者側で管理するパラメータの容量を軽減する暗号通信システム、管理者装置、およびプログラムを提供することを目的としている。

【課題を解決するための手段】

【0011】

本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおいて、

前記受信者側端末は、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成手段と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求手段と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成手段と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り手段と、

前記管理者装置に復号に必要な情報を含む復号チケットの発行を要求する復号チケット要求手段と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り手段と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号手段と、

を備え、

前記送信者側端末は、

前記受信者公開鍵を用いて、電子情報の暗号化を行う暗号化手段と、

前記暗号化された電子情報を、前記受信者側端末に受け渡す暗号化情報受け渡し手段と、

を備え、

前記管理者装置は、

前記受信者側端末が生成した受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵は有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵は有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の失効識別子を参照する参照手段と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴としている。

【0012】

また、本発明は、前記管理者装置は、

共通パラメータを生成するパラメータ生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、前記受信者公開鍵と前記受信者秘密鍵のペアを生成するための鍵生成プログラムを生成する鍵生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、電子情報の暗号化を行うための暗号化プログラムを生成する暗号化プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報の復号をするための復号プログラムを生成する復号プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報を復号するための情報を含む復号チケットを生成するための復号チケット・プログラムを生成する復号チケット・プログラム生成手段と、

を備えることを特徴としている。

【0013】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおける前記管理者装置のコンピューターに、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録工程と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定工程と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付工程と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出工程と、

前記有効期限抽出工程で抽出された有効期限と前記有効性確認受付工程で取得された日時を比較し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較工程と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照工程と、

前記参照手段での参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較工程により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する工程と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し工程と、

を備えことを特徴としている。

【0014】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が公開鍵の情報に関する管理を行う暗号通信システムにおける前記受信者側端末のコンピューターに、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成工程と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求工程と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成工程と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り工程と、

前記管理者装置に復号に必要な情報を含む前記復号チケットの発行を要求する復号チケット要求工程と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り工程と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号工程と、

を備えることを特徴としている。

【0015】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行う暗号通信システムに用いられる管理者装置において、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照手段と、

前記参照手段での参照の結果、受信者IDを含む受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴としている。

【発明の効果】

【0016】

本発明によれば、公開鍵を利用して電子情報を暗号化する場合に、送信者が送信前に公開鍵証明書の発行は行わず、受信者がシステム管理者に復号に必要な情報を含む復号チケットの発行を要求し、その復号チケットを用いて復号を行うようにしたので、送信者が失効確認を行わなくて済むようになる。

また、公開鍵の安全性が失われた場合は、システム管理者が復号チケットを発行しないようにしたため、受信した電子情報は復号を行えず、送信したデータの安全性を確保することが可能である。

さらにまた、公開鍵と秘密鍵の生成、暗号化と復号等に用いるパラメータとプログラムを最適化したので、利用者が増加しても既存のPKIを用いた認証システムと比較して、保存すべきパラメータ数が少ないため、システムでの安全な記憶領域の使用量を軽減することが可能になる。

【図面の簡単な説明】

【0017】

【図1】本発明の第1の実施形態に係るネットワーク構成の一例を示す概略図である。

【図2】同実施形態に係る送信者端末の構成を示すブロック図である。

【図3】同実施形態に係る受信者端末の構成を示すブロック図である。

【図4】同実施形態に係るシステム管理者装置の構成を示すブロック図である。

【図5】同実施形態に係る認証方法のフローチャートである。

【図6】第2の実施形態に係る送信者端末の構成を示すブロック図である。

【図7】第2の実施形態に係る受信者端末の構成を示すブロック図である。

【図8】第2の実施形態に係るシステム管理者装置の構成を示すブロック図である。

【図9】第2の実施形態に係る認証の方法のフローチャートである。

【発明を実施するための形態】

【0018】

[第1実施形態]

以下、図1〜図5を用いて本発明の第1の実施形態について詳細に説明する。なお、本発明は係る実施形態に限定されず、その技術思想の範囲内で種々の変更が可能である。

【0019】

図1は、本発明の実施形態におけるネットワーク構成の一例を示す概略図である。

送信者端末1は、公開鍵である暗号化鍵(以後、暗号化鍵と言う)を使用して電子情報を暗号化して送信する送信者が使用する端末である。

受信者端末2は、暗号化された電子情報を受信して、秘密鍵である復号鍵(以後、復号鍵と言う)を使用して復号を行う受信者が使用する端末である。

システム管理装置3は、暗号化鍵の有効性の確認と復号チケットの発行の処理を行うシステム管理者が使用する端末である。

送信者端末1、受信者端末2、システム管理装置3は、通信回線を通じてインターネット別途等のネットワーク4に接続し、相互にデータの送受信を行う。

【0020】

図2は、送信者端末1の構成を示すブロック図である。

送信者端末1は、送信者が使用する端末であり、制御部101と、ネットワーク接続部102と、暗号化鍵受信部103と、暗号化実行部104と、暗号化データ送信部105を備えている。

【0021】

制御部101は、ネットワーク接続部102と、暗号化鍵受信部103と、暗号化実行部104と、暗号化データ送信部105の各部の制御を行う。

【0022】

ネットワーク接続部102は、ネットワーク4に接続し、他の端末と相互にデータを送受信する。

【0023】

暗号化鍵受信部103は、受信者端末2が生成した暗号化鍵を、受信者端末2から受け取り保存する。

【0024】

暗号化実行部104は、暗号化鍵を使用して、電子情報の暗号化を行う。

【0025】

暗号化データ送信部105は、暗号化実行部104により暗号化された電子情報をネットワーク4を介して受信者端末2に送信する。

【0026】

図3は、受信者端末2の構成を示すブロック図である。

受信者端末2は、受信者が使用する端末であり、制御部201と、ネットワーク接続部202と、受信者ID生成部203と、鍵生成部204と、受信者ID登録要求部205と、暗号化鍵送信部206と、暗号化データ受信部207と、復号チケット要求部208と、復号チケット受信部209と、復号部210を備える。

【0027】

制御部201は、ネットワーク接続部202と、受信者ID生成部203と、鍵生成部204と、受信者ID登録要求部205と、暗号化鍵送信部206と、暗号化データ受信部207と、復号チケット要求部208と、復号チケット受信部209と、復号部210の各部の制御を行う。

【0028】

ネットワーク接続部202は、ネットワーク4に接続し、他の端末と相互にデータを送受信する。

また、受信者端末2は、ネットワーク接続部202を介して、本暗号通信システムの利用申請、受信者IDの登録および復号を行う時に必要な後述する復号チケットの発行要求などをシステム管理装置3に対して行う。

【0029】

受信者ID生成部203は、受信者の識別子(例えば、電子メール・アドレス、受信者の電話番号)に、生成しようとしている鍵の有効期限を組み合わせることによって、受信者IDを生成する。

例えば、受信者の電子メール・アドレスがalice@cs.univ.eduの場合に、有効期限を2011年12月31日に設定した場合、受信者IDは、alice@cs.univ.edu‖20111231のようになる。

【0030】

鍵生成部204は、受信者ID生成部203によって生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する。

なお、生成された暗号化鍵と復号鍵は、受信者が受信者端末2の安全な記憶領域に保存することが望ましい。

【0031】

受信者ID登録要求部205は、受信者ID生成部203によって生成された受信者IDをシステム管理装置3に通知し、登録の要求を行う。

【0032】

暗号化鍵送信部206は、鍵生成部204によって生成された暗号化鍵を送信者端末1に受け渡す。

【0033】

暗号化データ受信部207は、送信者端末1が暗号化アプリケーションを用いて暗号化した電子データを、ネットワーク4を介して受け取る。

【0034】

復号チケット要求部208は、送信者端末1から暗号化された電子データを受信した後、システム管理装置3に対して登録した受信者IDを送信して、後述する復号に必要な情報を含む復号チケットの要求を行う。

【0035】

復号チケット受信部209は、暗号化鍵が失効していない場合にシステム管理装置3から発行される復号に必要な情報を含む復号チケットを受け取る。

【0036】

なお、暗号化データ受信部207がシステム管理装置3に対して行う復号チケットの要求と、システム管理装置3から復号チケットの受け取りは、迅速な処理が求められるため、電子メール等でのやり取りではなく、例えばインターネット環境でリアルタイムに行われる。

【0037】

復号部210は、復号チケット受信部209が受け取った復号チケットと、さらに受信端末2の鍵生成部204が生成した復号鍵を用いて、暗号化データ受信部207によって受信された暗号化された電子情報の復号を行う。

【0038】

このように、復号部210は、復号チケットが入手できていない状態では、復号を行うことができないため、送信者端末1が暗号化時に使用した暗号鍵の情報が盗聴され解読されていた場合には復号チケットを発行しないようにしたため、送信者の情報の安全性を確保することが可能になる。

【0039】

図4は、システム管理者のシステム管理装置3の構成を示すブロック図である。

システム管理装置3は、システム管理者が使用するシステム管理装置であり、制御部301と、ネットワーク接続部302と、受信者ID登録要求受信部303と、受信者ID登録部304と、復号チケット要求受信部305と、暗号化鍵の有効性確認部306と、復号チケット生成部307と、復号チケット発行部308を備える。

【0040】

制御部301は、ネットワーク接続部302と、受信者ID登録要求受信部303と、受信者ID登録部304と、復号チケット要求受信部305と、暗号化鍵の有効性確認部306と、復号チケット生成部307と、復号チケット発行部308の制御を行う。

【0041】

ネットワーク接続部302は、通信回線を介してインターネット等のネットワーク4に接続し、他の端末と相互にデータを送受信する。

また、システム管理装置3は、ネットワーク接続部302を介して、受信者端末2から本暗号通信システムの利用申請の受け取り、受信者IDの登録要求の受け取り、および復号を行う時に必要な後述する復号チケットの発行要求など受け取り、復号チケットの発行を行う。

【0042】

受信者ID登録要求受信部303は、受信者端末2から受信者IDを受け取り、受信者IDの登録要求を受け付ける。

また、受信者ID登録要求受信部303は、暗号化鍵が第3者により解読された場合や受信者端末2が復号鍵を紛失した場合等に、受信者端末2から暗号化鍵の失効手続き要求を受け付け、受信者ID登録部306に受け渡す。

【0043】

受信者ID登録部304は、受信者ID登録要求受信部303が受信者端末2から受け取った受信者IDを、システム管理装置3内に登録し図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて保存する。

また、受信者ID登録部304は、受信者ID登録要求受信部303が受信者端末2から暗号化鍵の失効手続き要求を受け取った場合に、データベースに登録した受信者IDに対応する暗号化鍵の失効識別子を失効状態に更新する。

【0044】

復号チケット要求受信部305は、受信者端末2から復号チケット要求を受け取る。

【0045】

暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から受け取った復号チケット要求から受信者端末2の受信者IDを抽出し、受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

また、暗号化鍵の有効性確認部306は、復号チケット要求にかかる受信者IDに対応する暗号化鍵について、失効手続きが行われて失効識別子が失効状態に設定されているか否かを、受信者IDを登録した上記のデータベースに照合する。

次に、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効手続きにより失効識別子が失効状態に設定されていない場合に、受信者端末2の暗号化鍵は有効と判断する。

一方、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効手続きが行われ失効識別子が失効設定されている場合に、受信者端末2の暗号化鍵は失効と判断する。

暗号化鍵の有効性確認部306は、暗号化鍵を失効と判断した場合、受信者端末2に対して暗号化鍵の失効を通知する。この場合、復号チケットの発行は行わない。

【0046】

復号チケット生成部307は、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合に、復号に必要な情報を含む復号チケットを生成する。

【0047】

復号チケット発行部308は、復号チケット生成機能307によって生成された復号チケットを受信者端末2に発行する。

なお、復号チケット要求受信部305が受信者端末2の復号チケット要求部208から復号チケット要求の受け取りと、復号チケット発行部308が受信者端末2の復号チケット受信部209への復号チケットを発行する処理は、迅速な処理が求められるため、電子メール等でのやり取りではなく、例えばインターネット環境でリアルタイムに行われる。

【0048】

本実施形態の認証方法を図5のフローチャートを用いて説明する。

【0049】

受信者端末2の受信者ID生成部203は、受信者の電子メール・アドレス等の固有情報と、生成したい公開鍵の有効期限を関連付けて受信者IDを生成する(S201)。

【0050】

受信者端末2の受信者ID登録要求部205は、生成された受信者IDとともに受信者ID登録要求をシステム管理装置3の受信者ID登録要求受信部303に受け渡す(S202、S301)。

【0051】

システム管理装置3の受信者ID登録部304が、受信者IDをシステム管理装置3内の図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて登録して保存する(S302)。

【0052】

受信者端末2の鍵生成部204が、受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する(S203)。

【0053】

受信者端末2の暗号化鍵送信部206が、別途送信者端末1からの依頼により、生成された暗号化鍵を、送信者端末1の暗号化鍵受信部103に受け渡す(S101、S204)。

【0054】

次に、送信者端末1の暗号化実行部104が、受け取った暗号化鍵を用いて電子情報の暗号化を行う(S102)。

【0055】

送信者端末1の暗号化データ送信部105が、受信者端末2の暗号化データ受信部207に暗号化した電子情報を送信する(S103、S205)。

【0056】

次に、受信者端末2の復号チケット要求部208は、システム管理装置3の復号チケット要求受信部305に復号チケットの要求を行う(S206、S303)。

【0057】

次に、システム管理装置3の暗号化鍵の有効性確認部306が、システム管理装置3内の図示しない記憶部に記憶された受信者情報を参照して、受信者IDを参照する。

また、システム管理装置3の暗号化鍵有効性確認部306が、参照した受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

次に、システム管理装置3の暗号化鍵の有効性確認部306が、システム管理装置3内の図示しないデーターベースに、受信者IDに対応する暗号化鍵の失効識別子が失効設定されているか否か照合する。

続けて、システム管理装置3の暗号化鍵有効性確認部306が、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効識別子が失効状態に設定されていない場合に、受信者の暗号化鍵は有効と判断する。

一方、システム管理装置3の暗号化鍵の有効性確認機部306が、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効識別子が失効状態に設定されている場合に、受信者の暗号化鍵は失効と判断する(S304)。

【0058】

システム管理装置2の復号チケット生成部307が、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合、復号に必要な情報を含む復号チケットを生成する(S305)。

一方、システム管理装置3の暗号化鍵の有効性確認機能306が、暗号化鍵を無効と判断した場合は、受信者端末2に対して暗号化鍵の失効を通知する。この場合は、復号チケットの発行は行わない。

【0059】

システム管理装置3の復号チケット発行部308が、受信者端末2の復号チケット受信部209に、生成された復号チケットを発行する(S207、S306)。

【0060】

受信者端末2の復号部210は、復号チケット受信部209が受け取った復号チケットと、さらに受信端末2の鍵生成部204が生成した復号鍵を用いて、暗号化データ受信部207によって受信された暗号化された電子情報の復号を行う(S208)。

【0061】

[第2実施形態]

次に、第2の実施形態について、図1、6〜9を用いて説明する。なお、第1の実施例形態と同じ機能を有するものは同じ番号を用いて説明を省略する。

【0062】

図6は、第2の実施形態の送信者端末1の構成を示すブロック図である。

第1の実施形態との違いは、暗号化アプリケーション受信部401である。

【0063】

暗号化アプリケーション受信部401は、受信端末2は後述する暗号化を行うアプリケーション(以後、暗号化アプリケーションと略す)を受け取り保存する。

【0064】

図7は、第2の実施形態の受信者端末2の構成を示すブロック図である。

第1の実施形態との違いは、アプリケーション受信部501と、暗号化アプリケーション送信部502である。

【0065】

アプリケーション受信部501は、後述するシステム管理装置3が生成した暗号化鍵と復号鍵のペアを生成するアプリケーション(以後、鍵生成アプリケーションと略す)、暗号化アプリケーションおよび復号を行うアプリケーション(以後、復号アプリケーションと略す)を受け取り保存する。

【0066】

暗号化アプリケーション送信部502は、システム管理装置3から受け取った暗号化アプリケーションを受信者端末2に受け渡す。

【0067】

図8は、第2の実施形態のシステム管理装置3の構成を示すブロック図である。

第1の実施形態との違いは、共通パラメータ生成部601と、アプリケーション生成部602およびアプリケーション送信部603である。

【0068】

共通パラメータ生成部601は、鍵生成、暗号化、復号および復号チケット生成に必要な共通のパラメータを生成し、システム管理装置3内の安全な記憶領域に保存する。

【0069】

アプリケーション生成部602は、共通パラメータ生成部601によって生成された共通パラメータを用いて、鍵生成アプリケーション、復号アプリケーションおよび暗号化アプリケーションを生成する。

【0070】

アプリケーション送信機能603は、生成された鍵生成アプリケーション、復号アプリケーションおよび暗号化アプリケーションを、本暗号通信システムの利用を申し込んだ利用者である受信者端末2に受け渡す。

【0071】

第2の実施形態の認証化方法を図9のフローチャートを用いて説明する。

まず、システム管理装置3の共通パラメータ生成部601が、共通パラメータを生成する(S601)。

【0072】

次に、システム管理装置3のアプリケーション生成部602は、共通パラメータ生成部601によって生成された共通パラメータを使用して、鍵生成アプリケーション、暗号化アプリケーションおよび復号アプリケーションを生成する(S602)。

【0073】

以下、S201、S202、S301、S302は、第1の実施形態と同様に行われる。

【0074】

次に、システム管理装置3の受信者ID登録部303が、受信者IDをシステム管理装置3内の図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて登録して保存する(S302)。

また、システム管理装置3の受信者ID登録部304が、生成された共通パラメータから受信者用に選択し、受信者IDとともにシステム管理装置3内に登録し保存する。

【0075】

次に、システム管理装置3のアプリケーション送信部603は、生成された鍵生成アプリケーション、暗号化アプリケーション、復号アプリケーションを、受信者端末2のアプリケーション受信機能501に受け渡す(S501、S603)。

【0076】

受信者の鍵生成部204が、アプリケーション受信部501が受け取った鍵生成アプリケーションと、受信者ID生成部203で生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する(S203)。

【0077】

以下、S101、S204は、第1の実施形態と同様に行われる。

【0078】

次に、送信者端末1の暗号化アプリケーション受信機能401が、受信者端末2の暗号化アプリケーション受信機能501から暗号化アプリケーションを受け取る(S401、S502)。

【0079】

以下、S103、S205、S206、S303、S304は、第1の実施形態と同様に行われる。

【0080】

暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から受け取った復号チケット要求から受信者端末2の受信者IDを抽出し、受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

また、暗号化鍵の有効性確認部306は、復号チケット要求にかかる受信者IDに対応する暗号化鍵について、失効手続きが行われて失効識別子が失効状態に設定されているか否かを、受信者IDを登録した上記のデータベースに照合する。

次に、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効手続きにより失効識別子が失効状態に設定されていない場合に、受信者端末2の暗号化鍵は有効と判断する。

一方、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効手続きが行われ失効識別子が失効状態に設定されている場合に、受信者端末2の暗号化鍵は失効と判断する。

システム管理装置2の復号チケット生成部307が、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合、生成された共通パラメータを用いて復号に必要な情報を含む復号チケットを生成する(S305)。

一方、システム管理装置3の暗号化鍵の有効性確認機能307が、暗号化鍵を無効と判断した場合は、受信者端末2に対して暗号化鍵の失効を通知する。この場合は、復号チケットの発行は行わない。

【0081】

以下、第1の実施形態と同様に行われるため、説明を省略する。

【0082】

次に、共通パラメータについて、鍵生成アプリケーションを例に説明する。

まず、システム管理装置3は、共通パラメータを例えば素数から複数生成する。

次に、受信者端末2から、本暗号通信システムの利用手続きがなされた後に、生成された共通パラメータの中から、いくつかのパラメータを選択する。選択されたパラメータは、例えば数個の定数の集まりの群になっている。

ここでは、鍵生成アプリケーションに使用される選択されたパラメータをgとする。

【0083】

システム管理装置3は、選択したパラメータgを用いて、

【0084】

【数1】

【0085】

の演算式を生成する。この場合、IDは受信者端末2の受信者ID生成部203が生成した受信者IDである。

また、

【0086】

【数2】

【0087】

は、

【0088】

【数3】

【0089】

であり、この場合、

【0090】

【数4】

【数5】

【0091】

を演算する。

次に、受信者IDを

【0092】

【数6】

【0093】

のように展開する。

【0094】

システム管理装置3のアプリケーション生成部601は、上記の暗号鍵生成式と、説明を省略する暗号鍵生成式を合わせて、鍵生成アプリケーションを生成する

【0095】

上記において、受信者IDを第1の実施形態と同様に、受信者の識別子(例えば、電子メール・アドレス、受信者の電話番号)に、生成しようとしている鍵の有効期限を組み合わせることによって、受信者端末2のID生成部203により受信者IDを生成される。

例えば、受信者の電子メール・アドレスがalice@cs.univ.eduの場合に、有効期限を2011年12月31日に設定した場合、受信者IDは、alice@cs.univ.edu‖20111231のようになる。

受信者端末2のアプリケーション受信部501は、システム管理装置3のアプリケーション生成部602から受け取った鍵生成アプリケーションと、生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する。

【0096】

このように、暗号化鍵の生成において、本実施形態で使用されるパラメータは、予めシステム管理者が生成した個定数の群の要素から構成されているため、本実施形態の暗号通信システムを使用するユーザーが増加しても、従来技術の受信者IDの変換に使用されていた変換用パラメータの個数と保存容量に比較して、少ない個数のため保存容量に抑えることが可能になる。

【0097】

なお、本実施形態では、復号に必要な情報を含む復号チケットを、システム管理装置3から受信者端末2に暗号化せずに受け渡す行う方法について説明したが、別途一般的な暗号化方式、例えばRSA(Rivest Shamir Adleman)方式を用いて暗号化して受け渡しても良い。

【0098】

また、本実施形態では、受信者IDを生成する際に、受信者の固有情報として電子メール・アドレスを用いる例を説明したが、受信者と送信者の間で確認できる確実な情報であれば、例えば受信者の電話番号、ニックネーム等を用いても良い。

【0099】

さらにまた、第2の実施形態では、システム管理装置3において復号チケット・アプリケーションを鍵生成アプリケーション生成時に行ったが、受信者端末2の復号チケット要求部208から復号チケット要求を受信した後に生成するようにしても良い。

【産業上の利用可能性】

【0100】

本発明によれば、受信者側で公開鍵の失効確認を行うようにしたので、送信者側の公開鍵証明書の発行負担が軽減され、さらに受信者側が復号に必要な情報を含む復号チケットを入手して復号を行うようにしたので情報の安全性も確保できる。

また、鍵生成アプリケーションと暗号化・復号アプリケーション等の生成において、従来のように受信者IDを一度、2値化した後に予め文字ごとに定められた値で変換を行わずに、受信者の固有情報と予めシステム管理者により生成されたパラメータを共通で用いるようにした。このため、各アプリケーションで使用されるパラメータを削減しシステム管理側の安全な記憶領域の使用量も削減したので、利用者側および管理者に有益である。

【符号の説明】

【0101】

1・・・送信者端末

2・・・受信者端末

3・・・システム管理装置

4・・・ネットワーク

101、201、301・・・制御部

102、202、302・・・ネットワーク接続部

103・・・暗号化鍵受信部

104・・・暗号化実行部

105・・・暗号化データ送信部

203・・・受信者ID生成部

204・・・鍵生成部

205・・・受信者ID登録要求部

206・・・暗号化鍵送信部

207・・・暗号化データ受信部

208・・・復号チケット要求部

209・・・復号チケット受信部

210・・・復号部

303・・・受信者ID登録要求受信部

304・・・受信者ID登録部

305・・・復号チケット要求受信部

306・・・暗号化鍵の有効性確認部

307・・・復号チケット生成部

308・・・復号チケット発行部

401・・・暗号化アプリケーション受信部

501・・・アプリケーション受信部

502・・・暗号化アプリケーション送信部

601・・・共通パラメータ生成部

602・・・アプリケーション生成部

603・・・アプリケーション送信部

【技術分野】

【0001】

本発明は、暗号通信システム、管理者装置、およびプログラムに関する。

【背景技術】

【0002】

電子情報を暗号化して送受信する場合に、電子情報の機密性又は信頼性を確保する方法としては、送信する者が、信頼のある第三者により署名された電子証明書を発行させることにより、その電子情報の真正性を証明する方法がある。

この電子証明書を発行する技術に関連して、公開鍵証明書と称される公開鍵暗号方式を用いたPKIの信頼モデルの標準規格として、ITU−Tが策定したX.509がある(例えば、非特許文献1参照)。

【0003】

また、公開鍵証明書が不要な電子情報の送受信方法としては、証明書不要の公開暗号方式(Certificate Based Encryption:CBE)がある。この方式では、まず、管理者は、鍵の生成を行うプログラム内の演算で使用するパラメータ、受信者(暗号化された電子情報を受け取る側)の電子メール・アドレスなどの特定ID、および乱数等により生成されたマスター・シークレットを生成する。

次に、管理者が、予め定められた文字列ごとに変換用の値を用いて受信者IDの変換を行い、さらにパラメータ、受信者の特定ID、マスター・シークレットと、鍵生成用のプログラムを使用して、鍵の生成を行う(例えば、特許文献1参照)。

【0004】

さらにまた、公開鍵証明書が不要な公開暗号鍵を使用した階層的IDベース暗号方式では、送信者は受信者から公開鍵と受信者IDである電子メール・アドレスを取得する。

次に、受信者IDの電子メール・アドレスが、例えば”alice@cs.univ.edu”であれば、alice、cs、univ、eduを各々IDタプルとする。

そして、送信者は暗号化したい電子情報を、公開鍵と受信者IDのIDタプルとを結合して暗号分を生成する。

上記の暗号化に使用する受信者IDは特許文献1のような変換は行われず、IDタプルに分解され使用される。この方式では、楕円曲線とペアリングという数学的構成概念を利用しているためシステムの安全性が確保される(例えば、非特許文献2参照)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−537711号公報

【非特許文献】

【0006】

【非特許文献1】情報セキュリティ技術ラボラトリー、“PKI関連技術解説(3 認証局と電子証明)”、平成19年 7月 3日、情報処理推進機構セキュリティセンター、[平成21年 2月 25日検索]、インターネット〈http://www.ipa.go.jp/security/pki/index.html〉

【非特許文献2】C.Gentry, A.Silverberg ”Hierarchical ID−Based Cryptography、”Asiacrypt 2002,8th International Conference on the Theory and Application of Cryptology and Information Security、p.548−566

【発明の概要】

【発明が解決しようとする課題】

【0007】

非特許文献1に記載の従来技術では、公開鍵を用いて電子情報を暗号化する送信者が、データの安全性を確保するために、信頼のある公開鍵の認証機関から公開鍵証明書と公開鍵の失効リストを発行させて、公開鍵の有効性を確認する必要があった。

しかしながら、一般的に、公開鍵暗号方式は、共通鍵暗号方式と比較して署名を検証するための復号を行うのに要する計算量が多くなるという課題があった。

このため、送信者が使用している端末の環境等により、公開鍵の失効確認するのが困難な場合は、公開鍵の失効確認を行わずに公開鍵を用いて暗号化し、受信者に送信を行うことがあるが、送信したデータの安全性が確保されないという課題があった。

【0008】

また、公開鍵の認証が不要な方式の特許文献1の場合は、受信者IDの文字列を一度バイナリに変換し、その後、予め定められた各文字列に対応した変換用のパラメータを用いて鍵生成の演算で行う。そのため、鍵生成プログラムで使用されるパラメータをユーザーごとに個別に用意する必要があり、この方式を利用するユーザーの増加に応じて、保存する必要があるパラメータの個数が増加する。

このパラメータは、二進数字列から循環群の1つの要素を選択することで行われる。

例えば、ユーザー数が500人の場合には、2^9=512となり、9個の要素から構成される群の要素のベクトルが必要になる。1万人の場合には、2^14=16384となり、14個の要素から構成される群の要素のベクトルが必要になる。

また、パラメータは厳重に管理する必要があるため、管理者側でデバイス上の安全な耐タンパ領域に格納する必要がある。しかし、耐タンパ領域の容量には限りがあり、この方式を利用するユーザーの増加に応じて、保存すべきパラメータ数が増加し、パラメータを格納しきれなくなるという課題があった。

【0009】

さらにまた、公開鍵の認証が不要で受信者IDの変換が不要な方式の非特許文献2の場合は、秘密鍵である復号鍵はシステム管理する側が生成と管理を行い、受信者が取得する必要があった。

このため、受信者以外のシステム管理者が、暗号化された電子情報の復号を行うことが可能なため、運用上の課題があった。

【0010】

本発明は、上記の課題に鑑みてなされたものであり、安全性を確保しつつ送信者の公開鍵証明書の発行を不要にし、さらに管理者側で管理するパラメータの容量を軽減する暗号通信システム、管理者装置、およびプログラムを提供することを目的としている。

【課題を解決するための手段】

【0011】

本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおいて、

前記受信者側端末は、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成手段と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求手段と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成手段と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り手段と、

前記管理者装置に復号に必要な情報を含む復号チケットの発行を要求する復号チケット要求手段と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り手段と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号手段と、

を備え、

前記送信者側端末は、

前記受信者公開鍵を用いて、電子情報の暗号化を行う暗号化手段と、

前記暗号化された電子情報を、前記受信者側端末に受け渡す暗号化情報受け渡し手段と、

を備え、

前記管理者装置は、

前記受信者側端末が生成した受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵は有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵は有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の失効識別子を参照する参照手段と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴としている。

【0012】

また、本発明は、前記管理者装置は、

共通パラメータを生成するパラメータ生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、前記受信者公開鍵と前記受信者秘密鍵のペアを生成するための鍵生成プログラムを生成する鍵生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、電子情報の暗号化を行うための暗号化プログラムを生成する暗号化プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報の復号をするための復号プログラムを生成する復号プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報を復号するための情報を含む復号チケットを生成するための復号チケット・プログラムを生成する復号チケット・プログラム生成手段と、

を備えることを特徴としている。

【0013】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおける前記管理者装置のコンピューターに、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録工程と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定工程と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付工程と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出工程と、

前記有効期限抽出工程で抽出された有効期限と前記有効性確認受付工程で取得された日時を比較し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較工程と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照工程と、

前記参照手段での参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較工程により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する工程と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し工程と、

を備えことを特徴としている。

【0014】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が公開鍵の情報に関する管理を行う暗号通信システムにおける前記受信者側端末のコンピューターに、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成工程と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求工程と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成工程と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り工程と、

前記管理者装置に復号に必要な情報を含む前記復号チケットの発行を要求する復号チケット要求工程と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り工程と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号工程と、

を備えることを特徴としている。

【0015】

さらにまた、本発明は、送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行う暗号通信システムに用いられる管理者装置において、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照手段と、

前記参照手段での参照の結果、受信者IDを含む受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴としている。

【発明の効果】

【0016】

本発明によれば、公開鍵を利用して電子情報を暗号化する場合に、送信者が送信前に公開鍵証明書の発行は行わず、受信者がシステム管理者に復号に必要な情報を含む復号チケットの発行を要求し、その復号チケットを用いて復号を行うようにしたので、送信者が失効確認を行わなくて済むようになる。

また、公開鍵の安全性が失われた場合は、システム管理者が復号チケットを発行しないようにしたため、受信した電子情報は復号を行えず、送信したデータの安全性を確保することが可能である。

さらにまた、公開鍵と秘密鍵の生成、暗号化と復号等に用いるパラメータとプログラムを最適化したので、利用者が増加しても既存のPKIを用いた認証システムと比較して、保存すべきパラメータ数が少ないため、システムでの安全な記憶領域の使用量を軽減することが可能になる。

【図面の簡単な説明】

【0017】

【図1】本発明の第1の実施形態に係るネットワーク構成の一例を示す概略図である。

【図2】同実施形態に係る送信者端末の構成を示すブロック図である。

【図3】同実施形態に係る受信者端末の構成を示すブロック図である。

【図4】同実施形態に係るシステム管理者装置の構成を示すブロック図である。

【図5】同実施形態に係る認証方法のフローチャートである。

【図6】第2の実施形態に係る送信者端末の構成を示すブロック図である。

【図7】第2の実施形態に係る受信者端末の構成を示すブロック図である。

【図8】第2の実施形態に係るシステム管理者装置の構成を示すブロック図である。

【図9】第2の実施形態に係る認証の方法のフローチャートである。

【発明を実施するための形態】

【0018】

[第1実施形態]

以下、図1〜図5を用いて本発明の第1の実施形態について詳細に説明する。なお、本発明は係る実施形態に限定されず、その技術思想の範囲内で種々の変更が可能である。

【0019】

図1は、本発明の実施形態におけるネットワーク構成の一例を示す概略図である。

送信者端末1は、公開鍵である暗号化鍵(以後、暗号化鍵と言う)を使用して電子情報を暗号化して送信する送信者が使用する端末である。

受信者端末2は、暗号化された電子情報を受信して、秘密鍵である復号鍵(以後、復号鍵と言う)を使用して復号を行う受信者が使用する端末である。

システム管理装置3は、暗号化鍵の有効性の確認と復号チケットの発行の処理を行うシステム管理者が使用する端末である。

送信者端末1、受信者端末2、システム管理装置3は、通信回線を通じてインターネット別途等のネットワーク4に接続し、相互にデータの送受信を行う。

【0020】

図2は、送信者端末1の構成を示すブロック図である。

送信者端末1は、送信者が使用する端末であり、制御部101と、ネットワーク接続部102と、暗号化鍵受信部103と、暗号化実行部104と、暗号化データ送信部105を備えている。

【0021】

制御部101は、ネットワーク接続部102と、暗号化鍵受信部103と、暗号化実行部104と、暗号化データ送信部105の各部の制御を行う。

【0022】

ネットワーク接続部102は、ネットワーク4に接続し、他の端末と相互にデータを送受信する。

【0023】

暗号化鍵受信部103は、受信者端末2が生成した暗号化鍵を、受信者端末2から受け取り保存する。

【0024】

暗号化実行部104は、暗号化鍵を使用して、電子情報の暗号化を行う。

【0025】

暗号化データ送信部105は、暗号化実行部104により暗号化された電子情報をネットワーク4を介して受信者端末2に送信する。

【0026】

図3は、受信者端末2の構成を示すブロック図である。

受信者端末2は、受信者が使用する端末であり、制御部201と、ネットワーク接続部202と、受信者ID生成部203と、鍵生成部204と、受信者ID登録要求部205と、暗号化鍵送信部206と、暗号化データ受信部207と、復号チケット要求部208と、復号チケット受信部209と、復号部210を備える。

【0027】

制御部201は、ネットワーク接続部202と、受信者ID生成部203と、鍵生成部204と、受信者ID登録要求部205と、暗号化鍵送信部206と、暗号化データ受信部207と、復号チケット要求部208と、復号チケット受信部209と、復号部210の各部の制御を行う。

【0028】

ネットワーク接続部202は、ネットワーク4に接続し、他の端末と相互にデータを送受信する。

また、受信者端末2は、ネットワーク接続部202を介して、本暗号通信システムの利用申請、受信者IDの登録および復号を行う時に必要な後述する復号チケットの発行要求などをシステム管理装置3に対して行う。

【0029】

受信者ID生成部203は、受信者の識別子(例えば、電子メール・アドレス、受信者の電話番号)に、生成しようとしている鍵の有効期限を組み合わせることによって、受信者IDを生成する。

例えば、受信者の電子メール・アドレスがalice@cs.univ.eduの場合に、有効期限を2011年12月31日に設定した場合、受信者IDは、alice@cs.univ.edu‖20111231のようになる。

【0030】

鍵生成部204は、受信者ID生成部203によって生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する。

なお、生成された暗号化鍵と復号鍵は、受信者が受信者端末2の安全な記憶領域に保存することが望ましい。

【0031】

受信者ID登録要求部205は、受信者ID生成部203によって生成された受信者IDをシステム管理装置3に通知し、登録の要求を行う。

【0032】

暗号化鍵送信部206は、鍵生成部204によって生成された暗号化鍵を送信者端末1に受け渡す。

【0033】

暗号化データ受信部207は、送信者端末1が暗号化アプリケーションを用いて暗号化した電子データを、ネットワーク4を介して受け取る。

【0034】

復号チケット要求部208は、送信者端末1から暗号化された電子データを受信した後、システム管理装置3に対して登録した受信者IDを送信して、後述する復号に必要な情報を含む復号チケットの要求を行う。

【0035】

復号チケット受信部209は、暗号化鍵が失効していない場合にシステム管理装置3から発行される復号に必要な情報を含む復号チケットを受け取る。

【0036】

なお、暗号化データ受信部207がシステム管理装置3に対して行う復号チケットの要求と、システム管理装置3から復号チケットの受け取りは、迅速な処理が求められるため、電子メール等でのやり取りではなく、例えばインターネット環境でリアルタイムに行われる。

【0037】

復号部210は、復号チケット受信部209が受け取った復号チケットと、さらに受信端末2の鍵生成部204が生成した復号鍵を用いて、暗号化データ受信部207によって受信された暗号化された電子情報の復号を行う。

【0038】

このように、復号部210は、復号チケットが入手できていない状態では、復号を行うことができないため、送信者端末1が暗号化時に使用した暗号鍵の情報が盗聴され解読されていた場合には復号チケットを発行しないようにしたため、送信者の情報の安全性を確保することが可能になる。

【0039】

図4は、システム管理者のシステム管理装置3の構成を示すブロック図である。

システム管理装置3は、システム管理者が使用するシステム管理装置であり、制御部301と、ネットワーク接続部302と、受信者ID登録要求受信部303と、受信者ID登録部304と、復号チケット要求受信部305と、暗号化鍵の有効性確認部306と、復号チケット生成部307と、復号チケット発行部308を備える。

【0040】

制御部301は、ネットワーク接続部302と、受信者ID登録要求受信部303と、受信者ID登録部304と、復号チケット要求受信部305と、暗号化鍵の有効性確認部306と、復号チケット生成部307と、復号チケット発行部308の制御を行う。

【0041】

ネットワーク接続部302は、通信回線を介してインターネット等のネットワーク4に接続し、他の端末と相互にデータを送受信する。

また、システム管理装置3は、ネットワーク接続部302を介して、受信者端末2から本暗号通信システムの利用申請の受け取り、受信者IDの登録要求の受け取り、および復号を行う時に必要な後述する復号チケットの発行要求など受け取り、復号チケットの発行を行う。

【0042】

受信者ID登録要求受信部303は、受信者端末2から受信者IDを受け取り、受信者IDの登録要求を受け付ける。

また、受信者ID登録要求受信部303は、暗号化鍵が第3者により解読された場合や受信者端末2が復号鍵を紛失した場合等に、受信者端末2から暗号化鍵の失効手続き要求を受け付け、受信者ID登録部306に受け渡す。

【0043】

受信者ID登録部304は、受信者ID登録要求受信部303が受信者端末2から受け取った受信者IDを、システム管理装置3内に登録し図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて保存する。

また、受信者ID登録部304は、受信者ID登録要求受信部303が受信者端末2から暗号化鍵の失効手続き要求を受け取った場合に、データベースに登録した受信者IDに対応する暗号化鍵の失効識別子を失効状態に更新する。

【0044】

復号チケット要求受信部305は、受信者端末2から復号チケット要求を受け取る。

【0045】

暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から受け取った復号チケット要求から受信者端末2の受信者IDを抽出し、受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

また、暗号化鍵の有効性確認部306は、復号チケット要求にかかる受信者IDに対応する暗号化鍵について、失効手続きが行われて失効識別子が失効状態に設定されているか否かを、受信者IDを登録した上記のデータベースに照合する。

次に、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効手続きにより失効識別子が失効状態に設定されていない場合に、受信者端末2の暗号化鍵は有効と判断する。

一方、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効手続きが行われ失効識別子が失効設定されている場合に、受信者端末2の暗号化鍵は失効と判断する。

暗号化鍵の有効性確認部306は、暗号化鍵を失効と判断した場合、受信者端末2に対して暗号化鍵の失効を通知する。この場合、復号チケットの発行は行わない。

【0046】

復号チケット生成部307は、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合に、復号に必要な情報を含む復号チケットを生成する。

【0047】

復号チケット発行部308は、復号チケット生成機能307によって生成された復号チケットを受信者端末2に発行する。

なお、復号チケット要求受信部305が受信者端末2の復号チケット要求部208から復号チケット要求の受け取りと、復号チケット発行部308が受信者端末2の復号チケット受信部209への復号チケットを発行する処理は、迅速な処理が求められるため、電子メール等でのやり取りではなく、例えばインターネット環境でリアルタイムに行われる。

【0048】

本実施形態の認証方法を図5のフローチャートを用いて説明する。

【0049】

受信者端末2の受信者ID生成部203は、受信者の電子メール・アドレス等の固有情報と、生成したい公開鍵の有効期限を関連付けて受信者IDを生成する(S201)。

【0050】

受信者端末2の受信者ID登録要求部205は、生成された受信者IDとともに受信者ID登録要求をシステム管理装置3の受信者ID登録要求受信部303に受け渡す(S202、S301)。

【0051】

システム管理装置3の受信者ID登録部304が、受信者IDをシステム管理装置3内の図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて登録して保存する(S302)。

【0052】

受信者端末2の鍵生成部204が、受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する(S203)。

【0053】

受信者端末2の暗号化鍵送信部206が、別途送信者端末1からの依頼により、生成された暗号化鍵を、送信者端末1の暗号化鍵受信部103に受け渡す(S101、S204)。

【0054】

次に、送信者端末1の暗号化実行部104が、受け取った暗号化鍵を用いて電子情報の暗号化を行う(S102)。

【0055】

送信者端末1の暗号化データ送信部105が、受信者端末2の暗号化データ受信部207に暗号化した電子情報を送信する(S103、S205)。

【0056】

次に、受信者端末2の復号チケット要求部208は、システム管理装置3の復号チケット要求受信部305に復号チケットの要求を行う(S206、S303)。

【0057】

次に、システム管理装置3の暗号化鍵の有効性確認部306が、システム管理装置3内の図示しない記憶部に記憶された受信者情報を参照して、受信者IDを参照する。

また、システム管理装置3の暗号化鍵有効性確認部306が、参照した受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

次に、システム管理装置3の暗号化鍵の有効性確認部306が、システム管理装置3内の図示しないデーターベースに、受信者IDに対応する暗号化鍵の失効識別子が失効設定されているか否か照合する。

続けて、システム管理装置3の暗号化鍵有効性確認部306が、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効識別子が失効状態に設定されていない場合に、受信者の暗号化鍵は有効と判断する。

一方、システム管理装置3の暗号化鍵の有効性確認機部306が、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効識別子が失効状態に設定されている場合に、受信者の暗号化鍵は失効と判断する(S304)。

【0058】

システム管理装置2の復号チケット生成部307が、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合、復号に必要な情報を含む復号チケットを生成する(S305)。

一方、システム管理装置3の暗号化鍵の有効性確認機能306が、暗号化鍵を無効と判断した場合は、受信者端末2に対して暗号化鍵の失効を通知する。この場合は、復号チケットの発行は行わない。

【0059】

システム管理装置3の復号チケット発行部308が、受信者端末2の復号チケット受信部209に、生成された復号チケットを発行する(S207、S306)。

【0060】

受信者端末2の復号部210は、復号チケット受信部209が受け取った復号チケットと、さらに受信端末2の鍵生成部204が生成した復号鍵を用いて、暗号化データ受信部207によって受信された暗号化された電子情報の復号を行う(S208)。

【0061】

[第2実施形態]

次に、第2の実施形態について、図1、6〜9を用いて説明する。なお、第1の実施例形態と同じ機能を有するものは同じ番号を用いて説明を省略する。

【0062】

図6は、第2の実施形態の送信者端末1の構成を示すブロック図である。

第1の実施形態との違いは、暗号化アプリケーション受信部401である。

【0063】

暗号化アプリケーション受信部401は、受信端末2は後述する暗号化を行うアプリケーション(以後、暗号化アプリケーションと略す)を受け取り保存する。

【0064】

図7は、第2の実施形態の受信者端末2の構成を示すブロック図である。

第1の実施形態との違いは、アプリケーション受信部501と、暗号化アプリケーション送信部502である。

【0065】

アプリケーション受信部501は、後述するシステム管理装置3が生成した暗号化鍵と復号鍵のペアを生成するアプリケーション(以後、鍵生成アプリケーションと略す)、暗号化アプリケーションおよび復号を行うアプリケーション(以後、復号アプリケーションと略す)を受け取り保存する。

【0066】

暗号化アプリケーション送信部502は、システム管理装置3から受け取った暗号化アプリケーションを受信者端末2に受け渡す。

【0067】

図8は、第2の実施形態のシステム管理装置3の構成を示すブロック図である。

第1の実施形態との違いは、共通パラメータ生成部601と、アプリケーション生成部602およびアプリケーション送信部603である。

【0068】

共通パラメータ生成部601は、鍵生成、暗号化、復号および復号チケット生成に必要な共通のパラメータを生成し、システム管理装置3内の安全な記憶領域に保存する。

【0069】

アプリケーション生成部602は、共通パラメータ生成部601によって生成された共通パラメータを用いて、鍵生成アプリケーション、復号アプリケーションおよび暗号化アプリケーションを生成する。

【0070】

アプリケーション送信機能603は、生成された鍵生成アプリケーション、復号アプリケーションおよび暗号化アプリケーションを、本暗号通信システムの利用を申し込んだ利用者である受信者端末2に受け渡す。

【0071】

第2の実施形態の認証化方法を図9のフローチャートを用いて説明する。

まず、システム管理装置3の共通パラメータ生成部601が、共通パラメータを生成する(S601)。

【0072】

次に、システム管理装置3のアプリケーション生成部602は、共通パラメータ生成部601によって生成された共通パラメータを使用して、鍵生成アプリケーション、暗号化アプリケーションおよび復号アプリケーションを生成する(S602)。

【0073】

以下、S201、S202、S301、S302は、第1の実施形態と同様に行われる。

【0074】

次に、システム管理装置3の受信者ID登録部303が、受信者IDをシステム管理装置3内の図示しないデータベースに、受信者IDに対応する暗号化鍵が失効しているか否かの失効識別子を加えて登録して保存する(S302)。

また、システム管理装置3の受信者ID登録部304が、生成された共通パラメータから受信者用に選択し、受信者IDとともにシステム管理装置3内に登録し保存する。

【0075】

次に、システム管理装置3のアプリケーション送信部603は、生成された鍵生成アプリケーション、暗号化アプリケーション、復号アプリケーションを、受信者端末2のアプリケーション受信機能501に受け渡す(S501、S603)。

【0076】

受信者の鍵生成部204が、アプリケーション受信部501が受け取った鍵生成アプリケーションと、受信者ID生成部203で生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する(S203)。

【0077】

以下、S101、S204は、第1の実施形態と同様に行われる。

【0078】

次に、送信者端末1の暗号化アプリケーション受信機能401が、受信者端末2の暗号化アプリケーション受信機能501から暗号化アプリケーションを受け取る(S401、S502)。

【0079】

以下、S103、S205、S206、S303、S304は、第1の実施形態と同様に行われる。

【0080】

暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から受け取った復号チケット要求から受信者端末2の受信者IDを抽出し、受信者IDから受信者IDの有効期限すなわち暗号化鍵の有効期限を抽出する。

また、暗号化鍵の有効性確認部306は、復号チケット要求受信部305が受信者端末2から復号チケット要求を受け取った日時を取得し、抽出された暗号化鍵の有効期限と比較する。

復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限内に復号チケット要求を受け取った場合は、暗号化鍵がまだ有効期限を超過していないと判断する。

一方、復号チケット要求受信部305が復号チケット要求を受け取った日時と、抽出された暗号化鍵の有効期限を比較した結果、抽出された暗号化鍵の有効期限を超過した日時に復号チケット要求を受け取った場合は、暗号化鍵が有効期限を超過していると判断する。

また、暗号化鍵の有効性確認部306は、復号チケット要求にかかる受信者IDに対応する暗号化鍵について、失効手続きが行われて失効識別子が失効状態に設定されているか否かを、受信者IDを登録した上記のデータベースに照合する。

次に、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵がまだ有効期限を超過していない場合に、かつ失効手続きにより失効識別子が失効状態に設定されていない場合に、受信者端末2の暗号化鍵は有効と判断する。

一方、暗号化鍵の有効性確認部306は、受信者IDに対応する暗号化鍵が有効期限を超過している場合か、または、失効手続きが行われ失効識別子が失効状態に設定されている場合に、受信者端末2の暗号化鍵は失効と判断する。

システム管理装置2の復号チケット生成部307が、暗号化鍵の有効性確認機能306で暗号化鍵が有効と判断された場合、生成された共通パラメータを用いて復号に必要な情報を含む復号チケットを生成する(S305)。

一方、システム管理装置3の暗号化鍵の有効性確認機能307が、暗号化鍵を無効と判断した場合は、受信者端末2に対して暗号化鍵の失効を通知する。この場合は、復号チケットの発行は行わない。

【0081】

以下、第1の実施形態と同様に行われるため、説明を省略する。

【0082】

次に、共通パラメータについて、鍵生成アプリケーションを例に説明する。

まず、システム管理装置3は、共通パラメータを例えば素数から複数生成する。

次に、受信者端末2から、本暗号通信システムの利用手続きがなされた後に、生成された共通パラメータの中から、いくつかのパラメータを選択する。選択されたパラメータは、例えば数個の定数の集まりの群になっている。

ここでは、鍵生成アプリケーションに使用される選択されたパラメータをgとする。

【0083】

システム管理装置3は、選択したパラメータgを用いて、

【0084】

【数1】

【0085】

の演算式を生成する。この場合、IDは受信者端末2の受信者ID生成部203が生成した受信者IDである。

また、

【0086】

【数2】

【0087】

は、

【0088】

【数3】

【0089】

であり、この場合、

【0090】

【数4】

【数5】

【0091】

を演算する。

次に、受信者IDを

【0092】

【数6】

【0093】

のように展開する。

【0094】

システム管理装置3のアプリケーション生成部601は、上記の暗号鍵生成式と、説明を省略する暗号鍵生成式を合わせて、鍵生成アプリケーションを生成する

【0095】

上記において、受信者IDを第1の実施形態と同様に、受信者の識別子(例えば、電子メール・アドレス、受信者の電話番号)に、生成しようとしている鍵の有効期限を組み合わせることによって、受信者端末2のID生成部203により受信者IDを生成される。

例えば、受信者の電子メール・アドレスがalice@cs.univ.eduの場合に、有効期限を2011年12月31日に設定した場合、受信者IDは、alice@cs.univ.edu‖20111231のようになる。

受信者端末2のアプリケーション受信部501は、システム管理装置3のアプリケーション生成部602から受け取った鍵生成アプリケーションと、生成された受信者IDを用いて、暗号化鍵と復号鍵のペアを生成する。

【0096】

このように、暗号化鍵の生成において、本実施形態で使用されるパラメータは、予めシステム管理者が生成した個定数の群の要素から構成されているため、本実施形態の暗号通信システムを使用するユーザーが増加しても、従来技術の受信者IDの変換に使用されていた変換用パラメータの個数と保存容量に比較して、少ない個数のため保存容量に抑えることが可能になる。

【0097】

なお、本実施形態では、復号に必要な情報を含む復号チケットを、システム管理装置3から受信者端末2に暗号化せずに受け渡す行う方法について説明したが、別途一般的な暗号化方式、例えばRSA(Rivest Shamir Adleman)方式を用いて暗号化して受け渡しても良い。

【0098】

また、本実施形態では、受信者IDを生成する際に、受信者の固有情報として電子メール・アドレスを用いる例を説明したが、受信者と送信者の間で確認できる確実な情報であれば、例えば受信者の電話番号、ニックネーム等を用いても良い。

【0099】

さらにまた、第2の実施形態では、システム管理装置3において復号チケット・アプリケーションを鍵生成アプリケーション生成時に行ったが、受信者端末2の復号チケット要求部208から復号チケット要求を受信した後に生成するようにしても良い。

【産業上の利用可能性】

【0100】

本発明によれば、受信者側で公開鍵の失効確認を行うようにしたので、送信者側の公開鍵証明書の発行負担が軽減され、さらに受信者側が復号に必要な情報を含む復号チケットを入手して復号を行うようにしたので情報の安全性も確保できる。

また、鍵生成アプリケーションと暗号化・復号アプリケーション等の生成において、従来のように受信者IDを一度、2値化した後に予め文字ごとに定められた値で変換を行わずに、受信者の固有情報と予めシステム管理者により生成されたパラメータを共通で用いるようにした。このため、各アプリケーションで使用されるパラメータを削減しシステム管理側の安全な記憶領域の使用量も削減したので、利用者側および管理者に有益である。

【符号の説明】

【0101】

1・・・送信者端末

2・・・受信者端末

3・・・システム管理装置

4・・・ネットワーク

101、201、301・・・制御部

102、202、302・・・ネットワーク接続部

103・・・暗号化鍵受信部

104・・・暗号化実行部

105・・・暗号化データ送信部

203・・・受信者ID生成部

204・・・鍵生成部

205・・・受信者ID登録要求部

206・・・暗号化鍵送信部

207・・・暗号化データ受信部

208・・・復号チケット要求部

209・・・復号チケット受信部

210・・・復号部

303・・・受信者ID登録要求受信部

304・・・受信者ID登録部

305・・・復号チケット要求受信部

306・・・暗号化鍵の有効性確認部

307・・・復号チケット生成部

308・・・復号チケット発行部

401・・・暗号化アプリケーション受信部

501・・・アプリケーション受信部

502・・・暗号化アプリケーション送信部

601・・・共通パラメータ生成部

602・・・アプリケーション生成部

603・・・アプリケーション送信部

【特許請求の範囲】

【請求項1】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおいて、

前記受信者側端末は、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成手段と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求手段と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成手段と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り手段と、

前記管理者装置に復号に必要な情報を含む復号チケットの発行を要求する復号チケット要求手段と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り手段と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号手段と、

を備え、

前記送信者側端末は、

前記受信者公開鍵を用いて、電子情報の暗号化を行う暗号化手段と、

前記暗号化された電子情報を、前記受信者側端末に受け渡す暗号化情報受け渡し手段と、

を備え、

前記管理者装置は、

前記受信者側端末が生成した受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵は有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵は有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の失効識別子を参照する参照手段と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴とする暗号通信システム。

【請求項2】

前記管理者装置は、

共通パラメータを生成するパラメータ生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、前記受信者公開鍵と前記受信者秘密鍵のペアを生成するための鍵生成プログラムを生成する鍵生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、電子情報の暗号化を行うための暗号化プログラムを生成する暗号化プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報の復号をするための復号プログラムを生成する復号プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報を復号するための情報を含む復号チケットを生成するための復号チケット・プログラムを生成する復号チケット・プログラム生成手段と、

を備えることを特徴とする請求項1に記載の暗号通信システム。

【請求項3】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおける前記管理者装置のコンピューターに、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録工程と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定工程と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付工程と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出工程と、

前記有効期限抽出工程で抽出された有効期限と前記有効性確認受付工程で取得された日時を比較し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較工程と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照工程と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較工程により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する工程と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し工程と、

を実行させるための暗号通信プログラム。

【請求項4】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が公開鍵の情報に関する管理を行う暗号通信システムにおける前記受信者側端末のコンピューターに、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成工程と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求工程と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成工程と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り工程と、

前記管理者装置に復号に必要な情報を含む前記復号チケットの発行を要求する復号チケット要求工程と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り工程と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号工程と、

を実行させるための暗号通信プログラム。

【請求項5】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行う暗号通信システムに用いられる管理者装置において、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照手段と、

前記参照手段での参照の結果、受信者IDを含む受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴とする管理者装置。

【請求項1】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおいて、

前記受信者側端末は、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成手段と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求手段と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成手段と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り手段と、

前記管理者装置に復号に必要な情報を含む復号チケットの発行を要求する復号チケット要求手段と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り手段と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号手段と、

を備え、

前記送信者側端末は、

前記受信者公開鍵を用いて、電子情報の暗号化を行う暗号化手段と、

前記暗号化された電子情報を、前記受信者側端末に受け渡す暗号化情報受け渡し手段と、

を備え、

前記管理者装置は、

前記受信者側端末が生成した受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵は有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵は有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の失効識別子を参照する参照手段と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴とする暗号通信システム。

【請求項2】

前記管理者装置は、

共通パラメータを生成するパラメータ生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、前記受信者公開鍵と前記受信者秘密鍵のペアを生成するための鍵生成プログラムを生成する鍵生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、電子情報の暗号化を行うための暗号化プログラムを生成する暗号化プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報の復号をするための復号プログラムを生成する復号プログラム生成手段と、

前記パラメータ生成手段で生成されたパラメータを用いて、暗号化された電子情報を復号するための情報を含む復号チケットを生成するための復号チケット・プログラムを生成する復号チケット・プログラム生成手段と、

を備えることを特徴とする請求項1に記載の暗号通信システム。

【請求項3】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が受信者公開鍵の情報に関する管理を行う暗号通信システムにおける前記管理者装置のコンピューターに、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録工程と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵の失効識別子を失効設定する失効設定工程と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付工程と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出工程と、

前記有効期限抽出工程で抽出された有効期限と前記有効性確認受付工程で取得された日時を比較し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付工程で取得された日時が前記有効期限抽出工程で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較工程と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照工程と、

前記参照手段による参照の結果、受信者IDに対応する受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較工程により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する工程と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し工程と、

を実行させるための暗号通信プログラム。

【請求項4】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行い、管理者装置が公開鍵の情報に関する管理を行う暗号通信システムにおける前記受信者側端末のコンピューターに、

受信者の固有情報と受信者公開鍵の有効期限を含む受信者IDを生成する受信者ID生成工程と、

前記生成された受信者IDを前記管理者装置に登録要求する登録要求工程と、

前記生成された受信者IDを用いて受信者公開鍵と受信者秘密鍵のペアを生成する鍵生成工程と、

前記送信者側端末から、前記受信者公開鍵を用いて暗号化された電子情報を受け取る暗号化情報受け取り工程と、

前記管理者装置に復号に必要な情報を含む前記復号チケットの発行を要求する復号チケット要求工程と、

前記管理者装置から前記復号チケットを受け取る復号チケット受け取り工程と、

前記復号チケットと、前記受信者秘密鍵を用いて、前記暗号化された電子情報の復号を行う復号工程と、

を実行させるための暗号通信プログラム。

【請求項5】

送信者側端末が受信者公開鍵を用いて電子情報の暗号化を行い送信し、受信者側端末が前記暗号化された電子情報を受信して受信者秘密鍵を用いて復号を行う暗号通信システムに用いられる管理者装置において、

前記受信者側端末が生成した受信者の固有情報と前記受信者公開鍵の有効期限を含む受信者IDおよび受信者IDに対応する受信者公開鍵の失効識別子を登録する受信者ID登録手段と、

前記登録した受信者IDに対応する受信者公開鍵に対して前記受信者側端末から無効化要求が来た場合に、前記受信者IDに対応する受信者公開鍵失効識別子を失効設定する失効設定手段と、

前記受信者側端末から前記受信者側端末で生成された受信者公開鍵の有効性を確認する要求を受け付け、前記受信者公開鍵の有効性を確認する要求を受け付けた日時を取得する有効性確認受付手段と、

前記受信者IDから前記受信者公開鍵の有効期限を抽出する有効期限抽出手段と、

前記有効期限抽出手段で抽出された有効期限と前記有効性確認受付手段で取得された日時を比較し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限内の場合に、前記受信者公開鍵が有効期限内であると判断し、前記有効性確認受付手段で取得された日時が前記有効期限抽出手段で抽出された有効期限外の場合に、前記受信者公開鍵が有効期限外であると判断する有効期限比較手段と、

前記受信者公開鍵の有効性を確認する要求に従って、前記登録された受信者IDに対応する受信者公開鍵の無効化情報を参照する参照手段と、

前記参照手段での参照の結果、受信者IDを含む受信者公開鍵の失効識別子の失効設定が行われておらず、さらに前記有効期限比較手段により、前記受信者公開鍵が有効期限内であると判断された場合に、前記復号チケットを生成する手段と、

前記生成された復号チケットを受信者側端末に受け渡す復号チケット受け渡し手段と、

を備えることを特徴とする管理者装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2010−239232(P2010−239232A)

【公開日】平成22年10月21日(2010.10.21)

【国際特許分類】

【出願番号】特願2009−82523(P2009−82523)

【出願日】平成21年3月30日(2009.3.30)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成21年1月20日 発行の「2009年 暗号と情報セキュリティシンポジウム概要集」に発表

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成20年度 独立行政法人情報通信研究機構「持続的な安全性を持つ暗号・電子署名アルゴリズム技術に関する研究開発〜安全な暗号技術を利用し続けるための暗号利用フレームワーク〜」委託研究、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(000102728)株式会社エヌ・ティ・ティ・データ (438)

【Fターム(参考)】

【公開日】平成22年10月21日(2010.10.21)

【国際特許分類】

【出願日】平成21年3月30日(2009.3.30)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成21年1月20日 発行の「2009年 暗号と情報セキュリティシンポジウム概要集」に発表

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成20年度 独立行政法人情報通信研究機構「持続的な安全性を持つ暗号・電子署名アルゴリズム技術に関する研究開発〜安全な暗号技術を利用し続けるための暗号利用フレームワーク〜」委託研究、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(000102728)株式会社エヌ・ティ・ティ・データ (438)

【Fターム(参考)】

[ Back to top ]