検疫ネットワークシステム

【課題】セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術を提供する。

【解決手段】検疫装置10は、クライアント端末8,52,72から取得したイベントリ情報に基づいて、それぞれに適用するセキュリティポリシーを決定する。セキュリティポリシーは、基本ポリシー、グループポリシー、ネットワークポリシーに分けて規定され、予め、検疫装置10に登録したクライアント端末8,52,72ごとの識別情報や、これらをグループ化したグループ情報に基づいて規定される。基本ポリシー、グループポリシー、ネットワークポリシーには、検疫の実行項目及びシミュレーションモードが対応付けられている。シミュレーションモードに基づいて、検疫及び認証に対する実行の有無が判断される。

【解決手段】検疫装置10は、クライアント端末8,52,72から取得したイベントリ情報に基づいて、それぞれに適用するセキュリティポリシーを決定する。セキュリティポリシーは、基本ポリシー、グループポリシー、ネットワークポリシーに分けて規定され、予め、検疫装置10に登録したクライアント端末8,52,72ごとの識別情報や、これらをグループ化したグループ情報に基づいて規定される。基本ポリシー、グループポリシー、ネットワークポリシーには、検疫の実行項目及びシミュレーションモードが対応付けられている。シミュレーションモードに基づいて、検疫及び認証に対する実行の有無が判断される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、検疫ネットワークシステムに関する。

【背景技術】

【0002】

この種の検疫ネットワークシステムは、ネットワーク内に設置された各種の端末に対して検疫を行い、ネットワークのセキュリティを向上しようとするものである。

例えば従来、ネットワークに新たなユーザ端末を接続しようとする場合、そのユーザ端末のウイルス対策状況を確認した上で接続制限を解除する第1の先行技術が知られている(特許文献1参照)。この先行技術では、あるユーザ端末からネットワークへの接続要求がなされると、そのウイルス対策状況をウイルス対策用端末で確認し、ウイルス対策がなされていれば接続制限を解除してネットワークへの接続を許可する。一方、未だウイルス対策が施されていなければ、そのユーザ端末が接続可能なネットワークの範囲を制限する。

【0003】

また企業内ネットワーク内の各種端末に対して、予め規定されたセキュリティポリシーに従って情報システムの設定を行う第2の先行技術が知られている(特許文献2参照)。第2の先行技術では、予めクライアント端末や管理者端末から取得した利用者属性情報や管理用の情報に対応するセキュリティポリシーが規定されており、このセキュリティポリシーに基づいてクライアント端末に対する検疫を行ったり、アクセス制御を行ったりしている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−216253号公報

【特許文献2】特開2006−184936号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかし、上述した第1の先行技術は、接続要求を送ってきたユーザ端末に対して一律に検疫を行っているだけであり、ユーザ端末から送られてくる情報に基づいて個別のセキュリティポリシー(どのような検疫項目を適用するか)を設定したり、利用者管理装置で管理されている情報に基づいて個々にセキュリティポリシーを設定したりするといった運用をすることはできない。また、検疫装置を機能させるためには、その前提として認証機能を有したネットワーク構成機器が必要となるため、それだけネットワーク自体の構成が限られてしまう。

【0006】

これに対して第2の先行技術では、クライアント端末から送られる情報や利用者管理装置で管理されている情報に基づいてセキュリティポリシーを規定しているため、クライアント端末ごとのセキュリティ状態の変化に対応した柔軟なウイルス対策を施すことができると考えられる。

【0007】

しかし、第2の先行技術には、ネットワーク内の構成によって、セキュリティポリシーに基づいた設定を実行することができないという問題がある。一般的に、ネットワークを安定的に運用するために、クライアント端末に対して接続可能なネットワークの制限と適切なセキュリティポリシーの適用とが相互に連携することが求められており、このような場合は、クライアント端末が接続されているスイッチの認証機能の有無によって制限の有無が異なる。ところが、第2の先行技術の手法では、検疫対象となるクライアント端末がどのようなスイッチに接続されているかを検疫装置で把握することができないため、認証機能付きのスイッチと認証機能付きでないスイッチのそれぞれに接続されたクライアント端末に対して、個別にセキュリティポリシーを適用することができない。したがって第2の先行技術の手法では、ネットワーク内に認証機能付きのスイッチと認証機能付きでないスイッチを共存させた状態での運用は困難である。

【0008】

そこで本発明は、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術の提供を課題とする。

【課題を解決するための手段】

【0009】

上記の課題を解決するため、本発明の一態様によれば、ネットワークに接続されるクライアント端末に対して検疫を行う検疫装置と、ネットワーク内でクライアント端末の認証に用いられる識別情報を管理する認証装置とを備え、ネットワーク内での接続範囲を制限する認証機能を有したスイッチか、又は認証機能を有しないスイッチの少なくとも一方を用いて複数のクライアント端末がネットワークに接続される検疫ネットワークシステムが提供される。

【0010】

上記の検疫装置は、予め規定された複数のセキュリティポリシーグループごとに、それぞれ固有のセキュリティポリシーと、検疫の実行項目及び認証の有無の態様を規定した固有のシミュレーションモードとを対応付けて登録したグループポリシー情報と、グループポリシー情報で登録されたセキュリティポリシーグループごとのセキュリティポリシーとは別に、ネットワーク内での基本となるセキュリティポリシー及びシミュレーションモードをそれぞれ規定した基本ポリシー情報と、個々のクライアント端末の識別情報に、いずれかのセキュリティポリシーグループを対応付けて登録した資産台帳情報とを有しており、検疫の実行に際して、検疫対象となるクライアント端末の識別情報が資産台帳情報に登録されている場合、その識別情報に対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する一方、検疫対象となるクライアント端末の識別情報が資産台帳情報に登録されていない場合、基本となるセキュリティポリシーを適用して検疫を行い、かつ、基本となるシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する。

【発明の効果】

【0011】

本発明の検疫ネットワークシステムによれば、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築することができる。

【図面の簡単な説明】

【0012】

【図1】本実施形態における検疫ネットワークシステムの構成を概略的に示す図である。

【図2】検疫装置の機能的な構成を概略的に示すブロック図である。

【図3】セキュリティポリシーの内容を概略的に示す表である。

【図4】資産台帳設定部で記憶された資産台帳を示す表である。

【図5】セキュリティポリシーグループ設定部で設定されたグループポリシーを概略的に示す表である。

【図6】セキュリティポリシーグループ設定部で設定されたネットワークポリシーを概略的に示す表である。

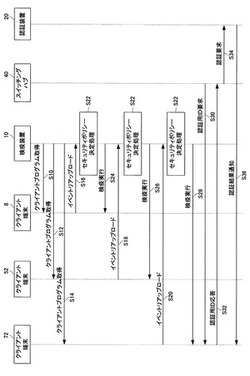

【図7】検疫装置及びスイッチングハブにより実施される検疫及び認証の各処理を示すシーケンス図である。

【図8】検疫装置により、クライアント端末に対して適用するセキュリティポリシーを決定する処理を示すフローチャートである。

【発明を実施するための形態】

【0013】

以下、本発明の実施形態について図面を参照しながら説明する。

図1は、本実施形態における検疫ネットワークシステムの構成を概略的に示す図である。例えば、図1に示す検疫ネットワークシステムは、企業内ネットワークにおいて適用される。

【0014】

検疫ネットワークシステムは、例えば基幹となるネットワーク1を有しており、このネットワーク1内には検疫装置10をはじめ、認証装置20や監視装置21、ログ管理装置22等が配置されている。またネットワーク1内には、例えばユーザからのアクセス対象となるサーバ28(ファイルサーバ、アプリケーションサーバ、データサーバ等)が配置されている。

【0015】

またネットワーク1内には、その周辺部分としてのセグメント1X,1Yが存在する。このうち1つのセグメント1Xは、例えば認証機能を有していないスイッチングハブ30を介して基幹となるネットワーク1に接続されており、もう1つのセグメント1Yは、認証機能を有したスイッチングハブ40を介して接続されている。また、セグメント1X内には複数のクライアント端末8,52,54等が配置されており、セグメント1Y内にも複数のクライアント端末62,64,72,74等(参照符号は例示)が配置されている。

【0016】

検疫装置10は、上記のクライアント端末8,52〜74等に対して検疫を実行する。また、クライアント端末8,52〜74等の認証が必要な場合、検疫装置10はスイッチングハブ40(認証機能有り)に対してこれらの認証を実行させる。

【0017】

検疫装置10には、ネットワーク1内(セグメント1X,1Yを含む)で共通に用いられる基本的なセキュリティポリシーとしての基本ポリシー10aが規定されている。また、検疫装置10では、ネットワーク1に接続されたクライアント端末52〜74等を複数のグループに分け、各グループ単位でセキュリティポリシーを設定したり、あるいは、クライアント端末52〜74等をネットワークの範囲別に分け、各ネットワーク単位でセキュリティポリシーを設定したりすることができる。これら小単位ごとのセキュリティポリシーは、例えばそれぞれグループポリシー10b、ネットワークポリシー10cとして規定されている。また、その他に検疫装置10には、クライアント端末52〜74等を個別に識別するための識別情報が資産台帳10d(資産台帳情報)として記憶されている。

【0018】

なお検疫装置10は、単一の装置であってもよいし、複数台の装置により構成されていてもよい。このとき、例えば、複数の装置間では相互に負荷分散を行いつつ、クライアント端末8,52〜74等に対して検疫を実行してもよい。

【0019】

スイッチングハブ30,40は、例えばOSI(Open Systems Interconnection)参照モデルのレイヤ2及びレイヤ3等のデータ転送機能を備えた中継装置である。スイッチングハブ30,40は、検疫装置10やクライアント端末8,52〜74等、認証装置20、監視装置21、ログ管理装置22、サーバ28等から送信されたデータを宛先の装置や端末へ中継したり、他のネットワークへ中継したりする。

【0020】

また本実施形態において、スイッチングハブ40は、接続先のクライアント端末62〜74等に対して、例えばWeb認証方式やIEEE(Institute of Electrical and Electronics Engineers)802.1xの通信規格に準拠した認証方式、RADIUS(Remote Authentication Dial In User Service)プロトコルに基づく認証方式等の、各種の認証方式を用いて認証を行う機能を備えている。

【0021】

また、スイッチングハブ40は、認証結果に応じてクライアント端末62〜74等が接続可能なネットワークの範囲を制限する機能を備える。例えば、スイッチングハブ40は、クライアント端末62〜74等が接続されたポートに対してVLAN(Vertual LAN)を動的に設定することでネットワークの範囲を制限している。スイッチングハブ40は、認証に成功するまでは限定的な範囲にのみアクセス可能なVLANを設定し、認証に成功するとネットワーク1全体へアクセス可能なVLANに設定する。なお、認証前後でVLANは同じであってもよい。一方、スイッチングハブ30は上記の認証を行う機能を備えておらず、接続先のクライアント端末8,52,54等に対して認証を行わないものとする。

【0022】

クライアント端末8,52〜74等は、例えばノート型のPC(Personal Computer)、デスクトップ型のPC、携帯端末等の端末であり、所定のOSがインストールされているものであればよい。クライアント端末8,52〜74等は、これらを利用するユーザの操作によってスイッチングハブ30,40を介してサーバ28にアクセスしたり、ユーザの作業を受け付けたりする。

【0023】

また本実施形態では、クライアント端末8を除く他のクライアント端末52〜74等を複数のグループに分けて規定している。例えば、クライアント端末52,54等は、「グループM(図中符号50)」として規定されており、クライアント端末62,64等は、「グループN(図中符号60)」として規定されており、さらにクライアント端末72,74等は、「グループL(図中符号70)」として規定されている。一方、クライアント端末8は、いずれのグループにも所属していない。このようなグループ分けは、例えばネットワーク1の管理者が予め事業所内の部門別、フロア別、ユーザ職種別等によって任意に設定することができる。

【0024】

いずれにしても、検疫装置10は、各グループに対応するポリシーを規定したグループポリシーを設定したり、ネットワーク1内で共通に適用される基本ポリシーを設定したりすることができる。また検疫装置10は、ネットワークの範囲ごとに上記のグループポリシーを適用したネットワークポリシーを設定することができる。クライアント端末52〜74等に対しては、上記のポリシーに基づいて検疫装置10による検疫が行われる。

【0025】

認証装置20は、上記の認証方式によりクライアント端末に入力されたアカウントを認証するためのサーバである。認証装置20には、例えば、ユーザIDやパスワード、クライアント端末に関する情報やクライアント端末に規定されたMAC(Medeia Access Control)アドレス等、認証に必要な認証情報が予め登録されている。

【0026】

認証装置20は、スイッチングハブ40を介してクライアント端末62から認証情報を受信すると、これと予め登録された認証情報とを相互に照合し、認証結果をクライアント端末62へ送信する。このとき、スイッチングハブ40は、認証結果に応じてクライアント端末62を上記のネットワーク1全体へアクセス可能なVLANに設定したり、接続を遮断したりする。なお認証装置20は、検疫装置10と同様に、単一の装置であっても複数台の装置により構成されていてもよい。あるいは、スイッチングハブ40に認証用のサーバとしての機能が実装されている場合、認証装置20を用いずにスイッチングハブ40によってクライアント端末62〜74等の認証を行ってもよい。

【0027】

監視装置21は、ネットワーク1に配置された検疫装置10、スイッチングハブ30,40、クライアント端末8,52〜74等、認証装置20、ログ管理装置22、及びサーバ28の通信状態や通信障害の有無を監視しており、いずれかの装置に障害が発生した場合には、図示しない管理用端末へこれを通知したり、管理用端末からの要求に応じて通信状態を通知したりする。なお管理用端末は、ネットワーク1を管理する機器である。

【0028】

ログ管理装置22は、検疫装置10、スイッチングハブ30,40、クライアント端末8,52〜74等、認証装置20、監視装置21、及びサーバ28で処理されたデータを保存するためのサーバ機器である。例えば、検疫装置10で実行された検疫に関するデータや、これに実装されたシステム情報等を保存する。

【0029】

サーバ28は、ユーザによる作業の対象として、ネットワーク1内で複数のユーザによる作業の対象として共用される一般的なサーバ機器である。例えば、クライアント端末74を利用するユーザは、予め、スイッチングハブ40による認証が成功しなければサーバ28へアクセスすることができない。

【0030】

図2は、検疫装置10の機能的な構成を概略的に示すブロック図である。検疫装置10は、上述したクライアント端末8,52〜74に実装されたソフトウェアの検疫を実行したり、スイッチングハブ40に対してクライアント端末の認証を実行させたりする他にも、ネットワーク1に配置された様々な装置に対してデータのログを送信したり、障害情報を通知したりする。以下、これらの機能的な構成について説明する。

【0031】

検疫装置10は、システム設定部100、カスタマイズ設定部105、認証スイッチ情報設定部110、セキュリティポリシーグループ設定部120、資産台帳設定部130、OSごとのセキュリティポリシーグループ設定部140、セキュリティポリシー検疫部150、ハードウェア障害検知部160、ログ格納部170、クライアントプログラム格納部180、及びセキュリティポリシー情報管理データベース300を備える。

【0032】

システム設定部100は、検疫装置10に対するネットワーク情報を設定する。具体的には、検疫装置10を管理する作業者や管理者がシステム設定部100にアクセスし、IPアドレスや、DNS(Domain Name System)、プロキシ等の設定、ホスト名の登録、NTP(Network Time Protocol)を用いた時刻情報の設定等を行う。また、UPS(Uninterruptible Power Supply)の設定を行うことができる。

【0033】

なお、システム設定部100では、検疫装置10に備えられたシステムの設定に従って様々な処理を行ってもよい。例えば、セキュリティポリシー情報管理データベース300に記録されたデータに対するバックアップ処理や、障害時の復旧処置(リストア)を行うことが好ましい。また、データのバックアップ処理に関しては、さらに、図示しない外部の記憶媒体やNAS(Network Attached Storage)等を利用して定期的なバックアップ処理を行ってもよい。一方、復旧処置に関しては、バックアップされたデータの中からリストアに必要な最適なデータを自動で取得して行ってもよい。

【0034】

カスタマイズ設定部105は、クライアント端末8,52〜74等のディスプレイに映し出される表示形式の設定や変更を行う。具体的には、検疫項目に示された内容を満たしていない場合にクライアント端末8,52〜74等に対して通知する警告メッセージの表示形式を設定したり変更したりする。その他にも、メッセージ情報や、操作ボタン、アプリケーションを示すロゴ、著作権情報、言語表示等、クライアント端末8,52〜74等のディスプレイに映し出される表示形式の設定や変更を行う。

【0035】

認証スイッチ情報設定部110は、スイッチングハブ40に対してクライアント端末62〜74等を認証させる際に用いられる情報を設定する。具体的には、スイッチングハブ40の名称(ホスト名)や、認証用ページの所在を示すURL(Uniform Resourse Locator)、認証の成功時又は失敗時にスイッチングハブ40からクライアント端末62〜74等へ通知する応答メッセージ等の情報を設定する。

【0036】

資産台帳設定部130は、クライアント端末8,52〜74等を個別に識別するための識別情報を記憶する。また、記憶した識別情報の中から複数の識別情報を共通のグループに分けて規定したグループ情報を記憶する。具体的には、資産台帳設定部130は、識別情報としてクライアント端末52,54,62,64,72,74に設定されたIPアドレスやMACアドレスを記憶し、グループ情報として図1に示すグループM,N,Lを記憶する。また、識別情報とグループ情報は相互に対応付けて記憶され、例えば、クライアント端末52,54等を示す識別情報は、グループMと対応付けて記憶される。

【0037】

セキュリティポリシーグループ設定部120では、上述した基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cの設定を行う。それぞれのセキュリティポリシーには、クライアント端末8,52〜74等に対して行う検疫の実行項目及び、クライアント端末8,52〜74等に対する認証の有無を示すシミュレーションモードが規定されている。基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cは、ネットワーク1を管理する管理者や作業者によってクライアント端末8,52〜74等に対するセキュリティレベルが考慮された上で設定される。

【0038】

基本ポリシー10aは、ネットワーク1内で共通に用いられるセキュリティポリシーであり、このセキュリティポリシーを基本としてグループポリシー10b及びネットワークポリシー10cが設定される。また、グループポリシー10bは、資産台帳設定部130に記憶されたグループM,N,Lごとに検疫の実行項目及びシミュレーションモードが規定されたセキュリティポリシーである。

【0039】

ネットワークポリシー10cは、クライアント端末8,52〜74等が所属するネットワークの範囲とグループポリシーとを対応付けて規定したセキュリティポリシーである。具体的には、ネットワーク1内でクライアント端末8,52〜74等に設定(割り当て)可能なIPアドレスの範囲が複数に区切られており、それぞれの範囲を示す情報と各グループポリシーとが対応付けられている。

【0040】

OSごとのセキュリティポリシーグループ設定部140は、クライアント端末8,52〜74等にインストールされたOSの種類ごとにセキュリティポリシーを設定する。具体的には、基本ポリシー10aやグループポリシー10bに規定される検疫の実行項目をOSごとに規定する。これにより、例えば、共通のグループポリシー10bに基づいて検疫を行うクライアント端末52,54等にそれぞれ異なる種類のOSがインストールされている場合であっても、各OSの特徴やバージョン情報に応じて柔軟に検疫を実行することができる。

【0041】

セキュリティポリシー検疫部150は、資産台帳設定部130に記憶された識別情報に基づいて適用すべきセキュリティポリシーを決定し、クライアント端末8,52〜74等に対して検疫を実行する。

【0042】

ハードウェア障害検知部160は、検疫装置10に実装されたハードウェアに障害が発生した場合にこれを検知する。より具体的には検疫装置10内のハードディスクドライブや、電圧、ファームウェア等を監視対象とし、これらの異常や故障を検知する。

【0043】

また、ハードウェア障害検知部160は障害を検知すると、図1に示す監視装置21及びログ管理装置22に対して障害の発生を通知する。障害の発生を通知する手法としては、例えばSyslogや、SNMP(Sinple Network Management Protocol)、メール等を用いて通知することが好ましい。なお、ハードウェア障害検知部160にて検疫装置10の稼動情報を収集させてもよい。稼動情報を収集することで、例えば、管理者や作業者が検疫装置10の障害状況を確認することができる。

【0044】

ログ格納部170は、セキュリティポリシー検疫部150で実行された検疫の実行内容や実行時刻などの検疫情報を記憶したり、上記のハードウェア障害検知部160で収集した稼動情報を記憶したりする。なお、ログ格納部170から図1に示すログ管理装置22に対して、記憶した情報を通知してもよい。このとき、例えば、例えばSyslogや、SNMP(Sinple Network Management Protocol)、メール等を用いて通知することが好ましい。

【0045】

クライアントプログラム格納部180は、セキュリティ状態を検査するためのプログラムを格納している。このプログラムは、検疫又は認証が行われる前に予めクライアント端末8,52〜74等に実装される。各クライアント端末8,52〜74等では、上記のプログラムに従ってセキュリティ状態が検査されると、検査の結果を検疫装置10へ通知する。

【0046】

なお、上記のプログラムは、Webアプリケーション形式であっても、その他各クライアント端末8,52〜74等で実行可能なプログラムファイル形式であってもよい。また、クライアント端末8,52〜74等にプログラムを実装させる手法としては、検疫装置10からインストールするエージェント型であっても、インストールが不要なエージェントレス型であってもよい。さらに、Webアプリケーション形式の場合、認証機能を備えたスイッチングハブ40により、接続先のクライアント端末62〜74等を自動的にクライアントプログラム格納部180へ誘導(リダイレクト)させてもよい。

【0047】

セキュリティポリシー情報管理データベース300は、上記のシステム設定部100、カスタマイズ設定部105、認証スイッチ情報設定部110、資産台帳設定部130、セキュリティポリシーグループ設定部120、OSごとのセキュリティポリシーグループ設定部140、セキュリティポリシー検疫部150、ハードウェア障害検知部160、ログ格納部170、クライアントプログラム格納部180で設定(記憶)された情報が格納されており、これらが処理を実行する際に、読み出されたり、更新されたりする。

【0048】

図3は、セキュリティポリシーの内容を概略的に示す表である。この表は、例えば、検疫装置10に接続された管理者用の端末のディスプレイに表示され、管理者の操作によりセキュリティポリシーが作成される。

【0049】

図3に示す表は、大きく上3段と下1段とに分かれて構成されている。このうち、上部に示されている大きめの3段は、例えばOSの種類ごとに適用される検疫の実行項目を示している。また、下部に示されている小さめの1段は、認証を行うか否かの態様を規定したシミュレーションモードを示している。以下、より詳細に説明する。

【0050】

図3の表中、上3段に示されている左端の列はOSの種別を示しており、ここでは例えば「OS1」〜「OS3」が昇順に示されている。また左から2列目には、「検疫項目(実行項目)」がOSごとに示されており、各OS1〜OS3に対応する検疫の実行項目が示されている。また、左から3列目には「実行内容」の欄がOSごとに示されており、ここには「検疫項目」に対する実行内容が表されている。右端の列に示された「編集」の欄は、OSごとに「検疫項目」及び「実行内容」の欄に現された実行項目及び実行内容の編集が可能なことを示している。例えば、管理者がディスプレイ上に示された「編集」を選択することで、検疫の実行項目や実行内容を編集することができる。

【0051】

ここで、検疫装置10が検疫を行うことができる項目(「検疫項目」)には、例えば以下のものが含まれる。

(1)OSの許可状態の確認

(2)OSのパッチ適用状態の確認

(3)ウイルス対策ソフトのインストール有無と適用すべきデータバージョン

(4)OSが管理しているセキュリティ状態を確認

(5)ファイアウォールの適用状態

(6)インストールが許可されていないソフトウェアの存在確認(物理ファイルを検索する方法、レジストリ等のOS管理領域を検索する方法)

(7)インストールしなければならないソフトウェアの存在確認(物理ファイルを検索する方法、レジストリ等のOS管理領域を検索する方法)

(8)省エネモード設定状態の確認

(9)スクリーンセーバーパスワード設定状態の確認

(10)OSのパスワード設定状態

(11)資産台帳(10d)に登録されたクライアント端末であるかの確認

【0052】

シミュレーションモードを示す表には、検疫及び認証に対する実行の有無の態様が右側の列に示されている。ここでは、一例として、「なし(通常動作)」、「シミュレーション(検疫結果にかかわらず検疫OK)」、及び「シミュレーション(スイッチ認証なし)」の各項目が示されている。「なし(通常動作)」は、例えばネットワーク1へ接続されたクライアント端末に対して検疫及び認証の両方を実行する場合を示している。また、「シミュレーション(検疫結果にかかわらず検疫OK)」は、認証結果がNGであっても認証を実行する場合を示している。また、「シミュレーション(スイッチ認証なし)」は、検疫のみを実行する場合を示している。シミュレーションモードは、例えば、管理者がディスプレイに表示された上記の項目の中から1つを選択することができる。また、ここで検疫項目ごとにシミュレーションモードを設定できるようにしてもよい。

【0053】

このように、図3中に示すセキュリティポリシーは、基本ポリシー10a及びグループポリシー10bに対してそれぞれ「検疫の実行項目」及び「シミュレーションモード」を設定することができる。これにより、認証機能を備えていないスイッチングハブ30がネットワーク内に配置されていても、認証機能を備えたスイッチングハブ40に対して検疫装置10は、シミュレーションモードに基づいて認証を実行させることができる。また、セキュリティレベルに応じて、認証機能を備えたスイッチングハブ40であってもクライアント端末の認証を行わずにクライアント端末をネットワーク1に接続させることができる。

【0054】

図4は、資産台帳設定部130で記憶された資産台帳10dを示す表である。資産台帳10dには、クライアント端末8,52〜74等を個別に識別するための識別情報及びグループ情報が相互に対応付けて登録されている。本実施形態では、識別情報として「資産ID」、「資産名」、「IPアドレス」、「MACアドレス」、及び「コンピュータ名」が示されており、グループ情報として、「セキュリティポリシーグループ名」が示されている。

【0055】

図4中の左端列の「資産ID」の欄には、情報資産として資産台帳10dに登録されたクライアント端末に割り振る番号が示されている。ここでは、クライアント端末ごとの通し番号が「1」から示されている。

【0056】

左から2列目の「資産名」の欄には、各クライアント端末8,52〜74等に対して規定された名称が示されている。なお、図4中には一例として「クライアント端末52」、「クライアント端末62」等を資産名として示している。

【0057】

左から3列目及び4列目には、それぞれ「IPアドレス」及び「MACアドレス」の欄が示されており、クライアント端末8,52〜74等に対して設定されたIPアドレス及びMACアドレスが資産名と対応して表されている。また、左から5列目の「コンピュータ名」の欄には、各クライアント端末8,52〜74等に規定されたホスト名が示されている。

【0058】

右端列の「セキュリティポリシーグループ名」には、複数のクライアント端末を共通のグループとして規定したグループ名が示されている。例えば、クライアント端末52は、グループMに所属しており、クライアント端末62は、グループNに所属している。また、各グループ情報は、セキュリティポリシーグループ設定部120で設定されたグループポリシーにそれぞれ対応している。

【0059】

図5は、セキュリティポリシーグループ設定部120で設定されたグループポリシー10bを概略的に示す表である。グループポリシー10bは、資産台帳10dに規定されたグループ情報ごとにセキュリティポリシーが規定されている。

【0060】

図5中に示す表には、「グループID」、「セキュリティポリシーグループ名」、「セキュリティポリシー」、「シミュレーションモード」の欄が示されている。

左端列の「グループID」の欄には、隣の列に示す各セキュリティポリシーグループ名に対する識別番号が昇順に示されている。

左から3列目の「セキュリティポリシー」の欄には、各セキュリティポリシーグループ名に対して適用されるセキュリティポリシーを示す情報が示されている。ここでは、グループMに所属するクライアント端末に対して、「グループM用のセキュリティポリシー」を適用する旨が示されているが、例えば、それぞれのセキュリティポリシーを示す識別番号が示されていてもよい。

【0061】

右端列の「シミュレーションモード」の欄には、上記のセキュリティポリシーに規定されたシミュレーションモードが示されている。例えば、グループMに所属するクライアント端末には、検疫のみを実施し、クライアント端末の認証は実施しない。また、グループNに所属するクライアント端末には、検疫及び認証が実施される。このとき、認証に関しては、クライアント端末のセキュリティ状態を問わず実施される。最後のグループLに所属するクライアント端末も同様に、検疫及び認証が実施される。但し、認証に関しては、クライアント端末がセキュリティ(検疫の実行項目)を満たしている場合のみ実施される。

【0062】

図6は、セキュリティポリシーグループ設定部120で設定されたネットワークポリシー10cを概略的に示す表である。グループポリシー10bでは、クライアント端末52〜74を3つのグループM,N,Lに分け、これらグループごとに固有のセキュリティポリシーが規定されているが、ネットワークポリシー10cでは、IPアドレスの範囲ごとに固有のセキュリティポリシーが規定されている。

【0063】

図6中に示す表には、「グループID」、「ネットワーク名」、「IPアドレス範囲」、及び「セキュリティグループ名」の欄が示されている。

【0064】

左端列の「グループID」の欄には、隣の欄に示す「ネットワーク名」に対応する識別番号が昇順に示されている。また、「ネットワーク名」の欄には、ネットワークの範囲ごとにこれを識別するための名称が示されている。

【0065】

左から3列目の「IPアドレス範囲」の欄には、ネットワークの範囲を示すIPアドレスが示されており、例えば、IP_50からIP_59までの10個のIPアドレスのうち、いずれかのIPアドレスが設定されたクライアント端末は、ネットワーク名の欄に示す「ネットワーク1」に所属する。

【0066】

右端列の「セキュリティグループ名」の欄には、上記のグループポリシーに対応するグループ名が示されている。従って、ネットワーク1に所属するクライアント端末には、「グループM」に対して規定されたセキュリティポリシーが実施される。

【0067】

なお、図6中に示すIPアドレス範囲は、例えば図1中に示すセグメント1X,1Yのようにネットワーク1を複数のセグメントに分けたネットワークセグメント(ネットワーク空間)によって示してもよい。このネットワークセグメントは、例えばサブネットマスクを用いてネットワーク1を複数のサブネットワークに分割し、各サブネットワークに所属するクライアント端末に設定可能なIPアドレスの範囲を示したものであってもよい。

【0068】

図7は、検疫装置10及びスイッチングハブ40により実施される検疫及び認証の各処理を示すシーケンス図である。また、図8は、検疫装置10により、クライアント端末8,52〜74に対して適用するセキュリティポリシーを決定する処理を示すフローチャートである。なお、図7では、クライアント端末8,52,72を用いて、基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cが適用される場合の検疫及び認証の各処理について説明する。

【0069】

〔セキュリティ状態の検査〕

ステップS10:クライアント端末8は、例えば電源投入や再起動、Web画面からのダウンロードをトリガ(シーケンスステップとしては図示せず)として、検疫装置10のクライアントプログラム格納部180からセキュリティ状態を検査するためのプログラムを取得する。また、クライアント端末52,72も同様に、例えば電源投入や再起動、Web画面からのダウンロードをトリガとして上記のプログラムを取得する(ステップS12、ステップS14)。

【0070】

ステップS16:クライアント端末8は、プログラムに従ってセキュリティ状態の検査を実行し、検査結果やクライアント端末8の識別情報等を含むイベントリ情報を検疫装置10へアップロードする。また、クライアント端末52,72も同様に、プログラムに従って実行し、イベントリ情報をそれぞれ検疫装置10へアップロードする(ステップS18、ステップS20)。

【0071】

〔セキュリティポリシーの適用〕

ステップS22:検疫装置10は、アップロードされたイベントリ情報に基づいて、各クライアント端末8,52,72に対して適用するべきセキュリティポリシーを個別に決定する。以下、図8に示すフローチャートに沿ってセキュリティポリシーを個別に決定する処理(ステップS22の内容)について説明する。

【0072】

〔図8:セキュリティポリシー決定処理のフローチャート参照〕

ステップS220:検疫装置10は、上記のようにクライアント端末8,52,72から送られてきたイベントリ情報を受信(取得)する。

ステップS222:そして検疫装置10は、受信したイベントリ情報に含まれる識別情報がセキュリティグループと対応しているか否かを判断する。すなわち検疫装置10は、資産台帳設定部130に記憶された識別情報の中からイベントリ情報に含まれる識別情報を特定し、特定した識別情報がいずれかのグループ情報に対応付けられて登録されている場合(Yes)、グループポリシーを適用して(ステップS224)、クライアント端末に対する検疫を実行する。

【0073】

例えば、クライアント端末52の識別情報は、図4中に示す資産台帳10dに登録されており、かつ、いずれかのセキュリティグループ(ここではグループM)に対応している。従って検疫装置10は、クライアント端末52に対して「グループM」に固有のグループポリシーを適用する。

【0074】

これに対し、特定した識別情報がいずれかのグループ情報に対応付けられて登録されていない場合(ステップS222:No)、次のステップS226へ進む。

【0075】

ステップS226:検疫装置10は、上記の識別情報が図6に示すネットワークポリシーに登録されているか否かを判断する。具体的には、上記の識別情報としてクライアント端末に設定されたIPアドレスに基づいて、いずれかのネットワーク1〜3のIPアドレス範囲やネットワークセグメント(ネットワーク空間)内に含まれている否かを判断する。

【0076】

クライアント端末のIPアドレスがIPアドレス範囲やネットワークセグメント内に含まれている場合(Yes)、このクライアント端末に対してネットワークポリシーを適用し(ステップS228)、この処理を終了する。一方、クライアント端末のIPアドレスがIPアドレス範囲に含まれていない場合(No)、検疫装置10は、このクライアント端末に対して、基本ポリシーを適用し(ステップS230)、この処理を終了する。

【0077】

例えば、クライアント端末72に設定されたIPアドレスが図6に示す「IP_70」であり、クライアント端末8に設定されたIPアドレスが図6には示されていない「IP_8」である場合、クライアント端末72のIPアドレスは、「ネットワーク3」に示すIPアドレス範囲に所属しているため(ステップS226:Yes)、ネットワークポリシーが適用される。

【0078】

一方、クライアント端末8のIPアドレスはいずれのIPアドレス範囲に所属していないため(ステップS226:No)、基本ポリシーが適用される。

【0079】

〔検疫処理〕

上記のフローに沿って各クライアント端末8,52,72に対して適用されるセキュリティポリシーが決定すると、次に、検疫装置10は、図7中に示す以下の検疫処理を実行する。

【0080】

〔図7:シーケンス中の各ステップS22以降を参照〕

ステップS24:検疫装置10は、クライアント端末8に対して基本ポリシー10aを適用して検疫を行う。また、検疫装置10は、クライアント端末52,72に対して、それぞれグループポリシー10b及びネットワークポリシー10cを適用して検疫を行う(ステップS26,ステップS28)。このとき、グループMに所属するクライアント端末52に適用されるグループポリシー10bは、そのシミュレーションモードにおいて「検疫のみ実施」と示されており、スイッチングハブ40による認証は行われない(図5参照)。一方、クライアント端末72に適用されるネットワークポリシー10cは、グループLに対応するセキュリティポリシーであるため、検疫及び認証の両方が実施される。

【0081】

〔認証処理〕

ステップS30:スイッチングハブ40は、接続先のクライアント端末72に対して、認証用IDを要求する。なお、ステップS30のスイッチングハブ40から認証用IDの要求が無くても良く、クライアントソフトから認証用IDを送信しても構わない。

ステップS32:クライアント端末72は、要求された認証用IDをスイッチングハブ40へ応答する。

【0082】

ステップS34:スイッチングハブ40は、取得した認証用IDを認証装置20へ通知する。

ステップS36:認証装置20は、通知された認証用IDに基づいて認証を実施し、認証結果をスイッチングハブ40を介してクライアント端末72へ通知する。なお、認証が失敗した場合、スイッチングハブ40は、クライアント端末72の接続を遮断する。一方、認証が成功した場合、スイッチングハブ40は、クライアント端末72に対するネットワークの制限を解除する。

【0083】

このように、本発明の検疫ネットワークシステムによれば、クライアント端末8,52〜74等に対し、これらを様々なセキュリティポリシーを適用して検疫を行うことができるとともに、これに連動してネットワークの接続制限を行うことができる。このため、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を提供することができる。

【符号の説明】

【0084】

10 検疫装置

30,40 スイッチングハブ

8,52,54,62,64,72,74 クライアント端末

110 認証スイッチ情報設定部

120 セキュリティポリシーグループ設定部

130 資産台帳設定部

140 OSごとのセキュリティポリシーグループ設定部

150 セキュリティポリシー検疫部

【技術分野】

【0001】

本発明は、検疫ネットワークシステムに関する。

【背景技術】

【0002】

この種の検疫ネットワークシステムは、ネットワーク内に設置された各種の端末に対して検疫を行い、ネットワークのセキュリティを向上しようとするものである。

例えば従来、ネットワークに新たなユーザ端末を接続しようとする場合、そのユーザ端末のウイルス対策状況を確認した上で接続制限を解除する第1の先行技術が知られている(特許文献1参照)。この先行技術では、あるユーザ端末からネットワークへの接続要求がなされると、そのウイルス対策状況をウイルス対策用端末で確認し、ウイルス対策がなされていれば接続制限を解除してネットワークへの接続を許可する。一方、未だウイルス対策が施されていなければ、そのユーザ端末が接続可能なネットワークの範囲を制限する。

【0003】

また企業内ネットワーク内の各種端末に対して、予め規定されたセキュリティポリシーに従って情報システムの設定を行う第2の先行技術が知られている(特許文献2参照)。第2の先行技術では、予めクライアント端末や管理者端末から取得した利用者属性情報や管理用の情報に対応するセキュリティポリシーが規定されており、このセキュリティポリシーに基づいてクライアント端末に対する検疫を行ったり、アクセス制御を行ったりしている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−216253号公報

【特許文献2】特開2006−184936号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかし、上述した第1の先行技術は、接続要求を送ってきたユーザ端末に対して一律に検疫を行っているだけであり、ユーザ端末から送られてくる情報に基づいて個別のセキュリティポリシー(どのような検疫項目を適用するか)を設定したり、利用者管理装置で管理されている情報に基づいて個々にセキュリティポリシーを設定したりするといった運用をすることはできない。また、検疫装置を機能させるためには、その前提として認証機能を有したネットワーク構成機器が必要となるため、それだけネットワーク自体の構成が限られてしまう。

【0006】

これに対して第2の先行技術では、クライアント端末から送られる情報や利用者管理装置で管理されている情報に基づいてセキュリティポリシーを規定しているため、クライアント端末ごとのセキュリティ状態の変化に対応した柔軟なウイルス対策を施すことができると考えられる。

【0007】

しかし、第2の先行技術には、ネットワーク内の構成によって、セキュリティポリシーに基づいた設定を実行することができないという問題がある。一般的に、ネットワークを安定的に運用するために、クライアント端末に対して接続可能なネットワークの制限と適切なセキュリティポリシーの適用とが相互に連携することが求められており、このような場合は、クライアント端末が接続されているスイッチの認証機能の有無によって制限の有無が異なる。ところが、第2の先行技術の手法では、検疫対象となるクライアント端末がどのようなスイッチに接続されているかを検疫装置で把握することができないため、認証機能付きのスイッチと認証機能付きでないスイッチのそれぞれに接続されたクライアント端末に対して、個別にセキュリティポリシーを適用することができない。したがって第2の先行技術の手法では、ネットワーク内に認証機能付きのスイッチと認証機能付きでないスイッチを共存させた状態での運用は困難である。

【0008】

そこで本発明は、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術の提供を課題とする。

【課題を解決するための手段】

【0009】

上記の課題を解決するため、本発明の一態様によれば、ネットワークに接続されるクライアント端末に対して検疫を行う検疫装置と、ネットワーク内でクライアント端末の認証に用いられる識別情報を管理する認証装置とを備え、ネットワーク内での接続範囲を制限する認証機能を有したスイッチか、又は認証機能を有しないスイッチの少なくとも一方を用いて複数のクライアント端末がネットワークに接続される検疫ネットワークシステムが提供される。

【0010】

上記の検疫装置は、予め規定された複数のセキュリティポリシーグループごとに、それぞれ固有のセキュリティポリシーと、検疫の実行項目及び認証の有無の態様を規定した固有のシミュレーションモードとを対応付けて登録したグループポリシー情報と、グループポリシー情報で登録されたセキュリティポリシーグループごとのセキュリティポリシーとは別に、ネットワーク内での基本となるセキュリティポリシー及びシミュレーションモードをそれぞれ規定した基本ポリシー情報と、個々のクライアント端末の識別情報に、いずれかのセキュリティポリシーグループを対応付けて登録した資産台帳情報とを有しており、検疫の実行に際して、検疫対象となるクライアント端末の識別情報が資産台帳情報に登録されている場合、その識別情報に対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する一方、検疫対象となるクライアント端末の識別情報が資産台帳情報に登録されていない場合、基本となるセキュリティポリシーを適用して検疫を行い、かつ、基本となるシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する。

【発明の効果】

【0011】

本発明の検疫ネットワークシステムによれば、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築することができる。

【図面の簡単な説明】

【0012】

【図1】本実施形態における検疫ネットワークシステムの構成を概略的に示す図である。

【図2】検疫装置の機能的な構成を概略的に示すブロック図である。

【図3】セキュリティポリシーの内容を概略的に示す表である。

【図4】資産台帳設定部で記憶された資産台帳を示す表である。

【図5】セキュリティポリシーグループ設定部で設定されたグループポリシーを概略的に示す表である。

【図6】セキュリティポリシーグループ設定部で設定されたネットワークポリシーを概略的に示す表である。

【図7】検疫装置及びスイッチングハブにより実施される検疫及び認証の各処理を示すシーケンス図である。

【図8】検疫装置により、クライアント端末に対して適用するセキュリティポリシーを決定する処理を示すフローチャートである。

【発明を実施するための形態】

【0013】

以下、本発明の実施形態について図面を参照しながら説明する。

図1は、本実施形態における検疫ネットワークシステムの構成を概略的に示す図である。例えば、図1に示す検疫ネットワークシステムは、企業内ネットワークにおいて適用される。

【0014】

検疫ネットワークシステムは、例えば基幹となるネットワーク1を有しており、このネットワーク1内には検疫装置10をはじめ、認証装置20や監視装置21、ログ管理装置22等が配置されている。またネットワーク1内には、例えばユーザからのアクセス対象となるサーバ28(ファイルサーバ、アプリケーションサーバ、データサーバ等)が配置されている。

【0015】

またネットワーク1内には、その周辺部分としてのセグメント1X,1Yが存在する。このうち1つのセグメント1Xは、例えば認証機能を有していないスイッチングハブ30を介して基幹となるネットワーク1に接続されており、もう1つのセグメント1Yは、認証機能を有したスイッチングハブ40を介して接続されている。また、セグメント1X内には複数のクライアント端末8,52,54等が配置されており、セグメント1Y内にも複数のクライアント端末62,64,72,74等(参照符号は例示)が配置されている。

【0016】

検疫装置10は、上記のクライアント端末8,52〜74等に対して検疫を実行する。また、クライアント端末8,52〜74等の認証が必要な場合、検疫装置10はスイッチングハブ40(認証機能有り)に対してこれらの認証を実行させる。

【0017】

検疫装置10には、ネットワーク1内(セグメント1X,1Yを含む)で共通に用いられる基本的なセキュリティポリシーとしての基本ポリシー10aが規定されている。また、検疫装置10では、ネットワーク1に接続されたクライアント端末52〜74等を複数のグループに分け、各グループ単位でセキュリティポリシーを設定したり、あるいは、クライアント端末52〜74等をネットワークの範囲別に分け、各ネットワーク単位でセキュリティポリシーを設定したりすることができる。これら小単位ごとのセキュリティポリシーは、例えばそれぞれグループポリシー10b、ネットワークポリシー10cとして規定されている。また、その他に検疫装置10には、クライアント端末52〜74等を個別に識別するための識別情報が資産台帳10d(資産台帳情報)として記憶されている。

【0018】

なお検疫装置10は、単一の装置であってもよいし、複数台の装置により構成されていてもよい。このとき、例えば、複数の装置間では相互に負荷分散を行いつつ、クライアント端末8,52〜74等に対して検疫を実行してもよい。

【0019】

スイッチングハブ30,40は、例えばOSI(Open Systems Interconnection)参照モデルのレイヤ2及びレイヤ3等のデータ転送機能を備えた中継装置である。スイッチングハブ30,40は、検疫装置10やクライアント端末8,52〜74等、認証装置20、監視装置21、ログ管理装置22、サーバ28等から送信されたデータを宛先の装置や端末へ中継したり、他のネットワークへ中継したりする。

【0020】

また本実施形態において、スイッチングハブ40は、接続先のクライアント端末62〜74等に対して、例えばWeb認証方式やIEEE(Institute of Electrical and Electronics Engineers)802.1xの通信規格に準拠した認証方式、RADIUS(Remote Authentication Dial In User Service)プロトコルに基づく認証方式等の、各種の認証方式を用いて認証を行う機能を備えている。

【0021】

また、スイッチングハブ40は、認証結果に応じてクライアント端末62〜74等が接続可能なネットワークの範囲を制限する機能を備える。例えば、スイッチングハブ40は、クライアント端末62〜74等が接続されたポートに対してVLAN(Vertual LAN)を動的に設定することでネットワークの範囲を制限している。スイッチングハブ40は、認証に成功するまでは限定的な範囲にのみアクセス可能なVLANを設定し、認証に成功するとネットワーク1全体へアクセス可能なVLANに設定する。なお、認証前後でVLANは同じであってもよい。一方、スイッチングハブ30は上記の認証を行う機能を備えておらず、接続先のクライアント端末8,52,54等に対して認証を行わないものとする。

【0022】

クライアント端末8,52〜74等は、例えばノート型のPC(Personal Computer)、デスクトップ型のPC、携帯端末等の端末であり、所定のOSがインストールされているものであればよい。クライアント端末8,52〜74等は、これらを利用するユーザの操作によってスイッチングハブ30,40を介してサーバ28にアクセスしたり、ユーザの作業を受け付けたりする。

【0023】

また本実施形態では、クライアント端末8を除く他のクライアント端末52〜74等を複数のグループに分けて規定している。例えば、クライアント端末52,54等は、「グループM(図中符号50)」として規定されており、クライアント端末62,64等は、「グループN(図中符号60)」として規定されており、さらにクライアント端末72,74等は、「グループL(図中符号70)」として規定されている。一方、クライアント端末8は、いずれのグループにも所属していない。このようなグループ分けは、例えばネットワーク1の管理者が予め事業所内の部門別、フロア別、ユーザ職種別等によって任意に設定することができる。

【0024】

いずれにしても、検疫装置10は、各グループに対応するポリシーを規定したグループポリシーを設定したり、ネットワーク1内で共通に適用される基本ポリシーを設定したりすることができる。また検疫装置10は、ネットワークの範囲ごとに上記のグループポリシーを適用したネットワークポリシーを設定することができる。クライアント端末52〜74等に対しては、上記のポリシーに基づいて検疫装置10による検疫が行われる。

【0025】

認証装置20は、上記の認証方式によりクライアント端末に入力されたアカウントを認証するためのサーバである。認証装置20には、例えば、ユーザIDやパスワード、クライアント端末に関する情報やクライアント端末に規定されたMAC(Medeia Access Control)アドレス等、認証に必要な認証情報が予め登録されている。

【0026】

認証装置20は、スイッチングハブ40を介してクライアント端末62から認証情報を受信すると、これと予め登録された認証情報とを相互に照合し、認証結果をクライアント端末62へ送信する。このとき、スイッチングハブ40は、認証結果に応じてクライアント端末62を上記のネットワーク1全体へアクセス可能なVLANに設定したり、接続を遮断したりする。なお認証装置20は、検疫装置10と同様に、単一の装置であっても複数台の装置により構成されていてもよい。あるいは、スイッチングハブ40に認証用のサーバとしての機能が実装されている場合、認証装置20を用いずにスイッチングハブ40によってクライアント端末62〜74等の認証を行ってもよい。

【0027】

監視装置21は、ネットワーク1に配置された検疫装置10、スイッチングハブ30,40、クライアント端末8,52〜74等、認証装置20、ログ管理装置22、及びサーバ28の通信状態や通信障害の有無を監視しており、いずれかの装置に障害が発生した場合には、図示しない管理用端末へこれを通知したり、管理用端末からの要求に応じて通信状態を通知したりする。なお管理用端末は、ネットワーク1を管理する機器である。

【0028】

ログ管理装置22は、検疫装置10、スイッチングハブ30,40、クライアント端末8,52〜74等、認証装置20、監視装置21、及びサーバ28で処理されたデータを保存するためのサーバ機器である。例えば、検疫装置10で実行された検疫に関するデータや、これに実装されたシステム情報等を保存する。

【0029】

サーバ28は、ユーザによる作業の対象として、ネットワーク1内で複数のユーザによる作業の対象として共用される一般的なサーバ機器である。例えば、クライアント端末74を利用するユーザは、予め、スイッチングハブ40による認証が成功しなければサーバ28へアクセスすることができない。

【0030】

図2は、検疫装置10の機能的な構成を概略的に示すブロック図である。検疫装置10は、上述したクライアント端末8,52〜74に実装されたソフトウェアの検疫を実行したり、スイッチングハブ40に対してクライアント端末の認証を実行させたりする他にも、ネットワーク1に配置された様々な装置に対してデータのログを送信したり、障害情報を通知したりする。以下、これらの機能的な構成について説明する。

【0031】

検疫装置10は、システム設定部100、カスタマイズ設定部105、認証スイッチ情報設定部110、セキュリティポリシーグループ設定部120、資産台帳設定部130、OSごとのセキュリティポリシーグループ設定部140、セキュリティポリシー検疫部150、ハードウェア障害検知部160、ログ格納部170、クライアントプログラム格納部180、及びセキュリティポリシー情報管理データベース300を備える。

【0032】

システム設定部100は、検疫装置10に対するネットワーク情報を設定する。具体的には、検疫装置10を管理する作業者や管理者がシステム設定部100にアクセスし、IPアドレスや、DNS(Domain Name System)、プロキシ等の設定、ホスト名の登録、NTP(Network Time Protocol)を用いた時刻情報の設定等を行う。また、UPS(Uninterruptible Power Supply)の設定を行うことができる。

【0033】

なお、システム設定部100では、検疫装置10に備えられたシステムの設定に従って様々な処理を行ってもよい。例えば、セキュリティポリシー情報管理データベース300に記録されたデータに対するバックアップ処理や、障害時の復旧処置(リストア)を行うことが好ましい。また、データのバックアップ処理に関しては、さらに、図示しない外部の記憶媒体やNAS(Network Attached Storage)等を利用して定期的なバックアップ処理を行ってもよい。一方、復旧処置に関しては、バックアップされたデータの中からリストアに必要な最適なデータを自動で取得して行ってもよい。

【0034】

カスタマイズ設定部105は、クライアント端末8,52〜74等のディスプレイに映し出される表示形式の設定や変更を行う。具体的には、検疫項目に示された内容を満たしていない場合にクライアント端末8,52〜74等に対して通知する警告メッセージの表示形式を設定したり変更したりする。その他にも、メッセージ情報や、操作ボタン、アプリケーションを示すロゴ、著作権情報、言語表示等、クライアント端末8,52〜74等のディスプレイに映し出される表示形式の設定や変更を行う。

【0035】

認証スイッチ情報設定部110は、スイッチングハブ40に対してクライアント端末62〜74等を認証させる際に用いられる情報を設定する。具体的には、スイッチングハブ40の名称(ホスト名)や、認証用ページの所在を示すURL(Uniform Resourse Locator)、認証の成功時又は失敗時にスイッチングハブ40からクライアント端末62〜74等へ通知する応答メッセージ等の情報を設定する。

【0036】

資産台帳設定部130は、クライアント端末8,52〜74等を個別に識別するための識別情報を記憶する。また、記憶した識別情報の中から複数の識別情報を共通のグループに分けて規定したグループ情報を記憶する。具体的には、資産台帳設定部130は、識別情報としてクライアント端末52,54,62,64,72,74に設定されたIPアドレスやMACアドレスを記憶し、グループ情報として図1に示すグループM,N,Lを記憶する。また、識別情報とグループ情報は相互に対応付けて記憶され、例えば、クライアント端末52,54等を示す識別情報は、グループMと対応付けて記憶される。

【0037】

セキュリティポリシーグループ設定部120では、上述した基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cの設定を行う。それぞれのセキュリティポリシーには、クライアント端末8,52〜74等に対して行う検疫の実行項目及び、クライアント端末8,52〜74等に対する認証の有無を示すシミュレーションモードが規定されている。基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cは、ネットワーク1を管理する管理者や作業者によってクライアント端末8,52〜74等に対するセキュリティレベルが考慮された上で設定される。

【0038】

基本ポリシー10aは、ネットワーク1内で共通に用いられるセキュリティポリシーであり、このセキュリティポリシーを基本としてグループポリシー10b及びネットワークポリシー10cが設定される。また、グループポリシー10bは、資産台帳設定部130に記憶されたグループM,N,Lごとに検疫の実行項目及びシミュレーションモードが規定されたセキュリティポリシーである。

【0039】

ネットワークポリシー10cは、クライアント端末8,52〜74等が所属するネットワークの範囲とグループポリシーとを対応付けて規定したセキュリティポリシーである。具体的には、ネットワーク1内でクライアント端末8,52〜74等に設定(割り当て)可能なIPアドレスの範囲が複数に区切られており、それぞれの範囲を示す情報と各グループポリシーとが対応付けられている。

【0040】

OSごとのセキュリティポリシーグループ設定部140は、クライアント端末8,52〜74等にインストールされたOSの種類ごとにセキュリティポリシーを設定する。具体的には、基本ポリシー10aやグループポリシー10bに規定される検疫の実行項目をOSごとに規定する。これにより、例えば、共通のグループポリシー10bに基づいて検疫を行うクライアント端末52,54等にそれぞれ異なる種類のOSがインストールされている場合であっても、各OSの特徴やバージョン情報に応じて柔軟に検疫を実行することができる。

【0041】

セキュリティポリシー検疫部150は、資産台帳設定部130に記憶された識別情報に基づいて適用すべきセキュリティポリシーを決定し、クライアント端末8,52〜74等に対して検疫を実行する。

【0042】

ハードウェア障害検知部160は、検疫装置10に実装されたハードウェアに障害が発生した場合にこれを検知する。より具体的には検疫装置10内のハードディスクドライブや、電圧、ファームウェア等を監視対象とし、これらの異常や故障を検知する。

【0043】

また、ハードウェア障害検知部160は障害を検知すると、図1に示す監視装置21及びログ管理装置22に対して障害の発生を通知する。障害の発生を通知する手法としては、例えばSyslogや、SNMP(Sinple Network Management Protocol)、メール等を用いて通知することが好ましい。なお、ハードウェア障害検知部160にて検疫装置10の稼動情報を収集させてもよい。稼動情報を収集することで、例えば、管理者や作業者が検疫装置10の障害状況を確認することができる。

【0044】

ログ格納部170は、セキュリティポリシー検疫部150で実行された検疫の実行内容や実行時刻などの検疫情報を記憶したり、上記のハードウェア障害検知部160で収集した稼動情報を記憶したりする。なお、ログ格納部170から図1に示すログ管理装置22に対して、記憶した情報を通知してもよい。このとき、例えば、例えばSyslogや、SNMP(Sinple Network Management Protocol)、メール等を用いて通知することが好ましい。

【0045】

クライアントプログラム格納部180は、セキュリティ状態を検査するためのプログラムを格納している。このプログラムは、検疫又は認証が行われる前に予めクライアント端末8,52〜74等に実装される。各クライアント端末8,52〜74等では、上記のプログラムに従ってセキュリティ状態が検査されると、検査の結果を検疫装置10へ通知する。

【0046】

なお、上記のプログラムは、Webアプリケーション形式であっても、その他各クライアント端末8,52〜74等で実行可能なプログラムファイル形式であってもよい。また、クライアント端末8,52〜74等にプログラムを実装させる手法としては、検疫装置10からインストールするエージェント型であっても、インストールが不要なエージェントレス型であってもよい。さらに、Webアプリケーション形式の場合、認証機能を備えたスイッチングハブ40により、接続先のクライアント端末62〜74等を自動的にクライアントプログラム格納部180へ誘導(リダイレクト)させてもよい。

【0047】

セキュリティポリシー情報管理データベース300は、上記のシステム設定部100、カスタマイズ設定部105、認証スイッチ情報設定部110、資産台帳設定部130、セキュリティポリシーグループ設定部120、OSごとのセキュリティポリシーグループ設定部140、セキュリティポリシー検疫部150、ハードウェア障害検知部160、ログ格納部170、クライアントプログラム格納部180で設定(記憶)された情報が格納されており、これらが処理を実行する際に、読み出されたり、更新されたりする。

【0048】

図3は、セキュリティポリシーの内容を概略的に示す表である。この表は、例えば、検疫装置10に接続された管理者用の端末のディスプレイに表示され、管理者の操作によりセキュリティポリシーが作成される。

【0049】

図3に示す表は、大きく上3段と下1段とに分かれて構成されている。このうち、上部に示されている大きめの3段は、例えばOSの種類ごとに適用される検疫の実行項目を示している。また、下部に示されている小さめの1段は、認証を行うか否かの態様を規定したシミュレーションモードを示している。以下、より詳細に説明する。

【0050】

図3の表中、上3段に示されている左端の列はOSの種別を示しており、ここでは例えば「OS1」〜「OS3」が昇順に示されている。また左から2列目には、「検疫項目(実行項目)」がOSごとに示されており、各OS1〜OS3に対応する検疫の実行項目が示されている。また、左から3列目には「実行内容」の欄がOSごとに示されており、ここには「検疫項目」に対する実行内容が表されている。右端の列に示された「編集」の欄は、OSごとに「検疫項目」及び「実行内容」の欄に現された実行項目及び実行内容の編集が可能なことを示している。例えば、管理者がディスプレイ上に示された「編集」を選択することで、検疫の実行項目や実行内容を編集することができる。

【0051】

ここで、検疫装置10が検疫を行うことができる項目(「検疫項目」)には、例えば以下のものが含まれる。

(1)OSの許可状態の確認

(2)OSのパッチ適用状態の確認

(3)ウイルス対策ソフトのインストール有無と適用すべきデータバージョン

(4)OSが管理しているセキュリティ状態を確認

(5)ファイアウォールの適用状態

(6)インストールが許可されていないソフトウェアの存在確認(物理ファイルを検索する方法、レジストリ等のOS管理領域を検索する方法)

(7)インストールしなければならないソフトウェアの存在確認(物理ファイルを検索する方法、レジストリ等のOS管理領域を検索する方法)

(8)省エネモード設定状態の確認

(9)スクリーンセーバーパスワード設定状態の確認

(10)OSのパスワード設定状態

(11)資産台帳(10d)に登録されたクライアント端末であるかの確認

【0052】

シミュレーションモードを示す表には、検疫及び認証に対する実行の有無の態様が右側の列に示されている。ここでは、一例として、「なし(通常動作)」、「シミュレーション(検疫結果にかかわらず検疫OK)」、及び「シミュレーション(スイッチ認証なし)」の各項目が示されている。「なし(通常動作)」は、例えばネットワーク1へ接続されたクライアント端末に対して検疫及び認証の両方を実行する場合を示している。また、「シミュレーション(検疫結果にかかわらず検疫OK)」は、認証結果がNGであっても認証を実行する場合を示している。また、「シミュレーション(スイッチ認証なし)」は、検疫のみを実行する場合を示している。シミュレーションモードは、例えば、管理者がディスプレイに表示された上記の項目の中から1つを選択することができる。また、ここで検疫項目ごとにシミュレーションモードを設定できるようにしてもよい。

【0053】

このように、図3中に示すセキュリティポリシーは、基本ポリシー10a及びグループポリシー10bに対してそれぞれ「検疫の実行項目」及び「シミュレーションモード」を設定することができる。これにより、認証機能を備えていないスイッチングハブ30がネットワーク内に配置されていても、認証機能を備えたスイッチングハブ40に対して検疫装置10は、シミュレーションモードに基づいて認証を実行させることができる。また、セキュリティレベルに応じて、認証機能を備えたスイッチングハブ40であってもクライアント端末の認証を行わずにクライアント端末をネットワーク1に接続させることができる。

【0054】

図4は、資産台帳設定部130で記憶された資産台帳10dを示す表である。資産台帳10dには、クライアント端末8,52〜74等を個別に識別するための識別情報及びグループ情報が相互に対応付けて登録されている。本実施形態では、識別情報として「資産ID」、「資産名」、「IPアドレス」、「MACアドレス」、及び「コンピュータ名」が示されており、グループ情報として、「セキュリティポリシーグループ名」が示されている。

【0055】

図4中の左端列の「資産ID」の欄には、情報資産として資産台帳10dに登録されたクライアント端末に割り振る番号が示されている。ここでは、クライアント端末ごとの通し番号が「1」から示されている。

【0056】

左から2列目の「資産名」の欄には、各クライアント端末8,52〜74等に対して規定された名称が示されている。なお、図4中には一例として「クライアント端末52」、「クライアント端末62」等を資産名として示している。

【0057】

左から3列目及び4列目には、それぞれ「IPアドレス」及び「MACアドレス」の欄が示されており、クライアント端末8,52〜74等に対して設定されたIPアドレス及びMACアドレスが資産名と対応して表されている。また、左から5列目の「コンピュータ名」の欄には、各クライアント端末8,52〜74等に規定されたホスト名が示されている。

【0058】

右端列の「セキュリティポリシーグループ名」には、複数のクライアント端末を共通のグループとして規定したグループ名が示されている。例えば、クライアント端末52は、グループMに所属しており、クライアント端末62は、グループNに所属している。また、各グループ情報は、セキュリティポリシーグループ設定部120で設定されたグループポリシーにそれぞれ対応している。

【0059】

図5は、セキュリティポリシーグループ設定部120で設定されたグループポリシー10bを概略的に示す表である。グループポリシー10bは、資産台帳10dに規定されたグループ情報ごとにセキュリティポリシーが規定されている。

【0060】

図5中に示す表には、「グループID」、「セキュリティポリシーグループ名」、「セキュリティポリシー」、「シミュレーションモード」の欄が示されている。

左端列の「グループID」の欄には、隣の列に示す各セキュリティポリシーグループ名に対する識別番号が昇順に示されている。

左から3列目の「セキュリティポリシー」の欄には、各セキュリティポリシーグループ名に対して適用されるセキュリティポリシーを示す情報が示されている。ここでは、グループMに所属するクライアント端末に対して、「グループM用のセキュリティポリシー」を適用する旨が示されているが、例えば、それぞれのセキュリティポリシーを示す識別番号が示されていてもよい。

【0061】

右端列の「シミュレーションモード」の欄には、上記のセキュリティポリシーに規定されたシミュレーションモードが示されている。例えば、グループMに所属するクライアント端末には、検疫のみを実施し、クライアント端末の認証は実施しない。また、グループNに所属するクライアント端末には、検疫及び認証が実施される。このとき、認証に関しては、クライアント端末のセキュリティ状態を問わず実施される。最後のグループLに所属するクライアント端末も同様に、検疫及び認証が実施される。但し、認証に関しては、クライアント端末がセキュリティ(検疫の実行項目)を満たしている場合のみ実施される。

【0062】

図6は、セキュリティポリシーグループ設定部120で設定されたネットワークポリシー10cを概略的に示す表である。グループポリシー10bでは、クライアント端末52〜74を3つのグループM,N,Lに分け、これらグループごとに固有のセキュリティポリシーが規定されているが、ネットワークポリシー10cでは、IPアドレスの範囲ごとに固有のセキュリティポリシーが規定されている。

【0063】

図6中に示す表には、「グループID」、「ネットワーク名」、「IPアドレス範囲」、及び「セキュリティグループ名」の欄が示されている。

【0064】

左端列の「グループID」の欄には、隣の欄に示す「ネットワーク名」に対応する識別番号が昇順に示されている。また、「ネットワーク名」の欄には、ネットワークの範囲ごとにこれを識別するための名称が示されている。

【0065】

左から3列目の「IPアドレス範囲」の欄には、ネットワークの範囲を示すIPアドレスが示されており、例えば、IP_50からIP_59までの10個のIPアドレスのうち、いずれかのIPアドレスが設定されたクライアント端末は、ネットワーク名の欄に示す「ネットワーク1」に所属する。

【0066】

右端列の「セキュリティグループ名」の欄には、上記のグループポリシーに対応するグループ名が示されている。従って、ネットワーク1に所属するクライアント端末には、「グループM」に対して規定されたセキュリティポリシーが実施される。

【0067】

なお、図6中に示すIPアドレス範囲は、例えば図1中に示すセグメント1X,1Yのようにネットワーク1を複数のセグメントに分けたネットワークセグメント(ネットワーク空間)によって示してもよい。このネットワークセグメントは、例えばサブネットマスクを用いてネットワーク1を複数のサブネットワークに分割し、各サブネットワークに所属するクライアント端末に設定可能なIPアドレスの範囲を示したものであってもよい。

【0068】

図7は、検疫装置10及びスイッチングハブ40により実施される検疫及び認証の各処理を示すシーケンス図である。また、図8は、検疫装置10により、クライアント端末8,52〜74に対して適用するセキュリティポリシーを決定する処理を示すフローチャートである。なお、図7では、クライアント端末8,52,72を用いて、基本ポリシー10a、グループポリシー10b、及びネットワークポリシー10cが適用される場合の検疫及び認証の各処理について説明する。

【0069】

〔セキュリティ状態の検査〕

ステップS10:クライアント端末8は、例えば電源投入や再起動、Web画面からのダウンロードをトリガ(シーケンスステップとしては図示せず)として、検疫装置10のクライアントプログラム格納部180からセキュリティ状態を検査するためのプログラムを取得する。また、クライアント端末52,72も同様に、例えば電源投入や再起動、Web画面からのダウンロードをトリガとして上記のプログラムを取得する(ステップS12、ステップS14)。

【0070】

ステップS16:クライアント端末8は、プログラムに従ってセキュリティ状態の検査を実行し、検査結果やクライアント端末8の識別情報等を含むイベントリ情報を検疫装置10へアップロードする。また、クライアント端末52,72も同様に、プログラムに従って実行し、イベントリ情報をそれぞれ検疫装置10へアップロードする(ステップS18、ステップS20)。

【0071】

〔セキュリティポリシーの適用〕

ステップS22:検疫装置10は、アップロードされたイベントリ情報に基づいて、各クライアント端末8,52,72に対して適用するべきセキュリティポリシーを個別に決定する。以下、図8に示すフローチャートに沿ってセキュリティポリシーを個別に決定する処理(ステップS22の内容)について説明する。

【0072】

〔図8:セキュリティポリシー決定処理のフローチャート参照〕

ステップS220:検疫装置10は、上記のようにクライアント端末8,52,72から送られてきたイベントリ情報を受信(取得)する。

ステップS222:そして検疫装置10は、受信したイベントリ情報に含まれる識別情報がセキュリティグループと対応しているか否かを判断する。すなわち検疫装置10は、資産台帳設定部130に記憶された識別情報の中からイベントリ情報に含まれる識別情報を特定し、特定した識別情報がいずれかのグループ情報に対応付けられて登録されている場合(Yes)、グループポリシーを適用して(ステップS224)、クライアント端末に対する検疫を実行する。

【0073】

例えば、クライアント端末52の識別情報は、図4中に示す資産台帳10dに登録されており、かつ、いずれかのセキュリティグループ(ここではグループM)に対応している。従って検疫装置10は、クライアント端末52に対して「グループM」に固有のグループポリシーを適用する。

【0074】

これに対し、特定した識別情報がいずれかのグループ情報に対応付けられて登録されていない場合(ステップS222:No)、次のステップS226へ進む。

【0075】

ステップS226:検疫装置10は、上記の識別情報が図6に示すネットワークポリシーに登録されているか否かを判断する。具体的には、上記の識別情報としてクライアント端末に設定されたIPアドレスに基づいて、いずれかのネットワーク1〜3のIPアドレス範囲やネットワークセグメント(ネットワーク空間)内に含まれている否かを判断する。

【0076】

クライアント端末のIPアドレスがIPアドレス範囲やネットワークセグメント内に含まれている場合(Yes)、このクライアント端末に対してネットワークポリシーを適用し(ステップS228)、この処理を終了する。一方、クライアント端末のIPアドレスがIPアドレス範囲に含まれていない場合(No)、検疫装置10は、このクライアント端末に対して、基本ポリシーを適用し(ステップS230)、この処理を終了する。

【0077】

例えば、クライアント端末72に設定されたIPアドレスが図6に示す「IP_70」であり、クライアント端末8に設定されたIPアドレスが図6には示されていない「IP_8」である場合、クライアント端末72のIPアドレスは、「ネットワーク3」に示すIPアドレス範囲に所属しているため(ステップS226:Yes)、ネットワークポリシーが適用される。

【0078】

一方、クライアント端末8のIPアドレスはいずれのIPアドレス範囲に所属していないため(ステップS226:No)、基本ポリシーが適用される。

【0079】

〔検疫処理〕

上記のフローに沿って各クライアント端末8,52,72に対して適用されるセキュリティポリシーが決定すると、次に、検疫装置10は、図7中に示す以下の検疫処理を実行する。

【0080】

〔図7:シーケンス中の各ステップS22以降を参照〕

ステップS24:検疫装置10は、クライアント端末8に対して基本ポリシー10aを適用して検疫を行う。また、検疫装置10は、クライアント端末52,72に対して、それぞれグループポリシー10b及びネットワークポリシー10cを適用して検疫を行う(ステップS26,ステップS28)。このとき、グループMに所属するクライアント端末52に適用されるグループポリシー10bは、そのシミュレーションモードにおいて「検疫のみ実施」と示されており、スイッチングハブ40による認証は行われない(図5参照)。一方、クライアント端末72に適用されるネットワークポリシー10cは、グループLに対応するセキュリティポリシーであるため、検疫及び認証の両方が実施される。

【0081】

〔認証処理〕

ステップS30:スイッチングハブ40は、接続先のクライアント端末72に対して、認証用IDを要求する。なお、ステップS30のスイッチングハブ40から認証用IDの要求が無くても良く、クライアントソフトから認証用IDを送信しても構わない。

ステップS32:クライアント端末72は、要求された認証用IDをスイッチングハブ40へ応答する。

【0082】

ステップS34:スイッチングハブ40は、取得した認証用IDを認証装置20へ通知する。

ステップS36:認証装置20は、通知された認証用IDに基づいて認証を実施し、認証結果をスイッチングハブ40を介してクライアント端末72へ通知する。なお、認証が失敗した場合、スイッチングハブ40は、クライアント端末72の接続を遮断する。一方、認証が成功した場合、スイッチングハブ40は、クライアント端末72に対するネットワークの制限を解除する。

【0083】

このように、本発明の検疫ネットワークシステムによれば、クライアント端末8,52〜74等に対し、これらを様々なセキュリティポリシーを適用して検疫を行うことができるとともに、これに連動してネットワークの接続制限を行うことができる。このため、セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を提供することができる。

【符号の説明】

【0084】

10 検疫装置

30,40 スイッチングハブ

8,52,54,62,64,72,74 クライアント端末

110 認証スイッチ情報設定部

120 セキュリティポリシーグループ設定部

130 資産台帳設定部

140 OSごとのセキュリティポリシーグループ設定部

150 セキュリティポリシー検疫部

【特許請求の範囲】

【請求項1】

ネットワークに接続されるクライアント端末に対して検疫を行う検疫装置と、前記ネットワーク内でクライアント端末の認証に用いられる識別情報を管理する認証装置とを備え、

前記ネットワーク内での接続範囲を制限する認証機能を有したスイッチか、又は前記認証機能を有しないスイッチの少なくとも一方を用いて複数のクライアント端末が前記ネットワークに接続される検疫ネットワークシステムであって、

前記検疫装置は、

予め規定された複数のセキュリティポリシーグループごとに、それぞれ固有のセキュリティポリシーと、検疫の実行項目及び認証の有無の態様を規定した固有のシミュレーションモードとを対応付けて登録したグループポリシー情報と、

前記グループポリシー情報で登録されたセキュリティポリシーグループごとのセキュリティポリシーとは別に、前記ネットワーク内での基本となるセキュリティポリシー及びシミュレーションモードをそれぞれ規定した基本ポリシー情報と、

個々のクライアント端末の識別情報に、いずれかのセキュリティポリシーグループを対応付けて登録した資産台帳情報とを有しており、

検疫の実行に際して、検疫対象となるクライアント端末の識別情報が前記資産台帳情報に登録されている場合、その識別情報に対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する一方、

検疫対象となるクライアント端末の識別情報が前記資産台帳情報に登録されていない場合、前記基本となるセキュリティポリシーを適用して検疫を行い、かつ、前記基本となるシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定することを特徴とする検疫ネットワークシステム。

【請求項2】

請求項1に記載の検疫ネットワークシステムにおいて、

前記検疫装置は、

前記ネットワーク内で使用されるIP(Internet Protocol)アドレスの範囲と、いずれかのセキュリティポリシーグループとを対応付けて登録したネットワークポリシー情報をさらに有しており、

検疫の実行に際して、検疫対象となるクライアント端末に割り当てられたIPアドレスまたはIPアドレスを含むネットワーク空間が前記ネットワークポリシー情報に登録されている場合、そのIPアドレスに対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定することを特徴とする検疫ネットワークシステム。

【請求項3】

請求項1又は2に記載の検疫ネットワークシステムにおいて、

前記検疫装置は、

予め複数のOS(Operating System)の種類ごとに、それぞれ固有のセキュリティポリシーと検疫の実行項目とを対応付けて登録したOSごとのセキュリティポリシーグループ情報をさらに有しており、

検疫の実行に際して、検疫対象となるクライアント端末に実装されたOSの種類に応じて、前記OSごとのセキュリティポリシーグループ情報で対応付けられた固有のセキュリティポリシーを適用して検疫を行うことを特徴とする検疫ネットワークシステム。

【請求項1】

ネットワークに接続されるクライアント端末に対して検疫を行う検疫装置と、前記ネットワーク内でクライアント端末の認証に用いられる識別情報を管理する認証装置とを備え、

前記ネットワーク内での接続範囲を制限する認証機能を有したスイッチか、又は前記認証機能を有しないスイッチの少なくとも一方を用いて複数のクライアント端末が前記ネットワークに接続される検疫ネットワークシステムであって、

前記検疫装置は、

予め規定された複数のセキュリティポリシーグループごとに、それぞれ固有のセキュリティポリシーと、検疫の実行項目及び認証の有無の態様を規定した固有のシミュレーションモードとを対応付けて登録したグループポリシー情報と、

前記グループポリシー情報で登録されたセキュリティポリシーグループごとのセキュリティポリシーとは別に、前記ネットワーク内での基本となるセキュリティポリシー及びシミュレーションモードをそれぞれ規定した基本ポリシー情報と、

個々のクライアント端末の識別情報に、いずれかのセキュリティポリシーグループを対応付けて登録した資産台帳情報とを有しており、

検疫の実行に際して、検疫対象となるクライアント端末の識別情報が前記資産台帳情報に登録されている場合、その識別情報に対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定する一方、

検疫対象となるクライアント端末の識別情報が前記資産台帳情報に登録されていない場合、前記基本となるセキュリティポリシーを適用して検疫を行い、かつ、前記基本となるシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定することを特徴とする検疫ネットワークシステム。

【請求項2】

請求項1に記載の検疫ネットワークシステムにおいて、

前記検疫装置は、

前記ネットワーク内で使用されるIP(Internet Protocol)アドレスの範囲と、いずれかのセキュリティポリシーグループとを対応付けて登録したネットワークポリシー情報をさらに有しており、

検疫の実行に際して、検疫対象となるクライアント端末に割り当てられたIPアドレスまたはIPアドレスを含むネットワーク空間が前記ネットワークポリシー情報に登録されている場合、そのIPアドレスに対応付けられたセキュリティポリシーグループに固有のセキュリティポリシーを適用して検疫を行い、かつ、そのセキュリティポリシーグループに固有のシミュレーションモードに従って検疫対象となるクライアント端末の認証を行うか否かを決定することを特徴とする検疫ネットワークシステム。

【請求項3】

請求項1又は2に記載の検疫ネットワークシステムにおいて、

前記検疫装置は、

予め複数のOS(Operating System)の種類ごとに、それぞれ固有のセキュリティポリシーと検疫の実行項目とを対応付けて登録したOSごとのセキュリティポリシーグループ情報をさらに有しており、

検疫の実行に際して、検疫対象となるクライアント端末に実装されたOSの種類に応じて、前記OSごとのセキュリティポリシーグループ情報で対応付けられた固有のセキュリティポリシーを適用して検疫を行うことを特徴とする検疫ネットワークシステム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2012−174051(P2012−174051A)

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願番号】特願2011−36151(P2011−36151)

【出願日】平成23年2月22日(2011.2.22)

【出願人】(300059979)日立電線ネットワークス株式会社 (13)

【Fターム(参考)】

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願日】平成23年2月22日(2011.2.22)

【出願人】(300059979)日立電線ネットワークス株式会社 (13)

【Fターム(参考)】

[ Back to top ]