権限制御システム、権限制御方法及び権限制御プログラム

【課題】監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムを提供する。

【解決手段】監視サーバ20の制御部21は、監視対象システム10から稼動情報を取得し、障害発生かどうかについて判定する。監視対象システム10において障害発生と判定した場合、監視サーバ20の制御部21は、障害発生を通知する。障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された作業担当者を特定する。そして、制御部51は、認証管理サーバ30に対して、特定されたユーザIDの有効化を指示する。その後、障害復旧通知を受信した動的権限管理サーバ50の制御部51は、認証管理サーバ30に対して、障害発生サーバについて一時的に有効化したユーザIDの無効化を指示する。

【解決手段】監視サーバ20の制御部21は、監視対象システム10から稼動情報を取得し、障害発生かどうかについて判定する。監視対象システム10において障害発生と判定した場合、監視サーバ20の制御部21は、障害発生を通知する。障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された作業担当者を特定する。そして、制御部51は、認証管理サーバ30に対して、特定されたユーザIDの有効化を指示する。その後、障害復旧通知を受信した動的権限管理サーバ50の制御部51は、認証管理サーバ30に対して、障害発生サーバについて一時的に有効化したユーザIDの無効化を指示する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムに関する。

【背景技術】

【0002】

セキュリティ管理の観点からは、コンピュータの利用者(担当者)の役割に応じた最小限の特権を与えるとともに、強いアクセス権限(特権)を有するIDは必要な場合のみ使用を許可することが望ましい。

【0003】

他方、システム統合基盤のように多数のサーバを管理する環境では、ユーザ管理を効率的に行なうため、ディレクトリサービスなどの認証システムが使われることがある。この認証システムには、担当者の役割に応じて静的な権限を有するユーザIDが設定されており、担当者はそのユーザIDを利用して、複数のサーバに対する作業を行なうことができる。

【0004】

この場合、認証システム上のユーザIDは静的な状態で設定されているため、システムの稼動状況によっては、担当者に対して不必要に強いアクセス権限を許可してしまう可能性や、不必要なサーバへのアクセスを許可してしまう可能性がある。

【0005】

例えば、システムに障害が発生した場合には復旧作業を行なう担当者に付与されるユーザIDには、システムに障害が発生した場合に備え、複数のサーバに対して設定変更を行なうことができる権限が予め付与されている。このため、システムの誤操作、不正行為、情報漏えい、データの改竄等が生じる可能性がある。

【0006】

そこで、このような特権を有するユーザIDの使用は、運用上、申請・承認を経なければ許可しないこととする場合も多い。この場合、作業前に、作業担当者による作業内容の申請、運用管理担当者による作業内容の承認、オペレータによるユーザIDのパスワード変更等、事前作業が必要になる。従って、最小権限の原則に厳格に従うと、障害発生時に迅速な対応ができない可能性がある。

【0007】

また、このような運用を行なった場合においても、貸与したユーザIDにより申請以外の作業が行われることをリアルタイムで完全に抑止することは困難である。従って、作業時のログと申請内容との突き合わせ等により、事後的に点検する必要があった。

【0008】

そこで、静的に決定された権限による判定のみならず、その状況に応じた判定を行なうために、他システムとの連携を図る技術が検討されている(例えば、特許文献1を参照。)。この文献に記載された技術では、セキュアサーバ(アクセス権限判定装置)が、アクセスする主体が持つ属性をDBサーバに保持し、アクセスする主体の行動に応じて動的に変化する状態を監視する。そして、アプリケーション実行装置からアクセス権限判定要求を受信したときに指定されるアクセス権限判定条件を解釈し、属性および状態を参照してアクセスする主体が守るべき対象にアクセスする権限があるか否かを判定する。この判定結果を要求のあったアプリケーション実行装置に出力する。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2008−139940号公報(第1頁、図13)

【発明の概要】

【発明が解決しようとする課題】

【0010】

特許文献1に記載されているように、アクセスする主体の行動に応じて動的に権限を変更する場合においても、既存のシステムをできる限り有効活用することができれば、システム構築を効率的に行なうことができるので有意義である。

【0011】

また、一つのユーザIDに対して、複数のサーバに対して同一の権限が設定されていることがある。このような場合には、本番の運用中の環境において、「管理者」権限を有する担当者が緊急作業の際、誤って作業対象でないシステムについて操作してしまう可能性がある。

【0012】

更に、障害対応のように緊急作業が必要な場合には、その障害の影響を考慮して権限を付与する必要がある。

更に、障害対応時の操作ログは、どのような手順で対応したのかが分かる重要な情報であり、通常時の操作ログよりも詳細に記録することが望ましい。

【0013】

本発明は、上記問題点を解決するためになされたものであり、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムを提供することにある。

【課題を解決するための手段】

【0014】

上記問題点を解決するために、請求項1に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムであって、前記制御手段が、前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段と、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段と、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段とを備えたことを要旨とする。

【0015】

請求項2に記載の発明は、請求項1に記載の権限制御システムにおいて、前記権限取消手段は、前記障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、前記認証管理システムに対して、前記監視対象装置について付与したアクセス権限を取り消す指示を行なうことを要旨とする。

【0016】

請求項3に記載の発明は、請求項1又は2に記載の権限制御システムにおいて、監視対象装置に対して、この装置に関連する関連装置情報が登録された監視対象情報記憶手段を更に備え、前記権限付与手段は、前記監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定し、前記認証管理システムにおいて、障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なうことを要旨とする。

【0017】

請求項4に記載の発明は、請求項1〜3のいずれか一つに記載の権限制御システムにおいて、障害状況に対応させて権限レベルが登録された権限レベル情報記憶手段を更に備え、前記権限付与手段は、前記権限レベル情報記憶手段を用いて、検知した障害状況に応じ

た権限レベルを特定し、前記認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なうことを要旨とする。

【0018】

請求項5に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なう方法であって、前記制御手段が、前記監視システムから、監視対象装置における障害状況を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する段階と、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与段階と、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消段階とを備えたことを要旨とする。

【0019】

請求項6に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なうためのプログラムであって、前記制御手段を、前記監視システムから、監視対象装置における障害状況を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段として機能させることを要旨とする。

【0020】

(作用)

請求項1、5又は6に記載の発明によれば、制御手段が、監視システムから、監視対象装置における障害状況を取得した場合、認証管理システムに接続し、障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する。そして、認証管理システムに対して、障害を検知した監視対象装置について、特定した担当者のアクセス権限を付与する指示を行なう。また、監視システムから、障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、認証管理システムに対して、障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう。これにより、監視対象システムの稼動状況に応じた、きめ細かいアクセス制御を実現し、セキュリティの向上を実現することができる。また、システムの稼動状況に応じてアクセス権限の付与や取り消しが行なわれるので、障害等の緊急時に迅速な対応が可能になる。更に、開発担当者による申請以外の作業や、不正行為を防止することができる。

【0021】

請求項2に記載の発明によれば、権限取消手段は、障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、認証管理システムに対して、障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう。これにより、複数の障害が連続的に発生し、一つの担当者識別子に対して、複数の監視対象装置のアクセス権限が設定されている環境下において、障害中の監視対象装置が存在しなくなるまで、同じ担当者識別子を利用して復旧作業を継続することができる。

【0022】

請求項3に記載の発明によれば、権限付与手段は、監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定する。そして、認証管理システムにおいて、

障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なう。これにより、一つの監視対象装置における障害によって影響を受ける他の監視対象装置の復旧作業を併せて行なうことができる。

【0023】

請求項4に記載の発明によれば、権限付与手段は、権限レベル情報記憶手段を用いて、検知した障害状況に応じた権限レベルを特定する。そして、認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なう。これにより、アクセス権限のレベルを細分化した場合にも、的確なアクセス権限を付与することができる。

【発明の効果】

【0024】

本発明によれば、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムを提供することができる。

【図面の簡単な説明】

【0025】

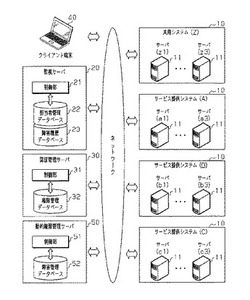

【図1】本発明の実施形態の権限管理システムの説明図。

【図2】本発明の実施形態の権限管理システムの機能ブロックの説明図。

【図3】本実施形態の処理において用いるデータの説明図であって、(a)は認証管理サーバが保持する権限管理テーブルに記録されたデータ、(b)は動的権限管理サーバが保持する障害管理テーブルに記録されたデータの説明図。

【図4】本実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図5】本実施形態の処理において用いるデータの説明図であって、(a)は障害発生時の権限管理テーブルに記録されたデータ、(b)は障害復旧時の権限管理テーブルに記録されたデータの説明図。

【図6】第2の実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図7】他の実施形態の処理手順の説明図であって、(a)は第3の実施形態、(b)は第4の実施形態の処理手順の説明図。

【図8】第5の実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図9】第6の実施形態の障害発生時処理の説明図。

【図10】他の実施形態におけるログイン処理の説明図。

【図11】認証管理サーバが保持する権限管理テーブルに記録されたデータの説明図。

【発明を実施するための形態】

【0026】

<第1の実施形態>

以下、本発明を具体化した権限管理システムの一実施形態を図1〜図5に従って説明する。本実施形態では、各種サービスを提供するためのシステム(監視対象装置)の稼動状態を監視し、この稼動状態に応じて、作業担当者のユーザIDのアカウント状態を変更することによりアクセス権限の権限制御を行なう。ここでは、図1に示すように、監視対象システム10、監視サーバ20、認証管理サーバ30、クライアント端末40、動的権限管理サーバ50を用いる。そして、各種サービスを提供するためのシステムである監視対象システム10において障害が発生した場合には、動的権限管理サーバ50が、認証管理サーバ30における監視対象システム10のアクセス権限を動的に変更する。

【0027】

監視対象システム10は、サービスを提供するためのコンピュータシステムであり、各サービス提供システムに共通的な情報処理を実行したり、システム基盤の運用上必要となる処理を実行したりする共用システムZや、各サービス提供に必要な処理を個別に実行す

るサービス提供システム(A,B,C)が含まれる。

【0028】

更に、本実施形態では、各監視対象システム10は、複数のサーバ11により構築されている。例えば、共用システムZはサーバ(z1〜z3)から構成されている。同様に、サービス提供システム(A)はサーバ(a1〜a3)、サービス提供システム(B)はサーバ(b1〜b3)、サービス提供システム(C)はサーバ(c1〜c3)から構成されている。

【0029】

そして、監視対象システム10において障害が発生した場合には、稼動情報として、発生したエラーに関する情報を蓄積しておく。このエラーに関する情報には、障害が発生したサーバ11の識別子(サーバID)や障害内容を含める。

【0030】

監視サーバ20は、ネットワークを介して、各監視対象システム10の稼動状況を監視する既存のコンピュータシステム(監視システム)である。この監視サーバ20は、制御部21、担当者管理データベース22、障害履歴データベース23を備えている。制御部21は、制御手段(CPU、RAM、ROM等)を備え、後述する処理(障害監視段階、障害通知段階、障害復旧段階等の各処理等)を行なう。そのための監視プログラムを実行することにより、制御部21は、図2に示すように、障害監視手段211、障害発生通知手段212、障害復旧通知手段213として機能する。

【0031】

障害監視手段211は、監視対象システム10の稼働状況を監視し、障害発生を検知する処理を実行する。本実施形態では、障害監視手段211が、監視対象システム10を構成する各サーバ11に、順次、アクセスし、各サーバ11の稼働情報を取得する。なお、障害発生の検知方法はこれに限定されるものではない。例えば、障害発生時に、監視対象システム10が、障害監視手段211に対して障害発生を通知するような構成を利用してもよい。

【0032】

障害発生通知手段212は、障害の発生を検知した場合、各システムの運用管理担当者や動的権限管理サーバ50に障害発生を通知する処理を実行する。

障害復旧通知手段213は、障害が解消し、システムが回復した場合に、動的権限管理サーバ50に障害復旧を通知する処理を実行する。

【0033】

担当者管理データベース22には、監視対象システム10に障害が発生した場合に、障害が発生した監視対象システム10の復旧作業を指示する運用管理担当者に対して通知を送信するための連絡先テーブルが記録されている。この連絡先テーブルは、各監視対象システム10の運用管理担当者が決定された際に予め登録される。この連絡先テーブルには、監視対象の各サーバ11のサーバIDに関連付けられて、運用管理担当者の連絡先が記録されている。

【0034】

障害履歴データベース23には、監視対象システム10において発生した障害の障害履歴レコードが記録される。この障害履歴レコードは、障害が発生した場合に生成されて登録される。障害履歴レコードには、障害が発生したサーバ11の識別子(サーバID)、障害内容、障害発生日時、障害復旧日時を含める。

【0035】

認証管理サーバ30は、作業担当者等が監視対象システム10にアクセスする場合に、権限を認証するための既存のコンピュータシステム(認証管理システム)である。この認証管理サーバ30は、制御部31、権限管理データベース32を備えている。制御部31は、制御手段(CPU、RAM、ROM等)を備える。この制御部31は、監視対象システム10を構成するサーバ11に対するログイン要求を取得し、ログイン要求に含まれるユーザID及びパスワードを取得する。そして、制御部31は、取得したユーザID及び

パスワードと、権限管理データベース32に登録されたユーザID及びパスワードとを照合することにより、アクセス者の認証を行なう。そして、アクセス者の認証ができた場合には、権限管理データベース32により特定されるアクセス権限情報に基づき、各監視対象システム10を構成する各サーバ11へのアクセスを許可する。

【0036】

権限管理データベース32はアクセス権限情報記憶手段として機能する。この権限管理データベース32には、図3(a)に示すように、アクセス者を認証し、アクセス権限を特定するための権限管理テーブル320が記録されている。この権限管理テーブル320は、各担当者の役割に応じて決定されたアクセス権限が登録された場合に記録される。権限管理テーブル320は、担当者毎に、グループID、ユーザID、パスワード、アクセス許可ホスト、アカウント状態に関する権限管理レコードが記録されている。

【0037】

グループIDデータ領域には、このユーザIDが属するグループを特定するための識別子に関するデータが記録されている。本実施形態では、各ユーザIDが属するグループによりアクセス権限を特定することができる。ここでは、「管理者」、「運用参照」、「運用オペ」のグループが設定されている。「管理者」は、特権IDと同様に強い権限が付与されたグループであり、各サーバ11の設定変更を行なうことができる権限が付与される。本実施形態では、サーバ11において発生した障害の復旧作業を行なう場合には、この「管理者」権限が必要になる。「運用参照」は、システムの稼動状態を確認するために最小限の権限が付与されたグループである。「運用オペ」は、システム運用のために、手順書等に基づき一定の範囲内のオペレーション作業を行なうために最小限の権限が付与されたグループである。

【0038】

ユーザID、パスワードの各データ領域には、それぞれ各担当者を特定するための識別子、本人を認証するためのパスワードに関するデータが記録されている。

アクセス許可ホストデータ領域には、このユーザIDによりアクセス可能なサーバ11を特定するための識別子(サーバID)に関するデータが記録されている。本実施形態では、一つのユーザIDに対して、複数のアクセス許可ホストを設定することができる。この場合には、アクセス許可ホストデータ領域に、この担当者が担当するすべてのサーバIDを登録する。

【0039】

アカウント状態データ領域には、この権限の有効性を判定するためのフラグに関するデータが記録される。本実施形態では、「有効」フラグ又は「無効」フラグのいずれかが記録される。このアカウント状態において「有効」フラグが記録されている場合のみ、アクセス権限が付与されていることになり、制御部31は、ユーザIDを用いてのアクセスを許容する。本実施形態においては、「運用参照」や「運用オペ」のグループに属するユーザIDについては、常時、有効フラグが記録されている。一方、「管理者」のグループに属するユーザIDについては、平常時は「無効」フラグが記録されており、動的権限管理サーバ50からの指示に基づき「有効」フラグに変更される。更に、付与されたアクセス権限は、動的権限管理サーバ50からの指示に基づいて「無効」フラグに変更されることにより、アクセス権限が取り消される。

【0040】

クライアント端末40は、各監視対象システム10の担当者が利用するコンピュータ端末である。本実施形態においては、各担当者は、このクライアント端末40を用いて、各監視対象システム10にログインして、アクセス権限により許容された範囲での操作を行なうことができる。このクライアント端末40は、制御部、キーボードやポインティングデバイスからなる入力部、ディスプレイ等からなる表示部等を備えている。

【0041】

動的権限管理サーバ50は、各監視対象システム10の稼動状況に応じて、作業担当者のユーザIDのアカウント状態を変更するコンピュータシステムである。この動的権限管

理サーバ50は、制御部51、障害管理データベース52を備えている。制御部51は、制御手段(CPU、RAM、ROM等)を備え、後述する処理(担当者特定段階、権限付与段階、権限取消段階等の各処理等)を行なう。そのための権限管理プログラムを実行することにより、制御部51は、図2に示すように、担当者特定手段511、権限設定手段512として機能する。

【0042】

担当者特定手段511は、障害が発生したサーバ11について復旧作業を行なう作業担当者を特定する処理を実行する。

権限設定手段512は、権限付与手段及び権限取消手段として機能し、認証管理サーバ30において設定されているユーザIDのアカウント状態の変更を指示する処理を実行する。このために、権限設定手段512には、認証管理サーバ30に登録されたユーザIDのアカウント状態を変更する権限が設定されている。更に、権限設定手段512は、復旧作業のためにアカウント状態を変更した作業担当者のユーザIDを仮記憶する変更情報記憶手段を備えている。この変更情報記憶手段には、本来設定されているアカウント状態から変更(本実施形態では「無効」から「有効」に変更)を加えたユーザID及び、障害対応を行なう対象サーバIDを含めた障害対応レコードが記録される。

【0043】

障害管理データベース52は監視対象情報記憶手段として機能する。この障害管理データベース52には、監視対象システム10の各サーバ11において発生する可能性がある障害を登録した障害管理テーブル520が記録されている。この障害管理テーブル520は、各管理システムにおいて発生する可能性がある障害を予め登録する。障害管理テーブル520は、対象システム、対象サーバ、障害内容、グループIDに関するデータを含んで構成されている。

【0044】

対象システム、対象サーバの各データ領域には、監視対象のシステムやサーバを特定するための識別子(システムIDやサーバID)に関するデータが記録される。

障害内容データ領域には、各サーバにおいて発生する可能性がある障害の内容に関するデータが記録されている。

グループIDデータ領域には、発生した障害の復旧作業を行なうために必要な権限を有するグループを特定するための識別子に関するデータが記録されている。

【0045】

次に、この権限管理システムにおける動作を、図4を用いて説明する。ここでは、図4(a)に示す障害発生時処理、図4(b)に示す障害復旧時処理の順番に説明する。

【0046】

(障害発生時処理)

まず、図4(a)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、稼動情報の取得処理を実行する(ステップS1−1)。具体的には、制御部21の障害監視手段211は、ネットワークを介して、監視対象システム10を構成する各サーバ11に、順次、アクセスし、各サーバ11の稼働情報を取得する。

【0047】

次に、監視サーバ20の制御部21は、障害発生かどうかについての判定処理を実行する(ステップS1−2)。具体的には、制御部21の障害監視手段211は、各サーバ11から取得した稼動情報において、エラーメッセージが含まれているかどうかにより、障害発生を判定する。

【0048】

稼動情報にエラーメッセージが含まれておらず、障害発生を検知しない場合(ステップS1−2において「NO」の場合)、稼動情報の取得処理(ステップS1−1)を継続する。

【0049】

一方、稼動情報にエラーメッセージが含まれており、障害発生と判定した場合(ステップS1−2において「YES」の場合)、監視サーバ20の制御部21は、障害発生通知処理を実行する(ステップS1−3)。具体的には、制御部21の障害監視手段211は、障害が発生したサーバ11の識別子(サーバID)、障害内容、障害発生日時を記録した障害履歴レコードを生成し、障害履歴データベース23に登録する。更に、制御部51の障害発生通知手段212は、動的権限管理サーバ50に対して障害発生通知を送信する。この障害発生通知には、障害が発生した監視対象システム10、サーバ11及び障害内容に関する情報を含める。本実施形態においては、サーバa1において「xxxプロセス停止」の障害が発生した場合を想定する。この場合には、サーバa1についての復旧作業が必要になる。

【0050】

更に、障害発生通知手段212は、担当者管理データベース22を用いて、運用管理担当者の中から、障害が発生したサーバ11の復旧作業を指示する運用管理担当者を特定する。そして、障害発生通知手段212は、この運用管理担当者の連絡先に対して、障害発生通知を送信する。障害発生通知を受信した運用管理担当者は、作業担当者に対して復旧作業を指示する。

【0051】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録されたユーザIDの特定処理を実行する(ステップS1−4)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスする。そして、権限管理データベース32において、障害が発生した監視対象システム10について、障害の復旧に必要なグループIDに属し、アクセス許可ホストデータ領域に障害が発生したサーバIDが登録されたユーザIDを検索する。本実施形態では、図3(a)において、グループID「管理者」に属し、アクセス許可ホストとしてサーバa1が登録されたユーザIDとして「dev01」、「dev02」、「dev04」を特定する。

【0052】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS1−5)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、ステップS1−4において特定したユーザIDのアカウント状態の有効化を指示する。本実施形態では、図5(a)に示すように、各ユーザID「dev01」、「dev02」、「dev04」のアカウント状態を「有効」にするための指示を認証管理サーバ30に送信する。この指示を受信した認証管理サーバ30は、各ユーザIDについてのアカウント状態データ領域に「有効」フラグを記録する。これにより、担当者「aaa」、「bbb」、「ddd」は、サーバa1に、「管理者」の権限でアクセス可能になる。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0053】

(障害復旧時処理)

次に、図4(b)を用いて障害復旧時処理を説明する。

ここでは、監視サーバ20の制御部21は、障害復旧情報の取得処理を実行する(ステップS2−1)。具体的には、制御部21の障害監視手段211は、各サーバ11の稼働情報を取得する。作業担当者による復旧作業により、サーバ11が復旧した場合には、障害監視手段211は、障害発生サーバの正常稼働情報を取得する。そして、障害発生サーバを含む監視対象システム10の復旧を確認した作業担当者は、監視サーバ20において障害復旧情報を入力する。障害復旧情報を取得した制御部21の障害監視手段211は、障害履歴データベース23において、障害が復旧した監視対象システム10のサーバ11の識別子(サーバID)が記録された障害履歴レコードに障害復旧日時を記録する。

【0054】

次に、監視サーバ20の制御部21は、障害復旧通知処理を実行する(ステップS2−2)。具体的には、制御部21の障害復旧通知手段213は、動的権限管理サーバ50に

対して障害復旧通知を送信する。この障害復旧通知には、障害が回復した監視対象システム10、サーバ11及び障害内容に関する情報を含める。本実施形態では、障害が発生していたサーバa1が含まれるシステム(A)が復旧した場合を想定する。

【0055】

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理を実行する(ステップS2−3)。具体的には、制御部51の担当者特定手段511は、障害発生時に有効化したユーザIDを変更情報記憶手段から取得する。本実施形態では、ユーザID「dev01」、「dev02」、「dev04」を変更情報記憶手段から取得する。

【0056】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS2−4)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定したユーザIDのアカウント状態の無効化を指示する。ここでは、権限管理テーブル320において、ユーザIDに関連付けられているすべてのサーバ11の障害が復旧している場合のみ、アカウント状態を「無効」にするための指示を認証管理サーバ30に送信する。この指示を受信した認証管理サーバ30は、各ユーザIDについてのアカウント状態データ領域に「無効」フラグを記録する。一方、権限管理テーブル320において、障害が継続している他のサーバ11に関連付けられているユーザIDについては、アカウント状態を「無効」にするための指示を送信しない。この結果、認証管理サーバ30において、アカウント状態データ領域の「有効」フラグが維持される。本実施形態では、他の監視対象システム10については障害が発生しておらず、図5(b)に示すように、ユーザID「dev01」、「dev02」、「dev04」のアカウント状態が「無効」になる。更に、権限設定手段512は、変更情報記憶手段に仮記憶されたユーザID、対象サーバIDを含む障害対応レコードを削除する。

【0057】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(1)上記実施形態では、障害発生と判定した場合(ステップS1−2において「YES」の場合)、監視サーバ20の制御部21は、障害発生通知処理を実行する(ステップS1−3)。障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者の特定処理(ステップS1−4)、この担当者のユーザIDの有効化処理(ステップS1−5)を実行する。これにより、障害が発生した場合、グループID「管理者」に属し、障害が発生したサーバ11にアクセスが許可されたユーザIDのみが有効化される。従って、障害対応が必要な場合には、平常時には無効化されているユーザIDを用いて、効率的に復旧作業を行なうことができる。この場合、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定した作業担当者において、グループID「管理者」に属するユーザIDのアカウント状態の有効化を指示する。従って、既存の認証管理サーバ30による認証管理方法や設定情報を用いて、アクセス管理を行なうことができる。

【0058】

(2)上記実施形態では、監視サーバ20の制御部21は、障害復旧情報を取得した場合(ステップS2−1)、障害復旧通知処理(ステップS2−2)を実行する。障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理(ステップS2−3)、このユーザIDの無効化処理(ステップS2−4)を実行する。これにより、平常時等のように高いアクセス権限が必要でない場合には無効化しておくことにより、不必要に高い権限でのアクセスを抑制できる。従って、誤操作を抑制し、セキュリティを向上させることができる。

【0059】

<第2の実施形態>

次に、本発明を具体化した第2の実施形態を図6に従って説明する。第1の実施形態においては、障害が発生したサーバ11についてアクセスが許可され、グループID「管理

者」に属するすべての作業担当者のユーザIDを有効化した。第2の実施形態は、第1の実施形態の障害発生時処理において、一つのユーザIDに対して、複数のサーバ11や監視対象システム10のアクセス権限が設定されている環境において、障害が発生したサーバやシステムについてのアクセス権限のみを有効化する構成であり、同様の部分については詳細な説明を省略する。

【0060】

この実施形態においては、変更情報記憶手段に、認証管理サーバ30の権限管理データベース32において変更を加える前の内容を記録する。具体的には、本来のアカウント状態を変更したユーザIDについて、本来の権限管理レコードの内容(グループID、ユーザID、アクセス許可ホスト、アカウント状態)を記録する。

【0061】

以下、図6(a)に示す障害発生時処理、図6(b)に示す障害復旧時処理の順番に説明する。

(障害発生時処理)

まず、図6(a)を用いて障害発生時処理を説明する。

【0062】

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS3−1)。

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS3−2)。障害発生を検知しない場合(ステップS3−2において「NO」の場合)、稼動情報の取得処理(ステップS3−1)を継続する。

【0063】

一方、障害発生と判定した場合(ステップS3−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS3−3)。

【0064】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録されたIDであって、グループID「管理者」に属するユーザIDの特定処理を実行する(ステップS3−4)。具体的には、権限設定手段512は、権限管理データベース32において、グループID「管理者」に属するとともに、アクセス許可ホストに障害発生サーバを含み、アカウント状態として「無効」が登録されたユーザIDを検索する。また、権限設定手段512は、変更情報記憶手段において、アクセス許可ホストに障害発生サーバを含み、グループID「管理者」に属するユーザIDを検索する。

【0065】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS3−5)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、ステップS3−4において特定したユーザIDのアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者の権限管理レコードを変更情報記憶手段に仮記憶する。

【0066】

一方、変更情報記憶手段において、グループID「管理者」に属するユーザIDが記録されている場合には、権限設定手段512は、障害が発生したサーバやシステムに対するグループID「管理者」への追加登録申請を行なう。ここでは、認証管理サーバ30に対して、サーバIDをアクセス許可ホストとして記録するための追加登録申請を送信する。例えば、サーバ「a1」において障害が発生した場合、復旧作業を行なう作業担当者のユーザID「dev01」を特定する。ここで、権限管理データベース32において、ユーザID「dev01」のアクセス許可ホストとして「b1」のみが記録されている場合は、権限設定手段512は、「a1」についての追加登録申請を送信する。

【0067】

次に、動的権限管理サーバ50の制御部51は、障害が発生していないサーバについてのアクセス権限の無効化処理を実行する(ステップS3−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30において、アカウント状態を有効化したユーザIDの権限管理レコードに、障害が発生していないサーバ11がアクセス許可ホストとして記録されているかどうかを確認する。ここで、ユーザIDに対して、障害が発生していないシステムやサーバがアクセス許可ホストとして記録されている場合には、権限設定手段512は、認証管理サーバ30に対して、障害が発生していないシステムやサーバについての権限抹消申請を送信する。例えば、サーバ「a1」において障害が発生した場合、復旧作業を行なう作業担当者のユーザID「dev01」を特定する。ここで、ユーザID「dev01」のアクセス許可ホストとして「a1,a2,a3,b1,b2,b3,z1,z2,z3」が記録されている場合は、権限設定手段512は、「a2,a3,b1,b2,b3,z1,z2,z3」についての権限抹消申請を送信する。

【0068】

(障害復旧時処理)

次に、図6(b)を用いて障害復旧時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS2−1と同様に、障害復旧情報の取得処理を実行する(ステップS4−1)。

【0069】

次に、監視サーバ20の制御部21は、ステップS2−2と同様に、障害復旧通知処理を実行する(ステップS4−2)。

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、ステップS2−3と同様に、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理を実行する(ステップS4−3)。

【0070】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS4−4)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定したユーザIDに関連付けられたアクセス許可ホストとして記録されているサーバIDを取得する。そして、権限設定手段512は、障害復旧情報に含まれていないサーバ11が残っているかどうかを確認する。他に復旧していないシステムやサーバが残っているユーザIDについては、権限設定手段512は、認証管理サーバ30に対して、復旧したシステムのサーバ11についての権限抹消申請を送信する。一方、すべてのシステムやサーバが復旧したユーザIDについては、変更情報記憶手段に保持していた権限管理レコードの内容に基づいて、認証管理サーバ30に対して、アカウント状態を「無効」にした状態での登録申請を送信する。

【0071】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(3)上記実施形態では、動的権限管理サーバ50の制御部51は、障害が発生していないサーバについてのアクセス権限の無効化処理を実行する(ステップS3−6)。ここでは、権限設定手段512は、認証管理サーバ30に対して、障害が発生していないシステムやサーバについての権限抹消申請を送信することにより、一旦、権限管理データベース32から削除する。これにより、ユーザIDを、障害発生により復旧作業が必要なサーバのみにアクセスが許可された状態に設定することができる。従って、必要以上のシステムやサーバへのアクセスを抑制することにより、よりセキュリティを向上させることができる。

【0072】

<第3の実施形態>

次に、本発明を具体化した第3の実施形態を図7(a)に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属するすべての作業担当者のユーザIDを有効化した。第3の実施形態は、第1の実

施形態の障害発生時処理において、有効化するユーザIDを作業担当者の勤怠状況に基づいて特定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、作業担当者毎に勤怠状況を管理する勤怠管理システムを設ける。この勤怠管理システムにおいては、ユーザIDに対して、勤怠状況(出勤状況や出勤予定)が登録されている。

【0073】

(障害発生時処理)

図7(a)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS5−1)。

【0074】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS5−2)。障害発生を検知しない場合(ステップS5−2において「NO」の場合)、稼動情報の取得処理(ステップS5−1)を継続する。

【0075】

一方、障害発生と判定した場合(ステップS5−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS5−3)。

【0076】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録されたIDであって、グループID「管理者」に属するユーザIDの特定処理を実行する(ステップS5−4)。

【0077】

次に、動的権限管理サーバ50の制御部51は、作業担当者の勤怠状況の確認処理を実行する(ステップS5−5)。具体的には、制御部51の担当者特定手段511は、勤怠管理システムにアクセスし、特定したユーザIDに関連付けられた勤怠状況を取得する。そして、担当者特定手段511は、出勤している作業担当者、又は基準時間内に出勤予定の作業担当者のユーザIDを抽出する。

【0078】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS5−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、勤怠管理システムを用いて抽出した作業担当者のユーザIDについてアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0079】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(4)上記実施形態では、動的権限管理サーバ50の制御部51は、特定した担当者の勤怠状況の確認処理を実行する(ステップS5−5)。そして、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS5−6)。これにより、社内にいない場合や、出勤予定がない場合等により障害に対応できない作業担当者のユーザIDを「無効」のまま維持することができる。従って、不必要なアクセス権限の設定を抑制し、セキュリティを向上させることができる。

【0080】

<第4の実施形態>

次に、本発明を具体化した第4の実施形態を図7(b)に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10を構成するサーバ11について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第4の実施形態は、第1の実施形態の障害発生時処理において、有効化するユーザIDを復旧作業に必要

な権限レベルを考慮して特定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、認証管理サーバ30において、「管理者」のアクセス権限を細分化するとともに、これに対応させて異なる権限レベルのグループIDが設定されている場合を想定する。また、動的権限管理サーバ50の制御部51には、障害状況に対応させて、細分化された「管理者」のアクセス権限の中で、復旧作業に必要な権限レベルを登録した権限レベルテーブル(権限レベル情報記憶手段)を保持させておく。そして、障害状況に応じて、復旧作業に必要な最低限の権限レベル以上のアクセス権限が設定されたグループIDを有するユーザIDのみについてアカウント状態を有効化する。

【0081】

(障害発生時処理)

図7(b)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS6−1)。

【0082】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS6−2)。障害発生を検知しない場合(ステップS6−2において「NO」の場合)、稼動情報の取得処理(ステップS6−1)を継続する。

【0083】

一方、障害発生と判定した場合(ステップS6−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS6−3)。

【0084】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、復旧作業に必要なアクセス権限の特定処理を実行する(ステップS6−4)。具体的には、制御部51の担当者特定手段511は、権限レベルテーブルから、障害発生通知に含まれる障害状況に対応した権限レベルを特定する。ここでは、復旧作業において必要最低限の権限レベルが特定される。

【0085】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録されたユーザIDの特定処理を実行する(ステップS6−5)。具体的には、ステップS1−4と同様に、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスする。そして、担当者特定手段511は、権限管理テーブル320において、ステップS6−4で特定した権限レベル以上のアクセス権限に対応するグループIDに属し、アクセス許可ホストに障害が発生したサーバIDに関連付けられたユーザIDを検索する。

【0086】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS6−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、権限レベルテーブルを用いて抽出したグループIDに属するユーザIDについてアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0087】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(5)上記実施形態では、動的権限管理サーバ50の制御部51は、復旧作業に必要なアクセス権限の特定処理を実行する(ステップS6−5)。これにより、アクセス権限を細分化して登録している環境では、障害状況に応じて最低限必要な作業担当者のユーザIDを有効化することができる。

【0088】

<第5の実施形態>

次に、本発明を具体化した第5の実施形態を図8に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第5の実施形態は、第1の実施形態の障害発生時処理、障害復旧時処理において、障害の影響を受ける他のサーバ11を考慮してユーザIDを有効化する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、障害が発生した監視対象システム10だけではなく、この障害の影響を受ける他の監視対象システム10についても作業担当者のユーザIDを有効化する。この場合には、監視対象情報記憶手段として、障害管理テーブル520に影響先情報を記録しておく。この影響先情報には、所定のサーバ11において障害が発生した場合、この障害の影響が及ぶ他のサーバ11(関連装置)を特定するための識別子(サーバID)が記録されている。本実施形態においては、一つの障害により複数のサーバに影響を与える場合には、影響を受けるすべてのサーバ11の識別子が記録される。

【0089】

以下、図8(a)に示す障害発生時処理、図8(b)に示す障害復旧時処理の順番に説明する。

(障害発生時処理)

まず、図8(a)を用いて障害発生時処理を説明する。

【0090】

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS7−1)。

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS7−2)。障害発生を検知しない場合(ステップS7−2において「NO」の場合)、稼動情報の取得処理(ステップS7−1)を継続する。

【0091】

一方、障害発生と判定した場合(ステップS7−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS7−3)。

【0092】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバの関連サーバの特定処理を実行する(ステップS7−4)。具体的には、制御部51の担当者特定手段511は、障害管理データベース52に記録された障害管理テーブル520から、障害発生サーバの障害状況に応じて、影響を受けるすべてのサーバ11を特定する。これにより、障害発生サーバだけではなく、関連サーバも特定することができる。

【0093】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバについて登録されたユーザIDの特定処理を実行する(ステップS7−5)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスし、権限管理データベース32において、障害発生サーバ及び影響先として特定した関連サーバについてグループID「管理者」に属するユーザIDを検索する。

【0094】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバについて登録された担当者のユーザIDの有効化処理を実行する(ステップS7−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、抽出した作業担当者において、グループID「管理者」に属するユーザIDについて、アカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0095】

(障害復旧時処理)

次に、図8(b)を用いて障害復旧時処理を説明する。

監視サーバ20の制御部21は、ステップS2−1と同様に、障害復旧情報の取得処理を実行する(ステップS8−1)。

【0096】

次に、監視サーバ20の制御部21は、ステップS2−2と同様に、障害復旧通知処理を実行する(ステップS8−2)。

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバにおいて一時的に許可したユーザIDの特定処理を実行する(ステップS8−3)。具体的には、制御部51の担当者特定手段511は、障害発生時に有効化したユーザIDを変更情報記憶手段から取得する。

【0097】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS8−4)。具体的には、制御部51の権限設定手段512は、権限管理データベース32において、特定したユーザIDのアカウント状態の無効化を指示する。ここでは、権限管理テーブル320において、特定のユーザIDのすべての対象システムの障害が復旧している場合にアカウント状態データ領域に「無効」フラグを記録する。一方、権限管理テーブル320において、障害が継続している他のサーバ11に対するアクセス権限のグループID「管理者」に属するユーザIDについては、アカウント状態データ領域の「有効」フラグを維持する。

【0098】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(6)上記実施形態では、動的権限管理サーバ50の制御部51は、障害発生サーバの関連サーバの特定処理(ステップS7−4)、障害発生サーバ、関連サーバについて登録されたユーザIDの特定処理(ステップS7−5)、ユーザIDの有効化処理(ステップS7−6)を実行する。これにより、一つのサーバ11において発生した障害の影響を考慮して、的確な作業担当者にアクセス権限を設定することができる。

【0099】

<第6の実施形態>

次に、本発明を具体化した第6の実施形態を図9に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第6の実施形態は、第1の実施形態の障害発生時処理において、アクセス権限を付与するために、一時的な新たなIDを設定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、障害が発生した監視対象システム10について、一時的に有効化した仮ユーザIDを設定する。このために、動的権限管理サーバ50の制御部51に認証支援手段を設ける。この認証支援手段には、仮ユーザIDテーブルを保持させる。この仮ユーザIDテーブルには、使用可能な仮ユーザID、仮パスワードが記録されている。そして、障害発生時には、仮ユーザIDテーブルにおいて、作業担当者に対して仮ユーザIDを設定するとともに、この仮ユーザIDに対して、本来のユーザIDを関連付けて記録する。

【0100】

更に、作業担当者の操作ログを蓄積するログ管理システムを設ける。このログ管理システムは、仮ユーザIDによるログインを検知した場合、この作業担当者の操作入力内容を取得し、操作日時に関連付けて蓄積する。

【0101】

(障害発生時処理)

まず、図9を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS9−1)。

【0102】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうか

についての判定処理を実行する(ステップS9−2)。障害発生を検知しない場合(ステップS9−2において「NO」の場合)、稼動情報の取得処理(ステップS9−1)を継続する。

【0103】

一方、障害発生と判定した場合(ステップS9−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS9−3)。

【0104】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS9−4)。

【0105】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。具体的には、制御部51の担当者特定手段511は、仮ユーザIDテーブルから、使用可能な仮ユーザIDを取得する。ここでは、仮ユーザIDテーブルにおいて、本来のユーザIDが関連付けられていない仮ユーザIDを取得する。この場合、担当者特定手段511は、特定した作業担当者の人数分の仮ユーザIDを取得する。そして、担当者特定手段511は、仮ユーザIDテーブルにおいて、仮ユーザIDに関連付けて、本来のユーザIDを記録する。更に、担当者特定手段511は、認証管理サーバ30に対して、仮ユーザIDの登録申請を送信する。この登録申請においては、グループID「管理者」において仮ユーザID、仮パスワード、障害発生サーバのサーバIDを含める。登録申請を受信した認証管理サーバ30は、権限管理データベース32に仮ユーザIDを登録する。これにより、仮ユーザIDにおいて、障害発生サーバに対する「管理者」のアクセス権限が付与される。

【0106】

次に、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理を実行する(ステップS9−6)。具体的には、制御部51の担当者特定手段511は、障害が発生した監視対象システム10の運用管理担当者に対して、新たに設定した仮ユーザID及び仮パスワードを通知する。この場合、運用管理担当者は、動的権限管理サーバ50から取得した仮ユーザID及び仮パスワードを、作業担当者に対して通知して、復旧作業の実行を指示する。

【0107】

(ログイン処理)

作業担当者は、通知された仮ユーザID及び仮パスワードを用いて、各サーバ11にアクセスして復旧作業を行なう。この場合、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。具体的には、ログ管理システムは、クライアント端末40において、仮ユーザIDを用いてログインした作業担当者の操作入力内容を取得し、操作日時に関連付けて蓄積する。

【0108】

(障害復旧時処理)

障害復旧時処理においては、監視サーバ20の制御部21において、ステップS2−1〜S2−2と同様に、障害復旧情報の取得処理、障害復旧通知処理を実行する。

【0109】

そして、障害復旧通知を受信した動的権限管理サーバ50の制御部51は、ステップS2−3と同様に、障害発生サーバにおいて一時的に許可した仮ユーザIDの特定処理を実行する。

【0110】

そして、ステップS2−4と同様に、仮ユーザIDの無効化処理を実行する。この場合、動的権限管理サーバ50の制御部51は、認証管理サーバ30に対して、仮ユーザID

の抹消申請を送信する。更に、制御部51は、仮ユーザIDテーブルにおいて、仮ユーザIDに関連付けて記録されたユーザIDを削除する。

【0111】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(7)上記実施形態では、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。そして、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。これにより、通常のユーザIDの設定情報を変更することなく、障害対応に必要な権限をもつユーザIDの作成をすることができる。また、一時的に付与された仮ユーザIDにおける操作内容を記録することができる。そして、この作業担当者が復旧作業時に行なった操作情報を蓄積し、障害対応について情報共有を行なうことができる。

【0112】

なお、上記実施形態は、以下の態様に変更してもよい。

・ 上記第5の実施形態では、障害管理テーブル520において、影響先情報を予め登録しておく。この影響先情報は、復旧作業を行なう作業担当者の操作ログに基づいて、更新するようにしてもよい。この場合には、復旧作業を行なった作業担当者がアクセスしたシステムやサーバの情報を蓄積し、障害内容に関連付けて、これらのシステムやサーバ情報を影響先として登録する。これにより、復旧作業実績に基づいて、必要な影響先を設定することができる。

【0113】

・ 上記第6の実施形態では、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理を実行する(ステップS9−6)。これに代えて、作業担当者自身のユーザIDを用いてログインできるようにしてもよい。この場合にも、障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS9−4)。次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。そして、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理(ステップS9−6)に代えて、仮パスワードの通知処理を実行する。

【0114】

次に、図10を用いてログイン処理を説明する。

運用管理担当者より仮パスワードの通知を受けた作業担当者が、各サーバ11にアクセスする場合には、自分のユーザID及び通知された仮パスワードを用いる。

【0115】

そして、動的権限管理サーバ50の制御部51は、ログイン要求の取得処理を実行する(ステップS10−1)。具体的には、制御部51の認証支援手段は、サーバ11から、ユーザID及び仮パスワードを含めたログイン要求を取得する。

【0116】

次に、動的権限管理サーバ50の制御部51は、仮ユーザIDの登録があるかどうかについての判定処理を実行する(ステップS10−2)。具体的には、制御部51の認証支援手段は、仮ユーザIDテーブルにおいて、ログイン要求に含まれるユーザIDを検索する。

【0117】

仮ユーザIDテーブルにユーザIDが登録されており、仮ユーザIDが設定されている場合(ステップS10−2において「YES」の場合)、動的権限管理サーバ50の制御部51は、仮ユーザIDによる認証要求処理を実行する(ステップS10−3)。具体的には、制御部51の認証支援手段は、ログイン要求に含まれるユーザIDを、仮ユーザIDテーブルに記録されている仮ユーザIDに読み替える。そして、認証支援手段は、仮ユーザID及び仮パスワードを含めたログイン要求を認証管理サーバ30に転送する。この

場合には、認証管理サーバ30の制御部31は、読み替えられたユーザID及び仮パスワードによりログイン認証を行なう。ログイン認証を完了した場合、認証管理サーバ30は、仮ユーザIDの権限により、サーバ11へのアクセスを許可する。この場合も、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。

【0118】

一方、仮ユーザIDテーブルにユーザIDが登録されておらず、仮ユーザIDが設定されていない場合(ステップS10−2において「NO」の場合)、動的権限管理サーバ50の制御部51は、通常の認証要求処理を実行する(ステップS10−4)。具体的には、制御部51の認証支援手段は、サーバ11から取得したユーザID及びパスワードを含めたログイン要求を認証管理サーバ30に転送する。この場合、認証管理サーバ30の制御部31は、転送されたユーザID及びパスワードによりログイン認証を行なう。ここでも、ログイン認証を完了した場合、認証管理サーバ30は、ユーザIDの権限により、サーバ11へのアクセスを許可する。なお、「無効化」されているユーザIDの場合には、アクセスは許可されないことになる。

【0119】

・ 上記各実施形態において、複数の実施形態を組み合わせて、本発明の権限制御システムを構成するようにしてもよい。

また、上記各実施形態において、監視サーバ20、認証管理サーバ30、動的権限管理サーバ50等を用いて、アクセス権限を管理したが、このアクセス権限を管理するためのハードウェア構成は、上述の構成に限定されるものではない。例えば、認証管理サーバ30と動的権限管理サーバ50を、同一のコンピュータシステム内の機能として動作させてもよい。

【0120】

・ 上記各実施形態では、障害が発生したサーバ11毎に、グループID「管理者」に属するユーザIDを有効化する。有効化の範囲はサーバ11に限定されるものではない。例えば、障害が発生した監視対象システム10毎に、アクセス権限を有効化するようにしてもよい。

【0121】

・ 上記各実施形態では、障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS1−4)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスし、権限管理データベース32において、障害が発生した監視対象システム10についてグループID「管理者」に属するユーザIDを検索する。この場合、ユーザIDを検索するデータベースは、認証管理サーバ30内の権限管理データベース32に限定されるものではない。例えば、権限管理データベース32と同じデータベースを動的権限管理サーバ50内に設けておき、このデータベースを用いて、ユーザIDを検索するようにしてもよい。

【0122】

・ 上記各実施形態では、障害復旧時処理により、ユーザIDのアカウント状態を無効化して復元する。ユーザIDのアカウント状態の復元は、システムの復旧時に限定されるものではない。例えば、システムやサーバが復旧してから基準時間経過後に、ユーザIDのアカウント状態を無効化するようにしてもよい。障害復旧後に、再度、サーバやシステムにログインして稼動状態を確認する場合もある。この場合にも所定期間においては、ユーザIDを利用してアクセスすることができる。

【0123】

・ 上記各実施形態では、障害発生時にユーザIDを有効化するとともに、障害復旧時に無効化する場合を説明した。ユーザIDの有効化や無効化は、障害時に限定されるものではない。例えば、システム開発の状況に応じて、ユーザIDを有効化や無効化するようにしてもよい。具体的には、システム管理サーバから、「開発中」、「本番運用中」等のフェーズ情報を取得する。そして、「開発中」フェーズにおいては、グループID「開発

担当者」に属するユーザIDを有効化するとともに、グループID「運用担当者」に属するユーザIDを無効化する。一方、「本番運用中」フェーズにおいては、グループID「開発担当者」に属するユーザIDを無効化するとともに、グループID「運用担当者」に属するユーザIDを有効化する。

【0124】

・ 上記各実施形態では、監視対象システム10を構成するサーバ11についてのアクセス権限を動的に制御したが、制御対象はこれらに限定されるものではない。例えば、ネットワーク機器やストレージ装置についてのアクセス権限を制御するようにしてもよい。

【0125】

・ 上記各実施形態では、権限管理データベース32に記録されている権限管理テーブル320により、有効化するユーザIDを特定する。この権限管理テーブル320は、担当者毎に、グループID、ユーザID、パスワード、アクセス許可ホスト、アカウント状態に関する権限管理レコードが記録されている。アクセス権限を特定するためのデータ構造は、これに限定されるものではない。例えば、図11に示すように、グループ管理テーブル325、ユーザID管理テーブル326を用いることも可能である。このグループ管理テーブル325には、グループIDに対して、このグループに属するユーザIDが登録されている。また、ユーザID管理テーブル326には、ユーザIDに対して、アクセス許可ホスト情報が登録されている。そして、「管理者」権限が付与されたグループに属するユーザIDを検索することで、アカウント状態を変更するユーザIDを特定することができる。

【符号の説明】

【0126】

10…監視対象システム、20…監視サーバ、21…制御部、211…障害監視手段、212…障害発生通知手段、213…障害復旧通知手段、22…担当者管理データベース、23…障害履歴データベース、30…認証管理サーバ、31…制御部、32…権限管理データベース、40…クライアント端末、50…動的権限管理サーバ、51…制御部、511…担当者特定手段、512…権限設定手段、52…障害管理データベース。

【技術分野】

【0001】

本発明は、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムに関する。

【背景技術】

【0002】

セキュリティ管理の観点からは、コンピュータの利用者(担当者)の役割に応じた最小限の特権を与えるとともに、強いアクセス権限(特権)を有するIDは必要な場合のみ使用を許可することが望ましい。

【0003】

他方、システム統合基盤のように多数のサーバを管理する環境では、ユーザ管理を効率的に行なうため、ディレクトリサービスなどの認証システムが使われることがある。この認証システムには、担当者の役割に応じて静的な権限を有するユーザIDが設定されており、担当者はそのユーザIDを利用して、複数のサーバに対する作業を行なうことができる。

【0004】

この場合、認証システム上のユーザIDは静的な状態で設定されているため、システムの稼動状況によっては、担当者に対して不必要に強いアクセス権限を許可してしまう可能性や、不必要なサーバへのアクセスを許可してしまう可能性がある。

【0005】

例えば、システムに障害が発生した場合には復旧作業を行なう担当者に付与されるユーザIDには、システムに障害が発生した場合に備え、複数のサーバに対して設定変更を行なうことができる権限が予め付与されている。このため、システムの誤操作、不正行為、情報漏えい、データの改竄等が生じる可能性がある。

【0006】

そこで、このような特権を有するユーザIDの使用は、運用上、申請・承認を経なければ許可しないこととする場合も多い。この場合、作業前に、作業担当者による作業内容の申請、運用管理担当者による作業内容の承認、オペレータによるユーザIDのパスワード変更等、事前作業が必要になる。従って、最小権限の原則に厳格に従うと、障害発生時に迅速な対応ができない可能性がある。

【0007】

また、このような運用を行なった場合においても、貸与したユーザIDにより申請以外の作業が行われることをリアルタイムで完全に抑止することは困難である。従って、作業時のログと申請内容との突き合わせ等により、事後的に点検する必要があった。

【0008】

そこで、静的に決定された権限による判定のみならず、その状況に応じた判定を行なうために、他システムとの連携を図る技術が検討されている(例えば、特許文献1を参照。)。この文献に記載された技術では、セキュアサーバ(アクセス権限判定装置)が、アクセスする主体が持つ属性をDBサーバに保持し、アクセスする主体の行動に応じて動的に変化する状態を監視する。そして、アプリケーション実行装置からアクセス権限判定要求を受信したときに指定されるアクセス権限判定条件を解釈し、属性および状態を参照してアクセスする主体が守るべき対象にアクセスする権限があるか否かを判定する。この判定結果を要求のあったアプリケーション実行装置に出力する。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2008−139940号公報(第1頁、図13)

【発明の概要】

【発明が解決しようとする課題】

【0010】

特許文献1に記載されているように、アクセスする主体の行動に応じて動的に権限を変更する場合においても、既存のシステムをできる限り有効活用することができれば、システム構築を効率的に行なうことができるので有意義である。

【0011】

また、一つのユーザIDに対して、複数のサーバに対して同一の権限が設定されていることがある。このような場合には、本番の運用中の環境において、「管理者」権限を有する担当者が緊急作業の際、誤って作業対象でないシステムについて操作してしまう可能性がある。

【0012】

更に、障害対応のように緊急作業が必要な場合には、その障害の影響を考慮して権限を付与する必要がある。

更に、障害対応時の操作ログは、どのような手順で対応したのかが分かる重要な情報であり、通常時の操作ログよりも詳細に記録することが望ましい。

【0013】

本発明は、上記問題点を解決するためになされたものであり、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムを提供することにある。

【課題を解決するための手段】

【0014】

上記問題点を解決するために、請求項1に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムであって、前記制御手段が、前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段と、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段と、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段とを備えたことを要旨とする。

【0015】

請求項2に記載の発明は、請求項1に記載の権限制御システムにおいて、前記権限取消手段は、前記障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、前記認証管理システムに対して、前記監視対象装置について付与したアクセス権限を取り消す指示を行なうことを要旨とする。

【0016】

請求項3に記載の発明は、請求項1又は2に記載の権限制御システムにおいて、監視対象装置に対して、この装置に関連する関連装置情報が登録された監視対象情報記憶手段を更に備え、前記権限付与手段は、前記監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定し、前記認証管理システムにおいて、障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なうことを要旨とする。

【0017】

請求項4に記載の発明は、請求項1〜3のいずれか一つに記載の権限制御システムにおいて、障害状況に対応させて権限レベルが登録された権限レベル情報記憶手段を更に備え、前記権限付与手段は、前記権限レベル情報記憶手段を用いて、検知した障害状況に応じ

た権限レベルを特定し、前記認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なうことを要旨とする。

【0018】

請求項5に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なう方法であって、前記制御手段が、前記監視システムから、監視対象装置における障害状況を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する段階と、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与段階と、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消段階とを備えたことを要旨とする。

【0019】

請求項6に記載の発明は、監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なうためのプログラムであって、前記制御手段を、前記監視システムから、監視対象装置における障害状況を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段、前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段、前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段として機能させることを要旨とする。

【0020】

(作用)

請求項1、5又は6に記載の発明によれば、制御手段が、監視システムから、監視対象装置における障害状況を取得した場合、認証管理システムに接続し、障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する。そして、認証管理システムに対して、障害を検知した監視対象装置について、特定した担当者のアクセス権限を付与する指示を行なう。また、監視システムから、障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、認証管理システムに対して、障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう。これにより、監視対象システムの稼動状況に応じた、きめ細かいアクセス制御を実現し、セキュリティの向上を実現することができる。また、システムの稼動状況に応じてアクセス権限の付与や取り消しが行なわれるので、障害等の緊急時に迅速な対応が可能になる。更に、開発担当者による申請以外の作業や、不正行為を防止することができる。

【0021】

請求項2に記載の発明によれば、権限取消手段は、障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、認証管理システムに対して、障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう。これにより、複数の障害が連続的に発生し、一つの担当者識別子に対して、複数の監視対象装置のアクセス権限が設定されている環境下において、障害中の監視対象装置が存在しなくなるまで、同じ担当者識別子を利用して復旧作業を継続することができる。

【0022】

請求項3に記載の発明によれば、権限付与手段は、監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定する。そして、認証管理システムにおいて、

障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なう。これにより、一つの監視対象装置における障害によって影響を受ける他の監視対象装置の復旧作業を併せて行なうことができる。

【0023】

請求項4に記載の発明によれば、権限付与手段は、権限レベル情報記憶手段を用いて、検知した障害状況に応じた権限レベルを特定する。そして、認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なう。これにより、アクセス権限のレベルを細分化した場合にも、的確なアクセス権限を付与することができる。

【発明の効果】

【0024】

本発明によれば、監視対象のシステムの稼動状況に応じて的確な権限制御を行なうための権限制御システム、権限制御方法及び権限制御プログラムを提供することができる。

【図面の簡単な説明】

【0025】

【図1】本発明の実施形態の権限管理システムの説明図。

【図2】本発明の実施形態の権限管理システムの機能ブロックの説明図。

【図3】本実施形態の処理において用いるデータの説明図であって、(a)は認証管理サーバが保持する権限管理テーブルに記録されたデータ、(b)は動的権限管理サーバが保持する障害管理テーブルに記録されたデータの説明図。

【図4】本実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図5】本実施形態の処理において用いるデータの説明図であって、(a)は障害発生時の権限管理テーブルに記録されたデータ、(b)は障害復旧時の権限管理テーブルに記録されたデータの説明図。

【図6】第2の実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図7】他の実施形態の処理手順の説明図であって、(a)は第3の実施形態、(b)は第4の実施形態の処理手順の説明図。

【図8】第5の実施形態の処理手順の説明図であって、(a)は障害発生時処理、(b)は障害復旧時処理の説明図。

【図9】第6の実施形態の障害発生時処理の説明図。

【図10】他の実施形態におけるログイン処理の説明図。

【図11】認証管理サーバが保持する権限管理テーブルに記録されたデータの説明図。

【発明を実施するための形態】

【0026】

<第1の実施形態>

以下、本発明を具体化した権限管理システムの一実施形態を図1〜図5に従って説明する。本実施形態では、各種サービスを提供するためのシステム(監視対象装置)の稼動状態を監視し、この稼動状態に応じて、作業担当者のユーザIDのアカウント状態を変更することによりアクセス権限の権限制御を行なう。ここでは、図1に示すように、監視対象システム10、監視サーバ20、認証管理サーバ30、クライアント端末40、動的権限管理サーバ50を用いる。そして、各種サービスを提供するためのシステムである監視対象システム10において障害が発生した場合には、動的権限管理サーバ50が、認証管理サーバ30における監視対象システム10のアクセス権限を動的に変更する。

【0027】

監視対象システム10は、サービスを提供するためのコンピュータシステムであり、各サービス提供システムに共通的な情報処理を実行したり、システム基盤の運用上必要となる処理を実行したりする共用システムZや、各サービス提供に必要な処理を個別に実行す

るサービス提供システム(A,B,C)が含まれる。

【0028】

更に、本実施形態では、各監視対象システム10は、複数のサーバ11により構築されている。例えば、共用システムZはサーバ(z1〜z3)から構成されている。同様に、サービス提供システム(A)はサーバ(a1〜a3)、サービス提供システム(B)はサーバ(b1〜b3)、サービス提供システム(C)はサーバ(c1〜c3)から構成されている。

【0029】

そして、監視対象システム10において障害が発生した場合には、稼動情報として、発生したエラーに関する情報を蓄積しておく。このエラーに関する情報には、障害が発生したサーバ11の識別子(サーバID)や障害内容を含める。

【0030】

監視サーバ20は、ネットワークを介して、各監視対象システム10の稼動状況を監視する既存のコンピュータシステム(監視システム)である。この監視サーバ20は、制御部21、担当者管理データベース22、障害履歴データベース23を備えている。制御部21は、制御手段(CPU、RAM、ROM等)を備え、後述する処理(障害監視段階、障害通知段階、障害復旧段階等の各処理等)を行なう。そのための監視プログラムを実行することにより、制御部21は、図2に示すように、障害監視手段211、障害発生通知手段212、障害復旧通知手段213として機能する。

【0031】

障害監視手段211は、監視対象システム10の稼働状況を監視し、障害発生を検知する処理を実行する。本実施形態では、障害監視手段211が、監視対象システム10を構成する各サーバ11に、順次、アクセスし、各サーバ11の稼働情報を取得する。なお、障害発生の検知方法はこれに限定されるものではない。例えば、障害発生時に、監視対象システム10が、障害監視手段211に対して障害発生を通知するような構成を利用してもよい。

【0032】

障害発生通知手段212は、障害の発生を検知した場合、各システムの運用管理担当者や動的権限管理サーバ50に障害発生を通知する処理を実行する。

障害復旧通知手段213は、障害が解消し、システムが回復した場合に、動的権限管理サーバ50に障害復旧を通知する処理を実行する。

【0033】

担当者管理データベース22には、監視対象システム10に障害が発生した場合に、障害が発生した監視対象システム10の復旧作業を指示する運用管理担当者に対して通知を送信するための連絡先テーブルが記録されている。この連絡先テーブルは、各監視対象システム10の運用管理担当者が決定された際に予め登録される。この連絡先テーブルには、監視対象の各サーバ11のサーバIDに関連付けられて、運用管理担当者の連絡先が記録されている。

【0034】

障害履歴データベース23には、監視対象システム10において発生した障害の障害履歴レコードが記録される。この障害履歴レコードは、障害が発生した場合に生成されて登録される。障害履歴レコードには、障害が発生したサーバ11の識別子(サーバID)、障害内容、障害発生日時、障害復旧日時を含める。

【0035】

認証管理サーバ30は、作業担当者等が監視対象システム10にアクセスする場合に、権限を認証するための既存のコンピュータシステム(認証管理システム)である。この認証管理サーバ30は、制御部31、権限管理データベース32を備えている。制御部31は、制御手段(CPU、RAM、ROM等)を備える。この制御部31は、監視対象システム10を構成するサーバ11に対するログイン要求を取得し、ログイン要求に含まれるユーザID及びパスワードを取得する。そして、制御部31は、取得したユーザID及び

パスワードと、権限管理データベース32に登録されたユーザID及びパスワードとを照合することにより、アクセス者の認証を行なう。そして、アクセス者の認証ができた場合には、権限管理データベース32により特定されるアクセス権限情報に基づき、各監視対象システム10を構成する各サーバ11へのアクセスを許可する。

【0036】

権限管理データベース32はアクセス権限情報記憶手段として機能する。この権限管理データベース32には、図3(a)に示すように、アクセス者を認証し、アクセス権限を特定するための権限管理テーブル320が記録されている。この権限管理テーブル320は、各担当者の役割に応じて決定されたアクセス権限が登録された場合に記録される。権限管理テーブル320は、担当者毎に、グループID、ユーザID、パスワード、アクセス許可ホスト、アカウント状態に関する権限管理レコードが記録されている。

【0037】

グループIDデータ領域には、このユーザIDが属するグループを特定するための識別子に関するデータが記録されている。本実施形態では、各ユーザIDが属するグループによりアクセス権限を特定することができる。ここでは、「管理者」、「運用参照」、「運用オペ」のグループが設定されている。「管理者」は、特権IDと同様に強い権限が付与されたグループであり、各サーバ11の設定変更を行なうことができる権限が付与される。本実施形態では、サーバ11において発生した障害の復旧作業を行なう場合には、この「管理者」権限が必要になる。「運用参照」は、システムの稼動状態を確認するために最小限の権限が付与されたグループである。「運用オペ」は、システム運用のために、手順書等に基づき一定の範囲内のオペレーション作業を行なうために最小限の権限が付与されたグループである。

【0038】

ユーザID、パスワードの各データ領域には、それぞれ各担当者を特定するための識別子、本人を認証するためのパスワードに関するデータが記録されている。

アクセス許可ホストデータ領域には、このユーザIDによりアクセス可能なサーバ11を特定するための識別子(サーバID)に関するデータが記録されている。本実施形態では、一つのユーザIDに対して、複数のアクセス許可ホストを設定することができる。この場合には、アクセス許可ホストデータ領域に、この担当者が担当するすべてのサーバIDを登録する。

【0039】

アカウント状態データ領域には、この権限の有効性を判定するためのフラグに関するデータが記録される。本実施形態では、「有効」フラグ又は「無効」フラグのいずれかが記録される。このアカウント状態において「有効」フラグが記録されている場合のみ、アクセス権限が付与されていることになり、制御部31は、ユーザIDを用いてのアクセスを許容する。本実施形態においては、「運用参照」や「運用オペ」のグループに属するユーザIDについては、常時、有効フラグが記録されている。一方、「管理者」のグループに属するユーザIDについては、平常時は「無効」フラグが記録されており、動的権限管理サーバ50からの指示に基づき「有効」フラグに変更される。更に、付与されたアクセス権限は、動的権限管理サーバ50からの指示に基づいて「無効」フラグに変更されることにより、アクセス権限が取り消される。

【0040】

クライアント端末40は、各監視対象システム10の担当者が利用するコンピュータ端末である。本実施形態においては、各担当者は、このクライアント端末40を用いて、各監視対象システム10にログインして、アクセス権限により許容された範囲での操作を行なうことができる。このクライアント端末40は、制御部、キーボードやポインティングデバイスからなる入力部、ディスプレイ等からなる表示部等を備えている。

【0041】

動的権限管理サーバ50は、各監視対象システム10の稼動状況に応じて、作業担当者のユーザIDのアカウント状態を変更するコンピュータシステムである。この動的権限管

理サーバ50は、制御部51、障害管理データベース52を備えている。制御部51は、制御手段(CPU、RAM、ROM等)を備え、後述する処理(担当者特定段階、権限付与段階、権限取消段階等の各処理等)を行なう。そのための権限管理プログラムを実行することにより、制御部51は、図2に示すように、担当者特定手段511、権限設定手段512として機能する。

【0042】

担当者特定手段511は、障害が発生したサーバ11について復旧作業を行なう作業担当者を特定する処理を実行する。

権限設定手段512は、権限付与手段及び権限取消手段として機能し、認証管理サーバ30において設定されているユーザIDのアカウント状態の変更を指示する処理を実行する。このために、権限設定手段512には、認証管理サーバ30に登録されたユーザIDのアカウント状態を変更する権限が設定されている。更に、権限設定手段512は、復旧作業のためにアカウント状態を変更した作業担当者のユーザIDを仮記憶する変更情報記憶手段を備えている。この変更情報記憶手段には、本来設定されているアカウント状態から変更(本実施形態では「無効」から「有効」に変更)を加えたユーザID及び、障害対応を行なう対象サーバIDを含めた障害対応レコードが記録される。

【0043】

障害管理データベース52は監視対象情報記憶手段として機能する。この障害管理データベース52には、監視対象システム10の各サーバ11において発生する可能性がある障害を登録した障害管理テーブル520が記録されている。この障害管理テーブル520は、各管理システムにおいて発生する可能性がある障害を予め登録する。障害管理テーブル520は、対象システム、対象サーバ、障害内容、グループIDに関するデータを含んで構成されている。

【0044】

対象システム、対象サーバの各データ領域には、監視対象のシステムやサーバを特定するための識別子(システムIDやサーバID)に関するデータが記録される。

障害内容データ領域には、各サーバにおいて発生する可能性がある障害の内容に関するデータが記録されている。

グループIDデータ領域には、発生した障害の復旧作業を行なうために必要な権限を有するグループを特定するための識別子に関するデータが記録されている。

【0045】

次に、この権限管理システムにおける動作を、図4を用いて説明する。ここでは、図4(a)に示す障害発生時処理、図4(b)に示す障害復旧時処理の順番に説明する。

【0046】

(障害発生時処理)

まず、図4(a)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、稼動情報の取得処理を実行する(ステップS1−1)。具体的には、制御部21の障害監視手段211は、ネットワークを介して、監視対象システム10を構成する各サーバ11に、順次、アクセスし、各サーバ11の稼働情報を取得する。

【0047】

次に、監視サーバ20の制御部21は、障害発生かどうかについての判定処理を実行する(ステップS1−2)。具体的には、制御部21の障害監視手段211は、各サーバ11から取得した稼動情報において、エラーメッセージが含まれているかどうかにより、障害発生を判定する。

【0048】

稼動情報にエラーメッセージが含まれておらず、障害発生を検知しない場合(ステップS1−2において「NO」の場合)、稼動情報の取得処理(ステップS1−1)を継続する。

【0049】

一方、稼動情報にエラーメッセージが含まれており、障害発生と判定した場合(ステップS1−2において「YES」の場合)、監視サーバ20の制御部21は、障害発生通知処理を実行する(ステップS1−3)。具体的には、制御部21の障害監視手段211は、障害が発生したサーバ11の識別子(サーバID)、障害内容、障害発生日時を記録した障害履歴レコードを生成し、障害履歴データベース23に登録する。更に、制御部51の障害発生通知手段212は、動的権限管理サーバ50に対して障害発生通知を送信する。この障害発生通知には、障害が発生した監視対象システム10、サーバ11及び障害内容に関する情報を含める。本実施形態においては、サーバa1において「xxxプロセス停止」の障害が発生した場合を想定する。この場合には、サーバa1についての復旧作業が必要になる。

【0050】

更に、障害発生通知手段212は、担当者管理データベース22を用いて、運用管理担当者の中から、障害が発生したサーバ11の復旧作業を指示する運用管理担当者を特定する。そして、障害発生通知手段212は、この運用管理担当者の連絡先に対して、障害発生通知を送信する。障害発生通知を受信した運用管理担当者は、作業担当者に対して復旧作業を指示する。

【0051】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録されたユーザIDの特定処理を実行する(ステップS1−4)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスする。そして、権限管理データベース32において、障害が発生した監視対象システム10について、障害の復旧に必要なグループIDに属し、アクセス許可ホストデータ領域に障害が発生したサーバIDが登録されたユーザIDを検索する。本実施形態では、図3(a)において、グループID「管理者」に属し、アクセス許可ホストとしてサーバa1が登録されたユーザIDとして「dev01」、「dev02」、「dev04」を特定する。

【0052】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS1−5)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、ステップS1−4において特定したユーザIDのアカウント状態の有効化を指示する。本実施形態では、図5(a)に示すように、各ユーザID「dev01」、「dev02」、「dev04」のアカウント状態を「有効」にするための指示を認証管理サーバ30に送信する。この指示を受信した認証管理サーバ30は、各ユーザIDについてのアカウント状態データ領域に「有効」フラグを記録する。これにより、担当者「aaa」、「bbb」、「ddd」は、サーバa1に、「管理者」の権限でアクセス可能になる。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0053】

(障害復旧時処理)

次に、図4(b)を用いて障害復旧時処理を説明する。

ここでは、監視サーバ20の制御部21は、障害復旧情報の取得処理を実行する(ステップS2−1)。具体的には、制御部21の障害監視手段211は、各サーバ11の稼働情報を取得する。作業担当者による復旧作業により、サーバ11が復旧した場合には、障害監視手段211は、障害発生サーバの正常稼働情報を取得する。そして、障害発生サーバを含む監視対象システム10の復旧を確認した作業担当者は、監視サーバ20において障害復旧情報を入力する。障害復旧情報を取得した制御部21の障害監視手段211は、障害履歴データベース23において、障害が復旧した監視対象システム10のサーバ11の識別子(サーバID)が記録された障害履歴レコードに障害復旧日時を記録する。

【0054】

次に、監視サーバ20の制御部21は、障害復旧通知処理を実行する(ステップS2−2)。具体的には、制御部21の障害復旧通知手段213は、動的権限管理サーバ50に

対して障害復旧通知を送信する。この障害復旧通知には、障害が回復した監視対象システム10、サーバ11及び障害内容に関する情報を含める。本実施形態では、障害が発生していたサーバa1が含まれるシステム(A)が復旧した場合を想定する。

【0055】

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理を実行する(ステップS2−3)。具体的には、制御部51の担当者特定手段511は、障害発生時に有効化したユーザIDを変更情報記憶手段から取得する。本実施形態では、ユーザID「dev01」、「dev02」、「dev04」を変更情報記憶手段から取得する。

【0056】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS2−4)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定したユーザIDのアカウント状態の無効化を指示する。ここでは、権限管理テーブル320において、ユーザIDに関連付けられているすべてのサーバ11の障害が復旧している場合のみ、アカウント状態を「無効」にするための指示を認証管理サーバ30に送信する。この指示を受信した認証管理サーバ30は、各ユーザIDについてのアカウント状態データ領域に「無効」フラグを記録する。一方、権限管理テーブル320において、障害が継続している他のサーバ11に関連付けられているユーザIDについては、アカウント状態を「無効」にするための指示を送信しない。この結果、認証管理サーバ30において、アカウント状態データ領域の「有効」フラグが維持される。本実施形態では、他の監視対象システム10については障害が発生しておらず、図5(b)に示すように、ユーザID「dev01」、「dev02」、「dev04」のアカウント状態が「無効」になる。更に、権限設定手段512は、変更情報記憶手段に仮記憶されたユーザID、対象サーバIDを含む障害対応レコードを削除する。

【0057】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(1)上記実施形態では、障害発生と判定した場合(ステップS1−2において「YES」の場合)、監視サーバ20の制御部21は、障害発生通知処理を実行する(ステップS1−3)。障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者の特定処理(ステップS1−4)、この担当者のユーザIDの有効化処理(ステップS1−5)を実行する。これにより、障害が発生した場合、グループID「管理者」に属し、障害が発生したサーバ11にアクセスが許可されたユーザIDのみが有効化される。従って、障害対応が必要な場合には、平常時には無効化されているユーザIDを用いて、効率的に復旧作業を行なうことができる。この場合、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定した作業担当者において、グループID「管理者」に属するユーザIDのアカウント状態の有効化を指示する。従って、既存の認証管理サーバ30による認証管理方法や設定情報を用いて、アクセス管理を行なうことができる。

【0058】

(2)上記実施形態では、監視サーバ20の制御部21は、障害復旧情報を取得した場合(ステップS2−1)、障害復旧通知処理(ステップS2−2)を実行する。障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理(ステップS2−3)、このユーザIDの無効化処理(ステップS2−4)を実行する。これにより、平常時等のように高いアクセス権限が必要でない場合には無効化しておくことにより、不必要に高い権限でのアクセスを抑制できる。従って、誤操作を抑制し、セキュリティを向上させることができる。

【0059】

<第2の実施形態>

次に、本発明を具体化した第2の実施形態を図6に従って説明する。第1の実施形態においては、障害が発生したサーバ11についてアクセスが許可され、グループID「管理

者」に属するすべての作業担当者のユーザIDを有効化した。第2の実施形態は、第1の実施形態の障害発生時処理において、一つのユーザIDに対して、複数のサーバ11や監視対象システム10のアクセス権限が設定されている環境において、障害が発生したサーバやシステムについてのアクセス権限のみを有効化する構成であり、同様の部分については詳細な説明を省略する。

【0060】

この実施形態においては、変更情報記憶手段に、認証管理サーバ30の権限管理データベース32において変更を加える前の内容を記録する。具体的には、本来のアカウント状態を変更したユーザIDについて、本来の権限管理レコードの内容(グループID、ユーザID、アクセス許可ホスト、アカウント状態)を記録する。

【0061】

以下、図6(a)に示す障害発生時処理、図6(b)に示す障害復旧時処理の順番に説明する。

(障害発生時処理)

まず、図6(a)を用いて障害発生時処理を説明する。

【0062】

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS3−1)。

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS3−2)。障害発生を検知しない場合(ステップS3−2において「NO」の場合)、稼動情報の取得処理(ステップS3−1)を継続する。

【0063】

一方、障害発生と判定した場合(ステップS3−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS3−3)。

【0064】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録されたIDであって、グループID「管理者」に属するユーザIDの特定処理を実行する(ステップS3−4)。具体的には、権限設定手段512は、権限管理データベース32において、グループID「管理者」に属するとともに、アクセス許可ホストに障害発生サーバを含み、アカウント状態として「無効」が登録されたユーザIDを検索する。また、権限設定手段512は、変更情報記憶手段において、アクセス許可ホストに障害発生サーバを含み、グループID「管理者」に属するユーザIDを検索する。

【0065】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS3−5)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、ステップS3−4において特定したユーザIDのアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者の権限管理レコードを変更情報記憶手段に仮記憶する。

【0066】

一方、変更情報記憶手段において、グループID「管理者」に属するユーザIDが記録されている場合には、権限設定手段512は、障害が発生したサーバやシステムに対するグループID「管理者」への追加登録申請を行なう。ここでは、認証管理サーバ30に対して、サーバIDをアクセス許可ホストとして記録するための追加登録申請を送信する。例えば、サーバ「a1」において障害が発生した場合、復旧作業を行なう作業担当者のユーザID「dev01」を特定する。ここで、権限管理データベース32において、ユーザID「dev01」のアクセス許可ホストとして「b1」のみが記録されている場合は、権限設定手段512は、「a1」についての追加登録申請を送信する。

【0067】

次に、動的権限管理サーバ50の制御部51は、障害が発生していないサーバについてのアクセス権限の無効化処理を実行する(ステップS3−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30において、アカウント状態を有効化したユーザIDの権限管理レコードに、障害が発生していないサーバ11がアクセス許可ホストとして記録されているかどうかを確認する。ここで、ユーザIDに対して、障害が発生していないシステムやサーバがアクセス許可ホストとして記録されている場合には、権限設定手段512は、認証管理サーバ30に対して、障害が発生していないシステムやサーバについての権限抹消申請を送信する。例えば、サーバ「a1」において障害が発生した場合、復旧作業を行なう作業担当者のユーザID「dev01」を特定する。ここで、ユーザID「dev01」のアクセス許可ホストとして「a1,a2,a3,b1,b2,b3,z1,z2,z3」が記録されている場合は、権限設定手段512は、「a2,a3,b1,b2,b3,z1,z2,z3」についての権限抹消申請を送信する。

【0068】

(障害復旧時処理)

次に、図6(b)を用いて障害復旧時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS2−1と同様に、障害復旧情報の取得処理を実行する(ステップS4−1)。

【0069】

次に、監視サーバ20の制御部21は、ステップS2−2と同様に、障害復旧通知処理を実行する(ステップS4−2)。

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、ステップS2−3と同様に、障害発生サーバにおいて一時的に有効化したユーザIDの特定処理を実行する(ステップS4−3)。

【0070】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS4−4)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、特定したユーザIDに関連付けられたアクセス許可ホストとして記録されているサーバIDを取得する。そして、権限設定手段512は、障害復旧情報に含まれていないサーバ11が残っているかどうかを確認する。他に復旧していないシステムやサーバが残っているユーザIDについては、権限設定手段512は、認証管理サーバ30に対して、復旧したシステムのサーバ11についての権限抹消申請を送信する。一方、すべてのシステムやサーバが復旧したユーザIDについては、変更情報記憶手段に保持していた権限管理レコードの内容に基づいて、認証管理サーバ30に対して、アカウント状態を「無効」にした状態での登録申請を送信する。

【0071】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(3)上記実施形態では、動的権限管理サーバ50の制御部51は、障害が発生していないサーバについてのアクセス権限の無効化処理を実行する(ステップS3−6)。ここでは、権限設定手段512は、認証管理サーバ30に対して、障害が発生していないシステムやサーバについての権限抹消申請を送信することにより、一旦、権限管理データベース32から削除する。これにより、ユーザIDを、障害発生により復旧作業が必要なサーバのみにアクセスが許可された状態に設定することができる。従って、必要以上のシステムやサーバへのアクセスを抑制することにより、よりセキュリティを向上させることができる。

【0072】

<第3の実施形態>

次に、本発明を具体化した第3の実施形態を図7(a)に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属するすべての作業担当者のユーザIDを有効化した。第3の実施形態は、第1の実

施形態の障害発生時処理において、有効化するユーザIDを作業担当者の勤怠状況に基づいて特定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、作業担当者毎に勤怠状況を管理する勤怠管理システムを設ける。この勤怠管理システムにおいては、ユーザIDに対して、勤怠状況(出勤状況や出勤予定)が登録されている。

【0073】

(障害発生時処理)

図7(a)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS5−1)。

【0074】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS5−2)。障害発生を検知しない場合(ステップS5−2において「NO」の場合)、稼動情報の取得処理(ステップS5−1)を継続する。

【0075】

一方、障害発生と判定した場合(ステップS5−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS5−3)。

【0076】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録されたIDであって、グループID「管理者」に属するユーザIDの特定処理を実行する(ステップS5−4)。

【0077】

次に、動的権限管理サーバ50の制御部51は、作業担当者の勤怠状況の確認処理を実行する(ステップS5−5)。具体的には、制御部51の担当者特定手段511は、勤怠管理システムにアクセスし、特定したユーザIDに関連付けられた勤怠状況を取得する。そして、担当者特定手段511は、出勤している作業担当者、又は基準時間内に出勤予定の作業担当者のユーザIDを抽出する。

【0078】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS5−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、勤怠管理システムを用いて抽出した作業担当者のユーザIDについてアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0079】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(4)上記実施形態では、動的権限管理サーバ50の制御部51は、特定した担当者の勤怠状況の確認処理を実行する(ステップS5−5)。そして、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS5−6)。これにより、社内にいない場合や、出勤予定がない場合等により障害に対応できない作業担当者のユーザIDを「無効」のまま維持することができる。従って、不必要なアクセス権限の設定を抑制し、セキュリティを向上させることができる。

【0080】

<第4の実施形態>

次に、本発明を具体化した第4の実施形態を図7(b)に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10を構成するサーバ11について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第4の実施形態は、第1の実施形態の障害発生時処理において、有効化するユーザIDを復旧作業に必要

な権限レベルを考慮して特定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、認証管理サーバ30において、「管理者」のアクセス権限を細分化するとともに、これに対応させて異なる権限レベルのグループIDが設定されている場合を想定する。また、動的権限管理サーバ50の制御部51には、障害状況に対応させて、細分化された「管理者」のアクセス権限の中で、復旧作業に必要な権限レベルを登録した権限レベルテーブル(権限レベル情報記憶手段)を保持させておく。そして、障害状況に応じて、復旧作業に必要な最低限の権限レベル以上のアクセス権限が設定されたグループIDを有するユーザIDのみについてアカウント状態を有効化する。

【0081】

(障害発生時処理)

図7(b)を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS6−1)。

【0082】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS6−2)。障害発生を検知しない場合(ステップS6−2において「NO」の場合)、稼動情報の取得処理(ステップS6−1)を継続する。

【0083】

一方、障害発生と判定した場合(ステップS6−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS6−3)。

【0084】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、復旧作業に必要なアクセス権限の特定処理を実行する(ステップS6−4)。具体的には、制御部51の担当者特定手段511は、権限レベルテーブルから、障害発生通知に含まれる障害状況に対応した権限レベルを特定する。ここでは、復旧作業において必要最低限の権限レベルが特定される。

【0085】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録されたユーザIDの特定処理を実行する(ステップS6−5)。具体的には、ステップS1−4と同様に、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスする。そして、担当者特定手段511は、権限管理テーブル320において、ステップS6−4で特定した権限レベル以上のアクセス権限に対応するグループIDに属し、アクセス許可ホストに障害が発生したサーバIDに関連付けられたユーザIDを検索する。

【0086】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの有効化処理を実行する(ステップS6−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、権限レベルテーブルを用いて抽出したグループIDに属するユーザIDについてアカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0087】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(5)上記実施形態では、動的権限管理サーバ50の制御部51は、復旧作業に必要なアクセス権限の特定処理を実行する(ステップS6−5)。これにより、アクセス権限を細分化して登録している環境では、障害状況に応じて最低限必要な作業担当者のユーザIDを有効化することができる。

【0088】

<第5の実施形態>

次に、本発明を具体化した第5の実施形態を図8に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第5の実施形態は、第1の実施形態の障害発生時処理、障害復旧時処理において、障害の影響を受ける他のサーバ11を考慮してユーザIDを有効化する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、障害が発生した監視対象システム10だけではなく、この障害の影響を受ける他の監視対象システム10についても作業担当者のユーザIDを有効化する。この場合には、監視対象情報記憶手段として、障害管理テーブル520に影響先情報を記録しておく。この影響先情報には、所定のサーバ11において障害が発生した場合、この障害の影響が及ぶ他のサーバ11(関連装置)を特定するための識別子(サーバID)が記録されている。本実施形態においては、一つの障害により複数のサーバに影響を与える場合には、影響を受けるすべてのサーバ11の識別子が記録される。

【0089】

以下、図8(a)に示す障害発生時処理、図8(b)に示す障害復旧時処理の順番に説明する。

(障害発生時処理)

まず、図8(a)を用いて障害発生時処理を説明する。

【0090】

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS7−1)。

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうかについての判定処理を実行する(ステップS7−2)。障害発生を検知しない場合(ステップS7−2において「NO」の場合)、稼動情報の取得処理(ステップS7−1)を継続する。

【0091】

一方、障害発生と判定した場合(ステップS7−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS7−3)。

【0092】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバの関連サーバの特定処理を実行する(ステップS7−4)。具体的には、制御部51の担当者特定手段511は、障害管理データベース52に記録された障害管理テーブル520から、障害発生サーバの障害状況に応じて、影響を受けるすべてのサーバ11を特定する。これにより、障害発生サーバだけではなく、関連サーバも特定することができる。

【0093】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバについて登録されたユーザIDの特定処理を実行する(ステップS7−5)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスし、権限管理データベース32において、障害発生サーバ及び影響先として特定した関連サーバについてグループID「管理者」に属するユーザIDを検索する。

【0094】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバについて登録された担当者のユーザIDの有効化処理を実行する(ステップS7−6)。具体的には、制御部51の権限設定手段512は、認証管理サーバ30に対して、抽出した作業担当者において、グループID「管理者」に属するユーザIDについて、アカウント状態の有効化を指示する。更に、権限設定手段512は、この障害に対応して有効化した作業担当者のユーザID、対象サーバIDを設定した障害対応レコードを変更情報記憶手段に仮記憶する。

【0095】

(障害復旧時処理)

次に、図8(b)を用いて障害復旧時処理を説明する。

監視サーバ20の制御部21は、ステップS2−1と同様に、障害復旧情報の取得処理を実行する(ステップS8−1)。

【0096】

次に、監視サーバ20の制御部21は、ステップS2−2と同様に、障害復旧通知処理を実行する(ステップS8−2)。

障害復旧通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバ、関連サーバにおいて一時的に許可したユーザIDの特定処理を実行する(ステップS8−3)。具体的には、制御部51の担当者特定手段511は、障害発生時に有効化したユーザIDを変更情報記憶手段から取得する。

【0097】

次に、動的権限管理サーバ50の制御部51は、ユーザIDの無効化処理を実行する(ステップS8−4)。具体的には、制御部51の権限設定手段512は、権限管理データベース32において、特定したユーザIDのアカウント状態の無効化を指示する。ここでは、権限管理テーブル320において、特定のユーザIDのすべての対象システムの障害が復旧している場合にアカウント状態データ領域に「無効」フラグを記録する。一方、権限管理テーブル320において、障害が継続している他のサーバ11に対するアクセス権限のグループID「管理者」に属するユーザIDについては、アカウント状態データ領域の「有効」フラグを維持する。

【0098】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(6)上記実施形態では、動的権限管理サーバ50の制御部51は、障害発生サーバの関連サーバの特定処理(ステップS7−4)、障害発生サーバ、関連サーバについて登録されたユーザIDの特定処理(ステップS7−5)、ユーザIDの有効化処理(ステップS7−6)を実行する。これにより、一つのサーバ11において発生した障害の影響を考慮して、的確な作業担当者にアクセス権限を設定することができる。

【0099】

<第6の実施形態>

次に、本発明を具体化した第6の実施形態を図9に従って説明する。第1の実施形態においては、障害が発生した監視対象システム10について、グループID「管理者」に属する作業担当者のユーザIDを有効化した。第6の実施形態は、第1の実施形態の障害発生時処理において、アクセス権限を付与するために、一時的な新たなIDを設定する構成であり、同様の部分については詳細な説明を省略する。本実施形態においては、障害が発生した監視対象システム10について、一時的に有効化した仮ユーザIDを設定する。このために、動的権限管理サーバ50の制御部51に認証支援手段を設ける。この認証支援手段には、仮ユーザIDテーブルを保持させる。この仮ユーザIDテーブルには、使用可能な仮ユーザID、仮パスワードが記録されている。そして、障害発生時には、仮ユーザIDテーブルにおいて、作業担当者に対して仮ユーザIDを設定するとともに、この仮ユーザIDに対して、本来のユーザIDを関連付けて記録する。

【0100】

更に、作業担当者の操作ログを蓄積するログ管理システムを設ける。このログ管理システムは、仮ユーザIDによるログインを検知した場合、この作業担当者の操作入力内容を取得し、操作日時に関連付けて蓄積する。

【0101】

(障害発生時処理)

まず、図9を用いて障害発生時処理を説明する。

ここでは、監視サーバ20の制御部21は、ステップS1−1と同様に、稼動情報の取得処理を実行する(ステップS9−1)。

【0102】

次に、監視サーバ20の制御部21は、ステップS1−2と同様に、障害発生かどうか

についての判定処理を実行する(ステップS9−2)。障害発生を検知しない場合(ステップS9−2において「NO」の場合)、稼動情報の取得処理(ステップS9−1)を継続する。

【0103】

一方、障害発生と判定した場合(ステップS9−2において「YES」の場合)、監視サーバ20の制御部21は、ステップS1−3と同様に、障害発生通知処理を実行する(ステップS9−3)。

【0104】

障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS9−4)。

【0105】

次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。具体的には、制御部51の担当者特定手段511は、仮ユーザIDテーブルから、使用可能な仮ユーザIDを取得する。ここでは、仮ユーザIDテーブルにおいて、本来のユーザIDが関連付けられていない仮ユーザIDを取得する。この場合、担当者特定手段511は、特定した作業担当者の人数分の仮ユーザIDを取得する。そして、担当者特定手段511は、仮ユーザIDテーブルにおいて、仮ユーザIDに関連付けて、本来のユーザIDを記録する。更に、担当者特定手段511は、認証管理サーバ30に対して、仮ユーザIDの登録申請を送信する。この登録申請においては、グループID「管理者」において仮ユーザID、仮パスワード、障害発生サーバのサーバIDを含める。登録申請を受信した認証管理サーバ30は、権限管理データベース32に仮ユーザIDを登録する。これにより、仮ユーザIDにおいて、障害発生サーバに対する「管理者」のアクセス権限が付与される。

【0106】

次に、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理を実行する(ステップS9−6)。具体的には、制御部51の担当者特定手段511は、障害が発生した監視対象システム10の運用管理担当者に対して、新たに設定した仮ユーザID及び仮パスワードを通知する。この場合、運用管理担当者は、動的権限管理サーバ50から取得した仮ユーザID及び仮パスワードを、作業担当者に対して通知して、復旧作業の実行を指示する。

【0107】

(ログイン処理)

作業担当者は、通知された仮ユーザID及び仮パスワードを用いて、各サーバ11にアクセスして復旧作業を行なう。この場合、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。具体的には、ログ管理システムは、クライアント端末40において、仮ユーザIDを用いてログインした作業担当者の操作入力内容を取得し、操作日時に関連付けて蓄積する。

【0108】

(障害復旧時処理)

障害復旧時処理においては、監視サーバ20の制御部21において、ステップS2−1〜S2−2と同様に、障害復旧情報の取得処理、障害復旧通知処理を実行する。

【0109】

そして、障害復旧通知を受信した動的権限管理サーバ50の制御部51は、ステップS2−3と同様に、障害発生サーバにおいて一時的に許可した仮ユーザIDの特定処理を実行する。

【0110】

そして、ステップS2−4と同様に、仮ユーザIDの無効化処理を実行する。この場合、動的権限管理サーバ50の制御部51は、認証管理サーバ30に対して、仮ユーザID

の抹消申請を送信する。更に、制御部51は、仮ユーザIDテーブルにおいて、仮ユーザIDに関連付けて記録されたユーザIDを削除する。

【0111】

以上、本実施形態によれば、以下に示す効果を得ることができる。

(7)上記実施形態では、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。そして、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。これにより、通常のユーザIDの設定情報を変更することなく、障害対応に必要な権限をもつユーザIDの作成をすることができる。また、一時的に付与された仮ユーザIDにおける操作内容を記録することができる。そして、この作業担当者が復旧作業時に行なった操作情報を蓄積し、障害対応について情報共有を行なうことができる。

【0112】

なお、上記実施形態は、以下の態様に変更してもよい。

・ 上記第5の実施形態では、障害管理テーブル520において、影響先情報を予め登録しておく。この影響先情報は、復旧作業を行なう作業担当者の操作ログに基づいて、更新するようにしてもよい。この場合には、復旧作業を行なった作業担当者がアクセスしたシステムやサーバの情報を蓄積し、障害内容に関連付けて、これらのシステムやサーバ情報を影響先として登録する。これにより、復旧作業実績に基づいて、必要な影響先を設定することができる。

【0113】

・ 上記第6の実施形態では、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理を実行する(ステップS9−6)。これに代えて、作業担当者自身のユーザIDを用いてログインできるようにしてもよい。この場合にも、障害発生通知を受信した動的権限管理サーバ50の制御部51は、ステップS1−4と同様に、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS9−4)。次に、動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者に対してアクセス権限を付与するための仮ユーザIDの設定処理を実行する(ステップS9−5)。そして、動的権限管理サーバ50の制御部51は、仮ユーザIDの通知処理(ステップS9−6)に代えて、仮パスワードの通知処理を実行する。

【0114】

次に、図10を用いてログイン処理を説明する。

運用管理担当者より仮パスワードの通知を受けた作業担当者が、各サーバ11にアクセスする場合には、自分のユーザID及び通知された仮パスワードを用いる。

【0115】

そして、動的権限管理サーバ50の制御部51は、ログイン要求の取得処理を実行する(ステップS10−1)。具体的には、制御部51の認証支援手段は、サーバ11から、ユーザID及び仮パスワードを含めたログイン要求を取得する。

【0116】

次に、動的権限管理サーバ50の制御部51は、仮ユーザIDの登録があるかどうかについての判定処理を実行する(ステップS10−2)。具体的には、制御部51の認証支援手段は、仮ユーザIDテーブルにおいて、ログイン要求に含まれるユーザIDを検索する。

【0117】

仮ユーザIDテーブルにユーザIDが登録されており、仮ユーザIDが設定されている場合(ステップS10−2において「YES」の場合)、動的権限管理サーバ50の制御部51は、仮ユーザIDによる認証要求処理を実行する(ステップS10−3)。具体的には、制御部51の認証支援手段は、ログイン要求に含まれるユーザIDを、仮ユーザIDテーブルに記録されている仮ユーザIDに読み替える。そして、認証支援手段は、仮ユーザID及び仮パスワードを含めたログイン要求を認証管理サーバ30に転送する。この

場合には、認証管理サーバ30の制御部31は、読み替えられたユーザID及び仮パスワードによりログイン認証を行なう。ログイン認証を完了した場合、認証管理サーバ30は、仮ユーザIDの権限により、サーバ11へのアクセスを許可する。この場合も、ログ管理システムは、仮ユーザIDにおける操作ログの記録処理を実行する。

【0118】

一方、仮ユーザIDテーブルにユーザIDが登録されておらず、仮ユーザIDが設定されていない場合(ステップS10−2において「NO」の場合)、動的権限管理サーバ50の制御部51は、通常の認証要求処理を実行する(ステップS10−4)。具体的には、制御部51の認証支援手段は、サーバ11から取得したユーザID及びパスワードを含めたログイン要求を認証管理サーバ30に転送する。この場合、認証管理サーバ30の制御部31は、転送されたユーザID及びパスワードによりログイン認証を行なう。ここでも、ログイン認証を完了した場合、認証管理サーバ30は、ユーザIDの権限により、サーバ11へのアクセスを許可する。なお、「無効化」されているユーザIDの場合には、アクセスは許可されないことになる。

【0119】

・ 上記各実施形態において、複数の実施形態を組み合わせて、本発明の権限制御システムを構成するようにしてもよい。

また、上記各実施形態において、監視サーバ20、認証管理サーバ30、動的権限管理サーバ50等を用いて、アクセス権限を管理したが、このアクセス権限を管理するためのハードウェア構成は、上述の構成に限定されるものではない。例えば、認証管理サーバ30と動的権限管理サーバ50を、同一のコンピュータシステム内の機能として動作させてもよい。

【0120】

・ 上記各実施形態では、障害が発生したサーバ11毎に、グループID「管理者」に属するユーザIDを有効化する。有効化の範囲はサーバ11に限定されるものではない。例えば、障害が発生した監視対象システム10毎に、アクセス権限を有効化するようにしてもよい。

【0121】

・ 上記各実施形態では、障害発生通知を受信した動的権限管理サーバ50の制御部51は、障害発生サーバについて登録された担当者の特定処理を実行する(ステップS1−4)。具体的には、制御部51の担当者特定手段511は、認証管理サーバ30にアクセスし、権限管理データベース32において、障害が発生した監視対象システム10についてグループID「管理者」に属するユーザIDを検索する。この場合、ユーザIDを検索するデータベースは、認証管理サーバ30内の権限管理データベース32に限定されるものではない。例えば、権限管理データベース32と同じデータベースを動的権限管理サーバ50内に設けておき、このデータベースを用いて、ユーザIDを検索するようにしてもよい。

【0122】

・ 上記各実施形態では、障害復旧時処理により、ユーザIDのアカウント状態を無効化して復元する。ユーザIDのアカウント状態の復元は、システムの復旧時に限定されるものではない。例えば、システムやサーバが復旧してから基準時間経過後に、ユーザIDのアカウント状態を無効化するようにしてもよい。障害復旧後に、再度、サーバやシステムにログインして稼動状態を確認する場合もある。この場合にも所定期間においては、ユーザIDを利用してアクセスすることができる。

【0123】

・ 上記各実施形態では、障害発生時にユーザIDを有効化するとともに、障害復旧時に無効化する場合を説明した。ユーザIDの有効化や無効化は、障害時に限定されるものではない。例えば、システム開発の状況に応じて、ユーザIDを有効化や無効化するようにしてもよい。具体的には、システム管理サーバから、「開発中」、「本番運用中」等のフェーズ情報を取得する。そして、「開発中」フェーズにおいては、グループID「開発

担当者」に属するユーザIDを有効化するとともに、グループID「運用担当者」に属するユーザIDを無効化する。一方、「本番運用中」フェーズにおいては、グループID「開発担当者」に属するユーザIDを無効化するとともに、グループID「運用担当者」に属するユーザIDを有効化する。

【0124】

・ 上記各実施形態では、監視対象システム10を構成するサーバ11についてのアクセス権限を動的に制御したが、制御対象はこれらに限定されるものではない。例えば、ネットワーク機器やストレージ装置についてのアクセス権限を制御するようにしてもよい。

【0125】

・ 上記各実施形態では、権限管理データベース32に記録されている権限管理テーブル320により、有効化するユーザIDを特定する。この権限管理テーブル320は、担当者毎に、グループID、ユーザID、パスワード、アクセス許可ホスト、アカウント状態に関する権限管理レコードが記録されている。アクセス権限を特定するためのデータ構造は、これに限定されるものではない。例えば、図11に示すように、グループ管理テーブル325、ユーザID管理テーブル326を用いることも可能である。このグループ管理テーブル325には、グループIDに対して、このグループに属するユーザIDが登録されている。また、ユーザID管理テーブル326には、ユーザIDに対して、アクセス許可ホスト情報が登録されている。そして、「管理者」権限が付与されたグループに属するユーザIDを検索することで、アカウント状態を変更するユーザIDを特定することができる。

【符号の説明】

【0126】

10…監視対象システム、20…監視サーバ、21…制御部、211…障害監視手段、212…障害発生通知手段、213…障害復旧通知手段、22…担当者管理データベース、23…障害履歴データベース、30…認証管理サーバ、31…制御部、32…権限管理データベース、40…クライアント端末、50…動的権限管理サーバ、51…制御部、511…担当者特定手段、512…権限設定手段、52…障害管理データベース。

【特許請求の範囲】

【請求項1】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムであって、

前記制御手段が、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段と、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段と、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段と

を備えたことを特徴とする権限制御システム。

【請求項2】

前記権限取消手段は、前記障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、前記認証管理システムに対して、前記監視対象装置について付与したアクセス権限を取り消す指示を行なうことを特徴とする請求項1に記載の権限制御システム。

【請求項3】

監視対象装置に対して、この装置に関連する関連装置情報が登録された監視対象情報記憶手段を更に備え、

前記権限付与手段は、前記監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定し、

前記認証管理システムにおいて、障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、

前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なうことを特徴とする請求項1又は2に記載の権限制御システム。

【請求項4】

障害状況に対応させて権限レベルが登録された権限レベル情報記憶手段を更に備え、

前記権限付与手段は、

前記権限レベル情報記憶手段を用いて、検知した障害状況に応じた権限レベルを特定し、

前記認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なうことを特徴とする請求項1〜3のいずれか一つに記載の権限制御システム。

【請求項5】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なう方法であって、

前記制御手段が、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する段階と、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与段階と、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消段階と

を備えたことを特徴とする権限制御方法。

【請求項6】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なうためのプログラムであって、

前記制御手段を、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段

として機能させることを特徴とする権限制御プログラム。

【請求項1】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムであって、

前記制御手段が、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段と、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段と、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段と

を備えたことを特徴とする権限制御システム。

【請求項2】

前記権限取消手段は、前記障害を検知した監視対象装置について付与したアクセス権限に関連付けられたすべての監視対象装置の正常稼動に関する情報を取得した場合に、前記認証管理システムに対して、前記監視対象装置について付与したアクセス権限を取り消す指示を行なうことを特徴とする請求項1に記載の権限制御システム。

【請求項3】

監視対象装置に対して、この装置に関連する関連装置情報が登録された監視対象情報記憶手段を更に備え、

前記権限付与手段は、前記監視対象情報記憶手段を用いて、障害を検知した監視対象装置の関連装置を特定し、

前記認証管理システムにおいて、障害を検知した監視対象装置及び前記関連装置についてのアクセス権限を付与可能な担当者を特定し、

前記認証管理システムに対して、前記特定した担当者のアクセス権限を付与する指示を行なうことを特徴とする請求項1又は2に記載の権限制御システム。

【請求項4】

障害状況に対応させて権限レベルが登録された権限レベル情報記憶手段を更に備え、

前記権限付与手段は、

前記権限レベル情報記憶手段を用いて、検知した障害状況に応じた権限レベルを特定し、

前記認証管理システムにおいて、この権限レベルのアクセス権限を付与する指示を行なうことを特徴とする請求項1〜3のいずれか一つに記載の権限制御システム。

【請求項5】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なう方法であって、

前記制御手段が、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する段階と、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与段階と、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消段階と

を備えたことを特徴とする権限制御方法。

【請求項6】

監視対象装置の稼動状態を監視する監視システムと、監視対象装置について各担当者に付与可能なアクセス権限を管理する認証管理システムとに接続された制御手段を備えた権限制御システムを用いて権限制御を行なうためのプログラムであって、

前記制御手段を、

前記監視システムから、監視対象装置における障害状況に関する情報を取得した場合、前記認証管理システムに接続し、前記障害を検知した監視対象装置についてのアクセス権限を付与可能な担当者を特定する手段、

前記認証管理システムに対して、前記障害を検知した監視対象装置について、前記特定した担当者のアクセス権限を付与する指示を行なう権限付与手段、

前記監視システムから、前記障害を検知した監視対象装置の正常稼動に関する情報を取得した場合には、前記認証管理システムに対して、前記障害を検知した監視対象装置について付与したアクセス権限を取り消す指示を行なう権限取消手段

として機能させることを特徴とする権限制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2011−210190(P2011−210190A)

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願番号】特願2010−79729(P2010−79729)

【出願日】平成22年3月30日(2010.3.30)

【出願人】(592131906)みずほ情報総研株式会社 (187)

【Fターム(参考)】

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願日】平成22年3月30日(2010.3.30)

【出願人】(592131906)みずほ情報総研株式会社 (187)

【Fターム(参考)】

[ Back to top ]