決済システム及び決済方法

【課題】クレジットカード等の利用者の固有情報の漏洩や、盗難時等のクレジットカード等の利用者の固有情報の不正利用等を有効に防止することができる携帯端末を有する決済システム等を提供すること。

【解決手段】利用者の固有情報75eを判断する決済装置10と、決済装置に利用者の固有情報の問い合わせを行う携帯端末40と、利用者の固有情報を取得する固有情報取得装置70と、を有し、固有情報取得装置が、取得した固有情報を暗号化して、暗号化固有情報75gを生成した後、この暗号化固有情報を携帯端末に送信し、携帯端末は、暗号化固有情報をさらに再暗号化して再暗号化固有情報45fを生成した後、この再暗号化固有情報を決済装置に送信すると共に、暗号化固有情報及び再暗号化固有情報を残さない構成となっている決済システム1。

【解決手段】利用者の固有情報75eを判断する決済装置10と、決済装置に利用者の固有情報の問い合わせを行う携帯端末40と、利用者の固有情報を取得する固有情報取得装置70と、を有し、固有情報取得装置が、取得した固有情報を暗号化して、暗号化固有情報75gを生成した後、この暗号化固有情報を携帯端末に送信し、携帯端末は、暗号化固有情報をさらに再暗号化して再暗号化固有情報45fを生成した後、この再暗号化固有情報を決済装置に送信すると共に、暗号化固有情報及び再暗号化固有情報を残さない構成となっている決済システム1。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、例えば、スマートフォン等の携帯端末を用いたクレジットカード等の決済システム及び決済方法に関するものである。

【背景技術】

【0002】

近年、携帯電話・PHSと携帯情報端末(PDA)を融合させた例えば、スマートフォン等と呼ばれる携帯端末を多くの人が使用している(例えば、特許文献1)。

この携帯端末は、通常の音声電話や携帯電話等で使用可能な通信機能だけでなく、本格的なネットワーク機能等の多種多様な機能を有している。

このため、店舗等において、このような携帯端末を使用してクレジットカードの決済が可能であれば、特別な決済用の装置である決済用端末を用意する必要がなく、使い勝手が良く、クレジットカードの決済を行い易くなる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特表2008―530878公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかし、このような携帯端末は、一般消費者向けの商品であるため、従来の決済用端末と異なり、耐タンパ機能(端末が破壊されると記録されている情報も消去される機能)を搭載していない。このため、このような携帯端末をクレジットカードの決済用端末として使用した場合、クレジットカード等の情報が漏洩するリスクがある。

また、携帯端末は、一般の携帯電話と異なり、携帯キャリアのネットワークを経由する通信機能以外に、無線LAN機能を有するため、SIMカード(契約者情報を記録したICカード)の機能を停止しても、無線LANを介して通信可能となるため、完全に通信機能を遮断することができない。このため、携帯端末の盗難、紛失時のクレジットカード等不正利用や成りすまし行為を防止することができないという問題もあった。

【0005】

そこで、本発明は、クレジットカード等の利用者の固有情報の漏洩や、盗難時等のクレジットカード等の利用者の固有情報の不正利用等を有効に防止することができる携帯端末を有する決済システム及び決済方法を提供することを目的とする。

【課題を解決するための手段】

【0006】

上記目的は、本発明にあっては、利用者の固有情報を判断する決済装置と、前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、利用者の固有情報を取得する固有情報取得装置と、を有し、前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び再暗号化固有情報を残さない構成となっていることを特徴とする決済システムにより達成される。

【0007】

前記構成によれば、暗号化固有情報及び再暗号化固有情報が携帯端末に残らない,すなわち、例えば、消去されるので、本システムを利用する利用者の固有情報等が携帯端末に残らない。このため、操作者が携帯することが多い携帯端末を紛失等しても、利用者の固有情報が外部に漏洩等することを未然に防ぐことができると共に、第3者の不正使用や成りすまし行為等も防止することができる。

【0008】

好ましくは、前記固有情報取得装置の前記暗号化と前記携帯端末の前記再暗号化の方式が異なる方式となっていることを特徴とする決済システムである。

【0009】

前記構成によれば、固有情報取得装置の暗号化と携帯端末の再暗号化の方式が異なる方式となっており、異なる暗号化方式で暗号化された固有情報が決済装置に送信されるので、情報の漏洩等の危険をさらに低くすることができる。

【0010】

好ましくは、前記暗号化固有情報は、暗号用1次鍵情報と前記固有情報取得装置の装置固有番号で生成される暗号用2次鍵情報を基礎に、前記固有情報取得装置の変数情報をさらに付加して生成した暗号用3次鍵情報により暗号化されることを特徴とする決済システムである。

【0011】

前記構成によれば、暗号化固有情報は、暗号用3次鍵情報により暗号化されているので、固有情報の漏洩等の危険等を低減させることができる。

【0012】

好ましくは、前記固有情報取得装置は、前記暗号用3次鍵情報を用いて3DES(トリプルDES)方式により前記暗号化を行い、前記携帯端末は、共通鍵情報で前記再暗号化を行う構成となっていることを特徴とする決済システムである。

【0013】

好ましくは、前記携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることを特徴とする決済システムである。

【0014】

デジタル証明書認証局が発行するデジタル証明書情報は、迅速にその登録を削除等できるので、前記構成によれば、利用者が携帯端末を紛失等した場合でも、迅速にデジタル証明書情報を無効にすることができる。また、利用者の固有情報の第3者等による不正利用や成りすまし等も有効に防止することができる。

したがって、携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることで、より安全性の高いシステムとなる。

【0015】

好ましくは、前記固有情報がクレジットカード情報であることを特徴とする決済システムである。

【0016】

前記構成によれば、端末装置を用いて、クレジットカードを安全に利用することができる。

【0017】

上記目的は、本発明にあっては、利用者の固有情報を判断する決済装置と、前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、利用者の固有情報を取得する固有情報取得装置と、を有し、前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び前記再暗号化固有情報を残さないことを特徴とする決済方法により達成される。

【発明の効果】

【0018】

以上説明したように、本発明によれば、クレジットカード等の利用者の固有情報の漏洩や、盗難時等のクレジットカード等の利用者の固有情報の不正利用等を有効に防止することができる携帯端末を有する決済システム及び決済方法を提供することができる。

【図面の簡単な説明】

【0019】

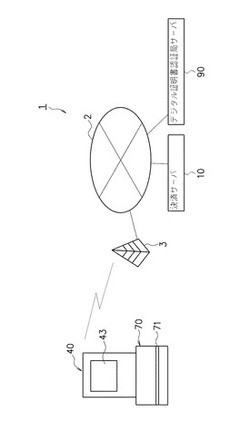

【図1】本発明の決済システムの実施の形態に係るクレジットカード決済システムを示す概略図である。

【図2】図1のスマートフォンの主な構成等を示す概略ブロック図である。

【図3】図1のカードリーダーの主な構成等を示す概略ブロック図である。

【図4】図1の決済サーバ10の主な構成等を示す概略ブロック図である。

【図5】図1のデジタル証明書認証局サーバの主な構成等を示す概略ブロック図である。

【図6】クレジットカード決済システムを運用するために図1のスマートフォンやカードリーダーに所定の情報を記憶させる事前登録工程を示す概略フローチャートである。

【図7】カードリーダーとスマートフォンとの間の工程を示す概略フローチャートである。

【図8】スマートフォンと決済サーバとの間の工程を示す概略フローチャートである。

【図9】スマートフォンと決済サーバとの間の工程を示す他の概略フローチャートである。

【発明を実施するための形態】

【0020】

以下、この発明の好適な実施の形態を添付図面等を参照しながら、詳細に説明する。

尚、以下に述べる実施の形態は、本発明の好適な具体例であるから、技術的に好ましい種々の限定が付されているが、本発明の範囲は、以下の説明において特に本発明を限定する旨の記載がない限り、これらの態様に限られるものではない。

【0021】

図1は、本発明の決済システムの実施の形態に係るクレジットカード決済システム1を示す概略図である。

図1に示すように、クレジットカード決済システム1は、当該クレジットカードの利用が可能か否かを判断等する決済装置である例えば、決済サーバ10を有している。

また、クレジットカードを実際に利用する店舗等には、その店舗等のスタッフ等が使用する携帯端末である例えば、スマートフォン40が配置され、このスマートフォン40は、基地局3及びインターネット網2を介して決済サーバ10と通信可能となっている。

このスマートフォン40は、携帯電話・PHSと携帯情報端末(PDA)を融合させたもので近年多くの人が使用している。そして、このスマートフォン40は、通常の音声電話や携帯電話等で使用可能な通信機能だけでなく、インターネット2を介して、本格的なネットワーク通信が可能な構成となっている。

【0022】

また、このスマートフォン40には、図1に示すように、固有情報取得装置である例えば、カードリーダー70が、着脱可能に配置されている。

このカードリーダー70は、図1に示すように、クレジットカードの磁気ストライプ情報を読み込むためのカード情報入力装置71が形成されている。

このため、店舗等でクレジットカードを使用する場合は、このクレジットカードの磁気ストライプ情報が形成されている部分をこのカード情報入力装置71に差し込み、情報を読み込ませる構成となっている。

【0023】

また、クレジットカード決済システム1は、デジタル証明書認証局サーバ90も備わっており、後述するように、スマートフォン40等へ所定のデジタル証明書情報等を提供する構成となっている。

【0024】

図1の決済サーバ10、スマートフォン40、カードリーダー70及びデジタル証明書認証局サーバ90等は、コンピュータ等を有している。このコンピュータは、CPU(Central Processing Unit)、RAM(Random Access Memory)、ROM(Read Only Memory)等を有し、これらは、例えばバス等を介して配置されている。

このバスは、すべてのデバイスを接続する機能を有し、アドレスやデータパスを有する内部パスである。CPUは所定のプログラムの処理を行う他、バスに接続されたROM等を制御している。ROMは、各種プログラムや各種情報等を格納している。RAMは、プログラム処理中のメモリの内容を対比し、プログラムを実行するためのエリアとしての機能を有する。

【0025】

図2は、図1のスマートフォン40の主な構成等を示す概略ブロック図である。

図2に示すように、スマートフォン40は、端末側制御部41を有すると共に、端末側通信装置42、表示部である例えば、ディスプレイ43や情報を入力する例えば、テンキー等の入力装置44を有し、端末側制御部41で制御されている。

また、図2に示す他の記憶部やプログラム等も端末側制御部41で制御されるが、各記憶部等の内容については、後述する。

【0026】

図3は、図1のカードリーダー70の主な構成等を示す概略ブロック図である。

図3に示すように、カードリーダー70は、カードリーダー制御部72を有すると共に、カード情報入力装置71、カードリーダー側通信装置73等を有し、カードリーダー制御部72で制御されている。

また、図3に示す他の記憶部やプログラム等もカードリーダー制御部72で制御されるが、各記憶部等の内容については、後述する。

【0027】

図4は、図1の決済サーバ10の主な構成等を示す概略ブロック図である。

図4に示すように、決済サーバ10は、決済サーバ制御部11を有すると共に、決済サーバ側通信装置12等を有し、決済サーバ制御部11で制御されている。

また、図4に示す他の記憶部やプログラム等も決済サーバ制御部11で制御されるが、各記憶部等の内容については、後述する。

【0028】

図5は、図1のデジタル証明書認証局サーバ90の主な構成等を示す概略ブロック図である。

図5に示すように、デジタル証明書認証局サーバ90は、デジタル証明書認証局制御部91を有すると共に、デジタル証明書認証局サーバ側通信装置92等を有し、デジタル証明書認証局サーバ制御部91で制御されている。

また、図5に示す他の記憶部やプログラム等もデジタル証明書認証局制御部91で制御されるが、各記憶部等の内容については、後述する。

【0029】

図6乃至図9は、本実施の形態にかかるクレジットカード決済システム1の主な動作等を示す概略フローチャートである。

以下、図6乃至図9のフローチャートに沿ってクレジットカード決済システム1の動作等を説明すると共に、図1乃至図5等の構成等も併せて説明する。

【0030】

図6は、クレジットカード決済システム1を運用するために図1のスマートフォン40やカードリーダー70に所定の情報を記憶させる事前登録工程を示す概略フローチャートである。

先ず、店舗等でクレジットカードの決済用端末として図1のスマートフォン40を使用する場合は、図1のデジタル証明書認証局から予め「デジタル証明書インストール用ID情報45a」及び「パスワード情報45b」が発行される。

これら「デジタル証明書インストール用ID情報45a」及び「パスワード情報45b」は、図2のスマートフォン40の決済アプリケーションを動作させて、入力することにより、端末側記憶部45に記憶される。

【0031】

この状態で、事前登録の工程が開始される。すなわち、ST1で、スマートフォン40は、その端末側通信装置42を使用して、端末側記憶部45内の「デジタル証明書インストール用ID情報45a」と「パスワード情報45b」を図1のデジタル証明書認証局サーバ90へ送信し、「デジタル証明書(認証局の公開鍵A)情報」の送信を要求する。

【0032】

次いで、ST2へ進む。ST2では、ST1の情報を図5のデジタル証明書認証局サーバ側通信装置92で受信したデジタル証明書認証局サーバ90は、図5のデジタル証明書認証局記憶部93に記憶されているデジタル証明書(認証局の公開鍵A)情報93aを、スマートフォン40に送信する。

【0033】

次いで、ST3へ進む。ST3では、スマートフォン40が、受信したデジタル証明書(認証局の公開鍵A)情報93aを図2の端末側記憶部45に記憶させる。

これにより、スマートフォン40は、デジタル証明書認証局のデジタル証明書、すなわち、認証局の公開鍵A情報を取得することになる。

この認証局の公開鍵A情報は、デジタル証明書認証局で厳しく管理され、リアルタイムで登録削除等ができるので、以下の工程で詳細に説明するように、認証局の公開鍵A情報で暗号化等をすることで、その暗号化された情報の安全性が向上する。

【0034】

なお、「暗号用1次鍵情報(BDK(Base Derivation Key))75a」及び装置固有番号である例えば、「カードリーダー製造番号情報75b」に基づき生成された「暗号用2次鍵情報75c」が、カードリーダー側記憶部75に記憶されている。

以上で、図6の事前登録の工程が終了する。

【0035】

次いで、図7乃至図9に示す実際にクレジットカード決済を行う工程を説明するが、図7は、そのうち、カードリーダー70とスマートフォン40との間の工程を示している。また、図8及び図9は、スマートフォン40と決済サーバ10との間の工程を示している。

【0036】

先ず、図7のST11でカードリーダー70のカード情報入力装置71にクレジットカードの固有情報である例えば、磁気ストライプ情報(クレジットカード情報)が入力されたか否かを判断する。具体的には、図3のカード情報入力有無判断部(プログラム)76が動作して判断する。

ST11でクレジットカードの磁気ストライプ情報の入力があったと判断された場合は、ST12へ進む。ST12では、図3のカード情報入力有無判断部(プログラム)76が動作し、変数情報である例えば、取引回数情報に「1」を付加して取引回数情報75dとして、カードリーダー側記憶部75に記憶する。

また、ST12では、カード情報入力有無判断部(プログラム)76が動作し、入力されたクレジットカード情報75eが、カードリーダー側記憶部75に記憶される。

【0037】

次いで、ST13へ進む。ST13では、図3の暗号用3次鍵情報生成部(プログラム)77が動作し、カードリーダー側記憶部75の暗号用2次鍵情報75cと取引回数情報75dに基づいて、暗号用3次鍵情報75fを生成し、カードリーダー側記憶部75に記憶される。

【0038】

次いで、ST14へ進む。ST14では、図3のクレジットカード暗号化部(プログラム)78が動作し、カードリーダー側記憶部75のクレジットカード情報75eを、暗号用3次鍵情報75fで暗号化し、暗号化固有情報である例えば、暗号化クレジットカード情報75gとして、カードリーダー側記憶部75に記憶する。

この暗号化の際、3DES方式で暗号化される。この3DES方式は、DESという暗号化方式を用いて暗号化、復号化、暗号化の順に3回施す方式である。

【0039】

次いで、ST15へ進む。ST15では、ST14で暗号化した暗号化クレジットカード情報75gを、復号化するときに必要となる情報を生成する。

すなわち、図3のKSN情報生成部(プログラム)79が動作して、カードリーダー側記憶部75内の「カードリーダー製造番号情報75b」、「クレジットカード会社の指定値情報75h」及び「取引回数情報75d」に基づいて、80bitからなる「KSN(Key Serial No)情報75i」を生成し、カードリーダー側記憶部75に記憶される。

【0040】

次いで、ST16へ進む。ST16では、カードリーダー70が、カードリーダー側記憶部75の「暗号化クレジットカード情報75g」と、その復号に必要な情報である「KSN情報75i」をスマートフォン40へ送信する。

次いで、ST17では、これらの情報を受信したスマートフォン40が、図2に示すように、これらの情報を端末側記憶部45に記憶する。

以上で、クレジットカード情報75eは、カードリーダー70で、暗号化クレジットカード情報75gとされ、この暗号を復号化するときに必要となるKSN情報75iと共に、スマートフォン40に送信され、かかる情報は、スマートフォン40が有することになる。

【0041】

このように、スマートフォン40に記憶されている「暗号化クレジットカード情報75g」等は、次に、図1の決済サーバ10へ送信されるが、本実施の形態では、その際にさらに暗号化して送信することになるので、以下その工程等を図8及び図9のフローチャートを用いて説明する。

先ず、図8のST21で、スマートフォン40が決済サーバ10へ接続要求等の信号を送信する。具体的には、図2の端末側通信装置42等が動作して実行する。

【0042】

次いで、ST22へ進む。ST22では、決済サーバ10の図4のスマートフォン対応秘密鍵情報取得部(プログラム)13が動作し、デジタル証明書認証局サーバ90にアクセスする。そして、デジタル証明書認証局サーバ90が、当該スマートフォン40に送信した「認証局の公開鍵A情報93a」(図5参照)対応する秘密鍵、すなわち、図5のデジタル証明書認証局側記憶部93内に記憶されている「認証局秘密鍵A情報93b」を取得する。そして、図4の決済サーバ側記憶部14に記憶させる。

【0043】

次いで、ST23へ進む。ST23では、図4の決済サーバ10の公開鍵暗号化部(プログラム)15が動作し、決済サーバ側記憶部14内の「認証局秘密鍵A情報93b」で「公開鍵B情報14a」を暗号化し、「暗号化済み公開鍵B情報14i」として、決済サーバ側記憶部14に記憶する。

【0044】

次いで、ST24へ進む。ST24では、決済サーバ10が、この「暗号化済み公開鍵B情報14i」をスマートフォン40へ送信し、ST25では、スマートフォン40が、受信した「暗号化済み公開鍵B情報14i」を端末側記憶部45に格納する。

このように、スマートフォン40と決済サーバ10と間の通信にデジタル証明書認証局が発行するデジタル証明書情報を用いることで、より安全性の高いシステムとなる。

デジタル証明書認証局が発行するデジタル証明書情報は、迅速にその登録を削除等できるので、前記構成によれば、利用者が携帯端末を紛失等した場合でも、迅速にデジタル証明書情報を無効にすることができる。また、利用者の固有情報の第3者等による不正利用や成りすまし等も有効に防止することができる。

【0045】

次いで、ST26へ進む。ST26では、スマートフォン40の図2の公開鍵復号部(プログラム)46が動作し、端末側記憶部45の「認証局の公開鍵A情報93a」で「暗号化済み公開鍵B情報14i」を復号化し、「復号化公開鍵B情報45c」として、端末側記憶部45へ格納する。

【0046】

次いで、ST27へ進む。ST27では、スマートフォン40の図2の共通鍵情報生成部(プログラム)47が動作し、乱数等の「共通鍵C情報45d」を生成し、端末側記憶部45に格納する。

この「共通鍵C情報45d」が、図2の「クレジットカード暗号化情報75g」をさらに暗号化する情報となる。

このように、本実施の形態では、カードリーダー70における暗号化と、後述するスマートフォン40における、さらなる再暗号化とでは、暗号化の方式が異なるので、「クレジットカード情報」の漏洩等をより確実に防止することができることとなる。

【0047】

次いで、ST28へ進む。ST28では、スマートフォン40の図2の共通鍵情報暗号化部(プログラム)48が動作し、端末側記憶部45の「共通鍵C情報45d」を「復号化公開鍵B情報45c」で暗号化し、「暗号化済み共通鍵C情報45e」として、端末側記憶部45に格納する。

【0048】

次いで、ST29へ進み、スマートフォン40が、「暗号化済み共通鍵C情報45e」を決済サーバ10へ送信し、ST30で、決済サーバ10は、受信した「暗号化済み共通鍵C情報45e」を図4の決済サーバ側記憶部14に格納する。

【0049】

次いで、ST31へ進む。ST31では、決済サーバ10の図4に示す共通鍵情報復号部(プログラム)16が動作して、決済サーバ側記憶部14の「秘密鍵B情報14b」で「暗号化済み共通鍵C情報45e」を復号化し、「復号化共通鍵C情報14c」として、決済サーバ側記憶部14に格納する。

【0050】

次いで、ST32へ進む。ST32では、スマートフォン40の図2のカード情報等暗号化部(プログラム)49が動作して、端末側記憶部45の「クレジットカード暗号化情報75g」と「KSN情報75i」を「共通鍵C情報45d」で暗号化し、再暗号化固有情報である例えば、「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」として、端末側記憶部45に記憶する。

このように、本実施の形態では、スマートフォン40において、共通鍵C情報45dで、カードリーダー70で、暗号化された「クレジットカード暗号化情報75g」をさらに暗号化する。

そして、カードリーダー70とスマートフォン40の暗号化の方式は異なるので、暗号化された「クレジットカード情報75e」は、より安全な状態となり、その情報が漏洩等する危険性が極めて小さくなる。

【0051】

次いで、ST33へ進む。ST33では、スマートフォン40が、端末側記憶部45の「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」を決済サーバ10へ送信する。

【0052】

次いで、ST34へ進む。ST34では、スマートフォン40の図2のクレジットカード再暗号化情報削除部(プログラム)50が、端末側記憶部45の「クレジットカード暗号化情報75g」及び「クレジットカード再暗号化情報45f」を消去する。

これにより、スマートフォン40には、クレジットカード情報は一切残らないことになる。したがって、使用者が携帯すること多いスマートフォン40を紛失等しても、クレジットカードの「クレジットカード情報」が外部に漏洩等することを未然に防止することができる。

【0053】

特に、スマートフォン40は一般消費者向けに製造された商品であり、耐タンパ機能(スマートフォン40が破壊されると記録されている情報も消去される機能)を搭載してないが、本実施の形態では、破壊等による情報の漏洩等を未然に防ぐことができる。

したがって、従来のような、耐タンパ機能を備える決済用端末を特に準備する必要がなく、市販の一般的なスマートフォン40を決済用端末として利用できるので、クレジットカード決済システム1を極めて低コストで構成することができる。

【0054】

次いで、ST35へ進む。ST35では、決済サーバ10が、受信した「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」を図4の決済サーバ14に格納する。

以下、ST36以下は、決済サーバ10が、「クレジットカード情報75e」を取得するための復号化の工程となっている。

具体的には、先ず、ST36へ進む。ST36では、決済サーバ10の図4の再暗号化クレジットカード情報等復号化部(プログラム)17が動作して、決済サーバ側記憶部14内の「復号化共通鍵C情報14c」を用いて、「クレジットカード再暗号化情報45f」と「暗号化済みKSN情報45g」を復号化し、「復号化クレジットカード暗号化情報14d」と「復号化KSN情報14e」として、決済サーバ側記憶部14に格納する。

【0055】

この状態で「KSN情報」は完全に復号化され、理解可能な情報となっているが、「復号化クレジットカード暗号化情報14d」は、未だ、カードリーダー70が暗号化した状態となっている。

そこで、ST37及びST38を実行する。

すなわち、ST37では、図4の復号用3次鍵情報生成部(プログラム)18が動作し、決済サーバ側記憶部14の1次鍵(BDK)情報14f、復号KSN情報14eに基づき復号用3次鍵情報14gを生成し、決済サーバ側記憶部14に格納する。

この「復号用3次鍵情報14g」は、カードリーダー70の図3のカードリーダー側記憶部75内の「暗号用3次鍵情報75f」と同様の内容となっている。

【0056】

したがって、ST38では、図4の暗号化クレジットカード情報復号化部(プログラム)19が動作して、決済サーバ側記憶部14内の「復号用3次鍵情報14g」を用いて、「復号化クレジットカード暗号化情報14d」を復号化し、完全に復号化した「復号化クレジットカード情報14h」として、決済サーバ側記憶部14に格納する。

この「復号化クレジットカード情報14h」は、図3のカードリーダー側記憶部75内の「クレジットカード情報75e」すなわち、カードリーダー70が、クレジットカードから取得した「クレジットカード情報」と同じ内容であり、これにより,決済サーバ10は、「クレジットカード情報」を取得することができる。

【0057】

次いで、ST39へ進み、決済サーバ10の図4の支払い等可否判断部(プログラム)20が動作して、決済サーバ側記憶部14の「復号化クレジットカード情報14h」に基づいて、当該クレジットカードでの支払い等が可能か否かの処理を行い、その結果をスマートフォン40に送信する。

以上のような工程を経て、本実施の形態にかかるクレジットカード決済システム1は決済を行う構成となっている。

【0058】

本発明は、上述の各実施の形態に限定されない。

【符号の説明】

【0059】

1・・・クレジットカード決済システム、2・・・インターネット網、3・・・基地局、10・・・決済サーバ、11・・・決済サーバ制御部、12・・・決済サーバ側通信装置、13・・・スマートフォン対応秘密鍵情報取得部(プログラム)、14・・・決済サーバ側記憶部、14a・・・公開鍵B情報、14b・・・秘密鍵B情報、14c・・・復号化共通鍵C情報、14d・・・復号化クレジットカード暗号化情報、14e・・・復号化KSN情報、14f・・・1次鍵(BDK)情報、14g・・・復号用3次鍵情報、14h・・・復号化クレジットカード情報、14i・・・暗号化済み公開鍵B情報、15・・・公開鍵暗号化部(プログラム)、16・・・共通鍵情報復号部(プログラム)、17・・・再暗号化クレジットカード情報等復号化部(プログラム)、18・・・復号用3次鍵情報生成部(プログラム)、19・・・暗号化クレジットカード情報復号化部(プログラム)、20・・・支払い等可否判断部(プログラム)、40・・・スマートフォン、41・・・端末側制御部、42・・・端末側通信装置、43・・・ディスプレイ、44・・・入力装置、45・・・端末側記憶部、45a・・・デジタル証明書インストール用ID情報、45b・・・パスワード情報、45c・・・復号化公開鍵B情報、45d・・・共通鍵C情報、45e・・・暗号化済み共通鍵C情報、45f・・・クレジットカード再暗号化情報、45g・・・暗号化済みKSN情報、46・・・公開鍵復号部(プログラム)、47・・・共通鍵情報生成部(プログラム)、48・・・共通鍵情報暗号化部(プログラム)、49・・・カード情報等暗号化部(プログラム)、50・・・クレジットカード再暗号化情報削除部(プログラム)、70・・・カードリーダー、71・・・カード情報入力装置、72・・・カードリーダー制御部、73・・・カードリーダー側通信装置、74・・・暗号用2次鍵情報生成部(プログラム)、75・・・カードリーダー側記憶部、75a・・・暗号用1次鍵情報(BDK)、75b・・・カードリーダー製造番号情報、75c・・・暗号用2次鍵情報7、75d・・・取引回数情報、75e・・・クレジットカード情報、75f・・・暗号用3次鍵情報、75g・・・暗号化クレジットカード情報、75h・・・クレジットカード会社の指定値情報、75i・・・KSN(Key Serial No)情報、76・・・カード情報入力有無判断部(プログラム)、77・・・暗号用3次鍵情報生成部(プログラム)、78・・・クレジットカード暗号化部(プログラム)、79・・・KSN情報生成部(プログラム)、90・・・デジタル証明書認証局サーバ、91・・・デジタル証明書認証局制御部、92・・・デジタル証明書認証局サーバ側通信装置、93・・・デジタル証明書認証局記憶部、93a・・・デジタル証明書(認証局の公開鍵A)情報、93b・・・認証局秘密鍵A情報

【技術分野】

【0001】

本発明は、例えば、スマートフォン等の携帯端末を用いたクレジットカード等の決済システム及び決済方法に関するものである。

【背景技術】

【0002】

近年、携帯電話・PHSと携帯情報端末(PDA)を融合させた例えば、スマートフォン等と呼ばれる携帯端末を多くの人が使用している(例えば、特許文献1)。

この携帯端末は、通常の音声電話や携帯電話等で使用可能な通信機能だけでなく、本格的なネットワーク機能等の多種多様な機能を有している。

このため、店舗等において、このような携帯端末を使用してクレジットカードの決済が可能であれば、特別な決済用の装置である決済用端末を用意する必要がなく、使い勝手が良く、クレジットカードの決済を行い易くなる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特表2008―530878公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかし、このような携帯端末は、一般消費者向けの商品であるため、従来の決済用端末と異なり、耐タンパ機能(端末が破壊されると記録されている情報も消去される機能)を搭載していない。このため、このような携帯端末をクレジットカードの決済用端末として使用した場合、クレジットカード等の情報が漏洩するリスクがある。

また、携帯端末は、一般の携帯電話と異なり、携帯キャリアのネットワークを経由する通信機能以外に、無線LAN機能を有するため、SIMカード(契約者情報を記録したICカード)の機能を停止しても、無線LANを介して通信可能となるため、完全に通信機能を遮断することができない。このため、携帯端末の盗難、紛失時のクレジットカード等不正利用や成りすまし行為を防止することができないという問題もあった。

【0005】

そこで、本発明は、クレジットカード等の利用者の固有情報の漏洩や、盗難時等のクレジットカード等の利用者の固有情報の不正利用等を有効に防止することができる携帯端末を有する決済システム及び決済方法を提供することを目的とする。

【課題を解決するための手段】

【0006】

上記目的は、本発明にあっては、利用者の固有情報を判断する決済装置と、前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、利用者の固有情報を取得する固有情報取得装置と、を有し、前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び再暗号化固有情報を残さない構成となっていることを特徴とする決済システムにより達成される。

【0007】

前記構成によれば、暗号化固有情報及び再暗号化固有情報が携帯端末に残らない,すなわち、例えば、消去されるので、本システムを利用する利用者の固有情報等が携帯端末に残らない。このため、操作者が携帯することが多い携帯端末を紛失等しても、利用者の固有情報が外部に漏洩等することを未然に防ぐことができると共に、第3者の不正使用や成りすまし行為等も防止することができる。

【0008】

好ましくは、前記固有情報取得装置の前記暗号化と前記携帯端末の前記再暗号化の方式が異なる方式となっていることを特徴とする決済システムである。

【0009】

前記構成によれば、固有情報取得装置の暗号化と携帯端末の再暗号化の方式が異なる方式となっており、異なる暗号化方式で暗号化された固有情報が決済装置に送信されるので、情報の漏洩等の危険をさらに低くすることができる。

【0010】

好ましくは、前記暗号化固有情報は、暗号用1次鍵情報と前記固有情報取得装置の装置固有番号で生成される暗号用2次鍵情報を基礎に、前記固有情報取得装置の変数情報をさらに付加して生成した暗号用3次鍵情報により暗号化されることを特徴とする決済システムである。

【0011】

前記構成によれば、暗号化固有情報は、暗号用3次鍵情報により暗号化されているので、固有情報の漏洩等の危険等を低減させることができる。

【0012】

好ましくは、前記固有情報取得装置は、前記暗号用3次鍵情報を用いて3DES(トリプルDES)方式により前記暗号化を行い、前記携帯端末は、共通鍵情報で前記再暗号化を行う構成となっていることを特徴とする決済システムである。

【0013】

好ましくは、前記携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることを特徴とする決済システムである。

【0014】

デジタル証明書認証局が発行するデジタル証明書情報は、迅速にその登録を削除等できるので、前記構成によれば、利用者が携帯端末を紛失等した場合でも、迅速にデジタル証明書情報を無効にすることができる。また、利用者の固有情報の第3者等による不正利用や成りすまし等も有効に防止することができる。

したがって、携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることで、より安全性の高いシステムとなる。

【0015】

好ましくは、前記固有情報がクレジットカード情報であることを特徴とする決済システムである。

【0016】

前記構成によれば、端末装置を用いて、クレジットカードを安全に利用することができる。

【0017】

上記目的は、本発明にあっては、利用者の固有情報を判断する決済装置と、前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、利用者の固有情報を取得する固有情報取得装置と、を有し、前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び前記再暗号化固有情報を残さないことを特徴とする決済方法により達成される。

【発明の効果】

【0018】

以上説明したように、本発明によれば、クレジットカード等の利用者の固有情報の漏洩や、盗難時等のクレジットカード等の利用者の固有情報の不正利用等を有効に防止することができる携帯端末を有する決済システム及び決済方法を提供することができる。

【図面の簡単な説明】

【0019】

【図1】本発明の決済システムの実施の形態に係るクレジットカード決済システムを示す概略図である。

【図2】図1のスマートフォンの主な構成等を示す概略ブロック図である。

【図3】図1のカードリーダーの主な構成等を示す概略ブロック図である。

【図4】図1の決済サーバ10の主な構成等を示す概略ブロック図である。

【図5】図1のデジタル証明書認証局サーバの主な構成等を示す概略ブロック図である。

【図6】クレジットカード決済システムを運用するために図1のスマートフォンやカードリーダーに所定の情報を記憶させる事前登録工程を示す概略フローチャートである。

【図7】カードリーダーとスマートフォンとの間の工程を示す概略フローチャートである。

【図8】スマートフォンと決済サーバとの間の工程を示す概略フローチャートである。

【図9】スマートフォンと決済サーバとの間の工程を示す他の概略フローチャートである。

【発明を実施するための形態】

【0020】

以下、この発明の好適な実施の形態を添付図面等を参照しながら、詳細に説明する。

尚、以下に述べる実施の形態は、本発明の好適な具体例であるから、技術的に好ましい種々の限定が付されているが、本発明の範囲は、以下の説明において特に本発明を限定する旨の記載がない限り、これらの態様に限られるものではない。

【0021】

図1は、本発明の決済システムの実施の形態に係るクレジットカード決済システム1を示す概略図である。

図1に示すように、クレジットカード決済システム1は、当該クレジットカードの利用が可能か否かを判断等する決済装置である例えば、決済サーバ10を有している。

また、クレジットカードを実際に利用する店舗等には、その店舗等のスタッフ等が使用する携帯端末である例えば、スマートフォン40が配置され、このスマートフォン40は、基地局3及びインターネット網2を介して決済サーバ10と通信可能となっている。

このスマートフォン40は、携帯電話・PHSと携帯情報端末(PDA)を融合させたもので近年多くの人が使用している。そして、このスマートフォン40は、通常の音声電話や携帯電話等で使用可能な通信機能だけでなく、インターネット2を介して、本格的なネットワーク通信が可能な構成となっている。

【0022】

また、このスマートフォン40には、図1に示すように、固有情報取得装置である例えば、カードリーダー70が、着脱可能に配置されている。

このカードリーダー70は、図1に示すように、クレジットカードの磁気ストライプ情報を読み込むためのカード情報入力装置71が形成されている。

このため、店舗等でクレジットカードを使用する場合は、このクレジットカードの磁気ストライプ情報が形成されている部分をこのカード情報入力装置71に差し込み、情報を読み込ませる構成となっている。

【0023】

また、クレジットカード決済システム1は、デジタル証明書認証局サーバ90も備わっており、後述するように、スマートフォン40等へ所定のデジタル証明書情報等を提供する構成となっている。

【0024】

図1の決済サーバ10、スマートフォン40、カードリーダー70及びデジタル証明書認証局サーバ90等は、コンピュータ等を有している。このコンピュータは、CPU(Central Processing Unit)、RAM(Random Access Memory)、ROM(Read Only Memory)等を有し、これらは、例えばバス等を介して配置されている。

このバスは、すべてのデバイスを接続する機能を有し、アドレスやデータパスを有する内部パスである。CPUは所定のプログラムの処理を行う他、バスに接続されたROM等を制御している。ROMは、各種プログラムや各種情報等を格納している。RAMは、プログラム処理中のメモリの内容を対比し、プログラムを実行するためのエリアとしての機能を有する。

【0025】

図2は、図1のスマートフォン40の主な構成等を示す概略ブロック図である。

図2に示すように、スマートフォン40は、端末側制御部41を有すると共に、端末側通信装置42、表示部である例えば、ディスプレイ43や情報を入力する例えば、テンキー等の入力装置44を有し、端末側制御部41で制御されている。

また、図2に示す他の記憶部やプログラム等も端末側制御部41で制御されるが、各記憶部等の内容については、後述する。

【0026】

図3は、図1のカードリーダー70の主な構成等を示す概略ブロック図である。

図3に示すように、カードリーダー70は、カードリーダー制御部72を有すると共に、カード情報入力装置71、カードリーダー側通信装置73等を有し、カードリーダー制御部72で制御されている。

また、図3に示す他の記憶部やプログラム等もカードリーダー制御部72で制御されるが、各記憶部等の内容については、後述する。

【0027】

図4は、図1の決済サーバ10の主な構成等を示す概略ブロック図である。

図4に示すように、決済サーバ10は、決済サーバ制御部11を有すると共に、決済サーバ側通信装置12等を有し、決済サーバ制御部11で制御されている。

また、図4に示す他の記憶部やプログラム等も決済サーバ制御部11で制御されるが、各記憶部等の内容については、後述する。

【0028】

図5は、図1のデジタル証明書認証局サーバ90の主な構成等を示す概略ブロック図である。

図5に示すように、デジタル証明書認証局サーバ90は、デジタル証明書認証局制御部91を有すると共に、デジタル証明書認証局サーバ側通信装置92等を有し、デジタル証明書認証局サーバ制御部91で制御されている。

また、図5に示す他の記憶部やプログラム等もデジタル証明書認証局制御部91で制御されるが、各記憶部等の内容については、後述する。

【0029】

図6乃至図9は、本実施の形態にかかるクレジットカード決済システム1の主な動作等を示す概略フローチャートである。

以下、図6乃至図9のフローチャートに沿ってクレジットカード決済システム1の動作等を説明すると共に、図1乃至図5等の構成等も併せて説明する。

【0030】

図6は、クレジットカード決済システム1を運用するために図1のスマートフォン40やカードリーダー70に所定の情報を記憶させる事前登録工程を示す概略フローチャートである。

先ず、店舗等でクレジットカードの決済用端末として図1のスマートフォン40を使用する場合は、図1のデジタル証明書認証局から予め「デジタル証明書インストール用ID情報45a」及び「パスワード情報45b」が発行される。

これら「デジタル証明書インストール用ID情報45a」及び「パスワード情報45b」は、図2のスマートフォン40の決済アプリケーションを動作させて、入力することにより、端末側記憶部45に記憶される。

【0031】

この状態で、事前登録の工程が開始される。すなわち、ST1で、スマートフォン40は、その端末側通信装置42を使用して、端末側記憶部45内の「デジタル証明書インストール用ID情報45a」と「パスワード情報45b」を図1のデジタル証明書認証局サーバ90へ送信し、「デジタル証明書(認証局の公開鍵A)情報」の送信を要求する。

【0032】

次いで、ST2へ進む。ST2では、ST1の情報を図5のデジタル証明書認証局サーバ側通信装置92で受信したデジタル証明書認証局サーバ90は、図5のデジタル証明書認証局記憶部93に記憶されているデジタル証明書(認証局の公開鍵A)情報93aを、スマートフォン40に送信する。

【0033】

次いで、ST3へ進む。ST3では、スマートフォン40が、受信したデジタル証明書(認証局の公開鍵A)情報93aを図2の端末側記憶部45に記憶させる。

これにより、スマートフォン40は、デジタル証明書認証局のデジタル証明書、すなわち、認証局の公開鍵A情報を取得することになる。

この認証局の公開鍵A情報は、デジタル証明書認証局で厳しく管理され、リアルタイムで登録削除等ができるので、以下の工程で詳細に説明するように、認証局の公開鍵A情報で暗号化等をすることで、その暗号化された情報の安全性が向上する。

【0034】

なお、「暗号用1次鍵情報(BDK(Base Derivation Key))75a」及び装置固有番号である例えば、「カードリーダー製造番号情報75b」に基づき生成された「暗号用2次鍵情報75c」が、カードリーダー側記憶部75に記憶されている。

以上で、図6の事前登録の工程が終了する。

【0035】

次いで、図7乃至図9に示す実際にクレジットカード決済を行う工程を説明するが、図7は、そのうち、カードリーダー70とスマートフォン40との間の工程を示している。また、図8及び図9は、スマートフォン40と決済サーバ10との間の工程を示している。

【0036】

先ず、図7のST11でカードリーダー70のカード情報入力装置71にクレジットカードの固有情報である例えば、磁気ストライプ情報(クレジットカード情報)が入力されたか否かを判断する。具体的には、図3のカード情報入力有無判断部(プログラム)76が動作して判断する。

ST11でクレジットカードの磁気ストライプ情報の入力があったと判断された場合は、ST12へ進む。ST12では、図3のカード情報入力有無判断部(プログラム)76が動作し、変数情報である例えば、取引回数情報に「1」を付加して取引回数情報75dとして、カードリーダー側記憶部75に記憶する。

また、ST12では、カード情報入力有無判断部(プログラム)76が動作し、入力されたクレジットカード情報75eが、カードリーダー側記憶部75に記憶される。

【0037】

次いで、ST13へ進む。ST13では、図3の暗号用3次鍵情報生成部(プログラム)77が動作し、カードリーダー側記憶部75の暗号用2次鍵情報75cと取引回数情報75dに基づいて、暗号用3次鍵情報75fを生成し、カードリーダー側記憶部75に記憶される。

【0038】

次いで、ST14へ進む。ST14では、図3のクレジットカード暗号化部(プログラム)78が動作し、カードリーダー側記憶部75のクレジットカード情報75eを、暗号用3次鍵情報75fで暗号化し、暗号化固有情報である例えば、暗号化クレジットカード情報75gとして、カードリーダー側記憶部75に記憶する。

この暗号化の際、3DES方式で暗号化される。この3DES方式は、DESという暗号化方式を用いて暗号化、復号化、暗号化の順に3回施す方式である。

【0039】

次いで、ST15へ進む。ST15では、ST14で暗号化した暗号化クレジットカード情報75gを、復号化するときに必要となる情報を生成する。

すなわち、図3のKSN情報生成部(プログラム)79が動作して、カードリーダー側記憶部75内の「カードリーダー製造番号情報75b」、「クレジットカード会社の指定値情報75h」及び「取引回数情報75d」に基づいて、80bitからなる「KSN(Key Serial No)情報75i」を生成し、カードリーダー側記憶部75に記憶される。

【0040】

次いで、ST16へ進む。ST16では、カードリーダー70が、カードリーダー側記憶部75の「暗号化クレジットカード情報75g」と、その復号に必要な情報である「KSN情報75i」をスマートフォン40へ送信する。

次いで、ST17では、これらの情報を受信したスマートフォン40が、図2に示すように、これらの情報を端末側記憶部45に記憶する。

以上で、クレジットカード情報75eは、カードリーダー70で、暗号化クレジットカード情報75gとされ、この暗号を復号化するときに必要となるKSN情報75iと共に、スマートフォン40に送信され、かかる情報は、スマートフォン40が有することになる。

【0041】

このように、スマートフォン40に記憶されている「暗号化クレジットカード情報75g」等は、次に、図1の決済サーバ10へ送信されるが、本実施の形態では、その際にさらに暗号化して送信することになるので、以下その工程等を図8及び図9のフローチャートを用いて説明する。

先ず、図8のST21で、スマートフォン40が決済サーバ10へ接続要求等の信号を送信する。具体的には、図2の端末側通信装置42等が動作して実行する。

【0042】

次いで、ST22へ進む。ST22では、決済サーバ10の図4のスマートフォン対応秘密鍵情報取得部(プログラム)13が動作し、デジタル証明書認証局サーバ90にアクセスする。そして、デジタル証明書認証局サーバ90が、当該スマートフォン40に送信した「認証局の公開鍵A情報93a」(図5参照)対応する秘密鍵、すなわち、図5のデジタル証明書認証局側記憶部93内に記憶されている「認証局秘密鍵A情報93b」を取得する。そして、図4の決済サーバ側記憶部14に記憶させる。

【0043】

次いで、ST23へ進む。ST23では、図4の決済サーバ10の公開鍵暗号化部(プログラム)15が動作し、決済サーバ側記憶部14内の「認証局秘密鍵A情報93b」で「公開鍵B情報14a」を暗号化し、「暗号化済み公開鍵B情報14i」として、決済サーバ側記憶部14に記憶する。

【0044】

次いで、ST24へ進む。ST24では、決済サーバ10が、この「暗号化済み公開鍵B情報14i」をスマートフォン40へ送信し、ST25では、スマートフォン40が、受信した「暗号化済み公開鍵B情報14i」を端末側記憶部45に格納する。

このように、スマートフォン40と決済サーバ10と間の通信にデジタル証明書認証局が発行するデジタル証明書情報を用いることで、より安全性の高いシステムとなる。

デジタル証明書認証局が発行するデジタル証明書情報は、迅速にその登録を削除等できるので、前記構成によれば、利用者が携帯端末を紛失等した場合でも、迅速にデジタル証明書情報を無効にすることができる。また、利用者の固有情報の第3者等による不正利用や成りすまし等も有効に防止することができる。

【0045】

次いで、ST26へ進む。ST26では、スマートフォン40の図2の公開鍵復号部(プログラム)46が動作し、端末側記憶部45の「認証局の公開鍵A情報93a」で「暗号化済み公開鍵B情報14i」を復号化し、「復号化公開鍵B情報45c」として、端末側記憶部45へ格納する。

【0046】

次いで、ST27へ進む。ST27では、スマートフォン40の図2の共通鍵情報生成部(プログラム)47が動作し、乱数等の「共通鍵C情報45d」を生成し、端末側記憶部45に格納する。

この「共通鍵C情報45d」が、図2の「クレジットカード暗号化情報75g」をさらに暗号化する情報となる。

このように、本実施の形態では、カードリーダー70における暗号化と、後述するスマートフォン40における、さらなる再暗号化とでは、暗号化の方式が異なるので、「クレジットカード情報」の漏洩等をより確実に防止することができることとなる。

【0047】

次いで、ST28へ進む。ST28では、スマートフォン40の図2の共通鍵情報暗号化部(プログラム)48が動作し、端末側記憶部45の「共通鍵C情報45d」を「復号化公開鍵B情報45c」で暗号化し、「暗号化済み共通鍵C情報45e」として、端末側記憶部45に格納する。

【0048】

次いで、ST29へ進み、スマートフォン40が、「暗号化済み共通鍵C情報45e」を決済サーバ10へ送信し、ST30で、決済サーバ10は、受信した「暗号化済み共通鍵C情報45e」を図4の決済サーバ側記憶部14に格納する。

【0049】

次いで、ST31へ進む。ST31では、決済サーバ10の図4に示す共通鍵情報復号部(プログラム)16が動作して、決済サーバ側記憶部14の「秘密鍵B情報14b」で「暗号化済み共通鍵C情報45e」を復号化し、「復号化共通鍵C情報14c」として、決済サーバ側記憶部14に格納する。

【0050】

次いで、ST32へ進む。ST32では、スマートフォン40の図2のカード情報等暗号化部(プログラム)49が動作して、端末側記憶部45の「クレジットカード暗号化情報75g」と「KSN情報75i」を「共通鍵C情報45d」で暗号化し、再暗号化固有情報である例えば、「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」として、端末側記憶部45に記憶する。

このように、本実施の形態では、スマートフォン40において、共通鍵C情報45dで、カードリーダー70で、暗号化された「クレジットカード暗号化情報75g」をさらに暗号化する。

そして、カードリーダー70とスマートフォン40の暗号化の方式は異なるので、暗号化された「クレジットカード情報75e」は、より安全な状態となり、その情報が漏洩等する危険性が極めて小さくなる。

【0051】

次いで、ST33へ進む。ST33では、スマートフォン40が、端末側記憶部45の「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」を決済サーバ10へ送信する。

【0052】

次いで、ST34へ進む。ST34では、スマートフォン40の図2のクレジットカード再暗号化情報削除部(プログラム)50が、端末側記憶部45の「クレジットカード暗号化情報75g」及び「クレジットカード再暗号化情報45f」を消去する。

これにより、スマートフォン40には、クレジットカード情報は一切残らないことになる。したがって、使用者が携帯すること多いスマートフォン40を紛失等しても、クレジットカードの「クレジットカード情報」が外部に漏洩等することを未然に防止することができる。

【0053】

特に、スマートフォン40は一般消費者向けに製造された商品であり、耐タンパ機能(スマートフォン40が破壊されると記録されている情報も消去される機能)を搭載してないが、本実施の形態では、破壊等による情報の漏洩等を未然に防ぐことができる。

したがって、従来のような、耐タンパ機能を備える決済用端末を特に準備する必要がなく、市販の一般的なスマートフォン40を決済用端末として利用できるので、クレジットカード決済システム1を極めて低コストで構成することができる。

【0054】

次いで、ST35へ進む。ST35では、決済サーバ10が、受信した「クレジットカード再暗号化情報45f」及び「暗号化済みKSN情報45g」を図4の決済サーバ14に格納する。

以下、ST36以下は、決済サーバ10が、「クレジットカード情報75e」を取得するための復号化の工程となっている。

具体的には、先ず、ST36へ進む。ST36では、決済サーバ10の図4の再暗号化クレジットカード情報等復号化部(プログラム)17が動作して、決済サーバ側記憶部14内の「復号化共通鍵C情報14c」を用いて、「クレジットカード再暗号化情報45f」と「暗号化済みKSN情報45g」を復号化し、「復号化クレジットカード暗号化情報14d」と「復号化KSN情報14e」として、決済サーバ側記憶部14に格納する。

【0055】

この状態で「KSN情報」は完全に復号化され、理解可能な情報となっているが、「復号化クレジットカード暗号化情報14d」は、未だ、カードリーダー70が暗号化した状態となっている。

そこで、ST37及びST38を実行する。

すなわち、ST37では、図4の復号用3次鍵情報生成部(プログラム)18が動作し、決済サーバ側記憶部14の1次鍵(BDK)情報14f、復号KSN情報14eに基づき復号用3次鍵情報14gを生成し、決済サーバ側記憶部14に格納する。

この「復号用3次鍵情報14g」は、カードリーダー70の図3のカードリーダー側記憶部75内の「暗号用3次鍵情報75f」と同様の内容となっている。

【0056】

したがって、ST38では、図4の暗号化クレジットカード情報復号化部(プログラム)19が動作して、決済サーバ側記憶部14内の「復号用3次鍵情報14g」を用いて、「復号化クレジットカード暗号化情報14d」を復号化し、完全に復号化した「復号化クレジットカード情報14h」として、決済サーバ側記憶部14に格納する。

この「復号化クレジットカード情報14h」は、図3のカードリーダー側記憶部75内の「クレジットカード情報75e」すなわち、カードリーダー70が、クレジットカードから取得した「クレジットカード情報」と同じ内容であり、これにより,決済サーバ10は、「クレジットカード情報」を取得することができる。

【0057】

次いで、ST39へ進み、決済サーバ10の図4の支払い等可否判断部(プログラム)20が動作して、決済サーバ側記憶部14の「復号化クレジットカード情報14h」に基づいて、当該クレジットカードでの支払い等が可能か否かの処理を行い、その結果をスマートフォン40に送信する。

以上のような工程を経て、本実施の形態にかかるクレジットカード決済システム1は決済を行う構成となっている。

【0058】

本発明は、上述の各実施の形態に限定されない。

【符号の説明】

【0059】

1・・・クレジットカード決済システム、2・・・インターネット網、3・・・基地局、10・・・決済サーバ、11・・・決済サーバ制御部、12・・・決済サーバ側通信装置、13・・・スマートフォン対応秘密鍵情報取得部(プログラム)、14・・・決済サーバ側記憶部、14a・・・公開鍵B情報、14b・・・秘密鍵B情報、14c・・・復号化共通鍵C情報、14d・・・復号化クレジットカード暗号化情報、14e・・・復号化KSN情報、14f・・・1次鍵(BDK)情報、14g・・・復号用3次鍵情報、14h・・・復号化クレジットカード情報、14i・・・暗号化済み公開鍵B情報、15・・・公開鍵暗号化部(プログラム)、16・・・共通鍵情報復号部(プログラム)、17・・・再暗号化クレジットカード情報等復号化部(プログラム)、18・・・復号用3次鍵情報生成部(プログラム)、19・・・暗号化クレジットカード情報復号化部(プログラム)、20・・・支払い等可否判断部(プログラム)、40・・・スマートフォン、41・・・端末側制御部、42・・・端末側通信装置、43・・・ディスプレイ、44・・・入力装置、45・・・端末側記憶部、45a・・・デジタル証明書インストール用ID情報、45b・・・パスワード情報、45c・・・復号化公開鍵B情報、45d・・・共通鍵C情報、45e・・・暗号化済み共通鍵C情報、45f・・・クレジットカード再暗号化情報、45g・・・暗号化済みKSN情報、46・・・公開鍵復号部(プログラム)、47・・・共通鍵情報生成部(プログラム)、48・・・共通鍵情報暗号化部(プログラム)、49・・・カード情報等暗号化部(プログラム)、50・・・クレジットカード再暗号化情報削除部(プログラム)、70・・・カードリーダー、71・・・カード情報入力装置、72・・・カードリーダー制御部、73・・・カードリーダー側通信装置、74・・・暗号用2次鍵情報生成部(プログラム)、75・・・カードリーダー側記憶部、75a・・・暗号用1次鍵情報(BDK)、75b・・・カードリーダー製造番号情報、75c・・・暗号用2次鍵情報7、75d・・・取引回数情報、75e・・・クレジットカード情報、75f・・・暗号用3次鍵情報、75g・・・暗号化クレジットカード情報、75h・・・クレジットカード会社の指定値情報、75i・・・KSN(Key Serial No)情報、76・・・カード情報入力有無判断部(プログラム)、77・・・暗号用3次鍵情報生成部(プログラム)、78・・・クレジットカード暗号化部(プログラム)、79・・・KSN情報生成部(プログラム)、90・・・デジタル証明書認証局サーバ、91・・・デジタル証明書認証局制御部、92・・・デジタル証明書認証局サーバ側通信装置、93・・・デジタル証明書認証局記憶部、93a・・・デジタル証明書(認証局の公開鍵A)情報、93b・・・認証局秘密鍵A情報

【特許請求の範囲】

【請求項1】

利用者の固有情報を判断する決済装置と、

前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、

利用者の固有情報を取得する固有情報取得装置と、を有し、

前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、

前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び再暗号化固有情報を残さない構成となっていることを特徴とする決済システム。

【請求項2】

前記固有情報取得装置の前記暗号化と前記携帯端末の前記再暗号化の方式が異なる方式となっていることを特徴とする請求項1に記載の決済システム。

【請求項3】

前記暗号化固有情報は、暗号用1次鍵情報と前記固有情報取得装置の装置固有番号で生成される暗号用2次鍵情報を基礎に、前記固有情報取得装置の変数情報をさらに付加して生成した暗号用3次鍵情報により暗号化されることを特徴とする請求項1又は請求項2に記載の決済システム。

【請求項4】

前記固有情報取得装置は、前記暗号用3次鍵情報を用いて3DES(トリプルDES)方式により前記暗号化を行い、前記携帯端末は、共通鍵情報で前記再暗号化を行う構成となっていることを特徴とする請求項3に記載の決済システム。

【請求項5】

前記携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることを特徴とする請求項1乃至請求項4のいずれか1項に記載の決済システム。

【請求項6】

前記固有情報がクレジットカード情報であることを特徴とする請求項1乃至請求項5のいずれか1項に記載の決済システム。

【請求項7】

利用者の固有情報を判断する決済装置と、

前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、

利用者の固有情報を取得する固有情報取得装置と、を有し、

前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、

前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び前記再暗号化固有情報を残さないことを特徴とする決済方法。

【請求項1】

利用者の固有情報を判断する決済装置と、

前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、

利用者の固有情報を取得する固有情報取得装置と、を有し、

前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、

前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び再暗号化固有情報を残さない構成となっていることを特徴とする決済システム。

【請求項2】

前記固有情報取得装置の前記暗号化と前記携帯端末の前記再暗号化の方式が異なる方式となっていることを特徴とする請求項1に記載の決済システム。

【請求項3】

前記暗号化固有情報は、暗号用1次鍵情報と前記固有情報取得装置の装置固有番号で生成される暗号用2次鍵情報を基礎に、前記固有情報取得装置の変数情報をさらに付加して生成した暗号用3次鍵情報により暗号化されることを特徴とする請求項1又は請求項2に記載の決済システム。

【請求項4】

前記固有情報取得装置は、前記暗号用3次鍵情報を用いて3DES(トリプルDES)方式により前記暗号化を行い、前記携帯端末は、共通鍵情報で前記再暗号化を行う構成となっていることを特徴とする請求項3に記載の決済システム。

【請求項5】

前記携帯端末と前記決済サーバとの通信に、デジタル証明書認証局が発行するデジタル証明書情報を用いることを特徴とする請求項1乃至請求項4のいずれか1項に記載の決済システム。

【請求項6】

前記固有情報がクレジットカード情報であることを特徴とする請求項1乃至請求項5のいずれか1項に記載の決済システム。

【請求項7】

利用者の固有情報を判断する決済装置と、

前記決済装置に利用者の固有情報の問い合わせを行う携帯端末と、

利用者の固有情報を取得する固有情報取得装置と、を有し、

前記固有情報取得装置が、取得した前記固有情報を暗号化して、暗号化固有情報を生成した後、この暗号化固有情報を前記携帯端末に送信し、

前記携帯端末は、前記暗号化固有情報をさらに再暗号化して再暗号化固有情報を生成した後、この再暗号化固有情報を決済装置に送信すると共に、前記暗号化固有情報及び前記再暗号化固有情報を残さないことを特徴とする決済方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2012−14272(P2012−14272A)

【公開日】平成24年1月19日(2012.1.19)

【国際特許分類】

【出願番号】特願2010−148095(P2010−148095)

【出願日】平成22年6月29日(2010.6.29)

【出願人】(391064946)三菱UFJニコス株式会社 (11)

【Fターム(参考)】

【公開日】平成24年1月19日(2012.1.19)

【国際特許分類】

【出願日】平成22年6月29日(2010.6.29)

【出願人】(391064946)三菱UFJニコス株式会社 (11)

【Fターム(参考)】

[ Back to top ]