無線ネットワークおよび無線ネットワークにおける認証方法

【課題】 無線LAN(WLAN)アクセスサービスにおいて、公衆アクセスを実現する。また、ユーザが、アクセスポイント間を移動することを可能にする。

【解決手段】 複数のサブネットワークを含む無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、ネットワークスイッチ301と、エアアクセスポイント300を有する。エアアクセスポイント300は、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチ301に接続されたルータ302を有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続されたゲートウェイルータ325を有する。

【解決手段】 複数のサブネットワークを含む無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、ネットワークスイッチ301と、エアアクセスポイント300を有する。エアアクセスポイント300は、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチ301に接続されたルータ302を有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続されたゲートウェイルータ325を有する。

【発明の詳細な説明】

【0001】

【発明の属する技術分野】本発明は、無線(ワイヤレス)ローカルエリアネットワークのアクセスポイント間でのシームレスな移動性(モビリティ)を提供する、公衆(パブリック)アクセス無線ローカルエリアネットワークのアーキテクチャに関する。

【0002】本発明は、さまざまなレベルの移動加入者サービスと、パケットレベルの認証および暗号化を提供する。本発明のアーキテクチャは、既存のローカルエリアネットワーク上でサポート可能であり、仮想事業者(バーチャルオペレータ)が、無線ローカルエリアネットワークのオペレーションを監視することを可能にする。本発明はまた、公衆アクセス無線ローカルエリアネットワークと、その制御およびデータプロトコルを運用する方法も提供する。

【0003】

【従来の技術】以下、本発明を理解するための適当な基礎を提供するために、いくつかの主題について述べる。

【0004】インターネットサービスおよび無線技術の急速な発展は、セルラ移動通信システムと、無線インターネットのための無線LAN(WLAN:Wireless LAN)アクセスシステムの両方の発展をもたらし、それにより、便利なインターネットアクセスと位置情報依存型(location-sensitive)アプリケーションをユーザに提供している。従来のほとんどのWLANアクセスシステムは、会社あるいは大学のネットワークの場合のように私設(プライベート)のものであるか、または、WLAN事業者のサービスへの加入によるものであるかのいずれかである。

【0005】公衆サービス事業者は、その顧客(カスタマ)によって期待される容量およびパフォーマンスを提供するために、有線および無線の両方で、この種のプライベートネットワーキング(企業LAN)に関心を持っている。インターネット音声・映像マルチキャスティングや双方向マルチメディアアプリケーションのような、さまざまな発展しつつあるインターネットアプリケーションのためには、高速および低遅延であることが重要である。公衆セルラ移動通信ネットワークは、屋外384kbps、屋内2Mbpsまでのダウンストリームバーストレートを提供するという改良が提案されている第3世代(3G)移動通信システムの場合でも、この要求を十分に満たすことはできない。これらのレートは、第2世代システムに比べて相当の改善であり、MIMO(多重アンテナ)技術は、スペクトル効率を大幅に増大させる可能性がある。しかし、帯域幅は依然として制限され、スペクトル競売における事業者による巨額の支払いによりコストが高くなる。これは、本質的な問題点である。その理由は、3G移動通信システムは、2Gシステムと同様、予約されたスペクトルにおいて連続的なカバレジを提供することを目標としているからである。システムの容量が投資コストに対してスケーラブルとなる可能性は低い。

【0006】WLAN技術は、低コスト、かつ、大容量でインターネットアクセスを提供することが可能であり、実際に提供している。この技術は、(後述のように、予約スペクトルにおけるセルラ移動通信マイクロセルを実現することも可能であるが)「フリーな」スペクトルを利用し、スケーラブルであり、有線ネットワークに容易に統合される。規制されていないスペクトルにおけるWLAN間の干渉が問題となる可能性がある。スペクトル適合性を施行することは、資産所有者(例えば、WLANを通じての公衆アクセスが重要な事業となる空港やホテル)の義務となる。IEEE802.11システムとBluetooth(登録商標、以下同じ)システムとの間の干渉問題は、これらが両方とも1つの資産所有者によってサポートされる場合、IEEE802.15で対処されている。

【0007】従来のWLANホットスポットソリューションは、そのいくつかの制限にもかかわらず、Nokia社のPublic Access Zone、Cisco社のAironet、およびLucent社のORINOCO Public Access Solutionsのような商用無線LAN技術を用いた、多くのアプリケーションにとって受容可能なものである。無線事業者には、MobileStar Corporation、WayportおよびNomadixのような会社が含まれる。

【0008】図1を参照して、従来のGSMセルラ移動通信システムについて説明する。GSMシステムは、回線交換ネットワークを通じて基地局103に接続された移動通信交換センタ(MSC)102を含む、階層アーキテクチャを有する。移動通信交換センタ102は、他の移動通信交換センタや他の基地局(図示せず)に接続されることも可能である。基地局103は、基地局コントローラ(BSC)104と、複数の基地局トランシーバ(BTS)105−1、105−2、105−nを有する。ただし、nは、基地局コントローラ104に接続された基地局トランシーバの個数である。移動通信交換センタ102は、公衆交換電話ネットワーク(PSTN)インタフェース101に接続される。移動通信交換センタ102は、ホームロケーションレジスタ(HLR)106、バーチャルロケーションレジスタ(VLR)107および端末識別レジスタ(EIR:equipment identity register)108に接続される。ホームロケーションレジスタ106は、認証センタ109にも接続される。

【0009】図1に示されているように、GSMのデータサービスバージョンであるGPRS(Generalized Packet Radio Service)もまた、階層アーキテクチャを使用する。ゲートウェイGPRS/3Gサポートノード(GGSN)110は、ホームロケーションレジスタ106およびインターネットインタフェース113に接続される。サービングGPRS/3Gサポートノード(SGSN)111は、ゲートウェイGPRS/3Gサポートノード110、ホームロケーションレジスタ106および端末識別レジスタ108に接続される。ゲートウェイGPRS/3Gサポートノード110およびサービングGPRS/3Gサポートノード111は、パケット交換ドメインにあり、IPマルチメディアサブシステムを有する。サービングGPRS/3Gサポートノード111は、パケット交換ネットワークを通じて基地局103に接続される。サービングGPRS/3Gサポートノード111は、パケット交換ネットワークを通じて無線ネットワーク基地局112にも接続される。無線ネットワーク基地局112は、無線ネットワークコントローラ(RNC)114と、複数の基地局トランシーバ(NODE−B)115−1、115−nを有する。ただし、nは基地局トランシーバの個数である。図1に示されるアーキテクチャは、回線交換音声、パケット交換データおよびIPマルチメディアトラフィックの集中化されたトラフィックフローを伝送するコアネットワークを提供する。

【0010】しかし、いくつかの標準化団体やフォーラムは、集中化トラフィックのボトルネックのない、分散IPベースの移動通信システムの概念を受け容れている。ここで注意すべき点であるが、分散されると想定されているのは、移動加入者のルーティングのみである。モビリティ管理、権限付与、認証、アカウンティングおよびディレクトリサービスのような制御機能は、分散されることもされないことも可能である。そのような組織には、3GPP−2(Third Generation Partnership Project 2)、IETF(Internet Engineering Task Force)、MWIF(Mobile Wireless Internet Forum)、および国際電気通信連合(ITU)のIMT−2000組織がある。

【0011】図2を参照して、IETFのモバイルIPモデルに基づく3GPP−2ネットワークアーキテクチャについて説明する。このアーキテクチャには、図1に示したような移動通信システムのためのコアネットワークがない。その代わりに、ホームロケーションレジスタ(HRL)202およびバーチャルロケーションレジスタ(VLR)203を有する2Gシステム201は無線ネットワーク(RN:radio network)204に接続される。無線ネットワーク204は、無線リソースコントローラ(RRC:radio resource controller)206およびパケット制御機能(PCF:packet control function)デバイス205を有する。2Gシステム201は、無線リソースコントローラ206に接続される。インターネット機器207もまた、無線リソースコントローラ206に接続されることが可能である。3GPP−2アーキテクチャにおける無線ネットワーク204は、IPネットワーク209(例えば、LAN、MANまたはWAN)に接続されたゲートウェイ(PDSN)208に直接接続される。ユーザホームネットワーク210には、IPネットワーク209を通じて到達することができる。さらに、無線LAN(WLAN)212もまた、第2のゲートウェイ(PDSN)211を通じてIPネットワーク209に接続されることが可能である。非IP音声トラフィックは、無線リソースコントローラ206から公衆交換電話ネットワーク(PSTN)213への直接パスを有し、2G音声ネットワークが3Gネットワーク内のエンティティとして管理されるようにしている。

【0012】さらに、IPに基づくモビリティシステムは、インターネットを通じて、外部のあるいは一時的なセルラ移動通信基地局に、および、WLANに、拡張可能である。IEEE802.11、HiperLAN−2、およびBluetoothエアインタフェースとともに3GエアインタフェースをサポートするWLANは、将来、公衆ホットスポットにおいて、および、会社や住居の環境において、ブロードバンドアクセスのために利用される可能性がある。

【0013】

【発明が解決しようとする課題】現在のWLANアクセスサービスの1つの問題点は、WLANへのアクセスが、特定のWLAN事業者の加入者に制限されているという点で、公衆アクセスがないことである。もう1つの問題点は、加入者が、単一のアクセスポイントに結びつけられることがあることである。これは、商店街を歩き回りながらインターネットラジオを聴くというようなアプリケーションの妨げとなる可能性がある。もう1つの欠点は、単一のWLANエアインタフェースに制限される可能性があり、それにより、セルラ移動通信エアインタフェースを有する機器を含めて、そのWLANエアインタフェースがサポートしようとする機器の範囲が縮小されることである。

【0014】

【課題を解決するための手段】本発明は、上記の状況に鑑み、従来技術の上記の問題点および制限を克服するものである。

【0015】本発明の第1の側面は、複数のサブネットワークを含む無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、1つまたは複数のネットワークスイッチを有する。各サブネットワークはさらに、1つまたは複数のエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続された、1つまたは複数のルータを有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続された1つまたは複数のゲートウェイルータを有する。

【0016】本発明の第2の側面は、複数の仮想事業者によって運用される無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、1つまたは複数のネットワークスイッチを有する。各サブネットワークはさらに、1つまたは複数のエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続された、1つまたは複数のルータを有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続された1つまたは複数のゲートウェイルータを有する。本発明の第2の側面は、マルチプロトコルラベルスイッチングを用いてゲートウェイルータと複数のサブネットワークとの間で移動加入者データをルーティングすることによって、各仮想事業者からのサービスへのアクセスを提供する。

【0017】本発明の第3の側面は、無線ネットワークにアクセスする移動加入者を認証する方法を提供する。移動加入者は、エアアクセスポイントを通じて無線ネットワークにアクセスする。エアアクセスポイントは、エアインタフェースおよびコンピュータを有し、エアアクセスポイントコンピュータは、移動加入者に関連する公開鍵を格納するデータベースサーバに接続される。この方法は、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへ転送するステップを有する。次に、この方法は、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信し、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信する。次に、この方法は、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信する。次に、この方法は、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信する。第4符号語を計算した後、この方法は、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信する。最後に、この方法は、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを、エアアクセスコンピュータから移動端末へ送信する。

【0018】本発明の第4の側面は、無線ネットワークにアクセスする移動加入者を認証するコンピュータソフトウェア製品である。移動加入者は、エアアクセスポイントを通じて無線ネットワークにアクセスする。エアアクセスポイントは、エアインタフェースおよびコンピュータを有し、エアアクセスポイントコンピュータは、移動加入者に関連する公開鍵を格納するデータベースサーバに接続される。このコンピュータソフトウェア製品は、エアアクセスコンピュータおよびデータベースコンピュータが所定のオペレーションを実行することを可能にするソフトウェア命令と、そのソフトウェア命令を保持するコンピュータ可読媒体とを含む。所定のオペレーションは、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへフォワーディングすることを含む。所定のオペレーションはさらに、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信し、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信することを含む。所定のオペレーションはさらに、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信し、その後、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信することを含む。所定のオペレーションはさらに、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信し、その後、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを、エアアクセスコンピュータから移動端末へ送信することを含む。

【0019】本発明の第5の側面は、移動通信サービスが複数の仮想事業者によって提供される無線ネットワークを運用する方法を提供する。無線ネットワークは複数のサブネットワークを含み、各サブネットワークは少なくとも1つのネットワークスイッチと、少なくとも1つのエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、複数のサブネットワークに接続された少なくとも1つのゲートウェイルータとを有する。この方法は、各サブネットワーク内のエアアクセスポイントと、前記少なくとも1つのゲートウェイルータとの間に複数のマルチプロトコルラベルスイッチングパスを作成するステップを含む。この方法はさらに、仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることができるように、各マルチプロトコルラベルスイッチングパスを複数の仮想事業者のうちの1つに割り当てるステップと、無線ネットワークを通るデータのパケットヘッダに埋め込まれる識別タグを、複数の仮想事業者のそれぞれに割り当てるステップとを含む。この方法はさらに、無線ネットワークを通るデータパケットのヘッダにマルチプロトコルラベルスイッチング情報を割り当てることにより、サブネットワークのネットワークスイッチが、データパケットのヘッダに基づいてマルチプロトコルラベルスイッチングパスを通じてデータパケットをルーティングすることを可能にする。

【0020】添付図面は、本明細書と一体をなして本発明のさまざまな側面を例示し、発明の詳細な説明とともに、本発明のさまざまな側面、利点および原理を説明する。

【0021】

【発明の実施の形態】本発明のさまざまな側面について説明する前に、本発明の理解を容易にし、いくつかの用語の意味を示すために、従来技術に関するいくつかの項目について説明する。

【0022】本明細書において、「コンピュータシステム」という用語は、可能な限り最広義の意味を包含し、スタンドアローンプロセッサ、ネットワーク接続されたプロセッサ、メインフレームプロセッサ、および、クライアント/サーバ関係にあるプロセッサを含むが、これらには限定されない。「コンピュータシステム」という用語は、少なくともメモリおよびプロセッサを含むように理解されるべきである。一般に、メモリは、いろいろなときに、実行可能プログラムコードの少なくとも一部を格納し、プロセッサは、その実行可能プログラムコードに含まれる命令のうちの1つまたは複数を実行する。

【0023】理解されるように、「所定のオペレーション」という用語、「コンピュータシステムソフトウェア」という用語、および「実行可能コード」という用語は、本明細書の目的にとって、実質的に同じものを意味する。本発明の実施には、メモリとプロセッサが物理的に同じ場所に位置することは必要でない。すなわち、プロセッサとメモリは、異なる物理的装置に、あるいは、地理的に異なる位置にさえ、ある可能性があることを見越している。

【0024】本明細書において、当業者には理解されるように、「媒体」あるいは「コンピュータ可読媒体」には、ディスケットあるいはフロッピィディスク、テープ、コンパクトディスク、集積回路、カートリッジ、通信回線を通じてのリモート伝送、あるいは、コンピュータにより利用可能な他の任意の媒体が含まれる。例えば、コンピュータシステムソフトウェアを配布するためには、供給元は、ディスケットを提供することもあり、あるいは、衛星伝送により、直接電話回線により、またはインターネットにより、何らかの形式で、所定のオペレーションを実行するための命令を送信することもある。

【0025】コンピュータシステムソフトウェアは、ディスケットに「書き込まれる」ことも、集積回路に「格納される」ことも、通信回線を通じて「伝送される」ことも可能であるが、理解されるように、本明細書の目的のためには、コンピュータ利用可能媒体は、所定のオペレーションを実行するための命令を「保持する」と呼ばれる。すなわち、この「保持する」という用語は、所定のオペレーションを実行するための命令がコンピュータ利用可能媒体に関連づけられる上記のすべての等価な方法を包含することを意図している。

【0026】したがって、簡単のため、「プログラム製品」という用語は、以下では、所定のオペレーションを実行するための命令を何らかの形式で保持する、上で定義したようなコンピュータ利用可能媒体を指すために用いられる。

【0027】以下、添付図面を参照して、本発明のさまざまな側面の詳細について説明する。

【0028】従来の仮想(バーチャル)LAN(VLAN)は、スイッチLAN環境における論理的グルーピングおよびブロードキャスト閉じ込めメカニズムである。LAN内のスイッチは、グループに属するデバイスをサポートするポートに、ブロードキャスト/マルチキャストイーサーネットフレームをフォワーディングすることによって、論理グループメンバシップを施行する。IEEEのVLAN標準802.1Qは、IEEEイーサーネットヘッダの4バイトのセクション内に、12ビットのVLAN IDを規定している。802.1Qを実装するスイッチは、グループメンバシップを判定するために、各イーサーネットフレーム内のVLAN IDを調べるだけでよい。

【0029】本発明のVOLAN(Virtual Operator LAN)は、いくつかのLANセグメントにわたって拡張可能な、リソース共有およびトラフィックエンジニアリングのためのインフラストラクチャである。VOLANによれば、複数の仮想事業者が、それぞれのユーザグループに、それらのサービスレベル契約にしたがって、独立のQoSサービスを提供することが可能となる。これらの独立のサービスは、本発明が構築される既存のLAN環境内の既存のローカル移動加入者に提供されるサービスを妨害してはならない。上記のように、VOLANは、商用LANスイッチのVLAN機能と、マルチセグメントLAN環境にわたるマルチプロトコルラベルスイッチング(MPLS)パスの利用との組合せである。

【0030】本発明は、ネットワーク設備に投資することを必要とせずに、移動加入者にデータアクセスサービスを提供する1つまたは複数の仮想事業者を含む無線ローカルエリアネットワークアーキテクチャである。仮想事業者は、インターネットサービスプロバイダ(ISP)や公衆通信キャリアのような第三者サービスプロバイダとともに活動する。本発明のアクセス速度は、ディジタルセルラ(2G)移動電話ネットワークの比較的低速のインターネットアクセスサービスにまさる。さらに、本発明は、標準的なインターネットおよびウェブアプリケーションを、小画面機器に適した低速バージョン(例えば、NTTドコモのiモードサービス)とともに、サポートする。低消費電力インターネット機器は、セルラ移動通信ネットワークにおいてよりも、本発明の環境において、より実現可能性がある。本発明は、複数のLANセグメントを含むことが可能であり、オフィスビルディング、空港、ホテル、大学、商店街およびその他の大規模地区に設置可能である。本発明は、単に無線アクセスポイントを追加することによって、既存のLANインフラストラクチャを利用して構築可能であり、それにより、高価な新たなネットワーク配備が避けられる。

【0031】本発明の物理アーキテクチャは、セルラ移動通信アーキテクチャに特に関連する個々の無線LANに関係するのみならず、インターネットに接続し無線アクセスをサポートするように構築された任意のローカル通信インフラストラクチャにも関係する。図3を参照すると、本発明の実施例は、複数のLANセグメントを含む。あるいは、別の実施例では、本発明は、ケーブルデータシステムのような大都市アクセスネットワーク(metropolitan access network)に接続されることも可能である。本発明の実現において、仮想事業者は、セルラ移動通信事業者を含む(これには限定されない)第三者サービスプロバイダであることが可能である。

【0032】本発明において、各仮想事業者は、専用LANを制御する。専用LANは、複数のネットワークセグメントにわたり拡張可能であり、仮想事業者LAN(VOLAN:Virtual Operator LAN)と呼ばれる。VOLANは、一仮想事業者に属する独立の論理LANであり、仮想事業者と公衆アクセスモビリティLAN(PAMLAN:Public Access Mobility LAN)事業者との間で履行されるサービスレベル契約(SLA)に基づいて管理される。VOLANは、安全なトラフィック分離を提供し、サービス品質(QoS)サポート付きでトラフィックエンジニアリングがなされることが可能である。例えば、仮想事業者は、異なるレベルの加入ステータスを有する加入者にさまざまなレベルのサービスを提供することが可能である。VOLANは、基礎となる仮想LAN能力と、LAN間セグメント機能とから構築される。表1に、PAMLAN/VOLAN/VLAN階層を示す。

【表1】

表1: PAMLAN/VOLAN/VLAN階層

【0033】関連づけ、認証およびアカウンティング(AAA:Associate, Authenticateand Accounting)は、本発明の特徴である。本発明は、サービスプロバイダのネットワークの仮想的拡張となる複数の半信頼アクセスポイントを含む。ここで、「半信頼」(semi-trusted)という用語は次のように定義される。

1.移動加入者のトラフィックをインターネットへ正しくルーティングすることについては信頼される。

2.移動加入者トラフィック内容(例えば、仮想事業者とのビジネス関係を有する特権(franchised)オペレーション)の読み出し、変更、またはなりすましをしないことについては部分的に信頼される。このレベルの信頼は、ローカルインターネットサービスプロバイダ(ISP)と同様であり、ほとんどのインターネットブラウジングには十分である。しかし、機密性の高いデータ(例えば、クレジットカード情報、社会保障番号(Social Security Number)、運転者の免許番号)の転送のためには、本発明は、安全なエンドツーエンド転送プロトコル(例えば、SSL)使用する。

3.正しいアカウンティング情報を仮想事業者に報告することについては部分的に信頼される。本発明の実施例では、アクセスポイントおよび移動通信機器の両方によるサービス測定が実行される。サービス測定結果は仮想事業者に報告され、サービス測定値は整合性がクロスチェックされる。さらに、本発明の実施例によれば、移動加入者/仮想事業者の認証プロセスのため、移動通信カスタマのなりすましが防止される。この認証プロセスは、アクセスポイントを透過的(トランスペアレント)にする。サービス測定および認証プロセスは、詐欺および紛争の可能性を大幅に低減する。本発明は、在圏移動加入者の認証および権限付与とともに、真正な特権基地局としてのアクセスポイントの認証を使用する。本発明は、仮想事業者をサポートするために、アクセスポイントでのIPレベルのAAAサーバ/クライアント機能の実装を容易にする。

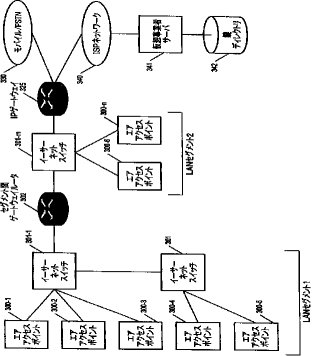

【0034】図3を参照して、本発明による無線LANネットワークの実施例について説明する。実施例のネットワークは、複数のアクセスポイント300−1〜300−nを有する。ただし、nは、無線LANネットワーク内のアクセスポイントの総数である。アクセスポイントの構成については図4を参照して説明する。各アクセスポイント300は、イーサーネットスイッチ301−1〜301−mに接続される。ただし、mは、無線ネットワーク内のイーサーネットスイッチの総数である。図3R>3に示されるように、イーサーネットスイッチ301は2つのアクセスポイント300に接続される。各イーサーネットスイッチ301は、前述の仮想ネットワークおよびQoSサービスを実現する。

【0035】図3に示されるように、イーサーネットスイッチ301とアクセスポイント300は、2つのLANセグメントにグループ化される。LANセグメント1は、2個のイーサーネットスイッチ301を含む。LANセグメント2は、1個のイーサーネットスイッチ301を含み、これは2個のアクセスポイント300に接続される。LANセグメント1とLANセグメント2は、セグメント間ゲートウェイルータ302を通じて互いに接続される。2つのLANセグメントの結合は、複数のアクセスポイント間のマイクロモビリティ(micromobility)を提供する。

【0036】図4を参照して、アクセスポイントについてさらに詳細に説明する。本発明によれば、アクセスポイントは、複数のエアインタフェース320、321、322を有する。実施例は、WLAN基地局(すなわち、IEEE802.11、HiperLAN2、Bluetooth)およびセルラ移動通信基地局(すなわち、GSM、IS−95、IS−136、3G)を含むことが可能である。セルラ移動通信音声サービスについて、本発明は、アクセスポイントにおいてGPRSデータサービス(図示せず)をサポートする。

【0037】従来のWLANシステムでは、基地局はブリッジとして作用する。図4を参照すると、本発明では、アクセスポイントはさらに、移動端末のためにプロキシ機能を実行するIPアクセスルータ313を有する。このようなプロキシ機能の1つは、アクセスポイント内に存在する任意のエアインタフェースに対する基地局コントローラであることが可能である。このプロキシ機能は、基地局コントローラとして作用して、IPレベルでIPゲートウェイ325と通信する。IPアクセスルータ313は、後述するAAA機能も実行する。

【0038】図3を参照すると、本発明では、IPゲートウェイ325は、インターネットまたは公衆ネットワークへ向かうトラフィックを伝送し、モバイルIPトンネルを終端し、必要に応じてシグナリング変換を実行する。IPゲートウェイ325は、実装の必要に応じて、単一のゲートウェイからなることも、複数のゲートウェイを含むことも可能である。シグナリング変換の別法として、カプセル化されたSS7またはISDN制御信号が、H.323、SIP、または他のIPネットワーク系信号とともに、IPゲートウェイ325を通って透過的に伝送されることも可能である。

【0039】IPゲートウェイ325は、さまざまな外部ネットワークと接続されることが可能である。例えば、IPゲートウェイ325は、別の移動通信ネットワークまたは公衆交換電話ネットワークに接続されることが可能である。IPゲートウェイ325はISPネットワーク340を通じて仮想事業者のサーバ341にも接続される。仮想事業者のサーバ341上には、後述する認証および暗号化に用いられるエンドユーザ公開鍵のディレクトリ342がある。

【0040】本発明では、複数の仮想事業者に対する複数の地理的LANセグメントにわたる論理サービスネットワークを構成するために、仮想事業者LAN(VOLAN)技術が用いられる。各仮想事業者のVOLAN内では、異なるレベルの加入者サービスに対するQoSをサポートすることが可能である。

【0041】本発明は、各PAMLANセグメントのコアであるイーサーネットスイッチに現れる、標準に基づく仮想LANおよびQoS機能を利用する。イーサーネットMACプロトコルは依然としてCSMA/CDであるが、全二重イーサースイッチはコンテンションなしで動作し、802.1pパケット優先制御および仮想LAN(IEEE802.1Q)を提供するための新たな標準が導入されている。

【0042】最後に、セルラIPやHAWAIIのような、無線LAN環境のための新たなIPローカルモビリティプロトコルが、モバイルIPのパフォーマンスを改善する。具体的には、これらの新しいプロトコルは、より高速なハンドオフ、より直接的なトラフィックルーティング、および、より分散され、スケーラブルなコネクション制御を提供する。

【0043】これらの新しいIPローカルモビリティプロトコルは、本発明に容易に組み込まれる。図3を参照すると、IPゲートウェイ325は、在圏移動加入者に対して相対的に固定アドレスとなる。したがって、PAMLAN内部のセグメント間ゲートウェイルータ302のみが、あるローカルアクセスポイントから別のローカルアクセスポイントへの移動加入者の移動によるパス変更について通知を受ければよい。この要件さえも、MPLSの利用により低減される。このため、本発明によれば、移動通信機器は、PAMLANに入るときに動的にIPアドレスを取得する。その後、移動通信機器は、地理的LANセグメント間を移動する際に新たなIPアドレス割当てを必要とせずに、地理的LANセグメント(すなわち、LANセグメント1およびLANセグメント2)間で自由にローミングすることができる。

【0044】公衆インターネットアクセスを提供するためには、必要なプロトコルコンポーネントが、本発明のコアアクセスネットワーク、アクセスポイント、および在圏インターネット機器内の適所におかれなければならない。前述のように、本発明のコアネットワークは、マイクロモビリティ、仮想LANおよび動的ホスト構成プロトコル(DHCP)サービスを提供する。

【0045】図6Aおよび図6Bを参照して、無線機器のプロトコルスタック501およびエアアクセスポイントのプロトコルスタック502について説明する。アクセスポイントは、DHCPプロキシ、分散AAAのエージェント、パケットのフィルタリングおよびクラシフィケーション、QoS制御、ならびにモビリティ管理のような、いくつかのプロトコルコンポーネントをホストする。アクセスポイントはルータに基づくため、これらのPAMLAN機能は、レイヤ3以上で実装することが可能であり、無線MACプロトコルの変更を必要としない。本発明のルータアプローチはまた、移動通信機機内のプロトコルスタックへの変更も不要である。代わりに、本発明は、既存のプロトコルコンポーネント(例えば、DHCPクライアント、IPSec)に基づき、あるいは、アプリケーションレイヤ(例えば、認証セッション)内に実装される。本発明は、アクセスポイントにおいてMPLSと仮想LAN(VLAN)を組み合わせることにより、PAMLANQoSおよびモビリティ機能をサポートする仮想事業者LANを形成する。

【0046】本発明が単一のスイッチLANとして実装されるとき、VOLANは単に、割り当てられたVLAN IDをVOLANのすべてのトラフィックにタグ付け(タギング)することによって、VLANとして実装される。移動加入者に対するQoSプロビジョニングは、8個のフレーム優先順位を区別するために、IEEE802.1pヘッダ、すなわち、IEEE802.1Qヘッダに埋め込まれた3ビットセクションを用いて実装することができる。

【0047】しかし、複数のルータが複数のサブネットワークを相互接続する大規模な実装では、VLANのみではもはやVOLANプロビジョニングには十分でない。このような環境では、VOLANは、ゲートウェイルータによって接続されたVLANのチェインとして実装することができる。これらのルータは、パケットをサブネットワークにフォワーディングするときに、仮想事業者パケットをVLANタグにマップすることにより、VOLANコヒーレンス(整合性)を維持する。ゲートウェイルータはレイヤ3で作用するため、パケットがサブネットワーク間をわたるときに、レイヤ2ヘッダからのすべてのVLAN情報は失われる。したがって、ルータが、隣り合うサブネットワーク間のVLANマッピングテーブルを維持することは不可能である。代わりに、ルータは、送信元および宛先のIPアドレスのようなレイヤ3情報を利用して、パケットのVOLANメンバシップを判定しなければならない。

【0048】しかし、このアプローチにはいくつかの問題点がある。特に、VLANマッピング判定を行うためには、PAMLAN内のすべての中間ルータが、アクティブな移動加入者のすべてのIPアドレス(少なくともアドレスプレフィクス)を保持しなければならない。さらに、IPルーティングがホップ単位で行われるという性質のため、相異なるVOLANに対するサービスプロビジョニングを効果的に管理し提供することは困難である。これらの理由により、本発明は、VOLANプロビジョニングのために、VLANとともにMPLSを利用する。

【0049】MPLSは、すべての中間ルータをVOLANの詳細から隠蔽しながら、アクセスポイントおよびインターネットゲートウェイがVOLANプロビジョニングを処理する、簡単で効率的なソリューションを提供する。本発明では、MPLSとVLANを組み合わせることにより、エレガントなVOLANソリューションを提供する。本発明によれば、各LANセグメント内では、仮想事業者ごとのトラフィックをグループ化するためにVLANが使用される。PAMLAN全体では、ルーティングパスを設定し各VOLANのプロビジョニングを行うためにMPLSが使用される。

【0050】マルチプロトコルラベルスイッチング(MPLS)は、その名称が示すように、多くのリンクレイヤプロトコル上でさまざまなコネクションレス型ネットワークレイヤプロトコルに対するコンバージェンスレイヤを提供するために設計されたプロトコルである。そのもともとの目的は、IP over ATMやフレームリレーの場合にパケットフォワーディングの効率および速度を増大させることであったが、実際にはトラフィックエンジニアリングを容易にすることが有望であるために盛んに利用される。MPLSは、コネクションレス型レイヤ3トラフィックをトラフィックエンジニアリングがなされたトンネル(MPLSの用語では、LSP(Label Switched Path))へと編成することによってこれを実現する。パケットがMPLSドメインに入る前に、LSPに対するローカル識別子として作用するように、ラベルスタックがそのネットワークレイヤヘッダの前に挿入される。MPLSルータは、ラベルスイッチングルータ(LSR:Label Switching Router)と呼ばれ、LSPの両端にある2つのルータはそれぞれ入口LSRおよび出口LSRと呼ばれる。パケットは、複数のFEC(Forwarding Equivalence Class)に振り分けられる。実際の必要に応じて、FECは、異なるグラニュラリティで分類されることが可能である。例えば、1つのアドレスプレフィクスが1つのFECに対応することも可能であり、また、送信元アドレス/ポート番号と宛先アドレス/ポート番号の組合せが、2つのエンドポイント間のすべてのトラフィックを1つのFECとして指定するために使用されることも可能である。どのLSRにおいても、同じFECに属する入トラフィックは均等に扱われる。すなわち、同じラベルを有する同じインタフェースへ送出される。入口ルータでは、パケットには、それが属するFECに従ってラベルが割り当てられる。ラベルづけされたパケットがLSPに沿って中間ルータに到着すると、ラベルスワッピングと呼ばれるプロセスが実行される。すなわち、パケット内のラベルがまず抽出され、(入力ポート,入力ラベル)の対が、(出力ポート,出力ラベル)の対にマップされる。その後、入力ラベルは、MPLSパケット内の出力ラベルで置き換えられ、パケットは出力インタフェースへ送出される。このプロセスは、パケットが出口ルータに到達するまで繰り返される。出口ルータで、MPLSラベルはパケットから取り外され、パケットは通常のレイヤ3フォワーディングによりフォワーディングされる。ラベルマッピングの目的のために、NHLFE(Next Hop Label Forwarding Entry)がLSRで使用される。各NHLFEは、出力インタフェースと、ラベルスタックに対する作用と、オプションとして、パケットを伝送するためのレイヤ2カプセル化とを含む。入口LSRでは、ラベル作成のためにFTN(FEC-To-NHLFE)マップが使用される。それぞれの中間LSRでは、入力ラベルマップ(ILM:Incoming Label Map)が入力ラベルを対応するNHLFEに変換して、これによりMPLSパケットを変換する。

【0051】MPLSドメインでは、パケットは、ドメイン内へのその入口ポイントでラベルがタグ付けされ、ドメイン内ではそのラベルを使用することによりフォワーディングされる。出口ポイントでは、ラベルは取り外され、パケットはそのもとの形に戻る。実際には、入口ポイントと出口ポイントの間でのパケットの伝送のために、これらの2つのポイントの間にLSPが設定される。トンネリング効果のため、移動端末宛のIPパケットのためのフォワーディング判定を行うには、中間のルーティングテーブルを使用することはもはや不要である。

【0052】移動端末にとって、そのアクセスポイントは、PAMLAN内へのそのエントリポイントであり、ゲートウェイは、インターネット内へのそのエントリポイントである。そのトラフィックのほとんどは、これらの2つのポイント間と、移動端末間の通信のためのPAMLAN内のアクセスポイント間を移動する。PAMLAN内でMPLSがサポートされる場合、PAMLAN全体を単一のMPLSドメインとみなすことができる。ゲートウェイおよびアクセスポイントは自然に、移動端末トラフィックに関して、(トラフィックの方向に応じて)入口および出口ポイントとなる。移動端末はそのアクセスポイントをMPLSドメイン内へのエッジLSRとして使用するため、ドメイン内の中間ルータは、ラベルフォワーディングテーブルを設定するときに、どの移動端末をも知る必要がない。これにより、中間ルータは、アクセスポイントとゲートウェイに対するラベルバインディングを設定するだけでよいことになるため、移動端末が異なるアクセスポイントに移動したときに中間ルータ内のラベルテーブルを更新することが不要になる。

【0053】図11は、移動通信サービスが複数の仮想事業者によって提供されるPAMLANネットワークを運用する例示的な方法を示す例示的な流れ図である。前述のように、PAMLANネットワークは複数のサブネットワークを有し、各サブネットワークは1つまたは複数のネットワークスイッチを有する。サブネットワーク内のエアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。サブネットワーク間の通信は、各サブネットワークのネットワークスイッチに接続されたルータによって実現される。ネットワークの外部へのアクセスは、サブネットワークに接続されたゲートウェイルータを通じて実行される。S200で、各サブネットワーク内のエアアクセスポイントとゲートウェイルータとの間の複数のMPLSパスが作成される。S210で、仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることが可能となるように、MPLSパスが複数の仮想事業者のうちの1つまたは複数に割り当てられる。したがって、複数の仮想事業者が1つのエアアクセスポイントを通じてアクセスされることも可能であり、あるいは、与えられたアクセスポイントを通じてアクセスされるのは1つの仮想事業者だけであることも可能である。S220で、各仮想事業者に識別タグが割り当てられ、その識別タグは、無線ネットワークを通るデータのパケットヘッダに埋め込まれる。S230で、MPLS情報が、無線ネットワークを通るデータパケットのヘッダに付加される。これにより、サブネットワークのネットワークスイッチは、データパケットのヘッダに基づいてMPLSパスを通じてデータパケットをルーティングすることが可能となる。

【0054】図5は、マイクロモビリティをサポートするためにPAMLANにおいてMPLSがどのように使用されるかを示すための、PAMLAN401の概略図である。移動端末408は、PAMLAN401に入ると、アクセスポイント404(アクセスポイント1と表す)と関連づけられ、DHCPを通じてIPアドレス(IPmtと表す)が動的に割り当てられる。このようなアドレスは、PAMLAN401内の移動端末のために予約されたアドレスのプールから割り当てられる。このアドレス割当ての直後に、アクセスポイント404は、PAMLAN内の他のすべての境界ルータ402に対して、この新しい移動端末について(したがってそのIPアドレスを)通知する。その後、IPゲートウェイ402およびアクセスポイント403、404は、それに従って、それらのFTN(FEC-To-NHLFE)マップを更新する。各移動端末IPアドレスは、これらのマップにおいて新しいFECに対応する。境界ルータでFTNマップを正しく更新するために、次の手続きが使用される。1.マップ内にIPmtのエントリがまだ存在しない場合、新規作成する。2.マップ内でアクセスポイント1のエントリを検索し、そのNHLFEをNHLFE1と表す。3.IPmtのエントリのNHLFE部分をNHLFE1に更新する。

【0055】このようにして、ゲートウェイ402またはアクセスポイント403、404は、移動ホスト宛のパケットを受信すると、自己のFTNマップをチェックし、アクセスポイント404(アクセスポイント1)へのものと同じLSP406に対応するラベルを選択する。こうして、ラベル付けされたパケットは、ラベル変換のみによって、ルーティングなしで、中間ルータによりアクセスポイント404(アクセスポイント1)へフォワーディングされることが可能となる。このことは、中間ルータが移動端末408の位置について知らなくてもパケットが正しくフォワーディングされることを保証する。パケットがアクセスポイント404(アクセスポイント1)に到達すると、ラベルは取り外され、アクセスポイント404は、通常のIPパケットを移動端末408へフォワーディングする。

【0056】移動端末408が新たなアクセスポイント403に移動すると、同じ手続きに従って、ゲートウェイ402および他のアクセスポイント403、404内のFTNマップを更新する。しかし、1つの相違点は、移動端末408についての一部のパケットが、この移行期間中に、すなわち、FTNマップがゲートウェイ402または他のアクセスポイントで正しく更新される前に、前の(旧)アクセスポイント404へフォワーディングされる可能性があることである。実際にはMPLSがこの問題点を解決するのを助ける。更新手続きに従って、移動端末408が新アクセスポイント403に再関連づけされた後、旧アクセスポイント404のFTNマップは、移動端末408宛のすべてのパケットを新アクセスポイント403へフォワーディングするように変更される。こうして、パケットは、移行期間中に誤って旧アクセスポイント404へフォワーディングされても、直ちに新アクセスポイント403へフォワーディングされる。

【0057】現在のMPLS配備では、MPLS隣接ルータは通常ポイントツーポイントコネクションを有するため、MPLSフォワーディングプロセスは、各パケットについて、出力インタフェースおよび新たなラベルを決定するだけでよい。その場合、パケットは、出力インタフェースを通じて接続された隣接ルータへ送られることになる。したがって、ILMマップ内の各エントリは、(入力ラベル,入力ポート)の対を(出力ラベル,出力ポート)の対にマップする。PAMLAN環境では、隣接ルータは、スイッチイーサーネットLANを通じて接続されることがある。このため、物理ポートは、隣接ルータを識別するにはもはや不十分である。このような場合、各NHLFEは、物理インタフェースに加えて、隣接ルータのMACアドレスを含む。ルータがMPLSパケットを受け取ると、まず入力ラベルが出力ラベルで置き換えられる。その後、ILM内にあるMACアドレスを含むイーサーネットヘッダがパケットに付加されてイーサーネットフレームを形成し、出力インタフェースを通じてイーサーネットLANへ送出される。

【0058】図7を参照して、2つのVOLANを有する3セグメントLANの場合の、本発明による例示的なアーキテクチャについて説明する。図7において、VOLAN1は、アクセスポイントルータからPAMLANゲートウェイルータへの3つのMPLSパスを有し、VOLAN2は4つのMPLSパスを有する。LANセグメント1(602)は、いくつかのエアアクセスポイントを有する。LANセグメント2(601)は、イーサーネットスイッチのみを有するように図示されているが、LANセグメント2(601)はいくつかのエアアクセスポイントを有することも可能である。LANセグメント3(600)は、イーサーネットスイッチのみを有するように図示されているが、LANセグメント3(600)はいくつかのエアアクセスポイントを有することも可能である。セグメント間ゲートウェイルータ611、613は、LANセグメント1、LANセグメント2およびLANセグメント3を互いに接続する。2つのPAMLANゲートウェイルータ610、612は、LANセグメント2およびLANセグメント3のイーサーネットスイッチに接続される。VOLAN1は、LANセグメント2(601)を通って設けられLANセグメント1(602)内のエアアクセスポイントに到達する3つのMPLSパス(すなわちトンネル)を有する。LANセグメント1(602)内では、MPLSパスは、LANセグメント内に設けられたエアアクセスポイントの一部(しかし全部ではない)に分布する。イーサーネットスイッチは、さまざまなエアアクセスポイントへのMPLSパスを実現する。図7に示されるように、1つのVOLANの複数のMPLSパスが単一のエアアクセスポイントへルーティングされることも可能であり、また、複数のVOLANの複数のMPLSパスが単一のエアアクセスポイントへルーティングされることも可能である。また、異なるゲートウェイルータからの複数のMPLSパスが単一のLANセグメント内に集められることも可能である。図7に示されるように、VOLAN2の2つのMPLSパスは、1つのゲートウェイルータ612を通じてルーティングされ、VOLAN2の他の2つのMPLSパスは、別のゲートウェイルータ610を通じてルーティングされる。LANセグメント2(601)において、4つのMPLSパスが集められ、セグメント間ゲートウェイルータ613を通じてLANセグメント1(602)へルーティングされる。

【0059】図7におけるクラウド(雲状の表示)は、ルータを通じて相互接続されるサブネットワークである。これらは、スペースが限られているために小さいサイズで描かれているだけであって、実際には、これらのサブネットワークは、多数のVLANにグループ化された数百のノードを有して、相当大規模かつ複雑になることもある。隣接ルータどうしは、それらの両方が属するクラウド(サブネットワーク)を通じて互いに接続される。図7からわかるように、VOLANは、相互接続するルータによって、あるクラウドから別のクラウドにマップされる。

【0060】MPLSを使用することにより、VOLAN管理をPAMLANの「境界」で限界づけることが可能となる。VOLANの存在について知っている必要があるのはインターネットゲートウェイおよびアクセスポイントだけである。中間のPAMLANルータにおけるルーティング機能の変更なしに組織的な方法で移動加入者トラフィックを伝送するように、MPLSトンネルがそれらのVOLANの間に形成される。これらのルータは、MPLSラベルのみを検査する。MPLSラベルは、送信元と宛先の境界ルータ間のVOLANパスに関する情報を運ぶ。

【0061】本質的に、VOLANサポートのためにMPLSを利用することは、マイクロモビリティサポートの場合と非常に類似しており、両方のソリューションはPAMLANに容易に統合することができる。いずれの場合も、MPLSパスは、MPLSドメインの入口および出口LSRとして作用する境界ルータ間で設定される必要がある。しかし、次のようないくつかの注目すべき相違点がある。1.各FECは、もはやIPアドレスプレフィクスのみでは識別されず、(IPアドレスプレフィクス,VOLAN ID)の対によって識別される。このことは、2つの境界ルータの間で複数のLSPが確立されることが必要とされる場合があることを意味し、その場合、各LSPは1つの仮想事業者に属するトラフィックを伝送する。2.境界ルータでは、移動端末のFTNエントリが、その関連するアクセスポイントおよびその現在の仮想事業者に従って決定される。移動端末アドレスをその対応する仮想事業者に容易にマップするため、DHCPサーバは、仮想事業者ごとにIPアドレスを割り当てるべきである。なお、移動端末は、複数のVOLAN(複数の仮想事業者)に属する可能性もある。このような場合、各インタフェースに1つのIPアドレスを割り当て、異なるインタフェースを用いて異なるVOLANメンバシップを識別することも可能である。3.中間ルータでは、ILMの各エントリに含まれる仮想ポートを、VLANタグで拡張する必要がある。このタグは、次の隣接ルータに到達するために、パケットの送り先のスイッチイーサーネットLAN内の仮想事業者を識別する。

【0062】アクセスポイントでは、各移動加入者パケットは、仮想事業者メンバシップおよび所望のQoSクラスに基づいてFEC(Forwarding Equivalence Class)にマップされる。FEC情報を運ぶMPLSラベルがパケットに挿入され、各VLAN内の802.1p優先順位とともにVLAN割当てを決定するために、MPLSパス上のラベルスイッチルータ(LSR)によって使用される。PAMLANと複数の仮想事業者との間のサービス契約に従って、アクセスポイントとインターネットゲートウェイの間で、トラフィックエンジニアリングがなされたパスが設定されることが可能である。

【0063】本発明によって移動加入者が無線サービスにアクセスしようとするとき、アクセスポイントは、移動加入者が無線サービスにアクセスする権限を有し、提供した無線サービスに正しく課金することができることを確認しなければならない。同時に、移動加入者は、PAMLANが信頼(または半信頼)可能であり、移動加入者のサービスプロバイダによって証明を受けていることを確認しなければならない。本発明によれば、移動加入者のサービスプロバイダは、PAMLAN内で仮想事業者特権(franchise)を有する。さらに、移動加入者およびPAMLANは両方とも、それらの間の伝送が安全であること、および、誰も無権限のアクセスを得るために移動加入者の識別を偽造することができないことを確認しなければならない。

【0064】本発明は、上記の点を解決するセキュリティフレームワークを提供する。このセキュリティフレームワークの実施例では、次の4つの主要なコンポーネントが提供される。

1.移動加入者と仮想事業者の間でのRADIUS(Remote Authentication Dial-In User Service)を通じた相互認証。アクセスポイントはRADIUSクライアントとして作用する。仮想事業者のRADIUSサーバもまたアクセスポイントに証明を与え、移動加入者とアクセスポイントが適当なレベルの相互信頼を得られるようにする。

2.移動加入者とアクセスポイントの間の、公開鍵に基づく安全なチャネルの確立。各移動加入者は、仮想事業者により管理されるディレクトリ内に公開鍵を有する。移動加入者(およびアクセスポイント)の認証後、仮想事業者はこの鍵をアクセスポイントへ送る。すると、アクセスポイントはセッション鍵を生成し、移動加入者の公開鍵を用いてセッション鍵を暗号化し、暗号化されたセッション鍵を移動加入者へ送る。

3.認証されたセッションのためのパケットごとの暗号化。いったん移動加入者がセッションごとの鍵を取得すると、すべての移動加入者トラフィックは、IPSecを用いてIPレイヤで、または、移動通信機器とアクセスポイントの両方におけるレイヤ2プロトコル実装(例えば、IEEE802.11)がセッションごとの鍵をサポートしている場合にはハードウェア暗号化を用いてレイヤ2で、暗号化される。

4.移動通信機器からのトラフィックを制御するための、アクセスポイントにおけるフィルタリング機能。アクセスポイントは、各パケットをフィルタリングし、パケットを通過させるべきか(セッション鍵で認証されたユーザトラフィック)、認証エンジンへ送るべきか(ログインセッショントラフィック)、それとも、ブロックすべきか(無権限のトラフィック)を判定する。このフィルタリング機能は、VLAN割当ておよびQoS制御のような他の多くの目的のために用いられる基本構成ブロックである。

【0065】本発明の認証方式は、Cisco、Microsoft、Intel、SymbolおよびInformed Technologyにより提出されたIEEE802.11草案(draft proposal)におけるものと類似している。しかし、IEEE802.11草案とは異なり、本発明のセキュリティフレームワークは、純粋にIPベースのソリューションを使用する。IEEE802.11草案は、IEEE802.1xポートに基づく認証方式を使用し、これは、IEEE802.11および802.1xの両方の標準への多少の変更を必要とする。

【0066】本発明のIPベースのセキュリティフレームワークは、レイヤ2プロトコル(これは通常、ハードウェアに組み込まれており、変更は容易でない)を変更することを必要とせずに、相異なる無線技術にわたって動作する。IPベースのセキュリティフレームワークにより、アクセスポイントは、それぞれ独自のAAA方式を有する可能性のある相異なるベンダからの無線インタフェースカードとの相互運用が可能となる。相互運用性(インターオペラビリティ)に必要なことは、必要なアプリケーションレベルの認証ソフトウェアを無線機器にインストールすることだけである。

【0067】本発明では、移動通信機器は、オープンな認証を通じてアクセスポイントと関連づけられる。その後、アクセスポイントは、移動通信機器にDHCPにより動的IPアドレスを割り当てるとともに、割り当てられたIPアドレスに対するフィルタをインストールする。この動的IPアドレスからのすべてのIPトラフィックはまずアクセスポイントフィルタによって終端されてから認証エンジンに送られる。IPスタックが移動通信機器に正しく設定された後、移動加入者は、アクセスポイントを通じて自己のサービスプロバイダ(仮想事業者)とのログインセッションを開始する。サービスプロバイダがPAMLANと提携契約を結んでいる場合、アクセスポイントは、RADIUSサーバとして作用して、仮想事業者のRADIUSサーバとのRADIUSセッションを開始することができる。チャレンジ/レスポンス方式を使用し、アクセスポイントをリレーエージェントとして利用することにより、移動加入者とサービスプロバイダのRADIUSサーバは、RADIUSプロトコルメッセージ交換を通じて相互に認証する。

【0068】図8を参照して、移動加入者とサービスプロバイダのRADIUSサーバとの間の認証シーケンスの実施例について説明する。このような相互認証の結果、移動加入者とアクセスポイントは、サービスプロバイダ契約に関して相互に信頼することができるようになる。この保証があると、アクセスポイントは、サービスプロバイダに対して、移動加入者の公開鍵および加入ステータスを含む移動加入者のプロファイルを送るよう要求することができる。公開鍵は、移動加入者にセッション鍵を安全に通知するために使用される一方、プロファイル内の他のすべてのパラメータは、移動加入者トラフィックに対して仮想事業者のアクセスおよびQoSのポリシーを施行するために使用される。

【0069】図8、図9および図10を参照して、認証プロセスについてさらに詳細に説明する。S100で、移動端末は、ユーザ識別番号(UID)を有する第1メッセージをエアアクセスコンピュータに送る。第1メッセージを受信すると、S110で、エアアクセスコンピュータは第1符号語を計算し、この第1符号語をデータベースコンピュータへ転送する。関数A(UID,Krc)は、エアアクセスコンピュータとデータベースコンピュータの間で共有されている秘密鍵(Krc)を用いて、メッセージUIDの認証暗号化から符号語を生成する。次に、S120で、仮想事業者サーバのデータベースコンピュータは、第2符号語をエアアクセスポイントコンピュータへ送る。第2符号語は、認証暗号化関数A((UID,S1,E(E(S1,Kmu),Krc)),Krc)から得られる。ただし、S1は移動加入者によって生成されたランダムストリングであり、Kmuは移動ユーザとデータベースコンピュータの間で共有されている秘密鍵であり、Krcはエアアクセスコンピュータとデータベースコンピュータの間で共有されている秘密鍵である。次に、S130で、この認証方法は、第2符号語から第1ランダム文字列S1を抽出し、ユーザ識別番号UIDおよび第1ランダム文字列S1を含む第2メッセージを移動端末へ送る。S140で、移動端末は、ユーザ識別番号UID、第1ランダム文字列S1、第2ランダム文字列S2、および第3符号語を有する第3メッセージをエアアクセスコンピュータへ送る。第3符号語は、第1ランダム文字列S1および共有鍵Kmuのセキュリティ暗号化から得られる。S150で、エアアクセスコンピュータは、移動端末から受信された第3メッセージに基づいて、第3メッセージおよび共有鍵Krcのセキュリティ暗号化を用いて第4符号語を計算し、この第4符号語をデータベースコンピュータへ送る。S160で、データベースコンピュータは、ユーザ識別番号UID、第1ランダム文字列S1、共有鍵Krc、共有鍵Kmuおよび移動加入者の公開鍵Pkmuを用いて第5符号語を計算する。データベースコンピュータは、この第5符号語をエアアクセスコンピュータへ送る。S170で、エアアクセスコンピュータは、第2ランダム文字列S2および移動加入者の公開鍵Pkmuのセキュリティ暗号化を用いて第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを移動端末へ送る。

【0070】認証およびセッションごとの鍵の確立が成功した後、移動加入者は、PAMLANを用いて、公衆インターネットやローカルリソース(例えば、印刷サービス、一時記憶スペースおよびキャッシュサービス)にアクセスすることができる。アクセスポイントにおけるフィルタリング機能は、ユーザアクセスを制御し豊富な機能ポリシーのセットを施行する際に重要な役割を果たす。

【0071】本発明によって提供される最も基本的なアクセスポリシーは、認証された移動通信機器IPアドレスを、対応するセッション鍵にマップする、パケットごとの認証/暗号化ポリシーである。この対応するセッション鍵は、移動通信機器からのIPパケットを認証あるいは復号するために使用される。移動加入者のプロファイルには、移動加入者によって設定されるセキュリティレベルが格納される。移動加入者のプロファイル内のセキュリティのレベルに応じて、移動加入者パケットは、単にIPSEC認証ヘッダを用いて認証されることが可能となる。IPSEC認証ヘッダは、パケット全体およびセッション鍵にわたる符号語を生成し、その結果をIPSEC認証ヘッダに付加することによって、移動加入者パケットを認証する。認証された移動通信機器のみが、セッション鍵をアクセスポイントと共有し、正しい認証ヘッダを生成することができるため、安全なパケットごとの認証を実行することができる。

【0072】本発明のパケットごとの認証/暗号化ポリシーは、無権限の移動加入者がPAMLANアクセスを得るために別の移動加入者のIPアドレスを騙るという偽造識別攻撃を防止するのに十分である。しかし、パケットごとの認証/暗号化ポリシーは、パケット内容のセキュリティを保護しない。移動加入者が盗聴(eavesdropping)を心配する場合、本発明は、IPSECカプセル化セキュリティペイロード(ESP)を用いてIPペイロードを暗号化する。別法として、本発明は、エンドツーエンドアプローチ(例えば、セキュアソケット)も使用する。

【0073】本発明によりサポートされるその他のポリシーには、(1)権限のあるサービスプロバイダとの一定のタイプの加入契約のみへのアクセスを提供すること、(2)広告付きで無料アクセスを提供すること、(3)特定のインターネットサイトへのアクセスを排除すること(すなわち、保護者機能(parental control))、(4)サービスプロバイダのQoS制限を強制すること(例えば、アクセスレートへの制限)、がある。

【0074】トラフィックフィルタリング機能の助けを借りて、本発明は、ユーザごとのアカウンティング情報も収集も行う。一実施例では、アクセスポイントが、ユーザごとのアカウンティング情報を収集し、収集した情報を仮想事業者(すなわち、サービスプロバイダ)のRADIUSサーバに送る。アカウンティング情報は、セッション継続時間、要求されたサービスの詳細なリスト、訪問されたサイトの詳細なリスト、全セッション継続時間、および、提供されたサービスのレベルを含むことが可能である。最も正確なアカウンティング情報を取得するためには、サービスプロバイダは、自己のロケーション、または、インターネット内の信頼されるエンティティのロケーションを通じて、すべての移動加入者トラフィックをルーティングしなければならないことになる。

【0075】別法として、さまざまな加入契約に対応する、次のようないくつかのローカルに動作するメカニズムを使用することも可能である。

1.定額制: PAMLAN事業者は、仮想事業者に属する移動加入者に無制限のアクセスを提供するために、定額料金を各仮想事業者に課金する。その場合、仮想事業者は、各移動加入者に毎月定額料金を課金する。ゆるやかなアカウンティング方式が使用される。例えば、アクセスポイントのみが移動加入者トラフィックを追跡して定期的に仮想事業者に報告する。

2.セッションごと: 仮想事業者は、移動加入者のログインおよびサインオフの証明で満足する。

3.従量制: 移動加入者は、自己の移動通信機器がPAMLAN上で生成した実際のトラフィックについてのみ課金される。紛争の可能性を避けるため、仮想事業者は、移動加入者およびアクセスポイントが同じトラフィック使用量を測定した証拠に対して、ディジタル署名(認証)しておかなければならない。

【0076】複数のサブネットワークを有する本発明の大規模な実装では、モビリティ管理が重要な問題となる。本発明はレイヤ3インフラストラクチャとして作用するため、特に動的パスルーティングや高速AAAハンドオフのようなモビリティ要求は、IPレイヤでサポートされなければならない。

【0077】マイクロモビリティとは、PAMLAN環境内でのローミングを指す。ローカルな移動しかなされないときには、インターネットを通じて移動加入者のホームロケーションへリルーティングする完全なモバイルIP手続きに従う必要はない。

【0078】セルラIPは、複数のルータ型アクセスポイントおよび単一のインターネットゲートウェイを有するLAN環境においてマイクロモビリティをサポートするために設計された。移動通信機器が移動してその関連するアクセスポイントを変更すると、ルーティング更新メッセージが移動通信機器から新たなアクセスポイントを通じてインターネットゲートウェイへ送られる。経路上の各ルータは、アクセスポイントやインターネットゲートウェイと同様に、この変更を反映するためにそのルーティングテーブルを更新する。通常のパケット伝送に休止がある場合にルーティングテーブルエントリが期限切れにならないようにするため、移動通信機器が定期的に位置更新パケット(ページングパケット)を送信しなければならないように、これらのルーティングエントリは定期的にリフレッシュされる。PAMLANが多数の移動通信機器にサービスしているときには、このプロセス全体は相当の負荷である。

【0079】マイクロモビリティのために、本発明は、インターネットゲートウェイとアクセスポイントの間のMPLSラベルスイッチパス(LSP)を用いて、移動通信トラフィックを処理する。アクセスポイントおよびインターネットゲートウェイは、移動通信トラフィックの方向に応じて、入口または出口のルータとして作用する。LSPがアクセスポイントとインターネットゲートウェイの間で静的にプロビジョニングされる場合、移動通信機器が移動するときに中間ルータを更新する必要はない。異なるLSPを通じて移動通信トラフィックをリダイレクトするための変更を、古い(旧)アクセスポイント、新しいアクセスポイントおよびインターネットゲートウェイのみに通知すればよい。効率的なマイクロモビリティのサポートとは別に、本発明のこの機能はまた、前述のように、仮想事業者LANをプロビジョニングする1つの方法を提供する。

【0080】本発明のPAMLAN環境では、移動加入者が新たなアクセスポイントと関連づけられるたびに移動加入者に認証プロセスを繰り返させることは、不便さとトラフィック中断の両方の理由で好ましくない。したがって、AAA制御の状態が旧アクセスポイントから新アクセスポイントへ円滑に転送される必要がある。旧アクセスポイントが新アクセスポイントを信頼していれば、高速で円滑なハンドオフが可能である。これは本発明の特徴である。本発明は、高速なハンドオフを保証するために、次のステップを実行する。

1.新アクセスポイントが、旧アクセスポイントから移動加入者プロファイルをフェッチする。とりわけ、この移動加入者プロファイルは、移動加入者の公開鍵、移動加入者が旧アクセスポイントと共有していた旧セッション鍵、移動通信機器のIPアドレス、および、旧セッションに関連するすべてのアクセスポリシーを含む。

2.旧アクセスポイントが、RADIUSサーバに、現在のアカウンティングセッションの終了を通知する。

3.新アクセスポイントが、新セッション鍵を生成し、移動加入者の公開鍵を用いて、この新セッション鍵および移動加入者の旧セッション鍵を暗号化し、その結果をUDPパケットで移動加入者へ送る。移動加入者は、このパケットを受信すると、これらの鍵を復号し、旧セッション鍵を新セッション鍵と比較する。これらの2つが一致する場合、移動加入者は、新セッション鍵を用いて、アクセスポイントとの安全なセッションを確立する。

4.新アクセスポイントは、移動加入者プロファイル内のアクセスポリシーとともに、フィルタリング機能をインストールする。新アクセスポイントは、RADIUSサーバとの新たなアカウンティングセッションを開始する。

【0081】本発明のさまざまな側面についての以上の記載は、例示および説明の目的で提示されている。これは、網羅的であることや、開示されたとおりの形に本発明を限定することを意図しておらず、さまざまな変更や変形が、上記の説明に照らして可能であり、また、そのような変更や変形は本発明の実施から得られる。本発明の原理およびその実際的な応用は、当業者が、考えている具体的な利用法に適するように、さまざまな実施態様でさまざまな変更を加えて本発明を利用することができるように説明するために、記載されたものである。

【0082】したがって、ここでは本発明のいくつかの側面についてのみ具体的に説明したが、明らかなように、本発明の技術思想および技術的範囲を離れることなく、さまざまな変更を本発明に加えることが可能である。さらに、頭字語は単に、明細書(特許請求の範囲を含む)の読みやすさを向上させるためにのみ使用されている。注意すべき点であるが、それらの頭字語は、使用されている用語の一般性を縮小することを意図しておらず、特許請求の範囲をここに記載した実施例に制限するように解釈されてはならない。

【0083】

【発明の効果】以上詳細に説明したように、本発明によれば、無線ネットワーク内の各サブネットワークはネットワークスイッチとエアアクセスポイントを有し、エアアクセスポイントはエアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークは、さらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続されたルータを有する。無線ネットワークは、また、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続されたゲートウェイルータを有する。このように構成することで、無線LANアクセスサービスにおいて、公衆アクセスを実現することができ、また、ユーザがアクセスポイント間を移動することを可能にする。

【図面の簡単な説明】

【図1】3GPPにおけるGPRSおよび3Gネットワークアーキテクチャの例を示す図である。

【図2】3GPP2分散アーキテクチャの例を示す図である。

【図3】本発明の実施例を示す図である。

【図4】本発明によるアクセスポイントの実施例を示す図である。

【図5】本発明の実施例におけるラベルスイッチパスの利用を示す図である。

【図6】エアアクセスポイントおよび無線機器のために、本発明によって使用されるプロトコルスタックを示す図である。

【図7】複数の仮想事業者に対するマルチプロトコルラベルスイッチングパスを有する、本発明の実施例を示す図である。

【図8】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す図である。

【図9】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す流れ図である。

【図10】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す流れ図である。

【図11】本発明におけるマルチプロトコルラベルスイッチングパスの作成と、マルチプロトコルラベルおよび仮想事業者識別タグの割当てを示す流れ図である。

【符号の説明】

102 移動通信交換センタ(MSC)

103 基地局

104 基地局コントローラ(BSC)

105 基地局トランシーバ(BTS)

106 ホームロケーションレジスタ(HLR)

107 バーチャルロケーションレジスタ(VLR)

108 端末識別レジスタ(EIR)

109 認証センタ

110 ゲートウェイGPRS/3Gサポートノード(GGSN)

111 サービングGPRS/3Gサポートノード(SGSN)

112 無線ネットワーク基地局

113 インターネットインタフェース

114 無線ネットワークコントローラ(RNC)

115 基地局トランシーバ(NODE−B)

201 2Gシステム

202 ホームロケーションレジスタ(HRL)

203 バーチャルロケーションレジスタ(VLR)

204 無線ネットワーク(RN)

205 パケット制御機能(PCF)デバイス

206 無線リソースコントローラ(RRC)

207 インターネット機器

208 ゲートウェイ(PDSN)

209 IPネットワーク

210 ユーザホームネットワーク

211 ゲートウェイ(PDSN)

212 無線LAN(WLAN)

213 公衆交換電話ネットワーク(PSTN)

300 アクセスポイント

301 イーサーネットスイッチ

302 セグメント間ゲートウェイルータ

313 IPアクセスルータ

320,321,322 エアインタフェース

325 IPゲートウェイ

340 ISPネットワーク

341 仮想事業者サーバ

342 エンドユーザ公開鍵ディレクトリ

401 PAMLAN

402 IPゲートウェイ

403,404 アクセスポイント

406 LSP

408 移動端末

501 無線機器のプロトコルスタック

502 エアアクセスポイントのプロトコルスタック

600 LANセグメント3

601 LANセグメント2

602 LANセグメント1

610,612 PAMLANゲートウェイルータ

611,613 セグメント間ゲートウェイルータ

【0001】

【発明の属する技術分野】本発明は、無線(ワイヤレス)ローカルエリアネットワークのアクセスポイント間でのシームレスな移動性(モビリティ)を提供する、公衆(パブリック)アクセス無線ローカルエリアネットワークのアーキテクチャに関する。

【0002】本発明は、さまざまなレベルの移動加入者サービスと、パケットレベルの認証および暗号化を提供する。本発明のアーキテクチャは、既存のローカルエリアネットワーク上でサポート可能であり、仮想事業者(バーチャルオペレータ)が、無線ローカルエリアネットワークのオペレーションを監視することを可能にする。本発明はまた、公衆アクセス無線ローカルエリアネットワークと、その制御およびデータプロトコルを運用する方法も提供する。

【0003】

【従来の技術】以下、本発明を理解するための適当な基礎を提供するために、いくつかの主題について述べる。

【0004】インターネットサービスおよび無線技術の急速な発展は、セルラ移動通信システムと、無線インターネットのための無線LAN(WLAN:Wireless LAN)アクセスシステムの両方の発展をもたらし、それにより、便利なインターネットアクセスと位置情報依存型(location-sensitive)アプリケーションをユーザに提供している。従来のほとんどのWLANアクセスシステムは、会社あるいは大学のネットワークの場合のように私設(プライベート)のものであるか、または、WLAN事業者のサービスへの加入によるものであるかのいずれかである。

【0005】公衆サービス事業者は、その顧客(カスタマ)によって期待される容量およびパフォーマンスを提供するために、有線および無線の両方で、この種のプライベートネットワーキング(企業LAN)に関心を持っている。インターネット音声・映像マルチキャスティングや双方向マルチメディアアプリケーションのような、さまざまな発展しつつあるインターネットアプリケーションのためには、高速および低遅延であることが重要である。公衆セルラ移動通信ネットワークは、屋外384kbps、屋内2Mbpsまでのダウンストリームバーストレートを提供するという改良が提案されている第3世代(3G)移動通信システムの場合でも、この要求を十分に満たすことはできない。これらのレートは、第2世代システムに比べて相当の改善であり、MIMO(多重アンテナ)技術は、スペクトル効率を大幅に増大させる可能性がある。しかし、帯域幅は依然として制限され、スペクトル競売における事業者による巨額の支払いによりコストが高くなる。これは、本質的な問題点である。その理由は、3G移動通信システムは、2Gシステムと同様、予約されたスペクトルにおいて連続的なカバレジを提供することを目標としているからである。システムの容量が投資コストに対してスケーラブルとなる可能性は低い。

【0006】WLAN技術は、低コスト、かつ、大容量でインターネットアクセスを提供することが可能であり、実際に提供している。この技術は、(後述のように、予約スペクトルにおけるセルラ移動通信マイクロセルを実現することも可能であるが)「フリーな」スペクトルを利用し、スケーラブルであり、有線ネットワークに容易に統合される。規制されていないスペクトルにおけるWLAN間の干渉が問題となる可能性がある。スペクトル適合性を施行することは、資産所有者(例えば、WLANを通じての公衆アクセスが重要な事業となる空港やホテル)の義務となる。IEEE802.11システムとBluetooth(登録商標、以下同じ)システムとの間の干渉問題は、これらが両方とも1つの資産所有者によってサポートされる場合、IEEE802.15で対処されている。

【0007】従来のWLANホットスポットソリューションは、そのいくつかの制限にもかかわらず、Nokia社のPublic Access Zone、Cisco社のAironet、およびLucent社のORINOCO Public Access Solutionsのような商用無線LAN技術を用いた、多くのアプリケーションにとって受容可能なものである。無線事業者には、MobileStar Corporation、WayportおよびNomadixのような会社が含まれる。

【0008】図1を参照して、従来のGSMセルラ移動通信システムについて説明する。GSMシステムは、回線交換ネットワークを通じて基地局103に接続された移動通信交換センタ(MSC)102を含む、階層アーキテクチャを有する。移動通信交換センタ102は、他の移動通信交換センタや他の基地局(図示せず)に接続されることも可能である。基地局103は、基地局コントローラ(BSC)104と、複数の基地局トランシーバ(BTS)105−1、105−2、105−nを有する。ただし、nは、基地局コントローラ104に接続された基地局トランシーバの個数である。移動通信交換センタ102は、公衆交換電話ネットワーク(PSTN)インタフェース101に接続される。移動通信交換センタ102は、ホームロケーションレジスタ(HLR)106、バーチャルロケーションレジスタ(VLR)107および端末識別レジスタ(EIR:equipment identity register)108に接続される。ホームロケーションレジスタ106は、認証センタ109にも接続される。

【0009】図1に示されているように、GSMのデータサービスバージョンであるGPRS(Generalized Packet Radio Service)もまた、階層アーキテクチャを使用する。ゲートウェイGPRS/3Gサポートノード(GGSN)110は、ホームロケーションレジスタ106およびインターネットインタフェース113に接続される。サービングGPRS/3Gサポートノード(SGSN)111は、ゲートウェイGPRS/3Gサポートノード110、ホームロケーションレジスタ106および端末識別レジスタ108に接続される。ゲートウェイGPRS/3Gサポートノード110およびサービングGPRS/3Gサポートノード111は、パケット交換ドメインにあり、IPマルチメディアサブシステムを有する。サービングGPRS/3Gサポートノード111は、パケット交換ネットワークを通じて基地局103に接続される。サービングGPRS/3Gサポートノード111は、パケット交換ネットワークを通じて無線ネットワーク基地局112にも接続される。無線ネットワーク基地局112は、無線ネットワークコントローラ(RNC)114と、複数の基地局トランシーバ(NODE−B)115−1、115−nを有する。ただし、nは基地局トランシーバの個数である。図1に示されるアーキテクチャは、回線交換音声、パケット交換データおよびIPマルチメディアトラフィックの集中化されたトラフィックフローを伝送するコアネットワークを提供する。

【0010】しかし、いくつかの標準化団体やフォーラムは、集中化トラフィックのボトルネックのない、分散IPベースの移動通信システムの概念を受け容れている。ここで注意すべき点であるが、分散されると想定されているのは、移動加入者のルーティングのみである。モビリティ管理、権限付与、認証、アカウンティングおよびディレクトリサービスのような制御機能は、分散されることもされないことも可能である。そのような組織には、3GPP−2(Third Generation Partnership Project 2)、IETF(Internet Engineering Task Force)、MWIF(Mobile Wireless Internet Forum)、および国際電気通信連合(ITU)のIMT−2000組織がある。

【0011】図2を参照して、IETFのモバイルIPモデルに基づく3GPP−2ネットワークアーキテクチャについて説明する。このアーキテクチャには、図1に示したような移動通信システムのためのコアネットワークがない。その代わりに、ホームロケーションレジスタ(HRL)202およびバーチャルロケーションレジスタ(VLR)203を有する2Gシステム201は無線ネットワーク(RN:radio network)204に接続される。無線ネットワーク204は、無線リソースコントローラ(RRC:radio resource controller)206およびパケット制御機能(PCF:packet control function)デバイス205を有する。2Gシステム201は、無線リソースコントローラ206に接続される。インターネット機器207もまた、無線リソースコントローラ206に接続されることが可能である。3GPP−2アーキテクチャにおける無線ネットワーク204は、IPネットワーク209(例えば、LAN、MANまたはWAN)に接続されたゲートウェイ(PDSN)208に直接接続される。ユーザホームネットワーク210には、IPネットワーク209を通じて到達することができる。さらに、無線LAN(WLAN)212もまた、第2のゲートウェイ(PDSN)211を通じてIPネットワーク209に接続されることが可能である。非IP音声トラフィックは、無線リソースコントローラ206から公衆交換電話ネットワーク(PSTN)213への直接パスを有し、2G音声ネットワークが3Gネットワーク内のエンティティとして管理されるようにしている。

【0012】さらに、IPに基づくモビリティシステムは、インターネットを通じて、外部のあるいは一時的なセルラ移動通信基地局に、および、WLANに、拡張可能である。IEEE802.11、HiperLAN−2、およびBluetoothエアインタフェースとともに3GエアインタフェースをサポートするWLANは、将来、公衆ホットスポットにおいて、および、会社や住居の環境において、ブロードバンドアクセスのために利用される可能性がある。

【0013】

【発明が解決しようとする課題】現在のWLANアクセスサービスの1つの問題点は、WLANへのアクセスが、特定のWLAN事業者の加入者に制限されているという点で、公衆アクセスがないことである。もう1つの問題点は、加入者が、単一のアクセスポイントに結びつけられることがあることである。これは、商店街を歩き回りながらインターネットラジオを聴くというようなアプリケーションの妨げとなる可能性がある。もう1つの欠点は、単一のWLANエアインタフェースに制限される可能性があり、それにより、セルラ移動通信エアインタフェースを有する機器を含めて、そのWLANエアインタフェースがサポートしようとする機器の範囲が縮小されることである。

【0014】

【課題を解決するための手段】本発明は、上記の状況に鑑み、従来技術の上記の問題点および制限を克服するものである。

【0015】本発明の第1の側面は、複数のサブネットワークを含む無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、1つまたは複数のネットワークスイッチを有する。各サブネットワークはさらに、1つまたは複数のエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続された、1つまたは複数のルータを有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続された1つまたは複数のゲートウェイルータを有する。

【0016】本発明の第2の側面は、複数の仮想事業者によって運用される無線ネットワークを提供する。無線ネットワーク内の各サブネットワークは、1つまたは複数のネットワークスイッチを有する。各サブネットワークはさらに、1つまたは複数のエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続された、1つまたは複数のルータを有する。無線ネットワークはまた、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続された1つまたは複数のゲートウェイルータを有する。本発明の第2の側面は、マルチプロトコルラベルスイッチングを用いてゲートウェイルータと複数のサブネットワークとの間で移動加入者データをルーティングすることによって、各仮想事業者からのサービスへのアクセスを提供する。

【0017】本発明の第3の側面は、無線ネットワークにアクセスする移動加入者を認証する方法を提供する。移動加入者は、エアアクセスポイントを通じて無線ネットワークにアクセスする。エアアクセスポイントは、エアインタフェースおよびコンピュータを有し、エアアクセスポイントコンピュータは、移動加入者に関連する公開鍵を格納するデータベースサーバに接続される。この方法は、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへ転送するステップを有する。次に、この方法は、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信し、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信する。次に、この方法は、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信する。次に、この方法は、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信する。第4符号語を計算した後、この方法は、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信する。最後に、この方法は、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを、エアアクセスコンピュータから移動端末へ送信する。

【0018】本発明の第4の側面は、無線ネットワークにアクセスする移動加入者を認証するコンピュータソフトウェア製品である。移動加入者は、エアアクセスポイントを通じて無線ネットワークにアクセスする。エアアクセスポイントは、エアインタフェースおよびコンピュータを有し、エアアクセスポイントコンピュータは、移動加入者に関連する公開鍵を格納するデータベースサーバに接続される。このコンピュータソフトウェア製品は、エアアクセスコンピュータおよびデータベースコンピュータが所定のオペレーションを実行することを可能にするソフトウェア命令と、そのソフトウェア命令を保持するコンピュータ可読媒体とを含む。所定のオペレーションは、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへフォワーディングすることを含む。所定のオペレーションはさらに、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信し、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信することを含む。所定のオペレーションはさらに、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信し、その後、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信することを含む。所定のオペレーションはさらに、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信し、その後、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを、エアアクセスコンピュータから移動端末へ送信することを含む。

【0019】本発明の第5の側面は、移動通信サービスが複数の仮想事業者によって提供される無線ネットワークを運用する方法を提供する。無線ネットワークは複数のサブネットワークを含み、各サブネットワークは少なくとも1つのネットワークスイッチと、少なくとも1つのエアアクセスポイントを有する。エアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークはさらに、複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、複数のサブネットワークに接続された少なくとも1つのゲートウェイルータとを有する。この方法は、各サブネットワーク内のエアアクセスポイントと、前記少なくとも1つのゲートウェイルータとの間に複数のマルチプロトコルラベルスイッチングパスを作成するステップを含む。この方法はさらに、仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることができるように、各マルチプロトコルラベルスイッチングパスを複数の仮想事業者のうちの1つに割り当てるステップと、無線ネットワークを通るデータのパケットヘッダに埋め込まれる識別タグを、複数の仮想事業者のそれぞれに割り当てるステップとを含む。この方法はさらに、無線ネットワークを通るデータパケットのヘッダにマルチプロトコルラベルスイッチング情報を割り当てることにより、サブネットワークのネットワークスイッチが、データパケットのヘッダに基づいてマルチプロトコルラベルスイッチングパスを通じてデータパケットをルーティングすることを可能にする。

【0020】添付図面は、本明細書と一体をなして本発明のさまざまな側面を例示し、発明の詳細な説明とともに、本発明のさまざまな側面、利点および原理を説明する。

【0021】

【発明の実施の形態】本発明のさまざまな側面について説明する前に、本発明の理解を容易にし、いくつかの用語の意味を示すために、従来技術に関するいくつかの項目について説明する。

【0022】本明細書において、「コンピュータシステム」という用語は、可能な限り最広義の意味を包含し、スタンドアローンプロセッサ、ネットワーク接続されたプロセッサ、メインフレームプロセッサ、および、クライアント/サーバ関係にあるプロセッサを含むが、これらには限定されない。「コンピュータシステム」という用語は、少なくともメモリおよびプロセッサを含むように理解されるべきである。一般に、メモリは、いろいろなときに、実行可能プログラムコードの少なくとも一部を格納し、プロセッサは、その実行可能プログラムコードに含まれる命令のうちの1つまたは複数を実行する。

【0023】理解されるように、「所定のオペレーション」という用語、「コンピュータシステムソフトウェア」という用語、および「実行可能コード」という用語は、本明細書の目的にとって、実質的に同じものを意味する。本発明の実施には、メモリとプロセッサが物理的に同じ場所に位置することは必要でない。すなわち、プロセッサとメモリは、異なる物理的装置に、あるいは、地理的に異なる位置にさえ、ある可能性があることを見越している。

【0024】本明細書において、当業者には理解されるように、「媒体」あるいは「コンピュータ可読媒体」には、ディスケットあるいはフロッピィディスク、テープ、コンパクトディスク、集積回路、カートリッジ、通信回線を通じてのリモート伝送、あるいは、コンピュータにより利用可能な他の任意の媒体が含まれる。例えば、コンピュータシステムソフトウェアを配布するためには、供給元は、ディスケットを提供することもあり、あるいは、衛星伝送により、直接電話回線により、またはインターネットにより、何らかの形式で、所定のオペレーションを実行するための命令を送信することもある。

【0025】コンピュータシステムソフトウェアは、ディスケットに「書き込まれる」ことも、集積回路に「格納される」ことも、通信回線を通じて「伝送される」ことも可能であるが、理解されるように、本明細書の目的のためには、コンピュータ利用可能媒体は、所定のオペレーションを実行するための命令を「保持する」と呼ばれる。すなわち、この「保持する」という用語は、所定のオペレーションを実行するための命令がコンピュータ利用可能媒体に関連づけられる上記のすべての等価な方法を包含することを意図している。

【0026】したがって、簡単のため、「プログラム製品」という用語は、以下では、所定のオペレーションを実行するための命令を何らかの形式で保持する、上で定義したようなコンピュータ利用可能媒体を指すために用いられる。

【0027】以下、添付図面を参照して、本発明のさまざまな側面の詳細について説明する。

【0028】従来の仮想(バーチャル)LAN(VLAN)は、スイッチLAN環境における論理的グルーピングおよびブロードキャスト閉じ込めメカニズムである。LAN内のスイッチは、グループに属するデバイスをサポートするポートに、ブロードキャスト/マルチキャストイーサーネットフレームをフォワーディングすることによって、論理グループメンバシップを施行する。IEEEのVLAN標準802.1Qは、IEEEイーサーネットヘッダの4バイトのセクション内に、12ビットのVLAN IDを規定している。802.1Qを実装するスイッチは、グループメンバシップを判定するために、各イーサーネットフレーム内のVLAN IDを調べるだけでよい。

【0029】本発明のVOLAN(Virtual Operator LAN)は、いくつかのLANセグメントにわたって拡張可能な、リソース共有およびトラフィックエンジニアリングのためのインフラストラクチャである。VOLANによれば、複数の仮想事業者が、それぞれのユーザグループに、それらのサービスレベル契約にしたがって、独立のQoSサービスを提供することが可能となる。これらの独立のサービスは、本発明が構築される既存のLAN環境内の既存のローカル移動加入者に提供されるサービスを妨害してはならない。上記のように、VOLANは、商用LANスイッチのVLAN機能と、マルチセグメントLAN環境にわたるマルチプロトコルラベルスイッチング(MPLS)パスの利用との組合せである。

【0030】本発明は、ネットワーク設備に投資することを必要とせずに、移動加入者にデータアクセスサービスを提供する1つまたは複数の仮想事業者を含む無線ローカルエリアネットワークアーキテクチャである。仮想事業者は、インターネットサービスプロバイダ(ISP)や公衆通信キャリアのような第三者サービスプロバイダとともに活動する。本発明のアクセス速度は、ディジタルセルラ(2G)移動電話ネットワークの比較的低速のインターネットアクセスサービスにまさる。さらに、本発明は、標準的なインターネットおよびウェブアプリケーションを、小画面機器に適した低速バージョン(例えば、NTTドコモのiモードサービス)とともに、サポートする。低消費電力インターネット機器は、セルラ移動通信ネットワークにおいてよりも、本発明の環境において、より実現可能性がある。本発明は、複数のLANセグメントを含むことが可能であり、オフィスビルディング、空港、ホテル、大学、商店街およびその他の大規模地区に設置可能である。本発明は、単に無線アクセスポイントを追加することによって、既存のLANインフラストラクチャを利用して構築可能であり、それにより、高価な新たなネットワーク配備が避けられる。

【0031】本発明の物理アーキテクチャは、セルラ移動通信アーキテクチャに特に関連する個々の無線LANに関係するのみならず、インターネットに接続し無線アクセスをサポートするように構築された任意のローカル通信インフラストラクチャにも関係する。図3を参照すると、本発明の実施例は、複数のLANセグメントを含む。あるいは、別の実施例では、本発明は、ケーブルデータシステムのような大都市アクセスネットワーク(metropolitan access network)に接続されることも可能である。本発明の実現において、仮想事業者は、セルラ移動通信事業者を含む(これには限定されない)第三者サービスプロバイダであることが可能である。

【0032】本発明において、各仮想事業者は、専用LANを制御する。専用LANは、複数のネットワークセグメントにわたり拡張可能であり、仮想事業者LAN(VOLAN:Virtual Operator LAN)と呼ばれる。VOLANは、一仮想事業者に属する独立の論理LANであり、仮想事業者と公衆アクセスモビリティLAN(PAMLAN:Public Access Mobility LAN)事業者との間で履行されるサービスレベル契約(SLA)に基づいて管理される。VOLANは、安全なトラフィック分離を提供し、サービス品質(QoS)サポート付きでトラフィックエンジニアリングがなされることが可能である。例えば、仮想事業者は、異なるレベルの加入ステータスを有する加入者にさまざまなレベルのサービスを提供することが可能である。VOLANは、基礎となる仮想LAN能力と、LAN間セグメント機能とから構築される。表1に、PAMLAN/VOLAN/VLAN階層を示す。

【表1】

表1: PAMLAN/VOLAN/VLAN階層

【0033】関連づけ、認証およびアカウンティング(AAA:Associate, Authenticateand Accounting)は、本発明の特徴である。本発明は、サービスプロバイダのネットワークの仮想的拡張となる複数の半信頼アクセスポイントを含む。ここで、「半信頼」(semi-trusted)という用語は次のように定義される。

1.移動加入者のトラフィックをインターネットへ正しくルーティングすることについては信頼される。

2.移動加入者トラフィック内容(例えば、仮想事業者とのビジネス関係を有する特権(franchised)オペレーション)の読み出し、変更、またはなりすましをしないことについては部分的に信頼される。このレベルの信頼は、ローカルインターネットサービスプロバイダ(ISP)と同様であり、ほとんどのインターネットブラウジングには十分である。しかし、機密性の高いデータ(例えば、クレジットカード情報、社会保障番号(Social Security Number)、運転者の免許番号)の転送のためには、本発明は、安全なエンドツーエンド転送プロトコル(例えば、SSL)使用する。

3.正しいアカウンティング情報を仮想事業者に報告することについては部分的に信頼される。本発明の実施例では、アクセスポイントおよび移動通信機器の両方によるサービス測定が実行される。サービス測定結果は仮想事業者に報告され、サービス測定値は整合性がクロスチェックされる。さらに、本発明の実施例によれば、移動加入者/仮想事業者の認証プロセスのため、移動通信カスタマのなりすましが防止される。この認証プロセスは、アクセスポイントを透過的(トランスペアレント)にする。サービス測定および認証プロセスは、詐欺および紛争の可能性を大幅に低減する。本発明は、在圏移動加入者の認証および権限付与とともに、真正な特権基地局としてのアクセスポイントの認証を使用する。本発明は、仮想事業者をサポートするために、アクセスポイントでのIPレベルのAAAサーバ/クライアント機能の実装を容易にする。

【0034】図3を参照して、本発明による無線LANネットワークの実施例について説明する。実施例のネットワークは、複数のアクセスポイント300−1〜300−nを有する。ただし、nは、無線LANネットワーク内のアクセスポイントの総数である。アクセスポイントの構成については図4を参照して説明する。各アクセスポイント300は、イーサーネットスイッチ301−1〜301−mに接続される。ただし、mは、無線ネットワーク内のイーサーネットスイッチの総数である。図3R>3に示されるように、イーサーネットスイッチ301は2つのアクセスポイント300に接続される。各イーサーネットスイッチ301は、前述の仮想ネットワークおよびQoSサービスを実現する。

【0035】図3に示されるように、イーサーネットスイッチ301とアクセスポイント300は、2つのLANセグメントにグループ化される。LANセグメント1は、2個のイーサーネットスイッチ301を含む。LANセグメント2は、1個のイーサーネットスイッチ301を含み、これは2個のアクセスポイント300に接続される。LANセグメント1とLANセグメント2は、セグメント間ゲートウェイルータ302を通じて互いに接続される。2つのLANセグメントの結合は、複数のアクセスポイント間のマイクロモビリティ(micromobility)を提供する。

【0036】図4を参照して、アクセスポイントについてさらに詳細に説明する。本発明によれば、アクセスポイントは、複数のエアインタフェース320、321、322を有する。実施例は、WLAN基地局(すなわち、IEEE802.11、HiperLAN2、Bluetooth)およびセルラ移動通信基地局(すなわち、GSM、IS−95、IS−136、3G)を含むことが可能である。セルラ移動通信音声サービスについて、本発明は、アクセスポイントにおいてGPRSデータサービス(図示せず)をサポートする。

【0037】従来のWLANシステムでは、基地局はブリッジとして作用する。図4を参照すると、本発明では、アクセスポイントはさらに、移動端末のためにプロキシ機能を実行するIPアクセスルータ313を有する。このようなプロキシ機能の1つは、アクセスポイント内に存在する任意のエアインタフェースに対する基地局コントローラであることが可能である。このプロキシ機能は、基地局コントローラとして作用して、IPレベルでIPゲートウェイ325と通信する。IPアクセスルータ313は、後述するAAA機能も実行する。

【0038】図3を参照すると、本発明では、IPゲートウェイ325は、インターネットまたは公衆ネットワークへ向かうトラフィックを伝送し、モバイルIPトンネルを終端し、必要に応じてシグナリング変換を実行する。IPゲートウェイ325は、実装の必要に応じて、単一のゲートウェイからなることも、複数のゲートウェイを含むことも可能である。シグナリング変換の別法として、カプセル化されたSS7またはISDN制御信号が、H.323、SIP、または他のIPネットワーク系信号とともに、IPゲートウェイ325を通って透過的に伝送されることも可能である。

【0039】IPゲートウェイ325は、さまざまな外部ネットワークと接続されることが可能である。例えば、IPゲートウェイ325は、別の移動通信ネットワークまたは公衆交換電話ネットワークに接続されることが可能である。IPゲートウェイ325はISPネットワーク340を通じて仮想事業者のサーバ341にも接続される。仮想事業者のサーバ341上には、後述する認証および暗号化に用いられるエンドユーザ公開鍵のディレクトリ342がある。

【0040】本発明では、複数の仮想事業者に対する複数の地理的LANセグメントにわたる論理サービスネットワークを構成するために、仮想事業者LAN(VOLAN)技術が用いられる。各仮想事業者のVOLAN内では、異なるレベルの加入者サービスに対するQoSをサポートすることが可能である。

【0041】本発明は、各PAMLANセグメントのコアであるイーサーネットスイッチに現れる、標準に基づく仮想LANおよびQoS機能を利用する。イーサーネットMACプロトコルは依然としてCSMA/CDであるが、全二重イーサースイッチはコンテンションなしで動作し、802.1pパケット優先制御および仮想LAN(IEEE802.1Q)を提供するための新たな標準が導入されている。

【0042】最後に、セルラIPやHAWAIIのような、無線LAN環境のための新たなIPローカルモビリティプロトコルが、モバイルIPのパフォーマンスを改善する。具体的には、これらの新しいプロトコルは、より高速なハンドオフ、より直接的なトラフィックルーティング、および、より分散され、スケーラブルなコネクション制御を提供する。

【0043】これらの新しいIPローカルモビリティプロトコルは、本発明に容易に組み込まれる。図3を参照すると、IPゲートウェイ325は、在圏移動加入者に対して相対的に固定アドレスとなる。したがって、PAMLAN内部のセグメント間ゲートウェイルータ302のみが、あるローカルアクセスポイントから別のローカルアクセスポイントへの移動加入者の移動によるパス変更について通知を受ければよい。この要件さえも、MPLSの利用により低減される。このため、本発明によれば、移動通信機器は、PAMLANに入るときに動的にIPアドレスを取得する。その後、移動通信機器は、地理的LANセグメント間を移動する際に新たなIPアドレス割当てを必要とせずに、地理的LANセグメント(すなわち、LANセグメント1およびLANセグメント2)間で自由にローミングすることができる。

【0044】公衆インターネットアクセスを提供するためには、必要なプロトコルコンポーネントが、本発明のコアアクセスネットワーク、アクセスポイント、および在圏インターネット機器内の適所におかれなければならない。前述のように、本発明のコアネットワークは、マイクロモビリティ、仮想LANおよび動的ホスト構成プロトコル(DHCP)サービスを提供する。

【0045】図6Aおよび図6Bを参照して、無線機器のプロトコルスタック501およびエアアクセスポイントのプロトコルスタック502について説明する。アクセスポイントは、DHCPプロキシ、分散AAAのエージェント、パケットのフィルタリングおよびクラシフィケーション、QoS制御、ならびにモビリティ管理のような、いくつかのプロトコルコンポーネントをホストする。アクセスポイントはルータに基づくため、これらのPAMLAN機能は、レイヤ3以上で実装することが可能であり、無線MACプロトコルの変更を必要としない。本発明のルータアプローチはまた、移動通信機機内のプロトコルスタックへの変更も不要である。代わりに、本発明は、既存のプロトコルコンポーネント(例えば、DHCPクライアント、IPSec)に基づき、あるいは、アプリケーションレイヤ(例えば、認証セッション)内に実装される。本発明は、アクセスポイントにおいてMPLSと仮想LAN(VLAN)を組み合わせることにより、PAMLANQoSおよびモビリティ機能をサポートする仮想事業者LANを形成する。

【0046】本発明が単一のスイッチLANとして実装されるとき、VOLANは単に、割り当てられたVLAN IDをVOLANのすべてのトラフィックにタグ付け(タギング)することによって、VLANとして実装される。移動加入者に対するQoSプロビジョニングは、8個のフレーム優先順位を区別するために、IEEE802.1pヘッダ、すなわち、IEEE802.1Qヘッダに埋め込まれた3ビットセクションを用いて実装することができる。

【0047】しかし、複数のルータが複数のサブネットワークを相互接続する大規模な実装では、VLANのみではもはやVOLANプロビジョニングには十分でない。このような環境では、VOLANは、ゲートウェイルータによって接続されたVLANのチェインとして実装することができる。これらのルータは、パケットをサブネットワークにフォワーディングするときに、仮想事業者パケットをVLANタグにマップすることにより、VOLANコヒーレンス(整合性)を維持する。ゲートウェイルータはレイヤ3で作用するため、パケットがサブネットワーク間をわたるときに、レイヤ2ヘッダからのすべてのVLAN情報は失われる。したがって、ルータが、隣り合うサブネットワーク間のVLANマッピングテーブルを維持することは不可能である。代わりに、ルータは、送信元および宛先のIPアドレスのようなレイヤ3情報を利用して、パケットのVOLANメンバシップを判定しなければならない。

【0048】しかし、このアプローチにはいくつかの問題点がある。特に、VLANマッピング判定を行うためには、PAMLAN内のすべての中間ルータが、アクティブな移動加入者のすべてのIPアドレス(少なくともアドレスプレフィクス)を保持しなければならない。さらに、IPルーティングがホップ単位で行われるという性質のため、相異なるVOLANに対するサービスプロビジョニングを効果的に管理し提供することは困難である。これらの理由により、本発明は、VOLANプロビジョニングのために、VLANとともにMPLSを利用する。

【0049】MPLSは、すべての中間ルータをVOLANの詳細から隠蔽しながら、アクセスポイントおよびインターネットゲートウェイがVOLANプロビジョニングを処理する、簡単で効率的なソリューションを提供する。本発明では、MPLSとVLANを組み合わせることにより、エレガントなVOLANソリューションを提供する。本発明によれば、各LANセグメント内では、仮想事業者ごとのトラフィックをグループ化するためにVLANが使用される。PAMLAN全体では、ルーティングパスを設定し各VOLANのプロビジョニングを行うためにMPLSが使用される。

【0050】マルチプロトコルラベルスイッチング(MPLS)は、その名称が示すように、多くのリンクレイヤプロトコル上でさまざまなコネクションレス型ネットワークレイヤプロトコルに対するコンバージェンスレイヤを提供するために設計されたプロトコルである。そのもともとの目的は、IP over ATMやフレームリレーの場合にパケットフォワーディングの効率および速度を増大させることであったが、実際にはトラフィックエンジニアリングを容易にすることが有望であるために盛んに利用される。MPLSは、コネクションレス型レイヤ3トラフィックをトラフィックエンジニアリングがなされたトンネル(MPLSの用語では、LSP(Label Switched Path))へと編成することによってこれを実現する。パケットがMPLSドメインに入る前に、LSPに対するローカル識別子として作用するように、ラベルスタックがそのネットワークレイヤヘッダの前に挿入される。MPLSルータは、ラベルスイッチングルータ(LSR:Label Switching Router)と呼ばれ、LSPの両端にある2つのルータはそれぞれ入口LSRおよび出口LSRと呼ばれる。パケットは、複数のFEC(Forwarding Equivalence Class)に振り分けられる。実際の必要に応じて、FECは、異なるグラニュラリティで分類されることが可能である。例えば、1つのアドレスプレフィクスが1つのFECに対応することも可能であり、また、送信元アドレス/ポート番号と宛先アドレス/ポート番号の組合せが、2つのエンドポイント間のすべてのトラフィックを1つのFECとして指定するために使用されることも可能である。どのLSRにおいても、同じFECに属する入トラフィックは均等に扱われる。すなわち、同じラベルを有する同じインタフェースへ送出される。入口ルータでは、パケットには、それが属するFECに従ってラベルが割り当てられる。ラベルづけされたパケットがLSPに沿って中間ルータに到着すると、ラベルスワッピングと呼ばれるプロセスが実行される。すなわち、パケット内のラベルがまず抽出され、(入力ポート,入力ラベル)の対が、(出力ポート,出力ラベル)の対にマップされる。その後、入力ラベルは、MPLSパケット内の出力ラベルで置き換えられ、パケットは出力インタフェースへ送出される。このプロセスは、パケットが出口ルータに到達するまで繰り返される。出口ルータで、MPLSラベルはパケットから取り外され、パケットは通常のレイヤ3フォワーディングによりフォワーディングされる。ラベルマッピングの目的のために、NHLFE(Next Hop Label Forwarding Entry)がLSRで使用される。各NHLFEは、出力インタフェースと、ラベルスタックに対する作用と、オプションとして、パケットを伝送するためのレイヤ2カプセル化とを含む。入口LSRでは、ラベル作成のためにFTN(FEC-To-NHLFE)マップが使用される。それぞれの中間LSRでは、入力ラベルマップ(ILM:Incoming Label Map)が入力ラベルを対応するNHLFEに変換して、これによりMPLSパケットを変換する。

【0051】MPLSドメインでは、パケットは、ドメイン内へのその入口ポイントでラベルがタグ付けされ、ドメイン内ではそのラベルを使用することによりフォワーディングされる。出口ポイントでは、ラベルは取り外され、パケットはそのもとの形に戻る。実際には、入口ポイントと出口ポイントの間でのパケットの伝送のために、これらの2つのポイントの間にLSPが設定される。トンネリング効果のため、移動端末宛のIPパケットのためのフォワーディング判定を行うには、中間のルーティングテーブルを使用することはもはや不要である。

【0052】移動端末にとって、そのアクセスポイントは、PAMLAN内へのそのエントリポイントであり、ゲートウェイは、インターネット内へのそのエントリポイントである。そのトラフィックのほとんどは、これらの2つのポイント間と、移動端末間の通信のためのPAMLAN内のアクセスポイント間を移動する。PAMLAN内でMPLSがサポートされる場合、PAMLAN全体を単一のMPLSドメインとみなすことができる。ゲートウェイおよびアクセスポイントは自然に、移動端末トラフィックに関して、(トラフィックの方向に応じて)入口および出口ポイントとなる。移動端末はそのアクセスポイントをMPLSドメイン内へのエッジLSRとして使用するため、ドメイン内の中間ルータは、ラベルフォワーディングテーブルを設定するときに、どの移動端末をも知る必要がない。これにより、中間ルータは、アクセスポイントとゲートウェイに対するラベルバインディングを設定するだけでよいことになるため、移動端末が異なるアクセスポイントに移動したときに中間ルータ内のラベルテーブルを更新することが不要になる。

【0053】図11は、移動通信サービスが複数の仮想事業者によって提供されるPAMLANネットワークを運用する例示的な方法を示す例示的な流れ図である。前述のように、PAMLANネットワークは複数のサブネットワークを有し、各サブネットワークは1つまたは複数のネットワークスイッチを有する。サブネットワーク内のエアアクセスポイントは、エアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。サブネットワーク間の通信は、各サブネットワークのネットワークスイッチに接続されたルータによって実現される。ネットワークの外部へのアクセスは、サブネットワークに接続されたゲートウェイルータを通じて実行される。S200で、各サブネットワーク内のエアアクセスポイントとゲートウェイルータとの間の複数のMPLSパスが作成される。S210で、仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることが可能となるように、MPLSパスが複数の仮想事業者のうちの1つまたは複数に割り当てられる。したがって、複数の仮想事業者が1つのエアアクセスポイントを通じてアクセスされることも可能であり、あるいは、与えられたアクセスポイントを通じてアクセスされるのは1つの仮想事業者だけであることも可能である。S220で、各仮想事業者に識別タグが割り当てられ、その識別タグは、無線ネットワークを通るデータのパケットヘッダに埋め込まれる。S230で、MPLS情報が、無線ネットワークを通るデータパケットのヘッダに付加される。これにより、サブネットワークのネットワークスイッチは、データパケットのヘッダに基づいてMPLSパスを通じてデータパケットをルーティングすることが可能となる。

【0054】図5は、マイクロモビリティをサポートするためにPAMLANにおいてMPLSがどのように使用されるかを示すための、PAMLAN401の概略図である。移動端末408は、PAMLAN401に入ると、アクセスポイント404(アクセスポイント1と表す)と関連づけられ、DHCPを通じてIPアドレス(IPmtと表す)が動的に割り当てられる。このようなアドレスは、PAMLAN401内の移動端末のために予約されたアドレスのプールから割り当てられる。このアドレス割当ての直後に、アクセスポイント404は、PAMLAN内の他のすべての境界ルータ402に対して、この新しい移動端末について(したがってそのIPアドレスを)通知する。その後、IPゲートウェイ402およびアクセスポイント403、404は、それに従って、それらのFTN(FEC-To-NHLFE)マップを更新する。各移動端末IPアドレスは、これらのマップにおいて新しいFECに対応する。境界ルータでFTNマップを正しく更新するために、次の手続きが使用される。1.マップ内にIPmtのエントリがまだ存在しない場合、新規作成する。2.マップ内でアクセスポイント1のエントリを検索し、そのNHLFEをNHLFE1と表す。3.IPmtのエントリのNHLFE部分をNHLFE1に更新する。

【0055】このようにして、ゲートウェイ402またはアクセスポイント403、404は、移動ホスト宛のパケットを受信すると、自己のFTNマップをチェックし、アクセスポイント404(アクセスポイント1)へのものと同じLSP406に対応するラベルを選択する。こうして、ラベル付けされたパケットは、ラベル変換のみによって、ルーティングなしで、中間ルータによりアクセスポイント404(アクセスポイント1)へフォワーディングされることが可能となる。このことは、中間ルータが移動端末408の位置について知らなくてもパケットが正しくフォワーディングされることを保証する。パケットがアクセスポイント404(アクセスポイント1)に到達すると、ラベルは取り外され、アクセスポイント404は、通常のIPパケットを移動端末408へフォワーディングする。

【0056】移動端末408が新たなアクセスポイント403に移動すると、同じ手続きに従って、ゲートウェイ402および他のアクセスポイント403、404内のFTNマップを更新する。しかし、1つの相違点は、移動端末408についての一部のパケットが、この移行期間中に、すなわち、FTNマップがゲートウェイ402または他のアクセスポイントで正しく更新される前に、前の(旧)アクセスポイント404へフォワーディングされる可能性があることである。実際にはMPLSがこの問題点を解決するのを助ける。更新手続きに従って、移動端末408が新アクセスポイント403に再関連づけされた後、旧アクセスポイント404のFTNマップは、移動端末408宛のすべてのパケットを新アクセスポイント403へフォワーディングするように変更される。こうして、パケットは、移行期間中に誤って旧アクセスポイント404へフォワーディングされても、直ちに新アクセスポイント403へフォワーディングされる。

【0057】現在のMPLS配備では、MPLS隣接ルータは通常ポイントツーポイントコネクションを有するため、MPLSフォワーディングプロセスは、各パケットについて、出力インタフェースおよび新たなラベルを決定するだけでよい。その場合、パケットは、出力インタフェースを通じて接続された隣接ルータへ送られることになる。したがって、ILMマップ内の各エントリは、(入力ラベル,入力ポート)の対を(出力ラベル,出力ポート)の対にマップする。PAMLAN環境では、隣接ルータは、スイッチイーサーネットLANを通じて接続されることがある。このため、物理ポートは、隣接ルータを識別するにはもはや不十分である。このような場合、各NHLFEは、物理インタフェースに加えて、隣接ルータのMACアドレスを含む。ルータがMPLSパケットを受け取ると、まず入力ラベルが出力ラベルで置き換えられる。その後、ILM内にあるMACアドレスを含むイーサーネットヘッダがパケットに付加されてイーサーネットフレームを形成し、出力インタフェースを通じてイーサーネットLANへ送出される。

【0058】図7を参照して、2つのVOLANを有する3セグメントLANの場合の、本発明による例示的なアーキテクチャについて説明する。図7において、VOLAN1は、アクセスポイントルータからPAMLANゲートウェイルータへの3つのMPLSパスを有し、VOLAN2は4つのMPLSパスを有する。LANセグメント1(602)は、いくつかのエアアクセスポイントを有する。LANセグメント2(601)は、イーサーネットスイッチのみを有するように図示されているが、LANセグメント2(601)はいくつかのエアアクセスポイントを有することも可能である。LANセグメント3(600)は、イーサーネットスイッチのみを有するように図示されているが、LANセグメント3(600)はいくつかのエアアクセスポイントを有することも可能である。セグメント間ゲートウェイルータ611、613は、LANセグメント1、LANセグメント2およびLANセグメント3を互いに接続する。2つのPAMLANゲートウェイルータ610、612は、LANセグメント2およびLANセグメント3のイーサーネットスイッチに接続される。VOLAN1は、LANセグメント2(601)を通って設けられLANセグメント1(602)内のエアアクセスポイントに到達する3つのMPLSパス(すなわちトンネル)を有する。LANセグメント1(602)内では、MPLSパスは、LANセグメント内に設けられたエアアクセスポイントの一部(しかし全部ではない)に分布する。イーサーネットスイッチは、さまざまなエアアクセスポイントへのMPLSパスを実現する。図7に示されるように、1つのVOLANの複数のMPLSパスが単一のエアアクセスポイントへルーティングされることも可能であり、また、複数のVOLANの複数のMPLSパスが単一のエアアクセスポイントへルーティングされることも可能である。また、異なるゲートウェイルータからの複数のMPLSパスが単一のLANセグメント内に集められることも可能である。図7に示されるように、VOLAN2の2つのMPLSパスは、1つのゲートウェイルータ612を通じてルーティングされ、VOLAN2の他の2つのMPLSパスは、別のゲートウェイルータ610を通じてルーティングされる。LANセグメント2(601)において、4つのMPLSパスが集められ、セグメント間ゲートウェイルータ613を通じてLANセグメント1(602)へルーティングされる。

【0059】図7におけるクラウド(雲状の表示)は、ルータを通じて相互接続されるサブネットワークである。これらは、スペースが限られているために小さいサイズで描かれているだけであって、実際には、これらのサブネットワークは、多数のVLANにグループ化された数百のノードを有して、相当大規模かつ複雑になることもある。隣接ルータどうしは、それらの両方が属するクラウド(サブネットワーク)を通じて互いに接続される。図7からわかるように、VOLANは、相互接続するルータによって、あるクラウドから別のクラウドにマップされる。

【0060】MPLSを使用することにより、VOLAN管理をPAMLANの「境界」で限界づけることが可能となる。VOLANの存在について知っている必要があるのはインターネットゲートウェイおよびアクセスポイントだけである。中間のPAMLANルータにおけるルーティング機能の変更なしに組織的な方法で移動加入者トラフィックを伝送するように、MPLSトンネルがそれらのVOLANの間に形成される。これらのルータは、MPLSラベルのみを検査する。MPLSラベルは、送信元と宛先の境界ルータ間のVOLANパスに関する情報を運ぶ。

【0061】本質的に、VOLANサポートのためにMPLSを利用することは、マイクロモビリティサポートの場合と非常に類似しており、両方のソリューションはPAMLANに容易に統合することができる。いずれの場合も、MPLSパスは、MPLSドメインの入口および出口LSRとして作用する境界ルータ間で設定される必要がある。しかし、次のようないくつかの注目すべき相違点がある。1.各FECは、もはやIPアドレスプレフィクスのみでは識別されず、(IPアドレスプレフィクス,VOLAN ID)の対によって識別される。このことは、2つの境界ルータの間で複数のLSPが確立されることが必要とされる場合があることを意味し、その場合、各LSPは1つの仮想事業者に属するトラフィックを伝送する。2.境界ルータでは、移動端末のFTNエントリが、その関連するアクセスポイントおよびその現在の仮想事業者に従って決定される。移動端末アドレスをその対応する仮想事業者に容易にマップするため、DHCPサーバは、仮想事業者ごとにIPアドレスを割り当てるべきである。なお、移動端末は、複数のVOLAN(複数の仮想事業者)に属する可能性もある。このような場合、各インタフェースに1つのIPアドレスを割り当て、異なるインタフェースを用いて異なるVOLANメンバシップを識別することも可能である。3.中間ルータでは、ILMの各エントリに含まれる仮想ポートを、VLANタグで拡張する必要がある。このタグは、次の隣接ルータに到達するために、パケットの送り先のスイッチイーサーネットLAN内の仮想事業者を識別する。

【0062】アクセスポイントでは、各移動加入者パケットは、仮想事業者メンバシップおよび所望のQoSクラスに基づいてFEC(Forwarding Equivalence Class)にマップされる。FEC情報を運ぶMPLSラベルがパケットに挿入され、各VLAN内の802.1p優先順位とともにVLAN割当てを決定するために、MPLSパス上のラベルスイッチルータ(LSR)によって使用される。PAMLANと複数の仮想事業者との間のサービス契約に従って、アクセスポイントとインターネットゲートウェイの間で、トラフィックエンジニアリングがなされたパスが設定されることが可能である。

【0063】本発明によって移動加入者が無線サービスにアクセスしようとするとき、アクセスポイントは、移動加入者が無線サービスにアクセスする権限を有し、提供した無線サービスに正しく課金することができることを確認しなければならない。同時に、移動加入者は、PAMLANが信頼(または半信頼)可能であり、移動加入者のサービスプロバイダによって証明を受けていることを確認しなければならない。本発明によれば、移動加入者のサービスプロバイダは、PAMLAN内で仮想事業者特権(franchise)を有する。さらに、移動加入者およびPAMLANは両方とも、それらの間の伝送が安全であること、および、誰も無権限のアクセスを得るために移動加入者の識別を偽造することができないことを確認しなければならない。

【0064】本発明は、上記の点を解決するセキュリティフレームワークを提供する。このセキュリティフレームワークの実施例では、次の4つの主要なコンポーネントが提供される。

1.移動加入者と仮想事業者の間でのRADIUS(Remote Authentication Dial-In User Service)を通じた相互認証。アクセスポイントはRADIUSクライアントとして作用する。仮想事業者のRADIUSサーバもまたアクセスポイントに証明を与え、移動加入者とアクセスポイントが適当なレベルの相互信頼を得られるようにする。

2.移動加入者とアクセスポイントの間の、公開鍵に基づく安全なチャネルの確立。各移動加入者は、仮想事業者により管理されるディレクトリ内に公開鍵を有する。移動加入者(およびアクセスポイント)の認証後、仮想事業者はこの鍵をアクセスポイントへ送る。すると、アクセスポイントはセッション鍵を生成し、移動加入者の公開鍵を用いてセッション鍵を暗号化し、暗号化されたセッション鍵を移動加入者へ送る。

3.認証されたセッションのためのパケットごとの暗号化。いったん移動加入者がセッションごとの鍵を取得すると、すべての移動加入者トラフィックは、IPSecを用いてIPレイヤで、または、移動通信機器とアクセスポイントの両方におけるレイヤ2プロトコル実装(例えば、IEEE802.11)がセッションごとの鍵をサポートしている場合にはハードウェア暗号化を用いてレイヤ2で、暗号化される。

4.移動通信機器からのトラフィックを制御するための、アクセスポイントにおけるフィルタリング機能。アクセスポイントは、各パケットをフィルタリングし、パケットを通過させるべきか(セッション鍵で認証されたユーザトラフィック)、認証エンジンへ送るべきか(ログインセッショントラフィック)、それとも、ブロックすべきか(無権限のトラフィック)を判定する。このフィルタリング機能は、VLAN割当ておよびQoS制御のような他の多くの目的のために用いられる基本構成ブロックである。

【0065】本発明の認証方式は、Cisco、Microsoft、Intel、SymbolおよびInformed Technologyにより提出されたIEEE802.11草案(draft proposal)におけるものと類似している。しかし、IEEE802.11草案とは異なり、本発明のセキュリティフレームワークは、純粋にIPベースのソリューションを使用する。IEEE802.11草案は、IEEE802.1xポートに基づく認証方式を使用し、これは、IEEE802.11および802.1xの両方の標準への多少の変更を必要とする。

【0066】本発明のIPベースのセキュリティフレームワークは、レイヤ2プロトコル(これは通常、ハードウェアに組み込まれており、変更は容易でない)を変更することを必要とせずに、相異なる無線技術にわたって動作する。IPベースのセキュリティフレームワークにより、アクセスポイントは、それぞれ独自のAAA方式を有する可能性のある相異なるベンダからの無線インタフェースカードとの相互運用が可能となる。相互運用性(インターオペラビリティ)に必要なことは、必要なアプリケーションレベルの認証ソフトウェアを無線機器にインストールすることだけである。

【0067】本発明では、移動通信機器は、オープンな認証を通じてアクセスポイントと関連づけられる。その後、アクセスポイントは、移動通信機器にDHCPにより動的IPアドレスを割り当てるとともに、割り当てられたIPアドレスに対するフィルタをインストールする。この動的IPアドレスからのすべてのIPトラフィックはまずアクセスポイントフィルタによって終端されてから認証エンジンに送られる。IPスタックが移動通信機器に正しく設定された後、移動加入者は、アクセスポイントを通じて自己のサービスプロバイダ(仮想事業者)とのログインセッションを開始する。サービスプロバイダがPAMLANと提携契約を結んでいる場合、アクセスポイントは、RADIUSサーバとして作用して、仮想事業者のRADIUSサーバとのRADIUSセッションを開始することができる。チャレンジ/レスポンス方式を使用し、アクセスポイントをリレーエージェントとして利用することにより、移動加入者とサービスプロバイダのRADIUSサーバは、RADIUSプロトコルメッセージ交換を通じて相互に認証する。

【0068】図8を参照して、移動加入者とサービスプロバイダのRADIUSサーバとの間の認証シーケンスの実施例について説明する。このような相互認証の結果、移動加入者とアクセスポイントは、サービスプロバイダ契約に関して相互に信頼することができるようになる。この保証があると、アクセスポイントは、サービスプロバイダに対して、移動加入者の公開鍵および加入ステータスを含む移動加入者のプロファイルを送るよう要求することができる。公開鍵は、移動加入者にセッション鍵を安全に通知するために使用される一方、プロファイル内の他のすべてのパラメータは、移動加入者トラフィックに対して仮想事業者のアクセスおよびQoSのポリシーを施行するために使用される。

【0069】図8、図9および図10を参照して、認証プロセスについてさらに詳細に説明する。S100で、移動端末は、ユーザ識別番号(UID)を有する第1メッセージをエアアクセスコンピュータに送る。第1メッセージを受信すると、S110で、エアアクセスコンピュータは第1符号語を計算し、この第1符号語をデータベースコンピュータへ転送する。関数A(UID,Krc)は、エアアクセスコンピュータとデータベースコンピュータの間で共有されている秘密鍵(Krc)を用いて、メッセージUIDの認証暗号化から符号語を生成する。次に、S120で、仮想事業者サーバのデータベースコンピュータは、第2符号語をエアアクセスポイントコンピュータへ送る。第2符号語は、認証暗号化関数A((UID,S1,E(E(S1,Kmu),Krc)),Krc)から得られる。ただし、S1は移動加入者によって生成されたランダムストリングであり、Kmuは移動ユーザとデータベースコンピュータの間で共有されている秘密鍵であり、Krcはエアアクセスコンピュータとデータベースコンピュータの間で共有されている秘密鍵である。次に、S130で、この認証方法は、第2符号語から第1ランダム文字列S1を抽出し、ユーザ識別番号UIDおよび第1ランダム文字列S1を含む第2メッセージを移動端末へ送る。S140で、移動端末は、ユーザ識別番号UID、第1ランダム文字列S1、第2ランダム文字列S2、および第3符号語を有する第3メッセージをエアアクセスコンピュータへ送る。第3符号語は、第1ランダム文字列S1および共有鍵Kmuのセキュリティ暗号化から得られる。S150で、エアアクセスコンピュータは、移動端末から受信された第3メッセージに基づいて、第3メッセージおよび共有鍵Krcのセキュリティ暗号化を用いて第4符号語を計算し、この第4符号語をデータベースコンピュータへ送る。S160で、データベースコンピュータは、ユーザ識別番号UID、第1ランダム文字列S1、共有鍵Krc、共有鍵Kmuおよび移動加入者の公開鍵Pkmuを用いて第5符号語を計算する。データベースコンピュータは、この第5符号語をエアアクセスコンピュータへ送る。S170で、エアアクセスコンピュータは、第2ランダム文字列S2および移動加入者の公開鍵Pkmuのセキュリティ暗号化を用いて第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージを移動端末へ送る。

【0070】認証およびセッションごとの鍵の確立が成功した後、移動加入者は、PAMLANを用いて、公衆インターネットやローカルリソース(例えば、印刷サービス、一時記憶スペースおよびキャッシュサービス)にアクセスすることができる。アクセスポイントにおけるフィルタリング機能は、ユーザアクセスを制御し豊富な機能ポリシーのセットを施行する際に重要な役割を果たす。

【0071】本発明によって提供される最も基本的なアクセスポリシーは、認証された移動通信機器IPアドレスを、対応するセッション鍵にマップする、パケットごとの認証/暗号化ポリシーである。この対応するセッション鍵は、移動通信機器からのIPパケットを認証あるいは復号するために使用される。移動加入者のプロファイルには、移動加入者によって設定されるセキュリティレベルが格納される。移動加入者のプロファイル内のセキュリティのレベルに応じて、移動加入者パケットは、単にIPSEC認証ヘッダを用いて認証されることが可能となる。IPSEC認証ヘッダは、パケット全体およびセッション鍵にわたる符号語を生成し、その結果をIPSEC認証ヘッダに付加することによって、移動加入者パケットを認証する。認証された移動通信機器のみが、セッション鍵をアクセスポイントと共有し、正しい認証ヘッダを生成することができるため、安全なパケットごとの認証を実行することができる。

【0072】本発明のパケットごとの認証/暗号化ポリシーは、無権限の移動加入者がPAMLANアクセスを得るために別の移動加入者のIPアドレスを騙るという偽造識別攻撃を防止するのに十分である。しかし、パケットごとの認証/暗号化ポリシーは、パケット内容のセキュリティを保護しない。移動加入者が盗聴(eavesdropping)を心配する場合、本発明は、IPSECカプセル化セキュリティペイロード(ESP)を用いてIPペイロードを暗号化する。別法として、本発明は、エンドツーエンドアプローチ(例えば、セキュアソケット)も使用する。

【0073】本発明によりサポートされるその他のポリシーには、(1)権限のあるサービスプロバイダとの一定のタイプの加入契約のみへのアクセスを提供すること、(2)広告付きで無料アクセスを提供すること、(3)特定のインターネットサイトへのアクセスを排除すること(すなわち、保護者機能(parental control))、(4)サービスプロバイダのQoS制限を強制すること(例えば、アクセスレートへの制限)、がある。

【0074】トラフィックフィルタリング機能の助けを借りて、本発明は、ユーザごとのアカウンティング情報も収集も行う。一実施例では、アクセスポイントが、ユーザごとのアカウンティング情報を収集し、収集した情報を仮想事業者(すなわち、サービスプロバイダ)のRADIUSサーバに送る。アカウンティング情報は、セッション継続時間、要求されたサービスの詳細なリスト、訪問されたサイトの詳細なリスト、全セッション継続時間、および、提供されたサービスのレベルを含むことが可能である。最も正確なアカウンティング情報を取得するためには、サービスプロバイダは、自己のロケーション、または、インターネット内の信頼されるエンティティのロケーションを通じて、すべての移動加入者トラフィックをルーティングしなければならないことになる。

【0075】別法として、さまざまな加入契約に対応する、次のようないくつかのローカルに動作するメカニズムを使用することも可能である。

1.定額制: PAMLAN事業者は、仮想事業者に属する移動加入者に無制限のアクセスを提供するために、定額料金を各仮想事業者に課金する。その場合、仮想事業者は、各移動加入者に毎月定額料金を課金する。ゆるやかなアカウンティング方式が使用される。例えば、アクセスポイントのみが移動加入者トラフィックを追跡して定期的に仮想事業者に報告する。

2.セッションごと: 仮想事業者は、移動加入者のログインおよびサインオフの証明で満足する。

3.従量制: 移動加入者は、自己の移動通信機器がPAMLAN上で生成した実際のトラフィックについてのみ課金される。紛争の可能性を避けるため、仮想事業者は、移動加入者およびアクセスポイントが同じトラフィック使用量を測定した証拠に対して、ディジタル署名(認証)しておかなければならない。

【0076】複数のサブネットワークを有する本発明の大規模な実装では、モビリティ管理が重要な問題となる。本発明はレイヤ3インフラストラクチャとして作用するため、特に動的パスルーティングや高速AAAハンドオフのようなモビリティ要求は、IPレイヤでサポートされなければならない。

【0077】マイクロモビリティとは、PAMLAN環境内でのローミングを指す。ローカルな移動しかなされないときには、インターネットを通じて移動加入者のホームロケーションへリルーティングする完全なモバイルIP手続きに従う必要はない。

【0078】セルラIPは、複数のルータ型アクセスポイントおよび単一のインターネットゲートウェイを有するLAN環境においてマイクロモビリティをサポートするために設計された。移動通信機器が移動してその関連するアクセスポイントを変更すると、ルーティング更新メッセージが移動通信機器から新たなアクセスポイントを通じてインターネットゲートウェイへ送られる。経路上の各ルータは、アクセスポイントやインターネットゲートウェイと同様に、この変更を反映するためにそのルーティングテーブルを更新する。通常のパケット伝送に休止がある場合にルーティングテーブルエントリが期限切れにならないようにするため、移動通信機器が定期的に位置更新パケット(ページングパケット)を送信しなければならないように、これらのルーティングエントリは定期的にリフレッシュされる。PAMLANが多数の移動通信機器にサービスしているときには、このプロセス全体は相当の負荷である。

【0079】マイクロモビリティのために、本発明は、インターネットゲートウェイとアクセスポイントの間のMPLSラベルスイッチパス(LSP)を用いて、移動通信トラフィックを処理する。アクセスポイントおよびインターネットゲートウェイは、移動通信トラフィックの方向に応じて、入口または出口のルータとして作用する。LSPがアクセスポイントとインターネットゲートウェイの間で静的にプロビジョニングされる場合、移動通信機器が移動するときに中間ルータを更新する必要はない。異なるLSPを通じて移動通信トラフィックをリダイレクトするための変更を、古い(旧)アクセスポイント、新しいアクセスポイントおよびインターネットゲートウェイのみに通知すればよい。効率的なマイクロモビリティのサポートとは別に、本発明のこの機能はまた、前述のように、仮想事業者LANをプロビジョニングする1つの方法を提供する。

【0080】本発明のPAMLAN環境では、移動加入者が新たなアクセスポイントと関連づけられるたびに移動加入者に認証プロセスを繰り返させることは、不便さとトラフィック中断の両方の理由で好ましくない。したがって、AAA制御の状態が旧アクセスポイントから新アクセスポイントへ円滑に転送される必要がある。旧アクセスポイントが新アクセスポイントを信頼していれば、高速で円滑なハンドオフが可能である。これは本発明の特徴である。本発明は、高速なハンドオフを保証するために、次のステップを実行する。

1.新アクセスポイントが、旧アクセスポイントから移動加入者プロファイルをフェッチする。とりわけ、この移動加入者プロファイルは、移動加入者の公開鍵、移動加入者が旧アクセスポイントと共有していた旧セッション鍵、移動通信機器のIPアドレス、および、旧セッションに関連するすべてのアクセスポリシーを含む。

2.旧アクセスポイントが、RADIUSサーバに、現在のアカウンティングセッションの終了を通知する。

3.新アクセスポイントが、新セッション鍵を生成し、移動加入者の公開鍵を用いて、この新セッション鍵および移動加入者の旧セッション鍵を暗号化し、その結果をUDPパケットで移動加入者へ送る。移動加入者は、このパケットを受信すると、これらの鍵を復号し、旧セッション鍵を新セッション鍵と比較する。これらの2つが一致する場合、移動加入者は、新セッション鍵を用いて、アクセスポイントとの安全なセッションを確立する。

4.新アクセスポイントは、移動加入者プロファイル内のアクセスポリシーとともに、フィルタリング機能をインストールする。新アクセスポイントは、RADIUSサーバとの新たなアカウンティングセッションを開始する。

【0081】本発明のさまざまな側面についての以上の記載は、例示および説明の目的で提示されている。これは、網羅的であることや、開示されたとおりの形に本発明を限定することを意図しておらず、さまざまな変更や変形が、上記の説明に照らして可能であり、また、そのような変更や変形は本発明の実施から得られる。本発明の原理およびその実際的な応用は、当業者が、考えている具体的な利用法に適するように、さまざまな実施態様でさまざまな変更を加えて本発明を利用することができるように説明するために、記載されたものである。

【0082】したがって、ここでは本発明のいくつかの側面についてのみ具体的に説明したが、明らかなように、本発明の技術思想および技術的範囲を離れることなく、さまざまな変更を本発明に加えることが可能である。さらに、頭字語は単に、明細書(特許請求の範囲を含む)の読みやすさを向上させるためにのみ使用されている。注意すべき点であるが、それらの頭字語は、使用されている用語の一般性を縮小することを意図しておらず、特許請求の範囲をここに記載した実施例に制限するように解釈されてはならない。

【0083】

【発明の効果】以上詳細に説明したように、本発明によれば、無線ネットワーク内の各サブネットワークはネットワークスイッチとエアアクセスポイントを有し、エアアクセスポイントはエアインタフェース、アクセス制御モジュールおよびルータを有し、ルータはネットワークスイッチに接続される。無線ネットワークは、さらに、サブネットワーク間の相互接続を提供するために各サブネットワークのネットワークスイッチに接続されたルータを有する。無線ネットワークは、また、他の外部ネットワークへの接続を提供するために、複数のサブネットワークに接続されたゲートウェイルータを有する。このように構成することで、無線LANアクセスサービスにおいて、公衆アクセスを実現することができ、また、ユーザがアクセスポイント間を移動することを可能にする。

【図面の簡単な説明】

【図1】3GPPにおけるGPRSおよび3Gネットワークアーキテクチャの例を示す図である。

【図2】3GPP2分散アーキテクチャの例を示す図である。

【図3】本発明の実施例を示す図である。

【図4】本発明によるアクセスポイントの実施例を示す図である。

【図5】本発明の実施例におけるラベルスイッチパスの利用を示す図である。

【図6】エアアクセスポイントおよび無線機器のために、本発明によって使用されるプロトコルスタックを示す図である。

【図7】複数の仮想事業者に対するマルチプロトコルラベルスイッチングパスを有する、本発明の実施例を示す図である。

【図8】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す図である。

【図9】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す流れ図である。

【図10】本発明の無線ネットワークにアクセスしようとする移動加入者を認証するために本発明によって利用される認証プロトコルを示す流れ図である。

【図11】本発明におけるマルチプロトコルラベルスイッチングパスの作成と、マルチプロトコルラベルおよび仮想事業者識別タグの割当てを示す流れ図である。

【符号の説明】

102 移動通信交換センタ(MSC)

103 基地局

104 基地局コントローラ(BSC)

105 基地局トランシーバ(BTS)

106 ホームロケーションレジスタ(HLR)

107 バーチャルロケーションレジスタ(VLR)

108 端末識別レジスタ(EIR)

109 認証センタ

110 ゲートウェイGPRS/3Gサポートノード(GGSN)

111 サービングGPRS/3Gサポートノード(SGSN)

112 無線ネットワーク基地局

113 インターネットインタフェース

114 無線ネットワークコントローラ(RNC)

115 基地局トランシーバ(NODE−B)

201 2Gシステム

202 ホームロケーションレジスタ(HRL)

203 バーチャルロケーションレジスタ(VLR)

204 無線ネットワーク(RN)

205 パケット制御機能(PCF)デバイス

206 無線リソースコントローラ(RRC)

207 インターネット機器

208 ゲートウェイ(PDSN)

209 IPネットワーク

210 ユーザホームネットワーク

211 ゲートウェイ(PDSN)

212 無線LAN(WLAN)

213 公衆交換電話ネットワーク(PSTN)

300 アクセスポイント

301 イーサーネットスイッチ

302 セグメント間ゲートウェイルータ

313 IPアクセスルータ

320,321,322 エアインタフェース

325 IPゲートウェイ

340 ISPネットワーク

341 仮想事業者サーバ

342 エンドユーザ公開鍵ディレクトリ

401 PAMLAN

402 IPゲートウェイ

403,404 アクセスポイント

406 LSP

408 移動端末

501 無線機器のプロトコルスタック

502 エアアクセスポイントのプロトコルスタック

600 LANセグメント3

601 LANセグメント2

602 LANセグメント1

610,612 PAMLANゲートウェイルータ

611,613 セグメント間ゲートウェイルータ

【特許請求の範囲】

【請求項1】 無線ネットワークにおいて、各サブネットワークが、少なくとも1つのネットワークスイッチと、エアインタフェースと、アクセス制御モジュールと、ネットワークスイッチに接続されたルータとを有する少なくとも1つのエアアクセスポイントと、を有する複数のサブネットワークと、前記複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、前記複数のサブネットワークに接続された少なくとも1つのゲートウェイルータと、を有することを特徴とする無線ネットワーク。

【請求項2】 前記ゲートウェイルータは、移動電話ネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項3】 前記ゲートウェイルータは、公衆交換電話ネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項4】 前記ゲートウェイルータは、サービスプロバイダによって運用されるネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項5】 前記サービスプロバイダは、仮想事業者であることを特徴とする請求項4記載の無線ネットワーク。

【請求項6】 移動加入者公開鍵のデータベースを有するサーバが、前記サービスプロバイダによって運用されるネットワークに接続されることを特徴とする請求項5記載の無線ネットワーク。

【請求項7】 前記アクセス制御モジュールは、前記データベースに格納された加入者公開鍵を要求することによって前記無線ネットワークにアクセスしようとする移動加入者を認証することを特徴とする請求項6記載の無線ネットワーク。

【請求項8】 前記少なくとも1つのゲートウェイルータは、複数のゲートウェイルータであることを特徴とする請求項1記載の無線ネットワーク。

【請求項9】 各エアアクセスポイントのアクセス制御モジュールは、アクセス制御モジュールに接続されたエアインタフェースを通じて前記無線ネットワークにアクセスしようとする移動加入者を認証することを特徴とする請求項1記載の無線ネットワーク。

【請求項10】 移動加入者が前記無線ネットワークにアクセスするときに、該移動加入者にIPアドレスが動的に割り当てられることを特徴とする請求項9記載の無線ネットワーク。

【請求項11】 複数の仮想事業者によって運用される無線ネットワークにおいて、各サブネットワークが、少なくとも1つのネットワークスイッチと、エアインタフェースと、アクセス制御モジュールと、ネットワークスイッチに接続されたルータとを有する少なくとも1つのエアアクセスポイントと、を有する複数のサブネットワークと、前記複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、前記複数のサブネットワークに接続された少なくとも1つのゲートウェイルータと、を有し、各仮想事業者によって提供されるサービスへのアクセスが、マルチプロトコルラベルスイッチングを用いて、前記ゲートウェイルータと前記複数のサブネットワークとの間で移動加入者データをルーティングすることによってサポートされることを特徴とする無線ネットワーク。

【請求項12】 少なくとも1つのサブネットワークが少なくとも1つのマルチプロトコルラベルスイッチングパスを有し、少なくとも1つの仮想事業者が該サブネットワークのエアアクセスポイントを通じてアクセスされることを可能にしたことを特徴とする請求項11記載の無線ネットワーク。

【請求項13】 各サブネットワークが少なくとも1つのマルチプロトコルラベルスイッチングパスを有し、少なくとも1つの仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることを可能にしたことを特徴とする請求項11記載の無線ネットワーク。

【請求項14】 各サブネットワークが複数のマルチプロトコルラベルスイッチングパスを有し、複数の仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることを可能にしたことを特徴とする請求項11記載の無線ネットワーク。

【請求項15】 前記複数の仮想事業者のそれぞれに、前記無線ネットワークを通るデータのパケットヘッダに埋め込まれる識別タグが割り当てられることを特徴とする請求項11記載の無線ネットワーク。

【請求項16】 前記少なくとも1つのゲートウェイルータと、少なくとも1つのサブネットワーク内のエアアクセスポイントとの間に、マルチプロトコルラベルスイッチングに基づくトンネルが提供されることを特徴とする請求項11記載の無線ネットワーク。

【請求項17】 前記無線ネットワークを通るデータパケットのヘッダにマルチプロトコルラベルスイッチング情報が割り当てられ、サブネットワークのネットワークスイッチは、データパケットのヘッダに基づいてトンネルを通じてデータパケットをルーティングすることを特徴とする請求項16記載の無線ネットワーク。

【請求項18】 無線ネットワークにアクセスする移動加入者を認証する方法において、移動加入者がエアインタフェースおよびコンピュータを有するエアアクセスポイントを通じて無線ネットワークにアクセスし、エアアクセスポイントコンピュータが移動加入者に関連する公開鍵を格納するデータベースサーバに接続されており、前記方法が、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへ転送するステップと、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信するステップと、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信するステップと、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信するステップと、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信するステップと、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信するステップと、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージをエアアクセスコンピュータから移動端末へ送信するステップと、を有することを特徴とする、無線ネットワークにアクセスする移動加入者を認証する方法。

【請求項19】 エアアクセスコンピュータは、秘密鍵を用いてユーザ識別番号の認証暗号化を実行することによって第1符号語を計算することを特徴とする請求項18記載の方法。

【請求項20】 前記秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項19記載の方法。

【請求項21】 データベースコンピュータは、ユーザ識別番号、第1ランダム文字列、第1秘密鍵および第2秘密鍵を用いて第2符号語を計算することを特徴とする請求項18記載の方法。

【請求項22】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項21記載の方法。

【請求項23】 第1ランダム文字列が、第1暗号化メッセージを生成するために第2秘密鍵を用いて暗号化されることを特徴とする請求項22記載の方法。

【請求項24】 第1暗号化メッセージが、第2暗号化メッセージを生成するために第1秘密鍵を用いて暗号化されることを特徴とする請求項23記載の方法。

【請求項25】 ユーザ識別番号、第1ランダム文字列および第2暗号化メッセージが、第2符号語を生成するために第1秘密鍵を用いて暗号化されることを特徴とする請求項24記載の方法。

【請求項26】 第1ランダム文字列が、第3符号語を生成するために秘密鍵で暗号化されることを特徴とする請求項18記載の方法。

【請求項27】 前記秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項26記載の方法。

【請求項28】 第4符号語は、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、第1秘密鍵および第2秘密鍵を用いて計算されることを特徴とする請求項18記載の方法。

【請求項29】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項28記載の方法。

【請求項30】 第1ランダム文字列が、第1暗号化メッセージを生成するために第2秘密鍵を用いて暗号化されることを特徴とする請求項29記載の方法。

【請求項31】 ユーザ識別番号、第1暗号化メッセージおよび第2ランダム文字列が、第4符号語を生成するために第1秘密鍵を用いて暗号化されることを特徴とする請求項30記載の方法。

【請求項32】 第5符号語は、ユーザ識別番号、第1ランダム文字列、第1秘密鍵、第2秘密鍵、および、移動加入者に関連する公開鍵を用いて計算されることを特徴とする請求項18記載の方法。

【請求項33】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項32記載の方法。

【請求項34】 第1ランダム文字列が、第1暗号化メッセージを生成するために第2秘密鍵を用いて暗号化されることを特徴とする請求項33記載の方法。

【請求項35】 第1暗号化メッセージが、第2暗号化メッセージを生成するために第1秘密鍵を用いて暗号化されることを特徴とする請求項34記載の方法。

【請求項36】 ユーザ識別番号、第1ランダム文字列、第2暗号化メッセージおよび移動加入者の公開鍵が、第5符号語を生成するために第1秘密鍵を用いて暗号化されることを特徴とする請求項35記載の方法。

【請求項37】 第6符号語は、第2ランダム文字列、秘密鍵、ならびに、移動加入者の公開鍵を用いて計算されることを特徴とする請求項18記載の方法。

【請求項38】 前記秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項37記載の方法。

【請求項39】 第2ランダム文字列が、第1暗号化メッセージを生成するために前記秘密鍵を用いて暗号化されることを特徴とする請求項38記載の方法。

【請求項40】 第1暗号化メッセージが、第6符号語を生成するために移動加入者の公開鍵を用いて暗号化されることを特徴とする請求項39記載の方法。

【請求項41】 第1ランダム文字列は、移動端末によって生成されることを特徴とする請求項18記載の方法。

【請求項42】 第2ランダム文字列は、データベースコンピュータによって生成されることを特徴とする請求項18記載の方法。

【請求項43】 無線ネットワークにアクセスする移動加入者を認証するためのコンピュータソフトウェア製品において、移動加入者は、エアアクセスポイントを通じて無線ネットワークにアクセスし、エアアクセスポイントは、エアインタフェースおよびコンピュータを有し、エアアクセスポイントコンピュータは、移動加入者に関連する公開鍵を格納するデータベースサーバに接続され、前記コンピュータソフトウェア製品は、エアアクセスコンピュータおよびデータベースコンピュータが所定のオペレーションを実行することを可能にするソフトウェア命令と、該ソフトウェア命令を保持するコンピュータ可読媒体とを含み、前記所定のオペレーションは、移動端末からエアアクセスコンピュータへ、ユーザ識別番号を有する第1メッセージを送信し、第1符号語を計算し、第1符号語をデータベースコンピュータへ転送し、データベースコンピュータからエアアクセスポイントコンピュータへ第2符号語を送信し、第2符号語から第1ランダム文字列を抽出し、ユーザ識別番号および第1ランダム文字列を含む第2メッセージを移動端末へ送信し、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、および第3符号語を有する第3メッセージを、移動端末からエアアクセスコンピュータへ送信し、移動端末から受信された第3メッセージに基づいて第4符号語を計算し、第4符号語をデータベースコンピュータへ送信し、データベースコンピュータで第5符号語を計算し、第5符号語をエアアクセスコンピュータへ送信し、第6符号語を計算し、ユーザ識別番号および第6符号語を含む第4メッセージをエアアクセスコンピュータから移動端末へ送信する、ステップを含むことを特徴とする、無線ネットワークにアクセスする移動加入者を認証するためのコンピュータソフトウェア製品。

【請求項44】 前記所定のオペレーションにより、エアアクセスコンピュータは、秘密鍵を用いてユーザ識別番号の認証暗号化を実行することによって第1符号語を計算することを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項45】 前記秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項44記載のコンピュータソフトウェア製品。

【請求項46】 前記所定のオペレーションにより、データベースコンピュータは、ユーザ識別番号、第1ランダム文字列、第1秘密鍵および第2秘密鍵を用いて第2符号語を計算することを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項47】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項46記載のコンピュータソフトウェア製品。

【請求項48】 前記所定のオペレーションは、第1暗号化メッセージを生成するために第2秘密鍵を用いて第1ランダム文字列を暗号化することをさらに含むことを特徴とする請求項47記載のコンピュータソフトウェア製品。

【請求項49】 前記所定のオペレーションは、第2暗号化メッセージを生成するために第1秘密鍵を用いて第1暗号化メッセージを暗号化することをさらに含むことを特徴とする請求項48記載のコンピュータソフトウェア製品。

【請求項50】 前記所定のオペレーションは、第2符号語を生成するために第1秘密鍵を用いてユーザ識別番号、第1ランダム文字列および第2暗号化メッセージを暗号化することをさらに含むことを特徴とする請求項49記載のコンピュータソフトウェア製品。

【請求項51】 前記所定のオペレーションは、第3符号語を生成するために秘密鍵で第1ランダム文字列を暗号化することをさらに含むことを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項52】 前記秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項51記載のコンピュータソフトウェア製品。

【請求項53】 前記所定のオペレーションは、ユーザ識別番号、第1ランダム文字列、第2ランダム文字列、第1秘密鍵および第2秘密鍵を用いて第4符号語を計算することをさらに含むことを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項54】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項53記載のコンピュータソフトウェア製品。

【請求項55】 前記所定のオペレーションは、第1暗号化メッセージを生成するために第2秘密鍵を用いて第1ランダム文字列を暗号化することをさらに含むことを特徴とする請求項54記載のコンピュータソフトウェア製品。

【請求項56】 前記所定のオペレーションは、第4符号語を生成するために第1秘密鍵を用いてユーザ識別番号、第1暗号化メッセージおよび第2ランダム文字列を暗号化することをさらに含むことを特徴とする請求項55記載のコンピュータソフトウェア製品。

【請求項57】 前記所定のオペレーションは、ユーザ識別番号、第1ランダム文字列、第1秘密鍵、第2秘密鍵、および、移動加入者に関連する公開鍵を用いて第5符号語を計算することをさらに含むことを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項58】 第1秘密鍵は、エアアクセスコンピュータおよびデータベースコンピュータにのみ知られた鍵であり、第2秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項57記載のコンピュータソフトウェア製品。

【請求項59】 前記所定のオペレーションは、第1暗号化メッセージを生成するために第2秘密鍵を用いて第1ランダム文字列を暗号化することをさらに含むことを特徴とする請求項58記載のコンピュータソフトウェア製品。

【請求項60】 前記所定のオペレーションは、第2暗号化メッセージを生成するために第1秘密鍵を用いて第1暗号化メッセージを暗号化することをさらに含むことを特徴とする請求項59記載のコンピュータソフトウェア製品。

【請求項61】 前記所定のオペレーションは、第5符号語を生成するために第1秘密鍵を用いてユーザ識別番号、第1ランダム文字列、第2暗号化メッセージおよび移動加入者の公開鍵を暗号化することをさらに含むことを特徴とする請求項60記載のコンピュータソフトウェア製品。

【請求項62】 前記所定のオペレーションは、第2ランダム文字列、秘密鍵、ならびに、移動加入者の公開鍵を用いて第6符号語を計算することをさらに含むことを特徴とする請求項43記載のコンピュータソフトウェア製品。

【請求項63】 前記秘密鍵は、移動加入者およびデータベースコンピュータにのみ知られた鍵であることを特徴とする請求項62記載のコンピュータソフトウェア製品。

【請求項64】 前記所定のオペレーションは、第1暗号化メッセージを生成するために前記秘密鍵を用いて第2ランダム文字列を暗号化することをさらに含むことを特徴とする請求項63記載のコンピュータソフトウェア製品。

【請求項65】 前記所定のオペレーションは、第6符号語を生成するために移動加入者の公開鍵を用いて第1暗号化メッセージを暗号化することをさらに含むことを特徴とする請求項64記載のコンピュータソフトウェア製品。

【請求項66】 移動通信サービスが複数の仮想事業者によって提供される無線ネットワークを運用する方法において、無線ネットワークは複数のサブネットワークを含み、各サブネットワークは、少なくとも1つのネットワークスイッチと、エアインタフェースと、アクセス制御モジュールと、ネットワークスイッチに接続されたルータとを有する少なくとも1つのエアアクセスポイントとを有し、無線ネットワークはさらに、前記複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、前記複数のサブネットワークに接続された少なくとも1つのゲートウェイルータとを有し、前記方法は、各サブネットワーク内のエアアクセスポイントと、前記少なくとも1つのゲートウェイルータとの間に複数のマルチプロトコルラベルスイッチングパスを作成するステップと、仮想事業者が各サブネットワークのエアアクセスポイントを通じてアクセスされることができるように、各マルチプロトコルラベルスイッチングパスを前記複数の仮想事業者のうちの1つに割り当てるステップと、無線ネットワークを通るデータのパケットヘッダに埋め込まれる識別タグを、前記複数の仮想事業者のそれぞれに割り当てるステップとを有することを特徴とする、無線ネットワークを運用する方法。

【請求項67】 無線ネットワークを通るデータパケットのヘッダにマルチプロトコルラベルスイッチング情報を割り当てるステップをさらに有し、サブネットワークのネットワークスイッチが、データパケットのヘッダに基づいてマルチプロトコルラベルスイッチングパスを通じてデータパケットをルーティングすることを特徴とする請求項66記載の方法。

【請求項68】 移動加入者が仮想事業者と結んでいる加入契約のタイプに基づいて、所定のリストのサービスへの移動加入者のアクセスを許可するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項69】 広告と引き換えに所定のリストのサービスへのアクセスを提供するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項70】 所定のセットの情報源へのアクセスを排除するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項71】 仮想事業者のQoS制限に基づいて、無線ネットワークへの移動加入者のアクセスを制限するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項72】 無線ネットワークへのアクセスを提供する各仮想事業者のアカウンティングシステムへ送られるべきアカウンティング情報を収集するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項73】 前記アカウンティング情報は、セッション継続時間、要求されたサービス、および、提供されたサービスのレベルを含むことを特徴とする請求項72記載の方法。

【請求項74】 無線ネットワークへの無制限アクセスに対する定額料金を各移動加入者に課金するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項75】 移動加入者が無線ネットワークにアクセスする各回ごとに料金を各移動加入者に課金するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項76】 移動加入者が無線ネットワークにアクセスした全時間に基づいて料金を各移動加入者に課金するステップをさらに有することを特徴とする請求項66記載の方法。

【請求項77】 正しく認証されたユーザを第1エアアクセスポイントから第2エアアクセスポイントへ移行するステップをさらに有し、このステップが、移動加入者のプロファイルを第1エアアクセスポイントからフェッチし、それを第2エアアクセスポイントに格納するステップと、前記移動加入者が第1エアアクセスポイントへのアクセスを許可されたときに開始されたアカウンティングセッションの終了を通知するステップと、第2エアアクセスポイントにおいて新たなセッションを確立するステップと、第2エアアクセスポイントにおいて新たなアカウンティングセッションを開始するステップとを有することを特徴とする請求項66記載の方法。

【請求項78】 第1エアアクセスポイントにある移動加入者のプロファイルは、前記移動加入者に関連する公開鍵と、第1エアアクセスポイントにおけるセッションに関連するアクセスポリシーと、移動端末のIPアドレスと、前記移動加入者と第1エアアクセスポイントによって共有されるセッション鍵とを含むことを特徴とする請求項77記載の方法。

【請求項79】 第2エアアクセスポイントにおいて新たなセッションを確立するステップは、移動加入者と第2エアアクセスポイントによって共有されることになるセッション鍵を生成するステップと、前記移動加入者と第2エアアクセスポイントによって共有されることになるセッション鍵と、前記移動加入者と第1エアアクセスポイントによって共有されるセッション鍵とを、前記移動加入者に関連する公開鍵で暗号化し、暗号化された結果を移動端末へ転送するステップと、前記暗号化された結果を復号し、前記移動加入者と第2エアアクセスポイントによって共有されることになるセッション鍵と、前記移動加入者と第1エアアクセスポイントによって共有されるセッション鍵が一致するかどうかを判定するステップと、判定結果が真である場合、第2エアアクセスポイントと移動端末の間に安全なコネクションを確立し、真でない場合、移動端末に許可されたアクセスを終了するステップとを有することを特徴とする請求項78記載の方法。

【請求項80】 第2エアアクセスポイントにおいて新たなセッションを確立するステップは、移動加入者が第2エアアクセスポイントにおいてセッションを確立したことを前記少なくとも1つのゲートウェイルータに通知するステップをさらに有することを特徴とする請求項79記載の方法。

【請求項1】 無線ネットワークにおいて、各サブネットワークが、少なくとも1つのネットワークスイッチと、エアインタフェースと、アクセス制御モジュールと、ネットワークスイッチに接続されたルータとを有する少なくとも1つのエアアクセスポイントと、を有する複数のサブネットワークと、前記複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、前記複数のサブネットワークに接続された少なくとも1つのゲートウェイルータと、を有することを特徴とする無線ネットワーク。

【請求項2】 前記ゲートウェイルータは、移動電話ネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項3】 前記ゲートウェイルータは、公衆交換電話ネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項4】 前記ゲートウェイルータは、サービスプロバイダによって運用されるネットワークに接続されることを特徴とする請求項1記載の無線ネットワーク。

【請求項5】 前記サービスプロバイダは、仮想事業者であることを特徴とする請求項4記載の無線ネットワーク。

【請求項6】 移動加入者公開鍵のデータベースを有するサーバが、前記サービスプロバイダによって運用されるネットワークに接続されることを特徴とする請求項5記載の無線ネットワーク。

【請求項7】 前記アクセス制御モジュールは、前記データベースに格納された加入者公開鍵を要求することによって前記無線ネットワークにアクセスしようとする移動加入者を認証することを特徴とする請求項6記載の無線ネットワーク。

【請求項8】 前記少なくとも1つのゲートウェイルータは、複数のゲートウェイルータであることを特徴とする請求項1記載の無線ネットワーク。

【請求項9】 各エアアクセスポイントのアクセス制御モジュールは、アクセス制御モジュールに接続されたエアインタフェースを通じて前記無線ネットワークにアクセスしようとする移動加入者を認証することを特徴とする請求項1記載の無線ネットワーク。

【請求項10】 移動加入者が前記無線ネットワークにアクセスするときに、該移動加入者にIPアドレスが動的に割り当てられることを特徴とする請求項9記載の無線ネットワーク。

【請求項11】 複数の仮想事業者によって運用される無線ネットワークにおいて、各サブネットワークが、少なくとも1つのネットワークスイッチと、エアインタフェースと、アクセス制御モジュールと、ネットワークスイッチに接続されたルータとを有する少なくとも1つのエアアクセスポイントと、を有する複数のサブネットワークと、前記複数のサブネットワークのそれぞれのネットワークスイッチに接続された少なくとも1つのルータと、前記複数のサブネットワークに接続された少なくとも1つのゲートウェイルータと、を有し、各仮想事業者によって提供されるサービスへのアクセスが、マルチプロトコルラベルスイッチングを用いて、前記ゲートウェイルータと前記複数のサブネットワークとの間で移動加入者データをルーティングすることによってサポートされることを特徴とする無線ネットワーク。