無線装置、通信方法

【課題】センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供する。

【解決手段】上記した課題を解決するため、本発明の一つの実施形態に係る無線装置は、センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、第1のネットワークに接続されセンサと通信するセンサ通信部と、第2のネットワークに接続されセンサ管理装置と通信するネットワーク通信部と、センサに保持された管理者情報に基づき、センサ管理装置からセンサの認証情報を取得する第1の認証部と、取得した認証情報を用いてセンサからセンシング情報を取得する第2の認証部とを備えたことを特徴としている。

【解決手段】上記した課題を解決するため、本発明の一つの実施形態に係る無線装置は、センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、第1のネットワークに接続されセンサと通信するセンサ通信部と、第2のネットワークに接続されセンサ管理装置と通信するネットワーク通信部と、センサに保持された管理者情報に基づき、センサ管理装置からセンサの認証情報を取得する第1の認証部と、取得した認証情報を用いてセンサからセンシング情報を取得する第2の認証部とを備えたことを特徴としている。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークにおけるセキュリティを確保する無線装置、通信方法に関する。

【背景技術】

【0002】

新世代ネットワークの基礎技術を実現すべく、ネットワークアーキテクチャの確立および設計をするAKARIプロジェクトが進められている(非特許文献1)。そのプロジェクトにおいて、地域社会や住民、あるいはその地域を訪れた人が求める情報やサービスが適切なタイミングで提供される地域情報共有通信網「NerveNet」が提唱されている。NerveNetでは、管理されたメッシュ型ネットワークがパケット伝送機能を提供し、周囲の環境を検出(センシング)する神経細胞として機能するセンサネットワーク(SN)およびデータベース(DB)が情報流通に用いられる。

【0003】

一般に知られているセンサの利用形態においては、センサネットワークは通信プラットフォームに直接接続され、センサは個人環境を検出し、センサのデータはサーバに集められて保管された上で、エンドユーザに提供される。この形態では、個々人は、いつどこに個人環境が集められ保管されたのか、誰がこの集められた情報を用いるのかについて知ることができない。すなわち、個々人の位置情報や写真などの私的データをコントロールすることができない。

【0004】

一方、NerveNetでは、センサが至るところに配置されてこそその真価を発揮できると言えるから、センサの数は多いほどセンサネットワークのユーザに利便が大きいことになる。しかし、現在のセンサの利用形態では、センサネットワークは特定のプロバイダより運営・維持されている。すなわち、ユーザはプロバイダ相互に閉じたセンサネットワークしか利用できず、利便性に欠けることになる。また、多くのセンサを配置する観点からも経済的に困難が伴うものである。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】独立行政法人情報通信研究機構、”Akari Architecture Design Project”、[online]、[平成22年8月12日検索]、インターネット<http://akari-project.nict.go.jp/>

【発明の概要】

【発明が解決しようとする課題】

【0006】

このように、従来のセンサ使用方法では、ユーザが自己のデータを完全な支配下に置くことができないという問題がある。また、従来のセンサ使用方法では、多くのセンサを配置することが難しいという問題がある。本発明はかかる課題を解決するためになされたもので、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供することを目的としている。

【課題を解決するための手段】

【0007】

上記した課題を解決するため、本発明の一つの実施形態に係る無線装置は、センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、第1のネットワークに接続されセンサと通信するセンサ通信部と、第2のネットワークに接続されセンサ管理装置と通信するネットワーク通信部と、センサに保持された管理者情報に基づき、センサ管理装置からセンサの認証情報を取得する第1の認証部と、取得した認証情報を用いてセンサからセンシング情報を取得する第2の認証部とを備えたことを特徴としている。

【発明の効果】

【0008】

本発明によれば、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供することができる。

【図面の簡単な説明】

【0009】

【図1】センサ情報を自己支配可能に流通する地域ネットワークについて説明する概念図である。

【図2】広範にセンサ情報を収集できる地域ネットワークを説明する概念図である。

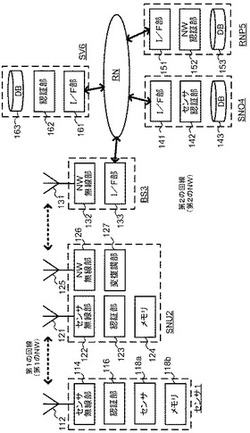

【図3】第1の実施形態に係る無線システムの構成を説明するブロック図である。

【図4】第1の実施形態に係る無線システムの動作を説明する図である。

【図5】第1の実施形態に係る無線システムの動作を説明する図である。

【図6】第2の実施形態に係る無線システムの構成を説明するブロック図である。

【図7】ポリシーツリーの一例を示す図である。

【図8】SNSPにおけるセンサの登録内容の例を示す図である。

【図9】第2の実施形態に係る無線システムの動作を説明する図である。

【図10】第2の実施形態に係る無線システムの動作を説明する図である。

【発明を実施するための形態】

【0010】

(地域ネットワークの概要)

図1を参照して、実施形態に係る無線システムの一要素となるセンサネットワークを含んだ地域ネットワークについて説明する。図1に示すように、センサネットワーク(以下「SN」と称する。)は、周囲の環境をセンシングするセンサSからなるネットワークである。センサがセンシングする周囲の環境情報は、位置情報や気候情報など、センサが配置された場所・物に関係するあらゆる情報が含まれる。センサは、例えば無線などにより環境情報を発信可能に構成され、センサネットワークユーザ(以下「SNU」と称する。)は、当該センサに接近した際に当該環境情報を受け取ることができる。

【0011】

SNUは、センサが発信する環境情報を受け取る個人などであるが、無線システムにおける位置づけとしてはセンサと通信可能な無線端末になる。SNUは、周囲のセンサから環境情報を受け取るか否か、受け取った情報をどこに保管するか等を決定することができる。センサとSNUとの間の通信を担う無線回線(第1の回線)は、比較的近距離で直接通信を行うように構成される。第1の回線は、例えばBluetooth(登録商標)のように双方向通信可能なものでもよいし、RFIDのようにセンサからSNUに対する一方向のものでもよい。

【0012】

さらに、SNUは、基地局(以下「BS」と称する。)を介して特定のサーバと無線などの回線(第2の回線)を介して通信可能に構成されている。SNUは、第2の回線およびBSを介して、論理的ネットワークを管理する地域ネットワークプロバイダRNPが提供する地域ネットワークRNに属している。BSは、管理されたメッシュ型ネットワークを構成しデータを伝送する。SNUと通信するサーバ(以下「SV」と称する。)は、例えば、データベースやアプリケーションサービスを提供する地域サービスゲートウェイである。SVは、SNUが自ら管理するものでもよいし、サービスプロバイダなどの管理下にあるものでも構わないが、既存の公衆通信ネットワークから論理的に分離されるように構成する。第2の回線からなる地域ネットワークRN内では、プロバイダRNPが提供する機能により、SNU・SV・BS相互間の通信の安全が確保されている。一方、SNは、メッシュ型ネットワークをなす第2の回線から独立した第1の回線からなるから、SNは、SNUを介して地域ネットワークRNと接続されることになる。

【0013】

ここで、SNは、それぞれ異なるセンサ管理者(センサネットワークオーナー:SNO)により管理されている。これは、センサ個々が十分に保護されていないことを意味する。一方、SNUがセンサから受け取る環境情報は、SNUが直接接近して受け取るものであるから、SNUたる個人のプライバシーを含みうるものである。例えば、環境情報が位置情報であれば、SNUの居場所を示すことになるし、環境情報が食料品店の商品のタグであれば、SNUたる個人が購入した物品を示すことになる。すなわち、センサが発する環境情報は、SNUと結びつくことでプライバシーの問題が発生する。

【0014】

そこで、SNUたる個人のプライバシーを守るため、各所に配置されたセンサからなるSNは、3G回線や無線LANなどの通信プラットフォームから論理的に分離されている。すなわち、SNUは、センサと直接第1の回線を介して通信して環境情報を受取るように構成される。SNUは、受け取った環境情報を、第2の回線を用いてユーザが選択したサーバSVに転送する。すなわち、センサとSNUとの間は近距離の第1の回線を用い、SNUとサーバ等との間は論理的に他の回線と独立した第2の回線を用いることで、環境情報を安全にサーバまで転送することが可能となる。

【0015】

このように、実施形態に係る無線システムは、複数のセンサをもつSN、SNのセンサから情報を受け取るSNU、当該SNを管理するSNOを結ぶネットワークを構成する。さらに、SNUが受け取った情報を保管する保管サーバをSVに加えて備えてもよいし、当該受け取った情報を用いてサービスを提供するアプリケーションサーバを備えてもよい。SNU、保管サーバ、アプリケーションサーバの間を結ぶ通信は、前述の通り通信プラットフォームから論理的に分離された第2の回線を用いていれば、SNUからSVまでのプライバシーの問題は解消する。すなわち、SNUは、SNUのプライバシーに関係する環境情報を他の回線等と分離した完全に支配下に置くことができ、プライバシーを守ることができる。

【0016】

(センサネットワークのセキュリティ)

続いて、図2を参照して、センサ管理者が複数存在する場合のSNのセキュリティについて説明する。

【0017】

単一の管理者が数多くのセンサを自ら配置することは経済的に困難であり、ユーザの利便性も下げてしまうから、センサを配置する管理者は、複数存在することが望ましい。すなわち、SNUが新しい場所に移動すれば、そのSNUは、その場所において異なるセンサ管理者(SNO)により維持管理されているセンサと通信可能とすることが望ましい。SNOは、センサを維持管理する者であるが、無線システムにおける位置づけは配下のセンサを管理するサーバになる。

【0018】

例えば、図2に示すように、SNUが矢印に沿って移動するケースを考える。SNUが、自己が所属するネットワーク圏内(RNX)を移動して、SNO1が管理するSN1の周辺に位置した場合、SNUはSN1に属するセンサにアクセス可能となる。続いてSNUが移動してSNO2が管理するSN2の周辺に移動した場合、SNUはSN2に属するセンサにアクセス可能となる。さらに、SNUが、自己が所属するネットワークRNX圏内から外れてネットワークRNY圏内のSNO3が管理するSN3の周辺に移動した場合、SN3に属するセンサにアクセス可能となる。

【0019】

SNUが動き回ると、SNUはいくつかのSN、例えばSN1、SN2、SN3のように通過していく。これらのSNは、異なるSNO、すなわちSNO1、SNO2、SNO3に属している。ここで、SN1およびSN2は地域ネットワークRNXの域内にあり、SN3は同じくRNYの域内にあるものとする。SNUがこれらのSNの域内にある場合、SNUはSNをなすセンサから個人や環境に関する情報を受け取ることができる。例えば、SNUは、SN1に属するセンサ1、SN2に属するセンサ2、SN3に属するセンサ3から直接情報を受け取ることができる。これらのセンサにアクセスする場合、SNUは、各々のセンサネットワークオーナー、すなわちSNO1、SNO2およびSNO3から許可を得なければならない。

【0020】

このように、SNUとセンサとの通信が一時的なものとなるような場合、すなわち、異なるSNをまたいでSNUが移動するような場合、様々なセキュリティ上の脅威が考えられる。例えば、攻撃者が正規のセンサになりすましたり、偽造したIDを用いて誤った情報をSNUに提供したりすることが考えられる。すなわち、攻撃者がセンサを介してユーザに攻撃するものである。一方、攻撃者が、正規のSNUになりすましてセンサから情報を入手してしまうことも考えられる。さらには、伝送において認証のアサーション認可を改ざんすることも考えられる。こうした攻撃に対する防御をアーキテクチャレベルで検討する場合、センサネットワークユーザとセンサとの通信がオンデマンドで確立されること、センサには多くの機能を備えることができないこと等を考慮する必要がある。

【0021】

SNUが移動する前提でセンサとSNUとの間の通信に発生する脅威は、ID指向の攻撃とMIMA(man-in-the-middle attack)とが考えられる。ID指向の攻撃は、虚偽・なりすまし・識別の偽造の使用として定義される。

【0022】

センサに対する典型的なID指向の攻撃には、シビルアタック、なりすましアタック、偽造IDアタック、および偽造所有者アタックが含まれる。シビルアタックでは、攻撃者はある特定の時点において一カ所以上の場所で複数の身元として振る舞うことで、誤った情報を提供する。 なりすましアタックでは、攻撃者は現存するセンサのIDを複製してこのIDを用いて誤った情報を提供する。偽造所有者アタックでは、攻撃者は、実際は所有者ではないのに所有者であると偽るものである。偽造IDアタックでは、攻撃者は偽造したIDを用いてSNUに誤った情報を提供する。

【0023】

一方、SNUの観点からは、ID指向の攻撃は、SNUの偽造IDアタックや偽造特権アタックとして説明される。SNUの偽造IDアタックでは、攻撃者は偽造IDを用いてセンサの情報を受け取る。偽造特権アタックでは、攻撃者は、センサ素子への特権を偽造して実際の条件を超えて情報を受け取る。

【0024】

また、SNUからセンサへのメッセージは、マルチホップの形態によりいくつかの中間センサを横断することも可能である。攻撃者は、MIMAを行うものとしてなりすまし、承認条件を変更してしまう。

【0025】

これらのアタックを防ぐためには、次のセキュリティ要件を特定する必要がある。

(S1)アサーション認可(Assertion Authorization):アサーション(Assertion)は、SNUの特権を表すのに用いられる。例えば、あるSNUがある特定の日の一定時間の間、センサにアクセスしてローカル情報を取得することが承認される、というような条件を指す。

(S2)アサーション認可の完全性(Assertion Authorization Integrity):SNUや中間に位置する転送センサのような中間要素によりアサーション認可が修正され得ないことを保証する。MIMAを防ぐものである。

(S3)認可の柔軟性(Flexible Authorization):SNUがセンサ群に自由にアクセスすることを認可する。これは、センサ群にアクセスするSNUの要求を満たすものである。

(S4)センサオーナー認証(Sensor Ownership Authentication):センサのオーナーが正しく証明されることを保証する。これは、センサへのID指向のアタックを防ぐものである。

(S5)SNU身元認証:通信するセンサにSNUの身元を保証する。これは、SNUの偽造IDアタックを防ぐものである。

【0026】

(第1の実施形態の構成)

続いて、図3および図4を参照して、この実施形態の無線システムについて詳細に説明する。図3に示すように、この実施形態の無線システムは、センサ1、センサネットワークユーザ(SNU)2、基地局(BS)3、センサネットワークオーナー(SNO)4、地域ネットワークプロバイダ(RNP)5、およびサーバ(SV)6を有している。センサ1とSNU2とは、前述の第1の回線を用いた第1のネットワークを構成する。一方、SNU2、BS3、SNO4、RNP5およびSV6は、前述の第2の回線を用いた第2のネットワークを構成する。第1の回線(第1のネットワーク)と第2の回線(第2のネットワーク)は、物理的に独立している。以下の説明において、図1および図2と共通する機能要素については共通する略称および符号を用いて示すものとし、重複する説明を省略する。

【0027】

センサ1は、周囲の環境をセンシングする無線装置の機能を有しており、アンテナ112、センサ無線部114、認証部116、センサ118aおよびメモリ118bを有している。アンテナ112およびセンサ無線部114は、センサ1とSNU2とが通信を行う無線ユニットとして機能する。センサ部118aは、センサ1の周囲環境をセンシングするセンサ素子であり、メモリ118bは、センサ1の周囲環境に関連する所定の情報を記憶するメモリ素子である。センサ部118aおよびメモリ118bは、センサ1が提供する環境情報の種類によって適宜選択することができる。

【0028】

SNU2は、センサが発信する環境情報を受け取る無線端末であり、アンテナ121およびセンサ無線部122、認証部123、メモリ124、アンテナ125およびネットワーク(NW)無線部126、および変復調部127を有している。アンテナ121およびセンサ無線部122は、センサ1におけるアンテナ112およびセンサ無線部114と対応する無線ユニットであり、前述の第1の回線(第1のネットワーク)を構成する。認証部123は、センサ1の認証を行うとともにSNUの認証を受けるための演算を行うプロセッサである。メモリ部124は、認証部123が演算に用いる暗号鍵などが格納されるメモリである。アンテナ125およびNW無線部126は、SNU2が属する地域ネットワークと前述の第2の回線(第2のネットワーク)を構築する無線ユニットである。アンテナ125およびNW無線部126は、アンテナ112およびセンサ無線部114とは独立した回線(ネットワーク)を構成する。変復調部127は、第2の回線を通じて通信を行う変復調器であり、例えば携帯電話などの機能を提供する。

【0029】

BS3は、SNU2と第2の回線を用いてSNU2を地域ネットワークに接続する基地局である。BS3は、アンテナ131およびNW無線部132、インタフェース(I/F)部133を有している。アンテナ131およびNW無線部132は、SNU2のアンテナ125およびNW無線部126と対応する無線ユニットであり、SNU2と第2の回線を通じて通信する。I/F部133は、アンテナ131およびNW無線部132を介してSNU2から送られる情報およびSNU2へ送る情報を、地域ネットワーク(RN)へ送りまたは受け取るインタフェースである。すなわちBS3は、SNU2とRNとを接続する無線インタフェースとして機能する。

【0030】

SNO4は、センサ1が構成するセンサネットワーク(SN)を管理する管理装置である。SNO4は、インタフェース(I/F)部141、センサ認証部142およびデータベース(DB)143を有している。I/F部141は、RNと接続するネットワークインタフェースである。センサ認証部142は、SNU2を介してセンサ1を認証するプロセッサである。DB143は、SNO4が管理するセンサを登録するデータベースである。

【0031】

地域ネットワークプロバイダ(RNP)5は、SNU2が属する地域ネットワークRNを管理する管理装置である。RNP5は、インタフェース(I/F)部151、ネットワーク(NW)認証部152およびデータベース(DB)153を有している。I/F部151は、RNと接続するネットワークインタフェースである。NW認証部152は、SNU2の同一性(Identity)を認証するプロセッサである。DB153は、RNP5が管理するSNUを登録するデータベースである。

【0032】

サーバ(SV)6は、SNU2が利用するネットワークサーバである。SV6は、インタフェース(I/F)部161、認証部162およびデータベース(DB)163を有している。I/F部161は、RNと接続するネットワークインタフェースである。認証部162は、SNU2と論理的に第2の回線を構築するためのプロセッサである。DB163は、SNU2がセンサ1から受け取った環境情報を格納する記憶部である。

【0033】

(第1の実施形態の動作)

続いて、図3ないし図5を参照して、この実施形態の無線システムの動作を説明する。この実施形態では、SNOが生成した共通鍵(Kセンサ1−SNO1)をSNOとセンサとが保持している。以下の説明では、説明を単純化するため、図5に示す複数のSNOのうちSNO4として「SNO1」、センサ1として「センサ1」にアクセスするものとして、それぞれSNO4・センサ1と称して説明する。

【0034】

SNU2がセンサ1から情報を受け取る場合、SNU2のセンサ無線部122は、センサ1の無線部114に対して環境情報の取得を要求する(ステップ101。以下「S101」のように称する。)。

【0035】

環境情報の取得要求を受けると、センサ1の認証部116は、センサ1の管理者であるSNO4の情報を自己の記憶領域から読出し、センサ無線部114を介してSNU2に送信する(S102)。

【0036】

SNO4の情報を受け取ると、SNU2の認証部123は、NW無線部126を介して、SNO4に対しサービス要求、すなわち、センサ1へのアクセス要求を発する(S103)。

【0037】

SNU2からサービス要求を受けると、SNO4のセンサ認証部142は、SNU2を管理するRNP5に対し、SNU2の身元、すなわちSNU2が正しくRNP5に管理されているユーザが否かを問い合わせる(S104)。

【0038】

SNU2について問い合わせを受けると、RNP5のNW認証部152は、DB153にSNU2が正式なネットワークユーザであるか確認する。確認が取れると、RNP5のNW認証部152は、身元認証の結果がOKである旨SNO4に回答する(S105)。

【0039】

身元認証OKの結果を得ると、SNO4は、SNU2にアサーション(センサ1のアクセス許可)を与える(S106)。SNO4は、SNU2とセンサ1との間のセッション鍵(SK1)を生成し、SNUの権限を表現するアサーションの後に付加する。具体的には、SNO4のセンサ認証部142は、アサーション(assertion)、SK1およびこれらのハッシュ値を共有鍵(Kセンサ―SNO)を用いて暗号化し、その暗号化したメッセージにSK1を付加してSNU2に伝送する。ここで、「アサーション(assertion)、SK1およびこれらのハッシュ値を共有鍵を用いて暗号化したメッセージ」を「{Assertion,SK1,H(Assertion,SK1)}Kセンサ―SNO」と表し、アサーション認可と呼ぶ。なお、SK1は、SNUに対して安全に配布されるものとする。

【0040】

SNO4からメッセージとSK1を受けると、SNU2の認証部123は、乱数NSNUを生成し、SNO4から送られたメッセージ(アサーション認可)にNSNUを付加してセンサ1に送る(S107)。

【0041】

NSNUが付加されたメッセージを受けると、センサ1の認証部116は、SNO4との共有鍵を用いてメッセージを復号してアサーション・SK1・ハッシュ値を取り出し、ハッシュ値をチェックしてアサーションが修正されていないかを確認し、アサーションを得る。アサーションを得ると、センサ1の認証部116は、乱数Nセンサを生成する。次いで、認証部116は、受け取ったNSNUをSK1により暗号化し、暗号化したメッセージに乱数Nセンサを付加して、センサ無線部114を介してSNU2に送信する(S108)。

【0042】

センサ1から乱数Nセンサが付加されたメッセージを受けると、SNU2の認証部123は、SNO4によりセンサ1が認証されたことを知る。すなわち、このセンサの管理者が保証される。そこで、SNU2の認証部123は、乱数NセンサをSK1により暗号化してセンサ無線部122を介してセンサ1に送信する(S109)。

【0043】

暗号化された乱数Nセンサを受けると、センサ1の認証部116は、SNU2の身元認証が得られたことを知る。すなわち、センサ1はSNUの身元が信頼できることを知ることができる。センサ1のセンサ無線部114は、センサ118aやメモリ118bから環境情報を読出してSNU2に送信する(S110)。

【0044】

環境情報を受けると、SNU2のNW無線部126は、BS3を介してSV6に環境情報を転送する(S111)。SV6のI/F部161は、受け取った環境情報をDB163に格納する。

なお、センサが異なる地域ネットワークRNYに属する場合、図5のステップ101*ないし107*のルートでSNUにアサーション認可が与えられる。

【0045】

このように、この実施形態の無線システムでは、SNUがセンサにアクセスする際の認証問題を解決することができる。ここでは、SNUが図5に示すセンサ1にアクセスするものとして説明したが、SNUが図5に示すセンサ3にアクセする場合は、認証先がセンサ3を管理するSNO3となる。また、SNUが図5に示す自己の地域ネットワークRNXに存在しない場合(図5に示すRNYに存在する場合)、SNUの認証を行うRNPへの問い合わせが、所在地のRNYを構築するRNPYではなく本拠地たるRNPX宛になる。

【0046】

(第2の実施形態)

第1の実施形態に係る無線システムでは、アサーション認可が用いられ、アサーションを用いてSNUからセンサへのアクセス権限が規定される。また、第1の実施形態に係る無線システムでは、各センサと対応するSNOとの間で共有鍵が用いられている。こうした方法を用いることで、SNUは、SNOからセンサへのアクセスに必要となる度にアサーション認可を得ることになる。

【0047】

第2の実施形態に係る無線システムでは、センサネットワークサービスプロバイダ(SNSP)を要素として含んでいる。SNSPは、異なるSNOに属するセンサを共用し、SNUに対して柔軟なセンサアクセス権限を提供する。センサの共用を可能にするには、異なるSNSPが秘密を維持した異なるマスター鍵を用い、センサが一つのSNSPについて一つの秘密鍵を保持する。

【0048】

柔軟なアサーション認可の発行には、SNUに対しセンサの柔軟なアクセス権限を承認するため、暗号文ポリシー属性ベース暗号化(Ciphertext-Policy Attribute Based Encryption:CP-ABE)が用いられる。SNUが情報受け取りを求めるとき、SNUはSNSPへクエリを送る。SNSPは、SNUに好ましいセンサを探索してSNUに対して選択したセンサのアクセス権限承認を発行する。

【0049】

(第2の実施形態の構成)

図6を参照して、第2の実施形態に係る無線システムの構成を説明する。この実施形態の無線システムは、第1の実施形態の無線システムにセンサネットワークサービスプロバイダ(SNSP)をさらに備えたものである。以下の説明において、第1の実施形態と共通する構成について共通の符号を付して示し、重複する説明を省略する。

【0050】

図6に示すように、この実施形態の無線システムは、センサ1、センサネットワークユーザ(SNU)2、基地局(BS)3、センサネットワークオーナー(SNO)4、地域ネットワークプロバイダ(RNP)5、サーバ(SV)6、およびセンサネットワークサービスプロバイダ(SNSP)7を有している。このうち、センサ1、SNU2、BS3、SNO4、RNP5およびSV6は、第1の実施形態と共通する。

【0051】

SNSP7は、様々なSNOにより管理されたセンサを共用してSNUにサービスを提供するサービスプロバイダである。SNSP7は、インタフェース(I/F)部171、認証部172およびデータベース(DB)173を有している。I/F部171は、第2のネットワークたるRNと接続するネットワークインタフェースである。認証部172は、センサの登録、センサ通信の検査、センサ情報の通知とクエリ処理、および承認を行うプロセッサである。DB173は、SNO4から送られるセンサ情報を格納する記憶部である。

【0052】

認証部172によるセンサ情報の登録機能は、SNOから送られた管理下にあるセンサの情報をDB173に登録し、認可ポリシーを設定する機能である。認証部172によるセンサ通信の検査機能は、SNUに対しよりよいサービスを提供すべくSNOに求める機能である。認証部172によるセンサ情報の通知とクエリ処理機能は、SNUの要求に合致するセンサをDB173から選択する機能である。認証部172による認可機能は、SNUに対してDB173から選択されたセンサのフレキシブルなアクセス権限を承認する機能である。

【0053】

(第2の実施形態でのアクセス制御)

センサの秘密鍵の生成やSNUへのアサーション認可の発行には、柔軟なアクセス制御を可能にするCP−ABEを用いる。すなわち、各々のセンサは、属性に対応した秘密鍵を保持する。CP−ABEは、異なる属性ポリシーツリーを用いてメッセージを暗号化することにより、センサを特定することができる。

【0054】

CP−ABEでは、秘密鍵の生成手順において、各センサに一つのユニークな乱数が用いられる。すなわち、全く同一の属性を持つ2つのセンサがあったとしても、それぞれ異なる秘密鍵を持つようにする。また、SNSPは、異なるマスター鍵(master key)と異なるパラメータを用いて、センサの共用を可能とする。もしあるセンサが複数のSNSPにより共用されると、センサは、SNSPそれぞれに対応する秘密鍵を保持することになる。

【0055】

柔軟な承認を実現するためにCP−ABEを用いる場合、解決すべきいくつかの課題が考えられる。

【0056】

1.属性の選択

将来的に、全てのセンサが異なるSNOに属するように配置される可能性がある。同一の属性であっても、異なるSNOは異なる値を持つかもしれない。属性の数が増加すると、管理することが困難になってくる。本発明者らは、既知の属性値はCP−ABEのセキュリティに影響を与えないことを見いだした。そこで、SNSPから抽出した属性を保管する属性サーバを用いることとする。SNSPがSNUを承認するとき、SNSPは、属性サーバから属性をダウンロードし、ポリシーツリーを生成し、アサーションを暗号化する。

【0057】

属性の生成に続いて、属性の種類が問題となる。属性は、静的属性と動的属性とに分けることができる。センサの静的属性は、例えば、位置センシングや写真センシングなどのようなセンサの種類である。センサの動的属性は、センサが移動可能であることから、例えばセンサの位置である。

【0058】

位置は、センサの重要な属性であり、センサを識別するために用いることができる。SNUがセンサからのサービスを要求すると、これらのセンサは位置などの属性を用いて探索される。位置属性としては、センサの位置を示す2つの方法が挙げられる。一方は現実の物理アドレスを用いる方法であり、他方は論理アドレスを用いる方法である。センサ毎の物理アドレスや物理領域の境界線を追跡するのは簡単ではないから、位置属性としては論理アドレスが用いられる。

【0059】

2.移動性

センサは、移動することが可能である。そのため、位置の属性は更新されなければならない。位置属性が変更されると、当該センサにより保持された秘密鍵もまた変更される。センサは、ネットワークのプラットフォームと直接接続されていないから、センサがSNSPと接続して秘密鍵を更新するのは簡単ではない。そこで、移動性を隠す粒度を用いることで、属性を頻繁には変更しない。一つの属性として、「移動性」を設定する。

【0060】

3.廃止

センサに障害が発生したとき、そのセンサは廃止されなければならない。もし、あるセンサを信頼できないことが判明した場合、以後ポリシーツリーに含めない処理をする。それにより、SNUは当該センサへのアクセスができなくなり、SNUに誤った情報を提供することがなくなる。

【0061】

4.異なるSNOに属するセンサへの複数の認可

もしあるSNOについて、SNSPがSNUにアサーション認可を与えた場合、SNUはこの承認を区別して正しい承認証を正しいセンサに与えなければならない。あるSNOにセンサのある属性を設定すると、いくつかのSNOのための異なるポリシーツリーが結合される。

【0062】

図7に示すのは、ポリシーツリーの例である。ポリシーツリーPTは、二次元の広がりを持ったアクセス権の範囲を示す情報である。図7に示すポリシーツリーにより暗号化されたアサーションが認可されたSNUは、SNO1に管理され渋谷地域と新宿地域に配置された位置センサやSNO2により管理され大阪地域に配置されたフォトセンサにアクセスすることができる。

【0063】

以下、認可のための属性鍵暗号システムについて説明する。SNSPは、センサの鍵サーバとして機能する。SNOは、属性と関連づけられた秘密鍵をセンサにインストールする。センサは、その秘密鍵を用いてメッセージを復号する。

【0064】

1)セットアップ:SNSPは、2本の線のグループとマスター鍵(master key:MK)と公開鍵(public key:PK)を選択する。SNOは、センサの情報をSNSPに登録する。図8は、センサの情報の記録の例である。SNSPは、全ての属性が属性サーバに存在するか否かチェックする。もし新規の属性が存在する場合、当該属性は抽出されて属性サーバに保管される。

【0065】

2)鍵生成:SNSPは、属性Sに基づき関数KeyGen(MK,S)を用いてセンサの秘密鍵を生成する。もしあるセンサが移動可能なセンサである場合、いくつかの秘密鍵が割り当てられる。各秘密鍵は、異なる粒度で生成される。例えば、あるセンサが現在(BSZ, ClusterY, NerveNetX)に存在する場合、位置(BSZ, ClusterY, NerveNetX)に基づき一つの秘密鍵が粒度1で割り当てられ、位置(ClusterY, NerveNetX)に基づき一つの秘密鍵が粒度2で割り当てられ、位置(NerveNetX)に基づき一つの秘密鍵が粒度3で割り当てられる。このセンサがBSZの領域から外に移動すると、粒度2の秘密鍵のみが用いられる。同様に、このセンサがClusterY の領域から外に移動すると、粒度3の秘密鍵のみが用いられる。これらの秘密鍵が生成された後、SNSPは、これらの秘密鍵を当該センサの管理者たるSNOに送る。SNOは、これらの秘密鍵を対応するセンサにインストールする。

【0066】

SNSPは、異なるセンサに対して秘密鍵を生成するとき、異なる乱数を用いる。もしSNOが配下のセンサをいくつかのSNSPに登録し、これらのSNSPがこれらのセンサを共用すると、各々のSNSPは自己のマスター鍵を用いてこれらのセンサのために秘密鍵を生成する。このように、各センサはSNSP毎に一つの秘密鍵を保持し、それがSNSPに登録される。

【0067】

3)暗号化:センサを探索した後、SNSPはこれらのセンサの属性に基づいてポリシーツリーPTを生成する。そして、SNSPは、属性サーバから属性をダウンロードする。これらの属性は、SNOや位置、他の属性を含んでいる。SNOは、関数Encryption(PK, M, T)を用いてアサーションを暗号化する。ここで、M(メッセージ)はアサーションとSKである。SNSPは、センサのブラックリストを保持していて、ポリシーツリーを生成するときこれらのセンサがポリシーツリーに含まれないようにする。

【0068】

4)復号:センサは、関数Decrypt(CT, PrivateKey)により自己が保持する秘密鍵を用いてメッセージを復号する。PTを満足する属性を保持するセンサのみがメッセージを正しく復号することができる。鍵生成手順においていくつかの粒度を追加し、各センサは対応するSNSPの秘密鍵を複数提供されるかもしれないが、CP−ABEの根幹は変わらない。柔軟なアサーション認可手順はCP−ABEにより安全が確保される。

【0069】

このように、この実施形態ではセンサは、属性に対応しペアリング関数やハッシュ関数を持った一以上の秘密鍵を保持する。移動可能なセンサは、異なる粒度でいくつかの秘密鍵を保持することになる。SNSPは、ペアリング関数、公開鍵、マスター鍵を保持する。

【0070】

(第2の実施形態の動作)

以下、図6ないし図10を参照して、具体的動作を説明する。以下の説明においても、説明を単純化するため、図5に示す複数のSNOのうちSNO4として「SNO1」、センサ1として「センサ1」にアクセスするものとして、それぞれSNO4・センサ1と称して説明する。

【0071】

SNO4は、第2の回線を介して配下のSNに属するセンサに関するセンサ情報をSNSP7に登録し、認可ポリシーをSNSP7に設定する(S200)。センサ情報と認可ポリシーを受け取ると、SNSP7は、センサの属性を抽出して属性サーバとして機能するDB173に格納する。

【0072】

次いで、SNSP7は、各属性に従って各センサの秘密鍵を生成し、第2の回線を介して対応するSNO4に送る(S201)。秘密鍵を受けたSNO4は、受け取った秘密鍵を対応するセンサに導入(インストール)する(S202)。秘密鍵の導入は、センサとSNOとを結ぶ第3の回線を介してもよいし、直接導入してもよい。

【0073】

SNU2がセンサ1のような属性を持つセンサ群から情報を受け取る場合、SNU2のセンサ無線部121は、NW無線部126を介して、ユーザの興味に基づくセンサ群の属性を含む関心事項情報をクエリとしてSNSP7に送る(S203)。クエリを受けたSNSP7は、センサ情報データベースとしても機能するDB173から、クエリに含まれるセンサの属性等に関係するセンサを選択する。

【0074】

センサを選択すると、SNSP7の認証部172は、SNU2を管理するRNP5に対し、SNU2の身元、すなわち正しくRNP5に管理されているユーザが否かを問い合わせる(S204)。

【0075】

SNU2について問い合わせを受けると、RNP5のNW認証部152は、DB153にSNU2が正式なネットワークユーザであるか確認する。確認が取れると、RNP5のNW認証部152は、身元認証の結果がOKである旨SNSP7に回答する(S205)。

【0076】

身元認証OKの結果を得ると、SNSP7は、SNU2にアサーション(センサ1のアクセス許可)を与える(S206)。まず、SNSP7は、選択したセンサ群の属性に基づき、例えば図7に示すようなポリシーツリーPTを生成する。図7に示す例では、SNO1の管理下の特定のセンサとSNO2の管理下の特定のセンサとがPTに含まれているから、これらのセンサは、PTを用いて暗号化したメッセージをステップ202で導入した秘密鍵を用いて復号可能な状態となる。一方、例えばSNO3などは含まれていないから、SNO3の管理下のセンサは、当該PTを用いて暗号化したメッセージを復号することができないことになる。

続いて、SNSP7は、SNU2とセンサ1との間のセッション鍵(SK1)を生成し、SNUの権限を表現するアサーションの後に付加する。具体的には、SNSP7の認証部172は、アサーション(assertion)、SK1およびこれらのハッシュ値を、SNSP7の公開鍵および生成したポリシーツリーを用いて暗号化し、その暗号化したメッセージにSK1を付加してSNU2に伝送する。ここで、「アサーション(assertion)、SK1およびこれらのハッシュ値を公開鍵およびポリシーツリーを用いて暗号化したメッセージ」を「{Assertion,SK1,H(Assertion,SK1)}(PK,PT)」と表す。なお、SK1は、SNUに対して安全に配布されるものとする。この状態で、SNU2は、センサ1から情報を受け取る準備が整ったことになる。

もし選択されたセンサが異なる地域ネットワークRNYに属する場合は、当該RNYに属するSNSP(図10の例ではSNSP3)を経由し、図10のステップ205a・205b・206aのルートでSNUにアサーション認可が与えられる。

【0077】

SNU2のセンサ無線部121は、センサ1の無線部114に対して環境情報の取得を要求する(S207)。このとき、センサ1は、複数のSNSPにより共用されていてもよい。

【0078】

環境情報の取得要求を受けると、センサ1の認証部116は、センサ1が登録されているSNSP7の情報を自己の記憶領域から読出し、センサ無線部114を介してSNU2に送信する(S208)。

【0079】

SNSP7の情報を受けると、SNU2の認証部123は、当該情報に対応するSNSP7から受け取っていたアサーションの認可を探索する。そして、認証部123は、乱数NSNUを生成し、SNSP7からステップ206にて送られたアサーション認可のメッセージに乱数NSNUおよび対応するSNSP7の情報を付加してセンサ1に送る(S209)。

【0080】

乱数NSNUおよびSNSP7の情報が付加されたメッセージを受けると、センサ1の認証部116は、秘密鍵を用いてメッセージを復号してアサーション・SK1・ハッシュ値を取り出し、ハッシュ値をチェックしてアサーションが修正されていないかを確認し、アサーションを得る。前述の通り、SNSP7が暗号化に用いたポリシーツリーPTにセンサ1が含まれていれば、復号に成功することになる。アサーションを得ると、センサ1の認証部116は、乱数Nセンサを生成する。次いで、認証部116は、受け取った乱数NSNUをSK1により暗号化し、暗号化したメッセージに乱数Nセンサを付加して、センサ無線部114を介してSNU2に送信する(S210)。

【0081】

センサ1から乱数Nセンサが付加されたメッセージを受けると、SNU2の認証部123は、SNSP7により認証されたことを知る。すなわち、このセンサの管理者SNOがSNSPを介して保証される。そこで、SNU2の認証部123は、乱数NセンサをSK1により暗号化してセンサ無線部122を介してセンサ1に送信する(S211)。

【0082】

暗号化された乱数Nセンサを受けると、センサ1の認証部116は、SNU2の身元認証が得られたことを知る。すなわち、センサ1はSNUの身元が信頼できることを知ることができる。センサ1のセンサ無線部114は、センサ118aやメモリ118bから環境情報を読出してSNU2に送信する(S212)。

【0083】

環境情報を受けると、SNU2のNW無線部126は、BS3を介してSV6に環境情報を転送する(S213)。SV6のI/F部161は、受け取った環境情報をDB163に格納する。

なお、一旦SNSP7からアサーションを付与されると、SNSPにより選択されポリシーツリーPTに規定されたセンサに対してアサーションにより連続して情報要求が可能である。すなわち、ポリシーツリーの範囲内で、ステップ207から212までを行うことで、連続して情報要求と情報取得を行うことができる。

【0084】

第1の実施形態と第2の実施形態との相違点は、アサーション認可の暗号化方法である。第1の実施形態では、SNOとセンサとの間の共有鍵が暗号化に用いられたが、第2の実施形態では、公開鍵PKおよびポリシーツリーPTが用いられる。第2の実施形態の無線システムでは、各センサが異なる秘密鍵を保持し、所望のセンサ群がメッセージの復号を可能にしている。

【0085】

この実施形態では、アサーションの同一性を担保するため、アサーションとSK1のハッシュ値H(Assertion, SK1)を用いている。もし中間のセンサや他の中間に位置する攻撃者がこのメッセージを改竄した場合、アサーションとSK1のハッシュ値が同一とはならない。すなわち、中間での改竄の有無を確認することができる。

【0086】

メッセージには、SNSPにより割り当てられたSK1がセッション鍵として用いられる。SNSPは、SK1とともにSNUに通知するので、これによりSNUはSK1を知ることができる。また、アサーションを復号した後、目的のセンサもこのSK1を知ることができる。

【0087】

柔軟な(フレキシブルな)センサのグループは、ポリシーツリーPTにより設定され、これはアサーション認可の暗号化の際に用いられる。

【0088】

アサーションは、PKおよびPTにより暗号化される。アサーションとSK1は、公開鍵PKおよびポリシーツリーPTにより暗号化される。これにより、PTに規定された属性を持つセンサのみがメッセージを復号することができる。ここで、乱数NSNUがセンサ管理者の認証を手助けする。アサーション認可を復号することができたセンサのみがセッション鍵SK1を得ることができる。すなわち、もしセンサがSK1により正しく暗号化された乱数NSNUを返答した場合、その属性はPTを満足することになる。これは、センサの管理者認証が達成されたことを意味している。

【0089】

乱数Nセンサは、SNUの身元を認証する手助けをする。自己が属する地域ネットワークのプロバイダRNPにより認証されたSNUのみがSK1を知ることができる。すなわち、もしSNUがSK1により正しく暗号化された乱数Nセンサを返答した場合、そのSNUは真正のSNUであることになる。

【0090】

以上説明したとおり、第1の実施形態ではセンサとSNOの間で共通鍵を用いており、SNUの同一性はRNPにより担保される。あるSNUがセンサから情報取得を望む場合、SNUは、まずSNOからアサーション認可を取得し、SNUはセンサにこの認可を提示して情報取得を実現する。従って、比較的簡単にセンサおよびその管理者たるSNOとSNUの認証を実現することができる。

【0091】

一方、第2の実施形態では、CP−ABEを用いて事前にセンサへのアクセス承認を取得している。属性に基づいてセンサの秘密鍵を生成する鍵サーバとして機能するSNSPを配置し、SNSPがマスター鍵を用いて各センサの秘密鍵を生成することで、同じセンサの共用を可能にしている。あるSNUがセンサから情報取得を望む場合、SNUはSNSPに所望のサービスをクエリとして送り、SNSPは予めSNOにより登録されたセンサから適当なセンサ群を選択し、ポリシーツリーを生成し、アサーション認可を暗号化してSNUに返答する。SNUは、送られたアサーション認可を用いてセンサから直接環境情報を取得する。従って、センサからの情報取得に先立って認証を完了するため、複数のセンサから連続して情報を取得するような場合に、センサ個々のアサーション認可処理が省略され、高速処理が可能となる。また、特定のセンサを指定した情報要求ではなく、所望のセンサ群からなるサービス提供の要求という形を取り、SNSPが当該サービスに応じて適宜選択したセンサ群を選択するので、ユーザの利便性が向上する。

【0092】

このように、以上説明した実施形態では、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域センサネットワークを容易に実現することができる。また、複数のサービスプロバイダが存在した場合に、異なるセンサ管理者に属するセンサを共有することができる。

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え,変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0093】

1…センサ、2…センサネットワークユーザ、3…基地局、4…センサネットワークオーナー、5…地域ネットワークプロバイダ、6…サーバ、7…センサネットワークサービスプロバイダ。

【技術分野】

【0001】

本発明は、ネットワークにおけるセキュリティを確保する無線装置、通信方法に関する。

【背景技術】

【0002】

新世代ネットワークの基礎技術を実現すべく、ネットワークアーキテクチャの確立および設計をするAKARIプロジェクトが進められている(非特許文献1)。そのプロジェクトにおいて、地域社会や住民、あるいはその地域を訪れた人が求める情報やサービスが適切なタイミングで提供される地域情報共有通信網「NerveNet」が提唱されている。NerveNetでは、管理されたメッシュ型ネットワークがパケット伝送機能を提供し、周囲の環境を検出(センシング)する神経細胞として機能するセンサネットワーク(SN)およびデータベース(DB)が情報流通に用いられる。

【0003】

一般に知られているセンサの利用形態においては、センサネットワークは通信プラットフォームに直接接続され、センサは個人環境を検出し、センサのデータはサーバに集められて保管された上で、エンドユーザに提供される。この形態では、個々人は、いつどこに個人環境が集められ保管されたのか、誰がこの集められた情報を用いるのかについて知ることができない。すなわち、個々人の位置情報や写真などの私的データをコントロールすることができない。

【0004】

一方、NerveNetでは、センサが至るところに配置されてこそその真価を発揮できると言えるから、センサの数は多いほどセンサネットワークのユーザに利便が大きいことになる。しかし、現在のセンサの利用形態では、センサネットワークは特定のプロバイダより運営・維持されている。すなわち、ユーザはプロバイダ相互に閉じたセンサネットワークしか利用できず、利便性に欠けることになる。また、多くのセンサを配置する観点からも経済的に困難が伴うものである。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】独立行政法人情報通信研究機構、”Akari Architecture Design Project”、[online]、[平成22年8月12日検索]、インターネット<http://akari-project.nict.go.jp/>

【発明の概要】

【発明が解決しようとする課題】

【0006】

このように、従来のセンサ使用方法では、ユーザが自己のデータを完全な支配下に置くことができないという問題がある。また、従来のセンサ使用方法では、多くのセンサを配置することが難しいという問題がある。本発明はかかる課題を解決するためになされたもので、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供することを目的としている。

【課題を解決するための手段】

【0007】

上記した課題を解決するため、本発明の一つの実施形態に係る無線装置は、センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、第1のネットワークに接続されセンサと通信するセンサ通信部と、第2のネットワークに接続されセンサ管理装置と通信するネットワーク通信部と、センサに保持された管理者情報に基づき、センサ管理装置からセンサの認証情報を取得する第1の認証部と、取得した認証情報を用いてセンサからセンシング情報を取得する第2の認証部とを備えたことを特徴としている。

【発明の効果】

【0008】

本発明によれば、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供することができる。

【図面の簡単な説明】

【0009】

【図1】センサ情報を自己支配可能に流通する地域ネットワークについて説明する概念図である。

【図2】広範にセンサ情報を収集できる地域ネットワークを説明する概念図である。

【図3】第1の実施形態に係る無線システムの構成を説明するブロック図である。

【図4】第1の実施形態に係る無線システムの動作を説明する図である。

【図5】第1の実施形態に係る無線システムの動作を説明する図である。

【図6】第2の実施形態に係る無線システムの構成を説明するブロック図である。

【図7】ポリシーツリーの一例を示す図である。

【図8】SNSPにおけるセンサの登録内容の例を示す図である。

【図9】第2の実施形態に係る無線システムの動作を説明する図である。

【図10】第2の実施形態に係る無線システムの動作を説明する図である。

【発明を実施するための形態】

【0010】

(地域ネットワークの概要)

図1を参照して、実施形態に係る無線システムの一要素となるセンサネットワークを含んだ地域ネットワークについて説明する。図1に示すように、センサネットワーク(以下「SN」と称する。)は、周囲の環境をセンシングするセンサSからなるネットワークである。センサがセンシングする周囲の環境情報は、位置情報や気候情報など、センサが配置された場所・物に関係するあらゆる情報が含まれる。センサは、例えば無線などにより環境情報を発信可能に構成され、センサネットワークユーザ(以下「SNU」と称する。)は、当該センサに接近した際に当該環境情報を受け取ることができる。

【0011】

SNUは、センサが発信する環境情報を受け取る個人などであるが、無線システムにおける位置づけとしてはセンサと通信可能な無線端末になる。SNUは、周囲のセンサから環境情報を受け取るか否か、受け取った情報をどこに保管するか等を決定することができる。センサとSNUとの間の通信を担う無線回線(第1の回線)は、比較的近距離で直接通信を行うように構成される。第1の回線は、例えばBluetooth(登録商標)のように双方向通信可能なものでもよいし、RFIDのようにセンサからSNUに対する一方向のものでもよい。

【0012】

さらに、SNUは、基地局(以下「BS」と称する。)を介して特定のサーバと無線などの回線(第2の回線)を介して通信可能に構成されている。SNUは、第2の回線およびBSを介して、論理的ネットワークを管理する地域ネットワークプロバイダRNPが提供する地域ネットワークRNに属している。BSは、管理されたメッシュ型ネットワークを構成しデータを伝送する。SNUと通信するサーバ(以下「SV」と称する。)は、例えば、データベースやアプリケーションサービスを提供する地域サービスゲートウェイである。SVは、SNUが自ら管理するものでもよいし、サービスプロバイダなどの管理下にあるものでも構わないが、既存の公衆通信ネットワークから論理的に分離されるように構成する。第2の回線からなる地域ネットワークRN内では、プロバイダRNPが提供する機能により、SNU・SV・BS相互間の通信の安全が確保されている。一方、SNは、メッシュ型ネットワークをなす第2の回線から独立した第1の回線からなるから、SNは、SNUを介して地域ネットワークRNと接続されることになる。

【0013】

ここで、SNは、それぞれ異なるセンサ管理者(センサネットワークオーナー:SNO)により管理されている。これは、センサ個々が十分に保護されていないことを意味する。一方、SNUがセンサから受け取る環境情報は、SNUが直接接近して受け取るものであるから、SNUたる個人のプライバシーを含みうるものである。例えば、環境情報が位置情報であれば、SNUの居場所を示すことになるし、環境情報が食料品店の商品のタグであれば、SNUたる個人が購入した物品を示すことになる。すなわち、センサが発する環境情報は、SNUと結びつくことでプライバシーの問題が発生する。

【0014】

そこで、SNUたる個人のプライバシーを守るため、各所に配置されたセンサからなるSNは、3G回線や無線LANなどの通信プラットフォームから論理的に分離されている。すなわち、SNUは、センサと直接第1の回線を介して通信して環境情報を受取るように構成される。SNUは、受け取った環境情報を、第2の回線を用いてユーザが選択したサーバSVに転送する。すなわち、センサとSNUとの間は近距離の第1の回線を用い、SNUとサーバ等との間は論理的に他の回線と独立した第2の回線を用いることで、環境情報を安全にサーバまで転送することが可能となる。

【0015】

このように、実施形態に係る無線システムは、複数のセンサをもつSN、SNのセンサから情報を受け取るSNU、当該SNを管理するSNOを結ぶネットワークを構成する。さらに、SNUが受け取った情報を保管する保管サーバをSVに加えて備えてもよいし、当該受け取った情報を用いてサービスを提供するアプリケーションサーバを備えてもよい。SNU、保管サーバ、アプリケーションサーバの間を結ぶ通信は、前述の通り通信プラットフォームから論理的に分離された第2の回線を用いていれば、SNUからSVまでのプライバシーの問題は解消する。すなわち、SNUは、SNUのプライバシーに関係する環境情報を他の回線等と分離した完全に支配下に置くことができ、プライバシーを守ることができる。

【0016】

(センサネットワークのセキュリティ)

続いて、図2を参照して、センサ管理者が複数存在する場合のSNのセキュリティについて説明する。

【0017】

単一の管理者が数多くのセンサを自ら配置することは経済的に困難であり、ユーザの利便性も下げてしまうから、センサを配置する管理者は、複数存在することが望ましい。すなわち、SNUが新しい場所に移動すれば、そのSNUは、その場所において異なるセンサ管理者(SNO)により維持管理されているセンサと通信可能とすることが望ましい。SNOは、センサを維持管理する者であるが、無線システムにおける位置づけは配下のセンサを管理するサーバになる。

【0018】

例えば、図2に示すように、SNUが矢印に沿って移動するケースを考える。SNUが、自己が所属するネットワーク圏内(RNX)を移動して、SNO1が管理するSN1の周辺に位置した場合、SNUはSN1に属するセンサにアクセス可能となる。続いてSNUが移動してSNO2が管理するSN2の周辺に移動した場合、SNUはSN2に属するセンサにアクセス可能となる。さらに、SNUが、自己が所属するネットワークRNX圏内から外れてネットワークRNY圏内のSNO3が管理するSN3の周辺に移動した場合、SN3に属するセンサにアクセス可能となる。

【0019】

SNUが動き回ると、SNUはいくつかのSN、例えばSN1、SN2、SN3のように通過していく。これらのSNは、異なるSNO、すなわちSNO1、SNO2、SNO3に属している。ここで、SN1およびSN2は地域ネットワークRNXの域内にあり、SN3は同じくRNYの域内にあるものとする。SNUがこれらのSNの域内にある場合、SNUはSNをなすセンサから個人や環境に関する情報を受け取ることができる。例えば、SNUは、SN1に属するセンサ1、SN2に属するセンサ2、SN3に属するセンサ3から直接情報を受け取ることができる。これらのセンサにアクセスする場合、SNUは、各々のセンサネットワークオーナー、すなわちSNO1、SNO2およびSNO3から許可を得なければならない。

【0020】

このように、SNUとセンサとの通信が一時的なものとなるような場合、すなわち、異なるSNをまたいでSNUが移動するような場合、様々なセキュリティ上の脅威が考えられる。例えば、攻撃者が正規のセンサになりすましたり、偽造したIDを用いて誤った情報をSNUに提供したりすることが考えられる。すなわち、攻撃者がセンサを介してユーザに攻撃するものである。一方、攻撃者が、正規のSNUになりすましてセンサから情報を入手してしまうことも考えられる。さらには、伝送において認証のアサーション認可を改ざんすることも考えられる。こうした攻撃に対する防御をアーキテクチャレベルで検討する場合、センサネットワークユーザとセンサとの通信がオンデマンドで確立されること、センサには多くの機能を備えることができないこと等を考慮する必要がある。

【0021】

SNUが移動する前提でセンサとSNUとの間の通信に発生する脅威は、ID指向の攻撃とMIMA(man-in-the-middle attack)とが考えられる。ID指向の攻撃は、虚偽・なりすまし・識別の偽造の使用として定義される。

【0022】

センサに対する典型的なID指向の攻撃には、シビルアタック、なりすましアタック、偽造IDアタック、および偽造所有者アタックが含まれる。シビルアタックでは、攻撃者はある特定の時点において一カ所以上の場所で複数の身元として振る舞うことで、誤った情報を提供する。 なりすましアタックでは、攻撃者は現存するセンサのIDを複製してこのIDを用いて誤った情報を提供する。偽造所有者アタックでは、攻撃者は、実際は所有者ではないのに所有者であると偽るものである。偽造IDアタックでは、攻撃者は偽造したIDを用いてSNUに誤った情報を提供する。

【0023】

一方、SNUの観点からは、ID指向の攻撃は、SNUの偽造IDアタックや偽造特権アタックとして説明される。SNUの偽造IDアタックでは、攻撃者は偽造IDを用いてセンサの情報を受け取る。偽造特権アタックでは、攻撃者は、センサ素子への特権を偽造して実際の条件を超えて情報を受け取る。

【0024】

また、SNUからセンサへのメッセージは、マルチホップの形態によりいくつかの中間センサを横断することも可能である。攻撃者は、MIMAを行うものとしてなりすまし、承認条件を変更してしまう。

【0025】

これらのアタックを防ぐためには、次のセキュリティ要件を特定する必要がある。

(S1)アサーション認可(Assertion Authorization):アサーション(Assertion)は、SNUの特権を表すのに用いられる。例えば、あるSNUがある特定の日の一定時間の間、センサにアクセスしてローカル情報を取得することが承認される、というような条件を指す。

(S2)アサーション認可の完全性(Assertion Authorization Integrity):SNUや中間に位置する転送センサのような中間要素によりアサーション認可が修正され得ないことを保証する。MIMAを防ぐものである。

(S3)認可の柔軟性(Flexible Authorization):SNUがセンサ群に自由にアクセスすることを認可する。これは、センサ群にアクセスするSNUの要求を満たすものである。

(S4)センサオーナー認証(Sensor Ownership Authentication):センサのオーナーが正しく証明されることを保証する。これは、センサへのID指向のアタックを防ぐものである。

(S5)SNU身元認証:通信するセンサにSNUの身元を保証する。これは、SNUの偽造IDアタックを防ぐものである。

【0026】

(第1の実施形態の構成)

続いて、図3および図4を参照して、この実施形態の無線システムについて詳細に説明する。図3に示すように、この実施形態の無線システムは、センサ1、センサネットワークユーザ(SNU)2、基地局(BS)3、センサネットワークオーナー(SNO)4、地域ネットワークプロバイダ(RNP)5、およびサーバ(SV)6を有している。センサ1とSNU2とは、前述の第1の回線を用いた第1のネットワークを構成する。一方、SNU2、BS3、SNO4、RNP5およびSV6は、前述の第2の回線を用いた第2のネットワークを構成する。第1の回線(第1のネットワーク)と第2の回線(第2のネットワーク)は、物理的に独立している。以下の説明において、図1および図2と共通する機能要素については共通する略称および符号を用いて示すものとし、重複する説明を省略する。

【0027】

センサ1は、周囲の環境をセンシングする無線装置の機能を有しており、アンテナ112、センサ無線部114、認証部116、センサ118aおよびメモリ118bを有している。アンテナ112およびセンサ無線部114は、センサ1とSNU2とが通信を行う無線ユニットとして機能する。センサ部118aは、センサ1の周囲環境をセンシングするセンサ素子であり、メモリ118bは、センサ1の周囲環境に関連する所定の情報を記憶するメモリ素子である。センサ部118aおよびメモリ118bは、センサ1が提供する環境情報の種類によって適宜選択することができる。

【0028】

SNU2は、センサが発信する環境情報を受け取る無線端末であり、アンテナ121およびセンサ無線部122、認証部123、メモリ124、アンテナ125およびネットワーク(NW)無線部126、および変復調部127を有している。アンテナ121およびセンサ無線部122は、センサ1におけるアンテナ112およびセンサ無線部114と対応する無線ユニットであり、前述の第1の回線(第1のネットワーク)を構成する。認証部123は、センサ1の認証を行うとともにSNUの認証を受けるための演算を行うプロセッサである。メモリ部124は、認証部123が演算に用いる暗号鍵などが格納されるメモリである。アンテナ125およびNW無線部126は、SNU2が属する地域ネットワークと前述の第2の回線(第2のネットワーク)を構築する無線ユニットである。アンテナ125およびNW無線部126は、アンテナ112およびセンサ無線部114とは独立した回線(ネットワーク)を構成する。変復調部127は、第2の回線を通じて通信を行う変復調器であり、例えば携帯電話などの機能を提供する。

【0029】

BS3は、SNU2と第2の回線を用いてSNU2を地域ネットワークに接続する基地局である。BS3は、アンテナ131およびNW無線部132、インタフェース(I/F)部133を有している。アンテナ131およびNW無線部132は、SNU2のアンテナ125およびNW無線部126と対応する無線ユニットであり、SNU2と第2の回線を通じて通信する。I/F部133は、アンテナ131およびNW無線部132を介してSNU2から送られる情報およびSNU2へ送る情報を、地域ネットワーク(RN)へ送りまたは受け取るインタフェースである。すなわちBS3は、SNU2とRNとを接続する無線インタフェースとして機能する。

【0030】

SNO4は、センサ1が構成するセンサネットワーク(SN)を管理する管理装置である。SNO4は、インタフェース(I/F)部141、センサ認証部142およびデータベース(DB)143を有している。I/F部141は、RNと接続するネットワークインタフェースである。センサ認証部142は、SNU2を介してセンサ1を認証するプロセッサである。DB143は、SNO4が管理するセンサを登録するデータベースである。

【0031】

地域ネットワークプロバイダ(RNP)5は、SNU2が属する地域ネットワークRNを管理する管理装置である。RNP5は、インタフェース(I/F)部151、ネットワーク(NW)認証部152およびデータベース(DB)153を有している。I/F部151は、RNと接続するネットワークインタフェースである。NW認証部152は、SNU2の同一性(Identity)を認証するプロセッサである。DB153は、RNP5が管理するSNUを登録するデータベースである。

【0032】

サーバ(SV)6は、SNU2が利用するネットワークサーバである。SV6は、インタフェース(I/F)部161、認証部162およびデータベース(DB)163を有している。I/F部161は、RNと接続するネットワークインタフェースである。認証部162は、SNU2と論理的に第2の回線を構築するためのプロセッサである。DB163は、SNU2がセンサ1から受け取った環境情報を格納する記憶部である。

【0033】

(第1の実施形態の動作)

続いて、図3ないし図5を参照して、この実施形態の無線システムの動作を説明する。この実施形態では、SNOが生成した共通鍵(Kセンサ1−SNO1)をSNOとセンサとが保持している。以下の説明では、説明を単純化するため、図5に示す複数のSNOのうちSNO4として「SNO1」、センサ1として「センサ1」にアクセスするものとして、それぞれSNO4・センサ1と称して説明する。

【0034】

SNU2がセンサ1から情報を受け取る場合、SNU2のセンサ無線部122は、センサ1の無線部114に対して環境情報の取得を要求する(ステップ101。以下「S101」のように称する。)。

【0035】

環境情報の取得要求を受けると、センサ1の認証部116は、センサ1の管理者であるSNO4の情報を自己の記憶領域から読出し、センサ無線部114を介してSNU2に送信する(S102)。

【0036】

SNO4の情報を受け取ると、SNU2の認証部123は、NW無線部126を介して、SNO4に対しサービス要求、すなわち、センサ1へのアクセス要求を発する(S103)。

【0037】

SNU2からサービス要求を受けると、SNO4のセンサ認証部142は、SNU2を管理するRNP5に対し、SNU2の身元、すなわちSNU2が正しくRNP5に管理されているユーザが否かを問い合わせる(S104)。

【0038】

SNU2について問い合わせを受けると、RNP5のNW認証部152は、DB153にSNU2が正式なネットワークユーザであるか確認する。確認が取れると、RNP5のNW認証部152は、身元認証の結果がOKである旨SNO4に回答する(S105)。

【0039】

身元認証OKの結果を得ると、SNO4は、SNU2にアサーション(センサ1のアクセス許可)を与える(S106)。SNO4は、SNU2とセンサ1との間のセッション鍵(SK1)を生成し、SNUの権限を表現するアサーションの後に付加する。具体的には、SNO4のセンサ認証部142は、アサーション(assertion)、SK1およびこれらのハッシュ値を共有鍵(Kセンサ―SNO)を用いて暗号化し、その暗号化したメッセージにSK1を付加してSNU2に伝送する。ここで、「アサーション(assertion)、SK1およびこれらのハッシュ値を共有鍵を用いて暗号化したメッセージ」を「{Assertion,SK1,H(Assertion,SK1)}Kセンサ―SNO」と表し、アサーション認可と呼ぶ。なお、SK1は、SNUに対して安全に配布されるものとする。

【0040】

SNO4からメッセージとSK1を受けると、SNU2の認証部123は、乱数NSNUを生成し、SNO4から送られたメッセージ(アサーション認可)にNSNUを付加してセンサ1に送る(S107)。

【0041】

NSNUが付加されたメッセージを受けると、センサ1の認証部116は、SNO4との共有鍵を用いてメッセージを復号してアサーション・SK1・ハッシュ値を取り出し、ハッシュ値をチェックしてアサーションが修正されていないかを確認し、アサーションを得る。アサーションを得ると、センサ1の認証部116は、乱数Nセンサを生成する。次いで、認証部116は、受け取ったNSNUをSK1により暗号化し、暗号化したメッセージに乱数Nセンサを付加して、センサ無線部114を介してSNU2に送信する(S108)。

【0042】

センサ1から乱数Nセンサが付加されたメッセージを受けると、SNU2の認証部123は、SNO4によりセンサ1が認証されたことを知る。すなわち、このセンサの管理者が保証される。そこで、SNU2の認証部123は、乱数NセンサをSK1により暗号化してセンサ無線部122を介してセンサ1に送信する(S109)。

【0043】

暗号化された乱数Nセンサを受けると、センサ1の認証部116は、SNU2の身元認証が得られたことを知る。すなわち、センサ1はSNUの身元が信頼できることを知ることができる。センサ1のセンサ無線部114は、センサ118aやメモリ118bから環境情報を読出してSNU2に送信する(S110)。

【0044】

環境情報を受けると、SNU2のNW無線部126は、BS3を介してSV6に環境情報を転送する(S111)。SV6のI/F部161は、受け取った環境情報をDB163に格納する。

なお、センサが異なる地域ネットワークRNYに属する場合、図5のステップ101*ないし107*のルートでSNUにアサーション認可が与えられる。

【0045】

このように、この実施形態の無線システムでは、SNUがセンサにアクセスする際の認証問題を解決することができる。ここでは、SNUが図5に示すセンサ1にアクセスするものとして説明したが、SNUが図5に示すセンサ3にアクセする場合は、認証先がセンサ3を管理するSNO3となる。また、SNUが図5に示す自己の地域ネットワークRNXに存在しない場合(図5に示すRNYに存在する場合)、SNUの認証を行うRNPへの問い合わせが、所在地のRNYを構築するRNPYではなく本拠地たるRNPX宛になる。

【0046】

(第2の実施形態)

第1の実施形態に係る無線システムでは、アサーション認可が用いられ、アサーションを用いてSNUからセンサへのアクセス権限が規定される。また、第1の実施形態に係る無線システムでは、各センサと対応するSNOとの間で共有鍵が用いられている。こうした方法を用いることで、SNUは、SNOからセンサへのアクセスに必要となる度にアサーション認可を得ることになる。

【0047】

第2の実施形態に係る無線システムでは、センサネットワークサービスプロバイダ(SNSP)を要素として含んでいる。SNSPは、異なるSNOに属するセンサを共用し、SNUに対して柔軟なセンサアクセス権限を提供する。センサの共用を可能にするには、異なるSNSPが秘密を維持した異なるマスター鍵を用い、センサが一つのSNSPについて一つの秘密鍵を保持する。

【0048】

柔軟なアサーション認可の発行には、SNUに対しセンサの柔軟なアクセス権限を承認するため、暗号文ポリシー属性ベース暗号化(Ciphertext-Policy Attribute Based Encryption:CP-ABE)が用いられる。SNUが情報受け取りを求めるとき、SNUはSNSPへクエリを送る。SNSPは、SNUに好ましいセンサを探索してSNUに対して選択したセンサのアクセス権限承認を発行する。

【0049】

(第2の実施形態の構成)

図6を参照して、第2の実施形態に係る無線システムの構成を説明する。この実施形態の無線システムは、第1の実施形態の無線システムにセンサネットワークサービスプロバイダ(SNSP)をさらに備えたものである。以下の説明において、第1の実施形態と共通する構成について共通の符号を付して示し、重複する説明を省略する。

【0050】

図6に示すように、この実施形態の無線システムは、センサ1、センサネットワークユーザ(SNU)2、基地局(BS)3、センサネットワークオーナー(SNO)4、地域ネットワークプロバイダ(RNP)5、サーバ(SV)6、およびセンサネットワークサービスプロバイダ(SNSP)7を有している。このうち、センサ1、SNU2、BS3、SNO4、RNP5およびSV6は、第1の実施形態と共通する。

【0051】

SNSP7は、様々なSNOにより管理されたセンサを共用してSNUにサービスを提供するサービスプロバイダである。SNSP7は、インタフェース(I/F)部171、認証部172およびデータベース(DB)173を有している。I/F部171は、第2のネットワークたるRNと接続するネットワークインタフェースである。認証部172は、センサの登録、センサ通信の検査、センサ情報の通知とクエリ処理、および承認を行うプロセッサである。DB173は、SNO4から送られるセンサ情報を格納する記憶部である。

【0052】

認証部172によるセンサ情報の登録機能は、SNOから送られた管理下にあるセンサの情報をDB173に登録し、認可ポリシーを設定する機能である。認証部172によるセンサ通信の検査機能は、SNUに対しよりよいサービスを提供すべくSNOに求める機能である。認証部172によるセンサ情報の通知とクエリ処理機能は、SNUの要求に合致するセンサをDB173から選択する機能である。認証部172による認可機能は、SNUに対してDB173から選択されたセンサのフレキシブルなアクセス権限を承認する機能である。

【0053】

(第2の実施形態でのアクセス制御)

センサの秘密鍵の生成やSNUへのアサーション認可の発行には、柔軟なアクセス制御を可能にするCP−ABEを用いる。すなわち、各々のセンサは、属性に対応した秘密鍵を保持する。CP−ABEは、異なる属性ポリシーツリーを用いてメッセージを暗号化することにより、センサを特定することができる。

【0054】

CP−ABEでは、秘密鍵の生成手順において、各センサに一つのユニークな乱数が用いられる。すなわち、全く同一の属性を持つ2つのセンサがあったとしても、それぞれ異なる秘密鍵を持つようにする。また、SNSPは、異なるマスター鍵(master key)と異なるパラメータを用いて、センサの共用を可能とする。もしあるセンサが複数のSNSPにより共用されると、センサは、SNSPそれぞれに対応する秘密鍵を保持することになる。

【0055】

柔軟な承認を実現するためにCP−ABEを用いる場合、解決すべきいくつかの課題が考えられる。

【0056】

1.属性の選択

将来的に、全てのセンサが異なるSNOに属するように配置される可能性がある。同一の属性であっても、異なるSNOは異なる値を持つかもしれない。属性の数が増加すると、管理することが困難になってくる。本発明者らは、既知の属性値はCP−ABEのセキュリティに影響を与えないことを見いだした。そこで、SNSPから抽出した属性を保管する属性サーバを用いることとする。SNSPがSNUを承認するとき、SNSPは、属性サーバから属性をダウンロードし、ポリシーツリーを生成し、アサーションを暗号化する。

【0057】

属性の生成に続いて、属性の種類が問題となる。属性は、静的属性と動的属性とに分けることができる。センサの静的属性は、例えば、位置センシングや写真センシングなどのようなセンサの種類である。センサの動的属性は、センサが移動可能であることから、例えばセンサの位置である。

【0058】

位置は、センサの重要な属性であり、センサを識別するために用いることができる。SNUがセンサからのサービスを要求すると、これらのセンサは位置などの属性を用いて探索される。位置属性としては、センサの位置を示す2つの方法が挙げられる。一方は現実の物理アドレスを用いる方法であり、他方は論理アドレスを用いる方法である。センサ毎の物理アドレスや物理領域の境界線を追跡するのは簡単ではないから、位置属性としては論理アドレスが用いられる。

【0059】

2.移動性

センサは、移動することが可能である。そのため、位置の属性は更新されなければならない。位置属性が変更されると、当該センサにより保持された秘密鍵もまた変更される。センサは、ネットワークのプラットフォームと直接接続されていないから、センサがSNSPと接続して秘密鍵を更新するのは簡単ではない。そこで、移動性を隠す粒度を用いることで、属性を頻繁には変更しない。一つの属性として、「移動性」を設定する。

【0060】

3.廃止

センサに障害が発生したとき、そのセンサは廃止されなければならない。もし、あるセンサを信頼できないことが判明した場合、以後ポリシーツリーに含めない処理をする。それにより、SNUは当該センサへのアクセスができなくなり、SNUに誤った情報を提供することがなくなる。

【0061】

4.異なるSNOに属するセンサへの複数の認可

もしあるSNOについて、SNSPがSNUにアサーション認可を与えた場合、SNUはこの承認を区別して正しい承認証を正しいセンサに与えなければならない。あるSNOにセンサのある属性を設定すると、いくつかのSNOのための異なるポリシーツリーが結合される。

【0062】

図7に示すのは、ポリシーツリーの例である。ポリシーツリーPTは、二次元の広がりを持ったアクセス権の範囲を示す情報である。図7に示すポリシーツリーにより暗号化されたアサーションが認可されたSNUは、SNO1に管理され渋谷地域と新宿地域に配置された位置センサやSNO2により管理され大阪地域に配置されたフォトセンサにアクセスすることができる。

【0063】

以下、認可のための属性鍵暗号システムについて説明する。SNSPは、センサの鍵サーバとして機能する。SNOは、属性と関連づけられた秘密鍵をセンサにインストールする。センサは、その秘密鍵を用いてメッセージを復号する。

【0064】

1)セットアップ:SNSPは、2本の線のグループとマスター鍵(master key:MK)と公開鍵(public key:PK)を選択する。SNOは、センサの情報をSNSPに登録する。図8は、センサの情報の記録の例である。SNSPは、全ての属性が属性サーバに存在するか否かチェックする。もし新規の属性が存在する場合、当該属性は抽出されて属性サーバに保管される。

【0065】

2)鍵生成:SNSPは、属性Sに基づき関数KeyGen(MK,S)を用いてセンサの秘密鍵を生成する。もしあるセンサが移動可能なセンサである場合、いくつかの秘密鍵が割り当てられる。各秘密鍵は、異なる粒度で生成される。例えば、あるセンサが現在(BSZ, ClusterY, NerveNetX)に存在する場合、位置(BSZ, ClusterY, NerveNetX)に基づき一つの秘密鍵が粒度1で割り当てられ、位置(ClusterY, NerveNetX)に基づき一つの秘密鍵が粒度2で割り当てられ、位置(NerveNetX)に基づき一つの秘密鍵が粒度3で割り当てられる。このセンサがBSZの領域から外に移動すると、粒度2の秘密鍵のみが用いられる。同様に、このセンサがClusterY の領域から外に移動すると、粒度3の秘密鍵のみが用いられる。これらの秘密鍵が生成された後、SNSPは、これらの秘密鍵を当該センサの管理者たるSNOに送る。SNOは、これらの秘密鍵を対応するセンサにインストールする。

【0066】

SNSPは、異なるセンサに対して秘密鍵を生成するとき、異なる乱数を用いる。もしSNOが配下のセンサをいくつかのSNSPに登録し、これらのSNSPがこれらのセンサを共用すると、各々のSNSPは自己のマスター鍵を用いてこれらのセンサのために秘密鍵を生成する。このように、各センサはSNSP毎に一つの秘密鍵を保持し、それがSNSPに登録される。

【0067】

3)暗号化:センサを探索した後、SNSPはこれらのセンサの属性に基づいてポリシーツリーPTを生成する。そして、SNSPは、属性サーバから属性をダウンロードする。これらの属性は、SNOや位置、他の属性を含んでいる。SNOは、関数Encryption(PK, M, T)を用いてアサーションを暗号化する。ここで、M(メッセージ)はアサーションとSKである。SNSPは、センサのブラックリストを保持していて、ポリシーツリーを生成するときこれらのセンサがポリシーツリーに含まれないようにする。

【0068】

4)復号:センサは、関数Decrypt(CT, PrivateKey)により自己が保持する秘密鍵を用いてメッセージを復号する。PTを満足する属性を保持するセンサのみがメッセージを正しく復号することができる。鍵生成手順においていくつかの粒度を追加し、各センサは対応するSNSPの秘密鍵を複数提供されるかもしれないが、CP−ABEの根幹は変わらない。柔軟なアサーション認可手順はCP−ABEにより安全が確保される。

【0069】

このように、この実施形態ではセンサは、属性に対応しペアリング関数やハッシュ関数を持った一以上の秘密鍵を保持する。移動可能なセンサは、異なる粒度でいくつかの秘密鍵を保持することになる。SNSPは、ペアリング関数、公開鍵、マスター鍵を保持する。

【0070】

(第2の実施形態の動作)

以下、図6ないし図10を参照して、具体的動作を説明する。以下の説明においても、説明を単純化するため、図5に示す複数のSNOのうちSNO4として「SNO1」、センサ1として「センサ1」にアクセスするものとして、それぞれSNO4・センサ1と称して説明する。

【0071】

SNO4は、第2の回線を介して配下のSNに属するセンサに関するセンサ情報をSNSP7に登録し、認可ポリシーをSNSP7に設定する(S200)。センサ情報と認可ポリシーを受け取ると、SNSP7は、センサの属性を抽出して属性サーバとして機能するDB173に格納する。

【0072】

次いで、SNSP7は、各属性に従って各センサの秘密鍵を生成し、第2の回線を介して対応するSNO4に送る(S201)。秘密鍵を受けたSNO4は、受け取った秘密鍵を対応するセンサに導入(インストール)する(S202)。秘密鍵の導入は、センサとSNOとを結ぶ第3の回線を介してもよいし、直接導入してもよい。

【0073】

SNU2がセンサ1のような属性を持つセンサ群から情報を受け取る場合、SNU2のセンサ無線部121は、NW無線部126を介して、ユーザの興味に基づくセンサ群の属性を含む関心事項情報をクエリとしてSNSP7に送る(S203)。クエリを受けたSNSP7は、センサ情報データベースとしても機能するDB173から、クエリに含まれるセンサの属性等に関係するセンサを選択する。

【0074】

センサを選択すると、SNSP7の認証部172は、SNU2を管理するRNP5に対し、SNU2の身元、すなわち正しくRNP5に管理されているユーザが否かを問い合わせる(S204)。

【0075】

SNU2について問い合わせを受けると、RNP5のNW認証部152は、DB153にSNU2が正式なネットワークユーザであるか確認する。確認が取れると、RNP5のNW認証部152は、身元認証の結果がOKである旨SNSP7に回答する(S205)。

【0076】

身元認証OKの結果を得ると、SNSP7は、SNU2にアサーション(センサ1のアクセス許可)を与える(S206)。まず、SNSP7は、選択したセンサ群の属性に基づき、例えば図7に示すようなポリシーツリーPTを生成する。図7に示す例では、SNO1の管理下の特定のセンサとSNO2の管理下の特定のセンサとがPTに含まれているから、これらのセンサは、PTを用いて暗号化したメッセージをステップ202で導入した秘密鍵を用いて復号可能な状態となる。一方、例えばSNO3などは含まれていないから、SNO3の管理下のセンサは、当該PTを用いて暗号化したメッセージを復号することができないことになる。

続いて、SNSP7は、SNU2とセンサ1との間のセッション鍵(SK1)を生成し、SNUの権限を表現するアサーションの後に付加する。具体的には、SNSP7の認証部172は、アサーション(assertion)、SK1およびこれらのハッシュ値を、SNSP7の公開鍵および生成したポリシーツリーを用いて暗号化し、その暗号化したメッセージにSK1を付加してSNU2に伝送する。ここで、「アサーション(assertion)、SK1およびこれらのハッシュ値を公開鍵およびポリシーツリーを用いて暗号化したメッセージ」を「{Assertion,SK1,H(Assertion,SK1)}(PK,PT)」と表す。なお、SK1は、SNUに対して安全に配布されるものとする。この状態で、SNU2は、センサ1から情報を受け取る準備が整ったことになる。

もし選択されたセンサが異なる地域ネットワークRNYに属する場合は、当該RNYに属するSNSP(図10の例ではSNSP3)を経由し、図10のステップ205a・205b・206aのルートでSNUにアサーション認可が与えられる。

【0077】

SNU2のセンサ無線部121は、センサ1の無線部114に対して環境情報の取得を要求する(S207)。このとき、センサ1は、複数のSNSPにより共用されていてもよい。

【0078】

環境情報の取得要求を受けると、センサ1の認証部116は、センサ1が登録されているSNSP7の情報を自己の記憶領域から読出し、センサ無線部114を介してSNU2に送信する(S208)。

【0079】

SNSP7の情報を受けると、SNU2の認証部123は、当該情報に対応するSNSP7から受け取っていたアサーションの認可を探索する。そして、認証部123は、乱数NSNUを生成し、SNSP7からステップ206にて送られたアサーション認可のメッセージに乱数NSNUおよび対応するSNSP7の情報を付加してセンサ1に送る(S209)。

【0080】

乱数NSNUおよびSNSP7の情報が付加されたメッセージを受けると、センサ1の認証部116は、秘密鍵を用いてメッセージを復号してアサーション・SK1・ハッシュ値を取り出し、ハッシュ値をチェックしてアサーションが修正されていないかを確認し、アサーションを得る。前述の通り、SNSP7が暗号化に用いたポリシーツリーPTにセンサ1が含まれていれば、復号に成功することになる。アサーションを得ると、センサ1の認証部116は、乱数Nセンサを生成する。次いで、認証部116は、受け取った乱数NSNUをSK1により暗号化し、暗号化したメッセージに乱数Nセンサを付加して、センサ無線部114を介してSNU2に送信する(S210)。

【0081】

センサ1から乱数Nセンサが付加されたメッセージを受けると、SNU2の認証部123は、SNSP7により認証されたことを知る。すなわち、このセンサの管理者SNOがSNSPを介して保証される。そこで、SNU2の認証部123は、乱数NセンサをSK1により暗号化してセンサ無線部122を介してセンサ1に送信する(S211)。

【0082】

暗号化された乱数Nセンサを受けると、センサ1の認証部116は、SNU2の身元認証が得られたことを知る。すなわち、センサ1はSNUの身元が信頼できることを知ることができる。センサ1のセンサ無線部114は、センサ118aやメモリ118bから環境情報を読出してSNU2に送信する(S212)。

【0083】

環境情報を受けると、SNU2のNW無線部126は、BS3を介してSV6に環境情報を転送する(S213)。SV6のI/F部161は、受け取った環境情報をDB163に格納する。

なお、一旦SNSP7からアサーションを付与されると、SNSPにより選択されポリシーツリーPTに規定されたセンサに対してアサーションにより連続して情報要求が可能である。すなわち、ポリシーツリーの範囲内で、ステップ207から212までを行うことで、連続して情報要求と情報取得を行うことができる。

【0084】

第1の実施形態と第2の実施形態との相違点は、アサーション認可の暗号化方法である。第1の実施形態では、SNOとセンサとの間の共有鍵が暗号化に用いられたが、第2の実施形態では、公開鍵PKおよびポリシーツリーPTが用いられる。第2の実施形態の無線システムでは、各センサが異なる秘密鍵を保持し、所望のセンサ群がメッセージの復号を可能にしている。

【0085】

この実施形態では、アサーションの同一性を担保するため、アサーションとSK1のハッシュ値H(Assertion, SK1)を用いている。もし中間のセンサや他の中間に位置する攻撃者がこのメッセージを改竄した場合、アサーションとSK1のハッシュ値が同一とはならない。すなわち、中間での改竄の有無を確認することができる。

【0086】

メッセージには、SNSPにより割り当てられたSK1がセッション鍵として用いられる。SNSPは、SK1とともにSNUに通知するので、これによりSNUはSK1を知ることができる。また、アサーションを復号した後、目的のセンサもこのSK1を知ることができる。

【0087】

柔軟な(フレキシブルな)センサのグループは、ポリシーツリーPTにより設定され、これはアサーション認可の暗号化の際に用いられる。

【0088】

アサーションは、PKおよびPTにより暗号化される。アサーションとSK1は、公開鍵PKおよびポリシーツリーPTにより暗号化される。これにより、PTに規定された属性を持つセンサのみがメッセージを復号することができる。ここで、乱数NSNUがセンサ管理者の認証を手助けする。アサーション認可を復号することができたセンサのみがセッション鍵SK1を得ることができる。すなわち、もしセンサがSK1により正しく暗号化された乱数NSNUを返答した場合、その属性はPTを満足することになる。これは、センサの管理者認証が達成されたことを意味している。

【0089】

乱数Nセンサは、SNUの身元を認証する手助けをする。自己が属する地域ネットワークのプロバイダRNPにより認証されたSNUのみがSK1を知ることができる。すなわち、もしSNUがSK1により正しく暗号化された乱数Nセンサを返答した場合、そのSNUは真正のSNUであることになる。

【0090】

以上説明したとおり、第1の実施形態ではセンサとSNOの間で共通鍵を用いており、SNUの同一性はRNPにより担保される。あるSNUがセンサから情報取得を望む場合、SNUは、まずSNOからアサーション認可を取得し、SNUはセンサにこの認可を提示して情報取得を実現する。従って、比較的簡単にセンサおよびその管理者たるSNOとSNUの認証を実現することができる。

【0091】

一方、第2の実施形態では、CP−ABEを用いて事前にセンサへのアクセス承認を取得している。属性に基づいてセンサの秘密鍵を生成する鍵サーバとして機能するSNSPを配置し、SNSPがマスター鍵を用いて各センサの秘密鍵を生成することで、同じセンサの共用を可能にしている。あるSNUがセンサから情報取得を望む場合、SNUはSNSPに所望のサービスをクエリとして送り、SNSPは予めSNOにより登録されたセンサから適当なセンサ群を選択し、ポリシーツリーを生成し、アサーション認可を暗号化してSNUに返答する。SNUは、送られたアサーション認可を用いてセンサから直接環境情報を取得する。従って、センサからの情報取得に先立って認証を完了するため、複数のセンサから連続して情報を取得するような場合に、センサ個々のアサーション認可処理が省略され、高速処理が可能となる。また、特定のセンサを指定した情報要求ではなく、所望のセンサ群からなるサービス提供の要求という形を取り、SNSPが当該サービスに応じて適宜選択したセンサ群を選択するので、ユーザの利便性が向上する。

【0092】

このように、以上説明した実施形態では、センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域センサネットワークを容易に実現することができる。また、複数のサービスプロバイダが存在した場合に、異なるセンサ管理者に属するセンサを共有することができる。

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え,変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0093】

1…センサ、2…センサネットワークユーザ、3…基地局、4…センサネットワークオーナー、5…地域ネットワークプロバイダ、6…サーバ、7…センサネットワークサービスプロバイダ。

【特許請求の範囲】

【請求項1】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、

前記第1のネットワークに接続され前記センサと通信するセンサ通信部と、

前記第2のネットワークに接続され前記センサ管理装置と通信するネットワーク通信部と、

前記センサに保持された前記管理者情報に基づき、前記センサ管理装置から前記センサの認証情報を取得する第1の認証部と、

前記取得した認証情報を用いて前記センサからセンシング情報を取得する第2の認証部と

を備えたことを特徴とする無線装置。

【請求項2】

前記第1の認証部は、前記センサ管理装置が前記センサとの共通鍵を用いて暗号化した認証情報を取得し、

前記第2の認証部は、前記認証情報および所定の乱数情報を用いて前記センサからセンシング情報を取得すること

を特徴とする請求項1記載の無線装置。

【請求項3】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、

前記第1のネットワークに接続され前記センサと通信するセンサ通信部と、

前記第2のネットワークに接続され前記センサ管理装置と通信するネットワーク通信部と、

前記センサ管理装置から前記センサの認証情報を取得する第1の認証部と、

前記認証情報および該認証情報に対応する前記センサから取得した前記管理者情報を用いて前記センサからセンシング情報を取得する第2の認証部と

を備えたことを特徴とする無線装置。

【請求項4】

前記第1の認証部は、前記センサ管理装置が自己の公開鍵および権限の範囲を示すポリシーツリーを用いて暗号化した認証情報を取得し、

前記第2の認証部は、前記認証情報に含まれた前記ポリシーツリーおよび前記センサ管理装置の公開鍵を用いて暗号化した前記認証情報と、所定の乱数情報とを用いて前記センサからセンシング情報を取得すること

を特徴とする請求項3記載の無線装置。

【請求項5】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置による通信方法であって、

前記センサに保持された前記管理者情報に基づき、前記センサ管理装置から前記センサの認証情報を取得し、

前記取得した認証情報を用いて前記センサからセンシング情報を取得すること

を特徴とする通信方法。

【請求項6】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置による通信方法であって、

前記センサ管理装置から前記センサの認証情報を取得し、

前記認証情報および該認証情報に対応する前記センサから取得した前記管理者情報を用いて前記センサからセンシング情報を取得すること

を特徴とする通信方法。

【請求項1】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、

前記第1のネットワークに接続され前記センサと通信するセンサ通信部と、

前記第2のネットワークに接続され前記センサ管理装置と通信するネットワーク通信部と、

前記センサに保持された前記管理者情報に基づき、前記センサ管理装置から前記センサの認証情報を取得する第1の認証部と、

前記取得した認証情報を用いて前記センサからセンシング情報を取得する第2の認証部と

を備えたことを特徴とする無線装置。

【請求項2】

前記第1の認証部は、前記センサ管理装置が前記センサとの共通鍵を用いて暗号化した認証情報を取得し、

前記第2の認証部は、前記認証情報および所定の乱数情報を用いて前記センサからセンシング情報を取得すること

を特徴とする請求項1記載の無線装置。

【請求項3】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、

前記第1のネットワークに接続され前記センサと通信するセンサ通信部と、

前記第2のネットワークに接続され前記センサ管理装置と通信するネットワーク通信部と、

前記センサ管理装置から前記センサの認証情報を取得する第1の認証部と、

前記認証情報および該認証情報に対応する前記センサから取得した前記管理者情報を用いて前記センサからセンシング情報を取得する第2の認証部と

を備えたことを特徴とする無線装置。

【請求項4】

前記第1の認証部は、前記センサ管理装置が自己の公開鍵および権限の範囲を示すポリシーツリーを用いて暗号化した認証情報を取得し、

前記第2の認証部は、前記認証情報に含まれた前記ポリシーツリーおよび前記センサ管理装置の公開鍵を用いて暗号化した前記認証情報と、所定の乱数情報とを用いて前記センサからセンシング情報を取得すること

を特徴とする請求項3記載の無線装置。

【請求項5】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置による通信方法であって、

前記センサに保持された前記管理者情報に基づき、前記センサ管理装置から前記センサの認証情報を取得し、

前記取得した認証情報を用いて前記センサからセンシング情報を取得すること

を特徴とする通信方法。

【請求項6】

センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、前記センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置による通信方法であって、

前記センサ管理装置から前記センサの認証情報を取得し、

前記認証情報および該認証情報に対応する前記センサから取得した前記管理者情報を用いて前記センサからセンシング情報を取得すること

を特徴とする通信方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−43224(P2012−43224A)

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【出願番号】特願2010−184355(P2010−184355)

【出願日】平成22年8月19日(2010.8.19)

【出願人】(301022471)独立行政法人情報通信研究機構 (1,071)

【Fターム(参考)】

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【出願日】平成22年8月19日(2010.8.19)

【出願人】(301022471)独立行政法人情報通信研究機構 (1,071)

【Fターム(参考)】

[ Back to top ]