生体認証システムおよび生体認証方法

【課題】生体認証において、攻撃者が容易になりすましを行うことができない代替認証手段への切替方法を提供する。

【解決手段】利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶手段に記憶しておき、利用者より生体情報とIDとパスワードの入力を受け付け、受け付けた前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出し、前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定し、この判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定する。

【解決手段】利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶手段に記憶しておき、利用者より生体情報とIDとパスワードの入力を受け付け、受け付けた前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出し、前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定し、この判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、生体情報を用いて個人を特定するシステムに関し、その中でも、生体認証から他の認証への切替を行う技術に関する。

【背景技術】

【0002】

近年、入退室管理やITシステムへのログインにおける本人確認(認証)の手段として、指紋や虹彩等の生体情報を用いた生体認証システムが採用されている。生体認証システムでは、専用装置より入力された生体情報と予め登録された生体情報を比較し、類似度を判定することで、本人と他人を識別することができる。本人識別手段として生体認証を使用すると、IDやカード等の個人識別情報の提示が不要のため、利便性を高めることができる。

【0003】

この生体情報は個人に特有で唯一であることが前提となるが、入力環境の違いないし利用者の身体的特徴によっては、常に同じ生体情報を抽出できるとは限らない。このため、正当な利用者であっても認証に失敗する本人拒否が発生することがある。本人拒否が発生すると、利用者は、認証が成功するまで繰返し入力を繰り返したり、システム管理者に連絡して回避処置を依頼したりする必要があり、システムの利便性が低下するという問題がある。

【0004】

上記問題への対応として、生体認証に失敗する場合には、代替認証方式を提供する手段が講じられている。特許文献1では、本人拒否が発生した場合のリカバリ方法として、利用者の生体情報が登録リスト内の生体情報と適合しなかった場合且つその認証スコアが特定の値以上となった場合に、利用者IDと暗証番号による利用者認証を許可する方法が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2000−200113号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、生体認証から代替認証手段への切替手段を提供すると、悪意を持った攻撃者が、生体認証失敗にした後に、別の利用者のIDと暗証番号を入力することで、他人になりすましてシステムにログインできるという問題がある。

【0007】

特許文献1においては、生体認証の認証スコアが特定の値以上となることを条件に代替認証手段を提供しているが、登録者が大規模の場合に以下の課題がある。即ち、登録者数の増大に伴い高い認証スコアが得られる他人の存在確率が増大すること、またあらゆる認証試行者から高い認証スコアが得られる登録者(Lamb)の存在確率や、あらゆる登録者から高い認証スコアが得られる認証試行者(Wolf)の存在確率が増大することである。攻撃者は、生体認証において登録者の一名でも一定の認証スコアが得られれば、その後は不正に入手した正規利用者のIDと暗証番号を用いてログインすることができる。

【0008】

本発明では、そのシステムの利用者が複数(特に大量)である生体認証において、攻撃者が容易になりすましを行うことを困難とする代替認証への切替技術を提供することを目的とする。

【課題を解決するための手段】

【0009】

上記の目的を達成するために、本発明は、生体認証の結果が所定の範囲内となった場合、登録生体情報と対応付けて登録された認証情報を用いて、代替認証を実行するものである。この代替認証への切り替え(実行)の可否を、生体認証の結果および上記認証情報を用いて判断し、この結果に従って代替認証自体を実行することも本発明の一態様である。なお、本発明のより具体的な構成は、以下のとおりである。

【0010】

まず、本発明の第1の態様として、以下の構成がある。

利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶手段に記憶しておき、利用者より生体情報とIDとパスワードの入力を受け付け、受け付けた前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出し、前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定し、この判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定するものである。

【0011】

また、本発明の第2の態様として、以下の構成がある。

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて記憶する記憶手段と、利用者からの入力生体情報の入力を受け付ける第1の入力手段と、前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出する認証スコア算出手段と、前記認証スコア算出手段で算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定する特定手段と、特定された前記第1の認証情報に対応する第2の認証情報の入力を受け付ける第2の入力手段と、入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行する認証手段とを有するものである。ここで、第1の入力手段と第2の入力手段は、同じものであっても個別のものであっても構わない。また、第2の態様における「複数の認証情報」の一例が第1の態様の「ID・パスワード」である。

【0012】

なお、上記の認証を実行するための各装置(記憶媒体を含む)、これらのコンビネーション、サブコンビネーション、この方法をコンピュータに実行させるためのプログラムも本発明に含まれる。また、これらによる認証方法も本発明に含まれる。

【発明の効果】

【0013】

本発明によれば、成りすましを困難とする生体認証から代替認証の切替を可能になる。

【図面の簡単な説明】

【0014】

【図1】本発明の一実施形態のシステム構成図。

【図2】本発明の一実施形態の認証サーバの構成図。

【図3】本発明の一実施形態の利用者情報140の一例を示す図。

【図4】本発明の一実施形態の認証設定情報150の一例を示す図。

【図5】本発明の一実施形態のクライアントの構成を示す図。

【図6】本発明の一実施形態の認証処理手順を示すシーケンス図。

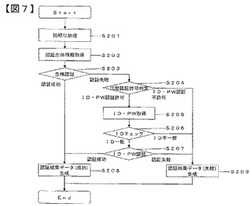

【図7】本発明の一実施形態の認証処理手順を示すフローチャート。

【図8】本発明の一実施形態の認証スコアリスト180の一例を示す図。

【図9】本発明の一実施形態の利用者候補リスト190の一例を示す図。

【図10】本発明の一実施形態の認証結果データ170の一例を示す図。

【発明を実施するための形態】

【0015】

以下、本発明の一実施形態について、図面を用いて説明する。本実施形態は、生体認証として、指紋を用いた認証を例に説明するが、本発明はそれに限定されるものではない。例えば、静脈認証、虹彩認証なども含まれる。

【0016】

まず、図1に、本実施形態におけるシステム構成を示す。生体認証装置500が接続された複数のクライアント400は、ネットワーク(以下NWと呼ぶ)300を介して認証サーバ100と業務サーバ200に接続されている。利用者はいずれかのクライアント300を操作することで、認証サーバ100と業務サーバ200のサービスを利用することができる。なお、クライアント400、認証サーバ100、業務サーバ200は、いわゆる情報処理装置(コンピュータ)で実現されるものであり、後述する各処理はプログラムに従ってCPUの如き演算装置でその処理が実行される。

【0017】

図2に、認証サーバ100の詳細を示したブロック構成図を示す。認証サーバ100は、メモリ140やストレージ130等の記憶装置に格納されたプログラムに従って、CPU110が情報処理を実行するとともに、NW通信インターフェース(以下IFと呼ぶ)120を介して、NW300に接続された各機器と通信を行うものである。

【0018】

認証サーバ100は、そのストレージ130内に、生体認証装置500より取得される生体情報を用いて認証を行う生体認証処理部131と、クライアント400から入力される利用者IDとパスワード(以下PWと呼ぶ)を用いてID・PW認証を行うID・PW認証処理部132の二つのプログラムと、利用者情報140と認証設定情報150の二つのデータとを有する。

【0019】

図3に、利用者情報140の例を示す。利用者情報140は、利用者ID141と、それに紐づく登録生体情報142とPW143を含む。尚、本システムの利用者については、自身の利用者ID141とPW143が記憶されており、また認証サーバ100を利用するために予め登録生体情報142が登録されているものとする。

【0020】

図4に、認証設定情報150の例を示す。認証設定情報は、第一閾値151と第二閾値152を含む。これらは認証の精度や性能を調整するパラメタであり、予め登録されるものである。また、認証サーバ100は、そのメモリ160内に、認証結果データ170と認証スコアリスト180と利用者候補リスト190とを有する。これらは、後述する認証処理の実行毎に書き換えられる情報である。

【0021】

業務サーバ200は、図面を用いた詳細の説明は省略するが、認証サーバ100と同様に、メモリやストレージ等の記憶装置に格納されたプログラムに従って、CPUが情報処理を実行する。また、NW通信IFを介して、NW300に接続された機器と通信を行うものである。業務サーバ200では、認証サーバ100から送信された認証結果データ170に基づき、利用者のアクセス権限を判定し、クライアント400に業務サービスの提供を行う。

【0022】

図5に、クライアント400の詳細を示したブロック構成図を示す。クライアント400は、メモリ460やストレージ450等の記憶装置に格納されたプログラムに従って、CPU410が情報処理を実行するとともに、NW通信IF420を介して、NW300に接続された各機器と通信を行うものである。さらに、クライアント400は、キーボードやディスプレイによる利用者の操作を受け付けるための操作IF440と、認証装置500より生体情報を取得するための認証装置通信IF430を有する。

【0023】

また、クライアント400は、そのストレージ450内に、生体認証装置500の動作を制御する生体認証装置制御処理部451と、各サーバへの情報送受信処理を制御するサーバアクセス制御処理部452とを有する。各装置の「処理部」は、プログラムの一部ないし全部で実現されるものである。

【0024】

生体認証装置500は、図面を用いた詳細の説明は省略するが、クライアント400により制御され、利用者の指紋画像を撮影し、認証に使用するための登録生体情報ならびに認証生体情報を生成し、これをクライアント400に送信する機能を有する。

【0025】

次に、図6に、利用者がクライアント400を操作して業務サーバ200にアクセスする際に発生する業務サーバ200と認証サーバ100とクライアント400との間の処理手続を示したシーケンスを示す。

【0026】

まず、利用者からの操作に応じてクライアント400が、業務サーバ200へのアクセス要求を行う(S101)。これを受けて、業務サーバ200は認証サーバ100に認証結果データ170を要求する(S102)。認証サーバ100は、利用者の正当性を確認するための認証処理を行い(S103)、認証結果データ170を業務サーバ200に送信する(S104)。業務サーバ200は、認証サーバ100より受信した認証結果データに基づいてクライアント400に付与するアクセス権限を判定し、アクセス許可を与える(S105)。以降、クライアント400は、業務サーバ200に業務処理要求を発行し(S106)、その応答を受信することができる(S107)。

【0027】

ここで、図7に、図6の認証処理(S103)の詳細について、認証サーバ100側の処理を中心に示したフローチャートを示す。以下、この図7を用いてこの処理を説明する。

認証処理を開始すると、認証サーバ100は、ステップS201にて、初期化処理を行う。ここでは、認証サーバ100内のメモリ140に格納される認証結果データ141、認証スコアリスト142、利用者候補リスト143をクリアする。

【0028】

ステップS202では、クライアント400から認証生体情報の取得を行う。

ここでは、まずクライアント400の画面にて、利用者に指紋の提示を促す表示を行う。利用者が指紋認証装置500に指を載せると(載せたことを検知すると)、指紋の画像が撮影され、さらに認証生体情報が生成される。これらはクライアント400の生体認証装置制御処理部451により取得され、さらにサーバアクセス制御部452により認証サーバ100に送信される。

【0029】

ステップS203では、クライアント400より取得した認証生体情報と、認証サーバ100内の利用者情報140に記録された全ての登録生体情報142との比較を行い、生体認証の成功・失敗を判定する。

ここでは、まず、認証サーバ100の生体認証処理部131にて、認証生体情報と登録生体情報の比較を行い、認証スコアを算出する。尚、認証スコアは、値が大きい値ほど認証生体情報と登録生体情報の類似度が高く、本人の確率が高いことを示す。そして、認証スコアの算出を登録生体情報の数分繰り返し、認証スコアリスト180を生成する。図8に、生成される認証スコアリスト180の例を示す。認証スコアリスト180は、利用者(利用者ID181)毎に認証スコア182を示したものである。

【0030】

続いて、認証サーバ100の生体認証処理部131にて、認証スコアリスト180に記録された認証スコアの最大値(以下、最大認証スコアと呼ぶ)を選択し、認証設定情報150の第一閾値151と比較する。そして、最大認証スコアが第一閾値151以上となった場合は、生体認証成功と判定し、最大認証スコアに紐づく利用者IDを認証結果データ170に格納し、ステップS208に進む。一方、最大認証スコアが第一閾値151未満となった場合は、生体認証失敗と判定し、ステップS204に進む。

【0031】

なお、本実施形態では、最大認証スコアが第一閾値151以上となった場合に生体認証成功としているが、本発明はこれに限定されるものではなく、例えば各認証スコア134と第一閾値151の比較を行い、第一閾値151以上となる認証スコアが1つに定まった場合に認証成功としてもよい。

【0032】

次に、ステップS204では、代替認証手段の提供可否の判定を行う。これは、ステップS203にて、指の置き方や皮膚の状態が登録時と微妙に異なるために本人拒否となった可能性があると判定した場合に、ID・PW認証の手段、つまり、代替認証を利用者に提供するものである。

【0033】

ここでは、まず認証スコアリスト180に記録された認証スコア182の全てと、認証設定情報150の第二閾値152とを比較する。そして、第二閾値152以上となる認証スコアを抽出し、利用者候補リスト190を生成する。利用者候補リスト190の例を図9に示す。

【0034】

そして、利用者候補リスト190のメンバ数が1以上の場合は、指の置き方や皮膚の状態が登録のときと微妙に異なるために本人拒否となった可能性があると判定する。この場合、利用者IDとPWによる代替認証への切替を許可し、ステップS205に進む。一方、利用者候補リストのメンバ数が0の場合は、本人拒否ではないと判定し、ステップS209に進む。

【0035】

次に、ステップS205では、代替認証に必要な利用者IDとPW情報を取得する。ここでは、クライアント400の画面にて、利用者に利用者IDとPWの入力を促す表示を行う。利用者が利用者IDとPWを入力すると、これらはクライアント400のサーバアクセス制御部452により認証サーバ100に送信される。

【0036】

次に、ステップS206では、クライアント400より取得した利用者IDが、生体認証を行った利用者自身のIDであるかチェックを行う。これは、悪意のある利用者が生体認証を試み、ステップS204の代替認証許可判定で認証スコアが第二閾値以上と判定された場合に、他人の利用者IDとPWを指定して不正にログインすることを防ぐためのチェック機構である。

【0037】

ここでは、認証サーバ100のID・PW認証処理部132にて、クライアント400より取得した利用者IDが利用者候補リスト190に存在するか否かの判定を行う。存在する場合は、利用者自身による認証試行であるとみなし、ステップS207に進む。存在しない場合は、悪意のある利用者が他人の利用者IDを入力したものとみなし、ステップS209に進む。

【0038】

ステップS207では、クライアント400より取得した利用者IDとPWによるID・PW認証を行う。ここでは、認証サーバ100のID・PW認証処理部132にて、クライアント400より取得した利用者IDとPWが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行う。一致する場合は、認証成功と判定し、当該利用者IDを証結果データ170に格納し、ステップS208に進む。一致しない場合は、認証失敗と判定し、ステップS209に進む。

【0039】

ステップS208では、認証結果データ(成功)の生成を行う。認証結果データ170の例を図10に示す。ここでは、認証結果データ170の認証結果171に“Success”を、時刻173に現在時刻をそれぞれ格納し、認証処理を終了する。

【0040】

ステップS209では、認証結果データ(失敗)の生成を行う。ここでは、認証結果データ170の認証結果171に“Error”を、時刻173に現在時刻をそれぞれ格納し、認証処理を終了する。

【0041】

なお、本実施形態においては、ステップS206のIDチェックを行った後にステップS207のID・PW認証処理を行う方式としたが、本順序を逆にしてもよい。即ち、クライアント400より取得した利用者IDとPWが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行った後に、同利用者IDが利用者候補リスト190に存在するか否かの判定を行ってもよい。そして、ID・PW認証に成功且つIDチェックに成功した場合に認証結果を“成功”とし、ID・PW認証に成功且つIDチェックに失敗した場合に認証結果を“条件つき成功”とし、ID・PW認証に失敗した場合に認証結果を“失敗”とすることが考えられる。これにより、“条件つき成功”の場合には、クライアントに提供する業務サービスを制限する運用や、管理者や利用者に電子メールでアラームを通知する運用等が考えられる。

【0042】

また、本実施形態においては、ステップS205にて利用者が利用者IDとパスワードの両方を入力する態様としたが、パスワードを入力させる態様としてもよい。即ち、ステップS205後に、ステップS206のIDチェックを行わずに、ステップS207のID・PW認証を行ってもよい。この場合、ステップS207のID・PW認証にて、利用者候補リスト190の利用者IDとクライアント400より取得したPWの組み合わせが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行う方式が考えられる。これにより、利用者IDの入力が不要となるので、代替認証実行時の利用者の負担を軽減することが可能である。

【0043】

また、本実施形態においては、生体認証の試行を一回としているが、リトライ可能としてもよい。例えば、ステップS203の生体認証に失敗した場合に、一定回数のリトライを許容し、それ以上連続して失敗した場合にステップS204に遷移するようにしてもよい。この場合、複数試行内で得られた認証スコアの最大値を最大認証スコアとする等の運用が考えられる。

【0044】

また、本実施形態においては、利用者候補リスト190の生成をステップS204の代替認証許可判定時に行う方式としたが、ステップS203の生体認証時に行ってもよい。即ち、生体認証時の認証スコアの比較を第一閾値151と第二閾値152の双方と行い、生体認証の成否と代替認証の許可の両方を判定することも本発明の範疇に含まれる。

【0045】

また、本実施形態においては、クライアントサーバ型のシステム構成としたが、認証サーバ100と業務サーバ200とクライアント400の機能を1台の端末が提供するスタンドアロン構成としても本発明を利用することができる。

【0046】

また、本実施形態においては、生体認証に指紋を取り上げたが、その他、掌形、静脈パターン、顔、顔、耳介、虹彩、網膜、DNA、声紋、署名等の生体認証でも本発明を利用することができる。

【0047】

以上説明したように、本実施形態によれば、生体認証からID・PW認証に切り替える際に、生体認証結果を用いた利用者IDのチェックを行うため、任意の利用者IDを指定したログインを制限することができる。これにより、生体認証にて本人拒否が発生した場合でも、利用者救済のための代替認証手段を、認証システムの安全性を損なうことなく提供することができる。

【符号の説明】

【0048】

100…認証サーバ、110…CPU、120…ネットワーク通信インタフェース(NW通信IF)、130…ストレージ、131…生体認証処理部、132…ID・パスワード認証処理部(ID・PW認証処理部)、140…利用者情報、141…利用者ID、142…登録生体情報、143…パスワード(PW)、150…認証設定情報、151…第一閾値、152…第二閾値、160…メモリ、170…認証結果データ、180…認証スコアリスト、181…利用者ID、182…認証スコア、190…利用者候補リスト、191…利用者ID、192…認証スコア、200…業務サーバ、300…ネットワーク、400…クライアント、410…CPU、420…ネットワーク通信インタフェース(NW通信IF)、430…認証装置通信インタフェース(認証装置通信IF)、440…操作インタフェース(操作IF)、450…ストレージ、451…生体認証装置制御処理部、452…サーバアクセス制御処理部、460…メモリ、500…生体認証装置

【技術分野】

【0001】

本発明は、生体情報を用いて個人を特定するシステムに関し、その中でも、生体認証から他の認証への切替を行う技術に関する。

【背景技術】

【0002】

近年、入退室管理やITシステムへのログインにおける本人確認(認証)の手段として、指紋や虹彩等の生体情報を用いた生体認証システムが採用されている。生体認証システムでは、専用装置より入力された生体情報と予め登録された生体情報を比較し、類似度を判定することで、本人と他人を識別することができる。本人識別手段として生体認証を使用すると、IDやカード等の個人識別情報の提示が不要のため、利便性を高めることができる。

【0003】

この生体情報は個人に特有で唯一であることが前提となるが、入力環境の違いないし利用者の身体的特徴によっては、常に同じ生体情報を抽出できるとは限らない。このため、正当な利用者であっても認証に失敗する本人拒否が発生することがある。本人拒否が発生すると、利用者は、認証が成功するまで繰返し入力を繰り返したり、システム管理者に連絡して回避処置を依頼したりする必要があり、システムの利便性が低下するという問題がある。

【0004】

上記問題への対応として、生体認証に失敗する場合には、代替認証方式を提供する手段が講じられている。特許文献1では、本人拒否が発生した場合のリカバリ方法として、利用者の生体情報が登録リスト内の生体情報と適合しなかった場合且つその認証スコアが特定の値以上となった場合に、利用者IDと暗証番号による利用者認証を許可する方法が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2000−200113号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、生体認証から代替認証手段への切替手段を提供すると、悪意を持った攻撃者が、生体認証失敗にした後に、別の利用者のIDと暗証番号を入力することで、他人になりすましてシステムにログインできるという問題がある。

【0007】

特許文献1においては、生体認証の認証スコアが特定の値以上となることを条件に代替認証手段を提供しているが、登録者が大規模の場合に以下の課題がある。即ち、登録者数の増大に伴い高い認証スコアが得られる他人の存在確率が増大すること、またあらゆる認証試行者から高い認証スコアが得られる登録者(Lamb)の存在確率や、あらゆる登録者から高い認証スコアが得られる認証試行者(Wolf)の存在確率が増大することである。攻撃者は、生体認証において登録者の一名でも一定の認証スコアが得られれば、その後は不正に入手した正規利用者のIDと暗証番号を用いてログインすることができる。

【0008】

本発明では、そのシステムの利用者が複数(特に大量)である生体認証において、攻撃者が容易になりすましを行うことを困難とする代替認証への切替技術を提供することを目的とする。

【課題を解決するための手段】

【0009】

上記の目的を達成するために、本発明は、生体認証の結果が所定の範囲内となった場合、登録生体情報と対応付けて登録された認証情報を用いて、代替認証を実行するものである。この代替認証への切り替え(実行)の可否を、生体認証の結果および上記認証情報を用いて判断し、この結果に従って代替認証自体を実行することも本発明の一態様である。なお、本発明のより具体的な構成は、以下のとおりである。

【0010】

まず、本発明の第1の態様として、以下の構成がある。

利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶手段に記憶しておき、利用者より生体情報とIDとパスワードの入力を受け付け、受け付けた前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出し、前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定し、この判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定するものである。

【0011】

また、本発明の第2の態様として、以下の構成がある。

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて記憶する記憶手段と、利用者からの入力生体情報の入力を受け付ける第1の入力手段と、前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出する認証スコア算出手段と、前記認証スコア算出手段で算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定する特定手段と、特定された前記第1の認証情報に対応する第2の認証情報の入力を受け付ける第2の入力手段と、入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行する認証手段とを有するものである。ここで、第1の入力手段と第2の入力手段は、同じものであっても個別のものであっても構わない。また、第2の態様における「複数の認証情報」の一例が第1の態様の「ID・パスワード」である。

【0012】

なお、上記の認証を実行するための各装置(記憶媒体を含む)、これらのコンビネーション、サブコンビネーション、この方法をコンピュータに実行させるためのプログラムも本発明に含まれる。また、これらによる認証方法も本発明に含まれる。

【発明の効果】

【0013】

本発明によれば、成りすましを困難とする生体認証から代替認証の切替を可能になる。

【図面の簡単な説明】

【0014】

【図1】本発明の一実施形態のシステム構成図。

【図2】本発明の一実施形態の認証サーバの構成図。

【図3】本発明の一実施形態の利用者情報140の一例を示す図。

【図4】本発明の一実施形態の認証設定情報150の一例を示す図。

【図5】本発明の一実施形態のクライアントの構成を示す図。

【図6】本発明の一実施形態の認証処理手順を示すシーケンス図。

【図7】本発明の一実施形態の認証処理手順を示すフローチャート。

【図8】本発明の一実施形態の認証スコアリスト180の一例を示す図。

【図9】本発明の一実施形態の利用者候補リスト190の一例を示す図。

【図10】本発明の一実施形態の認証結果データ170の一例を示す図。

【発明を実施するための形態】

【0015】

以下、本発明の一実施形態について、図面を用いて説明する。本実施形態は、生体認証として、指紋を用いた認証を例に説明するが、本発明はそれに限定されるものではない。例えば、静脈認証、虹彩認証なども含まれる。

【0016】

まず、図1に、本実施形態におけるシステム構成を示す。生体認証装置500が接続された複数のクライアント400は、ネットワーク(以下NWと呼ぶ)300を介して認証サーバ100と業務サーバ200に接続されている。利用者はいずれかのクライアント300を操作することで、認証サーバ100と業務サーバ200のサービスを利用することができる。なお、クライアント400、認証サーバ100、業務サーバ200は、いわゆる情報処理装置(コンピュータ)で実現されるものであり、後述する各処理はプログラムに従ってCPUの如き演算装置でその処理が実行される。

【0017】

図2に、認証サーバ100の詳細を示したブロック構成図を示す。認証サーバ100は、メモリ140やストレージ130等の記憶装置に格納されたプログラムに従って、CPU110が情報処理を実行するとともに、NW通信インターフェース(以下IFと呼ぶ)120を介して、NW300に接続された各機器と通信を行うものである。

【0018】

認証サーバ100は、そのストレージ130内に、生体認証装置500より取得される生体情報を用いて認証を行う生体認証処理部131と、クライアント400から入力される利用者IDとパスワード(以下PWと呼ぶ)を用いてID・PW認証を行うID・PW認証処理部132の二つのプログラムと、利用者情報140と認証設定情報150の二つのデータとを有する。

【0019】

図3に、利用者情報140の例を示す。利用者情報140は、利用者ID141と、それに紐づく登録生体情報142とPW143を含む。尚、本システムの利用者については、自身の利用者ID141とPW143が記憶されており、また認証サーバ100を利用するために予め登録生体情報142が登録されているものとする。

【0020】

図4に、認証設定情報150の例を示す。認証設定情報は、第一閾値151と第二閾値152を含む。これらは認証の精度や性能を調整するパラメタであり、予め登録されるものである。また、認証サーバ100は、そのメモリ160内に、認証結果データ170と認証スコアリスト180と利用者候補リスト190とを有する。これらは、後述する認証処理の実行毎に書き換えられる情報である。

【0021】

業務サーバ200は、図面を用いた詳細の説明は省略するが、認証サーバ100と同様に、メモリやストレージ等の記憶装置に格納されたプログラムに従って、CPUが情報処理を実行する。また、NW通信IFを介して、NW300に接続された機器と通信を行うものである。業務サーバ200では、認証サーバ100から送信された認証結果データ170に基づき、利用者のアクセス権限を判定し、クライアント400に業務サービスの提供を行う。

【0022】

図5に、クライアント400の詳細を示したブロック構成図を示す。クライアント400は、メモリ460やストレージ450等の記憶装置に格納されたプログラムに従って、CPU410が情報処理を実行するとともに、NW通信IF420を介して、NW300に接続された各機器と通信を行うものである。さらに、クライアント400は、キーボードやディスプレイによる利用者の操作を受け付けるための操作IF440と、認証装置500より生体情報を取得するための認証装置通信IF430を有する。

【0023】

また、クライアント400は、そのストレージ450内に、生体認証装置500の動作を制御する生体認証装置制御処理部451と、各サーバへの情報送受信処理を制御するサーバアクセス制御処理部452とを有する。各装置の「処理部」は、プログラムの一部ないし全部で実現されるものである。

【0024】

生体認証装置500は、図面を用いた詳細の説明は省略するが、クライアント400により制御され、利用者の指紋画像を撮影し、認証に使用するための登録生体情報ならびに認証生体情報を生成し、これをクライアント400に送信する機能を有する。

【0025】

次に、図6に、利用者がクライアント400を操作して業務サーバ200にアクセスする際に発生する業務サーバ200と認証サーバ100とクライアント400との間の処理手続を示したシーケンスを示す。

【0026】

まず、利用者からの操作に応じてクライアント400が、業務サーバ200へのアクセス要求を行う(S101)。これを受けて、業務サーバ200は認証サーバ100に認証結果データ170を要求する(S102)。認証サーバ100は、利用者の正当性を確認するための認証処理を行い(S103)、認証結果データ170を業務サーバ200に送信する(S104)。業務サーバ200は、認証サーバ100より受信した認証結果データに基づいてクライアント400に付与するアクセス権限を判定し、アクセス許可を与える(S105)。以降、クライアント400は、業務サーバ200に業務処理要求を発行し(S106)、その応答を受信することができる(S107)。

【0027】

ここで、図7に、図6の認証処理(S103)の詳細について、認証サーバ100側の処理を中心に示したフローチャートを示す。以下、この図7を用いてこの処理を説明する。

認証処理を開始すると、認証サーバ100は、ステップS201にて、初期化処理を行う。ここでは、認証サーバ100内のメモリ140に格納される認証結果データ141、認証スコアリスト142、利用者候補リスト143をクリアする。

【0028】

ステップS202では、クライアント400から認証生体情報の取得を行う。

ここでは、まずクライアント400の画面にて、利用者に指紋の提示を促す表示を行う。利用者が指紋認証装置500に指を載せると(載せたことを検知すると)、指紋の画像が撮影され、さらに認証生体情報が生成される。これらはクライアント400の生体認証装置制御処理部451により取得され、さらにサーバアクセス制御部452により認証サーバ100に送信される。

【0029】

ステップS203では、クライアント400より取得した認証生体情報と、認証サーバ100内の利用者情報140に記録された全ての登録生体情報142との比較を行い、生体認証の成功・失敗を判定する。

ここでは、まず、認証サーバ100の生体認証処理部131にて、認証生体情報と登録生体情報の比較を行い、認証スコアを算出する。尚、認証スコアは、値が大きい値ほど認証生体情報と登録生体情報の類似度が高く、本人の確率が高いことを示す。そして、認証スコアの算出を登録生体情報の数分繰り返し、認証スコアリスト180を生成する。図8に、生成される認証スコアリスト180の例を示す。認証スコアリスト180は、利用者(利用者ID181)毎に認証スコア182を示したものである。

【0030】

続いて、認証サーバ100の生体認証処理部131にて、認証スコアリスト180に記録された認証スコアの最大値(以下、最大認証スコアと呼ぶ)を選択し、認証設定情報150の第一閾値151と比較する。そして、最大認証スコアが第一閾値151以上となった場合は、生体認証成功と判定し、最大認証スコアに紐づく利用者IDを認証結果データ170に格納し、ステップS208に進む。一方、最大認証スコアが第一閾値151未満となった場合は、生体認証失敗と判定し、ステップS204に進む。

【0031】

なお、本実施形態では、最大認証スコアが第一閾値151以上となった場合に生体認証成功としているが、本発明はこれに限定されるものではなく、例えば各認証スコア134と第一閾値151の比較を行い、第一閾値151以上となる認証スコアが1つに定まった場合に認証成功としてもよい。

【0032】

次に、ステップS204では、代替認証手段の提供可否の判定を行う。これは、ステップS203にて、指の置き方や皮膚の状態が登録時と微妙に異なるために本人拒否となった可能性があると判定した場合に、ID・PW認証の手段、つまり、代替認証を利用者に提供するものである。

【0033】

ここでは、まず認証スコアリスト180に記録された認証スコア182の全てと、認証設定情報150の第二閾値152とを比較する。そして、第二閾値152以上となる認証スコアを抽出し、利用者候補リスト190を生成する。利用者候補リスト190の例を図9に示す。

【0034】

そして、利用者候補リスト190のメンバ数が1以上の場合は、指の置き方や皮膚の状態が登録のときと微妙に異なるために本人拒否となった可能性があると判定する。この場合、利用者IDとPWによる代替認証への切替を許可し、ステップS205に進む。一方、利用者候補リストのメンバ数が0の場合は、本人拒否ではないと判定し、ステップS209に進む。

【0035】

次に、ステップS205では、代替認証に必要な利用者IDとPW情報を取得する。ここでは、クライアント400の画面にて、利用者に利用者IDとPWの入力を促す表示を行う。利用者が利用者IDとPWを入力すると、これらはクライアント400のサーバアクセス制御部452により認証サーバ100に送信される。

【0036】

次に、ステップS206では、クライアント400より取得した利用者IDが、生体認証を行った利用者自身のIDであるかチェックを行う。これは、悪意のある利用者が生体認証を試み、ステップS204の代替認証許可判定で認証スコアが第二閾値以上と判定された場合に、他人の利用者IDとPWを指定して不正にログインすることを防ぐためのチェック機構である。

【0037】

ここでは、認証サーバ100のID・PW認証処理部132にて、クライアント400より取得した利用者IDが利用者候補リスト190に存在するか否かの判定を行う。存在する場合は、利用者自身による認証試行であるとみなし、ステップS207に進む。存在しない場合は、悪意のある利用者が他人の利用者IDを入力したものとみなし、ステップS209に進む。

【0038】

ステップS207では、クライアント400より取得した利用者IDとPWによるID・PW認証を行う。ここでは、認証サーバ100のID・PW認証処理部132にて、クライアント400より取得した利用者IDとPWが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行う。一致する場合は、認証成功と判定し、当該利用者IDを証結果データ170に格納し、ステップS208に進む。一致しない場合は、認証失敗と判定し、ステップS209に進む。

【0039】

ステップS208では、認証結果データ(成功)の生成を行う。認証結果データ170の例を図10に示す。ここでは、認証結果データ170の認証結果171に“Success”を、時刻173に現在時刻をそれぞれ格納し、認証処理を終了する。

【0040】

ステップS209では、認証結果データ(失敗)の生成を行う。ここでは、認証結果データ170の認証結果171に“Error”を、時刻173に現在時刻をそれぞれ格納し、認証処理を終了する。

【0041】

なお、本実施形態においては、ステップS206のIDチェックを行った後にステップS207のID・PW認証処理を行う方式としたが、本順序を逆にしてもよい。即ち、クライアント400より取得した利用者IDとPWが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行った後に、同利用者IDが利用者候補リスト190に存在するか否かの判定を行ってもよい。そして、ID・PW認証に成功且つIDチェックに成功した場合に認証結果を“成功”とし、ID・PW認証に成功且つIDチェックに失敗した場合に認証結果を“条件つき成功”とし、ID・PW認証に失敗した場合に認証結果を“失敗”とすることが考えられる。これにより、“条件つき成功”の場合には、クライアントに提供する業務サービスを制限する運用や、管理者や利用者に電子メールでアラームを通知する運用等が考えられる。

【0042】

また、本実施形態においては、ステップS205にて利用者が利用者IDとパスワードの両方を入力する態様としたが、パスワードを入力させる態様としてもよい。即ち、ステップS205後に、ステップS206のIDチェックを行わずに、ステップS207のID・PW認証を行ってもよい。この場合、ステップS207のID・PW認証にて、利用者候補リスト190の利用者IDとクライアント400より取得したPWの組み合わせが、認証サーバ100内に登録された利用者情報140の利用者IDとPWと一致するか否かの判定を行う方式が考えられる。これにより、利用者IDの入力が不要となるので、代替認証実行時の利用者の負担を軽減することが可能である。

【0043】

また、本実施形態においては、生体認証の試行を一回としているが、リトライ可能としてもよい。例えば、ステップS203の生体認証に失敗した場合に、一定回数のリトライを許容し、それ以上連続して失敗した場合にステップS204に遷移するようにしてもよい。この場合、複数試行内で得られた認証スコアの最大値を最大認証スコアとする等の運用が考えられる。

【0044】

また、本実施形態においては、利用者候補リスト190の生成をステップS204の代替認証許可判定時に行う方式としたが、ステップS203の生体認証時に行ってもよい。即ち、生体認証時の認証スコアの比較を第一閾値151と第二閾値152の双方と行い、生体認証の成否と代替認証の許可の両方を判定することも本発明の範疇に含まれる。

【0045】

また、本実施形態においては、クライアントサーバ型のシステム構成としたが、認証サーバ100と業務サーバ200とクライアント400の機能を1台の端末が提供するスタンドアロン構成としても本発明を利用することができる。

【0046】

また、本実施形態においては、生体認証に指紋を取り上げたが、その他、掌形、静脈パターン、顔、顔、耳介、虹彩、網膜、DNA、声紋、署名等の生体認証でも本発明を利用することができる。

【0047】

以上説明したように、本実施形態によれば、生体認証からID・PW認証に切り替える際に、生体認証結果を用いた利用者IDのチェックを行うため、任意の利用者IDを指定したログインを制限することができる。これにより、生体認証にて本人拒否が発生した場合でも、利用者救済のための代替認証手段を、認証システムの安全性を損なうことなく提供することができる。

【符号の説明】

【0048】

100…認証サーバ、110…CPU、120…ネットワーク通信インタフェース(NW通信IF)、130…ストレージ、131…生体認証処理部、132…ID・パスワード認証処理部(ID・PW認証処理部)、140…利用者情報、141…利用者ID、142…登録生体情報、143…パスワード(PW)、150…認証設定情報、151…第一閾値、152…第二閾値、160…メモリ、170…認証結果データ、180…認証スコアリスト、181…利用者ID、182…認証スコア、190…利用者候補リスト、191…利用者ID、192…認証スコア、200…業務サーバ、300…ネットワーク、400…クライアント、410…CPU、420…ネットワーク通信インタフェース(NW通信IF)、430…認証装置通信インタフェース(認証装置通信IF)、440…操作インタフェース(操作IF)、450…ストレージ、451…生体認証装置制御処理部、452…サーバアクセス制御処理部、460…メモリ、500…生体認証装置

【特許請求の範囲】

【請求項1】

利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶する記憶手段と、

利用者より生体情報とIDとパスワードの入力を受け付ける入力手段と、

前記入力手段より取得した前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出する認証スコア算出手段と、

前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定する生体認証判定手段と、

前記生体認証判定手段での判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定するID・パスワード認証判定手段を有することを特徴とする生体認証システム。

【請求項2】

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて記憶する記憶手段と、

利用者からの入力生体情報の入力を受け付ける第1の入力手段と、

前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出する認証スコア算出手段と、

前記認証スコア算出手段で算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定する特定手段と、

特定された前記第1の認証情報に対応する第2の認証情報の入力を受け付ける第2の入力手段と、

入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行する認証手段とを有することを特徴とする生体認証システム。

【請求項3】

請求項2に記載の生体認証システムにおいて、

前記第1の認証情報および前記認証スコアを用いて、前記認証手段での認証の可否を判定する判定手段を更に有し、

前記認証手段は、前記判定手段で認証可と判断された場合に前記認証を実行することを特徴とする生体認証システム。

【請求項4】

請求項2または3のいずれかに記載の生体認証システムにおいて、

前記認証スコア算出手段で算出された認証スコアに、予め定められた第1の閾値以上のものがあるか否かにより前記利用者を認証する生体認証手段を更に有し、

前記特定手段は、前記範囲として、前記第1の閾値未満であり、第2の閾値以上であることを用いることを特徴とする生体認証システム。

【請求項5】

利用者の生体情報を利用して生体認証を行う生体認証システムを用いた生体認証方法において、

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて前記生体認証システムの記憶手段に記憶しておき、

前記利用者からの入力生体情報の入力を第1の入力手段により受け付け、

前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出し、

算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定し、

特定された前記第1の認証情報に対応する第2の認証情報の入力を第2の入力手段により受け付け、

認証手段により、入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行することを特徴とする生体認証方法。

【請求項6】

請求項5に記載の生体認証方法において、

前記生体認証システムは、前記第1の認証情報および前記認証スコアを用いて、前記認証手段での認証の可否を判定する判定手段を更に有し、

前記認証手段は、前記判定手段で認証可と判断された場合に前記認証を実行することを特徴とする生体認証方法。

【請求項7】

請求項5または6のいずれかに記載の生体認証方法において、

算出された前記各認証スコアに、予め定められた第1の閾値以上のものがあるか否かにより前記利用者を認証する処理を更に実行し、

前記特定する処理は、前記範囲として、前記第1の閾値未満であり、第2の閾値以上であることを用いることを特徴とする生体認証方法。

【請求項1】

利用者を識別する登録ID、前記登録IDの利用者の生体情報である登録生体情報および登録パスワードとを対応付けて記憶する記憶手段と、

利用者より生体情報とIDとパスワードの入力を受け付ける入力手段と、

前記入力手段より取得した前記生体情報と前記登録生体情報とを比較して一致度を示す認証スコアを算出する認証スコア算出手段と、

前記認証スコアがあらかじめ定められた閾値1以内かに基づいて認証結果を判定する生体認証判定手段と、

前記生体認証判定手段での判定の結果が肯定的な場合、前記登録生体情報に対応付けて記憶された登録IDを候補IDとして特定し、前記入力手段より取得した入力IDと入力パスワードについて前記入力IDと前記候補IDが一致し、前記入力パスワードと前記登録パスワードが一致した場合に認証成功と判定するID・パスワード認証判定手段を有することを特徴とする生体認証システム。

【請求項2】

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて記憶する記憶手段と、

利用者からの入力生体情報の入力を受け付ける第1の入力手段と、

前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出する認証スコア算出手段と、

前記認証スコア算出手段で算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定する特定手段と、

特定された前記第1の認証情報に対応する第2の認証情報の入力を受け付ける第2の入力手段と、

入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行する認証手段とを有することを特徴とする生体認証システム。

【請求項3】

請求項2に記載の生体認証システムにおいて、

前記第1の認証情報および前記認証スコアを用いて、前記認証手段での認証の可否を判定する判定手段を更に有し、

前記認証手段は、前記判定手段で認証可と判断された場合に前記認証を実行することを特徴とする生体認証システム。

【請求項4】

請求項2または3のいずれかに記載の生体認証システムにおいて、

前記認証スコア算出手段で算出された認証スコアに、予め定められた第1の閾値以上のものがあるか否かにより前記利用者を認証する生体認証手段を更に有し、

前記特定手段は、前記範囲として、前記第1の閾値未満であり、第2の閾値以上であることを用いることを特徴とする生体認証システム。

【請求項5】

利用者の生体情報を利用して生体認証を行う生体認証システムを用いた生体認証方法において、

利用者毎の生体情報である登録生体情報を、認証に利用可能な複数の認証情報と対応付けて前記生体認証システムの記憶手段に記憶しておき、

前記利用者からの入力生体情報の入力を第1の入力手段により受け付け、

前記第1の入力手段で入力された入力生体情報を、前記記憶手段に記憶された登録生体情報のそれぞれと比較してそれぞれとの一致度を示す各認証スコアを算出し、

算出された各認証スコアについて、最も高い認証スコアが予め定められた範囲内となった場合、前記範囲内となった認証スコアの登録生体情報に対応付けられた複数の認証情報に含まれる第1の認証情報を特定し、

特定された前記第1の認証情報に対応する第2の認証情報の入力を第2の入力手段により受け付け、

認証手段により、入力された前記第2の認証情報と、特定された前記第1の認証情報に対応する第2の認証情報を比較することで、認証情報を用いた認証を実行することを特徴とする生体認証方法。

【請求項6】

請求項5に記載の生体認証方法において、

前記生体認証システムは、前記第1の認証情報および前記認証スコアを用いて、前記認証手段での認証の可否を判定する判定手段を更に有し、

前記認証手段は、前記判定手段で認証可と判断された場合に前記認証を実行することを特徴とする生体認証方法。

【請求項7】

請求項5または6のいずれかに記載の生体認証方法において、

算出された前記各認証スコアに、予め定められた第1の閾値以上のものがあるか否かにより前記利用者を認証する処理を更に実行し、

前記特定する処理は、前記範囲として、前記第1の閾値未満であり、第2の閾値以上であることを用いることを特徴とする生体認証方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−234235(P2012−234235A)

【公開日】平成24年11月29日(2012.11.29)

【国際特許分類】

【出願番号】特願2011−100388(P2011−100388)

【出願日】平成23年4月28日(2011.4.28)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成24年11月29日(2012.11.29)

【国際特許分類】

【出願日】平成23年4月28日(2011.4.28)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]