画像処理システム、画像処理装置、携帯端末ならびに情報処理方法

【課題】 任意の認証技術を用いた個人認証によりアクセス制限をかけることが可能な画像処理装置を低コストで実現する。

【解決手段】 ユーザ認証を経て通信機能が動作する複数の携帯端末と通信可能な画像処理装置における情報処理方法であって、前記携帯端末を識別する端末識別情報の登録を要求する要求工程(ステップS614)と、前記端末識別情報が登録された際に発行された認証IDを、前記携帯端末に転送する転送工程(ステップS616)と、前記携帯端末より、前記認証IDが送信された場合に、該認証IDに基づく認証処理を指示する指示工程と、前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付工程とを備える。

【解決手段】 ユーザ認証を経て通信機能が動作する複数の携帯端末と通信可能な画像処理装置における情報処理方法であって、前記携帯端末を識別する端末識別情報の登録を要求する要求工程(ステップS614)と、前記端末識別情報が登録された際に発行された認証IDを、前記携帯端末に転送する転送工程(ステップS616)と、前記携帯端末より、前記認証IDが送信された場合に、該認証IDに基づく認証処理を指示する指示工程と、前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付工程とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、画像処理装置における認証処理技術に関するものである。

【背景技術】

【0002】

従来より、画像処理装置における様々な認証処理技術が提案されている。例えば、事前に許可されたユーザがユーザ名とパスワードとを登録しておき、ユーザが該ユーザ名とパスワードとを入力した場合にのみ使用できるよう構成された画像処理装置が一般に知られている。また、画像処理装置内に格納された機密情報に個人認証によるアクセス制限を設定することが可能な画像処理装置等も知られている。

【0003】

アクセス制限を任意に設定することが可能な画像処理装置としては、例えば、特開平7−64911号公報が挙げられる。同公報によれば、複数の認証データを登録することで個人認証を行う個人認証機能に対して、複数の入力装置を選択的に接続し、接続された入力装置から入力された認証データを照合することで、該システムへのアクセス制限を行うこととしている。

【0004】

更に、アクセス制限のセキュリティレベルを向上させるために、例えば、特開2003−67340号公報では、認証データを入力する入力手段を備え、これらの入力手段を組み合わせて認証データを入力させることとしている。

【特許文献1】特開平7−64911号公報

【特許文献2】特開2003−67340号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、上記背景技術に示した個人認証の場合、任意の認証機構を設定するためには、アクセスを受け付ける装置に入力手段を新たに具備させる必要がある。あるいは事前に具備された複数の入力手段を組み合わせた範囲内で認証機構を選択するしかない。

【0006】

一方、近年、信頼性および確実性が高い認証機構として指紋認証や虹彩認証、音声認証、顔画像認証などのバイオメトリクス認証が出現してきている。これらの認証機構は従来のパスワード入力等のキー操作入力よりもユーザに対する負担が少ないうえ、パスワードを忘れてしまうといった問題が生じることもない。このため、個人認証のための新たな認証機構として、画像処理装置への適用が今後ますます求められてくると考えられる。

【0007】

しかしながら、これらのバイオメトリクス認証は個人認証を行うために特殊なセンサを用いる必要がある。このため、画像処理装置にこれらの認証データを入力する入力手段を具備しようとすると、コストアップにつながる。

【0008】

本発明は、上記課題に鑑みてなされたものであり、任意の認証機構を用いた個人認証により動作制限をかけることが可能な画像処理装置を低コストで実現することを目的とする。

【課題を解決するための手段】

【0009】

上記の目的を達成するために本発明に係る画像処理装置は以下のような構成を備える。即ち、

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段とを備える。

【発明の効果】

【0010】

本発明によれば、任意の認証機構を用いた個人認証により動作制限をかけることが可能な画像処理装置を低コストで実現することができる。

【発明を実施するための最良の形態】

【0011】

はじめに本発明の各実施形態の概要について説明する。本発明の各実施形態にかかる画像処理装置は、携帯端末の認証機構を画像処理装置の動作制限に利用した点に特徴がある。一般に、携帯端末は、多数の消費者が常時携帯し、且つ所有者個人に対する属性または直接的な関連性が非常に高い機器として知られている。そして、携帯電話機、PHS(Personal Handyphone System)、PDA(Personal Digital Assistant)等の携帯端末では、最近、指紋認証などのバイオメトリクス認証機構を搭載したものが増えている。

【0012】

そこで、本発明の各実施形態では、携帯端末の有するこれらバイオメトリクス認証機構を、画像処理装置側の認証機構としてユーザが任意に利用することができるようにした。以下、必要に応じて添付図面を参照しながら本発明の各実施形態を詳細に説明する。

【0013】

なお、以下の説明では、携帯端末のユーザがバイオメトリックス認証機構を用いて、携帯端末にユーザ登録する処理を“ユーザ認証登録処理”と、携帯端末のユーザが携帯端末に対して行う認証処理を“ユーザ認証処理”と称することとする。

【0014】

また、ユーザ認証処理がなされた携帯端末を、画像処理装置を介してサーバに登録する処理を“携帯端末登録処理”と、ユーザ認証処理がなされた携帯端末がサーバに登録された携帯端末であるか否かを認証する処理を“携帯端末認証処理”と称することとする。

【0015】

[第1の実施形態]

1.画像処理システムの構成

図1は、本発明の第1の実施形態にかかる画像処理システムの構成を示す図である。なお、ここで示す構成は一例であり、図示の構成に限定されるものではない。

【0016】

101、102はスキャナ部やプリンタ部を有する画像処理装置であり、複数枚の原稿を読み取ってコピーを実施するコピー機能や、外部装置に画像データを送信する送信機能ならびに外部装置から画像データを受信し印刷する印刷機能を備える。また、読み取った原稿や、外部装置から受信した画像データを保存する保存機能も備える。

【0017】

103は、画像処理装置101、102より送信された画像データを格納したり、携帯端末認証処理のためのデータを登録するサーバであり、FTPサーバ、NetWareサーバ、SMBサーバ、SMTPサーバ等の機能を有する。

【0018】

104、105はクライアントコンピュータ(以下、単にクライアントと称する)であり、サーバ103に接続して各種画像データを表示する。106はイーサネット(登録商標)であり、画像処理装置101、102、サーバ103、クライアント104、105が接続されるネットワークである。

【0019】

107、108はバイオメトリクス認証機構を有する携帯端末であり、画像処理装置101、102とBluetoothなどの通信手段を介して接続される。携帯端末107、108は、バイオメトリクス認証機構による認証が成功した場合に、各種操作を行うことができるよう構成されている。

【0020】

2.画像処理装置の構成

2.1 画像処理装置の全体構成

図2は、本発明の第1の実施形態にかかる画像処理装置101のハードウェア構成を示すブロック図である。

【0021】

画像処理装置101はコントローラユニット201、操作部220、画像入力デバイスであるスキャナ部210、画像出力デバイスであるプリンタ部230を備える。

【0022】

コントローラユニット201は、外部I/F部を備え、LAN202、公衆回線(WAN)203、無線通信回線204、USB通信回線205等の通信回線に接続される。これにより、画像処理装置101とクライアント104、105やサーバ103、携帯端末107、108などの外部端末と通信することができる。外部I/F部を介して接続される携帯端末107、108の一例としては、携帯電話、PDA、PHS、ノートパソコン等がある。

【0023】

画像入力デバイスであるスキャナ部210は、原稿を光学的に読み取り、画像データに変換する。スキャナ部210は、原稿を読み取るための機能を有するスキャナユニット211と、原稿を搬送するための機能を有する原稿給紙ユニット212等を備える。

【0024】

操作部220は、コントローラユニット201の操作部I/F部を介して接続され、例えば液晶タッチパネル221、テンキー222、各種ボタン223で構成され、画像処理装置101を操作するためのユーザインタフェースを提供する。

【0025】

画像出力デバイスであるプリンタ部230は、記録紙を搬送し、その記録紙上に画像データを可視画像として記録して画像処理装置外に排紙する。プリンタ部230は、複数種類の記録紙カセットを有する給紙ユニット233と、画像データを記録紙に転写・定着させる機能を有するマーキングユニット232とを備える。また、記録された記録紙をソート、ステープルして装置外へ出力する機能を有する排紙ユニット231を備える。

【0026】

画像処理装置101全体を制御するコントローラユニット201は、インタフェースとして外部I/F部以外に、スキャナ部210、プリンタ部230、操作部220と接続するためのインタフェースを備えている。コントローラユニット201は画像処理装置101全体を制御することで、以下に示す機能を実現する。

i)スキャナ部210を制御して、原稿の画像データを読み込み、プリンタ部230を制御して、読み込んだ画像データを記録紙に記録するコピー機能

ii)スキャナ部210から読み取った画像データを、コードデータに変換し外部I/F部の通信手段を介してクライアント104、105に送信するスキャナ機能

iii)クライアント104、105から外部I/F部の通信手段を介して受信したコードデータを画像データに変換しプリンタ部230に出力するプリンタ機能

iv)クライアント104、105から外部I/F部の通信手段を介して受信したコードデータを画像データに変換したものを、保存する保存機能

2.2 画像処理装置のコントローラユニットの構成

続いて、コントローラユニット201内の構成について図3のブロック図を参照して説明する。CPU301は、画像処理装置101全体を制御する。ROM302は画像処理装置101の動作を制御する制御プログラムや初期値データ、テーブルデータ等を格納する。なお、後述する携帯端末登録機能や携帯端末認証機能は、ROM302に格納された該制御プログラムの一部を構成するプログラムにより実現される。

【0027】

RAM303はCPU301が動作するためのシステムワークメモリであり、スキャナ部210で読み取った画像データや、プリンタ部230で印刷するために受信した画像データを格納するなど、画像データを一時記憶するための画像メモリとしても機能する。

【0028】

ハードディスクドライブ(HDD)304は、スキャナ部210で読み取った画像データや、LAN202などの通信回線を介して受信した画像データを記憶する。また、後述する認証ID(サーバ103において発行された認証ID)も、HDD304に記憶される。操作部I/F305は、操作部220とのインタフェースである。スキャナ部I/F306はスキャナ部210とのインタフェースである。プリンタ部I/F307は、プリンタ部230とのインタフェースである。外部I/F308は、LAN202、WAN203、無線通信204、USB205とのインタフェースである。バス309は、CPU301とその他のブロックとの間でやり取りされる各種データを搬送する。

【0029】

3.携帯端末の構成

3.1 携帯端末の全体構成

続いて、図4を用いて、本発明の第1の実施形態にかかる携帯端末107、108の構成について説明する。なお、本実施形態では携帯端末の構成として、図4に示す例を用いることとするが、本発明にかかる携帯端末はこれに限られず、図4の構成に限定されるものではない。また、以下の例では携帯端末107の構成として説明するが、携帯端末108についても同様の構成であるものとする。

【0030】

制御部405は携帯端末107全体を制御する。ディスプレイ401は、ユーザに対して各種情報を報知するための表示装置であり、表示制御部404により表示制御される。操作部402は、ユーザが携帯端末107に対して指令を与えるための入力装置である。

【0031】

外部通信ユニット406は、外部とのデータの送受信を統轄するユニットである。データ授受部407は、外部との情報のやり取りを行う機器であり、無線通信を行うアンテナなどから構成される。データ送信部408は、当該データ授受部406を介して外部に情報を送信する。

【0032】

指紋リーダ部403は、指の指紋を読み込む。解析部410は、指紋リーダ部403で読み込まれた指紋から指紋データを生成し、特徴点、リレーション等からなる特徴データに変換する。なお、指紋データから指紋の隆線の分岐点や端点に基づいて特徴点やリレーションといった特徴データに変換する手法は公知の指紋読み取り技術に基づくものとする。

【0033】

メモリ411は、ユーザ認証登録処理時に解析部403にて生成された特徴データを照合データとして登録する。また、後述する携帯端末登録処理時にサーバ103において発行された認証IDを格納する。

【0034】

照合部409は、ユーザ認証処理時に認証対象となるユーザの指紋データより生成された特徴データと、メモリ411に登録されている照合データとを対比し、該特徴データが照合データと一致するか否かを判定する。

【0035】

認証ID管理部412は、メモリ411に格納された認証IDを管理する。認証IDがメモリ411に格納された後に、メモリ411に登録されていた照合データに変更があった場合には、認証ID管理部412が認証IDをメモリ411から削除する。

【0036】

3.2 携帯端末における処理

次に図5を用いて、本発明の第1の実施形態にかかる携帯端末107、108におけるユーザ認証登録処理およびユーザ認証処理の流れについて説明する。

【0037】

3.2.1 ユーザ認証登録処理

図5(a)は、携帯端末107におけるユーザ認証登録処理の流れを示すフローチャートである。ステップS501では、指紋リーダ部403が登録しようとするユーザの指紋を読み取り、指紋データを生成する。ステップS502では、解析部410が指紋リーダ部403にて生成された指紋データを解析し、ステップS503では、該解析結果に基づいて特徴データを生成する。ステップS504では、ステップS503にて生成された特徴データを照合データとしてメモリ411に登録する。

【0038】

3.2.2 ユーザ認証処理

図5(b)は、携帯端末107におけるユーザ認証処理の流れを示すフローチャートである。ステップS511では、指紋リーダ部403が認証しようとするユーザの指紋を読み取り、指紋データを生成する。ステップS512では、解析部410が指紋リーダ部403にて生成された指紋データを解析し、ステップS513では、該解析結果に基づいて特徴データを生成する。

【0039】

ステップS514では、照合部409が、ステップS513にて生成された特徴データと一致する照合データがメモリ411に登録されているか否かを判定する。ステップS514における照合の結果、登録されていると判定された場合には(ステップS515において“Yes”の場合には)、ステップS516に進み、制御部405が各種機能を有効化する。これにより、携帯端末では、操作部402からのユーザの各種操作を受け付け、各種機能が実行されることとなる。

【0040】

一方、ステップS514における照合の結果、登録されていないと判定された場合には(ステップS515において“No”の場合には)、処理を終了する。すなわち、表示制御部404を制御してディスプレイ401上の表示を消し、操作部402からの各種操作も受け付けなくなる。この場合、外部通信ユニット406による外部との情報の送受信も不可能となる。

【0041】

4.画像処理システムにおける処理の流れ

4.1 携帯端末登録処理の流れ

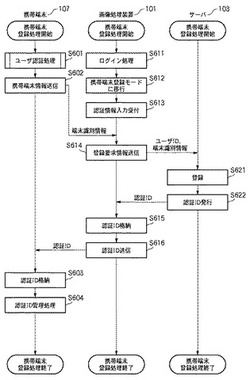

次に、本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末登録処理の流れについて、図6のフローチャートを参照しながら詳細に説明する。

【0042】

なお、携帯端末登録処理の実行に際して、携帯端末107におけるユーザ認証登録処理(図5(a))は既に完了しているものとする。

【0043】

ステップS601では、携帯端末107においてユーザ認証処理を実行する。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101との通信が可能となる。

【0044】

なお、画像処理装置101と携帯端末107との通信は、IEEE802.3のような有線LAN202や、IEEE802.11のような無線LAN202を介して行われてもよい。あるいはUSB205のような有線のインタフェースや、IrDA/Bluetoothのような無線インタフェース204を介して行われても良い。

【0045】

ステップS602では、携帯端末107が画像処理装置101に対して携帯端末情報を送信する。なお、携帯端末情報とは、携帯端末107を識別する端末識別情報をいう。

【0046】

一方、画像処理装置101では、ユーザ名、ユーザID、パスワード等を入力することで、ログイン処理が行われる(ステップS611)。更に、ステップS612では、所定の操作が行われることにより、携帯端末登録モードに移行する。

【0047】

携帯端末登録モードとは、画像処理装置101の各種機能を利用するにあたり、認証に成功したユーザのみが当該各種機能を実行できるようにするための、認証処理の設定を行うモードである。なお、本実施形態では、ユーザ認証に成功したユーザが有する携帯端末107を登録することで、画像処理装置101の各種機能を実行できるユーザを制限することとしている。よって、携帯端末登録モードにおける認証処理の設定に際しては、画像処理装置101に携帯端末を特定する携帯端末情報が登録されることとなる。

【0048】

ステップS613では、認証情報の入力を受け付ける。具体的には、登録しようとしている携帯端末107における認証機構が、指紋認証なのか、顔画像認証なのかといった認証機構が入力される。また、認証に成功した場合に利用可能となる特定の機能が指定される。なお、ここでいう特定の機能とは、上述のコピー機能、スキャナ機能、プリンタ機能、保存機能等のほか、画像処理装置101を起動させるための起動機能等も含まれるものとする。そして、以下では、画像処理装置101の起動機能が指定されたものとして説明をすすめることとする(すなわち、画像処理装置101起動時に、認証処理が行われるように設定されるものとする)。なお、画像処理装置の起動の指示としては、装置への電源投入や、装置がスリープ状態にある場合におけるスリープ状態からの復帰のため指示などがある。

【0049】

ステップS613における認証情報の入力が完了すると、画像処理装置101では、携帯端末107より携帯端末情報を受信する。

【0050】

ステップS614では登録要求情報をサーバ103に送信する。登録要求情報とは、携帯端末107のサーバ103への登録要求を示す情報であって、該登録要求情報には、携帯端末107より受信した端末識別情報や、画像処理装置101へのログイン処理時に入力されたユーザID、認証情報等が含まれる。

【0051】

登録要求情報を受信したサーバ103では、登録要求情報に含まれる端末識別情報やユーザID、認証情報を登録する(ステップS621)。更に、ステップS622では、登録されたユーザIDに対応する認証IDを発行し、画像処理装置101に送信する。

【0052】

サーバ103より認証IDが送信された画像処理装置101では、当該認証IDを、ユーザ名、ユーザID、端末識別情報、認証情報と対応付けて、HDD304に格納する(ステップS615)。図7は、HDD304に格納された認証IDの一例を示す図である。

【0053】

更にステップS616では、認証IDを携帯端末107に送信する。認証IDが送信された携帯端末107では、当該認証IDをメモリ411に格納する(ステップS603)。以上の処理により、携帯端末登録処理が完了する。

【0054】

なお、携帯端末登録処理が完了した携帯端末107では、認証ID管理部412による認証ID管理処理が開始される(ステップS604)。認証ID管理処理とは、携帯端末107における所謂“なりすまし”を防止するための処理である。つまり、携帯端末107でのユーザ認証登録処理(図5(a))により登録された照合データが、認証ID格納後に変更されてしまった場合、第三者により簡単に成りすましが可能となってしまう。これを防止するため、携帯端末107では、認証ID格納後にユーザ認証登録処理(図5(a))が実行された場合には、格納した認証IDをメモリ411から削除する制御を行う。

【0055】

4.2 携帯端末認証処理の流れ

次に、本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末認証処理の流れについて、図8のフローチャートを参照しながら詳細に説明する。なお、携帯端末認証処理の実行に際して、携帯端末登録処理(図6)は既に完了しているものとする。

【0056】

画像処理装置101に対して起動指示を入力すると、ステップS811では、当該起動指示を受け付ける。ステップS811において起動指示を受け付けると、画像処理装置101では、認証データ入力受付状態となる(ステップS812)。

【0057】

ステップS601では、携帯端末107においてユーザ認証処理が実行される。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では、外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101とが通信を開始する。

【0058】

ステップS802では、携帯端末107が画像処理装置101に対してメモリ411に格納された認証IDを送信する。認証データ入力受付状態にある画像処理装置101では、当該認証IDを受信し、当該受信した認証IDをサーバ103に送信することで、該サーバ103に対して認証指示を行う(ステップS813)。

【0059】

認証IDが送信されたサーバ103では、当該認証IDが登録されているか否かの認証を行う(ステップS821)。認証IDが登録されていれば、認証に成功した旨の認証結果を画像処理装置101に送信する(ステップS822)。一方、認証IDが登録されていなければ、認証に失敗した旨の認証結果を画像処理装置101に送信する(ステップS822)。

【0060】

認証結果を受信した画像処理装置101では、ステップS814にて、受信した認証結果が認証成功であるか否かを判定する。認証成功であった場合には、ステップS815に進み、画像処理装置101の起動処理を開始する。一方、認証失敗であった場合には、画像処理装置101の起動処理は行われない。

【0061】

以上の説明から明らかなように、本実施形態にかかる画像処理装置は、バイオメトリックス認証機構を有する携帯端末を登録する登録機能および該携帯端末に対する認証機能を備える。これにより、画像処理装置では、該携帯端末を利用可能なユーザのみが画像処理装置を利用するよう設定することが可能となる。

【0062】

つまり、本実施形態によれば、画像処理装置自身は、バイオメトリックス認証機構を有していなくても、バイオメトリックス認証機構において認証成功したユーザだけが画像処理装置を利用できることとなる。

【0063】

この結果、バイオメトリックス認証機構により動作制限をかけるのと同じ効果を低コストで実現することができる。

【0064】

[第2の実施形態]

上記第1の実施形態では、携帯端末認証処理において、画像処理装置101が携帯端末107より認証IDを受信した場合に、サーバ103に対して認証指示を送信し、サーバにて認証処理をさせることとしたが、本発明は特にこれに限られない。

【0065】

画像処理装置101のHDD304には、サーバより発行された認証IDが、ユーザIDや端末識別情報等と対応付けて記憶されていることから、HDD304を参照することにより、画像処理装置101にて認証処理を実行するようにしてもよい。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0066】

図9は、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。上記第1の実施形態における携帯端末認証処理(図8)と同じ処理については同一の参照番号を付することとし、説明は省略する。

【0067】

携帯端末より認証IDを受信すると、ステップS913では、図7を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には、ステップS914において認証成功と判断し、ステップS815に進み、画像処理装置101の起動処理を開始する。一方、認証IDがHDD304に格納されていないと判定された場合には、ステップS914において認証失敗と判断し、画像処理装置101における起動処理は行われない。

【0068】

以上の説明から明らかなように、本実施形態によれば、上記第1の実施形態と同様の効果を享受しつつ、更にサーバへの問合せを行うことなく、携帯端末認証処理を実行することが可能となるため、ネットワーク上の通信負荷を軽減させることができる。

【0069】

[第3の実施形態]

上記第2の実施形態では、認証IDが一旦発行されると、当該認証IDを継続的に使用することを前提としていたが、本発明は特にこれに限られず、発行される認証IDに有効期限を設けるようにしてもよい。以下、本実施形態にかかる画像処理システムにおける、携帯端末登録処理および携帯端末認証処理の流れについて説明する。

【0070】

1.携帯端末登録処理

図10は本実施形態にかかる画像処理システムにおける携帯端末登録処理の流れを示すフローチャートである。なお、図8と同一の処理については、同一の参照番号を付すこととし、説明は省略する。

【0071】

ステップS1022において、サーバ103は期限付きの認証IDを発行し、画像処理装置101に送信する。サーバ103より期限付きの認証IDを送信された画像処理装置101では、当該認証IDおよび当該認証IDの有効期限を、ユーザ名、ユーザID、端末識別情報ならびに認証情報と対応付けて、HDD304に格納する(ステップS1015)。図11は、HDD304に格納された認証IDおよび認証IDの有効期限の一例を示す図である。

【0072】

2.携帯端末認証処理

図12は本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。なお、図9と同一の処理については、同一の参照番号を付すこととし、説明は省略する。

【0073】

携帯端末107より認証IDを受信すると、ステップS913では図11を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には(ステップS914において“Yes”の場合には)、ステップS1215において当該格納されている認証IDが有効期限内であるか否かを判定する。

【0074】

ステップS1215において、有効期限内であると判定された場合には、認証成功と判断し、画像処理装置101の起動処理を開始する。一方、有効期限外であると判定された場合には、図6のステップS613に進み、認証情報入力受付状態に移行する。これにより、ユーザは、認証IDが有効期限切れであった場合には、再度、携帯端末登録処理を実行することができる。

【0075】

一方、ステップS914において、認証IDがHDD304に格納されていないと判定された場合には、認証失敗と判断し、画像処理装置101における起動処理は行われない。

【0076】

以上の説明から明らかなように、本実施形態によれば、サーバにおいて発行された認証IDが有効期限付きであった場合でも、上記第2の実施形態と同様の効果を享受することが可能となる。

【0077】

[第4の実施形態]

上記第1乃至第3の実施形態では、画像処理装置の特定の機能を実行する際(具体的には起動機能実行時)に認証処理を実行する場合について説明したが、本発明は特にこれに限られない。画像処理装置の特定の機能における特定の処理を実行する際に認証処理を行うことができるようセキュリティ設定する構成としてもよい。以下、本実施形態では、所定のドキュメントにアクセスする際に認証処理を行うことができるようドキュメント保存時にセキュリティ設定を行うことが可能な画像処理装置について説明する。

【0078】

1.セキュリティ設定処理

図13は、画像処理装置101におけるドキュメント保存時のセキュリティ設定処理の流れを示すフローチャートである。

【0079】

ステップS1311では、ドキュメントの保存指示を受け付ける。ステップS1312では、当該ドキュメントに対してセキュリティ設定を行うか否かをユーザに問い合わせる。

【0080】

ユーザがセキュリティ設定を行わない旨の指示を入力した場合には、ステップS1317に進み、当該ドキュメントをそのままHDD304に保存する。この場合、任意のユーザが当該ドキュメントにアクセスすることが可能である。

【0081】

一方、ユーザがセキュリティ設定を行う旨の指示を入力した場合には、ステップS1313に進む。ステップS1313では、当該ドキュメントにアクセス可能な登録ユーザ候補を表示し、ユーザに選択を促す。図14は、ステップS1313にて表示される登録ユーザ候補の一例を示す図である。同図に示すように、表示されるユーザ候補はHDD304に格納されているユーザ(携帯端末登録処理により認証IDが発行された携帯端末のユーザ)に限られるものとする。

【0082】

ステップS1313においてユーザ名が選択されると、ステップS1314では、選択されたユーザ名に対応付けられた認証機構が複数ある場合には、それらの認証機構を表示し、認証機構の選択を促す。ステップS1314において認証機構が選択されると、ステップS1315では、当該ドキュメントのセキュリティ設定として、選択された当該ユーザ名に対応する認証IDと認証機構とドキュメント名とを対応付けて登録する。図15は、ドキュメント名に対応付けて登録された認証IDの一例を示す図である。

【0083】

ステップS1316では、他の登録ユーザ候補についても選択するか否かを問い合わせ、選択する旨の指示が入力された場合には、ステップS1313に戻る。一方、選択しない旨の指示が入力された場合には、ステップS1317に進み、当該ドキュメントをHDD304に保存する。

【0084】

2.携帯端末認証処理

図16は、ドキュメント保存時にセキュリティ設定がなされたドキュメントにアクセスする場合の、携帯端末認証処理の流れを示すフローチャートである。

【0085】

ステップS1611でドキュメントへのアクセス指示を受け付けると、ステップS1612では、当該アクセス対象のドキュメントに対応付けてセキュリティ設定がなされているか否かを判定する。ステップS1612で、セキュリティ設定がなされていないと判定された場合には、ステップS1615に進み、当該ドキュメントへのアクセスを許可する。

【0086】

一方、セキュリティ設定がなされていると判定された場合には、ステップS1613に進み、認証データの入力受付状態に移行する。

【0087】

一方、携帯端末107では、ステップS601にてユーザ認証処理が実行される。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101とが通信を開始する。

【0088】

ステップS802では、認証データ入力受付状態にある画像処理装置101に対して携帯端末107が認証IDを送信する。認証IDが送信された画像処理装置101では、当該認証IDをサーバ103に送信し、該サーバ103に対して認証指示を行う(ステップS813)。

【0089】

認証IDが送信されたサーバ103では、当該認証IDが登録されているか否かの認証を行う(ステップS821)。認証IDが登録されていれば、認証が成功した旨の認証結果を画像処理装置101に送信する(ステップS822)。一方、認証IDが登録されていなければ、認証が失敗した旨の認証結果を画像処理装置101に送信する(ステップS822)。

【0090】

認証結果を受信した画像処理装置101では、ステップS814にて、当該認証結果が認証成功であるか否かを判定する。認証成功であった場合には、ステップS1615に進み、上記ドキュメントへのアクセスを許可する。一方、認証失敗であった場合には、ステップS1614に進み、上記ドキュメントへのアクセスが不可である旨のメッセージを表示する。なお、本フローにおいてユーザがアクセスしようとしたドキュメントへの当該ユーザによるアクセス時に用いる認証機構として、指紋認証以外の認証機構が指定されていた場合には、携帯電話を用いた指紋認証は無効と判断する。そして、当該ドキュメントへのアクセスを禁止する。

【0091】

以上の説明から明らかなように、本実施形態によれば、画像処理装置の起動時のみならず、特定の処理を実行する場合にも、バイオメトリックス認証機構において認証成功したユーザだけが実行可能なように設定することが可能となる。この結果、画像処理装置がバイオメトリックス認証機構を有しているのと同じ効果を得ることができる。

【0092】

[第5の実施形態]

上記第4の実施形態では、携帯端末認証処理において、画像処理装置が携帯端末より認証IDを受信した場合に、サーバに対して認証指示を送信し、サーバにて認証処理をさせることとしたが、本発明は特にこれに限られない。

【0093】

画像処理装置101のHDD304には、サーバより発行された認証IDが、ユーザIDや端末識別情報等と対応付けて記憶されていることから、HDD304を参照することにより、画像処理装置101にて認証処理を実行することもできる。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0094】

図17は、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。上記第4の実施形態における携帯端末認証処理(図16)と同じ処理については同一の参照番号を付すこととし、説明は省略する。

【0095】

携帯端末より認証IDを受信すると、ステップS1713では、図15を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には、ステップS1714において認証成功と判断し、ステップS1215に進み、ドキュメントへのアクセスを許可する。一方、認証IDがHDD304に格納されていないと判定された場合には、ドキュメントへのアクセスが不可である旨のメッセージを表示する。

【0096】

以上の説明から明らかなように、本実施形態によれば、上記第4の実施形態と同様の効果を享受しつつ、更にサーバへの問合せを行うことなく、携帯端末認証処理を実行することが可能となるため、ネットワーク上の通信負荷を軽減させることができる。

【0097】

[第6の実施形態]

上記第5の実施形態では、認証IDが一旦発行されると、当該認証IDを継続的に使用することを前提としていたが、本発明は特にこれに限られず、発行される認証IDに有効期限を設けるようにしてもよい。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0098】

図18は本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。なお、図17と同一の処理については、同一の参照番号を付することとし、説明は省略する。また、図18に示す携帯端末認証処理を実行するにあたっては、画像処理装置101のHDD304には、図19に示す情報(ドキュメント名と認証ID、有効期限情報とが対応付けられた情報)が格納されているものとする。

【0099】

携帯端末107より認証IDを受信すると、ステップS1713では図19を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には(ステップS1714において“Yes”の場合には)、ステップS1815において当該格納されている認証IDが有効期限内であるか否かを判定する。

【0100】

ステップS1815において、有効期限内であると判定された場合には、ステップS1615に進み、認証成功と判断し、当該ドキュメントへのアクセスを許可する。一方、有効期限外であると判定された場合には、図6のステップS613に進み、認証情報入力受付状態に移行する。これにより、ユーザは、認証IDが有効期限切れであった場合には、再度、携帯端末登録処理を実行することができる。

【0101】

一方、ステップS1714において、認証IDがHDD304に格納されていないと判定された場合には、認証失敗と判断し、上記ドキュメントへのアクセスが不可である旨のメッセージを表示する。

【0102】

以上の説明から明らかなように、本実施形態によれば、サーバにおいて発行された認証IDが有効期限付きであった場合でも、上記第5の実施形態と同様の効果を享受することが可能となる。

【0103】

[他の実施形態]

なお、本発明は、複数の機器(例えばホストコンピュータ、インタフェース機器、リーダ、プリンタなど)から構成されるシステムに適用しても、一つの機器からなる装置(例えば、複写機、ファクシミリ装置など)に適用してもよい。

【0104】

また、本発明の目的は、前述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体を、システムあるいは装置に供給するよう構成することによっても達成されることはいうまでもない。この場合、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記憶媒体に格納されたプログラムコードを読出し実行することにより、上記機能が実現されることとなる。なお、この場合、そのプログラムコードを記憶した記憶媒体は本発明を構成することになる。

【0105】

プログラムコードを供給するための記憶媒体としては、例えば、フロッピ(登録商標)ディスク、ハードディスク、光ディスク、光磁気ディスク、CD−ROM、CD−R、磁気テープ、不揮発性のメモリカード、ROMなどを用いることができる。

【0106】

また、コンピュータが読出したプログラムコードを実行することにより、前述した実施形態の機能が実現される場合に限られない。例えば、そのプログラムコードの指示に基づき、コンピュータ上で稼働しているOS(オペレーティングシステム)などが実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0107】

さらに、記憶媒体から読出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書込まれた後、前述した実施形態の機能が実現される場合も含まれる。つまり、プログラムコードがメモリに書込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行い、その処理によって実現される場合も含まれる。

【図面の簡単な説明】

【0108】

【図1】本発明の第1の実施形態にかかる画像処理システムの構成を示す図である。

【図2】本発明の第1の実施形態にかかる画像処理装置のハードウェア構成を示すブロック図である。

【図3】画像処理装置のコントローラユニットの構成を示すブロック図である。

【図4】本発明の第1の実施形態にかかる携帯端末のシステム構成を示す図である。

【図5】携帯端末におけるユーザ認証登録処理及びユーザ認証処理の流れを示すフローチャートである。

【図6】本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末登録処理の流れを示す図である。

【図7】HDDに格納された認証IDの一例を示す図である。

【図8】本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末認証処理の流れを示す図である。

【図9】本発明の第2の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図10】本発明の第3の実施形態にかかる画像処理システムにおける携帯端末登録処理の流れを示す図である。

【図11】HDDに格納された認証ID及び有効期限の一例を示す図である。

【図12】本発明の第3の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図13】画像処理装置におけるドキュメント保存時のセキュリティ設定処理の流れを示すフローチャートである。

【図14】登録ユーザ候補の一例を示す図である。

【図15】ドキュメント名に対応付けて登録された認証IDの一例を示す図である。

【図16】ドキュメント保存時にセキュリティ設定がなされたドキュメントにアクセスする場合の、携帯端末認証処理の流れを示すフローチャートである。

【図17】本発明の第5の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図18】本発明の第6の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図19】HDDに格納された、ドキュメント名と認証ID、有効期限情報とが対応付けられた情報を示す図である。

【技術分野】

【0001】

本発明は、画像処理装置における認証処理技術に関するものである。

【背景技術】

【0002】

従来より、画像処理装置における様々な認証処理技術が提案されている。例えば、事前に許可されたユーザがユーザ名とパスワードとを登録しておき、ユーザが該ユーザ名とパスワードとを入力した場合にのみ使用できるよう構成された画像処理装置が一般に知られている。また、画像処理装置内に格納された機密情報に個人認証によるアクセス制限を設定することが可能な画像処理装置等も知られている。

【0003】

アクセス制限を任意に設定することが可能な画像処理装置としては、例えば、特開平7−64911号公報が挙げられる。同公報によれば、複数の認証データを登録することで個人認証を行う個人認証機能に対して、複数の入力装置を選択的に接続し、接続された入力装置から入力された認証データを照合することで、該システムへのアクセス制限を行うこととしている。

【0004】

更に、アクセス制限のセキュリティレベルを向上させるために、例えば、特開2003−67340号公報では、認証データを入力する入力手段を備え、これらの入力手段を組み合わせて認証データを入力させることとしている。

【特許文献1】特開平7−64911号公報

【特許文献2】特開2003−67340号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、上記背景技術に示した個人認証の場合、任意の認証機構を設定するためには、アクセスを受け付ける装置に入力手段を新たに具備させる必要がある。あるいは事前に具備された複数の入力手段を組み合わせた範囲内で認証機構を選択するしかない。

【0006】

一方、近年、信頼性および確実性が高い認証機構として指紋認証や虹彩認証、音声認証、顔画像認証などのバイオメトリクス認証が出現してきている。これらの認証機構は従来のパスワード入力等のキー操作入力よりもユーザに対する負担が少ないうえ、パスワードを忘れてしまうといった問題が生じることもない。このため、個人認証のための新たな認証機構として、画像処理装置への適用が今後ますます求められてくると考えられる。

【0007】

しかしながら、これらのバイオメトリクス認証は個人認証を行うために特殊なセンサを用いる必要がある。このため、画像処理装置にこれらの認証データを入力する入力手段を具備しようとすると、コストアップにつながる。

【0008】

本発明は、上記課題に鑑みてなされたものであり、任意の認証機構を用いた個人認証により動作制限をかけることが可能な画像処理装置を低コストで実現することを目的とする。

【課題を解決するための手段】

【0009】

上記の目的を達成するために本発明に係る画像処理装置は以下のような構成を備える。即ち、

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段とを備える。

【発明の効果】

【0010】

本発明によれば、任意の認証機構を用いた個人認証により動作制限をかけることが可能な画像処理装置を低コストで実現することができる。

【発明を実施するための最良の形態】

【0011】

はじめに本発明の各実施形態の概要について説明する。本発明の各実施形態にかかる画像処理装置は、携帯端末の認証機構を画像処理装置の動作制限に利用した点に特徴がある。一般に、携帯端末は、多数の消費者が常時携帯し、且つ所有者個人に対する属性または直接的な関連性が非常に高い機器として知られている。そして、携帯電話機、PHS(Personal Handyphone System)、PDA(Personal Digital Assistant)等の携帯端末では、最近、指紋認証などのバイオメトリクス認証機構を搭載したものが増えている。

【0012】

そこで、本発明の各実施形態では、携帯端末の有するこれらバイオメトリクス認証機構を、画像処理装置側の認証機構としてユーザが任意に利用することができるようにした。以下、必要に応じて添付図面を参照しながら本発明の各実施形態を詳細に説明する。

【0013】

なお、以下の説明では、携帯端末のユーザがバイオメトリックス認証機構を用いて、携帯端末にユーザ登録する処理を“ユーザ認証登録処理”と、携帯端末のユーザが携帯端末に対して行う認証処理を“ユーザ認証処理”と称することとする。

【0014】

また、ユーザ認証処理がなされた携帯端末を、画像処理装置を介してサーバに登録する処理を“携帯端末登録処理”と、ユーザ認証処理がなされた携帯端末がサーバに登録された携帯端末であるか否かを認証する処理を“携帯端末認証処理”と称することとする。

【0015】

[第1の実施形態]

1.画像処理システムの構成

図1は、本発明の第1の実施形態にかかる画像処理システムの構成を示す図である。なお、ここで示す構成は一例であり、図示の構成に限定されるものではない。

【0016】

101、102はスキャナ部やプリンタ部を有する画像処理装置であり、複数枚の原稿を読み取ってコピーを実施するコピー機能や、外部装置に画像データを送信する送信機能ならびに外部装置から画像データを受信し印刷する印刷機能を備える。また、読み取った原稿や、外部装置から受信した画像データを保存する保存機能も備える。

【0017】

103は、画像処理装置101、102より送信された画像データを格納したり、携帯端末認証処理のためのデータを登録するサーバであり、FTPサーバ、NetWareサーバ、SMBサーバ、SMTPサーバ等の機能を有する。

【0018】

104、105はクライアントコンピュータ(以下、単にクライアントと称する)であり、サーバ103に接続して各種画像データを表示する。106はイーサネット(登録商標)であり、画像処理装置101、102、サーバ103、クライアント104、105が接続されるネットワークである。

【0019】

107、108はバイオメトリクス認証機構を有する携帯端末であり、画像処理装置101、102とBluetoothなどの通信手段を介して接続される。携帯端末107、108は、バイオメトリクス認証機構による認証が成功した場合に、各種操作を行うことができるよう構成されている。

【0020】

2.画像処理装置の構成

2.1 画像処理装置の全体構成

図2は、本発明の第1の実施形態にかかる画像処理装置101のハードウェア構成を示すブロック図である。

【0021】

画像処理装置101はコントローラユニット201、操作部220、画像入力デバイスであるスキャナ部210、画像出力デバイスであるプリンタ部230を備える。

【0022】

コントローラユニット201は、外部I/F部を備え、LAN202、公衆回線(WAN)203、無線通信回線204、USB通信回線205等の通信回線に接続される。これにより、画像処理装置101とクライアント104、105やサーバ103、携帯端末107、108などの外部端末と通信することができる。外部I/F部を介して接続される携帯端末107、108の一例としては、携帯電話、PDA、PHS、ノートパソコン等がある。

【0023】

画像入力デバイスであるスキャナ部210は、原稿を光学的に読み取り、画像データに変換する。スキャナ部210は、原稿を読み取るための機能を有するスキャナユニット211と、原稿を搬送するための機能を有する原稿給紙ユニット212等を備える。

【0024】

操作部220は、コントローラユニット201の操作部I/F部を介して接続され、例えば液晶タッチパネル221、テンキー222、各種ボタン223で構成され、画像処理装置101を操作するためのユーザインタフェースを提供する。

【0025】

画像出力デバイスであるプリンタ部230は、記録紙を搬送し、その記録紙上に画像データを可視画像として記録して画像処理装置外に排紙する。プリンタ部230は、複数種類の記録紙カセットを有する給紙ユニット233と、画像データを記録紙に転写・定着させる機能を有するマーキングユニット232とを備える。また、記録された記録紙をソート、ステープルして装置外へ出力する機能を有する排紙ユニット231を備える。

【0026】

画像処理装置101全体を制御するコントローラユニット201は、インタフェースとして外部I/F部以外に、スキャナ部210、プリンタ部230、操作部220と接続するためのインタフェースを備えている。コントローラユニット201は画像処理装置101全体を制御することで、以下に示す機能を実現する。

i)スキャナ部210を制御して、原稿の画像データを読み込み、プリンタ部230を制御して、読み込んだ画像データを記録紙に記録するコピー機能

ii)スキャナ部210から読み取った画像データを、コードデータに変換し外部I/F部の通信手段を介してクライアント104、105に送信するスキャナ機能

iii)クライアント104、105から外部I/F部の通信手段を介して受信したコードデータを画像データに変換しプリンタ部230に出力するプリンタ機能

iv)クライアント104、105から外部I/F部の通信手段を介して受信したコードデータを画像データに変換したものを、保存する保存機能

2.2 画像処理装置のコントローラユニットの構成

続いて、コントローラユニット201内の構成について図3のブロック図を参照して説明する。CPU301は、画像処理装置101全体を制御する。ROM302は画像処理装置101の動作を制御する制御プログラムや初期値データ、テーブルデータ等を格納する。なお、後述する携帯端末登録機能や携帯端末認証機能は、ROM302に格納された該制御プログラムの一部を構成するプログラムにより実現される。

【0027】

RAM303はCPU301が動作するためのシステムワークメモリであり、スキャナ部210で読み取った画像データや、プリンタ部230で印刷するために受信した画像データを格納するなど、画像データを一時記憶するための画像メモリとしても機能する。

【0028】

ハードディスクドライブ(HDD)304は、スキャナ部210で読み取った画像データや、LAN202などの通信回線を介して受信した画像データを記憶する。また、後述する認証ID(サーバ103において発行された認証ID)も、HDD304に記憶される。操作部I/F305は、操作部220とのインタフェースである。スキャナ部I/F306はスキャナ部210とのインタフェースである。プリンタ部I/F307は、プリンタ部230とのインタフェースである。外部I/F308は、LAN202、WAN203、無線通信204、USB205とのインタフェースである。バス309は、CPU301とその他のブロックとの間でやり取りされる各種データを搬送する。

【0029】

3.携帯端末の構成

3.1 携帯端末の全体構成

続いて、図4を用いて、本発明の第1の実施形態にかかる携帯端末107、108の構成について説明する。なお、本実施形態では携帯端末の構成として、図4に示す例を用いることとするが、本発明にかかる携帯端末はこれに限られず、図4の構成に限定されるものではない。また、以下の例では携帯端末107の構成として説明するが、携帯端末108についても同様の構成であるものとする。

【0030】

制御部405は携帯端末107全体を制御する。ディスプレイ401は、ユーザに対して各種情報を報知するための表示装置であり、表示制御部404により表示制御される。操作部402は、ユーザが携帯端末107に対して指令を与えるための入力装置である。

【0031】

外部通信ユニット406は、外部とのデータの送受信を統轄するユニットである。データ授受部407は、外部との情報のやり取りを行う機器であり、無線通信を行うアンテナなどから構成される。データ送信部408は、当該データ授受部406を介して外部に情報を送信する。

【0032】

指紋リーダ部403は、指の指紋を読み込む。解析部410は、指紋リーダ部403で読み込まれた指紋から指紋データを生成し、特徴点、リレーション等からなる特徴データに変換する。なお、指紋データから指紋の隆線の分岐点や端点に基づいて特徴点やリレーションといった特徴データに変換する手法は公知の指紋読み取り技術に基づくものとする。

【0033】

メモリ411は、ユーザ認証登録処理時に解析部403にて生成された特徴データを照合データとして登録する。また、後述する携帯端末登録処理時にサーバ103において発行された認証IDを格納する。

【0034】

照合部409は、ユーザ認証処理時に認証対象となるユーザの指紋データより生成された特徴データと、メモリ411に登録されている照合データとを対比し、該特徴データが照合データと一致するか否かを判定する。

【0035】

認証ID管理部412は、メモリ411に格納された認証IDを管理する。認証IDがメモリ411に格納された後に、メモリ411に登録されていた照合データに変更があった場合には、認証ID管理部412が認証IDをメモリ411から削除する。

【0036】

3.2 携帯端末における処理

次に図5を用いて、本発明の第1の実施形態にかかる携帯端末107、108におけるユーザ認証登録処理およびユーザ認証処理の流れについて説明する。

【0037】

3.2.1 ユーザ認証登録処理

図5(a)は、携帯端末107におけるユーザ認証登録処理の流れを示すフローチャートである。ステップS501では、指紋リーダ部403が登録しようとするユーザの指紋を読み取り、指紋データを生成する。ステップS502では、解析部410が指紋リーダ部403にて生成された指紋データを解析し、ステップS503では、該解析結果に基づいて特徴データを生成する。ステップS504では、ステップS503にて生成された特徴データを照合データとしてメモリ411に登録する。

【0038】

3.2.2 ユーザ認証処理

図5(b)は、携帯端末107におけるユーザ認証処理の流れを示すフローチャートである。ステップS511では、指紋リーダ部403が認証しようとするユーザの指紋を読み取り、指紋データを生成する。ステップS512では、解析部410が指紋リーダ部403にて生成された指紋データを解析し、ステップS513では、該解析結果に基づいて特徴データを生成する。

【0039】

ステップS514では、照合部409が、ステップS513にて生成された特徴データと一致する照合データがメモリ411に登録されているか否かを判定する。ステップS514における照合の結果、登録されていると判定された場合には(ステップS515において“Yes”の場合には)、ステップS516に進み、制御部405が各種機能を有効化する。これにより、携帯端末では、操作部402からのユーザの各種操作を受け付け、各種機能が実行されることとなる。

【0040】

一方、ステップS514における照合の結果、登録されていないと判定された場合には(ステップS515において“No”の場合には)、処理を終了する。すなわち、表示制御部404を制御してディスプレイ401上の表示を消し、操作部402からの各種操作も受け付けなくなる。この場合、外部通信ユニット406による外部との情報の送受信も不可能となる。

【0041】

4.画像処理システムにおける処理の流れ

4.1 携帯端末登録処理の流れ

次に、本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末登録処理の流れについて、図6のフローチャートを参照しながら詳細に説明する。

【0042】

なお、携帯端末登録処理の実行に際して、携帯端末107におけるユーザ認証登録処理(図5(a))は既に完了しているものとする。

【0043】

ステップS601では、携帯端末107においてユーザ認証処理を実行する。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101との通信が可能となる。

【0044】

なお、画像処理装置101と携帯端末107との通信は、IEEE802.3のような有線LAN202や、IEEE802.11のような無線LAN202を介して行われてもよい。あるいはUSB205のような有線のインタフェースや、IrDA/Bluetoothのような無線インタフェース204を介して行われても良い。

【0045】

ステップS602では、携帯端末107が画像処理装置101に対して携帯端末情報を送信する。なお、携帯端末情報とは、携帯端末107を識別する端末識別情報をいう。

【0046】

一方、画像処理装置101では、ユーザ名、ユーザID、パスワード等を入力することで、ログイン処理が行われる(ステップS611)。更に、ステップS612では、所定の操作が行われることにより、携帯端末登録モードに移行する。

【0047】

携帯端末登録モードとは、画像処理装置101の各種機能を利用するにあたり、認証に成功したユーザのみが当該各種機能を実行できるようにするための、認証処理の設定を行うモードである。なお、本実施形態では、ユーザ認証に成功したユーザが有する携帯端末107を登録することで、画像処理装置101の各種機能を実行できるユーザを制限することとしている。よって、携帯端末登録モードにおける認証処理の設定に際しては、画像処理装置101に携帯端末を特定する携帯端末情報が登録されることとなる。

【0048】

ステップS613では、認証情報の入力を受け付ける。具体的には、登録しようとしている携帯端末107における認証機構が、指紋認証なのか、顔画像認証なのかといった認証機構が入力される。また、認証に成功した場合に利用可能となる特定の機能が指定される。なお、ここでいう特定の機能とは、上述のコピー機能、スキャナ機能、プリンタ機能、保存機能等のほか、画像処理装置101を起動させるための起動機能等も含まれるものとする。そして、以下では、画像処理装置101の起動機能が指定されたものとして説明をすすめることとする(すなわち、画像処理装置101起動時に、認証処理が行われるように設定されるものとする)。なお、画像処理装置の起動の指示としては、装置への電源投入や、装置がスリープ状態にある場合におけるスリープ状態からの復帰のため指示などがある。

【0049】

ステップS613における認証情報の入力が完了すると、画像処理装置101では、携帯端末107より携帯端末情報を受信する。

【0050】

ステップS614では登録要求情報をサーバ103に送信する。登録要求情報とは、携帯端末107のサーバ103への登録要求を示す情報であって、該登録要求情報には、携帯端末107より受信した端末識別情報や、画像処理装置101へのログイン処理時に入力されたユーザID、認証情報等が含まれる。

【0051】

登録要求情報を受信したサーバ103では、登録要求情報に含まれる端末識別情報やユーザID、認証情報を登録する(ステップS621)。更に、ステップS622では、登録されたユーザIDに対応する認証IDを発行し、画像処理装置101に送信する。

【0052】

サーバ103より認証IDが送信された画像処理装置101では、当該認証IDを、ユーザ名、ユーザID、端末識別情報、認証情報と対応付けて、HDD304に格納する(ステップS615)。図7は、HDD304に格納された認証IDの一例を示す図である。

【0053】

更にステップS616では、認証IDを携帯端末107に送信する。認証IDが送信された携帯端末107では、当該認証IDをメモリ411に格納する(ステップS603)。以上の処理により、携帯端末登録処理が完了する。

【0054】

なお、携帯端末登録処理が完了した携帯端末107では、認証ID管理部412による認証ID管理処理が開始される(ステップS604)。認証ID管理処理とは、携帯端末107における所謂“なりすまし”を防止するための処理である。つまり、携帯端末107でのユーザ認証登録処理(図5(a))により登録された照合データが、認証ID格納後に変更されてしまった場合、第三者により簡単に成りすましが可能となってしまう。これを防止するため、携帯端末107では、認証ID格納後にユーザ認証登録処理(図5(a))が実行された場合には、格納した認証IDをメモリ411から削除する制御を行う。

【0055】

4.2 携帯端末認証処理の流れ

次に、本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末認証処理の流れについて、図8のフローチャートを参照しながら詳細に説明する。なお、携帯端末認証処理の実行に際して、携帯端末登録処理(図6)は既に完了しているものとする。

【0056】

画像処理装置101に対して起動指示を入力すると、ステップS811では、当該起動指示を受け付ける。ステップS811において起動指示を受け付けると、画像処理装置101では、認証データ入力受付状態となる(ステップS812)。

【0057】

ステップS601では、携帯端末107においてユーザ認証処理が実行される。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では、外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101とが通信を開始する。

【0058】

ステップS802では、携帯端末107が画像処理装置101に対してメモリ411に格納された認証IDを送信する。認証データ入力受付状態にある画像処理装置101では、当該認証IDを受信し、当該受信した認証IDをサーバ103に送信することで、該サーバ103に対して認証指示を行う(ステップS813)。

【0059】

認証IDが送信されたサーバ103では、当該認証IDが登録されているか否かの認証を行う(ステップS821)。認証IDが登録されていれば、認証に成功した旨の認証結果を画像処理装置101に送信する(ステップS822)。一方、認証IDが登録されていなければ、認証に失敗した旨の認証結果を画像処理装置101に送信する(ステップS822)。

【0060】

認証結果を受信した画像処理装置101では、ステップS814にて、受信した認証結果が認証成功であるか否かを判定する。認証成功であった場合には、ステップS815に進み、画像処理装置101の起動処理を開始する。一方、認証失敗であった場合には、画像処理装置101の起動処理は行われない。

【0061】

以上の説明から明らかなように、本実施形態にかかる画像処理装置は、バイオメトリックス認証機構を有する携帯端末を登録する登録機能および該携帯端末に対する認証機能を備える。これにより、画像処理装置では、該携帯端末を利用可能なユーザのみが画像処理装置を利用するよう設定することが可能となる。

【0062】

つまり、本実施形態によれば、画像処理装置自身は、バイオメトリックス認証機構を有していなくても、バイオメトリックス認証機構において認証成功したユーザだけが画像処理装置を利用できることとなる。

【0063】

この結果、バイオメトリックス認証機構により動作制限をかけるのと同じ効果を低コストで実現することができる。

【0064】

[第2の実施形態]

上記第1の実施形態では、携帯端末認証処理において、画像処理装置101が携帯端末107より認証IDを受信した場合に、サーバ103に対して認証指示を送信し、サーバにて認証処理をさせることとしたが、本発明は特にこれに限られない。

【0065】

画像処理装置101のHDD304には、サーバより発行された認証IDが、ユーザIDや端末識別情報等と対応付けて記憶されていることから、HDD304を参照することにより、画像処理装置101にて認証処理を実行するようにしてもよい。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0066】

図9は、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。上記第1の実施形態における携帯端末認証処理(図8)と同じ処理については同一の参照番号を付することとし、説明は省略する。

【0067】

携帯端末より認証IDを受信すると、ステップS913では、図7を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には、ステップS914において認証成功と判断し、ステップS815に進み、画像処理装置101の起動処理を開始する。一方、認証IDがHDD304に格納されていないと判定された場合には、ステップS914において認証失敗と判断し、画像処理装置101における起動処理は行われない。

【0068】

以上の説明から明らかなように、本実施形態によれば、上記第1の実施形態と同様の効果を享受しつつ、更にサーバへの問合せを行うことなく、携帯端末認証処理を実行することが可能となるため、ネットワーク上の通信負荷を軽減させることができる。

【0069】

[第3の実施形態]

上記第2の実施形態では、認証IDが一旦発行されると、当該認証IDを継続的に使用することを前提としていたが、本発明は特にこれに限られず、発行される認証IDに有効期限を設けるようにしてもよい。以下、本実施形態にかかる画像処理システムにおける、携帯端末登録処理および携帯端末認証処理の流れについて説明する。

【0070】

1.携帯端末登録処理

図10は本実施形態にかかる画像処理システムにおける携帯端末登録処理の流れを示すフローチャートである。なお、図8と同一の処理については、同一の参照番号を付すこととし、説明は省略する。

【0071】

ステップS1022において、サーバ103は期限付きの認証IDを発行し、画像処理装置101に送信する。サーバ103より期限付きの認証IDを送信された画像処理装置101では、当該認証IDおよび当該認証IDの有効期限を、ユーザ名、ユーザID、端末識別情報ならびに認証情報と対応付けて、HDD304に格納する(ステップS1015)。図11は、HDD304に格納された認証IDおよび認証IDの有効期限の一例を示す図である。

【0072】

2.携帯端末認証処理

図12は本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。なお、図9と同一の処理については、同一の参照番号を付すこととし、説明は省略する。

【0073】

携帯端末107より認証IDを受信すると、ステップS913では図11を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には(ステップS914において“Yes”の場合には)、ステップS1215において当該格納されている認証IDが有効期限内であるか否かを判定する。

【0074】

ステップS1215において、有効期限内であると判定された場合には、認証成功と判断し、画像処理装置101の起動処理を開始する。一方、有効期限外であると判定された場合には、図6のステップS613に進み、認証情報入力受付状態に移行する。これにより、ユーザは、認証IDが有効期限切れであった場合には、再度、携帯端末登録処理を実行することができる。

【0075】

一方、ステップS914において、認証IDがHDD304に格納されていないと判定された場合には、認証失敗と判断し、画像処理装置101における起動処理は行われない。

【0076】

以上の説明から明らかなように、本実施形態によれば、サーバにおいて発行された認証IDが有効期限付きであった場合でも、上記第2の実施形態と同様の効果を享受することが可能となる。

【0077】

[第4の実施形態]

上記第1乃至第3の実施形態では、画像処理装置の特定の機能を実行する際(具体的には起動機能実行時)に認証処理を実行する場合について説明したが、本発明は特にこれに限られない。画像処理装置の特定の機能における特定の処理を実行する際に認証処理を行うことができるようセキュリティ設定する構成としてもよい。以下、本実施形態では、所定のドキュメントにアクセスする際に認証処理を行うことができるようドキュメント保存時にセキュリティ設定を行うことが可能な画像処理装置について説明する。

【0078】

1.セキュリティ設定処理

図13は、画像処理装置101におけるドキュメント保存時のセキュリティ設定処理の流れを示すフローチャートである。

【0079】

ステップS1311では、ドキュメントの保存指示を受け付ける。ステップS1312では、当該ドキュメントに対してセキュリティ設定を行うか否かをユーザに問い合わせる。

【0080】

ユーザがセキュリティ設定を行わない旨の指示を入力した場合には、ステップS1317に進み、当該ドキュメントをそのままHDD304に保存する。この場合、任意のユーザが当該ドキュメントにアクセスすることが可能である。

【0081】

一方、ユーザがセキュリティ設定を行う旨の指示を入力した場合には、ステップS1313に進む。ステップS1313では、当該ドキュメントにアクセス可能な登録ユーザ候補を表示し、ユーザに選択を促す。図14は、ステップS1313にて表示される登録ユーザ候補の一例を示す図である。同図に示すように、表示されるユーザ候補はHDD304に格納されているユーザ(携帯端末登録処理により認証IDが発行された携帯端末のユーザ)に限られるものとする。

【0082】

ステップS1313においてユーザ名が選択されると、ステップS1314では、選択されたユーザ名に対応付けられた認証機構が複数ある場合には、それらの認証機構を表示し、認証機構の選択を促す。ステップS1314において認証機構が選択されると、ステップS1315では、当該ドキュメントのセキュリティ設定として、選択された当該ユーザ名に対応する認証IDと認証機構とドキュメント名とを対応付けて登録する。図15は、ドキュメント名に対応付けて登録された認証IDの一例を示す図である。

【0083】

ステップS1316では、他の登録ユーザ候補についても選択するか否かを問い合わせ、選択する旨の指示が入力された場合には、ステップS1313に戻る。一方、選択しない旨の指示が入力された場合には、ステップS1317に進み、当該ドキュメントをHDD304に保存する。

【0084】

2.携帯端末認証処理

図16は、ドキュメント保存時にセキュリティ設定がなされたドキュメントにアクセスする場合の、携帯端末認証処理の流れを示すフローチャートである。

【0085】

ステップS1611でドキュメントへのアクセス指示を受け付けると、ステップS1612では、当該アクセス対象のドキュメントに対応付けてセキュリティ設定がなされているか否かを判定する。ステップS1612で、セキュリティ設定がなされていないと判定された場合には、ステップS1615に進み、当該ドキュメントへのアクセスを許可する。

【0086】

一方、セキュリティ設定がなされていると判定された場合には、ステップS1613に進み、認証データの入力受付状態に移行する。

【0087】

一方、携帯端末107では、ステップS601にてユーザ認証処理が実行される。ユーザ認証処理の詳細は、図5(b)において説明済みであるため、ここでは説明を省略する。ステップS601におけるユーザ認証処理の結果、ユーザ認証に成功した場合、携帯端末107では外部通信ユニット406が有効となる。これにより、携帯端末107と画像処理装置101とが通信を開始する。

【0088】

ステップS802では、認証データ入力受付状態にある画像処理装置101に対して携帯端末107が認証IDを送信する。認証IDが送信された画像処理装置101では、当該認証IDをサーバ103に送信し、該サーバ103に対して認証指示を行う(ステップS813)。

【0089】

認証IDが送信されたサーバ103では、当該認証IDが登録されているか否かの認証を行う(ステップS821)。認証IDが登録されていれば、認証が成功した旨の認証結果を画像処理装置101に送信する(ステップS822)。一方、認証IDが登録されていなければ、認証が失敗した旨の認証結果を画像処理装置101に送信する(ステップS822)。

【0090】

認証結果を受信した画像処理装置101では、ステップS814にて、当該認証結果が認証成功であるか否かを判定する。認証成功であった場合には、ステップS1615に進み、上記ドキュメントへのアクセスを許可する。一方、認証失敗であった場合には、ステップS1614に進み、上記ドキュメントへのアクセスが不可である旨のメッセージを表示する。なお、本フローにおいてユーザがアクセスしようとしたドキュメントへの当該ユーザによるアクセス時に用いる認証機構として、指紋認証以外の認証機構が指定されていた場合には、携帯電話を用いた指紋認証は無効と判断する。そして、当該ドキュメントへのアクセスを禁止する。

【0091】

以上の説明から明らかなように、本実施形態によれば、画像処理装置の起動時のみならず、特定の処理を実行する場合にも、バイオメトリックス認証機構において認証成功したユーザだけが実行可能なように設定することが可能となる。この結果、画像処理装置がバイオメトリックス認証機構を有しているのと同じ効果を得ることができる。

【0092】

[第5の実施形態]

上記第4の実施形態では、携帯端末認証処理において、画像処理装置が携帯端末より認証IDを受信した場合に、サーバに対して認証指示を送信し、サーバにて認証処理をさせることとしたが、本発明は特にこれに限られない。

【0093】

画像処理装置101のHDD304には、サーバより発行された認証IDが、ユーザIDや端末識別情報等と対応付けて記憶されていることから、HDD304を参照することにより、画像処理装置101にて認証処理を実行することもできる。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0094】

図17は、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。上記第4の実施形態における携帯端末認証処理(図16)と同じ処理については同一の参照番号を付すこととし、説明は省略する。

【0095】

携帯端末より認証IDを受信すると、ステップS1713では、図15を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には、ステップS1714において認証成功と判断し、ステップS1215に進み、ドキュメントへのアクセスを許可する。一方、認証IDがHDD304に格納されていないと判定された場合には、ドキュメントへのアクセスが不可である旨のメッセージを表示する。

【0096】

以上の説明から明らかなように、本実施形態によれば、上記第4の実施形態と同様の効果を享受しつつ、更にサーバへの問合せを行うことなく、携帯端末認証処理を実行することが可能となるため、ネットワーク上の通信負荷を軽減させることができる。

【0097】

[第6の実施形態]

上記第5の実施形態では、認証IDが一旦発行されると、当該認証IDを継続的に使用することを前提としていたが、本発明は特にこれに限られず、発行される認証IDに有効期限を設けるようにしてもよい。以下、本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れについて説明する。

【0098】

図18は本実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示すフローチャートである。なお、図17と同一の処理については、同一の参照番号を付することとし、説明は省略する。また、図18に示す携帯端末認証処理を実行するにあたっては、画像処理装置101のHDD304には、図19に示す情報(ドキュメント名と認証ID、有効期限情報とが対応付けられた情報)が格納されているものとする。

【0099】

携帯端末107より認証IDを受信すると、ステップS1713では図19を参照し、受信した認証IDがHDD304に格納されているか否かを判定する。認証IDがHDD304に格納されていると判定された場合には(ステップS1714において“Yes”の場合には)、ステップS1815において当該格納されている認証IDが有効期限内であるか否かを判定する。

【0100】

ステップS1815において、有効期限内であると判定された場合には、ステップS1615に進み、認証成功と判断し、当該ドキュメントへのアクセスを許可する。一方、有効期限外であると判定された場合には、図6のステップS613に進み、認証情報入力受付状態に移行する。これにより、ユーザは、認証IDが有効期限切れであった場合には、再度、携帯端末登録処理を実行することができる。

【0101】

一方、ステップS1714において、認証IDがHDD304に格納されていないと判定された場合には、認証失敗と判断し、上記ドキュメントへのアクセスが不可である旨のメッセージを表示する。

【0102】

以上の説明から明らかなように、本実施形態によれば、サーバにおいて発行された認証IDが有効期限付きであった場合でも、上記第5の実施形態と同様の効果を享受することが可能となる。

【0103】

[他の実施形態]

なお、本発明は、複数の機器(例えばホストコンピュータ、インタフェース機器、リーダ、プリンタなど)から構成されるシステムに適用しても、一つの機器からなる装置(例えば、複写機、ファクシミリ装置など)に適用してもよい。

【0104】

また、本発明の目的は、前述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体を、システムあるいは装置に供給するよう構成することによっても達成されることはいうまでもない。この場合、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記憶媒体に格納されたプログラムコードを読出し実行することにより、上記機能が実現されることとなる。なお、この場合、そのプログラムコードを記憶した記憶媒体は本発明を構成することになる。

【0105】

プログラムコードを供給するための記憶媒体としては、例えば、フロッピ(登録商標)ディスク、ハードディスク、光ディスク、光磁気ディスク、CD−ROM、CD−R、磁気テープ、不揮発性のメモリカード、ROMなどを用いることができる。

【0106】

また、コンピュータが読出したプログラムコードを実行することにより、前述した実施形態の機能が実現される場合に限られない。例えば、そのプログラムコードの指示に基づき、コンピュータ上で稼働しているOS(オペレーティングシステム)などが実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0107】

さらに、記憶媒体から読出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書込まれた後、前述した実施形態の機能が実現される場合も含まれる。つまり、プログラムコードがメモリに書込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行い、その処理によって実現される場合も含まれる。

【図面の簡単な説明】

【0108】

【図1】本発明の第1の実施形態にかかる画像処理システムの構成を示す図である。

【図2】本発明の第1の実施形態にかかる画像処理装置のハードウェア構成を示すブロック図である。

【図3】画像処理装置のコントローラユニットの構成を示すブロック図である。

【図4】本発明の第1の実施形態にかかる携帯端末のシステム構成を示す図である。

【図5】携帯端末におけるユーザ認証登録処理及びユーザ認証処理の流れを示すフローチャートである。

【図6】本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末登録処理の流れを示す図である。

【図7】HDDに格納された認証IDの一例を示す図である。

【図8】本発明の第1の実施形態にかかる画像処理システムにて実行される携帯端末認証処理の流れを示す図である。

【図9】本発明の第2の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図10】本発明の第3の実施形態にかかる画像処理システムにおける携帯端末登録処理の流れを示す図である。

【図11】HDDに格納された認証ID及び有効期限の一例を示す図である。

【図12】本発明の第3の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図13】画像処理装置におけるドキュメント保存時のセキュリティ設定処理の流れを示すフローチャートである。

【図14】登録ユーザ候補の一例を示す図である。

【図15】ドキュメント名に対応付けて登録された認証IDの一例を示す図である。

【図16】ドキュメント保存時にセキュリティ設定がなされたドキュメントにアクセスする場合の、携帯端末認証処理の流れを示すフローチャートである。

【図17】本発明の第5の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図18】本発明の第6の実施形態にかかる画像処理システムにおける携帯端末認証処理の流れを示す図である。

【図19】HDDに格納された、ドキュメント名と認証ID、有効期限情報とが対応付けられた情報を示す図である。

【特許請求の範囲】

【請求項1】

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されたことに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段と

を備えることを特徴とする画像処理装置。

【請求項2】

前記発行された認証識別子に有効期限があった場合に、該有効期限に関する情報を前記認証識別子と対応付けて記憶する記憶手段を更に備え、

前記指示手段は、前記携帯端末より、前記認証識別子が送信された場合に、前記記憶手段を参照し、該認証識別子が有効期限外であった場合、前記受付手段は、前記予め定められた動作指示を受け付けないことを特徴とする請求項1に記載の画像処理装置。

【請求項3】

前記認証識別子が前記記憶手段に記憶され、かつ有効期限内であった場合、前記受付手段は、前記予め定められた動作指示を受け付けることを特徴とする請求項2に記載の画像処理装置。

【請求項4】

前記携帯端末識別子と前記認証識別子とを、前記携帯端末のユーザ情報と対応付けて記憶する記憶手段と、

情報を保存する際に、前記ユーザ情報と対応付けて保存する保存手段と、を備え、

前記受付手段は、前記認証処理により認証された携帯端末のユーザ情報が、前記保存手段に保存された情報と対応付けられたユーザ情報であった場合に、該情報へのアクセスを受け付けることを特徴とする請求項1に記載の画像処理装置。

【請求項5】

前記要求手段は、ネットワークを介して通信可能に接続されるサーバ装置に対して、前記携帯端末識別子の登録を要求することを特徴とする請求項1に記載の画像処理装置。

【請求項6】

ユーザ認証を経て通信機能が動作することで、画像処理装置と通信可能な携帯端末であって、

前記携帯端末を識別する携帯端末識別子を送信する携帯端末識別子送信手段と、

前記送信された携帯端末識別子が登録された際に発行され、前記画像処理装置より受信した認証識別子を格納する格納手段と、

前記格納手段に格納された認証識別子を送信する認証識別子送信手段と、

前記画像処理装置は、前記送信された認証識別子に基づいて前記携帯端末が認証された場合に、予め定められた動作指示を受け付けることを特徴とする携帯端末。

【請求項7】

前記ユーザ認証には、バイオメトリック認証が含まれることを特徴とする請求項6に記載の携帯端末。

【請求項8】

前記格納手段に認証識別子が格納された後に、前記ユーザ認証のために登録された情報が変更された場合、前記格納手段に格納された認証識別子を削除する削除手段を更に備えることを特徴とする請求項7に記載の携帯端末。

【請求項9】

ユーザ認証を経て通信機能が動作する携帯端末と、該携帯端末と通信可能な画像処理装置とを備える画像処理システムであって、

前記画像処理装置は、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段と、を備え、

前記携帯端末は、

前記携帯端末識別子を送信する携帯端末識別子送信手段と、

前記転送された認証識別子を格納する格納手段と、

前記格納手段に格納された認証識別子を送信する認証識別子送信手段と

を備えることを特徴とする画像処理システム。

【請求項10】

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置における情報処理方法であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求工程と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送工程と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示工程と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付工程と

を備えることを特徴とする情報処理方法。

【請求項11】

請求項10に記載の情報処理方法をコンピュータによって実現させるための制御プログラム。

【請求項1】

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されたことに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段と

を備えることを特徴とする画像処理装置。

【請求項2】

前記発行された認証識別子に有効期限があった場合に、該有効期限に関する情報を前記認証識別子と対応付けて記憶する記憶手段を更に備え、

前記指示手段は、前記携帯端末より、前記認証識別子が送信された場合に、前記記憶手段を参照し、該認証識別子が有効期限外であった場合、前記受付手段は、前記予め定められた動作指示を受け付けないことを特徴とする請求項1に記載の画像処理装置。

【請求項3】

前記認証識別子が前記記憶手段に記憶され、かつ有効期限内であった場合、前記受付手段は、前記予め定められた動作指示を受け付けることを特徴とする請求項2に記載の画像処理装置。

【請求項4】

前記携帯端末識別子と前記認証識別子とを、前記携帯端末のユーザ情報と対応付けて記憶する記憶手段と、

情報を保存する際に、前記ユーザ情報と対応付けて保存する保存手段と、を備え、

前記受付手段は、前記認証処理により認証された携帯端末のユーザ情報が、前記保存手段に保存された情報と対応付けられたユーザ情報であった場合に、該情報へのアクセスを受け付けることを特徴とする請求項1に記載の画像処理装置。

【請求項5】

前記要求手段は、ネットワークを介して通信可能に接続されるサーバ装置に対して、前記携帯端末識別子の登録を要求することを特徴とする請求項1に記載の画像処理装置。

【請求項6】

ユーザ認証を経て通信機能が動作することで、画像処理装置と通信可能な携帯端末であって、

前記携帯端末を識別する携帯端末識別子を送信する携帯端末識別子送信手段と、

前記送信された携帯端末識別子が登録された際に発行され、前記画像処理装置より受信した認証識別子を格納する格納手段と、

前記格納手段に格納された認証識別子を送信する認証識別子送信手段と、

前記画像処理装置は、前記送信された認証識別子に基づいて前記携帯端末が認証された場合に、予め定められた動作指示を受け付けることを特徴とする携帯端末。

【請求項7】

前記ユーザ認証には、バイオメトリック認証が含まれることを特徴とする請求項6に記載の携帯端末。

【請求項8】

前記格納手段に認証識別子が格納された後に、前記ユーザ認証のために登録された情報が変更された場合、前記格納手段に格納された認証識別子を削除する削除手段を更に備えることを特徴とする請求項7に記載の携帯端末。

【請求項9】

ユーザ認証を経て通信機能が動作する携帯端末と、該携帯端末と通信可能な画像処理装置とを備える画像処理システムであって、

前記画像処理装置は、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求手段と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送手段と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示手段と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付手段と、を備え、

前記携帯端末は、

前記携帯端末識別子を送信する携帯端末識別子送信手段と、

前記転送された認証識別子を格納する格納手段と、

前記格納手段に格納された認証識別子を送信する認証識別子送信手段と

を備えることを特徴とする画像処理システム。

【請求項10】

ユーザ認証を経て通信機能が動作する携帯端末と通信可能な画像処理装置における情報処理方法であって、

前記携帯端末を識別する携帯端末識別子の登録を要求する要求工程と、

前記携帯端末識別子が登録されることに基づいて発行される認証識別子を、前記携帯端末に転送する転送工程と、

前記携帯端末より、前記認証識別子が送信された場合に、該認証識別子に基づく認証処理を指示する指示工程と、

前記認証処理の結果、前記携帯端末が認証された場合に、予め定められた動作指示を受け付ける受付工程と

を備えることを特徴とする情報処理方法。

【請求項11】

請求項10に記載の情報処理方法をコンピュータによって実現させるための制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【公開番号】特開2007−310426(P2007−310426A)

【公開日】平成19年11月29日(2007.11.29)

【国際特許分類】

【出願番号】特願2006−135863(P2006−135863)

【出願日】平成18年5月15日(2006.5.15)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

【公開日】平成19年11月29日(2007.11.29)

【国際特許分類】

【出願日】平成18年5月15日(2006.5.15)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

[ Back to top ]