画像処理装置

【課題】画像処理ジョブに応じて適切なセキュリティ強度で認証すること。

【解決手段】複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、画像処理ジョブを取得する取得部と、取得部によって取得された画像処理ジョブを実行する画像処理部と、取得部によって取得された画像処理ジョブに基づいてセキュリティ強度を決定する決定部と((a)〜(i))、決定部によって決定されたセキュリティ強度でサーバに認証を要求する認証要求部と、認証要求部によって要求した認証についての認証結果をサーバから受信する受信部と、受信部によってサーバから認証成功を示す認証結果が受信されると、サーバとの間で画像処理ジョブに関する通信を行う通信部と、を備える。

【解決手段】複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、画像処理ジョブを取得する取得部と、取得部によって取得された画像処理ジョブを実行する画像処理部と、取得部によって取得された画像処理ジョブに基づいてセキュリティ強度を決定する決定部と((a)〜(i))、決定部によって決定されたセキュリティ強度でサーバに認証を要求する認証要求部と、認証要求部によって要求した認証についての認証結果をサーバから受信する受信部と、受信部によってサーバから認証成功を示す認証結果が受信されると、サーバとの間で画像処理ジョブに関する通信を行う通信部と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、画像処理装置がサーバにアクセスするときに認証を必要とする技術に関する。

【背景技術】

【0002】

従来、画像形成装置とサーバとからなるシステムにおいて、画像形成装置がサーバにアクセスするときに認証が必要となる場合がある。

このような認証に関し、あらかじめ用意した複数の認証プロトコルの中からセキュリティ強度の強いものを用いてサーバへの認証を試行し、この認証が失敗したと判断した場合、上記複数の認証プロトコルの中から次に強いものを用いて認証を再度試行させる技術が開示されている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−54893号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、上述した従来の技術では、最初に認証を試行するとき、最もセキュリティ強度の強い認証プロトコルを用いて試行するように固定されてしまっている。

本明細書では、画像処理ジョブに応じて適切なセキュリティ強度で認証する技術を開示する。

【課題を解決するための手段】

【0005】

本明細書によって開示される画像処理装置は、複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、画像処理ジョブを取得する取得部と、前記取得部によって取得された前記画像処理ジョブを実行する画像処理部と、前記取得部によって取得された前記画像処理ジョブに基づいてセキュリティ強度を決定する決定部と、前記決定部によって決定されたセキュリティ強度で前記サーバに認証を要求する認証要求部と、前記認証要求部によって要求した認証についての認証結果を前記サーバから受信する受信部と、前記受信部によって前記サーバから認証成功を示す認証結果が受信されると、前記サーバとの間で前記画像処理ジョブに関する通信を行う通信部と、を備える。

【0006】

また、前記決定部は、前記画像処理ジョブに付加されている属性情報に基づいてセキュリティ強度を決定してもよい。

【0007】

また、前記属性情報は前記画像処理ジョブが課金ジョブであることを示す情報であり、前記決定部は、前記画像処理ジョブに前記課金ジョブであることを示す情報が付加されている場合は、前記課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0008】

また、前記属性情報は前記画像処理ジョブの取得元を示す取得元情報であり、当該画像処理装置は前記取得元情報が予め登録される記憶部を備え、前記決定部は、前記画像処理ジョブに付加されている前記取得元情報が前記記憶部に登録されている場合は、登録されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0009】

また、前記属性情報は前記画像処理ジョブのセキュリティレベルが高いことを示す情報であり、前記決定部は、前記画像処理ジョブに前記セキュリティレベルが高いことを示す情報が付加されている場合は、前記セキュリティレベルが高いことを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0010】

また、前記属性情報は、前記画像処理ジョブを送信した端末装置が設置されている場所を示す情報であり、前記決定部は、当該画像処理装置の設置場所を示す情報と前記画像処理ジョブに付加されている前記端末装置の設置場所を示す情報とに基づいて、それぞれの設置場所が異なる地域の場合は、同じである場合に比べ、高いセキュリティ強度に決定してもよい。

【0011】

また、前記画像処理ジョブは画像データが含まれている印刷ジョブであり、前記属性情報は、前記印刷ジョブに含まれている前記画像データが表す画像にウォーターマーク画像を合成することを示す情報であり、前記決定部は、前記印刷ジョブに前記ウォーターマーク画像を合成することを示す情報が付加されている場合は、前記ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0012】

また、前記属性情報は時刻情報であり、前記決定部は、前記画像処理ジョブに前記時刻情報が付加されている場合は、前記時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0013】

また、前記決定部は、前記画像処理ジョブの種類に基づいてセキュリティ強度を決定してもよい。

【0014】

また、前記取得部は、通信ネットワークを介して画像処理ジョブを受信する受信部と、ユーザによる画像処理ジョブの入力を受け付ける操作部とを有し、前記決定部は、前記画像処理ジョブの種類が前記通信ネットワークを介して受信される種類である場合は高いセキュリティ強度に決定し、前記操作部によって入力される種類である場合は低いセキュリティ強度に決定してもよい

【0015】

また、前記決定部は、前記画像処理部によって実行された実行結果に基づいてセキュリティ強度を決定してもよい。

【0016】

また、上記画像処理装置は、前記画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度の設定を受け付ける設定部を備え、前記決定部は、前記取得部によって取得された画像処理ジョブの種類、属性情報、及び/又は、実行結果に対して前記設定部によって設定されているセキュリティ強度に決定してもよい。

【0017】

なお、本発明は、画像処理方法、画像処理システム、画像処理プログラム、画像処理プログラムを記録した記録媒体等の種々の態様で実現することができる。

また、本発明に備わる各部の機能は、構成自体で機能が特定されるハードウェア資源、プログラムにより機能が特定されるハードウェア資源、又はそれらの組み合わせにより実現される。また、これら各部の機能は、各々が物理的に互いに独立したハードウェア資源で実現されるものに限定されない。

【発明の効果】

【0018】

上記の画像処理装置によると、画像処理ジョブに応じて適切なセキュリティ強度で認証できる。

【図面の簡単な説明】

【0019】

【図1】実施形態1に係るMFPを備える画像処理システムの模式図。

【図2】MFPの電気的構成を示すブロック図。

【図3】各認証方法の許容時間を設定するユーザインタフェースの模式図。

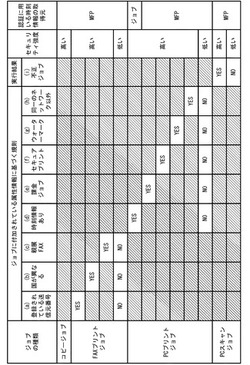

【図4】セキュリティ強度決定規則を示す模式図。

【図5】ジョブ実行処理の流れを示すフローチャート。

【図6】セキュリティ強度判断処理の流れを示すフローチャート。

【図7】コピージョブ実行処理の流れを示すフローチャート。

【図8】FAXプリントジョブ実行処理の流れを示すフローチャート。

【図9】PCプリントジョブ実行処理の流れを示すフローチャート。

【図10】PCスキャンジョブ実行処理の流れを示すフローチャート。

【発明を実施するための形態】

【0020】

<実施形態1>

本発明の実施形態1を図1ないし図10によって説明する。なお、以降の説明ではファクシミリをFAXと略す。

【0021】

(1)画像処理システムの構成

図1は、実施形態1に係る画像処理装置としてのMFP2(Multi Function Printer)を備える画像処理システム1の構成を示す模式図である。画像処理システム1は、画像処理ジョブを取得して実行し、その画像処理ジョブの実行履歴を記録するシステムである。

【0022】

画像処理システム1は、MFP2とサーバ3とを備えており、これらはLAN(Local Aria Network)やインターネットなどの通信ネットワーク4を介して通信可能に接続されている。また、MFP2は通信ネットワーク4を介して外部のコンピュータ5と通信可能に接続されているとともに、公衆回線6を介して外部のFAX装置7と通信可能に接続されている。

外部のコンピュータ5は、パーソナルコンピュータ、携帯電話、携帯情報端末などである。以降の説明では外部のコンピュータ5をPC5と略す。PC5、及び、FAX装置7は端末装置の一例である。

【0023】

MFP2は、画像処理ジョブを取得し、取得した画像処理ジョブを実行する装置である。また、MFP2は、取得した画像処理ジョブに基づいてセキュリティ強度を決定し、決定したセキュリティ強度でサーバ3に認証を要求し、サーバ3から認証成功を示す認証結果を受信すると、サーバ3との間でその画像処理ジョブに関する通信を行う。

【0024】

実施形態1では、画像処理ジョブに関する通信として、画像処理ジョブの実行を開始する時刻を示す時刻情報、画像処理ジョブの実行が終了した時刻を示す時刻情報、画像処理ジョブに付加されているユーザID、画像処理ジョブの取得元を示す取得元情報、画像処理ジョブに含まれている画像データが表す画像の数、画像処理を完了した画像データの数などの画像処理ジョブに関する情報をサーバ3に送信する場合を例に説明する。

画像処理ジョブに関する情報は画像処理ジョブの種類によって異なるが、実施形態1ではいずれの種類であっても少なくとも画像処理ジョブの実行を開始する時刻を示す時刻情報、及び、画像処理ジョブの実行が終了した時刻を示す時刻情報のうちいずれか一方は送信するものとする。

【0025】

上述した認証の要求において、MFP2は、少なくとも、時刻情報、ユーザID、及び、パスワードをサーバ3に送信する。認証を要求する際に送信する時刻情報は、上述した画像処理ジョブの実行を開始する時刻を示す時刻情報と同じ時刻を示すものであってもよいし、異なる時刻を示すものであってもよい。

実施形態1では認証を要求する際に送信する時刻情報と画像処理ジョブの実行を開始する時刻を示す時刻情報とは異なるものであるとし、以降の説明では認証を要求する際に送信する時刻情報を認証時刻情報といい、画像処理ジョブの実行を開始する時刻を示す時刻情報を実行開始時刻情報という。また、画像処理ジョブの実行が終了した時刻を示す時刻情報を実行終了時刻情報という。

詳しくは後述するが、これらの時刻は一部の画像処理ジョブを除いてMFP2のRTC22から取得される。

【0026】

サーバ3に送信するユーザID及びパスワードは、取得した画像処理ジョブに付加されているものであってもよいし、実行履歴書き込み用のユーザID及びパスワードとして予めMFP2に記憶されているものであってもよい。

【0027】

サーバ3は、複数のセキュリティ強度で認証を行うコンピュータであり、認証に用いる時刻を取得するためのRTC(Real Time Clock)や画像処理ジョブの実行履歴を記録するための記憶部を備える。サーバ3は、MFP2から認証が要求されると、その要求において送信された認証時刻情報、ユーザID、及び、パスワードに基づいて認証を行い、認証に成功するとMFP2に認証成功を示す認証結果を送信する。

MFP2は認証成功を示す認証結果を受信するとサーバ3に接続して画像処理ジョブに関する情報をサーバ3に送信し、サーバ3はMFP2から受信した画像処理ジョブに関する情報を実行履歴として記憶部に記録する。

【0028】

(2)MFPの電気的構成

図2は、MFP2の電気的構成を示すブロック図である。MFP2は、制御部21、RTC22、記憶部23、スキャナ部24、印刷部25、操作部26、FAX部27、及び、通信インタフェース部28を備えている。図中では通信インタフェース部28を通信I/F部と略している。

【0029】

制御部21は、CPU21A、ROM21B、RAM21Cを有する。CPU21AはROM21Bや記憶部23に記憶されているプログラムを実行することによってMFP2の各部を制御する。ROM21BにはMFP2の動作を制御するための各種のプログラムやデータが記録されている。RAM21CはCPU21Aが各種の処理を実行するための主記憶装置として用いられる。

【0030】

RTC22は、MFP2が設置されている場所が属するタイムゾーンの現在時刻を示す時計である。なお、RTC22を備えるのではなく、制御部21が通信インタフェース部28を制御して外部のタイムサーバから時刻情報を取得する構成であってもよい。

【0031】

記憶部23には、例えばNVRAMやフラッシュROMが含まれる。記憶部23には、MFP2の動作を制御するための各種のプログラムやデータが記憶される。また、記憶部23には、ユーザにより外部のFAX装置7の電話番号が予め登録される。

【0032】

スキャナ部24は、原稿を照射する光源やリニアイメージセンサなどを有し、原稿を光学的に読み取って画像データを生成する。

印刷部25は、画像データが表す画像を電子写真方式やインクジェット方式で印刷用紙に印刷する。

【0033】

操作部26は、液晶ディスプレイなどの表示装置や各種のボタンなどを備えて構成されている。ユーザは操作部26を操作することにより、後述する認証サーバ設定、コピーの指示、パスワードの入力などを行うことができる。また、ユーザは、操作部26を操作することにより、外部のFAX装置7の電話番号を予め記憶部23に登録しておくことができる。

【0034】

FAX部27は、公衆回線6を介してFAX装置7と接続され、FAX装置7から画像データをFAX受信したり、画像データをFAX装置7に送信したりする。

通信インタフェース部28は、通信ネットワーク4を介してPC5やサーバ3に接続されており、PC5から画像処理ジョブを受信する。

【0035】

RTC22は計時部の一例である。また、操作部26、FAX部27、及び、通信インタフェース部28は、取得部の一例である。また、制御部21、スキャナ部24、及び、印刷部25は、画像処理部の一例である。また、制御部21は、決定部の一例である。また、制御部21、及び、通信インタフェース部28は、認証要求部、受信部、及び、通信部の一例である。

【0036】

(3)認証方法、及び、認証サーバ設定

前述したようにサーバ3は認証時刻情報、ユーザID、及び、パスワードに基づいて認証を行う。この認証方法としては、例えばKerverosやNTLMv2を用いることができる。

【0037】

Kerverosは秘密鍵暗号(共通鍵暗号)を用いた認証方法である。KerverosではユーザID及びパスワードが正規のものであっても認証時刻情報によって示される時刻とサーバ3が備えるRTCから取得される時刻との時間差が許容時間を超えている場合は認証失敗となる。

【0038】

NTLMv2はMicrosoft社のOSであるWindows(登録商標)に通信ネットワーク経由でログオンする際に用いられる認証方法である。NTLMv2ではユーザID及びパスワードが正規のものであっても上述した時間差が許容時間を超えている場合は認証失敗となる。

【0039】

図3は、MFP2において管理者が各認証方法の許容時間を設定するためのユーザインタフェースの一例を示す模式図である。MFP2が待機状態のときは操作部26の表示装置に待機画面31が表示され、待機画面31で管理者が操作部26の[Menu]ボタンを押下すると設定選択画面32が表示される。

設定選択画面32で管理者が[2]ボタンを押下するとネットワーク設定画面33が表示され、ネットワーク設定画面33で管理者が[2]ボタンを押下すると認証サーバ設定画面34が表示される。

【0040】

認証サーバ設定画面34で管理者が[1]ボタンを押下するとKerveros設定画面35が表示され、Kerveros設定画面35で管理者が[2]ボタンを押下するとKerverosの許容時間を設定するための時刻ずれ設定画面36が表示される。

時刻ずれ設定画面36に示す時刻ずれは上述した許容時間に相当するものであり、管理者は操作部26を操作することによってKerverosの許容時間を設定できる。

【0041】

認証サーバ設定画面34で管理者が[2]ボタンを押下するとNTLMv2設定画面37が表示され、NTLMv2設定画面37で管理者が[2]ボタンを押下するとNTLMv2の許容時間を設定するための時刻ずれ設定画面38が表示される。

時刻ずれ設定画面38に示す時刻ずれは上述した許容時間に相当するものであり、管理者は操作部26を操作することによってNTLMv2の許容時間を設定できる。

管理者によって設定された各許容時間は、認証サーバ設定としてMFP2の記憶部23に記憶されるとともに、サーバ3に送信される。

【0042】

上述した許容時間は、NTLMv2よりもKerverosの方が短く設定される場合もあれば、KerverosよりもNTLMv2の方が短く設定される場合もある。許容時間が短いほど認証時刻情報としてより正確な時刻情報が求められるので、実施形態1では相対的に短い許容時間が設定された方の認証方法をセキュリティ強度の高い認証方法とし、相対的に長い許容時間が設定された方の認証方法をセキュリティ強度の低い認証方法とする。

【0043】

なお、ここでは各認証方法の許容時間をMFP2の管理者が設定する場合を例に説明するが、許容時間は予め固定で設定されていてもよい。また、許容時間はMFP2ではなくサーバ3側で設定されてMFP2がサーバ3からその許容時間を取得する構成であってもよい。

【0044】

(4)画像処理ジョブの種類と属性情報

MFP2によって実行される画像処理ジョブには複数の種類があり、実施形態1では画像処理ジョブとしてコピージョブ、FAXプリントジョブ、PCプリントジョブ、及び、PCスキャンジョブを例に説明する。

【0045】

(4−1)コピージョブ

コピージョブは、ユーザが操作部26を操作してコピーを指示することによって取得されるジョブであり、スキャナ部24によって原稿を読み取って画像データを生成し、生成した画像データが表す画像を印刷部25によって印刷するジョブである。

コピージョブの場合はMFP2に付与されているユーザID、及び、パスワードを用いて認証を行ってもよいし、ユーザが操作部26を操作して入力したユーザIDやパスワードを用いて認証を行ってもよい。

【0046】

(4−2)FAXプリントジョブ

FAXプリントジョブは、FAX部27を介してFAX装置7からFAX受信することによって取得されるジョブであり、FAX受信したジョブに含まれている画像データが表す画像を印刷部25によって印刷するジョブである。

【0047】

FAXプリントジョブには、属性情報として、MFP2に画像データをFAX送信したFAX装置7の電話番号である送信元番号、後述する親展FAXであることを示す情報などが付加される。

また、FAXプリントジョブにはユーザIDやパスワードは付加されず、MFP2に付与されているユーザID、及び、パスワードを用いて認証が行われる。

【0048】

送信元番号は「画像処理ジョブの取得元を示す取得元情報」、及び、「端末装置が設置されている場所を示す情報」の一例である。また、親展FAXであることを示す情報は「セキュリティレベルが高いことを示す情報」の一例である。

【0049】

(4−3)PCプリントジョブ

PCプリントジョブは、通信ネットワーク4を介してPC5から受信することによって取得されるジョブであり、受信したジョブに含まれている画像データが表す画像を印刷部25によって印刷するジョブである。PCプリントジョブは印刷ジョブの一例である。

【0050】

PCプリントジョブには、属性情報として、ユーザがPC5で印刷を指示した時刻を示す印刷指示時刻情報、後述する課金ジョブであることを示す情報、後述するセキュアプリントであることを示す情報、画像データが表す画像にウォーターマーク画像を合成することを示す情報、MFP2にPCプリントジョブを送信したPC5に付与されているIPアドレス、ユーザID、パスワードなどが付加される。

【0051】

セキュアプリントであることを示す情報は「セキュリティレベルが高いことを示す情報」の一例である。また、IPアドレスは「画像処理ジョブの取得元を示す取得元情報」、及び、「端末装置が設置されている場所を示す情報」の一例である。

【0052】

(4−4)PCスキャンジョブ

PCスキャンジョブは、通信ネットワーク4を介してPC5から送信された読取指示を受信することによって取得されるジョブであり、スキャナ部24によって原稿を読み取って画像データを生成し、その画像データをPC5に送信するジョブである。

PCスキャンジョブの場合はMFP2に付与されているユーザID、及び、パスワードを用いて認証を行ってもよい。また、PC5から送信された読取指示にユーザID、パスワードなどが付加されている場合は、その情報を使って認証を行ってもよい。

【0053】

(5)画像処理ジョブに基づくセキュリティ強度の決定

全ての画像処理ジョブが高いセキュリティ強度での認証を必要としているとは限らず、画像処理ジョブによっては低いセキュリティ強度での認証で十分である場合もある。

にもかかわらず全ての画像処理ジョブについて高いセキュリティ強度での認証を行うと、MFP2のRTC22の時刻がずれていた場合に、低いセキュリティ強度での認証で十分である画像処理ジョブが、低いセキュリティ強度での認証であれば認証に成功していたにもかかわらず、高いセキュリティ強度によって認証が行われたために認証に失敗してしまうことも起こり得る。認証に失敗した場合はMFP2が備えるRTC22の時刻を修正することによって認証に成功するようにすることができるが、そのためにはユーザがMFP2まで来なければならず、ユーザの負担が大きくなる。

【0054】

そこで、MFP2は、全ての画像処理ジョブについて高いセキュリティ強度での認証を要求するのではなく、画像処理ジョブに基づいてセキュリティ強度を決定する。

具体的には、MFP2は、画像処理ジョブの種類、画像処理ジョブに付加されている属性情報、及び/又は、画像処理ジョブの実行結果に基づいてセキュリティ強度を決定する。

【0055】

図4は、MFP2が画像処理ジョブに基づいてセキュリティ強度を決定するセキュリティ強度決定規則を示す模式図である。ここではユーザがMFP2の近くにいる画像処理ジョブの場合はセキュリティ強度の高い認証方法に決定し、ユーザがMFP2の近くにいない画像処理ジョブの場合は認証に失敗したときのユーザの負担を軽減するためにセキュリティ強度の低い認証方法に決定する場合を例に説明する。

【0056】

ただし、実施形態1では、ユーザがMFP2の近くにいない画像処理ジョブであっても、サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合にはセキュリティ強度の高い認証方法に決定する。

サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合は、それらの時刻情報が取得されるRTC22の時刻がずれていないか又は時刻のずれが小さいことが要求される。一部の画像処理ジョブを除いて認証時刻情報もRTC22から取得されるので、RTC22の時刻がずれていると認証に失敗する。逆に言うと、RTC22から取得した認証時刻情報を用いてセキュリティ強度の高い認証方法で認証を要求し、その認証に成功した場合には、RTC22の時刻がずれていないか又は時刻のずれが小さいことがサーバ3によって保証される。そのため、MFP2は、サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合にはセキュリティ強度の高い認証方法に決定する。

【0057】

(5−1)コピージョブ

コピージョブはユーザがMFP2の操作部26でコピーを指示することによって取得されるジョブであるので、コピージョブについての認証が行われるとき、ユーザはMFP2の近くにいる。

ユーザがMFP2の近くにいる場合は、MFP2が備えるRTC22の時刻がずれていたために認証に失敗したとしても、ユーザがRTC22の時刻を修正して再度コピーを指示し直すことにより、セキュリティ強度の高い認証方法で認証してもユーザの負担を大きく増やすことなく認証に成功するようにすることができる。

そこで、MFP2は、コピージョブである場合は、属性情報によらず常にセキュリティ強度の高い認証方法に決定する。

【0058】

(5−2)FAXプリントジョブ

FAXプリントジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、高いセキュリティ強度が求められる以下のいずれかの条件が一つでも満たされていればセキュリティ強度の高い認証方法に決定する。

【0059】

(a)FAXプリントジョブに付加されている送信元番号がMFPに登録されている。

ユーザは、特定の送信元番号から受信したFAXプリントジョブについては、実行開始時刻情報を正確に記録しておきたい場合もある。

ユーザは実行開始時刻情報を正確に記録しておきたいFAX装置7の電話番号を送信元番号として予め記憶部23に登録しておくことができる。MFP2は、FAXプリントジョブに付加されている送信元番号が記憶部23に登録されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0060】

(b)MFPが設置されている国とFAX装置が設置されている国とが異なる。

MFP2が設置されている国とFAX装置7が設置されている国とが異なる場合は、実行開始時刻情報を正確に記録しておきたい場合もある。

そこで、MFP2は、MFP2に付与されている電話番号の国際番号とFAXプリントジョブに付加されている送信元番号の国際番号とが異なる場合は、MFP2が設置されている国とFAX装置7が設置されている国とが異なるとして、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0061】

(c)親展FAXであることを示す情報が付加されている。

親展FAXとは、送信側のFAX装置7でFAXプリントジョブにパスワードを付加して送信し、MFP2でそのFAXプリントジョブを受信すると、ユーザが操作部26を操作してパスワードを入力するまで待機し、パスワードが一致するとそのFAXプリントジョブを実行するものである。

一般に親展FAXは機密性の高い画像データをFAX送信する際に設定されるものであるので、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、親展FAXであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0062】

(5−3)PCプリントジョブ

PCプリントジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、高いセキュリティ強度が求められる以下のいずれかの条件が一つでも満たされていればセキュリティ強度の高い認証方法に決定する。

【0063】

(d)印刷指示時刻情報が付加されている

PCプリントジョブに印刷指示時刻情報が付加されている場合は、サーバ3に記録される実行開始時刻情報について高い正確性が要求されるジョブであると考えられる。なぜなら、実行開始時刻情報に高い正確性が求められないのであれば、ジョブに印刷指示時刻情報を付加する必要はないからである。印刷指示時刻情報が付加されているということは、MFP2の時刻がずれていて正確な実行開始時刻情報が履歴として記録されないということを避けるために、PC5側でジョブに印刷指示時刻情報を付加したものと考えることができる。

そこで、MFP2は、PCプリントジョブに印刷指示時刻情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0064】

PCプリントジョブに印刷指示時刻情報が付加されている場合は、サーバ3に送信する認証時刻情報、及び、実行開始時刻情報として、PCプリントジョブに付加されている印刷指示時刻情報が用いられる。

なお、PCプリントジョブに印刷指示時刻情報が付加されている場合以外の場合は、MFP2のRTC22から取得した時刻情報が認証時刻情報、及び、実行開始時刻情報として用いられる。

【0065】

(e)課金ジョブであることを示す情報が付加されている。

課金ジョブとは、ジョブの実行に対してユーザに課金されるジョブのことをいう。一般に課金ジョブは実行開始時刻情報を正確に記録しておくことが要求される。

そこで、MFP2は、PCプリントジョブに課金ジョブであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0066】

(f)セキュアプリントであることを示す情報が付加されている。

セキュアプリントとは、PC5側でPCプリントジョブにパスワードを設定して送信し、MFP2でそのPCプリントジョブを受信すると、ユーザが操作部26を操作してパスワードを入力するまで待機し、パスワードが一致するとそのPCプリントジョブを実行するものである。

一般にセキュアプリントは機密性の高い画像データを印刷する際に設定されるものであるので、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、セキュアプリントであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0067】

(g)ウォーターマーク画像を合成することを示す情報が付加されている

一般に機密性の高い文書管理が求められる画像には「機密」、「部外秘」、「重要」といった文字を表す透かし画像、所謂ウォーターマーク画像が半透明に合成されて印刷されることが多い。逆に言うと、ウォーターマーク画像を合成するように設定されている画像は、機密性の高い文書管理が求められる画像である可能性が高い。

そして、一般に機密性の高い文書管理が求められる画像を印刷する場合は、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、ウォーターマーク画像を合成することを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0068】

(h)同一の通信ネットワーク以外から受信したPCプリントジョブである

MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク以外からPCプリントジョブを受信した場合は、実行開始時刻情報を正確に記録しておきたい場合もある。

そこで、MFP2は、同一の通信ネットワーク以外から受信したPCプリントジョブの場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0069】

ここで、同一の通信ネットワークは、例えば一つのサブネットであってもよいし、一つのフロア内や一つの建物内を同一の通信ネットワークとしてもよいし、1つの組織に対して付与されているグローバルIPアドレス群によって識別される通信ネットワークを同一の通信ネットワークとしてもよい。何をもって同一の通信ネットワークとするかは適宜に決定できる。

【0070】

(5−4)PCスキャンジョブ

PCスキャンジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、実行結果が以下の条件を満たしていればセキュリティ強度の高い認証方法に決定する。

【0071】

(i)紙幣を読み取ったと判断される場合

紙幣を読み取るジョブが実行された場合、そのジョブは不正な目的で実行された可能性もある。このため、紙幣を読み取るジョブが実行された場合は、実行終了時刻情報を正確に記録しておくことが望ましい。

そこで、MFP2は、原稿を読み取って生成した画像データを解析し、紙幣を読み取ったと判断される場合には、実行終了時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0072】

(6)ジョブ実行処理

図5は、MFP2によって実行されるジョブ実行処理の流れを示すフローチャートである。本処理はMFP2が画像処理ジョブを取得すると開始される。

S101では、CPU21Aは、前述した認証サーバ設定に基づいてセキュリティ強度の高い認証方法を判断するセキュリティ強度判断処理を実行する。セキュリティ強度判断処理の詳細については後述する。

【0073】

S102では、CPU21Aは、取得した画像処理ジョブがコピージョブであるか否かを判定し、コピージョブである場合はS103に進み、コピージョブ以外のジョブである場合はS104に進む。

S103では、CPU21Aはコピージョブを実行するコピージョブ実行処理を実行する。コピージョブ実行処理の詳細については後述する。

【0074】

S104では、CPU21Aは、取得した画像処理ジョブがFAXプリントジョブであるか否かを判定し、FAXプリントジョブである場合はS105に進み、FAXプリントジョブ以外のジョブである場合はS106に進む。

S105では、CPU21AはFAXプリントジョブを実行するFAXプリントジョブ実行処理を実行する。FAXプリントジョブ実行処理の詳細については後述する。

【0075】

S106では、CPU21Aは、取得した画像処理ジョブがPCプリントジョブであるか否かを判定し、PCプリントジョブである場合はS107に進み、PCプリントジョブ以外のジョブである場合はS108に進む。

S107では、CPU21AはPCプリントジョブを実行するPCプリントジョブ実行処理を実行する。PCプリントジョブ実行処理の詳細については後述する。

S108では、CPU21AはPCスキャンジョブを実行するPCスキャンジョブ実行処理を実行する。PCスキャンジョブ実行処理の詳細については後述する。

【0076】

(6−1)セキュリティ強度判断処理

図6は、セキュリティ強度判断処理の流れを示すフローチャートである。

S201では、CPU21Aは、認証サーバ設定で管理者が設定したKerverosの許容時間を取得する。

S202では、CPU21Aは、認証サーバ設定で管理者が設定したNTLMv2の許容時間を取得する。

【0077】

S203では、CPU21Aは、Kerverosの許容時間とNTLMv2の許容時間とを比較し、Kerverosの許容時間の方が短い場合はS204に進み、Kerverosの許容時間の方が短くない場合はS206に進む。

S204では、CPU21Aは、Kerverosをセキュリティ強度の高い認証方法とする。

【0078】

S205では、CPU21Aは、NTLMv2をセキュリティ強度の低い認証方法とする。

S206では、CPU21Aは、NTLMv2をセキュリティ強度の高い認証方法とする。

S207では、CPU21Aは、Kerverosをセキュリティ強度の低い認証方法とする。

【0079】

(6−2)コピージョブ実行処理

図7は、コピージョブ実行処理の流れを示すフローチャートである。

S301では、CPU21Aは、MFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0080】

S302では、CPU21Aは認証に成功したか否かをS301で受信した認証結果から判断し、認証に成功した場合はS303に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S303では、CPU21Aはコピージョブに関する情報をサーバ3に送信する。このとき、CPU21Aは、RTC22から現在時刻を示す時刻情報を実行開始時刻情報として取得し、その実行開始時刻情報をサーバ3に送信する。

S304では、CPU21AはMFP2を制御してコピージョブを実行する。

【0081】

(6−3)FAXプリントジョブ実行処理

図8は、FAXプリントジョブ実行処理の流れを示すフローチャートである。

S401では、CPU21Aは、FAXプリントジョブに付加されている送信元番号が記憶部23に登録されているか否かを判定し、登録されている場合はS404に進み、登録されていない場合はS402に進む。

【0082】

S402では、CPU21AはMFP2に付与されている電話番号の国際番号とFAXプリントジョブに付加されている送信元番号の国際番号とが異なるか否かを判定し、異なる場合はS404に進み、同じである場合はS403に進む。

S403では、CPU21AはFAXプリントジョブに親展FAXであることを示す情報が付加されているか否かを判定し、付加されている場合はS404に進み、付加されていない場合はS405に進む。

【0083】

S404では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S405では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0084】

S406では、CPU21Aは認証に成功したか否かをS404又はS405で受信した認証結果から判断し、認証に成功した場合はS407に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S407では、CPU21AはFAXプリントジョブに関する情報をサーバ3に送信する。

S408では、CPU21AはMFP2を制御してFAXプリントジョブを実行する。

【0085】

(6−4)PCプリントジョブ実行処理

図9は、PCプリントジョブ実行処理の流れを示すフローチャートである。

S501では、CPU21AはPCプリントジョブに印刷指示時刻情報が付加されているか否かを判定し、付加されている場合はS502に進み、付加されていない場合はS503に進む。

【0086】

S502では、CPU21AはPCプリントジョブに付加されている印刷指示時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された印刷指示時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S503では、CPU21AはPCプリントジョブに課金ジョブであることを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS504に進む。

【0087】

S504では、CPU21AはPCプリントジョブにセキュアプリントであることを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS505に進む。

S505では、CPU21AはPCプリントジョブにウォーターマーク画像を合成することを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS506に進む。

【0088】

S506では、CPU21AはPCプリントジョブの送信元のIPアドレスに基づいて、MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク4以外から受信したPCプリントジョブであるか否かを判定する。CPU21Aは、同一の通信ネットワーク4以外から受信したPCプリントジョブである場合はS507に進み、同一の通信ネットワーク4から受信したPCプリントジョブである場合はS508に進む。

【0089】

S507では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S508では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0090】

S509では、CPU21Aは認証に成功したか否かをS502、S507、又は、S508で受信した認証結果から判断し、認証に成功した場合はS510に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S510では、CPU21AはPCプリントジョブに関する情報をサーバ3に送信する。

S511では、CPU21AはMFP2を制御してPCプリントジョブを実行する。

【0091】

(6−5)PCスキャンジョブ実行処理

図10は、PCスキャンジョブ実行処理の流れを示すフローチャートである。

S601では、CPU21AはMFP2を制御してPCスキャンジョブを実行する。

S602では、CPU21AはS601で生成した画像データを解析し、紙幣を読み取ったか否かを判断する。CPU21Aは、紙幣を読み取ったと判断した場合はS603に進み、紙幣以外を読み取ったと判断した場合はS604に進む。

【0092】

S603では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S604では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0093】

S605では、CPU21Aは認証に成功したか否かをS603又はS604で受信した認証結果から判断し、認証に成功した場合はS606に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S606では、CPU21AはPCスキャンジョブに関する情報をサーバ3に送信する。このとき、CPU21Aは、RTC22から現在時刻を示す時刻情報を実行終了時刻情報として取得し、その実行終了時刻情報をサーバ3に送信する。

S607では、CPU21AはS601でPCスキャンジョブを実行して生成した画像データをPC5に送信する。

【0094】

(7)実施形態の効果

以上説明した実施形態1に係るMFP2によると、例えば、ユーザがMFP2の近くにいる可能性が高いコピージョブを実行する場合はセキュリティ強度の高い認証方法で認証を行うので、認証失敗によってユーザがMFC2まで来なければいけない手間を抑制しつつ、信頼性の高い認証を行うことができる。

一方、MFP2によると、ユーザがMFP2の近くにいない可能性が高いPCプリントジョブ、FAXプリントジョブ、スキャンジョブを実行する場合はセキュリティ強度の低い認証方法で認証を行うので、認証失敗によってユーザがMFC2まで来なければいけない手間を抑制することができる。

ただし、MFP2によると、ユーザがMFP2の近くにいない可能性が高い画像処理ジョブであっても、実行開始時刻情報や実行終了時刻情報に高い正確性が求められる場合は高いセキュリティ強度に決定するので、正確性の高い実行開始時刻情報や実行終了時刻情報を記録できる。

このように、MFP2によると、取得された画像処理ジョブに基づいてセキュリティ強度を決定することにより、画像処理ジョブに応じて適切なセキュリティ強度で認証できる。

【0095】

更に、MFP2によると、FAXプリントジョブに付加されている送信元番号が記憶部23に予め登録されている場合は、予め登録されていない送信元番号である場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0096】

更に、MFP2が設置されている国とMFP2にFAXプリントジョブを送信したFAX装置7が設置されている国とが異なる場合は、同じ国である場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0097】

更に、MFP2によると、FAXプリントジョブに親展FAXであることを示す情報が付加されている場合は、親展FAXであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0098】

更に、MFP2によると、PCプリントジョブに印刷指示時刻情報が付加されている場合は、印刷指示時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0099】

更に、MFP2によると、PCプリントジョブに課金ジョブであることを示す情報が付加されている場合は、課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0100】

更に、MFP2によると、PCプリントジョブにセキュアプリントであることを示す情報が付加されている場合は、セキュアプリントであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0101】

更に、MFP2によると、PCプリントジョブにウォーターマーク画像を合成することを示す情報が付加されている場合は、ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0102】

更に、MFP2によると、MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク4以外からPCプリントジョブを受信した場合は、同じ通信ネットワーク4から受信した場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0103】

更に、MFP2によると、PCスキャンジョブを実行した結果、紙幣を読み取ったと判断した場合は、紙幣以外を読み取ったと判断した場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0104】

更に、MFP2によると、コピージョブの場合は属性情報に基づくことなく高いセキュリティ強度に決定する。このように、属性情報に基づくことなく画像処理ジョブの種類のみからセキュリティ強度を決定できる場合は、画像処理ジョブの種類のみからセキュリティ強度を決定してもよい。

【0105】

<実施形態2>

次に、本発明の実施形態2を説明する。

実施形態1では全ての画像処理ジョブについて時刻情報を用いた認証を行う場合を例に説明したが、時刻情報を用いた認証を行うか否かを画像処理ジョブの種類によって決定してもよい。

【0106】

例えば、サーバ3は時刻情報を用いる認証と時刻情報を用いない認証とを行うものとする。時刻情報を用いる認証方法は、時刻情報を用いない認証方法よりもセキュリティ強度の高い認証方法であるとする。

そして、MFP2は、通信ネットワーク4を介して受信される種類の画像処理ジョブである場合、すなわち、PCプリントジョブ及びPCスキャンジョブである場合は時刻情報を用いない認証方法に決定し、操作部26によって入力される種類の画像処理ジョブである場合、すなわち、コピージョブである場合は時刻情報を用いる認証方法に決定してもよい。

【0107】

操作部26によって入力される種類の画像処理ジョブの場合は、ユーザがMFP2の近くにいるので、RTC22の時刻がずれていて認証に失敗したとしても、ユーザがRTC22の時刻を修正することによって、認証が成功するようにすることができる。このため、認証に失敗して画像処理ジョブが溜まってしまうことを低減できる。従って、操作部26によって入力される種類の画像処理ジョブは、セキュリティを向上させる観点から、時刻情報を用いる認証方法に決定することが望ましい。

【0108】

これに対し、通信ネットワーク4を介して受信される種類の画像処理ジョブは、ユーザがMFP2の近くにいないので、時刻情報を用いる認証に失敗すると、画像処理ジョブが溜まってしまう。このため、通信ネットワーク4を介して受信される種類の画像処理ジョブは、時刻情報を用いない認証方法に決定することが望ましい。

なお、公衆回線を介して取得される画像処理ジョブであるFAXプリントジョブについても、時刻情報を用いない認証方法に決定するようにしてもよい。

【0109】

<他の実施形態>

本発明は上記記述及び図面によって説明した実施形態に限定されるものではなく、例えば次のような実施形態も本発明の技術的範囲に含まれる。

【0110】

(1)上記実施形態では認証方法のセキュリティ強度の高低を許容時間の観点から判断する場合を例に説明したが、認証方法のセキュリティ強度の高低は許容時間以外の観点から判断してもよい。

例えば、認証方法によってパスワードのバイト数の最小文字数が異なっている場合は、最小文字数が多い認証方法ほどセキュリティ強度が高いと判断してもよいし、各認証方法の認証アルゴリズムの観点からセキュリティ強度を判断してもよい。

【0111】

(2)上記実施形態ではFAXプリントジョブにおいてMFP2が設置されている国とFAX装置が設置されている国とが異なる場合を例に説明したが、例えば同一国内であっても市街局番が異なれば異なる場所であるとしてもよい。また、MFP2が設置されている場所が属するタイムゾーンとFAX装置が設置されている場所が属するタイムゾーンとが異なれば異なる場所であるとしてもよい。何をもって異なる場所とするかは適宜に決定できる。

また、「端末装置が設置されている場所を示す情報」は端末が設置されている場所の住所を示す情報であってもよい。

【0112】

(3)上記実施形態ではセキュリティレベルが高いことを示す情報として「親展FAXであることを示す情報」や「セキュアプリントであることを示す情報」を例に説明したが、例えばユーザが画像処理ジョブに「高セキュリティ」といったセキュリティレベルが高いことを示す情報を指定できるようにしてもよい。

【0113】

(4)上記実施形態ではセキュリティ強度決定規則に従ってセキュリティ強度を決定する場合を例に説明したが、ユーザが操作部26を操作して画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度を設定できるようにし、画像処理ジョブの種類、属性情報、及び/又は、実行結果に対してユーザが設定したセキュリティ強度に決定してもよい。操作部26は、設定部の一例である。

【0114】

(5)上記実施形態では高いセキュリティ強度で認証するときと低いセキュリティ強度で認証するときとで認証方法が異なる場合を例に説明したが、同一の認証方法において高いセキュリティ強度で認証するときと低いセキュリティ強度で認証するときとでセキュリティ強度のパラメータを変更してもよい。

【0115】

(6)上記実施形態では画像処理装置としてMFPを例に説明したが、画像処理装置はプリンタであってもよいしスキャナであってもよい。

(7)上記実施形態では画像処理ジョブの実行履歴をサーバ3に記憶させるためにサーバ3との認証を行ったが、画像処理ジョブを実行する場合にサーバ3にアクセスする構成であればこれに限られない。また、画像処理ジョブを実行した後にサーバ3と認証を行う構成であってもよい。

【符号の説明】

【0116】

1・・・画像処理システム、2・・・MFP、3・・・サーバ、4・・・通信ネットワーク、5・・・コンピュータ、7・・・FAX装置、21・・・制御部、22・・・RTC、23・・・記憶部、24・・・スキャナ部、25・・・印刷部、26・・・操作部、27・・・FAX部、28・・・通信インタフェース部

【技術分野】

【0001】

本発明は、画像処理装置がサーバにアクセスするときに認証を必要とする技術に関する。

【背景技術】

【0002】

従来、画像形成装置とサーバとからなるシステムにおいて、画像形成装置がサーバにアクセスするときに認証が必要となる場合がある。

このような認証に関し、あらかじめ用意した複数の認証プロトコルの中からセキュリティ強度の強いものを用いてサーバへの認証を試行し、この認証が失敗したと判断した場合、上記複数の認証プロトコルの中から次に強いものを用いて認証を再度試行させる技術が開示されている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−54893号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、上述した従来の技術では、最初に認証を試行するとき、最もセキュリティ強度の強い認証プロトコルを用いて試行するように固定されてしまっている。

本明細書では、画像処理ジョブに応じて適切なセキュリティ強度で認証する技術を開示する。

【課題を解決するための手段】

【0005】

本明細書によって開示される画像処理装置は、複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、画像処理ジョブを取得する取得部と、前記取得部によって取得された前記画像処理ジョブを実行する画像処理部と、前記取得部によって取得された前記画像処理ジョブに基づいてセキュリティ強度を決定する決定部と、前記決定部によって決定されたセキュリティ強度で前記サーバに認証を要求する認証要求部と、前記認証要求部によって要求した認証についての認証結果を前記サーバから受信する受信部と、前記受信部によって前記サーバから認証成功を示す認証結果が受信されると、前記サーバとの間で前記画像処理ジョブに関する通信を行う通信部と、を備える。

【0006】

また、前記決定部は、前記画像処理ジョブに付加されている属性情報に基づいてセキュリティ強度を決定してもよい。

【0007】

また、前記属性情報は前記画像処理ジョブが課金ジョブであることを示す情報であり、前記決定部は、前記画像処理ジョブに前記課金ジョブであることを示す情報が付加されている場合は、前記課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0008】

また、前記属性情報は前記画像処理ジョブの取得元を示す取得元情報であり、当該画像処理装置は前記取得元情報が予め登録される記憶部を備え、前記決定部は、前記画像処理ジョブに付加されている前記取得元情報が前記記憶部に登録されている場合は、登録されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0009】

また、前記属性情報は前記画像処理ジョブのセキュリティレベルが高いことを示す情報であり、前記決定部は、前記画像処理ジョブに前記セキュリティレベルが高いことを示す情報が付加されている場合は、前記セキュリティレベルが高いことを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0010】

また、前記属性情報は、前記画像処理ジョブを送信した端末装置が設置されている場所を示す情報であり、前記決定部は、当該画像処理装置の設置場所を示す情報と前記画像処理ジョブに付加されている前記端末装置の設置場所を示す情報とに基づいて、それぞれの設置場所が異なる地域の場合は、同じである場合に比べ、高いセキュリティ強度に決定してもよい。

【0011】

また、前記画像処理ジョブは画像データが含まれている印刷ジョブであり、前記属性情報は、前記印刷ジョブに含まれている前記画像データが表す画像にウォーターマーク画像を合成することを示す情報であり、前記決定部は、前記印刷ジョブに前記ウォーターマーク画像を合成することを示す情報が付加されている場合は、前記ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0012】

また、前記属性情報は時刻情報であり、前記決定部は、前記画像処理ジョブに前記時刻情報が付加されている場合は、前記時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定してもよい。

【0013】

また、前記決定部は、前記画像処理ジョブの種類に基づいてセキュリティ強度を決定してもよい。

【0014】

また、前記取得部は、通信ネットワークを介して画像処理ジョブを受信する受信部と、ユーザによる画像処理ジョブの入力を受け付ける操作部とを有し、前記決定部は、前記画像処理ジョブの種類が前記通信ネットワークを介して受信される種類である場合は高いセキュリティ強度に決定し、前記操作部によって入力される種類である場合は低いセキュリティ強度に決定してもよい

【0015】

また、前記決定部は、前記画像処理部によって実行された実行結果に基づいてセキュリティ強度を決定してもよい。

【0016】

また、上記画像処理装置は、前記画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度の設定を受け付ける設定部を備え、前記決定部は、前記取得部によって取得された画像処理ジョブの種類、属性情報、及び/又は、実行結果に対して前記設定部によって設定されているセキュリティ強度に決定してもよい。

【0017】

なお、本発明は、画像処理方法、画像処理システム、画像処理プログラム、画像処理プログラムを記録した記録媒体等の種々の態様で実現することができる。

また、本発明に備わる各部の機能は、構成自体で機能が特定されるハードウェア資源、プログラムにより機能が特定されるハードウェア資源、又はそれらの組み合わせにより実現される。また、これら各部の機能は、各々が物理的に互いに独立したハードウェア資源で実現されるものに限定されない。

【発明の効果】

【0018】

上記の画像処理装置によると、画像処理ジョブに応じて適切なセキュリティ強度で認証できる。

【図面の簡単な説明】

【0019】

【図1】実施形態1に係るMFPを備える画像処理システムの模式図。

【図2】MFPの電気的構成を示すブロック図。

【図3】各認証方法の許容時間を設定するユーザインタフェースの模式図。

【図4】セキュリティ強度決定規則を示す模式図。

【図5】ジョブ実行処理の流れを示すフローチャート。

【図6】セキュリティ強度判断処理の流れを示すフローチャート。

【図7】コピージョブ実行処理の流れを示すフローチャート。

【図8】FAXプリントジョブ実行処理の流れを示すフローチャート。

【図9】PCプリントジョブ実行処理の流れを示すフローチャート。

【図10】PCスキャンジョブ実行処理の流れを示すフローチャート。

【発明を実施するための形態】

【0020】

<実施形態1>

本発明の実施形態1を図1ないし図10によって説明する。なお、以降の説明ではファクシミリをFAXと略す。

【0021】

(1)画像処理システムの構成

図1は、実施形態1に係る画像処理装置としてのMFP2(Multi Function Printer)を備える画像処理システム1の構成を示す模式図である。画像処理システム1は、画像処理ジョブを取得して実行し、その画像処理ジョブの実行履歴を記録するシステムである。

【0022】

画像処理システム1は、MFP2とサーバ3とを備えており、これらはLAN(Local Aria Network)やインターネットなどの通信ネットワーク4を介して通信可能に接続されている。また、MFP2は通信ネットワーク4を介して外部のコンピュータ5と通信可能に接続されているとともに、公衆回線6を介して外部のFAX装置7と通信可能に接続されている。

外部のコンピュータ5は、パーソナルコンピュータ、携帯電話、携帯情報端末などである。以降の説明では外部のコンピュータ5をPC5と略す。PC5、及び、FAX装置7は端末装置の一例である。

【0023】

MFP2は、画像処理ジョブを取得し、取得した画像処理ジョブを実行する装置である。また、MFP2は、取得した画像処理ジョブに基づいてセキュリティ強度を決定し、決定したセキュリティ強度でサーバ3に認証を要求し、サーバ3から認証成功を示す認証結果を受信すると、サーバ3との間でその画像処理ジョブに関する通信を行う。

【0024】

実施形態1では、画像処理ジョブに関する通信として、画像処理ジョブの実行を開始する時刻を示す時刻情報、画像処理ジョブの実行が終了した時刻を示す時刻情報、画像処理ジョブに付加されているユーザID、画像処理ジョブの取得元を示す取得元情報、画像処理ジョブに含まれている画像データが表す画像の数、画像処理を完了した画像データの数などの画像処理ジョブに関する情報をサーバ3に送信する場合を例に説明する。

画像処理ジョブに関する情報は画像処理ジョブの種類によって異なるが、実施形態1ではいずれの種類であっても少なくとも画像処理ジョブの実行を開始する時刻を示す時刻情報、及び、画像処理ジョブの実行が終了した時刻を示す時刻情報のうちいずれか一方は送信するものとする。

【0025】

上述した認証の要求において、MFP2は、少なくとも、時刻情報、ユーザID、及び、パスワードをサーバ3に送信する。認証を要求する際に送信する時刻情報は、上述した画像処理ジョブの実行を開始する時刻を示す時刻情報と同じ時刻を示すものであってもよいし、異なる時刻を示すものであってもよい。

実施形態1では認証を要求する際に送信する時刻情報と画像処理ジョブの実行を開始する時刻を示す時刻情報とは異なるものであるとし、以降の説明では認証を要求する際に送信する時刻情報を認証時刻情報といい、画像処理ジョブの実行を開始する時刻を示す時刻情報を実行開始時刻情報という。また、画像処理ジョブの実行が終了した時刻を示す時刻情報を実行終了時刻情報という。

詳しくは後述するが、これらの時刻は一部の画像処理ジョブを除いてMFP2のRTC22から取得される。

【0026】

サーバ3に送信するユーザID及びパスワードは、取得した画像処理ジョブに付加されているものであってもよいし、実行履歴書き込み用のユーザID及びパスワードとして予めMFP2に記憶されているものであってもよい。

【0027】

サーバ3は、複数のセキュリティ強度で認証を行うコンピュータであり、認証に用いる時刻を取得するためのRTC(Real Time Clock)や画像処理ジョブの実行履歴を記録するための記憶部を備える。サーバ3は、MFP2から認証が要求されると、その要求において送信された認証時刻情報、ユーザID、及び、パスワードに基づいて認証を行い、認証に成功するとMFP2に認証成功を示す認証結果を送信する。

MFP2は認証成功を示す認証結果を受信するとサーバ3に接続して画像処理ジョブに関する情報をサーバ3に送信し、サーバ3はMFP2から受信した画像処理ジョブに関する情報を実行履歴として記憶部に記録する。

【0028】

(2)MFPの電気的構成

図2は、MFP2の電気的構成を示すブロック図である。MFP2は、制御部21、RTC22、記憶部23、スキャナ部24、印刷部25、操作部26、FAX部27、及び、通信インタフェース部28を備えている。図中では通信インタフェース部28を通信I/F部と略している。

【0029】

制御部21は、CPU21A、ROM21B、RAM21Cを有する。CPU21AはROM21Bや記憶部23に記憶されているプログラムを実行することによってMFP2の各部を制御する。ROM21BにはMFP2の動作を制御するための各種のプログラムやデータが記録されている。RAM21CはCPU21Aが各種の処理を実行するための主記憶装置として用いられる。

【0030】

RTC22は、MFP2が設置されている場所が属するタイムゾーンの現在時刻を示す時計である。なお、RTC22を備えるのではなく、制御部21が通信インタフェース部28を制御して外部のタイムサーバから時刻情報を取得する構成であってもよい。

【0031】

記憶部23には、例えばNVRAMやフラッシュROMが含まれる。記憶部23には、MFP2の動作を制御するための各種のプログラムやデータが記憶される。また、記憶部23には、ユーザにより外部のFAX装置7の電話番号が予め登録される。

【0032】

スキャナ部24は、原稿を照射する光源やリニアイメージセンサなどを有し、原稿を光学的に読み取って画像データを生成する。

印刷部25は、画像データが表す画像を電子写真方式やインクジェット方式で印刷用紙に印刷する。

【0033】

操作部26は、液晶ディスプレイなどの表示装置や各種のボタンなどを備えて構成されている。ユーザは操作部26を操作することにより、後述する認証サーバ設定、コピーの指示、パスワードの入力などを行うことができる。また、ユーザは、操作部26を操作することにより、外部のFAX装置7の電話番号を予め記憶部23に登録しておくことができる。

【0034】

FAX部27は、公衆回線6を介してFAX装置7と接続され、FAX装置7から画像データをFAX受信したり、画像データをFAX装置7に送信したりする。

通信インタフェース部28は、通信ネットワーク4を介してPC5やサーバ3に接続されており、PC5から画像処理ジョブを受信する。

【0035】

RTC22は計時部の一例である。また、操作部26、FAX部27、及び、通信インタフェース部28は、取得部の一例である。また、制御部21、スキャナ部24、及び、印刷部25は、画像処理部の一例である。また、制御部21は、決定部の一例である。また、制御部21、及び、通信インタフェース部28は、認証要求部、受信部、及び、通信部の一例である。

【0036】

(3)認証方法、及び、認証サーバ設定

前述したようにサーバ3は認証時刻情報、ユーザID、及び、パスワードに基づいて認証を行う。この認証方法としては、例えばKerverosやNTLMv2を用いることができる。

【0037】

Kerverosは秘密鍵暗号(共通鍵暗号)を用いた認証方法である。KerverosではユーザID及びパスワードが正規のものであっても認証時刻情報によって示される時刻とサーバ3が備えるRTCから取得される時刻との時間差が許容時間を超えている場合は認証失敗となる。

【0038】

NTLMv2はMicrosoft社のOSであるWindows(登録商標)に通信ネットワーク経由でログオンする際に用いられる認証方法である。NTLMv2ではユーザID及びパスワードが正規のものであっても上述した時間差が許容時間を超えている場合は認証失敗となる。

【0039】

図3は、MFP2において管理者が各認証方法の許容時間を設定するためのユーザインタフェースの一例を示す模式図である。MFP2が待機状態のときは操作部26の表示装置に待機画面31が表示され、待機画面31で管理者が操作部26の[Menu]ボタンを押下すると設定選択画面32が表示される。

設定選択画面32で管理者が[2]ボタンを押下するとネットワーク設定画面33が表示され、ネットワーク設定画面33で管理者が[2]ボタンを押下すると認証サーバ設定画面34が表示される。

【0040】

認証サーバ設定画面34で管理者が[1]ボタンを押下するとKerveros設定画面35が表示され、Kerveros設定画面35で管理者が[2]ボタンを押下するとKerverosの許容時間を設定するための時刻ずれ設定画面36が表示される。

時刻ずれ設定画面36に示す時刻ずれは上述した許容時間に相当するものであり、管理者は操作部26を操作することによってKerverosの許容時間を設定できる。

【0041】

認証サーバ設定画面34で管理者が[2]ボタンを押下するとNTLMv2設定画面37が表示され、NTLMv2設定画面37で管理者が[2]ボタンを押下するとNTLMv2の許容時間を設定するための時刻ずれ設定画面38が表示される。

時刻ずれ設定画面38に示す時刻ずれは上述した許容時間に相当するものであり、管理者は操作部26を操作することによってNTLMv2の許容時間を設定できる。

管理者によって設定された各許容時間は、認証サーバ設定としてMFP2の記憶部23に記憶されるとともに、サーバ3に送信される。

【0042】

上述した許容時間は、NTLMv2よりもKerverosの方が短く設定される場合もあれば、KerverosよりもNTLMv2の方が短く設定される場合もある。許容時間が短いほど認証時刻情報としてより正確な時刻情報が求められるので、実施形態1では相対的に短い許容時間が設定された方の認証方法をセキュリティ強度の高い認証方法とし、相対的に長い許容時間が設定された方の認証方法をセキュリティ強度の低い認証方法とする。

【0043】

なお、ここでは各認証方法の許容時間をMFP2の管理者が設定する場合を例に説明するが、許容時間は予め固定で設定されていてもよい。また、許容時間はMFP2ではなくサーバ3側で設定されてMFP2がサーバ3からその許容時間を取得する構成であってもよい。

【0044】

(4)画像処理ジョブの種類と属性情報

MFP2によって実行される画像処理ジョブには複数の種類があり、実施形態1では画像処理ジョブとしてコピージョブ、FAXプリントジョブ、PCプリントジョブ、及び、PCスキャンジョブを例に説明する。

【0045】

(4−1)コピージョブ

コピージョブは、ユーザが操作部26を操作してコピーを指示することによって取得されるジョブであり、スキャナ部24によって原稿を読み取って画像データを生成し、生成した画像データが表す画像を印刷部25によって印刷するジョブである。

コピージョブの場合はMFP2に付与されているユーザID、及び、パスワードを用いて認証を行ってもよいし、ユーザが操作部26を操作して入力したユーザIDやパスワードを用いて認証を行ってもよい。

【0046】

(4−2)FAXプリントジョブ

FAXプリントジョブは、FAX部27を介してFAX装置7からFAX受信することによって取得されるジョブであり、FAX受信したジョブに含まれている画像データが表す画像を印刷部25によって印刷するジョブである。

【0047】

FAXプリントジョブには、属性情報として、MFP2に画像データをFAX送信したFAX装置7の電話番号である送信元番号、後述する親展FAXであることを示す情報などが付加される。

また、FAXプリントジョブにはユーザIDやパスワードは付加されず、MFP2に付与されているユーザID、及び、パスワードを用いて認証が行われる。

【0048】

送信元番号は「画像処理ジョブの取得元を示す取得元情報」、及び、「端末装置が設置されている場所を示す情報」の一例である。また、親展FAXであることを示す情報は「セキュリティレベルが高いことを示す情報」の一例である。

【0049】

(4−3)PCプリントジョブ

PCプリントジョブは、通信ネットワーク4を介してPC5から受信することによって取得されるジョブであり、受信したジョブに含まれている画像データが表す画像を印刷部25によって印刷するジョブである。PCプリントジョブは印刷ジョブの一例である。

【0050】

PCプリントジョブには、属性情報として、ユーザがPC5で印刷を指示した時刻を示す印刷指示時刻情報、後述する課金ジョブであることを示す情報、後述するセキュアプリントであることを示す情報、画像データが表す画像にウォーターマーク画像を合成することを示す情報、MFP2にPCプリントジョブを送信したPC5に付与されているIPアドレス、ユーザID、パスワードなどが付加される。

【0051】

セキュアプリントであることを示す情報は「セキュリティレベルが高いことを示す情報」の一例である。また、IPアドレスは「画像処理ジョブの取得元を示す取得元情報」、及び、「端末装置が設置されている場所を示す情報」の一例である。

【0052】

(4−4)PCスキャンジョブ

PCスキャンジョブは、通信ネットワーク4を介してPC5から送信された読取指示を受信することによって取得されるジョブであり、スキャナ部24によって原稿を読み取って画像データを生成し、その画像データをPC5に送信するジョブである。

PCスキャンジョブの場合はMFP2に付与されているユーザID、及び、パスワードを用いて認証を行ってもよい。また、PC5から送信された読取指示にユーザID、パスワードなどが付加されている場合は、その情報を使って認証を行ってもよい。

【0053】

(5)画像処理ジョブに基づくセキュリティ強度の決定

全ての画像処理ジョブが高いセキュリティ強度での認証を必要としているとは限らず、画像処理ジョブによっては低いセキュリティ強度での認証で十分である場合もある。

にもかかわらず全ての画像処理ジョブについて高いセキュリティ強度での認証を行うと、MFP2のRTC22の時刻がずれていた場合に、低いセキュリティ強度での認証で十分である画像処理ジョブが、低いセキュリティ強度での認証であれば認証に成功していたにもかかわらず、高いセキュリティ強度によって認証が行われたために認証に失敗してしまうことも起こり得る。認証に失敗した場合はMFP2が備えるRTC22の時刻を修正することによって認証に成功するようにすることができるが、そのためにはユーザがMFP2まで来なければならず、ユーザの負担が大きくなる。

【0054】

そこで、MFP2は、全ての画像処理ジョブについて高いセキュリティ強度での認証を要求するのではなく、画像処理ジョブに基づいてセキュリティ強度を決定する。

具体的には、MFP2は、画像処理ジョブの種類、画像処理ジョブに付加されている属性情報、及び/又は、画像処理ジョブの実行結果に基づいてセキュリティ強度を決定する。

【0055】

図4は、MFP2が画像処理ジョブに基づいてセキュリティ強度を決定するセキュリティ強度決定規則を示す模式図である。ここではユーザがMFP2の近くにいる画像処理ジョブの場合はセキュリティ強度の高い認証方法に決定し、ユーザがMFP2の近くにいない画像処理ジョブの場合は認証に失敗したときのユーザの負担を軽減するためにセキュリティ強度の低い認証方法に決定する場合を例に説明する。

【0056】

ただし、実施形態1では、ユーザがMFP2の近くにいない画像処理ジョブであっても、サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合にはセキュリティ強度の高い認証方法に決定する。

サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合は、それらの時刻情報が取得されるRTC22の時刻がずれていないか又は時刻のずれが小さいことが要求される。一部の画像処理ジョブを除いて認証時刻情報もRTC22から取得されるので、RTC22の時刻がずれていると認証に失敗する。逆に言うと、RTC22から取得した認証時刻情報を用いてセキュリティ強度の高い認証方法で認証を要求し、その認証に成功した場合には、RTC22の時刻がずれていないか又は時刻のずれが小さいことがサーバ3によって保証される。そのため、MFP2は、サーバ3に記録する実行開始時刻情報や実行終了時刻情報の正確性が求められる場合にはセキュリティ強度の高い認証方法に決定する。

【0057】

(5−1)コピージョブ

コピージョブはユーザがMFP2の操作部26でコピーを指示することによって取得されるジョブであるので、コピージョブについての認証が行われるとき、ユーザはMFP2の近くにいる。

ユーザがMFP2の近くにいる場合は、MFP2が備えるRTC22の時刻がずれていたために認証に失敗したとしても、ユーザがRTC22の時刻を修正して再度コピーを指示し直すことにより、セキュリティ強度の高い認証方法で認証してもユーザの負担を大きく増やすことなく認証に成功するようにすることができる。

そこで、MFP2は、コピージョブである場合は、属性情報によらず常にセキュリティ強度の高い認証方法に決定する。

【0058】

(5−2)FAXプリントジョブ

FAXプリントジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、高いセキュリティ強度が求められる以下のいずれかの条件が一つでも満たされていればセキュリティ強度の高い認証方法に決定する。

【0059】

(a)FAXプリントジョブに付加されている送信元番号がMFPに登録されている。

ユーザは、特定の送信元番号から受信したFAXプリントジョブについては、実行開始時刻情報を正確に記録しておきたい場合もある。

ユーザは実行開始時刻情報を正確に記録しておきたいFAX装置7の電話番号を送信元番号として予め記憶部23に登録しておくことができる。MFP2は、FAXプリントジョブに付加されている送信元番号が記憶部23に登録されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0060】

(b)MFPが設置されている国とFAX装置が設置されている国とが異なる。

MFP2が設置されている国とFAX装置7が設置されている国とが異なる場合は、実行開始時刻情報を正確に記録しておきたい場合もある。

そこで、MFP2は、MFP2に付与されている電話番号の国際番号とFAXプリントジョブに付加されている送信元番号の国際番号とが異なる場合は、MFP2が設置されている国とFAX装置7が設置されている国とが異なるとして、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0061】

(c)親展FAXであることを示す情報が付加されている。

親展FAXとは、送信側のFAX装置7でFAXプリントジョブにパスワードを付加して送信し、MFP2でそのFAXプリントジョブを受信すると、ユーザが操作部26を操作してパスワードを入力するまで待機し、パスワードが一致するとそのFAXプリントジョブを実行するものである。

一般に親展FAXは機密性の高い画像データをFAX送信する際に設定されるものであるので、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、親展FAXであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0062】

(5−3)PCプリントジョブ

PCプリントジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、高いセキュリティ強度が求められる以下のいずれかの条件が一つでも満たされていればセキュリティ強度の高い認証方法に決定する。

【0063】

(d)印刷指示時刻情報が付加されている

PCプリントジョブに印刷指示時刻情報が付加されている場合は、サーバ3に記録される実行開始時刻情報について高い正確性が要求されるジョブであると考えられる。なぜなら、実行開始時刻情報に高い正確性が求められないのであれば、ジョブに印刷指示時刻情報を付加する必要はないからである。印刷指示時刻情報が付加されているということは、MFP2の時刻がずれていて正確な実行開始時刻情報が履歴として記録されないということを避けるために、PC5側でジョブに印刷指示時刻情報を付加したものと考えることができる。

そこで、MFP2は、PCプリントジョブに印刷指示時刻情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0064】

PCプリントジョブに印刷指示時刻情報が付加されている場合は、サーバ3に送信する認証時刻情報、及び、実行開始時刻情報として、PCプリントジョブに付加されている印刷指示時刻情報が用いられる。

なお、PCプリントジョブに印刷指示時刻情報が付加されている場合以外の場合は、MFP2のRTC22から取得した時刻情報が認証時刻情報、及び、実行開始時刻情報として用いられる。

【0065】

(e)課金ジョブであることを示す情報が付加されている。

課金ジョブとは、ジョブの実行に対してユーザに課金されるジョブのことをいう。一般に課金ジョブは実行開始時刻情報を正確に記録しておくことが要求される。

そこで、MFP2は、PCプリントジョブに課金ジョブであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0066】

(f)セキュアプリントであることを示す情報が付加されている。

セキュアプリントとは、PC5側でPCプリントジョブにパスワードを設定して送信し、MFP2でそのPCプリントジョブを受信すると、ユーザが操作部26を操作してパスワードを入力するまで待機し、パスワードが一致するとそのPCプリントジョブを実行するものである。

一般にセキュアプリントは機密性の高い画像データを印刷する際に設定されるものであるので、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、セキュアプリントであることを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0067】

(g)ウォーターマーク画像を合成することを示す情報が付加されている

一般に機密性の高い文書管理が求められる画像には「機密」、「部外秘」、「重要」といった文字を表す透かし画像、所謂ウォーターマーク画像が半透明に合成されて印刷されることが多い。逆に言うと、ウォーターマーク画像を合成するように設定されている画像は、機密性の高い文書管理が求められる画像である可能性が高い。

そして、一般に機密性の高い文書管理が求められる画像を印刷する場合は、実行開始時刻情報についても正確に記録しておくことが要求される。

そこで、MFP2は、ウォーターマーク画像を合成することを示す情報が付加されている場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0068】

(h)同一の通信ネットワーク以外から受信したPCプリントジョブである

MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク以外からPCプリントジョブを受信した場合は、実行開始時刻情報を正確に記録しておきたい場合もある。

そこで、MFP2は、同一の通信ネットワーク以外から受信したPCプリントジョブの場合は、実行開始時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0069】

ここで、同一の通信ネットワークは、例えば一つのサブネットであってもよいし、一つのフロア内や一つの建物内を同一の通信ネットワークとしてもよいし、1つの組織に対して付与されているグローバルIPアドレス群によって識別される通信ネットワークを同一の通信ネットワークとしてもよい。何をもって同一の通信ネットワークとするかは適宜に決定できる。

【0070】

(5−4)PCスキャンジョブ

PCスキャンジョブの場合は、認証が行われるとき、ユーザはMFP2の近くにいるとは限らないのでセキュリティ強度の低い認証方法に決定する。しかしながら、実行結果が以下の条件を満たしていればセキュリティ強度の高い認証方法に決定する。

【0071】

(i)紙幣を読み取ったと判断される場合

紙幣を読み取るジョブが実行された場合、そのジョブは不正な目的で実行された可能性もある。このため、紙幣を読み取るジョブが実行された場合は、実行終了時刻情報を正確に記録しておくことが望ましい。

そこで、MFP2は、原稿を読み取って生成した画像データを解析し、紙幣を読み取ったと判断される場合には、実行終了時刻情報の正確性が高いことを保証するために、セキュリティ強度の高い認証方法に決定する。

【0072】

(6)ジョブ実行処理

図5は、MFP2によって実行されるジョブ実行処理の流れを示すフローチャートである。本処理はMFP2が画像処理ジョブを取得すると開始される。

S101では、CPU21Aは、前述した認証サーバ設定に基づいてセキュリティ強度の高い認証方法を判断するセキュリティ強度判断処理を実行する。セキュリティ強度判断処理の詳細については後述する。

【0073】

S102では、CPU21Aは、取得した画像処理ジョブがコピージョブであるか否かを判定し、コピージョブである場合はS103に進み、コピージョブ以外のジョブである場合はS104に進む。

S103では、CPU21Aはコピージョブを実行するコピージョブ実行処理を実行する。コピージョブ実行処理の詳細については後述する。

【0074】

S104では、CPU21Aは、取得した画像処理ジョブがFAXプリントジョブであるか否かを判定し、FAXプリントジョブである場合はS105に進み、FAXプリントジョブ以外のジョブである場合はS106に進む。

S105では、CPU21AはFAXプリントジョブを実行するFAXプリントジョブ実行処理を実行する。FAXプリントジョブ実行処理の詳細については後述する。

【0075】

S106では、CPU21Aは、取得した画像処理ジョブがPCプリントジョブであるか否かを判定し、PCプリントジョブである場合はS107に進み、PCプリントジョブ以外のジョブである場合はS108に進む。

S107では、CPU21AはPCプリントジョブを実行するPCプリントジョブ実行処理を実行する。PCプリントジョブ実行処理の詳細については後述する。

S108では、CPU21AはPCスキャンジョブを実行するPCスキャンジョブ実行処理を実行する。PCスキャンジョブ実行処理の詳細については後述する。

【0076】

(6−1)セキュリティ強度判断処理

図6は、セキュリティ強度判断処理の流れを示すフローチャートである。

S201では、CPU21Aは、認証サーバ設定で管理者が設定したKerverosの許容時間を取得する。

S202では、CPU21Aは、認証サーバ設定で管理者が設定したNTLMv2の許容時間を取得する。

【0077】

S203では、CPU21Aは、Kerverosの許容時間とNTLMv2の許容時間とを比較し、Kerverosの許容時間の方が短い場合はS204に進み、Kerverosの許容時間の方が短くない場合はS206に進む。

S204では、CPU21Aは、Kerverosをセキュリティ強度の高い認証方法とする。

【0078】

S205では、CPU21Aは、NTLMv2をセキュリティ強度の低い認証方法とする。

S206では、CPU21Aは、NTLMv2をセキュリティ強度の高い認証方法とする。

S207では、CPU21Aは、Kerverosをセキュリティ強度の低い認証方法とする。

【0079】

(6−2)コピージョブ実行処理

図7は、コピージョブ実行処理の流れを示すフローチャートである。

S301では、CPU21Aは、MFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0080】

S302では、CPU21Aは認証に成功したか否かをS301で受信した認証結果から判断し、認証に成功した場合はS303に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S303では、CPU21Aはコピージョブに関する情報をサーバ3に送信する。このとき、CPU21Aは、RTC22から現在時刻を示す時刻情報を実行開始時刻情報として取得し、その実行開始時刻情報をサーバ3に送信する。

S304では、CPU21AはMFP2を制御してコピージョブを実行する。

【0081】

(6−3)FAXプリントジョブ実行処理

図8は、FAXプリントジョブ実行処理の流れを示すフローチャートである。

S401では、CPU21Aは、FAXプリントジョブに付加されている送信元番号が記憶部23に登録されているか否かを判定し、登録されている場合はS404に進み、登録されていない場合はS402に進む。

【0082】

S402では、CPU21AはMFP2に付与されている電話番号の国際番号とFAXプリントジョブに付加されている送信元番号の国際番号とが異なるか否かを判定し、異なる場合はS404に進み、同じである場合はS403に進む。

S403では、CPU21AはFAXプリントジョブに親展FAXであることを示す情報が付加されているか否かを判定し、付加されている場合はS404に進み、付加されていない場合はS405に進む。

【0083】

S404では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S405では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0084】

S406では、CPU21Aは認証に成功したか否かをS404又はS405で受信した認証結果から判断し、認証に成功した場合はS407に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S407では、CPU21AはFAXプリントジョブに関する情報をサーバ3に送信する。

S408では、CPU21AはMFP2を制御してFAXプリントジョブを実行する。

【0085】

(6−4)PCプリントジョブ実行処理

図9は、PCプリントジョブ実行処理の流れを示すフローチャートである。

S501では、CPU21AはPCプリントジョブに印刷指示時刻情報が付加されているか否かを判定し、付加されている場合はS502に進み、付加されていない場合はS503に進む。

【0086】

S502では、CPU21AはPCプリントジョブに付加されている印刷指示時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された印刷指示時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S503では、CPU21AはPCプリントジョブに課金ジョブであることを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS504に進む。

【0087】

S504では、CPU21AはPCプリントジョブにセキュアプリントであることを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS505に進む。

S505では、CPU21AはPCプリントジョブにウォーターマーク画像を合成することを示す情報が付加されているか否かを判定し、付加されている場合はS507に進み、付加されていない場合はS506に進む。

【0088】

S506では、CPU21AはPCプリントジョブの送信元のIPアドレスに基づいて、MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク4以外から受信したPCプリントジョブであるか否かを判定する。CPU21Aは、同一の通信ネットワーク4以外から受信したPCプリントジョブである場合はS507に進み、同一の通信ネットワーク4から受信したPCプリントジョブである場合はS508に進む。

【0089】

S507では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S508では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0090】

S509では、CPU21Aは認証に成功したか否かをS502、S507、又は、S508で受信した認証結果から判断し、認証に成功した場合はS510に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S510では、CPU21AはPCプリントジョブに関する情報をサーバ3に送信する。

S511では、CPU21AはMFP2を制御してPCプリントジョブを実行する。

【0091】

(6−5)PCスキャンジョブ実行処理

図10は、PCスキャンジョブ実行処理の流れを示すフローチャートである。

S601では、CPU21AはMFP2を制御してPCスキャンジョブを実行する。

S602では、CPU21AはS601で生成した画像データを解析し、紙幣を読み取ったか否かを判断する。CPU21Aは、紙幣を読み取ったと判断した場合はS603に進み、紙幣以外を読み取ったと判断した場合はS604に進む。

【0092】

S603では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の高い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

S604では、CPU21AはMFP2のRTC22から現在時刻を示す時刻情報を認証時刻情報として取得し、その認証時刻情報を用いて、セキュリティ強度の低い認証方法でサーバ3に認証を要求する。サーバ3は、送信された認証時刻情報に基づいて認証を行い、認証結果をMFP2に送信する。

【0093】

S605では、CPU21Aは認証に成功したか否かをS603又はS604で受信した認証結果から判断し、認証に成功した場合はS606に進み、認証に失敗した場合は本処理を終了してジョブ実行処理に戻る。

S606では、CPU21AはPCスキャンジョブに関する情報をサーバ3に送信する。このとき、CPU21Aは、RTC22から現在時刻を示す時刻情報を実行終了時刻情報として取得し、その実行終了時刻情報をサーバ3に送信する。

S607では、CPU21AはS601でPCスキャンジョブを実行して生成した画像データをPC5に送信する。

【0094】

(7)実施形態の効果

以上説明した実施形態1に係るMFP2によると、例えば、ユーザがMFP2の近くにいる可能性が高いコピージョブを実行する場合はセキュリティ強度の高い認証方法で認証を行うので、認証失敗によってユーザがMFC2まで来なければいけない手間を抑制しつつ、信頼性の高い認証を行うことができる。

一方、MFP2によると、ユーザがMFP2の近くにいない可能性が高いPCプリントジョブ、FAXプリントジョブ、スキャンジョブを実行する場合はセキュリティ強度の低い認証方法で認証を行うので、認証失敗によってユーザがMFC2まで来なければいけない手間を抑制することができる。

ただし、MFP2によると、ユーザがMFP2の近くにいない可能性が高い画像処理ジョブであっても、実行開始時刻情報や実行終了時刻情報に高い正確性が求められる場合は高いセキュリティ強度に決定するので、正確性の高い実行開始時刻情報や実行終了時刻情報を記録できる。

このように、MFP2によると、取得された画像処理ジョブに基づいてセキュリティ強度を決定することにより、画像処理ジョブに応じて適切なセキュリティ強度で認証できる。

【0095】

更に、MFP2によると、FAXプリントジョブに付加されている送信元番号が記憶部23に予め登録されている場合は、予め登録されていない送信元番号である場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0096】

更に、MFP2が設置されている国とMFP2にFAXプリントジョブを送信したFAX装置7が設置されている国とが異なる場合は、同じ国である場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0097】

更に、MFP2によると、FAXプリントジョブに親展FAXであることを示す情報が付加されている場合は、親展FAXであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0098】

更に、MFP2によると、PCプリントジョブに印刷指示時刻情報が付加されている場合は、印刷指示時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0099】

更に、MFP2によると、PCプリントジョブに課金ジョブであることを示す情報が付加されている場合は、課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0100】

更に、MFP2によると、PCプリントジョブにセキュアプリントであることを示す情報が付加されている場合は、セキュアプリントであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0101】

更に、MFP2によると、PCプリントジョブにウォーターマーク画像を合成することを示す情報が付加されている場合は、ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0102】

更に、MFP2によると、MFP2が接続されている通信ネットワーク4と同一の通信ネットワーク4以外からPCプリントジョブを受信した場合は、同じ通信ネットワーク4から受信した場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0103】

更に、MFP2によると、PCスキャンジョブを実行した結果、紙幣を読み取ったと判断した場合は、紙幣以外を読み取ったと判断した場合に比べ、高いセキュリティ強度に決定するので、セキュリティ強度を適切に決定できる。

【0104】

更に、MFP2によると、コピージョブの場合は属性情報に基づくことなく高いセキュリティ強度に決定する。このように、属性情報に基づくことなく画像処理ジョブの種類のみからセキュリティ強度を決定できる場合は、画像処理ジョブの種類のみからセキュリティ強度を決定してもよい。

【0105】

<実施形態2>

次に、本発明の実施形態2を説明する。

実施形態1では全ての画像処理ジョブについて時刻情報を用いた認証を行う場合を例に説明したが、時刻情報を用いた認証を行うか否かを画像処理ジョブの種類によって決定してもよい。

【0106】

例えば、サーバ3は時刻情報を用いる認証と時刻情報を用いない認証とを行うものとする。時刻情報を用いる認証方法は、時刻情報を用いない認証方法よりもセキュリティ強度の高い認証方法であるとする。

そして、MFP2は、通信ネットワーク4を介して受信される種類の画像処理ジョブである場合、すなわち、PCプリントジョブ及びPCスキャンジョブである場合は時刻情報を用いない認証方法に決定し、操作部26によって入力される種類の画像処理ジョブである場合、すなわち、コピージョブである場合は時刻情報を用いる認証方法に決定してもよい。

【0107】

操作部26によって入力される種類の画像処理ジョブの場合は、ユーザがMFP2の近くにいるので、RTC22の時刻がずれていて認証に失敗したとしても、ユーザがRTC22の時刻を修正することによって、認証が成功するようにすることができる。このため、認証に失敗して画像処理ジョブが溜まってしまうことを低減できる。従って、操作部26によって入力される種類の画像処理ジョブは、セキュリティを向上させる観点から、時刻情報を用いる認証方法に決定することが望ましい。

【0108】

これに対し、通信ネットワーク4を介して受信される種類の画像処理ジョブは、ユーザがMFP2の近くにいないので、時刻情報を用いる認証に失敗すると、画像処理ジョブが溜まってしまう。このため、通信ネットワーク4を介して受信される種類の画像処理ジョブは、時刻情報を用いない認証方法に決定することが望ましい。

なお、公衆回線を介して取得される画像処理ジョブであるFAXプリントジョブについても、時刻情報を用いない認証方法に決定するようにしてもよい。

【0109】

<他の実施形態>

本発明は上記記述及び図面によって説明した実施形態に限定されるものではなく、例えば次のような実施形態も本発明の技術的範囲に含まれる。

【0110】

(1)上記実施形態では認証方法のセキュリティ強度の高低を許容時間の観点から判断する場合を例に説明したが、認証方法のセキュリティ強度の高低は許容時間以外の観点から判断してもよい。

例えば、認証方法によってパスワードのバイト数の最小文字数が異なっている場合は、最小文字数が多い認証方法ほどセキュリティ強度が高いと判断してもよいし、各認証方法の認証アルゴリズムの観点からセキュリティ強度を判断してもよい。

【0111】

(2)上記実施形態ではFAXプリントジョブにおいてMFP2が設置されている国とFAX装置が設置されている国とが異なる場合を例に説明したが、例えば同一国内であっても市街局番が異なれば異なる場所であるとしてもよい。また、MFP2が設置されている場所が属するタイムゾーンとFAX装置が設置されている場所が属するタイムゾーンとが異なれば異なる場所であるとしてもよい。何をもって異なる場所とするかは適宜に決定できる。

また、「端末装置が設置されている場所を示す情報」は端末が設置されている場所の住所を示す情報であってもよい。

【0112】

(3)上記実施形態ではセキュリティレベルが高いことを示す情報として「親展FAXであることを示す情報」や「セキュアプリントであることを示す情報」を例に説明したが、例えばユーザが画像処理ジョブに「高セキュリティ」といったセキュリティレベルが高いことを示す情報を指定できるようにしてもよい。

【0113】

(4)上記実施形態ではセキュリティ強度決定規則に従ってセキュリティ強度を決定する場合を例に説明したが、ユーザが操作部26を操作して画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度を設定できるようにし、画像処理ジョブの種類、属性情報、及び/又は、実行結果に対してユーザが設定したセキュリティ強度に決定してもよい。操作部26は、設定部の一例である。

【0114】

(5)上記実施形態では高いセキュリティ強度で認証するときと低いセキュリティ強度で認証するときとで認証方法が異なる場合を例に説明したが、同一の認証方法において高いセキュリティ強度で認証するときと低いセキュリティ強度で認証するときとでセキュリティ強度のパラメータを変更してもよい。

【0115】

(6)上記実施形態では画像処理装置としてMFPを例に説明したが、画像処理装置はプリンタであってもよいしスキャナであってもよい。

(7)上記実施形態では画像処理ジョブの実行履歴をサーバ3に記憶させるためにサーバ3との認証を行ったが、画像処理ジョブを実行する場合にサーバ3にアクセスする構成であればこれに限られない。また、画像処理ジョブを実行した後にサーバ3と認証を行う構成であってもよい。

【符号の説明】

【0116】

1・・・画像処理システム、2・・・MFP、3・・・サーバ、4・・・通信ネットワーク、5・・・コンピュータ、7・・・FAX装置、21・・・制御部、22・・・RTC、23・・・記憶部、24・・・スキャナ部、25・・・印刷部、26・・・操作部、27・・・FAX部、28・・・通信インタフェース部

【特許請求の範囲】

【請求項1】

複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、

画像処理ジョブを取得する取得部と、

前記取得部によって取得された前記画像処理ジョブを実行する画像処理部と、

前記取得部によって取得された前記画像処理ジョブに基づいてセキュリティ強度を決定する決定部と、

前記決定部によって決定されたセキュリティ強度で前記サーバに認証を要求する認証要求部と、

前記認証要求部によって要求した認証についての認証結果を前記サーバから受信する受信部と、

前記受信部によって前記サーバから認証成功を示す認証結果が受信されると、前記サーバとの間で前記画像処理ジョブに関する通信を行う通信部と、

を備える、画像処理装置。

【請求項2】

請求項1に記載の画像処理装置であって、

前記決定部は、前記画像処理ジョブに付加されている属性情報に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項3】

請求項2に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブが課金ジョブであることを示す情報であり、

前記決定部は、前記画像処理ジョブに前記課金ジョブであることを示す情報が付加されている場合は、前記課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項4】

請求項2又は請求項3に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブの取得元を示す取得元情報であり、

当該画像処理装置は前記取得元情報が予め登録される記憶部を備え、

前記決定部は、前記画像処理ジョブに付加されている前記取得元情報が前記記憶部に登録されている場合は、登録されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項5】

請求項2乃至請求項4のいずれか一項に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブのセキュリティレベルが高いことを示す情報であり、

前記決定部は、前記画像処理ジョブに前記セキュリティレベルが高いことを示す情報が付加されている場合は、前記セキュリティレベルが高いことを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項6】

請求項2乃至請求項5のいずれか一項に記載の画像処理装置であって、

前記属性情報は、前記画像処理ジョブを送信した端末装置が設置されている場所を示す情報であり、

前記決定部は、当該画像処理装置の設置場所を示す情報と前記画像処理ジョブに付加されている前記端末装置の設置場所を示す情報とに基づいて、それぞれの設置場所が異なる地域の場合は、同じである場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項7】

請求項2乃至請求項6のいずれか一項に記載の画像処理装置であって、

前記画像処理ジョブは画像データが含まれている印刷ジョブであり、

前記属性情報は、前記印刷ジョブに含まれている前記画像データが表す画像にウォーターマーク画像を合成することを示す情報であり、

前記決定部は、前記印刷ジョブに前記ウォーターマーク画像を合成することを示す情報が付加されている場合は、前記ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項8】

請求項2乃至請求項7のいずれか一項に記載の画像処理装置であって、

前記属性情報は時刻情報であり、

前記決定部は、前記画像処理ジョブに前記時刻情報が付加されている場合は、前記時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項9】

請求項1乃至請求項8のいずれか一項に記載の画像処理装置であって、

前記決定部は、前記画像処理ジョブの種類に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項10】

請求項9に記載の画像処理装置であって、

前記取得部は、通信ネットワークを介して画像処理ジョブを受信する受信部と、ユーザによる画像処理ジョブの入力を受け付ける操作部とを有し、

前記決定部は、前記画像処理ジョブの種類が前記通信ネットワークを介して受信される種類である場合は高いセキュリティ強度に決定し、前記操作部によって入力される種類である場合は低いセキュリティ強度に決定する、画像処理装置。

【請求項11】

請求項1乃至請求項10のいずれか一項に記載の画像処理装置であって、

前記決定部は、前記画像処理部によって実行された実行結果に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項12】

請求項1乃至請求項11のいずれか一項に記載の画像処理装置であって、

前記画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度の設定を受け付ける設定部を備え、

前記決定部は、前記取得部によって取得された画像処理ジョブの種類、属性情報、及び/又は、実行結果に対して前記設定部によって設定されているセキュリティ強度に決定する、画像処理装置。

【請求項1】

複数のセキュリティ強度で認証を行うサーバと通信可能に接続される画像処理装置であって、

画像処理ジョブを取得する取得部と、

前記取得部によって取得された前記画像処理ジョブを実行する画像処理部と、

前記取得部によって取得された前記画像処理ジョブに基づいてセキュリティ強度を決定する決定部と、

前記決定部によって決定されたセキュリティ強度で前記サーバに認証を要求する認証要求部と、

前記認証要求部によって要求した認証についての認証結果を前記サーバから受信する受信部と、

前記受信部によって前記サーバから認証成功を示す認証結果が受信されると、前記サーバとの間で前記画像処理ジョブに関する通信を行う通信部と、

を備える、画像処理装置。

【請求項2】

請求項1に記載の画像処理装置であって、

前記決定部は、前記画像処理ジョブに付加されている属性情報に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項3】

請求項2に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブが課金ジョブであることを示す情報であり、

前記決定部は、前記画像処理ジョブに前記課金ジョブであることを示す情報が付加されている場合は、前記課金ジョブであることを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項4】

請求項2又は請求項3に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブの取得元を示す取得元情報であり、

当該画像処理装置は前記取得元情報が予め登録される記憶部を備え、

前記決定部は、前記画像処理ジョブに付加されている前記取得元情報が前記記憶部に登録されている場合は、登録されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項5】

請求項2乃至請求項4のいずれか一項に記載の画像処理装置であって、

前記属性情報は前記画像処理ジョブのセキュリティレベルが高いことを示す情報であり、

前記決定部は、前記画像処理ジョブに前記セキュリティレベルが高いことを示す情報が付加されている場合は、前記セキュリティレベルが高いことを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項6】

請求項2乃至請求項5のいずれか一項に記載の画像処理装置であって、

前記属性情報は、前記画像処理ジョブを送信した端末装置が設置されている場所を示す情報であり、

前記決定部は、当該画像処理装置の設置場所を示す情報と前記画像処理ジョブに付加されている前記端末装置の設置場所を示す情報とに基づいて、それぞれの設置場所が異なる地域の場合は、同じである場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項7】

請求項2乃至請求項6のいずれか一項に記載の画像処理装置であって、

前記画像処理ジョブは画像データが含まれている印刷ジョブであり、

前記属性情報は、前記印刷ジョブに含まれている前記画像データが表す画像にウォーターマーク画像を合成することを示す情報であり、

前記決定部は、前記印刷ジョブに前記ウォーターマーク画像を合成することを示す情報が付加されている場合は、前記ウォーターマーク画像を合成することを示す情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項8】

請求項2乃至請求項7のいずれか一項に記載の画像処理装置であって、

前記属性情報は時刻情報であり、

前記決定部は、前記画像処理ジョブに前記時刻情報が付加されている場合は、前記時刻情報が付加されていない場合に比べ、高いセキュリティ強度に決定する、画像処理装置。

【請求項9】

請求項1乃至請求項8のいずれか一項に記載の画像処理装置であって、

前記決定部は、前記画像処理ジョブの種類に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項10】

請求項9に記載の画像処理装置であって、

前記取得部は、通信ネットワークを介して画像処理ジョブを受信する受信部と、ユーザによる画像処理ジョブの入力を受け付ける操作部とを有し、

前記決定部は、前記画像処理ジョブの種類が前記通信ネットワークを介して受信される種類である場合は高いセキュリティ強度に決定し、前記操作部によって入力される種類である場合は低いセキュリティ強度に決定する、画像処理装置。

【請求項11】

請求項1乃至請求項10のいずれか一項に記載の画像処理装置であって、

前記決定部は、前記画像処理部によって実行された実行結果に基づいてセキュリティ強度を決定する、画像処理装置。

【請求項12】

請求項1乃至請求項11のいずれか一項に記載の画像処理装置であって、

前記画像処理ジョブの種類、属性情報、及び/又は、実行結果毎にセキュリティ強度の設定を受け付ける設定部を備え、

前記決定部は、前記取得部によって取得された画像処理ジョブの種類、属性情報、及び/又は、実行結果に対して前記設定部によって設定されているセキュリティ強度に決定する、画像処理装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−242849(P2012−242849A)

【公開日】平成24年12月10日(2012.12.10)

【国際特許分類】

【出願番号】特願2011−108681(P2011−108681)

【出願日】平成23年5月13日(2011.5.13)

【出願人】(000005267)ブラザー工業株式会社 (13,856)

【Fターム(参考)】

【公開日】平成24年12月10日(2012.12.10)

【国際特許分類】

【出願日】平成23年5月13日(2011.5.13)

【出願人】(000005267)ブラザー工業株式会社 (13,856)

【Fターム(参考)】

[ Back to top ]