画像形成装置

【課題】コンテンツに応じたセキュリティ性を考慮したデータ通信を実行する画像形成装置を提供する。

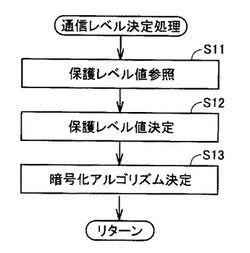

【解決手段】保護レベル値を参照する(ステップS11)。そして、次に、CPUは、保護レベル値を決定する(ステップS12)。HDDに格納されている保護レベルテーブルを参照して保護レベル値を決定する。そして、次に、暗号化アルゴリズムを決定する(ステップS13)。複数の暗号化アルゴリズムのうちの決定された暗号化アルゴリズムに基づいて応答データを暗号化して送信する。

【解決手段】保護レベル値を参照する(ステップS11)。そして、次に、CPUは、保護レベル値を決定する(ステップS12)。HDDに格納されている保護レベルテーブルを参照して保護レベル値を決定する。そして、次に、暗号化アルゴリズムを決定する(ステップS13)。複数の暗号化アルゴリズムのうちの決定された暗号化アルゴリズムに基づいて応答データを暗号化して送信する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、外部の端末装置との間でデータ通信を実行する画像形成装置に関する。

【背景技術】

【0002】

近年、IP(Internet Protocol)の通信が可能な画像形成装置であるMFP(Multi Function Peripheral)が普及しており、ネットワークで接続されたPC等の端末装置との間でデータ通信を実行して、PC等の端末装置側が種々の処理をMFPに対して要求することが可能となっている。

【0003】

一方で、ネットワークを介したデータ通信であるためセキュリティ性を高めることが重要であり種々の方式が提案されている。

【0004】

例えば、特開2008−16972号公報においては、マルチプレフィックス機能によりIPアドレスを複数割り当てる方式が開示されており、IPアドレス設定に関するメッセージを拡張して、メッセージに通信先切り替え制御情報を追加する方式が開示されている。また、特許第4012858号においては、1台のMFPに複数のIPアドレスを割り当てて、IPアドレス毎にMFPの機能の利用者制限を設ける方式が開示されている。

【0005】

また、特許第4027112号においては、画像形成装置側が機能目的に沿ってポート番号を指定して、識別した端末装置とデータ通信する方式が開示されておりセキュリティ性を高めるために暗号化用ポート番号を指定することも可能な方式が開示されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2008−16972号公報

【特許文献2】特許第4012858号公報

【特許文献3】特許第4027112号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

一方、一般的に、従来の画像形成装置においては、データ通信の暗号化に用いる暗号化アルゴリズムは、格納された複数の暗号化アルゴリズムから、外部端末の暗号化処理能力に応じたアルゴリズムが選択されているが、複数を効果的に使い分けることは行なわれておらず、保護レベルは同一であるという問題があった。

【0008】

本発明は、上記のような問題を解決するためになされたものであって、コンテンツに応じたセキュリティ性を考慮したデータ通信を実行する画像形成装置を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明のある局面に従う画像形成装置は、外部端末と通信可能に接続された画像形成装置であって、外部端末とデータの通信を実行するための通信手段と、外部端末とデータの通信を実行する際に、暗号化することが可能な複数の暗号化アルゴリズムが格納された暗号化アルゴリズム格納手段と、外部端末とデータの通信を実行する際に通信可能な複数のコンテンツにそれぞれ対応する保護レベルを格納するコンテンツ保護レベル格納手段と、外部端末からコンテンツの通信要求があった場合に、コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて暗号化アルゴリズム格納手段に格納されている複数の暗号化アルゴリズムのうちの1つを決定する決定手段と、暗号化アルゴリズム格納手段に格納された、決定手段により決定された暗号化アルゴリズムに従って送信するデータを暗号化する暗号化手段とを備える。

【0010】

好ましくは、通信手段は、複数の通信ポートのうちの1つの通信ポートを用いてデータの通信を実行し、複数の通信ポートは、通常の通信用の通信ポートと、複数の暗号化アルゴリズムにそれぞれ対応する複数の暗号化用の通信ポートとを含む。通信手段は、決定手段により決定された暗号化アルゴリズムに従って複数の暗号化用の通信ポートのうちの1つを指定して通信する。

【0011】

好ましくは、コンテンツ保護レベル格納手段は、外部端末とデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブルを含む。複数のコンテンツ保護テーブルは、複数のボックスの種別に応じた保護レベルが格納されたボックス保護テーブルと、アクセスするファイルの種別に応じた保護レベルが格納されたファイル保護テーブルとを含む。決定手段は、複数のボックスのうちの1つに含まれたファイルの通信要求があった場合に、ボックス保護テーブルに格納された保護レベルとファイル保護テーブルに格納された保護レベルとに基づいて保護レベルを決定し、決定した保護レベルに応じた暗号化アルゴリズム格納手段に格納されている複数の暗号化アルゴリズムのうちの1つを決定する。

【発明の効果】

【0012】

上記の画像形成装置は、外部端末からコンテンツの通信要求があった場合に、コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて暗号化アルゴリズムを決定して、暗号化されたデータ通信を実行するためコンテンツに応じたセキュリティ性を考慮したデータ通信を実行することが可能である。

【図面の簡単な説明】

【0013】

【図1】本発明の実施の形態1に従う画像形成システムの構成について説明する図である。

【図2】MFP100と外部PC200との間でのSSL通信の処理の方式の概略についてに説明する図である。

【図3】暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムについて説明する図である。

【図4】本発明の実施の形態1に従うデータ通信のコンテンツに応じた保護レベル値の保護レベルテーブルを説明する図である。

【図5】本発明の実施の形態1に従うデータ通信の処理の流れについて説明する図である。

【図6】本発明の実施の形態1に従う通信レベル決定処理について説明する図である。

【図7】本発明の実施の形態1の変形例に従う暗号化アルゴリズムと通信ポートとが対応付けられたテーブルについて説明する図である。

【図8】本発明の実施の形態1の変形例に従う通信レベル決定処理について説明する図である。

【図9】本発明の実施の形態2に従うデータ通信のボックス機能に応じた保護レベル値の保護レベルテーブルを説明する図である。

【図10】本発明の実施の形態2に従う文書ファイルに応じた保護レベル値の保護レベルテーブルを説明する図である図である。

【図11】本発明の実施の形態2に従う通信レベル決定処理について説明する図である。

【図12】本発明の実施の形態2に従う保護レベル値決定処理について説明する図である。

【発明を実施するための形態】

【0014】

以下、図面を参照しつつ本発明の実施の形態について説明する。以下の説明において同一の部品および構成要素には同一の符号を付してある。それらの名称および機能も同一であるものとする。

【0015】

(実施の形態1)

図1を用いて、本発明の実施の形態1に従う画像形成システムの構成について説明する。

【0016】

図1を参照して、本発明の実施の形態1に従う画像形成システムは、画像形成装置であるMFP100と、外部PC200とが設けられ、MFP100は、ハブ210を介してネットワークで接続された外部PC200と接続されている。なお、ここでは、ハブ210を介して1台の外部PCとMFPとが接続されている構成について説明するが、これらの数は1個に限定されるものではなく、複数個であっても良い。また、ネットワーク接続として、LAN(Local Area Network)であっても良いしWAN(Wide Area Network)等であってもよい。また、有線で接続されていても良いし、無線であっても良い。

【0017】

本発明の実施の形態1に従うMFP100は、オペレーティングシステム(OS:Operating System)を含む各種プログラムを実行するためのCPU(Central Processing Unit)101と、CPU101のプログラム部分の実行に必要なデータを一時的に記憶するRAM(Random Access Memory)と、CPU201で実行されるプログラムやデータを不揮発的に記憶するハードディスク部(HDD:Hard Disk Drive)とで構成されるRAM/HDD103と、CPU101で実行されるプログラムが予め格納されたROM(Read Only Memory)102と、各種操作を実行するための操作部104と、原稿を読取って画像データを取得する読取部105と、画像データを紙媒体に印刷する印刷部106と、印刷する紙媒体を給紙する給紙部107と、外部との間でデータを通信を実行するためのLANカード等からなるネットワークインターフェイスカード(NIC)108と、暗号化アルゴリズムを格納する暗号化アルゴリズム格納部109と、後述するがデータ通信を実行する際のデータに対して暗号化処理を実行するための暗号化処理部111と、暗号化処理部111において、図示しない認証局から発行された自己のMFP100を証明するための公開暗号鍵を含む証明書を格納する証明書格納部112とを含む。また、各部は、内部バス110を介して接続されており、相互にデータの授受が可能であるものとする。

【0018】

NIC108は、ハブ210を介して外部PC200との間でデータ通信を実行するものとする。

【0019】

外部PC200は、MFP100に設定されたIPアドレスを取得して、アクセス可能であるものとし、例えば情報を取得するためのWebブラウザが搭載されており、当該Webブラウザを介してMFP100に対して装置設定を参照したり、MFP100に格納された文書を取得することが可能であるものとする。

【0020】

本例においては、SSL(Secure Socket Layer)通信を実行する場合について説明する。

【0021】

図2を用いて、MFP100と外部PC200との間でのSSL通信の処理の方式の概略についてに説明する。

【0022】

まず、外部PC200のWebブラウザからMFP100に対してアクセスがあった場合、すなわちSSL通信の接続要求が有った場合には、MFP100は、証明書格納部112に格納されている自己の証明書を外部PC200に対して送信する。

【0023】

外部PC200は、その証明書に署名し、発行した認証局のルート証明書について、外部PC200が保持しているルート証明書群の中から探し出す。そしてルート証明書に含まれている認証局の公開鍵を使用して、証明書の署名を確認する。

【0024】

そして、証明書の確認完了後、その後の通信を暗号化するために使用する共通鍵を作成するために乱数を生成する。

【0025】

そして、生成した乱数をMFP100から送信された証明書に含まれていた公開暗号鍵で暗号化してMFP100に対して送信する。

【0026】

次に、MFP100は、取得した暗号化された乱数を秘密復号鍵で復号して、外部PC200が生成した乱数を取得する。

【0027】

当該処理により、MFP100とPC200とにおいて他者に対して秘密である共通の乱数が取得される。

【0028】

そして、この乱数を用いて両者で同じアルゴリズムに基づいて共通鍵を生成し、生成した共通鍵を用いて互いに暗号/復号化することによりデータ通信を実行する。

【0029】

次に、本発明の実施の形態に従う暗号化アルゴリズムについて説明する。

本例においては、複数の暗号化アルゴリズムがMFP100の暗号化アルゴリズム格納部109に格納されているものとする。なお、MFP100が有している暗号化アルゴリズムと同じ暗号化アルゴリズムが外部PC200にも格納されているものとする。

【0030】

図3を用いて、暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムについて説明する。

【0031】

図3を参照して、ここで、暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムと関連づけられた暗号化強度を示す暗号化レベル値を示す暗号化レベルテーブルが示されている。当該暗号化レベルテーブルは、RAM/HDD103に格納されているものとする。

【0032】

具体的には、一例として、「TLS_RSA_WITH_DES_CBC_SHA」(以下、暗号化アルゴリズムDESとも称します)と、「TLS_RSA_WITH_3DES_EDE_CBC_SHA」(以下、暗号化アルゴリズム3DESとも称します)とが格納されているものとする。なお、本例においては、一例として暗号化アルゴリズムとしてTLS(Transport Layer Security)のプロトコルを用いることとする。

【0033】

なお、本例においては、一例として暗号化アルゴリズムについて上記の例について説明したが、特にこれに限られず他の暗号化アルゴリズムを適用することも可能である。格納の方式としては、外部からネットワークを介してインストールすることも可能であるし、あるいは、暗号化アルゴリズムが格納された記録媒体を通してインストールすることも可能である。

【0034】

ここで、当該暗号化アルゴリズムは、「TLS_[鍵交換]_WITH_[暗号化]_[ハッシュ]」の形式で表され、暗号化アルゴリズムDESは、たとえば、鍵交換にRSA(Rivest Shamir Adleman)、暗号化に鍵長56bitのDES(Data Encryption Standard)_CBC(Cipher Block Chaining)、ハッシュにSHA(Secure Hash Algorithm)を利用する場合が示されている。

【0035】

また、暗号化アルゴリズム3DESは、例えば、鍵交換にRSA、暗号化に鍵長168bitの3DES_EDE(Encrypt-Decrypt-Encrypt)_CBC、ハッシュにSHAを利用する場合が示されている。暗号化アルゴリズムDESは、暗号化強度は弱いが処理速度は速く、暗号化アルゴリズム3DESは、暗号化強度は強いが処理速度は遅い。

【0036】

暗号化レベルテーブルでは、暗号化強度を示す暗号化レベル値として暗号化アルゴリズムDESは、暗号化レベル値「10」として示され、DESを三回実行する暗号化アルゴリズム3DESは、暗号化レベル値「11」として示されている。

【0037】

ここで、暗号化レベル値としては、暗号化アルゴリズムの格納とともに、暗号化レベルテーブルに格納されるものとする。例えば、暗号化アルゴリズムと暗号化レベル値とが対応付けられた対応テーブルをRAM/HDD103が格納しており、暗号化アルゴリズムが格納される際に、当該対応テーブルが参照されて対応テーブルに設けられた暗号化レベル値が参照されて格納されるものとする。あるいは、外部から暗号化アルゴリズムが格納される際に、外部で生成された暗号化レベル値が暗号化アルゴリズムとともに格納されるようにしても良い。また、暗号化アルゴリズムが格納された際に、ユーザが暗号化レベル値を設定するようにすることも可能である。

【0038】

図4を用いて、本発明の実施の形態1に従うデータ通信のコンテンツに応じた保護レベル値の保護レベルテーブルを説明する。

【0039】

図4を参照して、ここでは、データ通信の通信要求のコンテンツの一例として「ネットワーク設定」、「機密文書ボックス」等と、保護レベル値とが対応付けられたテーブルが示されている。なお、当該保護レベルテーブルは、RAM/HDD103に格納されているものとする。

【0040】

ここで、「ネットワーク設定」とは、例えば外部PC等からのアクセスに従ってMFP100のネットワーク設定に関するコンテンツの通信を実行する場合を意味する。また、「機密文書ボックス」とは、例えば外部PC等からのアクセスに従ってMFP100の例えばHDD等の所定の格納領域である機密文書ボックスにアクセスして、当該機密文書ボックスに格納されたデータファイル等のコンテンツの通信を実行する場合を意味する。

【0041】

そして、ここでは、「ネットワーク設定」は、保護レベル値として「Min」設定、「機密文書ボックス」については、「Max」設定とされている場合が示されている。当該コンテンツと、保護レベル値とについては、予めテーブルにて対応付けられているものとする。

【0042】

次に、通信ポートの設定について説明する。

一般的に、外部PC上のWebブラウザからHTTPプロトコルを用いたデータ通信を実行する際の通信ポート(非暗号化通信ポート(デフォルトポート))は、80/tcpに設定されている。なお、ポート番号としては、Internet Assigned Numbers Authority(IANA)が管理しており、0〜65535/tcpの設定が可能であり、このうち、0〜1023/tcpは、一般的なポート番号(well known port numbers)、1024〜49151/tcpは、登録済みポート番号(registered port numbers)、49152〜65535/tcpは、自由に使用できるポート番号(dynamic and/or private ports)として規定されている。

【0043】

本実施の形態1に従う方式においては、HTTPプロトコルを用いたデータ通信を実行する際の通信ポートとして、通常用の通信ポートとしては、一般的なポート番号として規定されている80/tcpを用いるとともに、暗号化用の通信ポートとして、443/tcpを用いることとする。

【0044】

図5を用いて、本発明の実施の形態1に従うデータ通信の処理の流れについて説明する。

【0045】

図5を参照して、まず、通信要求が有ったか否かを判断する(ステップS1)。

具体的には、MFP100のCPU101は、NIC108を介して外部PC200から通信要求が有ったか否かを判断する。CPU101は、通信要求が有ったと判断した場合には、要求内容を確認する(ステップS2)。一方、通信要求が無い場合には、ステップS1において待機する。

【0046】

具体的には、CPU101は、通信要求として指定されたコマンドに基づいて、どのようなコンテンツに対する通信要求であるかを確認する。

【0047】

そして、通信要求に従って応答データを設定する(ステップS3)。

具体的には、CPU101は、例えば、「ネットワーク設定」に関する通信要求である場合には、ネットワーク設定に関するコンテンツを送信するための応答データとして設定する。設定した応答データは、たとえば、RAM等に格納するものとする。

【0048】

そして、次に、CPU101は、通信レベル決定処理を実行する(ステップS4)。

図6を用いて、本発明の実施の形態1に従う通信レベル決定処理について説明する。

【0049】

図6を参照して、まず、保護レベル値を参照する(ステップS11)。

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して、通信要求として指定された要求内容に従うコンテンツの保護レベル値を参照する。

【0050】

そして、次に、CPU101は、保護レベル値を決定する(ステップS12)。

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して保護レベル値を決定する。

【0051】

そして、次に、暗号化アルゴリズムを決定する(ステップS13)。

具体的には、CPU101は、決定された保護レベル値に基づいて暗号化アルゴリズム格納部109に格納されたデータ通信に用いる暗号化アルゴリズムを決定する。

【0052】

そして、処理を終了する(リターン)。

再び図5を参照して、次に、応答データを送信する(ステップS5)。そして、処理を終了する(エンド)。

【0053】

具体的には、まず、暗号化処理部111は、応答データについて、通信レベル決定処理(ステップS4)で決定された暗号化アルゴリズムおよび共通鍵に基づく暗号化処理を実行する。

【0054】

そして、CPU101は、暗号化処理部111で暗号化処理された応答データをNIC108に出力する。

【0055】

そして、NIC108は、ハブ210を介して外部PC200に送信する。

外部PC200は、上述したように暗号化処理された応答データを共通鍵および暗号化アルゴリズムに基づく復号化処理を実行して、通信要求した応答データを取得する。

【0056】

たとえば、図4において規定されている「ネットワーク設定」の通信要求があった場合について説明する。

【0057】

この場合、通信レベル決定処理として、保護レベルテーブルを参照した場合、「ネットワーク設定」の保護レベル値は「Min」設定である。

【0058】

したがって、CPU101は、暗号化レベル値が最小である暗号化アルゴリズムDESに決定する。

【0059】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0060】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズムDESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0061】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0062】

また、別の例として図4において規定されている「機密文書ボックス」の通信要求があった場合について説明する。

【0063】

この場合、通信レベル決定処理として、保護レベルテーブルを参照した場合、「機密文書ボックス」の保護レベル値は「Max」設定である。

【0064】

したがって、CPU101は、暗号化レベル値が最大である暗号化アルゴリズム3DESに決定する。

【0065】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0066】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズム3DESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0067】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0068】

本発明の実施の形態1に従う方式により、MFP100に複数の暗号化アルゴリズムが格納されている場合において、データ通信する際のコンテンツに応じて暗号化アルゴリズムを切り替えてデータ通信することが可能であるため、コンテンツに応じたセキュリティ性を向上させることが可能である。

【0069】

なお、本例においては、一例として「ネットワーク設定」と、「機密文書ボックス」とに関するコンテンツのデータ通信についてのみ説明したが、特にこれに限られず、他のコンテンツに関しても同様に適用可能である。

【0070】

(実施の形態1の変形例)

図7を用いて、本発明の実施の形態1の変形例に従う暗号化アルゴリズムと通信ポートとが対応付けられたテーブルについて説明する。当該テーブルは、HDDに格納されているものとする。

【0071】

図7を参照して、本発明の実施の形態1の変形例においては、暗号化アルゴリズムDESの通信ポートを443/tcpに設定し、暗号化アルゴリズム3DESの通信ポートを50443/tcpに設定するものとする。50443/tcpは、自由に使用できるポート番号の中から1つを指定したものであるが、特に,これに限られず、他のポート番号を指定することも可能である。

【0072】

図8を用いて、本発明の実施の形態1の変形例に従う通信レベル決定処理について説明する。

【0073】

図6の通信レベル決定処理と比較して、ステップS14以降の処理が異なる。

具体的には、暗号化アルゴリズムを決定した後、次に、通信ポートを決定する(ステップS14)。

【0074】

具体的には、図7に示されるテーブルに基づいて暗号化アルゴリズムに対応付けられた通信ポートを決定する。

【0075】

そして、次に、通信ポートの変更が有るかどうかを判断する(ステップS15)。

具体的には、CPU101は、現在設定されている通信ポートと、決定された通信ポートとを比較判断して変更があるかどうかを判断する。

【0076】

ステップS15において、通信ポートの変更が有ると判断された場合には、リダイレクト処理を実行する(ステップS16)。具体的には、CPU101は、変更が有ると判断した場合には、リダイレクト処理としてNIC108に対して通信ポートの切り替えを指示する。そして、処理を終了する(リターン)。

【0077】

一方、ステップS14において、通信ポートの変更が無い場合には、そのまま処理を終了する(リターン)。

【0078】

したがって、本発明の実施の形態1の変形例に従う方式により暗号化アルゴリズムに従って通信ポートが切り替えられる。すなわち、自由に使用できるポート番号(dynamic and/or private ports)を用いて通信ポートを切り替えることにより、データ通信において、さらにセキュリティを向上させることが可能である。

【0079】

(実施の形態2)

本実施の形態2においては、外部PCとデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブル(保護レベルテーブル)を設けることとする。本実施の形態2においては、主としてボックス機能について保護レベル値を設けた場合について説明する。

【0080】

図9を用いて、本発明の実施の形態2に従うデータ通信のボックス機能に応じた保護レベル値の保護レベルテーブルを説明する。

【0081】

図9を参照して、ここでは、ボックス機能として、一例として「共有ボックス・パスワードなし」、「共有ボックス・パスワードあり」、「個人ボックス・パスワードなし」、「個人ボックス・パスワードあり」、「機密文書ボックス」にそれぞれ分類されている場合が示されている。

【0082】

具体的には、「共有ボックス・パスワードなし」については「Min」設定、「共有ボックス・パスワードあり」については「Max」設定、「個人ボックス・パスワードなし」については「Min」設定、「個人ボックス・パスワードあり」については「Max」設定、「機密文書ボックス」については「Max@」設定として示されている。なお、ここで「@」の記号は、後述するが複数の保護レベル値が指定される場合に優先されるタグを指し示すものとする。

【0083】

次に、本発明の実施の形態2に従う別の保護レベルテーブルについて説明する。

図10を用いて、本発明の実施の形態2に従う文書ファイルに応じた保護レベル値の保護レベルテーブルを説明する図である。

【0084】

図10を参照して、ここでは、文書ファイルとして、一例として「通常文書」、「暗号化PDF(Portable Document Format)」については、「親展文書」にそれぞれ分類されている場合が示されている。具体的には、「通常文書」については「Min」設定、「暗号化PDF(Portable Document Format)」については「Min@」設定、「親展文書」については、「Max@」設定として示されている。

【0085】

次に、本発明の実施の形態2に従うデータ通信について説明する。図5で説明したデータ通信の処理の流れについては、実施の形態1で説明したのと同様である。

【0086】

図11を用いて、本発明の実施の形態2に従う通信レベル決定処理について説明する。

図11を参照して、まず、保護レベル値を参照する(ステップS11)。

【0087】

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して、通信要求として指定された要求内容に従うコンテンツの保護レベル値を参照する。

【0088】

そして、次に、CPU101は、保護レベル値決定処理を実行する(ステップS12#)。

【0089】

図12を用いて、本発明の実施の形態2に従う保護レベル値決定処理について説明する。

【0090】

図12を参照して、CPU101は、保護レベル値が複数有るかどうかを判断する(ステップS22)。

【0091】

そして、CPU101は、保護レベル値が複数有ると判断した場合(ステップS22においてYES)には、次のステップS24に進む。

【0092】

一方、ステップS22において、SPU101は、保護レベル値は複数ないと判断した場合(ステップS22においてNO)には、参照された保護レベル値に決定する(ステップS38)。そして、図11の処理に戻る(リターン)。

【0093】

次に、CPU101は、優先タグが有るかどうかを判断する(ステップS24)。具体的には、参照された保護レベル値に優先タグが付加されているかどうかを判断する。そして、ステップS24において、CPU101は、優先タグが有ると判断した場合(ステップS24においてYES)には、次に、CPU101は、優先タグ「@」が保護レベル値「Max」に付加されているかどうかを判断する(ステップS26)。

【0094】

ステップS26において、CPU101は優先タグ「@」が保護レベル値「Max」に付加されていると判断した場合(ステップS26においてYES)には、保護レベル値「Max」に決定する(ステップS28)。

【0095】

一方、ステップS26において、CPU101は優先タグ「@」が保護レベル値「Max」に付加されていないと判断した場合(ステップS26においてNO)には、保護レベル値「Min」に決定する(ステップS30)。

【0096】

また、ステップS24において、CPU101は、優先タグがないと判断した場合(ステップS24においてNO)には、保護レベル値が「Max」かどうかを判断する(ステップS32)。

【0097】

そして、ステップS32において、CPU101は、保護レベル値が「Max」であると判断した場合(ステップS32においてYES)には、保護レベル値「Max」に決定する(ステップS34)。

【0098】

一方、ステップS32において、CPU101は、保護レベル値が「Max」でないと判断した場合(ステップS32においてNO)には、保護レベル値「Min」に決定する(ステップS36)。

【0099】

そして、再び図11に戻り、CPU101は、決定された保護レベル値に応じた暗号化アルゴリズムを決定する(ステップS13)。そして、処理を終了する(リターン)。

【0100】

たとえば、図9において規定されている「共有ボックス・パスワードなし」のボックスが指定されるとともに当該ボックスに格納された「親展文書」の通信要求があった場合について説明する。

【0101】

この場合、通信レベル決定処理として、ボックス機能に応じた保護レベルテーブルを参照した場合、「共有ボックス・パスワードなし」の保護レベル値は「Min」設定である。また、文書ファイルに応じた保護レベルテーブルを参照した場合、「親展文書」の保護レベル値は「Max@」設定である。

【0102】

したがって、CPU101は、保護レベル値決定処理において、保護レベル値「Max」に決定する。

【0103】

そして、CPU101は、暗号化レベル値が最大である暗号化アルゴリズム3DESに決定する。

【0104】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0105】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズム3DESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0106】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0107】

また、別の例として、例えば、図9において規定されている「共有ボックス・パスワードあり」のボックスが指定されるとともに当該ボックスに格納された「暗号化PDF」の通信要求があった場合について説明する。

【0108】

この場合、通信レベル決定処理として、ボックス機能に応じた保護レベルテーブルを参照した場合、「共有ボックス・パスワードあり」の保護レベル値は「Max」設定である。また、文書ファイルに応じた保護レベルテーブルを参照した場合、「暗号化PDF」の保護レベル値は「Min@」設定である。

【0109】

したがって、CPU101は、保護レベル値決定処理において、保護レベル値「Min」に決定する。

【0110】

そして、CPU101は、暗号化レベル値が最小である暗号化アルゴリズムDESに決定する。

【0111】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0112】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズムDESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0113】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0114】

なお、本例において、「暗号化PDF」に優先タグが付加されて保護レベル値「Min」に決定されるものとして説明したが、その理由としては、既に暗号化PDFについては、暗号化されているため通信経路上は、速度を優先させて低レベルの暗号化でよいと考えられるからである。

【0115】

なお、他の組み合わせについても同様に適用可能である。

本発明の実施の形態2に従う方式により、MFP100に複数の暗号化アルゴリズムが格納されている場合において、データ通信する際のコンテンツに応じて暗号化アルゴリズムを切り替えてデータ通信することが可能であるため、コンテンツに応じたセキュリティ性を向上させることが可能である。

【0116】

また、外部PCとデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブル(保護レベルテーブル)を設けた場合において、保護レベル値を比較等することにより一意の保護レベル値を決定し、保護レベル値に応じた暗号化アルゴリズムを決定してデータ通信することが可能となる。

【0117】

なお、本例においては、2つの保護レベルテーブルについて説明したが、特にこれに限られず、さらに、目的等に応じて分類された複数の保護レベルテーブルを設けることも可能である。

【0118】

また、上記で説明したように暗号化アルゴリズムに応じて通信ポートを切り替えることによりさらにセキュリティを向上させることも可能である。

【0119】

なお、コンピュータを機能させて、上述のフローで説明したような制御を実行させるプログラムを提供することもできる。このようなプログラムは、コンピュータに付属するフレキシブルディスク、CD−ROM(Compact Disk-Read Only Memory)、ROM(Read Only Memory)、RAM(Random Access Memory)およびメモリカードなどのコンピュータ読取り可能な記録媒体にて記録させて、プログラム製品として提供することもできる。あるいは、コンピュータに内蔵するハードディスクなどの記録媒体にて記録させて、プログラムを提供することもできる。また、ネットワークを介したダウンロードによって、プログラムを提供することもできる。

【0120】

なお、プログラムは、コンピュータのオペレーションシステム(OS)の一部として提供されるプログラムモジュールのうち、必要なモジュールを所定の配列で所定のタイミングで呼出して処理を実行させるものであってもよい。その場合、プログラム自体には上記モジュールが含まれずOSと協働して処理が実行される。このようなモジュールを含まないプログラムも、本発明にかかるプログラムに含まれ得る。

【0121】

また、本発明にかかるプログラムは他のプログラムの一部に組込まれて提供されるものであってもよい。その場合にも、プログラム自体には上記他のプログラムに含まれるモジュールが含まれず、他のプログラムと協働して処理が実行される。このような他のプログラムに組込まれたプログラムも、本発明にかかるプログラムに含まれ得る。

【0122】

提供されるプログラム製品は、ハードディスクなどのプログラム格納部にインストールされて実行される。なお、プログラム製品は、プログラム自体と、プログラムが記録された記録媒体とを含む。

【0123】

今回開示された実施の形態はすべての点で例示であって制限的なものではないと考えられるべきである。本発明の範囲は上記した説明ではなくて特許請求の範囲によって示され、特許請求の範囲と均等の意味および範囲内でのすべての変更が含まれることが意図される。

【符号の説明】

【0124】

100 MFP、101 CPU、102 ROM、103 RAM/HDD、104 操作部、105 読取部、106 印刷部、107 給紙部、108 NIC、109 暗号化アルゴリズム格納部、110 内部バス、111 暗号化処理部、112 証明書格納部、200 外部PC、210 ハブ。

【技術分野】

【0001】

本発明は、外部の端末装置との間でデータ通信を実行する画像形成装置に関する。

【背景技術】

【0002】

近年、IP(Internet Protocol)の通信が可能な画像形成装置であるMFP(Multi Function Peripheral)が普及しており、ネットワークで接続されたPC等の端末装置との間でデータ通信を実行して、PC等の端末装置側が種々の処理をMFPに対して要求することが可能となっている。

【0003】

一方で、ネットワークを介したデータ通信であるためセキュリティ性を高めることが重要であり種々の方式が提案されている。

【0004】

例えば、特開2008−16972号公報においては、マルチプレフィックス機能によりIPアドレスを複数割り当てる方式が開示されており、IPアドレス設定に関するメッセージを拡張して、メッセージに通信先切り替え制御情報を追加する方式が開示されている。また、特許第4012858号においては、1台のMFPに複数のIPアドレスを割り当てて、IPアドレス毎にMFPの機能の利用者制限を設ける方式が開示されている。

【0005】

また、特許第4027112号においては、画像形成装置側が機能目的に沿ってポート番号を指定して、識別した端末装置とデータ通信する方式が開示されておりセキュリティ性を高めるために暗号化用ポート番号を指定することも可能な方式が開示されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2008−16972号公報

【特許文献2】特許第4012858号公報

【特許文献3】特許第4027112号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

一方、一般的に、従来の画像形成装置においては、データ通信の暗号化に用いる暗号化アルゴリズムは、格納された複数の暗号化アルゴリズムから、外部端末の暗号化処理能力に応じたアルゴリズムが選択されているが、複数を効果的に使い分けることは行なわれておらず、保護レベルは同一であるという問題があった。

【0008】

本発明は、上記のような問題を解決するためになされたものであって、コンテンツに応じたセキュリティ性を考慮したデータ通信を実行する画像形成装置を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明のある局面に従う画像形成装置は、外部端末と通信可能に接続された画像形成装置であって、外部端末とデータの通信を実行するための通信手段と、外部端末とデータの通信を実行する際に、暗号化することが可能な複数の暗号化アルゴリズムが格納された暗号化アルゴリズム格納手段と、外部端末とデータの通信を実行する際に通信可能な複数のコンテンツにそれぞれ対応する保護レベルを格納するコンテンツ保護レベル格納手段と、外部端末からコンテンツの通信要求があった場合に、コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて暗号化アルゴリズム格納手段に格納されている複数の暗号化アルゴリズムのうちの1つを決定する決定手段と、暗号化アルゴリズム格納手段に格納された、決定手段により決定された暗号化アルゴリズムに従って送信するデータを暗号化する暗号化手段とを備える。

【0010】

好ましくは、通信手段は、複数の通信ポートのうちの1つの通信ポートを用いてデータの通信を実行し、複数の通信ポートは、通常の通信用の通信ポートと、複数の暗号化アルゴリズムにそれぞれ対応する複数の暗号化用の通信ポートとを含む。通信手段は、決定手段により決定された暗号化アルゴリズムに従って複数の暗号化用の通信ポートのうちの1つを指定して通信する。

【0011】

好ましくは、コンテンツ保護レベル格納手段は、外部端末とデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブルを含む。複数のコンテンツ保護テーブルは、複数のボックスの種別に応じた保護レベルが格納されたボックス保護テーブルと、アクセスするファイルの種別に応じた保護レベルが格納されたファイル保護テーブルとを含む。決定手段は、複数のボックスのうちの1つに含まれたファイルの通信要求があった場合に、ボックス保護テーブルに格納された保護レベルとファイル保護テーブルに格納された保護レベルとに基づいて保護レベルを決定し、決定した保護レベルに応じた暗号化アルゴリズム格納手段に格納されている複数の暗号化アルゴリズムのうちの1つを決定する。

【発明の効果】

【0012】

上記の画像形成装置は、外部端末からコンテンツの通信要求があった場合に、コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて暗号化アルゴリズムを決定して、暗号化されたデータ通信を実行するためコンテンツに応じたセキュリティ性を考慮したデータ通信を実行することが可能である。

【図面の簡単な説明】

【0013】

【図1】本発明の実施の形態1に従う画像形成システムの構成について説明する図である。

【図2】MFP100と外部PC200との間でのSSL通信の処理の方式の概略についてに説明する図である。

【図3】暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムについて説明する図である。

【図4】本発明の実施の形態1に従うデータ通信のコンテンツに応じた保護レベル値の保護レベルテーブルを説明する図である。

【図5】本発明の実施の形態1に従うデータ通信の処理の流れについて説明する図である。

【図6】本発明の実施の形態1に従う通信レベル決定処理について説明する図である。

【図7】本発明の実施の形態1の変形例に従う暗号化アルゴリズムと通信ポートとが対応付けられたテーブルについて説明する図である。

【図8】本発明の実施の形態1の変形例に従う通信レベル決定処理について説明する図である。

【図9】本発明の実施の形態2に従うデータ通信のボックス機能に応じた保護レベル値の保護レベルテーブルを説明する図である。

【図10】本発明の実施の形態2に従う文書ファイルに応じた保護レベル値の保護レベルテーブルを説明する図である図である。

【図11】本発明の実施の形態2に従う通信レベル決定処理について説明する図である。

【図12】本発明の実施の形態2に従う保護レベル値決定処理について説明する図である。

【発明を実施するための形態】

【0014】

以下、図面を参照しつつ本発明の実施の形態について説明する。以下の説明において同一の部品および構成要素には同一の符号を付してある。それらの名称および機能も同一であるものとする。

【0015】

(実施の形態1)

図1を用いて、本発明の実施の形態1に従う画像形成システムの構成について説明する。

【0016】

図1を参照して、本発明の実施の形態1に従う画像形成システムは、画像形成装置であるMFP100と、外部PC200とが設けられ、MFP100は、ハブ210を介してネットワークで接続された外部PC200と接続されている。なお、ここでは、ハブ210を介して1台の外部PCとMFPとが接続されている構成について説明するが、これらの数は1個に限定されるものではなく、複数個であっても良い。また、ネットワーク接続として、LAN(Local Area Network)であっても良いしWAN(Wide Area Network)等であってもよい。また、有線で接続されていても良いし、無線であっても良い。

【0017】

本発明の実施の形態1に従うMFP100は、オペレーティングシステム(OS:Operating System)を含む各種プログラムを実行するためのCPU(Central Processing Unit)101と、CPU101のプログラム部分の実行に必要なデータを一時的に記憶するRAM(Random Access Memory)と、CPU201で実行されるプログラムやデータを不揮発的に記憶するハードディスク部(HDD:Hard Disk Drive)とで構成されるRAM/HDD103と、CPU101で実行されるプログラムが予め格納されたROM(Read Only Memory)102と、各種操作を実行するための操作部104と、原稿を読取って画像データを取得する読取部105と、画像データを紙媒体に印刷する印刷部106と、印刷する紙媒体を給紙する給紙部107と、外部との間でデータを通信を実行するためのLANカード等からなるネットワークインターフェイスカード(NIC)108と、暗号化アルゴリズムを格納する暗号化アルゴリズム格納部109と、後述するがデータ通信を実行する際のデータに対して暗号化処理を実行するための暗号化処理部111と、暗号化処理部111において、図示しない認証局から発行された自己のMFP100を証明するための公開暗号鍵を含む証明書を格納する証明書格納部112とを含む。また、各部は、内部バス110を介して接続されており、相互にデータの授受が可能であるものとする。

【0018】

NIC108は、ハブ210を介して外部PC200との間でデータ通信を実行するものとする。

【0019】

外部PC200は、MFP100に設定されたIPアドレスを取得して、アクセス可能であるものとし、例えば情報を取得するためのWebブラウザが搭載されており、当該Webブラウザを介してMFP100に対して装置設定を参照したり、MFP100に格納された文書を取得することが可能であるものとする。

【0020】

本例においては、SSL(Secure Socket Layer)通信を実行する場合について説明する。

【0021】

図2を用いて、MFP100と外部PC200との間でのSSL通信の処理の方式の概略についてに説明する。

【0022】

まず、外部PC200のWebブラウザからMFP100に対してアクセスがあった場合、すなわちSSL通信の接続要求が有った場合には、MFP100は、証明書格納部112に格納されている自己の証明書を外部PC200に対して送信する。

【0023】

外部PC200は、その証明書に署名し、発行した認証局のルート証明書について、外部PC200が保持しているルート証明書群の中から探し出す。そしてルート証明書に含まれている認証局の公開鍵を使用して、証明書の署名を確認する。

【0024】

そして、証明書の確認完了後、その後の通信を暗号化するために使用する共通鍵を作成するために乱数を生成する。

【0025】

そして、生成した乱数をMFP100から送信された証明書に含まれていた公開暗号鍵で暗号化してMFP100に対して送信する。

【0026】

次に、MFP100は、取得した暗号化された乱数を秘密復号鍵で復号して、外部PC200が生成した乱数を取得する。

【0027】

当該処理により、MFP100とPC200とにおいて他者に対して秘密である共通の乱数が取得される。

【0028】

そして、この乱数を用いて両者で同じアルゴリズムに基づいて共通鍵を生成し、生成した共通鍵を用いて互いに暗号/復号化することによりデータ通信を実行する。

【0029】

次に、本発明の実施の形態に従う暗号化アルゴリズムについて説明する。

本例においては、複数の暗号化アルゴリズムがMFP100の暗号化アルゴリズム格納部109に格納されているものとする。なお、MFP100が有している暗号化アルゴリズムと同じ暗号化アルゴリズムが外部PC200にも格納されているものとする。

【0030】

図3を用いて、暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムについて説明する。

【0031】

図3を参照して、ここで、暗号化アルゴリズム格納部109に格納されている暗号化アルゴリズムと関連づけられた暗号化強度を示す暗号化レベル値を示す暗号化レベルテーブルが示されている。当該暗号化レベルテーブルは、RAM/HDD103に格納されているものとする。

【0032】

具体的には、一例として、「TLS_RSA_WITH_DES_CBC_SHA」(以下、暗号化アルゴリズムDESとも称します)と、「TLS_RSA_WITH_3DES_EDE_CBC_SHA」(以下、暗号化アルゴリズム3DESとも称します)とが格納されているものとする。なお、本例においては、一例として暗号化アルゴリズムとしてTLS(Transport Layer Security)のプロトコルを用いることとする。

【0033】

なお、本例においては、一例として暗号化アルゴリズムについて上記の例について説明したが、特にこれに限られず他の暗号化アルゴリズムを適用することも可能である。格納の方式としては、外部からネットワークを介してインストールすることも可能であるし、あるいは、暗号化アルゴリズムが格納された記録媒体を通してインストールすることも可能である。

【0034】

ここで、当該暗号化アルゴリズムは、「TLS_[鍵交換]_WITH_[暗号化]_[ハッシュ]」の形式で表され、暗号化アルゴリズムDESは、たとえば、鍵交換にRSA(Rivest Shamir Adleman)、暗号化に鍵長56bitのDES(Data Encryption Standard)_CBC(Cipher Block Chaining)、ハッシュにSHA(Secure Hash Algorithm)を利用する場合が示されている。

【0035】

また、暗号化アルゴリズム3DESは、例えば、鍵交換にRSA、暗号化に鍵長168bitの3DES_EDE(Encrypt-Decrypt-Encrypt)_CBC、ハッシュにSHAを利用する場合が示されている。暗号化アルゴリズムDESは、暗号化強度は弱いが処理速度は速く、暗号化アルゴリズム3DESは、暗号化強度は強いが処理速度は遅い。

【0036】

暗号化レベルテーブルでは、暗号化強度を示す暗号化レベル値として暗号化アルゴリズムDESは、暗号化レベル値「10」として示され、DESを三回実行する暗号化アルゴリズム3DESは、暗号化レベル値「11」として示されている。

【0037】

ここで、暗号化レベル値としては、暗号化アルゴリズムの格納とともに、暗号化レベルテーブルに格納されるものとする。例えば、暗号化アルゴリズムと暗号化レベル値とが対応付けられた対応テーブルをRAM/HDD103が格納しており、暗号化アルゴリズムが格納される際に、当該対応テーブルが参照されて対応テーブルに設けられた暗号化レベル値が参照されて格納されるものとする。あるいは、外部から暗号化アルゴリズムが格納される際に、外部で生成された暗号化レベル値が暗号化アルゴリズムとともに格納されるようにしても良い。また、暗号化アルゴリズムが格納された際に、ユーザが暗号化レベル値を設定するようにすることも可能である。

【0038】

図4を用いて、本発明の実施の形態1に従うデータ通信のコンテンツに応じた保護レベル値の保護レベルテーブルを説明する。

【0039】

図4を参照して、ここでは、データ通信の通信要求のコンテンツの一例として「ネットワーク設定」、「機密文書ボックス」等と、保護レベル値とが対応付けられたテーブルが示されている。なお、当該保護レベルテーブルは、RAM/HDD103に格納されているものとする。

【0040】

ここで、「ネットワーク設定」とは、例えば外部PC等からのアクセスに従ってMFP100のネットワーク設定に関するコンテンツの通信を実行する場合を意味する。また、「機密文書ボックス」とは、例えば外部PC等からのアクセスに従ってMFP100の例えばHDD等の所定の格納領域である機密文書ボックスにアクセスして、当該機密文書ボックスに格納されたデータファイル等のコンテンツの通信を実行する場合を意味する。

【0041】

そして、ここでは、「ネットワーク設定」は、保護レベル値として「Min」設定、「機密文書ボックス」については、「Max」設定とされている場合が示されている。当該コンテンツと、保護レベル値とについては、予めテーブルにて対応付けられているものとする。

【0042】

次に、通信ポートの設定について説明する。

一般的に、外部PC上のWebブラウザからHTTPプロトコルを用いたデータ通信を実行する際の通信ポート(非暗号化通信ポート(デフォルトポート))は、80/tcpに設定されている。なお、ポート番号としては、Internet Assigned Numbers Authority(IANA)が管理しており、0〜65535/tcpの設定が可能であり、このうち、0〜1023/tcpは、一般的なポート番号(well known port numbers)、1024〜49151/tcpは、登録済みポート番号(registered port numbers)、49152〜65535/tcpは、自由に使用できるポート番号(dynamic and/or private ports)として規定されている。

【0043】

本実施の形態1に従う方式においては、HTTPプロトコルを用いたデータ通信を実行する際の通信ポートとして、通常用の通信ポートとしては、一般的なポート番号として規定されている80/tcpを用いるとともに、暗号化用の通信ポートとして、443/tcpを用いることとする。

【0044】

図5を用いて、本発明の実施の形態1に従うデータ通信の処理の流れについて説明する。

【0045】

図5を参照して、まず、通信要求が有ったか否かを判断する(ステップS1)。

具体的には、MFP100のCPU101は、NIC108を介して外部PC200から通信要求が有ったか否かを判断する。CPU101は、通信要求が有ったと判断した場合には、要求内容を確認する(ステップS2)。一方、通信要求が無い場合には、ステップS1において待機する。

【0046】

具体的には、CPU101は、通信要求として指定されたコマンドに基づいて、どのようなコンテンツに対する通信要求であるかを確認する。

【0047】

そして、通信要求に従って応答データを設定する(ステップS3)。

具体的には、CPU101は、例えば、「ネットワーク設定」に関する通信要求である場合には、ネットワーク設定に関するコンテンツを送信するための応答データとして設定する。設定した応答データは、たとえば、RAM等に格納するものとする。

【0048】

そして、次に、CPU101は、通信レベル決定処理を実行する(ステップS4)。

図6を用いて、本発明の実施の形態1に従う通信レベル決定処理について説明する。

【0049】

図6を参照して、まず、保護レベル値を参照する(ステップS11)。

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して、通信要求として指定された要求内容に従うコンテンツの保護レベル値を参照する。

【0050】

そして、次に、CPU101は、保護レベル値を決定する(ステップS12)。

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して保護レベル値を決定する。

【0051】

そして、次に、暗号化アルゴリズムを決定する(ステップS13)。

具体的には、CPU101は、決定された保護レベル値に基づいて暗号化アルゴリズム格納部109に格納されたデータ通信に用いる暗号化アルゴリズムを決定する。

【0052】

そして、処理を終了する(リターン)。

再び図5を参照して、次に、応答データを送信する(ステップS5)。そして、処理を終了する(エンド)。

【0053】

具体的には、まず、暗号化処理部111は、応答データについて、通信レベル決定処理(ステップS4)で決定された暗号化アルゴリズムおよび共通鍵に基づく暗号化処理を実行する。

【0054】

そして、CPU101は、暗号化処理部111で暗号化処理された応答データをNIC108に出力する。

【0055】

そして、NIC108は、ハブ210を介して外部PC200に送信する。

外部PC200は、上述したように暗号化処理された応答データを共通鍵および暗号化アルゴリズムに基づく復号化処理を実行して、通信要求した応答データを取得する。

【0056】

たとえば、図4において規定されている「ネットワーク設定」の通信要求があった場合について説明する。

【0057】

この場合、通信レベル決定処理として、保護レベルテーブルを参照した場合、「ネットワーク設定」の保護レベル値は「Min」設定である。

【0058】

したがって、CPU101は、暗号化レベル値が最小である暗号化アルゴリズムDESに決定する。

【0059】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0060】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズムDESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0061】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0062】

また、別の例として図4において規定されている「機密文書ボックス」の通信要求があった場合について説明する。

【0063】

この場合、通信レベル決定処理として、保護レベルテーブルを参照した場合、「機密文書ボックス」の保護レベル値は「Max」設定である。

【0064】

したがって、CPU101は、暗号化レベル値が最大である暗号化アルゴリズム3DESに決定する。

【0065】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0066】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズム3DESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0067】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0068】

本発明の実施の形態1に従う方式により、MFP100に複数の暗号化アルゴリズムが格納されている場合において、データ通信する際のコンテンツに応じて暗号化アルゴリズムを切り替えてデータ通信することが可能であるため、コンテンツに応じたセキュリティ性を向上させることが可能である。

【0069】

なお、本例においては、一例として「ネットワーク設定」と、「機密文書ボックス」とに関するコンテンツのデータ通信についてのみ説明したが、特にこれに限られず、他のコンテンツに関しても同様に適用可能である。

【0070】

(実施の形態1の変形例)

図7を用いて、本発明の実施の形態1の変形例に従う暗号化アルゴリズムと通信ポートとが対応付けられたテーブルについて説明する。当該テーブルは、HDDに格納されているものとする。

【0071】

図7を参照して、本発明の実施の形態1の変形例においては、暗号化アルゴリズムDESの通信ポートを443/tcpに設定し、暗号化アルゴリズム3DESの通信ポートを50443/tcpに設定するものとする。50443/tcpは、自由に使用できるポート番号の中から1つを指定したものであるが、特に,これに限られず、他のポート番号を指定することも可能である。

【0072】

図8を用いて、本発明の実施の形態1の変形例に従う通信レベル決定処理について説明する。

【0073】

図6の通信レベル決定処理と比較して、ステップS14以降の処理が異なる。

具体的には、暗号化アルゴリズムを決定した後、次に、通信ポートを決定する(ステップS14)。

【0074】

具体的には、図7に示されるテーブルに基づいて暗号化アルゴリズムに対応付けられた通信ポートを決定する。

【0075】

そして、次に、通信ポートの変更が有るかどうかを判断する(ステップS15)。

具体的には、CPU101は、現在設定されている通信ポートと、決定された通信ポートとを比較判断して変更があるかどうかを判断する。

【0076】

ステップS15において、通信ポートの変更が有ると判断された場合には、リダイレクト処理を実行する(ステップS16)。具体的には、CPU101は、変更が有ると判断した場合には、リダイレクト処理としてNIC108に対して通信ポートの切り替えを指示する。そして、処理を終了する(リターン)。

【0077】

一方、ステップS14において、通信ポートの変更が無い場合には、そのまま処理を終了する(リターン)。

【0078】

したがって、本発明の実施の形態1の変形例に従う方式により暗号化アルゴリズムに従って通信ポートが切り替えられる。すなわち、自由に使用できるポート番号(dynamic and/or private ports)を用いて通信ポートを切り替えることにより、データ通信において、さらにセキュリティを向上させることが可能である。

【0079】

(実施の形態2)

本実施の形態2においては、外部PCとデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブル(保護レベルテーブル)を設けることとする。本実施の形態2においては、主としてボックス機能について保護レベル値を設けた場合について説明する。

【0080】

図9を用いて、本発明の実施の形態2に従うデータ通信のボックス機能に応じた保護レベル値の保護レベルテーブルを説明する。

【0081】

図9を参照して、ここでは、ボックス機能として、一例として「共有ボックス・パスワードなし」、「共有ボックス・パスワードあり」、「個人ボックス・パスワードなし」、「個人ボックス・パスワードあり」、「機密文書ボックス」にそれぞれ分類されている場合が示されている。

【0082】

具体的には、「共有ボックス・パスワードなし」については「Min」設定、「共有ボックス・パスワードあり」については「Max」設定、「個人ボックス・パスワードなし」については「Min」設定、「個人ボックス・パスワードあり」については「Max」設定、「機密文書ボックス」については「Max@」設定として示されている。なお、ここで「@」の記号は、後述するが複数の保護レベル値が指定される場合に優先されるタグを指し示すものとする。

【0083】

次に、本発明の実施の形態2に従う別の保護レベルテーブルについて説明する。

図10を用いて、本発明の実施の形態2に従う文書ファイルに応じた保護レベル値の保護レベルテーブルを説明する図である。

【0084】

図10を参照して、ここでは、文書ファイルとして、一例として「通常文書」、「暗号化PDF(Portable Document Format)」については、「親展文書」にそれぞれ分類されている場合が示されている。具体的には、「通常文書」については「Min」設定、「暗号化PDF(Portable Document Format)」については「Min@」設定、「親展文書」については、「Max@」設定として示されている。

【0085】

次に、本発明の実施の形態2に従うデータ通信について説明する。図5で説明したデータ通信の処理の流れについては、実施の形態1で説明したのと同様である。

【0086】

図11を用いて、本発明の実施の形態2に従う通信レベル決定処理について説明する。

図11を参照して、まず、保護レベル値を参照する(ステップS11)。

【0087】

具体的には、CPU101は、HDDに格納されている保護レベルテーブルを参照して、通信要求として指定された要求内容に従うコンテンツの保護レベル値を参照する。

【0088】

そして、次に、CPU101は、保護レベル値決定処理を実行する(ステップS12#)。

【0089】

図12を用いて、本発明の実施の形態2に従う保護レベル値決定処理について説明する。

【0090】

図12を参照して、CPU101は、保護レベル値が複数有るかどうかを判断する(ステップS22)。

【0091】

そして、CPU101は、保護レベル値が複数有ると判断した場合(ステップS22においてYES)には、次のステップS24に進む。

【0092】

一方、ステップS22において、SPU101は、保護レベル値は複数ないと判断した場合(ステップS22においてNO)には、参照された保護レベル値に決定する(ステップS38)。そして、図11の処理に戻る(リターン)。

【0093】

次に、CPU101は、優先タグが有るかどうかを判断する(ステップS24)。具体的には、参照された保護レベル値に優先タグが付加されているかどうかを判断する。そして、ステップS24において、CPU101は、優先タグが有ると判断した場合(ステップS24においてYES)には、次に、CPU101は、優先タグ「@」が保護レベル値「Max」に付加されているかどうかを判断する(ステップS26)。

【0094】

ステップS26において、CPU101は優先タグ「@」が保護レベル値「Max」に付加されていると判断した場合(ステップS26においてYES)には、保護レベル値「Max」に決定する(ステップS28)。

【0095】

一方、ステップS26において、CPU101は優先タグ「@」が保護レベル値「Max」に付加されていないと判断した場合(ステップS26においてNO)には、保護レベル値「Min」に決定する(ステップS30)。

【0096】

また、ステップS24において、CPU101は、優先タグがないと判断した場合(ステップS24においてNO)には、保護レベル値が「Max」かどうかを判断する(ステップS32)。

【0097】

そして、ステップS32において、CPU101は、保護レベル値が「Max」であると判断した場合(ステップS32においてYES)には、保護レベル値「Max」に決定する(ステップS34)。

【0098】

一方、ステップS32において、CPU101は、保護レベル値が「Max」でないと判断した場合(ステップS32においてNO)には、保護レベル値「Min」に決定する(ステップS36)。

【0099】

そして、再び図11に戻り、CPU101は、決定された保護レベル値に応じた暗号化アルゴリズムを決定する(ステップS13)。そして、処理を終了する(リターン)。

【0100】

たとえば、図9において規定されている「共有ボックス・パスワードなし」のボックスが指定されるとともに当該ボックスに格納された「親展文書」の通信要求があった場合について説明する。

【0101】

この場合、通信レベル決定処理として、ボックス機能に応じた保護レベルテーブルを参照した場合、「共有ボックス・パスワードなし」の保護レベル値は「Min」設定である。また、文書ファイルに応じた保護レベルテーブルを参照した場合、「親展文書」の保護レベル値は「Max@」設定である。

【0102】

したがって、CPU101は、保護レベル値決定処理において、保護レベル値「Max」に決定する。

【0103】

そして、CPU101は、暗号化レベル値が最大である暗号化アルゴリズム3DESに決定する。

【0104】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0105】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズム3DESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0106】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0107】

また、別の例として、例えば、図9において規定されている「共有ボックス・パスワードあり」のボックスが指定されるとともに当該ボックスに格納された「暗号化PDF」の通信要求があった場合について説明する。

【0108】

この場合、通信レベル決定処理として、ボックス機能に応じた保護レベルテーブルを参照した場合、「共有ボックス・パスワードあり」の保護レベル値は「Max」設定である。また、文書ファイルに応じた保護レベルテーブルを参照した場合、「暗号化PDF」の保護レベル値は「Min@」設定である。

【0109】

したがって、CPU101は、保護レベル値決定処理において、保護レベル値「Min」に決定する。

【0110】

そして、CPU101は、暗号化レベル値が最小である暗号化アルゴリズムDESに決定する。

【0111】

そして、CPU101は、RAMに設定された応答データを暗号化処理部111に出力する。

【0112】

暗号化処理部111は、外部PC200との間でのデータ通信に用いられる共通鍵を用いた暗号化アルゴリズムDESに従って応答データに対して暗号化処理する。そして、CPU101は、暗号化処理部111で暗号化処理した応答データをNIC108に出力する。NIC108は、暗号化用の通信ポートである443/tcpから外部PC200に対して応答データを送信する。

【0113】

そして、外部PC200側において、MFP100の通信ポート443/tcpから送信された、暗号化された応答データを受信して外部PC200の共通鍵を用いて所定の復号処理が実行されて通信要求に対する応答データを取得することが可能である。

【0114】

なお、本例において、「暗号化PDF」に優先タグが付加されて保護レベル値「Min」に決定されるものとして説明したが、その理由としては、既に暗号化PDFについては、暗号化されているため通信経路上は、速度を優先させて低レベルの暗号化でよいと考えられるからである。

【0115】

なお、他の組み合わせについても同様に適用可能である。

本発明の実施の形態2に従う方式により、MFP100に複数の暗号化アルゴリズムが格納されている場合において、データ通信する際のコンテンツに応じて暗号化アルゴリズムを切り替えてデータ通信することが可能であるため、コンテンツに応じたセキュリティ性を向上させることが可能である。

【0116】

また、外部PCとデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブル(保護レベルテーブル)を設けた場合において、保護レベル値を比較等することにより一意の保護レベル値を決定し、保護レベル値に応じた暗号化アルゴリズムを決定してデータ通信することが可能となる。

【0117】

なお、本例においては、2つの保護レベルテーブルについて説明したが、特にこれに限られず、さらに、目的等に応じて分類された複数の保護レベルテーブルを設けることも可能である。

【0118】

また、上記で説明したように暗号化アルゴリズムに応じて通信ポートを切り替えることによりさらにセキュリティを向上させることも可能である。

【0119】

なお、コンピュータを機能させて、上述のフローで説明したような制御を実行させるプログラムを提供することもできる。このようなプログラムは、コンピュータに付属するフレキシブルディスク、CD−ROM(Compact Disk-Read Only Memory)、ROM(Read Only Memory)、RAM(Random Access Memory)およびメモリカードなどのコンピュータ読取り可能な記録媒体にて記録させて、プログラム製品として提供することもできる。あるいは、コンピュータに内蔵するハードディスクなどの記録媒体にて記録させて、プログラムを提供することもできる。また、ネットワークを介したダウンロードによって、プログラムを提供することもできる。

【0120】

なお、プログラムは、コンピュータのオペレーションシステム(OS)の一部として提供されるプログラムモジュールのうち、必要なモジュールを所定の配列で所定のタイミングで呼出して処理を実行させるものであってもよい。その場合、プログラム自体には上記モジュールが含まれずOSと協働して処理が実行される。このようなモジュールを含まないプログラムも、本発明にかかるプログラムに含まれ得る。

【0121】

また、本発明にかかるプログラムは他のプログラムの一部に組込まれて提供されるものであってもよい。その場合にも、プログラム自体には上記他のプログラムに含まれるモジュールが含まれず、他のプログラムと協働して処理が実行される。このような他のプログラムに組込まれたプログラムも、本発明にかかるプログラムに含まれ得る。

【0122】

提供されるプログラム製品は、ハードディスクなどのプログラム格納部にインストールされて実行される。なお、プログラム製品は、プログラム自体と、プログラムが記録された記録媒体とを含む。

【0123】

今回開示された実施の形態はすべての点で例示であって制限的なものではないと考えられるべきである。本発明の範囲は上記した説明ではなくて特許請求の範囲によって示され、特許請求の範囲と均等の意味および範囲内でのすべての変更が含まれることが意図される。

【符号の説明】

【0124】

100 MFP、101 CPU、102 ROM、103 RAM/HDD、104 操作部、105 読取部、106 印刷部、107 給紙部、108 NIC、109 暗号化アルゴリズム格納部、110 内部バス、111 暗号化処理部、112 証明書格納部、200 外部PC、210 ハブ。

【特許請求の範囲】

【請求項1】

外部端末と通信可能に接続された画像形成装置であって、

前記外部端末とデータの通信を実行するための通信手段と、

前記外部端末とデータの通信を実行する際に、暗号化することが可能な複数の暗号化アルゴリズムが格納された暗号化アルゴリズム格納手段と、

前記外部端末とデータの通信を実行する際に通信可能な複数のコンテンツにそれぞれ対応する保護レベルを格納するコンテンツ保護レベル格納手段と、

前記外部端末からコンテンツの通信要求があった場合に、前記コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて前記暗号化アルゴリズム格納手段に格納されている前記複数の暗号化アルゴリズムのうちの1つを決定する決定手段と、

前記暗号化アルゴリズム格納手段に格納された、前記決定手段により決定された暗号化アルゴリズムに従って送信するデータを暗号化する暗号化手段とを備える、画像形成装置。

【請求項2】

前記通信手段は、複数の通信ポートのうちの1つの通信ポートを用いてデータの通信を実行し、

前記複数の通信ポートは、通常の通信用の通信ポートと、前記複数の暗号化アルゴリズムにそれぞれ対応する複数の暗号化用の通信ポートとを含み、

前記通信手段は、前記決定手段により決定された暗号化アルゴリズムに従って前記複数の暗号化用の通信ポートのうちの1つを指定して通信する、請求項1記載の画像形成装置。

【請求項3】

前記コンテンツ保護レベル格納手段は、前記外部端末とデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブルを含み、

前記複数のコンテンツ保護テーブルは、複数のボックスの種別に応じた保護レベルが格納されたボックス保護テーブルと、アクセスするファイルの種別に応じた保護レベルが格納されたファイル保護テーブルとを含み、

前記決定手段は、前記複数のボックスのうちの1つに含まれたファイルの通信要求があった場合に、前記ボックス保護テーブルに格納された保護レベルと前記ファイル保護テーブルに格納された保護レベルとに基づいて保護レベルを決定し、前記決定した保護レベルに応じた前記暗号化アルゴリズム格納手段に格納されている前記複数の暗号化アルゴリズムのうちの1つを決定する、請求項1記載の画像形成装置。

【請求項1】

外部端末と通信可能に接続された画像形成装置であって、

前記外部端末とデータの通信を実行するための通信手段と、

前記外部端末とデータの通信を実行する際に、暗号化することが可能な複数の暗号化アルゴリズムが格納された暗号化アルゴリズム格納手段と、

前記外部端末とデータの通信を実行する際に通信可能な複数のコンテンツにそれぞれ対応する保護レベルを格納するコンテンツ保護レベル格納手段と、

前記外部端末からコンテンツの通信要求があった場合に、前記コンテンツ保護レベル格納手段に格納された対応するコンテンツの保護レベルに応じて前記暗号化アルゴリズム格納手段に格納されている前記複数の暗号化アルゴリズムのうちの1つを決定する決定手段と、

前記暗号化アルゴリズム格納手段に格納された、前記決定手段により決定された暗号化アルゴリズムに従って送信するデータを暗号化する暗号化手段とを備える、画像形成装置。

【請求項2】

前記通信手段は、複数の通信ポートのうちの1つの通信ポートを用いてデータの通信を実行し、

前記複数の通信ポートは、通常の通信用の通信ポートと、前記複数の暗号化アルゴリズムにそれぞれ対応する複数の暗号化用の通信ポートとを含み、

前記通信手段は、前記決定手段により決定された暗号化アルゴリズムに従って前記複数の暗号化用の通信ポートのうちの1つを指定して通信する、請求項1記載の画像形成装置。

【請求項3】

前記コンテンツ保護レベル格納手段は、前記外部端末とデータの通信を実行する際に通信される複数のコンテンツについて、目的に応じて分類した、複数のコンテンツ保護テーブルを含み、

前記複数のコンテンツ保護テーブルは、複数のボックスの種別に応じた保護レベルが格納されたボックス保護テーブルと、アクセスするファイルの種別に応じた保護レベルが格納されたファイル保護テーブルとを含み、

前記決定手段は、前記複数のボックスのうちの1つに含まれたファイルの通信要求があった場合に、前記ボックス保護テーブルに格納された保護レベルと前記ファイル保護テーブルに格納された保護レベルとに基づいて保護レベルを決定し、前記決定した保護レベルに応じた前記暗号化アルゴリズム格納手段に格納されている前記複数の暗号化アルゴリズムのうちの1つを決定する、請求項1記載の画像形成装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2010−221519(P2010−221519A)

【公開日】平成22年10月7日(2010.10.7)

【国際特許分類】

【出願番号】特願2009−71336(P2009−71336)

【出願日】平成21年3月24日(2009.3.24)

【出願人】(303000372)コニカミノルタビジネステクノロジーズ株式会社 (12,802)

【Fターム(参考)】

【公開日】平成22年10月7日(2010.10.7)

【国際特許分類】

【出願日】平成21年3月24日(2009.3.24)

【出願人】(303000372)コニカミノルタビジネステクノロジーズ株式会社 (12,802)

【Fターム(参考)】

[ Back to top ]