盗難状態判定システム及び盗難状態判定プログラム

【課題】

コンピュータ端末の盗難等による情報漏洩を防止するために、端末が使用されている状況の変化に応じて端末が盗難状態にあるかを自動的に判定し、情報漏洩防止処理を実行するシステムを提供することを目的とする。

【解決手段】

本発明の盗難状態判定システムにおける処理装置は、ネットワークに接続されている端末の稼働環境に関する情報と、ユーザによって操作された操作情報とを取得する。次に、判定対象として特定した端末の操作状態と、特定端末と同一の稼働環境で動作している端末の操作状態とを比較し、標準的なの操作状態と異なる異常な操作が行われていないかを検出する。そして、検出結果に基づいて端末が盗難状態にあるかどうかを自動判定することにより、盗難による情報漏洩防止を実現する。

コンピュータ端末の盗難等による情報漏洩を防止するために、端末が使用されている状況の変化に応じて端末が盗難状態にあるかを自動的に判定し、情報漏洩防止処理を実行するシステムを提供することを目的とする。

【解決手段】

本発明の盗難状態判定システムにおける処理装置は、ネットワークに接続されている端末の稼働環境に関する情報と、ユーザによって操作された操作情報とを取得する。次に、判定対象として特定した端末の操作状態と、特定端末と同一の稼働環境で動作している端末の操作状態とを比較し、標準的なの操作状態と異なる異常な操作が行われていないかを検出する。そして、検出結果に基づいて端末が盗難状態にあるかどうかを自動判定することにより、盗難による情報漏洩防止を実現する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータ端末に記憶した情報の漏洩防止に関し、特にコンピュータ端末自体が盗難されることによって発生する情報漏洩を防止する技術に関する。

【背景技術】

【0002】

企業や学校等において、コンピュータ端末を用いて作業を行うことは一般的である。その際、作成した情報ファイルや参照資料等の各種データを、端末に内蔵されているハードディスク等の記憶装置に保存して管理するという方法がよく用いられる。この方法は、適宜必要な資料を容易に取り出して活用できるという利便性がある反面、保存している情報が外部に漏洩する可能性が高いという問題点もある。具体的には、ノートパソコン等の持ち運びしやすい端末を使用する際に、盗難や置き忘れ等によって端末自体を紛失した場合に発生する情報漏洩の問題である。

【0003】

上記の問題を解決する手段として、端末の盗難等による情報漏洩を防止する分野において、端末の起動時にサーバと通信し、サーバが認証を行って盗難状態ではないと判定した場合、サーバはその端末に対して、事前に暗号化していた保存データの復号回路を送信するという技術がある。この技術において、予めサーバ側に盗難状態にある端末リストを登録しておき、受信した端末の識別情報と盗難端末リストとを比較照合して、その端末が盗難状態にあるか否かの判定を行うという手段が用いられている。これにより、端末内に保存された機密情報が第三者によって漏洩する危険性を低減することができる。(特許文献1参照)

【0004】

また、同様の分野において、端末の起動時にサーバと通信を行い、サーバがその端末のユーザ認証を行って使用不可と判定した場合、端末内保存データの消去指示を出すという技術がある。この技術において、予めサーバ内に端末使用可能なユーザリストを保存しておき、端末起動時に、実際にログインしているユーザ情報とサーバ内の使用可能ユーザリストとを比較することによって、端末が盗難状態か否かの判定を行うという手段が用いられている。これにより、予め端末の状態に関する情報を登録しておかなくても、自動的に端末が盗難状態にあるか否かを判定することができる。(特許文献2参照)

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−293594号公報

【特許文献2】特開2006−163847号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1の技術を用いると、起動された端末が盗難状態にあるか否かを判定することはできる。しかし、管理対象となる端末全ての現在状態をリスト化してサーバに登録する必要がある。このため、リアルタイムに変化する状況に対応するためには、サーバに登録しているリストを随時更新しなければならず、手間が発生してしまう。

【0007】

特許文献2の技術を用いると、予めサーバ内に端末の現在状態リストを登録しておかなくても、端末が盗難状態にあるか否かを判定することができる。しかし、使用可能ユーザとして登録されている者が不正行為を行っている可能性までは判定することができない。

【0008】

本発明は、上記従来技術の問題点を解消することを課題とする。具体的には、端末の盗難等による情報漏洩を防止する分野において、端末が使用されている状況の変化に応じて端末が盗難状態であるかを判定し、判定結果に応じた情報漏洩防止処理を実行することを課題とする。

【課題を解決するための手段】

【0009】

上記の課題を解決するために、本発明の盗難状態判定システムは、通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有しており、管理サーバの処理装置は、端末の稼働環境に関する情報を環境情報として取得する環境情報取得部と、端末に対してユーザが実行した操作情報を取得する操作情報取得部と、特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成部と、特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成部と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定部と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御部と、を備えることを特徴としている。

【0010】

本発明の構成を採用することにより、特定の端末が動作する様々な稼働環境毎に使用状態を把握することができる。さらに、同一の稼働環境にある端末の使用状態と比較することで、稼働環境が類似する状況にある端末間で使用状態の差異を検出することができる。これにより、端末が使用される様々な状況に応じて、その端末が盗難状態であるかを判定することが可能となる。

【0011】

また、本発明の盗難状態判定システムは、機密情報を記憶する記憶装置を有する端末と、端末が盗難状態であるかを判定する処理装置を備える管理サーバと、を有しており、そのうちの端末は、稼働環境に関する情報を環境情報として生成する環境情報生成部と、ユーザが実行した操作情報を生成する操作情報生成部と、環境情報及び操作情報から、端末自身の使用状態に関する情報を使用状態情報として生成し、管理サーバに送信する使用状態情報生成部と、を備え、管理サーバの処理装置は、特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得部と、特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成部と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定部と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御部と、を備えるという構成にしてもよい。

【0012】

本発明の構成を採用することにより、端末において自身の使用状態に関する情報を生成することができる。これにより、管理サーバにおいて端末毎の使用状態に関する情報を生成する必要がなくなるため、管理サーバの処理負荷を軽減することが可能となる。

【0013】

本発明における管理サーバの処理装置に含まれる盗難状態判定部は、特定状態情報と標準状態情報との差分を算出する差分算出手段と、算出した差分に基づき端末が盗難状態にある危険性を示す危険度を判定する危険度判定手段と、を有するという構成としてもよい。

【0014】

本発明の構成を採用することにより、端末が盗難状態にある危険性を判定し、状況に応じた情報漏洩防止処理を実行することができる。これにより、ユーザの損害も最小限に抑えることが可能となる。

【0015】

本発明における管理サーバの処理装置はさらに、端末の記憶装置に記憶されている機密情報のデータ量を取得するデータ量取得部を備え、盗難状態判定部は、データ量に基づき端末が盗難状態にある危険性を示す危険度を変更する危険度変更手段を有するという構成としてもよい。

【0016】

本発明のように構成することにより、端末内に保存されているデータ量の情報も利用して、端末が盗難状態にある危険性を変更することができる。これにより、端末盗難によって漏洩する情報量やそれに伴う被害の大きさを考慮した盗難状態の判定、及び盗難による情報漏洩防止処理を実行することが可能となる。

【0017】

なお、本発明のプログラムを端末に読み込ませて実行することで、上述の特徴を実現させることも可能である。つまり、盗難状態判定システムに用いるプログラムであって、端末の稼働環境に関する情報を環境情報として取得する環境情報取得機能と、端末に対してユーザが実行した操作情報を取得する操作情報取得機能と、特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成機能と、特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成機能と、特定状態情報と前記標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定機能と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御機能を管理サーバの処理装置に実現させるプログラム、として本発明を構成してもよい。

【0018】

また、本発明の別形態プログラムを端末に読み込ませて実行することで、上述の特徴を実現させることも可能である。つまり、稼働環境に関する情報を環境情報として生成する環境情報生成機能と、ユーザが実行した操作情報を生成する操作情報生成機能と、環境情報及び操作情報から、端末自身の使用状態に関する情報を使用状態情報として生成し、管理サーバに送信する使用状態情報生成機能を端末に実現させ、特定した端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得機能と、特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成機能と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定機能と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御機能を管理サーバの処理装置に実現させるプログラム、として本発明を構成してもよい。

【0019】

これらの情報漏洩防止プログラムも、上述の情報漏洩防止端末と同様の作用効果を伴うものである。

【0020】

本発明における機密情報とは、ユーザが端末内に保存した情報ファイルやプログラム及びデータ等のことをいう。具体的には、各種情報が保存されたドキュメントファイルや表計算ファイル、及び特定のアプリケーションで利用可能なデータ等が一例として考えられる。また、機密情報は、端末内に保存された各種情報全てを指すのではなく、予め機密情報として定められたものとしてもよい。具体的には、保存されたドキュメントファイルのうち、予めファイル名に「機密情報」である旨指定されたもののみを限定して秘密情報として取り扱うという形式が一例として考えられる。また、予め定められたキーワードや内容を含むファイルを機密情報として取り扱うという形式も考えられる。具体的には、端末内のファイルを検索してキーワードを含むファイルを抽出する方法や、操作情報に含まれるファイル名にキーワードを含んでいるファイルを抽出する方法などが考えられる。

【0021】

本発明における稼働環境とは、端末が稼動開始する際における端末自身及び周囲の状況のことをいう。具体的には、端末自身のハードウェア構成を示すハードウェア情報、端末を管理している部署等を示す所属情報、端末にログインしているユーザのログインユーザ識別情報、ネットワーク接続の有無、端末が接続しているネットワークや機器等に関する接続先情報、端末が使用されている時刻を示す時刻情報・時間帯、ソフトウェアやアプリケーションの起動状態、特定ソフトウェア又はWebサイトへの認証状態や閲覧状態などが一例として考えられる。

【0022】

さらに、上記のユーザ識別情報とは、ユーザ毎に一義的に設定されたログインIDやユーザID等がその一例として考えられる。

【0023】

本発明における操作情報とは、ユーザが端末に対して各種操作を実行した際に生成される情報のことをいう。具体的には、操作が実行された日時を示す日時情報、実行された操作の内容を示す処理内容及び処理対象(ファイル、フォルダ、アプリケーション等)、当該端末を使用しているユーザを一義的に特定するユーザ識別情報を少なくとも含む一連の情報などが一例として考えられる。

【0024】

本発明における使用状態とは、ユーザが管理対象端末に対して実行した各種操作の内容に基づいて導きだされる、管理対象端末の使われ方やその傾向に関する情報のことをいう。

【0025】

本発明におけるデータ量とは、端末内に保存されている機密情報の量のことをいう。具体的には、保存されている情報ファイルの数を示すファイル数情報、保存されている情報全体の大きさを示すビット数やバイト数などが一例として考えられる。

【発明の効果】

【0026】

上述のように構成された本発明によれば、端末が使用されている様々な状況に応じて、標準的な状態と大きく異なる使われ方をしている端末を検出し、その端末の盗難危険性を判定することができる。これにより、端末盗難による情報漏洩を防止する処理を素早く実行することが可能となる。

【図面の簡単な説明】

【0027】

【図1】本発明のシステム構成の一例を示す概念図。

【図2】本発明の盗難状態判定システムのハードウェア構成の一例を示す概念図。

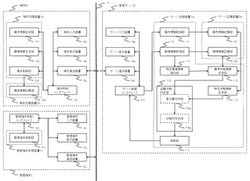

【図3】実施例1におけるシステム構成の一例を示す機能ブロック図。

【図4】実施例1における処理プロセスの一例を示すフローチャート。

【図5】操作情報記憶部21に記憶される操作情報の一例を示す図。

【図6】環境情報生成部32で生成される環境情報の一例を示す図。

【図7】環境情報記憶部22に記憶される環境情報の一例を示す図。

【図8】実施例1の状態判定手段16b内部にある基準値テーブルの一例を示す図。

【図9】実施例1の端末表示装置4bで表示される警告表示の一例を示す図。

【図10】実施例1の管理端末表示装置4cで表示される警告表示の一例を示す図。

【図11】実施例2におけるシステム構成の一例を示す機能ブロック図。

【図12】実施例2における処理プロセスの一例を示すフローチャート。

【図13】操作情報記憶部35に記憶される操作情報の一例を示す図。

【図14】特定環境情報抽出部36が送信する特定環境情報の一例を示す図。

【図15】使用状態情報生成部37が抽出する操作情報の一例を示す図。

【図16】使用状態情報記憶部22に記憶される使用状態情報の一例を示す図。

【図17】実施例2の状態判定手段16b内部にある基準値テーブルの一例を示す図。

【図18】実施例3におけるシステム構成の一例を示す機能ブロック図。

【図19】実施例3における処理プロセスの一例を示すフローチャート。

【図20】危険度判定手段16c内部にある危険度テーブルの一例を示す図。

【図21】制御部17内部にある処理内容テーブルの一例を示す図。

【図22】実施例4におけるシステム構成の一例を示す機能ブロック図。

【図23】実施例4における処理プロセスの一例を示すフローチャート。

【図24】危険度変更手段16d内部にある危険度変更テーブルの一例を示す図。

【発明を実施するための形態】

【0028】

以下、図面を用いて本発明の実施形態を説明する。本発明はクライアントサーバ形式にて実施される。図1に本発明の情報漏洩防止システムの全体構成の一例を概念的に示す。実施形態は図1に示すように、操作状況管理サーバA(以下、「管理サーバA」という)が、複数の管理対象クライアント端末B(以下、「端末B」という)及び管理者用クライアント端末C(以下、「管理端末C」という)と、通信ネットワークN(以下、「ネットワークN」という)を介して接続されるという形で構成されている。

【0029】

図2に、管理サーバA、端末B又は管理端末Cのハードウェア構成の一例を概念的に示す。

【0030】

管理サーバAは、プログラムの演算処理を実行する演算装置6と、演算結果に基づいて各装置に対する制御指示を出力する制御装置7とを有するCPU等の処理装置1と、情報を記憶するRAMやハードディスク等の記憶装置2と、処理装置1の処理結果や記憶装置2に記憶する情報をインターネットやLAN等のネットワークを介して送受信する通信装置5とを少なくとも有している。管理サーバAが実行する各機能(各手段)は、その処理を実行するプログラムが処理装置1に読み込まれることで実現される。

【0031】

管理サーバAは、必要に応じてキーボード、マウス又はテンキー等の入力装置3と、ディスプレイ(画面)等の表示装置4を備えた構成としてもよい。また、管理サーバAは、複数の端末又はサーバにその機能が分散配置されていてもよい。

【0032】

以下、説明の便宜上、管理サーバAを構成する処理装置1を「サーバ処理装置1a」、記憶装置2を「サーバ記憶装置2a」、入力装置3を「サーバ入力装置3a」、表示装置4を「サーバ表示装置4a」、通信装置5を「サーバ通信装置5a」と称することとする。

【0033】

端末B及び管理端末Cのハードウェア構成も管理サーバAと同様で、図2に示したとおり、処理装置1、記憶装置2、入力装置3、表示装置4及び通信装置5を有している。

【0034】

以下、説明の便宜上、端末Bを構成する処理装置1を「端末処理装置1b」、記憶装置2を「端末記憶装置2b」、入力装置3を「端末入力装置3b」、表示装置4を「端末表示装置4b」、通信装置5を「端末通信装置5b」と称することとする。また、管理端末Cを構成する処理装置1を「管理端末処理装置1c」、記憶装置2を「管理端末記憶装置2c」、入力装置3を「管理端末入力装置3c」、表示装置4を「管理端末表示装置4c」、通信装置5を「管理端末通信装置5c」と称することとする。

【0035】

ネットワークNは、企業や学校等の限られた施設内において情報を物理的に送信するケーブルと、LANスイッチやハブ等でなる中継機器を備えたCSMA/CD(Carrier Sense Multiple Access With Collision Detection)方式のLANとして構成されたものであるが、このネットワークNとしてLAN以外に、インターネットの技術を用いたイントラネットで構成されたものや、WAN(Wide Area Network)の技術によって構築されるものでもよい。

【実施例1】

【0036】

〔実施例1−構成〕

以下、図面を用いて本発明の第一実施例について説明する。図3に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0037】

また、図3は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。

【0038】

管理サーバAは、サーバ入力装置3a、サーバ表示装置4a又はサーバ通信装置5aと様々な情報を送受信するためのサーバ制御インタフェース10を有している。さらに、サーバ通信装置5aは、ネットワークNを介して端末B及び管理端末Cと様々な情報を送受信することができる機能を有する。

【0039】

管理サーバAのサーバ処理装置1aは、端末Aから出力された操作情報を取得する操作情報取得部11、端末Bから出力される環境情報を取得する環境情報取得部12、操作情報から特定の端末Bに関する使用状態に関する情報を生成する特定状態情報生成部13、特定の端末Bに関する環境情報を抽出する特定環境情報抽出部14、操作情報から端末Bの標準的な使用状態に関する情報を生成する標準状態情報生成部15、生成した特定状態情報と標準状態情報とを用いて端末Bの盗難危険性を判定する盗難状態判定部16、端末B内に記憶されている機密情報の情報漏洩防止処理を実行する制御部17を備えている。

【0040】

さらに、サーバ処理装置1aにおける盗難状態判定部16は、特定状態情報生成部13にて生成された特定状態情報と、標準状態情報生成部15にて生成された標準状態情報とを比較し、その差分を算出する差分算出手段16aと、算出した差分に基づいて端末Bの盗難危険性を判定する状態判定手段16bとを有している。

【0041】

管理サーバAのサーバ記憶装置2aは、操作情報取得部11で取得した端末Bの操作情報を記憶する操作情報記憶部21、環境情報取得部12で取得した端末Bの環境情報を記憶する環境情報記憶部22を備えている。

【0042】

端末Bは、端末入力装置3b、端末表示装置4b又は端末通信装置5bと様々な情報を送受信するための端末制御インタフェース30を有している。さらに、端末通信装置5bは、ネットワークNを介して管理サーバA及び管理端末Cと様々な情報を送受信することができる機能を有する。

【0043】

端末Bの端末処理装置1bは、端末Bにおいて実行された各種操作の情報を生成する操作情報生成部31、端末Bの稼働環境に関する情報を生成する環境情報生成部32、端末制御インタフェース30を介して取得した各種制御情報に基づいて制御処理を実行する端末制御部33を備えている。

【0044】

端末Bの端末記憶装置2bは、ユーザによって端末B内への保存指示が実行された機密情報を記憶する機密情報記憶部34を備えている。

【0045】

管理端末Cは、管理端末入力装置3c、管理端末表示装置4c又は管理端末通信装置5cと様々な情報を送受信するための管理端末制御インタフェース40を有している。さらに、管理端末通信装置5cは、ネットワークNを介して管理サーバA及び端末Bと様々な情報を送受信することができる機能を有する。

【0046】

管理端末Cの管理端末処理装置1cは、管理端末制御インタフェース40を介して取得した各種制御情報に基づいて制御処理を実行する管理端末制御部41を備えている。

【0047】

以下、図3に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。はじめに、本発明の情報漏洩防止システムを構成する、管理サーバAの構成部について説明する。

【0048】

操作情報取得部11は、ネットワークNに接続されている端末Bの操作情報をサーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した操作情報を操作情報記憶部21に送信する。取得する操作情報の形式は、端末Bのユーザが実行した操作内容が把握できるものであればどのような形式のものでもよい。なお、操作情報に後述の環境情報を含める形式としても構わない。

【0049】

上記の操作情報について、本実施例では、端末Bの入力装置3を用いてユーザにより実行された制御処理の内容を示す情報のことをいう。具体的には、端末Bを一義的に特定する端末識別情報、制御処理の内容を示す処理内容、処理を実行したユーザを一義的に特定するユーザ識別情報、及び処理が実行された日時を示す日時情報を含む一連の情報などが一例として考えられる。

【0050】

さらに、上記の処理内容とは、端末Bにおいて実行された操作の内容を示す情報であって、ミドルウェアまたはOS等において処理されるアプリケーションやハードウェア等による制御を示す情報のことをいう。より具体的には、キー入力、ポインティングデバイスの操作(ボタン押下、移動など)、外部記憶媒体の着脱、外部機器(プリンタなど)との接続、ファイル操作(作成、削除、コピー、移動、フォルダ名変更等)、アプリケーション操作(起動、終了等)、ドライブの追加・削除・検知、IPアドレス変更、ネットワーク接続の切断、ネットワークドメインの変更、記憶媒体の書き込み、印刷、クリップボードへのコピー等を示す情報がある。なお、これらは一例であって限定されるものではない。

【0051】

操作情報記憶部21には、操作情報取得部11が取得した操作情報が記憶される。その際の記憶形式は、操作情報に含まれる端末識別情報及び日時情報を利用して、端末毎に分類し、さらに時系列的に記憶するという形式にすると好適である。なお、操作情報に環境情報が含まれる場合は、後述の環境情報記憶部22を兼ねることができる。

【0052】

環境情報取得部12は、ネットワークNに接続されている端末Bの環境情報を、サーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した環境情報を環境情報記憶部22に送信する。

【0053】

環境情報記憶部22には、環境情報取得部12が取得した環境情報が記憶される。その際の記憶形式は、環境情報が出力された端末毎に分類して記憶するという形式にすると好適である。具体的には、環境情報に含まれる端末識別情報に分類して記憶するという形式が考えられる。また、その記憶形式は、端末Bが稼働している現在の環境情報が把握できる形式であればよい。例えば、記憶部に記憶されている既存の環境情報に対して新規に生成した環境情報上書きして記憶するという形式でもよいし、生成した環境情報を時系列的に記憶するという形式でもよい。また、環境情報を記憶する領域は、一時的な記憶領域としてもよい。本実施例では、上書きして記憶する形式を用いることとする。

【0054】

特定状態情報生成部13は、まず、操作情報記憶部21に記憶されている全ての端末Bの操作情報から、盗難状態か否かを判定する対象となる特定端末Bの、予め指定された操作に関する操作情報を所定時間分検索して抽出する。次に、抽出した操作情報から特定端末Bにおける使用状態に関する情報を特定状態情報として算出する。そして、算出した特定状態情報を判定部16に送信する。生成される特定状態情報には様々なものが考えられるが、本実施例では、指定した操作の実行回数、実行間隔、又は実行時間帯などの所定の使用形態に関する集計値を特定状態情報として算出することとする。

【0055】

特定環境情報抽出部14は、自身の内部に、盗難状態か否かを判定する対象となる、予め指定された特定端末Bの端末識別情報を有している。そして、環境情報取得部12が取得した環境情報のうち、特定端末Bの環境情報を特定環境として抽出する。

【0056】

標準状態情報生成部15は、まず、特定環境情報抽出部14から特定環境を取得する。そして、環境情報記憶部22から特定環境を有する端末Bの端末識別情報を抽出する。この処理を行うことにより、標準状態情報を生成する際に操作情報を参照する端末Bを、特定端末Bに近い操作環境を有する端末Bに限定することができる。

【0057】

次に、標準状態情報生成部15は、操作情報記憶部21に記憶されている操作情報のうち、上記において抽出した特定環境を有する端末Bの操作情報を検索する。さらに、その検索した操作情報の中から指定した操作に関する操作情報を所定時間分抽出する。次に、抽出した操作情報から標準的な使用状態に関する情報を標準状態情報として算出する。生成される標準状態情報には様々なものが考えられるが、本実施例では、指定した操作の実行回数、実行間隔、又は実行時間帯などの集計値を用いて、標準状態情報を算出することとする。具体的には、最大値、最小値、平均値などの統計的な値から標準状態情報を算出するという方法が考えられる。なお、指定した操作及び集計値の要素は、特定状態情報と標準状態情報において、同一のものを用いることとする。

【0058】

盗難状態判定部16は、まず、特定状態情報生成部13が生成した特定状態情報を取得する。次に、標準状態情報生成部15が生成した標準状態情報を取得し、特定状態情報と標準状態情報とを比較する。そして、その比較結果から特定端末Bが盗難状態であるかを判定する。この判定処理を行うために、盗難状態判定部16の内部には、差分算出手段16aと状態判定手段16bが備えられている。

【0059】

盗難状態判定部16の差分算出手段16aは、特定状態情報と標準状態情報とを比較し、両者の差分を算出する。そして、算出した差分を状態判定手段16bに送信する。

【0060】

盗難状態判定部16の状態判定手段16bは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき特定端末Bが盗難状態であるかを判定する。盗難状態か否かの判定方法には様々なものが考えられるが、本実施例では、状態判定手段16bの内部に予め定められた基準値を設定しておき、差分算出手段16aから取得した差分と基準値とを比較することにより、盗難危険性を判定するという方法を用いることとする。結果、「盗難状態である」と判定された場合は、制御部15に内を送信する。

【0061】

制御部17は、盗難状態判定部16の状態判定手段16bから取得した判定結果通知に応じて、特定端末Bに保存された機密情報が漏洩するのを防止するための制御情報を生成し、サーバ制御インタフェース10に対して送信する。そして、サーバ通信装置5aは、サーバ制御インタフェース10から取得した制御情報を、ネットワークNを介して当該特定端末Bに対して送信する。

【0062】

また、制御部17は、盗難状態判定部16の状態判定手段16bから取得した判定結果通知に応じて、「盗難状態である」と判定された端末をリストアップし、そのリストアップした情報を特定端末Bに保存された機密情報が漏洩するのを防止するための制御情報として、サーバ制御インタフェース10に対して送信するとしてもよい。なお、制御部17の内部に盗難状態端末記憶手段(図示せず)を別途設け、そこにリストアップした情報を記憶するとしてもよい。その場合、盗難状態端末記憶手段に記憶されている情報を、所定のタイミングで制御情報として生成し、適宜管理端末Cに対して送信するという形式にすると好適である。

【0063】

次に、本発明の盗難状態判定システムを構成する、端末Bの構成部について説明する。

【0064】

操作情報生成部31は、まず、ユーザが端末Bに対して実行した操作に関する情報を端末制御インタフェース30を介して取得し、自身の端末識別情報と組み合わせた情報を操作情報として生成する。次に、生成した操作情報を端末制御インタフェース30に対して送信する。そして、端末通信装置5bは、端末制御インタフェース30から取得した操作情報をネットワークNを介して管理サーバAに対して送信する。

【0065】

端末Bの環境情報生成部32は、端末制御インタフェース30及び端末B内に記憶されている各種情報から、端末Bの稼働環境に関する情報を抽出し、自身の端末識別情報と組み合わせた情報を環境情報として生成する。そして、生成した環境情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。環境情報は、予め定められた所定のタイミング毎に生成するとしてもよいし、稼働環境に変化が発生したタイミングで都度生成するとしてもよい。本実施例では、所定のタイミング毎に環境情報を生成する形式を用いることとする。

【0066】

上記の操作情報及び環境情報を管理サーバAに対して送信する送信形式は、操作情報及び環境情報が生成される都度送信する形式としてもよいし、予め定められた所定時間毎に、その所定時間までに生成された操作情報及び環境情報をまとめて送信するという形式としてもよい。また、端末制御インタフェース30は、端末通信装置5bが現在ネットワークNに接続されているかどうかを監視する機能を有しており、端末Bがネットワークから切断されている際の操作情報及び環境情報は端末B内に保持しており、ネットワークNに接続された時点で切断中の操作情報及び環境情報をまとめて送信するという形式を採用してもよい。

【0067】

端末制御部33は、端末通信装置5bにおいて受信した管理サーバAから送信された制御情報を、端末制御インタフェース30を介して取得し、その制御情報に従って端末Bにおける各種制御処理を実行する。特に、管理サーバAから機密情報に対する制御指示を受信した場合は、その制御指示の内容に従って、端末記憶装置2bの機密情報記憶部34に記憶している機密情報に対する情報漏洩防止処理を実行する。

【0068】

機密情報記憶部34には、ユーザによって保存指示された機密情報が記憶される。記憶されている機密情報は、端末制御部33によって、適宜、情報漏洩防止処理が実行される。

【0069】

次に、本発明の盗難状態判定システムを構成する、管理端末Cの構成部について説明する。

【0070】

管理端末制御装置1cの管理端末制御部41は、管理端末通信装置5cにおいて受信した管理サーバAから送信された制御情報を、管理端末制御インタフェース40を介して取得し、その制御情報に従って管理端末Cにおける各種制御処理を実行する。

【0071】

管理端末制御部41が実施する各種制御処理の一例として、管理サーバAから取得した制御情報に従い、「盗難状態である」と判定された端末のリストを管理端末表示装置4c上に表示するという処理が考えられる。このような警告通知を管理端末Cが実行することにより、管理端末Cを操作するネットワーク管理者に対して、端末Bの盗難可能性をいち早く通知し、機密情報漏洩防止対策の早期実行を促すことができる。これにより、端末Bに記憶されている機密情報の漏洩を間接的に防止することが可能となる。

【0072】

上述の構成とすることにより、特定端末Bの使用状態と、特定端末Bと同一の環境情報を有する端末Bの標準的な使用状態とを用いて比較判定を実行することができる。これは、同一の環境情報下で使用される端末同士であれば、その使用状態は似通ってくるであろうという予測の下に、端末が盗難状態であるかを判定しようとするものである。こうすることで、同一用途で用いられている可能性が高いにもかかわらず、使用状態に所定値以上の差が生じている場合には、盗難状態であると判断し、情報漏洩防止処理を迅速に実行することが可能となる。

【0073】

〔実施例1−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図3の機能ブロック図及び図4のフローチャート等を用いて説明する。

【0074】

端末Bの操作情報生成部31は、端末Bの操作情報を生成し、生成した操作情報を、端末制御インタフェース30を介して端末通信装置5bに送信する。端末通信装置5bは、ネットワークNを介して、操作情報を管理サーバAに送信する(S101)。なお、本処理プロセスにおける操作情報の送信タイミングは、操作情報生成部31において操作情報を生成した時点で、その都度、管理サーバAに対して送信されることとする。

【0075】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された操作情報を受信する。次に、操作情報取得部11は、サーバ制御インタフェース10を介して、サーバ通信装置5aが受信した端末Bの操作情報を取得する。そして、取得した操作情報を操作情報記憶部21に記憶する(S102)。

【0076】

図5に、操作情報記憶部21に記憶される操作情報の一例を示す。この図に示すとおり、本実施例で取得する操作情報は、「端末識別情報」・「ユーザ識別情報」・「日時情報」・「処理内容」・「アプリケーション名」・「ファイル名」・「保存場所」・「デバイス名」の8項目に関する情報を取得することとする。さらに、本処理プロセスにおける操作情報記憶部21の記憶形式は、端末識別情報別に分割し、さらに処理が実行された日時を示す日時情報順に記憶するという形式を採用することとする。

【0077】

端末Bの環境情報生成部32は、端末Bの環境情報を生成し、生成した環境情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。(S103)。なお、本処理プロセスにおける環境情報の送信タイミングは、予め定められた所定のタイミングで管理サーバAに対して送信されることとする。

【0078】

図6に、環境情報生成部32で生成される環境情報の一例を示す。この図に示すとおり、環境情報はユーザ識別情報と関連付けて生成され、本実施例で生成する環境情報は、「端末識別情報」・「ユーザ識別情報」・「所属」・「ハードウェア」・「ネットワーク接続」・「起動時間帯」の5項目に関する情報が生成されることとする。本処理プロセスでは、所定の環境情報として「起動時間帯」中の「時間帯」を用いて判定する場合を例に説明することとする。

【0079】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された環境情報を受信する。次に、環境情報取得部17は、サーバ制御インタフェース10を介して、サーバ通信装置5aが受信した端末Bの環境情報を取得する。そして、取得した環境情報を環境情報記憶部22に記憶する(S104)。

【0080】

図7に、環境情報記憶部22に記憶される環境情報の一例を示す。この図に示すとおり、本処理プロセスでは特定の環境情報別に分けて記憶するという形式を採用することとする。

【0081】

特定状態情報生成部13は、予め指定された所定時間帯の操作情報を抽出し、所定の使用形態に関する集計値を特定状態情報として算出する。本処理プロセスでは、所定時間帯を「2010年10月7日18時」から「2010年10月7日20時」までと設定することとし、また、所定の使用形態に関する集計値(特定状態情報)については、ネットワークNに接続されていない時間帯を算出することとする。

【0082】

特定状態情報生成部13は、操作情報記憶部21に記憶されている操作情報の中から、特定端末B(端末識別情報「CLA005」)における「2010年10月7日18時」から「2010年10月7日20時」までの操作情報を抽出する。本処理プロセスにおいて、操作情報記憶部21から抽出された特定端末「CLA005」の操作情報は、図5の通りであったとする。

【0083】

次に、特定状態情報生成部13は、上記抽出した操作情報のうち、「ネットワーク切断」及び「ネットワーク接続」を示す操作情報を特定し、それぞれが出力された日時情報を用いて、特定端末「CLA005」がネットワークNに接続されていない時間を算出する。その結果、ネットワークNに接続されていない時間は「75分」と算出される。特定状態情報生成部13は、その算出した値を特定状態情報として生成し、盗難状態判定部16に送信する(S105)。

【0084】

特定環境情報抽出部14は、環境情報取得部12が取得した環境情報のうち、特定端末「CLA005」の環境情報を特定環境として抽出する(S106)。本処理プロセスでは、特定環境として、特定端末「CLA005」の起動時間帯に関する情報を示す「業務時間後」が特定環境として抽出されることとする。

【0085】

標準状態情報生成部15は、まず、特定環境情報抽出部14から、特定環境「業務時間後」を取得する。そして、環境情報記憶部22を参照し、環境情報「業務時間後」を有する端末Bの端末識別情報を抽出して取得する。環境情報記憶部22に記憶されている情報が図7の通りであった場合、取得される端末識別情報は、「CLA004」・「CLA005」・「CLA006」・「CLA007」の4種類となる。

【0086】

次に、標準状態情報生成部15は、操作情報記憶部に記憶されている操作情報のうち、端末識別情報「CLA004」・「CLA005」・「CLA006」・「CLA007」の操作情報を特定し、所定時間帯(「2010年10月7日18時」から「2010年10月7日20時」まで)における操作情報を抽出する。そして、上記抽出した操作情報のうち、「ネットワーク切断」及び「ネットワーク接続」を示す操作情報を特定し、それぞれが出力された日時情報を用いて、端末BがネットワークNに接続されていない時間を算出し、端末B一台当たりの平均値を算出し、標準状態情報を生成する。本処理プロセスにおいて、算出された平均値は「10分」であったとする。

【0087】

そして、標準状態情報生成部15は、上記算出した平均値「10分」を標準状態情報として生成し、盗難状態判定部16に送信する(S107)。

【0088】

盗難状態判定部16の差分算出手段16aは、特定状態情報生成部13が生成した特定状態情報と、標準状態情報生成部15が生成した標準状態情報との差分を算出する(S108)。本処理プロセスにおいて両者の差分は「65」と算出される。そして、差分算出手段16aは、算出した差分値を状態判定手段16bに送信する。

【0089】

判定部16の状態判定手段16bは、その内部に、予め定められた判定基準を記憶する判定基準テーブルを有しており、差分算出手段16aによって算出された差分値に基づいて盗難状態か否かの判定を行う(S109)。「盗難状態である」と判定された場合、その判定結果と該当する端末Bの端末識別情報とを含めた判定結果情報を生成し、制御部17に送信する(S110)。図8に判定基準テーブルの一例を示す。この場合、差分値が「60以上」の場合に盗難状態であると判定されるため、特定端末「CLA005」は盗難状態であると判定され、その判定結果と端末識別情報「CLS005」が、判定結果情報として制御部17に送信される。

【0090】

制御部17は、状態判定手段16bから受信した判定結果情報に基づき、その判定結果情報に含まれる端末識別情報を有する端末Bに対して、所定の機密情報漏洩防止処理を実行させる制御情報を生成し、サーバ制御インタフェース10を介してサーバ通信装置5aに送信する(S111)。本処理プロセスにおいて、サーバ通信装置5aは、受信した制御情報を指定された端末識別情報「CLA005」を有する端末Bに対して、ネットワークNを介して送信する。

【0091】

端末Bの端末制御部33は、端末制御インタフェース30を介して取得した管理サーバAからの制御情報の内容に従い、端末B内の各構成要素に対して各種情報漏洩防止処理を実行する(S112)。

【0092】

上記の制御情報に含まれる情報漏洩防止処理の内容について具体的に説明すると、例えば、端末Bの機密情報記憶部34に対しては、その内部に記憶されている機密情報の消去指示、機密情報に対するアクセス制限指示や暗号化指示、また、端末Bの記憶装置2を構成するハードディスクに記憶されているデータの全消去指示などが考えられる。

【0093】

また、上記の情報漏洩防止処理について、端末Bの端末制御インタフェース30に対しては、端末入力装置3bからの全制御指示を実行不可とする操作ロック指示、端末表示装置4bで表示している内容の消去指示(ディスプレイのブラックアウト指示)、または、端末表示装置4bに端末盗難の警告文を表示させる指示を送信するといった制御処理が考えられる。この警告表示の一例を、図9に示す。

【0094】

上記管理サーバAの制御部17は、状態判定手段16bから受信した判定結果情報に基づき、所定の機密情報漏洩防止処理を実行させる制御情報を生成し、サーバ制御インタフェース10を介して管理者端末Cに送信してもよい。

【0095】

管理端末Cの管理端末制御部41は、管理端末制御インタフェース40を介して取得した管理サーバAからの制御情報の内容に従い、管理端末C内の各構成要素に対して各種情報漏洩防止処理を実行する。

【0096】

上記の制御情報に含まれる情報漏洩防止処理の内容について具体的に説明すると、例えば、管理端末表示装置4cに端末盗難の警告文を表示させる指示を送信するといった制御処理が考えられる。この警告表示の一例を、図10に示す。

【0097】

なお、上述の処理プロセスでは環境情報として同一の環境情報(「起動時間帯情報」中の「業務時間外」)を含む特定状態情報と標準状態情報とを用いて判定したが、異なる環境情報を用いて判定することもできる。ここでの異なる環境情報とは、環境情報の項目は同じだが状態が異なるもの(例えば「起動時間帯情報」中の「業務時間外」と「業務時間内」など)とする。具体的には、取得した特定状態情報から環境情報の項目を抽出し、その環境情報の項目と一致する標準操作特徴を取得する。そして、それらの環境情報中の状態が異なる場合は、予め設定されている基準値を補正し新たな基準値を設定する基準値補正手段(図示せず)を設け、特定状態情報と標準状態情報との差と新たな基準値とを用いて盗難の危険性を判定する方法である。なお、環境情報中の状態が異なる場合の補正値を予め登録されているものとする。補正値は、環境情報中の状態が異なる場合は基準値をより大きい値に設定すると好適である。

【実施例2】

【0098】

〔実施例2−構成〕

以下、図面を用いて本発明の第二実施例について説明する。図11に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0099】

また、図11は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0100】

本実施例は、端末Bの内部に、操作情報生成部31で生成した操作情報を記憶する操作情報記憶部35と、環境情報生成部32で生成した環境情報を記憶する特定環境情報抽出部36と、操作情報及び環境情報を利用して自身の使用状態に関する情報を生成する使用状態情報生成部37とを備えているという点、また、管理サーバAの内部に、端末Bから出力される使用状態情報を取得する使用状態情報取得部18と、取得した端末Bの使用状態情報を記憶する使用状態情報記憶部23とを備えているという点において、〔実施例1−構成〕と異なっている。

【0101】

以下、図11に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0102】

端末Bの操作情報記憶部34には、操作情報生成部31が生成した操作情報が記憶される。その際の記憶形式は、操作情報が生成された日時に応じて時系列的に記憶するという形式にすると好適である。具体的には、操作情報生成部31で生成する操作情報が操作情報形式であった場合、操作情報に含まれる日時情報順に記憶するという形式が考えられる。

【0103】

特定環境情報抽出部36は、その内部に、盗難危険性を判定する基準となる特定の環境情報を抽出するための、予め指定された項目情報を有している。そして、環境情報生成部32が生成した環境情報のうち、特定の項目に該当する環境情報を特定環境として抽出する。さらに、特定環境情報抽出部36は、端末Bが特定環境にある日時情報もあわせて抽出し、特定環境情報として使用状態情報生成部37に送信する。

【0104】

使用状態情報生成部37は、特定環境情報抽出部36から取得した特定環境の時間帯において出力された操作情報を、操作情報記憶部35から抽出する。さらに抽出した操作情報に基づいて、端末Bの特定環境における使用状態情報を生成する。そして、生成した使用状態情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。

【0105】

管理サーバAの使用状態情報取得部18は、ネットワークNに接続されている端末Bの使用状態情報を、サーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した使用状態情報を使用状態情報記憶部23に送信する。

【0106】

使用状態情報記憶部23には、使用状態情報取得部18が取得した使用状態情報が記憶される。その際の記憶形式は、使用状態情報が出力された端末毎に分類して記憶するという形式にすると好適である。具体的には、使用状態情報に含まれる端末識別情報別に分類して記憶するという形式が考えられる。

【0107】

上述の構成とすることにより、操作情報及び環境情報の生成から使用状態情報の生成までを行うことが可能となる。このため、管理サーバAにおける演算処理の負荷を軽減することができるという効果がある。

【0108】

〔実施例2−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図11の機能ブロック図及び図12のフローチャート等を用いて説明する。なお、図12のフローチャートにおける(S211)及び(S212)の動作については、〔実施例1−処理プロセス〕と同様のため、その詳細を省略する。

【0109】

端末Bの操作情報生成部31は、端末Bの操作情報を生成し、生成した操作情報を操作情報記憶部35に記憶する(S201)。図13に操作情報記憶部35に記憶される操作情報の一例を示す。操作情報の構成及び記憶形式については、〔実施例1−処理プロセス〕の場合と同様とする。

【0110】

端末Bの環境情報生成部32は、端末Bの環境情報を生成し、自身の記憶領域内に保持する。(S202)。

【0111】

特定環境情報抽出部36は、環境情報取得部32が取得した環境情報が予め定められた条件に該当するか否かを判定する。本実施例では、予め定められた条件として、端末BがネットワークNに接続されていない場合を特定環境として判定することとする。さらに、特定環境情報抽出部36は、端末Bが特定環境にある時刻情報もあわせて抽出し、特定環境情報として使用状態情報生成部37に送信する(S203)。図14に、送信される特定環境情報の一例を示す。

【0112】

使用状態情報生成部37は、特定環境情報抽出部36から取得した特定環境情報に基づき、ネットワーク切断中の端末Bの操作情報を操作情報記憶部35から抽出する。抽出した操作情報の一例を図15に示す。本処理プロセスでは、ネットワーク切断が行われた「2010年10月7日18時45分」からネットワーク接続が行われた「2010年10月7日20時」までの操作情報が抽出されることとなる。

【0113】

次に、使用状態情報生成部37は、抽出した操作情報から使用状態情報を生成する(S204)。本処理プロセスでは、「ファイル名」に「機密」という文字を含んでいるファイル(以下、「機密ファイル」という。)に対する処理が実行された回数を抽出を使用状態情報として抽出することとする。この場合、図15に示すとおり、抽出された操作情報において機密ファイルに対する処理実行回数は「14回」と算出されるため、その「14回」というと端末識別情報とを組み合わせて使用状態情報を生成し、端末制御インタフェース30及び端末通信装置5bを介して管理サーバNに送信する。

【0114】

本処理プロセスにおける端末制御インタフェース30は、端末通信装置5bが現在ネットワークNに接続されているかどうかを監視する機能を有しており、端末BがネットワークNから切断されている際の操作情報は端末B内に保持しており、ネットワークNに接続された時点で生成された使用状態情報を管理サーバAに送信する。このように構成することにより、ネットワークNから切断されている際の操作内容に応じて、端末Bが盗難状態にあるか否かを判定することが可能となる。

【0115】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された使用状態情報を受信する。次に、使用状態情報取得部18は、サーバ制御インタフェース10を介して、サーバ通信装置5aが取得した端末Bの使用状態情報を取得する。そして、取得した使用状態情報を使用状態情報記憶部23に記憶する(S205)。

【0116】

図16に、使用状態情報記憶部22に記憶される使用状態情報の一例を示す。本実施例で使用する使用状態情報は、「端末識別情報」・「ユーザ識別情報」・「ネットワーク切断中における機密ファイルへの処理実行回数」の3項目に関する情報を取得することとする。

【0117】

特定状態情報生成部13は、使用状態情報記憶部23に記憶されている使用状態情報の中から、特定の端末Bにおける業務時間外にネットワークNに接続されていない時間を抽出する。本処理プロセスにおいて、端末識別情報「CL005」を有する端末を特定の端末とした場合、抽出される時間は「14回」となる。そして、この「1回」を特定状態情報として生成し、盗難状態判定部16に送信する(S206)。

【0118】

標準状態情報生成部15は、使用状態情報記憶部23に記憶されている全ての端末Bの使用状態を用いて、「ネットワーク切断中における機密ファイルへの処理実行回数」の、一台当たりの平均値を算出する。本処理プロセスにおいて算出された平均値は「3回」であったとする。そして、この平均値「3回」を標準状態情報として生成し、盗難状態判定部16に送信する(S207)。

【0119】

盗難状態判定部16の差分算出手段16aは、特定状態情報生成部13が生成した特定状態情報と、標準状態情報生成部15が生成した標準状態情報との差分を算出する(S208)。本処理プロセスにおいて両者の差分は「11回」と算出される。そして、差分算出手段16aは、算出した差分値を状態判定手段16bに送信する。

【0120】

盗難状態判定部16の状態判定手段16bは、その内部に、予め定められた判定基準を記憶する判定基準テーブルを有しており、差分算出手段16aによって算出された差分値に基づいて盗難状態か否かの判定を行う(S209)。「盗難状態である」と判定された場合、その判定結果と該当する端末Bの端末識別情報とを含めた判定結果情報を生成し、制御部17に送信する(S210)。図17に判定基準テーブルの一例を示す。この場合、差分値が「5以上」の場合に盗難状態であると判定されるため、特定端末「CLA005」は盗難状態であると判定され、その判定結果と端末識別情報「CLS005」が、判定結果情報として制御部17に送信される。

【0121】

上述の処理プロセスでは、端末BがネットワークNに接続されていない間における操作内容を用いて使用状態情報を生成するという内容であったが、それ以外にも、特定環境情報を所定のドメインのネットワークに接続中である状態とすることにより、特定のドメインのネットワークに接続中の操作内容を用いて使用状態情報を生成することも可能である。

【0122】

上述の構成とすることにより、端末Bの内部で使用状態情報の生成までを行うことができるため、端末Bが管理サーバAとネットワークNを介して常に接続されていなくても、一旦管理サーバAとの接続状態が回復した時点で、ネットワーク切断中における端末B状態の操作内容に基づいて盗難状態か否かを判定することが可能となる。こうすることで、常に管理サーバAと接続状態にはない端末Bに対しても、盗難状態か否かの判定を行うことができる。

【実施例3】

【0123】

〔実施例3−構成〕

以下、図面を用いて本発明の第三実施例について説明する。図18に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0124】

また、図18は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0125】

管理サーバAのサーバ処理装置1aは、盗難状態判定部16の内部に、差分算出手段14aが算出した差分に基づいて、端末Aが盗難状態にある危険性の程度を危険度として判定する危険度判定手段14cを備えているという点において、〔実施例1−構成〕と異なっている。

【0126】

以下、図18に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0127】

盗難状態判定部16の危険度判定手段16cは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき端末Bが盗難状態にあると予測される危険度を判定する。判定の結果、危険度が所定値以上の場合、危険度判定手段16aは、端末Bが「盗難状態にある」として、制御部17に判定した危険度を送信する。危険度が所定値未満の場合は、端末Bは「盗難状態にはない」と判断する。

【0128】

上記の危険度判定手段16cにおける、端末Bが盗難状態にあるか否かの判定処理について説明する。危険度判定手段16cは、差分算出手段14aから取得した差分が大きければ大きいほど、端末Bが盗難されている危険性が高いとして危険度を判定する。危険度の判定方法には様々なものが考えられるが、本実施例では、危険度判定手段16aの内部に予め定められた基準値を設定しておき、取得した差分と基準値とを比較することにより危険度を判定するという方法を用いることとする。

【0129】

制御部17は、危険度判定手段16cから取得した危険度に応じて、端末Bに保存された機密情報の漏洩防止処理を、サーバ制御インタフェース10を介して実行指示する。実行指示を受けた端末Bにおいて実行される情報漏洩防止処理は、危険度が高くなるに従って厳しい制御処理が実行されるという形式にすると好適である。

【0130】

上述の構成とすることにより、端末が盗難状態にある危険性考慮して、その危険性の大きさに応じて実行される制御を変化させて実行することが可能となる。これにより、情報漏洩事故を予測して、状況に応じた対応を行うことができる。

【0131】

〔実施例3−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図18の機能ブロック図及び図19のフローチャート等を用いて説明する。なお、図19のフローチャートにおける(S301)から(S308)、の動作については、〔実施例1−処理プロセス〕と同様のため、その詳細を省略する。また、本処理プロセスでは、実施例1と同様、端末BがネットワークNに接続されていない時間を用いて盗難可能性を判定する場合を例に説明することとする。

【0132】

盗難状態判定部16の危険度判定手段16cは、その内部に予め定められた基準値と危険度とを対応させた危険度テーブルを有しており、差分算出手段16aによって算出された差分に対応している危険度を、端末Bが盗難状態にある危険性を示す危険度として判定する(S309)。図20に危険度テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、差分は「65」なので、危険度は「1」と判定される。

【0133】

次に、危険度判定手段16cは、判定した危険度が所定値以上であった場合、盗難状態であると判定する(S310)。本処理プロセスでは、危険度が「1」以上であった場合、端末Bは「盗難状態である」と判断することとする。

【0134】

そして、危険度判定手段16cは、「盗難状態である」と判断した場合に、判定した危険度を制御部17に送信する。本処理プロセスの場合、危険度は「1」であるため、盗難状態であると判断され、危険度「1」が制御部17に送信されることとなる。

【0135】

制御部17は、その内部に危険度と情報漏洩防止処理内容とを関連付けた処理内容テーブルを有しており、危険度判定手段16cから受信した危険度に応じて、機密情報漏洩防止処理を実行する(S312)。図21に処理内容テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、危険度「1」なので、サーバ制御インタフェース10に対して、端末Bの端末表示装置4bに警告通知を表示させる制御指示が送信される。

【0136】

上述の制御部17による制御処理について、危険度レベルが2以上で判定された場合、判定されたレベル未満の情報漏洩防止処理も累積的に実行されるとすると好適である。例えば、判定された危険度「5」であった場合、制御部17は、サーバ制御インタフェース10を介して、端末Bの端末表示装置4bに警告通知を表示させる制御指示を送信し(危険度1の処理)、端末入力装置3bからの操作制御指示を無効とする操作ロック指示を送信し(危険度2の処理)、端末表示装置4bに表示された警告通知以外の部分をブラックアウトする制御指示を送信し(危険度3の処理)、機密情報記憶部34に記憶されている情報の消去指示を送信し(危険度4の処理)、端末Bの電源を強制的にOFFにする制御指示を送信する(危険度5の処理)という形で、累積的に情報漏洩防止処理を実行するという形式が考えられる。

【0137】

また、制御部17は、その内部に管理端末Cに対する処理内容を規定した管理端末向け処理内容テーブル(図示せず)を有するという構成としてもよい。この処理内容テーブルも上述と同様、危険度判定手段16cから受信した危険度に対応した機密情報漏洩防止処理が規定されているという形式にすると好適である。具体的には、管理端末表示装置4cに対し、危険度1の処理として盗難状態である端末Bのリストをメッセージ形式で通知し、危険度2の処理として前記メッセージ形式の通知を勧告通知として強調表示させ、危険度3の処理として前記勧告通知を拡大して警告通知として強調表示させ、危険度4の処理として前記警告通知とともに表示をフラッシュさせる形式で協調表示させ、危険度5の処理として前記警告通知とともに警告音を発生させる、という内容が考えられる。また、上述の端末Bに対する制御処理と同様、管理端末Cに対する制御処理も、危険度レベルに応じて累積的に実行するという形式にすると好適である。

【実施例4】

【0138】

〔実施例4−構成〕

以下、図面を用いて本発明の第四実施例について説明する。図22に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0139】

また、図22は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕及び〔実施例3−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0140】

本発明は、端末Bの内部に、機密情報記憶部34に記憶されている機密情報のデータ量に関する情報を生成するデータ量生成部38を備えているという点、また、管理サーバAのサーバ処理装置1aに、サーバ通信装置5aが受信した端末Bに記憶されている機密情報のデータ量をサーバ制御インタフェース10を介して取得するデータ量取得部19と、盗難状態判定部16の危険度判定手段16cで判定した危険度を変更する危険度変更手段16dを備えているという点において、〔実施例3−構成〕と異なっている。

【0141】

以下、図22に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕及び〔実施例3−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0142】

端末Bのデータ量生成部38は、機密情報記憶部34の内部に記憶されているデータ量に関する情報を生成する。本実施例では、データ量に関する情報として機密情報記憶部34内に記憶されている情報ファイル数を生成する場合について説明する。そして、データ量生成部38は、生成したデータ量に自身の端末識別情報組み合わせたデータ量情報を生成し、端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。その送信タイミングは、予め定められた所定のタイミング毎に送信するとしてもよいし、管理サーバAからの要求を受信したタイミングで送信するとしてもよい。本実施例では、管理サーバAからの要求を受信したタイミングで送信することとする。

【0143】

管理サーバAのデータ量受信部19は、ネットワークNに接続されている端末Bのデータ量情報を取得する。そして、取得したデータ量情報を端末識別情報毎に保持しておく。その保持形式は、端末Bに記憶されている機密情報の現在のデータ量が把握できる形式であればよい。例えば、データ量情報を保持するために一次的な記憶領域を有する形式が考えられる。その際の記憶形式は、既に記憶されている既存のデータ量情報に対して新規に生成したデータ量情報上書きして記憶するという形式が好適である。

【0144】

盗難状態判定部16の危険度判定手段16cは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき端末Aが盗難状態にあると予測される危険度を判定する。判定の結果、危険度が所定値以上の場合、危険度判定手段16cは、端末Bが盗難状態にあるとして、危険度変更手段16dに判定した危険度を送信する。危険度が所定値未満の場合は、端末Bは盗難状態にないと判断する。

【0145】

危険度変更手段16dは、危険度判定手段16cから危険度を受信すると、データ量取得部19から機密情報のデータ量を取得する。そして、そのデータ量に基づき端末Aの盗難に伴って発生する情報漏洩損害の大きさを考慮して危険度を変更する。危険度の変更方法には様々なものが考えられるが、本実施例では、危険度変更手段16dの内部に予め定められた基準値を設定しておき、取得したデータ量と基準値とを比較することにより危険度を変更するという方法を用いることとする。変更した危険度は、制御部17に送信される。

【0146】

上述の構成とすることにより、端末の盗難危険性だけでなく、盗難によって漏洩する危険性のある機密情報の予測量、及びそれに伴って発生する損害の大きさも考慮した盗難状態を判定し、その判定した盗難状態に応じた適切な制御を実行することが可能となる。

【0147】

〔実施例4−処理プロセス〕

次に、本発明の情報漏洩防止端末における処理プロセスの一例を、図24の機能ブロック図及び図25のフローチャート等を用いて説明する。なお、図25のフローチャートにおける(S401)から(S408)、及び(S413)から(S414)の動作については、〔実施例1−処理プロセス〕及び〔実施例3−処理プロセス〕と同様のため、その詳細を省略する。また、本処理プロセスでは、実施例1と同様、端末BがネットワークNに接続されていない時間を用いて盗難可能性を判定する場合を例に説明することとする。

【0148】

データ量生成部38は、管理サーバAからのデータ量送信要求を受信すると、機密情報記憶部34内に記憶されている情報ファイルのファイル数をデータ量としてデータ量情報を生成し、管理サーバAに対して送信する。本処理プロセスでは、機密情報記憶部34内に記憶されている情報ファイルのファイル数(データ量)が「20」であった場合を例に説明する。

【0149】

盗難状態判定部14の危険度判定手段16cは、その内部に予め定められた基準値と危険度とを対応させた危険度テーブルを有しており、差分算出手段16aによって算出された差分に対応している危険度を、端末Bが盗難状態にある危険性を示す危険度として判定する(S409)。図20に危険度テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、差分は「65」なので、危険度は「1」と判定される。

【0150】

次に、危険度判定手段16cは、判定した危険度が所定値以上であった場合、盗難状態であると判定する(S410)。本処理プロセスでは、危険度が「1」以上であった場合、端末Aは盗難状態であると判断することとする。

【0151】

そして、危険度判定手段16cは、盗難状態であると判断した場合に、判定した危険度を危険度変更手段16dに送信する。本処理プロセスの場合、危険度は「1」であるため、盗難状態であると判断され、危険度「1」が危険度変更手段16dに送信されることとなる。

【0152】

データ量取得部19は、端末Bからデータ量情報として、データ量「20」と端末識別情報を取得する。さらに自身内部の記憶領域に、端末識別情報と関連付けてデータ量「20」を保持しておく(S411)。

【0153】

危険度変更手段16dは、その内部に基準値と危険度変更値とを対応させた危険度変更テーブルを有している。危険度判定手段16cから危険度を受信すると、データ量取得部19から取得したデータ量に対応する危険度変更値に従って危険度を変更する(S412)。図24に危険度変更テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、ファイル数は「20」なので、危険度変更値は「+4」となるため、危険度は「5」に変更される。変更した危険度は制御部17に送信される。

【符号の説明】

【0154】

A:管理サーバ

B:端末

C:管理端末

N:ネットワーク

1:処理装置

1a:サーバ処理装置

1b:端末処理装置

1c:管理端末処理装置

2:記憶装置

2a:サーバ記憶装置

2b:端末記憶装置

3:入力装置

3a:サーバ入力装置

3b:端末入力装置

3c:管理端末入力装置

4:表示装置

4a:サーバ表示装置

4b:端末表示装置

4c:管理端末表示装置

5:通信装置

5a:サーバ通信装置

5b:端末通信装置

5c:管理端末通信装置

6:演算装置

7:制御装置

10:サーバ制御インタフェース

11:操作情報取得部

12:環境情報取得部

13:特定状態情報生成部

14:特定環境情報抽出部

15:標準状態情報生成部

16:盗難状態判定部

16a:差分算出手段

16b:状態判定手段

17:制御部

18:使用状態情報取得部

21:操作情報記憶部

22:環境情報記憶部

23:使用状態情報記憶部

30:端末制御インタフェース

31:操作情報生成部

32:環境情報生成部

33:端末制御部

34:機密情報記憶部

35:操作情報記憶部

36:特定環境情報抽出部

37:使用状態情報生成部

38:データ量生成部

40:管理端末制御インタフェース

41:管理端末制御部

【技術分野】

【0001】

本発明は、コンピュータ端末に記憶した情報の漏洩防止に関し、特にコンピュータ端末自体が盗難されることによって発生する情報漏洩を防止する技術に関する。

【背景技術】

【0002】

企業や学校等において、コンピュータ端末を用いて作業を行うことは一般的である。その際、作成した情報ファイルや参照資料等の各種データを、端末に内蔵されているハードディスク等の記憶装置に保存して管理するという方法がよく用いられる。この方法は、適宜必要な資料を容易に取り出して活用できるという利便性がある反面、保存している情報が外部に漏洩する可能性が高いという問題点もある。具体的には、ノートパソコン等の持ち運びしやすい端末を使用する際に、盗難や置き忘れ等によって端末自体を紛失した場合に発生する情報漏洩の問題である。

【0003】

上記の問題を解決する手段として、端末の盗難等による情報漏洩を防止する分野において、端末の起動時にサーバと通信し、サーバが認証を行って盗難状態ではないと判定した場合、サーバはその端末に対して、事前に暗号化していた保存データの復号回路を送信するという技術がある。この技術において、予めサーバ側に盗難状態にある端末リストを登録しておき、受信した端末の識別情報と盗難端末リストとを比較照合して、その端末が盗難状態にあるか否かの判定を行うという手段が用いられている。これにより、端末内に保存された機密情報が第三者によって漏洩する危険性を低減することができる。(特許文献1参照)

【0004】

また、同様の分野において、端末の起動時にサーバと通信を行い、サーバがその端末のユーザ認証を行って使用不可と判定した場合、端末内保存データの消去指示を出すという技術がある。この技術において、予めサーバ内に端末使用可能なユーザリストを保存しておき、端末起動時に、実際にログインしているユーザ情報とサーバ内の使用可能ユーザリストとを比較することによって、端末が盗難状態か否かの判定を行うという手段が用いられている。これにより、予め端末の状態に関する情報を登録しておかなくても、自動的に端末が盗難状態にあるか否かを判定することができる。(特許文献2参照)

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−293594号公報

【特許文献2】特開2006−163847号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1の技術を用いると、起動された端末が盗難状態にあるか否かを判定することはできる。しかし、管理対象となる端末全ての現在状態をリスト化してサーバに登録する必要がある。このため、リアルタイムに変化する状況に対応するためには、サーバに登録しているリストを随時更新しなければならず、手間が発生してしまう。

【0007】

特許文献2の技術を用いると、予めサーバ内に端末の現在状態リストを登録しておかなくても、端末が盗難状態にあるか否かを判定することができる。しかし、使用可能ユーザとして登録されている者が不正行為を行っている可能性までは判定することができない。

【0008】

本発明は、上記従来技術の問題点を解消することを課題とする。具体的には、端末の盗難等による情報漏洩を防止する分野において、端末が使用されている状況の変化に応じて端末が盗難状態であるかを判定し、判定結果に応じた情報漏洩防止処理を実行することを課題とする。

【課題を解決するための手段】

【0009】

上記の課題を解決するために、本発明の盗難状態判定システムは、通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有しており、管理サーバの処理装置は、端末の稼働環境に関する情報を環境情報として取得する環境情報取得部と、端末に対してユーザが実行した操作情報を取得する操作情報取得部と、特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成部と、特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成部と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定部と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御部と、を備えることを特徴としている。

【0010】

本発明の構成を採用することにより、特定の端末が動作する様々な稼働環境毎に使用状態を把握することができる。さらに、同一の稼働環境にある端末の使用状態と比較することで、稼働環境が類似する状況にある端末間で使用状態の差異を検出することができる。これにより、端末が使用される様々な状況に応じて、その端末が盗難状態であるかを判定することが可能となる。

【0011】

また、本発明の盗難状態判定システムは、機密情報を記憶する記憶装置を有する端末と、端末が盗難状態であるかを判定する処理装置を備える管理サーバと、を有しており、そのうちの端末は、稼働環境に関する情報を環境情報として生成する環境情報生成部と、ユーザが実行した操作情報を生成する操作情報生成部と、環境情報及び操作情報から、端末自身の使用状態に関する情報を使用状態情報として生成し、管理サーバに送信する使用状態情報生成部と、を備え、管理サーバの処理装置は、特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得部と、特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成部と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定部と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御部と、を備えるという構成にしてもよい。

【0012】

本発明の構成を採用することにより、端末において自身の使用状態に関する情報を生成することができる。これにより、管理サーバにおいて端末毎の使用状態に関する情報を生成する必要がなくなるため、管理サーバの処理負荷を軽減することが可能となる。

【0013】

本発明における管理サーバの処理装置に含まれる盗難状態判定部は、特定状態情報と標準状態情報との差分を算出する差分算出手段と、算出した差分に基づき端末が盗難状態にある危険性を示す危険度を判定する危険度判定手段と、を有するという構成としてもよい。

【0014】

本発明の構成を採用することにより、端末が盗難状態にある危険性を判定し、状況に応じた情報漏洩防止処理を実行することができる。これにより、ユーザの損害も最小限に抑えることが可能となる。

【0015】

本発明における管理サーバの処理装置はさらに、端末の記憶装置に記憶されている機密情報のデータ量を取得するデータ量取得部を備え、盗難状態判定部は、データ量に基づき端末が盗難状態にある危険性を示す危険度を変更する危険度変更手段を有するという構成としてもよい。

【0016】

本発明のように構成することにより、端末内に保存されているデータ量の情報も利用して、端末が盗難状態にある危険性を変更することができる。これにより、端末盗難によって漏洩する情報量やそれに伴う被害の大きさを考慮した盗難状態の判定、及び盗難による情報漏洩防止処理を実行することが可能となる。

【0017】

なお、本発明のプログラムを端末に読み込ませて実行することで、上述の特徴を実現させることも可能である。つまり、盗難状態判定システムに用いるプログラムであって、端末の稼働環境に関する情報を環境情報として取得する環境情報取得機能と、端末に対してユーザが実行した操作情報を取得する操作情報取得機能と、特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成機能と、特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成機能と、特定状態情報と前記標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定機能と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御機能を管理サーバの処理装置に実現させるプログラム、として本発明を構成してもよい。

【0018】

また、本発明の別形態プログラムを端末に読み込ませて実行することで、上述の特徴を実現させることも可能である。つまり、稼働環境に関する情報を環境情報として生成する環境情報生成機能と、ユーザが実行した操作情報を生成する操作情報生成機能と、環境情報及び操作情報から、端末自身の使用状態に関する情報を使用状態情報として生成し、管理サーバに送信する使用状態情報生成機能を端末に実現させ、特定した端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得機能と、特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成機能と、特定状態情報と標準状態情報とを比較し、特定端末の盗難危険性を判定する盗難状態判定機能と、判定結果に応じて機密情報の情報漏洩防止処理を実行する制御機能を管理サーバの処理装置に実現させるプログラム、として本発明を構成してもよい。

【0019】

これらの情報漏洩防止プログラムも、上述の情報漏洩防止端末と同様の作用効果を伴うものである。

【0020】

本発明における機密情報とは、ユーザが端末内に保存した情報ファイルやプログラム及びデータ等のことをいう。具体的には、各種情報が保存されたドキュメントファイルや表計算ファイル、及び特定のアプリケーションで利用可能なデータ等が一例として考えられる。また、機密情報は、端末内に保存された各種情報全てを指すのではなく、予め機密情報として定められたものとしてもよい。具体的には、保存されたドキュメントファイルのうち、予めファイル名に「機密情報」である旨指定されたもののみを限定して秘密情報として取り扱うという形式が一例として考えられる。また、予め定められたキーワードや内容を含むファイルを機密情報として取り扱うという形式も考えられる。具体的には、端末内のファイルを検索してキーワードを含むファイルを抽出する方法や、操作情報に含まれるファイル名にキーワードを含んでいるファイルを抽出する方法などが考えられる。

【0021】

本発明における稼働環境とは、端末が稼動開始する際における端末自身及び周囲の状況のことをいう。具体的には、端末自身のハードウェア構成を示すハードウェア情報、端末を管理している部署等を示す所属情報、端末にログインしているユーザのログインユーザ識別情報、ネットワーク接続の有無、端末が接続しているネットワークや機器等に関する接続先情報、端末が使用されている時刻を示す時刻情報・時間帯、ソフトウェアやアプリケーションの起動状態、特定ソフトウェア又はWebサイトへの認証状態や閲覧状態などが一例として考えられる。

【0022】

さらに、上記のユーザ識別情報とは、ユーザ毎に一義的に設定されたログインIDやユーザID等がその一例として考えられる。

【0023】

本発明における操作情報とは、ユーザが端末に対して各種操作を実行した際に生成される情報のことをいう。具体的には、操作が実行された日時を示す日時情報、実行された操作の内容を示す処理内容及び処理対象(ファイル、フォルダ、アプリケーション等)、当該端末を使用しているユーザを一義的に特定するユーザ識別情報を少なくとも含む一連の情報などが一例として考えられる。

【0024】

本発明における使用状態とは、ユーザが管理対象端末に対して実行した各種操作の内容に基づいて導きだされる、管理対象端末の使われ方やその傾向に関する情報のことをいう。

【0025】

本発明におけるデータ量とは、端末内に保存されている機密情報の量のことをいう。具体的には、保存されている情報ファイルの数を示すファイル数情報、保存されている情報全体の大きさを示すビット数やバイト数などが一例として考えられる。

【発明の効果】

【0026】

上述のように構成された本発明によれば、端末が使用されている様々な状況に応じて、標準的な状態と大きく異なる使われ方をしている端末を検出し、その端末の盗難危険性を判定することができる。これにより、端末盗難による情報漏洩を防止する処理を素早く実行することが可能となる。

【図面の簡単な説明】

【0027】

【図1】本発明のシステム構成の一例を示す概念図。

【図2】本発明の盗難状態判定システムのハードウェア構成の一例を示す概念図。

【図3】実施例1におけるシステム構成の一例を示す機能ブロック図。

【図4】実施例1における処理プロセスの一例を示すフローチャート。

【図5】操作情報記憶部21に記憶される操作情報の一例を示す図。

【図6】環境情報生成部32で生成される環境情報の一例を示す図。

【図7】環境情報記憶部22に記憶される環境情報の一例を示す図。

【図8】実施例1の状態判定手段16b内部にある基準値テーブルの一例を示す図。

【図9】実施例1の端末表示装置4bで表示される警告表示の一例を示す図。

【図10】実施例1の管理端末表示装置4cで表示される警告表示の一例を示す図。

【図11】実施例2におけるシステム構成の一例を示す機能ブロック図。

【図12】実施例2における処理プロセスの一例を示すフローチャート。

【図13】操作情報記憶部35に記憶される操作情報の一例を示す図。

【図14】特定環境情報抽出部36が送信する特定環境情報の一例を示す図。

【図15】使用状態情報生成部37が抽出する操作情報の一例を示す図。

【図16】使用状態情報記憶部22に記憶される使用状態情報の一例を示す図。

【図17】実施例2の状態判定手段16b内部にある基準値テーブルの一例を示す図。

【図18】実施例3におけるシステム構成の一例を示す機能ブロック図。

【図19】実施例3における処理プロセスの一例を示すフローチャート。

【図20】危険度判定手段16c内部にある危険度テーブルの一例を示す図。

【図21】制御部17内部にある処理内容テーブルの一例を示す図。

【図22】実施例4におけるシステム構成の一例を示す機能ブロック図。

【図23】実施例4における処理プロセスの一例を示すフローチャート。

【図24】危険度変更手段16d内部にある危険度変更テーブルの一例を示す図。

【発明を実施するための形態】

【0028】

以下、図面を用いて本発明の実施形態を説明する。本発明はクライアントサーバ形式にて実施される。図1に本発明の情報漏洩防止システムの全体構成の一例を概念的に示す。実施形態は図1に示すように、操作状況管理サーバA(以下、「管理サーバA」という)が、複数の管理対象クライアント端末B(以下、「端末B」という)及び管理者用クライアント端末C(以下、「管理端末C」という)と、通信ネットワークN(以下、「ネットワークN」という)を介して接続されるという形で構成されている。

【0029】

図2に、管理サーバA、端末B又は管理端末Cのハードウェア構成の一例を概念的に示す。

【0030】

管理サーバAは、プログラムの演算処理を実行する演算装置6と、演算結果に基づいて各装置に対する制御指示を出力する制御装置7とを有するCPU等の処理装置1と、情報を記憶するRAMやハードディスク等の記憶装置2と、処理装置1の処理結果や記憶装置2に記憶する情報をインターネットやLAN等のネットワークを介して送受信する通信装置5とを少なくとも有している。管理サーバAが実行する各機能(各手段)は、その処理を実行するプログラムが処理装置1に読み込まれることで実現される。

【0031】

管理サーバAは、必要に応じてキーボード、マウス又はテンキー等の入力装置3と、ディスプレイ(画面)等の表示装置4を備えた構成としてもよい。また、管理サーバAは、複数の端末又はサーバにその機能が分散配置されていてもよい。

【0032】

以下、説明の便宜上、管理サーバAを構成する処理装置1を「サーバ処理装置1a」、記憶装置2を「サーバ記憶装置2a」、入力装置3を「サーバ入力装置3a」、表示装置4を「サーバ表示装置4a」、通信装置5を「サーバ通信装置5a」と称することとする。

【0033】

端末B及び管理端末Cのハードウェア構成も管理サーバAと同様で、図2に示したとおり、処理装置1、記憶装置2、入力装置3、表示装置4及び通信装置5を有している。

【0034】

以下、説明の便宜上、端末Bを構成する処理装置1を「端末処理装置1b」、記憶装置2を「端末記憶装置2b」、入力装置3を「端末入力装置3b」、表示装置4を「端末表示装置4b」、通信装置5を「端末通信装置5b」と称することとする。また、管理端末Cを構成する処理装置1を「管理端末処理装置1c」、記憶装置2を「管理端末記憶装置2c」、入力装置3を「管理端末入力装置3c」、表示装置4を「管理端末表示装置4c」、通信装置5を「管理端末通信装置5c」と称することとする。

【0035】

ネットワークNは、企業や学校等の限られた施設内において情報を物理的に送信するケーブルと、LANスイッチやハブ等でなる中継機器を備えたCSMA/CD(Carrier Sense Multiple Access With Collision Detection)方式のLANとして構成されたものであるが、このネットワークNとしてLAN以外に、インターネットの技術を用いたイントラネットで構成されたものや、WAN(Wide Area Network)の技術によって構築されるものでもよい。

【実施例1】

【0036】

〔実施例1−構成〕

以下、図面を用いて本発明の第一実施例について説明する。図3に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0037】

また、図3は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。

【0038】

管理サーバAは、サーバ入力装置3a、サーバ表示装置4a又はサーバ通信装置5aと様々な情報を送受信するためのサーバ制御インタフェース10を有している。さらに、サーバ通信装置5aは、ネットワークNを介して端末B及び管理端末Cと様々な情報を送受信することができる機能を有する。

【0039】

管理サーバAのサーバ処理装置1aは、端末Aから出力された操作情報を取得する操作情報取得部11、端末Bから出力される環境情報を取得する環境情報取得部12、操作情報から特定の端末Bに関する使用状態に関する情報を生成する特定状態情報生成部13、特定の端末Bに関する環境情報を抽出する特定環境情報抽出部14、操作情報から端末Bの標準的な使用状態に関する情報を生成する標準状態情報生成部15、生成した特定状態情報と標準状態情報とを用いて端末Bの盗難危険性を判定する盗難状態判定部16、端末B内に記憶されている機密情報の情報漏洩防止処理を実行する制御部17を備えている。

【0040】

さらに、サーバ処理装置1aにおける盗難状態判定部16は、特定状態情報生成部13にて生成された特定状態情報と、標準状態情報生成部15にて生成された標準状態情報とを比較し、その差分を算出する差分算出手段16aと、算出した差分に基づいて端末Bの盗難危険性を判定する状態判定手段16bとを有している。

【0041】

管理サーバAのサーバ記憶装置2aは、操作情報取得部11で取得した端末Bの操作情報を記憶する操作情報記憶部21、環境情報取得部12で取得した端末Bの環境情報を記憶する環境情報記憶部22を備えている。

【0042】

端末Bは、端末入力装置3b、端末表示装置4b又は端末通信装置5bと様々な情報を送受信するための端末制御インタフェース30を有している。さらに、端末通信装置5bは、ネットワークNを介して管理サーバA及び管理端末Cと様々な情報を送受信することができる機能を有する。

【0043】

端末Bの端末処理装置1bは、端末Bにおいて実行された各種操作の情報を生成する操作情報生成部31、端末Bの稼働環境に関する情報を生成する環境情報生成部32、端末制御インタフェース30を介して取得した各種制御情報に基づいて制御処理を実行する端末制御部33を備えている。

【0044】

端末Bの端末記憶装置2bは、ユーザによって端末B内への保存指示が実行された機密情報を記憶する機密情報記憶部34を備えている。

【0045】

管理端末Cは、管理端末入力装置3c、管理端末表示装置4c又は管理端末通信装置5cと様々な情報を送受信するための管理端末制御インタフェース40を有している。さらに、管理端末通信装置5cは、ネットワークNを介して管理サーバA及び端末Bと様々な情報を送受信することができる機能を有する。

【0046】

管理端末Cの管理端末処理装置1cは、管理端末制御インタフェース40を介して取得した各種制御情報に基づいて制御処理を実行する管理端末制御部41を備えている。

【0047】

以下、図3に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。はじめに、本発明の情報漏洩防止システムを構成する、管理サーバAの構成部について説明する。

【0048】

操作情報取得部11は、ネットワークNに接続されている端末Bの操作情報をサーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した操作情報を操作情報記憶部21に送信する。取得する操作情報の形式は、端末Bのユーザが実行した操作内容が把握できるものであればどのような形式のものでもよい。なお、操作情報に後述の環境情報を含める形式としても構わない。

【0049】

上記の操作情報について、本実施例では、端末Bの入力装置3を用いてユーザにより実行された制御処理の内容を示す情報のことをいう。具体的には、端末Bを一義的に特定する端末識別情報、制御処理の内容を示す処理内容、処理を実行したユーザを一義的に特定するユーザ識別情報、及び処理が実行された日時を示す日時情報を含む一連の情報などが一例として考えられる。

【0050】

さらに、上記の処理内容とは、端末Bにおいて実行された操作の内容を示す情報であって、ミドルウェアまたはOS等において処理されるアプリケーションやハードウェア等による制御を示す情報のことをいう。より具体的には、キー入力、ポインティングデバイスの操作(ボタン押下、移動など)、外部記憶媒体の着脱、外部機器(プリンタなど)との接続、ファイル操作(作成、削除、コピー、移動、フォルダ名変更等)、アプリケーション操作(起動、終了等)、ドライブの追加・削除・検知、IPアドレス変更、ネットワーク接続の切断、ネットワークドメインの変更、記憶媒体の書き込み、印刷、クリップボードへのコピー等を示す情報がある。なお、これらは一例であって限定されるものではない。

【0051】

操作情報記憶部21には、操作情報取得部11が取得した操作情報が記憶される。その際の記憶形式は、操作情報に含まれる端末識別情報及び日時情報を利用して、端末毎に分類し、さらに時系列的に記憶するという形式にすると好適である。なお、操作情報に環境情報が含まれる場合は、後述の環境情報記憶部22を兼ねることができる。

【0052】

環境情報取得部12は、ネットワークNに接続されている端末Bの環境情報を、サーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した環境情報を環境情報記憶部22に送信する。

【0053】

環境情報記憶部22には、環境情報取得部12が取得した環境情報が記憶される。その際の記憶形式は、環境情報が出力された端末毎に分類して記憶するという形式にすると好適である。具体的には、環境情報に含まれる端末識別情報に分類して記憶するという形式が考えられる。また、その記憶形式は、端末Bが稼働している現在の環境情報が把握できる形式であればよい。例えば、記憶部に記憶されている既存の環境情報に対して新規に生成した環境情報上書きして記憶するという形式でもよいし、生成した環境情報を時系列的に記憶するという形式でもよい。また、環境情報を記憶する領域は、一時的な記憶領域としてもよい。本実施例では、上書きして記憶する形式を用いることとする。

【0054】

特定状態情報生成部13は、まず、操作情報記憶部21に記憶されている全ての端末Bの操作情報から、盗難状態か否かを判定する対象となる特定端末Bの、予め指定された操作に関する操作情報を所定時間分検索して抽出する。次に、抽出した操作情報から特定端末Bにおける使用状態に関する情報を特定状態情報として算出する。そして、算出した特定状態情報を判定部16に送信する。生成される特定状態情報には様々なものが考えられるが、本実施例では、指定した操作の実行回数、実行間隔、又は実行時間帯などの所定の使用形態に関する集計値を特定状態情報として算出することとする。

【0055】

特定環境情報抽出部14は、自身の内部に、盗難状態か否かを判定する対象となる、予め指定された特定端末Bの端末識別情報を有している。そして、環境情報取得部12が取得した環境情報のうち、特定端末Bの環境情報を特定環境として抽出する。

【0056】

標準状態情報生成部15は、まず、特定環境情報抽出部14から特定環境を取得する。そして、環境情報記憶部22から特定環境を有する端末Bの端末識別情報を抽出する。この処理を行うことにより、標準状態情報を生成する際に操作情報を参照する端末Bを、特定端末Bに近い操作環境を有する端末Bに限定することができる。

【0057】

次に、標準状態情報生成部15は、操作情報記憶部21に記憶されている操作情報のうち、上記において抽出した特定環境を有する端末Bの操作情報を検索する。さらに、その検索した操作情報の中から指定した操作に関する操作情報を所定時間分抽出する。次に、抽出した操作情報から標準的な使用状態に関する情報を標準状態情報として算出する。生成される標準状態情報には様々なものが考えられるが、本実施例では、指定した操作の実行回数、実行間隔、又は実行時間帯などの集計値を用いて、標準状態情報を算出することとする。具体的には、最大値、最小値、平均値などの統計的な値から標準状態情報を算出するという方法が考えられる。なお、指定した操作及び集計値の要素は、特定状態情報と標準状態情報において、同一のものを用いることとする。

【0058】

盗難状態判定部16は、まず、特定状態情報生成部13が生成した特定状態情報を取得する。次に、標準状態情報生成部15が生成した標準状態情報を取得し、特定状態情報と標準状態情報とを比較する。そして、その比較結果から特定端末Bが盗難状態であるかを判定する。この判定処理を行うために、盗難状態判定部16の内部には、差分算出手段16aと状態判定手段16bが備えられている。

【0059】

盗難状態判定部16の差分算出手段16aは、特定状態情報と標準状態情報とを比較し、両者の差分を算出する。そして、算出した差分を状態判定手段16bに送信する。

【0060】

盗難状態判定部16の状態判定手段16bは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき特定端末Bが盗難状態であるかを判定する。盗難状態か否かの判定方法には様々なものが考えられるが、本実施例では、状態判定手段16bの内部に予め定められた基準値を設定しておき、差分算出手段16aから取得した差分と基準値とを比較することにより、盗難危険性を判定するという方法を用いることとする。結果、「盗難状態である」と判定された場合は、制御部15に内を送信する。

【0061】

制御部17は、盗難状態判定部16の状態判定手段16bから取得した判定結果通知に応じて、特定端末Bに保存された機密情報が漏洩するのを防止するための制御情報を生成し、サーバ制御インタフェース10に対して送信する。そして、サーバ通信装置5aは、サーバ制御インタフェース10から取得した制御情報を、ネットワークNを介して当該特定端末Bに対して送信する。

【0062】

また、制御部17は、盗難状態判定部16の状態判定手段16bから取得した判定結果通知に応じて、「盗難状態である」と判定された端末をリストアップし、そのリストアップした情報を特定端末Bに保存された機密情報が漏洩するのを防止するための制御情報として、サーバ制御インタフェース10に対して送信するとしてもよい。なお、制御部17の内部に盗難状態端末記憶手段(図示せず)を別途設け、そこにリストアップした情報を記憶するとしてもよい。その場合、盗難状態端末記憶手段に記憶されている情報を、所定のタイミングで制御情報として生成し、適宜管理端末Cに対して送信するという形式にすると好適である。

【0063】

次に、本発明の盗難状態判定システムを構成する、端末Bの構成部について説明する。

【0064】

操作情報生成部31は、まず、ユーザが端末Bに対して実行した操作に関する情報を端末制御インタフェース30を介して取得し、自身の端末識別情報と組み合わせた情報を操作情報として生成する。次に、生成した操作情報を端末制御インタフェース30に対して送信する。そして、端末通信装置5bは、端末制御インタフェース30から取得した操作情報をネットワークNを介して管理サーバAに対して送信する。

【0065】

端末Bの環境情報生成部32は、端末制御インタフェース30及び端末B内に記憶されている各種情報から、端末Bの稼働環境に関する情報を抽出し、自身の端末識別情報と組み合わせた情報を環境情報として生成する。そして、生成した環境情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。環境情報は、予め定められた所定のタイミング毎に生成するとしてもよいし、稼働環境に変化が発生したタイミングで都度生成するとしてもよい。本実施例では、所定のタイミング毎に環境情報を生成する形式を用いることとする。

【0066】

上記の操作情報及び環境情報を管理サーバAに対して送信する送信形式は、操作情報及び環境情報が生成される都度送信する形式としてもよいし、予め定められた所定時間毎に、その所定時間までに生成された操作情報及び環境情報をまとめて送信するという形式としてもよい。また、端末制御インタフェース30は、端末通信装置5bが現在ネットワークNに接続されているかどうかを監視する機能を有しており、端末Bがネットワークから切断されている際の操作情報及び環境情報は端末B内に保持しており、ネットワークNに接続された時点で切断中の操作情報及び環境情報をまとめて送信するという形式を採用してもよい。

【0067】

端末制御部33は、端末通信装置5bにおいて受信した管理サーバAから送信された制御情報を、端末制御インタフェース30を介して取得し、その制御情報に従って端末Bにおける各種制御処理を実行する。特に、管理サーバAから機密情報に対する制御指示を受信した場合は、その制御指示の内容に従って、端末記憶装置2bの機密情報記憶部34に記憶している機密情報に対する情報漏洩防止処理を実行する。

【0068】

機密情報記憶部34には、ユーザによって保存指示された機密情報が記憶される。記憶されている機密情報は、端末制御部33によって、適宜、情報漏洩防止処理が実行される。

【0069】

次に、本発明の盗難状態判定システムを構成する、管理端末Cの構成部について説明する。

【0070】

管理端末制御装置1cの管理端末制御部41は、管理端末通信装置5cにおいて受信した管理サーバAから送信された制御情報を、管理端末制御インタフェース40を介して取得し、その制御情報に従って管理端末Cにおける各種制御処理を実行する。

【0071】

管理端末制御部41が実施する各種制御処理の一例として、管理サーバAから取得した制御情報に従い、「盗難状態である」と判定された端末のリストを管理端末表示装置4c上に表示するという処理が考えられる。このような警告通知を管理端末Cが実行することにより、管理端末Cを操作するネットワーク管理者に対して、端末Bの盗難可能性をいち早く通知し、機密情報漏洩防止対策の早期実行を促すことができる。これにより、端末Bに記憶されている機密情報の漏洩を間接的に防止することが可能となる。

【0072】

上述の構成とすることにより、特定端末Bの使用状態と、特定端末Bと同一の環境情報を有する端末Bの標準的な使用状態とを用いて比較判定を実行することができる。これは、同一の環境情報下で使用される端末同士であれば、その使用状態は似通ってくるであろうという予測の下に、端末が盗難状態であるかを判定しようとするものである。こうすることで、同一用途で用いられている可能性が高いにもかかわらず、使用状態に所定値以上の差が生じている場合には、盗難状態であると判断し、情報漏洩防止処理を迅速に実行することが可能となる。

【0073】

〔実施例1−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図3の機能ブロック図及び図4のフローチャート等を用いて説明する。

【0074】

端末Bの操作情報生成部31は、端末Bの操作情報を生成し、生成した操作情報を、端末制御インタフェース30を介して端末通信装置5bに送信する。端末通信装置5bは、ネットワークNを介して、操作情報を管理サーバAに送信する(S101)。なお、本処理プロセスにおける操作情報の送信タイミングは、操作情報生成部31において操作情報を生成した時点で、その都度、管理サーバAに対して送信されることとする。

【0075】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された操作情報を受信する。次に、操作情報取得部11は、サーバ制御インタフェース10を介して、サーバ通信装置5aが受信した端末Bの操作情報を取得する。そして、取得した操作情報を操作情報記憶部21に記憶する(S102)。

【0076】

図5に、操作情報記憶部21に記憶される操作情報の一例を示す。この図に示すとおり、本実施例で取得する操作情報は、「端末識別情報」・「ユーザ識別情報」・「日時情報」・「処理内容」・「アプリケーション名」・「ファイル名」・「保存場所」・「デバイス名」の8項目に関する情報を取得することとする。さらに、本処理プロセスにおける操作情報記憶部21の記憶形式は、端末識別情報別に分割し、さらに処理が実行された日時を示す日時情報順に記憶するという形式を採用することとする。

【0077】

端末Bの環境情報生成部32は、端末Bの環境情報を生成し、生成した環境情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。(S103)。なお、本処理プロセスにおける環境情報の送信タイミングは、予め定められた所定のタイミングで管理サーバAに対して送信されることとする。

【0078】

図6に、環境情報生成部32で生成される環境情報の一例を示す。この図に示すとおり、環境情報はユーザ識別情報と関連付けて生成され、本実施例で生成する環境情報は、「端末識別情報」・「ユーザ識別情報」・「所属」・「ハードウェア」・「ネットワーク接続」・「起動時間帯」の5項目に関する情報が生成されることとする。本処理プロセスでは、所定の環境情報として「起動時間帯」中の「時間帯」を用いて判定する場合を例に説明することとする。

【0079】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された環境情報を受信する。次に、環境情報取得部17は、サーバ制御インタフェース10を介して、サーバ通信装置5aが受信した端末Bの環境情報を取得する。そして、取得した環境情報を環境情報記憶部22に記憶する(S104)。

【0080】

図7に、環境情報記憶部22に記憶される環境情報の一例を示す。この図に示すとおり、本処理プロセスでは特定の環境情報別に分けて記憶するという形式を採用することとする。

【0081】

特定状態情報生成部13は、予め指定された所定時間帯の操作情報を抽出し、所定の使用形態に関する集計値を特定状態情報として算出する。本処理プロセスでは、所定時間帯を「2010年10月7日18時」から「2010年10月7日20時」までと設定することとし、また、所定の使用形態に関する集計値(特定状態情報)については、ネットワークNに接続されていない時間帯を算出することとする。

【0082】

特定状態情報生成部13は、操作情報記憶部21に記憶されている操作情報の中から、特定端末B(端末識別情報「CLA005」)における「2010年10月7日18時」から「2010年10月7日20時」までの操作情報を抽出する。本処理プロセスにおいて、操作情報記憶部21から抽出された特定端末「CLA005」の操作情報は、図5の通りであったとする。

【0083】

次に、特定状態情報生成部13は、上記抽出した操作情報のうち、「ネットワーク切断」及び「ネットワーク接続」を示す操作情報を特定し、それぞれが出力された日時情報を用いて、特定端末「CLA005」がネットワークNに接続されていない時間を算出する。その結果、ネットワークNに接続されていない時間は「75分」と算出される。特定状態情報生成部13は、その算出した値を特定状態情報として生成し、盗難状態判定部16に送信する(S105)。

【0084】

特定環境情報抽出部14は、環境情報取得部12が取得した環境情報のうち、特定端末「CLA005」の環境情報を特定環境として抽出する(S106)。本処理プロセスでは、特定環境として、特定端末「CLA005」の起動時間帯に関する情報を示す「業務時間後」が特定環境として抽出されることとする。

【0085】

標準状態情報生成部15は、まず、特定環境情報抽出部14から、特定環境「業務時間後」を取得する。そして、環境情報記憶部22を参照し、環境情報「業務時間後」を有する端末Bの端末識別情報を抽出して取得する。環境情報記憶部22に記憶されている情報が図7の通りであった場合、取得される端末識別情報は、「CLA004」・「CLA005」・「CLA006」・「CLA007」の4種類となる。

【0086】

次に、標準状態情報生成部15は、操作情報記憶部に記憶されている操作情報のうち、端末識別情報「CLA004」・「CLA005」・「CLA006」・「CLA007」の操作情報を特定し、所定時間帯(「2010年10月7日18時」から「2010年10月7日20時」まで)における操作情報を抽出する。そして、上記抽出した操作情報のうち、「ネットワーク切断」及び「ネットワーク接続」を示す操作情報を特定し、それぞれが出力された日時情報を用いて、端末BがネットワークNに接続されていない時間を算出し、端末B一台当たりの平均値を算出し、標準状態情報を生成する。本処理プロセスにおいて、算出された平均値は「10分」であったとする。

【0087】

そして、標準状態情報生成部15は、上記算出した平均値「10分」を標準状態情報として生成し、盗難状態判定部16に送信する(S107)。

【0088】

盗難状態判定部16の差分算出手段16aは、特定状態情報生成部13が生成した特定状態情報と、標準状態情報生成部15が生成した標準状態情報との差分を算出する(S108)。本処理プロセスにおいて両者の差分は「65」と算出される。そして、差分算出手段16aは、算出した差分値を状態判定手段16bに送信する。

【0089】

判定部16の状態判定手段16bは、その内部に、予め定められた判定基準を記憶する判定基準テーブルを有しており、差分算出手段16aによって算出された差分値に基づいて盗難状態か否かの判定を行う(S109)。「盗難状態である」と判定された場合、その判定結果と該当する端末Bの端末識別情報とを含めた判定結果情報を生成し、制御部17に送信する(S110)。図8に判定基準テーブルの一例を示す。この場合、差分値が「60以上」の場合に盗難状態であると判定されるため、特定端末「CLA005」は盗難状態であると判定され、その判定結果と端末識別情報「CLS005」が、判定結果情報として制御部17に送信される。

【0090】

制御部17は、状態判定手段16bから受信した判定結果情報に基づき、その判定結果情報に含まれる端末識別情報を有する端末Bに対して、所定の機密情報漏洩防止処理を実行させる制御情報を生成し、サーバ制御インタフェース10を介してサーバ通信装置5aに送信する(S111)。本処理プロセスにおいて、サーバ通信装置5aは、受信した制御情報を指定された端末識別情報「CLA005」を有する端末Bに対して、ネットワークNを介して送信する。

【0091】

端末Bの端末制御部33は、端末制御インタフェース30を介して取得した管理サーバAからの制御情報の内容に従い、端末B内の各構成要素に対して各種情報漏洩防止処理を実行する(S112)。

【0092】

上記の制御情報に含まれる情報漏洩防止処理の内容について具体的に説明すると、例えば、端末Bの機密情報記憶部34に対しては、その内部に記憶されている機密情報の消去指示、機密情報に対するアクセス制限指示や暗号化指示、また、端末Bの記憶装置2を構成するハードディスクに記憶されているデータの全消去指示などが考えられる。

【0093】

また、上記の情報漏洩防止処理について、端末Bの端末制御インタフェース30に対しては、端末入力装置3bからの全制御指示を実行不可とする操作ロック指示、端末表示装置4bで表示している内容の消去指示(ディスプレイのブラックアウト指示)、または、端末表示装置4bに端末盗難の警告文を表示させる指示を送信するといった制御処理が考えられる。この警告表示の一例を、図9に示す。

【0094】

上記管理サーバAの制御部17は、状態判定手段16bから受信した判定結果情報に基づき、所定の機密情報漏洩防止処理を実行させる制御情報を生成し、サーバ制御インタフェース10を介して管理者端末Cに送信してもよい。

【0095】

管理端末Cの管理端末制御部41は、管理端末制御インタフェース40を介して取得した管理サーバAからの制御情報の内容に従い、管理端末C内の各構成要素に対して各種情報漏洩防止処理を実行する。

【0096】

上記の制御情報に含まれる情報漏洩防止処理の内容について具体的に説明すると、例えば、管理端末表示装置4cに端末盗難の警告文を表示させる指示を送信するといった制御処理が考えられる。この警告表示の一例を、図10に示す。

【0097】

なお、上述の処理プロセスでは環境情報として同一の環境情報(「起動時間帯情報」中の「業務時間外」)を含む特定状態情報と標準状態情報とを用いて判定したが、異なる環境情報を用いて判定することもできる。ここでの異なる環境情報とは、環境情報の項目は同じだが状態が異なるもの(例えば「起動時間帯情報」中の「業務時間外」と「業務時間内」など)とする。具体的には、取得した特定状態情報から環境情報の項目を抽出し、その環境情報の項目と一致する標準操作特徴を取得する。そして、それらの環境情報中の状態が異なる場合は、予め設定されている基準値を補正し新たな基準値を設定する基準値補正手段(図示せず)を設け、特定状態情報と標準状態情報との差と新たな基準値とを用いて盗難の危険性を判定する方法である。なお、環境情報中の状態が異なる場合の補正値を予め登録されているものとする。補正値は、環境情報中の状態が異なる場合は基準値をより大きい値に設定すると好適である。

【実施例2】

【0098】

〔実施例2−構成〕

以下、図面を用いて本発明の第二実施例について説明する。図11に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0099】

また、図11は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0100】

本実施例は、端末Bの内部に、操作情報生成部31で生成した操作情報を記憶する操作情報記憶部35と、環境情報生成部32で生成した環境情報を記憶する特定環境情報抽出部36と、操作情報及び環境情報を利用して自身の使用状態に関する情報を生成する使用状態情報生成部37とを備えているという点、また、管理サーバAの内部に、端末Bから出力される使用状態情報を取得する使用状態情報取得部18と、取得した端末Bの使用状態情報を記憶する使用状態情報記憶部23とを備えているという点において、〔実施例1−構成〕と異なっている。

【0101】

以下、図11に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0102】

端末Bの操作情報記憶部34には、操作情報生成部31が生成した操作情報が記憶される。その際の記憶形式は、操作情報が生成された日時に応じて時系列的に記憶するという形式にすると好適である。具体的には、操作情報生成部31で生成する操作情報が操作情報形式であった場合、操作情報に含まれる日時情報順に記憶するという形式が考えられる。

【0103】

特定環境情報抽出部36は、その内部に、盗難危険性を判定する基準となる特定の環境情報を抽出するための、予め指定された項目情報を有している。そして、環境情報生成部32が生成した環境情報のうち、特定の項目に該当する環境情報を特定環境として抽出する。さらに、特定環境情報抽出部36は、端末Bが特定環境にある日時情報もあわせて抽出し、特定環境情報として使用状態情報生成部37に送信する。

【0104】

使用状態情報生成部37は、特定環境情報抽出部36から取得した特定環境の時間帯において出力された操作情報を、操作情報記憶部35から抽出する。さらに抽出した操作情報に基づいて、端末Bの特定環境における使用状態情報を生成する。そして、生成した使用状態情報を端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。

【0105】

管理サーバAの使用状態情報取得部18は、ネットワークNに接続されている端末Bの使用状態情報を、サーバ通信装置5a及びサーバ制御インタフェース10を介して取得する。そして、取得した使用状態情報を使用状態情報記憶部23に送信する。

【0106】

使用状態情報記憶部23には、使用状態情報取得部18が取得した使用状態情報が記憶される。その際の記憶形式は、使用状態情報が出力された端末毎に分類して記憶するという形式にすると好適である。具体的には、使用状態情報に含まれる端末識別情報別に分類して記憶するという形式が考えられる。

【0107】

上述の構成とすることにより、操作情報及び環境情報の生成から使用状態情報の生成までを行うことが可能となる。このため、管理サーバAにおける演算処理の負荷を軽減することができるという効果がある。

【0108】

〔実施例2−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図11の機能ブロック図及び図12のフローチャート等を用いて説明する。なお、図12のフローチャートにおける(S211)及び(S212)の動作については、〔実施例1−処理プロセス〕と同様のため、その詳細を省略する。

【0109】

端末Bの操作情報生成部31は、端末Bの操作情報を生成し、生成した操作情報を操作情報記憶部35に記憶する(S201)。図13に操作情報記憶部35に記憶される操作情報の一例を示す。操作情報の構成及び記憶形式については、〔実施例1−処理プロセス〕の場合と同様とする。

【0110】

端末Bの環境情報生成部32は、端末Bの環境情報を生成し、自身の記憶領域内に保持する。(S202)。

【0111】

特定環境情報抽出部36は、環境情報取得部32が取得した環境情報が予め定められた条件に該当するか否かを判定する。本実施例では、予め定められた条件として、端末BがネットワークNに接続されていない場合を特定環境として判定することとする。さらに、特定環境情報抽出部36は、端末Bが特定環境にある時刻情報もあわせて抽出し、特定環境情報として使用状態情報生成部37に送信する(S203)。図14に、送信される特定環境情報の一例を示す。

【0112】

使用状態情報生成部37は、特定環境情報抽出部36から取得した特定環境情報に基づき、ネットワーク切断中の端末Bの操作情報を操作情報記憶部35から抽出する。抽出した操作情報の一例を図15に示す。本処理プロセスでは、ネットワーク切断が行われた「2010年10月7日18時45分」からネットワーク接続が行われた「2010年10月7日20時」までの操作情報が抽出されることとなる。

【0113】

次に、使用状態情報生成部37は、抽出した操作情報から使用状態情報を生成する(S204)。本処理プロセスでは、「ファイル名」に「機密」という文字を含んでいるファイル(以下、「機密ファイル」という。)に対する処理が実行された回数を抽出を使用状態情報として抽出することとする。この場合、図15に示すとおり、抽出された操作情報において機密ファイルに対する処理実行回数は「14回」と算出されるため、その「14回」というと端末識別情報とを組み合わせて使用状態情報を生成し、端末制御インタフェース30及び端末通信装置5bを介して管理サーバNに送信する。

【0114】

本処理プロセスにおける端末制御インタフェース30は、端末通信装置5bが現在ネットワークNに接続されているかどうかを監視する機能を有しており、端末BがネットワークNから切断されている際の操作情報は端末B内に保持しており、ネットワークNに接続された時点で生成された使用状態情報を管理サーバAに送信する。このように構成することにより、ネットワークNから切断されている際の操作内容に応じて、端末Bが盗難状態にあるか否かを判定することが可能となる。

【0115】

管理サーバAのサーバ通信装置5aは、ネットワークNを介して端末Bから出力された使用状態情報を受信する。次に、使用状態情報取得部18は、サーバ制御インタフェース10を介して、サーバ通信装置5aが取得した端末Bの使用状態情報を取得する。そして、取得した使用状態情報を使用状態情報記憶部23に記憶する(S205)。

【0116】

図16に、使用状態情報記憶部22に記憶される使用状態情報の一例を示す。本実施例で使用する使用状態情報は、「端末識別情報」・「ユーザ識別情報」・「ネットワーク切断中における機密ファイルへの処理実行回数」の3項目に関する情報を取得することとする。

【0117】

特定状態情報生成部13は、使用状態情報記憶部23に記憶されている使用状態情報の中から、特定の端末Bにおける業務時間外にネットワークNに接続されていない時間を抽出する。本処理プロセスにおいて、端末識別情報「CL005」を有する端末を特定の端末とした場合、抽出される時間は「14回」となる。そして、この「1回」を特定状態情報として生成し、盗難状態判定部16に送信する(S206)。

【0118】

標準状態情報生成部15は、使用状態情報記憶部23に記憶されている全ての端末Bの使用状態を用いて、「ネットワーク切断中における機密ファイルへの処理実行回数」の、一台当たりの平均値を算出する。本処理プロセスにおいて算出された平均値は「3回」であったとする。そして、この平均値「3回」を標準状態情報として生成し、盗難状態判定部16に送信する(S207)。

【0119】

盗難状態判定部16の差分算出手段16aは、特定状態情報生成部13が生成した特定状態情報と、標準状態情報生成部15が生成した標準状態情報との差分を算出する(S208)。本処理プロセスにおいて両者の差分は「11回」と算出される。そして、差分算出手段16aは、算出した差分値を状態判定手段16bに送信する。

【0120】

盗難状態判定部16の状態判定手段16bは、その内部に、予め定められた判定基準を記憶する判定基準テーブルを有しており、差分算出手段16aによって算出された差分値に基づいて盗難状態か否かの判定を行う(S209)。「盗難状態である」と判定された場合、その判定結果と該当する端末Bの端末識別情報とを含めた判定結果情報を生成し、制御部17に送信する(S210)。図17に判定基準テーブルの一例を示す。この場合、差分値が「5以上」の場合に盗難状態であると判定されるため、特定端末「CLA005」は盗難状態であると判定され、その判定結果と端末識別情報「CLS005」が、判定結果情報として制御部17に送信される。

【0121】

上述の処理プロセスでは、端末BがネットワークNに接続されていない間における操作内容を用いて使用状態情報を生成するという内容であったが、それ以外にも、特定環境情報を所定のドメインのネットワークに接続中である状態とすることにより、特定のドメインのネットワークに接続中の操作内容を用いて使用状態情報を生成することも可能である。

【0122】

上述の構成とすることにより、端末Bの内部で使用状態情報の生成までを行うことができるため、端末Bが管理サーバAとネットワークNを介して常に接続されていなくても、一旦管理サーバAとの接続状態が回復した時点で、ネットワーク切断中における端末B状態の操作内容に基づいて盗難状態か否かを判定することが可能となる。こうすることで、常に管理サーバAと接続状態にはない端末Bに対しても、盗難状態か否かの判定を行うことができる。

【実施例3】

【0123】

〔実施例3−構成〕

以下、図面を用いて本発明の第三実施例について説明する。図18に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0124】

また、図18は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0125】

管理サーバAのサーバ処理装置1aは、盗難状態判定部16の内部に、差分算出手段14aが算出した差分に基づいて、端末Aが盗難状態にある危険性の程度を危険度として判定する危険度判定手段14cを備えているという点において、〔実施例1−構成〕と異なっている。

【0126】

以下、図18に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0127】

盗難状態判定部16の危険度判定手段16cは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき端末Bが盗難状態にあると予測される危険度を判定する。判定の結果、危険度が所定値以上の場合、危険度判定手段16aは、端末Bが「盗難状態にある」として、制御部17に判定した危険度を送信する。危険度が所定値未満の場合は、端末Bは「盗難状態にはない」と判断する。

【0128】

上記の危険度判定手段16cにおける、端末Bが盗難状態にあるか否かの判定処理について説明する。危険度判定手段16cは、差分算出手段14aから取得した差分が大きければ大きいほど、端末Bが盗難されている危険性が高いとして危険度を判定する。危険度の判定方法には様々なものが考えられるが、本実施例では、危険度判定手段16aの内部に予め定められた基準値を設定しておき、取得した差分と基準値とを比較することにより危険度を判定するという方法を用いることとする。

【0129】

制御部17は、危険度判定手段16cから取得した危険度に応じて、端末Bに保存された機密情報の漏洩防止処理を、サーバ制御インタフェース10を介して実行指示する。実行指示を受けた端末Bにおいて実行される情報漏洩防止処理は、危険度が高くなるに従って厳しい制御処理が実行されるという形式にすると好適である。

【0130】

上述の構成とすることにより、端末が盗難状態にある危険性考慮して、その危険性の大きさに応じて実行される制御を変化させて実行することが可能となる。これにより、情報漏洩事故を予測して、状況に応じた対応を行うことができる。

【0131】

〔実施例3−処理プロセス〕

次に、本発明の情報漏洩防止システムにおける処理プロセスの一例を、図18の機能ブロック図及び図19のフローチャート等を用いて説明する。なお、図19のフローチャートにおける(S301)から(S308)、の動作については、〔実施例1−処理プロセス〕と同様のため、その詳細を省略する。また、本処理プロセスでは、実施例1と同様、端末BがネットワークNに接続されていない時間を用いて盗難可能性を判定する場合を例に説明することとする。

【0132】

盗難状態判定部16の危険度判定手段16cは、その内部に予め定められた基準値と危険度とを対応させた危険度テーブルを有しており、差分算出手段16aによって算出された差分に対応している危険度を、端末Bが盗難状態にある危険性を示す危険度として判定する(S309)。図20に危険度テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、差分は「65」なので、危険度は「1」と判定される。

【0133】

次に、危険度判定手段16cは、判定した危険度が所定値以上であった場合、盗難状態であると判定する(S310)。本処理プロセスでは、危険度が「1」以上であった場合、端末Bは「盗難状態である」と判断することとする。

【0134】

そして、危険度判定手段16cは、「盗難状態である」と判断した場合に、判定した危険度を制御部17に送信する。本処理プロセスの場合、危険度は「1」であるため、盗難状態であると判断され、危険度「1」が制御部17に送信されることとなる。

【0135】

制御部17は、その内部に危険度と情報漏洩防止処理内容とを関連付けた処理内容テーブルを有しており、危険度判定手段16cから受信した危険度に応じて、機密情報漏洩防止処理を実行する(S312)。図21に処理内容テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、危険度「1」なので、サーバ制御インタフェース10に対して、端末Bの端末表示装置4bに警告通知を表示させる制御指示が送信される。

【0136】

上述の制御部17による制御処理について、危険度レベルが2以上で判定された場合、判定されたレベル未満の情報漏洩防止処理も累積的に実行されるとすると好適である。例えば、判定された危険度「5」であった場合、制御部17は、サーバ制御インタフェース10を介して、端末Bの端末表示装置4bに警告通知を表示させる制御指示を送信し(危険度1の処理)、端末入力装置3bからの操作制御指示を無効とする操作ロック指示を送信し(危険度2の処理)、端末表示装置4bに表示された警告通知以外の部分をブラックアウトする制御指示を送信し(危険度3の処理)、機密情報記憶部34に記憶されている情報の消去指示を送信し(危険度4の処理)、端末Bの電源を強制的にOFFにする制御指示を送信する(危険度5の処理)という形で、累積的に情報漏洩防止処理を実行するという形式が考えられる。

【0137】

また、制御部17は、その内部に管理端末Cに対する処理内容を規定した管理端末向け処理内容テーブル(図示せず)を有するという構成としてもよい。この処理内容テーブルも上述と同様、危険度判定手段16cから受信した危険度に対応した機密情報漏洩防止処理が規定されているという形式にすると好適である。具体的には、管理端末表示装置4cに対し、危険度1の処理として盗難状態である端末Bのリストをメッセージ形式で通知し、危険度2の処理として前記メッセージ形式の通知を勧告通知として強調表示させ、危険度3の処理として前記勧告通知を拡大して警告通知として強調表示させ、危険度4の処理として前記警告通知とともに表示をフラッシュさせる形式で協調表示させ、危険度5の処理として前記警告通知とともに警告音を発生させる、という内容が考えられる。また、上述の端末Bに対する制御処理と同様、管理端末Cに対する制御処理も、危険度レベルに応じて累積的に実行するという形式にすると好適である。

【実施例4】

【0138】

〔実施例4−構成〕

以下、図面を用いて本発明の第四実施例について説明する。図22に、本発明の情報漏洩防止システムを構成する管理サーバA、端末B及び管理端末Cの機能ブロック図を示す。本発明における各構成部及び各手段は、その機能が論理的に区別されているのみであって、物理上あるいは事実上同一の領域を為していてもよい。

【0139】

また、図22は、本発明において必要となる最小限度の機器、構成部及び手段等のみを記載しており、その他の機器、構成部及び手段等についてはその記載を省略する。なお、〔実施例1−構成〕及び〔実施例3−構成〕と同一の構成部等には同一の符号を付しており、同じ動作をする場合にはその詳細な説明は省略する。

【0140】

本発明は、端末Bの内部に、機密情報記憶部34に記憶されている機密情報のデータ量に関する情報を生成するデータ量生成部38を備えているという点、また、管理サーバAのサーバ処理装置1aに、サーバ通信装置5aが受信した端末Bに記憶されている機密情報のデータ量をサーバ制御インタフェース10を介して取得するデータ量取得部19と、盗難状態判定部16の危険度判定手段16cで判定した危険度を変更する危険度変更手段16dを備えているという点において、〔実施例3−構成〕と異なっている。

【0141】

以下、図22に記載した本発明を構成する機能ブロック図に基づいて、各構成部の動作について説明する。なお、〔実施例1−構成〕及び〔実施例3−構成〕と同様の構成部又は同様の動作については、その詳細な説明を省略する。

【0142】

端末Bのデータ量生成部38は、機密情報記憶部34の内部に記憶されているデータ量に関する情報を生成する。本実施例では、データ量に関する情報として機密情報記憶部34内に記憶されている情報ファイル数を生成する場合について説明する。そして、データ量生成部38は、生成したデータ量に自身の端末識別情報組み合わせたデータ量情報を生成し、端末制御インタフェース30及び端末通信装置5bを介して管理サーバAに送信する。その送信タイミングは、予め定められた所定のタイミング毎に送信するとしてもよいし、管理サーバAからの要求を受信したタイミングで送信するとしてもよい。本実施例では、管理サーバAからの要求を受信したタイミングで送信することとする。

【0143】

管理サーバAのデータ量受信部19は、ネットワークNに接続されている端末Bのデータ量情報を取得する。そして、取得したデータ量情報を端末識別情報毎に保持しておく。その保持形式は、端末Bに記憶されている機密情報の現在のデータ量が把握できる形式であればよい。例えば、データ量情報を保持するために一次的な記憶領域を有する形式が考えられる。その際の記憶形式は、既に記憶されている既存のデータ量情報に対して新規に生成したデータ量情報上書きして記憶するという形式が好適である。

【0144】

盗難状態判定部16の危険度判定手段16cは、差分算出手段16aが算出した差分を取得し、その差分の内容に基づき端末Aが盗難状態にあると予測される危険度を判定する。判定の結果、危険度が所定値以上の場合、危険度判定手段16cは、端末Bが盗難状態にあるとして、危険度変更手段16dに判定した危険度を送信する。危険度が所定値未満の場合は、端末Bは盗難状態にないと判断する。

【0145】

危険度変更手段16dは、危険度判定手段16cから危険度を受信すると、データ量取得部19から機密情報のデータ量を取得する。そして、そのデータ量に基づき端末Aの盗難に伴って発生する情報漏洩損害の大きさを考慮して危険度を変更する。危険度の変更方法には様々なものが考えられるが、本実施例では、危険度変更手段16dの内部に予め定められた基準値を設定しておき、取得したデータ量と基準値とを比較することにより危険度を変更するという方法を用いることとする。変更した危険度は、制御部17に送信される。

【0146】

上述の構成とすることにより、端末の盗難危険性だけでなく、盗難によって漏洩する危険性のある機密情報の予測量、及びそれに伴って発生する損害の大きさも考慮した盗難状態を判定し、その判定した盗難状態に応じた適切な制御を実行することが可能となる。

【0147】

〔実施例4−処理プロセス〕

次に、本発明の情報漏洩防止端末における処理プロセスの一例を、図24の機能ブロック図及び図25のフローチャート等を用いて説明する。なお、図25のフローチャートにおける(S401)から(S408)、及び(S413)から(S414)の動作については、〔実施例1−処理プロセス〕及び〔実施例3−処理プロセス〕と同様のため、その詳細を省略する。また、本処理プロセスでは、実施例1と同様、端末BがネットワークNに接続されていない時間を用いて盗難可能性を判定する場合を例に説明することとする。

【0148】

データ量生成部38は、管理サーバAからのデータ量送信要求を受信すると、機密情報記憶部34内に記憶されている情報ファイルのファイル数をデータ量としてデータ量情報を生成し、管理サーバAに対して送信する。本処理プロセスでは、機密情報記憶部34内に記憶されている情報ファイルのファイル数(データ量)が「20」であった場合を例に説明する。

【0149】

盗難状態判定部14の危険度判定手段16cは、その内部に予め定められた基準値と危険度とを対応させた危険度テーブルを有しており、差分算出手段16aによって算出された差分に対応している危険度を、端末Bが盗難状態にある危険性を示す危険度として判定する(S409)。図20に危険度テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、差分は「65」なので、危険度は「1」と判定される。

【0150】

次に、危険度判定手段16cは、判定した危険度が所定値以上であった場合、盗難状態であると判定する(S410)。本処理プロセスでは、危険度が「1」以上であった場合、端末Aは盗難状態であると判断することとする。

【0151】

そして、危険度判定手段16cは、盗難状態であると判断した場合に、判定した危険度を危険度変更手段16dに送信する。本処理プロセスの場合、危険度は「1」であるため、盗難状態であると判断され、危険度「1」が危険度変更手段16dに送信されることとなる。

【0152】

データ量取得部19は、端末Bからデータ量情報として、データ量「20」と端末識別情報を取得する。さらに自身内部の記憶領域に、端末識別情報と関連付けてデータ量「20」を保持しておく(S411)。

【0153】

危険度変更手段16dは、その内部に基準値と危険度変更値とを対応させた危険度変更テーブルを有している。危険度判定手段16cから危険度を受信すると、データ量取得部19から取得したデータ量に対応する危険度変更値に従って危険度を変更する(S412)。図24に危険度変更テーブル内に記憶される内容の一例を示す。本処理プロセスの場合、ファイル数は「20」なので、危険度変更値は「+4」となるため、危険度は「5」に変更される。変更した危険度は制御部17に送信される。

【符号の説明】

【0154】

A:管理サーバ

B:端末

C:管理端末

N:ネットワーク

1:処理装置

1a:サーバ処理装置

1b:端末処理装置

1c:管理端末処理装置

2:記憶装置

2a:サーバ記憶装置

2b:端末記憶装置

3:入力装置

3a:サーバ入力装置

3b:端末入力装置

3c:管理端末入力装置

4:表示装置

4a:サーバ表示装置

4b:端末表示装置

4c:管理端末表示装置

5:通信装置

5a:サーバ通信装置

5b:端末通信装置

5c:管理端末通信装置

6:演算装置

7:制御装置

10:サーバ制御インタフェース

11:操作情報取得部

12:環境情報取得部

13:特定状態情報生成部

14:特定環境情報抽出部

15:標準状態情報生成部

16:盗難状態判定部

16a:差分算出手段

16b:状態判定手段

17:制御部

18:使用状態情報取得部

21:操作情報記憶部

22:環境情報記憶部

23:使用状態情報記憶部

30:端末制御インタフェース

31:操作情報生成部

32:環境情報生成部

33:端末制御部

34:機密情報記憶部

35:操作情報記憶部

36:特定環境情報抽出部

37:使用状態情報生成部

38:データ量生成部

40:管理端末制御インタフェース

41:管理端末制御部

【特許請求の範囲】

【請求項1】

通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有する盗難状態判定システムであって、

前記管理サーバの処理装置は、

前記端末の稼働環境に関する情報を環境情報として取得する環境情報取得部と、

前記端末に対してユーザが実行した操作情報を取得する操作情報取得部と、

特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成部と、

前記特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成部と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定部と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御部と、

を備えることを特徴とする盗難状態判定システム。

【請求項2】

機密情報を記憶する記憶装置を有する端末と、

前記端末が盗難状態であるかを判定する処理装置を備える管理サーバと、

を通信ネットワークを介して接続した盗難状態判定システムであって、

前記端末は、

稼働環境に関する情報を環境情報として生成する環境情報生成部と、

ユーザが実行した操作情報を生成する操作情報生成部と、

前記環境情報及び前記操作情報から、前記端末自身の使用状態に関する情報を使用状態情報として生成し、前記管理サーバに送信する使用状態情報生成部と、を備え、

前記管理サーバの処理装置は、

特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得部と、

前記特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成部と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定部と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御部と、

を備えることを特徴とする盗難状態判定システム。

【請求項3】

前記管理サーバの処理装置における前記盗難状態判定部は、

前記特定状態情報と前記標準状態情報との差分を算出する差分算出手段と、

前記算出した差分に基づき前記端末が盗難状態にある危険性を示す危険度を判定する危険度判定手段と、

を有することを特徴とする請求項1から請求項2に記載の盗難状態判定システム。

【請求項4】

前記管理サーバの処理装置は、さらに、

前記端末の記憶装置に記憶されている機密情報のデータ量を取得するデータ量取得部を備え、

前記盗難状態判定部は、前記データ量に基づき前記端末が盗難状態にある危険性を示す危険度を変更する危険度変更手段と、

を有することを特徴とする請求項1から請求項3に記載の盗難状態判定システム。

【請求項5】

通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有する盗難状態判定システムに用いるプログラムであって、

前記管理サーバの処理装置に、

前記端末の稼働環境に関する情報を環境情報として取得する環境情報取得機能と、

前記端末に対してユーザが実行した操作情報を取得する操作情報取得機能と、

特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成機能と、

前記特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成機能と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定機能と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御機能と、

を実行させることを特徴とする盗難状態判定プログラム。

【請求項6】

機密情報を記憶する記憶装置を有する端末と、

前記端末が盗難状態であるかを判定する処理装置を備える管理サーバと、

を通信ネットワークを介して接続した盗難状態判定システムに用いるプログラムであって、

前記端末に、

稼働環境に関する情報を環境情報として生成する環境情報生成機能と、

ユーザが実行した操作情報を生成し、前記管理サーバに送信する操作情報生成機能と、

前記環境情報及び前記操作情報から、前記端末自身の使用状態に関する情報を使用状態情報として生成する使用状態情報生成機能と、を実行させ、

前記管理サーバの処理装置に、

特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得機能と、

前記特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成機能と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定機能と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御機能と、

を実行させることを特徴とする盗難状態判定システム。

【請求項1】

通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有する盗難状態判定システムであって、

前記管理サーバの処理装置は、

前記端末の稼働環境に関する情報を環境情報として取得する環境情報取得部と、

前記端末に対してユーザが実行した操作情報を取得する操作情報取得部と、

特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成部と、

前記特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成部と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定部と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御部と、

を備えることを特徴とする盗難状態判定システム。

【請求項2】

機密情報を記憶する記憶装置を有する端末と、

前記端末が盗難状態であるかを判定する処理装置を備える管理サーバと、

を通信ネットワークを介して接続した盗難状態判定システムであって、

前記端末は、

稼働環境に関する情報を環境情報として生成する環境情報生成部と、

ユーザが実行した操作情報を生成する操作情報生成部と、

前記環境情報及び前記操作情報から、前記端末自身の使用状態に関する情報を使用状態情報として生成し、前記管理サーバに送信する使用状態情報生成部と、を備え、

前記管理サーバの処理装置は、

特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得部と、

前記特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成部と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定部と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御部と、

を備えることを特徴とする盗難状態判定システム。

【請求項3】

前記管理サーバの処理装置における前記盗難状態判定部は、

前記特定状態情報と前記標準状態情報との差分を算出する差分算出手段と、

前記算出した差分に基づき前記端末が盗難状態にある危険性を示す危険度を判定する危険度判定手段と、

を有することを特徴とする請求項1から請求項2に記載の盗難状態判定システム。

【請求項4】

前記管理サーバの処理装置は、さらに、

前記端末の記憶装置に記憶されている機密情報のデータ量を取得するデータ量取得部を備え、

前記盗難状態判定部は、前記データ量に基づき前記端末が盗難状態にある危険性を示す危険度を変更する危険度変更手段と、

を有することを特徴とする請求項1から請求項3に記載の盗難状態判定システム。

【請求項5】

通信ネットワークを介して接続した端末が、盗難状態であるかを判定する処理装置を備える管理サーバを有する盗難状態判定システムに用いるプログラムであって、

前記管理サーバの処理装置に、

前記端末の稼働環境に関する情報を環境情報として取得する環境情報取得機能と、

前記端末に対してユーザが実行した操作情報を取得する操作情報取得機能と、

特定の端末の環境情報及び操作情報から、使用状態に関する情報を特定状態情報として生成する特定状態生成機能と、

前記特定端末と同一の環境情報を有する端末の環境情報及び操作情報から、使用状態に関する情報を標準状態情報として生成する標準状態情報生成機能と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定機能と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御機能と、

を実行させることを特徴とする盗難状態判定プログラム。

【請求項6】

機密情報を記憶する記憶装置を有する端末と、

前記端末が盗難状態であるかを判定する処理装置を備える管理サーバと、

を通信ネットワークを介して接続した盗難状態判定システムに用いるプログラムであって、

前記端末に、

稼働環境に関する情報を環境情報として生成する環境情報生成機能と、

ユーザが実行した操作情報を生成し、前記管理サーバに送信する操作情報生成機能と、

前記環境情報及び前記操作情報から、前記端末自身の使用状態に関する情報を使用状態情報として生成する使用状態情報生成機能と、を実行させ、

前記管理サーバの処理装置に、

特定の端末から取得した使用状態情報を特定状態情報として生成する特定状態情報取得機能と、

前記特定端末と同一の環境情報を有する端末の使用状態情報を取得して標準的な使用状態情報を生成する標準状態情報生成機能と、

前記特定状態情報と前記標準状態情報とを比較し、前記特定端末の盗難危険性を判定する盗難状態判定機能と、

前記判定結果に応じて前記機密情報の情報漏洩防止処理を実行する制御機能と、

を実行させることを特徴とする盗難状態判定システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【公開番号】特開2012−173992(P2012−173992A)

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願番号】特願2011−35409(P2011−35409)

【出願日】平成23年2月22日(2011.2.22)

【出願人】(599108242)Sky株式会社 (257)

【Fターム(参考)】

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願日】平成23年2月22日(2011.2.22)

【出願人】(599108242)Sky株式会社 (257)

【Fターム(参考)】

[ Back to top ]