真正性を保証する端末システム、端末及び端末管理サーバ

【課題】安全性の不確かな端末を利用者に安全に利用させる。

【解決手段】ネットワークに接続された端末を管理する端末システムにおいて、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、端末から受信した所定の調査結果から、端末が改ざんを受けていないことを判定する真正性判定部と、認証が成功し、かつ、真正性判定部が改ざんを受けていないと判定したときに、利用者に固有の情報を端末に送信する固有情報送信部と、端末の公開鍵を管理する端末公開鍵管理部とを備え、端末はさらに端末管理サーバから受信した固有の情報を表示する表示部を有する。

【解決手段】ネットワークに接続された端末を管理する端末システムにおいて、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、端末から受信した所定の調査結果から、端末が改ざんを受けていないことを判定する真正性判定部と、認証が成功し、かつ、真正性判定部が改ざんを受けていないと判定したときに、利用者に固有の情報を端末に送信する固有情報送信部と、端末の公開鍵を管理する端末公開鍵管理部とを備え、端末はさらに端末管理サーバから受信した固有の情報を表示する表示部を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、サービスの提供を受ける端末の真正性を利用者に通知し、安全に利用者がサービス提供を受けられることを可能にする端末システムに関する。

【背景技術】

【0002】

労働者の生産性を向上させるために、あらかじめ定められた勤務場所以外の場所を中心として業務を遂行するテレワークと呼ばれるワークスタイルが普及してきている。特に、営業職などを中心として、自宅や街中、車中などの場所において、モバイル業務と呼ばれる形態でメールの受発信や書類作成を中心とした業務を行う利用者が増えている。

【0003】

このようなワークスタイルが普及するにつれ、企業における情報漏洩事故が多発しており、情報管理の徹底が求められている。情報漏洩事故の事例としては、社外に持ち出したPCや情報機器を紛失したり、盗まれたりする事故や、自宅に空き巣が入り、個人情報が保存された個人所有PCが盗難されたりする事故が多く報告されている。これらに共通していることは、情報を記憶した媒体を、社外へ持ち出しているということである。

【0004】

このような情報漏洩に対する対策として、企業においてはシンクライアントシステムのニーズが高まっている。シンクライアントシステムは、記憶領域を持たないノートPCのような情報機器を用いて、社内システムに携帯電話や公衆LAN等のネットワーク経由でリモート接続し、情報そのものを社外に出して記憶しないというシステムである。このようなシンクライアントシステムにおいては、社外から社内に接続する際の認証機能が重要となる。従来はノートPCなどにICカードリーダを接続し、個人用のICカード(社員証等)やセキュリティデバイスを用いて個人認証を行い、社内への接続を許可することが行われていた。

【0005】

街角に設置してあるキオスク端末などの公共端末では、端末の管理状態が不明なため、利用者は、個人情報や機密情報を含む情報を取り扱うサービスを情報漏えいや盗聴の可能性の低い安全な状態で受けにくい。正当性を未確認の端末(保証対象端末)に、利用者自身に関する情報を一切渡すことなく、その端末の正当性を確認する技術がある。この技術では、保証対象端末と正当性確認サーバとを含む端末正当性保証システムにおいて、保証対象端末が前記端末内のソフトウェアおよびハードウェアが正当な状態にあるか否かを表す正当性証明情報を正当性確認サーバへ送信する正当性証明部を備え、正当性確認サーバが利用者端末から保証対象端末の正当性の問い合わせを受けると、保証対象端末に対してその正当性の確認要求を行うと共に、保証対象端末の正当性証明部から送信された正当性証明情報に基づき保証対象端末の正当性を確認し、確認結果を前記利用者端末に送信する正当性確認機能を備える(特許文献2)。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−312316号公報

【特許文献2】特開2005−293151号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

モバイル業務では、一般的にPCやPDA、携帯電話などのパーソナライズされた端末装置を利用者が持ち歩き、自宅や街中などで利用する。従来技術では、利用者が端末装置を持ち歩かない場合、移動先に設置されている端末装置で利用者認証を完了した後に利用することにより、安全に端末装置においてテレワークを実行することができる。この際、利用する端末が変更されても、利用者の端末環境が維持(持ち運び)出来る必要がある。

【0008】

しかし、不特定多数の端末の安全性を利用者に担保する端末システムや、利用端末移行時の情報セキュリティを確保するため、端末環境をパーソナライズ化する端末システムへの攻撃に対する防御ができていないという問題があった。

【0009】

例えば、特許文献1では、利用者認証が成立した端末を踏み台にして他人が正規利用者になりすますといった不正アクセスを防止する技術を開示している。この特許文献1では、端末に関して利用者認証が成立しているか否かを判断する判断部が外部からのアクセスを遮断し、端末を踏み台に正規利用者になりすまし不正アクセスする事を防止する。しかし、上記特許文献1では利用者が利用中の端末の不正アクセスを防止することができるが、利用者が一時的に機器(計算機)を借り受けて利用できるような端末(例えば、公衆端末、キオスク端末)では、利用前に第3者が不正なプログラムを動作させている可能性がある。このため、上記従来技術では、端末の安全性を利用者が確認できないという問題があった。

【0010】

また、特許文献2では、利用者がまだ正当性を確認できていない端末に、利用者自身に関する情報を一切渡さずに、利用者がその端末の正当性を確認することを可能とする端末正当性保証技術が開示されている。この特許文献2では、利用者は端末の使用に先立ち、端末の識別子を入手した上で、正当性確認サーバにアクセスして前記識別子を送付する。前記正当性確認サーバは、端末に正当性証明情報を要求し、確認が終わった時点でユーザに正当性確認結果を送付する。

【0011】

前記正当性確認結果が、毎回同じ情報により構成されるものであった場合、いわゆるリプレイ・アタックと呼ばれる手法により、偽端末が正当な端末のふりをすることが可能になってしまう。特許文献2ではこのような攻撃を防止するために、正当性確認処理を実施する際に、端末に乱数を渡し、利用者に対して表示させると共に、正当性確認結果に前記乱数を付与し、端末に表示された乱数と、正当性確認結果に付与された乱数が一致することを確認させることで、リプレイ・アタックを防止する。

【0012】

しかし、上記特許文献2では、いわゆる中間者攻撃に対する対策がなされていない。中間者攻撃とは、利用者には正当な端末との間に偽端末を設置し、利用者と正当な端末の間のインタラクションを中継することにより偽端末を正当な端末に見せかける攻撃手法であり、以下のような方法が考えられる。まず、正当な端末の識別子を利用者に対して提示する機能を持つ偽端末を準備する。利用者は、偽端末より正当な端末の識別子を入手した上で、正当性確認サーバにアクセスし正当性確認を行わせる。この正当性確認は、偽端末ではなく、前記識別子を付与された正当な端末に対して行われるために成功し、正当性確認サーバから正当な端末に乱数が渡されると共に、利用者端末にも前記乱数が送付される。このため、偽端末が、前記正当性確認サーバより正規の端末に対して送信された乱数を傍受し、利用者に対して提示することが可能であれば、中間者攻撃が成立してしまう。

【0013】

さらに、上記特許文献2では、利用者が正当性確認情報および乱数を確認する手段として、グラフィカル・ユーザ・インタフェースを備える利用者端末による表示が必要である。

【0014】

そこで本発明は、上記問題点に鑑みてなされたもので、利用者が安全性の不確かな端末を利用する際に、中間者攻撃に対する対策を行うと共に、グラフィカル・ユーザ・インタフェースを備える利用者端末を利用せずとも、端末の安全性を端末システムが利用者に提示することを目的とする。

【課題を解決するための手段】

【0015】

端末システムは、端末を管理する端末管理サーバが端末の安全性を確認し、端末管理サーバが提示した情報を端末上で利用者が確認すると共に、サービスを利用する上で必要な利用者の機密情報(利用者識別情報および認証情報)が、安全性が確認された端末でのみ利用可能にした上でサービスの提供を開始する。

【0016】

具体的には、メモリを有する端末と、この端末とネットワークを介して接続する端末管理サーバを含む端末システムであって、端末は、予め設定したIDと認証情報を格納したIDデバイスと接続し、IDデバイスからIDと認証情報を取得して端末管理サーバへ認証要求として送信する認証要求部と、メモリの状態を調査する真正性調査部と、真正性調査部が調査した結果を端末管理サーバへ送信する真正性調査結果送信部と、IDデバイス内で公開鍵で暗号化されたサービス利用認証情報を、公開鍵に対応する秘密鍵で復号する機密情報処理部とを具備し、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、端末から受信した調査結果から、端末が改ざんを受けていないことを判定する真正性判定部と、認証が成功し、かつ、真正性判定部が改ざんを受けていないと判定したときに、利用者に固有の情報を、端末に送信する固有情報送信部と、前述の公開鍵を管理する端末公開鍵管理部とを具備し、端末は、端末管理サーバから受信した利用者に固有の情報を表示する表示部を有する。

【発明の効果】

【0017】

本発明によれば、利用者が安全性の不確かな端末を利用する際に、端末の安全性を端末システムが利用者に提示することにより、利用者が安全にネットワーク上のサーバからサービス提供を受けることができる。よって、利用者の利便性、利用者のシステム利用時の安全性が向上する。

【図面の簡単な説明】

【0018】

【図1】本発明の端末システムの機能構成を示すブロック図である。

【図2】本発明の端末管理サーバのハードウェア構成を示すブロック図である。

【図3】本発明の端末のハードウェア構成を示すブロック図である。

【図4】本発明の端末情報の一例を説明する図である。

【図5】本発明の利用者情報の一例を説明する図である。

【図6】本発明のIDデバイスのハードウェア構成を示すブロック図である。

【図7】本発明の端末管理処理部が端末の画面に表示する情報の一例を示す画面イメージである。

【図8】本発明の端末の一例を示す斜視図である。

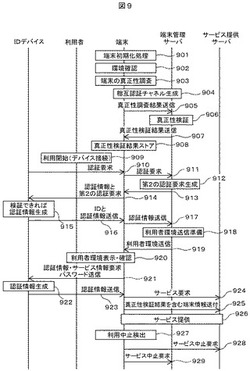

【図9】本発明の端末システムで実行される処理の一例を示すシーケンス図である。

【図10】本発明の第2の実施形態を示し、端末システムで実行される処理の一例を示すシーケンス図である。

【発明を実施するための形態】

【0019】

以下、本発明の実施形態について図面を参照して説明する。各図面において、同一の符号が付されている要素は同一の機能を有する事を示す。

【0020】

<第1実施形態>

図1は、本実施形態の端末システムの機能構成の一例を示すブロック図である。ネットワーク120には端末管理サーバ100、サービス提供サーバ150、端末130が接続され、相互に通信可能になっている。ネットワーク120と各機器との通信は、端末管理サーバ100、サービス提供サーバ150、端末130内の通信部(101、151、135)が行う。

【0021】

端末管理サーバ100は、端末管理サーバ処理部102とストレージ110、端末情報登録部103と、端末公開鍵管理部104を持つ。端末管理サーバ処理部102は、ストレージ110に保持されている情報を用いて、通信部101を介して端末130等の、ネットワーク120上の複数の端末を管理する。ストレージ110は、端末130の利用者情報105と、認証情報106と、端末情報107と、ログ108を保持する。

【0022】

ここで、利用者情報105は、端末システムの端末130を利用する利用者の情報と、後述する利用権限や状態、端末での利用者の利用者環境などの情報を紐付けて管理しているものである。認証情報106は、端末管理サーバ100が持つ認証情報である。具体的に認証情報106は、端末管理サーバ100の持つ秘密情報である共通鍵や、サーバの公開鍵証明書と対応する秘密鍵などである。認証情報106は、ストレージ110の中の耐タンパストレージに格納されていても良い。端末情報107は、端末管理サーバ100が管理する端末の情報と、後述する端末の利用権限や状態などの情報を紐付けて管理しているものである。なお、耐タンパストレージは、外部からのデータの解析や改変を抑止可能な記憶装置で、例えば、暗号処理回路を備えて認証が完了しない状態でのデータアクセスを禁止するものであり、公知ないし周知の技術を適用することができる。また、端末管理サーバ処理部102と、端末情報登録部103は、ソフトウェアで構成され、記憶媒体としてのストレージ110からメモリにロードされて後述するプロセッサにより実行される。

【0023】

端末130は、端末管理処理部131とサービス処理部132、機密情報処理部133、ストレージ139、通信インターフェース134及び通信部135を持つ。端末管理処理部131は、ストレージ139に保持されている情報を用いて、通信部135を介してネットワーク120上の端末管理サーバ100やサービス提供サーバ150と通信し、後述する認証を行ってから端末130の利用者にサービス提供サーバ150から提供されるサービスを提供する。ストレージ139は、内部に端末情報138を持つ。端末情報138は、端末130が持つ秘密情報である、端末IDや共通鍵や端末の公開鍵証明書と公開鍵に対応する秘密鍵などである。通信インターフェース134は、端末130内の機能とIDデバイス140の通信の仲介を行う。

【0024】

サービス処理部132は、端末管理処理部131が端末130上に後述する利用者環境を利用可能にした際に利用者環境を表示したり、利用者がサービスを受けるために利用する1つ以上のアプリケーションである。具体的には、ブラウザアプリケーションや、その他のサービス提供のためにサービス提供サーバ150のサービス処理部152と通信するアプリケーションである。なお、端末管理処理部131とサービス処理部132は、ソフトウェアで構成され、記憶媒体としてのストレージ139からメモリにロードされて後述するプロセッサにより実行される。

【0025】

IDデバイス140は、デバイス管理部141とストレージ142と通信インターフェース144を持つ。デバイス管理部141は、ストレージ142に保持されている情報を用いて、通信インターフェース144を介して端末130と通信を行う。デバイス管理部141はまた、通信インターフェース144を介して入手した暗号鍵を用いて、ストレージ142内に格納された情報を暗号化した上で、通信インターフェース144を介して暗号化した情報を端末130に出力する。ストレージ142は、認証情報143を記録している。認証情報143は、利用者の持つ秘密情報である共通鍵や利用者の公開鍵証明書や公開鍵に対応する秘密鍵や端末管理サーバが送信する認証情報を検証するためのサーバ証明書等を含む。

【0026】

利用者はIDデバイス140を所有しており、本実施形態の端末システムの端末130を利用する際、安全性の不確かな端末130へIDデバイス140を通信インターフェース144及び134を通信させることにより接続する。通信インターフェース144と、端末130の通信インターフェース134の間で行われる通信は、近距離無線通信、接触型ICカード通信、非接触型ICカード通信、周辺機器接続のためのシリアル通信、周辺機器接続のためのパラレル通信等である。なお、IDデバイス140は、例えば、ICカード状に形成されても良く、あるいは、携帯機器の一部を構成するものであっても良い。

【0027】

端末130は、IDデバイス140との接続の状況を端末管理サーバ100へ送信し、IDデバイス140へ認証情報要求の送付を行う。IDデバイス140へ送付された情報は、デバイス管理部141にて処理され、端末130が端末管理サーバ100により、利用者が利用可能と判断されていれば、IDデバイス140から端末130へ後述するID情報が送信され、利用者は端末130上に利用者自身の登録した利用者環境を利用可能になる。この利用者環境は、端末管理サーバ100上の端末情報107内にて管理されているものであり、利用者が事前に登録しておくものである。

【0028】

端末情報107のうち、利用者環境は、利用者が端末管理サーバ100の管理者のポリシーに従って図示しない端末から、ネットワーク120を介して端末情報登録部103の機能を利用して登録する。利用者環境の登録に際しては、利用者は利用者認証を端末情報登録部103から受ける。利用者が端末管理サーバ100に予め登録する利用者環境は、利用者が利用する端末130の種別やスペック、通信環境及び利用者に固有の情報(画像や音声、映像、実行するプログラムなど)であり、端末130の利用前に予め登録する。端末の種別は携帯電話、PC、キオスク端末といった分類であったり、ブラウザなどのアプリケーションなどが利用可能かなどの判断を含んだ分類となる。端末130のスペックは、画面のサイズや表示能力、演算処理能力、接続されている周辺機器種別、メモリ容量、入出力装置種別、通信能力、音声出力能力、セキュリティ機能などである。通信環境は、端末とサーバとの通信品質の状態である。

【0029】

サービス提供サーバ150は、利用者の端末130がネットワーク120を介してアクセスしたときに、当該端末130にサービスの提供を行うサーバ計算機で、サービス処理部152と、ストレージ153と、通信部151より構成される。サービス処理部152は、ストレージ153内の利用者情報155を利用し、利用者の認証を行う。また、サービス処理部152は、ストレージ153内の端末情報157を利用し、必要に応じて利用者の利用する端末の認証を行う。利用者は、サービス処理部152を経由しストレージ153内の認証情報156からサーバの認証情報を取得し、サービス提供サーバ150のサーバ認証を行う。利用者認証と端末認証が成功した場合、利用者は、サービス提供サーバ150から端末130を通じてサービス提供を受ける。なお、サービス処理部152は、ソフトウェアで構成され、記憶媒体としてのストレージ153からメモリにロードされて後述するプロセッサにより実行される。

【0030】

図8は、端末130の外観の一例を示したものである。端末130は、画面801、タッチパネルやキーボード、テンキーパッドなどの入力装置802、磁気カード、接触型ICカードなどのリーダライタ803、非接触型ICカードなどの通信インターフェース144、筐体の改ざん防止の効果を明示する開封防止封印805を持つ。

【0031】

画面801は、利用者が当該端末130を利用する前や利用者が当該端末130を利用中に、当該端末130の用途、当該端末130で利用されている暗号の種別、暗号の強度等の当該端末130の真正性に関する情報を利用者に通知する。また、画面801には利用者の認証情報と、端末管理サーバ100に登録されている利用者環境を利用して、端末130の真正性を調査した時刻や真正性を検証した時刻など検証結果に関する情報を表示することができる。

【0032】

端末130は、携帯電話などの情報機器を利用して、端末IDや端末の設置場所、端末の真正性に関する状態(内部の状態や、管理者が直前にいつ確認したか)を確かめるためのアクセス情報(図8中では2次元バーコードによるURL表示)が表示される。利用者はアクセス情報を元に端末130の真正性を端末管理サーバ100へ問い合わせることができる。端末管理サーバ100は、利用者からの問い合わせについて、端末130が送信してきた真正性情報を元に利用者に回答する。利用者は回答結果を端末管理サーバ100の公開鍵証明書等の情報を用いて検証し確認することができる。

【0033】

図9は、端末130を利用して利用者が、端末130の安全性を端末管理サーバ100の機能を用いて判定し、サービス提供サーバ150からサービスを受ける際の端末システムのシーケンス図である。

【0034】

<初期化処理>

端末130は、端末130の管理者や利用者が起動のための操作を行うと、初期化処理901を行う。初期化処理901は、端末130のOSの起動、管理アプリケーション(端末管理処理部131等)の起動、ネットワークへの接続、プロセスの確認、ログの記録を含む。初期化処理901は、管理者や利用者の操作のほかに、利用者が利用終了したときや、端末管理サーバ100から指示を受けた場合等にも行われる。

【0035】

<環境確認処理>

端末130は、環境確認処理902を行う。環境確認処理902は、ネットワーク120を介した管理サーバ100への接続確認や、電源、接続されている周辺機器、機器の設置している場所などの情報の確認である。

【0036】

<真正性調査処理>

端末130の真正性調査(903)のステップでは、端末130のメモリ302(図3)にロードされてCPU301(図3)により動作するプロセス状態や、当該端末130に接続されているデバイスの情報や、端末130が設置されている物理的位置や、ネットワークの状態や、ストレージの状態等の調査を、あらかじめ端末130の管理を行う管理者が決定した手順で端末管理処理部131が行う。

【0037】

<真正性調査の具体的な内容>

端末130のメモリ302にロードされてCPU301が実行するプロセスの状態の調査は、端末管理処理部131が端末130で動作するプロセスの動作状態を確認する。具体的にはあらかじめ端末管理処理部131が持つプロセス動作情報とプロセススキャンの結果を照らし合わせた結果を確認する。

【0038】

端末130に接続されているデバイスの情報は、端末管理処理部131が端末130に接続されているデバイスとデバイスを駆動するドライバプログラムの状態を調査する。

【0039】

端末130の設置されている物理的位置の調査は、端末130に接続されているGPS(図示省略)等の測位システムや、カメラからの入力などを元にした位置情報を調査する。

【0040】

ネットワーク120の状態の調査は、端末管理処理部131がネットワークのアドレス、接続経路、接続品質などを確認する。ストレージ139の状態の調査は、端末管理処理部131がストレージの容量やパーティションの状態、ストレージ139上のファイルスキャン、ウィルススキャンの結果を調査する。

【0041】

<通信チャネル生成処理>

端末130上の端末管理処理部131は、端末管理サーバ100の端末管理サーバ処理部102へ通信部135、通信部101を介して接続する。端末管理処理部131は、端末管理サーバ処理部102と相互認証及びSSL通信等の通信チャネル(相互認証チャネル)生成(904)を行う。ステップ904では、端末管理処理部131が、端末管理サーバ100の端末管理サーバ処理部102が送付する情報を、サーバ証明書を用いて検証し、端末管理サーバ処理部102が、端末管理処理部131が送付した情報を端末IDと端末の持つ認証情報(公開鍵証明書等)を用いて検証する。

【0042】

<端末認証情報のセキュリティ確保>

ステップ904の相互認証の処理後に、端末管理処理部131と端末管理サーバ処理部102の間で通信のための秘密情報の安全な共有が行われ、セキュアな通信経路が構築される。ここで、端末管理処理部131が利用する認証情報は、ストレージ139上に端末情報138として保存されている。端末130の盗難に備えて、ストレージ139の端末情報138は、耐タンパ性のあるデバイスに格納されていてもよい。また、端末情報138を利用するために端末130の管理者がパスワードなどの秘密情報を入力しなければ、端末情報138を利用できないように構成しても良い。

【0043】

<真正性調査結果送信>

端末130上の端末管理処理部131は、端末130の真正性調査903のステップで取得した真正性調査結果と、当該端末130に予め設定された端末ID401を端末管理サーバ処理部102に送信する(905)。端末管理サーバ100上の端末管理サーバ処理部102は、受信した真正性調査結果の正当性をストレージ110内の端末情報107を参照して検証する(906)。

【0044】

<真正性検証の内容>

この検証は、端末管理サーバ100の端末管理サーバ処理部102が、端末130から受信した真正性調査結果及び端末IDから、ストレージ110に格納された端末情報107の真正性検証用情報409に含まれるポリシーに基づいて実行する。

【0045】

例えば、上記ポリシーを読み込んだサーバにおいて、端末管理サーバ処理部102は、端末130から受信した端末ID401で端末情報107を検索し、真正性調査結果に含まれる端末130のネットワークアドレスが、端末情報107のアドレス404(図4)と一致するか否かを判定する。また、端末管理サーバ処理部102は、端末130から受信した端末ID401で端末情報107を検索し、真正性調査結果に含まれる端末130の位置情報(緯度と経度)が、端末情報107の場所408(図4)と一致するか否かを判定する。また、端末管理サーバ処理部102は、端末130から受信した真正性調査結果から不正なプログラムやファイルが検知されていないことを判定する。そして、端末管理サーバ100の端末管理サーバ処理部102は、端末130のネットワークアドレスと位置情報が端末情報107と一致し、かつ、不正なプログラムなどが検知されていない場合に、この端末130が真正(正当)な端末であると判定する。

【0046】

<真正性検証結果の送信>

真正性調査結果が正当であると検証された場合、端末管理サーバ処理部102は真正性の検証結果を端末管理処理部131へ送信する(907)。一方、真正性の検証結果が正当であると検証されない場合、端末管理サーバ処理部102は、真正性の検証結果を端末管理サーバ100の管理者や端末130の管理者へ通知する。この通知は、電子メール、FAX、ネットワークを使った通知、電話などで行われる。また、端末管理サーバ処理部102は、正当でないとされた検証結果をストレージ110上のログ108に保存する。次に、端末管理サーバ処理部102は、端末管理処理部131へ「正当と判断されなかった」という結果を送信する。端末130の端末管理処理部131は、「正当と判断されなかった」という真正性の検証結果を端末管理サーバ処理部102から受け付けると、端末130の真正性調査903の処理と真正性調査結果の送信(905)を定められた回数まで繰り返す。端末管理サーバ処理部102は、端末130から真正性調査結果を受信するたびに真正性調査結果が正当であるか否かの検証(906)を実行する。具体的には、真正性の検証とは、送信されてきた端末内部で動作するプロセス状態や端末に接続されているデバイスの情報、端末が設置されている物理的位置、ネットワークの状態、ストレージの状態、ファイルスキャン、ウィルススキャンの結果等をあらかじめ端末情報107に登録された情報と比較することによって行う。

【0047】

真正性調査結果の送信が正しいと認められるまで、端末管理処理部131は、端末130の表示画面に端末の真正性の調査を行っている事を表示する。端末管理サーバ処理部102は、端末130について定められた時間あたり、定められた回数、正当でない調査結果を受信した場合、その端末130の端末管理サーバ100との通信を遮断する。

【0048】

端末130と通信が遮断された場合、端末管理サーバ処理部102は、通信遮断の結果を端末管理サーバ100の管理者及び端末130の管理者へ通知する。この通知は、電子メール、FAX、ネットワークを使った通知、電話などで行われる。また、端末管理サーバ処理部102は、通信を遮断した結果をストレージ110上のログ108に保存する。

【0049】

<真正性検証結果の保存>

真正性検証結果を端末130上の端末管理処理部131が受信すると、端末管理処理部131は、真正性検証結果をストレージ139へ保存する(908)。真正性検証結果は、端末管理サーバ100と端末130間の保護された通信(相互認証チャネル)で守られている。また、端末管理サーバ100との間で送受信する情報は、端末130の持つ公開鍵で暗号化されており、端末管理処理部131でなければ復号できない状態で送信される。真正性検証結果の中には、時刻情報(どれだけ以前に検証が行われたか及び現在時刻)と、端末管理サーバ処理部102が端末情報107を更新するための端末130の状態などの情報が含まれている。

【0050】

<真正性の検証状態の維持>

端末130の真正性調査903と、真正性検証906により、端末130は不正なプログラムが動作していなく、かつ、所定の位置に設置されてセキュアな通信が可能な計算機であることが端末管理サーバ100により判定される。すなわち、今回端末130を利用する利用者以前の使用者によって端末130の環境が改変されていないことが保証され、真正な端末130として判定される。

【0051】

また、端末130で行う真正性調査903では、調査結果に調査を実施した時刻を含み、端末管理サーバ100が行う真正性検証906では、真正性検証用情報409に含まれるポリシーが、端末130で実施した真正性調査の時刻と現在時刻の差を制限する場合では、真正性調査を実施した時刻と現在時刻の差が所定値を超えていたら、この調査結果を破棄して利用しない。つまり、古い真正性調査結果を用いるのを禁止することで、真正性の判定の精度を向上させることができる。なお、調査結果を破棄した後には、端末管理サーバ100が端末130に対して、再度真正性調査903を実行するように指令することができる。

【0052】

<利用開始(デバイス接続)と認証情報要求送付(IDデバイス→端末)>

利用者は、端末130を利用する際に、通信インターフェース134及び通信インターフェース144を介して端末130とIDデバイス140を通信させる(909)。端末管理処理部131の指示により、IDデバイス140上のデバイス管理部141が認証情報要求を通信インターフェース144及び通信インターフェース134を介して、端末管理処理部131に送信する(910)。具体的に認証情報要求とは、ダイジェスト認証を行うことである。ダイジェスト認証の一例としては、例えば、RFC2069に規定されるチャレンジ・アンド・レスポンスによる認証を、IDデバイス140と端末管理サーバ100との間で実施する。

【0053】

<認証情報要求転送(端末→端末管理サーバ)、第2の認証情報生成>

端末管理処理部131は、IDデバイス140から受信した認証情報要求を端末管理サーバ処理部102へ送信する(911)。端末管理サーバ100は、端末130からチャレンジ・アンド・レスポンスによる認証情報要求を受け付けると、端末情報107に設定された当該端末(端末130)の送信結果(履歴406)から端末130の情報と真正性検証結果を検証する。そして、端末管理サーバ処理部102は、真正性の検証結果があらかじめ定められたポリシーに合致していれば、チャレンジ・アンド・レスポンスによる認証情報の生成と、第2の認証情報要求の作成を行う(912)。

【0054】

<第2の認証情報生成返送、認証情報転送(端末→IDデバイス)>

端末管理サーバ処理部102は、生成した認証情報と第2の認証情報要求と端末公開鍵管理部104より入手した端末130の公開鍵を端末管理処理部131へ送信し(913)、端末管理処理部131は、受信した認証情報と第2の認証情報要求と端末130の公開鍵を通信インターフェース134及び通信インターフェース144を介してIDデバイス140へ送信する(914)。ここで、端末130の公開鍵は公開鍵証明書により真正性が保証できるようにしてもよい。

【0055】

<IDデバイスによる端末管理サーバの認証>

IDデバイス140は、端末130から受信したチャレンジ・アンド・レスポンスによる認証情報の正当性を調査し、正当なものであれば、ストレージ142に保存しているIDと、端末130から受信した第2の認証情報要求に対する第2の認証情報を生成する(915)。この処理915の時点で、IDデバイス140と端末管理サーバ100は、チャレンジ・アンド・レスポンスによるダイジェスト認証が完了する。

【0056】

<認証手法のバリエーション説明>

ここで、IDデバイス140が判定する認証情報の正当性とは、端末130から受信した認証情報の種別により、判断の行い方が異なる。認証情報が、パスワード(事前共有共通鍵)であるなら、ストレージ142に保存されているパスワードと受信した認証情報の比較により行われる。認証情報が、ダイジェスト認証であれば、認証要求や認証情報には乱数が含まれ、認証情報正当性の判断は、ダイジェストの検証により行われる。認証情報が、署名であれば、認証情報正当性の判断は、署名検証により行われる。

【0057】

<IDデバイスによる端末管理サーバの認証結果表示>

ステップ915において、IDデバイス140は、認証情報の正当性が検証できなければ、その後の応答を行わない。IDデバイス140に表示機能や、スピーカーがついている場合、認証情報の正当性が検証できていない場合、画面上に認証情報の正当性が検証できていない情報を表示したり、音楽や警告音を鳴らすことにより、利用者に警告を伝える。同様に、認証情報の正当性が検証できた場合も、画面上に認証情報の正当性が検証できた情報を表示したり、正当性が検証できない場合とは別の音楽や警告音を鳴らすことにより、利用者に検証の結果を伝える。

【0058】

<端末管理サーバへの利用者IDと認証情報の提示>

IDデバイス140は、ストレージ142から読み出したID(利用者ID)と第2の認証情報(秘密情報)を端末管理処理部131へ送信する(916)。端末管理処理部131は、受信したIDと第2の認証情報を端末管理サーバ処理部102へ送信する(917)。

【0059】

<端末管理サーバによるユーザ(IDデバイス)の認証>

端末管理サーバ処理部102は、端末130より受信したIDと第2の認証情報について、ストレージ110上の利用者情報105と比較して、端末130を使用する利用者(IDデバイス140の所有者)の認証を行う。この認証は、端末130から受信したIDで、利用者情報105の利用者ID501(図5)を検索し、該当するレコードの秘密情報503(図5)と受信した第2の認証情報を比較して正当な利用者であるか否かを判定する。

【0060】

<利用者環境の準備>

端末管理サーバ処理部102は、IDデバイス140からのID(利用者ID)と第2の認証情報(秘密情報)で利用者が正当な利用者であると判定すると、この利用者が登録している利用者環境の送信準備を行う。利用者環境は、利用者情報105のステータス506(図5)に保存され、利用者のID501に紐付けられている。利用者環境は例えば、利用者に関する情報(名前、ニックネーム、ID番号、イラスト、写真)、端末130上で動作するアプリケーションや端末130上で動作するアプリケーションの利用する画面構成などのデータやスクリプトである。

【0061】

<利用者環境のバリエーション>

利用者環境の送信準備(918)の際、端末管理サーバ処理部102は、利用者が登録している利用者環境のうち、端末130にて利用可能な環境で利用可能なものを選択する。これは、真正性検証結果に含まれる端末の状態や、端末情報107や認証情報送信時に同時に送信される利用者からの要求を参照し決定される。この利用可能なものの選択は、ブラウザアプリケーションが搭載されていない端末130にブラウザ用画面構成データやスクリプトを送信しても端末130上で利用者が利用できないため、利用できない環境を指令するのを防ぐために行われるものである。

【0062】

<利用者環境送信、表示>

端末管理サーバ処理部102は、利用者環境の送信準備918で決定された利用者環境を端末管理処理部131へ送信する(919)。端末管理処理部131は端末管理サーバ100から受信した利用者環境を端末130にて実行する。ステップ919で送信された利用者環境には、必要に応じて端末130にて実行する際の安全性を保証する認証情報(署名)が付加される。端末130はこの安全性を保証する認証情報を確認する。端末管理処理部131は、端末管理サーバ100から受信した利用者環境をあらかじめ定められた方法で分類し、端末130上で実行したり、表示したりする。利用者環境が利用者に関する情報であれば、端末管理処理部131が利用者に関する情報を表示し、確認を行う(920)。また、利用者環境が端末130上で動作するアプリケーション(プログラム)であれば、端末130上で当該アプリケーションを実行させ、利用者により確認を行う(920)。この確認は、端末130上で動作するアプリケーションで利用する画面構成などのデータやスクリプトであれば、必要なアプリケーションを動作させるか否かを利用者に確認させた後に、アプリケーションへデータやスクリプトを送信する、利用者による確認を行う。

【0063】

<利用者による安全性の認識>

利用者は、IDデバイス140を端末130に接続してから、ステップ920で表示される情報を確認してはじめて、端末130が正当に利用してよい端末130であるということを認識する。以上の処理により、利用者は、端末130の真正性検証結果を知ることができる。本実施形態では、利用者と正当な端末130の間に偽端末を設置し、利用者と正当な端末との間のインタラクションを中継する中間者攻撃手法への対策を可能にする。図9のステップ920までのシーケンスにおいて、偽端末が正規の端末130に対してはIDデバイスのふりをし、正規のIDデバイス140に対しては端末130のふりをすることは、以下の条件を満たせば可能である。

【0064】

(1)ステップ911において、偽端末がIDデバイス140から受信した認証情報要求を正規の端末130の端末処理部131に転送し、端末管理サーバ100に正規の端末130の真正性検証結果を検証させる。

【0065】

端末管理サーバ処理部102は、正規の端末130から認証情報要求を受け取っているために、正規の端末130の真正性の検証結果があらかじめ定められたポリシーに合致していれば、ステップ912を正しく実施することになる。

【0066】

(2)ステップ914において、偽端末がIDデバイスのふりをして正規の端末130から受信した認証情報と第2の認証情報要求を、正規の端末のふりをして正規のIDデバイス140に送信する。

【0067】

(3)ステップ916において、偽端末が正規の端末130のふりをしてIDデバイス140よりIDと第2の認証情報を受信し、IDデバイスのふりをして正規の端末130に受信した前記情報を中継する。

【0068】

上記の条件を満たすとき、ステップ919で利用者環境を正規の端末130上で実行したり、表示したりすることができる。そこで、偽端末が正規の端末130に表示された利用者環境を取得し、偽端末上に表示することができれば、中間者攻撃が成立する。

【0069】

<サービス利用のための認証情報の取得>

次に端末管理処理部131もしくは端末130上で動作するアプリケーションが、サービスを利用者に提供するための準備を行う。サービス利用のためにさらなる認証情報としてのサービス利用認証情報の送信が必要である場合、利用者は、端末130に対して、サービス利用認証のための情報の要求(IDの要求、パスワードの要求、生体認証情報の要求、プライバシー情報の要求、その他秘密情報の入力要求)などに画面の表示に従って返答する。入力された認証のための情報はIDデバイス140や端末管理サーバ処理部102に送信される(921)。IDデバイス140は、受け取った認証のための情報(たとえばPIN)から、更なる認証情報であるサービス利用認証情報(署名情報)を生成し(922)、端末130に送信する(923)。ここで、中間者攻撃を不可能にするために、ステップ922においては、ステップ914で受信した端末130の公開鍵を用いて更なる認証情報(署名情報)を暗号化し、ステップ923で端末130に送信する。

【0070】

<サービス要求>

利用者は、端末管理処理部131や端末130上で動作するアプリケーションを用いて端末管理サーバ100やサービス提供サーバ150にサービス提供の要求を行う(924)。ステップ924において、サービス提供サーバ150は、端末130の利用者の認証処理を行い、サービスの提供にあたり、必要な品質の通信の暗号化を実施する。利用者の認証処理に必要なサービス利用認証情報は、ステップ922で端末130の公開鍵を用いて暗号化されており、端末130は機密情報処理部133で自身の秘密鍵を用いて認証情報を復号する処理を実施する。そして、端末130は、真正性検証結果を含む端末情報を送付する(925)。サービス提供サーバ150は、端末130が送信した認証情報を含むサービス要求と、真正性検証結果を含む端末情報を検証し、予め設定したサービス提供のポリシーに従って端末130を介した利用者へのサービス提供を行う(926)。この真正性検証結果を含む端末情報は、ステップ907において、端末管理サーバ100が発行したものであるという署名等の情報を含むため、サービス提供サーバ150は前記の検証を行える。

【0071】

<サービス状態の引継ぎ>

この際、認証情報送信のステップ916にて、利用者が端末130の利用開始以前に実行していたサービスとサービスの状態を端末130がIDデバイス140から受信し、ステップ924で送信するサービス要求に含めることにより、利用者は端末130の利用を開始する以前に実行していたサービスとサービスの状態を端末130に簡便な操作で引き継ぐことができる。前記のサービスとサービスの状態とは、IDデバイス140が以前に通信した端末130とは異なる端末において利用者が利用していたサービスとサービスの状態を示す。もしくは、IDデバイス140が端末130の機能を持つ場合では、IDデバイス140上で実行しているサービスとサービスの状態を示す。

【0072】

また、IDデバイス140と端末130間の通信及びサービス提供サーバ150及び端末130の間の通信は盗聴防止のために暗号化されていても良い。また、認証情報の要求と認証情報の作成は、ダイジェスト認証や公開鍵暗号を用いた署名検証に限らず、生体情報の確認や、そのほかの認証情報の要求と認証情報要求に対する応答の作成でよい。

【0073】

<利用終了時の処理>

端末管理処理部131は、利用者が利用を終了したのを検知し(927)、利用者が利用停止した事をサービス提供サーバ150に送信し(928)端末管理サーバ100にも送信する(929)。利用者が利用を終了したことの検知方法は、利用者が端末130の入力装置に終了を意味する入力を行ったり、あらかじめ定められた時間入力が無かったり、利用者の利用開始からあらかじめ定められた時間が経過したり、利用者が利用場所を離れるなどしてIDデバイス140と端末130の通信があらかじめ定められた時間無かったりすること、利用者の利用形態をカメラで撮像して端末130が利用の終了を判断する等を検知する方法である。利用者が利用を終了したことを端末管理処理部131が検知した場合、端末管理処理部131は、端末130を再起動するか、後述するメモリ302やストレージ139の内容を初期化する。このことにより、ステップ901が開始され、次の利用者が安全に端末130を利用可能な状態を構成する。

【0074】

端末130がサービス提供サーバ150から受けるサービスは、例えば、ストリーミングによる情報の送受信やテレビ会議、電話会議、メール送受信、VPNを利用したリモートアクセス、仮想デスクトップの提供、WEBアプリの利用、オンラインゲーム、イーラーニング、ブログの利用、SIPサービスの利用、位置情報サービスの利用、営業支援システムの利用、メールサービスの利用、PIMサービス利用、オフィスツール利用、検索サービス利用等が挙げられる。

【0075】

図4は、端末管理サーバ100のストレージ110に記録されている端末情報107の例を示すものである。図4において端末情報107は、端末ID401に対して、当該端末を利用する利用者ID402と、機種403と、アドレス404と、管理ID405と、履歴406と、ステータス407と、場所408と、検証用情報409、備考410が対応付けて登録されている。

【0076】

端末ID401は、端末130に対し、端末の管理者が、個別のIDを割り当て管理するものである。端末130では、端末ID401は、ストレージ139の中に格納されている。前述のステップ904において端末管理サーバ100から端末ID401が送信される。前述のステップ905にて送信される真正性調査結果には、端末情報107の端末に関する情報が含まれるため、端末管理サーバ100は、端末130が送信した真正性調査結果から、端末130に関連する端末情報107を更新する。

【0077】

利用者ID402は、現在該当する端末130を利用している利用者を示す。機種403は、端末130に該当する機種を示す。アドレス404は、端末130が接続しているネットワーク120上の識別子であるIPアドレス等のアドレスを示す。管理ID405は、該当する端末130を管理する管理会社等の管理母体や管理者のIDを示す。履歴406は、端末130が端末管理サーバ100に送信した情報と端末130の状態を記録したログを記憶したものである。このログは、時刻と、そのほかの端末に関わる情報の組み合わせである。その他の端末130に関わる情報とは、端末130の起動、終了、リセット時間、メンテナンス情報、アプリケーション、サービス等を記録したステータス情報、端末130に接続されているデバイス情報である。

【0078】

端末のステータス407は、該当する端末130が現在どのような状況下にあるかを示す。例えば、利用者が利用しているサービスの状況や、利用者の利用を待っているサービスの状況である。場所408は、端末130が設置されている場所を示し、例えば、経度と緯度などで表現される。検証用情報409は、前記のステップ906にて真正性(調査結果が正当であるか正当でないか)を端末管理サーバ処理部102が検証するための情報やポリシーが記録されている。この検証用情報409は、端末130の管理者が定義し、更新する。備考410は、その他のエラー状態情報や、メンテナンス用の情報、認証用の特別な情報が記録されている。

【0079】

図5は、端末管理サーバ100のストレージ110に記録されている利用者情報105の例を示すものである。利用者ID501に対応する、利用者の公開鍵証明書502、共通鍵等の秘密情報503、管理ID504、履歴505、ステータス506、利用者が利用している端末ID507、備考508が登録されている。

【0080】

利用者ID501は、利用者に対してシステムの管理者が個別のIDを割り当てて管理しているものである。利用者ID501は、利用者(または管理者)がIDデバイス140の内部に格納して管理する。前述のステップ916にて送信されるIDは、利用者ID501を含むか、あらかじめ定められた方式で利用者ID501に紐付けて管理されている。

【0081】

利用者の公開鍵証明書502は、利用者が信頼された認証局から発行された公開証明書であり、利用者がIDデバイス140に格納する秘密鍵に対応する公開鍵証明書である。共通鍵等の秘密情報503は、利用者が利用するIDデバイス140と、相互認証や共通の秘密情報の共有を行うときに利用する事前共有する共通鍵や、セッション鍵、乱数である。

【0082】

管理ID504は、該当する利用者を管理する管理会社などの管理母体や管理者のIDを示す。履歴505は、利用者が端末130上で行った処理や状態(アプリケーションの状態)を記録したログを記憶したものである。ログは、時刻と、その他の利用者の行った処理や状態関わる情報の組み合わせである。その他の利用者の行った処理や状態関わる情報とは、端末の利用開始、端末上での操作、端末の利用終了に関する情報、利用したIDデバイス情報である。

【0083】

ステータス506は、該当する利用者が現在どのような状況でサービスを利用しているかを示す。端末ID507は、現在利用者が利用している端末130の端末IDである。備考508は、その他のエラー状態情報や、メンテナンス用の情報、認証用の特別な情報が記録されている。

【0084】

図2は、端末管理サーバ100のハードウェア構成を示すブロック図である。端末管理サーバ100は、内部でCPU201と、メモリ202と、ストレージ203と、NIC(ネットワークインターフェースカード)204と、入出力装置205がバスにより接続されている構成である。NIC204は、ネットワーク120と接続して図1の通信部101を構成している。ストレージ203は、図1のストレージ110に相当し、ストレージ203の機能は、ローカルに接続された記憶装置もしくは、ネットワーク120上のストレージ(図示省略)により実現される。

【0085】

端末管理サーバ処理部102や端末情報登録部103は、ストレージ110に保存されたプログラムをメモリ202にロードし、CPU201で実行することにより、これらプログラムの機能が実現される。

【0086】

図3は、端末130のハードウェア構成を示すブロック図である。端末130は、内部でCPU301と、メモリ302と、ストレージ303と、NIC304と、入出力装置305と、耐タンパストレージ306がバスにより接続されている構成である。NIC304は、ネットワーク120と接続している。ストレージ303もしくは耐タンパストレージ306、ネットワーク上のストレージの機能を合わせて、図1でストレージ139と示している。

【0087】

端末管理処理部131やサービス処理部132は、ストレージ303に保存されたプログラムをメモリ302にロードし、CPU301で実行することにより、機能が実現される。耐タンパストレージ306には、利用者や端末130の持つ認証情報を保存する。端末IDと端末IDに関わる認証情報(共通鍵、秘密鍵、公開鍵証明書等)も耐タンパストレージ306に保存する。入出力装置305は、通信インターフェース134や、画面やタッチパネル、キーボード、テンキーパッドなどの入力装置、磁気カードや接触型ICカードなどのリーダライタ、非接触型ICカードなどの通信インターフェースを含む。

【0088】

図6は、IDデバイス140のハードウェア構成を示すブロック図である。IDデバイス140は、CPU601と、メモリ602と、ストレージ603と、通信インターフェース144と、入出力装置604と、耐タンパストレージ605がバスにより接続されている構成である。通信インターフェース144は、端末130の通信インターフェース134と接続可能な構成になっている。IDデバイス140は、図示しない通信部を持ち、端末130と同等のサービス提供を受ける端末機能を持っていてもよい。

【0089】

ストレージ142は、ストレージ603もしくは耐タンパストレージ605を合わせて実現される。デバイス管理部141の機能は、ストレージ603に保存されたプログラムをメモリ602にロードし、CPU601で実行することにより、実現される。耐タンパストレージ605には、利用者の持つ認証情報(例えば、利用者ID501と秘密情報503)や、端末管理サーバ100の真正性を保証する情報(例えば、公開鍵等)を保存する。入出力装置604は、画面やタッチパネルやキーボード、テンキーパッドなどの入力装置、磁気カード、接触型ICカードなどのリーダライタ、非接触型ICカードなどの通信インターフェースを含む。

【0090】

図7は、本実施形態の図9に示したステップ919において利用者環境が端末130に送信された際、端末管理処理部131が端末130の画面に表示する情報(利用者環境表示700)を説明する図である。利用者環境表示700は、内部にサービス表示部701、状態表示部702、パスワード入力部703、個人情報表示部704、画像表示部705を含む。利用者環境は、利用者が任意に端末管理サーバ100へ登録を行うことができるため、個人情報表示部704に氏名やニックネームや利用者に関係する情報を表示したり、画像表示部705に利用者の好みの写真など利用者に関係のある情報を表示することができる。利用者が利用者環境の表示を端末130で確認することにより、利用者は端末130の安全性を確認するとともに、利便性の高いサービスを受けることができる。

【0091】

以上のように、不特定多数の利用者が使用可能な端末130と、端末管理サーバ100をネットワークで接続した端末システムを構成することにより、利用者は簡便な操作で、真正性の不確かな端末130の真正性を確認した上で利用し、サービス提供を受けることができ、利用者の利便性と取り扱う情報の閲覧、加工などの取り扱いに対する安全性が向上する。

【0092】

また、利用者がIDデバイス140を用いて端末130と認証操作を行うだけで、利用者は端末130のスペックや利用の状況に即した利用者環境を当該端末130に構築することができ、サービス開始までの時間を削減できるため、利用者の利便性が向上する。

【0093】

<第2実施形態>

図10は、本実施形態の端末130を利用して利用者が端末130の安全性を端末管理サーバ100の機能を用いて判定し、サービス提供サーバ150からサービスを受ける際のシステムのシーケンス図である。

【0094】

第1実施形態の図9と異なる点は、ステップ1006における真正性検証結果の内容が異なる点と、ステップ1020の利用者環境表示、確認以降のステップで、端末管理サーバ100が主体となって、利用者のサービス利用の手続きを行う点である。その他は第1実施形態の図9と同様である。

【0095】

ステップ1006において、端末管理サーバ処理部102は、真正性の検証を行う。真正性調査結果が正当であると検証された場合、真正性検証結果が、端末管理サーバ処理部102から端末管理処理部131へ送信される(907)。この真正性検証結果は、端末130にて復号可能な暗号化が施してあり、IDデバイス140にて検証可能な内容になっている。利用者が端末130の利用を開始した場合(909)、IDデバイス140の認証要求910に対し、真正性検証結果を認証情報及び第2の認証要求としてIDデバイス140に送信することにより、IDデバイス140は、端末130の真正性を確認でき、ステップ1016以降の処理を進めることができる。

【0096】

このとき、IDデバイス140は、真正性の内容をIDデバイス140が持つ時刻情報や別のネットワーク経由での端末管理サーバ100への問い合わせなどを利用して行っても良い。また、利用者に真正性検証結果から演算された計算結果を表示し、端末130上の表示と比較することによって、真正性を検証しても良い。

【0097】

また、ステップ1016にて送信される第2の認証情報に、サービス要求やサービス利用のための認証情報を含ませることにより、利用者がサービス利用要求を端末130を介して端末管理サーバ100へ指示後(1021、1022)、端末管理サーバ100は、サービス提供サーバ150に対し、端末130へのサービス提供開始要求と、端末の真正性検証結果を含む端末情報の送付(1023、1024)を行い、利用者はサービスの提供を受ける(1025)。

【0098】

このように端末130、端末管理サーバ100をネットワーク120で接続した端末システムを構成することにより、第1実施形態と比較して、サービス開始までの時間や、ユーザの操作を削減できるため、利用者の利便性が向上する。

【0099】

また、ステップ1016にて、利用者が端末130の利用開始以前に実行していたサービスとサービスの状態を端末130が受信するように構成し、ステップ1025にて利用者が当該端末130の利用以前に実行していたサービスとサービスの状態を引き継ぐことができるようにすると、利用者は、少ない操作で、以前実行していたサービスとサービスの状態を引き継ぐことができる。これにより、利用者の利便性が向上する。このサービスとサービスの状態とは、IDデバイス140が以前に通信した端末130とは異なる端末において利用者が利用していたサービスとサービスの状態もしくは、IDデバイス140が端末の機能を持ちIDデバイス140上で実行しているサービスとサービスの状態を示す。

【0100】

なお、各実施形態では、端末管理サーバ100とサービス提供サーバ150が異なる計算機で構成された例を示したが、端末管理サーバ100とサービス提供サーバ150の機能を一つの計算機で提供することができる。

【0101】

本実施形態によれば、不特定多数の利用者が一時的に借り受けて利用する端末を含む計算機システムに適用することができ、さらに、不特定多数の利用者が一時的に借り受けて利用する端末を管理する管理サーバに適用することができる。

【符号の説明】

【0102】

100:端末管理サーバ、102:端末管理サーバ処理部、103:端末情報登録部、104:端末公開鍵管理部、110:ストレージ、130:端末、131:端末管理処理部、132:サービス処理部、133:機密情報処理部、139:ストレージ、140:IDデバイス、141:デバイス管理部、150:サービス提供サーバ、152:サービス処理部。

【技術分野】

【0001】

本発明は、サービスの提供を受ける端末の真正性を利用者に通知し、安全に利用者がサービス提供を受けられることを可能にする端末システムに関する。

【背景技術】

【0002】

労働者の生産性を向上させるために、あらかじめ定められた勤務場所以外の場所を中心として業務を遂行するテレワークと呼ばれるワークスタイルが普及してきている。特に、営業職などを中心として、自宅や街中、車中などの場所において、モバイル業務と呼ばれる形態でメールの受発信や書類作成を中心とした業務を行う利用者が増えている。

【0003】

このようなワークスタイルが普及するにつれ、企業における情報漏洩事故が多発しており、情報管理の徹底が求められている。情報漏洩事故の事例としては、社外に持ち出したPCや情報機器を紛失したり、盗まれたりする事故や、自宅に空き巣が入り、個人情報が保存された個人所有PCが盗難されたりする事故が多く報告されている。これらに共通していることは、情報を記憶した媒体を、社外へ持ち出しているということである。

【0004】

このような情報漏洩に対する対策として、企業においてはシンクライアントシステムのニーズが高まっている。シンクライアントシステムは、記憶領域を持たないノートPCのような情報機器を用いて、社内システムに携帯電話や公衆LAN等のネットワーク経由でリモート接続し、情報そのものを社外に出して記憶しないというシステムである。このようなシンクライアントシステムにおいては、社外から社内に接続する際の認証機能が重要となる。従来はノートPCなどにICカードリーダを接続し、個人用のICカード(社員証等)やセキュリティデバイスを用いて個人認証を行い、社内への接続を許可することが行われていた。

【0005】

街角に設置してあるキオスク端末などの公共端末では、端末の管理状態が不明なため、利用者は、個人情報や機密情報を含む情報を取り扱うサービスを情報漏えいや盗聴の可能性の低い安全な状態で受けにくい。正当性を未確認の端末(保証対象端末)に、利用者自身に関する情報を一切渡すことなく、その端末の正当性を確認する技術がある。この技術では、保証対象端末と正当性確認サーバとを含む端末正当性保証システムにおいて、保証対象端末が前記端末内のソフトウェアおよびハードウェアが正当な状態にあるか否かを表す正当性証明情報を正当性確認サーバへ送信する正当性証明部を備え、正当性確認サーバが利用者端末から保証対象端末の正当性の問い合わせを受けると、保証対象端末に対してその正当性の確認要求を行うと共に、保証対象端末の正当性証明部から送信された正当性証明情報に基づき保証対象端末の正当性を確認し、確認結果を前記利用者端末に送信する正当性確認機能を備える(特許文献2)。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−312316号公報

【特許文献2】特開2005−293151号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

モバイル業務では、一般的にPCやPDA、携帯電話などのパーソナライズされた端末装置を利用者が持ち歩き、自宅や街中などで利用する。従来技術では、利用者が端末装置を持ち歩かない場合、移動先に設置されている端末装置で利用者認証を完了した後に利用することにより、安全に端末装置においてテレワークを実行することができる。この際、利用する端末が変更されても、利用者の端末環境が維持(持ち運び)出来る必要がある。

【0008】

しかし、不特定多数の端末の安全性を利用者に担保する端末システムや、利用端末移行時の情報セキュリティを確保するため、端末環境をパーソナライズ化する端末システムへの攻撃に対する防御ができていないという問題があった。

【0009】

例えば、特許文献1では、利用者認証が成立した端末を踏み台にして他人が正規利用者になりすますといった不正アクセスを防止する技術を開示している。この特許文献1では、端末に関して利用者認証が成立しているか否かを判断する判断部が外部からのアクセスを遮断し、端末を踏み台に正規利用者になりすまし不正アクセスする事を防止する。しかし、上記特許文献1では利用者が利用中の端末の不正アクセスを防止することができるが、利用者が一時的に機器(計算機)を借り受けて利用できるような端末(例えば、公衆端末、キオスク端末)では、利用前に第3者が不正なプログラムを動作させている可能性がある。このため、上記従来技術では、端末の安全性を利用者が確認できないという問題があった。

【0010】

また、特許文献2では、利用者がまだ正当性を確認できていない端末に、利用者自身に関する情報を一切渡さずに、利用者がその端末の正当性を確認することを可能とする端末正当性保証技術が開示されている。この特許文献2では、利用者は端末の使用に先立ち、端末の識別子を入手した上で、正当性確認サーバにアクセスして前記識別子を送付する。前記正当性確認サーバは、端末に正当性証明情報を要求し、確認が終わった時点でユーザに正当性確認結果を送付する。

【0011】

前記正当性確認結果が、毎回同じ情報により構成されるものであった場合、いわゆるリプレイ・アタックと呼ばれる手法により、偽端末が正当な端末のふりをすることが可能になってしまう。特許文献2ではこのような攻撃を防止するために、正当性確認処理を実施する際に、端末に乱数を渡し、利用者に対して表示させると共に、正当性確認結果に前記乱数を付与し、端末に表示された乱数と、正当性確認結果に付与された乱数が一致することを確認させることで、リプレイ・アタックを防止する。

【0012】

しかし、上記特許文献2では、いわゆる中間者攻撃に対する対策がなされていない。中間者攻撃とは、利用者には正当な端末との間に偽端末を設置し、利用者と正当な端末の間のインタラクションを中継することにより偽端末を正当な端末に見せかける攻撃手法であり、以下のような方法が考えられる。まず、正当な端末の識別子を利用者に対して提示する機能を持つ偽端末を準備する。利用者は、偽端末より正当な端末の識別子を入手した上で、正当性確認サーバにアクセスし正当性確認を行わせる。この正当性確認は、偽端末ではなく、前記識別子を付与された正当な端末に対して行われるために成功し、正当性確認サーバから正当な端末に乱数が渡されると共に、利用者端末にも前記乱数が送付される。このため、偽端末が、前記正当性確認サーバより正規の端末に対して送信された乱数を傍受し、利用者に対して提示することが可能であれば、中間者攻撃が成立してしまう。

【0013】

さらに、上記特許文献2では、利用者が正当性確認情報および乱数を確認する手段として、グラフィカル・ユーザ・インタフェースを備える利用者端末による表示が必要である。

【0014】

そこで本発明は、上記問題点に鑑みてなされたもので、利用者が安全性の不確かな端末を利用する際に、中間者攻撃に対する対策を行うと共に、グラフィカル・ユーザ・インタフェースを備える利用者端末を利用せずとも、端末の安全性を端末システムが利用者に提示することを目的とする。

【課題を解決するための手段】

【0015】

端末システムは、端末を管理する端末管理サーバが端末の安全性を確認し、端末管理サーバが提示した情報を端末上で利用者が確認すると共に、サービスを利用する上で必要な利用者の機密情報(利用者識別情報および認証情報)が、安全性が確認された端末でのみ利用可能にした上でサービスの提供を開始する。

【0016】

具体的には、メモリを有する端末と、この端末とネットワークを介して接続する端末管理サーバを含む端末システムであって、端末は、予め設定したIDと認証情報を格納したIDデバイスと接続し、IDデバイスからIDと認証情報を取得して端末管理サーバへ認証要求として送信する認証要求部と、メモリの状態を調査する真正性調査部と、真正性調査部が調査した結果を端末管理サーバへ送信する真正性調査結果送信部と、IDデバイス内で公開鍵で暗号化されたサービス利用認証情報を、公開鍵に対応する秘密鍵で復号する機密情報処理部とを具備し、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、端末から受信した調査結果から、端末が改ざんを受けていないことを判定する真正性判定部と、認証が成功し、かつ、真正性判定部が改ざんを受けていないと判定したときに、利用者に固有の情報を、端末に送信する固有情報送信部と、前述の公開鍵を管理する端末公開鍵管理部とを具備し、端末は、端末管理サーバから受信した利用者に固有の情報を表示する表示部を有する。

【発明の効果】

【0017】

本発明によれば、利用者が安全性の不確かな端末を利用する際に、端末の安全性を端末システムが利用者に提示することにより、利用者が安全にネットワーク上のサーバからサービス提供を受けることができる。よって、利用者の利便性、利用者のシステム利用時の安全性が向上する。

【図面の簡単な説明】

【0018】

【図1】本発明の端末システムの機能構成を示すブロック図である。

【図2】本発明の端末管理サーバのハードウェア構成を示すブロック図である。

【図3】本発明の端末のハードウェア構成を示すブロック図である。

【図4】本発明の端末情報の一例を説明する図である。

【図5】本発明の利用者情報の一例を説明する図である。

【図6】本発明のIDデバイスのハードウェア構成を示すブロック図である。

【図7】本発明の端末管理処理部が端末の画面に表示する情報の一例を示す画面イメージである。

【図8】本発明の端末の一例を示す斜視図である。

【図9】本発明の端末システムで実行される処理の一例を示すシーケンス図である。

【図10】本発明の第2の実施形態を示し、端末システムで実行される処理の一例を示すシーケンス図である。

【発明を実施するための形態】

【0019】

以下、本発明の実施形態について図面を参照して説明する。各図面において、同一の符号が付されている要素は同一の機能を有する事を示す。

【0020】

<第1実施形態>

図1は、本実施形態の端末システムの機能構成の一例を示すブロック図である。ネットワーク120には端末管理サーバ100、サービス提供サーバ150、端末130が接続され、相互に通信可能になっている。ネットワーク120と各機器との通信は、端末管理サーバ100、サービス提供サーバ150、端末130内の通信部(101、151、135)が行う。

【0021】

端末管理サーバ100は、端末管理サーバ処理部102とストレージ110、端末情報登録部103と、端末公開鍵管理部104を持つ。端末管理サーバ処理部102は、ストレージ110に保持されている情報を用いて、通信部101を介して端末130等の、ネットワーク120上の複数の端末を管理する。ストレージ110は、端末130の利用者情報105と、認証情報106と、端末情報107と、ログ108を保持する。

【0022】

ここで、利用者情報105は、端末システムの端末130を利用する利用者の情報と、後述する利用権限や状態、端末での利用者の利用者環境などの情報を紐付けて管理しているものである。認証情報106は、端末管理サーバ100が持つ認証情報である。具体的に認証情報106は、端末管理サーバ100の持つ秘密情報である共通鍵や、サーバの公開鍵証明書と対応する秘密鍵などである。認証情報106は、ストレージ110の中の耐タンパストレージに格納されていても良い。端末情報107は、端末管理サーバ100が管理する端末の情報と、後述する端末の利用権限や状態などの情報を紐付けて管理しているものである。なお、耐タンパストレージは、外部からのデータの解析や改変を抑止可能な記憶装置で、例えば、暗号処理回路を備えて認証が完了しない状態でのデータアクセスを禁止するものであり、公知ないし周知の技術を適用することができる。また、端末管理サーバ処理部102と、端末情報登録部103は、ソフトウェアで構成され、記憶媒体としてのストレージ110からメモリにロードされて後述するプロセッサにより実行される。

【0023】

端末130は、端末管理処理部131とサービス処理部132、機密情報処理部133、ストレージ139、通信インターフェース134及び通信部135を持つ。端末管理処理部131は、ストレージ139に保持されている情報を用いて、通信部135を介してネットワーク120上の端末管理サーバ100やサービス提供サーバ150と通信し、後述する認証を行ってから端末130の利用者にサービス提供サーバ150から提供されるサービスを提供する。ストレージ139は、内部に端末情報138を持つ。端末情報138は、端末130が持つ秘密情報である、端末IDや共通鍵や端末の公開鍵証明書と公開鍵に対応する秘密鍵などである。通信インターフェース134は、端末130内の機能とIDデバイス140の通信の仲介を行う。

【0024】

サービス処理部132は、端末管理処理部131が端末130上に後述する利用者環境を利用可能にした際に利用者環境を表示したり、利用者がサービスを受けるために利用する1つ以上のアプリケーションである。具体的には、ブラウザアプリケーションや、その他のサービス提供のためにサービス提供サーバ150のサービス処理部152と通信するアプリケーションである。なお、端末管理処理部131とサービス処理部132は、ソフトウェアで構成され、記憶媒体としてのストレージ139からメモリにロードされて後述するプロセッサにより実行される。

【0025】

IDデバイス140は、デバイス管理部141とストレージ142と通信インターフェース144を持つ。デバイス管理部141は、ストレージ142に保持されている情報を用いて、通信インターフェース144を介して端末130と通信を行う。デバイス管理部141はまた、通信インターフェース144を介して入手した暗号鍵を用いて、ストレージ142内に格納された情報を暗号化した上で、通信インターフェース144を介して暗号化した情報を端末130に出力する。ストレージ142は、認証情報143を記録している。認証情報143は、利用者の持つ秘密情報である共通鍵や利用者の公開鍵証明書や公開鍵に対応する秘密鍵や端末管理サーバが送信する認証情報を検証するためのサーバ証明書等を含む。

【0026】

利用者はIDデバイス140を所有しており、本実施形態の端末システムの端末130を利用する際、安全性の不確かな端末130へIDデバイス140を通信インターフェース144及び134を通信させることにより接続する。通信インターフェース144と、端末130の通信インターフェース134の間で行われる通信は、近距離無線通信、接触型ICカード通信、非接触型ICカード通信、周辺機器接続のためのシリアル通信、周辺機器接続のためのパラレル通信等である。なお、IDデバイス140は、例えば、ICカード状に形成されても良く、あるいは、携帯機器の一部を構成するものであっても良い。

【0027】

端末130は、IDデバイス140との接続の状況を端末管理サーバ100へ送信し、IDデバイス140へ認証情報要求の送付を行う。IDデバイス140へ送付された情報は、デバイス管理部141にて処理され、端末130が端末管理サーバ100により、利用者が利用可能と判断されていれば、IDデバイス140から端末130へ後述するID情報が送信され、利用者は端末130上に利用者自身の登録した利用者環境を利用可能になる。この利用者環境は、端末管理サーバ100上の端末情報107内にて管理されているものであり、利用者が事前に登録しておくものである。

【0028】

端末情報107のうち、利用者環境は、利用者が端末管理サーバ100の管理者のポリシーに従って図示しない端末から、ネットワーク120を介して端末情報登録部103の機能を利用して登録する。利用者環境の登録に際しては、利用者は利用者認証を端末情報登録部103から受ける。利用者が端末管理サーバ100に予め登録する利用者環境は、利用者が利用する端末130の種別やスペック、通信環境及び利用者に固有の情報(画像や音声、映像、実行するプログラムなど)であり、端末130の利用前に予め登録する。端末の種別は携帯電話、PC、キオスク端末といった分類であったり、ブラウザなどのアプリケーションなどが利用可能かなどの判断を含んだ分類となる。端末130のスペックは、画面のサイズや表示能力、演算処理能力、接続されている周辺機器種別、メモリ容量、入出力装置種別、通信能力、音声出力能力、セキュリティ機能などである。通信環境は、端末とサーバとの通信品質の状態である。

【0029】

サービス提供サーバ150は、利用者の端末130がネットワーク120を介してアクセスしたときに、当該端末130にサービスの提供を行うサーバ計算機で、サービス処理部152と、ストレージ153と、通信部151より構成される。サービス処理部152は、ストレージ153内の利用者情報155を利用し、利用者の認証を行う。また、サービス処理部152は、ストレージ153内の端末情報157を利用し、必要に応じて利用者の利用する端末の認証を行う。利用者は、サービス処理部152を経由しストレージ153内の認証情報156からサーバの認証情報を取得し、サービス提供サーバ150のサーバ認証を行う。利用者認証と端末認証が成功した場合、利用者は、サービス提供サーバ150から端末130を通じてサービス提供を受ける。なお、サービス処理部152は、ソフトウェアで構成され、記憶媒体としてのストレージ153からメモリにロードされて後述するプロセッサにより実行される。

【0030】

図8は、端末130の外観の一例を示したものである。端末130は、画面801、タッチパネルやキーボード、テンキーパッドなどの入力装置802、磁気カード、接触型ICカードなどのリーダライタ803、非接触型ICカードなどの通信インターフェース144、筐体の改ざん防止の効果を明示する開封防止封印805を持つ。

【0031】

画面801は、利用者が当該端末130を利用する前や利用者が当該端末130を利用中に、当該端末130の用途、当該端末130で利用されている暗号の種別、暗号の強度等の当該端末130の真正性に関する情報を利用者に通知する。また、画面801には利用者の認証情報と、端末管理サーバ100に登録されている利用者環境を利用して、端末130の真正性を調査した時刻や真正性を検証した時刻など検証結果に関する情報を表示することができる。

【0032】

端末130は、携帯電話などの情報機器を利用して、端末IDや端末の設置場所、端末の真正性に関する状態(内部の状態や、管理者が直前にいつ確認したか)を確かめるためのアクセス情報(図8中では2次元バーコードによるURL表示)が表示される。利用者はアクセス情報を元に端末130の真正性を端末管理サーバ100へ問い合わせることができる。端末管理サーバ100は、利用者からの問い合わせについて、端末130が送信してきた真正性情報を元に利用者に回答する。利用者は回答結果を端末管理サーバ100の公開鍵証明書等の情報を用いて検証し確認することができる。

【0033】

図9は、端末130を利用して利用者が、端末130の安全性を端末管理サーバ100の機能を用いて判定し、サービス提供サーバ150からサービスを受ける際の端末システムのシーケンス図である。

【0034】

<初期化処理>

端末130は、端末130の管理者や利用者が起動のための操作を行うと、初期化処理901を行う。初期化処理901は、端末130のOSの起動、管理アプリケーション(端末管理処理部131等)の起動、ネットワークへの接続、プロセスの確認、ログの記録を含む。初期化処理901は、管理者や利用者の操作のほかに、利用者が利用終了したときや、端末管理サーバ100から指示を受けた場合等にも行われる。

【0035】

<環境確認処理>

端末130は、環境確認処理902を行う。環境確認処理902は、ネットワーク120を介した管理サーバ100への接続確認や、電源、接続されている周辺機器、機器の設置している場所などの情報の確認である。

【0036】

<真正性調査処理>

端末130の真正性調査(903)のステップでは、端末130のメモリ302(図3)にロードされてCPU301(図3)により動作するプロセス状態や、当該端末130に接続されているデバイスの情報や、端末130が設置されている物理的位置や、ネットワークの状態や、ストレージの状態等の調査を、あらかじめ端末130の管理を行う管理者が決定した手順で端末管理処理部131が行う。

【0037】

<真正性調査の具体的な内容>

端末130のメモリ302にロードされてCPU301が実行するプロセスの状態の調査は、端末管理処理部131が端末130で動作するプロセスの動作状態を確認する。具体的にはあらかじめ端末管理処理部131が持つプロセス動作情報とプロセススキャンの結果を照らし合わせた結果を確認する。

【0038】

端末130に接続されているデバイスの情報は、端末管理処理部131が端末130に接続されているデバイスとデバイスを駆動するドライバプログラムの状態を調査する。

【0039】

端末130の設置されている物理的位置の調査は、端末130に接続されているGPS(図示省略)等の測位システムや、カメラからの入力などを元にした位置情報を調査する。

【0040】

ネットワーク120の状態の調査は、端末管理処理部131がネットワークのアドレス、接続経路、接続品質などを確認する。ストレージ139の状態の調査は、端末管理処理部131がストレージの容量やパーティションの状態、ストレージ139上のファイルスキャン、ウィルススキャンの結果を調査する。

【0041】

<通信チャネル生成処理>

端末130上の端末管理処理部131は、端末管理サーバ100の端末管理サーバ処理部102へ通信部135、通信部101を介して接続する。端末管理処理部131は、端末管理サーバ処理部102と相互認証及びSSL通信等の通信チャネル(相互認証チャネル)生成(904)を行う。ステップ904では、端末管理処理部131が、端末管理サーバ100の端末管理サーバ処理部102が送付する情報を、サーバ証明書を用いて検証し、端末管理サーバ処理部102が、端末管理処理部131が送付した情報を端末IDと端末の持つ認証情報(公開鍵証明書等)を用いて検証する。

【0042】

<端末認証情報のセキュリティ確保>

ステップ904の相互認証の処理後に、端末管理処理部131と端末管理サーバ処理部102の間で通信のための秘密情報の安全な共有が行われ、セキュアな通信経路が構築される。ここで、端末管理処理部131が利用する認証情報は、ストレージ139上に端末情報138として保存されている。端末130の盗難に備えて、ストレージ139の端末情報138は、耐タンパ性のあるデバイスに格納されていてもよい。また、端末情報138を利用するために端末130の管理者がパスワードなどの秘密情報を入力しなければ、端末情報138を利用できないように構成しても良い。

【0043】

<真正性調査結果送信>

端末130上の端末管理処理部131は、端末130の真正性調査903のステップで取得した真正性調査結果と、当該端末130に予め設定された端末ID401を端末管理サーバ処理部102に送信する(905)。端末管理サーバ100上の端末管理サーバ処理部102は、受信した真正性調査結果の正当性をストレージ110内の端末情報107を参照して検証する(906)。

【0044】

<真正性検証の内容>

この検証は、端末管理サーバ100の端末管理サーバ処理部102が、端末130から受信した真正性調査結果及び端末IDから、ストレージ110に格納された端末情報107の真正性検証用情報409に含まれるポリシーに基づいて実行する。

【0045】

例えば、上記ポリシーを読み込んだサーバにおいて、端末管理サーバ処理部102は、端末130から受信した端末ID401で端末情報107を検索し、真正性調査結果に含まれる端末130のネットワークアドレスが、端末情報107のアドレス404(図4)と一致するか否かを判定する。また、端末管理サーバ処理部102は、端末130から受信した端末ID401で端末情報107を検索し、真正性調査結果に含まれる端末130の位置情報(緯度と経度)が、端末情報107の場所408(図4)と一致するか否かを判定する。また、端末管理サーバ処理部102は、端末130から受信した真正性調査結果から不正なプログラムやファイルが検知されていないことを判定する。そして、端末管理サーバ100の端末管理サーバ処理部102は、端末130のネットワークアドレスと位置情報が端末情報107と一致し、かつ、不正なプログラムなどが検知されていない場合に、この端末130が真正(正当)な端末であると判定する。

【0046】

<真正性検証結果の送信>

真正性調査結果が正当であると検証された場合、端末管理サーバ処理部102は真正性の検証結果を端末管理処理部131へ送信する(907)。一方、真正性の検証結果が正当であると検証されない場合、端末管理サーバ処理部102は、真正性の検証結果を端末管理サーバ100の管理者や端末130の管理者へ通知する。この通知は、電子メール、FAX、ネットワークを使った通知、電話などで行われる。また、端末管理サーバ処理部102は、正当でないとされた検証結果をストレージ110上のログ108に保存する。次に、端末管理サーバ処理部102は、端末管理処理部131へ「正当と判断されなかった」という結果を送信する。端末130の端末管理処理部131は、「正当と判断されなかった」という真正性の検証結果を端末管理サーバ処理部102から受け付けると、端末130の真正性調査903の処理と真正性調査結果の送信(905)を定められた回数まで繰り返す。端末管理サーバ処理部102は、端末130から真正性調査結果を受信するたびに真正性調査結果が正当であるか否かの検証(906)を実行する。具体的には、真正性の検証とは、送信されてきた端末内部で動作するプロセス状態や端末に接続されているデバイスの情報、端末が設置されている物理的位置、ネットワークの状態、ストレージの状態、ファイルスキャン、ウィルススキャンの結果等をあらかじめ端末情報107に登録された情報と比較することによって行う。

【0047】

真正性調査結果の送信が正しいと認められるまで、端末管理処理部131は、端末130の表示画面に端末の真正性の調査を行っている事を表示する。端末管理サーバ処理部102は、端末130について定められた時間あたり、定められた回数、正当でない調査結果を受信した場合、その端末130の端末管理サーバ100との通信を遮断する。

【0048】

端末130と通信が遮断された場合、端末管理サーバ処理部102は、通信遮断の結果を端末管理サーバ100の管理者及び端末130の管理者へ通知する。この通知は、電子メール、FAX、ネットワークを使った通知、電話などで行われる。また、端末管理サーバ処理部102は、通信を遮断した結果をストレージ110上のログ108に保存する。

【0049】

<真正性検証結果の保存>

真正性検証結果を端末130上の端末管理処理部131が受信すると、端末管理処理部131は、真正性検証結果をストレージ139へ保存する(908)。真正性検証結果は、端末管理サーバ100と端末130間の保護された通信(相互認証チャネル)で守られている。また、端末管理サーバ100との間で送受信する情報は、端末130の持つ公開鍵で暗号化されており、端末管理処理部131でなければ復号できない状態で送信される。真正性検証結果の中には、時刻情報(どれだけ以前に検証が行われたか及び現在時刻)と、端末管理サーバ処理部102が端末情報107を更新するための端末130の状態などの情報が含まれている。

【0050】

<真正性の検証状態の維持>

端末130の真正性調査903と、真正性検証906により、端末130は不正なプログラムが動作していなく、かつ、所定の位置に設置されてセキュアな通信が可能な計算機であることが端末管理サーバ100により判定される。すなわち、今回端末130を利用する利用者以前の使用者によって端末130の環境が改変されていないことが保証され、真正な端末130として判定される。

【0051】

また、端末130で行う真正性調査903では、調査結果に調査を実施した時刻を含み、端末管理サーバ100が行う真正性検証906では、真正性検証用情報409に含まれるポリシーが、端末130で実施した真正性調査の時刻と現在時刻の差を制限する場合では、真正性調査を実施した時刻と現在時刻の差が所定値を超えていたら、この調査結果を破棄して利用しない。つまり、古い真正性調査結果を用いるのを禁止することで、真正性の判定の精度を向上させることができる。なお、調査結果を破棄した後には、端末管理サーバ100が端末130に対して、再度真正性調査903を実行するように指令することができる。

【0052】

<利用開始(デバイス接続)と認証情報要求送付(IDデバイス→端末)>

利用者は、端末130を利用する際に、通信インターフェース134及び通信インターフェース144を介して端末130とIDデバイス140を通信させる(909)。端末管理処理部131の指示により、IDデバイス140上のデバイス管理部141が認証情報要求を通信インターフェース144及び通信インターフェース134を介して、端末管理処理部131に送信する(910)。具体的に認証情報要求とは、ダイジェスト認証を行うことである。ダイジェスト認証の一例としては、例えば、RFC2069に規定されるチャレンジ・アンド・レスポンスによる認証を、IDデバイス140と端末管理サーバ100との間で実施する。

【0053】

<認証情報要求転送(端末→端末管理サーバ)、第2の認証情報生成>

端末管理処理部131は、IDデバイス140から受信した認証情報要求を端末管理サーバ処理部102へ送信する(911)。端末管理サーバ100は、端末130からチャレンジ・アンド・レスポンスによる認証情報要求を受け付けると、端末情報107に設定された当該端末(端末130)の送信結果(履歴406)から端末130の情報と真正性検証結果を検証する。そして、端末管理サーバ処理部102は、真正性の検証結果があらかじめ定められたポリシーに合致していれば、チャレンジ・アンド・レスポンスによる認証情報の生成と、第2の認証情報要求の作成を行う(912)。

【0054】

<第2の認証情報生成返送、認証情報転送(端末→IDデバイス)>

端末管理サーバ処理部102は、生成した認証情報と第2の認証情報要求と端末公開鍵管理部104より入手した端末130の公開鍵を端末管理処理部131へ送信し(913)、端末管理処理部131は、受信した認証情報と第2の認証情報要求と端末130の公開鍵を通信インターフェース134及び通信インターフェース144を介してIDデバイス140へ送信する(914)。ここで、端末130の公開鍵は公開鍵証明書により真正性が保証できるようにしてもよい。

【0055】

<IDデバイスによる端末管理サーバの認証>

IDデバイス140は、端末130から受信したチャレンジ・アンド・レスポンスによる認証情報の正当性を調査し、正当なものであれば、ストレージ142に保存しているIDと、端末130から受信した第2の認証情報要求に対する第2の認証情報を生成する(915)。この処理915の時点で、IDデバイス140と端末管理サーバ100は、チャレンジ・アンド・レスポンスによるダイジェスト認証が完了する。

【0056】

<認証手法のバリエーション説明>

ここで、IDデバイス140が判定する認証情報の正当性とは、端末130から受信した認証情報の種別により、判断の行い方が異なる。認証情報が、パスワード(事前共有共通鍵)であるなら、ストレージ142に保存されているパスワードと受信した認証情報の比較により行われる。認証情報が、ダイジェスト認証であれば、認証要求や認証情報には乱数が含まれ、認証情報正当性の判断は、ダイジェストの検証により行われる。認証情報が、署名であれば、認証情報正当性の判断は、署名検証により行われる。

【0057】

<IDデバイスによる端末管理サーバの認証結果表示>

ステップ915において、IDデバイス140は、認証情報の正当性が検証できなければ、その後の応答を行わない。IDデバイス140に表示機能や、スピーカーがついている場合、認証情報の正当性が検証できていない場合、画面上に認証情報の正当性が検証できていない情報を表示したり、音楽や警告音を鳴らすことにより、利用者に警告を伝える。同様に、認証情報の正当性が検証できた場合も、画面上に認証情報の正当性が検証できた情報を表示したり、正当性が検証できない場合とは別の音楽や警告音を鳴らすことにより、利用者に検証の結果を伝える。

【0058】

<端末管理サーバへの利用者IDと認証情報の提示>

IDデバイス140は、ストレージ142から読み出したID(利用者ID)と第2の認証情報(秘密情報)を端末管理処理部131へ送信する(916)。端末管理処理部131は、受信したIDと第2の認証情報を端末管理サーバ処理部102へ送信する(917)。

【0059】

<端末管理サーバによるユーザ(IDデバイス)の認証>

端末管理サーバ処理部102は、端末130より受信したIDと第2の認証情報について、ストレージ110上の利用者情報105と比較して、端末130を使用する利用者(IDデバイス140の所有者)の認証を行う。この認証は、端末130から受信したIDで、利用者情報105の利用者ID501(図5)を検索し、該当するレコードの秘密情報503(図5)と受信した第2の認証情報を比較して正当な利用者であるか否かを判定する。

【0060】

<利用者環境の準備>

端末管理サーバ処理部102は、IDデバイス140からのID(利用者ID)と第2の認証情報(秘密情報)で利用者が正当な利用者であると判定すると、この利用者が登録している利用者環境の送信準備を行う。利用者環境は、利用者情報105のステータス506(図5)に保存され、利用者のID501に紐付けられている。利用者環境は例えば、利用者に関する情報(名前、ニックネーム、ID番号、イラスト、写真)、端末130上で動作するアプリケーションや端末130上で動作するアプリケーションの利用する画面構成などのデータやスクリプトである。

【0061】

<利用者環境のバリエーション>

利用者環境の送信準備(918)の際、端末管理サーバ処理部102は、利用者が登録している利用者環境のうち、端末130にて利用可能な環境で利用可能なものを選択する。これは、真正性検証結果に含まれる端末の状態や、端末情報107や認証情報送信時に同時に送信される利用者からの要求を参照し決定される。この利用可能なものの選択は、ブラウザアプリケーションが搭載されていない端末130にブラウザ用画面構成データやスクリプトを送信しても端末130上で利用者が利用できないため、利用できない環境を指令するのを防ぐために行われるものである。

【0062】

<利用者環境送信、表示>

端末管理サーバ処理部102は、利用者環境の送信準備918で決定された利用者環境を端末管理処理部131へ送信する(919)。端末管理処理部131は端末管理サーバ100から受信した利用者環境を端末130にて実行する。ステップ919で送信された利用者環境には、必要に応じて端末130にて実行する際の安全性を保証する認証情報(署名)が付加される。端末130はこの安全性を保証する認証情報を確認する。端末管理処理部131は、端末管理サーバ100から受信した利用者環境をあらかじめ定められた方法で分類し、端末130上で実行したり、表示したりする。利用者環境が利用者に関する情報であれば、端末管理処理部131が利用者に関する情報を表示し、確認を行う(920)。また、利用者環境が端末130上で動作するアプリケーション(プログラム)であれば、端末130上で当該アプリケーションを実行させ、利用者により確認を行う(920)。この確認は、端末130上で動作するアプリケーションで利用する画面構成などのデータやスクリプトであれば、必要なアプリケーションを動作させるか否かを利用者に確認させた後に、アプリケーションへデータやスクリプトを送信する、利用者による確認を行う。

【0063】

<利用者による安全性の認識>

利用者は、IDデバイス140を端末130に接続してから、ステップ920で表示される情報を確認してはじめて、端末130が正当に利用してよい端末130であるということを認識する。以上の処理により、利用者は、端末130の真正性検証結果を知ることができる。本実施形態では、利用者と正当な端末130の間に偽端末を設置し、利用者と正当な端末との間のインタラクションを中継する中間者攻撃手法への対策を可能にする。図9のステップ920までのシーケンスにおいて、偽端末が正規の端末130に対してはIDデバイスのふりをし、正規のIDデバイス140に対しては端末130のふりをすることは、以下の条件を満たせば可能である。

【0064】

(1)ステップ911において、偽端末がIDデバイス140から受信した認証情報要求を正規の端末130の端末処理部131に転送し、端末管理サーバ100に正規の端末130の真正性検証結果を検証させる。

【0065】

端末管理サーバ処理部102は、正規の端末130から認証情報要求を受け取っているために、正規の端末130の真正性の検証結果があらかじめ定められたポリシーに合致していれば、ステップ912を正しく実施することになる。

【0066】

(2)ステップ914において、偽端末がIDデバイスのふりをして正規の端末130から受信した認証情報と第2の認証情報要求を、正規の端末のふりをして正規のIDデバイス140に送信する。

【0067】

(3)ステップ916において、偽端末が正規の端末130のふりをしてIDデバイス140よりIDと第2の認証情報を受信し、IDデバイスのふりをして正規の端末130に受信した前記情報を中継する。

【0068】

上記の条件を満たすとき、ステップ919で利用者環境を正規の端末130上で実行したり、表示したりすることができる。そこで、偽端末が正規の端末130に表示された利用者環境を取得し、偽端末上に表示することができれば、中間者攻撃が成立する。

【0069】

<サービス利用のための認証情報の取得>

次に端末管理処理部131もしくは端末130上で動作するアプリケーションが、サービスを利用者に提供するための準備を行う。サービス利用のためにさらなる認証情報としてのサービス利用認証情報の送信が必要である場合、利用者は、端末130に対して、サービス利用認証のための情報の要求(IDの要求、パスワードの要求、生体認証情報の要求、プライバシー情報の要求、その他秘密情報の入力要求)などに画面の表示に従って返答する。入力された認証のための情報はIDデバイス140や端末管理サーバ処理部102に送信される(921)。IDデバイス140は、受け取った認証のための情報(たとえばPIN)から、更なる認証情報であるサービス利用認証情報(署名情報)を生成し(922)、端末130に送信する(923)。ここで、中間者攻撃を不可能にするために、ステップ922においては、ステップ914で受信した端末130の公開鍵を用いて更なる認証情報(署名情報)を暗号化し、ステップ923で端末130に送信する。

【0070】

<サービス要求>

利用者は、端末管理処理部131や端末130上で動作するアプリケーションを用いて端末管理サーバ100やサービス提供サーバ150にサービス提供の要求を行う(924)。ステップ924において、サービス提供サーバ150は、端末130の利用者の認証処理を行い、サービスの提供にあたり、必要な品質の通信の暗号化を実施する。利用者の認証処理に必要なサービス利用認証情報は、ステップ922で端末130の公開鍵を用いて暗号化されており、端末130は機密情報処理部133で自身の秘密鍵を用いて認証情報を復号する処理を実施する。そして、端末130は、真正性検証結果を含む端末情報を送付する(925)。サービス提供サーバ150は、端末130が送信した認証情報を含むサービス要求と、真正性検証結果を含む端末情報を検証し、予め設定したサービス提供のポリシーに従って端末130を介した利用者へのサービス提供を行う(926)。この真正性検証結果を含む端末情報は、ステップ907において、端末管理サーバ100が発行したものであるという署名等の情報を含むため、サービス提供サーバ150は前記の検証を行える。

【0071】

<サービス状態の引継ぎ>

この際、認証情報送信のステップ916にて、利用者が端末130の利用開始以前に実行していたサービスとサービスの状態を端末130がIDデバイス140から受信し、ステップ924で送信するサービス要求に含めることにより、利用者は端末130の利用を開始する以前に実行していたサービスとサービスの状態を端末130に簡便な操作で引き継ぐことができる。前記のサービスとサービスの状態とは、IDデバイス140が以前に通信した端末130とは異なる端末において利用者が利用していたサービスとサービスの状態を示す。もしくは、IDデバイス140が端末130の機能を持つ場合では、IDデバイス140上で実行しているサービスとサービスの状態を示す。

【0072】

また、IDデバイス140と端末130間の通信及びサービス提供サーバ150及び端末130の間の通信は盗聴防止のために暗号化されていても良い。また、認証情報の要求と認証情報の作成は、ダイジェスト認証や公開鍵暗号を用いた署名検証に限らず、生体情報の確認や、そのほかの認証情報の要求と認証情報要求に対する応答の作成でよい。

【0073】

<利用終了時の処理>

端末管理処理部131は、利用者が利用を終了したのを検知し(927)、利用者が利用停止した事をサービス提供サーバ150に送信し(928)端末管理サーバ100にも送信する(929)。利用者が利用を終了したことの検知方法は、利用者が端末130の入力装置に終了を意味する入力を行ったり、あらかじめ定められた時間入力が無かったり、利用者の利用開始からあらかじめ定められた時間が経過したり、利用者が利用場所を離れるなどしてIDデバイス140と端末130の通信があらかじめ定められた時間無かったりすること、利用者の利用形態をカメラで撮像して端末130が利用の終了を判断する等を検知する方法である。利用者が利用を終了したことを端末管理処理部131が検知した場合、端末管理処理部131は、端末130を再起動するか、後述するメモリ302やストレージ139の内容を初期化する。このことにより、ステップ901が開始され、次の利用者が安全に端末130を利用可能な状態を構成する。

【0074】

端末130がサービス提供サーバ150から受けるサービスは、例えば、ストリーミングによる情報の送受信やテレビ会議、電話会議、メール送受信、VPNを利用したリモートアクセス、仮想デスクトップの提供、WEBアプリの利用、オンラインゲーム、イーラーニング、ブログの利用、SIPサービスの利用、位置情報サービスの利用、営業支援システムの利用、メールサービスの利用、PIMサービス利用、オフィスツール利用、検索サービス利用等が挙げられる。

【0075】

図4は、端末管理サーバ100のストレージ110に記録されている端末情報107の例を示すものである。図4において端末情報107は、端末ID401に対して、当該端末を利用する利用者ID402と、機種403と、アドレス404と、管理ID405と、履歴406と、ステータス407と、場所408と、検証用情報409、備考410が対応付けて登録されている。

【0076】

端末ID401は、端末130に対し、端末の管理者が、個別のIDを割り当て管理するものである。端末130では、端末ID401は、ストレージ139の中に格納されている。前述のステップ904において端末管理サーバ100から端末ID401が送信される。前述のステップ905にて送信される真正性調査結果には、端末情報107の端末に関する情報が含まれるため、端末管理サーバ100は、端末130が送信した真正性調査結果から、端末130に関連する端末情報107を更新する。

【0077】

利用者ID402は、現在該当する端末130を利用している利用者を示す。機種403は、端末130に該当する機種を示す。アドレス404は、端末130が接続しているネットワーク120上の識別子であるIPアドレス等のアドレスを示す。管理ID405は、該当する端末130を管理する管理会社等の管理母体や管理者のIDを示す。履歴406は、端末130が端末管理サーバ100に送信した情報と端末130の状態を記録したログを記憶したものである。このログは、時刻と、そのほかの端末に関わる情報の組み合わせである。その他の端末130に関わる情報とは、端末130の起動、終了、リセット時間、メンテナンス情報、アプリケーション、サービス等を記録したステータス情報、端末130に接続されているデバイス情報である。

【0078】

端末のステータス407は、該当する端末130が現在どのような状況下にあるかを示す。例えば、利用者が利用しているサービスの状況や、利用者の利用を待っているサービスの状況である。場所408は、端末130が設置されている場所を示し、例えば、経度と緯度などで表現される。検証用情報409は、前記のステップ906にて真正性(調査結果が正当であるか正当でないか)を端末管理サーバ処理部102が検証するための情報やポリシーが記録されている。この検証用情報409は、端末130の管理者が定義し、更新する。備考410は、その他のエラー状態情報や、メンテナンス用の情報、認証用の特別な情報が記録されている。

【0079】

図5は、端末管理サーバ100のストレージ110に記録されている利用者情報105の例を示すものである。利用者ID501に対応する、利用者の公開鍵証明書502、共通鍵等の秘密情報503、管理ID504、履歴505、ステータス506、利用者が利用している端末ID507、備考508が登録されている。

【0080】

利用者ID501は、利用者に対してシステムの管理者が個別のIDを割り当てて管理しているものである。利用者ID501は、利用者(または管理者)がIDデバイス140の内部に格納して管理する。前述のステップ916にて送信されるIDは、利用者ID501を含むか、あらかじめ定められた方式で利用者ID501に紐付けて管理されている。

【0081】

利用者の公開鍵証明書502は、利用者が信頼された認証局から発行された公開証明書であり、利用者がIDデバイス140に格納する秘密鍵に対応する公開鍵証明書である。共通鍵等の秘密情報503は、利用者が利用するIDデバイス140と、相互認証や共通の秘密情報の共有を行うときに利用する事前共有する共通鍵や、セッション鍵、乱数である。

【0082】

管理ID504は、該当する利用者を管理する管理会社などの管理母体や管理者のIDを示す。履歴505は、利用者が端末130上で行った処理や状態(アプリケーションの状態)を記録したログを記憶したものである。ログは、時刻と、その他の利用者の行った処理や状態関わる情報の組み合わせである。その他の利用者の行った処理や状態関わる情報とは、端末の利用開始、端末上での操作、端末の利用終了に関する情報、利用したIDデバイス情報である。

【0083】

ステータス506は、該当する利用者が現在どのような状況でサービスを利用しているかを示す。端末ID507は、現在利用者が利用している端末130の端末IDである。備考508は、その他のエラー状態情報や、メンテナンス用の情報、認証用の特別な情報が記録されている。

【0084】

図2は、端末管理サーバ100のハードウェア構成を示すブロック図である。端末管理サーバ100は、内部でCPU201と、メモリ202と、ストレージ203と、NIC(ネットワークインターフェースカード)204と、入出力装置205がバスにより接続されている構成である。NIC204は、ネットワーク120と接続して図1の通信部101を構成している。ストレージ203は、図1のストレージ110に相当し、ストレージ203の機能は、ローカルに接続された記憶装置もしくは、ネットワーク120上のストレージ(図示省略)により実現される。

【0085】

端末管理サーバ処理部102や端末情報登録部103は、ストレージ110に保存されたプログラムをメモリ202にロードし、CPU201で実行することにより、これらプログラムの機能が実現される。

【0086】

図3は、端末130のハードウェア構成を示すブロック図である。端末130は、内部でCPU301と、メモリ302と、ストレージ303と、NIC304と、入出力装置305と、耐タンパストレージ306がバスにより接続されている構成である。NIC304は、ネットワーク120と接続している。ストレージ303もしくは耐タンパストレージ306、ネットワーク上のストレージの機能を合わせて、図1でストレージ139と示している。

【0087】

端末管理処理部131やサービス処理部132は、ストレージ303に保存されたプログラムをメモリ302にロードし、CPU301で実行することにより、機能が実現される。耐タンパストレージ306には、利用者や端末130の持つ認証情報を保存する。端末IDと端末IDに関わる認証情報(共通鍵、秘密鍵、公開鍵証明書等)も耐タンパストレージ306に保存する。入出力装置305は、通信インターフェース134や、画面やタッチパネル、キーボード、テンキーパッドなどの入力装置、磁気カードや接触型ICカードなどのリーダライタ、非接触型ICカードなどの通信インターフェースを含む。

【0088】

図6は、IDデバイス140のハードウェア構成を示すブロック図である。IDデバイス140は、CPU601と、メモリ602と、ストレージ603と、通信インターフェース144と、入出力装置604と、耐タンパストレージ605がバスにより接続されている構成である。通信インターフェース144は、端末130の通信インターフェース134と接続可能な構成になっている。IDデバイス140は、図示しない通信部を持ち、端末130と同等のサービス提供を受ける端末機能を持っていてもよい。

【0089】

ストレージ142は、ストレージ603もしくは耐タンパストレージ605を合わせて実現される。デバイス管理部141の機能は、ストレージ603に保存されたプログラムをメモリ602にロードし、CPU601で実行することにより、実現される。耐タンパストレージ605には、利用者の持つ認証情報(例えば、利用者ID501と秘密情報503)や、端末管理サーバ100の真正性を保証する情報(例えば、公開鍵等)を保存する。入出力装置604は、画面やタッチパネルやキーボード、テンキーパッドなどの入力装置、磁気カード、接触型ICカードなどのリーダライタ、非接触型ICカードなどの通信インターフェースを含む。

【0090】

図7は、本実施形態の図9に示したステップ919において利用者環境が端末130に送信された際、端末管理処理部131が端末130の画面に表示する情報(利用者環境表示700)を説明する図である。利用者環境表示700は、内部にサービス表示部701、状態表示部702、パスワード入力部703、個人情報表示部704、画像表示部705を含む。利用者環境は、利用者が任意に端末管理サーバ100へ登録を行うことができるため、個人情報表示部704に氏名やニックネームや利用者に関係する情報を表示したり、画像表示部705に利用者の好みの写真など利用者に関係のある情報を表示することができる。利用者が利用者環境の表示を端末130で確認することにより、利用者は端末130の安全性を確認するとともに、利便性の高いサービスを受けることができる。

【0091】

以上のように、不特定多数の利用者が使用可能な端末130と、端末管理サーバ100をネットワークで接続した端末システムを構成することにより、利用者は簡便な操作で、真正性の不確かな端末130の真正性を確認した上で利用し、サービス提供を受けることができ、利用者の利便性と取り扱う情報の閲覧、加工などの取り扱いに対する安全性が向上する。

【0092】

また、利用者がIDデバイス140を用いて端末130と認証操作を行うだけで、利用者は端末130のスペックや利用の状況に即した利用者環境を当該端末130に構築することができ、サービス開始までの時間を削減できるため、利用者の利便性が向上する。

【0093】

<第2実施形態>

図10は、本実施形態の端末130を利用して利用者が端末130の安全性を端末管理サーバ100の機能を用いて判定し、サービス提供サーバ150からサービスを受ける際のシステムのシーケンス図である。

【0094】

第1実施形態の図9と異なる点は、ステップ1006における真正性検証結果の内容が異なる点と、ステップ1020の利用者環境表示、確認以降のステップで、端末管理サーバ100が主体となって、利用者のサービス利用の手続きを行う点である。その他は第1実施形態の図9と同様である。

【0095】

ステップ1006において、端末管理サーバ処理部102は、真正性の検証を行う。真正性調査結果が正当であると検証された場合、真正性検証結果が、端末管理サーバ処理部102から端末管理処理部131へ送信される(907)。この真正性検証結果は、端末130にて復号可能な暗号化が施してあり、IDデバイス140にて検証可能な内容になっている。利用者が端末130の利用を開始した場合(909)、IDデバイス140の認証要求910に対し、真正性検証結果を認証情報及び第2の認証要求としてIDデバイス140に送信することにより、IDデバイス140は、端末130の真正性を確認でき、ステップ1016以降の処理を進めることができる。

【0096】

このとき、IDデバイス140は、真正性の内容をIDデバイス140が持つ時刻情報や別のネットワーク経由での端末管理サーバ100への問い合わせなどを利用して行っても良い。また、利用者に真正性検証結果から演算された計算結果を表示し、端末130上の表示と比較することによって、真正性を検証しても良い。

【0097】

また、ステップ1016にて送信される第2の認証情報に、サービス要求やサービス利用のための認証情報を含ませることにより、利用者がサービス利用要求を端末130を介して端末管理サーバ100へ指示後(1021、1022)、端末管理サーバ100は、サービス提供サーバ150に対し、端末130へのサービス提供開始要求と、端末の真正性検証結果を含む端末情報の送付(1023、1024)を行い、利用者はサービスの提供を受ける(1025)。

【0098】

このように端末130、端末管理サーバ100をネットワーク120で接続した端末システムを構成することにより、第1実施形態と比較して、サービス開始までの時間や、ユーザの操作を削減できるため、利用者の利便性が向上する。

【0099】

また、ステップ1016にて、利用者が端末130の利用開始以前に実行していたサービスとサービスの状態を端末130が受信するように構成し、ステップ1025にて利用者が当該端末130の利用以前に実行していたサービスとサービスの状態を引き継ぐことができるようにすると、利用者は、少ない操作で、以前実行していたサービスとサービスの状態を引き継ぐことができる。これにより、利用者の利便性が向上する。このサービスとサービスの状態とは、IDデバイス140が以前に通信した端末130とは異なる端末において利用者が利用していたサービスとサービスの状態もしくは、IDデバイス140が端末の機能を持ちIDデバイス140上で実行しているサービスとサービスの状態を示す。

【0100】

なお、各実施形態では、端末管理サーバ100とサービス提供サーバ150が異なる計算機で構成された例を示したが、端末管理サーバ100とサービス提供サーバ150の機能を一つの計算機で提供することができる。

【0101】

本実施形態によれば、不特定多数の利用者が一時的に借り受けて利用する端末を含む計算機システムに適用することができ、さらに、不特定多数の利用者が一時的に借り受けて利用する端末を管理する管理サーバに適用することができる。

【符号の説明】

【0102】

100:端末管理サーバ、102:端末管理サーバ処理部、103:端末情報登録部、104:端末公開鍵管理部、110:ストレージ、130:端末、131:端末管理処理部、132:サービス処理部、133:機密情報処理部、139:ストレージ、140:IDデバイス、141:デバイス管理部、150:サービス提供サーバ、152:サービス処理部。

【特許請求の範囲】

【請求項1】

メモリを有する端末と、前記端末とネットワークを介して接続する端末管理サーバを含む端末システムであって、

前記端末は、

予め設定したIDと認証情報とを格納したIDデバイスと接続し、前記IDデバイスから前記IDと前記認証情報を取得して前記端末管理サーバへ認証要求として送信する認証要求部と、

前記メモリの状態を調査する真正性調査部と、

前記真正性調査部が調査した結果を前記端末管理サーバへ送信する真正性調査結果送信部と、

前記IDデバイス内で公開鍵で暗号化されたサービス利用認証情報を、前記公開鍵に対応する秘密鍵で復号する機密情報処理部とを具備し、

前記端末管理サーバは、

前記端末の利用者毎に固有の情報を予め登録する端末情報登録部と、

前記端末から受信した前記認証要求に含まれる前記IDと前記認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、

前記端末から受信した前記調査結果に基づいて、前記端末が改ざんを受けていないことを判定する真正性判定部と、

前記認証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、前記利用者に固有の情報を、前記端末に送信する固有情報送信部と、

前記公開鍵を管理する端末公開鍵管理部とを具備し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報を表示する表示部を有することを特徴とする端末システム。

【請求項2】

請求項1に記載の端末システムにおいて、

前記端末の利用者毎に固有の情報を予め登録する前記端末情報登録部は、

前記利用者毎に実行するアプリケーションを予め登録し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報に基づいて前記アプリケーションを取得し、当該アプリケーションを実行することを特徴とする端末システム。

【請求項3】

請求項1に記載の端末システムにおいて、

前記真正性調査部は、

前記メモリの状態を調査した結果に、当該調査を実施した時刻情報を含み、

前記真正性判定部は、

前記真正性調査部が調査した結果に含まれる時刻情報と、現在時刻の差が所定値を超えたときには当該調査結果を破棄することを特徴とする端末システム。

【請求項4】

請求項1ないし請求項3の何れか1項に記載の端末システムにおいて、

前記IDデバイスは、

前記認証情報を予め格納した記憶部と、

前記端末と通信を行う通信インターフェースと、

前記端末管理サーバと相互認証を実行し、前記相互認証の結果が成功である場合に、前記記憶部に格納した前記認証情報を前記端末に送信するデバイス管理部と、

を有することを特徴とする端末システム。

【請求項5】

請求項1に記載の端末システムにおいて、

前記端末の利用者毎に固有の情報を予め登録する前記端末情報登録部は、

前記利用者が前記端末を利用する直前に使用していたアプリケーションを前記利用者毎に固有の情報として格納し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報に基づいて前記アプリケーションを取得し、当該アプリケーションを実行し、当該アプリケーションを前記利用者へ継続的に提供することを特徴とする端末システム。

【請求項6】

請求項1に記載の端末システムにおいて、

前記端末にサービスを提供するサービス提供サーバをさらに有し、

前記端末管理サーバは、

前記端末からサービスの要求を受けたときには、前記認証部の認証結果と、前記真正性判定部の判定結果とともに前記サービスの要求を前記サービス提供サーバに送信し、

前記サービス提供サーバは、

前記認証結果と、前記真正性判定部の判定結果を受け付けて、前記サービスの要求に対するサービスの提供を開始することを特徴とする端末システム。

【請求項7】

メモリを具備してネットワークに接続される端末において、

前記端末は、

予め設定したIDと認証情報を格納したIDデバイスと接続し、前記IDデバイスから前記IDと前記認証情報を取得して前記ネットワークへ認証要求として送信する認証要求部と、

前記メモリの状態を調査する真正性調査部と、

前記真正性調査部が調査した結果を前記ネットワークへ送信する真正性調査結果送信部と、

前記ネットワークへ送信した認証要求と前記調査結果に対する応答として、当該端末の利用者に固有の情報を受信したときに、当該固有の情報を表示する表示部と、

を有することを特徴とする端末。

【請求項8】

メモリを具備し、ネットワークに接続されて前記ネットワークに接続された端末を管理する端末管理サーバにおいて、

前記端末の利用者毎に固有の情報を予め登録する端末情報登録部と、

前記端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、

前記端末から受信した所定の調査結果から、前記端末が改ざんを受けていないことを判定する真正性判定部と、

前記証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、

前記利用者に固有の情報を前記端末に送信する固有情報送信部と、

を備えたことを特徴とする端末管理サーバ。

【請求項1】

メモリを有する端末と、前記端末とネットワークを介して接続する端末管理サーバを含む端末システムであって、

前記端末は、

予め設定したIDと認証情報とを格納したIDデバイスと接続し、前記IDデバイスから前記IDと前記認証情報を取得して前記端末管理サーバへ認証要求として送信する認証要求部と、

前記メモリの状態を調査する真正性調査部と、

前記真正性調査部が調査した結果を前記端末管理サーバへ送信する真正性調査結果送信部と、

前記IDデバイス内で公開鍵で暗号化されたサービス利用認証情報を、前記公開鍵に対応する秘密鍵で復号する機密情報処理部とを具備し、

前記端末管理サーバは、

前記端末の利用者毎に固有の情報を予め登録する端末情報登録部と、

前記端末から受信した前記認証要求に含まれる前記IDと前記認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、

前記端末から受信した前記調査結果に基づいて、前記端末が改ざんを受けていないことを判定する真正性判定部と、

前記認証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、前記利用者に固有の情報を、前記端末に送信する固有情報送信部と、

前記公開鍵を管理する端末公開鍵管理部とを具備し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報を表示する表示部を有することを特徴とする端末システム。

【請求項2】

請求項1に記載の端末システムにおいて、

前記端末の利用者毎に固有の情報を予め登録する前記端末情報登録部は、

前記利用者毎に実行するアプリケーションを予め登録し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報に基づいて前記アプリケーションを取得し、当該アプリケーションを実行することを特徴とする端末システム。

【請求項3】

請求項1に記載の端末システムにおいて、

前記真正性調査部は、

前記メモリの状態を調査した結果に、当該調査を実施した時刻情報を含み、

前記真正性判定部は、

前記真正性調査部が調査した結果に含まれる時刻情報と、現在時刻の差が所定値を超えたときには当該調査結果を破棄することを特徴とする端末システム。

【請求項4】

請求項1ないし請求項3の何れか1項に記載の端末システムにおいて、

前記IDデバイスは、

前記認証情報を予め格納した記憶部と、

前記端末と通信を行う通信インターフェースと、

前記端末管理サーバと相互認証を実行し、前記相互認証の結果が成功である場合に、前記記憶部に格納した前記認証情報を前記端末に送信するデバイス管理部と、

を有することを特徴とする端末システム。

【請求項5】

請求項1に記載の端末システムにおいて、

前記端末の利用者毎に固有の情報を予め登録する前記端末情報登録部は、

前記利用者が前記端末を利用する直前に使用していたアプリケーションを前記利用者毎に固有の情報として格納し、

前記端末は、

前記端末管理サーバから受信した前記利用者に固有の情報に基づいて前記アプリケーションを取得し、当該アプリケーションを実行し、当該アプリケーションを前記利用者へ継続的に提供することを特徴とする端末システム。

【請求項6】

請求項1に記載の端末システムにおいて、

前記端末にサービスを提供するサービス提供サーバをさらに有し、

前記端末管理サーバは、

前記端末からサービスの要求を受けたときには、前記認証部の認証結果と、前記真正性判定部の判定結果とともに前記サービスの要求を前記サービス提供サーバに送信し、

前記サービス提供サーバは、

前記認証結果と、前記真正性判定部の判定結果を受け付けて、前記サービスの要求に対するサービスの提供を開始することを特徴とする端末システム。

【請求項7】

メモリを具備してネットワークに接続される端末において、

前記端末は、

予め設定したIDと認証情報を格納したIDデバイスと接続し、前記IDデバイスから前記IDと前記認証情報を取得して前記ネットワークへ認証要求として送信する認証要求部と、

前記メモリの状態を調査する真正性調査部と、

前記真正性調査部が調査した結果を前記ネットワークへ送信する真正性調査結果送信部と、

前記ネットワークへ送信した認証要求と前記調査結果に対する応答として、当該端末の利用者に固有の情報を受信したときに、当該固有の情報を表示する表示部と、

を有することを特徴とする端末。

【請求項8】

メモリを具備し、ネットワークに接続されて前記ネットワークに接続された端末を管理する端末管理サーバにおいて、

前記端末の利用者毎に固有の情報を予め登録する端末情報登録部と、

前記端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、

前記端末から受信した所定の調査結果から、前記端末が改ざんを受けていないことを判定する真正性判定部と、

前記証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、

前記利用者に固有の情報を前記端末に送信する固有情報送信部と、

を備えたことを特徴とする端末管理サーバ。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−38255(P2012−38255A)

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【出願番号】特願2010−180377(P2010−180377)

【出願日】平成22年8月11日(2010.8.11)

【国等の委託研究の成果に係る記載事項】(出願人による申告)国等の委託研究の成果に係る特許出願(平成20年度 独立行政法人情報通信研究機構「端末プラットフォーム技術に関する研究開発」委託研究、産業技術力強化法第19条の適用を受ける特許出願)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【出願日】平成22年8月11日(2010.8.11)

【国等の委託研究の成果に係る記載事項】(出願人による申告)国等の委託研究の成果に係る特許出願(平成20年度 独立行政法人情報通信研究機構「端末プラットフォーム技術に関する研究開発」委託研究、産業技術力強化法第19条の適用を受ける特許出願)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]