確認装置、確認方法及び確認プログラム

【課題】選定処理において選定された暗号化方式である選定方式を簡単に確認すること。

【解決手段】確認装置は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を任意のサーバと実行する。また、確認装置は、選定処理において用いられた任意の暗号化方式の組み合わせと、選定処理において選定された暗号化方式である選定方式とを出力する。

【解決手段】確認装置は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を任意のサーバと実行する。また、確認装置は、選定処理において用いられた任意の暗号化方式の組み合わせと、選定処理において選定された暗号化方式である選定方式とを出力する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、確認装置、確認方法及び確認プログラムに関する。

【背景技術】

【0002】

公開された通信網であるインターネットにおいて、任意のサーバと任意のクライアントとが秘匿性のある情報を交換する際には、セキュリティプロトコルを利用した暗号通信が実行される。

【0003】

セキュリティプロトコルとは、例えば、SSL(Secure Sockets Layer)/TLS(Transport Layer Security)やIPSec(Security Architecture for Internet Protocol)などが該当する。セキュリティプロトコルにて用いられる暗号アルゴリズムは複数あり、暗号アルゴリズムにて用いられる鍵長にも複数の長さがある。暗号通信を実現する際に用いられる暗号アルゴリズムの組み合わせを「CS(Cipher Suite)」や「暗号化方式」とも称する。通信相手となるサーバやクライアントが対応する暗号アルゴリズムは未知であり、一般的に、サーバやクライアントは、多くの相手と暗号通信が可能となることを目的として、複数のCSに対応する。サーバやクライアントが対応する複数のCSを「CSセット」、「暗号化方式群」とも称する。

【0004】

クライアントとサーバとが暗号通信を行う場合、お互いの暗号化方式群から暗号通信に用いる暗号化方式を選定する選定処理を実行する。選定処理では、サーバとクライアントとは、相互に自装置が対応する暗号化方式群を提示し、相互の暗号化方式群に共通して含まれる暗号化方式から、暗号化方式各々に設定された優先順位に基づいて、暗号通信に用いる暗号化方式を1つ選定する。選定処理を「ネゴシエーション」とも称し、選定処理にて選定された暗号化方式を「選定方式」とも称する。

【0005】

また、クライアントやサーバの暗号化方式群は、クライアントやサーバごとに多種多様である。このため、選定処理により選定される暗号化方式は、クライアントやサーバの暗号化方式群ごとに、更には、クライアントやサーバの設定や暗号化方式各々に設定された優先順位ごとに、多種多様となる。

【0006】

また、暗号アルゴリズムは、時間が経過するに従って安全性が低下する。言い換えると、暗号アルゴリズムは、時間が経過するに従って危殆化する。この結果、危殆化した暗号アルゴリズムが暗号化方式に含まれることがあり、暗号通信を実行したとしても、秘匿性のある情報を安全に通信されないことがある。

【0007】

このことを踏まえ、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかについて確認することが重要となる。例えば、暗号化方式の危殆化状況を示す危殆化情報を暗号化方式ごとに記憶する危殆化情報リストを保持しておくリスト保持装置がある。リスト保持装置は、サーバのURLが指定されると、リスト保持装置のブラウザがサーバとネゴシエーションを実行し、選定された暗号化方式について危殆化情報リストを参照することで、選定された暗号化方式についての危殆化度を確認する。

【0008】

なお、暗号通信に利用されている暗号化方式を確認する手法として、暗号通信を行うアプリケーションに、利用している暗号化方式を表示させる表示手法もある。また、暗号通信に利用されることが予想される暗号化方式を推定する手法として、暗号通信を行うアプリケーションの実装仕様や設定状況を利用者が確認し、利用者が机上にてシミュレーションする手法もある。

【先行技術文献】

【非特許文献】

【0009】

【非特許文献1】猪俣敦夫、大山義仁、岡本栄司、暗号危殆化に対する暗号SLAの提案と支援ツールの実現、情報処理学会論文誌、Vol.48 No.1、Jan.2007

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかしながら、上述した従来の手法では、どの暗号化方式が選定方式となるかについて確認するのに手間がかかるという課題がある。例えば、上述した表示手法では、利用者が手動にて確認することになり、利用者に手間がかかる。なお、上述したリスト保持装置では、自装置のブラウザが対応する暗号化方式群を用いて確認できるにすぎず、多種多様なクライアントやアプリケーションそれぞれについて選定される選定方式を確認できない。

【0011】

開示の技術は、上述に鑑みてなされたものであって、選定方式を簡単に確認可能である確認装置、確認方法及び確認プログラムを提供することを目的とする。

【課題を解決するための手段】

【0012】

開示する確認装置は、1つの態様において、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行部を備える。また、確認装置は、前記選定処理実行部により用いられた前記任意の暗号化方式の組み合わせと、前記選定処理実行部により選定された選定方式とを出力する出力部を備える。

【発明の効果】

【0013】

開示する確認装置の1つの態様によれば、選定方式を簡単に確認可能であるという効果を奏する。

【図面の簡単な説明】

【0014】

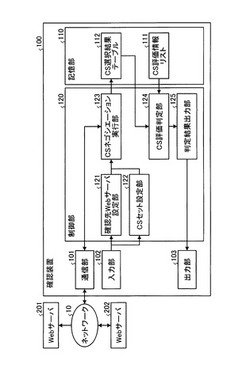

【図1】図1は、実施例1に係る確認装置の構成の一例を示すブロック図である。

【図2】図2は、暗号化方式と暗号化方式群との一例について示す図である。

【図3】図3は、選定処理の一例を示す図である。

【図4】図4は、実施例1におけるCS評価情報リストに記憶された情報の一例を示す図である。

【図5】図5は、実施例1におけるCS選択結果テーブルにより記憶された情報の一例を示す図である。

【図6】図6は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。

【図7】図7は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。

【図8】図8は、実施例1に係る確認装置による処理の流れの一例を示すフローチャートである。

【図9】図9は、実施例1における選定処理の一例を示すフローチャートである。

【図10】図10は、確認プログラムによる情報処理がコンピュータを用いて具体的に実現されることを示す図である。

【発明を実施するための形態】

【0015】

以下に、開示する確認装置、確認方法及び確認プログラムの実施例について、図面に基づいて詳細に説明する。なお、本実施例により開示する発明が限定されるものではない。各実施例は、処理内容を矛盾させない範囲で適宜組み合わせることが可能である。

【実施例1】

【0016】

[確認装置の構成]

実施例1に係る確認装置100の構成の一例を示す。以下に説明する確認装置100は、1以上の暗号化方式からなる暗号化方式群を保持し、クライアントとサーバとの間で選定処理を実行して選定方式を決定し、選定方式を用いて暗号通信を実行する技術一般に適用可能なものである。例えば、確認装置100は、各種のセキュリティプロトコルを実行する装置に適用可能である。確認装置100を適用可能なセキュリティプロトコルの一例をあげると、SSL/TLS、IPSec、SSH(Secure SHell)などがある。なお、以下では、セキュリティプロトコルを単に「プロトコル」とも記載する。

【0017】

図1は、実施例1に係る確認装置の構成の一例を示すブロック図である。確認装置100は、ネットワーク10を介して、Webサーバ201やWebサーバ202と接続される。なお、図1に示す例では、確認装置100が、2つのWebサーバと接続される場合を例に示したが、Webサーバは2つに限定されるものではなく、任意の数であって良い。なお、ネットワーク10は、任意のネットワークで良く、例えば、HTTPS(Hypertext Transfer Protocol over Secure Socket Layer)通信が可能なインターネットやイントラネットなどが該当する。

【0018】

ここで、Webサーバ201及び202について簡単に説明する。Webサーバ201及び202は、利用者によって用いられる任意のクライアント端末と暗号通信を行う。具体的には、Webサーバ201及び202は、クライアント端末からアクセスされると、アクセスされたクライアント端末と選定処理を実行することで暗号化方式を1つ選定し、選定した暗号化方式を用いてクライアント端末と暗号通信を行う。なお、クライアント端末は、図1には示していない。クライアント端末は、例えば、ネットワーク10を介してWebサーバ201や202と接続される。

【0019】

ここで、暗号化方式と暗号化方式群との一例について示す。図2は、暗号化方式と暗号化方式群との一例について示す図である。図2において、21や22は、クライアント端末のアプリケーションが実装するプロトコルの一例を示し、23〜26は、クライアント端末が実装するプロトコル各々が対応する暗号化方式の一例を示す。図2に示す例では、クライアント端末のアプリケーションが「ブラウザA」であり、クライアント端末のアプリケーションである「ブラウザA」が対応するプロトコルが「SSL2」と「SSL3」とである場合を例に示した。また、アプリケーション「ブラウザA」のプロトコル「SSL2」が対応する暗号化方式の一例が「CS A」と「CS B」とであり、アプリケーション「ブラウザA」のプロトコル「SSL3」が対応する暗号化方式の一例が「CS C」と「CS D」とである場合を例に示した。

【0020】

また、図2において、31や32は、Webサーバが実装するプロトコルの一例を示し、33〜36は、Webサーバが実装するプロトコル各々が対応する暗号化方式の一例を示す。図2に示す例では、Webサーバが対応するプロトコルが「SSL2」と「SSL3」とである場合を例に示した。また、Webサーバのプロトコル「SSL2」が対応する暗号化方式の一例が「CS A」と「CS B」とであり、Webサーバのプロトコル「SSL3」が対応するCSの一例が「CS C」と「CS D」とである場合を例に示した。

【0021】

ここで、図2のクライアント端末を例に説明すると、暗号化方式は、矢印27に示されるように、クライアント端末が対応する暗号化方式それぞれを示し、図2に示す例では、「CS A」、「CS B」、「CS C」、「CS D」それぞれが該当する。また、図2のWebサーバを例に説明すると、暗号化方式群は、括弧37に示されるように、Webサーバが対応する暗号化方式群を示し、図2に示す例では、「CS A」、「CS B」、「CS C」、「CS D」のセットが該当する。

【0022】

クライアント端末とWebサーバとの間における選定処理について更に説明する。図3は、選定処理の一例を示す図である。図3の21〜26、31〜36は、図2と同様であり、説明を省略する。図3において、41は、Webサーバにおいて、クライアント端末と通信を実行するアプリケーションの設定ファイルを示す。43〜45は、Webサーバがクライアント端末との暗号通信に用いることが可能な暗号化方式を示す。CS43〜CS45には、それぞれ、優先順位が設定される。図3に示す例では、優先順位が、CS43、CS44、CS45の順である場合を例に示した。暗号通信に利用可能となる暗号化方式であるCS43〜45や、暗号化方式各々に設定された優先順位は、例えば、プロトコルの仕様やサーバアプリケーションの設定ファイルにおける設定内容、アプリケーションに対する実装の有無などによって決定される。なお、図3に示す例では、説明の便宜上、利用可能ではないCS42も併せて示した。CS42は、例えば、設定ファイルにより利用不可となっている暗号化方式が該当する。

【0023】

また、図3において、51は、クライアント端末において、Webサーバと通信を実行するアプリケーションの設定ファイルを示す。52、54、55は、クライアント端末がWebサーバとの暗号通信に用いることが可能な暗号化方式を示す。CS52、CS54、CS55には、それぞれ、優先順位が設定される。図3に示す例では、優先順位が、CS52、CS54、CS55の順である場合を例に示した。なお、図3に示す例では、説明の便宜上、利用可能ではないCS53も併せて示した。

【0024】

選定処理においては、例えば、図3の(1)に示すように、クライアント端末とサーバ端末とは、それぞれ、自装置において、相手との暗号通信に利用可能な暗号化方式を決定する。例えば、図3に示すように、クライアント端末は、CS52、CS54、CS55を決定し、Webサーバは、CS43〜CS45を決定する。すなわち、図3に示す例では、クライアント端末の暗号化方式群は、CS52、CS54、CS55となり、Webサーバの暗号化方式群は、CS43〜CS45となる。そして、図3の(2)に示すように、クライアント端末とサーバ端末とは、決定した暗号化方式各々に優先順位を決定する。なお、図3の(1)や(2)については、選定処理を実行する前に、初期設定により事前に決まっていることが多い。

【0025】

そして、図3の(3)に示すように、クライアント端末とサーバ端末とは、共通で利用可能な暗号化方式を選定する。例えば、図3に示す例では「CS D」と「CS B」とについては、共通可能な暗号化方式となっており、クライアント端末とサーバ端末とは、「CS D」と「CS B」とを選定する。ここで、図3の(4)に示すように、クライアント端末とサーバ端末とは、選定した暗号化方式が複数ある場合には、共通で利用可能な暗号化方式のうちで優先順位を決定する。図3に示す例では、例えば、「CS B」、「CS D」の順であると決定する。すなわち、この結果、クライアント端末とWebサーバとの選定処理により、「CS B」が選定されたことになる。以下では、ネゴシエーションにより選定された暗号化方式を「選定方式」とも称する。図3に示す例では、選定方式は、「CS B」になる。

【0026】

なお、Webサーバ201や202とクライアント端末とがHTTPSを用いた暗号通信を行う場合には、セキュリティプロトコルとして、例えば、SSL/TLSが用いられる。Webサーバのアプリケーションとしては、例えば、WebサーバアプリケーションにSSL機能等を有するモジュールを組み合わせたものや、SSL/TLSを実装しているWebサーバアプリケーションなどがある。また、クライアント端末のアプリケーションとして代表的なものとしては、例えば、SSL/TLSを実装しているWebブラウザなどがある。

【0027】

また、SSL/TLSにおけるネゴシエーションでは、クライアント端末は、Webブラウザのもつ暗号化方式群を優先順位付けしてWebサーバに送信する。その後、Webサーバは、自身のもつ暗号化方式群と突合し、両者が利用可能な暗号化方式の中から最終的に暗号通信で利用する暗号化方式を決定してWebブラウザに通知する。

【0028】

図1の説明に戻る。図1に示す例では、確認装置100は、ネットワーク10を介してWebサーバ201やWebサーバ202と接続される。確認装置100は、通信部101と、入力部102と、出力部103と、記憶部110と、制御部120とを有する。以下では、確認装置100が、任意のURL(Uniform Resource Locator)により識別されるWebサーバにて提供されているHTTPS通信サービスにおいて、危殆化した暗号アルゴリズムを含む暗号化方式での暗号通信がされる可能性がないかを確認する場合について説明する。ただし、確認装置100はこれに限定されるものではなく、HTTPS通信サービスを用いることなく、他のサービスを用いても良い。

【0029】

通信部101は、制御部120と接続される。通信部101は、ネットワーク10を介してWebサーバ201やWebサーバ202との間で通信を行う。入力部102は、制御部120と接続される。入力部102は、情報や指示を利用者から受け付け、受け付けた情報や指示を制御部120に入力する。入力部102は、キーボードやマウス、マイクなどが該当する。出力部103は、制御部120と接続される。出力部103は、制御部120から情報を受け付け、受け付けた情報を出力する。出力部103は、例えば、モニタや各種のデータ出力端子などが該当する。

【0030】

なお、通信部101によって行われる通信内容、入力部102によって受け付けられる情報や指示の詳細、出力部103によって出力される情報の詳細については、ここでは説明を省略し、関係する各部について説明する際に併せて説明する。

【0031】

記憶部110は、制御部120と接続される。記憶部110は、制御部120による各種処理に用いるデータを記憶する。記憶部110は、例えば、RAM(Random Access Memory)やROM(Read Only Memory)、フラッシュメモリ(Flash Memory)などの半導体メモリ素子、又は、ハードディスクや光ディスクなどが該当する。図1に示す例では、記憶部110は、CS評価情報リスト111と、CS選択結果テーブル112とを有する。

【0032】

CS評価情報リスト111は、暗号化方式の危殆化状況、暗号化方式の処理速度、暗号化方式の普及度といった暗号化方式の評価や性能、評判などに係る情報のうち、少なくとも1つに基づいて決定される情報である評価情報を暗号化方式ごとに記憶する。例えば、危殆化状況が大きければ、小さい場合と比較して暗号化方式の評価が低くなる。また、例えば、暗号化方式の処理速度が早ければ、遅い場合と比較して暗号化方式の評価が高くなる。また、例えば、暗号化方式の普及度が高ければ、低い場合と比較して暗号化方式の評価が高くなる。

【0033】

以下では、説明の便宜上、評価情報が暗号化方式の危殆化状況を示す場合を用いて説明する。より詳細には、CS評価情報リスト111は、各暗号化方式に含まれる暗号アルゴリズムに対する暗号危殆化度合いなどを表現した情報を記憶する場合を用いて説明する。

【0034】

なお、CS評価情報リスト111は、必要に応じて随時アップデート可能とする。また、CS評価情報リスト111は、暗号危殆化度合い等を評価したノウハウの集合体であることを踏まえ、リスト自体をブラックボックス化されたままアップデートし、ブラックボックス化されたまま保存可能とする。CS評価情報リスト111は、例えば、確認装置100の管理者によって入力される。

【0035】

図4は、実施例1におけるCS評価情報リストに記憶された情報の一例を示す図である。図4に示すように、CS評価情報リスト111は、暗号化方式に対応付けて評価情報を記憶する。例えば、CS評価情報リスト111は、暗号化方式「CS A」に対応付けて、評価情報「危殆化度 大」を記憶し、暗号化方式「CS B」に対応付けて、評価情報「危殆化度 中」を記憶する。

【0036】

なお、図4に示す例では、CS評価情報リスト111が、暗号化方式ごとに評価情報を記憶する場合を例に示したが、これに限定されるものではない。例えば、CS評価情報リスト111は、更に、暗号化方式に含まれる暗号アルゴリズムごとに、暗号危殆化度合いを示す情報を記憶しても良い。

【0037】

CS選択結果テーブル112は、後述するCSネゴシエーション実行部123による処理結果を記憶する。具体的には、CS選択結果テーブル112は、選定処理の対象となったWebサーバを識別するURLに対応付けて、CSネゴシエーション実行部123により選定処理にて用いられた任意の暗号化方式の組み合わせと、暗号化方式各々に設定された優先順位と、選定方式とを記憶する。また、CS選択結果テーブル112に記憶された情報は、CSネゴシエーション実行部123により入力され、後述するCS評価判定部124により用いられる。

【0038】

図5は、実施例1におけるCS選択結果テーブルにより記憶された情報の一例を示す図である。図5に示すように、CS選択結果テーブル112は、URL「wxample1.com」に対応付けて、任意の暗号化方式の組み合わせとして、「CS A」と「CS B」と「CS C」と「CS D」との組合せを記憶する。また、CS選択結果テーブル112は、URL「wxample1.com」に対応付けられた優先順位として、「CS A」、「CS B」、「CS C」、「CS D」の順を記憶する。また、CS選択結果テーブル112は、URL「wxample1.com」に対応付けて、選定方式「CS A」を記憶する。すなわち、後述するように、CS選択結果テーブル112は、URL「wxample1.com」により識別されるWebサーバについての処理結果として、CSネゴシエーション実行部123による選定処理において用いられた暗号化方式群が「CS A」と「CS B」と「CS C」と「CS D」とであることを記憶し、優先順位が「CS A」、「CS B」、「CS C」、「CS D」の順であることを記憶し、選定方式が「CS A」であることを記憶する。

【0039】

制御部120は、通信部101、入力部102、出力部103及び記憶部110と接続される。制御部120は、各種の処理手順などを規定したプログラムを記憶する内部メモリを有し、種々の処理を制御する。制御部120は、例えば、ASIC(Application Specific Integrated Circuit)、FPGA(Field Programmable Gate Array)、CPU(Central Processing Unit)、MPU(Micro Processing Unit)などが該当する。図1に示す例では、制御部120は、確認先Webサーバ設定部121と、CSセット設定部122と、CSネゴシエーション実行部123と、CS評価判定部124と、判定結果出力部125とを有する。

【0040】

確認先Webサーバ設定部121は、確認先となるWebサーバを識別するURLをCSネゴシエーション実行部123に設定する。例えば、利用者によってURLが入力部102に入力されると、確認先Webサーバ設定部121は、入力されたURLをCSネゴシエーション実行部123に設定する。また、例えば、利用者によってURLのリストがCSVファイルなどを用いて一度に入力されると、確認先Webサーバ設定部121は、入力されたCSVファイルに含まれるURLを1つずつCSネゴシエーション実行部123に設定する。なお、CSVファイル等を用いて複数のURLを一度に入力する機能を備えることで、利用者の作業効率を向上することが可能である。

【0041】

CSセット設定部122は、任意の暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する。例えば、CSセット設定部122は、利用者によって暗号化方式の組み合わせが設定されると、選択された暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する。また、例えば、CSセット設定部122は、現状用いられている暗号化方式を予め保持し、予め保持した暗号化方式のうち任意の暗号化方式の組み合わせを選択してCSネゴシエーション実行部123に設定する。

【0042】

暗号化方式がn個ある場合を用いて、さらに詳細に説明する。この場合、CSセット設定部122は、全n個ある暗号化方式のうちm個の暗号化方式を取り出す組合せのうち、任意の組合せを選択し、CSネゴシエーション実行部123に設定する。ここで、mは、「1≦m≦n」となる。

【0043】

また、例えば、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、CSセット設定部122は、利用者から受け付けたリストに含まれる暗号化方式の組み合わせ各々を順番に設定する。また、CSセット設定部122は、暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する際、暗号化方式各々に優先順位を設定する。

【0044】

ここで、CSセット設定部122により設定される優先順位は、全n個ある暗号化方式からm個の暗号化方式を取り出した際の、取り出したm個の暗号化方式の順列となる。すなわち、CSセット設定部122により選択されてCSネゴシエーション実行部123に設定される任意の暗号化方式の組み合わせは、全n個ある暗号化方式からm個の暗号化方式を取り出した際の、取り出したm個の暗号化方式の順列まで含めた組合せのうち、任意の組合せとなる。

【0045】

なお、CSセット設定部122は、全n個ある暗号化方式のうちm個(1≦m≦n)の暗号化方式を取り出す組合せのうち、全ての組合せを用いても良く、一部の組合せについては用いなくても良い。すなわち、CSセット設定部122は、全n個ある暗号化方式のうちm個の暗号化方式を取り出した際の、m個ある暗号化方式の順列まで含めた組合せのうち、全ての組合せを用いても良く、一部の組合せについては用いなくても良い。また、CSセット設定部122は、暗号化方式の組み合わせを利用者が自由に設定するためのインタフェースを利用者に提供しても良い。

【0046】

また、例えば、CSセット設定部122は、複数ある暗号化方式のうち、1つの暗号化方式のみをCSネゴシエーション実行部123に設定する。そして、CSセット設定部122は、暗号化方式各々を1つずつ順に設定する。

【0047】

CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を任意のサーバと実行する。CSネゴシエーション実行部123は、「選定処理実行部」とも称する。選定処理の詳細については、上述したクライアント端末とWebサーバとの間における選定処理と同様であり、説明を省略する。

【0048】

具体的には、CSネゴシエーション実行部123は、確認先Webサーバ設定部121により設定されたURLにより特定されるWebサーバと、CSセット設定部122により設定された暗号化方式の組み合わせを自装置の暗号化方式群として用いて、選定処理を実行する。また、CSネゴシエーション実行部123は、暗号化方式各々に優先順位が設定された組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する。

【0049】

例えば、CSセット設定部122によって、利用者から受け付けたリストに含まれる暗号化方式の組み合わせ各々を順番に設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに、順次選定処理を実行する。

【0050】

また、例えば、CSセット設定部122によって、複数ある暗号化方式のうち、1つの暗号化方式のみが順番に設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに、順次選定処理を実行する。

【0051】

また、CSネゴシエーション実行部123は、Webサーバごとに、CSセット設定部122により設定された暗号化方式の組み合わせ各々について選定処理を実行する。例えば、確認先Webサーバ設定部121によってWebサーバ201についてのURLが設定され、Webサーバ202についてのURLが設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、Webサーバ201について選定処理を実行し、Webサーバ202について選定処理を実行する。

【0052】

また、CSネゴシエーション実行部123は、処理結果をCS選択結果テーブル112に格納する。具体的には、CSネゴシエーション実行部123は、選定処理の対象となったWebサーバを識別するURLに対応付けて、任意の暗号化方式の組み合わせと、優先順位と、選定方式とをCS選択結果テーブル112に格納する。

【0053】

例えば、CSネゴシエーション実行部123が、「wxample1.com」により識別されるWebサーバと選定処理を実行した場合を用いて説明する。また、CSネゴシエーション実行部123が、「CS A」と「CS B」と「CS C」と「CS D」との組合せが任意の暗号化方式の組み合わせとして設定され、「CS A」、「CS B」、「CS C」、「CS D」の順が優先順位として設定され、選定方式が「CS A」である場合を用いて説明する。

【0054】

この場合、CSネゴシエーション実行部123は、URL「wxample1.com」に対応付けて、任意の暗号化方式の組み合わせ「CS A」と「CS B」と「CS C」と「CS D」とをCS選択結果テーブル112に格納し、優先順位「CS A」、「CS B」、「CS C」、「CS D」の順をCS選択結果テーブル112に格納し、選定方式「CS A」をCS選択結果テーブル112に格納する。

【0055】

なお、暗号化方式の組み合わせが多数ある場合について更に説明する。この場合、CSネゴシエーション実行部123が同一のWebサーバに対して連続して選定処理を実行すると、当該対象サーバへのネゴシエーションが頻発する可能性がある。このことを踏まえ、例えば、CSネゴシエーション実行部123は、選定処理を実行する時間間隔の設定を利用者より受け付け、設定された間隔にて選定処理を実行する。また、例えば、CSネゴシエーション実行部123は、複数のWebサーバが対象となっている場合には、1つのWebサーバに対して連続して選定処理を実行するのではなく、1つの暗号化方式の組み合わせについて複数のWebサーバに対して順に選定処理を実行した後に、次の暗号化方式の組み合わせについて選定処理を実行する。この結果、確認作業の効率化と対象Webサーバへの負荷軽減のバランスを図ることが可能となる。

【0056】

ここで、選定処理において暗号化方式が選定されなかった場合について説明する。この場合、CSネゴシエーション実行部123は、例えば、選定方式の代わりに、通信が確立しなかった旨を表す情報をCS選択結果テーブル112に格納する。

【0057】

上述したように、CSネゴシエーション実行部123は、優先順位が設定された暗号化方式各々を用いて選定処理を実行することで、クライアント端末に搭載されたWebブラウザなどが持つ優先順位が設定されたCSセットを模擬した上で、実際に選定処理を実行することが可能である。すなわち、クライアント端末によって選定処理が実行される際に用いられるCSセットや優先順位を再現した上で、実際に選定処理を実行することが可能である。

【0058】

CS評価判定部124は、選定方式について、危殆化状況を判定する。具体的には、CS評価判定部124は、CS評価情報リスト111を参照することで、CSネゴシエーション実行部123による選定処理にて選定された暗号化方式である選定方式の評価情報を取得する。また、CS評価判定部124は、選定方式それぞれについて、CS評価情報リスト111を参照することで評価情報を取得する。CS評価判定部124は、「取得部」とも称する。

【0059】

例えば、CS評価判定部124は、選定方式が「CS A」である場合には、「CS A」を検索キーとしてCS評価情報リスト111を検索し、図4に示す例では、検索結果として「危殆化度 大」を取得する。この結果、選定方式「CS A」についての危殆化状況は、「危殆化度 大」であると判定する。

【0060】

なお、以下では、CS評価判定部124が、CS評価情報リスト111を参照することで判定する場合を例に説明するが、判定手法はこれに限定されるものではなく、任意の手法を用いて判定しても良い。例えば、CS評価判定部124は、危殆化以外の状況をも勘案したリストを用意したり、危殆化状況を勘案することなく危殆化状況以外の情報を勘案したリストを用意したりして、用意したリストを参照することで判定しても良い。より詳細な一例をあげて説明すると、CS評価判定部124は、暗号化方式の危殆化状況に加えて、暗号化方式の処理速度や普及範囲を更に考慮したリストを用意して用いても良い。例えば、暗号化方式の処理速度や普及範囲を更に考慮したリストでは、危殆化状況が同一である場合、暗号化処理速度の速い暗号アルゴリズムがより良い暗号化方式であると評価される。

【0061】

判定結果出力部125は、CS評価判定部124による判定結果を出力する。判定結果出力部125は、「出力部」とも称する。具体的には、判定結果出力部125は、任意の暗号化方式の組み合わせと、選定方式と、評価情報とを出力する。

【0062】

図6は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。図6に示すように、判定結果出力部125は、任意の暗号化方式の組み合わせと、選定情報と、評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。図6に示す例では、判定結果出力部125が、URL「wxample1.com」により識別されるサーバについての判定結果と、URL「wxample2.com」により識別されるサーバについての判定結果とに分類した上でまとめて出力する場合を示した。

【0063】

また、図7は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。図7に示すように、判定結果出力部125は、CSネゴシエーション実行部123により1つの暗号化方式を自装置が用いる暗号化方式として設定された選定処理において選定された選定方式のリストを作成し、サーバが対応する暗号化方式のリストとして出力する。図7に示す例では、URL「wxample1.com」により識別されるサーバについての選定方式のリストを出力する場合を例に示した。

【0064】

図7に示す選定方式のリストについて更に説明する。CSネゴシエーション実行部123が、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに、順次選定処理を実行したものとして説明する。この場合、選定処理に用いた暗号化方式にWebサーバが対応していれば、選定処理に用いた暗号化方式が選定方式となり、選定処理に用いた暗号化方式にWebサーバが対応していなければ、選定処理に用いた暗号化方式が選定方式とはならない。この結果、暗号化方式各々について選定処理を実行した結果得られた選定方式のリストは、Webサーバが対応する暗号化方式のリストとなる。このことを踏まえ、CSネゴシエーション実行部123が、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて選定処理を順に実行した場合に、判定結果出力部125は、選定方式のリストをWebサーバが対応する暗号化方式のリストとして出力する。

【0065】

例えば、図7に示す例では、URL「wxample1.com」により識別されるWebサーバが対応する暗号化方式は、「CS A」や「CS B」、「CS D」、「CS E」、「CS G」、「CS H」などになる。なお、判定結果出力部125は、選定方式のリストに含まれる選定方式各々について、評価情報を対応付けた上で出力しても良い。

【0066】

なお、確認装置100は、既知のパーソナルコンピュータ、携帯電話、PHS(Personal Handyphone System)端末、移動体通信端末又はPDA(Personal Digital Assistant)などの情報処理装置を利用して実現しても良い。例えば、PDAなどの情報処理装置に、図1に示した記憶部110や制御部120の各機能を搭載することによって実現しても良い。

【0067】

また、Webサーバや暗号に関する知識のほぼない、Webサーバの構築や運用の委託元や、社外サーバの統括部門は、委託先がWebサーバを正しく設定していることを確認する手段がない。このことを踏まえ、容易なインストール(ツールをダウンロードするだけ)やI/Fインターフェースとして確認装置100を実現しても良い。また、クライアントにインストールする形式のみならず、WebのI/Fとして利用されるWebサービス型として実現しても良い。このように、容易に利用できるようにしておき、サーバ管理者に、設定の見直しを迫るようにしても良い。

【0068】

[確認装置による処理]

図8を用いて、実施例1に係る確認装置100による処理の流れの一例を示す。図8は、実施例1に係る確認装置による処理の流れの一例を示すフローチャートである。

【0069】

図8に示すように、処理開始タイミングとなると(ステップS101YES)、例えば、利用者によりURLが指定されたタイミングや、任意の暗号化方式の組み合わせが利用者により設定されたタイミングとなると、確認装置100では、確認先Webサーバ設定部121が、確認先となるWebサーバを識別するURLを設定する(ステップS102)。例えば、確認先Webサーバ設定部121は、利用者により入力されたURLを設定する。

【0070】

そして、CSセット設定部122は、任意の暗号化方式の組み合わせを設定する(ステップS103)。例えば、CSセット設定部122は、利用者によって選択された暗号化方式の組み合わせを設定したり、複数ある暗号化方式のうち、1つの暗号化方式のみを順に設定したりする。

【0071】

なお、図8に示す例では、ステップS101は、利用者による入力に起因するトリガを示すステップである。これに対して、ステップS102やS103は、確認装置100内の確認先Webサーバ設定部121が、確認装置100内部に設定することを示すステップである。また、「URLの指定」と「任意の暗号化方式の組み合わせ」は、処理開始前に事前に入力済みであっても良く、処理開始時に両方を利用者が入力しても良く、処理開始時に片方が入力済みであって残りの片方を利用者が入力しても良い。

【0072】

そして、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する(ステップS104)。具体的には、CSネゴシエーション実行部123は、確認先Webサーバ設定部121により設定されたURLにより特定されるWebサーバと、CSセット設定部122により設定された暗号化方式の組み合わせを自装置の暗号化方式群として用いて、選定処理を実行する。

【0073】

そして、CSネゴシエーション実行部123は、処理結果をCS選択結果テーブル112に格納する(ステップS105)。例えば、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせと、優先順位と、選定方式とを格納する。

【0074】

そして、CS評価判定部124は、選定方式について危殆化状況を判定する(ステップS106)。具体的には、CS評価判定部124は、CS評価情報リスト111を参照することで、選定方式の評価情報を取得する。例えば、CS評価判定部124は、選定方式が「CS A」である場合には、「CS A」を検索キーとしてCS評価情報リスト111を検索し、図4に示す例では、検索結果として「危殆化度 大」を取得する。

【0075】

そして、判定結果出力部125は、CS評価判定部124による判定結果を出力する(ステップS107)。例えば、判定結果出力部125は、図6に示すように、任意の暗号化方式の組み合わせと、選定情報と、評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。また、例えば、判定結果出力部125は、図7に示すように、選定方式のリストをWebサーバが対応する暗号化方式のリストとして出力する。

【0076】

なお、上記の処理手順は、上記の順番に限定されるものではなく、処理内容を矛盾させない範囲で適宜変更しても良い。例えば、上記のステップS102をS103の後に実行しても良い。

【0077】

[確認処理による選定処理]

図9を用いて、実施例1における選定処理の一例を示す。図9は、実施例1における選定処理の一例を示すフローチャートである。図9に示す一連の処理は、図8のステップS104に対応する。また、図9に示す一例の処理では、CSネゴシエーション実行部123が、複数ある暗号化方式のうち、1つの暗号化方式のみが順番に設定された場合を用いて説明する。また、図9に示す例では、選定処理を実行する暗号化方式の順番の一例として、「CS A」、「CS B」、「CS C」の順を用いて説明する。

【0078】

図9に示すように、CSネゴシエーション実行部123は、「CS A」を用いて、Webサーバ201と選定処理を実行する(ステップS201)。図9のS201に示す例では、CSネゴシエーション実行部123は、暗号アルゴリズム「DES-CBC3-SHA」などを含む「CS A」用いて、選定処理を実行する。

【0079】

そして、Webサーバ201が「CS A」に対応する場合には、Webサーバ201は、対応しており選定方式とする旨を示すOKを返信する(ステップS202)

【0080】

そして、CSネゴシエーション実行部123は、続いて、ステップS201と同様に、暗号アルゴリズム「EDH-DSS-DES-CBC3-SHA」などを含む「CS B」用いて、選定処理を実行する(ステップS203)。

【0081】

そして、Webサーバ201が「CS B」に対応しない場合には、Webサーバ201は、対応しておらず選定方式としない旨を示すNGを返信する(ステップS204)。

【0082】

そして、CSネゴシエーション実行部123は、ステップS201やS203と同様に、暗号アルゴリズム「EDH-RSA-DES-CBC3-SHA」などを含む「CS C」用いて、選定処理を実行する(ステップS205)。

【0083】

そして、Webサーバ201が「CS C」に対応する場合には、Webサーバ201は、対応しており選定方式とする旨を示すOKを返信する(ステップS206)。

【0084】

そして、ステップS201〜S206と同様に、CSネゴシエーション実行部123は、他の暗号化方式についても選定処理を実行する。

【0085】

なお、上記の処理手順は、上記の順番に限定されるものではなく、処理内容を矛盾させない範囲で適宜変更しても良い。例えば、図9に示す処理では、順番に選定処理を実行する場合を例に示したが、これに限定されるものではない。例えば、複数の選定処理を並行して実行しても良い。

【0086】

[実施例1の効果]

上述したように、実施例1によれば、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、選定処理を任意のサーバと実行し、任意の暗号化方式の組み合わせと選定方式とを出力する。この結果、選定方式を簡単に確認可能である。

【0087】

また、実施例1によれば、暗号化方式の危殆化状況、暗号化方式の処理速度、暗号化方式の普及度といった暗号化方式の評価や性能、評判などに係る情報のうち、少なくとも1つに基づいて決定される情報である評価情報を暗号化方式ごとに記憶するリストである評価情報リストを参照することで、選定方式の評価情報を取得する。そして、任意の暗号化方式の組み合わせと、選定方式と、評価情報とを出力する。この結果、対応する暗号化方式がそれぞれ異なる不特定多数のクライアントからサーバが利用される場合であったとしても、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかを簡単に確認可能である。

【0088】

実際の暗号通信においては、サーバやクライアントは、セキュリティプロトコルを実装したアプリケーションを用いて暗号通信を行う。実際のWebサーバやクライアント端末の各アプリケーションは、それぞれ実装しているSSL/TLSのバージョンは異なる。また、更に、各アプリケーションのバージョンごとにも、実装しているSSL/TLSのバージョンが異なる。そして、SSL/TLSのバージョンによって、利用可能な暗号化方式群は異なる。そして、暗号通信に用いられるアプリケーションの実装や設定状況によって、選定方式は変化する。このことを踏まえ、サービス提供者側が、その想定され得るクライアント側アプリケーションと設定の組み合わせ分の環境を用意した上で確認する手法が考えられるが、クライアント各々の環境の調査や環境構築、確認作業等に大きな稼働と費用がかかり、手間もかかる。

【0089】

また、実際の環境構築を行わない手法であったとしても、クライアント側のアプリケーションや設定状況のみならず、サーバが採用するアプリケーションや設定状況といった情報を、その情報にアクセスできるサーバ管理者などから入手する必要がある。この点、Webサーバの管理をアウトソースしている場合などでは、情報入手は困難であり、現実的ではない。また、情報そのものが公開されていない場合すらある。更に入手できたとしても、入手した情報を用いて確認処理を実行する上では、確認を行う者に、選定処理や暗号化方式についての専門知識を要求することになる。

【0090】

また、CS評価情報リストを保持するリスト保持装置において、自装置に搭載されたブラウザが選定処理を実行し、選定方式についてCS評価情報リストを参照することも考えられる。この点、リスト保持装置においては、せいぜい、自装置に搭載されたブラウザ各々を用いて選定処理ができるにすぎない。すなわち、ブラウザなどのアプリケーションなどには、様々なバージョンがあるが、1つの装置に搭載されるブラウザやアプリケーションのバージョンは1つであることがほとんどであり、自装置に搭載されているバージョンのブラウザやアプリケーションを用いて確認するにすぎない。

【0091】

これに対して、実施例1によれば、任意の暗号化方式の組み合わせを用いて簡単に確認することが可能である。この結果、バージョンの異なるブラウザやアプリケーション各々に対応する暗号化方式の組み合わせについて、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかを簡単に確認可能である。

【0092】

また、暗号通信に利用される暗号化方式の確認やその危殆化状況についての確認する際には、クライアント側が、つまりサービスの利用者側に、暗号通信に利用される暗号化方式の確認やその危殆化状況についての確認させる手法も考えられる。この点、利用者側に自ら確認させる手法では、暗号危殆化対策に対する様々な知識レベルや意識レベルを利用者に要求することになり、安全なサービス提供上、望ましくない。すなわち、利用者の中には、暗号危殆化対策に対する様々な知識レベルや意識レベルを有しない利用者が一定割合で存在することになり、かかる一定割合の利用者について何ら確認が行われないまま暗号通信が行われることになる。

【0093】

これに対して、実施例1によれば、確認装置が、多種多様なクライアントを想定した上で確認処理を実行することが可能であり、暗号危殆化対策に対する様々な知識レベルや意識レベルを利用者に要求することなく、サービスの提供者側において確認可能である。

【0094】

また、実施例1によれば、任意のクライアントアプリケーションとその設定を用いた際の暗号通信に利用される暗号化方式を、実際のクライアントアプリケーションとその設定といった環境を用意することなく確認することが可能であり、任意のクライアントの環境を構築するのにかかる稼働を削減することが可能である。

【0095】

また、各暗号化方式について暗号通信において利用可能かどうかを判別することができ、その結果を用いて、少なくとも危殆化した暗号アルゴリズムを含む暗号化方式の利用をサーバ側の設定などで禁止する設定をサーバ管理者が簡単に設定可能である。この結果、現状存在する、若しくは将来登場する未知のクライアントアプリケーションをその設定を用いた暗号通信に対しても、安全なサービスを提供することが可能である。

【0096】

また、実施例1によれば、暗号通信サービスを提供するサーバのアプリケーションやその設定状況といった情報が入手不可能な場合であっても、また、それら情報を用いて暗号化方式が選択されるネゴシエーションの過程を想像するために必要な専門知識がない場合であっても、暗号通信に実際に利用される暗号化方式とその危殆化状況を確認でき、更に利用されているサーバアプリケーションとその設定状況が推測可能である。この結果、確認結果や推測結果に基づいて、安全な暗号通信サービスを提供するためのサーバ設定の見直しを管理者に迫ることが可能である。

【0097】

このように、実施例1によれば、ネットワークシステムにおいて暗号通信サービスを提供する際に用いられる暗号アルゴリズムの確認とその安全性確認を実行することが可能である。

【0098】

また、実施例1によれば、暗号化方式各々に優先順位が設定された組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する。この結果、実際に行われる選定処理と同じ環境にて選定される暗号化方式について、危殆化されているかを簡単に確認可能である。

【0099】

また、実施例1によれば、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに選定処理を実行し、暗号化方式ごとに実行された選定処理において選定された選定方式のリストを作成し、サーバが対応する暗号化方式のリストとして出力する。この結果、サーバが対応する暗号化方式のリストを利用者が簡単に把握することが可能である。

【0100】

また、実施例1によれば、選定方式それぞれについて、評価情報リストを参照することで評価情報を取得し、選定方式のリストに含まれる選定方式各々に評価情報を対応付けた上で出力する。この結果、利用可能な暗号化方式であって危殆化した暗号化方式を利用者が簡単に把握することが可能である。

【0101】

また、実施例1によれば、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに選定処理を実行する。この結果、URLの一覧入力が可能となり、利用者の手間を省くことが可能である。すなわち、複数の管理するサーバの設定を確認する際には、一つ一つ設定ファイルの確認やツールへのURL入れなどをする必要があるが、CSVファイルとしてURLの一覧を入力可能とすることで、多くのサーバの危殆化設定確認の効率化、若しくは確認コストを減少することが可能であり、ソリューションとして提供が可能となる。

【0102】

また、実施例1によれば、複数の任意のサーバ各々と選定処理を実行し、任意の暗号化方式の組み合わせと、選定情報と、取得部により取得された評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。この結果、一覧性を高めることが可能である。すなわち、他サーバとの結果比較をする際の一覧性の低さを解消するために、表形式で、1枚のシートに出力することで、一覧性を高めることが可能である。この結果、他サーバとの危殆化対策の対応度合いを一覧で確認可能であり、同一設定をした複数サーバの設定漏れを瞬時に確認可能となる。

【実施例2】

【0103】

さて、これまで本発明の実施例について説明したが、本発明は上述した実施例以外にも、その他の実施例にて実施されても良い。そこで、以下では、その他の実施例を示す。

【0104】

[出力内容]

例えば、上述した実施例では、確認装置100の判定結果出力部125が、任意の暗号化方式の組み合わせと選定方式と評価情報とを出力したり、Webサーバが対応する暗号化方式のリストを出力したりする場合について説明したが、判定結果出力部125による出力内容はこれに限定されるものではない。

【0105】

例えば、判定結果出力部125は、暗号通信にて利用可能となっている暗号化方式のうち、危殆化した暗号化方式の一覧を出力しても良く、Webサーバ側のアプリケーションやその設定状況を推測した結果などを出力しても良い。

【0106】

ここで、Webサーバ側のアプリケーションやその設定状況を推測した結果を出力する場合について更に説明する。この場合、確認装置100は、Webサーバの構成を示す構成情報に対応付けて、かかる構成を採用したWebサーバの暗号化方式の一覧を記憶するサーバ構成例記憶部を更に有する。具体的には、サーバ構成例記憶部は、Webサーバのアプリケーションとアプリケーションの設定とに対応付けて、暗号化方式の一覧を記憶する。

【0107】

例えば、サーバ構成例記憶部は、Webサーバのアプリケーション「アプリケーションA」に対応付けて、「アプリケーションA」がデフォルト設定において対応する暗号化方式の一覧を記憶する。

【0108】

その上で、CSネゴシエーション実行部123により、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに順次選定処理が実行された場合に、判定結果出力部125は、選定方式のリストとサーバ構成例記憶部に記憶された暗号化方式の一覧とを照合する。そして、判定結果出力部125は、一致した暗号化方式の一覧に対応付けられた構成情報をサーバ構成例記憶部から取得する。そして、判定結果出力部125は、Webサーバの構成についての参照情報として、取得した構成情報を出力する。

【0109】

すなわち、サーバが対応する暗号化方式のリストが得られれば、Webサーバのアプリケーションやアプリケーションの設定内容を推測することが可能であることを踏まえ、確認装置100では、サーバ構成例記憶部を備えた上で、判定結果出力部125が、選定方式のリストに基づいて、Webサーバの構成を推測し、推測結果を出力しても良い。この結果、例えば、選定方式のリストを用いることで、処理対象となったWebサーバのアプリケーションが「アプリケーションA」であるとの推測結果を出力可能であり、「アプリケーションA」の設定がデフォルト設定のままでHTTPSサーバを立てているといった推測内容を出力することが可能である。また、Webサーバの構成についての参照情報が併せて出力されることで、利用者は、その後、Webサーバにどのような変更を加えることで危殆化した暗号化方式が用いられなくなるかについて、簡単に把握することが可能となる。

【0110】

[確認先となるWebサーバ]

また、例えば、上述した実施例では、利用者がURLを設定する場合を用いて説明したが、これに限定されるものではない。例えば、確認先Webサーバ設定部121は、利用者から設定を受けることなく、インターネットをクロールし、クロールの結果得られたURLを確認先としても良い。

【0111】

[バージョン違いについて]

また、例えば、あるURLをもつWebサーバにて提供されているHTTPS通信サービスにおいて、現状のWebサーバアプリケーションやその設定を維持したサービスを提供した場合に、どのWebブラウザやその各バージョンを用いて当該サービスが利用されると、危殆化した暗号アルゴリズムを含む暗号化方式での暗号通信がされる可能性があるかを確認しても良い。なお、Webブラウザは一般的に1つのPC内に異なるバージョンのブラウザを用意することが難しく、本発明の方法を用いない場合は、複数のPCを用意するなど大きなコストがかかることが想定される。

【0112】

具体的には、確認先Webサーバ設定部121は、対象となるWebサーバのURLを設定し、CSセット設定部122が、対象となる各Webブラウザやその各バージョンがもつ暗号化方式群とそれら暗号化方式群に含まれる暗号化方式間の優先順位の情報を、順次設定する。その上で、実施例1にて説明した一連の処理を実行し、判定結果出力部125が、Webブラウザやその各バージョンの情報などに対応付けた上で、処理結果を出力する。

【0113】

この結果、別途用意した当該サービス利用者が用いているWebブラウザやその各バージョンの情報などに基づいて、現状のWebサーバアプリケーションやその設定を維持したサービスを提供した場合の暗号危殆化による危険性等の影響度を評価することが可能となり、その対策と効果について容易に知ることが可能となる。また、仮想化により、1つの装置内に複数のバージョンのブラウザやOSなどの環境を構築する手法が考えられるが、かかる仮想化を用いて手法と比較した場合であっても、本実施例によれば、バーチャルマシンとそのOS、更に各バージョンのブラウザの用意する稼働や費用に比べ、手間や費用を抑えることが可能である。

【0114】

[選定処理を含む一連のプロトコル]

また、暗号通信のプロトコルのうち選定処理のみの通信をWebサーバに対して実行すると、Webサーバ側でエラーとして処理されることが考えられ、Webサーバ側のログにエラーとして記録されることが考えられる。このことを踏まえ、例えば、確認装置100は、選定処理だけを実行するのではなく、選定処理を含む一連のプロトコルを実行しても良い。例えば、選定処理を含むプロトコルとしてSSLを用いて説明する。この場合、確認装置100では、CSネゴシエーション実行部123は、SSLにて規定される一連のプロトコルを実行する。また、この際、CSネゴシエーション実行部123は、SSLにて規定される一連のプロトコルを実行する過程において、選定処理を実行する。この結果、Webサーバ側に正常処理として動作させることが可能である。

【0115】

また、上述した実施例では、クライアント端末と確認装置100とを別装置として説明したが、これに限定されるものではなく、確認装置100をクライアント端末の一部機能として実現しても良い。

【0116】

[システム構成]

また、本実施例において説明した各処理のうち、自動的に行われるものとして説明した処理の全部又は一部を手動的に行うこともでき、あるいは、手動的に行われるものとして説明した処理の全部又は一部を公知の方法で自動的に行うこともできる。この他、上述文書中や図面中で示した処理手順、制御手順、具体的名称、各種のデータやパラメータを含む情報については(図1〜図9)、特記する場合を除いて任意に変更することができる。

【0117】

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部又は一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的又は物理的に分散・統合して構成することができる。例えば、CS評価情報リスト111を確認装置100の外部装置としてネットワーク経由で接続するようにしても良い。

【0118】

[プログラム]

図10は、確認プログラムによる情報処理がコンピュータを用いて具体的に実現されることを示す図である。図10に例示するように、コンピュータ3000は、例えば、メモリ3010と、CPU(Central Processing Unit)3020と、シリアルポートインタフェース3050と、ネットワークインタフェース3070とを有する。コンピュータ3000の各部はバス3100によって接続される。

【0119】

メモリ3010は、図10に例示するように、ROM3011及びRAM3012を含む。ROM3011は、例えば、BIOS(Basic Input Output System)等のブートプログラムを記憶する。シリアルポートインタフェース3050は、図10に例示するように、例えばマウス3051、キーボード3052に接続される。

【0120】

ここで、図10に例示するように、ハードディスクドライブ3080は、例えば、OS3081、アプリケーションプログラム3082、プログラムモジュール3083、プログラムデータ3084を記憶する。すなわち、開示の技術に係る更新プログラムは、コンピュータによって実行される指令が記述されたプログラムモジュール3083として、例えばハードディスクドライブ3080に記憶される。具体的には、記憶部110の各部と同様の情報処理を実行する手順各々が記述されたプログラムモジュールが、ハードディスクドライブ3080に記憶される。

【0121】

また、上記実施例で説明した記憶部110の各部に記憶されるデータのように、確認プログラムによる情報処理に用いられるデータは、プログラムデータ3084として、例えばハードディスクドライブ3080に記憶される。そして、CPU3020が、ハードディスクドライブ3080に記憶されたプログラムモジュール3083やプログラムデータ3084を必要に応じてRAM3012に読み出し、各種の手順を実行する。

【0122】

なお、確認プログラムに係るプログラムモジュール3083やプログラムデータ3084は、ハードディスクドライブ3080に記憶される場合に限られない。例えば、プログラムモジュール3083やプログラムデータ3084は、着脱可能な記憶媒体に記憶されても良い。この場合、CPU3020は、ディスクドライブなどの着脱可能な記憶媒体を介してデータを読み出す。また、同様に、更新プログラムに係るプログラムモジュール3083やプログラムデータ3084は、ネットワーク(LAN(Local Area Network)、WAN(Wide Area Network)等)を介して接続された他のコンピュータに記憶されても良い。この場合、CPU3020は、ネットワークインタフェースを介して他のコンピュータにアクセスすることで各種データを読み出す。

【0123】

[その他]

なお、本実施例で説明した確認プログラムは、インターネットなどのネットワークを介して配布することができる。また、確認プログラムは、ハードディスク、フレキシブルディスク(FD)、CD−ROM、MO、DVDなどのコンピュータで読み取り可能な記録媒体に記録され、コンピュータによって記録媒体から読み出されることによって実行することもできる。

【符号の説明】

【0124】

10 ネットワーク

100 確認装置

101 通信部

102 入力部

103 出力部

110 記憶部

111 CS評価情報リスト

112 CS選択結果テーブル

120 制御部

121 確認先Webサーバ設定部

122 CSセット設定部

123 CSネゴシエーション実行部

124 CS評価判定部

125 判定結果出力部

201 Webサーバ

202 Webサーバ

【技術分野】

【0001】

本発明は、確認装置、確認方法及び確認プログラムに関する。

【背景技術】

【0002】

公開された通信網であるインターネットにおいて、任意のサーバと任意のクライアントとが秘匿性のある情報を交換する際には、セキュリティプロトコルを利用した暗号通信が実行される。

【0003】

セキュリティプロトコルとは、例えば、SSL(Secure Sockets Layer)/TLS(Transport Layer Security)やIPSec(Security Architecture for Internet Protocol)などが該当する。セキュリティプロトコルにて用いられる暗号アルゴリズムは複数あり、暗号アルゴリズムにて用いられる鍵長にも複数の長さがある。暗号通信を実現する際に用いられる暗号アルゴリズムの組み合わせを「CS(Cipher Suite)」や「暗号化方式」とも称する。通信相手となるサーバやクライアントが対応する暗号アルゴリズムは未知であり、一般的に、サーバやクライアントは、多くの相手と暗号通信が可能となることを目的として、複数のCSに対応する。サーバやクライアントが対応する複数のCSを「CSセット」、「暗号化方式群」とも称する。

【0004】

クライアントとサーバとが暗号通信を行う場合、お互いの暗号化方式群から暗号通信に用いる暗号化方式を選定する選定処理を実行する。選定処理では、サーバとクライアントとは、相互に自装置が対応する暗号化方式群を提示し、相互の暗号化方式群に共通して含まれる暗号化方式から、暗号化方式各々に設定された優先順位に基づいて、暗号通信に用いる暗号化方式を1つ選定する。選定処理を「ネゴシエーション」とも称し、選定処理にて選定された暗号化方式を「選定方式」とも称する。

【0005】

また、クライアントやサーバの暗号化方式群は、クライアントやサーバごとに多種多様である。このため、選定処理により選定される暗号化方式は、クライアントやサーバの暗号化方式群ごとに、更には、クライアントやサーバの設定や暗号化方式各々に設定された優先順位ごとに、多種多様となる。

【0006】

また、暗号アルゴリズムは、時間が経過するに従って安全性が低下する。言い換えると、暗号アルゴリズムは、時間が経過するに従って危殆化する。この結果、危殆化した暗号アルゴリズムが暗号化方式に含まれることがあり、暗号通信を実行したとしても、秘匿性のある情報を安全に通信されないことがある。

【0007】

このことを踏まえ、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかについて確認することが重要となる。例えば、暗号化方式の危殆化状況を示す危殆化情報を暗号化方式ごとに記憶する危殆化情報リストを保持しておくリスト保持装置がある。リスト保持装置は、サーバのURLが指定されると、リスト保持装置のブラウザがサーバとネゴシエーションを実行し、選定された暗号化方式について危殆化情報リストを参照することで、選定された暗号化方式についての危殆化度を確認する。

【0008】

なお、暗号通信に利用されている暗号化方式を確認する手法として、暗号通信を行うアプリケーションに、利用している暗号化方式を表示させる表示手法もある。また、暗号通信に利用されることが予想される暗号化方式を推定する手法として、暗号通信を行うアプリケーションの実装仕様や設定状況を利用者が確認し、利用者が机上にてシミュレーションする手法もある。

【先行技術文献】

【非特許文献】

【0009】

【非特許文献1】猪俣敦夫、大山義仁、岡本栄司、暗号危殆化に対する暗号SLAの提案と支援ツールの実現、情報処理学会論文誌、Vol.48 No.1、Jan.2007

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかしながら、上述した従来の手法では、どの暗号化方式が選定方式となるかについて確認するのに手間がかかるという課題がある。例えば、上述した表示手法では、利用者が手動にて確認することになり、利用者に手間がかかる。なお、上述したリスト保持装置では、自装置のブラウザが対応する暗号化方式群を用いて確認できるにすぎず、多種多様なクライアントやアプリケーションそれぞれについて選定される選定方式を確認できない。

【0011】

開示の技術は、上述に鑑みてなされたものであって、選定方式を簡単に確認可能である確認装置、確認方法及び確認プログラムを提供することを目的とする。

【課題を解決するための手段】

【0012】

開示する確認装置は、1つの態様において、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行部を備える。また、確認装置は、前記選定処理実行部により用いられた前記任意の暗号化方式の組み合わせと、前記選定処理実行部により選定された選定方式とを出力する出力部を備える。

【発明の効果】

【0013】

開示する確認装置の1つの態様によれば、選定方式を簡単に確認可能であるという効果を奏する。

【図面の簡単な説明】

【0014】

【図1】図1は、実施例1に係る確認装置の構成の一例を示すブロック図である。

【図2】図2は、暗号化方式と暗号化方式群との一例について示す図である。

【図3】図3は、選定処理の一例を示す図である。

【図4】図4は、実施例1におけるCS評価情報リストに記憶された情報の一例を示す図である。

【図5】図5は、実施例1におけるCS選択結果テーブルにより記憶された情報の一例を示す図である。

【図6】図6は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。

【図7】図7は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。

【図8】図8は、実施例1に係る確認装置による処理の流れの一例を示すフローチャートである。

【図9】図9は、実施例1における選定処理の一例を示すフローチャートである。

【図10】図10は、確認プログラムによる情報処理がコンピュータを用いて具体的に実現されることを示す図である。

【発明を実施するための形態】

【0015】

以下に、開示する確認装置、確認方法及び確認プログラムの実施例について、図面に基づいて詳細に説明する。なお、本実施例により開示する発明が限定されるものではない。各実施例は、処理内容を矛盾させない範囲で適宜組み合わせることが可能である。

【実施例1】

【0016】

[確認装置の構成]

実施例1に係る確認装置100の構成の一例を示す。以下に説明する確認装置100は、1以上の暗号化方式からなる暗号化方式群を保持し、クライアントとサーバとの間で選定処理を実行して選定方式を決定し、選定方式を用いて暗号通信を実行する技術一般に適用可能なものである。例えば、確認装置100は、各種のセキュリティプロトコルを実行する装置に適用可能である。確認装置100を適用可能なセキュリティプロトコルの一例をあげると、SSL/TLS、IPSec、SSH(Secure SHell)などがある。なお、以下では、セキュリティプロトコルを単に「プロトコル」とも記載する。

【0017】

図1は、実施例1に係る確認装置の構成の一例を示すブロック図である。確認装置100は、ネットワーク10を介して、Webサーバ201やWebサーバ202と接続される。なお、図1に示す例では、確認装置100が、2つのWebサーバと接続される場合を例に示したが、Webサーバは2つに限定されるものではなく、任意の数であって良い。なお、ネットワーク10は、任意のネットワークで良く、例えば、HTTPS(Hypertext Transfer Protocol over Secure Socket Layer)通信が可能なインターネットやイントラネットなどが該当する。

【0018】

ここで、Webサーバ201及び202について簡単に説明する。Webサーバ201及び202は、利用者によって用いられる任意のクライアント端末と暗号通信を行う。具体的には、Webサーバ201及び202は、クライアント端末からアクセスされると、アクセスされたクライアント端末と選定処理を実行することで暗号化方式を1つ選定し、選定した暗号化方式を用いてクライアント端末と暗号通信を行う。なお、クライアント端末は、図1には示していない。クライアント端末は、例えば、ネットワーク10を介してWebサーバ201や202と接続される。

【0019】

ここで、暗号化方式と暗号化方式群との一例について示す。図2は、暗号化方式と暗号化方式群との一例について示す図である。図2において、21や22は、クライアント端末のアプリケーションが実装するプロトコルの一例を示し、23〜26は、クライアント端末が実装するプロトコル各々が対応する暗号化方式の一例を示す。図2に示す例では、クライアント端末のアプリケーションが「ブラウザA」であり、クライアント端末のアプリケーションである「ブラウザA」が対応するプロトコルが「SSL2」と「SSL3」とである場合を例に示した。また、アプリケーション「ブラウザA」のプロトコル「SSL2」が対応する暗号化方式の一例が「CS A」と「CS B」とであり、アプリケーション「ブラウザA」のプロトコル「SSL3」が対応する暗号化方式の一例が「CS C」と「CS D」とである場合を例に示した。

【0020】

また、図2において、31や32は、Webサーバが実装するプロトコルの一例を示し、33〜36は、Webサーバが実装するプロトコル各々が対応する暗号化方式の一例を示す。図2に示す例では、Webサーバが対応するプロトコルが「SSL2」と「SSL3」とである場合を例に示した。また、Webサーバのプロトコル「SSL2」が対応する暗号化方式の一例が「CS A」と「CS B」とであり、Webサーバのプロトコル「SSL3」が対応するCSの一例が「CS C」と「CS D」とである場合を例に示した。

【0021】

ここで、図2のクライアント端末を例に説明すると、暗号化方式は、矢印27に示されるように、クライアント端末が対応する暗号化方式それぞれを示し、図2に示す例では、「CS A」、「CS B」、「CS C」、「CS D」それぞれが該当する。また、図2のWebサーバを例に説明すると、暗号化方式群は、括弧37に示されるように、Webサーバが対応する暗号化方式群を示し、図2に示す例では、「CS A」、「CS B」、「CS C」、「CS D」のセットが該当する。

【0022】

クライアント端末とWebサーバとの間における選定処理について更に説明する。図3は、選定処理の一例を示す図である。図3の21〜26、31〜36は、図2と同様であり、説明を省略する。図3において、41は、Webサーバにおいて、クライアント端末と通信を実行するアプリケーションの設定ファイルを示す。43〜45は、Webサーバがクライアント端末との暗号通信に用いることが可能な暗号化方式を示す。CS43〜CS45には、それぞれ、優先順位が設定される。図3に示す例では、優先順位が、CS43、CS44、CS45の順である場合を例に示した。暗号通信に利用可能となる暗号化方式であるCS43〜45や、暗号化方式各々に設定された優先順位は、例えば、プロトコルの仕様やサーバアプリケーションの設定ファイルにおける設定内容、アプリケーションに対する実装の有無などによって決定される。なお、図3に示す例では、説明の便宜上、利用可能ではないCS42も併せて示した。CS42は、例えば、設定ファイルにより利用不可となっている暗号化方式が該当する。

【0023】

また、図3において、51は、クライアント端末において、Webサーバと通信を実行するアプリケーションの設定ファイルを示す。52、54、55は、クライアント端末がWebサーバとの暗号通信に用いることが可能な暗号化方式を示す。CS52、CS54、CS55には、それぞれ、優先順位が設定される。図3に示す例では、優先順位が、CS52、CS54、CS55の順である場合を例に示した。なお、図3に示す例では、説明の便宜上、利用可能ではないCS53も併せて示した。

【0024】

選定処理においては、例えば、図3の(1)に示すように、クライアント端末とサーバ端末とは、それぞれ、自装置において、相手との暗号通信に利用可能な暗号化方式を決定する。例えば、図3に示すように、クライアント端末は、CS52、CS54、CS55を決定し、Webサーバは、CS43〜CS45を決定する。すなわち、図3に示す例では、クライアント端末の暗号化方式群は、CS52、CS54、CS55となり、Webサーバの暗号化方式群は、CS43〜CS45となる。そして、図3の(2)に示すように、クライアント端末とサーバ端末とは、決定した暗号化方式各々に優先順位を決定する。なお、図3の(1)や(2)については、選定処理を実行する前に、初期設定により事前に決まっていることが多い。

【0025】

そして、図3の(3)に示すように、クライアント端末とサーバ端末とは、共通で利用可能な暗号化方式を選定する。例えば、図3に示す例では「CS D」と「CS B」とについては、共通可能な暗号化方式となっており、クライアント端末とサーバ端末とは、「CS D」と「CS B」とを選定する。ここで、図3の(4)に示すように、クライアント端末とサーバ端末とは、選定した暗号化方式が複数ある場合には、共通で利用可能な暗号化方式のうちで優先順位を決定する。図3に示す例では、例えば、「CS B」、「CS D」の順であると決定する。すなわち、この結果、クライアント端末とWebサーバとの選定処理により、「CS B」が選定されたことになる。以下では、ネゴシエーションにより選定された暗号化方式を「選定方式」とも称する。図3に示す例では、選定方式は、「CS B」になる。

【0026】

なお、Webサーバ201や202とクライアント端末とがHTTPSを用いた暗号通信を行う場合には、セキュリティプロトコルとして、例えば、SSL/TLSが用いられる。Webサーバのアプリケーションとしては、例えば、WebサーバアプリケーションにSSL機能等を有するモジュールを組み合わせたものや、SSL/TLSを実装しているWebサーバアプリケーションなどがある。また、クライアント端末のアプリケーションとして代表的なものとしては、例えば、SSL/TLSを実装しているWebブラウザなどがある。

【0027】

また、SSL/TLSにおけるネゴシエーションでは、クライアント端末は、Webブラウザのもつ暗号化方式群を優先順位付けしてWebサーバに送信する。その後、Webサーバは、自身のもつ暗号化方式群と突合し、両者が利用可能な暗号化方式の中から最終的に暗号通信で利用する暗号化方式を決定してWebブラウザに通知する。

【0028】

図1の説明に戻る。図1に示す例では、確認装置100は、ネットワーク10を介してWebサーバ201やWebサーバ202と接続される。確認装置100は、通信部101と、入力部102と、出力部103と、記憶部110と、制御部120とを有する。以下では、確認装置100が、任意のURL(Uniform Resource Locator)により識別されるWebサーバにて提供されているHTTPS通信サービスにおいて、危殆化した暗号アルゴリズムを含む暗号化方式での暗号通信がされる可能性がないかを確認する場合について説明する。ただし、確認装置100はこれに限定されるものではなく、HTTPS通信サービスを用いることなく、他のサービスを用いても良い。

【0029】

通信部101は、制御部120と接続される。通信部101は、ネットワーク10を介してWebサーバ201やWebサーバ202との間で通信を行う。入力部102は、制御部120と接続される。入力部102は、情報や指示を利用者から受け付け、受け付けた情報や指示を制御部120に入力する。入力部102は、キーボードやマウス、マイクなどが該当する。出力部103は、制御部120と接続される。出力部103は、制御部120から情報を受け付け、受け付けた情報を出力する。出力部103は、例えば、モニタや各種のデータ出力端子などが該当する。

【0030】

なお、通信部101によって行われる通信内容、入力部102によって受け付けられる情報や指示の詳細、出力部103によって出力される情報の詳細については、ここでは説明を省略し、関係する各部について説明する際に併せて説明する。

【0031】

記憶部110は、制御部120と接続される。記憶部110は、制御部120による各種処理に用いるデータを記憶する。記憶部110は、例えば、RAM(Random Access Memory)やROM(Read Only Memory)、フラッシュメモリ(Flash Memory)などの半導体メモリ素子、又は、ハードディスクや光ディスクなどが該当する。図1に示す例では、記憶部110は、CS評価情報リスト111と、CS選択結果テーブル112とを有する。

【0032】

CS評価情報リスト111は、暗号化方式の危殆化状況、暗号化方式の処理速度、暗号化方式の普及度といった暗号化方式の評価や性能、評判などに係る情報のうち、少なくとも1つに基づいて決定される情報である評価情報を暗号化方式ごとに記憶する。例えば、危殆化状況が大きければ、小さい場合と比較して暗号化方式の評価が低くなる。また、例えば、暗号化方式の処理速度が早ければ、遅い場合と比較して暗号化方式の評価が高くなる。また、例えば、暗号化方式の普及度が高ければ、低い場合と比較して暗号化方式の評価が高くなる。

【0033】

以下では、説明の便宜上、評価情報が暗号化方式の危殆化状況を示す場合を用いて説明する。より詳細には、CS評価情報リスト111は、各暗号化方式に含まれる暗号アルゴリズムに対する暗号危殆化度合いなどを表現した情報を記憶する場合を用いて説明する。

【0034】

なお、CS評価情報リスト111は、必要に応じて随時アップデート可能とする。また、CS評価情報リスト111は、暗号危殆化度合い等を評価したノウハウの集合体であることを踏まえ、リスト自体をブラックボックス化されたままアップデートし、ブラックボックス化されたまま保存可能とする。CS評価情報リスト111は、例えば、確認装置100の管理者によって入力される。

【0035】

図4は、実施例1におけるCS評価情報リストに記憶された情報の一例を示す図である。図4に示すように、CS評価情報リスト111は、暗号化方式に対応付けて評価情報を記憶する。例えば、CS評価情報リスト111は、暗号化方式「CS A」に対応付けて、評価情報「危殆化度 大」を記憶し、暗号化方式「CS B」に対応付けて、評価情報「危殆化度 中」を記憶する。

【0036】

なお、図4に示す例では、CS評価情報リスト111が、暗号化方式ごとに評価情報を記憶する場合を例に示したが、これに限定されるものではない。例えば、CS評価情報リスト111は、更に、暗号化方式に含まれる暗号アルゴリズムごとに、暗号危殆化度合いを示す情報を記憶しても良い。

【0037】

CS選択結果テーブル112は、後述するCSネゴシエーション実行部123による処理結果を記憶する。具体的には、CS選択結果テーブル112は、選定処理の対象となったWebサーバを識別するURLに対応付けて、CSネゴシエーション実行部123により選定処理にて用いられた任意の暗号化方式の組み合わせと、暗号化方式各々に設定された優先順位と、選定方式とを記憶する。また、CS選択結果テーブル112に記憶された情報は、CSネゴシエーション実行部123により入力され、後述するCS評価判定部124により用いられる。

【0038】

図5は、実施例1におけるCS選択結果テーブルにより記憶された情報の一例を示す図である。図5に示すように、CS選択結果テーブル112は、URL「wxample1.com」に対応付けて、任意の暗号化方式の組み合わせとして、「CS A」と「CS B」と「CS C」と「CS D」との組合せを記憶する。また、CS選択結果テーブル112は、URL「wxample1.com」に対応付けられた優先順位として、「CS A」、「CS B」、「CS C」、「CS D」の順を記憶する。また、CS選択結果テーブル112は、URL「wxample1.com」に対応付けて、選定方式「CS A」を記憶する。すなわち、後述するように、CS選択結果テーブル112は、URL「wxample1.com」により識別されるWebサーバについての処理結果として、CSネゴシエーション実行部123による選定処理において用いられた暗号化方式群が「CS A」と「CS B」と「CS C」と「CS D」とであることを記憶し、優先順位が「CS A」、「CS B」、「CS C」、「CS D」の順であることを記憶し、選定方式が「CS A」であることを記憶する。

【0039】

制御部120は、通信部101、入力部102、出力部103及び記憶部110と接続される。制御部120は、各種の処理手順などを規定したプログラムを記憶する内部メモリを有し、種々の処理を制御する。制御部120は、例えば、ASIC(Application Specific Integrated Circuit)、FPGA(Field Programmable Gate Array)、CPU(Central Processing Unit)、MPU(Micro Processing Unit)などが該当する。図1に示す例では、制御部120は、確認先Webサーバ設定部121と、CSセット設定部122と、CSネゴシエーション実行部123と、CS評価判定部124と、判定結果出力部125とを有する。

【0040】

確認先Webサーバ設定部121は、確認先となるWebサーバを識別するURLをCSネゴシエーション実行部123に設定する。例えば、利用者によってURLが入力部102に入力されると、確認先Webサーバ設定部121は、入力されたURLをCSネゴシエーション実行部123に設定する。また、例えば、利用者によってURLのリストがCSVファイルなどを用いて一度に入力されると、確認先Webサーバ設定部121は、入力されたCSVファイルに含まれるURLを1つずつCSネゴシエーション実行部123に設定する。なお、CSVファイル等を用いて複数のURLを一度に入力する機能を備えることで、利用者の作業効率を向上することが可能である。

【0041】

CSセット設定部122は、任意の暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する。例えば、CSセット設定部122は、利用者によって暗号化方式の組み合わせが設定されると、選択された暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する。また、例えば、CSセット設定部122は、現状用いられている暗号化方式を予め保持し、予め保持した暗号化方式のうち任意の暗号化方式の組み合わせを選択してCSネゴシエーション実行部123に設定する。

【0042】

暗号化方式がn個ある場合を用いて、さらに詳細に説明する。この場合、CSセット設定部122は、全n個ある暗号化方式のうちm個の暗号化方式を取り出す組合せのうち、任意の組合せを選択し、CSネゴシエーション実行部123に設定する。ここで、mは、「1≦m≦n」となる。

【0043】

また、例えば、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、CSセット設定部122は、利用者から受け付けたリストに含まれる暗号化方式の組み合わせ各々を順番に設定する。また、CSセット設定部122は、暗号化方式の組み合わせをCSネゴシエーション実行部123に設定する際、暗号化方式各々に優先順位を設定する。

【0044】

ここで、CSセット設定部122により設定される優先順位は、全n個ある暗号化方式からm個の暗号化方式を取り出した際の、取り出したm個の暗号化方式の順列となる。すなわち、CSセット設定部122により選択されてCSネゴシエーション実行部123に設定される任意の暗号化方式の組み合わせは、全n個ある暗号化方式からm個の暗号化方式を取り出した際の、取り出したm個の暗号化方式の順列まで含めた組合せのうち、任意の組合せとなる。

【0045】

なお、CSセット設定部122は、全n個ある暗号化方式のうちm個(1≦m≦n)の暗号化方式を取り出す組合せのうち、全ての組合せを用いても良く、一部の組合せについては用いなくても良い。すなわち、CSセット設定部122は、全n個ある暗号化方式のうちm個の暗号化方式を取り出した際の、m個ある暗号化方式の順列まで含めた組合せのうち、全ての組合せを用いても良く、一部の組合せについては用いなくても良い。また、CSセット設定部122は、暗号化方式の組み合わせを利用者が自由に設定するためのインタフェースを利用者に提供しても良い。

【0046】

また、例えば、CSセット設定部122は、複数ある暗号化方式のうち、1つの暗号化方式のみをCSネゴシエーション実行部123に設定する。そして、CSセット設定部122は、暗号化方式各々を1つずつ順に設定する。

【0047】

CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を任意のサーバと実行する。CSネゴシエーション実行部123は、「選定処理実行部」とも称する。選定処理の詳細については、上述したクライアント端末とWebサーバとの間における選定処理と同様であり、説明を省略する。

【0048】

具体的には、CSネゴシエーション実行部123は、確認先Webサーバ設定部121により設定されたURLにより特定されるWebサーバと、CSセット設定部122により設定された暗号化方式の組み合わせを自装置の暗号化方式群として用いて、選定処理を実行する。また、CSネゴシエーション実行部123は、暗号化方式各々に優先順位が設定された組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する。

【0049】

例えば、CSセット設定部122によって、利用者から受け付けたリストに含まれる暗号化方式の組み合わせ各々を順番に設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに、順次選定処理を実行する。

【0050】

また、例えば、CSセット設定部122によって、複数ある暗号化方式のうち、1つの暗号化方式のみが順番に設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに、順次選定処理を実行する。

【0051】

また、CSネゴシエーション実行部123は、Webサーバごとに、CSセット設定部122により設定された暗号化方式の組み合わせ各々について選定処理を実行する。例えば、確認先Webサーバ設定部121によってWebサーバ201についてのURLが設定され、Webサーバ202についてのURLが設定された場合を用いて説明する。この場合、CSネゴシエーション実行部123は、Webサーバ201について選定処理を実行し、Webサーバ202について選定処理を実行する。

【0052】

また、CSネゴシエーション実行部123は、処理結果をCS選択結果テーブル112に格納する。具体的には、CSネゴシエーション実行部123は、選定処理の対象となったWebサーバを識別するURLに対応付けて、任意の暗号化方式の組み合わせと、優先順位と、選定方式とをCS選択結果テーブル112に格納する。

【0053】

例えば、CSネゴシエーション実行部123が、「wxample1.com」により識別されるWebサーバと選定処理を実行した場合を用いて説明する。また、CSネゴシエーション実行部123が、「CS A」と「CS B」と「CS C」と「CS D」との組合せが任意の暗号化方式の組み合わせとして設定され、「CS A」、「CS B」、「CS C」、「CS D」の順が優先順位として設定され、選定方式が「CS A」である場合を用いて説明する。

【0054】

この場合、CSネゴシエーション実行部123は、URL「wxample1.com」に対応付けて、任意の暗号化方式の組み合わせ「CS A」と「CS B」と「CS C」と「CS D」とをCS選択結果テーブル112に格納し、優先順位「CS A」、「CS B」、「CS C」、「CS D」の順をCS選択結果テーブル112に格納し、選定方式「CS A」をCS選択結果テーブル112に格納する。

【0055】

なお、暗号化方式の組み合わせが多数ある場合について更に説明する。この場合、CSネゴシエーション実行部123が同一のWebサーバに対して連続して選定処理を実行すると、当該対象サーバへのネゴシエーションが頻発する可能性がある。このことを踏まえ、例えば、CSネゴシエーション実行部123は、選定処理を実行する時間間隔の設定を利用者より受け付け、設定された間隔にて選定処理を実行する。また、例えば、CSネゴシエーション実行部123は、複数のWebサーバが対象となっている場合には、1つのWebサーバに対して連続して選定処理を実行するのではなく、1つの暗号化方式の組み合わせについて複数のWebサーバに対して順に選定処理を実行した後に、次の暗号化方式の組み合わせについて選定処理を実行する。この結果、確認作業の効率化と対象Webサーバへの負荷軽減のバランスを図ることが可能となる。

【0056】

ここで、選定処理において暗号化方式が選定されなかった場合について説明する。この場合、CSネゴシエーション実行部123は、例えば、選定方式の代わりに、通信が確立しなかった旨を表す情報をCS選択結果テーブル112に格納する。

【0057】

上述したように、CSネゴシエーション実行部123は、優先順位が設定された暗号化方式各々を用いて選定処理を実行することで、クライアント端末に搭載されたWebブラウザなどが持つ優先順位が設定されたCSセットを模擬した上で、実際に選定処理を実行することが可能である。すなわち、クライアント端末によって選定処理が実行される際に用いられるCSセットや優先順位を再現した上で、実際に選定処理を実行することが可能である。

【0058】

CS評価判定部124は、選定方式について、危殆化状況を判定する。具体的には、CS評価判定部124は、CS評価情報リスト111を参照することで、CSネゴシエーション実行部123による選定処理にて選定された暗号化方式である選定方式の評価情報を取得する。また、CS評価判定部124は、選定方式それぞれについて、CS評価情報リスト111を参照することで評価情報を取得する。CS評価判定部124は、「取得部」とも称する。

【0059】

例えば、CS評価判定部124は、選定方式が「CS A」である場合には、「CS A」を検索キーとしてCS評価情報リスト111を検索し、図4に示す例では、検索結果として「危殆化度 大」を取得する。この結果、選定方式「CS A」についての危殆化状況は、「危殆化度 大」であると判定する。

【0060】

なお、以下では、CS評価判定部124が、CS評価情報リスト111を参照することで判定する場合を例に説明するが、判定手法はこれに限定されるものではなく、任意の手法を用いて判定しても良い。例えば、CS評価判定部124は、危殆化以外の状況をも勘案したリストを用意したり、危殆化状況を勘案することなく危殆化状況以外の情報を勘案したリストを用意したりして、用意したリストを参照することで判定しても良い。より詳細な一例をあげて説明すると、CS評価判定部124は、暗号化方式の危殆化状況に加えて、暗号化方式の処理速度や普及範囲を更に考慮したリストを用意して用いても良い。例えば、暗号化方式の処理速度や普及範囲を更に考慮したリストでは、危殆化状況が同一である場合、暗号化処理速度の速い暗号アルゴリズムがより良い暗号化方式であると評価される。

【0061】

判定結果出力部125は、CS評価判定部124による判定結果を出力する。判定結果出力部125は、「出力部」とも称する。具体的には、判定結果出力部125は、任意の暗号化方式の組み合わせと、選定方式と、評価情報とを出力する。

【0062】

図6は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。図6に示すように、判定結果出力部125は、任意の暗号化方式の組み合わせと、選定情報と、評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。図6に示す例では、判定結果出力部125が、URL「wxample1.com」により識別されるサーバについての判定結果と、URL「wxample2.com」により識別されるサーバについての判定結果とに分類した上でまとめて出力する場合を示した。

【0063】

また、図7は、実施例1における判定結果出力部により出力される出力結果の一例を示す図である。図7に示すように、判定結果出力部125は、CSネゴシエーション実行部123により1つの暗号化方式を自装置が用いる暗号化方式として設定された選定処理において選定された選定方式のリストを作成し、サーバが対応する暗号化方式のリストとして出力する。図7に示す例では、URL「wxample1.com」により識別されるサーバについての選定方式のリストを出力する場合を例に示した。

【0064】

図7に示す選定方式のリストについて更に説明する。CSネゴシエーション実行部123が、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに、順次選定処理を実行したものとして説明する。この場合、選定処理に用いた暗号化方式にWebサーバが対応していれば、選定処理に用いた暗号化方式が選定方式となり、選定処理に用いた暗号化方式にWebサーバが対応していなければ、選定処理に用いた暗号化方式が選定方式とはならない。この結果、暗号化方式各々について選定処理を実行した結果得られた選定方式のリストは、Webサーバが対応する暗号化方式のリストとなる。このことを踏まえ、CSネゴシエーション実行部123が、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて選定処理を順に実行した場合に、判定結果出力部125は、選定方式のリストをWebサーバが対応する暗号化方式のリストとして出力する。

【0065】

例えば、図7に示す例では、URL「wxample1.com」により識別されるWebサーバが対応する暗号化方式は、「CS A」や「CS B」、「CS D」、「CS E」、「CS G」、「CS H」などになる。なお、判定結果出力部125は、選定方式のリストに含まれる選定方式各々について、評価情報を対応付けた上で出力しても良い。

【0066】

なお、確認装置100は、既知のパーソナルコンピュータ、携帯電話、PHS(Personal Handyphone System)端末、移動体通信端末又はPDA(Personal Digital Assistant)などの情報処理装置を利用して実現しても良い。例えば、PDAなどの情報処理装置に、図1に示した記憶部110や制御部120の各機能を搭載することによって実現しても良い。

【0067】

また、Webサーバや暗号に関する知識のほぼない、Webサーバの構築や運用の委託元や、社外サーバの統括部門は、委託先がWebサーバを正しく設定していることを確認する手段がない。このことを踏まえ、容易なインストール(ツールをダウンロードするだけ)やI/Fインターフェースとして確認装置100を実現しても良い。また、クライアントにインストールする形式のみならず、WebのI/Fとして利用されるWebサービス型として実現しても良い。このように、容易に利用できるようにしておき、サーバ管理者に、設定の見直しを迫るようにしても良い。

【0068】

[確認装置による処理]

図8を用いて、実施例1に係る確認装置100による処理の流れの一例を示す。図8は、実施例1に係る確認装置による処理の流れの一例を示すフローチャートである。

【0069】

図8に示すように、処理開始タイミングとなると(ステップS101YES)、例えば、利用者によりURLが指定されたタイミングや、任意の暗号化方式の組み合わせが利用者により設定されたタイミングとなると、確認装置100では、確認先Webサーバ設定部121が、確認先となるWebサーバを識別するURLを設定する(ステップS102)。例えば、確認先Webサーバ設定部121は、利用者により入力されたURLを設定する。

【0070】

そして、CSセット設定部122は、任意の暗号化方式の組み合わせを設定する(ステップS103)。例えば、CSセット設定部122は、利用者によって選択された暗号化方式の組み合わせを設定したり、複数ある暗号化方式のうち、1つの暗号化方式のみを順に設定したりする。

【0071】

なお、図8に示す例では、ステップS101は、利用者による入力に起因するトリガを示すステップである。これに対して、ステップS102やS103は、確認装置100内の確認先Webサーバ設定部121が、確認装置100内部に設定することを示すステップである。また、「URLの指定」と「任意の暗号化方式の組み合わせ」は、処理開始前に事前に入力済みであっても良く、処理開始時に両方を利用者が入力しても良く、処理開始時に片方が入力済みであって残りの片方を利用者が入力しても良い。

【0072】

そして、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する(ステップS104)。具体的には、CSネゴシエーション実行部123は、確認先Webサーバ設定部121により設定されたURLにより特定されるWebサーバと、CSセット設定部122により設定された暗号化方式の組み合わせを自装置の暗号化方式群として用いて、選定処理を実行する。

【0073】

そして、CSネゴシエーション実行部123は、処理結果をCS選択結果テーブル112に格納する(ステップS105)。例えば、CSネゴシエーション実行部123は、任意の暗号化方式の組み合わせと、優先順位と、選定方式とを格納する。

【0074】

そして、CS評価判定部124は、選定方式について危殆化状況を判定する(ステップS106)。具体的には、CS評価判定部124は、CS評価情報リスト111を参照することで、選定方式の評価情報を取得する。例えば、CS評価判定部124は、選定方式が「CS A」である場合には、「CS A」を検索キーとしてCS評価情報リスト111を検索し、図4に示す例では、検索結果として「危殆化度 大」を取得する。

【0075】

そして、判定結果出力部125は、CS評価判定部124による判定結果を出力する(ステップS107)。例えば、判定結果出力部125は、図6に示すように、任意の暗号化方式の組み合わせと、選定情報と、評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。また、例えば、判定結果出力部125は、図7に示すように、選定方式のリストをWebサーバが対応する暗号化方式のリストとして出力する。

【0076】

なお、上記の処理手順は、上記の順番に限定されるものではなく、処理内容を矛盾させない範囲で適宜変更しても良い。例えば、上記のステップS102をS103の後に実行しても良い。

【0077】

[確認処理による選定処理]

図9を用いて、実施例1における選定処理の一例を示す。図9は、実施例1における選定処理の一例を示すフローチャートである。図9に示す一連の処理は、図8のステップS104に対応する。また、図9に示す一例の処理では、CSネゴシエーション実行部123が、複数ある暗号化方式のうち、1つの暗号化方式のみが順番に設定された場合を用いて説明する。また、図9に示す例では、選定処理を実行する暗号化方式の順番の一例として、「CS A」、「CS B」、「CS C」の順を用いて説明する。

【0078】

図9に示すように、CSネゴシエーション実行部123は、「CS A」を用いて、Webサーバ201と選定処理を実行する(ステップS201)。図9のS201に示す例では、CSネゴシエーション実行部123は、暗号アルゴリズム「DES-CBC3-SHA」などを含む「CS A」用いて、選定処理を実行する。

【0079】

そして、Webサーバ201が「CS A」に対応する場合には、Webサーバ201は、対応しており選定方式とする旨を示すOKを返信する(ステップS202)

【0080】

そして、CSネゴシエーション実行部123は、続いて、ステップS201と同様に、暗号アルゴリズム「EDH-DSS-DES-CBC3-SHA」などを含む「CS B」用いて、選定処理を実行する(ステップS203)。

【0081】

そして、Webサーバ201が「CS B」に対応しない場合には、Webサーバ201は、対応しておらず選定方式としない旨を示すNGを返信する(ステップS204)。

【0082】

そして、CSネゴシエーション実行部123は、ステップS201やS203と同様に、暗号アルゴリズム「EDH-RSA-DES-CBC3-SHA」などを含む「CS C」用いて、選定処理を実行する(ステップS205)。

【0083】

そして、Webサーバ201が「CS C」に対応する場合には、Webサーバ201は、対応しており選定方式とする旨を示すOKを返信する(ステップS206)。

【0084】

そして、ステップS201〜S206と同様に、CSネゴシエーション実行部123は、他の暗号化方式についても選定処理を実行する。

【0085】

なお、上記の処理手順は、上記の順番に限定されるものではなく、処理内容を矛盾させない範囲で適宜変更しても良い。例えば、図9に示す処理では、順番に選定処理を実行する場合を例に示したが、これに限定されるものではない。例えば、複数の選定処理を並行して実行しても良い。

【0086】

[実施例1の効果]

上述したように、実施例1によれば、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、選定処理を任意のサーバと実行し、任意の暗号化方式の組み合わせと選定方式とを出力する。この結果、選定方式を簡単に確認可能である。

【0087】

また、実施例1によれば、暗号化方式の危殆化状況、暗号化方式の処理速度、暗号化方式の普及度といった暗号化方式の評価や性能、評判などに係る情報のうち、少なくとも1つに基づいて決定される情報である評価情報を暗号化方式ごとに記憶するリストである評価情報リストを参照することで、選定方式の評価情報を取得する。そして、任意の暗号化方式の組み合わせと、選定方式と、評価情報とを出力する。この結果、対応する暗号化方式がそれぞれ異なる不特定多数のクライアントからサーバが利用される場合であったとしても、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかを簡単に確認可能である。

【0088】

実際の暗号通信においては、サーバやクライアントは、セキュリティプロトコルを実装したアプリケーションを用いて暗号通信を行う。実際のWebサーバやクライアント端末の各アプリケーションは、それぞれ実装しているSSL/TLSのバージョンは異なる。また、更に、各アプリケーションのバージョンごとにも、実装しているSSL/TLSのバージョンが異なる。そして、SSL/TLSのバージョンによって、利用可能な暗号化方式群は異なる。そして、暗号通信に用いられるアプリケーションの実装や設定状況によって、選定方式は変化する。このことを踏まえ、サービス提供者側が、その想定され得るクライアント側アプリケーションと設定の組み合わせ分の環境を用意した上で確認する手法が考えられるが、クライアント各々の環境の調査や環境構築、確認作業等に大きな稼働と費用がかかり、手間もかかる。

【0089】

また、実際の環境構築を行わない手法であったとしても、クライアント側のアプリケーションや設定状況のみならず、サーバが採用するアプリケーションや設定状況といった情報を、その情報にアクセスできるサーバ管理者などから入手する必要がある。この点、Webサーバの管理をアウトソースしている場合などでは、情報入手は困難であり、現実的ではない。また、情報そのものが公開されていない場合すらある。更に入手できたとしても、入手した情報を用いて確認処理を実行する上では、確認を行う者に、選定処理や暗号化方式についての専門知識を要求することになる。

【0090】

また、CS評価情報リストを保持するリスト保持装置において、自装置に搭載されたブラウザが選定処理を実行し、選定方式についてCS評価情報リストを参照することも考えられる。この点、リスト保持装置においては、せいぜい、自装置に搭載されたブラウザ各々を用いて選定処理ができるにすぎない。すなわち、ブラウザなどのアプリケーションなどには、様々なバージョンがあるが、1つの装置に搭載されるブラウザやアプリケーションのバージョンは1つであることがほとんどであり、自装置に搭載されているバージョンのブラウザやアプリケーションを用いて確認するにすぎない。

【0091】

これに対して、実施例1によれば、任意の暗号化方式の組み合わせを用いて簡単に確認することが可能である。この結果、バージョンの異なるブラウザやアプリケーション各々に対応する暗号化方式の組み合わせについて、危殆化した暗号アルゴリズムを用いた暗号通信が実施されないかを簡単に確認可能である。

【0092】

また、暗号通信に利用される暗号化方式の確認やその危殆化状況についての確認する際には、クライアント側が、つまりサービスの利用者側に、暗号通信に利用される暗号化方式の確認やその危殆化状況についての確認させる手法も考えられる。この点、利用者側に自ら確認させる手法では、暗号危殆化対策に対する様々な知識レベルや意識レベルを利用者に要求することになり、安全なサービス提供上、望ましくない。すなわち、利用者の中には、暗号危殆化対策に対する様々な知識レベルや意識レベルを有しない利用者が一定割合で存在することになり、かかる一定割合の利用者について何ら確認が行われないまま暗号通信が行われることになる。

【0093】

これに対して、実施例1によれば、確認装置が、多種多様なクライアントを想定した上で確認処理を実行することが可能であり、暗号危殆化対策に対する様々な知識レベルや意識レベルを利用者に要求することなく、サービスの提供者側において確認可能である。

【0094】

また、実施例1によれば、任意のクライアントアプリケーションとその設定を用いた際の暗号通信に利用される暗号化方式を、実際のクライアントアプリケーションとその設定といった環境を用意することなく確認することが可能であり、任意のクライアントの環境を構築するのにかかる稼働を削減することが可能である。

【0095】

また、各暗号化方式について暗号通信において利用可能かどうかを判別することができ、その結果を用いて、少なくとも危殆化した暗号アルゴリズムを含む暗号化方式の利用をサーバ側の設定などで禁止する設定をサーバ管理者が簡単に設定可能である。この結果、現状存在する、若しくは将来登場する未知のクライアントアプリケーションをその設定を用いた暗号通信に対しても、安全なサービスを提供することが可能である。

【0096】

また、実施例1によれば、暗号通信サービスを提供するサーバのアプリケーションやその設定状況といった情報が入手不可能な場合であっても、また、それら情報を用いて暗号化方式が選択されるネゴシエーションの過程を想像するために必要な専門知識がない場合であっても、暗号通信に実際に利用される暗号化方式とその危殆化状況を確認でき、更に利用されているサーバアプリケーションとその設定状況が推測可能である。この結果、確認結果や推測結果に基づいて、安全な暗号通信サービスを提供するためのサーバ設定の見直しを管理者に迫ることが可能である。

【0097】

このように、実施例1によれば、ネットワークシステムにおいて暗号通信サービスを提供する際に用いられる暗号アルゴリズムの確認とその安全性確認を実行することが可能である。

【0098】

また、実施例1によれば、暗号化方式各々に優先順位が設定された組み合わせを自装置が対応する暗号化方式として用いて、選定処理を実行する。この結果、実際に行われる選定処理と同じ環境にて選定される暗号化方式について、危殆化されているかを簡単に確認可能である。

【0099】

また、実施例1によれば、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに選定処理を実行し、暗号化方式ごとに実行された選定処理において選定された選定方式のリストを作成し、サーバが対応する暗号化方式のリストとして出力する。この結果、サーバが対応する暗号化方式のリストを利用者が簡単に把握することが可能である。

【0100】

また、実施例1によれば、選定方式それぞれについて、評価情報リストを参照することで評価情報を取得し、選定方式のリストに含まれる選定方式各々に評価情報を対応付けた上で出力する。この結果、利用可能な暗号化方式であって危殆化した暗号化方式を利用者が簡単に把握することが可能である。

【0101】

また、実施例1によれば、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに選定処理を実行する。この結果、URLの一覧入力が可能となり、利用者の手間を省くことが可能である。すなわち、複数の管理するサーバの設定を確認する際には、一つ一つ設定ファイルの確認やツールへのURL入れなどをする必要があるが、CSVファイルとしてURLの一覧を入力可能とすることで、多くのサーバの危殆化設定確認の効率化、若しくは確認コストを減少することが可能であり、ソリューションとして提供が可能となる。

【0102】

また、実施例1によれば、複数の任意のサーバ各々と選定処理を実行し、任意の暗号化方式の組み合わせと、選定情報と、取得部により取得された評価情報とを、複数の任意のサーバごとに分類した上でまとめて出力する。この結果、一覧性を高めることが可能である。すなわち、他サーバとの結果比較をする際の一覧性の低さを解消するために、表形式で、1枚のシートに出力することで、一覧性を高めることが可能である。この結果、他サーバとの危殆化対策の対応度合いを一覧で確認可能であり、同一設定をした複数サーバの設定漏れを瞬時に確認可能となる。

【実施例2】

【0103】

さて、これまで本発明の実施例について説明したが、本発明は上述した実施例以外にも、その他の実施例にて実施されても良い。そこで、以下では、その他の実施例を示す。

【0104】

[出力内容]

例えば、上述した実施例では、確認装置100の判定結果出力部125が、任意の暗号化方式の組み合わせと選定方式と評価情報とを出力したり、Webサーバが対応する暗号化方式のリストを出力したりする場合について説明したが、判定結果出力部125による出力内容はこれに限定されるものではない。

【0105】

例えば、判定結果出力部125は、暗号通信にて利用可能となっている暗号化方式のうち、危殆化した暗号化方式の一覧を出力しても良く、Webサーバ側のアプリケーションやその設定状況を推測した結果などを出力しても良い。

【0106】

ここで、Webサーバ側のアプリケーションやその設定状況を推測した結果を出力する場合について更に説明する。この場合、確認装置100は、Webサーバの構成を示す構成情報に対応付けて、かかる構成を採用したWebサーバの暗号化方式の一覧を記憶するサーバ構成例記憶部を更に有する。具体的には、サーバ構成例記憶部は、Webサーバのアプリケーションとアプリケーションの設定とに対応付けて、暗号化方式の一覧を記憶する。

【0107】

例えば、サーバ構成例記憶部は、Webサーバのアプリケーション「アプリケーションA」に対応付けて、「アプリケーションA」がデフォルト設定において対応する暗号化方式の一覧を記憶する。

【0108】

その上で、CSネゴシエーション実行部123により、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに順次選定処理が実行された場合に、判定結果出力部125は、選定方式のリストとサーバ構成例記憶部に記憶された暗号化方式の一覧とを照合する。そして、判定結果出力部125は、一致した暗号化方式の一覧に対応付けられた構成情報をサーバ構成例記憶部から取得する。そして、判定結果出力部125は、Webサーバの構成についての参照情報として、取得した構成情報を出力する。

【0109】

すなわち、サーバが対応する暗号化方式のリストが得られれば、Webサーバのアプリケーションやアプリケーションの設定内容を推測することが可能であることを踏まえ、確認装置100では、サーバ構成例記憶部を備えた上で、判定結果出力部125が、選定方式のリストに基づいて、Webサーバの構成を推測し、推測結果を出力しても良い。この結果、例えば、選定方式のリストを用いることで、処理対象となったWebサーバのアプリケーションが「アプリケーションA」であるとの推測結果を出力可能であり、「アプリケーションA」の設定がデフォルト設定のままでHTTPSサーバを立てているといった推測内容を出力することが可能である。また、Webサーバの構成についての参照情報が併せて出力されることで、利用者は、その後、Webサーバにどのような変更を加えることで危殆化した暗号化方式が用いられなくなるかについて、簡単に把握することが可能となる。

【0110】

[確認先となるWebサーバ]

また、例えば、上述した実施例では、利用者がURLを設定する場合を用いて説明したが、これに限定されるものではない。例えば、確認先Webサーバ設定部121は、利用者から設定を受けることなく、インターネットをクロールし、クロールの結果得られたURLを確認先としても良い。

【0111】

[バージョン違いについて]

また、例えば、あるURLをもつWebサーバにて提供されているHTTPS通信サービスにおいて、現状のWebサーバアプリケーションやその設定を維持したサービスを提供した場合に、どのWebブラウザやその各バージョンを用いて当該サービスが利用されると、危殆化した暗号アルゴリズムを含む暗号化方式での暗号通信がされる可能性があるかを確認しても良い。なお、Webブラウザは一般的に1つのPC内に異なるバージョンのブラウザを用意することが難しく、本発明の方法を用いない場合は、複数のPCを用意するなど大きなコストがかかることが想定される。

【0112】

具体的には、確認先Webサーバ設定部121は、対象となるWebサーバのURLを設定し、CSセット設定部122が、対象となる各Webブラウザやその各バージョンがもつ暗号化方式群とそれら暗号化方式群に含まれる暗号化方式間の優先順位の情報を、順次設定する。その上で、実施例1にて説明した一連の処理を実行し、判定結果出力部125が、Webブラウザやその各バージョンの情報などに対応付けた上で、処理結果を出力する。

【0113】

この結果、別途用意した当該サービス利用者が用いているWebブラウザやその各バージョンの情報などに基づいて、現状のWebサーバアプリケーションやその設定を維持したサービスを提供した場合の暗号危殆化による危険性等の影響度を評価することが可能となり、その対策と効果について容易に知ることが可能となる。また、仮想化により、1つの装置内に複数のバージョンのブラウザやOSなどの環境を構築する手法が考えられるが、かかる仮想化を用いて手法と比較した場合であっても、本実施例によれば、バーチャルマシンとそのOS、更に各バージョンのブラウザの用意する稼働や費用に比べ、手間や費用を抑えることが可能である。

【0114】

[選定処理を含む一連のプロトコル]

また、暗号通信のプロトコルのうち選定処理のみの通信をWebサーバに対して実行すると、Webサーバ側でエラーとして処理されることが考えられ、Webサーバ側のログにエラーとして記録されることが考えられる。このことを踏まえ、例えば、確認装置100は、選定処理だけを実行するのではなく、選定処理を含む一連のプロトコルを実行しても良い。例えば、選定処理を含むプロトコルとしてSSLを用いて説明する。この場合、確認装置100では、CSネゴシエーション実行部123は、SSLにて規定される一連のプロトコルを実行する。また、この際、CSネゴシエーション実行部123は、SSLにて規定される一連のプロトコルを実行する過程において、選定処理を実行する。この結果、Webサーバ側に正常処理として動作させることが可能である。

【0115】

また、上述した実施例では、クライアント端末と確認装置100とを別装置として説明したが、これに限定されるものではなく、確認装置100をクライアント端末の一部機能として実現しても良い。

【0116】

[システム構成]

また、本実施例において説明した各処理のうち、自動的に行われるものとして説明した処理の全部又は一部を手動的に行うこともでき、あるいは、手動的に行われるものとして説明した処理の全部又は一部を公知の方法で自動的に行うこともできる。この他、上述文書中や図面中で示した処理手順、制御手順、具体的名称、各種のデータやパラメータを含む情報については(図1〜図9)、特記する場合を除いて任意に変更することができる。

【0117】

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部又は一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的又は物理的に分散・統合して構成することができる。例えば、CS評価情報リスト111を確認装置100の外部装置としてネットワーク経由で接続するようにしても良い。

【0118】

[プログラム]

図10は、確認プログラムによる情報処理がコンピュータを用いて具体的に実現されることを示す図である。図10に例示するように、コンピュータ3000は、例えば、メモリ3010と、CPU(Central Processing Unit)3020と、シリアルポートインタフェース3050と、ネットワークインタフェース3070とを有する。コンピュータ3000の各部はバス3100によって接続される。

【0119】

メモリ3010は、図10に例示するように、ROM3011及びRAM3012を含む。ROM3011は、例えば、BIOS(Basic Input Output System)等のブートプログラムを記憶する。シリアルポートインタフェース3050は、図10に例示するように、例えばマウス3051、キーボード3052に接続される。

【0120】

ここで、図10に例示するように、ハードディスクドライブ3080は、例えば、OS3081、アプリケーションプログラム3082、プログラムモジュール3083、プログラムデータ3084を記憶する。すなわち、開示の技術に係る更新プログラムは、コンピュータによって実行される指令が記述されたプログラムモジュール3083として、例えばハードディスクドライブ3080に記憶される。具体的には、記憶部110の各部と同様の情報処理を実行する手順各々が記述されたプログラムモジュールが、ハードディスクドライブ3080に記憶される。

【0121】

また、上記実施例で説明した記憶部110の各部に記憶されるデータのように、確認プログラムによる情報処理に用いられるデータは、プログラムデータ3084として、例えばハードディスクドライブ3080に記憶される。そして、CPU3020が、ハードディスクドライブ3080に記憶されたプログラムモジュール3083やプログラムデータ3084を必要に応じてRAM3012に読み出し、各種の手順を実行する。

【0122】

なお、確認プログラムに係るプログラムモジュール3083やプログラムデータ3084は、ハードディスクドライブ3080に記憶される場合に限られない。例えば、プログラムモジュール3083やプログラムデータ3084は、着脱可能な記憶媒体に記憶されても良い。この場合、CPU3020は、ディスクドライブなどの着脱可能な記憶媒体を介してデータを読み出す。また、同様に、更新プログラムに係るプログラムモジュール3083やプログラムデータ3084は、ネットワーク(LAN(Local Area Network)、WAN(Wide Area Network)等)を介して接続された他のコンピュータに記憶されても良い。この場合、CPU3020は、ネットワークインタフェースを介して他のコンピュータにアクセスすることで各種データを読み出す。

【0123】

[その他]

なお、本実施例で説明した確認プログラムは、インターネットなどのネットワークを介して配布することができる。また、確認プログラムは、ハードディスク、フレキシブルディスク(FD)、CD−ROM、MO、DVDなどのコンピュータで読み取り可能な記録媒体に記録され、コンピュータによって記録媒体から読み出されることによって実行することもできる。

【符号の説明】

【0124】

10 ネットワーク

100 確認装置

101 通信部

102 入力部

103 出力部

110 記憶部

111 CS評価情報リスト

112 CS選択結果テーブル

120 制御部

121 確認先Webサーバ設定部

122 CSセット設定部

123 CSネゴシエーション実行部

124 CS評価判定部

125 判定結果出力部

201 Webサーバ

202 Webサーバ

【特許請求の範囲】

【請求項1】

任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行部と、

前記選定処理実行部により用いられた前記任意の暗号化方式の組み合わせと、前記選定処理実行部により選定された暗号化方式である選定方式とを出力する出力部と

を備えたことを特徴とする確認装置。

【請求項2】

暗号化方式の評価情報を暗号化方式ごとに記憶するリストである評価情報リストを参照することで、前記選定処理実行部による選定処理にて選定された前記選定方式の評価情報を取得する取得部を更に備え、

前記出力部は、前記任意の暗号化方式の組み合わせと前記選定方式とに加えて、前記取得部により取得された評価情報を出力することを特徴とする請求項1に記載の確認装置。

【請求項3】

前記選定処理実行部は、前記選定処理を試みる優先順位が前記暗号化方式各々に設定された前記任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、前記選定処理を実行することを特徴とする請求項1又は2に記載の確認装置。

【請求項4】

前記選定処理実行部は、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに前記選定処理を実行し、

前記出力部は、前記選定処理実行部により暗号化方式ごとに実行された選定処理において選定された選定方式のリストを作成し、前記サーバが対応する暗号化方式のリストとして出力することを特徴とする請求項1〜3のいずれか1つに記載の確認装置。

【請求項5】

前記取得部は、前記選定方式それぞれについて、前記評価情報リストを参照することで前記評価情報を取得し、

前記出力部は、前記選定方式のリストに含まれる選定方式各々に前記評価情報を対応付けた上で出力することを特徴とする請求項4に記載の確認装置。

【請求項6】

前記選定処理実行部は、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに前記選定処理を実行することを特徴とする請求項1〜5のいずれか1つに記載の確認装置。

【請求項7】

前記選定処理実行部は、複数の任意のサーバ各々と選定処理を実行し、

前記出力部は、前記任意の暗号化方式の組み合わせと、前記選定方式と、前記取得部により取得された評価情報とを、前記複数の任意のサーバごとに分類した上でまとめて出力することを特徴とする請求項1〜6のいずれか1つに記載の確認装置。

【請求項8】

コンピュータが、

任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行ステップと、

選定処理実行ステップにより用いられた前記任意の暗号化方式の組み合わせと、選定処理実行ステップにより選定された暗号化方式である選定方式とを出力する出力ステップと

を実行することを特徴とする確認方法。

【請求項9】

請求項1〜7のいずれか1つに記載の確認装置としてコンピュータに実行させることを特徴とする確認プログラム。

【請求項1】

任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行部と、

前記選定処理実行部により用いられた前記任意の暗号化方式の組み合わせと、前記選定処理実行部により選定された暗号化方式である選定方式とを出力する出力部と

を備えたことを特徴とする確認装置。

【請求項2】

暗号化方式の評価情報を暗号化方式ごとに記憶するリストである評価情報リストを参照することで、前記選定処理実行部による選定処理にて選定された前記選定方式の評価情報を取得する取得部を更に備え、

前記出力部は、前記任意の暗号化方式の組み合わせと前記選定方式とに加えて、前記取得部により取得された評価情報を出力することを特徴とする請求項1に記載の確認装置。

【請求項3】

前記選定処理実行部は、前記選定処理を試みる優先順位が前記暗号化方式各々に設定された前記任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、前記選定処理を実行することを特徴とする請求項1又は2に記載の確認装置。

【請求項4】

前記選定処理実行部は、複数ある暗号化方式のうち1つの暗号化方式のみを自装置が対応する暗号化方式として用いて、暗号化方式ごとに前記選定処理を実行し、

前記出力部は、前記選定処理実行部により暗号化方式ごとに実行された選定処理において選定された選定方式のリストを作成し、前記サーバが対応する暗号化方式のリストとして出力することを特徴とする請求項1〜3のいずれか1つに記載の確認装置。

【請求項5】

前記取得部は、前記選定方式それぞれについて、前記評価情報リストを参照することで前記評価情報を取得し、

前記出力部は、前記選定方式のリストに含まれる選定方式各々に前記評価情報を対応付けた上で出力することを特徴とする請求項4に記載の確認装置。

【請求項6】

前記選定処理実行部は、任意の暗号化方式の組み合わせのリストを利用者から受け付けると、受け付けたリストに含まれる組み合わせごとに前記選定処理を実行することを特徴とする請求項1〜5のいずれか1つに記載の確認装置。

【請求項7】

前記選定処理実行部は、複数の任意のサーバ各々と選定処理を実行し、

前記出力部は、前記任意の暗号化方式の組み合わせと、前記選定方式と、前記取得部により取得された評価情報とを、前記複数の任意のサーバごとに分類した上でまとめて出力することを特徴とする請求項1〜6のいずれか1つに記載の確認装置。

【請求項8】

コンピュータが、

任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を当該任意のサーバと実行する選定処理実行ステップと、

選定処理実行ステップにより用いられた前記任意の暗号化方式の組み合わせと、選定処理実行ステップにより選定された暗号化方式である選定方式とを出力する出力ステップと

を実行することを特徴とする確認方法。

【請求項9】

請求項1〜7のいずれか1つに記載の確認装置としてコンピュータに実行させることを特徴とする確認プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−103436(P2012−103436A)

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願番号】特願2010−251232(P2010−251232)

【出願日】平成22年11月9日(2010.11.9)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願日】平成22年11月9日(2010.11.9)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]