秘密情報管理システム

【課題】秘密情報を強固に保護すると共に、低コスト化も図れる秘密情報管理システムを提供する。

【解決手段】携帯物及び情報処理装置2は、初期値が同一な通信暗号鍵を同じ時間間隔で同じ一方向性関数を用いて更新する。携帯物は、照合キーワードとデータ暗号鍵を通信暗号鍵で暗号化した通信データを微弱電波を利用して送信する。情報処理装置2は、携帯物からの通信データを受信すると、通信暗号鍵記憶部21に格納されている通信暗号鍵を用いて、受信した通信データを復号する。そして、キーワード記憶部26に格納されている照合キーワードを読み出し、通信データの復号の結果得られた照合キーワードと一致するか否かを判定する。その結果、両者が一致する場合、通信データの復号の結果得られたデータ暗号鍵を正規の携帯物から提供されたデータ暗号鍵として、データ暗号鍵記憶部25に一時的に保存する。

【解決手段】携帯物及び情報処理装置2は、初期値が同一な通信暗号鍵を同じ時間間隔で同じ一方向性関数を用いて更新する。携帯物は、照合キーワードとデータ暗号鍵を通信暗号鍵で暗号化した通信データを微弱電波を利用して送信する。情報処理装置2は、携帯物からの通信データを受信すると、通信暗号鍵記憶部21に格納されている通信暗号鍵を用いて、受信した通信データを復号する。そして、キーワード記憶部26に格納されている照合キーワードを読み出し、通信データの復号の結果得られた照合キーワードと一致するか否かを判定する。その結果、両者が一致する場合、通信データの復号の結果得られたデータ暗号鍵を正規の携帯物から提供されたデータ暗号鍵として、データ暗号鍵記憶部25に一時的に保存する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、携帯機器等に保存されている秘密情報を保護する秘密情報管理システムに関する。

【背景技術】

【0002】

近年、科学技術の発達によって、PDA(携帯情報端末)、携帯電話、デジタルカメラ等の携帯機器の高機能化・小型化が益々進展している。かかる高機能化により、1台の携帯機器に大量の情報を記憶して高度な情報処理を行うことが可能になり、また、小型化により、ユーザは携帯機器を持ち歩いて様々な場面で使用する機会が増えている。

【0003】

その一方、個人情報や企業の非公開情報が流出してしまうことに対する社会的な関心が高まってきており、携帯機器を紛失したり、あるいは盗難にあったりした場合に、個人情報や非公開情報が漏洩しないように対策を講じる必要性が増している。

【0004】

紛失等した携帯機器から個人情報や非公開情報が漏洩しないようにするため、一般的には、使用の際にパスワードの入力が必要となるように携帯機器を設定したり、携帯機器に保存する情報を予めパスワードに基づいて暗号化しておく等の対策が考えられる。

【0005】

上記の対策により、携帯機器の使用や携帯機器に保存されている情報の閲覧等を行うためには、パスワードの入力を必要とするため、携帯機器が紛失等した場合でも、当該携帯機器に保存している情報の漏洩を防止できる一定の効果があるといえる。

【0006】

しかしながら、パスワード入力のみによる情報の漏洩防止では、以下のような理由もあり、決して十分な対策であると言い切ることはできない。先ず、第1の理由として、人間が記憶できるパスワードはせいぜい10文字程度が限度であることが挙げられる。つまり、第三者がパスワードとして可能性のある全ての文字の組み合わせを機械的に総当たりで試すことで、設定されたパスワードにたどり着くことができるということである。さらに、第2の理由として、人間が設定するパスワードは暗号学的な乱数とは異なり、使われやすい文字の組み合わせに偏る傾向があるということが挙げられる。このことから、情報を不正に読み出そうとする第三者は、使われやすい文字の組み合わせを予め想定して試すことにより、設定されたパスワードにさらに容易にたどり着くことが可能になる。

【0007】

パスワードの入力による情報漏洩防止に代わる技術に関して、従来より種々の提案がなされている。例えば、特許文献1には、カード類を利用する情報処理サービスシステムなどにおいて、そのカード類の所有者を確認する方法が開示されている。

【0008】

この方法では、カード類の所有者が携帯する時計等の携帯物が、予め決められた時間間隔で出力帰還データを更新し、その更新した出力帰還データをカード類へ送信する。一方、カード類では、携帯物と同様の方法で出力帰還データを更新しつつ、受信した携帯物からの出力帰還データと更新した出力帰還データを比較し、両者の一致を条件として、当該カード類を利用可能状態にする。

【0009】

また、特許文献2には、秘密情報にアクセスできる権利を持つ者(アクセス権者)が身につけている物体(本人証明装置)と近距離無線通信により認証を行うことで、アクセス権者が近くにいるかどうかを検出し、アクセス権者が離れたことを検知した時には、その作業中の秘密情報を自動的に暗号化し、暗号前の作業中の秘密情報を自動的に消去する情報処理装置が開示されている。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特許第3119494号公報

【特許文献2】特許第3903629号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

上記特許文献1に開示される方法では、カード類が利用可能であるかどうかの判断は、当該カード類によって行われる。したがって、悪意のある第三者の手に渡ったカード類は、リバースエンジニアリングにより、その内部処理に細工が施され、強制的に利用可能な状態にされてしまう危険性がある。

【0012】

また、特許文献2に開示される技術では、本人証明装置は、双方向の無線通信手段や、公開鍵暗号方式に基づく演算を行うための比較的高性能なCPUを備える必要があり、低コスト化が困難であるという問題がある。

【0013】

本発明は、上記問題を解決すべくなされたものであり、秘密情報を強固に保護すると共に、低コスト化も図れる秘密情報管理システムを提供することを目的とする。

【課題を解決するための手段】

【0014】

上記目的を達成するため、本発明の第1の観点に係る秘密情報管理システムは、

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1の通信暗号鍵を記憶する第1の通信暗号鍵記憶手段と、

第1の照合情報を記憶する第1の照合情報記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1の通信暗号鍵を所定の一方向性関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1の照合情報記憶手段及び前記第1のデータ暗号鍵記憶手段から、それぞれ前記第1の照合情報及び前記データ暗号鍵を読み出し、これらをまとめたデータを前記第1の通信暗号鍵を用いて暗号化することで、通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2の通信暗号鍵を記憶する第2の通信暗号鍵記憶手段と、

前記第1の照合情報と内容が一致する第2の照合情報を記憶する第2の照合情報記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2の通信暗号鍵を所定の一方向性関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータを前記第2の通信暗号鍵を用いて復号し、第1の復号情報と、第2の復号情報とを取得する復号手段と、

前記第1の復号情報と、前記第2の照合情報とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第2の復号情報を前記携帯物から提供されたデータ暗号鍵として、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1の通信暗号鍵及び前記第2の通信暗号鍵の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一の一方向性関数を用いて、前記第1の通信暗号鍵及び前記第2の通信暗号鍵を更新する、ことを特徴とする。

【0015】

また、本発明の第2の観点に係る秘密情報管理システムは、

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1のハッシュ値を記憶する第1のハッシュ値記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1のハッシュ値を所定のハッシュ関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1のハッシュ値記憶手段から前記第1のハッシュ値を読み出し、これを第1の分割値と第2の分割値に分割する分割手段と、

前記第2の分割値と、前記データ暗号鍵とをパラメータにした所定の演算を行う演算手段と、

前記第1の分割値と、前記演算の結果値とを含む通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2のハッシュ値を記憶する第2のハッシュ値記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2のハッシュ値を所定のハッシュ関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータから、第1の抽出値と、第2の抽出値とを取得する抽出手段と、

前記第1の抽出値が抽出された後、前記第2のハッシュ値記憶手段から前記第2のハッシュ値を読み出し、これを第3の分割値と第4の分割値に分割し、前記第1の抽出値と、前記第3の分割値とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第4の分割値を用いて、前記第2の抽出値からデータ暗号鍵を抽出し、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1のハッシュ値及び前記第2のハッシュ値の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一のハッシュ関数を用いて、前記第1のハッシュ値及び前記第2のハッシュ値を更新する、ことを特徴とする。

【0016】

上記第1の観点に係る秘密情報管理システムにおいて、

前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵を更新し、該更新後の第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行してもよい。

【0017】

また、上記第1の観点に係る秘密情報管理システムにおいて、

前記第2の通信暗号鍵記憶手段は、一定期間分の過去の第2の通信暗号鍵を更に記憶し、前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵記憶部から古い順に読み出された第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を実行し、その結果、前記比較手段により両者が一致していると判定された場合、第2の通信暗号鍵記憶手段から当該第2の通信暗号鍵より更新が新しい第2の通信暗号鍵を消去してもよい。

【0018】

上記第2の観点に係る秘密情報管理システムにおいて、

前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値を更新し、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行してもよい。

【0019】

また、上記第2の観点に係る秘密情報管理システムにおいて、

前記第2のハッシュ値記憶手段は、一定期間分の過去の第2のハッシュ値を更に記憶し、前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値記憶部から古い順に読み出した第2のハッシュ値を用いて前記比較手段に再度判定させ、その結果、前記比較手段により両者が一致していると判定された場合、前記第2のハッシュ値記憶手段から当該第2のハッシュ値より更新が新しい第2のハッシュ値を消去してもよい。

【0020】

上記第1及び第2の観点に係る秘密情報管理システムにおいて、

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信してもよい。

【0021】

また、上記第1及び第2の観点に係る秘密情報管理システムにおいて、

前記携帯物がICタグであってもよい。

【発明の効果】

【0022】

以上の如く、本発明によれば、秘密情報を強固に保護でき、低コスト化も図れる。

【図面の簡単な説明】

【0023】

【図1】本発明の実施形態1に係る秘密情報管理システムの全体構成を示す図である。

【図2】実施形態1の携帯物の構成を示すブロック図である。

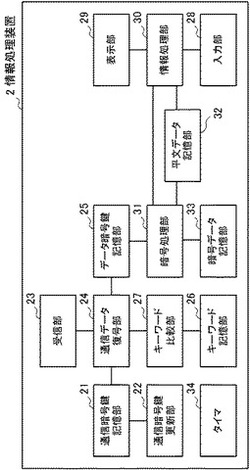

【図3】実施形態1の情報処理装置の構成を示すブロック図である。

【図4】実施形態1の通信データ送信処理の手順を示すフローチャートである。

【図5】実施形態1のデータ暗号鍵取得処理の手順を示すフローチャートである。

【図6】本発明の実施形態2に係る秘密情報管理システムの全体構成を示す図である。

【図7】実施形態2の携帯物の構成を示すブロック図である。

【図8】実施形態2の情報処理装置の構成を示すブロック図である。

【図9】実施形態2の通信データ送信処理の手順を示すフローチャートである。

【図10】実施形態2のデータ暗号鍵取得処理の手順を示すフローチャートである。

【発明を実施するための形態】

【0024】

以下、本発明の実施形態について図面を参照して詳細に説明する。

【0025】

(実施形態1)

図1は、本発明の実施形態1に係る秘密情報管理システムの全体構成を示す図である。図1に示すように、本実施形態の秘密情報管理システムは、携帯物1と、情報処理装置2とから構成される。携帯物1は、情報処理装置2の所有者あるいは、その使用が許可された者(即ち、正規ユーザ)によって所持される物品(例えば、腕時計など)である。情報処理装置2は、例えば、PDA(携帯情報端末)等の携帯可能な小型の情報機器である。なお、情報処理装置2として、デスクトップ型のパーソナルコンピュータ等、様々な種類のコンピュータを対象とすることができる。

【0026】

図2は、携帯物1における本実施形態の秘密情報管理システムに特化した部分の構成を示すブロック図である。図2に示すように、携帯物1は、通信暗号鍵記憶部11と、通信暗号鍵更新部12と、キーワード記憶部13と、データ暗号鍵記憶部14と、通信データ生成部15と、送信部16と、タイマ17と、を備える。なお、図示しないが、各構成要素は、携帯物1に内蔵されるCPUあるいはMPU(以下、CPU等という。)に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0027】

通信暗号鍵記憶部11は、読み書き可能な不揮発性の半導体メモリで構成され、通信暗号鍵を記憶する。この通信暗号鍵は、携帯物1から情報処理装置2へ送信されるデータを暗号化するために使用される。

【0028】

通信暗号鍵更新部12は、所定の時間間隔で通信暗号鍵記憶部11に記憶されている通信暗号鍵の値を所定の一方向性関数を用いて更新する。

【0029】

キーワード記憶部13(第1の照合情報記憶手段)は、不揮発性の半導体メモリで構成され、所定の文字列からなる照合用キーワード(第1の照合情報)を記憶する。この照合用キーワードは、詳細は後述するが、情報処理装置2において、携帯物1から送られてきたデータが正規なものであるか否かを判定するために使用される。キーワード記憶部13を構成する半導体メモリは、読み書き可能なものであってもよいが、改ざんの防止や秘匿性を確保する観点から、読み出し専用なものの方が好ましい。

【0030】

データ暗号鍵記憶部14は、不揮発性の半導体メモリで構成され、データ暗号鍵を記憶する。データ暗号鍵は、情報処理装置2において、平文データを暗号化して暗号データを作成する処理や暗号データを復号して平文データを作成する処理等の暗号処理の際に必要とされる暗号鍵である。データ暗号鍵記憶部14を構成する半導体メモリは、改ざんの防止や秘匿性を確保する観点から、読み出し専用であるものが好ましい。

【0031】

通信暗号鍵、照合用キーワード及びデータ暗号鍵は、携帯物1の出荷前等、当該秘密情報管理システムの運用前に、予め製造者等によって、それぞれ、通信暗号鍵記憶部11、キーワード記憶部13及びデータ暗号鍵記憶部14に格納される。

【0032】

通信データ生成部15は、所定の時間間隔で通信データを生成する。具体的には、通信データ生成部15は、キーワード記憶部13及びデータ暗号鍵記憶部14に格納されている照合用キーワード及びデータ暗号鍵を読み出し、これらをまとめたデータを通信暗号鍵記憶部11に格納されている通信暗号鍵を用いて暗号化することで、通信データを生成する。

【0033】

送信部16は、通信データ生成部15が生成した通信データを、その受信可能領域が携帯物1の近傍となるようにして無線送信する。タイマ17は、予め設定された時間間隔をCPU等に通知する。

【0034】

図3は、情報処理装置2の構成を示すブロック図である。図3に示すように、情報処理装置2は、通信暗号鍵記憶部21と、通信暗号鍵更新部22と、受信部23と、通信データ復号部24と、データ暗号鍵記憶部25と、キーワード記憶部26と、キーワード比較部27と、入力部28と、表示部29と、情報処理部30と、暗号処理部31と、平文データ記憶部32と、暗号データ記憶部33と、タイマ34と、を備える。

【0035】

なお、図示しないが、各構成要素は、情報処理装置2に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0036】

通信暗号鍵記憶部21は、読み書き可能な不揮発性の半導体メモリで構成され、通信暗号鍵を記憶する。この通信暗号鍵は、携帯物1から送信された通信データを復号するために使用される。通信暗号鍵は、情報処理装置2の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、通信暗号鍵記憶部21に格納される。その際の通信暗号鍵の値(初期値)は、携帯物1の上述した通信暗号鍵の初期値と同一である。

【0037】

通信暗号鍵更新部22は、所定の時間間隔で通信暗号鍵記憶部21に記憶されている通信暗号鍵の値を所定の一方向性関数を用いて更新する。この時間間隔(更新間隔)は、携帯物1の通信暗号鍵更新部12の更新間隔と同一である。また、ここで使用される一方向性関数は、通信暗号鍵更新部12が使用する一方向性関数と同一である。

【0038】

受信部23は、携帯物1から送信された通信データの受信処理を行う。

【0039】

通信データ復号部24は、受信部23が受信した通信データを通信暗号鍵記憶部21に記憶されている通信暗号鍵を用いて復号する。また、通信データ復号部24は、復号の結果得られた照合用キーワードが情報処理装置2が保持する照合用キーワードと一致するか否かをキーワード比較部27に判定させ、その結果、キーワード比較部27から一致する旨の通知を受けると、上記復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する。本実施形態では、通信データ復号部24は、復号手段、データ暗号鍵格納手段及びデータ暗号鍵消去手段として機能する。

【0040】

データ暗号鍵記憶部25は、揮発性、不揮発性は問わないが、読み書き可能な半導体メモリで構成される。通信データ復号部24は、データ暗号鍵記憶部25の固定領域に復号したデータ暗号鍵を格納する。つまり、同じ領域に既に格納されていたデータ暗号鍵(即ち、前回受信した通信データに含まれていたデータ暗号鍵)は、新しいデータ暗号鍵に置き換えられることになる。

【0041】

キーワード記憶部26(第2の照合情報記憶手段)は、不揮発性の半導体メモリで構成され、所定の文字列からなる照合用キーワード(第2の照合情報)を記憶する。この照合用キーワードは、情報処理装置2の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、キーワード記憶部26に格納される。その内容は、携帯物1の上述した照合用キーワードの内容と同一である。なお、キーワード記憶部26を構成する半導体メモリは、読み書き可能なものであってもよいが、秘匿性を確保する観点から、読み出し専用であるものが好ましい。

【0042】

キーワード比較部27は、通信データ復号部24が復号した照合用キーワードと、キーワード記憶部26に記憶されている照合用キーワードとを比較し、両者が一致しているか否かの判定を行う。そして、その判定結果を通信データ復号部24に通知する。

【0043】

入力部28は、キーパッドやタッチパネル等から構成され、ユーザからの入力操作を受け付ける処理を行う。表示部29は、液晶ディスプレイ(LCD)やLEDディスプレイ等から構成され、情報処理部30により処理されたデータ等を表示する。情報処理部30は、入力部28で受け付けた入力操作に基づいたデータ処理を行う。

【0044】

暗号処理部31は、情報処理部30からの指示に基づき、平文データ記憶部32に格納されている平文データを暗号化して暗号データ記憶部33に格納したり、暗号データ記憶部33に記憶されている暗号データを平文データに復号して平文データ記憶部32に格納する処理等を行う。

【0045】

平文データ記憶部32、暗号データ記憶部33は、共に、読み書き可能な不揮発性の半導体メモリで構成される。

【0046】

タイマ34は、予め設定された時間間隔をCPU等に通知する。

【0047】

続いて、以上のように構成された本実施形態に係る秘密情報管理システムの動作について、図4及び図5に示すフローチャートを用いて説明する。

【0048】

図4は、携帯物1が実行する処理(通信データ送信処理)の手順を示すフローチャートである。携帯物1の電源がONされると、CPU等が起動し、その制御の下、上述した各構成要素によって、以下の通信データ送信処理が繰り返し実行される。ここで、携帯物1及び情報処理装置2の電源は、略同一のタイミングでONされることとする。

【0049】

先ず、通信データ生成部15は、キーワード記憶部13に格納されている照合キーワードと、データ暗号鍵記憶部14に格納されているデータ暗号鍵を読み出す。通信データ生成部15は、読み出した照合キーワード及びデータ暗号鍵を、通信暗号鍵記憶部11に格納されている通信暗号鍵を用いて暗号化し、通信データを生成する(ステップS101)。

【0050】

送信部16は、通信データ生成部15が生成した通信データを、その受信可能領域が携帯物1の近傍となるように、例えば、微弱電波を利用して送信する(ステップS102)。

【0051】

通信データの生成後、通信暗号鍵更新部12は、所定の一方向性関数を用いて、通信暗号鍵記憶部11に記憶されている通信暗号鍵の値を更新する(ステップS103)。

【0052】

以上の通信データ送信処理は、所定時間が経過する度に(ステップS104)、繰り返し行われる。

【0053】

図5は、情報処理装置2における処理(データ暗号鍵取得処理)の手順を示すフローチャートである。情報処理装置2の電源がONされると、CPU等が起動し、その制御の下、上述した情報処理装置2の各構成要素によって、以下のデータ暗号鍵取得処理が繰り返し実行される。

【0054】

受信部23により携帯物1からの通信データが受信されると(ステップS201でYES)、通信データ復号部24は、通信暗号鍵記憶部21に格納されている通信暗号鍵と同じ値を別のメモリ領域に一時保存する(ステップS205)。そして、この通信暗号鍵を用いて、受信部23が受信した通信データを復号する(ステップS206)。

【0055】

一方、携帯物1からの通信データを受信できない場合(ステップS201でNO)、通信データ復号部24は、所定時間(携帯物1での通信暗号鍵の更新間隔と同一)が経過する度に(ステップS202でYES)、データ暗号鍵記憶部25に格納されている値(即ち、前回取得したデータ暗号鍵)を消去する(ステップS203)。また、これに同期して、通信暗号鍵更新部22は、所定の一方向性関数を用いて、通信暗号鍵記憶部21に記憶されている通信暗号鍵の値を更新する(ステップS204)。ここで使用される一方向性関数は、携帯物1の通信暗号鍵更新部12が使用する一方向性関数と同一である。

【0056】

キーワード比較部27は、キーワード記憶部26に格納されている照合キーワードを読み出し、通信データの復号の結果得られた照合キーワードと一致するか否かを判定する(ステップS207)。その結果、両者が一致する場合(ステップS207でYES)、通信データ復号部24は、通信データの復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する(ステップS208)。

【0057】

ところで、上述したように、携帯物1及び情報処理装置2のそれぞれの処理は、略同じタイミングで開始される。また、携帯物1及び情報処理装置2は、初期値が同一の通信暗号鍵を、同一の時間間隔で同一の一方向性関数を用いて更新する。しかしながら、時間の経過と共に、双方における通信暗号鍵の更新タイミングにズレが生じることは禁じ得ず、ある時点において、携帯物1及び情報処理装置2の双方が保持する通信暗号鍵が一致しているとは限らない。

【0058】

そこで、情報処理装置2のデータ暗号鍵取得処理では、このズレを補正するため、所定回数を限度として(ステップS209でNO)、通信暗号鍵を更新し(ステップS210)、その更新された通信暗号鍵を用いて通信データを復号し(ステップS206)、復号の結果得られた照合キーワードがキーワード記憶部26に格納されている照合キーワードと一致するか否かを判定する(ステップ207)。

【0059】

所定回数まで更新しても双方の照合キーワードが一致しない場合(ステップS209でYES)、情報処理装置2では、当該通信データは、正当なものではない、即ち、情報処理装置2の使用を認められた人物が所持する携帯物から送信されたものではないと判断される。このため、通信データ復号部24は、ステップS205の処理で一時保存していた通信暗号鍵の値を通信暗号鍵記憶部21に格納し(ステップS211)、当該通信データについての処理を終了する。

【0060】

一方、通信暗号鍵を何度か更新した後、双方の照合キーワードが一致すると(ステップS207でYES)、通信データ復号部24は、通信データの復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する(ステップS208)。このように、携帯物1による通信暗号鍵の更新が先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0061】

以上のようにして取得したデータ暗号鍵は、暗号処理部31による暗号処理で使用される。

【0062】

以上説明したように、本実施形態に係る秘密情報管理システムでは、携帯物1は、暗号化された通信データを所定の時間間隔で、その受信可能領域が携帯物1の近傍となるように、例えば、微弱電波を利用して送信する。この通信データには、データ暗号鍵が含まれている。情報処理装置2は、携帯物1から取得したデータ暗号鍵を用いることで、平文データを暗号化したり、暗号データを復号したり等の暗号処理を行うが、所定時間が経過すると取得したデータ暗号鍵を削除してしまう。

【0063】

このため、情報処理装置2は、近傍の携帯物1からの通信データを受信して、データ暗号鍵を取得する処理を繰り返し行う必要がある。したがって、たとえ、情報処理装置2が盗難等により第三者に不正に入手されたとしても、携帯物1が近傍に存在しない限り、暗号データを復号することができないため、保存されている情報の漏洩を防止することができる。

【0064】

また、携帯物1が送信する通信データは、所定時間毎に更新した通信暗号鍵を用いて暗号化されているため、仮に、悪意のある第三者が、携帯物1からの無線信号を傍受した後に、情報処理装置2を入手し、その傍受した内容を情報処理装置2に送信したとしても、情報処理装置2は、通信データを正しく復号できず、データ暗号鍵を取得することができないため、情報の漏洩が防止できる。

【0065】

さらに、携帯物1は、無線通信に関しては、送信機能のみを実現できればよく、また、公開鍵暗号方式に基づく演算を行わないため、高性能なCPU等を備える必要がない。したがって、携帯物1は、比較的簡易なハードウェアで実現でき、低コスト化が図れ、消費電力も低減できる。

【0066】

(実施形態2)

続いて、実施形態2に係る秘密情報管理システムについて説明する。図6は、本発明の実施形態2に係る秘密情報管理システムの全体構成を示す図である。図6に示すように、本実施形態の秘密情報管理システムは、携帯物100と、情報処理装置200とから構成される。携帯物100は、情報処理装置200の正規ユーザによって所持される物品(例えば、腕時計など)である。情報処理装置200は、例えば、PDA(携帯情報端末)等の携帯可能な小型の情報機器である。なお、情報処理装置200として、デスクトップ型のパーソナルコンピュータ等、様々な種類のコンピュータを対象とすることができる。

【0067】

図7は、携帯物100における本実施形態の秘密情報管理システムに特化した部分の構成を示すブロック図である。図7に示すように、携帯物100は、ハッシュ値記憶部101と、ハッシュ値更新部102と、データ暗号鍵記憶部103と、通信データ生成部104と、送信部105と、タイマ106と、を備える。なお、図示しないが、各構成要素は、携帯物100に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0068】

ハッシュ値記憶部101は、読み書き可能な不揮発性の半導体メモリで構成され、ハッシュ値Hを記憶する。ハッシュ値更新部102は、所定の時間間隔でハッシュ値記憶部101に記憶されているハッシュ値Hを所定のハッシュ関数を用いて更新する。

【0069】

データ暗号鍵記憶部103は、不揮発性の半導体メモリで構成され、データ暗号鍵を記憶する。データ暗号鍵は、情報処理装置200において、平文データを暗号化して暗号データを作成したり、あるいは、暗号データを復号して平文データを作成したり等、暗号処理の際に必要とされる暗号鍵である。データ暗号鍵記憶部103を構成する半導体メモリは、読み書き可能なものであってもよいが、改ざんの防止や秘匿性を確保する観点から、読み出し専用なものの方が好ましい。

【0070】

ハッシュ値H及びデータ暗号鍵は、携帯物100の出荷前等、当該秘密情報管理システムの運用前に、予め製造者等によって、それぞれ、ハッシュ値記憶部101及びデータ暗号鍵記憶部103に格納される。

【0071】

通信データ生成部104は、ハッシュ値記憶部101に格納されているハッシュ値Hを所定のルールに基づいて、2つの値(H1,H2)に分割する。そして、H2と、データ暗号鍵記憶部103に格納されているデータ暗号鍵とをパラメータとする所定の演算を行う。通信データ生成部104は、H1と、上記演算の結果値(H3)とを含む通信データを生成する。本実施形態では、通信データ生成部104は、分割手段、演算手段及び通信データ生成手段として機能する。

【0072】

送信部105は、通信データ生成部104が生成した通信データを、その受信可能領域が携帯物100の近傍となるようにして無線送信する。タイマ106は、予め設定された時間間隔をCPU等に通知する。

【0073】

図8は、情報処理装置200の構成を示すブロック図である。図8に示すように、情報処理装置200は、ハッシュ値記憶部201と、ハッシュ値更新部202と、受信部203と、データ暗号鍵抽出部204と、データ暗号鍵記憶部205と、ハッシュ値比較部206と、入力部207と、表示部208と、情報処理部209と、暗号処理部210と、平文データ記憶部211と、暗号データ記憶部212と、タイマ213と、を備える。

【0074】

なお、図示しないが、各構成要素は、情報処理装置200に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0075】

ハッシュ値記憶部201は、読み書き可能な不揮発性の半導体メモリで構成され、ハッシュ値Gを記憶する。ハッシュ値Gは、情報処理装置200の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、ハッシュ値記憶部201に格納される。その際のハッシュ値Gの値(初期値)は、携帯物100の上述したハッシュ値Hの初期値と同一である。

【0076】

ハッシュ値更新部202は、所定の時間間隔でハッシュ値記憶部201に記憶されているハッシュ値Gを所定のハッシュ関数を用いて更新する。この時間間隔(更新間隔)は、携帯物100のハッシュ値更新部102の更新間隔と同一である。また、ここで使用されるハッシュ関数は、ハッシュ値更新部102が使用するハッシュ関数と同一である。

【0077】

受信部203は、携帯物100から送信された通信データの受信処理を行う。

【0078】

データ暗号鍵抽出部204は、受信部203が受信した通信データからデータ暗号鍵を抽出する。具体的には、データ暗号鍵抽出部204は、通信データからH1とH3を抽出する。そして、抽出したH1をハッシュ値比較部206に渡し、通信データ送信時の携帯物100のハッシュ値Hと情報処理装置200のハッシュ値Gとが一致するか否かを判定させる。その結果、ハッシュ値比較部206から一致する旨の通知を受けると、データ暗号鍵抽出部204は、抽出したH3と、ハッシュ値比較部206から受け取ったハッシュ値Gの分割値(詳細は後述する)とからデータ暗号鍵を求め、データ暗号鍵記憶部205に格納する。データ暗号鍵記憶部205は、揮発性、不揮発性は問わないが、読み書き可能な半導体メモリで構成される。

【0079】

データ暗号鍵抽出部204は、データ暗号鍵記憶部205の固定領域に求めたデータ暗号鍵を格納する。つまり、同じ領域に既に格納されていたデータ暗号鍵(即ち、前回受信した通信データに含まれていたデータ暗号鍵)は、新しいデータ暗号鍵に置き換えられることになる。

【0080】

本実施形態では、データ暗号鍵抽出部204は、抽出手段、データ暗号鍵格納手段及びデータ暗号鍵消去手段として機能する。

【0081】

ハッシュ値比較部206は、データ暗号鍵抽出部204から上記の指示を受けると、ハッシュ値記憶部201に格納されているハッシュ値Gを読み出し、これを所定のルールに基づいて、2つの値(G1、G2)に分割する。この際に用いる分割のルールは、携帯物100の通信データ生成部104が用いた分割のルールと同一である。ハッシュ値比較部206は、H1とG1を比較し、両者が一致しているか否かの判定を行う。そして、その判定結果をデータ暗号鍵抽出部204に通知する。その際、両者が一致する場合には、ハッシュ比較部206は、分割値(G2)も併せてデータ暗号鍵抽出部204に通知する。

【0082】

入力部207は、キーパッドやタッチパネル等から構成され、ユーザからの入力操作を受け付ける処理を行う。表示部208は、液晶ディスプレイ(LCD)やLEDディスプレイ等から構成され、情報処理部209により処理されたデータ等を表示する。情報処理部209は、入力部207で受け付けた入力操作に基づいたデータ処理を行う。

【0083】

暗号処理部210は、情報処理部209からの指示に基づき、平文データ記憶部211に格納されている平文データを暗号化して暗号データ記憶部212に格納したり、暗号データ記憶部212に記憶されている暗号データを平文データに復号して平文データ記憶部211に格納する処理等を行う。

【0084】

平文データ記憶部211、暗号データ記憶部212は、共に、読み書き可能な不揮発性の半導体メモリで構成される。

【0085】

タイマ213は、予め設定された時間間隔をCPU等に通知する。

【0086】

続いて、以上のように構成された本実施形態に係る秘密情報管理システムの動作について、図9及び図10に示すフローチャートを用いて説明する。

【0087】

図9は、携帯物100における処理(通信データ送信処理)の手順を示すフローチャートである。携帯物100の電源がONされると、CPU等が起動し、その制御の下、上述した各構成要素によって、以下の通信データ送信処理が繰り返し実行される。ここで、携帯物100及び情報処理装置200の電源は、略同一のタイミングでONされることとする。

【0088】

先ず、通信データ生成部104は、ハッシュ値記憶部101に格納されているハッシュ値Hを読み出し、予め決められたルールに基づいて、2つの値(H1、H2)に分割する(ステップS301)。

【0089】

通信データ生成部104は、H2と、データ暗号鍵記憶部103に格納されているデータ暗号鍵をパラメータにした所定の演算を行い、その結果値(H3)を取得する(ステップS302)。そして、通信データ生成部104は、H1と、H3とを含む通信データを生成する。

【0090】

送信部105は、通信データ生成部104が生成した通信データを、その受信可能領域が携帯物100の近傍となるように、例えば、微弱電波を利用して送信する(ステップS303)。

【0091】

通信データの生成後、ハッシュ値更新部102は、所定のハッシュ関数を用いて、ハッシュ値記憶部101に記憶されているハッシュ値Hを更新する(ステップS304)。

【0092】

以上の通信データ送信処理は、所定時間が経過する度に(ステップS305)、繰り返し行われる。

【0093】

図10は、情報処理装置200における処理(データ暗号鍵取得処理)の手順を示すフローチャートである。情報処理装置200の電源がONされると、CPU等が起動し、その制御の下、上述した情報処理装置200の各構成要素によって、以下のデータ暗号鍵取得処理が繰り返し実行される。

【0094】

受信部203により携帯物100からの通信データが受信されると(ステップS401でYES)、データ暗号鍵抽出部204は、当該通信データからH1とH3を抽出する(ステップS405)。そして、データ暗号鍵抽出部204は、抽出したH1をハッシュ値比較部206に渡し、通信データ送信時の携帯物100のハッシュ値と情報処理装置200のハッシュ値とが一致するか否かを判定させる。

【0095】

一方、携帯物100からの通信データを受信できない場合(ステップS401でNO)、データ暗号鍵抽出部204は、所定時間(携帯物100でのハッシュ値Hの更新間隔と同一)が経過する度に(ステップS402でYES)、データ暗号鍵記憶部205に格納されている値(即ち、前回取得したデータ暗号鍵)を消去する(ステップS403)。また、これに同期して、ハッシュ値更新部202は、所定のハッシュ関数を用いて、ハッシュ値記憶部201に記憶されているハッシュ値Gを更新する(ステップS404)。ここで使用されるハッシュ関数は、携帯物100のハッシュ値更新部102が使用するハッシュ関数と同一である。

【0096】

ハッシュ値比較部206は、データ暗号鍵抽出部204より上述の指示を受けると、ハッシュ値記憶部201に格納されているハッシュ値Gと同じ値を別のメモリ領域に一時保存する(ステップS406)と共に、ハッシュ値Gを2つの値(G1,G2)に分割する(ステップS407)。

【0097】

そして、ハッシュ値比較部206は、データ暗号鍵抽出部204から受け取ったH1が、分割値(G1)と一致するか否かを判定する(ステップS408)。その結果、両者が一致する場合(ステップS408でYES)、携帯物100のハッシュ値Hと情報処理装置200のハッシュ値Gが同一値であるとみなせるため、データ暗号鍵抽出部204は、分割値(G2)を用いて、H3からデータ暗号鍵を抽出し、データ暗号鍵記憶部205に格納する(ステップS409)。

【0098】

ところで、上述したように、携帯物100及び情報処理装置200のそれぞれの処理は、略同じタイミングで開始される。また、携帯物100及び情報処理装置200は、初期値が同一のハッシュ値を、同一の時間間隔で同一のハッシュ関数を用いて更新する。しかしながら、時間の経過と共に、双方におけるハッシュ値の更新タイミングにズレが生じることは禁じ得ず、ある時点において、双方が保持するハッシュ値が一致しているとは限らない。

【0099】

そこで、情報処理装置200のデータ暗号鍵取得処理では、このズレを補正するため、所定回数を限度として(ステップS410)、ハッシュ値Gを更新し(ステップS411)、その更新されたハッシュ値Gを2つの値(G1,G2)に分割して(ステップS407)、再度、H1とG1が一致するか否かの判定を行う(ステップ408)。

【0100】

所定回数まで更新しても、H1とG1が一致しない場合(ステップS410でYES)、情報処理装置200では、当該通信データは、正当なものではない、即ち、情報処理装置200の使用を認められた人物が所持する携帯物から送信されたものではないと判断される。このため、ハッシュ値比較部206は、ステップS406の処理で一時保存していたハッシュ値Gの値をハッシュ値記憶部201に格納し(ステップS412)、データ暗号鍵抽出部204は、当該通信データについての処理を終了する。

【0101】

一方、ハッシュ値Gを何度か更新した後、H1とG1が一致すると(ステップS408でYES)、データ暗号鍵抽出部204は、分割値(G2)を用いて、H3からデータ暗号鍵を抽出し、データ暗号鍵記憶部205に格納する(ステップS409)。このように、携帯物100によるハッシュ値Hの更新が先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0102】

以上のようにして取得したデータ暗号鍵は、暗号処理部210による暗号処理で使用される。

【0103】

以上説明したように、本実施形態に係る秘密情報管理システムでは、携帯物100は、データ暗号鍵が含まれた通信データを所定の時間間隔で、その受信可能領域が携帯物100の近傍となるように、例えば、微弱電波を利用して送信する。情報処理装置200は、携帯物100から取得したデータ暗号鍵を用いることで、平文データを暗号化したり、暗号データを復号したり等の暗号処理を行うが、所定時間が経過すると取得したデータ暗号鍵を削除してしまう。

【0104】

このため、情報処理装置200は、近傍の携帯物100からの通信データを受信して、データ暗号鍵を取得する処理を繰り返し行う必要がある。したがって、たとえ、情報処理装置200が盗難等により第三者に不正に入手されたとしても、携帯物100が近傍に存在しない限り、暗号データを復号することができないため、保存されている情報の漏洩を防止することができる。

【0105】

また、携帯物100は、ハッシュ関数を用いて所定時間毎に更新したハッシュ値HをH1とH2に分割し、H2とデータ暗号鍵をパラメータにした所定の演算を行って、その結果値(H3)を取得し、H1とH3を通信データとして送信する。一方、情報処理装置200は、ハッシュ値Hと初期値が同一なハッシュ値Gを、携帯物100と同一のハッシュ関数及び時間間隔で更新し、これを分割したG1及びG2を用いて、通信データからデータ暗号鍵を抽出する。

【0106】

このため、仮に、悪意のある第三者が、携帯物100からの無線信号を傍受した後に、情報処理装置200を入手し、その傍受した内容を情報処理装置200に送信したとしても、情報処理装置200は、通信データからデータ暗号鍵を抽出することができないため、情報の漏洩が防止できる。

【0107】

さらに、携帯物100は、無線通信に関しては、送信機能のみを実現できればよく、また、公開鍵暗号方式に基づく演算を行わないため、高性能なCPU等を備える必要がない。したがって、携帯物100は、比較的簡易なハードウェアで実現でき、低コスト化が図れ、消費電力も低減できる。

【0108】

なお、本発明は、上記各実施形態に限定されず、本発明の要旨を逸脱しない範囲での種々の変更は勿論可能である。

【0109】

例えば、上記実施形態1の情報処理装置2が実行するデータ暗号鍵取得処理において、通信暗号鍵の更新タイミングのズレ補正は、携帯物1の更新が先に進んでいることを前提にしていたが、情報処理装置2の更新が先に進んでいる場合も含めて対応できるようにしてもよい。

【0110】

この場合、情報処理装置2の通信暗号鍵記憶部21には、最新(現在)の通信暗号鍵のみならず、更新ログ(即ち、過去の通信暗号鍵)も所定の期間分(あるいは所定の数)、記憶されるようにしておく。そして、データ暗号鍵取得処理(図5のフローチャート参照)では、キーワード比較部27による初回の判定で照合キーワードが一致しなかった場合(ステップS207でNO)、更新を先に進める処理(ステップS209、S210)を行う前に、通信暗号鍵記憶部21の更新ログの中から古い順に読み出された通信暗号鍵を用いて通信データを復号し、それにより得られた照合キーワードが、キーワード記憶部26に格納されている照合キーワードと一致するか否かの判定処理を行う。

【0111】

その結果、照合キーワードが一致すれば、それは情報処理装置2の更新が先に進んでいることを意味するため、このズレを解消すべく、CPU等は、当該通信暗号鍵(即ち、過去の通信暗号鍵)を最新として、更新ログから、これより先の分のデータ(即ち、当該通信暗号鍵より新しいデータ)を削除する。そして、通信暗号鍵更新部22は、当該通信暗号鍵を最新として次回の更新を行う。

【0112】

このようにして、情報処理装置2の更新が携帯物1より先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0113】

以上と同様にして、上記実施形態2の情報処理装置200が実行するデータ暗号鍵取得処理において、情報処理装置200の更新が先に進んでいる場合のズレ補正を行えるようにすることは、勿論可能である。

【0114】

また、上記実施形態2において、携帯物100は、H1とH3をまとめた通信データを送信しているが、H1とH3を別個の通信データとして送信してもよい。

【0115】

また、上記各実施形態の携帯物1又は携帯物100における本発明に特化した部分をICタグで具現化してもよい。このようにすることで安価に製造でき、また、様々な物品に簡単に付することができるので利便性がよい。

【0116】

また、携帯物と情報処理装置との間の無線通信は、電波のみならず、光や音波を使用するものであってもよい。

【符号の説明】

【0117】

1,100…携帯物、2,200…情報処理装置、11,21…通信暗号鍵記憶部、12,22…通信暗号鍵更新部、13、26…キーワード記憶部、14,25,103,205…データ暗号鍵記憶部、15,104…通信データ生成部、16,105…送信部、17,34,106,213…タイマ、23,203…受信部、24…通信データ復号部、27…キーワード比較部、28,207…入力部、29,208…表示部、30,209…情報処理部、31,210…暗号処理部、32,211…平文データ記憶部、33,212…暗号データ記憶部、101,201…ハッシュ値記憶部、102,202…ハッシュ値更新部、204…データ暗号鍵抽出部、206…ハッシュ値比較部

【技術分野】

【0001】

本発明は、携帯機器等に保存されている秘密情報を保護する秘密情報管理システムに関する。

【背景技術】

【0002】

近年、科学技術の発達によって、PDA(携帯情報端末)、携帯電話、デジタルカメラ等の携帯機器の高機能化・小型化が益々進展している。かかる高機能化により、1台の携帯機器に大量の情報を記憶して高度な情報処理を行うことが可能になり、また、小型化により、ユーザは携帯機器を持ち歩いて様々な場面で使用する機会が増えている。

【0003】

その一方、個人情報や企業の非公開情報が流出してしまうことに対する社会的な関心が高まってきており、携帯機器を紛失したり、あるいは盗難にあったりした場合に、個人情報や非公開情報が漏洩しないように対策を講じる必要性が増している。

【0004】

紛失等した携帯機器から個人情報や非公開情報が漏洩しないようにするため、一般的には、使用の際にパスワードの入力が必要となるように携帯機器を設定したり、携帯機器に保存する情報を予めパスワードに基づいて暗号化しておく等の対策が考えられる。

【0005】

上記の対策により、携帯機器の使用や携帯機器に保存されている情報の閲覧等を行うためには、パスワードの入力を必要とするため、携帯機器が紛失等した場合でも、当該携帯機器に保存している情報の漏洩を防止できる一定の効果があるといえる。

【0006】

しかしながら、パスワード入力のみによる情報の漏洩防止では、以下のような理由もあり、決して十分な対策であると言い切ることはできない。先ず、第1の理由として、人間が記憶できるパスワードはせいぜい10文字程度が限度であることが挙げられる。つまり、第三者がパスワードとして可能性のある全ての文字の組み合わせを機械的に総当たりで試すことで、設定されたパスワードにたどり着くことができるということである。さらに、第2の理由として、人間が設定するパスワードは暗号学的な乱数とは異なり、使われやすい文字の組み合わせに偏る傾向があるということが挙げられる。このことから、情報を不正に読み出そうとする第三者は、使われやすい文字の組み合わせを予め想定して試すことにより、設定されたパスワードにさらに容易にたどり着くことが可能になる。

【0007】

パスワードの入力による情報漏洩防止に代わる技術に関して、従来より種々の提案がなされている。例えば、特許文献1には、カード類を利用する情報処理サービスシステムなどにおいて、そのカード類の所有者を確認する方法が開示されている。

【0008】

この方法では、カード類の所有者が携帯する時計等の携帯物が、予め決められた時間間隔で出力帰還データを更新し、その更新した出力帰還データをカード類へ送信する。一方、カード類では、携帯物と同様の方法で出力帰還データを更新しつつ、受信した携帯物からの出力帰還データと更新した出力帰還データを比較し、両者の一致を条件として、当該カード類を利用可能状態にする。

【0009】

また、特許文献2には、秘密情報にアクセスできる権利を持つ者(アクセス権者)が身につけている物体(本人証明装置)と近距離無線通信により認証を行うことで、アクセス権者が近くにいるかどうかを検出し、アクセス権者が離れたことを検知した時には、その作業中の秘密情報を自動的に暗号化し、暗号前の作業中の秘密情報を自動的に消去する情報処理装置が開示されている。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特許第3119494号公報

【特許文献2】特許第3903629号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

上記特許文献1に開示される方法では、カード類が利用可能であるかどうかの判断は、当該カード類によって行われる。したがって、悪意のある第三者の手に渡ったカード類は、リバースエンジニアリングにより、その内部処理に細工が施され、強制的に利用可能な状態にされてしまう危険性がある。

【0012】

また、特許文献2に開示される技術では、本人証明装置は、双方向の無線通信手段や、公開鍵暗号方式に基づく演算を行うための比較的高性能なCPUを備える必要があり、低コスト化が困難であるという問題がある。

【0013】

本発明は、上記問題を解決すべくなされたものであり、秘密情報を強固に保護すると共に、低コスト化も図れる秘密情報管理システムを提供することを目的とする。

【課題を解決するための手段】

【0014】

上記目的を達成するため、本発明の第1の観点に係る秘密情報管理システムは、

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1の通信暗号鍵を記憶する第1の通信暗号鍵記憶手段と、

第1の照合情報を記憶する第1の照合情報記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1の通信暗号鍵を所定の一方向性関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1の照合情報記憶手段及び前記第1のデータ暗号鍵記憶手段から、それぞれ前記第1の照合情報及び前記データ暗号鍵を読み出し、これらをまとめたデータを前記第1の通信暗号鍵を用いて暗号化することで、通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2の通信暗号鍵を記憶する第2の通信暗号鍵記憶手段と、

前記第1の照合情報と内容が一致する第2の照合情報を記憶する第2の照合情報記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2の通信暗号鍵を所定の一方向性関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータを前記第2の通信暗号鍵を用いて復号し、第1の復号情報と、第2の復号情報とを取得する復号手段と、

前記第1の復号情報と、前記第2の照合情報とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第2の復号情報を前記携帯物から提供されたデータ暗号鍵として、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1の通信暗号鍵及び前記第2の通信暗号鍵の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一の一方向性関数を用いて、前記第1の通信暗号鍵及び前記第2の通信暗号鍵を更新する、ことを特徴とする。

【0015】

また、本発明の第2の観点に係る秘密情報管理システムは、

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1のハッシュ値を記憶する第1のハッシュ値記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1のハッシュ値を所定のハッシュ関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1のハッシュ値記憶手段から前記第1のハッシュ値を読み出し、これを第1の分割値と第2の分割値に分割する分割手段と、

前記第2の分割値と、前記データ暗号鍵とをパラメータにした所定の演算を行う演算手段と、

前記第1の分割値と、前記演算の結果値とを含む通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2のハッシュ値を記憶する第2のハッシュ値記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2のハッシュ値を所定のハッシュ関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータから、第1の抽出値と、第2の抽出値とを取得する抽出手段と、

前記第1の抽出値が抽出された後、前記第2のハッシュ値記憶手段から前記第2のハッシュ値を読み出し、これを第3の分割値と第4の分割値に分割し、前記第1の抽出値と、前記第3の分割値とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第4の分割値を用いて、前記第2の抽出値からデータ暗号鍵を抽出し、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1のハッシュ値及び前記第2のハッシュ値の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一のハッシュ関数を用いて、前記第1のハッシュ値及び前記第2のハッシュ値を更新する、ことを特徴とする。

【0016】

上記第1の観点に係る秘密情報管理システムにおいて、

前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵を更新し、該更新後の第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行してもよい。

【0017】

また、上記第1の観点に係る秘密情報管理システムにおいて、

前記第2の通信暗号鍵記憶手段は、一定期間分の過去の第2の通信暗号鍵を更に記憶し、前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵記憶部から古い順に読み出された第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を実行し、その結果、前記比較手段により両者が一致していると判定された場合、第2の通信暗号鍵記憶手段から当該第2の通信暗号鍵より更新が新しい第2の通信暗号鍵を消去してもよい。

【0018】

上記第2の観点に係る秘密情報管理システムにおいて、

前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値を更新し、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行してもよい。

【0019】

また、上記第2の観点に係る秘密情報管理システムにおいて、

前記第2のハッシュ値記憶手段は、一定期間分の過去の第2のハッシュ値を更に記憶し、前記情報処理装置は、前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値記憶部から古い順に読み出した第2のハッシュ値を用いて前記比較手段に再度判定させ、その結果、前記比較手段により両者が一致していると判定された場合、前記第2のハッシュ値記憶手段から当該第2のハッシュ値より更新が新しい第2のハッシュ値を消去してもよい。

【0020】

上記第1及び第2の観点に係る秘密情報管理システムにおいて、

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信してもよい。

【0021】

また、上記第1及び第2の観点に係る秘密情報管理システムにおいて、

前記携帯物がICタグであってもよい。

【発明の効果】

【0022】

以上の如く、本発明によれば、秘密情報を強固に保護でき、低コスト化も図れる。

【図面の簡単な説明】

【0023】

【図1】本発明の実施形態1に係る秘密情報管理システムの全体構成を示す図である。

【図2】実施形態1の携帯物の構成を示すブロック図である。

【図3】実施形態1の情報処理装置の構成を示すブロック図である。

【図4】実施形態1の通信データ送信処理の手順を示すフローチャートである。

【図5】実施形態1のデータ暗号鍵取得処理の手順を示すフローチャートである。

【図6】本発明の実施形態2に係る秘密情報管理システムの全体構成を示す図である。

【図7】実施形態2の携帯物の構成を示すブロック図である。

【図8】実施形態2の情報処理装置の構成を示すブロック図である。

【図9】実施形態2の通信データ送信処理の手順を示すフローチャートである。

【図10】実施形態2のデータ暗号鍵取得処理の手順を示すフローチャートである。

【発明を実施するための形態】

【0024】

以下、本発明の実施形態について図面を参照して詳細に説明する。

【0025】

(実施形態1)

図1は、本発明の実施形態1に係る秘密情報管理システムの全体構成を示す図である。図1に示すように、本実施形態の秘密情報管理システムは、携帯物1と、情報処理装置2とから構成される。携帯物1は、情報処理装置2の所有者あるいは、その使用が許可された者(即ち、正規ユーザ)によって所持される物品(例えば、腕時計など)である。情報処理装置2は、例えば、PDA(携帯情報端末)等の携帯可能な小型の情報機器である。なお、情報処理装置2として、デスクトップ型のパーソナルコンピュータ等、様々な種類のコンピュータを対象とすることができる。

【0026】

図2は、携帯物1における本実施形態の秘密情報管理システムに特化した部分の構成を示すブロック図である。図2に示すように、携帯物1は、通信暗号鍵記憶部11と、通信暗号鍵更新部12と、キーワード記憶部13と、データ暗号鍵記憶部14と、通信データ生成部15と、送信部16と、タイマ17と、を備える。なお、図示しないが、各構成要素は、携帯物1に内蔵されるCPUあるいはMPU(以下、CPU等という。)に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0027】

通信暗号鍵記憶部11は、読み書き可能な不揮発性の半導体メモリで構成され、通信暗号鍵を記憶する。この通信暗号鍵は、携帯物1から情報処理装置2へ送信されるデータを暗号化するために使用される。

【0028】

通信暗号鍵更新部12は、所定の時間間隔で通信暗号鍵記憶部11に記憶されている通信暗号鍵の値を所定の一方向性関数を用いて更新する。

【0029】

キーワード記憶部13(第1の照合情報記憶手段)は、不揮発性の半導体メモリで構成され、所定の文字列からなる照合用キーワード(第1の照合情報)を記憶する。この照合用キーワードは、詳細は後述するが、情報処理装置2において、携帯物1から送られてきたデータが正規なものであるか否かを判定するために使用される。キーワード記憶部13を構成する半導体メモリは、読み書き可能なものであってもよいが、改ざんの防止や秘匿性を確保する観点から、読み出し専用なものの方が好ましい。

【0030】

データ暗号鍵記憶部14は、不揮発性の半導体メモリで構成され、データ暗号鍵を記憶する。データ暗号鍵は、情報処理装置2において、平文データを暗号化して暗号データを作成する処理や暗号データを復号して平文データを作成する処理等の暗号処理の際に必要とされる暗号鍵である。データ暗号鍵記憶部14を構成する半導体メモリは、改ざんの防止や秘匿性を確保する観点から、読み出し専用であるものが好ましい。

【0031】

通信暗号鍵、照合用キーワード及びデータ暗号鍵は、携帯物1の出荷前等、当該秘密情報管理システムの運用前に、予め製造者等によって、それぞれ、通信暗号鍵記憶部11、キーワード記憶部13及びデータ暗号鍵記憶部14に格納される。

【0032】

通信データ生成部15は、所定の時間間隔で通信データを生成する。具体的には、通信データ生成部15は、キーワード記憶部13及びデータ暗号鍵記憶部14に格納されている照合用キーワード及びデータ暗号鍵を読み出し、これらをまとめたデータを通信暗号鍵記憶部11に格納されている通信暗号鍵を用いて暗号化することで、通信データを生成する。

【0033】

送信部16は、通信データ生成部15が生成した通信データを、その受信可能領域が携帯物1の近傍となるようにして無線送信する。タイマ17は、予め設定された時間間隔をCPU等に通知する。

【0034】

図3は、情報処理装置2の構成を示すブロック図である。図3に示すように、情報処理装置2は、通信暗号鍵記憶部21と、通信暗号鍵更新部22と、受信部23と、通信データ復号部24と、データ暗号鍵記憶部25と、キーワード記憶部26と、キーワード比較部27と、入力部28と、表示部29と、情報処理部30と、暗号処理部31と、平文データ記憶部32と、暗号データ記憶部33と、タイマ34と、を備える。

【0035】

なお、図示しないが、各構成要素は、情報処理装置2に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0036】

通信暗号鍵記憶部21は、読み書き可能な不揮発性の半導体メモリで構成され、通信暗号鍵を記憶する。この通信暗号鍵は、携帯物1から送信された通信データを復号するために使用される。通信暗号鍵は、情報処理装置2の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、通信暗号鍵記憶部21に格納される。その際の通信暗号鍵の値(初期値)は、携帯物1の上述した通信暗号鍵の初期値と同一である。

【0037】

通信暗号鍵更新部22は、所定の時間間隔で通信暗号鍵記憶部21に記憶されている通信暗号鍵の値を所定の一方向性関数を用いて更新する。この時間間隔(更新間隔)は、携帯物1の通信暗号鍵更新部12の更新間隔と同一である。また、ここで使用される一方向性関数は、通信暗号鍵更新部12が使用する一方向性関数と同一である。

【0038】

受信部23は、携帯物1から送信された通信データの受信処理を行う。

【0039】

通信データ復号部24は、受信部23が受信した通信データを通信暗号鍵記憶部21に記憶されている通信暗号鍵を用いて復号する。また、通信データ復号部24は、復号の結果得られた照合用キーワードが情報処理装置2が保持する照合用キーワードと一致するか否かをキーワード比較部27に判定させ、その結果、キーワード比較部27から一致する旨の通知を受けると、上記復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する。本実施形態では、通信データ復号部24は、復号手段、データ暗号鍵格納手段及びデータ暗号鍵消去手段として機能する。

【0040】

データ暗号鍵記憶部25は、揮発性、不揮発性は問わないが、読み書き可能な半導体メモリで構成される。通信データ復号部24は、データ暗号鍵記憶部25の固定領域に復号したデータ暗号鍵を格納する。つまり、同じ領域に既に格納されていたデータ暗号鍵(即ち、前回受信した通信データに含まれていたデータ暗号鍵)は、新しいデータ暗号鍵に置き換えられることになる。

【0041】

キーワード記憶部26(第2の照合情報記憶手段)は、不揮発性の半導体メモリで構成され、所定の文字列からなる照合用キーワード(第2の照合情報)を記憶する。この照合用キーワードは、情報処理装置2の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、キーワード記憶部26に格納される。その内容は、携帯物1の上述した照合用キーワードの内容と同一である。なお、キーワード記憶部26を構成する半導体メモリは、読み書き可能なものであってもよいが、秘匿性を確保する観点から、読み出し専用であるものが好ましい。

【0042】

キーワード比較部27は、通信データ復号部24が復号した照合用キーワードと、キーワード記憶部26に記憶されている照合用キーワードとを比較し、両者が一致しているか否かの判定を行う。そして、その判定結果を通信データ復号部24に通知する。

【0043】

入力部28は、キーパッドやタッチパネル等から構成され、ユーザからの入力操作を受け付ける処理を行う。表示部29は、液晶ディスプレイ(LCD)やLEDディスプレイ等から構成され、情報処理部30により処理されたデータ等を表示する。情報処理部30は、入力部28で受け付けた入力操作に基づいたデータ処理を行う。

【0044】

暗号処理部31は、情報処理部30からの指示に基づき、平文データ記憶部32に格納されている平文データを暗号化して暗号データ記憶部33に格納したり、暗号データ記憶部33に記憶されている暗号データを平文データに復号して平文データ記憶部32に格納する処理等を行う。

【0045】

平文データ記憶部32、暗号データ記憶部33は、共に、読み書き可能な不揮発性の半導体メモリで構成される。

【0046】

タイマ34は、予め設定された時間間隔をCPU等に通知する。

【0047】

続いて、以上のように構成された本実施形態に係る秘密情報管理システムの動作について、図4及び図5に示すフローチャートを用いて説明する。

【0048】

図4は、携帯物1が実行する処理(通信データ送信処理)の手順を示すフローチャートである。携帯物1の電源がONされると、CPU等が起動し、その制御の下、上述した各構成要素によって、以下の通信データ送信処理が繰り返し実行される。ここで、携帯物1及び情報処理装置2の電源は、略同一のタイミングでONされることとする。

【0049】

先ず、通信データ生成部15は、キーワード記憶部13に格納されている照合キーワードと、データ暗号鍵記憶部14に格納されているデータ暗号鍵を読み出す。通信データ生成部15は、読み出した照合キーワード及びデータ暗号鍵を、通信暗号鍵記憶部11に格納されている通信暗号鍵を用いて暗号化し、通信データを生成する(ステップS101)。

【0050】

送信部16は、通信データ生成部15が生成した通信データを、その受信可能領域が携帯物1の近傍となるように、例えば、微弱電波を利用して送信する(ステップS102)。

【0051】

通信データの生成後、通信暗号鍵更新部12は、所定の一方向性関数を用いて、通信暗号鍵記憶部11に記憶されている通信暗号鍵の値を更新する(ステップS103)。

【0052】

以上の通信データ送信処理は、所定時間が経過する度に(ステップS104)、繰り返し行われる。

【0053】

図5は、情報処理装置2における処理(データ暗号鍵取得処理)の手順を示すフローチャートである。情報処理装置2の電源がONされると、CPU等が起動し、その制御の下、上述した情報処理装置2の各構成要素によって、以下のデータ暗号鍵取得処理が繰り返し実行される。

【0054】

受信部23により携帯物1からの通信データが受信されると(ステップS201でYES)、通信データ復号部24は、通信暗号鍵記憶部21に格納されている通信暗号鍵と同じ値を別のメモリ領域に一時保存する(ステップS205)。そして、この通信暗号鍵を用いて、受信部23が受信した通信データを復号する(ステップS206)。

【0055】

一方、携帯物1からの通信データを受信できない場合(ステップS201でNO)、通信データ復号部24は、所定時間(携帯物1での通信暗号鍵の更新間隔と同一)が経過する度に(ステップS202でYES)、データ暗号鍵記憶部25に格納されている値(即ち、前回取得したデータ暗号鍵)を消去する(ステップS203)。また、これに同期して、通信暗号鍵更新部22は、所定の一方向性関数を用いて、通信暗号鍵記憶部21に記憶されている通信暗号鍵の値を更新する(ステップS204)。ここで使用される一方向性関数は、携帯物1の通信暗号鍵更新部12が使用する一方向性関数と同一である。

【0056】

キーワード比較部27は、キーワード記憶部26に格納されている照合キーワードを読み出し、通信データの復号の結果得られた照合キーワードと一致するか否かを判定する(ステップS207)。その結果、両者が一致する場合(ステップS207でYES)、通信データ復号部24は、通信データの復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する(ステップS208)。

【0057】

ところで、上述したように、携帯物1及び情報処理装置2のそれぞれの処理は、略同じタイミングで開始される。また、携帯物1及び情報処理装置2は、初期値が同一の通信暗号鍵を、同一の時間間隔で同一の一方向性関数を用いて更新する。しかしながら、時間の経過と共に、双方における通信暗号鍵の更新タイミングにズレが生じることは禁じ得ず、ある時点において、携帯物1及び情報処理装置2の双方が保持する通信暗号鍵が一致しているとは限らない。

【0058】

そこで、情報処理装置2のデータ暗号鍵取得処理では、このズレを補正するため、所定回数を限度として(ステップS209でNO)、通信暗号鍵を更新し(ステップS210)、その更新された通信暗号鍵を用いて通信データを復号し(ステップS206)、復号の結果得られた照合キーワードがキーワード記憶部26に格納されている照合キーワードと一致するか否かを判定する(ステップ207)。

【0059】

所定回数まで更新しても双方の照合キーワードが一致しない場合(ステップS209でYES)、情報処理装置2では、当該通信データは、正当なものではない、即ち、情報処理装置2の使用を認められた人物が所持する携帯物から送信されたものではないと判断される。このため、通信データ復号部24は、ステップS205の処理で一時保存していた通信暗号鍵の値を通信暗号鍵記憶部21に格納し(ステップS211)、当該通信データについての処理を終了する。

【0060】

一方、通信暗号鍵を何度か更新した後、双方の照合キーワードが一致すると(ステップS207でYES)、通信データ復号部24は、通信データの復号の結果得られたデータ暗号鍵をデータ暗号鍵記憶部25に格納する(ステップS208)。このように、携帯物1による通信暗号鍵の更新が先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0061】

以上のようにして取得したデータ暗号鍵は、暗号処理部31による暗号処理で使用される。

【0062】

以上説明したように、本実施形態に係る秘密情報管理システムでは、携帯物1は、暗号化された通信データを所定の時間間隔で、その受信可能領域が携帯物1の近傍となるように、例えば、微弱電波を利用して送信する。この通信データには、データ暗号鍵が含まれている。情報処理装置2は、携帯物1から取得したデータ暗号鍵を用いることで、平文データを暗号化したり、暗号データを復号したり等の暗号処理を行うが、所定時間が経過すると取得したデータ暗号鍵を削除してしまう。

【0063】

このため、情報処理装置2は、近傍の携帯物1からの通信データを受信して、データ暗号鍵を取得する処理を繰り返し行う必要がある。したがって、たとえ、情報処理装置2が盗難等により第三者に不正に入手されたとしても、携帯物1が近傍に存在しない限り、暗号データを復号することができないため、保存されている情報の漏洩を防止することができる。

【0064】

また、携帯物1が送信する通信データは、所定時間毎に更新した通信暗号鍵を用いて暗号化されているため、仮に、悪意のある第三者が、携帯物1からの無線信号を傍受した後に、情報処理装置2を入手し、その傍受した内容を情報処理装置2に送信したとしても、情報処理装置2は、通信データを正しく復号できず、データ暗号鍵を取得することができないため、情報の漏洩が防止できる。

【0065】

さらに、携帯物1は、無線通信に関しては、送信機能のみを実現できればよく、また、公開鍵暗号方式に基づく演算を行わないため、高性能なCPU等を備える必要がない。したがって、携帯物1は、比較的簡易なハードウェアで実現でき、低コスト化が図れ、消費電力も低減できる。

【0066】

(実施形態2)

続いて、実施形態2に係る秘密情報管理システムについて説明する。図6は、本発明の実施形態2に係る秘密情報管理システムの全体構成を示す図である。図6に示すように、本実施形態の秘密情報管理システムは、携帯物100と、情報処理装置200とから構成される。携帯物100は、情報処理装置200の正規ユーザによって所持される物品(例えば、腕時計など)である。情報処理装置200は、例えば、PDA(携帯情報端末)等の携帯可能な小型の情報機器である。なお、情報処理装置200として、デスクトップ型のパーソナルコンピュータ等、様々な種類のコンピュータを対象とすることができる。

【0067】

図7は、携帯物100における本実施形態の秘密情報管理システムに特化した部分の構成を示すブロック図である。図7に示すように、携帯物100は、ハッシュ値記憶部101と、ハッシュ値更新部102と、データ暗号鍵記憶部103と、通信データ生成部104と、送信部105と、タイマ106と、を備える。なお、図示しないが、各構成要素は、携帯物100に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0068】

ハッシュ値記憶部101は、読み書き可能な不揮発性の半導体メモリで構成され、ハッシュ値Hを記憶する。ハッシュ値更新部102は、所定の時間間隔でハッシュ値記憶部101に記憶されているハッシュ値Hを所定のハッシュ関数を用いて更新する。

【0069】

データ暗号鍵記憶部103は、不揮発性の半導体メモリで構成され、データ暗号鍵を記憶する。データ暗号鍵は、情報処理装置200において、平文データを暗号化して暗号データを作成したり、あるいは、暗号データを復号して平文データを作成したり等、暗号処理の際に必要とされる暗号鍵である。データ暗号鍵記憶部103を構成する半導体メモリは、読み書き可能なものであってもよいが、改ざんの防止や秘匿性を確保する観点から、読み出し専用なものの方が好ましい。

【0070】

ハッシュ値H及びデータ暗号鍵は、携帯物100の出荷前等、当該秘密情報管理システムの運用前に、予め製造者等によって、それぞれ、ハッシュ値記憶部101及びデータ暗号鍵記憶部103に格納される。

【0071】

通信データ生成部104は、ハッシュ値記憶部101に格納されているハッシュ値Hを所定のルールに基づいて、2つの値(H1,H2)に分割する。そして、H2と、データ暗号鍵記憶部103に格納されているデータ暗号鍵とをパラメータとする所定の演算を行う。通信データ生成部104は、H1と、上記演算の結果値(H3)とを含む通信データを生成する。本実施形態では、通信データ生成部104は、分割手段、演算手段及び通信データ生成手段として機能する。

【0072】

送信部105は、通信データ生成部104が生成した通信データを、その受信可能領域が携帯物100の近傍となるようにして無線送信する。タイマ106は、予め設定された時間間隔をCPU等に通知する。

【0073】

図8は、情報処理装置200の構成を示すブロック図である。図8に示すように、情報処理装置200は、ハッシュ値記憶部201と、ハッシュ値更新部202と、受信部203と、データ暗号鍵抽出部204と、データ暗号鍵記憶部205と、ハッシュ値比較部206と、入力部207と、表示部208と、情報処理部209と、暗号処理部210と、平文データ記憶部211と、暗号データ記憶部212と、タイマ213と、を備える。

【0074】

なお、図示しないが、各構成要素は、情報処理装置200に内蔵されるCPU等に接続されている。CPU等は、ROM等に記憶されているプログラムを実行することで、各構成要素を制御する。

【0075】

ハッシュ値記憶部201は、読み書き可能な不揮発性の半導体メモリで構成され、ハッシュ値Gを記憶する。ハッシュ値Gは、情報処理装置200の出荷前等、当該秘密情報管理システムの運用前に予め製造者等によって、ハッシュ値記憶部201に格納される。その際のハッシュ値Gの値(初期値)は、携帯物100の上述したハッシュ値Hの初期値と同一である。

【0076】

ハッシュ値更新部202は、所定の時間間隔でハッシュ値記憶部201に記憶されているハッシュ値Gを所定のハッシュ関数を用いて更新する。この時間間隔(更新間隔)は、携帯物100のハッシュ値更新部102の更新間隔と同一である。また、ここで使用されるハッシュ関数は、ハッシュ値更新部102が使用するハッシュ関数と同一である。

【0077】

受信部203は、携帯物100から送信された通信データの受信処理を行う。

【0078】

データ暗号鍵抽出部204は、受信部203が受信した通信データからデータ暗号鍵を抽出する。具体的には、データ暗号鍵抽出部204は、通信データからH1とH3を抽出する。そして、抽出したH1をハッシュ値比較部206に渡し、通信データ送信時の携帯物100のハッシュ値Hと情報処理装置200のハッシュ値Gとが一致するか否かを判定させる。その結果、ハッシュ値比較部206から一致する旨の通知を受けると、データ暗号鍵抽出部204は、抽出したH3と、ハッシュ値比較部206から受け取ったハッシュ値Gの分割値(詳細は後述する)とからデータ暗号鍵を求め、データ暗号鍵記憶部205に格納する。データ暗号鍵記憶部205は、揮発性、不揮発性は問わないが、読み書き可能な半導体メモリで構成される。

【0079】

データ暗号鍵抽出部204は、データ暗号鍵記憶部205の固定領域に求めたデータ暗号鍵を格納する。つまり、同じ領域に既に格納されていたデータ暗号鍵(即ち、前回受信した通信データに含まれていたデータ暗号鍵)は、新しいデータ暗号鍵に置き換えられることになる。

【0080】

本実施形態では、データ暗号鍵抽出部204は、抽出手段、データ暗号鍵格納手段及びデータ暗号鍵消去手段として機能する。

【0081】

ハッシュ値比較部206は、データ暗号鍵抽出部204から上記の指示を受けると、ハッシュ値記憶部201に格納されているハッシュ値Gを読み出し、これを所定のルールに基づいて、2つの値(G1、G2)に分割する。この際に用いる分割のルールは、携帯物100の通信データ生成部104が用いた分割のルールと同一である。ハッシュ値比較部206は、H1とG1を比較し、両者が一致しているか否かの判定を行う。そして、その判定結果をデータ暗号鍵抽出部204に通知する。その際、両者が一致する場合には、ハッシュ比較部206は、分割値(G2)も併せてデータ暗号鍵抽出部204に通知する。

【0082】

入力部207は、キーパッドやタッチパネル等から構成され、ユーザからの入力操作を受け付ける処理を行う。表示部208は、液晶ディスプレイ(LCD)やLEDディスプレイ等から構成され、情報処理部209により処理されたデータ等を表示する。情報処理部209は、入力部207で受け付けた入力操作に基づいたデータ処理を行う。

【0083】

暗号処理部210は、情報処理部209からの指示に基づき、平文データ記憶部211に格納されている平文データを暗号化して暗号データ記憶部212に格納したり、暗号データ記憶部212に記憶されている暗号データを平文データに復号して平文データ記憶部211に格納する処理等を行う。

【0084】

平文データ記憶部211、暗号データ記憶部212は、共に、読み書き可能な不揮発性の半導体メモリで構成される。

【0085】

タイマ213は、予め設定された時間間隔をCPU等に通知する。

【0086】

続いて、以上のように構成された本実施形態に係る秘密情報管理システムの動作について、図9及び図10に示すフローチャートを用いて説明する。

【0087】

図9は、携帯物100における処理(通信データ送信処理)の手順を示すフローチャートである。携帯物100の電源がONされると、CPU等が起動し、その制御の下、上述した各構成要素によって、以下の通信データ送信処理が繰り返し実行される。ここで、携帯物100及び情報処理装置200の電源は、略同一のタイミングでONされることとする。

【0088】

先ず、通信データ生成部104は、ハッシュ値記憶部101に格納されているハッシュ値Hを読み出し、予め決められたルールに基づいて、2つの値(H1、H2)に分割する(ステップS301)。

【0089】

通信データ生成部104は、H2と、データ暗号鍵記憶部103に格納されているデータ暗号鍵をパラメータにした所定の演算を行い、その結果値(H3)を取得する(ステップS302)。そして、通信データ生成部104は、H1と、H3とを含む通信データを生成する。

【0090】

送信部105は、通信データ生成部104が生成した通信データを、その受信可能領域が携帯物100の近傍となるように、例えば、微弱電波を利用して送信する(ステップS303)。

【0091】

通信データの生成後、ハッシュ値更新部102は、所定のハッシュ関数を用いて、ハッシュ値記憶部101に記憶されているハッシュ値Hを更新する(ステップS304)。

【0092】

以上の通信データ送信処理は、所定時間が経過する度に(ステップS305)、繰り返し行われる。

【0093】

図10は、情報処理装置200における処理(データ暗号鍵取得処理)の手順を示すフローチャートである。情報処理装置200の電源がONされると、CPU等が起動し、その制御の下、上述した情報処理装置200の各構成要素によって、以下のデータ暗号鍵取得処理が繰り返し実行される。

【0094】

受信部203により携帯物100からの通信データが受信されると(ステップS401でYES)、データ暗号鍵抽出部204は、当該通信データからH1とH3を抽出する(ステップS405)。そして、データ暗号鍵抽出部204は、抽出したH1をハッシュ値比較部206に渡し、通信データ送信時の携帯物100のハッシュ値と情報処理装置200のハッシュ値とが一致するか否かを判定させる。

【0095】

一方、携帯物100からの通信データを受信できない場合(ステップS401でNO)、データ暗号鍵抽出部204は、所定時間(携帯物100でのハッシュ値Hの更新間隔と同一)が経過する度に(ステップS402でYES)、データ暗号鍵記憶部205に格納されている値(即ち、前回取得したデータ暗号鍵)を消去する(ステップS403)。また、これに同期して、ハッシュ値更新部202は、所定のハッシュ関数を用いて、ハッシュ値記憶部201に記憶されているハッシュ値Gを更新する(ステップS404)。ここで使用されるハッシュ関数は、携帯物100のハッシュ値更新部102が使用するハッシュ関数と同一である。

【0096】

ハッシュ値比較部206は、データ暗号鍵抽出部204より上述の指示を受けると、ハッシュ値記憶部201に格納されているハッシュ値Gと同じ値を別のメモリ領域に一時保存する(ステップS406)と共に、ハッシュ値Gを2つの値(G1,G2)に分割する(ステップS407)。

【0097】

そして、ハッシュ値比較部206は、データ暗号鍵抽出部204から受け取ったH1が、分割値(G1)と一致するか否かを判定する(ステップS408)。その結果、両者が一致する場合(ステップS408でYES)、携帯物100のハッシュ値Hと情報処理装置200のハッシュ値Gが同一値であるとみなせるため、データ暗号鍵抽出部204は、分割値(G2)を用いて、H3からデータ暗号鍵を抽出し、データ暗号鍵記憶部205に格納する(ステップS409)。

【0098】

ところで、上述したように、携帯物100及び情報処理装置200のそれぞれの処理は、略同じタイミングで開始される。また、携帯物100及び情報処理装置200は、初期値が同一のハッシュ値を、同一の時間間隔で同一のハッシュ関数を用いて更新する。しかしながら、時間の経過と共に、双方におけるハッシュ値の更新タイミングにズレが生じることは禁じ得ず、ある時点において、双方が保持するハッシュ値が一致しているとは限らない。

【0099】

そこで、情報処理装置200のデータ暗号鍵取得処理では、このズレを補正するため、所定回数を限度として(ステップS410)、ハッシュ値Gを更新し(ステップS411)、その更新されたハッシュ値Gを2つの値(G1,G2)に分割して(ステップS407)、再度、H1とG1が一致するか否かの判定を行う(ステップ408)。

【0100】

所定回数まで更新しても、H1とG1が一致しない場合(ステップS410でYES)、情報処理装置200では、当該通信データは、正当なものではない、即ち、情報処理装置200の使用を認められた人物が所持する携帯物から送信されたものではないと判断される。このため、ハッシュ値比較部206は、ステップS406の処理で一時保存していたハッシュ値Gの値をハッシュ値記憶部201に格納し(ステップS412)、データ暗号鍵抽出部204は、当該通信データについての処理を終了する。

【0101】

一方、ハッシュ値Gを何度か更新した後、H1とG1が一致すると(ステップS408でYES)、データ暗号鍵抽出部204は、分割値(G2)を用いて、H3からデータ暗号鍵を抽出し、データ暗号鍵記憶部205に格納する(ステップS409)。このように、携帯物100によるハッシュ値Hの更新が先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0102】

以上のようにして取得したデータ暗号鍵は、暗号処理部210による暗号処理で使用される。

【0103】

以上説明したように、本実施形態に係る秘密情報管理システムでは、携帯物100は、データ暗号鍵が含まれた通信データを所定の時間間隔で、その受信可能領域が携帯物100の近傍となるように、例えば、微弱電波を利用して送信する。情報処理装置200は、携帯物100から取得したデータ暗号鍵を用いることで、平文データを暗号化したり、暗号データを復号したり等の暗号処理を行うが、所定時間が経過すると取得したデータ暗号鍵を削除してしまう。

【0104】

このため、情報処理装置200は、近傍の携帯物100からの通信データを受信して、データ暗号鍵を取得する処理を繰り返し行う必要がある。したがって、たとえ、情報処理装置200が盗難等により第三者に不正に入手されたとしても、携帯物100が近傍に存在しない限り、暗号データを復号することができないため、保存されている情報の漏洩を防止することができる。

【0105】

また、携帯物100は、ハッシュ関数を用いて所定時間毎に更新したハッシュ値HをH1とH2に分割し、H2とデータ暗号鍵をパラメータにした所定の演算を行って、その結果値(H3)を取得し、H1とH3を通信データとして送信する。一方、情報処理装置200は、ハッシュ値Hと初期値が同一なハッシュ値Gを、携帯物100と同一のハッシュ関数及び時間間隔で更新し、これを分割したG1及びG2を用いて、通信データからデータ暗号鍵を抽出する。

【0106】

このため、仮に、悪意のある第三者が、携帯物100からの無線信号を傍受した後に、情報処理装置200を入手し、その傍受した内容を情報処理装置200に送信したとしても、情報処理装置200は、通信データからデータ暗号鍵を抽出することができないため、情報の漏洩が防止できる。

【0107】

さらに、携帯物100は、無線通信に関しては、送信機能のみを実現できればよく、また、公開鍵暗号方式に基づく演算を行わないため、高性能なCPU等を備える必要がない。したがって、携帯物100は、比較的簡易なハードウェアで実現でき、低コスト化が図れ、消費電力も低減できる。

【0108】

なお、本発明は、上記各実施形態に限定されず、本発明の要旨を逸脱しない範囲での種々の変更は勿論可能である。

【0109】

例えば、上記実施形態1の情報処理装置2が実行するデータ暗号鍵取得処理において、通信暗号鍵の更新タイミングのズレ補正は、携帯物1の更新が先に進んでいることを前提にしていたが、情報処理装置2の更新が先に進んでいる場合も含めて対応できるようにしてもよい。

【0110】

この場合、情報処理装置2の通信暗号鍵記憶部21には、最新(現在)の通信暗号鍵のみならず、更新ログ(即ち、過去の通信暗号鍵)も所定の期間分(あるいは所定の数)、記憶されるようにしておく。そして、データ暗号鍵取得処理(図5のフローチャート参照)では、キーワード比較部27による初回の判定で照合キーワードが一致しなかった場合(ステップS207でNO)、更新を先に進める処理(ステップS209、S210)を行う前に、通信暗号鍵記憶部21の更新ログの中から古い順に読み出された通信暗号鍵を用いて通信データを復号し、それにより得られた照合キーワードが、キーワード記憶部26に格納されている照合キーワードと一致するか否かの判定処理を行う。

【0111】

その結果、照合キーワードが一致すれば、それは情報処理装置2の更新が先に進んでいることを意味するため、このズレを解消すべく、CPU等は、当該通信暗号鍵(即ち、過去の通信暗号鍵)を最新として、更新ログから、これより先の分のデータ(即ち、当該通信暗号鍵より新しいデータ)を削除する。そして、通信暗号鍵更新部22は、当該通信暗号鍵を最新として次回の更新を行う。

【0112】

このようにして、情報処理装置2の更新が携帯物1より先に進んでいた場合においても、データ暗号鍵を取得でき、また、そのズレを補正することができる。

【0113】

以上と同様にして、上記実施形態2の情報処理装置200が実行するデータ暗号鍵取得処理において、情報処理装置200の更新が先に進んでいる場合のズレ補正を行えるようにすることは、勿論可能である。

【0114】

また、上記実施形態2において、携帯物100は、H1とH3をまとめた通信データを送信しているが、H1とH3を別個の通信データとして送信してもよい。

【0115】

また、上記各実施形態の携帯物1又は携帯物100における本発明に特化した部分をICタグで具現化してもよい。このようにすることで安価に製造でき、また、様々な物品に簡単に付することができるので利便性がよい。

【0116】

また、携帯物と情報処理装置との間の無線通信は、電波のみならず、光や音波を使用するものであってもよい。

【符号の説明】

【0117】

1,100…携帯物、2,200…情報処理装置、11,21…通信暗号鍵記憶部、12,22…通信暗号鍵更新部、13、26…キーワード記憶部、14,25,103,205…データ暗号鍵記憶部、15,104…通信データ生成部、16,105…送信部、17,34,106,213…タイマ、23,203…受信部、24…通信データ復号部、27…キーワード比較部、28,207…入力部、29,208…表示部、30,209…情報処理部、31,210…暗号処理部、32,211…平文データ記憶部、33,212…暗号データ記憶部、101,201…ハッシュ値記憶部、102,202…ハッシュ値更新部、204…データ暗号鍵抽出部、206…ハッシュ値比較部

【特許請求の範囲】

【請求項1】

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1の通信暗号鍵を記憶する第1の通信暗号鍵記憶手段と、

第1の照合情報を記憶する第1の照合情報記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1の通信暗号鍵を所定の一方向性関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1の照合情報記憶手段及び前記第1のデータ暗号鍵記憶手段から、それぞれ前記第1の照合情報及び前記データ暗号鍵を読み出し、これらをまとめたデータを前記第1の通信暗号鍵を用いて暗号化することで、通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2の通信暗号鍵を記憶する第2の通信暗号鍵記憶手段と、

前記第1の照合情報と内容が一致する第2の照合情報を記憶する第2の照合情報記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2の通信暗号鍵を所定の一方向性関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータを前記第2の通信暗号鍵を用いて復号し、第1の復号情報と、第2の復号情報とを取得する復号手段と、

前記第1の復号情報と、前記第2の照合情報とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第2の復号情報を前記携帯物から提供されたデータ暗号鍵として、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1の通信暗号鍵及び前記第2の通信暗号鍵の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一の一方向性関数を用いて、前記第1の通信暗号鍵及び前記第2の通信暗号鍵を更新する、

ことを特徴とする秘密情報管理システム。

【請求項2】

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵を更新し、該更新後の第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行する、

ことを特徴とする請求項1に記載の秘密情報管理システム。

【請求項3】

前記第2の通信暗号鍵記憶手段は、一定期間分の過去の第2の通信暗号鍵を更に記憶し、

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵記憶部から古い順に読み出された第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を実行し、

その結果、前記比較手段により両者が一致していると判定された場合、第2の通信暗号鍵記憶手段から当該第2の通信暗号鍵より更新が新しい第2の通信暗号鍵を消去する、

ことを特徴とする請求項1又は2に記載の秘密情報管理システム。

【請求項4】

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信する、

ことを特徴とする請求項1乃至3の何れか1項に記載の秘密情報管理システム。

【請求項5】

前記携帯物がICタグである、

ことを特徴とする請求項1乃至4の何れか1項に記載の秘密情報管理システム。

【請求項6】

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1のハッシュ値を記憶する第1のハッシュ値記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1のハッシュ値を所定のハッシュ関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1のハッシュ値記憶手段から前記第1のハッシュ値を読み出し、これを第1の分割値と第2の分割値に分割する分割手段と、

前記第2の分割値と、前記データ暗号鍵とをパラメータにした所定の演算を行う演算手段と、

前記第1の分割値と、前記演算の結果値とを含む通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2のハッシュ値を記憶する第2のハッシュ値記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2のハッシュ値を所定のハッシュ関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータから、第1の抽出値と、第2の抽出値とを取得する抽出手段と、

前記第1の抽出値が抽出された後、前記第2のハッシュ値記憶手段から前記第2のハッシュ値を読み出し、これを第3の分割値と第4の分割値に分割し、前記第1の抽出値と、前記第3の分割値とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第4の分割値を用いて、前記第2の抽出値からデータ暗号鍵を抽出し、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1のハッシュ値及び前記第2のハッシュ値の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一のハッシュ関数を用いて、前記第1のハッシュ値及び前記第2のハッシュ値を更新する、

ことを特徴とする秘密情報管理システム。

【請求項7】

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値を更新し、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行する、

ことを特徴とする請求項6に記載の秘密情報管理システム。

【請求項8】

前記第2のハッシュ値記憶手段は、一定期間分の過去の第2のハッシュ値を更に記憶し、

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値記憶部から古い順に読み出した第2のハッシュ値を用いて前記比較手段に再度判定させ、

その結果、前記比較手段により両者が一致していると判定された場合、前記第2のハッシュ値記憶手段から当該第2のハッシュ値より更新が新しい第2のハッシュ値を消去する、

ことを特徴とする請求項6又は7に記載の秘密情報管理システム。

【請求項9】

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信する、

ことを特徴とする請求項6乃至8の何れか1項に記載の秘密情報管理システム。

【請求項10】

前記携帯物がICタグである、

ことを特徴とする請求項6乃至9の何れか1項に記載の秘密情報管理システム。

【請求項1】

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1の通信暗号鍵を記憶する第1の通信暗号鍵記憶手段と、

第1の照合情報を記憶する第1の照合情報記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1の通信暗号鍵を所定の一方向性関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1の照合情報記憶手段及び前記第1のデータ暗号鍵記憶手段から、それぞれ前記第1の照合情報及び前記データ暗号鍵を読み出し、これらをまとめたデータを前記第1の通信暗号鍵を用いて暗号化することで、通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2の通信暗号鍵を記憶する第2の通信暗号鍵記憶手段と、

前記第1の照合情報と内容が一致する第2の照合情報を記憶する第2の照合情報記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2の通信暗号鍵を所定の一方向性関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータを前記第2の通信暗号鍵を用いて復号し、第1の復号情報と、第2の復号情報とを取得する復号手段と、

前記第1の復号情報と、前記第2の照合情報とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第2の復号情報を前記携帯物から提供されたデータ暗号鍵として、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1の通信暗号鍵及び前記第2の通信暗号鍵の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一の一方向性関数を用いて、前記第1の通信暗号鍵及び前記第2の通信暗号鍵を更新する、

ことを特徴とする秘密情報管理システム。

【請求項2】

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵を更新し、該更新後の第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行する、

ことを特徴とする請求項1に記載の秘密情報管理システム。

【請求項3】

前記第2の通信暗号鍵記憶手段は、一定期間分の過去の第2の通信暗号鍵を更に記憶し、

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2の通信暗号鍵記憶部から古い順に読み出された第2の通信暗号鍵を用いて前記受信データを復号した後、前記比較手段に再度判定させる一連の処理を実行し、

その結果、前記比較手段により両者が一致していると判定された場合、第2の通信暗号鍵記憶手段から当該第2の通信暗号鍵より更新が新しい第2の通信暗号鍵を消去する、

ことを特徴とする請求項1又は2に記載の秘密情報管理システム。

【請求項4】

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信する、

ことを特徴とする請求項1乃至3の何れか1項に記載の秘密情報管理システム。

【請求項5】

前記携帯物がICタグである、

ことを特徴とする請求項1乃至4の何れか1項に記載の秘密情報管理システム。

【請求項6】

携帯物と、情報処理装置とを備える秘密情報管理システムであって、

前記携帯物は、

第1のハッシュ値を記憶する第1のハッシュ値記憶手段と、

データ暗号鍵を記憶する第1のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第1のハッシュ値を所定のハッシュ関数を用いて更新する第1の更新手段と、

所定の時間間隔で前記第1のハッシュ値記憶手段から前記第1のハッシュ値を読み出し、これを第1の分割値と第2の分割値に分割する分割手段と、

前記第2の分割値と、前記データ暗号鍵とをパラメータにした所定の演算を行う演算手段と、

前記第1の分割値と、前記演算の結果値とを含む通信データを生成する通信データ生成手段と、

前記通信データ生成手段が生成した前記通信データを、その受信可能領域が当該携帯物の近傍となるようにして無線送信する送信手段と、を備え、

前記情報処理装置は、

第2のハッシュ値を記憶する第2のハッシュ値記憶手段と、

前記携帯物から取得したデータ暗号鍵を記憶する第2のデータ暗号鍵記憶手段と、

所定の時間間隔で前記第2のハッシュ値を所定のハッシュ関数を用いて更新する第2の更新手段と、

当該情報処理装置の近傍から無線送信されたデータを受信する受信手段と、

該受信手段が受信したデータから、第1の抽出値と、第2の抽出値とを取得する抽出手段と、

前記第1の抽出値が抽出された後、前記第2のハッシュ値記憶手段から前記第2のハッシュ値を読み出し、これを第3の分割値と第4の分割値に分割し、前記第1の抽出値と、前記第3の分割値とを比較して、両者が一致しているか否かの判定を行う比較手段と、

該比較手段により両者が一致していると判定された場合、前記第4の分割値を用いて、前記第2の抽出値からデータ暗号鍵を抽出し、前記第2のデータ暗号鍵記憶手段に格納するデータ暗号鍵格納手段と、

所定のタイミングで前記第2のデータ暗号鍵記憶手段に記憶されている前記データ暗号鍵を消去するデータ暗号鍵消去手段と、を備え、

前記第1のハッシュ値及び前記第2のハッシュ値の初期値は一致し、前記第1の更新手段及び前記第2の更新手段は、同一の時間間隔で同一のハッシュ関数を用いて、前記第1のハッシュ値及び前記第2のハッシュ値を更新する、

ことを特徴とする秘密情報管理システム。

【請求項7】

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値を更新し、前記比較手段に再度判定させる一連の処理を所定回数を限度として実行する、

ことを特徴とする請求項6に記載の秘密情報管理システム。

【請求項8】

前記第2のハッシュ値記憶手段は、一定期間分の過去の第2のハッシュ値を更に記憶し、

前記情報処理装置は、

前記比較手段により両者が一致しないと判定された場合、前記第2のハッシュ値記憶部から古い順に読み出した第2のハッシュ値を用いて前記比較手段に再度判定させ、

その結果、前記比較手段により両者が一致していると判定された場合、前記第2のハッシュ値記憶手段から当該第2のハッシュ値より更新が新しい第2のハッシュ値を消去する、

ことを特徴とする請求項6又は7に記載の秘密情報管理システム。

【請求項9】

前記携帯物の送信手段は、前記通信データを微弱電波を利用して送信する、

ことを特徴とする請求項6乃至8の何れか1項に記載の秘密情報管理システム。

【請求項10】

前記携帯物がICタグである、

ことを特徴とする請求項6乃至9の何れか1項に記載の秘密情報管理システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2011−30012(P2011−30012A)

【公開日】平成23年2月10日(2011.2.10)

【国際特許分類】

【出願番号】特願2009−174534(P2009−174534)

【出願日】平成21年7月27日(2009.7.27)

【出願人】(000001443)カシオ計算機株式会社 (8,748)

【Fターム(参考)】

【公開日】平成23年2月10日(2011.2.10)

【国際特許分類】

【出願日】平成21年7月27日(2009.7.27)

【出願人】(000001443)カシオ計算機株式会社 (8,748)

【Fターム(参考)】

[ Back to top ]