秘密通信方法および装置

【課題】情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者への情報漏洩を防止する秘密通信を実現する。

【解決手段】端末Iから端末Oに対して、端末Iから受け取った電子メールへの返信メールにその送信時刻を記載するタイムスタンプ機能を有するソフトウェアを送信する(S14)。端末Oにおいて受信したソフトウェアをインストールする(S16)。端末Iから端末Oに対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信する(S22)。端末Oから端末Iに対して、質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを公開鍵を用いて暗号化した上で送信する(S26)。端末Iは、端末Oから受け取った電子メールを秘密鍵を用いて復号し(S28)、回答が正しいことを確認したとき(S32)、共通鍵を用いて端末Oとの間で暗号通信を行う(S34)。

【解決手段】端末Iから端末Oに対して、端末Iから受け取った電子メールへの返信メールにその送信時刻を記載するタイムスタンプ機能を有するソフトウェアを送信する(S14)。端末Oにおいて受信したソフトウェアをインストールする(S16)。端末Iから端末Oに対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信する(S22)。端末Oから端末Iに対して、質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを公開鍵を用いて暗号化した上で送信する(S26)。端末Iは、端末Oから受け取った電子メールを秘密鍵を用いて復号し(S28)、回答が正しいことを確認したとき(S32)、共通鍵を用いて端末Oとの間で暗号通信を行う(S34)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、送信者と受信者の間で秘密通信を行う技術に関する。

【背景技術】

【0002】

近年、営業秘密などが企業から流出する事件が増加しており、企業における情報セキュリティの重要性が高まっている。特に、オープンな環境であるインターネットを介した電子メールでは、第三者がメールを傍受したり、傍受したメールを改ざんしたりする可能性が高い。そのため、電子メールの不正な送受信を防止するための様々な技術が開発されている。

【0003】

例えば特許文献1は、セキュリティメールの送受信を可能にする電子認証方式を開示する。これによると、利用者Aから利用者Bに通信文を送る場合に、利用者Aは、通信用鍵を鍵センターKCにオンラインで送付する。鍵センターKCは、利用者Aから預かった利用者B宛ての暗号化された通信用鍵を利用者Bにオンラインで送付する。次に、利用者Aから利用者B宛ての通信用鍵で暗号化された通信文を直接オンラインで送信する。利用者Bは、利用者Aから受け取った暗号化された通信文を鍵センターKCから送付された通信用鍵を用いて平文に復号化する。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2001−144745号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

最近では、従業員が個人用のラップトップコンピュータを社外に持ち出すことを厳しく制限する企業が増えている。そのため、ある人物が外出先で他人のパーソナルコンピュータ(以下、「PC」と表記する)や不特定多数の使用するPCなどを使用して、社内の人物から電子メールで重要な情報を送信してもらうような事態も起こりえる。このような場合、社外の人物は重要な情報の送受信に適した安全なPCを所与の条件とすることはできない。

【0006】

本発明はこうした状況に鑑みてなされたものであり、その目的は、情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者に情報が漏洩することのない秘密通信を行うための技術を提供することにある。

【課題を解決するための手段】

【0007】

本発明のある態様は、公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用困難な環境にある第2端末との間で秘密通信を行う方法である。この方法は、第1端末から第2端末に対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信し、第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを前記公開鍵を用いて暗号化した上で送信し、第1端末は、第2端末から受け取った電子メールを前記秘密鍵を用いて復号し、前記回答が正しいことを確認したとき、前記共通鍵を用いて前記第2端末との間で暗号通信を行うことを含む。

【0008】

この態様によると、他人のPC端末や不特定多数が利用するPC端末のようにセキュリティの整っていないPC端末を使用する受信者との間で、第三者への情報漏洩を防止する安全な通信を実現することができる。

【0009】

なお、以上の構成要素の任意の組合せ、本発明を方法、装置、システム、記録媒体、コンピュータプログラムにより表現したものもまた、本発明の態様として有効である。

【発明の効果】

【0010】

本発明によれば、情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者への情報漏洩を防止する秘密通信を実現できる。

【図面の簡単な説明】

【0011】

【図1】本発明の一実施形態に係る秘密通信方法を使用するPC端末の構成図である。

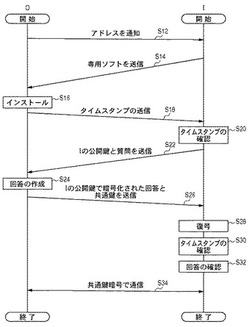

【図2】本発明の一実施形態に係る秘密通信方法のフローチャートである。

【図3】本発明の別の実施形態に係る秘密通信装置の機能ブロック図である。

【図4】傍受者Sによる不正行為を防止する様子を説明する図である。

【図5】傍受者Sによる不正行為を防止する様子を説明する図である。

【図6】傍受者Sによる不正行為を防止する様子を説明する図である。

【発明を実施するための形態】

【0012】

図1は、本発明の一実施形態に係る秘密通信方法が使用されるPC端末の構成図である。この実施形態では、社内にいる人物Iが使用するPC端末(以下「端末I」という)と、社外にいる人物Oが使用するPC端末(以下「端末O」という)との間で電子メールの送信を行う。端末Iは、企業内に設置されセキュリティ対策の整えられた端末であり、公開鍵暗号方式で言うところの認証局にアクセスし公開鍵および秘密鍵を生成し利用可能な環境にある。端末Oは、例えば社員が出張や外回りなどで社外にいるとき、他人のPC端末を借りたり、または不特定多数の使用するPC端末を使用したりするときの端末に相当する。端末Oは、認証局にアクセスする安全な通信経路を確立できないために公開鍵および秘密鍵を利用困難な環境にあるセキュリティ対策が不十分な端末である。端末Iと端末Oとは、インターネット等のネットワーク12により接続される。端末IおよびOは、入出力機能、通信機能などの通常のコンピュータに備わっている機能を有しており、また任意のメールソフトがインストールされているものとする。

【0013】

端末Iは、認証局サーバNに証明書の発行を依頼することができる。認証局サーバNは、公開鍵証明書を発行する。公開鍵証明書には通常、証明対象者の所属、氏名、メールアドレス等の情報、認証局の情報、認証局の署名などが含まれる。これにより、証明対象者に連絡をとるためには、証明書に記載のメールアドレスを利用すればよいことが分かる。

【0014】

一般に、認証局が提供するサービスは、秘密鍵と公開鍵の二つの鍵がペアとして生成されることに基づく。秘密鍵と公開鍵は、以下の二つの性質を有している。すなわち、1)公開鍵で暗号化することは容易だが、復号することは秘密鍵がなければ著しく困難である。2)秘密鍵で署名された情報は、そのペアである公開鍵で確認することができる。

【0015】

認証局や公開鍵暗号方式は当分野において周知であるから、これ以上の詳細な説明は省略する。

【0016】

社外の人物Oは本人以外のPC端末を利用しているので、そのままではPC上に自分の秘密鍵を安全に格納することができない。また共通鍵を社外の人物Oと社内の人物Iとの間で共有していないという状況にあることが、以下に述べる本実施形態に係る秘密通信方法の前提となる。

【0017】

インターネットはオープンな環境であるため、インターネットを介して電子メール送信を行う場合、傍受者であるSが使用するPC端末(以下「端末S」という)により電子メールが傍受されたり、傍受された電子メールが改ざんされたり、または端末Sが端末Iや端末Oになりすましてメールを受信するといった不正行為が行われる可能性がある。

【0018】

このような不正行為を防止すべく、公開鍵暗号方式で電子メールを暗号化しようとしても、社外の人物Oは自身の秘密鍵を安全に入手できないので、暗号化された電子メールを交換することができない。また、社内の人物Iの電子認証を検証できないので、端末Sが端末Oになりすましたとき、端末Iはそれを見破ることができない。

【0019】

そこで、本実施形態では、企業内の端末Iと企業外の端末Oとの間でメール送受信を行うとき、傍受者の端末Sによる不正行為を防止する秘密通信方法を提供する。

【0020】

図2は、本実施形態に係る秘密通信方法のフローチャートである。

まず、社外の人物Oは、自分のメールアドレスを社内の人物Iに通知する(S12)。この通知は、端末Oから端末I宛てにメールを送信して通知してもよいし、または電話やFAX等の通信手段を用いて通知してもよい。

【0021】

メールアドレスが分かると、社内の人物Iは、端末O宛てに秘密通信用の専用メールソフトを電子メールに添付して送信する(S14)。この専用メールソフトは、社外の人物Oが自身の使用する端末に一時的にインストールすることで、後述するような機能を発揮する。専用メールソフトには機密情報や、ID、パスワード、暗号鍵などの情報は含まれていないので、傍受者Sに傍受されても問題はない。

【0022】

社外の人物Oは、専用メールソフトを自身の使用する端末Oにインストールする(S16)。インストールされると、専用メールソフトは、PCの内部タイマを参照して、最初に電子メールを送信した時刻を少なくとも秒単位、好ましくはマイクロ秒単位で記録し、その時間をタイムスタンプとして返信メールに添付する機能、タイムスタンプのハッシュ値をメールの本文に追記する機能、および与えられた公開鍵でメールを暗号化する機能を発揮する。インストール後は、端末Oにおける専用メールソフトが電子メールの送信時刻を取得し、これをタイムスタンプとして電子メールに添付し、社内の端末Iに返信する(S18)。なお、タイムスタンプを返信メールに付与する機能は、端末でなくメールサーバによって提供されてもよい。

【0023】

端末Iは、返信メールのタイムスタンプにより、当該返信メールがOからのものかSからのものかを区別することができる。

【0024】

タイムスタンプは、ハッシュ値又は電子透かしとして電子メールに埋め込まれることが好ましい。例えば、ハッシュ値の場合は電子メールのヘッダ部分に埋め込まれてもよい。この場合、傍受者Sが返信メールのタイムスタンプを改変して社外の人物Oになりすますことはできない。このように、本実施形態では、タイムスタンプをユニーク情報として利用する。

【0025】

端末Oからタイムスタンプ付きの返信メールを受信すると、社内の人物Iは、タイムスタンプされた時刻が適切であるか否かを判断する(S20)。タイムスタンプが電子透かしとして埋め込まれている場合には、所定のソフトウェアを用いて電子透かしからタイムスタンプを読み取る。

【0026】

また、端末Oの専用メールソフトが、タイムスタンプのハッシュ値をメールヘッダに挿入するので、傍受者Sが端末Oから端末Iへの返信メールを傍受し、メールヘッダを改ざんした上で端末Iに中継した場合には、タイムスタンプの改竄を検出できる。

【0027】

社内の人物Iは、タイムスタンプやハッシュ値により、傍受者Sによる電子メールの傍受や中継に一定の注意を払いながら、端末Iの公開鍵と所定の質問文とが記載された電子メールを端末O宛てに送信する(S22)。所定の質問文は、社外の人物Oと社内の人物Iしか知り得ない内容であれば、任意のものでよい。例えば、人物Oについての個人的な質問でもよい。

【0028】

たとえこの電子メールが傍受者Sにより傍受されたとしても、社内の人物Iの公開鍵は元々公開されているものであるので、傍受されても問題がない。また、質問文の回答は、社外の人物Oと社内の人物Iのみが知り得るものであるから、傍受されても傍受者Sはその回答を知ることができない。さらに、傍受者Sが端末Iから送信された電子メールを傍受し、人物IになりすましてSの公開鍵を端末Oに送信した場合でも、公開鍵が人物Iのものであるか否かは、認証局サーバNから発行される公開鍵証明書によって判別できる。したがって、傍受者Sによるなりすましも見破ることができる。

【0029】

社内の人物Iの公開鍵と質問文を受け取ると、社外の人物Oは、質問に対する回答を返信メールに入力するとともに、以後の通信に用いる共通鍵を定めて入力する(S24)。共通鍵は単なるパスワードであってもよい。入力後、専用メールソフトは、記録されているタイムスタンプを返信メールに埋め込むとともに、受け取った人物Iの公開鍵を用いて所定のアルゴリズムにより返信メールを暗号化して送信する(S26)。

【0030】

たとえこの返信メールが傍受者Sにより傍受されたとしても、傍受者Sは人物Iの秘密鍵を知らないので、暗号化された返信メールの内容を知ることはできない。

【0031】

暗号化された返信メールを受信した人物Iは、自身の秘密鍵を用いて所定のアルゴリズムによりメールを復号する(S28)。S20と同様に、復号された返信メールに付与されたタイムスタンプが適切であるか否かを確認し(S30)、加えて質問文に対する回答が正しいか否かを確認する(S32)。正しいことが確認されると、以降は返信メールに記載された共通鍵を用いて、社内の端末Iと社外の端末Oとの間で安全に通信することができる(S34)。これ以降、社外の人物Oは上述の専用メールソフトを用いる必要はない。メールの本文や添付ファイルを共通鍵で暗号化した後に、それを任意のメールソフトを利用して送信することができる。共通鍵暗号は当分野において周知であるから、これ以上の詳細な説明は省略する。

【0032】

社内の端末Iは、社内データベースDに接続されていてもよい。社内データベースDには各社員に対する質問文とそれに対応する回答とを対として記録しておく。そして、社外の人物Oにメールを送信する際に、社内データベースから質問文を取り出して添付し、これに対する返信メールを受信したときには社内データベースを参照して回答の正否を確かめるようにしてもよい。

【0033】

なお、上記の説明では各ステップを時系列的に行うことを述べたが、S14およびS22のステップは同時に行ってもよい。すなわち、専用メールソフトウェアの送信と、社内の人物Iの公開鍵および質問文の送信とは同時に行ってもよい。この場合、社外の人物Oは、専用メールソフトを自身の端末にインストールした後に、質問に対する回答と共通鍵とを入力した返信メールを作成し、専用メールソフトを使用して端末Iに送信する。

【0034】

別の実施形態では、社内の端末I側の一連の処理を自動的に行ってもよい。図3は、別の実施形態に係る端末Iの構成を示す図である。これらの構成は、ハードウェア的には、プロセッサ、各種メモリ、バス等で実現でき、ソフトウェア的にはメモリにロードされたプログラムなどによって実現されるが、ここではそれらの連携によって実現される機能ブロックを描いている。したがって、これらの機能ブロックがハードウェアのみ、ソフトウェアのみ、またはそれらの組合せによっていろいろな形で実現できることは、当業者には理解されるところである。

【0035】

端末Iは、専用メールソフト送信部20、送受信部22、タイムスタンプ確認部24、復号部26、回答確認部28、質問検索部30、暗号化部32を含む。

専用メールソフト送信部20は、社内の人物Iからの指示に応じて専用メールソフトを社外の端末Oに対して送信する。送受信部22は、端末Oとの間で電子メールを送受信する。

【0036】

タイムスタンプ確認部24は、端末Oからメールを受信したとき、メールに埋め込まれたタイムスタンプを取り出し、前回のタイムスタンプと一致するか否かを確認する。

【0037】

復号部26は、人物Iの公開鍵で暗号化された返信メールを端末Oから受信したとき、そのメールを人物Iの秘密鍵を用いて復号する。回答確認部28は、復号されたメール本文に含まれる回答が正しいか否かを、社内データベースDを参照して判定する。質問検索部30は、社内データベースDを検索して、社外の人物Oに対する質問文を取得する。

【0038】

暗号化部32は、返信メールから復号された共通鍵を用いて、電子メールを暗号化する。

【0039】

以上の各実施形態で説明した秘密通信方法により、傍受者Sによる様々な不正行為が防止される様子を、図4ないし6を参照して説明する。

【0040】

図4は、社内の端末Iと社外の端末Oとの間のメール送信を傍受者Sが傍受する様子を示す。社内の端末Iからのメール送信は、専用メールソフトの送信(図2のS14)と公開鍵および質問文の送信(S22)とがある。このうち、前者には機密情報は含まれていないので、傍受されても問題がない。後者については、公開鍵は元々公開されているものであり、また質問に対する回答は傍受者Sが知り得ないので、傍受されても問題がない。

【0041】

図5は、傍受者Sが社外の端末Oからの返信メールを傍受し、社内の端末Iに対してそのメールを中継するなりすまし行為が行われる様子を示す。このようななりすまし行為が行われると、社内の人物Iは傍受者Sが社外の人物Oであると見誤り、端末Sに対して情報を漏洩してしまう可能性がある。

【0042】

上述の実施形態では、社外の端末Oから最初に電子メールが送信された時刻がタイムスタンプとして端末Oからの電子メールに付与されている。したがって、傍受者Sが社外の端末Oからのメールを傍受し、それを社内の端末Iに送信した場合、その電子メールのヘッダ部にはタイムスタンプが埋め込まれていない。したがって、端末Iにおいてタイムスタンプの有無を判定することで、傍受者Sからのメールは不正なものとして排除することができる。また、タイムスタンプはヘッダ部にハッシュ値として埋め込まれているので、これを改ざんすることも困難である。

【0043】

図6は、傍受者Sが社内の端末Iからのメールを傍受し、社外の端末Oに対してそのメールを中継するなりすまし行為が行われる様子を示す。この場合、人物Oは傍受者Sから送信された傍受者Sの公開鍵を使用して、質問文に対する回答および共通鍵を暗号化して返信する可能性がある。しかし、社外の人物Oは、認証局サーバNから公開鍵証明書を取得することで、公開鍵が社内の人物Iのものであるか否かを判断できるので、この可能性を排除できる。

【0044】

以上説明したように、上記の実施形態によれば、他人のPC端末や不特定多数が利用するPC端末のように、セキュリティの整っていないPC端末を使用する社外の受信者との間で、第三者への情報漏洩を防止する安全な通信を実現することができる。

【0045】

すなわち、社外の人物Oは、自身の端末を使用していないので、秘密鍵を安全に使用することができない。そのため、秘密鍵を用いた暗号通信を行うことができず、また電子認証により自身がOであることを証明することもできない。このような状況においても、本実施形態に係る秘密通信方法によれば、社外の人物Oと社内の人物Iしか知り得ない質問をすることで人物Oの本人認証を行った上で、社外の人物Oが指定した共通鍵を使用して両者の間で秘密通信を行うことができる。

【0046】

以上、本発明をいくつかの実施の形態をもとに説明した。これらの実施の形態は例示であり、それらの各構成要素や各処理プロセスの組合せにいろいろな変形例がありうること、またそうした変形例も本発明の範囲にあることは当業者に理解されるところである。

【0047】

請求項に記載の各構成要件が果たすべき機能は、本実施例において示された各機能ブロックの単体もしくはそれらの連係によって実現されることも当業者には理解されるところである。

【0048】

実施の形態では、社外の端末Oから最初にメールが送信された時刻をタイムスタンプとして返信メールに添付することを述べた。代替的に、乱数発生機能を有する専用メールソフトを最初に社外端末Oに送信しておき、専用メールソフトは、タイムスタンプの代わりに乱数を添付したメールを送信するようにしてもよい。

【0049】

専用メールソフトを社外の端末Oに送信する代わりに、端末Oにインストールされているメールソフトが分かっている場合、専用メールソフトと同様の機能を提供するアドオンを端末Oに対して送信するようにしてもよい。

【0050】

上記説明では、便宜上、社外および社内の人物間で秘密通信を行う場合について説明したが、本発明の適用は企業のみに限られず、一方は自身のPC端末を利用できるが、他方は自身のPC端末を利用できないという状況にある任意の二者間の秘密通信に適用できることは、当業者には明らかである。

【符号の説明】

【0051】

10 通信システム、 D データベース、 I 社内端末、 O 社外端末、 N 認証局、 S 傍受者端末、 20 専用メールソフト送信部、 22 送受信部、 24 タイムスタンプ確認部、 26 復号部、 28 回答確認部、 30 質問検索部、 32 暗号化部。

【技術分野】

【0001】

本発明は、送信者と受信者の間で秘密通信を行う技術に関する。

【背景技術】

【0002】

近年、営業秘密などが企業から流出する事件が増加しており、企業における情報セキュリティの重要性が高まっている。特に、オープンな環境であるインターネットを介した電子メールでは、第三者がメールを傍受したり、傍受したメールを改ざんしたりする可能性が高い。そのため、電子メールの不正な送受信を防止するための様々な技術が開発されている。

【0003】

例えば特許文献1は、セキュリティメールの送受信を可能にする電子認証方式を開示する。これによると、利用者Aから利用者Bに通信文を送る場合に、利用者Aは、通信用鍵を鍵センターKCにオンラインで送付する。鍵センターKCは、利用者Aから預かった利用者B宛ての暗号化された通信用鍵を利用者Bにオンラインで送付する。次に、利用者Aから利用者B宛ての通信用鍵で暗号化された通信文を直接オンラインで送信する。利用者Bは、利用者Aから受け取った暗号化された通信文を鍵センターKCから送付された通信用鍵を用いて平文に復号化する。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2001−144745号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

最近では、従業員が個人用のラップトップコンピュータを社外に持ち出すことを厳しく制限する企業が増えている。そのため、ある人物が外出先で他人のパーソナルコンピュータ(以下、「PC」と表記する)や不特定多数の使用するPCなどを使用して、社内の人物から電子メールで重要な情報を送信してもらうような事態も起こりえる。このような場合、社外の人物は重要な情報の送受信に適した安全なPCを所与の条件とすることはできない。

【0006】

本発明はこうした状況に鑑みてなされたものであり、その目的は、情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者に情報が漏洩することのない秘密通信を行うための技術を提供することにある。

【課題を解決するための手段】

【0007】

本発明のある態様は、公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用困難な環境にある第2端末との間で秘密通信を行う方法である。この方法は、第1端末から第2端末に対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信し、第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを前記公開鍵を用いて暗号化した上で送信し、第1端末は、第2端末から受け取った電子メールを前記秘密鍵を用いて復号し、前記回答が正しいことを確認したとき、前記共通鍵を用いて前記第2端末との間で暗号通信を行うことを含む。

【0008】

この態様によると、他人のPC端末や不特定多数が利用するPC端末のようにセキュリティの整っていないPC端末を使用する受信者との間で、第三者への情報漏洩を防止する安全な通信を実現することができる。

【0009】

なお、以上の構成要素の任意の組合せ、本発明を方法、装置、システム、記録媒体、コンピュータプログラムにより表現したものもまた、本発明の態様として有効である。

【発明の効果】

【0010】

本発明によれば、情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者への情報漏洩を防止する秘密通信を実現できる。

【図面の簡単な説明】

【0011】

【図1】本発明の一実施形態に係る秘密通信方法を使用するPC端末の構成図である。

【図2】本発明の一実施形態に係る秘密通信方法のフローチャートである。

【図3】本発明の別の実施形態に係る秘密通信装置の機能ブロック図である。

【図4】傍受者Sによる不正行為を防止する様子を説明する図である。

【図5】傍受者Sによる不正行為を防止する様子を説明する図である。

【図6】傍受者Sによる不正行為を防止する様子を説明する図である。

【発明を実施するための形態】

【0012】

図1は、本発明の一実施形態に係る秘密通信方法が使用されるPC端末の構成図である。この実施形態では、社内にいる人物Iが使用するPC端末(以下「端末I」という)と、社外にいる人物Oが使用するPC端末(以下「端末O」という)との間で電子メールの送信を行う。端末Iは、企業内に設置されセキュリティ対策の整えられた端末であり、公開鍵暗号方式で言うところの認証局にアクセスし公開鍵および秘密鍵を生成し利用可能な環境にある。端末Oは、例えば社員が出張や外回りなどで社外にいるとき、他人のPC端末を借りたり、または不特定多数の使用するPC端末を使用したりするときの端末に相当する。端末Oは、認証局にアクセスする安全な通信経路を確立できないために公開鍵および秘密鍵を利用困難な環境にあるセキュリティ対策が不十分な端末である。端末Iと端末Oとは、インターネット等のネットワーク12により接続される。端末IおよびOは、入出力機能、通信機能などの通常のコンピュータに備わっている機能を有しており、また任意のメールソフトがインストールされているものとする。

【0013】

端末Iは、認証局サーバNに証明書の発行を依頼することができる。認証局サーバNは、公開鍵証明書を発行する。公開鍵証明書には通常、証明対象者の所属、氏名、メールアドレス等の情報、認証局の情報、認証局の署名などが含まれる。これにより、証明対象者に連絡をとるためには、証明書に記載のメールアドレスを利用すればよいことが分かる。

【0014】

一般に、認証局が提供するサービスは、秘密鍵と公開鍵の二つの鍵がペアとして生成されることに基づく。秘密鍵と公開鍵は、以下の二つの性質を有している。すなわち、1)公開鍵で暗号化することは容易だが、復号することは秘密鍵がなければ著しく困難である。2)秘密鍵で署名された情報は、そのペアである公開鍵で確認することができる。

【0015】

認証局や公開鍵暗号方式は当分野において周知であるから、これ以上の詳細な説明は省略する。

【0016】

社外の人物Oは本人以外のPC端末を利用しているので、そのままではPC上に自分の秘密鍵を安全に格納することができない。また共通鍵を社外の人物Oと社内の人物Iとの間で共有していないという状況にあることが、以下に述べる本実施形態に係る秘密通信方法の前提となる。

【0017】

インターネットはオープンな環境であるため、インターネットを介して電子メール送信を行う場合、傍受者であるSが使用するPC端末(以下「端末S」という)により電子メールが傍受されたり、傍受された電子メールが改ざんされたり、または端末Sが端末Iや端末Oになりすましてメールを受信するといった不正行為が行われる可能性がある。

【0018】

このような不正行為を防止すべく、公開鍵暗号方式で電子メールを暗号化しようとしても、社外の人物Oは自身の秘密鍵を安全に入手できないので、暗号化された電子メールを交換することができない。また、社内の人物Iの電子認証を検証できないので、端末Sが端末Oになりすましたとき、端末Iはそれを見破ることができない。

【0019】

そこで、本実施形態では、企業内の端末Iと企業外の端末Oとの間でメール送受信を行うとき、傍受者の端末Sによる不正行為を防止する秘密通信方法を提供する。

【0020】

図2は、本実施形態に係る秘密通信方法のフローチャートである。

まず、社外の人物Oは、自分のメールアドレスを社内の人物Iに通知する(S12)。この通知は、端末Oから端末I宛てにメールを送信して通知してもよいし、または電話やFAX等の通信手段を用いて通知してもよい。

【0021】

メールアドレスが分かると、社内の人物Iは、端末O宛てに秘密通信用の専用メールソフトを電子メールに添付して送信する(S14)。この専用メールソフトは、社外の人物Oが自身の使用する端末に一時的にインストールすることで、後述するような機能を発揮する。専用メールソフトには機密情報や、ID、パスワード、暗号鍵などの情報は含まれていないので、傍受者Sに傍受されても問題はない。

【0022】

社外の人物Oは、専用メールソフトを自身の使用する端末Oにインストールする(S16)。インストールされると、専用メールソフトは、PCの内部タイマを参照して、最初に電子メールを送信した時刻を少なくとも秒単位、好ましくはマイクロ秒単位で記録し、その時間をタイムスタンプとして返信メールに添付する機能、タイムスタンプのハッシュ値をメールの本文に追記する機能、および与えられた公開鍵でメールを暗号化する機能を発揮する。インストール後は、端末Oにおける専用メールソフトが電子メールの送信時刻を取得し、これをタイムスタンプとして電子メールに添付し、社内の端末Iに返信する(S18)。なお、タイムスタンプを返信メールに付与する機能は、端末でなくメールサーバによって提供されてもよい。

【0023】

端末Iは、返信メールのタイムスタンプにより、当該返信メールがOからのものかSからのものかを区別することができる。

【0024】

タイムスタンプは、ハッシュ値又は電子透かしとして電子メールに埋め込まれることが好ましい。例えば、ハッシュ値の場合は電子メールのヘッダ部分に埋め込まれてもよい。この場合、傍受者Sが返信メールのタイムスタンプを改変して社外の人物Oになりすますことはできない。このように、本実施形態では、タイムスタンプをユニーク情報として利用する。

【0025】

端末Oからタイムスタンプ付きの返信メールを受信すると、社内の人物Iは、タイムスタンプされた時刻が適切であるか否かを判断する(S20)。タイムスタンプが電子透かしとして埋め込まれている場合には、所定のソフトウェアを用いて電子透かしからタイムスタンプを読み取る。

【0026】

また、端末Oの専用メールソフトが、タイムスタンプのハッシュ値をメールヘッダに挿入するので、傍受者Sが端末Oから端末Iへの返信メールを傍受し、メールヘッダを改ざんした上で端末Iに中継した場合には、タイムスタンプの改竄を検出できる。

【0027】

社内の人物Iは、タイムスタンプやハッシュ値により、傍受者Sによる電子メールの傍受や中継に一定の注意を払いながら、端末Iの公開鍵と所定の質問文とが記載された電子メールを端末O宛てに送信する(S22)。所定の質問文は、社外の人物Oと社内の人物Iしか知り得ない内容であれば、任意のものでよい。例えば、人物Oについての個人的な質問でもよい。

【0028】

たとえこの電子メールが傍受者Sにより傍受されたとしても、社内の人物Iの公開鍵は元々公開されているものであるので、傍受されても問題がない。また、質問文の回答は、社外の人物Oと社内の人物Iのみが知り得るものであるから、傍受されても傍受者Sはその回答を知ることができない。さらに、傍受者Sが端末Iから送信された電子メールを傍受し、人物IになりすましてSの公開鍵を端末Oに送信した場合でも、公開鍵が人物Iのものであるか否かは、認証局サーバNから発行される公開鍵証明書によって判別できる。したがって、傍受者Sによるなりすましも見破ることができる。

【0029】

社内の人物Iの公開鍵と質問文を受け取ると、社外の人物Oは、質問に対する回答を返信メールに入力するとともに、以後の通信に用いる共通鍵を定めて入力する(S24)。共通鍵は単なるパスワードであってもよい。入力後、専用メールソフトは、記録されているタイムスタンプを返信メールに埋め込むとともに、受け取った人物Iの公開鍵を用いて所定のアルゴリズムにより返信メールを暗号化して送信する(S26)。

【0030】

たとえこの返信メールが傍受者Sにより傍受されたとしても、傍受者Sは人物Iの秘密鍵を知らないので、暗号化された返信メールの内容を知ることはできない。

【0031】

暗号化された返信メールを受信した人物Iは、自身の秘密鍵を用いて所定のアルゴリズムによりメールを復号する(S28)。S20と同様に、復号された返信メールに付与されたタイムスタンプが適切であるか否かを確認し(S30)、加えて質問文に対する回答が正しいか否かを確認する(S32)。正しいことが確認されると、以降は返信メールに記載された共通鍵を用いて、社内の端末Iと社外の端末Oとの間で安全に通信することができる(S34)。これ以降、社外の人物Oは上述の専用メールソフトを用いる必要はない。メールの本文や添付ファイルを共通鍵で暗号化した後に、それを任意のメールソフトを利用して送信することができる。共通鍵暗号は当分野において周知であるから、これ以上の詳細な説明は省略する。

【0032】

社内の端末Iは、社内データベースDに接続されていてもよい。社内データベースDには各社員に対する質問文とそれに対応する回答とを対として記録しておく。そして、社外の人物Oにメールを送信する際に、社内データベースから質問文を取り出して添付し、これに対する返信メールを受信したときには社内データベースを参照して回答の正否を確かめるようにしてもよい。

【0033】

なお、上記の説明では各ステップを時系列的に行うことを述べたが、S14およびS22のステップは同時に行ってもよい。すなわち、専用メールソフトウェアの送信と、社内の人物Iの公開鍵および質問文の送信とは同時に行ってもよい。この場合、社外の人物Oは、専用メールソフトを自身の端末にインストールした後に、質問に対する回答と共通鍵とを入力した返信メールを作成し、専用メールソフトを使用して端末Iに送信する。

【0034】

別の実施形態では、社内の端末I側の一連の処理を自動的に行ってもよい。図3は、別の実施形態に係る端末Iの構成を示す図である。これらの構成は、ハードウェア的には、プロセッサ、各種メモリ、バス等で実現でき、ソフトウェア的にはメモリにロードされたプログラムなどによって実現されるが、ここではそれらの連携によって実現される機能ブロックを描いている。したがって、これらの機能ブロックがハードウェアのみ、ソフトウェアのみ、またはそれらの組合せによっていろいろな形で実現できることは、当業者には理解されるところである。

【0035】

端末Iは、専用メールソフト送信部20、送受信部22、タイムスタンプ確認部24、復号部26、回答確認部28、質問検索部30、暗号化部32を含む。

専用メールソフト送信部20は、社内の人物Iからの指示に応じて専用メールソフトを社外の端末Oに対して送信する。送受信部22は、端末Oとの間で電子メールを送受信する。

【0036】

タイムスタンプ確認部24は、端末Oからメールを受信したとき、メールに埋め込まれたタイムスタンプを取り出し、前回のタイムスタンプと一致するか否かを確認する。

【0037】

復号部26は、人物Iの公開鍵で暗号化された返信メールを端末Oから受信したとき、そのメールを人物Iの秘密鍵を用いて復号する。回答確認部28は、復号されたメール本文に含まれる回答が正しいか否かを、社内データベースDを参照して判定する。質問検索部30は、社内データベースDを検索して、社外の人物Oに対する質問文を取得する。

【0038】

暗号化部32は、返信メールから復号された共通鍵を用いて、電子メールを暗号化する。

【0039】

以上の各実施形態で説明した秘密通信方法により、傍受者Sによる様々な不正行為が防止される様子を、図4ないし6を参照して説明する。

【0040】

図4は、社内の端末Iと社外の端末Oとの間のメール送信を傍受者Sが傍受する様子を示す。社内の端末Iからのメール送信は、専用メールソフトの送信(図2のS14)と公開鍵および質問文の送信(S22)とがある。このうち、前者には機密情報は含まれていないので、傍受されても問題がない。後者については、公開鍵は元々公開されているものであり、また質問に対する回答は傍受者Sが知り得ないので、傍受されても問題がない。

【0041】

図5は、傍受者Sが社外の端末Oからの返信メールを傍受し、社内の端末Iに対してそのメールを中継するなりすまし行為が行われる様子を示す。このようななりすまし行為が行われると、社内の人物Iは傍受者Sが社外の人物Oであると見誤り、端末Sに対して情報を漏洩してしまう可能性がある。

【0042】

上述の実施形態では、社外の端末Oから最初に電子メールが送信された時刻がタイムスタンプとして端末Oからの電子メールに付与されている。したがって、傍受者Sが社外の端末Oからのメールを傍受し、それを社内の端末Iに送信した場合、その電子メールのヘッダ部にはタイムスタンプが埋め込まれていない。したがって、端末Iにおいてタイムスタンプの有無を判定することで、傍受者Sからのメールは不正なものとして排除することができる。また、タイムスタンプはヘッダ部にハッシュ値として埋め込まれているので、これを改ざんすることも困難である。

【0043】

図6は、傍受者Sが社内の端末Iからのメールを傍受し、社外の端末Oに対してそのメールを中継するなりすまし行為が行われる様子を示す。この場合、人物Oは傍受者Sから送信された傍受者Sの公開鍵を使用して、質問文に対する回答および共通鍵を暗号化して返信する可能性がある。しかし、社外の人物Oは、認証局サーバNから公開鍵証明書を取得することで、公開鍵が社内の人物Iのものであるか否かを判断できるので、この可能性を排除できる。

【0044】

以上説明したように、上記の実施形態によれば、他人のPC端末や不特定多数が利用するPC端末のように、セキュリティの整っていないPC端末を使用する社外の受信者との間で、第三者への情報漏洩を防止する安全な通信を実現することができる。

【0045】

すなわち、社外の人物Oは、自身の端末を使用していないので、秘密鍵を安全に使用することができない。そのため、秘密鍵を用いた暗号通信を行うことができず、また電子認証により自身がOであることを証明することもできない。このような状況においても、本実施形態に係る秘密通信方法によれば、社外の人物Oと社内の人物Iしか知り得ない質問をすることで人物Oの本人認証を行った上で、社外の人物Oが指定した共通鍵を使用して両者の間で秘密通信を行うことができる。

【0046】

以上、本発明をいくつかの実施の形態をもとに説明した。これらの実施の形態は例示であり、それらの各構成要素や各処理プロセスの組合せにいろいろな変形例がありうること、またそうした変形例も本発明の範囲にあることは当業者に理解されるところである。

【0047】

請求項に記載の各構成要件が果たすべき機能は、本実施例において示された各機能ブロックの単体もしくはそれらの連係によって実現されることも当業者には理解されるところである。

【0048】

実施の形態では、社外の端末Oから最初にメールが送信された時刻をタイムスタンプとして返信メールに添付することを述べた。代替的に、乱数発生機能を有する専用メールソフトを最初に社外端末Oに送信しておき、専用メールソフトは、タイムスタンプの代わりに乱数を添付したメールを送信するようにしてもよい。

【0049】

専用メールソフトを社外の端末Oに送信する代わりに、端末Oにインストールされているメールソフトが分かっている場合、専用メールソフトと同様の機能を提供するアドオンを端末Oに対して送信するようにしてもよい。

【0050】

上記説明では、便宜上、社外および社内の人物間で秘密通信を行う場合について説明したが、本発明の適用は企業のみに限られず、一方は自身のPC端末を利用できるが、他方は自身のPC端末を利用できないという状況にある任意の二者間の秘密通信に適用できることは、当業者には明らかである。

【符号の説明】

【0051】

10 通信システム、 D データベース、 I 社内端末、 O 社外端末、 N 認証局、 S 傍受者端末、 20 専用メールソフト送信部、 22 送受信部、 24 タイムスタンプ確認部、 26 復号部、 28 回答確認部、 30 質問検索部、 32 暗号化部。

【特許請求の範囲】

【請求項1】

公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用困難な環境にある第2端末との間で秘密通信を行う方法であって、

第1端末から第2端末に対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信し、

第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを前記公開鍵を用いて暗号化した上で送信し、

第1端末は、第2端末から受け取った電子メールを前記秘密鍵を用いて復号し、前記回答が正しいことを確認したとき、前記共通鍵を用いて前記第2端末との間で暗号通信を行うことを特徴とする秘密通信方法。

【請求項2】

第2端末が最初に電子メールを送信した時刻がタイムスタンプとして返信メールに挿入されることを特徴とする請求項1に記載の秘密通信方法。

【請求項3】

前記タイムスタンプのハッシュ値が返信メールのメールヘッダに挿入されることを特徴とする請求項2に記載の秘密通信方法。

【請求項4】

公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用不能な環境にある第2端末との間で秘密通信を行うとき、第1端末が備える秘密通信装置であって、

第1端末から第2端末に対して、所定のデータベースから取得した両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信する送信部と、

第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む、前記公開鍵により暗号化された電子メールを受信したとき、該電子メールを前記秘密鍵を用いて復号する復号部と、

前記所定のデータベースを参照して前記回答が正しいことを確認する回答確認部と、

前記回答確認部の判定が肯定的であるとき、前記共通鍵を用いて第2端末との間で暗号通信を行う暗号部と、

を備えることを特徴とする秘密通信装置。

【請求項1】

公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用困難な環境にある第2端末との間で秘密通信を行う方法であって、

第1端末から第2端末に対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信し、

第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを前記公開鍵を用いて暗号化した上で送信し、

第1端末は、第2端末から受け取った電子メールを前記秘密鍵を用いて復号し、前記回答が正しいことを確認したとき、前記共通鍵を用いて前記第2端末との間で暗号通信を行うことを特徴とする秘密通信方法。

【請求項2】

第2端末が最初に電子メールを送信した時刻がタイムスタンプとして返信メールに挿入されることを特徴とする請求項1に記載の秘密通信方法。

【請求項3】

前記タイムスタンプのハッシュ値が返信メールのメールヘッダに挿入されることを特徴とする請求項2に記載の秘密通信方法。

【請求項4】

公開鍵暗号方式における公開鍵および秘密鍵を利用可能な環境にある第1端末と、公開鍵および秘密鍵を利用不能な環境にある第2端末との間で秘密通信を行うとき、第1端末が備える秘密通信装置であって、

第1端末から第2端末に対して、所定のデータベースから取得した両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信する送信部と、

第2端末から第1端末に対して、前記質問文に対する回答と暗号通信用の共通鍵とを含む、前記公開鍵により暗号化された電子メールを受信したとき、該電子メールを前記秘密鍵を用いて復号する復号部と、

前記所定のデータベースを参照して前記回答が正しいことを確認する回答確認部と、

前記回答確認部の判定が肯定的であるとき、前記共通鍵を用いて第2端末との間で暗号通信を行う暗号部と、

を備えることを特徴とする秘密通信装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2011−217025(P2011−217025A)

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願番号】特願2010−81684(P2010−81684)

【出願日】平成22年3月31日(2010.3.31)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願日】平成22年3月31日(2010.3.31)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

[ Back to top ]