秘密鍵生成装置および秘密鍵生成方法

【課題】 セキュリティを確保した秘密鍵を用いてIMSIの暗号化を行うことができる秘密鍵生成装置および秘密鍵生成方法を提供することを目的とする。

【解決手段】 秘密鍵生成部112が予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、秘密鍵管理テーブル111は、これを順次記憶する。WLAN制御部110は、秘密鍵管理テーブル111に記憶されている最新の秘密鍵を用いて、移動端末から送信される加入者を示す識別子(IMSI)に基づいて暗号化して、Pseudonymを生成し、移動端末に送信する。これにより、各AAAサーバにおいて同一の秘密鍵を用いて移動端末のIMSIを暗号化することができるため、セキュリティが向上する。

【解決手段】 秘密鍵生成部112が予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、秘密鍵管理テーブル111は、これを順次記憶する。WLAN制御部110は、秘密鍵管理テーブル111に記憶されている最新の秘密鍵を用いて、移動端末から送信される加入者を示す識別子(IMSI)に基づいて暗号化して、Pseudonymを生成し、移動端末に送信する。これにより、各AAAサーバにおいて同一の秘密鍵を用いて移動端末のIMSIを暗号化することができるため、セキュリティが向上する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、秘密鍵生成装置および秘密鍵生成方法に関する。

【背景技術】

【0002】

移動機は、IPsecを用いてPDG(Packet Data Gateway)を経由してAAA(Authentication, Authorization and Accounting)サーバと接続することで、当該AAAサーバは、この移動機における認証処理を行うことができる。ここで、この移動機からIPsec接続要求を受けたPDGがAAAサーバにアクセスする際、PDGはAAAサーバがどのユーザにおける加入者情報を記憶しているかといった収容形態を把握していない。このため、PDGはランダムにAAAサーバを選択することになる。このときの動作について、図9を用いて従来のWLAN Registrationにおける動作の概要を説明する。

【0003】

図9は、WLANを用いた通信システムにおける、WLAN Registrationの動作を示す概要図である。この通信システムは、移動端末200、PDG201、AAAサーバ202〜204を含んで構成されている。移動端末200からIPsec接続要求を受けたPDG201は、ランダムにAAAサーバ201〜204から一つのAAAサーバを選択する。ここでは、AAAサーバ203を選択したことにしている。

【0004】

選択されたAAAサーバ203は、PDG201経由で移動端末200から通知されたキーに基づいてユーザを特定する必要がある。そして、キーにIMSI(International Mobile Station Identity:国際移動機識別子、移動機識別番号)が使用された場合には、該当IMSIで示される加入者情報が、加入者プロファイルとして保持されているか否かが、AAAサーバ203においてチェックが行われる。

【0005】

AAAサーバ203が加入者情報を加入者プロファイルとして保持していない場合には、AAAサーバ203は、移動端末200から通知されたIMSIから当該移動端末200のユーザの加入者情報を収容しているAAAサーバのアドレスを展開してPDG201に対してリルーティングを行うように指示を行う。PDG201は通知されたAAAサーバのアドレスに対して(図では、AAAサーバ204)、再度WLAN Registrationを行う。AAAサーバ204は、秘密鍵を用いてユーザのIMSIからPadded-IMSIを生成し、このPadded-IMSIを暗号化して、Encrypted-IMSIを生成する。さらに、生成したEncrypted-IMSIに、Tagおよび秘密鍵インデックスを付加して、仮識別子を示すPseudonymを生成し、PDG201に送信する。PDG201は、受信したPseudonymを移動端末200に送信する。

【0006】

ここで、Encrypted-IMSIの生成方法について説明する。図10は、Encrypted-IMSIの生成処理を示す模式図である。IMSIは15以下の数値であり、各桁を4bitで表現し、さらに16桁になるように不足分に“1”で補ったCompressed-IMSIが、AAAサーバにおいて生成されている。このCompressed-IMSIと64bitのランダム値を結合して、128bitのPadded-IMSIが生成される。AAAサーバにおいては、予め定められた暗号化アルゴリズムは、秘密鍵を用いて、Padded-IMSIを暗号化することにより、Encrypted-IMSIを生成することができる。

【0007】

つぎに、Pseudonymの構成について説明する。図11は、Pseudonymの構成を示す模式図である。Pseudonymは、138bitsのバイナリデータであり、6bitのTag(タグ)、4bitの秘密鍵インデックス、および128bitのEncrypted-IMSIで構成されている。Tagは、PseudonymとIMSIとを識別するための情報として使用されて、秘密鍵インデックスはAAAサーバでPseudonymからIMSIへの復号処理を行う際に、暗号時に使用した鍵を表すインデックス(指標)である。

【0008】

図9に示す処理によりPseudonymが生成されると、つぎに移動端末はこのPseudonymを用いて認証処理をAAAサーバに対して依頼することができる。以下、図12にしたがってその動作を説明する。図12は、移動端末200から通知されたキーが、Pseudonymの場合のWLAN registrationの概要を示す説明図である。PDG200からランダムに選択されたAAAサーバ203は、移動端末200からの要求に含まれるPseudonymからEncrypted-IMSIを抽出し、秘密鍵インデックスで示されている秘密鍵を用いてEncrypted-IMSIを復号する。

【0009】

AAAサーバ203は、Encrypted-IMSIを復号してPadded-IMSIを導き出し、Padded-IMSIに含まれているCompressed-IMSIにしたがって、ユーザの加入者情報を収容するAAAサーバ204のアドレスを展開する。なお、各AAAサーバは、どのAAAサーバがどのIMSIの加入者情報を記憶しているかを記憶している。

【0010】

AAAサーバ203は、PDG201に対してユーザの加入者情報を収容するAAAサーバ204のIPアドレスを返す。PDG201は、通知されたAAAサーバ204のアドレスに対して再度WLAN Registrationを行う。

【0011】

AAAサーバ204は、移動端末200からの要求に含まれるPseudonymからEncrypted-IMSIを抽出し、秘密鍵インデックスで示されている秘密鍵を用いてEncrypted-IMSIを復号して、ユーザのPadded-IMSIを導き出す。そして、AAAサーバ204は、秘密鍵を用いてユーザのPadded-IMSIを暗号化して、Pseudonymを作り出し、PDG201に送る。PDG201では、送られたPseudonymを移動端末200に転送する。以上の処理は、非特許文献1および非特許文献2に記載されている。

【0012】

このように、Pseudonymを用いて認証処理を行うことができる構成をとったことで、セキュリティの向上した認証処理を行うことができる。

【非特許文献1】3GPP TS 33.234V6.5.0(2005-06), 3rd Generation Partnership Project;Technical Specification Group Service and System;Aspects;3G Security; Wireless Local Area Network (WLAN)interworking security (Release 6)

【非特許文献2】3GPP TS 29.234 V6.4.0(2005-09), 3rd Generation Partnership Project;Technical Specification Group Core Network and Terminals; 3GPP system to Wireless Local Area Network (WLAN) interworking;Stage 3(Release 6)

【発明の開示】

【発明が解決しようとする課題】

【0013】

しかしながら、暗号化するAAAサーバと復号化するAAAサーバとは、必ずしも同一ではないため、Padded-IMSIを暗号化・復号化するための秘密鍵は全てのAAAサーバ(AAAサーバ202〜204)で統一する必要があった。そのため、固定値を使用する秘密鍵が必要となり、秘密鍵に対するセキュリティが低かった。また、この非特許文献1には、Key configurationとして、Periodic key GeneratorがO&M Interfaceを通してAAAサーバに対して秘密鍵の更新を行う手順が記載されているが、この手順を採用する場合には、システム構築者が保守者に対して秘密鍵の更新タイミング・更新手順を明示する必要がある。また、システムの保守者として定期的に秘密鍵の更新を行うといったことが必要であり、大変手間のかかるものである、という問題がある。

【0014】

そこで、上述の問題点を解決するために、本発明は、セキュリティを確保した秘密鍵を用いてIMSIの暗号化を行うことができる秘密鍵生成装置および秘密鍵生成方法を提供することを目的とする。

【課題を解決するための手段】

【0015】

上述の課題を解決するために、本発明の秘密鍵生成装置は、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成手段と、上記生成手段により生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、上記生成手段により生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する秘密鍵記憶手段と、上記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化手段と、上記暗号化手段により暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信する仮識別子送信手段と、を備えている。

【0016】

また、本発明の秘密鍵生成方法は、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成ステップと、上記生成ステップにより生成された秘密鍵を予め定められた個数の秘密鍵を秘密鍵記憶手段に順次記憶させるとともに、上記生成ステップにより生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次秘密鍵記憶手段に記憶させる秘密鍵記憶ステップと、上記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化ステップと、上記暗号化ステップにより暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信する仮識別子送信ステップと、を備えている。

【0017】

この発明によれば、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する。そして、記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化し、暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信することができる。これにより、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【0018】

また、本発明の秘密鍵生成装置は、上記移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を上記秘密鍵記憶手段から取得する取得手段と、上記取得手段により取得された秘密鍵を用いて仮識別子を復号して識別子を取得する復号手段と、上記復号手段により取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得するアドレス取得手段と、上記アドレス取得手段により取得されたアドレスを上記移動端末に送信するアドレス送信手段と、を備えることが好ましい。

【0019】

この発明によれば、移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を上記秘密鍵記憶手段から取得し、取得された秘密鍵を用いて仮識別子を復号して識別子を取得する。そして、取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得し、取得されたアドレスを移動端末に送信することができる。これにより、時刻に基づいて生成された秘密鍵を用いた復号処理を行うことができ、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【0020】

また、本発明の秘密鍵生成装置は、上記取得手段により取得された秘密鍵が正当なものであるか否かを判断する判断手段と、上記判断手段により、秘密鍵が正当なものではないと判断された場合には、上記移動端末に対して再度識別子の要求を行う要求手段と、を備えることが好ましい。

【0021】

この発明によれば、取得された秘密鍵が正当なものであるか否かを判断し、秘密鍵が正当なものではないと判断された場合には、上記移動端末に対して再度識別子の要求を行うことができる。これにより、通信接続時の呼損が生ずることなく、効率の良い通信を行うことができる。

【発明の効果】

【0022】

本発明は、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【発明を実施するための最良の形態】

【0023】

本発明は、一実施形態のために示された添付図面を参照して以下の詳細な記述を考慮することによって容易に理解することができる。引き続いて、添付図面を参照しながら本発明の実施形態を説明する。可能な場合には、同一の部分には同一の符号を付して、重複する説明を省略する。

【0024】

本発明の実施形態に係る秘密鍵生成装置であるAAAサーバを用いたネットワーク構成について図1を参照して説明する。図1は、秘密鍵生成装置のネットワークシステムを示すシステム構成図である。このネットワークシステムは、PDG101、AAAサーバ102a〜102c(以下、任意の一つのAAAサーバをAAAサーバ102と略す)、NTP(Network Time Protocol)サーバ103を含んで構成されている。以下、各構成について説明する。

【0025】

PDG101は、有線ネットワークにおける無線ネットワークとのインターフェースとして機能するゲートウエイ装置であり、IPsecを終端するゲートウエイ装置である。このPDG101は、移動端末側からAAAサーバ102に対する接続要求を受けると、移動端末とAAAサーバ102との間の信号の送受信を行う。

【0026】

AAAサーバ102は、加入者情報を保持しており、この加入者情報を用いて移動端末に対して認証処理を行い、移動端末に対してネットワーク接続を可能にするサーバであり、時刻に基づいて周期的に秘密鍵を生成する秘密鍵生成装置である。各AAAサーバ102は、ネットワーク内にて同一のNTPサーバ103と接続して、時刻を示す時刻情報を共有することができる。これにより各AAAサーバ102は、ほぼ同一の時刻情報を取得することができ、この同一の時刻情報を用いた秘密鍵の共通性に対して有効性を高めることができる。

【0027】

なお、AAAサーバ102は、後述するようにEncrypted-IMSIを、秘密鍵を用いて復号してIMSIを導き出し、AAAサーバのアドレスを払い出すことができるが、別のAAAサーバ102が払い出したEncrypted-IMSIを復号化できない場合は、IETF(Internet Engineering Task Force)に規定されているIMSIを要求する手順を用いてIMSIを取得することができ、呼損を回避することができる。すなわち、AAAサーバ102は、移動端末に対して、再度IMSIを要求し、これを受けた移動端末がIMSIをPDG101に送信して、再度処理をやり直すことができる。なお、IETFで、draft-arkko-pppext-eap-aka-15.txtに具体的に規定されている(http://ietfreport.isoc.org/idref/draft-arkko-pppext-eap-aka/参照)。

【0028】

NTPサーバ103は、正しい日本標準時刻を提供するサーバであり、各AAAサーバ102は、NTPサーバ103を参照することにより日本標準時刻に合わせることができる。

【0029】

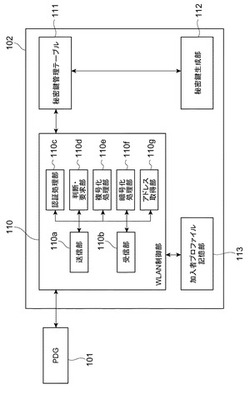

このように構成されたネットワークシステムにおける秘密鍵生成装置として機能するAAAサーバ102について説明する。図2は、AAAサーバ102のブロック構成図である。AAAサーバ102は、WLAN制御部110、秘密鍵管理テーブル111(秘密鍵記憶手段)、秘密鍵生成部112(生成手段)、および加入者プロファイル記憶部113を含んで構成されている。このAAAサーバ102は、図3に示すようなハードウェアから構成されている。

【0030】

図3は、AAAサーバ102のハードウェア構成図である。AAAサーバ102は、物理的には、図3に示すように、CPU11、主記憶装置であるRAM12及びROM13、ネットワークカード等のデータ送受信デバイスである通信モジュール14、ハードディスク等の補助記憶装置15などを含むコンピュータシステムとして構成されている。図3において説明した各機能は、図3に示すCPU11、RAM12等のハードウェア上に所定のコンピュータソフトウェアを読み込ませることにより、CPU11の制御のもとで通信モジュール14を動作させるとともに、RAM12や補助記憶装置15におけるデータの読み出し及び書き込みを行うことで実現される。以下、図2に示す機能ブロックに基づいて、各機能ブロックを説明する。

【0031】

WLAN制御部110は、認証およびIMSIの暗号化および復号化等のAAAサーバとしての機能のほか、暗号化の際に使用するPadded-IMSIに秘密鍵(すなわち時刻情報のハッシュ値)を含める機能を有する(図4参照)。そして、WLAN制御部110は、暗号化の際に使用するPadded-IMSIに秘密鍵(時刻情報のハッシュ値)を含めることで、復号化の際に、Padded-IMSIに含まれる時刻情報のハッシュ値に基づいて有効期限が過ぎたか否かを判断し、IMSIの保証を実現することができる。有効期限が切れたか否かを判断するときの詳細な処理については、後述する。

【0032】

さらに具体的にWLAN制御部110を説明する。WLAN制御部110は、送信部110a(仮識別子送信手段)、受信部110b、認証処理部110c、判断・要求部110d(判断手段、要求手段)、復号化処理部110e(取得手段、復号手段)、暗号化処理部110f(暗号化手段)、およびアドレス取得部110g(アドレス取得手段)を含んで構成されている。

【0033】

送信部110aおよび受信部110bは、移動端末に対してpseudonymまたはIMSIの送受信を行うための部分である。認証処理部110cは、AAAサーバとして移動端末の認証処理を行うための部分である。判断・要求部110dは、復号化処理部110eで復号して得たIMSIが正当なものであるか否かを判断し、不当なものである場合には、移動端末に対して再度IMSIの要求処理を行う部分である。

【0034】

暗号化処理部110fは、秘密鍵管理テーブル111に記憶されている秘密鍵を用いてIMSIの暗号化処理を行い、pseudonymを生成し、復号化処理部110eは、pseudonymを分析し、秘密管理鍵テーブル111に記憶されている秘密鍵を用いて復号化処理を行う部分である。アドレス取得部110gは、IMSIに基づいて当該IMSIで特定される移動端末のプロファイルを記憶しているAAAサーバのアドレスを取得する部分である。

【0035】

ここで図4を用いて、WLAN制御部110のPadded-IMSIが生成されるときの処理手順を示す。図4は、その手順を示す模式図である。図4に示すように、WLAN制御部110は、最新の秘密鍵を秘密鍵管理テーブル111から取得しておき、この最新の秘密鍵、すなわち時刻情報のハッシュ値とCompressed-IMSIとを合成して、Padded-IMSIを生成しておく。そして、WLAN制御部110は、暗号化アルゴリズムしたがって、生成されたPadded-IMSIに対して、最新の秘密鍵を用いて暗号化することで、暗号化したIMSIであるEncrypted-IMSIを生成することができる。

【0036】

秘密鍵生成部112は、NTPサーバ103から得られた時刻情報を用いて秘密鍵を生成する部分であり、予め定められた周期で秘密鍵の生成を行い、秘密鍵管理テーブル111に記憶されている秘密鍵のリストを、新たに生成した秘密鍵で更新する。なお、情報の秘匿性を考慮してある程度の周期で異なった秘密鍵を使用するようにし、古い秘密鍵でも復号化できるように、古い秘密鍵もある程度の期間、保持しておく。

【0037】

また、仮識別子を示すPseudonymが、各AAAサーバ102で同一のものとなるように、NTPサーバ103で生成された時刻情報に基づいて秘密鍵を生成する。ここでは、時刻情報だけでは秘匿性に乏しいため、時刻情報のハッシュ値を秘密鍵とする。また、秘密鍵生成部112は、鍵を生成する周期とWLAN制御部にてIMSIの暗号化若しくは復号化を実施する際に秘密鍵管理テーブルから最適な秘密鍵を取得する動作とは同期していない。

【0038】

秘密鍵管理テーブル111は、秘密鍵と秘密鍵インデックスとを対応付けて記憶する。なお、この秘密鍵管理テーブル111は、標準規定にしたがって秘密鍵を複数保持可能とし、最大16個の秘密鍵を保持することができる。よって、一定の払いし周期で新たな秘密鍵が17個目として生成されると、秘密鍵管理テーブル111に記憶されている一番古い秘密鍵が記憶されているエリアは、最新の秘密鍵で上書きされる。

【0039】

ここで、秘密鍵管理テーブル111の具体的な構成について説明する。図5は、秘密鍵管理テーブル111の構成を示す概略図である。図5によると、秘密鍵管理テーブル111は、秘密鍵インデックスと秘密鍵とを対応付けて記憶している。ここでは、秘密鍵は時刻情報のハッシュ値としている。例えば、図6に示すように、秘密鍵管理テーブル111に、インデックス[0]に対応して、現在の時刻から1払い出し周期前の時刻情報から生成した秘密鍵が記憶され、インデックス[1]に現在の時刻情報から生成した秘密鍵が記憶され、インデックス[2]に現在の時刻から15払い出し周期前の時刻情報から生成した秘密鍵が記憶されているものとする。このとき、新たな秘密鍵が生成されると、インデックス[2]に対応付けられている秘密鍵に、新たな秘密鍵が上書きされることになる。

【0040】

加入者プロファイル記憶部113は、各移動端末の加入者情報を記憶する部分である。この加入者プロファイル記憶部113に記憶されている加入者情報に基づいて、WLAN制御部110は、認証処理を行うことができる。

【0041】

つぎに、このように構成されたAAAサーバ102の動作について説明する。図7は、秘密鍵を払い出すときのAAAサーバ102の動作を示すシーケンス図である。ここでは、AAAサーバ102bとAAAサーバ102cとの動作を示す。なお、AAAサーバ102bが、PDG101にランダムに選択されたサーバであり、AAA102cが、加入者情報を保持するAAAサーバ102bにより指定されたサーバであるものとする。

【0042】

AAAサーバ102bおよびAAAサーバ102cはともに、秘密鍵管理テーブル111bおよび111cを保持し、その秘密鍵管理テーブル111bおよび111cは、インデックス[0]に対応付けて最新の払い出した秘密鍵1を記憶する。上述したように、その秘密鍵管理テーブル111bおよび111cに夫々記憶されている秘密鍵1は、同じ時刻情報を用いて生成されたものであり、同じ秘密鍵を構成するものである。なお、インデックス[15]には、1周期前に払い出した秘密鍵16が記憶されている。

【0043】

このとき、AAAサーバ102cのWLAN制御部110は、外部の移動端末からのWLAN Registration要求を受けて、IMSI(IMSI-A)を受信する(S101)。そして、WLAN制御部110は、秘密鍵管理テーブル111を参照して、最新の秘密鍵1および秘密鍵1の秘密鍵インデックス[0]を取得する(S102)。そして、WLAN制御部110は、IMSI(IMSI-A)からCompressed-IMSIを生成し、取得した秘密鍵(すなわち時刻情報のハッシュ値)を取得し、取得した時刻情報のハッシュ値をCompressed-IMSIに付加してPadded-IMSIを生成する。

【0044】

そして、WLAN制御部110は、時刻情報のハッシュ値を含めたPadded-IMSIと取得した秘密鍵1とを暗号化アルゴリズムにしたがって暗号化を行い、Encrypted-IMSIを生成する(S103)。そして、WLAN制御部110は、暗号化したEncrypted-IMSIと秘密鍵インデックス[0]とTagとを結合したPseudonym-Aを生成する(S104)。WLAN制御部110は、生成したPseudonym-Aを移動端末に送信する(S105)。

【0045】

その後、秘密鍵の払い出しの周期が経過すると、秘密鍵の更新が行われる。すなわち、AAAサーバ102bおよびAAAサーバ102cにおける秘密鍵生成部112では、NTPサーバ103から与えられた同一の時刻を用いて同一の秘密鍵が生成され、生成された秘密鍵はそれぞれの秘密鍵管理テーブル111bおよび秘密鍵管理テーブル111cに登録される(S201、S202)。ここでは、一番古く更新されたインデックス[1]に対応する秘密鍵が更新され、秘密鍵2が新たに登録される。

【0046】

その後、AAAサーバ102cのWLAN制御部110では、外部の移動端末から認証の要求を受けて、IMSI(IMSI-B)を受信すると、秘密鍵管理テーブル111cを参照して最新の秘密鍵2および秘密鍵2に対応する秘密鍵インデックス[1]が取得される(S111)。

【0047】

そして、WLAN制御部110では、受信したIMSI(IMSI-B)からCompressed-IMSIが生成され、さらにPadded-IMSIが生成され、生成されたPadded-IMSIと取得された秘密鍵2とは、暗号化アルゴリズムにしたがって暗号化され、Encrypted-IMSI(IMSI-B)が生成される(S112)。その後、WLAN制御部110では、生成されたEncrypted-IMSIと秘密鍵インデックス[1]とTagとが結合され、Pseudonym-Bが生成され(S113)、移動端末に返信される(S114)。

【0048】

このように、AAAサーバ102bおよびAAAサーバ102cにおいては、NTPサーバ103からの同じ(または多少の誤差を含む)時刻情報を用いて秘密鍵を生成することで、秘密鍵を周期的に更新することができ、セキュリティを向上させることができる。

【0049】

つぎに、AAAサーバ102cから払い出されたPseudonymを用いてIMSIを導出するときの動作について説明する。図8は、Pseudonymを用いてIMSIを導出するときの動作を示すシーケンス図である。

【0050】

WLAN制御部110において、移動端末からWLAN Registration要求が受信され(S301)、この要求に含まれているPseudonym-Aが取り出され、分析される。そして、WLAN制御部110において、Pseudonym-Aに含まれている秘密鍵インデックスおよび暗号化されたEncrypted-IMSIが取得される(S302)。ここでは、例えば、秘密鍵インデックス[0]およびIMSI-Aが取得される。

【0051】

WLAN制御部110では、取得された秘密鍵インデックス[0]に基づいて、このインデックスに対応する秘密鍵管理テーブル111に記憶されている秘密鍵が取得される(S303)。そして、取得された秘密鍵1で暗号化されたEncrypted-IMSIが復号化され、Padded-IMSIが生成される。生成されたPadded-IMSIが、有効期限が切れた秘密鍵で復号化していないかがチェックされる(S304)。具体的は、復号して得られたPadded-IMSIに含まれている時刻情報のハッシュ値(すなわち秘密鍵)が、秘密鍵管理テーブル111に記憶されている時刻情報のハッシュ値(秘密鍵)のいずれかと一致するか否かが判断される。WLAN制御部110において、一致していると判断された場合には、有効期限が切れたものではないと判断され、一致していない場合には、有効期限が切れたものであると判断される。

【0052】

有効期限が切れておらず、IMSIが生成されたと判断された場合には、当該IMSIに対応する加入者情報を記憶するAAAサーバ102のアドレスが展開され(S305)、そのアドレスが移動端末に送信される(S306)。S304において、有効期限が切れており、IMSIが生成されないと判断された場合には、移動端末にIMSIキーを要求する(S307)。この要求を受けた移動端末は、再度IMSIをAAAサーバに送信し、IMSIに基づいた認証処理にて、Pseudonymを取得することになる。

【0053】

以上の動作により、PseudonymからAAAサーバのアドレスを移動端末に対して払い出すことができ、セキュリティを確保した認証処理を行うことができる。

【0054】

つぎに、本実施形態のAAAサーバ102の作用効果について説明する。本実施形態のAAAサーバ102は、秘密鍵生成部112が予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、秘密鍵管理テーブル111は、生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する。WLAN制御部110は、秘密鍵管理テーブル111に記憶されている最新の秘密鍵を用いて、移動端末から送信される加入者を示す識別子(Padded-IMSI)を暗号化する。WLAN制御部110は、暗号化されたEncrypted-IMSIおよび上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子であるPseudonymを、移動端末に送信する。これにより、各AAAサーバにおいて同一の秘密鍵を用いて移動端末のIMSIを暗号化することができるため、セキュリティが向上する。

【0055】

また、AAAサーバ102は、WLAN制御部110は、移動端末から送信されたPseudonymに含まれているインデックス情報が示す秘密鍵を秘密鍵管理テーブル111から取得し、取得された秘密鍵を用いてPseudonymを復号してIMSIを取得する。そして、WLAN制御部110は、取得されたIMSIに基づいて、このIMSIで示される加入者の認証データを保持する他のAAAサーバのアドレスを取得する。そして、WLAN制御部110は、取得されたアドレスを移動端末に送信する。これにより、時刻を用いて暗号化された識別子を用いて、移動端末に対して適切に認証処理を行わせることができる。

【0056】

また、AAAサーバ102は、WLAN制御部110により取得された秘密鍵が正当なものであるか否かを判断し、秘密鍵が正当なものではないと判断した場合には、移動端末に対して再度IMSIの要求を行うことができる。すなわち、取得した秘密鍵に基づいてPseudonymを復号して、Padded-IMSIを生成し、このPadded-IMSIに含まれている時刻情報のハッシュ値に基づいて、秘密鍵管理テーブル111に同じハッシュ値が含まれているか否かが判断される。同じハッシュ値が含まれている場合には、秘密鍵が正当なものであると判断でき、同じハッシュ値が含まれていない場合には、秘密鍵が正当なものではないと判断できる。これにより、IMSIを復号できない場合でも呼損を生ずることがなく、適切に通信接続処理を行わせることができる。

【図面の簡単な説明】

【0057】

【図1】、秘密鍵生成装置のネットワークシステムを示すシステム構成図である。

【図2】AAAサーバ102のブロック構成図である。

【図3】AAAサーバ102のハード構成図である。

【図4】Padded-IMSIが生成されるときの処理手順を示す模式図である。

【図5】秘密鍵管理テーブル111の構成を示す概略図である。

【図6】秘密鍵管理テーブル111に記憶されている秘密鍵の関係を示す概略図である。

【図7】秘密鍵を払い出すときのAAAサーバ102の動作を示すシーケンス図である。

【図8】Pseudonymを用いてIMSIを導出するときの動作を示すシーケンス図である。

【図9】WLANを用いた通信システムにおける、WLAN Registrationの動作を示す概要図である。

【図10】Encrypted-IMSIの生成処理を示す模式図である。

【図11】Pseudonymの構成を示す模式図である。

【図12】移動端末200から通知されたキーが、Pseudonymの場合のWLAN registrationの概要を示す説明図である。

【符号の説明】

【0058】

110…WLAN制御部、111…秘密鍵管理テーブル、112…秘密鍵生成部、113…加入者プロファイル記憶部、101…PDG、102…AAAサーバ、103…NTPサーバ。

【技術分野】

【0001】

本発明は、秘密鍵生成装置および秘密鍵生成方法に関する。

【背景技術】

【0002】

移動機は、IPsecを用いてPDG(Packet Data Gateway)を経由してAAA(Authentication, Authorization and Accounting)サーバと接続することで、当該AAAサーバは、この移動機における認証処理を行うことができる。ここで、この移動機からIPsec接続要求を受けたPDGがAAAサーバにアクセスする際、PDGはAAAサーバがどのユーザにおける加入者情報を記憶しているかといった収容形態を把握していない。このため、PDGはランダムにAAAサーバを選択することになる。このときの動作について、図9を用いて従来のWLAN Registrationにおける動作の概要を説明する。

【0003】

図9は、WLANを用いた通信システムにおける、WLAN Registrationの動作を示す概要図である。この通信システムは、移動端末200、PDG201、AAAサーバ202〜204を含んで構成されている。移動端末200からIPsec接続要求を受けたPDG201は、ランダムにAAAサーバ201〜204から一つのAAAサーバを選択する。ここでは、AAAサーバ203を選択したことにしている。

【0004】

選択されたAAAサーバ203は、PDG201経由で移動端末200から通知されたキーに基づいてユーザを特定する必要がある。そして、キーにIMSI(International Mobile Station Identity:国際移動機識別子、移動機識別番号)が使用された場合には、該当IMSIで示される加入者情報が、加入者プロファイルとして保持されているか否かが、AAAサーバ203においてチェックが行われる。

【0005】

AAAサーバ203が加入者情報を加入者プロファイルとして保持していない場合には、AAAサーバ203は、移動端末200から通知されたIMSIから当該移動端末200のユーザの加入者情報を収容しているAAAサーバのアドレスを展開してPDG201に対してリルーティングを行うように指示を行う。PDG201は通知されたAAAサーバのアドレスに対して(図では、AAAサーバ204)、再度WLAN Registrationを行う。AAAサーバ204は、秘密鍵を用いてユーザのIMSIからPadded-IMSIを生成し、このPadded-IMSIを暗号化して、Encrypted-IMSIを生成する。さらに、生成したEncrypted-IMSIに、Tagおよび秘密鍵インデックスを付加して、仮識別子を示すPseudonymを生成し、PDG201に送信する。PDG201は、受信したPseudonymを移動端末200に送信する。

【0006】

ここで、Encrypted-IMSIの生成方法について説明する。図10は、Encrypted-IMSIの生成処理を示す模式図である。IMSIは15以下の数値であり、各桁を4bitで表現し、さらに16桁になるように不足分に“1”で補ったCompressed-IMSIが、AAAサーバにおいて生成されている。このCompressed-IMSIと64bitのランダム値を結合して、128bitのPadded-IMSIが生成される。AAAサーバにおいては、予め定められた暗号化アルゴリズムは、秘密鍵を用いて、Padded-IMSIを暗号化することにより、Encrypted-IMSIを生成することができる。

【0007】

つぎに、Pseudonymの構成について説明する。図11は、Pseudonymの構成を示す模式図である。Pseudonymは、138bitsのバイナリデータであり、6bitのTag(タグ)、4bitの秘密鍵インデックス、および128bitのEncrypted-IMSIで構成されている。Tagは、PseudonymとIMSIとを識別するための情報として使用されて、秘密鍵インデックスはAAAサーバでPseudonymからIMSIへの復号処理を行う際に、暗号時に使用した鍵を表すインデックス(指標)である。

【0008】

図9に示す処理によりPseudonymが生成されると、つぎに移動端末はこのPseudonymを用いて認証処理をAAAサーバに対して依頼することができる。以下、図12にしたがってその動作を説明する。図12は、移動端末200から通知されたキーが、Pseudonymの場合のWLAN registrationの概要を示す説明図である。PDG200からランダムに選択されたAAAサーバ203は、移動端末200からの要求に含まれるPseudonymからEncrypted-IMSIを抽出し、秘密鍵インデックスで示されている秘密鍵を用いてEncrypted-IMSIを復号する。

【0009】

AAAサーバ203は、Encrypted-IMSIを復号してPadded-IMSIを導き出し、Padded-IMSIに含まれているCompressed-IMSIにしたがって、ユーザの加入者情報を収容するAAAサーバ204のアドレスを展開する。なお、各AAAサーバは、どのAAAサーバがどのIMSIの加入者情報を記憶しているかを記憶している。

【0010】

AAAサーバ203は、PDG201に対してユーザの加入者情報を収容するAAAサーバ204のIPアドレスを返す。PDG201は、通知されたAAAサーバ204のアドレスに対して再度WLAN Registrationを行う。

【0011】

AAAサーバ204は、移動端末200からの要求に含まれるPseudonymからEncrypted-IMSIを抽出し、秘密鍵インデックスで示されている秘密鍵を用いてEncrypted-IMSIを復号して、ユーザのPadded-IMSIを導き出す。そして、AAAサーバ204は、秘密鍵を用いてユーザのPadded-IMSIを暗号化して、Pseudonymを作り出し、PDG201に送る。PDG201では、送られたPseudonymを移動端末200に転送する。以上の処理は、非特許文献1および非特許文献2に記載されている。

【0012】

このように、Pseudonymを用いて認証処理を行うことができる構成をとったことで、セキュリティの向上した認証処理を行うことができる。

【非特許文献1】3GPP TS 33.234V6.5.0(2005-06), 3rd Generation Partnership Project;Technical Specification Group Service and System;Aspects;3G Security; Wireless Local Area Network (WLAN)interworking security (Release 6)

【非特許文献2】3GPP TS 29.234 V6.4.0(2005-09), 3rd Generation Partnership Project;Technical Specification Group Core Network and Terminals; 3GPP system to Wireless Local Area Network (WLAN) interworking;Stage 3(Release 6)

【発明の開示】

【発明が解決しようとする課題】

【0013】

しかしながら、暗号化するAAAサーバと復号化するAAAサーバとは、必ずしも同一ではないため、Padded-IMSIを暗号化・復号化するための秘密鍵は全てのAAAサーバ(AAAサーバ202〜204)で統一する必要があった。そのため、固定値を使用する秘密鍵が必要となり、秘密鍵に対するセキュリティが低かった。また、この非特許文献1には、Key configurationとして、Periodic key GeneratorがO&M Interfaceを通してAAAサーバに対して秘密鍵の更新を行う手順が記載されているが、この手順を採用する場合には、システム構築者が保守者に対して秘密鍵の更新タイミング・更新手順を明示する必要がある。また、システムの保守者として定期的に秘密鍵の更新を行うといったことが必要であり、大変手間のかかるものである、という問題がある。

【0014】

そこで、上述の問題点を解決するために、本発明は、セキュリティを確保した秘密鍵を用いてIMSIの暗号化を行うことができる秘密鍵生成装置および秘密鍵生成方法を提供することを目的とする。

【課題を解決するための手段】

【0015】

上述の課題を解決するために、本発明の秘密鍵生成装置は、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成手段と、上記生成手段により生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、上記生成手段により生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する秘密鍵記憶手段と、上記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化手段と、上記暗号化手段により暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信する仮識別子送信手段と、を備えている。

【0016】

また、本発明の秘密鍵生成方法は、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成ステップと、上記生成ステップにより生成された秘密鍵を予め定められた個数の秘密鍵を秘密鍵記憶手段に順次記憶させるとともに、上記生成ステップにより生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次秘密鍵記憶手段に記憶させる秘密鍵記憶ステップと、上記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化ステップと、上記暗号化ステップにより暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信する仮識別子送信ステップと、を備えている。

【0017】

この発明によれば、予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する。そして、記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化し、暗号化された識別子および上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、上記移動端末に送信することができる。これにより、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【0018】

また、本発明の秘密鍵生成装置は、上記移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を上記秘密鍵記憶手段から取得する取得手段と、上記取得手段により取得された秘密鍵を用いて仮識別子を復号して識別子を取得する復号手段と、上記復号手段により取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得するアドレス取得手段と、上記アドレス取得手段により取得されたアドレスを上記移動端末に送信するアドレス送信手段と、を備えることが好ましい。

【0019】

この発明によれば、移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を上記秘密鍵記憶手段から取得し、取得された秘密鍵を用いて仮識別子を復号して識別子を取得する。そして、取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得し、取得されたアドレスを移動端末に送信することができる。これにより、時刻に基づいて生成された秘密鍵を用いた復号処理を行うことができ、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【0020】

また、本発明の秘密鍵生成装置は、上記取得手段により取得された秘密鍵が正当なものであるか否かを判断する判断手段と、上記判断手段により、秘密鍵が正当なものではないと判断された場合には、上記移動端末に対して再度識別子の要求を行う要求手段と、を備えることが好ましい。

【0021】

この発明によれば、取得された秘密鍵が正当なものであるか否かを判断し、秘密鍵が正当なものではないと判断された場合には、上記移動端末に対して再度識別子の要求を行うことができる。これにより、通信接続時の呼損が生ずることなく、効率の良い通信を行うことができる。

【発明の効果】

【0022】

本発明は、秘密鍵の共通性を高めるとともに、セキュリティの向上した秘密鍵を生成することができる。

【発明を実施するための最良の形態】

【0023】

本発明は、一実施形態のために示された添付図面を参照して以下の詳細な記述を考慮することによって容易に理解することができる。引き続いて、添付図面を参照しながら本発明の実施形態を説明する。可能な場合には、同一の部分には同一の符号を付して、重複する説明を省略する。

【0024】

本発明の実施形態に係る秘密鍵生成装置であるAAAサーバを用いたネットワーク構成について図1を参照して説明する。図1は、秘密鍵生成装置のネットワークシステムを示すシステム構成図である。このネットワークシステムは、PDG101、AAAサーバ102a〜102c(以下、任意の一つのAAAサーバをAAAサーバ102と略す)、NTP(Network Time Protocol)サーバ103を含んで構成されている。以下、各構成について説明する。

【0025】

PDG101は、有線ネットワークにおける無線ネットワークとのインターフェースとして機能するゲートウエイ装置であり、IPsecを終端するゲートウエイ装置である。このPDG101は、移動端末側からAAAサーバ102に対する接続要求を受けると、移動端末とAAAサーバ102との間の信号の送受信を行う。

【0026】

AAAサーバ102は、加入者情報を保持しており、この加入者情報を用いて移動端末に対して認証処理を行い、移動端末に対してネットワーク接続を可能にするサーバであり、時刻に基づいて周期的に秘密鍵を生成する秘密鍵生成装置である。各AAAサーバ102は、ネットワーク内にて同一のNTPサーバ103と接続して、時刻を示す時刻情報を共有することができる。これにより各AAAサーバ102は、ほぼ同一の時刻情報を取得することができ、この同一の時刻情報を用いた秘密鍵の共通性に対して有効性を高めることができる。

【0027】

なお、AAAサーバ102は、後述するようにEncrypted-IMSIを、秘密鍵を用いて復号してIMSIを導き出し、AAAサーバのアドレスを払い出すことができるが、別のAAAサーバ102が払い出したEncrypted-IMSIを復号化できない場合は、IETF(Internet Engineering Task Force)に規定されているIMSIを要求する手順を用いてIMSIを取得することができ、呼損を回避することができる。すなわち、AAAサーバ102は、移動端末に対して、再度IMSIを要求し、これを受けた移動端末がIMSIをPDG101に送信して、再度処理をやり直すことができる。なお、IETFで、draft-arkko-pppext-eap-aka-15.txtに具体的に規定されている(http://ietfreport.isoc.org/idref/draft-arkko-pppext-eap-aka/参照)。

【0028】

NTPサーバ103は、正しい日本標準時刻を提供するサーバであり、各AAAサーバ102は、NTPサーバ103を参照することにより日本標準時刻に合わせることができる。

【0029】

このように構成されたネットワークシステムにおける秘密鍵生成装置として機能するAAAサーバ102について説明する。図2は、AAAサーバ102のブロック構成図である。AAAサーバ102は、WLAN制御部110、秘密鍵管理テーブル111(秘密鍵記憶手段)、秘密鍵生成部112(生成手段)、および加入者プロファイル記憶部113を含んで構成されている。このAAAサーバ102は、図3に示すようなハードウェアから構成されている。

【0030】

図3は、AAAサーバ102のハードウェア構成図である。AAAサーバ102は、物理的には、図3に示すように、CPU11、主記憶装置であるRAM12及びROM13、ネットワークカード等のデータ送受信デバイスである通信モジュール14、ハードディスク等の補助記憶装置15などを含むコンピュータシステムとして構成されている。図3において説明した各機能は、図3に示すCPU11、RAM12等のハードウェア上に所定のコンピュータソフトウェアを読み込ませることにより、CPU11の制御のもとで通信モジュール14を動作させるとともに、RAM12や補助記憶装置15におけるデータの読み出し及び書き込みを行うことで実現される。以下、図2に示す機能ブロックに基づいて、各機能ブロックを説明する。

【0031】

WLAN制御部110は、認証およびIMSIの暗号化および復号化等のAAAサーバとしての機能のほか、暗号化の際に使用するPadded-IMSIに秘密鍵(すなわち時刻情報のハッシュ値)を含める機能を有する(図4参照)。そして、WLAN制御部110は、暗号化の際に使用するPadded-IMSIに秘密鍵(時刻情報のハッシュ値)を含めることで、復号化の際に、Padded-IMSIに含まれる時刻情報のハッシュ値に基づいて有効期限が過ぎたか否かを判断し、IMSIの保証を実現することができる。有効期限が切れたか否かを判断するときの詳細な処理については、後述する。

【0032】

さらに具体的にWLAN制御部110を説明する。WLAN制御部110は、送信部110a(仮識別子送信手段)、受信部110b、認証処理部110c、判断・要求部110d(判断手段、要求手段)、復号化処理部110e(取得手段、復号手段)、暗号化処理部110f(暗号化手段)、およびアドレス取得部110g(アドレス取得手段)を含んで構成されている。

【0033】

送信部110aおよび受信部110bは、移動端末に対してpseudonymまたはIMSIの送受信を行うための部分である。認証処理部110cは、AAAサーバとして移動端末の認証処理を行うための部分である。判断・要求部110dは、復号化処理部110eで復号して得たIMSIが正当なものであるか否かを判断し、不当なものである場合には、移動端末に対して再度IMSIの要求処理を行う部分である。

【0034】

暗号化処理部110fは、秘密鍵管理テーブル111に記憶されている秘密鍵を用いてIMSIの暗号化処理を行い、pseudonymを生成し、復号化処理部110eは、pseudonymを分析し、秘密管理鍵テーブル111に記憶されている秘密鍵を用いて復号化処理を行う部分である。アドレス取得部110gは、IMSIに基づいて当該IMSIで特定される移動端末のプロファイルを記憶しているAAAサーバのアドレスを取得する部分である。

【0035】

ここで図4を用いて、WLAN制御部110のPadded-IMSIが生成されるときの処理手順を示す。図4は、その手順を示す模式図である。図4に示すように、WLAN制御部110は、最新の秘密鍵を秘密鍵管理テーブル111から取得しておき、この最新の秘密鍵、すなわち時刻情報のハッシュ値とCompressed-IMSIとを合成して、Padded-IMSIを生成しておく。そして、WLAN制御部110は、暗号化アルゴリズムしたがって、生成されたPadded-IMSIに対して、最新の秘密鍵を用いて暗号化することで、暗号化したIMSIであるEncrypted-IMSIを生成することができる。

【0036】

秘密鍵生成部112は、NTPサーバ103から得られた時刻情報を用いて秘密鍵を生成する部分であり、予め定められた周期で秘密鍵の生成を行い、秘密鍵管理テーブル111に記憶されている秘密鍵のリストを、新たに生成した秘密鍵で更新する。なお、情報の秘匿性を考慮してある程度の周期で異なった秘密鍵を使用するようにし、古い秘密鍵でも復号化できるように、古い秘密鍵もある程度の期間、保持しておく。

【0037】

また、仮識別子を示すPseudonymが、各AAAサーバ102で同一のものとなるように、NTPサーバ103で生成された時刻情報に基づいて秘密鍵を生成する。ここでは、時刻情報だけでは秘匿性に乏しいため、時刻情報のハッシュ値を秘密鍵とする。また、秘密鍵生成部112は、鍵を生成する周期とWLAN制御部にてIMSIの暗号化若しくは復号化を実施する際に秘密鍵管理テーブルから最適な秘密鍵を取得する動作とは同期していない。

【0038】

秘密鍵管理テーブル111は、秘密鍵と秘密鍵インデックスとを対応付けて記憶する。なお、この秘密鍵管理テーブル111は、標準規定にしたがって秘密鍵を複数保持可能とし、最大16個の秘密鍵を保持することができる。よって、一定の払いし周期で新たな秘密鍵が17個目として生成されると、秘密鍵管理テーブル111に記憶されている一番古い秘密鍵が記憶されているエリアは、最新の秘密鍵で上書きされる。

【0039】

ここで、秘密鍵管理テーブル111の具体的な構成について説明する。図5は、秘密鍵管理テーブル111の構成を示す概略図である。図5によると、秘密鍵管理テーブル111は、秘密鍵インデックスと秘密鍵とを対応付けて記憶している。ここでは、秘密鍵は時刻情報のハッシュ値としている。例えば、図6に示すように、秘密鍵管理テーブル111に、インデックス[0]に対応して、現在の時刻から1払い出し周期前の時刻情報から生成した秘密鍵が記憶され、インデックス[1]に現在の時刻情報から生成した秘密鍵が記憶され、インデックス[2]に現在の時刻から15払い出し周期前の時刻情報から生成した秘密鍵が記憶されているものとする。このとき、新たな秘密鍵が生成されると、インデックス[2]に対応付けられている秘密鍵に、新たな秘密鍵が上書きされることになる。

【0040】

加入者プロファイル記憶部113は、各移動端末の加入者情報を記憶する部分である。この加入者プロファイル記憶部113に記憶されている加入者情報に基づいて、WLAN制御部110は、認証処理を行うことができる。

【0041】

つぎに、このように構成されたAAAサーバ102の動作について説明する。図7は、秘密鍵を払い出すときのAAAサーバ102の動作を示すシーケンス図である。ここでは、AAAサーバ102bとAAAサーバ102cとの動作を示す。なお、AAAサーバ102bが、PDG101にランダムに選択されたサーバであり、AAA102cが、加入者情報を保持するAAAサーバ102bにより指定されたサーバであるものとする。

【0042】

AAAサーバ102bおよびAAAサーバ102cはともに、秘密鍵管理テーブル111bおよび111cを保持し、その秘密鍵管理テーブル111bおよび111cは、インデックス[0]に対応付けて最新の払い出した秘密鍵1を記憶する。上述したように、その秘密鍵管理テーブル111bおよび111cに夫々記憶されている秘密鍵1は、同じ時刻情報を用いて生成されたものであり、同じ秘密鍵を構成するものである。なお、インデックス[15]には、1周期前に払い出した秘密鍵16が記憶されている。

【0043】

このとき、AAAサーバ102cのWLAN制御部110は、外部の移動端末からのWLAN Registration要求を受けて、IMSI(IMSI-A)を受信する(S101)。そして、WLAN制御部110は、秘密鍵管理テーブル111を参照して、最新の秘密鍵1および秘密鍵1の秘密鍵インデックス[0]を取得する(S102)。そして、WLAN制御部110は、IMSI(IMSI-A)からCompressed-IMSIを生成し、取得した秘密鍵(すなわち時刻情報のハッシュ値)を取得し、取得した時刻情報のハッシュ値をCompressed-IMSIに付加してPadded-IMSIを生成する。

【0044】

そして、WLAN制御部110は、時刻情報のハッシュ値を含めたPadded-IMSIと取得した秘密鍵1とを暗号化アルゴリズムにしたがって暗号化を行い、Encrypted-IMSIを生成する(S103)。そして、WLAN制御部110は、暗号化したEncrypted-IMSIと秘密鍵インデックス[0]とTagとを結合したPseudonym-Aを生成する(S104)。WLAN制御部110は、生成したPseudonym-Aを移動端末に送信する(S105)。

【0045】

その後、秘密鍵の払い出しの周期が経過すると、秘密鍵の更新が行われる。すなわち、AAAサーバ102bおよびAAAサーバ102cにおける秘密鍵生成部112では、NTPサーバ103から与えられた同一の時刻を用いて同一の秘密鍵が生成され、生成された秘密鍵はそれぞれの秘密鍵管理テーブル111bおよび秘密鍵管理テーブル111cに登録される(S201、S202)。ここでは、一番古く更新されたインデックス[1]に対応する秘密鍵が更新され、秘密鍵2が新たに登録される。

【0046】

その後、AAAサーバ102cのWLAN制御部110では、外部の移動端末から認証の要求を受けて、IMSI(IMSI-B)を受信すると、秘密鍵管理テーブル111cを参照して最新の秘密鍵2および秘密鍵2に対応する秘密鍵インデックス[1]が取得される(S111)。

【0047】

そして、WLAN制御部110では、受信したIMSI(IMSI-B)からCompressed-IMSIが生成され、さらにPadded-IMSIが生成され、生成されたPadded-IMSIと取得された秘密鍵2とは、暗号化アルゴリズムにしたがって暗号化され、Encrypted-IMSI(IMSI-B)が生成される(S112)。その後、WLAN制御部110では、生成されたEncrypted-IMSIと秘密鍵インデックス[1]とTagとが結合され、Pseudonym-Bが生成され(S113)、移動端末に返信される(S114)。

【0048】

このように、AAAサーバ102bおよびAAAサーバ102cにおいては、NTPサーバ103からの同じ(または多少の誤差を含む)時刻情報を用いて秘密鍵を生成することで、秘密鍵を周期的に更新することができ、セキュリティを向上させることができる。

【0049】

つぎに、AAAサーバ102cから払い出されたPseudonymを用いてIMSIを導出するときの動作について説明する。図8は、Pseudonymを用いてIMSIを導出するときの動作を示すシーケンス図である。

【0050】

WLAN制御部110において、移動端末からWLAN Registration要求が受信され(S301)、この要求に含まれているPseudonym-Aが取り出され、分析される。そして、WLAN制御部110において、Pseudonym-Aに含まれている秘密鍵インデックスおよび暗号化されたEncrypted-IMSIが取得される(S302)。ここでは、例えば、秘密鍵インデックス[0]およびIMSI-Aが取得される。

【0051】

WLAN制御部110では、取得された秘密鍵インデックス[0]に基づいて、このインデックスに対応する秘密鍵管理テーブル111に記憶されている秘密鍵が取得される(S303)。そして、取得された秘密鍵1で暗号化されたEncrypted-IMSIが復号化され、Padded-IMSIが生成される。生成されたPadded-IMSIが、有効期限が切れた秘密鍵で復号化していないかがチェックされる(S304)。具体的は、復号して得られたPadded-IMSIに含まれている時刻情報のハッシュ値(すなわち秘密鍵)が、秘密鍵管理テーブル111に記憶されている時刻情報のハッシュ値(秘密鍵)のいずれかと一致するか否かが判断される。WLAN制御部110において、一致していると判断された場合には、有効期限が切れたものではないと判断され、一致していない場合には、有効期限が切れたものであると判断される。

【0052】

有効期限が切れておらず、IMSIが生成されたと判断された場合には、当該IMSIに対応する加入者情報を記憶するAAAサーバ102のアドレスが展開され(S305)、そのアドレスが移動端末に送信される(S306)。S304において、有効期限が切れており、IMSIが生成されないと判断された場合には、移動端末にIMSIキーを要求する(S307)。この要求を受けた移動端末は、再度IMSIをAAAサーバに送信し、IMSIに基づいた認証処理にて、Pseudonymを取得することになる。

【0053】

以上の動作により、PseudonymからAAAサーバのアドレスを移動端末に対して払い出すことができ、セキュリティを確保した認証処理を行うことができる。

【0054】

つぎに、本実施形態のAAAサーバ102の作用効果について説明する。本実施形態のAAAサーバ102は、秘密鍵生成部112が予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成し、秘密鍵管理テーブル111は、生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、生成された秘密鍵が上記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する。WLAN制御部110は、秘密鍵管理テーブル111に記憶されている最新の秘密鍵を用いて、移動端末から送信される加入者を示す識別子(Padded-IMSI)を暗号化する。WLAN制御部110は、暗号化されたEncrypted-IMSIおよび上記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子であるPseudonymを、移動端末に送信する。これにより、各AAAサーバにおいて同一の秘密鍵を用いて移動端末のIMSIを暗号化することができるため、セキュリティが向上する。

【0055】

また、AAAサーバ102は、WLAN制御部110は、移動端末から送信されたPseudonymに含まれているインデックス情報が示す秘密鍵を秘密鍵管理テーブル111から取得し、取得された秘密鍵を用いてPseudonymを復号してIMSIを取得する。そして、WLAN制御部110は、取得されたIMSIに基づいて、このIMSIで示される加入者の認証データを保持する他のAAAサーバのアドレスを取得する。そして、WLAN制御部110は、取得されたアドレスを移動端末に送信する。これにより、時刻を用いて暗号化された識別子を用いて、移動端末に対して適切に認証処理を行わせることができる。

【0056】

また、AAAサーバ102は、WLAN制御部110により取得された秘密鍵が正当なものであるか否かを判断し、秘密鍵が正当なものではないと判断した場合には、移動端末に対して再度IMSIの要求を行うことができる。すなわち、取得した秘密鍵に基づいてPseudonymを復号して、Padded-IMSIを生成し、このPadded-IMSIに含まれている時刻情報のハッシュ値に基づいて、秘密鍵管理テーブル111に同じハッシュ値が含まれているか否かが判断される。同じハッシュ値が含まれている場合には、秘密鍵が正当なものであると判断でき、同じハッシュ値が含まれていない場合には、秘密鍵が正当なものではないと判断できる。これにより、IMSIを復号できない場合でも呼損を生ずることがなく、適切に通信接続処理を行わせることができる。

【図面の簡単な説明】

【0057】

【図1】、秘密鍵生成装置のネットワークシステムを示すシステム構成図である。

【図2】AAAサーバ102のブロック構成図である。

【図3】AAAサーバ102のハード構成図である。

【図4】Padded-IMSIが生成されるときの処理手順を示す模式図である。

【図5】秘密鍵管理テーブル111の構成を示す概略図である。

【図6】秘密鍵管理テーブル111に記憶されている秘密鍵の関係を示す概略図である。

【図7】秘密鍵を払い出すときのAAAサーバ102の動作を示すシーケンス図である。

【図8】Pseudonymを用いてIMSIを導出するときの動作を示すシーケンス図である。

【図9】WLANを用いた通信システムにおける、WLAN Registrationの動作を示す概要図である。

【図10】Encrypted-IMSIの生成処理を示す模式図である。

【図11】Pseudonymの構成を示す模式図である。

【図12】移動端末200から通知されたキーが、Pseudonymの場合のWLAN registrationの概要を示す説明図である。

【符号の説明】

【0058】

110…WLAN制御部、111…秘密鍵管理テーブル、112…秘密鍵生成部、113…加入者プロファイル記憶部、101…PDG、102…AAAサーバ、103…NTPサーバ。

【特許請求の範囲】

【請求項1】

予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成手段と、

前記生成手段により生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、前記生成手段により生成された秘密鍵が前記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する秘密鍵記憶手段と、

前記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化手段と、

前記暗号化手段により暗号化された識別子および前記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、前記移動端末に送信する仮識別子送信手段と、

を備える秘密鍵生成装置。

【請求項2】

前記移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を前記秘密鍵記憶手段から取得する取得手段と、

前記取得手段により取得された秘密鍵を用いて仮識別子を復号して識別子を取得する復号手段と、

前記復号手段により取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得するアドレス取得手段と、

前記アドレス取得手段により取得されたアドレスを前記移動端末に送信するアドレス送信手段と、

を備える請求項1に記載の秘密鍵生成装置。

【請求項3】

前記取得手段により取得された秘密鍵が正当なものであるか否かを判断する判断手段と、

前記判断手段により、秘密鍵が正当なものではないと判断された場合には、前記移動端末に対して再度識別子の要求を行う要求手段と、

を備える請求項2に記載の秘密鍵生成装置。

【請求項4】

予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成ステップと、

前記生成ステップにより生成された秘密鍵を予め定められた個数の秘密鍵を秘密鍵記憶手段に順次記憶させるとともに、前記生成ステップにより生成された秘密鍵が前記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次秘密鍵記憶手段に記憶させる秘密鍵記憶ステップと、

前記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化ステップと、

前記暗号化ステップにより暗号化された識別子および前記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、前記移動端末に送信する仮識別子送信ステップと、

を備える秘密鍵生成方法。

【請求項1】

予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成手段と、

前記生成手段により生成された秘密鍵を予め定められた個数の秘密鍵を順次記憶するとともに、前記生成手段により生成された秘密鍵が前記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次記憶する秘密鍵記憶手段と、

前記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化手段と、

前記暗号化手段により暗号化された識別子および前記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、前記移動端末に送信する仮識別子送信手段と、

を備える秘密鍵生成装置。

【請求項2】

前記移動端末から送信された仮識別子に含まれているインデックス情報が示す秘密鍵を前記秘密鍵記憶手段から取得する取得手段と、

前記取得手段により取得された秘密鍵を用いて仮識別子を復号して識別子を取得する復号手段と、

前記復号手段により取得された識別子に基づいて、当該識別子で示される加入者の認証データを保持する認証装置のアドレスを取得するアドレス取得手段と、

前記アドレス取得手段により取得されたアドレスを前記移動端末に送信するアドレス送信手段と、

を備える請求項1に記載の秘密鍵生成装置。

【請求項3】

前記取得手段により取得された秘密鍵が正当なものであるか否かを判断する判断手段と、

前記判断手段により、秘密鍵が正当なものではないと判断された場合には、前記移動端末に対して再度識別子の要求を行う要求手段と、

を備える請求項2に記載の秘密鍵生成装置。

【請求項4】

予め定められた周期ごとに、時刻を示す時刻情報を用いて秘密鍵を生成する生成ステップと、

前記生成ステップにより生成された秘密鍵を予め定められた個数の秘密鍵を秘密鍵記憶手段に順次記憶させるとともに、前記生成ステップにより生成された秘密鍵が前記予め定められた個数以上生成された場合には、一番古く生成された秘密鍵に上書きをして順次秘密鍵記憶手段に記憶させる秘密鍵記憶ステップと、

前記秘密鍵記憶手段に記憶されている秘密鍵の一つを用いて、移動端末から送信される加入者を示す識別子を暗号化する暗号化ステップと、

前記暗号化ステップにより暗号化された識別子および前記暗号化に使用された秘密鍵を示すインデックス情報を含んだ仮識別子を生成し、前記移動端末に送信する仮識別子送信ステップと、

を備える秘密鍵生成方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2007−281892(P2007−281892A)

【公開日】平成19年10月25日(2007.10.25)

【国際特許分類】

【出願番号】特願2006−105584(P2006−105584)

【出願日】平成18年4月6日(2006.4.6)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

【公開日】平成19年10月25日(2007.10.25)

【国際特許分類】

【出願日】平成18年4月6日(2006.4.6)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

[ Back to top ]