移動コンピューティング・デバイスを構成するためのシステム及び方法

【課題】移動コンピューティング・デバイスを構成するためのシステム及び方法を提供し、移動コンピューティング・デバイスの動作を円滑にする。

【解決手段】システムは、ハンドヘルド移動コンピューティング・デバイス(12)と、前記移動コンピューティング・デバイスと通信している外部記憶媒体(14)と、を含み、前記記憶媒体(14)は、システム事前構成されたユーザ情報と、事前構成されたセキュリティ情報と、を格納している。

【解決手段】システムは、ハンドヘルド移動コンピューティング・デバイス(12)と、前記移動コンピューティング・デバイスと通信している外部記憶媒体(14)と、を含み、前記記憶媒体(14)は、システム事前構成されたユーザ情報と、事前構成されたセキュリティ情報と、を格納している。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、移動コンピューティング・デバイスを構成するためのシステム及び方法に関連する。

【背景技術】

【0002】

(背景)

例えば、パーソナル・デジタル・アシスタント(PDA)、無線ラップトップ、移動電話機、及びウェアラブル・コンピュータなどの移動コンピューティング・デバイスは、しばしば、様々な欠点を有する移動コンピューティング・オペレーティング・システムを利用する。例えば、そのようなオペレーティング・システムは、通常、永続記憶機構などの揮発性メモリを使用する。そのような機構は、デバイス電力が失われた(即ち、バッテリが弱まり、又は電荷を失い、デバイスが、出荷時設定に戻った)場合、移動デバイスの状態の損失をもたらす可能性がある。また、移動コンピューティング・オペレーティング・システムは、通常、認証機能及び暗号化機能を欠いており、このため、そのような諸機能は、アプリケーション・レイヤにおいてプログラミングされなければならない。更に、移動コンピューティング・オペレーティング・システムは、通常、高度化を欠いており、このため、移動デバイスのカスタマイズ及び構成は、しばしば、デバイスのプロビジョニング及び再プロビジョニングを介して実行されなければならない。プログラミングされる認証機能及び暗号化機能、及びカスタマイズされるプログラミングは、しばしば、実施するのに高い費用がかかり、移動デバイスが、電力を失った場合、そのような諸機能及びプログラミングは、失われる可能性がある。

【発明の開示】

【課題を解決するための手段】

【0003】

(概要)

様々な実施形態では、本発明は、ハンドヘルド移動コンピューティング・デバイスと、その移動コンピューティング・デバイスと通信する外部記憶媒体とを含むシステムを対象とし、記憶媒体は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを格納している。

【0004】

様々な実施形態では、本発明は、システムを対象とする。システムは、デバイス・ワイプ・モジュールと、インストール・モジュールと、デバイス・セキュリティ検証モジュールと、コア・ランタイム・エージェントと、メッセージ検証モジュールと、カード整合性検証モジュールとを含む移動デバイスを含む。また、システムは、移動デバイスと通信するコンピュータも含む。コンピュータは、構成ジェネレータと、プロファイル・ジェネレータと、事前構成されたユーザ情報及び事前構成されたセキュリティ情報を移動デバイスの外部記憶媒体上に格納するための書き込みモジュールとを含む。

【0005】

様々な実施形態では、本発明は、サーバと通信する移動デバイスの動作を円滑にする方法を対象とする。方法は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込むことを含む。また、方法は、無線ネットワークに接続すること、及びサーバによって指示された際、或るアクションを実行することも含む。

【0006】

様々な実施形態では、本発明は、移動デバイスに関するユーザ情報及びセキュリティ情報を事前構成する方法を対象とする。方法は、移動デバイスのユーザからユーザ名を要求すること、ユーザに関するユーザ情報及びセキュリティ情報を生成すること、及びユーザ情報及びセキュリティ情報を、移動デバイスで使用するための外部記憶媒体上に格納することを含む。

【0007】

様々な実施形態では、本発明は、装置を対象とする。装置は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込むための手段と、無線ネットワークに接続するための手段と、サーバによって指示された際、或るアクションを実行するための手段とを含む。

【0008】

様々な実施形態では、本発明は、プロセッサによって実行されると、プロセッサが、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込み、無線ネットワークに接続し、サーバによって指示された際、或るアクションを実行するようにさせる命令を格納しているコンピュータ可読媒体を対象とする。

【発明を実施するための最良の形態】

【0009】

本明細書で使用される、「移動コンピューティング・デバイス」という用語には、例えば、パーソナル・デジタル・アシスタント(PDA)、無線ラップトップ、移動電話機、ウェアラブル・コンピュータなどの、任意のタイプの移動デバイスが含まれる。そのようなデバイスは、例えば、Palm OS(登録商標)オペレーティング・システム、Windows Mobile(登録商標)オペレーティング・システム、Blackberry(登録商標)オペレーティング・システム、Linuxベースのオペレーティング・システム、Symbian(登録商標)オペレーティング・システムなどの、任意のタイプの移動コンピューティング・オペレーティング・システムを使用することができる。「ハンドヘルド移動コンピューティング・デバイス」は、ポータブルであり、手に持たれる、又は手に持たれながら動作させられるように設計された、任意のタイプの移動コンピューティング・デバイスである。

【0010】

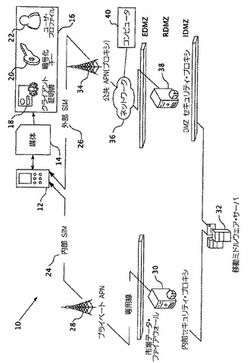

図1は、移動コンピューティング・システム10の実施形態を示す。システム10は、外部記憶媒体14と通信していることが可能な移動コンピューティング・デバイス12を含む。媒体14は、例えば、移動コンピューティング・デバイス12に接続されるコンパクト・フラッシュ・データ記憶デバイスなどの、任意のタイプの記憶媒体であることが可能である。媒体14は、例えば、移動コンピューティング・デバイス12が、システム10の様々なコンポーネントと通信することができるようにするのに使用されるクライアント証明書18、暗号化キー20、及びユーザ・プロファイル22を含む、セキュリティ−構成情報16を格納している。様々な実施形態では、セキュリティ−構成情報は、企業によって事前構成される、又は事前展開される。そのような事前構成は、例えば、企業におけるヘルプ・デスク、又は任意の適切な第三者によって実行されることが可能である。

【0011】

クライアント証明書18及び暗号化キー20は、移動コンピューティング・デバイス12が、デバイス12を認証して、ネットワーク会話をセキュリティで保護することを可能にする、媒体14上に格納されることが可能な暗号情報の例である。ユーザ・プロファイル22は、移動コンピューティング・デバイス12を一意に識別する情報と、システム10の様々なコンポーネントに接続するのに移動コンピューティング・デバイス12が使用する、サーバ/ポートIDなどのアドレス指定情報とを含むことが可能である。

【0012】

移動コンピューティング・デバイス12は、内部セキュリティ情報管理(SIM)システム24及び外部SIMシステム26と通信している。プライベート・アクセス・ポイント・ネットワーク(APN)28が、例えば、専用線及びIPアドレス指定を使用して、シミュレートされたプライベート無線ネットワークを提供する。プライベートAPN28は、移動ミドルウェア・サーバ32と通信している内部セキュリティ・プロキシ・サーバ30と通信している。移動ミドルウェア・サーバ32は、例えば、企業アーキテクチャ統合を円滑にすることができる。

【0013】

公共APN34が、移動ミドルウェア・サーバ32と通信しているDMZセキュリティ・プロキシ・サーバ38と、ネットワーク36(例えば、インターネット)を介して通信している。公共APN34は、カスタムアクセス資格証明が、移動コンピューティング・デバイス12によって提示されると、移動コンピューティング・デバイス12のユーザが、標準のキャリアAPNを使用するのを許す。ユーザ・コンピュータ40が、ネットワーク36と通信していることが可能であり、例えば、移動コンピューティング・デバイス12のユーザが、システム10の様々なコンポーネントにアクセスすることができるデスクトップ・プラットフォームを提供することが可能である。コンピュータ40は、例えば、デスクトップ・コンピュータ又はラップトップ・パーソナル・コンピュータであることが可能である。

【0014】

図2は、図1のシステム10上に常駐する様々なソフトウェア・モジュールの実施形態を示す。図2に示されるとおり、カード・カスタマイズ・サーバ・モジュール42が、移動ミドルウェア・サーバ32上に常駐している。サーバ・モジュール42は、コンピュータ40上に常駐するカード・アプリケーション構成ジェネレータ・モジュール44及びカード・プロファイル・ジェネレータ・モジュール46によって呼び出されることが可能である。カード・アプリケーション構成ジェネレータ・モジュール44は、移動コンピューティング・デバイス12のユーザが、媒体14を構成するのを支援し、カード・プロファイル・ジェネレータ・モジュール46は、デバイス12のユーザが、ユーザ・プロファイル22を生成するのを支援する。モジュール44及び46は、移動コンピューティング・デバイス12上に常駐するインストール・モジュール50を呼び出すカード書き込みモジュール48を呼び出して、アプリケーション構成及びユーザ・プロファイル22を媒体14上に格納することができる。

【0015】

インストール・モジュール50は、証明書ベースの暗号チャレンジ−応答システムを様々な実施形態において使用するデバイス・セキュリティ検証モジュール52を呼び出すことができる。そのような諸実施形態では、インストール後、移動コンピューティング・デバイス12のユーザには、チャレンジ・ストリングが提示される。すると、ユーザは、例えば、ヘルプ・デスクのメンバと連絡をとり、チャレンジ・ストリングに対する応答を受け取り、その応答が、次に、ユーザによって入力されなければならない。インストール・モジュール50は、デバイス12のランタイム態様を管理するハンドヘルド・コア・ランタイム・エージェント54も呼び出すことができる。ハンドヘルド・コア・ランタイム・エージェント54は、デバイス・セキュリティ検証モジュール52と、移動コンピューティング・デバイス12に伝送されるメッセージ、及びデバイス12から伝送されるメッセージを検証する無線メッセージ検証モジュール56とを呼び出すことができる。

【0016】

デバイス・セキュリティ検証モジュール52は、媒体14の整合性を検証するカード整合性検証モジュール58を呼び出すことができる。また、カード整合性検証モジュール58は、インストール・モジュール50によって呼び出されることも可能である。カード整合性検証モジュール58は、デバイス・ワイプ・モジュール60を呼び出すことができる。デバイス・ワイプ・モジュール60は、或る条件を検出すると、移動コンピューティング・デバイス12の設定を消去する(即ち、設定を出荷時設定に戻す)ことができる。そのような条件は、例えば、デバイス12が、所定の期間にわたってネットワークに不在である場合、媒体14が、所定の期間にわたってデバイス12に不在である場合などであることが可能である。また、デバイス・ワイプ・モジュール60は、ハンドヘルド・コア・ランタイム・エージェント54によって呼び出されることも可能である。

【0017】

図3は、移動コンピューティング・デバイス12にソフトウェアをインストールするためのプロセスの実施形態を示す。プロセスは、ステップ60で開始し、媒体14がデバイス12の中に挿入されたことを、移動コンピューティング・デバイス12が検出する。媒体14の挿入は、インストール・プロセスをトリガする。ステップ62で、例えば、媒体14上のソフトウェアのコア・エンジンのソフトウェア・チェックサムが、デバイス12上のチェックサムと比較される。そのようなステップは、デバイス12上のソフトウェア・エンジンが、媒体14上のソフトウェア・エンジンと異なることを確実にするために実行されることが可能である。ステップ64で、チェックサムが、同一であると判定された場合、プロセスは、66で終了する。

【0018】

ステップ64で、チェックサムが、異なると判定された場合、インストール・チャレンジ・ストリングが、生成され、デバイス12のユーザに表示される。ステップ70で、そのチャレンジ・ストリングに対する応答が、ユーザから受け取られ、ステップ72で、その応答がチャレンジと一致するかどうかが判定される。応答がチャレンジと一致しなかった場合、プロセスは、66で終了する。応答がチャレンジと一致していた場合、プロセスは、ステップ74に進み、コア・ソフトウェア・エンジンが、デバイス12にインストールされる。様々な実施形態では、コア・ファイルだけが、デバイス12にコピーされ、プロファイル情報22及びセキュリティ情報18、20は、媒体14上に存在しつづける。

【0019】

図4は、移動コンピューティング・デバイス12上に読み込まれるべきソフトウェアで記憶媒体14を構成するためのプロセスの実施形態を示す。プロセスは、ステップ70で開始し、コンピュータ40が、デバイス12のユーザから、ユーザ名及び資格証明を要求する。ステップ72で、コンピュータ40はサーバ32にソフトウェア構成(即ち、ソフトウェア・ビルド)を要求する。ステップ74で、要求側ユーザが資格のあるユーザであることを、サーバ32が検証し、ステップ76で、サーバ32は、許可されるアプリケーションのカスタマ・リスト、及びデバイス12のユーザに関するユーザ・プロファイル22を生成する。ステップ78で、サーバ32は、そのアプリケーション・リスト及びプロファイルに「署名し」(即ち、承認し)、そのリスト及びプロファイルをコンピュータ40に送信する。

【0020】

ステップ80で、コンピュータ40が、リストの中のアプリケーションを媒体14にコピーし、ステップ82で、コンピュータ40は、署名されたアプリケーション・リスト及びプロファイルを媒体14にコピーする。ステップ84で、コンピュータ40は、チェックサムを生成し、86で、プロセスは、終了する。

【0021】

図5は、移動コンピューティング・デバイス12上に読み込まれたソフトウェアの公称動作に関するプロセスの実施形態を示す。ステップ90で、移動コンピューティング・デバイス12を使用しているユーザの身元、及びそのユーザのネットワーク選好及び接続選好をデバイス12が判定することができるように、媒体14からのプロファイル22が、読み込まれる。ステップ92で、プロファイル22のチェックサムが、検証されて、プロファイル22が構成中にサーバ32から受け取られて以来、プロファイル22が変更されていないことを確実にする。ステップ94で、セキュリティ検査が、実行され、ステップ96で、プロファイル22の中で記述される方法を使用してセルラー・データ・サービスに対する接続が行われる。

【0022】

ステップ98で、移動コンピューティング・デバイス12が、証明書18を使用してネットワークに接続される。ステップ100で、ユーザが、例えば、デバイス12のキー・ストアから読み込まれたパスワードを使用して認証される。ステップ102で、プロセスは、承認されたすべてのアプリケーションに関して更新がないか調べ、更新は、サーバ32から「プッシュ」されることが可能である。ステップ104で、プロセスは、サーバ32によって送られた要求されるアクションがないか調べ、それらのアクションが、サーバ32によって「署名」済みであることを検証する。プロセスは、移動コンピューティング・デバイス12の動作中にステップ94乃至104を実行することに進む。

【0023】

図6は、移動コンピューティング・デバイス12に読み込まれたソフトウェアによって利用されるセキュリティ手続きの実施形態を示す。ステップ106で、プロセスは、媒体14がデバイス12の中に挿入されているかどうかを判定する。媒体14が、デバイス12の中に挿入されていない場合、プロセスは、ステップ108に進み、プロセスは、デバイス12のユーザが、現在、ログインしているかどうかを判定する。ユーザが、ログインしている場合、プロセスは、ステップ110に進み、媒体14のハッシュ・チェックサムが、生成される。ステップ112で、プロセスは、ステップ110で生成されたチェックサムが、デバイス12上のチェックサムと一致するかどうかを判定する。それらのチェックサムが、一致した場合、プロセスは、ステップ114に進み、デバイス12は、所定の時間間隔にわたって非アクティブになり(即ち、「スリープ状態になり」)、その後、開始116に進む。

【0024】

媒体14が、ステップ106における判定により、移動コンピューティング・デバイス12の中に挿入されていない場合、プロセスは、ステップ118で、媒体14がデバイス12内に存在しなくなって以来、最大所定時間が経過したかどうかを判定する。その時間が経過している場合、プロセスは、ステップ120に進み、デバイス12の状態が、デバイス12の出荷時設定に戻される(即ち、デバイス12が、「消去」される)。その時間が経過していない場合、プロセスは、ステップ122に進み、デバイス12は、所定の間隔にわたって休止したままになって(即ち、スリープ状態になって)から、116でプロセスを開始することに戻る。

【0025】

ステップ108で、移動コンピューティング・デバイス12が、ログインしていない場合、プロセスは、ステップ124に進み、デバイス12の前回の接続以来の時間が、最大所定時間を超えたかどうかが判定される。その時間を超えている場合、デバイス12は、ステップ120で消去される。その時間を超えていない場合、プロセスは、ステップ122に進み、所定の時間にわたって待ってから、開始116に進む。ステップ112における判定により、チェックサムが一致しない場合、プロセスは、ステップ120に進み、デバイス12が、消去される。

【0026】

「コンピュータ可読媒体」という用語は、本明細書では、当業者によって理解されるとおりに定義される。例えば、本明細書で説明される方法ステップは、一部の実施形態では、それらの方法ステップを実行するようにコンピュータ・システムを誘導する1つ又は複数のコンピュータ可読媒体上に格納された命令を使用して、実行されてもよいことを理解することができる。コンピュータ可読媒体には、例えば、限定なしに、ディスケット、読取り専用タイプと書き込み可能タイプの両方のコンパクト・ディスク、デジタル・バーサタイル・ディスク(DVD)、光ディスク・ドライブ、及びハード・ディスク・ドライブなどの、メモリ・デバイスが含まれることが可能である。また、コンピュータ可読媒体には、物理的、仮想、永久、一時的、半永久、及び/又は半一時的であることが可能なメモリ・ストレージも含まれることが可能である。コンピュータ可読媒体には、1つ又は複数の搬送波上で伝送される1つ又は複数のデータ信号が更に含まれることが可能である。

【0027】

本明細書で使用される、「コンピュータ」又は「コンピュータ・システム」は、例えば、限定なしに、単独で、又は組合せで、無線タイプ及び/又は有線タイプを含め、パーソナル・コンピュータ(PC)、サーバ・ベースのコンピュータ、メインフレーム、マイクロコンピュータ、ミニコンピュータ、ラップトップ、パーソナル・データ・アシスタント(PDA)、セルラー電話機、ポケットベル、プロセッサ、及び/又はスタンドアロン用途向けの、又はネットワーク化された1つ又は複数の媒体を介する、データを処理するための構成が可能な他の任意のコンピュータ化されたデバイスであることが可能である。本明細書で開示されるコンピュータ及びコンピュータ・システムは、データを獲得する、処理する、格納する、且つ/又は通信するのに使用される幾つかのソフトウェア・アプリケーションを格納するためのメモリを含むことが可能である。そのようなメモリは、動作上、関連しているコンピュータ又はコンピュータ・システムに対して、内部にあることも、外部にあることも、リモートであることも、ローカルであることも可能であることを理解することができよう。また、メモリには、ハード・ディスク、光ディスク、フロッピー・ディスク、ROM(読取り専用メモリ)、RAM(ランダム・アクセス・メモリ)、PROM(プログラマブルROM)、EEPROM(拡張消去可能PROM)、及び他の適切なコンピュータ可読媒体を含め、ソフトウェアを格納するためのあらゆる手段が含まれることも可能である。

【0028】

本発明の諸実施形態の図及び説明は、簡明にするために、他の諸要素を省きながら、本発明の明確な理解のために関連のある諸要素を説明するように簡略化されていることを理解されたい。しかし、それら、及びその他の諸要素は、本発明の様々な態様の実施のために望ましい可能性があることが、当業者には認識されよう。しかし、そのような諸要素は、当技術分野では周知であるため、また、本発明のよりよい理解を促進しないため、そのような諸要素の説明は、本明細書では提供しない。本明細書で開示される本方法及び本システムの一部の実施形態では、所与の1つ又は複数の機能を実行するのに、単一のコンポーネントが、複数のコンポーネントで置き換えられることが可能であり、複数のコンポーネントが、単一のコンポーネントで置き換えられることが可能であることを理解することができよう。そのような置き換えが、本方法及び本システムを実施するように機能しない場合を除き、そのような置き換えは、本発明の範囲内に含まれる。実用可能な実施例を含め、本明細書で提示される実施例は、本方法及び本システムの諸実施形態の可能な実施を例示することを意図している。そのような実施例は、主に例示のためであることを意図としていることを、理解することができよう。本明細書で説明される、例示的な方法、製品、コンピュータ可読媒体、及び/又はシステムの諸実施形態の何れの特定の態様又は諸態様も、本発明の範囲を限定することを意図するものではない。

【0029】

本明細書で提示される図は、例示することを意図しており、組立図であることは意図していないことを理解されたい。省略された詳細及び変形、又は代替の諸実施形態は、当業者の認識範囲に含まれる。更に、本発明の特定の諸実施形態を、本発明を限定するためにではなく、本発明を例示するために本明細書で説明してきたが、添付の特許請求の範囲に記載される本発明を逸脱することなく、本発明の原理及び範囲を越えずに、部品/要素/ステップ/機能の詳細、材料、及び構成の多数の変形が行われることが可能であることが、当業者には理解されよう。

【図面の簡単な説明】

【0030】

【図1】移動コンピューティング・システムの実施形態を示す図である。

【図2】図1のシステム上に常駐する様々なソフトウェア・モジュールの実施形態を示す図である。

【図3】移動コンピューティング・デバイスにソフトウェアをインストールするためのプロセスの実施形態を示す図である。

【図4】移動コンピューティング・デバイス上に読み込まれるべきソフトウェアで記憶媒体を構成するためのプロセスの実施形態を示す図である。

【図5】移動コンピューティング・デバイス上に読み込まれたソフトウェアの公称動作に関するプロセスの実施形態を示す図である。

【図6】移動コンピューティング・デバイス上に読み込まれたソフトウェアによって利用されるセキュリティ手続きの実施形態を示す図である。

【符号の説明】

【0031】

10 移動コンピューティング・システム

12 移動コンピューティング・デバイス

14 記憶媒体

16 セキュリティ−構成情報

18 クライアント証明書

20 暗号化キー

22 ユーザ・プロファイル

24、26 セキュリティ情報管理システム

28、34、36 ネットワーク

30、32、38 サーバ

40 コンピュータ

【技術分野】

【0001】

本発明は、移動コンピューティング・デバイスを構成するためのシステム及び方法に関連する。

【背景技術】

【0002】

(背景)

例えば、パーソナル・デジタル・アシスタント(PDA)、無線ラップトップ、移動電話機、及びウェアラブル・コンピュータなどの移動コンピューティング・デバイスは、しばしば、様々な欠点を有する移動コンピューティング・オペレーティング・システムを利用する。例えば、そのようなオペレーティング・システムは、通常、永続記憶機構などの揮発性メモリを使用する。そのような機構は、デバイス電力が失われた(即ち、バッテリが弱まり、又は電荷を失い、デバイスが、出荷時設定に戻った)場合、移動デバイスの状態の損失をもたらす可能性がある。また、移動コンピューティング・オペレーティング・システムは、通常、認証機能及び暗号化機能を欠いており、このため、そのような諸機能は、アプリケーション・レイヤにおいてプログラミングされなければならない。更に、移動コンピューティング・オペレーティング・システムは、通常、高度化を欠いており、このため、移動デバイスのカスタマイズ及び構成は、しばしば、デバイスのプロビジョニング及び再プロビジョニングを介して実行されなければならない。プログラミングされる認証機能及び暗号化機能、及びカスタマイズされるプログラミングは、しばしば、実施するのに高い費用がかかり、移動デバイスが、電力を失った場合、そのような諸機能及びプログラミングは、失われる可能性がある。

【発明の開示】

【課題を解決するための手段】

【0003】

(概要)

様々な実施形態では、本発明は、ハンドヘルド移動コンピューティング・デバイスと、その移動コンピューティング・デバイスと通信する外部記憶媒体とを含むシステムを対象とし、記憶媒体は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを格納している。

【0004】

様々な実施形態では、本発明は、システムを対象とする。システムは、デバイス・ワイプ・モジュールと、インストール・モジュールと、デバイス・セキュリティ検証モジュールと、コア・ランタイム・エージェントと、メッセージ検証モジュールと、カード整合性検証モジュールとを含む移動デバイスを含む。また、システムは、移動デバイスと通信するコンピュータも含む。コンピュータは、構成ジェネレータと、プロファイル・ジェネレータと、事前構成されたユーザ情報及び事前構成されたセキュリティ情報を移動デバイスの外部記憶媒体上に格納するための書き込みモジュールとを含む。

【0005】

様々な実施形態では、本発明は、サーバと通信する移動デバイスの動作を円滑にする方法を対象とする。方法は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込むことを含む。また、方法は、無線ネットワークに接続すること、及びサーバによって指示された際、或るアクションを実行することも含む。

【0006】

様々な実施形態では、本発明は、移動デバイスに関するユーザ情報及びセキュリティ情報を事前構成する方法を対象とする。方法は、移動デバイスのユーザからユーザ名を要求すること、ユーザに関するユーザ情報及びセキュリティ情報を生成すること、及びユーザ情報及びセキュリティ情報を、移動デバイスで使用するための外部記憶媒体上に格納することを含む。

【0007】

様々な実施形態では、本発明は、装置を対象とする。装置は、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込むための手段と、無線ネットワークに接続するための手段と、サーバによって指示された際、或るアクションを実行するための手段とを含む。

【0008】

様々な実施形態では、本発明は、プロセッサによって実行されると、プロセッサが、事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込み、無線ネットワークに接続し、サーバによって指示された際、或るアクションを実行するようにさせる命令を格納しているコンピュータ可読媒体を対象とする。

【発明を実施するための最良の形態】

【0009】

本明細書で使用される、「移動コンピューティング・デバイス」という用語には、例えば、パーソナル・デジタル・アシスタント(PDA)、無線ラップトップ、移動電話機、ウェアラブル・コンピュータなどの、任意のタイプの移動デバイスが含まれる。そのようなデバイスは、例えば、Palm OS(登録商標)オペレーティング・システム、Windows Mobile(登録商標)オペレーティング・システム、Blackberry(登録商標)オペレーティング・システム、Linuxベースのオペレーティング・システム、Symbian(登録商標)オペレーティング・システムなどの、任意のタイプの移動コンピューティング・オペレーティング・システムを使用することができる。「ハンドヘルド移動コンピューティング・デバイス」は、ポータブルであり、手に持たれる、又は手に持たれながら動作させられるように設計された、任意のタイプの移動コンピューティング・デバイスである。

【0010】

図1は、移動コンピューティング・システム10の実施形態を示す。システム10は、外部記憶媒体14と通信していることが可能な移動コンピューティング・デバイス12を含む。媒体14は、例えば、移動コンピューティング・デバイス12に接続されるコンパクト・フラッシュ・データ記憶デバイスなどの、任意のタイプの記憶媒体であることが可能である。媒体14は、例えば、移動コンピューティング・デバイス12が、システム10の様々なコンポーネントと通信することができるようにするのに使用されるクライアント証明書18、暗号化キー20、及びユーザ・プロファイル22を含む、セキュリティ−構成情報16を格納している。様々な実施形態では、セキュリティ−構成情報は、企業によって事前構成される、又は事前展開される。そのような事前構成は、例えば、企業におけるヘルプ・デスク、又は任意の適切な第三者によって実行されることが可能である。

【0011】

クライアント証明書18及び暗号化キー20は、移動コンピューティング・デバイス12が、デバイス12を認証して、ネットワーク会話をセキュリティで保護することを可能にする、媒体14上に格納されることが可能な暗号情報の例である。ユーザ・プロファイル22は、移動コンピューティング・デバイス12を一意に識別する情報と、システム10の様々なコンポーネントに接続するのに移動コンピューティング・デバイス12が使用する、サーバ/ポートIDなどのアドレス指定情報とを含むことが可能である。

【0012】

移動コンピューティング・デバイス12は、内部セキュリティ情報管理(SIM)システム24及び外部SIMシステム26と通信している。プライベート・アクセス・ポイント・ネットワーク(APN)28が、例えば、専用線及びIPアドレス指定を使用して、シミュレートされたプライベート無線ネットワークを提供する。プライベートAPN28は、移動ミドルウェア・サーバ32と通信している内部セキュリティ・プロキシ・サーバ30と通信している。移動ミドルウェア・サーバ32は、例えば、企業アーキテクチャ統合を円滑にすることができる。

【0013】

公共APN34が、移動ミドルウェア・サーバ32と通信しているDMZセキュリティ・プロキシ・サーバ38と、ネットワーク36(例えば、インターネット)を介して通信している。公共APN34は、カスタムアクセス資格証明が、移動コンピューティング・デバイス12によって提示されると、移動コンピューティング・デバイス12のユーザが、標準のキャリアAPNを使用するのを許す。ユーザ・コンピュータ40が、ネットワーク36と通信していることが可能であり、例えば、移動コンピューティング・デバイス12のユーザが、システム10の様々なコンポーネントにアクセスすることができるデスクトップ・プラットフォームを提供することが可能である。コンピュータ40は、例えば、デスクトップ・コンピュータ又はラップトップ・パーソナル・コンピュータであることが可能である。

【0014】

図2は、図1のシステム10上に常駐する様々なソフトウェア・モジュールの実施形態を示す。図2に示されるとおり、カード・カスタマイズ・サーバ・モジュール42が、移動ミドルウェア・サーバ32上に常駐している。サーバ・モジュール42は、コンピュータ40上に常駐するカード・アプリケーション構成ジェネレータ・モジュール44及びカード・プロファイル・ジェネレータ・モジュール46によって呼び出されることが可能である。カード・アプリケーション構成ジェネレータ・モジュール44は、移動コンピューティング・デバイス12のユーザが、媒体14を構成するのを支援し、カード・プロファイル・ジェネレータ・モジュール46は、デバイス12のユーザが、ユーザ・プロファイル22を生成するのを支援する。モジュール44及び46は、移動コンピューティング・デバイス12上に常駐するインストール・モジュール50を呼び出すカード書き込みモジュール48を呼び出して、アプリケーション構成及びユーザ・プロファイル22を媒体14上に格納することができる。

【0015】

インストール・モジュール50は、証明書ベースの暗号チャレンジ−応答システムを様々な実施形態において使用するデバイス・セキュリティ検証モジュール52を呼び出すことができる。そのような諸実施形態では、インストール後、移動コンピューティング・デバイス12のユーザには、チャレンジ・ストリングが提示される。すると、ユーザは、例えば、ヘルプ・デスクのメンバと連絡をとり、チャレンジ・ストリングに対する応答を受け取り、その応答が、次に、ユーザによって入力されなければならない。インストール・モジュール50は、デバイス12のランタイム態様を管理するハンドヘルド・コア・ランタイム・エージェント54も呼び出すことができる。ハンドヘルド・コア・ランタイム・エージェント54は、デバイス・セキュリティ検証モジュール52と、移動コンピューティング・デバイス12に伝送されるメッセージ、及びデバイス12から伝送されるメッセージを検証する無線メッセージ検証モジュール56とを呼び出すことができる。

【0016】

デバイス・セキュリティ検証モジュール52は、媒体14の整合性を検証するカード整合性検証モジュール58を呼び出すことができる。また、カード整合性検証モジュール58は、インストール・モジュール50によって呼び出されることも可能である。カード整合性検証モジュール58は、デバイス・ワイプ・モジュール60を呼び出すことができる。デバイス・ワイプ・モジュール60は、或る条件を検出すると、移動コンピューティング・デバイス12の設定を消去する(即ち、設定を出荷時設定に戻す)ことができる。そのような条件は、例えば、デバイス12が、所定の期間にわたってネットワークに不在である場合、媒体14が、所定の期間にわたってデバイス12に不在である場合などであることが可能である。また、デバイス・ワイプ・モジュール60は、ハンドヘルド・コア・ランタイム・エージェント54によって呼び出されることも可能である。

【0017】

図3は、移動コンピューティング・デバイス12にソフトウェアをインストールするためのプロセスの実施形態を示す。プロセスは、ステップ60で開始し、媒体14がデバイス12の中に挿入されたことを、移動コンピューティング・デバイス12が検出する。媒体14の挿入は、インストール・プロセスをトリガする。ステップ62で、例えば、媒体14上のソフトウェアのコア・エンジンのソフトウェア・チェックサムが、デバイス12上のチェックサムと比較される。そのようなステップは、デバイス12上のソフトウェア・エンジンが、媒体14上のソフトウェア・エンジンと異なることを確実にするために実行されることが可能である。ステップ64で、チェックサムが、同一であると判定された場合、プロセスは、66で終了する。

【0018】

ステップ64で、チェックサムが、異なると判定された場合、インストール・チャレンジ・ストリングが、生成され、デバイス12のユーザに表示される。ステップ70で、そのチャレンジ・ストリングに対する応答が、ユーザから受け取られ、ステップ72で、その応答がチャレンジと一致するかどうかが判定される。応答がチャレンジと一致しなかった場合、プロセスは、66で終了する。応答がチャレンジと一致していた場合、プロセスは、ステップ74に進み、コア・ソフトウェア・エンジンが、デバイス12にインストールされる。様々な実施形態では、コア・ファイルだけが、デバイス12にコピーされ、プロファイル情報22及びセキュリティ情報18、20は、媒体14上に存在しつづける。

【0019】

図4は、移動コンピューティング・デバイス12上に読み込まれるべきソフトウェアで記憶媒体14を構成するためのプロセスの実施形態を示す。プロセスは、ステップ70で開始し、コンピュータ40が、デバイス12のユーザから、ユーザ名及び資格証明を要求する。ステップ72で、コンピュータ40はサーバ32にソフトウェア構成(即ち、ソフトウェア・ビルド)を要求する。ステップ74で、要求側ユーザが資格のあるユーザであることを、サーバ32が検証し、ステップ76で、サーバ32は、許可されるアプリケーションのカスタマ・リスト、及びデバイス12のユーザに関するユーザ・プロファイル22を生成する。ステップ78で、サーバ32は、そのアプリケーション・リスト及びプロファイルに「署名し」(即ち、承認し)、そのリスト及びプロファイルをコンピュータ40に送信する。

【0020】

ステップ80で、コンピュータ40が、リストの中のアプリケーションを媒体14にコピーし、ステップ82で、コンピュータ40は、署名されたアプリケーション・リスト及びプロファイルを媒体14にコピーする。ステップ84で、コンピュータ40は、チェックサムを生成し、86で、プロセスは、終了する。

【0021】

図5は、移動コンピューティング・デバイス12上に読み込まれたソフトウェアの公称動作に関するプロセスの実施形態を示す。ステップ90で、移動コンピューティング・デバイス12を使用しているユーザの身元、及びそのユーザのネットワーク選好及び接続選好をデバイス12が判定することができるように、媒体14からのプロファイル22が、読み込まれる。ステップ92で、プロファイル22のチェックサムが、検証されて、プロファイル22が構成中にサーバ32から受け取られて以来、プロファイル22が変更されていないことを確実にする。ステップ94で、セキュリティ検査が、実行され、ステップ96で、プロファイル22の中で記述される方法を使用してセルラー・データ・サービスに対する接続が行われる。

【0022】

ステップ98で、移動コンピューティング・デバイス12が、証明書18を使用してネットワークに接続される。ステップ100で、ユーザが、例えば、デバイス12のキー・ストアから読み込まれたパスワードを使用して認証される。ステップ102で、プロセスは、承認されたすべてのアプリケーションに関して更新がないか調べ、更新は、サーバ32から「プッシュ」されることが可能である。ステップ104で、プロセスは、サーバ32によって送られた要求されるアクションがないか調べ、それらのアクションが、サーバ32によって「署名」済みであることを検証する。プロセスは、移動コンピューティング・デバイス12の動作中にステップ94乃至104を実行することに進む。

【0023】

図6は、移動コンピューティング・デバイス12に読み込まれたソフトウェアによって利用されるセキュリティ手続きの実施形態を示す。ステップ106で、プロセスは、媒体14がデバイス12の中に挿入されているかどうかを判定する。媒体14が、デバイス12の中に挿入されていない場合、プロセスは、ステップ108に進み、プロセスは、デバイス12のユーザが、現在、ログインしているかどうかを判定する。ユーザが、ログインしている場合、プロセスは、ステップ110に進み、媒体14のハッシュ・チェックサムが、生成される。ステップ112で、プロセスは、ステップ110で生成されたチェックサムが、デバイス12上のチェックサムと一致するかどうかを判定する。それらのチェックサムが、一致した場合、プロセスは、ステップ114に進み、デバイス12は、所定の時間間隔にわたって非アクティブになり(即ち、「スリープ状態になり」)、その後、開始116に進む。

【0024】

媒体14が、ステップ106における判定により、移動コンピューティング・デバイス12の中に挿入されていない場合、プロセスは、ステップ118で、媒体14がデバイス12内に存在しなくなって以来、最大所定時間が経過したかどうかを判定する。その時間が経過している場合、プロセスは、ステップ120に進み、デバイス12の状態が、デバイス12の出荷時設定に戻される(即ち、デバイス12が、「消去」される)。その時間が経過していない場合、プロセスは、ステップ122に進み、デバイス12は、所定の間隔にわたって休止したままになって(即ち、スリープ状態になって)から、116でプロセスを開始することに戻る。

【0025】

ステップ108で、移動コンピューティング・デバイス12が、ログインしていない場合、プロセスは、ステップ124に進み、デバイス12の前回の接続以来の時間が、最大所定時間を超えたかどうかが判定される。その時間を超えている場合、デバイス12は、ステップ120で消去される。その時間を超えていない場合、プロセスは、ステップ122に進み、所定の時間にわたって待ってから、開始116に進む。ステップ112における判定により、チェックサムが一致しない場合、プロセスは、ステップ120に進み、デバイス12が、消去される。

【0026】

「コンピュータ可読媒体」という用語は、本明細書では、当業者によって理解されるとおりに定義される。例えば、本明細書で説明される方法ステップは、一部の実施形態では、それらの方法ステップを実行するようにコンピュータ・システムを誘導する1つ又は複数のコンピュータ可読媒体上に格納された命令を使用して、実行されてもよいことを理解することができる。コンピュータ可読媒体には、例えば、限定なしに、ディスケット、読取り専用タイプと書き込み可能タイプの両方のコンパクト・ディスク、デジタル・バーサタイル・ディスク(DVD)、光ディスク・ドライブ、及びハード・ディスク・ドライブなどの、メモリ・デバイスが含まれることが可能である。また、コンピュータ可読媒体には、物理的、仮想、永久、一時的、半永久、及び/又は半一時的であることが可能なメモリ・ストレージも含まれることが可能である。コンピュータ可読媒体には、1つ又は複数の搬送波上で伝送される1つ又は複数のデータ信号が更に含まれることが可能である。

【0027】

本明細書で使用される、「コンピュータ」又は「コンピュータ・システム」は、例えば、限定なしに、単独で、又は組合せで、無線タイプ及び/又は有線タイプを含め、パーソナル・コンピュータ(PC)、サーバ・ベースのコンピュータ、メインフレーム、マイクロコンピュータ、ミニコンピュータ、ラップトップ、パーソナル・データ・アシスタント(PDA)、セルラー電話機、ポケットベル、プロセッサ、及び/又はスタンドアロン用途向けの、又はネットワーク化された1つ又は複数の媒体を介する、データを処理するための構成が可能な他の任意のコンピュータ化されたデバイスであることが可能である。本明細書で開示されるコンピュータ及びコンピュータ・システムは、データを獲得する、処理する、格納する、且つ/又は通信するのに使用される幾つかのソフトウェア・アプリケーションを格納するためのメモリを含むことが可能である。そのようなメモリは、動作上、関連しているコンピュータ又はコンピュータ・システムに対して、内部にあることも、外部にあることも、リモートであることも、ローカルであることも可能であることを理解することができよう。また、メモリには、ハード・ディスク、光ディスク、フロッピー・ディスク、ROM(読取り専用メモリ)、RAM(ランダム・アクセス・メモリ)、PROM(プログラマブルROM)、EEPROM(拡張消去可能PROM)、及び他の適切なコンピュータ可読媒体を含め、ソフトウェアを格納するためのあらゆる手段が含まれることも可能である。

【0028】

本発明の諸実施形態の図及び説明は、簡明にするために、他の諸要素を省きながら、本発明の明確な理解のために関連のある諸要素を説明するように簡略化されていることを理解されたい。しかし、それら、及びその他の諸要素は、本発明の様々な態様の実施のために望ましい可能性があることが、当業者には認識されよう。しかし、そのような諸要素は、当技術分野では周知であるため、また、本発明のよりよい理解を促進しないため、そのような諸要素の説明は、本明細書では提供しない。本明細書で開示される本方法及び本システムの一部の実施形態では、所与の1つ又は複数の機能を実行するのに、単一のコンポーネントが、複数のコンポーネントで置き換えられることが可能であり、複数のコンポーネントが、単一のコンポーネントで置き換えられることが可能であることを理解することができよう。そのような置き換えが、本方法及び本システムを実施するように機能しない場合を除き、そのような置き換えは、本発明の範囲内に含まれる。実用可能な実施例を含め、本明細書で提示される実施例は、本方法及び本システムの諸実施形態の可能な実施を例示することを意図している。そのような実施例は、主に例示のためであることを意図としていることを、理解することができよう。本明細書で説明される、例示的な方法、製品、コンピュータ可読媒体、及び/又はシステムの諸実施形態の何れの特定の態様又は諸態様も、本発明の範囲を限定することを意図するものではない。

【0029】

本明細書で提示される図は、例示することを意図しており、組立図であることは意図していないことを理解されたい。省略された詳細及び変形、又は代替の諸実施形態は、当業者の認識範囲に含まれる。更に、本発明の特定の諸実施形態を、本発明を限定するためにではなく、本発明を例示するために本明細書で説明してきたが、添付の特許請求の範囲に記載される本発明を逸脱することなく、本発明の原理及び範囲を越えずに、部品/要素/ステップ/機能の詳細、材料、及び構成の多数の変形が行われることが可能であることが、当業者には理解されよう。

【図面の簡単な説明】

【0030】

【図1】移動コンピューティング・システムの実施形態を示す図である。

【図2】図1のシステム上に常駐する様々なソフトウェア・モジュールの実施形態を示す図である。

【図3】移動コンピューティング・デバイスにソフトウェアをインストールするためのプロセスの実施形態を示す図である。

【図4】移動コンピューティング・デバイス上に読み込まれるべきソフトウェアで記憶媒体を構成するためのプロセスの実施形態を示す図である。

【図5】移動コンピューティング・デバイス上に読み込まれたソフトウェアの公称動作に関するプロセスの実施形態を示す図である。

【図6】移動コンピューティング・デバイス上に読み込まれたソフトウェアによって利用されるセキュリティ手続きの実施形態を示す図である。

【符号の説明】

【0031】

10 移動コンピューティング・システム

12 移動コンピューティング・デバイス

14 記憶媒体

16 セキュリティ−構成情報

18 クライアント証明書

20 暗号化キー

22 ユーザ・プロファイル

24、26 セキュリティ情報管理システム

28、34、36 ネットワーク

30、32、38 サーバ

40 コンピュータ

【特許請求の範囲】

【請求項1】

ハンドヘルド移動コンピューティング・デバイスと、

事前構成されたユーザ情報と事前構成されたセキュリティ情報とを格納する外部記憶媒体であって、前記移動コンピューティング・デバイスと通信している外部記憶媒体と、

を含むシステム。

【請求項2】

請求項1に記載のシステムであって、前記外部記憶媒体は、永続記憶デバイス及びコンパクト・フラッシュ記憶媒体の何れかである、システム。

【請求項3】

請求項1に記載のシステムであって、前記事前構成されたユーザ情報は、前記ハンドヘルド移動コンピューティング・デバイスのユーザが一部を成す企業のヘルプ・デスク組織のメンバによって事前構成される、システム。

【請求項4】

請求項1に記載のシステムであって、前記セキュリティ情報は、暗号情報を含む、システム。

【請求項5】

請求項1に記載のシステムであって、前記ユーザ情報は、前記移動コンピューティング・デバイスに関連するアドレス指定情報及びデバイス情報を含む、システム。

【請求項6】

請求項1に記載のシステムであって、前記移動コンピューティング・デバイスは、前記外部記憶媒体が、所定の期間にわたって前記移動コンピューティング・デバイスと通信していない場合、少なくとも1つの出荷時設定に戻るように構成される、システム。

【請求項7】

請求項1に記載のシステムであって、前記移動コンピューティング・デバイスは、前記移動デバイスが、所定の期間にわたって無線ネットワークと通信していない場合、少なくとも1つの出荷時設定に戻るように構成される、システム。

【請求項8】

移動デバイスと、

前記移動デバイスと通信するコンピュータと、

を含むシステムであって、

前記移動デバイスは、

デバイス・ワイプ・モジュールと、

インストール・モジュールと、

デバイス・セキュリティ検証モジュールと、

コア・ランタイム・エージェントと、

メッセージ検証モジュールと、

カード整合性検証モジュールと、

を含み、

前記コンピュータは、

構成ジェネレータと、

プロファイル・ジェネレータと、

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を前記移動デバイスの外部記憶媒体上に格納するための書き込みモジュールと、

を含む、システム。

【請求項9】

請求項8に記載のシステムであって、

前記コンピュータと通信するサーバを、

更に備え、

前記サーバは、前記事前構成されたユーザ情報及び前記事前構成されたセキュリティ情報に関するカスタマイズ動作をもたらすように構成される、システム。

【請求項10】

サーバと通信する移動デバイスの動作を円滑にする方法であって、

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を有するプロファイルを外部記憶媒体から前記移動デバイス上に読み込むステップと、

無線ネットワークに接続するステップと、

前記サーバによって指示された際、或るアクションを実行するステップと、

を含む方法。

【請求項11】

請求項10に記載の方法であって、

前記プロファイルのチェックサムを検証するステップを、

更に含む方法。

【請求項12】

請求項10に記載の方法であって、

前記移動デバイスに対してセキュリティ検査を実行するステップを、

更に含む方法。

【請求項13】

請求項10に記載の方法であって、

パスワードを介して前記移動デバイスのユーザを認証するステップを、

更に含む方法。

【請求項14】

請求項10に記載の方法であって、

前記外部記憶媒体が、所定の期間にわたって前記移動デバイスと通信していなかった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項15】

請求項10に記載の方法であって、

前記外部記憶媒体の整合性検査が不合格であった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項16】

請求項10に記載の方法であって、

前記移動デバイスが、所定の期間にわたって前記無線ネットワークと通信していなかった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項17】

移動デバイスに関するユーザ情報及びセキュリティ情報を事前構成する方法であって、

前記移動デバイスのユーザからユーザ名を要求するステップと、

前記ユーザに関して前記ユーザ情報及び前記セキュリティ情報を生成するステップと、

前記ユーザ情報及び前記セキュリティ情報を、前記移動デバイスで使用するための外部記憶媒体上に格納するステップと、

を含む方法。

【請求項18】

請求項17に記載の方法であって、

前記ユーザに、前記移動デバイスが通信する移動ネットワークにアクセスする資格があることを検証するステップを、

更に含む方法。

【請求項19】

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を有するプロファイルを外部記憶媒体から移動デバイス上に読み込むための手段と、

無線ネットワークに接続するための手段と、

サーバによって指示された際、或るアクションを実行するための手段と、

を含む装置。

【請求項20】

命令を格納しているコンピュータ可読媒体であって、前記命令は、プロセッサによって実行された際、前記プロセッサが、

事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込み、

無線ネットワークに接続し、

サーバによって指示された際、或るアクションを実行するようにさせる、媒体。

【請求項1】

ハンドヘルド移動コンピューティング・デバイスと、

事前構成されたユーザ情報と事前構成されたセキュリティ情報とを格納する外部記憶媒体であって、前記移動コンピューティング・デバイスと通信している外部記憶媒体と、

を含むシステム。

【請求項2】

請求項1に記載のシステムであって、前記外部記憶媒体は、永続記憶デバイス及びコンパクト・フラッシュ記憶媒体の何れかである、システム。

【請求項3】

請求項1に記載のシステムであって、前記事前構成されたユーザ情報は、前記ハンドヘルド移動コンピューティング・デバイスのユーザが一部を成す企業のヘルプ・デスク組織のメンバによって事前構成される、システム。

【請求項4】

請求項1に記載のシステムであって、前記セキュリティ情報は、暗号情報を含む、システム。

【請求項5】

請求項1に記載のシステムであって、前記ユーザ情報は、前記移動コンピューティング・デバイスに関連するアドレス指定情報及びデバイス情報を含む、システム。

【請求項6】

請求項1に記載のシステムであって、前記移動コンピューティング・デバイスは、前記外部記憶媒体が、所定の期間にわたって前記移動コンピューティング・デバイスと通信していない場合、少なくとも1つの出荷時設定に戻るように構成される、システム。

【請求項7】

請求項1に記載のシステムであって、前記移動コンピューティング・デバイスは、前記移動デバイスが、所定の期間にわたって無線ネットワークと通信していない場合、少なくとも1つの出荷時設定に戻るように構成される、システム。

【請求項8】

移動デバイスと、

前記移動デバイスと通信するコンピュータと、

を含むシステムであって、

前記移動デバイスは、

デバイス・ワイプ・モジュールと、

インストール・モジュールと、

デバイス・セキュリティ検証モジュールと、

コア・ランタイム・エージェントと、

メッセージ検証モジュールと、

カード整合性検証モジュールと、

を含み、

前記コンピュータは、

構成ジェネレータと、

プロファイル・ジェネレータと、

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を前記移動デバイスの外部記憶媒体上に格納するための書き込みモジュールと、

を含む、システム。

【請求項9】

請求項8に記載のシステムであって、

前記コンピュータと通信するサーバを、

更に備え、

前記サーバは、前記事前構成されたユーザ情報及び前記事前構成されたセキュリティ情報に関するカスタマイズ動作をもたらすように構成される、システム。

【請求項10】

サーバと通信する移動デバイスの動作を円滑にする方法であって、

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を有するプロファイルを外部記憶媒体から前記移動デバイス上に読み込むステップと、

無線ネットワークに接続するステップと、

前記サーバによって指示された際、或るアクションを実行するステップと、

を含む方法。

【請求項11】

請求項10に記載の方法であって、

前記プロファイルのチェックサムを検証するステップを、

更に含む方法。

【請求項12】

請求項10に記載の方法であって、

前記移動デバイスに対してセキュリティ検査を実行するステップを、

更に含む方法。

【請求項13】

請求項10に記載の方法であって、

パスワードを介して前記移動デバイスのユーザを認証するステップを、

更に含む方法。

【請求項14】

請求項10に記載の方法であって、

前記外部記憶媒体が、所定の期間にわたって前記移動デバイスと通信していなかった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項15】

請求項10に記載の方法であって、

前記外部記憶媒体の整合性検査が不合格であった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項16】

請求項10に記載の方法であって、

前記移動デバイスが、所定の期間にわたって前記無線ネットワークと通信していなかった場合、前記移動デバイスを或る既知の状態に復元するステップを、

更に含む方法。

【請求項17】

移動デバイスに関するユーザ情報及びセキュリティ情報を事前構成する方法であって、

前記移動デバイスのユーザからユーザ名を要求するステップと、

前記ユーザに関して前記ユーザ情報及び前記セキュリティ情報を生成するステップと、

前記ユーザ情報及び前記セキュリティ情報を、前記移動デバイスで使用するための外部記憶媒体上に格納するステップと、

を含む方法。

【請求項18】

請求項17に記載の方法であって、

前記ユーザに、前記移動デバイスが通信する移動ネットワークにアクセスする資格があることを検証するステップを、

更に含む方法。

【請求項19】

事前構成されたユーザ情報及び事前構成されたセキュリティ情報を有するプロファイルを外部記憶媒体から移動デバイス上に読み込むための手段と、

無線ネットワークに接続するための手段と、

サーバによって指示された際、或るアクションを実行するための手段と、

を含む装置。

【請求項20】

命令を格納しているコンピュータ可読媒体であって、前記命令は、プロセッサによって実行された際、前記プロセッサが、

事前構成されたユーザ情報と、事前構成されたセキュリティ情報とを有するプロファイルを外部記憶媒体から移動デバイス上に読み込み、

無線ネットワークに接続し、

サーバによって指示された際、或るアクションを実行するようにさせる、媒体。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2007−172617(P2007−172617A)

【公開日】平成19年7月5日(2007.7.5)

【国際特許分類】

【出願番号】特願2006−340755(P2006−340755)

【出願日】平成18年12月19日(2006.12.19)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

2.フロッピー

【出願人】(500206401)モルガン・スタンレー (16)

【Fターム(参考)】

【公開日】平成19年7月5日(2007.7.5)

【国際特許分類】

【出願日】平成18年12月19日(2006.12.19)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

2.フロッピー

【出願人】(500206401)モルガン・スタンレー (16)

【Fターム(参考)】

[ Back to top ]