端末ユーザ識別情報モジュールを接続した通信端末を保護する方法

【課題】通信端末のユーザを識別するために用いるモジュール(5)を接続した通信端末(4)の保護方法を提供すること。

【解決手段】本発明の方法は,データ照合かぎを有する第1プログラムを識別情報モジュールにセキュアにロードするステップ(10,11)と,第1プログラムと連動する第2プログラムを通信端末上にセキュアにロードするステップ(12)と,第1プログラムのデータ照合かぎに対応するデータ照合かぎを第2プログラムに送信する送信ステップ(13)と,送信されたデータ照合かぎを通信端末のセキュアな記憶領域に記憶させるステップと,第2プログラムがデータ照合かぎを有効に保有することを検証した(ステップ15,16)ときに限り,第2プログラムからの要求(ステップ14)に対する各応答を第1プログラムから送信するステップ(17)と,を有する。

【解決手段】本発明の方法は,データ照合かぎを有する第1プログラムを識別情報モジュールにセキュアにロードするステップ(10,11)と,第1プログラムと連動する第2プログラムを通信端末上にセキュアにロードするステップ(12)と,第1プログラムのデータ照合かぎに対応するデータ照合かぎを第2プログラムに送信する送信ステップ(13)と,送信されたデータ照合かぎを通信端末のセキュアな記憶領域に記憶させるステップと,第2プログラムがデータ照合かぎを有効に保有することを検証した(ステップ15,16)ときに限り,第2プログラムからの要求(ステップ14)に対する各応答を第1プログラムから送信するステップ(17)と,を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は,端末ユーザ識別情報モジュールを接続した通信端末を保護する方法に関する。

【背景技術】

【0002】

本発明は,排他的ではないが特に,ユーザ認証のためのセキュアモジュールを受け入れる移動体通信端末に用いられる。例えばこれらの端末は,GSM(世界移動体通信システム)標準又はUMTS(はん用移動体通信システム)標準に適合する。より一般的に言えば,本発明はこの種の認証モジュールを受け入れるように設計された通信手段を備える任意の端末にも使われる。

【0003】

インターネットのような公衆データ通信ネットワークを用いるいくつかのアプリケーションは,遠隔でユーザを認証するステップを含む。そのようなアプリケーションには,判定すべきユーザ権利の存在,認証すべき情報,又は正しく識別されたユーザに対するネットワークを介した秘密情報アイテムの送信,が必要である。これらの操作には,信頼できる,セキュアな方法でユーザを識別できることが含まれる。この目的のため,特にユーザがかぎを保有することを証明するため,又は秘密メッセージを復号するための識別に用いるかぎを記憶し,暗号化手続を実行できるICカード若しくは認証又はセキュリティトークンのような電子デバイスが一般に用いられる。

【0004】

特にGSMタイプの携帯電話機は,SIM(加入者識別情報モジュール)カードと呼ばれるICカード形態の識別情報モジュールを通常含む。SIMカードは,電話ネットワークが携帯電話機の所有者を識別できるようにする。自分の携帯電話機を利用できるようにするため,ユーザはSIMカードが検証する秘密の符号を与えなければならない。この目的のため,SIMカードは上述の暗号化機能を有する。したがってSIMカードを電子署名の生成を含むアプリケーションに用いることができる。例えば署名はプロバイダと携帯電話機のユーザとの間の取引の同意に関連し,ユーザが以前に自分の携帯電話機に自分の秘密符号又は署名生成機能に専用の秘密符号を入力して認証されたこと,及びこの秘密符号がSIMカードで検証されたことが考慮に入れられる。

【0005】

したがってSIMカードは,e‐コマースアプリケーションにおいて取引に電子署名をするために用いることができる。若しくは,このSIMカードに含まれるかぎを用いてメッセージを暗号化又は復号する手段によって,秘密メッセージを送信するアプリケーションに用いることができる。

【0006】

しかしながらSIMカードが提供するセキュリティは,特に第3世代携帯電話機,すなわち種々のプロバイダが供給する多数のアプリケーションを受け入れ,含むことができる電話機の登場によって,それ自体では十分なセキュリティを提供するには十分でないことが明らかになった。このような場合,使用する端末が,例えば暗号化メッセージをもう1つの端末に再送信できる欠陥,ウィルス,又はトロイの木馬を含まないことを保証することができない。

【0007】

したがって移動体端末及びその端末にロードされているソフトウェアからなる組立て品(assembly)が完全であり,必要なセキュリティ特性を備えることを遠隔で証明できることが必要である。

【0008】

この目的のため,移動体端末は,新規のアプリケーションの出所及びその完全性を認証することができるときに限りダウンロードを受け入れることによって,又はそうでなければそれらがどんな場合でも端末全体を修正できないように動作させることによって,ウィルス又はトロイの木馬から自身を保護することができる。更に,遠隔プロバイダが,必要なセキュリティ特性を移動体端末が本当に備えていることを検証できる認証機能を提供することが必要である。

【0009】

SIMカードは,それが取り外すことができ,任意の端末に取り付けることができるならば,この種の認証機能を提供するには不十分である。

【0010】

更に,特に端末を取り替えるために,ユーザが多数の端末で同一のSIMカードを使用できることは妨げることができない。

【0011】

2003年4月23日出願の仏国特許出願第0304979号は,端末ユーザ識別情報モジュールを接続した移動体端末を保護する方法を記載しており,次に掲げるペアリング操作を実行するステップを有する。

・端末は,それに接続された識別情報モジュールに端末識別のための情報を送信し,

・識別情報モジュールは,端末から受信した識別情報と,メモリ内に記憶された端末識別情報とを比較して比較結果を端末に送信する。識別情報モジュールが識別情報を認識できないときは,高レベルセキュリティを必要とし,かつ端末内に組み込まれた機能は利用できない。

【0012】

商取引のように高レベルセキュリティを必要とするいくつかのアプリケーションは,次の2つのアプリケーションに分割できる。すなわち,ユーザと会話するための移動体端末内の第1アプリケーションと,セキュリティ論理及び特に暗号かぎの記憶のためのSIM内の第2アプリケーション(SIMlet)と,である。

【0013】

そのような第三者アプリケーションの例は,EMV(Eurocard(登録商標),Mastercard(登録商標),Visa(登録商標))支払アプリケーションである。EMVはこのような例における参照標準である。クライアントアプリケーションは次の2つのアプリケーションに分割できる。

1.ユーザとの会話と,POS(ポイントオブセールス)端末とのインタフェースと,銀行用のほかの特定機能(顧客窓口,領収書管理,など)と,のための移動体端末内のアプリケーション

2.EMVかぎを有するEMVロジックのためのSIM内のアプリケーション

【0014】

SIMと移動体端末との間でのこの種のアプリケーション分散は,要求条件によく合致するのでこの種のアプリケーションでは普通に行われる。

【0015】

保護手段として設計されているSIMは,アプリケーションの最も重要な部分であって,かぎと,例えば移動体端末のユーザの利益に対する重大な詐欺行為を起こす可能性のある操作,知識又は修正と,を含む。

【0016】

移動体端末は更に重要で多様な処理能力を備えており,例えばユーザインタフェース(ディスプレイ又はキーボード)又はネットワークインタフェースのために必要な残りのアプリケーションを含む。また移動体端末は,重要性及び程度は低いものであるが種々の攻撃にさらされるかもしれない。

【0017】

これらのアプリケーションは,ユーザが行わなければならない操作を簡略化するために,例えば無線回線(OTA)でダウンロードすることができなければならない。

【0018】

この場合はしたがって,移動体端末とSIMカードとのペアリングをダウロードサーバが遠隔で検証できる必要がある。ダウンロードサーバは,この重要なアプリケーションのダウンロードが十分なセキュリティ特性を備えた移動体端末においてだけ行われるように考慮するであろう。

【0019】

最後にこのペアリングは,移動体端末とSIMカードとが関連することだけでなく,移動体端末内にあるソフトウェアの状態によっても影響を受けることを考慮に入れる必要がある。プログラムを移動体端末にダウンロードできるようになったとき以降は,移動体端末内にあるソフトウェアの状態を検証することが有利かも知れない。

【発明の概要】

【発明が解決しようとする課題】

【0020】

したがって本発明の目的は,移動体端末が高セキュリティアプリケーションに対応できることを承認できる第三者の管理下で,SIMカードと移動体端末とのペアリングを初期化することである。

【課題を解決するための手段】

【0021】

したがって本発明は,端末ユーザ識別情報モジュールを接続した通信端末の保護方法に関する。この方法は,前記端末と前記識別情報モジュールとをペアリングする手続を実行するために,ペアリングかぎを有する第1ソフトウェアアイテムを前記識別情報モジュールにセキュアにロードするステップと,前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを前記通信端末上にセキュアにロードするステップと,前記第1ソフトウェアアイテムのペアリングかぎに対応するペアリングかぎを前記第2ソフトウェアアイテムに送信する送信ステップと,送信された前記ペアリングかぎを前記通信端末のセキュアな記憶領域に記憶させるステップと,前記第1ソフトウェアアイテムが前記第2ソフトウェアアイテムからの要求(14)に応答する前に,通信端末に記憶された前記第2ソフトウェアアイテムのペアリングかぎが有効であることを検証するステップ(15,16)と,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保持しているときに限り前記要求に応答するステップと,を有する。

【0022】

本発明のほかの特徴は,次に掲げるとおりである。

・前記ペアリングかぎを前記第2ソフトウェアアイテムに送信する前記送信ステップは,前記通信端末を承認する手続を条件とする。

・前記通信端末を承認する手続は,承認された係員(agent)が手動で実行するものであって,前記第2ソフトウェアアイテムが検証のために前記第1ソフトウェアアイテム又は認証サーバへ送信するパスワードを用いて,前記第2ソフトウェアアイテムがこの係員を承認するステップを有する。

・前記パスワードを,前記通信端末ごとに変える。

・前記通信端末は該通信端末の識別及び認証手段を備えており,前記通信端末を承認する前記手続は,検証手段によって,又は前記識別情報モジュールにロードされた前記第1ソフトウェアアイテムによって,又は認証サーバによって,前記識別及び認証手段の有効性検証を自動的に実行する。

・前記識別及び認証手段は,認証局が送信するRSAかぎ対及び証明書を備え,前記手段の有効性の検証は,前記RSAかぎ対及び前記証明書の認証を含む。

・前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することの検証は,前記第1ソフトウェアアイテムから前記第2ソフトウェアアイテムへの「チャレンジレスポンス」過程によって実行する。

・前記識別情報モジュールは,前記通信端末にロードされた補完ソフトウェアアイテムと連動して動作することができる第3ソフトウェアアイテムを少なくとも有し,前記第1ソフトウェアアイテムによって,前記第2ソフトウェアアイテムがペアリングかぎを有効に保有することを検証した後に限り,前記補完ソフトウェアアイテムからの要求に応答する。

・前記通信端末と前記識別情報モジュールとの間のデータ交換を暗号化することができるセションかぎを確立するために,前記ペアリングかぎを用いる。

・前記第1ソフトウェアアイテムによる前記ペアリングかぎの検証が,前記識別情報モジュールに記録された構成と前記通信端末の現在の構成との差を示すフラグを配置するステップを更に含む。

・認証サーバ手段が,前記フラグ及び前記構成の情報をセキュアに読み取り及び更新できる。

・前記第3ソフトウェアアイテムは,前記フラグを検査した後に限り前記補完ソフトウェアアイテムからの要求に応答する。

【0023】

もう1つの態様は,端末ユーザ識別情報モジュールを接続した通信端末の保護システムであって,前記方法を実現するために次の手段を備える。

・ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードする手段。

・前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードする手段であって,

・前記第2ソフトウェアアイテムのペアリングかぎをセキュアにロード及び記憶する手段と,

・前記第2ソフトウェアアイテムのペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証したときに限り通信を承認することができる手段を備える前記第1ソフトウェアアイテムと,第2ソフトウェアアイテムと,の間の通信手段と,

に接続された手段。

【0024】

本発明のもう1つの態様は,ユーザ識別情報モジュールと通信する手段を備える通信端末であって,前記方法を実現するために,前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,を更に備える。

【0025】

本発明のもう1つの態様は,通信端末と関連し,かつこの通信端末と通信する手段を備えるユーザ識別情報モジュールであって,前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロード及び記憶する手段と,前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを備え,前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したとき通信を承認することができる手段に接続される。

【0026】

本発明のもう1つの態様は,前記方法を実現するために,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品である。

【図面の簡単な説明】

【0027】

【図1】本発明の第1実施例が用いる要素の概略図である。

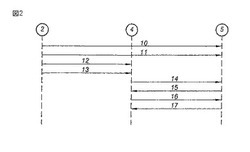

【図2】第1実施例のデータフローを示す図である。

【図3】第2実施例におけるデータフローを示す図である。

【図4】第3実施例におけるデータフローを示す図である。

【発明を実施するための形態】

【0028】

本発明は,添付の図面を参照して純粋に例として示す本明細書を読めば,よりよく理解できるであろう。

【0029】

図1に示す本発明による方法は,携帯電話機1によって実現される。携帯電話機は,図示していないほかの端末,又はサービス運用事業者が管理するサーバ2,と電話ネットワーク3を介して通信するように構成されている。ネットワーク3の運用事業者がこの種の携帯電話機1のユーザを識別できるように,携帯電話機は端末4それ自身と,例えばマイクロ回路タイプ又はマイクロプロセッサタイプの着脱可能識別情報デバイス5と,この種のカードを接続する接続手段6と,を備える。GSM移動体ネットワーク又はUMTS移動体通信ネットワークにおいては,この識別情報デバイス5は「加入者識別情報モジュール」(SIM)と呼ばれる。

【0030】

図2と,3と,4とに,上述の各要素間の別々の過程フローを示す。各要素は縦線で示されている。各データ転送は横矢印で示され,その方向が転送方向を示す。(明りょうにするために,適用するプロトコルに厳密に沿ったデータ交換は示していないが,当業者であれば容易にそれらを復元できるであろう。)同一の参照符号は,同一又は類似の転送に対応する。本方法の時間の流れは,図において下向きに示されている。

【0031】

本明細書の前書きに述べたように,高セキュリティソフトウェアアプリケーションは2つのモジュール,すなわちソフトウェアアイテムからなり,協働するそれらの機能は,SIMカード5に組み込まれる第1ソフトウェアアイテムと,移動体端末4に組み込まれる第2ソフトウェアアイテムと,である。

【0032】

図2に示す最初のステップ10において,第1ソフトウェアアイテムがセキュアにSIMカードに組み込まれる。これは,SIMカード5と,サービス運用事業者のサーバ2との間にセキュアチャネルを生成することによって行われる。このセキュアチャネルは,例えばネットワーク運用事業者の暗号かぎの管理下で生成される。

【0033】

この種の生成の例として,運用事業者がSIMカード上に銀行業務用高セキュリティ領域を生成するものがある。運用事業者はこの領域に一時利用かぎktを割当て,このかぎktを,一般には銀行である第三者運用事業者に転送することによって,この領域をセキュアに個別化することができる。

【0034】

運用事業者2とSIMカード5との間にこのようなセキュアチャネルを生成することによって,運用事業者はステップ11において第1ソフトウェアアイテムにペアリングかぎkaを含む個別化要素を転送することができる。

【0035】

この方法の明白な変形実施例において,第1ソフトウェアアイテムの個別化は,運用事業者2が行い,ペアリングかぎkaを含む第1ソフトウェアアイテムの1回の転送が行われることに留意されたい。

【0036】

SIMカード5が第1ソフトウェアアイテム及びペアリングかぎkaを受信した後,ステップ12において第2ソフトウェアアイテムが移動体端末にセキュアにダウンロードされる。この転送の保護は,例えば移動体端末上にあるネットワーク運用事業者に属する証明書を用いてもよい。

【0037】

第2ソフトウェアアイテムが正しく移動体端末に組み込まれたことを確かめた後で,運用事業者はステップ13においてペアリングかぎk’aを第2ソフトウェアアイテムに送信する。このペアリングかぎk’aは,第1ソフトウェアアイテムのペアリングかぎkaに対応する。

【0038】

「対応する」という用語は,かぎ対(ka,k’a)がある暗号関係に対応することを指すものとする。この方法において,トリプルDES又はAESタイプの対称アルゴリズムの場合は,2つのかぎkaとk’aとは同一である。

【0039】

次に第2ソフトウェアアイテムが,ペアリングかぎk’aをセキュア領域に永続的に記憶する。

【0040】

第2ソフトウェアアイテムがステップ14において,第1ソフトウェアアイテムに要求を送信すると,第1ソフトウェアアイテムは,ステップ17において応答する前にステップ15及び16において移動体端末上の第2ソフトウェアアイテムが本当にペアリングかぎk’aを持っていることを検証する。

【0041】

そうでないときは第1ソフトウェアアイテムが動作せず,したがって高セキュリティアプリケーションが利用できないようにする。

【0042】

「チャレンジレスポンス」タイプのペアリングかぎ保有管理が有効なので,したがって攻撃者が承認された移動体端末で始めに取得したデータを,承認されていない移動体端末で再利用することを許さない。繰り返しになるが,「チャレンジレスポンス」タイプの過程は,第1ソフトウェアアイテムがステップ15で乱数であるチャレンジを第2ソフトウェアアイテムに送信し,この第2ソフトウェアアイテムが自分のかぎk’aでチャレンジを暗号化し,ステップ16において第1ソフトウェアアイテムに結果を返送し,それによって第1ソフトウェアアイテムが,結果が期待する値に対応することを検証するものであることに留意されたい。

【0043】

説明した方法は,第2ソフトウェアアイテムが有効であり,正しく移動体端末上にロードされたものであることをこのようにして確かめることができる。

【0044】

しかしながら,かぎk’aを転送する前に移動体端末そのものを認証することに関しては,セキュリティ上改善の余地がある。

【0045】

ペアリングかぎk’aを転送する際に,スパイウェアアイテム又はスパイハードウェアを使ってかぎを横取りする攻撃を想定することができる。

【0046】

図3及び4に示す第1の変形実施例においては,認証は販売代理店(agency)において承認された係員が行う。

【0047】

SIMモジュールに2つのソフトウェアモジュール及びペアリングかぎkaをロードするステップ10〜12は,上述の方法に同じである。

【0048】

しかしながら第2ソフトウェアアイテムをロードするステップ12は,販売代理店において承認された係員の一人が,移動体端末が高セキュリティアプリケーションを受け入れるように正しく構成されていることを検証することによって行われる。この検証の性質のために,移動体端末は検証及び結果の提示のための適切な手段を備える必要があることに留意されたい。

【0049】

このペアリング操作を行う販売代理店の能力が,運用事業者によって遠隔で制御されているか,又はSIMカードによって局所的に制御されているかによって,2つのペアリング方法が可能である。

【0050】

図3に示す第1の方法においては,承認された係員が移動体端末上の第2ソフトウェアアイテムを起動し,ステップ20においてサーバ2とセキュアなセションを開く。

【0051】

第2ソフトウェアアイテムは,ステップ21において係員にパスワードを用いて自分を認証するように要求する。パスワードは,ステップ22において検証のために運用事業者のサーバ2に送信される。

【0052】

検証が成功したときは,ステップ23においてサーバがペアリングかぎk’aを第2ソフトウェアアイテムに送信し,ソフトウェアアイテムはセキュアな記憶領域にかぎを記憶する。

【0053】

図4に示す第2の方法においては,承認された係員が移動体端末上の第2ソフトウェアアイテムを起動する。ソフトウェアアイテムは,ステップ21において係員にパスワードを用いて自分を認証するように要求する。パスワードは,ステップ25において検証のためにSIMカード5に送信される。

【0054】

検証が成功したときは,ステップ26においてSIMカード5がペアリングかぎk’aを第2ソフトウェアアイテムに送信し,ソフトウェアアイテムはセキュアな記憶領域にかぎを記憶する。

【0055】

第2の方法においては,SIMと移動体端末との間のコネクション6上のかぎk’aの転送は,ケーブル及び延長ケーブルなどの組み込みが不可能なセキュアな環境(販売代理店)においてこの手続が行われるので,問題がないことに留意されたい。

【0056】

変形実施例においては,係員のパスワードを移動体端末4又はSIMカード5に応じて修飾することができる。修飾子は,例えばSIMカード,移動体端末,又はその類似物のシリアル番号であってもよい。

【0057】

修飾子は運用事業者に送信され,運用事業者はそこからパスワードを派生させ,移動体端末及びSIMカードと完全に独立な手段を用いて,セキュアに承認された係員にパスワードを送信する。

【0058】

本方法のもう1つの修正実施例においては,いくつかの移動体端末が,ユニークな識別子並びに暗号かぎ及びアルゴリズムを含むことができるセキュリティモジュールを備える。

【0059】

移動体端末が,RSAかぎ対及び公開かぎが既知の認証局が送信した証明書を有することを仮定して,販売代理店において係員が手動で行う認証を,運用事業者又はSIMカードによるかぎ対及び証明書の認証を用いる移動体端末の管理によって置き換えてもよい。この認証方法は当業者には周知であるので,これ以上の説明は行わない。

【0060】

本方法のほかのステップ(ペアリングかぎの転送及びその制御)は不変である。

【0061】

同一の移動体端末に多数の重要なアプリケーションを共存させなければならないときは,移動体端末側及びSIMカード側双方において,各アプリケーションのペアリング機能を結合することができる。

【0062】

このようにして第2アプリケーションは,SIMカードにロードされた第3ソフトウェアアイテム及び移動体端末上で動作するその補完ソフトウェアアイテムからなる。

【0063】

このアプリケーションはペアリングには関与しないが,ペアリングが成功することに依存する。

【0064】

このようにして第3ソフトウェアアイテムは,第1ソフトウェアアイテムによって第2ソフトウェアアイテムがペアリングかぎを有効に保有している,すなわちペアリングが有効であることを検証した後に限り,その補完ソフトウェアアイテムからの要求に応答する。

【0065】

この検証は,例えば第1ソフトウェアアイテムがペアリング手続の成功又は失敗の後に設定するフラグの状態を検証するステップを含んでもよい。

【0066】

第1ソフトウェアアイテム及び第2ソフトウェアアイテムをペアリング機能に限定することによって,第2ソフトウェアアイテムを,ダウンロード手段によって修正できない領域に固定することが有利である。それによって,これら2つのソフトウェアアイテムに補完機能を提供することができるようになる。

【0067】

第1機能は,転送するデータを暗号化することによって,移動体端末とSIMカードとの間の接続機能を保護する機能(「中間者」タイプの攻撃に対する防御)を含む。

【0068】

従来の方法においては,ペアリングかぎka及びk’aは,移動体端末とSIMカードとの間で交換するデータを暗号化できるようにするセションかぎkiを定義するために用いられた。

【0069】

第2機能は,移動体端末のソフトウェア構成を検証する機能を含む。第2ソフトウェアアイテムは,上述のセキュアなコネクションを介して,移動体端末のハードウェア及びソフトウェア構成に関する情報(例えば,設定テーブル,携帯電話機のオペレーティングシステムのようなプログラムの概要)をSIMに送信する。このようにしてSIMカードの第1ソフトウェアアイテムが「現在の」構成データと以前に記憶した値とを比較することができ,差異があるときは,見付かった差異に応じてフラグを設定することができる。第3ソフトウェアアイテムは,SIM側において,これらのフラグを検査し,そして過程を継続するか停止させるかを決定することができる。構成の展開を記すフラグは,上述の構成情報と共に遠隔から読み出すことができ,任意選択でSIMカードを発行した運用事業者の管理下でゼロにリセットすることができる。

【0070】

したがって要約すると,端末ユーザ識別情報モジュールを接続した通信端末の保護システムは,

・ペアリングかぎを有する第1ソフトウェアアイテムを前記識別情報モジュールにセキュアにロードする手段と,

・前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを前記通信端末上にセキュアにロードする手段であって,

・前記第2ソフトウェアアイテムのペアリングかぎをセキュアにロード及び記憶する手段と,

・前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証したとき通信を承認することができる前記第2ソフトウェアアイテムのペアリングかぎを検証する手段を備える前記第1ソフトウェアアイテムと第2ソフトウェアアイテムとの間の通信手段と,

に接続された手段と,を備える。

【0071】

またユーザ識別情報モジュールと通信する手段を備える通信端末は,前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,を備える。

【0072】

通信端末と関連するユーザ識別情報モジュールに関しては,前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロードし,記憶する手段と,前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを有し,前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したときに限り通信を承認することができる手段に接続される。

【0073】

これまで説明したように記載した方法は,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品によって用いられる。

【0074】

このようにして記載した方法及びシステムは,移動体端末とそのSIMカードとをペアリングし,それによって第1モジュールがSIMカード上にロードされ,第2の補完モジュールが移動体端末にロードされた,アプリケーションのセキュリティを改善させることができる。

【技術分野】

【0001】

本発明は,端末ユーザ識別情報モジュールを接続した通信端末を保護する方法に関する。

【背景技術】

【0002】

本発明は,排他的ではないが特に,ユーザ認証のためのセキュアモジュールを受け入れる移動体通信端末に用いられる。例えばこれらの端末は,GSM(世界移動体通信システム)標準又はUMTS(はん用移動体通信システム)標準に適合する。より一般的に言えば,本発明はこの種の認証モジュールを受け入れるように設計された通信手段を備える任意の端末にも使われる。

【0003】

インターネットのような公衆データ通信ネットワークを用いるいくつかのアプリケーションは,遠隔でユーザを認証するステップを含む。そのようなアプリケーションには,判定すべきユーザ権利の存在,認証すべき情報,又は正しく識別されたユーザに対するネットワークを介した秘密情報アイテムの送信,が必要である。これらの操作には,信頼できる,セキュアな方法でユーザを識別できることが含まれる。この目的のため,特にユーザがかぎを保有することを証明するため,又は秘密メッセージを復号するための識別に用いるかぎを記憶し,暗号化手続を実行できるICカード若しくは認証又はセキュリティトークンのような電子デバイスが一般に用いられる。

【0004】

特にGSMタイプの携帯電話機は,SIM(加入者識別情報モジュール)カードと呼ばれるICカード形態の識別情報モジュールを通常含む。SIMカードは,電話ネットワークが携帯電話機の所有者を識別できるようにする。自分の携帯電話機を利用できるようにするため,ユーザはSIMカードが検証する秘密の符号を与えなければならない。この目的のため,SIMカードは上述の暗号化機能を有する。したがってSIMカードを電子署名の生成を含むアプリケーションに用いることができる。例えば署名はプロバイダと携帯電話機のユーザとの間の取引の同意に関連し,ユーザが以前に自分の携帯電話機に自分の秘密符号又は署名生成機能に専用の秘密符号を入力して認証されたこと,及びこの秘密符号がSIMカードで検証されたことが考慮に入れられる。

【0005】

したがってSIMカードは,e‐コマースアプリケーションにおいて取引に電子署名をするために用いることができる。若しくは,このSIMカードに含まれるかぎを用いてメッセージを暗号化又は復号する手段によって,秘密メッセージを送信するアプリケーションに用いることができる。

【0006】

しかしながらSIMカードが提供するセキュリティは,特に第3世代携帯電話機,すなわち種々のプロバイダが供給する多数のアプリケーションを受け入れ,含むことができる電話機の登場によって,それ自体では十分なセキュリティを提供するには十分でないことが明らかになった。このような場合,使用する端末が,例えば暗号化メッセージをもう1つの端末に再送信できる欠陥,ウィルス,又はトロイの木馬を含まないことを保証することができない。

【0007】

したがって移動体端末及びその端末にロードされているソフトウェアからなる組立て品(assembly)が完全であり,必要なセキュリティ特性を備えることを遠隔で証明できることが必要である。

【0008】

この目的のため,移動体端末は,新規のアプリケーションの出所及びその完全性を認証することができるときに限りダウンロードを受け入れることによって,又はそうでなければそれらがどんな場合でも端末全体を修正できないように動作させることによって,ウィルス又はトロイの木馬から自身を保護することができる。更に,遠隔プロバイダが,必要なセキュリティ特性を移動体端末が本当に備えていることを検証できる認証機能を提供することが必要である。

【0009】

SIMカードは,それが取り外すことができ,任意の端末に取り付けることができるならば,この種の認証機能を提供するには不十分である。

【0010】

更に,特に端末を取り替えるために,ユーザが多数の端末で同一のSIMカードを使用できることは妨げることができない。

【0011】

2003年4月23日出願の仏国特許出願第0304979号は,端末ユーザ識別情報モジュールを接続した移動体端末を保護する方法を記載しており,次に掲げるペアリング操作を実行するステップを有する。

・端末は,それに接続された識別情報モジュールに端末識別のための情報を送信し,

・識別情報モジュールは,端末から受信した識別情報と,メモリ内に記憶された端末識別情報とを比較して比較結果を端末に送信する。識別情報モジュールが識別情報を認識できないときは,高レベルセキュリティを必要とし,かつ端末内に組み込まれた機能は利用できない。

【0012】

商取引のように高レベルセキュリティを必要とするいくつかのアプリケーションは,次の2つのアプリケーションに分割できる。すなわち,ユーザと会話するための移動体端末内の第1アプリケーションと,セキュリティ論理及び特に暗号かぎの記憶のためのSIM内の第2アプリケーション(SIMlet)と,である。

【0013】

そのような第三者アプリケーションの例は,EMV(Eurocard(登録商標),Mastercard(登録商標),Visa(登録商標))支払アプリケーションである。EMVはこのような例における参照標準である。クライアントアプリケーションは次の2つのアプリケーションに分割できる。

1.ユーザとの会話と,POS(ポイントオブセールス)端末とのインタフェースと,銀行用のほかの特定機能(顧客窓口,領収書管理,など)と,のための移動体端末内のアプリケーション

2.EMVかぎを有するEMVロジックのためのSIM内のアプリケーション

【0014】

SIMと移動体端末との間でのこの種のアプリケーション分散は,要求条件によく合致するのでこの種のアプリケーションでは普通に行われる。

【0015】

保護手段として設計されているSIMは,アプリケーションの最も重要な部分であって,かぎと,例えば移動体端末のユーザの利益に対する重大な詐欺行為を起こす可能性のある操作,知識又は修正と,を含む。

【0016】

移動体端末は更に重要で多様な処理能力を備えており,例えばユーザインタフェース(ディスプレイ又はキーボード)又はネットワークインタフェースのために必要な残りのアプリケーションを含む。また移動体端末は,重要性及び程度は低いものであるが種々の攻撃にさらされるかもしれない。

【0017】

これらのアプリケーションは,ユーザが行わなければならない操作を簡略化するために,例えば無線回線(OTA)でダウンロードすることができなければならない。

【0018】

この場合はしたがって,移動体端末とSIMカードとのペアリングをダウロードサーバが遠隔で検証できる必要がある。ダウンロードサーバは,この重要なアプリケーションのダウンロードが十分なセキュリティ特性を備えた移動体端末においてだけ行われるように考慮するであろう。

【0019】

最後にこのペアリングは,移動体端末とSIMカードとが関連することだけでなく,移動体端末内にあるソフトウェアの状態によっても影響を受けることを考慮に入れる必要がある。プログラムを移動体端末にダウンロードできるようになったとき以降は,移動体端末内にあるソフトウェアの状態を検証することが有利かも知れない。

【発明の概要】

【発明が解決しようとする課題】

【0020】

したがって本発明の目的は,移動体端末が高セキュリティアプリケーションに対応できることを承認できる第三者の管理下で,SIMカードと移動体端末とのペアリングを初期化することである。

【課題を解決するための手段】

【0021】

したがって本発明は,端末ユーザ識別情報モジュールを接続した通信端末の保護方法に関する。この方法は,前記端末と前記識別情報モジュールとをペアリングする手続を実行するために,ペアリングかぎを有する第1ソフトウェアアイテムを前記識別情報モジュールにセキュアにロードするステップと,前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを前記通信端末上にセキュアにロードするステップと,前記第1ソフトウェアアイテムのペアリングかぎに対応するペアリングかぎを前記第2ソフトウェアアイテムに送信する送信ステップと,送信された前記ペアリングかぎを前記通信端末のセキュアな記憶領域に記憶させるステップと,前記第1ソフトウェアアイテムが前記第2ソフトウェアアイテムからの要求(14)に応答する前に,通信端末に記憶された前記第2ソフトウェアアイテムのペアリングかぎが有効であることを検証するステップ(15,16)と,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保持しているときに限り前記要求に応答するステップと,を有する。

【0022】

本発明のほかの特徴は,次に掲げるとおりである。

・前記ペアリングかぎを前記第2ソフトウェアアイテムに送信する前記送信ステップは,前記通信端末を承認する手続を条件とする。

・前記通信端末を承認する手続は,承認された係員(agent)が手動で実行するものであって,前記第2ソフトウェアアイテムが検証のために前記第1ソフトウェアアイテム又は認証サーバへ送信するパスワードを用いて,前記第2ソフトウェアアイテムがこの係員を承認するステップを有する。

・前記パスワードを,前記通信端末ごとに変える。

・前記通信端末は該通信端末の識別及び認証手段を備えており,前記通信端末を承認する前記手続は,検証手段によって,又は前記識別情報モジュールにロードされた前記第1ソフトウェアアイテムによって,又は認証サーバによって,前記識別及び認証手段の有効性検証を自動的に実行する。

・前記識別及び認証手段は,認証局が送信するRSAかぎ対及び証明書を備え,前記手段の有効性の検証は,前記RSAかぎ対及び前記証明書の認証を含む。

・前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することの検証は,前記第1ソフトウェアアイテムから前記第2ソフトウェアアイテムへの「チャレンジレスポンス」過程によって実行する。

・前記識別情報モジュールは,前記通信端末にロードされた補完ソフトウェアアイテムと連動して動作することができる第3ソフトウェアアイテムを少なくとも有し,前記第1ソフトウェアアイテムによって,前記第2ソフトウェアアイテムがペアリングかぎを有効に保有することを検証した後に限り,前記補完ソフトウェアアイテムからの要求に応答する。

・前記通信端末と前記識別情報モジュールとの間のデータ交換を暗号化することができるセションかぎを確立するために,前記ペアリングかぎを用いる。

・前記第1ソフトウェアアイテムによる前記ペアリングかぎの検証が,前記識別情報モジュールに記録された構成と前記通信端末の現在の構成との差を示すフラグを配置するステップを更に含む。

・認証サーバ手段が,前記フラグ及び前記構成の情報をセキュアに読み取り及び更新できる。

・前記第3ソフトウェアアイテムは,前記フラグを検査した後に限り前記補完ソフトウェアアイテムからの要求に応答する。

【0023】

もう1つの態様は,端末ユーザ識別情報モジュールを接続した通信端末の保護システムであって,前記方法を実現するために次の手段を備える。

・ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードする手段。

・前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードする手段であって,

・前記第2ソフトウェアアイテムのペアリングかぎをセキュアにロード及び記憶する手段と,

・前記第2ソフトウェアアイテムのペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証したときに限り通信を承認することができる手段を備える前記第1ソフトウェアアイテムと,第2ソフトウェアアイテムと,の間の通信手段と,

に接続された手段。

【0024】

本発明のもう1つの態様は,ユーザ識別情報モジュールと通信する手段を備える通信端末であって,前記方法を実現するために,前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,を更に備える。

【0025】

本発明のもう1つの態様は,通信端末と関連し,かつこの通信端末と通信する手段を備えるユーザ識別情報モジュールであって,前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロード及び記憶する手段と,前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを備え,前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したとき通信を承認することができる手段に接続される。

【0026】

本発明のもう1つの態様は,前記方法を実現するために,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品である。

【図面の簡単な説明】

【0027】

【図1】本発明の第1実施例が用いる要素の概略図である。

【図2】第1実施例のデータフローを示す図である。

【図3】第2実施例におけるデータフローを示す図である。

【図4】第3実施例におけるデータフローを示す図である。

【発明を実施するための形態】

【0028】

本発明は,添付の図面を参照して純粋に例として示す本明細書を読めば,よりよく理解できるであろう。

【0029】

図1に示す本発明による方法は,携帯電話機1によって実現される。携帯電話機は,図示していないほかの端末,又はサービス運用事業者が管理するサーバ2,と電話ネットワーク3を介して通信するように構成されている。ネットワーク3の運用事業者がこの種の携帯電話機1のユーザを識別できるように,携帯電話機は端末4それ自身と,例えばマイクロ回路タイプ又はマイクロプロセッサタイプの着脱可能識別情報デバイス5と,この種のカードを接続する接続手段6と,を備える。GSM移動体ネットワーク又はUMTS移動体通信ネットワークにおいては,この識別情報デバイス5は「加入者識別情報モジュール」(SIM)と呼ばれる。

【0030】

図2と,3と,4とに,上述の各要素間の別々の過程フローを示す。各要素は縦線で示されている。各データ転送は横矢印で示され,その方向が転送方向を示す。(明りょうにするために,適用するプロトコルに厳密に沿ったデータ交換は示していないが,当業者であれば容易にそれらを復元できるであろう。)同一の参照符号は,同一又は類似の転送に対応する。本方法の時間の流れは,図において下向きに示されている。

【0031】

本明細書の前書きに述べたように,高セキュリティソフトウェアアプリケーションは2つのモジュール,すなわちソフトウェアアイテムからなり,協働するそれらの機能は,SIMカード5に組み込まれる第1ソフトウェアアイテムと,移動体端末4に組み込まれる第2ソフトウェアアイテムと,である。

【0032】

図2に示す最初のステップ10において,第1ソフトウェアアイテムがセキュアにSIMカードに組み込まれる。これは,SIMカード5と,サービス運用事業者のサーバ2との間にセキュアチャネルを生成することによって行われる。このセキュアチャネルは,例えばネットワーク運用事業者の暗号かぎの管理下で生成される。

【0033】

この種の生成の例として,運用事業者がSIMカード上に銀行業務用高セキュリティ領域を生成するものがある。運用事業者はこの領域に一時利用かぎktを割当て,このかぎktを,一般には銀行である第三者運用事業者に転送することによって,この領域をセキュアに個別化することができる。

【0034】

運用事業者2とSIMカード5との間にこのようなセキュアチャネルを生成することによって,運用事業者はステップ11において第1ソフトウェアアイテムにペアリングかぎkaを含む個別化要素を転送することができる。

【0035】

この方法の明白な変形実施例において,第1ソフトウェアアイテムの個別化は,運用事業者2が行い,ペアリングかぎkaを含む第1ソフトウェアアイテムの1回の転送が行われることに留意されたい。

【0036】

SIMカード5が第1ソフトウェアアイテム及びペアリングかぎkaを受信した後,ステップ12において第2ソフトウェアアイテムが移動体端末にセキュアにダウンロードされる。この転送の保護は,例えば移動体端末上にあるネットワーク運用事業者に属する証明書を用いてもよい。

【0037】

第2ソフトウェアアイテムが正しく移動体端末に組み込まれたことを確かめた後で,運用事業者はステップ13においてペアリングかぎk’aを第2ソフトウェアアイテムに送信する。このペアリングかぎk’aは,第1ソフトウェアアイテムのペアリングかぎkaに対応する。

【0038】

「対応する」という用語は,かぎ対(ka,k’a)がある暗号関係に対応することを指すものとする。この方法において,トリプルDES又はAESタイプの対称アルゴリズムの場合は,2つのかぎkaとk’aとは同一である。

【0039】

次に第2ソフトウェアアイテムが,ペアリングかぎk’aをセキュア領域に永続的に記憶する。

【0040】

第2ソフトウェアアイテムがステップ14において,第1ソフトウェアアイテムに要求を送信すると,第1ソフトウェアアイテムは,ステップ17において応答する前にステップ15及び16において移動体端末上の第2ソフトウェアアイテムが本当にペアリングかぎk’aを持っていることを検証する。

【0041】

そうでないときは第1ソフトウェアアイテムが動作せず,したがって高セキュリティアプリケーションが利用できないようにする。

【0042】

「チャレンジレスポンス」タイプのペアリングかぎ保有管理が有効なので,したがって攻撃者が承認された移動体端末で始めに取得したデータを,承認されていない移動体端末で再利用することを許さない。繰り返しになるが,「チャレンジレスポンス」タイプの過程は,第1ソフトウェアアイテムがステップ15で乱数であるチャレンジを第2ソフトウェアアイテムに送信し,この第2ソフトウェアアイテムが自分のかぎk’aでチャレンジを暗号化し,ステップ16において第1ソフトウェアアイテムに結果を返送し,それによって第1ソフトウェアアイテムが,結果が期待する値に対応することを検証するものであることに留意されたい。

【0043】

説明した方法は,第2ソフトウェアアイテムが有効であり,正しく移動体端末上にロードされたものであることをこのようにして確かめることができる。

【0044】

しかしながら,かぎk’aを転送する前に移動体端末そのものを認証することに関しては,セキュリティ上改善の余地がある。

【0045】

ペアリングかぎk’aを転送する際に,スパイウェアアイテム又はスパイハードウェアを使ってかぎを横取りする攻撃を想定することができる。

【0046】

図3及び4に示す第1の変形実施例においては,認証は販売代理店(agency)において承認された係員が行う。

【0047】

SIMモジュールに2つのソフトウェアモジュール及びペアリングかぎkaをロードするステップ10〜12は,上述の方法に同じである。

【0048】

しかしながら第2ソフトウェアアイテムをロードするステップ12は,販売代理店において承認された係員の一人が,移動体端末が高セキュリティアプリケーションを受け入れるように正しく構成されていることを検証することによって行われる。この検証の性質のために,移動体端末は検証及び結果の提示のための適切な手段を備える必要があることに留意されたい。

【0049】

このペアリング操作を行う販売代理店の能力が,運用事業者によって遠隔で制御されているか,又はSIMカードによって局所的に制御されているかによって,2つのペアリング方法が可能である。

【0050】

図3に示す第1の方法においては,承認された係員が移動体端末上の第2ソフトウェアアイテムを起動し,ステップ20においてサーバ2とセキュアなセションを開く。

【0051】

第2ソフトウェアアイテムは,ステップ21において係員にパスワードを用いて自分を認証するように要求する。パスワードは,ステップ22において検証のために運用事業者のサーバ2に送信される。

【0052】

検証が成功したときは,ステップ23においてサーバがペアリングかぎk’aを第2ソフトウェアアイテムに送信し,ソフトウェアアイテムはセキュアな記憶領域にかぎを記憶する。

【0053】

図4に示す第2の方法においては,承認された係員が移動体端末上の第2ソフトウェアアイテムを起動する。ソフトウェアアイテムは,ステップ21において係員にパスワードを用いて自分を認証するように要求する。パスワードは,ステップ25において検証のためにSIMカード5に送信される。

【0054】

検証が成功したときは,ステップ26においてSIMカード5がペアリングかぎk’aを第2ソフトウェアアイテムに送信し,ソフトウェアアイテムはセキュアな記憶領域にかぎを記憶する。

【0055】

第2の方法においては,SIMと移動体端末との間のコネクション6上のかぎk’aの転送は,ケーブル及び延長ケーブルなどの組み込みが不可能なセキュアな環境(販売代理店)においてこの手続が行われるので,問題がないことに留意されたい。

【0056】

変形実施例においては,係員のパスワードを移動体端末4又はSIMカード5に応じて修飾することができる。修飾子は,例えばSIMカード,移動体端末,又はその類似物のシリアル番号であってもよい。

【0057】

修飾子は運用事業者に送信され,運用事業者はそこからパスワードを派生させ,移動体端末及びSIMカードと完全に独立な手段を用いて,セキュアに承認された係員にパスワードを送信する。

【0058】

本方法のもう1つの修正実施例においては,いくつかの移動体端末が,ユニークな識別子並びに暗号かぎ及びアルゴリズムを含むことができるセキュリティモジュールを備える。

【0059】

移動体端末が,RSAかぎ対及び公開かぎが既知の認証局が送信した証明書を有することを仮定して,販売代理店において係員が手動で行う認証を,運用事業者又はSIMカードによるかぎ対及び証明書の認証を用いる移動体端末の管理によって置き換えてもよい。この認証方法は当業者には周知であるので,これ以上の説明は行わない。

【0060】

本方法のほかのステップ(ペアリングかぎの転送及びその制御)は不変である。

【0061】

同一の移動体端末に多数の重要なアプリケーションを共存させなければならないときは,移動体端末側及びSIMカード側双方において,各アプリケーションのペアリング機能を結合することができる。

【0062】

このようにして第2アプリケーションは,SIMカードにロードされた第3ソフトウェアアイテム及び移動体端末上で動作するその補完ソフトウェアアイテムからなる。

【0063】

このアプリケーションはペアリングには関与しないが,ペアリングが成功することに依存する。

【0064】

このようにして第3ソフトウェアアイテムは,第1ソフトウェアアイテムによって第2ソフトウェアアイテムがペアリングかぎを有効に保有している,すなわちペアリングが有効であることを検証した後に限り,その補完ソフトウェアアイテムからの要求に応答する。

【0065】

この検証は,例えば第1ソフトウェアアイテムがペアリング手続の成功又は失敗の後に設定するフラグの状態を検証するステップを含んでもよい。

【0066】

第1ソフトウェアアイテム及び第2ソフトウェアアイテムをペアリング機能に限定することによって,第2ソフトウェアアイテムを,ダウンロード手段によって修正できない領域に固定することが有利である。それによって,これら2つのソフトウェアアイテムに補完機能を提供することができるようになる。

【0067】

第1機能は,転送するデータを暗号化することによって,移動体端末とSIMカードとの間の接続機能を保護する機能(「中間者」タイプの攻撃に対する防御)を含む。

【0068】

従来の方法においては,ペアリングかぎka及びk’aは,移動体端末とSIMカードとの間で交換するデータを暗号化できるようにするセションかぎkiを定義するために用いられた。

【0069】

第2機能は,移動体端末のソフトウェア構成を検証する機能を含む。第2ソフトウェアアイテムは,上述のセキュアなコネクションを介して,移動体端末のハードウェア及びソフトウェア構成に関する情報(例えば,設定テーブル,携帯電話機のオペレーティングシステムのようなプログラムの概要)をSIMに送信する。このようにしてSIMカードの第1ソフトウェアアイテムが「現在の」構成データと以前に記憶した値とを比較することができ,差異があるときは,見付かった差異に応じてフラグを設定することができる。第3ソフトウェアアイテムは,SIM側において,これらのフラグを検査し,そして過程を継続するか停止させるかを決定することができる。構成の展開を記すフラグは,上述の構成情報と共に遠隔から読み出すことができ,任意選択でSIMカードを発行した運用事業者の管理下でゼロにリセットすることができる。

【0070】

したがって要約すると,端末ユーザ識別情報モジュールを接続した通信端末の保護システムは,

・ペアリングかぎを有する第1ソフトウェアアイテムを前記識別情報モジュールにセキュアにロードする手段と,

・前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを前記通信端末上にセキュアにロードする手段であって,

・前記第2ソフトウェアアイテムのペアリングかぎをセキュアにロード及び記憶する手段と,

・前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証したとき通信を承認することができる前記第2ソフトウェアアイテムのペアリングかぎを検証する手段を備える前記第1ソフトウェアアイテムと第2ソフトウェアアイテムとの間の通信手段と,

に接続された手段と,を備える。

【0071】

またユーザ識別情報モジュールと通信する手段を備える通信端末は,前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,を備える。

【0072】

通信端末と関連するユーザ識別情報モジュールに関しては,前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロードし,記憶する手段と,前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを有し,前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したときに限り通信を承認することができる手段に接続される。

【0073】

これまで説明したように記載した方法は,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品によって用いられる。

【0074】

このようにして記載した方法及びシステムは,移動体端末とそのSIMカードとをペアリングし,それによって第1モジュールがSIMカード上にロードされ,第2の補完モジュールが移動体端末にロードされた,アプリケーションのセキュリティを改善させることができる。

【特許請求の範囲】

【請求項1】

端末ユーザ識別情報モジュール(5)を接続した通信端末(4)の保護方法であって,前記端末と前記識別情報モジュールとをペアリングする手続を実行するために,

ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードするステップ(10,11)と,

前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードするステップ(12)と,

前記第1ソフトウェアアイテムのペアリングかぎに対応するペアリングかぎを,前記第2ソフトウェアアイテムに送信する送信ステップ(13)と,

送信された前記ペアリングかぎを,前記通信端末のセキュアな記憶領域に記憶させるステップと,

前記第1ソフトウェアアイテムが前記第2ソフトウェアアイテムからの要求(14)に応答する前に,前記通信端末に記憶された前記第2ソフトウェアアイテムのペアリングかぎが有効であることを検証するステップ(15,16)と,

前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保持しているときに限り,前記要求に応答するステップと,

を有する方法。

【請求項2】

前記ペアリングかぎを前記第2ソフトウェアアイテムに送信する前記送信ステップは,前記通信端末を承認する手続を条件とすることを特徴とする請求項1に記載の通信端末保護方法。

【請求項3】

前記通信端末を承認する手続は,承認された係員が手動で実行するものであって,前記第2ソフトウェアアイテムが検証のために前記第1ソフトウェアアイテム又は認証サーバへ送信するパスワードを用いて,前記第2ソフトウェアアイテムがこの係員を承認するステップを有することを特徴とする請求項2に記載の通信端末保護方法。

【請求項4】

前記パスワードを,前記通信端末ごとに変えることを特徴とする請求項3に記載の通信端末保護方法。

【請求項5】

前記通信端末は該通信端末の識別及び認証手段を備えており,前記通信端末を承認する前記手続は,検証手段によって,又は前記識別情報モジュールにロードされた前記第1ソフトウェアアイテムによって,又は認証サーバによって,前記識別及び認証手段の有効性検証を自動的に実行することを特徴とする請求項2に記載の通信端末保護方法。

【請求項6】

前記識別及び認証手段は,認証局が送信するRSAかぎ対及び証明書を備え,前記手段の有効性の検証は,前記RSAかぎ対及び前記証明書の認証を含むことを特徴とする請求項5に記載の通信端末保護方法。

【請求項7】

前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することの検証は,前記第1ソフトウェアアイテムから前記第2ソフトウェアアイテムへの「チャレンジレスポンス」過程によって実行することを特徴とする請求項1〜6のいずれか一項に記載の通信端末保護方法。

【請求項8】

前記識別情報モジュールは,前記通信端末にロードされた補完ソフトウェアアイテムと連動して動作することができる第3ソフトウェアアイテムを少なくとも有し,前記第1ソフトウェアアイテムによって,前記第2ソフトウェアアイテムがペアリングかぎを有効に保有することを検証した後に限り,前記補完ソフトウェアアイテムからの要求に応答することを特徴とする請求項1〜7のいずれか一項に記載の通信端末保護方法。

【請求項9】

前記通信端末と前記識別情報モジュールとの間のデータ交換を暗号化することができるセションかぎを確立するために,前記ペアリングかぎを用いることを特徴とする請求項1〜8のいずれか一項に記載の通信端末保護方法。

【請求項10】

前記第1ソフトウェアアイテムによる前記ペアリングかぎの検証が,前記識別情報モジュールに記録された構成と,前記通信端末の現在の構成との差を示すフラグを配置するステップを更に含むことを特徴とする請求項1〜9のいずれか一項に記載の通信端末保護方法。

【請求項11】

認証サーバ手段が,前記フラグ及び前記構成の情報をセキュアに読み取り及び更新できることを特徴とする請求項10に記載の通信端末保護方法。

【請求項12】

前記第3ソフトウェアアイテムは,前記フラグを検査した後に限り,前記補完ソフトウェアアイテムからの要求に応答することを特徴とする請求項8又は10に記載の通信端末保護方法。

【請求項13】

端末ユーザ識別情報モジュール(5)を接続した通信端末(4)の保護システムであって,請求項1〜12のいずれか一項に記載の方法を実現するために,

ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードする手段と,

前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードする手段であって,

前記第2ソフトウェアアイテムのペアリングかぎを,セキュアにロード及び記憶する手段と,

前記第2ソフトウェアアイテムのペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証(ステップ15,16)したときに限り,通信を承認することができる手段を備える前記第1ソフトウェアアイテムと,第2ソフトウェアアイテムと,の間の通信手段と,

に接続された手段と,

を備えることを特徴とするシステム。

【請求項14】

ユーザ識別情報モジュールと通信する手段(6)を備える通信端末(4)であって,請求項1〜12のいずれか一項に記載の方法を実現するために,

前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,

ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,

を更に備えることを特徴とする通信端末。

【請求項15】

請求項14に記載の通信端末(4)と関連し,かつこの通信端末と通信する手段(6)を備えるユーザ識別情報モジュール(5)であって,

前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロード及び記憶する手段と,

前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを備え,

前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したとき,通信を承認することができる手段に接続されることを特徴とするモジュール。

【請求項16】

請求項1〜12のいずれか一項に記載の方法を実現するために,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品。

【請求項1】

端末ユーザ識別情報モジュール(5)を接続した通信端末(4)の保護方法であって,前記端末と前記識別情報モジュールとをペアリングする手続を実行するために,

ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードするステップ(10,11)と,

前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードするステップ(12)と,

前記第1ソフトウェアアイテムのペアリングかぎに対応するペアリングかぎを,前記第2ソフトウェアアイテムに送信する送信ステップ(13)と,

送信された前記ペアリングかぎを,前記通信端末のセキュアな記憶領域に記憶させるステップと,

前記第1ソフトウェアアイテムが前記第2ソフトウェアアイテムからの要求(14)に応答する前に,前記通信端末に記憶された前記第2ソフトウェアアイテムのペアリングかぎが有効であることを検証するステップ(15,16)と,

前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保持しているときに限り,前記要求に応答するステップと,

を有する方法。

【請求項2】

前記ペアリングかぎを前記第2ソフトウェアアイテムに送信する前記送信ステップは,前記通信端末を承認する手続を条件とすることを特徴とする請求項1に記載の通信端末保護方法。

【請求項3】

前記通信端末を承認する手続は,承認された係員が手動で実行するものであって,前記第2ソフトウェアアイテムが検証のために前記第1ソフトウェアアイテム又は認証サーバへ送信するパスワードを用いて,前記第2ソフトウェアアイテムがこの係員を承認するステップを有することを特徴とする請求項2に記載の通信端末保護方法。

【請求項4】

前記パスワードを,前記通信端末ごとに変えることを特徴とする請求項3に記載の通信端末保護方法。

【請求項5】

前記通信端末は該通信端末の識別及び認証手段を備えており,前記通信端末を承認する前記手続は,検証手段によって,又は前記識別情報モジュールにロードされた前記第1ソフトウェアアイテムによって,又は認証サーバによって,前記識別及び認証手段の有効性検証を自動的に実行することを特徴とする請求項2に記載の通信端末保護方法。

【請求項6】

前記識別及び認証手段は,認証局が送信するRSAかぎ対及び証明書を備え,前記手段の有効性の検証は,前記RSAかぎ対及び前記証明書の認証を含むことを特徴とする請求項5に記載の通信端末保護方法。

【請求項7】

前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することの検証は,前記第1ソフトウェアアイテムから前記第2ソフトウェアアイテムへの「チャレンジレスポンス」過程によって実行することを特徴とする請求項1〜6のいずれか一項に記載の通信端末保護方法。

【請求項8】

前記識別情報モジュールは,前記通信端末にロードされた補完ソフトウェアアイテムと連動して動作することができる第3ソフトウェアアイテムを少なくとも有し,前記第1ソフトウェアアイテムによって,前記第2ソフトウェアアイテムがペアリングかぎを有効に保有することを検証した後に限り,前記補完ソフトウェアアイテムからの要求に応答することを特徴とする請求項1〜7のいずれか一項に記載の通信端末保護方法。

【請求項9】

前記通信端末と前記識別情報モジュールとの間のデータ交換を暗号化することができるセションかぎを確立するために,前記ペアリングかぎを用いることを特徴とする請求項1〜8のいずれか一項に記載の通信端末保護方法。

【請求項10】

前記第1ソフトウェアアイテムによる前記ペアリングかぎの検証が,前記識別情報モジュールに記録された構成と,前記通信端末の現在の構成との差を示すフラグを配置するステップを更に含むことを特徴とする請求項1〜9のいずれか一項に記載の通信端末保護方法。

【請求項11】

認証サーバ手段が,前記フラグ及び前記構成の情報をセキュアに読み取り及び更新できることを特徴とする請求項10に記載の通信端末保護方法。

【請求項12】

前記第3ソフトウェアアイテムは,前記フラグを検査した後に限り,前記補完ソフトウェアアイテムからの要求に応答することを特徴とする請求項8又は10に記載の通信端末保護方法。

【請求項13】

端末ユーザ識別情報モジュール(5)を接続した通信端末(4)の保護システムであって,請求項1〜12のいずれか一項に記載の方法を実現するために,

ペアリングかぎを有する第1ソフトウェアアイテムを,前記識別情報モジュールにセキュアにロードする手段と,

前記第1ソフトウェアアイテムと連動して動作できる第2ソフトウェアアイテムを,前記通信端末上にセキュアにロードする手段であって,

前記第2ソフトウェアアイテムのペアリングかぎを,セキュアにロード及び記憶する手段と,

前記第2ソフトウェアアイテムのペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを有効に保有することを検証(ステップ15,16)したときに限り,通信を承認することができる手段を備える前記第1ソフトウェアアイテムと,第2ソフトウェアアイテムと,の間の通信手段と,

に接続された手段と,

を備えることを特徴とするシステム。

【請求項14】

ユーザ識別情報モジュールと通信する手段(6)を備える通信端末(4)であって,請求項1〜12のいずれか一項に記載の方法を実現するために,

前記識別情報モジュール上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムをロードし,記憶し,実行する手段と,

ペアリングかぎをセキュアに記憶する手段であって,前記識別情報モジュール上にあるソフトウェアアイテムを用いてこのペアリングかぎを検証する手段に接続された手段と,

を更に備えることを特徴とする通信端末。

【請求項15】

請求項14に記載の通信端末(4)と関連し,かつこの通信端末と通信する手段(6)を備えるユーザ識別情報モジュール(5)であって,

前記通信端末に記憶されたペアリングかぎに対応するペアリングかぎをセキュアにロード及び記憶する手段と,

前記通信端末上にあるソフトウェアアイテムと連動して動作できるソフトウェアアイテムとを備え,

前記手段は,前記モジュールのペアリングかぎから前記通信端末のペアリングかぎを検証する手段であって,前記第2ソフトウェアアイテムが前記ペアリングかぎを保有することを検証したとき,通信を承認することができる手段に接続されることを特徴とするモジュール。

【請求項16】

請求項1〜12のいずれか一項に記載の方法を実現するために,通信端末上で用いる第1モジュールと,前記通信端末のユーザ識別情報モジュール上で用いる第2モジュールと,を備えるソフトウェア製品。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2012−114937(P2012−114937A)

【公開日】平成24年6月14日(2012.6.14)

【国際特許分類】

【出願番号】特願2012−5048(P2012−5048)

【出願日】平成24年1月13日(2012.1.13)

【分割の表示】特願2007−542028(P2007−542028)の分割

【原出願日】平成17年11月2日(2005.11.2)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(591034154)フランス・テレコム (290)

【出願人】(509028497)

【Fターム(参考)】

【公開日】平成24年6月14日(2012.6.14)

【国際特許分類】

【出願日】平成24年1月13日(2012.1.13)

【分割の表示】特願2007−542028(P2007−542028)の分割

【原出願日】平成17年11月2日(2005.11.2)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(591034154)フランス・テレコム (290)

【出願人】(509028497)

【Fターム(参考)】

[ Back to top ]