端末装置、端末認証方法、端末プログラム及び端末設定記録媒体

【課題】従来より高い次元で情報漏えいの可能性を排斥し、更には従来より利便性を高めた端末装置、端末認証方法、端末プログラム及び端末設定記録媒体を提供する。

【解決手段】端末は、シンクライアント記憶媒体104に格納されているシンクライアント用OSのブート処理後、端末の個体認証処理を実施する。耐タンパ媒体領域203に格納されているMACアドレスリスト214に予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。この構成により、情報漏洩の可能性をより低減できる。更に、ハードウェア識別処理において取得したMACアドレスで複数の環境設定情報を紐付けておくことで、ログイン操作における環境設定を選択する手間を省略できる。これにより、ログイン操作の前段階でディスプレイ解像度とネットワーク設定が自動で行われ、ログイン操作だけで所望のVPNを選択し、所望のサーバに接続できる。

【解決手段】端末は、シンクライアント記憶媒体104に格納されているシンクライアント用OSのブート処理後、端末の個体認証処理を実施する。耐タンパ媒体領域203に格納されているMACアドレスリスト214に予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。この構成により、情報漏洩の可能性をより低減できる。更に、ハードウェア識別処理において取得したMACアドレスで複数の環境設定情報を紐付けておくことで、ログイン操作における環境設定を選択する手間を省略できる。これにより、ログイン操作の前段階でディスプレイ解像度とネットワーク設定が自動で行われ、ログイン操作だけで所望のVPNを選択し、所望のサーバに接続できる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、端末装置、端末認証方法、端末プログラム及び端末設定記録媒体に関する。

より詳細には、VPN(Virtual Private Network:仮想プライベートネットワーク)を利用する端末装置と、端末装置及びユーザを認証する方法、端末装置を設定するための端末プログラム、更にそのプログラムが格納された端末設定記録媒体に関する。

【背景技術】

【0002】

周知のように、世界中でインターネットが普及している。特に我が国では、ブロードバンドという名称で、光ファイバ等の高速な通信回線によるインターネットが普及している。我が国では、大容量のデータを短時間に高速で転送できる通信回線が、一般市民にとって極めて身近に利用可能な環境として整備されている。

このようなブロードバンド環境の普及及び整備状況を鑑み、企業ではブロードバンド環境をビジネスに利用する事例が増えている。具体的には、VPNを用いたリモートアクセス環境の実現である。従業員は、自宅やネットカフェ等の外出先から、端末をファイアウォールで守られている企業内LANに接続し、企業内LAN上に存在するサーバの情報資源を利用する。VPNは、ファイアウォールを安全に越えて企業内LANにログインしてアクセスするために必要なネットワーク接続環境である。

【0003】

従来のVPNにおける企業内LAN上のサーバにアクセスする端末は、実質的に企業内LAN上の端末(例えばパーソナルコンピュータ(以下「パソコン」と略す))と同等の構成である。サーバから読み出したデータは端末内のハードディスク装置に保存される。このため、ウィルスチェッカ等の端末におけるセキュリティ保護機構が不十分であったり、或は不慮の事故や不注意等で、端末がクラッキング(コンピュータシステムに対する不正侵入、破壊或は改竄等)されると、ハードディスク装置内のデータが外部に漏洩してしまう可能性があった。

出願人は、このようなVPNにおけるセキュリティ面の脆弱性や、VPNを企業内LANに導入する際の手間やコスト等の諸問題を一挙に解決する方策として、シンクライアント(Thin Client)システムを開発し、販売している。

シンクライアントシステムは、シンクライアントの端末には画面表示等の最低限の機能しか持たない低価格なコンピュータを配し、サーバ側では仮想PCソフトウェア等のデスクトップ環境を実行する。シンクライアントの端末はハードディスク装置にサーバから読み出したデータを保有しないので、セキュリティ面で極めて有利である。

特許文献1は、本出願人によるシンクライアントシステムの先行技術文献である。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2009−31896号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

特許文献1に開示するシンクライアントシステムでは、シンクライアントを実現する記憶媒体(以下「シンクライアント記憶媒体」)は、ICカードとフラッシュメモリが一体化した構成になっている。フラッシュメモリ領域にはクライアント装置起動用OS、VPNソフト及び遠隔操作ソフトが格納されている。ICカード領域は外部から解読が極めて困難な耐タンパ性(tamper resistant)を備えており、個人認証情報、電子証明書及び環境設定情報が格納されている。

セキュリティに関する情報が耐タンパ性媒体に格納されているので、シンクライアント記憶媒体の、クラッキングに対する脅威は極めて低い。

【0006】

しかしながら、特許文献1に開示されたシンクライアント記憶媒体は、不特定多数の端末で実行可能な構成である。このため、悪意ある者によって予めキーロガーが仕込まれた端末で実行してしまうと、個人認証情報等の、耐タンパ性を備えるICカード領域に保持されている機密情報が漏洩してしまう可能性があった。

また、特許文献1に開示されたシンクライアント記憶媒体は、複数の端末を使い分ける際、環境設定情報をユーザが手動で切り替える手間があった。

【0007】

本発明は係る状況に鑑みてなされたものであり、従来より高い次元で情報漏えいの可能性を排斥し、更には従来より利便性を高めた端末装置、端末認証方法、端末プログラム及び端末設定記録媒体を提供することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の端末装置は、表示部と、個体識別情報を格納する個体識別情報格納部と、不揮発性ストレージと、不揮発性ストレージ上に設けられているOS領域と、不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号処理部と、暗号化ファイルシステム領域に設けられており一以上の記憶個体識別情報が記憶されている個体識別情報リストと、OS領域に設けられており、個体識別情報格納部から個体識別情報を取得するハードウェア認識部と、OS領域に設けられており、ハードウェア認識部が取得した個体識別情報と個体識別情報リストに格納されている記憶個体識別情報を照合する個体識別情報照合部とを有する。

そして、初期動作制御部はOS領域に設けられており、個体識別情報に一致する記憶個体識別情報が存在しないと個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させずにOS起動処理を終了し、個体識別情報に一致する記憶個体識別情報が存在すると個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させる処理を実行する。

【0009】

端末装置は、シンクライアント記憶媒体に格納されているシンクライアント用OSのブート処理後、最初の認証処理として、MACアドレスを用いた端末の個体認証処理を実施する。暗号化ファイルシステム領域に格納されているMACアドレスリストに予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。このように構成することで、従来の端末と比べて情報漏洩の可能性をより低減できる。

【発明の効果】

【0010】

本発明により、従来より高い次元で情報漏えいの可能性を排斥し、更には従来より利便性を高めた端末装置、端末認証方法、端末プログラム及び端末設定記録媒体を提供できる。

【図面の簡単な説明】

【0011】

【図1】本発明の一実施形態であるシンクライアントシステムの概略図である。

【図2】シンクライアント記憶媒体の内部構成を示す概略図である。

【図3】ユーザ環境設定情報の内容を説明するフィールド構成図である。

【図4】本実施形態の端末の機能ブロック図である。

【図5】端末の初期動作の処理の流れを示すフローチャートである。

【図6】端末の初期動作の処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0012】

図1は、本発明の一実施形態であるシンクライアントシステムの概略図である。

ユーザ102は、一般的なパソコンである端末103に、シンクライアント記憶媒体104を接続し、電源を投入する。すると、シンクライアント記憶媒体104に格納されているOSが起動し、所定の認証手順と環境構築手順を経て、インターネット105を介して企業内LAN106のSSL−VPN装置107に接続する。端末103とSSL−VPN装置107との間には、暗号化された通信経路であるSSL−VPNトンネル108が形成される。そして、端末103は認証サーバ109によるサーバ認証を経て、仮想PCサーバ110やその他サーバ111に接続し、それらサーバの情報資源を利用する。

【0013】

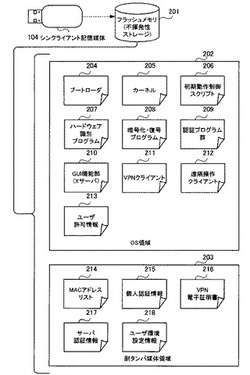

図2は、シンクライアント記憶媒体104の内部構成を示す概略図である。

シンクライアント記憶媒体104は、一例として周知のUSBメモリが用いられる。すなわち、不揮発性ストレージの一種であるフラッシュメモリ201を備える。

シンクライアント記憶媒体104には、二つの領域が設けられている。一つは外部から読み書きが可能なOS領域202であり、もう一つは暗号化されているために外部から容易に読み出せない、耐タンパ媒体領域203である。

【0014】

OS領域202には、ブートローダ204、カーネル205、初期動作制御スクリプト206、ハードウェア識別プログラム207、暗号化・復号プログラム208、認証プログラム群209、GUI機能部210、VPNクライアント211、遠隔操作クライアント212及びユーザ許可情報213が記憶されている。

ブートローダ204は、カーネル205をコンピュータのRAMに読み込ませて実行させるための、極小規模なプログラムである。本実施形態のブートローダ204は、一例としてgrub(http://www.gnu.org/software/grub/)やlilo(http://lilo.alioth.debian.org/)が利用される。

カーネル205は、OSの基礎をなすシステムプログラムであり、ハードウェアと周辺機器とのデータのやり取りや任意のプログラムの実行等を司る。本実施形態のOSは、一例としてPOSIX(Portable Operating System Interface)系OSを用いる。

初期動作制御スクリプト206は、POSIX系OSには必須の、OS起動時に読み込まれてroot権限で実行されるスクリプト群であり、その殆どがシェルスクリプトである。

【0015】

ハードウェア識別プログラム207は、OSが実行される端末103のハードウェア構成を調べて、テキストファイル等のデータに記録するプログラムである。本実施形態の場合、以下のような幾つかの手法が考えられる。

(1)カーネル205が出力するシステムメッセージが記録されるログファイルである /var/log/messages から直接取得する方法。

(2)カーネル205が出力するシステムメッセージをdmesgコマンドで取得する方法。

(3)周辺機器構成を調べるlspciコマンド、及びNIC(Network Interface Card)の有無及びMACアドレス(Media Access Control address)を調べるifconfigコマンドで取得する方法。

(4)専用のプログラムを構築し、/procディレクトリ配下の特殊ファイル等からデバイス構成を調べる方法。

以上に記した各々の方法を適宜組み合わせて、必要なハードウェア構成の情報を取得する。特に、MACアドレスの取得は本実施形態のシンクライアントシステムにおいて重要である。

【0016】

暗号化・復号プログラム208は、耐タンパ媒体領域203にアクセスするためのプログラムライブラリである。

認証プログラム群209は、本実施形態のシンクライアントシステムにおいて、端末個体認証、端末個人認証、VPN認証、サーバ認証の四段階の認証を実行する認証プログラムの集合体である。

GUI機能部210は、端末103にGUI(Graphical User Interface)環境を実現するプログラムであり、一例としては X Window System のXサーバである。

VPNクライアント211は、VPN装置或はSSL−VPN装置107と接続するためのクライアントプログラムである。

遠隔操作クライアント212は、サーバに接続してサービスを受けるためのクライアントプログラムである。一例としてはRDP(Remote Desktop Protocol)クライアントやICA(Independent Computing Architecture)プロトコルを用いたICAクライアント、或はPCoIP(PC over IP)クライアントである。

つまり、本実施形態のシンクライアントシステムは、複数種類のVPNクライアントと複数種類の遠隔操作クライアントを利用可能である。そして、それらの組み合わせは端末103が設置される利用シーンに応じて適切に選択される。

【0017】

ユーザ許可情報213は、シンクライアント記憶媒体104において、様々な設定情報の操作に対する許可或は拒否の設定が記述されているファイルである。一例として、以下のような設定が記録されている。

・個人認証情報入力画面における、個人認証情報(PIN:Personal Identification Number)を変更する権限

・種々のソフトウェアを更新する権限

・種々の認証用証明書を入れ替える権限

・接続テストを実行する権限

・利用するサーバを登録/新規追加/編集/削除する権限

・ネットワーク設定を編集する権限

・VPN設定を編集する権限

・ICAクライアント利用時のサーバ選択画面を表示する権限

・RDP利用時のクリップボード機能を選択する権限

・ブートローダ204の選択項目

・通信時のMTU(Maximum Transmission Unit)値

これら情報は、管理者が管理用OS上で編集することが可能である。

【0018】

耐タンパ媒体領域203には、MACアドレスリスト214、個人認証情報215、VPN電子証明書216、サーバ認証情報217及びユーザ環境設定情報218が記憶されている。

MACアドレスリスト214は、シンクライアント記憶媒体104が実行可能な端末103(パソコン)のNICのMACアドレスが記述されているテキストファイルである。

個人認証情報215は、シンクライアント記憶媒体104を利用可能なユーザ102を認証するためのPINが記述されているテキストファイルである。

VPN電子証明書216は、VPN装置及びSSL−VPN装置107に接続する際の認証に利用する電子証明書データファイルである。VPN装置用とSSL−VPN装置107用との二種類が設けられている。

サーバ認証情報217は、サーバを利用する際の認証に利用する認証情報ファイルである。サーバ認証情報217は利用するサーバの数毎に設けられている。

【0019】

暗号化ファイルシステム領域ともいえる耐タンパ媒体領域203は、暗号化・復号プログラム208によって暗号化されたファイルシステムである。つまり、ソフトウェアによって耐タンパ性を担保している。

耐タンパ媒体領域203を構成する方法としては、様々な手法がある。以下に例を挙げる。

(1)フラッシュメモリ201をパーティションで区切り、一方をOS領域202、他方を耐タンパ媒体領域203とする方法。極めてオーソドックスな方法であるが、fdiskコマンド等でパーティションを区切る必要があるか、或は同容量のUSBメモリにddコマンド等で書き込む必要がある等、シンクライアント記憶媒体104の複写生成に制約が生じる。

(2)POSIX系OS等の機能として備わっている、ループバックファイルシステムを用いる方法。これは、ファイルそのものを仮想的にファイルシステムとして所望のマウントポイントにマウント可能にする方法である。この方法は、フラッシュメモリ201をパーティションで区切る必要がないので、既存のUSBメモリにファイルをコピーするだけでシンクライアント記憶媒体104を容易に構築可能である。更に、パーティションがファイルで構成されるので容易に容量を自由に設定できる等、自由度が高い。

【0020】

[テーブル構成]

ユーザ環境設定情報218は、利用する端末103毎に設定する環境設定情報が記録されているテーブルである。

図3は、ユーザ環境設定情報218の内容を説明するフィールド構成図である。

ユーザ環境設定情報218は、ラベル名フィールドと、MACアドレスフィールドと、解像度及びビデオチップ設定フィールドと、ネットワーク設定フィールドと、VPN種別フィールドと、遠隔操作クライアント種別フィールドよりなる。

ラベル名フィールドには、複数の環境設定を識別するための、管理者或は管理権限を持つユーザ102が任意に設定する名称が格納される。

MACアドレスフィールドには、端末103のNICに設定されているMACアドレスが格納される。

解像度及びビデオチップ設定フィールドには、端末103のディスプレイ表示機能を担うビデオチップの種類と、端末103のディスプレイに設定する解像度等の設定情報が格納される。これはXサーバであるGUI機能部210の設定情報である。

ネットワーク設定フィールドには、端末103のネットワーク設定情報が格納される。周知のDHCP(Dynamic Host Configuration Protocol)を用いるのか、PPP(Point to Point Protocol)接続を用いるのか、或は固定IPアドレスを設定するのか、その場合のネットマスク、デフォルトゲートウェイ、そしてDNSサーバの設定等が記述される。

VPN種別フィールドには、利用するVPNクライアント211の種類が格納される。本実施形態の場合、VPN又はSSL−VPNである。

遠隔操作クライアント種別フィールドには、利用する遠隔操作クライアント212の種類が格納される。本実施形態の場合、RDPクライアント、ICAクライアント又はPCoIPクライアントである。

なお、本実施形態においてユーザ環境設定情報218をテーブルとして表現しているが、ユーザ環境設定情報218は必ずしも単一のファイルで構成されるテーブルでなくてもよい。各フィールドがラベル名又はMACアドレスで紐付けられる構成であれば、複数のファイルで構成されていてもよい。

【0021】

[全体構成]

図4は、本実施形態の端末103の機能ブロック図である。パソコンである端末103にシンクライアント記憶媒体104を接続してブートすると、端末103には図4に示す機能ブロックが構築される。

端末103が正常に認証手順を終えて、所望のサーバに接続されている状態では、端末103はサーバのGUI端末として機能する。表示部401はサーバが送信する画面情報を表示し、操作部402はユーザ102の操作をサーバに伝える。入出力制御部403は、遠隔操作クライアント212を通じてGUI環境を表示部401と操作部402に実現すると共に、サーバに対して表示情報と操作情報の送受信を行う。その際、サーバとの通信はNIC404を通じてVPNクライアント211が行う。

このように、通常使用状態においては図4の点線で示す機能ブロックのみ稼働する。

【0022】

初期動作制御部405の実体は初期動作制御スクリプト206である。

ハードウェア認識部406の実体はハードウェア識別プログラム207である。ハードウェア認識部406はハードウェア認識情報407を作成する。

MACアドレス照合部408、個人認証部409、VPN認証部410及びサーバ認証部411は認証プログラム群209である。

MACアドレス照合部408は、暗号化・復号プログラム208である暗号化・復号処理部412を通じて耐タンパ媒体に格納されているMACアドレスリスト214と、ハードウェア認識情報407に記録されているMACアドレスとを照合し、合致するMACアドレスがあれば、初期動作制御部405にその旨を報告する。

個人認証部409は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されている個人認証情報215と、ユーザ102が操作部402を操作することによって操作部402から得られる個人認証情報215とを照合し、合致したら、初期動作制御部405にその旨を報告する。

VPN認証部410は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているVPN電子証明書216を読み込み、VPNクライアント211を通じてVPN装置或はSSL−VPN装置107に対する認証を実行し、認証に成功したら、初期動作制御部405にその旨を報告する。

サーバ認証部411は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているサーバ認証情報217を読み込み、VPNクライアント211を通じて認証サーバ109に対する認証を実行し、認証に成功したら、初期動作制御部405にその旨を報告する。

【0023】

[動作]

これより、本実施形態の端末103がシンクライアント記憶媒体104によってブートした以降の初期動作の流れを、フローチャートにて説明する。

図5及び図6は、端末103の初期動作の処理の流れを示すフローチャートである。

処理を開始すると(S501)、端末103はシンクライアント記憶媒体104のOS領域202に格納されているブートローダ204を読み込み、次にカーネル205を読み込んで実行し、更に初期動作制御スクリプト206(初期動作制御部405)を読み込んで実行する、一般的なOSの起動処理を行う(S502)。

次に、初期動作制御部405から呼び出されたハードウェア識別プログラム207(ハードウェア認識部406)は、端末103のハードウェア構成を調べて、テキストファイルであるハードウェア認識情報407に書き出す(S503)。

次に、初期動作制御部405は図示しない周知のmountコマンドを用いて耐タンパ媒体領域203を所定のディレクトリ(マウントポイント)にマウント処理し、更に初期動作制御部405から呼び出された暗号化・復号プログラム208(暗号化・復号処理部412)を通じて耐タンパ媒体領域203に対する情報の読み出し及び書き込みが可能になる(S504)。

【0024】

次に、初期動作制御部405から呼び出されたMACアドレス照合部408は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているMACアドレスリスト214と、ハードウェア認識情報407に記録されているMACアドレスとを照合する(S505)。

照合の結果、もし、合致するMACアドレスがなければ(S506のNO)、当該端末103はシンクライアント記憶媒体104に未登録の端末103であり、クライアント環境を実行してはならない端末103であるので、ハングアップ状態で終了する(S507)。

【0025】

ステップS506において、もし、合致するMACアドレスがあれば(S506のYES)、当該端末103はシンクライアント記憶媒体104に登録済みの端末103であり、クライアント環境を実行してよい端末103であるので、初期動作制御部405にその旨を報告する。

次に、初期動作制御部405はステップS505で特定したMACアドレスを用いて、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているユーザ環境設定情報218から設定すべき環境情報を特定する(S508)。そして、特定した環境情報を用いて、GUI機能部210(Xサーバ)を起動し、ネットワークの設定を行う(S509)。

【0026】

図6を参照して、処理の説明を続ける。

次に、初期動作制御部405はPINを入力するための個人認証画面を表示し(S610)、操作部402から出力される操作情報の入力を待つ(S611)。

初期動作制御部405から呼び出された個人認証部409は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されている個人認証情報215に格納されているPINと、操作部402から入力されたPINとを照合する。

照合の結果、もし、PINが合致しなければ(S612のNO)、ステップS610から再び繰り返す。

照合の結果、もし、PINが合致したら(S612のYES)、この時点で端末103を操作しているユーザ102は正規のユーザ102であるので、初期動作制御部405にその旨を報告する。

【0027】

次に、初期動作制御部405から呼び出されたVPN認証部410は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているVPN電子証明書216を読み込み、VPNクライアント211を通じてVPN装置或はSSL−VPN装置107に対する認証を実行する(S613)。

認証の結果、もし、認証に失敗したら(S614のNO)、VPN認証部410は入出力制御部403を通じて表示部401にエラーメッセージを表示し(S615)、処理を終了する(S616)。

認証の結果、もし、認証に成功したら(S614のYES)、初期動作制御部405にその旨を報告する。

【0028】

次に、初期動作制御部405から呼び出されたサーバ認証部411は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているサーバ認証情報217を読み込み、VPNクライアント211を通じて認証サーバ109に対する認証を実行する(S617)。

認証の結果、もし、認証に失敗したら(S618のNO)、サーバ認証部411は入出力制御部403を通じて表示部401にエラーメッセージを表示し(S619)、処理を終了する(S620)。

認証の結果、もし、認証に成功したら(S618のYES)、初期動作制御部405にその旨を報告する。そして、初期動作制御部405はユーザ環境設定情報218に指定された遠隔操作クライアント212を起動して(S621)、一連の処理を終了する(S622)。

【0029】

図5及び図6にて説明した初期動作において、端末103は四つの認証手順を実行する。

<1>端末103の正当性を確認するための、MACアドレスを用いた端末個体認証(図5のステップS505)。

<2>ユーザ102の正当性を確認するための、個人認証情報215を用いた端末個人認証(図6のステップS610乃至S612)。

<3>SSL−VPN装置107或はVPN装置(図示せず)に対する端末103及びユーザ102の正当性を確認し、SSL−VPNトンネル108或はVPNトンネル(図示せず)等、接続経路の正当性を担保するための、VPN電子証明書216を用いたVPN認証(図6のステップS613)。

<4>認証サーバ109に対する端末103及びユーザ102の正当性を確認するための、サーバ認証情報217を用いたサーバ認証(図6のステップS617)。

【0030】

四つの認証手順に係る、MACアドレスリスト214、個人認証情報215、VPN電子証明書216及びサーバ認証情報217は、全て耐タンパ媒体領域203に格納されている。更に、シンクライアント記憶媒体104は、MACアドレスリスト214に登録されていないMACアドレスを有するパソコンでは起動しない構成になっている。このため、不慮の事故等でシンクライアント記憶媒体104が悪意ある第三者の手に渡っても、シンクライアント記憶媒体104を悪用することは極めて困難である。

悪意ある第三者がシンクライアント記憶媒体104を悪用するには、シンクライアント記憶媒体104の内部構成を詳細に調査した上で、暗号化された耐タンパ媒体領域203の解読をしなければならない。その間にシステム管理者は紛失したシンクライアント記憶媒体104のアカウント(個人認証情報215、VPN電子証明書216及びサーバ認証情報217)を停止し、シンクライアント記憶媒体104を再発行すればよい。

【0031】

今日、市場に流通するおよそ全てのパソコンには、NIC404が搭載されている。

本実施形態の端末103は、NIC404のMACアドレスを用いて端末個体認証を実行することで、キーロガー等、ハードウェアを用いたクラッキングの脅威の可能性を低減できる。

更に、MACアドレスで複数の環境設定を紐付けることができるので、MACアドレスが判別でき次第、直ちに設定すべき解像度やネットワーク設定を特定できる。したがって、特許文献1等の従来技術における、ログイン画面等で環境設定を手動で選択する手間がなくなり、個人認証のためのPINを入力するだけで所望の端末画面を表示部に表示させることができる。

【0032】

本実施形態では以下の応用例が可能である。

(1)本実施形態の場合、個人認証部409は標準的なPOSIX系OSの認証機構とは異なる仕組みを採用している。個人認証部409を標準的なPOSIX系OSの認証機構で代替する為に、 /etc/passwd及び /etc/shadow を耐タンパ媒体領域203に格納し、本来の /etc ディレクトリからシンボリックリンクで辿れるように構成することもできる。このように構成すると、個人認証部409は極めて周知且つ伝統的なXウィンドウシステムで利用されるxdm(X Window Display Manager)等のXディスプレイマネージャを利用できる。

【0033】

(2)耐タンパ媒体領域203をハードウェアで構成することができる。この場合、暗号化・復号プログラム208は必須ではなくなるが、あればより耐タンパ性を向上させることが期待できる。

【0034】

(3)近年急速に普及している、スマートフォンと呼ばれる携帯型無線端末を本実施形態の端末103として利用する場合は、MACアドレスの代わりに携帯型無線端末に付与されているIMEI(International Mobile Equipment Identity)等を個体認証に用いることもできる。

これらMACアドレス及びIMEIといった情報は、機器を一意に識別するための、個体識別情報と呼ぶことができる。そして、NICはMACアドレスを格納する個体識別情報格納部として見ることもできる。

【0035】

本実施形態では、シンクライアントシステムを開示した。

端末103は、シンクライアント記憶媒体104に格納されているシンクライアント用OSのブート処理後、最初の認証処理として、端末の個体認証処理を実施する。耐タンパ媒体領域203に格納されているMACアドレスリスト214に予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。このように構成することで、従来の端末と比べて情報漏洩の可能性をより低減できる。

更に、ハードウェア識別処理において取得したMACアドレスで複数の環境設定情報を紐付けておくことで、ログイン操作における環境設定を選択する手間を省略できる。これにより、ログイン操作の前段階でディスプレイ解像度とネットワーク設定が自動で行われ、ログイン操作だけで所望のVPNを選択し、所望のサーバに接続することができる。

【0036】

以上、本発明の実施形態例について説明したが、本発明は上記実施形態例に限定されるものではなく、特許請求の範囲に記載した本発明の要旨を逸脱しない限りにおいて、他の変形例、応用例を含む。

【符号の説明】

【0037】

102…ユーザ、103…端末、104…シンクライアント記憶媒体、105…インターネット、106…企業内LAN、107…SSL−VPN装置、108…SSL−VPNトンネル、109…認証サーバ、110…仮想PCサーバ、111…他サーバ、201…フラッシュメモリ、202…OS領域、203…耐タンパ媒体領域、204…ブートローダ、205…カーネル、206…初期動作制御スクリプト、207…ハードウェア識別プログラム、208…暗号化・復号プログラム、209…認証プログラム群、210…GUI機能部、211…VPNクライアント、212…遠隔操作クライアント、213…ユーザ許可情報、214…MACアドレスリスト、215…個人認証情報、216…VPN電子証明書、217…サーバ認証情報、218…ユーザ環境設定情報、401…表示部、402…操作部、403…入出力制御部、404…NIC、405…初期動作制御部、406…ハードウェア認識部、407…ハードウェア認識情報、408…MACアドレス照合部、409…個人認証部、410…VPN認証部、411…サーバ認証部、412…暗号化・復号処理部

【技術分野】

【0001】

本発明は、端末装置、端末認証方法、端末プログラム及び端末設定記録媒体に関する。

より詳細には、VPN(Virtual Private Network:仮想プライベートネットワーク)を利用する端末装置と、端末装置及びユーザを認証する方法、端末装置を設定するための端末プログラム、更にそのプログラムが格納された端末設定記録媒体に関する。

【背景技術】

【0002】

周知のように、世界中でインターネットが普及している。特に我が国では、ブロードバンドという名称で、光ファイバ等の高速な通信回線によるインターネットが普及している。我が国では、大容量のデータを短時間に高速で転送できる通信回線が、一般市民にとって極めて身近に利用可能な環境として整備されている。

このようなブロードバンド環境の普及及び整備状況を鑑み、企業ではブロードバンド環境をビジネスに利用する事例が増えている。具体的には、VPNを用いたリモートアクセス環境の実現である。従業員は、自宅やネットカフェ等の外出先から、端末をファイアウォールで守られている企業内LANに接続し、企業内LAN上に存在するサーバの情報資源を利用する。VPNは、ファイアウォールを安全に越えて企業内LANにログインしてアクセスするために必要なネットワーク接続環境である。

【0003】

従来のVPNにおける企業内LAN上のサーバにアクセスする端末は、実質的に企業内LAN上の端末(例えばパーソナルコンピュータ(以下「パソコン」と略す))と同等の構成である。サーバから読み出したデータは端末内のハードディスク装置に保存される。このため、ウィルスチェッカ等の端末におけるセキュリティ保護機構が不十分であったり、或は不慮の事故や不注意等で、端末がクラッキング(コンピュータシステムに対する不正侵入、破壊或は改竄等)されると、ハードディスク装置内のデータが外部に漏洩してしまう可能性があった。

出願人は、このようなVPNにおけるセキュリティ面の脆弱性や、VPNを企業内LANに導入する際の手間やコスト等の諸問題を一挙に解決する方策として、シンクライアント(Thin Client)システムを開発し、販売している。

シンクライアントシステムは、シンクライアントの端末には画面表示等の最低限の機能しか持たない低価格なコンピュータを配し、サーバ側では仮想PCソフトウェア等のデスクトップ環境を実行する。シンクライアントの端末はハードディスク装置にサーバから読み出したデータを保有しないので、セキュリティ面で極めて有利である。

特許文献1は、本出願人によるシンクライアントシステムの先行技術文献である。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2009−31896号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

特許文献1に開示するシンクライアントシステムでは、シンクライアントを実現する記憶媒体(以下「シンクライアント記憶媒体」)は、ICカードとフラッシュメモリが一体化した構成になっている。フラッシュメモリ領域にはクライアント装置起動用OS、VPNソフト及び遠隔操作ソフトが格納されている。ICカード領域は外部から解読が極めて困難な耐タンパ性(tamper resistant)を備えており、個人認証情報、電子証明書及び環境設定情報が格納されている。

セキュリティに関する情報が耐タンパ性媒体に格納されているので、シンクライアント記憶媒体の、クラッキングに対する脅威は極めて低い。

【0006】

しかしながら、特許文献1に開示されたシンクライアント記憶媒体は、不特定多数の端末で実行可能な構成である。このため、悪意ある者によって予めキーロガーが仕込まれた端末で実行してしまうと、個人認証情報等の、耐タンパ性を備えるICカード領域に保持されている機密情報が漏洩してしまう可能性があった。

また、特許文献1に開示されたシンクライアント記憶媒体は、複数の端末を使い分ける際、環境設定情報をユーザが手動で切り替える手間があった。

【0007】

本発明は係る状況に鑑みてなされたものであり、従来より高い次元で情報漏えいの可能性を排斥し、更には従来より利便性を高めた端末装置、端末認証方法、端末プログラム及び端末設定記録媒体を提供することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の端末装置は、表示部と、個体識別情報を格納する個体識別情報格納部と、不揮発性ストレージと、不揮発性ストレージ上に設けられているOS領域と、不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号処理部と、暗号化ファイルシステム領域に設けられており一以上の記憶個体識別情報が記憶されている個体識別情報リストと、OS領域に設けられており、個体識別情報格納部から個体識別情報を取得するハードウェア認識部と、OS領域に設けられており、ハードウェア認識部が取得した個体識別情報と個体識別情報リストに格納されている記憶個体識別情報を照合する個体識別情報照合部とを有する。

そして、初期動作制御部はOS領域に設けられており、個体識別情報に一致する記憶個体識別情報が存在しないと個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させずにOS起動処理を終了し、個体識別情報に一致する記憶個体識別情報が存在すると個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させる処理を実行する。

【0009】

端末装置は、シンクライアント記憶媒体に格納されているシンクライアント用OSのブート処理後、最初の認証処理として、MACアドレスを用いた端末の個体認証処理を実施する。暗号化ファイルシステム領域に格納されているMACアドレスリストに予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。このように構成することで、従来の端末と比べて情報漏洩の可能性をより低減できる。

【発明の効果】

【0010】

本発明により、従来より高い次元で情報漏えいの可能性を排斥し、更には従来より利便性を高めた端末装置、端末認証方法、端末プログラム及び端末設定記録媒体を提供できる。

【図面の簡単な説明】

【0011】

【図1】本発明の一実施形態であるシンクライアントシステムの概略図である。

【図2】シンクライアント記憶媒体の内部構成を示す概略図である。

【図3】ユーザ環境設定情報の内容を説明するフィールド構成図である。

【図4】本実施形態の端末の機能ブロック図である。

【図5】端末の初期動作の処理の流れを示すフローチャートである。

【図6】端末の初期動作の処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0012】

図1は、本発明の一実施形態であるシンクライアントシステムの概略図である。

ユーザ102は、一般的なパソコンである端末103に、シンクライアント記憶媒体104を接続し、電源を投入する。すると、シンクライアント記憶媒体104に格納されているOSが起動し、所定の認証手順と環境構築手順を経て、インターネット105を介して企業内LAN106のSSL−VPN装置107に接続する。端末103とSSL−VPN装置107との間には、暗号化された通信経路であるSSL−VPNトンネル108が形成される。そして、端末103は認証サーバ109によるサーバ認証を経て、仮想PCサーバ110やその他サーバ111に接続し、それらサーバの情報資源を利用する。

【0013】

図2は、シンクライアント記憶媒体104の内部構成を示す概略図である。

シンクライアント記憶媒体104は、一例として周知のUSBメモリが用いられる。すなわち、不揮発性ストレージの一種であるフラッシュメモリ201を備える。

シンクライアント記憶媒体104には、二つの領域が設けられている。一つは外部から読み書きが可能なOS領域202であり、もう一つは暗号化されているために外部から容易に読み出せない、耐タンパ媒体領域203である。

【0014】

OS領域202には、ブートローダ204、カーネル205、初期動作制御スクリプト206、ハードウェア識別プログラム207、暗号化・復号プログラム208、認証プログラム群209、GUI機能部210、VPNクライアント211、遠隔操作クライアント212及びユーザ許可情報213が記憶されている。

ブートローダ204は、カーネル205をコンピュータのRAMに読み込ませて実行させるための、極小規模なプログラムである。本実施形態のブートローダ204は、一例としてgrub(http://www.gnu.org/software/grub/)やlilo(http://lilo.alioth.debian.org/)が利用される。

カーネル205は、OSの基礎をなすシステムプログラムであり、ハードウェアと周辺機器とのデータのやり取りや任意のプログラムの実行等を司る。本実施形態のOSは、一例としてPOSIX(Portable Operating System Interface)系OSを用いる。

初期動作制御スクリプト206は、POSIX系OSには必須の、OS起動時に読み込まれてroot権限で実行されるスクリプト群であり、その殆どがシェルスクリプトである。

【0015】

ハードウェア識別プログラム207は、OSが実行される端末103のハードウェア構成を調べて、テキストファイル等のデータに記録するプログラムである。本実施形態の場合、以下のような幾つかの手法が考えられる。

(1)カーネル205が出力するシステムメッセージが記録されるログファイルである /var/log/messages から直接取得する方法。

(2)カーネル205が出力するシステムメッセージをdmesgコマンドで取得する方法。

(3)周辺機器構成を調べるlspciコマンド、及びNIC(Network Interface Card)の有無及びMACアドレス(Media Access Control address)を調べるifconfigコマンドで取得する方法。

(4)専用のプログラムを構築し、/procディレクトリ配下の特殊ファイル等からデバイス構成を調べる方法。

以上に記した各々の方法を適宜組み合わせて、必要なハードウェア構成の情報を取得する。特に、MACアドレスの取得は本実施形態のシンクライアントシステムにおいて重要である。

【0016】

暗号化・復号プログラム208は、耐タンパ媒体領域203にアクセスするためのプログラムライブラリである。

認証プログラム群209は、本実施形態のシンクライアントシステムにおいて、端末個体認証、端末個人認証、VPN認証、サーバ認証の四段階の認証を実行する認証プログラムの集合体である。

GUI機能部210は、端末103にGUI(Graphical User Interface)環境を実現するプログラムであり、一例としては X Window System のXサーバである。

VPNクライアント211は、VPN装置或はSSL−VPN装置107と接続するためのクライアントプログラムである。

遠隔操作クライアント212は、サーバに接続してサービスを受けるためのクライアントプログラムである。一例としてはRDP(Remote Desktop Protocol)クライアントやICA(Independent Computing Architecture)プロトコルを用いたICAクライアント、或はPCoIP(PC over IP)クライアントである。

つまり、本実施形態のシンクライアントシステムは、複数種類のVPNクライアントと複数種類の遠隔操作クライアントを利用可能である。そして、それらの組み合わせは端末103が設置される利用シーンに応じて適切に選択される。

【0017】

ユーザ許可情報213は、シンクライアント記憶媒体104において、様々な設定情報の操作に対する許可或は拒否の設定が記述されているファイルである。一例として、以下のような設定が記録されている。

・個人認証情報入力画面における、個人認証情報(PIN:Personal Identification Number)を変更する権限

・種々のソフトウェアを更新する権限

・種々の認証用証明書を入れ替える権限

・接続テストを実行する権限

・利用するサーバを登録/新規追加/編集/削除する権限

・ネットワーク設定を編集する権限

・VPN設定を編集する権限

・ICAクライアント利用時のサーバ選択画面を表示する権限

・RDP利用時のクリップボード機能を選択する権限

・ブートローダ204の選択項目

・通信時のMTU(Maximum Transmission Unit)値

これら情報は、管理者が管理用OS上で編集することが可能である。

【0018】

耐タンパ媒体領域203には、MACアドレスリスト214、個人認証情報215、VPN電子証明書216、サーバ認証情報217及びユーザ環境設定情報218が記憶されている。

MACアドレスリスト214は、シンクライアント記憶媒体104が実行可能な端末103(パソコン)のNICのMACアドレスが記述されているテキストファイルである。

個人認証情報215は、シンクライアント記憶媒体104を利用可能なユーザ102を認証するためのPINが記述されているテキストファイルである。

VPN電子証明書216は、VPN装置及びSSL−VPN装置107に接続する際の認証に利用する電子証明書データファイルである。VPN装置用とSSL−VPN装置107用との二種類が設けられている。

サーバ認証情報217は、サーバを利用する際の認証に利用する認証情報ファイルである。サーバ認証情報217は利用するサーバの数毎に設けられている。

【0019】

暗号化ファイルシステム領域ともいえる耐タンパ媒体領域203は、暗号化・復号プログラム208によって暗号化されたファイルシステムである。つまり、ソフトウェアによって耐タンパ性を担保している。

耐タンパ媒体領域203を構成する方法としては、様々な手法がある。以下に例を挙げる。

(1)フラッシュメモリ201をパーティションで区切り、一方をOS領域202、他方を耐タンパ媒体領域203とする方法。極めてオーソドックスな方法であるが、fdiskコマンド等でパーティションを区切る必要があるか、或は同容量のUSBメモリにddコマンド等で書き込む必要がある等、シンクライアント記憶媒体104の複写生成に制約が生じる。

(2)POSIX系OS等の機能として備わっている、ループバックファイルシステムを用いる方法。これは、ファイルそのものを仮想的にファイルシステムとして所望のマウントポイントにマウント可能にする方法である。この方法は、フラッシュメモリ201をパーティションで区切る必要がないので、既存のUSBメモリにファイルをコピーするだけでシンクライアント記憶媒体104を容易に構築可能である。更に、パーティションがファイルで構成されるので容易に容量を自由に設定できる等、自由度が高い。

【0020】

[テーブル構成]

ユーザ環境設定情報218は、利用する端末103毎に設定する環境設定情報が記録されているテーブルである。

図3は、ユーザ環境設定情報218の内容を説明するフィールド構成図である。

ユーザ環境設定情報218は、ラベル名フィールドと、MACアドレスフィールドと、解像度及びビデオチップ設定フィールドと、ネットワーク設定フィールドと、VPN種別フィールドと、遠隔操作クライアント種別フィールドよりなる。

ラベル名フィールドには、複数の環境設定を識別するための、管理者或は管理権限を持つユーザ102が任意に設定する名称が格納される。

MACアドレスフィールドには、端末103のNICに設定されているMACアドレスが格納される。

解像度及びビデオチップ設定フィールドには、端末103のディスプレイ表示機能を担うビデオチップの種類と、端末103のディスプレイに設定する解像度等の設定情報が格納される。これはXサーバであるGUI機能部210の設定情報である。

ネットワーク設定フィールドには、端末103のネットワーク設定情報が格納される。周知のDHCP(Dynamic Host Configuration Protocol)を用いるのか、PPP(Point to Point Protocol)接続を用いるのか、或は固定IPアドレスを設定するのか、その場合のネットマスク、デフォルトゲートウェイ、そしてDNSサーバの設定等が記述される。

VPN種別フィールドには、利用するVPNクライアント211の種類が格納される。本実施形態の場合、VPN又はSSL−VPNである。

遠隔操作クライアント種別フィールドには、利用する遠隔操作クライアント212の種類が格納される。本実施形態の場合、RDPクライアント、ICAクライアント又はPCoIPクライアントである。

なお、本実施形態においてユーザ環境設定情報218をテーブルとして表現しているが、ユーザ環境設定情報218は必ずしも単一のファイルで構成されるテーブルでなくてもよい。各フィールドがラベル名又はMACアドレスで紐付けられる構成であれば、複数のファイルで構成されていてもよい。

【0021】

[全体構成]

図4は、本実施形態の端末103の機能ブロック図である。パソコンである端末103にシンクライアント記憶媒体104を接続してブートすると、端末103には図4に示す機能ブロックが構築される。

端末103が正常に認証手順を終えて、所望のサーバに接続されている状態では、端末103はサーバのGUI端末として機能する。表示部401はサーバが送信する画面情報を表示し、操作部402はユーザ102の操作をサーバに伝える。入出力制御部403は、遠隔操作クライアント212を通じてGUI環境を表示部401と操作部402に実現すると共に、サーバに対して表示情報と操作情報の送受信を行う。その際、サーバとの通信はNIC404を通じてVPNクライアント211が行う。

このように、通常使用状態においては図4の点線で示す機能ブロックのみ稼働する。

【0022】

初期動作制御部405の実体は初期動作制御スクリプト206である。

ハードウェア認識部406の実体はハードウェア識別プログラム207である。ハードウェア認識部406はハードウェア認識情報407を作成する。

MACアドレス照合部408、個人認証部409、VPN認証部410及びサーバ認証部411は認証プログラム群209である。

MACアドレス照合部408は、暗号化・復号プログラム208である暗号化・復号処理部412を通じて耐タンパ媒体に格納されているMACアドレスリスト214と、ハードウェア認識情報407に記録されているMACアドレスとを照合し、合致するMACアドレスがあれば、初期動作制御部405にその旨を報告する。

個人認証部409は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されている個人認証情報215と、ユーザ102が操作部402を操作することによって操作部402から得られる個人認証情報215とを照合し、合致したら、初期動作制御部405にその旨を報告する。

VPN認証部410は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているVPN電子証明書216を読み込み、VPNクライアント211を通じてVPN装置或はSSL−VPN装置107に対する認証を実行し、認証に成功したら、初期動作制御部405にその旨を報告する。

サーバ認証部411は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているサーバ認証情報217を読み込み、VPNクライアント211を通じて認証サーバ109に対する認証を実行し、認証に成功したら、初期動作制御部405にその旨を報告する。

【0023】

[動作]

これより、本実施形態の端末103がシンクライアント記憶媒体104によってブートした以降の初期動作の流れを、フローチャートにて説明する。

図5及び図6は、端末103の初期動作の処理の流れを示すフローチャートである。

処理を開始すると(S501)、端末103はシンクライアント記憶媒体104のOS領域202に格納されているブートローダ204を読み込み、次にカーネル205を読み込んで実行し、更に初期動作制御スクリプト206(初期動作制御部405)を読み込んで実行する、一般的なOSの起動処理を行う(S502)。

次に、初期動作制御部405から呼び出されたハードウェア識別プログラム207(ハードウェア認識部406)は、端末103のハードウェア構成を調べて、テキストファイルであるハードウェア認識情報407に書き出す(S503)。

次に、初期動作制御部405は図示しない周知のmountコマンドを用いて耐タンパ媒体領域203を所定のディレクトリ(マウントポイント)にマウント処理し、更に初期動作制御部405から呼び出された暗号化・復号プログラム208(暗号化・復号処理部412)を通じて耐タンパ媒体領域203に対する情報の読み出し及び書き込みが可能になる(S504)。

【0024】

次に、初期動作制御部405から呼び出されたMACアドレス照合部408は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているMACアドレスリスト214と、ハードウェア認識情報407に記録されているMACアドレスとを照合する(S505)。

照合の結果、もし、合致するMACアドレスがなければ(S506のNO)、当該端末103はシンクライアント記憶媒体104に未登録の端末103であり、クライアント環境を実行してはならない端末103であるので、ハングアップ状態で終了する(S507)。

【0025】

ステップS506において、もし、合致するMACアドレスがあれば(S506のYES)、当該端末103はシンクライアント記憶媒体104に登録済みの端末103であり、クライアント環境を実行してよい端末103であるので、初期動作制御部405にその旨を報告する。

次に、初期動作制御部405はステップS505で特定したMACアドレスを用いて、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているユーザ環境設定情報218から設定すべき環境情報を特定する(S508)。そして、特定した環境情報を用いて、GUI機能部210(Xサーバ)を起動し、ネットワークの設定を行う(S509)。

【0026】

図6を参照して、処理の説明を続ける。

次に、初期動作制御部405はPINを入力するための個人認証画面を表示し(S610)、操作部402から出力される操作情報の入力を待つ(S611)。

初期動作制御部405から呼び出された個人認証部409は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されている個人認証情報215に格納されているPINと、操作部402から入力されたPINとを照合する。

照合の結果、もし、PINが合致しなければ(S612のNO)、ステップS610から再び繰り返す。

照合の結果、もし、PINが合致したら(S612のYES)、この時点で端末103を操作しているユーザ102は正規のユーザ102であるので、初期動作制御部405にその旨を報告する。

【0027】

次に、初期動作制御部405から呼び出されたVPN認証部410は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているVPN電子証明書216を読み込み、VPNクライアント211を通じてVPN装置或はSSL−VPN装置107に対する認証を実行する(S613)。

認証の結果、もし、認証に失敗したら(S614のNO)、VPN認証部410は入出力制御部403を通じて表示部401にエラーメッセージを表示し(S615)、処理を終了する(S616)。

認証の結果、もし、認証に成功したら(S614のYES)、初期動作制御部405にその旨を報告する。

【0028】

次に、初期動作制御部405から呼び出されたサーバ認証部411は、暗号化・復号処理部412を通じて耐タンパ媒体領域203に格納されているサーバ認証情報217を読み込み、VPNクライアント211を通じて認証サーバ109に対する認証を実行する(S617)。

認証の結果、もし、認証に失敗したら(S618のNO)、サーバ認証部411は入出力制御部403を通じて表示部401にエラーメッセージを表示し(S619)、処理を終了する(S620)。

認証の結果、もし、認証に成功したら(S618のYES)、初期動作制御部405にその旨を報告する。そして、初期動作制御部405はユーザ環境設定情報218に指定された遠隔操作クライアント212を起動して(S621)、一連の処理を終了する(S622)。

【0029】

図5及び図6にて説明した初期動作において、端末103は四つの認証手順を実行する。

<1>端末103の正当性を確認するための、MACアドレスを用いた端末個体認証(図5のステップS505)。

<2>ユーザ102の正当性を確認するための、個人認証情報215を用いた端末個人認証(図6のステップS610乃至S612)。

<3>SSL−VPN装置107或はVPN装置(図示せず)に対する端末103及びユーザ102の正当性を確認し、SSL−VPNトンネル108或はVPNトンネル(図示せず)等、接続経路の正当性を担保するための、VPN電子証明書216を用いたVPN認証(図6のステップS613)。

<4>認証サーバ109に対する端末103及びユーザ102の正当性を確認するための、サーバ認証情報217を用いたサーバ認証(図6のステップS617)。

【0030】

四つの認証手順に係る、MACアドレスリスト214、個人認証情報215、VPN電子証明書216及びサーバ認証情報217は、全て耐タンパ媒体領域203に格納されている。更に、シンクライアント記憶媒体104は、MACアドレスリスト214に登録されていないMACアドレスを有するパソコンでは起動しない構成になっている。このため、不慮の事故等でシンクライアント記憶媒体104が悪意ある第三者の手に渡っても、シンクライアント記憶媒体104を悪用することは極めて困難である。

悪意ある第三者がシンクライアント記憶媒体104を悪用するには、シンクライアント記憶媒体104の内部構成を詳細に調査した上で、暗号化された耐タンパ媒体領域203の解読をしなければならない。その間にシステム管理者は紛失したシンクライアント記憶媒体104のアカウント(個人認証情報215、VPN電子証明書216及びサーバ認証情報217)を停止し、シンクライアント記憶媒体104を再発行すればよい。

【0031】

今日、市場に流通するおよそ全てのパソコンには、NIC404が搭載されている。

本実施形態の端末103は、NIC404のMACアドレスを用いて端末個体認証を実行することで、キーロガー等、ハードウェアを用いたクラッキングの脅威の可能性を低減できる。

更に、MACアドレスで複数の環境設定を紐付けることができるので、MACアドレスが判別でき次第、直ちに設定すべき解像度やネットワーク設定を特定できる。したがって、特許文献1等の従来技術における、ログイン画面等で環境設定を手動で選択する手間がなくなり、個人認証のためのPINを入力するだけで所望の端末画面を表示部に表示させることができる。

【0032】

本実施形態では以下の応用例が可能である。

(1)本実施形態の場合、個人認証部409は標準的なPOSIX系OSの認証機構とは異なる仕組みを採用している。個人認証部409を標準的なPOSIX系OSの認証機構で代替する為に、 /etc/passwd及び /etc/shadow を耐タンパ媒体領域203に格納し、本来の /etc ディレクトリからシンボリックリンクで辿れるように構成することもできる。このように構成すると、個人認証部409は極めて周知且つ伝統的なXウィンドウシステムで利用されるxdm(X Window Display Manager)等のXディスプレイマネージャを利用できる。

【0033】

(2)耐タンパ媒体領域203をハードウェアで構成することができる。この場合、暗号化・復号プログラム208は必須ではなくなるが、あればより耐タンパ性を向上させることが期待できる。

【0034】

(3)近年急速に普及している、スマートフォンと呼ばれる携帯型無線端末を本実施形態の端末103として利用する場合は、MACアドレスの代わりに携帯型無線端末に付与されているIMEI(International Mobile Equipment Identity)等を個体認証に用いることもできる。

これらMACアドレス及びIMEIといった情報は、機器を一意に識別するための、個体識別情報と呼ぶことができる。そして、NICはMACアドレスを格納する個体識別情報格納部として見ることもできる。

【0035】

本実施形態では、シンクライアントシステムを開示した。

端末103は、シンクライアント記憶媒体104に格納されているシンクライアント用OSのブート処理後、最初の認証処理として、端末の個体認証処理を実施する。耐タンパ媒体領域203に格納されているMACアドレスリスト214に予め登録済みのMACアドレスと一致していなければ、シンクライアント機能の実行を停止する。このように構成することで、従来の端末と比べて情報漏洩の可能性をより低減できる。

更に、ハードウェア識別処理において取得したMACアドレスで複数の環境設定情報を紐付けておくことで、ログイン操作における環境設定を選択する手間を省略できる。これにより、ログイン操作の前段階でディスプレイ解像度とネットワーク設定が自動で行われ、ログイン操作だけで所望のVPNを選択し、所望のサーバに接続することができる。

【0036】

以上、本発明の実施形態例について説明したが、本発明は上記実施形態例に限定されるものではなく、特許請求の範囲に記載した本発明の要旨を逸脱しない限りにおいて、他の変形例、応用例を含む。

【符号の説明】

【0037】

102…ユーザ、103…端末、104…シンクライアント記憶媒体、105…インターネット、106…企業内LAN、107…SSL−VPN装置、108…SSL−VPNトンネル、109…認証サーバ、110…仮想PCサーバ、111…他サーバ、201…フラッシュメモリ、202…OS領域、203…耐タンパ媒体領域、204…ブートローダ、205…カーネル、206…初期動作制御スクリプト、207…ハードウェア識別プログラム、208…暗号化・復号プログラム、209…認証プログラム群、210…GUI機能部、211…VPNクライアント、212…遠隔操作クライアント、213…ユーザ許可情報、214…MACアドレスリスト、215…個人認証情報、216…VPN電子証明書、217…サーバ認証情報、218…ユーザ環境設定情報、401…表示部、402…操作部、403…入出力制御部、404…NIC、405…初期動作制御部、406…ハードウェア認識部、407…ハードウェア認識情報、408…MACアドレス照合部、409…個人認証部、410…VPN認証部、411…サーバ認証部、412…暗号化・復号処理部

【特許請求の範囲】

【請求項1】

表示部と、

個体識別情報を格納する個体識別情報格納部と、

不揮発性ストレージと、

前記不揮発性ストレージ上に設けられているOS領域と、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、

前記暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号処理部と、

前記暗号化ファイルシステム領域に設けられており一以上の記憶個体識別情報が記憶されている個体識別情報リストと、

前記OS領域に設けられており、前記個体識別情報格納部から前記個体識別情報を取得するハードウェア認識部と、

前記OS領域に設けられており、前記ハードウェア認識部が取得した前記個体識別情報と前記個体識別情報リストに格納されている前記記憶個体識別情報を照合する個体識別情報照合部と、

前記OS領域に設けられており、前記個体識別情報に一致する前記記憶個体識別情報が存在しないと前記個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させずにOS起動処理を終了し、前記個体識別情報に一致する前記記憶個体識別情報が存在すると前記個体識別情報照合部が判断した場合、前記表示部に個人認証画面を表示させる処理を実行する初期動作制御部と

を具備する端末装置。

【請求項2】

更に、

操作部と、

前記OS領域に設けられており、前記表示部に前記個人認証画面が表示されている状態にて、前記操作部を操作し、個人認証が成功した場合、所定のVPN装置へ接続するVPNクライアントと、

前記OS領域に設けられており、前記表示部に前記個人認証画面が表示されている状態にて、前記操作部を操作し、個人認証が成功した場合、所定のサーバへ接続する遠隔操作クライアントと

を具備する請求項1記載の端末装置。

【請求項3】

端末に接続された不揮発性ストレージ上に設けられているOS領域に格納されているOSを前記端末が読み込み、前記OSを起動するOS起動ステップと、

前記OS起動ステップの後、端末のハードウェア情報を収集するハードウェア情報収集ステップと、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域をマウントする暗号化ファイルシステムマウントステップと、

前記ハードウェア情報収集ステップにて取得した前記端末に備わっている個体識別情報格納部から取得した取得個体識別情報と、前記暗号化ファイルシステム領域に存在する個体識別情報リストに含まれている記憶個体識別情報とを照合する個体識別情報照合ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在しない場合、表示部に個人認証画面を表示させずに処理を終了する異常終了ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、表示部に個人認証画面を表示させる個人認証画面表示ステップと

を有する端末認証方法。

【請求項4】

更に、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記個人認証画面表示ステップに先立ち、前記暗号化ファイルシステム領域に存在するユーザ環境設定情報から前記取得個体識別情報に紐付いている環境設定情報を特定して、前記表示部を前記環境設定情報に記述されている解像度でGUI機能を起動させると共に、前記環境設定情報に記述されているネットワーク設定を実行する端末環境設定ステップと

を有する請求項3記載の端末認証方法。

【請求項5】

端末に、

前記端末に接続された不揮発性ストレージ上に設けられているOS領域に格納されているOSを前記端末が読み込み、前記OSを起動するOS起動ステップと、

前記OS起動ステップの後、端末のハードウェア情報を収集するハードウェア情報収集ステップと、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域をマウントする暗号化ファイルシステムマウントステップと、

前記ハードウェア情報収集ステップにて取得した前記端末に備わっている個体識別情報格納部から取得した取得個体識別情報と、前記暗号化ファイルシステム領域に存在する個体識別情報リストに含まれている記憶個体識別情報とを照合する個体識別情報照合ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在しない場合、前記端末の表示部に個人認証画面を表示させずに処理を終了する異常終了ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記表示部に前記個人認証画面を表示させる個人認証画面表示ステップと

を実行させるための端末プログラム。

【請求項6】

更に、前記端末に、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記個人認証画面表示ステップに先立ち、前記暗号化ファイルシステム領域に存在するユーザ環境設定情報から前記取得個体識別情報に紐付いている環境設定情報を特定して、前記表示部を前記環境設定情報に記述されている解像度でGUI機能を起動させると共に、前記環境設定情報に記述されているネットワーク設定を実行する端末環境設定ステップと

を実行させるための、請求項5記載の端末プログラム。

【請求項7】

不揮発性ストレージと、

前記不揮発性ストレージ上に設けられており、コンピュータに読み込まれてブートされるOS領域と、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、

前記OS領域内に記憶されており、前記暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号プログラムと、

前記OS領域内に記憶されており、端末に備わっている個体識別情報格納部から個体識別情報を取得するハードウェア識別プログラムと、

前記暗号化ファイルシステム領域内に記憶されており、一以上の記憶個体識別情報が記憶されている個体識別情報リストと、

前記OS領域内に記憶されており、前記ハードウェア識別プログラムが取得した前記個体識別情報と前記個体識別情報リストに格納されている前記記憶個体識別情報を照合し、前記個体識別情報に一致する前記記憶個体識別情報が存在しないと判断した場合、前記端末の表示部に個人認証画面を表示させずにOS起動処理を終了すると共に、前記個体識別情報に一致する前記記憶個体識別情報が存在すると判断した場合、前記表示部に前記個人認証画面を表示させる処理を実行する初期動作制御スクリプトと

を有する、コンピュータ読み取り可能な端末設定記録媒体。

【請求項8】

更に、

前記OS領域内に記憶されており、前記表示部及び前記端末の操作部にGUI機能を提供するGUI機能部と、

前記暗号化ファイルシステム領域内に記憶されており、前記記憶個体識別情報に紐付いている環境設定情報が記憶されているユーザ環境設定情報と

を有し、

前記初期動作制御スクリプトは、前記表示部に前記個人認証画面を表示するに先立ち、前記ハードウェア識別プログラムが取得した前記個体識別情報を用いて、前記ユーザ環境設定情報から設定すべき環境設定情報を特定し、前記環境設定情報を用いて前記GUI機能部を起動し、ネットワークの設定を行う、

請求項7記載のコンピュータ読み取り可能な端末設定記録媒体。

【請求項1】

表示部と、

個体識別情報を格納する個体識別情報格納部と、

不揮発性ストレージと、

前記不揮発性ストレージ上に設けられているOS領域と、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、

前記暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号処理部と、

前記暗号化ファイルシステム領域に設けられており一以上の記憶個体識別情報が記憶されている個体識別情報リストと、

前記OS領域に設けられており、前記個体識別情報格納部から前記個体識別情報を取得するハードウェア認識部と、

前記OS領域に設けられており、前記ハードウェア認識部が取得した前記個体識別情報と前記個体識別情報リストに格納されている前記記憶個体識別情報を照合する個体識別情報照合部と、

前記OS領域に設けられており、前記個体識別情報に一致する前記記憶個体識別情報が存在しないと前記個体識別情報照合部が判断した場合、表示部に個人認証画面を表示させずにOS起動処理を終了し、前記個体識別情報に一致する前記記憶個体識別情報が存在すると前記個体識別情報照合部が判断した場合、前記表示部に個人認証画面を表示させる処理を実行する初期動作制御部と

を具備する端末装置。

【請求項2】

更に、

操作部と、

前記OS領域に設けられており、前記表示部に前記個人認証画面が表示されている状態にて、前記操作部を操作し、個人認証が成功した場合、所定のVPN装置へ接続するVPNクライアントと、

前記OS領域に設けられており、前記表示部に前記個人認証画面が表示されている状態にて、前記操作部を操作し、個人認証が成功した場合、所定のサーバへ接続する遠隔操作クライアントと

を具備する請求項1記載の端末装置。

【請求項3】

端末に接続された不揮発性ストレージ上に設けられているOS領域に格納されているOSを前記端末が読み込み、前記OSを起動するOS起動ステップと、

前記OS起動ステップの後、端末のハードウェア情報を収集するハードウェア情報収集ステップと、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域をマウントする暗号化ファイルシステムマウントステップと、

前記ハードウェア情報収集ステップにて取得した前記端末に備わっている個体識別情報格納部から取得した取得個体識別情報と、前記暗号化ファイルシステム領域に存在する個体識別情報リストに含まれている記憶個体識別情報とを照合する個体識別情報照合ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在しない場合、表示部に個人認証画面を表示させずに処理を終了する異常終了ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、表示部に個人認証画面を表示させる個人認証画面表示ステップと

を有する端末認証方法。

【請求項4】

更に、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記個人認証画面表示ステップに先立ち、前記暗号化ファイルシステム領域に存在するユーザ環境設定情報から前記取得個体識別情報に紐付いている環境設定情報を特定して、前記表示部を前記環境設定情報に記述されている解像度でGUI機能を起動させると共に、前記環境設定情報に記述されているネットワーク設定を実行する端末環境設定ステップと

を有する請求項3記載の端末認証方法。

【請求項5】

端末に、

前記端末に接続された不揮発性ストレージ上に設けられているOS領域に格納されているOSを前記端末が読み込み、前記OSを起動するOS起動ステップと、

前記OS起動ステップの後、端末のハードウェア情報を収集するハードウェア情報収集ステップと、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域をマウントする暗号化ファイルシステムマウントステップと、

前記ハードウェア情報収集ステップにて取得した前記端末に備わっている個体識別情報格納部から取得した取得個体識別情報と、前記暗号化ファイルシステム領域に存在する個体識別情報リストに含まれている記憶個体識別情報とを照合する個体識別情報照合ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在しない場合、前記端末の表示部に個人認証画面を表示させずに処理を終了する異常終了ステップと、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記表示部に前記個人認証画面を表示させる個人認証画面表示ステップと

を実行させるための端末プログラム。

【請求項6】

更に、前記端末に、

前記個体識別情報照合ステップにおいて前記取得個体識別情報に一致する前記記憶個体識別情報が存在する場合、前記個人認証画面表示ステップに先立ち、前記暗号化ファイルシステム領域に存在するユーザ環境設定情報から前記取得個体識別情報に紐付いている環境設定情報を特定して、前記表示部を前記環境設定情報に記述されている解像度でGUI機能を起動させると共に、前記環境設定情報に記述されているネットワーク設定を実行する端末環境設定ステップと

を実行させるための、請求項5記載の端末プログラム。

【請求項7】

不揮発性ストレージと、

前記不揮発性ストレージ上に設けられており、コンピュータに読み込まれてブートされるOS領域と、

前記不揮発性ストレージ上に設けられている暗号化ファイルシステム領域と、

前記OS領域内に記憶されており、前記暗号化ファイルシステム領域に対するファイルの読み書きを実現する暗号化・復号プログラムと、

前記OS領域内に記憶されており、端末に備わっている個体識別情報格納部から個体識別情報を取得するハードウェア識別プログラムと、

前記暗号化ファイルシステム領域内に記憶されており、一以上の記憶個体識別情報が記憶されている個体識別情報リストと、

前記OS領域内に記憶されており、前記ハードウェア識別プログラムが取得した前記個体識別情報と前記個体識別情報リストに格納されている前記記憶個体識別情報を照合し、前記個体識別情報に一致する前記記憶個体識別情報が存在しないと判断した場合、前記端末の表示部に個人認証画面を表示させずにOS起動処理を終了すると共に、前記個体識別情報に一致する前記記憶個体識別情報が存在すると判断した場合、前記表示部に前記個人認証画面を表示させる処理を実行する初期動作制御スクリプトと

を有する、コンピュータ読み取り可能な端末設定記録媒体。

【請求項8】

更に、

前記OS領域内に記憶されており、前記表示部及び前記端末の操作部にGUI機能を提供するGUI機能部と、

前記暗号化ファイルシステム領域内に記憶されており、前記記憶個体識別情報に紐付いている環境設定情報が記憶されているユーザ環境設定情報と

を有し、

前記初期動作制御スクリプトは、前記表示部に前記個人認証画面を表示するに先立ち、前記ハードウェア識別プログラムが取得した前記個体識別情報を用いて、前記ユーザ環境設定情報から設定すべき環境設定情報を特定し、前記環境設定情報を用いて前記GUI機能部を起動し、ネットワークの設定を行う、

請求項7記載のコンピュータ読み取り可能な端末設定記録媒体。

【図2】

【図3】

【図4】

【図5】

【図6】

【図1】

【図3】

【図4】

【図5】

【図6】

【図1】

【公開番号】特開2013−114294(P2013−114294A)

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願番号】特願2011−257204(P2011−257204)

【出願日】平成23年11月25日(2011.11.25)

【出願人】(000153443)株式会社日立情報制御ソリューションズ (359)

【Fターム(参考)】

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願日】平成23年11月25日(2011.11.25)

【出願人】(000153443)株式会社日立情報制御ソリューションズ (359)

【Fターム(参考)】

[ Back to top ]