管理サーバ装置

【課題】各ネットワークサービスの独立性を維持しつつ、かつ各々のサービスの有する知人関係を融通し合う。

【解決手段】複数のサービスサーバそれぞれは、利用者の認識票に他の利用者の認識票である他人認識票を関係付けて記憶し、また、認識票に複数のサービスサーバで利用者を一意に識別する識別情報にその識別情報毎に生成された暗号鍵を関連付けて記憶し、管理サーバは、利用者が利用するサービスサーバの識別子を暗号鍵による暗号化情報を格納するテーブルを有する。暗号化認識票サーバは、第1の認識票に関係付けて第1のサービスサーバに記憶されている他人認識票を受信し、他人認識票に関連する識別情報に関連付けて管理サーバ装置に記憶されている暗号化情報を復号化して、他人認識票の利用者が利用可能なサービスサーバを得て、第1の認識票に他人認識票を関連付けるべきかどうかが判断される。

【解決手段】複数のサービスサーバそれぞれは、利用者の認識票に他の利用者の認識票である他人認識票を関係付けて記憶し、また、認識票に複数のサービスサーバで利用者を一意に識別する識別情報にその識別情報毎に生成された暗号鍵を関連付けて記憶し、管理サーバは、利用者が利用するサービスサーバの識別子を暗号鍵による暗号化情報を格納するテーブルを有する。暗号化認識票サーバは、第1の認識票に関係付けて第1のサービスサーバに記憶されている他人認識票を受信し、他人認識票に関連する識別情報に関連付けて管理サーバ装置に記憶されている暗号化情報を復号化して、他人認識票の利用者が利用可能なサービスサーバを得て、第1の認識票に他人認識票を関連付けるべきかどうかが判断される。

【発明の詳細な説明】

【技術分野】

【0001】

本願発明は、サーバが連携してオンラインサービスを提供する情報処理に関する。

【背景技術】

【0002】

様々なインターネットサービスが、数多くの事業者によって提供されている。最もよく使われるインターネットサービスは電子メールである。電子メールは、インターネット上で利用者を一意に特定する認識票として電子メールアドレスを用い、知人同士のコミュニケーション手段を提供するサービスである。一方近年、各Webサービス内で利用者を一意に特定する認識票を利用して、Webサービスの利用者間でのコミュニケーション手段を提供するサービスが数多く出現している。SNS(Social Networking Service)、チャット、ブログなどがその例として挙げられる(特許文献1)。

【0003】

このような、コミュニケーション手段を提供するサービスでは、各利用者が該当サービス上での知人を管理するための、知人一覧の機能が提供されている。たとえば、電子メールクライアントソフトウェア、Web上の電子メール、SNS、チャット、ブログなどには、知人一覧を管理する機能がある。各利用者はこれを、知人一覧を用いて、知人を管理し、新たな他の利用者を追加することで、コミュニケーションの範囲を拡げる。

【0004】

一方、インターネットサービスを提供する事業者にとっては、自らの提供するサービス内で利用者が増加するほど、また知人関係が密になるほど、サービスの利用が促進され、事業的観点から見たサービスの価値が高まる。このため、サービス事業者は、利用者間の知人関係の拡張を目指す動機がある。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】米国特許第7,069,308号明細書

【発明の概要】

【発明が解決しようとする課題】

【0006】

このような背景のもとで、インターネット上の各種サービスの利用者、およびこれらのサービスを提供する事業者の双方に、次のような課題が顕在化している。

【0007】

利用者にとっての問題は、利用するサービスが増え、また各サービスでの知人が増えることによって、知人の管理が面倒になるという問題である。たとえば、ある利用者が電子メール、SNS、チャット、ブログの4つのサービスを使っており、かつ各々のサービスに20人の知人がいたとする。これらの知人は各々のサービスに付随した知人リストによって別々に管理されている。しかも、知人の中にはこれら4つのサービスの中の複数を使っている人がおり、サービスごとに異なる認識票を有し、あるいは異なる名前を名乗っている場合が多い。このような状況で、この利用者が知人を統一的に管理することは難しい。

【0008】

一方、インターネットサービスを提供する各事業者は、自らの提供するサービス内で知人関係を増やし、さらに他サービスの利用者を自らの提供するサービスの利用者になるように誘導したいという意図を持っている。このためには、各インターネットサービス事業者の有する利用者の認識票、属性情報、知人関係などを、他のインターネットサービス事業者と融通または共有しあうことで、利用者を増やし、知人関係を拡張することができるようになる。したがって、このような認識票、属性情報、知人関係などの融通を、容易に実現する方法が必要とされている。

【0009】

このような課題の解決に向けて、様々な試みがなされている。SNSを含む各種Webサービスでは、API(Application Program Interface)へのアクセスを外部に許可することで、Webサービス間で認識票、属性情報、知人関係などの相互融通を目指している。また、OpenIDとして知られている技術により、異なるSNSを含むWebサービスに1つのログイン情報のみでログインすることを可能にする試みもなされている。

【0010】

ネットワーク上の知人同士関係は、一般にソーシャルグラフと呼ばれる。上記のような、異なるSNSを含むWebサービス間での相互融通の対象となる情報には、ソーシャルグラフが含まれる。最近では、これまで各Webサービス内で独立して保持されていたソーシャルグラフを、Webサービスを超えて融通し合うという試みがなされている。例えば、Social Graph APIなどとして知られている。Social Graph APIは、ある利用者の特定のWebサービスにおける認識票を与えると、戻り値としてその利用者の他のWebサービスにおける認識票を返す。また、ある利用者の特定のWebサービスにおける認識票を与えると、戻り値としてその利用者と様々なWebサービスにおいて知人関係にある利用者の、各々のWebサービスにおける認識票を返す。Webサービスを超えた、ソーシャルグラフの融通を促進する願いがある。

【0011】

しかし、このような試みはいずれも広く普及しているとは言い難く、上記課題は未解決である。その理由は、ネットワークサービスを提供する事業者の事情にある。既に述べたように各事業者は、他のネットワークサービスの認識票、属性情報、知人関係などを利用したいという要求を持っている一方で、自らのネットワークサービスの認識票、属性情報、知人関係などを他のネットワークサービスの事業者に提供したくないという意図を持っている。一般に、利用者の情報やその知人関係は、ネットワークサービス事業者にとっての収益源であるとともに、利用者を他サービスではなく自らのサービスに引き込むための、最も重要な資産と考えられているからである。すなわち、各ネットワークサービス事業者は他のネットワークサービスとの連携を望む一方で、自らのネットワークサービスの独立性を維持したいという要求を持っている。このため、上記のようなAPIで自らの利用者の情報を外部に公開するAPIを提供するネットワークサービス事業者は少なく、またOpenIDやSocial Graph APIなどの標準規格は提案されるものの、これらに対応するネットワークサービスも増えないという状況にある。

【0012】

このような状況に鑑み、本願発明によるサーバ、システム、情報端末、ネットワークでは、各ネットワークサービスの独立性を維持しつつ、かつ各々のサービスの有する知人関係を融通し合う。このことにより、利用者による知人関係の拡張を容易にするとともに、知人管理の利便性を高める。また、各ネットワークサービスは独立性を維持したまま、その価値の源泉たる知人関係の拡張が実現する。

【課題を解決するための手段】

【0013】

本発明の一実施形態として、複数のサービスサーバと、管理サーバ装置と、前記複数のサービスサーバと前記管理サーバ装置と通信可能なゲートウェイサーバ装置とを備えるサービスシステムであって、複数のサービスサーバのいずれも、そのサービスサーバ内で利用者を識別する認識票に、そのサービスサーバの他の利用者の認識票である他人認識票を関係付けて記憶可能であり、さらに、前記認識票に、複数のサービスサーバ間で利用者を一意に識別可能な識別情報と、その識別情報ごとに生成された暗号鍵と、を関連付けて記憶可能であり、前記管理サーバ装置は、第1の列に、前記識別情報を格納し、第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を有し、前記ゲートウェイサーバ装置は、第1の認識票に関係付けて第1のサービスサーバに記憶されている第1の他人認識票を前記第1のサービスサーバとの通信により受信する第1受信部と、前記第1受信部が受信した第1の他人認識票を、前記第1のサービスサーバの識別子に関連付けて一時テーブルに記憶する第1記憶部と、前記複数のサービスサーバの別の一つである第2のサービスサーバより、前記第1の認識票で識別される利用者を前記第2のサービスサーバ内にて識別する第2の認識票に関係付けて記憶されている第2の他人認識票を前記第2のサービスサーバとの通信により受信する第2受信部と、前記第2受信部が受信した第2の他人認識票を、前記第2のサービスサーバの識別子に関連付けて前記一時テーブルに記憶する第2記憶部と、前記通信において、前記第1の他人認識票が、前記第1のサービスサーバにおいて第1の認識票と第1の暗号鍵とに関連付けて記憶されている、と判断されると、前記第1の識別情報を前記管理サーバ装置へ送信する識別情報送信部と、前記第1の暗号鍵により前記第1のサービスサーバの識別子を含む情報を暗号化した暗号化情報を、前記識別情報送信部による前記第1の識別情報の送信に応じて、前記管理サーバ装置より受信する暗号化情報受信部と、前記受信された暗号化情報を前記第1の暗号鍵にて復号した結果に、前記第2のサービスサーバの識別子が含まれていなければ、前記第1の他人認識票により識別される利用者に対して、第1のメッセージを送信することを前記第1のサービスサーバに命令する第1命令部とを有することを特徴とするサービスシステムが開示される。

【0014】

本発明の一実施形態として、複数のサービスサーバのいずれもそのサービスサーバにて利用者を認識する認識票に関連付けて、前記複数のサービスサーバにおいて前記利用者を一意に識別する識別情報と、前記識別情報ごとに生成された暗号鍵と、を記憶可能な前記複数のサービスサーバと通信が可能な管理サーバ装置であって、第1の列に、前記識別情報を格納し、第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を備えることを特徴とする管理サーバ装置が開示される。

【0015】

本発明の一実施形態として、複数のサービスサーバのいずれもそのサービスサーバ内で利用者を識別する認識票に、そのサービスサーバの他の利用者の認識票である他人認識票を関係付けて記憶可能であり、さらに、複数のサービスサーバ間で利用者を一意に識別可能な識別情報を関連付け、前記識別情報毎に生成された暗号鍵を記憶可能であるサービスサーバの一つである第1のサービスサーバより、第1の認識票に関連付けて記憶されている第1の他人認識票を前記第1のサービスサーバとの通信により受信する第1受信部と、前記第1受信部が受信した第1の他人認識票を、前記第1のサービスサーバの識別子に関連付けて一時テーブルに記憶する第1記憶部と、前記複数のサービスサーバの別の一つである第2のサービスサーバより、前記第1の認識票で識別される利用者を前記第2のサービスサーバ内にて識別する第2の認識票に関連づけて記憶されている第2の他人認識票を前記第2のサービスサーバとの通信により受信する第2受信部と、前記第2受信部が受信した第2の他人認識票を、前記第2のサービスサーバの識別子に関連付けて前記一時テーブルに記憶する第2記憶部と、前記通信において、前記第1受信部が受信した第1の他人認識票が、前記第1のサービスサーバにて第1の識別情報及び第1の暗号鍵に関連付けて記憶されている、と判断されると、前記第1の他人認識票に関連づけて記憶されている前記識別情報を送信する識別情報送信部と、前記第1の暗号鍵により前記第1のサービスサーバの識別子を含む情報を暗号化した暗号化情報を、前記識別情報送信部による前記第1の識別情報の送信に応じて、受信する暗号化情報受信部とを有することを特徴とするゲートウェイサーバ装置が開示される。

【発明の効果】

【0016】

本願発明によれば、複数のインターネットサービスの知人関係の相互利用が可能となるにもかかわらず、これら各インターネットサービスのサーバに記憶された利用者の認識票、付加情報および知人関係などを、他のインターネットサービスのサーバに提供する必要がない。

【図面の簡単な説明】

【0017】

【図1】本発明の一実施形態における制御システムの概略構成図である。

【図2】本発明の一実施形態における情報端末の概略構成図である。

【図3】本発明の一実施形態におけるサービスサーバの概略構成図である。

【図4】本発明の一実施形態におけるゲートウェイWEBサーバ(ゲートウェイサーバ装置)の概略構成図である。

【図5】本発明の一実施形態における暗号化認識票サーバ(管理サーバ装置)の概略構成図である。

【図6】本発明の一実施形態においてサービスサーバが記憶するテーブル構成の一例図である。

【図7】本発明の一実施形態において認識票と、識別情報と、暗号鍵を関連付けて記憶するテーブルの一例図である。

【図8】本発明の一実施形態において一の認識票に他の認識票を関係づけて記憶するテーブルの一例図である。

【図9】本発明の一実施形態においてサービスサーバが記憶するテーブル構成の一例図である。

【図10】本発明の一実施形態において認識票と、識別情報と、暗号鍵を関連付けて記憶するテーブルの一例図である。

【図11】本発明の一実施形態において一の認識票に他の認識票を関係づけて記憶するテーブルの一例図である。

【図12】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図13】本発明の一実施形態におけるゲートウェイサーバ装置が一時テーブルを記憶している状態を示す図である。

【図14】本発明の一実施形態において画面情報により、情報端末に表示される画面の一例図である。

【図15】本発明の一実施形態において画面情報により、情報端末に表示される画面の一例図である。

【図16】本発明の一実施形態におけるゲートウェイサーバ装置が記憶する一時テーブルの一例図である。

【図17】本発明の一実施形態において管理サーバ装置が暗号化情報を記憶するための処理を説明するフローチャートである。

【図18】本発明の一実施形態において管理サーバ装置の記憶装置が記憶する、第1と第2の列を有するテーブルの一例図である。

【図19】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図20】本発明の一実施形態における画面情報により、情報端末に表示される画面の一例図である。

【図21】本発明の一実施形態における画面情報により、情報端末に表示される画面の一例図である。

【図22】本発明の一実施形態において他の利用者に、その認識票を利用者Aの認識票に関係づけることの可否を尋ねる処理を説明するフローチャートである。

【図23】本発明の一実施形態において他の利用者の認識票を利用者Aの認識票に関係づけることの可否を尋ねる画面の一例図である。

【図24】本発明の一実施形態において利用者Aの認識票に関係付けられた認識票を表示する画面の一例図である。

【図25】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図26】本発明の一実施形態において利用者Aの認識票に関係付けられた認識票を表示する画面の一例図である。

【図27】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図28】本発明の一実施形態において他の利用者の認識票を利用者Aの認識票に関係づけることの可否を尋ねる画面の一例図である。

【発明を実施するための形態】

【0018】

以下に本発明を実施するための、現在考えられる最善の形態について説明する。本願発明の範囲は、添付の特許請求の範囲によって明確に定義されているため、この説明は限定的な意味に解釈すべきではなく、単に発明の一般原理を例示する目的で行う。

(実施形態1)

【0019】

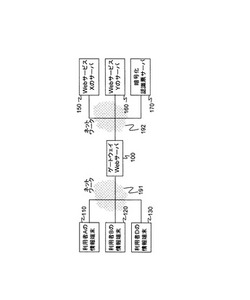

図1は、本発明の実施形態の一例である、情報の表示および制御システムの概略構成図である。ゲートウェイWebサーバ100が、WebサービスXのサーバ150およびWebサービスYのサーバ160、および暗号化認識票サーバ170と、ネットワーク192を通じて接続されている。また、ゲートウェイサーバ100はネットワーク191を通じて利用者Aの情報端末110、利用者Bの情報端末120、および利用者Dの情報端末130と接続されている。ネットワーク191と192は、異なるネットワークでも同じネットワークでもよい。

【0020】

図2に、利用者Aの情報端末、利用者Bの情報端末および利用者Dの情報端末の概略構成図を示す。利用者Aの情報端末110は、送受信手段111、HTMLHyperText Markup Language)解析手段112、GUI(Graphical User Interface)表示手段113、および入力手段114を有する。利用者Bの情報端末120は、送受信手段121、HTML解析手段122、GUI表示手段123、および入力手段124を有する。利用者Dの情報端末130は、送受信手段131、HTML解析手段132、GUI表示手段133、および入力手段134を有する。

【0021】

図3に、WebサービスXのサーバおよびWebサービスYのサーバの概略構成図を示す。WebサービスXのサーバ150(以下サーバXと呼ぶ)は、送受信手段151、サービスXのデータベース152(以下データベースXと呼ぶ)、認証手段153、検索手段154、HTML生成手段155、メッセージ生成手段156、および記憶手段157を有する。WebサービスYのサーバ160(以下サーバXと呼ぶ)は、送受信手段161、サービスYのデータベース162(以下データベースYと呼ぶ)、認証手段163、検索手段164、HTML生成手段165、メッセージ生成手段166、および記憶手段167を有する。

【0022】

図4に、ゲートウェイWebサーバの概略構成図を示す。ゲートウェイWebサーバ100は、送受信手段101、HTML生成手段102、一時記憶手段103、UID生成手段104、暗号化手段105、復号化手段106、検索手段107、および暗号鍵生成手段108を有する。

【0023】

図5に、暗号化認識票サーバの概略構成図を示す。暗号化認識票サーバ170は、送受信手段501、暗号化認識票テーブル502、UID生成手段503、および検索手段504を有する。

【0024】

図6にデータベースX152の有するテーブルを示す。データベースX152は、認識票テーブル601およびソーシャルグラフテーブル602、および認証テーブル603を有する。認識票テーブル601には、WebサービスXの個々の利用者を一意に特定するための認識票が、各々の利用者の属性情報、利用者ユニーク認識票(以下UID)、および暗号鍵と関連づけて記憶されている。また、ソーシャルグラフテーブル602には、WebサービスXにおける知人関係が記憶されている。

【0025】

図7に、本実施形態における認識票テーブル601の一例を示す。認識票テーブル601は、WebサービスXにおいて各利用者を一意に特定する認識票710、属性1として各利用者の名前720、および属性2として各利用者の誕生月730、UID740、暗号鍵750の各列を有する。属性の数はいくつででも、また無くてもよい。属性情報は、各利用者に関連づけられた情報ならどのような情報であってもよい。また、図8にソーシャルグラフテーブル602の一例を示す。ソーシャルグラフテーブル602は、WebサービスXにおいて各利用者を一意に特定する認識票と810と、各利用者の知人関係にある利用者の認識票820、の2列を有する。さらに、認証テーブル603は、各利用者の認識票に関連づけて、パスワードなどの認証用情報が記憶されている。

【0026】

図9にデータベースY162の有するテーブルを示す。データベースY162は、認識票テーブル901、ソーシャルグラフテーブル902、および認証テーブル903を有する。認識票テーブル901には、WebサービスYの各利用者を一意に特定するための認識票が、各々の利用者の属性情報、UIDおよび暗号鍵と関連づけて記憶されている。また、ソーシャルグラフテーブル902には、WebサービスY内の知人関係が記憶されている。

【0027】

図10に認識票テーブル901の一例を示す。認識票テーブル901は、WebサービスYにおいて各利用者を一意に特定する認識票と1010、属性1として各利用者のニックネーム1020、属性2として各利用者の年齢1030、UID1040、および暗号鍵1050の各列を有する。属性の数はいくつででも、また無くてもよい。属性情報は、各利用者に関連づけられた情報ならどのような情報であってもよい。また、図11にソーシャルグラフテーブル902の一例を示す。WebサービスXにおいて各利用者を一意に特定する認識票と1110と、各利用者の知人関係にある利用者の認識票1120、の2列を有する。さらに、認証テーブル903は、各利用者の認識票に関連づけて、パスワードなどの認証用情報が記憶されている。

【0028】

なお、本明細書において、認識票はすべてIDmnという形式で表示する。ここでmはこの認識票によって利用者を一意に特定するWebサービスの名前、nは利用者を表す。たとえば、IDxaはWebサービスXにおける利用者Aの認識票を表す。同様にIDyaはWebサービスYにおける利用者Aの認識票を表す。この場合、利用者AはWebサービスXおよびWebサービスYの両方の利用者である。現実には、WebサービスXとWebサービスYの認識票は各々独立しており、利用者AがWebサービスXとWebサービスYの両方を使っているという事実を、WebサービスXのサーバやWebサービスYのサーバが検出する方法はないが、本願発明の内容を明確化するために、本明細書ではこのような表記方法を採用する。

【0029】

次に、図12のフロー図を用いて、本願発明によるサーバ、情報端末およびシステムによって、利用者AがWebサービスXにおける知人を増やす処理について説明する。

【0030】

いま、利用者Aがその情報端末110を通じてWebサービスXを利用している。このとき、WebサービスXのサーバのHTML生成手段155によって生成され、送受信手段151およびネットワーク192およびネットワーク191を通じて利用者Aの情報端末に送られたHTMLコードが、HTML解析手段112によって解析された結果が、GUI表示手段113に表示される。これに先立ち、利用者Aは、その情報端末110からWebサービスにおける認識票IDxaおよびパスワードをWebサービスXのサーバに送り、認証手段153が、利用者Aの情報端末110からのアクセスであることを認証している。

【0031】

次に、利用者AはWebサービスXに含まれる、本願発明による知人関係拡張サービスを選択する(ステップS1201)。これは、利用者AがWebサービスXの画面に表示された知人関係拡張サービスボタンを選択することなどによって実行される。ここで、以下で述べる知人関係拡張サービスのセッションnが開始される。上記のようにWebサービスXはWebサービスXのサーバ150によって提供されるが、WebサービスXの一部である知人関係拡張サービスは、ゲートウェイWebサーバ100によって提供される。すなわち、利用者Aがその情報端末の入出力手段によって知人関係拡張サービスを選択すると、その要求がネットワーク191および192を通じてWebサービスXのサーバ150に送られると、送受信手段151がこれをゲートウェイWebサーバにリダイレクトする(ステップS1202)。次に、WebサービスXの検索手段154が、利用者Aの認識票IDxa711を検索キーとして、データベースX152のソーシャルグラフテーブル602を検索し、IDxc821、IDxe822およびIDxf823を得る。これは、WebサービスXにおいて、利用者Aは利用者C、E、およびFと知人関係にあることを示している。さらに検索手段154はこのIDxc、IDxeおよびIDxfで、データベースX152の認識票テーブル601を検索し、利用者C、E、およびFの名前を得る。各々の名前はDick Ching723、Laura Smith724、Steve Bush725である。次に、WebサービスXのサーバの送受信手段151は、利用者Aの認識票IDxa、および知人関係にある利用者C、D、およびEの各々の認識票および名前を、ゲートウェイWebサーバ100に送る。また、利用者Aの利用者ユニーク認識票(以下UIDと呼ぶ)が存在する場合には、これもIDxaと関連づけてゲートウェイWebサーバに送る(ステップS1203)。存在しない場合は送らない。図7を参照すると、IDxa711に対応するUIDは、UIDの列740に存在しない741ので、送らない。さらに、知人関係にある利用者C、E、およびFの中でUIDおよび暗号鍵が存在する利用者については、UIDおよび暗号鍵を各々の認識票に関連づけて、ゲートウェイWebサーバに送る。存在しない場合は送らない。図7を参照すると、上記検索で得られたIDxc、IDxe、およびIDxfのうちで、IDxcおよびIDxfに各々UIDと暗号鍵が存在するので、これらUIDc743、Kc753、UIDf745、Kf755もゲートウェイWebサーバに送る。ここでUIDとは、複数のWebサービスを跨いで、各利用者を一意に特定するための認識票である。UIDについては、後に詳しく説明する。本明細書では、UIDmという表記は、利用者MのUIDであることを表す。

【0032】

次に、これらの情報をゲートウェイWebサーバの送受信手段101が受信し、一時記憶手段103に記憶する(ステップS1204)。一時記憶手段103は、知人関係拡張サービスのセッションごとに、一時的に情報を記憶するための手段であり、各セッションが終了すると消去される。一般的にはDRAM(Dinamic Random Access Memory)によりなるコンピュータの主記憶手段などが一時記憶手段として使われることが多いが、各セッションが終了する度にその内容が消去されれば、一時記憶手段がどのような装置で実現されていてもよい。図13に、一時記憶手段の構成の一例を示す。

【0033】

一時記憶手段103には、セッションごとにテーブルが作成される。ゲートウェイサーバは、複数のセッションを並行することができる。このため図13に示すように、任意の瞬間において、一時記憶手段103には、零を含む任意の数のテーブルが存在する。各々のテーブルはセッションが実行されている間は一時記憶手段103に記憶されるが、セッションが終了すると消去される。上記ステップS1204でWebサービスXのサーバより受信した情報は、図13におけるセッションnのテーブル1301に記憶される。

【0034】

次に、ゲートウェイWebサーバのHTML生成手段102は、上記ステップS1204で一時記憶手段103に記憶した、利用者AとWebサービスXで知人関係にある利用者C、利用者E、および利用者Fの名前を含むHTMLコードを生成し、送受信手段101がネットワーク191を通じて利用者Aの情報端末110に送る。利用者Aの情報端末では、送受信手段111がこれを受信し、HTML解析手段112がこれを解析した後、GUI表示手段113に図14に示す画像を表示する(ステップS1205)。図14では、GUI表示装置113上に、Webブラウザウィンドウ1400が表示される。このWebブラウザウィンドウ1400内には、WebサービスX内の、知人関係拡張サービスが表示される。知人関係拡張サービスは、WebサービスXの一部である。Webブラウザ1400内に表示された画像は、WebサービスXの知人一覧1410および外部サービス一覧1420の2つのウィンドウを有する。

【0035】

まず、WebサービスXの知人一覧1410について説明する。WebサービスXの知人一覧1410には、利用者AがWebサービスXで知人関係にある利用者C、E、およびFの各々の名前の一覧が表示されている。図14に示した、Dick Ching1411、Laura Smith1412、およびSteve Bush1413は、各々利用者C、E、およびFの、WebさービスXにおける名前である。また、名前の左に表示されたマーク1419は、これらの名前がWebサービスXにおける知人であることを表している。

【0036】

再び図14を参照して、Webブラウザ1400内に表示された、外部サービス一覧ウィンドウ1420について説明する。外部サービスとは、利用者Aが使うWebサービスX以外のWebサービスである。図14に示す一例では、外部サービス一覧ウィンドウ1420は、利用者AがWebサービスYの知人関係をWebサービスXに持ち込むためのボタン1421、同様にWebサービスWの知人関係をWebサービスXに持ち込むためのボタン1422、およびWebサービスZの知人関係をWebサービスXに持ち込むためのボタン1423、の3つのボタンを有する。図7および図10からわかるように、利用者AはWebサービスXの利用者であると同時にWebサービスYの利用者でもある。

【0037】

利用者Aは、その情報端末の入出力手段114を通じて、GUI表示手段113に表示されたカーソル1430を移動させ、WebサービスYと連携させるためのボタン1421に合わせた上、入力手段114の有するボタンを下押しするなどしてWebサービスYを選択する(ステップS1206)。すると、利用者Aの情報端末の送受信手段111は、WebサービスYにおける利用者Aの認証要求を、ネットワーク191を通じてゲートウェイWebサーバ100に送る。更にゲートウェイサーバの送受信手段101はこの認証要求を受信した後これを転送し、ネットワーク192を通じて、WebサービスYのサーバ160に送る。ここで、利用者Aの情報端末のウェブブラウザ1400の画面は、ゲートウェイWebサーバ100からWebサービスYのサーバ160にリダイレクトされる(ステップS1207)。WebサービスYの送受信手段161が上記認証要求を受信すると、HTML生成手段165は、利用者Aの情報端末110が認識票IDyaを持つ利用者Aのものであることを認証するための入力画面のHTMLコードを生成する。送受信手段161が、HTMLコードをネットワーク192およびネットワーク191を通じて

利用者Aの情報端末110に送る。このHTMLコードは、利用者Aの送受信手段111を通じてHTML解析手段112に送られ、解析された後、GUI表示手段113によって表示される(ステップS1208)。

【0038】

図15は、このとき利用者Aの情報端末のGUI表示手段113に表示された画面の一例である。Webブラウザ1400に表示されたWebサービスYの認証画面は、認識票の入力欄1501、およびパスワードの入力欄1502、および入力完了ボタン1503を有する。利用者Aが入出力手段114によってWebサービスYにおける利用者Aの認識票IDyaをID入力欄1501に、またパスワードをパスワード入力欄1502に入力した後、カーソル1430を入力完了ボタン1503の位置まで移動させた上、入力手段114のボタンを下押しするなどして選択する。

【0039】

ここで入力された利用者Aの認識票およびパスワードは、認証要求とともに、送受信手段111、ネットワーク191およびネットワーク192を通じてWebサービスYのサーバ160に送られる(ステップS1209)。送受信手段161がこれらを受信すると、これを認証手段163に送る。認証手段163は、入力された受信した認識票IDyaを検索キーとして、データベースY162にある認証テーブル903を検索し、IDyaに関連づけられたパスワード情報を得た上、ステップS1209で受信したパスワードとの一致を検出する。ここに示す一例では、認識票とパスワードによる認証を用いて説明したが、ステップS1209による認証要求が、利用者A自身によるものである、または利用者Aの情報端末110からのものであることが確認できる認証方法であれば、どのような認証方法でもよい。

【0040】

上記パスワードの一致が検出されると、次に認証された利用者Aの認識票IDyaを検索キーとして、データベースY162のソーシャルグラフテーブル902を検索する。図11を参照すると、IDya1111が検索される。次に、このIDya1111に関連づけられた認識票IDyb1121およびIDyd1122を検索キーとして、認識票テーブル901を検索する。図10を参照すると、認識票IDyb1012およびIDyd1013が検出される。次に、送受信手段161が、認識票IDyaをネットワーク192を通じてゲートウェイWebサーバ100に送る。また、同時に認識票テーブル901で上記認識票IDybおよびIDydに各々関連づけられたニックネームnikki1022およびnaam1023を各々の認識票と関連づけた状態で、ゲートウェイWebサーバ100に送る。ステップS1203と同様に、認識票テーブル901において、もしIDyaに関連づけられたUIDが存在すれば、そのUIDもIDyaと関連づけてゲートウェイWebサーバ100に送る(ステップS1210)。図10に示すように、ここに示す一例では、IDyaに対応するUID1001は存在しないので、送らない。また、図10を参照して、上記の検索結果のうちで、認識票IDyb1012に関連づけられたUIDであるUID1042および暗号鍵Kb1052、および認識票IDydに関連づけられたUID1043およびKd1053も、ゲートウェイWebサーバ100に送る。

【0041】

次に、これらの情報をゲートウェイWebサーバの送受信手段101が受信し、一時記憶手段103のセッションnのテーブルに記憶する(ステップS1211)。既に述べたように、一時記憶手段103は、知人関係拡張サービスのセッションごとに、一時的に記憶するための手段であり、各セッションが終了すると消去される。

【0042】

前記ステップS1211が完了した段階で、ゲートウェイWebサーバの一時記憶手段103にあるこのセッションnのテーブル1301を図16に示す。ただし、本実施形態に

示す一例では、上記ステップS1204およびS1211で、利用者AのUIDは、セッションnのテーブル1301には記憶されていないので、図16に示すUIDa1600

はこの時点では空白であり、図16の状態になるのは、下記ステップS1703においてである。ここでIDxa1601に関連付けられて記憶されている知人の認識票IDxc1611、IDxe1612、IDxf1613、およびさらにこれら各認識票に関連づけられた名前、UIDおよび暗号鍵は、上記ステップS1204において、WebサービスXのサーバより受信した情報である。また、IDya1602に関連付けられて記憶されている知人の認識票IDyb1614、IDyd1615、およびさらにこれら各認識票に関連づけられたニックネーム、UIDおよび暗号鍵は、上記ステップS1211において、WebサービスXのサーバより受信した情報である。

【0043】

次に図17に示すフロー図を用いて、WebサービスXにおける認識票IDxaとWebサービスYにおける認識票IDyaが同じ利用者Aの有するものであることを、本願発明の方法によって暗号化認識票サーバ170に記憶する処理について説明する。上記のように、ステップS1204およびS1211で利用者AのUIDを受信していないので、まず利用者A、すなわち認識票IDxa1601およびIDya1602に対応するUIDの発行要求を、暗号化認識票サーバ170に、ネットワーク192を通じて送る(ステップS1701)。暗号化認識票サーバの送受信手段501がこれを受信すると、UID生成手段503が、暗号化認識票テーブル502を検索し、まだ存在しない新しいUIDを生成する。次に送受信手段601がこの新しいUIDを利用者AのUIDとして、ネットワーク192を通じてゲートウェイWebサーバ100に送る。(ステップS1702)。図18に暗号化認識票テーブル502の一例を示す。暗号化認識票テーブル502は、UIDの列1810と暗号化認識票群1820の2つの列を有する。この一例では、UID生成手段503は、新たなUIDとしてUIDaを生成する。上記ステップS1702では、UID生成手段503がUIDの列1810にないUIDを生成する。暗号化認識票群の列1820については後で説明する。

【0044】

ゲートウェイWebサーバの送受信手段101が新たなUIDaを受信し、一時記憶手段103のセッションnのテーブル1301で、空白であったUID欄1600にUIDaを記憶する(ステップS1703)。次に、ゲートウェイWebサーバの暗号鍵生成手段108が、UIDa用の暗号鍵、すなわち利用者Aの暗号鍵Kaを生成する(ステップS1704)。次に送受信手段101がUIDaおよびKaを、ネットワーク192を通じてWebサービスXのサーバ150およびWebサービスYのサーバ160に送る(ステップS1705)。WebサービスXのサーバでは、送受信手段151がこれを受信し、データベースXにある認識票テーブルに記憶する(ステップS1706)。図7を参照して、記憶する場所は、UIDaが欄741、またKaが欄751である。同様に、WebサービスYのサーバでは、送受信手段161がこれを受信し、データベースXにある認識票テーブル901に記憶する。図10を参照して、記憶する場所は、UIDaが欄1041、またKaが欄1051である。

【0045】

次に暗号化手段105が、一時記憶手段のセッションnのテーブル1301に記憶されているIDxa1601とそれがWebサービスXの認識票であることを表すX、さらにIDya1602とそれがWebサービスYの認識票であることを表すYとを関連づけた状態で、上記ステップS1704で生成した暗号鍵Kaで暗号化する(ステップS1707)。ここで暗号化したものをEka(IDxa−X、IDya−Y)と表記する。次に送受信手段101がUIDaとEka(IDxa−X、IDya−Y)をネットワーク192を通じて暗号化認識票サーバ170に送る。暗号化認識票サーバの送受信手段501がこれを受信し、暗号化認識票テーブル502の新たな行に追加し、UIDa1811とEka(IDxa−X、IDya−Y)1812を関連づけて保存する(ステップS1708)。

【0046】

本実施形態で示す一例では、利用者BのUIDbと暗号鍵Kbが、WebサービスXのサーバの認識票テーブル601、およびWebサービスYのサーバの認識票テーブル901に、セッションnが開始される以前から記憶されていた。これは、利用者Bがセッションnの開始以前、利用するWebサービスXまたはWebサービスYにおいて、知人関係拡張サービスを利用して、ステップS1706までと同様の処理を実行し、図17に相当する処理を実行した結果である。ここで説明した図17の処理は、セッションnにおいてではなく、セッションn以降のセッションにおいて、利用者Aまたは他の利用者がゲートウェイWebサービスを利用した知人関係拡張サービスを利用する際に使う。

【0047】

続いて、図19のフロー図を用いて、利用者AがゲートウェイWebサーバ100を使ったWebサービスXの知人関係拡張サービスの処理について説明を続ける。利用者Aの情報端末のウェブブラウザ1400の画面は、WebサービスYのサーバ160からゲートウェイWebサービスのサーバ100にリダイレクトされる(ステップS1901)。次に、HTML生成手段102が図16に示す状態のセッションnのテーブル1301をから図20の画面を生成するHTMLコードを生成し、これを送受信手段101が利用者Aの情報端末110にネットワーク192を通じて送る。利用者Aの情報端末では、これを送受信手段111が受信し、HTML解析手段112によって解析された後、GUI表示手段113のWebブラウザ1400内に表示される(ステップS1902)。

【0048】

図20に、利用者Aの情報端末のGUI表示手段113に表示された画像を示す。Webブラウザ1400内には、既に図14で説明したサービスXの知人一覧ウィンドウ1410とともに、WebサービスYの知人一覧ウィンドウ2020が表示されている。WebサービスYの知人一覧ウィンドウには、nikki2021およびnaam2022が表示されている。これらは、ゲートウェイWebサーバ100の一時記憶手段にあるセッションnのテーブル上の情報がHTMLコードとして受信したものを表示している。図20において、マーク2029は、表示された利用者がWebサービスYの利用者であることを表している。図16からわかるように、nikki2021は、WebサービスYの認識票IDybを有する利用者Bのニックネームであり、またnaam2022は、WebサービスYの認識票IDydを有する利用者Dのニックネームである。

【0049】

次に、利用者Aが入力手段114を操作して、GUI表示手段113に表示されたカーソル1430を移動させ、Addボタン2025に合わせた上、入力手段114の有するボタンを下押しするなどして、Addボタン2025を選択することで、以下に説明する2つの処理が実行される。このとき、Addボタン2025を下押しするかわりに、Webブラウザ1400内で、表示されたnikkiというオブジェクト2021にカーソル1430を合わせた上、入力手段の有するボタンを下押しするなどして選択したまま、カーソル1430をWebサービスXの知人一覧ウィンドウ1410内に移動させた上、選択を解除する、所謂ドラッグ・アンド・ドロップを実行しても、やはり以下に説明する2つの処理が実行される(ステップS1903)。この操作は、利用者AがこれまでWebサービスYにおいてのみ知人関係にあった利用者Bと、WebサービスXにおいても知人関係になることを要求する操作である。本実施形態1においては、利用者Bは、WebサービスXの利用者であり、認識票IDxbを既に有している。ただし、利用者Aはこれを知らない。

【0050】

以上の操作によって、以下の2つの処理が実行される。第1の処理は利用者Aの情報端末のGUI表示手段113への表示変更のための処理である。第2の処理は、利用者Bに対して、WebサービスXにおいても利用者Aと知人関係になることについての同意を求めるための処理である。

【0051】

まず、上記第1の処理について説明する。上記のようなAddボタン2025の下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。送受信手段101はこの情報を受け取ると、HTML生成手段102は、図21に示すような画面を表示するための新たなHTMLコードを生成する。この新たなHTMLコードは送受信手段101およびネットワーク191を通じて利用者Aの情報端末に送られる。送受信手段111がこれを受信すると、HTML解析手段112がこれを解析した上、図21に示す画像をGUI表示手段113のWebブラウザ1400に表示する。

【0052】

図21に示す画面では、WebサービスXの知人一覧ウィンドウ1410中に、利用者AとWebサービスYで知人関係にある、WebサービスYにおけるニックネームnikkiを有する利用者Bを表すオブジェクト2111が新たに追加された(ステップS1903)。利用者Bを表すオブジェクト2111には、確認中という文字列2112が表示される。これは確認中という文字列でなくとも、利用者BがWebサービスXでも利用者Aと知人関係になることを承諾する以前の状態であること意味する表示なら何でも良い。なお、図21に示す一例では、ステップS1903の操作の結果、利用者Bを表すオブジェクト2111がサービスXの知人一覧ウィンドウ1410に追加された。しかし、ウェブブラウザ1400内に表示される、たとえば「サービスXの知人に加えようとしている人」のような別のウィンドウに追加されてもよい。また、図21に示す一例では、ステップS1903の操作の結果、図20に示す利用者Bを表すオブジェクト2021が、図21ではWebサービスYの知人一覧ウィンドウ2020から消えているが、これは消えなくてもよい。

【0053】

次に、上記第2の処理について説明する。上記ステップS1903におけるAddボタンの下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。ゲートウェイWebサーバの送受信手段101がこれを受信すると、図16を参照して、検索手段107が一時記憶手段のセッションnのテーブル1301から上記ステップS1903で選択された認識票IDyb1614を有する利用者BのUIDおよび暗号鍵を検索し、その結果UIDb1634およびKb1644を得る(ステップS1904)。次に、送受信手段101はUIDbに関連づけられた暗号化認識票群の要求を、ネットワーク192を通じて暗号化認識票サーバ170に送る(ステップS1905)。

【0054】

暗号化認識票サーバでは、送受信手段501がこれを受信し、検索手段504が受信したUIDbを検索キーとして暗号化認識票テーブルを検索する。図18を参照すると、UIDb1811が検出される。すると送受信手段501がUIDb1811に関連づけられた暗号化認識票群Ekb(IDxb−X、IDyb−Y)を、ネットワーク192を通じて、ゲートウェイWebサーバに送る(ステップS1906)。ゲートウェイWebサーバの送受信手段101がこれを受信すると、復号化手段106が前記ステップS1904で得られた暗号鍵Kbを用いて、受信したEkb(IDxb−X、IDyb−Y)を復号化する。その結果、利用者Bの有する2つの認識票IDxbおよびIDybを得る(ステップS1907)。以上の処理で、WebサービスYでIDybを有する利用者Bが、WebサービスXにおいては認識票IDxbを有することを、ゲートウェイWebサーバ100が得たことになる。

【0055】

次に、送受信手段101は、ゲートウェイWebサーバ100が前記ステップS1907で得たIDxbと、セッションnのテーブル1301にあるIDxa1601を含むメッセージ送信要求を、ネットワーク192を通じてWebサービスXのサーバに送る(ステップS1908)。ここで要求するメッセージは、利用者Aが利用者Bに対して、WebサービスX上でも知人関係になることを要求するためのメッセージである。次に、WebサービスXのサーバの送受信手段151がこのメッセージ送信要求を受信し、記憶手段157に記憶する(ステップS1909)。

【0056】

ここで、利用者Aが、WebサービスXの知人関係拡張サービスを終了すれば(ステップS1910)、利用者AのWebブラウザからのアクセスは、WebサービスXのサーバ150にリダイレクトされ(ステップS1911)、さらにゲートウェイWebサーバの一時記憶手段103にある、セッションnのテーブル1301は消去され(ステップS1912)、セッションnは終了する。

【0057】

次に、利用者Aから利用者Bに対するメッセージ送信要求を受信した後の、WebサービスXのサーバの処理について、図22に示すフロー図を用いて説明する。

【0058】

利用者BがWebサービスXにログインする(ステップS2201)。次に、WebサービスXのサーバのメッセージ生成手段156が、送信者を有する利用者A、受信者を利用者Bとして、WebサービスX上でも知人関係になることを要求するためのメッセージを生成する。この時生成される送信者および受信者は、前期ステップS1909で記憶されたた認識票IDxaおよびIDxbを用いる。ここで生成されたメッセージは、HTML生成手段155によってHTMLコードに変換される。送受信手段151が、このHTMLコードを、ネットワーク192および191を通じて利用者Bの情報端末120に送る(ステップS2202)。

【0059】

次に、利用者Bの情報端末の送受信手段121がこのHTMLコードを受信すると、HTML解析手段122がこれを解析の上、GUI表示手段123に図23に示す画像を表示する。GUI表示手段123には、Webブラウザウィンドウ2300が表示される。Webブラウザウィンドウ2300内には、利用者BとWebサービスYで知人関係にある利用者Aが、WebサービスXでも知人になりたいという意志を表明した旨の文章2301が表示される(ステップS2203)。また、この画面は非承諾ボタン2311および承諾ボタン2312が表示されている。ここで、利用者Bが入力手段124を用いて表示手段123に表示されたカーソル2330を移動させた上、承諾ボタン2312にあわせた上、入力手段のボタンを下押しするなどしてこれを選択する。この操作が実行されたという情報は、送受信手段121によってネットワーク191、ネットワーク192を通じて、WebサービスXのサーバ150に送られる(ステップS2204)。

【0060】

これをWebサービスXのサーバの送受信手段151が受信すると、承諾通知が記憶手段157に記憶される。この時点で、もし利用者AがWebサービスXにログインしていれば、次のステップS2206に進む。もし利用者AがWebサービスXにログインしていなければ、ログインした時に次ぎのステップS2206に進む。

【0061】

WebサービスXのサーバのHTML生成手段155が図24に示す画像のHTMLコードを生成する。次に送受信手段151がネットワーク191を通じてこのHTMLコードを利用者Aの情報端末110に送る(ステップS2206)。利用者Aの情報端末では、送受信手段111がこのHTMLコードを受信し、HTML解析手段112がこれを解析した後、GUI表示手段113に、図24に示す画像が表示される(ステップS2207)

【0062】

図24に示すように、表示手段113にはWebブラウザウィンドウ1400が表示される。Webブラウザウィンドウ1400内には、上記HTMLコードの解析結果が表示される。図7および図10からわかるように、利用者BはWebサービスXにおいてBetty Thomas722の名前を使い、かつWebサービスYにおいてニックネームnikki1022を使っている。これまで説明したステップS1201からステップS2204の処理の結果、図24では、利用者BのWebサービスXにおける名前Betty Thomas2411、およびこれがWebサービスXにおける名前であることを表すアイコン2412と共に表示されている。利用者Aが、利用者BをWebサービスX上の知人にするための操作であるステップS1903を実行した直後は、利用者Aの情報端末のGUI表示手段113には、図21に示す画像が表示されていた。図21と図24を比較すると、図21では、利用者BのWebサービスYにおけるニックネームnikki2111が、確認中の表示2112とともに表示されているのに対して、図24では、利用者BのWebサービスXにおける名前Betty Thomas2411が、WebサービスXの知人一覧として表示されている。この時点で、利用者Aと利用者Bの間では、知人一覧1410に表示された他の知人と同様に、WebサービスXの機能を使うことができる。

【0063】

なお、本実施形態における暗号化は、利用者ごとに1つの対称鍵秘密鍵を用いて説明したが、非対称鍵を用いてもよい。また、本実施形態では利用者ごとに異なるが、各Webサービスに共通の暗号鍵を利用したが、利用者ごと、かつWebサービスごとに異なる暗号鍵を用いてもよい。また、本実施形態では、ゲートウェイWebサーバが、利用者AのUIDを利用者AがWebサービスYのサーバより認証を受けた後、すなわちステップS1702において生成した。しかし、利用者AのUIDの生成は、利用者AがWebサービスXのサーバから認識票、知人の認識票と付加情報を得るステップS1203の後、UIDが存在しないことがわかった時点で生成してもよい。また、本実施形態では、WebサービスXおよびWebサービスYに共通のゲートウェイWebサーバを用いたが、各々のサービスに別のゲートウェイWebサーバを用いてもよい。

(実施形態2)

【0064】

これまで説明した実施形態1では、利用者Bは、セッションnが開始される以前から、WebサービスYの利用者であると共に、WebサービスXの利用者でもあった。すなわち、セッションnが開始される以前から、図7で示すWebサービスXのサーバの認識票テーブル601および図10で示すWebサービスYのサーバの認識票テーブル901に、各々IDxbおよびIDybが存在した。本実施形態2では、セッションnが開始される時点では、利用者Aと利用者BはWebサービスY上で知人関係にあり、利用者AはWebサービスXの利用者であったが、利用者DがWebサービスXの利用者ではない場合の説明である。この場合、前記実施形態1のステップS1908で実行したように、WebサービスX上で利用者Aから利用者Dへのメッセージを送信することはできない。本実施形態2は、このような場合についても、利用者AがWebサービスXにおいて利用者Dと知人になることができるための処理について説明する。

【0065】

本実施形態2は、前記ステップS1910を出発点とし、図25に示すフロー図を用いて説明する。本実施形態2は上記セッションnの一部であり、ステップS1201からステップS1909までの処理を既に経ているところから始まる。ステップS1909が完了した時点で、利用者Aの情報端末のGUI表示手段113には、図21に示す画像が表示されている。このとき利用者Aは、引き続きWebサービスXにおける知人関係拡張サービスを利用する(ステップS1910)。

【0066】

再び図21を参照して、利用者Aが入力手段114を操作して、GUI表示手段113に表示されたカーソル1430を移動させ、Addボタン2121に合わせた上、入力手段114の有するボタンを下押しするなどして、Addボタン2121を選択することで、以下に説明する2つの処理が実行される。このとき、Addボタン2121を下押しするかわりに、Webブラウザ1400内で、表示されたnaamというオブジェクト2122にカーソル1430を合わせた上、入力手段の有するボタンを下押しするなどして選択したまま、カーソル1430をWebサービスXの知人一覧ウィンドウ1410内に移動させた上、選択を解除する、所謂ドラッグ・アンド・ドロップを実行しても、やはり以下に説明する2つの処理が実行される。この操作は、利用者AがこれまでWebサービスYにおいてのみ知人関係にあった利用者Dと、WebサービスXにおいても知人関係になることを要求する操作である。この時利用者Dは、WebサービスXの利用者はなく、WebサービスXにおける認識票を有していない点が、上記実施形態1と異なる点である。

【0067】

以上の操作によって、以下の2つの処理が実行される。第1の処理は利用者Aの情報端末のGUI表示手段113への表示変更のための処理である。第2の処理は、利用者Dに対して、WebサービスXにおいても利用者Aと知人関係になることについての同意を求めるための処理である。

【0068】

まず、上記第1の処理について説明する。上記のようなAddボタン2121の下押し、

乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。送受信手段101はこの情報を受け取ると、HTML生成手段102は、図26に示すような画面を表示するための新たなHTMLコードを生成する。この新たなHTMLコードは送受信手段101およびネットワーク191を通じて利用者Aの情報端末に送られる。送受信手段111がこれを受信すると、HTML解析手段112がこれを解析した上、図26に示す画像をGUI表示手段113のWebブラウザ1400に表示する。

【0069】

図26に示す画面では、WebサービスXの知人一覧ウィンドウ1410中に、利用者AとWebサービスYで知人関係にある、WebサービスYにおけるニックネームnaamを有する利用者Dを表すオブジェクト2611が新たに追加された(ステップS2501)。利用者Dを表すオブジェクト2611には、確認中という文字列2612が表示される。これは確認中という文字列でなくとも、利用者DがWebサービスXでも利用者Aと知人関係になることを承諾する以前の状態であること意味する表示なら何でも良い。なお、図26に示す一例では、ステップS2501の操作の結果、利用者Dを表すオブジェクト2611がサービスXの知人一覧ウィンドウ1410に追加された。しかし、ウェブブラウザ1400内に表示される、たとえば「サービスXの知人に加えようとしている人」のような別のウィンドウに追加されてもよい。また、図26に示す一例では、ステップS2501の操作の結果、図21に示す利用者Dを表すオブジェクト2122が、図26ではWebサービスYの知人一覧ウィンドウ2020から消えているが、これは消えなくてもよい。

【0070】

次に、上記第2の処理について説明する。上記ステップS2501におけるAddボタンの下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は、送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。ゲートウェイWebサーバの送受信手段101がこれを受信すると、図16を参照して、検索手段107が一時記憶手段のセッションnのテーブル1301から上記ステップS2501で選択された認識票IDyd1615を有する利用者DのUIDおよび暗号鍵を検索する。もしUIDが存在しなければ、後述のステップS2508に進む。図16に示す一例では、上記検索の結果UIDd1635およびKd1645を得る(ステップS2503)。次に、送受信手段101はUIDdに関連づけられた暗号化認識票群の要求を、ネットワーク192を通じて暗号化認識票サーバ170に送る(ステップS2504)。

【0071】

暗号化認識票サーバ170では、送受信手段501がこれを受信し、検索手段504が受信したUIDdを検索キーとして暗号化認識票テーブルを検索する。図18を参照すると、UIDd1831が検出される。すると送受信手段501がUIDd1831に関連づけられた暗号化認識票群Ekd(IDyd−Y、IDzd−Z)1832を、ネットワーク192を通じて、ゲートウェイWebサーバに送る(ステップS2505)。ゲートウェイWebサーバの送受信手段101がこれを受信すると、復号化手段106が前記ステップS2503で得られた暗号鍵Kdを用いて、受信したEkd(IDyd−Y、IDzd−Z)を復号化する。その結果、利用者Bの有する2つの認識票IDydおよびIDzd、そしてこれらは各々WebサービスYおよびWebサービスZの認識票であることを得る(ステップS2506)。以上の処理で、WebサービスYでIDydを有する利用者Bが、WebサービスXの利用者でないことが判明する(ステップS2507)。

【0072】

本実施形態2の場合、利用者DがWebサービスXの利用者ないため、利用者AとWebサービスXで知人関係になることを要求するメッセージを、WebサービスXを通じて利用者Dに送ることができない。そのため、このメッセージはWebサービスYを通じて利用者Dに送る。次に、再び図16を参照して、セッションnのテーブル上のIDya1602を発信者の認識票、IDyb1615を受信者の認識票としてメッセージ送信要求を、ネットワーク192を通じてWebサービスYのサーバに送る(ステップS2508)。ここで要求するメッセージは、利用者Aが利用者Dに対して、WebサービスX上でも知人関係になることを要求するためのメッセージである。次に、WebサービスYのサーバの送受信手段161がこのメッセージ送信要求を受信し、記憶手段167に記憶する(ステップS2509)。

【0073】

ここで示す例では、利用者AはここでWebサービスXの知人関係拡張サービスを終了する。このため、利用者AのWebブラウザからのアクセスは、WebサービスXのサーバ150にリダイレクトされ(ステップS2510)、さらにゲートウェイWebサーバの一時記憶手段103にある、セッションnのテーブル1301は消去され(ステップS2511)、セッションnは終了する。

【0074】

その後、利用者BがWebサービスYにログインする(図27、ステップS2701)。次に、WebサービスYのサーバのメッセージ生成手段166が、送信者を有する利用者A、受信者を利用者Dとして、WebサービスX上で知人関係になることを要求するためのメッセージを生成する。この時生成される送信者および受信者は、前期ステップS2509で記憶されたた認識票IDyaおよびIDydを用いる。ここで生成されたメッセージは、HTML生成手段165によってHTMLコードに変換される。送受信手段161が、このHTMLコードを、ネットワーク192および191を通じて利用者Dの情報端末130に送る(ステップS2702)。

【0075】

次に、利用者Dの情報端末の送受信手段131がこのHTMLコードを受信すると、HTML解析手段132がこれを解析の上、GUI表示手段133に図28に示す画像を表示する。GUI表示手段133には、Webブラウザウィンドウ2800が表示される(ステップS2703)。図28に示す、Webブラウザウィンドウ2800内には、利用者DとWebサービスYで知人関係にある利用者Aが、WebサービスXでも知人になりたいという意志を表明した旨の文章2801が表示される(ステップS2703)。また、この画面は非承諾ボタン2811および承諾ボタン2812が表示されている。前記ステップS2702でWebサービスYのサーバのHTML作成手段165で作成されたHTMLコードにおいて、前記承諾ボタン2812には、WebサービスXのURL(Uniform Resource Locator)および利用者AのWebサービスXにおける認識票IDxaが関連づけられている。ここで、利用者Dが入力手段134を用いて表示手段133に表示されたカーソル2830を移動させた上、承諾ボタン2812にあわせた上、入力手段のボタンを下押しするなどしてこれを選択する。次に、このURLをもとに、利用者Dの情報端末のWebブラウザ2800は、WebサービスXのサーバ150にリダイレクトされ、さらに上記承認ボタン2812に関連づけられたIDxaがWebサービスXのサーバ150に受け渡される(ステップS2704)。

【0076】

この時、利用者Dが既にWebサービスXの利用者であれば、WebサービスXのサーバ150は、利用者Dに新規アカウントの作成のための画面を生成するHTLMコードを生成し、利用者Dの情報端末130に送る(ステップS2705)。利用者Dが新たにWebサービスXの利用者になった場合には、WebサービスXのサーバの認識票データベース152の認識票テーブル601とソーシャルグラフテーブル602の両方に利用者Dの新たな行が追加される。利用者DがWebサービスXにログインすると、この時点で、WebサービスXのサーバの認識票データベース152の、ソーシャルグラフテーブル602の、サービスXの認識票IDxa711の行のサービスXで知人関係にある人の認識票の列820に、利用者Dの認識票IDxdを追加する。また、ソーシャルグラフテーブル602のIDxdの行の、サービスXで知人関係にある人の認識票の列820に利用者Aの認識票IDxaを追加する。これらの処理によって、利用者Aと利用者Dが新たにWebサービスXで知人同士になった(ステップ2707)。

【0077】

なお、上記実施形態1および実施形態2の両方で、WebサービスYは、電子メールサービスでもよい。この場合は、WebサービスYの各利用者の認識票は、各利用者の電子メールアドレスとなる。また、WebサービスYのサーバはメールサーバであり、またサーバより各利用者の情報端末に送られるのは、HTMLコードではなく、POP(Post Office Protocol)やIMAP(Internet Message Access Protocol)などの電子メール用のプロトコルに準拠したコードとなる。

【0078】

次に、本願発明による作用効果について説明する。本願発明による方法、システム、サーバ装置、および情報端末によれば、以下に示すような利点がある。

【0079】

始めに、Webサービス利用者にとっての利点について説明する。Webサービスの利用者は様々なWebサービスで知人関係を拡げることができる。たとえば、WebサービスXをチャットサービス、WebサービスYをSNSサービスだとする。たとえば、利用者AはSNSサービスで知人である利用者Bとチャットをしたいという潜在的な要求を持っているとする。各Webサービスが完全に独立している従来のシステムでは、この潜在的要求が顕在化することは希であった。しかし、本願発明の方法、システム、サーバ装置、および情報端末によれば、たとえば図20に示すようなユーザインタフェイスによって、利用者Aの上記要求を顕在化させ、WebサービスX上での知人関係が拡大する可能性を大きくすることができる。このように、本願発明は、性質の異なる複数のWebサービス間で、利用者同士の知人関係を拡張することで、利用者に大きな利便性を提供できる。

【0080】

次に、Webサービスを提供する事業者にとっての利点について説明する。Webサービス事業者にとっての、本願発明の利点はさらに2種類に分類できる。Webサービス提供事業者にとっての第1の利点は、既存の利用者によるWebサービス利用が促進されるという点である。これは、主として上記実施形態1に係る利点である。本願発明よる方法、システム、サーバ装置、および情報端末によれば、たとえば利用者AのWebサービスXにおける知人は、従来のシステムによるWebサービスXと比較して増える。WebサービスXにおける知人が増えれば、利用者Aがより頻繁にWebサービスXを利用する可能性が高くなる。一般にWebサービス事業者の収益は、利用者の利用頻度の増加に伴い増える傾向にある。従って、本願発明による方法、システム、サーバ装置、および情報端末を使うことで、Webサービス事業者はその収益を増大させることができる。

【0081】

Webサービス提供事業者にとっての第2の利点は、新規の利用者を増やすことができるという点である。これは、主として上記実施形態2に係る利点である。上記実施形態2では、利用者DはWebサービスXの利用者ではなかった。しかし、利用者Dは、図28に示すような、WebサービスXに対する招待のメッセージを受け取ることで、新たにWebサービスXの利用者になる可能性が高まる。一般にWebサービス事業者の収益は、利用者数の増大に伴い増える傾向にある。従って、本願発明による方法、システム、サーバ装置、および情報端末を使うことで、Webサービス事業者はその収益を増大させることができる。

【0082】

従来の方法やシステムを使った場合、もし、WebサービスXの認識票テーブル601およびソーシャルグラフテーブル602、WebサービスYの認識票テーブル901およびソーシャルグラフテーブル902の情報を、各々のサーバで交換すれば、上記利用者にとっての利点および上記Webサービス提供事業者にとっての利点を実現することは可能であった。またWebサービスXの提供業者でもWebサービスYの提供事業者でもない第三者が運営する第三のサーバに、上記各テーブルの情報を集約することによっても、やはり上記利用者にとっての利点および上記Webサービス提供事業者にとっての利点を実現することは可能であった。しかし、上記各テーブルに格納された、利用者に関する情報や、利用者同士の知人関係の情報は、Webサービス提供事業者にとっての価値の源泉である場合が多く、これを他Webサービス提供事業者に渡すことや、第三者に渡すことは許されない場合が多い。

【0083】

本願発明による方法、システム、サーバ装置、および情報端末では、各Webサービス提供事業者の利用者や利用者同士の知人関係についての情報を、他のWebサービス提供事業者や第三者のサーバに送り、そこで記憶することなしに、上記利用者やWebサービス提供事業者にとっての利点を実現することができる。以下について、このことについて詳しく説明する。

【0084】

上記実施形態1や実施形態2が、上記記利用者やWebサービス提供事業者にとっての利点を実現していることは、すでに説明したとおりである。これを実現するために、WebサービスXのサーバXが記憶する利用者に関する情報は、図7に示す認識票テーブル601および図8に示すソーシャルグラフテーブル602である。また、WebサービスYのサーバが記憶する利用者に関すおる情報は、図10に示す認識票テーブル901および図11に示すソーシャルグラフテーブル902である。これらの図からわかるように、WebサービスXのサーバには、WebサービスYの利用者の情報や知人関係は一切記憶されていない。また逆に、WebサービスYのサーバには、WebサービスXの利用者の情報や知人関係は一切記憶されていない。

【0085】

本願発明による方法、システム、サーバ装置、および情報端末では、複数のWebサービスの認識票の関連づけを記憶するのは、暗号化認識票サーバ170である。いま、たとえばこの暗号化認識票サーバ170は、WebサービスXの提供事業者でも、WebサービスYの提供事業者でもない、第三の事業者によって管理されているものとする。図18を参照すると、暗号化認識票サーバに記憶されているのは、UIDに関連づけられた暗号化された様々なWebサービスにおける認識票群1820である。ここで、図5を参照すると、暗号化された認識票群を復号化するための鍵は、暗号化認識票サーバには存在せず、復号化に必要な鍵は、WebサービスXまたはWebサービスYのサーバに存在する。この第三の事業者が、WebサービスXやWebサービスYの認識票を含む利用者のいかなる情報や知人関係も入手する方法はない。

【0086】

ゲートウェイWebサーバ100には、図16に示す各Webサービスの利用者の認識票や知人関係が、一時記憶手段上に展開される。しかし、これらの情報が不揮発記憶手段に記憶されることはなく、セッション修了後には、一時記憶手段から削除される。このゲートウェイWebサーバ100が、各Webサービスのサーバや、暗号化認識票サーバから独立した中立的サーバとして機能する。ゲートウェイWebサーバの運営者もまた、WebサービスXおよびWebサービスYの利用者の認識票、付加情報、知人関係などを記憶したデータベースを保有する必要がない。

【0087】

以上のように、本願発明によれば、複数のWebサービスの知人関係の相互利用が可能となるにも係わらず、これら各Webサービスのサーバに記憶された利用者の認識票、付加情報および知人関係などを、他のサービスのサーバに提供する必要がない。

【符号の説明】

【0088】

100 ゲートウェイWebサーバ

110 利用者Aの情報端末

120 利用者Bの情報端末

130 利用者Dの情報端末

150 WebサービスXのサーバ

160 WebサービスYのサーバ

170 暗号化認識票サーバ

191 ネットワーク

192 ネットワーク

【技術分野】

【0001】

本願発明は、サーバが連携してオンラインサービスを提供する情報処理に関する。

【背景技術】

【0002】

様々なインターネットサービスが、数多くの事業者によって提供されている。最もよく使われるインターネットサービスは電子メールである。電子メールは、インターネット上で利用者を一意に特定する認識票として電子メールアドレスを用い、知人同士のコミュニケーション手段を提供するサービスである。一方近年、各Webサービス内で利用者を一意に特定する認識票を利用して、Webサービスの利用者間でのコミュニケーション手段を提供するサービスが数多く出現している。SNS(Social Networking Service)、チャット、ブログなどがその例として挙げられる(特許文献1)。

【0003】

このような、コミュニケーション手段を提供するサービスでは、各利用者が該当サービス上での知人を管理するための、知人一覧の機能が提供されている。たとえば、電子メールクライアントソフトウェア、Web上の電子メール、SNS、チャット、ブログなどには、知人一覧を管理する機能がある。各利用者はこれを、知人一覧を用いて、知人を管理し、新たな他の利用者を追加することで、コミュニケーションの範囲を拡げる。

【0004】

一方、インターネットサービスを提供する事業者にとっては、自らの提供するサービス内で利用者が増加するほど、また知人関係が密になるほど、サービスの利用が促進され、事業的観点から見たサービスの価値が高まる。このため、サービス事業者は、利用者間の知人関係の拡張を目指す動機がある。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】米国特許第7,069,308号明細書

【発明の概要】

【発明が解決しようとする課題】

【0006】

このような背景のもとで、インターネット上の各種サービスの利用者、およびこれらのサービスを提供する事業者の双方に、次のような課題が顕在化している。

【0007】

利用者にとっての問題は、利用するサービスが増え、また各サービスでの知人が増えることによって、知人の管理が面倒になるという問題である。たとえば、ある利用者が電子メール、SNS、チャット、ブログの4つのサービスを使っており、かつ各々のサービスに20人の知人がいたとする。これらの知人は各々のサービスに付随した知人リストによって別々に管理されている。しかも、知人の中にはこれら4つのサービスの中の複数を使っている人がおり、サービスごとに異なる認識票を有し、あるいは異なる名前を名乗っている場合が多い。このような状況で、この利用者が知人を統一的に管理することは難しい。

【0008】

一方、インターネットサービスを提供する各事業者は、自らの提供するサービス内で知人関係を増やし、さらに他サービスの利用者を自らの提供するサービスの利用者になるように誘導したいという意図を持っている。このためには、各インターネットサービス事業者の有する利用者の認識票、属性情報、知人関係などを、他のインターネットサービス事業者と融通または共有しあうことで、利用者を増やし、知人関係を拡張することができるようになる。したがって、このような認識票、属性情報、知人関係などの融通を、容易に実現する方法が必要とされている。

【0009】

このような課題の解決に向けて、様々な試みがなされている。SNSを含む各種Webサービスでは、API(Application Program Interface)へのアクセスを外部に許可することで、Webサービス間で認識票、属性情報、知人関係などの相互融通を目指している。また、OpenIDとして知られている技術により、異なるSNSを含むWebサービスに1つのログイン情報のみでログインすることを可能にする試みもなされている。

【0010】

ネットワーク上の知人同士関係は、一般にソーシャルグラフと呼ばれる。上記のような、異なるSNSを含むWebサービス間での相互融通の対象となる情報には、ソーシャルグラフが含まれる。最近では、これまで各Webサービス内で独立して保持されていたソーシャルグラフを、Webサービスを超えて融通し合うという試みがなされている。例えば、Social Graph APIなどとして知られている。Social Graph APIは、ある利用者の特定のWebサービスにおける認識票を与えると、戻り値としてその利用者の他のWebサービスにおける認識票を返す。また、ある利用者の特定のWebサービスにおける認識票を与えると、戻り値としてその利用者と様々なWebサービスにおいて知人関係にある利用者の、各々のWebサービスにおける認識票を返す。Webサービスを超えた、ソーシャルグラフの融通を促進する願いがある。

【0011】

しかし、このような試みはいずれも広く普及しているとは言い難く、上記課題は未解決である。その理由は、ネットワークサービスを提供する事業者の事情にある。既に述べたように各事業者は、他のネットワークサービスの認識票、属性情報、知人関係などを利用したいという要求を持っている一方で、自らのネットワークサービスの認識票、属性情報、知人関係などを他のネットワークサービスの事業者に提供したくないという意図を持っている。一般に、利用者の情報やその知人関係は、ネットワークサービス事業者にとっての収益源であるとともに、利用者を他サービスではなく自らのサービスに引き込むための、最も重要な資産と考えられているからである。すなわち、各ネットワークサービス事業者は他のネットワークサービスとの連携を望む一方で、自らのネットワークサービスの独立性を維持したいという要求を持っている。このため、上記のようなAPIで自らの利用者の情報を外部に公開するAPIを提供するネットワークサービス事業者は少なく、またOpenIDやSocial Graph APIなどの標準規格は提案されるものの、これらに対応するネットワークサービスも増えないという状況にある。

【0012】

このような状況に鑑み、本願発明によるサーバ、システム、情報端末、ネットワークでは、各ネットワークサービスの独立性を維持しつつ、かつ各々のサービスの有する知人関係を融通し合う。このことにより、利用者による知人関係の拡張を容易にするとともに、知人管理の利便性を高める。また、各ネットワークサービスは独立性を維持したまま、その価値の源泉たる知人関係の拡張が実現する。

【課題を解決するための手段】

【0013】

本発明の一実施形態として、複数のサービスサーバと、管理サーバ装置と、前記複数のサービスサーバと前記管理サーバ装置と通信可能なゲートウェイサーバ装置とを備えるサービスシステムであって、複数のサービスサーバのいずれも、そのサービスサーバ内で利用者を識別する認識票に、そのサービスサーバの他の利用者の認識票である他人認識票を関係付けて記憶可能であり、さらに、前記認識票に、複数のサービスサーバ間で利用者を一意に識別可能な識別情報と、その識別情報ごとに生成された暗号鍵と、を関連付けて記憶可能であり、前記管理サーバ装置は、第1の列に、前記識別情報を格納し、第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を有し、前記ゲートウェイサーバ装置は、第1の認識票に関係付けて第1のサービスサーバに記憶されている第1の他人認識票を前記第1のサービスサーバとの通信により受信する第1受信部と、前記第1受信部が受信した第1の他人認識票を、前記第1のサービスサーバの識別子に関連付けて一時テーブルに記憶する第1記憶部と、前記複数のサービスサーバの別の一つである第2のサービスサーバより、前記第1の認識票で識別される利用者を前記第2のサービスサーバ内にて識別する第2の認識票に関係付けて記憶されている第2の他人認識票を前記第2のサービスサーバとの通信により受信する第2受信部と、前記第2受信部が受信した第2の他人認識票を、前記第2のサービスサーバの識別子に関連付けて前記一時テーブルに記憶する第2記憶部と、前記通信において、前記第1の他人認識票が、前記第1のサービスサーバにおいて第1の認識票と第1の暗号鍵とに関連付けて記憶されている、と判断されると、前記第1の識別情報を前記管理サーバ装置へ送信する識別情報送信部と、前記第1の暗号鍵により前記第1のサービスサーバの識別子を含む情報を暗号化した暗号化情報を、前記識別情報送信部による前記第1の識別情報の送信に応じて、前記管理サーバ装置より受信する暗号化情報受信部と、前記受信された暗号化情報を前記第1の暗号鍵にて復号した結果に、前記第2のサービスサーバの識別子が含まれていなければ、前記第1の他人認識票により識別される利用者に対して、第1のメッセージを送信することを前記第1のサービスサーバに命令する第1命令部とを有することを特徴とするサービスシステムが開示される。

【0014】

本発明の一実施形態として、複数のサービスサーバのいずれもそのサービスサーバにて利用者を認識する認識票に関連付けて、前記複数のサービスサーバにおいて前記利用者を一意に識別する識別情報と、前記識別情報ごとに生成された暗号鍵と、を記憶可能な前記複数のサービスサーバと通信が可能な管理サーバ装置であって、第1の列に、前記識別情報を格納し、第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を備えることを特徴とする管理サーバ装置が開示される。

【0015】

本発明の一実施形態として、複数のサービスサーバのいずれもそのサービスサーバ内で利用者を識別する認識票に、そのサービスサーバの他の利用者の認識票である他人認識票を関係付けて記憶可能であり、さらに、複数のサービスサーバ間で利用者を一意に識別可能な識別情報を関連付け、前記識別情報毎に生成された暗号鍵を記憶可能であるサービスサーバの一つである第1のサービスサーバより、第1の認識票に関連付けて記憶されている第1の他人認識票を前記第1のサービスサーバとの通信により受信する第1受信部と、前記第1受信部が受信した第1の他人認識票を、前記第1のサービスサーバの識別子に関連付けて一時テーブルに記憶する第1記憶部と、前記複数のサービスサーバの別の一つである第2のサービスサーバより、前記第1の認識票で識別される利用者を前記第2のサービスサーバ内にて識別する第2の認識票に関連づけて記憶されている第2の他人認識票を前記第2のサービスサーバとの通信により受信する第2受信部と、前記第2受信部が受信した第2の他人認識票を、前記第2のサービスサーバの識別子に関連付けて前記一時テーブルに記憶する第2記憶部と、前記通信において、前記第1受信部が受信した第1の他人認識票が、前記第1のサービスサーバにて第1の識別情報及び第1の暗号鍵に関連付けて記憶されている、と判断されると、前記第1の他人認識票に関連づけて記憶されている前記識別情報を送信する識別情報送信部と、前記第1の暗号鍵により前記第1のサービスサーバの識別子を含む情報を暗号化した暗号化情報を、前記識別情報送信部による前記第1の識別情報の送信に応じて、受信する暗号化情報受信部とを有することを特徴とするゲートウェイサーバ装置が開示される。

【発明の効果】

【0016】

本願発明によれば、複数のインターネットサービスの知人関係の相互利用が可能となるにもかかわらず、これら各インターネットサービスのサーバに記憶された利用者の認識票、付加情報および知人関係などを、他のインターネットサービスのサーバに提供する必要がない。

【図面の簡単な説明】

【0017】

【図1】本発明の一実施形態における制御システムの概略構成図である。

【図2】本発明の一実施形態における情報端末の概略構成図である。

【図3】本発明の一実施形態におけるサービスサーバの概略構成図である。

【図4】本発明の一実施形態におけるゲートウェイWEBサーバ(ゲートウェイサーバ装置)の概略構成図である。

【図5】本発明の一実施形態における暗号化認識票サーバ(管理サーバ装置)の概略構成図である。

【図6】本発明の一実施形態においてサービスサーバが記憶するテーブル構成の一例図である。

【図7】本発明の一実施形態において認識票と、識別情報と、暗号鍵を関連付けて記憶するテーブルの一例図である。

【図8】本発明の一実施形態において一の認識票に他の認識票を関係づけて記憶するテーブルの一例図である。

【図9】本発明の一実施形態においてサービスサーバが記憶するテーブル構成の一例図である。

【図10】本発明の一実施形態において認識票と、識別情報と、暗号鍵を関連付けて記憶するテーブルの一例図である。

【図11】本発明の一実施形態において一の認識票に他の認識票を関係づけて記憶するテーブルの一例図である。

【図12】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図13】本発明の一実施形態におけるゲートウェイサーバ装置が一時テーブルを記憶している状態を示す図である。

【図14】本発明の一実施形態において画面情報により、情報端末に表示される画面の一例図である。

【図15】本発明の一実施形態において画面情報により、情報端末に表示される画面の一例図である。

【図16】本発明の一実施形態におけるゲートウェイサーバ装置が記憶する一時テーブルの一例図である。

【図17】本発明の一実施形態において管理サーバ装置が暗号化情報を記憶するための処理を説明するフローチャートである。

【図18】本発明の一実施形態において管理サーバ装置の記憶装置が記憶する、第1と第2の列を有するテーブルの一例図である。

【図19】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図20】本発明の一実施形態における画面情報により、情報端末に表示される画面の一例図である。

【図21】本発明の一実施形態における画面情報により、情報端末に表示される画面の一例図である。

【図22】本発明の一実施形態において他の利用者に、その認識票を利用者Aの認識票に関係づけることの可否を尋ねる処理を説明するフローチャートである。

【図23】本発明の一実施形態において他の利用者の認識票を利用者Aの認識票に関係づけることの可否を尋ねる画面の一例図である。

【図24】本発明の一実施形態において利用者Aの認識票に関係付けられた認識票を表示する画面の一例図である。

【図25】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図26】本発明の一実施形態において利用者Aの認識票に関係付けられた認識票を表示する画面の一例図である。

【図27】本発明の一実施形態において利用者Aが、そのWebサービスサーバXにおける認識票に、他の利用者の認識票を関係付けるための処理を説明するフローチャートである。

【図28】本発明の一実施形態において他の利用者の認識票を利用者Aの認識票に関係づけることの可否を尋ねる画面の一例図である。

【発明を実施するための形態】

【0018】

以下に本発明を実施するための、現在考えられる最善の形態について説明する。本願発明の範囲は、添付の特許請求の範囲によって明確に定義されているため、この説明は限定的な意味に解釈すべきではなく、単に発明の一般原理を例示する目的で行う。

(実施形態1)

【0019】

図1は、本発明の実施形態の一例である、情報の表示および制御システムの概略構成図である。ゲートウェイWebサーバ100が、WebサービスXのサーバ150およびWebサービスYのサーバ160、および暗号化認識票サーバ170と、ネットワーク192を通じて接続されている。また、ゲートウェイサーバ100はネットワーク191を通じて利用者Aの情報端末110、利用者Bの情報端末120、および利用者Dの情報端末130と接続されている。ネットワーク191と192は、異なるネットワークでも同じネットワークでもよい。

【0020】

図2に、利用者Aの情報端末、利用者Bの情報端末および利用者Dの情報端末の概略構成図を示す。利用者Aの情報端末110は、送受信手段111、HTMLHyperText Markup Language)解析手段112、GUI(Graphical User Interface)表示手段113、および入力手段114を有する。利用者Bの情報端末120は、送受信手段121、HTML解析手段122、GUI表示手段123、および入力手段124を有する。利用者Dの情報端末130は、送受信手段131、HTML解析手段132、GUI表示手段133、および入力手段134を有する。

【0021】

図3に、WebサービスXのサーバおよびWebサービスYのサーバの概略構成図を示す。WebサービスXのサーバ150(以下サーバXと呼ぶ)は、送受信手段151、サービスXのデータベース152(以下データベースXと呼ぶ)、認証手段153、検索手段154、HTML生成手段155、メッセージ生成手段156、および記憶手段157を有する。WebサービスYのサーバ160(以下サーバXと呼ぶ)は、送受信手段161、サービスYのデータベース162(以下データベースYと呼ぶ)、認証手段163、検索手段164、HTML生成手段165、メッセージ生成手段166、および記憶手段167を有する。

【0022】

図4に、ゲートウェイWebサーバの概略構成図を示す。ゲートウェイWebサーバ100は、送受信手段101、HTML生成手段102、一時記憶手段103、UID生成手段104、暗号化手段105、復号化手段106、検索手段107、および暗号鍵生成手段108を有する。

【0023】

図5に、暗号化認識票サーバの概略構成図を示す。暗号化認識票サーバ170は、送受信手段501、暗号化認識票テーブル502、UID生成手段503、および検索手段504を有する。

【0024】

図6にデータベースX152の有するテーブルを示す。データベースX152は、認識票テーブル601およびソーシャルグラフテーブル602、および認証テーブル603を有する。認識票テーブル601には、WebサービスXの個々の利用者を一意に特定するための認識票が、各々の利用者の属性情報、利用者ユニーク認識票(以下UID)、および暗号鍵と関連づけて記憶されている。また、ソーシャルグラフテーブル602には、WebサービスXにおける知人関係が記憶されている。

【0025】

図7に、本実施形態における認識票テーブル601の一例を示す。認識票テーブル601は、WebサービスXにおいて各利用者を一意に特定する認識票710、属性1として各利用者の名前720、および属性2として各利用者の誕生月730、UID740、暗号鍵750の各列を有する。属性の数はいくつででも、また無くてもよい。属性情報は、各利用者に関連づけられた情報ならどのような情報であってもよい。また、図8にソーシャルグラフテーブル602の一例を示す。ソーシャルグラフテーブル602は、WebサービスXにおいて各利用者を一意に特定する認識票と810と、各利用者の知人関係にある利用者の認識票820、の2列を有する。さらに、認証テーブル603は、各利用者の認識票に関連づけて、パスワードなどの認証用情報が記憶されている。

【0026】

図9にデータベースY162の有するテーブルを示す。データベースY162は、認識票テーブル901、ソーシャルグラフテーブル902、および認証テーブル903を有する。認識票テーブル901には、WebサービスYの各利用者を一意に特定するための認識票が、各々の利用者の属性情報、UIDおよび暗号鍵と関連づけて記憶されている。また、ソーシャルグラフテーブル902には、WebサービスY内の知人関係が記憶されている。

【0027】

図10に認識票テーブル901の一例を示す。認識票テーブル901は、WebサービスYにおいて各利用者を一意に特定する認識票と1010、属性1として各利用者のニックネーム1020、属性2として各利用者の年齢1030、UID1040、および暗号鍵1050の各列を有する。属性の数はいくつででも、また無くてもよい。属性情報は、各利用者に関連づけられた情報ならどのような情報であってもよい。また、図11にソーシャルグラフテーブル902の一例を示す。WebサービスXにおいて各利用者を一意に特定する認識票と1110と、各利用者の知人関係にある利用者の認識票1120、の2列を有する。さらに、認証テーブル903は、各利用者の認識票に関連づけて、パスワードなどの認証用情報が記憶されている。

【0028】

なお、本明細書において、認識票はすべてIDmnという形式で表示する。ここでmはこの認識票によって利用者を一意に特定するWebサービスの名前、nは利用者を表す。たとえば、IDxaはWebサービスXにおける利用者Aの認識票を表す。同様にIDyaはWebサービスYにおける利用者Aの認識票を表す。この場合、利用者AはWebサービスXおよびWebサービスYの両方の利用者である。現実には、WebサービスXとWebサービスYの認識票は各々独立しており、利用者AがWebサービスXとWebサービスYの両方を使っているという事実を、WebサービスXのサーバやWebサービスYのサーバが検出する方法はないが、本願発明の内容を明確化するために、本明細書ではこのような表記方法を採用する。

【0029】

次に、図12のフロー図を用いて、本願発明によるサーバ、情報端末およびシステムによって、利用者AがWebサービスXにおける知人を増やす処理について説明する。

【0030】

いま、利用者Aがその情報端末110を通じてWebサービスXを利用している。このとき、WebサービスXのサーバのHTML生成手段155によって生成され、送受信手段151およびネットワーク192およびネットワーク191を通じて利用者Aの情報端末に送られたHTMLコードが、HTML解析手段112によって解析された結果が、GUI表示手段113に表示される。これに先立ち、利用者Aは、その情報端末110からWebサービスにおける認識票IDxaおよびパスワードをWebサービスXのサーバに送り、認証手段153が、利用者Aの情報端末110からのアクセスであることを認証している。

【0031】

次に、利用者AはWebサービスXに含まれる、本願発明による知人関係拡張サービスを選択する(ステップS1201)。これは、利用者AがWebサービスXの画面に表示された知人関係拡張サービスボタンを選択することなどによって実行される。ここで、以下で述べる知人関係拡張サービスのセッションnが開始される。上記のようにWebサービスXはWebサービスXのサーバ150によって提供されるが、WebサービスXの一部である知人関係拡張サービスは、ゲートウェイWebサーバ100によって提供される。すなわち、利用者Aがその情報端末の入出力手段によって知人関係拡張サービスを選択すると、その要求がネットワーク191および192を通じてWebサービスXのサーバ150に送られると、送受信手段151がこれをゲートウェイWebサーバにリダイレクトする(ステップS1202)。次に、WebサービスXの検索手段154が、利用者Aの認識票IDxa711を検索キーとして、データベースX152のソーシャルグラフテーブル602を検索し、IDxc821、IDxe822およびIDxf823を得る。これは、WebサービスXにおいて、利用者Aは利用者C、E、およびFと知人関係にあることを示している。さらに検索手段154はこのIDxc、IDxeおよびIDxfで、データベースX152の認識票テーブル601を検索し、利用者C、E、およびFの名前を得る。各々の名前はDick Ching723、Laura Smith724、Steve Bush725である。次に、WebサービスXのサーバの送受信手段151は、利用者Aの認識票IDxa、および知人関係にある利用者C、D、およびEの各々の認識票および名前を、ゲートウェイWebサーバ100に送る。また、利用者Aの利用者ユニーク認識票(以下UIDと呼ぶ)が存在する場合には、これもIDxaと関連づけてゲートウェイWebサーバに送る(ステップS1203)。存在しない場合は送らない。図7を参照すると、IDxa711に対応するUIDは、UIDの列740に存在しない741ので、送らない。さらに、知人関係にある利用者C、E、およびFの中でUIDおよび暗号鍵が存在する利用者については、UIDおよび暗号鍵を各々の認識票に関連づけて、ゲートウェイWebサーバに送る。存在しない場合は送らない。図7を参照すると、上記検索で得られたIDxc、IDxe、およびIDxfのうちで、IDxcおよびIDxfに各々UIDと暗号鍵が存在するので、これらUIDc743、Kc753、UIDf745、Kf755もゲートウェイWebサーバに送る。ここでUIDとは、複数のWebサービスを跨いで、各利用者を一意に特定するための認識票である。UIDについては、後に詳しく説明する。本明細書では、UIDmという表記は、利用者MのUIDであることを表す。

【0032】

次に、これらの情報をゲートウェイWebサーバの送受信手段101が受信し、一時記憶手段103に記憶する(ステップS1204)。一時記憶手段103は、知人関係拡張サービスのセッションごとに、一時的に情報を記憶するための手段であり、各セッションが終了すると消去される。一般的にはDRAM(Dinamic Random Access Memory)によりなるコンピュータの主記憶手段などが一時記憶手段として使われることが多いが、各セッションが終了する度にその内容が消去されれば、一時記憶手段がどのような装置で実現されていてもよい。図13に、一時記憶手段の構成の一例を示す。

【0033】

一時記憶手段103には、セッションごとにテーブルが作成される。ゲートウェイサーバは、複数のセッションを並行することができる。このため図13に示すように、任意の瞬間において、一時記憶手段103には、零を含む任意の数のテーブルが存在する。各々のテーブルはセッションが実行されている間は一時記憶手段103に記憶されるが、セッションが終了すると消去される。上記ステップS1204でWebサービスXのサーバより受信した情報は、図13におけるセッションnのテーブル1301に記憶される。

【0034】

次に、ゲートウェイWebサーバのHTML生成手段102は、上記ステップS1204で一時記憶手段103に記憶した、利用者AとWebサービスXで知人関係にある利用者C、利用者E、および利用者Fの名前を含むHTMLコードを生成し、送受信手段101がネットワーク191を通じて利用者Aの情報端末110に送る。利用者Aの情報端末では、送受信手段111がこれを受信し、HTML解析手段112がこれを解析した後、GUI表示手段113に図14に示す画像を表示する(ステップS1205)。図14では、GUI表示装置113上に、Webブラウザウィンドウ1400が表示される。このWebブラウザウィンドウ1400内には、WebサービスX内の、知人関係拡張サービスが表示される。知人関係拡張サービスは、WebサービスXの一部である。Webブラウザ1400内に表示された画像は、WebサービスXの知人一覧1410および外部サービス一覧1420の2つのウィンドウを有する。

【0035】

まず、WebサービスXの知人一覧1410について説明する。WebサービスXの知人一覧1410には、利用者AがWebサービスXで知人関係にある利用者C、E、およびFの各々の名前の一覧が表示されている。図14に示した、Dick Ching1411、Laura Smith1412、およびSteve Bush1413は、各々利用者C、E、およびFの、WebさービスXにおける名前である。また、名前の左に表示されたマーク1419は、これらの名前がWebサービスXにおける知人であることを表している。

【0036】

再び図14を参照して、Webブラウザ1400内に表示された、外部サービス一覧ウィンドウ1420について説明する。外部サービスとは、利用者Aが使うWebサービスX以外のWebサービスである。図14に示す一例では、外部サービス一覧ウィンドウ1420は、利用者AがWebサービスYの知人関係をWebサービスXに持ち込むためのボタン1421、同様にWebサービスWの知人関係をWebサービスXに持ち込むためのボタン1422、およびWebサービスZの知人関係をWebサービスXに持ち込むためのボタン1423、の3つのボタンを有する。図7および図10からわかるように、利用者AはWebサービスXの利用者であると同時にWebサービスYの利用者でもある。

【0037】

利用者Aは、その情報端末の入出力手段114を通じて、GUI表示手段113に表示されたカーソル1430を移動させ、WebサービスYと連携させるためのボタン1421に合わせた上、入力手段114の有するボタンを下押しするなどしてWebサービスYを選択する(ステップS1206)。すると、利用者Aの情報端末の送受信手段111は、WebサービスYにおける利用者Aの認証要求を、ネットワーク191を通じてゲートウェイWebサーバ100に送る。更にゲートウェイサーバの送受信手段101はこの認証要求を受信した後これを転送し、ネットワーク192を通じて、WebサービスYのサーバ160に送る。ここで、利用者Aの情報端末のウェブブラウザ1400の画面は、ゲートウェイWebサーバ100からWebサービスYのサーバ160にリダイレクトされる(ステップS1207)。WebサービスYの送受信手段161が上記認証要求を受信すると、HTML生成手段165は、利用者Aの情報端末110が認識票IDyaを持つ利用者Aのものであることを認証するための入力画面のHTMLコードを生成する。送受信手段161が、HTMLコードをネットワーク192およびネットワーク191を通じて

利用者Aの情報端末110に送る。このHTMLコードは、利用者Aの送受信手段111を通じてHTML解析手段112に送られ、解析された後、GUI表示手段113によって表示される(ステップS1208)。

【0038】

図15は、このとき利用者Aの情報端末のGUI表示手段113に表示された画面の一例である。Webブラウザ1400に表示されたWebサービスYの認証画面は、認識票の入力欄1501、およびパスワードの入力欄1502、および入力完了ボタン1503を有する。利用者Aが入出力手段114によってWebサービスYにおける利用者Aの認識票IDyaをID入力欄1501に、またパスワードをパスワード入力欄1502に入力した後、カーソル1430を入力完了ボタン1503の位置まで移動させた上、入力手段114のボタンを下押しするなどして選択する。

【0039】

ここで入力された利用者Aの認識票およびパスワードは、認証要求とともに、送受信手段111、ネットワーク191およびネットワーク192を通じてWebサービスYのサーバ160に送られる(ステップS1209)。送受信手段161がこれらを受信すると、これを認証手段163に送る。認証手段163は、入力された受信した認識票IDyaを検索キーとして、データベースY162にある認証テーブル903を検索し、IDyaに関連づけられたパスワード情報を得た上、ステップS1209で受信したパスワードとの一致を検出する。ここに示す一例では、認識票とパスワードによる認証を用いて説明したが、ステップS1209による認証要求が、利用者A自身によるものである、または利用者Aの情報端末110からのものであることが確認できる認証方法であれば、どのような認証方法でもよい。

【0040】

上記パスワードの一致が検出されると、次に認証された利用者Aの認識票IDyaを検索キーとして、データベースY162のソーシャルグラフテーブル902を検索する。図11を参照すると、IDya1111が検索される。次に、このIDya1111に関連づけられた認識票IDyb1121およびIDyd1122を検索キーとして、認識票テーブル901を検索する。図10を参照すると、認識票IDyb1012およびIDyd1013が検出される。次に、送受信手段161が、認識票IDyaをネットワーク192を通じてゲートウェイWebサーバ100に送る。また、同時に認識票テーブル901で上記認識票IDybおよびIDydに各々関連づけられたニックネームnikki1022およびnaam1023を各々の認識票と関連づけた状態で、ゲートウェイWebサーバ100に送る。ステップS1203と同様に、認識票テーブル901において、もしIDyaに関連づけられたUIDが存在すれば、そのUIDもIDyaと関連づけてゲートウェイWebサーバ100に送る(ステップS1210)。図10に示すように、ここに示す一例では、IDyaに対応するUID1001は存在しないので、送らない。また、図10を参照して、上記の検索結果のうちで、認識票IDyb1012に関連づけられたUIDであるUID1042および暗号鍵Kb1052、および認識票IDydに関連づけられたUID1043およびKd1053も、ゲートウェイWebサーバ100に送る。

【0041】

次に、これらの情報をゲートウェイWebサーバの送受信手段101が受信し、一時記憶手段103のセッションnのテーブルに記憶する(ステップS1211)。既に述べたように、一時記憶手段103は、知人関係拡張サービスのセッションごとに、一時的に記憶するための手段であり、各セッションが終了すると消去される。

【0042】

前記ステップS1211が完了した段階で、ゲートウェイWebサーバの一時記憶手段103にあるこのセッションnのテーブル1301を図16に示す。ただし、本実施形態に

示す一例では、上記ステップS1204およびS1211で、利用者AのUIDは、セッションnのテーブル1301には記憶されていないので、図16に示すUIDa1600

はこの時点では空白であり、図16の状態になるのは、下記ステップS1703においてである。ここでIDxa1601に関連付けられて記憶されている知人の認識票IDxc1611、IDxe1612、IDxf1613、およびさらにこれら各認識票に関連づけられた名前、UIDおよび暗号鍵は、上記ステップS1204において、WebサービスXのサーバより受信した情報である。また、IDya1602に関連付けられて記憶されている知人の認識票IDyb1614、IDyd1615、およびさらにこれら各認識票に関連づけられたニックネーム、UIDおよび暗号鍵は、上記ステップS1211において、WebサービスXのサーバより受信した情報である。

【0043】

次に図17に示すフロー図を用いて、WebサービスXにおける認識票IDxaとWebサービスYにおける認識票IDyaが同じ利用者Aの有するものであることを、本願発明の方法によって暗号化認識票サーバ170に記憶する処理について説明する。上記のように、ステップS1204およびS1211で利用者AのUIDを受信していないので、まず利用者A、すなわち認識票IDxa1601およびIDya1602に対応するUIDの発行要求を、暗号化認識票サーバ170に、ネットワーク192を通じて送る(ステップS1701)。暗号化認識票サーバの送受信手段501がこれを受信すると、UID生成手段503が、暗号化認識票テーブル502を検索し、まだ存在しない新しいUIDを生成する。次に送受信手段601がこの新しいUIDを利用者AのUIDとして、ネットワーク192を通じてゲートウェイWebサーバ100に送る。(ステップS1702)。図18に暗号化認識票テーブル502の一例を示す。暗号化認識票テーブル502は、UIDの列1810と暗号化認識票群1820の2つの列を有する。この一例では、UID生成手段503は、新たなUIDとしてUIDaを生成する。上記ステップS1702では、UID生成手段503がUIDの列1810にないUIDを生成する。暗号化認識票群の列1820については後で説明する。

【0044】

ゲートウェイWebサーバの送受信手段101が新たなUIDaを受信し、一時記憶手段103のセッションnのテーブル1301で、空白であったUID欄1600にUIDaを記憶する(ステップS1703)。次に、ゲートウェイWebサーバの暗号鍵生成手段108が、UIDa用の暗号鍵、すなわち利用者Aの暗号鍵Kaを生成する(ステップS1704)。次に送受信手段101がUIDaおよびKaを、ネットワーク192を通じてWebサービスXのサーバ150およびWebサービスYのサーバ160に送る(ステップS1705)。WebサービスXのサーバでは、送受信手段151がこれを受信し、データベースXにある認識票テーブルに記憶する(ステップS1706)。図7を参照して、記憶する場所は、UIDaが欄741、またKaが欄751である。同様に、WebサービスYのサーバでは、送受信手段161がこれを受信し、データベースXにある認識票テーブル901に記憶する。図10を参照して、記憶する場所は、UIDaが欄1041、またKaが欄1051である。

【0045】

次に暗号化手段105が、一時記憶手段のセッションnのテーブル1301に記憶されているIDxa1601とそれがWebサービスXの認識票であることを表すX、さらにIDya1602とそれがWebサービスYの認識票であることを表すYとを関連づけた状態で、上記ステップS1704で生成した暗号鍵Kaで暗号化する(ステップS1707)。ここで暗号化したものをEka(IDxa−X、IDya−Y)と表記する。次に送受信手段101がUIDaとEka(IDxa−X、IDya−Y)をネットワーク192を通じて暗号化認識票サーバ170に送る。暗号化認識票サーバの送受信手段501がこれを受信し、暗号化認識票テーブル502の新たな行に追加し、UIDa1811とEka(IDxa−X、IDya−Y)1812を関連づけて保存する(ステップS1708)。

【0046】

本実施形態で示す一例では、利用者BのUIDbと暗号鍵Kbが、WebサービスXのサーバの認識票テーブル601、およびWebサービスYのサーバの認識票テーブル901に、セッションnが開始される以前から記憶されていた。これは、利用者Bがセッションnの開始以前、利用するWebサービスXまたはWebサービスYにおいて、知人関係拡張サービスを利用して、ステップS1706までと同様の処理を実行し、図17に相当する処理を実行した結果である。ここで説明した図17の処理は、セッションnにおいてではなく、セッションn以降のセッションにおいて、利用者Aまたは他の利用者がゲートウェイWebサービスを利用した知人関係拡張サービスを利用する際に使う。

【0047】

続いて、図19のフロー図を用いて、利用者AがゲートウェイWebサーバ100を使ったWebサービスXの知人関係拡張サービスの処理について説明を続ける。利用者Aの情報端末のウェブブラウザ1400の画面は、WebサービスYのサーバ160からゲートウェイWebサービスのサーバ100にリダイレクトされる(ステップS1901)。次に、HTML生成手段102が図16に示す状態のセッションnのテーブル1301をから図20の画面を生成するHTMLコードを生成し、これを送受信手段101が利用者Aの情報端末110にネットワーク192を通じて送る。利用者Aの情報端末では、これを送受信手段111が受信し、HTML解析手段112によって解析された後、GUI表示手段113のWebブラウザ1400内に表示される(ステップS1902)。

【0048】

図20に、利用者Aの情報端末のGUI表示手段113に表示された画像を示す。Webブラウザ1400内には、既に図14で説明したサービスXの知人一覧ウィンドウ1410とともに、WebサービスYの知人一覧ウィンドウ2020が表示されている。WebサービスYの知人一覧ウィンドウには、nikki2021およびnaam2022が表示されている。これらは、ゲートウェイWebサーバ100の一時記憶手段にあるセッションnのテーブル上の情報がHTMLコードとして受信したものを表示している。図20において、マーク2029は、表示された利用者がWebサービスYの利用者であることを表している。図16からわかるように、nikki2021は、WebサービスYの認識票IDybを有する利用者Bのニックネームであり、またnaam2022は、WebサービスYの認識票IDydを有する利用者Dのニックネームである。

【0049】

次に、利用者Aが入力手段114を操作して、GUI表示手段113に表示されたカーソル1430を移動させ、Addボタン2025に合わせた上、入力手段114の有するボタンを下押しするなどして、Addボタン2025を選択することで、以下に説明する2つの処理が実行される。このとき、Addボタン2025を下押しするかわりに、Webブラウザ1400内で、表示されたnikkiというオブジェクト2021にカーソル1430を合わせた上、入力手段の有するボタンを下押しするなどして選択したまま、カーソル1430をWebサービスXの知人一覧ウィンドウ1410内に移動させた上、選択を解除する、所謂ドラッグ・アンド・ドロップを実行しても、やはり以下に説明する2つの処理が実行される(ステップS1903)。この操作は、利用者AがこれまでWebサービスYにおいてのみ知人関係にあった利用者Bと、WebサービスXにおいても知人関係になることを要求する操作である。本実施形態1においては、利用者Bは、WebサービスXの利用者であり、認識票IDxbを既に有している。ただし、利用者Aはこれを知らない。

【0050】

以上の操作によって、以下の2つの処理が実行される。第1の処理は利用者Aの情報端末のGUI表示手段113への表示変更のための処理である。第2の処理は、利用者Bに対して、WebサービスXにおいても利用者Aと知人関係になることについての同意を求めるための処理である。

【0051】

まず、上記第1の処理について説明する。上記のようなAddボタン2025の下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。送受信手段101はこの情報を受け取ると、HTML生成手段102は、図21に示すような画面を表示するための新たなHTMLコードを生成する。この新たなHTMLコードは送受信手段101およびネットワーク191を通じて利用者Aの情報端末に送られる。送受信手段111がこれを受信すると、HTML解析手段112がこれを解析した上、図21に示す画像をGUI表示手段113のWebブラウザ1400に表示する。

【0052】

図21に示す画面では、WebサービスXの知人一覧ウィンドウ1410中に、利用者AとWebサービスYで知人関係にある、WebサービスYにおけるニックネームnikkiを有する利用者Bを表すオブジェクト2111が新たに追加された(ステップS1903)。利用者Bを表すオブジェクト2111には、確認中という文字列2112が表示される。これは確認中という文字列でなくとも、利用者BがWebサービスXでも利用者Aと知人関係になることを承諾する以前の状態であること意味する表示なら何でも良い。なお、図21に示す一例では、ステップS1903の操作の結果、利用者Bを表すオブジェクト2111がサービスXの知人一覧ウィンドウ1410に追加された。しかし、ウェブブラウザ1400内に表示される、たとえば「サービスXの知人に加えようとしている人」のような別のウィンドウに追加されてもよい。また、図21に示す一例では、ステップS1903の操作の結果、図20に示す利用者Bを表すオブジェクト2021が、図21ではWebサービスYの知人一覧ウィンドウ2020から消えているが、これは消えなくてもよい。

【0053】

次に、上記第2の処理について説明する。上記ステップS1903におけるAddボタンの下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。ゲートウェイWebサーバの送受信手段101がこれを受信すると、図16を参照して、検索手段107が一時記憶手段のセッションnのテーブル1301から上記ステップS1903で選択された認識票IDyb1614を有する利用者BのUIDおよび暗号鍵を検索し、その結果UIDb1634およびKb1644を得る(ステップS1904)。次に、送受信手段101はUIDbに関連づけられた暗号化認識票群の要求を、ネットワーク192を通じて暗号化認識票サーバ170に送る(ステップS1905)。

【0054】

暗号化認識票サーバでは、送受信手段501がこれを受信し、検索手段504が受信したUIDbを検索キーとして暗号化認識票テーブルを検索する。図18を参照すると、UIDb1811が検出される。すると送受信手段501がUIDb1811に関連づけられた暗号化認識票群Ekb(IDxb−X、IDyb−Y)を、ネットワーク192を通じて、ゲートウェイWebサーバに送る(ステップS1906)。ゲートウェイWebサーバの送受信手段101がこれを受信すると、復号化手段106が前記ステップS1904で得られた暗号鍵Kbを用いて、受信したEkb(IDxb−X、IDyb−Y)を復号化する。その結果、利用者Bの有する2つの認識票IDxbおよびIDybを得る(ステップS1907)。以上の処理で、WebサービスYでIDybを有する利用者Bが、WebサービスXにおいては認識票IDxbを有することを、ゲートウェイWebサーバ100が得たことになる。

【0055】

次に、送受信手段101は、ゲートウェイWebサーバ100が前記ステップS1907で得たIDxbと、セッションnのテーブル1301にあるIDxa1601を含むメッセージ送信要求を、ネットワーク192を通じてWebサービスXのサーバに送る(ステップS1908)。ここで要求するメッセージは、利用者Aが利用者Bに対して、WebサービスX上でも知人関係になることを要求するためのメッセージである。次に、WebサービスXのサーバの送受信手段151がこのメッセージ送信要求を受信し、記憶手段157に記憶する(ステップS1909)。

【0056】

ここで、利用者Aが、WebサービスXの知人関係拡張サービスを終了すれば(ステップS1910)、利用者AのWebブラウザからのアクセスは、WebサービスXのサーバ150にリダイレクトされ(ステップS1911)、さらにゲートウェイWebサーバの一時記憶手段103にある、セッションnのテーブル1301は消去され(ステップS1912)、セッションnは終了する。

【0057】

次に、利用者Aから利用者Bに対するメッセージ送信要求を受信した後の、WebサービスXのサーバの処理について、図22に示すフロー図を用いて説明する。

【0058】

利用者BがWebサービスXにログインする(ステップS2201)。次に、WebサービスXのサーバのメッセージ生成手段156が、送信者を有する利用者A、受信者を利用者Bとして、WebサービスX上でも知人関係になることを要求するためのメッセージを生成する。この時生成される送信者および受信者は、前期ステップS1909で記憶されたた認識票IDxaおよびIDxbを用いる。ここで生成されたメッセージは、HTML生成手段155によってHTMLコードに変換される。送受信手段151が、このHTMLコードを、ネットワーク192および191を通じて利用者Bの情報端末120に送る(ステップS2202)。

【0059】

次に、利用者Bの情報端末の送受信手段121がこのHTMLコードを受信すると、HTML解析手段122がこれを解析の上、GUI表示手段123に図23に示す画像を表示する。GUI表示手段123には、Webブラウザウィンドウ2300が表示される。Webブラウザウィンドウ2300内には、利用者BとWebサービスYで知人関係にある利用者Aが、WebサービスXでも知人になりたいという意志を表明した旨の文章2301が表示される(ステップS2203)。また、この画面は非承諾ボタン2311および承諾ボタン2312が表示されている。ここで、利用者Bが入力手段124を用いて表示手段123に表示されたカーソル2330を移動させた上、承諾ボタン2312にあわせた上、入力手段のボタンを下押しするなどしてこれを選択する。この操作が実行されたという情報は、送受信手段121によってネットワーク191、ネットワーク192を通じて、WebサービスXのサーバ150に送られる(ステップS2204)。

【0060】

これをWebサービスXのサーバの送受信手段151が受信すると、承諾通知が記憶手段157に記憶される。この時点で、もし利用者AがWebサービスXにログインしていれば、次のステップS2206に進む。もし利用者AがWebサービスXにログインしていなければ、ログインした時に次ぎのステップS2206に進む。

【0061】

WebサービスXのサーバのHTML生成手段155が図24に示す画像のHTMLコードを生成する。次に送受信手段151がネットワーク191を通じてこのHTMLコードを利用者Aの情報端末110に送る(ステップS2206)。利用者Aの情報端末では、送受信手段111がこのHTMLコードを受信し、HTML解析手段112がこれを解析した後、GUI表示手段113に、図24に示す画像が表示される(ステップS2207)

【0062】

図24に示すように、表示手段113にはWebブラウザウィンドウ1400が表示される。Webブラウザウィンドウ1400内には、上記HTMLコードの解析結果が表示される。図7および図10からわかるように、利用者BはWebサービスXにおいてBetty Thomas722の名前を使い、かつWebサービスYにおいてニックネームnikki1022を使っている。これまで説明したステップS1201からステップS2204の処理の結果、図24では、利用者BのWebサービスXにおける名前Betty Thomas2411、およびこれがWebサービスXにおける名前であることを表すアイコン2412と共に表示されている。利用者Aが、利用者BをWebサービスX上の知人にするための操作であるステップS1903を実行した直後は、利用者Aの情報端末のGUI表示手段113には、図21に示す画像が表示されていた。図21と図24を比較すると、図21では、利用者BのWebサービスYにおけるニックネームnikki2111が、確認中の表示2112とともに表示されているのに対して、図24では、利用者BのWebサービスXにおける名前Betty Thomas2411が、WebサービスXの知人一覧として表示されている。この時点で、利用者Aと利用者Bの間では、知人一覧1410に表示された他の知人と同様に、WebサービスXの機能を使うことができる。

【0063】

なお、本実施形態における暗号化は、利用者ごとに1つの対称鍵秘密鍵を用いて説明したが、非対称鍵を用いてもよい。また、本実施形態では利用者ごとに異なるが、各Webサービスに共通の暗号鍵を利用したが、利用者ごと、かつWebサービスごとに異なる暗号鍵を用いてもよい。また、本実施形態では、ゲートウェイWebサーバが、利用者AのUIDを利用者AがWebサービスYのサーバより認証を受けた後、すなわちステップS1702において生成した。しかし、利用者AのUIDの生成は、利用者AがWebサービスXのサーバから認識票、知人の認識票と付加情報を得るステップS1203の後、UIDが存在しないことがわかった時点で生成してもよい。また、本実施形態では、WebサービスXおよびWebサービスYに共通のゲートウェイWebサーバを用いたが、各々のサービスに別のゲートウェイWebサーバを用いてもよい。

(実施形態2)

【0064】

これまで説明した実施形態1では、利用者Bは、セッションnが開始される以前から、WebサービスYの利用者であると共に、WebサービスXの利用者でもあった。すなわち、セッションnが開始される以前から、図7で示すWebサービスXのサーバの認識票テーブル601および図10で示すWebサービスYのサーバの認識票テーブル901に、各々IDxbおよびIDybが存在した。本実施形態2では、セッションnが開始される時点では、利用者Aと利用者BはWebサービスY上で知人関係にあり、利用者AはWebサービスXの利用者であったが、利用者DがWebサービスXの利用者ではない場合の説明である。この場合、前記実施形態1のステップS1908で実行したように、WebサービスX上で利用者Aから利用者Dへのメッセージを送信することはできない。本実施形態2は、このような場合についても、利用者AがWebサービスXにおいて利用者Dと知人になることができるための処理について説明する。

【0065】

本実施形態2は、前記ステップS1910を出発点とし、図25に示すフロー図を用いて説明する。本実施形態2は上記セッションnの一部であり、ステップS1201からステップS1909までの処理を既に経ているところから始まる。ステップS1909が完了した時点で、利用者Aの情報端末のGUI表示手段113には、図21に示す画像が表示されている。このとき利用者Aは、引き続きWebサービスXにおける知人関係拡張サービスを利用する(ステップS1910)。

【0066】

再び図21を参照して、利用者Aが入力手段114を操作して、GUI表示手段113に表示されたカーソル1430を移動させ、Addボタン2121に合わせた上、入力手段114の有するボタンを下押しするなどして、Addボタン2121を選択することで、以下に説明する2つの処理が実行される。このとき、Addボタン2121を下押しするかわりに、Webブラウザ1400内で、表示されたnaamというオブジェクト2122にカーソル1430を合わせた上、入力手段の有するボタンを下押しするなどして選択したまま、カーソル1430をWebサービスXの知人一覧ウィンドウ1410内に移動させた上、選択を解除する、所謂ドラッグ・アンド・ドロップを実行しても、やはり以下に説明する2つの処理が実行される。この操作は、利用者AがこれまでWebサービスYにおいてのみ知人関係にあった利用者Dと、WebサービスXにおいても知人関係になることを要求する操作である。この時利用者Dは、WebサービスXの利用者はなく、WebサービスXにおける認識票を有していない点が、上記実施形態1と異なる点である。

【0067】

以上の操作によって、以下の2つの処理が実行される。第1の処理は利用者Aの情報端末のGUI表示手段113への表示変更のための処理である。第2の処理は、利用者Dに対して、WebサービスXにおいても利用者Aと知人関係になることについての同意を求めるための処理である。

【0068】

まず、上記第1の処理について説明する。上記のようなAddボタン2121の下押し、

乃至はドラッグ・アンド・ドロップが実行されたという情報は送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。送受信手段101はこの情報を受け取ると、HTML生成手段102は、図26に示すような画面を表示するための新たなHTMLコードを生成する。この新たなHTMLコードは送受信手段101およびネットワーク191を通じて利用者Aの情報端末に送られる。送受信手段111がこれを受信すると、HTML解析手段112がこれを解析した上、図26に示す画像をGUI表示手段113のWebブラウザ1400に表示する。

【0069】

図26に示す画面では、WebサービスXの知人一覧ウィンドウ1410中に、利用者AとWebサービスYで知人関係にある、WebサービスYにおけるニックネームnaamを有する利用者Dを表すオブジェクト2611が新たに追加された(ステップS2501)。利用者Dを表すオブジェクト2611には、確認中という文字列2612が表示される。これは確認中という文字列でなくとも、利用者DがWebサービスXでも利用者Aと知人関係になることを承諾する以前の状態であること意味する表示なら何でも良い。なお、図26に示す一例では、ステップS2501の操作の結果、利用者Dを表すオブジェクト2611がサービスXの知人一覧ウィンドウ1410に追加された。しかし、ウェブブラウザ1400内に表示される、たとえば「サービスXの知人に加えようとしている人」のような別のウィンドウに追加されてもよい。また、図26に示す一例では、ステップS2501の操作の結果、図21に示す利用者Dを表すオブジェクト2122が、図26ではWebサービスYの知人一覧ウィンドウ2020から消えているが、これは消えなくてもよい。

【0070】

次に、上記第2の処理について説明する。上記ステップS2501におけるAddボタンの下押し、乃至はドラッグ・アンド・ドロップが実行されたという情報は、送受信手段111によって、ネットワーク191を通じてゲートウェイWebサーバ100に送られる。ゲートウェイWebサーバの送受信手段101がこれを受信すると、図16を参照して、検索手段107が一時記憶手段のセッションnのテーブル1301から上記ステップS2501で選択された認識票IDyd1615を有する利用者DのUIDおよび暗号鍵を検索する。もしUIDが存在しなければ、後述のステップS2508に進む。図16に示す一例では、上記検索の結果UIDd1635およびKd1645を得る(ステップS2503)。次に、送受信手段101はUIDdに関連づけられた暗号化認識票群の要求を、ネットワーク192を通じて暗号化認識票サーバ170に送る(ステップS2504)。

【0071】

暗号化認識票サーバ170では、送受信手段501がこれを受信し、検索手段504が受信したUIDdを検索キーとして暗号化認識票テーブルを検索する。図18を参照すると、UIDd1831が検出される。すると送受信手段501がUIDd1831に関連づけられた暗号化認識票群Ekd(IDyd−Y、IDzd−Z)1832を、ネットワーク192を通じて、ゲートウェイWebサーバに送る(ステップS2505)。ゲートウェイWebサーバの送受信手段101がこれを受信すると、復号化手段106が前記ステップS2503で得られた暗号鍵Kdを用いて、受信したEkd(IDyd−Y、IDzd−Z)を復号化する。その結果、利用者Bの有する2つの認識票IDydおよびIDzd、そしてこれらは各々WebサービスYおよびWebサービスZの認識票であることを得る(ステップS2506)。以上の処理で、WebサービスYでIDydを有する利用者Bが、WebサービスXの利用者でないことが判明する(ステップS2507)。

【0072】

本実施形態2の場合、利用者DがWebサービスXの利用者ないため、利用者AとWebサービスXで知人関係になることを要求するメッセージを、WebサービスXを通じて利用者Dに送ることができない。そのため、このメッセージはWebサービスYを通じて利用者Dに送る。次に、再び図16を参照して、セッションnのテーブル上のIDya1602を発信者の認識票、IDyb1615を受信者の認識票としてメッセージ送信要求を、ネットワーク192を通じてWebサービスYのサーバに送る(ステップS2508)。ここで要求するメッセージは、利用者Aが利用者Dに対して、WebサービスX上でも知人関係になることを要求するためのメッセージである。次に、WebサービスYのサーバの送受信手段161がこのメッセージ送信要求を受信し、記憶手段167に記憶する(ステップS2509)。

【0073】

ここで示す例では、利用者AはここでWebサービスXの知人関係拡張サービスを終了する。このため、利用者AのWebブラウザからのアクセスは、WebサービスXのサーバ150にリダイレクトされ(ステップS2510)、さらにゲートウェイWebサーバの一時記憶手段103にある、セッションnのテーブル1301は消去され(ステップS2511)、セッションnは終了する。

【0074】

その後、利用者BがWebサービスYにログインする(図27、ステップS2701)。次に、WebサービスYのサーバのメッセージ生成手段166が、送信者を有する利用者A、受信者を利用者Dとして、WebサービスX上で知人関係になることを要求するためのメッセージを生成する。この時生成される送信者および受信者は、前期ステップS2509で記憶されたた認識票IDyaおよびIDydを用いる。ここで生成されたメッセージは、HTML生成手段165によってHTMLコードに変換される。送受信手段161が、このHTMLコードを、ネットワーク192および191を通じて利用者Dの情報端末130に送る(ステップS2702)。

【0075】

次に、利用者Dの情報端末の送受信手段131がこのHTMLコードを受信すると、HTML解析手段132がこれを解析の上、GUI表示手段133に図28に示す画像を表示する。GUI表示手段133には、Webブラウザウィンドウ2800が表示される(ステップS2703)。図28に示す、Webブラウザウィンドウ2800内には、利用者DとWebサービスYで知人関係にある利用者Aが、WebサービスXでも知人になりたいという意志を表明した旨の文章2801が表示される(ステップS2703)。また、この画面は非承諾ボタン2811および承諾ボタン2812が表示されている。前記ステップS2702でWebサービスYのサーバのHTML作成手段165で作成されたHTMLコードにおいて、前記承諾ボタン2812には、WebサービスXのURL(Uniform Resource Locator)および利用者AのWebサービスXにおける認識票IDxaが関連づけられている。ここで、利用者Dが入力手段134を用いて表示手段133に表示されたカーソル2830を移動させた上、承諾ボタン2812にあわせた上、入力手段のボタンを下押しするなどしてこれを選択する。次に、このURLをもとに、利用者Dの情報端末のWebブラウザ2800は、WebサービスXのサーバ150にリダイレクトされ、さらに上記承認ボタン2812に関連づけられたIDxaがWebサービスXのサーバ150に受け渡される(ステップS2704)。

【0076】

この時、利用者Dが既にWebサービスXの利用者であれば、WebサービスXのサーバ150は、利用者Dに新規アカウントの作成のための画面を生成するHTLMコードを生成し、利用者Dの情報端末130に送る(ステップS2705)。利用者Dが新たにWebサービスXの利用者になった場合には、WebサービスXのサーバの認識票データベース152の認識票テーブル601とソーシャルグラフテーブル602の両方に利用者Dの新たな行が追加される。利用者DがWebサービスXにログインすると、この時点で、WebサービスXのサーバの認識票データベース152の、ソーシャルグラフテーブル602の、サービスXの認識票IDxa711の行のサービスXで知人関係にある人の認識票の列820に、利用者Dの認識票IDxdを追加する。また、ソーシャルグラフテーブル602のIDxdの行の、サービスXで知人関係にある人の認識票の列820に利用者Aの認識票IDxaを追加する。これらの処理によって、利用者Aと利用者Dが新たにWebサービスXで知人同士になった(ステップ2707)。

【0077】

なお、上記実施形態1および実施形態2の両方で、WebサービスYは、電子メールサービスでもよい。この場合は、WebサービスYの各利用者の認識票は、各利用者の電子メールアドレスとなる。また、WebサービスYのサーバはメールサーバであり、またサーバより各利用者の情報端末に送られるのは、HTMLコードではなく、POP(Post Office Protocol)やIMAP(Internet Message Access Protocol)などの電子メール用のプロトコルに準拠したコードとなる。

【0078】

次に、本願発明による作用効果について説明する。本願発明による方法、システム、サーバ装置、および情報端末によれば、以下に示すような利点がある。

【0079】

始めに、Webサービス利用者にとっての利点について説明する。Webサービスの利用者は様々なWebサービスで知人関係を拡げることができる。たとえば、WebサービスXをチャットサービス、WebサービスYをSNSサービスだとする。たとえば、利用者AはSNSサービスで知人である利用者Bとチャットをしたいという潜在的な要求を持っているとする。各Webサービスが完全に独立している従来のシステムでは、この潜在的要求が顕在化することは希であった。しかし、本願発明の方法、システム、サーバ装置、および情報端末によれば、たとえば図20に示すようなユーザインタフェイスによって、利用者Aの上記要求を顕在化させ、WebサービスX上での知人関係が拡大する可能性を大きくすることができる。このように、本願発明は、性質の異なる複数のWebサービス間で、利用者同士の知人関係を拡張することで、利用者に大きな利便性を提供できる。

【0080】

次に、Webサービスを提供する事業者にとっての利点について説明する。Webサービス事業者にとっての、本願発明の利点はさらに2種類に分類できる。Webサービス提供事業者にとっての第1の利点は、既存の利用者によるWebサービス利用が促進されるという点である。これは、主として上記実施形態1に係る利点である。本願発明よる方法、システム、サーバ装置、および情報端末によれば、たとえば利用者AのWebサービスXにおける知人は、従来のシステムによるWebサービスXと比較して増える。WebサービスXにおける知人が増えれば、利用者Aがより頻繁にWebサービスXを利用する可能性が高くなる。一般にWebサービス事業者の収益は、利用者の利用頻度の増加に伴い増える傾向にある。従って、本願発明による方法、システム、サーバ装置、および情報端末を使うことで、Webサービス事業者はその収益を増大させることができる。

【0081】

Webサービス提供事業者にとっての第2の利点は、新規の利用者を増やすことができるという点である。これは、主として上記実施形態2に係る利点である。上記実施形態2では、利用者DはWebサービスXの利用者ではなかった。しかし、利用者Dは、図28に示すような、WebサービスXに対する招待のメッセージを受け取ることで、新たにWebサービスXの利用者になる可能性が高まる。一般にWebサービス事業者の収益は、利用者数の増大に伴い増える傾向にある。従って、本願発明による方法、システム、サーバ装置、および情報端末を使うことで、Webサービス事業者はその収益を増大させることができる。

【0082】

従来の方法やシステムを使った場合、もし、WebサービスXの認識票テーブル601およびソーシャルグラフテーブル602、WebサービスYの認識票テーブル901およびソーシャルグラフテーブル902の情報を、各々のサーバで交換すれば、上記利用者にとっての利点および上記Webサービス提供事業者にとっての利点を実現することは可能であった。またWebサービスXの提供業者でもWebサービスYの提供事業者でもない第三者が運営する第三のサーバに、上記各テーブルの情報を集約することによっても、やはり上記利用者にとっての利点および上記Webサービス提供事業者にとっての利点を実現することは可能であった。しかし、上記各テーブルに格納された、利用者に関する情報や、利用者同士の知人関係の情報は、Webサービス提供事業者にとっての価値の源泉である場合が多く、これを他Webサービス提供事業者に渡すことや、第三者に渡すことは許されない場合が多い。

【0083】

本願発明による方法、システム、サーバ装置、および情報端末では、各Webサービス提供事業者の利用者や利用者同士の知人関係についての情報を、他のWebサービス提供事業者や第三者のサーバに送り、そこで記憶することなしに、上記利用者やWebサービス提供事業者にとっての利点を実現することができる。以下について、このことについて詳しく説明する。

【0084】

上記実施形態1や実施形態2が、上記記利用者やWebサービス提供事業者にとっての利点を実現していることは、すでに説明したとおりである。これを実現するために、WebサービスXのサーバXが記憶する利用者に関する情報は、図7に示す認識票テーブル601および図8に示すソーシャルグラフテーブル602である。また、WebサービスYのサーバが記憶する利用者に関すおる情報は、図10に示す認識票テーブル901および図11に示すソーシャルグラフテーブル902である。これらの図からわかるように、WebサービスXのサーバには、WebサービスYの利用者の情報や知人関係は一切記憶されていない。また逆に、WebサービスYのサーバには、WebサービスXの利用者の情報や知人関係は一切記憶されていない。

【0085】

本願発明による方法、システム、サーバ装置、および情報端末では、複数のWebサービスの認識票の関連づけを記憶するのは、暗号化認識票サーバ170である。いま、たとえばこの暗号化認識票サーバ170は、WebサービスXの提供事業者でも、WebサービスYの提供事業者でもない、第三の事業者によって管理されているものとする。図18を参照すると、暗号化認識票サーバに記憶されているのは、UIDに関連づけられた暗号化された様々なWebサービスにおける認識票群1820である。ここで、図5を参照すると、暗号化された認識票群を復号化するための鍵は、暗号化認識票サーバには存在せず、復号化に必要な鍵は、WebサービスXまたはWebサービスYのサーバに存在する。この第三の事業者が、WebサービスXやWebサービスYの認識票を含む利用者のいかなる情報や知人関係も入手する方法はない。

【0086】

ゲートウェイWebサーバ100には、図16に示す各Webサービスの利用者の認識票や知人関係が、一時記憶手段上に展開される。しかし、これらの情報が不揮発記憶手段に記憶されることはなく、セッション修了後には、一時記憶手段から削除される。このゲートウェイWebサーバ100が、各Webサービスのサーバや、暗号化認識票サーバから独立した中立的サーバとして機能する。ゲートウェイWebサーバの運営者もまた、WebサービスXおよびWebサービスYの利用者の認識票、付加情報、知人関係などを記憶したデータベースを保有する必要がない。

【0087】

以上のように、本願発明によれば、複数のWebサービスの知人関係の相互利用が可能となるにも係わらず、これら各Webサービスのサーバに記憶された利用者の認識票、付加情報および知人関係などを、他のサービスのサーバに提供する必要がない。

【符号の説明】

【0088】

100 ゲートウェイWebサーバ

110 利用者Aの情報端末

120 利用者Bの情報端末

130 利用者Dの情報端末

150 WebサービスXのサーバ

160 WebサービスYのサーバ

170 暗号化認識票サーバ

191 ネットワーク

192 ネットワーク

【特許請求の範囲】

【請求項1】

複数のサービスサーバのいずれもそのサービスサーバにて利用者を認識する認識票に関連付けて、前記複数のサービスサーバにおいて前記利用者を一意に識別する識別情報と、前記識別情報ごとに生成された暗号鍵と、を記憶可能な前記複数のサービスサーバと通信が可能な管理サーバ装置であって、

第1の列に、前記識別情報を格納し、

第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を備えることを特徴とする管理サーバ装置。

【請求項2】

前記暗号鍵を記憶しないことを特徴とする請求項1に記載の管理サーバ装置。

【請求項3】

前記第2の列に格納される暗号化情報は、前記利用サービスサーバの識別子とともに前記利用サービスサーバ内で前記利用者を識別する認識票を暗号化した情報であることを特徴とする請求項1に記載の管理サーバ装置。

【請求項4】

識別情報を受信する識別情報受信部と、

受信された識別情報と適合する識別情報が前記第1の列に格納されている位置を検索する検索部と

を備える請求項1に記載の管理サーバ装置。

【請求項5】

前記第1の列の前記位置に相当する前記第2列の位置に格納されている暗号化情報を読み出して送信する暗号化情報送信部を備える請求項4に記載の管理サーバ装置。

【請求項6】

識別情報と暗号化情報とを受信する受信部と、

前記第1の列の前記位置に相当する前記第2列の位置に格納されている暗号化情報を、受信された暗号化情報に更新する更新部と、

を備える請求項4に記載の管理サーバ装置。

【請求項7】

前記複数のサービスサーバのいずれも、一の認識票に、他の認識票を関係付けて記憶することが可能であることを特徴とする請求項1に記載の管理サーバ装置。

【請求項8】

さらに、

識別情報を生成するべき命令を受信する識別情報生成命令受信部と、

前記命令に応じて識別情報を生成する識別情報生成部と、

生成された識別情報を返信する識別情報返信部と、

前記返信に応じて受信される暗号化情報と前記生成された識別情報とをそれぞれ第1の列内と第2の列内とにおいて同じ位置に挿入する挿入部と

を備えることを特徴とする請求項1に記載の管理サーバ装置。

【請求項1】

複数のサービスサーバのいずれもそのサービスサーバにて利用者を認識する認識票に関連付けて、前記複数のサービスサーバにおいて前記利用者を一意に識別する識別情報と、前記識別情報ごとに生成された暗号鍵と、を記憶可能な前記複数のサービスサーバと通信が可能な管理サーバ装置であって、

第1の列に、前記識別情報を格納し、

第2の列に、前記複数のサービスサーバのうち、利用者が利用可能なサービスサーバである一又は複数の利用サービスサーバの識別子を、前記利用者の識別情報に関連付けられて前記複数のサービスサーバの一に記憶されている暗号鍵により暗号化した暗号化情報を格納するテーブルを記憶する記憶装置を備えることを特徴とする管理サーバ装置。

【請求項2】

前記暗号鍵を記憶しないことを特徴とする請求項1に記載の管理サーバ装置。

【請求項3】

前記第2の列に格納される暗号化情報は、前記利用サービスサーバの識別子とともに前記利用サービスサーバ内で前記利用者を識別する認識票を暗号化した情報であることを特徴とする請求項1に記載の管理サーバ装置。

【請求項4】

識別情報を受信する識別情報受信部と、

受信された識別情報と適合する識別情報が前記第1の列に格納されている位置を検索する検索部と

を備える請求項1に記載の管理サーバ装置。

【請求項5】

前記第1の列の前記位置に相当する前記第2列の位置に格納されている暗号化情報を読み出して送信する暗号化情報送信部を備える請求項4に記載の管理サーバ装置。

【請求項6】

識別情報と暗号化情報とを受信する受信部と、

前記第1の列の前記位置に相当する前記第2列の位置に格納されている暗号化情報を、受信された暗号化情報に更新する更新部と、

を備える請求項4に記載の管理サーバ装置。

【請求項7】

前記複数のサービスサーバのいずれも、一の認識票に、他の認識票を関係付けて記憶することが可能であることを特徴とする請求項1に記載の管理サーバ装置。

【請求項8】

さらに、

識別情報を生成するべき命令を受信する識別情報生成命令受信部と、

前記命令に応じて識別情報を生成する識別情報生成部と、

生成された識別情報を返信する識別情報返信部と、

前記返信に応じて受信される暗号化情報と前記生成された識別情報とをそれぞれ第1の列内と第2の列内とにおいて同じ位置に挿入する挿入部と

を備えることを特徴とする請求項1に記載の管理サーバ装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【公開番号】特開2010−250797(P2010−250797A)

【公開日】平成22年11月4日(2010.11.4)

【国際特許分類】

【出願番号】特願2009−221216(P2009−221216)

【出願日】平成21年9月25日(2009.9.25)

【分割の表示】特願2009−530687(P2009−530687)の分割

【原出願日】平成21年4月16日(2009.4.16)

【出願人】(506183731)リプレックス株式会社 (20)

【Fターム(参考)】

【公開日】平成22年11月4日(2010.11.4)

【国際特許分類】

【出願日】平成21年9月25日(2009.9.25)

【分割の表示】特願2009−530687(P2009−530687)の分割

【原出願日】平成21年4月16日(2009.4.16)

【出願人】(506183731)リプレックス株式会社 (20)

【Fターム(参考)】

[ Back to top ]