簡易型セッション制御システムおよび簡易型セッション制御方法

【課題】セッション制御サーバの負荷を軽減する。

【解決手段】簡易型セッション制御システム1は、エッジ20とセッション制御サーバ10とを有する。エッジ20は、ユーザ端末30が送信するストリームを転送する転送部21と、ストリームが当該ユーザ端末30のトラヒック条件内であるか否かを監視するポリサ設定部22とを有する。セッション制御サーバ10は、ユーザ端末30間のセッション制御を行い、各ユーザ端末30をブラックユーザに分類したブラックユーザリスト12と、とホワイトユーザに分類したホワイトユーザリスト13と、を格納した記憶部11と、セッション制御した当該ユーザ端末30がブラックユーザリスト12に登録されていたならば、エッジ20のポリサ設定部22によってユーザ端末30のストリームを常に監視するブラックユーザ監視処理部15を有する。

【解決手段】簡易型セッション制御システム1は、エッジ20とセッション制御サーバ10とを有する。エッジ20は、ユーザ端末30が送信するストリームを転送する転送部21と、ストリームが当該ユーザ端末30のトラヒック条件内であるか否かを監視するポリサ設定部22とを有する。セッション制御サーバ10は、ユーザ端末30間のセッション制御を行い、各ユーザ端末30をブラックユーザに分類したブラックユーザリスト12と、とホワイトユーザに分類したホワイトユーザリスト13と、を格納した記憶部11と、セッション制御した当該ユーザ端末30がブラックユーザリスト12に登録されていたならば、エッジ20のポリサ設定部22によってユーザ端末30のストリームを常に監視するブラックユーザ監視処理部15を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ポリサで制御するセッション制御に関する。

【背景技術】

【0002】

次世代ネットワークは、各サービスから要求されるアプリケーションの品質、IP(Internet Protocol)トラヒックの特性、ネットワーク構成を考慮してきめ細かくネットワーク帯域を確保することで、サービス品質を保障している。また、次世代ネットワークは、電話、VOD(Video On Demand)などの、さまざまなサービスに対してサービス品質を保障するために、SIP(Session Initiation Protocol)セッション制御により帯域制御を実現している。

【0003】

具体的には、次世代ネットワークは、ユーザからのセッション設定の要求ごとに、回線の混み具合などの「リソース状態」を確認し、セッション設定の可否を判断している。また、次世代ネットワークでは、ポリサ設定に基くエッジ制御により、確立したセッションに於いて、端末側がトラヒック条件を守ってストリームを送信しているか否かを監視している。ここでポリサとは、トラヒックの帯域幅限度の指定をいう。ポリサ設定とは、トラヒックの帯域幅限度の設定をいう。以下、ポリサ設定に基くエッジ制御のことを、「ポリサ制御」と記載している場合がある。

【0004】

非特許文献1の図6には、前記した次世代ネットワークに於ける品質制御に関する技術が記載されている。この非特許文献1に記載された技術を比較例として、図7を参照して詳細に説明する。

【0005】

図7は、比較例に於けるセッション制御システムの概略を示す構成図である。

(比較例の構成)

【0006】

セッション制御システム1Aは、セッション制御サーバ10Aと、エッジ20A−1,20A−2と、高優先回線40とを有し、ユーザ端末30−1,30−2と接続されている。

【0007】

セッション制御サーバ10Aは、ユーザ端末30−1,30−2と、エッジ20A−1,20A−2と接続され、これらエッジ20A−1,20A−2と通信可能である。ユーザ端末30−1は、エッジ20A−1と接続され、このエッジ20A−1と通信可能である。ユーザ端末30−2は、エッジ20A−2と接続され、このエッジ20A−2と通信可能である。ユーザ端末30−1,30−2は、それぞれエッジ20A−1,20A−2を介してセッション制御サーバ10Aと通信可能である。エッジ20A−1,20A−2は、高優先回線40で接続され、この高優先回線40を介して相互に通信可能である。以下、ユーザ端末30−1,30−2を個々に区別しないときには、単にユーザ端末30と記載する。エッジ20A−1,20A−2を個々に区別しないときには、単にエッジ20Aと記載する。

【0008】

セッション制御サーバ10Aは、各ユーザ端末30間などでセッションを確立するセッション制御を行うものである。セッション制御サーバ10Aは、記憶部11Aと処理部14Aとを備えている。

【0009】

記憶部11Aは、例えば、HDD(Hard Disk Drive)またはフラッシュメモリであり、情報を記憶するものである。処理部14Aは、例えば上述したSIPによるセッション制御を行うものである。処理部14Aは、CPU(Central Processing Unit)が、RAM(Random Access Memory)にソフトウェアプログラムを読込んで実行することなどにより具現化される。

【0010】

エッジ20Aは、例えばエッジルータであり、当該セッション制御システム1Aの基幹ネットワークの末端に接続されている。エッジ20Aは、ホームネットワークまたはLANを基幹ネットワークに接続するものである。エッジ20Aは、転送部21とポリサ設定部22とを備えている。

【0011】

転送部21は、ユーザ端末30が送信するストリームを、宛先に転送するものである。ポリサ設定部22は、確立したセッションに於いて、当該ストリームが申告したトラヒック条件内であるか否かを監視するものである。

【0012】

ユーザ端末30は、個人のホームネットワークに接続されたコンピュータ、または、事業所や営業所のLAN(Local Area Network)に接続されたコンピュータである。

(比較例の動作)

【0013】

通信を開始するにあたり、シーケンスQ1に於いて、ユーザ端末30−1は、帯域幅、転送レート、最大パケットサイズなどのトラヒック情報、および、メディア情報を、SIP情報に格納し、当該SIP情報をセッション制御サーバ10Aに送信する。

【0014】

シーケンスQ2に於いて、セッション制御サーバ10Aの処理部14Aは、ユーザ端末30−1から受信した情報の内容を確認し、当該情報の内容に問題がなければユーザ端末30−2に送信する。

シーケンスQ3に於いて、ユーザ端末30−2は、受信した情報の内容に問題なければ、セッション制御サーバ10AにOK信号を送信する。

【0015】

シーケンスQ4に於いて、セッション制御サーバ10Aは、ユーザ端末30−1にOK信号を送信する。これによりユーザ端末30−1とユーザ端末30−2との間でセッションが確立する。

【0016】

当該セッションが確立すると、シーケンスQ5Aに於いて、セッション制御サーバ10Aは、エッジ20A−1に対して、ポリサ設定部22を起動するように制御する。更に、シーケンスQ6Aに於いて、セッション制御サーバ10Aは、エッジ20A−2に対して、ポリサ設定部22を起動するように制御する。

【0017】

シーケンスQ6Aの後、エッジ20A−1のポリサ設定部22は、ユーザ端末30−1がトラヒック条件を守ってストリームを送出しているかを監視する。エッジ20A−2のポリサ設定部22も、エッジ20A−1のポリサ設定部22と同様に、ユーザ端末30−2がトラヒック条件を守ってストリームを送出しているかを監視する。

【0018】

ポリサ設定部22は、監視しているユーザ端末30が、シーケンスQ1で申告したトラヒック条件で規定した通信量以上のパケットを送信していたならば、規定通信量を超えたパケットを廃棄する。

比較例に於いて、セッション制御サーバ10は、デフォルトではエッジ制御を行わず、セッション確立時にエッジ制御を行うようにしている。

セッション制御サーバ10Aは、セッションごとに各エッジ20Aのポリサ設定部22の制御(エッジ制御)が必要である。このエッジ制御は、セッション制御サーバ10Aの処理負荷が大きい要因である。

【先行技術文献】

【非特許文献】

【0019】

【非特許文献1】笠原英樹、錦戸淳、織田一弘、大西邦宏、梶山義夫、「NGNが提供する新しいコミュニケーションとそれを支える技術 次世代ネットワークを支えるネットワーク基盤技術」、[online]、2007年4月1日、NTT技術ジャーナル:巻19号:4頁:38-43、[平成23年11月7日検索]、インターネット(URL:http://www.ntt.co.jp/journal/0704/files/jn200704038.pdf)

【発明の概要】

【発明が解決しようとする課題】

【0020】

ポリサ設定に基いてエッジ制御するセッション制御通信では、前記した比較例で述べたようにセッションごとにセッション制御サーバからのエッジ制御が必要となる。よって、セッション制御通信は、セッション制御サーバのエッジ制御の負荷が大きいという問題がある。

そこで本発明は、セッション制御サーバの負荷を軽減することを課題とする。

【課題を解決するための手段】

【0021】

前記した課題を解決するため、請求項1に記載の発明では、ユーザノードが送信するストリームを転送する転送部と、当該ストリームは当該ユーザノードのトラヒック条件内であるか否かを監視するポリサ設定部を有するエッジと、前記ユーザノード間のセッション制御を行うセッション制御サーバと、を備え、前記セッション制御サーバは、前記ユーザノードを、当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノード、および、当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードに分類したユーザ情報を格納した記憶部と、セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードの当該ストリームを常に監視するブラックユーザ監視処理部と、を有することを特徴とする簡易型セッション制御システムとした。

【0022】

このようにすることで、ブラックユーザノードのストリームのみを監視するので、セッション制御サーバの負荷を軽減することができる。

【0023】

請求項2に記載の発明では、前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが連続して所定回数以上当該ユーザノードのトラヒック条件内ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、を特徴とする請求項1に記載の簡易型セッション制御システムとした。

【0024】

このようにすることで、ブラックユーザノードがトラヒック条件を守ってストリームを送出するようになったならば、このユーザノードをホワイトユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0025】

請求項3に記載の発明では、前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが当該ユーザノードのトラヒック条件内であった割合が閾値以上ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、を特徴とする請求項1に記載の簡易型セッション制御システムとした。

【0026】

このようにすることで、ブラックユーザノードがトラヒック条件を守ってストリームを送出するようになったならば、このユーザノードをホワイトユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0027】

請求項4に記載の発明では、前記セッション制御サーバは更に、セッション制御した当該ユーザノードが前記ホワイトユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードをランダムに監視し、当該ユーザノードのセッションが当該ユーザノードのトラヒック条件を外れたと検知したならば、当該ユーザノードを前記ブラックユーザノードに再分類するホワイトユーザ監視処理部を有する、ことを特徴とする請求項1ないし請求項3のいずれか1項に記載の簡易型セッション制御システムとした。

【0028】

このようにすることで、ホワイトユーザノードに分類されていたユーザノードが、トラヒック条件を外れたストリームを送出するようになったならば、このユーザノードをブラックユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0029】

請求項5に記載の発明では、前記エッジは更に、入力トラヒックの帯域を観測し、所定値以上の帯域の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システムとした。

【0030】

このようにすることで、各エッジが入力トラヒックを監視する。これにより、新たなブラックユーザノードが、トラヒック条件を外れたストリームを送出するようになったことを、いち早く検出することができる。

【0031】

請求項6に記載の発明では、前記エッジは更に、入力トラヒックの帯域占有率を観測し、所定値以上の帯域占有率の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システムとした。

【0032】

このようにすることで、各エッジが入力トラヒックを監視するので、新たなブラックユーザノードが、トラヒック条件を外れたストリームを送出するようになったことを、いち早く検出することができる。

【0033】

請求項7に記載の発明では、ストリームを転送し、当該ストリームはユーザノードのトラヒック条件内であるか否かを監視するエッジが接続され、前記ユーザノードを当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノードと当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードとに分類したユーザ情報を格納した記憶部を有するセッション制御サーバの処理部は、前記ユーザノード間のセッション制御を行い、セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジによって当該ユーザノードのストリームを転送させると共に、当該ストリームが当該ユーザノードのトラヒック条件内であるか否かを常に監視する、ことを特徴とする簡易型セッション制御方法とした。

【0034】

このようにすることで、ブラックユーザノードのストリームのみを監視するので、セッション制御サーバの負荷を軽減することができる。

【発明の効果】

【0035】

本発明によれば、セッション制御サーバの負荷を軽減することが可能となる。

【図面の簡単な説明】

【0036】

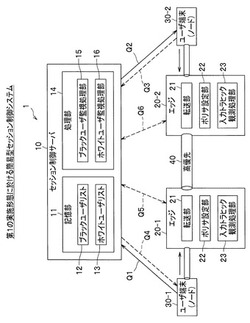

【図1】第1の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

【図2】第1の実施形態に於けるブラックユーザ監視処理部の動作を示すフローチャートである。

【図3】第1の実施形態に於けるホワイトユーザ監視処理部の動作を示すフローチャートである。

【図4】第1の実施形態に於ける入力トラヒック観測処理部の動作を示すフローチャートである。

【図5】第2の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

【図6】第2の実施形態に於けるセッション開始処理を示す図である。

【図7】比較例に於けるセッション制御システムの概略を示す構成図である。

【発明を実施するための形態】

【0037】

以降、本発明を実施するための形態を、各図を参照して詳細に説明する。

【0038】

(第1の実施形態の構成)

図1は、第1の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

簡易型セッション制御システム1は、セッション制御サーバ10と、エッジ20−1,20−2と、高優先回線40とを有し、ユーザ端末30−1,30−2(ユーザノード)と接続されている。

【0039】

セッション制御サーバ10は、ユーザ端末30−1,30−2と、エッジ20−1,20−2と接続され、これらエッジ20−1,20−2と通信可能である。ユーザ端末30−1は、エッジ20−1と接続され、このエッジ20−1と通信可能である。ユーザ端末30−2は、エッジ20−2と接続され、このエッジ20−2と通信可能である。ユーザ端末30−1,30−2は、それぞれエッジ20−1,20−2を介して、セッション制御サーバ10と通信可能である。エッジ20−1,20−2は、高優先回線40で接続され、この高優先回線40を介して相互に通信可能である。以下、ユーザ端末30−1,30−2を個々に区別しないときには、単にユーザ端末30と記載する。エッジ20−1,20−2を個々に区別しないときには、単にエッジ20と記載する。

【0040】

セッション制御サーバ10は、各ユーザ端末30間などでセッションを確立するセッション制御を行うものである。セッション制御サーバ10は、記憶部11と処理部14とを備えている。

【0041】

記憶部11は、例えば、HDDまたはフラッシュメモリであり、情報を記憶するものである。記憶部11は、ブラックユーザリスト12と、ホワイトユーザリスト13とを備えている。

【0042】

ブラックユーザリスト12は、あらかじめ申告したトラヒック条件(流量など)を守らずにストリームを送出したユーザ端末30(以下、「ブラックユーザ」という。)のリストである。ここでユーザ端末30が登録したトラヒック条件を守らずにストリームを送信したセッションのことを「悪意呼」という。悪意呼は、ユーザ端末30が、当該ユーザ端末30の種類とは異なる端末種類を申告することによっても発生する。例えば、ユーザ端末30の種類がコンピュータであるとき、電話端末としてトラヒック条件を申告することである。このような悪意呼は、技術標準に適合していない端末装置によって発生すると考えられる。

【0043】

ホワイトユーザリスト13は、あらかじめ申告したトラヒック条件(流量など)を守ってストリームを送出したユーザ端末30(以下、「ホワイトユーザ」という。)のリストである。

【0044】

処理部14は、例えば上述したSIPによるセッション制御を行うものである。処理部14は、CPUが、RAMにソフトウェアプログラムを読込んで実行することなどにより具現化される。処理部14は、ブラックユーザ監視処理部15と、ホワイトユーザ監視処理部16とを備えている。

ブラックユーザ監視処理部15は、ブラックユーザのセッションを監視するものであり、後記する図2で動作を詳細に説明する。

ホワイトユーザ監視処理部16は、ホワイトユーザのセッションを監視するものであり、後記する図3で動作を詳細に説明する。

【0045】

エッジ20は、例えばエッジルータであり、当該簡易型セッション制御システム1の基幹ネットワークの末端に接続されている。エッジ20は、前記したホームネットワークまたはLANを基幹ネットワークに接続するものである。エッジ20は、転送部21と、ポリサ設定部22と、入力トラヒック観測処理部23とを備えている。

【0046】

転送部21は、ユーザ端末30が送信するストリームを、宛先に転送するものである。ポリサ設定部22は、確立したセッションに於いて、ユーザ端末30がトラヒック条件を守ってストリームを送信しているか否かを監視するものである。入力トラヒック観測処理部23は、ユーザ端末30から入力されたトラヒック(ストリーム)を観測するものであり、後記する図4で動作を詳細に説明する。

【0047】

ユーザ端末30は、個人のホームネットワークに接続されたコンピュータ、または、事業所や営業所のLANに接続されたコンピュータなどである。

【0048】

(第1の実施形態の動作)

図2は、第1の実施形態に於けるブラックユーザ監視処理部の動作を示すフローチャートである。

ポリサ設定に基くエッジ制御での処理負荷を減少させるためには、ブラックユーザを極力減少させる必要がある。ブラックユーザ監視処理部15は、ブラックユーザをホワイトユーザに移行させ、ブラックユーザを減少させる。

ブラックユーザ(ユーザ端末30)がセッションを開始すると、図2の処理が開始する。

ステップS10に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザのユーザノードにポリサ制御を実施する。

【0049】

ステップS11に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザに係る当該セッションが終了したか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS12の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS10の処理に戻る。

【0050】

ステップS12に於いて、ブラックユーザ監視処理部15は、当該セッションに於けるストリームが登録したトラヒック条件内であったか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS13の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS14の処理を行う。

ステップS13に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザの規定内実施回数を1加算する。ここで規定内実施回数とは、当該ブラックユーザが入力トラヒック条件を守ってストリーム送信したセッション数をいう。

ステップS14に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザの規定内実施回数を0に設定する。

【0051】

ステップS15に於いて、ブラックユーザ監視処理部15は、規定内実施回数が所定回数以上であるか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS16の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS18の処理を行う。

ステップS16に於いて、ブラックユーザ監視処理部15は、当該ユーザを、ブラックユーザリスト12から削除する。

ステップS17に於いて、ブラックユーザ監視処理部15は、当該ユーザを、ホワイトユーザリスト13に登録して再分類し、図2の処理を終了する。

【0052】

ステップS18に於いて、ブラックユーザ監視処理部15は、当該ユーザをブラックユーザリスト12の登録のままとする(ブラックユーザリスト12継続)。ステップS18が終了したならば、ブラックユーザ監視処理部15は、図2の処理を終了する。

【0053】

前記した図2の処理に於いて、ブラックユーザ監視処理部15は、ブラックユーザ(ユーザ端末30)を常に監視している。更に、ブラックユーザ監視処理部15は、問題ない通信セッションを所定回数以上実施したならば、当該ユーザをホワイトユーザリスト13に登録して再分類している。

【0054】

図3は、第1の実施形態に於けるホワイトユーザ監視処理部の動作を示すフローチャートである。

ホワイトユーザ監視処理部16は、ホワイトユーザ(ユーザ端末30)であっても登録したトラヒック条件を守らない可能性があるため、ポリサ設定に基くエッジ制御をランダムに実施し、悪意呼を行ったホワイトユーザをブラックユーザリスト12に登録して再分類する。

ホワイトユーザ(ユーザ端末30)がセッションを開始すると、図3の処理が開始する。

ステップS20に於いて、ホワイトユーザ監視処理部16は、当該セッションに係る乱数を発生させる。

【0055】

ステップS21に於いて、ホワイトユーザ監視処理部16は、乱数が所定条件を満たすか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS22の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS27の処理を行う。

【0056】

この所定条件とは、例えば自然数の乱数を発生させたとき、この乱数を10で除算した剰余が0になるか否かである。この場合には、10%の確率でランダムに、ステップS22以下の処理を行うことができる。しかし、これに限られず、ランダムに処理を分岐する方法であればよい。これにより、セッション制御サーバ10のエッジ制御の負荷を減らすと共に、ホワイトユーザが悪意呼を行ってブラックユーザに変わったことを把握できる。

【0057】

ステップS22に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザのユーザノードに対してポリサ制御を実施する。

ステップS23に於いて、ホワイトユーザ監視処理部16は、セッションが終了したか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS24の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS22の処理に戻る。

【0058】

ステップS24に於いて、ホワイトユーザ監視処理部16は、当該セッションに於けるストリームが登録したトラヒック条件内であったか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS27の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS25の処理を行う。

ステップS25に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをホワイトユーザリスト13から削除する。

ステップS26に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをブラックユーザリスト12に登録し、図3の処理を終了する。

【0059】

ステップS27に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをホワイトユーザリスト13の登録のままとする(ホワイトユーザリスト13継続)。ステップS26が終了したならば、ホワイトユーザ監視処理部16は、図3の処理を終了する。

【0060】

前記した図3の処理に於いて、ホワイトユーザ監視処理部16は、ホワイトユーザを監視し、悪意呼(登録したトラヒック条件を違反した通信セッション)を実施したならば、ブラックユーザリスト12に登録して再分類している。

【0061】

図4は、第1の実施形態に於ける入力トラヒック観測処理部の動作を示すフローチャートである。

ステップS30に於いて、入力トラヒック観測処理部23は、入力トラヒックの帯域を観測する。

ステップS31に於いて、入力トラヒック観測処理部23は、観測した入力トラヒックの帯域が閾値以上であるか否かを判断する。入力トラヒック観測処理部23は、当該条件が成立しなかったならば(No)、ステップS36の処理を行い、当該条件が成立したならば(Yes)、ステップS32の処理を行う。

【0062】

ステップS32に於いて、入力トラヒック観測処理部23は、セッション制御サーバ10に、当該入力トラヒックが正しいか否かを問い合わせる。すなわち、入力トラヒック観測処理部23は、当該入力トラヒックは、当該入力トラヒックに係るセッションを開始するときに登録した入力トラヒック条件を守っているか否かを、セッション制御サーバ10に問い合わせる。

セッション制御サーバ10の処理部14は、当該問い合わせを受信すると、当該入力トラヒックが、当該入力トラヒックに係るセッションを開始するときに登録した入力トラヒック条件を守っているか否かの問合結果を生成する。セッション制御サーバ10の処理部14は、この問合結果を、当該エッジ20に送信する。

ステップS33に於いて、入力トラヒック観測処理部23は、セッション制御サーバ10から、問合結果を受信する。

【0063】

ステップS34に於いて、入力トラヒック観測処理部23は、入力トラヒックが正しいか否かを判断する。入力トラヒック観測処理部23は、当該条件が成立しなかったならば(No)、ステップS35の処理を行い、当該条件が成立したならば(Yes)、ステップS36の処理を行う。

ステップS35に於いて、入力トラヒック観測処理部23は、当該入力トラヒックの制御を中断し、図4の処理を終了する。

ステップS36に於いて、入力トラヒック観測処理部23は、当該入力トラヒックの制御を継続し、図4の処理を終了する。

【0064】

(第1の実施形態の効果)

以上説明した第1の実施形態では、次の(A)〜(C)のような効果がある。

【0065】

(A) セッション制御サーバ10は、エッジ制御を極力少なくするため、あらかじめ登録したトラヒック条件(流量など)を守ってストリームを送出しているユーザ端末30(ユーザノード)はホワイトユーザリスト13に登録してエッジ制御を省略する。更に、セッション制御サーバ10は、登録したトラヒック条件(流量など)以上のストリームを送出したユーザ端末30(ユーザノード)をブラックユーザリスト12に登録し、このユーザ端末30に係るセッションを、ポリサ設定に基いてエッジ制御する。これにより、セッション制御サーバ10の負荷を軽減することができる。

【0066】

(B) セッション制御サーバ10は、ホワイトユーザリスト13に登録されたユーザについても、ランダムにエッジ制御している。これにより、ホワイトユーザリスト13に登録されたユーザ(ユーザ端末30)が、あらかじめ登録したトラヒック条件(流量)を守らずにストリームを送出し始めた場合であって、このユーザをブラックユーザリスト12に登録して、このユーザ(ユーザ端末30)のセッションをエッジ制御することができる。

【0067】

(C) 各エッジ20は、ストリームの帯域が閾値を超えているときには、セッション制御サーバ10に、当該入力トラヒックが正しいか否かを問い合わせている。これにより、ホワイトユーザリスト13に登録されたユーザが、あらかじめ登録したトラヒック条件(流量)を守らずにストリームを送出し始めた場合、当該ストリームである入力トラヒックの制御を中断することにより、この悪意呼に伴うトラヒックを遮断することができる。

【0068】

(第2の実施形態の構成)

図5は、第2の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。第1の実施形態の簡易型セッション制御システム1と同一の要素には同一の符号を付与している。

【0069】

第2の実施形態の簡易型セッション制御システム1Bは、第1の実施形態の簡易型セッション制御システム1と同様の構成に加えて更に、ベストエフォート回線41を備えている。

【0070】

ベストエフォート回線41は、エッジ20−1と、エッジ20−2とを接続している。エッジ20−1,20−2は、このベストエフォート回線41を介して相互に通信可能である。ベストエフォート回線41は、通信品質(通信帯域など)が保証されない回線であり、例えばインターネット回線である。

【0071】

(第2の実施形態の動作)

図6は、第2の実施形態に於けるセッション開始処理を示す図である。

ユーザ端末30がセッションを開始すると、図6の処理が開始する。

ステップS40に於いて、セッション制御サーバ10の処理部14は、当該セッションのユーザがブラックユーザリスト12に登録されているか否かを判断する。

【0072】

ステップS41に於いて、セッション制御サーバ10の処理部14は、当該セッションをベストエフォート回線41で通信するよう、エッジ20に指示し、図6の処理を終了する。

【0073】

ステップS42に於いて、セッション制御サーバ10の処理部14は、当該セッションを高優先回線40で通信するよう、エッジ20に指示し、図6の処理を終了する。

【0074】

(第2の実施形態の効果)

以上説明した第2の実施形態では、次の(D)のような効果がある。

【0075】

(D) セッション制御サーバ10は、ホワイトユーザ(ユーザ端末30)のセッションは高優先回線40で中継し、ブラックユーザ(ユーザ端末30)のセッションを、ベストエフォート回線41でダウングレードして中継している。これにより、ホワイトユーザ(ユーザ端末30)は、悪意呼を実施したブラックユーザ(ユーザ端末30)によって悪影響を受けることなく、高優先回線40による高品質なサービスを享受できる。

(変形例)

【0076】

本発明は、上記実施形態に限定されることなく、本発明の趣旨を逸脱しない範囲で、変更実施が可能である。この利用形態や変形例としては、例えば、次の(a)〜(f)のようなものがある。

【0077】

(a) 第1の実施形態のセッション制御サーバ10は、ブラックユーザ(ユーザ端末30)が、所定回数を連続して登録したトラヒック条件のセッションを実施したならば、ホワイトユーザリスト13に再登録している。しかし、これに限られず、セッション制御サーバ10は、悪意呼が所定割合以下の場合、または、登録したトラヒック条件を超えたストリームが所定時間内に規定回数以下の場合には、当該ユーザをホワイトユーザリスト13に登録するようにしてもよい。

【0078】

(b) 第1の実施形態のエッジ20は、入力トラヒック観測処理部23を有している。しかし、これに限られず、エッジ20は、入力トラヒック観測処理部23を有さない構成としてもよい。

【0079】

(c) 第1、第2の実施形態のポリサ設定部22は、デフォルトではポリサ設定を行っておらず、セッション確立と共にポリサ設定を開始している。しかし、これに限られず、ポリサ設定部22は、デフォルトでポリサ設定を行い、ポリサ設定が不要な場合には当該ポリサ設定を行わないようにしてもよい。

【0080】

(d) 第1の実施形態のエッジ20は、入力トラヒックの帯域を観測している。しかし、これに限られず、エッジ20は、入力トラヒックの帯域占有率を観測し、帯域占有率が大きい入力トラヒックが、申告したトラヒック条件を守っているか否かについて、セッション制御サーバ10に問い合わせてもよい。

【0081】

(e) 第2の実施形態の簡易型セッション制御システム1Bは、ブラックユーザのユーザ端末30のセッションをベストエフォート回線41にダウングレードして通信させている。しかし、これに限られず、簡易型セッション制御システム1Bは、ブラックユーザのユーザ端末30がSIP信号以外の通信を遮断するように制御してもよい。これにより、ブラックユーザは、悪意呼を実施したことを自ら把握して、その悪意呼に対処することができる。

【0082】

(f) 第1、第2の実施形態のセッション制御サーバ10は、記憶部11に、ブラックユーザリスト12とホワイトユーザリスト13とを格納している。しかし、これに限られず、セッション制御サーバ10は、ユーザノードを一元管理し、各ユーザの属性をブラックユーザとホワイトユーザとに分類したユーザ情報を記憶部11に格納してもよい。

【符号の説明】

【0083】

1,1B 簡易型セッション制御システム

1A セッション制御システム

10,10A セッション制御サーバ

11,11A 記憶部

12 ブラックユーザリスト

13 ホワイトユーザリスト

14,14A 処理部

15 ブラックユーザ監視処理部

16 ホワイトユーザ監視処理部

20,20A エッジ

21 転送部

22 ポリサ設定部

23 入力トラヒック観測処理部

30 ユーザ端末(ユーザノード)

40 高優先回線

41 ベストエフォート回線

【技術分野】

【0001】

本発明は、ポリサで制御するセッション制御に関する。

【背景技術】

【0002】

次世代ネットワークは、各サービスから要求されるアプリケーションの品質、IP(Internet Protocol)トラヒックの特性、ネットワーク構成を考慮してきめ細かくネットワーク帯域を確保することで、サービス品質を保障している。また、次世代ネットワークは、電話、VOD(Video On Demand)などの、さまざまなサービスに対してサービス品質を保障するために、SIP(Session Initiation Protocol)セッション制御により帯域制御を実現している。

【0003】

具体的には、次世代ネットワークは、ユーザからのセッション設定の要求ごとに、回線の混み具合などの「リソース状態」を確認し、セッション設定の可否を判断している。また、次世代ネットワークでは、ポリサ設定に基くエッジ制御により、確立したセッションに於いて、端末側がトラヒック条件を守ってストリームを送信しているか否かを監視している。ここでポリサとは、トラヒックの帯域幅限度の指定をいう。ポリサ設定とは、トラヒックの帯域幅限度の設定をいう。以下、ポリサ設定に基くエッジ制御のことを、「ポリサ制御」と記載している場合がある。

【0004】

非特許文献1の図6には、前記した次世代ネットワークに於ける品質制御に関する技術が記載されている。この非特許文献1に記載された技術を比較例として、図7を参照して詳細に説明する。

【0005】

図7は、比較例に於けるセッション制御システムの概略を示す構成図である。

(比較例の構成)

【0006】

セッション制御システム1Aは、セッション制御サーバ10Aと、エッジ20A−1,20A−2と、高優先回線40とを有し、ユーザ端末30−1,30−2と接続されている。

【0007】

セッション制御サーバ10Aは、ユーザ端末30−1,30−2と、エッジ20A−1,20A−2と接続され、これらエッジ20A−1,20A−2と通信可能である。ユーザ端末30−1は、エッジ20A−1と接続され、このエッジ20A−1と通信可能である。ユーザ端末30−2は、エッジ20A−2と接続され、このエッジ20A−2と通信可能である。ユーザ端末30−1,30−2は、それぞれエッジ20A−1,20A−2を介してセッション制御サーバ10Aと通信可能である。エッジ20A−1,20A−2は、高優先回線40で接続され、この高優先回線40を介して相互に通信可能である。以下、ユーザ端末30−1,30−2を個々に区別しないときには、単にユーザ端末30と記載する。エッジ20A−1,20A−2を個々に区別しないときには、単にエッジ20Aと記載する。

【0008】

セッション制御サーバ10Aは、各ユーザ端末30間などでセッションを確立するセッション制御を行うものである。セッション制御サーバ10Aは、記憶部11Aと処理部14Aとを備えている。

【0009】

記憶部11Aは、例えば、HDD(Hard Disk Drive)またはフラッシュメモリであり、情報を記憶するものである。処理部14Aは、例えば上述したSIPによるセッション制御を行うものである。処理部14Aは、CPU(Central Processing Unit)が、RAM(Random Access Memory)にソフトウェアプログラムを読込んで実行することなどにより具現化される。

【0010】

エッジ20Aは、例えばエッジルータであり、当該セッション制御システム1Aの基幹ネットワークの末端に接続されている。エッジ20Aは、ホームネットワークまたはLANを基幹ネットワークに接続するものである。エッジ20Aは、転送部21とポリサ設定部22とを備えている。

【0011】

転送部21は、ユーザ端末30が送信するストリームを、宛先に転送するものである。ポリサ設定部22は、確立したセッションに於いて、当該ストリームが申告したトラヒック条件内であるか否かを監視するものである。

【0012】

ユーザ端末30は、個人のホームネットワークに接続されたコンピュータ、または、事業所や営業所のLAN(Local Area Network)に接続されたコンピュータである。

(比較例の動作)

【0013】

通信を開始するにあたり、シーケンスQ1に於いて、ユーザ端末30−1は、帯域幅、転送レート、最大パケットサイズなどのトラヒック情報、および、メディア情報を、SIP情報に格納し、当該SIP情報をセッション制御サーバ10Aに送信する。

【0014】

シーケンスQ2に於いて、セッション制御サーバ10Aの処理部14Aは、ユーザ端末30−1から受信した情報の内容を確認し、当該情報の内容に問題がなければユーザ端末30−2に送信する。

シーケンスQ3に於いて、ユーザ端末30−2は、受信した情報の内容に問題なければ、セッション制御サーバ10AにOK信号を送信する。

【0015】

シーケンスQ4に於いて、セッション制御サーバ10Aは、ユーザ端末30−1にOK信号を送信する。これによりユーザ端末30−1とユーザ端末30−2との間でセッションが確立する。

【0016】

当該セッションが確立すると、シーケンスQ5Aに於いて、セッション制御サーバ10Aは、エッジ20A−1に対して、ポリサ設定部22を起動するように制御する。更に、シーケンスQ6Aに於いて、セッション制御サーバ10Aは、エッジ20A−2に対して、ポリサ設定部22を起動するように制御する。

【0017】

シーケンスQ6Aの後、エッジ20A−1のポリサ設定部22は、ユーザ端末30−1がトラヒック条件を守ってストリームを送出しているかを監視する。エッジ20A−2のポリサ設定部22も、エッジ20A−1のポリサ設定部22と同様に、ユーザ端末30−2がトラヒック条件を守ってストリームを送出しているかを監視する。

【0018】

ポリサ設定部22は、監視しているユーザ端末30が、シーケンスQ1で申告したトラヒック条件で規定した通信量以上のパケットを送信していたならば、規定通信量を超えたパケットを廃棄する。

比較例に於いて、セッション制御サーバ10は、デフォルトではエッジ制御を行わず、セッション確立時にエッジ制御を行うようにしている。

セッション制御サーバ10Aは、セッションごとに各エッジ20Aのポリサ設定部22の制御(エッジ制御)が必要である。このエッジ制御は、セッション制御サーバ10Aの処理負荷が大きい要因である。

【先行技術文献】

【非特許文献】

【0019】

【非特許文献1】笠原英樹、錦戸淳、織田一弘、大西邦宏、梶山義夫、「NGNが提供する新しいコミュニケーションとそれを支える技術 次世代ネットワークを支えるネットワーク基盤技術」、[online]、2007年4月1日、NTT技術ジャーナル:巻19号:4頁:38-43、[平成23年11月7日検索]、インターネット(URL:http://www.ntt.co.jp/journal/0704/files/jn200704038.pdf)

【発明の概要】

【発明が解決しようとする課題】

【0020】

ポリサ設定に基いてエッジ制御するセッション制御通信では、前記した比較例で述べたようにセッションごとにセッション制御サーバからのエッジ制御が必要となる。よって、セッション制御通信は、セッション制御サーバのエッジ制御の負荷が大きいという問題がある。

そこで本発明は、セッション制御サーバの負荷を軽減することを課題とする。

【課題を解決するための手段】

【0021】

前記した課題を解決するため、請求項1に記載の発明では、ユーザノードが送信するストリームを転送する転送部と、当該ストリームは当該ユーザノードのトラヒック条件内であるか否かを監視するポリサ設定部を有するエッジと、前記ユーザノード間のセッション制御を行うセッション制御サーバと、を備え、前記セッション制御サーバは、前記ユーザノードを、当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノード、および、当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードに分類したユーザ情報を格納した記憶部と、セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードの当該ストリームを常に監視するブラックユーザ監視処理部と、を有することを特徴とする簡易型セッション制御システムとした。

【0022】

このようにすることで、ブラックユーザノードのストリームのみを監視するので、セッション制御サーバの負荷を軽減することができる。

【0023】

請求項2に記載の発明では、前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが連続して所定回数以上当該ユーザノードのトラヒック条件内ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、を特徴とする請求項1に記載の簡易型セッション制御システムとした。

【0024】

このようにすることで、ブラックユーザノードがトラヒック条件を守ってストリームを送出するようになったならば、このユーザノードをホワイトユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0025】

請求項3に記載の発明では、前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが当該ユーザノードのトラヒック条件内であった割合が閾値以上ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、を特徴とする請求項1に記載の簡易型セッション制御システムとした。

【0026】

このようにすることで、ブラックユーザノードがトラヒック条件を守ってストリームを送出するようになったならば、このユーザノードをホワイトユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0027】

請求項4に記載の発明では、前記セッション制御サーバは更に、セッション制御した当該ユーザノードが前記ホワイトユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードをランダムに監視し、当該ユーザノードのセッションが当該ユーザノードのトラヒック条件を外れたと検知したならば、当該ユーザノードを前記ブラックユーザノードに再分類するホワイトユーザ監視処理部を有する、ことを特徴とする請求項1ないし請求項3のいずれか1項に記載の簡易型セッション制御システムとした。

【0028】

このようにすることで、ホワイトユーザノードに分類されていたユーザノードが、トラヒック条件を外れたストリームを送出するようになったならば、このユーザノードをブラックユーザノードに再分類するので、セッション制御サーバは、現状のユーザノードの振る舞いに適合した監視を行うことができる。

【0029】

請求項5に記載の発明では、前記エッジは更に、入力トラヒックの帯域を観測し、所定値以上の帯域の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システムとした。

【0030】

このようにすることで、各エッジが入力トラヒックを監視する。これにより、新たなブラックユーザノードが、トラヒック条件を外れたストリームを送出するようになったことを、いち早く検出することができる。

【0031】

請求項6に記載の発明では、前記エッジは更に、入力トラヒックの帯域占有率を観測し、所定値以上の帯域占有率の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システムとした。

【0032】

このようにすることで、各エッジが入力トラヒックを監視するので、新たなブラックユーザノードが、トラヒック条件を外れたストリームを送出するようになったことを、いち早く検出することができる。

【0033】

請求項7に記載の発明では、ストリームを転送し、当該ストリームはユーザノードのトラヒック条件内であるか否かを監視するエッジが接続され、前記ユーザノードを当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノードと当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードとに分類したユーザ情報を格納した記憶部を有するセッション制御サーバの処理部は、前記ユーザノード間のセッション制御を行い、セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジによって当該ユーザノードのストリームを転送させると共に、当該ストリームが当該ユーザノードのトラヒック条件内であるか否かを常に監視する、ことを特徴とする簡易型セッション制御方法とした。

【0034】

このようにすることで、ブラックユーザノードのストリームのみを監視するので、セッション制御サーバの負荷を軽減することができる。

【発明の効果】

【0035】

本発明によれば、セッション制御サーバの負荷を軽減することが可能となる。

【図面の簡単な説明】

【0036】

【図1】第1の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

【図2】第1の実施形態に於けるブラックユーザ監視処理部の動作を示すフローチャートである。

【図3】第1の実施形態に於けるホワイトユーザ監視処理部の動作を示すフローチャートである。

【図4】第1の実施形態に於ける入力トラヒック観測処理部の動作を示すフローチャートである。

【図5】第2の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

【図6】第2の実施形態に於けるセッション開始処理を示す図である。

【図7】比較例に於けるセッション制御システムの概略を示す構成図である。

【発明を実施するための形態】

【0037】

以降、本発明を実施するための形態を、各図を参照して詳細に説明する。

【0038】

(第1の実施形態の構成)

図1は、第1の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。

簡易型セッション制御システム1は、セッション制御サーバ10と、エッジ20−1,20−2と、高優先回線40とを有し、ユーザ端末30−1,30−2(ユーザノード)と接続されている。

【0039】

セッション制御サーバ10は、ユーザ端末30−1,30−2と、エッジ20−1,20−2と接続され、これらエッジ20−1,20−2と通信可能である。ユーザ端末30−1は、エッジ20−1と接続され、このエッジ20−1と通信可能である。ユーザ端末30−2は、エッジ20−2と接続され、このエッジ20−2と通信可能である。ユーザ端末30−1,30−2は、それぞれエッジ20−1,20−2を介して、セッション制御サーバ10と通信可能である。エッジ20−1,20−2は、高優先回線40で接続され、この高優先回線40を介して相互に通信可能である。以下、ユーザ端末30−1,30−2を個々に区別しないときには、単にユーザ端末30と記載する。エッジ20−1,20−2を個々に区別しないときには、単にエッジ20と記載する。

【0040】

セッション制御サーバ10は、各ユーザ端末30間などでセッションを確立するセッション制御を行うものである。セッション制御サーバ10は、記憶部11と処理部14とを備えている。

【0041】

記憶部11は、例えば、HDDまたはフラッシュメモリであり、情報を記憶するものである。記憶部11は、ブラックユーザリスト12と、ホワイトユーザリスト13とを備えている。

【0042】

ブラックユーザリスト12は、あらかじめ申告したトラヒック条件(流量など)を守らずにストリームを送出したユーザ端末30(以下、「ブラックユーザ」という。)のリストである。ここでユーザ端末30が登録したトラヒック条件を守らずにストリームを送信したセッションのことを「悪意呼」という。悪意呼は、ユーザ端末30が、当該ユーザ端末30の種類とは異なる端末種類を申告することによっても発生する。例えば、ユーザ端末30の種類がコンピュータであるとき、電話端末としてトラヒック条件を申告することである。このような悪意呼は、技術標準に適合していない端末装置によって発生すると考えられる。

【0043】

ホワイトユーザリスト13は、あらかじめ申告したトラヒック条件(流量など)を守ってストリームを送出したユーザ端末30(以下、「ホワイトユーザ」という。)のリストである。

【0044】

処理部14は、例えば上述したSIPによるセッション制御を行うものである。処理部14は、CPUが、RAMにソフトウェアプログラムを読込んで実行することなどにより具現化される。処理部14は、ブラックユーザ監視処理部15と、ホワイトユーザ監視処理部16とを備えている。

ブラックユーザ監視処理部15は、ブラックユーザのセッションを監視するものであり、後記する図2で動作を詳細に説明する。

ホワイトユーザ監視処理部16は、ホワイトユーザのセッションを監視するものであり、後記する図3で動作を詳細に説明する。

【0045】

エッジ20は、例えばエッジルータであり、当該簡易型セッション制御システム1の基幹ネットワークの末端に接続されている。エッジ20は、前記したホームネットワークまたはLANを基幹ネットワークに接続するものである。エッジ20は、転送部21と、ポリサ設定部22と、入力トラヒック観測処理部23とを備えている。

【0046】

転送部21は、ユーザ端末30が送信するストリームを、宛先に転送するものである。ポリサ設定部22は、確立したセッションに於いて、ユーザ端末30がトラヒック条件を守ってストリームを送信しているか否かを監視するものである。入力トラヒック観測処理部23は、ユーザ端末30から入力されたトラヒック(ストリーム)を観測するものであり、後記する図4で動作を詳細に説明する。

【0047】

ユーザ端末30は、個人のホームネットワークに接続されたコンピュータ、または、事業所や営業所のLANに接続されたコンピュータなどである。

【0048】

(第1の実施形態の動作)

図2は、第1の実施形態に於けるブラックユーザ監視処理部の動作を示すフローチャートである。

ポリサ設定に基くエッジ制御での処理負荷を減少させるためには、ブラックユーザを極力減少させる必要がある。ブラックユーザ監視処理部15は、ブラックユーザをホワイトユーザに移行させ、ブラックユーザを減少させる。

ブラックユーザ(ユーザ端末30)がセッションを開始すると、図2の処理が開始する。

ステップS10に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザのユーザノードにポリサ制御を実施する。

【0049】

ステップS11に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザに係る当該セッションが終了したか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS12の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS10の処理に戻る。

【0050】

ステップS12に於いて、ブラックユーザ監視処理部15は、当該セッションに於けるストリームが登録したトラヒック条件内であったか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS13の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS14の処理を行う。

ステップS13に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザの規定内実施回数を1加算する。ここで規定内実施回数とは、当該ブラックユーザが入力トラヒック条件を守ってストリーム送信したセッション数をいう。

ステップS14に於いて、ブラックユーザ監視処理部15は、当該ブラックユーザの規定内実施回数を0に設定する。

【0051】

ステップS15に於いて、ブラックユーザ監視処理部15は、規定内実施回数が所定回数以上であるか否かを判断する。ブラックユーザ監視処理部15は、当該判断条件が成立したならば(Yes)、ステップS16の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS18の処理を行う。

ステップS16に於いて、ブラックユーザ監視処理部15は、当該ユーザを、ブラックユーザリスト12から削除する。

ステップS17に於いて、ブラックユーザ監視処理部15は、当該ユーザを、ホワイトユーザリスト13に登録して再分類し、図2の処理を終了する。

【0052】

ステップS18に於いて、ブラックユーザ監視処理部15は、当該ユーザをブラックユーザリスト12の登録のままとする(ブラックユーザリスト12継続)。ステップS18が終了したならば、ブラックユーザ監視処理部15は、図2の処理を終了する。

【0053】

前記した図2の処理に於いて、ブラックユーザ監視処理部15は、ブラックユーザ(ユーザ端末30)を常に監視している。更に、ブラックユーザ監視処理部15は、問題ない通信セッションを所定回数以上実施したならば、当該ユーザをホワイトユーザリスト13に登録して再分類している。

【0054】

図3は、第1の実施形態に於けるホワイトユーザ監視処理部の動作を示すフローチャートである。

ホワイトユーザ監視処理部16は、ホワイトユーザ(ユーザ端末30)であっても登録したトラヒック条件を守らない可能性があるため、ポリサ設定に基くエッジ制御をランダムに実施し、悪意呼を行ったホワイトユーザをブラックユーザリスト12に登録して再分類する。

ホワイトユーザ(ユーザ端末30)がセッションを開始すると、図3の処理が開始する。

ステップS20に於いて、ホワイトユーザ監視処理部16は、当該セッションに係る乱数を発生させる。

【0055】

ステップS21に於いて、ホワイトユーザ監視処理部16は、乱数が所定条件を満たすか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS22の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS27の処理を行う。

【0056】

この所定条件とは、例えば自然数の乱数を発生させたとき、この乱数を10で除算した剰余が0になるか否かである。この場合には、10%の確率でランダムに、ステップS22以下の処理を行うことができる。しかし、これに限られず、ランダムに処理を分岐する方法であればよい。これにより、セッション制御サーバ10のエッジ制御の負荷を減らすと共に、ホワイトユーザが悪意呼を行ってブラックユーザに変わったことを把握できる。

【0057】

ステップS22に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザのユーザノードに対してポリサ制御を実施する。

ステップS23に於いて、ホワイトユーザ監視処理部16は、セッションが終了したか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS24の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS22の処理に戻る。

【0058】

ステップS24に於いて、ホワイトユーザ監視処理部16は、当該セッションに於けるストリームが登録したトラヒック条件内であったか否かを判断する。ホワイトユーザ監視処理部16は、当該判断条件が成立したならば(Yes)、ステップS27の処理を行い、当該判断条件が成立しなかったならば(No)、ステップS25の処理を行う。

ステップS25に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをホワイトユーザリスト13から削除する。

ステップS26に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをブラックユーザリスト12に登録し、図3の処理を終了する。

【0059】

ステップS27に於いて、ホワイトユーザ監視処理部16は、当該ホワイトユーザをホワイトユーザリスト13の登録のままとする(ホワイトユーザリスト13継続)。ステップS26が終了したならば、ホワイトユーザ監視処理部16は、図3の処理を終了する。

【0060】

前記した図3の処理に於いて、ホワイトユーザ監視処理部16は、ホワイトユーザを監視し、悪意呼(登録したトラヒック条件を違反した通信セッション)を実施したならば、ブラックユーザリスト12に登録して再分類している。

【0061】

図4は、第1の実施形態に於ける入力トラヒック観測処理部の動作を示すフローチャートである。

ステップS30に於いて、入力トラヒック観測処理部23は、入力トラヒックの帯域を観測する。

ステップS31に於いて、入力トラヒック観測処理部23は、観測した入力トラヒックの帯域が閾値以上であるか否かを判断する。入力トラヒック観測処理部23は、当該条件が成立しなかったならば(No)、ステップS36の処理を行い、当該条件が成立したならば(Yes)、ステップS32の処理を行う。

【0062】

ステップS32に於いて、入力トラヒック観測処理部23は、セッション制御サーバ10に、当該入力トラヒックが正しいか否かを問い合わせる。すなわち、入力トラヒック観測処理部23は、当該入力トラヒックは、当該入力トラヒックに係るセッションを開始するときに登録した入力トラヒック条件を守っているか否かを、セッション制御サーバ10に問い合わせる。

セッション制御サーバ10の処理部14は、当該問い合わせを受信すると、当該入力トラヒックが、当該入力トラヒックに係るセッションを開始するときに登録した入力トラヒック条件を守っているか否かの問合結果を生成する。セッション制御サーバ10の処理部14は、この問合結果を、当該エッジ20に送信する。

ステップS33に於いて、入力トラヒック観測処理部23は、セッション制御サーバ10から、問合結果を受信する。

【0063】

ステップS34に於いて、入力トラヒック観測処理部23は、入力トラヒックが正しいか否かを判断する。入力トラヒック観測処理部23は、当該条件が成立しなかったならば(No)、ステップS35の処理を行い、当該条件が成立したならば(Yes)、ステップS36の処理を行う。

ステップS35に於いて、入力トラヒック観測処理部23は、当該入力トラヒックの制御を中断し、図4の処理を終了する。

ステップS36に於いて、入力トラヒック観測処理部23は、当該入力トラヒックの制御を継続し、図4の処理を終了する。

【0064】

(第1の実施形態の効果)

以上説明した第1の実施形態では、次の(A)〜(C)のような効果がある。

【0065】

(A) セッション制御サーバ10は、エッジ制御を極力少なくするため、あらかじめ登録したトラヒック条件(流量など)を守ってストリームを送出しているユーザ端末30(ユーザノード)はホワイトユーザリスト13に登録してエッジ制御を省略する。更に、セッション制御サーバ10は、登録したトラヒック条件(流量など)以上のストリームを送出したユーザ端末30(ユーザノード)をブラックユーザリスト12に登録し、このユーザ端末30に係るセッションを、ポリサ設定に基いてエッジ制御する。これにより、セッション制御サーバ10の負荷を軽減することができる。

【0066】

(B) セッション制御サーバ10は、ホワイトユーザリスト13に登録されたユーザについても、ランダムにエッジ制御している。これにより、ホワイトユーザリスト13に登録されたユーザ(ユーザ端末30)が、あらかじめ登録したトラヒック条件(流量)を守らずにストリームを送出し始めた場合であって、このユーザをブラックユーザリスト12に登録して、このユーザ(ユーザ端末30)のセッションをエッジ制御することができる。

【0067】

(C) 各エッジ20は、ストリームの帯域が閾値を超えているときには、セッション制御サーバ10に、当該入力トラヒックが正しいか否かを問い合わせている。これにより、ホワイトユーザリスト13に登録されたユーザが、あらかじめ登録したトラヒック条件(流量)を守らずにストリームを送出し始めた場合、当該ストリームである入力トラヒックの制御を中断することにより、この悪意呼に伴うトラヒックを遮断することができる。

【0068】

(第2の実施形態の構成)

図5は、第2の実施形態に於ける簡易型セッション制御システムの概略を示す構成図である。第1の実施形態の簡易型セッション制御システム1と同一の要素には同一の符号を付与している。

【0069】

第2の実施形態の簡易型セッション制御システム1Bは、第1の実施形態の簡易型セッション制御システム1と同様の構成に加えて更に、ベストエフォート回線41を備えている。

【0070】

ベストエフォート回線41は、エッジ20−1と、エッジ20−2とを接続している。エッジ20−1,20−2は、このベストエフォート回線41を介して相互に通信可能である。ベストエフォート回線41は、通信品質(通信帯域など)が保証されない回線であり、例えばインターネット回線である。

【0071】

(第2の実施形態の動作)

図6は、第2の実施形態に於けるセッション開始処理を示す図である。

ユーザ端末30がセッションを開始すると、図6の処理が開始する。

ステップS40に於いて、セッション制御サーバ10の処理部14は、当該セッションのユーザがブラックユーザリスト12に登録されているか否かを判断する。

【0072】

ステップS41に於いて、セッション制御サーバ10の処理部14は、当該セッションをベストエフォート回線41で通信するよう、エッジ20に指示し、図6の処理を終了する。

【0073】

ステップS42に於いて、セッション制御サーバ10の処理部14は、当該セッションを高優先回線40で通信するよう、エッジ20に指示し、図6の処理を終了する。

【0074】

(第2の実施形態の効果)

以上説明した第2の実施形態では、次の(D)のような効果がある。

【0075】

(D) セッション制御サーバ10は、ホワイトユーザ(ユーザ端末30)のセッションは高優先回線40で中継し、ブラックユーザ(ユーザ端末30)のセッションを、ベストエフォート回線41でダウングレードして中継している。これにより、ホワイトユーザ(ユーザ端末30)は、悪意呼を実施したブラックユーザ(ユーザ端末30)によって悪影響を受けることなく、高優先回線40による高品質なサービスを享受できる。

(変形例)

【0076】

本発明は、上記実施形態に限定されることなく、本発明の趣旨を逸脱しない範囲で、変更実施が可能である。この利用形態や変形例としては、例えば、次の(a)〜(f)のようなものがある。

【0077】

(a) 第1の実施形態のセッション制御サーバ10は、ブラックユーザ(ユーザ端末30)が、所定回数を連続して登録したトラヒック条件のセッションを実施したならば、ホワイトユーザリスト13に再登録している。しかし、これに限られず、セッション制御サーバ10は、悪意呼が所定割合以下の場合、または、登録したトラヒック条件を超えたストリームが所定時間内に規定回数以下の場合には、当該ユーザをホワイトユーザリスト13に登録するようにしてもよい。

【0078】

(b) 第1の実施形態のエッジ20は、入力トラヒック観測処理部23を有している。しかし、これに限られず、エッジ20は、入力トラヒック観測処理部23を有さない構成としてもよい。

【0079】

(c) 第1、第2の実施形態のポリサ設定部22は、デフォルトではポリサ設定を行っておらず、セッション確立と共にポリサ設定を開始している。しかし、これに限られず、ポリサ設定部22は、デフォルトでポリサ設定を行い、ポリサ設定が不要な場合には当該ポリサ設定を行わないようにしてもよい。

【0080】

(d) 第1の実施形態のエッジ20は、入力トラヒックの帯域を観測している。しかし、これに限られず、エッジ20は、入力トラヒックの帯域占有率を観測し、帯域占有率が大きい入力トラヒックが、申告したトラヒック条件を守っているか否かについて、セッション制御サーバ10に問い合わせてもよい。

【0081】

(e) 第2の実施形態の簡易型セッション制御システム1Bは、ブラックユーザのユーザ端末30のセッションをベストエフォート回線41にダウングレードして通信させている。しかし、これに限られず、簡易型セッション制御システム1Bは、ブラックユーザのユーザ端末30がSIP信号以外の通信を遮断するように制御してもよい。これにより、ブラックユーザは、悪意呼を実施したことを自ら把握して、その悪意呼に対処することができる。

【0082】

(f) 第1、第2の実施形態のセッション制御サーバ10は、記憶部11に、ブラックユーザリスト12とホワイトユーザリスト13とを格納している。しかし、これに限られず、セッション制御サーバ10は、ユーザノードを一元管理し、各ユーザの属性をブラックユーザとホワイトユーザとに分類したユーザ情報を記憶部11に格納してもよい。

【符号の説明】

【0083】

1,1B 簡易型セッション制御システム

1A セッション制御システム

10,10A セッション制御サーバ

11,11A 記憶部

12 ブラックユーザリスト

13 ホワイトユーザリスト

14,14A 処理部

15 ブラックユーザ監視処理部

16 ホワイトユーザ監視処理部

20,20A エッジ

21 転送部

22 ポリサ設定部

23 入力トラヒック観測処理部

30 ユーザ端末(ユーザノード)

40 高優先回線

41 ベストエフォート回線

【特許請求の範囲】

【請求項1】

ユーザノードが送信するストリームを転送する転送部と、当該ストリームは当該ユーザノードのトラヒック条件内であるか否かを監視するポリサ設定部を有するエッジと、

前記ユーザノード間のセッション制御を行うセッション制御サーバと、

を備え、

前記セッション制御サーバは、

前記ユーザノードを、当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノード、および、当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードに分類したユーザ情報を格納した記憶部と、

セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードの当該ストリームを常に監視するブラックユーザ監視処理部と、

を有することを特徴とする簡易型セッション制御システム。

【請求項2】

前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが連続して所定回数以上当該ユーザノードのトラヒック条件内ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、

を特徴とする請求項1に記載の簡易型セッション制御システム。

【請求項3】

前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが当該ユーザノードのトラヒック条件内であった割合が閾値以上ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、

を特徴とする請求項1に記載の簡易型セッション制御システム。

【請求項4】

前記セッション制御サーバは更に、セッション制御した当該ユーザノードが前記ホワイトユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードをランダムに監視し、当該ユーザノードのセッションが当該ユーザノードのトラヒック条件を外れたと検知したならば、当該ユーザノードを前記ブラックユーザノードに再分類するホワイトユーザ監視処理部を有する、

ことを特徴とする請求項1ないし請求項3のいずれか1項に記載の簡易型セッション制御システム。

【請求項5】

前記エッジは更に、入力トラヒックの帯域を観測し、所定値以上の帯域の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、

ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システム。

【請求項6】

前記エッジは更に、入力トラヒックの帯域占有率を観測し、所定値以上の帯域占有率の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、

ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システム。

【請求項7】

ストリームを転送し、当該ストリームはユーザノードのトラヒック条件内であるか否かを監視するエッジが接続され、前記ユーザノードを当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノードと当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードとに分類したユーザ情報を格納した記憶部を有するセッション制御サーバの処理部は、

前記ユーザノード間のセッション制御を行い、

セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジによって当該ユーザノードのストリームを転送させると共に、当該ストリームが当該ユーザノードのトラヒック条件内であるか否かを常に監視する、

ことを特徴とする簡易型セッション制御方法。

【請求項1】

ユーザノードが送信するストリームを転送する転送部と、当該ストリームは当該ユーザノードのトラヒック条件内であるか否かを監視するポリサ設定部を有するエッジと、

前記ユーザノード間のセッション制御を行うセッション制御サーバと、

を備え、

前記セッション制御サーバは、

前記ユーザノードを、当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノード、および、当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードに分類したユーザ情報を格納した記憶部と、

セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードの当該ストリームを常に監視するブラックユーザ監視処理部と、

を有することを特徴とする簡易型セッション制御システム。

【請求項2】

前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが連続して所定回数以上当該ユーザノードのトラヒック条件内ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、

を特徴とする請求項1に記載の簡易型セッション制御システム。

【請求項3】

前記ブラックユーザ監視処理部は更に、前記ブラックユーザノードに分類された当該ユーザノードのセッションが当該ユーザノードのトラヒック条件内であった割合が閾値以上ならば、当該ユーザノードを前記ホワイトユーザノードに再分類すること、

を特徴とする請求項1に記載の簡易型セッション制御システム。

【請求項4】

前記セッション制御サーバは更に、セッション制御した当該ユーザノードが前記ホワイトユーザノードに分類されていたならば、前記エッジの前記ポリサ設定部によって当該ユーザノードをランダムに監視し、当該ユーザノードのセッションが当該ユーザノードのトラヒック条件を外れたと検知したならば、当該ユーザノードを前記ブラックユーザノードに再分類するホワイトユーザ監視処理部を有する、

ことを特徴とする請求項1ないし請求項3のいずれか1項に記載の簡易型セッション制御システム。

【請求項5】

前記エッジは更に、入力トラヒックの帯域を観測し、所定値以上の帯域の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、

ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システム。

【請求項6】

前記エッジは更に、入力トラヒックの帯域占有率を観測し、所定値以上の帯域占有率の入力トラヒックを検出すると、前記セッション制御サーバに、当該入力トラヒックは当該ユーザノードのトラヒック条件内であるか否かを問い合わせる入力トラヒック観測処理部を有する、

ことを特徴とする請求項1ないし請求項4のいずれか1項に記載の簡易型セッション制御システム。

【請求項7】

ストリームを転送し、当該ストリームはユーザノードのトラヒック条件内であるか否かを監視するエッジが接続され、前記ユーザノードを当該ユーザノードのトラヒック条件を超えたストリームを送出したブラックユーザノードと当該ユーザノードのトラヒック条件を順守してストリームを送出したホワイトユーザノードとに分類したユーザ情報を格納した記憶部を有するセッション制御サーバの処理部は、

前記ユーザノード間のセッション制御を行い、

セッション制御した当該ユーザノードが前記ブラックユーザノードに分類されていたならば、前記エッジによって当該ユーザノードのストリームを転送させると共に、当該ストリームが当該ユーザノードのトラヒック条件内であるか否かを常に監視する、

ことを特徴とする簡易型セッション制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2013−110553(P2013−110553A)

【公開日】平成25年6月6日(2013.6.6)

【国際特許分類】

【出願番号】特願2011−253603(P2011−253603)

【出願日】平成23年11月21日(2011.11.21)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成25年6月6日(2013.6.6)

【国際特許分類】

【出願日】平成23年11月21日(2011.11.21)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]