組織外ネットワーク接続端末検出システム

【課題】 仮想ネットワークやオーバーレイネットワークないしはアドレス変換装置を利用して、外部ネットワークにありながら内部ネットワークのアドレスをもつ端末が存在した場合に、アドレスだけでは、このような外部端末ないしは外部ネットワークとの接続点に当たる中継端末を見分けることができない。

【解決手段】 端末間のパケットの往復時間を計測して、時間がかかる端末があれば外部端末と判断する。また、組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスである場合には、不正端末であると判断する。また、組織内ネットワークで送信可能な最大パケット長を測定、短いパケットしか遅れない場合には、外部端末であると判定する。また、ネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末と判断する。

【解決手段】 端末間のパケットの往復時間を計測して、時間がかかる端末があれば外部端末と判断する。また、組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスである場合には、不正端末であると判断する。また、組織内ネットワークで送信可能な最大パケット長を測定、短いパケットしか遅れない場合には、外部端末であると判定する。また、ネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末と判断する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、アドレスを使って通信制限している仮想ネットワークあるいはオーバーレイネットワーク等のネットワークにおいて、不正に組織外ネットワークにある端末を組織内ネットワーク接続し、データを中継している端末を検出するシステムに関するものである。

【背景技術】

【0002】

通信制限の例として、ネットワークアドレスを用いてサーバへのアクセスを制限する場合がある。この時、通信が許可されている端末が仮想ネットワーク(VPN、Virtual Private Network)あるいはオーバーレイネットワークのゲートウェイとして機能すると、その端末を経由してくるアクセスは、外部のネットワークアドレスにかかわらず全て許可されてしまうという不正が発生してしまう。これはネットワークアドレス変換(NAT、Network Address Translation)でも同様である。

【0003】

図7は、NAT機能を持つ不正端末120を経由して、本来ならサーバ140にはアクセスできない社外ネットワーク110に接続している外部端末100が、社内ネットワーク130にあるサーバ140にアクセス可能な様子を示している。

図7において、100は、不正に外部から社内ネットワーク130のサーバ140にアクセスしている外部端末である。

110は、外部端末100と不正に通信データを中継している不正端末120を接続する社外(組織外)ネットワークである。例として無線通信事業者のネットワークがある。他に、LANのハブなど、社内(組織内)ネットワークの通信機器とは別の機器に接続することもあり得る。

120は、不正に外部端末100の通信データを社内ネットワーク130に中継している不正端末である。

130は、組織内のネットワークであるいわゆる社内ネットワークであり、不正端末120の他に業務用のサーバ140がつながっている。

140は、社内ネットワーク130につながっているサーバであり、同ネットワークにつながっている端末(120、150)からアクセス可能となっている。

150は、社内ネットワーク130につながっている一般端末であり、サーバ140にアクセスする。

【0004】

図8は一般的な通信パケットの構成を示したものである。

パケットの先頭から送信端末のアドレス、受信端末のアドレス、送信端末のポート番号、受信端末のポート番号、通信内容データの順に並んでいる。ポート番号とは端末やサーバで動作しているどのアプリケーションないしはプロセスがパケットを送受信するかを識別するための番号である。

【0005】

図9は、NATの場合の外部端末から不正端末への通信パケットの構成を示し、図10はNATの場合の不正端末からサーバへの通信パケットの構成を示している。また、図11はNATの場合のサーバから不正端末への通信パケットの構成を示し、図12はNATの場合の不正端末から外部端末への通信パケットの構成を示している。

図9と図10と図11と図12を使って簡単にNATについて説明する。

不正端末120が外部端末100から図9の通信パケットを社外ネットワーク110を介して受取ると、通信パケットの外部端末100のアドレスを不正端末120のアドレスに、外部端末100のポート番号を不正端末120のポート番号に書換えたパケット(図10)を社内ネットワーク130に送る。この時に、不正端末120は外部端末100のアドレスとポート番号と自身のポート番号の組合せを記憶しておく。

不正端末120がサーバ140から外部端末100向けの通信パケット(図11)を社内ネットワーク130から受取ると、通信パケットの不正端末120のアドレスを外部端末100のアドレスに、不正端末120のポート番号を外部端末100のポート番号に書換えたパケット(図12)を社外ネットワーク110に送る。

不正端末120が受信した通信パケットが不正端末120向けのパケットか外部端末100向けのパケットかの判定は、先に記憶したポート番号の組合せを参照すれば可能である。

【0006】

VPNでは通信パケットが入れ子になっている。すなわち、図13に示すように、社外ネットワーク110に流れるパケットの先頭部分の社外アドレス部分を除く部分は社内ネットワークを流れるパケット(図14)になっている。この図13と図14は、外部端末100からサーバ140へのデータを含んでいる。

逆向きでは、外部端末100の社外アドレスと不正端末120の社外アドレス、外部端末100の社内アドレスとサーバ140のアドレス、外部端末100のポート番号とサーバ140のポート番号のそれぞれが入れ替わる。なお、図13の先頭の2つの社外アドレスを除く、つまり図14にあたる部分は、社外ネットワーク110を流れている場合には、暗号化されている場合もある。ここで、外部端末100の社内アドレスとは、物理的には社内ネットワーク130にはつながっていない外部端末100に仮想的に割振られた社内ネットワーク用のアドレスである。

社内ネットワーク130を流れるこのアドレス宛の通信パケットは不正端末120が代わりに受信、不正端末120の社外アドレスと外部端末100の社外アドレスを先頭に付け加えて社外ネットワーク110に転送する。

【0007】

社内ネットワークに接続する不正端末を排除する技術として、いわゆる検疫ネットワークがある。非特許文献1には、その実現方式の一つであるNAP(Network Access Protection)を説明している。NAPクライアントに当たる端末にはNAPエージェントが動作しており、ウィルス対策ソフトウェアのパターンファイルの更新状況やOSとアプリケーションのセキュリティ更新状況など自身の状況をNAPサーバに送る。更新がきちんと行われていれば、DHCPサーバから正規のIPアドレスを取得してアクセス許可を受けるとか、802.1X対応ネットワーク機器経由での社内ネットワークにアクセスできるようになったりする。

【先行技術文献】

【非特許文献】

【0008】

【非特許文献1】Microsoft Corporation, Network Access Protection Platform Architecture, 2008. また、特許文献1には、アドホックネットワーク上のオーバーレイネットワークでの不正端末の排除技術がある。オーバーレイネットワークとは、既存ネットワークを利用し、その上に仮想的に構成された論理的なネットワークのことである。ここでいう不正端末とは、転送途中の通信データを改竄したり、廃棄したりして、通信を妨害する端末のことである。本文献では不正端末を検知、排除する方法として、ネットワークの所々に信頼できる端末を配置し、これら端末間の短くなった経路間での不正端末を検知し、排除することにより短時間で不正端末を排除している。

【特許文献】

【0009】

【特許文献1】NTTドコモ, 信用されないアドホックネットワークにおいて不正動作するノードを検出及びバイパスするための装置(特開2008−48385)

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかしながら、前記の非特許文献1に記載された技術は、社内ネットワークへのウィルス侵入防止を主眼にした対策であり、ウィルスパターンファイルの更新や脆弱性修正状況を検査して社内ネットワークへのアクセスを許可している。先の課題に上げたような、社外ネットワークへの中継を行い、社外ネットワークから社内ネットワークのサーバに不正にアクセスする不正の検出や防止を対象とはしていない。

また、特許文献1に記載された技術は、オーバーレイネットワーク中の不正端末の検出、排除に関するものであるが、社外ネットワークから社内ネットワークのサーバに不正にアクセスする不正の検出や防止を対象とはしていない。

【0011】

本発明は、クライアント端末のアドレスにより社内ネットワーク上のサーバへのアクセス制限を行うシステムにおいて不正に社外(組織外)ネットワークからのアクセスを中継するゲートウェイ機能を持つ不正端末やそのアクセス元の外部端末を検出することができるシステムを提供することを目的とする。

【課題を解決するための手段】

【0012】

上記目的を達成するために、本発明に係るシステムは、組織内ネットワークで端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が組織外ネットワークに接続されている外部端末であると判断し、当該外部端末に接続されている端末を不正端末として検出する手段を備えることを特徴とする。

この場合の計測方法としては、ICMPのECHO要求/応答を利用する方法がある。

また、組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスがある場合には、不正端末であると判断する手段をさらに備えることを特徴とする。

また、組織内ネットワークで送信可能な最大パケット長を測定し、短いパケットしか遅れない場合には、外部端末であると判定し、当該外部端末に接続されている端末を不正端末として検出する手段をさらに備えることを特徴とする。

この場合、パケット長を測定するには、ICMPのECHO要求で長いデータを送り、その応答でパケット分割が起きるか否かで判断できる。

また、各端末のネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末であると判断する手段をさらに備えることを特徴とする。

【発明の効果】

【0013】

本発明によれば、NATでもVPNでも外部ネットワークに接続された不正端末及び外部端末を検出することができる。

すなわち、不正端末と同じネットワーク内の他の端末と比較して外部端末は、外部ネットワークを介しており、さらに不正端末での中継処理分だけパケット往復時間がかかる。

このため、同一ネットワーク内で端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が外部ネットワークに接続されている外部端末であると検出し、さらに当該外部端末に接続されている端末を不正端末として検出することができる。

また、正規の接続ではネットワークスイッチの1つのポートには1つの端末がつながっているのみだが、外部端末がVPNでつながれている場合には不正端末と外部端末の2台が接続されているので、外部端末及び不正端末の検出が可能となる。

また、外部端末がVPNでつながれている場合には、組織外ネットワーク内で1つの通信パケットで運べるデータ量は、組織内ネットワークより小さいので、外部端末及び不正端末の検出が可能となる。またNATの場合でも、一般的に組織外ネットワークの最大パケット長は組織内ネットワークより短いので検出可能である。

まや、不正端末は複数のネットワークに接続しているので、複数のネットワークインタフェースがある場合は、不正端末として検出可能である。

【図面の簡単な説明】

【0014】

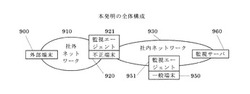

【図1】本発明に係る組織外ネットワーク接続端末検出システムの実施の形態を示す全体構成図である。

【図2】パケット往復時間による不正端末検出処理のフローチャートである。

【図3】スイッチを使ったネットワーク構成図である。

【図4】ポートにあるアドレスによる不正端末検出処理のフローチャートである。

【図5】最大データ転送長による不正端末検出処理のフローチャートである。

【図6】複数ネットワークインタフェースによる不正端末検出処理のフローチャートである。

【図7】既存システムの全体構成図である。

【図8】一般的な通信パケットの構成図である。

【図9】NATの場合の外部端末から不正端末への通信パケットの構成図である。

【図10】NATの場合の不正端末からサーバへの通信パケットの構成図である。

【図11】NATの場合のサーバ端末から不正端末への通信パケットの構成図である。

【図12】NATの場合の不正端末から外部端末への通信パケットの構成図である。

【図13】VPNの場合の社外ネットワークでのパケットの構成図である。

【図14】VPNの場合の社内ネットワークでのパケットの構成図である。

【発明を実施するための最良の形態】

【0015】

以下、本発明の実施の形態について説明する。

図1は、本発明に係る組織外ネットワーク接続端末検出システムの実施の形態を示す全体構成図である。

図1において、900、910、920、930、950は、それぞれ図7の100、110、120、130、150に対応する。

921と951は、不正端末920と一般端末上で稼動する監視エージェントである。

960は、監視サーバであり、不正端末920を検出するための処理を各端末の監視エージェントに指示したり、処理結果を元に警告を発したりするものである。

【0016】

図2を使ってパケット往復時間の測定による不正端末検出処理について説明する。

まず、ステップ210において、監視サーバ960が端末ごとにパケットの往復時間を測定する。測定するには、インターネット標準であるICMPのECHO要求/応答を利用するが、これに限定する必要はない。

次にステップ220において、監視サーバ960は各端末の監視エージェント921,951に監視対象の端末のアドレスのリストを送る。

次にステップ230において、各端末の監視エージェント921,951は監視サーバ960が送ったアドレスのリストを受信する。

次にステップ240において、各端末の監視エージェント921,951は監視サーバ960と同様に他の端末ごとのパケット往復時間を測定し、結果を監視サーバ960に送信する。

次に、ステップ250において、監視サーバ960は各端末の監視エージェント921,951が送った測定結果を受信する。

次にステップ260において、監視サーバ960は端末ごとにパケット往復時間を集計、時間がかかる端末があれば外部端末の可能性があり、警告を発する。

この場合、集計の方法には、(1)複数回測定し、平均時間を結果とする方法、(2)最短の時間を結果とする方法、(3)短いほうから一定数の平均時間を結果とする方法などがある。大量データの送信中でパケット転送に時間がかかる場合を考慮すれば、(1)より(2)か(3)の方が望ましい。

【0017】

次に、図3と図4を使ってスイッチのポート接続機器情報を用いた不正端末検出処理を説明する。

図3はネットワークの構成を示したものである。

図3において、310はバックボーンスイッチであり、このバックボーンスイッチ310はフロアごとにあるフロアスイッチ320間の通信パケットの交換を行う。

320はフロアごとに設置してあるフロアスイッチであり、同じフロアにある端末間の通信パケットの交換を行う。別のフロアにある端末への通信パケットはバックボーンスイッチ310に送る。バックボーンスイッチ310は通信パケットの送り先の端末がつながっているフロアスイッチ320に通信パケットを転送する。

330,340は個々の端末であり、フロアスイッチ320に接続している。

ここで注意すべきは、フロアスイッチ320は直接つながっている端末のアドレスを記憶していることである。フロアスイッチ320にある端末の接続口はポートと呼ばれるが、各ポートごとにつながっている端末のアドレスを記憶している。フロアスイッチ320が受取った通信パケットの宛先が、いずれかのポートにあれば、そのポートにつながっている端末にパケットを転送し、どのポートにもないアドレスならばバックボーンスイッチ310にパケットを転送する。

【0018】

図4を使ってポート接続機器情報による不正端末検出処理について説明する。

まず、ステップ410において、監視サーバ960がフロアスイッチ320ごとに、そのスイッチの各ポートの接続機器のアドレス情報を収集する。収集するための通信プロトコルはSimple Network Management Protocol (SNMP)が一般的であり、当該情報にあたるManagement Information Base (MIB)にアクセスする。

次に、ステップ420において、監視サーバ960は、フロアスイッチ320の1つのポートに複数のアドレスがあれば外部端末の可能性があり、警告を発する。

【0019】

次に、図5を使って最大データ転送長による不正端末検出処理について説明する。

まず、ステップ510において、監視サーバ960が端末ごとに最大データ転送長を測定する。測定するには、インターネット標準であるICMPのECHO要求/応答を利用するが、これに限定する必要はない。ECHOするデータ長は要求側である監視サーバ960が決めることができる。ICMP ECHO要求全体で組織内ネットワークの最大長になるようにECHO要求データを決定し、測定対象の端末に送信する。データがそのままECHO応答として返ってくるか、判定する。

ステップ520において、そのまま返ってくれば、対象端末は社内ネットワークにつながっていると判定する。IPフラグメンテーションを起こし、そのまま応答が返ってこない場合には、組織外ネットワークを介して端末がつながっていると判断する。特に携帯電話など無線ネットワークは最大データ転送長がLANより短く、フラグメンテーションが発生してパケットが短くなる。

【0020】

次に、図6を使ってネットワークインタフェース数による不正端末検出処理について説明する。

まず、ステップ610において、監視サーバ960が各端末の監視エージェント921,951に対し、端末にあるネットワークインタフェースの数の調査を指示する。ネットワークインタフェースというのは、ネットワーク媒体と端末をつないでいるインタフェースであり、物理的には通信カードにあたる。

次に、ステップ620において、各エージェント921,951が数を監視サーバ960にインタフェース数を報告する。

次に、ステップ630において、監視サーバ960は1つの端末に複数のネットワークインタフェースがあれば不正端末の可能性があり、警告を発する。

なお、図2、図4、図5、図6で説明した不正端末検出処理は、原理的には、それぞれ単独で実施してもよいものである。

【符号の説明】

【0021】

320 フロアスイッチ

900 外部端末

910 社外ネットワーク

920 不正端末

921 監視エージェント

930 社外ネットワーク

950 一般端末

951 監視エージェント

960 監視サーバ

【技術分野】

【0001】

本発明は、アドレスを使って通信制限している仮想ネットワークあるいはオーバーレイネットワーク等のネットワークにおいて、不正に組織外ネットワークにある端末を組織内ネットワーク接続し、データを中継している端末を検出するシステムに関するものである。

【背景技術】

【0002】

通信制限の例として、ネットワークアドレスを用いてサーバへのアクセスを制限する場合がある。この時、通信が許可されている端末が仮想ネットワーク(VPN、Virtual Private Network)あるいはオーバーレイネットワークのゲートウェイとして機能すると、その端末を経由してくるアクセスは、外部のネットワークアドレスにかかわらず全て許可されてしまうという不正が発生してしまう。これはネットワークアドレス変換(NAT、Network Address Translation)でも同様である。

【0003】

図7は、NAT機能を持つ不正端末120を経由して、本来ならサーバ140にはアクセスできない社外ネットワーク110に接続している外部端末100が、社内ネットワーク130にあるサーバ140にアクセス可能な様子を示している。

図7において、100は、不正に外部から社内ネットワーク130のサーバ140にアクセスしている外部端末である。

110は、外部端末100と不正に通信データを中継している不正端末120を接続する社外(組織外)ネットワークである。例として無線通信事業者のネットワークがある。他に、LANのハブなど、社内(組織内)ネットワークの通信機器とは別の機器に接続することもあり得る。

120は、不正に外部端末100の通信データを社内ネットワーク130に中継している不正端末である。

130は、組織内のネットワークであるいわゆる社内ネットワークであり、不正端末120の他に業務用のサーバ140がつながっている。

140は、社内ネットワーク130につながっているサーバであり、同ネットワークにつながっている端末(120、150)からアクセス可能となっている。

150は、社内ネットワーク130につながっている一般端末であり、サーバ140にアクセスする。

【0004】

図8は一般的な通信パケットの構成を示したものである。

パケットの先頭から送信端末のアドレス、受信端末のアドレス、送信端末のポート番号、受信端末のポート番号、通信内容データの順に並んでいる。ポート番号とは端末やサーバで動作しているどのアプリケーションないしはプロセスがパケットを送受信するかを識別するための番号である。

【0005】

図9は、NATの場合の外部端末から不正端末への通信パケットの構成を示し、図10はNATの場合の不正端末からサーバへの通信パケットの構成を示している。また、図11はNATの場合のサーバから不正端末への通信パケットの構成を示し、図12はNATの場合の不正端末から外部端末への通信パケットの構成を示している。

図9と図10と図11と図12を使って簡単にNATについて説明する。

不正端末120が外部端末100から図9の通信パケットを社外ネットワーク110を介して受取ると、通信パケットの外部端末100のアドレスを不正端末120のアドレスに、外部端末100のポート番号を不正端末120のポート番号に書換えたパケット(図10)を社内ネットワーク130に送る。この時に、不正端末120は外部端末100のアドレスとポート番号と自身のポート番号の組合せを記憶しておく。

不正端末120がサーバ140から外部端末100向けの通信パケット(図11)を社内ネットワーク130から受取ると、通信パケットの不正端末120のアドレスを外部端末100のアドレスに、不正端末120のポート番号を外部端末100のポート番号に書換えたパケット(図12)を社外ネットワーク110に送る。

不正端末120が受信した通信パケットが不正端末120向けのパケットか外部端末100向けのパケットかの判定は、先に記憶したポート番号の組合せを参照すれば可能である。

【0006】

VPNでは通信パケットが入れ子になっている。すなわち、図13に示すように、社外ネットワーク110に流れるパケットの先頭部分の社外アドレス部分を除く部分は社内ネットワークを流れるパケット(図14)になっている。この図13と図14は、外部端末100からサーバ140へのデータを含んでいる。

逆向きでは、外部端末100の社外アドレスと不正端末120の社外アドレス、外部端末100の社内アドレスとサーバ140のアドレス、外部端末100のポート番号とサーバ140のポート番号のそれぞれが入れ替わる。なお、図13の先頭の2つの社外アドレスを除く、つまり図14にあたる部分は、社外ネットワーク110を流れている場合には、暗号化されている場合もある。ここで、外部端末100の社内アドレスとは、物理的には社内ネットワーク130にはつながっていない外部端末100に仮想的に割振られた社内ネットワーク用のアドレスである。

社内ネットワーク130を流れるこのアドレス宛の通信パケットは不正端末120が代わりに受信、不正端末120の社外アドレスと外部端末100の社外アドレスを先頭に付け加えて社外ネットワーク110に転送する。

【0007】

社内ネットワークに接続する不正端末を排除する技術として、いわゆる検疫ネットワークがある。非特許文献1には、その実現方式の一つであるNAP(Network Access Protection)を説明している。NAPクライアントに当たる端末にはNAPエージェントが動作しており、ウィルス対策ソフトウェアのパターンファイルの更新状況やOSとアプリケーションのセキュリティ更新状況など自身の状況をNAPサーバに送る。更新がきちんと行われていれば、DHCPサーバから正規のIPアドレスを取得してアクセス許可を受けるとか、802.1X対応ネットワーク機器経由での社内ネットワークにアクセスできるようになったりする。

【先行技術文献】

【非特許文献】

【0008】

【非特許文献1】Microsoft Corporation, Network Access Protection Platform Architecture, 2008. また、特許文献1には、アドホックネットワーク上のオーバーレイネットワークでの不正端末の排除技術がある。オーバーレイネットワークとは、既存ネットワークを利用し、その上に仮想的に構成された論理的なネットワークのことである。ここでいう不正端末とは、転送途中の通信データを改竄したり、廃棄したりして、通信を妨害する端末のことである。本文献では不正端末を検知、排除する方法として、ネットワークの所々に信頼できる端末を配置し、これら端末間の短くなった経路間での不正端末を検知し、排除することにより短時間で不正端末を排除している。

【特許文献】

【0009】

【特許文献1】NTTドコモ, 信用されないアドホックネットワークにおいて不正動作するノードを検出及びバイパスするための装置(特開2008−48385)

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかしながら、前記の非特許文献1に記載された技術は、社内ネットワークへのウィルス侵入防止を主眼にした対策であり、ウィルスパターンファイルの更新や脆弱性修正状況を検査して社内ネットワークへのアクセスを許可している。先の課題に上げたような、社外ネットワークへの中継を行い、社外ネットワークから社内ネットワークのサーバに不正にアクセスする不正の検出や防止を対象とはしていない。

また、特許文献1に記載された技術は、オーバーレイネットワーク中の不正端末の検出、排除に関するものであるが、社外ネットワークから社内ネットワークのサーバに不正にアクセスする不正の検出や防止を対象とはしていない。

【0011】

本発明は、クライアント端末のアドレスにより社内ネットワーク上のサーバへのアクセス制限を行うシステムにおいて不正に社外(組織外)ネットワークからのアクセスを中継するゲートウェイ機能を持つ不正端末やそのアクセス元の外部端末を検出することができるシステムを提供することを目的とする。

【課題を解決するための手段】

【0012】

上記目的を達成するために、本発明に係るシステムは、組織内ネットワークで端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が組織外ネットワークに接続されている外部端末であると判断し、当該外部端末に接続されている端末を不正端末として検出する手段を備えることを特徴とする。

この場合の計測方法としては、ICMPのECHO要求/応答を利用する方法がある。

また、組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスがある場合には、不正端末であると判断する手段をさらに備えることを特徴とする。

また、組織内ネットワークで送信可能な最大パケット長を測定し、短いパケットしか遅れない場合には、外部端末であると判定し、当該外部端末に接続されている端末を不正端末として検出する手段をさらに備えることを特徴とする。

この場合、パケット長を測定するには、ICMPのECHO要求で長いデータを送り、その応答でパケット分割が起きるか否かで判断できる。

また、各端末のネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末であると判断する手段をさらに備えることを特徴とする。

【発明の効果】

【0013】

本発明によれば、NATでもVPNでも外部ネットワークに接続された不正端末及び外部端末を検出することができる。

すなわち、不正端末と同じネットワーク内の他の端末と比較して外部端末は、外部ネットワークを介しており、さらに不正端末での中継処理分だけパケット往復時間がかかる。

このため、同一ネットワーク内で端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が外部ネットワークに接続されている外部端末であると検出し、さらに当該外部端末に接続されている端末を不正端末として検出することができる。

また、正規の接続ではネットワークスイッチの1つのポートには1つの端末がつながっているのみだが、外部端末がVPNでつながれている場合には不正端末と外部端末の2台が接続されているので、外部端末及び不正端末の検出が可能となる。

また、外部端末がVPNでつながれている場合には、組織外ネットワーク内で1つの通信パケットで運べるデータ量は、組織内ネットワークより小さいので、外部端末及び不正端末の検出が可能となる。またNATの場合でも、一般的に組織外ネットワークの最大パケット長は組織内ネットワークより短いので検出可能である。

まや、不正端末は複数のネットワークに接続しているので、複数のネットワークインタフェースがある場合は、不正端末として検出可能である。

【図面の簡単な説明】

【0014】

【図1】本発明に係る組織外ネットワーク接続端末検出システムの実施の形態を示す全体構成図である。

【図2】パケット往復時間による不正端末検出処理のフローチャートである。

【図3】スイッチを使ったネットワーク構成図である。

【図4】ポートにあるアドレスによる不正端末検出処理のフローチャートである。

【図5】最大データ転送長による不正端末検出処理のフローチャートである。

【図6】複数ネットワークインタフェースによる不正端末検出処理のフローチャートである。

【図7】既存システムの全体構成図である。

【図8】一般的な通信パケットの構成図である。

【図9】NATの場合の外部端末から不正端末への通信パケットの構成図である。

【図10】NATの場合の不正端末からサーバへの通信パケットの構成図である。

【図11】NATの場合のサーバ端末から不正端末への通信パケットの構成図である。

【図12】NATの場合の不正端末から外部端末への通信パケットの構成図である。

【図13】VPNの場合の社外ネットワークでのパケットの構成図である。

【図14】VPNの場合の社内ネットワークでのパケットの構成図である。

【発明を実施するための最良の形態】

【0015】

以下、本発明の実施の形態について説明する。

図1は、本発明に係る組織外ネットワーク接続端末検出システムの実施の形態を示す全体構成図である。

図1において、900、910、920、930、950は、それぞれ図7の100、110、120、130、150に対応する。

921と951は、不正端末920と一般端末上で稼動する監視エージェントである。

960は、監視サーバであり、不正端末920を検出するための処理を各端末の監視エージェントに指示したり、処理結果を元に警告を発したりするものである。

【0016】

図2を使ってパケット往復時間の測定による不正端末検出処理について説明する。

まず、ステップ210において、監視サーバ960が端末ごとにパケットの往復時間を測定する。測定するには、インターネット標準であるICMPのECHO要求/応答を利用するが、これに限定する必要はない。

次にステップ220において、監視サーバ960は各端末の監視エージェント921,951に監視対象の端末のアドレスのリストを送る。

次にステップ230において、各端末の監視エージェント921,951は監視サーバ960が送ったアドレスのリストを受信する。

次にステップ240において、各端末の監視エージェント921,951は監視サーバ960と同様に他の端末ごとのパケット往復時間を測定し、結果を監視サーバ960に送信する。

次に、ステップ250において、監視サーバ960は各端末の監視エージェント921,951が送った測定結果を受信する。

次にステップ260において、監視サーバ960は端末ごとにパケット往復時間を集計、時間がかかる端末があれば外部端末の可能性があり、警告を発する。

この場合、集計の方法には、(1)複数回測定し、平均時間を結果とする方法、(2)最短の時間を結果とする方法、(3)短いほうから一定数の平均時間を結果とする方法などがある。大量データの送信中でパケット転送に時間がかかる場合を考慮すれば、(1)より(2)か(3)の方が望ましい。

【0017】

次に、図3と図4を使ってスイッチのポート接続機器情報を用いた不正端末検出処理を説明する。

図3はネットワークの構成を示したものである。

図3において、310はバックボーンスイッチであり、このバックボーンスイッチ310はフロアごとにあるフロアスイッチ320間の通信パケットの交換を行う。

320はフロアごとに設置してあるフロアスイッチであり、同じフロアにある端末間の通信パケットの交換を行う。別のフロアにある端末への通信パケットはバックボーンスイッチ310に送る。バックボーンスイッチ310は通信パケットの送り先の端末がつながっているフロアスイッチ320に通信パケットを転送する。

330,340は個々の端末であり、フロアスイッチ320に接続している。

ここで注意すべきは、フロアスイッチ320は直接つながっている端末のアドレスを記憶していることである。フロアスイッチ320にある端末の接続口はポートと呼ばれるが、各ポートごとにつながっている端末のアドレスを記憶している。フロアスイッチ320が受取った通信パケットの宛先が、いずれかのポートにあれば、そのポートにつながっている端末にパケットを転送し、どのポートにもないアドレスならばバックボーンスイッチ310にパケットを転送する。

【0018】

図4を使ってポート接続機器情報による不正端末検出処理について説明する。

まず、ステップ410において、監視サーバ960がフロアスイッチ320ごとに、そのスイッチの各ポートの接続機器のアドレス情報を収集する。収集するための通信プロトコルはSimple Network Management Protocol (SNMP)が一般的であり、当該情報にあたるManagement Information Base (MIB)にアクセスする。

次に、ステップ420において、監視サーバ960は、フロアスイッチ320の1つのポートに複数のアドレスがあれば外部端末の可能性があり、警告を発する。

【0019】

次に、図5を使って最大データ転送長による不正端末検出処理について説明する。

まず、ステップ510において、監視サーバ960が端末ごとに最大データ転送長を測定する。測定するには、インターネット標準であるICMPのECHO要求/応答を利用するが、これに限定する必要はない。ECHOするデータ長は要求側である監視サーバ960が決めることができる。ICMP ECHO要求全体で組織内ネットワークの最大長になるようにECHO要求データを決定し、測定対象の端末に送信する。データがそのままECHO応答として返ってくるか、判定する。

ステップ520において、そのまま返ってくれば、対象端末は社内ネットワークにつながっていると判定する。IPフラグメンテーションを起こし、そのまま応答が返ってこない場合には、組織外ネットワークを介して端末がつながっていると判断する。特に携帯電話など無線ネットワークは最大データ転送長がLANより短く、フラグメンテーションが発生してパケットが短くなる。

【0020】

次に、図6を使ってネットワークインタフェース数による不正端末検出処理について説明する。

まず、ステップ610において、監視サーバ960が各端末の監視エージェント921,951に対し、端末にあるネットワークインタフェースの数の調査を指示する。ネットワークインタフェースというのは、ネットワーク媒体と端末をつないでいるインタフェースであり、物理的には通信カードにあたる。

次に、ステップ620において、各エージェント921,951が数を監視サーバ960にインタフェース数を報告する。

次に、ステップ630において、監視サーバ960は1つの端末に複数のネットワークインタフェースがあれば不正端末の可能性があり、警告を発する。

なお、図2、図4、図5、図6で説明した不正端末検出処理は、原理的には、それぞれ単独で実施してもよいものである。

【符号の説明】

【0021】

320 フロアスイッチ

900 外部端末

910 社外ネットワーク

920 不正端末

921 監視エージェント

930 社外ネットワーク

950 一般端末

951 監視エージェント

960 監視サーバ

【特許請求の範囲】

【請求項1】

組織内ネットワークで端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が組織外ネットワークに接続されている外部端末であると判断し、当該外部端末に接続されている端末を不正端末として検出する手段を備えることを特徴とする組織外ネットワーク接続端末検出システム。

【請求項2】

組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスがある場合には、不正端末であると判断する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【請求項3】

組織内ネットワークで送信可能な最大パケット長を測定し、短いパケットしか遅れない場合には、外部端末であると判定し、当該外部端末に接続されている端末を不正端末として検出する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【請求項4】

各端末にあるネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末であると判断する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【請求項1】

組織内ネットワークで端末間のパケット往復時間を測定し、測定結果を他の端末の測定結果と比較し、他の端末より長ければ、その端末が組織外ネットワークに接続されている外部端末であると判断し、当該外部端末に接続されている端末を不正端末として検出する手段を備えることを特徴とする組織外ネットワーク接続端末検出システム。

【請求項2】

組織内ネットワークに接続する端末が接続しているネットワークスイッチの各ポートの接続機器のアドレスを参照し、複数のアドレスがある場合には、不正端末であると判断する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【請求項3】

組織内ネットワークで送信可能な最大パケット長を測定し、短いパケットしか遅れない場合には、外部端末であると判定し、当該外部端末に接続されている端末を不正端末として検出する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【請求項4】

各端末にあるネットワークインタフェースの数を測定し、ネットワークインタフェースが複数ある場合には、不正端末であると判断する手段をさらに備えることを特徴とする請求項1に記載の組織外ネットワーク接続端末検出システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2010−177839(P2010−177839A)

【公開日】平成22年8月12日(2010.8.12)

【国際特許分類】

【出願番号】特願2009−16270(P2009−16270)

【出願日】平成21年1月28日(2009.1.28)

【出願人】(000233055)日立ソフトウエアエンジニアリング株式会社 (1,610)

【Fターム(参考)】

【公開日】平成22年8月12日(2010.8.12)

【国際特許分類】

【出願日】平成21年1月28日(2009.1.28)

【出願人】(000233055)日立ソフトウエアエンジニアリング株式会社 (1,610)

【Fターム(参考)】

[ Back to top ]