複合認証システム

【課題】

一時来訪者などが突発的に既設PCを利用する必要があった場合におけるPC利用権限の即時付与と、権限の付与後に一時来訪者の独自判断によるPC不正利用を防止することを目的とする。

【解決手段】

上記の課題を解決するためには、本発明においては、一時来訪者が既設PCの利用などのサービスを受ける際の条件(本認証)として一時来訪者とこの一時来訪者に対する責任者のPCが設置されている居室への入室等の事前認証の結果ないし当該結果により可能になるサービス、権限を用いるものである。

なお、上記の条件や事前認証の結果を、各装置(システム)と接続されたあらかじめID管理サーバに登録することも本発明の一態様である。

一時来訪者などが突発的に既設PCを利用する必要があった場合におけるPC利用権限の即時付与と、権限の付与後に一時来訪者の独自判断によるPC不正利用を防止することを目的とする。

【解決手段】

上記の課題を解決するためには、本発明においては、一時来訪者が既設PCの利用などのサービスを受ける際の条件(本認証)として一時来訪者とこの一時来訪者に対する責任者のPCが設置されている居室への入室等の事前認証の結果ないし当該結果により可能になるサービス、権限を用いるものである。

なお、上記の条件や事前認証の結果を、各装置(システム)と接続されたあらかじめID管理サーバに登録することも本発明の一態様である。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、いわゆる個人認証に関わり、認証の証跡情報を利用した認可を行う技術に関する。その中でも特に、他の装置(システム)で行った認証の証跡情報(認証結果)を利用する技術に関する。

【背景技術】

【0002】

近年、大企業における情報漏えい事件に端を発し、企業におけるセキュリティに関する意識が急速に高まっている。

【0003】

オフィスにおけるパーソナルコンピュータ(以降PCと略す)の利用については、利用を許可されていない者による不正利用を防止するために、IDとパスワードによる認証や指静脈情報及びICカードを用いた認証が普及している。特に指静脈情報及びICカードを利用した認証方法は、PCの利用認証のみならず、入退室管理システムや物品レンタルシステムなどの物理セキュリティ分野でも多岐にわたり普及している。

【0004】

これら複数の個々で認証機能を有するシステムを組み合わせることにより、セキュリティと利便性の向上が見込まれる。

【0005】

例えば、特許文献1ではPC室の入り口のゲートで入室許可を得て入室していないと、オフィス内のPCにログインできないようにすることにより、PC利用に関するセキュリティの向上を図る方法が提案されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2001−356835

【発明の概要】

【発明が解決しようとする課題】

【0007】

特許文献1では、常駐者に対してあらかじめPCの利用時間をスケジューリングしてシステムに登録することにより、PC室の入室とPCへのログインを制限することができる。

【0008】

しかし、一時来訪者等(以下、一時来訪者)に対してPCへのログインを制御するには、必要な場合にPCの利用権限を与え、セキュリティと利便性の両方を保つことが必要であるが、この点は特許文献1では考慮されていない。つまり、常駐者においては、予めテンプレートなど認証に必要な情報を保持しておくことで対応できるが、一時来訪者に関してはそのような準備ができないとの課題がある。

【課題を解決するための手段】

【0009】

上記の課題を解決するためには、本発明においては、一時来訪者が既設PCの利用などのサービスを受ける際の条件(本認証)として一時来訪者とこの一時来訪者に対する責任者のPCが設置されている居室への入室等の事前認証の結果ないし当該結果により可能になるサービス、権限を用いるものである。

【0010】

なお、上記の条件や事前認証の結果を、各装置(システム)と接続されたあらかじめID管理サーバに登録することも本発明の一態様である。また、特に、事前認証による可能になる行為(サービス等)が、本認証により可能になる行為(サービス等)の必要条件になることが好適である。

【0011】

上述した本発明の適用例を、一時来訪者が事務所(居室)に設置されたPCを利用する場合を例に説明する。一時来訪者がPCが設置されている居室に入室する際は、ICカードによる認証などを用いた本人認証を行い、認証結果の証跡を入退室管理サーバを通じてID管理サーバに保存する。一時来訪者が既設PCを使用する際は、IDとパスワードを利用した従来のPC内での認証に加え、ID管理サーバでID管理サーバに保存した一時来訪者と責任者の最新の証跡とPCの利用条件を用いて、両者ともPCが設置されている居室への入室記録が存在すれば、一時来訪者は責任者の監視下にいるものとして、既設PCのログインを許可する。

【発明の効果】

【0012】

本発明によれば、一時来訪者に対する認証をより簡便な仕組みで安全性を維持して実現できる。

【図面の簡単な説明】

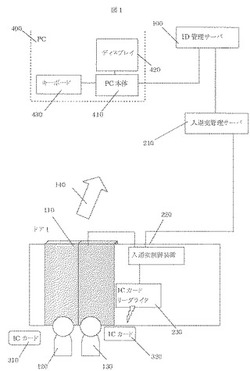

【0013】

【図1】本発明の一実施の形態に係る全体構成を示す説明図

【図2】管理サーバの内部構成を示す構成図

【図3】入退室管理サーバ及び入退室制御装置の内部構成を表す構成図

【図4】ICカード及びICカードリーダライタの内部構成を示す構成図

【図5】PCを構成するPC本体、ディスプレイ、キーボードの内部構成を示す構成図

【図6】入退室制御装置の記憶部がもつドア1の入退室許可情報を示す図

【図7】入退室制御装置が生成する入退室の証跡情報を示す図

【図8】ICカードの記憶部が持つ識別情報を示す図

【図9】PC本体の記憶部がもつPCにログインするためのIDとパスワードを示す図

【図10】入退室管理サーバの記憶部がもつ入退室履歴情報を示す図

【図11】ID管理サーバが作成するID管理システム証跡情報に追加する情報を示す図

【図12】ID管理サーバの記憶部がもつ、ID管理システムが管理する証跡情報を示す図

【図13】ID管理サーバの記憶部がもつ、PCの認可条件を示す図

【図14】ID管理サーバの記憶部がもつ、該当ユーザIDのPC利用に関する責任者を示す図

【図15】ID管理サーバの記憶部がID管理システム証跡情報から作成する指定された時間範囲の証跡情報

【図16】入退室制御装置での入室時の処理を示す処理シーケンス図

【図17】入退室管理サーバでの入退室制御装置証跡情報の証跡登録処理を示すシーケンス図

【図18】ID管理サーバでの入退室制御装置証跡情報の証跡登録処理を示すシーケンス図

【図19】PCにおけるログイン認証処理と複合認可の問合せ処理を示すシーケンス図

【図20】ID管理サーバにおける複合認可処理を示すシーケンス図

【図21】ID管理サーバにおける対象IDの証跡情報の取得処理を示すシーケンス図

【図22】ID管理サーバにおける複合認可処理を示すシーケンス図

【図23】ID管理サーバにおける対象IDの証跡情報の取得処理を示すシーケンス図

【発明を実施するための形態】

【0014】

以下、本発明に関する一実施の形態について、一時来訪者と責任者及びそれぞれが携帯するICカードと、PCと、ドア1および入退室制御装置を制御する入退室管理サーバと、PCおよび入退室管理サーバを管理するID管理サーバからなる構成を図1に、ID管理サーバの内部構成を図2に、入退室管理サーバ及び入退室制御装置の内部構成を図3に、ICカードがICカードリーダライタで通信するための内部構成を図4に、PC本体とディスプレイ及びキーボードの内部構成を図5に、入退室管理システムとID管理サーバの証跡を用いてPCログインの複合認可を行う仕組を図6から図23に、図面を用いて説明する。

【0015】

なお、本実施の形態は、いわゆる入退室管理システムでの入室処理とPCへのログインを適用例で説明しているが、それぞれの装置またはシステムで認証を行う仕組があればよい。また、実施の形態における認証手段を、本入退室管理システムではICカード、PCログインではIDとパスワードの入力としているが、他にもRFIDタグや指静脈情報などいわゆる個人識別情報を利用した認証方法であれば、認証手段は問わない。また、本実施形態のPCが設置された居室への入室認証後にPCのログインを行うといった、認証を行う複数のシステムに順序性を用いることになる。つまり、入室認証が上述した事前認証であり、PCログインが本認証となる。

【0016】

図1は、ID管理サーバと入退室管理サーバーと、入退室用のドアに設定された入退室制御装置とICカードリーダライタと一時来訪者及び責任者それぞれが携帯するICカードと、PC本体、ディスプレイ及びキーボード(以下、これら3つを合わせてPCとする)からなる構成を示した図である。

【0017】

ドア1 110には、入退室制御装置220が接続されており、ドア1 110の入退室すなわち、ドア開閉許可を管理する。また、入退室制御装置220には、ICカードリーダライタ230が接続されており、一時来訪者120が携帯しているICカード310から識別情報であるユーザIDを取得する。一時来訪者120がICカード310をICカードリーダライタ230にかざす即ち、通信させると、ICカード310のユーザIDをICカードリーダライタ230経由で入退室制御装置220が取得し、そのユーザIDをもとに、入退室許可情報と照会し、ドア1 110の入退室判定を行う。ここで入退室許可情報とは後述の図6で説明するとおり、ユーザIDごとのドアの開閉許可権限を指す。また、責任者130と責任者130が携帯するICカード320のドア1への入退室も一時来訪者120のドア1 110入室と同様に行われる。

【0018】

また、ドア1 110における入退室で、ドアの入退室判定が行われると、ドア1 110をいつ、だれが入退室を行ったかという証跡情報を入退室制御装置220が入退室管理サーバ210に送信する。入退室管理サーバ210は、証跡情報を図10で説明する入退室管理システム証跡情報に証跡情報を保存し、また、ID管理サーバ100に証跡情報と自システム名(自システムを識別する情報であればよい)を送信する。ID管理サーバ100は、受取った証跡情報とシステム名を図12で説明するID管理システム証跡情報に追記する。入退室制御装置220から入退室管理サーバ210、および入退室管理サーバ210からID管理サーバ100への証跡情報の送信は、ドア1 110の入退室判定後即時で行われる。実施の形態において、入退室管理サーバ210とID管理サーバ100は、別個の機器となっているが、入退室管理サーバ210の機能をID管理サーバ100に含め、1つの機器としても良い。

【0019】

ドア1 110に施錠されている部屋には、PC 400が設置されている。すなわち、PC 400を利用するには、ドア1 110の入退室判定が許可されてから部屋に入る必要がある。矢印 140 は、ドア1 110からPC 400が設置されている部屋に入室する動作を示す。PC 400は、PC本体410に、ディスプレイ420、キーボード430が接続された構成となっており、PC400は、ID管理サーバ100に接続されている。一時来訪者120がPCを利用する際には、キーボード430からPCを利用するためのユーザIDとパスワードを入力する。PC本体410は、キーボード430から入力されたユーザIDとパスワードを、PC本体410自身が保持するアカウント情報と照会し、ユーザIDとパスワードが一致した場合、PC400を利用する一時来訪者120に対し、PC400の利用を許可していいかID管理サーバ110に問合せを行う。ここでPC本体410自身が保持するアカウント情報とは、図9で説明するPC400を利用できるユーザIDとパスワードの組み合わせである。

【0020】

問合せを受けたID管理サーバ100は、一時来訪者120のアカウント情報であるユーザIDが、ドア1 110を正式に入場しているかID管理サーバの証跡情報を照会する。一時来訪者120のドア1 110への入室記録があれば、次に一時来訪者120の責任者130が、一時来訪者120と同様に、ドア1 110を正式に(認証されるなどして正当に)入場しているかID管理サーバの証跡情報を照会する。責任者130のドア1 110への入室記録があれば、PC本体410に対し、PCへのログインを許可し、ディスプレイ420にログイン完了画面を表示する。

【0021】

また、PC400が、ID管理サーバ100に行うドア1 110の入室記録の問合せは、入退室管理サーバー210もドア1 110の証跡を保存しているため、入退室管理サーバ210でも可能だが、ID管理サーバ100は入退室管理サーバ210だけでなく、その他の入退室管理サーバにも接続し、複数のシステムの証跡を一括管理することができるため、PC400の利用に他のシステムの証跡条件が追加された際でもID管理サーバ100のみに問合せを行えばよいため、拡張性の観点からID管理サーバに問合せを行うのが望ましい。

【0022】

本実施の形態では、ドア1 110とPC 400でのドア1入室制御時とPC利用性御時の責任者の許可付きの複合認可について提案する。具体的には、一時来訪者120のPC 400の利用について、一時来訪者120がドア1 110をICカード310を用いて入室しているという条件を満たしていても、一時来訪者120はシステム上に関連付けられた一時来訪者120の責任者130の許可を得なければPC400の利用することができない方法について説明する。ここで、責任者130が一時来訪者120にPC利用許可を与える際には、責任者130が一時来訪者120と同じくドア1 110から入室して同じ居室にいれば、一時来訪者120は責任者130の監督の下にいるものとすることとし、自動的に一時来訪者120にPC 400の利用権限を付与することにより、一時来訪者120にPC 400の利用許可を与えることができる方法について、提案説明する。なお、ここでは、責任者130がシステムが操作しなくとも許可するように構成してもよい。

【0023】

図2は、ID管理サーバの内部構成を示した図である。図示の都合上、ID管理サーバ100に接続されているのは、入退室管理サーバ210とPC400の2つしか接続されていないが、1つ以上の複数の入退室管理システムおよび、PCが接続されているものとする。ID管理サーバは、外部から電源を受給し、電源を各部に供給する電源部101と複数の入退室管理システムおよびPCと接続するためのクライアントインターフェース102と、入退室管理サーバからの証跡情報の保存したり、PCからユーザIDを取得したり、ユーザIDをもとに該当ユーザの責任者や証跡情報を検索したり、PCの認可条件と検索した証跡情報を照会してPCの利用を認可するか判定する処理を行う制御部103と、制御部で生成した証跡情報やPCのユーザID毎の利用責任者情報、PCの認可条件、入退室管理システム及びPCへの接続及び管理情報や制御部104の処理手順を記録する記憶部104から構成される。ここで、PCの利用責任者情報及びPCの認可条件の生成方法については、GUIを用いてシステム管理者が生成する方法や、制御部103を通じで他システムから入手する方法などがあるが、詳細は省略する。

【0024】

図3は、入退室管理サーバと接続されている入退室制御装置の内部構成を示した図である。図示の都合上、入退室管理サーバ210には、入退室制御装置220が1つしか接続されていないが、1つ以上の複数の入退室制御装置が接続されているものとする。入退室管理サーバ210は、外部から電源を受給し、電源を各部に供給する電源部211と、複数の入退室制御装置と接続するためのクライアントインタフェース212と、ID管理サーバ100と接続するためのホストインターフェース213と、入退室許可情報やを生成したり、ID管理サーバ100や入退室制御装置220とデータの送受信をしたり、証跡情報を保存する処理を行う制御部214と、制御部214で生成された各ドアに設定されている各入退室制御装置の保持する入退室許可情報のマスタ情報や、入退室管理装置から提供される証跡情報や、入退室制御装置220の接続及び管理情報や制御部214の処理手順を保持する記憶部215から構成される。ここで、入退室許可情報の生成方法については、GUIを用いてシステムの管理者が生成する方法や、制御部214が自動で生成する方法などがあるが詳細は省略する。

【0025】

入退室制御装置220は、外部から電源を受給し、各部に電源を供給する電源部221と、ICカードに代表される情報記録媒体と通信するリーダライタ装置や静脈認証装置などのデバイス、ドアまたはドア開閉処理装置と接続するためのデバイスインタフェース222と、入退室管理サーバ210と接続するためのホストインタフェース223と、入退室管理サーバ210から入室許可情報を取得したり、ICカードから取得したユーザIDと入退室許可情報を照会し、許可か不許可を判定したり、入退室管理システムに送信する証跡情報を生成したり、ドアの開閉またはドアの開閉処理装置へドア開閉の指示を出したり、制御部214で処理する際の日時を取得する制御部224と、入退室管理サーバ210から配信された入退室許可情報や、生成した証跡情報や、制御部224の処理手順を記憶する225記憶部から構成される。

【0026】

入退室管理サーバ210は、入退室制御装置220に入退室許可情報を配信する。配信タイミングおよびその方法については本発明では規定しない。

【0027】

図4は、ICカードがICカードライタと通信するための内部構成を示した図である。ICカードリーダライタ230は、ICカード300と接触または電波や電磁はによる非接触で通信するためのICカードリーダライタアンテナ231と、ICカードリーダライタアンテナ231を用いてICカード300へICカードコマンドデータ240を送信したり、その応答であるICカードレスポンスデータ330を受信したりする送受信部232と、外部から電源を受給し、各部に電源を供給するための電源部233と、ICカードコマンドデータ送信時の変調やICカードレスポンスデータ受信時の信号の増幅や復調を行い、また通信方法を備えた通信制御部234と、ホストインタフェース236に接続されたPC400などとデータの送受信を行ったり、各部の処理手順を記憶したりする制御部235と、PC400や入退室制御装置210と接続するためのホストインタフェース236から構成される。

【0028】

ICカード300は、ICカードリーダライタ230から電磁波や電波により電源を受給し、信号やICカードコマンドデータ240の受信や、ICカードレスポンスデータ330の送信を行うアンテナ301と、アンテナ301から受信した電波を整する整流部302と、整流して得た電圧を検出し、また電源を保持し、その電源を各部に供給する電源部303と、受信信号やICカードコマンドデータ240の復調を行い、また送信する信号やICカードレスポンスデータ430の変調を行う通信制御部304と、初期化処理やICカードコマンドデータ240を受けICカードレスポンスデータ330を生成や応答をしたり、記憶部306に記憶されている識別情報をレスポンスデータとして生成する制御部305と、制御部305の処理手順や、ユーザID情報を記憶する記憶部306から構成される。

【0029】

ICカードコマンドデータ240には、例えば、ICカード300の記憶部306に格納されている各種情報を取得するリードコマンドや、ICカード300の記憶部306に各種情報を格納するライトコマンドなどがある。ICカードコマンドデータ240とICカードレスポンスデータ330のデータのやり取りについて、本実施形態では電波や電磁波による無線通信を用いたいわゆるICカードをICカードリーダライタにかざす非接触を前提に説明するが、ICカードをICカードリーダライタに挿入する接触であっても良い。また、ICカードだけでなく、情報の読取りと書込みのできるRFIDタグのような安価なものを利用しても良い。

【0030】

図5は、PC本体と接続されているディスプレイ、キーボードの内部構成を示した図である。PC本体410は、外部から電源を受給し、電源を各部に供給する電源部411と、ディスプレイ420及びキーボード430などのデバイスと接続するためのデバイスインターフェース412と、ID管理サーバ100と接続するためのホストインターフェース413と、キーボード430からの入力情報とPCのアカウント情報を照会してID管理サーバ100に複合認可問合せを行うか判定したり、複合認可問合せの結果からPCにログインまたはログイン不許可を判定する処理を行う制御部414と、PCのアカウント情報や、ディスプレイやキーボードの接続及び管理情報や制御部414の処理手順を保持する記憶部415から構成される。

【0031】

ディスプレイ420は、電源を各部に供給する電源部421とPC本体410と接続するためのホストインターフェース422と、PC本体から表示すべき情報を受信する制御部423と、制御部423が受信した情報を画面に表示をする表示部424から構成される。

【0032】

キーボード430は、電源を各部に供給する電源部431とPC本体410と接続するためのホストインターフェース432と、入力部434からの情報をPC本体410に送信する制御部433と、外部から情報の入力を受付ける入力部434から構成される。

【0033】

PC本体410、ディスプレイ420、キーボード430は別個の機器として図示しているがノートパソコンのように、3つが1体型となった機器でも良い。

【0034】

図6は、ドア1における入退室許可情報を示した図である。本実施形態では、退室については入室可能であれば退室も可能であることを前提とし、説明を省略する。ドア1の入退室許可情報510は、ユーザID511と入室権限512で構成される。ユーザID511はICカードを識別する情報であり、ICカードから取得したユーザIDを用いて検索を行う際の検索キーとして使用する。入室権限512には、「許可」または「不許可」が格納され、「許可」の場合はドア1への入室が許可されており扉が開錠されるが、「不許可」の場合は、ドア1への入室が許可されておらず、扉は施錠されたままである。項番1 513には、ユーザID511に「USER1」が、入室権限512には「許可」が格納されている。項番2 514には、ユーザID511に「USER2」が、入室権限512には「許可」が格納されている。項番3 515には、ユーザID511に「USER3」が、入室権限512には「不許可」が格納されている。

【0035】

項番3 516には、ユーザID511に「GUEST1」が、入室権限512には「許可」が格納されている。入退室許可情報は、入退室管理サーバで生成され、ドア1に設定されている入退室制御装置の記憶部にて格納される。この入退室許可情報を用いて、ICカード等から取得したユーザIDを参照し、ドアの入室許可判定を行う。もし、ICカード等から取得したユーザIDが存在しなかった場合は、もちろん入室不許可であるが、登録されていない不正なユーザIDを使用された、または機器の故障等と見なし、警告を通知する仕組みがあったほうが望ましい。

【0036】

図7は、入退室制御装置で許可した入退室の証跡情報を示した図である。入退室制御装置証跡情報は、ユーザID521と、ドア名称522と、動作履歴523と、日時524で構成されている。ユーザID521は、入退室が許可されたユーザIDが格納される。ドア名称522は、ユーザID521がドアの入退室判定を要求したドアの名称が格納される。動作履歴523は、「入室」または「退室」が格納される。ユーザID521がドア名称522が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時524には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 525には、ユーザID521に「GUEST1」が、ドア名称522に「ドア1」が、動作履歴523に「入室」が、日時524に「2010/08/30 15:38:41」が格納されている。この入退室制御装置証跡情報は、入退室制御装置が該当ドアの入退室判定を行った際に生成され、入退室管理サーバに送信される。情報はメモリなど一時記憶に保持し、入退室管理サーバに送信後は自動的に消去される。また、入退室制御装置証跡情報は、入退室管理サーバからID管理サーバに送信される。

【0037】

図8は、ICカードが持つ識別情報を示した図である。ICカードの識別情報600は、ユーザID601で構成されている。ICカードの識別情報601は、ICカードの記憶部に格納されている。項番1 602には、ユーザID601に「GUEST1」が格納されている。前述でも説明したが、図6のドア1の入退室許可情報を、このICカード識別情報600のユーザID601を用いて、入退室許可の判定を行う。

【0038】

図9は、PCにログインするためのアカウント情報を示した図である。PCのアカウント情報700は、ユーザID701とパスワード702で構成されている。ユーザID701はPCを利用できる者を識別する情報であり、キーボードなどから入力されたユーザIDを用いて検索を行う際の検索キーとして使用する。パスワード702には、ユーザID701でPCログインを行うものが本人であるか識別するためのパスワードが格納される。項番1 703には、ユーザID701に「USER1」、パスワード702に「pass」が格納されている。項番2 704には、ユーザID701に「USER2」、パスワード702に「password」が格納されている。項番3 705には、ユーザID701に「GUEST1」、パスワード702に「guest」が格納されている。

【0039】

PCのアカウント情報700は、PC本体の記憶部に保持され、キーボードなどから入力されたユーザIDを参照し、パスワード照会により複合認可を行うかの判定を行う。入力されたユーザIDが存在しない、またはパスワードが不正の場合は、ID管理サーバへ複合認証を問合わせることなく、ログイン不可とする。

【0040】

本実施形態では、図8のICカード識別情報のユーザIDとPCアカウント情報700における項番3 705のユーザID701は、同一のIDであるが、これら2つのユーザIDの所有者が同一人物であることがシステム上で管理されていれば、同一でなくても良い。

【0041】

図10は、入退室管理システムの証跡情報を示した図である。入退室管理システム(GATE1)証跡情報800は、複数の入退室制御装置から受信した入退室制御装置証跡情報を一覧で保持する。よって、構成される項目は、入退室制御装置証跡情報と同一である。

【0042】

ユーザID801と、ドア名称802と、動作履歴803と、日時804で構成されている。ユーザID801は、入退室が許可されたユーザIDが格納される。ドア名称802は、ユーザID801がドアの入退室判定を要求したドアの名称が格納される。動作履歴803は、「入室」または「退室」が格納される。日時804には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 805には、ユーザID801に「USER2」が、ドア名称802に「ドア1」が、動作履歴803に「退室」が、日時804に「2010/08/30 11:05:43」が格納されている。項番2 806には、ユーザID801に「USER1」が、ドア名称802に「ドア1」が、動作履歴803に「入室」が、日時804に「2010/08/30 15:38:02」が格納されている。項番3 807には、ユーザID801に「GUEST1」が、ドア名称802に「ドア1」が、動作履歴803に「入室」が、日時804に「2010/08/30 15:38:41」が格納されている。

【0043】

入退室管理システム(GATE1)証跡情報800は、入退室管理サーバの記憶部に記憶される。各入退室制御装置から証跡情報は生成後即時に送信されるため、証跡情報を記憶する際は、受信した証跡情報を追記していき、証跡が時系列になるよう記録する。

【0044】

図11は、ID管理サーバに追加する証跡情報証跡情報を示した図である。一時ID管理サーバ追加用証跡情報910は、入退室管理サーバから送信された入退室制御装置証跡情報に、送信元の入退室管理システムのシステム名を追加して生成する。一時ID管理サーバ追加用証跡情報910は、システム名911と、ユーザID912と、ドア名称913と、動作履歴914と、日時915で構成されている。システム名911には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。また、システム名は、入退室管理サーバから入退室制御装置証跡情報と一対で受信する。ユーザID912は、入退室が許可されたユーザIDが格納される。ドア名称913は、ユーザID912がドアの入退室判定を要求したドアの名称が格納される。動作履歴914は、「入室」または「退室」が格納される。ユーザID912がドア名称913が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時915には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 916には、システム名911に「GATE1」、ユーザID912に「GUEST1」が、ドア名称913に「ドア1」が、動作履歴914に「入室」が、日時915に「2010/08/30 15:38:41」が格納されている。一時ID管理サーバ追加用証跡情報910は、ID管理サーバで生成され、ID管理サーバの記憶部に保持する。情報はメモリなど一時記憶に保持し、ID管理システム証跡情報に項番1 916を追加後に自動的に消去される。

【0045】

図12は、ID管理システムの証跡情報を示した図である。ID管理システム証跡情報920は、各一時ID管理サーバ追加用証跡情報を蓄積して一覧として保持される。よって、構成される項目は、一時ID管理サーバ追加用証跡情報と同様であり、システム名921と、ユーザID922と、ドア名称923と、動作履歴924と、日時925で構成されている。システム名921には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。また、システム名は、入退室管理サーバから入退室制御装置証跡情報と一対で受信する。ユーザID922は、入退室が許可されたユーザIDが格納される。ドア名称923は、ユーザID922がドアの入退室判定を要求したドアの名称が格納される。動作履歴924は、「入室」または「退室」が格納される。ユーザID922がドア名称923が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時925には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。

【0046】

項番1 926には、システム名921に「GATE2」、ユーザID922に「USER1」が、ドア名称923に「ドア3」が、動作履歴924に「入室」が、日時925に「2010/08/30 11:00:02」が格納されている。項番2 927には、システム名921に「GATE1」、ユーザID922に「USER2」が、ドア名称923に「ドア2」が、動作履歴924に「退室」が、日時925に「2010/08/30 11:05:43」が格納されている。項番3 928には、システム名921に「GATE2」、ユーザID922に「USER1」が、ドア名称923に「ドア3」が、動作履歴924に「退室」が、日時925に「2010/08/30 13:17:41」が格納されている。項番4 929には、システム名921に「GATE1」、ユーザID922に「USER1」が、ドア名称923に「ドア1」が、動作履歴924に「入室」が、日時925に「2010/08/30 15:38:02」が格納されている。項番5 930には、システム名921に「GATE1」、ユーザID922に「GUEST1」が、ドア名称923に「ドア1」が、動作履歴924に「入室」が、日時925に「2010/08/30 15:38:41」が格納されている。ID管理システム証跡情報920は、ID管理サーバの記憶部に記憶される。生成された一時ID管理サーバ追加用証跡情報は、生成されるとID管理システム証跡情報920に追記するため、証跡情報は、項番の若い順から時系列に記録される。

【0047】

図13は、PCを利用するための認可条件を示す図である。PCの認可条件940は、システム名941と、ドア名称942と、動作履歴943から構成される。システム名941には、PCを利用するための認可条件となる入退室管理システムの名称が格納される。ドア名称942には、PCを利用するための認可条件となるドアの名称が格納される。動作履歴943には、「入室」「退室」のいずれかが格納され、これらの条件をID管理サーバ証跡情報に格納されている対象ユーザの判定対象証跡が満たすか判定を行う。満たさない場合は認可結果は「不許可」とし、満たしている場合は、認可処理を続行する。項番1 944には、システム名に「GATE1」が、ドア名称に「ドア1」が、動作履歴に「入室」が格納されている。

【0048】

PCの認可条件は、ID管理サーバの記憶部に記憶され、PCから複合認可問合せ発生時に、取得した判定対象の証跡とPCの認可条件の各項目を照会し、認可を行う。PCの認可条件は、本実施形態では条件は1つしかないが、複数条件を設けていも良し、PCごとに認可条件を変更しても良い。

【0049】

図14は、PCを利用するユーザに許可権限を与えることのできる責任者情報を示した図である。PCの利用責任者情報950は、ユーザID951と、責任者ユーザID952から構成されている。ユーザID951には、PCを利用する者を識別する情報が格納される。キーボードなどから入力されたユーザIDを用いて検索を行う際の検索キーとして使用する。責任者ユーザID952には、ユーザID951を使用して、PCのログインを行う者に対して、PCの利用を許可できる責任者のユーザIDが格納される。項番1 953には、ユーザID951に「USER1」が、責任者ID952に「USER1」が格納されている。項番2 954には、ユーザID951に「USER2」責任者ID952に「USER2」が格納されている。項番3 955には、ユーザID951に「GUEST1」が、責任者ID952に「USER1」が格納されている。PCの利用責任者情報950は、ID管理サーバの記憶部に記憶され、キーボードなどから入力されたユーザIDを元に、該当するユーザID951の責任者ユーザID952を取得する。PCの利用責任者情報950は、項番1のようにユーザID951と責任者ユーザID952が同一の値であっても良い。本実施形態においては、一時来訪者のユーザID951は項番3 955のように責任者ユーザID952と異なることを前提とする。

【0050】

図15は、複合認可用対象の責任者の証跡を検索する際にID管理システム証跡情報から、証跡発生日時から指定された時間範囲の証跡を抽出したものを示す図である。証跡発生日時とは後述の図22で説明をするが、責任者の証跡を検索する前に、PC利用者自身

の証跡情報をID管理システム証跡情報から検索をしており、その証跡情報の日時を指す。一時検索用証跡情報960を構成する項目は、ID管理システム証跡情報と同じであり、システム名961と、ユーザID962と、ドア名称963と、動作履歴と964と、日時965から構成されている。システム名961には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。ユーザID962は、入退室が許可されたユーザIDが格納される。

【0051】

ドア名称963は、ユーザID962がドアの入退室判定を要求したドアの名称が格納される。動作履歴964は、「入室」または「退室」が格納される。ユーザID962がドア名称963が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時965には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 966では、システム名961には「GATE1」が、ユーザID962には「USER1」が、ドア名称963には「ドア1」が、動作履歴と964には「入室」が、日時965には「2010/08/30 15:38:02」が格納されている。項番2 967では、システム名961には「GATE1」が、ユーザID962には「GUEST1」が、ドア名称963には「ドア1」が、動作履歴と964には「入室」が、日時965には「2010/08/30 15:38:41」が格納されている。一時検索用証跡情報960は、ID管理サーバの記憶部に一時的に生成されるが、メモリなどに保持するため、ID管理サーバでの複合認可処理が完了すると一時検索用証跡情報960は自動的に消去される。

【0052】

図16は、ドア1に接続されている入退室制御装置が、図6から図8の各情報を用いて入室判定を行う処理をフローチャート図で示している。本処理は、入退室制御装置の記憶部に格納されており、制御部にて処理される。ドア1への入室希望者がICカードをICカードリーダライタにかざすと、ステップS1000で開始し、ステップS1001へ進む。ステップS1001では、ICカードリーダライタを制御してICカードから図8で説明した接続情報のうち、ユーザIDを取得し、ステップS1002へ進む。ステップS1002では、ステップS1001で取得したユーザIDを用いて、図6で説明したドア1の入退室許可情報から、該当するユーザIDが存在するか検索する。ここで、ドア1の入退室許可情報に検索したユーザIDが有りの場合は、ステップS1003に進む。一方検索したユーザIDが無しの場合は、ステップS1007へ進む。ここでユーザIDが存在しなかった場合は、事前に登録されていない不正なユーザIDを用いたか、ICカードまたはICカードリーダライタ等の故障が考えられるため、警告を通知する仕組みがあると良い。ステップS1007では、入室不許可と判定し、ドアを開けずにステップS1008へ進む。ステップS1008では、処理を終了する。一方、ステップS1003では、ステップS1002で検索して該当したユーザIDの入室権限の値を取得し、ステップS1004へ進む。

【0053】

ステップS1004では、ステップS1003で取得した入室権限が「許可」か「不許可」の判定を行う。入室権限が「許可」の場合は、ステップS1005に進む。入室権限が「不許可」の場合はステップS1007に進む。ステップS1005では、入室許可と判断し、ドアを開け、ステップS1006に進む。ステップS1006では、ステップS1005で入室許可としたユーザIDと、入室を許可したドア名称と、「入室」または「退室」のどちらを行ったかという動作履歴と、入室を許可した日時から図7で説明した入退室制御装置証跡情報を生成し、入退室管理サーバに送信し、ステップS1008へ進む。

【0054】

図17は、入退室管理サーバが、入退室制御装置から送信された図7と図10の各情報を用いて、証跡情報の格納とID管理サーバへ入退室制御装置証跡情報を送信する処理をフローチャート図で示している。本処理は、入退室管理サーバの記憶部に格納されており、制御部にて処理される。図16の処理において、入退室制御装置から図7で説明した入退室制御装置証跡情報が送信されると、ステップS1010で処理が開始し、ステップS1011に進む。ステップS1011では、入退室制御装置から送信された入退室制御装置証跡情報を取得し、ステップS1012に進む。ステップS1012では、図10で説明した入退室管理システム(GATE1)証跡情報にステップS1011で取得した入退室制御装置証跡情報のユーザIDと、ドア名称と、動作履歴と、日時を追記して、ステップS1013に進む。ステップS1013では、ID管理サーバへ入退室制御装置証跡情報と、自システム名を送信し、ステップS1014に進む。自システム名は、本実施形態では「GATE1」とする。ステップS1015では、処理を終了する。

【0055】

図18では、ID管理サーバが、入退室管理サーバから送信された図7と図11から図12の各情報を用いて、証跡情報を格納する処理をフローチャート図で示している。本処理は、ID管理サーバの記憶部に格納されており、制御部にて処理される。図17の処理において、入退室管理サーバから図7で説明した入退室制御装置証跡情報と送信元システム名が送信されるとステップS1020において処理が開始し、ステップS1021へ進む。S1021では、入退室管理サーバから送信された入退室制御装置証跡情報と送信元システム名を取得し、ステップS1022に進む。ステップS1022では、ステップS1021で取得した入退室制御装置証跡情報に送信元システム名を追加し、図11で説明した一時ID管理サーバ追加用証跡情報を生成し、ステップS1023へ進む。

【0056】

ステップS1023では、ステップS1022で生成した一時ID管理サーバ追加用証跡情報のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を図12で説明したID管理システム証跡情報に追記して、ステップS1024に進む。ステップS1024では、処理を終了する。

【0057】

図19は、ドア1から入室した部屋に設置されている既設PCが、図9の各情報を用いて一般的なIDとパスワード認証によるログイン判定を行った後、ID管理サーバへ複合認可問合せを行い、PCの利用判定を行う処理をフローチャート図で示している。なお、複合認可問合せについては、ログイン判定の最中や判定要求を受信した際に行ってもよい。これらの場合、ログイン判定が否定的なものである場合、複合認可問い合わせに関する処理を省略する。本処理はPC本体の記憶部に格納されており、制御部にて処理される。PC利用者がキーボードからPCログイン用のユーザIDとパスワードを入力するとステップS1030において処理が開始され、ステップS1031に進む。ステップS1031では、キーボードなどの入力装置から入力されたユーザIDとパスワードを取得し、ステップS1032に進む。

【0058】

ステップS1032では、ステップS1031で取得したユーザIDを用いて、図9で説明したPCのアカウント情報から該当するユーザIDを検索する。ここで、PCのアカウント情報に検索したユーザIDが有りの場合、ステップS1033に進む。一方、PCのアカウント情報に検索したユーザIDが無しの場合、ステップS1038に進む。ステップS1038では、PCのログインを失敗とし、ステップS1039で処理を終了する。一方、ステップS1033では、ステップS1032で検索して該当したユーザIDのパスワードを取得し、ステップS1034へ進む。S1034では、キーボードから入力されたパスワードと、ステップS1033で取得したパスワードを比較し、一致した場合は、ステップS1035へ進む。パスワードが一致しなかった場合は、ステップS1038に進む。ステップS1035では、ID管理サーバにPC利用者のユーザIDを送信し、複合認可問合せを行う。複合認可問合せの処理については、後述の図20と図21で説明する。ID管理サーバより複合認可結果を受信するとステップS1036に進む。ステップS1036では、ステップS1035のID管理サーバへの複合認可結果が「許可」か「不許可」の判定を行う。複合認可結果が「許可」の場合は、ステップS1037に進む。複合認可結果が「不許可」の場合は、ステップS1038に進む。ステップS1037では、PCのログインを成功とし、ログイン後の画面をディスプレイに表示させ、ステップS1039に進む。

【0059】

図20と図21は、図12から図14までの各情報を用いて、図19のステップS1035のID管理サーバにおける複合認可の処理をフローチャート図で示している。図示の都合上、1つの処理のフローチャート図を図20と図21に分けて記載している。本処理はID管理サーバの記憶部に格納されており、制御部で処理される。

【0060】

図20は、ID管理サーバの複合認可処理を示した図である。PC本体がID管理サーバに複合認可問合せを行うと、ステップS1050において処理が開始され、ステップS1051に進む。ステップS1051では、PC本体から複合認可問合せ時に送信されるユーザIDを取得し、ステップS1052に進む。ステップS1052では、対象IDにステップS1051で取得したユーザIDを設定し、ステップS1053に進む。ステップS1053では、詳細な処理は後述の図21で説明するが、ステップS1052で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1054に進む。ステップS1054では、図13で説明したPCの認可条件とステップS1053で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1055に進む。一方、不一致の場合はステップS1061に進む。

【0061】

ステップ1061では、複合認可結果を不許可として、ステップS1062に進む。ステップS1062では、処理を終了し、問合せ結果を図19のステップS1035に返す。ステップS1055では、S1051で取得したユーザIDをキーに図14で説明したPCの利用責任者情報から該当するユーザIDの責任者ユーザIDを取得し、ステップS1056に進む。ステップS1056では、S1051で取得したユーザIDとS1055で取得した責任者ユーザIDとを比較して、一致している場合、PCを利用するものとPCの利用を許可できる責任者が同一人物としてステップS1060に進む。一方、不一致の場合は、ステップS1057に進む。ステップS1060では、複合認可結果を許可として、ステップS1062に進む。

【0062】

ステップS1057では、対象IDにステップS1055で取得した責任者ユーザIDを設定し、ステップS1058に進む。ステップS1058では、ステップS1053と同様に詳細な処理は後述の図21で説明するが、ステップS1057で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1059に進む。ステップS1059では、図13で説明したPCの認可条件とステップS1058で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1060に進む。一方、不一致の場合はステップS1061に進む。

【0063】

図21は、図20のステップS1053及びステップS1058で行う、図12で説明したID管理システム証跡情報から対象IDとユーザIDが一致する最新日時の証跡情報を取得する処理であるを示した図である。図20のステップS1053及びステップS1058からステップS1070が開始され、ステップS1071に進む。ステップS1071では、図12で説明したID管理システム証跡情報の行数を取得し、関数Lに設定してステップS1072に進む。ここでのID管理システム証跡情報の行数とは、ID管理システム証跡情報の項番の最大数を指し、ID管理システム証跡情報に記憶されている証跡情報の数を示している。ステップS1072では、ステップS1073からステップS1075までの繰返し処理を実行するかの判定を行う。ステップS1071で設定したLが0でない場合、ステップS1073へ進む。一方、Lが0の場合は、繰返し処理を終了し、ステップS1077に進む。ステップS1077では、取得証跡に「なし」を設定し、ステップS1078に進む。その場合、ステップS1054及びステップS1059でのPCの認可条件との比較の際は、条件と一致することはない。

【0064】

ステップ1078では処理を終了し、ステップS1070を呼び出した図20のステップS1053及びステップS1058に値を設定した取得証跡を返す。ステップS1073では、図12のID管理システム証跡情報から、L行目の証跡情報すなわち、L行目のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を取得し、取得証跡に設定し、ステップS1074に進む。ステップS1074では、ステップS1073で取得した取得証跡のユーザIDとステップS1070開始の際に図20で設定されていた対象IDとを比較し、不一致の場合は、判定した取得証跡に設定されている値は取得すべき証跡情報ではないと判断し、ステップS1075へ進む。

【0065】

一方、一致すれば、取得証跡に設定されている値は取得すべき証跡情報とし、ステップS1078に進む。このとき取得証跡には、ステップS1073で取得したシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時が設定されている。ステップS1075では、Lに設定されている数値を1つ減らし、再度Lに格納し、ステップS1076に進む。ステップS1076では、ステップS1072に進み、再度繰返し処理を実行するか判定を行う。

【0066】

図20におけるステップS1058の処理、すなわち責任者ユーザIDを対象IDとして図21の処理は、図12のID管理システム証跡情報は時系列に追記されていくことから、取得する責任者ユーザIDの日時が現在時刻から最新の証跡を取得することができる。すなわち、PCを利用する一時来訪者は、責任者が一時来訪者を残してドア1が設置された部屋を退室した場合、ステップS1058で取得する取得証跡情報の動作履歴は「退室」となることから、PCを利用することができず、責任者不在時のPCの不正利用を防止することができる。

【0067】

また、一時来訪者のPCの利用に関して責任者が一時来訪者の監視下にいることのみが前提であれば、責任者がPCが設置されているドア1に入室をしていれば良いため、図20のステップS1052からステップS1054までを省略しても良い。

【0068】

図22および図23は、図20及び図21の処理の一部を追加変更したものであり、図20及び図21で用いた図12から図14までの各情報と図15の情報を用いて、図19のステップS1035のID管理サーバにおける複合認可の処理である。本実施形態においては、一時来訪者がPCを利用する際には、一時来訪者自身と責任者もドア1の入室許可を得て入室する必要があるため、一時来訪者は責任者に付き添われドア1を入場することが想定される。その際、ドア1の一時来訪者と責任者の入室時刻は時間的な差異が少ないため、図12に追記される証跡情報の項番は近い数値となる。

【0069】

そこで、図20におけるステップS1053のPC利用者のユーザIDを対象IDとして証跡情報を取得した際に、その証跡情報の日時を記録しておき、責任者ユーザIDを対象IDとした証跡情報をステップS1058で取得する際、図12のID管理システム証跡情報から、PC利用者の取得証跡情報の日時に近い証跡情報を図15で説明した一時検索用証跡情報に抽出して、一時検索用証跡情報から対象IDにユーザIDが一致する証跡情報を探すことでS1058すなわち、図21の処理時間の短縮を図ることができる。ここで、PC利用者の取得証跡情報の日時に近い証跡情報は、本実施形態ではPC利用者の取得証跡情報の日時から、前後3分間であることを前提とするが、基準であるPC利用者の取得証跡情報の日時から範囲が決まっていれば時間範囲は違っても良い。

【0070】

しかしながら、PC利用者の取得証跡情報の日時から指定された時間範囲外で責任者が退出した場合、本実施形態においては、一時来訪者と責任者のドア1入室後から3分以上経過してからの責任者の退室は、一時検索用証跡情報に格納されないため検知することはできないので、一時来訪者は責任者に付き添われてドア1に入室していればPCを利用することが可能である。本処理は、図20および図21の処理と同じく、ID管理サーバの記憶部に記憶され、制御部にて処理される。

【0071】

図22は、ID管理サーバの複合認可処理を示した図である。PC本体がID管理サーバに複合認可問合せを行うと、ステップS1080において処理が開始され、ステップS1081に進む。ステップS1081では、PC本体から複合認可問合せ時に送信されるユーザIDを取得し、ステップS1082に進む。ステップS1082では、対象IDにステップS1081で取得したユーザIDを設定し、ステップS1083に進む。ステップS1083では、図21で説明した通り、ステップS1082で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1084に進む。ステップS1084では、図13で説明したPCの認可条件とステップS1083で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1085に進む。ここまでのステップS1080からステップS1084までの処理は、図20におけるステップS1050からステップS1054と同様の処理である。一方、不一致の場合はステップS1092に進む。ステップ1092では、複合認可結果を不許可として、ステップS1093に進む。

【0072】

ステップS1093では、処理を終了し、問合せ結果を図19のステップS1035に返す。ステップS1085では、ステップS1083で取得した証跡情報の日時を証跡発生日時に設定して、S1086に進む。ステップS1086では、S1081で取得したユーザIDをキーに図14で説明したPCの利用責任者情報から該当するユーザIDの責任者ユーザIDを取得し、ステップS1087に進む。ステップS1087では、S1051で取得したユーザIDとS1086で取得した責任者ユーザIDとを比較して、一致している場合、PCを利用するものとPCの利用を許可できる責任者が同一人物としてステップS1091に進む。一方、不一致の場合は、ステップS1088に進む。ステップS1091では、複合認可結果を許可として、ステップS1093に進む。ステップS1088では、対象IDにステップS1086で取得した責任者ユーザIDを設定し、ステップS1089に進む。ステップS1089では、詳細な処理は後述の図23で説明するが、ステップS1088で設定した対象IDをキーにして、ステップS1085で設定した証跡発生日時から近い日付の証跡情報を取得し、ステップS1090に進む。ステップS1090では、図13で説明したPCの認可条件とステップS1089で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1091に進む。一方、不一致の場合はステップS1092に進む。

【0073】

図23は、図22のステップS10889で行う、図12で説明したID管理システム証跡情報と図22のステップS1085で設定した証跡発生日時をもとに、図15で説明した一時検索用証跡情報を生成し、一時検索用証跡情報から対象IDとユーザIDが一致する証跡情報を取得する処理を示した図である。図22のステップS1089から、ステップS1100が開始され、ステップS1011に進む。ステップS1011では、ステップS1085で設定した証跡発生日時から、日時が前後3分間の証跡情報を図12で説明したID管理システム証跡情報から抽出し、図15で説明した一時検索用証跡情報を生成して、ステップS1102へ進む。ステップS1102では、ステップS1101で生成した一時検索用証跡情報の行数を取得し、関数Lに設定してステップS1103に進む。ここでの一時検索用証跡情報の行数とは、一時検索用証跡情報の項番の最大数を指す。ステップS1103では、ステップS1104からステップS1106までの繰返し処理を実行するかの判定を行う。ステップS1102で設定したLが0でない場合、ステップS1104に進む。

【0074】

一方、Lが0の場合は、繰返し処理を終了し、ステップS1108に進む。ステップS1108では、取得証跡に「なし」を設定し、ステップS1109に進む。その場合、ステップS1090でのPCの認可条件との比較の際は、条件と一致することはない。ステップ1109では処理を終了し、ステップS1110を呼び出した図22のステップS1089に値を設定した取得証跡を返す。ステップS1104では、図15の一時検索用証跡情報から、L行目の証跡情報すなわち、L行目のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を取得し、取得証跡に設定し、ステップS1105に進む。ステップS1105では、ステップS1104で取得した取得証跡のユーザIDとステップS1100開始時に図22で設定されていた対象IDとを比較し、不一致の場合は、判定した取得証跡に設定されている値は取得すべき証跡情報ではないと判断し、ステップS1106へ進む。一方、一致すれば、取得証跡に設定されている値は取得すべき証跡情報とし、ステップS1109に進む。このとき取得証跡には、ステップS1104で取得したシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時が設定されている。ステップS1106では、Lに設定されている数値を1つ減らし、再度Lに格納し、ステップS1107に進む。ステップS1107では、ステップS1103に進み、再度繰返し処理を実行するか判定を行う。

【0075】

以上、本実施の形態によれば、一時来訪者のPC利用に関して、責任者によるPC利用権限の付与と責任者不在の際のPC利用の防止を、責任者の証跡情報を利用することで責任者にシステム操作などの負荷を与えることなく実施することができる。なお、本実施の形態では、責任者不在としたが、これについてはある程度の幅を持たせてもよい。つまり、責任者が居室から退室してから一定時間内までは利用を許容し、それまでに再入室しない場合に、利用制限をかけたり、責任者がPCを利用している場合に、一時来訪者にPCの利用を許可したり、その後一定時間内について許容してもよい。

【0076】

また、一時来訪者のPCの利用許可に対して参照する証跡情報は、一時来訪者及び責任者の最新の証跡を参照することにより、責任者がPCが設置されている居室を退席した場合には、最新の証跡情報はPC設置居室の入室ではないため、一時来訪者単独によるPCの不正利用を防止することができ、セキュリティが向上する。また、一時来訪者と責任者が、同一居室内にいることで責任者が一時来訪者に許可を与えることができるため、責任者がシステムの操作をする必要がなく、即時にPCの利用権限を付与できることにより、利便性が向上する。

【符号の説明】

【0077】

100 ID管理サーバ 、101 電源部、102 クライアントインターフェース、103 制御部、104 記憶部、110 ドア1、120 一時来訪者、130 責任者、140 矢印、

210 入退室管理サーバ、211 電源部、212クライアントインターフェース、213、ホストインターフェース、214 制御部、215 記憶部、

220 入室制御装置、221 電源部、222 デバイスインターフェース、223 ホストインターフェース、224 制御部、225 記憶部、

230 ICカードリーダライタ、231 ICカードリーダライターアンテナ、232 送受信部、233 電源部、234 通信制御部、235 制御部、236 ホストインターフェース、

240 ICカードコマンドデータ(電力供給)、

300 ICカード、301 アンテナ、302 整流部、303 電源部、304 通信制御部、305 制御部、306 記憶部、310 ICカード、320 ICカード、

330 ICカードレスポンスデータ

400 PC、410 PC本体、411 電源部、412 デバイスインターフェース、413 ホストインターフェース、414 制御部、415 記憶部、

420 ディスプレイ、421 電源部、422 ホストインターフェース、423 制御部、424 表示部、

430 キーボード、431 電源部、432 ホストインターフェース、433 制御部、434 入力部、

【技術分野】

【0001】

本発明は、いわゆる個人認証に関わり、認証の証跡情報を利用した認可を行う技術に関する。その中でも特に、他の装置(システム)で行った認証の証跡情報(認証結果)を利用する技術に関する。

【背景技術】

【0002】

近年、大企業における情報漏えい事件に端を発し、企業におけるセキュリティに関する意識が急速に高まっている。

【0003】

オフィスにおけるパーソナルコンピュータ(以降PCと略す)の利用については、利用を許可されていない者による不正利用を防止するために、IDとパスワードによる認証や指静脈情報及びICカードを用いた認証が普及している。特に指静脈情報及びICカードを利用した認証方法は、PCの利用認証のみならず、入退室管理システムや物品レンタルシステムなどの物理セキュリティ分野でも多岐にわたり普及している。

【0004】

これら複数の個々で認証機能を有するシステムを組み合わせることにより、セキュリティと利便性の向上が見込まれる。

【0005】

例えば、特許文献1ではPC室の入り口のゲートで入室許可を得て入室していないと、オフィス内のPCにログインできないようにすることにより、PC利用に関するセキュリティの向上を図る方法が提案されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2001−356835

【発明の概要】

【発明が解決しようとする課題】

【0007】

特許文献1では、常駐者に対してあらかじめPCの利用時間をスケジューリングしてシステムに登録することにより、PC室の入室とPCへのログインを制限することができる。

【0008】

しかし、一時来訪者等(以下、一時来訪者)に対してPCへのログインを制御するには、必要な場合にPCの利用権限を与え、セキュリティと利便性の両方を保つことが必要であるが、この点は特許文献1では考慮されていない。つまり、常駐者においては、予めテンプレートなど認証に必要な情報を保持しておくことで対応できるが、一時来訪者に関してはそのような準備ができないとの課題がある。

【課題を解決するための手段】

【0009】

上記の課題を解決するためには、本発明においては、一時来訪者が既設PCの利用などのサービスを受ける際の条件(本認証)として一時来訪者とこの一時来訪者に対する責任者のPCが設置されている居室への入室等の事前認証の結果ないし当該結果により可能になるサービス、権限を用いるものである。

【0010】

なお、上記の条件や事前認証の結果を、各装置(システム)と接続されたあらかじめID管理サーバに登録することも本発明の一態様である。また、特に、事前認証による可能になる行為(サービス等)が、本認証により可能になる行為(サービス等)の必要条件になることが好適である。

【0011】

上述した本発明の適用例を、一時来訪者が事務所(居室)に設置されたPCを利用する場合を例に説明する。一時来訪者がPCが設置されている居室に入室する際は、ICカードによる認証などを用いた本人認証を行い、認証結果の証跡を入退室管理サーバを通じてID管理サーバに保存する。一時来訪者が既設PCを使用する際は、IDとパスワードを利用した従来のPC内での認証に加え、ID管理サーバでID管理サーバに保存した一時来訪者と責任者の最新の証跡とPCの利用条件を用いて、両者ともPCが設置されている居室への入室記録が存在すれば、一時来訪者は責任者の監視下にいるものとして、既設PCのログインを許可する。

【発明の効果】

【0012】

本発明によれば、一時来訪者に対する認証をより簡便な仕組みで安全性を維持して実現できる。

【図面の簡単な説明】

【0013】

【図1】本発明の一実施の形態に係る全体構成を示す説明図

【図2】管理サーバの内部構成を示す構成図

【図3】入退室管理サーバ及び入退室制御装置の内部構成を表す構成図

【図4】ICカード及びICカードリーダライタの内部構成を示す構成図

【図5】PCを構成するPC本体、ディスプレイ、キーボードの内部構成を示す構成図

【図6】入退室制御装置の記憶部がもつドア1の入退室許可情報を示す図

【図7】入退室制御装置が生成する入退室の証跡情報を示す図

【図8】ICカードの記憶部が持つ識別情報を示す図

【図9】PC本体の記憶部がもつPCにログインするためのIDとパスワードを示す図

【図10】入退室管理サーバの記憶部がもつ入退室履歴情報を示す図

【図11】ID管理サーバが作成するID管理システム証跡情報に追加する情報を示す図

【図12】ID管理サーバの記憶部がもつ、ID管理システムが管理する証跡情報を示す図

【図13】ID管理サーバの記憶部がもつ、PCの認可条件を示す図

【図14】ID管理サーバの記憶部がもつ、該当ユーザIDのPC利用に関する責任者を示す図

【図15】ID管理サーバの記憶部がID管理システム証跡情報から作成する指定された時間範囲の証跡情報

【図16】入退室制御装置での入室時の処理を示す処理シーケンス図

【図17】入退室管理サーバでの入退室制御装置証跡情報の証跡登録処理を示すシーケンス図

【図18】ID管理サーバでの入退室制御装置証跡情報の証跡登録処理を示すシーケンス図

【図19】PCにおけるログイン認証処理と複合認可の問合せ処理を示すシーケンス図

【図20】ID管理サーバにおける複合認可処理を示すシーケンス図

【図21】ID管理サーバにおける対象IDの証跡情報の取得処理を示すシーケンス図

【図22】ID管理サーバにおける複合認可処理を示すシーケンス図

【図23】ID管理サーバにおける対象IDの証跡情報の取得処理を示すシーケンス図

【発明を実施するための形態】

【0014】

以下、本発明に関する一実施の形態について、一時来訪者と責任者及びそれぞれが携帯するICカードと、PCと、ドア1および入退室制御装置を制御する入退室管理サーバと、PCおよび入退室管理サーバを管理するID管理サーバからなる構成を図1に、ID管理サーバの内部構成を図2に、入退室管理サーバ及び入退室制御装置の内部構成を図3に、ICカードがICカードリーダライタで通信するための内部構成を図4に、PC本体とディスプレイ及びキーボードの内部構成を図5に、入退室管理システムとID管理サーバの証跡を用いてPCログインの複合認可を行う仕組を図6から図23に、図面を用いて説明する。

【0015】

なお、本実施の形態は、いわゆる入退室管理システムでの入室処理とPCへのログインを適用例で説明しているが、それぞれの装置またはシステムで認証を行う仕組があればよい。また、実施の形態における認証手段を、本入退室管理システムではICカード、PCログインではIDとパスワードの入力としているが、他にもRFIDタグや指静脈情報などいわゆる個人識別情報を利用した認証方法であれば、認証手段は問わない。また、本実施形態のPCが設置された居室への入室認証後にPCのログインを行うといった、認証を行う複数のシステムに順序性を用いることになる。つまり、入室認証が上述した事前認証であり、PCログインが本認証となる。

【0016】

図1は、ID管理サーバと入退室管理サーバーと、入退室用のドアに設定された入退室制御装置とICカードリーダライタと一時来訪者及び責任者それぞれが携帯するICカードと、PC本体、ディスプレイ及びキーボード(以下、これら3つを合わせてPCとする)からなる構成を示した図である。

【0017】

ドア1 110には、入退室制御装置220が接続されており、ドア1 110の入退室すなわち、ドア開閉許可を管理する。また、入退室制御装置220には、ICカードリーダライタ230が接続されており、一時来訪者120が携帯しているICカード310から識別情報であるユーザIDを取得する。一時来訪者120がICカード310をICカードリーダライタ230にかざす即ち、通信させると、ICカード310のユーザIDをICカードリーダライタ230経由で入退室制御装置220が取得し、そのユーザIDをもとに、入退室許可情報と照会し、ドア1 110の入退室判定を行う。ここで入退室許可情報とは後述の図6で説明するとおり、ユーザIDごとのドアの開閉許可権限を指す。また、責任者130と責任者130が携帯するICカード320のドア1への入退室も一時来訪者120のドア1 110入室と同様に行われる。

【0018】

また、ドア1 110における入退室で、ドアの入退室判定が行われると、ドア1 110をいつ、だれが入退室を行ったかという証跡情報を入退室制御装置220が入退室管理サーバ210に送信する。入退室管理サーバ210は、証跡情報を図10で説明する入退室管理システム証跡情報に証跡情報を保存し、また、ID管理サーバ100に証跡情報と自システム名(自システムを識別する情報であればよい)を送信する。ID管理サーバ100は、受取った証跡情報とシステム名を図12で説明するID管理システム証跡情報に追記する。入退室制御装置220から入退室管理サーバ210、および入退室管理サーバ210からID管理サーバ100への証跡情報の送信は、ドア1 110の入退室判定後即時で行われる。実施の形態において、入退室管理サーバ210とID管理サーバ100は、別個の機器となっているが、入退室管理サーバ210の機能をID管理サーバ100に含め、1つの機器としても良い。

【0019】

ドア1 110に施錠されている部屋には、PC 400が設置されている。すなわち、PC 400を利用するには、ドア1 110の入退室判定が許可されてから部屋に入る必要がある。矢印 140 は、ドア1 110からPC 400が設置されている部屋に入室する動作を示す。PC 400は、PC本体410に、ディスプレイ420、キーボード430が接続された構成となっており、PC400は、ID管理サーバ100に接続されている。一時来訪者120がPCを利用する際には、キーボード430からPCを利用するためのユーザIDとパスワードを入力する。PC本体410は、キーボード430から入力されたユーザIDとパスワードを、PC本体410自身が保持するアカウント情報と照会し、ユーザIDとパスワードが一致した場合、PC400を利用する一時来訪者120に対し、PC400の利用を許可していいかID管理サーバ110に問合せを行う。ここでPC本体410自身が保持するアカウント情報とは、図9で説明するPC400を利用できるユーザIDとパスワードの組み合わせである。

【0020】

問合せを受けたID管理サーバ100は、一時来訪者120のアカウント情報であるユーザIDが、ドア1 110を正式に入場しているかID管理サーバの証跡情報を照会する。一時来訪者120のドア1 110への入室記録があれば、次に一時来訪者120の責任者130が、一時来訪者120と同様に、ドア1 110を正式に(認証されるなどして正当に)入場しているかID管理サーバの証跡情報を照会する。責任者130のドア1 110への入室記録があれば、PC本体410に対し、PCへのログインを許可し、ディスプレイ420にログイン完了画面を表示する。

【0021】

また、PC400が、ID管理サーバ100に行うドア1 110の入室記録の問合せは、入退室管理サーバー210もドア1 110の証跡を保存しているため、入退室管理サーバ210でも可能だが、ID管理サーバ100は入退室管理サーバ210だけでなく、その他の入退室管理サーバにも接続し、複数のシステムの証跡を一括管理することができるため、PC400の利用に他のシステムの証跡条件が追加された際でもID管理サーバ100のみに問合せを行えばよいため、拡張性の観点からID管理サーバに問合せを行うのが望ましい。

【0022】

本実施の形態では、ドア1 110とPC 400でのドア1入室制御時とPC利用性御時の責任者の許可付きの複合認可について提案する。具体的には、一時来訪者120のPC 400の利用について、一時来訪者120がドア1 110をICカード310を用いて入室しているという条件を満たしていても、一時来訪者120はシステム上に関連付けられた一時来訪者120の責任者130の許可を得なければPC400の利用することができない方法について説明する。ここで、責任者130が一時来訪者120にPC利用許可を与える際には、責任者130が一時来訪者120と同じくドア1 110から入室して同じ居室にいれば、一時来訪者120は責任者130の監督の下にいるものとすることとし、自動的に一時来訪者120にPC 400の利用権限を付与することにより、一時来訪者120にPC 400の利用許可を与えることができる方法について、提案説明する。なお、ここでは、責任者130がシステムが操作しなくとも許可するように構成してもよい。

【0023】

図2は、ID管理サーバの内部構成を示した図である。図示の都合上、ID管理サーバ100に接続されているのは、入退室管理サーバ210とPC400の2つしか接続されていないが、1つ以上の複数の入退室管理システムおよび、PCが接続されているものとする。ID管理サーバは、外部から電源を受給し、電源を各部に供給する電源部101と複数の入退室管理システムおよびPCと接続するためのクライアントインターフェース102と、入退室管理サーバからの証跡情報の保存したり、PCからユーザIDを取得したり、ユーザIDをもとに該当ユーザの責任者や証跡情報を検索したり、PCの認可条件と検索した証跡情報を照会してPCの利用を認可するか判定する処理を行う制御部103と、制御部で生成した証跡情報やPCのユーザID毎の利用責任者情報、PCの認可条件、入退室管理システム及びPCへの接続及び管理情報や制御部104の処理手順を記録する記憶部104から構成される。ここで、PCの利用責任者情報及びPCの認可条件の生成方法については、GUIを用いてシステム管理者が生成する方法や、制御部103を通じで他システムから入手する方法などがあるが、詳細は省略する。

【0024】

図3は、入退室管理サーバと接続されている入退室制御装置の内部構成を示した図である。図示の都合上、入退室管理サーバ210には、入退室制御装置220が1つしか接続されていないが、1つ以上の複数の入退室制御装置が接続されているものとする。入退室管理サーバ210は、外部から電源を受給し、電源を各部に供給する電源部211と、複数の入退室制御装置と接続するためのクライアントインタフェース212と、ID管理サーバ100と接続するためのホストインターフェース213と、入退室許可情報やを生成したり、ID管理サーバ100や入退室制御装置220とデータの送受信をしたり、証跡情報を保存する処理を行う制御部214と、制御部214で生成された各ドアに設定されている各入退室制御装置の保持する入退室許可情報のマスタ情報や、入退室管理装置から提供される証跡情報や、入退室制御装置220の接続及び管理情報や制御部214の処理手順を保持する記憶部215から構成される。ここで、入退室許可情報の生成方法については、GUIを用いてシステムの管理者が生成する方法や、制御部214が自動で生成する方法などがあるが詳細は省略する。

【0025】

入退室制御装置220は、外部から電源を受給し、各部に電源を供給する電源部221と、ICカードに代表される情報記録媒体と通信するリーダライタ装置や静脈認証装置などのデバイス、ドアまたはドア開閉処理装置と接続するためのデバイスインタフェース222と、入退室管理サーバ210と接続するためのホストインタフェース223と、入退室管理サーバ210から入室許可情報を取得したり、ICカードから取得したユーザIDと入退室許可情報を照会し、許可か不許可を判定したり、入退室管理システムに送信する証跡情報を生成したり、ドアの開閉またはドアの開閉処理装置へドア開閉の指示を出したり、制御部214で処理する際の日時を取得する制御部224と、入退室管理サーバ210から配信された入退室許可情報や、生成した証跡情報や、制御部224の処理手順を記憶する225記憶部から構成される。

【0026】

入退室管理サーバ210は、入退室制御装置220に入退室許可情報を配信する。配信タイミングおよびその方法については本発明では規定しない。

【0027】

図4は、ICカードがICカードライタと通信するための内部構成を示した図である。ICカードリーダライタ230は、ICカード300と接触または電波や電磁はによる非接触で通信するためのICカードリーダライタアンテナ231と、ICカードリーダライタアンテナ231を用いてICカード300へICカードコマンドデータ240を送信したり、その応答であるICカードレスポンスデータ330を受信したりする送受信部232と、外部から電源を受給し、各部に電源を供給するための電源部233と、ICカードコマンドデータ送信時の変調やICカードレスポンスデータ受信時の信号の増幅や復調を行い、また通信方法を備えた通信制御部234と、ホストインタフェース236に接続されたPC400などとデータの送受信を行ったり、各部の処理手順を記憶したりする制御部235と、PC400や入退室制御装置210と接続するためのホストインタフェース236から構成される。

【0028】

ICカード300は、ICカードリーダライタ230から電磁波や電波により電源を受給し、信号やICカードコマンドデータ240の受信や、ICカードレスポンスデータ330の送信を行うアンテナ301と、アンテナ301から受信した電波を整する整流部302と、整流して得た電圧を検出し、また電源を保持し、その電源を各部に供給する電源部303と、受信信号やICカードコマンドデータ240の復調を行い、また送信する信号やICカードレスポンスデータ430の変調を行う通信制御部304と、初期化処理やICカードコマンドデータ240を受けICカードレスポンスデータ330を生成や応答をしたり、記憶部306に記憶されている識別情報をレスポンスデータとして生成する制御部305と、制御部305の処理手順や、ユーザID情報を記憶する記憶部306から構成される。

【0029】

ICカードコマンドデータ240には、例えば、ICカード300の記憶部306に格納されている各種情報を取得するリードコマンドや、ICカード300の記憶部306に各種情報を格納するライトコマンドなどがある。ICカードコマンドデータ240とICカードレスポンスデータ330のデータのやり取りについて、本実施形態では電波や電磁波による無線通信を用いたいわゆるICカードをICカードリーダライタにかざす非接触を前提に説明するが、ICカードをICカードリーダライタに挿入する接触であっても良い。また、ICカードだけでなく、情報の読取りと書込みのできるRFIDタグのような安価なものを利用しても良い。

【0030】

図5は、PC本体と接続されているディスプレイ、キーボードの内部構成を示した図である。PC本体410は、外部から電源を受給し、電源を各部に供給する電源部411と、ディスプレイ420及びキーボード430などのデバイスと接続するためのデバイスインターフェース412と、ID管理サーバ100と接続するためのホストインターフェース413と、キーボード430からの入力情報とPCのアカウント情報を照会してID管理サーバ100に複合認可問合せを行うか判定したり、複合認可問合せの結果からPCにログインまたはログイン不許可を判定する処理を行う制御部414と、PCのアカウント情報や、ディスプレイやキーボードの接続及び管理情報や制御部414の処理手順を保持する記憶部415から構成される。

【0031】

ディスプレイ420は、電源を各部に供給する電源部421とPC本体410と接続するためのホストインターフェース422と、PC本体から表示すべき情報を受信する制御部423と、制御部423が受信した情報を画面に表示をする表示部424から構成される。

【0032】

キーボード430は、電源を各部に供給する電源部431とPC本体410と接続するためのホストインターフェース432と、入力部434からの情報をPC本体410に送信する制御部433と、外部から情報の入力を受付ける入力部434から構成される。

【0033】

PC本体410、ディスプレイ420、キーボード430は別個の機器として図示しているがノートパソコンのように、3つが1体型となった機器でも良い。

【0034】

図6は、ドア1における入退室許可情報を示した図である。本実施形態では、退室については入室可能であれば退室も可能であることを前提とし、説明を省略する。ドア1の入退室許可情報510は、ユーザID511と入室権限512で構成される。ユーザID511はICカードを識別する情報であり、ICカードから取得したユーザIDを用いて検索を行う際の検索キーとして使用する。入室権限512には、「許可」または「不許可」が格納され、「許可」の場合はドア1への入室が許可されており扉が開錠されるが、「不許可」の場合は、ドア1への入室が許可されておらず、扉は施錠されたままである。項番1 513には、ユーザID511に「USER1」が、入室権限512には「許可」が格納されている。項番2 514には、ユーザID511に「USER2」が、入室権限512には「許可」が格納されている。項番3 515には、ユーザID511に「USER3」が、入室権限512には「不許可」が格納されている。

【0035】

項番3 516には、ユーザID511に「GUEST1」が、入室権限512には「許可」が格納されている。入退室許可情報は、入退室管理サーバで生成され、ドア1に設定されている入退室制御装置の記憶部にて格納される。この入退室許可情報を用いて、ICカード等から取得したユーザIDを参照し、ドアの入室許可判定を行う。もし、ICカード等から取得したユーザIDが存在しなかった場合は、もちろん入室不許可であるが、登録されていない不正なユーザIDを使用された、または機器の故障等と見なし、警告を通知する仕組みがあったほうが望ましい。

【0036】

図7は、入退室制御装置で許可した入退室の証跡情報を示した図である。入退室制御装置証跡情報は、ユーザID521と、ドア名称522と、動作履歴523と、日時524で構成されている。ユーザID521は、入退室が許可されたユーザIDが格納される。ドア名称522は、ユーザID521がドアの入退室判定を要求したドアの名称が格納される。動作履歴523は、「入室」または「退室」が格納される。ユーザID521がドア名称522が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時524には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 525には、ユーザID521に「GUEST1」が、ドア名称522に「ドア1」が、動作履歴523に「入室」が、日時524に「2010/08/30 15:38:41」が格納されている。この入退室制御装置証跡情報は、入退室制御装置が該当ドアの入退室判定を行った際に生成され、入退室管理サーバに送信される。情報はメモリなど一時記憶に保持し、入退室管理サーバに送信後は自動的に消去される。また、入退室制御装置証跡情報は、入退室管理サーバからID管理サーバに送信される。

【0037】

図8は、ICカードが持つ識別情報を示した図である。ICカードの識別情報600は、ユーザID601で構成されている。ICカードの識別情報601は、ICカードの記憶部に格納されている。項番1 602には、ユーザID601に「GUEST1」が格納されている。前述でも説明したが、図6のドア1の入退室許可情報を、このICカード識別情報600のユーザID601を用いて、入退室許可の判定を行う。

【0038】

図9は、PCにログインするためのアカウント情報を示した図である。PCのアカウント情報700は、ユーザID701とパスワード702で構成されている。ユーザID701はPCを利用できる者を識別する情報であり、キーボードなどから入力されたユーザIDを用いて検索を行う際の検索キーとして使用する。パスワード702には、ユーザID701でPCログインを行うものが本人であるか識別するためのパスワードが格納される。項番1 703には、ユーザID701に「USER1」、パスワード702に「pass」が格納されている。項番2 704には、ユーザID701に「USER2」、パスワード702に「password」が格納されている。項番3 705には、ユーザID701に「GUEST1」、パスワード702に「guest」が格納されている。

【0039】

PCのアカウント情報700は、PC本体の記憶部に保持され、キーボードなどから入力されたユーザIDを参照し、パスワード照会により複合認可を行うかの判定を行う。入力されたユーザIDが存在しない、またはパスワードが不正の場合は、ID管理サーバへ複合認証を問合わせることなく、ログイン不可とする。

【0040】

本実施形態では、図8のICカード識別情報のユーザIDとPCアカウント情報700における項番3 705のユーザID701は、同一のIDであるが、これら2つのユーザIDの所有者が同一人物であることがシステム上で管理されていれば、同一でなくても良い。

【0041】

図10は、入退室管理システムの証跡情報を示した図である。入退室管理システム(GATE1)証跡情報800は、複数の入退室制御装置から受信した入退室制御装置証跡情報を一覧で保持する。よって、構成される項目は、入退室制御装置証跡情報と同一である。

【0042】

ユーザID801と、ドア名称802と、動作履歴803と、日時804で構成されている。ユーザID801は、入退室が許可されたユーザIDが格納される。ドア名称802は、ユーザID801がドアの入退室判定を要求したドアの名称が格納される。動作履歴803は、「入室」または「退室」が格納される。日時804には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 805には、ユーザID801に「USER2」が、ドア名称802に「ドア1」が、動作履歴803に「退室」が、日時804に「2010/08/30 11:05:43」が格納されている。項番2 806には、ユーザID801に「USER1」が、ドア名称802に「ドア1」が、動作履歴803に「入室」が、日時804に「2010/08/30 15:38:02」が格納されている。項番3 807には、ユーザID801に「GUEST1」が、ドア名称802に「ドア1」が、動作履歴803に「入室」が、日時804に「2010/08/30 15:38:41」が格納されている。

【0043】

入退室管理システム(GATE1)証跡情報800は、入退室管理サーバの記憶部に記憶される。各入退室制御装置から証跡情報は生成後即時に送信されるため、証跡情報を記憶する際は、受信した証跡情報を追記していき、証跡が時系列になるよう記録する。

【0044】

図11は、ID管理サーバに追加する証跡情報証跡情報を示した図である。一時ID管理サーバ追加用証跡情報910は、入退室管理サーバから送信された入退室制御装置証跡情報に、送信元の入退室管理システムのシステム名を追加して生成する。一時ID管理サーバ追加用証跡情報910は、システム名911と、ユーザID912と、ドア名称913と、動作履歴914と、日時915で構成されている。システム名911には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。また、システム名は、入退室管理サーバから入退室制御装置証跡情報と一対で受信する。ユーザID912は、入退室が許可されたユーザIDが格納される。ドア名称913は、ユーザID912がドアの入退室判定を要求したドアの名称が格納される。動作履歴914は、「入室」または「退室」が格納される。ユーザID912がドア名称913が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時915には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 916には、システム名911に「GATE1」、ユーザID912に「GUEST1」が、ドア名称913に「ドア1」が、動作履歴914に「入室」が、日時915に「2010/08/30 15:38:41」が格納されている。一時ID管理サーバ追加用証跡情報910は、ID管理サーバで生成され、ID管理サーバの記憶部に保持する。情報はメモリなど一時記憶に保持し、ID管理システム証跡情報に項番1 916を追加後に自動的に消去される。

【0045】

図12は、ID管理システムの証跡情報を示した図である。ID管理システム証跡情報920は、各一時ID管理サーバ追加用証跡情報を蓄積して一覧として保持される。よって、構成される項目は、一時ID管理サーバ追加用証跡情報と同様であり、システム名921と、ユーザID922と、ドア名称923と、動作履歴924と、日時925で構成されている。システム名921には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。また、システム名は、入退室管理サーバから入退室制御装置証跡情報と一対で受信する。ユーザID922は、入退室が許可されたユーザIDが格納される。ドア名称923は、ユーザID922がドアの入退室判定を要求したドアの名称が格納される。動作履歴924は、「入室」または「退室」が格納される。ユーザID922がドア名称923が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時925には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。

【0046】

項番1 926には、システム名921に「GATE2」、ユーザID922に「USER1」が、ドア名称923に「ドア3」が、動作履歴924に「入室」が、日時925に「2010/08/30 11:00:02」が格納されている。項番2 927には、システム名921に「GATE1」、ユーザID922に「USER2」が、ドア名称923に「ドア2」が、動作履歴924に「退室」が、日時925に「2010/08/30 11:05:43」が格納されている。項番3 928には、システム名921に「GATE2」、ユーザID922に「USER1」が、ドア名称923に「ドア3」が、動作履歴924に「退室」が、日時925に「2010/08/30 13:17:41」が格納されている。項番4 929には、システム名921に「GATE1」、ユーザID922に「USER1」が、ドア名称923に「ドア1」が、動作履歴924に「入室」が、日時925に「2010/08/30 15:38:02」が格納されている。項番5 930には、システム名921に「GATE1」、ユーザID922に「GUEST1」が、ドア名称923に「ドア1」が、動作履歴924に「入室」が、日時925に「2010/08/30 15:38:41」が格納されている。ID管理システム証跡情報920は、ID管理サーバの記憶部に記憶される。生成された一時ID管理サーバ追加用証跡情報は、生成されるとID管理システム証跡情報920に追記するため、証跡情報は、項番の若い順から時系列に記録される。

【0047】

図13は、PCを利用するための認可条件を示す図である。PCの認可条件940は、システム名941と、ドア名称942と、動作履歴943から構成される。システム名941には、PCを利用するための認可条件となる入退室管理システムの名称が格納される。ドア名称942には、PCを利用するための認可条件となるドアの名称が格納される。動作履歴943には、「入室」「退室」のいずれかが格納され、これらの条件をID管理サーバ証跡情報に格納されている対象ユーザの判定対象証跡が満たすか判定を行う。満たさない場合は認可結果は「不許可」とし、満たしている場合は、認可処理を続行する。項番1 944には、システム名に「GATE1」が、ドア名称に「ドア1」が、動作履歴に「入室」が格納されている。

【0048】

PCの認可条件は、ID管理サーバの記憶部に記憶され、PCから複合認可問合せ発生時に、取得した判定対象の証跡とPCの認可条件の各項目を照会し、認可を行う。PCの認可条件は、本実施形態では条件は1つしかないが、複数条件を設けていも良し、PCごとに認可条件を変更しても良い。

【0049】

図14は、PCを利用するユーザに許可権限を与えることのできる責任者情報を示した図である。PCの利用責任者情報950は、ユーザID951と、責任者ユーザID952から構成されている。ユーザID951には、PCを利用する者を識別する情報が格納される。キーボードなどから入力されたユーザIDを用いて検索を行う際の検索キーとして使用する。責任者ユーザID952には、ユーザID951を使用して、PCのログインを行う者に対して、PCの利用を許可できる責任者のユーザIDが格納される。項番1 953には、ユーザID951に「USER1」が、責任者ID952に「USER1」が格納されている。項番2 954には、ユーザID951に「USER2」責任者ID952に「USER2」が格納されている。項番3 955には、ユーザID951に「GUEST1」が、責任者ID952に「USER1」が格納されている。PCの利用責任者情報950は、ID管理サーバの記憶部に記憶され、キーボードなどから入力されたユーザIDを元に、該当するユーザID951の責任者ユーザID952を取得する。PCの利用責任者情報950は、項番1のようにユーザID951と責任者ユーザID952が同一の値であっても良い。本実施形態においては、一時来訪者のユーザID951は項番3 955のように責任者ユーザID952と異なることを前提とする。

【0050】

図15は、複合認可用対象の責任者の証跡を検索する際にID管理システム証跡情報から、証跡発生日時から指定された時間範囲の証跡を抽出したものを示す図である。証跡発生日時とは後述の図22で説明をするが、責任者の証跡を検索する前に、PC利用者自身

の証跡情報をID管理システム証跡情報から検索をしており、その証跡情報の日時を指す。一時検索用証跡情報960を構成する項目は、ID管理システム証跡情報と同じであり、システム名961と、ユーザID962と、ドア名称963と、動作履歴と964と、日時965から構成されている。システム名961には、入退室制御装置証跡情報送信元の入退室管理システムの名称が格納される。ユーザID962は、入退室が許可されたユーザIDが格納される。

【0051】

ドア名称963は、ユーザID962がドアの入退室判定を要求したドアの名称が格納される。動作履歴964は、「入室」または「退室」が格納される。ユーザID962がドア名称963が設置された部屋に入場した場合「入室」、退場した場合には「退出」が格納される。日時965には、入退室制御装置がユーザIDの該当ドアの入退室判定をしたときの日時をyyy/MM/dd hh:mm:ss形式で格納する。項番1 966では、システム名961には「GATE1」が、ユーザID962には「USER1」が、ドア名称963には「ドア1」が、動作履歴と964には「入室」が、日時965には「2010/08/30 15:38:02」が格納されている。項番2 967では、システム名961には「GATE1」が、ユーザID962には「GUEST1」が、ドア名称963には「ドア1」が、動作履歴と964には「入室」が、日時965には「2010/08/30 15:38:41」が格納されている。一時検索用証跡情報960は、ID管理サーバの記憶部に一時的に生成されるが、メモリなどに保持するため、ID管理サーバでの複合認可処理が完了すると一時検索用証跡情報960は自動的に消去される。

【0052】

図16は、ドア1に接続されている入退室制御装置が、図6から図8の各情報を用いて入室判定を行う処理をフローチャート図で示している。本処理は、入退室制御装置の記憶部に格納されており、制御部にて処理される。ドア1への入室希望者がICカードをICカードリーダライタにかざすと、ステップS1000で開始し、ステップS1001へ進む。ステップS1001では、ICカードリーダライタを制御してICカードから図8で説明した接続情報のうち、ユーザIDを取得し、ステップS1002へ進む。ステップS1002では、ステップS1001で取得したユーザIDを用いて、図6で説明したドア1の入退室許可情報から、該当するユーザIDが存在するか検索する。ここで、ドア1の入退室許可情報に検索したユーザIDが有りの場合は、ステップS1003に進む。一方検索したユーザIDが無しの場合は、ステップS1007へ進む。ここでユーザIDが存在しなかった場合は、事前に登録されていない不正なユーザIDを用いたか、ICカードまたはICカードリーダライタ等の故障が考えられるため、警告を通知する仕組みがあると良い。ステップS1007では、入室不許可と判定し、ドアを開けずにステップS1008へ進む。ステップS1008では、処理を終了する。一方、ステップS1003では、ステップS1002で検索して該当したユーザIDの入室権限の値を取得し、ステップS1004へ進む。

【0053】

ステップS1004では、ステップS1003で取得した入室権限が「許可」か「不許可」の判定を行う。入室権限が「許可」の場合は、ステップS1005に進む。入室権限が「不許可」の場合はステップS1007に進む。ステップS1005では、入室許可と判断し、ドアを開け、ステップS1006に進む。ステップS1006では、ステップS1005で入室許可としたユーザIDと、入室を許可したドア名称と、「入室」または「退室」のどちらを行ったかという動作履歴と、入室を許可した日時から図7で説明した入退室制御装置証跡情報を生成し、入退室管理サーバに送信し、ステップS1008へ進む。

【0054】

図17は、入退室管理サーバが、入退室制御装置から送信された図7と図10の各情報を用いて、証跡情報の格納とID管理サーバへ入退室制御装置証跡情報を送信する処理をフローチャート図で示している。本処理は、入退室管理サーバの記憶部に格納されており、制御部にて処理される。図16の処理において、入退室制御装置から図7で説明した入退室制御装置証跡情報が送信されると、ステップS1010で処理が開始し、ステップS1011に進む。ステップS1011では、入退室制御装置から送信された入退室制御装置証跡情報を取得し、ステップS1012に進む。ステップS1012では、図10で説明した入退室管理システム(GATE1)証跡情報にステップS1011で取得した入退室制御装置証跡情報のユーザIDと、ドア名称と、動作履歴と、日時を追記して、ステップS1013に進む。ステップS1013では、ID管理サーバへ入退室制御装置証跡情報と、自システム名を送信し、ステップS1014に進む。自システム名は、本実施形態では「GATE1」とする。ステップS1015では、処理を終了する。

【0055】

図18では、ID管理サーバが、入退室管理サーバから送信された図7と図11から図12の各情報を用いて、証跡情報を格納する処理をフローチャート図で示している。本処理は、ID管理サーバの記憶部に格納されており、制御部にて処理される。図17の処理において、入退室管理サーバから図7で説明した入退室制御装置証跡情報と送信元システム名が送信されるとステップS1020において処理が開始し、ステップS1021へ進む。S1021では、入退室管理サーバから送信された入退室制御装置証跡情報と送信元システム名を取得し、ステップS1022に進む。ステップS1022では、ステップS1021で取得した入退室制御装置証跡情報に送信元システム名を追加し、図11で説明した一時ID管理サーバ追加用証跡情報を生成し、ステップS1023へ進む。

【0056】

ステップS1023では、ステップS1022で生成した一時ID管理サーバ追加用証跡情報のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を図12で説明したID管理システム証跡情報に追記して、ステップS1024に進む。ステップS1024では、処理を終了する。

【0057】

図19は、ドア1から入室した部屋に設置されている既設PCが、図9の各情報を用いて一般的なIDとパスワード認証によるログイン判定を行った後、ID管理サーバへ複合認可問合せを行い、PCの利用判定を行う処理をフローチャート図で示している。なお、複合認可問合せについては、ログイン判定の最中や判定要求を受信した際に行ってもよい。これらの場合、ログイン判定が否定的なものである場合、複合認可問い合わせに関する処理を省略する。本処理はPC本体の記憶部に格納されており、制御部にて処理される。PC利用者がキーボードからPCログイン用のユーザIDとパスワードを入力するとステップS1030において処理が開始され、ステップS1031に進む。ステップS1031では、キーボードなどの入力装置から入力されたユーザIDとパスワードを取得し、ステップS1032に進む。

【0058】

ステップS1032では、ステップS1031で取得したユーザIDを用いて、図9で説明したPCのアカウント情報から該当するユーザIDを検索する。ここで、PCのアカウント情報に検索したユーザIDが有りの場合、ステップS1033に進む。一方、PCのアカウント情報に検索したユーザIDが無しの場合、ステップS1038に進む。ステップS1038では、PCのログインを失敗とし、ステップS1039で処理を終了する。一方、ステップS1033では、ステップS1032で検索して該当したユーザIDのパスワードを取得し、ステップS1034へ進む。S1034では、キーボードから入力されたパスワードと、ステップS1033で取得したパスワードを比較し、一致した場合は、ステップS1035へ進む。パスワードが一致しなかった場合は、ステップS1038に進む。ステップS1035では、ID管理サーバにPC利用者のユーザIDを送信し、複合認可問合せを行う。複合認可問合せの処理については、後述の図20と図21で説明する。ID管理サーバより複合認可結果を受信するとステップS1036に進む。ステップS1036では、ステップS1035のID管理サーバへの複合認可結果が「許可」か「不許可」の判定を行う。複合認可結果が「許可」の場合は、ステップS1037に進む。複合認可結果が「不許可」の場合は、ステップS1038に進む。ステップS1037では、PCのログインを成功とし、ログイン後の画面をディスプレイに表示させ、ステップS1039に進む。

【0059】

図20と図21は、図12から図14までの各情報を用いて、図19のステップS1035のID管理サーバにおける複合認可の処理をフローチャート図で示している。図示の都合上、1つの処理のフローチャート図を図20と図21に分けて記載している。本処理はID管理サーバの記憶部に格納されており、制御部で処理される。

【0060】

図20は、ID管理サーバの複合認可処理を示した図である。PC本体がID管理サーバに複合認可問合せを行うと、ステップS1050において処理が開始され、ステップS1051に進む。ステップS1051では、PC本体から複合認可問合せ時に送信されるユーザIDを取得し、ステップS1052に進む。ステップS1052では、対象IDにステップS1051で取得したユーザIDを設定し、ステップS1053に進む。ステップS1053では、詳細な処理は後述の図21で説明するが、ステップS1052で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1054に進む。ステップS1054では、図13で説明したPCの認可条件とステップS1053で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1055に進む。一方、不一致の場合はステップS1061に進む。

【0061】

ステップ1061では、複合認可結果を不許可として、ステップS1062に進む。ステップS1062では、処理を終了し、問合せ結果を図19のステップS1035に返す。ステップS1055では、S1051で取得したユーザIDをキーに図14で説明したPCの利用責任者情報から該当するユーザIDの責任者ユーザIDを取得し、ステップS1056に進む。ステップS1056では、S1051で取得したユーザIDとS1055で取得した責任者ユーザIDとを比較して、一致している場合、PCを利用するものとPCの利用を許可できる責任者が同一人物としてステップS1060に進む。一方、不一致の場合は、ステップS1057に進む。ステップS1060では、複合認可結果を許可として、ステップS1062に進む。

【0062】

ステップS1057では、対象IDにステップS1055で取得した責任者ユーザIDを設定し、ステップS1058に進む。ステップS1058では、ステップS1053と同様に詳細な処理は後述の図21で説明するが、ステップS1057で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1059に進む。ステップS1059では、図13で説明したPCの認可条件とステップS1058で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1060に進む。一方、不一致の場合はステップS1061に進む。

【0063】

図21は、図20のステップS1053及びステップS1058で行う、図12で説明したID管理システム証跡情報から対象IDとユーザIDが一致する最新日時の証跡情報を取得する処理であるを示した図である。図20のステップS1053及びステップS1058からステップS1070が開始され、ステップS1071に進む。ステップS1071では、図12で説明したID管理システム証跡情報の行数を取得し、関数Lに設定してステップS1072に進む。ここでのID管理システム証跡情報の行数とは、ID管理システム証跡情報の項番の最大数を指し、ID管理システム証跡情報に記憶されている証跡情報の数を示している。ステップS1072では、ステップS1073からステップS1075までの繰返し処理を実行するかの判定を行う。ステップS1071で設定したLが0でない場合、ステップS1073へ進む。一方、Lが0の場合は、繰返し処理を終了し、ステップS1077に進む。ステップS1077では、取得証跡に「なし」を設定し、ステップS1078に進む。その場合、ステップS1054及びステップS1059でのPCの認可条件との比較の際は、条件と一致することはない。

【0064】

ステップ1078では処理を終了し、ステップS1070を呼び出した図20のステップS1053及びステップS1058に値を設定した取得証跡を返す。ステップS1073では、図12のID管理システム証跡情報から、L行目の証跡情報すなわち、L行目のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を取得し、取得証跡に設定し、ステップS1074に進む。ステップS1074では、ステップS1073で取得した取得証跡のユーザIDとステップS1070開始の際に図20で設定されていた対象IDとを比較し、不一致の場合は、判定した取得証跡に設定されている値は取得すべき証跡情報ではないと判断し、ステップS1075へ進む。

【0065】

一方、一致すれば、取得証跡に設定されている値は取得すべき証跡情報とし、ステップS1078に進む。このとき取得証跡には、ステップS1073で取得したシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時が設定されている。ステップS1075では、Lに設定されている数値を1つ減らし、再度Lに格納し、ステップS1076に進む。ステップS1076では、ステップS1072に進み、再度繰返し処理を実行するか判定を行う。

【0066】

図20におけるステップS1058の処理、すなわち責任者ユーザIDを対象IDとして図21の処理は、図12のID管理システム証跡情報は時系列に追記されていくことから、取得する責任者ユーザIDの日時が現在時刻から最新の証跡を取得することができる。すなわち、PCを利用する一時来訪者は、責任者が一時来訪者を残してドア1が設置された部屋を退室した場合、ステップS1058で取得する取得証跡情報の動作履歴は「退室」となることから、PCを利用することができず、責任者不在時のPCの不正利用を防止することができる。

【0067】

また、一時来訪者のPCの利用に関して責任者が一時来訪者の監視下にいることのみが前提であれば、責任者がPCが設置されているドア1に入室をしていれば良いため、図20のステップS1052からステップS1054までを省略しても良い。

【0068】

図22および図23は、図20及び図21の処理の一部を追加変更したものであり、図20及び図21で用いた図12から図14までの各情報と図15の情報を用いて、図19のステップS1035のID管理サーバにおける複合認可の処理である。本実施形態においては、一時来訪者がPCを利用する際には、一時来訪者自身と責任者もドア1の入室許可を得て入室する必要があるため、一時来訪者は責任者に付き添われドア1を入場することが想定される。その際、ドア1の一時来訪者と責任者の入室時刻は時間的な差異が少ないため、図12に追記される証跡情報の項番は近い数値となる。

【0069】

そこで、図20におけるステップS1053のPC利用者のユーザIDを対象IDとして証跡情報を取得した際に、その証跡情報の日時を記録しておき、責任者ユーザIDを対象IDとした証跡情報をステップS1058で取得する際、図12のID管理システム証跡情報から、PC利用者の取得証跡情報の日時に近い証跡情報を図15で説明した一時検索用証跡情報に抽出して、一時検索用証跡情報から対象IDにユーザIDが一致する証跡情報を探すことでS1058すなわち、図21の処理時間の短縮を図ることができる。ここで、PC利用者の取得証跡情報の日時に近い証跡情報は、本実施形態ではPC利用者の取得証跡情報の日時から、前後3分間であることを前提とするが、基準であるPC利用者の取得証跡情報の日時から範囲が決まっていれば時間範囲は違っても良い。

【0070】

しかしながら、PC利用者の取得証跡情報の日時から指定された時間範囲外で責任者が退出した場合、本実施形態においては、一時来訪者と責任者のドア1入室後から3分以上経過してからの責任者の退室は、一時検索用証跡情報に格納されないため検知することはできないので、一時来訪者は責任者に付き添われてドア1に入室していればPCを利用することが可能である。本処理は、図20および図21の処理と同じく、ID管理サーバの記憶部に記憶され、制御部にて処理される。

【0071】

図22は、ID管理サーバの複合認可処理を示した図である。PC本体がID管理サーバに複合認可問合せを行うと、ステップS1080において処理が開始され、ステップS1081に進む。ステップS1081では、PC本体から複合認可問合せ時に送信されるユーザIDを取得し、ステップS1082に進む。ステップS1082では、対象IDにステップS1081で取得したユーザIDを設定し、ステップS1083に進む。ステップS1083では、図21で説明した通り、ステップS1082で設定した対象IDをキーに日時が最新の証跡情報を図12で説明したID管理システム証跡情報から取得し、ステップS1084に進む。ステップS1084では、図13で説明したPCの認可条件とステップS1083で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1085に進む。ここまでのステップS1080からステップS1084までの処理は、図20におけるステップS1050からステップS1054と同様の処理である。一方、不一致の場合はステップS1092に進む。ステップ1092では、複合認可結果を不許可として、ステップS1093に進む。

【0072】

ステップS1093では、処理を終了し、問合せ結果を図19のステップS1035に返す。ステップS1085では、ステップS1083で取得した証跡情報の日時を証跡発生日時に設定して、S1086に進む。ステップS1086では、S1081で取得したユーザIDをキーに図14で説明したPCの利用責任者情報から該当するユーザIDの責任者ユーザIDを取得し、ステップS1087に進む。ステップS1087では、S1051で取得したユーザIDとS1086で取得した責任者ユーザIDとを比較して、一致している場合、PCを利用するものとPCの利用を許可できる責任者が同一人物としてステップS1091に進む。一方、不一致の場合は、ステップS1088に進む。ステップS1091では、複合認可結果を許可として、ステップS1093に進む。ステップS1088では、対象IDにステップS1086で取得した責任者ユーザIDを設定し、ステップS1089に進む。ステップS1089では、詳細な処理は後述の図23で説明するが、ステップS1088で設定した対象IDをキーにして、ステップS1085で設定した証跡発生日時から近い日付の証跡情報を取得し、ステップS1090に進む。ステップS1090では、図13で説明したPCの認可条件とステップS1089で取得した証跡情報のシステム名、ドア名称、動作履歴の比較を行い、一致した場合は、ステップS1091に進む。一方、不一致の場合はステップS1092に進む。

【0073】

図23は、図22のステップS10889で行う、図12で説明したID管理システム証跡情報と図22のステップS1085で設定した証跡発生日時をもとに、図15で説明した一時検索用証跡情報を生成し、一時検索用証跡情報から対象IDとユーザIDが一致する証跡情報を取得する処理を示した図である。図22のステップS1089から、ステップS1100が開始され、ステップS1011に進む。ステップS1011では、ステップS1085で設定した証跡発生日時から、日時が前後3分間の証跡情報を図12で説明したID管理システム証跡情報から抽出し、図15で説明した一時検索用証跡情報を生成して、ステップS1102へ進む。ステップS1102では、ステップS1101で生成した一時検索用証跡情報の行数を取得し、関数Lに設定してステップS1103に進む。ここでの一時検索用証跡情報の行数とは、一時検索用証跡情報の項番の最大数を指す。ステップS1103では、ステップS1104からステップS1106までの繰返し処理を実行するかの判定を行う。ステップS1102で設定したLが0でない場合、ステップS1104に進む。

【0074】

一方、Lが0の場合は、繰返し処理を終了し、ステップS1108に進む。ステップS1108では、取得証跡に「なし」を設定し、ステップS1109に進む。その場合、ステップS1090でのPCの認可条件との比較の際は、条件と一致することはない。ステップ1109では処理を終了し、ステップS1110を呼び出した図22のステップS1089に値を設定した取得証跡を返す。ステップS1104では、図15の一時検索用証跡情報から、L行目の証跡情報すなわち、L行目のシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時を取得し、取得証跡に設定し、ステップS1105に進む。ステップS1105では、ステップS1104で取得した取得証跡のユーザIDとステップS1100開始時に図22で設定されていた対象IDとを比較し、不一致の場合は、判定した取得証跡に設定されている値は取得すべき証跡情報ではないと判断し、ステップS1106へ進む。一方、一致すれば、取得証跡に設定されている値は取得すべき証跡情報とし、ステップS1109に進む。このとき取得証跡には、ステップS1104で取得したシステム名と、ユーザIDと、ドア名称と、動作履歴と、日時が設定されている。ステップS1106では、Lに設定されている数値を1つ減らし、再度Lに格納し、ステップS1107に進む。ステップS1107では、ステップS1103に進み、再度繰返し処理を実行するか判定を行う。

【0075】

以上、本実施の形態によれば、一時来訪者のPC利用に関して、責任者によるPC利用権限の付与と責任者不在の際のPC利用の防止を、責任者の証跡情報を利用することで責任者にシステム操作などの負荷を与えることなく実施することができる。なお、本実施の形態では、責任者不在としたが、これについてはある程度の幅を持たせてもよい。つまり、責任者が居室から退室してから一定時間内までは利用を許容し、それまでに再入室しない場合に、利用制限をかけたり、責任者がPCを利用している場合に、一時来訪者にPCの利用を許可したり、その後一定時間内について許容してもよい。

【0076】

また、一時来訪者のPCの利用許可に対して参照する証跡情報は、一時来訪者及び責任者の最新の証跡を参照することにより、責任者がPCが設置されている居室を退席した場合には、最新の証跡情報はPC設置居室の入室ではないため、一時来訪者単独によるPCの不正利用を防止することができ、セキュリティが向上する。また、一時来訪者と責任者が、同一居室内にいることで責任者が一時来訪者に許可を与えることができるため、責任者がシステムの操作をする必要がなく、即時にPCの利用権限を付与できることにより、利便性が向上する。

【符号の説明】

【0077】

100 ID管理サーバ 、101 電源部、102 クライアントインターフェース、103 制御部、104 記憶部、110 ドア1、120 一時来訪者、130 責任者、140 矢印、

210 入退室管理サーバ、211 電源部、212クライアントインターフェース、213、ホストインターフェース、214 制御部、215 記憶部、

220 入室制御装置、221 電源部、222 デバイスインターフェース、223 ホストインターフェース、224 制御部、225 記憶部、

230 ICカードリーダライタ、231 ICカードリーダライターアンテナ、232 送受信部、233 電源部、234 通信制御部、235 制御部、236 ホストインターフェース、

240 ICカードコマンドデータ(電力供給)、

300 ICカード、301 アンテナ、302 整流部、303 電源部、304 通信制御部、305 制御部、306 記憶部、310 ICカード、320 ICカード、

330 ICカードレスポンスデータ

400 PC、410 PC本体、411 電源部、412 デバイスインターフェース、413 ホストインターフェース、414 制御部、415 記憶部、

420 ディスプレイ、421 電源部、422 ホストインターフェース、423 制御部、424 表示部、

430 キーボード、431 電源部、432 ホストインターフェース、433 制御部、434 入力部、

【特許請求の範囲】

【請求項1】

複数の認証により個人認証を実行する複合認証システムにおいて、

第1の利用者および当該第1の利用者の責任者である第2の利用者に対して、事前認証を実行する第1の認証装置と、

前記事前認証の結果、許可される行為により利用可能になる行為についての認証を行う第2の認証装置と、

前記第2の認証装置での認証結果により利用可能になる行為を実行するための端末装置と、

前記第1の認証装置ないし前記第2の認証装置の認証結果、または、前記第1の認証装置ないし前記第2の認証装置での認証結果に基づく行為の実施状況を記録する記録装置と、

前記第1の利用者から前記端末装置を利用する要求情報を受付けた場合、当該端末装置から前記第2の利用者を識別する情報を受付け、前記記録装置に格納された前記第2の利用者に関する情報に基づいて、前記第1の利用者に対する前記端末装置の利用の可否を判断する管理装置とを有することを特徴とする複合認証システム。

【請求項2】

請求項1に記載の複合認証システムにおいて、

前記端末装置は、複数で構成され、当該複数の端末装置には前記第2の利用者が利用する第2の端末装置が含まれ、

前記記録装置は、前記第2の端末装置の利用状況が記録され、

前記管理装置は、前記第2の端末装置が利用されている期間に、前記第1の利用者における端末装置の利用を可能と判断することを特徴とする複合認証システム。

【請求項3】

請求項2に記載の複合認証システムにおいて、

前記第1の認証装置は、前記第1の利用者および前記第2の利用者が所定領域内に入場する際の認証を行い、

前記第2の認証装置は、前記所定領域内に設置された前記複数の端末装置の利用のための認証を行い、

前記管理装置は、前記第2の端末が利用している期間を、前記第2の利用者が前記所定領域への入場および退出をした時間を基準として定めることを特徴とする複合認証システム。

【請求項4】

請求項1乃至3のいずれかに記載の複合認証システムにおいて、

前記管理装置は、前記記録装置に格納された前記第2の利用者に関する情報を、前記要求情報を受付けた時間から順に遡って前記第2の利用者に関する情報を、前記記録装置から検索し、当該検索の結果に基づいて、前記端末装置の利用の可否を判断することを特徴とする複合認証システム。

【請求項5】

請求項1乃至3のいずれかに記載の複合認証システムにおいて、

前記記録装置は、前記第1の認証装置での前記第1の利用者および前記第2の利用者の認証結果を認証時間と対応付けて記録し、

前記管理装置は、前記記録装置に格納された前記第2の利用者の認証結果を、前記第1の利用者の認証結果の時間が順に検索し、当該検索の結果に基づいて、前記端末装置の利用の可否を判断することを特徴とする複合認証システム。

【請求項1】

複数の認証により個人認証を実行する複合認証システムにおいて、

第1の利用者および当該第1の利用者の責任者である第2の利用者に対して、事前認証を実行する第1の認証装置と、

前記事前認証の結果、許可される行為により利用可能になる行為についての認証を行う第2の認証装置と、

前記第2の認証装置での認証結果により利用可能になる行為を実行するための端末装置と、

前記第1の認証装置ないし前記第2の認証装置の認証結果、または、前記第1の認証装置ないし前記第2の認証装置での認証結果に基づく行為の実施状況を記録する記録装置と、

前記第1の利用者から前記端末装置を利用する要求情報を受付けた場合、当該端末装置から前記第2の利用者を識別する情報を受付け、前記記録装置に格納された前記第2の利用者に関する情報に基づいて、前記第1の利用者に対する前記端末装置の利用の可否を判断する管理装置とを有することを特徴とする複合認証システム。

【請求項2】

請求項1に記載の複合認証システムにおいて、

前記端末装置は、複数で構成され、当該複数の端末装置には前記第2の利用者が利用する第2の端末装置が含まれ、

前記記録装置は、前記第2の端末装置の利用状況が記録され、

前記管理装置は、前記第2の端末装置が利用されている期間に、前記第1の利用者における端末装置の利用を可能と判断することを特徴とする複合認証システム。

【請求項3】

請求項2に記載の複合認証システムにおいて、

前記第1の認証装置は、前記第1の利用者および前記第2の利用者が所定領域内に入場する際の認証を行い、

前記第2の認証装置は、前記所定領域内に設置された前記複数の端末装置の利用のための認証を行い、

前記管理装置は、前記第2の端末が利用している期間を、前記第2の利用者が前記所定領域への入場および退出をした時間を基準として定めることを特徴とする複合認証システム。

【請求項4】

請求項1乃至3のいずれかに記載の複合認証システムにおいて、

前記管理装置は、前記記録装置に格納された前記第2の利用者に関する情報を、前記要求情報を受付けた時間から順に遡って前記第2の利用者に関する情報を、前記記録装置から検索し、当該検索の結果に基づいて、前記端末装置の利用の可否を判断することを特徴とする複合認証システム。

【請求項5】

請求項1乃至3のいずれかに記載の複合認証システムにおいて、

前記記録装置は、前記第1の認証装置での前記第1の利用者および前記第2の利用者の認証結果を認証時間と対応付けて記録し、

前記管理装置は、前記記録装置に格納された前記第2の利用者の認証結果を、前記第1の利用者の認証結果の時間が順に検索し、当該検索の結果に基づいて、前記端末装置の利用の可否を判断することを特徴とする複合認証システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【公開番号】特開2012−103878(P2012−103878A)

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願番号】特願2010−251405(P2010−251405)

【出願日】平成22年11月10日(2010.11.10)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願日】平成22年11月10日(2010.11.10)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]