記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラム

【課題】ファイルの管理情報とその存在を隠ぺいすることができる、記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラムを提供する。

【解決手段】記憶媒体1は、暗号化されているファイル42を含んで構成されるファイルシステム41が記憶される第1の記憶部(フラッシュメモリチップ)4と、ファイルシステム情報31、ファイル管理情報32及び認証先認証情報(PINコード)30が記憶される第2の記憶部(ICチップ)3と、他の装置10から第1の通信部(USB端子)5を介して受信した認証元認証情報が第2の記憶部3に記憶される認証先認証情報30と一致した場合に、アクセスを許可するアクセス可情報を他の装置10に第1の通信部5を介して送信し、一致しなかった場合に、アクセス否情報を他の装置10に第1の通信部5を介して送信する認証部33と、を備えることを特徴とする。

【解決手段】記憶媒体1は、暗号化されているファイル42を含んで構成されるファイルシステム41が記憶される第1の記憶部(フラッシュメモリチップ)4と、ファイルシステム情報31、ファイル管理情報32及び認証先認証情報(PINコード)30が記憶される第2の記憶部(ICチップ)3と、他の装置10から第1の通信部(USB端子)5を介して受信した認証元認証情報が第2の記憶部3に記憶される認証先認証情報30と一致した場合に、アクセスを許可するアクセス可情報を他の装置10に第1の通信部5を介して送信し、一致しなかった場合に、アクセス否情報を他の装置10に第1の通信部5を介して送信する認証部33と、を備えることを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、セキュリティ機能を備える記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラムに関する。

【背景技術】

【0002】

従来、耐タンパ性を備えるIC(Integrated Circuit)カードとフラッシュメモリとを含んで構成し、フラッシュメモリ内にファイルシステムが格納され、ICカード内にフラッシュメモリ内に格納されるファイルシステムの管理情報(ファイルシステムが格納される領域の開始位置、サイズ等の情報)が格納されることで、高いセキュリティ機能を実現する記憶媒体が提案されている(例えば、非特許文献1を参照)。

【先行技術文献】

【非特許文献】

【0003】

【非特許文献1】岡崎司、畠山誠基、佐藤隆一、「KeyMobileを用いた安全なデータ持ち出し」、日立TO技報、ISSN=1342-8217、株式会社日立東日本ソリューションズ、平成21年11月17日、第15号、p.12−p.16

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、非特許文献1に記載される発明では、例えフラッシュメモリ内にファイルが暗号化して格納してあっても、ファイルの管理情報(ファイルの開始位置、サイズ等の情報)がフラッシュメモリ内に格納されているので、ファイルの管理情報を取得することで、暗号化されているファイルを取得することが可能である。暗号化は必ずしも完全な技術ではないので、暗号化されているとはいえ、ファイル(情報)を取得されれば、情報漏えいの原因となる危険性がある。

【0005】

その為、ファイルの管理情報をよりセキュリティの高い方法で格納する必要がある。なお、非特許文献1に記載される発明では、ファイルシステムで管理されるファイルの管理情報(フィルの開始位置、サイズ等の情報)の格納場所については開示されていない。

【0006】

本発明は前記問題に鑑みてなされたものであり、ファイルの管理情報とその存在を隠ぺいすることができる、記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラムを提供することで、情報漏えいを防止することを目的とする。

【課題を解決するための手段】

【0007】

前記目的を達成するため、本発明に係る記憶媒体は、暗号化されているファイルを含んで構成されるファイルシステムが記憶される第1の記憶部と、前記第1の記憶部内で前記ファイルシステムが記憶される領域の開始位置であるファイルシステム開始位置及び前記ファイルシステムのサイズであるファイルシステムサイズを含むファイルシステム情報と、前記ファイルが記憶される開始位置であるファイル開始位置及び前記ファイルのサイズであるファイルサイズを含むファイル管理情報と、認証先の認証情報である認証先認証情報とが記憶される第2の記憶部と、他の装置から第1の通信部を介して受信した認証元認証情報が前記第2の記憶部に記憶される前記認証先認証情報と一致した場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可するアクセス可情報を前記他の装置に前記第1の通信部を介して送信し、一致しなかった場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可しないアクセス否情報を前記他の装置に前記第1の通信部を介して送信する認証部と、を備えることを特徴とする。

【0008】

また、本発明に係る記憶媒体制御装置は、前記記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置であって、前記認証元認証情報が入力される入力部と、前記入力部を介して入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定するアクセス判定部と、前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報を取得するファイルシステム情報取得部と、前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイル管理情報を取得するファイル管理情報取得部と、前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスするファイルアクセス部と、を備えることを特徴とする。

【0009】

また、本発明に係る記憶媒体制御方法は、前記記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置に用いられる記憶媒体制御方法であって、前記認証元認証情報が入力され、入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定し、前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報及び前記ファイル管理情報を取得し、前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスする、ことを特徴とする。

【0010】

また、本発明に係る記憶媒体制御プログラムは、前記記載の記憶媒体制御方法を前記記憶媒体制御装置に実行させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、ファイルの管理情報とその存在を隠ぺいすることができる。

【図面の簡単な説明】

【0012】

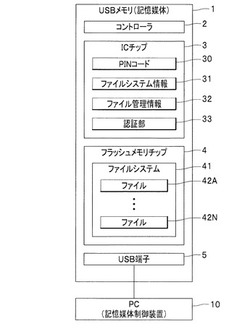

【図1】本発明の第1実施形態に係る記憶媒体(USBメモリ)の構成図である。

【図2】第1実施形態の記憶媒体が備えるICチップに記憶されるファイルシステム情報のデータ構成図である。

【図3】第1実施形態の記憶媒体が備えるICチップに記憶されるファイル管理情報のデータ構成図である。

【図4】第1実施形態に係る記憶媒体の制御装置の構成図である。

【図5】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(1)である。

【図6】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(2)である。

【図7】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(3)である。

【図8】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(4)である。

【図9】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(5)である。

【図10】本発明の第2実施形態に係る記憶媒体(USBメモリ)の構成図である。

【図11】第2実施形態の記憶媒体が備えるICチップに記憶されるファイルシステム情報のデータ構成図である。

【図12】第2実施形態に係る記憶媒体制御装置の構成図である。

【図13】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(2)である。

【図14】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(3)である。

【図15】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(4)である。

【図16】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(5)である。

【発明を実施するための形態】

【0013】

≪第1実施形態に係る記憶媒体(USBメモリ)の構成≫

<概要>

図1に示す、第1実施形態に係る記憶媒体(USBメモリ)1では、ファイル管理情報32を認証機能を備えるICチップ3に格納することで、ファイル管理情報32とその存在を隠ぺいすることを可能にする。

【0014】

図1は、第1実施形態に係る記憶媒体1の構成図である。

記憶媒体としてのUSBメモリ1は、コントローラ2、ICチップ3、フラッシュメモリチップ4、及びUSB端子5を備えて構成される。本実施形態では、記憶媒体の一例として、USB(Universal Serial Bus)メモリを用いて説明を行うが、これに限定されるものではない。USBメモリ以外の記憶媒体としては、例えば、SDメモリカード、MMCメモリカード等が該当する。

【0015】

USBメモリ1は、USB端子5を介してPC(Personal Computer)10と接続可能である。USBメモリ1がPC10に接続されている状態では、USBメモリ1は、PC10の外部記憶装置として動作する。以下、USBメモリ1を構成する各装置について説明する。

【0016】

<コントローラ>

コントローラ2は、USBメモリ1を接続する装置(例えば、PC10)との間でデータをやり取りする場合に、USBメモリ1の制御を行う半導体部品である。データの転送はUSBの仕様に沿って行われる。

【0017】

<IC(Integrated Circuit)チップ>

ICチップ3(第2の記憶部)は、メモリ(例えば、ROM(Read Only Memory)、EPROM(Erasable and Programmable ROM)、RAM(Random Access Memory))及びマイクロプロセッサ(ともに図示せず)を含んで構成される。ICチップ3の図示しないメモリには、PIN(Personal Identification Number)コード30、ファイルシステム情報31、及びファイル管理情報32が記憶される。また、ICチップ3の図示しないマイクロプロセッサは、PINコード30を用いた認証機能を実現する認証部33を備える。

【0018】

(PINコード)

認証情報としてのPINコード30は、USBメモリ1のユーザ認証に用いられるコードであり、あらかじめ任意に決められた文字列が設定される。PINコード(30)は、例えば、数字、英字、数字と英字との組み合わせ等で構成される。PINコード30は、USBメモリ1の製造者により出荷時に設定されてもよいし、USBメモリ1の所有者により設定されてもよい。

【0019】

ここで、データ構成の符号を用いてUSBメモリ1を説明する場合に、括弧なしの符号(例えば、前記した「PINコード30」)は、データが記憶される論理的な領域を表し、括弧付きの符号(例えば、前記した「PINコード(30)」)は、論理的な領域に記憶される、又は記憶されていたデータ自体を表すものとする。

【0020】

(ファイルシステム情報)

図2は、第1実施形態の記憶媒体1が備えるICチップ3に記憶されるファイルシステム情報31のデータ構成図である。ファイルシステム情報31は、フラッシュメモリチップ4に記憶されるファイルシステム41(例えば、FAT(File Allocation Table))を管理し、フラッシュメモリチップ4にアクセスする際に参照する情報である。図2では、ファイルシステム情報31に、2つのファイルシステムが記憶されているが、少なくとも1つのファイルシステムが記憶されていればよい。ファイルシステム情報31の各項目は、USBメモリ1の製造者により出荷時に設定される。また、製造者が提供するプログラムによってユーザが初期設定してもよい。

【0021】

ファイルシステムNo311には、ファイルシステム41のインデックスが記憶される。ファイルシステムNo(311)は、例えば、昇順の番号が用いられる。

【0022】

ファイルシステム開始位置312には、ファイルシステムNo(311)に関連付けて、フラッシュメモリチップ4内におけるファイルシステム41の開始アドレスが記憶される。ここで、開始アドレスとは、フラッシュメモリチップ4を物理的な領域(例えば、バイトやセクタ)に分割し、分割した領域に昇順の番号(アドレス)を付与した場合において、ファイルシステム41が記憶される最初の領域のアドレスである。

ファイルシステムサイズ313には、ファイルシステムNo(311)に関連付けて、フラッシュメモリチップ4内においてファイルシステム41が格納される領域の大きさが記憶される。

【0023】

(ファイル管理情報)

図3は、第1実施形態の記憶媒体1が備えるICチップ3に記憶されるファイル管理情報32のデータ構成図である。ファイル管理情報32は、フラッシュメモリ4内に記憶されるファイル42A,・・42N(以下、合わせて「ファイル42」と呼ぶときがある)を管理し、ファイル42にアクセスする際に参照する情報である。ファイル管理情報32の各項目は、USBメモリ1の製造者により出荷時に初期値が設定される。また製造者が提供するプログラムによってユーザが初期設定してもよい。そして、フラッシュメモリチップ4内にファイル42が追加、更新、削除等されるたびに、内容が更新される。

【0024】

ファイル名321には、ファイル42の名称が記憶される。ファイル名(321)は、例えば、数字、英字、漢字、仮字、及びこれらの組み合わせで構成される。

ファイル開始位置322には、ファイル名(321)に関連付けて、ファイルシステム41内でのファイル42の格納場所の開始アドレスが記憶される。

ファイルサイズ323には、ファイル名(321)に関連付けて、ファイルシステム41内でファイル42の格納場所の領域の大きさが記憶される。

【0025】

ファイル管理情報32には、前記した項目の他に、ファイル42のデータの種類を分類するための情報である「ファイル種別(例えば、文書データ、画像データ、音楽データ等)」、ファイル42を追加、更新した日時である「更新日時」等を項目として備える構成としてもよい。

【0026】

(認証部)

図1に戻って、認証部33は、PINコード(30)を用いてUSBメモリ1のユーザ認証を行う。具体的には、認証部33は、USBメモリ1を接続する装置(例えば、PC10)で入力された認証コード(以下、「認証コード(入力)」と呼ぶときがある)を受信し、受信した認証コード(入力)とPINコード(30)とを比較する。認証部33は、比較結果が一致した場合に認証が正しいと判定し、PC10にUSBメモリ1へのアクセスを許可するアクセス可情報を送信する。一方、認証部33は、比較結果が一致しなかった場合に認証が正しくないと判定し、PC10にUSBメモリ1へのアクセスを許可しないアクセス否情報を送信する。

【0027】

なお、認証部33は、認証が正しくないと判定した回数をカウントして、例えば、認証が正しくないと連続して複数回判定した場合に、それ以降はたとえPINコード(30)と一致する認証コード(入力)を受信しても、USBメモリ1へのアクセスを許可しないようにしてもよい。

【0028】

<フラッシュメモリチップ>

フラッシュメモリチップ(第1の記憶部)4は、メモリセルと呼ばれる1個で1ビットの情報を記憶する不揮発性記憶素子の集合体である。フラッシュメモリチップ4には、ファイルシステム41が記憶される。ファイルシステム41は、例えば、FAT(File Allocation Table))である。ファイルシステム41は、ファイル42を自己の領域内に格納する。ファイル42は、文書データ、画像データ、音楽データ等のデータをフラッシュメモリチップ4に記録するためのデータのまとまりである。

【0029】

<USB端子>

USB端子(第1の通信部)5は、USBメモリ1を接続する装置(例えば、PC10)とUSBメモリ1とを物理的に接続する装置であり、PC10が備えるUSBポート9(図4参照)に接続される。USB端子5の形状は、USB規格で定められており、「USB−A端子」、「USB−B端子」等がある。以下、USBメモリ1が備える装置、若しくは機能が「データを送信する」又は「データを受信する」と同様の記載がある場合には、USB端子5を介して通信が行われるものとする。

【0030】

≪第1実施形態に係る記憶媒体(USBメモリ)の制御装置の構成≫

<概要>

図4は、第1実施形態に係る記憶媒体制御装置10の構成図である。本実施形態では、記憶媒体制御装置の一例として、PCを用いた場合の説明を行うが、これに限定されるものではない。PC以外の記憶媒体制御装置としては、例えば、PDA(Personal Digital Assistant)、携帯型電話機等が該当する。

【0031】

記憶媒体制御装置(以下、単に「制御装置」と呼ぶときがある)としてのPC10は、記憶部6、制御部7、入力部8、及びUSBポート9を備えて構成される。以下、PC10を構成する各装置について説明する。

【0032】

<記憶部>

記憶部6は、HDD(Hard Disk Drive)等で構成される。記憶部6には、OS(Operating System)60が記憶される。OS60は、USBメモリ1にアクセスするためのプログラム(例えば、クラスドライバ)、及びICチップ3にアクセスするためのプログラム(例えば、PC/SC(Personal Computer/Smart Card)インタフェースに準拠しているプログラム)を含んで構成されている(いずれも図示せず)。

【0033】

<制御部>

制御部7は、CPU、メモリ、及びこれらの周辺回路等(いずれも図示せず)から構成される。制御部7は、記憶部6に記憶される図示しないプログラム又はOS60を実行することで様々な機能を実現する。以下、制御部7が実現する機能を説明する。

【0034】

(アクセス判定部)

アクセス判定部71は、後記する入力部8を介して入力された認証コード(入力)をUSBメモリ1の認証部33に後記するUSBポート9を介して送信する。そして、アクセス判定部71は、認証部33からUSBメモリ1へのアクセスの可否を通知する情報を受信し、USBメモリ1へのアクセスが許可されたか否かの判定を行う。

【0035】

アクセス判定部71は、アクセスが許可された場合に後記するファイルシステム情報取得部72にUSBメモリ1へのアクセスを続行するように指示する。一方、アクセス判定部71は、アクセスが許可されなかった場合にUSBメモリ1へのアクセス処理を中断する。なお、アクセス判定部71は、アクセス処理を中断すると共に、図示しない表示部に認証コード(入力)が正しくない旨のメッセージを表示し、ユーザに再度の認証コードの入力をうながすようにしてもよい。

【0036】

(ファイルシステム情報取得部)

ファイルシステム情報取得部72は、アクセス判定部71からアクセス続行の指示を受けた場合に、USBメモリ1が備えるICチップ3に記憶されるファイルシステム情報31(ファイルシステムNo(311)、ファイルシステム開始位置(312)、及びファイルシステムサイズ(313))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイルシステム情報31を記憶する。以下、「ファイルシステム情報取得部72が取得したファイルシステム情報31」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイルシステム情報31のことを意味する。

【0037】

(ファイル管理情報取得部)

ファイル管理情報取得部73は、USBメモリ1が備えるICチップ3に記憶されるファイル管理情報32(ファイル名(321)、ファイル開始位置(322)、及びファイルサイズ(323))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイル管理情報32を記憶する。以下、「ファイル管理情報取得部73が取得したファイル管理情報32」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイル管理情報32のことを意味する。なお、ファイル管理情報取得部73によるファイル管理情報32の取得は、アクセス判定部71からアクセス続行の指示を受けた場合にファイル管理情報32を取得してもよいし、後記するファイルアクセス部74が、ファイル42へのアクセスを実行する前にファイル管理情報32を取得してもよい。

【0038】

(ファイルアクセス部)

ファイルアクセス部74は、ファイル管理情報取得部73が取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズ(323)を基に、ファイルシステム41の該当する領域からファイルを読み込み、該当する領域にファイルを書き出し、又は該当する領域のファイルを削除する。

以下では、具体的に、USBメモリ1に記憶されるファイル(データ)の読み込み処理、USBメモリ1へのファイルの書き出し処理、USBメモリ1に記憶されるファイル(データ)の削除処理を例に、ファイルアクセス部74を説明する。

【0039】

(1)ファイル読み込み処理

ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当したファイルのファイル開始位置(322)及びファイルサイズ(323)を用いて、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを取得する。

【0040】

(2)ファイル書き出し処理

ファイルアクセス部74は、USBメモリ1に書き出すファイルのデータサイズをカウントし、取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズから、カウントしたデータサイズよりも大きい空き領域を算出する。次に、ファイルアクセス部74は、算出した空き領域にカウントしたファイルを格納する。次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323に書き出したファイルの情報をそれぞれ格納する。

【0041】

(3)ファイル削除処理

ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当したファイルのファイル開始位置(322)及びファイルサイズ(323)を用いて、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを消去する。次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323から削除したファイルの情報をそれぞれ消去する。

【0042】

<入力部>

入力部8は、PC10のユーザ(操作者)が情報を入力する場合に使われる装置であり、例えば、キーボード等で構成される。

【0043】

<USBポート>

USBポート(第2の通信部)9は、PC10にUSBメモリ1を接続する装置であり、USBメモリ1が備えるUSB端子5(図1参照)と接続される。以下、PC10が備える装置、若しくは機能が「データを送信する」又は「データを受信する」と同様の記載がある場合には、USBポート5を介して通信が行われるものとする。

【0044】

≪第1実施形態に係る記憶媒体制御装置の記憶媒体制御動作≫

図5乃至図9は、第1実施形態に係る記憶媒体制御装置10の記憶媒体制御動作を説明するフローチャートである。以下、図5乃至図9を参照して、記憶媒体制御装置10の記憶媒体制御動作を説明する。

【0045】

(ファイルシステム開始処理)

最初に図5を参照して、PC10の操作者から、USBメモリ1のフラッシュメモリチップ4に記憶されるファイル42の読み込み指示、フラッシュメモリチップ4へのファイル42への書き出し指示、又はフラッシュメモリチップ4に記憶されるファイル42の削除指示(以下、合わせて「ファイルアクセス指示」と呼ぶときがある)が入力され、アクセス判定部71がファイルアクセス指示を受信することでファイルシステム開始処理が行われる(ステップS010)。ファイルシステム開始処理の詳細は、図6に示す。

【0046】

アクセス判定部71は、入力部8を介して入力された認証コード(入力)をUSBメモリ1の認証部33に送信する(ICカードにアクセス)(ステップS011)。そして、アクセス判定部71は、認証部33からUSBメモリ1へのアクセスの可否を通知する情報を受信し、USBメモリ1へのアクセスが許可されたか否かの判定を行う(PINコード認証)(ステップS012)。アクセスが許可されたと判定された場合(ステップS012“OK”)に、処理はステップS013に進む。一方、アクセスが許可されなかったと判定された場合(ステップS012“NG”)に、処理はステップS014に進む。

【0047】

ステップS012で「OK」の場合に、ファイルシステム情報取得部72は、ICチップ3に記憶されるファイルシステム情報31(ファイルシステム開始位置(312))を取得し(ステップS013)、制御部7が備える図示しないメモリに、取得したファイルシステム情報31(ファイルシステム開始位置(312))を記憶する(ステップS015)。そして、処理はステップS021(図5)に進む。

【0048】

ステップS012で「NG」の場合に、アクセス判定部71は、ファイルへのアクセス処理を中断する(ステップS014)。なお、アクセス判定部71は、図示しない表示部に認証コード(入力)が正しくない旨のメッセージを表示し、ユーザに再度の認証コードの入力を行わせるようにしてもよい。

【0049】

(ファイル読み込み処理)

図5に戻って、ファイルアクセス指示がファイル42の読み込み指示である場合(ステップS021“Yes”)に、処理はステップS030に進み、ファイル読み込み処理を行う。一方、アクセス指示がファイルの読み込み指示でない場合(ステップS021“No”)に、処理はステップS022に進む。ファイル読み込み処理の詳細は、図7に示す。

【0050】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当するファイルのファイル開始位置(322)及びファイルサイズ(323)を取得する(ステップS031)。次に、ファイルアクセス部74は、ファイルシステム41内の該当するファイル開始位置(322)から該当するファイルサイズ(323)分のデータを取得する(ステップS032)。そして、USBメモリ1の制御動作を終了する。

【0051】

(ファイル書き出し処理)

図5に戻って、ファイルアクセス指示がファイル42への書き出し指示である場合(ステップS022“Yes”)に、処理はステップS040に進み、ファイル書き出し処理を行う。一方、アクセス指示がファイルの書き出し指示ではない場合(ステップS022“No”)に、処理はステップS023に進む。ファイル書き出し処理の詳細は、図8に示す。

【0052】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、書き出すファイルのデータサイズをカウントする(ステップS041)。次に、ファイルアクセス部74は、ファイル管理情報取得部73が取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズ(323)から、カウントしたデータサイズよりも大きい空き領域を算出する(ステップS042)。

【0053】

次に、ファイルアクセス部74は、ステップS042で算出したファイルシステム41内の空き領域に、カウントしたファイル(データ)を格納する(ステップS043)。次に、ファイルアクセス部74、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323に書き出したファイルの情報をそれぞれ格納する(ステップS044)。そして、USBメモリ1の制御動作を終了する。

【0054】

(ファイル削除処理)

図5に戻って、ファイルアクセス指示がファイル42の削除指示である場合(ステップS023“Yes”)に、処理はステップS050に進み、ファイル削除処理を行う。一方、アクセス指示がファイル削除指示ではない場合(ステップS023“No”)に、USBメモリ1の制御動作を終了する。ファイル削除処理の詳細は、図9に示す。

【0055】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当するファイルのファイル開始位置(322)及びファイルサイズ(323)を取得する(ステップS051)。次に、ファイルアクセス部74は、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを消去する(ステップS052)。

【0056】

次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323から削除したファイルの情報をそれぞれ消去する(対応するレコードを削除)(ステップS044)。そして、USBメモリ1の制御動作を終了する。

以上で、第1実施形態に係る記憶媒体制御装置の記憶媒体制御動作の説明を終了する。

【0057】

このように、第1実施形態に係る記憶媒体1、及び記憶媒体制御装置10は、ファイル管理情報32を認証機能を備えるICチップ3に格納している。よって、第1実施形態に係る記憶媒体1、及び記憶媒体制御装置10によれば、ファイル管理情報32とその存在を隠ぺいすることができる。ファイル管理情報32を隠ぺいすることで、ファイルがフラッシュシステム内のどこにどのように記憶されているのか分からないために、情報漏えいの危険性を低減できる。

【0058】

≪第2実施形態に係る記憶媒体(USBメモリ)の構成≫

<概要>

第1実施形態に係る記憶媒体1では、ファイル管理情報32を認証機能を備えるICチップ3に格納することで、ファイル管理情報32の存在を隠ぺいすることが可能であった。第2実施形態に係る記憶媒体1aでは、ファイルを暗号化して格納することで、さらに情報漏えいの危険性を低減させる。また、ファイルを暗号化した場合に、ファイルが記憶されている以外の領域を乱数値で埋めることで、さらに情報漏えいの危険性を低減させる。

【0059】

図10は、第2実施形態に係る記憶媒体の構成図である。

記憶媒体としてのUSBメモリ1aは、コントローラ2、ICチップ3、フラッシュメモリチップ4、及びUSB端子5を備えて構成される。USBメモリ1aの構成と、第1実施形態に係るUSBメモリ1との構成との違いは、ファイルシステム情報31aの内容である。また、フラッシュメモリチップ4に、ファイル42が後記する暗号鍵(314)を用いて暗号化された状態で記憶されている点が相違する。さらに、フラッシュメモリチップ4の暗号化されたファイル42が記憶されている以外の空き領域に、乱数値が記憶されている点が相違する。なお、第1実施形態に係るUSBメモリ1と同様の構成については、同一符号を付して説明を省略する。

【0060】

(ファイルシステム情報)

図11は、第2実施形態の記憶媒体が備えるICチップ3に記憶されるファイルシステム情報31aのデータ構成図である。ファイルシステム情報31aは、ファイルシステムNo311、ファイルシステム開始位置312、ファイルシステムサイズ313、及び暗号鍵314を備える。ここで、暗号鍵314以外の項目は、ファイルシステム情報31と同様である。

暗号鍵314には、ファイル42を暗号化するための暗号鍵が記憶される。暗号鍵(314)には、例えば、秘密鍵暗号方式で使用する秘密鍵を用い、ファイルを暗号化したり、復号化するために使われる英数字や記号を不規則に並べた文字列で構成される。

【0061】

≪第2実施形態に係る記憶媒体(USBメモリ)の制御装置の構成≫

<概要>

図12は、第2実施形態に係る記憶媒体制御装置10aの構成図である。

記憶媒体制御装置(以下、単に「制御装置」と呼ぶときがある)としてのPC10aは、記憶部6、制御部7、入力部8、及びUSBポート9を備えて構成される。PC10aの構成と、第1実施形態に係るPC10との構成の違いは、制御部7に暗号復号部75、及び乱数値設定部76が追加されている点と、ファイルシステム情報取得部72aの内容が変更されている点である。なお、第1実施形態に係るPC10と同様の構成については、同一符号を付して説明を省略する。

【0062】

(ファイルシステム情報取得部)

ファイルシステム情報取得部72aは、アクセス判定部71からアクセス続行の指示を受けた場合に、USBメモリ1が備えるICチップ3に記憶されるファイルシステム情報31(ファイルシステムNo(311)、ファイルシステム開始位置(312)、ファイルシステムサイズ(313)、及び暗号鍵(314))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイルシステム情報31を記憶する。以下、「ファイルシステム情報取得部72が取得したファイルシステム情報31」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイルシステム情報31のことを意味する。

【0063】

(暗号復号部)

暗号復号部75は、ファイルシステム情報取得部72aが取得した暗号鍵(314)を用いて、ファイルアクセス部74が行うファイル読み込み処理時にファイルを復号化し、ファイル書き出し処理時にファイルを暗号化する。以下では、具体的に、ファイル読み込み処理時、及びファイル書き出し処理時の暗号復号部75の処理を説明する。

【0064】

(1)ファイル読み込み処理

暗号復号部75は、ファイルアクセス部74が取得したファイルを、暗号鍵(314)を用いて復号化する。

(2)ファイル書き出し処理

暗号復号部75は、ファイルアクセス部74が書き出すファイルのデータサイズをカウントする前に、ファイルを暗号鍵(314)を用いて暗号化する。すなわち、ファイルアクセス部74は、暗号化後のファイルのデータサイズをカウントすることとなる。

【0065】

(乱数値設定部)

乱数値設定部76は、図示しない乱数値生成機能を用いて乱数値を生成し、ファイルアクセス部74が行うファイル書き出し処理時、及びファイル削除処理時に空き領域に生成した乱数値を設定する。以下では、具体的に、ファイル書き出し処理時、及びファイル削除処理時の乱数値設定部76の処理を説明する。

【0066】

(1)ファイル書き出し処理

乱数値設定部76は、ファイルアクセス部74が書き出し処理を行った後に、ファイルアクセス部74が書き出したファイルの情報を更新したファイル管理情報32から空き領域を算出し、算出した空き領域に乱数値を設定する。

【0067】

(2)ファイル削除処理

乱数値設定部76は、ファイルアクセス部74が削除処理を行った後に、削除した領域に乱数値を設定する。

【0068】

≪第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作≫

図13乃至図16は、第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作を説明するフローチャートである。以下、図13乃至図16を参照して、記憶媒体制御装置の記憶媒体制御動作を説明する。なお、第1実施形態に係るPC10の制御動作と同様のステップについては、同一ステップを付して説明を省略する。

【0069】

(ファイルシステム開始処理)

図13は、ファイルシステム開始処理の動作を説明するフローチャートである。

ステップS012で「OK」の場合に、ファイルシステム情報取得部72は、ICチップ3に記憶されるファイルシステム情報31(ファイルシステム開始位置(312)及び暗号鍵(314))を取得する(ステップS113)。

【0070】

(ファイル読み込み処理)

図14は、ファイル読み込み処理の動作を説明するフローチャートである。

ステップS032の後で、暗号復号部75は、ステップS032でファイルアクセス部74が取得したファイルを、暗号鍵(314)を用いてファイル(データ)を復号化する(ステップS133)。そして、USBメモリ1の制御動作を終了する。

【0071】

(ファイル書き出し処理)

図15は、ファイル書き出し処理の動作を説明するフローチャートである。

ステップS041の前で、暗号復号部75は、暗号鍵(314)を用いてファイル(データ)を暗号化する(ステップS141)。その為、ステップS041で、ファイルアクセス部74は、暗号化されたファイルのデータサイズをカウントする。

【0072】

また、ステップS044の後で、乱数値設定部76は、ステップS044でファイルアクセス部74が書き出したファイルの情報を更新したファイル管理情報32から空き領域を算出し(ステップS245)、算出した空き領域にランダムに乱数値を設定(格納)する(ステップS246)

【0073】

(ファイル削除処理)

図16は、ファイル削除処理の動作を説明するフローチャートである。

ステップS053の後で、乱数値設定部76は、ステップS052でファイルアクセス部74が削除した領域にランダムに乱数値を設定(格納)する(ステップS254)。

以上で、第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作の説明を終了する。

【0074】

このように、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aは、ファイルを暗号化して格納している。よって、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aによれば、さらに情報漏えいの危険性を低減させることができる。また、ファイルを暗号化した場合に、ファイルが記憶されている以外の領域を乱数値で埋めている。よって、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aによれば、さらに情報漏えいの危険性を低減させることができる。

【0075】

≪変形例≫

(PINコード30、入力部8)

第1実施形態及び第2実施形態では、認証情報としてPINコード30(数字、英字、数字と英字との組み合わせ等)を用いたが、他の個人を特定できる情報を用いることができる。例えば、指紋、顔写真等のバイオメトリック情報である。また、個人単位ではなく、例えばグループ単位で認証を行うこともできる。その場合は認証情報としてグループを特定できる情報である、例えば、会社コード、会社の部署コード等を用いることができる。入力部8は、認証情報に合わせて、例えば、RFID(Radio Frequency Identification)システムで使用されるリーダ等を用いる。

【符号の説明】

【0076】

1,1a USBメモリ(記憶媒体)

2 コントローラ

3 ICチップ(第2の記憶部)

30 PINコード

31,31a ファイルシステム情報

32 ファイル管理情報

33 認証部

4 フラッシュメモリチップ(第1の記憶部)

41 ファイルシステム

42 ファイル

5 USB端子(第1の通信部)

6 記憶部

60 OS

7 制御部

71 アクセス判定部

72,72a ファイルシステム情報取得部

73 ファイル管理情報取得部

74 ファイルアクセス部

75 暗号復号部

76 乱数値設定部

8 入力部

9 USBポート(第2の通信部)

10,10a PC(記憶媒体制御装置)

【技術分野】

【0001】

本発明は、セキュリティ機能を備える記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラムに関する。

【背景技術】

【0002】

従来、耐タンパ性を備えるIC(Integrated Circuit)カードとフラッシュメモリとを含んで構成し、フラッシュメモリ内にファイルシステムが格納され、ICカード内にフラッシュメモリ内に格納されるファイルシステムの管理情報(ファイルシステムが格納される領域の開始位置、サイズ等の情報)が格納されることで、高いセキュリティ機能を実現する記憶媒体が提案されている(例えば、非特許文献1を参照)。

【先行技術文献】

【非特許文献】

【0003】

【非特許文献1】岡崎司、畠山誠基、佐藤隆一、「KeyMobileを用いた安全なデータ持ち出し」、日立TO技報、ISSN=1342-8217、株式会社日立東日本ソリューションズ、平成21年11月17日、第15号、p.12−p.16

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかしながら、非特許文献1に記載される発明では、例えフラッシュメモリ内にファイルが暗号化して格納してあっても、ファイルの管理情報(ファイルの開始位置、サイズ等の情報)がフラッシュメモリ内に格納されているので、ファイルの管理情報を取得することで、暗号化されているファイルを取得することが可能である。暗号化は必ずしも完全な技術ではないので、暗号化されているとはいえ、ファイル(情報)を取得されれば、情報漏えいの原因となる危険性がある。

【0005】

その為、ファイルの管理情報をよりセキュリティの高い方法で格納する必要がある。なお、非特許文献1に記載される発明では、ファイルシステムで管理されるファイルの管理情報(フィルの開始位置、サイズ等の情報)の格納場所については開示されていない。

【0006】

本発明は前記問題に鑑みてなされたものであり、ファイルの管理情報とその存在を隠ぺいすることができる、記憶媒体、記憶媒体制御装置、記憶媒体制御方法、及び記憶媒体制御プログラムを提供することで、情報漏えいを防止することを目的とする。

【課題を解決するための手段】

【0007】

前記目的を達成するため、本発明に係る記憶媒体は、暗号化されているファイルを含んで構成されるファイルシステムが記憶される第1の記憶部と、前記第1の記憶部内で前記ファイルシステムが記憶される領域の開始位置であるファイルシステム開始位置及び前記ファイルシステムのサイズであるファイルシステムサイズを含むファイルシステム情報と、前記ファイルが記憶される開始位置であるファイル開始位置及び前記ファイルのサイズであるファイルサイズを含むファイル管理情報と、認証先の認証情報である認証先認証情報とが記憶される第2の記憶部と、他の装置から第1の通信部を介して受信した認証元認証情報が前記第2の記憶部に記憶される前記認証先認証情報と一致した場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可するアクセス可情報を前記他の装置に前記第1の通信部を介して送信し、一致しなかった場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可しないアクセス否情報を前記他の装置に前記第1の通信部を介して送信する認証部と、を備えることを特徴とする。

【0008】

また、本発明に係る記憶媒体制御装置は、前記記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置であって、前記認証元認証情報が入力される入力部と、前記入力部を介して入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定するアクセス判定部と、前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報を取得するファイルシステム情報取得部と、前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイル管理情報を取得するファイル管理情報取得部と、前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスするファイルアクセス部と、を備えることを特徴とする。

【0009】

また、本発明に係る記憶媒体制御方法は、前記記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置に用いられる記憶媒体制御方法であって、前記認証元認証情報が入力され、入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定し、前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報及び前記ファイル管理情報を取得し、前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスする、ことを特徴とする。

【0010】

また、本発明に係る記憶媒体制御プログラムは、前記記載の記憶媒体制御方法を前記記憶媒体制御装置に実行させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、ファイルの管理情報とその存在を隠ぺいすることができる。

【図面の簡単な説明】

【0012】

【図1】本発明の第1実施形態に係る記憶媒体(USBメモリ)の構成図である。

【図2】第1実施形態の記憶媒体が備えるICチップに記憶されるファイルシステム情報のデータ構成図である。

【図3】第1実施形態の記憶媒体が備えるICチップに記憶されるファイル管理情報のデータ構成図である。

【図4】第1実施形態に係る記憶媒体の制御装置の構成図である。

【図5】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(1)である。

【図6】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(2)である。

【図7】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(3)である。

【図8】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(4)である。

【図9】第1実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(5)である。

【図10】本発明の第2実施形態に係る記憶媒体(USBメモリ)の構成図である。

【図11】第2実施形態の記憶媒体が備えるICチップに記憶されるファイルシステム情報のデータ構成図である。

【図12】第2実施形態に係る記憶媒体制御装置の構成図である。

【図13】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(2)である。

【図14】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(3)である。

【図15】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(4)である。

【図16】第2実施形態の記憶媒体制御装置の制御動作を説明するフローチャート(5)である。

【発明を実施するための形態】

【0013】

≪第1実施形態に係る記憶媒体(USBメモリ)の構成≫

<概要>

図1に示す、第1実施形態に係る記憶媒体(USBメモリ)1では、ファイル管理情報32を認証機能を備えるICチップ3に格納することで、ファイル管理情報32とその存在を隠ぺいすることを可能にする。

【0014】

図1は、第1実施形態に係る記憶媒体1の構成図である。

記憶媒体としてのUSBメモリ1は、コントローラ2、ICチップ3、フラッシュメモリチップ4、及びUSB端子5を備えて構成される。本実施形態では、記憶媒体の一例として、USB(Universal Serial Bus)メモリを用いて説明を行うが、これに限定されるものではない。USBメモリ以外の記憶媒体としては、例えば、SDメモリカード、MMCメモリカード等が該当する。

【0015】

USBメモリ1は、USB端子5を介してPC(Personal Computer)10と接続可能である。USBメモリ1がPC10に接続されている状態では、USBメモリ1は、PC10の外部記憶装置として動作する。以下、USBメモリ1を構成する各装置について説明する。

【0016】

<コントローラ>

コントローラ2は、USBメモリ1を接続する装置(例えば、PC10)との間でデータをやり取りする場合に、USBメモリ1の制御を行う半導体部品である。データの転送はUSBの仕様に沿って行われる。

【0017】

<IC(Integrated Circuit)チップ>

ICチップ3(第2の記憶部)は、メモリ(例えば、ROM(Read Only Memory)、EPROM(Erasable and Programmable ROM)、RAM(Random Access Memory))及びマイクロプロセッサ(ともに図示せず)を含んで構成される。ICチップ3の図示しないメモリには、PIN(Personal Identification Number)コード30、ファイルシステム情報31、及びファイル管理情報32が記憶される。また、ICチップ3の図示しないマイクロプロセッサは、PINコード30を用いた認証機能を実現する認証部33を備える。

【0018】

(PINコード)

認証情報としてのPINコード30は、USBメモリ1のユーザ認証に用いられるコードであり、あらかじめ任意に決められた文字列が設定される。PINコード(30)は、例えば、数字、英字、数字と英字との組み合わせ等で構成される。PINコード30は、USBメモリ1の製造者により出荷時に設定されてもよいし、USBメモリ1の所有者により設定されてもよい。

【0019】

ここで、データ構成の符号を用いてUSBメモリ1を説明する場合に、括弧なしの符号(例えば、前記した「PINコード30」)は、データが記憶される論理的な領域を表し、括弧付きの符号(例えば、前記した「PINコード(30)」)は、論理的な領域に記憶される、又は記憶されていたデータ自体を表すものとする。

【0020】

(ファイルシステム情報)

図2は、第1実施形態の記憶媒体1が備えるICチップ3に記憶されるファイルシステム情報31のデータ構成図である。ファイルシステム情報31は、フラッシュメモリチップ4に記憶されるファイルシステム41(例えば、FAT(File Allocation Table))を管理し、フラッシュメモリチップ4にアクセスする際に参照する情報である。図2では、ファイルシステム情報31に、2つのファイルシステムが記憶されているが、少なくとも1つのファイルシステムが記憶されていればよい。ファイルシステム情報31の各項目は、USBメモリ1の製造者により出荷時に設定される。また、製造者が提供するプログラムによってユーザが初期設定してもよい。

【0021】

ファイルシステムNo311には、ファイルシステム41のインデックスが記憶される。ファイルシステムNo(311)は、例えば、昇順の番号が用いられる。

【0022】

ファイルシステム開始位置312には、ファイルシステムNo(311)に関連付けて、フラッシュメモリチップ4内におけるファイルシステム41の開始アドレスが記憶される。ここで、開始アドレスとは、フラッシュメモリチップ4を物理的な領域(例えば、バイトやセクタ)に分割し、分割した領域に昇順の番号(アドレス)を付与した場合において、ファイルシステム41が記憶される最初の領域のアドレスである。

ファイルシステムサイズ313には、ファイルシステムNo(311)に関連付けて、フラッシュメモリチップ4内においてファイルシステム41が格納される領域の大きさが記憶される。

【0023】

(ファイル管理情報)

図3は、第1実施形態の記憶媒体1が備えるICチップ3に記憶されるファイル管理情報32のデータ構成図である。ファイル管理情報32は、フラッシュメモリ4内に記憶されるファイル42A,・・42N(以下、合わせて「ファイル42」と呼ぶときがある)を管理し、ファイル42にアクセスする際に参照する情報である。ファイル管理情報32の各項目は、USBメモリ1の製造者により出荷時に初期値が設定される。また製造者が提供するプログラムによってユーザが初期設定してもよい。そして、フラッシュメモリチップ4内にファイル42が追加、更新、削除等されるたびに、内容が更新される。

【0024】

ファイル名321には、ファイル42の名称が記憶される。ファイル名(321)は、例えば、数字、英字、漢字、仮字、及びこれらの組み合わせで構成される。

ファイル開始位置322には、ファイル名(321)に関連付けて、ファイルシステム41内でのファイル42の格納場所の開始アドレスが記憶される。

ファイルサイズ323には、ファイル名(321)に関連付けて、ファイルシステム41内でファイル42の格納場所の領域の大きさが記憶される。

【0025】

ファイル管理情報32には、前記した項目の他に、ファイル42のデータの種類を分類するための情報である「ファイル種別(例えば、文書データ、画像データ、音楽データ等)」、ファイル42を追加、更新した日時である「更新日時」等を項目として備える構成としてもよい。

【0026】

(認証部)

図1に戻って、認証部33は、PINコード(30)を用いてUSBメモリ1のユーザ認証を行う。具体的には、認証部33は、USBメモリ1を接続する装置(例えば、PC10)で入力された認証コード(以下、「認証コード(入力)」と呼ぶときがある)を受信し、受信した認証コード(入力)とPINコード(30)とを比較する。認証部33は、比較結果が一致した場合に認証が正しいと判定し、PC10にUSBメモリ1へのアクセスを許可するアクセス可情報を送信する。一方、認証部33は、比較結果が一致しなかった場合に認証が正しくないと判定し、PC10にUSBメモリ1へのアクセスを許可しないアクセス否情報を送信する。

【0027】

なお、認証部33は、認証が正しくないと判定した回数をカウントして、例えば、認証が正しくないと連続して複数回判定した場合に、それ以降はたとえPINコード(30)と一致する認証コード(入力)を受信しても、USBメモリ1へのアクセスを許可しないようにしてもよい。

【0028】

<フラッシュメモリチップ>

フラッシュメモリチップ(第1の記憶部)4は、メモリセルと呼ばれる1個で1ビットの情報を記憶する不揮発性記憶素子の集合体である。フラッシュメモリチップ4には、ファイルシステム41が記憶される。ファイルシステム41は、例えば、FAT(File Allocation Table))である。ファイルシステム41は、ファイル42を自己の領域内に格納する。ファイル42は、文書データ、画像データ、音楽データ等のデータをフラッシュメモリチップ4に記録するためのデータのまとまりである。

【0029】

<USB端子>

USB端子(第1の通信部)5は、USBメモリ1を接続する装置(例えば、PC10)とUSBメモリ1とを物理的に接続する装置であり、PC10が備えるUSBポート9(図4参照)に接続される。USB端子5の形状は、USB規格で定められており、「USB−A端子」、「USB−B端子」等がある。以下、USBメモリ1が備える装置、若しくは機能が「データを送信する」又は「データを受信する」と同様の記載がある場合には、USB端子5を介して通信が行われるものとする。

【0030】

≪第1実施形態に係る記憶媒体(USBメモリ)の制御装置の構成≫

<概要>

図4は、第1実施形態に係る記憶媒体制御装置10の構成図である。本実施形態では、記憶媒体制御装置の一例として、PCを用いた場合の説明を行うが、これに限定されるものではない。PC以外の記憶媒体制御装置としては、例えば、PDA(Personal Digital Assistant)、携帯型電話機等が該当する。

【0031】

記憶媒体制御装置(以下、単に「制御装置」と呼ぶときがある)としてのPC10は、記憶部6、制御部7、入力部8、及びUSBポート9を備えて構成される。以下、PC10を構成する各装置について説明する。

【0032】

<記憶部>

記憶部6は、HDD(Hard Disk Drive)等で構成される。記憶部6には、OS(Operating System)60が記憶される。OS60は、USBメモリ1にアクセスするためのプログラム(例えば、クラスドライバ)、及びICチップ3にアクセスするためのプログラム(例えば、PC/SC(Personal Computer/Smart Card)インタフェースに準拠しているプログラム)を含んで構成されている(いずれも図示せず)。

【0033】

<制御部>

制御部7は、CPU、メモリ、及びこれらの周辺回路等(いずれも図示せず)から構成される。制御部7は、記憶部6に記憶される図示しないプログラム又はOS60を実行することで様々な機能を実現する。以下、制御部7が実現する機能を説明する。

【0034】

(アクセス判定部)

アクセス判定部71は、後記する入力部8を介して入力された認証コード(入力)をUSBメモリ1の認証部33に後記するUSBポート9を介して送信する。そして、アクセス判定部71は、認証部33からUSBメモリ1へのアクセスの可否を通知する情報を受信し、USBメモリ1へのアクセスが許可されたか否かの判定を行う。

【0035】

アクセス判定部71は、アクセスが許可された場合に後記するファイルシステム情報取得部72にUSBメモリ1へのアクセスを続行するように指示する。一方、アクセス判定部71は、アクセスが許可されなかった場合にUSBメモリ1へのアクセス処理を中断する。なお、アクセス判定部71は、アクセス処理を中断すると共に、図示しない表示部に認証コード(入力)が正しくない旨のメッセージを表示し、ユーザに再度の認証コードの入力をうながすようにしてもよい。

【0036】

(ファイルシステム情報取得部)

ファイルシステム情報取得部72は、アクセス判定部71からアクセス続行の指示を受けた場合に、USBメモリ1が備えるICチップ3に記憶されるファイルシステム情報31(ファイルシステムNo(311)、ファイルシステム開始位置(312)、及びファイルシステムサイズ(313))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイルシステム情報31を記憶する。以下、「ファイルシステム情報取得部72が取得したファイルシステム情報31」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイルシステム情報31のことを意味する。

【0037】

(ファイル管理情報取得部)

ファイル管理情報取得部73は、USBメモリ1が備えるICチップ3に記憶されるファイル管理情報32(ファイル名(321)、ファイル開始位置(322)、及びファイルサイズ(323))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイル管理情報32を記憶する。以下、「ファイル管理情報取得部73が取得したファイル管理情報32」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイル管理情報32のことを意味する。なお、ファイル管理情報取得部73によるファイル管理情報32の取得は、アクセス判定部71からアクセス続行の指示を受けた場合にファイル管理情報32を取得してもよいし、後記するファイルアクセス部74が、ファイル42へのアクセスを実行する前にファイル管理情報32を取得してもよい。

【0038】

(ファイルアクセス部)

ファイルアクセス部74は、ファイル管理情報取得部73が取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズ(323)を基に、ファイルシステム41の該当する領域からファイルを読み込み、該当する領域にファイルを書き出し、又は該当する領域のファイルを削除する。

以下では、具体的に、USBメモリ1に記憶されるファイル(データ)の読み込み処理、USBメモリ1へのファイルの書き出し処理、USBメモリ1に記憶されるファイル(データ)の削除処理を例に、ファイルアクセス部74を説明する。

【0039】

(1)ファイル読み込み処理

ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当したファイルのファイル開始位置(322)及びファイルサイズ(323)を用いて、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを取得する。

【0040】

(2)ファイル書き出し処理

ファイルアクセス部74は、USBメモリ1に書き出すファイルのデータサイズをカウントし、取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズから、カウントしたデータサイズよりも大きい空き領域を算出する。次に、ファイルアクセス部74は、算出した空き領域にカウントしたファイルを格納する。次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323に書き出したファイルの情報をそれぞれ格納する。

【0041】

(3)ファイル削除処理

ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当したファイルのファイル開始位置(322)及びファイルサイズ(323)を用いて、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを消去する。次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323から削除したファイルの情報をそれぞれ消去する。

【0042】

<入力部>

入力部8は、PC10のユーザ(操作者)が情報を入力する場合に使われる装置であり、例えば、キーボード等で構成される。

【0043】

<USBポート>

USBポート(第2の通信部)9は、PC10にUSBメモリ1を接続する装置であり、USBメモリ1が備えるUSB端子5(図1参照)と接続される。以下、PC10が備える装置、若しくは機能が「データを送信する」又は「データを受信する」と同様の記載がある場合には、USBポート5を介して通信が行われるものとする。

【0044】

≪第1実施形態に係る記憶媒体制御装置の記憶媒体制御動作≫

図5乃至図9は、第1実施形態に係る記憶媒体制御装置10の記憶媒体制御動作を説明するフローチャートである。以下、図5乃至図9を参照して、記憶媒体制御装置10の記憶媒体制御動作を説明する。

【0045】

(ファイルシステム開始処理)

最初に図5を参照して、PC10の操作者から、USBメモリ1のフラッシュメモリチップ4に記憶されるファイル42の読み込み指示、フラッシュメモリチップ4へのファイル42への書き出し指示、又はフラッシュメモリチップ4に記憶されるファイル42の削除指示(以下、合わせて「ファイルアクセス指示」と呼ぶときがある)が入力され、アクセス判定部71がファイルアクセス指示を受信することでファイルシステム開始処理が行われる(ステップS010)。ファイルシステム開始処理の詳細は、図6に示す。

【0046】

アクセス判定部71は、入力部8を介して入力された認証コード(入力)をUSBメモリ1の認証部33に送信する(ICカードにアクセス)(ステップS011)。そして、アクセス判定部71は、認証部33からUSBメモリ1へのアクセスの可否を通知する情報を受信し、USBメモリ1へのアクセスが許可されたか否かの判定を行う(PINコード認証)(ステップS012)。アクセスが許可されたと判定された場合(ステップS012“OK”)に、処理はステップS013に進む。一方、アクセスが許可されなかったと判定された場合(ステップS012“NG”)に、処理はステップS014に進む。

【0047】

ステップS012で「OK」の場合に、ファイルシステム情報取得部72は、ICチップ3に記憶されるファイルシステム情報31(ファイルシステム開始位置(312))を取得し(ステップS013)、制御部7が備える図示しないメモリに、取得したファイルシステム情報31(ファイルシステム開始位置(312))を記憶する(ステップS015)。そして、処理はステップS021(図5)に進む。

【0048】

ステップS012で「NG」の場合に、アクセス判定部71は、ファイルへのアクセス処理を中断する(ステップS014)。なお、アクセス判定部71は、図示しない表示部に認証コード(入力)が正しくない旨のメッセージを表示し、ユーザに再度の認証コードの入力を行わせるようにしてもよい。

【0049】

(ファイル読み込み処理)

図5に戻って、ファイルアクセス指示がファイル42の読み込み指示である場合(ステップS021“Yes”)に、処理はステップS030に進み、ファイル読み込み処理を行う。一方、アクセス指示がファイルの読み込み指示でない場合(ステップS021“No”)に、処理はステップS022に進む。ファイル読み込み処理の詳細は、図7に示す。

【0050】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当するファイルのファイル開始位置(322)及びファイルサイズ(323)を取得する(ステップS031)。次に、ファイルアクセス部74は、ファイルシステム41内の該当するファイル開始位置(322)から該当するファイルサイズ(323)分のデータを取得する(ステップS032)。そして、USBメモリ1の制御動作を終了する。

【0051】

(ファイル書き出し処理)

図5に戻って、ファイルアクセス指示がファイル42への書き出し指示である場合(ステップS022“Yes”)に、処理はステップS040に進み、ファイル書き出し処理を行う。一方、アクセス指示がファイルの書き出し指示ではない場合(ステップS022“No”)に、処理はステップS023に進む。ファイル書き出し処理の詳細は、図8に示す。

【0052】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、書き出すファイルのデータサイズをカウントする(ステップS041)。次に、ファイルアクセス部74は、ファイル管理情報取得部73が取得したファイル管理情報32のファイル開始位置(322)及びファイルサイズ(323)から、カウントしたデータサイズよりも大きい空き領域を算出する(ステップS042)。

【0053】

次に、ファイルアクセス部74は、ステップS042で算出したファイルシステム41内の空き領域に、カウントしたファイル(データ)を格納する(ステップS043)。次に、ファイルアクセス部74、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323に書き出したファイルの情報をそれぞれ格納する(ステップS044)。そして、USBメモリ1の制御動作を終了する。

【0054】

(ファイル削除処理)

図5に戻って、ファイルアクセス指示がファイル42の削除指示である場合(ステップS023“Yes”)に、処理はステップS050に進み、ファイル削除処理を行う。一方、アクセス指示がファイル削除指示ではない場合(ステップS023“No”)に、USBメモリ1の制御動作を終了する。ファイル削除処理の詳細は、図9に示す。

【0055】

ファイル管理情報取得部73は、ICチップ3に記憶されるファイル管理情報32を取得する。次に、ファイルアクセス部74は、ファイル名(321)をキーにして取得したファイル管理情報32を検索し、該当するファイルのファイル開始位置(322)及びファイルサイズ(323)を取得する(ステップS051)。次に、ファイルアクセス部74は、ファイルシステム41内の該当するファイル開始位置(322)からファイルサイズ(323)分のデータを消去する(ステップS052)。

【0056】

次に、ファイルアクセス部74は、ICチップ3に記憶されるファイル管理情報32のファイル名321、ファイル開始位置322、及びファイルサイズ323から削除したファイルの情報をそれぞれ消去する(対応するレコードを削除)(ステップS044)。そして、USBメモリ1の制御動作を終了する。

以上で、第1実施形態に係る記憶媒体制御装置の記憶媒体制御動作の説明を終了する。

【0057】

このように、第1実施形態に係る記憶媒体1、及び記憶媒体制御装置10は、ファイル管理情報32を認証機能を備えるICチップ3に格納している。よって、第1実施形態に係る記憶媒体1、及び記憶媒体制御装置10によれば、ファイル管理情報32とその存在を隠ぺいすることができる。ファイル管理情報32を隠ぺいすることで、ファイルがフラッシュシステム内のどこにどのように記憶されているのか分からないために、情報漏えいの危険性を低減できる。

【0058】

≪第2実施形態に係る記憶媒体(USBメモリ)の構成≫

<概要>

第1実施形態に係る記憶媒体1では、ファイル管理情報32を認証機能を備えるICチップ3に格納することで、ファイル管理情報32の存在を隠ぺいすることが可能であった。第2実施形態に係る記憶媒体1aでは、ファイルを暗号化して格納することで、さらに情報漏えいの危険性を低減させる。また、ファイルを暗号化した場合に、ファイルが記憶されている以外の領域を乱数値で埋めることで、さらに情報漏えいの危険性を低減させる。

【0059】

図10は、第2実施形態に係る記憶媒体の構成図である。

記憶媒体としてのUSBメモリ1aは、コントローラ2、ICチップ3、フラッシュメモリチップ4、及びUSB端子5を備えて構成される。USBメモリ1aの構成と、第1実施形態に係るUSBメモリ1との構成との違いは、ファイルシステム情報31aの内容である。また、フラッシュメモリチップ4に、ファイル42が後記する暗号鍵(314)を用いて暗号化された状態で記憶されている点が相違する。さらに、フラッシュメモリチップ4の暗号化されたファイル42が記憶されている以外の空き領域に、乱数値が記憶されている点が相違する。なお、第1実施形態に係るUSBメモリ1と同様の構成については、同一符号を付して説明を省略する。

【0060】

(ファイルシステム情報)

図11は、第2実施形態の記憶媒体が備えるICチップ3に記憶されるファイルシステム情報31aのデータ構成図である。ファイルシステム情報31aは、ファイルシステムNo311、ファイルシステム開始位置312、ファイルシステムサイズ313、及び暗号鍵314を備える。ここで、暗号鍵314以外の項目は、ファイルシステム情報31と同様である。

暗号鍵314には、ファイル42を暗号化するための暗号鍵が記憶される。暗号鍵(314)には、例えば、秘密鍵暗号方式で使用する秘密鍵を用い、ファイルを暗号化したり、復号化するために使われる英数字や記号を不規則に並べた文字列で構成される。

【0061】

≪第2実施形態に係る記憶媒体(USBメモリ)の制御装置の構成≫

<概要>

図12は、第2実施形態に係る記憶媒体制御装置10aの構成図である。

記憶媒体制御装置(以下、単に「制御装置」と呼ぶときがある)としてのPC10aは、記憶部6、制御部7、入力部8、及びUSBポート9を備えて構成される。PC10aの構成と、第1実施形態に係るPC10との構成の違いは、制御部7に暗号復号部75、及び乱数値設定部76が追加されている点と、ファイルシステム情報取得部72aの内容が変更されている点である。なお、第1実施形態に係るPC10と同様の構成については、同一符号を付して説明を省略する。

【0062】

(ファイルシステム情報取得部)

ファイルシステム情報取得部72aは、アクセス判定部71からアクセス続行の指示を受けた場合に、USBメモリ1が備えるICチップ3に記憶されるファイルシステム情報31(ファイルシステムNo(311)、ファイルシステム開始位置(312)、ファイルシステムサイズ(313)、及び暗号鍵(314))を、USBポート9を介して取得(受信)し、制御部7が備える図示しないメモリに取得(受信)したファイルシステム情報31を記憶する。以下、「ファイルシステム情報取得部72が取得したファイルシステム情報31」と同様の記載がある場合には、制御部7の図示しないメモリに記憶されているファイルシステム情報31のことを意味する。

【0063】

(暗号復号部)

暗号復号部75は、ファイルシステム情報取得部72aが取得した暗号鍵(314)を用いて、ファイルアクセス部74が行うファイル読み込み処理時にファイルを復号化し、ファイル書き出し処理時にファイルを暗号化する。以下では、具体的に、ファイル読み込み処理時、及びファイル書き出し処理時の暗号復号部75の処理を説明する。

【0064】

(1)ファイル読み込み処理

暗号復号部75は、ファイルアクセス部74が取得したファイルを、暗号鍵(314)を用いて復号化する。

(2)ファイル書き出し処理

暗号復号部75は、ファイルアクセス部74が書き出すファイルのデータサイズをカウントする前に、ファイルを暗号鍵(314)を用いて暗号化する。すなわち、ファイルアクセス部74は、暗号化後のファイルのデータサイズをカウントすることとなる。

【0065】

(乱数値設定部)

乱数値設定部76は、図示しない乱数値生成機能を用いて乱数値を生成し、ファイルアクセス部74が行うファイル書き出し処理時、及びファイル削除処理時に空き領域に生成した乱数値を設定する。以下では、具体的に、ファイル書き出し処理時、及びファイル削除処理時の乱数値設定部76の処理を説明する。

【0066】

(1)ファイル書き出し処理

乱数値設定部76は、ファイルアクセス部74が書き出し処理を行った後に、ファイルアクセス部74が書き出したファイルの情報を更新したファイル管理情報32から空き領域を算出し、算出した空き領域に乱数値を設定する。

【0067】

(2)ファイル削除処理

乱数値設定部76は、ファイルアクセス部74が削除処理を行った後に、削除した領域に乱数値を設定する。

【0068】

≪第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作≫

図13乃至図16は、第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作を説明するフローチャートである。以下、図13乃至図16を参照して、記憶媒体制御装置の記憶媒体制御動作を説明する。なお、第1実施形態に係るPC10の制御動作と同様のステップについては、同一ステップを付して説明を省略する。

【0069】

(ファイルシステム開始処理)

図13は、ファイルシステム開始処理の動作を説明するフローチャートである。

ステップS012で「OK」の場合に、ファイルシステム情報取得部72は、ICチップ3に記憶されるファイルシステム情報31(ファイルシステム開始位置(312)及び暗号鍵(314))を取得する(ステップS113)。

【0070】

(ファイル読み込み処理)

図14は、ファイル読み込み処理の動作を説明するフローチャートである。

ステップS032の後で、暗号復号部75は、ステップS032でファイルアクセス部74が取得したファイルを、暗号鍵(314)を用いてファイル(データ)を復号化する(ステップS133)。そして、USBメモリ1の制御動作を終了する。

【0071】

(ファイル書き出し処理)

図15は、ファイル書き出し処理の動作を説明するフローチャートである。

ステップS041の前で、暗号復号部75は、暗号鍵(314)を用いてファイル(データ)を暗号化する(ステップS141)。その為、ステップS041で、ファイルアクセス部74は、暗号化されたファイルのデータサイズをカウントする。

【0072】

また、ステップS044の後で、乱数値設定部76は、ステップS044でファイルアクセス部74が書き出したファイルの情報を更新したファイル管理情報32から空き領域を算出し(ステップS245)、算出した空き領域にランダムに乱数値を設定(格納)する(ステップS246)

【0073】

(ファイル削除処理)

図16は、ファイル削除処理の動作を説明するフローチャートである。

ステップS053の後で、乱数値設定部76は、ステップS052でファイルアクセス部74が削除した領域にランダムに乱数値を設定(格納)する(ステップS254)。

以上で、第2実施形態に係る記憶媒体制御装置の記憶媒体制御動作の説明を終了する。

【0074】

このように、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aは、ファイルを暗号化して格納している。よって、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aによれば、さらに情報漏えいの危険性を低減させることができる。また、ファイルを暗号化した場合に、ファイルが記憶されている以外の領域を乱数値で埋めている。よって、第2実施形態に係る記憶媒体1a、及び記憶媒体制御装置10aによれば、さらに情報漏えいの危険性を低減させることができる。

【0075】

≪変形例≫

(PINコード30、入力部8)

第1実施形態及び第2実施形態では、認証情報としてPINコード30(数字、英字、数字と英字との組み合わせ等)を用いたが、他の個人を特定できる情報を用いることができる。例えば、指紋、顔写真等のバイオメトリック情報である。また、個人単位ではなく、例えばグループ単位で認証を行うこともできる。その場合は認証情報としてグループを特定できる情報である、例えば、会社コード、会社の部署コード等を用いることができる。入力部8は、認証情報に合わせて、例えば、RFID(Radio Frequency Identification)システムで使用されるリーダ等を用いる。

【符号の説明】

【0076】

1,1a USBメモリ(記憶媒体)

2 コントローラ

3 ICチップ(第2の記憶部)

30 PINコード

31,31a ファイルシステム情報

32 ファイル管理情報

33 認証部

4 フラッシュメモリチップ(第1の記憶部)

41 ファイルシステム

42 ファイル

5 USB端子(第1の通信部)

6 記憶部

60 OS

7 制御部

71 アクセス判定部

72,72a ファイルシステム情報取得部

73 ファイル管理情報取得部

74 ファイルアクセス部

75 暗号復号部

76 乱数値設定部

8 入力部

9 USBポート(第2の通信部)

10,10a PC(記憶媒体制御装置)

【特許請求の範囲】

【請求項1】

暗号化されているファイルを含んで構成されるファイルシステムが記憶される第1の記憶部と、

前記第1の記憶部内で前記ファイルシステムが記憶される領域の開始位置であるファイルシステム開始位置及び前記ファイルシステムのサイズであるファイルシステムサイズを含むファイルシステム情報と、前記ファイルが記憶される開始位置であるファイル開始位置及び前記ファイルのサイズであるファイルサイズを含むファイル管理情報と、認証先の認証情報である認証先認証情報とが記憶される第2の記憶部と、

他の装置から第1の通信部を介して受信した認証元認証情報が前記第2の記憶部に記憶される前記認証先認証情報と一致した場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可するアクセス可情報を前記他の装置に前記第1の通信部を介して送信し、一致しなかった場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可しないアクセス否情報を前記他の装置に前記第1の通信部を介して送信する認証部と、

を備えることを特徴とする記憶媒体。

【請求項2】

前記第1の記憶部には、前記ファイル以外の空き領域に乱数値が記憶される、

ことを特徴とする請求項1に記載の記憶媒体。

【請求項3】

請求項1に記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置であって、

前記認証元認証情報が入力される入力部と、

前記入力部を介して入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定するアクセス判定部と、

前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報を取得するファイルシステム情報取得部と、

前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイル管理情報を取得するファイル管理情報取得部と、

前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスするファイルアクセス部と、

を備えることを特徴とする記憶媒体制御装置。

【請求項4】

請求項1に記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置に用いられる記憶媒体制御方法であって、

前記認証元認証情報が入力され、

入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定し、

前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報及び前記ファイル管理情報を取得し、

前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスする、

ことを特徴とする記憶媒体制御方法。

【請求項5】

請求項4に記載の記憶媒体制御方法を前記記憶媒体制御装置に実行させるための記憶媒体制御プログラム。

【請求項1】

暗号化されているファイルを含んで構成されるファイルシステムが記憶される第1の記憶部と、

前記第1の記憶部内で前記ファイルシステムが記憶される領域の開始位置であるファイルシステム開始位置及び前記ファイルシステムのサイズであるファイルシステムサイズを含むファイルシステム情報と、前記ファイルが記憶される開始位置であるファイル開始位置及び前記ファイルのサイズであるファイルサイズを含むファイル管理情報と、認証先の認証情報である認証先認証情報とが記憶される第2の記憶部と、

他の装置から第1の通信部を介して受信した認証元認証情報が前記第2の記憶部に記憶される前記認証先認証情報と一致した場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可するアクセス可情報を前記他の装置に前記第1の通信部を介して送信し、一致しなかった場合に、前記第2の記憶部に記憶される前記ファイルシステム情報及び前記ファイル管理情報へのアクセスを許可しないアクセス否情報を前記他の装置に前記第1の通信部を介して送信する認証部と、

を備えることを特徴とする記憶媒体。

【請求項2】

前記第1の記憶部には、前記ファイル以外の空き領域に乱数値が記憶される、

ことを特徴とする請求項1に記載の記憶媒体。

【請求項3】

請求項1に記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置であって、

前記認証元認証情報が入力される入力部と、

前記入力部を介して入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定するアクセス判定部と、

前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報を取得するファイルシステム情報取得部と、

前記アクセス判定部が前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイル管理情報を取得するファイル管理情報取得部と、

前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスするファイルアクセス部と、

を備えることを特徴とする記憶媒体制御装置。

【請求項4】

請求項1に記載の記憶媒体に記憶される前記ファイルにアクセスするための記憶媒体制御装置に用いられる記憶媒体制御方法であって、

前記認証元認証情報が入力され、

入力された前記認証元認証情報を、第2の通信部を介して前記記憶媒体に送信し、前記記憶媒体から前記アクセス可情報又は前記アクセス否情報を受信し、受信した前記アクセス可情報又は前記アクセス否情報により前記記憶媒体へのアクセスの可否を判定し、

前記記憶媒体へのアクセスが可であると判定した場合に、前記ファイルシステム情報及び前記ファイル管理情報を取得し、

前記取得した前記ファイルシステム情報及びファイル管理情報に基づいて、前記ファイルにアクセスする、

ことを特徴とする記憶媒体制御方法。

【請求項5】

請求項4に記載の記憶媒体制御方法を前記記憶媒体制御装置に実行させるための記憶媒体制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2011−186889(P2011−186889A)

【公開日】平成23年9月22日(2011.9.22)

【国際特許分類】

【出願番号】特願2010−52871(P2010−52871)

【出願日】平成22年3月10日(2010.3.10)

【出願人】(000233538)株式会社 日立東日本ソリューションズ (53)

【Fターム(参考)】

【公開日】平成23年9月22日(2011.9.22)

【国際特許分類】

【出願日】平成22年3月10日(2010.3.10)

【出願人】(000233538)株式会社 日立東日本ソリューションズ (53)

【Fターム(参考)】

[ Back to top ]