記憶装置、データ処理装置、登録方法、及びコンピュータプログラム

【課題】データの漏えいを防止する記憶装置、データ処理装置、登録方法、及びコンピュータプログラムの提供。

【解決手段】PC2に接続される記憶装置1は、データ記憶領域11とPBA領域12とを有し、PBA領域12に設定された装置認証部121、消去部122、登録装置情報保持部123を備える。PC2の起動時に、装置認証部121は、PC2の装置情報を取得し、登録装置情報保持部123に登録されている装置情報と一致するか否かを判断することにより装置認証を行う。認証に成功した場合には、イメージ切替部10が使用する領域をデータ記憶領域11に切り替え、認証に失敗した場合には、消去部122がデータ記憶領域11内のデータを消去する。

【解決手段】PC2に接続される記憶装置1は、データ記憶領域11とPBA領域12とを有し、PBA領域12に設定された装置認証部121、消去部122、登録装置情報保持部123を備える。PC2の起動時に、装置認証部121は、PC2の装置情報を取得し、登録装置情報保持部123に登録されている装置情報と一致するか否かを判断することにより装置認証を行う。認証に成功した場合には、イメージ切替部10が使用する領域をデータ記憶領域11に切り替え、認証に失敗した場合には、消去部122がデータ記憶領域11内のデータを消去する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、データの漏えいを防止する記憶装置、データ処理装置、登録方法、及びコンピュータプログラムに関する。

【背景技術】

【0002】

パーソナルコンピュータ(PC)の内部に記憶された情報の漏えいを防止する技術の1つとして、例えば、PCが盗難などをされた場合、リモートからの命令によりPCに内蔵された暗号化ハードディスクドライブ(HDD)の暗号鍵を消去することにより、盗難されたPCからの情報漏えいを防止する技術が知られている。すなわち、暗号鍵を消去することによって、HDD内部に暗号化された情報の復号が不能となるため、情報の漏えいを防止することが可能となる。

【0003】

しかしながら、上記の技術では、リモートからの命令を受信する前に、PCからHDDが抜き取られてしまった場合、暗号鍵を消去することができないため、他のPCを利用してHDD内の暗号化された情報が復号されてしまう虞が生じる。

【0004】

このような問題を解決するものとして、例えば、特許文献1のように、HDDにディスク消去プログラムと消去プログラムを実行する回路とを搭載し、BIOSとHDDとの間のコンフィグレーションに失敗した場合、消去プログラムを実行し、HDDの情報を消去する自己消去機能を持つHDDが存在する。

【0005】

これにより、例えば、HDDがPCから抜き取られた後、別のPCに接続してHDDの情報を盗み見ようとすると、別のPCに接続し、起動した時点でHDDの情報が消去されることになる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2009−258979号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、上記のような自己消去機能を有するHDDでは、ハードウェアの改造が必要であるため、例えば、PCの盗難対策技術を開発する企業が、既存のHDDに対して盗難対策技術を併せて実装することが困難であるという問題点を有していた。

【0008】

本願は、上記の課題を解決するため、ハードウェアに改造を施すことなく、記憶装置からの情報漏えいを防止することができる記憶装置、データ処理装置、登録方法、及びコンピュータプログラムを提供することを目的とする。

【課題を解決するための手段】

【0009】

本願に開示する記憶装置は、上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体とを備えることを特徴とする。

【発明の効果】

【0010】

本願によれば、記憶装置のハードウェアに改造を施すことなく、記憶装置の持ち出しに伴う情報漏えいを防止することができる。

【図面の簡単な説明】

【0011】

【図1】本実施の形態に係る記憶装置の概略構成を示す模式図である。

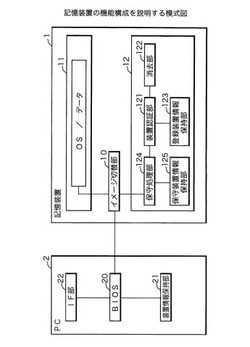

【図2】記憶装置の機能構成を説明する模式図である。

【図3】起動時の処理手順を示すフローチャートである。

【図4】初期設定時の構成を示す模式図である。

【図5】初期設定の手順を示すフローチャートである。

【図6】保守処理時の構成を示す模式図である。

【図7】保守処理の手順を説明するフローチャートである。

【図8】実施の形態2の装置構成を示す模式図である。

【発明を実施するための形態】

【0012】

以下、本発明をその実施の形態を示す図面に基づいて具体的に説明する。

実施の形態1.

図1は本実施の形態に係る記憶装置の概略構成を示す模式図である。本実施の形態に係る記憶装置1は、TCG(Trusted Computing Group)が規格化した、TCG Opal SSC規格(Trusted Computing Group Opal Security Subsystem Class)に準拠する記憶装置である。本実施の形態に係る記憶装置1は、具体的には、HDD(Hard Disk Drive)、SSD(Solid State Drive)等の記憶装置である。

【0013】

従来のHDD(TCG Opal SSC規格に準拠していないHDD)では、起動可能なイメージは記憶領域に1つしか持てなかったが、TCG Opal SSC規格に準拠した記憶装置(以下、TCG−HDDという)では2つ持つことが可能である。1つはユーザのデータが記憶されるデータ記憶領域11であり、もう1つは、認証機能を実装し、PC起動前に認証を実施させる目的で作成されたPBA領域12(PBA : PreBoot Authentication)である。

本実施の形態に係る記憶装置1は、このようなデータ記憶領域11及びPBA領域12を有し、起動時に使用すべき記憶領域を切り替えるイメージ切替部10を備える。

【0014】

イメージ切替部10では、データ記憶領域11及びPBA領域12のイメージロード制御及びアクセス制御を行う。データ記憶領域11には、接続先のPC2(図2参照)がブートするOS(Operating System)やPC2のユーザが作成したデータ等が記憶される。PBA領域12は、記憶領域と同様にOSイメージを置くことが可能であり、128Mバイトの容量が確保される。

【0015】

TCG−HDDの動作モードとして、ATAモード及びTCGモードの2種類が存在する。ATAモードでは、従来のHDDと同じATAコマンドを使用して外部(BIOSやOS)からHDDの制御が可能であり、従来のHDDと同様の使い方ができる。しかし、TCG−HDDの特徴であるイメージ切替やプリブート認証(PBA)は機能しない。

【0016】

一方、TCGモードでは、従来とは別のTCGコマンドを使用してHDDを制御する。また、TCGモードでもPBA領域12を使用する/しないの設定が可能であり、PBA領域12を使用しない場合は、従来のHDDと同様、データ記憶領域11のOSイメージが起動されることになる。

【0017】

本実施の形態に係る記憶装置1では、TCGモード及びPBA領域12を使用する設定にすることにより、イメージ切替部10及びPBA領域12が機能するように構成する。従来のHDDでは、記憶領域の先頭部分にMBR(Master Boot Record)を持ち、BIOSからHDDへ制御が移ると、まずMBRが読み込まれる。TCG−HDDにおいても、PBA領域12にShadow−MBRを持つ。

【0018】

イメージ切替部10は、BIOSから制御を渡された場合にプリブート認証(PBA)を使用するとき、Shadow−MBRを読み込むためにPBA領域12のイメージをロードする。PBA領域12からデータ記憶領域11へイメージを変更する場合、PBA領域12に置かれたプログラムが制御を行う。TCGコマンドの「MBR−DONE」コマンドをPC2のCPU(不図示)が実行することにより、イメージ切替部10は、データ記憶領域11のイメージをロードし、OSイメージを切替える。

【0019】

後述するように、記憶装置1は、接続先のPCを認証しない場合、データ記憶領域11内に記憶するデータを消去する。データの消去は、例えば、データそのものをゼロで上書きすることにより実現することが可能である。

また、TCG−HDDはハードウェアによる暗号化機能を有するため、データそのものの上書き消去ではなく、暗号鍵を再生成することにより、データの消去を実現することも可能である。具体的には、TCGコマンドの「GenKey」コマンドを使用する。ATAコマンドの「Security Erase Unit」に相当する消去コマンドである。

【0020】

図2は記憶装置1の機能構成を説明する模式図である。図2では、説明のために、接続先のPC2の概略構成についても併せて記載している。PC2は、例えば、パーソナルコンピュータであり、CPU、ROM、RAM等を備える。PC2の装置情報保持部21には、PC2を一意に特定する情報(装置情報)が記憶される。例えば、PC2の型名と製造番号を組み合わせて18桁の一意的な情報(FMVAB1Z300R1234567など)を用いることができる。

本実施の形態では、装置情報保持部21に装置情報を記憶する構成としたが、BIOS20のNVRAM上に記憶される構成であってもよい。

【0021】

記憶装置1は、PC2のBIOS20経由で装置情報を取得することが可能である。装置情報を取得する方法は、機種やメーカによって異なる事も考えられる。この場合、記憶装置1は、他機種又は他メーカのPCを登録PCとすることが出来ない。しかし、装置情報を取得できないことにより、登録PCとは異なることが認識できるため、データ記憶領域11内のデータの消去を実行することは可能である。

【0022】

記憶装置1のPBA領域12は、HDDの認証やデータ消去を実行する際にPC2のCPUで実行されることにより機能する装置認証部121、消去部122、及び登録装置情報保持部123、並びにHDDの保守時にPC2のCPUで実行されることにより機能する保守処理部124、及び保守装置情報保持部125を備える。

【0023】

装置認証部121は、自装置(記憶装置1)が接続されたPC2の装置情報と登録装置情報保持部123に保持する装置情報とを比較し、認証を行う。接続されたPC2を認証する場合には、イメージ切替部10にデータ記憶領域11のアクセス権限を与え、このデータ記憶領域11内のOSイメージをロードさせる。接続されたPC2を認証しない場合には、消去部122にデータ記憶領域11に記憶されているデータの消去を指示する。

また、登録装置情報保持部123に登録されている装置情報が存在しない場合、登録装置情報保持部123は、自装置(記憶装置1)が接続されたPC2の装置情報を取得し、取得した装置情報を登録する。

【0024】

消去部122は、装置認証部121の指示を受けてデータ記憶領域11のデータを消去する。本実施の形態では、データを暗号化した暗号鍵を再設定する事でデータ消去を行う。

【0025】

登録装置情報保持部123には、初期登録時に自装置(記憶装置1)が接続されたPC2から取得した装置情報が登録される。また、PBA領域12内またはOS上に装置情報を登録するアプリケーション(登録アプリ)を持たせて、装置情報を登録する事も可能である。例えば、あるタイミングで特定の操作が行われた場合、PC2にメニュー画面を表示させるような登録アプリをPBA領域12に実装しておき、このメニュー画面から装置情報を登録させるような方法が考えられる。

本実施の形態では、登録装置情報保持部123は複数台の装置を登録することを可能としている。1台目の登録装置は初期設定により自動的に登録され、2台目以降はPBA領域12またはOS上の登録アプリからユーザが追加登録することを想定している。

【0026】

保守処理部124は、自装置(記憶装置1)が接続されたPC2の装置情報と保守装置情報保持部125に保持する装置情報を比較し、一致した場合は保守処理を実行する。保守処理では、登録装置情報保持部123及び保守装置情報保持部125に記憶されている装置情報をクリアする。登録装置情報保持部123をクリアすることにより、再度装置を登録することが可能になる。一致しない場合は、保守装置情報保持部125に記憶されている装置情報をクリアし、装置認証部121へ処理を移行する。保守装置情報保持部125に装置情報が保持されていない場合は、何もせず装置認証部121へ処理を移行する。

【0027】

保守装置情報保持部125には、保守PC(PC2)の装置情報が登録される。ここに保持された装置情報を保守処理の都度クリアするのは、保守PCを登録することにより起動時にHDD消去の実行を回避される事を防ぐためである。

【0028】

図3は、起動時の処理手順を示すフローチャートである。PC2が起動された場合(ステップS11)、PC2はBIOS20の処理を実行する(ステップS12)。PC2にTCG Opal SSC規格に準拠した記憶装置1が接続されている場合には、PC2は、PBA領域12内のイメージをPC2のRAMなどの記憶部にロードし、PC2のCPUで実行する(ステップS13)。PBA領域12内のイメージをロードし、PC2のCPUが実行することにより、装置認証部121、消去部122、保守処理部124がPC2において機能するようになる。

【0029】

装置認証部121は、自装置(記憶装置1)が接続されたPC2から装置情報を取得し、登録装置情報保持部123に保持された装置情報と一致するか否かを比較することにより、装置認証を行う(ステップS14)。

【0030】

装置情報が一致した場合(S14:YES)、装置認証部121は、イメージ切替部10にデータ記憶領域11へのアクセス権限を与える権限付与信号をPC2から自装置(記憶装置1)へ送信し、データ記憶領域11のイメージを起動する(ステップS15)。すなわち、データ記憶領域11のイメージをPC2のRAMなどの記憶部にロードし、PC2のCPUで実行する。

【0031】

装置情報が一致しない場合(S14:NO)、消去部122へデータ記憶領域11のデータ消去を指示し、消去部122が暗号鍵の再設定を行うことにより、データ記憶領域11に記憶されたデータを消去する(ステップS16)。

【0032】

これにより、正当なPC2に接続された記憶装置1を取り外し、別のPCに接続してデータを取り出そうとしても、そのPCが起動された時点で、データ記憶領域11内のデータが消去されるため、機密情報が漏えいすることを防止することが可能となる。

【0033】

次に、本実施の形態による認証機能及び消去機能を、TCG−HDDに設定する際の手順について説明する。図4は、初期設定時の構成を示す模式図である。TCG−HDDに認証機能及び消去機能を設定するためには、上述したような、装置認証部121、消去部122、保守処理部124を実現するための実行プログラム、及び登録装置情報保持部123、保守装置情報保持部125のための記憶領域をPBA領域12に設定する必要がある。

【0034】

このような初期設定は、製造工場やユーザの手で実行される可能性があるため、双方で初期設定が容易に出来る方法として、CD−ROM、USBメモリ等の外部メディア3に初期設定部31とインストールする実行プログラムとを持たせる構成としている。

外部メディア3に格納されている上記実行プログラムは、PC2のIF部22を通じて記憶装置1のPBA領域12に取り込まれる。

【0035】

初期設定の処理では登録装置情報を設定するため、設定が完了した場合、不要な初期設定が実行される事を回避する必要がある。例えば、初期設定部31の処理の初めにPBA領域12にプログラムがインストール済であるか否かを確認し、インストール済である場合は初期設定の処理を停止する、などの方法が考えられる。

また、PBA領域12を使用する方法では、PBA領域12に初期設定プログラムを持たせ、1回目の起動で初期設定プログラムが実行プログラムを外部メディア3からダウンロードし、各種設定が完了した段階で初期設定プログラムを消去する構成としてもよい。

【0036】

図5は、初期設定の手順を示すフローチャートである。図5に示すフローチャートは、ユーザの手により初期設定を行う場合の手順を示したものである。この初期設定はOSの起動中に行われる。まず、OSの起動中にCD−ROM、USBメモリなどの外部メディア3をPC2のIF部22へ接続し、初期設定部31による初期設定処理を実行する(ステップS21)。外部メディア3をドライブへ挿入した場合、自動的に初期設定部31を実行させるようにしても良い。

【0037】

初期設定部31は、最初に認証を行う(ステップS22)。認証は、ユーザの認証や機器の認証を用いることができる。例えば、パスワード入力を要求することにより、正規ユーザのみに初期設定を実行させることができる。また、装置の製造メーカ情報をBIOS20から取得し、他メーカのPCであったり、メーカ情報が取得できない場合は初期設定を終了する、という認証も可能である。製造メーカの情報は、型番などと同様BIOS20のNVRAMに保存されている。

【0038】

認証をパスした場合には(S22:YES)、初期設定部31は、PBA領域12に実行プログラムがインストール済であるか否かを判断する(ステップS23)。ステップS22で認証をパスしなかった場合(S22:NO)、又はPBA領域12に実行プログラムがインストールされている場合には(S23:YES)、本フローチャートによる処理を終了する。

【0039】

認証をパスし(S22:YES)、PBA領域12に実行プログラムがインストールされていないと判断した場合(S23:NO)、初期設定部31は、初期設定を開始する。

【0040】

初期設定部31は、初めにPBA領域12へ装置認証部121、消去部122、保守処理部124の各実行プログラムをインストールする(ステップS24)。実行プログラムのインストール後、登録装置情報保持部123、保守装置情報保持部125の領域を確保し、自装置(記憶装置1)が現在接続されているPC2の装置情報を登録装置情報保持部123へ設定する(ステップS25)。

【0041】

以上で、初期設定が完了する。次回以降の起動では、登録したPC2以外のPCに記憶装置1が接続され、当該PCが起動された場合には、記憶装置1のデータ記憶領域11に記憶されているデータが消去されることになる。

【0042】

次に、保守処理について説明する。図6は、保守処理時の構成を示す模式図である。保守処理についても、初期設定と同様、外部メディア4を用いて実行する構成とする。PC2のBIOS20から起動可能な外部メディア4に保守装置登録部41を置き、BIOS20がこの外部メディア4を起動した時のみ当該PC2を保守装置として記憶装置1に登録する。

【0043】

本実施の形態では、外部メディア4に保守装置登録部41を置く構成としたが、PC2の内部、記憶装置1のPBA領域12内、ネットワーク上のサーバーなどに置くものであってもよい。

【0044】

また、本実施の形態のように、自己消去機能を持つ記憶装置1では、保守作業に失敗した場合、データ記憶領域11内のデータが消去されてしまうため、操作ミスが起こらない保守処理を実行できることが望ましい。PC2や記憶装置1の内部に保守装置登録部41を置く場合、保守をさせるタイミングを知らせるオペレーションを保守担当者が特定のタイミングで行う必要がある。人の手を介在する事でミスが生じる可能性がある。

ネットワーク上のサーバに保守装置登録部41を置く場合、ネットワークに接続できる環境下でのみ、保守処理が可能となる。

【0045】

外部メディア4を利用する場合は、外部メディア4をPC2に接続した時が保守処理を実行するタイミングとなる。特に、BIOS20の起動デバイス順設定において、CD−ROMやUSBメモリなどの外部メディア4を、HDDより優先させることにより、外部メディア4を接続してPC2を起動するだけで確実に保守処理を開始することができる。

【0046】

ただ、無制限に外部メディア4を優先して起動してしまうと、HDD消去の回避方法とされる虞がある。そこで、保守用の外部メディア4を実行させない何らかの制限が必要である。例えば、初期設定と同様に、PC2から製造メーカの情報を取得し、特定のメーカーの装置でのみ保守を可能にする、装置の型番を取得し、型番が一致した場合のみ保守を可能にする、など外部メディア4を使用できる装置の絞り込みを行うことが必要である。また、外部メディア4ごとに別々のパスワードを設定し、保守処理を実行する前にパスワードを要求する方法も考えられる。これにより、外部メディア4を使用できるユーザを絞り込む事が可能となる。

【0047】

図7は、保守処理の手順を説明するフローチャートである。まず、外部メディア4からPC2を起動し(ステップS31)、PC2の装置情報を取得する(ステップS32)。次いで、外部メディア4の保守装置登録部41は、記憶装置1のPBA領域12に設けられている保守装置情報保持部125に取得したPC2の装置情報を設定する(ステップS33)。以上のステップにより、保守装置の装置情報が記憶装置1に登録されることになる。装置情報が登録された場合、一旦、PC2をシャットダウンする(ステップS34)。このシャットダウンは、保守装置登録部41が自動的に実行するものであってもよく、ユーザの手により手動で行うものであってもよい。

【0048】

PC2が再起動された場合(ステップS35)、保守処理部124は、保守装置情報保持部125に装置情報が設定されているか否かを判断する(ステップS36)。保守装置情報保持部125に装置情報が設定されていない場合には(S36:NO)、図3に示すフローチャートと同様の手順にて、ステップS14以降の処理を実行する。

【0049】

保守装置情報保持部125に装置情報が設定されている場合には(S36:YES)、保守装置情報保持部125に設定されている装置情報と現在接続されている装置から取得した装置情報とを比較することにより、現在接続されている装置が保守装置であるか否かを判断する(ステップS37)。

【0050】

保守装置でないと判断した場合(S37:NO)、保守装置情報保持部125をクリアした上で(ステップS38)、ステップS14以降の処理を実行する。

また、保守装置であると判断した場合(S37:YES)、登録装置情報保持部123及び保守装置情報保持部125の双方をクリアする(ステップS39)。

【0051】

保守処理において、サービスマンによる訪問修理を想定した場合、例えば、PC2のマザーボードの交換を行った場合、新たなマザーモードの装置情報は、記憶装置1の登録装置情報保持部123に登録されていないため、データ記憶領域11のデータが消去されてしまう。すなわち、登録されたPC2が故障した場合、他のPCで記憶装置1を使用することができない。そこで、図7に手順を示した保守処理を実行させることにより、記憶装置1を他のPCでも継続して使用可能にすることができる。

【0052】

実施の形態2.

実施の形態1では、外部メディア3を利用して装置認証部、消去部、保守処理部を実現する実行プログラムを記憶装置1のPBA領域12にインストールする構成としたが、ネットワークに接続されたサーバよりこれらの実行プログラムをダウンロードする構成としてもよい。

実施の形態2では、サーバから実行プログラムをダウンロードして初期設定を行う構成について説明する。

【0053】

図8は、実施の形態2の装置構成を示す模式図である。記憶装置1及びPC2の構成は、実施の形態1に示したものと全く同様である。PC2のIF部22には、通信ネットワークNを介してサーバ50に接続されている。

実施の形態1で説明したように、装置認証部121、消去部122、保守処理部124を実現するための実行プログラム、及び登録装置情報保持部123、保守装置情報保持部125のための記憶領域を、記憶装置1のPBA領域12に設定する必要がある。

【0054】

実施の形態2では、装置認証部121、消去部122、保守処理部124を実現するための実行プログラムがサーバ50に格納されている。

PC2は、初期設定を行うタイミングで、サーバ50に格納されている上記実行プログラムを通信ネットワークN経由で取得し、記憶装置1のPBA領域12にインストールする。インストールの手順は、実施の形態1の図5で説明した手順と全く同様である。

【0055】

本実施の形態では、初期設定時に通信ネットワークNへの接続が必要となるが、数百、数千台単位でTCG−HDDを一括導入する場合であっても、導入が容易になるという利点がある。

【0056】

以上の実施の形態に関し、更に以下の付記を開示する。

【0057】

(付記1)

上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、

前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体と

を備えることを特徴とする記憶装置。

【0058】

(付記2)

前記不揮発性記憶媒体は、さらに、

前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致しなかった場合に前記第一の記憶領域に記憶されたデータを消去する消去部として前記上位装置を機能させるソフトウェアモジュールを記憶してあることを特徴とする付記1に記載の記憶装置。

【0059】

(付記3)

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続される接続部、

自装置の起動時に、前記接続部に前記記憶装置が接続され、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを判断する判断部、及び

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する登録部

を備えることを特徴とするデータ処理装置。

【0060】

(付記4)

前記記憶装置は、Opal SSC(Opal Security Subsystem Class)規格に準拠した記憶装置であることを特徴とする付記3に記載のデータ処理装置。

【0061】

(付記5)

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていると判断した場合、該記憶装置は、前記プログラムを実行してプリブート認証機能による接続先の認証を行うことを特徴とする付記3又は付記4に記載のデータ処理装置。

【0062】

(付記6)

前記プリブート認証機能による認証に成功しなかった場合、前記第1記憶領域に記憶されたデータを消去し、前記プリブート認証機能による認証に成功した場合、使用すべき記憶領域を第2記憶領域から第1記憶領域へ切り替えるようにしてあることを特徴とする付記5に記載のデータ処理装置。

【0063】

(付記7)

保守用装置の識別情報を前記第2記憶領域に登録可能にしてあり、

自装置の識別情報と前記第2記憶領域に記憶されている保守用装置の識別情報とが一致する場合、前記第2記憶領域に登録されている自装置及び保守用装置の識別情報を消去するようにしてあることを特徴とする付記3から付記6の何れか1つに記載のデータ処理装置。

【0064】

(付記8)

保守用装置の識別情報を前記第2記憶領域に登録可能にしてあり、

自装置の識別情報と前記第2記憶領域に記憶されている保守用装置の識別情報とが一致しない場合、前記第2記憶領域に登録されている保守用装置の識別情報を消去し、前記プリブート認証機能による認証を行うようにしてあることを特徴とする付記3から付記6の何れか1つに記載のデータ処理装置。

【0065】

(付記9)

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを自装置の起動時に判断し、

接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する

ことを特徴とする登録方法。

【0066】

(付記10)

コンピュータに、データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを前記コンピュータの起動時に判断させるステップと、

コンピュータに、接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び前記コンピュータの識別情報を前記第2記憶領域に登録させるステップと

を実行させることを特徴とするコンピュータプログラム。

【符号の説明】

【0067】

1 記憶装置

2 PC

10 イメージ切替部

11 データ記憶領域(第1記憶領域)

12 PBA領域(第2記憶領域)

20 BIOS

21 装置情報保持部

22 IF部

121 装置認証部

122 消去部

123 登録装置情報保持部

124 保守処理部

125 保守装置情報保持部

【技術分野】

【0001】

本発明は、データの漏えいを防止する記憶装置、データ処理装置、登録方法、及びコンピュータプログラムに関する。

【背景技術】

【0002】

パーソナルコンピュータ(PC)の内部に記憶された情報の漏えいを防止する技術の1つとして、例えば、PCが盗難などをされた場合、リモートからの命令によりPCに内蔵された暗号化ハードディスクドライブ(HDD)の暗号鍵を消去することにより、盗難されたPCからの情報漏えいを防止する技術が知られている。すなわち、暗号鍵を消去することによって、HDD内部に暗号化された情報の復号が不能となるため、情報の漏えいを防止することが可能となる。

【0003】

しかしながら、上記の技術では、リモートからの命令を受信する前に、PCからHDDが抜き取られてしまった場合、暗号鍵を消去することができないため、他のPCを利用してHDD内の暗号化された情報が復号されてしまう虞が生じる。

【0004】

このような問題を解決するものとして、例えば、特許文献1のように、HDDにディスク消去プログラムと消去プログラムを実行する回路とを搭載し、BIOSとHDDとの間のコンフィグレーションに失敗した場合、消去プログラムを実行し、HDDの情報を消去する自己消去機能を持つHDDが存在する。

【0005】

これにより、例えば、HDDがPCから抜き取られた後、別のPCに接続してHDDの情報を盗み見ようとすると、別のPCに接続し、起動した時点でHDDの情報が消去されることになる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2009−258979号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、上記のような自己消去機能を有するHDDでは、ハードウェアの改造が必要であるため、例えば、PCの盗難対策技術を開発する企業が、既存のHDDに対して盗難対策技術を併せて実装することが困難であるという問題点を有していた。

【0008】

本願は、上記の課題を解決するため、ハードウェアに改造を施すことなく、記憶装置からの情報漏えいを防止することができる記憶装置、データ処理装置、登録方法、及びコンピュータプログラムを提供することを目的とする。

【課題を解決するための手段】

【0009】

本願に開示する記憶装置は、上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体とを備えることを特徴とする。

【発明の効果】

【0010】

本願によれば、記憶装置のハードウェアに改造を施すことなく、記憶装置の持ち出しに伴う情報漏えいを防止することができる。

【図面の簡単な説明】

【0011】

【図1】本実施の形態に係る記憶装置の概略構成を示す模式図である。

【図2】記憶装置の機能構成を説明する模式図である。

【図3】起動時の処理手順を示すフローチャートである。

【図4】初期設定時の構成を示す模式図である。

【図5】初期設定の手順を示すフローチャートである。

【図6】保守処理時の構成を示す模式図である。

【図7】保守処理の手順を説明するフローチャートである。

【図8】実施の形態2の装置構成を示す模式図である。

【発明を実施するための形態】

【0012】

以下、本発明をその実施の形態を示す図面に基づいて具体的に説明する。

実施の形態1.

図1は本実施の形態に係る記憶装置の概略構成を示す模式図である。本実施の形態に係る記憶装置1は、TCG(Trusted Computing Group)が規格化した、TCG Opal SSC規格(Trusted Computing Group Opal Security Subsystem Class)に準拠する記憶装置である。本実施の形態に係る記憶装置1は、具体的には、HDD(Hard Disk Drive)、SSD(Solid State Drive)等の記憶装置である。

【0013】

従来のHDD(TCG Opal SSC規格に準拠していないHDD)では、起動可能なイメージは記憶領域に1つしか持てなかったが、TCG Opal SSC規格に準拠した記憶装置(以下、TCG−HDDという)では2つ持つことが可能である。1つはユーザのデータが記憶されるデータ記憶領域11であり、もう1つは、認証機能を実装し、PC起動前に認証を実施させる目的で作成されたPBA領域12(PBA : PreBoot Authentication)である。

本実施の形態に係る記憶装置1は、このようなデータ記憶領域11及びPBA領域12を有し、起動時に使用すべき記憶領域を切り替えるイメージ切替部10を備える。

【0014】

イメージ切替部10では、データ記憶領域11及びPBA領域12のイメージロード制御及びアクセス制御を行う。データ記憶領域11には、接続先のPC2(図2参照)がブートするOS(Operating System)やPC2のユーザが作成したデータ等が記憶される。PBA領域12は、記憶領域と同様にOSイメージを置くことが可能であり、128Mバイトの容量が確保される。

【0015】

TCG−HDDの動作モードとして、ATAモード及びTCGモードの2種類が存在する。ATAモードでは、従来のHDDと同じATAコマンドを使用して外部(BIOSやOS)からHDDの制御が可能であり、従来のHDDと同様の使い方ができる。しかし、TCG−HDDの特徴であるイメージ切替やプリブート認証(PBA)は機能しない。

【0016】

一方、TCGモードでは、従来とは別のTCGコマンドを使用してHDDを制御する。また、TCGモードでもPBA領域12を使用する/しないの設定が可能であり、PBA領域12を使用しない場合は、従来のHDDと同様、データ記憶領域11のOSイメージが起動されることになる。

【0017】

本実施の形態に係る記憶装置1では、TCGモード及びPBA領域12を使用する設定にすることにより、イメージ切替部10及びPBA領域12が機能するように構成する。従来のHDDでは、記憶領域の先頭部分にMBR(Master Boot Record)を持ち、BIOSからHDDへ制御が移ると、まずMBRが読み込まれる。TCG−HDDにおいても、PBA領域12にShadow−MBRを持つ。

【0018】

イメージ切替部10は、BIOSから制御を渡された場合にプリブート認証(PBA)を使用するとき、Shadow−MBRを読み込むためにPBA領域12のイメージをロードする。PBA領域12からデータ記憶領域11へイメージを変更する場合、PBA領域12に置かれたプログラムが制御を行う。TCGコマンドの「MBR−DONE」コマンドをPC2のCPU(不図示)が実行することにより、イメージ切替部10は、データ記憶領域11のイメージをロードし、OSイメージを切替える。

【0019】

後述するように、記憶装置1は、接続先のPCを認証しない場合、データ記憶領域11内に記憶するデータを消去する。データの消去は、例えば、データそのものをゼロで上書きすることにより実現することが可能である。

また、TCG−HDDはハードウェアによる暗号化機能を有するため、データそのものの上書き消去ではなく、暗号鍵を再生成することにより、データの消去を実現することも可能である。具体的には、TCGコマンドの「GenKey」コマンドを使用する。ATAコマンドの「Security Erase Unit」に相当する消去コマンドである。

【0020】

図2は記憶装置1の機能構成を説明する模式図である。図2では、説明のために、接続先のPC2の概略構成についても併せて記載している。PC2は、例えば、パーソナルコンピュータであり、CPU、ROM、RAM等を備える。PC2の装置情報保持部21には、PC2を一意に特定する情報(装置情報)が記憶される。例えば、PC2の型名と製造番号を組み合わせて18桁の一意的な情報(FMVAB1Z300R1234567など)を用いることができる。

本実施の形態では、装置情報保持部21に装置情報を記憶する構成としたが、BIOS20のNVRAM上に記憶される構成であってもよい。

【0021】

記憶装置1は、PC2のBIOS20経由で装置情報を取得することが可能である。装置情報を取得する方法は、機種やメーカによって異なる事も考えられる。この場合、記憶装置1は、他機種又は他メーカのPCを登録PCとすることが出来ない。しかし、装置情報を取得できないことにより、登録PCとは異なることが認識できるため、データ記憶領域11内のデータの消去を実行することは可能である。

【0022】

記憶装置1のPBA領域12は、HDDの認証やデータ消去を実行する際にPC2のCPUで実行されることにより機能する装置認証部121、消去部122、及び登録装置情報保持部123、並びにHDDの保守時にPC2のCPUで実行されることにより機能する保守処理部124、及び保守装置情報保持部125を備える。

【0023】

装置認証部121は、自装置(記憶装置1)が接続されたPC2の装置情報と登録装置情報保持部123に保持する装置情報とを比較し、認証を行う。接続されたPC2を認証する場合には、イメージ切替部10にデータ記憶領域11のアクセス権限を与え、このデータ記憶領域11内のOSイメージをロードさせる。接続されたPC2を認証しない場合には、消去部122にデータ記憶領域11に記憶されているデータの消去を指示する。

また、登録装置情報保持部123に登録されている装置情報が存在しない場合、登録装置情報保持部123は、自装置(記憶装置1)が接続されたPC2の装置情報を取得し、取得した装置情報を登録する。

【0024】

消去部122は、装置認証部121の指示を受けてデータ記憶領域11のデータを消去する。本実施の形態では、データを暗号化した暗号鍵を再設定する事でデータ消去を行う。

【0025】

登録装置情報保持部123には、初期登録時に自装置(記憶装置1)が接続されたPC2から取得した装置情報が登録される。また、PBA領域12内またはOS上に装置情報を登録するアプリケーション(登録アプリ)を持たせて、装置情報を登録する事も可能である。例えば、あるタイミングで特定の操作が行われた場合、PC2にメニュー画面を表示させるような登録アプリをPBA領域12に実装しておき、このメニュー画面から装置情報を登録させるような方法が考えられる。

本実施の形態では、登録装置情報保持部123は複数台の装置を登録することを可能としている。1台目の登録装置は初期設定により自動的に登録され、2台目以降はPBA領域12またはOS上の登録アプリからユーザが追加登録することを想定している。

【0026】

保守処理部124は、自装置(記憶装置1)が接続されたPC2の装置情報と保守装置情報保持部125に保持する装置情報を比較し、一致した場合は保守処理を実行する。保守処理では、登録装置情報保持部123及び保守装置情報保持部125に記憶されている装置情報をクリアする。登録装置情報保持部123をクリアすることにより、再度装置を登録することが可能になる。一致しない場合は、保守装置情報保持部125に記憶されている装置情報をクリアし、装置認証部121へ処理を移行する。保守装置情報保持部125に装置情報が保持されていない場合は、何もせず装置認証部121へ処理を移行する。

【0027】

保守装置情報保持部125には、保守PC(PC2)の装置情報が登録される。ここに保持された装置情報を保守処理の都度クリアするのは、保守PCを登録することにより起動時にHDD消去の実行を回避される事を防ぐためである。

【0028】

図3は、起動時の処理手順を示すフローチャートである。PC2が起動された場合(ステップS11)、PC2はBIOS20の処理を実行する(ステップS12)。PC2にTCG Opal SSC規格に準拠した記憶装置1が接続されている場合には、PC2は、PBA領域12内のイメージをPC2のRAMなどの記憶部にロードし、PC2のCPUで実行する(ステップS13)。PBA領域12内のイメージをロードし、PC2のCPUが実行することにより、装置認証部121、消去部122、保守処理部124がPC2において機能するようになる。

【0029】

装置認証部121は、自装置(記憶装置1)が接続されたPC2から装置情報を取得し、登録装置情報保持部123に保持された装置情報と一致するか否かを比較することにより、装置認証を行う(ステップS14)。

【0030】

装置情報が一致した場合(S14:YES)、装置認証部121は、イメージ切替部10にデータ記憶領域11へのアクセス権限を与える権限付与信号をPC2から自装置(記憶装置1)へ送信し、データ記憶領域11のイメージを起動する(ステップS15)。すなわち、データ記憶領域11のイメージをPC2のRAMなどの記憶部にロードし、PC2のCPUで実行する。

【0031】

装置情報が一致しない場合(S14:NO)、消去部122へデータ記憶領域11のデータ消去を指示し、消去部122が暗号鍵の再設定を行うことにより、データ記憶領域11に記憶されたデータを消去する(ステップS16)。

【0032】

これにより、正当なPC2に接続された記憶装置1を取り外し、別のPCに接続してデータを取り出そうとしても、そのPCが起動された時点で、データ記憶領域11内のデータが消去されるため、機密情報が漏えいすることを防止することが可能となる。

【0033】

次に、本実施の形態による認証機能及び消去機能を、TCG−HDDに設定する際の手順について説明する。図4は、初期設定時の構成を示す模式図である。TCG−HDDに認証機能及び消去機能を設定するためには、上述したような、装置認証部121、消去部122、保守処理部124を実現するための実行プログラム、及び登録装置情報保持部123、保守装置情報保持部125のための記憶領域をPBA領域12に設定する必要がある。

【0034】

このような初期設定は、製造工場やユーザの手で実行される可能性があるため、双方で初期設定が容易に出来る方法として、CD−ROM、USBメモリ等の外部メディア3に初期設定部31とインストールする実行プログラムとを持たせる構成としている。

外部メディア3に格納されている上記実行プログラムは、PC2のIF部22を通じて記憶装置1のPBA領域12に取り込まれる。

【0035】

初期設定の処理では登録装置情報を設定するため、設定が完了した場合、不要な初期設定が実行される事を回避する必要がある。例えば、初期設定部31の処理の初めにPBA領域12にプログラムがインストール済であるか否かを確認し、インストール済である場合は初期設定の処理を停止する、などの方法が考えられる。

また、PBA領域12を使用する方法では、PBA領域12に初期設定プログラムを持たせ、1回目の起動で初期設定プログラムが実行プログラムを外部メディア3からダウンロードし、各種設定が完了した段階で初期設定プログラムを消去する構成としてもよい。

【0036】

図5は、初期設定の手順を示すフローチャートである。図5に示すフローチャートは、ユーザの手により初期設定を行う場合の手順を示したものである。この初期設定はOSの起動中に行われる。まず、OSの起動中にCD−ROM、USBメモリなどの外部メディア3をPC2のIF部22へ接続し、初期設定部31による初期設定処理を実行する(ステップS21)。外部メディア3をドライブへ挿入した場合、自動的に初期設定部31を実行させるようにしても良い。

【0037】

初期設定部31は、最初に認証を行う(ステップS22)。認証は、ユーザの認証や機器の認証を用いることができる。例えば、パスワード入力を要求することにより、正規ユーザのみに初期設定を実行させることができる。また、装置の製造メーカ情報をBIOS20から取得し、他メーカのPCであったり、メーカ情報が取得できない場合は初期設定を終了する、という認証も可能である。製造メーカの情報は、型番などと同様BIOS20のNVRAMに保存されている。

【0038】

認証をパスした場合には(S22:YES)、初期設定部31は、PBA領域12に実行プログラムがインストール済であるか否かを判断する(ステップS23)。ステップS22で認証をパスしなかった場合(S22:NO)、又はPBA領域12に実行プログラムがインストールされている場合には(S23:YES)、本フローチャートによる処理を終了する。

【0039】

認証をパスし(S22:YES)、PBA領域12に実行プログラムがインストールされていないと判断した場合(S23:NO)、初期設定部31は、初期設定を開始する。

【0040】

初期設定部31は、初めにPBA領域12へ装置認証部121、消去部122、保守処理部124の各実行プログラムをインストールする(ステップS24)。実行プログラムのインストール後、登録装置情報保持部123、保守装置情報保持部125の領域を確保し、自装置(記憶装置1)が現在接続されているPC2の装置情報を登録装置情報保持部123へ設定する(ステップS25)。

【0041】

以上で、初期設定が完了する。次回以降の起動では、登録したPC2以外のPCに記憶装置1が接続され、当該PCが起動された場合には、記憶装置1のデータ記憶領域11に記憶されているデータが消去されることになる。

【0042】

次に、保守処理について説明する。図6は、保守処理時の構成を示す模式図である。保守処理についても、初期設定と同様、外部メディア4を用いて実行する構成とする。PC2のBIOS20から起動可能な外部メディア4に保守装置登録部41を置き、BIOS20がこの外部メディア4を起動した時のみ当該PC2を保守装置として記憶装置1に登録する。

【0043】

本実施の形態では、外部メディア4に保守装置登録部41を置く構成としたが、PC2の内部、記憶装置1のPBA領域12内、ネットワーク上のサーバーなどに置くものであってもよい。

【0044】

また、本実施の形態のように、自己消去機能を持つ記憶装置1では、保守作業に失敗した場合、データ記憶領域11内のデータが消去されてしまうため、操作ミスが起こらない保守処理を実行できることが望ましい。PC2や記憶装置1の内部に保守装置登録部41を置く場合、保守をさせるタイミングを知らせるオペレーションを保守担当者が特定のタイミングで行う必要がある。人の手を介在する事でミスが生じる可能性がある。

ネットワーク上のサーバに保守装置登録部41を置く場合、ネットワークに接続できる環境下でのみ、保守処理が可能となる。

【0045】

外部メディア4を利用する場合は、外部メディア4をPC2に接続した時が保守処理を実行するタイミングとなる。特に、BIOS20の起動デバイス順設定において、CD−ROMやUSBメモリなどの外部メディア4を、HDDより優先させることにより、外部メディア4を接続してPC2を起動するだけで確実に保守処理を開始することができる。

【0046】

ただ、無制限に外部メディア4を優先して起動してしまうと、HDD消去の回避方法とされる虞がある。そこで、保守用の外部メディア4を実行させない何らかの制限が必要である。例えば、初期設定と同様に、PC2から製造メーカの情報を取得し、特定のメーカーの装置でのみ保守を可能にする、装置の型番を取得し、型番が一致した場合のみ保守を可能にする、など外部メディア4を使用できる装置の絞り込みを行うことが必要である。また、外部メディア4ごとに別々のパスワードを設定し、保守処理を実行する前にパスワードを要求する方法も考えられる。これにより、外部メディア4を使用できるユーザを絞り込む事が可能となる。

【0047】

図7は、保守処理の手順を説明するフローチャートである。まず、外部メディア4からPC2を起動し(ステップS31)、PC2の装置情報を取得する(ステップS32)。次いで、外部メディア4の保守装置登録部41は、記憶装置1のPBA領域12に設けられている保守装置情報保持部125に取得したPC2の装置情報を設定する(ステップS33)。以上のステップにより、保守装置の装置情報が記憶装置1に登録されることになる。装置情報が登録された場合、一旦、PC2をシャットダウンする(ステップS34)。このシャットダウンは、保守装置登録部41が自動的に実行するものであってもよく、ユーザの手により手動で行うものであってもよい。

【0048】

PC2が再起動された場合(ステップS35)、保守処理部124は、保守装置情報保持部125に装置情報が設定されているか否かを判断する(ステップS36)。保守装置情報保持部125に装置情報が設定されていない場合には(S36:NO)、図3に示すフローチャートと同様の手順にて、ステップS14以降の処理を実行する。

【0049】

保守装置情報保持部125に装置情報が設定されている場合には(S36:YES)、保守装置情報保持部125に設定されている装置情報と現在接続されている装置から取得した装置情報とを比較することにより、現在接続されている装置が保守装置であるか否かを判断する(ステップS37)。

【0050】

保守装置でないと判断した場合(S37:NO)、保守装置情報保持部125をクリアした上で(ステップS38)、ステップS14以降の処理を実行する。

また、保守装置であると判断した場合(S37:YES)、登録装置情報保持部123及び保守装置情報保持部125の双方をクリアする(ステップS39)。

【0051】

保守処理において、サービスマンによる訪問修理を想定した場合、例えば、PC2のマザーボードの交換を行った場合、新たなマザーモードの装置情報は、記憶装置1の登録装置情報保持部123に登録されていないため、データ記憶領域11のデータが消去されてしまう。すなわち、登録されたPC2が故障した場合、他のPCで記憶装置1を使用することができない。そこで、図7に手順を示した保守処理を実行させることにより、記憶装置1を他のPCでも継続して使用可能にすることができる。

【0052】

実施の形態2.

実施の形態1では、外部メディア3を利用して装置認証部、消去部、保守処理部を実現する実行プログラムを記憶装置1のPBA領域12にインストールする構成としたが、ネットワークに接続されたサーバよりこれらの実行プログラムをダウンロードする構成としてもよい。

実施の形態2では、サーバから実行プログラムをダウンロードして初期設定を行う構成について説明する。

【0053】

図8は、実施の形態2の装置構成を示す模式図である。記憶装置1及びPC2の構成は、実施の形態1に示したものと全く同様である。PC2のIF部22には、通信ネットワークNを介してサーバ50に接続されている。

実施の形態1で説明したように、装置認証部121、消去部122、保守処理部124を実現するための実行プログラム、及び登録装置情報保持部123、保守装置情報保持部125のための記憶領域を、記憶装置1のPBA領域12に設定する必要がある。

【0054】

実施の形態2では、装置認証部121、消去部122、保守処理部124を実現するための実行プログラムがサーバ50に格納されている。

PC2は、初期設定を行うタイミングで、サーバ50に格納されている上記実行プログラムを通信ネットワークN経由で取得し、記憶装置1のPBA領域12にインストールする。インストールの手順は、実施の形態1の図5で説明した手順と全く同様である。

【0055】

本実施の形態では、初期設定時に通信ネットワークNへの接続が必要となるが、数百、数千台単位でTCG−HDDを一括導入する場合であっても、導入が容易になるという利点がある。

【0056】

以上の実施の形態に関し、更に以下の付記を開示する。

【0057】

(付記1)

上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、

前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体と

を備えることを特徴とする記憶装置。

【0058】

(付記2)

前記不揮発性記憶媒体は、さらに、

前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致しなかった場合に前記第一の記憶領域に記憶されたデータを消去する消去部として前記上位装置を機能させるソフトウェアモジュールを記憶してあることを特徴とする付記1に記載の記憶装置。

【0059】

(付記3)

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続される接続部、

自装置の起動時に、前記接続部に前記記憶装置が接続され、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを判断する判断部、及び

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する登録部

を備えることを特徴とするデータ処理装置。

【0060】

(付記4)

前記記憶装置は、Opal SSC(Opal Security Subsystem Class)規格に準拠した記憶装置であることを特徴とする付記3に記載のデータ処理装置。

【0061】

(付記5)

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていると判断した場合、該記憶装置は、前記プログラムを実行してプリブート認証機能による接続先の認証を行うことを特徴とする付記3又は付記4に記載のデータ処理装置。

【0062】

(付記6)

前記プリブート認証機能による認証に成功しなかった場合、前記第1記憶領域に記憶されたデータを消去し、前記プリブート認証機能による認証に成功した場合、使用すべき記憶領域を第2記憶領域から第1記憶領域へ切り替えるようにしてあることを特徴とする付記5に記載のデータ処理装置。

【0063】

(付記7)

保守用装置の識別情報を前記第2記憶領域に登録可能にしてあり、

自装置の識別情報と前記第2記憶領域に記憶されている保守用装置の識別情報とが一致する場合、前記第2記憶領域に登録されている自装置及び保守用装置の識別情報を消去するようにしてあることを特徴とする付記3から付記6の何れか1つに記載のデータ処理装置。

【0064】

(付記8)

保守用装置の識別情報を前記第2記憶領域に登録可能にしてあり、

自装置の識別情報と前記第2記憶領域に記憶されている保守用装置の識別情報とが一致しない場合、前記第2記憶領域に登録されている保守用装置の識別情報を消去し、前記プリブート認証機能による認証を行うようにしてあることを特徴とする付記3から付記6の何れか1つに記載のデータ処理装置。

【0065】

(付記9)

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを自装置の起動時に判断し、

接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する

ことを特徴とする登録方法。

【0066】

(付記10)

コンピュータに、データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを前記コンピュータの起動時に判断させるステップと、

コンピュータに、接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び前記コンピュータの識別情報を前記第2記憶領域に登録させるステップと

を実行させることを特徴とするコンピュータプログラム。

【符号の説明】

【0067】

1 記憶装置

2 PC

10 イメージ切替部

11 データ記憶領域(第1記憶領域)

12 PBA領域(第2記憶領域)

20 BIOS

21 装置情報保持部

22 IF部

121 装置認証部

122 消去部

123 登録装置情報保持部

124 保守処理部

125 保守装置情報保持部

【特許請求の範囲】

【請求項1】

上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、

前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体と

を備えることを特徴とする記憶装置。

【請求項2】

前記不揮発性記憶媒体は、さらに、

前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致しなかった場合に前記第一の記憶領域に記憶されたデータを消去する消去部として前記上位装置を機能させるソフトウェアモジュールを記憶してあることを特徴とする請求項1に記載の記憶装置。

【請求項3】

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続される接続部、

自装置の起動時に、前記接続部に前記記憶装置が接続され、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを判断する判断部、及び

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する登録部

を備えることを特徴とするデータ処理装置。

【請求項4】

前記記憶装置は、Opal SSC(Opal Security Subsystem Class)規格に準拠した記憶装置であることを特徴とする請求項3に記載のデータ処理装置。

【請求項5】

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを自装置の起動時に判断し、

接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する

ことを特徴とする登録方法。

【請求項6】

コンピュータに、データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを前記コンピュータの起動時に判断させるステップと、

コンピュータに、接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び前記コンピュータの識別情報を前記第2記憶領域に登録させるステップと

を実行させることを特徴とするコンピュータプログラム。

【請求項1】

上位装置からのアクセス要求に応じて、当該要求による記憶領域のアクセス先を、第一の記憶領域と第二の記憶領域との何れか一方に切り替える切替部と、

前記第二の記憶領域には、上位装置の識別に用いる第一の上位装置情報を記憶し、さらに、前記上位装置が有するCPUにより実行されるソフトウェアモジュールであって、前記第二の記憶領域に記憶された第一の上位装置情報を取得する第一の上位装置情報取得部と、当該上位装置が有する自装置とは異なる不揮発性記憶媒体から当該上位装置の識別に用いられる第二の上位装置情報を取得する第二の上位装置情報取得部と、前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致した場合に前記第一の記憶領域へアクセス先を切り替える制御信号を当該自装置の切替部に送信する権限付与部として前記上位装置を機能させるソフトウェアモジュールを記憶した不揮発性記憶媒体と

を備えることを特徴とする記憶装置。

【請求項2】

前記不揮発性記憶媒体は、さらに、

前記取得した第一の上位装置情報と第二の上位装置情報とを照合して一致しなかった場合に前記第一の記憶領域に記憶されたデータを消去する消去部として前記上位装置を機能させるソフトウェアモジュールを記憶してあることを特徴とする請求項1に記載の記憶装置。

【請求項3】

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続される接続部、

自装置の起動時に、前記接続部に前記記憶装置が接続され、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを判断する判断部、及び

前記接続部に接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する登録部

を備えることを特徴とするデータ処理装置。

【請求項4】

前記記憶装置は、Opal SSC(Opal Security Subsystem Class)規格に準拠した記憶装置であることを特徴とする請求項3に記載のデータ処理装置。

【請求項5】

データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを自装置の起動時に判断し、

接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び自装置の識別情報を前記第2記憶領域に登録する

ことを特徴とする登録方法。

【請求項6】

コンピュータに、データを記憶する第1記憶領域とプリブート認証機能を実現するためのプログラムを記憶する第2記憶領域とを有する記憶装置が接続されており、該記憶装置の第2記憶領域に前記プログラムが記憶されているか否かを前記コンピュータの起動時に判断させるステップと、

コンピュータに、接続された前記記憶装置の第2記憶領域に前記プログラムが記憶されていないと判断した場合、前記プログラム及び前記コンピュータの識別情報を前記第2記憶領域に登録させるステップと

を実行させることを特徴とするコンピュータプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2011−210129(P2011−210129A)

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願番号】特願2010−79051(P2010−79051)

【出願日】平成22年3月30日(2010.3.30)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成21年10月19日に、社団法人情報処理学会発行の「コンピューターセキュリティシンポジウム2009論文集 Computer Security Symposium 2009(CSS2009)」にて発表

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願日】平成22年3月30日(2010.3.30)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成21年10月19日に、社団法人情報処理学会発行の「コンピューターセキュリティシンポジウム2009論文集 Computer Security Symposium 2009(CSS2009)」にて発表

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

[ Back to top ]