記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法

【課題】データの情報漏えいを防止すること。

【解決手段】記憶装置は、暗号化データを保存する第1の領域と、第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、第1及び第2の領域をそれぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部とを有する。制御装置は、暗号化された第1の認証鍵を復号する復号部と、第2の領域をアクセス可能状態にする第2の認証鍵と、状態管理部の状態を制御する暗号化制御部とを有する。暗号化制御部は、記憶装置の認識処理を行う場合、第2の認証鍵を用いて第2の領域をアクセス不可状態からアクセス可能状態にし、その第2の領域から第1の認証鍵を読み出して復号し、その第1の認証鍵を用いて第1の領域をアクセス不可状態からアクセス可能状態に変更し、また、第1の認証鍵の内容変更を行う場合認証鍵の内容を変更可能である。

【解決手段】記憶装置は、暗号化データを保存する第1の領域と、第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、第1及び第2の領域をそれぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部とを有する。制御装置は、暗号化された第1の認証鍵を復号する復号部と、第2の領域をアクセス可能状態にする第2の認証鍵と、状態管理部の状態を制御する暗号化制御部とを有する。暗号化制御部は、記憶装置の認識処理を行う場合、第2の認証鍵を用いて第2の領域をアクセス不可状態からアクセス可能状態にし、その第2の領域から第1の認証鍵を読み出して復号し、その第1の認証鍵を用いて第1の領域をアクセス不可状態からアクセス可能状態に変更し、また、第1の認証鍵の内容変更を行う場合認証鍵の内容を変更可能である。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法に関する。

【背景技術】

【0002】

ディスクアレイ装置及びディスクアレイ制御装置を含む記憶装置制御システムが知られている。

【0003】

このディスクアレイ装置の運用中に、例えば磁気ディスク装置又は半導体メモリで構成される不揮発性メモリなどの記憶装置が紛失し、又は盗難されることによって情報漏えいが生じることが、近年問題になっている。このため、ディスクアレイ装置に暗号化機能を実装することが求められている。ディスクアレイ装置に暗号化機能を実装する具体的な方式として、コントローラ方式と暗号化ドライブを利用した暗号化ドライブ方式とが知られている。

【0004】

コントローラ方式は、データを暗号化する機能と復号する機能を有するハードウェアモジュールをディスクアレイ制御装置に搭載する方式である。コントローラ方式が適用されたディスクアレイ装置は、ホスト装置から受信したデータをハードウェアモジュールによって暗号化して記憶装置に保存する処理をし、また、記憶装置に保存している暗号化されたデータをハードウェアモジュールによって復号してホスト装置にデータを送信する処理を実行する。

【0005】

このコントローラ方式の特徴は、ディスクアレイ制御装置に既述のハードウェアモジュールを搭載することで当該ディスクアレイ制御装置に接続したディスクアレイ装置内に搭載された複数の記憶装置に暗号化したデータを保存すること、及びディスクアレイ制御装置に暗号化機能を実装することにある。

【0006】

一方、暗号化ドライブ方式は、ディスクアレイ制御装置に接続したディスクアレイ装置内の記憶装置に暗号化ドライブを適用する方式である。ここで暗号化ドライブとは、例えば磁気ディスク装置又は半導体メモリで構成される不揮発性メモリなどの記憶装置にデータを暗号化及び復号する機能及び認証鍵の管理を行う機能を有するハードウェアモジュールを搭載するものである。暗号化ドライブ方式が適用されたディスクアレイ装置は、暗号化ドライブ内でデータを暗号化する処理及びデータを復号する処理を実行する。

【0007】

この暗号化ドライブ方式の特徴の一つに、暗号化ドライブに供給している電源が遮断された時に、当該暗号化ドライブに保存しているデータへのアクセスを不可状態にするロック機能をユーザに提供できることがある。

【0008】

また、データの暗号化に関連する技術として、固有情報とパスワードとを用いて種々の演算処理を行って暗号鍵を生成する技術(例えば、特許文献1参照。)、データ暗号化に使用される暗号化鍵をユーザ要求時または自動トリガの際に変更することができ、暗号化されたデータが異なる暗号化鍵で同一データを再び暗号化する前に元の鍵で暗号化を解除する技術(例えば、特許文献2参照。)、及び最新暗号鍵情報の少なくとも一世代前の暗号鍵情報を旧暗号鍵情報として保持する技術(例えば、特許文献3参照。)が知られている。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2007−312025号公報

【特許文献2】特開2008−219871号公報

【特許文献3】特開2010−098597号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

既述のコントローラ方式を用いてデータを暗号化する場合、任意の暗号アルゴリズムに従って暗号化されたデータを記憶装置から読み出すことが可能であり、読み出したデータを既知の暗号アルゴリズムと照合することで、第三者に暗号化されたデータを復号される可能性がある。

【0011】

この点、暗号化ドライブ方式を用いることにより、暗号化データが記憶装置から読み出された後当該暗号化データが第三者に復号され、情報漏えいにつながる可能性を排除することができる。

【0012】

しかしながら、既述の暗号化ドライブ方式の場合、ディスクアレイ装置のホスト装置に暗号化ドライブ専用のアプリケーションを実装する必要があり、ホスト装置で暗号化ドライブの認証鍵の管理を行うことが必要になる。

【0013】

また、運用に合わせてユーザが暗号化ドライブを1台ずつ認証鍵の管理を行わなければならない。一般に、ディスクアレイ装置では複数の記憶システム間でRAID制御を行い複数の論理ディスクを構築する場合も多いため多くの暗号化ドライブが必要になる。このため、暗号化ドライブの搭載台数が増加するほど認証鍵の管理が複雑になる。

【0014】

更に、暗号化ドライブが保持する認証鍵の内容を変更する際に、例えばディスクアレイ装置に供給される電源が遮断される場合又は再起動処理を必要とする内部処理が発生した場合等の異常処理が発生した場合、ユーザが新規に変更した認証鍵と暗号化ドライブに設定されている認証鍵とが一致せず、暗号化ドライブの認証鍵を解除することができなくなる問題があった。これでは、ユーザは、暗号化ドライブ内に保存しているデータにアクセスすることができなくなる。

【0015】

ここで上記特許文献1乃至3に記載の技術は、暗号化ドライブ方式を使用した場合に、ホスト装置に専用のアプリケーションを搭載せずに、情報漏えいを防止する技術ではない。

【0016】

本発明は、上記事情に鑑みてなされたものであり、その目的は、ホスト装置に専用のアプリケーションを実装しなくてもデータの情報漏えいを防止する記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【0017】

また、他の目的は、記憶システムに含まれる暗号化ドライブの搭載台数が増加しても認証鍵の管理を容易にすることができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【0018】

更に、他の目的は、ディスクアレイ装置の運用中に異常処理が発生した場合に記憶装置の認証鍵の解除を自動で行うことができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【課題を解決するための手段】

【0019】

本発明は、記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、前記記憶装置は、暗号化データを保存する第1の領域と、前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、を有し、前記制御装置は、前記暗号化された第1の認証鍵を復号する復号部と、前記第2の領域をアクセス可能状態にする第2の認証鍵と、前記状態管理部の状態を制御する暗号化制御部と、を有する。前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする。

【発明の効果】

【0020】

本発明によると、ホスト装置に専用のアプリケーションを実装しなくてもデータの情報漏えいを防止する記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供できる。

【0021】

また、記憶システムに含まれる暗号化ドライブの搭載台数が増加しても認証鍵の管理を容易にすることができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供できる。

【0022】

また更に、ディスクアレイ装置の運用中に異常処理が発生した場合に記憶装置の認証鍵の解除を自動で行うことができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【図面の簡単な説明】

【0023】

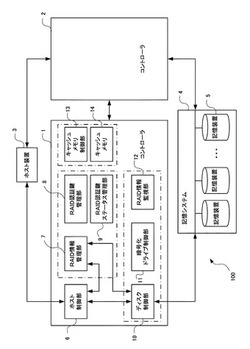

【図1】本発明の実施の形態に係る記憶装置制御システムの構成を示す図である。

【図2】同実施の形態に係るプールの構成を説明するための図である。

【図3】同実施の形態に係る記憶装置内部の構成を示す図である。

【図4】同実施の形態に係るRAID認証鍵管理部の構成を示す図である。

【図5】同実施の形態に係る暗号化ドライブ制御部の構成を示す図である。

【図6】同実施の形態に係る記憶装置認証鍵の変更処理時にキャッシュメモリに格納する情報を示す図である。

【図7】同実施の形態に係る記憶装置の認識処理の一部分を示すフローチャートである。

【図8】同実施の形態に係る記憶装置の認識処理の他の部分を示すフローチャートである。

【図9】同実施の形態に係る第1の認証鍵の内容の変更処理の一部分を示すフローチャートである。

【図10】同実施の形態に係る第1の認証鍵の内容の変更処理の他の部分を示すフローチャートである。

【図11】同実施の形態に係る第3の認証鍵及び第1の認証鍵の内容が変更される様子を説明するための図である。

【図12】同実施の形態に係る復旧処理を示すフローチャートである。

【図13】同実施の形態に係るバインド処理を示すフローチャートである。

【図14】同実施の形態に係る記憶装置の認証処理を示すフローチャートである。

【発明を実施するための形態】

【0024】

以下、図面を参照しながら本発明の実施の形態について説明する。

【0025】

図1は記憶装置制御システムであるディスクアレイ装置100の構成を示す図である。ディスクアレイ装置100は、制御装置であるコントローラ1,2及び記憶システム4を有している。記憶システム4は複数の記憶装置5を搭載しており、コントローラ1,2はこれらの記憶装置5から構成された1つまたは複数の論理ボリュームに対するデータの入出力を制御する。また、コントローラ1,2は、ホスト装置3に通信可能に接続されている。

【0026】

コントローラ1は、図1に示すように、ホスト制御部6、RAID情報管理部7、RAID認証鍵管理部8、RAID認証鍵ステータス管理部9、ディスク制御部10、暗号化ドライブ制御部11、RAID情報監視部12、キャッシュメモリ制御部13、及びキャッシュメモリ14を有している。

【0027】

なお、コントローラ2はコントローラ1と冗長構成となっており、コントローラ1と実質的に同様なハードウェア構成をしているためハードウェアモジュール構成の図示及び説明は省略する。

【0028】

このように構成されたコントローラ1,2を有するディスクアレイ装置100においては、RAID情報管理部7は、ホスト装置3からホスト制御部6に受信した入出力要求に従って、キャッシュメモリ制御部13に指示を行い、対象データを一時的にキャッシュメモリ14に格納する。このとき、キャッシュメモリ14が揮発性メモリで構成される場合、コントローラに障害が発生すると、対象データはキャッシュメモリ14に格納されているが記憶装置5には格納されていない状態になるため、対象データを消失する可能性が大きい。このような事態を防止するため、コントローラ1,2によってコントローラの多重化を図っている。

【0029】

キャッシュメモリ14に一時的に格納された対象データは、ディスク制御部10により記憶システム4に搭載された複数の記憶装置5に対して、ホスト制御部6で受信した入出力要求に従ってリード処理もしくはライト処理が行われる。

【0030】

複数の記憶装置5は、図2に示すようにプール23で管理されており、このようなプール23が一つまたは複数存在する。なお、同図においては、説明の簡略化のためプール23は1つしか図示していない。プール23内には複数の記憶装置5の間でRAID(Redundant Arrays of Inexpensive Disks)構成が形成されており、RAID構成毎に論理ボリュームが存在する。

【0031】

更に本実施の形態においては、記憶装置5として暗号化ドライブを利用する。図3は暗号化ドライブである記憶装置5に共通する構成を示している。同図に示すように、記憶装置5は、例えば磁気ディスク装置又は半導体メモリで構成されており、第1の領域であるユーザ領域5a、第2の領域である構成情報領域5b、及び状態管理部5cを有している。なお、データを暗号化する構成及データを復号する構成については、従来よりあるものと同様であるため詳細な説明を省略する。

【0032】

ユーザ領域5aは、ユーザが所定のデータを格納する領域である。このユーザ領域5aに格納されるデータは、暗号化される。

【0033】

構成情報領域5bは、RAID構成情報20、第1の認証鍵である記憶装置認証鍵21及び第3の認証鍵であるプール認証鍵22を記憶する領域を有している。

【0034】

RAID構成情報20は、複数の記憶装置5の間に形成されたRAID構成に関する情報である。

【0035】

記憶装置認証鍵21は、ユーザ領域5aを管理する認証鍵であり、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bによって世代管理ができるようになっている。すなわち、現在、記憶装置認証鍵21として設定されているものを現世代記憶装置認証鍵21aとし、現在から一つ過去に記憶装置認証鍵21として設定されたものを旧世代記憶装置認証鍵21bとする。なお、初期設定時にはデフォルトの記憶装置認証鍵21が構成情報領域5bに設定される。

【0036】

プール認証鍵22は、プール23を管理する認証鍵であり、現世代プール認証鍵22a及び旧世代プール認証鍵22bによって世代管理ができるようになっている。すなわち、現在、プール認証鍵22として設定されているものを現世代プール認証鍵22aとし、現在から一つ過去にプール認証鍵22として設定されたものを旧世代プール認証鍵22bとする。なお、プール23に所属する複数の記憶装置5のプール認証鍵はプール毎にすべて統一する。

【0037】

状態管理部5cは、記憶装置5内部の種々の処理を管理するものである。状態管理部5cは、ユーザ領域5a及び構成情報領域5bに関して、それぞれ、リード処理及びライト処理を受け付けないロック状態(アクセス不可状態)と、リード処理及びライト処理を受け付けることが可能な解除状態(アクセス許可状態)とのいずれかの状態に管理する。したがって、ユーザ領域5a,構成情報領域5bがロック状態にある場合、ホスト装置3は記憶装置5に対してリードコマンド又はライトコマンドを発行しても、ユーザ領域5aに格納されているデータにアクセスできない。一方、ユーザ領域5a,構成情報領域5bが解除状態にある場合、ホスト装置3はユーザ領域5aに格納されているデータにアクセス可能になる。

【0038】

また、状態管理部5cは、記憶装置5に供給される電源が遮断されたことを契機にユーザ領域5a,構成情報領域5bをロック状態に変更する機能を有しており、例えば記憶装置5が記憶システム4から抜去された場合、当該記憶装置5のユーザ領域5a,構成情報領域5bは自動でロック状態になる。このロック状態は、ユーザ領域5aについては既述の記憶装置認証鍵21によって解除され、構成情報領域5bについては後述する構成情報領域認証鍵(図5参照。)によって解除される。

【0039】

なお、本実施の形態においては既述のように記憶装置5として暗号化ドライブを用いることとするが、記憶装置5は暗号化ドライブに限定することではない。

【0040】

次に、記憶装置5が暗号化ドライブである場合に動作するRAID認証鍵管理部8、RAID認証鍵ステータス管理部9、暗号化ドライブ制御部11及びRAID情報監視部12について説明する。

【0041】

RAID認証鍵管理部8は、図4に示すように、プール認証鍵管理部30、プール認証鍵復号部31、記憶装置認証鍵復号部32及び自律立ち上げモード管理部33を有している。

【0042】

プール認証鍵管理部30は、プール23に設定されるプール認証鍵を管理する。

【0043】

プール認証鍵復号部31は、例えばホスト装置3から送信されるデータに含まれる暗号化された新規プール認証鍵、現世代及び旧世代プール認証鍵を復号する。

【0044】

記憶装置認証鍵復号部32は、記憶装置5から読み出された暗号化されている現世代及び旧世代記憶装置認証鍵を復号する。

【0045】

自律立ち上げモード管理部33には、ディスクアレイ装置100の起動処理において、記憶装置5のユーザ領域5aがロック状態にある場合、ロック状態を自動で解除する処理を行うか否かが設定される。この自律立ち上げモードの設定は、例えば、ユーザがディスクアレイ装置100の運用を開始する際や運用中に決定すれば良い。

【0046】

RAID認証鍵ステータス管理部9は、記憶装置5が保持する現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bの内容が変更される場合、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを変更中又は変更済みのいずれのステータスにあるかを管理する。なお、記憶装置5が非暗号化ドライブである場合は、このステータス(変更中又は変更済み)の管理は行われない。

【0047】

RAID情報監視部12は、RAID認証鍵ステータス管理部9のステータスが変更中に設定されているか否かを監視する。

【0048】

暗号化ドライブ制御部11は、図5に示すように、第2の認証鍵である構成情報領域認証鍵41、認証鍵内容変更部42、状態管理変更部43及び認証鍵ロック解除部44を備える。構成情報領域認証鍵41は、記憶装置5の構成情報領域5bを管理する認証鍵である。認証鍵内容変更部42は、暗号化ドライブに定義されているプロトコルに従って、認証鍵の変更処理を行う。状態管理変更部43は、記憶装置5の構成情報領域5bをロック状態から解除状態にするための指示を状態管理部5cに送信する。認証鍵ロック解除部44は、記憶装置5のユーザ領域5a及び構成情報領域5bをロック状態から解除状態にするための指示を状態管理部5cに送信する。

【0049】

次に、記憶装置5の認識処理について、図7及び図8のフローチャートを参照しながら説明する。

【0050】

記憶装置5の認識処理が開始すると、ディスク制御部10は、記憶システム4に搭載した複数の記憶装置5に対して、暗号化ドライブに対応したコマンド送信し、その応答に基づいて複数の記憶装置5それぞれが暗号化ドライブであるか否かを判断する(S101)。

【0051】

記憶装置5が暗号化ドライブであると判断した場合(S101:YES)、ディスク制御部10は、当該記憶装置5を暗号化ドライブであると認識する(S102)。また、記憶装置5が暗号化ドライブでないと判断した場合(S101:NO)、ディスク制御部10は当該記憶装置5を非暗号化ドライブであると認識する(S103)。

【0052】

ステップS102,S103において、記憶装置5が暗号化ドライブであるか非暗号化ドライブであるかを認識した後に、ディスク制御部10は、複数の記憶装置5に対して、暗号化ドライブと非暗号化ドライブに共通した初期化処理を行う(S104)。

【0053】

次に、ディスク制御部10は、ステップS102,S103の認識結果に基づいて、複数の記憶装置5それぞれが暗号化ドライブであるか否かを判断する(S105)。記憶装置5が暗号化ドライブでないと判断した場合(S105:NO)、ディスク制御部10は、当該記憶装置5の認識処理が終了したことをRAID情報管理部7へ通知する(S106)。一方、記憶装置5が暗号化ドライブであると判断した場合(S105:YES)、暗号化ドライブ制御部11は、後述するステップS107からS119の処理を実行する。

【0054】

暗号化ドライブであると認識した記憶装置5の場合(S105:YES)、暗号化ドライブ制御部11は、構成情報領域認証鍵41を用いて、記憶システム4に搭載されている記憶装置(暗号化ドライブ)5の構成情報領域5bの暗号化を解除する(S107)。

【0055】

次に、暗号化ドライブ制御部11は、構成情報領域5bの解除処理が終了したか否かを判断する(S108)。構成情報領域5bの解除処理が終了したと判断しない場合(S108:NO)、暗号化ドライブ制御部11は、ステップS107の解除処理を継続する。

【0056】

構成情報領域5bの解除処理が終了したと判断した場合(S108:YES)、暗号化ドライブ制御部11は、自律立ち上げモード管理部33の管理設定に基づいて、既述の自律立ち上げモードが実行されるように設定されているか否かを判断する(S109)。

【0057】

ここで、自律立ち上げモードが設定されていない場合、ユーザ領域5aを管理する記憶装置認証鍵21が自律的に解除されないため、ホスト装置3は、記憶装置5のユーザ領域5aにアクセスできない。このように起動処理時において、ユーザ領域5aの記憶装置認証鍵21を自律的に解除しない機能を備えることで、ホスト装置3及び/又はネットワークを構築された環境における外部サーバからのアクセスをディスクアレイ装置100は、制限することができる。よって、ユーザは、ホスト装置3及び/又は外部サーバからのアクセスを制限するディスクアレイ装置100の運用が可能になる。

【0058】

自律立ち上げモードが設定されていないと判断した場合(S109:NO)、暗号化ドライブ制御部11は、ユーザ領域5aを解除する処理を行わず、既述のステップS106の処理、つまり、記憶装置5の認識処理の完了をホスト装置3へ通知する。

【0059】

一方、自律立ち上げモードが設定されていると判断した場合(S109:YES)、暗号化ドライブ制御部11は、記憶装置5の構成情報領域5bから暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを読み出し、読み出した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S111)。

【0060】

次に、RAID認証鍵管理部8は、記憶装置認証鍵復号部32を用いて、キャッシュメモリ14に格納されている暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを復号し(S112)、この復号した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S113)。

【0061】

次に、暗号化ドライブ制御部11は、キャッシュメモリ14に格納されている復号された現世代記憶装置認証鍵21aを用いて、ユーザ領域5aを解除する(S114)。つまり、現世代記憶装置認証鍵21aを用いてユーザ領域5aをロック状態から解除状態にする指示を状態管理部5cに送信する処理が実行される。

【0062】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの解除処理が終了したか否かを判断する(S115)。解除処理が終了していないと判断した場合(S115:NO)、暗号化ドライブ制御部11は、既述のステップS114の処理を継続する。

【0063】

一方、ユーザ領域5aの解除処理が終了したと判断した場合(S115:YES)、暗号化ドライブ制御部11は、現世代記憶装置認証鍵21aでユーザ領域5aの認証鍵を解除できたか否かを判断する(S116)。

【0064】

復号された現世代記憶装置認証鍵21aを用いてユーザ領域5aの認証鍵を解除できたと判断した場合(S116:YES)、暗号化ドライブ制御部11は、記憶装置5の認識処理が完了したことをRAID情報管理部7に通知する(既述のS106)。

【0065】

一方、復号された現世代記憶装置認証鍵21aでユーザ領域5aの認証鍵を解除できなかったと判断した場合(S116:NO)、暗号化ドライブ制御装置11は、キャッシュメモリ14に格納されている復号された旧世代記憶装置認証鍵21bを用いて、ユーザ領域5aの認証鍵を解除する(S117)。つまり、旧世代記憶装置認証鍵21bを用いてユーザ領域5aをロック状態から解除状態にする指示を状態管理部5cに送信する処理が実行される。

【0066】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの解除処理が終了したか否かを判断する(S118)。ユーザ領域5aの解除処理が終了していないと判断した場合(S115:NO)、暗号化ドライブ制御部11は、既述のステップS117の処理を継続する。

【0067】

一方、ユーザ領域5aの解除処理が終了したと判断した場合(S115:YES)、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーし(S119)、記憶装置5の認識処理が完了したことをRAID情報管理部7に通知する(既述のS106)。

【0068】

このように記憶装置5が保持する記憶装置認証鍵21を世代管理する構成及び既述のステップS114からS118の処理を行うことにより、暗号化ドライブ制御部11は、現世代記憶装置認証鍵21a又は旧世代記憶装置認証鍵21bを用いて、暗号化ドライブが採用された記憶装置5のユーザ領域5aの認証鍵を確実に解除することができる。

【0069】

更に、暗号化ドライブ制御部11は、記憶装置5の構成情報領域5bに格納されているRAID構成情報20を読み出し、ユーザ領域5aにRAID構成が構築されている場合には、RAID構成を復元する処理を行うことにより、複数の記憶装置5を含む記憶システム4の認識処理を終了する。

【0070】

次に、ディスクアレイ装置100を運用中において、記憶装置5のユーザ領域5a及び構成情報領域5bの解除状態時に記憶装置5が保持する記憶装置認証鍵21の内容を変更する処理について、図9及び図10に示すフローチャートを用いて説明する。

【0071】

先ず、ユーザがホスト装置3を介してディスクアレイ装置100に対して、記憶システム4に搭載された記憶装置5のユーザ領域5aの記憶装置認証鍵21の内容を変更するための変更コマンドを送信する(S201)。

【0072】

ユーザが変更コマンドをホスト装置3に入力する際に、ユーザ入力認証鍵25と新規プール認証鍵24(後述の図6に図示。)を入力する。ユーザ入力認証鍵25は、後述する変更前と変更後のプール認証鍵が一致することを確認する処理に必要となる。ユーザによって入力されたユーザ入力認証鍵25と新規プール認証鍵24は任意の暗号アルゴリズムを利用してホスト装置3で暗号化される。よって、変更コマンドには、暗号化されたユーザ入力認証鍵25及び新規プール認証鍵24が含まれる。

【0073】

ホスト制御部6が変更コマンドを受信したことを確認した場合(S202)、ホスト制御部6は、変更コマンドに含まれる暗号化されたユーザ入力認証鍵25及び暗号化された新規プール認証鍵24をキャッシュメモリ14に格納する(S203)。

【0074】

RAID認証鍵管理部8は、プール認証鍵復号部31を利用して、キャッシュメモリ14に格納している暗号化されたユーザ入力認証鍵25及び暗号化された新規プール認証鍵24を復号し(S204)、復号したユーザ入力認証鍵25及び復号した新規プール認証鍵24をキャッシュメモリ14に格納する(S205)。

【0075】

次に、暗号化ドライブ制御部11は、構成情報領域5bに保存されている暗号化された現世代プール認証鍵22a及び暗号化された旧世代プール認証鍵22bをキャッシュメモリ14に格納する(S206)。

【0076】

RAID認証鍵管理部8は、プール認証鍵復号部31を利用して、キャッシュメモリ14に格納された暗号化された現世代プール認証鍵22a及び暗号化された旧世代プール認証鍵22bを復号し(S207)、復号した現世代プール認証鍵22a及び復号した旧世代プール認証鍵22bをキャッシュメモリ14に格納する(S208)。

【0077】

次に、RAID認証鍵管理部8は、キャッシュメモリ14に格納されている、ユーザによって入力されたユーザ入力認証鍵25と記憶装置5の構成情報領域5bから読み出した現世代プール認証鍵22aとを比較し、一致しているか否かを判断する(S209)。

【0078】

ユーザ入力認証鍵25と現世代プール認証鍵22aが一致しない場合(S209:NO)、RAID認証鍵管理部8は、記憶装置5のユーザ領域5aの認証鍵である記憶装置認証鍵21の内容を変更する処理を行わずに、ホスト装置3に異常終了を通知する(S210)。この通知には、例えば、ユーザに対して、プール認証鍵22の内容を変更するための入力にエラーがあったことを示す情報が含まれる。

【0079】

一方、既述のユーザ入力認証鍵25と現世代プール認証鍵22aが一致する場合(S209:YES)、暗号化ドライブ制御部11は、記憶装置認証鍵21の変更処理が必要なプール23に所属する記憶装置5について、暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを読み出し、読み出した暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S211)。

【0080】

次に、RAID認証鍵管理部8は、記憶装置認証鍵復号部32を利用して、ステップS211においてキャッシュメモリ14に格納した暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを復号し(S212)、復号した現世代記憶装置認証鍵21a及び復号した旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S213)。

【0081】

従って、既述のステップS213の処理の終了後においては、キャッシュメモリ14には、図6に示すように、新規プール認証鍵24、ユーザ入力認証鍵25、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、及び旧世代記憶装置認証鍵21bが格納される。

【0082】

次に、RAID認証鍵管理部8は、キャッシュメモリ14において、現世代プール認証鍵22aを旧世代プール認証鍵22bに上書きコピーし(S214)、新規プール認証鍵24を現世代プール認証鍵22aに上書きコピーする(S215)。

【0083】

更に、RAID認証鍵管理部8は、キャッシュメモリ14において、現世代記憶装置認証鍵21aを旧世代記憶装置認証鍵21bに上書きコピーし(S216)新規プール認証鍵24を現世代記憶装置認証鍵21aに上書きコピーする(S217)。

【0084】

なお、図11は、キャッシュメモリ14において、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、旧世代記憶装置認証鍵21bの内容が変更される様子50を示している。

【0085】

次に、ディスク制御部10は、記憶装置認証鍵21の変更処理が必要なプール23に所属する記憶装置5の構成情報領域5bに、既述のステップS214乃至S217の処理で書き換えられた現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、及び旧世代記憶装置認証鍵21bを書き込む(S218)。

【0086】

次に、RAID認証鍵ステータス管理部9は、認証ステータスを認証鍵の変更中に設定する(S219)。

【0087】

次に、ホスト制御部6は、記憶装置認証鍵21の内容を変更する処理について正常終了したことをホスト装置3に通知する(S220)。

【0088】

また、RAID情報監視部12がRAID認証鍵ステータス管理部9の認証ステータスが変更中になったことを検知した場合(S221)、暗号化ドライブ制御部11は、プール23に所属する記憶装置5に対して、ユーザ領域5aの認証鍵を現世代記憶装置認証鍵21aに変更する処理を行う(S222)。

【0089】

次に、暗号化ドライブ制御部11は、認証鍵変更処理が終了したか否かを判断する(S223)。認証鍵変更処理が終了していないと判断した場合(S223:NO)、暗号化ドライブ制御部11は、既述のステップS223の認証鍵変更処理を継続する。

【0090】

一方、認証鍵変更処理が終了したと判断した場合(S223:YES)、RAID認証鍵ステータス管理部9は、認証ステータスを認証鍵の変更中から変更済みに変更する(S224)。

【0091】

以上のステップS201乃至S224の処理により、ユーザは、プール23に所属する記憶装置5の構成情報領域5bに格納されている現世代記憶装置認証鍵21a、旧世代記憶装置認証鍵21b、現世代プール認証鍵22a及び旧世代プール認証鍵22bを更新することができる。

【0092】

次に、既述の記憶装置認証鍵21の変更処理を行っている際に、ディスクアレイ装置100に供給される電源が遮断される場合、或いは、記憶装置5内で再起動処理を行う場合などの異常処理が発生した場合の処理について説明する。

【0093】

既述のステップS201乃至S217の処理中に異常処理が発生した場合、新規プール認証鍵24、ユーザ入力認証鍵25、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する処理が行われているが、記憶装置5の記憶装置認証鍵21を更新する処理は行われていない。このため、記憶装置5が保持する現世代記憶装置認証鍵21aとキャッシュメモリ14に格納されている現世代記憶装置認証鍵21aとは内容が一致する。したがって、コントローラ1は、再起動処理において、記憶装置5のユーザ領域5aの認証鍵を解除することが可能である。

【0094】

また、異常処理発生後に、ホスト制御部6はホスト装置3に記憶装置認証鍵21の変更処理が異常終了したことを通知する。この通知を受けて再度、ユーザは記憶装置5のユーザ領域5aの記憶装置認証鍵21の内容を変更する処理を行うことが可能である。

【0095】

一方、既述のステップS218乃至S223の処理中に異常終了が発生した場合、RAID認証鍵ステータス管理部9の認証ステータスが記憶装置認証鍵21の変更中に更新されている。このためRAID情報監視部12がRAID認証鍵ステータス管理部9の認証ステータス変更を検知して、記憶装置5のユーザ領域5aの記憶装置認証鍵21の変更処理が行われている。

【0096】

よって異常処理が発生した後、再度、ディスクアレイ装置100の起動処理を行う場合、記憶装置認証鍵21の変更処理を継続できるようにするため、構成情報領域5bに保存済みの現世代記憶装置認証鍵21aと旧世代記憶装置認証鍵21bといずれかを利用して、ユーザ領域5aの記憶装置認証鍵21を確実に変更する処理を行う必要がある。

【0097】

記憶装置5の認識処理時においては、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを用いて記憶装置5のユーザ領域5aの認証鍵を解除する処理を行う。(既述のステップS117乃至S118と同様の処理)。このように記憶装置認証鍵21を世代管理しているため、既述のステップS218乃至S223の処理中に異常終了が発生した場合でも、旧世代記憶装置認証鍵21bを利用してユーザ領域5aの記憶装置認証鍵21を確実に変更することができる。

【0098】

更に、旧世代記憶装置認証鍵21bで記憶装置5のユーザ領域5aの認証鍵を解除した後、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーする(既述のステップS119)。

【0099】

次に、ディスクアレイ装置100の運用中に復旧処理やバインド処理などが発生した場合に、その後ディスクアレイ装置100が起動処理を行う時に自動で記憶装置認証鍵21を変更する処理について説明する。

【0100】

ここで、復旧処理とは対象先の別プールに所属していた記憶装置5を既に構築されているプールに新規で所属する処理や、対象先の同プールに再度所属する処理である。また、バインド処理とは、新しくプールを構築する処理である。

【0101】

先ず、復旧処理の場合について図12を参照しながら説明する。図12に示すように、RAID情報管理部7は、復旧処理が必要であることを暗号化ドライブ制御部11に通知する(S301)。

【0102】

次に、RAID認証鍵管理部8は、新規プール認証鍵24を記憶装置5が所属するプールの暗号化されているプール認証鍵に置き換える(S302)。

【0103】

RAID認証鍵管理部8は、キャッシュメモリ制御部13を制御し、暗号化されている新規プール認証鍵24をキャッシュメモリ14に格納し(S303)、その格納した新規プール認証鍵24を読み出してプール認証鍵復号部31により復号し(S304)、復号した新規プール認証鍵24をキャッシュメモリ14に格納する(S305)。

【0104】

次に、RAID認証鍵管理部8は、キャッシュメモリ制御部13を制御し、記憶装置5に保存している現世代プール認証鍵22aと旧世代プール認証鍵22bとをキャッシュメモリ14に格納し(S306)、その格納した現世代プール認証鍵22aと旧世代プール認証鍵22bとを読み出してプール認証鍵復号部31により復号し(S307)、復号した現世代プール認証鍵と旧世代プール認証鍵とをキャッシュメモリ14に格納する(S308)。

【0105】

次に、RAID情報管理部7は、現世代プール認証鍵22aと新規プール認証鍵24とが一致するか否かを判断する(S309)。両認証鍵が一致しないと判断した場合(S309:NO)、RAID情報管理部7は、既述のステップS214乃至S224の処理と同様の処理を実行する(図10参照。)。これにより、記憶装置5が対象先の別プールに所属していた場合に、当該記憶装置5が保持するプール認証鍵22を別のプールのプール認証鍵に変更することができる。

【0106】

一方、現世代プール認証鍵22aと新規プール認証鍵24とが一致すると判断した場合(S309:YES)RAID情報管理部7は、記憶装置5が現在所属しているプールに再度所属したと判断する(S310)。

【0107】

以上のように、RAID情報管理部7は、記憶装置5の所属するプールを判断した後、RAID構成の復旧処理を実行する(S311)。

【0108】

次に、バインド処理の場合について図13を参照しながら説明する。なお、図13におけるステップS401,S403乃至S409は、既述の図12に示すステップS301,S303乃至S309とそれぞれ同様の処理であるため説明を省略する。

【0109】

バインド処理によって新しくプールを構築する際にはプール認証鍵を新たに設定する必要があるため、ステップS402においては、RAID情報鍵管理部8は、新たに設定するプール認証鍵として、デフォルトの認証鍵を設定する。

【0110】

更に、ステップS409において、現世代プール認証鍵と新規プール認証鍵で一致した場合(S409:YES)、ステップS410において、RAID情報管理部7は、現世代プール認証鍵がデフォルトの認証鍵であると判断し、ステップS411において、バインド処理を実行する。

【0111】

また、新たにプールに所属する記憶装置5について、既にプール認証鍵の変更処理を行っていた場合には、デフォルトのプール認証鍵を自動で設定することで、新たに所属するプール内のすべての記憶装置5のプール認証鍵を統一することができる。このようにプール認証鍵を統一することで、ディスクアレイ装置100のプール認証鍵22の管理を容易にすることができる。

【0112】

また更に、ユーザはバインド処理の指示と共に常にプール認証鍵を設定する必要はなく、プール認証鍵の管理を容易に行う機能を提供することも可能である。例えば、バインド処理時にユーザが任意のプール認証鍵を設定する場合には、バインド処理後に記憶装置5のユーザ領域5aを管理するプール認証鍵を変更する処理を連続して行う機能をユーザに提供しても良い。

【0113】

以上説明したように、本発明のディスクアレイ装置100は、記憶システム4に実装した記憶装置(暗号化ドライブ)5が保持する記憶装置認証鍵21の管理を行う暗号化ドライブ制御部11をコントローラ1,2内に実装している。このため、ディスクアレイ装置100の起動処理時に自動で記憶装置5の認証鍵の解除処理を行うことができる。つまり、本発明によると、ホスト装置3に暗号化ドライブ専用のアプリケーションを実装する必要がない。

【0114】

また、ディスクアレイ装置100は、記憶装置5として暗号化ドライブを用い、かつ、記憶装置5の構成情報領域5bを認証する構成情報領域認証鍵41及び記憶装置認証鍵21を復号する記憶装置認証鍵復号部32をコントローラ1,2内に設けている。このため、例えば、ディスクアレイ装置100から記憶装置5が第三者により取り外され、記憶装置5の盗難等が行われた場合にも、当該第三者は記憶装置5に設定している認証鍵がわからず記憶装置5をロック状態から解除状態にすることができない。したがって、第三者は記憶装置5に保存しているデータにアクセスすることできない。よって、ディスクアレイ装置100は、情報漏えいを防止することができる。

【0115】

また、ディスクアレイ装置100に供給される電源が遮断される場合又は、記憶装置5内で再起動処理を必要とする内部処理が発生した場合など、ディスクアレイ装置100の運用中に異常処理が発生した後でも、構成情報領域5bに保存する現世代記憶装置認証鍵21aと旧世代記憶装置認証鍵21bのいずれかを利用して、ユーザ領域5aの認証鍵を確実に解除することができる。

【0116】

更に、ディスクアレイ装置100の運用中に復旧処理やバインド処理などが発生した場合もユーザ領域5aを管理する認証鍵の内容を変更する処理と同様の処理を行うことにより、ディスクアレイ装置100の起動処理を行う時、自動で記憶装置5のユーザ領域5aの認証鍵の解除を行うことができる。

【0117】

(他の実施の形態)

本発明の他の実施例として、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能になる場合について説明する。より詳細には、プール23毎に設定した現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを管理する構成と、プール23毎に設定しているプール認証鍵22に他のディスクアレイ装置と重複しない固有情報を付加する手段とを設けることにより、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能になる。

【0118】

更に、別のディスクアレイ装置へ移設することを抑止する一方で、プール23単位のプール認証鍵22と記憶装置認証鍵21とを比較し、他のディスクアレイ装置と重複しない固有情報が互いに一致するか否かを判断する手段を設けることにより、既に同じディスクアレイ装置内でプールに属している記憶装置(暗号化ドライブ)5を同じディスクアレイ装置内において他のプールに新たに属した場合に、所属するプールが異なることを判断することが可能になる。

【0119】

図14は、記憶装置5の認識処理において、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を利用不可にする処理の一部を示している。なお、ステップS501より前の処理及びステップS502及びステップS511の後の処理については、既述の図7と同様であるため説明を省略する。

【0120】

自律立ち上げモードが設定されていると判断した場合(S109:YES)、暗号化ドライブ制御部11は、現世代プール認証鍵22aに付加された固有情報と、旧世代プール認証鍵22bに付加された固有情報とが一致するか否かを判断する(S501)。

【0121】

両情報が一致しないと判断した場合(S501:NO)、ディスク制御部10は、当該記憶装置5は他のディスクアレイ装置で利用していたものであると判断する(S502)。そして、記憶装置5の認識処理完了が通知される(既述のステップS106:図示を省略している。)。

【0122】

一方、両情報が一致すると判断した場合(S501:YES)、暗号化ドライブ制御部11は、暗号化された現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納し(S503)、キャッシュメモリ14から現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを読み出して記憶装置認証鍵復号部32を用いて復号し(S504)、復号した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S505)。

【0123】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵をキャッシュメモリ14に格納している、復号した現世代記憶装置認証鍵21aを用いて解除する(S506)。

【0124】

次に、暗号化ドライブ制御部11は、認証鍵解除処理が終了したか否かを判断する(S507)。認証鍵解除処理が終了していないと判断した場合(S507:NO)、暗号化ドライブ制御部11は、既述のステップS506のユーザ領域5aの認証鍵を解除する処理を継続する。

【0125】

一方、認証鍵解除処理が終了したと判断した場合(S507:YES)、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵を解除できたか否かを判断する(S508)。

【0126】

ユーザ領域5aの認証鍵が解除できたと判断した場合(S508:YES)、記憶装置5の認識処理完了が通知される(既述のステップS106:図示を省略している。)。

【0127】

一方、ユーザ領域5aの認証鍵を解除できたなかったと判断した場合(S508:NO)、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵を旧世代記憶装置認証鍵21bで解除する(S509)。

【0128】

次に、暗号化ドライブ制御部11は、認証鍵解除処理が終了したか否かを判断する(S510)。認証鍵解除処理が終了していないと判断した場合(S510:NO)、暗号化ドライブ制御部11は、既述のステップS509のユーザ領域5aの認証鍵を解除する処理を継続する。

【0129】

一方、認証鍵解除処理が終了したと判断した場合(S510:YES)、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーする(S511)。

【0130】

以上の処理により、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能である。更に、既に同じディスクアレイ装置内でプールに属している記憶装置(暗号化ドライブ)5を同じディスクアレイ装置内において他のプールに新たに属した場合に、所属するプールが異なることを判断することが可能になる。

【0131】

なお、本発明は上述の実施の形態に限定されるものではなく、その実施に際して様々な変形が可能である。

【0132】

上記実施の形態の一部又は全部は、以下の付記のようにも記載されうるが、以下には限られない。

【0133】

(付記1)

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有し、

前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする記憶装置制御システム。

【0134】

(付記2)

複数の前記記憶装置によってRAID構成が形成され、

前記第2の領域は、前記RAID構成に関する構成データを暗号化したRAID構成情報を含む、ことを特徴とする付記1記載の記憶装置制御システム。

【0135】

(付記3)

前記第2の領域は、前記複数の記憶装置に基づいて生成されたプールを認証する第3の認証鍵を含み、

同一プール内の前記記憶装置は、同一内容の前記第3の認証鍵が設定される、ことを特徴とする付記2記載の記憶装置制御システム。

【0136】

(付記4)

前記第1の認証鍵は、現世代第1の認証鍵と前記現世代より一世代前の旧世代第1の認証鍵とを含み、

前記第3の認証鍵は、現世代第3の認証鍵と前記現世代より一世代前の旧世代第3の認証鍵とを含み、

前記現世代第1の認証鍵と前記現世代第3の認証鍵とは同一内容である、ことを特徴とする付記3記載の記憶装置制御システム。

【0137】

(付記5)

前記制御装置は、

前記認識処理において、前記第1の領域に関し、前記アクセス不可状態から前記アクセス可能状態に変更する処理を行うか否かを設定する設定部を有する、ことを特徴とする付記1記載の記憶装置制御システム。

【0138】

(付記6)

前記制御装置は、

前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する設定部を有する、ことを特徴とする付記1記載の記憶装置制御システム。

【0139】

(付記7)

複数の前記記憶装置によってRAID構成が形成されている記憶システムに関して、RAID構成に変更が生じた場合、前記制御装置は前記第1の領域を管理する暗号化された第1の認証鍵の内容を自動で変更する、ことを特徴とする付記1記載の記憶装置制御システム。

【0140】

(付記8)

前記制御装置は、

当該制御装置の利用者の指示に基づいて、前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する、ことを特徴とする付記1記載の記憶装置制御システム。

【0141】

(付記9)

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムの記憶装置管理方法であって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有するものであり、

前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にするステップと、

当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号するステップと、

当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更するステップと、

前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更するステップと、

を有することを特徴とする記憶装置制御システムの記憶装置管理方法。

【産業上の利用可能性】

【0142】

データを暗号化して記憶する記憶装置を制御する記憶装置制御システム及び記憶装置制御システムの記憶装置認証方法に広く適用可能である。

【符号の説明】

【0143】

1,2・・・コントローラ

3・・・ホスト装置

4・・・記憶システム

5・・・記憶装置

5a・・・ユーザ領域

5b・・・構成情報領域

5c・・・状態管理部

6・・・ホスト制御部

7・・・RAID情報管理部

8・・・RAID認証鍵管理部

9・・・RAID認証鍵ステータス管理部

10・・・ディスク制御部

11・・・暗号化ドライブ制御部

12・・・RAID情報監視部

13・・・キャッシュメモリ制御部

14・・・キャッシュメモリ

20・・・RAID構成情報

21・・・記憶装置認証鍵

21a・・・現世代記憶装置認証鍵

21b・・・旧世代記憶装置認証鍵

22・・・プール認証鍵

22a・・・現世代プール認証鍵

22b・・・旧世代プール認証鍵

23・・・プール

24・・・新規プール認証鍵

25・・・ユーザ入力認証鍵

30・・・プール認証鍵管理部

31・・・プール認証鍵復号部

32・・・記憶装置認証鍵復号部

33・・・自律立ち上げモード管理部

41・・・構成情報領域認証鍵

42・・・認証鍵内容変更部

43・・・状態管理変更部

44・・・認証鍵ロック解除部

100・・・ディスクアレイ装置

【技術分野】

【0001】

本発明は、記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法に関する。

【背景技術】

【0002】

ディスクアレイ装置及びディスクアレイ制御装置を含む記憶装置制御システムが知られている。

【0003】

このディスクアレイ装置の運用中に、例えば磁気ディスク装置又は半導体メモリで構成される不揮発性メモリなどの記憶装置が紛失し、又は盗難されることによって情報漏えいが生じることが、近年問題になっている。このため、ディスクアレイ装置に暗号化機能を実装することが求められている。ディスクアレイ装置に暗号化機能を実装する具体的な方式として、コントローラ方式と暗号化ドライブを利用した暗号化ドライブ方式とが知られている。

【0004】

コントローラ方式は、データを暗号化する機能と復号する機能を有するハードウェアモジュールをディスクアレイ制御装置に搭載する方式である。コントローラ方式が適用されたディスクアレイ装置は、ホスト装置から受信したデータをハードウェアモジュールによって暗号化して記憶装置に保存する処理をし、また、記憶装置に保存している暗号化されたデータをハードウェアモジュールによって復号してホスト装置にデータを送信する処理を実行する。

【0005】

このコントローラ方式の特徴は、ディスクアレイ制御装置に既述のハードウェアモジュールを搭載することで当該ディスクアレイ制御装置に接続したディスクアレイ装置内に搭載された複数の記憶装置に暗号化したデータを保存すること、及びディスクアレイ制御装置に暗号化機能を実装することにある。

【0006】

一方、暗号化ドライブ方式は、ディスクアレイ制御装置に接続したディスクアレイ装置内の記憶装置に暗号化ドライブを適用する方式である。ここで暗号化ドライブとは、例えば磁気ディスク装置又は半導体メモリで構成される不揮発性メモリなどの記憶装置にデータを暗号化及び復号する機能及び認証鍵の管理を行う機能を有するハードウェアモジュールを搭載するものである。暗号化ドライブ方式が適用されたディスクアレイ装置は、暗号化ドライブ内でデータを暗号化する処理及びデータを復号する処理を実行する。

【0007】

この暗号化ドライブ方式の特徴の一つに、暗号化ドライブに供給している電源が遮断された時に、当該暗号化ドライブに保存しているデータへのアクセスを不可状態にするロック機能をユーザに提供できることがある。

【0008】

また、データの暗号化に関連する技術として、固有情報とパスワードとを用いて種々の演算処理を行って暗号鍵を生成する技術(例えば、特許文献1参照。)、データ暗号化に使用される暗号化鍵をユーザ要求時または自動トリガの際に変更することができ、暗号化されたデータが異なる暗号化鍵で同一データを再び暗号化する前に元の鍵で暗号化を解除する技術(例えば、特許文献2参照。)、及び最新暗号鍵情報の少なくとも一世代前の暗号鍵情報を旧暗号鍵情報として保持する技術(例えば、特許文献3参照。)が知られている。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2007−312025号公報

【特許文献2】特開2008−219871号公報

【特許文献3】特開2010−098597号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

既述のコントローラ方式を用いてデータを暗号化する場合、任意の暗号アルゴリズムに従って暗号化されたデータを記憶装置から読み出すことが可能であり、読み出したデータを既知の暗号アルゴリズムと照合することで、第三者に暗号化されたデータを復号される可能性がある。

【0011】

この点、暗号化ドライブ方式を用いることにより、暗号化データが記憶装置から読み出された後当該暗号化データが第三者に復号され、情報漏えいにつながる可能性を排除することができる。

【0012】

しかしながら、既述の暗号化ドライブ方式の場合、ディスクアレイ装置のホスト装置に暗号化ドライブ専用のアプリケーションを実装する必要があり、ホスト装置で暗号化ドライブの認証鍵の管理を行うことが必要になる。

【0013】

また、運用に合わせてユーザが暗号化ドライブを1台ずつ認証鍵の管理を行わなければならない。一般に、ディスクアレイ装置では複数の記憶システム間でRAID制御を行い複数の論理ディスクを構築する場合も多いため多くの暗号化ドライブが必要になる。このため、暗号化ドライブの搭載台数が増加するほど認証鍵の管理が複雑になる。

【0014】

更に、暗号化ドライブが保持する認証鍵の内容を変更する際に、例えばディスクアレイ装置に供給される電源が遮断される場合又は再起動処理を必要とする内部処理が発生した場合等の異常処理が発生した場合、ユーザが新規に変更した認証鍵と暗号化ドライブに設定されている認証鍵とが一致せず、暗号化ドライブの認証鍵を解除することができなくなる問題があった。これでは、ユーザは、暗号化ドライブ内に保存しているデータにアクセスすることができなくなる。

【0015】

ここで上記特許文献1乃至3に記載の技術は、暗号化ドライブ方式を使用した場合に、ホスト装置に専用のアプリケーションを搭載せずに、情報漏えいを防止する技術ではない。

【0016】

本発明は、上記事情に鑑みてなされたものであり、その目的は、ホスト装置に専用のアプリケーションを実装しなくてもデータの情報漏えいを防止する記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【0017】

また、他の目的は、記憶システムに含まれる暗号化ドライブの搭載台数が増加しても認証鍵の管理を容易にすることができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【0018】

更に、他の目的は、ディスクアレイ装置の運用中に異常処理が発生した場合に記憶装置の認証鍵の解除を自動で行うことができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【課題を解決するための手段】

【0019】

本発明は、記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、前記記憶装置は、暗号化データを保存する第1の領域と、前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、を有し、前記制御装置は、前記暗号化された第1の認証鍵を復号する復号部と、前記第2の領域をアクセス可能状態にする第2の認証鍵と、前記状態管理部の状態を制御する暗号化制御部と、を有する。前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする。

【発明の効果】

【0020】

本発明によると、ホスト装置に専用のアプリケーションを実装しなくてもデータの情報漏えいを防止する記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供できる。

【0021】

また、記憶システムに含まれる暗号化ドライブの搭載台数が増加しても認証鍵の管理を容易にすることができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供できる。

【0022】

また更に、ディスクアレイ装置の運用中に異常処理が発生した場合に記憶装置の認証鍵の解除を自動で行うことができる記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法を提供することにある。

【図面の簡単な説明】

【0023】

【図1】本発明の実施の形態に係る記憶装置制御システムの構成を示す図である。

【図2】同実施の形態に係るプールの構成を説明するための図である。

【図3】同実施の形態に係る記憶装置内部の構成を示す図である。

【図4】同実施の形態に係るRAID認証鍵管理部の構成を示す図である。

【図5】同実施の形態に係る暗号化ドライブ制御部の構成を示す図である。

【図6】同実施の形態に係る記憶装置認証鍵の変更処理時にキャッシュメモリに格納する情報を示す図である。

【図7】同実施の形態に係る記憶装置の認識処理の一部分を示すフローチャートである。

【図8】同実施の形態に係る記憶装置の認識処理の他の部分を示すフローチャートである。

【図9】同実施の形態に係る第1の認証鍵の内容の変更処理の一部分を示すフローチャートである。

【図10】同実施の形態に係る第1の認証鍵の内容の変更処理の他の部分を示すフローチャートである。

【図11】同実施の形態に係る第3の認証鍵及び第1の認証鍵の内容が変更される様子を説明するための図である。

【図12】同実施の形態に係る復旧処理を示すフローチャートである。

【図13】同実施の形態に係るバインド処理を示すフローチャートである。

【図14】同実施の形態に係る記憶装置の認証処理を示すフローチャートである。

【発明を実施するための形態】

【0024】

以下、図面を参照しながら本発明の実施の形態について説明する。

【0025】

図1は記憶装置制御システムであるディスクアレイ装置100の構成を示す図である。ディスクアレイ装置100は、制御装置であるコントローラ1,2及び記憶システム4を有している。記憶システム4は複数の記憶装置5を搭載しており、コントローラ1,2はこれらの記憶装置5から構成された1つまたは複数の論理ボリュームに対するデータの入出力を制御する。また、コントローラ1,2は、ホスト装置3に通信可能に接続されている。

【0026】

コントローラ1は、図1に示すように、ホスト制御部6、RAID情報管理部7、RAID認証鍵管理部8、RAID認証鍵ステータス管理部9、ディスク制御部10、暗号化ドライブ制御部11、RAID情報監視部12、キャッシュメモリ制御部13、及びキャッシュメモリ14を有している。

【0027】

なお、コントローラ2はコントローラ1と冗長構成となっており、コントローラ1と実質的に同様なハードウェア構成をしているためハードウェアモジュール構成の図示及び説明は省略する。

【0028】

このように構成されたコントローラ1,2を有するディスクアレイ装置100においては、RAID情報管理部7は、ホスト装置3からホスト制御部6に受信した入出力要求に従って、キャッシュメモリ制御部13に指示を行い、対象データを一時的にキャッシュメモリ14に格納する。このとき、キャッシュメモリ14が揮発性メモリで構成される場合、コントローラに障害が発生すると、対象データはキャッシュメモリ14に格納されているが記憶装置5には格納されていない状態になるため、対象データを消失する可能性が大きい。このような事態を防止するため、コントローラ1,2によってコントローラの多重化を図っている。

【0029】

キャッシュメモリ14に一時的に格納された対象データは、ディスク制御部10により記憶システム4に搭載された複数の記憶装置5に対して、ホスト制御部6で受信した入出力要求に従ってリード処理もしくはライト処理が行われる。

【0030】

複数の記憶装置5は、図2に示すようにプール23で管理されており、このようなプール23が一つまたは複数存在する。なお、同図においては、説明の簡略化のためプール23は1つしか図示していない。プール23内には複数の記憶装置5の間でRAID(Redundant Arrays of Inexpensive Disks)構成が形成されており、RAID構成毎に論理ボリュームが存在する。

【0031】

更に本実施の形態においては、記憶装置5として暗号化ドライブを利用する。図3は暗号化ドライブである記憶装置5に共通する構成を示している。同図に示すように、記憶装置5は、例えば磁気ディスク装置又は半導体メモリで構成されており、第1の領域であるユーザ領域5a、第2の領域である構成情報領域5b、及び状態管理部5cを有している。なお、データを暗号化する構成及データを復号する構成については、従来よりあるものと同様であるため詳細な説明を省略する。

【0032】

ユーザ領域5aは、ユーザが所定のデータを格納する領域である。このユーザ領域5aに格納されるデータは、暗号化される。

【0033】

構成情報領域5bは、RAID構成情報20、第1の認証鍵である記憶装置認証鍵21及び第3の認証鍵であるプール認証鍵22を記憶する領域を有している。

【0034】

RAID構成情報20は、複数の記憶装置5の間に形成されたRAID構成に関する情報である。

【0035】

記憶装置認証鍵21は、ユーザ領域5aを管理する認証鍵であり、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bによって世代管理ができるようになっている。すなわち、現在、記憶装置認証鍵21として設定されているものを現世代記憶装置認証鍵21aとし、現在から一つ過去に記憶装置認証鍵21として設定されたものを旧世代記憶装置認証鍵21bとする。なお、初期設定時にはデフォルトの記憶装置認証鍵21が構成情報領域5bに設定される。

【0036】

プール認証鍵22は、プール23を管理する認証鍵であり、現世代プール認証鍵22a及び旧世代プール認証鍵22bによって世代管理ができるようになっている。すなわち、現在、プール認証鍵22として設定されているものを現世代プール認証鍵22aとし、現在から一つ過去にプール認証鍵22として設定されたものを旧世代プール認証鍵22bとする。なお、プール23に所属する複数の記憶装置5のプール認証鍵はプール毎にすべて統一する。

【0037】

状態管理部5cは、記憶装置5内部の種々の処理を管理するものである。状態管理部5cは、ユーザ領域5a及び構成情報領域5bに関して、それぞれ、リード処理及びライト処理を受け付けないロック状態(アクセス不可状態)と、リード処理及びライト処理を受け付けることが可能な解除状態(アクセス許可状態)とのいずれかの状態に管理する。したがって、ユーザ領域5a,構成情報領域5bがロック状態にある場合、ホスト装置3は記憶装置5に対してリードコマンド又はライトコマンドを発行しても、ユーザ領域5aに格納されているデータにアクセスできない。一方、ユーザ領域5a,構成情報領域5bが解除状態にある場合、ホスト装置3はユーザ領域5aに格納されているデータにアクセス可能になる。

【0038】

また、状態管理部5cは、記憶装置5に供給される電源が遮断されたことを契機にユーザ領域5a,構成情報領域5bをロック状態に変更する機能を有しており、例えば記憶装置5が記憶システム4から抜去された場合、当該記憶装置5のユーザ領域5a,構成情報領域5bは自動でロック状態になる。このロック状態は、ユーザ領域5aについては既述の記憶装置認証鍵21によって解除され、構成情報領域5bについては後述する構成情報領域認証鍵(図5参照。)によって解除される。

【0039】

なお、本実施の形態においては既述のように記憶装置5として暗号化ドライブを用いることとするが、記憶装置5は暗号化ドライブに限定することではない。

【0040】

次に、記憶装置5が暗号化ドライブである場合に動作するRAID認証鍵管理部8、RAID認証鍵ステータス管理部9、暗号化ドライブ制御部11及びRAID情報監視部12について説明する。

【0041】

RAID認証鍵管理部8は、図4に示すように、プール認証鍵管理部30、プール認証鍵復号部31、記憶装置認証鍵復号部32及び自律立ち上げモード管理部33を有している。

【0042】

プール認証鍵管理部30は、プール23に設定されるプール認証鍵を管理する。

【0043】

プール認証鍵復号部31は、例えばホスト装置3から送信されるデータに含まれる暗号化された新規プール認証鍵、現世代及び旧世代プール認証鍵を復号する。

【0044】

記憶装置認証鍵復号部32は、記憶装置5から読み出された暗号化されている現世代及び旧世代記憶装置認証鍵を復号する。

【0045】

自律立ち上げモード管理部33には、ディスクアレイ装置100の起動処理において、記憶装置5のユーザ領域5aがロック状態にある場合、ロック状態を自動で解除する処理を行うか否かが設定される。この自律立ち上げモードの設定は、例えば、ユーザがディスクアレイ装置100の運用を開始する際や運用中に決定すれば良い。

【0046】

RAID認証鍵ステータス管理部9は、記憶装置5が保持する現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bの内容が変更される場合、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを変更中又は変更済みのいずれのステータスにあるかを管理する。なお、記憶装置5が非暗号化ドライブである場合は、このステータス(変更中又は変更済み)の管理は行われない。

【0047】

RAID情報監視部12は、RAID認証鍵ステータス管理部9のステータスが変更中に設定されているか否かを監視する。

【0048】

暗号化ドライブ制御部11は、図5に示すように、第2の認証鍵である構成情報領域認証鍵41、認証鍵内容変更部42、状態管理変更部43及び認証鍵ロック解除部44を備える。構成情報領域認証鍵41は、記憶装置5の構成情報領域5bを管理する認証鍵である。認証鍵内容変更部42は、暗号化ドライブに定義されているプロトコルに従って、認証鍵の変更処理を行う。状態管理変更部43は、記憶装置5の構成情報領域5bをロック状態から解除状態にするための指示を状態管理部5cに送信する。認証鍵ロック解除部44は、記憶装置5のユーザ領域5a及び構成情報領域5bをロック状態から解除状態にするための指示を状態管理部5cに送信する。

【0049】

次に、記憶装置5の認識処理について、図7及び図8のフローチャートを参照しながら説明する。

【0050】

記憶装置5の認識処理が開始すると、ディスク制御部10は、記憶システム4に搭載した複数の記憶装置5に対して、暗号化ドライブに対応したコマンド送信し、その応答に基づいて複数の記憶装置5それぞれが暗号化ドライブであるか否かを判断する(S101)。

【0051】

記憶装置5が暗号化ドライブであると判断した場合(S101:YES)、ディスク制御部10は、当該記憶装置5を暗号化ドライブであると認識する(S102)。また、記憶装置5が暗号化ドライブでないと判断した場合(S101:NO)、ディスク制御部10は当該記憶装置5を非暗号化ドライブであると認識する(S103)。

【0052】

ステップS102,S103において、記憶装置5が暗号化ドライブであるか非暗号化ドライブであるかを認識した後に、ディスク制御部10は、複数の記憶装置5に対して、暗号化ドライブと非暗号化ドライブに共通した初期化処理を行う(S104)。

【0053】

次に、ディスク制御部10は、ステップS102,S103の認識結果に基づいて、複数の記憶装置5それぞれが暗号化ドライブであるか否かを判断する(S105)。記憶装置5が暗号化ドライブでないと判断した場合(S105:NO)、ディスク制御部10は、当該記憶装置5の認識処理が終了したことをRAID情報管理部7へ通知する(S106)。一方、記憶装置5が暗号化ドライブであると判断した場合(S105:YES)、暗号化ドライブ制御部11は、後述するステップS107からS119の処理を実行する。

【0054】

暗号化ドライブであると認識した記憶装置5の場合(S105:YES)、暗号化ドライブ制御部11は、構成情報領域認証鍵41を用いて、記憶システム4に搭載されている記憶装置(暗号化ドライブ)5の構成情報領域5bの暗号化を解除する(S107)。

【0055】

次に、暗号化ドライブ制御部11は、構成情報領域5bの解除処理が終了したか否かを判断する(S108)。構成情報領域5bの解除処理が終了したと判断しない場合(S108:NO)、暗号化ドライブ制御部11は、ステップS107の解除処理を継続する。

【0056】

構成情報領域5bの解除処理が終了したと判断した場合(S108:YES)、暗号化ドライブ制御部11は、自律立ち上げモード管理部33の管理設定に基づいて、既述の自律立ち上げモードが実行されるように設定されているか否かを判断する(S109)。

【0057】

ここで、自律立ち上げモードが設定されていない場合、ユーザ領域5aを管理する記憶装置認証鍵21が自律的に解除されないため、ホスト装置3は、記憶装置5のユーザ領域5aにアクセスできない。このように起動処理時において、ユーザ領域5aの記憶装置認証鍵21を自律的に解除しない機能を備えることで、ホスト装置3及び/又はネットワークを構築された環境における外部サーバからのアクセスをディスクアレイ装置100は、制限することができる。よって、ユーザは、ホスト装置3及び/又は外部サーバからのアクセスを制限するディスクアレイ装置100の運用が可能になる。

【0058】

自律立ち上げモードが設定されていないと判断した場合(S109:NO)、暗号化ドライブ制御部11は、ユーザ領域5aを解除する処理を行わず、既述のステップS106の処理、つまり、記憶装置5の認識処理の完了をホスト装置3へ通知する。

【0059】

一方、自律立ち上げモードが設定されていると判断した場合(S109:YES)、暗号化ドライブ制御部11は、記憶装置5の構成情報領域5bから暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを読み出し、読み出した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S111)。

【0060】

次に、RAID認証鍵管理部8は、記憶装置認証鍵復号部32を用いて、キャッシュメモリ14に格納されている暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを復号し(S112)、この復号した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S113)。

【0061】

次に、暗号化ドライブ制御部11は、キャッシュメモリ14に格納されている復号された現世代記憶装置認証鍵21aを用いて、ユーザ領域5aを解除する(S114)。つまり、現世代記憶装置認証鍵21aを用いてユーザ領域5aをロック状態から解除状態にする指示を状態管理部5cに送信する処理が実行される。

【0062】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの解除処理が終了したか否かを判断する(S115)。解除処理が終了していないと判断した場合(S115:NO)、暗号化ドライブ制御部11は、既述のステップS114の処理を継続する。

【0063】

一方、ユーザ領域5aの解除処理が終了したと判断した場合(S115:YES)、暗号化ドライブ制御部11は、現世代記憶装置認証鍵21aでユーザ領域5aの認証鍵を解除できたか否かを判断する(S116)。

【0064】

復号された現世代記憶装置認証鍵21aを用いてユーザ領域5aの認証鍵を解除できたと判断した場合(S116:YES)、暗号化ドライブ制御部11は、記憶装置5の認識処理が完了したことをRAID情報管理部7に通知する(既述のS106)。

【0065】

一方、復号された現世代記憶装置認証鍵21aでユーザ領域5aの認証鍵を解除できなかったと判断した場合(S116:NO)、暗号化ドライブ制御装置11は、キャッシュメモリ14に格納されている復号された旧世代記憶装置認証鍵21bを用いて、ユーザ領域5aの認証鍵を解除する(S117)。つまり、旧世代記憶装置認証鍵21bを用いてユーザ領域5aをロック状態から解除状態にする指示を状態管理部5cに送信する処理が実行される。

【0066】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの解除処理が終了したか否かを判断する(S118)。ユーザ領域5aの解除処理が終了していないと判断した場合(S115:NO)、暗号化ドライブ制御部11は、既述のステップS117の処理を継続する。

【0067】

一方、ユーザ領域5aの解除処理が終了したと判断した場合(S115:YES)、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーし(S119)、記憶装置5の認識処理が完了したことをRAID情報管理部7に通知する(既述のS106)。

【0068】

このように記憶装置5が保持する記憶装置認証鍵21を世代管理する構成及び既述のステップS114からS118の処理を行うことにより、暗号化ドライブ制御部11は、現世代記憶装置認証鍵21a又は旧世代記憶装置認証鍵21bを用いて、暗号化ドライブが採用された記憶装置5のユーザ領域5aの認証鍵を確実に解除することができる。

【0069】

更に、暗号化ドライブ制御部11は、記憶装置5の構成情報領域5bに格納されているRAID構成情報20を読み出し、ユーザ領域5aにRAID構成が構築されている場合には、RAID構成を復元する処理を行うことにより、複数の記憶装置5を含む記憶システム4の認識処理を終了する。

【0070】

次に、ディスクアレイ装置100を運用中において、記憶装置5のユーザ領域5a及び構成情報領域5bの解除状態時に記憶装置5が保持する記憶装置認証鍵21の内容を変更する処理について、図9及び図10に示すフローチャートを用いて説明する。

【0071】

先ず、ユーザがホスト装置3を介してディスクアレイ装置100に対して、記憶システム4に搭載された記憶装置5のユーザ領域5aの記憶装置認証鍵21の内容を変更するための変更コマンドを送信する(S201)。

【0072】

ユーザが変更コマンドをホスト装置3に入力する際に、ユーザ入力認証鍵25と新規プール認証鍵24(後述の図6に図示。)を入力する。ユーザ入力認証鍵25は、後述する変更前と変更後のプール認証鍵が一致することを確認する処理に必要となる。ユーザによって入力されたユーザ入力認証鍵25と新規プール認証鍵24は任意の暗号アルゴリズムを利用してホスト装置3で暗号化される。よって、変更コマンドには、暗号化されたユーザ入力認証鍵25及び新規プール認証鍵24が含まれる。

【0073】

ホスト制御部6が変更コマンドを受信したことを確認した場合(S202)、ホスト制御部6は、変更コマンドに含まれる暗号化されたユーザ入力認証鍵25及び暗号化された新規プール認証鍵24をキャッシュメモリ14に格納する(S203)。

【0074】

RAID認証鍵管理部8は、プール認証鍵復号部31を利用して、キャッシュメモリ14に格納している暗号化されたユーザ入力認証鍵25及び暗号化された新規プール認証鍵24を復号し(S204)、復号したユーザ入力認証鍵25及び復号した新規プール認証鍵24をキャッシュメモリ14に格納する(S205)。

【0075】

次に、暗号化ドライブ制御部11は、構成情報領域5bに保存されている暗号化された現世代プール認証鍵22a及び暗号化された旧世代プール認証鍵22bをキャッシュメモリ14に格納する(S206)。

【0076】

RAID認証鍵管理部8は、プール認証鍵復号部31を利用して、キャッシュメモリ14に格納された暗号化された現世代プール認証鍵22a及び暗号化された旧世代プール認証鍵22bを復号し(S207)、復号した現世代プール認証鍵22a及び復号した旧世代プール認証鍵22bをキャッシュメモリ14に格納する(S208)。

【0077】

次に、RAID認証鍵管理部8は、キャッシュメモリ14に格納されている、ユーザによって入力されたユーザ入力認証鍵25と記憶装置5の構成情報領域5bから読み出した現世代プール認証鍵22aとを比較し、一致しているか否かを判断する(S209)。

【0078】

ユーザ入力認証鍵25と現世代プール認証鍵22aが一致しない場合(S209:NO)、RAID認証鍵管理部8は、記憶装置5のユーザ領域5aの認証鍵である記憶装置認証鍵21の内容を変更する処理を行わずに、ホスト装置3に異常終了を通知する(S210)。この通知には、例えば、ユーザに対して、プール認証鍵22の内容を変更するための入力にエラーがあったことを示す情報が含まれる。

【0079】

一方、既述のユーザ入力認証鍵25と現世代プール認証鍵22aが一致する場合(S209:YES)、暗号化ドライブ制御部11は、記憶装置認証鍵21の変更処理が必要なプール23に所属する記憶装置5について、暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを読み出し、読み出した暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S211)。

【0080】

次に、RAID認証鍵管理部8は、記憶装置認証鍵復号部32を利用して、ステップS211においてキャッシュメモリ14に格納した暗号化された現世代記憶装置認証鍵21a及び暗号化された旧世代記憶装置認証鍵21bを復号し(S212)、復号した現世代記憶装置認証鍵21a及び復号した旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S213)。

【0081】

従って、既述のステップS213の処理の終了後においては、キャッシュメモリ14には、図6に示すように、新規プール認証鍵24、ユーザ入力認証鍵25、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、及び旧世代記憶装置認証鍵21bが格納される。

【0082】

次に、RAID認証鍵管理部8は、キャッシュメモリ14において、現世代プール認証鍵22aを旧世代プール認証鍵22bに上書きコピーし(S214)、新規プール認証鍵24を現世代プール認証鍵22aに上書きコピーする(S215)。

【0083】

更に、RAID認証鍵管理部8は、キャッシュメモリ14において、現世代記憶装置認証鍵21aを旧世代記憶装置認証鍵21bに上書きコピーし(S216)新規プール認証鍵24を現世代記憶装置認証鍵21aに上書きコピーする(S217)。

【0084】

なお、図11は、キャッシュメモリ14において、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、旧世代記憶装置認証鍵21bの内容が変更される様子50を示している。

【0085】

次に、ディスク制御部10は、記憶装置認証鍵21の変更処理が必要なプール23に所属する記憶装置5の構成情報領域5bに、既述のステップS214乃至S217の処理で書き換えられた現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a、及び旧世代記憶装置認証鍵21bを書き込む(S218)。

【0086】

次に、RAID認証鍵ステータス管理部9は、認証ステータスを認証鍵の変更中に設定する(S219)。

【0087】

次に、ホスト制御部6は、記憶装置認証鍵21の内容を変更する処理について正常終了したことをホスト装置3に通知する(S220)。

【0088】

また、RAID情報監視部12がRAID認証鍵ステータス管理部9の認証ステータスが変更中になったことを検知した場合(S221)、暗号化ドライブ制御部11は、プール23に所属する記憶装置5に対して、ユーザ領域5aの認証鍵を現世代記憶装置認証鍵21aに変更する処理を行う(S222)。

【0089】

次に、暗号化ドライブ制御部11は、認証鍵変更処理が終了したか否かを判断する(S223)。認証鍵変更処理が終了していないと判断した場合(S223:NO)、暗号化ドライブ制御部11は、既述のステップS223の認証鍵変更処理を継続する。

【0090】

一方、認証鍵変更処理が終了したと判断した場合(S223:YES)、RAID認証鍵ステータス管理部9は、認証ステータスを認証鍵の変更中から変更済みに変更する(S224)。

【0091】

以上のステップS201乃至S224の処理により、ユーザは、プール23に所属する記憶装置5の構成情報領域5bに格納されている現世代記憶装置認証鍵21a、旧世代記憶装置認証鍵21b、現世代プール認証鍵22a及び旧世代プール認証鍵22bを更新することができる。

【0092】

次に、既述の記憶装置認証鍵21の変更処理を行っている際に、ディスクアレイ装置100に供給される電源が遮断される場合、或いは、記憶装置5内で再起動処理を行う場合などの異常処理が発生した場合の処理について説明する。

【0093】

既述のステップS201乃至S217の処理中に異常処理が発生した場合、新規プール認証鍵24、ユーザ入力認証鍵25、現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する処理が行われているが、記憶装置5の記憶装置認証鍵21を更新する処理は行われていない。このため、記憶装置5が保持する現世代記憶装置認証鍵21aとキャッシュメモリ14に格納されている現世代記憶装置認証鍵21aとは内容が一致する。したがって、コントローラ1は、再起動処理において、記憶装置5のユーザ領域5aの認証鍵を解除することが可能である。

【0094】

また、異常処理発生後に、ホスト制御部6はホスト装置3に記憶装置認証鍵21の変更処理が異常終了したことを通知する。この通知を受けて再度、ユーザは記憶装置5のユーザ領域5aの記憶装置認証鍵21の内容を変更する処理を行うことが可能である。

【0095】

一方、既述のステップS218乃至S223の処理中に異常終了が発生した場合、RAID認証鍵ステータス管理部9の認証ステータスが記憶装置認証鍵21の変更中に更新されている。このためRAID情報監視部12がRAID認証鍵ステータス管理部9の認証ステータス変更を検知して、記憶装置5のユーザ領域5aの記憶装置認証鍵21の変更処理が行われている。

【0096】

よって異常処理が発生した後、再度、ディスクアレイ装置100の起動処理を行う場合、記憶装置認証鍵21の変更処理を継続できるようにするため、構成情報領域5bに保存済みの現世代記憶装置認証鍵21aと旧世代記憶装置認証鍵21bといずれかを利用して、ユーザ領域5aの記憶装置認証鍵21を確実に変更する処理を行う必要がある。

【0097】

記憶装置5の認識処理時においては、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを用いて記憶装置5のユーザ領域5aの認証鍵を解除する処理を行う。(既述のステップS117乃至S118と同様の処理)。このように記憶装置認証鍵21を世代管理しているため、既述のステップS218乃至S223の処理中に異常終了が発生した場合でも、旧世代記憶装置認証鍵21bを利用してユーザ領域5aの記憶装置認証鍵21を確実に変更することができる。

【0098】

更に、旧世代記憶装置認証鍵21bで記憶装置5のユーザ領域5aの認証鍵を解除した後、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーする(既述のステップS119)。

【0099】

次に、ディスクアレイ装置100の運用中に復旧処理やバインド処理などが発生した場合に、その後ディスクアレイ装置100が起動処理を行う時に自動で記憶装置認証鍵21を変更する処理について説明する。

【0100】

ここで、復旧処理とは対象先の別プールに所属していた記憶装置5を既に構築されているプールに新規で所属する処理や、対象先の同プールに再度所属する処理である。また、バインド処理とは、新しくプールを構築する処理である。

【0101】

先ず、復旧処理の場合について図12を参照しながら説明する。図12に示すように、RAID情報管理部7は、復旧処理が必要であることを暗号化ドライブ制御部11に通知する(S301)。

【0102】

次に、RAID認証鍵管理部8は、新規プール認証鍵24を記憶装置5が所属するプールの暗号化されているプール認証鍵に置き換える(S302)。

【0103】

RAID認証鍵管理部8は、キャッシュメモリ制御部13を制御し、暗号化されている新規プール認証鍵24をキャッシュメモリ14に格納し(S303)、その格納した新規プール認証鍵24を読み出してプール認証鍵復号部31により復号し(S304)、復号した新規プール認証鍵24をキャッシュメモリ14に格納する(S305)。

【0104】

次に、RAID認証鍵管理部8は、キャッシュメモリ制御部13を制御し、記憶装置5に保存している現世代プール認証鍵22aと旧世代プール認証鍵22bとをキャッシュメモリ14に格納し(S306)、その格納した現世代プール認証鍵22aと旧世代プール認証鍵22bとを読み出してプール認証鍵復号部31により復号し(S307)、復号した現世代プール認証鍵と旧世代プール認証鍵とをキャッシュメモリ14に格納する(S308)。

【0105】

次に、RAID情報管理部7は、現世代プール認証鍵22aと新規プール認証鍵24とが一致するか否かを判断する(S309)。両認証鍵が一致しないと判断した場合(S309:NO)、RAID情報管理部7は、既述のステップS214乃至S224の処理と同様の処理を実行する(図10参照。)。これにより、記憶装置5が対象先の別プールに所属していた場合に、当該記憶装置5が保持するプール認証鍵22を別のプールのプール認証鍵に変更することができる。

【0106】

一方、現世代プール認証鍵22aと新規プール認証鍵24とが一致すると判断した場合(S309:YES)RAID情報管理部7は、記憶装置5が現在所属しているプールに再度所属したと判断する(S310)。

【0107】

以上のように、RAID情報管理部7は、記憶装置5の所属するプールを判断した後、RAID構成の復旧処理を実行する(S311)。

【0108】

次に、バインド処理の場合について図13を参照しながら説明する。なお、図13におけるステップS401,S403乃至S409は、既述の図12に示すステップS301,S303乃至S309とそれぞれ同様の処理であるため説明を省略する。

【0109】

バインド処理によって新しくプールを構築する際にはプール認証鍵を新たに設定する必要があるため、ステップS402においては、RAID情報鍵管理部8は、新たに設定するプール認証鍵として、デフォルトの認証鍵を設定する。

【0110】

更に、ステップS409において、現世代プール認証鍵と新規プール認証鍵で一致した場合(S409:YES)、ステップS410において、RAID情報管理部7は、現世代プール認証鍵がデフォルトの認証鍵であると判断し、ステップS411において、バインド処理を実行する。

【0111】

また、新たにプールに所属する記憶装置5について、既にプール認証鍵の変更処理を行っていた場合には、デフォルトのプール認証鍵を自動で設定することで、新たに所属するプール内のすべての記憶装置5のプール認証鍵を統一することができる。このようにプール認証鍵を統一することで、ディスクアレイ装置100のプール認証鍵22の管理を容易にすることができる。

【0112】

また更に、ユーザはバインド処理の指示と共に常にプール認証鍵を設定する必要はなく、プール認証鍵の管理を容易に行う機能を提供することも可能である。例えば、バインド処理時にユーザが任意のプール認証鍵を設定する場合には、バインド処理後に記憶装置5のユーザ領域5aを管理するプール認証鍵を変更する処理を連続して行う機能をユーザに提供しても良い。

【0113】

以上説明したように、本発明のディスクアレイ装置100は、記憶システム4に実装した記憶装置(暗号化ドライブ)5が保持する記憶装置認証鍵21の管理を行う暗号化ドライブ制御部11をコントローラ1,2内に実装している。このため、ディスクアレイ装置100の起動処理時に自動で記憶装置5の認証鍵の解除処理を行うことができる。つまり、本発明によると、ホスト装置3に暗号化ドライブ専用のアプリケーションを実装する必要がない。

【0114】

また、ディスクアレイ装置100は、記憶装置5として暗号化ドライブを用い、かつ、記憶装置5の構成情報領域5bを認証する構成情報領域認証鍵41及び記憶装置認証鍵21を復号する記憶装置認証鍵復号部32をコントローラ1,2内に設けている。このため、例えば、ディスクアレイ装置100から記憶装置5が第三者により取り外され、記憶装置5の盗難等が行われた場合にも、当該第三者は記憶装置5に設定している認証鍵がわからず記憶装置5をロック状態から解除状態にすることができない。したがって、第三者は記憶装置5に保存しているデータにアクセスすることできない。よって、ディスクアレイ装置100は、情報漏えいを防止することができる。

【0115】

また、ディスクアレイ装置100に供給される電源が遮断される場合又は、記憶装置5内で再起動処理を必要とする内部処理が発生した場合など、ディスクアレイ装置100の運用中に異常処理が発生した後でも、構成情報領域5bに保存する現世代記憶装置認証鍵21aと旧世代記憶装置認証鍵21bのいずれかを利用して、ユーザ領域5aの認証鍵を確実に解除することができる。

【0116】

更に、ディスクアレイ装置100の運用中に復旧処理やバインド処理などが発生した場合もユーザ領域5aを管理する認証鍵の内容を変更する処理と同様の処理を行うことにより、ディスクアレイ装置100の起動処理を行う時、自動で記憶装置5のユーザ領域5aの認証鍵の解除を行うことができる。

【0117】

(他の実施の形態)

本発明の他の実施例として、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能になる場合について説明する。より詳細には、プール23毎に設定した現世代プール認証鍵22a、旧世代プール認証鍵22b、現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを管理する構成と、プール23毎に設定しているプール認証鍵22に他のディスクアレイ装置と重複しない固有情報を付加する手段とを設けることにより、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能になる。

【0118】

更に、別のディスクアレイ装置へ移設することを抑止する一方で、プール23単位のプール認証鍵22と記憶装置認証鍵21とを比較し、他のディスクアレイ装置と重複しない固有情報が互いに一致するか否かを判断する手段を設けることにより、既に同じディスクアレイ装置内でプールに属している記憶装置(暗号化ドライブ)5を同じディスクアレイ装置内において他のプールに新たに属した場合に、所属するプールが異なることを判断することが可能になる。

【0119】

図14は、記憶装置5の認識処理において、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を利用不可にする処理の一部を示している。なお、ステップS501より前の処理及びステップS502及びステップS511の後の処理については、既述の図7と同様であるため説明を省略する。

【0120】

自律立ち上げモードが設定されていると判断した場合(S109:YES)、暗号化ドライブ制御部11は、現世代プール認証鍵22aに付加された固有情報と、旧世代プール認証鍵22bに付加された固有情報とが一致するか否かを判断する(S501)。

【0121】

両情報が一致しないと判断した場合(S501:NO)、ディスク制御部10は、当該記憶装置5は他のディスクアレイ装置で利用していたものであると判断する(S502)。そして、記憶装置5の認識処理完了が通知される(既述のステップS106:図示を省略している。)。

【0122】

一方、両情報が一致すると判断した場合(S501:YES)、暗号化ドライブ制御部11は、暗号化された現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納し(S503)、キャッシュメモリ14から現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bを読み出して記憶装置認証鍵復号部32を用いて復号し(S504)、復号した現世代記憶装置認証鍵21a及び旧世代記憶装置認証鍵21bをキャッシュメモリ14に格納する(S505)。

【0123】

次に、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵をキャッシュメモリ14に格納している、復号した現世代記憶装置認証鍵21aを用いて解除する(S506)。

【0124】

次に、暗号化ドライブ制御部11は、認証鍵解除処理が終了したか否かを判断する(S507)。認証鍵解除処理が終了していないと判断した場合(S507:NO)、暗号化ドライブ制御部11は、既述のステップS506のユーザ領域5aの認証鍵を解除する処理を継続する。

【0125】

一方、認証鍵解除処理が終了したと判断した場合(S507:YES)、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵を解除できたか否かを判断する(S508)。

【0126】

ユーザ領域5aの認証鍵が解除できたと判断した場合(S508:YES)、記憶装置5の認識処理完了が通知される(既述のステップS106:図示を省略している。)。

【0127】

一方、ユーザ領域5aの認証鍵を解除できたなかったと判断した場合(S508:NO)、暗号化ドライブ制御部11は、ユーザ領域5aの認証鍵を旧世代記憶装置認証鍵21bで解除する(S509)。

【0128】

次に、暗号化ドライブ制御部11は、認証鍵解除処理が終了したか否かを判断する(S510)。認証鍵解除処理が終了していないと判断した場合(S510:NO)、暗号化ドライブ制御部11は、既述のステップS509のユーザ領域5aの認証鍵を解除する処理を継続する。

【0129】

一方、認証鍵解除処理が終了したと判断した場合(S510:YES)、暗号化ドライブ制御部11は、旧世代記憶装置認証鍵21bを現世代記憶装置認証鍵21aに上書きコピーする(S511)。

【0130】

以上の処理により、既に他のディスクアレイ装置で利用済みの記憶装置(暗号化ドライブ)5を別のディスクアレイ装置へ移設することを抑止することが可能である。更に、既に同じディスクアレイ装置内でプールに属している記憶装置(暗号化ドライブ)5を同じディスクアレイ装置内において他のプールに新たに属した場合に、所属するプールが異なることを判断することが可能になる。

【0131】

なお、本発明は上述の実施の形態に限定されるものではなく、その実施に際して様々な変形が可能である。

【0132】

上記実施の形態の一部又は全部は、以下の付記のようにも記載されうるが、以下には限られない。

【0133】

(付記1)

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有し、

前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする記憶装置制御システム。

【0134】

(付記2)

複数の前記記憶装置によってRAID構成が形成され、

前記第2の領域は、前記RAID構成に関する構成データを暗号化したRAID構成情報を含む、ことを特徴とする付記1記載の記憶装置制御システム。

【0135】

(付記3)

前記第2の領域は、前記複数の記憶装置に基づいて生成されたプールを認証する第3の認証鍵を含み、

同一プール内の前記記憶装置は、同一内容の前記第3の認証鍵が設定される、ことを特徴とする付記2記載の記憶装置制御システム。

【0136】

(付記4)

前記第1の認証鍵は、現世代第1の認証鍵と前記現世代より一世代前の旧世代第1の認証鍵とを含み、

前記第3の認証鍵は、現世代第3の認証鍵と前記現世代より一世代前の旧世代第3の認証鍵とを含み、

前記現世代第1の認証鍵と前記現世代第3の認証鍵とは同一内容である、ことを特徴とする付記3記載の記憶装置制御システム。

【0137】

(付記5)

前記制御装置は、

前記認識処理において、前記第1の領域に関し、前記アクセス不可状態から前記アクセス可能状態に変更する処理を行うか否かを設定する設定部を有する、ことを特徴とする付記1記載の記憶装置制御システム。

【0138】

(付記6)

前記制御装置は、

前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する設定部を有する、ことを特徴とする付記1記載の記憶装置制御システム。

【0139】

(付記7)

複数の前記記憶装置によってRAID構成が形成されている記憶システムに関して、RAID構成に変更が生じた場合、前記制御装置は前記第1の領域を管理する暗号化された第1の認証鍵の内容を自動で変更する、ことを特徴とする付記1記載の記憶装置制御システム。

【0140】

(付記8)

前記制御装置は、

当該制御装置の利用者の指示に基づいて、前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する、ことを特徴とする付記1記載の記憶装置制御システム。

【0141】

(付記9)

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムの記憶装置管理方法であって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有するものであり、

前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にするステップと、

当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号するステップと、

当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更するステップと、

前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更するステップと、

を有することを特徴とする記憶装置制御システムの記憶装置管理方法。

【産業上の利用可能性】

【0142】

データを暗号化して記憶する記憶装置を制御する記憶装置制御システム及び記憶装置制御システムの記憶装置認証方法に広く適用可能である。

【符号の説明】

【0143】

1,2・・・コントローラ

3・・・ホスト装置

4・・・記憶システム

5・・・記憶装置

5a・・・ユーザ領域

5b・・・構成情報領域

5c・・・状態管理部

6・・・ホスト制御部

7・・・RAID情報管理部

8・・・RAID認証鍵管理部

9・・・RAID認証鍵ステータス管理部

10・・・ディスク制御部

11・・・暗号化ドライブ制御部

12・・・RAID情報監視部

13・・・キャッシュメモリ制御部

14・・・キャッシュメモリ

20・・・RAID構成情報

21・・・記憶装置認証鍵

21a・・・現世代記憶装置認証鍵

21b・・・旧世代記憶装置認証鍵

22・・・プール認証鍵

22a・・・現世代プール認証鍵

22b・・・旧世代プール認証鍵

23・・・プール

24・・・新規プール認証鍵

25・・・ユーザ入力認証鍵

30・・・プール認証鍵管理部

31・・・プール認証鍵復号部

32・・・記憶装置認証鍵復号部

33・・・自律立ち上げモード管理部

41・・・構成情報領域認証鍵

42・・・認証鍵内容変更部

43・・・状態管理変更部

44・・・認証鍵ロック解除部

100・・・ディスクアレイ装置

【特許請求の範囲】

【請求項1】

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有し、

前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする記憶装置制御システム。

【請求項2】

複数の前記記憶装置によってRAID構成が形成され、

前記第2の領域は、前記RAID構成に関する構成データを暗号化したRAID構成情報を含む、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項3】

前記第2の領域は、前記複数の記憶装置に基づいて生成されたプールを認証する第3の認証鍵を含み、

同一プール内の前記記憶装置は、同一内容の前記第3の認証鍵が設定される、ことを特徴とする請求項2記載の記憶装置制御システム。

【請求項4】

前記第1の認証鍵は、現世代第1の認証鍵と前記現世代より一世代前の旧世代第1の認証鍵とを含み、

前記第3の認証鍵は、現世代第3の認証鍵と前記現世代より一世代前の旧世代第3の認証鍵とを含み、

前記現世代第1の認証鍵と前記現世代第3の認証鍵とは同一内容である、ことを特徴とする請求項3記載の記憶装置制御システム。

【請求項5】

前記制御装置は、

前記認識処理において、前記第1の領域に関し、前記アクセス不可状態から前記アクセス可能状態に変更する処理を行うか否かを設定する設定部を有する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項6】

前記制御装置は、

前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する設定部を有する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項7】

複数の前記記憶装置によってRAID構成が形成されている記憶システムに関して、RAID構成に変更が生じた場合、前記制御装置は前記第1の領域を管理する暗号化された第1の認証鍵の内容を自動で変更する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項8】

前記制御装置は、

当該制御装置の利用者の指示に基づいて、前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項9】

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムの記憶装置管理方法であって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有するものであり、

前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にするステップと、

当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号するステップと、

当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更するステップと、

前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更するステップと、

を有することを特徴とする記憶装置制御システムの記憶装置管理方法。

【請求項1】

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムであって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有し、

前記暗号化制御部は、前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にし、当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号し、当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更すること及び前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更することを特徴とする記憶装置制御システム。

【請求項2】

複数の前記記憶装置によってRAID構成が形成され、

前記第2の領域は、前記RAID構成に関する構成データを暗号化したRAID構成情報を含む、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項3】

前記第2の領域は、前記複数の記憶装置に基づいて生成されたプールを認証する第3の認証鍵を含み、

同一プール内の前記記憶装置は、同一内容の前記第3の認証鍵が設定される、ことを特徴とする請求項2記載の記憶装置制御システム。

【請求項4】

前記第1の認証鍵は、現世代第1の認証鍵と前記現世代より一世代前の旧世代第1の認証鍵とを含み、

前記第3の認証鍵は、現世代第3の認証鍵と前記現世代より一世代前の旧世代第3の認証鍵とを含み、

前記現世代第1の認証鍵と前記現世代第3の認証鍵とは同一内容である、ことを特徴とする請求項3記載の記憶装置制御システム。

【請求項5】

前記制御装置は、

前記認識処理において、前記第1の領域に関し、前記アクセス不可状態から前記アクセス可能状態に変更する処理を行うか否かを設定する設定部を有する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項6】

前記制御装置は、

前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する設定部を有する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項7】

複数の前記記憶装置によってRAID構成が形成されている記憶システムに関して、RAID構成に変更が生じた場合、前記制御装置は前記第1の領域を管理する暗号化された第1の認証鍵の内容を自動で変更する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項8】

前記制御装置は、

当該制御装置の利用者の指示に基づいて、前記第1の領域を管理する暗号化された第1の認証鍵の内容を変更する、ことを特徴とする請求項1記載の記憶装置制御システム。

【請求項9】

記憶装置及び前記記憶装置を制御する制御装置を含む記憶装置制御システムの記憶装置管理方法であって、

前記記憶装置は、

暗号化データを保存する第1の領域と、

前記第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、

前記第1の領域及び前記第2の領域を、それぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部と、

を有し、

前記制御装置は、

前記暗号化された第1の認証鍵を復号する復号部と、

前記第2の領域をアクセス可能状態にする第2の認証鍵と、

前記状態管理部の状態を制御する暗号化制御部と、

を有するものであり、

前記記憶装置の認識処理を行う場合、前記第2の認証鍵を用いて記第2の領域をアクセス不可状態からアクセス可能状態にするステップと、

当該アクセス可能状態になった前記第2の領域から前記第1の認証鍵を読み出して前記復号部で復号するステップと、

当該復号した第1の認証鍵を用いて前記第1の領域をアクセス不可状態からアクセス可能状態に変更するステップと、

前記記憶装置の認証鍵の内容変更を行う場合、前記第1の認証鍵の内容を変更するステップと、

を有することを特徴とする記憶装置制御システムの記憶装置管理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2012−191511(P2012−191511A)

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願番号】特願2011−54543(P2011−54543)

【出願日】平成23年3月11日(2011.3.11)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願日】平成23年3月11日(2011.3.11)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]