認証サーバー、認証プログラムおよび認証システム

【課題】データベースの更新作業中にデータベースを参照できるとともに、データベースの同期作業を簡略化する認証サーバー、認証プログラムおよび認証システムを提供する。

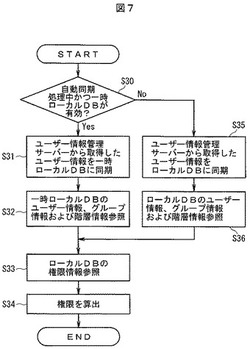

【解決手段】認証処理手段は、自動同期処理手段が動作中で、一時ローカルDBが有効である(S30;Yes)、一時ローカルDBのユーザー情報を外部と同期する(S31)。次に、一時ローカルDBのユーザー情報、グループ情報、および階層情報を参照し(S32)、ローカルDBの権限情報を参照して(S33)、利用者に関する権限を算出する(S34)。また、自動同期処理手段が動作中でない場合(S30;No)、ローカルDBのユーザー情報を外部と同期する(S35)。次に、ローカルDB20のユーザー情報、グループ情報、階層情報(S36)、および権限情報を参照して(S33)、権限を算出する(S34)。

【解決手段】認証処理手段は、自動同期処理手段が動作中で、一時ローカルDBが有効である(S30;Yes)、一時ローカルDBのユーザー情報を外部と同期する(S31)。次に、一時ローカルDBのユーザー情報、グループ情報、および階層情報を参照し(S32)、ローカルDBの権限情報を参照して(S33)、利用者に関する権限を算出する(S34)。また、自動同期処理手段が動作中でない場合(S30;No)、ローカルDBのユーザー情報を外部と同期する(S35)。次に、ローカルDB20のユーザー情報、グループ情報、階層情報(S36)、および権限情報を参照して(S33)、権限を算出する(S34)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証サーバー、認証プログラムおよび認証システムに関する。

【背景技術】

【0002】

ある端末からデータベースが変更されているときに、他の端末からデータベースの参照が行える認証サーバーが知られている(例えば、特許文献1参照)。

【0003】

この特許文献1の認証サーバーは、外部端末からデータの更新を受け付けるデータ更新用データベースを格納する第1の記憶部と、外部端末からデータの参照を受け付けるデータ参照用データベースを格納する第2の記憶部と、データ更新用データベースからデータ参照用データベースに差分データを同期する制御部とを有する。この認証サーバーは、データ更新用データベースと、データ参照用データベースとを独立して設けているため、外部端末からデータベースを変更すると同時に、他の外部端末からデータベースを参照することができる。また、制御部によってデータ更新用データベースからデータ参照用データベースに差分データを同期することで、参照用データベースは、常に最新の状態にされる。

【特許文献1】特許3040988号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明の目的は、データベースの更新作業中にデータベースを参照できるとともに、データベースの同期作業を簡略化する認証サーバー、認証プログラムおよび認証システムを提供することにある。

【課題を解決するための手段】

【0005】

本発明の一態様は、上記目的を達成するため、以下の認証サーバー、認証プログラムおよび認証システムを提供する。

【0006】

[1]所定のタイミングで書き換えられる第1の情報と、前記第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報の一部または全部を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え終了後は、前記第1の情報と前記第2の情報とを使用する制御部を有することを特徴とする認証サーバー。

【0007】

[2]前記第1の情報は、それぞれ帰属関係を有する複数の情報要素と、前記帰属関係を示す帰属情報からなることを特徴とする前記[1]に記載の認証サーバー。

【0008】

[3]前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素のうち、前記情報要素を識別するための情報要素識別情報を前記第3の情報に書き込むことを特徴とする前記[2]に記載の認証サーバー。

【0009】

[4]前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記複数の情報要素を前記第3の情報として書き込んで、前記帰属情報を前記第3の情報として書き込まないことを特徴とする前記[2]に記載の認証サーバー。

【0010】

[5]前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素を識別するための情報要素識別情報のうち、前記グループ情報に関する前記情報要素識別情報を前記第3の情報に書き込むことを特徴とする前記[3]に記載の認証サーバー。

【0011】

[6]前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記帰属情報のうち、前記グループ情報に関する前記帰属情報を前記第3の情報として書き込んで、前記ユーザー情報に関する前記帰属情報を前記第3の情報として書き込まないことを特徴とする前記[4]に記載の認証サーバー。

【0012】

[7]所定のタイミングにおいて、第1の記憶部に格納される第1の情報を第2の記憶部に第3の情報として書き込む書き込みステップと、

前記書き込みステップの後、前記第1の情報を外部の情報に基づいて書き換える更新ステップと、

前記更新ステップを実行中は、前記第1の記憶部に格納される第2の情報と前記第3の情報とを使用し、前記更新ステップ終了後は、前記第1の情報と前記第2の情報とを使用する情報取得ステップとをコンピュータに実行させるための認証プログラム。

【0013】

[8]第4の情報を格納する情報管理サーバーと、

所定のタイミングで前記第4の情報に基づいて書き換えられる第1の情報と、第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え後は、前記第1の情報と前記第2の情報とを使用する制御部とを有する認証サーバーとを備えることを特徴とする認証システム。

【発明の効果】

【0014】

請求項1に係る認証サーバーによれば、第1の情報が書き換え中のためにアクセスできない場合は、第3の情報にアクセスし、第2の情報とともに使用することで認証サーバー全体の情報にアクセス可能となる。また、常時アクセス可能な第2の情報は、第2の記憶部にコピーしないため、第1の記憶部と第2の記憶部の書き込みを簡略化できる。

【0015】

請求項2に係る認証サーバーによれば、帰属関係を有するデータ構造において請求項1と同様の効果を得ることができる。

【0016】

請求項3に係る認証サーバーによれば、情報要素のうち情報要素識別情報以外の情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0017】

請求項4に係る認証サーバーによれば、帰属情報の少なくとも一部を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0018】

請求項5に係る認証サーバーによれば、ユーザー情報に関する情報要素識別情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0019】

請求項6に係る認証サーバーによれば、ユーザー情報に関する帰属情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0020】

請求項7に係る認証プログラムによれば、請求項1と同様の効果を有する認証プログラムを達成できる。

【0021】

請求項8に係る認証システムによれば、請求項1と同様の効果を有する認証システムを達成できる。

【発明を実施するための最良の形態】

【0022】

以下に、本発明の認証サーバー、認証プログラムおよび認証システムの実施の形態を図面を参考にして詳細に説明する。

【0023】

〔第1の実施の形態〕

(認証サーバーの構成)

図1は、本発明の実施の形態に係る認証システムの構成例を示す概略図である。

【0024】

認証システム1は、複合機4を使用する利用者を認証するとともに、複合機4とそれを使用する利用者との間の使用に関する権限を算出する認証サーバー2と、利用者の情報等を格納するユーザー情報管理サーバー3と、認証サーバー2の算出した権限に基づいて利用者にサービスを提供する複合機4と、認証サーバー2が格納する権限を算出するための情報の設定やユーザー情報管理サーバー3の利用者の情報の設定のための端末5とを有し、それぞれの機器はネットワーク6によって接続され互いに通信可能に構成される。

【0025】

認証サーバー2は、記憶部、制御部、および通信部を有するサーバーコンピュータであり、ユーザー情報管理サーバー3からコピーした情報、および端末5を用いて設定された権限情報とを記憶部に格納し、さらにそれらの情報を用いて複合機4から問い合わせられた利用者に関する権限を制御部が算出する。

【0026】

ユーザー情報管理サーバー3は、記憶部、制御部、および通信部を有するサーバーコンピュータであり、利用者に関する情報として、利用者固有の情報であるユーザー情報、利用者の所属情報であるグループ情報、およびユーザー情報とグループ情報の帰属情報としての階層情報を記憶部に格納する。

【0027】

複合機4は、利用者が所有するIDカード(図示せず)と通信して利用者の情報を受信するIDカードリーダ40と、操作内容および文書情報の表示等を行う表示部41とを有し、本体内部に印刷用紙をストックし、紙面のスキャン、コピー、文書情報の紙面への出力、およびファクシミリ(FAX)の送受信等の動作を利用者に対してサービスとして実行可能である。複合機4のサービスの提供範囲は、IDカードの情報に基づいて認証サーバー2によって算出された権限算出結果に従う。ここで、文書情報とは、ワープロや表計算ソフト等によって作成されたドキュメントファイルや、写真やイラスト等の画像データファイルのことである。

【0028】

端末5は、制御部、および通信部を有する本体と、液晶ディスプレイ等からなる表示部と、文字や記号を入力するためのキーボード等からなる操作部とから構成される。この端末5は、通信部およびネットワーク6を介して認証サーバー2の記憶部に格納される権限情報、およびユーザー情報管理サーバー3の記憶部に格納されるユーザー情報とグループ情報と階層情報とにアクセス可能で、その内容を編集および設定して変更することができる。

【0029】

ネットワーク6は、例えば、イーサネット(登録商標)等で構築された社内LANで、認証システム1内のそれぞれをLANケーブルや無線LAN等によって接続する。なお、ネットワーク6は、インターネットを利用してもよく、遠隔地に存在する機器同士がインターネットを介して接続される構成としても良い。

【0030】

図2は、本発明の実施の形態に係る認証システムの各機器の構成例を示すブロック図である。

【0031】

認証サーバー2、ユーザー情報管理サーバー3、複合機4、および端末5は、それぞれの通信部およびネットワーク6を介して通信可能に接続されている。

【0032】

認証サーバー2は、第1の情報としてのユーザー情報200とグループ情報201と階層情報202および第2の情報としての権限情報203とを格納する第1の記憶部としてのローカルデータベース(DB)20と、第3の情報としてのユーザー情報210とグループ情報211と階層情報212とを格納する第2の記憶部としての一時ローカルDB21と、プログラムとしての自動同期処理手段22aと認証処理手段22bと操作端末処理手段22cとを動作させる制御部22と、外部と通信する通信部23とを有する。

【0033】

ローカルDB20に格納される情報要素としてのユーザー情報200とグループ情報201、および帰属情報としての階層情報202は、ユーザー情報管理サーバー3が格納する情報をコピーして生成される。ローカルDB20に格納される権限情報203は、端末5から編集および設定されることで生成および変更される。

【0034】

一時ローカルDB21に格納されるユーザー情報210、グループ情報211、および階層情報212は、ローカルDB20に格納されるユーザー情報200、グループ情報201、および階層情報202から一部または全部をコピーして生成される。

【0035】

自動同期処理手段22aは、所定の周期、例えば、毎日午前1時に実行され、ローカルDB20が格納する情報の一部を一時ローカルDB21にコピーした後、ユーザー情報管理サーバー3が格納する情報をローカルDB20にコピーするプログラムである。

【0036】

認証処理手段22bは、複合機4からユーザー認証要求を受信するとユーザー情報管理サーバー3に認証を委託し、ユーザー情報管理サーバー3から受信した認証結果を複合機4へ送信するとともに、ユーザー情報に基づいて権限を算出して権限算出結果を複合機4へ送信するプログラムである。

【0037】

操作端末処理手段22cは、端末5から受信する操作信号に基づいて動作し、ローカルDB20の権限情報203を編集および設定するプログラムである。

【0038】

ユーザー情報管理サーバー3は、ユーザー情報300とグループ情報301と階層情報302とを有する記憶部としてのユーザーDB30と、プログラムとしての認証処理手段31aと操作端末処理手段31bとを動作させる制御部31と、外部と通信する通信部32とを有する。

【0039】

ユーザーDB30に格納されるユーザー情報300、グループ情報301、および階層情報302は、端末5から編集および設定されることで変更される。

【0040】

認証処理手段31aは、認証サーバー2からユーザー認証要求を受信するとユーザー情報300を検索して認証し、認証結果を認証サーバー2へ送信するプログラムである。

【0041】

操作端末処理手段31bは、端末5から受信する操作信号に基づいて動作し、ユーザーDB30のユーザー情報300、グループ情報301、および階層情報302を編集および設定するプログラムである。

【0042】

複合機4は、提示されたIDカードの情報を受信するIDカードリーダ40と、操作内容および文書情報の表示等を行う液晶ディスプレイ等からなる表示部41と、複合機4の各機能を操作するための複数のスイッチからなる操作部42と、紙面のスキャン、コピー、文書情報の紙面への出力、およびファクシミリ(FAX)の送受信等の動作を利用者に対してサービスとして実行する動作部43と、各部を制御する制御部44と、外部と通信する通信部45とを有する。なお、複合機4において利用者の認証をする際は、IDカードを用いずに文字入力や静脈認証等、他の方法で認証を行っても良い。

【0043】

端末5は、文字や画像を表示する液晶ディスプレイ等からなる表示部50と、端末5を操作するためのマウスやキーボート等からなる操作部51と、各部を制御する制御部52と、外部と通信する通信部53とを有する。

【0044】

図3(a)〜(f)は、本発明の実施の形態に係る情報の構成例を示す概略図である。なお、以下に示すユーザー情報200は、ユーザー情報210、および300を説明のために一般化したものであり、グループ情報201は、グループ情報211、および301を、階層情報202は、階層情報212、および302を説明のために一般化したものである。

【0045】

ユーザーEntity205は、図3(a)に示すように、本実施の形態における一例としてのデータ要素であり、ユーザーおよびグループを抽象化し、総称したものである。つまり、ユーザー情報200とグループ情報201を同じ種類のデータとして扱う。本実施の形態においては、主キーとして「Group1」と「Group2」と「User1」と「User2」とが存在する。

【0046】

ユーザー情報200は、図3(b)に示すように、データ名としてのユーザーEntity主キーと識別コードとしての識別情報とデータ所在アドレスとしてのドメインとから構成されてユーザー情報200を識別するために用いられる情報要素識別情報としてのユーザー識別情報200aと、ユーザーEntity主キーとメールアドレス等からなる利用者ごとに設定された情報を示すユーザー固有情報200bとから構成される。ユーザー情報200は、認証システム1に設定されたユーザーの人数分だけ用意される。なお、ここでEntityとは、ユーザーとグループを抽象化し、総称したものである。

【0047】

グループ情報201は、図3(c)に示すように、ユーザーEntity主キーと識別情報とドメインとから構成されてグループを識別するために用いられるグループ識別情報201aと、ユーザーEntity主キーとその他属性等からなるグループに設定された情報を示すグループ固有情報201bとから構成される。その他属性は、グループに対して、例えば、そのグループの(権限を設定する)管理責任者の情報を示す。

【0048】

ツリー構造1000は、図3(d)に示すように、本実施の形態における一例としての帰属情報を示す。User1、およびUser2は、Group2に帰属し、Group2は、Group1に帰属する。

【0049】

階層情報202は、図3(e)に示すように、ユーザーEntity(親)とユーザーEntity(子)とから構成されて、ユーザーEntity間の帰属関係を示すものであり、一例として図3(d)に示すツリー構造1000を表現したものである。

【0050】

権限情報203は、ユーザーEntityキーと認証システム1内の機器に対するデータ名としてのデバイスEntityキーと権限とから構成されて権限を算出する際に用いられ、権限は、ユーザーEntityとデバイスEntityとの組み合わせに対して設定されている。権限は、例えば、複合機4のモノクロコピーを使用可能とし、カラーコピーを使用不可能とする、といったような設定である。権限は、ツリー情報1000の下位に設定された権限が優先的に適用され、下位のものに権限が設定されていない場合は上位の権限に従う。例えば、図3(d)または(e)において、「User1」は、「Group2」に属し、「Group2」は「Group1」に属するが、「User1」に権限が設定されているため、その権限に従う。なお、ここでデバイスEntityキーは、ユーザー情報200およびグループ情報201と同様に認証サーバー2において管理されるデバイス情報(図示せず)である。

【0051】

(動作)

以下に、本発明の実施の形態における認証システムの動作を各図を参照しつつ説明する。

【0052】

認証サーバー2の操作端末処理手段22cは、端末5からアクセスがあると応答し、端末5の操作信号に基づいてローカルDB20に格納される権限情報203の内容を書き換える。

【0053】

ユーザー情報管理サーバー3の操作端末処理手段31bは、端末5からアクセスがあると応答し、端末5の操作信号に基づいてユーザーDB30に格納されるユーザー情報300、グループ情報301、および階層情報302の内容を書き換える。

【0054】

図4は、本発明の実施の形態に係る自動同期処理手段の動作例を示すフローチャートである。

【0055】

まず、認証サーバー2の自動同期処理手段22aは、例えば、毎日午前1時になると(S1;Yes)、ローカルDB20のユーザー情報200とグループ情報201と階層情報202とを取得し(S2)、一時ローカルDB21に情報がない場合はユーザー情報210とグループ情報211と階層情報212として書き込み、情報が存在する場合は書き換える(S3;書き込みステップ)。次に、ユーザー情報管理サーバー3のユーザーDB30に格納されるユーザー情報300とグループ情報301と階層情報302とを取得し(S4)、ローカルDB20に格納されるユーザー情報200とグループ情報201と階層情報202とを更新する(S5;更新ステップ)。なお、自動同期処理手段22aは、ユーザーDB30とローカルDB20とを比較し、差分について書き換えることで更新する。ここで、以上の動作を自動同期処理と呼ぶ。

【0056】

図5Aおよび図5Bは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【0057】

自動同期処理において、認証サーバー2の自動同期処理手段22aは、まず、図5Aに示すローカルDB20に格納された情報を取得する。次に、自動同期処理手段22aは、認証動作に対して不要な情報を省いて、一時ローカルDBに取得した情報をコピーする。図5Bに示す一時ローカルDB21の情報は、自動同期処理手段22aによってコピーされたもので、ユーザー識別情報210aは、ユーザー識別情報200aと同一の情報である。グループ識別情報211aは、グループ識別情報201aと同一の情報である。ただし、ユーザー識別情報210aおよびグループ識別情報211aにおいてユーザーEntity主キーは、ローカルDB20上の主キーと識別するために説明の便宜上「’」を付与している。階層情報212は、ユーザーEntityキー(子)が権限の与えられていないユーザーであるものは権限の算出に必要ないためコピーせず、ユーザーEntityキー(子)がグループであるものだけをコピーする。権限情報203aは、自動同期処理において同期されない情報であるため、一時ローカルDB21にコピーされない。

【0058】

ユーザーEntity205は、ローカルDB20を参照して権限を算出する際に用いる。ここで、「User1」の認証処理をする場合は、主キーとして「User1」と、「User1」が帰属する「Group2」と、「Group2」が帰属する「Group1」とがユーザーEntity205に設定される。

【0059】

ユーザーEntity215は、一時ローカルDB21を参照して権限を算出する際に用いる。ここで、「User1」の認証処理をする場合は、主キーとして「User1’」と、「User1’」が帰属する「Group2’」と、「Group2’」が帰属する「Group1’」とがユーザーEntity205に設定され、さらに、それぞれの主キーに対してローカルDB20の情報との対応付けとして、「User1’」に対して「User1」と、「Group2’」に対して「Group2」と、「Group1’」に対して「Group1」とが設定される。

【0060】

なお、ここでは、図5Aに示す権限情報203aにおいて、「User1」に対して権限情報が設定されていないため、ユーザー識別情報210aをコピーしなかったが、図3(f)に示す権限情報203のように「User1」に権限情報が設定されている場合は、ユーザー識別情報210aは、権限の算出に必要となるためコピーする。また、ユーザー識別情報210aをコピーする場合は、階層情報212としてユーザーEntityキー(子)に「User1」が含まれるものもコピーする。

【0061】

また、ユーザー識別情報210aと同様に、権限が設定されていないグループのグループ識別情報211a、およびそのグループが子となる階層情報212は、権限の算出に必要がないためコピーしない。

【0062】

図6は、本発明の実施の形態に係る認証システムの動作例を示すフローチャートである。

【0063】

まず、複合機4は、IDカードリーダ40に利用者のIDカードがかざされるとユーザーIDを受信し(S11)、認証サーバー2に対してユーザー認証要求を行う(S12)。

【0064】

次に、認証サーバー2の認証処理手段22bは、複合機4からユーザーIDおよびユーザー認証要求を受信すると(S13)、ユーザー情報管理サーバー3に対してユーザーIDを送信するとともに、ユーザー認証要求を送信する(S14)。

【0065】

次に、ユーザー情報管理サーバー3の認証処理手段31aは、認証サーバー2からユーザーIDおよび認証要求を受信すると(S15)、該当するユーザーIDに関するユーザー情報300を検索して、取得したユーザー情報300に基づいてユーザー認証処理を行う(S16)。次に、認証処理手段31aは、ユーザー認証結果および取得したユーザー情報を認証サーバー2へ送信する(S17)。

【0066】

次に、認証サーバー2の認証処理手段22bは、ユーザー情報管理サーバー3からユーザー認証結果および取得したユーザー情報を受信し(S18)、取得したユーザー情報でローカルDB20のユーザー情報200、または一時ローカルDB21のユーザー情報210を更新する(S19)。なお、いずれの情報を更新するかについては、図7において詳細に説明する。次に、認証処理手段22bは、ローカルDB20のユーザー情報200とグループ情報201と階層情報202と、または、一時ローカルDB21のユーザー情報210とグループ情報211と階層情報212と、ローカルDB20の権限情報203とを用いて権限を算出し、権限算出結果を算出する(S20)。なお、いずれの情報を用いて権限を算出するかについては、図7において詳細に説明する。次に、認証処理手段22bは、ユーザー情報管理サーバー3から受信したユーザー認証結果と、算出した権限算出結果とを複合機4へ送信する(S21)。

【0067】

次に、複合機4は、認証サーバー2からユーザー認証結果と権限算出結果とを受信し(S22)、ユーザー認証結果に基づいてサービス提供の是非を判断し、権限算出結果に基づいてサービス提供の制限を決定して、利用者に対してサービスを提供する(S23)。

【0068】

図7は、本発明の実施の形態に係る認証処理手段の動作例を示すフローチャートである。以下の説明は、図6に示すステップS9およびS10に関して詳細に説明する。

【0069】

まず、認証処理手段22bは、図6に示すステップS8において、ユーザー情報管理サーバー3からユーザー認証結果とユーザー情報とを受信すると、自動同期処理手段22aが動作中かどうか、および一時ローカルDB21が有効(ローカルDB20から一時ローカルDB21に対してコピーがなされたか)かどうかを確認する(S30)。自動同期処理手段22aが動作中であって、一時ローカルDBが有効である場合(S30;Yes)、ユーザー情報管理サーバー3から取得したユーザー情報を用いて一時ローカルDB21のユーザー情報210を更新して同期する(S31)。

【0070】

次に、認証処理手段22bは、一時ローカルDB21に格納されるユーザー情報210、グループ情報211、および階層情報212を参照し(S32;情報取得ステップ)、ローカルDB20に格納される権限情報203を参照して(S33;情報取得ステップ)、利用者に関する権限を算出する(S34)。

【0071】

また、認証処理手段22bは、自動同期処理手段22aが動作中でなく、一時ローカルDBが無効である場合(S30;No)、ユーザー情報管理サーバー3から取得したユーザー情報を用いてローカルDB20のユーザー情報210を更新して同期する(S35)。次に、ローカルDB20に格納されるユーザー情報200、グループ情報201、階層情報202(S36;情報取得ステップ)、および権限情報203を参照して(S33)、利用者に関する権限を算出する(S34)。

【0072】

なお、ステップS31においてユーザー情報管理サーバー3から取得したユーザー情報は、必ずしも一時ローカルDB21に同期する必要はない。一時ローカルDB21に同期しない場合、ステップS34において一時ローカルDB21を参照して、ユーザー情報管理サーバー3から取得したユーザー情報以外の情報、つまりそのユーザー情報に直接または間接的に関連するグループのグループ識別情報201aを取得して、ステップS33で参照するローカルDB20の権限情報203に基づいてステップS34の権限の算出を実行する。

【0073】

なお、図5Bにおいて、階層情報212は、「ユーザーEntityキー(子)」がグループであるものをコピーしたが、ユーザー認証処理時にユーザー情報管理サーバーから取得した階層情報を用いる設定とすればコピーの必要がなくなる。

【0074】

[他の実施の形態]

なお、本発明は、上記実施の形態に限定されず、本発明の趣旨を逸脱しない範囲で種々な変形が可能である。例えば、認証サーバー2やユーザー情報管理サーバー3の制御部22や31で動作する手段としてのプログラムを省略し、その動作を複合機4や端末5においての制御部44や52で実行してもよい。

【0075】

また、上記実施の形態で使用される制御部22、制御部31で動作する手段としてのプログラムは、CD−ROM等の記憶媒体から装置内の記憶部に読み込んでも良く、インターネット等のネットワークに接続されているサーバー等から装置内の記憶部にダウンロードしても良い。

【0076】

また、上記実施の形態で使用される制御部22、制御部31で動作する手段としてのプログラムの一部または全部をASIC等のハードウェアによって実現してもよい。

【図面の簡単な説明】

【0077】

【図1】図1は、本発明の実施の形態に係る認証システムの構成例を示す概略図である。

【図2】図2は、本発明の実施の形態に係る認証システムの各機器の構成例を示すブロック図である。

【図3】図3(a)〜(f)は、本発明の実施の形態に係る情報の構成例を示す概略図である。

【図4】図4は、本発明の実施の形態に係る自動同期処理手段の動作例を示すフローチャートである。

【図5A】図5Aは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【図5B】図5Bは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【図6】図6は、本発明の実施の形態に係る認証システムの動作例を示すフローチャートである。

【図7】図7は、本発明の実施の形態に係る認証処理手段の動作例を示すフローチャートである。

【符号の説明】

【0078】

1…認証システム、2…認証サーバー、3…ユーザー情報管理サーバー、4…複合機、5…端末、6…ネットワーク、20…ローカルDB、21…一時ローカルDB、22…制御部、22a…自動同期処理手段、22b…認証処理手段、22c…操作端末処理手段、23…通信部、30…ユーザーDB、31…制御部、31a…認証処理手段、31b…操作端末処理手段、32…通信部、40…IDカードリーダ、41…表示部、42…操作部、43…動作部、44…制御部、45…通信部、50…表示部、51…操作部、52…制御部、53…通信部、200…ユーザー情報、200a…ユーザー識別情報、200b…ユーザー固有情報、201…グループ情報、201a…グループ識別情報、201b…グループ固有情報、202…階層情報、203…権限情報、203a…権限情報、205…ユーザーEntity、210…ユーザー情報、210a…ユーザー識別情報、211…グループ情報、211a…グループ識別情報、212…階層情報、215…ユーザーEntity、300…ユーザー情報、301…グループ情報、302…階層情報、1000…ツリー構造

【技術分野】

【0001】

本発明は、認証サーバー、認証プログラムおよび認証システムに関する。

【背景技術】

【0002】

ある端末からデータベースが変更されているときに、他の端末からデータベースの参照が行える認証サーバーが知られている(例えば、特許文献1参照)。

【0003】

この特許文献1の認証サーバーは、外部端末からデータの更新を受け付けるデータ更新用データベースを格納する第1の記憶部と、外部端末からデータの参照を受け付けるデータ参照用データベースを格納する第2の記憶部と、データ更新用データベースからデータ参照用データベースに差分データを同期する制御部とを有する。この認証サーバーは、データ更新用データベースと、データ参照用データベースとを独立して設けているため、外部端末からデータベースを変更すると同時に、他の外部端末からデータベースを参照することができる。また、制御部によってデータ更新用データベースからデータ参照用データベースに差分データを同期することで、参照用データベースは、常に最新の状態にされる。

【特許文献1】特許3040988号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

本発明の目的は、データベースの更新作業中にデータベースを参照できるとともに、データベースの同期作業を簡略化する認証サーバー、認証プログラムおよび認証システムを提供することにある。

【課題を解決するための手段】

【0005】

本発明の一態様は、上記目的を達成するため、以下の認証サーバー、認証プログラムおよび認証システムを提供する。

【0006】

[1]所定のタイミングで書き換えられる第1の情報と、前記第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報の一部または全部を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え終了後は、前記第1の情報と前記第2の情報とを使用する制御部を有することを特徴とする認証サーバー。

【0007】

[2]前記第1の情報は、それぞれ帰属関係を有する複数の情報要素と、前記帰属関係を示す帰属情報からなることを特徴とする前記[1]に記載の認証サーバー。

【0008】

[3]前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素のうち、前記情報要素を識別するための情報要素識別情報を前記第3の情報に書き込むことを特徴とする前記[2]に記載の認証サーバー。

【0009】

[4]前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記複数の情報要素を前記第3の情報として書き込んで、前記帰属情報を前記第3の情報として書き込まないことを特徴とする前記[2]に記載の認証サーバー。

【0010】

[5]前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素を識別するための情報要素識別情報のうち、前記グループ情報に関する前記情報要素識別情報を前記第3の情報に書き込むことを特徴とする前記[3]に記載の認証サーバー。

【0011】

[6]前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記帰属情報のうち、前記グループ情報に関する前記帰属情報を前記第3の情報として書き込んで、前記ユーザー情報に関する前記帰属情報を前記第3の情報として書き込まないことを特徴とする前記[4]に記載の認証サーバー。

【0012】

[7]所定のタイミングにおいて、第1の記憶部に格納される第1の情報を第2の記憶部に第3の情報として書き込む書き込みステップと、

前記書き込みステップの後、前記第1の情報を外部の情報に基づいて書き換える更新ステップと、

前記更新ステップを実行中は、前記第1の記憶部に格納される第2の情報と前記第3の情報とを使用し、前記更新ステップ終了後は、前記第1の情報と前記第2の情報とを使用する情報取得ステップとをコンピュータに実行させるための認証プログラム。

【0013】

[8]第4の情報を格納する情報管理サーバーと、

所定のタイミングで前記第4の情報に基づいて書き換えられる第1の情報と、第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え後は、前記第1の情報と前記第2の情報とを使用する制御部とを有する認証サーバーとを備えることを特徴とする認証システム。

【発明の効果】

【0014】

請求項1に係る認証サーバーによれば、第1の情報が書き換え中のためにアクセスできない場合は、第3の情報にアクセスし、第2の情報とともに使用することで認証サーバー全体の情報にアクセス可能となる。また、常時アクセス可能な第2の情報は、第2の記憶部にコピーしないため、第1の記憶部と第2の記憶部の書き込みを簡略化できる。

【0015】

請求項2に係る認証サーバーによれば、帰属関係を有するデータ構造において請求項1と同様の効果を得ることができる。

【0016】

請求項3に係る認証サーバーによれば、情報要素のうち情報要素識別情報以外の情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0017】

請求項4に係る認証サーバーによれば、帰属情報の少なくとも一部を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0018】

請求項5に係る認証サーバーによれば、ユーザー情報に関する情報要素識別情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0019】

請求項6に係る認証サーバーによれば、ユーザー情報に関する帰属情報を書き込まないため、第1の記憶部と第2の記憶部の同期作業をさらに簡略化できる。

【0020】

請求項7に係る認証プログラムによれば、請求項1と同様の効果を有する認証プログラムを達成できる。

【0021】

請求項8に係る認証システムによれば、請求項1と同様の効果を有する認証システムを達成できる。

【発明を実施するための最良の形態】

【0022】

以下に、本発明の認証サーバー、認証プログラムおよび認証システムの実施の形態を図面を参考にして詳細に説明する。

【0023】

〔第1の実施の形態〕

(認証サーバーの構成)

図1は、本発明の実施の形態に係る認証システムの構成例を示す概略図である。

【0024】

認証システム1は、複合機4を使用する利用者を認証するとともに、複合機4とそれを使用する利用者との間の使用に関する権限を算出する認証サーバー2と、利用者の情報等を格納するユーザー情報管理サーバー3と、認証サーバー2の算出した権限に基づいて利用者にサービスを提供する複合機4と、認証サーバー2が格納する権限を算出するための情報の設定やユーザー情報管理サーバー3の利用者の情報の設定のための端末5とを有し、それぞれの機器はネットワーク6によって接続され互いに通信可能に構成される。

【0025】

認証サーバー2は、記憶部、制御部、および通信部を有するサーバーコンピュータであり、ユーザー情報管理サーバー3からコピーした情報、および端末5を用いて設定された権限情報とを記憶部に格納し、さらにそれらの情報を用いて複合機4から問い合わせられた利用者に関する権限を制御部が算出する。

【0026】

ユーザー情報管理サーバー3は、記憶部、制御部、および通信部を有するサーバーコンピュータであり、利用者に関する情報として、利用者固有の情報であるユーザー情報、利用者の所属情報であるグループ情報、およびユーザー情報とグループ情報の帰属情報としての階層情報を記憶部に格納する。

【0027】

複合機4は、利用者が所有するIDカード(図示せず)と通信して利用者の情報を受信するIDカードリーダ40と、操作内容および文書情報の表示等を行う表示部41とを有し、本体内部に印刷用紙をストックし、紙面のスキャン、コピー、文書情報の紙面への出力、およびファクシミリ(FAX)の送受信等の動作を利用者に対してサービスとして実行可能である。複合機4のサービスの提供範囲は、IDカードの情報に基づいて認証サーバー2によって算出された権限算出結果に従う。ここで、文書情報とは、ワープロや表計算ソフト等によって作成されたドキュメントファイルや、写真やイラスト等の画像データファイルのことである。

【0028】

端末5は、制御部、および通信部を有する本体と、液晶ディスプレイ等からなる表示部と、文字や記号を入力するためのキーボード等からなる操作部とから構成される。この端末5は、通信部およびネットワーク6を介して認証サーバー2の記憶部に格納される権限情報、およびユーザー情報管理サーバー3の記憶部に格納されるユーザー情報とグループ情報と階層情報とにアクセス可能で、その内容を編集および設定して変更することができる。

【0029】

ネットワーク6は、例えば、イーサネット(登録商標)等で構築された社内LANで、認証システム1内のそれぞれをLANケーブルや無線LAN等によって接続する。なお、ネットワーク6は、インターネットを利用してもよく、遠隔地に存在する機器同士がインターネットを介して接続される構成としても良い。

【0030】

図2は、本発明の実施の形態に係る認証システムの各機器の構成例を示すブロック図である。

【0031】

認証サーバー2、ユーザー情報管理サーバー3、複合機4、および端末5は、それぞれの通信部およびネットワーク6を介して通信可能に接続されている。

【0032】

認証サーバー2は、第1の情報としてのユーザー情報200とグループ情報201と階層情報202および第2の情報としての権限情報203とを格納する第1の記憶部としてのローカルデータベース(DB)20と、第3の情報としてのユーザー情報210とグループ情報211と階層情報212とを格納する第2の記憶部としての一時ローカルDB21と、プログラムとしての自動同期処理手段22aと認証処理手段22bと操作端末処理手段22cとを動作させる制御部22と、外部と通信する通信部23とを有する。

【0033】

ローカルDB20に格納される情報要素としてのユーザー情報200とグループ情報201、および帰属情報としての階層情報202は、ユーザー情報管理サーバー3が格納する情報をコピーして生成される。ローカルDB20に格納される権限情報203は、端末5から編集および設定されることで生成および変更される。

【0034】

一時ローカルDB21に格納されるユーザー情報210、グループ情報211、および階層情報212は、ローカルDB20に格納されるユーザー情報200、グループ情報201、および階層情報202から一部または全部をコピーして生成される。

【0035】

自動同期処理手段22aは、所定の周期、例えば、毎日午前1時に実行され、ローカルDB20が格納する情報の一部を一時ローカルDB21にコピーした後、ユーザー情報管理サーバー3が格納する情報をローカルDB20にコピーするプログラムである。

【0036】

認証処理手段22bは、複合機4からユーザー認証要求を受信するとユーザー情報管理サーバー3に認証を委託し、ユーザー情報管理サーバー3から受信した認証結果を複合機4へ送信するとともに、ユーザー情報に基づいて権限を算出して権限算出結果を複合機4へ送信するプログラムである。

【0037】

操作端末処理手段22cは、端末5から受信する操作信号に基づいて動作し、ローカルDB20の権限情報203を編集および設定するプログラムである。

【0038】

ユーザー情報管理サーバー3は、ユーザー情報300とグループ情報301と階層情報302とを有する記憶部としてのユーザーDB30と、プログラムとしての認証処理手段31aと操作端末処理手段31bとを動作させる制御部31と、外部と通信する通信部32とを有する。

【0039】

ユーザーDB30に格納されるユーザー情報300、グループ情報301、および階層情報302は、端末5から編集および設定されることで変更される。

【0040】

認証処理手段31aは、認証サーバー2からユーザー認証要求を受信するとユーザー情報300を検索して認証し、認証結果を認証サーバー2へ送信するプログラムである。

【0041】

操作端末処理手段31bは、端末5から受信する操作信号に基づいて動作し、ユーザーDB30のユーザー情報300、グループ情報301、および階層情報302を編集および設定するプログラムである。

【0042】

複合機4は、提示されたIDカードの情報を受信するIDカードリーダ40と、操作内容および文書情報の表示等を行う液晶ディスプレイ等からなる表示部41と、複合機4の各機能を操作するための複数のスイッチからなる操作部42と、紙面のスキャン、コピー、文書情報の紙面への出力、およびファクシミリ(FAX)の送受信等の動作を利用者に対してサービスとして実行する動作部43と、各部を制御する制御部44と、外部と通信する通信部45とを有する。なお、複合機4において利用者の認証をする際は、IDカードを用いずに文字入力や静脈認証等、他の方法で認証を行っても良い。

【0043】

端末5は、文字や画像を表示する液晶ディスプレイ等からなる表示部50と、端末5を操作するためのマウスやキーボート等からなる操作部51と、各部を制御する制御部52と、外部と通信する通信部53とを有する。

【0044】

図3(a)〜(f)は、本発明の実施の形態に係る情報の構成例を示す概略図である。なお、以下に示すユーザー情報200は、ユーザー情報210、および300を説明のために一般化したものであり、グループ情報201は、グループ情報211、および301を、階層情報202は、階層情報212、および302を説明のために一般化したものである。

【0045】

ユーザーEntity205は、図3(a)に示すように、本実施の形態における一例としてのデータ要素であり、ユーザーおよびグループを抽象化し、総称したものである。つまり、ユーザー情報200とグループ情報201を同じ種類のデータとして扱う。本実施の形態においては、主キーとして「Group1」と「Group2」と「User1」と「User2」とが存在する。

【0046】

ユーザー情報200は、図3(b)に示すように、データ名としてのユーザーEntity主キーと識別コードとしての識別情報とデータ所在アドレスとしてのドメインとから構成されてユーザー情報200を識別するために用いられる情報要素識別情報としてのユーザー識別情報200aと、ユーザーEntity主キーとメールアドレス等からなる利用者ごとに設定された情報を示すユーザー固有情報200bとから構成される。ユーザー情報200は、認証システム1に設定されたユーザーの人数分だけ用意される。なお、ここでEntityとは、ユーザーとグループを抽象化し、総称したものである。

【0047】

グループ情報201は、図3(c)に示すように、ユーザーEntity主キーと識別情報とドメインとから構成されてグループを識別するために用いられるグループ識別情報201aと、ユーザーEntity主キーとその他属性等からなるグループに設定された情報を示すグループ固有情報201bとから構成される。その他属性は、グループに対して、例えば、そのグループの(権限を設定する)管理責任者の情報を示す。

【0048】

ツリー構造1000は、図3(d)に示すように、本実施の形態における一例としての帰属情報を示す。User1、およびUser2は、Group2に帰属し、Group2は、Group1に帰属する。

【0049】

階層情報202は、図3(e)に示すように、ユーザーEntity(親)とユーザーEntity(子)とから構成されて、ユーザーEntity間の帰属関係を示すものであり、一例として図3(d)に示すツリー構造1000を表現したものである。

【0050】

権限情報203は、ユーザーEntityキーと認証システム1内の機器に対するデータ名としてのデバイスEntityキーと権限とから構成されて権限を算出する際に用いられ、権限は、ユーザーEntityとデバイスEntityとの組み合わせに対して設定されている。権限は、例えば、複合機4のモノクロコピーを使用可能とし、カラーコピーを使用不可能とする、といったような設定である。権限は、ツリー情報1000の下位に設定された権限が優先的に適用され、下位のものに権限が設定されていない場合は上位の権限に従う。例えば、図3(d)または(e)において、「User1」は、「Group2」に属し、「Group2」は「Group1」に属するが、「User1」に権限が設定されているため、その権限に従う。なお、ここでデバイスEntityキーは、ユーザー情報200およびグループ情報201と同様に認証サーバー2において管理されるデバイス情報(図示せず)である。

【0051】

(動作)

以下に、本発明の実施の形態における認証システムの動作を各図を参照しつつ説明する。

【0052】

認証サーバー2の操作端末処理手段22cは、端末5からアクセスがあると応答し、端末5の操作信号に基づいてローカルDB20に格納される権限情報203の内容を書き換える。

【0053】

ユーザー情報管理サーバー3の操作端末処理手段31bは、端末5からアクセスがあると応答し、端末5の操作信号に基づいてユーザーDB30に格納されるユーザー情報300、グループ情報301、および階層情報302の内容を書き換える。

【0054】

図4は、本発明の実施の形態に係る自動同期処理手段の動作例を示すフローチャートである。

【0055】

まず、認証サーバー2の自動同期処理手段22aは、例えば、毎日午前1時になると(S1;Yes)、ローカルDB20のユーザー情報200とグループ情報201と階層情報202とを取得し(S2)、一時ローカルDB21に情報がない場合はユーザー情報210とグループ情報211と階層情報212として書き込み、情報が存在する場合は書き換える(S3;書き込みステップ)。次に、ユーザー情報管理サーバー3のユーザーDB30に格納されるユーザー情報300とグループ情報301と階層情報302とを取得し(S4)、ローカルDB20に格納されるユーザー情報200とグループ情報201と階層情報202とを更新する(S5;更新ステップ)。なお、自動同期処理手段22aは、ユーザーDB30とローカルDB20とを比較し、差分について書き換えることで更新する。ここで、以上の動作を自動同期処理と呼ぶ。

【0056】

図5Aおよび図5Bは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【0057】

自動同期処理において、認証サーバー2の自動同期処理手段22aは、まず、図5Aに示すローカルDB20に格納された情報を取得する。次に、自動同期処理手段22aは、認証動作に対して不要な情報を省いて、一時ローカルDBに取得した情報をコピーする。図5Bに示す一時ローカルDB21の情報は、自動同期処理手段22aによってコピーされたもので、ユーザー識別情報210aは、ユーザー識別情報200aと同一の情報である。グループ識別情報211aは、グループ識別情報201aと同一の情報である。ただし、ユーザー識別情報210aおよびグループ識別情報211aにおいてユーザーEntity主キーは、ローカルDB20上の主キーと識別するために説明の便宜上「’」を付与している。階層情報212は、ユーザーEntityキー(子)が権限の与えられていないユーザーであるものは権限の算出に必要ないためコピーせず、ユーザーEntityキー(子)がグループであるものだけをコピーする。権限情報203aは、自動同期処理において同期されない情報であるため、一時ローカルDB21にコピーされない。

【0058】

ユーザーEntity205は、ローカルDB20を参照して権限を算出する際に用いる。ここで、「User1」の認証処理をする場合は、主キーとして「User1」と、「User1」が帰属する「Group2」と、「Group2」が帰属する「Group1」とがユーザーEntity205に設定される。

【0059】

ユーザーEntity215は、一時ローカルDB21を参照して権限を算出する際に用いる。ここで、「User1」の認証処理をする場合は、主キーとして「User1’」と、「User1’」が帰属する「Group2’」と、「Group2’」が帰属する「Group1’」とがユーザーEntity205に設定され、さらに、それぞれの主キーに対してローカルDB20の情報との対応付けとして、「User1’」に対して「User1」と、「Group2’」に対して「Group2」と、「Group1’」に対して「Group1」とが設定される。

【0060】

なお、ここでは、図5Aに示す権限情報203aにおいて、「User1」に対して権限情報が設定されていないため、ユーザー識別情報210aをコピーしなかったが、図3(f)に示す権限情報203のように「User1」に権限情報が設定されている場合は、ユーザー識別情報210aは、権限の算出に必要となるためコピーする。また、ユーザー識別情報210aをコピーする場合は、階層情報212としてユーザーEntityキー(子)に「User1」が含まれるものもコピーする。

【0061】

また、ユーザー識別情報210aと同様に、権限が設定されていないグループのグループ識別情報211a、およびそのグループが子となる階層情報212は、権限の算出に必要がないためコピーしない。

【0062】

図6は、本発明の実施の形態に係る認証システムの動作例を示すフローチャートである。

【0063】

まず、複合機4は、IDカードリーダ40に利用者のIDカードがかざされるとユーザーIDを受信し(S11)、認証サーバー2に対してユーザー認証要求を行う(S12)。

【0064】

次に、認証サーバー2の認証処理手段22bは、複合機4からユーザーIDおよびユーザー認証要求を受信すると(S13)、ユーザー情報管理サーバー3に対してユーザーIDを送信するとともに、ユーザー認証要求を送信する(S14)。

【0065】

次に、ユーザー情報管理サーバー3の認証処理手段31aは、認証サーバー2からユーザーIDおよび認証要求を受信すると(S15)、該当するユーザーIDに関するユーザー情報300を検索して、取得したユーザー情報300に基づいてユーザー認証処理を行う(S16)。次に、認証処理手段31aは、ユーザー認証結果および取得したユーザー情報を認証サーバー2へ送信する(S17)。

【0066】

次に、認証サーバー2の認証処理手段22bは、ユーザー情報管理サーバー3からユーザー認証結果および取得したユーザー情報を受信し(S18)、取得したユーザー情報でローカルDB20のユーザー情報200、または一時ローカルDB21のユーザー情報210を更新する(S19)。なお、いずれの情報を更新するかについては、図7において詳細に説明する。次に、認証処理手段22bは、ローカルDB20のユーザー情報200とグループ情報201と階層情報202と、または、一時ローカルDB21のユーザー情報210とグループ情報211と階層情報212と、ローカルDB20の権限情報203とを用いて権限を算出し、権限算出結果を算出する(S20)。なお、いずれの情報を用いて権限を算出するかについては、図7において詳細に説明する。次に、認証処理手段22bは、ユーザー情報管理サーバー3から受信したユーザー認証結果と、算出した権限算出結果とを複合機4へ送信する(S21)。

【0067】

次に、複合機4は、認証サーバー2からユーザー認証結果と権限算出結果とを受信し(S22)、ユーザー認証結果に基づいてサービス提供の是非を判断し、権限算出結果に基づいてサービス提供の制限を決定して、利用者に対してサービスを提供する(S23)。

【0068】

図7は、本発明の実施の形態に係る認証処理手段の動作例を示すフローチャートである。以下の説明は、図6に示すステップS9およびS10に関して詳細に説明する。

【0069】

まず、認証処理手段22bは、図6に示すステップS8において、ユーザー情報管理サーバー3からユーザー認証結果とユーザー情報とを受信すると、自動同期処理手段22aが動作中かどうか、および一時ローカルDB21が有効(ローカルDB20から一時ローカルDB21に対してコピーがなされたか)かどうかを確認する(S30)。自動同期処理手段22aが動作中であって、一時ローカルDBが有効である場合(S30;Yes)、ユーザー情報管理サーバー3から取得したユーザー情報を用いて一時ローカルDB21のユーザー情報210を更新して同期する(S31)。

【0070】

次に、認証処理手段22bは、一時ローカルDB21に格納されるユーザー情報210、グループ情報211、および階層情報212を参照し(S32;情報取得ステップ)、ローカルDB20に格納される権限情報203を参照して(S33;情報取得ステップ)、利用者に関する権限を算出する(S34)。

【0071】

また、認証処理手段22bは、自動同期処理手段22aが動作中でなく、一時ローカルDBが無効である場合(S30;No)、ユーザー情報管理サーバー3から取得したユーザー情報を用いてローカルDB20のユーザー情報210を更新して同期する(S35)。次に、ローカルDB20に格納されるユーザー情報200、グループ情報201、階層情報202(S36;情報取得ステップ)、および権限情報203を参照して(S33)、利用者に関する権限を算出する(S34)。

【0072】

なお、ステップS31においてユーザー情報管理サーバー3から取得したユーザー情報は、必ずしも一時ローカルDB21に同期する必要はない。一時ローカルDB21に同期しない場合、ステップS34において一時ローカルDB21を参照して、ユーザー情報管理サーバー3から取得したユーザー情報以外の情報、つまりそのユーザー情報に直接または間接的に関連するグループのグループ識別情報201aを取得して、ステップS33で参照するローカルDB20の権限情報203に基づいてステップS34の権限の算出を実行する。

【0073】

なお、図5Bにおいて、階層情報212は、「ユーザーEntityキー(子)」がグループであるものをコピーしたが、ユーザー認証処理時にユーザー情報管理サーバーから取得した階層情報を用いる設定とすればコピーの必要がなくなる。

【0074】

[他の実施の形態]

なお、本発明は、上記実施の形態に限定されず、本発明の趣旨を逸脱しない範囲で種々な変形が可能である。例えば、認証サーバー2やユーザー情報管理サーバー3の制御部22や31で動作する手段としてのプログラムを省略し、その動作を複合機4や端末5においての制御部44や52で実行してもよい。

【0075】

また、上記実施の形態で使用される制御部22、制御部31で動作する手段としてのプログラムは、CD−ROM等の記憶媒体から装置内の記憶部に読み込んでも良く、インターネット等のネットワークに接続されているサーバー等から装置内の記憶部にダウンロードしても良い。

【0076】

また、上記実施の形態で使用される制御部22、制御部31で動作する手段としてのプログラムの一部または全部をASIC等のハードウェアによって実現してもよい。

【図面の簡単な説明】

【0077】

【図1】図1は、本発明の実施の形態に係る認証システムの構成例を示す概略図である。

【図2】図2は、本発明の実施の形態に係る認証システムの各機器の構成例を示すブロック図である。

【図3】図3(a)〜(f)は、本発明の実施の形態に係る情報の構成例を示す概略図である。

【図4】図4は、本発明の実施の形態に係る自動同期処理手段の動作例を示すフローチャートである。

【図5A】図5Aは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【図5B】図5Bは、本発明の実施の形態に係る自動同期処理手段のコピー動作時の情報構成例を示す概略図である。

【図6】図6は、本発明の実施の形態に係る認証システムの動作例を示すフローチャートである。

【図7】図7は、本発明の実施の形態に係る認証処理手段の動作例を示すフローチャートである。

【符号の説明】

【0078】

1…認証システム、2…認証サーバー、3…ユーザー情報管理サーバー、4…複合機、5…端末、6…ネットワーク、20…ローカルDB、21…一時ローカルDB、22…制御部、22a…自動同期処理手段、22b…認証処理手段、22c…操作端末処理手段、23…通信部、30…ユーザーDB、31…制御部、31a…認証処理手段、31b…操作端末処理手段、32…通信部、40…IDカードリーダ、41…表示部、42…操作部、43…動作部、44…制御部、45…通信部、50…表示部、51…操作部、52…制御部、53…通信部、200…ユーザー情報、200a…ユーザー識別情報、200b…ユーザー固有情報、201…グループ情報、201a…グループ識別情報、201b…グループ固有情報、202…階層情報、203…権限情報、203a…権限情報、205…ユーザーEntity、210…ユーザー情報、210a…ユーザー識別情報、211…グループ情報、211a…グループ識別情報、212…階層情報、215…ユーザーEntity、300…ユーザー情報、301…グループ情報、302…階層情報、1000…ツリー構造

【特許請求の範囲】

【請求項1】

所定のタイミングで書き換えられる第1の情報と、前記第1の情報以外の第2の情報とを格納する第1の記憶部と、

第2の記憶部と、

前記所定のタイミングの前に、前記第1の情報の一部または全部を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え終了後は、前記第1の情報と前記第2の情報とを使用する制御部を有することを特徴とする認証サーバー。

【請求項2】

前記第1の情報は、それぞれ帰属関係を有する複数の情報要素と、前記帰属関係を示す帰属情報からなることを特徴とする請求項1に記載の認証サーバー。

【請求項3】

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素のうち、前記情報要素を識別するための情報要素識別情報を前記第3の情報に書き込むことを特徴とする請求項2に記載の認証サーバー。

【請求項4】

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記複数の情報要素を前記第3の情報として書き込んで、前記帰属情報を前記第3の情報として書き込まないことを特徴とする請求項2に記載の認証サーバー。

【請求項5】

前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素を識別するための情報要素識別情報のうち、前記グループ情報に関する前記情報要素識別情報を前記第3の情報に書き込むことを特徴とする請求項3に記載の認証サーバー。

【請求項6】

前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記帰属情報のうち、前記グループ情報に関する前記帰属情報を前記第3の情報として書き込んで、前記ユーザー情報に関する前記帰属情報を前記第3の情報として書き込まないことを特徴とする請求項4に記載の認証サーバー。

【請求項7】

所定のタイミングにおいて、第1の記憶部に格納される第1の情報を第2の記憶部に第3の情報として書き込む書き込みステップと、

前記書き込みステップの後、前記第1の情報を外部の情報に基づいて書き換える更新ステップと、

前記更新ステップを実行中は、前記第1の記憶部に格納される第2の情報と前記第3の情報とを使用し、前記更新ステップ終了後は、前記第1の情報と前記第2の情報とを使用する情報取得ステップとをコンピュータに実行させるための認証プログラム。

【請求項8】

第4の情報を格納する情報管理サーバーと、

所定のタイミングで前記第4の情報に基づいて書き換えられる第1の情報と、第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え後は、前記第1の情報と前記第2の情報とを使用する制御部とを有する認証サーバーとを備えることを特徴とする認証システム。

【請求項1】

所定のタイミングで書き換えられる第1の情報と、前記第1の情報以外の第2の情報とを格納する第1の記憶部と、

第2の記憶部と、

前記所定のタイミングの前に、前記第1の情報の一部または全部を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え終了後は、前記第1の情報と前記第2の情報とを使用する制御部を有することを特徴とする認証サーバー。

【請求項2】

前記第1の情報は、それぞれ帰属関係を有する複数の情報要素と、前記帰属関係を示す帰属情報からなることを特徴とする請求項1に記載の認証サーバー。

【請求項3】

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素のうち、前記情報要素を識別するための情報要素識別情報を前記第3の情報に書き込むことを特徴とする請求項2に記載の認証サーバー。

【請求項4】

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記複数の情報要素を前記第3の情報として書き込んで、前記帰属情報を前記第3の情報として書き込まないことを特徴とする請求項2に記載の認証サーバー。

【請求項5】

前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記情報要素を識別するための情報要素識別情報のうち、前記グループ情報に関する前記情報要素識別情報を前記第3の情報に書き込むことを特徴とする請求項3に記載の認証サーバー。

【請求項6】

前記情報要素は、ユーザー情報とグループ情報とからなり、

前記制御部は、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込む際、前記第1の情報に含まれる前記帰属情報のうち、前記グループ情報に関する前記帰属情報を前記第3の情報として書き込んで、前記ユーザー情報に関する前記帰属情報を前記第3の情報として書き込まないことを特徴とする請求項4に記載の認証サーバー。

【請求項7】

所定のタイミングにおいて、第1の記憶部に格納される第1の情報を第2の記憶部に第3の情報として書き込む書き込みステップと、

前記書き込みステップの後、前記第1の情報を外部の情報に基づいて書き換える更新ステップと、

前記更新ステップを実行中は、前記第1の記憶部に格納される第2の情報と前記第3の情報とを使用し、前記更新ステップ終了後は、前記第1の情報と前記第2の情報とを使用する情報取得ステップとをコンピュータに実行させるための認証プログラム。

【請求項8】

第4の情報を格納する情報管理サーバーと、

所定のタイミングで前記第4の情報に基づいて書き換えられる第1の情報と、第1の情報以外の第2の情報とを格納する第1の記憶部と、第2の記憶部と、前記所定のタイミングの前に、前記第1の情報を前記第3の情報として前記第2の記憶部に書き込むとともに、前記第1の情報の書き換え中は、前記第2の情報と前記第3の情報とを使用し、前記第1の情報の書き換え後は、前記第1の情報と前記第2の情報とを使用する制御部とを有する認証サーバーとを備えることを特徴とする認証システム。

【図1】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図6】

【図7】

【公開番号】特開2009−146286(P2009−146286A)

【公開日】平成21年7月2日(2009.7.2)

【国際特許分類】

【出願番号】特願2007−324818(P2007−324818)

【出願日】平成19年12月17日(2007.12.17)

【出願人】(000005496)富士ゼロックス株式会社 (21,908)

【Fターム(参考)】

【公開日】平成21年7月2日(2009.7.2)

【国際特許分類】

【出願日】平成19年12月17日(2007.12.17)

【出願人】(000005496)富士ゼロックス株式会社 (21,908)

【Fターム(参考)】

[ Back to top ]