認証システム、利用者端末装置、管理装置及び認証方法

【課題】利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうこと。

【解決手段】システム管理情報記憶部20cは、利用者が利用を許可されているシステムのシステム管理情報として、アクセス用ID及びアクセス用パスワードを記憶する。認証部10dは、利用者が管理する物理的空間から取り出された後に起動され、かつ、ログイン用ID及びログイン用パスワードと一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。送受信部10eは、利用者が指定した所定システムのシステム管理情報を要求するアクセス要求を送信する。送受信部20eは、取得部20dが取得した所定システムのシステム管理情報を送信する。送受信部10eは、システム管理情報を、所定システムに送信する。

【解決手段】システム管理情報記憶部20cは、利用者が利用を許可されているシステムのシステム管理情報として、アクセス用ID及びアクセス用パスワードを記憶する。認証部10dは、利用者が管理する物理的空間から取り出された後に起動され、かつ、ログイン用ID及びログイン用パスワードと一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。送受信部10eは、利用者が指定した所定システムのシステム管理情報を要求するアクセス要求を送信する。送受信部20eは、取得部20dが取得した所定システムのシステム管理情報を送信する。送受信部10eは、システム管理情報を、所定システムに送信する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施の形態は、認証システム、利用者端末装置、管理装置及び認証方法に関する。

【背景技術】

【0002】

従来、一般的に用いられている利用者認証方式として、ID&パスワード方式が知られている。ID&パスワード方式では、利用者全体から各利用者を一意に識別可能な識別情報としてIDが利用者ごとに与えられる。また、ID&パスワード方式では、IDに対してパスワードが付与される。パスワードは、利用者によって設定される。ID&パスワード方式は、パスワードが利用者本人しか知らない記憶情報であることから、ID及びパスワードとして入力された情報が、登録済みのID及びパスワードと一致するならば、ID及びパスワードを入力した人物を利用者本人として認証する方式である。

【0003】

ここで、IDは、通常、社員番号やメールアドレスなど、利用者全体で一意になるものが選ばれるが、これらの情報は、他の利用者が容易に推測、調査可能なものである。また、パスワードは、利用者本人が記憶できなければならない文字列であるため、例えば、「1111」のように非常に単純な文字列となる場合もありえる。このため、ID&パスワード方式は、利用者認証の方式としては脆弱であることが知られている。

【0004】

従って、利用者が、自身が使用する利用者端末装置にログインする場合に、ID&パスワード方式のみにより利用者認証を行なうことは、利用者認証方式として不十分であると考えられる。また、利用者が利用者端末装置からネットワークを介して、重要な情報を扱う所定のシステムにアクセスする場合においても、ID&パスワード方式のみにより利用者認証を行なうことは、利用者認証方式として不十分であると考えられる。なお、重要な情報を扱う所定のシステムとしては、例えば、社内に設置された顧客情報を管理する顧客管理システムなどが挙げられる。

【0005】

このため、近年、ID&パスワード方式と別の認証方式とを組み合わせた2因子による認証方式により、利用者認証を行なうことが多くなってきている。ID&パスワード方式と組み合わせられる認証方式としては、「ワンタイムパスワード方式」や、「ICカード方式」、「指紋認証方式」などが挙げられる。「ワンタイムパスワード方式」は、パスワード生成機が生成する毎回変わる文字列をシステムに送信し、送信された文字列が正しいことを確認することで、パスワード生成機の所有者本人であることを認証する方式である。また、「ICカード方式」は、ICカード内部に利用者ごとに記録されている文字列をシステムに送信し、送信された文字列が正しいことを確認することで、ICカードの所有者本人であることを認証する方式である。また、「指紋認証方式」は、事前に登録した指紋特徴データ、又は、指紋認証装置に記録した利用者ごとの文字列であり指紋認証後に利用可能となる文字列をシステムに送信し、送信された指紋特徴データや文字列が正しいことを確認することで、利用者本人の指紋が使われたと判定して利用者本人であることを認証する方式である。

【0006】

すなわち、「ワンタイムパスワード方式」及び「ICカード方式」は、所有物による認証であり、「指紋認証方式」は、利用者本人の特徴を用いた認証である。また、ID&パスワード方式と組み合わせられる認証方式としては、利用者端末装置のハードウェア情報を用いた認証方式も知られている。

【先行技術文献】

【非特許文献】

【0007】

【非特許文献1】“株式会社エヌ・エス・アイ(NSI):パソコン認証ソリューション「RegistGate」レジストゲート”、[online]、[平成23年2月24日検索]、インターネット<http://registgate.com/>

【非特許文献2】“ハードウェア認証サーバー『レジストゲート』”、[online]、[平成23年2月24日検索]、インターネット<http://www.z-coms.net/product/security/rg/rg1.html>

【発明の概要】

【発明が解決しようとする課題】

【0008】

ところで、2因子による認証方式を用いて利用者認証をする場合、通常の因子であるID&パスワード以外の他方の因子による認証のためのシステム開発が必要である。しかし、「ICカード方式」、「指紋認証方式」及び「ハードウェア情報を用いた認証方式」は、利用者ごとの文字列、指紋及びハードウェア情報の登録に多くの時間を要する。また、「ワンタイムパスワード方式」は機器さえあれば、詐称が容易である。

【0009】

すなわち、2因子による認証方式を用いて利用者認証をする場合、ID&パスワード以外の因子管理は、一般的に利用者との結び付けを行なうことに労力がかかり、また、コストがかかる場合が多かった。また、通常の2因子認証に対応するためには、システム群をそれぞれの認証方式に対応させるためのプログラムが必要になる。

【0010】

このように、従来の2因子による認証方式では、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことができなかった。

【0011】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで、簡易に行なうことが可能となる認証システム、利用者端末装置、管理装置及び認証方法を提供することを目的とする。

【課題を解決するための手段】

【0012】

本発明の実施の形態は、一つの態様において、利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムである。前記利用者端末装置は、前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、を備える。前記管理装置は、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、を備える。

【発明の効果】

【0013】

本発明に係る認証システム、利用者端末装置、管理装置及び認証方法は、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことが可能となるという効果を奏する。

【図面の簡単な説明】

【0014】

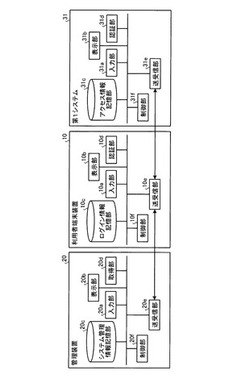

【図1】図1は、本実施例に係る認証システムの全体構成の一例を説明するための図である。

【図2】図2は、本実施例に係る認証システムが有する利用者端末装置、管理装置及びシステムそれぞれの構成例を説明するため図である。

【図3】図3は、本実施例に係る利用者端末装置が行なう認証処理に用いられる第1因子を説明するための図である。

【図4】図4は、ログイン情報記憶部の一例を説明するための図である。

【図5】図5は、システム管理情報記憶部の一例を説明するための図である。

【図6】図6は、アクセス情報記憶部の一例を説明するための図である。

【図7】図7は、利用許可システムの一覧の一例を説明するための図である。

【図8】図8は、取得部により取得される暗号化システム管理情報の一例を説明するための図である。

【図9】図9は、指定システムに送信されるシステム管理情報の一例を説明するための図である。

【図10】図10は、本実施例に係る利用者端末装置の処理を説明するためのフローチャートである。

【図11】図11は、本実施例に係る管理装置の処理を説明するためのフローチャートである。

【図12】図12は、本実施例に係る利用者端末装置の初期設定を説明するためのフローチャートである。

【図13】図13は、システム管理情報の更新処理を説明するためのフローチャートである。

【発明を実施するための形態】

【0015】

以下に、本発明に係る認証システム、利用者端末装置、管理装置及び認証方法の実施例を図面に基づいて詳細に説明する。なお、この実施例により本発明が限定されるものではない。また、以下では、本発明に係る認証方法を実行する利用者端末装置及び管理装置を有する認証システムを実施例として説明する。

【実施例】

【0016】

まず、図1を用いて、本実施例に係る認証システムの全体構成の一例について説明する。図1は、本実施例に係る認証システムの全体構成の一例を説明するための図である。図1に示す認証システムは、利用者が使用する利用者端末装置10と、当該利用者端末装置10に接続される管理装置20とを有する。更に、本実施例に係る認証システムは、利用者端末装置10と接続されるシステム群30を有する。そして、図1に示す各装置は、ネットワーク網により接続される。

【0017】

ここで、図1に示す認証システムは、例えば、グループ企業内の業務系ネットワークに適用される。すなわち、利用者端末装置10は、本実施例に係る認証システムを採用した企業の社員が、当該企業の管理者から供給された装置であり、例えば、PC(Personal Computer)や携帯電話や、PDA(Personal Digital Assistant)などである。また、システム群30は、本実施例に係る認証システムを採用した企業内にて用いられる複数の業務用システムにより構成される。例えば、図1に例示する第1システム31は、顧客管理用の業務用システムであり、図1に例示する第2システム32は、在庫管理用の業務用システムである。

【0018】

そして、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携することで、利用者がシステム群30を構成する所定システム(例えば、第1システム31)へアクセスするための認証処理を行なう。すなわち、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携する「認証連携システム」である。以下、本実施例に係る認証システムが有する利用者端末装置10、管理装置20及びシステム群30それぞれの構成の一例を簡単に説明した後、各装置が行なう処理について詳細に説明する。

【0019】

図2は、本実施例に係る認証システムが有する利用者端末装置、管理装置及びシステムそれぞれの構成例を説明するため図である。

【0020】

図2に示すように、利用者端末装置10は、入力部10aと、表示部10bと、ログイン情報記憶部10cと、認証部10dと、送受信部10eと、制御部10fとを有する。入力部10aは、利用者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部10bは、例えば、モニタであり、利用者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、管理装置20から提供された情報を表示したりする。

【0021】

ログイン情報記憶部10cは、利用者端末装置10を操作する操作者が利用者本人であることを認証して利用者端末装置10へのログインを許可するための情報を記憶する。認証部10dは、利用者端末装置10を操作する操作者が利用者本人であるか否かを判定する認証処理を行なう処理部である。送受信部10eは、利用者端末装置10と通信可能な他の装置との間で各種情報の送受信を行なう。

【0022】

制御部10fは、利用者端末装置10の全体制御を行なう。具体的には、制御部10fは、入力部10aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、認証部10d及び送受信部10eの処理を制御したり、送受信部10eが受信した情報が表示部10bに表示されるように制御したりする。また、利用者端末装置10は、図2に例示した処理部及び記憶部以外にも、例えば、PCとして機能するための様々な処理部及び記憶部を有する。

【0023】

なお、ログイン情報記憶部10cが記憶する情報や、認証部10dが行なう認証処理、送受信部10eにより送受信される各種情報については、後に詳述する。

【0024】

また、図2に示すように、管理装置20は、入力部20aと、表示部20bと、システム管理情報記憶部20cと、取得部20dと、送受信部20eと、制御部20fとを有する。入力部20aは、管理装置20の管理者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部20bは、例えば、モニタであり、管理装置20の管理者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、利用者端末装置10から提供された情報を表示したりする。

【0025】

システム管理情報記憶部20cは、システム群30を構成する各システムに利用者がアクセスするためのシステム管理情報を記憶する。取得部20dは、利用者端末装置10から送信された各種要求に該当する情報をシステム管理情報記憶部20cから取得する処理部である。送受信部20eは、管理装置20と通信可能な他の装置との間で各種情報の送受信を行なう。

【0026】

制御部20fは、管理装置20の全体制御を行なう。具体的には、制御部20fは、入力部20aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、取得部20d及び送受信部20eの処理を制御したり、送受信部20eが受信した情報が表示部20bに表示されるように制御したりする。また、管理装置20は、図2に例示した処理部及び記憶部以外にも、例えば、汎用サーバとして機能するための様々な処理部及び記憶部を有する。

【0027】

なお、システム管理情報記憶部20cが記憶する情報や、取得部20dが行なう取得処理、送受信部20eにより送受信される各種情報については、後に詳述する。

【0028】

また、図2に示すように、第1システム31は、入力部31aと、表示部31bと、アクセス情報記憶部31cと、認証部31dと、送受信部31eと、制御部31fとを有する。入力部31aは、第1システム31の管理者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部31bは、例えば、モニタであり、第1システム31の管理者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、利用者端末装置10から提供された情報を表示したりする。

【0029】

アクセス情報記憶部31cは、アクセスを要求する利用者端末装置10を操作する操作者が利用者本人であることを認証して第1システム31にアクセス(ログイン)することを許可するための情報を記憶する。認証部31dは、アクセスを要求する利用者端末装置10を操作する操作者が利用者本人であるか否かを判定する認証処理を行なう処理部である。送受信部31eは、第1システム31と通信可能な他の装置との間で各種情報の送受信を行なう。

【0030】

制御部31fは、第1システム31の全体制御を行なう。具体的には、制御部31fは、入力部31aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、認証部31d及び送受信部31eの処理を制御したり、送受信部31eが受信した情報が表示部31bに表示されるように制御したりする。また、第1システム31は、図2に例示した処理部及び記憶部以外にも、例えば、顧客管理用の業務用システムとして機能するための様々な処理部及び記憶部を有する。また、システム群30を構成する各システム(例えば、第2システム32)は、自システムに固有の機能を実行するための処理部及び記憶部以外については、図2に例示した第1システム31と同様に構成される。

【0031】

なお、アクセス情報記憶部31cが記憶する情報や、認証部31dが行なう認証処理、送受信部31eにより送受信される各種情報については、後に詳述する。

【0032】

以下、図2に例示した各部により実行される認証処理について、図3などを用いて、詳細に説明する。図3は、本実施例に係る利用者端末装置が行なう認証処理に用いられる第1因子を説明するための図である。

【0033】

本実施例に係る利用者端末装置10は、未使用時においては、利用者端末装置10を使用する利用者が管理する物理的空間に保管される。例えば、利用者(#1)が使用する利用者端末装置10は、図3に示すように、未使用時においては、利用者(#1)が会社から割り当てられた施錠可能なロッカーに保管される。すなわち、利用者(#1)は、業務を開始する際に、自身に割り当てられたロッカーを、自身が管理する鍵を用いて開錠することで、利用者端末装置10を取り出す。そして、利用者(#1)は、例えば、利用者端末装置10をネットワークに接続して電源ボタンを押下することで、利用者端末装置10を起動させ、利用者端末装置10を用いた業務を開始する。また、利用者(#1)は、業務を終了する際には、利用者端末装置10からログオフし、自身に割り当てられたロッカーに利用者端末装置10を置いて、自身が管理する鍵を用いて施錠することで、利用者端末装置10を保管する。

【0034】

ここで、本実施例に係る認証システムは、利用者本人が管理する物理的空間から利用者端末装置10が取り出されて起動されたことを、利用者端末装置10の操作者が利用者本人であると認証するための第1因子とする。

【0035】

そして、本実施例は、利用者端末装置10の操作者が利用者本人であると認証するための第2因子として、ログイン情報記憶部10cに記憶されている情報を用いる。具体的には、ログイン情報記憶部10cが記憶する情報は、ID&パスワード方式により本人認証を行なうための情報である。より具体的には、ログイン情報記憶部10cは、利用者端末装置10の管理者が、利用者を一意に識別するための識別情報(ログイン用ID)と、管理者又は利用者が設定した文字列である認証情報(ログイン用パスワード)とを対応付けて記憶する。図4は、ログイン情報記憶部の一例を説明するための図である。

【0036】

例えば、利用者(#1)が使用する利用者端末装置10のログイン情報記憶部10cは、図4の(A)に示すように、「ログイン用ID:ID(1)」と「ログイン用パスワード:P(1)」とを対応付けて記憶する。また、例えば、利用者(#2)が使用する利用者端末装置10のログイン情報記憶部10cは、図4の(B)に示すように、「ログイン用ID:ID(2)」と「ログイン用パスワード:P(2)」とを対応付けて記憶する。

【0037】

認証部10dは、ID&パスワード方式とともに、利用者端末装置10本体を利用者認証の要素とすることで、2因子による認証を行なう。そして、本実施例に係る認証システムは、認証部10dにより本人認証された利用者が利用を要望する所定システム(例えば、第1システム31)にアクセスするための認証処理が、利用者本人には秘匿された状態で、実行される。かかる認証処理を行なうため、管理装置20の管理者は、本実施例に係る認証システムの運用を開始する前に、システム管理情報記憶部20cとアクセス情報記憶部31cとに、以下に説明するデータを予め登録する。

【0038】

すなわち、システム管理情報記憶部20cは、管理装置20の管理対象となる利用者ごとに、当該利用者が利用を許可されているシステム(利用許可システム)それぞれに対応付けられたシステム管理情報を記憶する。ここで、システム管理情報は、利用者を一意に識別するための識別情報(アクセス用ID)及び当該識別情報に対して付与された認証情報(アクセス用パスワード)を記憶する。図5は、システム管理情報記憶部の一例を説明するための図である。

【0039】

例えば、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、利用者(#1)の利用許可システムが「第1システム、第2システム、・・」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第1システム31のシステム管理情報が「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第2システム32のシステム管理情報が「アクセス用ID:ID(1−2)、アクセス用パスワード:P(1−2)」であるとする登録データを記憶する。

【0040】

また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、利用者(#2)の利用許可システムが「第1システム、第2システム、・・」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第1システム31のシステム管理情報が「アクセス用ID:ID(2−1)、アクセス用パスワード:P(2−1)」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第2システム32のシステム管理情報が「アクセス用ID:ID(2−2)、アクセス用パスワード:P(2−2)」であるとする登録データを記憶する。

【0041】

なお、利用者ごとの各利用許可システムにおける認証情報としてのアクセス用パスワードは、管理装置20が有するランダム文字列発生機能(図示せず)により自動的に生成される。或いは、利用者ごとの各利用許可システムにおける認証情報としてのアクセス用パスワードは、管理装置20以下の装置が有するランダム文字列発生機能により自動的に生成される。また、アクセス用IDは、ログイン用IDと同一である場合であっても、ログイン用IDと異なるIDが管理装置20の管理者により別途設定される場合であっても良い。また、アクセス用IDは、アクセス用パスワードと同様に、ランダム文字列発生機能により自動的に生成される場合であっても良い。なお、制御部20fは、システム管理情報記憶部20cの登録データを参照し、重複するシステム管理情報が存在する場合は、システム管理情報が重複しないように、システム管理情報の再生成を行なう旨の警告を、例えば、表示部20bに表示させる。

【0042】

更に、本実施例では、システム管理情報の漏洩などを回避するために、システム管理情報の暗号化が行なわれる。なお、暗号化されたシステム管理情報の復号化に用いられる復号鍵は、予め、利用者端末装置10に設定されている。

【0043】

すなわち、システム管理情報記憶部20cは、システム管理情報が暗号化された暗号化システム管理情報を記憶する。例えば、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第1システム31の暗号化システム管理情報「C[ID(1−1)&P(1−1)]」を記憶する。また、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第2システム32の暗号化システム管理情報「C[ID(1−2)&P(1−2)]」を記憶する。

【0044】

また、例えば、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第1システム31の暗号化システム管理情報「C[ID(2−1)&P(2−1)]」を記憶する。また、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第2システム32の暗号化システム管理情報「C[ID(2−2)&P(2−2)]」を記憶する。

【0045】

更に、管理装置20の管理者は、各システムのシステム管理情報をアクセス情報として、アクセス情報記憶部に登録する。なお、アクセス情報記憶部への登録は、管理装置20の管理者から情報を通知されたシステム群30を構成する各システム(例えば、第1システム31)の管理者により個別に行なわれる場合であっても良い。図6は、アクセス情報記憶部の一例を説明するための図である。

【0046】

例えば、第1システム31のアクセス情報記憶部31cは、図6の(A)に示すように、利用者(#1)の「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」と、利用者(#2)の「アクセス用ID:ID(2−1)、アクセス用パスワード:P(2−1)」などを記憶する。また、例えば、第1システム32のアクセス情報記憶部は、図6の(B)に示すように、利用者(#1)の「アクセス用ID:ID(1−2)、アクセス用パスワード:P(1−2)」と、利用者(#2)の「アクセス用ID:ID(2−2)、アクセス用パスワード:P(2−2)」などを記憶する。

【0047】

上述した情報が、ログイン情報記憶部10c、システム管理情報記憶部20c及びアクセス情報記憶部31cに登録された後、本実施例に係る認証システムの運用が開始される。まず、図2に例示した認証部10dによる認証が行なわれる。すなわち、図2に例示した認証部10dは、利用者が管理する物理的空間に保管された状況から当該利用者が利用者端末装置10を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報(ログイン用ID)及び当該識別情報(ログイン用パスワード)に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。

【0048】

例えば、利用者(#1)は、利用者端末装置10をロッカーから取り出してネットワークに接続したうえで、起動する。これにより、表示部10bは、制御部10fの制御によりログイン用ID及びログイン用パスワードを入力するためのGUIを表示する。そして、認証部10dは、入力部10aを介して受け付けた情報が、図4の(A)に例示した情報「ログイン用ID:ID(1)、ログイン用パスワード:P(1)」と一致する場合、2因子による認証成功として、入力部10aを介して情報を入力した操作者を利用者(#1)本人であると認証して自装置(利用者端末装置10)へのアクセスを許可する。

【0049】

そして、図2に示す送受信部10eは、まず、認証部10dにより認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を管理装置20(送受信部20e)に送信する。すなわち、送受信部10eは、認証部10dにより認証された利用者が所定システムを指定して当該所定システムへのアクセス要求を行なうための一覧要求を管理装置10に送信する。ここで、所定システムとは、認証部10dにより本人認証された利用者が利用を要望するシステムとして、システム群30から指定するシステムである。以下では、「所定システム」を「指定システム」とも記載する。

【0050】

例えば、利用者(#1)の利用者端末装置10の送受信部10eは、認証部10dにより利用者(#1)が本人認証されたことを契機として、利用者(#1)の利用許可システムの一覧要求を管理装置20に送信する。例えば、送受信部10eは、利用者(#1)のログイン用IDである「ID(1)」を付加した一覧要求を管理装置20に送信する。

【0051】

送受信部20eは、一覧要求を受信すると、受信した一覧要求の情報を、取得部20dに転送する。そして、取得部20dは、一覧要求を送信した利用者端末装置10の利用者が利用を許可されているシステムの一覧をシステム管理情報記憶部20cから取得する。例えば、取得部20dは、図5の(B)に例示したシステム管理情報の一覧を参照して、「ID(1)」に対応付けられている「利用許可システム:第1システム、第2システム、・・」を取得する。

【0052】

取得部20dは、取得した利用許可システムの一覧を送受信部20eに転送する。そして、送受信部20eは、取得部20dにより取得された一覧を一覧要求の送信元である利用者端末装置10(送受信部10e)に送信する。

【0053】

そして、送受信部10eが受信した利用許可システムの一覧は、制御部10fの制御により、表示部10bに表示される。図7は、利用許可システムの一覧の一例を説明するための図である。例えば、表示部10bは、図7に示すように、利用者(#1)の「利用許可システム:第1システム、第2システム、・・」を表示する。

【0054】

利用者は、表示部10bに表示された一覧から自身がアクセスしたいシステムを指定する。例えば、利用者(#1)は、表示部10bに表示された一覧から第1システム31を入力部10aのマウスによりクリックする。これより、制御部10fは、指定システムが第1システム31であると判定し、送受信部10eに指定システムの情報を転送する。

【0055】

そして、送受信部10eは、送受信部20eから受信した一覧を参照した利用者が指定したシステムを所定システム(指定システム)とするアクセス要求を管理装置20に送信する。すなわち、送受信部10eは、認証部10dにより本人認証された利用者により指定されたシステムである指定システムへアクセスするためのシステム管理情報を要求するアクセス要求を管理装置20(送受信部20e)に送信する。例えば、送受信部10eは、利用者(#1)のログイン用IDである「ID(1)」と「指定システム:第1システム」との情報を付加したアクセス要求を送受信部20eに送信する。

【0056】

送受信部20eは、送受信部10eから受信したアクセス要求を取得部20dに転送する。そして、取得部20dは、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報をシステム管理情報記憶部20cから取得する。本実施例では、取得部20dは、アクセス要求に対応する暗号化システム管理情報を取得する。図8は、取得部により取得される暗号化システム管理情報の一例を説明するための図である。

【0057】

例えば、取得部20dは、図5の(B)に例示したシステム管理情報記憶部20cを参照して、アクセス要求に付加された「ID(1)&第1システム」に対応付けられている暗号化システム管理情報を検索する。そして、取得部20dは、図8に示すように、「ID(1)&第1システム」に対応付けられている暗号化システム管理情報「C[ID(1−1)&P(1−1)]」を取得する。

【0058】

そして、送受信部20eは、取得部20dにより取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置10(送受信部10e)に送信する。

【0059】

そして、送受信部10eは、送受信部20eにより送信された暗号化システム管理情報の復号化データを、所定システム(指定システム)に送信する。上述したように、利用者端末装置10には、暗号化システム管理情報を復号化するための復号鍵が予め設定されている。従って、管理装置20から受信した暗号化システム管理情報は、利用者端末装置10にて復号化することができる。例えば、復号化は、制御部10fで行なわれる。図9は、指定システムに送信されるシステム管理情報の一例を説明するための図である。

【0060】

例えば、送受信部10eが受信した暗号化システム管理情報「C[ID(1−1)&P(1−1)]」は、図9に示すように、制御部10fにより復号化されることで、「ID(1−1)、P(1−1)」となる。そして、送受信部10eは、図9に示すように、「ID(1−1)、P(1−1)」を指定システムである第1システム31(送受信部31e)に送信する。

【0061】

送受信部31eは、受信した「ID(1−1)、P(1−1)」を認証部31dに転送する。そして、認証部31dは、図6の(A)に例示したアクセス情報記憶部31cを参照して、「ID(1−1)、P(1−1)」と一致する「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」が存在することから、利用者端末装置10の操作者が第1システム31の利用を許可されている利用者本人であると認証して、第1システム31へのアクセス(ログイン)を許可する。

【0062】

続いて、図10及び図11を用いて、本実施例に係る認証システムの処理の手順を説明する。図10は、本実施例に係る利用者端末装置の処理を説明するためのフローチャートであり、図11は、本実施例に係る管理装置の処理を説明するためのフローチャートである。

【0063】

図10に示すように、本実施例に係る利用者端末装置10は、利用者が管理する物理的空間から取り出されて起動されることにより、ネットワークを介して管理装置20に接続可能な状態となったか否かを判定する(ステップS101)。ここで、管理装置20に接続可能な状態でない場合(ステップS101否定)、利用者端末装置10は待機状態となる。

【0064】

一方、管理装置20に接続可能な状態となった場合(ステップS101肯定)、認証部10dは、第1因子による認証成功とし、制御部10fは、入力部10aを介してログイン用のID&パスワードを受け付けたか否かを判定する(ステップS102)。ここで、ログイン用のID&パスワードを受け付けない場合(ステップS102否定)、制御部10fは、ログイン用のID&パスワードを受け付けるまで待機する。

【0065】

一方、ログイン用のID&パスワードを受け付けた場合(ステップS102肯定)、認証部10dは、受け付けたログイン用のID&パスワードがログイン情報記憶部10cに記憶されている情報と一致するか否かを判定する(ステップS103)。ここで、一致しない場合(ステップS103否定)、制御部10fは、例えば、警告音を出力して、ステップS102に戻って、新たな、ログイン用のID&パスワードを受け付けるまで待機する。

【0066】

一方、一致した場合(ステップS103肯定)、認証部10dは、操作者を利用者本人であると認証し、送受信部10eは、制御部10fの制御により、利用者の利用許可システムの一覧要求を管理装置20に送信する(ステップS104)。そして、送受信部10eは、利用者の利用許可システムの一覧を受信したか否かを判定する(ステップS105)。ここで、一覧を受信しない場合(ステップS105否定)、送受信部10eは、一覧を受信するまで待機する。

【0067】

一方、一覧を受信した場合(ステップS105肯定)、表示部10bは、制御部10fの制御により、受信した利用許可システムの一覧を表示する(ステップS106)。そして、制御部10fは、システムが指定されたか否かを判定する(ステップS107)。ここで、システムが指定されない場合(ステップS107否定)、制御部10fは、システムが指定されるまで待機する。

【0068】

一方、システムが指定された場合(ステップS107肯定)、送受信部10eは、制御部10fの制御により、指定システムのシステム管理情報を要求するアクセス要求を送信する(ステップS108)。そして、送受信部10eは、指定システムの暗号化システム管理情報を受信したか否かを判定する(ステップS109)。ここで、指定システムの暗号化システム管理情報を受信しない場合(ステップS109否定)、送受信部10eは、指定システムの暗号化システム管理情報を受信するまで待機する。なお、送受信部10eは、暗号化システム管理情報ではなく、エラーを受信した場合、制御部10fは再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。エラーが受信される要因としては、登録データの不備などが挙げられる。

【0069】

一方、指定システムの暗号化システム管理情報を受信した場合(ステップS109肯定)、制御部10fは、送受信部10eが受信した暗号化システム管理情報を復号化して、送受信部10eは、復号化データを指定システムに送信する(ステップS110)。なお、暗号化システム管理情報の復号化は、制御部10fの制御により、認証部10dなどの他の処理部により行なわれる場合であっても良い。

【0070】

そして、制御部10fは、指定システムへのログイン(アクセス)が許可されたか否かを判定する(ステップS111)。ここで、指定システムへのログインが許可されない場合(ステップS111否定)、制御部10fは、再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。なお、指定システムへのログインが許可されない要因としては、例えば、管理者による登録データの不備や、指定システムに故障などの不備などが挙げられる。

【0071】

一方、指定システムへのログインが許可された場合(ステップS111肯定)、制御部10fの制御により、表示部10bは、指定システムを操作するためのGUIを表示する(ステップS112)。

【0072】

そして、制御部10fは、ログアウト要求を受け付けたか否かを判定する(ステップS113)。ここで、ログアウト要求を受け付けない場合(ステップS113否定)、制御部10fは、再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。

【0073】

一方、ログアウト要求を受け付けた場合(ステップS113肯定)、制御部10fは、ログアウトを実行して(ステップS114)、処理を終了する。

【0074】

続いて、管理装置20の処理について図11を用いて説明する。図11に示すように、本実施例に係る管理装置20は、認証システムの運用開始により起動されたか否かを判定する(ステップS201)。ここで、起動されない場合(ステップS201否定)、管理装置20は、起動されるまで待機状態となる。

【0075】

一方、起動された場合(ステップS201肯定)、制御部20fは、システム管理情報記憶部20cに登録されているシステム管理情報を読み込んで(ステップS202)、運用開始のための初期設定を行ない、送受信部20eが一覧要求を受け付けたか否かを判定する(ステップS203)。ここで、一覧要求を受け付けない場合(ステップS203否定)、送受信部20eは、一覧要求を受け付けるまで待機状態となる。

【0076】

一方、一覧要求を受け付けた場合(ステップS203肯定)、取得部20dは、システム管理情報記憶部20cを参照して、一覧要求の送信元の利用者端末装置10の利用者の利用許可システムの一覧を取得する(ステップS204)。

【0077】

そして、送受信部20eは、利用許可システムの一覧を利用者端末装置10に送信し(ステップS205)、アクセス要求を受け付けたか否かを判定する(ステップS206)。ここで、アクセス要求を受け付けない場合(ステップS206否定)、送受信部20eは、アクセス要求を受け付けるまで待機状態となる。

【0078】

一方、アクセス要求を受け付けた場合(ステップS206肯定)、取得部20dは、アクセス要求に含まれるID(ログイン用ID)及び指定システムの情報を取得する(ステップS207)。そして、取得部20dは、取得した情報に該当する暗号化システム管理情報が検索されたか否かを判定する(ステップS208)。ここで、検索されない場合(ステップS208否定)、制御部20fは、アクセス要求の送信元の利用者端末装置10にエラーを送信する(ステップS210)。

【0079】

一方、検索された場合(ステップS208肯定)、送受信部20eは、取得部20dが検索した暗号化システム管理情報を利用者端末装置10に送信する(ステップS209)。そして、ステップS209、又は、ステップS210の処理の後、制御部20fは、アクセス要求の内容及び当該アクセス要求に対する応答結果をログに記録し(ステップS211)、ステップS203に戻って、一覧要求を受け付けたか否かを判定する。すなわち、管理装置20は、認証システムの運用が停止されるまで、ステップS203からステップS211の処理を繰り返す。

【0080】

ここで、図12を用いて、利用者端末装置10が本実施例に係る認証システムに組み込まれるまでに行なわれる初期設定について説明する。図12は、本実施例に係る利用者端末装置の初期設定を説明するためのフローチャートである。

【0081】

まず、図12の(A)に示すように、例えば、社員に割り当てる利用者端末装置10の初期設定を行なう管理者は、OS(Operating System)及びアプリケーションのインストールと設定を行なう(ステップS301)。そして、管理者は、IP(Internet Protocol)アドレスなどのネットワーク関連の設定を行なう(ステップS302)。

【0082】

そして、管理者は、上記した認証方法(認証連携方法)を認証部10d、送受信部10e及び制御部10fに実行させるための「認証連携プログラム」のインストール、管理装置20のIPアドレスなどの登録、復号鍵の登録を行ない(ステップS303)、利用者へ利用者端末装置を引き渡して(ステップS304)、処理を終了する。なお、ログイン用IDの設定は、例えば、ステップS303の「認証連携プログラム」のインストールとともに行なわれる。

【0083】

そして、図12の(B)に示すように、利用者は、ログイン用パスワードの設定を行なって(ステップS401)、初期設定が終了する。

【0084】

更に、図13を用いて、システム管理情報の更新処理について説明する。図13は、システム管理情報の更新処理を説明するためのフローチャートである。

【0085】

図13に示すように、本実施例に係る管理装置20は、図11のステップ201と同様に、認証システムの運用開始により起動されたか否かを判定する(ステップS501)。ここで、起動されない場合(ステップS501否定)、管理装置20は、起動されるまで待機状態となる。

【0086】

一方、起動された場合(ステップS501肯定)、制御部20fは、図11のステップ202と同様に、システム管理情報記憶部20cに登録されているシステム管理情報(登録データ)を読み込む(ステップS502)。そして、制御部20fは、管理者から入力部20aを介してシステム管理情報(登録データ)の更新要求を受け付けたか否かを判定する(ステップS503)。ここで、更新要求を受け付けない場合(ステップS503否定)、管理装置20は、更新要求を受け付けるまで待機状態となる。

【0087】

一方、更新要求を受け付けた場合(ステップS503肯定)、制御部20fは、登録データの原本をロックして、登録データを複製する(ステップS504)。そして、制御部20fは、更新要求の内容を判定して、新規登録要求ならばステップS506へ進み、既存データの更新要求ならばステップS507へ進み、既存データの削除要求ならばステップS508へ進むと判定する(ステップS505)。

【0088】

制御部20fは、更新要求が新規登録要求ならば、新規に登録される「利用者の識別情報(ログイン用ID)及び当該利用者の利用許可システム」に対応付ける新規のシステム管理情報を生成し、暗号化する(ステップS506)。そして、制御部20fは、複製登録データに新規データを追加登録する(ステップS509)。

【0089】

また、制御部20fは、更新要求が既存データの更新要求ならば、該当する既存データが存在するか否かを判定し(ステップS507)、存在する場合(ステップS507肯定)、制御部20fは、更新登録される利用者の識別情報(ログイン用ID)及び当該利用者の利用許可システムの全て、又は、一部に対応付けられる新規のシステム管理情報を生成し、暗号化する(ステップS510)。そして、制御部20fは、複製登録データの既存データを新規データに変更して登録する(ステップS511)。

【0090】

また、制御部20fは、更新要求が既存データの削除要求ならば、該当する既存データが存在するか否かを判定し(ステップS508)、存在する場合(ステップS508肯定)、制御部20fは、複製登録データから既存データを削除する(ステップS512)。

【0091】

そして、ステップS509、ステップS511、又はステップS512の処理が行なわれた後、制御部20fは、更新後の複製登録データに重複するデータがあるか否かを判定する(ステップS513)。ここで、更新後の複製登録データに重複するデータがない場合(ステップS513否定)、制御部20fは、原本データのロックを解除し、更新後の複製登録データを原本として読み込み(ステップS514)、ステップS503に戻って、新たな更新要求を受け付けたか否かを判定する。

【0092】

一方、既存データの更新要求にて、該当する既存データが存在しない場合(ステップS507否定)、又は、既存データの削除要求にて、該当する既存データが存在しない場合(ステップS508否定)、又は、更新後の複製登録データに重複するデータがある場合(ステップS513肯定)、制御部20fは、エラーを返信する(ステップS515)。そして、制御部20fは、原本データのロックを解除し、更新後の複製登録データを廃棄して(ステップS516)、ステップS503に戻って、新たな更新要求を受け付けたか否かを判定する。

【0093】

上述したように、本実施例に係る認証システムは、利用者が使用する利用者端末装置10と利用者端末装置10に接続される管理装置20とを備える。具体的には、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携することで、利用者が所定システムへアクセスするための認証処理を行なう。管理装置20は、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報(アクセス用ID)及び当該識別情報に対して付与された認証情報(アクセス用パスワード)を記憶するシステム管理情報記憶部20cを有する。本実施例では、システム管理情報記憶部20cは、システム管理情報が暗号化された暗号化システム管理情報を記憶する。

【0094】

そして、認証部10dは、利用者が管理する物理的空間に保管された状況から当該利用者が利用者端末装置10を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報(ログイン用ID)及び当該識別情報に対して付与された認証情報(ログイン用パスワード)と一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。

【0095】

そして、送受信部10eは、所定システム(指定システム)へアクセスするためのシステム管理情報を要求するアクセス要求を管理装置20に送信する。具体的には、まず、送受信部10eは、認証部10dにより認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を管理装置20に送信する。取得部20dは、一覧要求を送信した利用者端末装置の利用者が利用を許可されているシステムの一覧をシステム管理情報記憶部20cから取得し、送受信部20eは、取得部20dにより取得された一覧を一覧要求の送信元である利用者端末装置10に送信する。そして、送受信部10eは、送受信部20eから受信した一覧を参照した利用者が指定したシステムを所定システム(指定システム)とするアクセス要求を管理装置20に送信する。

【0096】

そして、取得部20dは、システム管理情報記憶部20cを参照して、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報を取得し、送受信部20eは、取得部20dにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置10に送信する。本実施例では、取得部20dは、アクセス要求に対応する暗号化システム管理情報を取得し、送受信部20eは、取得部20dにより取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置10に送信する。

【0097】

そして、送受信部10eは、アクセス要求に応じて管理装置20が送信したシステム管理情報を、所定システム(指定システム)に送信する。本実施例では、送受信部10eは、送受信部20eにより送信された暗号化システム管理情報の復号化データを、所定システム(指定システム)に送信する。

【0098】

すなわち、本実施例は、利用者端末装置10本体を利用者各自の専用とすることで、「ワンタイムパスワード方式」におけるパスワード生成機や、「ICカード方式」におけるICカードと同様に、所有物による認証を行なうものである。換言すると、本実施例は、2因子による認証における1因子としての「装置管理」を、利用者端末装置10を物理的に保管できる環境を利用者に提供することで実現する。PC本体の価格は、近年のPC本体の価格動向によれば、著しく低下傾向にある。このため、共用のPCを使用する個人ごとにパスワード生成機やICカードを提供するより、各個人にPCを提供する方が、コストを抑えることができる。すなわち、本実施例に係る認証システムは、各個人にPCとPCを物理的に保管できる環境を利用者に提供することで、ID&パスワード方式を1因子とする2因子による認証を実現し、更に、システム構築の初期費用及びシステム運用の費用を低く抑えるものである。

【0099】

また、本実施例は、認証システムとしてはID&パスワード方式だけによる利用者認証のインタフェースとなり、利用者が自身の要望するシステムへアクセスする場合には、当該利用者が直接パスワードを入力しない方式となっている。すなわち、本実施例は、装置管理を第1因子とする2因子認証であるが、システムへアクセスする際のパスワード自身を本人も知らないようにすることで、利用者及び管理者双方にとって負担が少なく、更に、システム用のパスワードを利用者本人及び他者から保護することができる。また、システムへアクセスする際のパスワードを利用者が記憶する必要がないため、システム用のパスワードは、可能な限りランダムで複雑なパスワードにすることができる。

【0100】

従って、本実施例では、利用者が自身の使用する利用者端末装置10を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことが可能となる。

【0101】

また、本実施例では、利用者端末装置10における本人認証が成功した時点で、本人認証された利用者の利用許可システムの一覧の要求が自動的に行なわれ、利用許可システムの一覧が利用者に提供される。従って、利用者にとっては、指定システムの選択を容易にすることができ、また、管理者にとっては、利用許可システムを一元管理できる。

【0102】

また、本実施例では、管理装置20にて一元管理されるシステム用のID及びパスワードを暗号化し、管理装置20から利用者端末装置10へ送信されるシステム用のID及びパスワードも暗号化したデータとなるので、利用者認証の安全性をより確保することが可能となる。

【0103】

なお、上記では、グループ企業内の業務系ネットワークなどの社内ネットワークに、本実施例に係る認証システムが適用される場合について説明した。しかし、本実施例に係る認証システムが適用される対象としては、社内ネットワーク以外のネットワーク、例えば、同一のプロバイダにより管理されるネットワークである場合であっても良い。

【0104】

また、上記では、管理対象となる利用者に対して利用許可システムとシステム管理情報とを対応付ける際に、各利用者の識別情報としてログイン用IDを用い、一覧要求やアクセス要求に各利用者の識別情報としてログイン用IDを付加することで、利用許可システムの一覧や指定システムのシステム管理情報を取得する場合について説明した。しかし、本実施例は、ログイン用ID以外の識別情報が用いられる場合であっても良い。例えば、本実施例は、管理対象となる利用者に対して利用許可システムとシステム管理情報とを対応付ける際に、各利用者の識別情報として利用者端末装置10のIPアドレスを用い、一覧要求やアクセス要求に各利用者の識別情報として利用者端末装置10のIPアドレスを付加することで、利用許可システムの一覧や指定システムのシステム管理情報を取得する場合であっても良い。また、本実施例は、ログイン用ID以外の識別情報として、利用者端末装置10のMAC(Media Access Control)アドレスが用いられる場合でも良い。

【0105】

また、上記では、所定システム(指定システム)の指定が一覧要求に応じて管理装置20から送信された利用許可システムの一覧を参照した利用者により実行される場合について説明した。しかし、本実施例は、自身の利用許可システムを把握している利用者が所定システム(指定システム)を選択する場合であっても良い。或いは、本実施例は、利用者端末装置10内部で利用許可システムの一覧を記憶しておき、本人認証が行なわれた時点で、利用者端末装置10が、管理装置20に問い合わせることなく利用許可システムの一覧を表示し、利用者が所定システム(指定システム)を選択する場合であっても良い。

【0106】

また、上記では、復号鍵が予め利用者端末装置10に登録されている場合について説明した。しかし、本実施例は、秘密鍵により暗号化を行なった管理装置20が、暗号化システム管理情報とともに公開鍵を送信し、利用者端末装置10が暗号化システム管理情報を、当該暗号化システム管理情報とともに受信した公開鍵により復号化する場合であっても良い。また、本実施例は、利用者端末装置10ごとに、或いは、同一業務を行なう利用者により使用される利用者端末装置群ごとに、暗号化及び復号化に用いる鍵を変更する場合であっても良い。

【0107】

また、上記では、システム管理情報が暗号化される場合について説明したが、本実施例は、システム管理情報が暗号化されない状態でシステム管理情報記憶部20cに格納されている場合であっても良い。かかる場合、取得部20dは、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報をシステム管理情報記憶部20cから取得する。そして、送受信部20eは、取得部20dにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置10(送受信部10e)に送信する。そして、送受信部10eは、アクセス要求に応じて管理装置20(送受信部20e)が送信したシステム管理情報を、所定システム(指定システム)に送信する。なお、暗号化を行なわない場合、安全性を確保するために、利用者端末装置10と管理装置20との間での通信は、例えば、VPN(Virtual Private Network)などにより行なわれることが望ましい。

【0108】

また、上記では、例えば、同一の企業グループに所属する社員全てそれぞれがシステムへアクセス時の認証処理を、1台の管理装置20がアクセス要求を行なう利用者の利用者端末装置10と連携して行なう場合について説明した。しかし、本実施例は、複数の管理装置20が設置される場合であっても適用可能である。例えば、認証システムの管理者は、同一の企業グループに所属する全社員を、営業、総務、経理、開発といった業務別に分類する。そして、認証システムの管理者は、業務別に複数の管理装置20を設置する。そして、各管理装置20は、自装置の管理対象となる利用者(例えば、開発部の社員)が使用する利用者端末装置10が指定システムへのアクセスのみを管理する。このように、本実施例は、利用者のグループごとに管理装置20を分類する場合であっても良い。なお、N台の管理装置20を設置する場合、1台又はM台(ただし、N>M)の管理装置20を仮想的にN台の管理装置20として機能させる場合であっても良い。

【0109】

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。例えば、図2に例示した取得部20dは、一覧取得用の取得部と、システム取得用の取得部とに分散して構成される場合であっても良い。

【0110】

また、各装置にて行なわれる各処理機能は、その全部または任意の一部が、CPU(Central Processing Unit)および該CPUにて解析実行されるプログラムにて実現され、或いは、ワイヤードロジックによるハードウェアとして実現され得る。例えば、図2に例示した認証部10dは、プログラムにて実現される場合であっても、ワイヤードロジックによるハードウェアとして実現される場合であっても良い。

【0111】

なお、上記実施例で説明した認証方法は、予め用意されたプログラムをパーソナルコンピュータやワークステーションなどのコンピュータで実行することによって実現することができる。このプログラムは、インターネットなどのIPネットワークを介して配布することができる。また、このプログラムは、ハードディスク、フレキシブルディスク、CD−ROM(Compact Disk Read Only Memory)、MO(Magneto-Optical disk)、DVD(Digital Versatile Disk)などのコンピュータで読み取り可能な記録媒体に記録され、コンピュータによって記録媒体から読み出されることによって実行することもできる。

【符号の説明】

【0112】

10 利用者端末装置

10a 入力部

10b 表示部

10c ログイン情報記憶部

10d 認証部

10e 送受信部

10f 制御部

20 管理装置

20a 入力部

20b 表示部

20c システム管理情報記憶部

20d 取得部

20e 送受信部

20f 制御部

30 システム群

31 第1システム

31a 入力部

31b 表示部

31c アクセス情報記憶部

31d 認証部

31e 送受信部

31f 制御部

32 第2システム

【技術分野】

【0001】

本発明の実施の形態は、認証システム、利用者端末装置、管理装置及び認証方法に関する。

【背景技術】

【0002】

従来、一般的に用いられている利用者認証方式として、ID&パスワード方式が知られている。ID&パスワード方式では、利用者全体から各利用者を一意に識別可能な識別情報としてIDが利用者ごとに与えられる。また、ID&パスワード方式では、IDに対してパスワードが付与される。パスワードは、利用者によって設定される。ID&パスワード方式は、パスワードが利用者本人しか知らない記憶情報であることから、ID及びパスワードとして入力された情報が、登録済みのID及びパスワードと一致するならば、ID及びパスワードを入力した人物を利用者本人として認証する方式である。

【0003】

ここで、IDは、通常、社員番号やメールアドレスなど、利用者全体で一意になるものが選ばれるが、これらの情報は、他の利用者が容易に推測、調査可能なものである。また、パスワードは、利用者本人が記憶できなければならない文字列であるため、例えば、「1111」のように非常に単純な文字列となる場合もありえる。このため、ID&パスワード方式は、利用者認証の方式としては脆弱であることが知られている。

【0004】

従って、利用者が、自身が使用する利用者端末装置にログインする場合に、ID&パスワード方式のみにより利用者認証を行なうことは、利用者認証方式として不十分であると考えられる。また、利用者が利用者端末装置からネットワークを介して、重要な情報を扱う所定のシステムにアクセスする場合においても、ID&パスワード方式のみにより利用者認証を行なうことは、利用者認証方式として不十分であると考えられる。なお、重要な情報を扱う所定のシステムとしては、例えば、社内に設置された顧客情報を管理する顧客管理システムなどが挙げられる。

【0005】

このため、近年、ID&パスワード方式と別の認証方式とを組み合わせた2因子による認証方式により、利用者認証を行なうことが多くなってきている。ID&パスワード方式と組み合わせられる認証方式としては、「ワンタイムパスワード方式」や、「ICカード方式」、「指紋認証方式」などが挙げられる。「ワンタイムパスワード方式」は、パスワード生成機が生成する毎回変わる文字列をシステムに送信し、送信された文字列が正しいことを確認することで、パスワード生成機の所有者本人であることを認証する方式である。また、「ICカード方式」は、ICカード内部に利用者ごとに記録されている文字列をシステムに送信し、送信された文字列が正しいことを確認することで、ICカードの所有者本人であることを認証する方式である。また、「指紋認証方式」は、事前に登録した指紋特徴データ、又は、指紋認証装置に記録した利用者ごとの文字列であり指紋認証後に利用可能となる文字列をシステムに送信し、送信された指紋特徴データや文字列が正しいことを確認することで、利用者本人の指紋が使われたと判定して利用者本人であることを認証する方式である。

【0006】

すなわち、「ワンタイムパスワード方式」及び「ICカード方式」は、所有物による認証であり、「指紋認証方式」は、利用者本人の特徴を用いた認証である。また、ID&パスワード方式と組み合わせられる認証方式としては、利用者端末装置のハードウェア情報を用いた認証方式も知られている。

【先行技術文献】

【非特許文献】

【0007】

【非特許文献1】“株式会社エヌ・エス・アイ(NSI):パソコン認証ソリューション「RegistGate」レジストゲート”、[online]、[平成23年2月24日検索]、インターネット<http://registgate.com/>

【非特許文献2】“ハードウェア認証サーバー『レジストゲート』”、[online]、[平成23年2月24日検索]、インターネット<http://www.z-coms.net/product/security/rg/rg1.html>

【発明の概要】

【発明が解決しようとする課題】

【0008】

ところで、2因子による認証方式を用いて利用者認証をする場合、通常の因子であるID&パスワード以外の他方の因子による認証のためのシステム開発が必要である。しかし、「ICカード方式」、「指紋認証方式」及び「ハードウェア情報を用いた認証方式」は、利用者ごとの文字列、指紋及びハードウェア情報の登録に多くの時間を要する。また、「ワンタイムパスワード方式」は機器さえあれば、詐称が容易である。

【0009】

すなわち、2因子による認証方式を用いて利用者認証をする場合、ID&パスワード以外の因子管理は、一般的に利用者との結び付けを行なうことに労力がかかり、また、コストがかかる場合が多かった。また、通常の2因子認証に対応するためには、システム群をそれぞれの認証方式に対応させるためのプログラムが必要になる。

【0010】

このように、従来の2因子による認証方式では、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことができなかった。

【0011】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで、簡易に行なうことが可能となる認証システム、利用者端末装置、管理装置及び認証方法を提供することを目的とする。

【課題を解決するための手段】

【0012】

本発明の実施の形態は、一つの態様において、利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムである。前記利用者端末装置は、前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、を備える。前記管理装置は、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、を備える。

【発明の効果】

【0013】

本発明に係る認証システム、利用者端末装置、管理装置及び認証方法は、利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことが可能となるという効果を奏する。

【図面の簡単な説明】

【0014】

【図1】図1は、本実施例に係る認証システムの全体構成の一例を説明するための図である。

【図2】図2は、本実施例に係る認証システムが有する利用者端末装置、管理装置及びシステムそれぞれの構成例を説明するため図である。

【図3】図3は、本実施例に係る利用者端末装置が行なう認証処理に用いられる第1因子を説明するための図である。

【図4】図4は、ログイン情報記憶部の一例を説明するための図である。

【図5】図5は、システム管理情報記憶部の一例を説明するための図である。

【図6】図6は、アクセス情報記憶部の一例を説明するための図である。

【図7】図7は、利用許可システムの一覧の一例を説明するための図である。

【図8】図8は、取得部により取得される暗号化システム管理情報の一例を説明するための図である。

【図9】図9は、指定システムに送信されるシステム管理情報の一例を説明するための図である。

【図10】図10は、本実施例に係る利用者端末装置の処理を説明するためのフローチャートである。

【図11】図11は、本実施例に係る管理装置の処理を説明するためのフローチャートである。

【図12】図12は、本実施例に係る利用者端末装置の初期設定を説明するためのフローチャートである。

【図13】図13は、システム管理情報の更新処理を説明するためのフローチャートである。

【発明を実施するための形態】

【0015】

以下に、本発明に係る認証システム、利用者端末装置、管理装置及び認証方法の実施例を図面に基づいて詳細に説明する。なお、この実施例により本発明が限定されるものではない。また、以下では、本発明に係る認証方法を実行する利用者端末装置及び管理装置を有する認証システムを実施例として説明する。

【実施例】

【0016】

まず、図1を用いて、本実施例に係る認証システムの全体構成の一例について説明する。図1は、本実施例に係る認証システムの全体構成の一例を説明するための図である。図1に示す認証システムは、利用者が使用する利用者端末装置10と、当該利用者端末装置10に接続される管理装置20とを有する。更に、本実施例に係る認証システムは、利用者端末装置10と接続されるシステム群30を有する。そして、図1に示す各装置は、ネットワーク網により接続される。

【0017】

ここで、図1に示す認証システムは、例えば、グループ企業内の業務系ネットワークに適用される。すなわち、利用者端末装置10は、本実施例に係る認証システムを採用した企業の社員が、当該企業の管理者から供給された装置であり、例えば、PC(Personal Computer)や携帯電話や、PDA(Personal Digital Assistant)などである。また、システム群30は、本実施例に係る認証システムを採用した企業内にて用いられる複数の業務用システムにより構成される。例えば、図1に例示する第1システム31は、顧客管理用の業務用システムであり、図1に例示する第2システム32は、在庫管理用の業務用システムである。

【0018】

そして、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携することで、利用者がシステム群30を構成する所定システム(例えば、第1システム31)へアクセスするための認証処理を行なう。すなわち、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携する「認証連携システム」である。以下、本実施例に係る認証システムが有する利用者端末装置10、管理装置20及びシステム群30それぞれの構成の一例を簡単に説明した後、各装置が行なう処理について詳細に説明する。

【0019】

図2は、本実施例に係る認証システムが有する利用者端末装置、管理装置及びシステムそれぞれの構成例を説明するため図である。

【0020】

図2に示すように、利用者端末装置10は、入力部10aと、表示部10bと、ログイン情報記憶部10cと、認証部10dと、送受信部10eと、制御部10fとを有する。入力部10aは、利用者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部10bは、例えば、モニタであり、利用者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、管理装置20から提供された情報を表示したりする。

【0021】

ログイン情報記憶部10cは、利用者端末装置10を操作する操作者が利用者本人であることを認証して利用者端末装置10へのログインを許可するための情報を記憶する。認証部10dは、利用者端末装置10を操作する操作者が利用者本人であるか否かを判定する認証処理を行なう処理部である。送受信部10eは、利用者端末装置10と通信可能な他の装置との間で各種情報の送受信を行なう。

【0022】

制御部10fは、利用者端末装置10の全体制御を行なう。具体的には、制御部10fは、入力部10aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、認証部10d及び送受信部10eの処理を制御したり、送受信部10eが受信した情報が表示部10bに表示されるように制御したりする。また、利用者端末装置10は、図2に例示した処理部及び記憶部以外にも、例えば、PCとして機能するための様々な処理部及び記憶部を有する。

【0023】

なお、ログイン情報記憶部10cが記憶する情報や、認証部10dが行なう認証処理、送受信部10eにより送受信される各種情報については、後に詳述する。

【0024】

また、図2に示すように、管理装置20は、入力部20aと、表示部20bと、システム管理情報記憶部20cと、取得部20dと、送受信部20eと、制御部20fとを有する。入力部20aは、管理装置20の管理者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部20bは、例えば、モニタであり、管理装置20の管理者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、利用者端末装置10から提供された情報を表示したりする。

【0025】

システム管理情報記憶部20cは、システム群30を構成する各システムに利用者がアクセスするためのシステム管理情報を記憶する。取得部20dは、利用者端末装置10から送信された各種要求に該当する情報をシステム管理情報記憶部20cから取得する処理部である。送受信部20eは、管理装置20と通信可能な他の装置との間で各種情報の送受信を行なう。

【0026】

制御部20fは、管理装置20の全体制御を行なう。具体的には、制御部20fは、入力部20aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、取得部20d及び送受信部20eの処理を制御したり、送受信部20eが受信した情報が表示部20bに表示されるように制御したりする。また、管理装置20は、図2に例示した処理部及び記憶部以外にも、例えば、汎用サーバとして機能するための様々な処理部及び記憶部を有する。

【0027】

なお、システム管理情報記憶部20cが記憶する情報や、取得部20dが行なう取得処理、送受信部20eにより送受信される各種情報については、後に詳述する。

【0028】

また、図2に示すように、第1システム31は、入力部31aと、表示部31bと、アクセス情報記憶部31cと、認証部31dと、送受信部31eと、制御部31fとを有する。入力部31aは、第1システム31の管理者からの各種の情報の入力を受け付け、例えば、キーボードやマウス、マイクなどを有する。また、表示部31bは、例えば、モニタであり、第1システム31の管理者からの各種の情報の入力を受け付けるためのGUI(Graphical User Interface)を表示したり、利用者端末装置10から提供された情報を表示したりする。

【0029】

アクセス情報記憶部31cは、アクセスを要求する利用者端末装置10を操作する操作者が利用者本人であることを認証して第1システム31にアクセス(ログイン)することを許可するための情報を記憶する。認証部31dは、アクセスを要求する利用者端末装置10を操作する操作者が利用者本人であるか否かを判定する認証処理を行なう処理部である。送受信部31eは、第1システム31と通信可能な他の装置との間で各種情報の送受信を行なう。

【0030】

制御部31fは、第1システム31の全体制御を行なう。具体的には、制御部31fは、入力部31aを介して入力された各種要求や、図示しないメモリから読込んだ各種制御プログラム及び各種データに基づき、認証部31d及び送受信部31eの処理を制御したり、送受信部31eが受信した情報が表示部31bに表示されるように制御したりする。また、第1システム31は、図2に例示した処理部及び記憶部以外にも、例えば、顧客管理用の業務用システムとして機能するための様々な処理部及び記憶部を有する。また、システム群30を構成する各システム(例えば、第2システム32)は、自システムに固有の機能を実行するための処理部及び記憶部以外については、図2に例示した第1システム31と同様に構成される。

【0031】

なお、アクセス情報記憶部31cが記憶する情報や、認証部31dが行なう認証処理、送受信部31eにより送受信される各種情報については、後に詳述する。

【0032】

以下、図2に例示した各部により実行される認証処理について、図3などを用いて、詳細に説明する。図3は、本実施例に係る利用者端末装置が行なう認証処理に用いられる第1因子を説明するための図である。

【0033】

本実施例に係る利用者端末装置10は、未使用時においては、利用者端末装置10を使用する利用者が管理する物理的空間に保管される。例えば、利用者(#1)が使用する利用者端末装置10は、図3に示すように、未使用時においては、利用者(#1)が会社から割り当てられた施錠可能なロッカーに保管される。すなわち、利用者(#1)は、業務を開始する際に、自身に割り当てられたロッカーを、自身が管理する鍵を用いて開錠することで、利用者端末装置10を取り出す。そして、利用者(#1)は、例えば、利用者端末装置10をネットワークに接続して電源ボタンを押下することで、利用者端末装置10を起動させ、利用者端末装置10を用いた業務を開始する。また、利用者(#1)は、業務を終了する際には、利用者端末装置10からログオフし、自身に割り当てられたロッカーに利用者端末装置10を置いて、自身が管理する鍵を用いて施錠することで、利用者端末装置10を保管する。

【0034】

ここで、本実施例に係る認証システムは、利用者本人が管理する物理的空間から利用者端末装置10が取り出されて起動されたことを、利用者端末装置10の操作者が利用者本人であると認証するための第1因子とする。

【0035】

そして、本実施例は、利用者端末装置10の操作者が利用者本人であると認証するための第2因子として、ログイン情報記憶部10cに記憶されている情報を用いる。具体的には、ログイン情報記憶部10cが記憶する情報は、ID&パスワード方式により本人認証を行なうための情報である。より具体的には、ログイン情報記憶部10cは、利用者端末装置10の管理者が、利用者を一意に識別するための識別情報(ログイン用ID)と、管理者又は利用者が設定した文字列である認証情報(ログイン用パスワード)とを対応付けて記憶する。図4は、ログイン情報記憶部の一例を説明するための図である。

【0036】

例えば、利用者(#1)が使用する利用者端末装置10のログイン情報記憶部10cは、図4の(A)に示すように、「ログイン用ID:ID(1)」と「ログイン用パスワード:P(1)」とを対応付けて記憶する。また、例えば、利用者(#2)が使用する利用者端末装置10のログイン情報記憶部10cは、図4の(B)に示すように、「ログイン用ID:ID(2)」と「ログイン用パスワード:P(2)」とを対応付けて記憶する。

【0037】

認証部10dは、ID&パスワード方式とともに、利用者端末装置10本体を利用者認証の要素とすることで、2因子による認証を行なう。そして、本実施例に係る認証システムは、認証部10dにより本人認証された利用者が利用を要望する所定システム(例えば、第1システム31)にアクセスするための認証処理が、利用者本人には秘匿された状態で、実行される。かかる認証処理を行なうため、管理装置20の管理者は、本実施例に係る認証システムの運用を開始する前に、システム管理情報記憶部20cとアクセス情報記憶部31cとに、以下に説明するデータを予め登録する。

【0038】

すなわち、システム管理情報記憶部20cは、管理装置20の管理対象となる利用者ごとに、当該利用者が利用を許可されているシステム(利用許可システム)それぞれに対応付けられたシステム管理情報を記憶する。ここで、システム管理情報は、利用者を一意に識別するための識別情報(アクセス用ID)及び当該識別情報に対して付与された認証情報(アクセス用パスワード)を記憶する。図5は、システム管理情報記憶部の一例を説明するための図である。

【0039】

例えば、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、利用者(#1)の利用許可システムが「第1システム、第2システム、・・」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第1システム31のシステム管理情報が「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第2システム32のシステム管理情報が「アクセス用ID:ID(1−2)、アクセス用パスワード:P(1−2)」であるとする登録データを記憶する。

【0040】

また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、利用者(#2)の利用許可システムが「第1システム、第2システム、・・」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第1システム31のシステム管理情報が「アクセス用ID:ID(2−1)、アクセス用パスワード:P(2−1)」であるとする登録データを記憶する。また、システム管理情報記憶部20cは、図5の(A)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第2システム32のシステム管理情報が「アクセス用ID:ID(2−2)、アクセス用パスワード:P(2−2)」であるとする登録データを記憶する。

【0041】

なお、利用者ごとの各利用許可システムにおける認証情報としてのアクセス用パスワードは、管理装置20が有するランダム文字列発生機能(図示せず)により自動的に生成される。或いは、利用者ごとの各利用許可システムにおける認証情報としてのアクセス用パスワードは、管理装置20以下の装置が有するランダム文字列発生機能により自動的に生成される。また、アクセス用IDは、ログイン用IDと同一である場合であっても、ログイン用IDと異なるIDが管理装置20の管理者により別途設定される場合であっても良い。また、アクセス用IDは、アクセス用パスワードと同様に、ランダム文字列発生機能により自動的に生成される場合であっても良い。なお、制御部20fは、システム管理情報記憶部20cの登録データを参照し、重複するシステム管理情報が存在する場合は、システム管理情報が重複しないように、システム管理情報の再生成を行なう旨の警告を、例えば、表示部20bに表示させる。

【0042】

更に、本実施例では、システム管理情報の漏洩などを回避するために、システム管理情報の暗号化が行なわれる。なお、暗号化されたシステム管理情報の復号化に用いられる復号鍵は、予め、利用者端末装置10に設定されている。

【0043】

すなわち、システム管理情報記憶部20cは、システム管理情報が暗号化された暗号化システム管理情報を記憶する。例えば、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第1システム31の暗号化システム管理情報「C[ID(1−1)&P(1−1)]」を記憶する。また、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#1)の「ログイン用ID:ID(1)」に対応付けて、第2システム32の暗号化システム管理情報「C[ID(1−2)&P(1−2)]」を記憶する。

【0044】

また、例えば、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第1システム31の暗号化システム管理情報「C[ID(2−1)&P(2−1)]」を記憶する。また、システム管理情報記憶部20cは、図5の(B)に示すように、利用者(#2)の「ログイン用ID:ID(2)」に対応付けて、第2システム32の暗号化システム管理情報「C[ID(2−2)&P(2−2)]」を記憶する。

【0045】

更に、管理装置20の管理者は、各システムのシステム管理情報をアクセス情報として、アクセス情報記憶部に登録する。なお、アクセス情報記憶部への登録は、管理装置20の管理者から情報を通知されたシステム群30を構成する各システム(例えば、第1システム31)の管理者により個別に行なわれる場合であっても良い。図6は、アクセス情報記憶部の一例を説明するための図である。

【0046】

例えば、第1システム31のアクセス情報記憶部31cは、図6の(A)に示すように、利用者(#1)の「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」と、利用者(#2)の「アクセス用ID:ID(2−1)、アクセス用パスワード:P(2−1)」などを記憶する。また、例えば、第1システム32のアクセス情報記憶部は、図6の(B)に示すように、利用者(#1)の「アクセス用ID:ID(1−2)、アクセス用パスワード:P(1−2)」と、利用者(#2)の「アクセス用ID:ID(2−2)、アクセス用パスワード:P(2−2)」などを記憶する。

【0047】

上述した情報が、ログイン情報記憶部10c、システム管理情報記憶部20c及びアクセス情報記憶部31cに登録された後、本実施例に係る認証システムの運用が開始される。まず、図2に例示した認証部10dによる認証が行なわれる。すなわち、図2に例示した認証部10dは、利用者が管理する物理的空間に保管された状況から当該利用者が利用者端末装置10を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報(ログイン用ID)及び当該識別情報(ログイン用パスワード)に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。

【0048】

例えば、利用者(#1)は、利用者端末装置10をロッカーから取り出してネットワークに接続したうえで、起動する。これにより、表示部10bは、制御部10fの制御によりログイン用ID及びログイン用パスワードを入力するためのGUIを表示する。そして、認証部10dは、入力部10aを介して受け付けた情報が、図4の(A)に例示した情報「ログイン用ID:ID(1)、ログイン用パスワード:P(1)」と一致する場合、2因子による認証成功として、入力部10aを介して情報を入力した操作者を利用者(#1)本人であると認証して自装置(利用者端末装置10)へのアクセスを許可する。

【0049】

そして、図2に示す送受信部10eは、まず、認証部10dにより認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を管理装置20(送受信部20e)に送信する。すなわち、送受信部10eは、認証部10dにより認証された利用者が所定システムを指定して当該所定システムへのアクセス要求を行なうための一覧要求を管理装置10に送信する。ここで、所定システムとは、認証部10dにより本人認証された利用者が利用を要望するシステムとして、システム群30から指定するシステムである。以下では、「所定システム」を「指定システム」とも記載する。

【0050】

例えば、利用者(#1)の利用者端末装置10の送受信部10eは、認証部10dにより利用者(#1)が本人認証されたことを契機として、利用者(#1)の利用許可システムの一覧要求を管理装置20に送信する。例えば、送受信部10eは、利用者(#1)のログイン用IDである「ID(1)」を付加した一覧要求を管理装置20に送信する。

【0051】

送受信部20eは、一覧要求を受信すると、受信した一覧要求の情報を、取得部20dに転送する。そして、取得部20dは、一覧要求を送信した利用者端末装置10の利用者が利用を許可されているシステムの一覧をシステム管理情報記憶部20cから取得する。例えば、取得部20dは、図5の(B)に例示したシステム管理情報の一覧を参照して、「ID(1)」に対応付けられている「利用許可システム:第1システム、第2システム、・・」を取得する。

【0052】

取得部20dは、取得した利用許可システムの一覧を送受信部20eに転送する。そして、送受信部20eは、取得部20dにより取得された一覧を一覧要求の送信元である利用者端末装置10(送受信部10e)に送信する。

【0053】

そして、送受信部10eが受信した利用許可システムの一覧は、制御部10fの制御により、表示部10bに表示される。図7は、利用許可システムの一覧の一例を説明するための図である。例えば、表示部10bは、図7に示すように、利用者(#1)の「利用許可システム:第1システム、第2システム、・・」を表示する。

【0054】

利用者は、表示部10bに表示された一覧から自身がアクセスしたいシステムを指定する。例えば、利用者(#1)は、表示部10bに表示された一覧から第1システム31を入力部10aのマウスによりクリックする。これより、制御部10fは、指定システムが第1システム31であると判定し、送受信部10eに指定システムの情報を転送する。

【0055】

そして、送受信部10eは、送受信部20eから受信した一覧を参照した利用者が指定したシステムを所定システム(指定システム)とするアクセス要求を管理装置20に送信する。すなわち、送受信部10eは、認証部10dにより本人認証された利用者により指定されたシステムである指定システムへアクセスするためのシステム管理情報を要求するアクセス要求を管理装置20(送受信部20e)に送信する。例えば、送受信部10eは、利用者(#1)のログイン用IDである「ID(1)」と「指定システム:第1システム」との情報を付加したアクセス要求を送受信部20eに送信する。

【0056】

送受信部20eは、送受信部10eから受信したアクセス要求を取得部20dに転送する。そして、取得部20dは、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報をシステム管理情報記憶部20cから取得する。本実施例では、取得部20dは、アクセス要求に対応する暗号化システム管理情報を取得する。図8は、取得部により取得される暗号化システム管理情報の一例を説明するための図である。

【0057】

例えば、取得部20dは、図5の(B)に例示したシステム管理情報記憶部20cを参照して、アクセス要求に付加された「ID(1)&第1システム」に対応付けられている暗号化システム管理情報を検索する。そして、取得部20dは、図8に示すように、「ID(1)&第1システム」に対応付けられている暗号化システム管理情報「C[ID(1−1)&P(1−1)]」を取得する。

【0058】

そして、送受信部20eは、取得部20dにより取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置10(送受信部10e)に送信する。

【0059】

そして、送受信部10eは、送受信部20eにより送信された暗号化システム管理情報の復号化データを、所定システム(指定システム)に送信する。上述したように、利用者端末装置10には、暗号化システム管理情報を復号化するための復号鍵が予め設定されている。従って、管理装置20から受信した暗号化システム管理情報は、利用者端末装置10にて復号化することができる。例えば、復号化は、制御部10fで行なわれる。図9は、指定システムに送信されるシステム管理情報の一例を説明するための図である。

【0060】

例えば、送受信部10eが受信した暗号化システム管理情報「C[ID(1−1)&P(1−1)]」は、図9に示すように、制御部10fにより復号化されることで、「ID(1−1)、P(1−1)」となる。そして、送受信部10eは、図9に示すように、「ID(1−1)、P(1−1)」を指定システムである第1システム31(送受信部31e)に送信する。

【0061】

送受信部31eは、受信した「ID(1−1)、P(1−1)」を認証部31dに転送する。そして、認証部31dは、図6の(A)に例示したアクセス情報記憶部31cを参照して、「ID(1−1)、P(1−1)」と一致する「アクセス用ID:ID(1−1)、アクセス用パスワード:P(1−1)」が存在することから、利用者端末装置10の操作者が第1システム31の利用を許可されている利用者本人であると認証して、第1システム31へのアクセス(ログイン)を許可する。

【0062】

続いて、図10及び図11を用いて、本実施例に係る認証システムの処理の手順を説明する。図10は、本実施例に係る利用者端末装置の処理を説明するためのフローチャートであり、図11は、本実施例に係る管理装置の処理を説明するためのフローチャートである。

【0063】

図10に示すように、本実施例に係る利用者端末装置10は、利用者が管理する物理的空間から取り出されて起動されることにより、ネットワークを介して管理装置20に接続可能な状態となったか否かを判定する(ステップS101)。ここで、管理装置20に接続可能な状態でない場合(ステップS101否定)、利用者端末装置10は待機状態となる。

【0064】

一方、管理装置20に接続可能な状態となった場合(ステップS101肯定)、認証部10dは、第1因子による認証成功とし、制御部10fは、入力部10aを介してログイン用のID&パスワードを受け付けたか否かを判定する(ステップS102)。ここで、ログイン用のID&パスワードを受け付けない場合(ステップS102否定)、制御部10fは、ログイン用のID&パスワードを受け付けるまで待機する。

【0065】

一方、ログイン用のID&パスワードを受け付けた場合(ステップS102肯定)、認証部10dは、受け付けたログイン用のID&パスワードがログイン情報記憶部10cに記憶されている情報と一致するか否かを判定する(ステップS103)。ここで、一致しない場合(ステップS103否定)、制御部10fは、例えば、警告音を出力して、ステップS102に戻って、新たな、ログイン用のID&パスワードを受け付けるまで待機する。

【0066】

一方、一致した場合(ステップS103肯定)、認証部10dは、操作者を利用者本人であると認証し、送受信部10eは、制御部10fの制御により、利用者の利用許可システムの一覧要求を管理装置20に送信する(ステップS104)。そして、送受信部10eは、利用者の利用許可システムの一覧を受信したか否かを判定する(ステップS105)。ここで、一覧を受信しない場合(ステップS105否定)、送受信部10eは、一覧を受信するまで待機する。

【0067】

一方、一覧を受信した場合(ステップS105肯定)、表示部10bは、制御部10fの制御により、受信した利用許可システムの一覧を表示する(ステップS106)。そして、制御部10fは、システムが指定されたか否かを判定する(ステップS107)。ここで、システムが指定されない場合(ステップS107否定)、制御部10fは、システムが指定されるまで待機する。

【0068】

一方、システムが指定された場合(ステップS107肯定)、送受信部10eは、制御部10fの制御により、指定システムのシステム管理情報を要求するアクセス要求を送信する(ステップS108)。そして、送受信部10eは、指定システムの暗号化システム管理情報を受信したか否かを判定する(ステップS109)。ここで、指定システムの暗号化システム管理情報を受信しない場合(ステップS109否定)、送受信部10eは、指定システムの暗号化システム管理情報を受信するまで待機する。なお、送受信部10eは、暗号化システム管理情報ではなく、エラーを受信した場合、制御部10fは再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。エラーが受信される要因としては、登録データの不備などが挙げられる。

【0069】

一方、指定システムの暗号化システム管理情報を受信した場合(ステップS109肯定)、制御部10fは、送受信部10eが受信した暗号化システム管理情報を復号化して、送受信部10eは、復号化データを指定システムに送信する(ステップS110)。なお、暗号化システム管理情報の復号化は、制御部10fの制御により、認証部10dなどの他の処理部により行なわれる場合であっても良い。

【0070】

そして、制御部10fは、指定システムへのログイン(アクセス)が許可されたか否かを判定する(ステップS111)。ここで、指定システムへのログインが許可されない場合(ステップS111否定)、制御部10fは、再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。なお、指定システムへのログインが許可されない要因としては、例えば、管理者による登録データの不備や、指定システムに故障などの不備などが挙げられる。

【0071】

一方、指定システムへのログインが許可された場合(ステップS111肯定)、制御部10fの制御により、表示部10bは、指定システムを操作するためのGUIを表示する(ステップS112)。

【0072】

そして、制御部10fは、ログアウト要求を受け付けたか否かを判定する(ステップS113)。ここで、ログアウト要求を受け付けない場合(ステップS113否定)、制御部10fは、再度、ステップS107に戻って、新たなシステムが指定されたか否かを判定する。

【0073】

一方、ログアウト要求を受け付けた場合(ステップS113肯定)、制御部10fは、ログアウトを実行して(ステップS114)、処理を終了する。

【0074】

続いて、管理装置20の処理について図11を用いて説明する。図11に示すように、本実施例に係る管理装置20は、認証システムの運用開始により起動されたか否かを判定する(ステップS201)。ここで、起動されない場合(ステップS201否定)、管理装置20は、起動されるまで待機状態となる。

【0075】

一方、起動された場合(ステップS201肯定)、制御部20fは、システム管理情報記憶部20cに登録されているシステム管理情報を読み込んで(ステップS202)、運用開始のための初期設定を行ない、送受信部20eが一覧要求を受け付けたか否かを判定する(ステップS203)。ここで、一覧要求を受け付けない場合(ステップS203否定)、送受信部20eは、一覧要求を受け付けるまで待機状態となる。

【0076】

一方、一覧要求を受け付けた場合(ステップS203肯定)、取得部20dは、システム管理情報記憶部20cを参照して、一覧要求の送信元の利用者端末装置10の利用者の利用許可システムの一覧を取得する(ステップS204)。

【0077】

そして、送受信部20eは、利用許可システムの一覧を利用者端末装置10に送信し(ステップS205)、アクセス要求を受け付けたか否かを判定する(ステップS206)。ここで、アクセス要求を受け付けない場合(ステップS206否定)、送受信部20eは、アクセス要求を受け付けるまで待機状態となる。

【0078】

一方、アクセス要求を受け付けた場合(ステップS206肯定)、取得部20dは、アクセス要求に含まれるID(ログイン用ID)及び指定システムの情報を取得する(ステップS207)。そして、取得部20dは、取得した情報に該当する暗号化システム管理情報が検索されたか否かを判定する(ステップS208)。ここで、検索されない場合(ステップS208否定)、制御部20fは、アクセス要求の送信元の利用者端末装置10にエラーを送信する(ステップS210)。

【0079】

一方、検索された場合(ステップS208肯定)、送受信部20eは、取得部20dが検索した暗号化システム管理情報を利用者端末装置10に送信する(ステップS209)。そして、ステップS209、又は、ステップS210の処理の後、制御部20fは、アクセス要求の内容及び当該アクセス要求に対する応答結果をログに記録し(ステップS211)、ステップS203に戻って、一覧要求を受け付けたか否かを判定する。すなわち、管理装置20は、認証システムの運用が停止されるまで、ステップS203からステップS211の処理を繰り返す。

【0080】

ここで、図12を用いて、利用者端末装置10が本実施例に係る認証システムに組み込まれるまでに行なわれる初期設定について説明する。図12は、本実施例に係る利用者端末装置の初期設定を説明するためのフローチャートである。

【0081】

まず、図12の(A)に示すように、例えば、社員に割り当てる利用者端末装置10の初期設定を行なう管理者は、OS(Operating System)及びアプリケーションのインストールと設定を行なう(ステップS301)。そして、管理者は、IP(Internet Protocol)アドレスなどのネットワーク関連の設定を行なう(ステップS302)。

【0082】

そして、管理者は、上記した認証方法(認証連携方法)を認証部10d、送受信部10e及び制御部10fに実行させるための「認証連携プログラム」のインストール、管理装置20のIPアドレスなどの登録、復号鍵の登録を行ない(ステップS303)、利用者へ利用者端末装置を引き渡して(ステップS304)、処理を終了する。なお、ログイン用IDの設定は、例えば、ステップS303の「認証連携プログラム」のインストールとともに行なわれる。

【0083】

そして、図12の(B)に示すように、利用者は、ログイン用パスワードの設定を行なって(ステップS401)、初期設定が終了する。

【0084】

更に、図13を用いて、システム管理情報の更新処理について説明する。図13は、システム管理情報の更新処理を説明するためのフローチャートである。

【0085】

図13に示すように、本実施例に係る管理装置20は、図11のステップ201と同様に、認証システムの運用開始により起動されたか否かを判定する(ステップS501)。ここで、起動されない場合(ステップS501否定)、管理装置20は、起動されるまで待機状態となる。

【0086】

一方、起動された場合(ステップS501肯定)、制御部20fは、図11のステップ202と同様に、システム管理情報記憶部20cに登録されているシステム管理情報(登録データ)を読み込む(ステップS502)。そして、制御部20fは、管理者から入力部20aを介してシステム管理情報(登録データ)の更新要求を受け付けたか否かを判定する(ステップS503)。ここで、更新要求を受け付けない場合(ステップS503否定)、管理装置20は、更新要求を受け付けるまで待機状態となる。

【0087】

一方、更新要求を受け付けた場合(ステップS503肯定)、制御部20fは、登録データの原本をロックして、登録データを複製する(ステップS504)。そして、制御部20fは、更新要求の内容を判定して、新規登録要求ならばステップS506へ進み、既存データの更新要求ならばステップS507へ進み、既存データの削除要求ならばステップS508へ進むと判定する(ステップS505)。

【0088】

制御部20fは、更新要求が新規登録要求ならば、新規に登録される「利用者の識別情報(ログイン用ID)及び当該利用者の利用許可システム」に対応付ける新規のシステム管理情報を生成し、暗号化する(ステップS506)。そして、制御部20fは、複製登録データに新規データを追加登録する(ステップS509)。

【0089】

また、制御部20fは、更新要求が既存データの更新要求ならば、該当する既存データが存在するか否かを判定し(ステップS507)、存在する場合(ステップS507肯定)、制御部20fは、更新登録される利用者の識別情報(ログイン用ID)及び当該利用者の利用許可システムの全て、又は、一部に対応付けられる新規のシステム管理情報を生成し、暗号化する(ステップS510)。そして、制御部20fは、複製登録データの既存データを新規データに変更して登録する(ステップS511)。

【0090】

また、制御部20fは、更新要求が既存データの削除要求ならば、該当する既存データが存在するか否かを判定し(ステップS508)、存在する場合(ステップS508肯定)、制御部20fは、複製登録データから既存データを削除する(ステップS512)。

【0091】

そして、ステップS509、ステップS511、又はステップS512の処理が行なわれた後、制御部20fは、更新後の複製登録データに重複するデータがあるか否かを判定する(ステップS513)。ここで、更新後の複製登録データに重複するデータがない場合(ステップS513否定)、制御部20fは、原本データのロックを解除し、更新後の複製登録データを原本として読み込み(ステップS514)、ステップS503に戻って、新たな更新要求を受け付けたか否かを判定する。

【0092】

一方、既存データの更新要求にて、該当する既存データが存在しない場合(ステップS507否定)、又は、既存データの削除要求にて、該当する既存データが存在しない場合(ステップS508否定)、又は、更新後の複製登録データに重複するデータがある場合(ステップS513肯定)、制御部20fは、エラーを返信する(ステップS515)。そして、制御部20fは、原本データのロックを解除し、更新後の複製登録データを廃棄して(ステップS516)、ステップS503に戻って、新たな更新要求を受け付けたか否かを判定する。

【0093】

上述したように、本実施例に係る認証システムは、利用者が使用する利用者端末装置10と利用者端末装置10に接続される管理装置20とを備える。具体的には、本実施例に係る認証システムは、利用者端末装置10と管理装置20とが連携することで、利用者が所定システムへアクセスするための認証処理を行なう。管理装置20は、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報(アクセス用ID)及び当該識別情報に対して付与された認証情報(アクセス用パスワード)を記憶するシステム管理情報記憶部20cを有する。本実施例では、システム管理情報記憶部20cは、システム管理情報が暗号化された暗号化システム管理情報を記憶する。

【0094】

そして、認証部10dは、利用者が管理する物理的空間に保管された状況から当該利用者が利用者端末装置10を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報(ログイン用ID)及び当該識別情報に対して付与された認証情報(ログイン用パスワード)と一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。

【0095】

そして、送受信部10eは、所定システム(指定システム)へアクセスするためのシステム管理情報を要求するアクセス要求を管理装置20に送信する。具体的には、まず、送受信部10eは、認証部10dにより認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を管理装置20に送信する。取得部20dは、一覧要求を送信した利用者端末装置の利用者が利用を許可されているシステムの一覧をシステム管理情報記憶部20cから取得し、送受信部20eは、取得部20dにより取得された一覧を一覧要求の送信元である利用者端末装置10に送信する。そして、送受信部10eは、送受信部20eから受信した一覧を参照した利用者が指定したシステムを所定システム(指定システム)とするアクセス要求を管理装置20に送信する。

【0096】

そして、取得部20dは、システム管理情報記憶部20cを参照して、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報を取得し、送受信部20eは、取得部20dにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置10に送信する。本実施例では、取得部20dは、アクセス要求に対応する暗号化システム管理情報を取得し、送受信部20eは、取得部20dにより取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置10に送信する。

【0097】

そして、送受信部10eは、アクセス要求に応じて管理装置20が送信したシステム管理情報を、所定システム(指定システム)に送信する。本実施例では、送受信部10eは、送受信部20eにより送信された暗号化システム管理情報の復号化データを、所定システム(指定システム)に送信する。

【0098】

すなわち、本実施例は、利用者端末装置10本体を利用者各自の専用とすることで、「ワンタイムパスワード方式」におけるパスワード生成機や、「ICカード方式」におけるICカードと同様に、所有物による認証を行なうものである。換言すると、本実施例は、2因子による認証における1因子としての「装置管理」を、利用者端末装置10を物理的に保管できる環境を利用者に提供することで実現する。PC本体の価格は、近年のPC本体の価格動向によれば、著しく低下傾向にある。このため、共用のPCを使用する個人ごとにパスワード生成機やICカードを提供するより、各個人にPCを提供する方が、コストを抑えることができる。すなわち、本実施例に係る認証システムは、各個人にPCとPCを物理的に保管できる環境を利用者に提供することで、ID&パスワード方式を1因子とする2因子による認証を実現し、更に、システム構築の初期費用及びシステム運用の費用を低く抑えるものである。

【0099】

また、本実施例は、認証システムとしてはID&パスワード方式だけによる利用者認証のインタフェースとなり、利用者が自身の要望するシステムへアクセスする場合には、当該利用者が直接パスワードを入力しない方式となっている。すなわち、本実施例は、装置管理を第1因子とする2因子認証であるが、システムへアクセスする際のパスワード自身を本人も知らないようにすることで、利用者及び管理者双方にとって負担が少なく、更に、システム用のパスワードを利用者本人及び他者から保護することができる。また、システムへアクセスする際のパスワードを利用者が記憶する必要がないため、システム用のパスワードは、可能な限りランダムで複雑なパスワードにすることができる。

【0100】

従って、本実施例では、利用者が自身の使用する利用者端末装置10を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうことが可能となる。

【0101】

また、本実施例では、利用者端末装置10における本人認証が成功した時点で、本人認証された利用者の利用許可システムの一覧の要求が自動的に行なわれ、利用許可システムの一覧が利用者に提供される。従って、利用者にとっては、指定システムの選択を容易にすることができ、また、管理者にとっては、利用許可システムを一元管理できる。

【0102】

また、本実施例では、管理装置20にて一元管理されるシステム用のID及びパスワードを暗号化し、管理装置20から利用者端末装置10へ送信されるシステム用のID及びパスワードも暗号化したデータとなるので、利用者認証の安全性をより確保することが可能となる。

【0103】

なお、上記では、グループ企業内の業務系ネットワークなどの社内ネットワークに、本実施例に係る認証システムが適用される場合について説明した。しかし、本実施例に係る認証システムが適用される対象としては、社内ネットワーク以外のネットワーク、例えば、同一のプロバイダにより管理されるネットワークである場合であっても良い。

【0104】

また、上記では、管理対象となる利用者に対して利用許可システムとシステム管理情報とを対応付ける際に、各利用者の識別情報としてログイン用IDを用い、一覧要求やアクセス要求に各利用者の識別情報としてログイン用IDを付加することで、利用許可システムの一覧や指定システムのシステム管理情報を取得する場合について説明した。しかし、本実施例は、ログイン用ID以外の識別情報が用いられる場合であっても良い。例えば、本実施例は、管理対象となる利用者に対して利用許可システムとシステム管理情報とを対応付ける際に、各利用者の識別情報として利用者端末装置10のIPアドレスを用い、一覧要求やアクセス要求に各利用者の識別情報として利用者端末装置10のIPアドレスを付加することで、利用許可システムの一覧や指定システムのシステム管理情報を取得する場合であっても良い。また、本実施例は、ログイン用ID以外の識別情報として、利用者端末装置10のMAC(Media Access Control)アドレスが用いられる場合でも良い。

【0105】

また、上記では、所定システム(指定システム)の指定が一覧要求に応じて管理装置20から送信された利用許可システムの一覧を参照した利用者により実行される場合について説明した。しかし、本実施例は、自身の利用許可システムを把握している利用者が所定システム(指定システム)を選択する場合であっても良い。或いは、本実施例は、利用者端末装置10内部で利用許可システムの一覧を記憶しておき、本人認証が行なわれた時点で、利用者端末装置10が、管理装置20に問い合わせることなく利用許可システムの一覧を表示し、利用者が所定システム(指定システム)を選択する場合であっても良い。

【0106】

また、上記では、復号鍵が予め利用者端末装置10に登録されている場合について説明した。しかし、本実施例は、秘密鍵により暗号化を行なった管理装置20が、暗号化システム管理情報とともに公開鍵を送信し、利用者端末装置10が暗号化システム管理情報を、当該暗号化システム管理情報とともに受信した公開鍵により復号化する場合であっても良い。また、本実施例は、利用者端末装置10ごとに、或いは、同一業務を行なう利用者により使用される利用者端末装置群ごとに、暗号化及び復号化に用いる鍵を変更する場合であっても良い。

【0107】

また、上記では、システム管理情報が暗号化される場合について説明したが、本実施例は、システム管理情報が暗号化されない状態でシステム管理情報記憶部20cに格納されている場合であっても良い。かかる場合、取得部20dは、アクセス要求を送信した利用者端末装置10の利用者及び当該アクセス要求にて指定されている所定システム(指定システム)に対応するシステム管理情報をシステム管理情報記憶部20cから取得する。そして、送受信部20eは、取得部20dにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置10(送受信部10e)に送信する。そして、送受信部10eは、アクセス要求に応じて管理装置20(送受信部20e)が送信したシステム管理情報を、所定システム(指定システム)に送信する。なお、暗号化を行なわない場合、安全性を確保するために、利用者端末装置10と管理装置20との間での通信は、例えば、VPN(Virtual Private Network)などにより行なわれることが望ましい。

【0108】

また、上記では、例えば、同一の企業グループに所属する社員全てそれぞれがシステムへアクセス時の認証処理を、1台の管理装置20がアクセス要求を行なう利用者の利用者端末装置10と連携して行なう場合について説明した。しかし、本実施例は、複数の管理装置20が設置される場合であっても適用可能である。例えば、認証システムの管理者は、同一の企業グループに所属する全社員を、営業、総務、経理、開発といった業務別に分類する。そして、認証システムの管理者は、業務別に複数の管理装置20を設置する。そして、各管理装置20は、自装置の管理対象となる利用者(例えば、開発部の社員)が使用する利用者端末装置10が指定システムへのアクセスのみを管理する。このように、本実施例は、利用者のグループごとに管理装置20を分類する場合であっても良い。なお、N台の管理装置20を設置する場合、1台又はM台(ただし、N>M)の管理装置20を仮想的にN台の管理装置20として機能させる場合であっても良い。

【0109】

また、図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。例えば、図2に例示した取得部20dは、一覧取得用の取得部と、システム取得用の取得部とに分散して構成される場合であっても良い。

【0110】

また、各装置にて行なわれる各処理機能は、その全部または任意の一部が、CPU(Central Processing Unit)および該CPUにて解析実行されるプログラムにて実現され、或いは、ワイヤードロジックによるハードウェアとして実現され得る。例えば、図2に例示した認証部10dは、プログラムにて実現される場合であっても、ワイヤードロジックによるハードウェアとして実現される場合であっても良い。

【0111】

なお、上記実施例で説明した認証方法は、予め用意されたプログラムをパーソナルコンピュータやワークステーションなどのコンピュータで実行することによって実現することができる。このプログラムは、インターネットなどのIPネットワークを介して配布することができる。また、このプログラムは、ハードディスク、フレキシブルディスク、CD−ROM(Compact Disk Read Only Memory)、MO(Magneto-Optical disk)、DVD(Digital Versatile Disk)などのコンピュータで読み取り可能な記録媒体に記録され、コンピュータによって記録媒体から読み出されることによって実行することもできる。

【符号の説明】

【0112】

10 利用者端末装置

10a 入力部

10b 表示部

10c ログイン情報記憶部

10d 認証部

10e 送受信部

10f 制御部

20 管理装置

20a 入力部

20b 表示部

20c システム管理情報記憶部

20d 取得部

20e 送受信部

20f 制御部

30 システム群

31 第1システム

31a 入力部

31b 表示部

31c アクセス情報記憶部

31d 認証部

31e 送受信部

31f 制御部

32 第2システム

【特許請求の範囲】

【請求項1】

利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムであって、

前記利用者端末装置は、

前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、

所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、

を備え、

前記管理装置は、

管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、

前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、

前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、

を備えたことを特徴とする認証システム。

【請求項2】

前記端末側送信部は、前記認証部により認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を前記管理装置に送信し、

前記取得部は、前記一覧要求を送信した利用者端末装置の利用者が利用を許可されているシステムの一覧を前記システム管理情報記憶部から取得し、

前記管理装置側送信部は、前記取得部により取得された一覧を前記一覧要求の送信元である利用者端末装置に送信し、

前記端末側送信部は、前記管理装置側送信部から受信した前記一覧を参照した利用者が指定したシステムを前記所定システムとするアクセス要求を前記管理装置に送信することを特徴とする請求項1に記載の認証システム。

【請求項3】

前記システム管理情報記憶部は、前記システム管理情報が暗号化された暗号化システム管理情報を記憶し、

前記取得部は、前記アクセス要求に対応する暗号化システム管理情報を取得し、

前記管理装置側送信部は、前記取得部により取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置に送信し、

前記端末側送信部は、前記管理装置側送信部により送信された暗号化システム管理情報の復号化データを、前記所定システムに送信することを特徴とする請求項1又は2に記載の認証システム。

【請求項4】

利用者が使用する利用者端末装置であって、

前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、

所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記利用者端末装置と接続される管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、

を備えたことを特徴とする利用者端末装置。

【請求項5】

利用者が使用する利用者端末装置と接続される管理装置であって、

管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、

利用者を認証して当該利用者のアクセスを許可した利用者端末装置から、所定システムのシステム管理情報を要求するアクセス要求を受信した場合に、当該アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、

前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、

を備えたことを特徴とする管理装置。

【請求項6】

利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムにて実行される認証方法であって、

前記利用者端末装置が、前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証ステップと、

前記利用者端末装置が、所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信する第1端末側送信ステップと、

前記管理装置が、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部を参照して、前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を取得する取得ステップと、

前記管理装置が、前記取得ステップにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信ステップと、

前記利用者端末装置が、前記管理装置側送信ステップにより送信されたシステム管理情報を、前記所定システムに送信する第2端末側送信ステップと、

を含んだことを特徴とする認証方法。

【請求項1】

利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムであって、

前記利用者端末装置は、

前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、

所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、

を備え、

前記管理装置は、

管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、

前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、

前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、

を備えたことを特徴とする認証システム。

【請求項2】

前記端末側送信部は、前記認証部により認証された利用者が利用を許可されているシステムの一覧を要求する一覧要求を前記管理装置に送信し、

前記取得部は、前記一覧要求を送信した利用者端末装置の利用者が利用を許可されているシステムの一覧を前記システム管理情報記憶部から取得し、

前記管理装置側送信部は、前記取得部により取得された一覧を前記一覧要求の送信元である利用者端末装置に送信し、

前記端末側送信部は、前記管理装置側送信部から受信した前記一覧を参照した利用者が指定したシステムを前記所定システムとするアクセス要求を前記管理装置に送信することを特徴とする請求項1に記載の認証システム。

【請求項3】

前記システム管理情報記憶部は、前記システム管理情報が暗号化された暗号化システム管理情報を記憶し、

前記取得部は、前記アクセス要求に対応する暗号化システム管理情報を取得し、

前記管理装置側送信部は、前記取得部により取得された暗号化システム管理情報をアクセス要求送信元の利用者端末装置に送信し、

前記端末側送信部は、前記管理装置側送信部により送信された暗号化システム管理情報の復号化データを、前記所定システムに送信することを特徴とする請求項1又は2に記載の認証システム。

【請求項4】

利用者が使用する利用者端末装置であって、

前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証部と、

所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記利用者端末装置と接続される管理装置に送信し、当該アクセス要求に応じて前記管理装置が送信したシステム管理情報を、当該所定システムに送信する端末側送信部と、

を備えたことを特徴とする利用者端末装置。

【請求項5】

利用者が使用する利用者端末装置と接続される管理装置であって、

管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部と、

利用者を認証して当該利用者のアクセスを許可した利用者端末装置から、所定システムのシステム管理情報を要求するアクセス要求を受信した場合に、当該アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を前記システム管理情報記憶部から取得する取得部と、

前記取得部により取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信部と、

を備えたことを特徴とする管理装置。

【請求項6】

利用者が使用する利用者端末装置と、当該利用者端末装置に接続される管理装置とを備える認証システムにて実行される認証方法であって、

前記利用者端末装置が、前記利用者が管理する物理的空間に保管された状況から当該利用者が前記利用者端末装置を取り出した後に起動され、かつ、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報と一致する情報を受け付けた場合に、当該利用者を認証して当該利用者端末装置へのアクセスを許可する認証ステップと、

前記利用者端末装置が、所定システムへアクセスするためのシステム管理情報を要求するアクセス要求を前記管理装置に送信する第1端末側送信ステップと、

前記管理装置が、管理対象となる利用者ごとに、当該利用者が利用を許可されているシステムそれぞれに対応付けられたシステム管理情報として、当該利用者を一意に識別するための識別情報及び当該識別情報に対して付与された認証情報を記憶するシステム管理情報記憶部を参照して、前記アクセス要求を送信した利用者端末装置の利用者及び当該アクセス要求にて指定されている所定システムに対応するシステム管理情報を取得する取得ステップと、

前記管理装置が、前記取得ステップにより取得されたシステム管理情報をアクセス要求送信元の利用者端末装置に送信する管理装置側送信ステップと、

前記利用者端末装置が、前記管理装置側送信ステップにより送信されたシステム管理情報を、前記所定システムに送信する第2端末側送信ステップと、

を含んだことを特徴とする認証方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2012−190077(P2012−190077A)

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願番号】特願2011−50733(P2011−50733)

【出願日】平成23年3月8日(2011.3.8)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願日】平成23年3月8日(2011.3.8)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]