認証システム、情報処理装置および方法、プログラム、並びに記録媒体

【課題】低コストで確実なユーザ認証を実現することができるようにする。

【解決手段】携帯デバイスのメモリには少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、テンプレート、およびCAの公開鍵に関する情報が記憶されている。テンプレートは、携帯デバイスの正当な所有者であるユーザの生体情報とされる。携帯デバイスと、ユーザの生体情報を読み取る読み取り装置との間でユーザの人体を通信媒体とした通信が行われ、携帯デバイスに記憶されているテンプレートと、読み取り装置が読み取ったユーザの生体情報とが一致した場合、携帯デバイスとユーザとがそれぞれ正当な携帯デバイスとユーザであると認証され、例えば、読み取り装置に接続された駆動部が制御されてドアのロックが解除される。

【解決手段】携帯デバイスのメモリには少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、テンプレート、およびCAの公開鍵に関する情報が記憶されている。テンプレートは、携帯デバイスの正当な所有者であるユーザの生体情報とされる。携帯デバイスと、ユーザの生体情報を読み取る読み取り装置との間でユーザの人体を通信媒体とした通信が行われ、携帯デバイスに記憶されているテンプレートと、読み取り装置が読み取ったユーザの生体情報とが一致した場合、携帯デバイスとユーザとがそれぞれ正当な携帯デバイスとユーザであると認証され、例えば、読み取り装置に接続された駆動部が制御されてドアのロックが解除される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証システム、情報処理装置および方法、プログラム、並びに記録媒体に関し、特に、低コストで確実なユーザ認証を実現することができるようにする認証システム、情報処理装置および方法、プログラム、並びに記録媒体に関する。

【背景技術】

【0002】

近年、指や手のひらなどの静脈パターンを用いた個人認証システムが普及している。一方、近年には通信技術も目覚しい発展をとげ、例えば、人体を通信媒体として用いる通信技術も提案されている(例えば、特許文献1参照)。

【0003】

特許文献1では、銀行のATM(automatic teller machine)を例として、ユーザが身につけている携帯装置と、ATMとの間で人体を通信媒体として通信を行い、携帯装置に記憶したユーザの口座番号を送信し、ATMは、受信した口座番号と、ユーザから読み取った生体情報を、ネットワークを介してサーバに送信し、サーバがあらかじめ記憶している登録済み生体情報と受信した生体情報を照合して生体認証を行うことで、ユーザを認証する技術が開示されている。

【0004】

【特許文献1】特開2006−268614号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1においてはATMとサーバとの間に通信が必要になるため、ネットワークなどの通信路が確保されていなければならない。銀行のATMの場合には、サーバとの間の通信路を確保することは、比較的容易であるが、例えば、自動車のエンジンキーの代わりに、ユーザ認証を用いたいという要求があった場合、自動車とサーバとの間の通信路を確保することは、通常、困難である。

【0006】

また、自動車のエンジンキー以外にも、例えば、ビルや家などの入館時に用いるドアの鍵の代わりに、ユーザ認証を用いたいなど、サーバとの間の通信路の確保が困難な場所でのユーザ認証のニーズが高まっている。

【0007】

本発明はこのような状況に鑑みてなされたものであり、低コストで確実なユーザ認証を実現することができるようにするものである。

【課題を解決するための手段】

【0008】

本発明の第1の側面は、ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、前記携帯機は、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段と、前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段とを備え、前記読み取り装置は、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段とを備える認証システムである。

【0009】

本発明の第1の側面においては、前記携帯機により、前記ユーザの生体情報が、テンプレートとして記憶され、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記記憶されている前記テンプレートが、前記ユーザの人体を介して前記読み取り装置に送信される。また、前記読み取り装置により、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かが判定され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号が出力される。

【0010】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段とを備える情報処理装置である。

【0011】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0012】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するステップを含む情報処理方法である。

【0013】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートの、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0014】

本発明の第2の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートが、前記ユーザの人体を介して前記読み取り装置に送信される。

【0015】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段とを備える情報処理装置である。

【0016】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0017】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し、前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信するステップを含む情報処理方法である。

【0018】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、前記判定結果を表す情報の、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0019】

本発明の第3の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かが判定され、前記判定結果を表す情報が、前記ユーザの人体を介して前記読み取り装置に送信される。

【0020】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段とを備える情報処理装置である。

【0021】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0022】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力するステップを含む情報処理方法である。

【0023】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、前記ユーザの生体情報の読み取りを制御し、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号の出力を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0024】

本発明の第4の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かが判定され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号が出力される。

【0025】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するとを備える情報処理装置である。

【0026】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0027】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するステップを含む情報処理方法である。

【0028】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報の、前記ユーザの人体を介しての送信を制御し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号の出力を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0029】

本発明の第5の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報が、前記ユーザの人体を介して送信され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号が出力される。

【発明の効果】

【0030】

本発明によれば、低コストで確実なユーザ認証を実現することができる。

【発明を実施するための最良の形態】

【0031】

以下に本発明の実施の形態を説明するが、本発明の構成要件と、明細書または図面に記載の実施の形態との対応関係を例示すると、次のようになる。この記載は、本発明をサポートする実施の形態が、明細書または図面に記載されていることを確認するためのものである。従って、明細書または図面中には記載されているが、本発明の構成要件に対応する実施の形態として、ここには記載されていない実施の形態があったとしても、そのことは、その実施の形態が、その構成要件に対応するものではないことを意味するものではない。逆に、実施の形態が構成要件に対応するものとしてここに記載されていたとしても、そのことは、その実施の形態が、その構成要件以外の構成要件には対応しないものであることを意味するものでもない。

【0032】

本発明の第1の側面の認証システムは、ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、前記携帯機は、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段(例えば、図7のステップS11乃至S20の処理を実行する図4のコントローラ202)と、前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段(例えば、図7のステップS21の処理を実行する図4のコントローラ202)とを備え、前記読み取り装置は、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段(例えば、図7のステップS51乃至S60の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図8のステップS104の処理を実行する図2の演算部151)と、前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段(例えば、ステップS106の処理を実行する図2のコントローラ155)とを備える。

【0033】

本発明の第2の側面の情報処理装置は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段(例えば、図7のステップS11乃至S20の処理を実行する図4のコントローラ202)と、前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段(例えば、図7のステップS21の処理を実行する図4のコントローラ202)とを備える。

【0034】

本発明の第2の側面の情報処理方法は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い(例えば、図7のステップS11乃至S20の処理)、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信する(例えば、図7のステップS21の処理)ステップを含む。

【0035】

本発明の第3の側面の情報処理装置は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段(例えば、図9のステップS211乃至S220の処理を実行する図4のコントローラ202)と、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図9のステップS222の処理を実行する図4のコントローラ202)と、前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段(例えば、図9のステップS223の処理を実行する図4のコントローラ202)とを備える。

【0036】

本発明の第3の側面の情報処理方法は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い(例えば、図9のステップS211乃至S220の処理)、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し(例えば、図9のステップS222の処理)、前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する(例えば、図9のステップS223の処理)ステップを含む。

【0037】

本発明の第4の側面の情報処理装置は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段(例えば、図7のステップS51乃至S60の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図8のステップS104の処理を実行する図2の演算部151)と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段(例えば、ステップS106の処理を実行する図2のコントローラ155)とを備える。

【0038】

本発明の第4の側面の情報処理方法は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い(例えば、図7のステップS51乃至S60の処理)、前記ユーザの生体情報を読み取り(例えば、図8のステップS101の処理)、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し(例えば、図8のステップS104の処理)、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する(例えば、ステップS106の処理)ステップを含む。

【0039】

本発明の第5の側面の情報処理装置は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段(例えば、図9のステップS251乃至S260の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段(例えば、図9のステップS261の処理を実行する図2のコントローラ155)と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力する(例えば、図10のステップS304の処理を実行する図2のコントローラ155)とを備える。

【0040】

本発明の第5の側面の情報処理方法は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い(例えば、図9のステップS251乃至S260の処理)、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し(例えば、図9のステップS261の処理)、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力する(例えば、図10のステップS304の処理)ステップを含む。

【0041】

以下、図面を参照して、本発明の実施の形態について説明する。

【0042】

図1は、本発明を適用したドアロック制御システムの一実施の形態に係る構成例を示すブロック図である。

【0043】

同図に示されるドアロック制御システム100は、ユーザ101を認証することで、ドア102のロックが解除されるようになされており、ドア102に備え付けられた読み取り装置103が、ユーザ101の生体情報を読み取り、ユーザ101が携帯する携帯デバイス104に記憶されているユーザ101の生体情報と比較することでユーザ101の認証が行われるようになされている。そして、ユーザ101が正当なユーザであると認証された場合、読み取り装置103により、駆動部105が制御されてドア102のロックが解除されるようになされている。

【0044】

生体情報は、例えば、手のひらの静脈の形状、指紋の形状などユーザ101の身体的特徴を特定するための情報とされる。なお、携帯デバイス104などに予め記憶されているユーザの生体情報を、以下適宜テンプレートと称することにする。

【0045】

例えば、ユーザ101が、ドア102の読み取り装置103に手のひらを当てるなどすると、読み取り装置103が、ユーザ101の手のひらの静脈の形状を読み取り、その静脈の形状を特定する情報を生成するようになされている。

【0046】

携帯デバイス104は、例えば、携帯電話機やICカードなどと一体として構成され、テンプレートを記憶するようになされている。

【0047】

また、読み取り装置103と携帯デバイス104は、ユーザ101の人体を通信媒体とした無線通信を行うことが可能となるように構成されている。

【0048】

例えば、読み取り装置103と携帯デバイス104は、それぞれ後述するように、信号電極と基準電極とを有する構成とされ、信号を送信するための信号電極は、信号の高低差を判定するための基準点を得るための電極である基準電極よりもユーザ101の体(人体)に対して静電結合が強くなるように設けられる。そして、信号電極と基準電極との間に電気信号(電位差)を与えることで、基準電極は、周辺の空間に対して静電容量を形成し、空間と成す静電容量を利用することによって、読み取り装置103と携帯デバイス104との間の信号の受け渡しが可能となる。これにより、読み取り装置103と携帯デバイス104は、ユーザ101の人体を通信媒体とした無線通信を行うことができる。

【0049】

なお、人体を通信媒体とする無線通信については、例えば、特開2006−268614号公報に詳細に記載されている。

【0050】

図2は、読み取り装置103の構成例を示すブロック図である。

【0051】

同図の生体検出部153は、ユーザが生体情報取得部152に対し身体の一部(例えば、手のひら)を提示しているか否かを判定し、ユーザが生体情報取得部152に対し身体の一部を提示していると判定された場合、生体情報取得部152による生体情報の読み取りを行わせるようになされている。

【0052】

生体情報取得部152は、例えば、画像センサなどを有する構成とされ、提示されたユーザの身体の一部を画像として撮像し、その画像データに基づいてユーザの身体的特徴を特定する情報をデータとして生成する。

【0053】

演算部151は、生体情報取得部152が読み取った生体情報と、テンプレートとを比較する処理などを実行する。演算部151は、読み取った生体情報とテンプレートとの一致の度合いを表す情報などを出力するようになされている。この一致の度合が、例えば予め設定された閾値より高い場合、生体情報取得部152が読み取った生体情報に対応するユーザと、テンプレートに対応するユーザが同一人物であると認証することができる。

【0054】

コントローラ155は、読み取り装置103の各部を制御するプロセッサなどとして構成され、メモリ154に記憶されているデータやプログラムなどに基づいて各種の処理を実行するようになされている。なお、メモリ154には、後述するように、携帯デバイス104との間で相互認証を行うためのデータなども記憶されている。

【0055】

人体伝送通信部156は、上述した信号電極および基準電極が接続され、人体を通信媒体とした無線通信により携帯デバイス104との間で信号の送受信を行うようになされている。

【0056】

ユーザインタフェース157は、ユーザからの指示を受けるスイッチ、ボタン、キーボードなどにより構成され、また、画像を表示するディスプレイ、音声を出力するスピーカなどが必要に応じて設けられるようにしてもよい。

【0057】

ネットワークインタフェース158は、例えば、イーサネット(登録商標)などLANまたは無線LANなどに対応したプロトコルなどによる通信を行うためのインタフェースとされ、駆動部105を制御するための制御信号などがネットワークインタフェース158を介して送受信されるようになされている。

【0058】

演算部151乃至ネットワークインタフェース158は、それぞれバス160を介して相互に接続される。

【0059】

図3は、人体伝送通信部156の詳細な構成例を示すブロック図である。同図において、電極切替部181は、信号電極192が複数設けられている場合、それらの個々の信号電極の導通状態を必要に応じて切り替える。

【0060】

送受信切替部182は、電極切替部181との接続を、例えば制御部185からの制御に基づいて信号発生部183または信号復調部184のいずれか一方に切り替える。

【0061】

信号発生部183は、携帯デバイス104に対して情報を送信するとき、制御部185の制御に基づいてその情報に対応する信号を発生する。信号復調部184は、携帯デバイス104から情報(情報に対応する信号)を受信したとき、信号を復調し、復調した信号を制御部185に供給する。

【0062】

制御部185は、人体伝送通信部156の各部を制御する。例えば、制御部185は、信号発生部183または信号復調部184の動作を制御し、携帯デバイス104に送信するデータに対応する送信信号を発生させ、または携帯デバイス104から受信した受信信号に基づいて信号復調部184による処理を経て供給される信号に対応するデータを、必要に応じてメモリ186に記憶させる。

【0063】

メモリ186は、例えば、EEPROM(Electrically Erasable Programmable Read Only Memory)などにより構成され、制御部185の制御に基づいて、各種のデータを記憶する。

【0064】

基準電極191および信号電極192は、それぞれ上述した基準電極および信号電極に対応し、信号電極192は、例えば、人体などの通信媒体(例えば、ユーザ101の身体の一部)に近接するように設けられ、基準電極191は、空間に向くように設けられる。また、信号電極192は、生体情報取得部152とほぼ同じ位置に設けられるようにしてもよい。このようにすることで、ユーザ101の生体情報を読み取りと、人体を通信媒体として行われる携帯デバイス104との無線通信を同時に開始することも可能となる。

【0065】

図4は、携帯デバイス104の構成例を示すブロック図である。

【0066】

コントローラ202は、携帯デバイス104の各部を制御するプロセッサなどとして構成され、メモリ201に記憶されているデータやプログラムなどに基づいて各種の処理を実行するようになされている。なお、メモリ201には、後述するように、読み取り装置103との間で相互認証を行うためのデータ、ユーザ101の生体情報であるテンプレートなども記憶されている。

【0067】

人体伝送通信部203は、やはり上述した信号電極および基準電極が接続され、人体を通信媒体とした無線通信により読み取り装置103との間で信号の送受信を行うようになされている。人体伝送通信部203の詳細な構成は、図3を参照して上述した構成と同様なので、同図を適用する。なお、携帯デバイス104においても、信号電極192は、例えば、ユーザ101の身体に近接するように設けられ、基準電極191は、空間に向くように設けられる。

【0068】

ユーザインタフェース204は、ユーザからの指示を受けるスイッチ、ボタン、キーボードなどにより構成され、また、画像を表示するディスプレイ、音声を出力するスピーカなどが必要に応じて設けられるようにしてもよい。

【0069】

ネットワークインタフェース205は、例えば、イーサネット(登録商標)などLANまたは無線LANなどに対応したプロトコルなどによる通信を行うためのインタフェースとされ、ネットワークを介して接続される各種の電子機器などとの通信を行う。

【0070】

メモリ201乃至ネットワークインタフェース205は、それぞれバス210を介して相互に接続される。

【0071】

詳細は後述するが、読み取り装置103と携帯デバイス104は、人体を通信媒体とした無線通信を行うとき、相互認証を行うようになされている。ここでは、読み取り装置103と携帯デバイス104とがRSAなどの公開鍵暗号方式による相互認証を行う例について説明する。公開鍵暗号方式による相互認証においては、読み取り装置103と携帯デバイス104が、それぞれ公開鍵と秘密鍵を用いてチャレンジとレスポンスを伝送し、双方がそれぞれ正当な機器であるか否かの認証が行われる。また、相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵(公開鍵と秘密鍵)は、PKI(Public Key Infrastructure)に基づいて管理されているものとする。

【0072】

すなわち、読み取り装置のコントローラ155と携帯デバイス104のコントローラ202は、それぞれRSAなどの公開鍵暗号方式による相互認証を行う処理を実行し、必要に応じて情報の暗号化または復号を行うことができるものとし、読み取り装置103のメモリ154と携帯デバイス104のメモリ201には、それぞれコントローラ155とコントローラ202に、上述した相互認証に関する処理を実行させるプログラムとともに、相互認証において必要となる機器ID、暗号鍵などの情報が記憶されているものとする。

【0073】

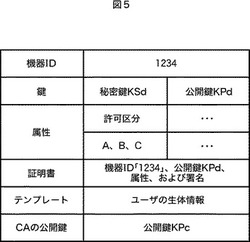

図5は、携帯デバイス104のメモリ201に記憶されている情報の例を示す図である。同図に示されるように、メモリ201には少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、テンプレート、およびCAの公開鍵に関する情報が記憶されている。ここでCA(Certificate Authority)は、PKIにおける認証局とされる。

【0074】

機器IDは、携帯デバイス104を特定する文字や数値などにより構成される情報とされ、この例では、機器ID「1234」がメモリ201に記憶されている。

【0075】

鍵は、RSAのアルゴリズムによる暗号化または復号に用いられる秘密鍵と公開鍵とされ、この例では、秘密鍵KSdと公開鍵KPdとがメモリ201に記憶されている。

【0076】

属性は、携帯デバイス104を携帯するユーザ101が開錠できるドア102などを特定するための情報とされ、この例では、許可区分として「A、B、C」がメモリ201に記憶されている。例えば、読み取り装置103が取り付けられているドア102の場所などを特定する情報と、許可区分として記憶されている情報とが比較され、ドア102の場所などを特定する情報が、許可区分として記憶されている情報の中に含まれている場合、ドア102が開錠されるようになされている。

【0077】

その他、読み取り装置103との間で行われる相互認証などにおいて必要な情報が属性として記憶されるようにしてもよい。

【0078】

証明書は、携帯デバイス104の公開鍵KPdが正当なものであることを読み取り装置103に対して証明するための情報であり、例えば、機器ID「1234」、公開鍵KPd、および上述した属性を含む情報と、その情報のハッシュ値がCAの秘密鍵で暗号化され、CAの署名として付加されたものとされる。

【0079】

テンプレートは、携帯デバイス104の正当な所有者であるユーザ101の生体情報とされる。

【0080】

また、CAの公開鍵として、この例では、公開鍵KPcがメモリ201に記憶されている。

【0081】

なお、この他、各種のプログラムや設定値などに関するデータもメモリ201に記憶されている。

【0082】

図6は、読み取り装置103のメモリ154に記憶されている情報の例を示す図である。同図に示されるように、メモリ154には少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、CAの公開鍵、およびCRLに関する情報が記憶されている。ここでCRL(Certificate Revocation List)は、例えば、CAからデータとして配布され、失効(リボーク)させられた証明書の一覧を表すものであり、読み取り装置103は、携帯デバイス104から送信された証明書を、CRLと照合することにより、証明書が現在も有効であるかどうか確認できる。

【0083】

機器IDは、読み取り装置103を特定する文字や数値などにより構成される情報とされ、この例では、機器ID「9876」がメモリ154に記憶されている。

【0084】

鍵は、RSAのアルゴリズムによる暗号化または復号に用いられる秘密鍵と公開鍵とされ、この例では、秘密鍵KSrと公開鍵KPrとがメモリ154に記憶されている。

【0085】

属性は、読み取り装置103が取り付けられたドア102などを特定するための情報とされ、この例では、機器区分として「B」がメモリ154に記憶されている。例えば、読み取り装置103の機器区分「B」が、上述した携帯デバイス104の許可区分として記憶されている情報の中に含まれている場合、ドア102が開錠され、機器区分「B」が、携帯デバイス104の許可区分として記憶されている情報の中に含まれていない場合、ドア102は開錠されないようになされている。

【0086】

その他、携帯デバイス104との間で行われる相互認証などにおいて必要な情報が属性として記憶されるようにしてもよい。

【0087】

証明書は、読み取り装置103の公開鍵KPrが正当なものであることを携帯デバイス104に対して証明するための情報であり、例えば、機器ID「9876」、公開鍵KPr、および上述した属性を含む情報と、その情報のハッシュ値がCAの秘密鍵で暗号化され、CAの署名として付加されたものとされる。

【0088】

また、CAの公開鍵として、やはり公開鍵KPcがメモリ154に記憶されている。

【0089】

さらに上述したCRLもメモリ154に記憶されている。読み取り装置103が、例えば、ネットワークを介してCAとの通信が可能な場合、読み取り装置103が、CAから発行された最新のCRLを、ネットワークを介して受信し、メモリ154に記憶する。読み取り装置103が、例えば、ネットワークを介してCAとの通信が可能ではない場合、CAから発行された最新のCRLが記録された所定の記録媒体などが装着されるメディアドライブコントローラなどが、例えば、ネットワークインタフェース158を介して読み取り装置103に接続され、読み取り装置103が、記録媒体からCRLを読み出してメモリ154に記憶する。

【0090】

次に、携帯デバイス104と読み取り装置103の間で行われる通信の処理について、図7のアローチャートを参照して説明する。この処理は、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした無線通信を行うことが可能となったとき実行される。また、読み取り装置103において、信号電極192が生体情報取得部152とほぼ同じ位置に設けられている場合、生体検出部153が、ユーザ101が生体情報取得部152に対し身体の一部(例えば、手のひら)を提示していると判定したとき、実行されるようにしてもよい。

【0091】

ステップS11において、携帯デバイス104は、読み取り装置103に対してメモリ201に記憶されている証明書の情報を送信し、ステップS51でこれが受信される。

【0092】

ステップS52において、読み取り装置103は、証明書確認処理を実行する。このとき、読み取り装置103は、メモリ154に記憶されているCRLに基づいて、ステップS51で受信した証明書がリボークされていないか否かもチェックし、リボークされていなければ、ステップS51で受信した証明書の情報に含まれるCAの署名を、メモリ154に記憶されているCAの公開鍵KPcで復号する。また、読み取り装置103は、ステップS51で受信した証明書の情報に含まれる機器ID「1234」、公開鍵KPd、および属性を含む情報について予め設定されたアルゴリズムによりハッシュ値を演算し、復号されたCAの署名と比較する。そして、両者が一致した場合、携帯デバイス104から送信された証明書の正当性が認証され、両者が一致しなかった場合、携帯デバイス104から送信された証明書の正当性は認証されないことになる。

【0093】

ステップS52の処理の結果、携帯デバイス104から送信された証明書の正当性が認証された場合、処理は、ステップS53に進み、携帯デバイス104から送信された証明書の正当性が認証されなかった場合、処理は終了する。携帯デバイス104から送信された証明書の正当性が認証されなかった場合、その旨を表すメッセージなどが、ユーザインタフェース157を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0094】

ステップS53において、読み取り装置103は、携帯デバイス104に対してメモリ154に記憶されている証明書の情報を送信し、ステップS12でこれが受信される。

【0095】

ステップS13において、携帯デバイス104は、証明書確認処理を実行する。このとき、携帯デバイス104は、ステップS12で受信した証明書の情報に含まれるCAの署名を、メモリ201に記憶されているCAの公開鍵KPcで復号する。また、携帯デバイス104は、ステップS12で受信した証明書の情報に含まれる機器ID「9876」、公開鍵KPr、および属性を含む情報について予め設定されたアルゴリズムによりハッシュ値を演算し、復号されたCAの署名と比較する。そして、両者が一致した場合、読み取り装置103から送信された証明書の正当性が認証され、両者が一致しなかった場合、読み取り装置103から送信された証明書の正当性は認証されないことになる。

【0096】

ステップS13の処理の結果、読み取り装置103から送信された証明書の正当性が認証された場合、処理は、ステップS14に進み、読み取り装置103から送信された証明書の正当性が認証されなかった場合、処理は終了する。読み取り装置103から送信された証明書の正当性が認証されなかった場合、その旨を表すメッセージなどが、ユーザインタフェース204を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0097】

ステップS14において、携帯デバイス104は、例えば、乱数を発生させ、その乱数をステップS12の処理で受信した証明書に含まれる読み取り装置103の公開鍵KPrを用いて暗号化し、暗号化された乱数をチャレンジとして読み取り装置103に送信する。そして、ステップS54で、このチャレンジが読み取り装置103により受信される。

【0098】

ステップS55において、読み取り装置103は、ステップS54で受信したチャレンジを、メモリ154に記憶されている秘密鍵KSrで復号し、復号されて得られた情報(携帯デバイス104が発生させた乱数)を、ステップS51で受信した証明書に含まれる携帯デバイス104の公開鍵KPdで暗号化し、レスポンスとして携帯デバイス104に送信する。このとき、後の通信で使用されるセッション鍵を生成するための鍵生成情報K1がレスポンスとともに送信される。そして、ステップS15で、このレスポンスと鍵生成情報K1が携帯デバイス104により受信される。

【0099】

ステップS16において、携帯デバイス104は、読み取り装置認証処理を実行する。このとき、携帯デバイス104は、ステップS15で受信したレスポンスを、メモリ201に記憶されている秘密鍵KSdで復号し、復号の結果得られた情報を、ステップS14で発生させた乱数と比較する。そして、両者が一致した場合、読み取り装置103の正当性が認証され、両者が一致しなかった場合、読み取り装置103の正当性は認証されないことになる。ステップS17で読み取り装置103の正当性が認証されたか否かを表す認証結果が読み取り装置103に送信され、ステップS56でこれが受信される。

【0100】

ステップS56で、読み取り装置103の正当性が認証されたこと(認証成功)を表す認証結果を受信した場合、処理は、ステップS57に進み、読み取り装置103の正当性が認証されなかったこと(認証失敗)を表す認証結果を受信した場合、処理は終了する。認証失敗の場合、その旨を表すメッセージなどが、ユーザインタフェース157を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0101】

ステップS57において、読み取り装置103は、例えば、乱数を発生させ、その乱数をステップS51の処理で受信した証明書に含まれる携帯デバイス104の公開鍵KPdを用いて暗号化し、暗号化された乱数をチャレンジとして携帯デバイス104に送信する。そして、ステップS18で、このチャレンジが携帯デバイス104により受信される。

【0102】

ステップS19において、携帯デバイス104は、ステップS18で受信したチャレンジを、メモリ201に記憶されている秘密鍵KSdで復号し、復号されて得られた情報(読み取り装置103が発生させた乱数)を、ステップS12で受信した証明書に含まれる読み取り装置103の公開鍵KPrで暗号化し、レスポンスとして読み取り装置103に送信する。このとき、後の通信で使用されるセッション鍵を生成するための鍵生成情報K2がレスポンスとともに送信される。そして、ステップS58で、このレスポンスと鍵生成情報K2が読み取り装置103により受信される。

【0103】

ステップS59において、読み取り装置103は、携帯デバイス認証処理を実行する。このとき、読み取り装置103は、ステップS58で受信したレスポンスを、メモリ154に記憶されている秘密鍵KSrで復号し、復号の結果得られた情報を、ステップS57で発生させた乱数と比較する。そして、両者が一致した場合、携帯デバイス104の正当性が認証され、両者が一致しなかった場合、携帯デバイス104の正当性は認証されないことになる。ステップS60で携帯デバイス104の正当性が認証されたか否かを表す認証結果が携帯デバイス104に送信され、ステップS20でこれが受信される。

【0104】

ステップS20で、携帯デバイス104の正当性が認証されたこと(認証成功)を表す認証結果を受信した場合、処理は、ステップS21に進み、携帯デバイス104の正当性が認証されなかったこと(認証失敗)を表す認証結果を受信した場合、処理は終了する。認証失敗の場合、その旨を表すメッセージなどが、ユーザインタフェース204を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0105】

ここまでの処理により、携帯デバイス104と読み取り装置103との間での公開鍵暗号方式を用いた相互認証が行われたことになる。

【0106】

ステップS21において、携帯デバイス104は、メモリ201に記憶されているテンプレートを、読み取り装置103に対して送信し、ステップS61でこれが受信される。このとき、テンプレートは、ステップS15で受信した鍵生成情報K1とステップS19で送信した鍵生成情報K2とに基づいて生成されるセション鍵K3により暗号化されて送信される。なお、セション鍵による暗号化は、予め設定されている暗号アルゴリズムであって、例えば、DES(Data Encryption Standard)、AES(Advanced Encryption Standard)などの共通鍵暗号アルゴリズムにより行われる。

【0107】

ステップS62において、読み取り装置103は、ロック解除制御処理を実行する。ここで、図8のフローチャートを参照して、図7のステップS62のロック解除制御処理の詳細について説明する。

【0108】

ステップS101において、読み取り装置103は、生体情報取得部152を制御してユーザ101の生体情報を読み取る。なお、ユーザ101の生体情報を読み取りは、ロック解除制御処理の実行に先立って、例えば、図7のステップS51乃至S61の処理と並行して行われるようにしてもよい。

【0109】

ステップS102において、読み取り装置103は、図7のステップS61で受信した暗号化されたテンプレートを、ステップS55で送信した鍵生成情報K1とステップS58で受信した鍵生成情報K2とに基づいて生成されるセション鍵K3により復号する。

【0110】

ステップS103において読み取り装置103は、ステップS101で読み取ったユーザ101の生体情報と、ステップS102の処理で復号されたテンプレートとを比較する。

【0111】

ステップS104において、読み取り装置103は、ステップS104の処理の結果、生体情報とテンプレートとが一致したか否かを判定する。なお、生体情報とテンプレートは、それぞれ、例えば、ユーザ101の手のひらの静脈の形状を表す情報であり、読み取られた生体情報が、テンプレートと一致しているかの確認をあまり厳密に行うと、例えば体調や装置のコンディションなどにより本人であるにもかかわらず、本人ではないと判定されてしまうことがあるので、テンプレートと一致していると判断される条件をある程度緩やかにし、幅を持たせて判定される。例えば、両者の一致の度合いを表す数値などが演算され、その数値が閾値以上であるか否かなどの判定により生体情報とテンプレートとが一致したか否かが判定されることになる。

【0112】

ステップS104において、生体情報とテンプレートとが一致したと判定された場合、処理は、ステップS105に進み、読み取り装置103は、メモリ154に記憶されている機器区分の情報が、ステップS52で受信した証明書に含まれる属性の許可区分の情報に含まれているか否かを判定する。例えば、機器区分が「B」であり、許可区分が「A,B,C」である場合、機器区分が許可区分に含まれていると判定され、処理は、ステップS106に進む。

【0113】

ステップS106において、読み取り装置103は、例えば、ネットワークインタフェース158を介して駆動部105に制御信号などを送信することでドア102のロックを解除する。

【0114】

一方、ステップS104において、生体情報とテンプレートとが一致しなかったと判定された場合、または、ステップS105において機器区分が許可区分に含まれていないと判定された場合、処理は、ステップS107に進み、読み取り装置103は、ユーザ101が入出できないことなどを表す警告のメッセージなどを、ユーザインタフェース157を構成するディスプレイやスピーカなどから出力させる。

【0115】

このようにして、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした通信が行われ、ユーザ101が正当なユーザであると認証された場合、ドア102のロックが解除される。なお、上述した各ステップの処理は、実際には、コントローラ155またはコントローラ202がそれぞれ所定のプログラムなどを実行することにより行われる。

【0116】

携帯デバイス104と読み取り装置103との通信は、ユーザ101の人体を通信媒体として行われるので、例えば、ユーザ101が片手に荷物を持っている場合なども、携帯デバイス104を読み取り装置103に近づけるために取り出したりする必要はなく、空いている手を読み取り装置103に触れるだけで、ドア102のロックが解除されるようにすることができる。

【0117】

また、ユーザ101が正当であることの認証は、生体情報に基づいて行われるようにしたので、例えば、なりすましなどの不正を抑止することが可能となる。

【0118】

また、ユーザ101の生体情報がテンプレートとして携帯デバイス104に記憶されるようにしたので、例えば、読み取り装置103を、ネットワークを介してサーバに接続するなどせずに、迅速かつ安価に生体認証を行うことができる。

【0119】

さらに、携帯デバイス104と読み取り装置103と間で相互認証が行われるようにしたので、より確実にユーザ101を認証することができる。この相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵は、PKIに基づいて管理されるようにしたので、例えば、相互認証に先立ってCRLをチェックすることで不正なユーザにより、誤ってドア102のロックが解除されることを抑止することができる。例えば、特定のユーザを、不正なユーザとして排除したい場合、そのユーザが所有する携帯デバイスに記憶されている証明書をリボークすることで、他のユーザの携帯デバイスに記憶されている情報を変更することなく、そのユーザのみが、ドア102のロックを解除できなくなるようにすることができる。

【0120】

従って、低コストで確実なユーザ認証を実現することができる

【0121】

ところで、図7を参照して上述した処理では、テンプレートを暗号化して送信するようになされている。暗号の解読は容易ではなく、かつ生体情報を偽造することは難しいと考えられえるが、やはり、ユーザを特定する情報であるテンプレートが、通信により送受信されることは好ましくない。このような場合、読み取り装置103が読み取った生体情報が、携帯デバイス104に送信され、携帯デバイス104において、生体情報とテンプレートが一致するか否かの判定が行われるようにしてもよい。

【0122】

図9は、読み取り装置103が読み取った生体情報が、携帯デバイス104に送信され、携帯デバイス104において、生体情報とテンプレートが一致するか否かの判定が行われるようにした場合の、携帯デバイス104と読み取り装置103の間で行われる通信の処理を説明するアローチャートである。

【0123】

図9のステップS211乃至S220の処理、およびステップS251乃至260の処理は、それぞれ図7のステップS11乃至S20、およびステップS51乃至S60と同様なので詳細な説明は省略するが、ここまでの処理により、やはり携帯デバイス104と読み取り装置103との間での公開鍵暗号方式を用いた相互認証が行われたことになる。

【0124】

ステップS259の処理において、携帯デバイス104について認証成功とされた場合、読み取り装置103は、ステップS260の処理で認証結果を送信した後、ステップS261において、生体情報取得部152を制御してユーザ101の生体情報を読み取り、読み取った生体情報を、携帯デバイス104に送信する。なお、ユーザ101の生体情報の読み取りは、例えば、ステップS251乃至S260の処理と並行して行われるようにしてもよい。

【0125】

ステップS221において、携帯デバイス104は、ステップS261で送信された生体情報を受信し、ステップS222において、生体情報判定処理を実行する。ステップS222の処理では、読み取り装置103により読み取られた生体情報であって、ステップS221の処理で受信した生体情報と、メモリ201に記憶されているテンプレートとが比較され、両者が一致するか否かの判定が行われる。

【0126】

すなわち、ステップS222では、図8のステップS103とS104に対応する処理が携帯デバイス104により実行されることになる。

【0127】

ステップS223において、携帯デバイス104は、ステップS222の処理による判定結果(生体情報とテンプレートが一致したか否か)を、読み取り装置103に送信し、ステップS262でこれが受信される。このとき、判定結果は、ステップS215で受信した鍵生成情報K1とステップS219で送信した鍵生成情報K2とに基づいて生成されるセション鍵K3により暗号化されて送信される。なお、セション鍵による暗号化は、予め設定されている暗号アルゴリズムであって、例えば、DES、AESなどの共通鍵暗号アルゴリズムにより行われる。

【0128】

ステップS263において、読み取り装置103は、ロック解除制御処理を実行する。ここで、図10のフローチャートを参照して、図9のステップS263のロック解除制御処理の詳細について説明する。

【0129】

ステップS301において、読み取り装置103は、図9のステップS262で受信した暗号化された判定結果を、ステップS255で送信した鍵生成情報K1とステップS258で受信した鍵生成情報K2とに基づいて生成されるセション鍵K3により復号する。

【0130】

ステップS302において読み取り装置103は、ステップS301の処理で復号された判定結果の内容が、生体情報とテンプレートが一致したことを表しているもの(OK)か、生体情報とテンプレートが一致しなかったことを表しているもの(NG)かを判定し、OKである場合、処理は、ステップS303に進む。

【0131】

ステップS303において、読み取り装置103は、メモリ154に記憶されている機器区分の情報が、ステップS251で受信した証明書に含まれる属性の許可区分の情報に含まれているか否かを判定する。例えば、機器区分が「B」であり、許可区分が「A,B,C」である場合、機器区分が許可区分に含まれていると判定され、処理は、ステップS304に進む。

【0132】

ステップS304において、読み取り装置103は、例えば、ネットワークインタフェース158を介して駆動部105に制御信号などを送信することでドア102のロックを解除する。

【0133】

一方、ステップS302において、判定結果がNGであったと判定された場合、または、ステップS303において機器区分が許可区分に含まれていないと判定された場合、処理は、ステップS305に進み、読み取り装置103は、ユーザ101が入出できないことなどを表す警告のメッセージなどを、ユーザインタフェース157を構成するディスプレイやスピーカなどから出力させる。

【0134】

このようにして、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした通信が行われ、ユーザ101が正当なユーザであると認証された場合、ドア102のロックが解除される。なお、上述した各ステップの処理は、実際には、コントローラ155またはコントローラ202がそれぞれ所定のプログラムなどを実行することにより行われる。

【0135】

図9と図10を参照して上述した例では、携帯デバイス104により、生体情報とテンプレートが一致するか否かの判定が行われるようにしたので、テンプレートを送受信する必要がなく、図7と図8を参照して上述した場合と比較してさらに安全な認証を行うことが可能となる。

【0136】

以上においては、本発明を、ドアロック制御システム100に適用する例について説明したが、例えば、本発明を自動車のエンジンスタート制御システムに適用してもよい。例えば、自動車のステアリングホイールなどに、読み取り装置103が取り付けられるようにして、ステアリングホイールを握ったユーザ101が正当なユーザであれば、自動車のエンジンがスタートされるようにすることも可能である。

【0137】

さらに、本発明をパーソナルコンピュータなどのログインの認証制御システムなどに適用することもできる。

【0138】

また、以上においては、CRLが読み取り装置103のメモリ154に記憶されている例について説明したが、携帯デバイス104のメモリ201にもCRLが記憶されるようにして、携帯デバイス104でも、読み取り装置103から送信された証明書がリボークされていないかチェックするようにしてもよい。

【0139】

さらに、以上においては、相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵は、PKIに基づいて管理され、RSAなどの公開鍵暗号方式による相互認証を行う例について説明したが、必ずしもPKIに基づく公開鍵暗号方式による相互認証を行う必要はない。要は、読み取り装置103と携帯デバイス104とが確実に相互認証できるようにすればよい。

【0140】

また、本発明の携帯デバイス104は、携帯電話機、ICカードと一体として構成されるものに限られるものではなく、例えば、デジタルスチルカメラ、パーソナルコンピュータ、その他のPDA(Personal Digital Assistants)などと一体として構成されるようにしても構わない。

【0141】

上述した一連の処理は、ハードウェアにより実行することもできるし、ソフトウェアにより実行することもできる。一連の処理をソフトウェアにより実行する場合には、そのソフトウェアを構成するプログラムが、専用のハードウェアに組み込まれているコンピュータ、または、各種のプログラムをインストールすることで、各種の機能を実行することが可能な、例えば汎用のパーソナルコンピュータなどに、プログラム記録媒体からインストールされる。

【0142】

コンピュータが実行するプログラムは、例えば、磁気ディスク(フレキシブルディスクを含む)、光ディスク(CD-ROM(Compact Disc-Read Only Memory),DVD(Digital Versatile Disc)等)、光磁気ディスク、もしくは半導体メモリなどよりなるパッケージメディアであるリムーバブルメディアに記録して、あるいは、ローカルエリアネットワーク、インターネット、デジタル衛星放送といった、有線または無線の伝送媒体を介して提供される。

【0143】

そして、プログラムは、例えば、リムーバブルメディアが装着されるドライブを有する装置などが、ネットワークインタフェース158またはネットワークインタフェース205を介して接続され、ドライブを介して読み出されたプログラムがメモリ154またはメモリ201に記憶されることで、インストールされるようにすることができる。その他、プログラムは、例えば、メモリ154またはメモリ201にあらかじめ記憶されるようにしておくことで、あらかじめインストールされるようにすることができる。

【0144】

なお、コンピュータが実行するプログラムは、本明細書で説明する順序に沿って時系列に処理が行われるプログラムであっても良いし、並列に、あるいは呼び出しが行われたとき等の必要なタイミングで処理が行われるプログラムであっても良い。

【図面の簡単な説明】

【0145】

【図1】本発明のドアロック制御システムの一実施の形態に係る構成例を示すブロック図である。

【図2】図1の読み取り装置の構成例を示すブロック図である。

【図3】図2の人体伝送通信部の構成例を示すブロック図である。

【図4】図1の携帯デバイスの構成例を示すブロック図である。

【図5】携帯デバイスのメモリに記憶される情報の例を示す図である。

【図6】読み取り装置のメモリに記憶される情報の例を示す図である。

【図7】携帯デバイスと読み取り装置の間で行われる通信の処理の例を説明するアローチャートである。

【図8】図7のロック解除制御処理の例を説明するフローチャートである。

【図9】携帯デバイスと読み取り装置の間で行われる通信の処理の別の例を説明するアローチャートである。

【図10】図9のロック解除制御処理の例を説明するフローチャートである。

【符号の説明】

【0146】

100 ドアロック制御システム, 101 ユーザ, 102 ドア, 103 読み取り装置, 104 携帯デバイス, 105 駆動部, 151 演算部, 152 生体情報取得部, 153 生体検出部, 154 メモリ, 155 コントローラ, 156 人体伝送通信部, 157 ユーザインタフェース, 183 信号発生部, 184 信号復調部, 185 制御部, 191 基準電極, 192 信号電極, 201 メモリ, 202 コントローラ, 203 人体伝送通信部, 204 ユーザインタフェース, 205 ネットワークインタフェース

【技術分野】

【0001】

本発明は、認証システム、情報処理装置および方法、プログラム、並びに記録媒体に関し、特に、低コストで確実なユーザ認証を実現することができるようにする認証システム、情報処理装置および方法、プログラム、並びに記録媒体に関する。

【背景技術】

【0002】

近年、指や手のひらなどの静脈パターンを用いた個人認証システムが普及している。一方、近年には通信技術も目覚しい発展をとげ、例えば、人体を通信媒体として用いる通信技術も提案されている(例えば、特許文献1参照)。

【0003】

特許文献1では、銀行のATM(automatic teller machine)を例として、ユーザが身につけている携帯装置と、ATMとの間で人体を通信媒体として通信を行い、携帯装置に記憶したユーザの口座番号を送信し、ATMは、受信した口座番号と、ユーザから読み取った生体情報を、ネットワークを介してサーバに送信し、サーバがあらかじめ記憶している登録済み生体情報と受信した生体情報を照合して生体認証を行うことで、ユーザを認証する技術が開示されている。

【0004】

【特許文献1】特開2006−268614号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1においてはATMとサーバとの間に通信が必要になるため、ネットワークなどの通信路が確保されていなければならない。銀行のATMの場合には、サーバとの間の通信路を確保することは、比較的容易であるが、例えば、自動車のエンジンキーの代わりに、ユーザ認証を用いたいという要求があった場合、自動車とサーバとの間の通信路を確保することは、通常、困難である。

【0006】

また、自動車のエンジンキー以外にも、例えば、ビルや家などの入館時に用いるドアの鍵の代わりに、ユーザ認証を用いたいなど、サーバとの間の通信路の確保が困難な場所でのユーザ認証のニーズが高まっている。

【0007】

本発明はこのような状況に鑑みてなされたものであり、低コストで確実なユーザ認証を実現することができるようにするものである。

【課題を解決するための手段】

【0008】

本発明の第1の側面は、ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、前記携帯機は、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段と、前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段とを備え、前記読み取り装置は、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段とを備える認証システムである。

【0009】

本発明の第1の側面においては、前記携帯機により、前記ユーザの生体情報が、テンプレートとして記憶され、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記記憶されている前記テンプレートが、前記ユーザの人体を介して前記読み取り装置に送信される。また、前記読み取り装置により、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かが判定され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号が出力される。

【0010】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段とを備える情報処理装置である。

【0011】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0012】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するステップを含む情報処理方法である。

【0013】

本発明の第2の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートの、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0014】

本発明の第2の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートが、前記ユーザの人体を介して前記読み取り装置に送信される。

【0015】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段とを備える情報処理装置である。

【0016】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0017】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し、前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信するステップを含む情報処理方法である。

【0018】

本発明の第3の側面は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、前記判定結果を表す情報の、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0019】

本発明の第3の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証が行われ、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かが判定され、前記判定結果を表す情報が、前記ユーザの人体を介して前記読み取り装置に送信される。

【0020】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段とを備える情報処理装置である。

【0021】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0022】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力するステップを含む情報処理方法である。

【0023】

本発明の第4の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、前記ユーザの生体情報の読み取りを制御し、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号の出力を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0024】

本発明の第4の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かが判定され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号が出力される。

【0025】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、前記ユーザの生体情報を読み取る読み取り手段と、前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するとを備える情報処理装置である。

【0026】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理されるようにすることができる。

【0027】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するステップを含む情報処理方法である。

【0028】

本発明の第5の側面は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報の、前記ユーザの人体を介しての送信を制御し、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号の出力を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0029】

本発明の第5の側面においては、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証が行われ、前記ユーザの生体情報が読み取られ、前記読み取った前記ユーザの生体情報が、前記ユーザの人体を介して送信され、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号が出力される。

【発明の効果】

【0030】

本発明によれば、低コストで確実なユーザ認証を実現することができる。

【発明を実施するための最良の形態】

【0031】

以下に本発明の実施の形態を説明するが、本発明の構成要件と、明細書または図面に記載の実施の形態との対応関係を例示すると、次のようになる。この記載は、本発明をサポートする実施の形態が、明細書または図面に記載されていることを確認するためのものである。従って、明細書または図面中には記載されているが、本発明の構成要件に対応する実施の形態として、ここには記載されていない実施の形態があったとしても、そのことは、その実施の形態が、その構成要件に対応するものではないことを意味するものではない。逆に、実施の形態が構成要件に対応するものとしてここに記載されていたとしても、そのことは、その実施の形態が、その構成要件以外の構成要件には対応しないものであることを意味するものでもない。

【0032】

本発明の第1の側面の認証システムは、ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、前記携帯機は、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段(例えば、図7のステップS11乃至S20の処理を実行する図4のコントローラ202)と、前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段(例えば、図7のステップS21の処理を実行する図4のコントローラ202)とを備え、前記読み取り装置は、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段(例えば、図7のステップS51乃至S60の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図8のステップS104の処理を実行する図2の演算部151)と、前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段(例えば、ステップS106の処理を実行する図2のコントローラ155)とを備える。

【0033】

本発明の第2の側面の情報処理装置は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段(例えば、図7のステップS11乃至S20の処理を実行する図4のコントローラ202)と、前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段(例えば、図7のステップS21の処理を実行する図4のコントローラ202)とを備える。

【0034】

本発明の第2の側面の情報処理方法は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い(例えば、図7のステップS11乃至S20の処理)、前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信する(例えば、図7のステップS21の処理)ステップを含む。

【0035】

本発明の第3の側面の情報処理装置は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段(例えば、図4のメモリ201)と、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段(例えば、図9のステップS211乃至S220の処理を実行する図4のコントローラ202)と、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図9のステップS222の処理を実行する図4のコントローラ202)と、前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段(例えば、図9のステップS223の処理を実行する図4のコントローラ202)とを備える。

【0036】

本発明の第3の側面の情報処理方法は、ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い(例えば、図9のステップS211乃至S220の処理)、前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し(例えば、図9のステップS222の処理)、前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する(例えば、図9のステップS223の処理)ステップを含む。

【0037】

本発明の第4の側面の情報処理装置は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段(例えば、図7のステップS51乃至S60の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段(例えば、図8のステップS104の処理を実行する図2の演算部151)と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段(例えば、ステップS106の処理を実行する図2のコントローラ155)とを備える。

【0038】

本発明の第4の側面の情報処理方法は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い(例えば、図7のステップS51乃至S60の処理)、前記ユーザの生体情報を読み取り(例えば、図8のステップS101の処理)、前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し(例えば、図8のステップS104の処理)、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する(例えば、ステップS106の処理)ステップを含む。

【0039】

本発明の第5の側面の情報処理装置は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段(例えば、図9のステップS251乃至S260の処理を実行する図2のコントローラ155)と、前記ユーザの生体情報を読み取る読み取り手段(例えば、図2の生体情報取得部152)と、前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段(例えば、図9のステップS261の処理を実行する図2のコントローラ155)と、前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力する(例えば、図10のステップS304の処理を実行する図2のコントローラ155)とを備える。

【0040】

本発明の第5の側面の情報処理方法は、ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い(例えば、図9のステップS251乃至S260の処理)、前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し(例えば、図9のステップS261の処理)、前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力する(例えば、図10のステップS304の処理)ステップを含む。

【0041】

以下、図面を参照して、本発明の実施の形態について説明する。

【0042】

図1は、本発明を適用したドアロック制御システムの一実施の形態に係る構成例を示すブロック図である。

【0043】

同図に示されるドアロック制御システム100は、ユーザ101を認証することで、ドア102のロックが解除されるようになされており、ドア102に備え付けられた読み取り装置103が、ユーザ101の生体情報を読み取り、ユーザ101が携帯する携帯デバイス104に記憶されているユーザ101の生体情報と比較することでユーザ101の認証が行われるようになされている。そして、ユーザ101が正当なユーザであると認証された場合、読み取り装置103により、駆動部105が制御されてドア102のロックが解除されるようになされている。

【0044】

生体情報は、例えば、手のひらの静脈の形状、指紋の形状などユーザ101の身体的特徴を特定するための情報とされる。なお、携帯デバイス104などに予め記憶されているユーザの生体情報を、以下適宜テンプレートと称することにする。

【0045】

例えば、ユーザ101が、ドア102の読み取り装置103に手のひらを当てるなどすると、読み取り装置103が、ユーザ101の手のひらの静脈の形状を読み取り、その静脈の形状を特定する情報を生成するようになされている。

【0046】

携帯デバイス104は、例えば、携帯電話機やICカードなどと一体として構成され、テンプレートを記憶するようになされている。

【0047】

また、読み取り装置103と携帯デバイス104は、ユーザ101の人体を通信媒体とした無線通信を行うことが可能となるように構成されている。

【0048】

例えば、読み取り装置103と携帯デバイス104は、それぞれ後述するように、信号電極と基準電極とを有する構成とされ、信号を送信するための信号電極は、信号の高低差を判定するための基準点を得るための電極である基準電極よりもユーザ101の体(人体)に対して静電結合が強くなるように設けられる。そして、信号電極と基準電極との間に電気信号(電位差)を与えることで、基準電極は、周辺の空間に対して静電容量を形成し、空間と成す静電容量を利用することによって、読み取り装置103と携帯デバイス104との間の信号の受け渡しが可能となる。これにより、読み取り装置103と携帯デバイス104は、ユーザ101の人体を通信媒体とした無線通信を行うことができる。

【0049】

なお、人体を通信媒体とする無線通信については、例えば、特開2006−268614号公報に詳細に記載されている。

【0050】

図2は、読み取り装置103の構成例を示すブロック図である。

【0051】

同図の生体検出部153は、ユーザが生体情報取得部152に対し身体の一部(例えば、手のひら)を提示しているか否かを判定し、ユーザが生体情報取得部152に対し身体の一部を提示していると判定された場合、生体情報取得部152による生体情報の読み取りを行わせるようになされている。

【0052】

生体情報取得部152は、例えば、画像センサなどを有する構成とされ、提示されたユーザの身体の一部を画像として撮像し、その画像データに基づいてユーザの身体的特徴を特定する情報をデータとして生成する。

【0053】

演算部151は、生体情報取得部152が読み取った生体情報と、テンプレートとを比較する処理などを実行する。演算部151は、読み取った生体情報とテンプレートとの一致の度合いを表す情報などを出力するようになされている。この一致の度合が、例えば予め設定された閾値より高い場合、生体情報取得部152が読み取った生体情報に対応するユーザと、テンプレートに対応するユーザが同一人物であると認証することができる。

【0054】

コントローラ155は、読み取り装置103の各部を制御するプロセッサなどとして構成され、メモリ154に記憶されているデータやプログラムなどに基づいて各種の処理を実行するようになされている。なお、メモリ154には、後述するように、携帯デバイス104との間で相互認証を行うためのデータなども記憶されている。

【0055】

人体伝送通信部156は、上述した信号電極および基準電極が接続され、人体を通信媒体とした無線通信により携帯デバイス104との間で信号の送受信を行うようになされている。

【0056】

ユーザインタフェース157は、ユーザからの指示を受けるスイッチ、ボタン、キーボードなどにより構成され、また、画像を表示するディスプレイ、音声を出力するスピーカなどが必要に応じて設けられるようにしてもよい。

【0057】

ネットワークインタフェース158は、例えば、イーサネット(登録商標)などLANまたは無線LANなどに対応したプロトコルなどによる通信を行うためのインタフェースとされ、駆動部105を制御するための制御信号などがネットワークインタフェース158を介して送受信されるようになされている。

【0058】

演算部151乃至ネットワークインタフェース158は、それぞれバス160を介して相互に接続される。

【0059】

図3は、人体伝送通信部156の詳細な構成例を示すブロック図である。同図において、電極切替部181は、信号電極192が複数設けられている場合、それらの個々の信号電極の導通状態を必要に応じて切り替える。

【0060】

送受信切替部182は、電極切替部181との接続を、例えば制御部185からの制御に基づいて信号発生部183または信号復調部184のいずれか一方に切り替える。

【0061】

信号発生部183は、携帯デバイス104に対して情報を送信するとき、制御部185の制御に基づいてその情報に対応する信号を発生する。信号復調部184は、携帯デバイス104から情報(情報に対応する信号)を受信したとき、信号を復調し、復調した信号を制御部185に供給する。

【0062】

制御部185は、人体伝送通信部156の各部を制御する。例えば、制御部185は、信号発生部183または信号復調部184の動作を制御し、携帯デバイス104に送信するデータに対応する送信信号を発生させ、または携帯デバイス104から受信した受信信号に基づいて信号復調部184による処理を経て供給される信号に対応するデータを、必要に応じてメモリ186に記憶させる。

【0063】

メモリ186は、例えば、EEPROM(Electrically Erasable Programmable Read Only Memory)などにより構成され、制御部185の制御に基づいて、各種のデータを記憶する。

【0064】

基準電極191および信号電極192は、それぞれ上述した基準電極および信号電極に対応し、信号電極192は、例えば、人体などの通信媒体(例えば、ユーザ101の身体の一部)に近接するように設けられ、基準電極191は、空間に向くように設けられる。また、信号電極192は、生体情報取得部152とほぼ同じ位置に設けられるようにしてもよい。このようにすることで、ユーザ101の生体情報を読み取りと、人体を通信媒体として行われる携帯デバイス104との無線通信を同時に開始することも可能となる。

【0065】

図4は、携帯デバイス104の構成例を示すブロック図である。

【0066】

コントローラ202は、携帯デバイス104の各部を制御するプロセッサなどとして構成され、メモリ201に記憶されているデータやプログラムなどに基づいて各種の処理を実行するようになされている。なお、メモリ201には、後述するように、読み取り装置103との間で相互認証を行うためのデータ、ユーザ101の生体情報であるテンプレートなども記憶されている。

【0067】

人体伝送通信部203は、やはり上述した信号電極および基準電極が接続され、人体を通信媒体とした無線通信により読み取り装置103との間で信号の送受信を行うようになされている。人体伝送通信部203の詳細な構成は、図3を参照して上述した構成と同様なので、同図を適用する。なお、携帯デバイス104においても、信号電極192は、例えば、ユーザ101の身体に近接するように設けられ、基準電極191は、空間に向くように設けられる。

【0068】

ユーザインタフェース204は、ユーザからの指示を受けるスイッチ、ボタン、キーボードなどにより構成され、また、画像を表示するディスプレイ、音声を出力するスピーカなどが必要に応じて設けられるようにしてもよい。

【0069】

ネットワークインタフェース205は、例えば、イーサネット(登録商標)などLANまたは無線LANなどに対応したプロトコルなどによる通信を行うためのインタフェースとされ、ネットワークを介して接続される各種の電子機器などとの通信を行う。

【0070】

メモリ201乃至ネットワークインタフェース205は、それぞれバス210を介して相互に接続される。

【0071】

詳細は後述するが、読み取り装置103と携帯デバイス104は、人体を通信媒体とした無線通信を行うとき、相互認証を行うようになされている。ここでは、読み取り装置103と携帯デバイス104とがRSAなどの公開鍵暗号方式による相互認証を行う例について説明する。公開鍵暗号方式による相互認証においては、読み取り装置103と携帯デバイス104が、それぞれ公開鍵と秘密鍵を用いてチャレンジとレスポンスを伝送し、双方がそれぞれ正当な機器であるか否かの認証が行われる。また、相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵(公開鍵と秘密鍵)は、PKI(Public Key Infrastructure)に基づいて管理されているものとする。

【0072】

すなわち、読み取り装置のコントローラ155と携帯デバイス104のコントローラ202は、それぞれRSAなどの公開鍵暗号方式による相互認証を行う処理を実行し、必要に応じて情報の暗号化または復号を行うことができるものとし、読み取り装置103のメモリ154と携帯デバイス104のメモリ201には、それぞれコントローラ155とコントローラ202に、上述した相互認証に関する処理を実行させるプログラムとともに、相互認証において必要となる機器ID、暗号鍵などの情報が記憶されているものとする。

【0073】

図5は、携帯デバイス104のメモリ201に記憶されている情報の例を示す図である。同図に示されるように、メモリ201には少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、テンプレート、およびCAの公開鍵に関する情報が記憶されている。ここでCA(Certificate Authority)は、PKIにおける認証局とされる。

【0074】

機器IDは、携帯デバイス104を特定する文字や数値などにより構成される情報とされ、この例では、機器ID「1234」がメモリ201に記憶されている。

【0075】

鍵は、RSAのアルゴリズムによる暗号化または復号に用いられる秘密鍵と公開鍵とされ、この例では、秘密鍵KSdと公開鍵KPdとがメモリ201に記憶されている。

【0076】

属性は、携帯デバイス104を携帯するユーザ101が開錠できるドア102などを特定するための情報とされ、この例では、許可区分として「A、B、C」がメモリ201に記憶されている。例えば、読み取り装置103が取り付けられているドア102の場所などを特定する情報と、許可区分として記憶されている情報とが比較され、ドア102の場所などを特定する情報が、許可区分として記憶されている情報の中に含まれている場合、ドア102が開錠されるようになされている。

【0077】

その他、読み取り装置103との間で行われる相互認証などにおいて必要な情報が属性として記憶されるようにしてもよい。

【0078】

証明書は、携帯デバイス104の公開鍵KPdが正当なものであることを読み取り装置103に対して証明するための情報であり、例えば、機器ID「1234」、公開鍵KPd、および上述した属性を含む情報と、その情報のハッシュ値がCAの秘密鍵で暗号化され、CAの署名として付加されたものとされる。

【0079】

テンプレートは、携帯デバイス104の正当な所有者であるユーザ101の生体情報とされる。

【0080】

また、CAの公開鍵として、この例では、公開鍵KPcがメモリ201に記憶されている。

【0081】

なお、この他、各種のプログラムや設定値などに関するデータもメモリ201に記憶されている。

【0082】

図6は、読み取り装置103のメモリ154に記憶されている情報の例を示す図である。同図に示されるように、メモリ154には少なくとも、機器ID、鍵(暗号鍵)、属性、証明書、CAの公開鍵、およびCRLに関する情報が記憶されている。ここでCRL(Certificate Revocation List)は、例えば、CAからデータとして配布され、失効(リボーク)させられた証明書の一覧を表すものであり、読み取り装置103は、携帯デバイス104から送信された証明書を、CRLと照合することにより、証明書が現在も有効であるかどうか確認できる。

【0083】

機器IDは、読み取り装置103を特定する文字や数値などにより構成される情報とされ、この例では、機器ID「9876」がメモリ154に記憶されている。

【0084】

鍵は、RSAのアルゴリズムによる暗号化または復号に用いられる秘密鍵と公開鍵とされ、この例では、秘密鍵KSrと公開鍵KPrとがメモリ154に記憶されている。

【0085】

属性は、読み取り装置103が取り付けられたドア102などを特定するための情報とされ、この例では、機器区分として「B」がメモリ154に記憶されている。例えば、読み取り装置103の機器区分「B」が、上述した携帯デバイス104の許可区分として記憶されている情報の中に含まれている場合、ドア102が開錠され、機器区分「B」が、携帯デバイス104の許可区分として記憶されている情報の中に含まれていない場合、ドア102は開錠されないようになされている。

【0086】

その他、携帯デバイス104との間で行われる相互認証などにおいて必要な情報が属性として記憶されるようにしてもよい。

【0087】

証明書は、読み取り装置103の公開鍵KPrが正当なものであることを携帯デバイス104に対して証明するための情報であり、例えば、機器ID「9876」、公開鍵KPr、および上述した属性を含む情報と、その情報のハッシュ値がCAの秘密鍵で暗号化され、CAの署名として付加されたものとされる。

【0088】

また、CAの公開鍵として、やはり公開鍵KPcがメモリ154に記憶されている。

【0089】

さらに上述したCRLもメモリ154に記憶されている。読み取り装置103が、例えば、ネットワークを介してCAとの通信が可能な場合、読み取り装置103が、CAから発行された最新のCRLを、ネットワークを介して受信し、メモリ154に記憶する。読み取り装置103が、例えば、ネットワークを介してCAとの通信が可能ではない場合、CAから発行された最新のCRLが記録された所定の記録媒体などが装着されるメディアドライブコントローラなどが、例えば、ネットワークインタフェース158を介して読み取り装置103に接続され、読み取り装置103が、記録媒体からCRLを読み出してメモリ154に記憶する。

【0090】

次に、携帯デバイス104と読み取り装置103の間で行われる通信の処理について、図7のアローチャートを参照して説明する。この処理は、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした無線通信を行うことが可能となったとき実行される。また、読み取り装置103において、信号電極192が生体情報取得部152とほぼ同じ位置に設けられている場合、生体検出部153が、ユーザ101が生体情報取得部152に対し身体の一部(例えば、手のひら)を提示していると判定したとき、実行されるようにしてもよい。

【0091】

ステップS11において、携帯デバイス104は、読み取り装置103に対してメモリ201に記憶されている証明書の情報を送信し、ステップS51でこれが受信される。

【0092】

ステップS52において、読み取り装置103は、証明書確認処理を実行する。このとき、読み取り装置103は、メモリ154に記憶されているCRLに基づいて、ステップS51で受信した証明書がリボークされていないか否かもチェックし、リボークされていなければ、ステップS51で受信した証明書の情報に含まれるCAの署名を、メモリ154に記憶されているCAの公開鍵KPcで復号する。また、読み取り装置103は、ステップS51で受信した証明書の情報に含まれる機器ID「1234」、公開鍵KPd、および属性を含む情報について予め設定されたアルゴリズムによりハッシュ値を演算し、復号されたCAの署名と比較する。そして、両者が一致した場合、携帯デバイス104から送信された証明書の正当性が認証され、両者が一致しなかった場合、携帯デバイス104から送信された証明書の正当性は認証されないことになる。

【0093】

ステップS52の処理の結果、携帯デバイス104から送信された証明書の正当性が認証された場合、処理は、ステップS53に進み、携帯デバイス104から送信された証明書の正当性が認証されなかった場合、処理は終了する。携帯デバイス104から送信された証明書の正当性が認証されなかった場合、その旨を表すメッセージなどが、ユーザインタフェース157を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0094】

ステップS53において、読み取り装置103は、携帯デバイス104に対してメモリ154に記憶されている証明書の情報を送信し、ステップS12でこれが受信される。

【0095】

ステップS13において、携帯デバイス104は、証明書確認処理を実行する。このとき、携帯デバイス104は、ステップS12で受信した証明書の情報に含まれるCAの署名を、メモリ201に記憶されているCAの公開鍵KPcで復号する。また、携帯デバイス104は、ステップS12で受信した証明書の情報に含まれる機器ID「9876」、公開鍵KPr、および属性を含む情報について予め設定されたアルゴリズムによりハッシュ値を演算し、復号されたCAの署名と比較する。そして、両者が一致した場合、読み取り装置103から送信された証明書の正当性が認証され、両者が一致しなかった場合、読み取り装置103から送信された証明書の正当性は認証されないことになる。

【0096】

ステップS13の処理の結果、読み取り装置103から送信された証明書の正当性が認証された場合、処理は、ステップS14に進み、読み取り装置103から送信された証明書の正当性が認証されなかった場合、処理は終了する。読み取り装置103から送信された証明書の正当性が認証されなかった場合、その旨を表すメッセージなどが、ユーザインタフェース204を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0097】

ステップS14において、携帯デバイス104は、例えば、乱数を発生させ、その乱数をステップS12の処理で受信した証明書に含まれる読み取り装置103の公開鍵KPrを用いて暗号化し、暗号化された乱数をチャレンジとして読み取り装置103に送信する。そして、ステップS54で、このチャレンジが読み取り装置103により受信される。

【0098】

ステップS55において、読み取り装置103は、ステップS54で受信したチャレンジを、メモリ154に記憶されている秘密鍵KSrで復号し、復号されて得られた情報(携帯デバイス104が発生させた乱数)を、ステップS51で受信した証明書に含まれる携帯デバイス104の公開鍵KPdで暗号化し、レスポンスとして携帯デバイス104に送信する。このとき、後の通信で使用されるセッション鍵を生成するための鍵生成情報K1がレスポンスとともに送信される。そして、ステップS15で、このレスポンスと鍵生成情報K1が携帯デバイス104により受信される。

【0099】

ステップS16において、携帯デバイス104は、読み取り装置認証処理を実行する。このとき、携帯デバイス104は、ステップS15で受信したレスポンスを、メモリ201に記憶されている秘密鍵KSdで復号し、復号の結果得られた情報を、ステップS14で発生させた乱数と比較する。そして、両者が一致した場合、読み取り装置103の正当性が認証され、両者が一致しなかった場合、読み取り装置103の正当性は認証されないことになる。ステップS17で読み取り装置103の正当性が認証されたか否かを表す認証結果が読み取り装置103に送信され、ステップS56でこれが受信される。

【0100】

ステップS56で、読み取り装置103の正当性が認証されたこと(認証成功)を表す認証結果を受信した場合、処理は、ステップS57に進み、読み取り装置103の正当性が認証されなかったこと(認証失敗)を表す認証結果を受信した場合、処理は終了する。認証失敗の場合、その旨を表すメッセージなどが、ユーザインタフェース157を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0101】

ステップS57において、読み取り装置103は、例えば、乱数を発生させ、その乱数をステップS51の処理で受信した証明書に含まれる携帯デバイス104の公開鍵KPdを用いて暗号化し、暗号化された乱数をチャレンジとして携帯デバイス104に送信する。そして、ステップS18で、このチャレンジが携帯デバイス104により受信される。

【0102】

ステップS19において、携帯デバイス104は、ステップS18で受信したチャレンジを、メモリ201に記憶されている秘密鍵KSdで復号し、復号されて得られた情報(読み取り装置103が発生させた乱数)を、ステップS12で受信した証明書に含まれる読み取り装置103の公開鍵KPrで暗号化し、レスポンスとして読み取り装置103に送信する。このとき、後の通信で使用されるセッション鍵を生成するための鍵生成情報K2がレスポンスとともに送信される。そして、ステップS58で、このレスポンスと鍵生成情報K2が読み取り装置103により受信される。

【0103】

ステップS59において、読み取り装置103は、携帯デバイス認証処理を実行する。このとき、読み取り装置103は、ステップS58で受信したレスポンスを、メモリ154に記憶されている秘密鍵KSrで復号し、復号の結果得られた情報を、ステップS57で発生させた乱数と比較する。そして、両者が一致した場合、携帯デバイス104の正当性が認証され、両者が一致しなかった場合、携帯デバイス104の正当性は認証されないことになる。ステップS60で携帯デバイス104の正当性が認証されたか否かを表す認証結果が携帯デバイス104に送信され、ステップS20でこれが受信される。

【0104】

ステップS20で、携帯デバイス104の正当性が認証されたこと(認証成功)を表す認証結果を受信した場合、処理は、ステップS21に進み、携帯デバイス104の正当性が認証されなかったこと(認証失敗)を表す認証結果を受信した場合、処理は終了する。認証失敗の場合、その旨を表すメッセージなどが、ユーザインタフェース204を構成するディスプレイやスピーカなどから表示されて処理が終了されるようにしてもよい。

【0105】

ここまでの処理により、携帯デバイス104と読み取り装置103との間での公開鍵暗号方式を用いた相互認証が行われたことになる。

【0106】

ステップS21において、携帯デバイス104は、メモリ201に記憶されているテンプレートを、読み取り装置103に対して送信し、ステップS61でこれが受信される。このとき、テンプレートは、ステップS15で受信した鍵生成情報K1とステップS19で送信した鍵生成情報K2とに基づいて生成されるセション鍵K3により暗号化されて送信される。なお、セション鍵による暗号化は、予め設定されている暗号アルゴリズムであって、例えば、DES(Data Encryption Standard)、AES(Advanced Encryption Standard)などの共通鍵暗号アルゴリズムにより行われる。

【0107】

ステップS62において、読み取り装置103は、ロック解除制御処理を実行する。ここで、図8のフローチャートを参照して、図7のステップS62のロック解除制御処理の詳細について説明する。

【0108】

ステップS101において、読み取り装置103は、生体情報取得部152を制御してユーザ101の生体情報を読み取る。なお、ユーザ101の生体情報を読み取りは、ロック解除制御処理の実行に先立って、例えば、図7のステップS51乃至S61の処理と並行して行われるようにしてもよい。

【0109】

ステップS102において、読み取り装置103は、図7のステップS61で受信した暗号化されたテンプレートを、ステップS55で送信した鍵生成情報K1とステップS58で受信した鍵生成情報K2とに基づいて生成されるセション鍵K3により復号する。

【0110】

ステップS103において読み取り装置103は、ステップS101で読み取ったユーザ101の生体情報と、ステップS102の処理で復号されたテンプレートとを比較する。

【0111】

ステップS104において、読み取り装置103は、ステップS104の処理の結果、生体情報とテンプレートとが一致したか否かを判定する。なお、生体情報とテンプレートは、それぞれ、例えば、ユーザ101の手のひらの静脈の形状を表す情報であり、読み取られた生体情報が、テンプレートと一致しているかの確認をあまり厳密に行うと、例えば体調や装置のコンディションなどにより本人であるにもかかわらず、本人ではないと判定されてしまうことがあるので、テンプレートと一致していると判断される条件をある程度緩やかにし、幅を持たせて判定される。例えば、両者の一致の度合いを表す数値などが演算され、その数値が閾値以上であるか否かなどの判定により生体情報とテンプレートとが一致したか否かが判定されることになる。

【0112】

ステップS104において、生体情報とテンプレートとが一致したと判定された場合、処理は、ステップS105に進み、読み取り装置103は、メモリ154に記憶されている機器区分の情報が、ステップS52で受信した証明書に含まれる属性の許可区分の情報に含まれているか否かを判定する。例えば、機器区分が「B」であり、許可区分が「A,B,C」である場合、機器区分が許可区分に含まれていると判定され、処理は、ステップS106に進む。

【0113】

ステップS106において、読み取り装置103は、例えば、ネットワークインタフェース158を介して駆動部105に制御信号などを送信することでドア102のロックを解除する。

【0114】

一方、ステップS104において、生体情報とテンプレートとが一致しなかったと判定された場合、または、ステップS105において機器区分が許可区分に含まれていないと判定された場合、処理は、ステップS107に進み、読み取り装置103は、ユーザ101が入出できないことなどを表す警告のメッセージなどを、ユーザインタフェース157を構成するディスプレイやスピーカなどから出力させる。

【0115】

このようにして、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした通信が行われ、ユーザ101が正当なユーザであると認証された場合、ドア102のロックが解除される。なお、上述した各ステップの処理は、実際には、コントローラ155またはコントローラ202がそれぞれ所定のプログラムなどを実行することにより行われる。

【0116】

携帯デバイス104と読み取り装置103との通信は、ユーザ101の人体を通信媒体として行われるので、例えば、ユーザ101が片手に荷物を持っている場合なども、携帯デバイス104を読み取り装置103に近づけるために取り出したりする必要はなく、空いている手を読み取り装置103に触れるだけで、ドア102のロックが解除されるようにすることができる。

【0117】

また、ユーザ101が正当であることの認証は、生体情報に基づいて行われるようにしたので、例えば、なりすましなどの不正を抑止することが可能となる。

【0118】

また、ユーザ101の生体情報がテンプレートとして携帯デバイス104に記憶されるようにしたので、例えば、読み取り装置103を、ネットワークを介してサーバに接続するなどせずに、迅速かつ安価に生体認証を行うことができる。

【0119】

さらに、携帯デバイス104と読み取り装置103と間で相互認証が行われるようにしたので、より確実にユーザ101を認証することができる。この相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵は、PKIに基づいて管理されるようにしたので、例えば、相互認証に先立ってCRLをチェックすることで不正なユーザにより、誤ってドア102のロックが解除されることを抑止することができる。例えば、特定のユーザを、不正なユーザとして排除したい場合、そのユーザが所有する携帯デバイスに記憶されている証明書をリボークすることで、他のユーザの携帯デバイスに記憶されている情報を変更することなく、そのユーザのみが、ドア102のロックを解除できなくなるようにすることができる。

【0120】

従って、低コストで確実なユーザ認証を実現することができる

【0121】

ところで、図7を参照して上述した処理では、テンプレートを暗号化して送信するようになされている。暗号の解読は容易ではなく、かつ生体情報を偽造することは難しいと考えられえるが、やはり、ユーザを特定する情報であるテンプレートが、通信により送受信されることは好ましくない。このような場合、読み取り装置103が読み取った生体情報が、携帯デバイス104に送信され、携帯デバイス104において、生体情報とテンプレートが一致するか否かの判定が行われるようにしてもよい。

【0122】

図9は、読み取り装置103が読み取った生体情報が、携帯デバイス104に送信され、携帯デバイス104において、生体情報とテンプレートが一致するか否かの判定が行われるようにした場合の、携帯デバイス104と読み取り装置103の間で行われる通信の処理を説明するアローチャートである。

【0123】

図9のステップS211乃至S220の処理、およびステップS251乃至260の処理は、それぞれ図7のステップS11乃至S20、およびステップS51乃至S60と同様なので詳細な説明は省略するが、ここまでの処理により、やはり携帯デバイス104と読み取り装置103との間での公開鍵暗号方式を用いた相互認証が行われたことになる。

【0124】

ステップS259の処理において、携帯デバイス104について認証成功とされた場合、読み取り装置103は、ステップS260の処理で認証結果を送信した後、ステップS261において、生体情報取得部152を制御してユーザ101の生体情報を読み取り、読み取った生体情報を、携帯デバイス104に送信する。なお、ユーザ101の生体情報の読み取りは、例えば、ステップS251乃至S260の処理と並行して行われるようにしてもよい。

【0125】

ステップS221において、携帯デバイス104は、ステップS261で送信された生体情報を受信し、ステップS222において、生体情報判定処理を実行する。ステップS222の処理では、読み取り装置103により読み取られた生体情報であって、ステップS221の処理で受信した生体情報と、メモリ201に記憶されているテンプレートとが比較され、両者が一致するか否かの判定が行われる。

【0126】

すなわち、ステップS222では、図8のステップS103とS104に対応する処理が携帯デバイス104により実行されることになる。

【0127】

ステップS223において、携帯デバイス104は、ステップS222の処理による判定結果(生体情報とテンプレートが一致したか否か)を、読み取り装置103に送信し、ステップS262でこれが受信される。このとき、判定結果は、ステップS215で受信した鍵生成情報K1とステップS219で送信した鍵生成情報K2とに基づいて生成されるセション鍵K3により暗号化されて送信される。なお、セション鍵による暗号化は、予め設定されている暗号アルゴリズムであって、例えば、DES、AESなどの共通鍵暗号アルゴリズムにより行われる。

【0128】

ステップS263において、読み取り装置103は、ロック解除制御処理を実行する。ここで、図10のフローチャートを参照して、図9のステップS263のロック解除制御処理の詳細について説明する。

【0129】

ステップS301において、読み取り装置103は、図9のステップS262で受信した暗号化された判定結果を、ステップS255で送信した鍵生成情報K1とステップS258で受信した鍵生成情報K2とに基づいて生成されるセション鍵K3により復号する。

【0130】

ステップS302において読み取り装置103は、ステップS301の処理で復号された判定結果の内容が、生体情報とテンプレートが一致したことを表しているもの(OK)か、生体情報とテンプレートが一致しなかったことを表しているもの(NG)かを判定し、OKである場合、処理は、ステップS303に進む。

【0131】

ステップS303において、読み取り装置103は、メモリ154に記憶されている機器区分の情報が、ステップS251で受信した証明書に含まれる属性の許可区分の情報に含まれているか否かを判定する。例えば、機器区分が「B」であり、許可区分が「A,B,C」である場合、機器区分が許可区分に含まれていると判定され、処理は、ステップS304に進む。

【0132】

ステップS304において、読み取り装置103は、例えば、ネットワークインタフェース158を介して駆動部105に制御信号などを送信することでドア102のロックを解除する。

【0133】

一方、ステップS302において、判定結果がNGであったと判定された場合、または、ステップS303において機器区分が許可区分に含まれていないと判定された場合、処理は、ステップS305に進み、読み取り装置103は、ユーザ101が入出できないことなどを表す警告のメッセージなどを、ユーザインタフェース157を構成するディスプレイやスピーカなどから出力させる。

【0134】

このようにして、携帯デバイス104と読み取り装置103との間で人体を通信媒体とした通信が行われ、ユーザ101が正当なユーザであると認証された場合、ドア102のロックが解除される。なお、上述した各ステップの処理は、実際には、コントローラ155またはコントローラ202がそれぞれ所定のプログラムなどを実行することにより行われる。

【0135】

図9と図10を参照して上述した例では、携帯デバイス104により、生体情報とテンプレートが一致するか否かの判定が行われるようにしたので、テンプレートを送受信する必要がなく、図7と図8を参照して上述した場合と比較してさらに安全な認証を行うことが可能となる。

【0136】

以上においては、本発明を、ドアロック制御システム100に適用する例について説明したが、例えば、本発明を自動車のエンジンスタート制御システムに適用してもよい。例えば、自動車のステアリングホイールなどに、読み取り装置103が取り付けられるようにして、ステアリングホイールを握ったユーザ101が正当なユーザであれば、自動車のエンジンがスタートされるようにすることも可能である。

【0137】

さらに、本発明をパーソナルコンピュータなどのログインの認証制御システムなどに適用することもできる。

【0138】

また、以上においては、CRLが読み取り装置103のメモリ154に記憶されている例について説明したが、携帯デバイス104のメモリ201にもCRLが記憶されるようにして、携帯デバイス104でも、読み取り装置103から送信された証明書がリボークされていないかチェックするようにしてもよい。

【0139】

さらに、以上においては、相互認証に用いられる読み取り装置103と携帯デバイス104の暗号鍵は、PKIに基づいて管理され、RSAなどの公開鍵暗号方式による相互認証を行う例について説明したが、必ずしもPKIに基づく公開鍵暗号方式による相互認証を行う必要はない。要は、読み取り装置103と携帯デバイス104とが確実に相互認証できるようにすればよい。

【0140】

また、本発明の携帯デバイス104は、携帯電話機、ICカードと一体として構成されるものに限られるものではなく、例えば、デジタルスチルカメラ、パーソナルコンピュータ、その他のPDA(Personal Digital Assistants)などと一体として構成されるようにしても構わない。

【0141】

上述した一連の処理は、ハードウェアにより実行することもできるし、ソフトウェアにより実行することもできる。一連の処理をソフトウェアにより実行する場合には、そのソフトウェアを構成するプログラムが、専用のハードウェアに組み込まれているコンピュータ、または、各種のプログラムをインストールすることで、各種の機能を実行することが可能な、例えば汎用のパーソナルコンピュータなどに、プログラム記録媒体からインストールされる。

【0142】

コンピュータが実行するプログラムは、例えば、磁気ディスク(フレキシブルディスクを含む)、光ディスク(CD-ROM(Compact Disc-Read Only Memory),DVD(Digital Versatile Disc)等)、光磁気ディスク、もしくは半導体メモリなどよりなるパッケージメディアであるリムーバブルメディアに記録して、あるいは、ローカルエリアネットワーク、インターネット、デジタル衛星放送といった、有線または無線の伝送媒体を介して提供される。

【0143】

そして、プログラムは、例えば、リムーバブルメディアが装着されるドライブを有する装置などが、ネットワークインタフェース158またはネットワークインタフェース205を介して接続され、ドライブを介して読み出されたプログラムがメモリ154またはメモリ201に記憶されることで、インストールされるようにすることができる。その他、プログラムは、例えば、メモリ154またはメモリ201にあらかじめ記憶されるようにしておくことで、あらかじめインストールされるようにすることができる。

【0144】

なお、コンピュータが実行するプログラムは、本明細書で説明する順序に沿って時系列に処理が行われるプログラムであっても良いし、並列に、あるいは呼び出しが行われたとき等の必要なタイミングで処理が行われるプログラムであっても良い。

【図面の簡単な説明】

【0145】

【図1】本発明のドアロック制御システムの一実施の形態に係る構成例を示すブロック図である。

【図2】図1の読み取り装置の構成例を示すブロック図である。

【図3】図2の人体伝送通信部の構成例を示すブロック図である。

【図4】図1の携帯デバイスの構成例を示すブロック図である。

【図5】携帯デバイスのメモリに記憶される情報の例を示す図である。

【図6】読み取り装置のメモリに記憶される情報の例を示す図である。

【図7】携帯デバイスと読み取り装置の間で行われる通信の処理の例を説明するアローチャートである。

【図8】図7のロック解除制御処理の例を説明するフローチャートである。

【図9】携帯デバイスと読み取り装置の間で行われる通信の処理の別の例を説明するアローチャートである。

【図10】図9のロック解除制御処理の例を説明するフローチャートである。

【符号の説明】

【0146】

100 ドアロック制御システム, 101 ユーザ, 102 ドア, 103 読み取り装置, 104 携帯デバイス, 105 駆動部, 151 演算部, 152 生体情報取得部, 153 生体検出部, 154 メモリ, 155 コントローラ, 156 人体伝送通信部, 157 ユーザインタフェース, 183 信号発生部, 184 信号復調部, 185 制御部, 191 基準電極, 192 信号電極, 201 メモリ, 202 コントローラ, 203 人体伝送通信部, 204 ユーザインタフェース, 205 ネットワークインタフェース

【特許請求の範囲】

【請求項1】

ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、

前記携帯機は、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段と、

前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段と

を備え、

前記読み取り装置は、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段と

を備える

認証システム。

【請求項2】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、

前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段と

を備える情報処理装置。

【請求項3】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項2に記載の情報処理装置。

【請求項4】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、

前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するステップ

を含む情報処理方法。

【請求項5】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、

前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートの、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項6】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段と

を備える情報処理装置。

【請求項7】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項6に記載の情報処理装置。

【請求項8】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し、

前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信するステップ

を含む情報処理方法。

【請求項9】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、

前記判定結果を表す情報の、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項10】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段と

を備える情報処理装置。

【請求項11】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項10に記載の情報処理装置。

【請求項12】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、

前記ユーザの生体情報を読み取り、

前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力するステップ

を含む情報処理方法。

【請求項13】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、

前記ユーザの生体情報の読み取りを制御し、

前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号の出力を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項14】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段と、

前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力すると

を備える情報処理装置。

【請求項15】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項14に記載の情報処理装置。

【請求項16】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、

前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するステップ

を含む情報処理方法。

【請求項17】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、

前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報の、前記ユーザの人体を介しての送信を制御し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号の出力を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項18】

請求項5、請求項9、請求項13、または請求項17に記載のプログラムが記録されている記録媒体。

【請求項1】

ユーザが携帯する携帯機と、前記ユーザの生体情報を読み取る読み取り装置からなり、前記携帯機と前記読み取り装置とが人体を通信媒体とする通信を行う認証システムであって、

前記携帯機は、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う第1の相互認証手段と、

前記第1の相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段と

を備え、

前記読み取り装置は、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う第2の相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記第2の相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段と

を備える

認証システム。

【請求項2】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、

前記相互認証手段による相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、前記テンプレート記憶手段に記憶されている前記テンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するテンプレート送信手段と

を備える情報処理装置。

【請求項3】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項2に記載の情報処理装置。

【請求項4】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、

前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートを、前記ユーザの人体を介して前記読み取り装置に送信するステップ

を含む情報処理方法。

【請求項5】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、

前記相互認証の結果、前記読み取り装置が正当な読み取り装置であると認証された場合、予め記憶されている前記ユーザの生体情報であるテンプレートの、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項6】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置であって、

前記ユーザの生体情報を、テンプレートとして記憶するテンプレート記憶手段と、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行う相互認証手段と、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記一致度合い判定手段による判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信する判定結果送信手段と

を備える情報処理装置。

【請求項7】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項6に記載の情報処理装置。

【請求項8】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法であって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で相互認証を行い、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かを判定し、

前記判定結果を表す情報を、前記ユーザの人体を介して前記読み取り装置に送信するステップ

を含む情報処理方法。

【請求項9】

ユーザにより携帯され、前記ユーザの生体情報を読み取る読み取り装置との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムであって、

前記ユーザの人体を通信媒体として行われる通信により前記読み取り装置との間で行われる相互認証を制御し、

前記読み取り装置から前記ユーザの人体を介して送信された前記ユーザの生体情報と、予め記憶されている前記ユーザの生体情報である前記テンプレートとを比較して得られる情報に基づいて前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、

前記判定結果を表す情報の、前記ユーザの人体を介しての前記読み取り装置への送信を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項10】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段により読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定する一致度合い判定手段と、

前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記一致度合い判定手段により前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力する制御信号出力手段と

を備える情報処理装置。

【請求項11】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項10に記載の情報処理装置。

【請求項12】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、

前記ユーザの生体情報を読み取り、

前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かを判定し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号を出力するステップ

を含む情報処理方法。

【請求項13】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、

前記ユーザの生体情報の読み取りを制御し、

前記読み取った前記ユーザの生体情報と、前記携帯機から前記ユーザの人体を介して送信された前記テンプレートとを比較して得られる情報に基づいて、前記生体情報と前記テンプレートとが一致するか否かの判定を制御し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報と前記テンプレートとが一致すると判定された場合、予め設定された制御信号の出力を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項14】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行う相互認証手段と、

前記ユーザの生体情報を読み取る読み取り手段と、

前記読み取り手段が読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信する生体情報送信手段と、

前記相互認証手段による相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記生体情報送信手段により送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力すると

を備える情報処理装置。

【請求項15】

前記相互認証手段による相互認証は、公開鍵暗号方式による相互認証であり、前記公開鍵暗号方式の暗号鍵は、PKI(Public Key Infrastructure)に基づいて管理される

請求項14に記載の情報処理装置。

【請求項16】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置の情報処理方法において、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で相互認証を行い、

前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報を、前記ユーザの人体を介して送信し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号を出力するステップ

を含む情報処理方法。

【請求項17】

ユーザにより携帯される携帯機であって、前記ユーザの生体情報をテンプレートとして予め記憶する携帯機との間で前記ユーザの人体を通信媒体とする通信を行う情報処理装置に情報処理を実行させるプログラムにおいて、

前記ユーザの人体を通信媒体として行われる通信により前記携帯機との間で行われる相互認証を制御し、

前記ユーザの生体情報を読み取り、前記読み取った前記ユーザの生体情報の、前記ユーザの人体を介しての送信を制御し、

前記相互認証の結果、前記携帯機が正当な携帯機であると認証され、かつ前記送信された前記ユーザの生体情報を受信した前記携帯機が、前記生体情報と前記テンプレートとが一致すると判定した判定結果を表す情報を、前記ユーザの人体を介して受信した場合、予め設定された制御信号の出力を制御するステップ

を含むコンピュータが読み取り可能なプログラム。

【請求項18】

請求項5、請求項9、請求項13、または請求項17に記載のプログラムが記録されている記録媒体。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2008−181295(P2008−181295A)

【公開日】平成20年8月7日(2008.8.7)

【国際特許分類】

【出願番号】特願2007−13833(P2007−13833)

【出願日】平成19年1月24日(2007.1.24)

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

【公開日】平成20年8月7日(2008.8.7)

【国際特許分類】

【出願日】平成19年1月24日(2007.1.24)

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

[ Back to top ]