認証システム、認証システムの認証方法、測位装置および測位プログラム

【課題】位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【解決手段】モバイルPC200に携帯電話機300を接続する。暗号化データを復号する場合、モバイルPC200は、携帯電話機300から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを認証局サーバ400へ送信する。認証局サーバ400は、モバイルPC200に接続されているはずの携帯電話機300と通信して第2の現在地データを受信する。そして、認証局サーバ400は、第1の現在地データと第2の現在地データとが一致する場合に復号鍵データをモバイルPC200へ送信する。モバイルPC200は、認証局サーバ400から復号鍵データを受信し、受信した復号鍵データを用いて暗号化データを復号する。

【解決手段】モバイルPC200に携帯電話機300を接続する。暗号化データを復号する場合、モバイルPC200は、携帯電話機300から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを認証局サーバ400へ送信する。認証局サーバ400は、モバイルPC200に接続されているはずの携帯電話機300と通信して第2の現在地データを受信する。そして、認証局サーバ400は、第1の現在地データと第2の現在地データとが一致する場合に復号鍵データをモバイルPC200へ送信する。モバイルPC200は、認証局サーバ400から復号鍵データを受信し、受信した復号鍵データを用いて暗号化データを復号する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、例えば、ファイルへのアクセスを位置情報に基づいて認証するための認証システム、認証システムの認証方法、情報処理装置、情報処理プログラム、認証装置、認証プログラム、測位装置および測位プログラムに関するものである。

【背景技術】

【0002】

例えば、発表前の新製品の情報をWebサイトを介して海外の拠点に配信する場合、新製品の情報が社外へ流出した場合でも安易に参照できないように、新製品の情報を暗号化していた。

しかし、製品の情報とパスワードが同時に流出した場合は、安易に参照できてしまう。

【0003】

また、特許文献1には、情報の参照先から取得した位置情報が認証局に登録された位置情報と一致したときに復号キーを返す仕組みが公開されている。

しかし、位置情報は、単なる経度、緯度を示す値であるため、安易に偽造される恐れがあった。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−241907号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

本発明は、例えば、位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【課題を解決するための手段】

【0006】

本発明の認証システムは、情報処理装置と認証装置とを備える。

前記情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部と、

前記アプリケーションプログラムを実行するアプリ実行部と、

前記アプリ実行部が前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを前記認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求部とを備える。

前記アプリ実行部は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

前記認証装置は、

前記復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部と、

前記情報処理装置から前記認証要求データを受信する認証要求受信部と、

前記認証要求受信部が前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定部と、

前記認証要求受信部が前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定部と、

前記現在地判定部により前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定部により前記許可領域に前記第1の現在地データが表す現在地が含まれると判定された場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答部とを備える。

【0007】

前記情報処理装置は、

前記特定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に前記測位パスワードを前記特定の測位装置へ出力する測位パスワード生成部を備える。

前記特定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力部とを備える。

【0008】

前記情報処理装置は、

前記所定の測位装置と接続した場合、前記所定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に生成した測位パスワードを前記所定の測位装置へ出力する測位パスワード生成部を備える。

前記認証装置は、前記現在地提供装置として前記所定の測位装置と通信する。

前記所定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第2の現在地データとして前記認証装置へ送信する現在地データ送信部とを備える。

【0009】

本発明の認証システムの認証方法において、

前記認証システムは、情報処理装置と認証装置とを備える。

前記情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶し、

前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを前記認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信し、

受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

前記認証装置は、

前記復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶し、

前記情報処理装置から前記認証要求データを受信し、

所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定し、

前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定し、

前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定し、前記許可領域に前記第1の現在地データが表す現在地が含まれると判定した場合、前記復号鍵データを含む認証応答データを前記情報処理装置へ送信する。

【0010】

本発明の情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部と、

前記アプリケーションプログラムを実行するアプリ実行部と、

前記アプリ実行部が前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを所定の認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求部とを備える。

前記アプリ実行部は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

【0011】

本発明の情報処理装置の情報処理プログラムにおいて、

情報処理装置は、現在地を測位する特定の測位装置を接続し、アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部を備える。

前記情報処理プログラムは、

前記アプリケーションプログラムを実行するアプリ実行処理と、

前記アプリ実行処理で前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを所定の認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求処理とを前記情報処理装置に実行させる。

前記アプリ実行処理は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する処理である。

【0012】

本発明の認証装置は、

アプリケーションデータの復号に用いる復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部と、

前記アプリケーションデータを暗号化した暗号化データを記憶する情報処理装置から送信される認証要求データであって前記情報処理装置の現在地を表す第1の現在地データを含む認証要求データを受信する認証要求受信部と、

前記認証要求受信部が前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定部と、

前記認証要求受信部が前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定部と、

前記現在地判定部により前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定部により前記許可領域に前記第1の現在地データが表す現在地が含まれると判定された場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答部とを備える。

【0013】

本発明の認証装置の認証プログラムにおいて、

前記認証装置は、アプリケーションデータの復号に用いる復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部を備える。

前記認証プログラムは、

前記アプリケーションデータを暗号化した暗号化データを記憶する情報処理装置から送信される認証要求データであって前記情報処理装置の現在地を表す第1の現在地データを含む認証要求データを受信する認証要求受信処理と、

前記認証要求受信処理で前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定処理と、

前記認証要求受信処理で前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定処理と、

前記現在地判定処理で前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定処理で前記許可領域に前記第1の現在地データが表す現在地が含まれると判定した場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答処理とを前記認証装置に実行させる。

【0014】

本発明の測位装置は、測位パスワードを出力する情報処理装置に接続する。

前記測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

前記測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力部とを備える。

【0015】

本発明の測位装置は、アプリケーションデータを使用する情報処理装置であって測位パスワードを出力する情報処理装置に接続する。

前記測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記情報処理装置の現在地を表す第1の現在地データと前記測位装置の現在地を表す第2の現在地データとを比較して前記アプリケーションデータの使用を許可するか否かを判定する認証装置に前記測位部により生成された現在地データを前記第2の現在地データとして前記認証装置へ送信する現在地データ送信部とを備える。

【0016】

本発明の測位装置の測位プログラムにおいて、

前記測位装置は、測位パスワードを出力する情報処理装置に接続する。

前記測位プログラムは、

現在地を測位し、測位した現在地を表す現在地データを生成する測位処理と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力処理と、

前記測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力処理と、

前記入力パスワード入力処理で入力した入力パスワードと前記正規パスワード入力処理で入力した正規パスワードとが一致するか否かを判定する測位パスワード判定処理と、

前記測位パスワード判定処理で前記入力パスワードと前記正規パスワードとが一致すると判定した場合、前記測位処理で生成した現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力処理とを前記測位装置に実行させる。

【0017】

本発明の測位装置の測位プログラムにおいて、

前記測位装置は、アプリケーションデータを使用する情報処理装置であって測位パスワードを出力する情報処理装置に接続する。

前記測位プログラムは、

現在地を測位し、測位した現在地を表す現在地データを生成する測位処理と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力処理と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力処理と、

前記入力パスワード入力処理で入力した入力パスワードと前記正規パスワード入力処理で入力した正規パスワードとが一致するか否かを判定する測位パスワード判定処理と、

前記測位パスワード判定処理で前記入力パスワードと前記正規パスワードとが一致すると判定した場合、前記情報処理装置の現在地を表す第1の現在地データと前記測位装置の現在地を表す第2の現在地データとを比較して前記アプリケーションデータの使用を許可するか否かを判定する認証装置に前記測位処理で生成した現在地データを前記第2の現在地データとして送信する現在地データ送信処理とを前記測位装置に実行させる。

【発明の効果】

【0018】

本発明によれば、例えば、認証装置が所定の測位装置から位置情報(第2の現在地データ)を取得し、情報処理装置から送信された位置情報(第1の現在地データ)を比較することにより、情報処理装置から送信された位置情報が偽造されている場合に位置情報を否認することができる。

【図面の簡単な説明】

【0019】

【図1】実施の形態1における位置認証システム100の概要図。

【図2】実施の形態1におけるモバイルPC200および携帯電話機300の機能構成図。

【図3】実施の形態1における認証局サーバ400の機能構成図。

【図4】実施の形態1におけるモバイルPC200の情報処理方法を示すフローチャート。

【図5】実施の形態1における携帯電話機300の測位判定方法を示すフローチャート。

【図6】実施の形態1における認証局サーバ400の認証方法を示すフローチャート。

【図7】実施の形態1における認証局記憶部490に記憶されるテーブルを示す図。

【図8】実施の形態1における認証局記憶部490に記憶されるテーブルを示す図。

【図9】実施の形態1における位置認証システム100のハードウェア資源の一例を示す図。

【図10】実施の形態2におけるモバイルPC200の情報処理方法を示すフローチャート。

【図11】実施の形態2における携帯電話機300の測位判定方法を示すフローチャート。

【図12】実施の形態3における登録端末500の機能構成図。

【図13】実施の形態3におけるファイル登録方法を示すフローチャート。

【発明を実施するための形態】

【0020】

実施の形態1.

所定の領域内に計算機が位置する場合にその計算機による特定データの使用を許可する位置認証システムについて説明する。

【0021】

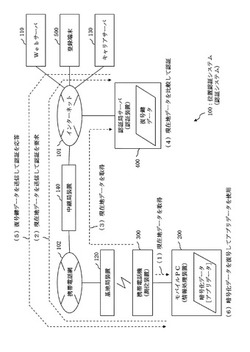

図1は、実施の形態1における位置認証システム100の概要図である。

実施の形態1における位置認証システム100の概要について、図1に基づいて説明する。

【0022】

まず、位置認証システム100の構成概要について説明する。

【0023】

位置認証システム100(認証システムの一例)は、モバイルPC200(情報処理装置の一例)、携帯電話機300(測位装置、現在地提供装置の一例)、認証局サーバ400(認証装置の一例)、Webサーバ110、登録端末500、基地局装置120(現在地提供装置の一例)、キャリアサーバ130(現在地提供装置の一例)、および中継局装置140を備える。

【0024】

携帯電話機300は、モバイルPC200(パーソナルコンピュータ)に接続される。

【0025】

携帯電話機300は、携帯電話網102(通信網の一例)に接続する。

また、携帯電話機300は、基地局装置120から携帯電話網102に接続し、携帯電話網102から中継局装置140を介し、インターネット101(通信網の一例)に接続する。

基地局装置120は、一般に基地局と呼ばれ、携帯電話機300を携帯電話網102に接続する。中継局装置140は、一般に中継局と呼ばれ、携帯電話網102とインターネット101との間で通信を中継する。

キャリアサーバ130は携帯電話会社(キャリア)のサーバ装置であり、携帯電話機300の現在地を提供する位置検索サービスなどのサービスを提供する。

【0026】

モバイルPC200は、携帯電話機300または無線LANカード(通信装置の一例)(図示省略)を用いてインターネット101に接続する。

認証局サーバ400、Webサーバ110および登録端末500はインターネット101に接続する。

【0027】

登録端末500は、アプリケーションデータ(アプリデータ)を暗号化した暗号化データをインターネット101を介してWebサーバ110に登録し、暗号化データの復号に用いる復号鍵データをインターネット101を介して認証局サーバ400に登録する装置である。

Webサーバ110は、インターネット101を介して暗号化データを提供する装置である。

モバイルPC200は、インターネット101を介してWebサーバ110から暗号化データを取得する。

【0028】

次に、モバイルPC200が暗号化データを使用するために認証局サーバ400から認証を受ける認証方法の概要について説明する。

【0029】

(1)モバイルPC200は、携帯電話機300から現在地データを取得する。

(2)モバイルPC200は、現在地データを含んだ認証要求をインターネット101を介して認証局サーバ400へ送信する。

(3)認証局サーバ400は、認証要求を受信した場合、予め登録された携帯電話機300(またはキャリアサーバ130)と携帯電話網102(またはインターネット101)を介して通信し、携帯電話機300(またはキャリアサーバ130)から現在地データを受信する。

(4)認証局サーバ400は、モバイルPC200から受信した現在地データと携帯電話機300(またはキャリアサーバ130)から受信した現在地データとを比較する。

(5)認証局サーバ400は、比較した2つの現在地データが一致(または近似)し、その現在地データが表す現在地が予め登録された許可領域内に位置する場合にインターネット101を介して復号鍵データを含んだ認証応答をモバイルPC200へ送信する。

(6)モバイルPC200は、認証応答を受信し、受信した認証応答に含まれる復号鍵データを用いて暗号化データを復号し、復号して得られたアプリケーションデータを使用してアプリケーションプログラムを実行する。

【0030】

上記(3)(4)の通り、モバイルPC200から認証局サーバ400へ通知される現在地データは認証局サーバ400が携帯電話機300(またはキャリアサーバ130)から取得する現在地データと比較される。

このため、予め登録された携帯電話機300を所持する正当なユーザでなければ、認証局サーバ400から認証を受けることができない。

つまり、正当なユーザを装った不正なユーザが許可領域内の現在地を表す現在地データを偽造してモバイルPC200から認証局サーバ400に認証要求しても、認証局サーバ400から認証を受けることができない。偽造された現在地データが表す現在地に携帯電話機300が存在しないためである。

【0031】

以下に、位置認証システム100の詳細について説明する。

【0032】

図2は、実施の形態1におけるモバイルPC200および携帯電話機300の機能構成図である。

実施の形態1におけるモバイルPC200および携帯電話機300の機能構成について、図2に基づいて説明する。

【0033】

モバイルPC200と携帯電話機300とは、USBケーブル109(通信ケーブルの一例)を用いて接続する。

【0034】

モバイルPC200(情報処理装置の一例)は、ログイン部210、登録データ取得部220、アプリ実行部230、認証要求部240、測位パスワード生成部250およびPC記憶部290を備える。

【0035】

ログイン部210は、以下のようなログイン処理を実行する。

ログイン部210は、ユーザに入力されたログインパスワードをアカウントデータ291に設定されているユーザパスワードと比較して、モバイルPC200を利用するユーザの認証を行う。

【0036】

登録データ取得部220は、以下のような登録データ取得処理を実行する。

登録データ取得部220は、Webサーバ110から暗号化データを含んだ登録ファイル292を取得する。

【0037】

アプリ実行部230は、以下のようなアプリ実行処理を実行する。

アプリ実行部230は、登録ファイル292に含まれる暗号化データを認証要求部240が認証局サーバ400から取得する復号鍵データを用いて復号する。

そして、アプリ実行部230は、復号して得られるアプリケーションデータを使用してアプリケーションプログラム(アプリ293)を実行する。

【0038】

認証要求部240は、以下のような認証要求処理を実行する。

認証要求部240は、アプリ実行部230がアプリケーションデータを使用する場合、モバイルPC200に接続した携帯電話機300(特定の測位装置の一例)から現在地を表す第1の現在地データを取得する。

そして、認証要求部240は、取得した第1の現在地データを含む認証要求データを認証局サーバ400へ送信し、認証局サーバ400から暗号化データの復号に用いる復号鍵データを受信する。

【0039】

測位パスワード生成部250は、以下のような測位パスワード生成処理を実行する。

測位パスワード生成部250は、携帯電話機300へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に測位パスワードを携帯電話機300へ出力する。

【0040】

PC記憶部290(処理装置記憶部の一例)は、モバイルPC200が使用するデータを記憶する。

アカウントデータ291、登録ファイル292およびアプリ293は、PC記憶部290に記憶されるデータの一例である。

【0041】

アカウントデータ291は、モバイルPC200を利用することが許可された正当なユーザのユーザID(識別子)とユーザパスワードとを対応付けたデータである。

登録ファイル292は、Webサーバ110から取得されたデータである。登録ファイル292は、登録ファイルを識別する登録ファイルIDとアプリケーションデータを暗号化した暗号化データとを含む。

アプリ293は、アプリケーションデータを使用するアプリケーションプログラムである。

【0042】

携帯電話機300(測位装置、現在地提供装置の一例)は、携帯通信部310、測位部320、測位判定部330および携帯記憶部390を備える。

【0043】

携帯通信部310(現在地データ送信部の一例)は、携帯電話網102を介して通信を行う。

例えば、携帯通信部310は、測位部320により測位された現在地を表す第2の現在地データを携帯電話網102を介して認証局サーバ400へ送信する(現在地データ送信処理)。

【0044】

測位部320は、以下のような測位処理を実行する。

測位部320は、現在地を測位し、測位した現在地を表す現在地データを生成する。

【0045】

測位判定部330(正規パスワード入力部、入力パスワード入力部、測位パスワード判定部、現在地データ出力部の一例)は、モバイルPC200から出力される測位パスワードを正規パスワードとして入力する(正規パスワード入力処理)。

測位判定部330は、測位パスワードを入力するパスワード入力画面を表示し、パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する(入力パスワード入力処理)。

測位判定部330は、入力した入力パスワードと正規パスワードとが一致するか否かを判定する(測位判定処理)。

測位判定部330は、入力パスワードと正規パスワードとが一致すると判定した場合、測位部320により生成された現在地データを第1の現在地データとしてモバイルPC200へ出力する(測位判定処理)。

【0046】

携帯記憶部390(測位装置記憶部の一例)は、携帯電話機300で使用するデータを記憶する。

測位部320により生成される現在地データは、携帯記憶部390に記憶されるデータの一例である。

【0047】

図3は、実施の形態1における認証局サーバ400の機能構成図である。

実施の形態1における認証局サーバ400の機能構成について、図3に基づいて説明する。

【0048】

認証局サーバ400(認証装置の一例)は、認証通信部410、ユーザ判定部420、現在地判定部430、許可領域判定部440、認証応答部450、認証データ登録部460および認証局記憶部490を備える。

【0049】

認証通信部410(認証要求受信部の一例)は、インターネット101または携帯電話網102を介して通信を行う。

例えば、認証通信部410は、インターネット101を介してモバイルPC200から認証要求データを受信する(認証要求受信処理)。

【0050】

ユーザ判定部420は、以下のようなユーザ判定処理を行う。

ユーザ判定部420は、認証通信部410が認証要求データを受信した場合、認証要求データに含まれるユーザID(識別子)と対象ユーザテーブル494に予め設定されたユーザIDとが一致するか否かを判定する。

【0051】

現在地判定部430は、以下のような現在地判定処理を行う。

現在地判定部430は、認証通信部410が認証要求データを受信した場合、対象携帯テーブル493に予め設定された携帯電話機300(所定の測位装置の一例)またはキャリアサーバ130(現在地提供装置の一例)から携帯電話機300の現在地を表す第2の現在地データを取得する。

そして、現在地判定部430は、取得した第2の現在地データと認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する。

【0052】

許可領域判定部440は、以下のような許可領域判定処理を行う。

許可領域判定部440は、認証通信部410が認証要求データを受信した場合、許可領域テーブル496(許可領域データの一例)が表す許可領域に第1の現在地データが表す現在地が含まれるか否かを判定する。

【0053】

認証応答部450は、以下のような認証応答処理を行う。

認証応答部450は、ユーザ判定部420によりユーザIDが一致すると判定され、現在地判定部430により第1の現在地データが表す現在地が第2の現在地データが表す現在地から許容範囲内に位置すると判定され、許可領域判定部440により第1の現在地データが表す現在地が許可領域に含まれると判定された場合、復号鍵データを含む認証応答データをモバイルPC200へ送信する。

【0054】

認証データ登録部460は、以下のような認証データ登録処理を行う。

認証データ登録部460は、登録端末500から登録要求を受けた場合、認証局記憶部490に記憶される各テーブルを登録要求に基づいて設定する。

【0055】

認証局記憶部490(認証装置記憶部の一例)は、認証局サーバ400が使用するデータを記憶する。

登録ファイルテーブル491、権限テーブル492、対象携帯テーブル493、対象ユーザテーブル494、携帯電話テーブル495および許可領域テーブル496は、認証局記憶部490に記憶されるデータの一例である。

【0056】

登録ファイルテーブル491は、登録ファイルIDと復号鍵データとを対応付けたデータである。

権限テーブル492は、登録ファイルIDと、登録ファイルに含まれるアプリケーションデータの使用を許可する許可領域の識別子(許可領域ID)と、アプリケーションデータの使用方法(読み取り、書き込み)とを対応付けたデータである。

対象携帯テーブル493は、登録ファイルIDと、登録ファイルに含まれるアプリケーションデータを使用するモバイルPC200に接続すべき携帯電話機300の識別子(携帯電話ID)とを対応付けたデータである。

対象ユーザテーブル494は、登録ファイルIDと、モバイルPC200を利用するユーザの識別子(ユーザID)とを対応付けたデータである。

携帯電話テーブル495は、携帯電話IDと、電話番号と、キャリアサーバ130のアドレスとを対応付けたデータである。

許可領域テーブル496は、許可領域IDと、許可領域を特定する座標値とを対応付けたデータである。

【0057】

図4は、実施の形態1におけるモバイルPC200の情報処理方法を示すフローチャートである。

モバイルPC200の情報処理方法の処理の流れについて、図4に基づいて説明する。

【0058】

まず、モバイルPC200の情報処理方法の概要について説明する。

【0059】

ログイン部210はログインパスワード(ログインPW)を入力し(S110)、ログインパスワードが正しいか否かを判定する(S111)。

【0060】

ログインパスワードが正しい場合、登録データ取得部220はWebサーバ110から登録ファイル292を取得し(S120)、アプリ実行部230はアプリ293の実行を開始する(S130)。

【0061】

暗号化されたアプリデータをアプリ293で使用する際、認証要求部240は携帯電話機300に現在地データを要求する(S140)。

このとき、測位パスワード生成部250は携帯電話機300へ測位パスワードを出力する(S141)。

【0062】

携帯電話機300では、測位パスワードの入力が要求され、入力された測位パスワードと測位パスワード生成部250から出力された測位パスワードとが比較される。そして、2つの測位パスワードが一致した場合に携帯電話機300から現在地データが出力される。

【0063】

認証要求部240は、携帯電話機300から出力される現在地データを入力し(S142)、入力した現在地データを含む認証要求データを認証局サーバ400へ送信する(S150)。

【0064】

認証局サーバ400では、認証要求データに含まれる現在地データに基づいて認証処理が行われる。そして、認証結果が「許可」である場合、復号鍵データを含んだ認証応答データが認証局サーバ400から送信される。

【0065】

認証要求部240は、認証局サーバ400から認証応答データを受信する(S151)。

【0066】

認証結果が「許可」であった場合、アプリ実行部230は、登録ファイル292に含まれる暗号化データを認証応答データに含まれる復号鍵データを用いて復号し、復号して得られるアプリデータを用いてアプリ293を実行する(S160)。

【0067】

次に、モバイルPC200の情報処理方法の詳細について説明する。

【0068】

S110において、ログイン部210は、ログイン画面をディスプレイ(表示部、表示装置)に表示する。

ユーザは、キーボードやマウスなどの入力装置を用いてログイン画面でログインIDとログインパスワードとを指定する。

ログイン部210は、ログイン画面で指定されたログインIDとログインパスワードとを入力装置から入力する。

S110の後、S111に進む。

【0069】

S111において、ログイン部210は、アカウントデータ291を参照し、ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせを検索する。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在する場合、つまり、ログインパスワードが正しい場合、S120に進む。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在しない場合、つまり、ログインパスワードが正しくない場合、情報処理方法の処理は終了する。

【0070】

S120において、登録データ取得部220は、インターネット101を介してWebサーバ110(Webサイト)から以下のように登録ファイル292をダウンロードする。

【0071】

登録データ取得部220は、インターネット101を介してWebサーバ110と通信を接続する。

Webサーバ110は、登録ファイルID(例えば、ファイル名)で識別される複数の登録ファイル292を予め記憶した記憶部(記憶装置)を備え、登録ファイルIDを一覧にした登録ファイルリスト(Webページ)をモバイルPC200へ送信する。

登録データ取得部220は、登録ファイルリストを含んだ登録ファイル選択画面(Web画面)をディスプレイに表示する。

ユーザは、入力装置を用いて登録ファイル選択画面で登録ファイルIDを指定する。

登録データ取得部220は、登録ファイル選択画面で指定された登録ファイルIDを入力装置から入力する。

登録データ取得部220は、入力した登録ファイルIDを含む登録ファイル要求データを生成し、生成した登録ファイル要求データをWebサーバ110へ送信する。

Webサーバ110は、登録ファイル要求データに含まれる登録ファイルIDで識別される登録ファイル292を記憶部から取得し、取得した登録ファイル292を登録データ取得部220へ送信する。

登録データ取得部220は、Webサーバ110から登録ファイル292を受信し、受信した登録ファイル292をPC記憶部290に記憶する。

【0072】

登録ファイル292には、登録ファイルIDとアプリデータを暗号化した暗号化データとが含まれる。登録ファイル292にアプリ293を含めても構わない。

【0073】

また、登録データ取得部220は、登録ファイル292をメールの添付ファイルとして受信しても構わない。

【0074】

S120の後、S130に進む。

【0075】

S130において、ユーザは入力装置を用いて登録ファイルIDを指定し、アプリ実行部230は指定された登録ファイルIDで識別される登録ファイル292のアプリデータを使用する所定のアプリ293を起動する。

例えば、アプリ実行部230は、ワープロデータを暗号化した暗号化データを含む登録ファイルが指定された場合、ワープロソフト(ワードプロセッサ)を起動する。

但し、アプリデータを使用するためには登録ファイル292内の暗号化データを復号する必要がある。

S130の後、S140に進む。

【0076】

S140において、アプリ実行部230は、登録ファイル292内の暗号化データを復号するため、認証要求部240を呼び出す。

認証要求部240は、USBケーブル109を介して携帯電話機300と通信を接続する。

認証要求部240は、現在地データを要求する現在地要求データを生成し、生成した現在地要求データを携帯電話機300に出力する。

S140の後、S141に進む。

【0077】

S141において、携帯電話機300は、現在地要求データを入力した場合、測位パスワードを要求する測位パスワード要求データを生成し、生成した測位パスワード要求データをモバイルPC200に出力する。

認証要求部240は、測位パスワード要求データを入力した場合、測位パスワード生成部250を呼び出す。

測位パスワード生成部250は、認証要求部240から呼び出された場合、ワンタイムパスワードを生成する所定のパスワード生成プログラムを実行し、新たな測位パスワードとしてワンタイムパスワードを生成する。

認証要求部240は、測位パスワード生成部250により生成された測位パスワードを携帯電話機300に出力する。

認証要求部240は、さらに、測位パスワードをディスプレイに表示する。

S141の後、S142に進む。

【0078】

S142において、携帯電話機300は、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する。

携帯電話機300は、測位パスワードを入力する測位パスワード入力画面をディスプレイに表示し、測位パスワード入力画面に入力された入力パスワードとモバイルPC200から入力した正規パスワードとを比較する。

入力パスワードと正規パスワードとが一致する場合、携帯電話機300は、現在地を表す現在地データを含む現在地応答データをモバイルPC200に出力する。また、入力パスワードと正規パスワードとが一致しない場合、携帯電話機300は、エラーデータを含む現在地応答データをモバイルPC200に出力する。

認証要求部240は、携帯電話機300から現在地応答データを入力する。

現在地応答データに現在地データが含まれる場合、S150に進む。

現在地応答データにエラーデータが含まれる場合、アプリ実行部230はエラーメッセージをディスプレイに表示してアプリ293を停止し、モバイルPC200の情報処理方法の処理は終了する(図示省略)。

【0079】

S150において、認証要求部240は、認証要求データを生成し、生成した認証要求データをインターネット101を介して認証局サーバ400へ送信する。

認証要求データは、ログインIDとログインパスワードと登録ファイルIDと現在地データと携帯電話IDとを含むデータである。

携帯電話IDとは、モバイルPC200に接続された携帯電話機300を識別する識別データである。モバイルPC200は、携帯電話機300が接続されたときや認証要求部240が携帯電話機300と通信を接続したとき(S140)に、携帯電話機300から携帯電話IDを取得する。

S150の後、S151に進む。

【0080】

S151において、認証局サーバ400は、認証要求データを受信した場合、認証要求データに基づいて認証処理を行う。

認証結果が「許可(認可)」である場合、認証局サーバ400は、認証結果「許可」と復号鍵データと権限情報とを含んだ認証応答データをモバイルPC200へ送信する。また、認証結果が「不許可(否認)」である場合、認証局サーバ400は、認証結果「不許可」を含んだ認証応答データをモバイルPC200へ送信する。

認証要求部240は、認証局サーバ400から送信された認証応答データをインターネット101を介して受信する。

S151の後、S152に進む。

【0081】

S152において、認証要求部240は、認証応答データに含まれる認証結果が「許可」と「不許可」とのいずれであるかを判定する。

認証結果が「許可」である場合、S160に進む。

認証結果が「不許可」である場合、アプリ実行部230はエラーメッセージをディスプレイに表示してアプリ293を停止し、モバイルPC200の情報処理方法の処理は終了する。

【0082】

S160において、認証要求部240は、認証応答データに含まれる復号鍵データと権限情報とをアプリ実行部230に出力する。

アプリ実行部230は、認証要求部240から出力された復号鍵データを用いて、登録ファイル292に含まれる暗号化ファイルを復号する。暗号化ファイルを復号することにより、アプリデータが得られる。

アプリ実行部230は、暗号化ファイルを復号して得られたアプリデータを用いてアプリ293を実行する。但し、アプリ実行部230は、認証要求部240から出力された権限情報に従ってアプリデータを使用する。

例えば、権限情報に「書き込み」が含まれない場合、アプリ実行部230は、アプリデータの表示は行うが、アプリデータの編集は行わない。

S160により、モバイルPC200の情報処理方法の処理は終了する。

【0083】

図5は、実施の形態1における携帯電話機300の測位判定方法を示すフローチャートである。

携帯電話機300の測位判定方法の処理の流れについて、図5に基づいて説明する。

【0084】

まず、携帯電話機300の測位判定方法の概要について説明する。

【0085】

モバイルPC200から現在地データを要求する現在地要求データが入力された場合、携帯電話機300は以下のように動作する。

【0086】

測位判定部330は、モバイルPC200に測位パスワードを要求し(S210)、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する(S211)。

【0087】

測位判定部330は、測位パスワードを入力する測位パスワード入力画面を表示し(S220)、測位パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する(S221)。

【0088】

測位判定部330は、入力パスワードと正規パスワードとを比較する(S222)。

【0089】

入力パスワードと正規パスワードとが一致する場合、測位部320は現在地を測位し(S230)、測位判定部330は測位された現在地を表す現在地データをモバイルPC200に出力する(S231)。

入力パスワードと正規パスワードとが一致しない場合、測位判定部330はエラーデータをモバイルPC200に出力する(S232)。

【0090】

次に、携帯電話機300の測位判定方法の詳細について説明する。

【0091】

モバイルPC200が現在地データを要求する現在地要求データを携帯電話機300に出力した場合、携帯電話機300は以下のように動作する。

【0092】

S210において、測位判定部330は、現在地要求データを入力し、モバイルPC200に測位パスワードを要求する測位パスワード要求データを生成し、生成した測位パスワード要求データをモバイルPC200に出力する。

S210の後、S211に進む。

【0093】

S211において、モバイルPC200は測位パスワードを生成し、生成した測位パスワードを携帯電話機300に出力する。さらに、モバイルPC200は測位パスワードをディスプレイに表示する。

測位判定部330は、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する。

S211の後、S220に進む。

【0094】

S220において、測位判定部330は、測位パスワードを入力する測位パスワード入力画面をディスプレイ(表示部、表示装置)に表示する。

S220の後、S221に進む。

【0095】

S221において、ユーザは、携帯電話機300の入力装置(テンキーや十字キーなど)を操作し、モバイルPC200に表示された測位パスワードを携帯電話機300の測位パスワード入力画面で指定する。

測位判定部330は、測位パスワード入力画面で指定された測位パスワードを入力パスワードとして入力装置から入力する。

S221の後、S222に進む。

【0096】

S222において、測位判定部330は、入力パスワードと正規パスワードとを比較する。

入力パスワードと正規パスワードとが一致する場合(YES)、S230に進む。

入力パスワードと正規パスワードとが一致しない場合(NO)、S232に進む。

【0097】

S230において、測位部320は、GPS(Global Positioning

System)機能により現在地を測位し、測位した現在地を表す現在地データを生成する。

S230の後、S231に進む。

【0098】

S231において、測位判定部330は、測位部320により生成された現在地データを含む現在地応答データを生成し、生成した現在地応答データをモバイルPC200に出力する。

S231により、携帯電話機300の測位判定方法の処理は終了する。

【0099】

S232において、測位判定部330は、エラーデータを含む現在地応答データを生成し、生成した現在地応答データをモバイルPC200に出力する。

S232により、携帯電話機300の測位判定方法の処理は終了する。

【0100】

上記の携帯電話機300の測位判定方法により、携帯電話機300がモバイルPC200の近くに存在することが保証される。

携帯電話機300がモバイルPC200の近くに無ければ、ユーザは、モバイルPC200に表示される測位パスワードを確認し、携帯電話機300に測位パスワードを入力することができないためである。

【0101】

さらに、携帯電話機300とモバイルPC200とが接続されていることが保証される。

携帯電話機300がモバイルPC200に接続されていなければ、携帯電話機300がモバイルPC200から正規パスワードを取得することができないためである。

【0102】

つまり、携帯電話機300がモバイルPC200の近くに存在し、さらに、携帯電話機300とモバイルPC200とが接続されていなければ、モバイルPC200は携帯電話機300から現在地データを取得することができない。

これにより、登録された携帯電話機300を所持していない不当なユーザによる登録ファイル292(アプリデータ)の使用を防ぐことができる。

【0103】

図6は、実施の形態1における認証局サーバ400の認証方法を示すフローチャートである。

認証局サーバ400の認証方法の処理の流れについて、図6に基づいて説明する。

【0104】

まず、認証局サーバ400の認証方法の概要について説明する。

【0105】

認証通信部410は、モバイルPC200から第1の現在地データを含む認証要求データを受信する(S310)。

【0106】

ユーザ判定部420は、対象ユーザテーブル494に基づいてユーザを認証する(S320)。

【0107】

正当なユーザである場合(S321)、現在地判定部430は、携帯電話機300から第2の現在地データを取得する(S330)。

【0108】

第1の現在地データが表す現在地と第2の現在地データが表す現在地とが一致する場合(S331「YES」)、許可領域判定部440は、許可領域テーブル496から許可領域データを取得する(S340)。

【0109】

第1の現在地データの現在地が許可領域データの許可領域に含まれる場合(S341)、認証応答部450は、認証許可を示す認証応答データをモバイルPC200へ送信する(S351)。

第1の現在地データの現在地が許可領域データの許可領域に含まれない場合(S341)、認証応答部450は、認証不許可を示す認証応答データをモバイルPC200へ送信する(S352)。

【0110】

次に、認証局サーバ400に認証方法の詳細について説明する。

【0111】

S310において、認証通信部410は、モバイルPC200から送信された認証要求データをインターネット101を介して受信する。

認証要求データは、携帯電話IDとログインIDとログインパスワードと登録ファイルIDと現在地データとを含むデータである(図4のS150参照)。

以下、認証要求データに含まれる現在地データを「第1の現在地データ」という。

S310の後、S320に進む。

【0112】

S320において、ユーザ判定部420は、認証要求データに含まれるログインIDとログインパスワードとに基づいてユーザの認証を行う。

【0113】

図7、図8は、実施の形態1における認証局記憶部490に記憶されるテーブルを示す図である。

認証局記憶部490に記憶されるテーブルについて、図7、図8に基づいて説明する。

【0114】

図7に示すように、認証局記憶部490は、登録ファイルテーブル491、権限テーブル492、対象携帯テーブル493および対象ユーザテーブル494を記憶する。

【0115】

登録ファイルテーブル491は、登録ファイルIDと復号鍵データと権限テーブルIDと対象携帯テーブルIDと対象ユーザテーブルIDとを対応付けたデータである。

【0116】

登録ファイルIDは、登録ファイル292を識別する識別データである。

復号鍵データは、登録ファイル292に含まれる暗号化データの復号に用いるデータである。

権限テーブルIDは、権限テーブル492を識別する識別データである。

対象携帯テーブルIDは、対象携帯テーブル493を識別する識別データである。

対象ユーザテーブルIDは、対象ユーザテーブル494を識別する識別データである。

【0117】

例えば、“FILE_0001”で識別される登録ファイル292に含まれる暗号化データは、“KEY_0001”という値を持つ復号鍵データ(または“KEY_0001”で識別される復号鍵データ)を用いて復号される。

【0118】

権限テーブル492は、許可領域テーブルIDと権限情報とを対応付けたデータである。

【0119】

許可領域テーブルIDは、許可領域テーブル496(図8参照)を識別する識別データである。

権限情報は、アプリデータの使用方法を制限するデータである。“読み取り”や“書き込み”は権限情報の一例である。

【0120】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータは、“POS_0001”で識別される許可領域テーブル496に定義された許可領域内で“読み取り”専用で使用される。また、“FILE_0001”で識別される登録ファイル292のアプリデータは、“POS_0002”で識別される許可領域テーブル496に定義された許可領域内で“読み取り”および“書き込み”が許可される。

【0121】

対象携帯テーブル493は、携帯電話機300を識別する複数の携帯電話IDを示すデータである。

【0122】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータを使用する場合、“PHONE_0001”、“PHONE_0002”またはその他の所定の携帯電話IDで識別される携帯電話機300をモバイルPC200に接続する必要がある。

【0123】

対象ユーザテーブル494は、ユーザIDとユーザパスワードとを対応付けたデータである。

【0124】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータは、“USER_0001”“PASS_0001”で識別されるユーザ、“USER_0002”“PASS_0002”で識別されるユーザまたはその他の所定のユーザIDおよびユーザパスワードで識別されるユーザによって使用される。

【0125】

対象携帯テーブル493は、モバイルPC200を識別するパソコンIDと携帯電話IDとを対応付けたデータであっても構わない。パソコンIDは、システム内に登録されたパソコンを一意に識別するIDである。

この場合、認証要求データは、携帯電話IDの代わりにパソコンIDを含む。そして、モバイルPC200には、パソコンIDに対応する携帯電話IDで識別される携帯電話機300を接続する必要がある。

【0126】

図8に示すように、認証局記憶部490は、さらに、携帯電話テーブル495と許可領域テーブル496とを記憶する。

【0127】

携帯電話テーブル495は、携帯電話IDと電話番号とキャリアサーバアドレスとを対応付けたデータである。

【0128】

キャリアサーバアドレスは、電話会社のサーバ装置(キャリアサーバ130)のIPアドレスを示すデータである。

【0129】

例えば、“PHONE_0001”で識別される携帯電話機300の電話番号は“TEL#_0001”であり、その携帯電話機300の電話会社のサーバ装置のIPアドレスは“IP_0001”である。

【0130】

許可領域テーブル496は、種別、名称、範囲を対応付けたデータである。

【0131】

種別は、“建物”“駅”“列車”など、許可領域の種類を示す情報である。

名称は、“xxxスクエア”“xxx駅”“のぞみxxx号”など、許可領域の名称を示す情報である。

範囲は、建物内、駅構内、列車の経路など、許可領域の範囲を表す情報(座標値もしくは経度、緯度)である。

【0132】

図6に戻り、S320の説明を続ける。

【0133】

ユーザ判定部420は、以下のようにユーザの認証を行う。

ユーザ判定部420は、認証要求データに含まれる登録ファイルIDに対応する対象ユーザテーブルIDを登録ファイルテーブル491(図7参照)から取得する。

認証要求部240は、取得した対象ユーザテーブルIDで識別さえる対象ユーザテーブル494(図7参照)を参照し、認証要求データに含まれるログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせを検索する。

S320の後、S321に進む。

【0134】

S321において、ユーザ判定部420は、ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在したか否かを判定する。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在する場合、つまり、モバイルPC200を利用するユーザが正当なユーザである場合、S330に進む。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在しない場合、つまり、モバイルPC200を利用するユーザが不当なユーザである場合、S352に進む。

【0135】

S330において、現在地判定部430は、以下のように携帯電話機300から現在地データを取得する。

【0136】

現在地判定部430は、認証要求データに含まれる登録ファイルIDに対応する対象携帯テーブルIDを登録ファイルテーブル491(図7参照)から取得する。

現在地判定部430は、取得した対象携帯テーブルIDで識別される対象携帯テーブル493(図7参照)を参照し、認証要求データに含まれる携帯電話IDを検索する。

認証要求データに含まれる携帯電話IDが対象携帯テーブル493に設定されていない場合、S352に進む(図示省略)。

認証要求データに含まれる携帯電話IDが対象携帯テーブル493に設定されている場合、現在地判定部430は、携帯電話IDに対応する電話番号を携帯電話テーブル495(図8参照)から取得する。

現在地判定部430は、取得した電話番号にダイヤルして携帯電話IDに対応する携帯電話機300を呼び出し、携帯電話機300と音声通信を行う。

携帯電話機300または基地局装置120は、携帯電話機300の現在地を表す現在地データを含んだ制御情報を音声データに付加する。例えば、基地局装置120は、携帯電話機300から現在地データを一定時間間隔で取得し、取得した現在地データを記憶し、最も新しく取得した現在地データを音声データの制御情報に設定する。

そして、現在地判定部430は携帯電話機300の音声データを受信し、受信した音声データに付加されている制御情報から携帯電話機300の現在地データを取得し、携帯電話機300との通話(通信)を終了する。

【0137】

但し、現在地判定部430は、電話会社から提供される携帯電話機の位置検索サービスを利用して携帯電話機300の現在地データを取得してもよい。

この場合、現在地判定部430は、携帯電話IDに対応するキャリアサーバアドレスを携帯電話テーブル495から取得する。

現在地判定部430は、携帯電話IDを含む現在地要求データを生成し、生成した現在地要求データをキャリアサーバアドレスを送信先として用いてキャリアサーバ130へ送信し、キャリアサーバ130から携帯電話機300の現在地データを取得する。

キャリアサーバ130は、現在地要求データを受信し、受信した現在地要求データに含まれる携帯電話IDに基づいて携帯電話IDで識別される携帯電話機300の現在地を検出する。例えば、キャリアサーバ130は現在地要求データを受信したときに携帯電話機300と通信し、携帯電話機300から現在地データを取得する。また、キャリアサーバ130は携帯電話機300から現在地データを一定時間間隔で取得し、取得した現在地データを記憶してもよい。また、キャリアサーバ130は、携帯電話機300がGPS測位をできない場合(GPS衛星から測位信号を受信できない場合)、携帯電話機300から電波信号を受信した各基地局の位置情報を用いた三角測量によって携帯電話機300の現在地を測位する。

そして、電話会社のサーバ装置は、検出した現在地を表す現在地データを含んだ現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0138】

また、電話会社の位置検索サービスを利用して携帯電話機300の現在地データを提供するASP(Application Service Provider)事業者が存在する場合、現在地判定部430は、キャリアサーバ130の代わりにASP事業者のサーバ装置(現在地提供装置の一例)(図示省略)から携帯電話機300の現在地データを取得してもよい。

この場合、携帯電話テーブル495には携帯電話IDに対応付けてASPサーバ(ASP事業者のサーバ装置)のアドレスを設定しておき、現在地判定部430はこのアドレスを用いてASPサーバから携帯電話機300の現在地データを取得する。

【0139】

以下、携帯電話機300(またはキャリアサーバ130、ASPサーバ)から取得した現在地データを「第2の現在地データ」という。

S330の後、S331に進む。

【0140】

S331において、現在地判定部430は、認証要求データに含まれる第1の現在地データと携帯電話機300から取得した第2の現在地データとを比較し、第1の現在地データが表す現在地(第1の現在地)が第2の現在地データが表す現在地(第2の現在地)から所定の許容範囲(例えば、半径1m)内に位置するか否かを判定する。但し、許容範囲を「0」とし、第1の現在地と第2の現在地とが一致するか否かを判定してもよい。

第1の現在地が第2の現在地から許容範囲内に位置する場合(YES)、S340に進む。

第1の現在地が第2の現在地から許容範囲内に位置しない場合(NO)、S352に進む。

【0141】

S340において、許可領域判定部440は、以下のように許可領域テーブル496から許可領域データを取得する。

【0142】

許可領域判定部440は、認証要求データに含まれる登録ファイルIDに対応する権限テーブルIDを登録ファイルテーブル491(図7参照)から取得する。

許可領域判定部440は、取得した権限テーブルIDで識別される権限テーブル492(図7参照)から許可領域テーブルIDを取得する。

許可領域判定部440は、取得した許可領域テーブルIDで識別される許可領域テーブル496(図8参照)から許可領域の範囲を表す複数の座標値を取得する。以下、許可領域の範囲を表す複数の座標値(もしくは経度、緯度)を許可領域データという。

【0143】

権限テーブル492に複数の許可領域テーブルIDが設定されている場合、S341で説明するように、許可領域判定部440は権限テーブル492から複数の許可領域テーブルIDを取得する。

【0144】

S340の後、S341に進む。

【0145】

S341において、許可領域判定部440は、認証要求データに含まれる第1の現在地データとS340で取得した許可領域データとに基づいて、許可領域データが表す許可領域の範囲内に第1の現在地データが表す第1の現在地が含まれるか否かを判定する。

許可領域の範囲内に第1の現在地が含まれる場合(許可領域内)、S351に進む。

【0146】

許可領域の範囲内に第1の現在地が含まれない場合、許可領域判定部440は、S340で取得していない許可領域テーブルIDが権限テーブル492に残っているか否かを判定する。

許可領域テーブルIDが残っている場合、許可領域判定部440は、権限テーブル492から新たな許可領域テーブルIDを取得し、新たな許可領域テーブルIDで識別される許可領域テーブル496から新たな許可領域データを取得する。

そして、許可領域判定部440は、新たな許可領域データが表す新たな許可領域の範囲内に第1の現在地が含まれるか否かを判定する。

新たな許可領域の範囲内に第1の現在地が含まれる場合(許可領域内)、S351に進む。

【0147】

権限テーブル492に設定されている全ての許可領域テーブルIDに基づくいずれの許可領域の範囲内にも第1の現在地が含まれない場合(許可領域外)、S352に進む。

【0148】

S351において、認証応答部450は、認証要求データに含まれる登録ファイルIDに対応する復号鍵データを登録ファイルテーブル491から取得する。

認証応答部450は、第1の現在地を含む許可領域の範囲を定義している許可領域テーブル496の許可領域テーブルIDに対応する権限情報を権限テーブル492から取得する。

そして、認証応答部450は、認証結果「許可」と復号鍵データと権限情報とを設定して認証応答データを生成し、生成した認証応答データをインターネット101を介してモバイルPC200へ送信する。

S351により、認証局サーバ400の認証方法の処理は終了する。

【0149】

S352において、認証応答部450は、認証結果「不許可」を設定して認証応答データを生成し、生成した認証応答データをインターネット101を介してモバイルPC200へ送信する。

S352により、認証局サーバ400の認証方法の処理は終了する。

【0150】

図9は、実施の形態1における位置認証システム100のハードウェア資源の一例を示す図である。

図9において、モバイルPC200、認証局サーバ400、Webサーバ110、登録端末500、キャリアサーバ130、および中継局装置140は、CPU901(Central Processing Unit)を備えている。CPU901は、バス902を介してROM903、RAM904、通信ボード905、ディスプレイ装置911、キーボード912、マウス913、ドライブ装置914、磁気ディスク装置920と接続され、これらのハードウェアデバイスを制御する。ドライブ装置914は、FD(Flexible Disk Drive)、CD(Compact Disc)、DVD(Digital Versatile Disc)などの記憶媒体を読み書きする装置である。

携帯電話機300は、同様に、CPU901とROM903とRAM904とディスプレイ装置911とを備える。また、携帯電話機300は、キーボード912やマウス913の代わりに、テンキーや十字キーを備える。

【0151】

通信ボード905は、有線または無線で、LAN(Local Area Network)、インターネット、電話回線などの通信網に接続している。

【0152】

磁気ディスク装置920(またはROM903、RAM904)には、OS921(オペレーティングシステム)、プログラム群922、ファイル群923が記憶されている。

【0153】

プログラム群922には、実施の形態において「〜部」として説明する機能を実行するプログラムが含まれる。プログラムは、CPU901により読み出され実行される。すなわち、プログラムは、「〜部」としてコンピュータを機能させるものであり、また「〜部」の手順や方法をコンピュータに実行させるものである。

【0154】

ファイル群923には、実施の形態において説明する「〜部」で使用される各種データ(入力、出力、判定結果、計算結果、処理結果など)が含まれる。

【0155】

実施の形態において構成図およびフローチャートに含まれている矢印は主としてデータや処理の流れを示す。

【0156】

実施の形態において「〜部」として説明するものは「〜回路」、「〜装置」、「〜機器」であってもよく、また「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明するものは、ファームウェア、ソフトウェア、ハードウェアまたはこれらの組み合わせのいずれで実装されても構わない。

【0157】

実施の形態1において、例えば、以下のような位置認証システム100について説明した。

【0158】

位置認証システム100は、ファイルがアクセスされる場所の位置情報を認証局により認証する。

位置認証システム100は、モバイルPC経由で取得した位置情報と、認証局(認証局サーバ400)に登録された携帯電話もしくは携帯電話キャリアから直接取得した位置情報とを比較する。これにより、位置情報の偽造を防止し、強固なセキュリティを実現することができる。そのため、外部に持ち出された電子データ(登録ファイル292)は、登録された場所でしかアクセスすることができない。

また、位置認証システム100では、認証局に位置情報を識別する一意なID(許可領域テーブルID)を登録し、位置情報DB(認証局記憶部490)に位置情報IDに関連付けてファイルにアクセス可能な範囲(許可領域)を登録する。これにより、ファイルにアクセス可能な位置情報を一元管理することができ、ファイルのアクセス場所の変更(事務所移転、打合せ場所変更等)に柔軟に対応できる。特に、お客様が事務所を移転した場合でも、認証局の設定(位置情報)を変更するだけで、お客様はセキュリティが維持されたまま電子データを継続して利用でき、利便性が向上する。

さらに、認証局に登録した位置情報IDを交通機関を一意に識別するIDとすることで、お客様は交通機関の経路上もファイルにアクセスすることが可能となり、利便性が向上する。

【0159】

実施の形態2.

モバイルPC200が携帯電話機300から現在地データを取得するときではなく、認証局サーバ400が携帯電話機300から現在地データを取得するときに、ワンタイムパスワードを用いた測位判定を行う形態について説明する。

以下、実施の形態1と異なる事項について主に説明する。説明を省略する事項は実施の形態1と同様である。

【0160】

位置認証システム100の構成は、実施の形態1(図1から図3参照)と同様である。

【0161】

図10は、実施の形態2におけるモバイルPC200の情報処理方法を示すフローチャートである。

実施の形態2におけるモバイルPC200の情報処理方法について、図10に基づいて説明する。

【0162】

実施の形態2におけるモバイルPC200の情報処理方法では、実施の形態1(図4参照)で説明したS141を実行しない。

【0163】

つまり、携帯電話機300は、モバイルPC200から現在地データを要求された場合(S140)、測位パスワードを用いた測位判定を行わず、現在地データを生成し、生成した現在地データをモバイルPC200に出力する(S142)。

【0164】

その他の処理(S110からS130、S150からS160)については、実施の形態1と同じである。

【0165】

但し、実施の形態2でも、実施の形態1と同じく、モバイルPC200から携帯電話機300へ現在地データを要求したときに測位パスワードを用いた測位判定(S141)を行ってもよい。

【0166】

図11は、実施の形態2における携帯電話機300の測位判定方法を示すフローチャートである。

実施の形態2における携帯電話機300の測位判定方法について、図11に基づいて説明する。

【0167】

認証局サーバ400は、現在地データを要求する現在地要求データを生成し、生成した現在地要求データを携帯電話機300に送信する。

携帯電話機300は、現在地要求データを認証局サーバ400から受信したときに、図11に示す測位判定方法により測位パスワードを用いた測位判定を行う。

【0168】

実施の形態2における携帯電話機300の測位判定方法では、実施の形態1(図5参照)で説明したS231、S232の代わりにS233、S234を実行する。

【0169】

S233において、測位判定部330は、測位部320により生成された現在地データを含む現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0170】

S234において、測位判定部330は、エラーデータを含む現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0171】

認証局サーバ400の認証方法は、実施の形態1(図6参照)と同様である。

但し、S330において、携帯電話機300から受信した現在地応答データに現在地データではなくエラーデータが含まれる場合、S331ではなくS352に進む。

【0172】

実施の形態2において、モバイルPC200から携帯電話機300へ現在地データの要求があったときと、認証局サーバ400から携帯電話機300へ現在地データの要求があったときの両方で、携帯電話機300が測位パスワードを用いた測位判定を実行してもよい。

モバイルPC200から現在地データの要求があったとき、携帯電話機300は実施の形態1で説明した測位判定方法(図5参照)を実行する。

【0173】

実施の形態2における位置認証システム100は、実施の形態1と同様に、携帯電話機300とモバイルPC200とが接続されていることを保証し、セキュリティを強化することができる。

【0174】

実施の形態3.

位置認証システム100に備わる登録端末500の詳細について説明する。

その他の構成は、実施の形態1、2と同様である。

【0175】

図12は、実施の形態3における登録端末500の機能構成図である。

実施の形態3における登録端末500の機能構成について、図12に基づいて説明する。

【0176】

登録端末500は、アプリデータ生成部510、認証データ生成部520、鍵生成部530、認証登録要求部540、ファイル登録部550および登録端末記憶部590を備える。

【0177】

登録端末記憶部590は、登録端末500が使用するデータを記憶する。

アプリデータ、暗号化データ、登録ファイル292、暗号鍵データおよび復号鍵データは、登録端末記憶部590に記憶されるデータの一例である。

【0178】

その他の機能構成については、以下のフローチャートに基づいて説明する。

【0179】

図13は、実施の形態3におけるファイル登録方法を示すフローチャートである。

実施の形態3におけるファイル登録方法について、図13に基づいて説明する。

【0180】

S410において、ユーザは、キーボードやマウスなどの入力装置を用いてアプリデータの生成に用いるアプリ情報を登録端末500に入力する。

アプリデータ生成部510は、入力装置からアプリ情報を入力し、入力したアプリ情報に基づいてアプリデータを生成する。

例えば、ユーザは登録端末500にワープロソフトの起動を要求し、アプリデータ生成部510はワープロソフトを起動し、ユーザはワープロソフトに文字列を指定し、アプリデータ生成部510は指定された文字列を設定してワープロファイルを生成する。

S410の後、S420に進む。

【0181】

S420において、認証データ生成部520は、以下のように、認証局サーバ400に登録する各種データを「認証データ」として入力する。

【0182】

ユーザは、携帯電話機300の携帯電話IDを入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置から携帯電話IDを入力し、入力した携帯電話IDを記憶する。

但し、ユーザは、携帯電話機300をUSBケーブルで登録端末500に接続しても構わない。この場合、認証データ生成部520は、携帯電話機300から携帯電話IDを入力する。

【0183】

ユーザは、ユーザIDとユーザパスワードとを入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置からユーザIDとユーザパスワードとを入力し、入力したユーザIDとユーザパスワードとを記憶する。

【0184】

認証データ生成部520は、認証局サーバ400から複数の許可領域テーブル496を取得し、取得した複数の許可領域テーブル496をディスプレイに表示する。

ユーザは表示された複数の許可領域テーブル496から少なくともいずれかの許可領域テーブル496を選択し、認証データ生成部520は選択された許可領域テーブル496の許可領域テーブルIDを記憶する。

但し、ユーザが新たな許可領域テーブル496を定義し、認証データ生成部520が新たに定義された許可領域テーブル496を記憶しても構わない。

【0185】

ユーザは、権限情報を入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置から権限情報を入力し、入力した権限情報を記憶する。

【0186】

以下、携帯電話IDとユーザIDとユーザパスワードと許可領域テーブルID(または新たな許可領域テーブル496)と権限情報とを「認証データ」という。

【0187】

S420の後、S430に進む。

【0188】

S430において、鍵生成部530は、所定の鍵生成プログラムを実行して暗号鍵データと復号鍵データとを生成する。

S430の後、S440に進む。

【0189】

S440において、認証登録要求部540は、S420で記憶された携帯電話IDとユーザIDとユーザパスワードと許可領域テーブルID(または新たな許可領域テーブル496)と権限情報とを含み、S430で生成された復号鍵データを含む認証登録要求データを生成する。

認証登録要求部540は、生成した認証登録要求データを認証局サーバ400へ送信する。

S440の後、S510に進む。

【0190】

S510において、認証局サーバ400の認証データ登録部460は、登録端末500から認証登録要求データを受信する。

S510の後、S520に進む。

【0191】

S520において、認証データ登録部460は、新たな登録ファイルIDを生成する。

S520の後、S530に進む。

【0192】

S530において、認証データ登録部460は、以下のように認証データを登録する。

【0193】

認証データ登録部460は、認証登録要求データに含まれる許可領域テーブルID(または、新たな許可領域テーブル496の許可領域テーブルID)と権限情報とを対応付けて権限テーブル492を生成する。

認証データ登録部460は、認証登録要求データに含まれる携帯電話IDを設定して対象携帯テーブル493を生成する。

認証データ登録部460は、認証登録要求データに含まれるユーザIDとユーザパスワードとを対応付けて対象ユーザテーブル494を生成する。

認証データ登録部460は、生成した権限テーブル492と対象携帯テーブル493と対象ユーザテーブル494とを認証局記憶部490に記憶する。

【0194】

さらに、認証データ登録部460は、S520で生成した登録ファイルIDと認証登録要求データに含まれる復号鍵データと生成した各テーブルのテーブルIDとを対応付けて登録ファイルテーブル491に設定する。

【0195】

S530の後、S540に進む。

【0196】

S540において、認証データ登録部460は、S520で生成した登録ファイルIDを含む認証登録応答データを生成し、生成した認証登録応答データを登録端末500へ送信する。

S540の後、S450に進む。

【0197】

S450において、登録端末500の認証登録要求部540は、認証局サーバ400から認証登録応答データを受信する。

S450の後、S460に進む。

【0198】

S460において、ファイル登録部550は、S430で生成された暗号鍵データを用いてS410で生成されたアプリデータを暗号化する。

ファイル登録部550は、アプリデータを暗号化した暗号化データと認証登録応答データに含まれる登録ファイルIDとを含む登録ファイル292を生成する。

S460の後、S470に進む。

【0199】

S470において、ファイル登録部550は、S460で生成した登録ファイル292をWebサーバ110へ送信する。

Webサーバ110は、登録端末500から登録ファイル292を受信し、受信した登録ファイル292を記憶する。

S470により、ファイル登録方法の処理は終了する。

【0200】

実施の形態3により、認証局サーバ400のテーブル(認証データ)を設定することができる。

【符号の説明】

【0201】

100 位置認証システム、101 インターネット、102 携帯電話網、109 USBケーブル、110 Webサーバ、120 基地局装置、130 キャリアサーバ、140 中継局装置、200 モバイルPC、210 ログイン部、220 登録データ取得部、230 アプリ実行部、240 認証要求部、250 測位パスワード生成部、290 PC記憶部、291 アカウントデータ、292 登録ファイル、293 アプリ、300 携帯電話機、310 携帯通信部、320 測位部、330 測位判定部、390 携帯記憶部、400 認証局サーバ、410 認証通信部、420 ユーザ判定部、430 現在地判定部、440 許可領域判定部、450 認証応答部、460 認証データ登録部、490 認証局記憶部、491 登録ファイルテーブル、492 権限テーブル、493 対象携帯テーブル、494 対象ユーザテーブル、495 携帯電話テーブル、496 許可領域テーブル、500 登録端末、510 アプリデータ生成部、520 認証データ生成部、530 鍵生成部、540 認証登録要求部、550 ファイル登録部、590 登録端末記憶部、901 CPU、902 バス、903 ROM、904 RAM、905 通信ボード、911 ディスプレイ装置、912 キーボード、913 マウス、914 ドライブ装置、920 磁気ディスク装置、921 OS、922 プログラム群、923 ファイル群。

【技術分野】

【0001】

本発明は、例えば、ファイルへのアクセスを位置情報に基づいて認証するための認証システム、認証システムの認証方法、情報処理装置、情報処理プログラム、認証装置、認証プログラム、測位装置および測位プログラムに関するものである。

【背景技術】

【0002】

例えば、発表前の新製品の情報をWebサイトを介して海外の拠点に配信する場合、新製品の情報が社外へ流出した場合でも安易に参照できないように、新製品の情報を暗号化していた。

しかし、製品の情報とパスワードが同時に流出した場合は、安易に参照できてしまう。

【0003】

また、特許文献1には、情報の参照先から取得した位置情報が認証局に登録された位置情報と一致したときに復号キーを返す仕組みが公開されている。

しかし、位置情報は、単なる経度、緯度を示す値であるため、安易に偽造される恐れがあった。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−241907号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

本発明は、例えば、位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【課題を解決するための手段】

【0006】

本発明の認証システムは、情報処理装置と認証装置とを備える。

前記情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部と、

前記アプリケーションプログラムを実行するアプリ実行部と、

前記アプリ実行部が前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを前記認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求部とを備える。

前記アプリ実行部は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

前記認証装置は、

前記復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部と、

前記情報処理装置から前記認証要求データを受信する認証要求受信部と、

前記認証要求受信部が前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定部と、

前記認証要求受信部が前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定部と、

前記現在地判定部により前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定部により前記許可領域に前記第1の現在地データが表す現在地が含まれると判定された場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答部とを備える。

【0007】

前記情報処理装置は、

前記特定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に前記測位パスワードを前記特定の測位装置へ出力する測位パスワード生成部を備える。

前記特定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力部とを備える。

【0008】

前記情報処理装置は、

前記所定の測位装置と接続した場合、前記所定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に生成した測位パスワードを前記所定の測位装置へ出力する測位パスワード生成部を備える。

前記認証装置は、前記現在地提供装置として前記所定の測位装置と通信する。

前記所定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第2の現在地データとして前記認証装置へ送信する現在地データ送信部とを備える。

【0009】

本発明の認証システムの認証方法において、

前記認証システムは、情報処理装置と認証装置とを備える。

前記情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶し、

前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを前記認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信し、

受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

前記認証装置は、

前記復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶し、

前記情報処理装置から前記認証要求データを受信し、

所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定し、

前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定し、

前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定し、前記許可領域に前記第1の現在地データが表す現在地が含まれると判定した場合、前記復号鍵データを含む認証応答データを前記情報処理装置へ送信する。

【0010】

本発明の情報処理装置は、現在地を測位する特定の測位装置を接続する。

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部と、

前記アプリケーションプログラムを実行するアプリ実行部と、

前記アプリ実行部が前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを所定の認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求部とを備える。

前記アプリ実行部は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する。

【0011】

本発明の情報処理装置の情報処理プログラムにおいて、

情報処理装置は、現在地を測位する特定の測位装置を接続し、アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部を備える。

前記情報処理プログラムは、

前記アプリケーションプログラムを実行するアプリ実行処理と、

前記アプリ実行処理で前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを所定の認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求処理とを前記情報処理装置に実行させる。

前記アプリ実行処理は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行する処理である。

【0012】

本発明の認証装置は、

アプリケーションデータの復号に用いる復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部と、

前記アプリケーションデータを暗号化した暗号化データを記憶する情報処理装置から送信される認証要求データであって前記情報処理装置の現在地を表す第1の現在地データを含む認証要求データを受信する認証要求受信部と、

前記認証要求受信部が前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定部と、

前記認証要求受信部が前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定部と、

前記現在地判定部により前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定部により前記許可領域に前記第1の現在地データが表す現在地が含まれると判定された場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答部とを備える。

【0013】

本発明の認証装置の認証プログラムにおいて、

前記認証装置は、アプリケーションデータの復号に用いる復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部を備える。

前記認証プログラムは、

前記アプリケーションデータを暗号化した暗号化データを記憶する情報処理装置から送信される認証要求データであって前記情報処理装置の現在地を表す第1の現在地データを含む認証要求データを受信する認証要求受信処理と、

前記認証要求受信処理で前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定処理と、

前記認証要求受信処理で前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定処理と、

前記現在地判定処理で前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定処理で前記許可領域に前記第1の現在地データが表す現在地が含まれると判定した場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答処理とを前記認証装置に実行させる。

【0014】

本発明の測位装置は、測位パスワードを出力する情報処理装置に接続する。

前記測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

前記測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力部とを備える。

【0015】

本発明の測位装置は、アプリケーションデータを使用する情報処理装置であって測位パスワードを出力する情報処理装置に接続する。

前記測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記情報処理装置の現在地を表す第1の現在地データと前記測位装置の現在地を表す第2の現在地データとを比較して前記アプリケーションデータの使用を許可するか否かを判定する認証装置に前記測位部により生成された現在地データを前記第2の現在地データとして前記認証装置へ送信する現在地データ送信部とを備える。

【0016】

本発明の測位装置の測位プログラムにおいて、

前記測位装置は、測位パスワードを出力する情報処理装置に接続する。

前記測位プログラムは、

現在地を測位し、測位した現在地を表す現在地データを生成する測位処理と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力処理と、

前記測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力処理と、

前記入力パスワード入力処理で入力した入力パスワードと前記正規パスワード入力処理で入力した正規パスワードとが一致するか否かを判定する測位パスワード判定処理と、

前記測位パスワード判定処理で前記入力パスワードと前記正規パスワードとが一致すると判定した場合、前記測位処理で生成した現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力処理とを前記測位装置に実行させる。

【0017】

本発明の測位装置の測位プログラムにおいて、

前記測位装置は、アプリケーションデータを使用する情報処理装置であって測位パスワードを出力する情報処理装置に接続する。

前記測位プログラムは、

現在地を測位し、測位した現在地を表す現在地データを生成する測位処理と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力処理と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力処理と、

前記入力パスワード入力処理で入力した入力パスワードと前記正規パスワード入力処理で入力した正規パスワードとが一致するか否かを判定する測位パスワード判定処理と、

前記測位パスワード判定処理で前記入力パスワードと前記正規パスワードとが一致すると判定した場合、前記情報処理装置の現在地を表す第1の現在地データと前記測位装置の現在地を表す第2の現在地データとを比較して前記アプリケーションデータの使用を許可するか否かを判定する認証装置に前記測位処理で生成した現在地データを前記第2の現在地データとして送信する現在地データ送信処理とを前記測位装置に実行させる。

【発明の効果】

【0018】

本発明によれば、例えば、認証装置が所定の測位装置から位置情報(第2の現在地データ)を取得し、情報処理装置から送信された位置情報(第1の現在地データ)を比較することにより、情報処理装置から送信された位置情報が偽造されている場合に位置情報を否認することができる。

【図面の簡単な説明】

【0019】

【図1】実施の形態1における位置認証システム100の概要図。

【図2】実施の形態1におけるモバイルPC200および携帯電話機300の機能構成図。

【図3】実施の形態1における認証局サーバ400の機能構成図。

【図4】実施の形態1におけるモバイルPC200の情報処理方法を示すフローチャート。

【図5】実施の形態1における携帯電話機300の測位判定方法を示すフローチャート。

【図6】実施の形態1における認証局サーバ400の認証方法を示すフローチャート。

【図7】実施の形態1における認証局記憶部490に記憶されるテーブルを示す図。

【図8】実施の形態1における認証局記憶部490に記憶されるテーブルを示す図。

【図9】実施の形態1における位置認証システム100のハードウェア資源の一例を示す図。

【図10】実施の形態2におけるモバイルPC200の情報処理方法を示すフローチャート。

【図11】実施の形態2における携帯電話機300の測位判定方法を示すフローチャート。

【図12】実施の形態3における登録端末500の機能構成図。

【図13】実施の形態3におけるファイル登録方法を示すフローチャート。

【発明を実施するための形態】

【0020】

実施の形態1.

所定の領域内に計算機が位置する場合にその計算機による特定データの使用を許可する位置認証システムについて説明する。

【0021】

図1は、実施の形態1における位置認証システム100の概要図である。

実施の形態1における位置認証システム100の概要について、図1に基づいて説明する。

【0022】

まず、位置認証システム100の構成概要について説明する。

【0023】

位置認証システム100(認証システムの一例)は、モバイルPC200(情報処理装置の一例)、携帯電話機300(測位装置、現在地提供装置の一例)、認証局サーバ400(認証装置の一例)、Webサーバ110、登録端末500、基地局装置120(現在地提供装置の一例)、キャリアサーバ130(現在地提供装置の一例)、および中継局装置140を備える。

【0024】

携帯電話機300は、モバイルPC200(パーソナルコンピュータ)に接続される。

【0025】

携帯電話機300は、携帯電話網102(通信網の一例)に接続する。

また、携帯電話機300は、基地局装置120から携帯電話網102に接続し、携帯電話網102から中継局装置140を介し、インターネット101(通信網の一例)に接続する。

基地局装置120は、一般に基地局と呼ばれ、携帯電話機300を携帯電話網102に接続する。中継局装置140は、一般に中継局と呼ばれ、携帯電話網102とインターネット101との間で通信を中継する。

キャリアサーバ130は携帯電話会社(キャリア)のサーバ装置であり、携帯電話機300の現在地を提供する位置検索サービスなどのサービスを提供する。

【0026】

モバイルPC200は、携帯電話機300または無線LANカード(通信装置の一例)(図示省略)を用いてインターネット101に接続する。

認証局サーバ400、Webサーバ110および登録端末500はインターネット101に接続する。

【0027】

登録端末500は、アプリケーションデータ(アプリデータ)を暗号化した暗号化データをインターネット101を介してWebサーバ110に登録し、暗号化データの復号に用いる復号鍵データをインターネット101を介して認証局サーバ400に登録する装置である。

Webサーバ110は、インターネット101を介して暗号化データを提供する装置である。

モバイルPC200は、インターネット101を介してWebサーバ110から暗号化データを取得する。

【0028】

次に、モバイルPC200が暗号化データを使用するために認証局サーバ400から認証を受ける認証方法の概要について説明する。

【0029】

(1)モバイルPC200は、携帯電話機300から現在地データを取得する。

(2)モバイルPC200は、現在地データを含んだ認証要求をインターネット101を介して認証局サーバ400へ送信する。

(3)認証局サーバ400は、認証要求を受信した場合、予め登録された携帯電話機300(またはキャリアサーバ130)と携帯電話網102(またはインターネット101)を介して通信し、携帯電話機300(またはキャリアサーバ130)から現在地データを受信する。

(4)認証局サーバ400は、モバイルPC200から受信した現在地データと携帯電話機300(またはキャリアサーバ130)から受信した現在地データとを比較する。

(5)認証局サーバ400は、比較した2つの現在地データが一致(または近似)し、その現在地データが表す現在地が予め登録された許可領域内に位置する場合にインターネット101を介して復号鍵データを含んだ認証応答をモバイルPC200へ送信する。

(6)モバイルPC200は、認証応答を受信し、受信した認証応答に含まれる復号鍵データを用いて暗号化データを復号し、復号して得られたアプリケーションデータを使用してアプリケーションプログラムを実行する。

【0030】

上記(3)(4)の通り、モバイルPC200から認証局サーバ400へ通知される現在地データは認証局サーバ400が携帯電話機300(またはキャリアサーバ130)から取得する現在地データと比較される。

このため、予め登録された携帯電話機300を所持する正当なユーザでなければ、認証局サーバ400から認証を受けることができない。

つまり、正当なユーザを装った不正なユーザが許可領域内の現在地を表す現在地データを偽造してモバイルPC200から認証局サーバ400に認証要求しても、認証局サーバ400から認証を受けることができない。偽造された現在地データが表す現在地に携帯電話機300が存在しないためである。

【0031】

以下に、位置認証システム100の詳細について説明する。

【0032】

図2は、実施の形態1におけるモバイルPC200および携帯電話機300の機能構成図である。

実施の形態1におけるモバイルPC200および携帯電話機300の機能構成について、図2に基づいて説明する。

【0033】

モバイルPC200と携帯電話機300とは、USBケーブル109(通信ケーブルの一例)を用いて接続する。

【0034】

モバイルPC200(情報処理装置の一例)は、ログイン部210、登録データ取得部220、アプリ実行部230、認証要求部240、測位パスワード生成部250およびPC記憶部290を備える。

【0035】

ログイン部210は、以下のようなログイン処理を実行する。

ログイン部210は、ユーザに入力されたログインパスワードをアカウントデータ291に設定されているユーザパスワードと比較して、モバイルPC200を利用するユーザの認証を行う。

【0036】

登録データ取得部220は、以下のような登録データ取得処理を実行する。

登録データ取得部220は、Webサーバ110から暗号化データを含んだ登録ファイル292を取得する。

【0037】

アプリ実行部230は、以下のようなアプリ実行処理を実行する。

アプリ実行部230は、登録ファイル292に含まれる暗号化データを認証要求部240が認証局サーバ400から取得する復号鍵データを用いて復号する。

そして、アプリ実行部230は、復号して得られるアプリケーションデータを使用してアプリケーションプログラム(アプリ293)を実行する。

【0038】

認証要求部240は、以下のような認証要求処理を実行する。

認証要求部240は、アプリ実行部230がアプリケーションデータを使用する場合、モバイルPC200に接続した携帯電話機300(特定の測位装置の一例)から現在地を表す第1の現在地データを取得する。

そして、認証要求部240は、取得した第1の現在地データを含む認証要求データを認証局サーバ400へ送信し、認証局サーバ400から暗号化データの復号に用いる復号鍵データを受信する。

【0039】

測位パスワード生成部250は、以下のような測位パスワード生成処理を実行する。

測位パスワード生成部250は、携帯電話機300へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に測位パスワードを携帯電話機300へ出力する。

【0040】

PC記憶部290(処理装置記憶部の一例)は、モバイルPC200が使用するデータを記憶する。

アカウントデータ291、登録ファイル292およびアプリ293は、PC記憶部290に記憶されるデータの一例である。

【0041】

アカウントデータ291は、モバイルPC200を利用することが許可された正当なユーザのユーザID(識別子)とユーザパスワードとを対応付けたデータである。

登録ファイル292は、Webサーバ110から取得されたデータである。登録ファイル292は、登録ファイルを識別する登録ファイルIDとアプリケーションデータを暗号化した暗号化データとを含む。

アプリ293は、アプリケーションデータを使用するアプリケーションプログラムである。

【0042】

携帯電話機300(測位装置、現在地提供装置の一例)は、携帯通信部310、測位部320、測位判定部330および携帯記憶部390を備える。

【0043】

携帯通信部310(現在地データ送信部の一例)は、携帯電話網102を介して通信を行う。

例えば、携帯通信部310は、測位部320により測位された現在地を表す第2の現在地データを携帯電話網102を介して認証局サーバ400へ送信する(現在地データ送信処理)。

【0044】

測位部320は、以下のような測位処理を実行する。

測位部320は、現在地を測位し、測位した現在地を表す現在地データを生成する。

【0045】

測位判定部330(正規パスワード入力部、入力パスワード入力部、測位パスワード判定部、現在地データ出力部の一例)は、モバイルPC200から出力される測位パスワードを正規パスワードとして入力する(正規パスワード入力処理)。

測位判定部330は、測位パスワードを入力するパスワード入力画面を表示し、パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する(入力パスワード入力処理)。

測位判定部330は、入力した入力パスワードと正規パスワードとが一致するか否かを判定する(測位判定処理)。

測位判定部330は、入力パスワードと正規パスワードとが一致すると判定した場合、測位部320により生成された現在地データを第1の現在地データとしてモバイルPC200へ出力する(測位判定処理)。

【0046】

携帯記憶部390(測位装置記憶部の一例)は、携帯電話機300で使用するデータを記憶する。

測位部320により生成される現在地データは、携帯記憶部390に記憶されるデータの一例である。

【0047】

図3は、実施の形態1における認証局サーバ400の機能構成図である。

実施の形態1における認証局サーバ400の機能構成について、図3に基づいて説明する。

【0048】

認証局サーバ400(認証装置の一例)は、認証通信部410、ユーザ判定部420、現在地判定部430、許可領域判定部440、認証応答部450、認証データ登録部460および認証局記憶部490を備える。

【0049】

認証通信部410(認証要求受信部の一例)は、インターネット101または携帯電話網102を介して通信を行う。

例えば、認証通信部410は、インターネット101を介してモバイルPC200から認証要求データを受信する(認証要求受信処理)。

【0050】

ユーザ判定部420は、以下のようなユーザ判定処理を行う。

ユーザ判定部420は、認証通信部410が認証要求データを受信した場合、認証要求データに含まれるユーザID(識別子)と対象ユーザテーブル494に予め設定されたユーザIDとが一致するか否かを判定する。

【0051】

現在地判定部430は、以下のような現在地判定処理を行う。

現在地判定部430は、認証通信部410が認証要求データを受信した場合、対象携帯テーブル493に予め設定された携帯電話機300(所定の測位装置の一例)またはキャリアサーバ130(現在地提供装置の一例)から携帯電話機300の現在地を表す第2の現在地データを取得する。

そして、現在地判定部430は、取得した第2の現在地データと認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する。

【0052】

許可領域判定部440は、以下のような許可領域判定処理を行う。

許可領域判定部440は、認証通信部410が認証要求データを受信した場合、許可領域テーブル496(許可領域データの一例)が表す許可領域に第1の現在地データが表す現在地が含まれるか否かを判定する。

【0053】

認証応答部450は、以下のような認証応答処理を行う。

認証応答部450は、ユーザ判定部420によりユーザIDが一致すると判定され、現在地判定部430により第1の現在地データが表す現在地が第2の現在地データが表す現在地から許容範囲内に位置すると判定され、許可領域判定部440により第1の現在地データが表す現在地が許可領域に含まれると判定された場合、復号鍵データを含む認証応答データをモバイルPC200へ送信する。

【0054】

認証データ登録部460は、以下のような認証データ登録処理を行う。

認証データ登録部460は、登録端末500から登録要求を受けた場合、認証局記憶部490に記憶される各テーブルを登録要求に基づいて設定する。

【0055】

認証局記憶部490(認証装置記憶部の一例)は、認証局サーバ400が使用するデータを記憶する。

登録ファイルテーブル491、権限テーブル492、対象携帯テーブル493、対象ユーザテーブル494、携帯電話テーブル495および許可領域テーブル496は、認証局記憶部490に記憶されるデータの一例である。

【0056】

登録ファイルテーブル491は、登録ファイルIDと復号鍵データとを対応付けたデータである。

権限テーブル492は、登録ファイルIDと、登録ファイルに含まれるアプリケーションデータの使用を許可する許可領域の識別子(許可領域ID)と、アプリケーションデータの使用方法(読み取り、書き込み)とを対応付けたデータである。

対象携帯テーブル493は、登録ファイルIDと、登録ファイルに含まれるアプリケーションデータを使用するモバイルPC200に接続すべき携帯電話機300の識別子(携帯電話ID)とを対応付けたデータである。

対象ユーザテーブル494は、登録ファイルIDと、モバイルPC200を利用するユーザの識別子(ユーザID)とを対応付けたデータである。

携帯電話テーブル495は、携帯電話IDと、電話番号と、キャリアサーバ130のアドレスとを対応付けたデータである。

許可領域テーブル496は、許可領域IDと、許可領域を特定する座標値とを対応付けたデータである。

【0057】

図4は、実施の形態1におけるモバイルPC200の情報処理方法を示すフローチャートである。

モバイルPC200の情報処理方法の処理の流れについて、図4に基づいて説明する。

【0058】

まず、モバイルPC200の情報処理方法の概要について説明する。

【0059】

ログイン部210はログインパスワード(ログインPW)を入力し(S110)、ログインパスワードが正しいか否かを判定する(S111)。

【0060】

ログインパスワードが正しい場合、登録データ取得部220はWebサーバ110から登録ファイル292を取得し(S120)、アプリ実行部230はアプリ293の実行を開始する(S130)。

【0061】

暗号化されたアプリデータをアプリ293で使用する際、認証要求部240は携帯電話機300に現在地データを要求する(S140)。

このとき、測位パスワード生成部250は携帯電話機300へ測位パスワードを出力する(S141)。

【0062】

携帯電話機300では、測位パスワードの入力が要求され、入力された測位パスワードと測位パスワード生成部250から出力された測位パスワードとが比較される。そして、2つの測位パスワードが一致した場合に携帯電話機300から現在地データが出力される。

【0063】

認証要求部240は、携帯電話機300から出力される現在地データを入力し(S142)、入力した現在地データを含む認証要求データを認証局サーバ400へ送信する(S150)。

【0064】

認証局サーバ400では、認証要求データに含まれる現在地データに基づいて認証処理が行われる。そして、認証結果が「許可」である場合、復号鍵データを含んだ認証応答データが認証局サーバ400から送信される。

【0065】

認証要求部240は、認証局サーバ400から認証応答データを受信する(S151)。

【0066】

認証結果が「許可」であった場合、アプリ実行部230は、登録ファイル292に含まれる暗号化データを認証応答データに含まれる復号鍵データを用いて復号し、復号して得られるアプリデータを用いてアプリ293を実行する(S160)。

【0067】

次に、モバイルPC200の情報処理方法の詳細について説明する。

【0068】

S110において、ログイン部210は、ログイン画面をディスプレイ(表示部、表示装置)に表示する。

ユーザは、キーボードやマウスなどの入力装置を用いてログイン画面でログインIDとログインパスワードとを指定する。

ログイン部210は、ログイン画面で指定されたログインIDとログインパスワードとを入力装置から入力する。

S110の後、S111に進む。

【0069】

S111において、ログイン部210は、アカウントデータ291を参照し、ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせを検索する。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在する場合、つまり、ログインパスワードが正しい場合、S120に進む。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在しない場合、つまり、ログインパスワードが正しくない場合、情報処理方法の処理は終了する。

【0070】

S120において、登録データ取得部220は、インターネット101を介してWebサーバ110(Webサイト)から以下のように登録ファイル292をダウンロードする。

【0071】

登録データ取得部220は、インターネット101を介してWebサーバ110と通信を接続する。

Webサーバ110は、登録ファイルID(例えば、ファイル名)で識別される複数の登録ファイル292を予め記憶した記憶部(記憶装置)を備え、登録ファイルIDを一覧にした登録ファイルリスト(Webページ)をモバイルPC200へ送信する。

登録データ取得部220は、登録ファイルリストを含んだ登録ファイル選択画面(Web画面)をディスプレイに表示する。

ユーザは、入力装置を用いて登録ファイル選択画面で登録ファイルIDを指定する。

登録データ取得部220は、登録ファイル選択画面で指定された登録ファイルIDを入力装置から入力する。

登録データ取得部220は、入力した登録ファイルIDを含む登録ファイル要求データを生成し、生成した登録ファイル要求データをWebサーバ110へ送信する。

Webサーバ110は、登録ファイル要求データに含まれる登録ファイルIDで識別される登録ファイル292を記憶部から取得し、取得した登録ファイル292を登録データ取得部220へ送信する。

登録データ取得部220は、Webサーバ110から登録ファイル292を受信し、受信した登録ファイル292をPC記憶部290に記憶する。

【0072】

登録ファイル292には、登録ファイルIDとアプリデータを暗号化した暗号化データとが含まれる。登録ファイル292にアプリ293を含めても構わない。

【0073】

また、登録データ取得部220は、登録ファイル292をメールの添付ファイルとして受信しても構わない。

【0074】

S120の後、S130に進む。

【0075】

S130において、ユーザは入力装置を用いて登録ファイルIDを指定し、アプリ実行部230は指定された登録ファイルIDで識別される登録ファイル292のアプリデータを使用する所定のアプリ293を起動する。

例えば、アプリ実行部230は、ワープロデータを暗号化した暗号化データを含む登録ファイルが指定された場合、ワープロソフト(ワードプロセッサ)を起動する。

但し、アプリデータを使用するためには登録ファイル292内の暗号化データを復号する必要がある。

S130の後、S140に進む。

【0076】

S140において、アプリ実行部230は、登録ファイル292内の暗号化データを復号するため、認証要求部240を呼び出す。

認証要求部240は、USBケーブル109を介して携帯電話機300と通信を接続する。

認証要求部240は、現在地データを要求する現在地要求データを生成し、生成した現在地要求データを携帯電話機300に出力する。

S140の後、S141に進む。

【0077】

S141において、携帯電話機300は、現在地要求データを入力した場合、測位パスワードを要求する測位パスワード要求データを生成し、生成した測位パスワード要求データをモバイルPC200に出力する。

認証要求部240は、測位パスワード要求データを入力した場合、測位パスワード生成部250を呼び出す。

測位パスワード生成部250は、認証要求部240から呼び出された場合、ワンタイムパスワードを生成する所定のパスワード生成プログラムを実行し、新たな測位パスワードとしてワンタイムパスワードを生成する。

認証要求部240は、測位パスワード生成部250により生成された測位パスワードを携帯電話機300に出力する。

認証要求部240は、さらに、測位パスワードをディスプレイに表示する。

S141の後、S142に進む。

【0078】

S142において、携帯電話機300は、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する。

携帯電話機300は、測位パスワードを入力する測位パスワード入力画面をディスプレイに表示し、測位パスワード入力画面に入力された入力パスワードとモバイルPC200から入力した正規パスワードとを比較する。

入力パスワードと正規パスワードとが一致する場合、携帯電話機300は、現在地を表す現在地データを含む現在地応答データをモバイルPC200に出力する。また、入力パスワードと正規パスワードとが一致しない場合、携帯電話機300は、エラーデータを含む現在地応答データをモバイルPC200に出力する。

認証要求部240は、携帯電話機300から現在地応答データを入力する。

現在地応答データに現在地データが含まれる場合、S150に進む。

現在地応答データにエラーデータが含まれる場合、アプリ実行部230はエラーメッセージをディスプレイに表示してアプリ293を停止し、モバイルPC200の情報処理方法の処理は終了する(図示省略)。

【0079】

S150において、認証要求部240は、認証要求データを生成し、生成した認証要求データをインターネット101を介して認証局サーバ400へ送信する。

認証要求データは、ログインIDとログインパスワードと登録ファイルIDと現在地データと携帯電話IDとを含むデータである。

携帯電話IDとは、モバイルPC200に接続された携帯電話機300を識別する識別データである。モバイルPC200は、携帯電話機300が接続されたときや認証要求部240が携帯電話機300と通信を接続したとき(S140)に、携帯電話機300から携帯電話IDを取得する。

S150の後、S151に進む。

【0080】

S151において、認証局サーバ400は、認証要求データを受信した場合、認証要求データに基づいて認証処理を行う。

認証結果が「許可(認可)」である場合、認証局サーバ400は、認証結果「許可」と復号鍵データと権限情報とを含んだ認証応答データをモバイルPC200へ送信する。また、認証結果が「不許可(否認)」である場合、認証局サーバ400は、認証結果「不許可」を含んだ認証応答データをモバイルPC200へ送信する。

認証要求部240は、認証局サーバ400から送信された認証応答データをインターネット101を介して受信する。

S151の後、S152に進む。

【0081】

S152において、認証要求部240は、認証応答データに含まれる認証結果が「許可」と「不許可」とのいずれであるかを判定する。

認証結果が「許可」である場合、S160に進む。

認証結果が「不許可」である場合、アプリ実行部230はエラーメッセージをディスプレイに表示してアプリ293を停止し、モバイルPC200の情報処理方法の処理は終了する。

【0082】

S160において、認証要求部240は、認証応答データに含まれる復号鍵データと権限情報とをアプリ実行部230に出力する。

アプリ実行部230は、認証要求部240から出力された復号鍵データを用いて、登録ファイル292に含まれる暗号化ファイルを復号する。暗号化ファイルを復号することにより、アプリデータが得られる。

アプリ実行部230は、暗号化ファイルを復号して得られたアプリデータを用いてアプリ293を実行する。但し、アプリ実行部230は、認証要求部240から出力された権限情報に従ってアプリデータを使用する。

例えば、権限情報に「書き込み」が含まれない場合、アプリ実行部230は、アプリデータの表示は行うが、アプリデータの編集は行わない。

S160により、モバイルPC200の情報処理方法の処理は終了する。

【0083】

図5は、実施の形態1における携帯電話機300の測位判定方法を示すフローチャートである。

携帯電話機300の測位判定方法の処理の流れについて、図5に基づいて説明する。

【0084】

まず、携帯電話機300の測位判定方法の概要について説明する。

【0085】

モバイルPC200から現在地データを要求する現在地要求データが入力された場合、携帯電話機300は以下のように動作する。

【0086】

測位判定部330は、モバイルPC200に測位パスワードを要求し(S210)、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する(S211)。

【0087】

測位判定部330は、測位パスワードを入力する測位パスワード入力画面を表示し(S220)、測位パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する(S221)。

【0088】

測位判定部330は、入力パスワードと正規パスワードとを比較する(S222)。

【0089】

入力パスワードと正規パスワードとが一致する場合、測位部320は現在地を測位し(S230)、測位判定部330は測位された現在地を表す現在地データをモバイルPC200に出力する(S231)。

入力パスワードと正規パスワードとが一致しない場合、測位判定部330はエラーデータをモバイルPC200に出力する(S232)。

【0090】

次に、携帯電話機300の測位判定方法の詳細について説明する。

【0091】

モバイルPC200が現在地データを要求する現在地要求データを携帯電話機300に出力した場合、携帯電話機300は以下のように動作する。

【0092】

S210において、測位判定部330は、現在地要求データを入力し、モバイルPC200に測位パスワードを要求する測位パスワード要求データを生成し、生成した測位パスワード要求データをモバイルPC200に出力する。

S210の後、S211に進む。

【0093】

S211において、モバイルPC200は測位パスワードを生成し、生成した測位パスワードを携帯電話機300に出力する。さらに、モバイルPC200は測位パスワードをディスプレイに表示する。

測位判定部330は、モバイルPC200から出力された測位パスワードを正規パスワードとして入力する。

S211の後、S220に進む。

【0094】

S220において、測位判定部330は、測位パスワードを入力する測位パスワード入力画面をディスプレイ(表示部、表示装置)に表示する。

S220の後、S221に進む。

【0095】

S221において、ユーザは、携帯電話機300の入力装置(テンキーや十字キーなど)を操作し、モバイルPC200に表示された測位パスワードを携帯電話機300の測位パスワード入力画面で指定する。

測位判定部330は、測位パスワード入力画面で指定された測位パスワードを入力パスワードとして入力装置から入力する。

S221の後、S222に進む。

【0096】

S222において、測位判定部330は、入力パスワードと正規パスワードとを比較する。

入力パスワードと正規パスワードとが一致する場合(YES)、S230に進む。

入力パスワードと正規パスワードとが一致しない場合(NO)、S232に進む。

【0097】

S230において、測位部320は、GPS(Global Positioning

System)機能により現在地を測位し、測位した現在地を表す現在地データを生成する。

S230の後、S231に進む。

【0098】

S231において、測位判定部330は、測位部320により生成された現在地データを含む現在地応答データを生成し、生成した現在地応答データをモバイルPC200に出力する。

S231により、携帯電話機300の測位判定方法の処理は終了する。

【0099】

S232において、測位判定部330は、エラーデータを含む現在地応答データを生成し、生成した現在地応答データをモバイルPC200に出力する。

S232により、携帯電話機300の測位判定方法の処理は終了する。

【0100】

上記の携帯電話機300の測位判定方法により、携帯電話機300がモバイルPC200の近くに存在することが保証される。

携帯電話機300がモバイルPC200の近くに無ければ、ユーザは、モバイルPC200に表示される測位パスワードを確認し、携帯電話機300に測位パスワードを入力することができないためである。

【0101】

さらに、携帯電話機300とモバイルPC200とが接続されていることが保証される。

携帯電話機300がモバイルPC200に接続されていなければ、携帯電話機300がモバイルPC200から正規パスワードを取得することができないためである。

【0102】

つまり、携帯電話機300がモバイルPC200の近くに存在し、さらに、携帯電話機300とモバイルPC200とが接続されていなければ、モバイルPC200は携帯電話機300から現在地データを取得することができない。

これにより、登録された携帯電話機300を所持していない不当なユーザによる登録ファイル292(アプリデータ)の使用を防ぐことができる。

【0103】

図6は、実施の形態1における認証局サーバ400の認証方法を示すフローチャートである。

認証局サーバ400の認証方法の処理の流れについて、図6に基づいて説明する。

【0104】

まず、認証局サーバ400の認証方法の概要について説明する。

【0105】

認証通信部410は、モバイルPC200から第1の現在地データを含む認証要求データを受信する(S310)。

【0106】

ユーザ判定部420は、対象ユーザテーブル494に基づいてユーザを認証する(S320)。

【0107】

正当なユーザである場合(S321)、現在地判定部430は、携帯電話機300から第2の現在地データを取得する(S330)。

【0108】

第1の現在地データが表す現在地と第2の現在地データが表す現在地とが一致する場合(S331「YES」)、許可領域判定部440は、許可領域テーブル496から許可領域データを取得する(S340)。

【0109】

第1の現在地データの現在地が許可領域データの許可領域に含まれる場合(S341)、認証応答部450は、認証許可を示す認証応答データをモバイルPC200へ送信する(S351)。

第1の現在地データの現在地が許可領域データの許可領域に含まれない場合(S341)、認証応答部450は、認証不許可を示す認証応答データをモバイルPC200へ送信する(S352)。

【0110】

次に、認証局サーバ400に認証方法の詳細について説明する。

【0111】

S310において、認証通信部410は、モバイルPC200から送信された認証要求データをインターネット101を介して受信する。

認証要求データは、携帯電話IDとログインIDとログインパスワードと登録ファイルIDと現在地データとを含むデータである(図4のS150参照)。

以下、認証要求データに含まれる現在地データを「第1の現在地データ」という。

S310の後、S320に進む。

【0112】

S320において、ユーザ判定部420は、認証要求データに含まれるログインIDとログインパスワードとに基づいてユーザの認証を行う。

【0113】

図7、図8は、実施の形態1における認証局記憶部490に記憶されるテーブルを示す図である。

認証局記憶部490に記憶されるテーブルについて、図7、図8に基づいて説明する。

【0114】

図7に示すように、認証局記憶部490は、登録ファイルテーブル491、権限テーブル492、対象携帯テーブル493および対象ユーザテーブル494を記憶する。

【0115】

登録ファイルテーブル491は、登録ファイルIDと復号鍵データと権限テーブルIDと対象携帯テーブルIDと対象ユーザテーブルIDとを対応付けたデータである。

【0116】

登録ファイルIDは、登録ファイル292を識別する識別データである。

復号鍵データは、登録ファイル292に含まれる暗号化データの復号に用いるデータである。

権限テーブルIDは、権限テーブル492を識別する識別データである。

対象携帯テーブルIDは、対象携帯テーブル493を識別する識別データである。

対象ユーザテーブルIDは、対象ユーザテーブル494を識別する識別データである。

【0117】

例えば、“FILE_0001”で識別される登録ファイル292に含まれる暗号化データは、“KEY_0001”という値を持つ復号鍵データ(または“KEY_0001”で識別される復号鍵データ)を用いて復号される。

【0118】

権限テーブル492は、許可領域テーブルIDと権限情報とを対応付けたデータである。

【0119】

許可領域テーブルIDは、許可領域テーブル496(図8参照)を識別する識別データである。

権限情報は、アプリデータの使用方法を制限するデータである。“読み取り”や“書き込み”は権限情報の一例である。

【0120】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータは、“POS_0001”で識別される許可領域テーブル496に定義された許可領域内で“読み取り”専用で使用される。また、“FILE_0001”で識別される登録ファイル292のアプリデータは、“POS_0002”で識別される許可領域テーブル496に定義された許可領域内で“読み取り”および“書き込み”が許可される。

【0121】

対象携帯テーブル493は、携帯電話機300を識別する複数の携帯電話IDを示すデータである。

【0122】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータを使用する場合、“PHONE_0001”、“PHONE_0002”またはその他の所定の携帯電話IDで識別される携帯電話機300をモバイルPC200に接続する必要がある。

【0123】

対象ユーザテーブル494は、ユーザIDとユーザパスワードとを対応付けたデータである。

【0124】

例えば、“FILE_0001”で識別される登録ファイル292のアプリデータは、“USER_0001”“PASS_0001”で識別されるユーザ、“USER_0002”“PASS_0002”で識別されるユーザまたはその他の所定のユーザIDおよびユーザパスワードで識別されるユーザによって使用される。

【0125】

対象携帯テーブル493は、モバイルPC200を識別するパソコンIDと携帯電話IDとを対応付けたデータであっても構わない。パソコンIDは、システム内に登録されたパソコンを一意に識別するIDである。

この場合、認証要求データは、携帯電話IDの代わりにパソコンIDを含む。そして、モバイルPC200には、パソコンIDに対応する携帯電話IDで識別される携帯電話機300を接続する必要がある。

【0126】

図8に示すように、認証局記憶部490は、さらに、携帯電話テーブル495と許可領域テーブル496とを記憶する。

【0127】

携帯電話テーブル495は、携帯電話IDと電話番号とキャリアサーバアドレスとを対応付けたデータである。

【0128】

キャリアサーバアドレスは、電話会社のサーバ装置(キャリアサーバ130)のIPアドレスを示すデータである。

【0129】

例えば、“PHONE_0001”で識別される携帯電話機300の電話番号は“TEL#_0001”であり、その携帯電話機300の電話会社のサーバ装置のIPアドレスは“IP_0001”である。

【0130】

許可領域テーブル496は、種別、名称、範囲を対応付けたデータである。

【0131】

種別は、“建物”“駅”“列車”など、許可領域の種類を示す情報である。

名称は、“xxxスクエア”“xxx駅”“のぞみxxx号”など、許可領域の名称を示す情報である。

範囲は、建物内、駅構内、列車の経路など、許可領域の範囲を表す情報(座標値もしくは経度、緯度)である。

【0132】

図6に戻り、S320の説明を続ける。

【0133】

ユーザ判定部420は、以下のようにユーザの認証を行う。

ユーザ判定部420は、認証要求データに含まれる登録ファイルIDに対応する対象ユーザテーブルIDを登録ファイルテーブル491(図7参照)から取得する。

認証要求部240は、取得した対象ユーザテーブルIDで識別さえる対象ユーザテーブル494(図7参照)を参照し、認証要求データに含まれるログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせを検索する。

S320の後、S321に進む。

【0134】

S321において、ユーザ判定部420は、ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在したか否かを判定する。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在する場合、つまり、モバイルPC200を利用するユーザが正当なユーザである場合、S330に進む。

ログインIDとログインパスワードとの組み合わせと一致するユーザIDとユーザパスワードとの組み合わせが存在しない場合、つまり、モバイルPC200を利用するユーザが不当なユーザである場合、S352に進む。

【0135】

S330において、現在地判定部430は、以下のように携帯電話機300から現在地データを取得する。

【0136】

現在地判定部430は、認証要求データに含まれる登録ファイルIDに対応する対象携帯テーブルIDを登録ファイルテーブル491(図7参照)から取得する。

現在地判定部430は、取得した対象携帯テーブルIDで識別される対象携帯テーブル493(図7参照)を参照し、認証要求データに含まれる携帯電話IDを検索する。

認証要求データに含まれる携帯電話IDが対象携帯テーブル493に設定されていない場合、S352に進む(図示省略)。

認証要求データに含まれる携帯電話IDが対象携帯テーブル493に設定されている場合、現在地判定部430は、携帯電話IDに対応する電話番号を携帯電話テーブル495(図8参照)から取得する。

現在地判定部430は、取得した電話番号にダイヤルして携帯電話IDに対応する携帯電話機300を呼び出し、携帯電話機300と音声通信を行う。

携帯電話機300または基地局装置120は、携帯電話機300の現在地を表す現在地データを含んだ制御情報を音声データに付加する。例えば、基地局装置120は、携帯電話機300から現在地データを一定時間間隔で取得し、取得した現在地データを記憶し、最も新しく取得した現在地データを音声データの制御情報に設定する。

そして、現在地判定部430は携帯電話機300の音声データを受信し、受信した音声データに付加されている制御情報から携帯電話機300の現在地データを取得し、携帯電話機300との通話(通信)を終了する。

【0137】

但し、現在地判定部430は、電話会社から提供される携帯電話機の位置検索サービスを利用して携帯電話機300の現在地データを取得してもよい。

この場合、現在地判定部430は、携帯電話IDに対応するキャリアサーバアドレスを携帯電話テーブル495から取得する。

現在地判定部430は、携帯電話IDを含む現在地要求データを生成し、生成した現在地要求データをキャリアサーバアドレスを送信先として用いてキャリアサーバ130へ送信し、キャリアサーバ130から携帯電話機300の現在地データを取得する。

キャリアサーバ130は、現在地要求データを受信し、受信した現在地要求データに含まれる携帯電話IDに基づいて携帯電話IDで識別される携帯電話機300の現在地を検出する。例えば、キャリアサーバ130は現在地要求データを受信したときに携帯電話機300と通信し、携帯電話機300から現在地データを取得する。また、キャリアサーバ130は携帯電話機300から現在地データを一定時間間隔で取得し、取得した現在地データを記憶してもよい。また、キャリアサーバ130は、携帯電話機300がGPS測位をできない場合(GPS衛星から測位信号を受信できない場合)、携帯電話機300から電波信号を受信した各基地局の位置情報を用いた三角測量によって携帯電話機300の現在地を測位する。

そして、電話会社のサーバ装置は、検出した現在地を表す現在地データを含んだ現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0138】

また、電話会社の位置検索サービスを利用して携帯電話機300の現在地データを提供するASP(Application Service Provider)事業者が存在する場合、現在地判定部430は、キャリアサーバ130の代わりにASP事業者のサーバ装置(現在地提供装置の一例)(図示省略)から携帯電話機300の現在地データを取得してもよい。

この場合、携帯電話テーブル495には携帯電話IDに対応付けてASPサーバ(ASP事業者のサーバ装置)のアドレスを設定しておき、現在地判定部430はこのアドレスを用いてASPサーバから携帯電話機300の現在地データを取得する。

【0139】

以下、携帯電話機300(またはキャリアサーバ130、ASPサーバ)から取得した現在地データを「第2の現在地データ」という。

S330の後、S331に進む。

【0140】

S331において、現在地判定部430は、認証要求データに含まれる第1の現在地データと携帯電話機300から取得した第2の現在地データとを比較し、第1の現在地データが表す現在地(第1の現在地)が第2の現在地データが表す現在地(第2の現在地)から所定の許容範囲(例えば、半径1m)内に位置するか否かを判定する。但し、許容範囲を「0」とし、第1の現在地と第2の現在地とが一致するか否かを判定してもよい。

第1の現在地が第2の現在地から許容範囲内に位置する場合(YES)、S340に進む。

第1の現在地が第2の現在地から許容範囲内に位置しない場合(NO)、S352に進む。

【0141】

S340において、許可領域判定部440は、以下のように許可領域テーブル496から許可領域データを取得する。

【0142】

許可領域判定部440は、認証要求データに含まれる登録ファイルIDに対応する権限テーブルIDを登録ファイルテーブル491(図7参照)から取得する。

許可領域判定部440は、取得した権限テーブルIDで識別される権限テーブル492(図7参照)から許可領域テーブルIDを取得する。

許可領域判定部440は、取得した許可領域テーブルIDで識別される許可領域テーブル496(図8参照)から許可領域の範囲を表す複数の座標値を取得する。以下、許可領域の範囲を表す複数の座標値(もしくは経度、緯度)を許可領域データという。

【0143】

権限テーブル492に複数の許可領域テーブルIDが設定されている場合、S341で説明するように、許可領域判定部440は権限テーブル492から複数の許可領域テーブルIDを取得する。

【0144】

S340の後、S341に進む。

【0145】

S341において、許可領域判定部440は、認証要求データに含まれる第1の現在地データとS340で取得した許可領域データとに基づいて、許可領域データが表す許可領域の範囲内に第1の現在地データが表す第1の現在地が含まれるか否かを判定する。

許可領域の範囲内に第1の現在地が含まれる場合(許可領域内)、S351に進む。

【0146】

許可領域の範囲内に第1の現在地が含まれない場合、許可領域判定部440は、S340で取得していない許可領域テーブルIDが権限テーブル492に残っているか否かを判定する。

許可領域テーブルIDが残っている場合、許可領域判定部440は、権限テーブル492から新たな許可領域テーブルIDを取得し、新たな許可領域テーブルIDで識別される許可領域テーブル496から新たな許可領域データを取得する。

そして、許可領域判定部440は、新たな許可領域データが表す新たな許可領域の範囲内に第1の現在地が含まれるか否かを判定する。

新たな許可領域の範囲内に第1の現在地が含まれる場合(許可領域内)、S351に進む。

【0147】

権限テーブル492に設定されている全ての許可領域テーブルIDに基づくいずれの許可領域の範囲内にも第1の現在地が含まれない場合(許可領域外)、S352に進む。

【0148】

S351において、認証応答部450は、認証要求データに含まれる登録ファイルIDに対応する復号鍵データを登録ファイルテーブル491から取得する。

認証応答部450は、第1の現在地を含む許可領域の範囲を定義している許可領域テーブル496の許可領域テーブルIDに対応する権限情報を権限テーブル492から取得する。

そして、認証応答部450は、認証結果「許可」と復号鍵データと権限情報とを設定して認証応答データを生成し、生成した認証応答データをインターネット101を介してモバイルPC200へ送信する。

S351により、認証局サーバ400の認証方法の処理は終了する。

【0149】

S352において、認証応答部450は、認証結果「不許可」を設定して認証応答データを生成し、生成した認証応答データをインターネット101を介してモバイルPC200へ送信する。

S352により、認証局サーバ400の認証方法の処理は終了する。

【0150】

図9は、実施の形態1における位置認証システム100のハードウェア資源の一例を示す図である。

図9において、モバイルPC200、認証局サーバ400、Webサーバ110、登録端末500、キャリアサーバ130、および中継局装置140は、CPU901(Central Processing Unit)を備えている。CPU901は、バス902を介してROM903、RAM904、通信ボード905、ディスプレイ装置911、キーボード912、マウス913、ドライブ装置914、磁気ディスク装置920と接続され、これらのハードウェアデバイスを制御する。ドライブ装置914は、FD(Flexible Disk Drive)、CD(Compact Disc)、DVD(Digital Versatile Disc)などの記憶媒体を読み書きする装置である。

携帯電話機300は、同様に、CPU901とROM903とRAM904とディスプレイ装置911とを備える。また、携帯電話機300は、キーボード912やマウス913の代わりに、テンキーや十字キーを備える。

【0151】

通信ボード905は、有線または無線で、LAN(Local Area Network)、インターネット、電話回線などの通信網に接続している。

【0152】

磁気ディスク装置920(またはROM903、RAM904)には、OS921(オペレーティングシステム)、プログラム群922、ファイル群923が記憶されている。

【0153】

プログラム群922には、実施の形態において「〜部」として説明する機能を実行するプログラムが含まれる。プログラムは、CPU901により読み出され実行される。すなわち、プログラムは、「〜部」としてコンピュータを機能させるものであり、また「〜部」の手順や方法をコンピュータに実行させるものである。

【0154】

ファイル群923には、実施の形態において説明する「〜部」で使用される各種データ(入力、出力、判定結果、計算結果、処理結果など)が含まれる。

【0155】

実施の形態において構成図およびフローチャートに含まれている矢印は主としてデータや処理の流れを示す。

【0156】

実施の形態において「〜部」として説明するものは「〜回路」、「〜装置」、「〜機器」であってもよく、また「〜ステップ」、「〜手順」、「〜処理」であってもよい。すなわち、「〜部」として説明するものは、ファームウェア、ソフトウェア、ハードウェアまたはこれらの組み合わせのいずれで実装されても構わない。

【0157】

実施の形態1において、例えば、以下のような位置認証システム100について説明した。

【0158】

位置認証システム100は、ファイルがアクセスされる場所の位置情報を認証局により認証する。

位置認証システム100は、モバイルPC経由で取得した位置情報と、認証局(認証局サーバ400)に登録された携帯電話もしくは携帯電話キャリアから直接取得した位置情報とを比較する。これにより、位置情報の偽造を防止し、強固なセキュリティを実現することができる。そのため、外部に持ち出された電子データ(登録ファイル292)は、登録された場所でしかアクセスすることができない。

また、位置認証システム100では、認証局に位置情報を識別する一意なID(許可領域テーブルID)を登録し、位置情報DB(認証局記憶部490)に位置情報IDに関連付けてファイルにアクセス可能な範囲(許可領域)を登録する。これにより、ファイルにアクセス可能な位置情報を一元管理することができ、ファイルのアクセス場所の変更(事務所移転、打合せ場所変更等)に柔軟に対応できる。特に、お客様が事務所を移転した場合でも、認証局の設定(位置情報)を変更するだけで、お客様はセキュリティが維持されたまま電子データを継続して利用でき、利便性が向上する。

さらに、認証局に登録した位置情報IDを交通機関を一意に識別するIDとすることで、お客様は交通機関の経路上もファイルにアクセスすることが可能となり、利便性が向上する。

【0159】

実施の形態2.

モバイルPC200が携帯電話機300から現在地データを取得するときではなく、認証局サーバ400が携帯電話機300から現在地データを取得するときに、ワンタイムパスワードを用いた測位判定を行う形態について説明する。

以下、実施の形態1と異なる事項について主に説明する。説明を省略する事項は実施の形態1と同様である。

【0160】

位置認証システム100の構成は、実施の形態1(図1から図3参照)と同様である。

【0161】

図10は、実施の形態2におけるモバイルPC200の情報処理方法を示すフローチャートである。

実施の形態2におけるモバイルPC200の情報処理方法について、図10に基づいて説明する。

【0162】

実施の形態2におけるモバイルPC200の情報処理方法では、実施の形態1(図4参照)で説明したS141を実行しない。

【0163】

つまり、携帯電話機300は、モバイルPC200から現在地データを要求された場合(S140)、測位パスワードを用いた測位判定を行わず、現在地データを生成し、生成した現在地データをモバイルPC200に出力する(S142)。

【0164】

その他の処理(S110からS130、S150からS160)については、実施の形態1と同じである。

【0165】

但し、実施の形態2でも、実施の形態1と同じく、モバイルPC200から携帯電話機300へ現在地データを要求したときに測位パスワードを用いた測位判定(S141)を行ってもよい。

【0166】

図11は、実施の形態2における携帯電話機300の測位判定方法を示すフローチャートである。

実施の形態2における携帯電話機300の測位判定方法について、図11に基づいて説明する。

【0167】

認証局サーバ400は、現在地データを要求する現在地要求データを生成し、生成した現在地要求データを携帯電話機300に送信する。

携帯電話機300は、現在地要求データを認証局サーバ400から受信したときに、図11に示す測位判定方法により測位パスワードを用いた測位判定を行う。

【0168】

実施の形態2における携帯電話機300の測位判定方法では、実施の形態1(図5参照)で説明したS231、S232の代わりにS233、S234を実行する。

【0169】

S233において、測位判定部330は、測位部320により生成された現在地データを含む現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0170】

S234において、測位判定部330は、エラーデータを含む現在地応答データを生成し、生成した現在地応答データを認証局サーバ400へ送信する。

【0171】

認証局サーバ400の認証方法は、実施の形態1(図6参照)と同様である。

但し、S330において、携帯電話機300から受信した現在地応答データに現在地データではなくエラーデータが含まれる場合、S331ではなくS352に進む。

【0172】

実施の形態2において、モバイルPC200から携帯電話機300へ現在地データの要求があったときと、認証局サーバ400から携帯電話機300へ現在地データの要求があったときの両方で、携帯電話機300が測位パスワードを用いた測位判定を実行してもよい。

モバイルPC200から現在地データの要求があったとき、携帯電話機300は実施の形態1で説明した測位判定方法(図5参照)を実行する。

【0173】

実施の形態2における位置認証システム100は、実施の形態1と同様に、携帯電話機300とモバイルPC200とが接続されていることを保証し、セキュリティを強化することができる。

【0174】

実施の形態3.

位置認証システム100に備わる登録端末500の詳細について説明する。

その他の構成は、実施の形態1、2と同様である。

【0175】

図12は、実施の形態3における登録端末500の機能構成図である。

実施の形態3における登録端末500の機能構成について、図12に基づいて説明する。

【0176】

登録端末500は、アプリデータ生成部510、認証データ生成部520、鍵生成部530、認証登録要求部540、ファイル登録部550および登録端末記憶部590を備える。

【0177】

登録端末記憶部590は、登録端末500が使用するデータを記憶する。

アプリデータ、暗号化データ、登録ファイル292、暗号鍵データおよび復号鍵データは、登録端末記憶部590に記憶されるデータの一例である。

【0178】

その他の機能構成については、以下のフローチャートに基づいて説明する。

【0179】

図13は、実施の形態3におけるファイル登録方法を示すフローチャートである。

実施の形態3におけるファイル登録方法について、図13に基づいて説明する。

【0180】

S410において、ユーザは、キーボードやマウスなどの入力装置を用いてアプリデータの生成に用いるアプリ情報を登録端末500に入力する。

アプリデータ生成部510は、入力装置からアプリ情報を入力し、入力したアプリ情報に基づいてアプリデータを生成する。

例えば、ユーザは登録端末500にワープロソフトの起動を要求し、アプリデータ生成部510はワープロソフトを起動し、ユーザはワープロソフトに文字列を指定し、アプリデータ生成部510は指定された文字列を設定してワープロファイルを生成する。

S410の後、S420に進む。

【0181】

S420において、認証データ生成部520は、以下のように、認証局サーバ400に登録する各種データを「認証データ」として入力する。

【0182】

ユーザは、携帯電話機300の携帯電話IDを入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置から携帯電話IDを入力し、入力した携帯電話IDを記憶する。

但し、ユーザは、携帯電話機300をUSBケーブルで登録端末500に接続しても構わない。この場合、認証データ生成部520は、携帯電話機300から携帯電話IDを入力する。

【0183】

ユーザは、ユーザIDとユーザパスワードとを入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置からユーザIDとユーザパスワードとを入力し、入力したユーザIDとユーザパスワードとを記憶する。

【0184】

認証データ生成部520は、認証局サーバ400から複数の許可領域テーブル496を取得し、取得した複数の許可領域テーブル496をディスプレイに表示する。

ユーザは表示された複数の許可領域テーブル496から少なくともいずれかの許可領域テーブル496を選択し、認証データ生成部520は選択された許可領域テーブル496の許可領域テーブルIDを記憶する。

但し、ユーザが新たな許可領域テーブル496を定義し、認証データ生成部520が新たに定義された許可領域テーブル496を記憶しても構わない。

【0185】

ユーザは、権限情報を入力装置を用いて登録端末500に入力する。認証データ生成部520は入力装置から権限情報を入力し、入力した権限情報を記憶する。

【0186】

以下、携帯電話IDとユーザIDとユーザパスワードと許可領域テーブルID(または新たな許可領域テーブル496)と権限情報とを「認証データ」という。

【0187】

S420の後、S430に進む。

【0188】

S430において、鍵生成部530は、所定の鍵生成プログラムを実行して暗号鍵データと復号鍵データとを生成する。

S430の後、S440に進む。

【0189】

S440において、認証登録要求部540は、S420で記憶された携帯電話IDとユーザIDとユーザパスワードと許可領域テーブルID(または新たな許可領域テーブル496)と権限情報とを含み、S430で生成された復号鍵データを含む認証登録要求データを生成する。

認証登録要求部540は、生成した認証登録要求データを認証局サーバ400へ送信する。

S440の後、S510に進む。

【0190】

S510において、認証局サーバ400の認証データ登録部460は、登録端末500から認証登録要求データを受信する。

S510の後、S520に進む。

【0191】

S520において、認証データ登録部460は、新たな登録ファイルIDを生成する。

S520の後、S530に進む。

【0192】

S530において、認証データ登録部460は、以下のように認証データを登録する。

【0193】

認証データ登録部460は、認証登録要求データに含まれる許可領域テーブルID(または、新たな許可領域テーブル496の許可領域テーブルID)と権限情報とを対応付けて権限テーブル492を生成する。

認証データ登録部460は、認証登録要求データに含まれる携帯電話IDを設定して対象携帯テーブル493を生成する。

認証データ登録部460は、認証登録要求データに含まれるユーザIDとユーザパスワードとを対応付けて対象ユーザテーブル494を生成する。

認証データ登録部460は、生成した権限テーブル492と対象携帯テーブル493と対象ユーザテーブル494とを認証局記憶部490に記憶する。

【0194】

さらに、認証データ登録部460は、S520で生成した登録ファイルIDと認証登録要求データに含まれる復号鍵データと生成した各テーブルのテーブルIDとを対応付けて登録ファイルテーブル491に設定する。

【0195】

S530の後、S540に進む。

【0196】

S540において、認証データ登録部460は、S520で生成した登録ファイルIDを含む認証登録応答データを生成し、生成した認証登録応答データを登録端末500へ送信する。

S540の後、S450に進む。

【0197】

S450において、登録端末500の認証登録要求部540は、認証局サーバ400から認証登録応答データを受信する。

S450の後、S460に進む。

【0198】

S460において、ファイル登録部550は、S430で生成された暗号鍵データを用いてS410で生成されたアプリデータを暗号化する。

ファイル登録部550は、アプリデータを暗号化した暗号化データと認証登録応答データに含まれる登録ファイルIDとを含む登録ファイル292を生成する。

S460の後、S470に進む。

【0199】

S470において、ファイル登録部550は、S460で生成した登録ファイル292をWebサーバ110へ送信する。

Webサーバ110は、登録端末500から登録ファイル292を受信し、受信した登録ファイル292を記憶する。

S470により、ファイル登録方法の処理は終了する。

【0200】

実施の形態3により、認証局サーバ400のテーブル(認証データ)を設定することができる。

【符号の説明】

【0201】

100 位置認証システム、101 インターネット、102 携帯電話網、109 USBケーブル、110 Webサーバ、120 基地局装置、130 キャリアサーバ、140 中継局装置、200 モバイルPC、210 ログイン部、220 登録データ取得部、230 アプリ実行部、240 認証要求部、250 測位パスワード生成部、290 PC記憶部、291 アカウントデータ、292 登録ファイル、293 アプリ、300 携帯電話機、310 携帯通信部、320 測位部、330 測位判定部、390 携帯記憶部、400 認証局サーバ、410 認証通信部、420 ユーザ判定部、430 現在地判定部、440 許可領域判定部、450 認証応答部、460 認証データ登録部、490 認証局記憶部、491 登録ファイルテーブル、492 権限テーブル、493 対象携帯テーブル、494 対象ユーザテーブル、495 携帯電話テーブル、496 許可領域テーブル、500 登録端末、510 アプリデータ生成部、520 認証データ生成部、530 鍵生成部、540 認証登録要求部、550 ファイル登録部、590 登録端末記憶部、901 CPU、902 バス、903 ROM、904 RAM、905 通信ボード、911 ディスプレイ装置、912 キーボード、913 マウス、914 ドライブ装置、920 磁気ディスク装置、921 OS、922 プログラム群、923 ファイル群。

【特許請求の範囲】

【請求項1】

情報処理装置と認証装置とを備える認証システムにおいて、

前記情報処理装置は、現在地を測位する特定の測位装置を接続し、

前記情報処理装置は、

アプリケーションプログラムと、前記アプリケーションプログラムで使用されるアプリケーションデータを暗号化した暗号化データとを記憶する処理装置記憶部と、

前記アプリケーションプログラムを実行するアプリ実行部と、

前記アプリ実行部が前記アプリケーションデータを使用する場合、前記特定の測位装置から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを含む認証要求データを前記認証装置へ送信し、前記認証装置から前記暗号化データの復号に用いる復号鍵データを受信する認証要求部とを備え、

前記アプリ実行部は、前記認証要求部が受信した復号鍵データを用いて前記暗号化データを復号し、復号して得られるアプリケーションデータを用いて前記アプリケーションプログラムを実行し、

前記認証装置は、

前記復号鍵データと、前記アプリケーションデータの使用を許可する許可領域を表す許可領域データとを記憶する認証装置記憶部と、

前記情報処理装置から前記認証要求データを受信する認証要求受信部と、

前記認証要求受信部が前記認証要求データを受信した場合、所定の測位装置の現在地を表す現在地データを提供する現在地提供装置から前記所定の測位装置の現在地データを第2の現在地データとして取得し、取得した第2の現在地データと前記認証要求データに含まれる第1の現在地データとに基づいて前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から所定の許容範囲内に位置するか否かを判定する現在地判定部と、

前記認証要求受信部が前記認証要求データを受信した場合、前記許可領域データが表す許可領域に前記第1の現在地データが表す現在地が含まれるか否かを判定する許可領域判定部と、

前記現在地判定部により前記第1の現在地データが表す現在地が前記第2の現在地データが表す現在地から前記許容範囲内に位置すると判定され、前記許可領域判定部により前記許可領域に前記第1の現在地データが表す現在地が含まれると判定された場合、前記認証装置記憶部に記憶された復号鍵データを含む認証応答データを前記情報処理装置へ送信する認証応答部とを備える

ことを特徴とする認証システム。

【請求項2】

前記情報処理装置は、

前記特定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に前記測位パスワードを前記特定の測位装置へ出力する測位パスワード生成部を備え、

前記特定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、

前記情報処理装置から出力される測位パスワードを正規パスワードとして入力する正規パスワード入力部と、

測位パスワードを入力するパスワード入力画面を表示し、前記パスワード入力画面に指定された測位パスワードを入力パスワードとして入力する入力パスワード入力部と、

前記入力パスワード入力部が入力した入力パスワードと前記正規パスワード入力部が入力した正規パスワードとが一致するか否かを判定する測位パスワード判定部と、

前記測位パスワード判定部により前記入力パスワードと前記正規パスワードとが一致すると判定された場合、前記測位部により生成された現在地データを前記第1の現在地データとして前記情報処理装置へ出力する現在地データ出力部とを備える

ことを特徴とする請求項1記載の認証システム。

【請求項3】

前記情報処理装置は、

前記所定の測位装置と接続した場合、前記所定の測位装置へ出力する測位パスワードを生成し、生成した測位パスワードを表示すると共に生成した測位パスワードを前記所定の測位装置へ出力する測位パスワード生成部を備え、

前記認証装置は、前記現在地提供装置として前記所定の測位装置と通信し、

前記所定の測位装置は、

現在地を測位し、測位した現在地を表す現在地データを生成する測位部と、