認証システム、認証方法、及び認証プログラム

【課題】ユーザが使用する携帯端末を変更した場合でも、新たなパスワード設定等を行うことなく確実にユーザの認証を行うことができる、認証システム、認証方法、及び認証プログラムを提供すること。

【解決手段】認証システム1は、携帯端末3と通信する通信部20と、携帯端末3に格納されたユーザ情報を記憶するユーザ情報DB24aと、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末3に格納されたユーザ情報を、認証鍵として設定する認証鍵設定部23aと、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証部23bとを備える。

【解決手段】認証システム1は、携帯端末3と通信する通信部20と、携帯端末3に格納されたユーザ情報を記憶するユーザ情報DB24aと、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末3に格納されたユーザ情報を、認証鍵として設定する認証鍵設定部23aと、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証部23bとを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証システム、認証方法、及び認証プログラムに関する。

【背景技術】

【0002】

従来、車両に搭載されるナビゲーション装置が車両から盗難されることを防止するための、車載機盗難防止システムが提案されている。このシステムでは、エンジンオフを検知した場合、ナビゲーション装置に備えられた携帯機通信制御モジュールがアクセスキーを作成する。そして、当該作成したアクセスキーを携帯機へ送信すると共にEEPROMに記憶し、ナビゲーション装置をロックする。一方、携帯機は、ナビゲーション装置から送信されたアクセスキーをメモリに記憶する。ロック解除時には、携帯機はメモリに記憶させたアクセスキーを携帯機通信制御モジュールへ送信する。携帯機通信制御モジュールは携帯機から送信されたアクセスキーとEEPROMに記憶されているアクセスキーとを照合して、ロック解除をするか否かを決定する(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2009−64180号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかし、上述の如き従来のシステムでは、アクセスキーを記憶した携帯機以外の携帯機では、正当なユーザか否かに関わらずナビゲーション装置のロックを解除することができなかった。例えば、アクセスキーを記憶した携帯機に換えてユーザが新たに購入した携帯機や、当該ユーザの家族が使用する他の携帯機には、アクセスキーが記憶されていないことから、ナビゲーション装置の正当なユーザであっても当該ナビゲーション装置のロックを解除できない可能性があった。

【0005】

本発明は、上記に鑑みてなされたものであって、ユーザが使用する携帯端末を変更した場合でも、新たなパスワード設定等を行うことなく確実にユーザの認証を行うことができる、認証システム、認証方法、及び認証プログラムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上述した課題を解決し、目的を達成するために、請求項1に記載の認証システムは、携帯端末と通信する通信手段と、前記携帯端末に格納されたユーザ情報を記憶する記憶手段と、前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定手段と、前記通信手段が前記携帯端末から受信したユーザ情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証手段と、を備える。

【0007】

また、請求項2に記載の認証システムは、請求項1に記載の認証システムにおいて、前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を前記通信手段により前記携帯端末に送信させる。

【0008】

また、請求項3に記載の認証システムは、請求項2に記載の認証システムにおいて、前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵が変更された場合、当該認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を前記通信手段により前記携帯端末に送信させる。

【0009】

また、請求項4に記載の認証システムは、請求項1から3のいずれか一項に記載の認証システムにおいて、前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が前記携帯端末から受信したユーザ情報に認証鍵を変更する。

【0010】

また、請求項5に記載の認証システムは、請求項1から3のいずれか一項に記載の認証システムにおいて、前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が、当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該認証鍵設定手段により予め設定された認証鍵を前記通信手段により前記携帯端末に送信させる。

【0011】

また、請求項6に記載の認証システムは、請求項1から5のいずれか一項に記載の認証システムにおいて、前記通信手段は、前記携帯端末のユーザの自宅に関連する自宅情報を前記ユーザ情報として当該携帯端末から受信し、前記記憶手段は当該認証システムのユーザの自宅に関連する自宅情報を前記ユーザ情報として記憶し、前記認証鍵設定手段は、前記自宅情報を前記認証鍵として設定し、前記認証手段は、前記通信手段が前記携帯端末から受信した自宅情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う。

【0012】

また、請求項7に記載の認証方法は、携帯端末と通信する通信ステップと、前記携帯端末に格納されたユーザ情報を記憶手段に記憶させる記憶ステップと、前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定ステップと、前記通信ステップで前記携帯端末から受信したユーザ情報が、前記認証鍵設定ステップで予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証ステップと、を含む。

【0013】

また、請求項8に記載の認証プログラムは、請求項7に記載の方法をコンピュータに実行させる。

【発明の効果】

【0014】

請求項1に記載の認証システム、請求項7に記載の認証方法、及び請求項8に記載の認証プログラムによれば、認証鍵設定手段が、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末に格納されたユーザ情報を認証鍵として設定し、認証手段が、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末を変更した場合でも、当該ユーザ固有のユーザ情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0015】

請求項2に記載の認証システムによれば、認証鍵設定手段は、当該認証鍵設定手段により認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を通信手段により携帯端末に送信させるので、認証鍵として用いられるユーザ情報が誤って携帯端末から削除されることを防止でき、確実にユーザの認証を行うことができる。

【0016】

請求項3に記載の認証システムによれば、認証鍵設定手段は、当該認証鍵設定手段により認証鍵が変更された場合、認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信手段により携帯端末に送信させるので、認証鍵として用いられなくなったユーザ情報をユーザが任意に削除可能とすることができる。

【0017】

請求項4に記載の認証システムによれば、認証鍵設定手段は、ユーザの認証が行われた後の状態において、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が携帯端末から受信したユーザ情報に認証鍵を変更するので、携帯端末に格納されているユーザ情報が変更された場合であっても、当該変更後のユーザ情報に認証鍵を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0018】

請求項5に記載の認証システムによれば、認証鍵設定手段は、ユーザの認証が行われた後の状態において、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致しない場合、認証鍵設定手段により予め設定された認証鍵を通信手段により携帯端末に送信させるので、認証鍵が変更された場合であっても、当該変更後の認証鍵に携帯端末のユーザ情報を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0019】

請求項6に記載の認証システムによれば、通信手段は、携帯端末のユーザの自宅に関連する自宅情報をユーザ情報として当該携帯端末から受信し、ユーザ情報DBは認証システムのユーザの自宅に関連する自宅情報をユーザ情報として記憶し、認証鍵設定手段は、自宅情報を認証鍵として設定し、認証手段は、通信手段が携帯端末から受信した自宅情報が、認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末を変更した場合でも、当該ユーザ個人を特定可能な自宅情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【図面の簡単な説明】

【0020】

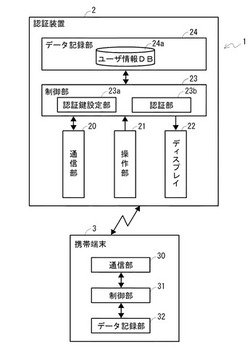

【図1】実施の形態に係る認証システムを例示するブロック図である。

【図2】認証鍵設定処理のフローチャートである。

【図3】認証処理のフローチャートである。

【発明を実施するための形態】

【0021】

以下、本発明に係る認証システム、認証方法、及び認証プログラムの実施の形態について図面を参照しつつ詳細に説明する。ただし、これら実施の形態によって本発明が限定されるものではない。

【0022】

(構成)

最初に、実施の形態に係る認証システムの構成について説明する。図1は、本実施の形態に係る認証システムを例示するブロック図である。図1に示すように、認証システム1は、認証装置2と、携帯端末3とを備えている。

【0023】

(構成−認証装置)

認証装置2は、通信部20、操作部21、ディスプレイ22、制御部23、及び、データ記録部24を備えている。

【0024】

(構成−認証装置−通信部)

通信部20は、携帯端末3との間で無線又は有線にて各種情報の通信を行うための通信手段であり、公知の通信装置を用いて構成することができる。

【0025】

(構成−認証装置−操作部)

操作部21は、ユーザによる操作入力を受け付ける操作手段である。この操作部21の具体的な構成は任意であり、例えば、ディスプレイ22の前面に設けたタッチパネル、押しボタン、リモートコントローラの如き遠隔操作手段、あるいは、音声入力を受け付けるマイクの如き音声認識手段を用いて操作部21を構成することができる。

【0026】

(構成−認証装置−ディスプレイ)

ディスプレイ22は、制御部23の制御に基づいて各種の画像を表示する表示手段である。なお、このディスプレイ22の具体的な構成は任意であり、公知の液晶ディスプレイや有機ELディスプレイの如きフラットパネルディスプレイを使用することができる。

【0027】

(構成−認証装置−制御部)

制御部23は、認証装置2を制御する制御手段であり、具体的には、CPU、当該CPU上で解釈実行される各種のプログラム(OSなどの基本制御プログラムや、OS上で起動され特定機能を実現するアプリケーションプログラムを含む)、及びプログラムや各種のデータを格納するためのRAMの如き内部メモリを備えて構成されるコンピュータである(後述する携帯端末3の制御部31についても同じ)。特に、実施の形態に係る認証プログラムは、任意の記録媒体又はネットワークを介して認証装置2にインストールされることで、制御部23の各部を実質的に構成する。

【0028】

この制御部23は、機能概念的に、認証鍵設定部23a、及び認証部23bを備えている。認証鍵設定部23aは、ユーザの認証のための認証鍵を設定する認証鍵設定手段である。認証部23bは、ユーザの認証を行う認証手段である。これらの制御部23の構成要素によって実行される処理の詳細については後述する。

【0029】

(構成−認証装置−データ記録部)

データ記録部24は、認証装置2の動作に必要なプログラム及び各種のデータを記録する記録手段であり、例えば、外部記憶装置としてのハードディスク(図示省略)の如き磁気的記録媒体を用いて構成されている。ただし、ハードディスクに代えてあるいはハードディスクと共に、フラッシュメモリの如き半導体型記憶媒体、又はDVDやブルーレイディスクの如き光学的記録媒体を含む、その他の任意の記録媒体を用いることができる(後述する携帯端末3のデータ記録部32についても同じ)。

【0030】

このデータ記録部24は、ユーザ情報データベース24a(以下、データベースを「DB」と称する)を備えている。ユーザ情報DB24aは、通信部20が携帯端末3から受信したユーザ情報を記憶する記憶手段である。ここで「ユーザ情報」とは、携帯端末3に格納されている情報の内、ユーザに関連する情報を意味する。このユーザ情報としては、例えば、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能な情報(すなわちユーザの自宅に関連する自宅情報)、又はユーザの認証以外の目的で携帯端末3に格納された情報(例えば電話帳データ、スケジュールデータ、メール送受信データ、写真データ等)を用いることができる。以下では、自宅情報をユーザ情報として用いる場合を例として説明する。

【0031】

(構成−携帯端末)

携帯端末3は、通信部30、制御部31、及び、データ記録部32を備えている。

【0032】

(構成−携帯端末−通信部)

通信部30は、認証装置2との間で無線又は有線にて各種情報の送受信を行うための通信手段であり、公知の通信装置を用いて構成することができる。

【0033】

(構成−携帯端末−制御部)

制御部31は、携帯端末3を制御する制御手段である。この制御部31によって実行される処理の詳細については後述する。

【0034】

(構成−携帯端末−データ記録部)

データ記録部32は、携帯端末3の動作に必要なプログラム及び各種のデータを記録する記録手段である。このデータ記録部32には、自宅情報等のユーザ情報が格納されている。

【0035】

(処理)

次に、このように構成された認証システム1によって実行される処理について説明する。認証システム1によって実行される処理は、ユーザの認証に用いる認証鍵を設定するための認証鍵設定処理と、ユーザの認証を行う認証処理とに大別される。以下、認証鍵設定処理と認証処理とのそれぞれについて説明する。

【0036】

(処理−認証鍵設定処理)

図2は、認証鍵設定処理のフローチャートである(以下の各処理の説明ではステップを「S」と略記する)。この認証鍵設定処理は、例えば、後述する認証処理においてユーザが認証されたことにより認証装置2が正常に起動している状態において、通信部20、30を介して認証装置2と携帯端末3との通信が確立され、認証鍵設定処理を開始すべき旨の指示入力が操作部21により受け付けられた場合に起動される。

【0037】

認証鍵設定処理の起動後、認証鍵設定部23aは、通信部20によりユーザ情報として自宅情報を携帯端末3から受信させる(SA1)。例えば認証鍵設定部23aは、自宅情報のリクエスト信号を通信部20を介して携帯端末3に送信する。通信部30を介して自宅情報のリクエスト信号を受信した携帯端末3の制御部31は、例えば電話帳に自宅情報として格納されている住所、名称、若しくは電話番号や、携帯端末3にインストールされているアプリケーションに自宅情報として登録されている住所、名称、若しくは電話番号等をデータ記録部32から取得し、通信部30を介して認証装置2に送信する。このように送信された自宅情報を、認証装置2の通信部20が受信する。

【0038】

次に認証鍵設定部23aは、ユーザの認証を行う際に用いる認証鍵が設定されているか否かを判定する(SA2)。すなわち認証鍵設定部23aはユーザ情報DB24aを参照し、認証鍵として設定された自宅情報がユーザ情報DB24aに格納されているか否かを判定する。例えば、認証鍵として設定されていることを示すフラグが付された自宅情報がユーザ情報DB24aに格納されている場合、認証鍵設定部23aは、ユーザの認証を行う際に用いる認証鍵が設定されていると判定する。

【0039】

その結果、ユーザの認証を行う際に用いる認証鍵が設定されていない場合(SA2、No)、例えばユーザ情報DB24aに格納されている自宅情報に認証鍵として設定されていることを示すフラグが付されていない場合、認証鍵設定部23aは、認証装置2のユーザ情報DB24aから自宅情報を取得する(SA3)。

【0040】

続いて認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致するか否かを判定する(SA4)。例えば認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報に含まれる住所、名称、又は電話番号の少なくとも一つが、SA3でユーザ情報DB24aから取得した自宅情報に含まれる住所、名称、又は電話番号と一致する場合、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致すると判定する。

【0041】

その結果、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致しない場合(SA4、No)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報とSA3でユーザ情報DB24aから取得した自宅情報との両情報をディスプレイ22に表示させる(SA5)。これと共に、認証鍵設定部23aは、いずれか一方の自宅情報の選択を促すメッセージをディスプレイ22に表示させる。

【0042】

続いて認証鍵設定部23aは、SA5でディスプレイ22に表示させた自宅情報のいずれか一方が選択されるまで待機する(SA6、No)。そして、SA5でディスプレイ22に表示させた自宅情報のいずれか一方が選択された場合(SA6、Yes)、すなわちSA1で携帯端末3から受信した自宅情報、又はSA3でユーザ情報DB24aから取得した自宅情報のいずれか一方を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、選択された自宅情報により、選択されなかった自宅情報を更新する(SA7)。例えば、SA1で携帯端末3から受信した自宅情報を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報により、ユーザ情報DB24aに格納されている自宅情報を更新する。また、SA3でユーザ情報DB24aから取得した自宅情報を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、SA3でユーザ情報DB24aから取得した自宅情報を通信部20により携帯端末3に送信させる。この場合、携帯端末3の制御部31は、通信部30を介して受信した自宅情報により、携帯端末3のデータ記録部32に格納されている自宅情報を更新する。これにより、ユーザ情報DB24aに格納されている自宅情報と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0043】

SA4において、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致する場合(SA4、Yes)、又はSA7の処理の後、認証鍵設定部23aは、ユーザ情報DB24aに格納されている自宅情報を認証鍵として設定する(SA8)。例えば認証鍵設定部23aは、ユーザ情報DB24aに格納されている自宅情報に、認証鍵として設定されていることを示すフラグを付与する。

【0044】

続いて認証鍵設定部23aは、SA8で認証鍵として設定した自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させる(SA9)。削除制限情報を受信した携帯端末3の制御部31は、認証鍵として設定された自宅情報(すなわち携帯端末3のデータ記録部32に格納されている自宅情報)の削除を制限するために、例えば当該自宅情報を保護する旨のフラグを当該自宅情報に付与する。その後、制御部23は認証鍵設定処理を終了する。

【0045】

また、SA2において、ユーザの認証を行う際に用いる認証鍵が設定されている場合(SA2、Yes)、例えばユーザ情報DB24aに格納されている自宅情報に認証鍵として設定されていることを示すフラグが付されている場合、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致するか否かを判定する(SA10)。

【0046】

その結果、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致する場合(SA10、Yes)、携帯端末3における自宅情報に変更がなく、引き続き認証鍵として用いることが可能と考えられることから、認証鍵を変更することなく制御部23は認証鍵設定処理を終了する。

【0047】

一方、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致しない場合(SA10、No)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報と、認証鍵として設定されている自宅情報とを、ディスプレイ22に表示させる(SA11)。これと共に、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報、又は認証鍵として設定されている自宅情報のいずれか一方の選択を促すメッセージをディスプレイ22に表示させる。

【0048】

続いて認証鍵設定部23aは、操作部21を介した操作入力により、SA1で携帯端末3から受信した自宅情報が選択されたか否かを判定する(SA12)。その結果、SA1で携帯端末3から受信した自宅情報が選択された場合(SA12、Yes)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報に認証鍵を変更する(SA13)。すなわち認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報により、ユーザ情報DB24aに格納されている自宅情報を更新し、当該更新後の自宅情報に認証鍵として設定されていることを示すフラグを付与する。これにより、認証鍵と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0049】

続いて認証鍵設定部23aは、SA13における変更前に認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させる(SA14)。削除制限解除情報を受信した携帯端末3の制御部31は、認証鍵として設定されていた自宅情報(すなわち携帯端末3のデータ記録部32に格納されている自宅情報)の削除制限を解除するために、例えば当該自宅情報を保護する旨のフラグを当該自宅情報から外す。

【0050】

一方、SA1で携帯端末3から受信した自宅情報が選択されなかった場合(SA12、No)、すなわち認証鍵として設定されている自宅情報が選択された場合、認証鍵設定部23aは、認証鍵として設定されている自宅情報を通信部20により携帯端末3に送信させる(SA15)。この場合、携帯端末3の制御部31は、通信部30を介して受信した自宅情報により、携帯端末3のデータ記録部32に格納されている自宅情報を更新する。これにより、認証鍵と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0051】

SA14又はSA15の処理の後、認証鍵設定部23aは、認証鍵として設定されている自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させる(SA9)。

【0052】

(処理−認証処理)

次に、認証処理について説明する。図3は、認証処理のフローチャートである。認証処理は、例えば、認証装置2への電力供給が一度遮断され、その後に再度電力供給が開始された場合(例えば認証装置2からバッテリが取り外され、その後に再度バッテリが接続された場合)に起動される。

【0053】

認証処理が開始されると、認証部23bは、通信部20によりユーザ情報として自宅情報を携帯端末3から受信させる(SB1)。例えば認証部23bは、自宅情報のリクエスト信号を通信部20を介して携帯端末3に送信する。通信部30を介して自宅情報のリクエスト信号を受信した携帯端末3の制御部31は、例えば電話帳に自宅情報として格納されている住所、名称、若しくは電話番号や、携帯端末3にインストールされているアプリケーションに自宅情報として登録されている住所、名称、若しくは電話番号等をデータ記録部32から取得し、通信部30を介して認証装置2に送信する。このように送信された自宅情報を、認証装置2の通信部20が受信する。

【0054】

次に認証部23bは、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かを判定する(SB2)。例えば認証部23bは、通信部20が携帯端末3から受信したユーザ情報が、認証鍵として設定されていることを示すフラグを付してユーザ情報DB24aに格納されている自宅情報と一致する場合に、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致すると判定する。

【0055】

その結果、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致する場合(SB2、Yes)、正当なユーザが認証装置2に電源を投入したものとし、認証部23bはユーザの認証を行う(SB3)。続いて認証部23bは、認証装置2によるユーザ認証を必要とする機器(図示省略)を起動する(SB4)。これにより、ユーザは当該機器を使用することが可能となる。その後、制御部23は認証処理を終了する。

【0056】

一方、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致しない場合(SB2、No)、正当ではないユーザが認証装置2に電源を投入したものとし、認証部23bはユーザの認証を行わず、認証エラーである旨をディスプレイ22に表示させる(SB5)。その後、制御部23は認証処理を終了する。この場合、認証部23bは認証装置2によるユーザ認証を必要とする機器を起動しないため、ユーザは当該機器を使用することができない。

【0057】

(効果)

このように実施の形態によれば、認証鍵設定部23aが、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末3に格納されたユーザ情報を認証鍵として設定し、認証部23bが、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末3を変更した場合でも、当該ユーザ固有のユーザ情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0058】

また、認証鍵設定部23aは、当該認証鍵設定部23aにより認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させるので、認証鍵として用いられるユーザ情報が誤って携帯端末3から削除されることを防止でき、確実にユーザの認証を行うことができる。

【0059】

また、認証鍵設定部23aは、当該認証鍵設定部23aにより認証鍵が変更された場合、認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させるので、認証鍵として用いられなくなったユーザ情報をユーザが任意に削除可能とすることができる。

【0060】

また、認証鍵設定部23aは、ユーザの認証が行われた後の状態において、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致しない場合、当該通信部20が携帯端末3から受信したユーザ情報に認証鍵を変更するので、携帯端末3に格納されているユーザ情報が変更された場合であっても、当該変更後のユーザ情報に認証鍵を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0061】

また、認証鍵設定部23aは、ユーザの認証が行われた後の状態において、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致しない場合、認証鍵設定部23aにより予め設定された認証鍵を通信部20により携帯端末3に送信させるので、認証鍵が変更された場合であっても、当該変更後の認証鍵に携帯端末3のユーザ情報を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0062】

また、通信部20は、携帯端末3のユーザの自宅に関連する自宅情報をユーザ情報として当該携帯端末3から受信し、ユーザ情報DB24aは認証システム1のユーザの自宅に関連する自宅情報をユーザ情報として記憶し、認証鍵設定部23aは、自宅情報を認証鍵として設定し、認証部23bは、通信部20が携帯端末3から受信した自宅情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末3を変更した場合でも、当該ユーザ個人を特定可能な自宅情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0063】

〔実施の形態に対する変形例〕

以上、本発明に係る実施の形態について説明したが、本発明の具体的な構成及び手段は、特許請求の範囲に記載した各発明の技術的思想の範囲内において、任意に改変及び改良することができる。以下、このような変形例について説明する。

【0064】

(解決しようとする課題や発明の効果について)

まず、発明が解決しようとする課題や発明の効果は、上述の内容に限定されるものではなく、発明の実施環境や構成の細部に応じて異なる可能性があり、上述した課題の一部のみを解決したり、上述した効果の一部のみを奏することがある。

【0065】

(認証システムの構成について)

また、上述した各電気的構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各部の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成できる。例えば、認証装置2の制御部23やデータ記録部24、あるいは携帯端末3の制御部31やデータ記録部32の一部を、ネットワークを介して認証装置2や携帯端末3と相互に通信可能に接続されたセンター装置(図示省略)に配置してもよい。

【0066】

(認証鍵設定処理について)

上述の実施の形態では、自宅情報は、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能な情報であると説明したが、住所、名称、若しくは電話番号のいずれか一つでもよく、あるいはこれらの任意の組み合わせでもよい。

【0067】

また、上述の実施の形態では、認証鍵に設定されるユーザ情報として自宅情報を用いる場合を例として説明したが、自宅情報とユーザの認証以外の目的で携帯端末3に格納された情報(例えば電話帳データ、スケジュールデータ、メール送受信データ、写真データ等)との任意の組み合わせをユーザ情報として用いてもよい。

【0068】

また、上述の実施の形態では、図2のSA9において、認証鍵設定部23aは、SA8で認証鍵として設定した自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させ(SA9)、SA14において、認証鍵設定部23aは、SA13における変更前に認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させる(SA14)と説明したが、これらの処理を省略してもよい。

【符号の説明】

【0069】

1 認証システム

2 認証装置

3 携帯端末

20、30 通信部

21 操作部

22 ディスプレイ

23、31 制御部

23a 認証鍵設定部

23b 認証部

24、32 データ記録部

24a ユーザ情報DB

【技術分野】

【0001】

本発明は、認証システム、認証方法、及び認証プログラムに関する。

【背景技術】

【0002】

従来、車両に搭載されるナビゲーション装置が車両から盗難されることを防止するための、車載機盗難防止システムが提案されている。このシステムでは、エンジンオフを検知した場合、ナビゲーション装置に備えられた携帯機通信制御モジュールがアクセスキーを作成する。そして、当該作成したアクセスキーを携帯機へ送信すると共にEEPROMに記憶し、ナビゲーション装置をロックする。一方、携帯機は、ナビゲーション装置から送信されたアクセスキーをメモリに記憶する。ロック解除時には、携帯機はメモリに記憶させたアクセスキーを携帯機通信制御モジュールへ送信する。携帯機通信制御モジュールは携帯機から送信されたアクセスキーとEEPROMに記憶されているアクセスキーとを照合して、ロック解除をするか否かを決定する(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2009−64180号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

しかし、上述の如き従来のシステムでは、アクセスキーを記憶した携帯機以外の携帯機では、正当なユーザか否かに関わらずナビゲーション装置のロックを解除することができなかった。例えば、アクセスキーを記憶した携帯機に換えてユーザが新たに購入した携帯機や、当該ユーザの家族が使用する他の携帯機には、アクセスキーが記憶されていないことから、ナビゲーション装置の正当なユーザであっても当該ナビゲーション装置のロックを解除できない可能性があった。

【0005】

本発明は、上記に鑑みてなされたものであって、ユーザが使用する携帯端末を変更した場合でも、新たなパスワード設定等を行うことなく確実にユーザの認証を行うことができる、認証システム、認証方法、及び認証プログラムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上述した課題を解決し、目的を達成するために、請求項1に記載の認証システムは、携帯端末と通信する通信手段と、前記携帯端末に格納されたユーザ情報を記憶する記憶手段と、前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定手段と、前記通信手段が前記携帯端末から受信したユーザ情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証手段と、を備える。

【0007】

また、請求項2に記載の認証システムは、請求項1に記載の認証システムにおいて、前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を前記通信手段により前記携帯端末に送信させる。

【0008】

また、請求項3に記載の認証システムは、請求項2に記載の認証システムにおいて、前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵が変更された場合、当該認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を前記通信手段により前記携帯端末に送信させる。

【0009】

また、請求項4に記載の認証システムは、請求項1から3のいずれか一項に記載の認証システムにおいて、前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が前記携帯端末から受信したユーザ情報に認証鍵を変更する。

【0010】

また、請求項5に記載の認証システムは、請求項1から3のいずれか一項に記載の認証システムにおいて、前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が、当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該認証鍵設定手段により予め設定された認証鍵を前記通信手段により前記携帯端末に送信させる。

【0011】

また、請求項6に記載の認証システムは、請求項1から5のいずれか一項に記載の認証システムにおいて、前記通信手段は、前記携帯端末のユーザの自宅に関連する自宅情報を前記ユーザ情報として当該携帯端末から受信し、前記記憶手段は当該認証システムのユーザの自宅に関連する自宅情報を前記ユーザ情報として記憶し、前記認証鍵設定手段は、前記自宅情報を前記認証鍵として設定し、前記認証手段は、前記通信手段が前記携帯端末から受信した自宅情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う。

【0012】

また、請求項7に記載の認証方法は、携帯端末と通信する通信ステップと、前記携帯端末に格納されたユーザ情報を記憶手段に記憶させる記憶ステップと、前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定ステップと、前記通信ステップで前記携帯端末から受信したユーザ情報が、前記認証鍵設定ステップで予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証ステップと、を含む。

【0013】

また、請求項8に記載の認証プログラムは、請求項7に記載の方法をコンピュータに実行させる。

【発明の効果】

【0014】

請求項1に記載の認証システム、請求項7に記載の認証方法、及び請求項8に記載の認証プログラムによれば、認証鍵設定手段が、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末に格納されたユーザ情報を認証鍵として設定し、認証手段が、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末を変更した場合でも、当該ユーザ固有のユーザ情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0015】

請求項2に記載の認証システムによれば、認証鍵設定手段は、当該認証鍵設定手段により認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を通信手段により携帯端末に送信させるので、認証鍵として用いられるユーザ情報が誤って携帯端末から削除されることを防止でき、確実にユーザの認証を行うことができる。

【0016】

請求項3に記載の認証システムによれば、認証鍵設定手段は、当該認証鍵設定手段により認証鍵が変更された場合、認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信手段により携帯端末に送信させるので、認証鍵として用いられなくなったユーザ情報をユーザが任意に削除可能とすることができる。

【0017】

請求項4に記載の認証システムによれば、認証鍵設定手段は、ユーザの認証が行われた後の状態において、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が携帯端末から受信したユーザ情報に認証鍵を変更するので、携帯端末に格納されているユーザ情報が変更された場合であっても、当該変更後のユーザ情報に認証鍵を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0018】

請求項5に記載の認証システムによれば、認証鍵設定手段は、ユーザの認証が行われた後の状態において、通信手段が携帯端末から受信したユーザ情報が認証鍵設定手段により予め設定された認証鍵と一致しない場合、認証鍵設定手段により予め設定された認証鍵を通信手段により携帯端末に送信させるので、認証鍵が変更された場合であっても、当該変更後の認証鍵に携帯端末のユーザ情報を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0019】

請求項6に記載の認証システムによれば、通信手段は、携帯端末のユーザの自宅に関連する自宅情報をユーザ情報として当該携帯端末から受信し、ユーザ情報DBは認証システムのユーザの自宅に関連する自宅情報をユーザ情報として記憶し、認証鍵設定手段は、自宅情報を認証鍵として設定し、認証手段は、通信手段が携帯端末から受信した自宅情報が、認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末を変更した場合でも、当該ユーザ個人を特定可能な自宅情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【図面の簡単な説明】

【0020】

【図1】実施の形態に係る認証システムを例示するブロック図である。

【図2】認証鍵設定処理のフローチャートである。

【図3】認証処理のフローチャートである。

【発明を実施するための形態】

【0021】

以下、本発明に係る認証システム、認証方法、及び認証プログラムの実施の形態について図面を参照しつつ詳細に説明する。ただし、これら実施の形態によって本発明が限定されるものではない。

【0022】

(構成)

最初に、実施の形態に係る認証システムの構成について説明する。図1は、本実施の形態に係る認証システムを例示するブロック図である。図1に示すように、認証システム1は、認証装置2と、携帯端末3とを備えている。

【0023】

(構成−認証装置)

認証装置2は、通信部20、操作部21、ディスプレイ22、制御部23、及び、データ記録部24を備えている。

【0024】

(構成−認証装置−通信部)

通信部20は、携帯端末3との間で無線又は有線にて各種情報の通信を行うための通信手段であり、公知の通信装置を用いて構成することができる。

【0025】

(構成−認証装置−操作部)

操作部21は、ユーザによる操作入力を受け付ける操作手段である。この操作部21の具体的な構成は任意であり、例えば、ディスプレイ22の前面に設けたタッチパネル、押しボタン、リモートコントローラの如き遠隔操作手段、あるいは、音声入力を受け付けるマイクの如き音声認識手段を用いて操作部21を構成することができる。

【0026】

(構成−認証装置−ディスプレイ)

ディスプレイ22は、制御部23の制御に基づいて各種の画像を表示する表示手段である。なお、このディスプレイ22の具体的な構成は任意であり、公知の液晶ディスプレイや有機ELディスプレイの如きフラットパネルディスプレイを使用することができる。

【0027】

(構成−認証装置−制御部)

制御部23は、認証装置2を制御する制御手段であり、具体的には、CPU、当該CPU上で解釈実行される各種のプログラム(OSなどの基本制御プログラムや、OS上で起動され特定機能を実現するアプリケーションプログラムを含む)、及びプログラムや各種のデータを格納するためのRAMの如き内部メモリを備えて構成されるコンピュータである(後述する携帯端末3の制御部31についても同じ)。特に、実施の形態に係る認証プログラムは、任意の記録媒体又はネットワークを介して認証装置2にインストールされることで、制御部23の各部を実質的に構成する。

【0028】

この制御部23は、機能概念的に、認証鍵設定部23a、及び認証部23bを備えている。認証鍵設定部23aは、ユーザの認証のための認証鍵を設定する認証鍵設定手段である。認証部23bは、ユーザの認証を行う認証手段である。これらの制御部23の構成要素によって実行される処理の詳細については後述する。

【0029】

(構成−認証装置−データ記録部)

データ記録部24は、認証装置2の動作に必要なプログラム及び各種のデータを記録する記録手段であり、例えば、外部記憶装置としてのハードディスク(図示省略)の如き磁気的記録媒体を用いて構成されている。ただし、ハードディスクに代えてあるいはハードディスクと共に、フラッシュメモリの如き半導体型記憶媒体、又はDVDやブルーレイディスクの如き光学的記録媒体を含む、その他の任意の記録媒体を用いることができる(後述する携帯端末3のデータ記録部32についても同じ)。

【0030】

このデータ記録部24は、ユーザ情報データベース24a(以下、データベースを「DB」と称する)を備えている。ユーザ情報DB24aは、通信部20が携帯端末3から受信したユーザ情報を記憶する記憶手段である。ここで「ユーザ情報」とは、携帯端末3に格納されている情報の内、ユーザに関連する情報を意味する。このユーザ情報としては、例えば、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能な情報(すなわちユーザの自宅に関連する自宅情報)、又はユーザの認証以外の目的で携帯端末3に格納された情報(例えば電話帳データ、スケジュールデータ、メール送受信データ、写真データ等)を用いることができる。以下では、自宅情報をユーザ情報として用いる場合を例として説明する。

【0031】

(構成−携帯端末)

携帯端末3は、通信部30、制御部31、及び、データ記録部32を備えている。

【0032】

(構成−携帯端末−通信部)

通信部30は、認証装置2との間で無線又は有線にて各種情報の送受信を行うための通信手段であり、公知の通信装置を用いて構成することができる。

【0033】

(構成−携帯端末−制御部)

制御部31は、携帯端末3を制御する制御手段である。この制御部31によって実行される処理の詳細については後述する。

【0034】

(構成−携帯端末−データ記録部)

データ記録部32は、携帯端末3の動作に必要なプログラム及び各種のデータを記録する記録手段である。このデータ記録部32には、自宅情報等のユーザ情報が格納されている。

【0035】

(処理)

次に、このように構成された認証システム1によって実行される処理について説明する。認証システム1によって実行される処理は、ユーザの認証に用いる認証鍵を設定するための認証鍵設定処理と、ユーザの認証を行う認証処理とに大別される。以下、認証鍵設定処理と認証処理とのそれぞれについて説明する。

【0036】

(処理−認証鍵設定処理)

図2は、認証鍵設定処理のフローチャートである(以下の各処理の説明ではステップを「S」と略記する)。この認証鍵設定処理は、例えば、後述する認証処理においてユーザが認証されたことにより認証装置2が正常に起動している状態において、通信部20、30を介して認証装置2と携帯端末3との通信が確立され、認証鍵設定処理を開始すべき旨の指示入力が操作部21により受け付けられた場合に起動される。

【0037】

認証鍵設定処理の起動後、認証鍵設定部23aは、通信部20によりユーザ情報として自宅情報を携帯端末3から受信させる(SA1)。例えば認証鍵設定部23aは、自宅情報のリクエスト信号を通信部20を介して携帯端末3に送信する。通信部30を介して自宅情報のリクエスト信号を受信した携帯端末3の制御部31は、例えば電話帳に自宅情報として格納されている住所、名称、若しくは電話番号や、携帯端末3にインストールされているアプリケーションに自宅情報として登録されている住所、名称、若しくは電話番号等をデータ記録部32から取得し、通信部30を介して認証装置2に送信する。このように送信された自宅情報を、認証装置2の通信部20が受信する。

【0038】

次に認証鍵設定部23aは、ユーザの認証を行う際に用いる認証鍵が設定されているか否かを判定する(SA2)。すなわち認証鍵設定部23aはユーザ情報DB24aを参照し、認証鍵として設定された自宅情報がユーザ情報DB24aに格納されているか否かを判定する。例えば、認証鍵として設定されていることを示すフラグが付された自宅情報がユーザ情報DB24aに格納されている場合、認証鍵設定部23aは、ユーザの認証を行う際に用いる認証鍵が設定されていると判定する。

【0039】

その結果、ユーザの認証を行う際に用いる認証鍵が設定されていない場合(SA2、No)、例えばユーザ情報DB24aに格納されている自宅情報に認証鍵として設定されていることを示すフラグが付されていない場合、認証鍵設定部23aは、認証装置2のユーザ情報DB24aから自宅情報を取得する(SA3)。

【0040】

続いて認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致するか否かを判定する(SA4)。例えば認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報に含まれる住所、名称、又は電話番号の少なくとも一つが、SA3でユーザ情報DB24aから取得した自宅情報に含まれる住所、名称、又は電話番号と一致する場合、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致すると判定する。

【0041】

その結果、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致しない場合(SA4、No)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報とSA3でユーザ情報DB24aから取得した自宅情報との両情報をディスプレイ22に表示させる(SA5)。これと共に、認証鍵設定部23aは、いずれか一方の自宅情報の選択を促すメッセージをディスプレイ22に表示させる。

【0042】

続いて認証鍵設定部23aは、SA5でディスプレイ22に表示させた自宅情報のいずれか一方が選択されるまで待機する(SA6、No)。そして、SA5でディスプレイ22に表示させた自宅情報のいずれか一方が選択された場合(SA6、Yes)、すなわちSA1で携帯端末3から受信した自宅情報、又はSA3でユーザ情報DB24aから取得した自宅情報のいずれか一方を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、選択された自宅情報により、選択されなかった自宅情報を更新する(SA7)。例えば、SA1で携帯端末3から受信した自宅情報を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報により、ユーザ情報DB24aに格納されている自宅情報を更新する。また、SA3でユーザ情報DB24aから取得した自宅情報を選択する旨の操作入力が操作部21により受け付けられた場合、認証鍵設定部23aは、SA3でユーザ情報DB24aから取得した自宅情報を通信部20により携帯端末3に送信させる。この場合、携帯端末3の制御部31は、通信部30を介して受信した自宅情報により、携帯端末3のデータ記録部32に格納されている自宅情報を更新する。これにより、ユーザ情報DB24aに格納されている自宅情報と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0043】

SA4において、SA1で携帯端末3から受信した自宅情報が、SA3でユーザ情報DB24aから取得した自宅情報と一致する場合(SA4、Yes)、又はSA7の処理の後、認証鍵設定部23aは、ユーザ情報DB24aに格納されている自宅情報を認証鍵として設定する(SA8)。例えば認証鍵設定部23aは、ユーザ情報DB24aに格納されている自宅情報に、認証鍵として設定されていることを示すフラグを付与する。

【0044】

続いて認証鍵設定部23aは、SA8で認証鍵として設定した自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させる(SA9)。削除制限情報を受信した携帯端末3の制御部31は、認証鍵として設定された自宅情報(すなわち携帯端末3のデータ記録部32に格納されている自宅情報)の削除を制限するために、例えば当該自宅情報を保護する旨のフラグを当該自宅情報に付与する。その後、制御部23は認証鍵設定処理を終了する。

【0045】

また、SA2において、ユーザの認証を行う際に用いる認証鍵が設定されている場合(SA2、Yes)、例えばユーザ情報DB24aに格納されている自宅情報に認証鍵として設定されていることを示すフラグが付されている場合、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致するか否かを判定する(SA10)。

【0046】

その結果、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致する場合(SA10、Yes)、携帯端末3における自宅情報に変更がなく、引き続き認証鍵として用いることが可能と考えられることから、認証鍵を変更することなく制御部23は認証鍵設定処理を終了する。

【0047】

一方、SA1で携帯端末3から受信した自宅情報が、認証鍵として設定されている自宅情報と一致しない場合(SA10、No)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報と、認証鍵として設定されている自宅情報とを、ディスプレイ22に表示させる(SA11)。これと共に、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報、又は認証鍵として設定されている自宅情報のいずれか一方の選択を促すメッセージをディスプレイ22に表示させる。

【0048】

続いて認証鍵設定部23aは、操作部21を介した操作入力により、SA1で携帯端末3から受信した自宅情報が選択されたか否かを判定する(SA12)。その結果、SA1で携帯端末3から受信した自宅情報が選択された場合(SA12、Yes)、認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報に認証鍵を変更する(SA13)。すなわち認証鍵設定部23aは、SA1で携帯端末3から受信した自宅情報により、ユーザ情報DB24aに格納されている自宅情報を更新し、当該更新後の自宅情報に認証鍵として設定されていることを示すフラグを付与する。これにより、認証鍵と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0049】

続いて認証鍵設定部23aは、SA13における変更前に認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させる(SA14)。削除制限解除情報を受信した携帯端末3の制御部31は、認証鍵として設定されていた自宅情報(すなわち携帯端末3のデータ記録部32に格納されている自宅情報)の削除制限を解除するために、例えば当該自宅情報を保護する旨のフラグを当該自宅情報から外す。

【0050】

一方、SA1で携帯端末3から受信した自宅情報が選択されなかった場合(SA12、No)、すなわち認証鍵として設定されている自宅情報が選択された場合、認証鍵設定部23aは、認証鍵として設定されている自宅情報を通信部20により携帯端末3に送信させる(SA15)。この場合、携帯端末3の制御部31は、通信部30を介して受信した自宅情報により、携帯端末3のデータ記録部32に格納されている自宅情報を更新する。これにより、認証鍵と携帯端末3のデータ記録部32に格納されている自宅情報とが一致することとなる。

【0051】

SA14又はSA15の処理の後、認証鍵設定部23aは、認証鍵として設定されている自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させる(SA9)。

【0052】

(処理−認証処理)

次に、認証処理について説明する。図3は、認証処理のフローチャートである。認証処理は、例えば、認証装置2への電力供給が一度遮断され、その後に再度電力供給が開始された場合(例えば認証装置2からバッテリが取り外され、その後に再度バッテリが接続された場合)に起動される。

【0053】

認証処理が開始されると、認証部23bは、通信部20によりユーザ情報として自宅情報を携帯端末3から受信させる(SB1)。例えば認証部23bは、自宅情報のリクエスト信号を通信部20を介して携帯端末3に送信する。通信部30を介して自宅情報のリクエスト信号を受信した携帯端末3の制御部31は、例えば電話帳に自宅情報として格納されている住所、名称、若しくは電話番号や、携帯端末3にインストールされているアプリケーションに自宅情報として登録されている住所、名称、若しくは電話番号等をデータ記録部32から取得し、通信部30を介して認証装置2に送信する。このように送信された自宅情報を、認証装置2の通信部20が受信する。

【0054】

次に認証部23bは、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かを判定する(SB2)。例えば認証部23bは、通信部20が携帯端末3から受信したユーザ情報が、認証鍵として設定されていることを示すフラグを付してユーザ情報DB24aに格納されている自宅情報と一致する場合に、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致すると判定する。

【0055】

その結果、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致する場合(SB2、Yes)、正当なユーザが認証装置2に電源を投入したものとし、認証部23bはユーザの認証を行う(SB3)。続いて認証部23bは、認証装置2によるユーザ認証を必要とする機器(図示省略)を起動する(SB4)。これにより、ユーザは当該機器を使用することが可能となる。その後、制御部23は認証処理を終了する。

【0056】

一方、通信部20が携帯端末3から受信したユーザ情報が、認証鍵設定部23aにより予め設定された認証鍵と一致しない場合(SB2、No)、正当ではないユーザが認証装置2に電源を投入したものとし、認証部23bはユーザの認証を行わず、認証エラーである旨をディスプレイ22に表示させる(SB5)。その後、制御部23は認証処理を終了する。この場合、認証部23bは認証装置2によるユーザ認証を必要とする機器を起動しないため、ユーザは当該機器を使用することができない。

【0057】

(効果)

このように実施の形態によれば、認証鍵設定部23aが、ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で携帯端末3に格納されたユーザ情報を認証鍵として設定し、認証部23bが、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末3を変更した場合でも、当該ユーザ固有のユーザ情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0058】

また、認証鍵設定部23aは、当該認証鍵設定部23aにより認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させるので、認証鍵として用いられるユーザ情報が誤って携帯端末3から削除されることを防止でき、確実にユーザの認証を行うことができる。

【0059】

また、認証鍵設定部23aは、当該認証鍵設定部23aにより認証鍵が変更された場合、認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させるので、認証鍵として用いられなくなったユーザ情報をユーザが任意に削除可能とすることができる。

【0060】

また、認証鍵設定部23aは、ユーザの認証が行われた後の状態において、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致しない場合、当該通信部20が携帯端末3から受信したユーザ情報に認証鍵を変更するので、携帯端末3に格納されているユーザ情報が変更された場合であっても、当該変更後のユーザ情報に認証鍵を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0061】

また、認証鍵設定部23aは、ユーザの認証が行われた後の状態において、通信部20が携帯端末3から受信したユーザ情報が認証鍵設定部23aにより予め設定された認証鍵と一致しない場合、認証鍵設定部23aにより予め設定された認証鍵を通信部20により携帯端末3に送信させるので、認証鍵が変更された場合であっても、当該変更後の認証鍵に携帯端末3のユーザ情報を一致させることができ、ユーザ自身がパスワードの変更等を行うことなく容易に認証鍵の更新を行うことができる。

【0062】

また、通信部20は、携帯端末3のユーザの自宅に関連する自宅情報をユーザ情報として当該携帯端末3から受信し、ユーザ情報DB24aは認証システム1のユーザの自宅に関連する自宅情報をユーザ情報として記憶し、認証鍵設定部23aは、自宅情報を認証鍵として設定し、認証部23bは、通信部20が携帯端末3から受信した自宅情報が、認証鍵設定部23aにより予め設定された認証鍵と一致するか否かに基づきユーザの認証を行うので、ユーザが使用する携帯端末3を変更した場合でも、当該ユーザ個人を特定可能な自宅情報を用いて認証鍵の設定を行うことができ、ユーザ自身がパスワード設定等を行うことなく確実にユーザの認証を行うことができる。

【0063】

〔実施の形態に対する変形例〕

以上、本発明に係る実施の形態について説明したが、本発明の具体的な構成及び手段は、特許請求の範囲に記載した各発明の技術的思想の範囲内において、任意に改変及び改良することができる。以下、このような変形例について説明する。

【0064】

(解決しようとする課題や発明の効果について)

まず、発明が解決しようとする課題や発明の効果は、上述の内容に限定されるものではなく、発明の実施環境や構成の細部に応じて異なる可能性があり、上述した課題の一部のみを解決したり、上述した効果の一部のみを奏することがある。

【0065】

(認証システムの構成について)

また、上述した各電気的構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各部の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成できる。例えば、認証装置2の制御部23やデータ記録部24、あるいは携帯端末3の制御部31やデータ記録部32の一部を、ネットワークを介して認証装置2や携帯端末3と相互に通信可能に接続されたセンター装置(図示省略)に配置してもよい。

【0066】

(認証鍵設定処理について)

上述の実施の形態では、自宅情報は、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能な情報であると説明したが、住所、名称、若しくは電話番号のいずれか一つでもよく、あるいはこれらの任意の組み合わせでもよい。

【0067】

また、上述の実施の形態では、認証鍵に設定されるユーザ情報として自宅情報を用いる場合を例として説明したが、自宅情報とユーザの認証以外の目的で携帯端末3に格納された情報(例えば電話帳データ、スケジュールデータ、メール送受信データ、写真データ等)との任意の組み合わせをユーザ情報として用いてもよい。

【0068】

また、上述の実施の形態では、図2のSA9において、認証鍵設定部23aは、SA8で認証鍵として設定した自宅情報の削除を制限するための削除制限情報を通信部20により携帯端末3に送信させ(SA9)、SA14において、認証鍵設定部23aは、SA13における変更前に認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を通信部20により携帯端末3に送信させる(SA14)と説明したが、これらの処理を省略してもよい。

【符号の説明】

【0069】

1 認証システム

2 認証装置

3 携帯端末

20、30 通信部

21 操作部

22 ディスプレイ

23、31 制御部

23a 認証鍵設定部

23b 認証部

24、32 データ記録部

24a ユーザ情報DB

【特許請求の範囲】

【請求項1】

携帯端末と通信する通信手段と、

前記携帯端末に格納されたユーザ情報を記憶する記憶手段と、

前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定手段と、

前記通信手段が前記携帯端末から受信したユーザ情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証手段と、

を備える認証システム。

【請求項2】

前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を前記通信手段により前記携帯端末に送信させる、

請求項1に記載の認証システム。

【請求項3】

前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵が変更された場合、当該認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を前記通信手段により前記携帯端末に送信させる、

請求項2に記載の認証システム。

【請求項4】

前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が前記携帯端末から受信したユーザ情報に認証鍵を変更する、

請求項1から3のいずれか一項に記載の認証システム。

【請求項5】

前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が、当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該認証鍵設定手段により予め設定された認証鍵を前記通信手段により前記携帯端末に送信させる、

請求項1から3のいずれか一項に記載の認証システム。

【請求項6】

前記通信手段は、前記携帯端末のユーザの自宅に関連する自宅情報を前記ユーザ情報として当該携帯端末から受信し、

前記記憶手段は当該認証システムのユーザの自宅に関連する自宅情報を前記ユーザ情報として記憶し、

前記認証鍵設定手段は、前記自宅情報を前記認証鍵として設定し、

前記認証手段は、前記通信手段が前記携帯端末から受信した自宅情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う、

請求項1から5のいずれか一項に記載の認証システム。

【請求項7】

携帯端末と通信する通信ステップと、

前記携帯端末に格納されたユーザ情報を記憶手段に記憶させる記憶ステップと、

前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定ステップと、

前記通信ステップで前記携帯端末から受信したユーザ情報が、前記認証鍵設定ステップで予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証ステップと、

を含む認証方法。

【請求項8】

請求項7に記載の方法をコンピュータに実行させる認証プログラム。

【請求項1】

携帯端末と通信する通信手段と、

前記携帯端末に格納されたユーザ情報を記憶する記憶手段と、

前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定手段と、

前記通信手段が前記携帯端末から受信したユーザ情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証手段と、

を備える認証システム。

【請求項2】

前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵として設定されたユーザ情報の削除を制限するための削除制限情報を前記通信手段により前記携帯端末に送信させる、

請求項1に記載の認証システム。

【請求項3】

前記認証鍵設定手段は、当該認証鍵設定手段により前記認証鍵が変更された場合、当該認証鍵として設定されていたユーザ情報の削除制限を解除するための削除制限解除情報を前記通信手段により前記携帯端末に送信させる、

請求項2に記載の認証システム。

【請求項4】

前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該通信手段が前記携帯端末から受信したユーザ情報に認証鍵を変更する、

請求項1から3のいずれか一項に記載の認証システム。

【請求項5】

前記認証鍵設定手段は、前記ユーザの認証が行われた後の状態において、前記通信手段が前記携帯端末から受信したユーザ情報が、当該認証鍵設定手段により予め設定された認証鍵と一致しない場合、当該認証鍵設定手段により予め設定された認証鍵を前記通信手段により前記携帯端末に送信させる、

請求項1から3のいずれか一項に記載の認証システム。

【請求項6】

前記通信手段は、前記携帯端末のユーザの自宅に関連する自宅情報を前記ユーザ情報として当該携帯端末から受信し、

前記記憶手段は当該認証システムのユーザの自宅に関連する自宅情報を前記ユーザ情報として記憶し、

前記認証鍵設定手段は、前記自宅情報を前記認証鍵として設定し、

前記認証手段は、前記通信手段が前記携帯端末から受信した自宅情報が、前記認証鍵設定手段により予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う、

請求項1から5のいずれか一項に記載の認証システム。

【請求項7】

携帯端末と通信する通信ステップと、

前記携帯端末に格納されたユーザ情報を記憶手段に記憶させる記憶ステップと、

前記ユーザ情報の内、住所、名称、若しくは電話番号の少なくとも一つを含む個人を特定可能なユーザ情報、又は、ユーザの認証以外の目的で前記携帯端末に格納されたユーザ情報を、認証鍵として設定する認証鍵設定ステップと、

前記通信ステップで前記携帯端末から受信したユーザ情報が、前記認証鍵設定ステップで予め設定された認証鍵と一致するか否かに基づき、ユーザの認証を行う認証ステップと、

を含む認証方法。

【請求項8】

請求項7に記載の方法をコンピュータに実行させる認証プログラム。

【図1】

【図2】

【図3】

【図2】

【図3】

【公開番号】特開2013−89040(P2013−89040A)

【公開日】平成25年5月13日(2013.5.13)

【国際特許分類】

【出願番号】特願2011−229084(P2011−229084)

【出願日】平成23年10月18日(2011.10.18)

【出願人】(000100768)アイシン・エィ・ダブリュ株式会社 (3,717)

【Fターム(参考)】

【公開日】平成25年5月13日(2013.5.13)

【国際特許分類】

【出願日】平成23年10月18日(2011.10.18)

【出願人】(000100768)アイシン・エィ・ダブリュ株式会社 (3,717)

【Fターム(参考)】

[ Back to top ]