認証システム、認証方法

【課題】サーバクライアント環境において、クライアントからサーバへアクセスを行う場合に、アクセス先ごとのポリシーによりセキュアなサーバアクセスを提供する。

【解決手段】サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、ファイルサーバの場合、共有を目的とした共有領域と、個人での占有を目的とした専用領域を提供する。サーバ前段のオープンフロースイッチは、クライアントからサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける振り分け部を有する。また、オープンフロースイッチは、認証サーバからユーザ認証に必要な情報を定期的に入手する認証サーバ連携部を有する。上記振り分け部は、認証サーバ連携部に、クライアントからのアクセスが要求に合致するか問い合わせ、結果に応じてパスの振り分けを行う。

【解決手段】サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、ファイルサーバの場合、共有を目的とした共有領域と、個人での占有を目的とした専用領域を提供する。サーバ前段のオープンフロースイッチは、クライアントからサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける振り分け部を有する。また、オープンフロースイッチは、認証サーバからユーザ認証に必要な情報を定期的に入手する認証サーバ連携部を有する。上記振り分け部は、認証サーバ連携部に、クライアントからのアクセスが要求に合致するか問い合わせ、結果に応じてパスの振り分けを行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証システムに関し、特にオープンフロースイッチを利用した認証システムに関する。

【背景技術】

【0002】

クライアント端末からサーバへのアクセスの際、サーバ自体、もしくはサーバ前段のスイッチにおいて、クライアント端末のアクセス可否を判断する機能が必要であった。

【0003】

この際のアクセス許可は、クライアント端末を識別するためのアドレス情報やユーザ情報等を認証サーバに問い合わせる方法、もしくはそれぞれに事前設定を行うことで解決している。

【0004】

しかし、異なる業務サーバへのアクセスや、一部の高いセキュリティ条件でのみアクセスが許されるサーバへのアクセスに対する認証を、同じ認証条件で実現することは難しく、複数(サーバ毎)の認証情報(パスワードや証明書等)が必要である。

【0005】

また、なりすまし等の不正なアクセス等が発生した場合、早期に同一条件でのアクセス制限を実施したいが、認証サーバへの制限設定と反映は自動的には行われず、スイッチのフィルタ条件の追加等は、人手による運用で実現している。

【0006】

図1に、従来の認証システムの構成例を示す。

従来の認証システムは、クライアント10と、個人用ファイルサーバ(専用領域)20と、共有ファイルサーバ(共有領域)30と、認証サーバ40と、ポリシーサーバ50と、スイッチ60を含む。

【0007】

クライアント10は、認証サーバ40にユーザ登録されており、各サーバへのアクセスのため、複数(サーバ毎)の認証情報(パスワードや証明書等)を持っている。クライアント10は、各サーバへのアクセスの際、認証サーバ40から認証を受けてからアクセスする。

【0008】

クライアント10は、個人フォルダアクセス処理部11と、共有フォルダアクセス処理部12を具備する。

【0009】

個人フォルダアクセス処理部11は、個人用ファイルサーバ20へのアクセスのための認証情報を持ち、個人用ファイルサーバ20へのアクセスの際、認証サーバ40から認証を受け、個人用ファイルサーバ20へアクセスするための処理を行う。

【0010】

共有フォルダアクセス処理部12は、共有ファイルサーバ30へアクセスするための処理を行う。なお、共有ファイルサーバ30へのアクセスの際に認証が必要である場合には、共有フォルダアクセス処理部12は、共有ファイルサーバ30へのアクセスのための認証情報を持ち、共有ファイルサーバ30へのアクセスの際、認証サーバ40から認証を受ける。

【0011】

個人用ファイルサーバ20は、クライアント10のユーザにより個人的に利用される情報が保管されたファイルサーバである。

【0012】

共有ファイルサーバ30は、不特定多数、又はクライアント10のユーザを含む共有グループのメンバーにより利用される情報が保管されたファイルサーバである。

【0013】

認証サーバ40は、クライアント10から各サーバへのアクセスがあった場合、認証が必要であれば、クライアント10から認証情報を受信して確認し、認証により、アクセス先のサーバへのアクセス許可を行う。

【0014】

ポリシーサーバ50は、複数のネットワーク機器のQoS(サービス品質)やセキュリティの制御機能を一元的に設定・管理するサーバである。ポリシーサーバ50は、自サーバ上でネットワークの運用ポリシーが設定された際に、各ネットワーク機器に自動的に設定情報を反映する。

【0015】

スイッチ60は、クライアント10を各サーバとの通信を中継する。

【0016】

クライアント10とスイッチ60は、ネットワーク100を介して接続されている。

【0017】

個人用ファイルサーバ20、共有ファイルサーバ30、認証サーバ40、ポリシーサーバ50、及びスイッチ60の各々は、ネットワーク200を介して接続されている。

【0018】

関連する技術として、特許文献1(特開2007−267315号公報)にマルチ認証機能スイッチ装置が開示されている。この関連技術では、複数のネットワーク機器のネットワークへのアクセス時の認証ならびに通信相手の認証において、マルチ認証機能スイッチの認証方式判定手段と代理認証手段等を利用する。認証方式判定手段は、認証方式判定情報保持手段の情報を利用して認証方式の適切性判定を行うとともに、認証情報表現変換手段を利用して認証情報表現を変換することにより、統一的なマルチ認証機能を実現する。代理認証手段は、認証履歴保持手段の認証履歴情報を利用して通信相手を代理認証するとともに代理認証拡張手段内のディジタル署名判定や証明書情報取得に関する機能を利用して代理認証を実現する。

【0019】

また、特許文献2(特開2009−244976号公報)にサービス連携装置、連携サービス競合制御方法、及びプログラムが開示されている。この関連技術では、情報ネットワーク対応機能は、APIサービス要求を受信すると、該サービス要求を分析して振り分け機能に転送する。通信ネットワーク対応機能は、SIPによるセッション開始要求信号を受信すると、振り分け機能と通信ネットワーク対応機能とによるセッションの処理を行う。分析処理機能は、次のセッション候補サービス毎に、識別子毎の信号データ、差分データ、及びユーザ毎の契約情報データが記入されているセッション管理テーブルを参照し、衝突や、競合の状態、サービス内容などを一致検索し、次の候補サービスを実行、あるいは不実行にしてAPIサービス競合制御と状態整合とを行う。

【先行技術文献】

【特許文献】

【0020】

【特許文献1】特開2007−267315号公報

【特許文献2】特開2009−244976号公報

【非特許文献】

【0021】

【非特許文献1】“OpenFlow Switch Specification Version 0.9.0(Wire Protocol 0x98) July 20, 2009 Current Maintainer: Brandon Heller(brandonh@stanford.edu)” <http://www.openflowswitch.org/documents/openflow−spec−v0.9.0.pdf>

【発明の概要】

【発明が解決しようとする課題】

【0022】

本発明の目的は、サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、サーバ前段のオープンフロースイッチが、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークとに振り分ける認証システムを提供することである。

【課題を解決するための手段】

【0023】

本発明の認証システムは、個人用ファイルサーバと、共有ファイルサーバと、認証サーバと、オープンフロースイッチとを含む。個人用ファイルサーバは、個人での占有を目的とした専用領域である。共有ファイルサーバは、共有を目的とした共有領域である。認証サーバは、個人用ファイルサーバへのアクセスに対する認証情報を保持する。オープンフロースイッチは、認証サーバから認証情報を入手し、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行った場合、個人用ファイルサーバにパケットを振り分ける。また、オープンフロースイッチは、セキュアな証明書による認証でアクセス許可を行わなかった場合、共有ファイルサーバにパケットを振り分ける。なお、セキュアな証明書とは、暗号技術等を用いて、技術的に安全性が保証された証明書のことである。

【0024】

本発明のオープンフロースイッチは、認証サーバ連携部と、振り分け部とを含む。認証サーバ連携部は、個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから認証情報を入手し、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する。振り分け部は、セキュアな証明書による認証でアクセス許可が行われた場合、個人用ファイルサーバにパケットを振り分け、セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける。

【0025】

本発明のオープンフロースイッチにより実施される認証方法では、個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから認証情報を入手する。また、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する。また、セキュアな証明書による認証でアクセス許可が行われた場合、個人用ファイルサーバにパケットを振り分ける。また、セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける。

【0026】

本発明のプログラムは、上記の認証方法における処理を、オープンフロースイッチとして使用される計算機に実行させるためのプログラムである。なお、本発明のプログラムは、記憶装置や記憶媒体に格納することが可能である。

【発明の効果】

【0027】

アクセス先のサーバ毎のポリシーによりセキュアなサーバアクセスを提供することが可能となる。

【図面の簡単な説明】

【0028】

【図1】従来の認証システムの構成例を示す図である。

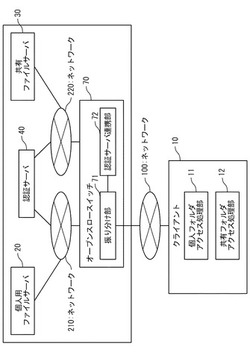

【図2】本発明の認証システムの構成例を示す図である。

【図3】本発明の認証方法の流れを示すフローチャートである。

【発明を実施するための形態】

【0029】

以下に、本発明の実施形態について添付図面を参照して説明する。

図2に示すように、本発明の認証システムは、クライアント10と、個人用ファイルサーバ(専用領域)20と、共有ファイルサーバ(共有領域)30と、認証サーバ40と、オープンフロースイッチ70を含む。

【0030】

クライアント10は、認証サーバ40にユーザ登録されており、各サーバへのアクセスのため、複数(サーバ毎)の認証情報(パスワードや証明書等)を持っている。クライアント10は、各サーバへのアクセスの際、認証サーバ40から認証を受けてからアクセスする。

【0031】

クライアント10は、個人フォルダアクセス処理部11と、共有フォルダアクセス処理部12を具備する。

【0032】

個人フォルダアクセス処理部11は、個人用ファイルサーバ20へのアクセスのための認証情報を持ち、個人用ファイルサーバ20へのアクセスの際、認証サーバ40から認証を受け、個人用ファイルサーバ20へアクセスするための処理を行う。

【0033】

共有フォルダアクセス処理部12は、共有ファイルサーバ30へアクセスするための処理を行う。なお、共有ファイルサーバ30へのアクセスの際に認証が必要である場合には、共有フォルダアクセス処理部12は、共有ファイルサーバ30へのアクセスのための認証情報を持ち、共有ファイルサーバ30へのアクセスの際、認証サーバ40から認証を受ける。

【0034】

個人用ファイルサーバ20は、クライアント10のユーザにより個人的に利用される情報が保管されたファイルサーバである。なお、個人用ファイルサーバ20は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。

【0035】

共有ファイルサーバ30は、不特定多数、又はクライアント10のユーザを含む共有グループのメンバーにより利用される情報が保管されたファイルサーバである。なお、共有ファイルサーバ30は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。

【0036】

認証サーバ40は、クライアント10から各サーバへのアクセスがあった場合、認証が必要であれば、クライアント10から認証情報を受信して確認し、認証により、アクセス先のサーバへのアクセス許可を行う。

【0037】

オープンフロースイッチ70は、オープンフローコントローラ等により設定されたフロー単位の経路情報(フローテーブル)に基づいて、パケットの経路制御やノード制御を行う。ここでは、オープンフロースイッチ70は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。なお、オープンフロースイッチの詳細については、非特許文献1に記載されている。

【0038】

フローとは、所定の規則(ルール)に適合するパケットに対して行うべき所定の処理(アクション)を定義したものである。フローのルールは、MACフレームのヘッダ領域に含まれる宛先アドレス(Destination Address)、送信元アドレス(Source Address)、宛先ポート(Destination Port)、送信元ポート(Source Port)のいずれか又は全てを用いた様々な組み合わせにより定義され、区別可能である。なお、上記のアドレスには、MACアドレス(Media Access Control Address)やIPアドレス(Internet Protocol Address)を含むものとする。また、上記に加えて、入口ポート(Ingress Port)の情報も、フローのルールとして使用可能である。

【0039】

本発明では、認証サーバ40が、オープンフローコントローラに該当する。すなわち、オープンフロースイッチ70は、認証サーバ40から、認証に必要な設定情報がフローのルールに含まれたフローエントリを受け取り、フローテーブルに登録する。

【0040】

オープンフロースイッチ70は、パケットを受信した際、受信パケットに対し、フローのルールを判定し、ルールの内容が個人用ファイルサーバ20を利用するものである場合、ルールに対応するアクションとして認証を行う。

【0041】

上記のルールの内容の例として、宛先アドレスが個人用ファイルサーバ20であることを基本的な条件とし、更に、パケットのデータにセキュアな証明書が含まれていること、送信元アドレスがクライアント10であること、宛先ポート及び送信元ポートが所定のアプリケーションプログラム用のポート番号であること等の条件を組み合わせることが考えられる。なお、セキュアな証明書とは、暗号技術等を用いて、技術的に安全性が保証された証明書のことである。

【0042】

なお、実際には、オープンフロースイッチ70は、受信パケットが個人用ファイルサーバ20宛のフローであることを検出した際に、送信元に証明書を要求するようにしても良い。

【0043】

オープンフロースイッチ70は、振り分け部71と、認証サーバ連携部72を備える。

【0044】

振り分け部71は、認証サーバ連携部72による認証の結果に応じて、クライアント10から各サーバへのアクセスの通信パス(宛先)を変更し、パケットを、各種認証サーバ40と連携した認証ネットワークと、認証サーバ40と連携しない非認証ネットワークとに振り分ける。

【0045】

ここでは、振り分け部71は、セキュアな証明書による認証でアクセス許可されたパケットを個人用ファイルサーバ20に送信し、通常のアカウント認証で簡易アクセス許可されたパケット(又は認証されなかったパケット)を共有ファイルサーバ30に送信する。

【0046】

認証サーバ連携部72は、認証サーバ40と連携して、認証に必要な設定情報を共有し、認証サーバ40で行われる認証処理を代行する。なお、実際には、認証サーバ連携部72は、認証サーバ40に対してセキュアな証明書による認証を要求・依頼し、応答として認証結果を受け取り、その認証結果に基づいてアクセス許可を行うようにすることも可能である。

【0047】

ここでは、認証サーバ連携部72は、クライアント10から受信したパケットの宛先アドレスが個人用ファイルサーバ20であれば、セキュアな証明書による認証を行い、アクセス許可を行った場合にのみ、個人用ファイルサーバ20へのアクセスを許可する。

【0048】

また、認証サーバ連携部72は、フローに対して認証を行うようにすることも可能である。例えば、認証サーバ連携部72は、受信パケットが所定のフローのルールに合致しているか否かを確認し、合致していれば、正式にセキュアな証明書による認証を行うか、或いは、そのままアクセス許可するようにする。

【0049】

クライアント10とオープンフロースイッチ70は、ネットワーク100を介して接続されている。

【0050】

個人用ファイルサーバ20、認証サーバ40、及びオープンフロースイッチ70の各々は、ネットワーク210を介して接続されている。

【0051】

共有ファイルサーバ30、認証サーバ40、及びオープンフロースイッチ70の各々は、ネットワーク220を介して接続されている。

【0052】

すなわち、個人用ファイルサーバ20と共有ファイルサーバ30は、異なるネットワークに属する。

【0053】

なお、共有ファイルサーバ30が、不特定多数により利用され、認証が不要のファイルサーバである場合、すなわち、ネットワーク210が認証ネットワークであり、ネットワーク220が非認証ネットワークである場合、認証サーバ40は、ネットワーク220に接続されていなくても良い。

【0054】

また、個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40は、同一のサーバでも良い。この場合、個人用ファイルサーバ20は、個人での占有を目的とした専用領域であり、共有ファイルサーバ30は、共有を目的とした共有領域であるものとする。

【0055】

[ハードウェアの例示]

クライアント10の例として、PC(パソコン)、モバイルノートPC、シンクライアント端末、ワークステーション、携帯電話機、カーナビ(カーナビゲーションシステム)、携帯型ゲーム機、家庭用ゲーム機、ガジェット(電子機器)、双方向テレビ、デジタルチューナー、デジタルレコーダー、情報家電(information home appliance)、OA(Office Automation)機器等が考えられる。クライアント10は、車両や船舶、航空機等の移動体に搭載されていても良い。

【0056】

個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40の例として、PC、シンクライアントサーバ、ワークステーション、メインフレーム、スーパーコンピュータ等の計算機を想定している。また、個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40は、物理マシンに限らず、物理マシン上に構築された仮想マシン(Virtual Machine(VM))でも良い。すなわち、仮想サーバでも良い。

【0057】

オープンフロースイッチ70の例として、L3スイッチ(layer 3 switch)、L4スイッチ(layer 4 switch)、L7スイッチ/アプリケーションスイッチ(layer 7 switch)、或いは、マルチレイヤスイッチ(multi−layer switch)等が考えられる。オープンフロースイッチ70は、ルータ、プロキシ、ゲートウェイ、ファイアウォール、基地局、アクセスポイント等でも良い。また、オープンフロースイッチ70は、物理マシンに限らず、物理マシン上に構築された仮想マシンでも良い。すなわち、仮想スイッチや、ハイパーバイザー(hypervisor)等の仮想マシンモニタ(Virtual Machine Monitor(VMM))でも良い。

【0058】

図示しないが、クライアント10、個人用ファイルサーバ20、共有ファイルサーバ30、認証サーバ40、及びオープンフロースイッチ70の各々は、プログラムに基づいて駆動し所定の処理を実行するプロセッサと、当該プログラムや各種データを記憶するメモリと、ネットワーク通信をするための通信用インタフェースによって実現される。

【0059】

すなわち、クライアント10の個人フォルダアクセス処理部11や共有フォルダアクセス処理部12、オープンフロースイッチ70の振り分け部71や認証サーバ連携部72は、上記のプロセッサと、上記のメモリと、上記の通信用インタフェースによって実現される。

【0060】

上記のプロセッサの例として、CPU(Central Processing Unit)、マイクロプロセッサ(microprocessor)、マイクロコントローラ、或いは、専用の機能を有する半導体集積回路(Integrated Circuit(IC))等が考えられる。

【0061】

上記のメモリの例として、RAM(Random Access Memory)、ROM(Read Only Memory)、EEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の半導体記憶装置、HDD(Hard Disk Drive)やSSD(Solid State Drive)等の補助記憶装置、又は、DVD(Digital Versatile Disk)等のリムーバブルディスクや、SDメモリカード(Secure Digital memory card)等の記憶媒体(メディア)等が考えられる。

【0062】

また、上記のプロセッサ及び上記のメモリは、一体化していても良い。例えば、近年では、マイコン等の1チップ化が進んでいる。従って、各々の装置に搭載される1チップマイコンが、プロセッサ及びメモリを備えている事例が考えられる。

【0063】

上記の通信用インタフェースの例として、ネットワーク通信に対応した基板(マザーボードやI/Oボード)等の半導体集積回路、NIC(Network Interface Card)等のネットワークアダプタや同様の拡張カード、アンテナ等の通信装置、接続口(コネクタ)等の通信ポート等が考えられる。

【0064】

ネットワーク100、ネットワーク210、及びネットワーク220の例として、インターネット、LAN(Local Area Network)、無線LAN(Wireless LAN)、WAN(Wide Area Network)、バックボーン(Backbone)、ケーブルテレビ(CATV)回線、固定電話網、携帯電話網、WiMAX(IEEE 802.16a)、3G(3rd Generation)、専用線(lease line)、IrDA(Infrared Data Association)、Bluetooth(登録商標)、シリアル通信回線、データバス等が考えられる。また、各サーバが仮想マシン(仮想サーバ)である場合、ネットワーク210及びネットワーク220は、仮想LAN(Virtual LAN(VLAN))でも良い。

【0065】

但し、実際には、これらの例に限定されない。

【0066】

[認証処理]

図3を参照して、本発明の認証処理の詳細について説明する。

【0067】

(1)ステップS101

認証サーバ40は、事前設定により、クライアント10の情報と、アクセスする個人用ファイルサーバ20の情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書との登録を行う。

【0068】

(2)ステップS102

オープンフロースイッチ70の認証サーバ連携部72は、事前設定により、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書との登録を行う。なお、認証サーバ連携部72は、最初に認証サーバ40へアクセスし、認証に必要な事前設定情報を入手するようにしても良い。

【0069】

(3)ステップS103

次に、オープンフロースイッチ70の振り分け部71は、個人用ファイルサーバ20へのファイル操作の延長で、クライアント10からアクセス許可を求められた認証が、通常のアカウント認証か、セキュリティレベルの高い証明書を用いた認証か、を認証サーバ連携部72へ問い合わせて、クライアント10からのアクセス先を決定する。

【0070】

(4)ステップS104

認証サーバ連携部72は、セキュアな証明書による認証を行い、アクセス許可を行った場合、セキュリティレベルの高い個人用ファイルサーバ20へのアクセスを許可する。

【0071】

このとき、認証サーバ連携部72は、不正な端末が、事前設定情報と一致するクライアント10を詐称して、不正に個人用ファイルサーバ20へアクセスした場合、ファイルアクセスに必要なアカウント情報、及び証明書を用いた認証ができないため、不正アクセスを検知する。

【0072】

(5)ステップS105

認証サーバ連携部72は、セキュアな証明書による認証を行わず、通常のアカウント認証で簡易アクセス許可を行った場合、個人用ファイルサーバ20よりもセキュリティレベルの低い共有ファイルサーバ30へのアクセスを許可する。なお、認証サーバ連携部72は、認証自体を行わなかった場合、いずれのファイルサーバへのアクセスも許可しないか、或いは共有ファイルサーバ30へのアクセスのみ許可するようにしても良い。

【0073】

(6)ステップS106

認証サーバ連携部72は、定期的に認証サーバ40へアクセスし、認証に必要な事前設定情報に更新や追加が発生した場合、更新情報を入手する。なお、実際には、認証サーバ40で認証に必要な事前設定情報に更新や追加が発生した時点で、認証サーバ40が、自動的に、更新情報を認証サーバ連携部72に通知するようにしても良い。

【0074】

<本発明の要旨>

サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、例えば、通常のファイルサーバは、共有を目的とした共有領域と、個人での占有を目的とした専用領域を提供する。この際のネットワークへのアクセスは、認証行為によって、初めてアクセスすることが可能である。

【0075】

サーバ前段のオープンフロースイッチ70は、通常のネットワークスイッチが有するファイアウォール機能やフィルタリング機能以外に、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける振り分け部71を有している。

【0076】

また、オープンフロースイッチ70は、認証サーバからユーザ認証に必要な情報を定期的に入手する認証サーバ連携部72を有する。上記の振り分け部71は、認証サーバ連携部72にクライアントからのアクセスが要求に合致するか照合して、通信パスの振り分けを行う。

【0077】

詐称やアタック等の不正アクセスの場合は、通常のファイアウォールでガードされる。詐称等ガードを抜ける場合でも、影響は非認証ネットワークに留められ、認証ネットワークへ影響を与えることなくアクセスが可能である。

【0078】

本発明を実現するためには、認証サーバ連携機能と振り分け機能を有するオープンフロースイッチ70と、認証に必要なフローを設定する認証サーバ40と、認証によるサーバアクセスが可能なクライアント10並びにサーバ(個人用ファイルサーバ20や共有ファイルサーバ30等)とが必要である。

【0079】

オープンフロースイッチ70は、認証サーバ40による追加更新に動的に追従するための認証サーバ連携部72と、認証結果によって通信パスを選択する振り分け部71を有することで、クライアント10からのアクセスをダイナミックにセキュアな環境へ遷移可能なシステムを提供する。

【0080】

<実施例>

以下に、具体例を使って説明する。

【0081】

あるユーザのファイルサーバへのアクセスは、共有領域を使う場合と、個人領域を使う場合がある。共有領域へのアクセスにはアカウントとそのパスワードで認証を得る方式を用いる。個人領域へのアクセスには、よりセキュリティレベルを高めるため、認証サーバ発行の証明書を用いて認証を得る方式を用いる。

【0082】

この場合、オープンフロースイッチ70の認証サーバ連携部72へ、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書と、について事前に設定を行う。

【0083】

同様に、認証サーバ40にも、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書と、について事前に設定を行う。

【0084】

次に、ファイルサーバへのファイル操作の延長で、オープンフロースイッチ70の振り分け部71は、アクセス許可を求められた認証が、通常のアカウント認証か、セキュリティレベルの高い証明書を用いた認証か、を認証サーバ連携部72へ問い合わせてクライアント10からのアクセス先を決定する。

【0085】

このとき、セキュアな証明書により認証を行わず、アカウント認証で簡易アクセスを行った場合、一段セキュリティレベルの低い共有領域へのアクセスを許可する。これにより、個人領域のアクセスはよりセキュリティ性が高く、あるグループで共有するような、一般的な共有領域のアクセスも提供することが可能となる。

【0086】

また、認証に必要な上記事前設定情報に更新や追加が発生した場合、認証サーバ連携部72は、定期的に認証サーバ40へアクセスし、更新情報を入手する。

【0087】

もし、不正な端末が、事前設定情報と一致するクライアント10を詐称して、不正にファイルサーバへアクセスした場合、認証サーバ連携部72は、ファイルアクセスに必要なアカウント情報及び証明書を用いた認証ができないため、不正アクセスを検知可能である。

【0088】

この場合、オープンフロースイッチ70の振り分け部71は、そのクライアント10のアドレス情報から不正アクセスの個体(不正端末)を見出し、個体からのアクセスについて一時的に自己フィルタを行い、管理者等により解除されるまで不正アクセスからファイルサーバへの操作を制限することが可能となる。

【0089】

これにより、オープンフロースイッチ70は、認証サーバにより許可された通信のみのセキュアなネットワークを確立することが可能となる。クライアント10は、サーバごとの接続のためのそれぞれの認証情報が必要で、認証ネットワークにあるサーバへのアクセスを行うだけでセキュアなネットワークへ導くことが可能である。

【0090】

なお、上記の実施例では、サーバとしてファイルサーバの例を使っているが、認証サーバとの連携を行うサーバであれば、ファイルサーバ以外のサーバでも良い。

【0091】

<本発明の特徴>

本発明は、クライアントサーバシステムにおいて、クライアント端末からサーバへのアクセスをオープンフロースイッチにて振り分ける方式に関する。

【0092】

サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、サーバ前段のオープンフロースイッチは、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける機能を有して、アクセス先ごとのポリシーによりセキュアなサーバアクセスを提供することが可能となる。

【0093】

以上、本発明の実施形態を詳述してきたが、実際には、上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の変更があっても本発明に含まれる。

【符号の説明】

【0094】

10… クライアント(クライアント端末)

11… 個人フォルダアクセス処理部

12… 共有フォルダアクセス処理部

20… 個人用ファイルサーバ(専用領域)

30… 共有ファイルサーバ(共有領域)

40… 認証サーバ

50… ポリシーサーバ

60… スイッチ

70… オープンフロースイッチ

71… 振り分け部

72… 認証サーバ連携部

【技術分野】

【0001】

本発明は、認証システムに関し、特にオープンフロースイッチを利用した認証システムに関する。

【背景技術】

【0002】

クライアント端末からサーバへのアクセスの際、サーバ自体、もしくはサーバ前段のスイッチにおいて、クライアント端末のアクセス可否を判断する機能が必要であった。

【0003】

この際のアクセス許可は、クライアント端末を識別するためのアドレス情報やユーザ情報等を認証サーバに問い合わせる方法、もしくはそれぞれに事前設定を行うことで解決している。

【0004】

しかし、異なる業務サーバへのアクセスや、一部の高いセキュリティ条件でのみアクセスが許されるサーバへのアクセスに対する認証を、同じ認証条件で実現することは難しく、複数(サーバ毎)の認証情報(パスワードや証明書等)が必要である。

【0005】

また、なりすまし等の不正なアクセス等が発生した場合、早期に同一条件でのアクセス制限を実施したいが、認証サーバへの制限設定と反映は自動的には行われず、スイッチのフィルタ条件の追加等は、人手による運用で実現している。

【0006】

図1に、従来の認証システムの構成例を示す。

従来の認証システムは、クライアント10と、個人用ファイルサーバ(専用領域)20と、共有ファイルサーバ(共有領域)30と、認証サーバ40と、ポリシーサーバ50と、スイッチ60を含む。

【0007】

クライアント10は、認証サーバ40にユーザ登録されており、各サーバへのアクセスのため、複数(サーバ毎)の認証情報(パスワードや証明書等)を持っている。クライアント10は、各サーバへのアクセスの際、認証サーバ40から認証を受けてからアクセスする。

【0008】

クライアント10は、個人フォルダアクセス処理部11と、共有フォルダアクセス処理部12を具備する。

【0009】

個人フォルダアクセス処理部11は、個人用ファイルサーバ20へのアクセスのための認証情報を持ち、個人用ファイルサーバ20へのアクセスの際、認証サーバ40から認証を受け、個人用ファイルサーバ20へアクセスするための処理を行う。

【0010】

共有フォルダアクセス処理部12は、共有ファイルサーバ30へアクセスするための処理を行う。なお、共有ファイルサーバ30へのアクセスの際に認証が必要である場合には、共有フォルダアクセス処理部12は、共有ファイルサーバ30へのアクセスのための認証情報を持ち、共有ファイルサーバ30へのアクセスの際、認証サーバ40から認証を受ける。

【0011】

個人用ファイルサーバ20は、クライアント10のユーザにより個人的に利用される情報が保管されたファイルサーバである。

【0012】

共有ファイルサーバ30は、不特定多数、又はクライアント10のユーザを含む共有グループのメンバーにより利用される情報が保管されたファイルサーバである。

【0013】

認証サーバ40は、クライアント10から各サーバへのアクセスがあった場合、認証が必要であれば、クライアント10から認証情報を受信して確認し、認証により、アクセス先のサーバへのアクセス許可を行う。

【0014】

ポリシーサーバ50は、複数のネットワーク機器のQoS(サービス品質)やセキュリティの制御機能を一元的に設定・管理するサーバである。ポリシーサーバ50は、自サーバ上でネットワークの運用ポリシーが設定された際に、各ネットワーク機器に自動的に設定情報を反映する。

【0015】

スイッチ60は、クライアント10を各サーバとの通信を中継する。

【0016】

クライアント10とスイッチ60は、ネットワーク100を介して接続されている。

【0017】

個人用ファイルサーバ20、共有ファイルサーバ30、認証サーバ40、ポリシーサーバ50、及びスイッチ60の各々は、ネットワーク200を介して接続されている。

【0018】

関連する技術として、特許文献1(特開2007−267315号公報)にマルチ認証機能スイッチ装置が開示されている。この関連技術では、複数のネットワーク機器のネットワークへのアクセス時の認証ならびに通信相手の認証において、マルチ認証機能スイッチの認証方式判定手段と代理認証手段等を利用する。認証方式判定手段は、認証方式判定情報保持手段の情報を利用して認証方式の適切性判定を行うとともに、認証情報表現変換手段を利用して認証情報表現を変換することにより、統一的なマルチ認証機能を実現する。代理認証手段は、認証履歴保持手段の認証履歴情報を利用して通信相手を代理認証するとともに代理認証拡張手段内のディジタル署名判定や証明書情報取得に関する機能を利用して代理認証を実現する。

【0019】

また、特許文献2(特開2009−244976号公報)にサービス連携装置、連携サービス競合制御方法、及びプログラムが開示されている。この関連技術では、情報ネットワーク対応機能は、APIサービス要求を受信すると、該サービス要求を分析して振り分け機能に転送する。通信ネットワーク対応機能は、SIPによるセッション開始要求信号を受信すると、振り分け機能と通信ネットワーク対応機能とによるセッションの処理を行う。分析処理機能は、次のセッション候補サービス毎に、識別子毎の信号データ、差分データ、及びユーザ毎の契約情報データが記入されているセッション管理テーブルを参照し、衝突や、競合の状態、サービス内容などを一致検索し、次の候補サービスを実行、あるいは不実行にしてAPIサービス競合制御と状態整合とを行う。

【先行技術文献】

【特許文献】

【0020】

【特許文献1】特開2007−267315号公報

【特許文献2】特開2009−244976号公報

【非特許文献】

【0021】

【非特許文献1】“OpenFlow Switch Specification Version 0.9.0(Wire Protocol 0x98) July 20, 2009 Current Maintainer: Brandon Heller(brandonh@stanford.edu)” <http://www.openflowswitch.org/documents/openflow−spec−v0.9.0.pdf>

【発明の概要】

【発明が解決しようとする課題】

【0022】

本発明の目的は、サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、サーバ前段のオープンフロースイッチが、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークとに振り分ける認証システムを提供することである。

【課題を解決するための手段】

【0023】

本発明の認証システムは、個人用ファイルサーバと、共有ファイルサーバと、認証サーバと、オープンフロースイッチとを含む。個人用ファイルサーバは、個人での占有を目的とした専用領域である。共有ファイルサーバは、共有を目的とした共有領域である。認証サーバは、個人用ファイルサーバへのアクセスに対する認証情報を保持する。オープンフロースイッチは、認証サーバから認証情報を入手し、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行った場合、個人用ファイルサーバにパケットを振り分ける。また、オープンフロースイッチは、セキュアな証明書による認証でアクセス許可を行わなかった場合、共有ファイルサーバにパケットを振り分ける。なお、セキュアな証明書とは、暗号技術等を用いて、技術的に安全性が保証された証明書のことである。

【0024】

本発明のオープンフロースイッチは、認証サーバ連携部と、振り分け部とを含む。認証サーバ連携部は、個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから認証情報を入手し、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する。振り分け部は、セキュアな証明書による認証でアクセス許可が行われた場合、個人用ファイルサーバにパケットを振り分け、セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける。

【0025】

本発明のオープンフロースイッチにより実施される認証方法では、個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから認証情報を入手する。また、個人用ファイルサーバへのアクセスに対し、認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する。また、セキュアな証明書による認証でアクセス許可が行われた場合、個人用ファイルサーバにパケットを振り分ける。また、セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける。

【0026】

本発明のプログラムは、上記の認証方法における処理を、オープンフロースイッチとして使用される計算機に実行させるためのプログラムである。なお、本発明のプログラムは、記憶装置や記憶媒体に格納することが可能である。

【発明の効果】

【0027】

アクセス先のサーバ毎のポリシーによりセキュアなサーバアクセスを提供することが可能となる。

【図面の簡単な説明】

【0028】

【図1】従来の認証システムの構成例を示す図である。

【図2】本発明の認証システムの構成例を示す図である。

【図3】本発明の認証方法の流れを示すフローチャートである。

【発明を実施するための形態】

【0029】

以下に、本発明の実施形態について添付図面を参照して説明する。

図2に示すように、本発明の認証システムは、クライアント10と、個人用ファイルサーバ(専用領域)20と、共有ファイルサーバ(共有領域)30と、認証サーバ40と、オープンフロースイッチ70を含む。

【0030】

クライアント10は、認証サーバ40にユーザ登録されており、各サーバへのアクセスのため、複数(サーバ毎)の認証情報(パスワードや証明書等)を持っている。クライアント10は、各サーバへのアクセスの際、認証サーバ40から認証を受けてからアクセスする。

【0031】

クライアント10は、個人フォルダアクセス処理部11と、共有フォルダアクセス処理部12を具備する。

【0032】

個人フォルダアクセス処理部11は、個人用ファイルサーバ20へのアクセスのための認証情報を持ち、個人用ファイルサーバ20へのアクセスの際、認証サーバ40から認証を受け、個人用ファイルサーバ20へアクセスするための処理を行う。

【0033】

共有フォルダアクセス処理部12は、共有ファイルサーバ30へアクセスするための処理を行う。なお、共有ファイルサーバ30へのアクセスの際に認証が必要である場合には、共有フォルダアクセス処理部12は、共有ファイルサーバ30へのアクセスのための認証情報を持ち、共有ファイルサーバ30へのアクセスの際、認証サーバ40から認証を受ける。

【0034】

個人用ファイルサーバ20は、クライアント10のユーザにより個人的に利用される情報が保管されたファイルサーバである。なお、個人用ファイルサーバ20は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。

【0035】

共有ファイルサーバ30は、不特定多数、又はクライアント10のユーザを含む共有グループのメンバーにより利用される情報が保管されたファイルサーバである。なお、共有ファイルサーバ30は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。

【0036】

認証サーバ40は、クライアント10から各サーバへのアクセスがあった場合、認証が必要であれば、クライアント10から認証情報を受信して確認し、認証により、アクセス先のサーバへのアクセス許可を行う。

【0037】

オープンフロースイッチ70は、オープンフローコントローラ等により設定されたフロー単位の経路情報(フローテーブル)に基づいて、パケットの経路制御やノード制御を行う。ここでは、オープンフロースイッチ70は、説明の簡略化のため1台しか図示していないが、実際には複数でも良い。なお、オープンフロースイッチの詳細については、非特許文献1に記載されている。

【0038】

フローとは、所定の規則(ルール)に適合するパケットに対して行うべき所定の処理(アクション)を定義したものである。フローのルールは、MACフレームのヘッダ領域に含まれる宛先アドレス(Destination Address)、送信元アドレス(Source Address)、宛先ポート(Destination Port)、送信元ポート(Source Port)のいずれか又は全てを用いた様々な組み合わせにより定義され、区別可能である。なお、上記のアドレスには、MACアドレス(Media Access Control Address)やIPアドレス(Internet Protocol Address)を含むものとする。また、上記に加えて、入口ポート(Ingress Port)の情報も、フローのルールとして使用可能である。

【0039】

本発明では、認証サーバ40が、オープンフローコントローラに該当する。すなわち、オープンフロースイッチ70は、認証サーバ40から、認証に必要な設定情報がフローのルールに含まれたフローエントリを受け取り、フローテーブルに登録する。

【0040】

オープンフロースイッチ70は、パケットを受信した際、受信パケットに対し、フローのルールを判定し、ルールの内容が個人用ファイルサーバ20を利用するものである場合、ルールに対応するアクションとして認証を行う。

【0041】

上記のルールの内容の例として、宛先アドレスが個人用ファイルサーバ20であることを基本的な条件とし、更に、パケットのデータにセキュアな証明書が含まれていること、送信元アドレスがクライアント10であること、宛先ポート及び送信元ポートが所定のアプリケーションプログラム用のポート番号であること等の条件を組み合わせることが考えられる。なお、セキュアな証明書とは、暗号技術等を用いて、技術的に安全性が保証された証明書のことである。

【0042】

なお、実際には、オープンフロースイッチ70は、受信パケットが個人用ファイルサーバ20宛のフローであることを検出した際に、送信元に証明書を要求するようにしても良い。

【0043】

オープンフロースイッチ70は、振り分け部71と、認証サーバ連携部72を備える。

【0044】

振り分け部71は、認証サーバ連携部72による認証の結果に応じて、クライアント10から各サーバへのアクセスの通信パス(宛先)を変更し、パケットを、各種認証サーバ40と連携した認証ネットワークと、認証サーバ40と連携しない非認証ネットワークとに振り分ける。

【0045】

ここでは、振り分け部71は、セキュアな証明書による認証でアクセス許可されたパケットを個人用ファイルサーバ20に送信し、通常のアカウント認証で簡易アクセス許可されたパケット(又は認証されなかったパケット)を共有ファイルサーバ30に送信する。

【0046】

認証サーバ連携部72は、認証サーバ40と連携して、認証に必要な設定情報を共有し、認証サーバ40で行われる認証処理を代行する。なお、実際には、認証サーバ連携部72は、認証サーバ40に対してセキュアな証明書による認証を要求・依頼し、応答として認証結果を受け取り、その認証結果に基づいてアクセス許可を行うようにすることも可能である。

【0047】

ここでは、認証サーバ連携部72は、クライアント10から受信したパケットの宛先アドレスが個人用ファイルサーバ20であれば、セキュアな証明書による認証を行い、アクセス許可を行った場合にのみ、個人用ファイルサーバ20へのアクセスを許可する。

【0048】

また、認証サーバ連携部72は、フローに対して認証を行うようにすることも可能である。例えば、認証サーバ連携部72は、受信パケットが所定のフローのルールに合致しているか否かを確認し、合致していれば、正式にセキュアな証明書による認証を行うか、或いは、そのままアクセス許可するようにする。

【0049】

クライアント10とオープンフロースイッチ70は、ネットワーク100を介して接続されている。

【0050】

個人用ファイルサーバ20、認証サーバ40、及びオープンフロースイッチ70の各々は、ネットワーク210を介して接続されている。

【0051】

共有ファイルサーバ30、認証サーバ40、及びオープンフロースイッチ70の各々は、ネットワーク220を介して接続されている。

【0052】

すなわち、個人用ファイルサーバ20と共有ファイルサーバ30は、異なるネットワークに属する。

【0053】

なお、共有ファイルサーバ30が、不特定多数により利用され、認証が不要のファイルサーバである場合、すなわち、ネットワーク210が認証ネットワークであり、ネットワーク220が非認証ネットワークである場合、認証サーバ40は、ネットワーク220に接続されていなくても良い。

【0054】

また、個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40は、同一のサーバでも良い。この場合、個人用ファイルサーバ20は、個人での占有を目的とした専用領域であり、共有ファイルサーバ30は、共有を目的とした共有領域であるものとする。

【0055】

[ハードウェアの例示]

クライアント10の例として、PC(パソコン)、モバイルノートPC、シンクライアント端末、ワークステーション、携帯電話機、カーナビ(カーナビゲーションシステム)、携帯型ゲーム機、家庭用ゲーム機、ガジェット(電子機器)、双方向テレビ、デジタルチューナー、デジタルレコーダー、情報家電(information home appliance)、OA(Office Automation)機器等が考えられる。クライアント10は、車両や船舶、航空機等の移動体に搭載されていても良い。

【0056】

個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40の例として、PC、シンクライアントサーバ、ワークステーション、メインフレーム、スーパーコンピュータ等の計算機を想定している。また、個人用ファイルサーバ20、共有ファイルサーバ30、及び認証サーバ40は、物理マシンに限らず、物理マシン上に構築された仮想マシン(Virtual Machine(VM))でも良い。すなわち、仮想サーバでも良い。

【0057】

オープンフロースイッチ70の例として、L3スイッチ(layer 3 switch)、L4スイッチ(layer 4 switch)、L7スイッチ/アプリケーションスイッチ(layer 7 switch)、或いは、マルチレイヤスイッチ(multi−layer switch)等が考えられる。オープンフロースイッチ70は、ルータ、プロキシ、ゲートウェイ、ファイアウォール、基地局、アクセスポイント等でも良い。また、オープンフロースイッチ70は、物理マシンに限らず、物理マシン上に構築された仮想マシンでも良い。すなわち、仮想スイッチや、ハイパーバイザー(hypervisor)等の仮想マシンモニタ(Virtual Machine Monitor(VMM))でも良い。

【0058】

図示しないが、クライアント10、個人用ファイルサーバ20、共有ファイルサーバ30、認証サーバ40、及びオープンフロースイッチ70の各々は、プログラムに基づいて駆動し所定の処理を実行するプロセッサと、当該プログラムや各種データを記憶するメモリと、ネットワーク通信をするための通信用インタフェースによって実現される。

【0059】

すなわち、クライアント10の個人フォルダアクセス処理部11や共有フォルダアクセス処理部12、オープンフロースイッチ70の振り分け部71や認証サーバ連携部72は、上記のプロセッサと、上記のメモリと、上記の通信用インタフェースによって実現される。

【0060】

上記のプロセッサの例として、CPU(Central Processing Unit)、マイクロプロセッサ(microprocessor)、マイクロコントローラ、或いは、専用の機能を有する半導体集積回路(Integrated Circuit(IC))等が考えられる。

【0061】

上記のメモリの例として、RAM(Random Access Memory)、ROM(Read Only Memory)、EEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の半導体記憶装置、HDD(Hard Disk Drive)やSSD(Solid State Drive)等の補助記憶装置、又は、DVD(Digital Versatile Disk)等のリムーバブルディスクや、SDメモリカード(Secure Digital memory card)等の記憶媒体(メディア)等が考えられる。

【0062】

また、上記のプロセッサ及び上記のメモリは、一体化していても良い。例えば、近年では、マイコン等の1チップ化が進んでいる。従って、各々の装置に搭載される1チップマイコンが、プロセッサ及びメモリを備えている事例が考えられる。

【0063】

上記の通信用インタフェースの例として、ネットワーク通信に対応した基板(マザーボードやI/Oボード)等の半導体集積回路、NIC(Network Interface Card)等のネットワークアダプタや同様の拡張カード、アンテナ等の通信装置、接続口(コネクタ)等の通信ポート等が考えられる。

【0064】

ネットワーク100、ネットワーク210、及びネットワーク220の例として、インターネット、LAN(Local Area Network)、無線LAN(Wireless LAN)、WAN(Wide Area Network)、バックボーン(Backbone)、ケーブルテレビ(CATV)回線、固定電話網、携帯電話網、WiMAX(IEEE 802.16a)、3G(3rd Generation)、専用線(lease line)、IrDA(Infrared Data Association)、Bluetooth(登録商標)、シリアル通信回線、データバス等が考えられる。また、各サーバが仮想マシン(仮想サーバ)である場合、ネットワーク210及びネットワーク220は、仮想LAN(Virtual LAN(VLAN))でも良い。

【0065】

但し、実際には、これらの例に限定されない。

【0066】

[認証処理]

図3を参照して、本発明の認証処理の詳細について説明する。

【0067】

(1)ステップS101

認証サーバ40は、事前設定により、クライアント10の情報と、アクセスする個人用ファイルサーバ20の情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書との登録を行う。

【0068】

(2)ステップS102

オープンフロースイッチ70の認証サーバ連携部72は、事前設定により、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書との登録を行う。なお、認証サーバ連携部72は、最初に認証サーバ40へアクセスし、認証に必要な事前設定情報を入手するようにしても良い。

【0069】

(3)ステップS103

次に、オープンフロースイッチ70の振り分け部71は、個人用ファイルサーバ20へのファイル操作の延長で、クライアント10からアクセス許可を求められた認証が、通常のアカウント認証か、セキュリティレベルの高い証明書を用いた認証か、を認証サーバ連携部72へ問い合わせて、クライアント10からのアクセス先を決定する。

【0070】

(4)ステップS104

認証サーバ連携部72は、セキュアな証明書による認証を行い、アクセス許可を行った場合、セキュリティレベルの高い個人用ファイルサーバ20へのアクセスを許可する。

【0071】

このとき、認証サーバ連携部72は、不正な端末が、事前設定情報と一致するクライアント10を詐称して、不正に個人用ファイルサーバ20へアクセスした場合、ファイルアクセスに必要なアカウント情報、及び証明書を用いた認証ができないため、不正アクセスを検知する。

【0072】

(5)ステップS105

認証サーバ連携部72は、セキュアな証明書による認証を行わず、通常のアカウント認証で簡易アクセス許可を行った場合、個人用ファイルサーバ20よりもセキュリティレベルの低い共有ファイルサーバ30へのアクセスを許可する。なお、認証サーバ連携部72は、認証自体を行わなかった場合、いずれのファイルサーバへのアクセスも許可しないか、或いは共有ファイルサーバ30へのアクセスのみ許可するようにしても良い。

【0073】

(6)ステップS106

認証サーバ連携部72は、定期的に認証サーバ40へアクセスし、認証に必要な事前設定情報に更新や追加が発生した場合、更新情報を入手する。なお、実際には、認証サーバ40で認証に必要な事前設定情報に更新や追加が発生した時点で、認証サーバ40が、自動的に、更新情報を認証サーバ連携部72に通知するようにしても良い。

【0074】

<本発明の要旨>

サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、例えば、通常のファイルサーバは、共有を目的とした共有領域と、個人での占有を目的とした専用領域を提供する。この際のネットワークへのアクセスは、認証行為によって、初めてアクセスすることが可能である。

【0075】

サーバ前段のオープンフロースイッチ70は、通常のネットワークスイッチが有するファイアウォール機能やフィルタリング機能以外に、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける振り分け部71を有している。

【0076】

また、オープンフロースイッチ70は、認証サーバからユーザ認証に必要な情報を定期的に入手する認証サーバ連携部72を有する。上記の振り分け部71は、認証サーバ連携部72にクライアントからのアクセスが要求に合致するか照合して、通信パスの振り分けを行う。

【0077】

詐称やアタック等の不正アクセスの場合は、通常のファイアウォールでガードされる。詐称等ガードを抜ける場合でも、影響は非認証ネットワークに留められ、認証ネットワークへ影響を与えることなくアクセスが可能である。

【0078】

本発明を実現するためには、認証サーバ連携機能と振り分け機能を有するオープンフロースイッチ70と、認証に必要なフローを設定する認証サーバ40と、認証によるサーバアクセスが可能なクライアント10並びにサーバ(個人用ファイルサーバ20や共有ファイルサーバ30等)とが必要である。

【0079】

オープンフロースイッチ70は、認証サーバ40による追加更新に動的に追従するための認証サーバ連携部72と、認証結果によって通信パスを選択する振り分け部71を有することで、クライアント10からのアクセスをダイナミックにセキュアな環境へ遷移可能なシステムを提供する。

【0080】

<実施例>

以下に、具体例を使って説明する。

【0081】

あるユーザのファイルサーバへのアクセスは、共有領域を使う場合と、個人領域を使う場合がある。共有領域へのアクセスにはアカウントとそのパスワードで認証を得る方式を用いる。個人領域へのアクセスには、よりセキュリティレベルを高めるため、認証サーバ発行の証明書を用いて認証を得る方式を用いる。

【0082】

この場合、オープンフロースイッチ70の認証サーバ連携部72へ、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書と、について事前に設定を行う。

【0083】

同様に、認証サーバ40にも、クライアント10の情報と、アクセスするファイルサーバの情報と、クライアント10のアカウント情報と、証明書による認証ユーザと、その証明書と、について事前に設定を行う。

【0084】

次に、ファイルサーバへのファイル操作の延長で、オープンフロースイッチ70の振り分け部71は、アクセス許可を求められた認証が、通常のアカウント認証か、セキュリティレベルの高い証明書を用いた認証か、を認証サーバ連携部72へ問い合わせてクライアント10からのアクセス先を決定する。

【0085】

このとき、セキュアな証明書により認証を行わず、アカウント認証で簡易アクセスを行った場合、一段セキュリティレベルの低い共有領域へのアクセスを許可する。これにより、個人領域のアクセスはよりセキュリティ性が高く、あるグループで共有するような、一般的な共有領域のアクセスも提供することが可能となる。

【0086】

また、認証に必要な上記事前設定情報に更新や追加が発生した場合、認証サーバ連携部72は、定期的に認証サーバ40へアクセスし、更新情報を入手する。

【0087】

もし、不正な端末が、事前設定情報と一致するクライアント10を詐称して、不正にファイルサーバへアクセスした場合、認証サーバ連携部72は、ファイルアクセスに必要なアカウント情報及び証明書を用いた認証ができないため、不正アクセスを検知可能である。

【0088】

この場合、オープンフロースイッチ70の振り分け部71は、そのクライアント10のアドレス情報から不正アクセスの個体(不正端末)を見出し、個体からのアクセスについて一時的に自己フィルタを行い、管理者等により解除されるまで不正アクセスからファイルサーバへの操作を制限することが可能となる。

【0089】

これにより、オープンフロースイッチ70は、認証サーバにより許可された通信のみのセキュアなネットワークを確立することが可能となる。クライアント10は、サーバごとの接続のためのそれぞれの認証情報が必要で、認証ネットワークにあるサーバへのアクセスを行うだけでセキュアなネットワークへ導くことが可能である。

【0090】

なお、上記の実施例では、サーバとしてファイルサーバの例を使っているが、認証サーバとの連携を行うサーバであれば、ファイルサーバ以外のサーバでも良い。

【0091】

<本発明の特徴>

本発明は、クライアントサーバシステムにおいて、クライアント端末からサーバへのアクセスをオープンフロースイッチにて振り分ける方式に関する。

【0092】

サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、サーバ前段のオープンフロースイッチは、クライアント端末からサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける機能を有して、アクセス先ごとのポリシーによりセキュアなサーバアクセスを提供することが可能となる。

【0093】

以上、本発明の実施形態を詳述してきたが、実際には、上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の変更があっても本発明に含まれる。

【符号の説明】

【0094】

10… クライアント(クライアント端末)

11… 個人フォルダアクセス処理部

12… 共有フォルダアクセス処理部

20… 個人用ファイルサーバ(専用領域)

30… 共有ファイルサーバ(共有領域)

40… 認証サーバ

50… ポリシーサーバ

60… スイッチ

70… オープンフロースイッチ

71… 振り分け部

72… 認証サーバ連携部

【特許請求の範囲】

【請求項1】

個人での占有を目的とした専用領域である個人用ファイルサーバと、

共有を目的とした共有領域である共有ファイルサーバと、

前記個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバと、

前記認証サーバから前記認証情報を入手し、前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行った場合、前記個人用ファイルサーバにパケットを振り分け、前記セキュアな証明書による認証でアクセス許可を行わなかった場合、前記共有ファイルサーバにパケットを振り分けるオープンフロースイッチと

を含む

認証システム。

【請求項2】

請求項1に記載の認証システムであって、

前記オープンフロースイッチは、

前記認証サーバと連携し、前記認証サーバと前記認証情報を共有し、前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行う認証サーバ連携部と、

前記認証サーバ連携部での認証結果に応じて、パケットの宛先を変更する振り分け部と

を具備する

認証システム。

【請求項3】

請求項2に記載の認証システムであって、

前記認証サーバ連携部は、定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従する

認証システム。

【請求項4】

個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから前記認証情報を入手し、前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する認証サーバ連携部と、

前記セキュアな証明書による認証でアクセス許可が行われた場合、前記個人用ファイルサーバにパケットを振り分け、前記セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける振り分け部と

を含む

オープンフロースイッチ。

【請求項5】

請求項4に記載のオープンフロースイッチであって、

前記認証サーバ連携部は、前記認証サーバと連携し、前記認証サーバと前記認証情報を共有し、前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行い、

前記振り分け部は、前記認証サーバ連携部での認証結果に応じて、パケットの宛先を変更する

オープンフロースイッチ。

【請求項6】

請求項5に記載のオープンフロースイッチであって、

前記認証サーバ連携部は、定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従する

オープンフロースイッチ。

【請求項7】

オープンフロースイッチにより実施される認証方法であって、

個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから前記認証情報を入手することと、

前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定することと、

前記セキュアな証明書による認証でアクセス許可が行われた場合、前記個人用ファイルサーバにパケットを振り分けることと、

前記セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分けることと

を含む

認証方法。

【請求項8】

請求項7に記載の認証方法であって、

前記認証サーバと連携し、前記認証サーバと前記認証情報を共有することと、

前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行うことと、

前記認証結果に応じて、パケットの宛先を変更することと

を更に含む

認証方法。

【請求項9】

請求項8に記載の認証方法であって、

定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従すること

を更に含む

認証方法。

【請求項10】

請求項7乃至9のいずれか一項に記載の認証方法を、オープンフロースイッチとして使用される計算機に実行させるためのプログラム。

【請求項1】

個人での占有を目的とした専用領域である個人用ファイルサーバと、

共有を目的とした共有領域である共有ファイルサーバと、

前記個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバと、

前記認証サーバから前記認証情報を入手し、前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行った場合、前記個人用ファイルサーバにパケットを振り分け、前記セキュアな証明書による認証でアクセス許可を行わなかった場合、前記共有ファイルサーバにパケットを振り分けるオープンフロースイッチと

を含む

認証システム。

【請求項2】

請求項1に記載の認証システムであって、

前記オープンフロースイッチは、

前記認証サーバと連携し、前記認証サーバと前記認証情報を共有し、前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行う認証サーバ連携部と、

前記認証サーバ連携部での認証結果に応じて、パケットの宛先を変更する振り分け部と

を具備する

認証システム。

【請求項3】

請求項2に記載の認証システムであって、

前記認証サーバ連携部は、定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従する

認証システム。

【請求項4】

個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから前記認証情報を入手し、前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定する認証サーバ連携部と、

前記セキュアな証明書による認証でアクセス許可が行われた場合、前記個人用ファイルサーバにパケットを振り分け、前記セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分ける振り分け部と

を含む

オープンフロースイッチ。

【請求項5】

請求項4に記載のオープンフロースイッチであって、

前記認証サーバ連携部は、前記認証サーバと連携し、前記認証サーバと前記認証情報を共有し、前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行い、

前記振り分け部は、前記認証サーバ連携部での認証結果に応じて、パケットの宛先を変更する

オープンフロースイッチ。

【請求項6】

請求項5に記載のオープンフロースイッチであって、

前記認証サーバ連携部は、定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従する

オープンフロースイッチ。

【請求項7】

オープンフロースイッチにより実施される認証方法であって、

個人での占有を目的とした専用領域である個人用ファイルサーバへのアクセスに対する認証情報を保持する認証サーバから前記認証情報を入手することと、

前記個人用ファイルサーバへのアクセスに対し、前記認証情報を用いて、セキュアな証明書による認証でアクセス許可を行うか判定することと、

前記セキュアな証明書による認証でアクセス許可が行われた場合、前記個人用ファイルサーバにパケットを振り分けることと、

前記セキュアな証明書による認証でアクセス許可が行われなかった場合、共有を目的とした共有領域である共有ファイルサーバにパケットを振り分けることと

を含む

認証方法。

【請求項8】

請求項7に記載の認証方法であって、

前記認証サーバと連携し、前記認証サーバと前記認証情報を共有することと、

前記認証サーバの代わりに、前記認証情報を用いて、前記セキュアな証明書による認証でアクセス許可を行うことと、

前記認証結果に応じて、パケットの宛先を変更することと

を更に含む

認証方法。

【請求項9】

請求項8に記載の認証方法であって、

定期的に前記認証サーバにアクセスし、前記認証サーバでの前記認証情報の動的な変更に追従すること

を更に含む

認証方法。

【請求項10】

請求項7乃至9のいずれか一項に記載の認証方法を、オープンフロースイッチとして使用される計算機に実行させるためのプログラム。

【図1】

【図2】

【図3】

【図2】

【図3】

【公開番号】特開2012−43076(P2012−43076A)

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【出願番号】特願2010−182083(P2010−182083)

【出願日】平成22年8月17日(2010.8.17)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【出願日】平成22年8月17日(2010.8.17)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]